SMC2655W

2

Componentes del producto

Cuando abra la caja del punto de acceso inalámbrico EZ Connect™,

repase su contenido y asegúrese de que incluya los componentes

siguientes:

· 1 punto de acceso inalámbrico EZ Connect™ (SMC2655W).

· 1 adaptador de corriente de 5 V CC.

· 1 CD de documentación, utilidad y controladores.

· Este manual de instrucciones.

En caso de que alguna de las piezas no fuera correcta, faltara o fuera

defectuosa, comuníqueselo inmediatamente a su distribuidor.En la

medida de lo posible, conserve la caja de cartón y los materiales de

empaquetado originales por si fuera necesario devolver el producto.

La duración de la garantía de los puntos de acceso inalámbricos

EZ Connect™ es limitada.

Encontrará información detallada sobre las garantías de todos los

productos de SMC en los sitios web: www.smc.com y

www.smc-europe.com.

3

SMC2655W: Instrucciones de instalación

1) Selección de la ubicación – Seleccione la ubicación del punto de

acceso inalámbrico SMC2655W.Generalmente, la mejor ubicación

está en el centro del área de cobertura inalámbrica, si es posible en

línea directa con todos los dispositivos inalámbricos.

2) Colocación - Coloque el punto de acceso en una posición donde

tenga el máximo de cobertura. Por lo general, cuanto más arriba

coloque la antena, mejor rendimiento obtendrá.

3) Conexión del cable de Ethernet – El SMC2655W puede conectarse

a una red Ethernet mediante un dispositivo Ethernet como un hub

o un switch utilizando cable Ethernet de par trenzado sin blindaje

de las categorías 3, 4 o 5 y un conector RJ-45.

4) Conexión del cable de alimentación – Conecte el cable del

adaptador de corriente a la toma de corriente de 5 V CC del panel

posterior.

Advertencia: Utilice sólo el adaptador de corriente que se suministra

con el SMC2655W.

4

Instalación de la utilidad

Windows 98/NT/Me/2000/XP

En este apartado se describe el proceso para instalar el programa

de utilidad del punto de acceso SMC2655W.

Paso 1: Introduzca el CD de documentación y utilidad.

Paso 2: Haga doble clic en el icono “My Computer” (Mi PC) del

escritorio y vaya a la unidad de CD-ROM. (Nota: En la mayoría

de los casos, la letra de la unidad de CD-ROM es la D.)

Paso 3: Abra la carpeta Utility (Utilidad) y ejecute el archivo

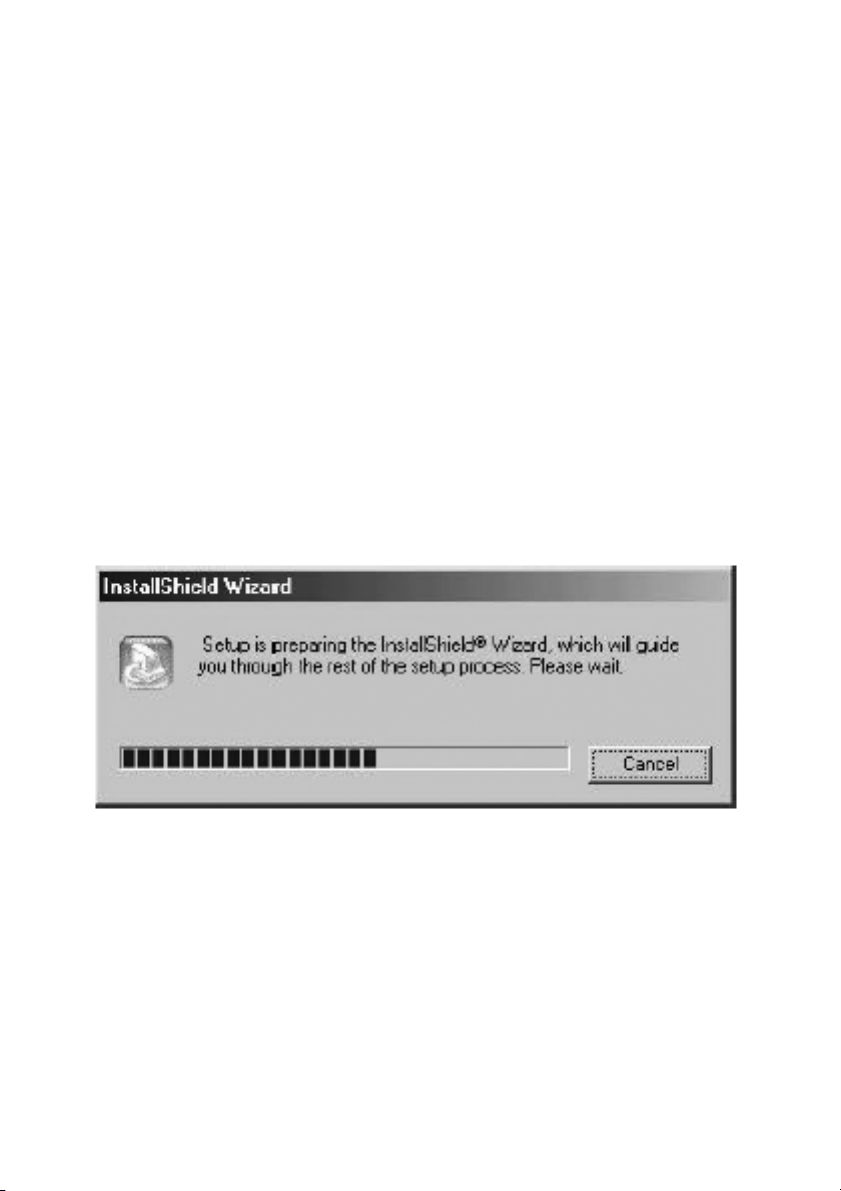

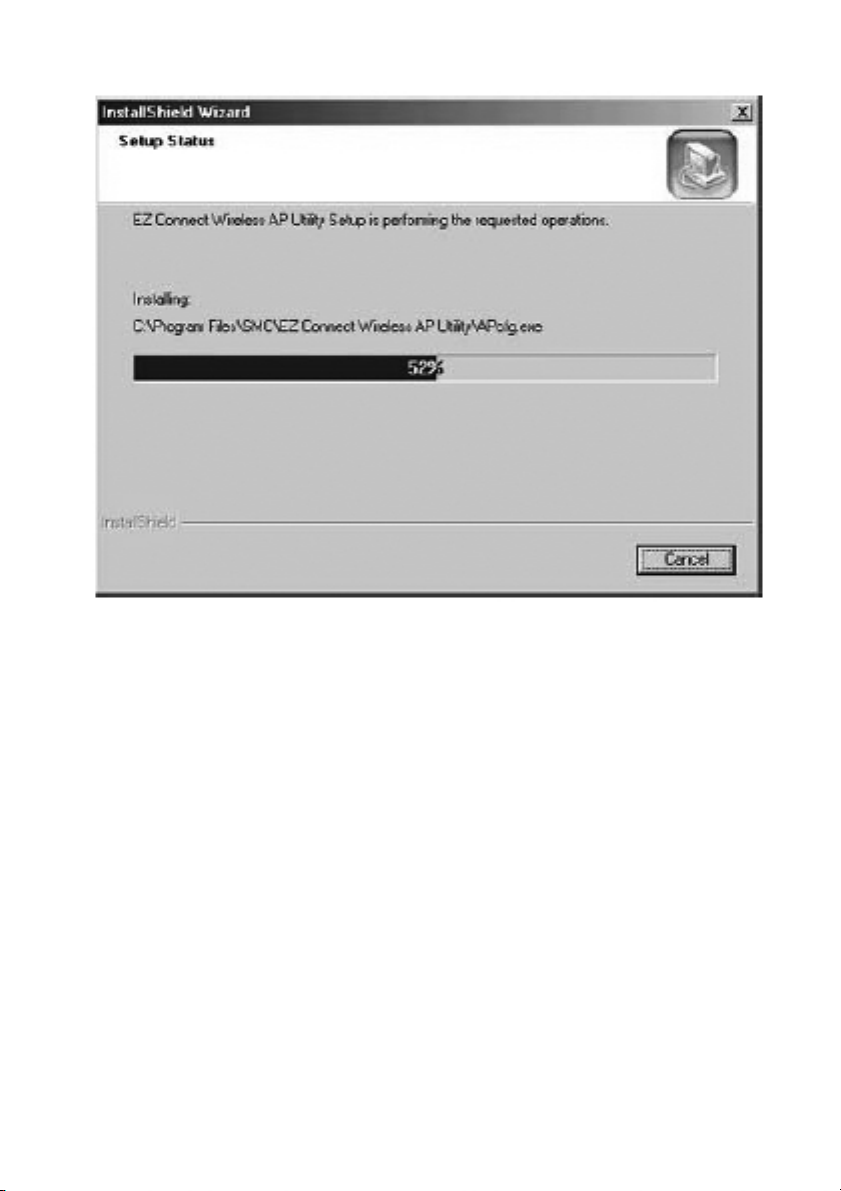

[Setup.exe].Aparecerá lo siguiente:

Imagen 1

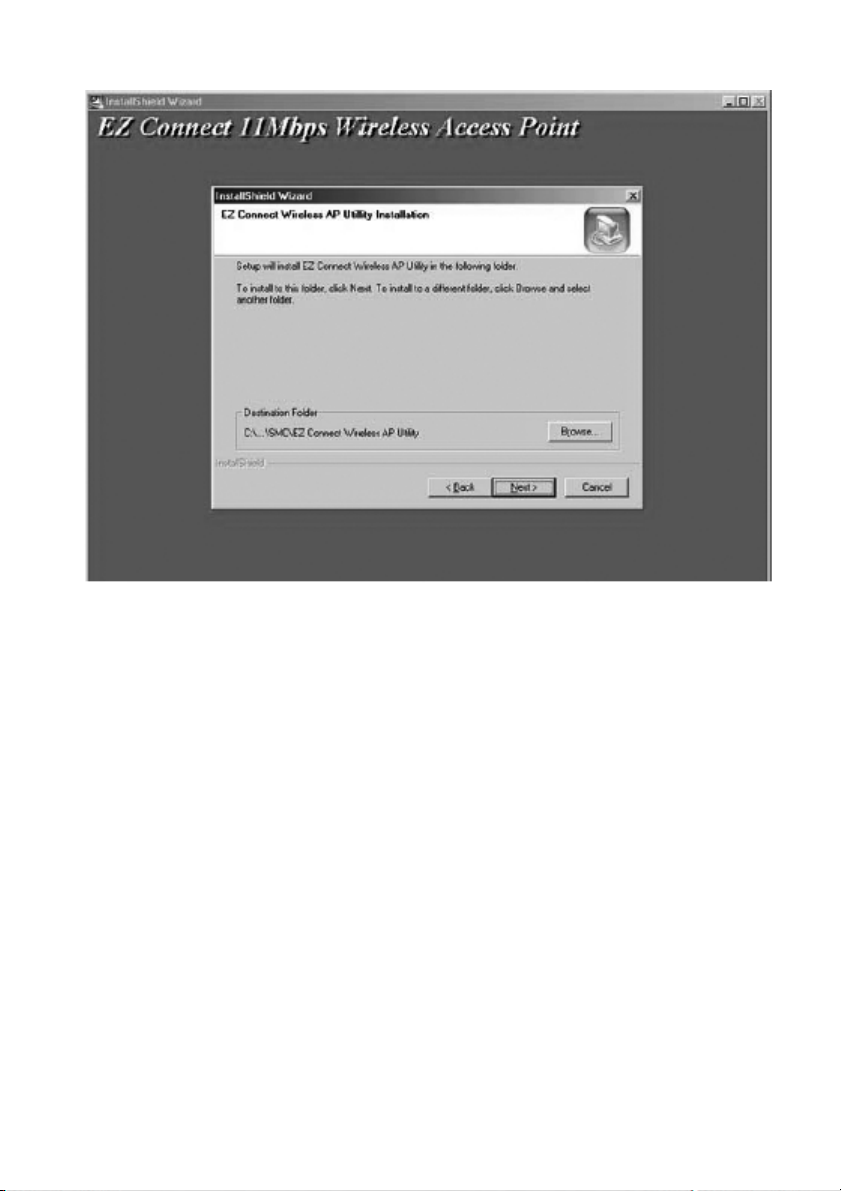

Paso 4: Podrá elegir la ubicación en la que desee instalar la utilidad

de configuración. Le recomendamos que mantenga el valor

predeterminado. Pulse [Siguiente>] para continuar.

5

Imagen 2

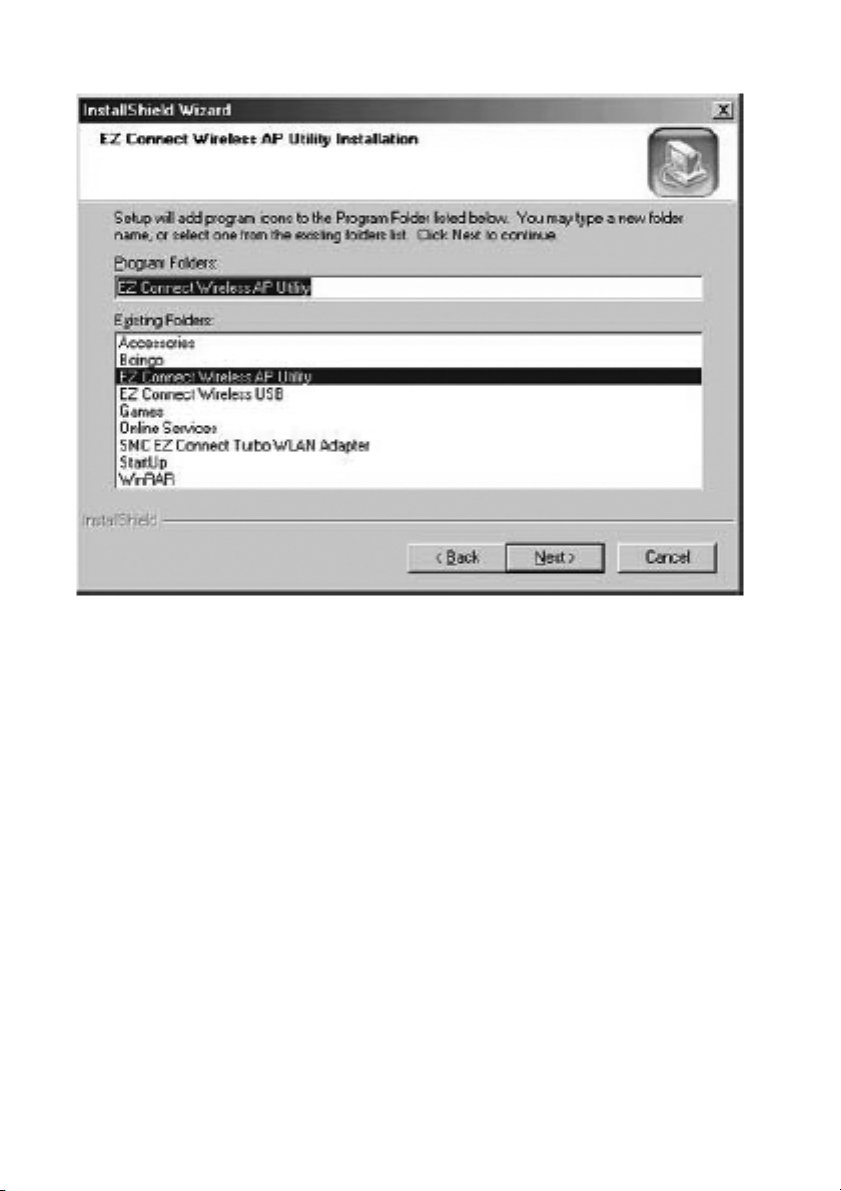

Paso 5: Tendrá la oportunidad de seleccionar el nombre de carpeta

del programa de utilidad. Le recomendamos que mantenga el valor

predeterminado. Pulse [Siguiente>] para continuar.

6

Imagen 3

Paso 6: El asistente finalizará la instalación.

7

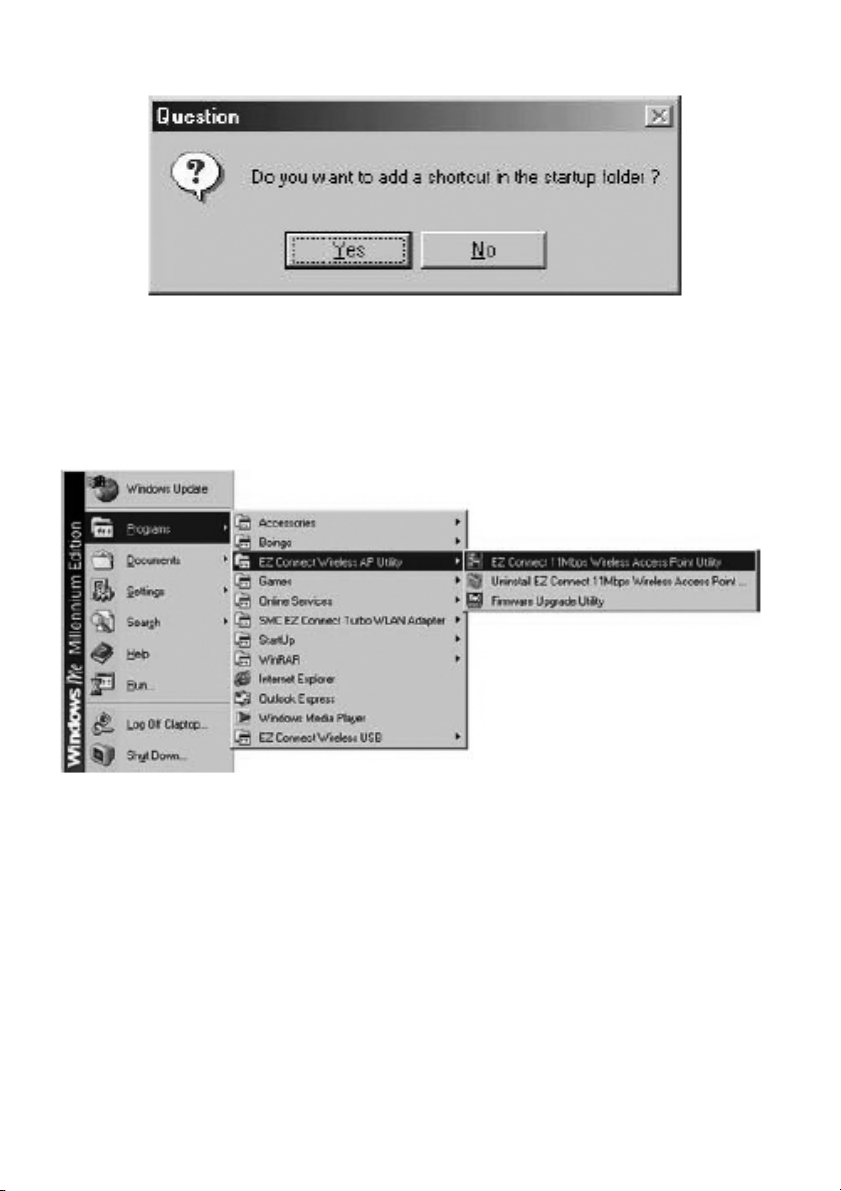

Imagen 4

Paso 7: Una vez instalados los archivos,tendrá la oportunidad de

añadir un acceso directo a la utilidad en la carpeta de inicio. Si pulsa

[Yes] (Sí),Windows ejecutará automáticamente la utilidad al iniciar.

Si pulsa [No] (No), deberá desplazarse por el menú Start (Inicio) para

ejecutar la aplicación.

8

Imagen 5

Imagen 6

9

Configuración de la utilidad

(basada en la aplicación)

Una vez completado el procedimiento de instalación descrito en

el apartado [Utility Installation] (Instalación de la utilidad) de este

manual, puede seguir los pasos siguientes para ejecutar el programa

de utilidad.

Pulse el botón [Start] (Inicio), vaya a la carpeta [Programs]

(Programas) y pulse [EZ Connect Wireless AP Utility].

Imagen 7

10

A continuación, pulse el icono [EZ Connect 11Mbps Wireless Access

Point Utility] y aparecerá la siguiente pantalla:

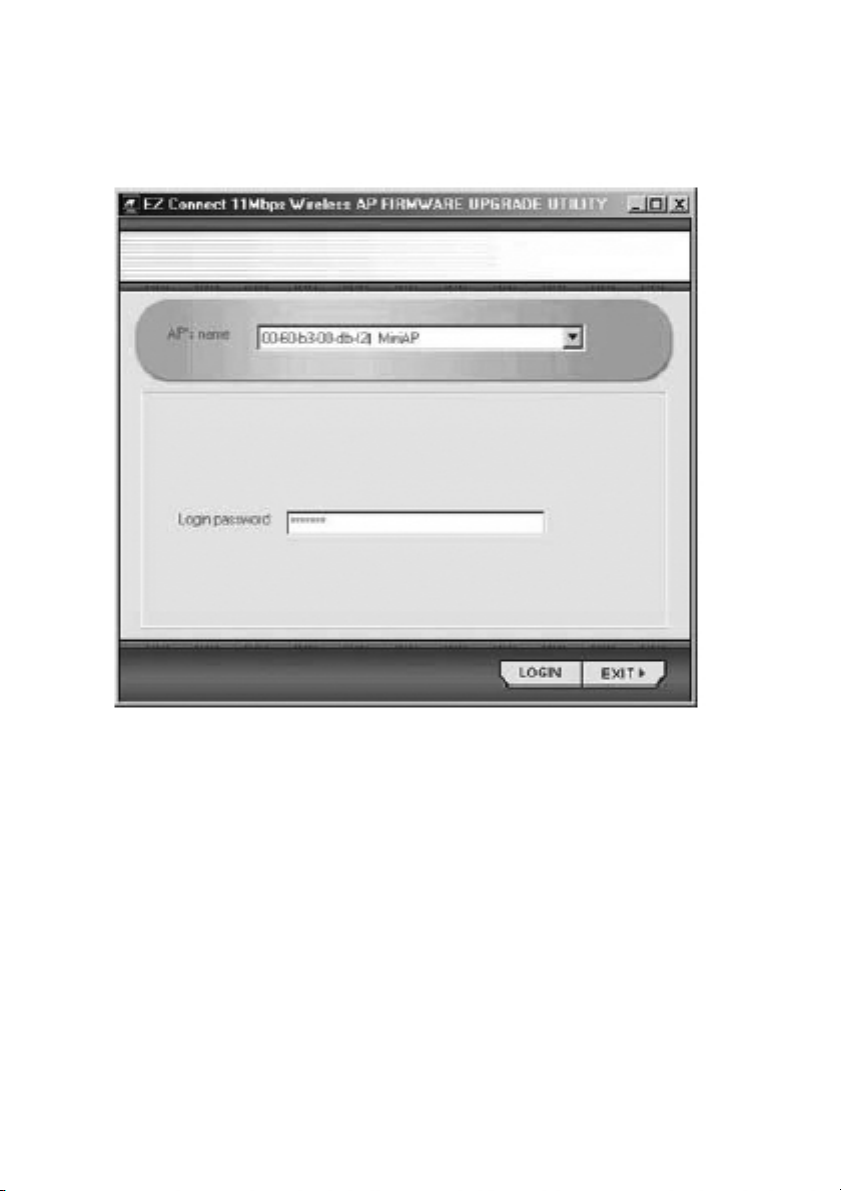

Imagen 8

La utilidad buscará automáticamente el punto de acceso. Si no

aparece “MiniAP” en el menú desplegable,seleccione la opción

[Browse Again] (Examinar de nuevo) en el menú desplegable. A

continuación, escriba la palabra “default”(todo en minúsculas) como

contraseña. Esta es la contraseña predeterminada del punto de

acceso. Pulse [Login] (Inicio de sesión) para continuar.

11

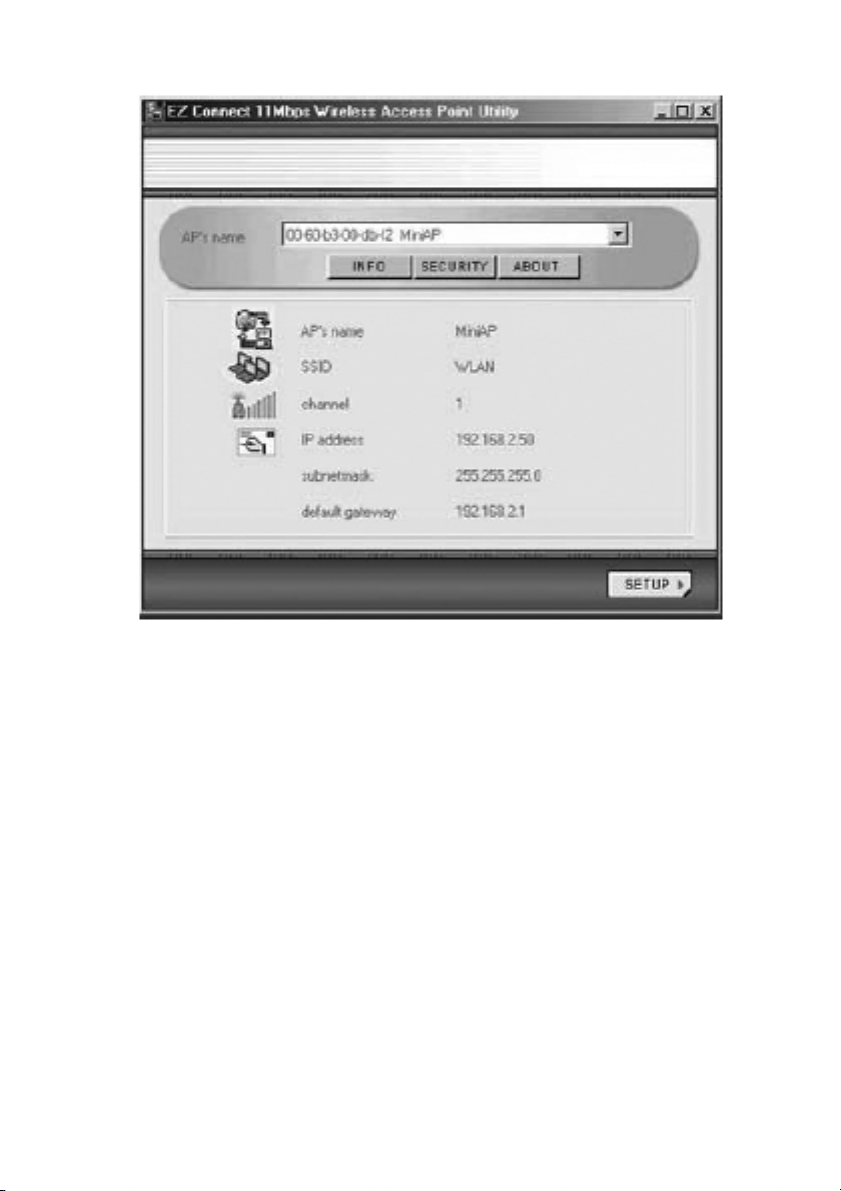

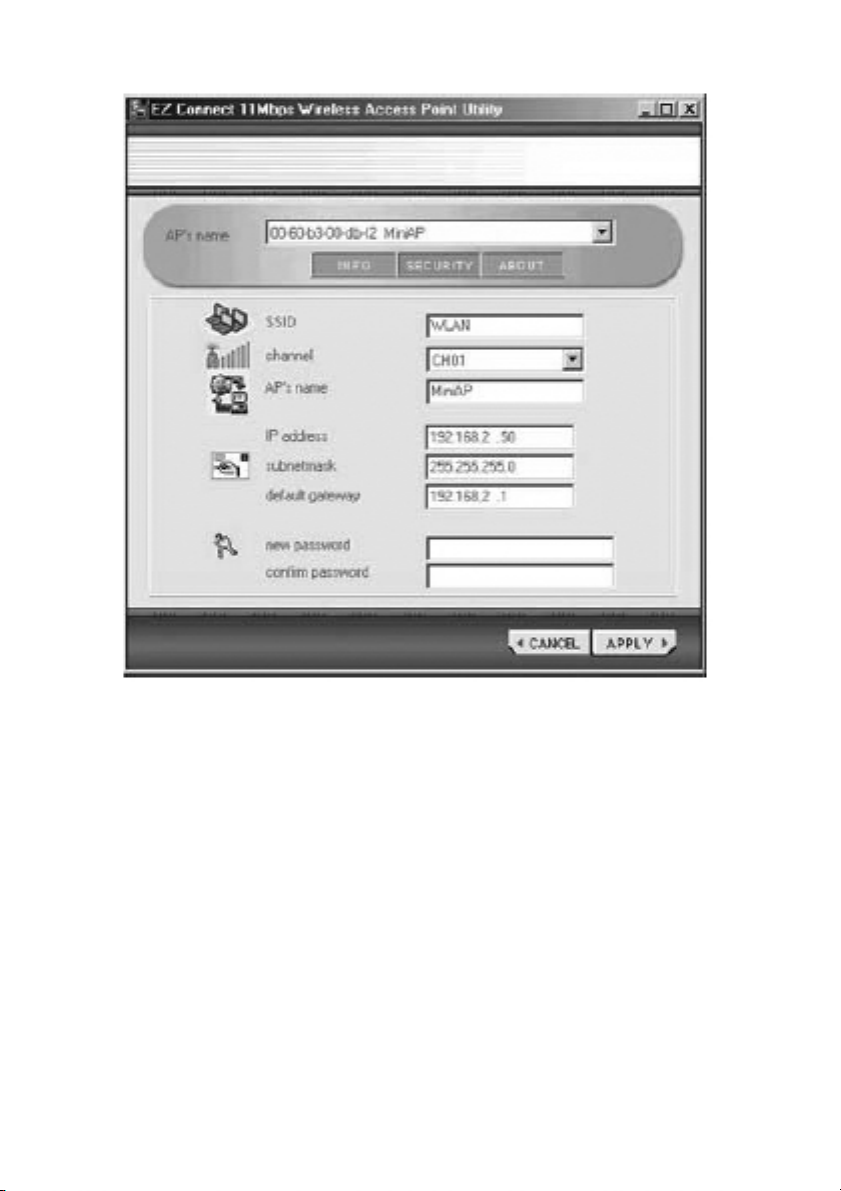

Imagen 9

La pantalla de la imagen 9 muestra la información que está

configurada en el punto de acceso. El SSID predeterminado es

“WLAN”, la dirección IP predeterminada es 192.168.2.50 y el gateway

predeterminado es 192.168.2.1. Es muy importante tener en cuenta

esta información al configurar la red inalámbrica para que se integre

de forma adecuada en la red existente. Por ejemplo, si la red LAN

existente funciona en un esquema IP 10.0.0.1, deberá cambiar la

dirección IP del punto de acceso por 10.0.0.x (donde x no es igual a 1

y es inferior a 255). Para cambiar estos ajustes de configuración,

simplemente pulse el botón [Setup] (Configuración).

12

Imagen 10

Ahora puede especificar manualmente la IP de su punto de acceso, la

máscara de subred y su gateway.También puede cambiar el SSID con

el nombre de grupo de trabajo que desee y cambiar el canal por una

frecuencia específica para evitar las interferencias inalámbricas de

otros dispositivos próximos. Si selecciona la opción [Security]

(Seguridad) que aparece debajo de AP Name (Nombre de punto de

acceso), aparecerá la siguiente pantalla:

13

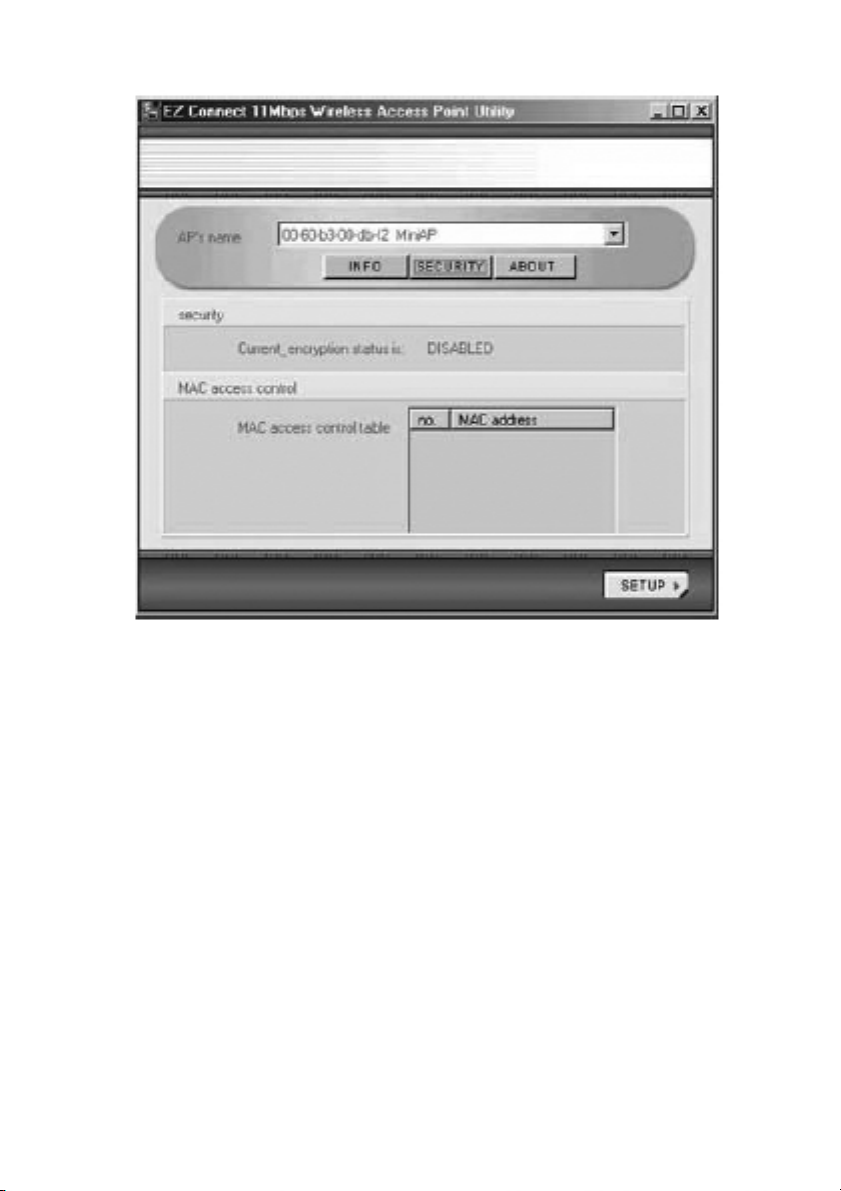

Imagen 11

Tras pulsar en [Setup] (Configuración), puede activar el control de

direcciones MAC o gestionar la clave de seguridad WEP (Wired

Equivalent Privacy). Simplemente seleccione las opciones [WEP

64bit] o [WEP 128bit] para activar la encriptación que desee utilizar.

Debe introducir la clave manualmente.

El punto de acceso SMC2655W es compatible con WEP (Wired

Equivalent Privacy) para asegurar la red inalámbrica e impedir el

acceso no autorizado. Para conseguir transmisiones de datos más

seguras, establezca una encriptación de “128-bit” (128 bits) o “64-bit”

(64 bits). El valor de 128 bits ofrece un grado de seguridad superior.

Todos los clientes de la red inalámbrica deben tener fijado el mismo

valor. De forma predeterminada, la opción WEP se encuentra

desactivada.

14

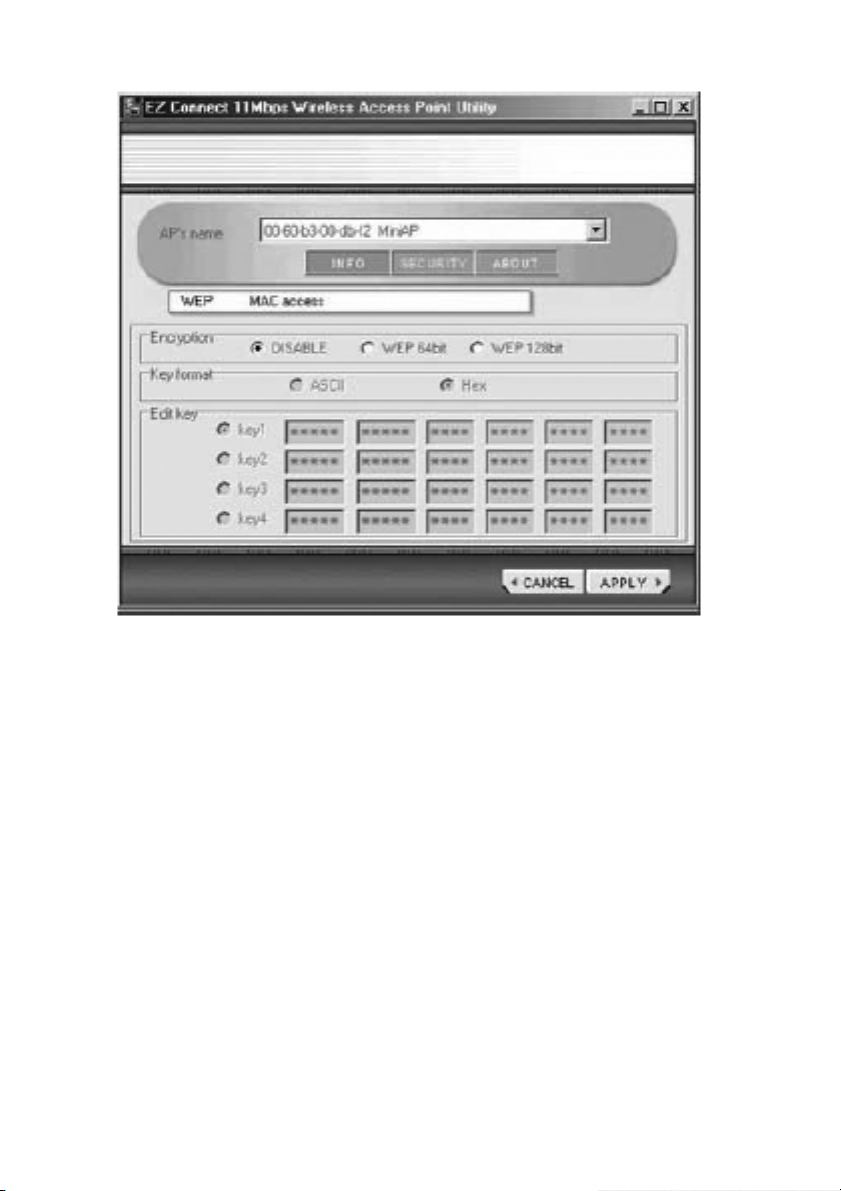

Imagen 12

15

Imagen 13

En el “Key Format” (Formato de clave) HEX (0-9, A-F), el sistema de

seguridad se activa introduciendo claves de 10 dígitos en la

configuración WEP de 64 bits y claves de 26 dígitos en la

configuración WEP de 128 bits. En el “Key Format”(Formato de clave)

ASCII, el sistema de seguridad se activa introduciendo claves de

5 letras en la WEP de 64 bits y claves de 13 letras en la WEP de

128 bits.

Observe que puede elegir entre 4 claves distintas. Seleccione la clave

que tenga la cadena de encriptación que prefiere. Los clientes

inalámbricos deben configurarse del mismo modo.

16

Imagen 14

En el apartado de filtraje de direcciones MAC puede decidir qué

dispositivos inalámbricos pueden conectar al punto de acceso

añadiendo la dirección MAC de los clientes autorizados. A los

dispositivos inalámbricos que no aparezcan en la tabla se les

denegará el acceso. Puede introducir un máximo de 32 direcciones.

Marque la opción [Enable MAC access control] (Permitir control de

acceso MAC) e introduzca la dirección MAC de los clientes

autorizados. El formato es de 12 dígitos hexadecimales (por ejemplo:

0050BACA6BBC). Cuando haya terminado de introducir la dirección,

pulse el botón [ADD] (Agregar). A continuación,pulse el botón

[Apply] (Aplicar) en la esquina inferior derecha para activar el filtraje

de direcciones MAC.

Para ver la versión de la utilidad o del firmware, puede ir al apartado

[About] (Acerca de).

17

Imagen 15

La siguiente tabla muestra todos los valores predeterminados de este

punto de acceso (PA):

Valor Ajuste predeterminado

AP Name (Nombre de PA) MiniAP

SSID WLAN

Channel (Canal) 1

IP Address (Dirección IP) 192.168.2.50

Subnet Mask

(Máscara de subred)

255.255.255.0

Gateway (Gateway) 192.168.2.1

Encryption (Encriptación) Desactivada

MAC Access Control

(Control de acceso MAC)

Desactivado

Password (Contraseña) Predeterminada

18

Configuración de la utilidad

(basada en la Web)

La dirección IP predeterminada de SMC2655W es 192.168.2.50. Si

prefiere configurar el PA mediante un explorador web en lugar del

programa de utilidad, puede hacerlo abriendo el explorador web y

accediendo al sitio “http://192.168.2.50”. Debe asegurarse de que el

equipo esté configurado en la misma subred para acceder a la

interfaz de gestión web del punto de acceso. Por ejemplo, la IP

de su equipo debe ser 192.168.2.x (donde x no es igual a uno (1)

ni cincuenta (50) y es inferior a 255).

Una vez que pueda obtener acceso al PA, deberá iniciar la sesión

introduciendo la contraseña predeterminada. Escriba “default”y pulse

[Login] (Inicio de sesión).

Imagen 16

Una vez iniciada la sesión, podrá ver la versión del firmware,cambiar

el esquema IP, cambiar la contraseña y/o configurar las opciones de

seguridad.

19

Imagen 17

Pulse el enlace [Configuration] (Configuración) a la izquierda y

aparecerá un menú desplegable en la página. A continuación, pulse

la opción [General] (General) para continuar.“Access Point Name”

(Nombre del punto de acceso) sólo se utiliza para identificar el PA.

No es el SSID (Service Set Identifier).

El campo “ESSID” representa el nombre del grupo de trabajo

inalámbrico. Los clientes inalámbricos deben tener configurado el

mismo valor en su configuración de red.También puede seleccionar

el canal de radio operativo. En el apartado “Administration

Parameters”(Parámetros de administración), puede cambiar la

contraseña necesaria para el acceso de cualquier administrador a este

PA. Observe que esta contraseña es necesaria para iniciar la sesión

tanto en la interfaz web como en la aplicación de utilidad. Si cambia

alguno de los parámetros, debe pulsar el botón [Apply] (Aplicar) al

final de la página.

20

Imagen 18

Puse en el enlace [WEP] de la izquierda para obtener acceso a la

configuración de la encriptación de 64/128 bits.

En el “Key Format” (Formato de clave) HEX (0-9, A-F), el sistema de

seguridad se activa introduciendo claves de 10 dígitos en la

configuración WEP de 64 bits y claves de 26 dígitos en la

configuración WEP de 128 bits. No olvide escribir “0x” antes de

introducir la clave HEX. En el “Key Format” (Formato de clave) ASCII,

el sistema de seguridad se activa introduciendo claves de 5 letras

en la WEP de 64 bits y claves de 13 letras en la WEP de 128 bits.

Observe que puede elegir entre 4 claves distintas. Seleccione la clave

que tenga la cadena de encriptación que prefiere. Los clientes

inalámbricos deben configurarse del mismo modo.

21

Imagen 19

Pulse el enlace [Access Control] (Control de acceso) de la izquierda

para obtener acceso a la lista de direcciones MAC (MAC Address List)

y configurarla. En el campo de la izquierda, escriba la dirección MAC

de un cliente al que se le permitirá el acceso a la red. El formato es de

12 dígitos hexadecimales con dos puntos separando cada par de

dígitos (p. ej. - 00:50:BA:CA:6B:BC).

A continuación, pulse el botón [Add] (Agregar). La página se

actualizará y la dirección MAC introducida aparecerá en la “Address

List” (Lista de direcciones). Compruebe que el botón de selección

“Enable”(Activar) esté seleccionado y pulse el botón [Apply] (Aplicar).

(Nota: El filtraje de direcciones MAC no será efectivo hasta que se

seleccione el botón de selección “Enable” (Activar).)

22

Imagen 20

Pulse el enlace [TCP/IP] de la izquierda y, a continuación, [General]

(General) para ver la configuración IP actual del punto de acceso.

También puede introducir manualmente nueva información IP para

integrar fácilmente la unidad en la red LAN existente. A continuación,

pulse el botón [Apply] (Aplicar) para guardar los cambios.

23

Imagen 21

24

Procedimiento de actualización del firmware

Una vez completado el procedimiento de instalación descrito en el

apartado [Instalación de la utilidad] de este manual, puede seguir

los pasos siguientes para ejecutar el programa de utilidad de

actualización del firmware.

Pulse el botón [Start] (Inicio), vaya a la carpeta [Programs]

(Programas) y pulse [EZ Connect Wireless AP Utility].

Imagen 22

25

A continuación, pulse el icono [Firmware Upgrade Utility] y

aparecerá la siguiente pantalla:

Imagen 23

Introduzca la contraseña de administrador para iniciar la sesión en

el punto de acceso. Aparecerán los detalles del firmware actual. Pulse

el botón [Open File] (Abrir archivo), desplácese a la carpeta que

contiene la revisión del firmware más reciente y ábrala. Compare los

detalles de las secciones “current version”(versión actual) y “new

version”(versión nueva) para asegurarse de que está actualizando el

firmware por una revisión más nueva. Una vez que haya comprobado

que dispone del archivo de actualización correcto, pulse el botón

[Upgrade] (Actualizar) y se iniciará el proceso de actualización del

firmware.

La barra de estado mostrará el progreso de la actualización.

26

Imagen 24

27

Procedimiento de restauración de los

ajustes predeterminados

1) Localice el botón [Default] (Predeterminados) en la parte posterior

del punto de acceso SMC2655W.

2) Desconecte la alimentación de la parte posterior del PA durante

10 segundos.

3) Pulse el botón [Default] (Predeterminado).

4) Conecte el conector de alimentación al PA mientras mantiene

pulsado el botón [Default] (Predeterminado).

5) Suelte el botón [Default] (Predeterminado) al cabo de 3 segundos.

Espere 3 segundos y pulse el botón [Default] (Predeterminado)

nuevamente.

6) Los LED “LNK/ACT” y “TX/RX” parpadearán una vez por segundo

unas 10-12 veces. Suelte el botón [Default] (Predeterminado)

cuando estos LED empiecen a parpadear de forma rápida.

28

Resolución de problemas y preguntas

más frecuentes

Si los usuarios móviles no tienen acceso itinerante al punto de

acceso SMC2655W:

Compruebe que todos los PA SMC2655W y las estaciones del ESS por

el que pueden desplazarse los usuarios móviles de la red WLAN estén

configurados con el mismo ajuste WEP, SSID y algoritmo de

autenticación.

Si olvida su contraseña o el PA SMC2655W se ha bloqueado, puede

restaurar los ajustes predeterminados realizando los siguientes

pasos:

1) Localice el botón [Default] (Predeterminados) en la parte posterior

del punto de acceso SMC2655W.

2) Desconecte la alimentación de la parte posterior del PA durante

10 segundos.

3) Pulse el botón [Default] (Predeterminado).

4) Conecte el conector de alimentación al PA mientras mantiene

pulsado el botón [Default] (Predeterminado).

5) Suelte el botón [Default] (Predeterminado) al cabo de 3 segundos.

Espere 3 segundos y pulse el botón [Default] (Predeterminado)

nuevamente.

6) Los LED “LNK/ACT” y “TX/RX” parpadearán una vez por segundo

unas 10-12 veces. Suelte el botón [Default] (Predeterminado)

cuando estos LED empiecen a parpadear de forma rápida.

29

¿Qué es una red LAN inalámbrica?

Una red de área local que transmite datos a través del aire

generalmente en una frecuencia sin autorización como la banda de

2,4 GHz. Una red LAN inalámbrica no necesita cableado entre los

dispositivos para la transmisión en línea directa, como ocurre con la

IrDA (comunicación por infrarrojos). Los puntos de acceso

inalámbricos (estaciones base) están conectados a un hub o servidor

Ethernet y transmiten una frecuencia de radio en un área de hasta

tres cientos metros que puede penetrar paredes y otros obstáculos

no metálicos. Los usuarios itinerantes pueden conmutar de un punto

de acceso a otro igual que en un sistema de telefonía móvil. Los

equipos portátiles utilizan tarjetas de red inalámbricas que se

conectan a una ranura PCMCIA existente o están integradas en

tarjetas PC, mientras que los equipos de escritorio y los servidores

utilizan tarjetas de extensión (ISA, PCI, etc.).

¿Qué es AD-HOC?

Una red AD-HOC es una red de igual a igual en la que todos los

nodos son clientes inalámbricos. A modo de ejemplo, dos PC con

adaptadores inalámbricos pueden comunicarse entre sí siempre que

se encuentren dentro de alcance el uno del otro. Un punto de

extensión inalámbrico puede ampliar el alcance de una red AD-HOC.

¿Qué es el estándar 802.11?

Una familia de estándares IEEE para redes LAN inalámbricas que

apareció en 1997. El estándar 802.11 proporciona transmisión a 1 o

2 Mbps en la banda de 2,4 GHz utilizando una técnica de modulación

por saltos de frecuencia (FHSS) o un espectro de extensión de

secuencia directa (DSSS), conocido también como CDMA.El estándar

802.11b define una velocidad de datos de 11 Mbps en la banda de

2,4 GHz y el estándar 802.11a define 54 Mbps en la banda de 5 GHz.

30

¿Qué es la infraestructura?

Para que los componentes inalámbricos puedan interactuar con

redes cableadas convencionales,necesitan un puente de medios que

realice la traducción. Aquí es donde la INFRAESTRUCTURA o el modo

de red entra en juego. Un PUNTO DE ACCESO se conecta a la red

utilizando un cable Ethernet CAT-5 conectadoo a un hub, un switch

u otro PC. Los PC inalámbricos pueden comunicarse entonces con

los equipos de una red Ethernet cableada mediante este punto de

acceso. El alcance total de la red está limitado a un radio entorno a

este punto de acceso. Para aumentar el alcance, pueden añadirse

puntos de acceso en la red. Sin embargo, estos puntos de acceso se

comunican entre sí mediante los cables de Ethernet fijos, no pueden

comunicarse de forma inalámbrica y deben estar conectados a la

misma red. Los PC inalámbricos individuales pueden desplazarse

entre los puntos de acceso de la misma red sin problemas gracias

a una función denominada ACCESO ITINERANTE.

¿Qué es la velocidad Tx?

La velocidad Tx o VELOCIDAD DE TRANSFERENCIA es la velocidad a

la que funciona el componente de red. Los productos SMC-802.11b

pueden funcionar a velocidades de 1 Mb, 2 Mb, 5,5 Mb y 11 Mbps.

Una tarjeta inalámbrica configurada en AUTO intentará conectar a

la velocidad que proporcione el mayor rendimiento en la red.

31

¿Qué es el umbral RTS (Request To Send - Solicitud de envío)?

Una señal RS-232 enviada de la estación de transmisión a la estación

de recepción que solicita permiso para transmitir.RTS es un método

para evitar colisiones utilizado por todos los dispositivos de trabajo

en red inalámbrico por 802.11b. En la mayoría de los casos, no será

necesario que active o administre la función RTS. Sólo será necesario

si se encuentra en un entorno de infraestructura donde todos los

nodos están dentro del alcance del punto de acceso pero fuera del

alcance de los otros nodos. Se recomienda dejar este valor en el

ajuste predeterminado, es decir, con la función desactivada.

¿Qué es un algoritmo de autenticación?

Un algoritmo de autenticación es la forma en que una estación recibe

la autorización para comunicarse con otra. En un sistema abierto,

cualquier estación puede solicitar autorización de acuerdo con el

estándar WECA. En un sistema de clave compartida, sólo pueden

participar en la red las estaciones que poseen una clave encriptada

secreta. Es una clave de seguridad de bajo nivel que permite a los

equipos con el algoritmo de clave compartida verse los unos a los

otros en la red LAN inalámbrica.

32

¿Qué es DBI?

La capacidad de la antena de dar forma a la señal y enfocarla en una

dirección concreta se denomina Ganancia de antena, y se expresa en

términos de la potencia que tiene la señal en la dirección deseada, en

comparación con la antena peor posible, que distribuye la señal de

forma uniforme en todas las direcciones (un radiador isotrópico). Para

expresar la relación con la referencia isotrópica, se abrevia como “dBi”.

La antena típica “de vara”omnidireccional tiene una calificación de

6-8 dBi, lo que indica que redireccionando la señal que habría pasado

en línea recta hacia arriba o hacia abajo al plano horizontal dicha

señal estará disponible 4 veces en el plano horizontal. Un diseño de

reflector parabólico puede alcanzar fácilmente los 24 dBi.

¿Qué es WEP?

Abreviación de Wired Equivalent Privacy (Privacidad equivalente al

cableado), WEP es un protocolo de seguridad para redes de área local

inalámbricas (redes WLAN) definido en el estándar 802.11b. WEP ha

sido diseñado para proporcionar el mismo nivel de seguridad que

una red LAN cableada. Las redes LAN son inherentemente más

seguras que las redes WLAN porque las redes LAN están en cierto

modo protegidas por los aspectos físicos de su estructura y tienen

toda o parte de su red dentro de un edificio que puede protegerse

contra el acceso no autorizado. Las redes WLAN, que funcionan por

ondas de radio, no tienen la misma estructura física y por tanto son

más vulnerables a las intromisiones.

WEP tiene como objetivo proporcionar seguridad con la encriptación

de datos a través de ondas de radio de modo que los datos estén

protegidos al transmitirse de un punto final a otro. La función WEP

utiliza el algoitmo RC4 PRNG desarrollado por RSA Data Security, Inc.

Si su punto de acceso inalámbrico admite el filtraje MAC, le

recomendamos que utilice esta función además de WEP (el filtraje

MAC es mucho más seguro que la encriptación).

33

Technical Specifications

Standards:

IEEE 802.11b compliant

IEEE 802.3 (10Base-TX)

Wireless Data Rates:

1/2/5.5/11 Mbps

Data Modulation Techniques:

BPSK (1 Mbps), QPSK (2 Mbps), CCK (5.5/11 Mbps)

Operating Range:

Up to 825 ft

Radio Signal Type:

Direct Sequence Spread Spectrum (DSSS)

Media Access Protocol:

CSMA/CA (Collision Avoidance) with ACK

Security:

64/128-bit Wired Equivalent Privacy (WEP) MAC Address Filtering

RF Frequency:

2412 MHz - 2484 MHz (Japan Band - 14 channels)

2412 MHz - 2462 MHz (North America - 11 channels)

2412 MHz - 2472 MHz (Europe - 13 channels)

2457 MHz - 2462 MHz (Spain - 2 channels)

2457 MHz - 2472 MHz (France - 4 channels)

Operating Channel:

11 Channels (US, Canada)

13 Channels (Europe)

14 Channels (Japan)

RF Output Power:

20 dBm

34

Sensitivity:

-82 dBm @ 11 Mbps

Operating Systems:

Windows 98/Me/NT/2000/XP

Network Management:

Web-based Interface

Utility (Access Point Manager) - Windows-based

Antenna Type:

External Dipole Antenna

LED Indicators:

Power/Status

GREEN: Power On

Wireless Tx/Rx

Green LED blinking: Tx/Rx activity Ethernet Tx/Rx

Green LED blinking: Tx/Rx activity

Power Voltage:

5 Volt DC

Dimensions:

117 x 62 x 22 mm

Environmental:

Operating: 10 to 65ºC

Storage: 30 to 70ºC

Humidity: 5-95% non-condensing

35

Glosario

10BaseT

Especificación de capa física para Ethernet de par trenzado utilizando

un cable de par trenzado sin blindar a 10 Mbps. Este es el tipo más

común de cable LAN que se utiliza actualmente porque es muy

barato y fácil de instalar. Utiliza conectores RJ-45 y puede abarcar una

longitud de cable de hasta 100 metros. Existen dos versiones: STP (par

trenzado blindado), que es más caro, y UTP (par trenzado sin blindar),

el cable más común. Estos cables existen en 5 categorías distintas.

Sin embargo, sólo 3 de ellas se utilizan generalmente en redes LAN:

las categorías 3, 4 y 5. El cable CAT 3 TP (par trenzado) tiene una

velocidad de transferencia de datos de hasta 10 Mbps. El cable CAT

4 TP tiene una velocidad de transferencia de datos de hasta 16 Mbps.

El cable CAT 5 TP tiene una velocidad de transferencia de datos de

hasta 100 Mbps.

Acceso itinerante

Una función que permite al usuario desplazarse por un dominio

concreto sin perder la conexión a la red.

Ad hoc

Una red LAN inalámbrica ad hoc es un grupo de ordenadores, cada

uno equipado con adaptador LAN, conectados como una red LAN

inalámbrica independiente.

Adaptador

Un dispositivo utilizado para conectar nodos de usuario final a la red;

cada uno contiene una interfaz con un tipo de ordenador

determinado o bus de sistema, como EISA, ISA, PCI, PCMCIA, CardBus,

etc.

BSS (Basic Service Set)

Es un punto de acceso y todos los ordenadores LAN asociados con él.

CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance)

Acceso múltiple por detección de portadora con evitación de

colisión.

36

DHCP (Dynamic Host Configuration Protocol)

Protocolo de configuración dinámica de host Este protocolo

configura automáticamente los ajustes TCP/IP de todos los

ordenadores de la red local.

Dirección IP

IP significa Internet Protocol (protocolo de Internet). Una dirección IP

consta de una serie de cuatro números separados por puntos que

sirve para identificar a un solo ordenador principal de Internet.

Ejemplo: 192.34.45.8.

Dirección MAC (Media Access Control)

Control de acceso a medios. Una dirección MAC es la dirección

de hardware de un dispositivo conectado a una red.

DNS (Domain Name System)

El sistema de nombres de dominio permite a los ordenadores

principales de Internet tener un nombre de dominio (como

www.smc.com) y una o varias direcciones IP (como 192.34.45.8). El

servidor DNS contiene una base de datos de ordenadores principales

y sus nombres de dominio y direcciones IP respectivas, de modo que

al solicitar un nombre de dominio (como cuando escribimos

www.smc.com en el navegador de Internet), se envía al usuario a

la dirección IP correcta. La dirección de servidor DNS que utilizan

los ordenadores de su red local es la ubicación del servidor DNS

asignada por su proveedor de servicios.

DSL (Digital Subscriber Line)

Línea digital de suscripción. Un módem DSL utiliza las líneas

telefónicas existentes para transmitir datos a altas velocidades.

Dúplex integral

Transmisión y recepción de datos simultáneas. En las redes digitales

puras, esto se consigue con dos pares de cables. En las redes

analógicas, o las redes digitales que utilizan portadoras, se consigue

dividiendo el ancho de banda de la línea en dos frecuencias, una para

el envío y otra para la recepción.

37

ESS - ESS (ESS-ID, SSID) (Extended Service Set.)

Se configura más de un BSS para crear un ESS. Los usuarios

itinerantes de LAN pueden desplazarse entre los distintos BSS

de un ESS (ESS-ID, SSID).

Ethernet

Un estándar de redes informáticas. Las redes Ethernet están

conectadas mediante cables y hubs especiales y desplazan los datos

hasta velocidades de 10 millones de bits por segundo (Mbps).

Hub

Dispositivo de conexión central para medios compartidos en

topología de estrella. Puede que no añada nada a la transmisión (hub

pasivo) o bien contener electrónica que regenere las señales para

reforzar su potencia así como la actividad del monitor (hub

activo/inteligente). Los hubs pueden añadirse a topologías de bus;

por ejemplo, un hub puede convertir una red Ethernet en una

topología de estrella para mejorar la resolución de problemas.

IP estática

Si el Proveedor de servicios le ha asignado una dirección IP fija,

introduzca la dirección IP, la máscara de subred y la dirección del

gateway que le ha asignado el proveedor de servicios.

IP fija

(consulte IP estática)

ISP (Internet Service Provider)

Proveedor de servicios de Internet. Un ISP es una empresa que

proporciona conectividad a Internet para usuarios individuales

y otras empresas u organizaciones.

38

LAN

Red de comunicaciones utilizada por los usuarios de una zona

geográfica determinada. Consta de servidores, estaciones de trabajo,

un sistema operativo de red y un enlace de comunicaciones.

Los servidores son máquinas muy rápidas que contienen los

programas y los datos compartidos por los usuarios de la red. Las

estaciones de trabajo (clientes) son los ordenadores personales de

los usuarios, que ejecutan procesos independientes y acceden a los

servidores de red cuando lo necesitan. A veces se utilizan estaciones

de trabajo sin disco, que funcionan sólo con disquetes, para recuperar

todo el software y los datos del servidor. Cada vez más se utilizan

también ordenadores de red “thin client” y terminales Windows. Es

posible conectar una impresora de forma local a una estación de

trabajo o a un servidor para que la compartan los usuarios de la red.

En las LAN pequeñas, determinadas estaciones de trabajo pueden

utilizarse como servidor, y permitir el acceso de los usuarios a los

datos contenidos en la máquina de otro usuario. Estas redes de igual

a igual normalmente son más fáciles de instalar y administrar, pero

los servidores especializados ofrecen un mejor rendimiento y

permiten un mayor volumen de transacciones. En las redes de mayor

tamaño se utilizan varios servidores. La transferencia de mensajes se

gestiona mediante un protocolo de transporte, como TCP/IP y

NetBEUI. La transmisión física de los datos se realiza mediante el

método de acceso (Ethernet, Token Ring, etc.), que se implementa

en los adaptadores de red conectados a las máquinas. La ruta de

comunicación real es el cable (de par trenzado, coaxial, de fibra

óptica) que conecta los varios adaptadores de red.

Máscara de subred

Una máscara de subred, que puede formar parte de la información

TCP/IP suministrada por su ISP,es un conjunto de cuatro números

configurados como una dirección IP. Se utiliza para crear números

de dirección IP utilizados sólo dentro de una red determinada (al

contrario que los números de dirección IP válida, reconocidos por

Internet).

39

MDI / MDI-X (Medium Dependent Interface)

Interfaz dependiente de medios, también denominado “puerto de

enlace ascendente,” es un puerto de un hub o switch de red que se

utiliza para conectar con otros hubs o switches sin necesidad de un

cable de cruce. El puerto MDI no cruza las líneas de transmisión y

recepción, cosa que sí hacen los puertos normales (puertos MDI-X)

que conectan a estaciones finales. El puerto MDI conecta al puerto

MDI-X del otro dispositivo. Generalmente hay uno o dos puertos en

un dispositivo que pueden alternar entre MDI (sin cruce) y MDI-X (con

cruce).

Medium Dependent Interface - X (Interfaz dependiente media –

X (cruzada))

Un puerto de un hub o switch de red que cruza las líneas de

transmisión que entran con las líneas de recepción que salen.

NAT (Network Address Translation)

Traducción de dirección de red. Proceso que permite a todos los

ordenadores de la red local utilizar una dirección IP. La compatibilidad

de Barricade con NAT le permite acceder a Internet desde cualquier

ordenador de su red local sin tener que comprar más direcciones IP a

su proveedor de servicios. La traducción de direcciones de red puede

utilizarse para dar acceso a Internet a varios usuarios con una única

cuenta de usuario, o para mapear la dirección local para un servidor

IP (como Internet o FTP) a una dirección pública. Esto protege a su

red del ataque directo de los hackers, y permite una gestión más

flexible ya que le permite cambiar direcciones IP internas sin que

eso afecte el acceso externo a su red. NAT debe estar activado para

permitir el acceso de varios usuarios a Internet o para usar la función

Servidor virtual.

Negociación automática

Un método de señalización que permite a cada nodo definir su modo

operativo (p. ej.10/100 Mbps y unidireccional/bidireccional) y

detectar el modo operativo del nodo adyacente.

40

NIC Fast Ethernet

Tarjeta de interfaz de red que cumple el estándar IEEE 802.3u. Esta

tarjeta funciona en la capa de control de acceso de medios (MAC),

utilizando acceso múltiple por detección de portadora con evitación

de colisión (CSMA/CD).

PBCC (Packet Binary Convulational Code™)

Una técnica de modulación desarrollada por Texas Instruments Inc.

(TI) que ofrece velocidades de datos de hasta 22 Mbit/s y tiene plena

compatibilidad regresiva con las redes inalámbricas 802.11b

existentes.

PCI (Peripheral Component Interconnect)

Bus local para ordenadores Intel que proporciona una ruta de datos

de alta velocidad entre la CPU y un máximo de 10 dispositivos

periféricos (vídeo, disco, red, etc.). El bus PCI funciona a 33 MHz,

admite rutas de datos de 32 bits y 64 bits y control de bus.

PPPoE

Protocolo punto por punto a través de Ethernet. El protocolo PPTP es

un método de transmisión segura de datos creado en principio para

conexiones por marcación. PPPoE es para conexiones Ethernet.

Punto de acceso

Un dispositivo que es capaz de recibir señales inalámbricas y

transmitirlas a través de la red cableada y viceversa, creando con ello

una conexión entre la red alámbrica y la inalámbrica.

Red troncal

La infraestructura central de una red. La parte de la red que

transporta información desde una ubicación central a otra ubicación

central donde es descargada a un sistema local. Estación base - En

telecomunicaciones móviles, una estación base es el

transmisor/receptor de radio central que mantiene las

comunicaciones con los equipos de radioteléfono móviles que se

encuentran dentro de su rango. En las aplicaciones de comunicación

celular y personal, cada célula o microcélula tiene su propia estación

base; cada estación base, a su vez, está interconectada con otras

bases de célula.

41

TCP (Transmission Control Protocol)

TCP y UDP (User Datagram Protocol) son los dos protocolos de

transporte de TCP/IP. TCP se ocupa de que un mensaje se envíe de

forma precisa y en su totalidad. Sin embargo, en el caso de la voz y el

vídeo en tiempo real, no hay tiempo material ni motivo para corregir

errores, y en su lugar se utiliza UDP.

TCP/IP (Transmission Control Protocol/Internet Protocol)

Protocolo de control de transmisión/Protocolo de Internet.Es el

protocolo estándar para la transmisión de datos a través de Internet.

UDP (User Datagram Protocol).

Protocolo incluido en el conjunto de protocolos TCP/IP que se utiliza

en vez de TCP cuando no es necesario realizar una entrega fiable. Por

ejemplo, UDP se utiliza en tráfico de audio y vídeo en tiempo real, en

los que los paquetes perdidos sencillamente se ignoran, ya que no

hay tiempo para volver a transmitirlos. Si se utiliza UDP y se exige una

entrega fiable, hay que escribir en las aplicaciones la comprobación

de secuencias de paquetes y la notificación de errores.

42

Legal Information and Contacts

SMC’s Limited Warranty Statement

Limited Warranty Statement: SMC Networks Europe (“SMC”) warrants

its products to be free from defects in workmanship and materials,

under normal use and service, for the applicable warranty term. All

SMC products carry a standard 2 year limited warranty from the date

of purchase from SMC or its Authorized Reseller. SMC may, at its own

discretion, repair or replace any product not operating as warranted

with a similar or functionally equivalent product, during the applicable

warranty term. SMC will endeavour to repair or replace any product

returned under warranty within 30 days of receipt of the product. As

new technologies emerge, older technologies become obsolete and

SMC will, at its discretion, replace an older product in its product line

with one that incorporates these newer technologies

The standard limited warranty can be upgraded to a 5 year Limited

Lifetime * warranty by registering new products within 30 days of

purchase from SMC or its Authorized Reseller. Registration can be

accomplished via the enclosed product registration card or online via

the SMC web site. Failure to register will not affect the standard limited

warranty.The Limited Lifetime warranty covers a product during the

Life of that Product, which is defined as a period of 5 years from the

date of purchase of the product from SMC or its authorized reseller.

All products that are replaced become the property of SMC.

Replacement products may be either new or reconditioned. Any

replaced or repaired product carries, either a 30-day limited warranty

or the remainder of the initial warranty,whichever is longer. SMC is

not responsible for any custom software or firmware, configuration

information, or memory data of Customer contained in, stored on, or

integrated with any products returned to SMC pursuant to any

warranty.Products returned to SMC should have any customerinstalled accessory or add-on components, such as expansion

modules, removed prior to returning the product for replacement.

SMC is not responsible for these items if they are returned with the

product.

43

Customers must contact SMC for a Return Material Authorization

number prior to returning any product to SMC. Proof of purchase may

be required. Any product returned to SMC without a valid Return

Material Authorization (RMA) number clearly marked on the outside

of the package will be returned to customer at customer’s expense.

Customers are responsible for all shipping charges from their facility

to SMC. SMC is responsible for return shipping charges from SMC to

customer.

WARRANTIES EXCLUSIVE: IF A SMC PRODUCT DOES NOT OPERATE AS

WARRANTED ABOVE, CUSTOMER’S SOLE REMEDY SHALL BE REPAIR OR

REPLACEMENT OF THE PRODUCT IN QUESTION,AT SMC’S OPTION.THE

FOREGOING WARRANTIES AND REMEDIES ARE EXCLUSIVE AND ARE IN

LIEU OF ALL OTHER WARRANTIES OR CONDITIONS, EXPRESSED OR

IMPLIED, EITHER IN FACT OR BY OPERATION OF LAW, STATUTORY OR

OTHERWISE, INCLUDING WARRANTIES OR CONDITIONS OF

MERCHANTABILITY AND FITNESS FOR A PARTICULAR PURPOSE. SMC

NEITHER ASSUMES NOR AUTHORIZES ANY OTHER PERSON TO ASSUME

FOR IT ANY OTHER LIABILITY IN CONNECTION WITH THE SALE,

INSTALLATION, MAINTENANCE OR USE OF ITS PRODUCTS.SMC SHALL

NOT BE LIABLE UNDER THIS WARRANTY IF ITS TESTING AND

EXAMINATION DISCLOSE THE ALLEGED DEFECT IN THE PRODUCT DOES

NOT EXIST OR WAS CAUSED BY CUSTOMER’S OR ANY THIRD PERSON’S

MISUSE, NEGLECT, IMPROPER INSTALLATION OR TESTING,

UNAUTHORIZED ATTEMPTS TO REPAIR, OR ANY OTHER CAUSE BEYOND

THE RANGE OF THE INTENDED USE,OR BY ACCIDENT, FIRE,LIGHTNING,

OR OTHER HAZARD.

LIMITATION OF LIABILITY: IN NO EVENT, WHETHER BASED IN CONTRACT

OR TORT (INCLUDING NEGLIGENCE), SHALL SMC BE LIABLE FOR

INCIDENTAL, CONSEQUENTIAL,INDIRECT, SPECIAL, OR PUNITIVE

DAMAGES OF ANY KIND,OR FOR LOSS OF REVENUE, LOSS OF

BUSINESS, OR OTHER FINANCIAL LOSS ARISING OUT OF OR IN

CONNECTION WITH THE SALE, INSTALLATION, MAINTENANCE, USE,

PERFORMANCE, FAILURE, OR INTERRUPTION OF ITS PRODUCTS, EVEN IF

SMC OR ITS AUTHORIZED RESELLER HAS BEEN ADVISED OF THE

POSSIBILITY OF SUCH DAMAGES.

44

SOME COUNTRIES DO NOT ALLOW THE EXCLUSION OF IMPLIED

WARRANTIES OR THE LIMITATION OF INCIDENTAL OR

CONSEQUENTIAL DAMAGES FOR CONSUMER PRODUCTS, SO THE

ABOVE LIMITATIONS AND EXCLUSIONS MAY NOT APPLY TO YOU.THIS

WARRANTY GIVES YOU SPECIFIC LEGAL RIGHTS,WHICH MAY VARY

FROM COUNTRY TO COUNTRY. NOTHING IN THIS WARRANTY SHALL

BE TAKEN TO AFFECT YOUR STATUTORY RIGHTS.

* Under the limited lifetime warranty, internal and external power

supplies, fans, and cables are covered by a standard one-year

warranty from date of purchase.

Full Installation Manual

Full installation manuals are provided on the Installation CD-Rom.

Manuals in other languages than those included on the CD-Rom are

provided on www.smc-europe.com (section support).

Firmware and Drivers

For latest driver, technical information and bug-fixes please visit

www.smc-europe.com (section support).

Contact SMC

Contact details for your relevant countries are available on www.smceurope.com and www.smc.com.

Statement of Conditions

In line with our continued efforts to improve internal design,

operational function, and/or reliability, SMC reserves the right to

make changes to the product(s) described in this document without

notice. SMC does not assume any liability that may occur due to the

use or application of the product(s) described herein. In order to

obtain the most accurate knowledge of installation, bug-fixes and

other product related information we advise to visit the relevant

product support page at www.smc-europe.com before you start

installing the equipment. All information is subject to change without

notice.

45

Limitation of Liability

In no event, whether based in contract or tort (including negligence),

shall SMC be liable for incidental, consequential, indirect, special or

punitive damages of any kind, or for loss of revenue, loss of business

or other financial loss arising out of or in connection with the sale,

installation, maintenance, use, performance, failure or interruption of

its products, even if SMC or its authorized reseller has been adviced of

the possiblity of such damages.

Copyright

Information furnished by SMC Networks, Inc.(SMC) is believed to be

accurate and reliable. However, no responsibility is assumed by SMC

for its use, nor for any infringements of patents or other rights of third

parties which may result from its use. No license is granted by

implication or otherwise under any patent or patent rights of SMC.

SMC reserves the right to change specifications at any time without

notice.

Trademarks

SMC is a registered trademark and EZ Connect is a trademark of SMC

Networks, Inc. Other product and company names are trademarks or

registered trademarks of their respective holders.

Número modelo: SMC2655W

Loading...

Loading...