Page 1

Gigabit Ethernet коммутатор уровня

доступа / распределения

СЕРИЯ QSW-3400

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ

www.qtech.ru

Page 2

Оглавление

1 УПРАВЛЕНИЕ КОММУТАТОРОМ 11

1.1 Варианты Управления 11

1.1.1 Внеполосное управление 11

1.1.2 Внутриполосное управление 14

1.1.2.1 Управление по Telnet 14

1.1.2.2 Управление через HTTP 17

1.1.2.3 Управление коммутатором через сетевое управление SNMP 19

1.2 CLI интерфейс 20

1.2.1 Режим настройки 20

1.2.1.1 Режим пользователя 21

1.2.1.2 Режим администратора 21

1.2.1.3 Режим глобального конфигурирования 22

1.2.1.4 Режим конфигурирования интерфейса 22

1.2.1.5 Режим VLAN 22

1.2.1.6 Режим DHCP Address Pool 23

1.2.1.7 ACL режим 23

1.2.2 Настройка синтаксиса 23

1.2.3 Сочетания клавиш 24

1.2.4 Справка 24

1.2.5 Проверка ввода 25

1.2.5.1 Отображаемая информация: успешное выполнение (successfull) 25

1.2.5.2 Отображаемая информация: ошибочный ввод (error) 25

1.2.6 Поддержка языка нечеткой логики (Fuzzy math) 26

2 ОСНОВНЫЕ НАСТРОЙКИ КОММУТАТОРА 27

2.1 Основные настройки 27

2.2 Управление Telnet 28

2.2.1 Telnet 28

2.2.1.1 Введение в Telnet 28

2.2.1.2 Команды конфигурирования Telnet 28

2.2.2 SSH 30

2.2.2.1 Введение в SSH 30

2.2.2.2 Список команд для конфигурирования SSH сервера 31

2.2.2.3 Пример настройки SSH сервера 31

2.3 Настройка IP адресов коммутатора 32

2.3.1 Список команд для настройки IP адресов 32

2.4 Настройка SNMP 34

www.qtech.ru

Page 3

2.4.1 Введение в SNMP 34

2.4.2 Введение в MIB 35

2.4.3 Введение в RMON 36

2.4.4 Настройка SNMP 36

2.4.4.1 Список команд для настройки SNMP 36

2.4.5 Типичные примеры настройки SNMP 39

2.4.6 Поиск неисправностей SNMP 41

2.5 Модернизация коммутатора 41

2.5.1 Системные файлы коммутатора 42

2.5.2 BootROM обновление 42

2.5.3 Обновление FTP/TFTP 45

2.5.3.1 Введение в FTP/TFTP 45

2.5.3.2 Настройка FTP/TFTP 47

2.5.3.3 Примеры настройки FTP/TFTP 49

2.5.3.4 Устранение неисправностей FTP/TFTP 52

3 ОПЕРАЦИИ С ФАЙЛОВОЙ СИСТЕМОЙ 54

3.1 Введение в Устройства хранения данных (File Storage Devices) 54

3.2 Список команд для конфигурирования файловой системы 54

3.3 Типичные области применения 56

3.4 Поиск проблем 56

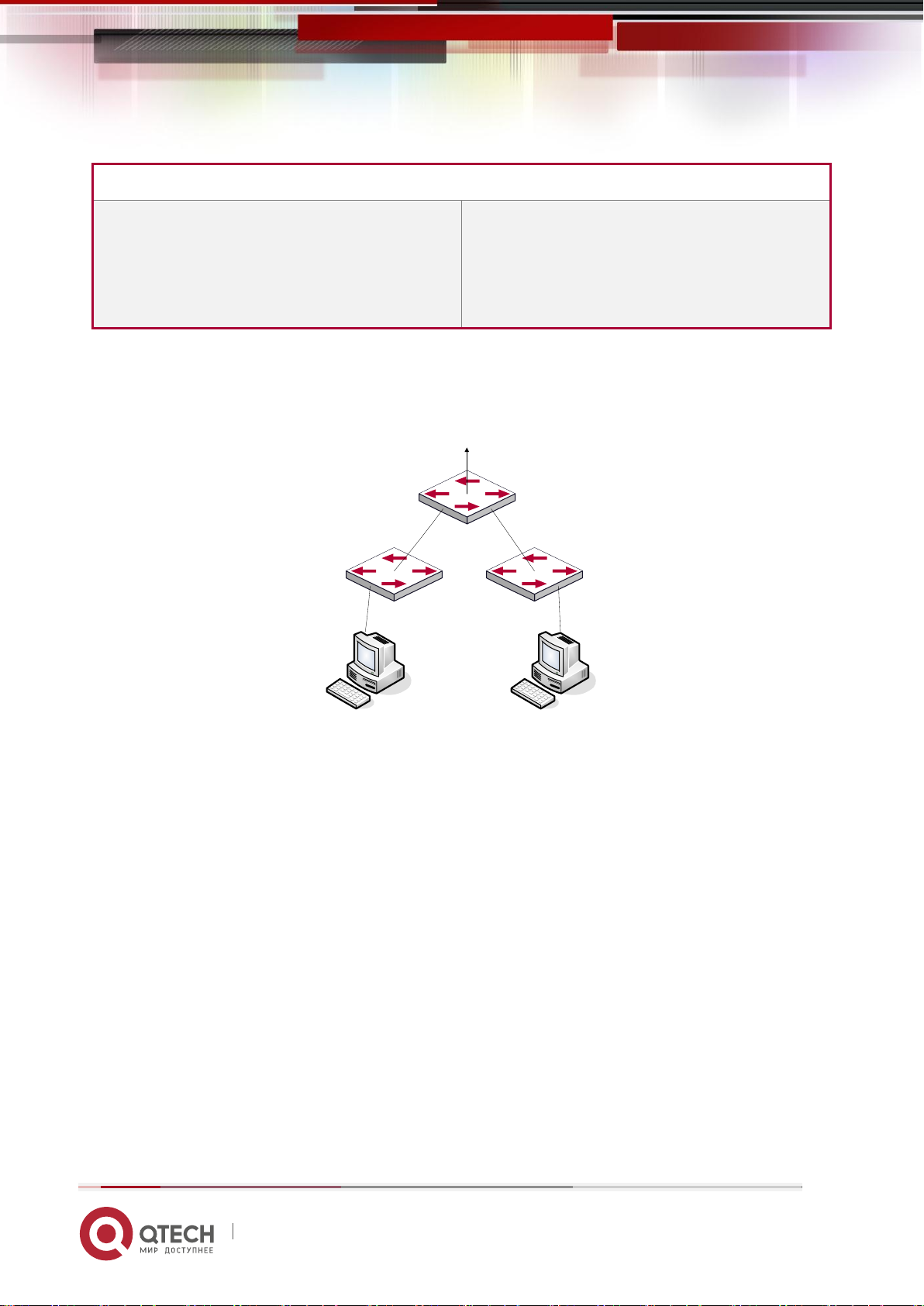

4 НАСТРОЙКА КЛАСТЕРА 57

4.1 Введение в управление кластерами сети 57

4.2 Список команд для конфигурирования кластера управления сети 57

4.3 Примеры администрирования кластера 60

4.4 Поиск проблем в администрировании кластерами 61

5 КОНФИГУРИРОВАНИЕ ПОРТОВ 62

5.1 Введение 62

5.2 Список команд для конфигурирования портов 62

5.3 Примеры конфигурации порта 64

5.4 Устранение неисправностей на порту 66

6 КОНФИГУРАЦИЯ ФУНКЦИИ ИЗОЛЯЦИИ ПОРТОВ 67

6.1 Введение в функцию изоляции портов 67

6.2 Список команд для конфигурации изоляции портов 67

6.3 Типовые примеры функции изоляции портов 68

7 КОНФИГУРАЦИЯ ФУНКЦИИ РАСПОЗНАВАНИЯ ПЕТЛИ НА ПОРТУ 69

7.1 Введение в функцию распознавания петли 69

7.2 Список команд для конфигурирования функции распознавания петли на порту 69

www.qtech.ru

Page 4

7.3 Примеры функции распознавания петли на порту 71

7.4 Решение проблем с функцией распознавания петли на порту 71

8 КОНФИГУРАЦИЯ ФУНКЦИИ ULDP 72

8.1 Общая информация о ULDP 72

8.2 Список команд для конфигурирования ULDP 73

8.3 Типовые примеры функции ULDP 76

8.4 Устранение неполадок функции ULDP 77

9 НАСТРОЙКА ФУНКЦИИ LLDP 79

9.1 Общие сведения о функции LLDP 79

9.2 Список команд для конфигурирования LLDP 80

9.3 Типовой пример функции LLDP 83

9.4 Устранение неисправностей функции LLDP 84

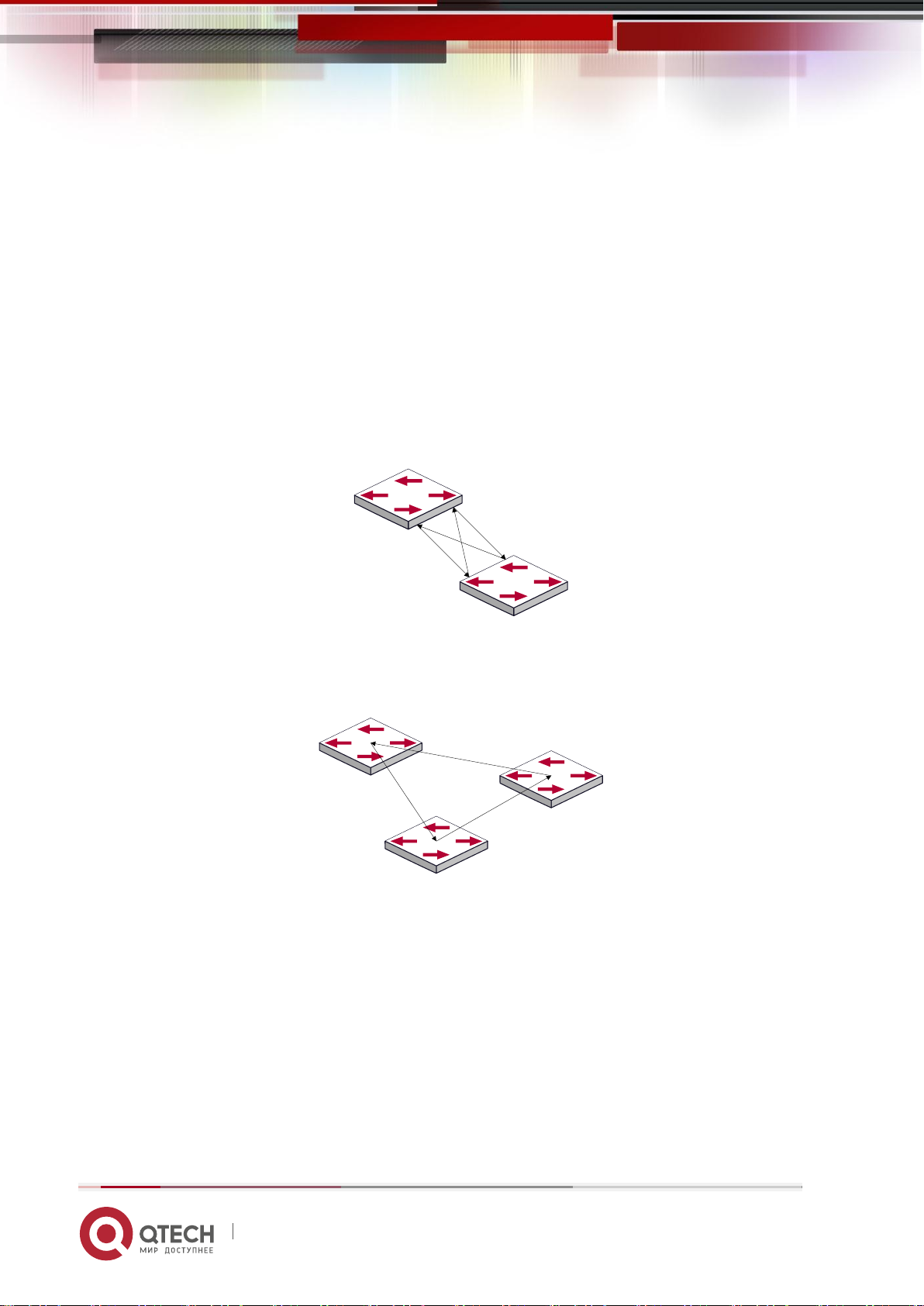

10 НАСТРОЙКА PORT CHANNEL 85

10.1 Общие сведения о Port channel 85

10.2 Общие сведения о LACP 86

10.2.1 Статическое объединение LACP 86

10.2.2 Динамическое объединение LACP 87

10.3 Настройка Port channel 87

10.4 Примеры использования Port channel 89

10.5 Устранение неисправностей Port channel 91

11 КОНФИГУРИРОВАНИЕ MTU 93

11.1 Общие сведения об MTU 93

11.2 Конфигурирование MTU 93

12 КОНФИГУРАЦИЯ EFM OAM 94

12.1 Общие сведения о EFM OAM 94

12.2 Конфигурирование EFM ОАМ 97

12.3 Примеры EFM OAM 99

12.4 Устранение неисправностей EFM OAM 100

13 БЕЗОПАСНОСТЬ ПОРТОВ 101

13.1 Введение 101

13.2 Настройка безопасности портов 101

13.3 Приметы настройки PORT SECURITY 102

13.4 Устранение неисправностей PORT SECURITY 102

14 НАСТРОЙКА DDM 103

14.1 Введение 103

14.1.1 Краткое введение в DDM 103

www.qtech.ru

Page 5

14.1.2 Функции DDM 104

14.2 Список команд конфигурации DDM 105

14.3 Примеры применения DDM 107

14.4 Устранение неисправностей DDM 111

15 LLDP-MED 112

15.1 Введение в LLDP-MED 112

15.2 Конфигурация LLDP-MED 112

15.3 Пример настройки LLDP-MED 114

15.4 Устранение неисправностей LLDP-MED 117

16 НАСТРОЙКА BPDU-TUNNEL 118

16.1 Введение в bpdu-tunnel 118

16.1.1 Функции bpdu-tunnel 118

16.1.2 Создание bpdu-tunnel 118

16.2 Конфигурация bpdu-tunnel 119

16.3 Пример bpdu-tunnel 119

16.4 Устранение неисправностей bpdu-tunnel 120

17 НАСТРОЙКА EEE ENERGY-SAVING 121

17.1 Введение в EEE Energy-saving 121

17.2 Настройка EEE Energy-saving 121

17.3 Типичный пример EEE Energy-saving 121

18 НАСТРОЙКА ВИРТУАЛЬНЫХ ЛОКАЛЬНЫХ СЕТЕЙ - VLAN 122

18.1 Конфигурирование VLAN 122

18.1.1 Начальные сведения о VLAN 122

18.1.2 Конфигурирование VLAN 123

18.1.3 Типичное применение VLANа 126

18.1.4 Типичное применение гибридных портов 128

18.2 Конфигурирование туннеля Dot1Q 129

18.2.1 Общие сведения о туннелях Dot1q 129

18.2.2 Конфигурирование туннеля Dot1q 130

18.2.3 Типичное применение туннеля Dot1q 131

18.2.4 Устранение неисправностей туннеля Dot1q 132

18.3 Конфигурирование Selective QinQ 132

18.3.1 Общие сведени о Selective QinQ Общие сведени о Selective QinQ 132

18.3.2 Конфигурация Selective QinQ 132

18.3.3 Типичное применение Selective QinQ 133

18.3.4 Устранение неисправностей Selective QinQ 135

18.4 Настройка трансляции VLANов 135

www.qtech.ru

Page 6

18.4.1 Общие сведения о трансляции VLANов 135

18.4.2 Конфигурирование трансляции VLANа 135

18.4.3 Типовое применение трансляции VLАNов 136

18.4.4 Устранение неисправностей трансляции VLANов 137

18.5 Конфигурация трансляции Multi-to-One 137

18.5.1 Введение в Multi-to-One VLAN трансляцию 137

18.5.2 Настройка передачи Multi-to-One VLAN 138

18.5.3 Типичное применение трансляции Multi-to-One VLAN 138

18.5.4 Устранение неисправностей Multi-to-One VLAN трансляции 139

18.6 Конфигурирование динамических VLAN 140

18.6.1 Общие сведения 140

18.6.2 Конфигурирование динамических VLAN 140

18.6.3 Типовое применение динамического VLANа 142

18.6.4 Устранение неисправностей динамического VLANа 144

18.7 Конфигурирование GVRP 144

18.7.1 Общая информация о GVRP 144

18.7.2 Настройка GVRP 145

18.7.3 Примеры применения GVRP 146

18.7.4 Устранение неисправностей GVRP 148

18.8 Настройка Voice VLAN 148

18.8.1 Введение 148

18.8.2 Конфигурирование Voice VLAN 148

18.8.3 Типовое применение Voice VLAN 149

18.8.4 Устранение неисправностей Voice VLAN 150

19 НАСТРОЙКА ТАБЛИЦЫ MAC АДРЕСОВ 151

19.1 Общие сведения о таблице MAC адресов 151

19.1.1 Получение таблицы МАС адресов 151

19.1.2 Пересылка или фильтрация кадров 152

19.2 Конфигурирование таблицы МАС адресов 153

19.3 Примеры типичной конфигурации 155

19.4 Устранение неисправностей с таблицей МАС адресов 155

19.5 Дополнительные функции таблицы МАС адресов 156

19.5.1 Привязка МАС адресов 156

19.5.1.1 Общие сведения о привязке МАС адресов 156

19.5.1.2 Настройка привязки МАС адресов 156

19.5.1.3 Устранение проблем привязки МАС адресов 157

19.6 Конфигурация уведомлений о MAC-адресах 158

19.6.1 Введение в уведомления о MAC-адресах 158

www.qtech.ru

Page 7

19.6.2 Конфигурация уведомлений о MAC-адресах 158

19.6.3 Пример MAC уведомления 159

19.6.4 Устранение неисправностей MAC уведомлений 159

20 НАСТРОЙКА ПРОТОКОЛА MSTP 160

20.1 Общие сведения о MSTP 160

20.1.1 Регион MSTP 160

20.1.1.1 Операции внутри одного и того же региона MSTP 161

20.1.1.2 Операции между регионами MST 162

20.1.2 Роли портов 162

20.1.3 Балансировка нагрузки в MSTP 162

20.2 Конфигурирование MSTP 162

20.3 Пример применения MSTP 166

20.4 Устранение неисправностей MSTP 171

21 НАСТРОЙКА QOS 172

21.1 Общие сведения о QoS 172

21.1.1 Термины QoS 172

21.1.2 Реализация QoS 173

21.1.3 Базовая модель QoS 174

21.2 Конфигурирование QoS 178

21.3 Пример QoS 181

21.4 Устранение неисправностей QoS 184

22 ПЕРЕНАПРАВЛЕНИЕ ПОТОКОВ 185

22.1 Общие сведения о перенаправлении потоков 185

22.2 Конфигурирование перенаправления потоков 185

22.3 Примеры перенаправления потоков 186

22.4 Устранение неисправностей перенаправления потоков 186

23 КОНФИГУРИРОВАНИЕ ГИБКОГО QINQ 187

23.1 Общие сведения о гибком QinQ 187

23.1.1 Технология QinQ 187

23.1.2 Базовый QinQ 187

23.1.3 Гибкий QinQ 187

23.2 Настройка гибкого QinQ 187

23.3 Пример применения гибкого QinQ 189

23.4 Устранение неисправностей гибкого QinQ 190

24 КОНФИГУРИРОВАНИЕ ФУНКЦИЙ 3-ГО УРОВНЯ 192

24.1 Интерфейс 3-го уровня 192

24.1.1 Начальные сведения об интерфейсах 3-го уровня 192

www.qtech.ru

Page 8

24.1.2 Настройка интерфейса 3-го уровня 192

24.2 Настройка протокола IP 193

24.2.1 Введение в IPv4, IPv6 193

24.2.2 Настройка IP протокола 195

24.2.2.1 Настройка адреса IPv4 195

24.2.2.2 Настройка адреса IPv6 195

24.2.3 Поиск неисправностей IPv6 197

24.3 Статический маршрут 197

24.3.1 Введение в статический маршрут 197

24.3.2 Введение в маршрут по умолчанию 198

24.3.3 Настройка статического пути 198

24.3.4 Пример конфигурации статического маршрута 198

24.4 ARP 199

24.4.1 Введение в ARP 199

24.4.2 Список задач конфигурации ARP 200

24.4.3 Поиск неисправностей ARP 200

25 НАСТРОЙКА ФУНКЦИИ ПРЕДОТВРАЩЕНИЯ ARP СКАНИРОВАНИЯ 201

25.1 Введение в функцию предотвращения ARP сканирования 201

25.2 Последовательность задач конфигурации предотвращения ARP сканирования 201

25.3 Типовые примеры предотвращения ARP сканирования 203

25.4 Поиск неисправностей предотвращения ARP сканирования 204

26 КОНФИГУРАЦИЯ ЗАЩИТЫ ОТ ПОДМЕНЫ ARP 205

26.1 Обзор 205

26.1.1 ARP (Address Resolution Protocol) 205

26.1.2 Подмена ARP 205

26.1.3 Как предотвратить подмену ARP 205

26.2 Конфигурация предотвращения подмены ARP 206

26.3 Пример предотвращения подмены ARP, ND 207

27 НАСТРОЙКА ARP GUARD 209

27.1 Введение в ARP GUARD 209

27.2 Список задач конфигурации ARP GUARD 210

28 КОНФИГУРАЦИЯ САМООБРАЩЕННОГО ARP (GRATUITOUS ARP) 211

28.1 Введение в самообращенный ARP 211

28.2 Список задач конфигурации самообращенного ARP 211

28.3 Пример конфигурации самообращенного ARP 211

28.4 Поиск неисправностей самообращенного ARP 212

www.qtech.ru

Page 9

29 КОНФИГУРАЦИЯ DHCP 213

29.1 Введение DHCP 213

29.2 DHCP Server Configuration 214

29.3 Конфигурация DHCP ретранслятора 216

29.4 Примеры конфигурации DHCP 218

29.5 Поиск неисправностей DHCP 221

30 КОНФИГУРАЦИЯ DHCPV6 223

30.1 Введение DHCPv6 223

30.2 Конфигурация DHCPv6 сервера 224

30.3 Конфигурация DHCPv6 ретранслятора 225

30.4 Конфигурация сервера делегации префиксов DHCPV6 226

30.5 Конфигурация клиента делегации префиксов DHCPv6 228

30.6 Примеры конфигурации DHCPv6 228

30.7 Поиск несиправностей DHCPv6 230

31 КОНФИГУРАЦИЯ ОПЦИИ 82 DHCP 232

31.1 Введение в опцию 82 DHCP 232

31.1.1 Структура сообщения опции 82 DHCP 232

31.1.2 Механизм работы опции 82 233

31.2 Список задач конфигурации опции 82 DHCP 233

31.3 Примеры применения опции 82 DHCP 236

31.4 Поиск неисправностей опции 82 DHCP 237

32 ОПЦИИ 60 И 43 DHCP 239

32.1 Введение в опции 60 и 43 DHCP 239

32.2 Настройка опций 60 и 43 на DHCP 239

32.3 Пример настройки опций 60 и 43 DHCPv6 240

32.4 Устранение неисправностей 60 и 43 опций DHCP 240

33 ОПЦИИ 37, 38 DHCPV6 241

33.1 Введение в опции 37, 38 DHCPv6 241

33.2 Список задач конфигурации опции 37, 38 DHCPv6 241

33.3 Примеры опицй 37, 38 DHCPv6 245

33.3.1 Пример опций 37, 38 в DHCPv6 Snooping 245

33.3.2 Пример опций 37, 38 на DHCPv6 ретрансляторе 247

33.4 Поиск неисправностей опций 37, 38 DHCPv6 248

34 КОНФИГУРАЦИЯ DHCP SNOOPING 249

34.1 Введение в DHCP Snooping 249

34.2 Последовательность задач конфигурации DHCP Snooping 250

34.3 Типовое применение DHCP Snooping 254

www.qtech.ru

Page 10

34.4 Поиск неисправностей DHCP Snooping 255

34.4.1 Наблюдение и отладочная информация 255

34.4.2 Помощь в поиске неисправностей 255

35 КОНФИГУРАЦИЯ ОПЦИИ 82 DHCP 256

35.1 Введение в опцию 82 DHCP 256

35.1.1 Структура сообщения опции 82 DHCP 256

35.1.2 Механизм работы опции 82 257

35.2 Список задач конфигурации опции 82 DHCP 257

35.3 Примеры применения опции 82 DHCP 259

35.4 Поиск неисправностей опции 82 DHCP 260

www.qtech.ru

Page 11

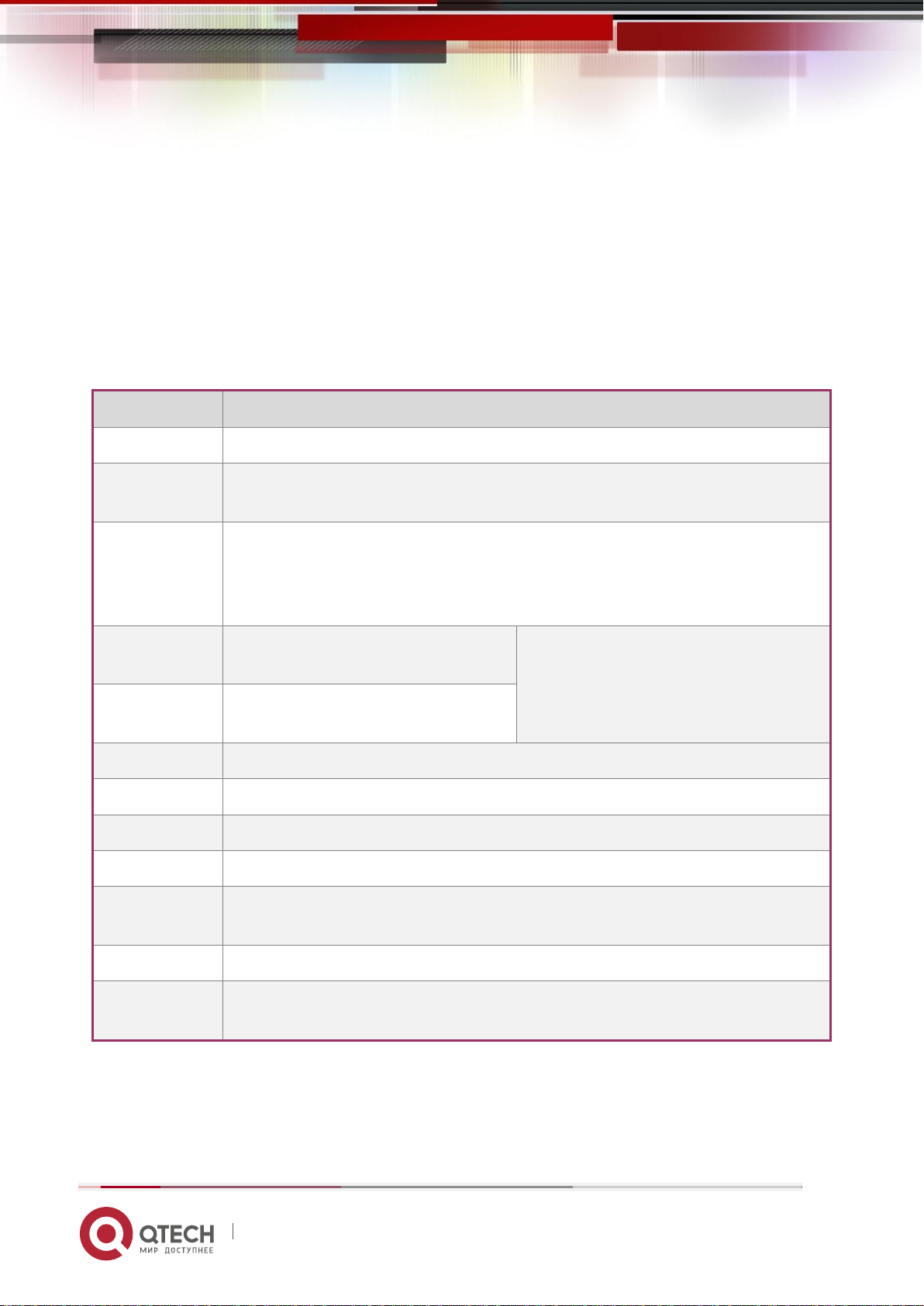

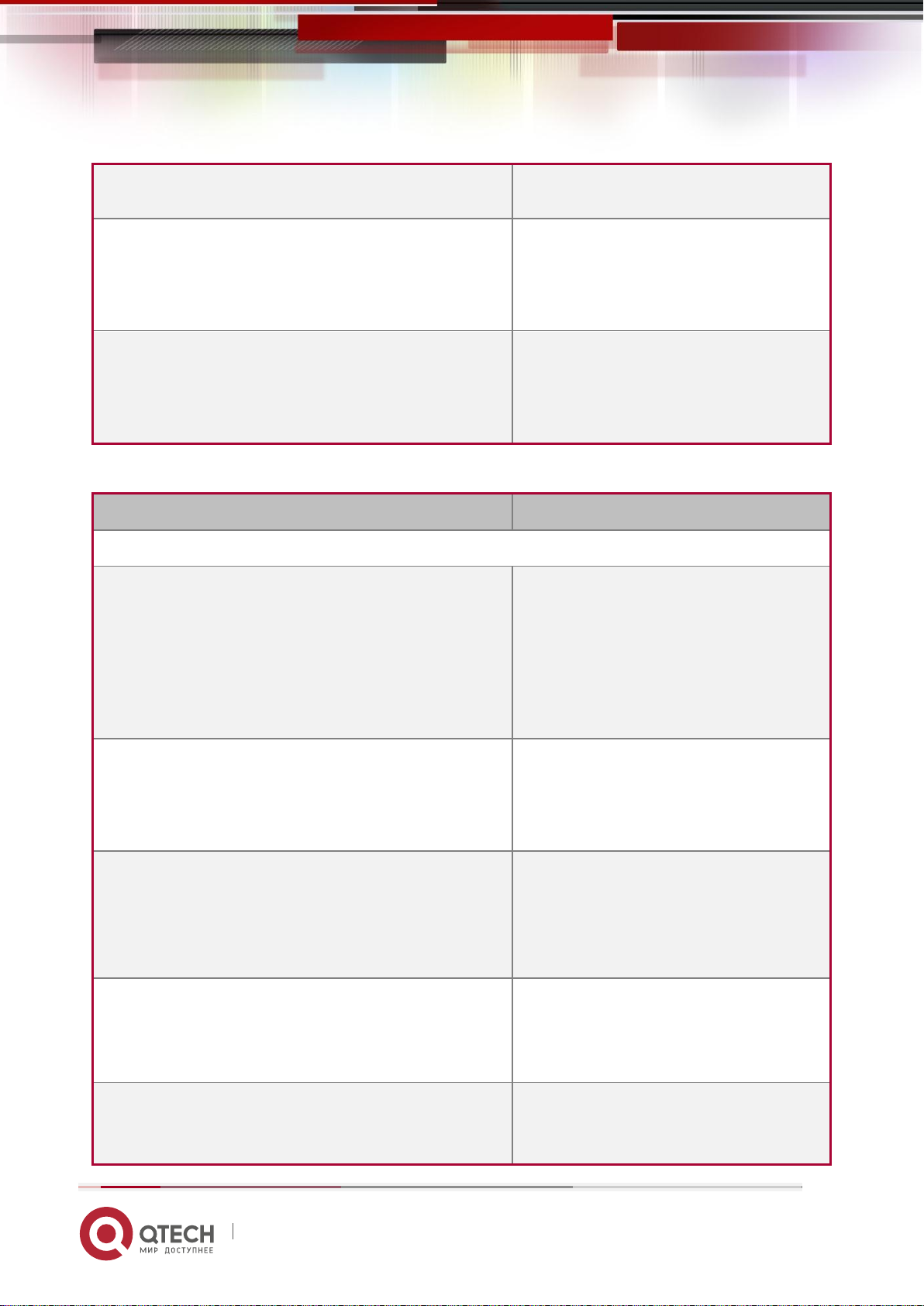

Руководство пользователя

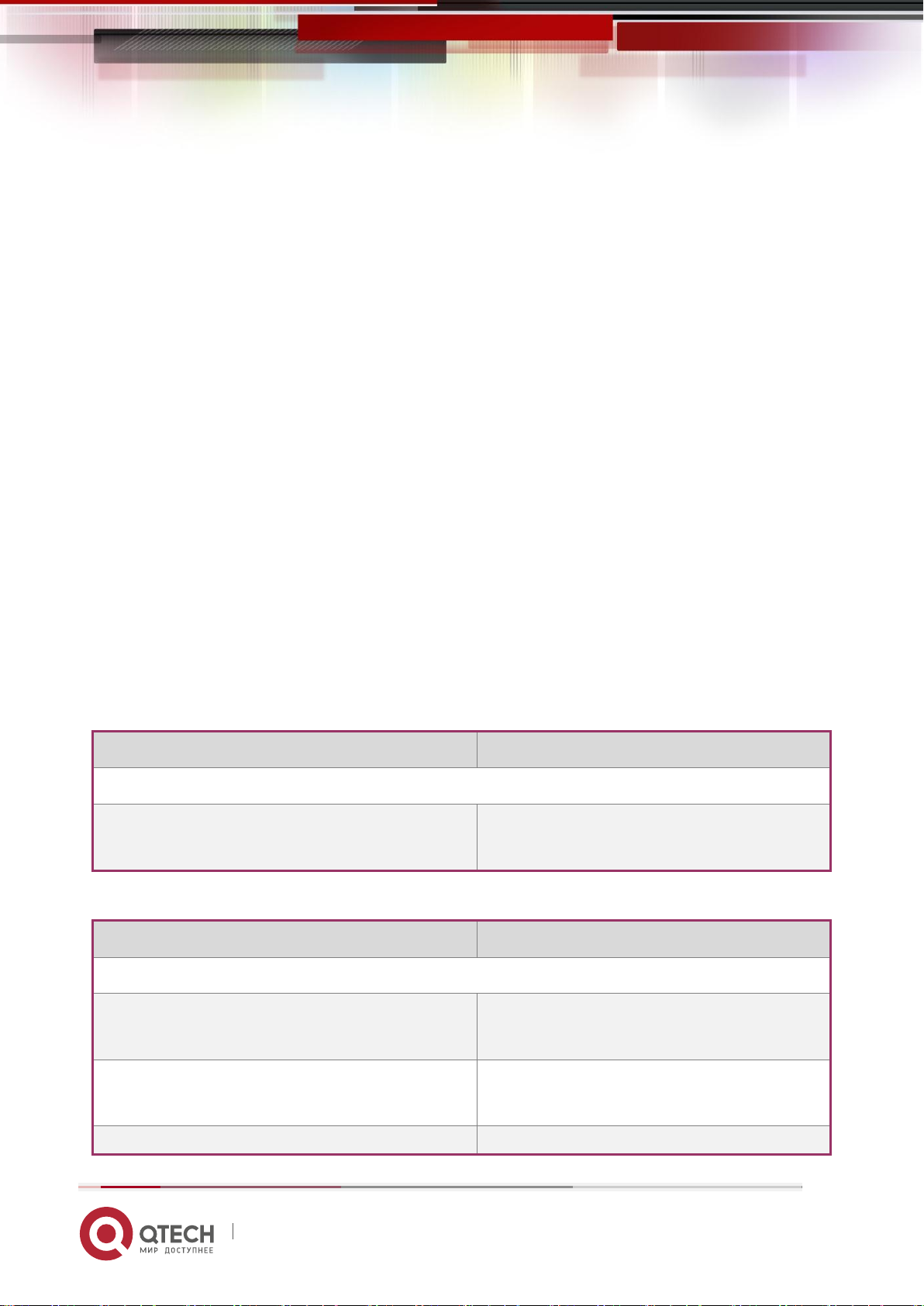

Подключение к

серийному порту

Название устройства

Описание

Персональный

компьютер (PC)

Имеет функциональную клавиатуру и порт RS-232, с установленным

эмулятором терминала, таким как HyperTerminal, входящий в комплект

Windows 9x/NT/2000/XP.

Кабель серийного порта

Один конец подключается к серийному порту RS-232, а другой к порту

консоли.

Коммутатор

Требуется работающий консольный порт.

1. Управление Коммутатором 11

1 УПРАВЛЕНИЕ КОММУТАТОРОМ

1.1 Варианты Управления

Для управления необходимо настроить коммутатор. Коммутатор обеспечивает два

варианта управления: внеполосное (out-of-band) или внутриполосное (in-band).

1.1.1 Внеполосное управление

Внеполосное управление — это управление через консольный интерфейс. Внеполосное

управление, в основном используется для начального конфигурирования коммутатора,

либо когда внутриполосное управление недоступно. Например, пользователь может

через консольный порт присвоить коммутатору IP-адрес для доступа по Telnet.

Процедура управления коммутатором через консольный интерфейс, описана ниже:

Шаг 1: Подключить персональный компьютер к консольному (серийному) порту

коммутатора

Как показано выше, серийный порт (RS-232) подключен к коммутатору через серийный

кабель. В таблице ниже указаны все устройства, использующиеся в подключении.

Шаг 2: Включение и настройка HyperTerminal.

После установки соединения запустите HyperTerminal, входящий в комплект Windows.

Пример, приведенный ниже, основан на HyperTerminal, входящий в комплект Windows

ХР.

www.qtech.ru

Page 12

Руководство пользователя

1. Управление Коммутатором 12

1. Нажмите «Пуск» (Start menu) – Все программы (All Programs) – Стандартные

(Accessories) – Связь (Communication) – HyperTerminal

2. Наберите имя для запущенного HyperTerminal, например «Switch».

www.qtech.ru

Page 13

Руководство пользователя

1. Управление Коммутатором 13

3. В выпадающем меню «Подключение» выберите серийный порт RS-232, который

используется PC, например, COM1 и нажмите «OK».

4. Настройте свойства COM1 следующим образом: Выберите скорость «9600» для

«Baud rate»; «8» - для «Data bits»; «none» - для «Parity checksum»; «1» - для «stop

bit»; «none» - для «traffic control»; или вы можете нажать «Restore default», а после

нажать «OK».

Шаг 3: Вызов командного интерфейса (CLI) коммутатора.

Включите коммутатор, после чего в окне HyperTerminal появятся следующие сообщения

(это режим конфигурации для коммутатора).

Testing RAM...

0x077C0000 RAM OK

Loading MiniBootROM...

www.qtech.ru

Page 14

Руководство пользователя

1. Управление Коммутатором 14

Attaching to file system...

Loading nos.img ... done.

Booting......

Starting at 0x10000...

Attaching to file system...

……

--- Performing Power-On Self Tests (POST) ---

DRAM Test....................PASS!

PCI Device 1 Test............PASS!

FLASH Test...................PASS!

FAN Test.....................PASS!

Done All Pass.

------------------ DONE ---------------------

Current time is SUN JAN 01 00:00:00 2006

……

Switch>

Теперь можно вводить команды управления коммутатором. Детальное описание команд

приведено в последующих главах.

1.1.2 Внутриполосное управление

Внутриполосное управление относится к управлению посредством доступа к

коммутатору с использованием Telnet, или HTTP, а также SNMP. Внутриполосное

управление включает функции управления коммутатора для некоторых устройств,

подключенных к нему. В тех случаях, когда внутриполосное управление из-за изменений,

сделанных в конфигурации коммутатора, работает со сбоями, для управления и

конфигурирования коммутатора можно использовать внеполосное управление.

1.1.2.1 Управление по Telnet

Чтобы управлять коммутатором по Telnet, должны выполняться следующие условия:

1. Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес;

2. IP адрес хоста (Telnet клиент) и VLAN интерфейс коммутатора должны иметь

IPv4/IPv6 адреса в одном сегменте сети;

3. Если второй пункт не может быть выполнен, Telnet клиент должен быть

подключен к IPv4/IPv6 адресу коммутатора с других устройств, таких как

маршрутизатор.

Коммутатор третьего уровня может быть настроен с несколькими IPv4/IPv6

адресами, метод настройки описан в посвященной этому главе. Следующий

www.qtech.ru

Page 15

Руководство пользователя

Подключение

через кабель

1. Управление Коммутатором 15

пример описывает состояние коммутатора после поставки с заводскими

настройками, где присутствует только VLAN1.

Последующие шаги описывают подключение Telnet клиента к интерфейсу VLAN1

коммутатора посредством Telnet (пример адреса IPv4):

Управление коммутатором по Telnet

Шаг 1: Настройка IP адресов для коммутатора и запуск функции Telnet Server на

коммутаторе.

Прежде всего производится настройка IP адреса хоста. Он должен быть в том же

сегменте сети, что и IP адрес VLAN1 интерфейса коммутатора. Предположим, что

IP адрес интерфейса VLAN1 коммутатора - 10.1.128.251/24. Тогда IP адрес хоста

может быть 10.1.128.252/24. С помощью команды «ping 192.168.0.10» можно

проверить, доступен коммутатор или нет.

Команды настройки IP адреса для интерфейса VLAN1 указаны ниже. Перед

применением внутриполосного управления, IP-адрес коммутатора должен быть

настроен посредством внеполосного управления (например, через порт Console).

Команды конфигурирования следующие (далее считается, что все приглашения

режима конфигурирования коммутатора начинаются со слова «switch», если

отдельно не указано иное):

Switch>

Switch>enable

Switch#config

Switch(config)#interface vlan 1

Switch(Config-if-Vlan1)#ip address 10.1.128.251 255.255.255.0

Switch(Config-if-Vlan1)#no shutdown

Для активации функции Telnet сервера пользователь должен включить её в режиме

глобального конфигурирования, как показано ниже:

Switch>enable

Switch#config

Switch(config)# telnet-server enable

www.qtech.ru

Page 16

Руководство пользователя

1. Управление Коммутатором 16

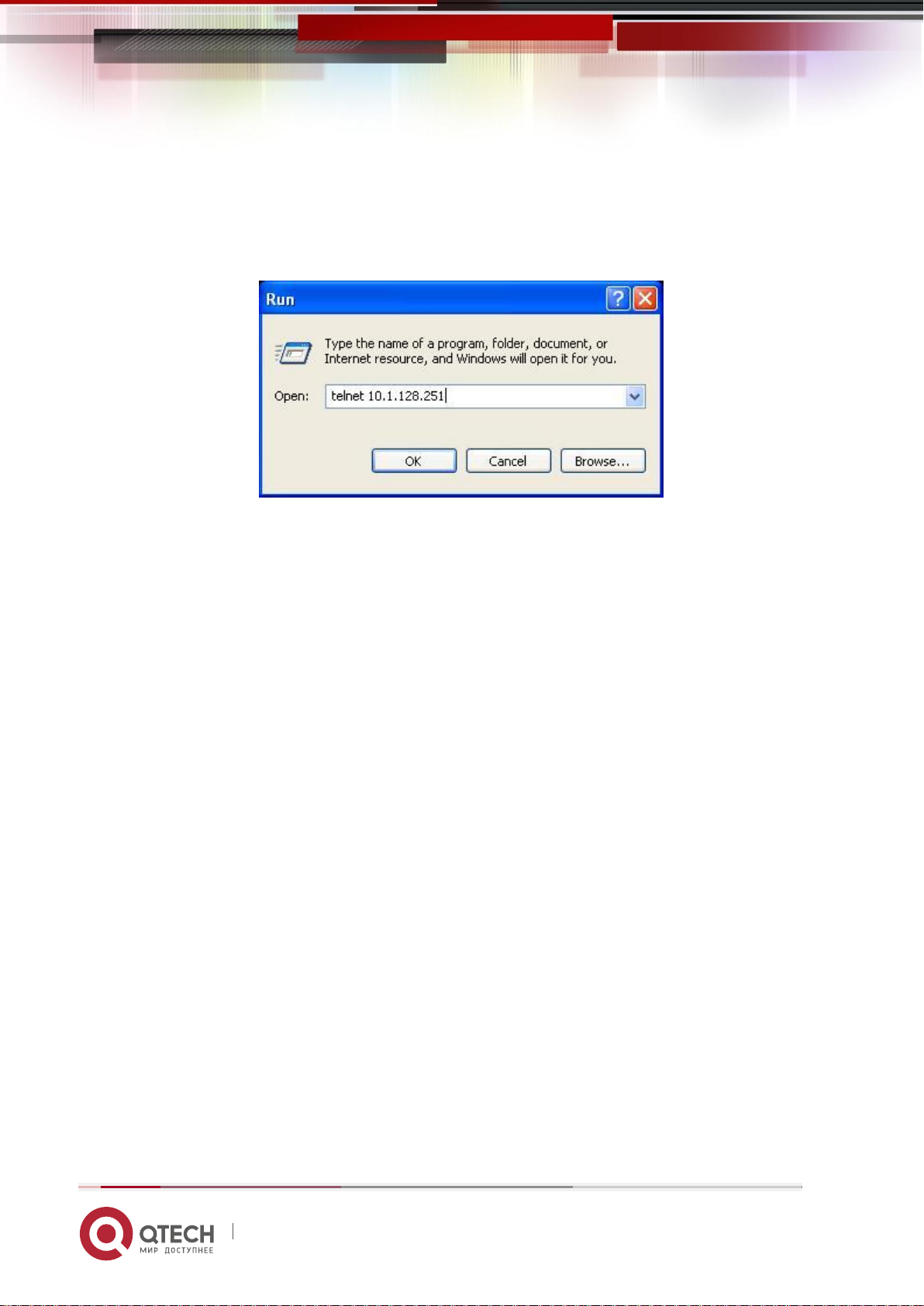

Шаг 2: Запуск программы Telnet Client

Необходимо запустить программу Telnet клиент в Windows с указанием адреса хоста.

Запуск программы Telnet клиент в Windows.

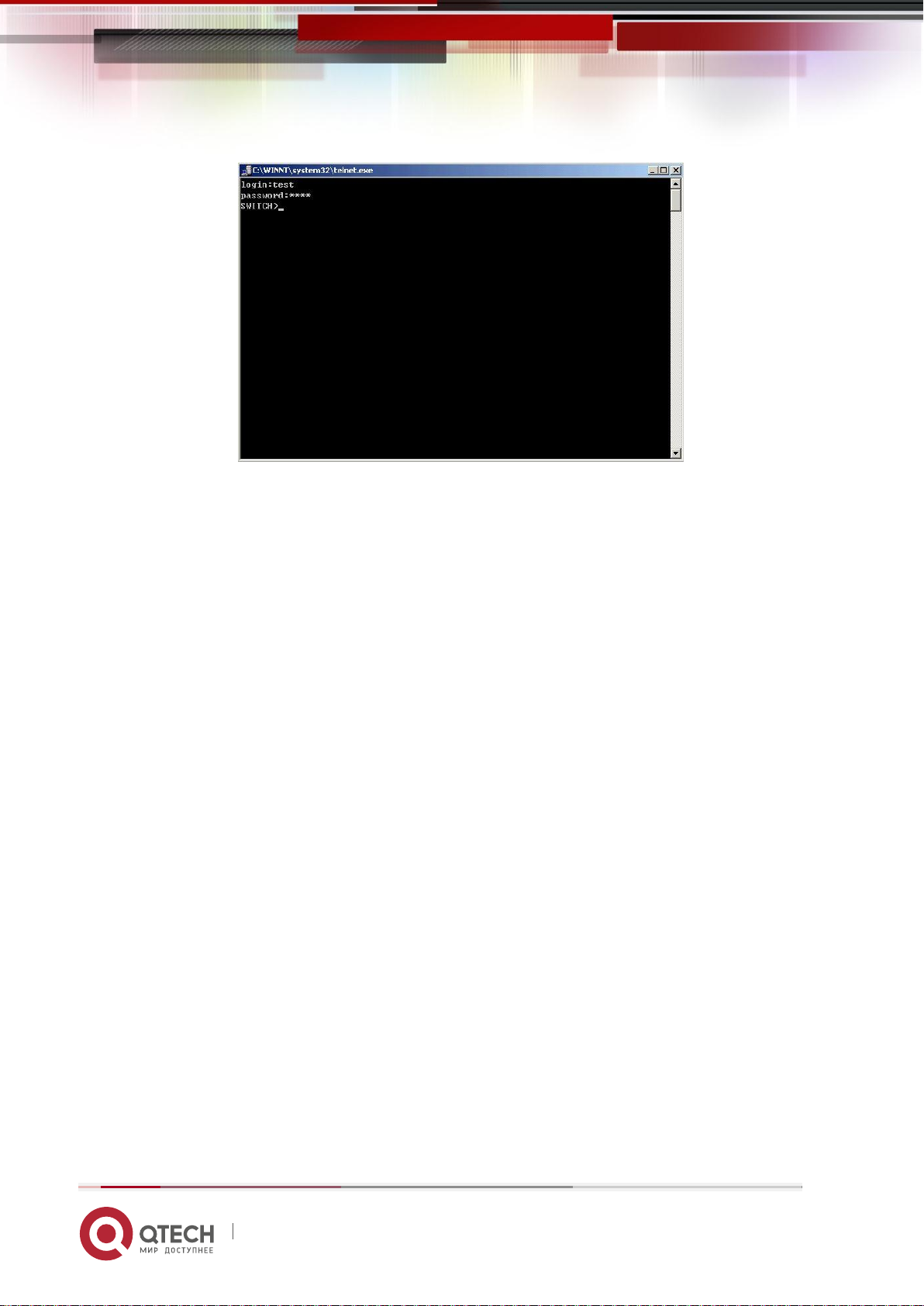

Шаг 3: Получить доступ к коммутатору.

Для того, что бы получить доступ к конфигурации через интерфейс Telnet необходимо

ввести достоверный логин (login) и пароль (password). В противном случае в доступе

будет отказано. Этот метод помогает избежать неавторизованного получения доступа.

Как результат, когда Telnet включен для настройки и управления коммутатора, имя

пользователя (username) и пароль (password) для авторизованных пользователей

должны быть настроены следующей командой: «username <username> privilege

<privilege> [password (0|7) <password>]».

Для локальной аутентификации можно использовать следующую команду:

authentifcation line vty login local

Для доступа в привелигерованный режим необходимо задать уровень привилегий 15.

Допустим, авторизованный пользователь имеет имя «test» и пароль «test»; тогда

процедура задания имени и пароля для доступа по Telnet:

Switch>enable

Switch#config

Switch(config)#username test privilege 15 password 0 test

Switch(config)#authentication line vty login local

После ввода имени и пароля для интерфейса конфигурирования Telnet, пользователь

сможет вызвать командный интерфейс CLI настройки коммутатора. Команды,

используемые в командном интерфейсе Telnet CLI, которые становятся доступны после

ввода имени и пароля, — те же самые, что и в консольном интерфейсе.

www.qtech.ru

Page 17

Руководство пользователя

1. Управление Коммутатором 17

Настройка Telnet интерфейса

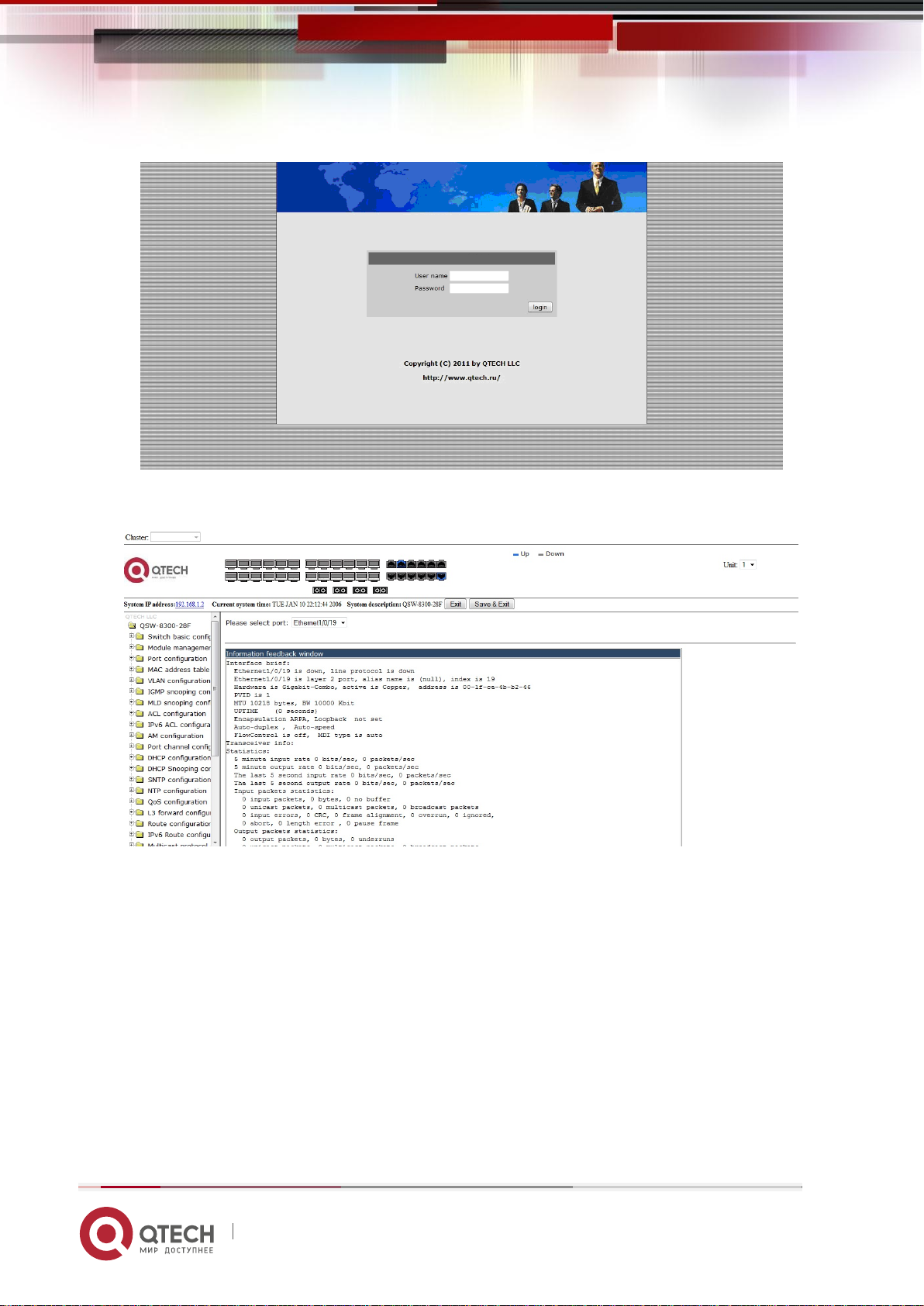

1.1.2.2 Управление через HTTP

Чтобы управлять коммутатором через Web-интерфейс, должны быть выполнены

следующие условия:

1. Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес.

2. IP адрес хоста (HTTP клиент) и VLAN интерфейс коммутатора должны иметь IPv4/IPv6

адреса в одном сегменте сети.

3. Если второй пункт не может быть выполнен, HTTP клиент должен быть подключен к

IPv4/IPv6 адресу коммутатора с других устройств, таких, как маршрутизатор.

Как и в управлении коммутатором через Telnet, как только удается ping/ping6 хоста к

IPv4/IPv6 адресам коммутатора и вводится правильный логин и пароль, появляется

возможность получить доступ к коммутатору через HTTP. Ниже описан способ настройки:

Шаг 1: Настройка IP адресов для коммутатора и запуск функции HTTP сервера

О настройке IP-адреса коммутатора с помощью внеполосного управления читайте в главе

о настройке Telnet управления.

Чтобы конфигурирование по Web стало возможным, нужно ввести команду ip http

server в глобальном режиме конфигурирования:

Switch>enable

Switch#config

Switch(config)#ip http server

Шаг 2: Запуск Web-браузера на хосте.

Необходимо открыть Web-браузер на хосте и ввести IP адрес коммутатора, или

непосредственно запустить HTTP протокол в Windows. К примеру, IP адрес коммутатора

«10.1.128.251»;

www.qtech.ru

Page 18

Руководство пользователя

1. Управление Коммутатором 18

Запуск HTTP протокола

При обращении коммутатора с IPv6 адреса рекомендуется использовать браузер Firefox

версии 1.5 или позднее. Например, если адрес коммутатора 3ffe:506:1:2::3, введите

адрес IPv6 коммутатора http:// [3ffe: 506:1:2:: 3]. Адрес обязательно должен быть

заключен в квадратные скобки.

Шаг 3: Получение доступа к коммутатору

Для того, чтобы получить доступ к конфигурации с использованием WEB интерфейса,

необходимо ввести достоверный логин (login) и пароль (password); в противном случае в

доступе будет отказано. Этот метод помогает избежать неавторизованного доступа. Как

результат, когда Telnet включен для настройки и управления коммутатора, имя

пользователя (username) и пароль (password) для авторизованных пользователей

должны быть настроены следующей командой: username <username> privilege

<privilege> [password (0|7) <password>].

Для локальной аутентификации можно использовать следующую команду:

authentication line vty login local.

Для доступа в привелигерованный режим необходимо задать уровень привилегий 15.

Допустим, авторизованный пользователь имеет имя «admin» и пароль «admin», тогда

процедура настройки следующая:

Switch>enable

Switch#config

Switch(config)#username admin privilege 15 password 0 admin

Switch(config)#authentication line web login local

Web интерфейс входа выглядит следующим образом:

www.qtech.ru

Page 19

Руководство пользователя

1. Управление Коммутатором 19

После ввода достоверных имени пользователя и пароля вы попадете в главное меню

настройки Web интерфейса, как это показано ниже:

Примечание: при настройке коммутатора имя коммутатора пишется английскими

буквами.

1.1.2.3 Управление коммутатором через сетевое управление SNMP

Необходимые требования:

1. Коммутатор должен иметь сконфигурированный IPv4/IPv6 адрес.

2. IP адрес хоста (HTTP клиент) и VLAN интерфейс коммутатора, должны иметь IPv4/IPv6

адреса в одном сегменте сети.

3. Если второй пункт не может быть выполнен, HTTP клиент должен быть подключен к

IPv4/IPv6 адресу коммутатора с других устройств, таких как роутер.

www.qtech.ru

Page 20

Руководство пользователя

1. Управление Коммутатором 20

Хост с программным обеспечением SNMP для управления сетью должен уметь пинговать

IP адрес коммутатора так, чтобы при работе программного обеспечения SNMP оно было

доступно для осуществления операций чтения/записи на нем. Подробности о том, как

управлять коммутаторами через SNMP, не будут рассмотрены в этом руководстве, их

можно найти в «SNMP Network Management Software User Manual» (Инструкция по

сетевому управлению SNMP).

1.2 CLI интерфейс

Коммутатор обеспечивает три интерфейса управления для пользователя: CLI (Command

Line Interface) интерфейс, web-интерфейс, сетевое управление программным

обеспечением SNMP. Мы познакомим вас с CLI (Консолью), web-интерфейсом и их

конфигурациями в деталях, SNMP пока не будет рассматриваться. CLI интерфейс знаком

большинству пользователей. Как упомянуто выше, при управлении по независимым

каналам связи и Telnet управление коммутатором осуществляется через интерфейс

командной строки (CLI).

CLI интерфейс поддерживает оболочку Shell, которая состоит из набора команд

конфигурации. Эти команды относятся к разным категориям в соответствии с их

функциями в конфигурации коммутатора. Каждая категория представляет свой, отличный

от всех, режим конфигурации.

Возможности Shell для коммутаторов описаны ниже:

Режим настройки;

Настройка синтаксиса;

Поддержка сочетания клавиш;

Справка;

Проверка ввода;

Поддержка язык нечеткой логики (Fuzzy math).

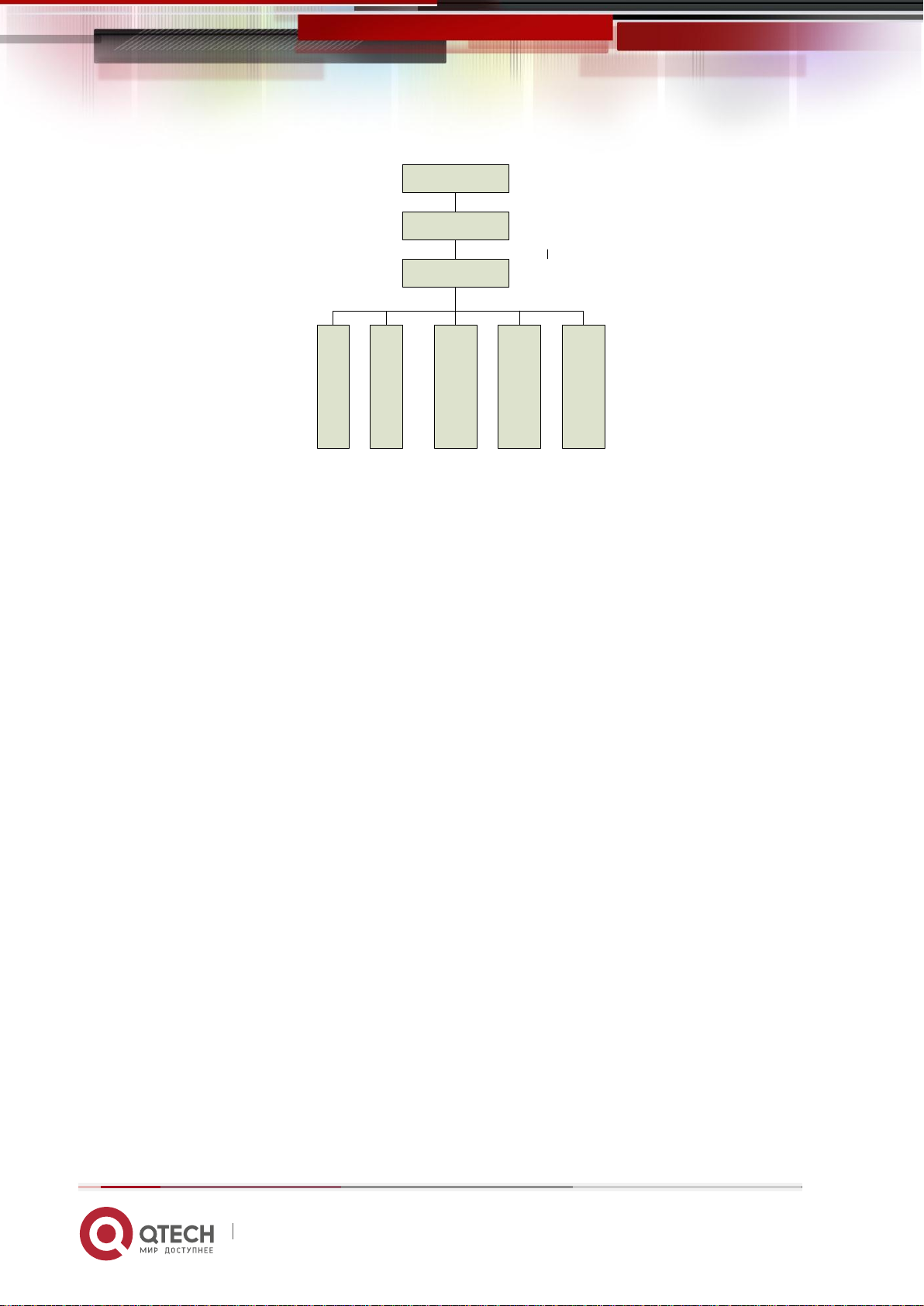

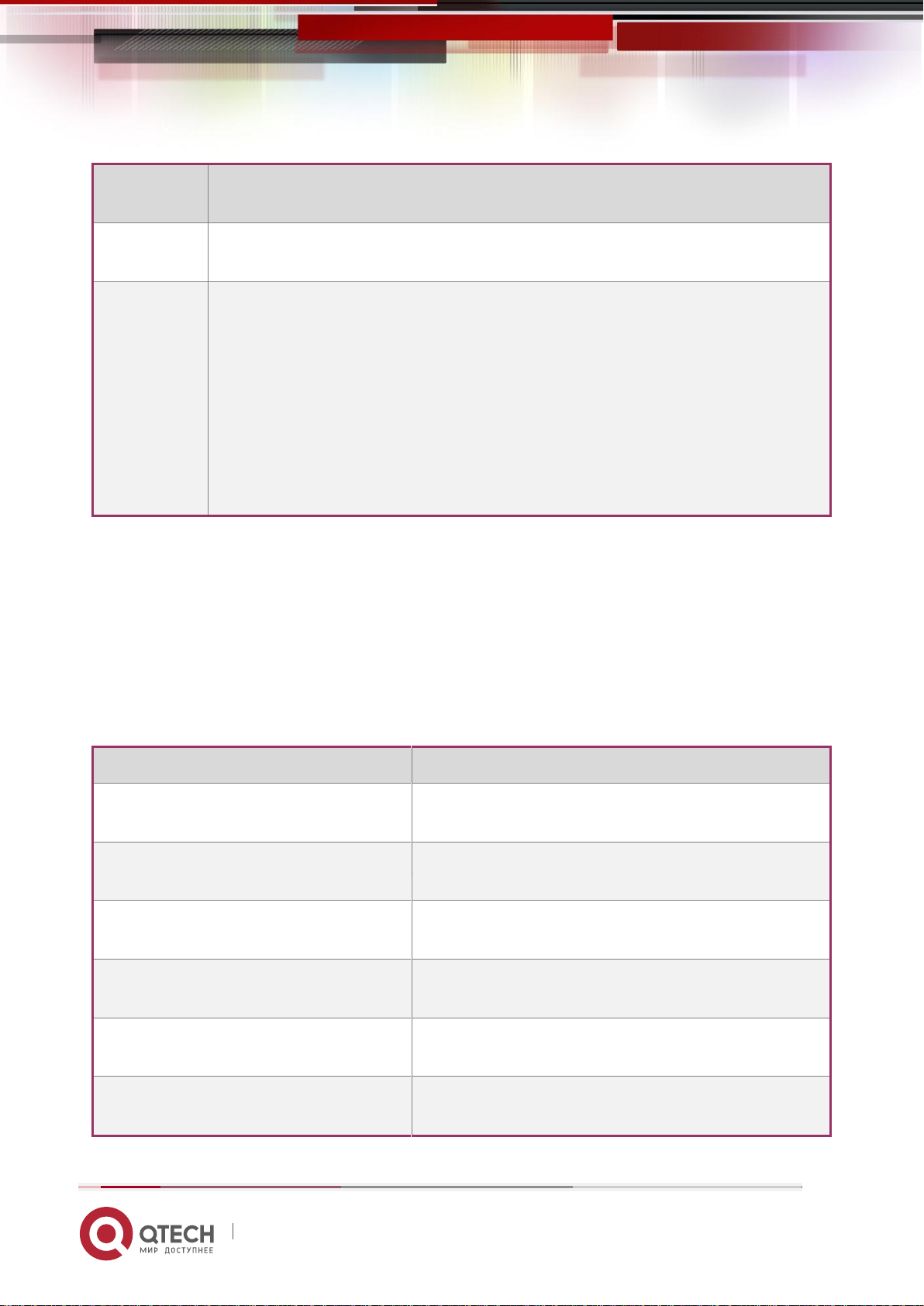

1.2.1 Режим настройки

www.qtech.ru

Page 21

Руководство пользователя

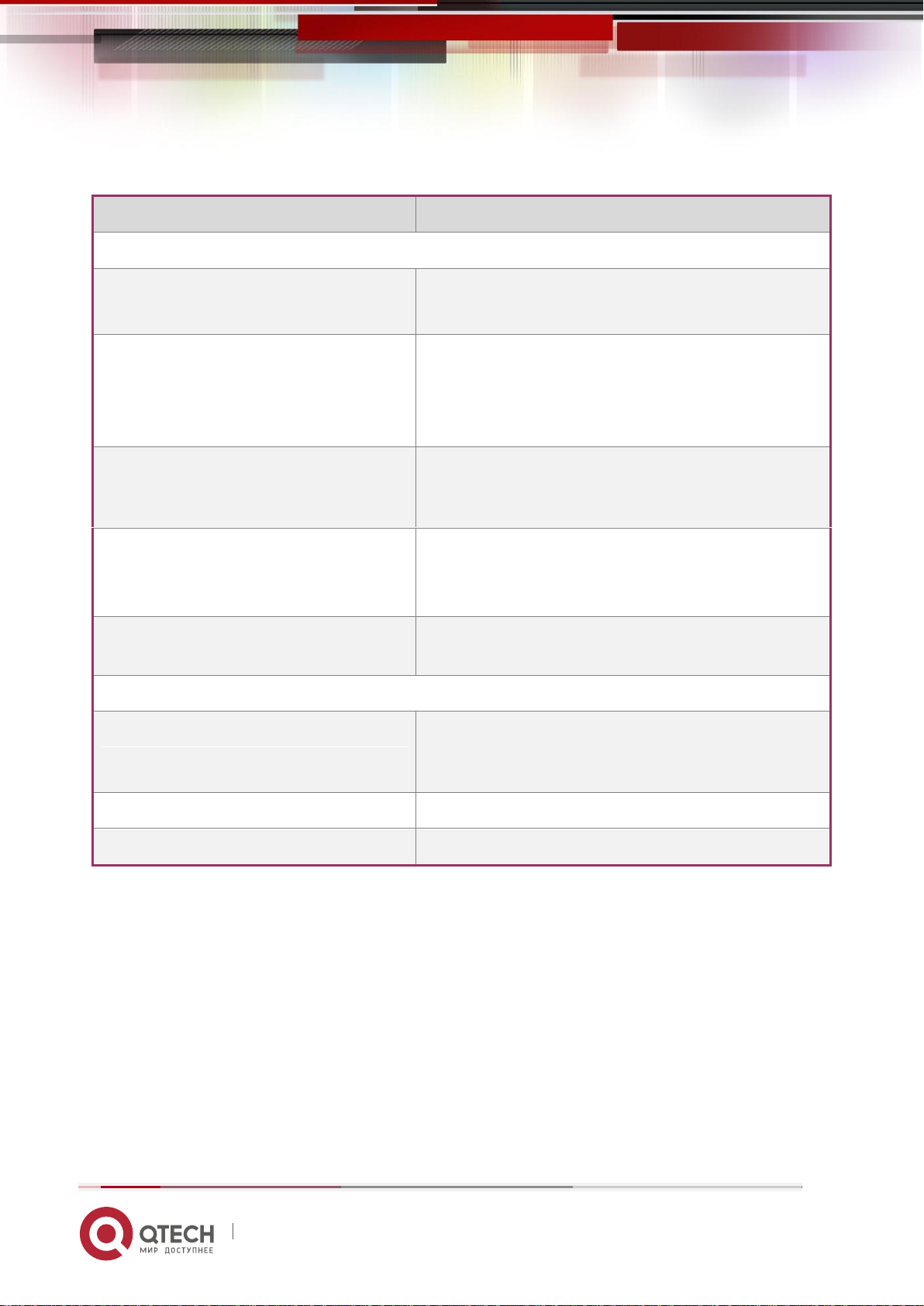

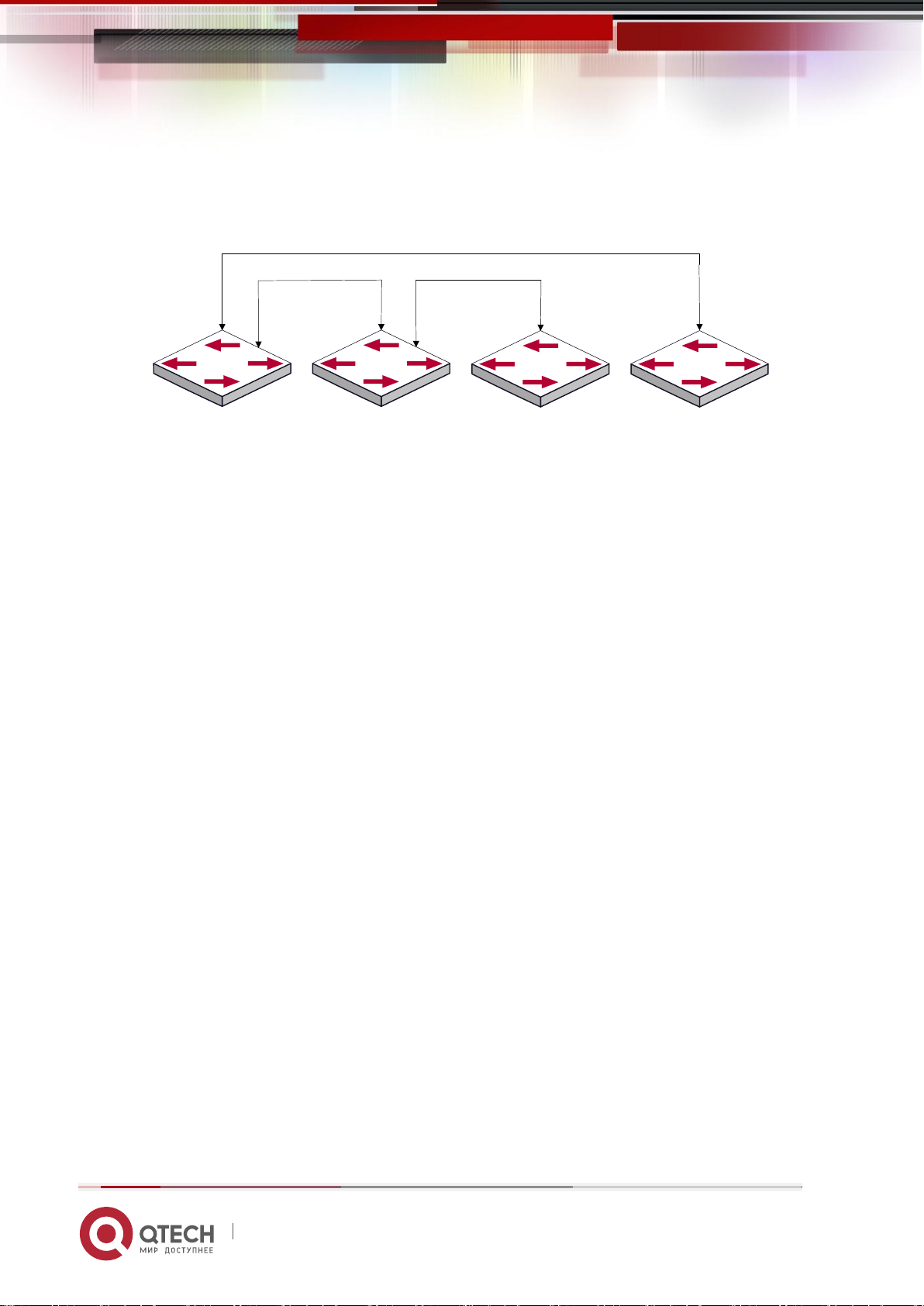

User Mode

Admin Mode

Global Mode

Interface Mode

Vlan Mode

DHCP address pool

Configuration Mode

Route configuration

Mode

ACL configuration

Mode

1. Управление Коммутатором 21

Режимы настройки Shell

1.2.1.1 Режим пользователя

При входе в командную строку в первую очередь пользователь оказывается в режиме

пользователя. Если он входит в качестве обычного пользователя, который стоит по

умолчанию, тогда в строке отображается «Switch>», где символ «>» является запросом

для режима пользователя. Когда команда выхода запускается под режимом

администратора, она будет также возвращена в режим пользователя.

В режиме пользователя, без дополнительных настроек, пользователю доступны только

запросы, например, время или информация о версии коммутатора.

1.2.1.2 Режим администратора

Для того, чтобы попасть в режим Администратора (привилегированный) существует

несколько способов: вход с использованием в качестве имени пользователя «Admin»;

ввод команды «enable» из непривилегированного (пользовательского) интерфейса; при

этом необходимо будет ввести пароль администратора (если установлен). При работе в

режиме администратора приглашение командной строки коммутатора будет выглядеть

как «Switch#». Коммутатор также поддерживает комбинацию клавиш «Ctrl + Z», что

позволяет простым способом выйти в режим администратора из любого режима

конфигурации (за исключением пользовательского).

При работе с привилегиями администратора пользователь может давать команды на

вывод конфигурационной информации, состояния соединения и статистической

информации обо всех портах. Также пользователь может перейти в режим глобального

конфигурирования и изменить любую часть конфигурации коммутатора. Поэтому

определение пароля для доступа к привилегированному режиму является обязательным

для предотвращения неавторизованного доступа и злонамеренного изменения

конфигурации коммутатора.

www.qtech.ru

Page 22

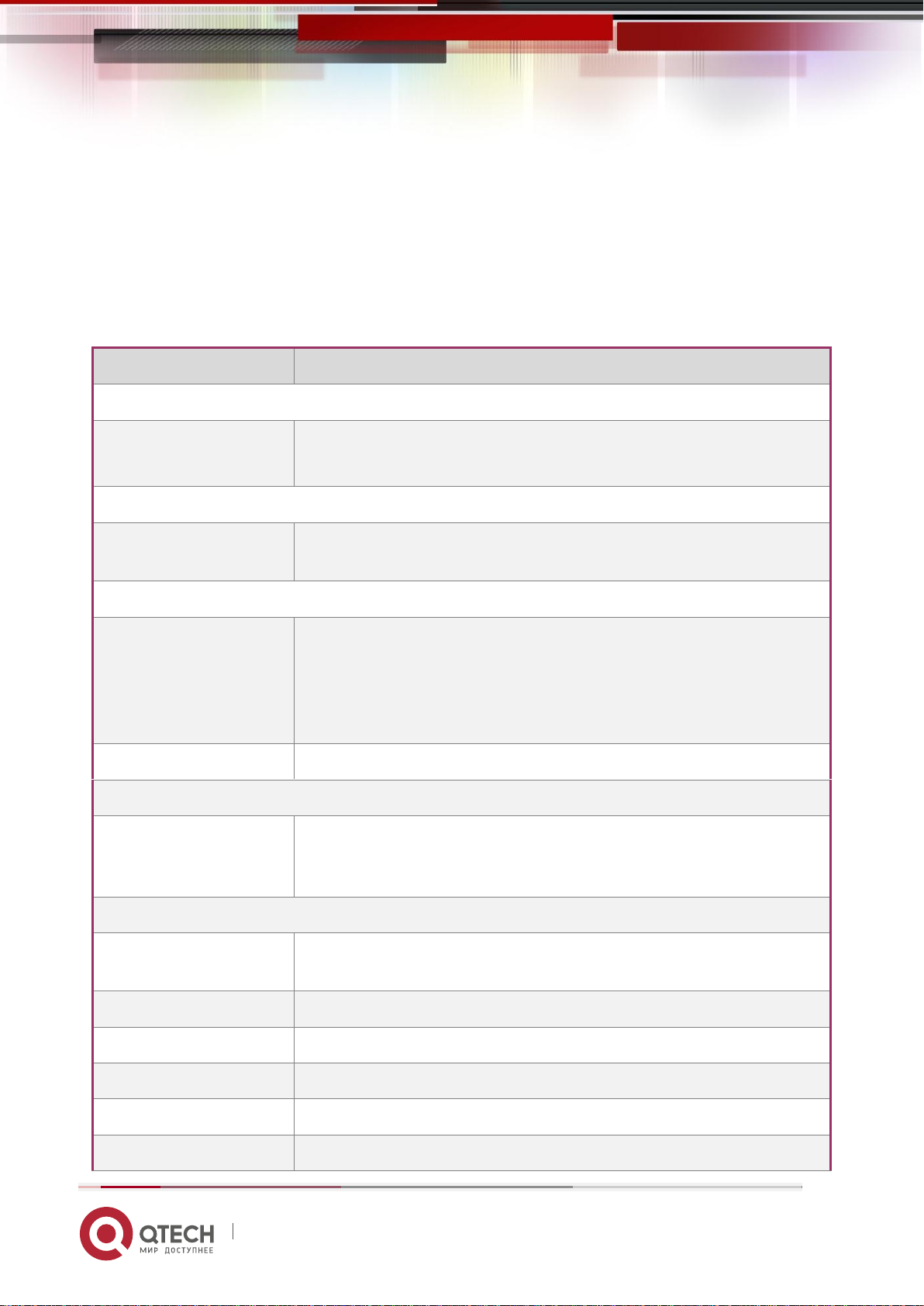

Руководство пользователя

Тип

Интерфейса

Команда

Действие команды

Выход

VLAN

Наберите команду

interface vlan <Vlan-id>

в режиме глобального

конфигурирования.

Настройка IP адресов

коммутатора и т.д.

Используйте команду

exit для возвращения

в глобальный режим.

Ethernet порт

Наберите команду

interface ethernet

<interface-list> в

режиме глобального

конфигурирования.

Настройка

поддерживаемого

дуплексного режима,

скорости Ethernet порта

и т.п.

Используйте команду

exit для возвращения

в глобальный режим.

Порт-канал

Наберите команду

interface port-channel

<port-channel-number>

в режиме глобального

конфигурирования.

Конфигурирование

порт-канала:

дуплексный режим,

скорость и т.д.

Используйте команду

exit для возвращения

в глобальный режим.

1. Управление Коммутатором 22

1.2.1.3 Режим глобального конфигурирования

Наберите команду «Switch#config» в режиме администратора для того, чтобы войти в

режим глобального конфигурирования. Используйте команду выхода в соответствии с

другими режимами конфигурации, такими, как режим порта, VLAN режим, вернутся в

режим глобального конфигурирования. Пользователь может выполнять глобальные

настройки конфигурации в этом режиме, такие как настройка таблиц MAC-адресов,

зеркалирование портов, создание VLAN, запуск IGMP Snooping и STP, и т. д. Также

пользователь может войти в режим конфигурирования порта для настройки всех

интерфейсов.

1.2.1.4 Режим конфигурирования интерфейса

Использование команды интерфейса в режиме глобального конфигурирования

позволяет входить в режим конфигурирования указанного интерфейса. Коммутатор

поддерживает три типа интерфейсов: 1. VLAN; 2. Ethernet порт; 3. Порт-канал,

соответствующие трем режимам конфигурации интерфейса.

1.2.1.5 Режим VLAN

Использование команды <vlan-id> в режиме глобального конфигурирования, помогает

войти в соответствующий режим конфигурирования VLAN. В этом режиме администратор

может настраивать все порты пользователей соответствующего VLAN. Выполните

команду выхода, чтобы выйти из режима VLAN в режим глобального конфигурирования.

www.qtech.ru

Page 23

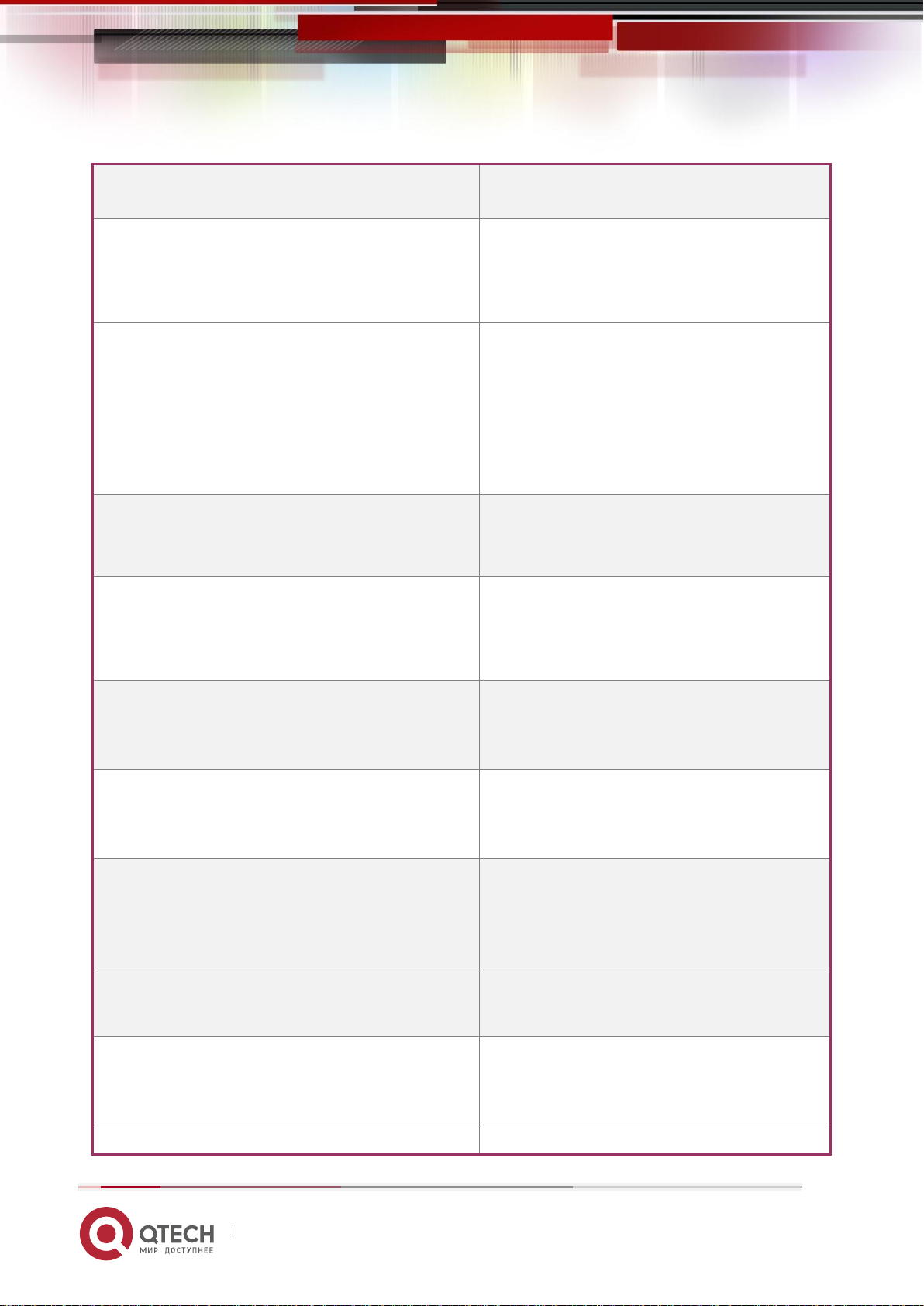

Руководство пользователя

Тип ACL

Команда

Действие команды

Выход

Стандартный

режим IP ACL

Наберите команду ip

access-list standard в

режиме глобального

конфигурирования .

Настройка

параметров для

стандартного режима

IP ACL

Используйте

команду exit для

возвращения в

глобальный режим.

Расширенный

режим IP ACL

Наберите команду ip

access-list extended в

режиме глобального

конфигурирования .

Настройка

параметров для

расширенного

режима IP ACL

Используйте

команду exit для

возвращения в

глобальный режим.

1. Управление Коммутатором 23

1.2.1.6 Режим DHCP Address Pool

Введите команду ip dhcp pool <name> в режиме глобального конфигурирования для

входа в режим DHCP Address Pool. Приглашение этого режима «Switch(Config-<name>-

dhcp)#». В этом режиме происходит конфигурирование DHCP Address Pool. Выполните

команду выхода, чтобы выйти из режима конфигурирования DHCP Address Pool в режим

глобального конфигурирования.

1.2.1.7 ACL режим

1.2.2 Настройка синтаксиса

Коммутатор различает множество команд конфигурации. Несмотря на то, что все

команды разные, необходимо соблюдать синтаксис их написания. Общий формат

команды коммутатора приведен ниже:

cmdtxt <variable> {enum1 | … | enumN } [option1 | … | optionN]

Расшифровка: cmdtxt жирным шрифтом указывает на ключевое слово команды;

<variable> указывает на изменяемый параметр; {enum1 | … | enumN} означает

обязательный параметр, который должен быть выбран из набора параметров

enum1~enumN, а в квадратные скобки « []» [option1 | … | optionN] заключают

необязательный параметр. В этом случае в командной строке может быть комбинация

«<>», «{}» и «[]» например: [<variable>], {enum1 <variable>| enum2}, [option1

[option2]], и так далее.

Вот примеры некоторых актуальных команды конфигурации:

• show version, параметры не требуется. Это команда, состоящая только из

ключевых слов и без параметров;

• vlan <vlan-id>, необходим ввод значения параметров после ключевого

слова.

• firewall {enable | disable}, этой командой пользователь может включить

или выключить брандмауэр, следует лишь выбрать нужный параметр.

www.qtech.ru

Page 24

Руководство пользователя

Клавиша (и)

Функция

Back Space

Удалить символ перед курсором. Курсор перемещается назад.

Вверх « ↑»

Показать предыдущую введенную команду. Отображение до десяти

недавно набранных команд.

Вниз « ↓»

Показать следующую введенную команду. При использовании клавиши

вверх « ↑» , вы получаете ранее введенные команды, при

использовании клавиши вниз « ↓» , вы возвращаетесь к следующей

команде.

Влево « ←»

Курсор перемещается на один

символ влево.

Вы можете использовать клавиши

влево « ←» и вправо « →» для

изменения введенных команд.

Вправо» →»

Курсор перемещается на один

символ вправо.

Ctrl +p

Такая же, как и у клавиши вверх « ↑» .

Ctrl +n

Такая же, как и у клавиши вниз « ↓» .

Ctrl +b

Такая же, как и у клавиши влево « ←» .

Ctrl +f

Такая же, как и у клавиши вправо « →» .

Ctrl +z

Вернуться в Режим администратора непосредственно из других режимов

настройки (за исключением пользовательского режима)

Ctrl +c

Остановка непрерывных процессов команд, таких, как пинг и т.д.

Tab

В процессе ввода команды «Tab» может быть использован для ее

завершения, если нет ошибок.

1. Управление Коммутатором 24

• snmp-server community {ro | rw} <string>, ниже приведены возможные

варианты:

snmp-server community ro <string>

snmp-server community rw <string>

1.2.3 Сочетания клавиш

Коммутатор поддерживает множество сочетаний клавиш для облегчения ввода

конфигурации пользователем. Если командная строка не признает нажатия вверх и вниз,

то вместо них могут быть использованы «Ctrl + P» и «Ctrl + N».

1.2.4 Справка

Существуют два способа получить доступ к справочной информации: Командами «help»

и «?».

www.qtech.ru

Page 25

Руководство пользователя

Доступ к

справке

Использование и функции

Help

Под любой командной строкой введите «help» и нажмите Enter. Вы

получите краткое описание из справочной системы.

« ?»

1. Под любой командной строкой введите "?", чтобы получить список

команд для текущего режима с кратким описанием.

2. Введите «?» после команды. Если позиция должна быть параметром,

описание этого параметра типа, масштаба и т.д., будут отображены, если

позиция должна быть ключевым словом, то будет отображен набор

ключевых слов с кратким описанием, если вышло «<cr>», то команда

введена полностью, нажмите клавишу Enter, чтобы выполнить команду.

3. Введите «?» сразу после строки. Это покажет все команды, которые

начинаются с этой строки.

Отображаемое сообщение ошибки

Пояснение

Unrecognized command or illegal

parameter!

Введенной команды не существует или есть

ошибка в параметре масштаба, типа или формата.

Ambiguous command

Доступно по крайней мере две интерпретации

смысла на основе введенного текста.

Invalid command or parameter

Команда существует (признается), но задан

неправильный параметр.

This command is not exist in current

mode

Команда существует (признается), но не может

быть использована в данном режиме.

Please configure precursor command

"*" at first!

Команда существует (признается), но отсутствует

условие команды.

syntax error : missing '"' before the end

of command line!

Ошибка синтаксиса: кавычки не могут

использоваться в паре.

1. Управление Коммутатором 25

1.2.5 Проверка ввода

1.2.5.1 Отображаемая информация: успешное выполнение (successfull)

Все команды, вводимые через клавиатуру, проходят проверку синтаксиса в Shell. Ничего

не будет отображаться, если пользователь ввел правильные команды при

соответствующих режимах, что привело к их успешному выполнению.

1.2.5.2 Отображаемая информация: ошибочный ввод (error)

www.qtech.ru

Page 26

Руководство пользователя

1. Управление Коммутатором 26

1.2.6 Поддержка языка нечеткой логики (Fuzzy math)

Shell на коммутаторе имеет поддержку языка нечеткой логики в поиске команд и

ключевых слов. Shell будет распознавать команды и ключевые слова в том случае, если

введенная строка не вызывает никаких конфликтов.

Например:

1. Команда «show interface ethernet status», будет работать даже в том случае, если

набрать «sh in ethernet status».

2. Однако, при наборе команды «show running-config» как «show r» система сообщит

«> Ambiguous command!», т.к. Shell будет не в состоянии определить, что имелось ввиду

«show radius» или «show running-config». Таким образом, Shell сможет правильно

распознать команду, только если будет набрано « sh ru» .

www.qtech.ru

Page 27

Руководство пользователя

Команда

Пояснение

Обычный пользовательский режим/ Режим администратора

Enable [<1-15>]

disable

Пользователь использует команду enable для того чтобы войти в

режим администратора. А команду disable для выхода из него.

Режим администратора

config [terminal]

Входит в режим глобального конфигурирования из режима

администратора.

Различные режимы

exit

Выход из текущего режима и вход в предыдущий режим,

например если применить эту команду в режиме глобального

конфигурирования, то она вернет вас в режим администратора,

если набрать еще раз (уже находясь в режиме администратора)

то попадете в пользовательский режим.

show privilege

Показывает привилегии для определенных пользователей

Расширенный пользовательский режим/ Режим администратора

end

Выходит из текущего режима и возвращается в режим

администратора, только когда пользователь находиться не в

пользовательском/администраторском режимах.

Режим администратора

clock set <HH:MM:SS>

[YYYY.MM.DD]

Установка даты и времени.

show version

Отображение версии коммутатора.

set default

Возвращает заводские настройки.

write

Сохраняет текущую конфигурацию на Flash-память.

reload

Перезагрузка коммутатора.

show cpu usage

Показывает степень использования CPU.

2. Основные настройки коммутатора 27

2 ОСНОВНЫЕ НАСТРОЙКИ КОММУТАТОРА

2.1 Основные настройки

Основные настройки коммутатора включают в себя команды для входа и выхода из

режима администратора, команды для входа и выхода из режима конфигурирования

интерфейса, для настройки и отображения времени в коммутаторе, отображения

информации о версии системы коммутатора и так далее.

www.qtech.ru

Page 28

Руководство пользователя

show cpu utilization

Показывает текущую скорость загрузки процессора.

show memory usage

Показывает степень использования памяти.

Режим глобального конфигурирования

banner motd <LINE>

no banner motd

Настройка отображаемой информации при успешной

авторизаци пользователя через Telnet или консольное

соединение.

Команда

Описание

Режим глобального конфигурирования

telnet-server enable

Активирует функцию Telnet сервера на

2. Основные настройки коммутатора 28

2.2 Управление Telnet

2.2.1 Telnet

2.2.1.1 Введение в Telnet

Telnet это простой протокол удаленного доступа для дистанционного входа. Используя

Telnet, пользователь может дистанционно войти на хост, используя его IP адрес или имя.

Telnet может посылать нажатия клавиш удаленному хосту и выводить данные на экран

пользователя, используя протокол TCP. Это прозрачная процедура, так как кажется, что

пользовательские клавиатура и монитор подключены к удаленному узлу напрямую.

Telnet использует клиент-серверный режим, локальная система выступает в роли Telnet

клиента, а удаленный хост - Telnet сервера. Коммутатор может быть как Telnet сервером,

так и Telnet клиентом.

Когда коммутатор используется как Telnet сервер, пользователь может использовать

Telnet клиентские программы, включенные в ОС Windows или другие операционные

системы для входа в коммутатор, как описано выше в разделе «управление по

независимым каналам связи». Как Telnet сервер коммутатор позволяет до 5 клиентам

Telnet подключение используя протокол TCP.

Также коммутатор работая как Telnet клиент, позволяет пользователю войти в другие

удаленные хосты. Коммутатор может установить TCP-подключение только к одному

удаленному хосту. Если появиться необходимость соединения с другим удаленным

хостом, текущие соединения TCP должны быть разорваны.

2.2.1.2 Команды конфигурирования Telnet

1. Настройка Telnet сервера;

2. Использование Telnet для удаленного доступа к коммутатору.

1. Настройка Telnet сервера

www.qtech.ru

Page 29

Руководство пользователя

no telnet-server enable

коммутаторе, команда « no»

деактивирует эту функцию.

username <user-name> [privilege <privilege>]

[password [0 | 7] <password>]

no username <username>

Настраивает имя пользователя и пароль

для доступа по Telnet . Команда « no»

удаляет данные авторизации выбранного

пользователя.

aaa authorization config-commands

no aaa authorization config-commands

Включение/отключение функции

авторизации для входа пользователей с

VTY(вход по Telnet и SSH). При включении

этой команды и настройки способа

авторизации, система будет запрашивать

авторизацию при выполнении некоторых

команд.

authentication securityip <ip-addr>

no authentication securityip <ip-addr>

Настраивает безопасность IP адресов для

входа на коммутатор по Telnet: команда

« no» отменяет предыдущую команду.

authentication securityipv6 <ipv6-addr>

no authentication securityipv6 <ipv6-addr>

Настраивает безопасность IPv6 адресов

для входа на коммутатор по Telnet:

команда « no» отменяет предыдущую

команду.

authentication ip access-class {<numstd>|<name>}

no authentication ip access-class

Связывает стандартный IP ACL с Telnet /

SSH /Web; команда « no» отменяет

предыдущую команду.

authentication ipv6 access-class {<numstd>|<name>}

no authentication ipv6 access-class

Связывает IPv6 ACL с Telnet / SSH /Web;

команда « no» отменяет предыдущую

команду.

authentication line {console | vty | web} login

{local | radius | tacacs }

no authentication line {console | vty | web}

login

Настройка режима аутентификации

Telnet.

authentication enable method1 [method2 …]

no authentication enable

Настройка включения списков методов

аутентификации.

authorization line {console | vty | web} exec

{local | radius | tacacs}

no authorization line {console | vty | web} exec

Настройка режима авторизации Telnet.

authorization line vty command <1-15> {local |

Настройка команд способом

2. Основные настройки коммутатора 29

www.qtech.ru

Page 30

Руководство пользователя

radius | tacacs} (none|)

no authorization line vty command <1-15>

авторизации и разрешение выборочного

приоритела для входа пользователя с

VTY(вход по Telnet и SSH). Команда no

возвращает настройки по умолчанию

accounting line {console | vty} command <115> {start-stop | stop-only | none} method1

[method2…]

no accounting line {console | vty} command <1-

15>

Настройка списка методов учета.

Режим администратора

terminal monitor

terminal no monitor

Отображение отладочной информации

для входа на коммутатор через Telnet

клиент; Команда « no» отключает

отображение данной информации.

Команда

Описание

Режим администратора

telnet [vrf <vrf-name>] {<ip-addr> | <ipv6addr> | host <hostname>} [<port>]

Вход на хост коммутатора через Telnet

клиент, входящий в комплектацию

коммутатора.

2. Основные настройки коммутатора 30

2. Использование Telnet для удаленного доступа к коммутатору

2.2.2 SSH

2.2.2.1 Введение в SSH

SSH (англ. Secure Shell — «безопасная оболочка») является протоколом, который

обеспечивает безопасный удаленный доступ к сетевым устройствам. Он основан на

надежном TCP/IP протоколе. Он поддерживает такие механизмы как распределение

ключей, проверка подлинности и шифрования между SSH сервером и SSH-клиентом,

установка безопасного соединения. Информация, передаваемая через это соединение

защищена от перехвата и расшифровки. Для доступа к коммутатору соответствующему

требованиям SSH2.0, необходимо SSH2.0 клиентское программное обеспечение, такое,

как SSH Secure Client и Putty. Пользователи могут запускать вышеперечисленное

программное обеспечение для управления коммутатором удаленно. Коммутатор в

настоящее время поддерживает аутентификацию RSA, 3DES и SSH шифрование

протокола, пароль пользователя аутентификации и т.д.

www.qtech.ru

Page 31

Руководство пользователя

Команда

Описание

Режим глобального конфигурирования

ssh-server enable

no ssh-server enable

Активация функции на коммутаторе; команда «

no» отменяет предыдущую команду.

username <username> [privilege

<privilege>] [password [0 | 7]

<password>]

no username <username>

Настраивает имя пользователя и пароль для

доступа к коммутатору через SSH клиент .

Команда « no» удаляет данные авторизации

выбранного пользователя.

ssh-server timeout <timeout>

no ssh-server timeout

Настройка таймаута для аутентификации SSH;

Команда « no» восстанавливает значения по

умолчанию таймаута для аутентификации SSH.

ssh-server authentication-retires

<authentication-retires>

no ssh-server authentication-retries

Настройка число повторных попыток SSH

аутентификации; Команда « no» восстанавливает

значения по умолчанию.

ssh-server host-key create rsa modulus

<moduls>

Создание нового RSA ключа хоста на SSH сервере.

Режим администратора

terminal monitor

terminal no monitor

Показ отладочной информации SSH на стороне

клиента; команда « no» отменяет предыдущую

команду.

show crypto key

Показывает секретный ключ SSH

rypto key clear rsa

Стирает секретный ключ SSH

2. Основные настройки коммутатора 31

2.2.2.2 Список команд для конфигурирования SSH сервера

2.2.2.3 Пример настройки SSH сервера

Пример 1:

Задачи:

Включить SSH сервер на коммутаторе и запустить SSH2.0 программное

обеспечение клиента, такое как SSH Secure Client или Putty на терминале. Войти на

коммутатор, используя имя пользователя и пароль от клиента.

Настроить IP-адрес, добавить SSH пользователей и активировать SSH сервис на

коммутаторе. SSH2.0 клиент может войти в коммутатор, используя имя

пользователя и пароль для настройки коммутатора.

www.qtech.ru

Page 32

Руководство пользователя

Команда

Описание

2. Основные настройки коммутатора 32

Switch(config)#ssh-server enable

Switch(config)#interface vlan 1

Switch(Config-if-Vlan1)#ip address 100.100.100.200 255.255.255.0

Switch(Config-if-Vlan1)#exit

Switch(config)#username test privilege 15 password 0 test

В IPv6 сетях, терминал должен запустить SSH-клиент и программное обеспечение,

которое поддерживает IPv6, такие как putty6. Пользователи не должны изменять

настройки коммутатора, за исключением распределения IPv6-адреса для локального

хоста.

2.3 Настройка IP адресов коммутатора

Все Ethernet-порты коммутатора по умолчанию являются портами доступа для

канального уровня и выполняются на втором уровне. VLAN интерфейс представляет

собой интерфейс третьего уровня с функциями, для которых может быть назначен IPадрес, который будет также IP-адресом коммутатора. Все сети VLAN, связанные с

интерфейсом, и их конфигурация могут быть настроены в подрежиме конфигурирования

VLAN. Коммутатор предоставляет три метода конфигурации IP адреса:

• Ручная

• BOOTP

• DHCP

Ручная настройка IP-адреса позволяет присваивать IP-адрес вручную.

В BOOTP / DHCP режиме, коммутатор работает как BOOTP/DHCP клиент, отправляет

широковещательные пакеты BOOTP запроса на BOOTP/DHCP-сервера и BOOTP/DHCP

сервер назначает адрес отправителю запроса, кроме того, коммутатор может работать в

качестве сервера DHCP и динамически назначать параметры сети, такие, как IP-адреса,

шлюз и адреса DNS-серверов DHCP клиентам, что подробно описано в последующих

главах.

2.3.1 Список команд для настройки IP адресов

1. Включение VLAN режима;

2. Ручная настройка;

3. BOOTP конфигурация;

4. DHCP конфигурация.

1. Включение VLAN режима

www.qtech.ru

Page 33

Руководство пользователя

Режим глобального конфигурирования

interface vlan <vlan-id>

no interface vlan <vlan-id>

Создание VLAN интерфейса (интерфейса

третьего уровня); команда « no» удаляет

VLAN интерфейс.

Команда

Описание

VLAN режим

ip address <ip_address> <mask> [secondary]

no ip address <ip_address> <mask>

[secondary]

Настройка IP адреса VLAN интерфейса;

команда « no» удаляет IP адреса VLAN

интерфейса.

ipv6 address <ipv6-address / prefix-length>

[eui-64]

no ipv6 address <ipv6-address / prefix-

length>

Настройка IPv6 адресов. Команда « no»

удаляет IPv6 адреса.

Команда

Описание

VLAN режим

ip bootp-client enable

no ip bootp-client enable

Включение коммутатора как BOOTP клиента

для получения IP-адреса и адреса шлюза

путем переговоров BOOTP. Команда « no»

выключает BOOTP клиент.

Команда

Описание

VLAN режим

ip dhcp-client enable

no ip dhcp-client enable

Включение коммутатора как DHCP клиента

для получения IP-адреса и адреса шлюза

путем запросов DHCP. Команда « no»

выключает DHCP клиент.

2. Основные настройки коммутатора 33

2. Ручная настройка

3. BOOTP конфигурация

4. DHCP конфигурация

www.qtech.ru

Page 34

Руководство пользователя

2. Основные настройки коммутатора 34

2.4 Настройка SNMP

2.4.1 Введение в SNMP

SNMP (Simple Network Management Protocol) является стандартным протоколом сетевого

управления, который широко используется в управлении компьютерными сетями. SNMP

является развивающимся протоколом. SNMP v1 [RFC1157] является первой версией

протокола SNMP, которая адаптирована к огромному числу производителей своей

простотой и легкостью внедрения; SNMP v2c является улучшенной версией SNMP v1; в

SNMP v3 усилена безопасность, добавлены USM и VACM (View-Based Access Control

Model).

SNMP-протокол обеспечивает простой способ обмена информацией управления сетью

между двумя точками в сети. SNMP использует механизм запросов и передает

сообщения через UDP (протокол без установления соединения транспортного уровня),

поэтому он хорошо поддерживается существующим компьютерными сетями.

SNMP-протокол использует режим станции-агента. В этой структуре есть две

составляющие: NMS (Network Management Station) и агент. NMS является рабочей

станцией, на которой стоит клиентская программа SNMP. Это ядро SNMP-управления

сетью. Агент серверного программного обеспечения работает на устройствах, которые

нуждаются в управлении. NMS управляет всеми объектами через агентов. Коммутатор

поддерживает функции агента.

Связь между NMS и агентом происходит в режиме Клиент-Сервер, обмениваясь

стандартными сообщениями. NMS посылает запрос и агент отвечает. Есть семь типов

SNMP сообщений:

• Get-Request

• Get-Response

• Get-Next-Request

• Get-Bulk-Request

• Set-Request

• Trap

• Inform-Request

NMS связывается с агентом с помощью запросов: Get-Request, Get-Next-Request, GetBulk-Request and Set-Request, агент, при получении запросов, отвечает сообщением GetResponse. О некоторых специальных ситуациях, таких, как изменения статусов сетевых

портов устройства или изменения топологии сети, агенты могут отправлять специальные

сообщения об аномальных событиях. Кроме того, NMS может быть также установлен для

предупреждения некоторых аномальных событий, активируя RMON функцию. Когда

срабатывает определенное правило, агенты отправляют сообщения в журналы событий в

соответствии с настройками.

www.qtech.ru

Page 35

Руководство пользователя

Root

Node(2)

Node(1)

Node(1)

Object(1)

Node(1)

Node(2)

Object(1)

Object(2)

2. Основные настройки коммутатора 35

USM обеспечивает безопасную передачу, хорошо продуманное шифрование и

аутентификацию. USM шифрует сообщения в зависимости от ввода пароля пользователя.

Этот механизм гарантирует, что сообщения не могут быть просмотрены во время

передачи. Также USM Аутентификация гарантирует, что сообщение не может быть

изменено при передаче. USM использует DES-CBC криптографию. И HMAC-MD5 и HMAC-

SHA используются для аутентификации.

VACM используется для классификации прав и доступа пользователей. Это ставит

пользователей с одним и тем же разрешением доступа в одну группу. Неавторизованные

пользователи не могут проводить операции.

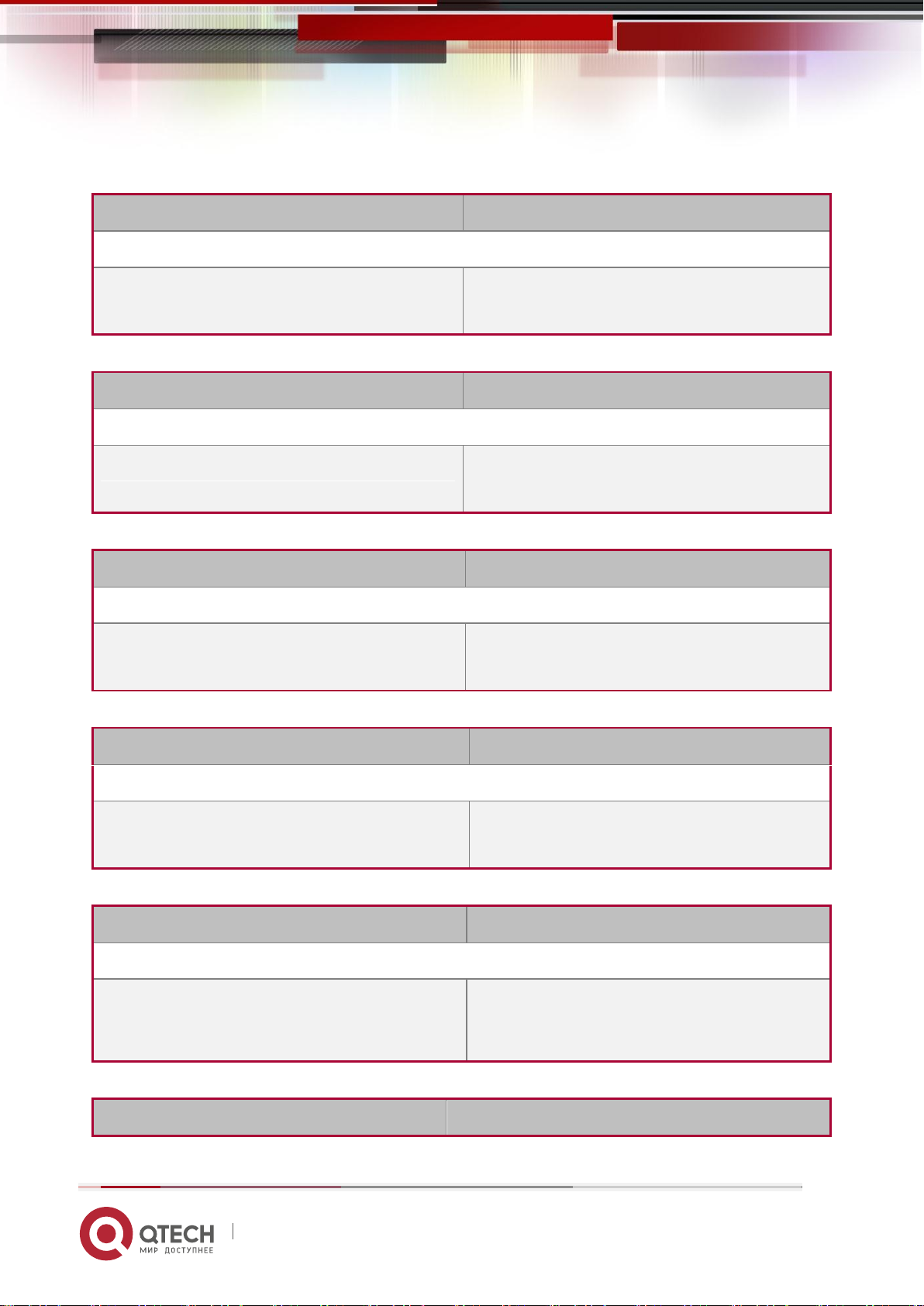

2.4.2 Введение в MIB

Информация управления сетью доступа в NMS корректно определена и организована в

информационной базе управления (MIB). MIB это предопределенная информация,

которая может быть доступна через протоколы управления сетью, во всей своей

многослойности и структурированном виде. Предопределенная информация управления

может быть получена путем мониторинга сетевых устройств. ISO ASN.1 определяет

древовидную структуру для MID, соответственно каждый MIB организует всю доступную

информацию в виде такой структуры. Каждый узел этого дерева содержит OID

(идентификатор объекта) и краткое описание узла. OID представляет собой набор целых

чисел, разделенных точками и может быть использован для определения

местоположения узла в древовидной структуре MID, как показано на рисунке ниже:

Пример дерева ASN.1

На этом рисунке OID объекта А является 1.2.1.1. NMS может найти этот объект через этот

уникальный OID и получить стандартные переменные объекта. MIB определяет набор

стандартных переменных для мониторинга сетевых устройств, следуя этой структуре.

Если информация о переменных MIB агента должна быть просмотрена, необходим

запуск программного обеспечения просмотра MIB на NMS. MIB в агенте обычно состоит

из публичного MIB и частного MIB. Публичный MIB содержит открытую информацию

www.qtech.ru

Page 36

Руководство пользователя

2. Основные настройки коммутатора 36

управления сетью, которая может быть доступна для всех NMS, частный MIB содержит

конкретную информацию, которая может быть просмотрена и контролируется

поддержкой производителя.

MIB-I [RFC1156] была первой реализацией публичных MIB SNMP, и была заменена MIB-II

[RFC1213]. MIB-II расширяет MIB-I и сохраняет OID для MIB деревьев в MIB-I. MIB-II,

содержит вложенные деревья, которые также называются группами. Объекты в этих

группах охватывают все функциональные области в управлении сетью. NMS получает

информацию об управлении сетью просматривая MIB на SNMP агенте.

Коммутатор может работать в качестве SNMP агента, а также поддерживает SNMP v1/v2c

и SNMP v3. Также коммутатор поддерживает базовые MIB-II, RMON публичные MIB и

другие публичные MID, такие как Bridge MIB. Кроме того, коммутатор поддерживает

самостоятельно определенные частные MIB.

2.4.3 Введение в RMON

RMON является наиболее важным расширением стандартного SNMP протокола.

RMON является набором определений MIB и используется для определения

стандартных средств и интерфейсов для наблюдения за сетью, позволяет

осуществлять связь между терминалами управления SNMP и удаленными

управляемыми коммутаторами. RMON обеспечивает высокоэффективный метод

контроля действий внутри подсети.

MID RMON состоит из 10 групп. Коммутатор поддерживает наиболее часто

используемые группы 1, 2, 3 и 9:

Statistics: контролирует основное использование и ведет статистику ошибок для

каждой подсети контролируемого агента.

History: позволяет периодически записывать образцы статистики, которые

доступны в Статистике.

Alarm: позволяет пользователям консоли управления устанавливать количество

или число для интервалов обновления и пороговых значений оповещения для

записей RMON агента.

Event: список всех событий, произошедших в RMON агенте.

Alarm зависят от реализации Event. Statistics и History отображают текущую статистику

или историю подсети. Alarm и Event обеспечивают метод контроля любого изменения

данных в сети и предоставляют возможность подавать сигналы при нештатных событиях

(отправка Trap или запись в журналы).

2.4.4 Настройка SNMP

2.4.4.1 Список команд для настройки SNMP

1. Включение и отключение функции SNMP агента;

2. Настройка строки сообщества в SNMP;

www.qtech.ru

Page 37

Руководство пользователя

Команда

Описание

Режим глобального конфигурирования

snmp-server enabled

no snmp-server enabled

Включение функции SNMP агента на

коммутаторе. Команда « no» выключает эту

функцию.

Команда

Описание

Режим глобального конфигурирования

snmp-server community {ro|rw} {0 | 7}

<string> [access {<num-std>|<name>}] [ipv6access {<ipv6-num-std>|<ipv6-name>}] [read

<read-view-name>] [write <write-viewname>]

no snmp-server community <string> [access

{<num-std>|<name>}] [ipv6-access {<ipv6-

num-std>|<ipv6-name>}]

Настройка строки сообщества в SNMP для

коммутатора. Команда « no» удаляет эту

строку.

Команда

Описание

Режим глобального конфигурирования

snmp-server securityip { <ipv4-address> | <ip

v6-address> }

no snmp-server securityip { <ipv4-address> |

<ipv6-address> }

Настройка безопасных IPv4/IPv6 адресов ,

которые имеют право доступа к

коммутатору. Команда « no» удаляет эти

настройки

snmp-server securityip enable

Включение и отключение функции

2. Основные настройки коммутатора 37

3. Настройка IP-адреса станции управления SNMP;

4. Настройка engine ID;

5. Настройка пользователя;

6. Настройка группы;

7. Настройка вида;

8. Настройка TRAP;

9. Включение / выключение RMON.

1. Включение и отключение функции SNMP агента

2. Настройка строки сообщества в SNMP

3. Настройка IP-адреса станции управления SNMP

www.qtech.ru

Page 38

Руководство пользователя

snmp-server securityip disable

проверки безопасных IP.

Команда

Описание

Режим глобального конфигурирования

snmp-server engineid <engine-string>

no snmp-server engineid

Настройка локального engine ID на

коммутаторе. Эта команда используется

для SNMP v3.

Команда

Описание

Режим глобального конфигурирования

snmp-server user <use-string> <groupstring> [{authPriv | authNoPriv} auth {md5 |

sha} <word>] [access {<num-std>|<name>}]

[ipv6-access {<ipv6-num-std>|<ipv6-name>}]

no snmp-server user <user-string> [access

{<num-std>|<name>}] [ipv6-access {<ipv6-

num-std>|<ipv6-name>}]

Добавление пользователя в SNMP группу.

Эта команда используется для настройки

USM для SNMP v3.

Команда

Описание

Режим глобального конфигурирования

snmp-server group <group-string>

{noauthnopriv|authnopriv|authpriv} [[read

<read-string>] [write <write-string>] [notify

<notify-string>]] [access {<numstd>|<name>}] [ipv6-access {<ipv6-numstd>|<ipv6-name>}]

no snmp-server group <group-string>

{noauthnopriv|authnopriv|authpriv} [access

{<num-std>|<name>}] [ipv6-access {<ipv6-

num-std>|<ipv6-name>}]

Установка информации о группе на

коммутаторе. Эта команда используется

для настройки VACM для SNMP v3.

Команда

Описание

Режим глобального конфигурирования

2. Основные настройки коммутатора 38

4. Настройка engine ID

5. Настройка пользователя

6. Настройка группы

7. Настройка вида

www.qtech.ru

Page 39

Руководство пользователя

snmp-server view <view-string> <oid-string>

{include|exclude}

no snmp-server view <view-string> [<oid-

string>]

Настройка вида на коммутаторе. Эта

команда используется для SNMP v3.

Команда

Описание

Режим глобального конфигурирования

snmp-server enable traps

no snmp-server enable traps

Включить отправку Trap сообщений. Эта команда

используется для SNMP v1/v2/v3.

snmp-server host { <hostipv4-address> | <host-ipv6address> } {v1 | v2c | {v3

{noauthnopriv | authnopriv

| authpriv}}} <user-string>

no snmp-server host { <hostipv4-address> | <host-ipv6address> } {v1 | v2c | {v3

{noauthnopriv | authnopriv

| authpriv}}} <user-string>

Установка IPv4/IPv6 адреса хоста, который используется для

получения информации SNMP Trap. Для SNMP v1/v2, эта

команда также настраивает строку сообщества для Trap;

для SNMP v3 , эта команда также настраивает имя

пользователя и уровень безопасности Trap. Команда "no",

отменяет этот IPv4 или IPv6 адрес.

snmp-server trap-source

{<ipv4-address> | <ipv6address>}

no snmp-server trap-source

{<ipv4-address> | <ipv6address>}

Установка IPv4 или IPv6 адреса источника, который

используется для отправки trap пакетов, команда "no"

удаляет конфигурацию.

Команда

Описание

Режим глобального конфигурирования

rmon enable

no rmon enable

Включение / выключение RMON

2. Основные настройки коммутатора 39

8. Настройка TRAP

9. Включение / выключение RMON

2.4.5 Типичные примеры настройки SNMP

IP-адрес NMS 1.1.1.5, IP-адрес коммутатора (агента) 1.1.1.9.

Сценарий 1: Программное обеспечение NMS использует протокол SNMP для получения

данных от коммутатора.

www.qtech.ru

Page 40

Руководство пользователя

2. Основные настройки коммутатора 40

Конфигурация коммутатора, записана ниже:

Switch(config)#snmp-server enable

Switch(config)#snmp-server community rw private

Switch(config)#snmp-server community ro public

Switch(config)#snmp-server securityip 1.1.1.5

NMS может использовать частную строку сообщества для доступа к коммутатору для

чтения и записи разрешений или использовать публичную строку сообщества для доступа

к коммутатору только для чтения разрешений.

Сценарий 2: NMS будет получать Trap сообщения от коммутатора (Примечание: NMS,

возможно, проверит значение строки сообщества для Trap сообщений. В этом случае

NMS использует подтверждение строки сообщества usertrap).

Конфигурация коммутатора, изложена ниже:

Switch(config)#snmp-server enable

Switch(config)#snmp-server host 1.1.1.5 v1 usertrap

Switch(config)#snmp-server enable traps

Сценарий 3: NMS использует SNMP v3, чтобы получить информацию от коммутатора.

Конфигурация коммутатора, изложена ниже:

Switch(config)#snmp-server

Switch(config)#snmp-server user tester UserGroup authPriv auth md5

hellotst

Switch(config)#snmp-server group UserGroup AuthPriv read max write max

notify max

Switch(config)#snmp-server view max 1 include

Сценарий 4: NMS хочет получить v3Trap сообщение, отправленное коммутатором.

Конфигурация коммутатора, изложена ниже:

Switch(config)#snmp-server enable

Switch(config)#snmp-server host 10.1.1.2 v3 authpriv tester

Switch(config)#snmp-server enable traps

Сценарий 5: IPv6 адреса NMS 2004:1:2:3::2; IPv6 адреса коммутатора (агента)

2004:1:2:3::1. Пользователи NMS используют протокол SNMP для получения данных от

коммутатора.

Конфигурация коммутатора, изложена ниже:

Switch(config)#snmp-server enable

Switch(config)#snmp-server community rw private

Switch(config)#snmp-server community ro public

Switch(config)#snmp-server securityip 2004:1:2:3::2

www.qtech.ru

Page 41

Руководство пользователя

2. Основные настройки коммутатора 41

NMS может использовать частную строку сообщества для доступа к коммутатору для

чтения и записи разрешений или использовать публичную строку сообщества для доступа

к коммутатору только для чтения разрешений.

Сценарий 6: NMS будет получать Trap сообщения от коммутатора (Примечание: NMS,

возможно, проверит значение строки сообщества для Trap сообщений. В этом случае

NMS использует подтверждение строки сообщества usertrap).

Конфигурация коммутатора, изложена ниже:

Switch(config)#snmp-server host 2004:1:2:3::2 v1 dcstrap

Switch(config)#snmp-server enable traps

2.4.6 Поиск неисправностей SNMP

Когда пользователи настраивают SNMP, SNMP сервер может не работать должным

образом из-за отказа физического соединения и неправильной конфигурации и т.д.

Пользователи могут устранить проблемы, выполнив требования, указанные ниже:

Убедиться в надежности физического соединения.

Убедиться, что интерфейс и протокол передачи данных находятся в состоянии

«up» (используйте команду "Show interface"), а также связь между

коммутатором и хостом может быть проверена путем пинга (используйте

команду "ping").

Убедиться, что включена функция SNMP агента. (Использовать команду "snmp-

server")

Убедиться, что безопасность IP для NMS (использовать команду "snmp-server

securityip") и строка сообщества (использовать команду "snmp-server

community") правильно настроены. Если что-то из этого не настроено, SNMP не

сможет общаться с NMS должным образом.

Если необходима Trap функция, не забудьте включить Trap (использовать

команду "snmp-server enable traps"). И не забудьте правильно настроить IPадрес хоста и строку сообщества для Trap (использовать команду "snmp-server

host"), чтобы обеспечить отправку Trap сообщений на указанный хост.

Если необходима RMON функция, она должна быть включена (использовать

команду "rmon enable").

Используйте команду "show snmp" , чтобы проверить отправленные и

полученные сообщения SNMP; Используйте команду "show snmp status", чтобы

проверить информацию о конфигурации SNMP; Используйте команду "debug

snmp packet", чтобы включить функции отладки и проверки SNMP.

Если пользователь по-прежнему не может решить проблемы с SNMP,

обращайтесь в технический центр.

2.5 Модернизация коммутатора

Коммутатор предоставляет два способа обновления: обновление BootROM и TFTP/FTP

обновление под Shell.

www.qtech.ru

Page 42

Руководство пользователя

Кабель

связи

Консольный

кабель связи

2. Основные настройки коммутатора 42

2.5.1 Системные файлы коммутатора

Системные файлы включают в себя файлы образа системы (image) и загрузочные (boot)

файлы. Обновление системных файлов коммутатора поразумевает собой перезапись

старых файлов новыми.

Файл образа системы включает в себя сжатые файлы аппаратных драйверов, файлы

программного обеспечения и т. д., это то, что мы обычно называем « IMG file» . IMG файл

может быть сохранен только в FLASH с определенным названием nos.img.

Загрузочные (boot) файлы необходимы для загрузки и запуска коммутатора, это то, что

мы обычно называем « ROM file» (могут быть сжаты в IMG файлы, если они слишком

больших размеров). В коммутаторе загрузочные файлы разрешено сохранять в только в

ROM.

Коммутатор определяет путь и имена для файлов загрузки как flash:/boot.rom и

flash:/config.rom.

Коммутатор предоставляет пользователю два режима обновления: 1. BootROM режим; 2.

TFTP и FTP обновление в режиме Shell. Эти два способа обновления будут описаны

подробно в следующих двух разделах.

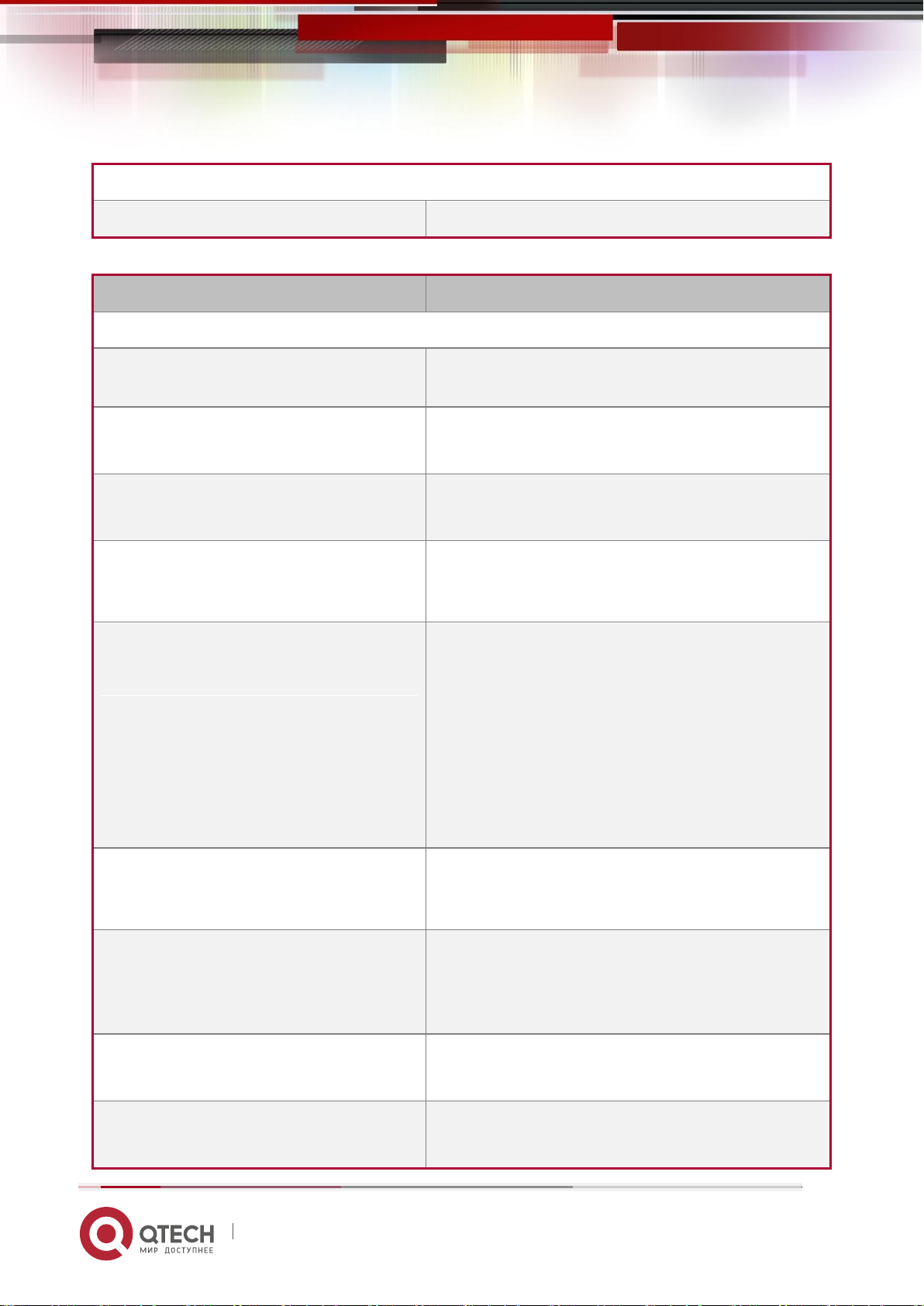

2.5.2 BootROM обновление

Есть два метода для BootROM обновления: TFTP и FTP, которые могут быть выбраны в

командах настройки BootROM.

Типичная топология для обновления коммутатора в режиме BootROM

Процедура обновления перечислена ниже:

Шаг 1:

www.qtech.ru

Page 43

Руководство пользователя

2. Основные настройки коммутатора 43

Как показано на рисунке, используется консольный кабель для подключения ПК к порту

управления на коммутаторе. ПК должен иметь программное обеспечение FTP / TFTP

сервера, а также файл image необходимый для обновления.

Шаг 2:

Нажмите "Ctrl + B" во время загрузки коммутатора для переключения в режим BootROM

монитора. Результат операции показан ниже:

[Boot]:

Шаг 3:

В BootROM режиме, запустите "setconfig", чтобы установить IP-адрес и маску

коммутатора для режима BootROM, IP-адрес и маску сервера, а также выберите TFTP или

FTP обновления. Предположим, что адрес коммутатора 192.168.1.2, а адрес компьютера

192.168.1.66 и выберите TFTP обновление конфигурации. Это будет выглядеть так:

[Boot]: setconfig

Host IP Address: [10.1.1.1] 192.168.1.2

Server IP Address: [10.1.1.2] 192.168.1.66

FTP(1) or TFTP(2): [1] 2

Network interface configure OK.

[Boot]

Шаг 4:

Включить FTP / TFTP сервер на ПК. Для TFTP запустите программу сервера TFTP, для FTP

запустите программу FTP-сервер. Прежде, чем начать загрузку файла обновления на

коммутатор, проверьте соединение между сервером и коммутатором с помощью пинга с

сервера. Если пинг успешен, запустите команду "load" в BootROM режиме. Если это не

удается, устранените неполадоки. Ниже показана конфигурация для обновления файла

образа системы:

[Boot]: load nos.img

Loading...

Loading file ok!

Шаг 5:

www.qtech.ru

Page 44

Руководство пользователя

2. Основные настройки коммутатора 44

Выполнить замену nos.img в режиме BootROM. Показанные далее команды

конфигурации позволяют сохранить образ файла системы:

[Boot]: write nos.img

File nos.img exists, overwrite? (Y/N)?[N] y

Writing nos.img.....................................................

Write nos.img OK.

[Boot]:

Шаг 6:

Выполняем загрузку файла boot.rom на коммутатор, основные действия, такие же, как и

в шаге 4.

[Boot]: load boot.rom

Loading…

Loading file ok!

Шаг 7:

Далее выполняем запись boot.rom в режиме BootROM. Этот шаг позволяет сохранить

обновленный файл.

[Boot]: write boot.rom

File boot.rom exists, overwrite? (Y/N)?[N] y

Writing boot.rom………………………………………

Write boot.rom OK.

[Boot]:

Шаг 8:

Далее выполняем запись flash:/config.rom в режиме BootROM. Этот шаг позволяет

сохранить обновленный файл.

[Boot]: write flash:/config.rom

[Boot]: write flash:/config.rom

File exists, overwrite? (Y/N)[N] y

www.qtech.ru

Page 45

Руководство пользователя

2. Основные настройки коммутатора 45

Writing flash:/config.rom...

Write flash:/config.rom OK.

[Boot]:

Остальные команды в BootROM режиме.

Команда DIR - используется для вывода списка существующих файлов в FLASH.

1. DIR command

Used to list existing files in the FLASH.

[Boot]: dir

boot.rom 327,440 1900-01-01 00:00:00 --SH

boot.conf 83 1900-01-01 00:00:00 --SH

nos.img 2,431,631 1980-01-01 00:21:34 ----

startup-config 2,922 1980-01-01 00:09:14 ----

temp.img 2,431,631 1980-01-01 00:00:32 ----

2. CONFIG RUN command

Команда традиционно используется для установки файла IMAGE во время запуска

системы и конфигурационного файла для запуска восстановления конфигурации.

Used to set the IMAGE file to run upon system start-up, and the configuration file to run upon

configuration recovery.

[Boot]: config run

Boot File: [nos.img] nos.img

Config File: [boot.conf]

2.5.3 Обновление FTP/TFTP

2.5.3.1 Введение в FTP/TFTP

FTP (File Transfer Protocol) / TFTP (Trivial File Transfer Protocol) являются протоколами

передачи файлов, они оба принадлежат к четвертому уровню (уровню приложений) в TCP

/ IP стеке протоколов, используемому для передачи файлов между компьютерами,

узлами и коммутаторами. Оба они передают файлы в клиент-серверной модели. Разница

между ними описана ниже.

FTP основан на протоколе TCP для обеспечения надежной связи и транспортировки

потока данных. Тем не менее, он не предусматривает процедуру авторизации для

доступа к файлам и использует простой механизм аутентификации (передает имя

пользователя и пароль для аутентификации в виде простого текста). При использовании

FTP для передачи файлов, должны быть установлены два соединения между клиентом и

сервером: управляющее соединение и соединение передачи данных. Далее должен

www.qtech.ru

Page 46

Руководство пользователя

2. Основные настройки коммутатора 46

быть послан запрос на передачу от FTP-клиента на порт 21 сервера для установления

управляющего соединения и согласования передачи данных через управляющее

соединение.

Существует два типа таких соединений: активные и пассивные соединения.

При активном подключении клиент передает его адрес и номер порта для передачи

данных серверу, управляющее соединение поддерживается до завершения передачи

этих данных. Затем, используя адрес и номер порта, предоставленных клиентом, сервер

устанавливает соединение на порт 20 (если не занят) для передачи данных, если порт 20

занят, сервер автоматически генерирует другой номер порта для установки соединения.

При пассивном подключении, клиент через управляющее соединение просит сервер

установить подключение. Затем сервер создает свой порт для прослушивания данных и

уведомляет клиента о номере этого порта, далее клиент устанавливает соединение с

указанным портом.

TFTP основан на протоколе UDP, обеспечивающим службу передачи данных без

подтверждения доставки и без аутентификации и авторизации. Он обеспечивает

правильную передачу данных путем механизма отправки и подтверждения и повторной

передачи тайм-аут пакетов. Преимущество TFTP перед FTP в том, что у первый гораздо

проще и имеет низкие накладные расходы передачи данных.

Коммутатор может работать как FTP / TFTP клиент или сервер. Когда коммутатор

работает как FTP / TFTP клиент, файлы конфигурации и системные файлы можно

загрузить с удаленного FTP / TFTP сервера (это могут быть как хосты, так и другие

коммутаторы) без ущерба для его нормальной работы. И также может быть получен

список файлов с сервера в режиме FTP клиента. Конечно, коммутатор может также

загрузить текущие конфигурационные файлы и системные файлы на удаленный FTP /