Page 1

Cat. No. Z905-DE2-01

DeviceNet Safety

SYSTEMKONFIGURATIONSHANDBUCH

Kurzübersicht

25 Grundfunktionen des Netzwerkkonfigurators

53 Konstruktion eines Sicherheitsnetzwerks

79 Bearbeiten der Parameter des

Sicherheitsnetzwerk-Controllers

97 Programmierung des

Sicherheitsnetzwerk-Controllers

111 Überwachen von Geräten

Advanced Industrial Automation

Page 2

Page 3

Page 4

Page 5

DeviceNet Safety

Systemkonfigurationshandbuch

Revisionsstand März 2005

Page 6

Page 7

Hinweis

OMRON-Produkte sind nur zur ordnungsgemäßen Verwendung durch qualifiziertes Personal und nur für die

in diesem Handbuch beschriebenen Zwecke zugelassen.

In diesem Handbuch sind Sicherheitshinweise entsprechend der folgenden Konventionen gekennzeichnet.

Beachten Sie stets die in diesen Sicherheitshinweisen enthaltenen Informationen. Ein Nichtbeachten der

Sicherheitshinweise kann zu Personen- oder Sachschäden führen.

Kennzeichnet eine potenziell gefährliche Situation, die zu leichten, mittelschweren

! VORSICHT

oder schweren Verletzungen oder sogar zum Tod führen kann, wenn sie nicht

vermieden wird. Außerdem können erhebliche Sachschäden verursacht werden.

•

•

Kennzeichnet allgemeine Verbote, für die kein spezielles Symbol verwendet wird.

Kennzeichnet unbedingt zu beachtende allgemeine Anweisungen, für die kein

spezielles Symbol verwendet wird.

Verweise auf OMRON-Produkte

Alle Bezeichnungen von OMRON-Produkten werden in diesem Handbuch in Großbuchstaben geschrieben.

Die Abkürzung „SPS“ steht für speicherprogrammierbare Steuerung.

Visuelle Hilfen

Die folgenden Textsymbole in der linken Spalte dieses Handbuchs ermöglichen Ihnen das schnelle Auffinden bestimmter Informationen.

WICHTIG: Kennzeichnet wichtige Informationen zu Schritten, die zur Vermeidung von Ausfällen,

Fehlfunktionen und unerwünschten Auswirkungen auf die Leistung des Produkts unbedingt

vorzunehmen oder unbedingt zu unterlassen sind.

Hinweis: Kennzeichnet Informationen von besonderem Interesse für den effizienten und

zweckmäßigen Einsatz des Produkts.

1,2,3… Kennzeichnet Listen, z. B. Vorgehensweisen oder Checklisten.

Marken und Copyrights

DeviceNet und DeviceNet Safety sind eingetragene Marken der Open DeviceNet Vendors Association

(ODVA).

Andere Produkt- und Firmennamen, die in diesem Handbuch erwähnt werden, sind Marken oder eingetragene Marken der jeweiligen Unternehmen.

© OMRON, 2005

Alle Rechte vorbehalten. Diese Publikation darf ohne vorherige schriftliche Genehmigung von OMRON weder als Ganzes noch in Auszügen in irgendeiner Form oder auf irgendeine Weise, sei es auf mechanischem

oder elektronischem Weg oder durch Fotokopieren oder Aufzeichnen, reproduziert, in einem Datensystem

gespeichert oder übertragen werden.

In Bezug auf die in dieser Publikation enthaltenen Informationen wird keine Patenthaftung übernommen. Da

OMRON laufend an der ständigen Verbesserung seiner Qualitätsprodukte arbeitet, sind Änderungen an den

in dieser Publikation enthaltenen Informationen ohne Ankündigung vorbehalten. Bei der Erstellung dieses

Handbuchs wurden alle erdenklichen Vorsorgemaßnahmen ergriffen. Dennoch übernimmt OMRON keine

Verantwortung für etwaige Fehler oder Auslassungen. Ebenso wird keine Haftung für Schäden übernommen, die aus der Nutzung der in dieser Publikation enthaltenen Informationen resultieren.

1

Page 8

2

Page 9

Inhaltsverzeichnis

Hinweis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

Verweise auf OMRON-Produkte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

Visuelle Hilfen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

Marken und Copyrights . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

Zu diesem Handbuch . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Sicherheitshinweise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

1 Zielgruppe . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

2 Allgemeine Sicherheitshinweise . . . . . . . . . . . . . . . . . . . . . . . . . 9

3 Sicherheitsvorkehrungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

4 Hinweise zur sicheren Verwendung . . . . . . . . . . . . . . . . . . . . . . . 13

Kapitel 1: Übersicht 15

1-1 DeviceNet Safety Systemübersicht . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

1-1-1 DeviceNet Safety . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

1-2 Übersicht über den Sicherheitsnetzwerk-Controller. . . . . . . . . . . . . . . . . . . . . 17

1-2-1 Sicherheitsnetzwerk-Controller NE1A . . . . . . . . . . . . . . . . . . . . . . . 17

1-2-2 Funktionsmerkmale des Sicherheitsnetzwerk-Controllers . . . . . . . . . . . . . 17

1-2-3 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

1-3 Übersicht über das Sicherheits-E/A-Modul. . . . . . . . . . . . . . . . . . . . . . . . . . 19

1-3-1 DST1-Sicherheits-E/A-Module . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

1-3-2 Funktionsmerkmale der Sicherheits-E/A-Module . . . . . . . . . . . . . . . . . 19

1-3-3 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

1-4 Übersicht über den Netzwerkkonfigurator . . . . . . . . . . . . . . . . . . . . . . . . . . 21

1-4-1 Netzwerkkonfigurator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

1-4-2 Funktionsmerkmale des Netzwerkkonfigurators . . . . . . . . . . . . . . . . . . 21

1-4-3 Systemvoraussetzungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

1-4-4 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

1-5 Prinzipielle Vorgehensweise bei der Implementierung eines

DeviceNet Safety-Netzwerks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

1-5-1 Konzeption und Programmierung . . . . . . . . . . . . . . . . . . . . . . . . . 23

1-5-2 Installation und Verdrahtung . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

1-5-3 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

1-5-4 Anwendertest . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

Kapitel 2: Grundfunktionen des Netzwerkkonfigurators 25

2-1 Aufruf und Hauptfenster des Netzwerkkonfigurators . . . . . . . . . . . . . . . . . . . . 27

2-1-1 Aufrufen und Beenden des Netzwerkkonfigurators . . . . . . . . . . . . . . . . 27

2-1-2 Bestimmung der Version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

2-1-3 Hauptfenster . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

2-2 Menüliste . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-1 Menü „File“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-2 Menü „Edit“. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-3 Menü „View“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-4 Menü „Network“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-5 Menü „Device“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

2-2-6 Menü „EDS File“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-7 Menü „Tools“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-8 Menü „Options“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-9 Menü „Help“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

Inhaltsverzeichnis 3

Page 10

2-3 Verbinden mit dem Netzwerk. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

2-3-1 Netzwerkverbindung über eine USB-Schnittstelle . . . . . . . . . . . . . . . . 32

2-3-2 Netzwerkverbindung über eine DeviceNet-Schnittstellenkarte . . . . . . . . . . 33

2-4 Erstellen eines virtuellen Netzwerks. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

2-4-1 Erstellen eines neuen virtuellen Netzwerks. . . . . . . . . . . . . . . . . . . . 34

2-4-2 Netzwerknummern . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

2-4-3 Hinzufügen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

2-4-4 Entfernen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

2-4-5 Ändern der Knotenadresse . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

2-4-6 Ändern der Gerätekommentare. . . . . . . . . . . . . . . . . . . . . . . . . . 37

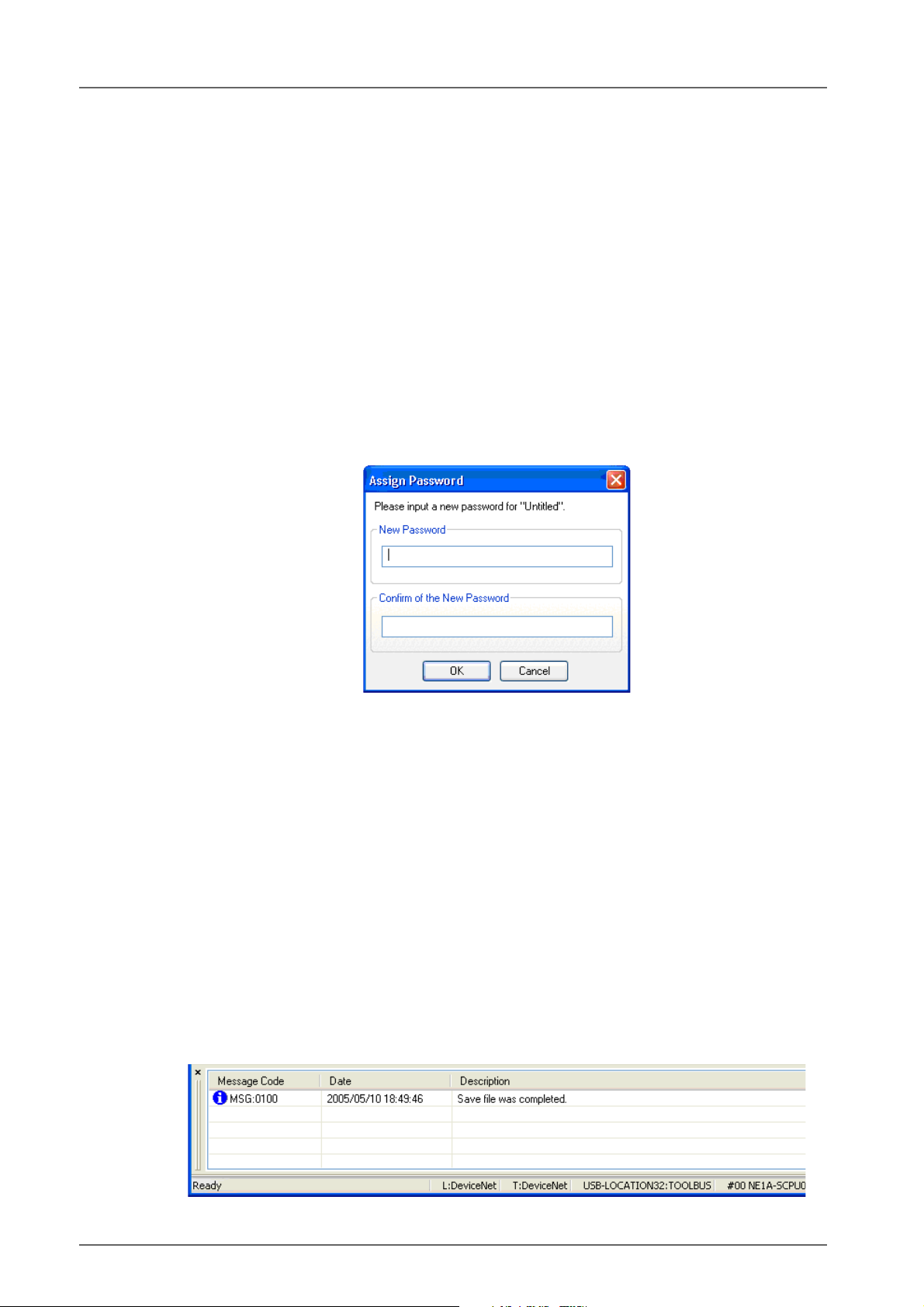

2-5 Speichern und Laden von Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . . 38

2-5-1 Kennwortschutz für Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . 38

2-5-2 Speichern der Netzwerkkonfigurationsdatei . . . . . . . . . . . . . . . . . . . 38

2-5-3 Laden von Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . . . . . . 39

2-5-4 Schutzmodus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

2-6 Kennwortschutz für Geräte. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 40

2-6-1 Einstellen eines Gerätekennworts . . . . . . . . . . . . . . . . . . . . . . . . 40

2-6-2 Vorgehensweise im Fall eines vergessenen Gerätekennworts. . . . . . . . . . 40

2-7 Geräteparameter und -eigenschaften . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-1 Bearbeiten von Geräteparametern . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-2 Hochladen von Geräteparametern . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-3 Herunterladen von Geräteparametern . . . . . . . . . . . . . . . . . . . . . . 41

2-7-4 Geräteeigenschaften . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

2-8 Verifizierung der Parameter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

2-8-1 Überprüfung der Geräteparameter . . . . . . . . . . . . . . . . . . . . . . . . 45

2-9 Konfigurationsschutz. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

2-9-1 Schutz der Gerätekonfiguration. . . . . . . . . . . . . . . . . . . . . . . . . . 48

2-9-2 Aufheben des Konfigurationsschutzes . . . . . . . . . . . . . . . . . . . . . . 48

2-10 Zurücksetzen des Geräts und Änderung des Gerätestatus . . . . . . . . . . . . . . . . 49

2-10-1 Möglichkeiten zum Zurücksetzen von Geräten . . . . . . . . . . . . . . . . . . 49

2-10-2 Zurücksetzen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

2-10-3 Rücksetzvarianten und Gerätestatus . . . . . . . . . . . . . . . . . . . . . . 50

2-10-4 Ändern des Gerätestatus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Kapitel 3: Konstruktion eines Sicherheitsnetzwerks 53

3-1 Anwendungen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 54

3-1-1 Konstruktion eines neuen Sicherheitsnetzwerks . . . . . . . . . . . . . . . . . 54

3-1-2 Modifizieren eines bestehenden Sicherheitsnetzwerks. . . . . . . . . . . . . . 56

3-2 Überprüfung der benötigten Netzwerkbandbreite . . . . . . . . . . . . . . . . . . . . . 59

3-2-1 Überprüfung der für die Sicherheits-E/A-Kommunikation benötigten

Netzwerkbandbreite . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 59

3-2-2 Zuteilung von Netzwerkbandbreite . . . . . . . . . . . . . . . . . . . . . . . . 60

3-2-3 EPI-Berechnung – Ein Beispiel . . . . . . . . . . . . . . . . . . . . . . . . . . 61

3-3 Berechnung und Überprüfung der maximalen Reaktionszeit . . . . . . . . . . . . . . . 63

3-3-1 Reaktionszeit – Das Konzept . . . . . . . . . . . . . . . . . . . . . . . . . . . 63

3-3-2 Berechnung der maximalen Reaktionszeit . . . . . . . . . . . . . . . . . . . . 64

3-3-3 Überprüfung der maximalen Reaktionszeit . . . . . . . . . . . . . . . . . . . . 67

4 Inhaltsverzeichnis

Page 11

Kapitel 4: Bearbeiten der Parameter von Sicherheits-E/A-Modulen 69

4-1 Bearbeiten von Parametern . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .70

4-1-1 Parametergruppen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 70

4-1-2 Parametergruppe „General“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . 71

4-1-3 Parametergruppen für die einzelnen Sicherheitseingänge . . . . . . . . . . . . 73

4-1-4 Parametergruppen für die einzelnen Testausgänge . . . . . . . . . . . . . . . . 75

4-1-5 Parametergruppen für die einzelnen Sicherheitsausgänge . . . . . . . . . . . . 76

4-1-6 Parametergruppe für die Betriebszeiten . . . . . . . . . . . . . . . . . . . . . . 77

Kapitel 5: Bearbeiten der Parameter des Sicherheitsnetzwerk-Controllers 79

5-1 Einstellungen für Sicherheitsverbindungen . . . . . . . . . . . . . . . . . . . . . . . . . 80

5-1-1 Registrieren von Sicherheits-Slaves . . . . . . . . . . . . . . . . . . . . . . . . 80

5-1-2 Festlegen der Einstellungen für Sicherheitsverbindungen . . . . . . . . . . . . . 82

5-2 Sicherheits-Slave-Einstellungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 84

5-2-1 Registrieren von E/A-Konfigurationen für Sicherheits-Slaves . . . . . . . . . . . 84

5-2-2 Einstellen der Daten einer E/A-Konfiguration . . . . . . . . . . . . . . . . . . . 85

5-3 Standard-Slave-Einstellungen. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .87

5-3-1 Registrieren von E/A-Konfigurationen für Standard-Slaves . . . . . . . . . . . . 87

5-3-2 Einstellung des Parameter „Slave Input Data in Idle Mode“ . . . . . . . . . . . . 88

5-3-3 Einstellen der Daten einer E/A-Konfiguration . . . . . . . . . . . . . . . . . . . 88

5-4 Lokale E/A-Einstellungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 90

5-4-1 Einstellen der Sicherheitseingänge . . . . . . . . . . . . . . . . . . . . . . . . 90

5-4-2 Einstellen der Testausgänge. . . . . . . . . . . . . . . . . . . . . . . . . . . . 92

5-4-3 Einstellen der Sicherheitsausgänge . . . . . . . . . . . . . . . . . . . . . . . . 93

5-5 Einstellen der Betriebsarten und Bestätigen der Zykluszeit . . . . . . . . . . . . . . . . 95

5-5-1 Einstellen der Betriebsarten des Sicherheitsnetzwerk-Controllers NE1A

(NE1A-SCPU01) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 95

5-5-2 Bestätigen der Zykluszeit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 96

Kapitel 6: Programmierung des Sicherheitsnetzwerk-Controllers 97

6-1 Aufrufen und Beenden des Logik-Editors . . . . . . . . . . . . . . . . . . . . . . . . . . 98

6-1-1 Aufrufen des Logik-Editors . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 98

6-1-2 Beenden des Logik-Editors . . . . . . . . . . . . . . . . . . . . . . . . . . . . 99

6-2 Menübefehle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-2-1 Menü „File“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-2-2 Menü „Edit“. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-2-3 Menü „View“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-2-4 Menü „Function“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-2-5 Menü „Page“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 100

6-3 Programmierung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

6-3-1 Arbeitsbereich . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 101

6-3-2 Programmierung mit Funktionsblöcken . . . . . . . . . . . . . . . . . . . . . 101

6-3-3 Speichern des Programms. . . . . . . . . . . . . . . . . . . . . . . . . . . . 108

6-3-4 Aktualisieren eines Programms . . . . . . . . . . . . . . . . . . . . . . . . . 108

6-3-5 Überwachung des Programms. . . . . . . . . . . . . . . . . . . . . . . . . . 109

Inhaltsverzeichnis 5

Page 12

Kapitel 7: Überwachen von Geräten 111

7-1 Überwachungsfunktion. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .112

7-1-1 Statusüberwachung. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 112

7-1-2 Überwachen von Sicherheitsverbindungen. . . . . . . . . . . . . . . . . . . . 113

7-1-3 Überwachen von Parametern. . . . . . . . . . . . . . . . . . . . . . . . . . . 115

7-1-4 Überwachung der Fehlerhistorie . . . . . . . . . . . . . . . . . . . . . . . . . 116

7-2 Wartungsfunktionen für DST1-Sicherheits-E/A-Module . . . . . . . . . . . . . . . . . . 118

7-2-1 Überwachung der Netzwerk-Versorgungsspannung . . . . . . . . . . . . . . . 118

7-2-2 Überwachung der Betriebsdauer . . . . . . . . . . . . . . . . . . . . . . . . . 120

7-2-3 Letzter Wartungstermin . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

7-2-4 Überwachung des Schalthäufigkeitszählers . . . . . . . . . . . . . . . . . . . 124

7-2-5 Überwachung der Gesamteinschaltzeit. . . . . . . . . . . . . . . . . . . . . . 126

7-2-6 Überwachung der Reaktionszeit . . . . . . . . . . . . . . . . . . . . . . . . . 129

Anhänge 133

A Verbinden des Netzwerkkonfigurators mit dem Netzwerk mittels einer

CS/CJ-Serie-SPS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 135

A-1 Verbinden mit dem DeviceNet-Netzwerk . . . . . . . . . . . . . . . . . . . . . 135

A-2 Festlegen der Schnittstelle für die Verbindung zum DeviceNet-Netzwerk . . . . 136

B Bearbeiten der Parameter von CS/CJ-Serie-DeviceNet-Baugruppen . . . . . . . . . . . 143

B-1 Festlegen der Baugruppen-Funktion . . . . . . . . . . . . . . . . . . . . . . . 143

B-2 Übersicht über die Master-Parameter . . . . . . . . . . . . . . . . . . . . . . 143

B-3 E/A-Zuordnung mithilfe des Parameter-Assistenten

(einfache E/A-Zuordnung) . . . . . . . . . . . . . . . . . . . . . . . . . . . . 147

B-4 Manuelle E/A-Zuweisung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 151

B-5 Erweiterte Einstellungen: Verbindung, Kommunikationszykluszeit,

Slave-Funktion, Einstellungen usw. . . . . . . . . . . . . . . . . . . . . . . . 156

C EDS-Datei-Verwaltung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .161

C-1 Installieren von EDS-Dateien. . . . . . . . . . . . . . . . . . . . . . . . . . . 161

C-2 Erstellen von EDS-Dateien . . . . . . . . . . . . . . . . . . . . . . . . . . . . 162

C-3 Löschen von EDS-Dateien . . . . . . . . . . . . . . . . . . . . . . . . . . . . 163

C-4 Speichern von EDS-Dateien . . . . . . . . . . . . . . . . . . . . . . . . . . . 163

C-5 Suchen nach EDS-Dateien . . . . . . . . . . . . . . . . . . . . . . . . . . . . 164

C-6 Eigenschaften von EDS-Dateien . . . . . . . . . . . . . . . . . . . . . . . . . 164

D Verwendung von Universal-Tools zum Einstellen von Geräten . . . . . . . . . . . . . . 165

D-1 Setzen von Geräteparametern durch Festlegen von Klasse und Instanz . . . . 165

D-2 Einstellen von Knotenadressen und Baudraten über das Netzwerk . . . . . . . 167

E Verwendung des Password Recovery Tools . . . . . . . . . . . . . . . . . . . . . . . . 169

Glossar 173

Index 175

Versionshistorie 177

6 Inhaltsverzeichnis

Page 13

Zu diesem Handbuch

Dieses Handbuch beschreibt die Konfiguration des DeviceNet Safety-Systems.

Lesen Sie dieses Handbuch sorgfältig durch, und vergewissern Sie sich, dass Sie die zur Verfügung gestell-

ten Informationen verstehen, bevor Sie versuchen, ein DeviceNet Safety-System zu konfigurieren. Lesen Sie

unbedingt sämtliche im folgenden Abschnitt aufgeführten Vorsichtsmaßnahmen durch.

Informationen zu DeviceNet und DeviceNet Safety finden Sie in den nachstehend aufgeführten Handbüchern.

DeviceNet Safety Systemkonfigurations-Handbuch (dieses Handbuch) (Z905)

Dieses Handbuch beschreibt die Konfiguration des DeviceNet Safety-Systems mithilfe des Network Configurators.

NE1A-SCPU01 Bedienerhandbuch für den Sicherheitsnetzwerk-Controller (Z906)

Dieses Handbuch beschreibt die technischen Daten, die Funktionen und die Anwendung des Sicherheitsnetzwerk-Controllers NE1A-SCPU01.

Bedienerhandbuch für Sicherheits-E/A-Module der Serie DST1 (Z904)

Dieses Handbuch beschreibt die technischen Daten, die Funktionen und die Anwendung der E/A-Module der

Serie DST1.

DeviceNet-Bedienerhandbuch (W267)

Dieses Handbuch beschreibt den Aufbau und die Verbindungen in einem DeviceNet-Netzwerk. Es enthält

detaillierte Informationen zur Installation und den technischen Daten der Kabel, Steckbindungen und anderer

im Netzwerk eingesetzter Peripheriegeräte sowie der benötigten Spannungsversorgung. Bevor Sie versuchen, ein DeviceNet-System einzusetzen, müssen Sie dieses Handbuch sorgfältig durchgelesen und die

darin enthaltenen Informationen in vollem Umfange verstanden haben.

! VORSICHT

Falls Sie die in diesem Handbuch enthaltenen Informationen nicht durchlesen oder nicht verstehen, kann

dies zur Verletzung oder zum Tod von Personen, zu einem Schaden am Produkt bzw. zu einer Fehlfunktion

führen. Lesen Sie jeden Abschnitt vollständig durch, und führen Sie die vorgestellten Verfahrensweisen erst

durch, wenn Sie sicher sind, dass Sie die im jeweiligen Abschnitt und den damit verbundenen Abschnitten

bereitgestellten Informationen verstanden haben.

Lesen Sie dieses Handbuch sorgfältig durch

Bitte lesen Sie dieses Handbuch vor der Verwendung der Produkte sorgfältig durch, und vergewissern Sie

sich sicher, dass Sie die darin enthaltenen Informationen verstanden haben. Bei Fragen oder Anmerkungen

wenden Sie sich bitte an Ihre OMRON Vertretung.

Gewährleistung und Haftungsbeschränkungen

GEWÄHRLEISTUNG

OMRON gewährleistet ausschließlich, dass die Produkte frei von Material- und Produktionsfehlern sind.

Diese Gewährleistung erstreckt sich (falls nicht anders angegeben) auf zwei Jahre ab Kaufdatum bei

OMRON.

OMRON ÜBERNIMMT KEINERLEI GEWÄHRLEISTUNG ODER ZUSAGE, WEDER EXPLIZIT NOCH

IMPLIZIT, BEZÜGLICH DER NICHTVERLETZUNG VON RECHTEN DRITTER, DER MARKTTAUGLICHKEIT ODER DER EIGNUNG DER PRODUKTE FÜR EINEN BESTIMMTEN ZWECK. JEDER KÄUFER ODER BENUTZER ERKENNT AN, DASS DER KÄUFER ODER BENUTZER ALLEINE BESTIMMT

HAT, OB DIE JEWEILIGEN PRODUKTE FÜR DEN VORGESEHENEN VERWENDUNGSZWECK

GEEIGNET SIND. OMRON SCHLIESST ALLE ÜBRIGEN IMPLIZITEN UND EXPLIZITEN

GEWÄHRLEISTUNGEN AUS.

HAFTUNGSBESCHRÄNKUNGEN

OMRON ÜBERNIMMT KEINE VERANTWORTUNG FÜR SPEZIELLE, INDIREKTE ODER

FOLGESCHÄDEN, GEWINNAUSFÄLLE ODER KOMMERZIELLE VERLUSTE, DIE IN IRGENDEINER

WEISE MIT DEN PRODUKTEN IN ZUSAMMENHANG STEHEN, UNABHÄNGIG DAVON, OB SOLCHE

ANSPRÜCHE AUF VERTRÄGEN, GARANTIEN, VERSCHULDUNGS- ODER

GEFÄHRDUNGSHAFTUNG BASIEREN.

OMRON ist in keinem Fall haftbar für jedwede Ansprüche, die über den jeweiligen Kaufpreis des Produkts

hinausgehen, für das der Haftungsanspruch geltend gemacht wird.

OMRON ÜBERNIMMT IN KEINEM FALL DIE VERANTWORTUNG FÜR GEWÄHRLEISTUNGS- ODER

INSTANDSETZUNGSANSPRÜCHE IM HINBLICK AUF DIE PRODUKTE, SOWEIT DIE UNTERSUCHUNG DURCH OMRON NICHT ERGEBEN HAT, DASS DIE PRODUKTE ORDNUNGSGEMÄSS GEHANDHABT, GELAGERT, INSTALLIERT UND GEWARTET WURDEN UND KEINERLEI BEEINTRÄCHTIGUNG DURCH VERSCHMUTZUNG, MISSBRAUCH, UNSACHGEMÄSSE VERWENDUNG ODER

UNSACHGEMÄSSE MODIFIKATION ODER INSTANDSETZUNG AUSGESETZT WAREN.

7

Page 14

Anwendungshinweise

EIGNUNG

OMRON übernimmt keinerlei Verantwortung für die Einhaltung der für die konkrete Anwendung oder

Kombination der Produkte (Maschinen, Anlagen usw.) geltenden Normen, Standards usw.

Auf Kundenwunsch stellt OMRON geeignete Zertifizierungsunterlagen Dritter zur Verfügung, aus denen

Nennwerte und Anwendungsbeschränkungen der jeweiligen Produkte hervorgehen. Diese Informationen

allein sind nicht ausreichend für die vollständige Eignungsbestimmung der Produkte in Kombination mit

Endprodukten, Maschinen, Systemen oder anderen Anwendungsbereichen.

Es folgen einige Anwendungsbeispiele, denen besondere Beachtung zu schenken ist. Es handelt sich nicht

um eine umfassende Liste aller Verwendungsmöglichkeiten der Produkte. Diese Liste ist auch nicht so zu

verstehen, dass Produkte für die angegebenen Verwendungsmöglichkeiten geeignet sind.

• Verwendung im Freien, Verwendung mit potenziellen chemischen Verunreinigungen oder elektrischer

Beeinflussung oder Bedingungen oder Verwendungen, die nicht in diesem Handbuch beschrieben

werden.

• Nukleartechnik, Verbrennungsanlagen, Schienenverkehr, Luftfahrt, Medizintechnik, Spielautomaten,

Sicherheitseinrichtungen und andere Anlagen, die speziellen industriellen und/oder behördlichen

Anforderungen und Auflagen unterliegen.

• Systeme, Maschinen und Geräte, die eine Gefahr für Leben und Sachgüter darstellen können.

Machen Sie sich bitte mit allen Einschränkungen im Hinblick auf die Verwendung dieser Produkte vertraut,

und halten Sie diese ein.

VERWENDEN SIE DAS PRODUKT NIEMALS FÜR ANWENDUNGEN, DIE EINE GEFAHR FÜR LEBEN

ODER EIGENTUM DARSTELLEN, OHNE SICHERZUSTELLEN, DASS DAS GESAMTSYSTEM UNTER

BERÜCKSICHTIGUNG DER JEWEILIGEN RISIKEN KONZIPIERT UND DAS OMRON PRODUKT HINSICHTLICH DER BEABSICHTIGTEN VERWENDUNG IN DER GESAMTANLAGE BZW. DES GESAMTSYSTEMS ORDNUNGSGEMÄSS EINGESTUFT UND INSTALLIERT WIRD.

PROGRAMMIERBARE PRODUKTE

OMRON übernimmt für die Programmierung eines programmierbaren Produkts durch den Benutzer und

alle daraus resultierenden Konsequenzen keine Verantwortung.

Haftungsausschlüsse

ÄNDERUNG DER TECHNISCHEN DATEN

Im Zuge der technischen Weiterentwicklung und aus anderen Gründen können jederzeit Änderungen an

den technischen Daten und den verfügbaren Zubehörteilen des Produkts erfolgen.

Üblicherweise ändern wir die Modellnummern, wenn veröffentlichte Nennwerte oder Funktionen geändert

oder signifikante Konstruktionsänderungen vorgenommen werden. Manche technischen Daten der Produkte werden möglicherweise ohne Mitteilung geändert. Im Zweifelsfall können auf Anfrage spezielle Modellnummern zugewiesen werden, um für Ihre Anwendung wesentliche technische Daten zu fixieren.

Bei Fragen zu technischen Daten erworbener Produkte können Sie sich jederzeit an den OMRON Vertrieb

wenden.

ABMESSUNGEN UND GEWICHT

Die Angaben zu Abmessungen und Gewicht sind Nennwerte, die nicht für Fertigungszwecke bestimmt sind,

auch wenn Toleranzen angegeben sind.

LEISTUNGSDATEN

Die in diesem Handbuch genannten Leistungsdaten dienen als Anhaltspunkte zur Beurteilung der Eignung

durch den Benutzer und werden nicht garantiert. Die Daten können auf Testbedingungen von OMRON

basieren und müssen vom Benutzer auf die tatsächliche Anwendungssituation übertragen werden.

Die tatsächliche Leistung unterliegt der Garantie und Haftungsbeschränkung von OMRON.

FEHLER UND AUSLASSUNGEN

Die in diesem Handbuch enthaltenen Informationen wurden sorgfältig geprüft und sind unserer Ansicht

nach korrekt. OMRON übernimmt jedoch keine Verantwortung für evtl. trotz sorgfältiger Durchsicht verbliebene Tipp- oder Schreibfehler oder Auslassungen.

8

Page 15

Sicherheitshinweise

1 Zielgruppe

Dieses Handbuch richtet sich an folgende Personen, die sich mit elektrischen Anlagen auskennen müssen

(z. B. Elektroingenieure oder -techniker):

• Das für die Einrichtung von Automatisierungs- und Sicherheitssystemen in Produktionsstätten zuständige Personal

• Das für die Konstruktion von Automatisierungs- und Sicherheitssystemen zuständige Personal

• Das für die Verwaltung von Automatisierungs-Systemen zuständige Personal

• Das aufgrund seiner Qualifikation, Autorität und Verantwortlichkeit für die Gewährleistung der Sicherheit in den Produktphasen „Mechanischer Entwurf“, „Installation“, „Betrieb“, „Wartung“ und „Entsorgung“ zuständige Personal.

2 Allgemeine Sicherheitshinweise

Der Benutzer muss das Produkt gemäß den in diesem Handbuch beschriebenen Leistungsspezifikationen

betreiben.

Wenden Sie sich vor der Verwendung dieses Produktes an Ihren OMRON-Vertreter, sofern Sie das Produkt

unter Bedingungen einsetzen, die nicht im Handbuch aufgeführt sind bzw. wenn Sie das Produkt im Bereich

der Nukleartechnik, im Eisenbahnverkehr, in der Luftfahrt, in Fahrzeugen, in Verbrennungssystemen, in medizinischen Geräten, in Spielautomaten, in Sicherheitsausrüstungen oder anderen Systemen, Geräten oder

Ausrüstungen verwenden möchten, bei denen bei fehlerhafter Verwendung die Gefahr von Personen- oder

Sachschäden besteht.

Achten Sie darauf, dass die Nenn- und Leistungsdaten des Produkts für die jeweiligen Systeme, Maschinen

und Anlagen angemessen sind, und statten Sie die Systeme, Maschinen und Anlagen mit redundanten

Sicherheitsmechanismen aus.

Dieses Handbuch enthält Informationen zu Programmierung und Betrieb des Produkts. Lesen Sie dieses

Handbuch vor Verwendung des Produkts durch, und halten Sie dieses Handbuch während des Betriebs zu

Referenzzwecken immer griffbereit.

9

Page 16

! VORSICHT

Dieses Handbuch beschreibt die Konfiguration von DeviceNet Safety-Systemen. Berücksichtigen Sie bei

der Konstruktion des Systems die folgenden Aspekte, um sicherzustellen, dass die sicherheitsrelevanten

Komponenten so konfiguriert werden, dass ein sicherer Betrieb der Systemfunktionen möglich ist.

Risikobeurteilung

Die in diesem Handbuch beschriebene ordnungsgemäße Anwendung der Sicherheitseinrichtungen in Hinsicht auf die Installationsbedingungen und die mechanischen Leistungsdaten und Funktionen muss unbedingt eingehalten werden. Bei der Auswahl und Anwendung von Sicherheitseinrichtungen muss bereits bei

der Entwicklung der Anlage oder Installation eine Risikobeurteilung durchgeführt werden, um mögliche gefährdende Faktoren der Anlage oder Installation, in der die Sicherheitseinrichtung eingesetzt wird, zu identifizieren. Die Auswahl geeigneter Sicherheitseinrichtungen muss unter der Anleitung eines hinreichenden

Risikobeurteilungssystems erfolgen. Ein unzureichendes Risikobeurteilungssystem kann zur Auswahl ungeeigneter Sicherheitseinrichtungen führen.

• Entsprechende internationale Normen (Auswahl): ISO 14121: Sicherheit von Maschinen – Leitsätze

zur Risikobeurteilung

Sicherheitsvorkehrungen

Die Anwendung von Sicherheitseinrichtungen für die Konstruktion von Systemen mit sicherheitsrelevanten

Komponenten für Anlagen oder Installationen muss in völliger Übereinstimmung mit internationalen

Normen wie den im Folgenden aufgeführten und/oder den Normen der jeweiligen Industrie erfolgen.

• Entsprechende internationale Normen (Auswahl): ISO/DIS 12100: Sicherheit von Maschinen –

Grundbegriffe, Allgemeine Gestaltungsleitsätze

IEC 61508: Sicherheitsnorm für sicherheitsbezogene Systeme (Funktionale Sicherheit von elektrischen/elektronischen/programmierbaren Sicherheitssystemen)

Die Rolle von Sicherheitseinrichtungen

Sicherheitseinrichtungen sind mit den in den relevanten Normen festgelegten Sicherheitsfunktionen und mechanismen ausgestattet. Durch geeignete Konstruktion muss jedoch sichergestellt werden, dass diese

Funktionen und Mechanismen im Rahmen der Systemkonstruktion mit sicherheitsrelevanten Komponenten

ordnungsgemäß operieren. Ein umfassendes Verständnis um das Funktionsprinzip dieser Funktionen und

Mechanismen ist für die Konstruktion von Systemen, die diese ordnungsgemäß anwenden, unerlässlich.

• Entsprechende internationale Normen (Auswahl): ISO 14119: Sicherheit von Maschinen – Verriegelungseinrichtungen in Verbindung mit trennenden Schutzeinrichtungen – Leitsätze für Gestaltung und

Auswahl

Installation von Sicherheitseinrichtungen

Die Konstruktion und Installation von Systemen mit sicherheitsrelevanten Komponenten für Anlagen und

Installationen muss durch entsprechend geschulte Techniker erfolgen.

• Entsprechende internationale Normen (Auswahl): ISO/DIS 12100: Sicherheit von Maschinen –

Grundbegriffe, Allgemeine Gestaltungsleitsätze

IEC 61508: Sicherheitsnorm für sicherheitsbezogene Systeme (Funktionale Sicherheit von

elektrischen/elektronischen/programmierbaren Sicherheitssystemen)

Übereinstimmung mit Gesetzen und Richtlinien

Die Sicherheitseinrichtungen entsprechen den relevanten Richtlinien und Normen, jedoch muss sichergestellt werden, dass sie in Übereinstimmung mit den für die jeweilige Anlage oder Installation geltenden lokalen Richtlinien und Normen eingesetzt werden.

• Entsprechende internationale Normen (Auswahl): EN 60204: Sicherheit von Maschinen – Elektrische

Ausrüstung von Maschinen

Beachtung der Anwendungshinweise

Beim konkreten Einsatz der ausgewählten Sicherheitseinrichtungen müssen die in diesem Handbuch und

in dem der Sicherheitseinrichtung beiliegenden Bedienerhandbuch aufgeführten technischen Daten und

Vorsichtsmaßnahmen beachtet werden. Der Einsatz der Produkte auf eine im Widerspruch zu diesen technischen Daten und Vorsichtsmaßnahmen stehende Art und Weise kann aufgrund unzureichender Betriebsfunktionen der sicherheitsrelevanten Komponenten zu unerwarteten Ausfällen der Anlagen und Geräte und

zu entsprechenden aus solchen Ausfällen resultierenden Schäden führen.

Verlagerung oder Weiterveräußerung von Geräten und Anlagen

Bei der Verlagerung oder Weiterveräußerung von Geräten und Anlagen sind die entsprechenden Dokumentationen wie beispielsweise dieses Handbuch ebenfalls an den Empfänger weiterzugeben, um diesem

den ordnungsgemäßen Betrieb des Systems zu ermöglichen.

• Entsprechende internationale Normen (Auswahl): ISO/DIS 12100: Sicherheit von Maschinen – Grundbegriffe, Allgemeine Gestaltungsleitsätze IEC 61508: Sicherheitsnorm für sicherheitsbezogene Systeme

(Funktionale Sicherheit von elektrischen/elektronischen/programmierbaren Sicherheitssystemen)

10

Page 17

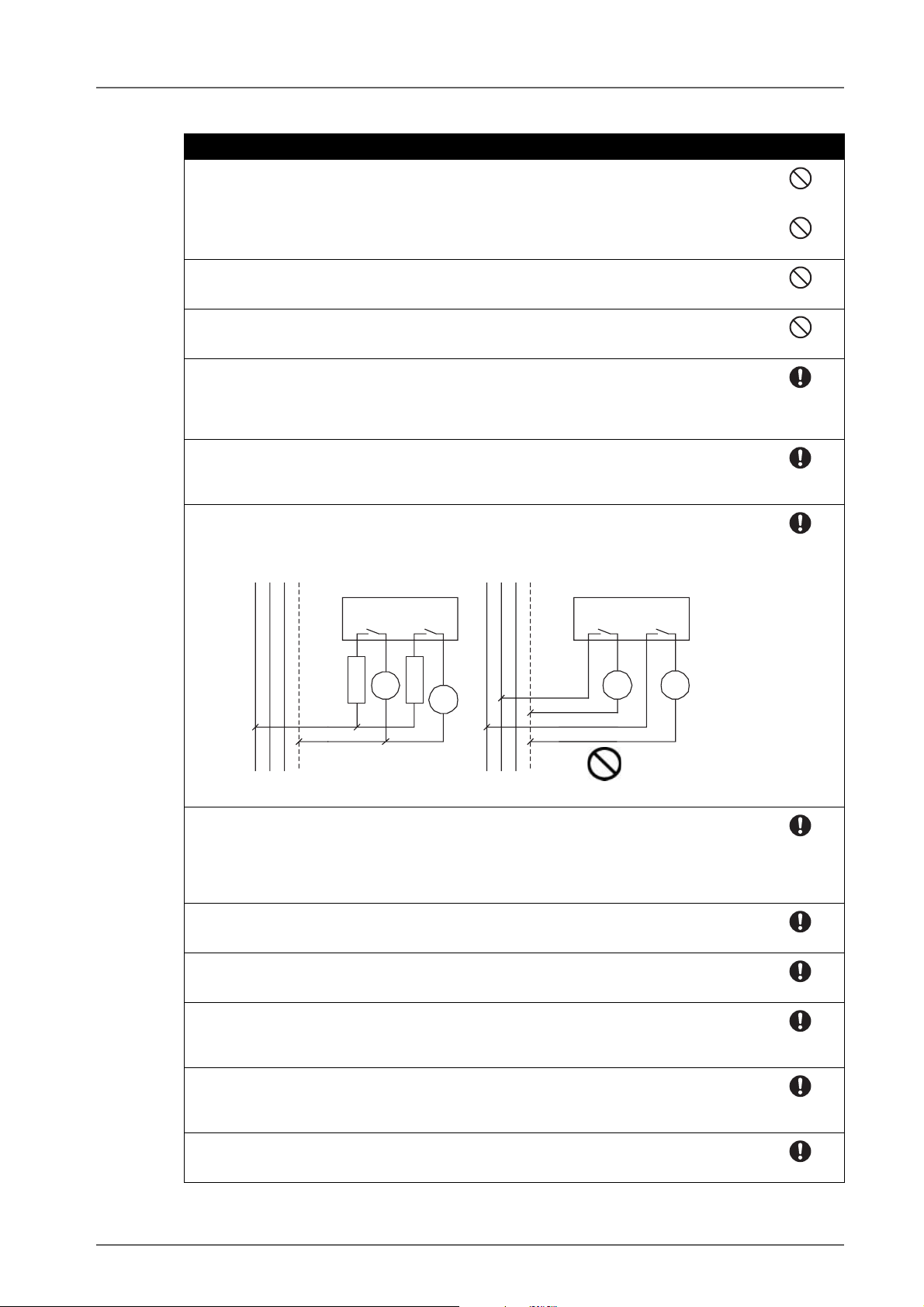

3 Sicherheitsvorkehrungen

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, dürfen die Testausgänge eines Produkts nicht als

Sicherheitsausgänge benutzt werden.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, dürfen DeviceNet-Standard-E/A-Daten oder Daten

expliziter Meldungen nicht als Sicherheitssignale verwendet werden.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, dürfen die Anzeigen eines Produkts nicht für

Sicherheitsfunktionen benutzt werden.

Beim Ausfall von Sicherheits- oder Testausgängen besteht die Gefahr von schweren

Verletzungen. Es dürfen keine Lasten an die Sicherheits- oder Testausgänge angeschlossen

werden, die den Nennwert übersteigen.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen die Ausgangsleitungen und die 24-VDCSpannungsversorgungsleitungen so geführt werden, dass diese einander nicht berühren

können, um zu verhindern, dass eine Last aufgrund eines Kurzschlusses zwischen einer

Ausgangsleitung und einer 24 VDC führenden Leitung eingeschaltet wird.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, muss der 0-V-Ausgang der externen Spannungsversorgung geerdet werden, um zu verhindern, dass ein Ausgang aufgrund eines Masseschlusses in einem Sicherheits- oder Testausgang eingeschaltet wird.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, dürfen die Relaisausgänge des Sicherheits-E/AModuls DST1-MRD08SL-1 nur mit einer Phase beschaltet werden.

L1 L2 L3 N

DST1-

MRD08SL-1

! VORSICHT

L1 L2 L3 N

DST1-

MRD08SL-1

Sicherung

Zulässig

Sicherung

Last LastLast

Last

Unzulässig

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, muss jede Ausgangsklemme des Sicherheits-E/AModuls DST1-MRD08SL-1 mit einer 3,15-A-Sicherung (oder schwächer) abgesichert

werden, um ein Verschweißen der Kontakte der Sicherheitsausgänge zu verhindern.

Informieren Sie sich beim Sicherungshersteller, ob die von Ihnen getroffene Wahl für die

angeschlossene Last geeignet ist.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen alte Konfigurationsdaten vor dem Anschluss

eines Geräts an das Netzwerk gelöscht werden.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen vor dem Anschluss eines Geräts an das

Netzwerk die Knotenadresse und die Baudrate konfiguriert werden.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen vor Inbetriebnahme des Systems geeignete

Tests durchgeführt werden, um die Korrektheit der Konfigurationsdaten und der Funktionen

aller Geräte sicherzustellen.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, muss beim Austausch von Geräten darauf geachtet

werden, dass das Austauschgerät ordnungsgemäß konfiguriert ist und einwandfrei funktioniert.

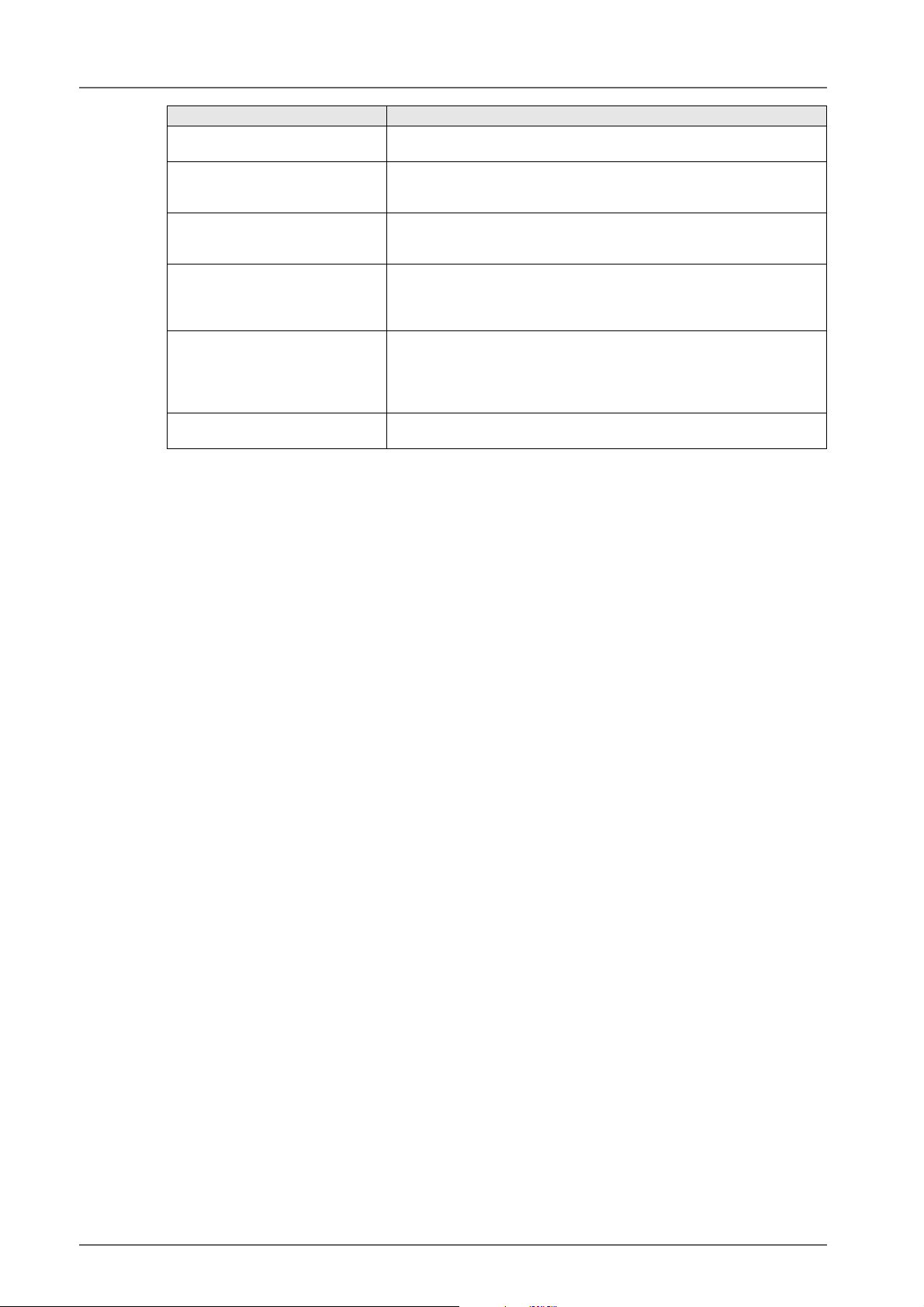

Beim Ausfall der erforderlichen Sicherheitsfunktionen besteht die Gefahr von schweren

Verletzungen. Bei der Auswahl von Komponenten und Geräten müssen die in der folgenden

Tabelle aufgeführten Anforderungen Berücksichtigung finden.

11

Page 18

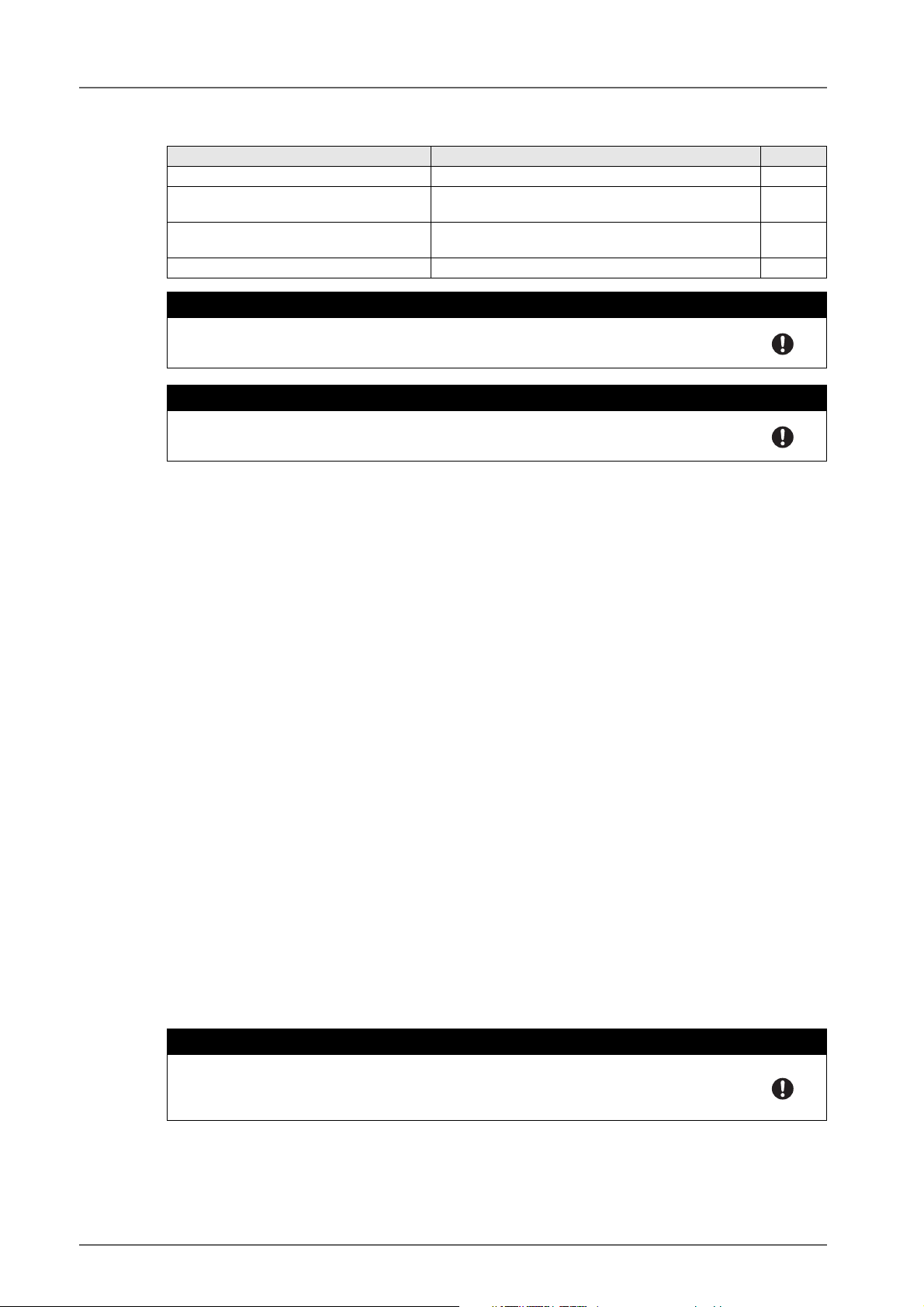

Steuerungsgerät Anforderungen

NOT-AUS-Taster Verwenden Sie zugelassene Schaltgeräte mit Zwangsöffnungsmecha-

nismus gemäß IEC/EN 60947-5-1.

Verriegelungs- oder Positionsschalter für Schutztüren

Sicherheitssensoren Verwenden Sie zugelassene Schaltgeräte, die die Anforderungen der

Sicherheitsrelais mit

zwangsgeführten Kontakten

Schütze Verwenden Sie Schütze mit zwangsgeführten Kontakten, und überwa-

Andere Geräte Beurteilen Sie, ob die verwendeten Geräte den Anforderungen der

Verwenden Sie zugelassene Schaltgeräte mit Zwangsöffnungsmechanismus gemäß IEC/EN 60947-5-1, die Mikrolasten von 4 mA bei

24 VDC schalten können.

einschlägigen Produktstandards, Vorschriften und Gesetze im entsprechenden Land erfüllen.

Verwenden Sie zugelassene Schaltgeräte mit zwangsgeführten

Kontakten, die EN 50205 entsprechen. Zu Rückführzwecken müssen

Schaltgeräte mit Kontakten verwendet werden, die Mikrolasten von

4 mA bei 24 V DC schalten können.

chen Sie den Hilfsöffnerkontakt, um Ausfälle von Schützen erkennen

zu können. Zur Rückführzwecken müssen Schaltgeräte mit Kontakten

verwendet werden, die Mikrolasten von 4 mA bei 24 VDC schalten

können.

Steuerungskategorie entsprechen.

12

Page 19

4 Hinweise zur sicheren Verwendung

Behandlung

Lassen Sie die Geräte nicht fallen, und setzen Sie sie keinen starken Stößen oder Vibrationen aus. Andernfalls besteht die Gefahr von Fehlfunktionen.

Installation und Lagerung

Lagern oder installieren Sie die Produkte nicht an den folgenden Orten:

• Orte, an denen die Produkte direkter Sonneneinstrahlung ausgesetzt sind.

• Orte, an denen Temperaturen oder Luftfeuchtigkeit außerhalb der in den technischen Daten angegebenen Bereiche herrschen.

• Orte, die starken Temperaturschwankungen und damit Kondensation ausgesetzt sind.

• Orte, an denen die Produkte korrosiven oder entzündlichen Gasen ausgesetzt sind.

• Orte, die dem Einfluss von Stäuben (besonders Eisenstaub) oder Salzen ausgesetzt sind.

• Orte, an denen die Produkte dem Einfluss von Wasser, Öl oder Chemikalien ausgesetzt sind.

• Orte, an denen Stöße oder Vibrationen außerhalb der in den technischen Daten angegebenen

Bereiche auftreten können.

Ergreifen Sie bei der Installation von Systemen an folgenden Orten angemessene und geeignete

Maßnahmen. Unangemessene oder unzureichende Maßnahmen können zu Fehlfunktionen führen.

• Orte mit statischer Aufladung und anderen Störungen.

• Orte, an denen starke elektromagnetische Felder auftreten.

• Orte, die dem Einfluss von Radioaktivität ausgesetzt sein könnten.

• Orte in der Nähe von Spannungsversorgungen.

Montage

Vor der Installation und Montage sind die in den Bedienerhandbüchern der jeweiligen Produkte aufgeführten

Hinweise und Anregungen zum Betrieb zu konsultieren.

Verdrahtung

• Zum Anschließen externer E/A-Geräte an die Produkte müssen die folgenden Drähte/Litzen eingesetzt

werden:

Volldraht 0,2 bis 2,5 mm² (AWG 24 bis AWG 12)

Litze 0,34 bis 2,5 mm² (AWG 22 bis AWG 16)

Litzen müssen vor Verwendung mit Adernendhülsen mit isolierendem

Plastikkragen nach DIN 46228-4 versehen werden.

• Vor allen Verdrahtungsarbeiten muss die Spannungsversorgung ausgeschaltet werden. Andernfalls

kann es zum unerwarteten Anlaufen der an die Produkte angeschlossenen externen Geräte kommen.

• Legen Sie an die Eingänge der Produkte nur die spezifizierten Spannungen an. Das Anlegen einer falschen Gleichspannung oder einer beliebigen Wechselspannung kann zu einer Beeinträchtigung der

Sicherheitsfunktionen, einer Beschädigung der Produkte und/oder zu Bränden führen.

• Halten Sie Leitungen für Kommunikations- und E/A-Signale getrennt von Strom- oder Hochspannungsleitungen.

• Achten Sie beim Anbringen von Steckverbindern an den Anschlüssen der Produkte darauf, Ihre Finger

nicht einzuklemmen.

• Ziehen Sie den DeviceNet-Stecker mit einem Drehmoment von 0,25 bis 0,3 Nm fest.

• Unsachgemäße Verdrahtung kann zu einer Beeinträchtigung der Sicherheitsfunktionen führen. Führen

Sie alle Verdrahtungsarbeiten ordnungsgemäß durch, und kontrollieren Sie vor der Verwendung der

Produkte die Funktion der Verdrahtung.

• Entfernen Sie nach Abschluss der Verdrahtungsarbeiten die Staubschutzfolie, um eine ordnungsgemäße Wärmeableitung zu gewährleisten.

Auswahl der Spannungsversorgung

Verwenden Sie eine Gleichspannungsversorgung, die die nachstehenden Anforderungen erfüllt:

• Die Gleichspannungsversorgung verwendet eine Schutzisolierung oder verstärkte Isolierung zwischen

Primär- und Sekundärkreis.

• Die Gleichspannungsversorgung muss die Anforderungen für Stromkreise der Klasse 2 oder Stromkreise mit begrenzten Spannungs-/Stromwerten gemäß UL 508 erfüllen.

• Bei einem Ausfall der Versorgungsspannung muss die Ausgangsspannung für mindestens 20 ms

gehalten werden.

Periodische Inspektion und Wartung

• Vor dem Austausch von Produkten muss die Versorgungsspannung ausgeschaltet werden. Andernfalls

kann es zum unerwarteten Anlaufen der an die Produkte angeschlossenen externen Geräte kommen.

• Die Produkte dürfen nicht zerlegt, repariert oder modifiziert werden. Bei Widerhandlung besteht die

Gefahr einer Beeinträchtigung der Sicherheitsfunktionen.

13

Page 20

Entsorgung

• Wenn Sie die Produkte für die Entsorgung zerlegen müssen, gehen Sie mit entsprechender Vorsicht

vor, um Verletzungen zu vermeiden.

14

Page 21

Kapitel 1: Übersicht

1-1 DeviceNet Safety Systemübersicht. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16

1-1-1 DeviceNet Safety . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

1-2 Übersicht über den Sicherheitsnetzwerk-Controller . . . . . . . . . . . . . . . . . . . . . . 17

1-2-1 Sicherheitsnetzwerk-Controller NE1A. . . . . . . . . . . . . . . . . . . . . . . . . 17

1-2-2 Funktionsmerkmale des Sicherheitsnetzwerk-Controllers . . . . . . . . . . . . . . 17

1-2-3 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

1-3 Übersicht über das Sicherheits-E/A-Modul . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

1-3-1 DST1-Sicherheits-E/A-Module . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

1-3-2 Funktionsmerkmale der Sicherheits-E/A-Module . . . . . . . . . . . . . . . . . . . 19

1-3-3 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 20

1-4 Übersicht über den Netzwerkkonfigurator . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

1-4-1 Netzwerkkonfigurator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

1-4-2 Funktionsmerkmale des Netzwerkkonfigurators . . . . . . . . . . . . . . . . . . . 21

1-4-3 Systemvoraussetzungen . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

1-4-4 Standardmodelle . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

1-5 Prinzipielle Vorgehensweise bei der Implementierung eines DeviceNet Safety-Netzwerks . 23

1-5-1 Konzeption und Programmierung . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

1-5-2 Installation und Verdrahtung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

1-5-3 Konfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .24

1-5-4 Anwendertest . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

15

Page 22

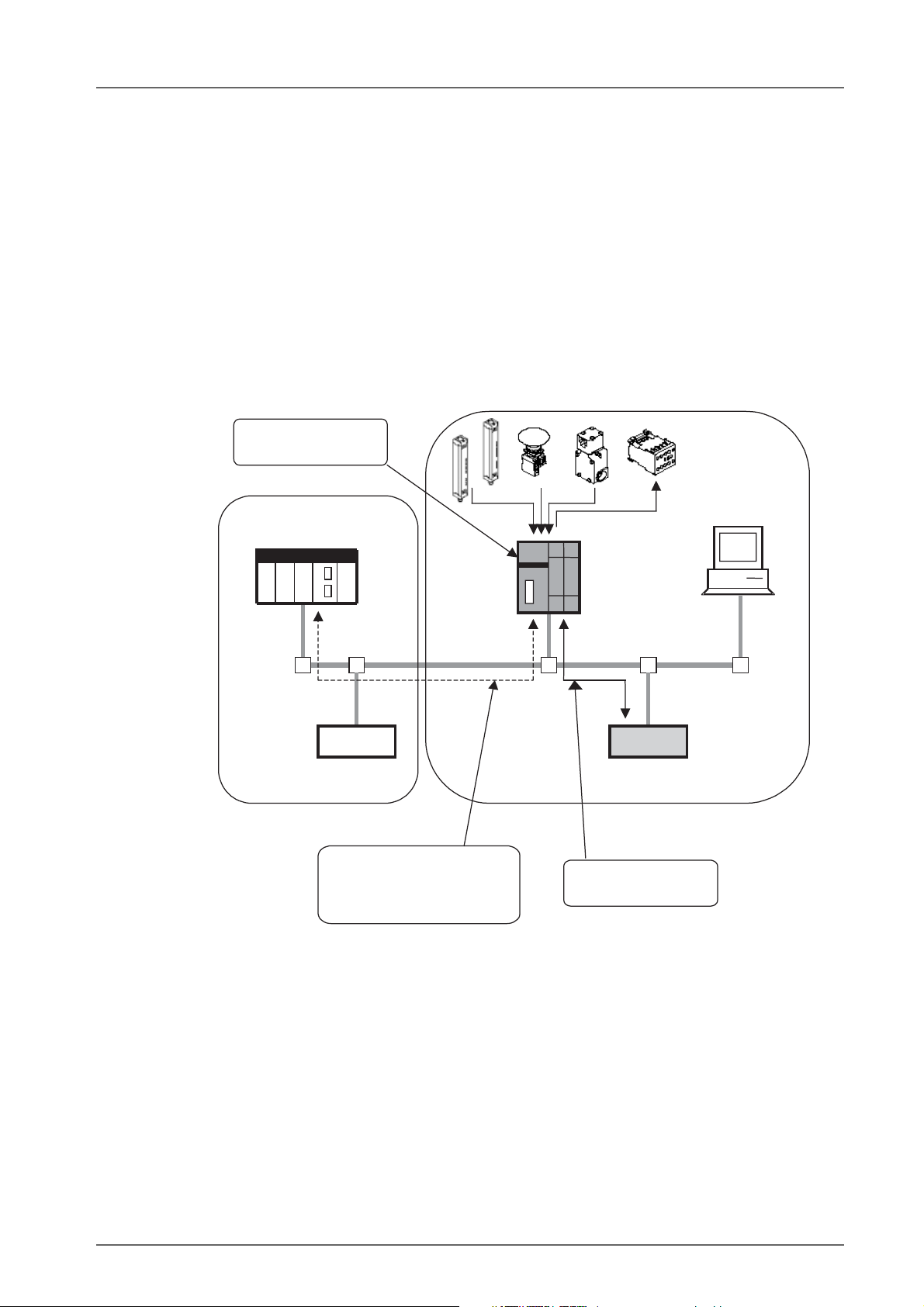

1-1 DeviceNet Safety Systemübersicht

1-1-1 DeviceNet Safety

DeviceNet ist ein der offenes herstellerunabhängiges Multi-Bit-Netzwerk, das die Steuerungen in der

Maschine miteinander verknüpft. Das DeviceNet Safety-Netzwerk erweitert das konventionelle StandardDeviceNet-Kommunikationsprotokoll um Sicherheitsfunktionen. Das DeviceNet Safety-Konzept wurde durch

eine unabhängige Organisation (TÜV Rheinland) geprüft und anerkannt.

Ebenso wie bei DeviceNet können auch an DeviceNet Safety-Netzwerke DeviceNet Safety-Geräte von

Drittanbietern angeschlossen werden. Darüber hinaus können DeviceNet- und DeviceNet Safety-Geräte

kombiniert und an ein und dasselbe Netzwerk angeschlossen werden.

Die Kombination von DeviceNet Safety-Produkten ermöglicht den Aufbau einer Sicherheitssteuerung/eines

Netzwerksystems, die/das den Anforderungen für die unter IEC 61508 (Funktionale Sicherheit von elektrischen/elektronischen/programmierbaren Sicherheitssystemen) definierte Sicherheitsintegritätsstufe 3 und

den Anforderungen der Steuerungskategorie 4 gemäß EN 954-1 entsprechen.

Sicherheits-Steuerung durch

den Sicherheitsnetzwerk-Controller

Dezentrale

-

Sicherheits-E/A-Kommunikation

Sicherheitsnetzwerk-Controller

Sicherheits-Master-Funktionen

-

Standard-Slave-Funktionen

-

SicherheitsKommunikation

Sicherheits-E/A-Modul

Sicherheits-Slave-Funktionen

-

Standard-Slave-Funktionen

-

Netzwerkkonfigurator

Sicherheits-

konfiguration

Sicherheitsnetzwerk-Controller

Sicherheits-Slave-Funktionen

-

Standard-Slave-Funktionen

-

Standard-Steuerung und -Überwachung

durch die Standard-SPS

Dezentrale Standard-E/A-Kommunikation

-

Kommunikation mit expliziten Meldungen

-

Standard-SPS und Master

Standard-

konfiguration

StandardKommunikation

Standard-Slave

16 Kapitel 1: Übersicht

Page 23

1-2 Übersicht über den Sicherheitsnetzwerk-Controller

1-2-1 Sicherheitsnetzwerk-Controller NE1A

Der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) stellt verschiedene Funktionen wie Sicherheitslogik-Operationen, Sicherheits-E/A-Steuerung und ein DeviceNet Safety-Protokoll bereit. Der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) ermöglicht den Aufbau einer Sicherheitssteuerung/eines

Netzwerksystems, die/das den Anforderungen für die unter IEC 61508 (Funktionale Sicherheit von elektrischen/elektronischen/programmierbaren Sicherheitssystemen) definierte Sicherheitsintegritätsstufe 3 und

den Anforderungen der Sicherheitskategorie 4 gemäß EN 954-1 entsprechen.

In dem unten dargestellten Beispielsystem wird das mit dem Sicherheitsnetzwerk-Controller NE1A implementierte Sicherheits-Steuerungssystem und das mit der Standard-SPS implementierte Überwachungssystem in demselben Netzwerk realisiert.

• Als Sicherheitslogik-Controller führt der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) Sicherheitslogik-Operationen aus und steuert die lokale E/A.

• Als Sicherheits-Master steuert der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) die dezentrale E/A von Sicherheits-Slaves.

• Als Standard-Slave kommuniziert der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) mit dem

Standard-Master.

Sicherheitslogik-Operationen

und Steuerung der

Sicherheits-E/A

SPS

DeviceNet-Standard-Master

Device

Net-Standard-Slave

Nicht sicherheitsrelevante Steuerung

Das SPS-System überwacht mit

DeviceNet-E/A-Kommunikation und

explizite Meldungen den Sicherheitsnetzwerk-Controller (d. h. das

Sicherheits-Steuerungssystem).

SicherheitsnetzwerkController

DST-Serie

DeviceNet Safety-Slave

Sicherheitsrelevante

Steuerung

Das DeviceNet Safety-System

steuert die dezentrale E/A

Netzwerkkonfigurator

1-2-2 Funktionsmerkmale des Sicherheitsnetzwerk-Controllers

Sicherheitslogik-Operationen

Ergänzend zu den grundlegenden Logik-Funktionen wie AND und OR unterstützt der SicherheitsnetzwerkController NE1A (NE1A-SCPU01) Anwendungs-Funktionsblöcke wie die Überwachung von NOT-AUSTastern und Schutztüren, die die Realisierung der verschiedensten Sicherheitsanwendungen ermöglichen.

Lokale Sicherheits-E/A

• Insgesamt werden 24 lokale Sicherheits-E/A-Punkte unterstützt: 16 Eingänge und 8 Ausgänge.

• Fehler in der externen Verdrahtung können aufgedeckt werden.

• Paare zusammengehöriger lokaler Eingänge können im Zweikanal-Modus betrieben werden.

In diesem Modus kann der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) die EingangsdatenMuster und die Zeitabweichungen zwischen den Eingangssignalen analysieren.

• Paare zusammengehöriger lokaler Ausgänge können im Zweikanal-Modus betrieben werden. In diesem Modus kann der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) die AusgangsdatenMuster analysieren.

1-2 Übersicht über den Sicherheitsnetzwerk-Controller 17

Page 24

DeviceNet Safety-Kommunikation

• Als Sicherheits-Master kann der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) SicherheitsKommunikation über bis zu 16 Verbindungen mit bis zu 16 Bytes je Verbindung durchführen.

• Als Sicherheits-Slave kann der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) SicherheitsKommunikation über bis zu 16 Verbindungen mit bis zu 16 Bytes je Verbindung durchführen.

DeviceNet-Kommunikation

Als Standard-Slave kann der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) Standard-Kommunikation mit einem Standard-Master über bis zu zwei Verbindungen mit bis zu 16 Bytes je Verbindung durchführen.

Standalone-Controller-Modus

Der Sicherheitsnetzwerk-Controller NE1A (NE1A-SCPU01) kann nach Deaktivierung der DeviceNetKommunikation auch als Standalone-Controller eingesetzt werden.

Konfiguration mit einem grafischen Tool

• Die Netzwerkkonfiguration und die Logik-Programmierung erfolgen mithilfe eines grafischen Tools.

Dieses ermöglicht eine problemlose Konfiguration und Programmierung.

• Ein Logikeditor kann vom Netzwerkkonfigurator aus aktiviert werden.

• Konfigurationsdaten können herauf- und heruntergeladen werden, und Geräte können online über

DeviceNet, USB oder die periphere Schnittstelle einer OMRON-SPS überwacht werden.

Systemstart und Unterstützung für das Wiederaufsetzen nach Fehlern (Error Recovery)

• Das Fehlerprotokoll und die Anzeigen an der Front des Sicherheitsnetzwerk-Controllers NE1A (NE1ASCPU01) vereinfachen die Fehlersuche.

• Die internen Statusinformationen des Sicherheitsnetzwerk-Controllers NE1A (NE1A-SCPU01) können

von einer Standard-SPS aus überwacht werden, indem diese Informationen im Standard-Master zugeteilt werden. Auf die gleiche Weise können diese Informationen von einer Sicherheits-SPS aus überwacht werden, indem diese Informationen im Sicherheits-Master zugeteilt werden.

Zugangsbeschränkung durch Kennwort

• Die Konfigurationsdaten des Sicherheitsnetzwerk-Controllers NE1A (NE1A-SCPU01) sind durch ein

Kennwort geschützt.

• Mithilfe des Netzwerkkonfigurators erstellte Netzwerkkonfigurationsdateien (Projektdateien) sind ebenfalls durch ein Kennwort geschützt.

1-2-3 Standardmodelle

Produktbezeichnung

NE1A-SCPU01 Sicherheitsnetzwerk-Controller

Beschreibung Anzahl der E/A-Punkte

(NE1A-SCPU01)

Sicherheitseingänge

16 4 8

Testausgänge Sicherheits-

ausgänge

18 Kapitel 1: Übersicht

Page 25

1-3 Übersicht über das Sicherheits-E/A-Modul

1-3-1 DST1-Sicherheits-E/A-Module

Die DST1-Sicherheits-E/A-Module unterstützen das DeviceNet Safety-Protokoll und steuern verschiedene

Funktionen für ein Sicherheitssystem bei. Die Sicherheits-E/A-Module ermöglichen den Aufbau einer Sicherheitssteuerung/eines Netzwerksystems, die/das den Anforderungen für die unter IEC 61508 (Funktionale

Sicherheit von elektrischen/elektronischen/programmierbaren Sicherheitssystemen) definierte Sicherheitsintegritätsstufe 3 und den Anforderungen der Steuerungskategorie 4 gemäß EN 954-1 entsprechen.

Die E/A-Daten der DST1-Sicherheits-E/A-Module werden über eine dem DeviceNet Safety-Protokoll

entsprechende Sicherheits-E/A-Kommunikation übertragen, und die Datenverarbeitung erfolgt im Sicherheitsnetzwerk-Controller (NE1A-SCPU01).

Außerdem kann der Status der Sicherheits-E/A-Daten in einem vorhandenen DeviceNet-Netzwerk mittels

Standard-E/A-Kommunikation oder Kommunikation durch explizite Meldungen mit einer Standard-SPS

überwacht werden.

DST1-SicherheitsE/A-Modul

NOT-AUS-Taster

Netzwerkkonfigurator

Schutztürschalter

DeviceNet

Zweihandschalter

Sicherheitspositionsschalter

Zustimmschalter

Sicherheitsnetzwerk-Controller

DST1-SicherheitsE/A-Modul

Sicherheitsrelais

Sicherheitslichtvorhang

1-3-2 Funktionsmerkmale der Sicherheits-E/A-Module

Sicherheitseingänge

• Die Sicherheitseingänge ermöglichen den Anschluss von Halbleiterausgängen (z. B. Lichtgitter) und

Kontaktausgängen (z. B. NOT-AUS-Taster) gleichermaßen.

• Fehler in der externen Verdrahtung können aufgedeckt werden.

• Eingangsverzögerungen (Einschalt- und Ausschaltverzögerungen) können eingerichtet werden.

• Paare zusammengehöriger lokaler Eingänge können im Zweikanal-Modus betrieben werden, um den

Anforderungen der Kategorie 4 zu genügen.

In diesem Modus können die Eingangsdaten-Muster und die Zeitabweichungen zwischen den

Eingangssignalen analysiert werden.

Testausgänge

• Vier unabhängige Testausgänge stehen zur Verfügung.

• Der Ausfall einer externen Signalleuchte kann aufgedeckt werden. (Kann nur für die Klemme T3 eingestellt werden.)

• Die Testausgänge können als Spannungsversorgung für Geräte mit geringer Stromaufnahme

(z. B. Sensoren) genutzt werden.

• Testausgänge können als Standardausgänge für Überwachungsausgänge genutzt werden.

Sicherheitsausgänge

• Halbleiterausgänge

• Paare zusammengehöriger lokaler Ausgänge können im Zweikanal-Modus betrieben werden, um

den Anforderungen der Kategorie 4 zu genügen.

In diesem Modus können die Ausgangsdaten-Muster analysiert werden.

• Der Nennausgangsstrom beträgt max. 0,5 A je Ausgang.

Sicherheitsmodul

Ventil

Standard-SPS Device

Net-Master-Baugruppe

Schütz

1-3 Übersicht über das Sicherheits-E/A-Modul 19

Page 26

• Relaisausgänge

• Paare zusammengehöriger Ausgangsklemmen können im Zweikanal-Modus betrieben werden,

um den Anforderungen der Kategorie 4 zu genügen.

In diesem Modus können die Ausgangsdaten-Muster analysiert werden.

• Der Nennausgangsstrom beträgt max. 2 A je Ausgangsklemme.

• Die Sicherheitsrelais können ausgetauscht werden.

DeviceNet Safety-Kommunikation

Als Sicherheits-Slave kann das Sicherheits-E/A-Modul Sicherheits-Kommunikation über bis zu vier Verbindungen durchführen.

DeviceNet-Kommunikation

Als Standard-Slave kann das Sicherheits-E/A-Modul Standard-E/A-Kommunikation mit einem StandardMaster über bis zu zwei Verbindungen durchführen.

Systemstart und Unterstützung für das Wiederaufsetzen nach Fehlern (Error Recovery)

• Das Fehlerprotokoll und die Anzeigen an der Front des Sicherheits-E/A-Moduls vereinfachen die Fehlersuche.

• Die internen Statusinformationen des Sicherheits-E/A-Moduls können von einer Standard-SPS aus

überwacht werden, indem diese Informationen im Standard-Master alloziiert werden. Auf die gleiche

Weise können diese Informationen von einer Sicherheits-SPS aus überwacht werden, indem diese

Informationen im Sicherheits-Master zugeteilt werden.

Zugangsbeschränkung durch Kennwort

Die Konfigurationsdaten des Sicherheits-E/A-Moduls sind durch ein Kennwort geschützt.

E/A-Steckverbinder

• Die E/A-Steckverbinder können vom Sicherheits-E/A-Modul gelöst und wieder angeschlossen werden.

• Die E/A-Steckverbinder sind so konstruiert, dass sie nicht falsch angeschlossen werden können.

Zugfederklemmenverdrahtung

Die Verdrahtung erfolgt ohne Anziehen von Schrauben.

Wartungsfunktionen

Die Sicherheits-E/A-Module verfügen über Wartungsfunktionen wie Schalthäufigkeitszähler und Überwachung der kumulativen Betriebsdauer und der Betriebszeit.

1-3-3 Standardmodelle

Die DST1-Serie umfasst die folgenden drei Typen von Sicherheits-E/A-Modulen: Sicherheits-Eingangsmodul, Sicherheits-E/A-Modul mit Halbleiterausgängen und Sicherheits-E/A-Modul mit Relaisausgängen.

Produktbezeichnung

DST1-ID12SL-1 Sicherheits-

DST1-MD16SL-1 Sicherheits-E/A-Modul

DST1-MRD08SL-1 Sicherheits-E/A-Modul

Beschreibung Anzahl der E/A-Punkte

Eingangsmodul

(Halbleiterausgänge)

(Relaisausgänge)

Sicherheitseingänge

12 4 - -

848 -

44- 4

Testausgänge

Sicherheitsausgänge

Halbleiter-

ausgänge

Relaisausgänge

20 Kapitel 1: Übersicht

Page 27

1-4 Übersicht über den Netzwerkkonfigurator

1-4-1 Netzwerkkonfigurator

Bei dem Netzwerkkonfigurator (WS02-CFSC1-E) handelt es sich um eine Support Software mit grafischer

Oberfläche für das Konfigurieren, Einstellen und Verwalten von DeviceNet Safety-Netzwerken.

Der Netzwerkkonfigurator kann verwendet werden, um ein virtuelles DeviceNet Safety-Netzwerk zu konfigurieren (im Netzwerkkonfigurationsfenster) und die Konfiguration und Parameter der einzelnen Sicherheitsund Standardgeräte zu überwachen.

1-4-2 Funktionsmerkmale des Netzwerkkonfigurators

Verwendbar für DeviceNet Standard- und DeviceNet Safety-Netzwerke

Der Netzwerkkonfigurator kann für die Konfiguration und Überwachung von DeviceNet Safety-Geräten und

vorhandenen Standard-DeviceNet-Geräten gleichermaßen eingesetzt werden. Der Netzwerkkonfigurator

unterstützt somit die verschiedensten Systemkonfigurationen: Standardsysteme, Sicherheitssysteme und

Mischsysteme mit Standard- und Sicherheitsgeräten.

Programmierung des Sicherheitsnetzwerk-Controllers NE1A (NE1A-SCPU01)

Der Netzwerkkonfigurator ist mit einem Programmier-Tool für die Sicherheitslogik-Programmierung des

Sicherheitsnetzwerk-Controllers NE1A (NE1A-SCPU01) ausgestattet. DeviceNet Safety-Anwendungen

können mit dem Netzwerkkonfigurator unabhängig erstellt werden.

Aufwärtskompatibilität mit dem DeviceNet-Konfigurator

Alle Funktionen des DeviceNet-Konfigurators werden unterstützt. Außerdem können alle mithilfe des DeviceNet-Konfigurators erstellten Dateien ohne Modifizierung verwendet werden.

1-4 Übersicht über den Netzwerkkonfigurator 21

Page 28

1-4-3 Systemvoraussetzungen

Für die Verwendung des Netzwerkkonfigurators müssen folgende Systemanforderungen erfüllt sein.

Komponente Anforderungen

Computer IBM-PC mit mindestens 300 MHz CPU-Takt

128 MB

40 MB verfügbarer Festplattenspeicher

SVGA-Anzeige

Betriebssystem

Serielle

Schnittstelle

CD-ROM-Laufwerk

Windows

Es wird eine der folgenden seriellen Schnittstellen benötigt:

• USB-Schnittstelle: Für eine Verbindung über die USB-Schnittstelle (USB 1.1) des

• DeviceNet-Schnittstellenkarte (3G8E2-DRM21-V1): Für eine DeviceNet-Verbindung

®

2000 oder Windows® XP

Sicherheitsnetzwerk-Controllers NE1A-SCPU01.

1-4-4 Standardmodelle

Produktbezeichnung

WS02-CFSC1-E Netzwerk-

Beschreibung Komponente Kompatible

konfigurator

Installationsdatenträger (CD-ROM)

Betriebssystem

Computer

IBM-PC Windows

oder Windows

®

2000

®

XP

22 Kapitel 1: Übersicht

Page 29

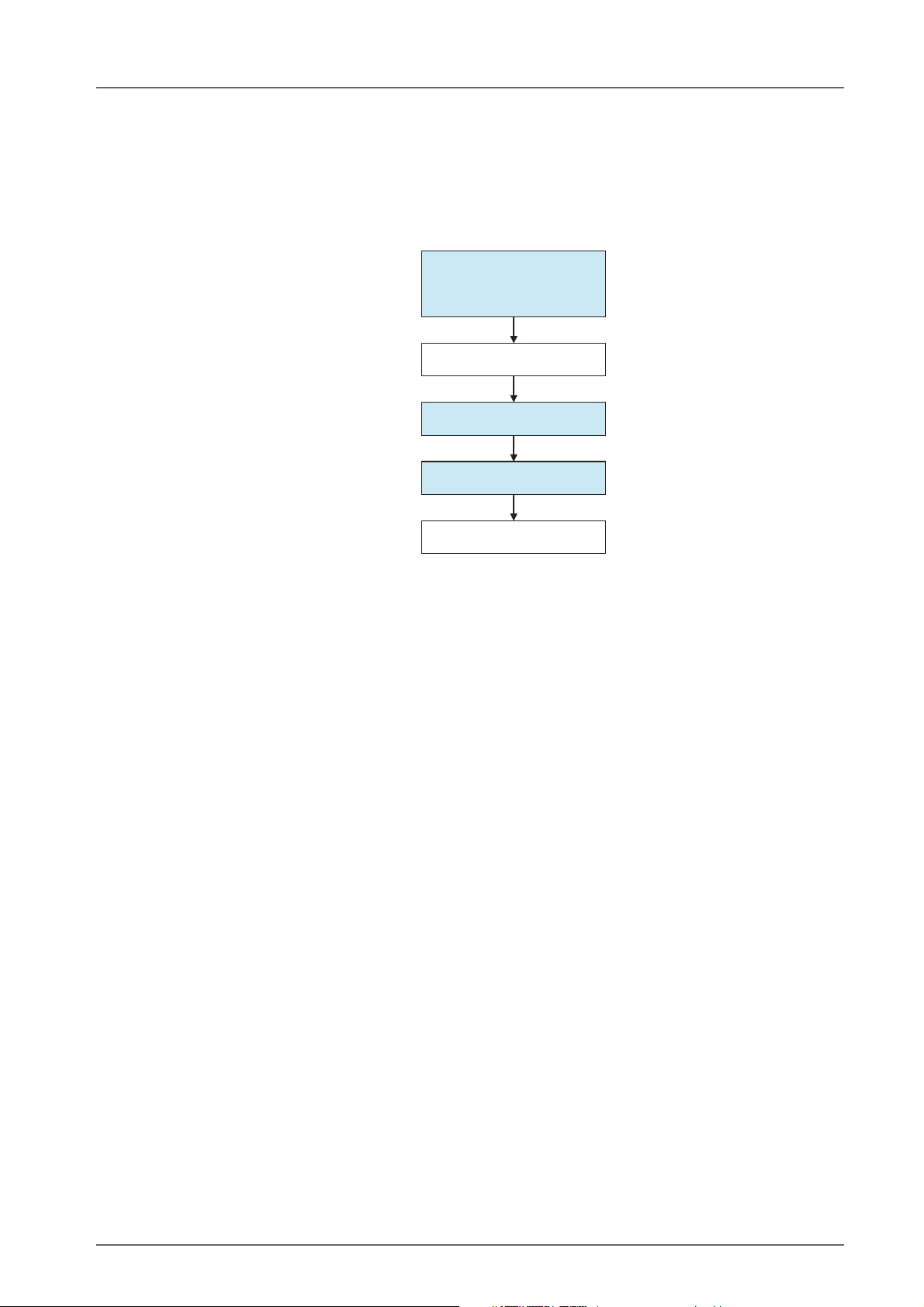

1-5 Prinzipielle Vorgehensweise bei der Implementierung eines

DeviceNet Safety-Netzwerks

Dieses Handbuch stellt die grundlegenden Schritte für die Implementierung und Inbetriebnahme eines

Sicherheitssystems vor. Dabei wird den folgenden Schritten besondere Aufmerksamkeit gewidmet:

– Konzeption und Programmierung

– Konfiguration

–Test

1. Konzeption

und

Programmierung

2. Installation und

Verdrahtung

3. Konfiguration

4. Anwendertest

5. Systembetrieb

1-5-1 Konzeption und Programmierung

In diesem Schritt wird ein optimales Sicherheitssystem bestimmt. Gehen Sie dazu im Einzelnen wie folgt vor:

(1) Wählen Sie basierend auf den geforderten Leistungsdaten des Sicherheitssystems die Sicherheitsge-

räte aus, ordnen Sie diese an, und bestimmen Sie die den einzelnen Geräten zuzuweisenden Sicherheitsfunktionen.

(2) Konfigurieren Sie das Netzwerk im Netzwerkkonfigurator als virtuelles Netzwerk.

• Registrieren Sie alle Geräte. Handelt es sich bei dem Sicherheitssystem um ein gemischtes

System mit Standard- und Sicherheitsgeräten, müssen sowohl die Sicherheitsgeräte als auch die

Standardgeräte registriert werden.

• Stellen Sie die Parameter aller Geräte ein.

• Überprüfen Sie, welcher Prozentsatz der Netzwerkbandbreite verwendet wird, und unterziehen Sie

die Parameter einer kritischen Prüfung.

• Erstellen Sie das Programm für den Sicherheitsnetzwerk-Controller (NE1A-SCPU01).

• Verifizieren Sie die System-Reaktionszeit aller Sicherheitsketten.

Die Auslastung der Netzwerkbandbreite und die System-Reaktionszeit werden durch verschiedene Faktoren

(z. B. die Netzwerkkonfiguration, die Parametereinstellungen des Sicherheitsnetzwerk-Controllers NE1A

(NE1A-SCPU01) und der Sicherheits-E/A-Module sowie das Programm des Sicherheitsnetzwerk-Controllers NE1A (NE1A-SCPU01)) beeinflusst. Wiederholen Sie daher die obigen Schritte, bis Sie zu einer

Systemkonfiguration gelangt sind, die den an das System gestellten Anforderungen genügt.

Anweisungen zur Verwendung des Netzwerkkonfigurators finden Sie in den folgenden Abschnitten:

• Registrierung von Geräten

•Siehe 2-4 Erstellen eines virtuellen Netzwerks (Seite 34).

• Bearbeiten von Geräteparametern

•Siehe 2-7 Geräteparameter und -eigenschaften (Seite 41).

•Siehe Kapitel 4: Bearbeiten der Parameter von Sicherheits-E/A-Modulen (Seite 69).

•Siehe Kapitel 5: Bearbeiten der Parameter des Sicherheitsnetzwerk-Controllers (Seite 79).

• Überprüfen der Auslastung der Netzwerkbandbreite

•Siehe 3-2 Überprüfung der benötigten Netzwerkbandbreite (Seite 59).

• Berechnung der Reaktionszeit

•Siehe 3-3 Berechnung und Überprüfung der maximalen Reaktionszeit (Seite 63).

WICHTIG: Weisen Sie jedem Sicherheitsnetzwerk oder Sicherheitssubnetzwerk eine eindeutige Sicher-

heitsnetzwerknummer zu.

1-5-2 Installation und Verdrahtung

In diesem Schritt erfolgt die Installation und Verdrahtung der einzelnen Geräte. Gehen Sie dazu wie folgt vor:

• Installieren Sie alle Geräte, und stellen Sie die Knotenadressen und Baudraten ein.

• Schließen Sie die E/A-Geräte an.

• Schließen Sie die Spannungsversorgungen an.

• Verdrahten Sie das DeviceNet.

1-5 Prinzipielle Vorgehensweise bei der Implementierung eines DeviceNet Safety-Netzwerks 23

Page 30

• Verdrahten Sie die USB-Leitung.

Details zu Installation und Verdrahtung finden Sie in den folgenden Handbüchern:

Arbeitsschritt Titel des Handbuchs Kat.- Nr.

DeviceNet-Installation DeviceNet-Bedienerhandbuch W267

Installation des Sicherheitsnetzwerk-

Controllers NE1A-SCPU01

Installation der DeviceNet-Sicherheits-

E/A-Module

Installation der sonstigen Geräte Bedienerhandbuch des jeweiligen Geräts ?

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen alte Konfigurationsdaten vor dem Anschluss

eines Geräts an das Netzwerk gelöscht werden.

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen vor dem Anschluss eines Geräts an das

Netzwerk die Knotenadresse und die Baudrate eingestellt werden.

1-5-3 Konfiguration

In diesem Schritt werden die vom Netzwerkkonfigurator für die einzelnen Geräte erstellten Parameter in das

jeweilige Gerät heruntergeladen, um die Betriebsbereitschaft des Systems herzustellen.

Führen Sie mit dem Netzwerkkonfigurator die folgenden Schritte durch:

(1) Herunterladen

Die im virtuellen Netzwerk des Netzwerkkonfigurators eingestellten Parameter werden in die konkreten

Geräte heruntergeladen und in diesen gespeichert.

(2) Überprüfung

Überprüfen Sie die Einstellungen der Sicherheitsgeräte.

Kontrollieren Sie, ob die in den einzelnen Geräten gespeicherten Parameter und Sicherheitssignaturen

korrekt sind.

Anweisungen zur Verwendung des Netzwerkkonfigurators finden Sie in den folgenden Abschnitten:

• Herunterladen

• Siehe 2-7 Geräteparameter und -eigenschaften (Seite 41).

• Überprüfung

• Siehe 2-8 Verifizierung der Parameter (Seite 45).

WICHTIG: • Überprüfen Sie nach dem Herunterladen der Geräteparameter die Parameter, um sicherzu-

stellen, dass die in den einzelnen Geräten gespeicherten Parameter und Sicherheitssignaturen korrekt sind.

• Wenn Sie für die Einstellung „Open Type“ der Sicherheitsverbindung die Einstellung „Open

Only“ verwenden, müssen Sie überprüfen, dass der Sicherheits-Master und der SicherheitsSlave ordnungsgemäß konfiguriert sind.

NE1A-SCPU01 Bedienerhandbuch für den

Sicherheitsnetzwerk-Controller

Bedienerhandbuch für DeviceNet-Sicherheits-E/AModule

! VORSICHT

! VORSICHT

Z906

Z904

1-5-4 Anwendertest

In diesem Schritt überprüft der Anwender selbst den Programmbetrieb und führt Funktionstests durch.

Der Anwendertest muss stets durchgeführt werden, da die Überprüfung des Systembetriebs in der Verant-

wortlichkeit des Anwenders liegt. Beim Anwendertest werden die Korrektheit aller in die einzelnen Sicherheitsgeräte heruntergeladenen Parameter sowie die Sicherheitssignaturen der einzelnen Geräte überprüft.

Aktivieren Sie nach Abschluss des Anwendertests den Konfigurationsschutz. Der aktivierte Konfigurationsschutz zeigt an, dass alle Parameter und Sicherheitssignaturen korrekt sind.

Details zur Aktivierung des Konfigurationsschutzes mithilfe des Netzwerkkonfigurators finden Sie unter

2-9 Konfigurationsschutz (Seite 48).

! VORSICHT

Um eine Beeinträchtigung der Sicherheitsfunktionen mit der damit verbundenen Gefahr

schwerer Verletzungen zu vermeiden, müssen vor Inbetriebnahme des Systems geeignete

Tests durchgeführt werden, um die Korrektheit der Konfigurationsdaten aller Geräte und deren ordnungsgemäße Funktion sicherzustellen.

WICHTIG: • Nach der Konfiguration aller Geräte muss ein Anwendertest durchgeführt werden, um die Kon-

figurationsdaten aller Geräte und deren ordnungsgemäße Funktion zu überprüfen. Weiterhin

werden im Rahmen des Anwendertests die Sicherheitssignaturen der einzelnen Geräte überprüft.

• Nach erfolgreichem Abschluss des Anwendertests muss der Konfigurationsschutz aktiviert

werden.

24 Kapitel 1: Übersicht

Page 31

Kapitel 2: Grundfunktionen des Netzwerkkonfigurators

2-1 Aufruf und Hauptfenster des Netzwerkkonfigurators . . . . . . . . . . . . . . . . . . . . 27

2-1-1 Aufrufen und Beenden des Netzwerkkonfigurators . . . . . . . . . . . . . . . . 27

2-1-2 Bestimmung der Version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

2-1-3 Hauptfenster . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

2-2 Menüliste . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-1 Menü „File“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-2 Menü „Edit“. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-3 Menü „View“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-4 Menü „Network“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

2-2-5 Menü „Device“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30

2-2-6 Menü „EDS File“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-7 Menü „Tools“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-8 Menü „Options“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-2-9 Menü „Help“ . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31

2-3 Verbinden mit dem Netzwerk . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

2-3-1 Netzwerkverbindung über eine USB-Schnittstelle . . . . . . . . . . . . . . . . . 32

2-3-2 Netzwerkverbindung über eine DeviceNet-Schnittstellenkarte . . . . . . . . . . 33

2-4 Erstellen eines virtuellen Netzwerks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

2-4-1 Erstellen eines neuen virtuellen Netzwerks . . . . . . . . . . . . . . . . . . . . 34

2-4-2 Netzwerknummern . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34

2-4-3 Hinzufügen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35

2-4-4 Entfernen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36

2-4-5 Ändern der Knotenadresse . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

2-4-6 Ändern der Gerätekommentare . . . . . . . . . . . . . . . . . . . . . . . . . . 37

2-5 Speichern und Laden von Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . . . 38

2-5-1 Kennwortschutz für Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . . 38

2-5-2 Speichern der Netzwerkkonfigurationsdatei . . . . . . . . . . . . . . . . . . . . 38

2-5-3 Laden von Netzwerkkonfigurationsdateien . . . . . . . . . . . . . . . . . . . . 39

2-5-4 Schutzmodus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

2-6 Kennwortschutz für Geräte . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .40

2-6-1 Einstellen eines Gerätekennworts . . . . . . . . . . . . . . . . . . . . . . . . . 40

2-6-2 Vorgehensweise im Fall eines vergessenen Gerätekennworts . . . . . . . . . . 40

2-7 Geräteparameter und -eigenschaften . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-1 Bearbeiten von Geräteparametern. . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-2 Hochladen von Geräteparametern. . . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-3 Herunterladen von Geräteparametern . . . . . . . . . . . . . . . . . . . . . . . 41

2-7-4 Geräteeigenschaften . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

2-8 Verifizierung der Parameter . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

2-8-1 Überprüfung der Geräteparameter. . . . . . . . . . . . . . . . . . . . . . . . . 45

2-9 Konfigurationsschutz . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48

2-9-1 Schutz der Gerätekonfiguration . . . . . . . . . . . . . . . . . . . . . . . . . . 48

2-9-2 Aufheben des Konfigurationsschutzes. . . . . . . . . . . . . . . . . . . . . . . 48

25

Page 32

2-10 Zurücksetzen des Geräts und Änderung des Gerätestatus . . . . . . . . . . . . . . . . 49

2-10-1 Möglichkeiten zum Zurücksetzen von Geräten . . . . . . . . . . . . . . . . . . 49

2-10-2 Zurücksetzen von Geräten . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

2-10-3 Rücksetzvarianten und Gerätestatus . . . . . . . . . . . . . . . . . . . . . . . 50

2-10-4 Ändern des Gerätestatus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

26 Kapitel 2: Grundfunktionen des Netzwerkkonfigurators

Page 33

2-1 Aufruf und Hauptfenster des Netzwerkkonfigurators

Dieser Abschnitt erläutert das Aufrufen und das Beenden des Netzwerkkonfigurators, erläutert, wie Sie die

Version des Netzwerkkonfigurators bestimmen können, und erklärt das Hauptfenster.

2-1-1 Aufrufen und Beenden des Netzwerkkonfigurators

Aufruf

Wählen Sie im Windows-Startmenü Programme OMRON Network Configurator for DeviceNet Safety Network Configurator (Verwendung der Standardnamen für die Programmordner vorausgesetzt).

Nun startet der Netzwerkkonfigurator und das folgende Fenster wird angezeigt.

Beenden

Wählen Sie im Hauptfenster den Menübefehl File - Exit.

Nun wird der Netzwerkkonfigurator geschlossen.

2-1 Aufruf und Hauptfenster des Netzwerkkonfigurators 27

Page 34

2-1-2 Bestimmung der Version

Zur Bestimmung der Version des Netzwerkkonfigurators gehen Sie folgendermaßen vor:

1. Wählen Sie im Windows-Startmenü Systemsteuerung (Windows XP) bzw. Einstellungen System-

steuerung (Windows 2000).

2. Wählen Sie Software.

3. Wählen Sie aus der Liste der zurzeit installierten Programme den Eintrag Network Configurator for

DeviceNet Safety aus, und klicken Sie auf Supportinformationen.

4. Im Fenster mit den Supporthinweisen werden die Versionsinformationen angezeigt.

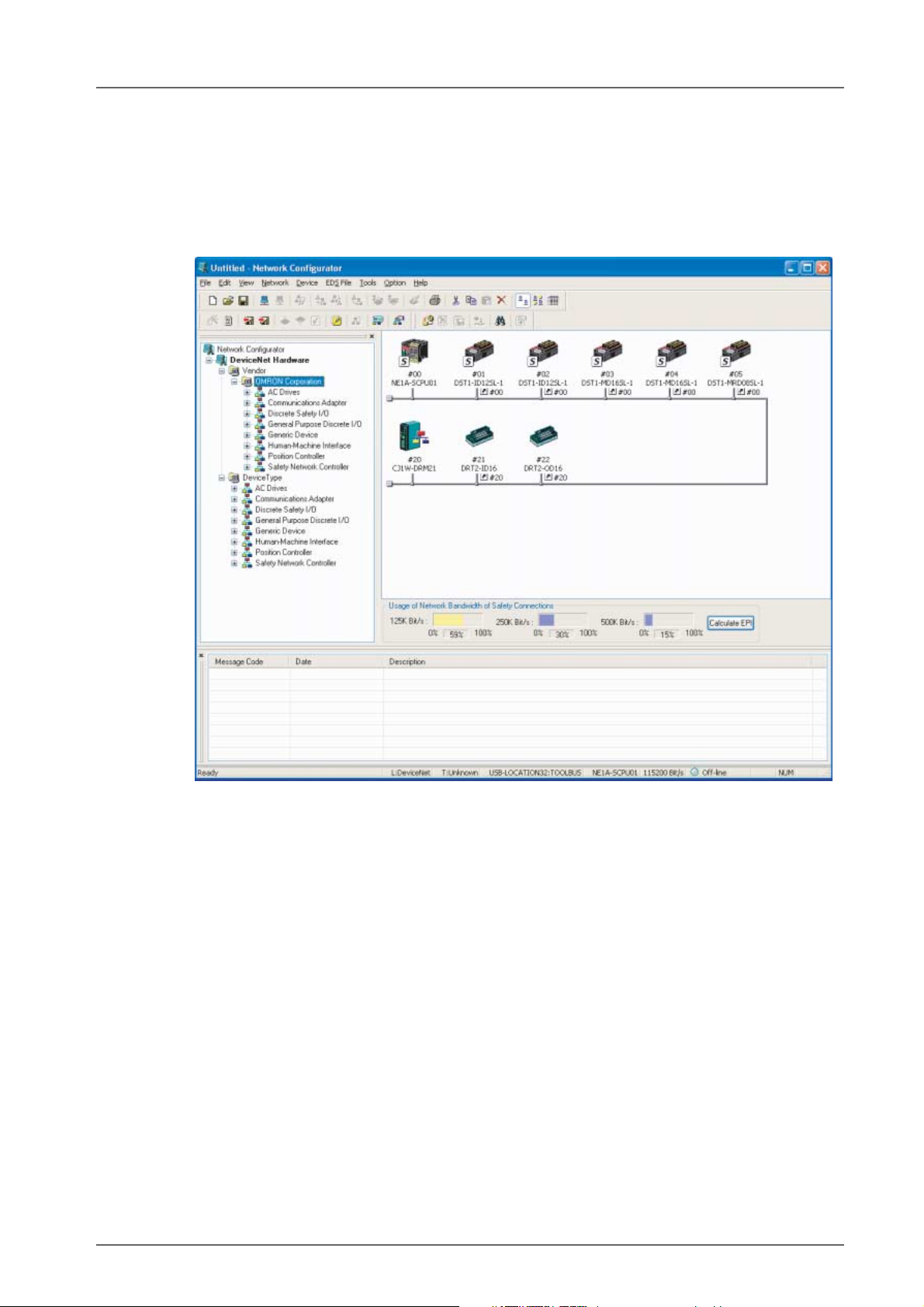

2-1-3 Hauptfenster

Das Hauptfenster besteht aus der Hardwareliste, dem Netzwerkkonfigurationsbereich und dem Meldungsbereich.

Hardwareliste:

Die Hardwareliste enthält

die Geräte, die dem

Netzwerk hinzugefügt

werden können.

Meldungsbereich:

Dieser Bereich zeigt Informationen

beispielsweise zu Kommunikationsfehlern an.

Netzwerkkonfigurationsbereich:

Der Netzwerkkonfigurationsbereich

zeigt das virtuelle Netzwerk.

28 Kapitel 2: Grundfunktionen des Netzwerkkonfigurators

Page 35

2-2 Menüliste

Dieser Abschnitt beschreibt die Funktion der einzelnen Menübefehle des Netzwerkkonfigurators.

„Online“ bezeichnet hierbei den Zustand, dass der Netzwerkkonfigurator mit dem Netzwerk verbunden ist,

„Offline“ entsprechend den Zustand, dass der Netzwerkkonfigurator nicht mit dem Netzwerk verbunden ist.

2-2-1 Menü „File“

•

Untermenü Beschreibung Offline Online

New Erstellen einer neuen Netzwerkkonfiguration. O O

Open Öffnen einer bestehenden Netzwerkkonfigurationsdatei. O O

Save Speichern der aktuellen Netzwerkkonfiguration in einer

Save As Benennen und Speichern der aktuellen Netzwerkkonfigu-

External Data Export Exportieren der Netzwerkkonfiguration in eine CSV-Datei. O O

Change Password Ändern des Kennworts der Netzwerkkonfigurationsdatei. O O

Report Erstellen eines Berichts zu dem spezifizierten Gerät. O O

Print Drucken der Geräteparameter- und E/A-Kommentar-Liste. O O

Setup Printer Einrichten des Druckers. O O

Exit Beenden des Netzwerkkonfigurators. O O

2-2-2 Menü „Edit“

•

Untermenü Beschreibung Offline Online

Cut Löschen und Kopieren der ausgewählten Geräte in die

Copy Kopieren der ausgewählten Geräte in die Zwischenablage. O O

Paste Einfügen der Geräte in der Zwischenablage an der

Delete Löschen der ausgewählten Geräte. O O

Select All Auswählen aller Geräte. O O

Clear Message Report Löschen einer Meldung im Meldungsbereich. O O

Datei.

ration.

Import Importieren einer mit dem DeviceNet-Konfigurator Version

1 oder 2 erstellten Netzwerkkonfigurationsdatei.

O: Unterstützt ×: Nicht unterstützt

Zwischenablage.

aktuellen Cursor-Position.

O: Unterstützt ×: Nicht unterstützt

OO

OO

OO

OO

OO

2-2-3 Menü „View“

•

Untermenü Beschreibung Offline Online

Toolbar Ein- und Ausblenden der Werkzeugleiste. O O

Status Bar Ein- und Ausblenden der Statuszeile. O O

Message Report Ein- und Ausblenden des Meldungsbereichs. O O