Page 1

实施指南: Identity Manager Driver for Active Directory

Novell

Identity Manager Driver for

Active Directory*

novdocx (CHS) 10 August 2006

3.1

2006 年 4 月 28 日

www.novell.com

实施指南

Page 2

法律声明

Novell, Inc. 对本文档的内容或使用不做任何声明或保证,特别是对用于任何具体目的的适销性或适用性不

做任何明示或暗示保证。另外, Novell, Inc. 保留随时修改本出版物及其内容的权利,并且没有义务将这类

修改通知任何个人或实体。

Novell, Inc. 对任何软件不做任何声明或保证,特别是对用于任何具体目的的适销性或适用性不做任何明示

或暗示保证。另外, Novell, Inc. 保留随时修改 Novell 软件全部或部分内容的权利,并且没有义务将这类修

改通知任何个人或实体。

依据本协议提供的任何产品或技术信息都将受到美国出口控制和其他国家 / 地区的贸易法律的约束。您已

经同意遵守所有的出口控制法规,并同意在出口、再出口或进口可交付产品之前取得任何必要的许可证或

分类证书。您已经同意不向目前的美国出口排除列表上的国家 / 地区或组织或者向美国出口法律中规定的

任何被禁运的国家 / 地区或支持恐怖主义的国家 / 地区进行出口或再出口。您已经同意不将可交付产品用于

禁止的核、导弹或生物化学武器的终端使用。有关出口 Novell 软件的详细信息,请参考 www.novell.com/

info/exports/。如果您未能获得任何必需的出口许可, Novell 不承担任何责任。

Copyright © 2005 Novell, Inc. 版权所有。没有出版商的明确书面许可,不得复制、复印、传送此出版物的任

何部分或将其储存在检索系统上。

novdocx (CHS) 10 August 2006

Novell, Inc. 对本文档中介绍的产品中所包含的相关技术拥有知识产权。特别是,这些知识产权包括但不限

于 http://www.novell.com/company/legal/patents/ 列出的一项或多项美国专利,以及在美国和其它国家 / 地区

的一项或多项其它专利或申请中的专利。

Novell, Inc.

404 Wyman Street, Suite 500

Waltham, MA 02451

U.S.A.

www.novell.com

联机文档:要访问本产品和其它 Novell 产品的联机文档或获取产品的更新,访问下列网址:

www.novell.com/documentation。

Page 3

Novell 商标

ConsoleOne 是 Novell, Inc. 在美国和其它国家 / 地区的注册商标。

DirXML 是 Novell, Inc. 在美国和其它国家 / 地区的注册商标。

eDirectory 是 Novell, Inc. 的商标。

NCP 和 NetWare Core Protocol 是 Novell, Inc. 的注册商标。

NDS 和 Novell Directory Services 是 Novell, Inc. 在美国和其它国家 / 地区的注册商标。

NetWare 是 Novell, Inc. 在美国和其它国家 / 地区的注册商标。

Novell 是 Novell, Inc. 在美国和其它国家 / 地区的注册商标。

Novell Certificate Server 是 Novell, Inc. 的商标。

Novell Client 是 Novell, Inc. 的注册商标。

第三方资料

所有第三方商标均属其各自所有者的财产。

novdocx (CHS) 10 August 2006

Page 4

novdocx (CHS) 10 August 2006

Page 5

目录

关于本指南 3

1 概述 5

1.1 主要术语 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1.1 Identity Manager . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1.2 已连接系统 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1.3 Identity Vault . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1.4 Metadirectory 引擎 . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1.5 Active Directory 驱动程序. . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.1.6 驱动程序 Shim. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.1.7 远程装载程序 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.2 新增功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.2.1 驱动程序功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.2.2 Identity Manager 功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

1.3 系统间的数据传送 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

1.3.1 发布者通道和订购者通道 . . . . . . . . . . . . . . . . . . . . . . . . . . 7

1.4 默认的驱动程序配置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

1.4.1 用户对象名称映射 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

1.4.2 数据流 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

novdocx (CHS) 10 August 2006

2 准备 Active Directory 13

2.1 Active Directory 前提条件. . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13

2.2 计划安装 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.2.1 在哪个位置安装 Active Directory 驱动程序和 Shim. . . . . . . . . . . . . . . . . . . . . . . . . . 13

2.3 解决安全问题 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

2.3.1 鉴定方法 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

2.3.2 加密 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

2.3.3 远程装载程序和 Identity Manager 之间的 SSL 连接 . . . . . . . . . . . . . .19

2.4 创建管理帐户 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.5 熟悉驱动程序功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.5.1 多值特性 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.5.2 使用自定义布尔特性管理帐户设置 . . . . . . . . . . . . . . . . . . . . . . 20

2.5.3 恢复 Active Directory 对象时保留 eDirectory 对象 . . . . . . . . . . . . . . .20

3 安装 Active Directory 驱动程序 21

3.1 基本步骤 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

3.2 安装 Active Directory 驱动程序 Shim. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

3.2.1 在 Metadirectory 服务器上安装 Shim . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22

3.2.2 在远程装载程序上安装 Shim . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 25

3.3 安装预配置导入文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

3.4 安装 Active Directory 发现工具 . . . . . . . . . . . . . . . . . . . . . . . . . . .28

4 配置 Active Directory 驱动程序 31

4.1 在 Designer 中导入驱动程序配置文件 . . . . . . . . . . . . . . . . . . . . . . . .31

4.2 在 iManager 中导入驱动程序配置文件 . . . . . . . . . . . . . . . . . . . . . . . . 31

4.3 配置参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

目录

1

Page 6

5 升级 Active Directory 驱动程序 41

5.1 升级核对清单 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

5.2 Login Disabled 值寻址. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42

5.3 从 DirXML 1.1a 升级驱动程序 Shim . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42

5.4 从 IDM 2.x 升级驱动程序 Shim. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

5.5 应用 Exchange 邮箱的覆盖 . . . . . . . . . . . . . . . . . . . . . . . . . . . . 43

5.5.1 在 Designer 中应用覆盖 . . . . . . . . . . . . . . . . . . . . . . . . . . 44

5.5.2 在 iManager 中应用覆盖 . . . . . . . . . . . . . . . . . . . . . . . . . . 47

6 管理 Active Directory 驱动程序 49

6.1 安全性参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 49

6.1.1 建议的安全性配置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50

6.2 管理组 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

6.3 管理 Microsoft Exchange 邮箱 . . . . . . . . . . . . . . . . . . . . . . . . . . . 52

6.4 激活驱动程序 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53

7 口令同步 55

novdocx (CHS) 10 August 2006

7.1 比较 Password Synchronization 1.0 与 Identity Manager 提供的口令同步 . . . . . . . . 55

7.2 将 Password Synchronization 1.0 升级为 Identity Manager 提供的口令同步 . . . . . . . 57

7.2.1 通过添加策略创建 Password Synchronization 1.0 的向后兼容性 . . . . . . . . 59

7.3 新的驱动程序配置和 Identity Manager 口令同步 . . . . . . . . . . . . . . . . . . . 62

7.4 升级现有的驱动程序配置以支持 Identity Manager 口令同步 . . . . . . . . . . . . . . 62

7.5 设置口令同步过滤器 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 65

7.5.1 从一台计算机为所有域控制器配置口令过滤器 . . . . . . . . . . . . . . . . 66

7.5.2 针对每个域控制器单独配置口令过滤器 . . . . . . . . . . . . . . . . . . . 69

7.6 失败后重试同步 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

7.6.1 添加或修改事件之后重试 . . . . . . . . . . . . . . . . . . . . . . . . . 72

7.6.2 口令失效时间 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 72

8 查错 75

8.1 不能从发布者或订购者通道同步更改 . . . . . . . . . . . . . . . . . . . . . . . . 75

8.2 使用超出有效 NT 登录名范围的字符. . . . . . . . . . . . . . . . . . . . . . . . . 75

8.3 同步 c、 co 和 countryCode 特性 . . . . . . . . . . . . . . . . . . . . . . . . . . 75

8.4 同步操作特性 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

8.5 Windows 2003 上的口令复杂性 . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

8.6 错误讯息 LDAP_SERVER_DOWN. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 76

8.7 口令同步的提示 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

8.7.1 提供初始口令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 77

8.8 在哪里设置 SSL 参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78

8.9 在订购者通道上执行用户添加操作后禁用了 Active Directory 帐户 . . . . . . . . . . . . 78

8.9.1 在 Active Directory 用户和计算机中禁用了帐户 . . . . . . . . . . . . . . . . 78

8.10 将父邮箱移动到子域 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 78

8.11 恢复 Active Directory . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

8.12 将驱动程序移动到不同的域控制器 . . . . . . . . . . . . . . . . . . . . . . . . . 79

8.13 从 Active Directory 迁移 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

8.14 设置 LDAP 服务器搜索限制 . . . . . . . . . . . . . . . . . . . . . . . . . . . . 79

A 更改对 CN=Deleted Objects 树枝的许可权限 81

2

实施指南: Identity Manager Driver for Active Directory

Page 7

关于本指南

本指南说明如何安装、配置和管理 Identity Manager Driver for Active Directory。

第 1 章 “概述” 在第 5 页

第 2 章 “准备 Active Directory” 在第 13 页

第 3 章 “安装 Active Directory 驱动程序” 在第 21 页

第 5 章 “升级 Active Directory 驱动程序” 在第 41 页

第 6 章 “管理 Active Directory 驱动程序” 在第 49 页

第 7 章 “口令同步” 在第 55 页

第 8 章 “查错” 在第 75 页

附录 A “更改对 CN=Deleted Objects 树枝的许可权限” 在第 81 页

读者

novdocx (CHS) 10 August 2006

本指南适用于 Active Directory 管理员、 Novell® eDirectory™ 管理员及其他实施 NT 域的

Identity Manager 驱动程序的人员。

反馈

我们希望听到您对于本手册和本产品包含的其它文档的意见和建议。 请使用联机文档的每一

页底端的 《用户意见》功能,或进入 www.novell.com/documentation/feedback.html,然后在

该网页中输入您的意见。

文档更新

有关本文档的最新版本,请访问驱动程序文档万维网站点 (http://www.novell.com/

documentation/lg/dirxmldrivers)。

其它文档

有关使用 Identity Manager 及其它 Identity Manager 驱动程序的文档,请参见 Identity Manager

文档万维网站点 (http://www.novell.com/documentation/lg/dirxml20)。

文档约定

在 Novell 文档中,大于号 (>) 用于分隔同一步骤中的各项操作,以及交叉参照路径中的各个

项目。

*

商标符号 (® 、 ™ 等)表示 Novell® 商标。星号 (

) 表示第三方商标。

关于本指南

3

Page 8

novdocx (CHS) 10 August 2006

4

实施指南: Identity Manager Driver for Active Directory

Page 9

1

概述

“主要术语” 在第 5 页

“新增功能” 在第 6 页

“系统间的数据传送” 在第 7 页

“默认的驱动程序配置” 在第 7 页

1.1 主要术语

“Identity Manager” 在第 5 页

“已连接系统” 在第 5 页

“Identity Vault” 在第 5 页

“Metadirectory 引擎” 在第 5 页

“Active Directory 驱动程序” 在第 6 页

novdocx (CHS) 10 August 2006

1

“驱动程序 Shim” 在第 6 页

“远程装载程序” 在第 6 页

1.1.1 Identity Manager

Novell® Identity Manager 是一种服务,它可以使用一组可靠的可配置策略来同步一组已连接

系统中的服务器之间的数据。 Identity Manager 使用 Identity Vault 储存共享的信息,并使用

Metadirectory 引擎对 Va u l t 或已连接系统中发生更改的信息进行基于策略的管理。 Identity

Manager 在 Identity Vault 和 Metadirectory 引擎所在的服务器中运行。

1.1.2 已连接系统

已连接系统是指可通过驱动程序与 Identity Manager 共享数据的任何系统。 Active Directory

就是一种已连接系统。

1.1.3 Identity Vault

Identity Vault 是 eDirectory™ 维护的永久数据库, Identity Manager 使用它来保存与已连接系

统同步的数据。 可以狭义地将 Va u l t 看作 Identity Manager 的私用数据储存,也可以广义地将

它看作可保存企业级数据的 Metadirectory。 Vault 中的数据可用于受 eDirectory 支持的任何协

议,包括 NCP –・ onsoleOne

DSML。

®

和 iManager 等实用程序使用的传统协议)、 LDAP 和

由于 Va u lt 由 eDirectory 维护,因此,可通过将现有的目录树用作 Va u lt,将 Identity Manager

方便地集成到公司目录基础结构。

1.1.4 Metadirectory 引擎

Metadirectory 引擎是实现事件管理和 Identity Manager 策略的核心服务器。 该引擎在

eDirectory 中的 Java* 虚拟机上运行。

概述

5

Page 10

1.1.5 Active Directory 驱动程序

驱动程序可为已连接系统实现数据共享策略。 可通过使用 iManager 定义过滤器和策略来控

制驱动程序的操作。 对于 Active Directory,驱动程序可实现单个域的策略。

1.1.6 驱动程序 Shim

驱动程序 Shim 是驱动程序的组件,它可以将基于 XML 的 Identity Manager 命令和事件语言

(XDS) 转换为与已连接系统交互时所需的协议和 API 调用。 运行输出转换后,将调用 Shim

对已连接系统执行命令。 命令通常在 《订购者》通道上生成,但也可以在 《发布者》通道

上通过命令写回生成。

Shim 还可以针对输入转换策略在已连接系统上生成事件。 可以在 Java 类中实现驱动程序

Shim,或者将驱动程序 Shim 作为本机 Windows DLL 文件来实现。 Active Directory 的 Shim

为 ADDriver.dll。

ADDriver.dll 被作为本机 Windows DLL 文件来实现。 ADDriver 使用若干个不同的 Windows

API 来与 Active Directory 集成。 通常这些 API 需要某种类型的登录和鉴定才能成功。 同时,

API 可能要求登录帐户在 Active Directory 中以及执行 ADDriver.dll 的计算机中具有某些权限

和特权。

novdocx (CHS) 10 August 2006

如果使用远程装载程序, ADDriver.dll 将在运行了远程装载程序的服务器上执行。 否则,它

将在运行了 Metadirectory 引擎的服务器上执行。

1.1.7 远程装载程序

远程装载程序能使驱动程序 Shim 在 Metadirectory 引擎以外执行 (有可能在不同的计算机上

远程执行)。 通常,当 Identity Manager 服务器无法满足驱动程序 Shim 的要求时,将使用远

程装载程序。 例如,如果 Metadirectory 引擎在 Linux

使用远程装载程序来执行 Active Directory 驱动程序 Shim。

远程装载程序是一种服务,它可以执行驱动程序 Shim,并可以在 Shim 和 Metadirectory 引

擎之间传递信息。 如果使用远程装载程序,则需要在运行了远程装载程序的服务器上 (而

不是在运行了 Metadirectory 引擎的服务器上)安装驱动程序 Shim。 可以选择使用 SSL 来加

密 Metadirectory 引擎和远程装载程序之间的连接。

如果将远程装载程序与 Active Directory 驱动程序 Shim 一起使用,则存在两种网络连接:

域控制器和远程装载程序之间

Active Directory 和 Active Directory 驱动程序 Shim 之间

*

上运行,则可以在 Windows 服务器上

1.2 新增功能

“驱动程序功能” 在第 6 页

“Identity Manager 功能” 在第 7 页

1.2.1 驱动程序功能

平台登录是一个驱动程序 Shim 配置参数。 它可为 Shim 启用本地登录。 启用本地登录

后,《订购者》通道口令设置和口令修改将使用不需要 SSL 加密 LDAP 会话的平台口令

管理 API。

6

实施指南: Identity Manager Driver for Active Directory

Page 11

使用 CDOEXM 的 Exchange 操作将使用鉴定和授权的线程身份来减少 LDAP 通道以外

的操作失败的可能性。有关详细信息,请参考第 4 章 “配置 Active Directory 驱动程

序” 在第 31 页 。

将更新驱动程序 Shim 配置参数。 驱动程序参数使用灵活提示,这样可以更好地对参数

分类,以及更好地控制置于参数中的值。 有一个下拉列表可以控制限制到一组已知值的

参数,同时会检查需要整数值的参数是否存在无效字符。

将添加两个驱动程序 Shim 配置参数,用于控制 Microsoft Exchange 邮箱的移动和删除。

在启用了 CDOEXM 和 Exchange 邮箱移动的情况下,如果对已经保留了 Exchange 邮箱

的用户对象设置 homeMDB 特性值,将使该邮箱移至新的 Exchange 讯息数据库。 Shim

只支持域内移动: 承载新的讯息数据库的 Exchange 服务器必须在 Shim 管理的同一域

中。

通过用户应用程序或策略增强对基于职能的权利的支持。 请参见 《Novell Identity

Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管理指南)中的

《Creating and Using Entitlements》(创建和使用权利)。

驱动程序 Shim 包括对扩展查询 (query-ex) 的支持。 扩展查询能使 LDAP 搜索的结果分

页。 Shim 可通过此功能将较大的数据集从 Active Directory 迁移到 Identity Vault。 有关

从 Active Directory 进行迁移的更多信息,请参见第 8 章 “查错” 在第 75 页 。

novdocx (CHS) 10 August 2006

1.2.2 Identity Manager 功能

有关 Identity Manager 新功能的信息,请参见 《Identity Manager 3.0 安装指南》中的

《Identity Manager 3 有哪些新功能?》。

1.3 系统间的数据传送

本节说明数据如何在 Active Directory 和 Identity Vault 之间流动。

1.3.1 发布者通道和订购者通道

Active Directory 驱动程序支持 《订购者》和 《发布者》通道。

《发布者》通道的功能如下:

从域的 Active Directory 中读取事件,该域驻留在与驱动程序 Shim 连接的服务器上。

将该信息提交给 Identity Vault。

《订购者》通道的功能如下:

监视对 Identity Vault 对象的添加和修改操作。

更改 Active Directory 以反映这些更改。

驱动程序可以配置为同时允许 Active Directory 和 Identity Vault 更新特定的特性。 在此配置

中,特性值由最近的更改决定,例外的情况是受过滤器和合并权限控制的合并操作。

1.4 默认的驱动程序配置

Active Directory 驱动程序附带了一个称为 ActiveDirectory.xml 的默认配置文件。 使用

Designer 或 iManager 导入该配置文件时,会创建一个驱动程序,带有适用于与 Active

Directory 同步的一组规则和策略。 如果您对驱动程序的要求不同于默认策略,则需要更改

这些策略,以便达到所需策略的效果。 请特别注意默认的匹配策略。 您相信可用于匹配用户

概述

7

Page 12

的数据通常不同于默认值。 策略本身带有注释,导入测试驱动程序后,在 Designer 或

iManager 上检查这些策略可以更好地了解它们的功能。

1.4.1 用户对象名称映射

novdocx (CHS) 10 August 2006

通常, Identity Vault 的管理实用程序 (例如 iManager 和 ConsoleOne)对用户对象的命名方

*

式,不同于 Microsoft

管理控制台 (MMC) 的 《用户》和 《计算机》咬接模块对用户对象的

命名方式。 请确保您了解这些差别,以便能够正确实现所拥有的匹配策略和任何转换策略。

1.4.2 数据流

数据可以在 Active Directory 和 Identity Vault 之间流动。 数据流受到为 Active Directory 驱动

程序部署的策略的控制。

策略

策略可以控制 Active Directory 和 Identity Vault 之间的数据同步。

在配置驱动程序过程中,可以使用 Active Directory 配置文件选择用于影响默认策略以及为

您创建的过滤器的多个选项。 表 1-1 在第 8 页 列出了这些选项,同时说明了它们如何影响策

略和所创建的过滤器:

表 1-1 数据流选项

选项 说明

《配置数据流》可以建立初始的驱动程序过滤器,该过滤器可控制将要

同步的类和特性。 此选项的用途在于配置驱动程序,以便以最佳方式

表示常规的数据流策略。 导入后,可以更改该选项以反映特定的需求。

选择 《Bidirectional (双向)》可设置类和特性,以便同步 《发布者》

和 《订购者》通道。 Identity Vault 和 Active Directory 发生的更改会同

时在两端进行反映。 如果希望两端都成为授权的数据源,请使用此选

项。

选择 《AD 到 Vault》可设置类和特性,以便只同步 《发布者》通道。

Active Directory 发生的更改将在 Identity Vault 中反映,但 Identity

Vau lt 发生的更改将被忽略。 如果希望 Active Directory 成为授权的数

据源,请使用此选项。

选择 《Vault 到 AD》可设置类和特性,以便只同步 《订购者》通道。

Identity Vault 发生的更改将在 Active Directory 中反映,但 Active

Directory 发生的更改将被忽略。 如果希望 Vault 成为授权的数据源,

请使用此选项。

《发布者布局》控制在 Identity Vault 中的哪个位置创建对象。

选择 《镜像》可将对象放在 Identity Vault 的层次中,该层次与对象在

Active Directory 中所在的层次相同。

选择 《平面》可将所有对象放在配置过程中指定的 Identity Vault 基本

树枝中。

8

实施指南: Identity Manager Driver for Active Directory

Page 13

选项 说明

《订购者布局》控制如何将对象放在 Active Directory 中。

选择 《镜像》可将对象放在 Active Directory 的层次中,该层次与对象

在 Identity Vault 中所在的层次相同。

选择 《平面》可将所有对象放在配置过程中指定的 Active Directory 基

本树枝中。

表 1-2 在第 9 页 列出了默认的策略,并说明了在配置过程中,选项如何影响这些策略:

表 1-2 默认策略

策略 说明

novdocx (CHS) 10 August 2006

创建

匹配

布局

在镜像层次或平面层次中,必须定义全名,以便将 Active Directory 用户创建为

Identity Vault 用户。

在镜像层次中,匹配策略将尝试与位于层次中相同位置的对象匹配。

在平面层次中,匹配策略会尝试将用户与您在基本树枝中指定的具有相同全名的对

象相匹配。

在镜像层次中,布局策略会将所有对象放在一个层次中,该层次可镜像发送操作的

数据储存的层次。

在平面层次中,布局策略会将所有对象放在指定的基本树枝中。

纲要映射

下列 Identity Vault 用户特性、组特性和组织单元特性将映射到 Active Directory 用户特性和

组特性。

表中列出的映射为默认映射。 可以重映射相同类型的特性。

表 1-3 为所有类映射的特性

eDirectory Active Directory

CN cn

Description description

Facsimile Telephone Number facsimiletelephoneNumber

Full name displayName

Given Name givenName

Initials initials

Internet EMail Address mail

L physicalDeliveryOfficeName

Locality locality

概述

9

Page 14

eDirectory Active Directory

Login Disabled dirxml-uACAccountDisabled

Login Expiration Time accountExpires

Physical Delivery Office Name l

Postal Code PostalCode

Postal Office Box postOfficeBox

Sst

SA streetAddress

See Also seeAlso

Surname sn

Telephone Number telephoneNumber

Title title

novdocx (CHS) 10 August 2006

eDirectory 中的 L 特性将映射到 Active Directory 中的 physicalDeliveryOfficeName 特性,

eDirectory 中的 Physical Delivery Office Name 特性将映射到 Active Directory 中的 L 特性。 由

于名称相似的字段具有相同的值,因此以这种方式映射特性能使特性良好地配合

ConsoleOne 和 Microsoft 管理控制台。

表 1-4 为用户映射的特性

eDirectory Active Directory

CN userPrincipalName

DirXML-ADAliasName sAMAccountName

Login Allowed Time Map logonHours

表 1-5 映射的组织单元特性

eDirectory Active Directory

Organizational Unit organizationalUnit

OU ou

名称映射策略

默认的配置包括两个名称映射策略,将它们一起使用有助于调解 Identity Vault 和 Active

Directory 之间不同的命名策略。 如果使用 Active Directory 的 《用户》和 《计算机》工具

(Microsoft 管理控制台 (本文档中简写为 MMC)的一个咬接模块)创建一个用户,则可以

看到该用户的全名被用作其对象名。 用户对象的特性定义 Windows 2000 以前版本的登录名

(又称 《NT 登录名》或 《sAMAccountName》)以及 Windows 2000 登录名 (又称

《userPrincipalName》)。 如果在 Identity Vault 中使用 iManager 或 ConsoleOne 创建用户,则

对象名与用户登录名相同。

10

实施指南: Identity Manager Driver for Active Directory

Page 15

如果在 Active Directory 中使用 MMC 创建一些用户,以及在 Identity Vault 中或者在与

Identity Vault 同步的另一个已连接系统中创建其它对象,则对象可能在相对的控制台中不成

对,因此可能根本无法在相对的系统中创建。

在使用 MMC 约定的 Active Directory 中,可以通过全名映射策略来管理对象。 如果启用了

该策略,则 Identity Vault 中的 Full Name 特性将与 Active Directory 中的对象名同步。

在使用 Identity Vault 约定的 Active Directory 中,可以通过 NT 登录名映射策略来管理对象。

如果启用了该策略,则 Identity Vault 对象名可用于同步 Active Directory 中的对象名和 NT 登

录名。 Active Directory 与 Identity Vault 中的对象名相同, NT 登录名与 Identity Vault 登录名

匹配。

如果同时启用了这两个策略,则 Active Directory 对象名就是 Identity Vault Full Name,但是

NT 登录名与 Identity Vault 登录名匹配。

如果同时禁用了这两个策略,则不执行特殊的映射。 将会同步对象名,并且不提供用于创建

NT 登录名的特殊规则。 由于 NT 登录名是 Active Directory 中的必备特性,因此在添加操作

过程中,需要某种方法来生成一个此特性。 NT 登录名 (sAMAccountName) 将映射到 Identity

Va u lt 中的 DirMXL-ADAliassName,因此,既可以使用该特性来控制 Active Directory 中的

NT 登录名,也可以在订购者创建策略中构建自己的策略,以生成一个这样的特性。 如果选

择此策略,使用 MMC 创建的用户会将 MMC 生成的对象名用作 Identity Vault 中的对象名。

登录 Va u lt 时,使用该名称可能会不方便。

novdocx (CHS) 10 August 2006

Windows 2000

登录名策略

Windows 2000 登录名 (又称 userPrincipalName 或 UPN)在 Identity Vault 中没有直接的对等

特性。 UPN 看上去像电子邮件地址 (user@mycompany.com),而事实上可能是用户的电子邮

件名。 在处理 UPN 时,务必记住的一点是该特性必须使用已针对域进行配置的域名 (@ 符

号后面的部分),这样才能成功使用该特性。 可以找出允许哪些域名,方法是使用 MMC 创

建用户,然后在添加 UPN 时查看域名下拉框。

默认的配置提供了用于管理 userPrincipalName 的多个选项。 如果设置了域,以便能够将用

户的电子邮件地址用作 userPrincipalName,则可以使用用于跟踪用户的电子邮件地址的选项

之一。 可以将 userPrincipalName 接在 Identity Vault 或 Active Directory 的电子邮件地址之后,

具体取决于哪一端为电子邮件授权。 如果用户电子邮件地址不合适,则可以选择使用由用户

登录名加上固定域名构建的 userPrincipalName。 如果可以使用多个名称,请在导入以进行选

择之后更新策略。 如果这些选项都不合适,则可以禁用默认的策略,并写入自己的策略。

权利

使用权利可以更方便地将 Identity Manager 与 eDirectory 中的 Identity Manager 用户应用程序

和基于职能的服务集成。 如果使用用户应用程序,操作 (例如在 Active Directory 中供应帐

户)将会延迟,直到完成了适当的批准。 如果使用基于职能的服务,则会基于用户对象的特

性 (而不是按常规的组成员资格)完成权限指派。 这两个服务给 Identity Manager 带来了难

题,因为从对象的特性来看,到底是已经予以批准还是用户与职能匹配,这一点并不明显。

权利是对 Identity Vault 中的对象记录此信息的标准化方法。 从驱动程序的角度看,权利可以

对 Active Directory 中的某个项目授权或取消授权。 可以使用权利授予对 Active Directory 中

某个帐户的权限、控制组成员资格,以及供应 Exchange 邮箱。 驱动程序并不知道用户应用

程序或基于职能的权利。 它依赖用户应用程序服务器或权利驱动程序根据自己的规则对用户

授予或取消权利。

仅当计划将用户应用程序或基于职能的权利与驱动程序一起使用时,才应该为驱动程序启用

权利。

概述

11

Page 16

novdocx (CHS) 10 August 2006

12

实施指南: Identity Manager Driver for Active Directory

Page 17

2

准备 Active Directory

本节包括:

“Active Directory 前提条件” 在第 13 页

“计划安装” 在第 13 页

“解决安全问题” 在第 15 页

“创建管理帐户” 在第 19 页

“熟悉驱动程序功能” 在第 19 页

2.1 Active Directory 前提条件

《Identity Manager 3.0 安装指南》的《安装 Identity Manager》一节中列出的 Novell®

Identity Manager 3.0 及其前提条件。

Windows 2003 Server,或者带有 Service Pack 2 或更高版本的 Windows 2000 Server。

运行 Active Directory (AD) 驱动程序的服务器上以及目标域控制器上的 Internet Explorer

5.5 或更高版本。

Active Directory 域控制器 DNS 名称或 IP 地址,具体取决于鉴定方法。

novdocx (CHS) 10 August 2006

2

此外,承载 Active Directory 驱动程序的服务器最好是 Active Directory 域的成员。 供应

Exchange 邮箱和同步口令时需要这种条件。 如果不需要这些功能,则只要使用简单 (简单

联结)鉴定方式,服务器就可以是任何域的成员。 要使用双向口令同步功能,必须选择

《协商》鉴定选项。

2.2 计划安装

可以在域控制器或成员服务器上安装 Active Directory 驱动程序。 开始安装驱动程序之前,

请确定以下事项:

在哪个位置安装 Active Directory 驱动程序 Shim

如何解决安全问题

2.2.1 在哪个位置安装 Active Directory 驱动程序和 Shim

Active Directory 驱动程序 Shim 必须在一个受支持的 Windows 平台上运行。 但是,不需要在

此同一计算机上安装 Metadirectory 引擎。 使用远程装载程序可以将引擎和驱动程序 Shim 分

隔开来,这样便可以平衡不同计算机上的负载,或者适应公司的指令。

选择的安装方案将确定驱动程序 Shim 的安装方式。 如果选择在 Identity Manager 所在的同一

计算机 (Metadirectory 引擎和 Identity Vault 位于该计算机上)上安装驱动程序 Shim,则

Identity Manager 将直接调用驱动程序 Shim。 如果选择在另一台计算机上安装驱动程序

Shim,则必须使用远程装载程序。

在每种方案中,将以相同的方式安装驱动程序本身。请参见第 4 章 “配置 Active Directory

驱动程序” 在第 31 页 。

准备 Active Directory

13

Page 18

本地安装

单个 Windows 域控制器可以承载 Identity Vault、 Metadirectory 引擎和驱动程序。

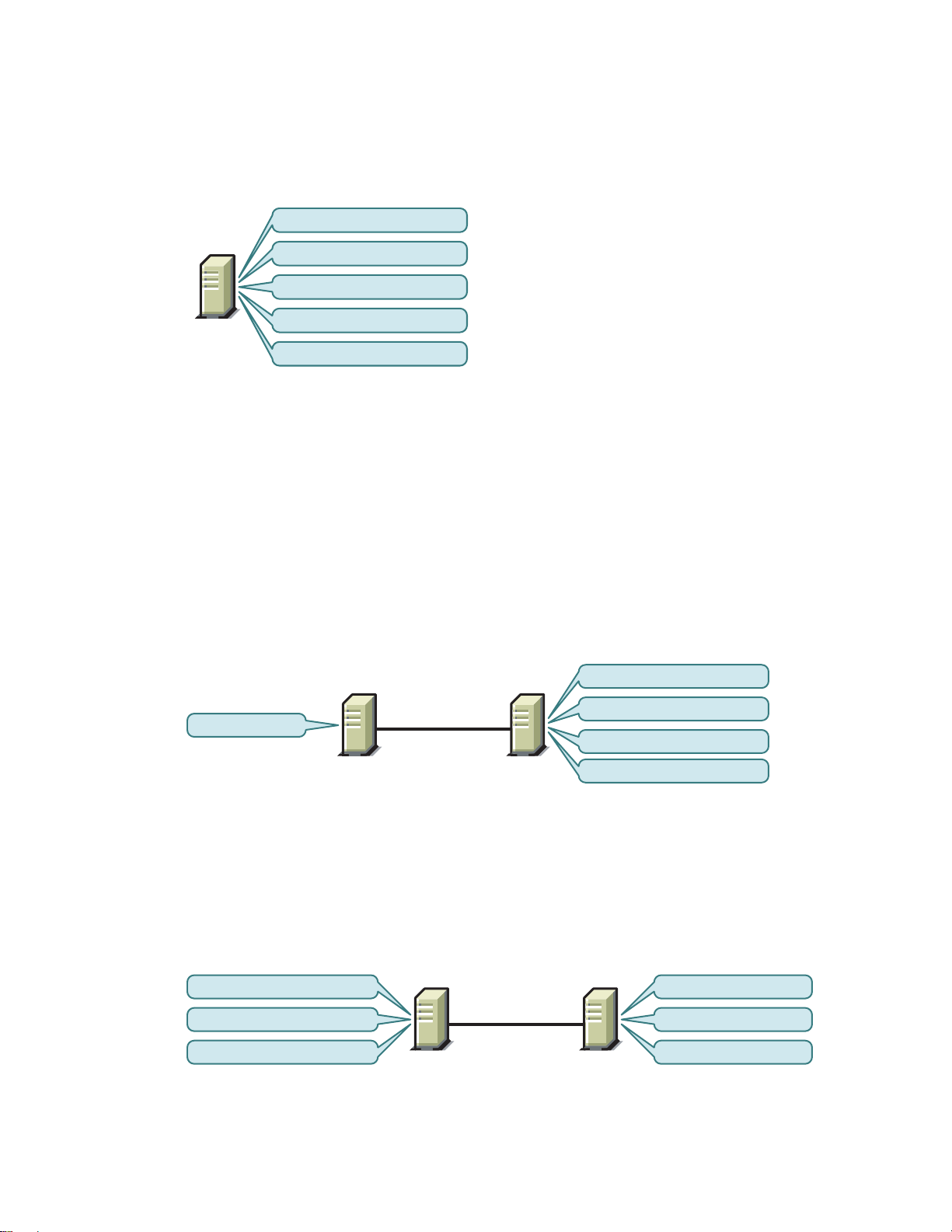

图 2-1 方案 1 - 所有组件在一台服务器上

Identity Vault

Metadirectory ᓩ᪢

Active Directory 偅ࡼᑣ

novdocx (CHS) 10 August 2006

ඳࠊ఼

Active Directory 偅ࡼᑣ Shim

Active Directory

此配置非常适合希望节省硬件成本的组织。 这也是性能最高的配置,因为 Identity Manager

和 Active Directory 之间不存在网络交通。

但是,在域控制器上承载 Identity Vault 和 Metadirectory 引擎会增加控制器的总体负载,并

且会增大控制器出现故障的风险。 由于域控制器在 Microsoft 联网中发挥着关键的作用,因

此,与添加硬件的成本相比,许多组织更看重域鉴定的速度,以及域控制器故障相关的风

险。

只在 Windows 服务器上远程安装

可通过 Active Directory 域控制器在独立的计算机上安装 Identity Vault、 Metadirectory 引擎和

驱动程序。 使用此配置则不需要在域控制器上安装任何 Identity Manager 软件。

图 2-2 方案 2 - Active Directory 和驱动程序 Shim 在不同的服务器上

Identity Vault

Metadirectory ᓩ᪢

Active Directory 偅ࡼᑣ

Active Directory 偅ࡼᑣ Shim

Active Directory

㔥㒰䖲

ඳࠊ఼ Windows

᳡ࡵ఼

如果公司策略不允许在域控制器上运行驱动程序,则此配置很有吸引力。

在 Windows 和其它平台上远程安装

可以在 Active Directory 域控制器上安装远程装载程序和驱动程序 Shim,但需要在独立的服

务器上安装 Identity Vault 和 Metadirectory 引擎。

图 2-3 方案 3 - Active Directory、远程装载程序和驱动程序 Shim 在一台服务器上

䖰㺙䕑ᑣ

Active Directory 偅ࡼᑣ Shim

Active Directory

14

实施指南: Identity Manager Driver for Active Directory

ඳࠊ఼

㔥㒰䖲

NetWareޔLinuxޔ

UNIXWindows ᳡ࡵ఼

Identity Vault

Metadirectory ᓩ᪢

Active Directory 偅ࡼᑣ

Page 19

如果 Identity Vault 和 Metadirectory 引擎 (Identity Manager) 不是在一种受 Windows 支持的平

台版本上安装的,则此配置很有吸引力。

方案 2 和方案 3 配置可以排除在域控制器上承载 Identity Vault 和 Metadirectory 引擎所存在的

性能影响。

在 Windows 成员服务器上远程安装

如果对平台有要求,并且存在域控制器的限制,则可以使用三服务器配置。

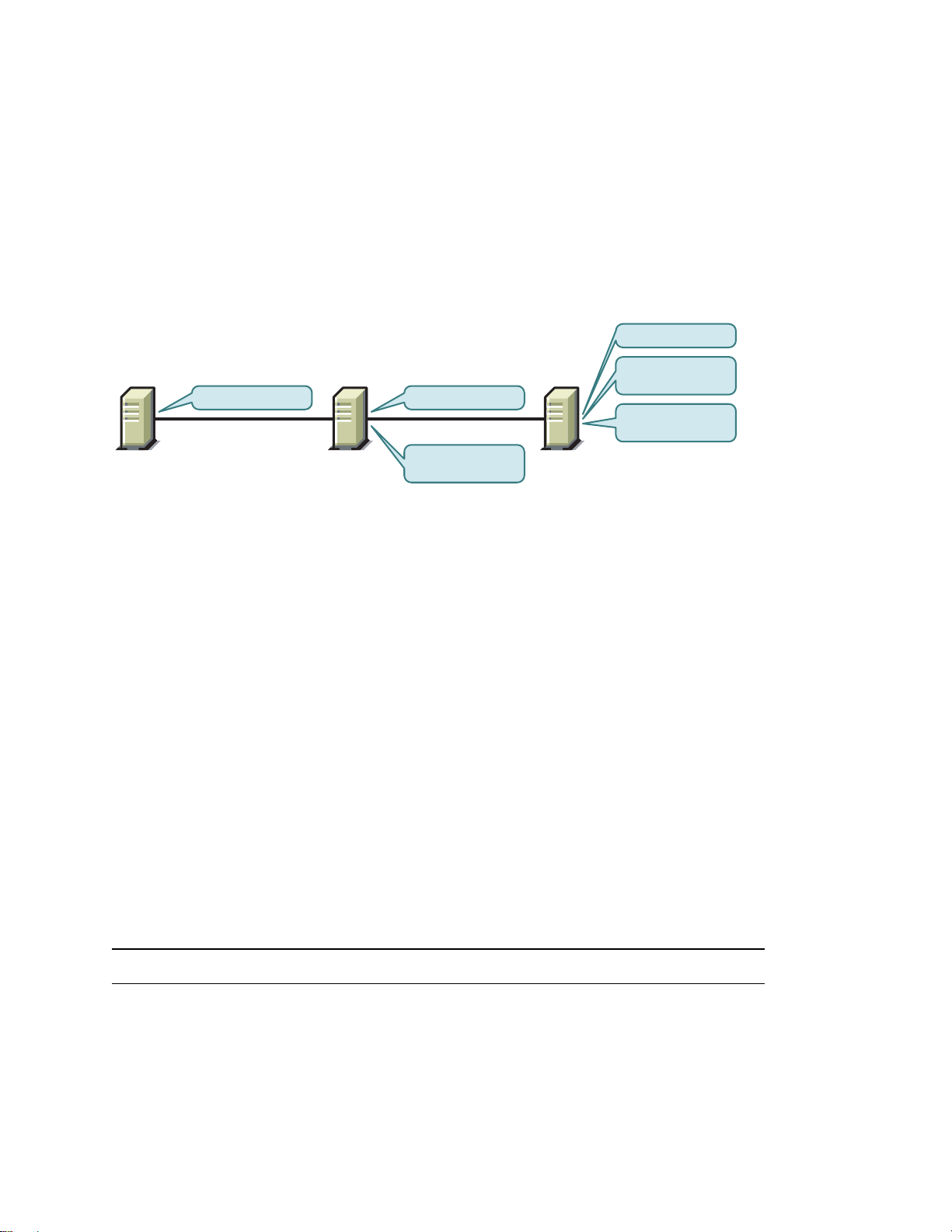

图 2-4 方案 4 - 三服务器配置

Identity Vault

Metadirectory

Active Directory

㔥㒰䖲

ඳࠊ఼ NetWareޔ LinuxޔUNIX

Windows

᳡ࡵ఼

䖰㺙䕑ᑣ

㔥㒰䖲

Active Directory

偅ࡼᑣ Shim

Windows ᳡ࡵ఼

ᓩ᪢

Active Directory

偅ࡼᑣ

novdocx (CHS) 10 August 2006

此配置的设置更复杂,但它可以适应某些组织实行的限制。 此图中的两台 Windows 服务器

是域的成员服务器。

2.3 解决安全问题

要考虑的主要安全问题是鉴定、加密和远程装载程序的使用。 如果您具有 Windows 2003 或

Windows 2000 SP3 或更高版本,可以考虑使用一种称为 《签名》的安全选项。 请参见 “安

全性参数” 在第 49 页 中的 《使用签名》。

在管理安全性方面不可能有简单的方案,因为 Windows 提供的安全简报根据 Service Pack、

DNS 服务器基础结构、域策略以及服务器上的本地策略设置的不同而不同。 以下各节将说

明各个安全选项,并提供建议的配置。 实施驱动程序和升级组件时,请特别注意安全性。

2.3.1 鉴定方法

通过鉴定,可以让 Active Directory 识别驱动程序 Shim,甚至可以让本地计算机识别驱动程

序 Shim。 要鉴定到 Active Directory,可以使用 《协商》方法或 《简单》(简单联结)方

法。

表 2-1 鉴定方法

鉴定方法 说明 优点 缺点

协商 首选方法。

使用 Kerberos*、NTLM 或

可插入鉴定模式 (如果安

装了其中一种模式的话)。

驱动程序可以在域中的任

何服务器上安装。

承载驱动程序的服务器必

须是域的成员。

准备 Active Directory

15

Page 20

鉴定方法 说明 优点 缺点

novdocx (CHS) 10 August 2006

简单 如果承载驱动程序 Shim

的服务器不是域的成员,

则使用该方法。

驱动程序可以在不是域成

员的服务器上安装。

某些供应服务不可用,例

如 Exchange 邮箱供应和

口令同步。

2.3.2 加密

SSL 可加密数据。 根据配置,可以在两个地方使用 SSL:

Active Directory 驱动程序和域控制器之间

Identity Vault 和运行 Active Directory 驱动程序的远程装载程序之间

口令同步发生在 Active Directory 和 Identity Vault (eDirectory) 之间。 需确保对跨越网络的任

何通讯使用 SSL。

如果 Metadirectory 引擎、Identity Vault、Active Directory 驱动程序和 Active Directory 在同一

台计算机上,则不需要 SSL。 通讯不跨越网络。

但是,如果使用成员服务器上的 Active Directory 驱动程序 Shim 来远程访问 Active

Directory,则需要在 Active Directory 驱动程序 Shim 和 Active Directory 之间设置 SSL。 要完

成此设置,可以在驱动程序配置中将 SSL 参数设置为 《是》。请参见 “远程装载程序和

Identity Manager 之间的 SSL 连接” 在第 19 页 中的步骤 5 在第 18 页 。

如果在域控制器上使用远程装载程序,则可以在 Metadirectory 引擎和远程装载程序之间设

置 SSL。 有关 SSL 和远程装载程序的更多信息,请参见 《Novell Identity Manager 3.0

Administration Guide》(Novell Identity Manager 3.0 管理指南)中的 《Setting Up a Connected

System》(设置已连接系统)。

下表概括了在 “计划安装” 在第 13 页 中介绍的每种方案中,哪些地方可以用到 SSL 连接:

表 2-2 SSL 连接

配置 是否使用 SSL 连接

单服务器 不必要使用 SSL 连接。

两台服务器: Identity Manager 和 Active

Directory 驱动程序在同一台服务器上

双服务器: Identity Manager 在一台服务

器上,但 Active Directory 驱动程序在另

一台服务器上

三服务器 可以在 Active Directory 驱动程序和域控制器之间建立 SSL 连

可以在 Active Directory 驱动程序和域控制器之间建立 SSL 连

接。

可以在 Identity Manager 和运行 Active Directory 驱动程序的

远程装载程序之间建立 SSL 连接。

接。

还可以在 Identity Manager 和运行 Active Directory 驱动程序

的远程装载程序之间建立 SSL 连接。

Active Directory 驱动程序和域控制器之间的 SSL 连接

要与 Active Directory 域控制器建立 SSL 连接,必须进行设置以使用 SSL。 这涉及到设置证

书授权者,然后创建、导出和导入必需的证书。

16

实施指南: Identity Manager Driver for Active Directory

Page 21

设置证书授权者

大多数组织已有证书授权者。 在这种情况下,需要导出有效的证书,然后将它导入到域控制

器上的证书储存中。 承载驱动程序 Shim 的服务器必须信任该证书的颁发证书授权者所链接

到的根证书授权者。

如果组织中没有证书授权者,则必须建立一个证书授权者。 Novell、Microsoft 和某些其它第

三方均提供了用于建立证书授权者所必需的工具。 建立证书授权者不属于本指南介绍的范

围。有关更多信息,请参见

《Novell Certificate Server™ 2.5 Administration Guide》(Novell Certificate Server™ 2.5 管

理指南) (http://www.novell.com/documentation/lg/crt252/index.html)

《Microsoft Step-by-Step Guide to Setting up a Certificate Authority》(Microsoft 设置证书

授权者分步指南) (http://www.microsoft.com/windows2000/techinfo/planning/security/

casetupsteps.asp)

创建、导出和导入证书

具备证书授权者以后,要使 LDAP SSL 的操作成功,必须在 LDAP 服务器上安装相应的服

务器鉴定证书。 同时,承载驱动程序 Shim 的服务器必须信任颁发这些证书的授权者。 服务

器和客户机都必须支持 128 位加密。

novdocx (CHS) 10 August 2006

1 生成符合下列 Active Directory LDAP 服务要求的证书:

LDAPS 证书位于本地计算机的个人证书储存中 (编程上称为计算机的 《MY 证书

储存》)。

与证书匹配的私用密钥位于本地计算机的储存中,并且与证书适当地关联。

不得为私用密钥启用强私用密钥保护。

《增强型密钥使用》扩展包括服务器鉴定 (1.3.6.1.5.5.7.3.1) 对象标识符 (又称

《OID》)。

在下列其中一个位置显示域控制器的 Active Directory 完全限定域名 (例如

DC01.DOMAIN.COM):

《主题》字段中的常用名 (CN)。

《主题备用名》扩展中的 DNS 项。

证书是由域控制器和 LDAPS 客户机信任的 CA 颁发的。

要建立信任,可配置客户机和服务器,以信任颁发的 CA 链接到的根 CA。

此证书允许域控制器上的 LDAP 服务进行侦听,并自动接受 LDAP 和全局编目交通的

SSL 连接。

注释 : Microsoft 知识库文章 321051 《How to Enable LDAP over SSL with a Third-Party

Certificate Authority (http://support.microsoft.com/default.aspx?scid=kb;en-us;321051)》中

显示了此信息。 有关最新要求和更多信息,请查阅本文档。

2 以 Windows 2000 支持的下列其中一种标准证书文件格式导出此证书:

个人信息交换 (PFX,又称 《PKCS #12》)

加密消息语法标准 (PKCS #7)

判别编码规则 (DER) 二进制 X.509 编码

Base64 编码 X.509

准备 Active Directory

17

Page 22

3 在域控制器上安装此证书。

下列链接包含每种受支持平台的指导:

如何: 在 Windows Server 2003 中的万维网服务器上安装导入的证书 (http://

support.microsoft.com/default.aspx?scid=kb;en-us;816794)

如何: 在 Windows 2000 中的万维网服务器上安装导入的证书 (http://

support.microsoft.com/default.aspx?scid=kb;EN-US;310178)

请遵循 《将证书导入本地计算机储存》中列出的指导。

4 请确保在承载驱动程序 Shim 的服务器和颁发证书的根证书授权者之间建立信任关系。

承载驱动程序 Shim 的服务器必须信任颁发证书授权者所链接到的根证书授权者。

有关为证书建立信任的更多信息,请参见 《Windows 2000 Server 帮助》中的主题 《建

立根证书授权者信任的策略》。

5 在 iManager 中编辑驱动程序属性,然后将 《使用 SSL (是 / 否)》选项更改为

《是》。

novdocx (CHS) 10 August 2006

6 重启动驱动程序。

重启动驱动程序时,将在域控制器和运行 Active Directory 驱动程序 Shim 的服务器之间

协商 SSL 连接。

校验证书

要校验证书,请通过 SSL 鉴定到 AD。 使用 Windows 服务器上提供的 ldifde 命令行实用程

序。 要使用 ldifde 命令,请执行下列操作:

1 打开命令行提示符

2 输入 ldifde -f output/input file -t 636 -b administrator domain password -s computerFullName

以下是为端口 636 配置了服务器的情况下,可输入的内容的示例。

ldife -f out.txt -t 636 -b administrator dxad.novell.com novell -s parent1.dxad3.lab.novell

输出将被发送到 out.txt 文件。 如果打开文件后看到 Active Directory 中列出了对象,则表示

已成功地与 Active Directory 建立了 SSL 连接,并且证书有效。

18

实施指南: Identity Manager Driver for Active Directory

Page 23

2.3.3 远程装载程序和 Identity Manager 之间的 SSL 连接

如果使用的是远程装载程序,则需要在 Metadirectory 引擎和远程装载程序之间设置 SSL,

同时在驱动程序和 Active Directory 之间配置设置。

有关在远程装载程序和 Identity Manager 之间建立 SSL 连接的信息,请参见 《Novell Identity

Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管理指南)中的《Setting Up

Remote Loaders》(设置远程装载程序)。

2.4 创建管理帐户

在测试环境中,请一直使用管理员帐户,直到 Active Directory 驱动程序开始工作。 然后创

建一个具有适当权限 (包括受限权限)的管理帐户, Active Directory 驱动程序可专门使用

此帐户鉴定到 Active Directory。

如果采取这种做法,更改其它管理帐户时 Identity Manager 管理帐户不受影响。 此设计的优

势为:

可以使用 Active Directory 审计来跟踪 Active Directory 驱动程序的活动。

可以像对待其它帐户一样实现口令更改策略,然后对驱动程序配置进行必要的更新。

novdocx (CHS) 10 August 2006

此帐户的名称和口令储存在驱动程序配置中。 因此,只要帐户口令发生更改,就必须更改此

口令。 如果更改帐户口令但不更新驱动程序配置,则下一次重启动驱动程序时,鉴定将会失

败。

要使 《发布者》通道运行,此帐户的域根至少必须有 《读》和 《复制目录更改》权限。 对

于 《订购者》通道修改的任何对象,还需要有 《写》权限。 可以将 《写》权限限制到由

《订购者》通道写入的那些树枝和特性。

要衡量 Exchange 邮箱, Identity Manager 帐户必须具有对登录帐户的 " 起操作系统的部分作

用 " 许可权限。

要查看删除的对象, Windows 2003 要求具有其它权限。请参见附录 A“更改对 CN=Deleted

Objects 树枝的许可权限” 在第 81 页 。

2.5 熟悉驱动程序功能

本节介绍在部署 Active Directory 驱动程序之前应该熟悉的驱动程序功能。

“Active Directory 前提条件” 在第 13 页

“计划安装” 在第 13 页

“解决安全问题” 在第 15 页

“创建管理帐户” 在第 19 页

“熟悉驱动程序功能” 在第 19 页

2.5.1 多值特性

与版本 2 相比,更改了 Active Directory 驱动程序处理多值特性的方式。

准备 Active Directory

19

Page 24

在 " 添加 " 或 " 修改 " 操作中,版本 2 会忽略除第一个更改值以外的所有更改值,从而将 "

订购者 " 通道上的多值特性视为单值特性。 Active Directory 驱动程序版本 3 完全支持多值特

性。

但是, Active Directory 驱动程序将多值特性与单值特性同步时,会将多值特性视为单值特

性。 例如,在 Active Directory 中,Telephone Number 特性是单值特性,而在 Identity Vault 中

它是多值特性。 从 Active Directory 同步该特性时, Identity Vault 中只会储存单值。

这可以在两个特性之间创建真正的同步和映射,但是,如果已映射到单值特性的某个特性含

有多个值,则这会导致潜在的数据丢失。 在多数情况下,如果您的应用环境需要的话,可以

用一个策略将其它值保存在其它位置。

2.5.2 使用自定义布尔特性管理帐户设置

如果在 Microsoft 管理控制台中将帐户设置为在 2006 年 7 月 15 日失效,则 eDirectory 特性

Login Expiration Time 将设置为在 2006 年 7 月 16 日上午 12:00 失效。 Microsoft 管理控制台

不允许设置时间值,默认值为 12:00 AM。

驱动程序使用限制性最大的设置。 根据您的具体需求,可以在 Microsoft 中对失效时间增加

一天。

novdocx (CHS) 10 August 2006

2.5.3 恢复 Active Directory 对象时保留 eDirectory 对象

在同步通过 Active Directory 工具恢复的任何 Active Directory 对象时,这些对象将删除关联

的 eDirectory 对象。 Active Directory 驱动程序会查找 Active Directory 对象的 isDeleted 特性

发生的更改。 如果驱动程序在该特性中检测到更改,则系统将通过驱动程序针对与 Active

Directory 对象关联的对象发出删除事件。

如果不希望删除 eDirectory 对象,则必须将其它策略添加到 Active Directory 驱动程序。

Identity Manager 3.0 带有一个预定义规则,该规则可以将所有 《删除》事件更改为 《去除

关联》事件。 有关详细信息,请参见 《Policy Builder and Driver Customization Guide》(策

略构建器和驱动程序自定义指南)中的 《Command Transformation - Publisher Delete to

Disable》(命令转换 - 发布者删除 - 禁用)。

20

实施指南: Identity Manager Driver for Active Directory

Page 25

3

安装 Active Directory 驱动程序

“基本步骤” 在第 21 页

“安装 Active Directory 驱动程序 Shim” 在第 22 页

“安装预配置导入文件” 在第 27 页

“安装 Active Directory 发现工具” 在第 28 页

3.1 基本步骤

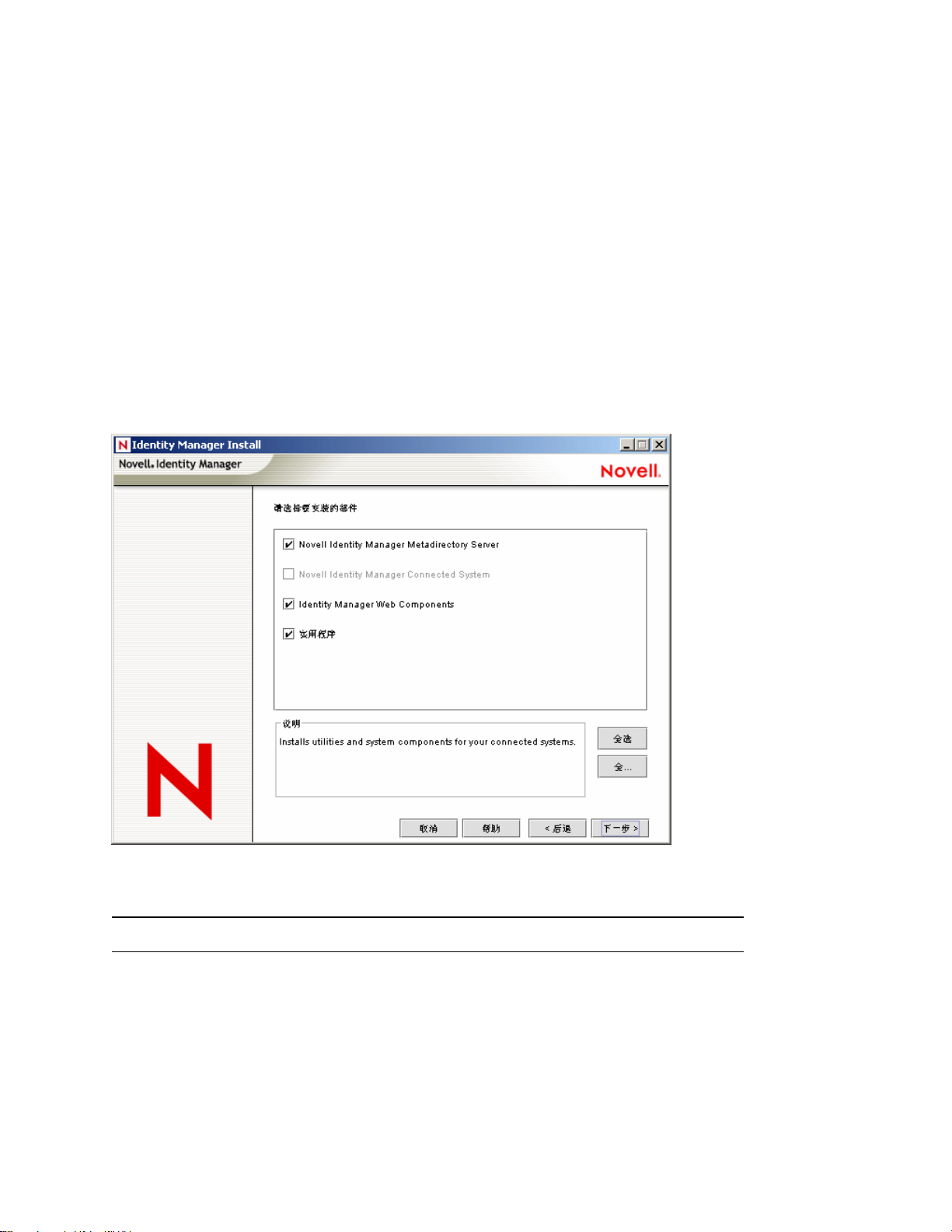

下图说明了在安装 Identity Manager 时可以选择的选项。

图 3-1 Identity Manager 安装选项

novdocx (CHS) 10 August 2006

3

表 3-1 Identity Manager 安装选项

选项 说明

Metadirectory 服务器 安装 Metadirectory 引擎和 Identity Manager

已连接系统 安装远程装载程序

Identity Manager 万维网组件 安装预配置 (样本)驱动程序配置文件

实用程序 安装 Active Directory 发现工具

安装 Active Directory 驱动程序 Shim 需要三个基本步骤:

安装 Active Directory 驱动程序

21

Page 26

表 3-2 安装步骤

步骤 安装期间要选择的选项

novdocx (CHS) 10 August 2006

1. 在 Metadirectory 引擎服务器或远程装载程序服务

器上安装 Active Directory 驱动程序 Shim。

2. 在 iManager 服务器上安装 Active Directory 的预

配置导入文件。

3. 在工作站上安装用于配置 Identity Manager 的

Active Directory 发现工具。

选择 《Metadirectory 服务器》或 《Identity

Manager 已连接系统》选项。请参见 “安装 Active

Directory 驱动程序 Shim” 在第 22 页 。

选择 《Identity Manager 万维网组件》选项。请参

见 “安装预配置导入文件” 在第 27 页 。

选择 《实用程序》选项。请参见 “安装 Active

Directory 发现工具” 在第 28 页 。

通常,在安装 Metadirectory 服务器 (或远程装载程序)和万维网组件时安装 Active

Directory 驱动程序组件。 但是,也可以稍后安装这些组件。

3.2 安装 Active Directory 驱动程序 Shim

“在 Metadirectory 服务器上安装 Shim” 在第 22 页

“在远程装载程序上安装 Shim” 在第 25 页

3.2.1 在 Metadirectory 服务器上安装 Shim

1 在运行了 Identity Vault 和 Metadirectory 引擎的服务器上启动 Identity Manager 安装。

从 Identity Manager CD 或下载映象运行安装程序。

2 在 《欢迎》对话框中单击 《下一步》,然后接受许可协议。

3 查看第一个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

该对话框提供有关下列项目的信息:

Metadirectory 服务器

已连接系统服务器

4 查看第二个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

该对话框提供有关下列项目的信息:

基于万维网的管理服务器

实用程序

22

实施指南: Identity Manager Driver for Active Directory

Page 27

5 在 《请选择要安装的组件》对话框中选择 《Metadirectory 服务器》,然后单击 《下一

步》。

novdocx (CHS) 10 August 2006

如果该计算机上已安装了 iManager,并且此时您想要安装 iManager 插件和配置文件,

则还应选择 《Identity Manager 万维网组件》。

如果此时想要安装 Active Directory 管理工具,则还应选择 《实用程序》。

安装 Active Directory 驱动程序

23

Page 28

6 在《Select Drivers for Engine Install (选择用于安装引擎的驱动程序)》对话框中选择

《Metadirectory 引擎》,选择 Active Directory,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

7 在《Identity Manager 升级警告》对话框中单击 《确定》。

8 在 《口令同步升级警告》对话框中单击 《确定》。

24

实施指南: Identity Manager Driver for Active Directory

Page 29

9 在 《纲要扩展》对话框中键入用户名和口令,然后单击 《下一步》。

10 查看选择的选项,然后单击 《完成》。

3.2.2 在远程装载程序上安装 Shim

可使用该选项安装 Active Directory 驱动程序 Shim,而该驱动程序 Shim 将在与运行

Metadirectory 引擎的服务器分开的服务器上运行。

1 在运行远程装载程序的服务器上启动 Identity Manager 安装。

从 Identity Manager CD 或下载映象运行安装程序。

2 在 《欢迎》对话框中单击 《下一步》,然后接受许可协议。

3 查看第一个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

该对话框提供有关下列项目的信息:

Metadirectory 服务器

已连接系统服务器

4 查看第二个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

该对话框提供有关下列项目的信息:

基于万维网的管理服务器

实用程序

5 在 《请选择要安装的组件》对话框中,取消选择 《Metadirectory 服务器》及其它选

项,选择 《Identity Manager 已连接系统》,然后单击 《下一步》。

6 指定安装路径,然后单击 《下一步》。

安装 Active Directory 驱动程序

25

Page 30

7 在 《选择用于安装引擎的驱动程序》对话框中选择 《远程装载程序服务》,选择 Active

Directory,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

8 在《Identity Manager 升级警告》对话框中单击 《确定》。

9 在 《口令同步升级警告》对话框中单击 《确定》。

26

实施指南: Identity Manager Driver for Active Directory

Page 31

10 查看选择的选项,然后单击 《完成》。

3.3 安装预配置导入文件

该选项可安装 Identity Manager 的插件,并可安装预配置 (样本)驱动程序配置。 安装这些

文件后,可以使用 iManager 将 Active Directory 预配置文件导入到驱动程序集,并可以配置

驱动程序。

如果安装了 Metadirectory 引擎或远程装载程序,则有可能已安装了这些文件。 要单独安装

这些文件,请执行下列操作:

1 在安装了 iManager 的服务器上启动 Identity Manager 安装。

2 在 《欢迎》对话框中单击 《下一步》,然后接受许可协议。

3 查看两个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

4 在 《请选择要安装的组件》对话框中,取消选择除 《Identity Manager 万维网组件》以

外的所有选项,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

安装 Active Directory 驱动程序

27

Page 32

5 选择 《Identity Manager 驱动程序配置》,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

可以在安装 Novell iManager 插件时安装驱动程序配置文件,也可以单独安装这些文件。

6 查看选择的选项,然后单击 《完成》。

3.4 安装 Active Directory 发现工具

1 在用于配置 Active Directory 的工作站上启动 Identity Manager 安装。

2 在 《欢迎》对话框中单击 《下一步》,然后接受许可协议。

3 查看两个 《Identity Manager 概述》对话框中的信息,然后单击 《下一步》。

28

实施指南: Identity Manager Driver for Active Directory

Page 33

4 在 《请选择要安装的组件》对话框中,取消选择除 《实用程序》以外的所有选项,然

后单击 《下一步》。

novdocx (CHS) 10 August 2006

5 选择 《应用程序组件》,然后单击 《下一步》。

取消选择 Identity Manager 的 Novell 审计系统组件。

6 指定安装路径,然后单击 《下一步》。

安装 Active Directory 驱动程序

29

Page 34

7 只选择 《Active Directory 发现工具》,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

8 查看选择的选项,然后单击 《完成》。

30

实施指南: Identity Manager Driver for Active Directory

Page 35

4

配置 Active Directory 驱动程序

在 Novell® iManager 中,创建驱动程序向导可帮助导入 Active Directory 基本的驱动程序配

置。该向导可以创建和配置使驱动程序正确运行所需的对象。 有关使用该向导的详细信息,

请参见 《Novell Identity Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管理

指南)中的 《Creating and Configuring a Driver》(创建和配置驱动程序)。

本节包括:

“在 iManager 中导入驱动程序配置文件” 在第 31 页

“配置参数” 在第 32 页

4.1 在 Designer 中导入驱动程序配置文件

可使用 Designer 导入 Active Directory 基本的驱动程序配置文件。该文件可以创建和配置使

驱动程序正确运行所需的对象和策略。 以下指导说明如何创建驱动程序,以及如何导入驱动

程序的配置。

novdocx (CHS) 10 August 2006

4

可以用多种不同的方法导入驱动程序配置文件。 本过程只说明其中的一种方法。

1 在 Designer 中打开一个项目,然后在建模程序中右击驱动程序集对象,再选择 《Add

Connected Application (添加已连接应用程序)》。

2 在下拉列表中选择 ActiveDirectory.xml,然后单击 《运行》。

3 在《Perform Prompt Validation (执行提示验证)》窗口中单击 《是》。 需要填写所有

字段才能正确配置 Active Directory 驱动程序。

4 通过填写字段配置驱动程序。 指定特定于环境的信息。 有关设置的更多信息,请参见

“配置参数” 在第 32 页 。

5 指定参数后,单击 《确定》导入驱动程序。

6 导入驱动程序后,自定义并测试该驱动程序。

7 完全测试驱动程序后,将驱动程序部署到 Identity Vault。 请参见 《Designer for Identity

Manager 3: Administration Guide》(Designer for Identity Manager 3:管理指南)中的

《Deploying a Driver to an Identity Vault》(将驱动程序部署到 Identity Vault)。

4.2 在 iManager 中导入驱动程序配置文件

Active Directory 预配置文件是一个示例配置文件。 在 iManager 服务器上安装了 Identity

Manager 万维网组件后,即会安装此文件。 请将预配置文件看作导入后针对环境进行自定义

或配置的模板。

1 在 iManager 中选择 《Identity Manager 实用程序》 > 《导入驱动程序》 > 。

配置 Active Directory 驱动程序

31

Page 36

2 选择一个驱动程序集,然后单击 《下一步》。

如果将此驱动程序放在新的驱动程序集中,则必须指定驱动程序集的名称、环境和关联

的服务器。

3 选择 Active Directory 驱动程序,然后单击 《下一步》。

novdocx (CHS) 10 August 2006

4 通过填写配置参数来配置驱动程序。 有关设置的信息,请参见 “配置参数” 在第 32

页 。

5 使用一个具有某种权限 (驱动程序需要在服务器上具有该权限)的用户对象定义安全

性等效

倾向于使用 Admin 用户对象来完成此任务。 但是,例如,可能需要创建 DriversUser,

然后将安全性等效指派给该用户。 无论驱动程序需要在服务器上具有怎样的权限,

DriversUser 对象都必须具有相同的安全性权限。

6 标识代表管理职能的所有对象,并将其从复本中排除。

排除在第 2 步指定的安全性等效对象 (例如 DriversUser)。如果删除该安全性等效对

象,则会从驱动程序中去除权限。 因此,驱动程序不能更改 Identity Manager。

7 单击 《完成》。

4.3 配置参数

下表说明在驱动程序的初始配置期间必须提供的参数。

注释 : 这些参数显示在多个屏幕上。仅当上一个提示的回答需要用于正确配置策略的更多信

息时,才会显示其中的某些参数。

表 4-1 配置参数

字段 说明

驱动程序名

32

实施指南: Identity Manager Driver for Active Directory

将要指派给该驱动程序的 eDirectory™ 对象名。

由于每个 Active Directory 域都需要一个不同的驱动程序,因此应该将域名包

含在驱动程序名中。 在查看驱动程序时,就知道该驱动程序与哪个域关联。

Page 37

字段 说明

novdocx (CHS) 10 August 2006

鉴定方法

鉴定

ID 由 Identity Manager 使用的、具有管理特权的 Active Directory 帐户。 使用的

与 Active Directory 进行鉴定的方法。

《协商》为首选方法。 选择 《协商》可使用 Microsoft 安全包来协商鉴定。 要

使用 《协商》,承载驱动程序的服务器必须是域的成员。

如果计划使用口令同步,并且在成员服务器上运行,则需要 SSL。

《简单》使用 LDAP 简单联结。 如果选择 《简单》,则建议使用 SSL。

重要 : 简单联结不支持口令同步或 Exchange 供应。

名称格式取决于选定的鉴定机制。

对于 《协商》,请提供 Active Directory 鉴定机制所需的名称格式。例如:

管理员 - AD 登录名

域 / 管理员 - 域限定的 AD 登录名

对于 《简单》,请提供 LDAP ID。例如:

cn=DirXML,cn=Users,DC=domain,dc=com

鉴定口令

鉴定环境

用于同步的 Active Directory 域控制器的名称。

鉴定 ID 中指定的用户帐户的口令。

例如,对于 《协商》鉴定方法,可使用 DNS 名称

mycontroller.domain.com。对于 《简单》鉴定方法,可使用服务器的 IP 地

址 (例如 10.10.128.23 或 DNS 名称)。

域名

域的

DNS

名称

驱动程序巡回检测间隔

如果不指定任何值,则使用本地主机。

注释 : 此值将储存在 Authentication Context 特性中。 要在完成初始配置后更

改此值,请按照 “安全性参数” 在第 49 页 中的说明修改此特性。

此驱动程序管理的 Active Directory 域。

此驱动程序需要采用 LDAP 格式设置的域名:dc=domain,dc=com

此驱动程序管理的 Active Directory 域的 DNS 名称。

此驱动程序需要采用 DNS 格式设置的域名:domain.com

更改发生后, Identity Vault 将更改发送到 Active Directory。但是,只能按照

配置的巡回检测间隔来确定将 Active Directory 更改发送到 Identity Vault 的频

率。默认值为 1 分钟。

重要 : 巡回检测间隔会影响系统性能。 巡回检测间隔越小,则搜索越频繁,

且数据更新越快。 巡回检测间隔偏高会导致交通量的周期性突发。 尽管使用

偏低巡回检测间隔的总成本较高,但是随着时间的延长,其成本分布更加均

匀。

如果将间隔设置为 0 (零),则巡回检测速率为十秒。

配置 Active Directory 驱动程序

33

Page 38

字段 说明

novdocx (CHS) 10 August 2006

口令同步超时 (分钟)

驱动程序供本地/远程使

用

远程主机名和端口

驱动程序口令

仅限 《远程》选项。

仅限 《远程》选项。

驱动程序尝试同步口令所花费的分钟数。

请将该值设置到大小足以处理所存在的任何口令临时代办事项。 如果执行的

是大批量更改,请将超时设置到大小足以处理所有的更改。 经验法则是每个

口令允许一秒钟。 例如,要同步 18,000 个口令,则允许 300 分钟 (18,000

个口令除以 60 秒)。

如果设置为 -1,则不限时。 尽管此设置可以处理大批量更改,但它会导致出

现问题。 例如,因为没有对帐户进行关联,所以永远无法对口令进行同步。

因此,这样的口令将永远保留在系统中。 如果存在许多类似的情况,则会导

致系统需要为未同步口令保留较大的库存。

必须至少将口令同步超时设置为巡回检测间隔的三倍。

选择 《远程》可将驱动程序配置为结合远程装载程序一起使用,选择 《本

地》可将驱动程序配置为供本地使用。

安装了远程装载程序服务、且针对此驱动程序运行的主机名或 IP 地址和端口

号。默认端口为 8090。

仅当 《驱动程序供本地 / 远程使用》设置为 《远程》时,才显示此设置。

远程装载程序使用驱动程序对象口令将其自身鉴定到 Identity Manager 服务

器。 该口令必须与在远程装载程序上指定为驱动程序对象口令的口令相同。

仅当 《驱动程序供本地 / 远程使用》设置为 《远程》时,才显示此设置。

远程口令

仅限 《远程》选项。

导入将继续进行驱动程序

策略选择

eDirectory

中的基本树枝

远程装载程序口令用于控制对远程装载程序实例的访问。 该口令必须与在远

程装载程序上指定为远程装载程序口令的口令相同。

仅当 《驱动程序供本地 / 远程使用》设置为 《远程》时,才显示此设置。

仅限 《远程》选项。

如果单击 《确定》,驱动程序向导将使用驱动程序的策略配置继续。

在 Identity Vault 中指定需要同步的基本树枝。 在订购者匹配策略中使用该树

枝来限制同步的 Identity Vault 对象;将对象添加到 Identity Vault 时,发布者

布局策略中将使用该树枝。

默认情况下,会将新用户放在该树枝中。 使用点分隔格式。例如:

users.myorg

如果树枝不存在,则必须在尝试将用户添加到该树枝之前创建该树枝,并确

保它与 Active Directory 基本树枝关联。

34

实施指南: Identity Manager Driver for Active Directory

Page 39

字段 说明

novdocx (CHS) 10 August 2006

发布者布局

Active Directory

树枝

Active Directory

中的基本

布局

选择 《镜像》可将对象分层次放在基本树枝中。

选择 《平面》可将对象严格地放在基本树枝中。

该选择将构建默认的发布者布局策略。

注释 : 如果选择 《镜像》,驱动程序将假定 eDirectory 数据库结构与

eDirectory 基本树枝中的 Active Directory 内的数据库结构相同。 如果结构不

相同,则不能正确放置对象。 在 eDirectory 中的 Active Directory 内创建相同

的结构,或者在迁移用户对象之前迁移 eDirectory 树枝。

在 Active Directory 中以 LDAP 格式指定基本树枝。 默认情况下,会将新用户

放在该树枝中。例如:

CN=Users,DC=MyDomain,DC=com

如果目标树枝不存在,则必须在尝试将用户添加到该树枝之前创建该树枝,

并确保它与 eDirectory 基本树枝关联。

如果创建或使用的树枝不是 Active Directory 中的 Users,则该树枝是 OU 而

不是 CN。例如:

OU=Sales,OU=South,DC=MyDomain,DC=com

选择 《镜像》可将对象分层次放在基本树枝中。

选择 《平面》可将对象严格地放在基本树枝中。

该选择将构建默认的订购者布局策略。

注释 : 如果选择 《镜像》,驱动程序将假定 Active Directory 数据库结构与

Active Directory 基本树枝中的 eDirectory 内的数据库结构相同。 如果结构不

相同,则不能正确放置对象。 在 Active Directory 中的 eDirectory 内创建相同

的结构,或者在迁移用户对象之前迁移 Active Directory 树枝。

配置 Active Directory 驱动程序

35

Page 40

字段 说明

novdocx (CHS) 10 August 2006

配置数据流

《配置数据流》可以建立能够控制待同步类和特性的初始驱动程序过滤器。 此

选项的用途在于配置驱动程序,以便以最佳方式表示常规的数据流策略。 导

入后,可以更改该选项以反映特定的需求。

选择 《双向》可设置类和特性,以便同步 《发布者》和 《订购者》通道。

Identity Vault 和 Active Directory 发生的更改会同时在两端进行反映。 如果希

望两端都成为授权的数据源,请使用此选项。

选择 《AD 到 Vault》可设置类和特性,以便只同步 《发布者》通道。 Active

Directory 发生的更改将在 Identity Vault 中反映,但 Identity Vault 发生的更改

将被忽略。 如果希望 Active Directory 成为授权的数据源,请使用此选项。

选择 《Vault 到 AD》可设置类和特性,以便只同步 《订购者》通道。

Identity Vault 发生的更改将在 Active Directory 中反映,但 Active Directory

发生的更改将被忽略。 如果希望 Vault 成为授权的数据源,请使用此选项。

警告 : 《删除》、《移动》和 《重命名》事件与过滤器无关。 无论选择哪个选

项,驱动程序都会处理这些事件。 如果不需要同步这些事件,则必须更改驱

动程序的默认配置。

可以使用 Identity Manager 3.0 附带的预定义策略之一将 《删除》事件更改

为 《去除关联》事件。 有关详细信息,请参见

Customization Guide

Transformation - Publisher Delete to Disable》(命令转换 - 发布者删除 - 禁

用)。

要阻止 《移动》和 《重命名》事件,必须自定义驱动程序。

》

(策略构建器和驱动程序自定义)中的 《Command

《

Policy Builder and Driver

口令失败通知用户

配置权利

用户帐户策略

仅配置 《要素》选项。

将配置口令同步策略,以便在口令更新失败时,向关联的用户发送电子邮件

通知。 可以选择将通知电子邮件的拷贝发送给另一用户(例如安全管理员)。

如果需要发送拷贝,请输入或通过浏览找到该用户的 DN。 否则,请将该字段

留空。

可配置驱动程序,以使用权利来管理 Active Directory 中的用户帐户和组成员

资格,以及供应 Exchange 邮箱。 使用权利时,驱动程序将结合外部服务

(例如 Identity Manager 用户应用程序或基于职能的权利)一起工作,以控制

供应 (或者在 Active Directory 中取消供应)这些功能时的条件。有关详细信

息,请参见 “权利” 在第 11 页 。

如果计划使用这些外部服务之一来控制对 Active Directory 的供应,请选择

《是》。

如果不打算使用 Identity Manager 用户应用程序或供应 Exchange 邮箱,请

选择 《否》。

Active Directory 中的用户可以由同步控制,也可以使用具有工作流程服务的

权利或基于职能的权利进行控制。

选择 《权利》,则将 Active Directory 中的帐户启用控制权限提供给 Identity

Vault 中的权利。

选择 《Implement in policy (在策略中实现)》,则使用驱动程序中的策略而

不是使用权利。

36

实施指南: Identity Manager Driver for Active Directory

Page 41

字段 说明

Exchange 策略 仅配置 《要素》选项。

Exchange 供应可以由驱动程序策略和权利处理,也可以被完全跳过。 可以将

Exchange 中的邮箱指派给用户(对用户启用了邮箱),也可以为该用户提供

Identity Vault 记录中储存的外部邮箱有关的信息 (对用户启用了邮件)。 如

果使用驱动程序策略,是对用户启用邮箱还是启用邮件的决策,以及帐户驻

留的 Exchange 讯息数据库,将完全在策略中受到控制。

如果使用 《权利》,则由外部服务 (例如工作流程服务或基于职能的权利)

做出这些决策,驱动程序策略只是应用这些决策。

如果选择 《在策略中实现》 ,则使用驱动程序中的策略而不是使用权利来指

派 Exchange 邮箱。

如果选择 《无》,则默认的配置不创建 Exchange 邮箱,但确实会将 Identity

Vault Internet E-Mail Address 与 Active Directory mail 特性同步。

novdocx (CHS) 10 August 2006

组成员资格策略

对

Exchange 使用

CDOEXM

Allow CDOEXM

Exchange mailbox move

(yes/no)

Exchange

(允许

仅配置 《要素》选项。

(是/否)

CDOEXM

邮箱移动 (是

否))

可通过同步成员资格列表或使用权利来控制 Active Directory 中的组成员资

格。

选择 《权利》,则使用工作流程服务或基于职能的权利来指派组成员资格。

选择 《同步》,则使用策略来同步组成员资格列表。

选择 《无》,则不同步组成员资格信息。

仅限 《Exchange 策略》选项。

可通过调用 Microsoft Exchange 管理系统控制 Exchange 邮箱,而不是通过

常规的特性同步对其进行控制。 如果启用此功能,驱动程序 Shim 将截取对

Active Directory homeMDB 特性所做的更改,并调用 CDOEXM (Exchange

管理的协作数据对象)子系统。

在此处选择的值将记录在驱动程序 Shim 配置中。

选择 《是》,则同步 Exchange 邮箱。

选择 《否》,则不同步 Exchange 邮箱。

仅限 《Exchange 策略》选项。

如果启用此功能,驱动程序 Shim 将截取对 Active Directory homeMDB 特性

所做的修改,并调用 CDOEXM,以便将邮箱移到新的讯息数据储存中。

/

选择 《是》,则移动 Exchange 邮箱。

Allow CDOEXM

Exchange mailbox delete

(yes/no)

Exchange

否))

(允许

邮箱删除 (是

CDOEXM

选择 《否》,则不移动 Exchange 邮箱。

仅限 《Exchange 策略》选项。

如果启用此功能,驱动程序 Shim 将截取对 Active Directory homeMDB 特性

的去除操作,并调用 CDOEXM 以删除邮箱。

/

选择 《是》,则允许删除 Exchange 邮箱。

选择 《否》,则不允许删除 Exchange 邮箱。

配置 Active Directory 驱动程序

37

Page 42

字段 说明

novdocx (CHS) 10 August 2006

Default Exchange MDB

(默认的

MDB)

取消帐户权利时

名称映射策略选择

Exchange

仅限 《Exchange 策略》选项。

> 驱动程序会将 Identity Vault Full Name 特性映射到 Active Directory 对象名,

仅限 《Exchange 策略》 > 《在策略中实现》选项。

输入默认的 Exchange 讯息数据库 (MDB)。例如:

[CN=Mailbox Store (CONTROLLER),CN=First Storage

Group,CN=InformationStore,CN=CONTROLLER,CN=Servers,CN=First

Administrative Group,CN=Administrative Groups,CN=Domain,CN=Microsoft

Exchange,CN=Services,CN=Configuration,DC=Domain,DC=com]

导入完成后,可以更新驱动程序以管理其它 MDB。

用于在权利去除了用户帐户时选择要执行的操作。

禁用帐户

删除帐户

并将 Active Directory Pre-windows 2000 登录名映射到 Identity Vault 用户

名。

可以接受整个策略,也可以手动选择一部分策略。 如果策略不符合需求,则

可以在导入完成后,通过编辑订购者和发布者命令转换策略中的 NameMap

策略来修改策略。

选择 《接受》,则使用整个策略。

选择 《手动》,则允许您使用策略的一部分。

全名映射

登录名映射

仅限 《名称映射策略选择》 > 《手动》选项。

仅限 《名称映射策略选择》 > 《手动》选项。

导入将继续进行

2000

登录名策略选择

Windows

选择 《是》,则允许驱动程序将 Identity Vault Full Name 特性与 Active

Directory 对象名和显示名称保持同步。

选择 《否》,则 Identity Vault Full Name 特性不会与 Active Directory 对象名

和显示名称保持同步。

在 Active Directory 中使用 Microsoft 管理控制台的 《用户》和 《计算机》咬

接模块创建用户帐户时,此策略将十分有用。

选择 《是》,则允许驱动程序将 Identity Vault 对象名与 Active Directory

Windows 2000 以前版本的登录名 (又称 《NT 登录名》和

《sAMAccountName》)保持同步。

选择 《否》,则不会将 Identity Vault 对象名与 Active Directory Windows

2000 以前版本的登录名保持同步。

仅限 《名称映射策略选择》 > 《手动》选项。

确定

38

实施指南: Identity Manager Driver for Active Directory

Page 43

字段 说明

novdocx (CHS) 10 August 2006

用户主体名映射

用于选择一种管理 Active Directory Windows 2000 登录名 (又称

《userPrincipalName》)的方法。userPrincipalName 采用电子邮件地址的格

式 (类似于 usere@domain.com)。尽管 Shim 可以将任何值放入

userPrincipalName,但是,除非将域配置为接受与名称一起使用的域名,否

则 Shim 作为一个登录名没有作用。

选择 《Follow Active Directory e-mail address (遵循 Active Directory 电子

邮件地址)》,则将 userPrincipalName 设置为 Active Directory 邮件特性值。

如果希望将用户的电子邮件地址用于鉴定,并且 Active Directory 为电子邮件

地址授权,则此选项十分有用。

选择 《Follow Identity Vault e-mail address (遵循 Identity Vault 电子邮件地

址)》,则将 userPrincipalName 设置为 Identity Vault 电子邮件地址特性值。

如果希望将用户的电子邮件地址用于鉴定,并且 Identity Vault 为电子邮件地

址授权,则此选项十分有用。

如果需要根据用户登录名以及策略中定义的硬编码字符串生成

userPrincipalName,则可以使用 《Follow Identity Vault name (遵循

Identity Vault 名称)》。

如果不需要控制 userPrincipalName,或者需要实现自己的策略,则可以使用

《无》。

配置 Active Directory 驱动程序

39

Page 44

5

升级 Active Directory 驱动程序

“升级核对清单” 在第 41 页

“Login Disabled 值寻址” 在第 42 页

5.1 升级核对清单

要升级 Active Directory 驱动程序,请使用以下核对清单。 如果您不精通 Identity Manager,

则可能需要聘用一个有能力的顾问。

要使用 Password Synchronization 2.0,请添加驱动程序清单和口令策略。

请参见升级现有的驱动程序配置以支持 Identity Manager 口令同步 (http://

www.novell.com/documentation/dirxml20/index.html?page=/documentation/dirxml20/admin/

data/bo16oyy.html)。

为持续使用 Password Synchronization 1.0,请将旧策略添加到现有的驱动程序配置。

请参见将 Password Synchronization 1.0 升级为 Identity Manager 提供的口令同步 (http://

www.novell.com/documentation/dirxmldrivers/index.html?page=/documentation/

dirxmldrivers/ad/data/bnwjt02.html)。

去除现有驱动程序的样式页中的 sAMAccountName 结构化格式设置。

sAMAccountName 是 DirXML® 1.1a Active Directory 2.0 驱动程序中的结构化特性。 在

新的 Active Directory 3.0 驱动程序中,它是一个字符串。

novdocx (CHS) 10 August 2006

5

旧格式:

<value type="structured"> <component name="nameSpace">0</

component> <component associationref="XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX" name="volume"/> <component

name="path">jsmith</component> </value>

新格式:

<add-attr attr-name="sAMAccountName"> <value

type="string">jsmith</value> </add-attr>

升级驱动程序配置参数。

建议在默认情况下使用下列设置:

<?xml version="1.0"?> <driver-config name="Active Directory

Driver"> <driver-options> <pollingInterval display-name="Polling

Interval (min.)"> 1</pollingInterval> <auth-method displayname="Authentication Method"> Negotiate</auth-method> <signing

display-name="Use Signing (yes/no)" id="> no</signing> <sealing

display-name="Use Sealing (yes/no)"> no</sealing> <use-ssl displayname="Use SSL (yes/no)"> no</use-ssl> <pub-heartbeat-interval

display-name="Heart Beat"> 0</pub-heartbeat-interval> <pubpassword-expire-time display-name="Password Sync Timeout

升级 Active Directory 驱动程序

41

Page 45

(minutes):">60</pub-password-expire-time> <use-CDOEXM displayname="Use CDOEXM for Exchange (yes/no)"> no</use-CDOEXM> <cdoexmmove display-name="Allow CDOEXM Exchange mailbox move (yes/

no)">yes</cdoexm-move> <cdoexm-delete display-name="Allow CDOEXM

Exchange mailbox delete (yes/no)">yes</cdoexm-delete> </driveroptions> </driver-config>

将鉴定 ID 转换为 Sam 帐户名 (例如 jsmith)或 《域名 / 帐户名》格式 (例如域 /

jsmith)。

将 Login Disabled 特性映射由 userAccountControl 更改为 dirxml-uACAccountDisable。

如果供应的是 Exchange 帐户,请将 CDOEXM 的驱动程序参数更改为 《是》,然后从

现有的驱动程序配置样式页中去除下列四个硬编码特性:

msExchHomeServerName

legacyExchangeDN

homeMTA

msExchMailboxSecurityDescriptor

novdocx (CHS) 10 August 2006

如果从 Identity Manager 2.x 升级,并且启用了 Exchange 供应,则必须将一个覆盖应用

到驱动程序。 Identity Manager 3.0 可控制对 Exchange 邮箱的移动和删除。 要使这种功能

对升级的驱动程序起作用,必须应用覆盖。 有关如何应用覆盖的信息,请参见 “应用

Exchange 邮箱的覆盖” 在第 43 页 。

5.2 Login Disabled 值寻址

eDirectory™ 将缺少条件 Login Disabled = true 视为 Login Disabled = false。 因此,如果以新安

装 (不是升级)的形式安装 Active Directory 版本 3,并且值 Login Disabled = false 不存在,

创建规则上的默认策略将合成该值。

默认情况下,从版本 2 驱动程序升级为版本 3 驱动程序不能获取该策略。

5.3 从 DirXML 1.1a 升级驱动程序 Shim

升级会将以前的驱动程序 Shim 替换为新的驱动程序 Shim,但是会保留以前的驱动程序的配

置。 新的驱动程序 Shim 可以运行 DirXML 1.1a 配置且不对其进行更改 (除非运行了

Password Synchronization 1.0)。

如果继续使用 Password Synchronization 1.0,则不需要升级驱动程序 Shim。 DirXML 1.1a 驱

动程序 Shim 可以在 Identity Manager 3.0 引擎上运行,但是 Identity Manager 3.0 驱动程序

Shim 不能在 DirXML 1.1a 引擎上运行。

如果不选择升级驱动程序 Shim,请确保在安装 Identity Manager 3.0 引擎期间取消选择

Active Directory 驱动程序。 如果选择它,则会升级驱动程序 Shim。

要升级驱动程序 Shim,请执行下列操作:

1 确保已使用当前运行版本的所有增补程序更新了驱动程序。

建议对所有驱动程序执行此步骤,以帮助将升级问题减至最低程度。

2 安装 Identity Manager 3.0 驱动程序 Shim。 可以在安装 Identity Manager 3.0 引擎的同时执

行此步骤。

42

实施指南: Identity Manager Driver for Active Directory

Page 46

遵循 《Identity Manager 3.0 安装指南》的《安装 Identity Manager》一节中的指导。

警告 : 如果使用的是 Password Synchronization 1.0,则只能在已阅读 “将 Password

Synchronization 1.0 升级为 Identity Manager 提供的口令同步” 在第 57 页 ,并且已准备

好将策略添加到驱动程序配置,以便与 Password Synchronization 1.0 向后兼容的情况

下,才可以安装升级的 Identity Manager Driver for AD。

不支持将 Identity Manager 2.0 或 3.0 驱动程序 Shim 或配置与 DirXML 1.1a 引擎一起运

行。

3 安装 Shim 之后,需要重启动 Novell eDirectory 和驱动程序。

3a 在 iManager 中单击 《Identity Manager》 > 《Identity Manager 概述》。

3b 通过浏览找到驱动程序所在的驱动程序集,然后单击 《搜索》。

3c 单击驱动程序图标的右上角,然后单击 《重启动驱动程序》。

4 使用 Identity Manager 激活身份凭证激活驱动程序 Shim。

请参见 “激活驱动程序” 在第 53 页 。

安装驱动程序 Shim 之后,继续第 4 章 “配置 Active Directory 驱动程序” 在第 31 页 。

novdocx (CHS) 10 August 2006

5.4 从 IDM 2.x 升级驱动程序 Shim

1 确保已使用当前运行版本的所有增补程序更新了驱动程序。

建议对所有驱动程序执行此步骤,以帮助将升级问题减至最低程度。

2 安装 Identity Manager 3.0 驱动程序 Shim。 可以在安装 Identity Manager 3.0 引擎的同时执

行此步骤。

遵循 《Identity Manager 3.0 安装指南》的《安装 Identity Manager》一节中的指导。

警告 : 如果使用的是 Password Synchronization 1.0,则只能在已阅读 “将 Password

Synchronization 1.0 升级为 Identity Manager 提供的口令同步” 在第 57 页 ,并且已准备

好将策略添加到驱动程序配置,以便与 Password Synchronization 1.0 向后兼容的情况

下,才可以安装升级的 Identity Manager Driver for AD。

不支持将 Identity Manager 驱动程序 Shim 或配置与 DirXML 1.1a 引擎一起运行。

3 安装 Shim 之后,需要重启动 Novell eDirectory 和驱动程序。 遵循 《Novell Identity

Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管理指南)的《Starting,

Stopping, or Restarting a Driver》(启动、停止或重启动驱动程序)中的指导。

4 使用 Identity Manager 激活身份凭证激活驱动程序 Shim。

请参见 “激活驱动程序” 在第 53 页 。

安装驱动程序 Shim 之后,继续第 4 章 “配置 Active Directory 驱动程序” 在第 31 页 。

5.5 应用 Exchange 邮箱的覆盖

如果已将 Identity Manager 2.x 升级为 Identity Manager 3.0,并且在驱动程序上启用了

Exchange 供应,则需要应用 AD 驱动程序覆盖。 驱动程序可使用覆盖来控制对 Exchange 邮

箱的删除和移动。

“在 Designer 中应用覆盖” 在第 44 页

升级 Active Directory 驱动程序

43

Page 47

“在 iManager 中应用覆盖” 在第 47 页

5.5.1 在 Designer 中应用覆盖

1 在建模程序中右击 AD 驱动程序连接程序图标,然后单击 《运行配置向导》。

novdocx (CHS) 10 August 2006

2 选择 《浏览》并找到文件 ActiveDirectoryUpdate.xml,然后单击 《打开》 > 。

44

实施指南: Identity Manager Driver for Active Directory

Page 48

该文件位于以下插件中:

eclipse\plugins\com.novell.designer.idm_x.x.x\defs\ActiveDirectoryUpdate.xml。

novdocx (CHS) 10 August 2006

3 选择 ActiveDirectoryUpdate.xml,然后单击 《运行》。

4 选择 《是》;或者,如果需要 Designer 验证在提示中输入的信息,请选择 《否》 > 。

5 请输入特定于环境的信息,然后单击《确定》。 有关字段的说明,请参见表 5-1 在第 46

页。

升级 Active Directory 驱动程序

45

Page 49

6 在 《确认对象更新》窗口中选择 《比较》,以查看已导入配置文件中的值和 Designer

对象中的值之间的差异,然后单击 《关闭》。

7 如果更改正确,请选择 《是》重写现有的 Designer 对象。 如果不需要更新驱动程序,

请选择 《否》。

novdocx (CHS) 10 August 2006

表 5-1 Designer 中的覆盖配置参数

参数 说明

驱动程序名

更新驱动程序

homeMDB

homeMDB

控制

控制

Exchange

Exchange

移动

删除

这是需要使用新参数更新的驱动程序。 输入驱动程序名,或浏

览并选择驱动程序。

可使用参数更新驱动程序。 如果需要更新驱动程序,请选择

《是》。 如果不需要更新驱动程序,请选择 《否》。

如果允许更改用户 HomeMDB 特性,则用户使用 CDOEXM

时,其 Exchange 邮箱会移动。 用户的邮箱将要移到的

Exchange 讯息数据库必须与原有的 Exchange 讯息数据库在

同一个域中。

如果选择 《是》,那么将用户对象移到 eDirectory 中后,

Active Directory 和 Exchange 中也会反映移动。

如果选择 《否》,那么将用户对象移到 eDirectory 中后,

Active Directory 中会反映该对象,但 Exchange 中不反映。

允许去除用户 HomeMDB 特性,以便当用户使用 CDOEXM

时,删除其 Exchange 邮箱。

如果选择 《是》,那么删除某个 eDirectory 用户对象后,将会

删除关联的 Active Directory 用户对象和 Exchange 帐户。

如果选择 《否》,那么删除某个 eDirectory 用户对象后,将会

删除关联的 Active Directory 用户对象,但 Exchange 帐户保持

不变。

46

实施指南: Identity Manager Driver for Active Directory

Page 50

参数 说明

novdocx (CHS) 10 August 2006

登录和模拟

允许 CDOEXM 的驱动程序鉴定帐户和口令集支持以不同方式

登录。

如果选择 《否》,则驱动程序只执行网络登录。

如果选择 《是》,则驱动程序执行本地登录。 鉴定帐户必须是

具有管理特权的 Active Directory 帐户。

5.5.2 在 iManager 中应用覆盖

可以使用两种方法通过 iManager 更新驱动程序。 可以在 Identity Manager 概述中更新驱动程

序,也可以通过 Identity Manager 实用程序更新。

Identity Manager 概述

1 在 iManager 中选择 《Identity Manager》 > 《Identity Manager 概述》。

2 选择 《搜索》可查找储存 Active Directory 驱动程序的驱动程序集对象。

3 在《Identity Manager 概述》屏幕中选择 《添加驱动程序》。

4 浏览并选择储存 Active Directory 驱动程序的驱动程序集对象,然后单击 《下一步》。

5 选择 《从服务器中导入驱动程序配置 (.XML 文件)》。

6 在下拉菜单中选择 《ActiveDirectoryUpdate.xml》,然后单击 《下一步》。

7 输入特定于环境的信息,然后单击《下一步》。 有关字段的说明,请参见表 5-2 在第 47

页。

8 选择 《Update that driver (including the driver 誷 image) (更新该驱动程序 (包括驱动程

序的映象))》以更新该驱动程序,或者选择 《选择另一个驱动程序》,然后单击 《下

一步》。

9 查看更改摘要,然后单击 《完成》。

表 5-2 iManager 中的覆盖配置参数

参数 说明

驱动程序名

现有的驱动程序

更新驱动程序

homeMDB

控制

Exchange

移动

这是需要使用新参数更新的驱动程序。

从下拉菜单中选择启用了 Exchange 供应的已更新 AD 驱动程序的名

称。 选择驱动程序名后,系统会自动填充 《驱动程序名》字段。

可使用参数更新驱动程序。 如果需要更新驱动程序,请选择 《是》。

如果不需要更新驱动程序,请选择 《否》。

如果允许更改用户 HomeMDB 特性,则用户使用 CDOEXM 时,其

Exchange 邮箱会移动。 用户的邮箱将要移到的 Exchange 讯息数据

库必须与原有的 Exchange 讯息数据库在同一个域中。

如果选择 《是》,那么将用户对象移到 eDirectory 中后, Active

Directory 和 Exchange 中也会反映移动。

如果选择 《否》,那么将用户对象移到 eDirectory 中后, Active

Directory 中会反映该对象,但 Exchange 中不反映。

升级 Active Directory 驱动程序

47

Page 51

参数 说明

novdocx (CHS) 10 August 2006

homeMDB 控制 Exchange

登录和模拟

删除

允许去除用户 HomeMDB 特性,以便当用户使用 CDOEXM 时,删除

其 Exchange 邮箱。

如果选择 《是》,那么删除某个 eDirectory 用户对象后,将会删除关

联的 Active Directory 用户对象和 Exchange 帐户。

如果选择 《否》,那么删除某个 eDirectory 用户对象后,将会删除关

联的 Active Directory 用户对象,但 Exchange 帐户保持不变。

允许 CDOEXM 的驱动程序鉴定帐户和口令集支持以不同方式登录。

如果选择 《否》,则驱动程序只执行网络登录。

如果选择 《是》,则驱动程序执行本地登录。 鉴定帐户必须是具有管

理特权的 Active Directory 帐户。

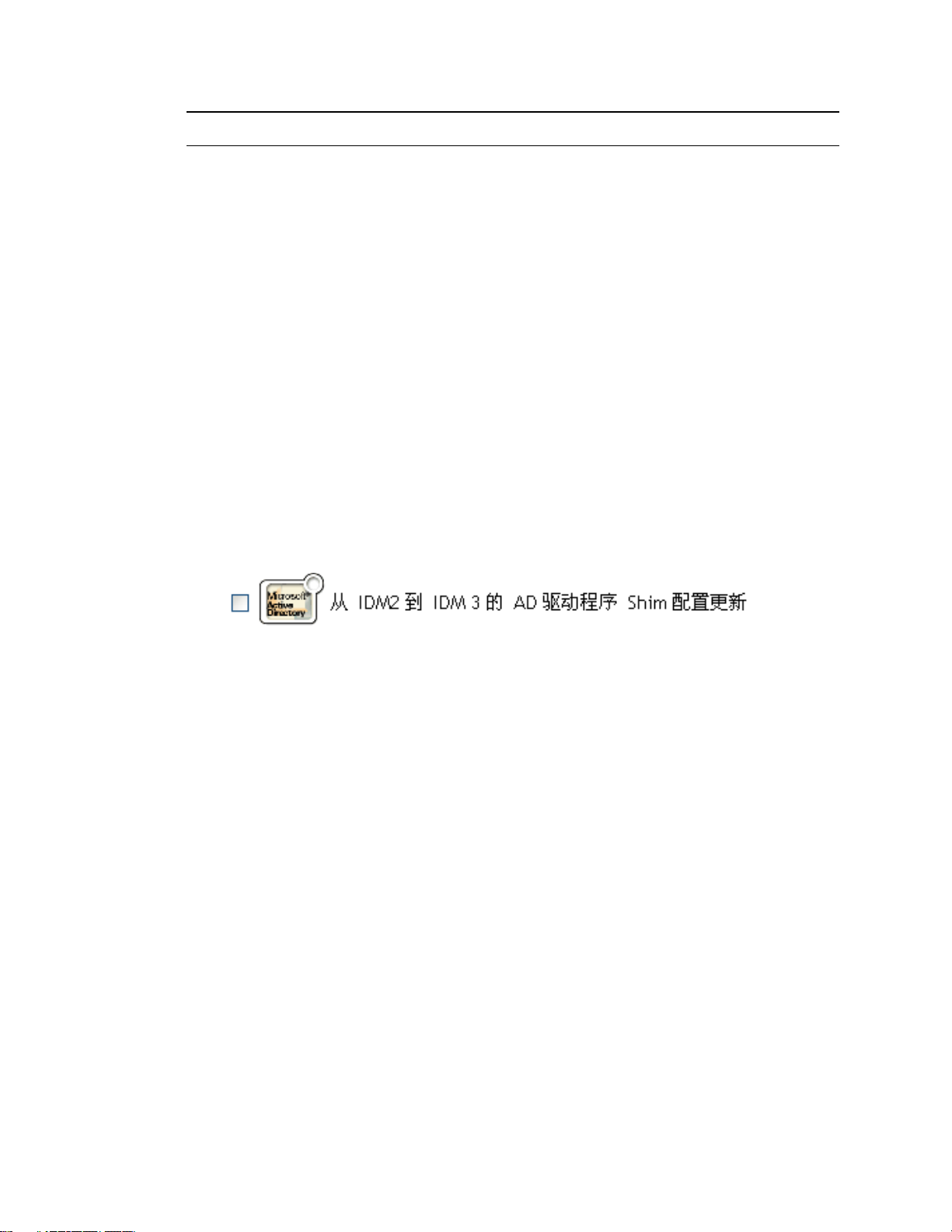

Identity Manager 实用程序

1 在 iManager 中选择 《Identity Manager 实用程序》 > 《导入驱动程序》。

2 浏览并选择储存 Active Directory 驱动程序的驱动程序集对象,然后单击 《下一步》。

3 在《Additional Policies (其它策略)》中选择 《AD Driver shim configuration update

from IDM2 to IDM 3 (将 AD 驱动程序 Shim 配置由 IDM 2 更新为 IDM 3)》,然后单击

《下一步》。

4 输入特定于环境的信息,然后单击《下一步》。 有关字段的说明,请参见表 5-2 在第 47

页。

5 选择 《更新该驱动程序 (包括驱动程序的映象)》以更新该驱动程序,或者选择 《选

择另一个驱动程序》,然后单击 《下一步》。

6 查看更改摘要,然后单击 《完成》。

48

实施指南: Identity Manager Driver for Active Directory

Page 52

6

管理 Active Directory 驱动程序

“安全性参数” 在第 49 页

“管理组” 在第 51 页

“激活驱动程序” 在第 53 页

6.1 安全性参数

在安装过程中,驱动程序将会收集必需的信息,并创建默认的安全性策略和参数。 开始自定

义 Active Directory 驱动程序之前,应该熟悉以下项目:

默认的策略和参数

第 8 章 “查错” 在第 75 页 中介绍了这些主题,以便您可以确定这些问题是否适用于您

的环境

novdocx (CHS) 10 August 2006

6

了解这些参数的相互配合方式以及与操作系统的配合方式,有助于确定实现 Identity

Manager 数据同步安全性的方法。

鉴定 ID: 驱动程序用来访问域数据的帐户。

表 6-1 鉴定 ID

格式 用户名 方法

域名 用户 协商

完全限定的域名 域 \ 用户 协商

判别名 cn=DirXML,cn=Users,DC=domain,dc=com 简单

鉴定环境: 用于访问域数据的环境。

表 6-2 鉴定环境

格式 示例 方法

活动域控制器的 DNS 名称 mycontroller.mydomain.com 协商

活动域控制器的 DNS 名称,或 LDAP 服务器

的 IP 地址

mycontroller.mydomain.com

137.65.134.83

简单

应用程序口令: 鉴定 ID 帐户的口令。

使用签名: 此参数可以在 Active Directory 驱动程序和 Active Directory 之间使用,但不

能在 Metadirectory 引擎和远程装载程序之间使用。 签名可确保恶意计算机不会截取数

据。 如果没有使用 LDAP SSL 端口,则此标志可启用 Active Directory 连接的签名。

管理 Active Directory 驱动程序

49

Page 53

此设置需要在两台服务器上使用 Windows 2003 或带有最新支持包的 Windows 2000,以

及 Internet Explorer 5.5 SP2 或更高版本。 这可以启用 Kerberos 或 NTLM v2 已鉴定连接

的签名。

与 SSL 一样,此参数对初始导入不可用。 安装完成后可通过 《驱动程序参数》页设置

该参数。

使用签署: 此参数可以在 Active Directory 驱动程序和 Active Directory 之间使用,但不

能在 Metadirectory 引擎和远程装载程序之间使用。 签署可以加密数据,使网络监视程

序不能查看这些数据。 如果没有使用 LDAP SSL 端口,则此标志可启用 Active Directory

连接的签署。

此设置需要在两台服务器上使用 Windows 2003 或带有最新支持包的 Windows 2000,以

及 Internet Explorer 5.5 SP2 或更高版本。 这可以启用对 Kerberos 或 NTLM v2 已鉴定连

接的加密。

与 SSL 一样,此参数对初始导入不可用。 安装完成后可通过 《驱动程序参数》页设置

该参数。

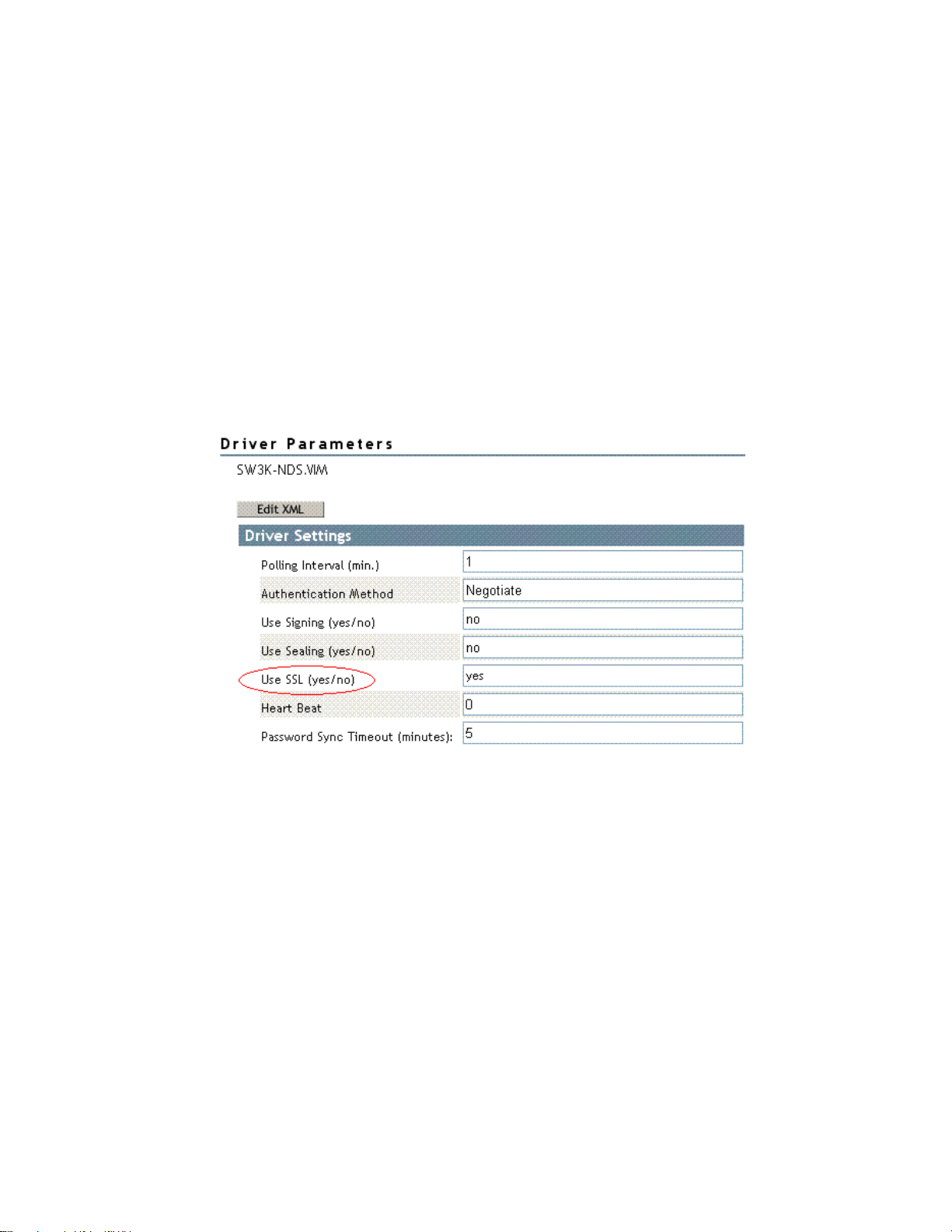

使用 SSL: 此参数可以在 Active Directory 驱动程序和 Active Directory 之间使用。 如果

使用 LDAP SSL 端口连接到 Active Directory,则此参数可控制加密。 此参数适用于

《协商》和 《简单》鉴定方法。

默认情况下,此参数设置为 《否》。如果将此值设置为 《是》,则为整个对话加密 SSL

管道。 由于驱动程序通常会同步敏感信息,因此最好使用加密的管道。 但是,加密将会

减慢服务器的常规性能。

novdocx (CHS) 10 August 2006

导入驱动程序之后,可通过 《驱动程序参数》页配置此参数。

6.1.1 建议的安全性配置

使用 Identity Manager 远程装载程序

表 6-3 建议的设置

参数 说明

鉴定

ID 域登录名,例如 Administrator。

鉴定环境

应用程序口令

远程装载程序口令

鉴定方法

使用签名

域控制器的 DNS 名称。

如果不需要在 Active Directory 域控制器上运行驱动程序,请对 《协商》

方法使用

鉴定帐户使用的口令。

远程装载程序服务的口令。

协商。

否。需要在两台服务器上使用 Windows 2003 或带有最新支持包的

Windows 2000,以及 Internet Explorer 5.5 SP2 或更高版本。

主机名

,但是对 《简单》方法使用

主机名

或 IP 地址。

使用签署

使用

SSL 是。 如果驱动程序 Shim 没有在域控制器上运行,则执行订购者口令检

50

实施指南: Identity Manager Driver for Active Directory

否。需要在两台服务器上使用 Windows 2003 或带有最新支持包的

Windows 2000,以及 Internet Explorer 5.5 SP2 或更高版本。

查、设置和修改时需要 SSL。

Page 54

使用 SSL

如果选择了 《简单》鉴定机制,则建议使用 SSL,因为 《简单》鉴定以明文形式传递口

令。

表 6-4 SSL 参数

参数 说明

鉴定

ID LDAP 格式鉴定 ID

novdocx (CHS) 10 August 2006

鉴定环境

口令

使用签名

使用签署

使用

SSL 是

域控制器的 IP 地址

指定的鉴定 ID 的口令

否

否

6.2 管理组

Active Directory 组类为组中的成员资格定义了两个组类型和三个作用域。 类型和作用域由

groupType 特性控制,在 Active Directory 中创建一个组以及通过修改特性更改该组后,可通

过 Identity Manager 策略设置 groupType 特性。

组可以保存对象参照的集合。 分发组类型不向其成员指定任何特殊的权限或特权,并通常用

作 Exchange 的分发列表。 安全组类型是安全主体。 其成员可接收组的权限和特权。 安全组

具有一个 pre-Windows 2000 登录名 (samAccountName) 和一个安全标识符 (SID),可以在其

它对象的安全描述符 (SD) 访问控制列表 (ACL) 中使用该 SID。

组作用域控制异域中的对象是否可以是组的成员,以及组本身是否可以是另一个组的成员。

三个作用域是 《本地域》、《全局》和 《通用》。 这些作用域的工作方式,或者作用域是否

完全有效,取决于 Active Directory 是否以 Windows 2000 混合方式、Windows 2000 纯方式或

Windows 2003 方式运行。

一般而言,《本地域》组可以保存对林中任何位置的对象的参照,但只能在域中为这些组指

派许可权限。 《全局》组与此相反。 它们只能保存对域中对象的参照,但是可以通过林为

这些组指派许可权限。 《通用》组可以保存参照,并且可以通过林为这些组指派许可权限。

但是 《通用》组自身存在一些限制和性能问题。 应该在遵照 Microsoft 建议的条件下创建和

使用这些组。

groupType 特性是一个 32 位整数,它的位可定义类型和作用域。 在任何给定的时间,组只能

有一个作用域。

表 6-5 GroupType 特性

GroupType 特性 作用域 定义类型和作用域的位

GROUP_TYPE_GLOBAL_GROUP 分发 0x00000002

GROUP_TYPE_DOMAIN_LOCAL_GROUP 分发 0x00000004

管理 Active Directory 驱动程序

51

Page 55

GroupType 特性 作用域 定义类型和作用域的位

GROUP_TYPE_UNIVERSAL_GROUP 分发 0x00000008

GROUP_TYPE_SECURITY_ENABLED 安全性 0x80000000

6.3 管理 Microsoft Exchange 邮箱

可以配置 Active Directory 驱动程序,使之能够创建、移动和删除 Active Directory 中的用户

的 Microsoft Exchange 邮箱。 可通过设置和去除用户对象的 homeMDB 特性值来管理邮箱。

该特性保存邮箱驻留的 Exchange 私用讯息数据库 (MDB) 的判别名。 驱动程序只能管理与它

在同一域中的 Exchange 服务器上的邮箱。

可通过多种不同的方法管理 Exchange 邮箱。 默认的配置通过订购者命令转换策略中做出的

策略决策来管理邮箱。 如果用户符合给定的条件,则会创建、移动或去除邮箱。 导入文件为

邮箱管理提供三个选项:

权利

策略

不管理 Exchange 邮箱

novdocx (CHS) 10 August 2006

如果使用权利方法进行供应,则根据在 Identity Vault 中针对某个用户设置的权利为该用户授

予或拒绝邮箱。 权利保存 MDB 的判别名以及一个状态值,该值告知驱动程序是否授予或取

消了权利。 权利自身由用户应用程序或基于职能的权利驱动程序管理。 无论哪种情况,外部

工具都将授予 (或取消)对邮箱的权限,订购者命令转换策略会将该权限转换为 homeMDB

特性上的添加值或去除值,驱动程序 Shim 会将 homeMDB 的更改转换为对 Exchange 管理系

统的适当调用。

如果使用权利,并且组织中有多个 MDB,则可以使用用户应用程序来确定将哪个 MDB 指

派给给定的用户。 《Identity Manager Accessory Portlet Reference Guide》 (http://

www.novell.com/documentation/idm) (Identity Manager 附属入口小程序参考指南)包含有关

如何配置多个 MDB 的文档。 Identity Manager 驱动程序的职能是响应用户对象上放置的权

利,而不是将这些权利放置在用户对象上。 如果使用用户应用程序,那么当工作流程项目流

经批准过程时,将为您提供一个用于选择的 Exchange MDB 列表。 如果使用基于职能的权

利,则会将 MDB 指派给保存用户职能的组。

如果使用基于策略的方法进行供应,订购者命令转换策略将使用 Identity Vault 中的用户对象

的状态相关信息来对 MDB 进行指派。 驱动程序 Shim 会将更改转换为对 Exchange 管理系统

的适当调用。 默认的策略使用简单规则指派邮箱。 该策略假定只有一个 MDB,并且假定到

目前为止通过策略链生成该 MDB 的所有用户均应被指派给该 MDB。 由于用于指派不同

MDB 的规则随公司的不同而有很大的差异,因此默认的配置不会尝试建立 《正确的方法》

来执行指派。 只需更改默认的指派规则便可以实现自己的策略。 使用 DirXML 底稿 if 语句

来定义邮箱指派的条件,并使用 homeMDB 特性的 do-set-dest-attribute 命令来影响更改。

可

以使用 ADManager.exe 工具或使用自己的方法来获取 Exchange MDB 列表。

不管理 Exchange 邮箱时,驱动程序会将用户的电子邮件地址与邮件绰号进行同步。

还可以通过其它方法管理 Exchange 邮箱。 例如,可以扩展 Identity Vault 的纲要以保存

homeMDB 信息,并使用基本数据同步将邮箱指派给 Active Directory 中的用户。 在这种情况

下,可以使用自己的工具在 Identity Vault 中进行指派。

对单个 MDB 进行简单的邮箱指派时,默认策略可发挥良好的作用。 如果需要策略反映环境

中要求的更复杂的规则,则必须更改策略。

52

实施指南: Identity Manager Driver for Active Directory

Page 56

6.4 激活驱动程序

在安装后的 90 天内激活驱动程序。 90 天试用期过期后,如果没有适当的激活身份凭证,则

不能启动驱动程序。 无法激活时发生的事件,将在激活时以及以后启动驱动程序时进行处

理。

有关激活的信息,请参考 《Identity Manager 3.0 安装指南》中的 《激活 Novell Identity

Manager 产品》。

novdocx (CHS) 10 August 2006

管理 Active Directory 驱动程序

53

Page 57

novdocx (CHS) 10 August 2006

54

实施指南: Identity Manager Driver for Active Directory

Page 58

7

口令同步

本节的内容假定您熟悉 《Novell Identity Manager 3.0 Administration Guide》(Novell Identity

Manager 3.0 管理指南)中的 《Password Synchronization across Connected Systems》(在已连

接系统间同步口令)。 本节中的信息特定于该驱动程序。

重要 : 如果以前使用了 Password Synchronization 1.0,则应该在阅读了 “将 Password

Synchronization 1.0 升级为 Identity Manager 提供的口令同步” 在第 57 页 并理解其中的含义

后,才安装新的驱动程序 Shim。 如果安装驱动程序 Shim,则需要同时将 Password

Synchronization 1.0 的向后兼容性添加到驱动程序策略,即使不打算立即使用 Identity

Manager 提供的口令同步,也是如此。

本节包括:

“比较 Password Synchronization 1.0 与 Identity Manager 提供的口令同步” 在第 55 页

“将 Password Synchronization 1.0 升级为 Identity Manager 提供的口令同步” 在第 57 页

novdocx (CHS) 10 August 2006

7

“新的驱动程序配置和 Identity Manager 口令同步” 在第 62 页

“升级现有的驱动程序配置以支持 Identity Manager 口令同步” 在第 62 页

“设置口令同步过滤器” 在第 65 页

“失败后重试同步” 在第 72 页

有关口令同步查错的信息,请参见 “口令同步的提示” 在第 77 页 。

7.1 比较 Password Synchronization 1.0 与 Identity Manager 提供的口令同步

表 7-1 不同版本的口令同步之间的差异

功能 在 Password Synchronization 1.0 中在 Identity Manager 提供的口令同步中

产品交付 与 Identity Manager 分开交付的产品。 Identity Manager 包含的一项功能,不

作为单独的产品出售。

口令同步

55

Page 59

功能 在 Password Synchronization 1.0 中在 Identity Manager 提供的口令同步中

novdocx (CHS) 10 August 2006

平台 Active Directory

NT 域

以下平台支持完全的双向口令同步:

Active Directory

eDirectory™

NIS

NT 域

这些已连接系统支持将用户口令发布到

Identity Manager。 由于通用口令和分

发口令可互逆,因此 Identity Manager

可将口令分发到已连接系统。

支持订购者口令要素的任何已连接系统

可以从 Identity Manager 中订购口令。

请参见《Novell Identity Manager 3.0

Administration Guide》(Novell

Identity Manager 3.0 管理指南)中的

《Password Synchronization across

Connected Systems》(在已连接系统

间同步口令)。

eDirectory 中使用的口令eDirectory 口令 (不可逆) 通用口令 (可逆)或分发口令 (亦可

逆)。 如果需要,还可以将 eDirectory

口令保持同步。 有关示例方案,请参见

《

Novell Identity Manager 3.0

》

Administration Guide

Identity Manager 3.0 管理指南)中的

《Implementing Password

Synchronization》(实现口令同步)。

(Novell

Windows 已连接系统的

主要功能

LDAP 口令更改 不受支持。 受支持。

Novell Client 必需。 不需要。

nadLoginName 特性 用于保持口令的已更新状态。 不使用。

包含口令同步功能的组件Identity Manager 驱动程序包含用于更

代理 一套独立的软件。 未安装代理,而该功能现在是驱动程序

提供双向口令同步,以便 eDirectory

口令与 Windows 口令同步。 但是,每

个工作站都需要 Novell® Client™。

新 nadLoginName 的功能。

提供双向口令同步。 由于通用口令与分

发口令可逆,因此可以朝两种方向同步

口令。 在 Identity Manager 《发布者》

和 《订购者》通道中完成。

驱动程序配置中的策略提供口令同步功

能。 驱动程序只是执行 Metadirectory

引擎给定的任务,这些任务来自策略中

的逻辑。

驱动程序清单、全局配置值和驱动程序

过滤器设置也必须支持口令同步。 这些

设置包含在样本驱动程序配置中,也可

以将这些设置添加到现有的驱动程序。

请参见 “升级现有的驱动程序配置以

支持 Identity Manager 口令同步” 在第

62 页 。

的一部分。

56

实施指南: Identity Manager Driver for Active Directory

Page 60

7.2 将 Password Synchronization 1.0 升级为 Identity Manager 提供的口令同步

如果当前使用的是 Password Synchronization 1.0,请遵循本节中的指导完成升级。

重要 : 请在查看这些指导之后才安装 Identity Manager 驱动程序 Shim。

要将 Password Synchronization 1.0 升级为 Identity Manager 提供的口令同步,请执行下列操

作:

1 确保环境已准备好使用通用口令。

请参见 《Novell Identity Manager 3.0 Administration Guide》(Novell Identity Manager 3.0

管理指南)中的 《Preparing to Use Identity Manager Password Synchronization and

Universal Password》(准备使用 Identity Manager 口令同步和通用口令)。

启用通用口令不会自动地使两个系统中的口令发生更改。 仅当用户更改了他们的口令

后,通用口令同步才开始运行。

novdocx (CHS) 10 August 2006

方案:通用口令。 在 DigitalAirlines,网络管理员 Sandy 启用了通用口令。 用户 Markus

登录并更改了其口令。 两个系统均为 Markus 设置了通用口令。 但是,用户 Marie 登录

后未更改其口令。 她使用未更改的口令继续登录。 Marie 更改其口令之前,系统不会为

其设置通用口令功能。

2 安装 Identity Manager 3 驱动程序 Shim 以替换 DirXML® 1.1a 驱动程序 Shim,然后立即

完成步骤 3。

注释 : 如果运行的是 Identity Manager 2.0,并且使用了通用口令,则不必要升级口令同

步。

使用 《Identity Manager 3.0 安装指南》的《安装 Identity Manager》一章中说明的安装

程序,并且只选择 Identity Manager Driver for Active Directory。

3 按 “通过添加策略创建 Password Synchronization 1.0 的向后兼容性” 在第 59 页 中的说

明将新策略添加到驱动程序配置,创建 Password Synchronization 1.0 的向后兼容性。

DirXML 1.1a 驱动程序 Shim 可更新 nadLoginName 特性,但是 Identity Manager 驱动程

序 Shim 不更新该特性。因此,必须将策略添加到驱动程序配置,以更新

nadLoginName。 这样,在安装驱动程序 Shim 时, Password Synchronization 1.0 可照常

工作。因此,在完成部署 Identity Manager 口令同步时,不会丢失口令更改。

重要 : 如果不创建向后兼容性, Password Synchronization 1.0 将继续更新现有的用户,

但是,在部署 Identity Manager 口令同步之前,不能同步任何新用户或重命名的用户。

完成此步骤之后,将会拥有 Identity Manager 3.0 驱动程序 Shim 以及用于实现向后兼容

的策略。 因此,驱动程序可支持 Password Synchronization 1.0。

如果不能立即完成此过程余下的部分,则可以继续使用 Password Synchronization 1.0,

直到准备好完成部署 Identity Manager 口令同步。

4 将 Identity Manager 口令同步的支持添加到希望其参与口令同步的每个驱动程序。

升级或替换现有的配置。

口令同步

57

Page 61

升级现有的配置: 可通过将现有的 DirXML 1.1a 驱动程序配置转换为 Identity Manager

格式,并添加 Identity Manager 口令同步所需的策略,来升级该驱动程序配置:

使用向导将驱动程序转换为 Identity Manager 格式。 请参见 《Novell Identity

Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管理指南)中的

《Upgrading Existing Driver Configurations to Support Password Synchronization》( 升

级现有的驱动程序配置以支持口令同步)。

添加策略以支持 Identity Manager 口令同步。 可以使用 《覆盖》配置文件一次性添

加策略、驱动程序清单和 GCV。 还必须将特性添加到过滤器。 有关指导,请参见

《Novell Identity Manager 3.0 Administration Guide》(Novell Identity Manager 3.0 管

理指南)中的 《Upgrading Existing Driver Configurations to Support Password

Synchronization》(升级现有的驱动程序配置以支持口令同步)。

将现有配置替换为 Identity Manager 配置,然后再次添加向后兼容性。 Identity

Manager 样本驱动程序配置包含支持 Identity Manager 口令同步所需的策略、驱动程序

清单、 GCV 和过滤器设置。 有关导入新驱动程序配置的信息,请参见本驱动程序指南

的第 4 章 “配置 Active Directory 驱动程序” 在第 31 页 中的指导。

如果选择替换现有的配置,请确保按 “通过添加策略创建 Password

Synchronization 1.0 的向后兼容性” 在第 59 页 中的说明再次添加向后兼容性。

Identity Manager 样本驱动程序配置不包含这些策略。

确保将 nadLoginName 特性设置为 《发布》,因为该特性曾经包含在以前的驱动程

序配置中。

5 如果需要已连接系统向 Identity Manager 提供用户口令,请安装新的口令同步过滤器,

并对其进行配置。

请参见 “设置口令同步过滤器” 在第 65 页 。

novdocx (CHS) 10 August 2006

6 必要时设置 SSL。

有关指导,请参见 “解决安全问题” 在第 15 页 。

驱动程序在 Active Directory (《订购者》通道)中设置口令的功能需要下列其中一个条

件提供安全的连接:

运行驱动程序的计算机与域控制器是同一台计算机。

运行驱动程序的计算机与域控制器在同一个域中。

对于不在域中的计算机,需要在该计算机与域控制器之间设置 《简单》方法和

SSL。 仅当使用 《协商》鉴定机制时,双向口令同步才可用。

有关指导,请参考 Microsoft 文档,例如 《在域控制器上配置数字证书 (http://

www.microsoft.com/technet/treeview/default.asp?url=/technet/security/prodtech/

win2000/secwin2k/a0701.asp)》。

7 通过创建启用了通用口令的口令策略,为 Identity Vault 用户帐户打开通用口令。

请参见 《Novell Identity Manager 3.0 Administration Guide》(Novell Identity Manager 3.0

管理指南)中的 《Managing Password Synchronization》(管理口令同步)。

为简化管理,建议尽量在树的最上层指派口令策略。

8 使用驱动程序的口令策略和口令同步设置,设置需要用于口令同步的方案。

请参见 《Novell Identity Manager 3.0 Administration Guide》(Novell Identity Manager 3.0

管理指南)中的 《Implementing Password Synchronization》(实现口令同步)。

9 测试口令同步。

10 Identity Manager 口令同步运行后,去除 Password Synchronization 1.0。

58

实施指南: Identity Manager Driver for Active Directory

Page 62

10a 使用添加 / 去除程序,通过去除代理来关闭 Password Synchronization 1.0。

10b 在驱动程序的过滤器中,将 nadLoginName 特性更改为 《忽略》。

10c 去除从驱动程序配置更新 nadLoginName 的向后兼容性策略。

10d 如果需要,在 Identity Manager 口令同步运行后,还可以从用户中去除

nadLoginName 特性,因为不再需要该特性。

7.2.1 通过添加策略创建 Password Synchronization 1.0 的向后兼 容性

Password Synchronization 1.0 依赖于可更新名称为 nadLoginName 的特性的驱动程序 Shim。

该特性指示是否应同步用户的口令。 如果添加了新用户,或者用户的名称发生更改,则系统

会添加或更新 nadLoginName 特性以进行匹配。

因为 Identity Manager 口令同步不需要该特性,所以 Identity Manager 中的驱动程序 Shim 不

再更新该特性。 因此,安装新的驱动程序 Shim 之后,nadLoginName 特性将不进行更新。 这

意味着,除非将向后兼容性添加到驱动程序配置,否则 Password Synchronization 1.0 不再接

收有关新用户或已命名用户的通知。

novdocx (CHS) 10 August 2006

要从 Password Synchronization 1.0 平稳地转换到 Identity Manager 口令同步,需要与 Password

Synchronization 1.0 向后兼容。

要做到与 Password Synchronization 1.0 向后兼容,必须添加更新 nadLoginName 特性的策略。

无论是更新现有的驱动程序配置,还是将这些配置替换为 Identity Manager 附带的新配置,

都必须添加这些策略。 默认情况下, Active Directory 的 Identity Manager 样本驱动程序配置

不包括策略。

必需三个策略,分别用于订购者输出转换、发布者输入转换和发布者命令转换。 Identity

Manager 的一个名称为 Password Synchronization 1.0 Policies for Active Directory 的配置文件

中提供了这些策略。 以下过程说明如何导入新策略并将其添加到驱动程序配置。

1 在 iManager 中单击 《Identity Manager 实用程序》 > 《导入驱动程序》 。

将打开导入驱动程序向导。

2 选择现有 Active Directory 驱动程序所驻留的驱动程序集,然后单击 《下一步》。

3 在显示的驱动程序配置列表中,滚动到 《其它策略》区域,选择 《Legacy Password

Synchronization 1.0 Policies: (旧的 Password Synchronization 1.0 策略:) Backwards

Compatibility for AD and NT (AD 和 NT 的向后兼容性)》,然后单击 《下一步》

4 完成导入提示:

4a 选择现有的 Active Directory 驱动程序。

可通过选择现有的驱动程序添加三个必需的策略。 导入过程将创建三个新的策略对

象,其后,您必须将这些对象插入到驱动程序配置中的相应位置。

4b 指定驱动程序是否为 Active Directory 驱动程序。

根据选择的系统,导入的策略存在微小的差异。

4c 浏览并选择与需要更新的驱动程序相关联的 nadDomain 对象。

。

该对象通常在驱动程序对象下面。

4d (仅限 Active Directory)指定要映射到 Active Directory 特性 sAMAccountName 的

eDirectory™ 特性的名称。

口令同步

59

Page 63

可以在驱动程序配置的纲要映射策略中找到此信息。

注释 : 如果不将 sAMAccountName 映射到任何 eDirectory 特性,请将

sAMAccountName 映射到 DirXML-ADAlias name。

5 单击 《下一步》。

由于选择了一个现有的驱动程序,因此将显示一个页,要求您确定如何更新驱动程序。

在这种情况下,只需更新选定的策略。

6 选择 《只更新该驱动程序中的选定策略》,然后选中所有三个列出的策略的复选框。

7 单击 《下一步》,然后单击 《完成》以完成向导。

至此,驱动程序对象下方已创建三个用作策略对象的新策略,但是这些策略还不是驱动

程序配置的一部分。 要链接这些策略,必须在 《订购者》和 《发布者》通道上,将每

一个策略手动插入到驱动程序配置中的正确位置。

8 将三个新策略中的每一个插入到现有驱动程序配置中的正确位置。

如果驱动程序配置的这些部分中的任一部分具有多个策略,请确保最后列出这些新策

略。

novdocx (CHS) 10 August 2006

表 7-2 策略

策略对象名 策略的插入位置

PassSync(Pub) 命令转换策略 《发布者》通道上的命令转换策略

PassSync(Pub) 输入转换策略 《发布者》通道上的输入转换策略

PassSync(Sub) 输出转换策略 《订购者》通道上的输出转换策略

针对每个策略重复步骤 8a 至 8f。

8a 单击 《Identity Manager》 > 《Identity Manager 概述》 > 。

8b 选择所更新的驱动程序的驱动程序集。

8c 单击刚刚更新的驱动程序。

将打开一个页,其中显示驱动程序配置的图形表示形式。

8d 单击需要将三个新策略之一添加到的位置的图标。

8e 单击 《插入》以添加新策略。

在显示的 《插入》页中单击 《使用现有策略》,通过浏览找到新策略对象,然后

单击 《确定》。

8f 在列表中,如果三个新策略中的任何一个具有多个策略,请使用箭头按钮 向

下移动新策略,使之位于列表的最后位置。

9 针对所有的 Active Directory 驱动程序重复步骤 1 至 9。

如果需要将 sAMAccountName 映射到 《发布者》通道纲要映射策略中的 DirXML-

ADAliasName,则请遵循该过程。

警告 : 如果 sAMAccountName 已映射到另一个特性,则遵循该过程会使策略失效。 策略将

停止同步口令。 确保在步骤 4d 在第 59 页 中输入正确的特性。

1 在 iManager 中选择 《Identity Manager》 > 《Identity Manager 概述》。

60

实施指南: Identity Manager Driver for Active Directory

Page 64

2 浏览并选择包含 Active Directory 驱动程序的驱动程序集对象,然后单击 《搜索》。

3 单击驱动程序图标,然后单击 《发布者》通道的 《纲要映射策略》图标。

4 单击 《编辑》。

5 选择 《用户》类,然后单击 《特性》。

novdocx (CHS) 10 August 2006

6 单击 《eDirectory 特性》下面的下拉列表,然后浏览并选择 《DirXML-

ADAliasName》。

7 单击 《应用程序特性》下面的下拉列表,然后浏览并选择 《sAMAccountName》。

8 单击 《添加》,然后单击 《确定》。

9 选择 《组》类,然后单击 《特性》。

10 针对 《组》类重复步骤 6 至 8。

11 单击 《确定》两次。

完成此过程后, Active Directory 驱动程序的驱动程序配置将与 Password Synchronization 1.0

向后兼容。 这意味着口令同步将像往常一样继续工作,使您可以在方便的时候升级到

Identity Manager 口令同步。

口令同步

61

Page 65

7.3 新的驱动程序配置和 Identity Manager 口令同步

如果使用的不是 Password Synchronization 1.0,并且准备创建新的驱动程序,或者将现有驱