Page 1

PC Anonyme

Page 2

Copyright R 2007 Micro Application

20-22, rue des Petits-Hôtels

75010 Paris

Édition juin 2007

Auteur(s)

Avertissement aux utilisateurs

ArchiCrypt

Toute représentation ou reproduction, intégrale ou partielle, faite sans le

consentement de MICRO APPLICATION est illicite (article L122-4 du code de la

propriété intellectuelle).Cette représentation ou reproduction illicite, par quelque procédé que ce soit, constituerait une contrefaçon sanctionnée par les

articles L335-2 et suivants du code de la propriété intellectuelle. Le code de la

propriété intellectuelle n’autorise, aux termes de l’article L122-5, que les reproductions strictement destinées à l’usage privé. Pour le logiciel, seule est autorisée une copie de sauvegarde si cela est indispensable pour préserver son

utilisation.

Les informations contenues dans ce produit sont données à titre indicatif et

n’ont aucun caractèreexhaustif. Elles nesauraient engager laresponsabilité de

l’éditeur. La société MICRO APPLICATION ne pourra être tenue pour responsable detoute omission,erreur ou lacune quiaurait pu se glisserdans cet ouvrage

ainsi que des conséquences, quelles qu’elles soient, qui résulteraient de l’utilisation des informations et indications fournies.

ISBN : 978-2-7429-8388-9

Microsoft, Windows et DirectX sont des marques commerciales déposées de Microsoft

Corporation. Les autres noms de société, de marque ou de produit cités sont reconnus

comme marques commerciales ou marques commerciales déposées de leur propriétaire

respectif.

MICRO APPLICATION Support technique :

20,22 rue des Petits-Hôtels Tél : 01 53 34 20 46 - Fax : 01 53 34 20 00

75010 PARIS Également disponible sur www.microapp.com

Tél:0153342020-Fax:0153342000

http://www.microapp.com

Retrouvez des informations sur ce logiciel !

Rendez-vous sur le site Internet de Micro Application

www.microapp.com. Dans le module de recherche,

sur la page d’accueil du site entrez la référence

à 4 chiffres indiquée sur le présent manuel. Vous

accédez directement à la fiche produit de ce logiciel.

9388

Page 3

Contrat de Licence pour Utilisateur Final

Article 1 : Acceptation des conditions

Par le seul fait d’installer le progiciel contenu sur le support ou téléchargé, vous (ci-après « le client » ou

« vous ») vous engagez à respecter les conditions d’utilisation figurant ci-après.

Article 2 : Licence d’utilisation

En acquérant le support du progiciel ou en téléchargeant le progiciel et après paiement du prix

correspondant, le client bénéficie d’une licence d’utilisation du progiciel. Cette licence donne uniquement le

droit d’effectuer une installation etutilisation du progiciel sur un seul ordinateur (utilisationmonoposte), et de

le faire fonctionner conformément à sa destination, sur le matériel prévu. Ce progiciel livré dans sa version

code-objet est directement lisible par l’ordinateur. Cette licence est valable pour la durée légale de la

protection du progiciel.

Article 3 : Limites du droit d’utilisation

Le client ne détient sur le progiciel que le droit d’utilisation de la version objet.

Il s’engage donc à ne pas le reproduire, en totalité ou en partie. Si le progiciel est fourni sur un support

numérique garantissant par nature sa préservation, le support original tient lieu de copie de sauvegarde au

sens de l’article L 122-6-1 du Code de la propriété intellectuelle. Dans le cas d’un progiciel téléchargé, en

conformité avec les dispositions dudit Code de la propriété intellectuelle, Micro Application met à votre

disposition une copie de sauvegarde du progiciel sur disque optique, dans les conditions définies sur le site

www.microapp.com.

Le client ne pourra pas modifier, arranger, reproduire, adapter, décompiler, traduire le progiciel. Par ailleurs,

dans le cadre des dispositions de l’article L 122.6.1-IV du Code de la propriété intellectuelle, le client

s’engage à avertir préalablement Micro Application par écrit s’il a besoin d’informations nécessaires à

l’interopérabilité des systèmes.

Le progiciel est conçu pour l’usage strictement privé du client, qui s’interdit donc formellement de consentir

des sous-licences, de le louer, de le prêter, de le commercialiser en tout ou partie... De manière générale, il

est strictement interdit d’en faire l’objet ou l’instrument d’une utilisation qui bénéficie à un tiers, que ce soit

à titre gratuit ou onéreux.

Ces restrictions concernent le progiciel pris dans son ensemble incluant toutes ses composantes : ainsi, les

photographies, images, cliparts, sons, textes et tous autres éléments contenus dans le progiciel, restent la

propriété de leurs créateurs.

Toutusage du progiciel,toute opération techniquesur le progiciel,non prévus par la présente licence est une

contrefaçon, délit pénal sanctionné de peines d’amende et d’emprisonnement.

Article 4 : Conditions et directives d’utilisation des Images

Le progiciel peut renfermer de nombreuses images, fonds, motifs, cadres, objets 3D, plans, cliparts,

photographies (collectivement les« Images ») qui sontsoit la propriété de Micro Application, soit concédées

par un tiers. Si le progiciel contient de telles Images et si l’utilisation des Images par le client est inhérente

à la destination du progiciel (ex : progiciel d’architecture, de banques d’images, progiciel destiné à réaliser

des cartes de vœux, de visite, invitation,…), le client est libre d’utiliser, modifier et publier les Images qu’il

souhaite sous réserve des restrictions ci-après indiquées. Dans le cadre de la destination du progiciel, le

client peut incorporer toute Image dans son propre travail original, pour une utilisation privée.

Est prohibé pour le client, le fait de :

■

créer des travaux scandaleux, obscènes, diffamatoires ou immoraux en utilisant l’Image ou les Images

ou bien de se servir de celles-ci à toute autre fin interdite par la loi ;

■

utiliser ou permettre l’utilisation de l’Image ou des Images ou d’une partie de celles-ci comme marque

de commerce ou de service, de revendiquer des droits patrimoniaux de quelque sorte que ce soit sur

l’Image ou les Images ou toute partie de celles-ci ;

■

utiliser l’Image ou les Images sous format électronique, en ligne ou dans des applications multimédias

sauf si celles-ci sont incorporées à desseuls fins de visualisation.Le clientn’est pas autorisé à permettre

à des tiers de télécharger et/ou sauvegarder l’Image ou les Images pour quelque motif que ce soit ;

■

louer, donner à bail, sous-céder ou prêter l’Image ou les Images, ou une copie de celles-ci, à une tierce

personne;

■

utiliser toute Image sauf autorisation expresse formulée dans cette Licence.

■

utiliser l’Image ou les Images liée(s) à des personnes physiques, produits ou personnes morales

identifiables d’une manière suggérant leur association à tout produit ou service ou leur cautionnement

de tout produit ou service.

Page 4

D’une façon générale, utiliser les Images à des fins d’exploitation commerciale afin d’en faire l’objet ou

l’instrument d’une utilisation qui bénéficie à un tiers, que ce soit à titre gratuit ou onéreux est expressément

prohibé.

Article 5 : Garantie

Dans le cas où leclient constateraitune défectuosité du support, ildispose d’un mois à compter de sonachat

pour en faire retour à Micro Application. Pour bénéficier de cette garantie, le client devra joindre au support

du progiciel, dans son emballage original, un descriptif du défaut constaté ainsi que l’original de la facture

d’achat. Micro Application retournera alors un nouveau support àses frais, au client, à l’adresse indiquée sur

la facture d’achat du client.

Quand un protocole informatique de sécurité est implanté dans le progiciel, ce protocole présente certaines

limitations. Aussi, il est de la responsabilité du client de déterminer si le progiciel correspond à ses besoins

réels. Le progiciel étant livré en l’état, il n’est fourni par Micro Application aucune autre garantie et,

notamment pour les relations du client avec son hébergeur internet.

Article 6 : Logiciels en shareware ou logiciels contributifs

Les logiciels commercialisés sous l’appellation de “ shareware ” sont exclusivement prévus pour vous

permettre de les évaluer ou de les tester. Ils sont d’ailleurs le plus souvent constitués de versions

incomplètes. Micro Application n’est pas l’auteur de ces logiciels et vous cède exclusivement le support

comportant les versions d’évaluation. Si vous décidez effectivement de les utiliser, vous devez vous

enregistrer directement auprès de l’auteur mentionné pour chaque shareware, dans les délais et les

conditions (notamment financières) qu’il exige. A défaut de remplir ces conditions, vous serez considéré

comme contrefacteur.

AVERTISSEMENT

Les informations contenues dans ceprogiciel sont données à titreindicatif et n’ont aucun caractèreexhaustif

voire certain. A titre d’exemple non limitatif, ce progiciel peut vous proposer une ou plusieurs adresses de

sites Web qui ne seront plus d’actualité ou dont le contenu aura changé au moment où vous en prendrez

connaissance.

Aussi, ces informations ne sauraient engager la responsabilité de Micro Application. Micro Application ne

pourra être tenue responsable de toute omission, erreur ou lacune qui aurait pu se glisser dans ce progiciel

ainsi que des conséquences, quelles qu’elles soient, qui résulteraient des informations et indications

fournies ainsi que de leur utilisation.

Page 5

A lire avant toute utilisation d’un jeu vidéo par vous-même ou votre enfant

Avertissement sur l’épilepsie

Certaines personnes sont susceptibles d’avoir des crises d’épilepsie ou d’avoir des pertes de conscience à

la vue de certains types de lumières clignotantes ou d’éléments fréquents dans notre environnement

quotidien.

Ces personnes s’exposent à des crises d’épilepsie lorsqu’elles regardent certaines images télévisées ou

lorsqu’elles jouent à certains jeux vidéo. Ces phénomènes peuvent apparaître alors même que le sujet n’a

pas d’antécédent médical ou n’a jamais été confronté à une crise d’épilepsie.

Si vous-même ou un membre de votre famille avez déjà présenté des symptômes liés à l’épilepsie (crise ou

perte de conscience) en présence de stimulations lumineuses, veuillez consulter votre médecin avant toute

utilisation.

Nous conseillons aux parents d’être attentifs à leurs enfants lorsqu’ils jouent avec des jeux vidéo. Si

vous-même ou votre enfant présentez un des symptômes suivants : vertige, troublede la vision, contraction

des yeux ou des muscles, mouvements involontaires ou convulsions, veuillez immédiatement cesser de

jouer et consulter un médecin.

Précautions à prendre dans tous les cas pour l’utilisation d’un jeu vidéo :

Ne vous tenez pas trop près de l’écran. Jouez à bonne distance de l’écran de l’ordinateur et aussi loin que le

permet le cordon de raccordement.

Utilisez de préférence les jeux vidéo sur un écran de petite taille. Évitez de jouer si vous êtes fatigué ou si

vous manquez de sommeil.

Assurez-vous que vous jouez dans une pièce bien éclairée.

En cours d’utilisation, faites des pauses de dix à quinze minutes toutes les heures. Veuillez conserver le CD

d’installation original à proximité de votre PC, le système pouvant vous le réclamer lors d’un lancement du

programme.

Page 6

Sommaire

1. Introduction ................................................. 7

2. Informations importantes ....................................... 7

3. Installation .................................................. 8

3.1. Démarrage de l’installation ................................. 9

3.2. Paramètres ........................................... 11

3.3. Démarrage du logiciel .................................... 12

4. Vue d’ensemble ............................................. 13

4.1. Tableaude commande ................................... 15

4.2. Bloqueur de sites ....................................... 18

4.3. Cookies .............................................. 19

4.4. Filtres Web ............................................ 21

4.5. Spyware ............................................. 22

4.6. Identité .............................................. 23

4.7. Journal .............................................. 24

4.8. Serveurs anonymes ..................................... 24

4.9. Options .............................................. 26

5. Conseils ................................................... 28

Page 7

PC Anonyme

1.

Introduction

Dans le monde "réel", il n’est pas normal de donner son nom et son

adresse à tout bout de champ. Sur le Web en revanche, c’est monnaie

courante. Internet semble totalement anonyme : personne ne nous voit

ni ne nous entend lorsque nous naviguons sur le réseau. La réalité est

tout autre. Chaque site, chaque page peut nous identifier avec précision

grâce à notre adresse IP. Il est possible d’enregistrer à quel moment

précis vous avez consulté tel site. En utilisant des "cookies", il est même

possible de vous pister à travers le Web et d’établir un profil de vos

préférences. Les administrateurs de sites Web peuvent alors insérer des

publicités ciblées. Ces publicités sur mesure sont non seulement

pénibles, mais aussi terriblement efficaces. En d’autres termes, ce dont

il est question ici, c’est d’une manipulation réussie, qui passe la plupart

du temps inaperçue.

Des hackers peuvent découvrir votre adresse IP et attaquer votre

ordinateur. A partir des informations que votre navigateur envoie aux

administrateurs de sites Web, comme votre système d’exploitation et le

navigateur que vous utilisez, les pirates peuvent cibler les failles

spécifiques à votre système. Vous et votre système devenez alors la cible

de publicités non sollicitées par e-mail, voire le point de départ

d’activités illicites. Ou alors, votre système d’exploitation devient tout à

coup instable.

PC Anonyme gère ces problèmes ! PC Anonyme est un puissant outil

permettant de naviguer incognito sur Internet et d’avoir la maîtrise

totale des informations que votre navigateur Web envoie et reçoit.

Bon surf avec PC Anonyme !

Patric Remus

2.

Informations importantes

La fonction assurant l’anonymat repose sur ce que l’on appelle des

serveurs proxy. Malheureusement, nous ne pouvons garantir ni leur

disponibilité, ni leurs performances, ni leur mode de fonctionnement.

Nous établissons régulièrement des listes de serveurs que le

programme peut récupérer automatiquement sur notre site Internet si

vous le souhaitez. Néanmoins, il sera peut-être nécessaire de créer ou

7

Page 8

PC Anonyme

du moins de compléter manuellement les listes de serveurs anonymes.

Généralement, la navigation incognito ralentit les performances

Internet.

Ce produit ne permet pas l’anonymat total.

La responsabilité de MICRO APPLICATION ne saurait en aucun cas

être engagée du fait de votre navigation sur le Web et de ses

conséquences.

PC Anonyme prend en charge le trafic HTTP. Les activités utilisant

d’autres protocoles tels que ftp, gopher, etc. ne sont pas anonymes.

En utilisant des scripts spéciaux, il est possible de détecter l’adresse IP

réelle, même si la fonction d’anonymat est activée. Des éléments de

scripts placés dans du contenu HTML peuvent aussi placer et lire des

cookies. A l’aide de filtres de données définis par l’utilisateur

(plug-ins), il est possible de combattre de tels scripts.

Votre navigateur Web utilise divers protocoles pour envoyer et recevoir

des données. PC Anonyme ne fonctionne que lorsque que votre

navigateur utilise des protocoles HTTP.

Certains filtres de contenu peuvent gêner l’affichage de certaines pages

Internet. Dans de tels cas, vous devrez décider si PC Anonyme doit

s’occuper du site ou si vous devez l’inscrire sur la liste blanche globale.

Dans de rares cas, il pourra être nécessaire de désactiver PC Anonyme.

3.

Installation

Le programme est fourni avec une routine d’installation autonome, qui

exécute la procédure pour vous. L’installation est réalisée

automatiquement pour chaque utilisateur.

Remarque :

Sous les systèmes d’exploitation Windows 2000, Windows XP et

Windows Vista, vous devez posséder les droits d’administrateur.

8

Page 9

PC Anonyme

Avant de pouvoir utiliser PC Anonyme, vous devez bien évidemment

installer le logiciel sur votre ordinateur. Les fichiers programmes sont

copiés sur votre disque dur lors de la procédure d’installation. Aucun

fichier système n’est remplacé ou modifié au cours de l’installation.

Vous pouvez ensuite démarrer et utiliser le logiciel à tout moment sans

avoir à réinsérer le CD-ROM dans le lecteur.

3.1. Démarrage de l’installation

Si vous avez activé sous Windows l’option de notification d’insertion

automatique de votre lecteur de CD-Rom, l’installation démarre alors

automatiquement lorsque vous insérez le CD-Rom dans le lecteur.

Si en revanche cette option est désactivée, placez le CD-Rom dans

votre lecteur puis cliquez sur le bouton Démarrer de la barre des tâches.

Activez alors la commande Exécuter. Dans la boîte de dialogue qui

s’affiche, saisissez, dans la zone Ouvrir, la commande suivante :

d:\navigma.exe

La lettre D doit correspondre à la lettre d’identification de votre lecteur

de CD-Rom. Si tel n’est pas le cas, modifiez la lettre en conséquence.

Vous pouvez également accéder à la commande ci-dessus à l’aide du

bouton Parcourir.

Appuyez sur la touche Entrée ou cliquez sur le bouton OK pour

démarrer le navigateur de Micro Application. Cliquez ensuite sur le

bouton Installer le logiciel pour lancer l’Assistant d’installation.

9

Page 10

PC Anonyme

La routine d’installation vous souhaite alors la bienvenue. Dès le début

de la routine, vous êtes invité à fermer toutes les autres applications

Windows actives. Pour ce faire, basculez vers la/les application(s)

concernée(s) en appuyant sur la combinaison de touches [Alt]+[˜], puis

fermez-la (les) en appuyant sur [Alt]+[F4]. Cette façon de faire permet

d’éviter tout problème et toute interférence lors de la procédure

d’installation. Cela permet en outre à la routine d’installation de mettre

à jour des fichiers systèmes qui auraient pu être en cours d’utilisation

par les applications ouvertes. Appuyez sur le bouton Suivant pour

continuer.

Le programme affiche alors le contrat de licence. Prenez le temps de

lire ce texte pour savoir dans quelles conditions vous avez le droit

d’utiliser le programme. Cochez ensuite la case Je comprends et j’accepte

les termes du contrat de licence puis cliquez de nouveau sur Suivant.

Choix du dossier de destination

Les choses sérieuses commencent. Dans l’écran suivant, vous devez

indiquer le dossier de destination. Il s’agit du dossier de votre disque

dur dans lequel PC Anonyme sera stocké. Par défaut, la routine

d’installation vous propose le dossier C:\Programmes\Micro

Application\PC Anonyme.

En règle générale, vous pouvez accepter cette proposition. Si vous

souhaitez installer le logiciel dans un dossier différent, cliquez sur

Parcourir. Cliquez sur Suivant pour poursuivre l’installation et définir

le groupe de programmes dans lequel les raccourcis de PC Anonyme

seront créés.

Vous pouvez conserver le groupe par défaut ou en sélectionner un

autre en cliquez sur Parcourir. Cliquez ensuite sur le bouton Suivant.

La routine d’installation vous permet ensuite de créer des raccourcis du

programme sur le bureau et sur la barre de Lancement rapide.

10

Page 11

PC Anonyme

Cochez les options voulues et cliquez sur Suivant. La routine

d’installation vous résume tous vos choix. Cliquez sur Précédent pour

revenir à une des étapes précédentes de l’installation. Cliquez sur

Installer pour procéder à l’installation à proprement parler du logiciel

en copiant tous les fichiers du programme sur votre ordinateur.

Activation du produit

Une fois l’installation terminée, vous êtes invité à fournir la clé

d’enregistrement du logiciel. Si vous n’entrez pas la clé, PC Anonyme

fonctionnera en version limitée pendant 5 jours.

Cliquez sur le bouton Terminer pour quitter l’assistant d’installation.

3.2. Paramètres

PC Anonyme fonctionne avec la plupart des navigateurs : Internet

Explorer, Netscape, Mozilla, Firefox, AOL, Opera, etc. Aucun

paramétrage particulier n’est à effectuer.

11

Page 12

PC Anonyme

Attention :

Si vous utilisez un programme qui fonctionne comme un proxy

local (127.0.0.1) et s’il est paramétré dans votre navigateur, les

données seront d’abord envoyées à ce programme. PC Anonyme

interceptera ensuite les données avant de les filtrer et d’assurer

votre anonymat si cette fonction est activée.

Si vous utilisez un proxy externe, PC Anonyme le contournera. Le proxy

ne sera plus utilisé.

Attention :

La fonction assurant l’anonymat repose sur ce que l’on appelle des

serveurs proxy. Malheureusement, nous ne pouvons garantir ni

leur disponibilité, ni leurs performances, ni leur mode de

fonctionnement. Nous établissons régulièrement des listes de

serveurs que le programme peut récupérer automatiquement sur

notre site Internet si vous le souhaitez. Néanmoins, il sera peut-être

nécessaire de créer ou du moins de compléter manuellement les

listes de serveurs anonymes. Généralement, la navigation

incognito ralentit les performances Internet.

3.3. Démarrage du logiciel

Remarque :

Avant de lancer le programme pour la première fois, assurez-vous

d’être connecté à Internet. Le programme pourra alors charger une

liste de serveurs anonymes à jour.

Plusieurs solutions s’offrent à vous pour ouvrir l’écran de démarrage de

PC Anonyme.

Une icône du programme a été créée sur votre Bureau lors

de l’installation. Double-cliquez sur cette icône jaune

marquée PC Anonyme pour lancer le logiciel directement.

12

Page 13

PC Anonyme

Vous pouvez également ouvrir le logiciel via le menu Démarrer de

Windows. Pour ce faire, ouvrez le menu Démarrer, puis sélectionnez

Tous les programmes. Vous y trouverez le dossier Micro Application

qui contient le dossier PC Anonyme créé lors de l’installation du

logiciel. Il vous suffit alors de cliquer sur l’entrée PC Anonyme de ce

dossier pour charger l’écran principal de PC Anonyme.

Attention :

Si vous utilisez un pare-feu personnel, vous devez donner les droits

d’accès complets aux programmes suivants de PC Anonyme :

■ PCAnonyme.exe

■ IJStealth4Svc.exe

4.

Vue d’ensemble

PC Anonyme remplit deux fonctions principales pouvant être utilisées

séparément. D’une part, sa fonction Anonymat offre la possibilité de

surfer sur Internet avec une adresse IP incognito. D’autre part, le

logiciel permet de manipuler les données entrantes et sortantes au

moyen du filtre de contenu. PC Anonyme se concentre sur le protocole

HTTP.

▲

Interface principale de PC Anonyme

13

Page 14

PC Anonyme

L’interface utilisateur est divisée en différentes rubriques :

■ Tableau de commande

■ Bloqueur de sites

■ Cookies

■ Filtre Web

■ Spyware

■ Identité

■ Journal

■ Options

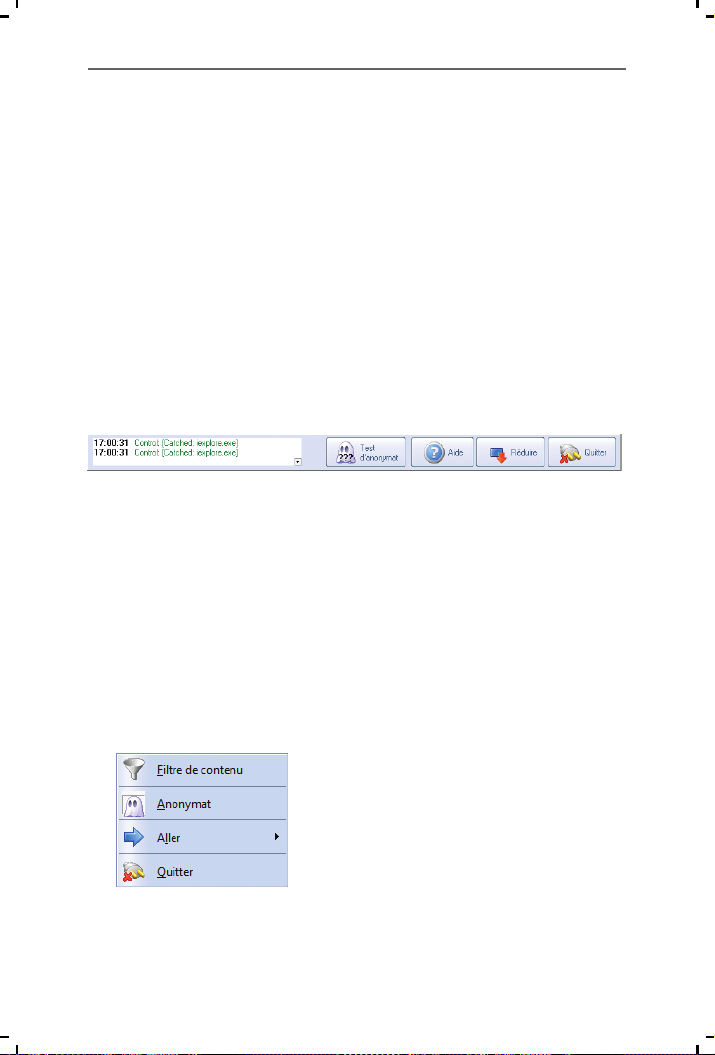

Dans toutes les rubriques, vous pouvez accéder au Test d’anonymat et

àl’Aide, mais aussi aux fonctions Réduire et Quitter via la barre de

menus placée dans la partie inférieure de la fenêtre.

Une fenêtre d’état fournit des informations complètes sur l’activité en

cours. Les messages signalant des erreurs s’affichent en rouge.

Généralement, la source de l’erreur est précisée. Cliquez sur la croix

rouge si vous souhaitez prendre note de l’erreur.

■ Quitter : Quitte PC Anonyme.

■ Réduire : Réduit la fenêtre de PC Anonyme et affiche une icône

dans la zone de notification (en bas à droite, près de l’heure). Vous

pouvez accéder à diverses fonctions en effectuant un clic droit sur

l’icône de PC Anonyme puis en sélectionnant l’entrée du menu

contextuel qui vous intéresse. Un double clic sur l’icône permet de

rouvrir la fenêtre de PC Anonyme.

14

Page 15

PC Anonyme

■ Test d’anonymat : Si vous êtes connecté à Internet, le logiciel

appelle une page qui tente de découvrir votre adresse IP réelle.

Vérifiez si l’adresse obtenue correspond à votre véritable adresse.

Si ce n’est pas le cas, vous surfez incognito !

Attention :

Si vous testez PC Anonyme sans avoir activé la fonction

d’anonymat, vous devez d’abord fermer votre navigateur et vider

son cache.

■ Aide : Appelle l’aide concernant la rubrique.

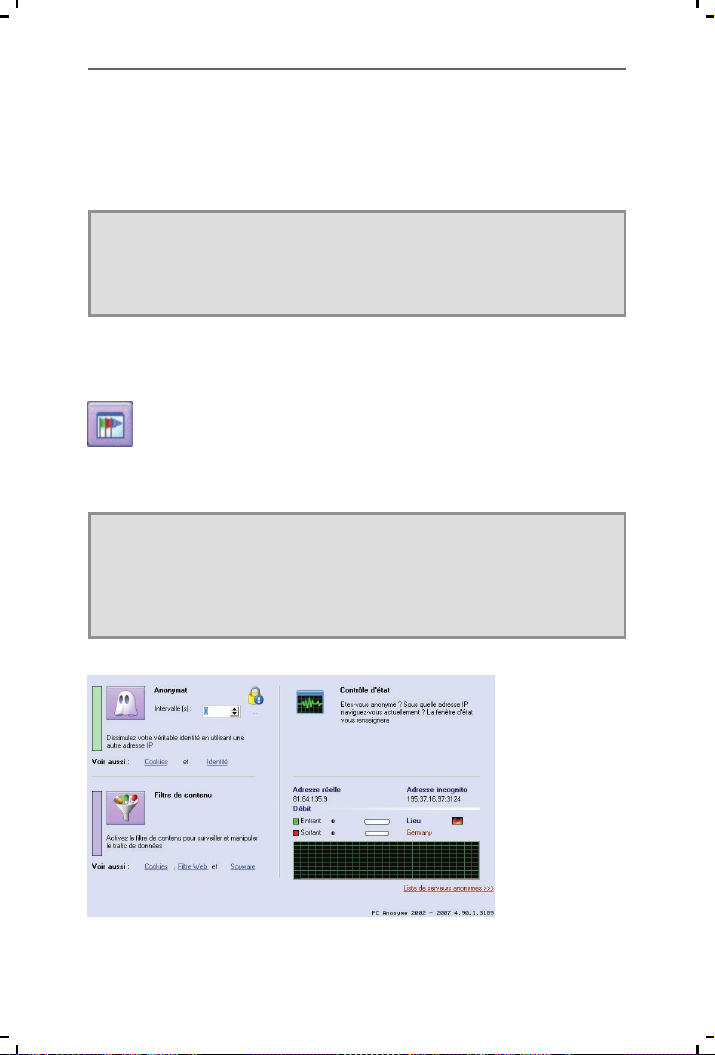

4.1. Tableau de commande

Dans la fenêtre du tableau de commande, vous activez ou

désactivez les deux fonctions principales : l’anonymat et le filtre

de contenu. C’est également là que vous pouvez effectuer un

contrôle d’état.

Remarque :

Suivant la fonction que vous activez, des éléments des autres

rubriques deviennent disponibles ou se bloquent. Ainsi, pour gérer

les cookies entrants, il fautpréalablement activer le filtre de contenu

en cliquant sur son icône représentant un entonnoir.

▲

Le Tableau de commande

15

Page 16

PC Anonyme

Anonymat

La fonction Anonymat fait appel à un ou plusieurs

ordinateurs en ligne afin de vous permettre de naviguer

incognito sur Internet. Vous pouvez saisir manuellement

des serveurs anonymes en cliquant sur le bouton ... situé

sous le cadenas.

Remarque :

La fonction assurant l’anonymat repose sur ce que l’on appelle des

serveurs proxy. Malheureusement, nous ne pouvons garantir ni

leur disponibilité, ni leurs performances, ni leur mode de

fonctionnement. Nous établissons régulièrement des listes de

serveurs que le programme peut récupérer automatiquement sur

notre site Internet si vous le souhaitez. Néanmoins, il sera peut-être

nécessaire de créer ou du moins de compléter manuellement les

listes de serveurs anonymes. Généralement, la navigation

incognito ralentit les performances Internet.

Pour naviguer anonymement via un seul serveur, vous devez régler

l’intervalle pour le changement d’IP sur 0. C’est la méthode à privilégier.

Changer d’IP pourrait fortement réduire votre performance Internet.

Attention :

Les raccourcis "IP suivante", "IP précédente" et "supprimer IP

actuelle" fonctionnent uniquement lorsque vous surfez via un seul

serveur anonyme, c’est-à-dire lorsque l’intervalle est réglé sur 0.

Contrôle d’état

Grâce au contrôle d’état, vous êtes informé en

permanence de l’état des fonctions de PC Anonyme.

Les barres de couleur placées en regard des icônes des fonctions

Anonymat et Filtre de contenu indiquent si ces dernières sont activées

ou non.

■ ROUGE signifie : la fonction est désactivée, non disponible.

16

Page 17

PC Anonyme

■ VERT/BLEU signifie : la fonction est activée, disponible.

▲

Contrôle d’état avec la fonction Filtre de contenu activée

Le débit indique si votre navigateur envoie ou reçoit des données.

▲

Contrôle d’état avec les fonctions Anonymat et Filtre de contenu activées.

Lorsque la fonction Anonymat est activée, l’adresse IP incognito affiche

l’adresse avec laquelle vous naviguez sur Internet. Le lieu indique où se

trouve l’ordinateur dont vous utilisez l’adresse IP pour surfer.

Filtre de contenu

En règle générale, le filtre de contenu est nécessaire pour

filtrer et manipuler les informations. Il doit être activé

pour pouvoir gérer les cookies et faire usage du très souple

filtre Web. Si vous souhaitez filtrer les numéroteurs

(dialers), les logiciels espions (spyware) et les publiciels (adware), vous

devez aussi activer le filtre de contenu.

Conseil :

Le filtre de contenu fonctionne aussi de façon autonome, sans la

fonction d’anonymat. Vous pouvez donc toujours filtrer vos

données, même lorsque aucun serveur proxy n’est disponible !

17

Page 18

PC Anonyme

4.2. Bloqueur de sites

Condition

La fonction anonymat ou filtre de contenu doit être activée !

Le bloqueur de sites empêche d’accéder à certains sites

Internet. Cette fonction n’est toutefois pas conçue pour bloquer

des utilisateurs invités. Il faut savoir que PC Anonyme peut être

lancé par tout utilisateur et n’offre pas de protection par mot de passe.

En utilisant le bloqueur de sites, vous pouvez empêcher l’affichage des

pages des "acteurs" Internet que vous aurez spécifiés tels que ceux qui

sont connus pour l’insertion de bannières publicitaires intempestives. Si

vous rencontrez un tel site, selon l’option choisie, PC Anonyme peut

afficher un message spécial (un message HTML aussi) ou un message

standard. Le message standard saute moins aux yeux.

▲

Le Bloqueur de sites

Cochez l’option Activer/Désactiver le bloqueur de site. A l’aide du bouton

+, vous ajoutez de nouvelles adresses à la liste des sites à bloquer,

tandis qu’avec le bouton -, vous supprimez les adresses sélectionnées de

la liste. Le bouton en triangle vous permet de modifier une adresse

sélectionnée. Pour chaque site bloqué, vous pouvez afficher le message

Page non trouvée ou un autre message saisi dans la zone de droite.

18

Page 19

PC Anonyme

4.3. Cookies

Conditions

■ Cookies sortants -> La fonction Anonymat ou Filtre de contenu

doit être activée !

■ Cookies entrants -> La fonction Filtre de contenu doit être

activée !

Les cookies sont des séquences de symboles acceptant diverses sortes

d’informations. Les cookies sont utilisés de nombreuses façons et

toutes ne sont pas potentiellement malveillantes.

▲

Gestion des cookies entrants/sortants

Nombreux sont les "acteurs" Internet qui insèrent leurs bandeaux

publicitaires dans de multiples pages. Lorsque vous entrez sur un tel

site, la première chose qu’ils font est de vérifier si un cookie est déjà

enregistré sur votre ordinateur ou non. Si ce n’est pas le cas, un cookie

contenant une série de signaux impossibles à manquer sera enregistré

sur votre ordinateur. Le fournisseur en profite pour mémoriser la page

sur laquelle vous vous trouviez au moment de l’enregistrement du

cookie. Chaque page qu’un fournisseur utilise pour envoyer un

bandeau publicitaire peut accéder à ce cookie. Si ce dernier détecte la

présence d’un cookie, il enregistre la page actuelle sur le cookie,

souvenez-vous, un cookie est impossible à manquer. Au bout de

19

Page 20

PC Anonyme

quelque temps, il est en mesure de construire un profil très complet de

vos préférences et de vos habitudes sur Internet.

Beaucoup d’utilisateurs l’ignorent cependant. La lutte et la défense

contre ces cookies sont assurées à la rubrique cookies entrants et

sortants.

En fait, il suffit de traiter les cookies sortants car le fait d’enregistrer des

informations sur notre ordinateur ne présente pas d’intérêt à moins de

pouvoir y accéder par la suite. Avec PC Anonyme, les fournisseurs

obtiennent soit aucun cookie, soit un cookie généré aléatoirement pour

chaque page à laquelle vous accédez en naviguant sur Internet. Dans les

deux cas, les fournisseurs sont incapables d’en tirer des conclusions. Les

cookies générés aléatoirement ont un impact négatif sur leurs données

et leur capacité à identifier les préférences des utilisateurs. En cela, ils

sont malveillants.

Les cookies qui ont été enregistrés sur votre ordinateur peuvent

également être utilisés localement pour déterminer les sites Internet

que vous avez consultés. Ce n’est pas toujours souhaitable. Par

conséquent, PC Anonyme propose deux solutions.

Bloquer les cookies entrants

Les cookies contenus dans le flux entrant de données sont supprimés.

Par conséquent, ils ne sont ni dans la mémoire de votre ordinateur, ni

sur son disque dur. Les fournisseurs n’ont aucune donnée à consulter.

Transformer les cookies en cookies de session

Cette variante plus inoffensive autorise les sites Internet à enregistrer

des cookies dans la mémoire principale de votre ordinateur, mais leur

interdit tout stockage permanent sur votre disque dur. Cette fonction

est pratique notamment avec les sites marchands car les cookies sont

utilisés pour gérer les paniers.

Dans les listes Autoriser les cookies de ces sites et Envoyer des cookies à

ces sites, vous pouvez saisir des adresses spécifiques de sites dont PC

Anonyme ne gérera pas les cookies. Cela peut s’avérer utile lorsque des

systèmes de vente en ligne nécessitent des cookies ou lorsque ces

derniers sont requis pour vos opérations bancaires en ligne.

20

Page 21

PC Anonyme

A l’aide du bouton +, vous ajoutez de nouvelles adresses à la liste,

tandis qu’avec le bouton -, vous supprimez les adresses sélectionnées de

la liste. Le bouton en triangle vous permet de modifier une adresse

sélectionnée.

4.4. Filtres Web

Condition

La fonction Filtre de contenu doit être activée !

La rubrique Filtre Web fournit les moyens les plus souples de

manipuler les données pour répondre à vos besoins.

Les filtres ou plug-ins sont présentés dans un tableau divisé en

différentes colonnes :

Activé

Le filtre peut être activé ou désactivé ici. Il n’est efficace que s’il est

activé.

Nom

Nom du filtre

Description

Brève description du filtre

Type

Il existe trois sortes de filtres :

■ les filtres Body s’intéressent au contenu des sites Web

■ les filtres HeaderOUT portent sur le contenu des en-têtes sortants

■ les filtres HeaderIN se rapportent au contenu des en-têtes entrants

Pour créer vos propres filtres ou plug-ins, de solides connaissances du

langage Delphi/Pascal sont requises, de même qu’une expérience dans

ce domaine. Utilisez l’éditeur de plug-ins spécialement mis à votre

disposition.

21

Page 22

PC Anonyme

4.5. Spyware

Condition

La fonction filtre de contenu doit être activée !

La rubrique Spyware vous permet d’éliminer les éléments

nuisibles du contenu d’une page Web.

▲

Gestion des spyware

Deux fonctions sont disponibles :

Filtrer tous les composants ActiveX

Il s’agit de la méthode la plus sûre mais aussi la plus radicale. Le logiciel

filtre tous les composants identifiés comme étant des ActiveX. En

conséquence, les programmes ou codes malveillants sont bloqués,

même ceux qui ne sont pas connus. En revanche, les composants

"bénins" ne parviennent pas au navigateur.

Filtrer les spyware, adware et dialers connus

Cette méthode repose sur un fichier de définitions et permet de

n’éliminer que les programmes malveillants connus.

Le bouton Télécharger liste vous permet de récupérer un fichier de

définitions à jour sur Internet.

22

Page 23

PC Anonyme

Scan du système vérifie si votre ordinateur a été la victime d’un logiciel

malveillant notoire. Si un tel programme est détecté pendant l’analyse,

son nom apparaît. Si vous entrez ce nom dans un moteur de recherche

avec le terme "spyware", vous obtiendrez des informations sur la façon

de vous en débarrasser.

Attention :

Certains programmes anti-spyware procèdent à une "vaccination".

Dans certains cas, cette vaccination peut générer une fausse alerte

chez PC Anonyme. Vous devriez donc utiliser un outil anti-spyware

afin de vous assurer que votre ordinateur en est exempt. Ces

programmes permettent habituellement de supprimer les

composants malveillants de votre système.

4.6. Identité

Condition

La fonction Anonymat doit être activée !

Votre identité est en premier lieu déterminée par votre adresse

IP. La fonction Anonymat règle ce problème ! Néanmoins, à

chaque site que vous consultez, un grand nombre

d’informations sont transmises à son administrateur, des informations

dont vous n’avez normalement pas la maîtrise et dont vous ignorez

l’existence. Si la création de vos propres filtres vous semble hors de

portée, vous avez accès ici aux principales fonctions.

23

Page 24

PC Anonyme

Les fonctions vous permettent de spécifier :

■ Votre navigateur et votre système d’exploitation

■ Les langues que vous acceptez

■ La page qui a émis la requête (l’origine de la requête)

■ Les sites qui ont transmis cette requête.

4.7. Journal

Le journal consigne les types de données que vous sélectionnez.

Pour activer le journal, cliquez d’abord sur Créer un journal,

puis cochez les types de données (en-tête, données, données de

connexion, cookies).

▲

Journal de connexion

4.8. Serveurs anonymes

PC Anonyme affiche ici la liste des serveurs vous permettant de

surfer anonymement.

▲

La liste de serveurs anonymes est le noyau de la fonction Anonymat.

24

Page 25

PC Anonyme

Attention :

Si PC Anonyme n’est pas fermé correctement, le nombre maximum

de tests effectués en parallèle est deux (2). Vous ne devriez pas

entrer une valeur trop élevée pour le nombre maximum de tests

simultanés (Configuration - Général) ! Les systèmes haute

performance dotés d’une connexion Internet haut débit peuvent en

effectuer 20 et plus. Windows XP SP2 limite cette valeur à environ

20.

En cliquant sur le bouton Télécharger nouvelle liste, vous pouvez

récupérer une liste actualisée sur Internet.

Le bouton Charger permet quant à lui de charger et d’utiliser une liste

enregistrée localement.

Le bouton Enregistrer vous permet de sauvegarder la liste mise à jour.

Avec la fonction Filtre actif / Filtre inactif, vous pouvez filtrer les

serveurs qui atteignent un certain classement.

Un menu contextuel est associé à la liste. Il offre les fonctions Ajouter,

Supprimer et Serveur Anonyme. Pour les utiliser, effectuez un clic

droit.

La fonction Ajouter vous permet d’insérer manuellement une entrée

dans la liste, alors que Supprimer vous permet d’effacer l’entrée

sélectionnée de la liste.

La fonction Serveur anonyme permet d’utiliser l’entrée sélectionnée

comme un serveur anonyme et fixe l’intervalle pour le changement

d’adresse IP sur 0.

25

Page 26

PC Anonyme

Dès lors, vous naviguez sur Internet de façon anonyme en permanence

via ce serveur.

4.9. Options

Onglet Général

■ Lancer automatiquement à l’ouverture de Windows

Permet de lancer PC Anonyme au démarrage de Windows.

■ Actualiser automatiquement la liste de serveurs anonymes à

l’ouverture

Au démarrage, PC Anonyme charge automatiquement une liste de

serveurs anonymes.

■ N’afficher que la barre d’accès rapide

Les boutons de la partie supérieure sont supprimés. Les différents

onglets sont accessibles via la barre d’accès rapide de droite.

■ Nombre maximal de tests effectués en parallèle

Les valeurs autour de 20 sont en général possibles.

Onglet Liste blanche globale

Entrez ici les pages qui ne seront pas filtrées.

Raccourcis

Vous pouvez créer des raccourcis dans PC Anonyme afin d’accéder

rapidement à certaines fonctions.

■ Pas d’action

Aucune action ne sera effectuée.

■ Anonymat activé/désactivé

L’anonymat est activé ou désactivé.

■ Filtre de contenu activé/désactivé

Le filtre de contenu est activé ou désactivé.

26

Page 27

PC Anonyme

Attention :

Les raccourcis suivants ne sont activés que lorsque l’intervalle de

changement d’adresse IP défini est 0 !

■ IP suivante

L’adresse incognito suivante dans la liste de serveurs anonymes est

activée.

■ IP précédente

La première adresse incognito utilisable figurant dans la liste de

serveurs anonymes avant l’adresse IP en cours d’utilisation est activée.

■ Supprimer IP actuelle

L’adresse incognito actuelle est supprimée du tableau des serveurs

anonymes.

Onglet Expert

■ Port PC Anonyme

Ne modifiez cette valeur que si vous avez des problèmes avec la valeur

par défaut 8080.

■ Omettre le test d’intégrité

Vous devriez activer cette option afin d’utiliser les proxies disponibles

la plupart du temps.

■ Bloquer l’accès HTTPS/SSL

Le protocole HTTPS est utilisé lorsqu’il est extrêmement important

que les échanges de données soient sécurisés. Parmi les principaux

utilisateurs figurent les banques en ligne, les sites marchands et, en

général, les sites auxquels vous transmettez des informations

confidentielles. Par conséquent, PC Anonyme autorise les échanges de

données basés sur ce protocole, avec de bonnes raisons, sans intervenir.

Certains sites (surtout les sites qui testent l’anonymat) exploitent

l’accès HTTPS et vérifient votre identité réelle en testant le protocole

HTTPS.

27

Page 28

PC Anonyme

En choisissant de bloquer l’accès HTTPS/SSL, vous pouvez parer à de

telles tentatives.

■ Test en ligne via

Une requête ping est envoyée à ces sites pour vérifier que l’ordinateur

est en ligne. Vous pouvez entrer n’importe quelle page ici. Les sites

supplémentaires doivent être séparés par un point virgule ";".

■ Utilisation des serveurs

Les serveurs les plus rapides de la liste sont utilisés. Si la liste compte

100 entrées et que l’utilisation des serveurs est réglée sur 50%, seuls les

50 serveurs les plus rapides seront utilisés. La liste est réévaluée en

permanence en cours d’utilisation! Pour obtenir des performances

optimales, le mieux est de sélectionner une valeur inférieure à 70%.

■ Les adresses IP suivantes peuvent accéder à PC Anonyme

Vous pouvez créer un réseau d’ordinateurs afin qu’ils naviguent sur

internet via PC Anonyme. La procédure à suivre pour cela est décrite

dans l’aide de votre navigateur.

■ Charger une liste de serveurs anonymes depuis cette URL

Charge la liste de serveurs anonymes depuis l’adresse internet indiquée

dans le champ de saisie. La liste doit être compatible au format PC

Anonyme. Ne rien inscrire ici pour utiliser la liste par défaut fournie par

le site de l’auteur.

5.

Conseils

Vous trouverez ci-dessous des conseils importants permettant de

résoudre d’éventuelles difficultés.

La plupart des erreurs qui surviennent dans notre programme

renvoient à un pare-feu défaillant qui empêche PC Anonyme d’accéder

à internet. Pour cette raison, assurez-vous que le pare-feu que vous

utilisez le cas échéant laisse bien à PC Anonyme les droits de

communication nécessaires. Si vous utilisez un pare-feu personnel, vous

devez octroyer les droits d’accès complets au fichier PCAnonyme.exe.

Afin de déterminer si l’erreur provient du pare-feu, vous devriez le

désactiver totalement pendant quelque temps. Parfois, il est nécessaire

28

Page 29

PC Anonyme

de procéder à sa désinstallation. Quelquefois, il suffit de supprimer

toutes les règles spécifiques à PC Anonyme.

Si l’erreur ne se produit plus, c’est bien que le problème venait de la

configuration du pare-feu qu’il faut revoir.

De temps en temps, la source du problème peut se trouver dans un

pare-feu matériel. N’oubliez pas que PC Anonyme a besoin du

protocole "ping" (ICMP) pour déterminer votre état en ligne. Il

convient donc d’activer ce protocole.

Le filtre de contenu ne fonctionne pas

Pensez à vider le cache du navigateur (Temporary Internet Files)

Pas d’affichage ou affichage lent avec la fonction Anonymat

PC Anonyme utilise des serveurs proxy anonymes. Nous sélectionnons

ces proxies avec le plus grand soin et actualisons régulièrement leur

liste. Toutefois, comme nous n’exerçons aucun contrôle sur les

ordinateurs et leurs administrateurs, il peut arriver que les proxies

cessent brutalement de fonctionner ou que le contenu du proxy soit

lui-même bloqué. D’où la lenteur de l’affichage, voire l’absence

d’affichage lorsque aucune connexion n’est établie.

Si un proxy provoque des erreurs, il suffit de le supprimer de la liste de

serveurs anonymes.

1. Sélectionnez l’entrée.

2. Cliquez sur le bouton droit de la souris.

3. Sélectionnez la commande Supprimer dans le menu contextuel.

Adresse IP malgré l’anonymat

Désactivez les contenus actifs (ActiveX) et les scripts dans votre

navigateur internet. Veillez à bloquer les accès HTTPS/SSL dans les

options Expert de PC Anonyme.

Le navigateur n’affiche plus les pages

Relancez PC Anonyme et fermez ensuite le programme. Désactivez la

fonction Anonymat si aucun proxy performant n’est disponible.

29

Page 30

PC Anonyme

Le programme XY ne fonctionne pas si la fonction

Anonymat est activée

Enregistrez cette application dans les options, onglet Liste blanche

globale.

30

Composé en France par Jouve

11, bd de Sébastopol - 75001 Paris

Page 31

PC Anonyme

9388

Loading...

Loading...