Page 1

ePolicy Orchestrator

Guide du produit

Version 2.0

Page 2

COPYRIGHT

© 2001 Networks Associates Technology, Inc. Tous droits réservés. Aucune partie de

cette publication ne peut être reproduite, transmise, transcrite, stockée dans un système de

recherche ou traduite dans toute autre langue à quelque fin ou par quelque moyen que ce

soit sans l'autorisation écrite de Networks Associates Technology, Inc., ou de ses fournisseurs

ou filiales. Pour obtenir cette autorisation, écrivez au service juridique de Network Associates

à l'adresse suivante : 3965 Freedom Circle, Santa Clara, California 95054, ou appelez le

+1 972 308 9960.

AFFECTATIONS DES MARQUES

Active Security, ActiveHelp, ActiveShield, AntiVirus Anyware et le dessin, Bomb Shelter, Building

a World of Trust, Certified Network Expert, Clean-Up, CleanUp Wizard, Cloaking, CNX, CNX

Certification Certified Network Expert et le dessin, CyberCop, CyberMedia, CyberMedia UnInstaller,

Data Security Letter et le dessin, Design (logo), Design (le lapin portant un chapeau), déssin (N stylisé),

Disk Minder, Distributed Sniffer System, Distributed Sniffer System (en Katakana), Dr Solomon's,

Dr Solomon's label, Enterprise SecureCast, EZ SetUp, First Aid, ForceField, Gauntlet, GMT,

GroupShield, Guard Dog, HelpDesk, HomeGuard, Hunter, I C Expert, ISDN TEL/SCOPE, LAN

Administration Architecture et le dessin, LANGuru, LANGuru (in Katakana), LANWords, Leading

Help Desk Technology, LM1, M et le dessin, Magic Solutions, Magic University, MagicSpy,

MagicTree, MagicWord, McAfee Associates, McAfee, McAfee (en Katakana), McAfee et le dessin,

NetStalker, MoneyMagic, More Power To You, MultiMedia Cloaking, myCIO.com, myCIO.com design

(CIO design), myCIO.com Your Chief Internet Officer & design, NAI & design, Net Tools, Net Tools

(en Katakana), NetCrypto, NetOctopus, NetRoom, NetScan, NetShield, NetStalker, Network

Associates, Network General, Network Uptime!, NetXray, NotesGuard, Nuts & Bolts, Oil Change,

PC Medic, PC Medic 97, PCNotary, PGP, PGP (Pretty Good Privacy), PocketScope, PowerLogin,

PowerTelNet, Pretty Good Privacy, PrimeSupport, Recoverkey, Recoverkey – International, Registry

Wizard, ReportMagic, RingFence, Router PM, SalesMagic, SecureCast, Service Level Manager,

ServiceMagic, SmartDesk, Sniffer, Sniffer (en Hangul), SniffMaster, SniffMaster (en Hangul),

SniffMaster (en Katakana), SniffNet, Stalker, Stalker (stylisé), Statistical Information Retrieval (SIR),

SupportMagic, TeleSniffer, TIS, TMACH, TMEG, TNV, TVD, TNS, TSD, Total Network Security,

Total Network Visibility, Total Service Desk, Total Virus Defense, Trusted MACH, Trusted Mail,

UnInstaller, Virex, Virus Forum, ViruScan, VirusScan, VShield, WebScan, WebShield, WebSniffer,

WebStalker, WebWall, Who's Watching Your Network, WinGauge, Your E-Business Defender,

ZAC 2000 et Zip Manager sont des marques déposées de Network Associates et/ou de ses

filiales aux États-Unis et/ou dans d'autres pays. Toutes les autres marques, déposées ou non,

de ce document appartiennent uniquement à leurs propriétaires respectifs.

ACCORD DE LICENCE

NOTE A TOUS LES UTILISATEURS : LES TERMES DE LICENCE SPECIFIQUES A

L'UTILISATION DU LOGICIEL DECRIT DANS CETTE DOCUMENTATION SONT

DETAILLES DANS LE FICHIER LICENSE.TXT OU TOUT AUTRE DOCUMENT DE

LICENCE LIVRE AVEC LE LOGICIEL, SOIT SOUS FORME DE FICHIER TEXTE, SOIT

COMME PARTIE DUDIT LOGICIEL. SI VOUS N'ACCEPTEZ PAS TOUS LES TERMES

DEFINIS DANS CE DOCUMENT, N'INSTALLEZ PAS LE LOGICIEL. LE CAS ECHEANT,

Mai 2001 / ePolicy Orchestrator version 2.0

Page 3

Sommaire

Preface . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

Objet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7

Assistance . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .7

Obtention d'informations supplémentaires . . . . . . . . . . . . . . . . . . . . . . . . . . . .8

Comment contacter McAfee et Network Associates . . . . . . . . . . . . . . . .9

Chapitre 1. Introduction au produit ePolicy Orchestrator . . . . . . . . . . .11

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11

Présentation d'ePolicy Orchestrator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .11

Fonctionnement d'ePolicy Orchestrator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .12

Nouveautés de cette version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .13

Choix du logiciel McAfee pour ePolicy Orchestrator . . . . . . . . . . . . . . . . . . .15

Composants du produit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .16

Chapitre 2. Décisions et considérations . . . . . . . . . . . . . . . . . . . . . . . . .19

Choix de la méthode d'utilisation d'ePolicy Orchestrator . . . . . . . . . . . . . . .19

Utilisateurs du produit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19

Pourquoi utiliser ce produit ? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .19

Chapitre 3. Installation et configuration du produit . . . . . . . . . . . . . . . .21

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .21

Démarrage d'ePolicy Orchestrator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .22

Présentation de la console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .23

Options de menu . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .25

Arborescence de la console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .26

Volet Détails . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .29

Configuration du référentiel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30

Référentiel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30

Ajout de nouveaux logiciels . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .31

Activation du déploiement de logiciels . . . . . . . . . . . . . . . . . . . . . . . . . .32

Mise à jour de plug-ins . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .34

Suppression d'un logiciel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .35

Guide du produit iii

Page 4

Sommaire

Compléter le répertoire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .36

Sites . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .36

Groupes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .43

Ordinateurs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .48

Périphériques WebShield e-500 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .54

Gestion du répertoire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .55

Organisation du répertoire . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .55

Gestion IP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .60

Contrôles d'intégrité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .68

Mise à jour des domaines . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .75

Gestion de comptes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .76

Gestion du site . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .77

Types de comptes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .77

Création et gestion de comptes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .80

L'agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .85

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .85

Fonctions de l'agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .85

Déploiement de l'agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .87

Suppression de l'agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .103

Caractéristiques et fonctions de l'agent . . . . . . . . . . . . . . . . . . . . . . . .104

Chapitre 4. Déploiement du logiciel . . . . . . . . . . . . . . . . . . . . . . . . . . . .111

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .111

Application du déploiement du logiciel anti-virus . . . . . . . . . . . . . . . . . . . . .112

Déploiement des produits logiciels anti-virus McAfee . . . . . . . . . . . . . . . . .112

Chapitre 5. Gestion du logiciel anti-virus McAfee . . . . . . . . . . . . . . . .117

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .117

Comparaison des tâches et des stratégies . . . . . . . . . . . . . . . . . . . . . .118

Variables de stratégies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .118

Gestion de stratégie . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .120

Flux de données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .120

Définition des stratégies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .120

Planification de tâches . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .123

iv Logiciel ePolicy Orchestrator version 2.0

Page 5

Sommaire

Chapitre 6. Rapports et requêtes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 135

A propos d’Anti-Virus Informant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .135

Fonctions d’Anti-Virus Informant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .137

Accès à Anti-Virus Informant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .139

Configuration des options générales d'Anti-Virus Informant . . . . . . .139

Accès à un serveur ePolicy Orchestrator . . . . . . . . . . . . . . . . . . . . . . .140

Filtrage de la base de données ePolicy Orchestrator . . . . . . . . . . . . . . . . . .143

Suppression d'alertes de la base de données d'ePolicy Orchestrator .146

Importation d'alertes de la base de données d'ePolicy Orchestrator .147

Réparation des alertes de la base de données . . . . . . . . . . . . . . . . . . .148

Génération de rapports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .150

Définition d'un filtre de rapports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .151

Génération et personnalisation d'un rapport . . . . . . . . . . . . . . . . . . . .152

Fonctionnement d'un rapport généré . . . . . . . . . . . . . . . . . . . . . . . . . . .156

Création de vos propres modèles de rapports . . . . . . . . . . . . . . . . . . .157

Génération de requêtes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .158

Génération d'une requête . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .160

Création de vos propres requêtes . . . . . . . . . . . . . . . . . . . . . . . . . . . . .161

Rapports de requêtes par défaut . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .164

Chapitre 7. Modèles de rapports par défaut . . . . . . . . . . . . . . . . . . . . .167

Chapitre 8. Utilisation d'ePolicy Orchestrator sur Internet . . . . . . . . . 197

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .197

Scénarios Internet . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .197

Accès à distance à l'aide de VPN et RAS . . . . . . . . . . . . . . . . . . . . . . . . . . . .198

Intranet d'entreprise . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .198

Connexion à l'aide d'un fournisseur de services Internet et d'un pare-feu 198

Configuration du pare-feu pour ePolicy Orchestrator . . . . . . . . . . . . . . . . .199

Taille des paquets lors des communications d'agent à serveur . . . . . . . . .200

Guide du produit v

Page 6

Sommaire

Chapitre 9. Utilitaires et outils . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .201

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .201

Paramètres du serveur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .202

Interface des événements du serveur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .203

Contrôleur d'agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .205

Suppression du logiciel ePolicy Orchestrator . . . . . . . . . . . . . . . . . . . . . . . .209

Sauvegarde et restauration de la base de données d'ePolicy Orchestrator .210

Fusion de la base de données . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .213

Création d'une base de données de fusion . . . . . . . . . . . . . . . . . . . . . .214

Connexion à la base de données de fusion . . . . . . . . . . . . . . . . . . . . . .223

Méthodes de lancement supplémentaires . . . . . . . . . . . . . . . . . . . . . . .224

Utilitaire de configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .227

Annexe A. Traitement des apparitions de virus . . . . . . . . . . . . . . . . . . 231

Présentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .231

Développement d'un plan . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .231

Prévention . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .231

Besoins pour une stratégie efficace . . . . . . . . . . . . . . . . . . . . . . . . . . . .232

Reconnaissance d'une attaque . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .233

Traitement d'une attaque . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .234

Annexe B. Forum aux questions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .235

Installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .235

Déploiement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .235

Stratégies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .237

Questions supplémentaires . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .238

Glossaire. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .241

Index . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .249

vi Logiciel ePolicy Orchestrator version 2.0

Page 7

Préface

Objet

Ce guide du produit présente le logiciel McAfee ePolicy Orchestrator

version 2.0 et fournit les informations suivantes : descriptions de toutes

les fonctions du produit, instructions détaillées pour la configuration et le

déploiement du logiciel, et procédures pour l'exécution de tâches. Il fournit

également un guide permettant d'obtenir des informations ou de l'aide

supplémentaires.

Assistance

Ce guide est conçu pour les administrateurs système et réseau qui sont

responsables du programme anti-virus leur entreprise.

Guide du produit 7

Page 8

Préface

Obtention d'informations supplémentaires

AIDE Vous pouvez trouver des informations supplémentaires

sur le produit dans le système d'aide qui est inclus dans

l'application. Pour accéder aux rubriques d'aide, utilisez

le menu Aide de l'application.

• Le système d'aide fournit des informations de haut

niveau et détaillées, auxquelles vous accédez à partir

d'une option de menu ou d'un bouton de l'application.

• Aide contextuelle (

de brèves descriptions des sélections effectuées dans

l'application. Pour accéder à cette aide, cliquez avec

le bouton droit de la souris sur une option, appuyez

sur la touche Ctrl [F

représentant un point d'interrogation jusqu'à

une option.

README.TXT Des informations sur le produit information, les problèmes

résolus, tous les problèmes connus et les ajouts ou

modifications de dernière minute apportés au produit

ou à ce guide.

Qu’est-ce que c’est ?) L'aide fournit

1] ou faites glisser l'icône

CONTACT.TXT Une liste de numéros de téléphone, d'adresses, d'adresses

8 Logiciel ePolicy Orchestrator version 2.0

Web et de numéros de télécopies des bureaux Network

Associates aux Etats-Unis et partout dans le monde. Il inclut

également des informations relatives à des services et des

ressources, notamment :

• Support technique

• Service clientèle

• Service de téléchargement

• Site de Recherche anti-virus AVERT

• Site bêta de McAfee

• Formation sur site

• Bureaux de Network Associates partout dans

le monde

• Revendeurs

Page 9

Préface

LICENSE.TXT Les conditions d’utilisation du produit. Lisez attentivement

ce fichier. Si vous installez le produit, vous acceptez les

termes de la licence.

GUIDE

D’INSTALLATION

Vous pouvez trouver des informations relatives à

l'installation du produit dans ce guide :

• Configuration système requise

• Installation ou mise à niveau du logiciel

• Désinstallation du logiciel

• Dépannage

• Où trouver des informations

Comment contacter McAfee et Network Associates

Support technique http://knowledge.nai.com

Documentation

technique

Site bêta de McAfee www.mcafeeb2b.com/beta/

Site de Recherche

anti-virus AVERT

Site de téléchargement

Mises à jour des

fichiers .DAT

Mises à niveau

du logiciel

tvd_documentation@nai.com

www.mcafeeb2b.com/avert

www.mcafeeb2b.com/naicommon/download/

www.mcafeeb2b.com/naicommon/download/dats/find.asp

www.mcafeeb2b.com/naicommon/download/upgrade/login.asp

Numéro de licence valide requis.

Contactez le service clientèle de Network Associates.

Formation sur site www.mcafeeb2b.com/services/mcafee-training/default.asp

Recherche d'un

revendeur

www.nai.com/asp_set/partners/tsp-seek/intro.asp

Guide du produit 9

Page 10

Préface

Service clientèle de Network Associates

Adresse électronique services_corporate_division@nai.com

Site Web www.nai.com

www.mcafeeb2b.com

Appel gratuit depuis les Etats-Unis, le Canada et l'Amérique Latine :

Téléphone +1-888-No VIRUS ou +1-888-847-8766

Du lundi au vendredi, de 8 heures à 20 heures (heure du centre des

Etats-Unis)

Pour obtenir des informations supplémentaires sur la façon de contacter Network Associates et

McAfee (y compris les numéros d'appel gratuits disponibles pour les autres zones géographiques),

consultez le fichier CONTACT.TXT fourni avec cette version du produit.

10 Logiciel ePolicy Orchestrator version 2.0

Page 11

1Introduction au produit

ePolicy Orchestrator

Introduction

Bienvenue dans ePolicy Orchestrator : Ce manuel fournit des informations

essentielles sur la configuration et l’utilisation d’ePolicy Orchestrator.

Présentation d'ePolicy Orchestrator

Le produit ePolicy Orchestrator fournit une application et une gestion de la

stratégie anti-virus multilingues centralisées, le déploiement de logiciels et des

fonctionnalités de création de rapports pour garantir la protection contre les

virus. Les administrateurs peuvent ainsi gérer des stratégies et déployer le

produit McAfee VirusScan pour le bureau et le produit McAfee NetShield

pour leurs serveurs de fichiers. L'outil de gestion ePolicy Orchestrator fournit

un point de contrôle unique pour les produits McAfee. Il s'agit du premier

outil de gestion anti-virus véritablement évolutif mis à la disposition des

entreprises.

ePolicy Orchestrator est constitué de trois éléments distincts :

•La console fournit un point de contrôle unique pour le serveur et

l'agent.

1

• Le serveur stocke le logiciel et la totalité des données du programme.

• L’agent applique la stratégie du logiciel anti-virus à la machine

client.

Ces fonctions sont décrites en détail dans « Composants du produit » à la

page 16.

Cela vous permet de gérer une stratégie de protection anti-virus où que vous

soyez sur le réseau de votre société. La séparation de la console et du serveur

vous permet de mettre en place plusieurs administrateurs si votre réseau

s'étend à plusieurs domaines Windows NT. Dans l'environnement Microsoft

de gestion de réseau avec des domaines à plusieurs maîtres, si vous placez le

serveur ePolicy Orchestrator dans le domaine maître, le produit accède aux

domaines ressources pour déployer l'agent et appliquer les stratégies

anti-virus de votre société.

Guide du produit 11

Page 12

Introduction au produit ePolicy Orchestrator

Une fois le serveur et la console installés avec succès, vous pouvez vous

connecter à la console. A partir de cette dernière, vous pouvez installer les

versions souhaitées des produits NetShield et VirusScan pour « pousser »

l'agent sur les ordinateurs client dans votre domaine à partir d'un

emplacement central.

Une fois l'agent installé sur les ordinateurs client, la console vous permet

d'afficher les produits installés sur chaque machine agent et de mettre à jour

ou d'installer des logiciels pour appliquer votre stratégie anti-virus.

Fonctionnement d’ePolicy Orchestrator

ePolicy Orchestrator utilise une technologie client/serveur pour distribuer et

appliquer votre stratégie anti-virus à toute l'entreprise. Cette opération peut

être effectuée simultanément pour plusieurs langues. L'administrateur

d'ePolicy Orchestrator définit les stratégies au niveau d'une console unique et

les applique à tous les ordinateurs client du réseau.

Ce produit assure quatre fonctions principales : le déploiement de logiciels,

l'application de stratégies anti-virus, la planification de tâches et la création de

rapports d'événements.

Ce produit comprend :

• un référentiel pour les logiciels anti-virus,

• une option d'installation du produit logiciel anti-virus à partir d'une

console centralisée,

• une interface qui permet à l'administrateur d'afficher les propriétés et l'état

anti-virus de tous les ordinateurs sur le réseau vers lequel l'agent est

déployé, et de définir des stratégies à partir d'une console unique pour la

totalité du réseau,

• la possibilité d'appliquer ces stratégies à tout le réseau,

• la possibilité de gérer la façon dont les logiciels anti-virus McAfee mettent

à jour les fichiers de définition de virus (.DAT),

• une méthode pour le lancement des analyses à la demande à la disposition

de tous les systèmes sur le réseau,

• une méthode permettant de planifier des tâches (mises à niveau ou

analyses de logiciels par exemple) pour la totalité du réseau à partir d'une

console centralisée,

• un moyen garantissant une protection anti-virus automatique aux

utilisateurs itinérants,

12 Logiciel ePolicy Orchestrator version 2.0

Page 13

• un moyen de déployer, gérer, mettre à jour et créer des rapports

simultanément dans plusieurs langues,

• une prise en charge de plusieurs fournisseurs de services pour gérer la

protection anti-virus au sein de toute l'entreprise,

• une capture des données de l'activité anti-virus sur tout le réseau pour

toute machine exécutant l'agent,

• des rapports complets sur l'activité du logiciel anti-virus,

• une série de rapports par défaut qui peuvent être personnalisés par

l'administrateur pour refléter l'activité du logiciel de protection anti-virus.

Nouveautés de cette version

La version 2.0 comporte plusieurs nouvelles fonctions :

• Installation du serveur améliorée ; plus simple et au moins deux fois

plus rapide. La taille du programme d'installation du produit a été réduite

ce qui permet une installation plus rapide. Si vous pré-installez Microsoft

Data Engine (MSDE) ou la base de données Microsoft SQL Server 7, le

temps d'installation est encore réduit.

Introduction au produit ePolicy Orchestrator

• Prise en charge de Windows 2000 par la console et le serveur. La console

et le serveur prennent désormais en charge Windows 2000 Server ou

Advanced Server. La console prend désormais en charge Windows 2000

Professional.

• Gérer plusieurs langues simultanément. Les clients peuvent déployer,

gérer, mettre à jour et créer des rapports simultanément dans plusieurs

langues. Le référentiel peut être configuré pour gérer plusieurs langues.

Voir « Configuration du référentiel » à la page 30.

• Intégration avec WebShield e-500 pour la gestion anti-virus des

passerelles. Les clients peuvent configurer, mettre à jour et créer des

rapports sur WebShield eppliance 500 pour la protection des passerelles au

niveau des entreprises.

• Création de rapports graphiques en temps réel. Les clients peuvent

configurer l'agent sur des bureaux gérés pour que leurs événements soient

automatiquement transmis au serveur ePolicy Orchestrator en fonction de

niveaux qui peuvent être définis. Les données sont désormais stockées

dans une base de données unique, ce qui élimine ainsi le délai associé à la

réplication des données de la machine de la base de données LDAP vers la

base de données de rapport.

Guide du produit 13

Page 14

Introduction au produit ePolicy Orchestrator

• Gestion des stratégies plus puissante et plus rapide. Les administrateurs

peuvent utiliser des variables dans la gestion des stratégies et des tâches

pour les valeurs qui peuvent changer d'une machine de l'agent à une autre.

• Application de la stratégie en temps réel. Les clients peuvent utiliser la

nouvelle stratégie en mémoire cache locale pour appliquer la dernière

stratégie téléchargée sans utiliser de bande passante supplémentaire.

• Nouveaux rapports de couverture. Les rapports de couverture sont plus

faciles à lire et comprennent des informations pour les ordinateurs équipés

d'une protection anti-virus et ceux n'ayant pas d'agent installé. Plusieurs

nouveaux rapports ont été ajoutés : Le Rapport d'infection d'analyse

d'apparition de virus, le Rapport d'infection du lecteur de disquette et le

Rapport de couverture de la langue du produit. Deux nouveaux rapports

de couverture du produit, le Résumé de l'absence de protection AV (No AV

Protection Summary) et le Résumé de la protection du produit (Product

Protection Summary), fournissent des informations relatives aux produits

anti-virus non compatibles.

• Déployer l'agent avec des droits configurables. Les administrateurs

peuvent facilement déployer des agents dans des environnements avec des

scripts de connexion où l'utilisateur connecté n'a pas de droit

d'administrateur.

• L'agent se connecte au serveur en utilisant le nom d'ordinateur affecté à

l'ordinateur serveur. L’agent peut se connecter au serveur en utilisant le

nom d'ordinateur affecté à l'ordinateur serveur (nom NetBIOS) lorsqu'il ne

réussit pas à se connecter en utilisant l'adresse IP. Si l'adresse IP de votre

ordinateur serveur change, l'agent peut rappeler le serveur sans problème.

• Gestion des répertoires plus souple et plus rapide. La fonction de

recherche de répertoire avancée permet au client de rechercher n'importe

quel critère de machine et d'effectuer des actions sur plusieurs ordinateurs

en fonction de ce critère. Voir « Recherche d'ordinateurs dans le

répertoire » à la page 56.

14 Logiciel ePolicy Orchestrator version 2.0

Page 15

Introduction au produit ePolicy Orchestrator

Choix du logiciel McAfee pour ePolicy Orchestrator

Le logiciel ePolicy Orchestrator prend en charge la gestion de stratégies et la

création de rapports pour les produits et les composants logiciels enfichables

suivants :

• VirusScan 4.03

• VirusScan 4.5.0

• VirusScan 4.5.1

• VirusScan TC 6.0.0

• NetShield 4.03a

• NetShield 4.50

• GroupShield Domino 5.0.0

• Alert Manager 4.5.0

• WebShield e-500

En outre, le logiciel ePolicy Orchestrator peut générer des rapports prédéfinis

pour les produits suivants :

• GroupShield Exchange

• WebShield SMTP

ePolicy Orchestrator ne prend pas en charge les versions des produits McAfee

antérieures à 4.03.

Guide du produit 15

Page 16

Introduction au produit ePolicy Orchestrator

Composants du produit

Le produit ePolicy Orchestrator comprend trois composants distincts :

• Le serveur, qui héberge une base de données, un référentiel de logiciels,

ainsi que d'autres fonctions de gestion.

• La console, interface qui permet à l'administrateur de déployer des agents

et des logiciels et de gérer la protection anti-virus de votre société grâce aux

produits McAfee.

• L'agent, composant déployé sur les ordinateurs client, qui assure une

protection permanente contre les virus, exécute des tâches planifiées et

signale au serveur les modifications intervenues sur la machine client.

Serveur

Le serveur ePolicy Orchestrator comporte trois fonctionnalités principales :

une base de données qui stocke d'importantes quantités de données

concernant les actions du produit McAfee sur les ordinateurs de votre réseau,

un moteur de création de rapports qui vous permet de contrôler les

performances de la protection anti-virus de votre société, ainsi qu'un

référentiel de logiciels qui stocke les logiciels que vous déployez sur votre

réseau.

Console

La console ePolicy Orchestrator fournit une interface utilisateur de type MMC

(Microsoft Management Console) qui vous permet de gérer la protection

anti-virus de l'intégralité de votre société et d'afficher les propriétés des

machines qui hébergent chaque agent déployé. Elle permet de définir et

d'appliquer des stratégies anti-virus à tous les ordinateurs déployés ou

uniquement aux ordinateurs sélectionnés, et de planifier des tâches pour des

ordinateurs particuliers ou des groupes d'ordinateurs particuliers selon

diverses planifications. Enfin, la console permet d'afficher et de personnaliser

des rapports pour contrôler votre déploiement.

Le serveur est toujours installé avec la console pour vous permettre

d'interfacer avec lui-même lorsque le réseau est en panne. La console peut

également être installée à distance de sorte que vous pouvez gérer le serveur

ePolicy Orchestrator depuis une machine distante.

16 Logiciel ePolicy Orchestrator version 2.0

Page 17

Introduction au produit ePolicy Orchestrator

Agent

L’agent ePolicy Orchestrator est le composant du produit que vous poussez

vers les ordinateurs client (appelés hôtes d'agents) pour collecter et consigner

des données, installer le logiciel et signaler n'importe quel événement au

serveur. C'est un programme qui s'exécute en arrière-plan sur les ordinateurs

client. Une fois installé, il recueille des données sur le logiciel de protection

anti-virus résidant sur chaque machine client et renvoie ces données au

serveur. L'agent rassemble toute nouvelle stratégie, toute tâche ou tout logiciel

provenant du serveur qui s'applique à celui-ci. L'agent exécute la stratégie,

installe tout logiciel téléchargé sur la machine client et effectue toute tâche

programmée selon les instructions que vous avez définies pendant la session

de configuration.

Quand une autre activité concernant les produits McAfee se produit sur la

machine client, l'agent en informe le serveur. Un cas de figure serait

l'apparition d'un virus sur l'ordinateur hôte de l'agent. L'agent accomplit

toutes ses opérations sans que l'utilisateur ne s'en aperçoive. L'agent s'installe

en arrière-plan en utilisant la technologie push et s'exécute en arrière-plan,

sans que les utilisateurs ne le voient.

Ce produit permet une grande flexibilité de déploiement. Bien qu'il ait été

conçu pour pousser l'agent vers des ordinateurs client équipés de

Windows NT, Windows 98 et de Windows 2000, vous pouvez également

copier le fichier d'installation de l'agent sur une disquette, dans un partage

réseau ou sur tout autre support pour permettre une installation manuelle sur

les ordinateurs client. Reportez-vous au paragraphe « L'agent » à la page 85

pour de plus amples informations.

Guide du produit 17

Page 18

Introduction au produit ePolicy Orchestrator

18 Logiciel ePolicy Orchestrator version 2.0

Page 19

2Décisions et considérations

Choix de la méthode d'utilisation d'ePolicy Orchestrator

Utilisateurs du produit

Les administrateurs de réseaux locaux à grande envergure et de petites

entreprises sont les mieux placés pour utiliser ePolicy Orchestrator. Ce logiciel

simplifie une fonction essentielle de la gestion de réseau, à savoir l'application

uniforme des stratégies de contrôle des virus. En installant un serveur unique

et centralisé pour héberger vos produits logiciels McAfee préférés, tous

configurés selon vos spécifications, vous pouvez assurer à tous vos

ordinateurs client une protection uniforme, efficace et rapide. Grâce à la

technologie « push », ces produits peuvent être déployés à partir d'une seule

console sur tout votre réseau sans déranger les utilisateurs. Cette technologie

garantit également que les utilisateurs ne changent pas vos paramètres une

fois le produit installé.

Les fournisseurs de services gérés (MSP, Managed Service Providers), qui

gèrent les ressources de différentes sociétés, trouveront plusieurs fonctions

qui les aideront à garantir une protection anti-virus fiable et complète à leurs

sociétés client à partir d'une seule console. Le produit ePolicy Orchestrator

comporte des contrôles permettant de limiter l'accès au niveau des sites. Vous

pouvez fournir des comptes avec accès en lecture seule, ainsi que des comptes

administrateur de sites qui limitent l'écriture et n'exercent de contrôle que sur

un site spécifique. Vous pouvez créer des comptes réviseur dotés d'un accès en

lecture seule. Par ailleurs, le tri des adresses IP facilite la gestion des

répertoires une fois que l'agent a été distribué.

2

Pourquoi utiliser ce produit ?

Le produit ePolicy Orchestrator présente plusieurs avantages pour les

administrateurs :

Gestion de stratégie

Vous pouvez définir un groupe unique de stratégies de protection anti-virus

pour tout votre réseau et les appliquer à l'ensemble de l'entreprise.

Guide du produit 19

Page 20

Décisions et considérations

Création de rapports

Vous avez accès à un composant complet de création de rapports qui vous

permet de demander plusieurs rapports spécialisés sur l'état de la protection

totale contre les virus dans votre réseau. Toutes les données de ces rapports

sont capturées dans la base de données du serveur relative à tous vos

ordinateurs client.

Distribution de logiciels

Le produit offre un référentiel centralisé pour les produits McAfee que vous

choisissez de déployer. Vous pouvez passer en revue la configuration de

chacun de vos ordinateurs client une fois l'agent installé, déterminer le type de

stratégies de protection anti-virus à appliquer sur chacun d'eux et y déployer

les logiciels par l'intermédiaire de la console.

Mises à jour pour utilisateurs itinérants

Le produit ePolicy Orchestrator peut être configuré de façon à ce que les

utilisateurs itinérants soient mis à jour à chaque fois qu'ils se connectent.

A chaque fois qu'une machine se reconnecte au serveur après une période

d'absence, l'agent contacte le serveur ePolicy Orchestrator afin de prendre

connaissance des événements ou des propriétés et de recueillir les stratégies

de protection ou les tâches. Grâce à cette fonction, vous êtes sûr que tous les

utilisateurs disposent de la protection anti-virus la plus récente.

Prise en charge des fournisseurs de services gérés

Plusieurs fonctions d’ePolicy Orchestrator prennent en charge les besoins

spécifiques des fournisseurs de services gérés. Vous pouvez créer des groupes

au niveau du site qui incluent des masques de sous-réseau IP ou des plages

d'adresses IP pour couvrir l'intégralité du réseau de votre société. Ensuite,

grâce aux divers types de comptes, un administrateur de services gérés peut

créer des comptes dotés d'un accès en lecture sur le système, ainsi que des

comptes permettant uniquement de consulter ou de gérer des sites

particuliers. Cela vous permet de n'accorder aux clients qu'un accès à

leur site, tout en conservant la possibilité des fournisseurs de services

gérés d'administrer l'intégralité de l'installation à partir d'une seule console.

Les comptes réviseur peuvent réviser les statistiques des arborescences de

répertoires, ainsi que les rapports.

Gestion des apparitions de virus

Le produit comporte maintenant une fonction d'appel de réveil de l'agent qui

vous permet de programmer une mise à jour des fichiers .DAT à l'aide du

planificateur, puis d'appeler vos agents afin qu'ils consultent le serveur et

recueillent le nouveau fichier .DAT. Vos moyens de contrôle sont ainsi

renforcés face aux apparitions de virus.

20 Logiciel ePolicy Orchestrator version 2.0

Page 21

3Installation et configuration

du produit

Présentation

La console représente votre interface pour ce produit et ses fonctions. Cette

interface est également celle où vous installez, configurez et déployez tous les

produits anti-virus virus McAfee qui sont gérés via le logiciel ePolicy

Orchestrator.

Ce chapitre présente la console et ses fonctions et décrit les tâches qui sont

requises pour la configuration d'ePolicy Orchestrator :

• Démarrage de ePolicy Orchestrator page 22

• Présentation de la console page 23

• Configuration du référentiel (ajout de logiciels,

activation du déploiement de logiciels, mise à jour de

plug-ins et suppression de logiciels)

• Compléter le répertoire (ajout de sites, de groupes,

d'ordinateurs et de périphériques WebShield e-500)

• Gestion du répertoire (organisation du répertoire,

vérification de l'intégrité pour le répertoire et pour les

adresses IP, etc.)

3

page 30

page 36

page 55

Guide du produit 21

Page 22

Installation et configuration du produit

Démarrage d'ePolicy Orchestrator

Si vous ouvrez la console pour la première fois après une nouvelle installation,

vous êtes invité à modifier votre mot de passe. Cette invite n'apparaît pas si

vous ouvrez la console après une mise à niveau.

Pour démarrer le produit ePolicy Orchestrator :

1. Cliquez sur Démarrer dans la barre des tâches Windows, pointez sur

Programmes, choisissez McAfee, puis sélectionnez Console ePolicy

Orchestrator 2.0.

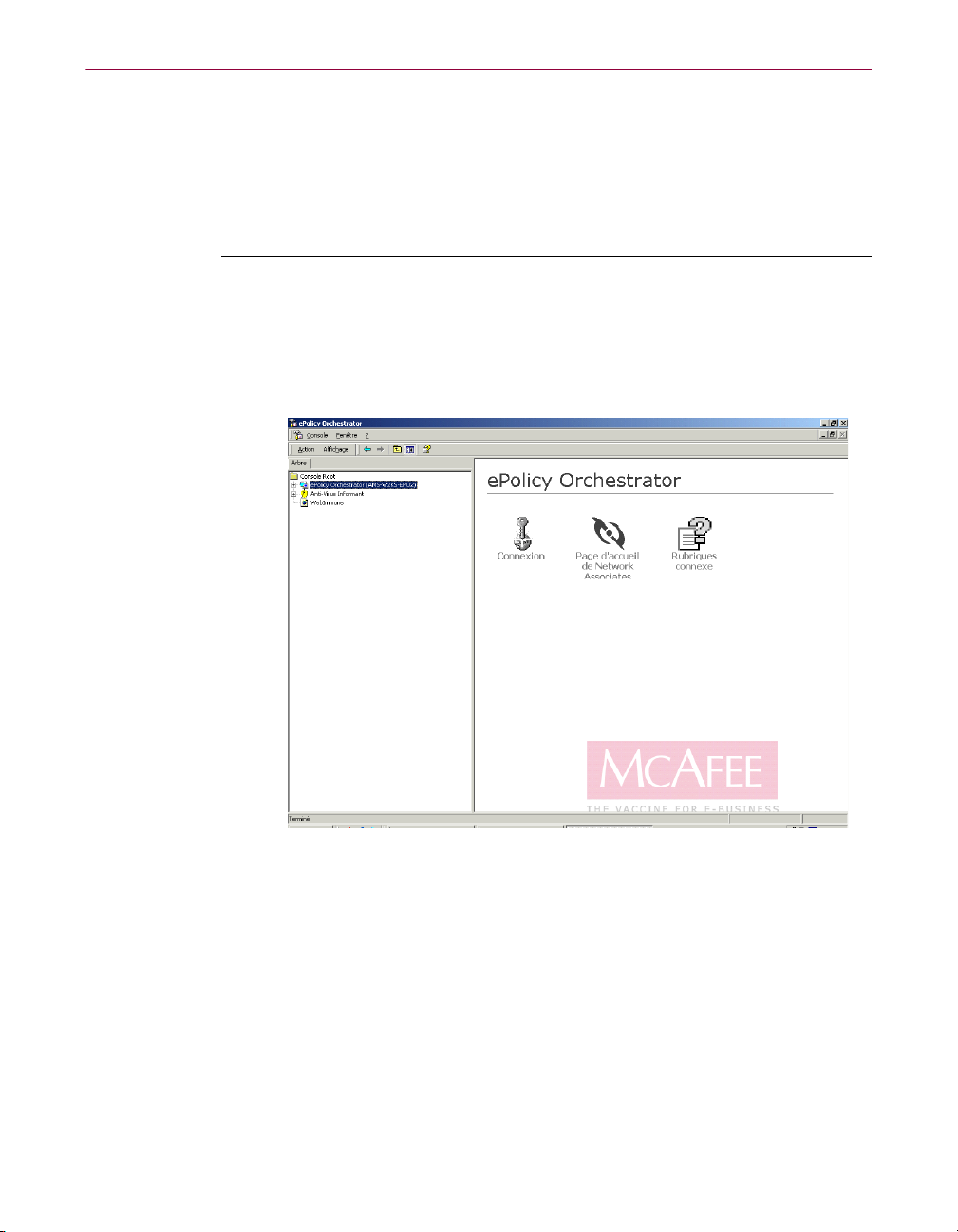

La console s'ouvre (Figure 3-1).

Figure 3-1. Volet de connexion d’ePolicy Orchestrator

22 Logiciel ePolicy Orchestrator version 2.0

Page 23

Installation et configuration du produit

2. Cliquez sur Connexion pour ouvrir ePolicy Orchestrator. La fenêtre

Connexion s'affiche

• Pour une première connexion après une nouvelle installation :

a. Pour le nom d’utilisateur, saisissez admin.

b. Pour le mot de passe, saisissez admin.

c. Cliquez sur OK. Vous êtes invité à changer le mot de passe.

Cliquez à nouveau sur OK.

d. Saisissez un nouveau mot de passe, confirmez-le et cliquez sur

OK. La console ePolicy Orchestrator s'affiche à l'écran.

• Pour une première connexion après une mise à niveau :

a. Spécifiez un nom de serveur et un nom d’utilisateur ou

acceptez les valeurs par défaut fournies par le logiciel.

b. Saisissez un mot de passe valide pour le compte d'utilisateur

spécifié.

c. Cliquez sur OK pour ouvrir la console ePolicy Orchestrator.

Présentation de la console

Lorsque vous vous connectez pour la première fois au serveur, la console

apparaît, la racine de la console étant mise en surbrillance dans l'arborescence

de la console. L'apparence de la console se modifie pour refléter les éléments

que vous avez sélectionnés dans l'arborescence de la console et/ou le volet

Détails.

La console utilise les fonctionnalités standard Microsoft Management Console

(MMC). Deux rangées de menu en haut de la fenêtre affichent les

fonctionnalités du menu standard et du menu personnalisé. Pour obtenir une

description des commandes du menu personnalisé, reportez-vous à « Options

de menu » à la page 25.

Guide du produit 23

Page 24

Installation et configuration du produit

La console se divise en deux parties ou volets sous les menus. Ces volets

comportent les éléments suivants :

• L’arborescence de la console est le volet gauche de la console.

Reportez-vous à la section « Arborescence de la console » à la page 26

pour obtenir une description complète.

• Le volet Détails est le volet droit de la console. En fonction de l'élément

sélectionné dans l'arborescence de la console, le volet Détails peut être

divisé en un volet supérieur Détails et un volet inférieur Détails.

Reportez-vous à la section « Volet Détails » à la page 29 pour obtenir une

description complète.

Cette vue de la console affiche quatre options sur le volet Détails.

Gérer les

administrateurs

Interface pour l’ajout, la suppression et la

configuration des comptes administratifs.

Voir « Création et gestion de comptes » à la

page 80.

Paramètres du serveur Interface pour le contrôle et l'affichage des

paramètres généraux du serveur. Voir

« Paramètres du serveur » à la page 202.

Page d’accueil Network

Associates

Accès en un clic au site Web de Network

Associates.

Rubriques d’aide Accès en un clic à l'aide en ligne d'ePolicy

Orchestrator.

24 Logiciel ePolicy Orchestrator version 2.0

Page 25

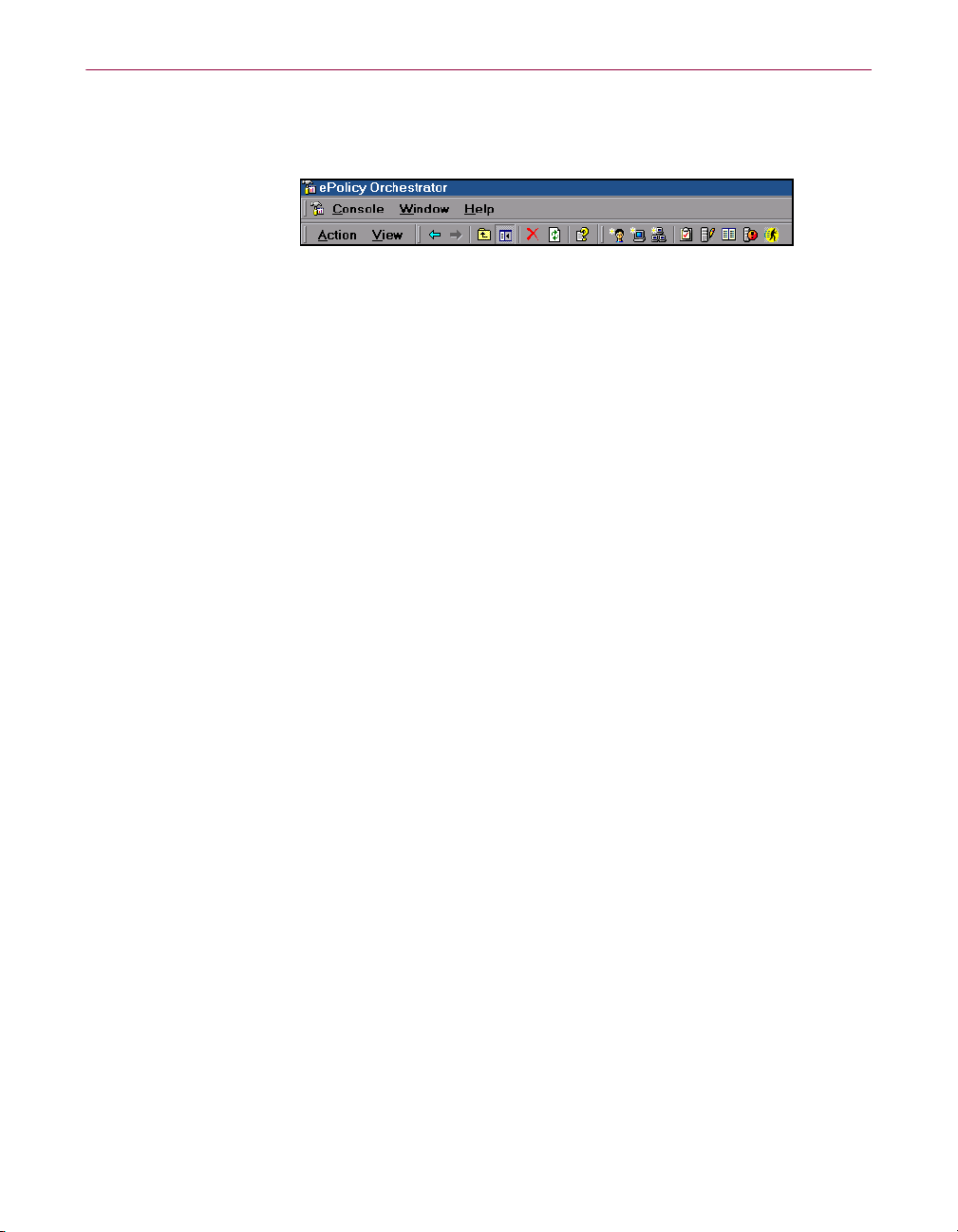

Options de menu

Les menus suivants sont disponibles dans l’interface :

La ligne supérieure du menu offre trois options de menu :

• Console

• Fenêtre

• Aide

Ces trois menus représentent les options du menu MMC standard qui

apparaissent lors de chaque installation MMC. Pour de plus amples

informations sur ces options, consultez Rubriques d’aide dans le menu Aide.

La deuxième ligne du menu offre un mélange de menus MMC et de menus qui

sont spécifiques à ePolicy Orchestrator :

Installation et configuration du produit

Figure 3-2. Options de menu de la console

• Action

• Affichage

Ces deux menus constituent des commandes MMC courantes, mais ils

affichent différentes options qui reflètent le type d'élément choisi dans

l'arborescence de la console.

Au-delà des menus Action et Affichage se trouve une série d'icônes qui

répètent les tâches et les commandes décrites dans le menu Action et dans les

sous-menus qui apparaissent lorsque vous cliquez avec le bouton droit de

la souris sur un objet dans l'arborescence de la console. Les icônes qui

apparaissent peuvent varier en fonction de l'objet que vous sélectionnez dans

l'arborescence de la console.

Guide du produit 25

Page 26

Installation et configuration du produit

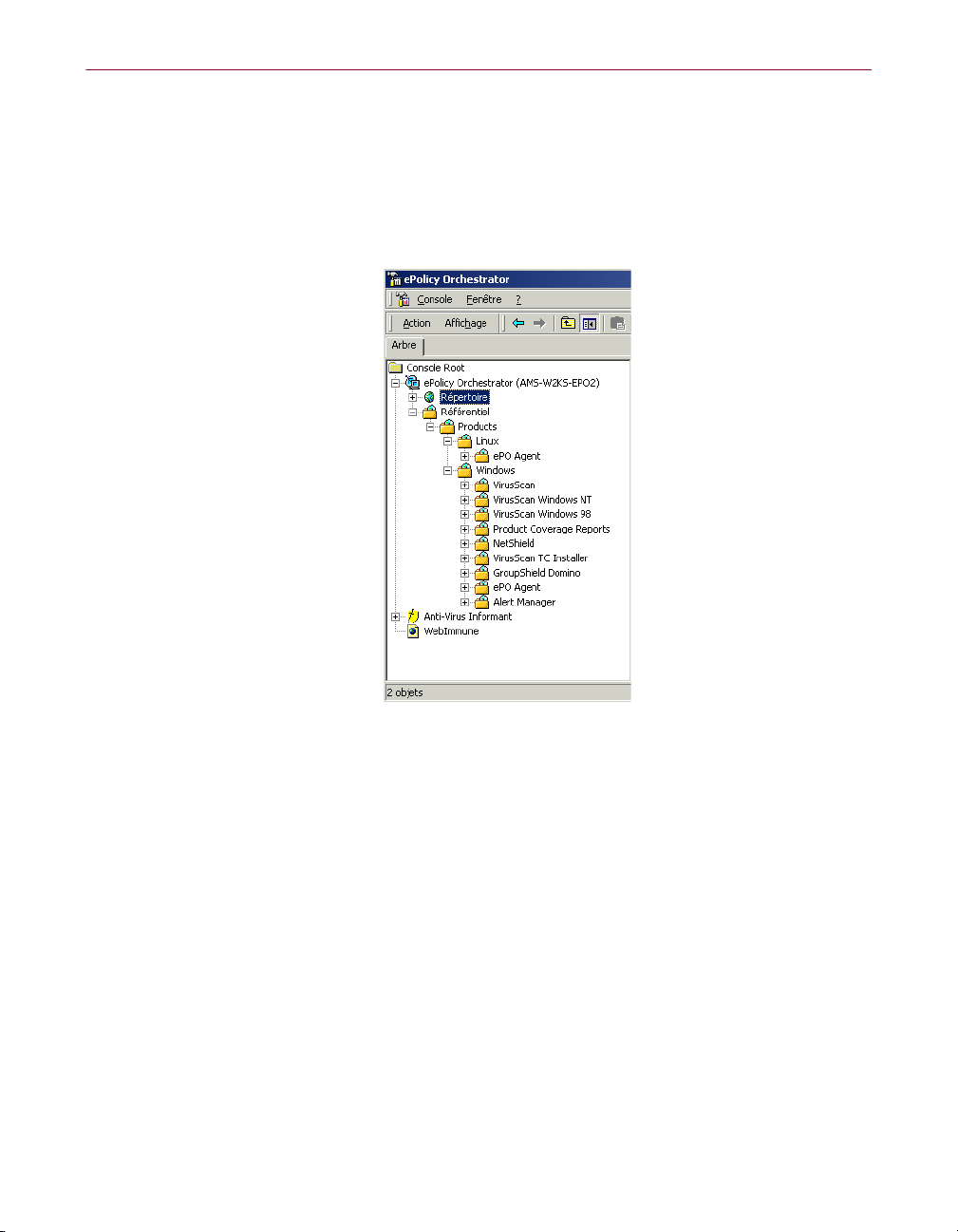

Arborescence de la console

L’arborescence de la console est le volet gauche de la console (Figure 3-3). Le

logiciel ePolicy Orchestrator offre trois noeuds principaux sur l’arborescence

de la console : le noeud ePolicy Orchestrator, le noeud Anti-Virus Informant

et le noeud WebImmune. Le noeud ePolicy Orchestrator se divise encore en

Répertoire et Référentiel.

Figure 3-3. Arborescence de la console

Vous pouvez afficher immédiatement la structure complète de votre

répertoire dans l'arborescence de la console. Voir Figure 3-3. Vous pouvez

afficher la liste des logiciels installés dans le référentiel. Si l'arborescence

d'Anti-Virus Informant était étendue, vous pourriez également voir les détails

de l'installation du logiciel rapportés par Anti-Virus Informant.

La structure de l'arborescence de la console s'applique au mode de relation des

noeuds entre eux et pas nécessairement à la relation en réseau entre les entités.

L'administrateur peut modifier cette relation au niveau de la console, mais il

faut veiller à préserver les relations des adresses IP et les dispositions des

masques de sous-réseau. Déplacer des objets ne modifie pas les domaines ou

les répertoires du réseau. L'administrateur les modifie à des fins de gestion du

logiciel et de fourniture de services aux ordinateurs client. Le contenu de la

portion du répertoire de l'arborescence de la console peut être modifié pour

prendre en charge l'installation de l'anti-virus.

26 Logiciel ePolicy Orchestrator version 2.0

Page 27

Noeuds

Installation et configuration du produit

La structure du référentiel de logiciels et du noeud d'Anti-Virus Informant est

déterminée par d'autres options, telles que l'installation du logiciel ou la

création de rapports.

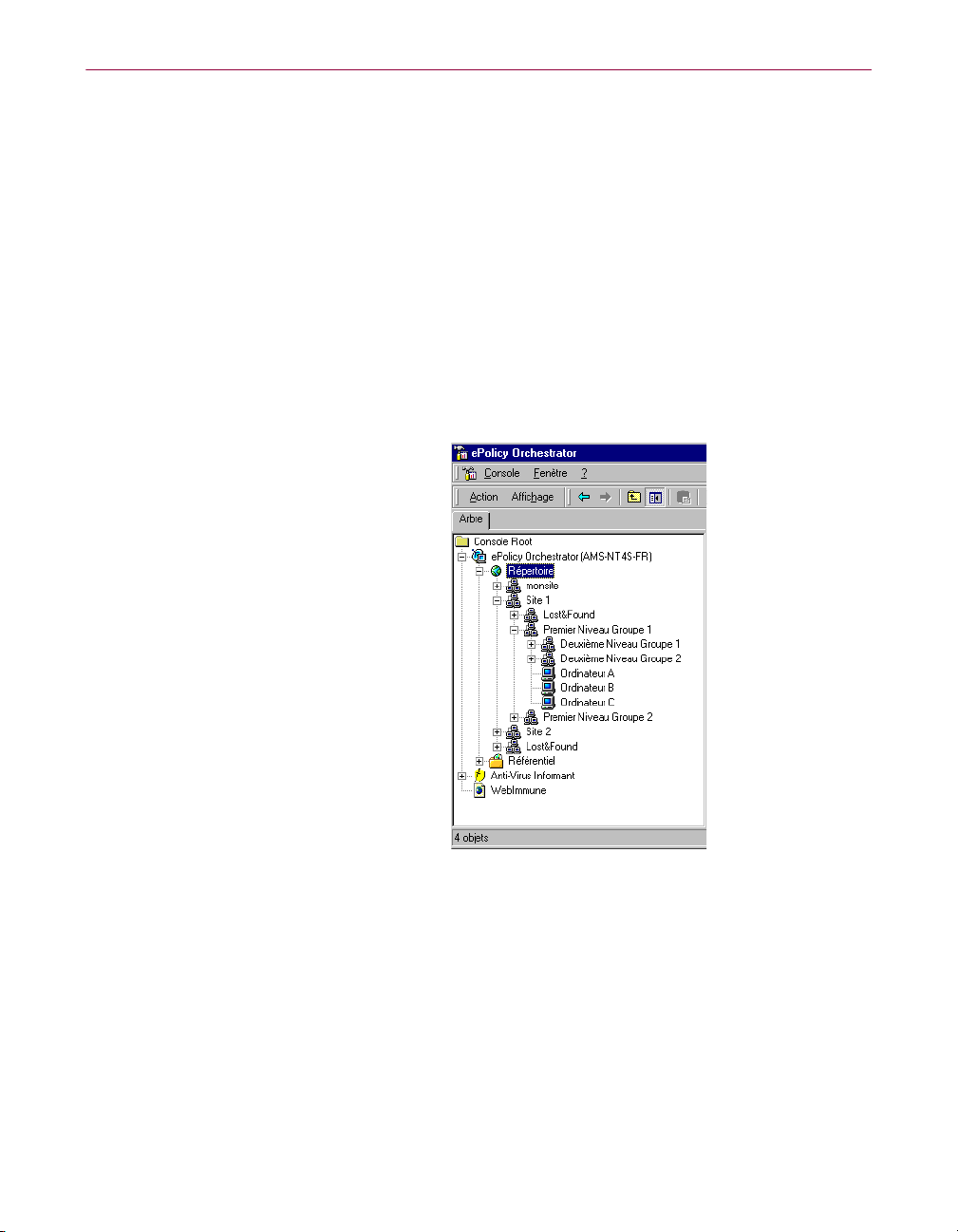

Chaque élément de l'arborescence de la console est un noeud. Voir Figure 3-4.

Un noeud peut être un site ou un élément de programme. Les éléments

principaux de l'arborescence de la console, à savoir le répertoire, le référentiel

et les éléments d'Anti-Virus Informant, sont tous des noeuds.

Chaque noeud du répertoire représente un élément unique dans la

configuration ePolicy Orchestrator. Un noeud unique peut être un parent ou

un enfant. Il peut être un parent pour les noeuds qui se trouvent sous lui tout

en étant un enfant pour un noeud qui se trouve au-dessus de lui.

Figure 3-4. Arborescence de la console affichant le répertoire

Noeud parent

Les noeuds parents ont des sous-noeuds ou des branches placées en dessous

d'eux. Ces sous-noeuds sont appelée enfants. Les sites peuvent uniquement

être des noeuds parents dans cette structure.

Guide du produit 27

Page 28

Installation et configuration du produit

Noeud enfant

Un noeud enfant peut être en même temps enfant d'un autre noeud et parent

de noeuds enfants placés au-dessous. Au niveau le plus bas de l'arborescence,

un enfant n'a aucun noeud placé en dessous de lui. Un enfant hérite des

décisions que vous prenez concernant le site dans lequel il se trouve. Les

noeuds de l'ordinateur peuvent uniquement être des noeuds enfants dans

cette structure.

Un site peut avoir un groupe, un ordinateur ou un périphérique WebShield

e-500 comme noeuds enfants. Un groupe peut avoir un autre groupe, un

ordinateur ou un périphérique WebShield e-500 comme noeuds enfants. Vous

ne pouvez pas placer un noeud sous un ordinateur ou un périphérique

WebShield e-500 dans la structure de ce répertoire. Il peut y avoir plusieurs

niveaux de noeuds enfants, appelés générations.

Dans la Figure 3-4 à la page 27, Répertoire est un parent du Site 1, Perdu &

Trouvé, et du Site 2. Site 1, Perdu & Trouvé et Site 2 sont des noeuds enfants

du répertoire. Site 1 est également un noeud parent de Groupe 1 de premier

niveau et de Groupe 2 de premier niveau.

Héritage

Il est important de comprendre la relation qui existe entre les noeuds parents

et les noeuds enfants, car les noeuds enfants peuvent hériter des stratégies des

noeuds parents.

Héritage signifie qu'un noeud prend des stratégies ou en hérite du noeud

parent. Lorsque vous définissez des stratégies ou programmez des tâches,

vous décidez si vous souhaitez que les noeuds enfants héritent des stratégies

ou tâches du noeud parent. Pour plus de détails sur ce sujet, consultez

« Organisation du répertoire » à la page 55.

28 Logiciel ePolicy Orchestrator version 2.0

Page 29

Volet Détails

Le volet Détails se trouve sur le côté droit de la console et affiche des détails sur

l'élément que vous avez sélectionné dans l'arborescence de la console. Les

informations affichées peuvent changer en fonction de l'élément sélectionné.

Le volet Détails ne se divise en volets supérieur et inférieur uniquement lorsque

vous sélectionnez un élément dans l'arborescence du répertoire ou lorsque

vous sélectionnez l'onglet Stratégies dans le volet Détails. Voir Figure 3-5.

Installation et configuration du produit

Supérieur

Détails Volet

Inférieur

Détails Volet

Figure 3-5. Volet Détails

• Le volet supérieur des détails comporte trois onglets.

Stratégies Répertorie les options configurables pour le

logiciel dans le référentiel.

Propriétés Affiche les propriétés du noeud sélectionné, telles

qu'elles sont rapportées par l'agent.

Tâches Répertorie les tâches programmées pour le noeud

sélectionné.

• Le volet inférieur des détails affiche les stratégies configurables pour un

progiciel. Il devient visible une fois que vous avez « complété» le

répertoire et installé le logiciel dans le référentiel. Voir « Compléter le

répertoire » à la page 36.

Guide du produit 29

Page 30

Installation et configuration du produit

Configuration du référentiel

Référentiel

Le référentiel (Figure 3-6) est l'endroit dans ePolicy Orchestrator où vous

stockez les logiciels McAfee (fichiers *.NAP) qui sont gérés pour votre réseau.

Ces produits logiciels sont installés sur le serveur ePolicy Orchestrator lors de

l'installation du produit ePolicy Orchestrator. Ils sont distribués via la console

aux ordinateurs client installés sur le réseau.

Les fichiers *.NAP multilingues sont disponibles avec la version 2.0 du logiciel

ePolicy Orchestrator.

Figure 3-6. Référentiel ePolicy Orchestrator

La fonctionnalité Configurer le référentiel fournit les outils nécessaires pour

ajouter des logiciels, activer le déploiement de logiciels et mettre à jour des

plug-ins.

Pour configurez le référentiel, procédez comme suit :

• Ajouter de nouveaux logiciels à gérer — Sélectionnez cette option pour

installer de nouveaux fichiers .NAP de produits logiciels. Elle est requis si

vous voulez ajouter de nouveaux logiciels à gérer par ePolicy Orchestrator.

• Activer le déploiement de logiciels — Sélectionnez cette option pour

installer les fichiers d'installation (binaires) du produit pour chaque

produit et langue à déployer. Elle est requise avant de déployer un logiciel

anti-virus.

• Mettre à jour le plug-in — Sélectionnez cette option si vous avez une mise

à jour de produit à installer. Les mises à jour de produit ou les plug-ins

peuvent être sous la forme d'un fichier .NAP.

30 Logiciel ePolicy Orchestrator version 2.0

Page 31

Ajout de nouveaux logiciels

Vous pouvez ajouter de nouveaux logiciels pour n’importe quel produit

McAfee que vous souhaitez qu'ePolicy Orchestrator gère.

Pour ajouter un nouvelle progiciel :

1. Mettez en surbrillance Référentiel dans l’arborescence de la console,

puis cliquez avec le bouton droit de la souris et sélectionnez Configurer

le référentiel.

Installation et configuration du produit

Figure 3-7. Configurer le référentiel

2. Sélectionnez Ajouter de nouveaux logiciels à gérer, puis cliquez sur

Continuer pour ouvrir la fenêtre Sélectionner un ensemble de logiciels.

3. Utilisez le champ Regarder dans pour parcourir l'arborescence afin de

localiser le fichier .NAP que vous voulez ajouter.

4. Mettez en surbrillance le fichier .NAP que vous voulez installer et cliquez

sur Ouvrir pour commencer l'installation.

5. Répétez cette procédure de l'Etape 1 à l'Etape 4 pour chaque progiciel à

ajouter.

Guide du produit 31

Page 32

Installation et configuration du produit

Activation du déploiement de logiciels

Vous devez installer les fichiers d’installation (binaires) du produit McAfee

pour chaque langue et produit anti-virus McAfee avant de pouvoir les

déployer sur les ordinateurs client installés sur le réseau.

Vous avez besoin des fichiers .PKG spécifiques à la langue et au produit pour

installer les fichiers d'installation du produit McAfee. Les fichiers .PKG sont

fournis avec le logiciel ePolicy Orchestrator.

Pour activer le déploiement de logiciels :

1. Mettez en surbrillance Référentiel dans l’arborescence de la console,

puis cliquez avec le bouton droit de la souris et sélectionnez Configurer

le référentiel.

2. Sélectionnez l'option Activer le déploiement de logiciels, puis cliquez

sur Continuer pour ouvrir la fenêtre Sélectionner un ensemble de

logiciels.

a. Utilisez le champ Regarder dans pour localiser l'endroit où vous

avez installé ePolicy Orchestrator. Vous pouvez trouver les fichiers

.PKG dans le dossier suivant :

\Setup\Nap\<Produit>\<Version>\InstallFiles

Figure 3-8. Activer le déploiement – Sélectionner le fichier .PKG

32 Logiciel ePolicy Orchestrator version 2.0

Page 33

Installation et configuration du produit

3. Mettez en surbrillance le fichier .PKG spécifique à la langue que vous

voulez installer et cliquez sur Ouvrir. La fenêtre Recherche d'un dossier

s'affiche.

4. Recherchez, sur votre réseau, le dossier dans lequel se trouve le fichier

d'installation du produit McAfee spécifique à la langue (Point Product),

puis cliquez sur OK. Voir Figure 3-9.

Figure 3-9. Activer le déploiement – Sélectionner le fichier binaire

5. Lorsque la configuration est terminée, vous recevez un message

indiquant que la configuration du référentiel de logiciels a abouti.

Cliquez sur OK.

6. Répétez cette procédure de l'Etape 1 à l'Etape 5 pour chaque produit et

langue à déployer.

Guide du produit 33

Page 34

Installation et configuration du produit

Mise à jour de plug-ins

Vous pouvez installer un fichier .NAP plug-in mis à jour pour n'importe quel

produit pour lequel une mise à jour est disponible.

Pour mettre à jour le plug-in :

1. Mettez en surbrillance Référentiel dans l’arborescence de la console,

puis cliquez avec le bouton droit de la souris et sélectionnez Configurer

le référentiel.

2. Sélectionnez l'option Mettre à jour le plug-in et cliquez sur Continuer

pour ouvrir la fenêtre Sélectionner un ensemble de logiciels.

3. Utilisez le champ Regarder dans pour localiser l'endroit où vous avez

copié le fichier .NAP plug-in pour le produit à mettre à jour.

4. Mettez en surbrillance le fichier .NAP plug-in que vous voulez installer

et cliquez sur Ouvrir pour commencer l'installation.

5. Répétez cette procédure de l'Etape 1 à l'Etape 4 pour chaque produit à

mettre à jour.

REMARQUE : Vous pouvez vérifier qu'il s'agit d'un fichier .NAP

plug-in ou d'un fichier .NAP de gestion en affichant ses propriétés.

34 Logiciel ePolicy Orchestrator version 2.0

Page 35

Suppression d’un logiciel

Vous pouvez supprimer des logiciels pour n’importe quel produit McAfee que

vous que vous avez installés dans le référentiel.

Pour supprimer un progiciel :

1. Mettez en surbrillance le nom ou la version du produit que vous

souhaitez supprimer dans le référentiel, puis cliquez avec le bouton droit

de la souris et sélectionnez Supprimer.

2. Sélectionnez Supprimer pour supprimer tous les fichiers d'installation,

de kit et de plug-in correspondant à toutes les langues du produit

sélectionné.

3. Répétez cette procédure de l'Etape 1 à l'Etape 2 pour chaque progiciel à

supprimer.

+

AVERTISSEMENT : Lorsque vous supprimez du référentiel les

fichiers d'installation (binaires), de plug-in ou de langue du produit

McAfee, le fichier du produit logiciel McAfee (*.NAP) est également

supprimé. Si vous supprimez par erreur un produit logiciel que

vous souhaitiez conserver, vous devez à nouveau ajouter ce produit

logiciel au référentiel. Voir « Ajout de nouveaux logiciels » à la

page 31.

Installation et configuration du produit

Guide du produit 35

Page 36

Installation et configuration du produit

Compléter le répertoire

Le côté gauche de l'arborescence de la console contient le répertoire. Ce

répertoire contient tous les sites que vous créez ou importez depuis le domaine

du réseau.

Les premiers objets que vous créez sous le répertoire doivent être des sites. Ces

sites de premier niveau possèdent des conditions spéciales qui leur sont

associées, comme indiqué ci-dessous. Vous devez créer au moins un site sous

le répertoire dans votre arborescence de la console. Généralement, les objets de

ce site proviennent d'un domaine ou d'un fichier texte importé, mais vous

pouvez également créer un site.

Une fois ces sites créés, vous pouvez ajouter des groupes de second niveau,

des ordinateurs ou un périphérique WebShield e-500.

Sites

Un site est un groupe de premier niveau sous le répertoire dans l'arborescence

de la console. Il existe des différences importantes entre un site (un groupe de

premier niveau) et d'autres groupes de niveau (par exemple, groupe de

second, de troisième et de quatrième niveau). Un site peut uniquement être

ajouté au niveau du répertoire.

Un site possède des fonctions spéciales pour la gestion, comme la possibilité

d'affecter une adresse IP et contient un groupe Perdu et Trouvé.

Il existe deux méthodes pour ajouter des sites. Vous pouvez importer un

domaine existant ou créer un site.

36 Logiciel ePolicy Orchestrator version 2.0

Page 37

Installation et configuration du produit

Importation d'un domaine de réseau en tant que site

La méthode la plus courante pour compléter l'arborescence de la console au

niveau du répertoire consiste à importer un domaine de réseau existant en tant

que site. Vous pouvez limiter la plage d'adresses IP en modifiant le groupe.

Vous pouvez également utiliser la fonction Modifier lors du processus

d'importation pour inclure des noeuds enfants.

Vous pouvez utiliser la fenêtre Ajouter des sites pour ajouter un nouveau site

créé ou parcourir la structure de domaine actuelle pour sélectionner un

domaine à ajouter en tant que site.

Pour importer un domaine de réseau existant en tant que site :

1. Cliquez avec le bouton droit sur Répertoire dans l’arborescence de la

console pour ouvrir le menu Action.

2. Placez le curseur sur Nouveau, puis sélectionnez Site dans le sous-menu

(Figure 3-10).

Figure 3-10. Importer un nouveau site

3. Cliquez sur Parcourir... pour ouvrir la boîte de dialogue Navigateur

réseau qui vous propose des sélections de domaines disponibles.

Guide du produit 37

Page 38

Installation et configuration du produit

4. Cliquez sur le signe plus du niveau supérieur pour afficher la liste des

domaines disponibles.

5. Sélectionnez le ou les domaines souhaité(s) et cliquez sur OK pour

revenir à la fenêtre Ajouter des sites (Figure 3-11).

Figure 3-11. Ajouter des sites – Domaine importé

La fenêtre Ajouter des sites affiche à présent le ou les sites que vous venez

de sélectionner. Vous pouvez ajouter ici des domaines existants ou

n'importe quel groupe d'ordinateurs.

• Si la valeur Enfants est Oui, le domaine est importé en tant que

nouveau site avec tous les ordinateurs qu'il comprend.

• Si la valeur Enfants est Non, seul le domaine est importé dans le

nouveau site.

38 Logiciel ePolicy Orchestrator version 2.0

Page 39

Installation et configuration du produit

La fenêtre Ajouter des sites propose également plusieurs options

supplémentaires :

• Elle vous indique si vous ajoutez un domaine et si le domaine

détecté a des enfants.

• Lorsque vous importez un site, elle offre la possibilité d'envoyer

l'agent à chaque ordinateur du site. Pour envoyer l'agent à

l'ensemble des ordinateurs du domaine lorsque vous les importez,

sélectionnez Envoyer le progiciel de l’agent.

Pour plus d'informations sur le déploiement de l'agent, consultez la

section « L'agent » à la page 85.

6. Lorsque vous sélectionnez Envoyer le progiciel de l’agent, vous activez

d'autres options. Sélectionnez l'option appropriée:

• Version. Actuellement, cette liste déroulante permet uniquement

d'installer l'agent ePolicy Orchestrator. Si plusieurs agents peuvent

être déployés, cette liste propose des options supplémentaires.

• Supprimer le GUI d’installation de l’agent. Normalement, lorsque

l'agent est installé sur l'ordinateur client, une zone de message

s'affiche brièvement à l'écran. Dès que l'installation est terminée, il

disparaît. Si vous cochez cette case, ePolicy Orchestrator installe

silencieusement l'agent sur le client. L'utilisateur final n'a pas

connaissance de l'installation.

• Chemin d'accès de l'installation. Entrez le chemin d'accès de

l'installation ou cliquez sur pour insérer une variable système ou

une variable de fichiers programme. Consultez « Variables de

stratégies » à la page 118 pour obtenir une définition de variables.

• Références pour l'installation push d'agent. Si l’option Utiliser

les références du serveur ePO est sélectionnée, le serveur ePolicy

Orchestrator utilisera son compte utilisateur pour pousser les

agents. Si l'option Utiliser les références du serveur ePO est

désélectionnée, l'administrateur peut entrer un compte utilisateur et

un mot de passe de domaine qui seront utilisés pour l'installation

push des agents.

Si vous ne cochez pas la case Envoyer le progiciel de l’agent, ces

fonctions sont désactivées.

7. Pour importer un autre domaine, répétez cette procédure de l'Etape 3 à

l'Etape 6.

8. Cliquez sur OK pour valider le nouveau site et revenir à la console.

Guide du produit 39

Page 40

Installation et configuration du produit

Ajout d’un nouveau site

Vous pouvez créer un nouveau site au niveau du répertoire. Cela est utile si

vous avez défini une stratégie spécifique à appliquer pour sélectionner des

ordinateurs dans différents domaines.

Pour créer un site dans l'arborescence de la console :

1. Mettez en surbrillance Répertoire dans l’arborescence de la console,

cliquez avec le bouton droit et déplacez le curseur vers Nouveau, puis

sélectionnez Site dans le sous-menu pour ouvrir la fenêtre Ajouter des

sites.

2. Cliquez sur Ajouter pour créer un site.

3. Entrez un nom pour le nouveau site.

4. Sélectionnez Domaine si le site que vous c réez est un domaine NT. Ainsi

l'option Inclure les ordinateurs comme noeuds enfants devient

disponible.

5. Sélectionnez Inclure les ordinateurs comme noeuds enfants si vous

voulez importer tous les ordinateurs dans le domaine en tant qu'enfants.

Cela vous permet de créer un site qui ressemble à votre domaine NT et

vous offre la possibilité d'appliquer des stratégies à partir du niveau

supérieur en utilisant la fonction d'héritage du logiciel.

6. Cliquez sur Ajouter à la section Gestion IP pour ouvrir la fenêtre

Gestion IP. Vous pouvez spécifier un masque de sous-réseau IP ou une

plage d'adresses IP pour ce nouveau site.

40 Logiciel ePolicy Orchestrator version 2.0

Figure 3-12. Ajouter un nouveau site

Page 41

Installation et configuration du produit

7. Cliquez sur OK pour revenir à la fenêtre Ajouter des sites, qui montre le

nouveau site créé (Figure 3-13).

Figure 3-13. Fenêtre Ajouter des sites affichant le nouveau site

La fenêtre Ajouter des sites propose également plusieurs options

supplémentaires :

• Elle vous indique si vous ajoutez un domaine et si le domaine

détecté a des enfants. Vous ne pouvez pas modifier ces options.

• Lorsque vous importez un site, elle offre la possibilité d'envoyer

l'agent à chaque ordinateur du site. Pour envoyer l'agent à

l'ensemble des ordinateurs du domaine lorsque vous les importez,

sélectionnez Envoyer le progiciel de l’agent.

Pour plus d'informations sur le déploiement de l'agent, consultez la

section « L'agent » à la page 85.

8. Lorsque vous sélectionnez Envoyer le progiciel de l’agent, vous activez

d'autres options. Sélectionnez l'option appropriée:

• Version. Actuellement, cette liste déroulante permet uniquement

d'installer l'agent ePO pour Win32. Si plusieurs agents peuvent être

déployés, cette liste propose des options supplémentaires.

Guide du produit 41

Page 42

Installation et configuration du produit

• Supprimer le GUI d’installation de l’agent. Normalement, lorsque

l'agent est installé sur l'ordinateur client, une zone de message

s'affiche brièvement à l'écran. Cet écran de message peut disparaître

au bout de quelques secondes seulement. Dès que l'installation est

terminée, il disparaît. Si vous cochez cette case, ePolicy Orchestrator

installe silencieusement l'agent sur le client. L'utilisateur final n'a

pas connaissance de l'installation.

• Chemin d'accès de l'installation. Entrez le chemin d'accès de

l'installation ou cliquez sur pour insérer une variable système ou

une variable de fichiers programme (Figure 3-14). Consultez

« Variables de stratégies » à la page 118 pour obtenir une définition

de variables.

Figure 3-14. Fenêtre Envoyer le programme d'installation

• Références pour l'installation push d'agent. Si l’option Utiliser

les références du serveur ePO est sélectionnée, ces références sont

utilisées pour l'installation push des agents et les fonctions Compte

utilisateur et Mot de passe ne sont pas disponibles. Si l'option

Utiliser les références du serveur ePO est désélectionnée,

l'administrateur peut entrer un compte utilisateur et un mot de

passe de domaine qui seront utilisés pour l'installation push des

agents.

Si vous ne cochez pas la case Envoyer le progiciel de l’agent, ces

fonctions sont désactivées.

9. Pour ajouter un autre site, répétez cette procédure de l'Etape 3 à l'Etape 8.

10. Cliquez sur OK pour ajouter le site. Cela vous renvoie à la console,

affichant le nouveau site sous forme de noeud dans le répertoire.

42 Logiciel ePolicy Orchestrator version 2.0

de l'agent – Insérer des variables

Page 43

Groupes

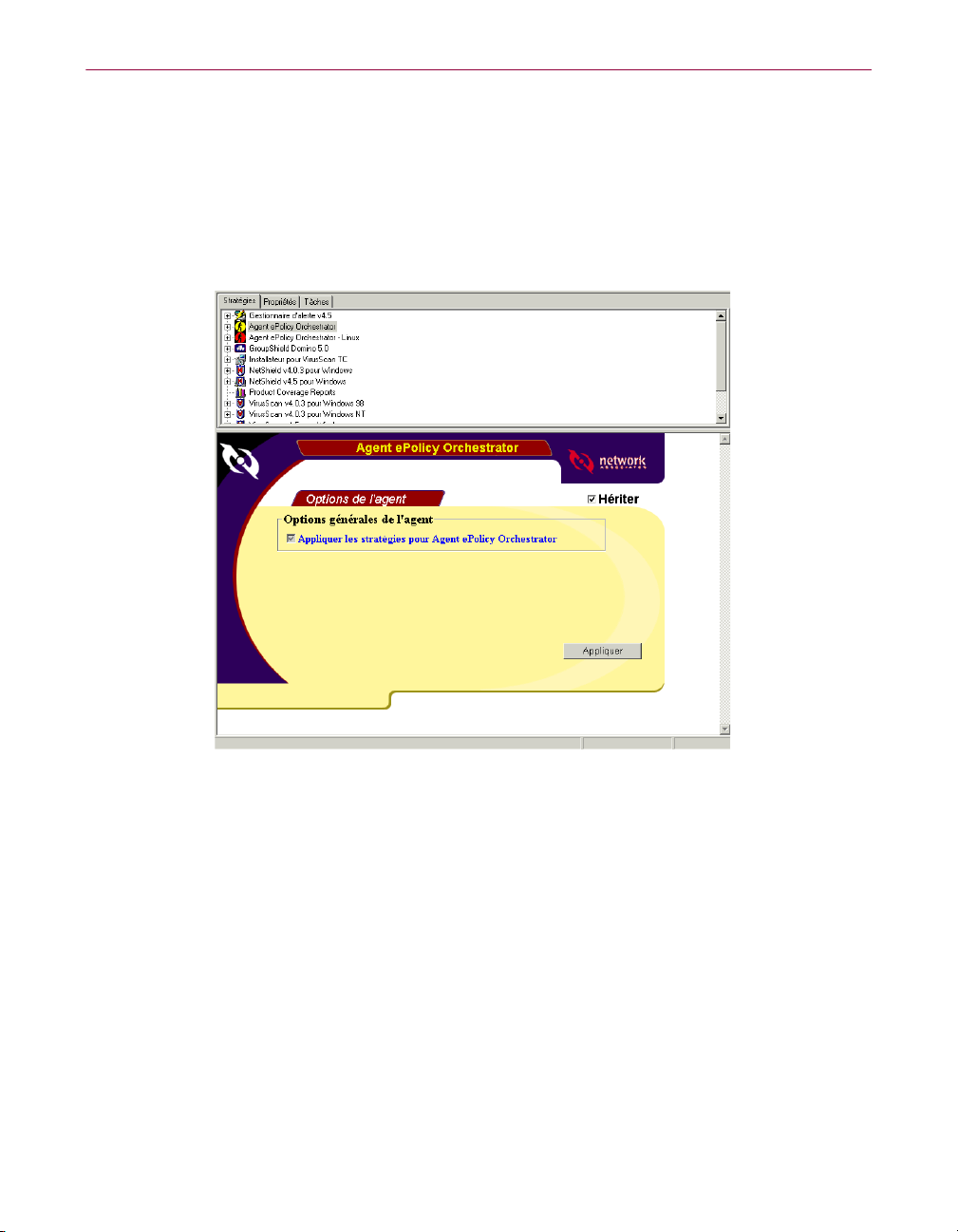

Un groupe peut être un noeud parent ou un noeud enfant. Il existe deux

méthodes pour ajouter des groupes. Vous pouvez ajouter un groupe en

important un groupe existant depuis un autre domaine ou en créant un

groupe.

Importation d’un groupe

Vous pouvez importer un groupe au niveau du site ou du groupe.

Pour importer un groupe dans l’arborescence de la console :

1. Mettez en surbrillance un site ou un groupe dans l'arborescence de la

console, cliquez avec le bouton droit et déplacez le curseur vers

Nouveau, puis sélectionnez Groupe dans le sous-menu pour ouvrir la

fenêtre Ajouter des groupes.

2. Cliquez sur Parcourir... pour ouvrir la boîte de dialogue Explorateur de

répertoires qui vous propose des sélections de domaines disponibles.

3. Cliquez sur le signe plus du niveau supérieur pour afficher la liste des

groupes disponibles.

Installation et configuration du produit

4. Sélectionnez les groupes souhaités et cliquez sur OK pour revenir à la

fenêtre Ajouter des groupes.

La fenêtre Ajouter des groupes affiche à présent les groupes que vous

venez de sélectionner. Vous pouvez ajouter ici des domaines existants ou

n'importe quel groupe d'ordinateurs.

• Si la valeur Enfants est Oui, le domaine est importé en tant que

nouveau groupe avec tous les ordinateurs compris dans le groupe.

• Si la valeur Enfants est Non, seul le domaine est importé dans le

nouveau groupe.

Guide du produit 43

Page 44

Installation et configuration du produit

La fenêtre Ajouter des groupes propose également plusieurs options

supplémentaires :

• Elle vous indique si vous ajoutez un domaine et si le domaine

détecté a des enfants. Vous ne pouvez pas modifier ces options.

• Lorsque vous importez un groupe, elle offre la possibilité d'envoyer

l'agent à chaque ordinateur du groupe. Pour envoyer l'agent à

l'ensemble des ordinateurs du domaine lorsque vous les importez,

sélectionnez Envoyer le progiciel de l’agent.

Pour plus d'informations sur le déploiement de l'agent, consultez la

section « L'agent » à la page 85.

5. Lorsque vous sélectionnez Envoyer le progiciel de l’agent, vous activez

d'autres options. Sélectionnez l'option appropriée:

• Version. Actuellement, cette liste déroulante permet uniquement

d'installer l'agent ePO pour Win32. Si plusieurs agents peuvent être

déployés, cette liste propose des options supplémentaires.

• Supprimer le GUI d’installation de l’agent. Normalement, lorsque

l'agent est installé sur l'ordinateur client, une zone de message

s'affiche brièvement à l'écran. Dès que l'installation est terminée, il

disparaît. Si vous cochez cette case, ePolicy Orchestrator installe

silencieusement l'agent sur le client. L'utilisateur final n'a pas

connaissance de l'installation.

• Chemin d'accès de l'installation. Entrez le chemin d'accès de

l'installation ou cliquez sur pour insérer une variable système ou

une variable de fichiers programme.

• Références pour l'installation push d'agent. Si l’option Utiliser

les références du serveur ePO est sélectionnée, ces références sont

utilisées pour l'installation push des agents et les fonctions Compte

utilisateur et Mot de passe ne sont pas disponibles. Si l'option

Utiliser les références du serveur ePO est désélectionnée,

l'administrateur peut entrer un compte utilisateur et un mot de

passe de domaine qui seront utilisés pour l'installation push des

agents.

Si vous ne cochez pas la case Envoyer le progiciel de l’agent, ces

options sont désactivées.

6. Pour importer un autre groupe, répétez cette procédure de l'Etape 3 à

l'Etape 5.

7. Cliquez sur OK pour valider le groupe importé et revenir à la console.

44 Logiciel ePolicy Orchestrator version 2.0

Page 45

Ajout d’un nouveau groupe

Vous pouvez créer un groupe au niveau du site ou du groupe.

Pour ajouter un groupe dans l’arborescence de la console :

1. Mettez en surbrillance un site ou un groupe dans l'arborescence de la

console, cliquez avec le bouton droit et déplacez le curseur vers

Nouveau, puis sélectionnez Groupe dans le sous-menu pour ouvrir la

fenêtre Ajouter des groupes.

2. Cliquez sur Ajouter pour créer un groupe.

3. Entrez un nom pour le nouveau groupe. Voir Figure 3-15.

Installation et configuration du produit

Figure 3-15. Fenêtre Ajouter un nouveau groupe affichant

le nouveau groupe

4. Sélectionnez Domaine si le groupe que vous créez est un domaine NT.

Ainsi l'option Inclure les ordinateurs comme noeuds enfants devient

disponible.

5. Sélectionnez Inclure les ordinateurs comme noeuds enfants si vous

voulez importer tous les ordinateurs dans le domaine en tant qu'enfants.

Cela vous permet de créer un groupe qui ressemble à votre domaine NT

et vous offre la possibilité d'appliquer des stratégies à partir du niveau

supérieur en utilisant la fonction d'héritage du logiciel.

6. Cliquez sur Ajouter à la section Gestion IP pour spécifier un masque de

sous-réseau IP ou une plage d'adresses IP pour ce nouveau groupe. La

fenêtre Gestion IP s'ouvre.

Guide du produit 45

Page 46

Installation et configuration du produit

7. Cliquez sur OK pour revenir à la fenêtre Ajouter des groupes, qui montre

le nouveau groupe créé (Figure 3-16).

Figure 3-16. Fenêtre Ajouter des sites affichant le nouveau site

La fenêtre Ajouter des groupes propose également plusieurs options

supplémentaires :

• Elle vous indique si vous ajoutez un domaine et si le domaine

détecté a des enfants. Vous ne pouvez pas modifier ces options.

• Lorsque vous importez un groupe, elle offre la possibilité d'envoyer

l'agent à chaque ordinateur du groupe. Pour envoyer l'agent à

l'ensemble des ordinateurs du domaine lorsque vous les importez,

sélectionnez Envoyer le progiciel de l’agent.

Pour plus d'informations sur le déploiement de l'agent, consultez la

section « L'agent » à la page 85.

46 Logiciel ePolicy Orchestrator version 2.0

Page 47

Installation et configuration du produit

8. Lorsque vous sélectionnez Envoyer le progiciel de l’agent, vous activez

d'autres options. Sélectionnez l'option appropriée:

• Version. Actuellement, cette liste déroulante permet uniquement

d'installer l'agent ePO pour Win32. Si plusieurs agents peuvent être

déployés, cette liste propose des options supplémentaires.

• Supprimer le GUI d’installation de l’agent. Normalement, lorsque

l'agent est installé sur l'ordinateur client, une zone de message

s'affiche brièvement à l'écran. Cet écran de message peut disparaître

au bout de quelques secondes seulement. Dès que l'installation est

terminée, il disparaît. Si vous cochez cette case, ePolicy Orchestrator

installe silencieusement l'agent sur le client. L'utilisateur final n'a

pas connaissance de l'installation.

• Chemin d'accès de l'installation. Entrez le chemin d'accès de

l'installation ou cliquez sur pour insérer une variable système ou

une variable de fichiers programme.

• Références pour l'installation push d'agent. Si l’option Utiliser

les références du serveur ePO est sélectionnée, ces références sont

utilisées pour l'installation push des agents et les fonctions Compte

utilisateur et Mot de passe ne sont pas disponibles. Si l'option

Utiliser les références du serveur ePO est désélectionnée,

l'administrateur peut entrer un compte utilisateur et un mot de

passe de domaine qui seront utilisés pour l'installation push des

agents.

Si vous ne cochez pas la case Envoyer le progiciel de l’agent, ces

fonctions sont désactivées.

9. Pour ajouter un autre groupe, répétez cette procédure de l'Etape 3 à

l'Etape 8.

10. Cliquez sur OK pour ajouter le nouveau groupe. Cela vous renvoie à la

console, affichant le nouveau groupe sous forme de noeud dans

l'arborescence.

Guide du produit 47

Page 48

Installation et configuration du produit

Ordinateurs

L'entité Ordinateurs est toujours un noeud enfant. Il existe trois méthodes

pour ajouter des ordinateurs. Vous pouvez importer un ordinateur depuis un

domaine existant, créer un ordinateur ou importer un ordinateur d'un fichier

texte.

Importation d’un ordinateur depuis un domaine