Page 1

ClientSecuritySolution8.3

Implementierungshandbuch

Aktualisiert:Dezember2011

Page 2

Anmerkung:VorVerwendungdieserInformationenunddesdarinbeschriebenenProduktssolltendie

allgemeinenHinweiseinAnhangE„Bemerkungen“aufSeite87gelesenwerden.

VierteAusgabe(Dezember2011)

©CopyrightLenovo2008,2011.

HINWEISZUEINGESCHRÄNKTENRECHTEN(LIMITEDANDRESTRICTEDRIGHTSNOTICE):WerdenDatenoder

SoftwaregemäßeinemGSA-Vertrag(GeneralServicesAdministration)ausgeliefert,unterliegtdieVerwendung,

VervielfältigungoderOffenlegungdeninVertragNr.GS-35F-05925festgelegtenEinschränkungen.

Page 3

Inhaltsverzeichnis

Einleitung...............iii

Kapitel1.Übersicht...........1

ClientSecuritySolution............1

ClientSecuritySolution-Verschlüsselungstext..2

ClientSecurity-Kennwortwiederherstellung...2

PasswordManagervonClientSecurity....2

SecurityAdvisor.............3

AssistentzurÜbertragungvonZertikaten...4

FunktionzumZurücksetzenvon

Hardwarekennwörtern...........4

UnterstützungfürSystemeohneTPM.....4

FingerprintSoftware.............4

Kapitel2.Installation..........7

ClientSecuritySolution............7

Installationsvoraussetzungen........7

AngepassteöffentlicheMerkmale......7

TPM-Unterstützung(TrustedPlatform

Module)................8

Installationsverfahrenund

Befehlszeilenparameter..........9

Programm„msiexec.exe“verwenden....11

ÖffentlicheStandardeigenschaftenvon

WindowsInstaller............13

Installationsprotokolldatei........14

ThinkVantageFingerprintSoftwareinstallieren..15

UnbeaufsichtigteInstallation.......15

Optionen...............15

LenovoFingerprintSoftwareinstallieren.....18

UnbeaufsichtigteInstallation.......18

Optionen...............18

SystemsManagementServer.........20

Kapitel3.MitClientSecuritySolution

arbeiten................23

TPMverwenden..............23

TPM(T rustedPlatformModule)unterWindows

7verwenden..............23

ClientSecuritySolutionmitChiffrierschlüsseln

verwalten.................24

Eigentumsrechtübernehmen.......24

Benutzerregistrieren..........25

Softwareemulation...........27

AustauschderSystemplatine.......27

Schutzdienstprogramm„EFS“.......29

XML-Schemaverwenden..........30

Beispiele...............31

RSASecurID-Tokenverwenden........37

RSASecurID-Software-Tokeninstallieren..37

Anforderungen.............38

Smart-Card-Zugriffsoptionenfestlegen...38

RSASecurID-Software-Tokenmanuell

installieren..............38

ActiveDirectory-Unterstützung......38

EinstellungenundRichtlinienfürdie

AuthentizierungüberdasLesegerätfür

Fingerabdrücke..............39

ErzwungeneOptionenzumUmgehendes

Fingerabdrucks............39

ErgebnisderÜberprüfungdes

Fingerabdrucks............39

Befehlszeilentools.............39

SecurityAdvisor............40

InstallationsassistentfürClientSecurity

Solution...............41

ToolzurVerschlüsselungundEntschlüsselung

derImplementierungsdatei........42

ToolzurVerarbeitungder

Implementierungsdatei..........42

TPMENABLE.EXE...........43

ToolzurÜbertragungvonZertikaten....43

TPMaktivierenoderdeaktivieren......44

ActiveDirectory-Unterstützung........46

ADM-Schablonendateien.........47

EinstellungenfürGruppenrichtlinien....48

Kapitel4.MitThinkVantage

FingerprintSoftwarearbeiten....53

Managementkonsolentool..........53

BenutzerspezischeBefehle.......53

BefehlefürglobaleEinstellungen......54

SichererModusundkomfortablerModus....55

SichererModus–Administrator......55

SichererModus-Benutzermiteingeschränkter

Berechtigung.............56

KomfortablerModus-Administrator....57

KomfortablerModus-Benutzermit

eingeschränkterBerechtigung.......57

KongurierbareEinstellungen.......58

FingerprintSoftwareundNovellNetwareClient..59

Authentizierung............60

DienstefürThinkVantageFingerprintSoftware..60

Kapitel5.MitLenovoFingerprint

Softwarearbeiten...........61

Managementkonsolentool..........61

©CopyrightLenovo2008,2011

i

Page 4

DienstefürdieLenovoFingerprintSoftware...61

ActiveDirectory-UnterstützungfürLenovo

FingerprintSoftware............61

Kapitel6.BewährteVerfahren....63

ImplementierungsbeispielefürdieInstallationvon

ClientSecuritySolution...........63

Szenario1..............63

Szenario2..............65

ZwischenModivonClientSecuritySolution

wechseln.................68

ActiveDirectory-Implementierungfür

Unternehmen...............68

Standalone-InstallationfürCDoder

Scriptdateien...............68

SystemUpdate..............68

SystemMigrationAssistant..........68

ZertikatunterVerwendungdurch

SchlüsselerstellunginTPMgenerieren.....69

Voraussetzungen:............69

ZertikatbeimServeranfordern......69

USB-TastaturmitLesegerätfür

Fingerabdrückezusammenmit

ThinkPad-Notebook-Computernvon2008

(R400/R500/T400/T500/W500/X200/X301)

verwenden................70

Windows7-Anmeldung.........71

ClientSecuritySolutionundPassword

Manager...............71

AuthentizierungvordemStarten–

FingerabdruckanstellederBIOS-Kennwörter

verwenden..............72

AnhangA.HinweisezurVerwendung

desLenovoFingerprint

Keyboardzusammenmiteinigen

Thinkpad-Notebookmodellen.....75

KongurationundEinrichtung.........75

Pre-desktopauthentication..........75

Windows-Anmeldung............76

AuthentizierungmitClientSecuritySolution...76

AnhangB.Windows-Kennwortnach

demZurücksetzenmitClientSecurity

Solutionabgleichen..........79

AnhangC.ClientSecuritySolution

aufeinemerneutinstallierten

Windows-Betriebssystem

verwenden..............81

AnhangD.TPMauf

ThinkPad-Notebook-Computern

verwenden..............83

WiewirdBitLockerremotebereitgestellt?....83

WiefunktioniertdieTPM-Sperrung?......84

AnhangE.Bemerkungen.......87

Marken.................88

Glossar................lxxxix

iiClientSecuritySolution8.3Implementierungshandbuch

Page 5

Einleitung

DieindiesemHandbuchenthaltenenInformationendienenzurUnterstützungvonLenovo

denendieProgramme„ThinkVantage

®

ClientSecuritySolution“und„FingerprintSoftware“installiertsind.

®

Computern,auf

DasZielvonClientSecuritySolutionundFingerprintSoftwarebestehtdarin,IhreSystemedurchdasSichern

vonDatenunddurchdieAbwehrvonSicherheitsangriffenzuschützen.

DasImplementierungshandbuchzuClientSecuritySolutionenthältdieInformationen,diefürdieInstallation

vonClientSecuritySolutionundFingerprintSoftwareaufeinemodermehrerenComputernerforderlichsind.

EsenthältebenfallsAnweisungenundSzenarienaufdenVerwaltungstools,dieangepasstwerdenkönnen,

umIT -oderunternehmensinterneRichtlinienzuunterstützen.

DiesesHandbuchrichtetsichanIT-Administratorenbzw.anPersonen,diefürdieImplementierungvon

ThinkVantageClientSecuritySolutionundFingerprintSoftwareaufComputerninihrenUnternehmen

verantwortlichsind.WennSieVorschlägeoderKommentaredazuhaben,wendenSiesichanIhren

autorisiertenLenovoAnsprechpartner.DiesesHandbuchwirdregelmäßigaktualisiert.DieneuesteVersion

ndenSieimmeraufderLenovoWebsiteunter:

http://www.lenovo.com/support

WennSieFragenzurVerwendungderverschiedenenKomponentenderArbeitsbereichevonClientSecurity

SolutionundFingerprintSoftwarehabenoderweitereInformationendazuwünschen,schlagenSieim

OnlinehilfesystemundindenBenutzerhandbüchernnach,dieimLieferumfangvonClientSecuritySolution

undFingerprintSoftwareenthaltensind.

©CopyrightLenovo2008,2011

iii

Page 6

ivClientSecuritySolution8.3Implementierungshandbuch

Page 7

Kapitel1.Übersicht

DiesesKapitelenthälteineÜbersichtzuClientSecuritySolutionundzurFingerprintSoftware.IT-Spezialisten

protierendirektundindirektvondenimvorliegendenImplementierungshandbuchbeschriebenen

Technologien,weilsiePCsbedienerfreundlicherundunabhängigermachenundleistungsfähigeTools

bieten,dieImplementierungenvereinfachenunderleichtern.ThinkVantageTechnologiesermöglichenes

IT-Spezialisten,wenigerZeitfüreinzelneComputerfehlerzuverwendenundsichmehraufihreKernaufgaben

zukonzentrieren.

ClientSecuritySolution

DieSoftware„ClientSecuritySolution“hatvorallemdenZweck,Benutzerndabeizuhelfen,den

ComputeralsRessource,vertraulicheDatenaufdemComputersowiedievomComputeraufgebauten

Netzverbindungenzuschützen.(BeiLenovoSystemen,dieeinTCG-konformes(TCG-T rustedComputing

Group)TPM(TrustedPlatformModule)enthalten,verwendetdieSoftware„ClientSecuritySolution“die

HardwarealsSicherheitsbasisdesSystems.WenndasSystemkeinenintegriertenSicherheitschipenthält,

verwendetClientSecuritySolutionChiffrierschlüsselaufSoftwarebasisalsSicherheitsbasisdesSystems.)

ClientSecuritySolution8.3bietetdiefolgendenFunktionen:

•SichereBenutzerauthentizierungmitWindows

Solution-Verschlüsselungstext

ClientSecuritySolutionkannsokonguriertwerden,dasseinWindows-KennwortodereinClient

SecuritySolution-VerschlüsselungstextfürdieAuthentizierungakzeptiertwird.DasWindows-Kennwort

istbenutzerfreundlichundüberWindowsleichtzuverwalten,währendderClientSecurity

Solution-VerschlüsselungstextzusätzlicheSicherheitbietet.DerAdministratorkannauswählen,welche

Authentizierungsmethodeverwendetwird,unddieseEinstellungkanngeändertwerden,auchwenn

bereitsBenutzerbeiClientSecuritySolutionregistriertsind.

•BenutzerauthentizierungüberFingerabdruck

NutztdieintegrierteunddieüberUSBangeschlosseneFingerabdrucktechnologiezurAuthentizierung

vonBenutzernfürkennwortgeschützteAnwendungen.

•MehrfacheBenutzerauthentizierungfürdieWindows-AnmeldungundverschiedeneVorgängein

ClientSecuritySolution

FestlegungmehrererAuthentizierungseinheiten(Windows-Kennwort,Client

Security-VerschlüsselungstextundFingerabdruck)fürverschiedeneSicherheitsoperationen.

•Kennwortmanagement

SichereVerwaltungundSpeicherungvonkritischenAnmeldedaten,wiez.B.Benutzer-IDsund

Kennwörtern.

•WiederherstellungvonKennwortundVerschlüsselungstext

DieWiederherstellungvonKennwortundVerschlüsselungstextermöglichtesBenutzern,sichbei

WindowsanzumeldenundaufihreClientSecuritySolution-Berechtigungsnachweisezuzugreifen,auch

wennsiedasWindows-KennwortoderdenClientSecuritySolution-Verschlüsselungstextvergessen

haben,indemsieaufvorkongurierteSicherheitsfragenantworten.

•Sicherheitseinstellungenüberprüfen

BenutzererhaltendieMöglichkeit,eineausführlicheListederSicherheitseinstellungenfürdieWorkstation

anzuzeigenundÄnderungenvorzunehmen,umfestgelegteStandardseinzuhalten

•ÜbertragungdigitalerZertikate

ClientSecuritySolutionschütztdenprivatenSchlüsselvonBenutzer-undMaschinenzertikaten.

VerwendenSieClientSecuritySolution,umdenprivatenSchlüsselIhrerbereitsvorhandenenZertikate

zuschützen.

®

-KennwortoderClientSecurity

©CopyrightLenovo2008,2011

1

Page 8

•RichtlinienverwaltungfürAuthentizierung

EinAdministratorkannauswählen,welcheEinheiten(Windows-Kennwort,ClientSecurity

Solution-VerschlüsselungstextoderFingerabdruck)fürdieAuthentizierungfürfolgendeAktionen

erforderlichsind:Windows-Anmeldung,PasswordManager-undZertikatoperationen.

ClientSecuritySolution-Verschlüsselungstext

DerClientSecurity-VerschlüsselungstextisteineoptionaleFunktionderBenutzerauthentizierung,

dieerhöhteSicherheitfürClientSecuritySolution-Anwendungenbietet.DerClientSecurity

Solution-VerschlüsselungstextmussfolgendeBedingungenerfüllen:

•ErmussausmindestensachtZeichenbestehen

•ErmussmindestenseineZifferenthalten

•ErmusssichvondenletztendreiVerschlüsselungstextenunterscheiden

•ErdarfhöchstenszweiwiederholteZeichenenthalten

•ErdarfnichtmiteinerZifferbeginnen

•ErdarfnichtmiteinerZifferenden

•ErdarfnichtdieBenutzer-IDenthalten

•Erdarfnichtgeändertwerden,wennderaktuelleVerschlüsselungstextwenigeralsdreiTagealtist

•ErdarfnichtdreiaufeinanderfolgendeZeichenenthalten,dieauchindemaktuellenVerschlüsselungstext

enthaltensind,unabhängigvonihrerPosition

•ErdarfnichtmitdemWindows-Kennwortübereinstimmen.

DerClientSecuritySolution-VerschlüsselungstextistnurdembetreffendenBenutzerbekannt.Dieeinzige

Möglichkeit,einenvergessenenClientSecuritySolution-Verschlüsselungstextwiederherzustellen,besteht

darin,dieClientSecuritySolution-Kennwortwiederherstellungzuverwenden.WennderBenutzerdie

AntwortenaufdieWiederherstellungsfragenvergisst,gibteskeineMöglichkeitmehr,diedurchdenClient

SecuritySolution-VerschlüsselungstextgeschütztenDatenwiederherzustellen.

ClientSecurity-Kennwortwiederherstellung

DieseoptionaleFunktionermöglichtesregistriertenBenutzern,einvergessenesWindows-Kennwortoder

einenvergessenenClientSecuritySolution-VerschlüsselungstextdurchdasBeantwortendreierFragen

wiederherzustellen.WenndieseFunktionaktiviertist,wählenSiedreiAntwortenaufzehnvorausgewählte

Fragenaus.WennSieIhrWindows-KennwortoderIhrenClientSecurity-Verschlüsselungstext

vergessen,habenSiedieMöglichkeit,diesedreiFragenzubeantworten,umIhrKennwortoderIhren

Verschlüsselungstextzurückzusetzen.

Anmerkung:BeiVerwendungdesClientSecurity-VerschlüsselungstextesistdiesdieeinzigeMöglichkeit,

einenvergessenenVerschlüsselungstextwiederherzustellen.WennSiedieAntwortenaufdiedreiFragen

vergessen,müssenSiedenRegistrierungsassistentenerneutausführenundverlierenallezuvorvonClient

SecuritygesichertenDaten.

PasswordManagervonClientSecurity

MitdemPasswordManagervonClientSecuritySoftwarekönnenSieleichtzuvergessendeDatenfür

AnwendungenundWebsites,wiez.B.Benutzer-IDs,KennwörterundanderepersönlicheDaten,verwalten.

DerPasswordManagervonClientSecurityschütztIhrepersönlichenDatenüberClientSecuritySolution,

sodassderZugriffaufIhreAnwendungenundIhreWebsitesvollkommensicherbleiben.DerPassword

ManagervonClientSecurityverringertIhrenZeit-undArbeitsaufwand,daSiesichnureinKennwortoder

einenVerschlüsselungstextmerkenbzw.nureinmalIhrenFingerabdruckbereitstellenmüssen.

DerPasswordManagervonClientSecuritySoftwarebietetdiefolgendenFunktionen:

2ClientSecuritySolution8.3Implementierungshandbuch

Page 9

•VerschlüsselnallergespeichertenDatenüberdieClientSecuritySolution-Software:

VerschlüsseltautomatischalleIhreDatenüberClientSecuritySolution.Ihrekritischen

KennwortinformationenwerdendurchdieVerschlüsselungsschlüsselvonClientSecuritySolution

gesichert.

•AutomatischesAusfüllenvonBenutzer-IDsundKennwörtern:

AutomatisiertIhrenAnmeldeprozess,wennSieaufeineAnwendungodereineWebsitezugreifen.Wenn

IhreAnmeldedatenindenPasswordManagervonClientSecurityeingegebenwurden,kannderPassword

ManagervonClientSecurityautomatischdieerforderlichenFelderausfüllenundandieWebsiteoderan

dieAnwendungübergeben.

•BearbeitungvonEinträgenüberdieSchnittstelledesPasswordManagersvonClientSecurity:

SiekönnendieBearbeitungallerIhrerBenutzerkontoeinträgeunddieKongurationalleroptionalen

FunktionenübereineeinzigebenutzerfreundlicheSchnittstellevornehmen.DieVerwaltungIhrer

KennwörterundIhrerpersönlichenDatenerfolgtüberdieseSchnittstelleschnellundeinfach.Diemeisten

eingabebezogenenÄnderungenkönnenautomatischvomPasswordManagervonClientSecurityerkannt

werden,sodassderBenutzerdieEingabensogarmitnochgeringeremAufwandaktualisierenkann.

•SpeichernderDatenohnezusätzlicheSchritte:

DerPasswordManagervonClientSecuritykannautomatischerkennen,wennkritischeDatenaneine

bestimmteWebsiteoderAnwendunggesendetwerden.WenneinesolcheErkennungstattndet,fordert

derPasswordManagervonClientSecuritydenBenutzerauf,dieDatenzuspeichern,wodurchder

ProzessdesSpeichernskritischerDatenvereinfachtwird.

•SpeichernallerDatenineinemsicherenArbeitspuffer:

MitdemPasswordManagervonClientSecuritykannderBenutzeralleTextdateninsicheren

Arbeitspuffernspeichern.DiesicherenArbeitspufferdesBenutzerskönnenmitderselbenSicherheitsstufe

wiealleanderenEinträgefürWebsitesoderAnwendungengeschütztwerden.

•ExportierenundImportierenvonAnmeldedaten:

SiekönnenIhrekritischenpersönlichenDatenexportieren,umsiesichervoneinemComputerzueinem

anderenzuübertragen.WennSieIhreAnmeldedatenausdemPasswordManagervonClientSecurity

Softwareexportieren,wirdeinekennwortgeschützteExportdateierstellt,dieaufeinemaustauschbaren

Datenträgergespeichertwerdenkann.MitdieserDateikönnenSieüberallaufIhrepersönlichenDaten

zugreifenoderIhreEinträgeaufeinemanderenComputermitdemPasswordManagerimportieren.

Anmerkung:VollständigeImportunterstützungistfürExportdateienfürdieVersionen7.0und8.x

vonClientSecuritySolutionverfügbar.FürClientSecuritySolutionVersion6.0isteingeschränkte

Unterstützungverfügbar(Anwendungseinträgewerdennichtimportiert).VersionenvonClientSecurity

SoftwarebiseinschließlichVersion5.4xwerdennichtindenPasswordManagervonClientSecurity

SolutionVersion8.ximportiert.

SecurityAdvisor

MitdemT ool„SecurityAdvisor“könnenSieeineZusammenfassungderSicherheitseinstellungenanzeigen,

diezurzeitaufIhremComputerfestgelegtsind.SiekönnendieseEinstellungenverwenden,umIhren

aktuellenSicherheitsstatusanzuzeigenoderumIhreSystemsicherheitzuverbessern.Dieangezeigten

KategoriestandardwertekönnenüberdieWindows-Registrierungsdatenbankgeändertwerden.Zuden

Sicherheitskategoriengehörenz.B.:

•Hardwarekennwörter

•Windows-Benutzerkennwörter

•RichtliniefürWindows-Kennwörter

•GeschützterBildschirmschoner

•GemeinsamerDateizugriff

Kapitel1.Übersicht3

Page 10

AssistentzurÜbertragungvonZertikaten

DerCSS-AssistentzurÜbertragungvonZertikatenführtSiedurchdieeinzelnenSchrittezurÜbertragung

derIhrenZertikatenzugeordnetenprivatenSchlüsselvomsoftwarebasiertenMicrosoftCryptographicServiceProvider)zumhardwarebasiertenCSS-CSP(ClientSecuritySolutionCSP).Nach

dieserÜbertragungsindOperationen,beidenendieZertikateverwendetwerden,sicherer,dadieprivaten

SchlüsseldurchClientSecuritySolutiongeschütztsind.

®

CSP(CSP-

FunktionzumZurücksetzenvonHardwarekennwörtern

MitdiesemToolkönnenSieeinesichereUmgebungeinrichten,dieunabhängigvonWindowsausgeführt

wirdunddieIhnenhilft,einvergessenesStart-oderFestplattenkennwortzurückzusetzen.IhreIdentitätwird

überprüft,indemSieeineReihevonFragenbeantworten,dieSievorherselbstfestlegen.ErstellenSiediese

sichereUmgebungmöglichst,bevorSieeinKennwortvergessen.SiekönneneinvergessenesKennworterst

zurücksetzen,wenndiesesichereUmgebungaufIhremFestplattenlaufwerkeingerichtetistundSiesich

registrierthaben.DiesesToolstehtnuraufausgewähltenComputernzurVerfügung.

UnterstützungfürSystemeohneTPM

ClientSecuritySolution8.3unterstütztLenovoSysteme,dieüberkeinenkompatiblenintegrierten

Sicherheitschipverfügen.DieseUnterstützungermöglichteineStandardinstallationimgesamten

UnternehmenzurErstellungeinerkonsistentenundsicherenUmgebung.DieSysteme,dieüberden

integriertenSicherheitschipverfügen,sindgegenAngriffebessergeschützt.BeiSystemenohneden

integriertenSicherheitschipverwendetClientSecuritySolutionjedochChiffrierschlüsselaufSoftwarebasis

alsSicherheitsbasisdesSystemsundauchdasSystemkannvoneinerhöherenSicherheitundeiner

besserenFunktionalitätprotieren.

FingerprintSoftware

DiebiometrischenFingerabdrucktechnologienvonLenovosollenKundenhelfen,dieKostenfürdie

VerwaltungvonKennwörternzusenken,dieSicherheitihrerSystemezuerhöhenundgesetzliche

Bestimmungeneinzuhalten.DieFingerprintSoftwareermöglichtdieAuthentizierungperFingerabdruckbei

PCsundNetzwerken,indemmitLesegerätenfürFingerabdrückevonLenovogearbeitetwird.InKombination

mitClientSecuritySolution8.3bietetFingerprintSoftwareerweiterteFunktionalität.ClientSecuritySolution

8.3unterstütztsowohlThinkVantageFingerprintSoftware5.9.2alsauchLenovoFingerprintSoftware3.3.

DiesekönnenfürunterschiedlicheMaschinentypenverfügbarsein.SiekönnendieFingerprintSoftwarevon

derLenovoWebsiteherunterladenoderweitereInformationenzuLenovoFingerabdrucktechnologiennden:

FingerprintSoftwarebietetdiefolgendenFunktionen:

•Client-Software-Funktionen

–ErsetzendesMicrosoftWindows-Kennworts:

Ersetztfüreineneinfachen,schnellenundsicherenSystemzugriffIhrKennwortdurchIhren

Fingerabdruck.

–ErsetzendesBIOS-Kennworts(desStartkennworts)unddesKennwortsfürdas

Festplattenlaufwerk:

ErsetztdieseKennwörterdurchIhrenFingerabdruck,wodurchdieSicherheitundderKomfortbeider

Anmeldungerhöhtwerden.

–AuthentizierungüberFingerabdruckvordemBootenfürVerschlüsselungdesgesamten

LaufwerksmitSafeGuardEasy:

VerwendetdieAuthentizierungüberFingerabdruckzumVerschlüsselndesFestplattenlaufwerksvor

demStartenvonWindows.

4ClientSecuritySolution8.3Implementierungshandbuch

Page 11

–ZugriffaufdasBIOSundaufWindowsmiteinereinzigenÜberprüfung:

SiemüssenIhrenFingerabdrucknureineinzigesMalüberprüfenlassen,umZugriffaufdasBIOSund

aufWindowszuerhalten,undsparendadurchwertvolleZeit.

–IntegrationinClientSecuritySolution:

GemeinsameVerwendungmitdemPasswordManagervonClientSecuritySolutionundNutzungdes

TPMs(T rustedPlatformModule).NacheinerÜberprüfungdesFingerabdruckskönnenBenutzerauf

WebsiteszugreifenundAnwendungenauswählen.

•Administratorfunktionen

–WechselzwischenSicherheitsmodi:

EinAdministratorkannzwischeneinemsicherenundeinemkomfortablerenModushin-und

herschalten,umdieZugriffsberechtigungenvonBenutzernmiteingeschränkterBerechtigungzu

ändern.

•Sicherheitsfunktionen

–Softwaresicherheit:

ZumSchutzvonBenutzerschablonendurcheinestarkeVerschlüsselung,wennsieineinemSystem

gespeichertsindundwennsievomLesegerätzurSoftwareübertragenwerden.

–Hardwaresicherheit:

VerwendenSieeinSicherheitslesegerätmiteinemKoprozessor,derFingerabdruckmuster,

BIOS-KennwörterundVerschlüsselungsschlüsselspeichertundschützt.

Kapitel1.Übersicht5

Page 12

6ClientSecuritySolution8.3Implementierungshandbuch

Page 13

Kapitel2.Installation

DiesesKapitelenthältAnweisungenzumInstallierenvonClientSecuritySolutionundFingerprintSoftware.

BevorSieClientSecuritySolutionoderFingerprintSoftwareinstallieren,solltenSiedieArchitekturder

betreffendenAnwendungkennen.DiesesKapitelenthältInformationenzurArchitekturdereinzelnen

AnwendungenundweitereInformationen,dieSievorderInstallationderProgrammebenötigen.

ClientSecuritySolution

DasInstallationspaketfürClientSecuritySolutionwurdemitInstallShield10.5PremieralsBasic-MSI-Projekt

entwickelt.InstallShieldverwendetWindowsInstallerzumInstallierenvonAnwendungen,wodurch

AdministratorenzahlreicheMöglichkeitenerhalten,Installationenanzupassen,wiez.B.durchdasFestlegen

vonEigenschaftswertenüberdieBefehlszeile.IndiesemKapitelwerdenMöglichkeitenzumVerwenden

undAusführendesInstallationspaketsfürClientSecuritySolutionbeschrieben.LesenSiezumbesseren

VerständniszunächstdasganzeKapitel,bevorSiemitderInstallationderPaketebeginnen.

Anmerkung:LesenSiebeiderInstallationdieserPaketedieReadme-DateizuClientSecuritySolution,

dieaufderLenovoWebsiteverfügbarist.DieReadme-DateienthältaktuelleInformationenzuThemenwie

Softwareversionen,unterstütztenSystemenundSystemvoraussetzungensowieweitereHinweise,die

fürSiebeiderInstallationhilfreichsind.

Installationsvoraussetzungen

DieInformationenindiesemAbschnittenthaltendieSystemvoraussetzungenfürdasInstallierendesClient

SecuritySolution-Pakets.RufenSiediefolgendeWebsiteauf,umzuprüfen,obSieüberdieneueste

Softwareversionverfügen:

http://www.lenovo.com/support

LenovoComputermüssenmindestensdiefolgendenVoraussetzungenerfüllen,damitClientSecurity

Solutioninstalliertwerdenkann:

•Betriebssystem:Windows7

•Speicher:256MB

–BeiKongurationenmitgemeinsamgenutztemSpeichermussdieBIOS-Einstellungfürdenmaximal

gemeinsamgenutztenSpeichermindestens8MBbetragen.

–BeiKongurationenmitnichtgemeinsamgenutztemSpeichersind120MBannichtgemeinsam

genutztemSpeichererforderlich.

•InternetExplorer

•300MBfreierSpeicherbereichaufdemFestplattenlaufwerk.

•VGA-kompatiblerBildschirm,dereineAuösungvon800x600und24-Bit-Farbmodusunterstützt.

•DerBenutzermussüberdieentsprechendenVerwaltungsberechtigungenverfügen,umClientSecurity

Solutionzuinstallieren.

Anmerkung:DasImplementierendesClientSecuritySolution-InstallationspaketsunterWindowsServer

2003wirdnichtunterstützt.EswirdjedochdasAnforderneinesZertikatsvonWindowsServer2003

unterstützt.WeitereInformationenhierzundenSieimAbschnitt„ZertikatunterVerwendungdurch

SchlüsselerstellunginTPMgenerieren“aufSeite69

®

abVersion5.5mussinstalliertsein.

.

AngepassteöffentlicheMerkmale

DasInstallationspaketfürdasProgramm„ClientSecuritySoftware“verfügtübereineReihevon

angepasstenöffentlichenMerkmalen,diebeiderAusführungderInstallationüberdieBefehlszeile

festgelegtwerdenkönnen.DiefolgendeT abelleenthältdieangepasstenöffentlichenMerkmalefürdas

Windows-Betriebssystem:

®

©CopyrightLenovo2008,2011

7

Page 14

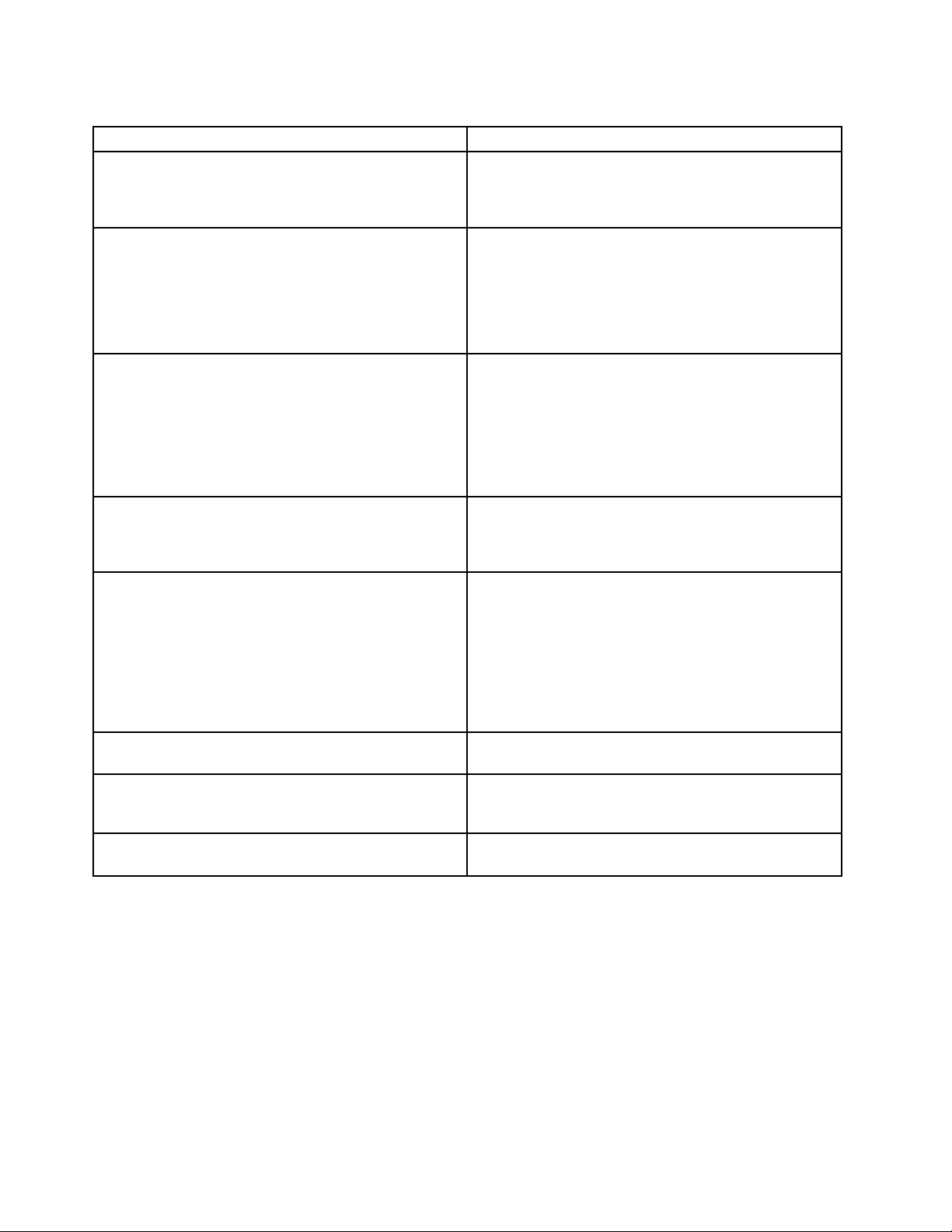

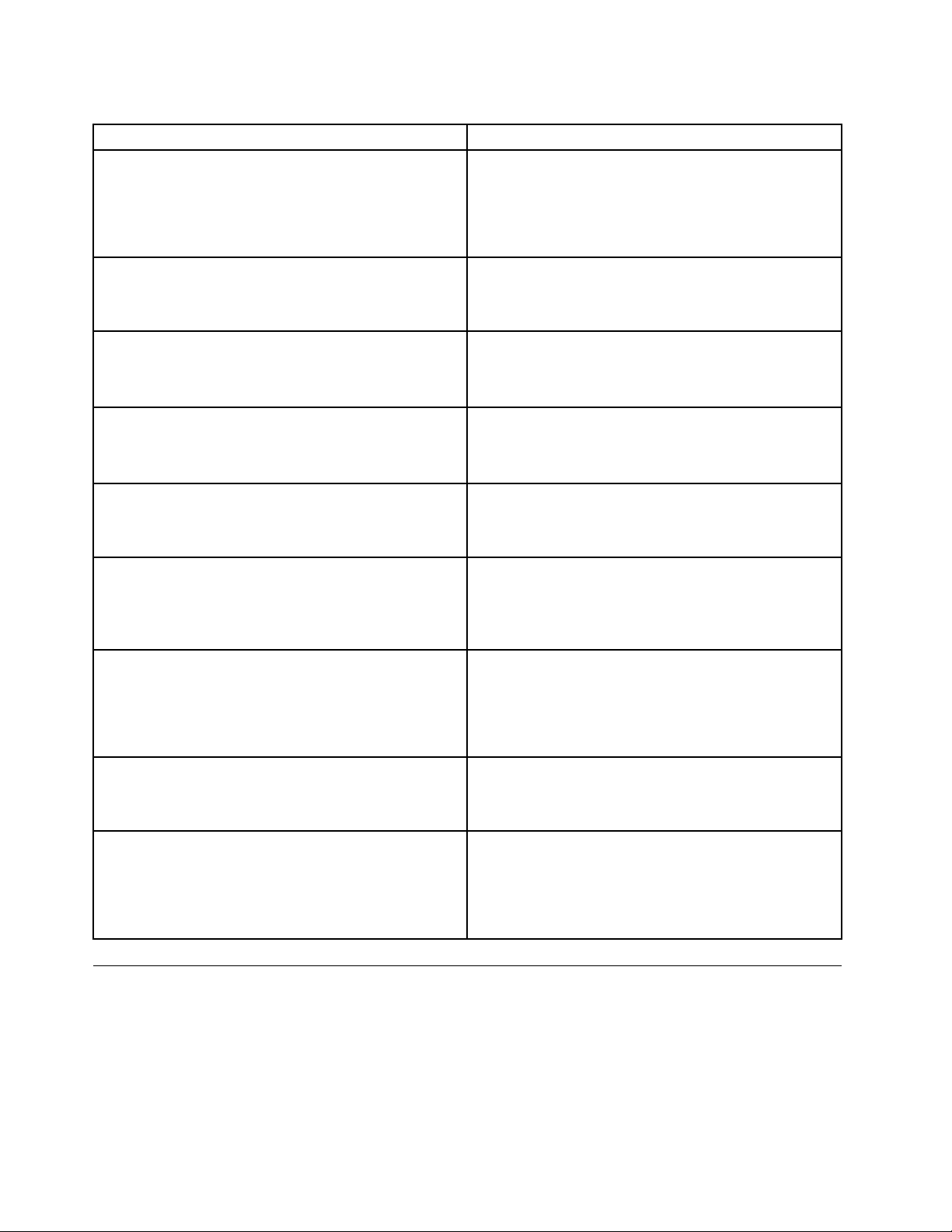

Tabelle1.ÖffentlicheMerkmale

EigenschaftBeschreibung

EMULATIONMODEGibtan,dassdieInstallationimEmulationsmodus

erzwungenwird,auchwennbereitseinTPMvorhandenist.

GebenSieinderBefehlszeileEMULATIONMODE=1ein,

umdieInstallationimEmulationsmodusvorzunehmen.

HALTIFTPMDISABLEDWennsichdasTPMiminaktiviertenStatusbendetund

dieInstallationimBefehlszeilenmodusausgeführtwird,

lautetdieStandardeinstellungfürdieInstallation,dass

sieimEmulationsmodusfortgesetztwird.Verwenden

SiedasMerkmalHALTIFTPMDISABLED=1,wenndie

InstallationimBefehlszeilenmodusausgeführtwird,um

dieInstallationanzuhalten,wenndasTPMinaktiviertist.

NOCSSWIZARDLegenSieinderBefehlszeile„NOCSSWIZARD=1“

fest,umzuverhindern,dassdasClientSecurity

Solution-DialogfensterfürdieRegistrierungautomatisch

angezeigtwird,nachdemClientSecuritySolution

installiertwurde.DiesesMerkmalistfüreinen

Administratorkonguriert,derClientSecuritySolution

installieren,dasSystemjedocherstspätermitHilfevon

Scriptskongurierenmöchte.

CSS_CONFIG_SCRIPTLegenSieCSS_CONFIG_SCRIPT=„Dateiname“oder

„Dateiname_Kennwort“fest,umeineKongurationsdatei

auszuführen,nachdemeinBenutzerdieInstallation

abgeschlossenundeinenNeustartdurchgeführthat.

SUPERVISORPWLegenSieinderBefehlszeile

SUPERVISORPW=„Kennwort“fest,umein

Administratorkennwortbereitzustellen,umdenChip

fürdieInstallationimBefehlszeilenmodusoderin

einemanderenModuszuaktivieren.WennderChip

inaktiviertistunddieInstallationimBefehlszeilenmodus

ausgeführtwird,mussdasrichtigeAdministratorkennwort

eingegebenwerden,umdenChipzuaktivieren.

AndernfallswirdderChipnichtaktiviert.

PWMGRMODEGebenSieinderBefehlszeilePWMGRMODE=1ein,um

nurPasswordManagerzuinstallieren.

NOSTARTMENUGebenSieinderBefehlszeileNOSTARTMENU=1ein,

umzuverhindern,dassimStartmenüeinDirektaufruf

generiertwird.

CREATESHORTCUTGebenSieinderBefehlszeileCREATESHORTCUT=1ein,

umimStartmenüeinenEintraghinzuzufügen.

TPM-Unterstützung(TrustedPlatformModule)

ClientSecuritySolution8.3unterstütztdenintegriertenSicherheitschipdesComputers,dasTPM(Trusted

PlatformModule).WennIhrLenovoComputereinvomWindows-BetriebssystemunterstütztesTPMenthält,

verwendetClientSecuritySolutiondiemitdemWindows-BetriebssystemintegriertenTreiber.

FürdasAktivierendesTMPistmöglicherweiseeinWarmstarterforderlich,dadasTPMdurchdas

System-BIOSaktiviertwird.WennSieWindows7ausführen,werdenSiemöglicherweisebeimSystemstart

dazuaufgefordert,dieAktivierungdesTPMSzubestätigen.

BevordasTPMirgendwelcheFunktionenausführenkann,mussdasEigentumsrechtinitialisiertwerden.

JedesSystemerhälteinenClientSecuritySolution-Administrator,derdieClientSecuritySolution-Optionen

8ClientSecuritySolution8.3Implementierungshandbuch

Page 15

verwaltet.DieserAdminstratormussübereineWindows-Administratorberechtigungverfügen.Der

AdministratorkannmitHilfevonXML-Implementierungsscriptsinitialisiertwerden.

NachdemdasEigentumsrechtfürdasSystemkonguriertist,wirdfürjedenweiterenWindows-Benutzer,

dersichamSystemanmeldet,automatischderKongurationsassistentvonClientSecuritySoftware

aufgerufen,damitderBenutzersichregistrierenkannunddieentsprechendenSicherheitsschlüsselund

BerechtigungsnachweisedesBenutzersinitialisiertwerden.

Software-EmulationfürTPM

ClientSecuritySolutionkannaufbestimmtenSystemenohnedasTPMausgeführtwerden.DieFunktionalität

istdabeidieselbe,außerdassanstellevonhardwaregeschütztenSchlüsselnSchlüsselaufSoftwarebasis

verwendetwerden.DieSoftwarekannauchmiteinemSchalterinstalliertwerden,dersiezwingt,immer

SchlüsselaufSoftwarebasisanstelledesTPMszuverwenden.DieEntscheidung,obdieserSchalter

verwendetwerdensoll,mussbeiderInstallationgetroffenwerden.SiekannohneeineDeinstallationund

eineerneuteInstallationderSoftwarenichtrückgängiggemachtwerden.

DieSyntaxzumErzwingeneinerSoftware-EmulationdesTPMslautetwiefolgt:

InstallFile.exe“/vEMULATIONMODE=1”

InstallationsverfahrenundBefehlszeilenparameter

MicrosoftWindowsInstallerstelltverschiedeneVerwaltungsfunktionenüberBefehlszeilenparameterbereit.

WindowsInstallerkanneineadministrativeInstallationeinerAnwendungodereinesProduktsineinem

NetzwerkzurVerwendungdurchArbeitsgruppenoderzurkundenspezischenAnpassungdurchführen.

Befehlszeilenoptionen,fürdieeinParametererforderlichist,müssenohneLeerzeichenzwischenderOption

unddemzugehörigenParameterangegebenwerden.Beispiele:

setup.exe/s/v"/qnREBOOT=”R”"

istgültig,aber

setup.exe/s/v"/qnREBOOT=”R”"

ungültig.

Anmerkung:DasStandardverhaltenbeieineralleinausgeführtenInstallation(AusführungderDatei

„setup.exe“ohneParameter)bestehtdarin,dassderBenutzernachAbschlussderInstallationdazu

aufgefordertwird,denComputererneutzustarten.EinNeustartistfürdasordnungsgemäßeFunktionieren

desProgrammserforderlich.DerNeustartkanndurcheinenBefehlszeilenparameterfüreineunbeaufsichtigte

Installationverzögertwerden(eineBeschreibungdazundenSieimvorherigenAbschnittundimAbschnitt

mitdenBeispielen).

BeimClientSecuritySolution-InstallationspaketentpackteineadministrativeInstallationdie

InstallationsquellendateienaneineangegebenePosition.

UmeineadministrativeInstallationauszuführen,führenSiedasInstallationspaketüberdieBefehlszeilemit

demParameter/aaus:

setup.exe/a

EineadministrativeInstallationstellteinenAssistentenbereit,derdenAdministratorauffordert,die

SpeicherpositionenzumEntpackenderInstallationsdateienanzugeben.InderStandardeinstellungwerden

dieDateienaufLaufwerkC:\extrahiert.SiekönneneineanderePositionaufanderenLaufwerkenalsC:\

auswählen(z.B.anderelokaleLaufwerkeoderzugeordneteNetzlaufwerke).SiekönnenindiesemSchritt

auchneueVerzeichnisseerstellen.

UmeineadministrativeInstallationunbeaufsichtigtauszuführen,könnenSiedasöffentlicheMerkmal

TARGETDIRinderBefehlszeilefestlegen,umdiePositionfürdieExtraktionanzugeben:

Kapitel2.Installation9

Page 16

setup.exe/s/v"/qnTARGETDIR=F:\TVTRR"

oder

msiexec.exe/i"ClientSecurity-PasswordManager.msi"/qnTARGERDIR=F:\TVTRR

Anmerkung:WennSienichtdieaktuelleVersionvonWindowsInstallerverwenden,wirddieDatei

„setup.exe“konguriert,umdieWindowsInstaller-SteuerkomponenteaufdieaktuelleVersionzu

aktualisieren.DurchdieAktualisierungderWindowsInstaller-SteuerkomponentewirdeineAufforderung

zumDurchführeneinesWarmstartsausgegeben,auchwenneineadministrativeInstallationmit

selbstextrahierendemInstallationspaketdurchgeführtwird.SiekönnendieEigenschaft„REBOOT“

desWindowsInstallerverwenden,umindieserSituationeinenWarmstartzuverhindern.Wenn

WindowsInstallerinderaktuellenVersionvorliegt,versuchtdieDatei„setup.exe“nicht,dieWindows

Installer-Steuerkomponentezuaktualisieren.

WenneineadministrativeInstallationabgeschlossenist,kannderAdministratordieQuellendateien

anpassen,indemerbeispielsweiseEinstellungenzurRegistrierungsdatenbankhinzufügt.

DiefolgendenParameterundBeschreibungensindinderHilfedokumentationfürInstallShieldDeveloper

enthalten.Parameter,dienichtfürBasicMSI-Projektegelten,wurdenentfernt.

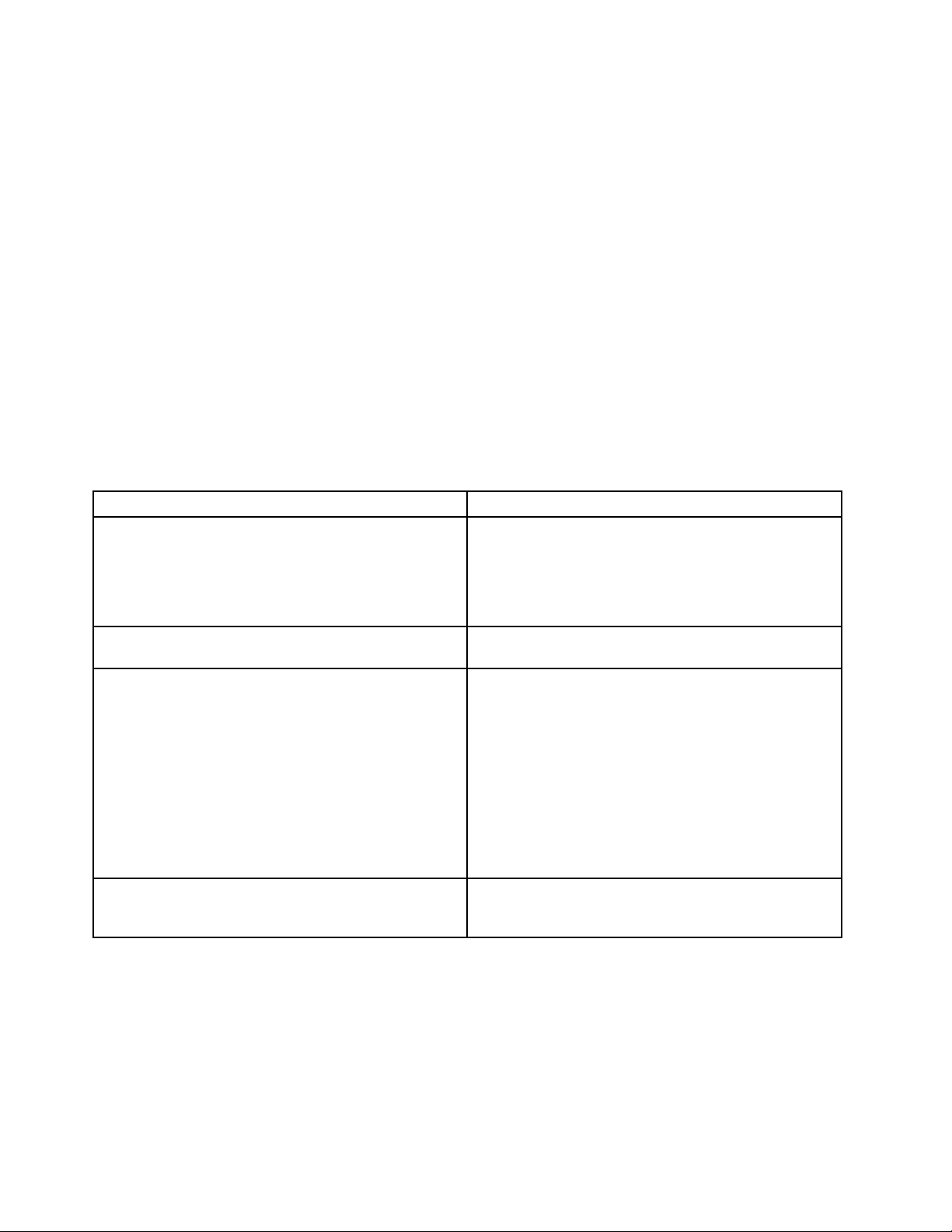

Tabelle2.Parameter

ParameterBeschreibung

/a:AdministrativeInstallationDurchdenSchalter/aführtsetup.exeeineadministrative

Installationaus.BeieineradministrativenInstallation

werdenIhreDatendateienineindurchdenBenutzer

angegebenesVerzeichniskopiert(undentpackt),aberes

werdenkeineVerknüpfungenerstellt,keineCOM-Server

registriertundkeinProtokollzurDeinstallationerstellt.

/x:DeinstallationsmodusDurchdenSchalter/xdeinstalliertsetup.exeeinzuvor

installiertesProdukt.

/s:UnbeaufsichtigterModusDurchdenBefehlsetup.exe/swirddas

Initialisierungsfenstervonsetup.exefüreinBasic

MSI-Installationsprogrammunterdrückt,abereswird

keineAntwortdateigelesen.BeiBasicMSI-Projekten

werdenkeineAntwortdateienfürunbeaufsichtigte

Installationenerstelltoderverwendet.UmeinBasic

MSI-Produktunbeaufsichtigtauszuführen,führen

SiedieBefehlszeilesetup.exe/s/v/qnaus.(Zur

AngabederWertevonöffentlichenMerkmalenfüreine

unbeaufsichtigteBasicMSI-InstallationkönnenSieeinen

Befehlwiez.B.setup.exe/s/v„/qnINST ALLDIR=D:\Ziel“

verwenden.)

/v:ArgumenteanMsiexecübergebenDasArgument/vwirdverwendet,umBefehlszeilenschalter

undWertevonöffentlichenMerkmalenanmsiexec.exezu

übergeben.

10ClientSecuritySolution8.3Implementierungshandbuch

Page 17

Tabelle2.Parameter(Forts.)

ParameterBeschreibung

/L:SprachebeiderInstallationBenutzerkönnendenSchalter/Lmitderdezimalen

Sprachen-IDverwenden,umdieSpracheanzugeben,

dieineinemmehrsprachigenInstallationsprogramm

verwendetwerdensoll.DerBefehl,umDeutschals

Spracheanzugeben,lautetbeispielsweisesetup.exe

/L1031.

/w:WartenBeieinemBasicMSI-Projektwirdsetup.exedurchdas

Argument/wgezwungen,mitdemBeendenbiszum

AbschlussderInstallationzuwarten.WennSiedie

Option/wineinerBatchdateiverwenden,solltenSiedem

Befehlszeilenparametervonsetup.exemöglicherweise

start/WAITvoranstellen.EinBeispielimrichtigenFormat

hierzusiehtwiefolgtaus:

start/WAITsetup.exe/w

Programm„msiexec.exe“verwenden

UmnachdemVornehmenvonAnpassungeneineInstallationmithilfederentpacktenQuellendatei

auszuführen,mussderBenutzerdasProgramm„msiexec.exe“überdieBefehlszeileaufrufenunddabei

denNamenderentpackten*.MSI-Dateiangeben.DasProgramm„msiexec.exe“istdieausführbareDatei

desWindows-Installationsprogramms,dasverwendetwird,umdieInstallationspaketezuinterpretieren

unddieProdukteaufZielsystemenzuinstallieren.

msiexec/i"C:\WindowsFolder\Proles\UserName\

Personal\MySetups\projectname\productconguration\releasename\

DiskImages\Disk1\productname.msi"

Anmerkung:GebenSiedenobenangegebenenBefehlineineeinzigeZeileein,ohneLeerzeichennachden

Schrägstrichen.

InderfolgendenTabellesinddieverfügbarenBefehlszeilenparameterbeschrieben,diezusammenmitder

Datei„msiexec.exe“verwendetwerdenkönnen.ZudementhältsieVerwendungsbeispiele.

Tabelle3.Befehlszeilenparameter

ParameterBeschreibung

/IPaketoderProduktcodeVerwendenSiezurInstallationdesProduktsfolgendesFormat:

Othello:msiexec/i"C:\WindowsF older\Proles\

UserName\Personal\MySetups

\Othello\TrialVersion\

Release\DiskImages\Disk1\

OthelloBeta.msi"

DerProduktcodeverweistaufdieGUID(GloballyUniqueIdentier),dieim

ProduktcodemerkmalinderProjektansichtfürdasProduktautomatisch

generiertwird.

/aPaketMitdemParameter/akönnenBenutzermitAdministratorrechteneinProdukt

imNetzwerkinstallieren.

/xPaketoderProduktcodeMitdemParameter/xwirdeinProduktdeinstalliert.

Kapitel2.Installation11

Page 18

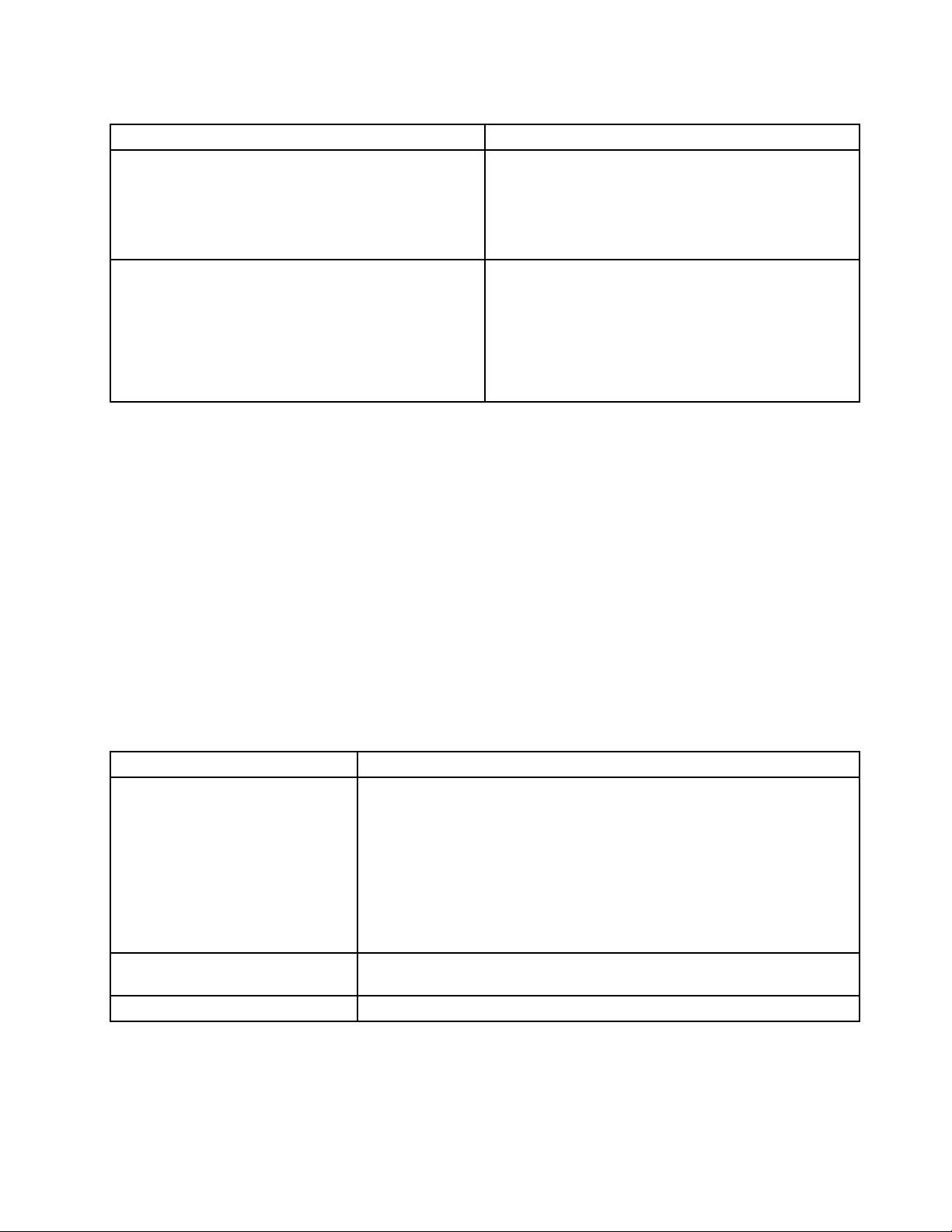

Tabelle3.Befehlszeilenparameter(Forts.)

ParameterBeschreibung

/L[i|w|e|a|r|u|c|m|p|v|+]Protokolldatei

/q[n|b|r|f]

/?oder/hBeideBefehlezeigendenCopyrightvermerkfürWindowsInstalleran.

TRANSFORMSMitdemBefehlszeilenparameterTRANSFORMSkönnenSieUmsetzungen

MitdemParameter/LwirdderPfadzurProtokolldateiangegeben.Die

folgendenFlagsgebenan,welcheInformationeninderProtokolldatei

gespeichertwerdensollen:

•iprotokolliertStatusnachrichten

•wprotokolliertnichtschwerwiegendeWarnungen

•eprotokolliertFehlernachrichten

•aprotokolliertdenBeginnvonAktionsfolgen

•rprotokolliertaktionsspezischeAufzeichnungen

•uprotokolliertBenutzeranforderungen

•cprotokolliertdieSchnittstellenparameterfürdenErstbenutzer

•mprotokolliertNachrichtenzurÜberschreitungderSpeicherkapazität

•pprotokolliertTerminaleinstellungen

•vprotokolliertdieEinstellungfürausführlicheAusgabe

•+wirdeinervorhandenenDateihinzugefügt

•*isteinPlatzhalterzeichen,mitdemSiealleInformationenprotokollieren

können(außerderEinstellungfürausführlicheAusgabe)

MitdemParameter/qwirddieStufederBenutzerschnittstelleinVerbindung

mitdenfolgendenFlagsangegeben:

•mitqoderqnwirdkeineBenutzerschnittstelleerstellt

•mitqbwirdeineBasisbenutzerschnittstelleerstellt

DiefolgendenEinstellungenfürdieBenutzerschnittstellebewirkendieAnzeige

einesModaldialogfenstersamEndederInstallation:

•mitqrwirddieBenutzerschnittstelleverkleinertangezeigt

•mitqfwirddieBenutzerschnittstelleinVollgrößeangezeigt

•mitqn+wirddieBenutzerschnittstellenichtangezeigt

•mitqb+wirdeineBasisbenutzerschnittstelleangezeigt

angeben,dieSiefürIhrBasispaketanwendenmöchten.

msiexec/i"C:\WindowsFolder\

Proles\UserName\Personal

\MySetups\

YourProjectName\TrialVersion\

MyRelease-1

\DiskImages\Disk1\

ProductName.msi"TRANSFORMS="NewTransf orm1.mst"

Merkmale

12ClientSecuritySolution8.3Implementierungshandbuch

MehrereUmsetzungenkönnendurchSemikolonsvoneinandergetrennt

werden.VerwendenSiekeineSemikolonsimNamen,denSieumsetzen,da

diesersonstvomWindowsInstaller-Servicefalschinterpretiertwird.

AlleöffentlichenMerkmalekönnenüberdieBefehlszeilefestgelegtoder

geändertwerden.DieöffentlichenMerkmaleunterscheidensichvon

denprivatenMerkmalendurchdieausschließlicheVerwendungvon

Großbuchstaben.FIRMENNAMEistzumBeispieleinöffentlichesMerkmal.

ZumFestlegeneinesMerkmalsüberdieBefehlszeileverwendenSiedie

folgendeSyntax:

PROPERTY=VALUE

WennSiedenWertvonFIRMENNAMEändernmöchten,gebenSieFolgendes

ein:

msiexec/i"C:\WindowsFolder\

Proles\UserName\Personal\

MySetups\YourProjectName\

TrialVersion\MyRelease-1\

Page 19

Tabelle3.Befehlszeilenparameter(Forts.)

ParameterBeschreibung

DiskImages\Disk1\ProductName.msi"

COMPANYNAME="InstallShield"

ÖffentlicheStandardeigenschaftenvonWindowsInstaller

WindowsInstallerverfügtübereineReihevonstandardmäßigintegriertenöffentlichenEigenschaften,die

überdieBefehlszeilefestgelegtwerdenkönnen,umeinbestimmtesVerhaltenbeiderInstallationanzugeben.

InderfolgendenTabellesinddieüblichstenöffentlichenMerkmale,dieinderBefehlszeileverwendet

werden,beschrieben.

WeitereInformationenndenSieaufderMicrosoft-Websiteunter:

http://msdn2.microsoft.com/en-us/library/aa367437.aspx

InderfolgendenT abellewerdendieallgemeinverwendetenEigenschaftenvonWindowsInstallerangezeigt:

Tabelle4.EigenschaftenvonWindowsInstaller

EigenschaftBeschreibung

TARGETDIRGibtdasStammzielverzeichnisfürdieInstallationan.Bei

eineradministrativenInstallationgibtdiesesMerkmaldie

Positionan,andiedasInstallationspaketkopiertwird.

ARPAUTHORIZEDCDFPREFIX

ARPCOMMENTSStelltKommentarezumHinzufügenoderEntfernenvon

ARPCONTACTStelltdenKontaktzumHinzufügenoderEntfernenvon

ARPINSTALLLOCA TION

ARPNOMODIFY

ARPNOREMOVE

ARPNOREPAIRInaktiviertdieSchaltächezumReparierenim

ARPPRODUCTICONGibtdasprimäreSymbolfürdasInstallationspaketan.

ARPREADME

ARPSIZEDiegeschätzteGrößederAnwendunginKilobytes.

ARPSYSTEMCOMPONENT

ARPURLINFOABOUT

DerURLdesAktualisierungskanalsderAnwendung.

ProgrammeninderSystemsteuerungbereit.

ProgrammeninderSystemsteuerungher.

DervollständigqualiziertePfadzumPrimärordnerder

Anwendung.

InaktiviertdieFunktionen,durchdiedasProduktgeändert

werdenkönnte.

InaktiviertdieFunktionen,durchdiedasProduktentfernt

werdenkönnte.

Programmassistenten.

StellteineReadme-DateizumHinzufügenoderEntfernen

vonProgrammeninderSystemsteuerungbereit.

VerhindertdasAnzeigenvonAnwendungeninderListe

zumHinzufügenundEntfernenvonProgrammen.

URLderHomepageeinerAnwendung.

Kapitel2.Installation13

Page 20

Tabelle4.EigenschaftenvonWindowsInstaller(Forts.)

EigenschaftBeschreibung

ARPURLUPDATEINFO

REBOOTDasMerkmalREBOOTunterdrücktbestimmte

URLfürInformationenzurAnwendungsaktualisierung.

AufforderungenfüreinenNeustartdesSystems.Ein

AdministratorverwendetdiesesMerkmalnormalerweise

beieinerReihevongleichzeitigenInstallationen

verschiedenerProdukte,beidenenamEndenurein

Neustartdurchgeführtwird.LegenSieREBOOT=„R“fest,

umalleNeustartsamEndedereinzelnenInstallationen

zuinaktivieren.

Installationsprotokolldatei

DieInstallationsprotokolldateivonClientSecuritySolutionheißt„cssinstall83xx.log“undwirdimVerzeichnis

„%temp%“erstellt,wenndieKongurationüberdieDatei„setup.exe“gestartetwird(durchDoppelklicken

aufdieDatei„install.exe“,durchAusführenderausführbarenDateiohneParameteroderdurchExtrahieren

desMSI-PaketsundAusführenderDatei„setup.exe“).DieseDateienthältProtokollnachrichten,diezum

BehebenvonInstallationsfehlernverwendetwerdenkönnen.DieProtokolldateienthältalleAktivitäten,

dievomAppletHinzufügen/EntferneninderSystemsteuerungdurchgeführtwerden.DieProtokolldatei

wirdnichterstellt,wennSiedieDatei„setup.exe“direktüberdasMSI-Paketausführen.Umeine

ProtokolldateifüralleMSI-Aktionenzuerstellen,könnenSiedieRichtliniefürdieProtokollierunginder

Registrierungsdatenbankaktivieren.ErstellenSiehierfürdenfolgendenWert:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer]

"Logging"="voicewarmup"

Installationsbeispiele

InderfolgendenTabellewerdenBeispielefürInstallationenmithilfederDatei„setup.exe“aufgeführt.

Tabelle5.BeispielefürdieInstallationmithilfederDatei„setup.exe“

BeschreibungBeispiel

UnbeaufsichtigteInstallationohneNeustart

AdministrativeInstallation

UnbeaufsichtigteadministrativeInstallation,beiderdie

PositionzumEntpackenfürClientSecuritySoftware

angegebenwird

UnbeaufsichtigteDeinstallation

InstallationohneNeustart(mitErstellungeines

InstallationsprotokollsimtemporärenUnterverzeichnisfür

ClientSecuritySoftware.)

InstallationohneInstallationderPredesktopArea

DiefolgendeTabelleenthältInstallationsbeispielefürdieVerwendungvonClientSecurity-Password

Manager.msi:

setup.exe/s/v”/qnREBOOT=”R””

setup.exe/a

setup.exe/a/s/v”/qnTARGETDIR=”F:

\CSS83””

setup.exe/s/x/v/qn

setup.exe/v”REBOOT=”R”/L*v%temp%

\cssinstall83.log”

setup.exe/vPDA=0

14ClientSecuritySolution8.3Implementierungshandbuch

Page 21

Tabelle6.InstallationsbeispielefürdieVerwendungvonClientSecurity-PasswordManager.msi

BeschreibungBeispiel

Installation

UnbeaufsichtigteInstallation

ohneNeustart

Unbeaufsichtigte

Deinstallation

msiexec/i“C:\CSS83\ClientSecurity

Solution-PasswordManager.msi”

msiexec/i“C:\CSS83\ClientSecurity

Solution-PasswordManager.msi”/qnREBOOT=”R”

msiexec/x“C:\CSS83\ClientSecurity

Solution-PasswordManager.msi”/qn

ThinkVantageFingerprintSoftwareinstallieren

DieDatei„setup.exe“desProgramms„ThinkVantageFingerprintSoftware“kannmithilfederfolgenden

Methodeninstalliertwerden:

UnbeaufsichtigteInstallation

UmdieThinkVantageFingerprintSoftwareunbeaufsichtigtzuinstallieren,führenSiedieDatei„setup.exe“

aus,diesichimInstallationsverzeichnisdesCD-ROM-Laufwerksbendet.

VerwendenSiediefolgendeSyntax:

Setup.exePROPERTY=VALUE/q/i

wobeiqfürdieunbeaufsichtigteInstallationundifürdieInstallationsteht.Beispiele:

setup.exeINSTALLDIR="C:\ProgramFiles\ThinkVantagengerprintsof tware"/q/i

VerwendenSiezumDeinstallierenderSoftwaredenParameter/xstatt/i:

setup.exeINSTALLDIR="C:\ProgramFiles\ThinkVantagengerprintsof tware"/q/x

Optionen

DiefolgendenParameterwerdenvonderThinkVantageFingerprintSoftwareunterstützt.

Tabelle7.VonderThinkVantageFingerprintSoftwareunterstützteOptionen

ParameterBeschreibung

CTRLONCEZeigtdieSteuerzentrale(ControlCenter)nureinmalan.

DerStandardwertist0.

CTLCNTR•0=Steuerzentrale(ControlCenter)beimStartennicht

anzeigen.

•1=Steuerzentrale(ControlCenter)beimStarten

anzeigen.

DerStandardwertist1.

DEFFUS

•0=EinstellungenfürschnelleBenutzerumschaltung

(FUS,FastUserSwitching)nichtverwenden.

•1=EinstellungenfürschnelleBenutzerumschaltung

(FUS,FastUserSwitching)verwenden.

DerStandardwertist0.

Kapitel2.Installation15

Page 22

Tabelle7.VonderThinkVantageFingerprintSoftwareunterstützteOptionen(Forts.)

ParameterBeschreibung

DEVICEBIO

INSTALLDIR

OEM

PASSPORTStandardtypdesBerechtigungsnachweisesfestlegen.

POSSSO•1=„SingleSign-on“aktivieren.

PSLOGON

REBOOTUnterdrücktalleNeustartseinschließlichder

SECURITY

SHORTCUT•0=VerknüpfungzuSteuerzentrale(ControlCenter)

KonguriertdenEinheitentyp,dervomBenutzer

verwendetwird.

•DEVICEBIO=#3-Einheitensensorverwenden,umdie

ersteRegistrierungzuspeichern.

•DEVICEBIO=#0-Festplattenlaufwerkverwenden,um

dieRegistrierungzuspeichern.

•DEVICEBIO=#1-Zusatzchipverwenden,umdie

Registrierungzuspeichern.

Installationsverzeichnisfestlegen.

•0=MitUnterstützungfür

Serverberechtigungsnachweiseoder

Serverauthentizierunginstallieren.

•1=NurModusfürStandalone-Computermitlokalen

Berechtigungsnachweiseninstallieren.

DerStandardwertist1.

•1=LokalerBerechtigungsnachweis

•2=Serverberechtigungsnachweis

DerStandardwertist1.

•0=„SingleSign-on“inaktivieren.

DerStandardwertist1.

•0=AnmeldungüberFingerabdruckinaktivieren.

•1=AnmeldungüberFingerabdruckaktivieren.

DerStandardwertist0.

AufforderungenwährendderInstallation,wennReally

Suppressfestgelegtwird.

•1=ImsicherenModusinstallieren.

•0=ImkomfortablenModusinstallieren.

beimStartennichtanzeigen.

•1=AnzeigederVerknüpfungzuSteuerzentrale(Control

Center)beimStartenaktivieren.

DerStandardwertist0.

SHORTCUTFOLDERStandardnamendesVerknüpfungsordnersimStart-Menü

festlegen.

BenutzerberechtigungendesBenutzersohneAdministratorberechtigung

DELETESELF

•1=LöschendesFingerabdrucksaktivieren.

•0=LöschendesFingerabdrucksinaktivieren.

DerStandardwertist1.

16ClientSecuritySolution8.3Implementierungshandbuch

Page 23

Tabelle7.VonderThinkVantageFingerprintSoftwareunterstützteOptionen(Forts.)

ParameterBeschreibung

ENROLLSELF

•1=RegistrierungüberFingerabdruckaktivieren.

•0=RegistrierungüberFingerabdruckinaktivieren.

DerStandardwertist1.

ENROLLTBX•1=AuswahldesFingerabdrucksfürdenStart

aktivieren.

•0=AuswahldesFingerabdrucksfürdenStart

inaktivieren.

DerStandardwertist1.

IMPORTSELF•1=Importieren/ExportierenvonFingerabdrückenfür

BenutzerohneAdministratorberechtigungaktivieren.

•0=Importieren/ExportierenvonFingerabdrückenfür

BenutzerohneAdministratorberechtigunginaktivieren.

DerStandardwertist1.

REVEALPWD•1=WiederherstellungdesWindows-Kennworts

aktivieren.

•0=WiederherstellungdesWindows-Kennworts

inaktivieren.

DerStandardwertist1.

Anti-Hammering-Schutz(Lockout-Einstellungen)

LOCKOUT•1=Anti-Hammering-Schutzaktivieren.

•0=Anti-Hammering-Schutzinaktivieren.

DerStandardwertist1.

LOCKOUTCOUNTMaximaleWiederholungsanzahl.DerStandardwertist5

undSiekönneneinenbeliebigenWertverwenden.

LOCKOUTTIMEZeitlimitinMillisekunden.DerStandardwertist120.000

undSiekönneneinenbeliebigenWertbiszu360.000

verwenden.

ZeitlimitfürAuthentizierung(Inaktivitätseinstellungen)

GUITMENABLE

•1=ZeitlimitfürAuthentizierunginMillisekunden

aktivieren.

•0=ZeitlimitfürAuthentizierunginMillisekunden

inaktivieren.

DerStandardwertist1.

GUITMTIME

DauerderZeitlimitüberschreitungfürAuthentizierung.

DerStandardwertist120.000undSiekönneneinen

beliebigenWertbiszu360.000verwenden.

PWDLOGON•1=AusschließlicheAnmeldungüberFingerabdruckfür

BenutzerohneAdministratorberechtigungaktivieren.

•0=AusschließlicheAnmeldungüberFingerabdruckfür

BenutzerohneAdministratorberechtigunginaktivieren.

DerStandardwertist1.

Kapitel2.Installation17

Page 24

Tabelle7.VonderThinkVantageFingerprintSoftwareunterstützteOptionen(Forts.)

ParameterBeschreibung

NOPOPPAPCHECK•0=Startsicherheitsoptionennichtanzeigen.

•1=Startsicherheitsoptionenimmeranzeigen.

DerStandardwertist0.

CSS•0=Voraussetzen,dassClientSecuritySolutionnicht

installiertwurde.

•1=Voraussetzen,dassClientSecuritySolution

installiertwurde.

DerStandardwertist0.

Anmerkung:AlleOptionensindoptional.

VerwendenSiezumDeinstallierenderFingerprintSoftwaredenParameter/xstatt/i.Währendder

standardmäßigenDeinstallationüberdieBenutzerschnittstellewerdenDialogfensterangezeigt,um

auszuwählen,obvorhandeneBerechtigungsnachweisegelöschtunddieSicherheitsfunktionfürden

Bootvorganginaktiviertwerdensollen.ImunbeaufsichtigtenDeinstallationsmoduskönnenSieden

Parameter„DELPAS“verwenden.LegenSiefür„DELPAS“denWert„1“fest,umbereitsvorhandene

Berechtigungsnachweisezulöschen.WenndieseOptionennichtdeniertsindodereinenanderen

Werthaben,bleibenBerechtigungsnachweiseaufdemComputererhaltenunddieBootsicherheitbleibt

aktiviert.WennSiedieBootsicherheitaktiviertlassen,könnenSiekeineFingerabdrückeimSpeicherder

Bootsicherheitbearbeiten,bevorSienichtdasProdukterneutinstallieren.Beispielsweisewürdedas

AusführenderSyntax

msiexec/iSetup.msiDELPAS="1"/q

würdedasProduktdeinstallieren,allebereitsvorhandenenBerechtigungsnachweiselöschenunddie

BootsicherheitaufdemComputeraktiviertlassen.

LenovoFingerprintSoftwareinstallieren

DieDatei„setup32.exe“desProgramms„LenovoFingerprintSoftware“kannmithilfederfolgendenProzedur

installiertwerden.

UnbeaufsichtigteInstallation

UmdieFingerprintSoftwareunbeaufsichtigtzuinstallieren,führenSiedieDatei„setup32.exe“aus,diesich

aufderCD-ROMimInstallationsverzeichnisbendet.

VerwendenSiediefolgendeSyntax:

setup32.exe/s/v"/qnREBOOT="R""

VerwendenSiezumDeinstallierenderSoftwarediefolgendeSyntax:

setup32.exe/x/s/v"/qnREBOOT="R""

Optionen

DiefolgendenParameterwerdenvonderLenovoFingerprintSoftwareunterstützt.

18ClientSecuritySolution8.3Implementierungshandbuch

Page 25

Tabelle8.VonderLenovoFingerprintSoftwareunterstützteOptionen

ParameterBeschreibung

SHORTCUTZeigtdieVerknüpfungzurSteuerzentrale(ControlCenter)

imStart-Menüan.

•0=VerknüpfungzuSteuerzentrale(ControlCenter)

nichtanzeigen.

•1=VerknüpfungzuSteuerzentrale(ControlCenter)

anzeigen.

DerStandardwertist0.

SWAUTOSTART•0=FingerprintSoftwarenichtbeimStartenstarten.

•1=FingerprintSoftwarebeimStartenstarten.

DerStandardwertist1.

SWFPLOGON•0=AnmeldungüberFingerabdruck(GINAoder

BereitstellervonBerechtigungsnachweis)nicht

verwenden.

•1=AnmeldungüberFingerabdruck(GINAoder

BereitstellervonBerechtigungsnachweis)verwenden.

DerStandardwertist0.

SWPOPP•0=SchutzdurchStartkennwortinaktivieren.

•1=SchutzdurchStartkennwortaktivieren.

DerStandardwertist0.

SWSSO•0=Funktion„SingleSign-on“inaktivieren.

•1=Funktion„SingleSign-on“aktivieren.

DerStandardwertist0.

SWALLOWENROLL

•0=RegistrierungüberFingerabdruckfürBenutzer

ohneAdministratorberechtigunginaktivieren.

•1=RegistrierungüberFingerabdruckfürBenutzer

ohneAdministratorberechtigungaktivieren.

DerStandardwertist1.

SWALLOWDELETE

•0=LöschendesFingerabdrucksfürBenutzerohne

Administratorberechtigunginaktivieren.

•1=LöschendesFingerabdrucksfürBenutzerohne

Administratorberechtigungaktivieren.

DerStandardwertist1.

SWALLOWIMEXPORT•0=Importieren/ExportierenvonFingerabdrückenfür

BenutzerohneAdministratorberechtigunginaktivieren.

•1=Importieren/ExportierenvonFingerabdrückenfür

BenutzerohneAdministratorberechtigungaktivieren.

DerStandardwertist1.

SWALLOWSELECT

•0=AuswahlderVerwendungdesFingerabdrucks

anstelledesStartkennwortsfürBenutzerohne

Administratorberechtigunginaktivieren.

•1=AuswahlderVerwendungdesFingerabdrucks

anstelledesStartkennwortsfürBenutzerohne

Administratorberechtigungaktivieren.

DerStandardwertist1.

Kapitel2.Installation19

Page 26

Tabelle8.VonderLenovoFingerprintSoftwareunterstützteOptionen(Forts.)

ParameterBeschreibung

SWALLOWPWRECOVERY

SWANTIHAMMER•0=Anti-Hammering-Schutzinaktivieren.

SWANTIHAMMERRETRIESGibtdiemaximaleWiederholungsanzahlan.Der

SWANTIHAMMERTIMEOUTGibtdieDauerderZeitlimitüberschreitunginSekunden

SWAUTHTIMEOUT

SWAUTHTIMEOUTVALUEGibtdenInaktivitätszeitraumvordemZeitlimitfürdie

SWNONADMIFPLOGONONLY•0=AusschließlicheAnmeldungüberFingerabdruckfür

SWSHOWPOWERON•0=Startsicherheitsoptionennichtanzeigen.

CSS•0=Voraussetzen,dassClientSecuritySolutionnicht

•0=WiederherstellungdesWindows-Kennworts

inaktivieren.

•1=WiederherstellungdesWindows-Kennworts

aktivieren.

DerStandardwertist1.

•1=Anti-Hammering-Schutzaktivieren.

DerStandardwertist1.

Standardwertist5.

Anmerkung:DieseEinstellungfunktioniertnur,wenn

SWANTIHAMMERaktiviertist.

an.DerStandardwertist120.

Anmerkung:DieseEinstellungfunktioniertnur,wenn

SWANTIHAMMERaktiviertist.

•0=ZeitlimitfürAuthentizierunginaktivieren.

•1=ZeitlimitfürAuthentizierungaktivieren.

DerStandardwertist1.

AuthentizierunginSekundenan.DerStandardwertist

120.

Anmerkung:DieseEinstellungfunktioniertnur,wenn

SWAUTHTIMEOUTaktiviertist.

BenutzerohneAdministratorberechtigunginaktivieren.

•1=AusschließlicheAnmeldungüberFingerabdruckfür

BenutzerohneAdministratorberechtigungaktivieren.

DerStandardwertist1.

•1=Startsicherheitsoptionenimmeranzeigen.

DerStandardwertist0.

installiertwurde.

•1=Voraussetzen,dassClientSecuritySolution

installiertwurde.

DerStandardwertist0.

SystemsManagementServer

SMS-Installationen(SystemsManagementServer)werdenebenfallsunterstützt.ÖffnenSiedie

SMS-Administratorkonsole.ErstellenSieeinneuesPaket,undlegenalsPaketmerkmaledieStandardwerte

fest.ÖffnenSiedasPaket,undwählenSieinderProgrammauswahldieOptionfürneueProgramme

aus.GebenSieineinerBefehlszeileFolgendesein:

Setup.exe/myourmiflename/q/i

SiekönnendieselbenParameterwiebeiderunbeaufsichtigtenInstallationverwenden.

20ClientSecuritySolution8.3Implementierungshandbuch

Page 27

BeiderKongurationwirdinderRegelamEndedesInstallationsprozesseseinNeustartdurchgeführt.Wenn

SiealleNeustartswährendderInstallationunterdrückenmöchtenunddenNeustartspäterdurchführen

möchten(nachderInstallationweitererProgramme),fügenSieREBOOT=„ReallySuppress“zurListemit

denMerkmalenhinzu.

Kapitel2.Installation21

Page 28

22ClientSecuritySolution8.3Implementierungshandbuch

Page 29

Kapitel3.MitClientSecuritySolutionarbeiten

VorderInstallationvonClientSecuritySolutionsolltenSiesichüberdieverfügbarenOptionenzurAnpassung

vonClientSecuritySolutioninformieren.DasvorliegendeKapitelenthältInformationenzurAnpassungvon

ClientSecuritySolutionsowieInformationenzumTPM(TrustedPlatformModule).DieindiesemKapitel

verwendetenTPM-BegriffesinddurchdieTrustedComputingGroup(TCG)deniert.WeitereInformationen

zumTPMndenSieaufderfolgendenWebsite:

http://www.trustedcomputinggroup.org/

TPMverwenden

BeimTPM(T rustedPlatformModule)handeltessichumeinenintegriertenSicherheitschip,derfürSoftware

sicherheitsrelevanteFunktionenzurVerfügungstellt.DerintegrierteSicherheitschipistindieSteuerplatine

integriertundkommuniziertübereinenHardwarebus.SystememiteinemTPMkönnenChiffrierschlüssel

erstellenundverschlüsseln,sodassdiesenurvondemselbenTPMwiederentschlüsseltwerdenkönnen.

DieserProzesswirdoftalsVerpackeneinesSchlüsselsbezeichnet.MitHilfediesesProzesseswirdder

SchlüsselvorderOffenlegunggeschützt.AufeinemSystemmitTPMwirdderMaster-Verpackungsschlüssel,

derauchSpeicher-Rootschlüssel(SRK,StorageRootKey)genanntwird,imTPMselbstgespeichert,so

dassderprivateBestandteildesSchlüsselsnieungeschütztist.ImintegriertenSicherheitschipkönnenauch

andereSpeicherschlüssel,Signierschlüssel,KennwörterundanderekleineDateneinheitengespeichert

werden.AufgrundderbegrenztenSpeicherkapazitätimTPMwirdderSRKzumVerschlüsselnvonanderen

SchlüsselnfürdieSpeicherungaußerhalbdesChipsverwendet.DerSRKverbleibtimmerimintegrierten

SicherheitschipundbildetdieBasisfürgeschützteSpeicher.

DieVerwendungdesSicherheitschipsistoptionalunderforderteinenClientSecuritySolution-Administrator.

SowohlfürEinzelpersonenalsauchfürIT-AbteilungeneinesUnternehmensmussdasTPMinitialisiert

werden.SpätereOperationenwiedieMöglichkeitzurWiederherstellungnacheinemFestplattenausfalloder

nachdemAustauschenderSystemplatinemüssenebenfallsvomClientSecuritySolution-Administrator

ausgeführtwerden.

Anmerkung:WennSiedenAuthentizierungsmodusändernundversuchen,denSicherheitschipzu

entsperren,müssenSiesichabmeldenunddannalsMaster-Administratorwiederanmelden.Dann

könnenSiedenChipentsperren.SiekönnensichauchalsSekundärbenutzeranmeldenundfortfahren,

denAuthentizierungsmoduszukonvertieren.DieKonvertierungerfolgtautomatischmitderAnmeldung

desSekundärbenutzers.ClientSecuritySolutionfordertSiezumEingebendesKennwortsoderdes

VerschlüsselungstextesdesSekundärbenutzersauf.WennClientSecuritySolutionmitdemVerarbeitender

Änderungfertigist,kannderSekundärbenutzermitdemEntsperrendesChipsfortfahren.

TPM(TrustedPlatformModule)unterWindows7verwenden

WenndieWindows7-AnmeldungaktiviertunddasTPMinaktiviertist,müssenSiedie

Windows-Anmeldefunktioninaktivieren,bevorSiedasTPMimBIOSüberdieTasteF1inaktivieren.Dadurch

verhindernSiedasAnzeigeneinerSicherheitsnachrichtwiederfolgenden:DerintegrierteSicherheitschip

wurdeinaktiviert.DerAnmeldeprozesskannnurbeiaktiviertemChipgeschütztwerden.

ZudemmüssenSie,wennSiefürdasBetriebssystemeinesClientsystemseinUpgradedurchführen,den

InhaltdesSicherheitschipslöschen,umeinenRegistrierungsfehlerbeiClientSecurityzuvermeiden.Um

denInhaltdesChipsimBIOSüberdieTasteF1zulöschen,mussdasSystemkaltgestartetwerden.Sie

könnendenInhaltdesChipsnichtnacheinemWarmstartlöschen.

©CopyrightLenovo2008,2011

23

Page 30

ClientSecuritySolutionmitChiffrierschlüsselnverwalten

ClientSecuritySolutionwirddurchdiebeidenwichtigstenImplementierungsaktivitätenbeschrieben:

„Eigentumsrechtübernehmen“und„Benutzerregistrieren“.BeidererstenAusführungdes

KongurationsassistentenvonClientSecuritySolutionwerdendiesebeidenProzessewährendder

Initialisierungausgeführt.DieWindows-Benutzer-ID,diedenInstallationsassistentenfürClientSecurity

Solutionausgeführthat,istderClientSecuritySolution-AdministratorundistalsaktiverBenutzerregistriert.

JederandereBenutzer,dersichamSystemanmeldet,wirdautomatischaufgefordert,sichbeiClient

SecuritySolutionzuregistrieren.

•Eigentumsrechtübernehmen

EineeinzigeWindows-Administrator-IDistalseinzigerClientSecuritySolution-Administratorfürdas

Systemzugeordnet.VerwaltungsfunktionenvonClientSecuritySolutionmüssenüberdieseBenutzer-ID

ausgeführtwerden.DieBerechtigungfürdasTPM(TrustedPlatformModule)istentwederdas

Windows-KennwortdiesesBenutzersoderderClientSecurity-Verschlüsselungstext.

Anmerkung:DieeinzigeMöglichkeiteinerWiederherstellung,wenndasClientSecurity

Solution-Administratorkennwortoderder-Verschlüsselungstextvergessenwurde,besteht

darin,dieSoftwaremitgültigenWindows-BerechtigungenzudeinstallierenoderdenInhaltdes

SicherheitschipsimBIOSzulöschen.BeibeidenMöglichkeitengehendieDaten,dieüberdiedem

TPMzugeordnetenSchlüsselgeschütztwerden,verloren.ClientSecuritySolutionbietetaußerdem

einenoptionalenMechanismus,mitdessenHilfeSieeinvergessenesKennwortodereinenvergessenen

Verschlüsselungstextselbstwiederherstellenkönnen.DieserMechanismusbasiertaufFragenund

AntwortenzurIdentizierung.DerClientSecuritySolution-Administratorentscheidet,obdieseFunktion

verwendetwird.

•Benutzerregistrieren

NachdemderProzess„Eigentumsrechtübernehmen“abgeschlossenundeinClientSecurity

Solution-Administratorerstelltwurde,kanneinBenutzerbasisschlüsselerstelltwerden,umdie

BerechtigungsnachweisefürdengeradeangemeldetenWindows-Benutzersicherzuspeichern.Dadurch

könnensichmehrereBenutzerbeiClientSecuritySolutionregistrierenunddaseinzelneTPMnutzen.

BenutzerschlüsselwerdenüberdenSicherheitschipgesichert,abertatsächlichaußerhalbdesChipsauf

derFestplattegespeichert.DieseTechnologieerstelltFestplattenspeicherplatzalsdeneinschränkenden

SpeicherfaktoranstelledestatsächlichenindenSicherheitschipintegriertenSpeichers.Damitwirddie

AnzahlderBenutzer,diedieselbesichereHardwarenutzenkönnen,deutlicherhöht.

Eigentumsrechtübernehmen

DieSicherheitsbasisfürClientSecuritySolutionistderSystem-Rootschlüssel(SRK,SystemRootKey).

DiesernichtmigrierbareasymmetrischeSchlüsselwirdindersicherenUmgebungdesTPMs(Trusted

PlatformModule)generiertundgegenüberdemSystemnieoffengelegt.DieBerechtigungzurNutzungdes

SchlüsselswirdbeimAusführendesBefehls„TPM_TakeOwnership“überdasWindows-Administratorkonto

abgeleitet.WenndasSystemeinenClientSecurity-Verschlüsselungstextnutzt,istderClient

Security-VerschlüsselungstextfürdenClientSecuritySolution-AdministratordieTPM-Berechtigung.

AndernfallswirddasWindows-KennwortdesClientSecuritySolution-Administratorsverwendet.

MitHilfedesfürdasSystemerstelltenSRKkönnenandereSchlüsselpaareerstelltundverpacktoder

geschütztdurchdieaufHardwarebasierendenSchlüsselaußerhalbdesTPMsgespeichertwerden.Daes

sichbeimTPM,dasdenSRKenthält,umHardwarehandeltundHardwarebeschädigtwerdenkann,ist

einWiederherstellungsmechanismuserforderlich,umsicherzustellen,dassbeieinerBeschädigungdes

SystemseineDatenwiederherstellungmöglichist.

UmeinSystemwiederherzustellen,wirdeinSystembasisschlüsselerstellt.Mitdiesemasymmetrischen

SpeicherschlüsselkannderClientSecuritySolution-AdministratordasSystemnachdemAustauschen

derSystemplatineoderdergeplantenMigrationaufeinanderesSystemwiederherstellen.Damit

derSystembasisschlüsselgeschütztistundgleichzeitigbeinormalemBetrieboderbeieiner

24ClientSecuritySolution8.3Implementierungshandbuch

Page 31

Wiederherstellungaufihnzugegriffenwerdenkann,werdenzweiInstanzendesSchlüsselserstellt

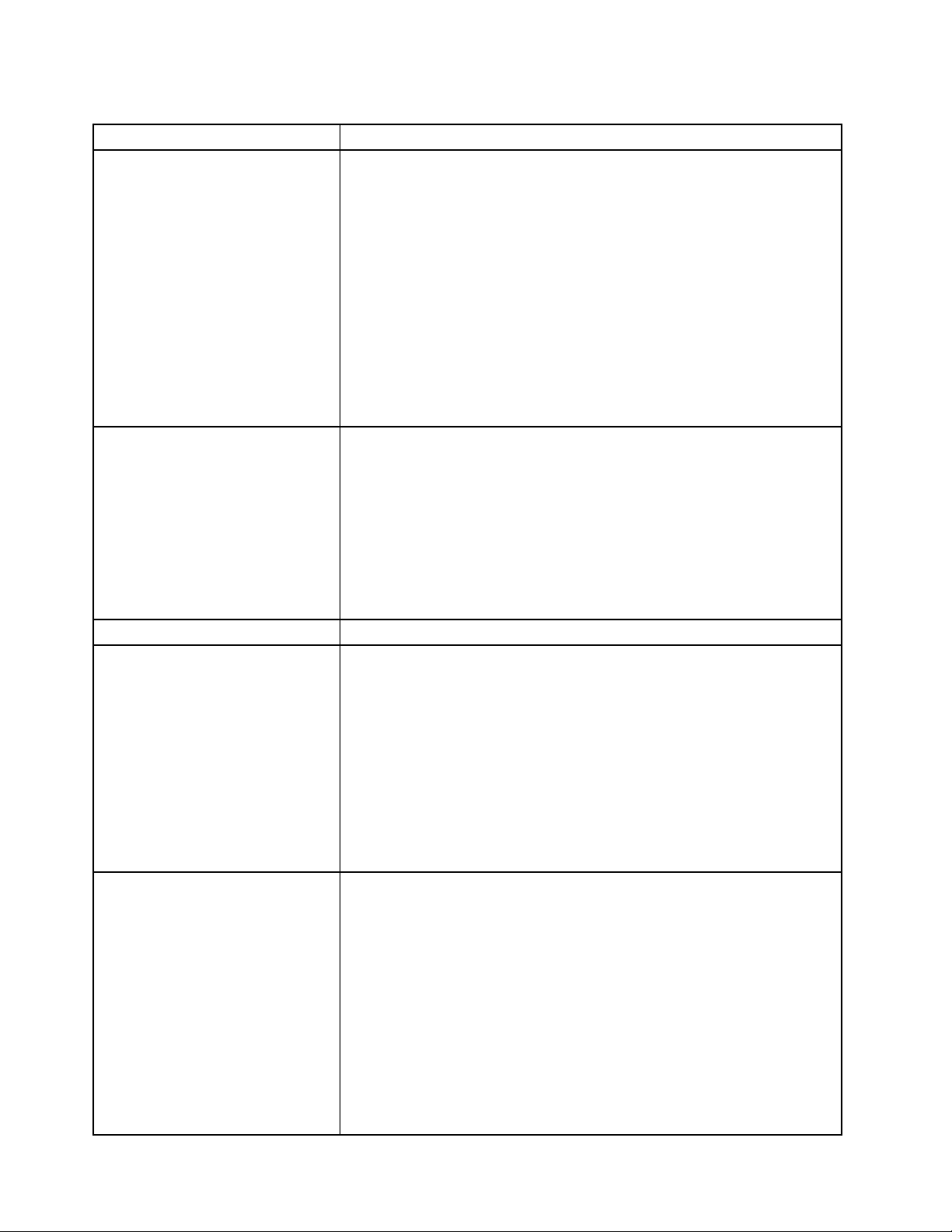

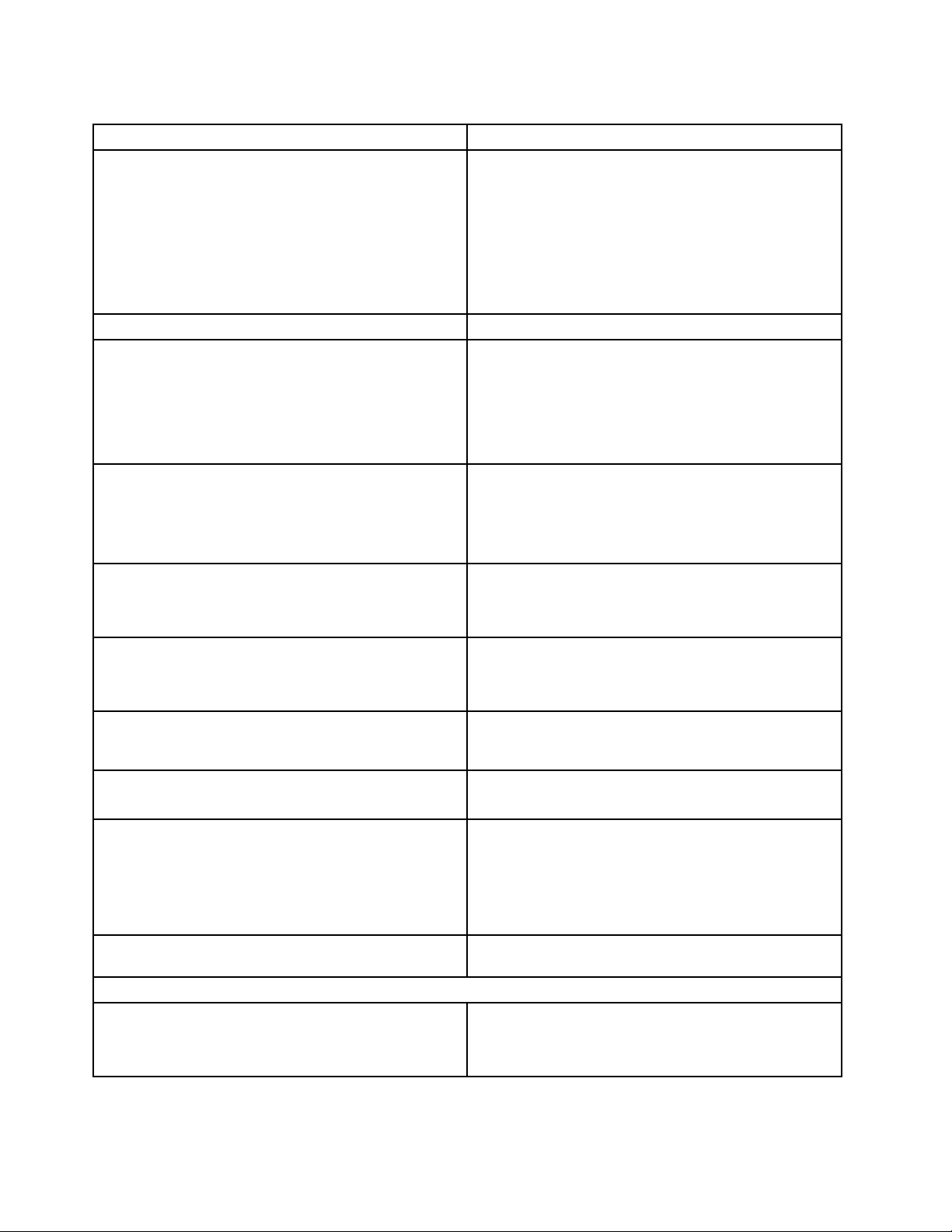

System Level Key Structure - Take Ownership

Trusted Platform Module

Encrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

System Leaf Private Key

System Base Private Key

System Leaf Public Key

System Base Public Key

System Base Private Key

System Base Public Key

If Passphrase

loop n times

CSS Admin PW/PP

One-Way Hash

One-Way Hash

System Base AES

Protection Key

(derived via output

of hash algorithm)

Auth

undaufzweiverschiedeneArtengeschützt.ZumeinenwirdderSystembasisschlüsselmiteinem

symmetrischenAES-Schlüsselverschlüsselt,dervomClientSecuritySolution-Administratorkennwort

odervomClientSecurity-Verschlüsselungstextabgeleitetwird.DieseKopiedesClientSecurity

Solution-WiederherstellungsschlüsselsdientausschließlichzurWiederherstellungvoneinemgelöschten

TPModereinerausgetauschtenSystemplatineaufgrundeinesHardwareausfalls.

DiezweiteInstanzdesClientSecuritySolution-WiederherstellungsschlüsselswirddurchdenSRKfür

denImportindieSchlüsselhierarchieverpackt.DurchdiesedoppelteInstanzdesSystembasisschlüssels

kanndasTPMmitihmverbundenegeheimeDatenbeinormalemBetriebschützen.Außerdemisteine

WiederherstellungeinerfehlerhaftenSystemplatinedurchdenSystembasisschlüsselmöglich,dermiteinem

AES-Schlüsselverschlüsseltist,derüberdasClientSecuritySolution-AdministratorkennwortoderdenClient

Security-Verschlüsselungstextentschlüsseltwird.AnschließendwirdeinSystemblattschlüsselerstellt.Dieser

Schlüsselwirderstellt,umgeheimeSchlüsselaufSystemebene,wiez.B.denAES-Schlüssel,zuschützen.

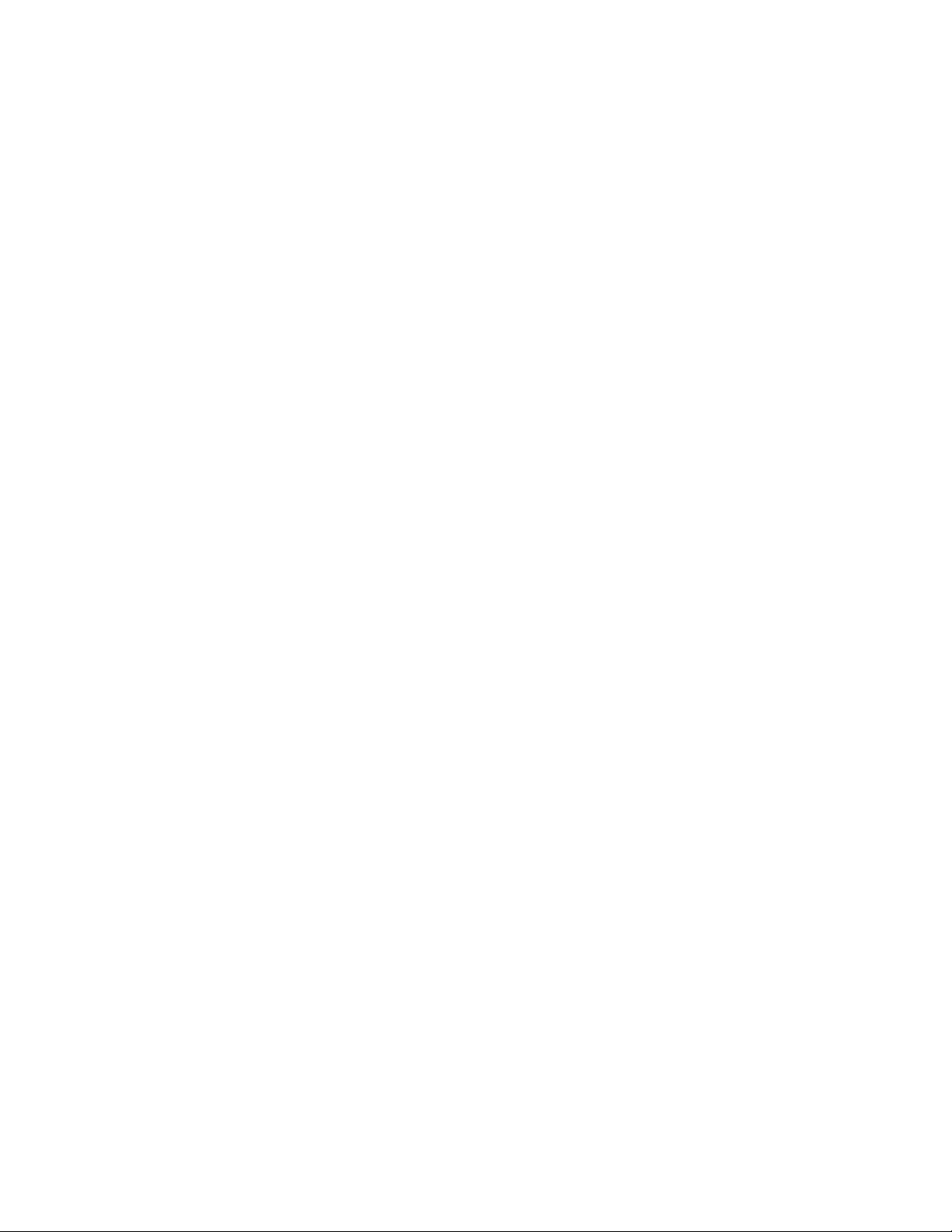

DasfolgendeDiagrammstelltdieStrukturfürdenSchlüsselaufSystemebenedar:

Abbildung1.Systemebenenschlüsselstruktur-Eigentumsrechtübernehmen

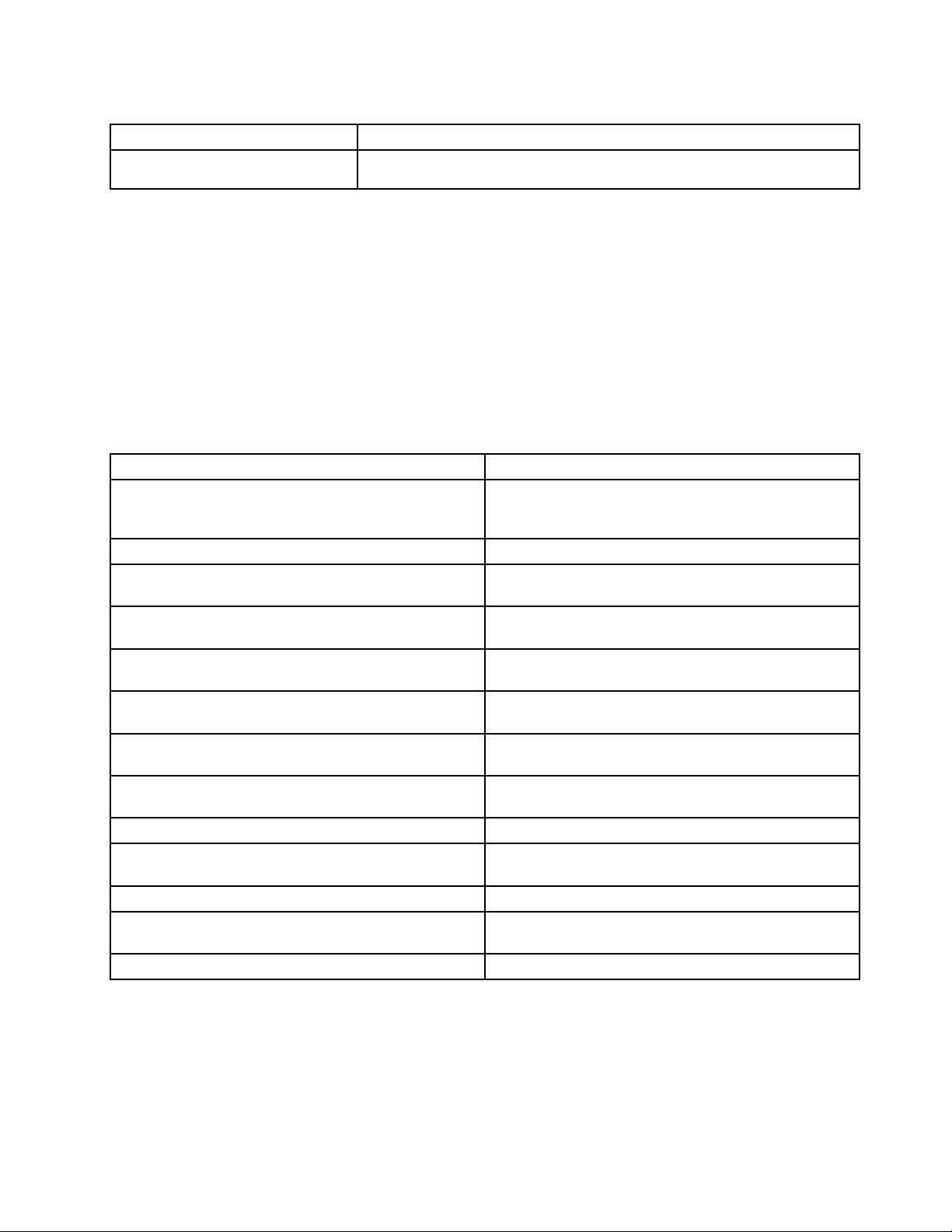

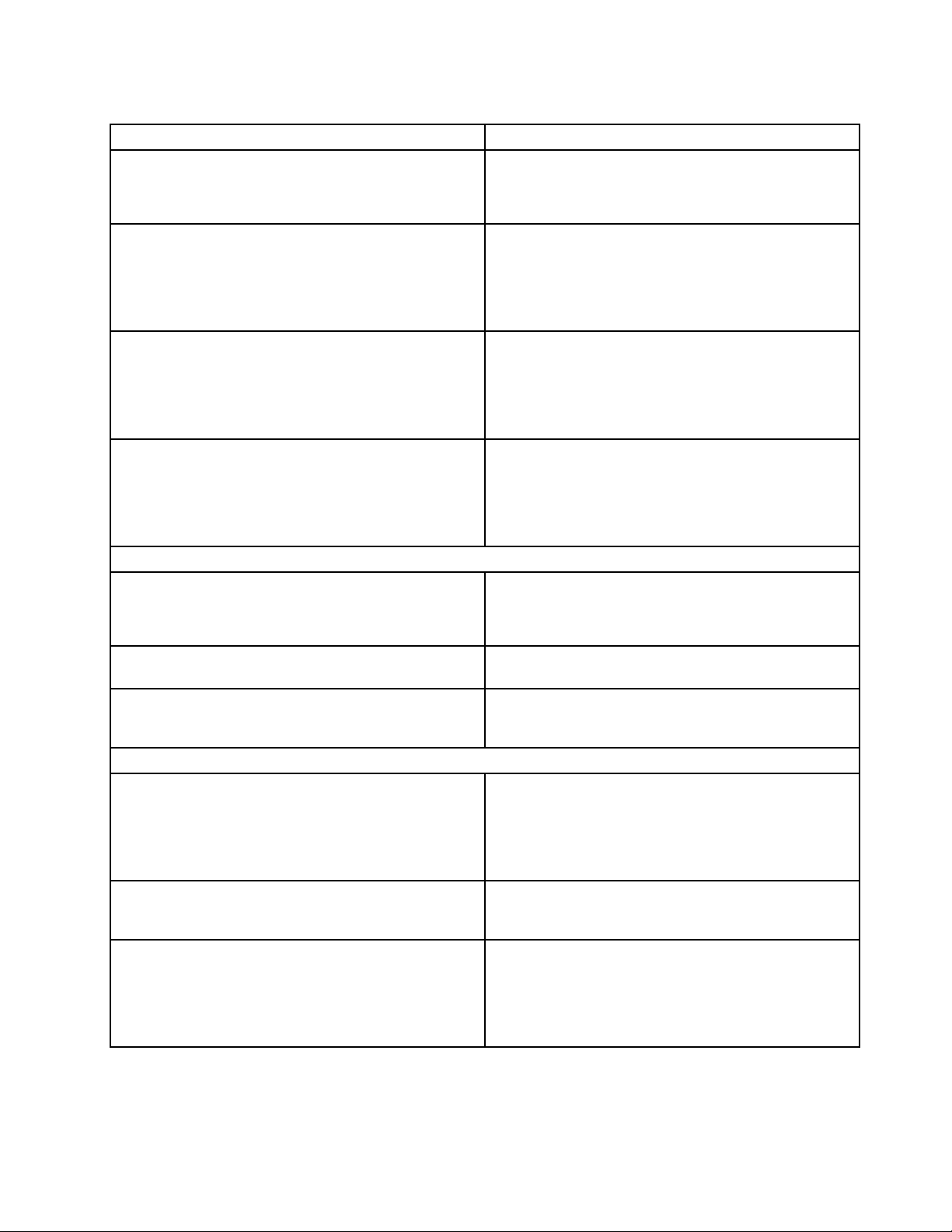

Benutzerregistrieren

DamitdieDatenvonallenBenutzerndurchdasselbeTPM(TrustedPlatformModule)geschütztwerden

können,mussjederBenutzerseineneigenenBenutzerbasisschlüsselerstellen.Dieserasymmetrische

Speicherschlüsselkannmigriertwerdenundwirdebenfallszweimalerstelltunddurcheinensymmetrischen

AES-Schlüsselgeschützt,derüberdasWindows-KennwortoderdenClientSecurity-Verschlüsselungstext

dereinzelnenBenutzergeneriertwird.

DiezweiteInstanzdesBenutzerbasisschlüsselswirddannindasTPMimportiertunddurchdenSystem-SRK

geschützt.BeiderErstellungdesBenutzerbasisschlüsselswirdeinzweiterasymmetrischerSchlüssel

erstellt,deralsBenutzerblattschlüsselbezeichnetwird.MitdemBenutzerblattschlüsselwerdengeheime

DatendereinzelnenBenutzergeschützt.HierzuzählenderAES-SchlüsselfürPasswordManager,der

zumSchutzvonInternetanmeldedatendient,dasKennwort,mitdemDatengeschütztwerden,undder

AES-SchlüsselfürdasWindows-Kennwort,derdenZugriffaufdasBetriebssystemschützt.DerZugriff

aufdenBenutzerblattschlüsselwirdüberdasWindows-BenutzerkennwortoderdenClientSecurity

Kapitel3.MitClientSecuritySolutionarbeiten25

Page 32

Solution-Verschlüsselungstextgesteuert.DerBenutzerblattschlüsselwirdbeiderAnmeldungautomatisch

User Level Key Structure - Enroll User

Trusted Platform Module

Encrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

User Leaf Private Key

User Base Private Key

User Leaf Public Key

User Base Public Key

Windows PW AES Key

PW Manager AES Key

User Base Private Key

User Base Public Key

If Passphrase

loop n times

User PW/PP

One-Way Hash

One-Way Hash

User Base AES

Protection Key

(derived via output

of hash algorithm)

Auth

entsperrt.

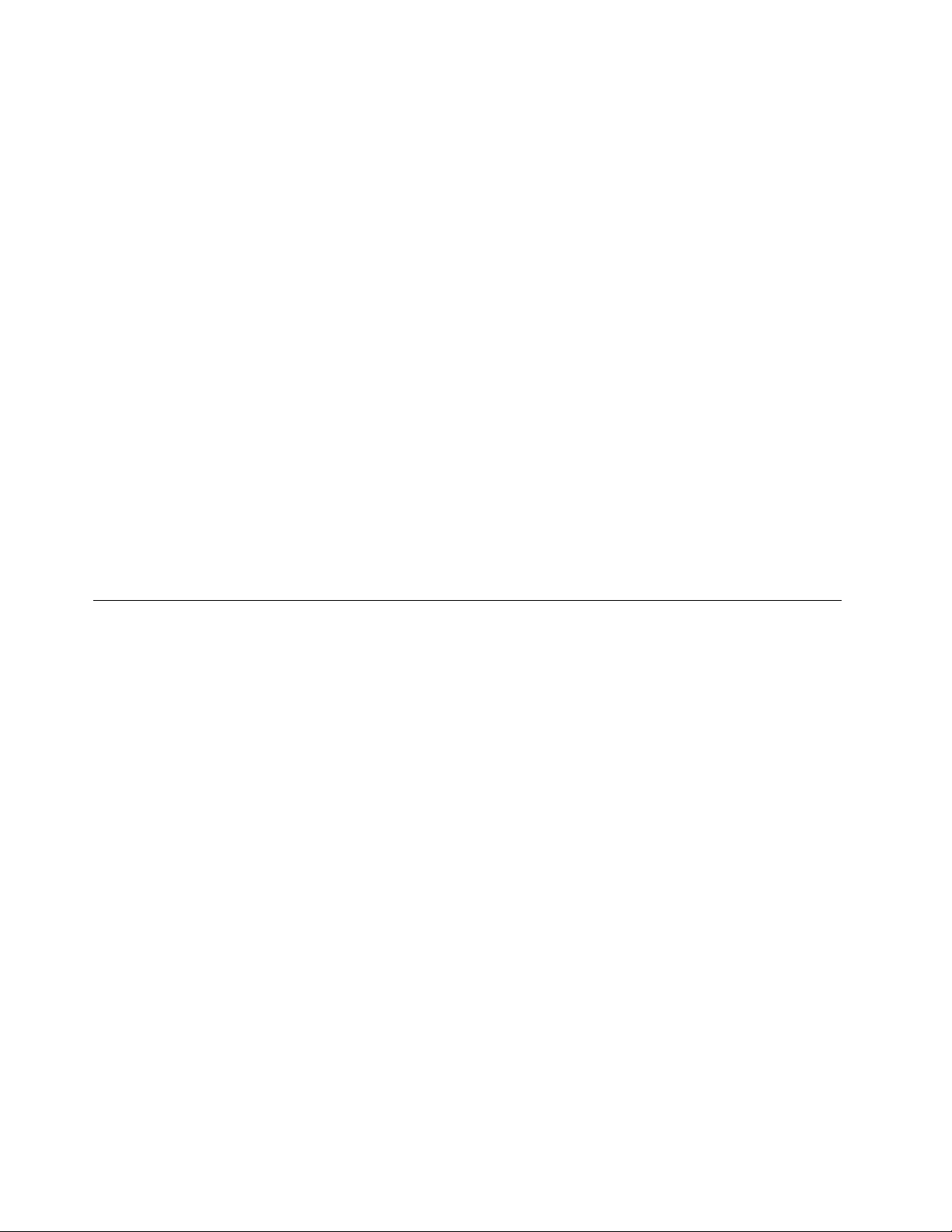

DasfolgendeDiagrammstelltdieStrukturfürdenSchlüsselaufBenutzerebenedar:

Abbildung2.SchlüsselstrukturaufBenutzerebene-Benutzerregistrieren

RegistrierungimHintergrund

ClientSecuritySolution8.3unterstütztdieRegistrierungimHintergrundfürdieautomatischgestartete

Benutzerregistrierung.DerRegistrierungsprozesswirdimHintergrundohnedieAnzeigevon

Benachrichtigungenausgeführt.

Anmerkung:DieRegistrierungimHintergrundistnurfürdieautomatischgestarteteBenutzerregistrierung

verfügbar.FürdiemanuellüberdasStartmenüoderüberdieOptionSicherheitseinstellungen

zurücksetzengestarteteBenutzerregistrierungwirdweiterhineinDialogfenstermitderNachricht,dassder

BenutzeraufdieBenutzerregistrierungwartensoll,angezeigt.

DerlokaleoderDomänenadministratorkannauchdasAnzeigendesDialogfensterszumWartenerzwingen,

indemerdiefolgendeRichtliniewiefolgtbearbeitet:

CSS_GUI_ALWAYS_SHOW_ENROLLMENT_PROCESSING

ErkannauchdenfolgendenRegistrierungsschlüsselwiefolgtbearbeiten:

HKLM\software\policies\lenovo\clientsecuritysolution\GUIoptions\

AlwaysShowEnrollmentProcessing

DerStandardwertfürAlwaysShowEnrollmentProcessingist0.WennfürdenobigenRegistrierungsschlüssel0

festgelegtist,wirddasDialogfenstermitderAufforderungzumWartenfürdieautomatischgestartete

Benutzerregistrierungnichtangezeigt.WennfürdieseRichtlinie1festgelegtist,wirddasDialogfenstermit

derAufforderungzumWartenbeiderBenutzerregistrierungimmerangezeigt,unabhängigdavon,wie

diesegestartetwird.

26ClientSecuritySolution8.3Implementierungshandbuch

Page 33

Softwareemulation

DamitBenutzer,derenComputerüberkeinTPMverfügt,eineähnlicheAnsichterhalten,unterstütztCSS

denTMP-Emulationsmodus.

DerTPM-EmulationsmodusisteinesoftwarebasierteSicherheitsbasis.DemBenutzerstehendieselben

Funktionen,dievomTPMbereitgestelltwerden,wiez.B.digitaleSignatur,dieEntschlüsselung

symmetrischerSchlüssel,RSA-Schlüsselimport,SchutzundGenerierungvonzufallsgeneriertenNummern,

zurVerfügung.AllerdingsistdieSicherheitgeringer,daessichbeiderSicherheitsbasisumsoftwarebasierte

Schlüsselhandelt.

DerTPM-EmulationsmoduskannnichtalssichererErsatzfürdasTPMverwendetwerden.DasTPMbietet

diefolgendenbeidenSchlüsselschutzmethoden,diesicherersindalsderTPM-Emulationsmodus.

•AllevomTPMverwendetenSchlüsselsinddurcheineneindeutigenSchlüsselaufStammverzeichnisebene

geschützt.DereindeutigeSchlüsselaufStammverzeichnisebenewirdinnerhalbdesTPMerstelltund

kannaußerhalbdavonwederangezeigtnochverwendetwerden.ImTPM-Emulationsmodusistder

SchlüsselaufStammverzeichnisebeneeinsoftwarebasierterSchlüssel,deraufdemFestplattenlaufwerk

gespeichertist.

•AlleOperationenmitprivatemSchlüsselwerdenimTPMdurchgeführt,sodassdasprivate

SchlüsselmaterialfürkeinenSchlüsseljemalsaußerhalbdesTPMangezeigtwird.Im

TPM-EmulationsmoduswerdenalleOperationenmitprivatemSchlüsselinderSoftwaredurchgeführt,so

dasskeinSchutzdesprivatenSchlüsselmaterialsbesteht.

DerTPM-EmulationsmodusistinersterLiniefürBenutzergedacht,denenSicherheitkeinsogroßesAnliegen

istunddeneneseherumdieGeschwindigkeitbeiderSystemanmeldunggeht.

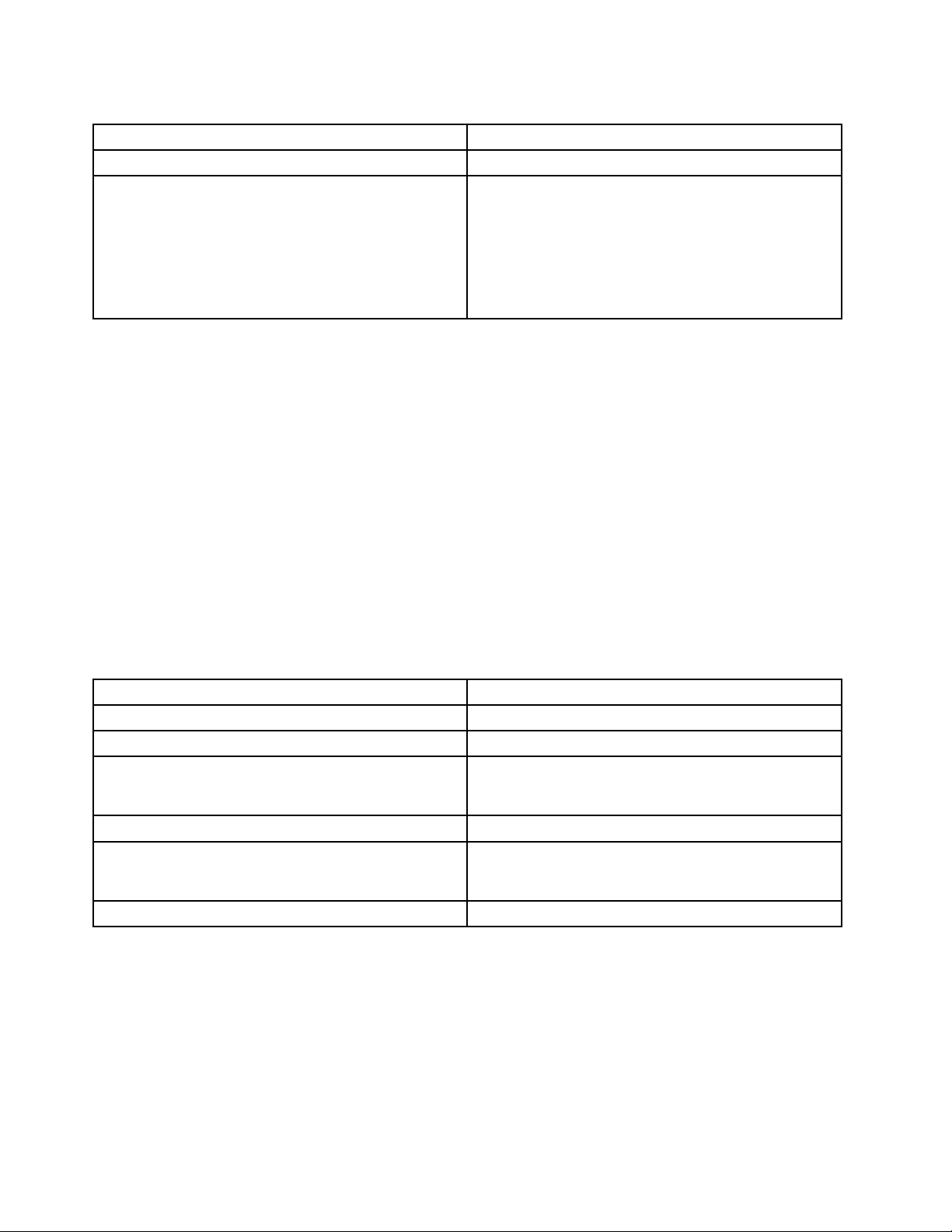

AustauschderSystemplatine

EinAustauschderSystemplatinebedeutet,dassderalteSRK,andendieSchlüsselgebundenwaren,nicht

mehrgilt,unddasseinandererSRKerforderlichist.DieserFallkannaucheintreten,wenndasTPM(Trusted

PlatformModule)überdasBIOSgelöschtwird.

DerClientSecuritySolution-AdministratormussdieBerechtigungsnachweisedesSystems

aneinenneuenSRKbinden.Esisterforderlich,dassderSystembasisschlüsselüberden

Systembasis-AES-Sicherungsschlüsselentschlüsseltwird,dervondenBerechtigungsnachweisenzur

AutorisierungdesClientSecuritySolution-Administratorsabgeleitetwird.

WennessichbeimClientSecuritySolution-AdministratorumeineDomänenbenutzer-IDhandeltund

dasKennwortfürdieseBenutzer-IDaufeineranderenMaschinegeändertwurde,mussdasKennwort

bekanntsein,dasbeiderletztenAnmeldungaufdemSystem,daswiederhergestelltwerdensoll,verwendet

wurde,umdenSystembasisschlüsselfürdieWiederherstellungzuentschlüsseln.EinBespiel:Beider

ImplementierungwirdeineBenutzer-IDundeinKennwortdesClientSecuritySolution-Administrators

konguriert.ÄndertsichdasKennwortvondiesemBenutzeraufeineranderenMaschine,istdas

ursprüngliche,beiderImplementierungfestgelegteKennwortfürdieAutorisierungerforderlich,umdas

Systemwiederherzustellen.

GehenSiewiefolgtvor,umdieSystemplatineauszutauschen:

1.MeldenSiesichalsClientSecuritySolution-AdministratoramBetriebssysteman.

2.DerbeiderAnmeldungausgeführteCode(cssplanarswap.exe)erkennt,dassderSicherheitschipnicht

aktiviertistundforderteinenNeustartfürdieAktivierungan.(DieserSchrittkanndurchdieAktivierung

desSicherheitschipsimBIOSumgangenwerden.)

3.DasSystemwirderneutgestartetundderSicherheitschipaktiviert.

Kapitel3.MitClientSecuritySolutionarbeiten27

Page 34

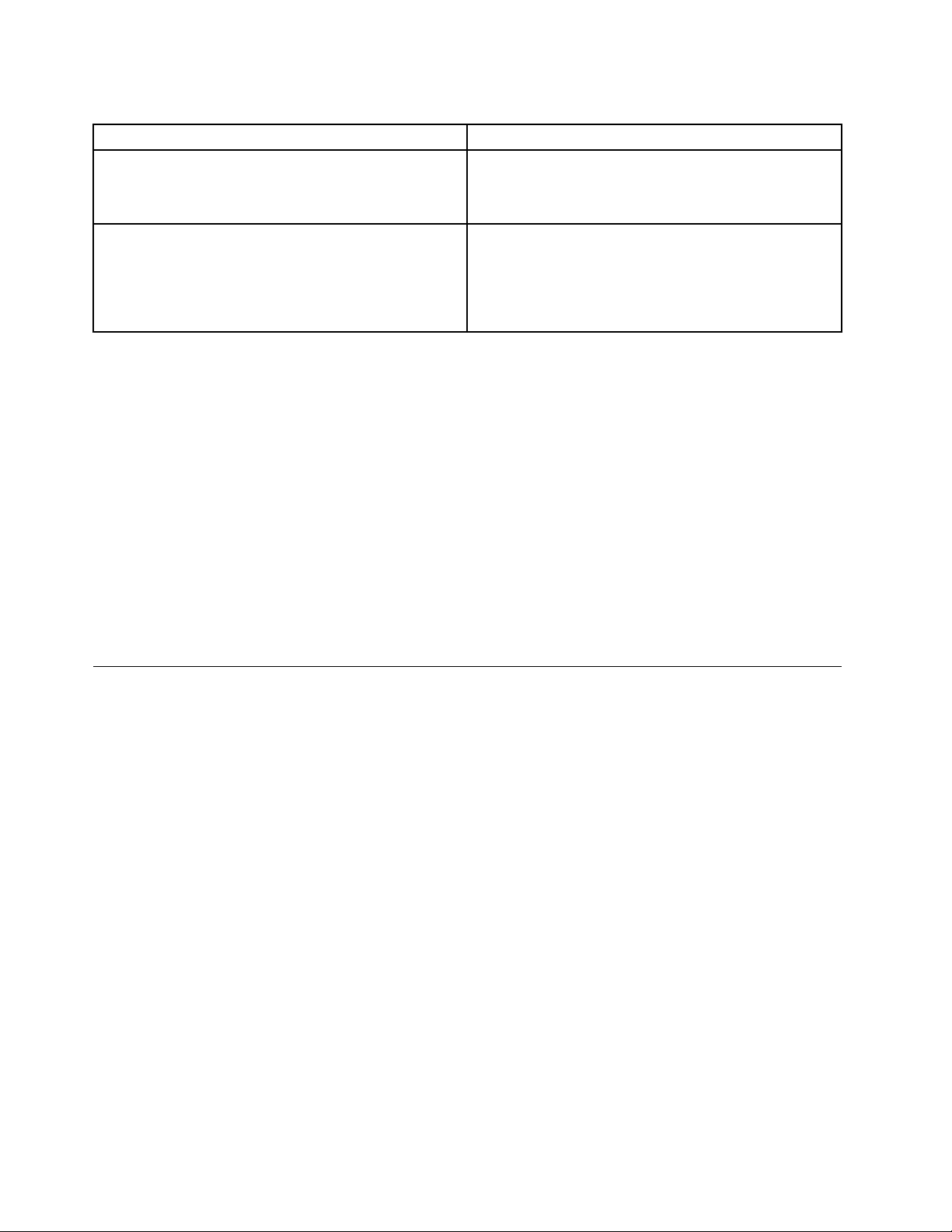

4.MeldenSiesichalsClientSecuritySolution-Administratoran.DerneueProzess„Eigentumsrecht

Motherboard Swap - Take Ownership

Trusted Platform Module

Decrypted via derived AES Key

System Leaf Private Key

Store Leaf Private Key

System Leaf Public Key

Store Leaf Public Key

System Base Private Key

System Base Public Key

If Passphrase

loop n times

CSS Admin PW/PP

One-Way Hash

System Base AES

Protection Key

(derived via output

of hash algorithm)

übernehmen“istabgeschlossen.

5.DerSystembasisschlüsselwirdüberdenSystembasis-AES-Sicherungsschlüsselentschlüsselt,

dervonderAuthentizierungdesClientSecuritySolution-Administratorsabgeleitetwird.Der

SystembasisschlüsselwirdindenneuenSRKimportiertunderstelltdenSystemblattschlüsselundalle

durchihngeschütztenBerechtigungsnachweiseerneut.

6.DasSystemistnunwiederhergestellt.

Anmerkung:EinAustauschderSystemplatineistnichtnotwendig,wennderEmulationsmodusverwendet

wird.

DasfolgendeDiagrammstelltdieStrukturfürdenAustauschderSystemplatineunddieÜbernahmedes

Eigentumsrechtsdar:

Abbildung3.AustauschderSystemplatine-Eigentumsrechtübernehmen

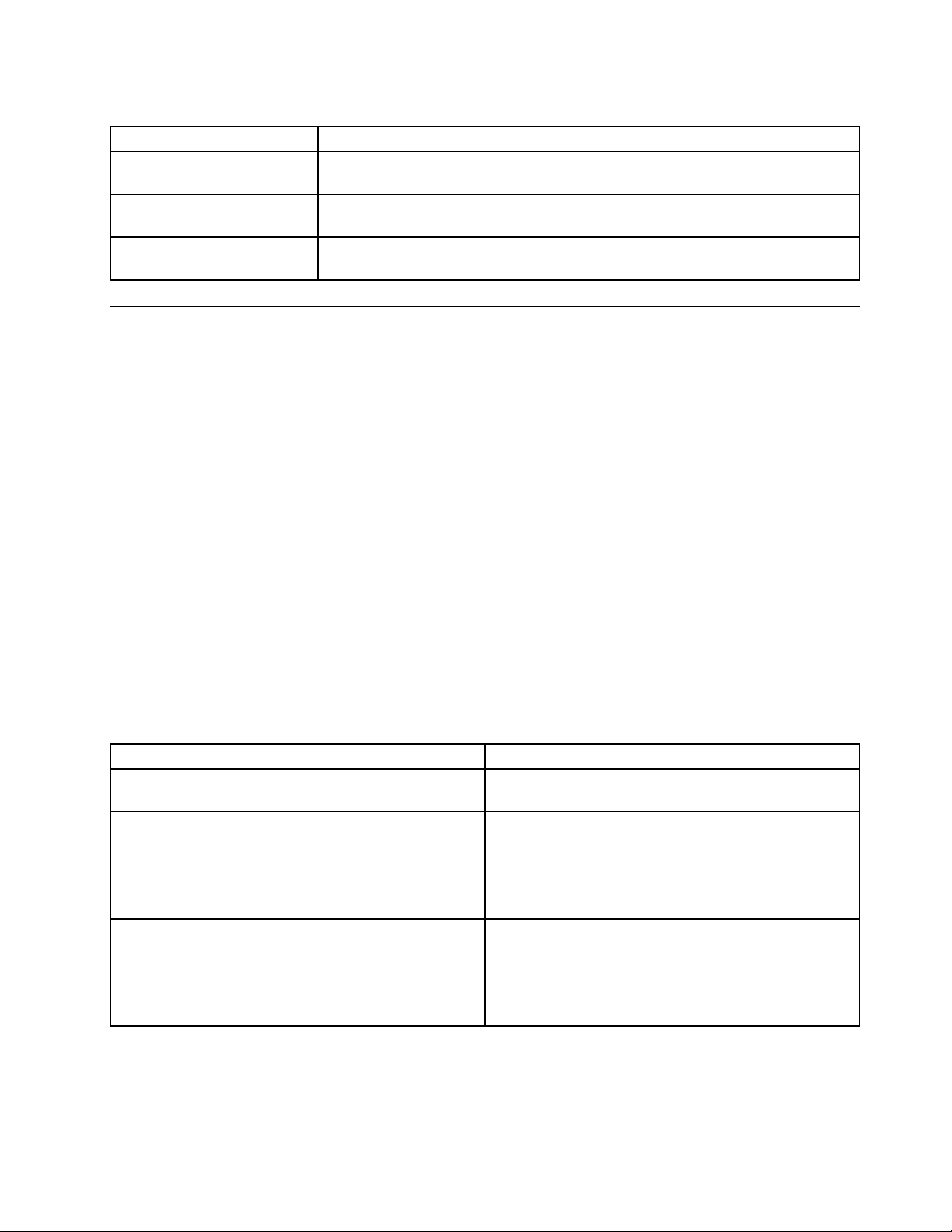

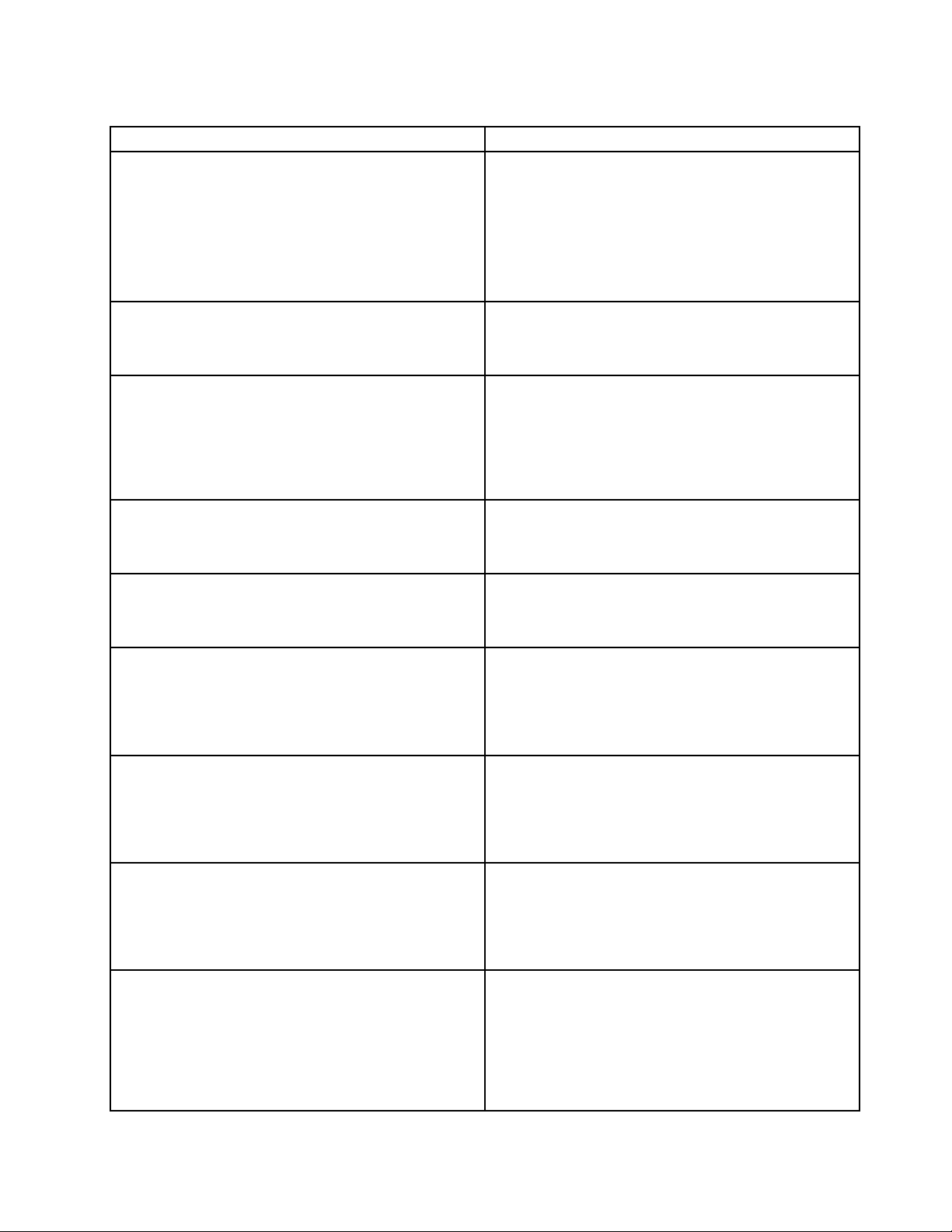

BeiderAnmeldungdereinzelnenBenutzeramSystemwirdderjeweiligeBenutzerbasisschlüsselautomatisch

überdenBenutzerbasis-AES-Sicherungsschlüsselentschlüsselt,dervonderBenutzerauthentizierung

abgeleitetundindenneuenvomClientSecuritySolution-AdministratorerstelltenSRKimportiertwird.Das

folgendeDiagrammstelltdieStrukturfürdenAustauschderSystemplatineunddieBenutzerregistrierungdar:

UmeinenSekundärbenutzeranzumelden,nachdemderInhaltdesChipsgelöschtwurdeoder

nachdemSiedieSystemplatineausgetauschthaben,müssenSiesichalsMaster-Administrator

anmelden.DerMaster-AdministratorwirdzumWiederherstellenderSchlüsselaufgefordert.Sobalddie

WiederherstellungderSchlüsselabgeschlossenist,verwendenSiedenPolicyManager,umdieClient

Security-Windows-Anmeldungzuinaktivieren.DieverbleibendenBenutzerkönnenihrejeweiligenSchlüssel

wiederherstellen.SobaldalleSekundärbenutzerihrejeweiligenSchlüsselwiederhergestellthaben,kannder

Master-AdministratordieClientSecuritySolution-Windows-Anmeldefunktionaktivieren.

28ClientSecuritySolution8.3Implementierungshandbuch

Page 35

DasfolgendeDiagrammstelltdieStrukturfürdenAustauschderSystemplatineunddieBenutzerregistrierung

Motherboard Swap - Enroll User

Trusted Platform Module

Decrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

User Leaf Private Key

User Leaf Public Key

Windows PW AES Key

PW Manager AES Key

User Base Private Key

User Base Public Key

If Passphrase

loop n times

User PW/PP

One-Way Hash

User Base AES

Protection Key

(derived via output

of hash algorithm)

dar:

Abbildung4.AustauschderSystemplatine-Benutzerregistrieren

Schutzdienstprogramm„EFS“

ClientSecuritySolutionstellteinBefehlszeilendienstprogrammbereit,dasdenTPM-basiertenSchutzder

Verschlüsselungszertikate,dievonEFS(EncryptingFileSystem)zumVerschlüsselnvonDateienund

Ordnernbereitgestelltwerden,aktiviert.DiesesDienstprogrammunterstütztdieÜbertragungvonZertikaten

vonDritten(voneinerZertizierungsstellegenerierteZertikate)undunterstütztzudemdasGenerierenvon

selbstsigniertenZertikaten.

BeimSchutzdesEFS-ZertikatsdurchClientSecuritySolutionwirdderprivateSchlüssel,derdem

EFS-Zertikatzugeordnetist,durchdasTPMgeschützt.ZugriffaufdasZertikatwirdgewährt,nachdem

derBenutzersichbeiClientSecuritySolutionauthentizierthat.

WennkeinTPMverfügbarist,wirddasEFS-ZertikatunterVerwendungdesvonClientSecuritySolution

bereitgestelltenTPM-Emulatorsgeschützt.SiemüssenbeiClientSecuritySolutionregistriertsein,damit

EFS-ZertikatevonClientSecuritySolutiongeschütztwerdenkönnen.

Vorsicht:

WennSieClientSecuritySolutionundEFS(EncryptingFileSystem)zumVerschlüsselnvonDateien

undOrdnernverwenden,könnenSieimmerdann,wennClientSecuritySolutionoderdasTPMnicht

verfügbarsind,nichtaufdieverschlüsseltenDateienzugreifen.

WenndasTPM(T rustedPlatformModule)nichtmehrreagiert,stelltClientSecuritySolutiondenZugriffauf

dieverschlüsseltenDatenwiederher,nachdemdieSystemplatineausgetauschtwurde.

EFS-Befehlszeilendienstprogrammverwenden

DiefolgendeT abelleenthältdieBefehlszeilenparameter,dievonEFSunterstütztwerden:

Kapitel3.MitClientSecuritySolutionarbeiten29

Page 36

Tabelle9.VonEFSunterstützteBefehlszeilenparameter

ParameterBeschreibung

/generate:<Größe>GenerierteinselbstsigniertesZertikatundordnetdas

ZertikatEFSzu.Wenn<Größe>angegebenist,wird

derSchlüsselinderangegebenenBitgrößegeneriert.

GültigsinddieWerte512,1024und2048.Wennkein

WertodereinungültigerWertangegebenwird,werden

standardmäßigSchlüsselmit1024Bitgeneriert.

/sn:xxxxxxGibtdieSeriennummereinesvorhandenenZertikatsan,

dasübertragenundEFSzugeordnetwerdensoll.

/cn:yyyyyyGibtdenNamen(„ausgegebenan“)einesvorhandenen

Zertikatsan,dasübertragenundEFSzugeordnet

werdensoll.

/rstavail

/silent

/?oder/hoder/help