Page 1

Guidededéploiement

ClientSecuritySolution8.3

Miseàjour:Décembre2011

Page 2

Remarque:Avantd'utiliserleprésentdocumentetleproduitassocié,prenezconnaissancedes

informationsgénéralesgurantàl'AnnexeE«Remarques»àlapage81.

Quatrièmeédition(Décembre2011)

©CopyrightLenovo2008,2011.

REMARQUESURLESDROITSLIMITÉSETRESTREINTS:silesdonnéesouleslogicielssontfournisconformémentà

uncontratGeneralServicesAdministration(«GSA»),l'utilisation,lareproductionetladivulgationsontsoumisesaux

restrictionsstipuléesdanslecontratnºGS-35F-05925.

Page 3

Tabledesmatières

Préface................iii

Chapitre1.Présentation........1

ClientSecuritySolution............1

MotdepassecomposéClientSecurity

Solution................2

RécupérationdesmotsdepasseClient

Security................2

ClientSecurityPasswordManager......2

SecurityAdvisor.............3

AssistantCerticateTransfer........4

Réinitialisationdesmotsdepassematériel...4

Priseenchargedessystèmessansmodule

TPM..................4

Logicieldelectured'empreintesdigitales.....4

Chapitre2.Installation.........7

ClientSecuritySolution............7

Congurationrequisepourl'installation....7

Propriétéspubliquespersonnalisées.....7

PriseenchargedumoduleTrustedPlatform

Module.................8

Procéduresd'installationetparamètresde

lignedecommande............9

Utilisationdemsiexec.exe........10

Propriétéspubliquesstandardduprogramme

d'installationWindows..........12

Fichierjournald'installation........13

InstallationdeThinkVantageFingerprint

Software.................14

Installationenmodesilencieux......14

Options................14

InstallationdeLenovoFingerprintSoftware...17

Installationenmodesilencieux......17

Options................17

SystemsManagementServer.........20

Chapitre3.UtilisationdeClient

SecuritySolution...........21

UtilisationdumoduleTPM..........21

UtilisationdumoduleTPMavecWindows7.21

GestiondeClientSecuritySolutionàclésde

chiffrement................22

TakeOwnership............22

EnrollUser..............23

Emulationdelogiciel..........24

Remplacementdecartemère.......25

UtilitairedeverrouillageEFS.......27

UtilisationduschémaXML..........28

Exemples...............29

UtilisationdejetonsSecurIDRSA.......35

InstallationdujetondulogicielRSASecurID.35

Congurationrequise..........35

Congurationdesoptionsd'accèsdelacarte

àpuce................36

InstallationmanuelledujetondulogicielRSA

SecurID...............36

Priseencharged'ActiveDirectory.....36

Paramètresetrèglespourl'authenticationdu

lecteurd'empreintesdigitales.........37

Optiondecontournementdesempreintes

digitalesappliquée...........37

Résultatdelalectured'empreintesdigitales.37

Outilsdelignedecommande.........37

SecurityAdvisor............37

AssistantdecongurationClientSecurity

Solution...............39

Outildechiffrementoudedéchiffrementdu

chierdedéploiement..........39

Outildetraitementduchierdedéploiement.40

TPMENABLE.EXE...........40

Outildetransfertdecerticat.......40

ActivationoudésactivationdumoduleTPM.41

Priseencharged'ActiveDirectory.......43

FichiersADM(AdministrativeTemplateFile).44

Paramètresdelastratégiedegroupe....45

Chapitre4.Utilisationde

ThinkVantageFingerprintSoftware.51

OutilManagementConsole..........51

Commandesspéciquesàl'utilisateur...51

Commandesdesparamètresgénéraux...52

Modesécuriséetmodepratique.......53

Modesécurisé-Administrateur......53

Modesécurisé-Utilisateuravecrestriction..54

Modepratique-Administrateur......54

Modepratique-Utilisateuravecrestriction..55

Paramètrescongurables........56

FingerprintSoftwareetNovellNetwareClient..57

Authentication............57

ServiceThinkVantageFingerprintSoftware...58

Chapitre5.UtilisationdeLenovo

FingerprintSoftware.........59

OutilManagementConsole..........59

ServiceLenovoFingerprintSoftware......59

©CopyrightLenovo2008,2011

i

Page 4

Priseencharged'ActiveDirectorypourLenovo

FingerprintSoftware............59

Chapitre6.Pratiques

recommandées............61

Exemplesdedéploiementpourl'installationde

ClientSecuritySolution...........61

Scénario1..............61

Scénario2..............63

PassageauxmodesClientSecuritySolution...66

Déploiementd'ActiveDirectoryauniveaude

l'entreprise................66

InstallationautonomepourlesCDouleschiers

script..................66

SystemUpdate..............66

SystemMigrationAssistant..........66

Générationd'uncerticatàl'aidedelagénération

declésdansTPM.............66

Congurationminimalerequise:......67

Demandedecerticatàpartirduserveur..67

UtilisationdeclaviersUSBàempreintesdigitales

avecdesmodèlesd'ordinateurportableThinkPad

2008(R400/R500/T400/T500/W500/X200/X301).68

ConnexionàWindows7.........68

ClientSecuritySolutionetPassword

Manager...............69

Authenticationavantledémarrage-avec

uneempreintedigitaleàlaplacedemotsde

passeBIOS..............69

AnnexeA.Remarquesconcernant

l'utilisationduclavierLenovo

Fingerprintaveccertainsordinateurs

portablesThinkPadRemarques

concernantl'utilisationduclavier

LenovoFingerprintaveccertains

ThinkPad...............71

Congurationetdénition..........71

Pre-desktopauthentication..........71

ConnexionàWindows...........72

AuthenticationavecClientSecuritySolution..72

AnnexeB.Synchronisationdumotde

passedansClientSecuritySolution

aprèslaréinitialisationdumotde

passeWindows............75

AnnexeC.UtilisationdeClient

SecuritySolutionsurunsystème

d'exploitationWindowsréinstallé..77

AnnexeD.Utilisationdumodule

TPMsurlesordinateursportables

ThinkPad...............79

CommentdéployerBitLockeràdistance?....79

Commentfonctionneleverrouillagedumodule

TPM?..................79

AnnexeE.Remarques.........81

Marques.................82

Glossaire................lxxxiii

iiGuidededéploiementClientSecuritySolution8.3

Page 5

Préface

Lesinformationsfourniesdansleprésentdocumentpermettentd'assurerlesupportdesordinateursLenovo

surlesquelslesprogrammesThinkVantage

®

ClientSecuritySolutionetFingerprintSoftwaresontinstallés.

ClientSecuritySolutionetFingerprintSoftwareontpourobjectifdeprotégervossystèmesensécurisantles

donnéesclientetdedétournertoutetentativedeviolationdesécurité.

LeGuidededéploiementClientSecuritySolutioncontientlesinformationsnécessairesàl'installation

deClientSecuritySolutionetdeFingerprintSoftwaresurunouplusieursordinateurs,ainsiquedes

instructionsetdesscénariosdesoutilsd'administrationpersonnalisablespourprendreenchargeles

stratégiesinformatiquesetd'entreprise.

Leprésentguideestdestinéauxadministrateursinformatiquesetauxpersonneschargéesdudéploiement

deThinkVantageClientSecuritySolutionetdeFingerprintSoftwaresurdesordinateursauseinde

l'entreprise.Encasdesuggestionsoucommentaires,prenezcontactavecvotrepartenairecommercial

Lenovo.Cedocumentestmisàjourrégulièrement,etvouspouvezconsulterlaversionlaplusrécentesurle

siteWebdeLenovoàl'adressesuivante:

http://www.lenovo.com/support

Pourplusd'informationssurl'utilisationdesdiverscomposantsdanslesespacesdetravailClientSecurity

SolutionetFingerprintSoftware,reportez-vousausystèmed'aideenligneetauxguidesd'utilisationfournis

avecClientSecuritySolutionetFingerprintSoftware.

®

©CopyrightLenovo2008,2011

iii

Page 6

ivGuidededéploiementClientSecuritySolution8.3

Page 7

Chapitre1.Présentation

LeprésentchapitreproposeuneprésentationdeClientSecuritySolutionetdeFingerprintSoftware.Les

technologiesprésentéesdansceguidededéploiementpeuventaiderlesinformaticiensdirectementet

indirectement,carellespermettentderendrelesordinateurspersonnelsplusconviviauxetplusautonomes.

Enoutre,ellesfournissentdesoutilspuissantsquifacilitentetsimplientlesdéploiements.Grâceà

ThinkVantageTechnologies,lesinformaticienspassentmoinsdetempsàrésoudredesincidentssurdes

ordinateursetconsacrentplusdetempsàleursproprestâches.

ClientSecuritySolution

ClientSecuritySolutionapourbutdevousaideràprotégervotreordinateurcommeunactif,vosdonnées

condentiellesetlesconnexionsréseaudevotreordinateur.PourlessystèmesLenovoquicontiennent

unmoduleTPM(T rustedPlatformModule)conformeauTGC(TrustedComputingGroup),lasécuritédu

systèmemiseenœuvreparlelogicielClientSecuritySolutionestbaséesurlematériel.Silesystèmene

contientpasdeprocesseurdesécuritéintégré(oupucedesécuritéintégrée),ClientSecuritySolutionutilise

unlogicielbasésurdesclésdechiffrementpourlasécuritédusystème.

LesfonctionsdeClientSecuritySolution8.3sontlessuivantes:

•Authenticationd'utilisateursécuriséeavecunmotdepasseWindows

composéClientSecuritySolution

ClientSecuritySolutionpeutêtrecongurépouraccepterunmotdepasseWindowsutilisateurouun

motdepassecomposéClientSecuritySolutionpourl'authentication.LemotdepasseWindowsest

pratiqueetgérabledansWindows,lemotdepassecomposéClientSecuritySolutionfournitunesécurité

supplémentaire.L'administrateurpeutchoisirlaméthoded'authenticationàutiliseretceparamètrepeut

êtremodiémêmelorsquedesutilisateurssontdéjàinscritsdansClientSecuritySolution.

•Authenticationd'utilisateurparempreintedigitale

Optimiselatechnologied'empreintedigitaleintégréeetrattachéeauportUSBpourauthentierdes

utilisateursauprèsd'applicationsprotégéespardesmotsdepasse.

•Authenticationd'utilisateursmulti-facteurpourlaconnexionàWindowsetdifférentesopérations

ClientSecuritySolution

Dénitplusieursunitésd'authentication(motdepasseWindows/motdepassecomposéClientSecurity

etempreintedigitale)pourdenombreusesopérationsrelativesàlasécurité.

•Gestiondesmotsdepasse

GèreetstockedemanièresécuriséelesinformationsdeconnexionsensiblestellesquelesIDutilisateurs

etlesmotsdepasse.

•Récupérationdesmotsdepasseetdesmotsdepassecomposés

Larécupérationdesmotsdepasseetdesmotsdepassecomposéspermetauxutilisateursdese

connecteràWindowsetd'accéderàleursautorisationsd'accèsClientSecuritySolution,mêmeencas

d'oubli,enrépondantàdesquestionsdesécuritéprécongurées.

•Auditdesparamètresdesécurité

Permetauxutilisateursdevisualiserunelistedétailléedesparamètresdesécuritédupostedetravailet

d'effectuerdesmodicationspourrépondreauxstandardsdénis.

•T ransfertdescerticatsnumériques

ClientSecuritySolutionprotègelacléprivéedel'utilisateuretlescerticatsdel'ordinateur.UtilisezClient

SecuritySolutionpourprotégerlacléprivéedevoscerticatsexistants.

•Gestiondesrèglespourl'authentication

Unadministrateurpeutchoisirlesunités(motdepasseWindows,motdepassecomposéClientSecurity

®

ouunmotdepasse

©CopyrightLenovo2008,2011

1

Page 8

Solutionouempreintedigitale)quiserontnécessairesàl'authenticationpourlesactionssuivantes:

connexionWindows,gestiondesmotsdepasseetopérationsdecertication.

MotdepassecomposéClientSecuritySolution

LemotdepassecomposéClientSecuritySolutionestunefonctionfacultatived'authenticationd'utilisateur

quifournitunesécuritéavancéeauxapplicationsClientSecuritySolution.Lesconditionssuivantesdoivent

êtreremplies:

•Ildoitêtrecomposéd'aumoinshuitcaractères

•Ilcontientaumoinsunchiffre

•Ildoitêtredifférentdestroismotsdepassecomposésprécédents

•Ilnecontientpasplusdedeuxcaractèresrépétés

•Ilnecommencepasparunchiffre

•Ilneseterminepasparunchiffre

•IlnecontientpasvotreIDutilisateur

•Ilnedoitpasêtrechangés'ilamoinsdetroisjours

•Ilnedoitpascontenirtrois(ouplus)caractèresconsécutifsidentiquesparrapportaumotdepasse

composéactuel,quellequesoitleurposition

•IlnedoitpasêtreidentiqueaumotdepasseWindows.

LemotdepassecomposéClientSecuritySolutionestconnuuniquementdel'utilisateur.Laseulefaçon

derécupérerunmotdepassecomposéClientSecuritySolutionoubliéconsisteàexécuterlafonction

derécupérationdemotdepassedeClientSecuritySolution.Sil'utilisateuraoubliélesréponsesàses

questionsderécupération,iln'yaalorsplusaucunesolutionpermettantderécupérerlesdonnéesprotégées

parlemotdepassecomposéClientSecuritySolution.

RécupérationdesmotsdepasseClientSecurity

CettefonctionfacultativepermetauxutilisateursinscritsdansClientSecurityderécupérerunmotdepasse

WindowsouunmotdepassecomposéClientSecurityoubliéenrépondantcorrectementàtroisquestions.

Sicettefonctionestactivée,vousdevrezchoisirtroisréponsesparmidixquestionspré-sélectionnées.Si

vousoubliezvotremotdepasseWindowsouvotremotdepassecomposéClientSecurity,vouspourrez

soitrépondreàcestroisquestions,soitréinitialiservotremotdepasseouvotremotdepassecomposé.

Remarque:SiunmotdepassecomposéClientSecurityestutilisé,larécupérationdumotdepasseClient

Securityestlaseuleoptionderécupérationd'unmotdepassecomposéoublié.Sivousoubliezlaréponse

àvostroisquestions,vousdevrezréexécuterl'assistantd'enregistrementetperdreztouteslesdonnées

ClientSecurityprécédemmentprotégées.

ClientSecurityPasswordManager

ClientSecurityPasswordManagervouspermetdegérerdesinformationsrelativesàdessiteswebouà

desapplicationsquisontfacilementoubliées,tellesquelesIDutilisateur,lesmotsdepasseetd'autres

informationspersonnelles.ClientSecurityPasswordManagerprotègevosinformationspersonnellesvia

ClientSecuritySolutionanquel'accèsàvosapplicationsetsiteswebrestententièrementsécurisé.

ClientSecurityPasswordManagervouspermetégalementdegagnerdutempsetdel'énergieenvous

demandantuniquementdevoussouvenird'unseulmotdepasseoumotdepassecomposé,oudefournir

votreempreintedigitale.

ClientSecurityPasswordManagerpermetd'exécuterlesfonctionssuivantes:

2GuidededéploiementClientSecuritySolution8.3

Page 9

•ChiffrementdetouteslesinformationsstockéesviaClientSecuritySolution:

ChiffreautomatiquementtoutesvosinformationsviaClientSecuritySolution.Touteslesinformationsde

motdepassecondentiellessontainsiprotégéesvial'utilisationdesclésdechiffrementClientSecurity.

•GénérationautomatiquedesIDetmotsdepasse:

Automatisevotreprocessusdeconnexionlorsquevousaccédezàuneapplicationouàunsiteweb.Si

vosinformationsdeconnexionontétéentréesdansClientSecurityPasswordManager,alorsClient

SecurityPasswordManagerremplitautomatiquementleszonesrequisesetlessoumetausiteweb

ouàl'application.

•Editiondesentréesàl'aidedel'interfaceClientSecurityPasswordManager:

Vouspermetd'éditervosentréesdecompteetdecongurertouteslesfonctionsfacultativesenune

seuleinterfacefaciled'utilisation.Cetteinterfaceaccélèreetfacilitelagestiondesmotsdepasseetdes

informationspersonnelles.Cependant,laplupartdesmodicationsrelativesauxentréespeuventêtre

détectéesautomatiquementparClientSecurityPasswordManager,cequipermetàl'utilisateurde

mettreàjoursesentréesencoreplusfacilement.

•Sauvegardedesinformationssansétapessupplémentaires:

ClientSecurityPasswordManagerdétecteautomatiquementlesinformationssensiblesquisontenvoyées

àunsitewebouàuneapplicationdonné.Lorsqu'illedétecte,ClientSecurityPasswordManagerinvite

l'utilisateuràsauvegarderlesinformations,simpliantainsileprocessusdestockagedesinformations

sensibles.

•Sauvegardedetouteinformationdansunezonedetravailsécurisée:

GrâceàClientSecurityPasswordManager,l'utilisateurpeutsauvegardertouteslesdonnéestextuelles

dansdeszonesdetravailsécurisées.Ceszonesdetravailsécuriséespeuventêtreprotégéesavecle

mêmeniveaudesécuritéquen'importequelleautreentréedesiteweboud'application.

•Exportationetimportationdesinformationsdeconnexion:

Permetd'exportervosinformationspersonnellessensiblesandepouvoirlesdéplacerentoute

sécuritéd'unordinateuràunautre.Lorsquevousexportezvosinformationsdeconnexionàpartirde

ClientSecurityPasswordManager,unchierd'exportationprotégéparmotdepasseestcréé.Ilpeut

êtrestockésurunsupportamovible.Utilisezcechierpouraccéderàvosinformationspersonnelles

partoutoùvousvoustrouvezoupourimportervosentréesdansunautreordinateurdisposantdeClient

SecurityPasswordManager.

Remarque:Unepriseenchargetotaleestdisponiblepourleschiersd'exportationClientSecurity

SolutionVersions7.0et8.x.Unepriseenchargelimitéeestdisponiblepourleschiersd'exportation

ClientSecuritySolutionversion6.0(lesentréesd'applicationnesontpasimportées).ClientSecurity

SoftwareSolutionversions5.4xetversionsprécédentesn'exécutentpasd'importationdansClient

SecuritySolutionVersion8.xPasswordManager.

SecurityAdvisor

L'outilSecurityAdvisorvouspermetd'afcherunrécapitulatifdesparamètresdesécuritédénissur

l'ordinateur.Vouspouvezutilisercesparamètrespourconnaîtrel'étatactueldelasécuritédusystèmeou

pouraméliorercettesécurité.Lesvaleurspardéfautafchéespourlescatégoriespeuventêtremodiéesà

l'aideduregistreWindows.Lescatégoriesdesécuritécomprennentparexemple:

•lesmotsdepassematériel,

•lesmotsdepassedesutilisateursWindows,

•lesrèglessurlesmotsdepasseWindows,

•l'écrandeveilleprotégé,

•lepartagedechiers.

Chapitre1.Présentation3

Page 10

AssistantCerticateTransfer

L'assistantClientSecurityCerticateT ransfervousguidetoutaulongduprocessusdetransfertdesclés

privéesassociéesàvoscerticatsàpartirdufournisseurdeservicedechiffrementMicrosoft

logiciel(CSP)verslefournisseurdeservicedechiffrementClientSecuritySolutionbasésurlematériel.Une

foisletransferteffectué,lesopérationsutilisantlescerticatssontplussécuriséescarlesclésprivéessont

protégéesparClientSecuritySolution.

®

basésurle

Réinitialisationdesmotsdepassematériel

Cetoutilcréeunenvironnementsécuriséquis'exécuteindépendammentdeWindowsetvousaideà

recongurerlesmotsdepasseoubliésdemisesoustensionetd'unitédedisquedur.Votreidentitéest

établielorsquevousrépondezàdesquestionsquevouscréez.Créezcetenvironnementsécurisédèsque

possible,avanttoutoublidemotdepasse.Iln'estpaspossiblederedénirunmotdepassematériel

tantquecetenvironnementsécurisén'estpascréésurledisquedurettantquevousnevousêtespas

enregistré.Cetoutiln'estdisponiblequesurcertainsordinateurs.

PriseenchargedessystèmessansmoduleTPM

ClientSecuritySolution8.3prendenchargelessystèmesLenovoquinepossèdentpasdeprocesseurde

sécuritéintégrécompatible.Cettepriseenchargepermetuneinstallationstandarddanstoutel'entreprise

pourcréerunenvironnementcohérentetsécurisé.Lessystèmesquipossèdentunprocesseurdesécurité

intégrésontplusrobustescontreuneattaque.Cependant,pourlessystèmessansprocesseurdesécurité

intégré,ClientSecuritySolutionréutiliselesclésdechiffrementlogiciellescommesuperutilisateurapprouvé

pourlesystèmeetlesystèmepeutégalementbénécierd'unesécuritéetdefonctionnalitéssupplémentaires.

Logicieldelectured'empreintesdigitales

Lestechnologiesd'identicationd'empreintesdigitalesbiométriquesfourniesparLenovosontconçuespour

aiderlesclientsàréduirelescoûtsassociésauxmotsdepasse,àaméliorerlasécuritédeleurssystèmesetà

seconformerauxréglementations.FingerprintSoftwarepermetl'authenticationparempreintesdigitalessur

desordinateursindividuelsetdesréseauxenutilisantdeslecteursd'empreintesdigitalesLenovo.Fingerprint

SoftwarecombinéàClientSecuritySolution8.3proposedesfonctionnalitésétendues.ClientSecurity

Solution8.3prendenchargeThinkVantageFingerprintSoftware5.9.2etLenovoFingerprintSoftware3.3qui

peuventêtredisponiblespourdifférentstypesd'ordinateur.SurlesiteWebLenovo,voustrouverezplus

d'informationssurlestechnologiesLenovoFingerprintetpourreztéléchargerFingerprintSoftware.

Fingerprintoffrelesfonctionssuivantes:

•Fonctionsdelogicielclient

–RemplacementdumotdepasseMicrosoftWindows:

Remplacevotremotdepasseavecvotreempreintedigitalepourunaccèsausystèmesimple,rapide

etsécurisé.

–RemplacementdumotdepasseBIOS(égalementappelémotdepasseàlamisesoustension)

etdumotdepassed'accèsaudisquedur:

Remplacelesmotsdepasseavecvotreempreintedigitalepourétendrelasécuritédeconnexionet

ladiffusion.

–Authenticationd'empreintedigitaleavantinitialisationpourlechiffrementcompletdel'unité

SafeGuardEasy:

Utilisel'authenticationparempreintedigitalepourdéchiffrervotredisqueduravantledémarragede

Windows.

–Uniquepassagedanslelecteurpourl'accèsausystèmeBIOSetàWindows:

Vouspermetd'économiserdutempsenpassantvotredoigtaudémarragepouraccéderausystème

BIOSetàWindows.

4GuidededéploiementClientSecuritySolution8.3

Page 11

–IntégrationàClientSecuritySolution:

S'utiliseavecClientSecuritySolutionPasswordManagerettirepartidumoduleTPM(TrustedPlatform

Module).LesutilisateurspeuventpasserleurdoigtsurlelecteurpouraccéderauxsitesWebet

sélectionnerdesapplications.

•Fonctionsadministrateur

–Activation/désactivationdumodesécurité:

Permetàunadministrateurdebasculerentrelesmodessécuriséetdegrandediffusionpourmodier

lesdroitsd'accèsdecertainsutilisateurs.

•Fonctionsdesécurité

–Sécuritédulogiciel:

Protègelesmodèlesutilisateurgrâceàlafonctiondechiffrementfortlorsqueceux-cisontstockéssur

unsystèmeoutransférésdulecteurverslelogiciel.

–Sécuritédumatériel:

Fournitunprogrammedelectureaveccoprocesseurquistockeetprotègelesmodèlesd'empreintes

digitales,lesmotsdepasseBIOSetlesclésdechiffrement.

Chapitre1.Présentation5

Page 12

6GuidededéploiementClientSecuritySolution8.3

Page 13

Chapitre2.Installation

Leprésentchapitrecontientlesinstructionsd'installationdeClientSecuritySolutionetdeFingerprint

Software.Avantd'installerClientSecuritySolutionouFingerprintSoftware,vousdevezcomprendre

l'architecturedel'applicationquevousinstallez.Leprésentchapitrecontientl'architecturedechaque

applicationainsiquelesinformationssupplémentairesdontvousavezbesoinavantd'installerles

programmes.

ClientSecuritySolution

Lemoduled'installationdeClientSecuritySolutionaétédéveloppéavecInstallShield10.5Premiercomme

unprojetBasicMSI.InstallShieldutiliseleprogrammed'installationWindowspourinstallerdesapplications,

cequipermetauxadministrateursdepersonnaliserlesinstallation,endénissantlesvaleursdespropriétés

àpartirdelalignedecommande,parexemple.Leprésentchapitredécritplusieursméthodesd'utilisationet

d'exécutiondumoduledecongurationdeClientSecuritySolution.Pourunemeilleurecompréhension,lisez

latotalitéduchapitreavantd'installercesmodules.

Remarque:Lorsquevousinstallezcesmodules,reportez-vousauchierreadmedeClientSecuritySolution

disponiblesurlesiteWebLenovo.Lechierreadmecontientdesinformationsàjoursurlesversionsde

logiciel,lessystèmesprisencharge,lacongurationsystèmerequiseetd'autresconsidérationspouvant

vousaideràl'installation.

Congurationrequisepourl'installation

Lesinformationsdecettesectionindiquentlescongurationsrequisespourl'installationdumodulede

ClientSecuritySolution.Pourobtenirdemeilleursrésultats,accédezausiteWebsuivantpourvériersi

vousdisposezdeladernièreversiondulogiciel:

http://www.lenovo.com/support

LesordinateursLenovodoiventaumoinsavoirlacongurationsuivantepourqueClientSecuritySolution

puisseêtreinstallé:

•Systèmed'exploitation:Windows7

•Mémoire:256Mo

–Pourlescongurationsdemémoirepartagée,lamémoirepartagéemaximaledéniedansles

paramètresdecongurationduBIOSdoitêtreauminimumde8Mo

–Pourlescongurationsdemémoirenonpartagée,120Modemémoirenonpartagéesontrequis.

•InternetExplorer

•300Mod'espacelibresurledisquedur

•UnécranvidéocompatibleVGAprenantenchargeunerésolutionde800x600etlescouleurs24bits.

•L'utilisateurdoitdisposerdesdroitsd'administrationpourinstallerClientSecuritySolution

Remarque:Ledéploiementdumoduled'installationClientSecuritySolutionsousWindowsServer

n'estpasprisencharge.Enrevanche,lesdemandesdecerticatsprovenantdeWindowsServer2003sont

prisesencharge.Voir«Générationd'uncerticatàl'aidedelagénérationdeclésdansTPM»àlapage66

®

5.5ouuneversionultérieuredoitêtreinstallée.

®

Propriétéspubliquespersonnalisées

Lemoduled'installationduprogrammeClientSecuritySoftwarecontientunjeudepropriétéspubliques

personnaliséesquipeuventêtredéniessurlalignedecommandelorsdel'installation.Letableau

ci-dessouscontientlespropriétéspubliquespersonnaliséespourlesystèmed'exploitationWindows:

2003

.

©CopyrightLenovo2008,2011

7

Page 14

Tableau1.Propriétéspubliques

PropriétéDescription

EMULATIONMODEForcel'installationenmodeémulationmêmes'ilexiste

unmoduleTPM.IndiquezEMULATIONMODE=1surla

lignedecommandepoureffectuerl'installationenmode

émulation.

HALTIFTPMDISABLEDSilemoduleTPMestàunétatdésactivéetque

l'installations'exécuteenmodesilencieux,l'installation

s'effectuepardéfautenmodeémulation.Utilisezla

propriétéHALTIFTPMDISABLED=1lorsquel'installation

s'exécuteenmodesilencieuxpourinterrompre

l'installationsilemoduleTPMestdésactivé.

NOCSSWIZARDDénissezNOCSSWIZARD=1surlalignedecommande

pourempêcherqueledialogued'enregistrementde

ClientSecuritySolutionnes'afcheautomatiquement

aprèsl'installationdeClientSecuritySolution.Cette

propriétéestconguréepourunadministrateurqui

souhaiteinstallerClientSecuritySolutionmaissouhaite

utiliserlescriptingultérieurementlorsdelaconguration

dusystème.

CSS_CONFIG_SCRIPTIndiquezCSS_CONFIG_SCRIPT=«nom_chier»ou

«nom_chiermot_de_passe»pourqu'unchierde

congurations'exécuteunefoisquel'utilisateuraterminé

l'installationetréamorcelesystème.

SUPERVISORPWIndiquezSUPERVISORPW=«mot_de_passe»surlaligne

decommandepourfournirlemotdepassesuperviseur

and'activerleprocesseurenmoded'installation

silencieuxounonsilencieux.Sileprocesseurest

désactivéetquel'installations'exécuteenmode

silencieux,vousdevezfournirlemotdepassesuperviseur

correctpouractiverleprocesseur.Sinon,leprocesseur

neserapasactivé.

PWMGRMODEDénissezPWMGRMODE=1danslalignedecommande

pourn'installerquePasswordManager.

NOSTARTMENUDénissezNOSTARTMENU=1danslalignedecommande

pourempêcherlagénérationd'unraccourcidanslemenu

Démarrer.

CREATESHORTCUTDénissezCREATESHORTCUT=1danslalignede

commandepourajouteruneentréedanslemenu

Démarrer.

PriseenchargedumoduleTrustedPlatformModule

ClientSecuritySolution8.3inclutlapriseenchargeduprocesseurdesécuritéintégréedel'ordinateur,le

moduleTPM(T rustedPlatformModule).SivotreordinateurLenovoinclutunmoduleTPMprisencharge

parlesystèmed'exploitationWindows,ClientSecuritySolutionutiliselespilotesintégrésausystème

d'exploitationWindows.

IlpeutêtrenécessairederedémarrerlemoduleTPMcarilestactivéparleBIOSdusystème.Sivous

exécutezWindows7,vousdevezconrmersilemoduleTPMdoitêtreactivéaudémarragedusystème.

PourquelemoduleTPMpuisseexécuterdesfonctions,l'affectationdel'administrateur,lapropriétédoitêtre

initialisée.ChaquesystèmeestassociéàunseuladministrateurClientSecuritySolutionquicontrôleles

8GuidededéploiementClientSecuritySolution8.3

Page 15

optionsdeClientSecuritySolution.Cetadministrateurdoitdisposerdedroitsd'administrateurWindows.

L'administrateurpeutêtreinitialiséàl'aidedescriptsdedéploiementXML.

Unefoislapropriétédusystèmecongurée,chaqueutilisateurWindowssupplémentairequiseconnecte

ausystèmeestautomatiquementinvitéàs'inscrireetàinitialiserlesclésdesécuritéetlesdonnées

d'identicationdel'utilisateurdansl'assistantdecongurationClientSecurity.

EmulationdelogicieldumoduleT rustedPlatformModule

ClientSecuritySolutionalapossibilitédes'exécutersansmoduleT rustedPlatformModulesurlessystèmes

habilités.Lafonctionnalitéseralamêmesaufqu'elleutiliseradescléslogiciellesaulieudeclésprotégées

parlematériel.Lelogicielpeutégalementêtreinstalléavecuncommutateurquileforceàtoujoursutiliser

descléslogiciellesaulieudumoduleTPM.L'utilisationdececommutateursedécideaumomentde

l'installationetestirréversibleàmoinsdedésinstalleretderéinstallerlelogiciel.

LasyntaxeforçantuneémulationdelogicieldumoduleTPMestlasuivante:

InstallFile.exe“/vEMULATIONMODE=1”

Procéduresd'installationetparamètresdelignedecommande

Leprogrammed'installationMicrosoftWindowsfournitplusieursfonctionsd'administrationparlebiaisde

paramètresdelignedecommande.Leprogrammed'installationWindowspeuteffectueruneinstallation

administratived'uneapplicationoud'unproduitsurunréseauenvued'uneutilisationparungroupede

travailouàdesnsdepersonnalisation.Lesoptionsdelignedecommandenécessitantunparamètre

doiventêtreindiquéessansespaceentrel'optionetsonparamètre.Parexemple:

setup.exe/s/v"/qnREBOOT=”R”"

estcorrect,alorsque

setup.exe/s/v"/qnREBOOT=”R”"

nel'estpas.

Remarque:Lecomportementpardéfautdel'installationlorsquecettedernièreestexécutéeseule

(exécutiondesetup.exesansparamètre)consisteàinviterl'utilisateuràréamorcerlesystèmeàlande

l'installation.Unréamorçageestrequispourqueleprogrammefonctionnecorrectement.Leréamorçage

peutêtredifféréàl'aided'unparamètredelignedecommandepouruneinstallationenmodesilencieux

commeexpliquédanslasectionprécédenteetlasectiond'exemples.

Pourlemoduled'installationdeClientSecuritySolution,uneinstallationadministrativedécomprimeles

chierssourcesd'installationdansunemplacementspécié.

Pourexécuteruneinstallationadministrative,exécutezlemoduled'installationdanslalignedecommande

avecleparamètre/a:

setup.exe/a

Uneinstallationadministrativeprésenteunassistantquiinvitel'administrateuràindiquerlesemplacements

dedécompressiondeschiersd'installation.L'emplacementd'extractionpardéfautestC:\.Vouspouvez

choisirunnouvelemplacementautrequel'unitéC:\(parexempleuneunitélocaleouuneunitéréseau

mappée).Vouspouvezégalementcréerdenouveauxrépertoiresaucoursdecetteétape.

Pourexécuteruneinstallationadministrativeenmodesilencieux,vouspouvezdénirlapropriétépublique

TARGETDIRenlignedecommandepourindiquerl'emplacementd'extraction:

setup.exe/s/v"/qnTARGETDIR=F:\TVTRR"

ou

msiexec.exe/i"ClientSecurity-PasswordManager.msi"/qnTARGERDIR=F:\TVTRR

Chapitre2.Installation9

Page 16

Remarque:Sivousn'utilisezpaslatoutedernièreversiondeWindowsInstaller,lechiersetup.exe

estcongurépourmettreàjourlemoteurWindowsInstallerversladernièreversion.Lamiseàjourdu

moteurWindowsInstallervousinviteàredémarrerlesystèmemêmedansuneinstallationparextraction

administrative.Pourempêcherunredémarragedanscettesituation,vouspouvezutiliserlapropriété

REBOOTdeWindowsInstaller.SiWindowsInstallerestladernièreversion,lechiersetup.exenetente

pasdemettreàjourlemoteurWindowsInstaller.

Unefoisl'installationadministrativeterminée,l'administrateurpeutpersonnaliserleschierssource,par

exempleajouterdesparamètresauregistre.

Lesparamètresetlesdescriptionsci-dessoussontdécritsdansladocumentationd'aidepourles

développeursInstallShield.Lesparamètresquines'appliquentpasauxprojetsBasicMSIontétéenlevés.

Tableau2.Paramètres

ParamètreDescription

/a:InstallationadministrativeLecommutateur/ainvitesetup.exeàeffectuerune

installationadministrative.Uneinstallationadministrative

copie(etdécompresse)leschiersdedonnéesdansun

répertoiredéniparl'utilisateur,maisnecréepasde

raccourcis,n'enregistrepaslesserveursCOMetnecrée

pasdejournaldedésinstallation.

/x:ModedésinstallationLeparamètre/xforcesetup.exeàdésinstallerunproduit

précédemmentinstallé.

/s:ModesilencieuxLacommandesetup.exe/ssupprimelafenêtre

d'initialisationsetup.exepourunprogrammed'installation

BasicMSImaisnelitpasdechierderéponses.Les

projetsBasicMSInecréentpasoun'utilisentpasde

chierderéponsespourlesinstallationsenmode

silencieux.PourexécuterunproduitBasicMSIenmode

silencieux,exécutezlalignedecommandesetup.exe/s

/v/qn.(Pourdénirlesvaleursdepropriétéspubliques

pouruneinstallationdeBasicMSIenmodesilencieux,

vouspouvezutiliserunecommandetellequesetup.exe/s

/v"/qnINSTALLDIR=D:\Destination".)

/v:TransmetdesargumentsàMsiexecLeparamètre/vpermetdetransmettredesparamètres

delignedecommandeetdesvaleursdepropriétés

publiquesàmsiexe.exe.

/L:Langued'installationLesutilisateurspeuventseservirducommutateur/Lavec

l'IDdelanguedécimalpourindiquerlalangueutiliséepar

unprogrammed'installationmultilingue.Parexemple,la

commandepourdénirl'allemandestsetup.exe/L1031.

/w:AttentePourunprojetBasicMSI,l'argument/wforcesetup.exe

àattendrelandel'installationavantdesefermer.Si

vousutilisezl'option/wdansunchierdetraitementpar

lots,vouspouvezfaireprécéderl'ensembledel'argument

delignedecommandedesetup.exepar/WAIT.Voiciun

exempleformatécorrectementdecettesyntaxe:

start/WAITsetup.exe/w

Utilisationdemsiexec.exe

Poureffectuerl'installationàpartirduchiersourcedécompresséunefoislespersonnalisationsterminées,

l'utilisateurappellel'applicationmsiexec.exedepuislalignedecommande,entransmettantlenomduchier

*.MSIdécompressé.L'applicationmsiexec.exeestleprogrammeexécutabledeWindowsInstallerquiest

utilisépourinterpréterlesmodulesd'installationetinstallerlesproduitssurlessystèmescible.

10GuidededéploiementClientSecuritySolution8.3

Page 17

msiexec/i"C:\WindowsF older\Proles\UserName\

Personal\MySetups\projectname\productconguration\releasename\

DiskImages\Disk1\productname.msi"

Remarque:Entrezlacommandeci-dessussuruneseuleligne,sansespaceaprèslesbarresobliques.

Letableauci-dessouscontientlesparamètresdelignedecommandedisponiblesquipeuventêtreutilisés

aveclechiermsiexec.exeetdesexemplesd'utilisation.

Tableau3.Paramètresdelignedecommande

ParamètreDescription

/Imoduleoucodeproduit

/amoduleL'option/apermetauxutilisateursquidisposentdesdroitsd'administrateur

/xmoduleoucodeproduitL'option/xdésinstalleunproduit.

/L[i|w|e|a|r|u|c|m|p|v|+]chier_journal

/q[n|b|r|f]

Utilisezlasyntaxesuivantepourinstallerleproduit:

Othello:msiexec/i"C:\WindowsFolder\Proles\

UserName\Personal\MySetups

\Othello\TrialVersion\

Release\DiskImages\Disk1\

OthelloBeta.msi"

Lecodeproduitfaitréférenceàl'identicateurglobalunique(GUID)quiest

automatiquementgénérédanslapropriétéproductcodedelavuedesprojets

devotreproduit.

d'installerunproduitsurleréseau.

Uneinstallationavecl'option/Lindiquelechemind'accèsduchier

journal.Lesindicateurssuivantsdésignentlesinformationsquidoiventêtre

consignéesdanslechierjournal:

•iconsignelesmessagesd'état.

•wconsignelesmessagesd'avertissementnoncritique.

•econsignetouslesmessagesd'erreur.

•aconsignelecommencementdesséquencesd'actions.

•rconsignelesenregistrementsspéciquesàuneaction.

•uconsignelesdemandesutilisateur.

•cconsignelesparamètresinitiauxdel'interfaceutilisateur.

•mconsignelesmessagesdesaturationdemémoire.

•pconsignelesparamètresdeterminal.

•vconsignelesparamètresdesortieenmodeprolixe.

•+faitunajoutàunchierexistant.

•*estuncaractèregénériquequivouspermetdeconsignertoutesles

informations(àl'exclusiondesparamètresdesortieenmodeprolixe).

L'option/qestutiliséepourdénirleniveaudel'interfaceutilisateur

conjointementaveclesindicateurssuivants:

•qouqnnecréeaucuneinterfaceutilisateur.

•qbcréeuneinterfaceutilisateurdebase.

Lesparamètresd'interfaceutilisateursuivantsafchentuneboîtededialogue

modaleàlandel'installation:

•qrafcheuneinterfaceutilisateurréduite.

•qfafcheuneinterfaceutilisateurcomplète.

•qn+n'afcheaucuneinterfaceutilisateur.

•qb+afcheuneinterfaceutilisateurdebase.

/?ou/hCesdeuxcommandesafchentlesinformationsdecopyrightduprogramme

d'installationWindows.

Chapitre2.Installation11

Page 18

Tableau3.Paramètresdelignedecommande(suite)

ParamètreDescription

TRANSFORMSLeparamètredelignedecommandeTRANSFORMSindiqueles

transformationsquevousvoulezappliqueràvotremoduledebase.

msiexec/i"C:\WindowsF older\

Proles\UserName\Personal

\MySetups\

YourProjectName\TrialVersion\

MyRelease-1

\DiskImages\Disk1\

ProductName.msi"TRANSFORMS="NewTransf orm1.mst"

Vouspouvezséparerplusieurstransformationsparunpoint-virgule.N'utilisez

pasdepoint-virguledanslenomdelatransformationcarleservicedu

programmed'installationWindowsrisquedel'interpréterincorrectement.

PropriétésTouteslespropriétéspubliquespeuventêtredéniesoumodiéesàpartirde

lalignedecommande.Lespropriétéspubliquessedistinguentdespropriétés

privéesetsontindiquéesenmajuscules.Parexemple,COMPANYNAME

estunepropriétépublique.

Pourdénirunepropriétéàpartirdelalignedecommande,utilisezlasyntaxe

suivante:

PROPERTY=VALUE

Parexemple,pourmodierlavaleurdelapropriétéCOMPANYNAME,vous

devezentrercequisuit:

msiexec/i"C:\WindowsF older\

Proles\UserName\Personal\

MySetups\YourProjectName\

TrialVersion\MyRelease-1\

DiskImages\Disk1\ProductName.msi"

COMPANYNAME="InstallShield"

Propriétéspubliquesstandardduprogrammed'installationWindows

Leprogrammed'installationWindowsestdotéd'unensembledepropriétéspubliquesstandardintégrées

pouvantêtredéniesdanslalignedecommandepourindiqueruncomportementdonnélorsdel'installation.

Letableauci-aprèsfournitlespropriétéspubliqueslespluscourantesutiliséesdanslalignedecommande.

Pourplusd'informations,rendez-voussurlesiteWebdeMicrosoftàl'adressesuivante:

http://msdn2.microsoft.com/en-us/library/aa367437.aspx

Letableauci-dessouscontientlespropriétéscourantesduprogrammed'installationWindows:

Tableau4.Propriétésduprogrammed'installationWindows

PropriétéDescription

TARGETDIRIndiquelerépertoirededestinationprincipalpour

l'installation.Lorsd'uneinstallationadministrative,cette

propriétécorrespondàl'emplacementdecopiedu

moduled'installation.

ARPAUTHORIZEDCDFPREFIXAdresseURLducanaldemiseàjourpourl'application.

ARPCOMMENTSFournitdescommentairespourAjout/Suppressionde

programmessurlePanneaudeconguration.

ARPCONTACTFournitdescontactspourAjout/Suppressionde

programmessurlePanneaudeconguration.

12GuidededéploiementClientSecuritySolution8.3

Page 19

Tableau4.Propriétésduprogrammed'installationWindows(suite)

PropriétéDescription

ARPINSTALLLOCA TIONNomqualiécompletduchemind'accèsversledossier

principaldel'application.

ARPNOMODIFYDésactivelafonctionnalitépermettantdemodierle

produit.

ARPNOREMOVEDésactivelafonctionnalitépermettantdesupprimerle

produit.

ARPNOREPAIRDésactiveleboutonderéparationdansl'assistant

Programs.

ARPPRODUCTICONIndiquel'icôneprincipalepourlemoduled'installation.

ARPREADME

ARPSIZETailleestiméedel'applicationenkilo-octets.

ARPSYSTEMCOMPONENTEmpêchel'afchagedel'applicationdanslaliste

ARPURLINFOABOUT

ARPURLUPDATEINFOAdresseURLpourlesinformationsdemiseàjourd'une

REBOOTLapropriétéREBOOTsupprimecertainesinvitespour

FournitunchierReadMepourAjout/Suppressionde

programmessurlePanneaudeconguration.

Ajout/Suppressiondeprogrammes.

AdresseURLdelapaged'accueild'uneapplication.

application.

unréamorçagedusystème.Unadministrateurutilise

généralementcettepropriétéavecuneséried'installations

pourinstallersimultanémentplusieursproduitsavec

unseulréamorçageàl'issuedel'installation.Indiquez

REBOOT=«R»pourdésactivertoutréamorçageàlan

del'installation.

Fichierjournald'installation

Lechierjournald'installationdeClientSecuritySolutionestappelécssinstall83xx.logetestcréédansle

répertoire%temp%sileprogrammed'installationestlancéparlechiersetup.exe(cliquezdeuxfoissurle

chierinstall.exe,exécutezlechierexécutablesansparamètresouextrayezlemoduleMSIetexécutez

lechiersetup.exe).Cechiercontientdesmessagesdejournalpouvantêtreutiliséspourdéboguerles

incidentsd'installation.Lechierjournalinclutlesactivitéseffectuéesparl'appletd'ajout/suppression

danslePanneaudeconguration.Lechierjournaln'estpascréélorsquevousexécutezlechiersetup.exe

directementàpartirdumoduleMSI.PourcréerunchierjournalpourtouteslesactionsMSI,vouspouvez

activerlesstratégiesdeconsignationdansleregistre.Pourcefaire,créezlavaleursuivante:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer]

"Logging"="voicewarmup"

Exemplesd'installation

Letableausuivantmontredesexemplesd'installationàl'aideduchiersetup.exe.

Tableau5.Exemplesd'installationutilisantlechiersetup.exe

DescriptionExemple

Installationenmodesilencieuxsansréamorçage

Installationadministrative

Installationsilencieuseenmodeadministrationindiquant

l'emplacementd'extractionpourlelogicielClientSecurity

Software.

setup.exe/s/v”/qnREBOOT=”R””

setup.exe/a

setup.exe/a/s/v”/qnTARGETDIR=”F:

\CSS83””

Chapitre2.Installation13

Page 20

Tableau5.Exemplesd'installationutilisantlechiersetup.exe(suite)

DescriptionExemple

Désinstallationenmodesilencieux.

Installationsansredémarrage(créezunjournal

d'installationdansunsous-répertoiretemporairepour

ClientSecuritySoftware.)

InstallationsansinstallerledomainePredesktop

setup.exe/s/x/v/qn

setup.exe/v”REBOOT=”R”/L*v%temp%

\cssinstall83.log”

setup.exe/vPDA=0

Letableauci-dessouscontientdesexemplesd'installationavecClientSecuritySolution.msi:

Tableau6.Exemplesd'installationavecClientSecurity-PasswordManager.msi

DescriptionExemple

Installation

Installationenmodesilencieux

sansréamorçage

Désinstallationenmode

silencieux

msiexec/i“C:\CSS83\ClientSecurity

Solution-PasswordManager .msi”

msiexec/i“C:\CSS83\ClientSecurity

Solution-PasswordManager.msi”/qnREBOOT=”R”

msiexec/x“C:\CSS83\ClientSecurity

Solution-PasswordManager.msi”/qn

InstallationdeThinkVantageFingerprintSoftware

Lechiersetup.exeduprogrammeThinkVantageFingerprintSoftwarepeutêtreinstalléparlesméthodes

suivantes:

Installationenmodesilencieux

PourinstallerThinkVantageFingerprintSoftwareenmodesilencieux,exécutezlechiersetup.exelesitué

danslerépertoired'installationsurl'unitédeCD-ROM.

Utilisezlasyntaxesuivante:

Setup.exePROPERTY=VALUE/q/i

oùqcorrespondàl'installationenmodesilencieuxetiàl'installation.Parexemple:

setup.exeINSTALLDIR="C:\ProgramFiles\ThinkVantagengerprintsof tware"/q/i

Pourdésinstallerlelogiciel,utilisezleparamètre/xàlaplacede/i:

setup.exeINSTALLDIR="C:\ProgramFiles\ThinkVantagengerprintsof tware"/q/x

Options

Lesoptionsci-dessoussontprisesenchargeparThinkVantageFingerprintSoftware.

Tableau7.OptionsprisesenchargeparThinkVantageFingerprintSoftware

ParamètreDescription

CTRLONCEAfchelecentredecontrôleuneseulefois.Lavaleurpar

défautest0.

CTLCNTR•0=nepermetpasd'afcherleCentredecontrôleau

démarrage.

•1=permetd'afcherlecentredecontrôleau

démarrage.

Lavaleurpardéfautest1.

14GuidededéploiementClientSecuritySolution8.3

Page 21

Tableau7.OptionsprisesenchargeparThinkVantageFingerprintSoftware(suite)

ParamètreDescription

DEFFUS•0=n'utilisepaslesparamètresFastUserSwitching

(FUS).

•1=utiliselesparamètresFUS.

Lavaleurpardéfautest0.

DEVICEBIOCongureletypedepériphériqueutiliséparl'utilisateur.

•DEVICEBIO=#3-utiliseledétecteurdepérphérique

poursauvegarderlepremierenregistrement.

•DEVICEBIO=#0-utilisel'unitédedisquedurpour

sauvegarderl'enregistrement.

•DEVICEBIO=#1-utiliseledétecteurassociépour

sauvegarderl'enregistrement.

INSTALLDIRDénitlerépertoired'installation.

OEM

•0=installeaveclapriseenchargedespasseportsde

serveuroul'authenticationdeserveur.

•1=installeenmodeordinateurautonomeuniquement

aveclespasseportslocaux.

Lavaleurpardéfautest1.

PASSPORTDénitletypedepasseportpardéfaut.

•1=passeportlocal

•2=passeportdeserveur

Lavaleurpardéfautest1.

POSSSO

•1=activelaconnexionunique.

•0=désactivelaconnexionunique.

Lavaleurpardéfautest1.

PSLOGON•0=désactivelaconnexionparempreintedigitale.

•1=activelaconnexionparempreintedigitale.

Lavaleurpardéfautest0.

REBOOTSupprimetouslesredémarragesycomprislesinvites

lorsdel'installationendénissantlavaleursurReally

Suppress.

SECURITY•1=installeenmodesécurisé.

•0=installeenmodepratique.

SHORTCUT•0=n'afchepasleraccourciduCentredecontrôle

audémarrage.

•1=afcheleraccourciduCentredecontrôleau

démarrage.

Lavaleurpardéfautest0.

SHORTCUTFOLDERDénitlenompardéfautdudossierderaccourcisdansle

menuDémarrer.

Droitsd'utilisateurnonadministrateur

Chapitre2.Installation15

Page 22

Tableau7.OptionsprisesenchargeparThinkVantageFingerprintSoftware(suite)

ParamètreDescription

DELETESELF

ENROLLSELF

ENROLLTBX•1=activelasélectiond'uneempreintedigitalepourla

IMPORTSELF•1=activel'importation/exportationdesempreintes

REVEALPWD

Protectioncontrelehameçonnage(paramètresdeverrouillage)

LOCKOUT

LOCKOUTCOUNTNombremaximaldetentatives.Lavaleurpardéfautest5

LOCKOUTTIMELedélaid'expirationestexpriméenmillisecondes.La

Expirationdel'authentication(paramètresd'inactivité)

GUITMENABLE•1=activeledélaid'expirationdel'authenticationen

GUITMTIMEDuréedel'expirationdel'authentication.Lavaleurpar

•1=activelasuppressiondesempreintesdigitales.

•0=désactivelasuppressiondesempreintesdigitales.

Lavaleurpardéfautest1.

•1=activel'enregistrementdesempreintesdigitales.

•0=désactivel'enregistrementdesempreintes

digitales.

Lavaleurpardéfautest1.

misesoustension.

•0=désactivelasélectiond'uneempreintedigitalepour

lamisesoustension.

Lavaleurpardéfautest1.

digitalespourlesutilisateursquinesontpas

administrateurs.

•0=désactivel'importation/exportationdesempreintes

digitalespourlesutilisateursquinesontpas

administrateurs.

Lavaleurpardéfautest1.

•1=activelarécupérationdumotdepasseWindows.

•0=désactivelarécupérationdumotdepasse

Windows.

Lavaleurpardéfautest1.

•1=activelaprotectioncontrelehameçonnage.

•0=désactivelaprotectioncontrelehameçonnage.

Lavaleurpardéfautest1.

etvouspouvezutilisern'importequellevaleur.

valeurpardéfautest120000etvouspouvezutiliser

n'importequellevaleurjusqu'à360000.

millisecondes.

•0=désactiveledélaid'expirationdel'authentication

enmillisecondes.

Lavaleurpardéfautest1.

défautest120000etvouspouvezutilisern'importe

quellevaleurjusqu'à360000.

16GuidededéploiementClientSecuritySolution8.3

Page 23

Tableau7.OptionsprisesenchargeparThinkVantageFingerprintSoftware(suite)

ParamètreDescription

PWDLOGON

NOPOPPAPCHECK•0=n'afchepaslesoptionsdesécuritéàlamisesous

CSS•0=considèrequeClientSecuritySolutionn'apasété

•1=activelaconnexionparempreintesdigitales

uniquementpourlesutilisateurquinesontpas

administrateurs.

•0=désactivelaconnexionparempreintesdigitales

uniquementpourlesutilisateursquinesontpas

administrateurs.

Lavaleurpardéfautest1.

tension.

•1=afchetoujourslesoptionsdesécuritéàlamise

soustension.

Lavaleurpardéfautest0.

installé.

•1=considèrequeClientSecuritySolutionaétéinstallé.

Lavaleurpardéfautest0.

Remarque:Touteslesoptionssontfacultatives.

PourdésinstallerFingerprintSoftware,utilisezleparamètre/xàlaplacede/i.Lorsdeladésinstallation

standarddel'interfaceutilisateur,lesboîtesdedialoguepermettantdechoisirsilespasseportsexistants

doiventêtresupprimésetsilafonctiondesécuritéd'amorçagedoitêtredésactivées'afchent.Pourla

désinstallationenmodesilencieux,vouspouvezutiliserleparamètreDELPAS.DénissezlavaleurDELPAS

sur«1»poursupprimerlespasseportsexistants.Sicesoptionsnesontpasdénies,ousiellespossèdent

uneautrevaleur,lespasseportssontconservéssurl'ordinateuretlasécuritéd'amorçageresteactivée.Sila

sécuritéd'amorçageresteactivée,vousnepouvezpasmodierlesempreintesdigitalesdanslamémoirede

lasécuritéd'amorçagesaufsivousréinstallezleproduit.Parexemple,sivousexécutezlasyntaxe:

msiexec/iSetup.msiDELPAS="1"/q

leproduitestdésinstallé,touslespasseportsexistantssontsupprimésetlasécuritéd'amorçageest

conservéesurl'ordinateur.

InstallationdeLenovoFingerprintSoftware

Lechiersetup32.exeduprogrammeLenovoFingerprintSoftwarepeutêtreinstalléenutilisantlaprocédure

suivante.

Installationenmodesilencieux

PourinstallerFingerprintSoftwareenmodesilencieux,exécutezlechiersetup32.exequisetrouvedansle

répertoired'installationsurleCD-ROM.

Utilisezlasyntaxesuivante:

setup32.exe/s/v"/qnREBOOT="R""

Pourdésinstallerlelogiciel,utilisezlasyntaxesuivante:

setup32.exe/x/s/v"/qnREBOOT="R""

Options

Lesoptionsci-dessoussontprisesenchargeparLenovoFingerprintSoftware.

Chapitre2.Installation17

Page 24

Tableau8.OptionsprisesenchargeparLenovoFingerprintSoftware

ParamètreDescription

SHORTCUTAfcheleraccourciduCentredecontrôledanslemenu

Démarrer.

•0=n'afchepasleraccourciduCentredecontrôle.

•1=afcheleraccourciduCentredecontrôle.

Lavaleurpardéfautest0.

SWAUTOSTART•0=nelancepasFingerprintSoftwareaudémarrage.

•1=lanceFingerprintSoftwareaudémarrage.

Lavaleurpardéfautest1.

SWFPLOGON

SWPOPP•0=désactivelaprotectionparmotdepasseàlamise

SWSSO•0=désactivelafonctiondeconnexionunique.

SWALLOWENROLL•0=désactivel'enregistrementdesempreintesdigitales

SWALLOWDELETE•0=désactivelasuppressiondesempreintesdigitales

SWALLOWIMEXPORT•0=désactivel'importation/exportationdesempreintes

•0=n'utilisepaslaconnexionparempreintesdigitales

(GINAouFournisseurdedonnéesd'identication).

•1=utiliselaconnexionparempreintesdigitales(GINA

ouFournisseurdedonnéesd'identication).

Lavaleurpardéfautest0.

soustension.

•1=activelaprotectionparmotdepasseàlamise

soustension.

Lavaleurpardéfautest0.

•1=activelafonctiondeconnexionunique.

Lavaleurpardéfautest0.

pourlesutilisateursquinesontpasadministrateurs.

•1=activel'enregistrementdesempreintesdigitales

pourlesutilisateursquinesontpasadministrateurs.

Lavaleurpardéfautest1.

pourlesutilisateursquinesontpasadministrateurs.

•1=activelasuppressiondesempreintesdigitalespour

lesutilisateursquinesontpasadministrateurs.

Lavaleurpardéfautest1.

digitalespourlesutilisateursquinesontpas

administrateurs.

•1=activel'importation/exportationdesempreintes

digitalespourlesutilisateursquinesontpas

administrateurs.

Lavaleurpardéfautest1.

18GuidededéploiementClientSecuritySolution8.3

Page 25

Tableau8.OptionsprisesenchargeparLenovoFingerprintSoftware(suite)

ParamètreDescription

SWALLOWSELECT•0=désactivelasélectiondel'utilisationdesempreintes

digitalespourremplacerlemotdepasseàlamise

soustensionpourlesutilisateursquinesontpas

administrateurs.

•1=activelasélectiondel'utilisationdesempreintes

digitalespourremplacerlemotdepasseàlamise

soustensionpourlesutilisateursquinesontpas

administrateurs.

Lavaleurpardéfautest1.

SWALLOWPWRECOVERY•0=désactivelarécupérationdumotdepasse

Windows.

•1=activelarécupérationdumotdepasseWindows.

Lavaleurpardéfautest1.

SWANTIHAMMER•0=désactivelaprotectioncontrelehameçonnage.

•1=activelaprotectioncontrelehameçonnage.

Lavaleurpardéfautest1.

SWANTIHAMMERRETRIES

Indiquelenombremaximaledetentatives.Lavaleurpar

défautest5.

Remarque:Ceparamètrenefonctionnequelorsque

SWANTIHAMMERestactivé.

SWANTIHAMMERTIMEOUTIndiqueladuréed'expiration.Lavaleurpardéfautest120.

Remarque:Ceparamètrenefonctionnequelorsque

SWANTIHAMMERestactivé.

SWAUTHTIMEOUT•0=désactiveledélaid'expirationdel'authentication.

•1=activeledélaid'expirationdel'authentication.

Lavaleurpardéfautest1.

SWAUTHTIMEOUTVALUEIndiqueladuréed'inactivité(ensecondes)avant

l'expirationdel'authentication.Lavaleurpardéfautest

120.

Remarque:Ceparamètrenefonctionnequelorsque

SWAUTHTIMEOUTestactivé.

SWNONADMIFPLOGONONLY•0=désactivelaconnexionparempreintesdigitales

uniquementpourlesutilisateursquinesontpas

administrateurs.

•1=activelaconnexionparempreintesdigitales

uniquementpourlesutilisateurquinesontpas

administrateurs.

Lavaleurpardéfautest1.

SWSHOWPOWERON•0=n'afchepaslesoptionsdesécuritéàlamisesous

tension.

•1=afchetoujourslesoptionsdesécuritéàlamise

soustension.

Lavaleurpardéfautest0.

CSS•0=considèrequeClientSecuritySolutionn'apasété

installé.

•1=considèrequeClientSecuritySolutionaétéinstallé.

Lavaleurpardéfautest0.

Chapitre2.Installation19

Page 26

SystemsManagementServer

LesinstallationsdeSMS(SystemsManagementServer)sontégalementprisesencharge.Ouvrezlaconsole

d'administrationSMS.Créezunnouveaumoduleetdénissezsespropriétésdefaçonstandard.Ouvrez

lemoduleetsélectionnezNouveauprogrammedansProgrammes.Surlalignedecommande,entrezla

commandesuivante:

Setup.exe/myourmiflename/q/i

Vouspouvezutiliserlesmêmesparamètresquepourl'installationenmodesilencieux.

Unréamorçageanormalementlieuàlanduprocessusd'installation.Sivoussouhaitezsupprimertousles

réamorçageslorsdel'installationeteffectuerunréamorçageultérieurement(aprèsl'installationd'autres

programmes),ajoutezREBOOT=«ReallySuppress»àlalistedespropriétés.

20GuidededéploiementClientSecuritySolution8.3

Page 27

Chapitre3.UtilisationdeClientSecuritySolution

Avantd'installerClientSecuritySolution,vousdevezprendreconnaissancedesfonctionsdepersonnalisation

disponiblespourcecomposant.Leprésentchapitrecontientlesinformationsdepersonnalisationrelativesà

ClientSecuritySolutionainsiquedesinformationssurlemoduleTPM(T rustedPlatformModule).Leprésent

chapitreutiliselestermesdénisparleTCG(TrustedComputingGroup)concernantlemoduleTPM.Pour

plusd'informationssurlemoduleTPM,reportez-vousausiteWebsuivant:

http://www.trustedcomputinggroup.org/

UtilisationdumoduleTPM

LemoduleTPM(T rustedPlatformModule)estunprocesseurdesécuritéintégré(oupucedesécurité

intégrée)conçupourfournirdesfonctionsdesécuritéauxlogicielsquil'utilisent.Leprocesseurdesécurité

intégréestinstallésurlacartemèredusystèmeetcommuniqueviaunbusmatériel.Lessystèmesqui

contiennentunmoduleTPMpeuventcréerdesclésdechiffrementetleschiffreranqu'ellesnepuissent

êtredéchiffréesqueparlemoduleTPM.Cetteprocédureestsouventappeléeencapsulaged'unecléet

permetdeprotégerlaclécontretoutedivulgation.Lorsqu'unsystèmecontientunmoduleTPM,laclé

d'encapsulageprincipale,appeléecléSRK(StorageRootKey),eststockéedanslemoduleTPMlui-même.

Ainsi,lapartieprivéedelaclén'estjamaisexposée.Leprocesseurdesécuritéintégrépeutégalement

contenird'autresclésdestockage,desclésdesignature,desmotsdepasseetd'autrespetitesunitésde

données.EnraisondelafaiblecapacitédumoduleTPM,lacléSRKestutiliséepourchiffrerlesautresclés

nepouvantêtrestockéessurleprocesseur.LacléSRKnequittejamaisleprocesseurdesécuritéintégréet

constituelabasedustockageprotégé.

L'utilisationduprocesseurdesécuritéestfacultativeetrequiertl'interventiond'unadministrateurClient

SecuritySolution.Qu'ilsoitutiliséparunutilisateurindividuelouunserviceinformatiqueenentreprise,le

moduleTPMdoitêtreinitialisé.Lesopérationsultérieurestellesquelapossibilitéderécupérersuiteàun

incidentsurledisquedurousurunecartemèrederemplacementsontégalementlimitéesàl'administrateur

ClientSecuritySolution.

Remarque:Sivousmodiezlemoded'authenticationettentezdedéverrouillerleprocesseurdesécurité,

vousdevezvousdéconnecter,puisvousreconnecterentantqu'administrateurmaître.Vouspourrezalors

déverrouillerleprocesseur.Vouspouvezégalementvousconnecterentantqu'utilisateursecondaireet

continueràconvertirlemoded'authentication.Celasefaitautomatiquementlorsquelesecondutilisateur

seconnecte.ClientSecuritySolutiondemandeausecondutilisateursonmotdepasseoumotdepasse

composé.UnefoisqueClientSecuritySolutionaeffectuélamodication,lesecondutilisateurpeut

procéderaudéverrouillageduprocesseur.

UtilisationdumoduleTPMavecWindows7

SiWindows7estactivéetquelemoduleTPM(T rustedPlatformModule)estdésactivé,vousdevez

désactiverlafonctiondeconnexionWindowsavantdedésactiverlemoduleTPMdansleBIOSàl'aide

delatoucheF1.Vouséviterezainsil'afchagedumessagedesécuritésuivant:Securitychiphasbeen

deactivated,thelogonprocesscannotbeprotected.

Deplus,sivousmettezàniveaulesystèmed'exploitationd'unsystèmeclient,vousdevezeffacerlecontenu

duprocesseurdesécuritépouréviterl'échecdel'enregistrementdeClientSecurity.Poureffacerle

contenuduprocesseurdanslesystèmeBIOSF1,lesystèmedoitêtredémarréàpartird'unredémarrage.

Vousnepourrezpaseffacerlecontenuduprocesseursivoustentezd'effectuerceprocessusaprèsun

redémarrageautomatique.

©CopyrightLenovo2008,2011

21

Page 28

GestiondeClientSecuritySolutionàclésdechiffrement

LestâchesdebasedeClientSecuritySolutionseregroupentautourdedeuxactivitésdedéploiement

principales:l'affectationdel'administrateurCSS(commandeT akeOwnership)etl'enregistrement

d'utilisateurs(commandeEnrollUser).Lorsdelapremièreexécutiondel'assistantdecongurationClient

SecuritySolution,lesprocéduresTakeOwnershipetEnrollUsersonttoutesdeuxexécutéeslorsde

l'initialisation.L'IDutilisateurWindowsspéciquequiaexécutél'assistantdecongurationClientSecurity

Solutioncorrespondàl'administrateurClientSecuritySolutionetestinscritcommeutilisateuractif.Ilsera

automatiquementdemandéàtoutautreutilisateurseconnectantausystèmedes'inscriredansClient

SecuritySolution.

•T akeOwnership

UnseulIDutilisateuradministratifWindowsestaffectécommeadministrateurClientSecuritySolution

exclusifpourlesystème.Lesfonctionsd'administrationdeClientSecuritySolutiondoiventêtre

obligatoirementexécutéesviacetIDutilisateur.L'autorisationd'accèsaumoduleTPM(TrustedPlatform

Module)estconstituésoitparlemotdepasseWindowsdel'utilisateur,soitparlemotdepassecomposé

ClientSecurity.

Remarque:Leseulmoyenderécupérerunmotdepassesimpleoucomposédel'administrateur

ClientSecuritySolutionencasd'oubliconsisteàdésinstallerlelogicielavecdesautorisationsWindows

valablesouàeffacerleprocesseurdesécuritédansleBIOS.Quelquesoitlemoyenchoisi,lesdonnées

protégéesvialesclésassociéesaumoduleTPMserontperdues.ClientSecuritySolutionfournit

égalementunmécanismefacultatifquipermetlarécupérationpersonnelled'unmotdepasseoumotde

passecomposéoubliébaséesurunequestion-réponse.L'administrateurClientSecuritySolutiondécide

d'utiliserounonlafonction.

•EnrollUser

UnefoislaprocédureTakeOwnershipterminéeetl'administrateurClientSecuritySolutioncréé,uneclé

debaseutilisateurpeutêtrecrééepourstockerlesdonnéesd'identicationdemanièresécuriséepour

l'utilisateuractuellementconnectéàWindows.Cettefonctionpermetàplusieursutilisateursdes'inscrire

dansClientSecuritySolutionetd'utiliserlemêmemoduleTPM.Lesclésd'utilisateursontprotégéesvia

leprocesseurdesécurité,maissontstockéesnonpassurceprocesseurmaissurledisquedur.Cette

fonctioncréeunespacesurledisquedurcommefacteurdelimitationdestockageaulieud'utiliserla

mémoireréelleprésentedansleprocesseurdesécurité.Celapermetd'augmenterconsidérablement

lenombred'utilisateurspouvantutiliserlemêmematérielsécurisé.

TakeOwnership

LasécuritédeClientSecuritySolutionestbaséesurlacléSRK(SystemRootKey).Cettecléasymétriquene

pouvantfairel'objetd'aucunemigrationestgénéréeauseindel'environnementsécurisédumoduleTPMet

n'estjamaisexposéedanslesystème.L'autorisationderéutiliserlacléprovientducompteadministrateur

Windowslorsdel'exécutiondelacommandeTPM_T akeOwnership.Silesystèmeréutiliseunmotde

passecomposéClientSecurity,c'estlemotdepassecomposéClientSecurityassociéàl'administrateur

ClientSecuritySolutionquiconstituel'autorisationTPM.Autrement,c'estlemotdepasseWindowsde

l'administrateurClientSecuritySolution.

OutrelacléSRKcrééepourlesystème,d'autrespairesdecléspeuventêtrecrééesetstockéesendehors

dumoduleTPM,maisencapsuléesouprotégéesparlesclésmatérielles.Etantdonnéquelemodule

TPM,quicomprendlacléSRK,estunmatérieletquelematérielpeutêtreendommagé,unmécanisme

derécupérationestnécessairepourêtresûrqu'unendommagementdusystèmen'empêcherapasla

récupérationdesdonnées.

Lorsqu'unerécupérationdusystèmeestnécessaire,uneclédebasesystèmeestcréée.Cettecléde

stockageasymétriquepermetàl'administrateurClientSecuritySolutionderécupérerd'unepermutationde

cartemèreoud'unemigrationplaniéeversunautresystème.Pourprotégerlaclédebasesystèmemais

luipermettrederesteraccessibledurantlefonctionnementnormaldusystèmeoularécupération,deux

22GuidededéploiementClientSecuritySolution8.3

Page 29

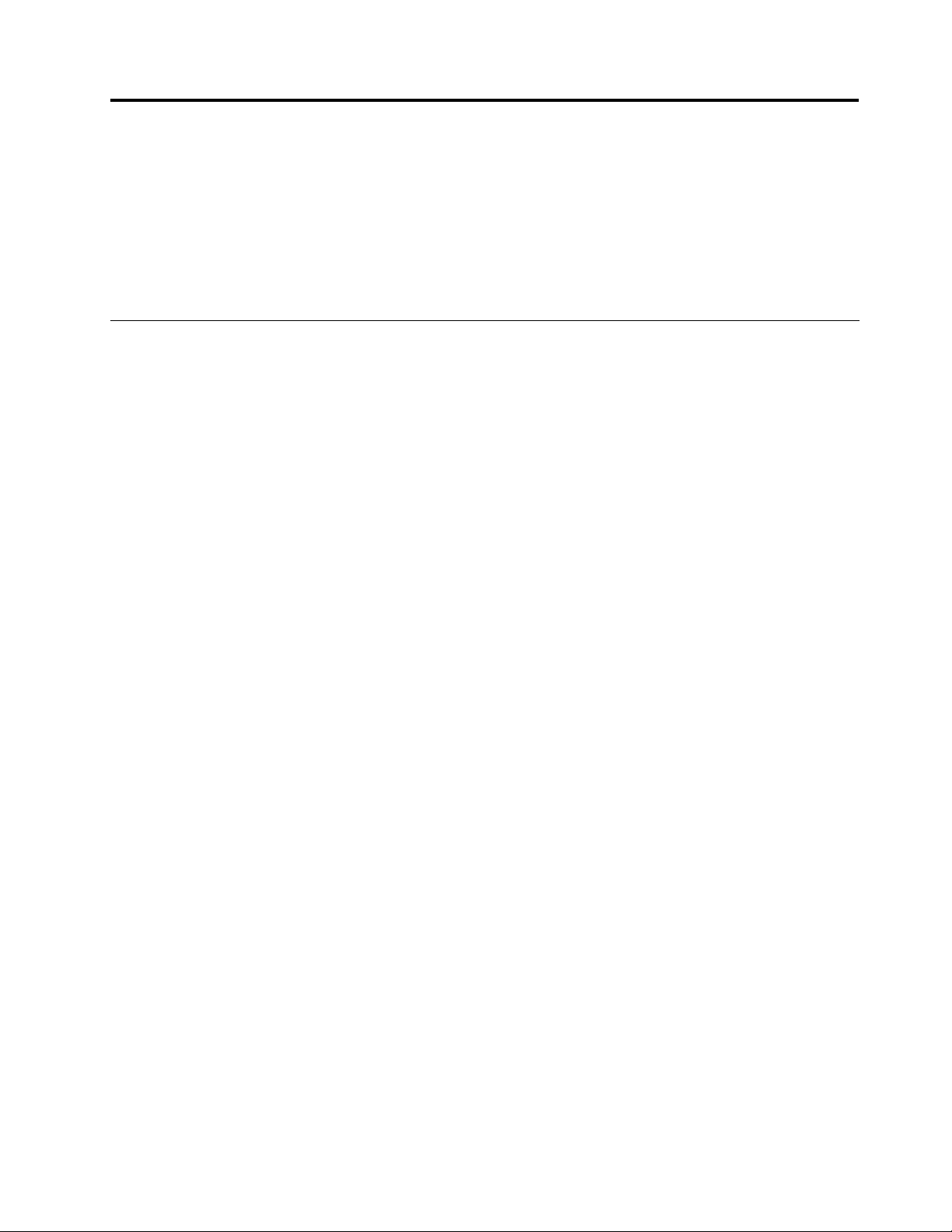

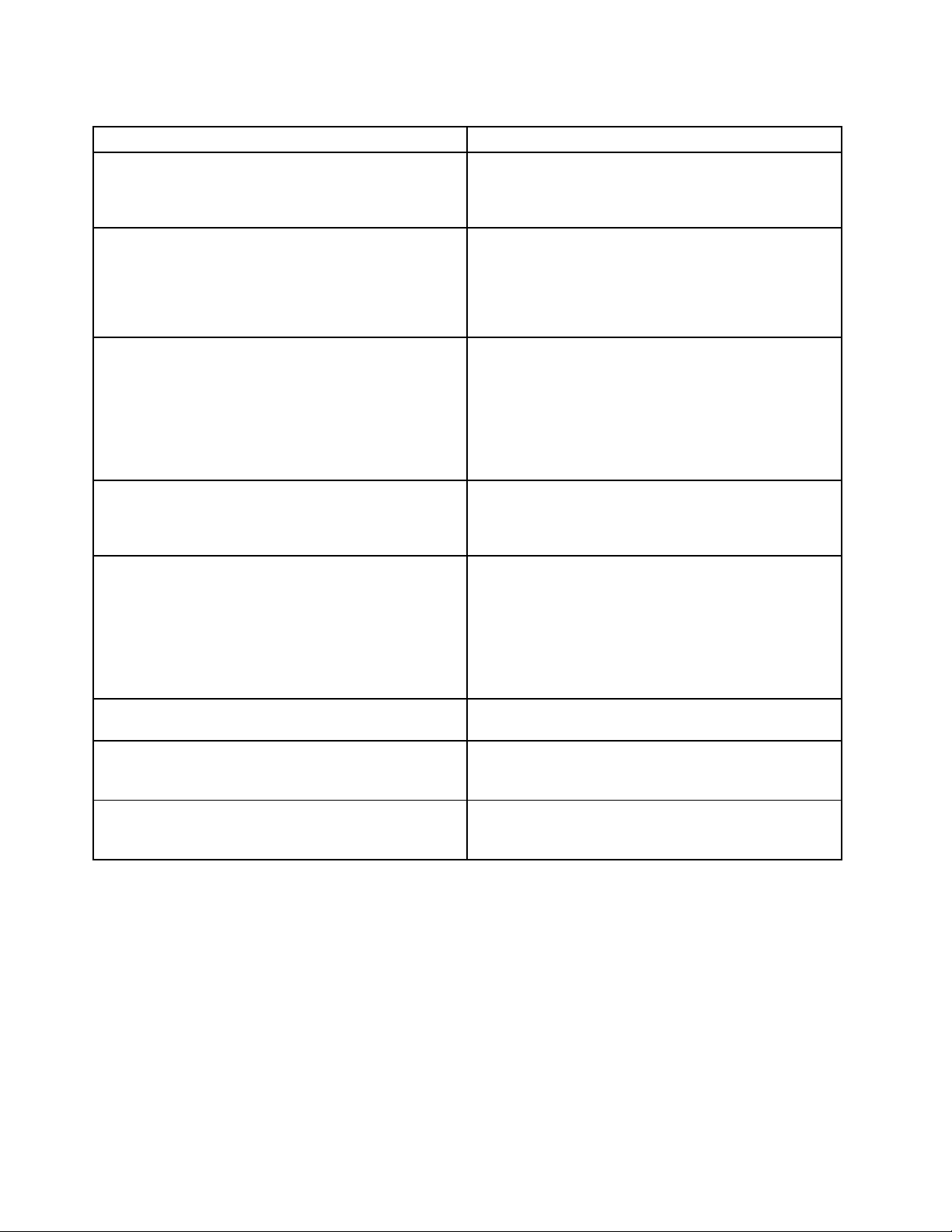

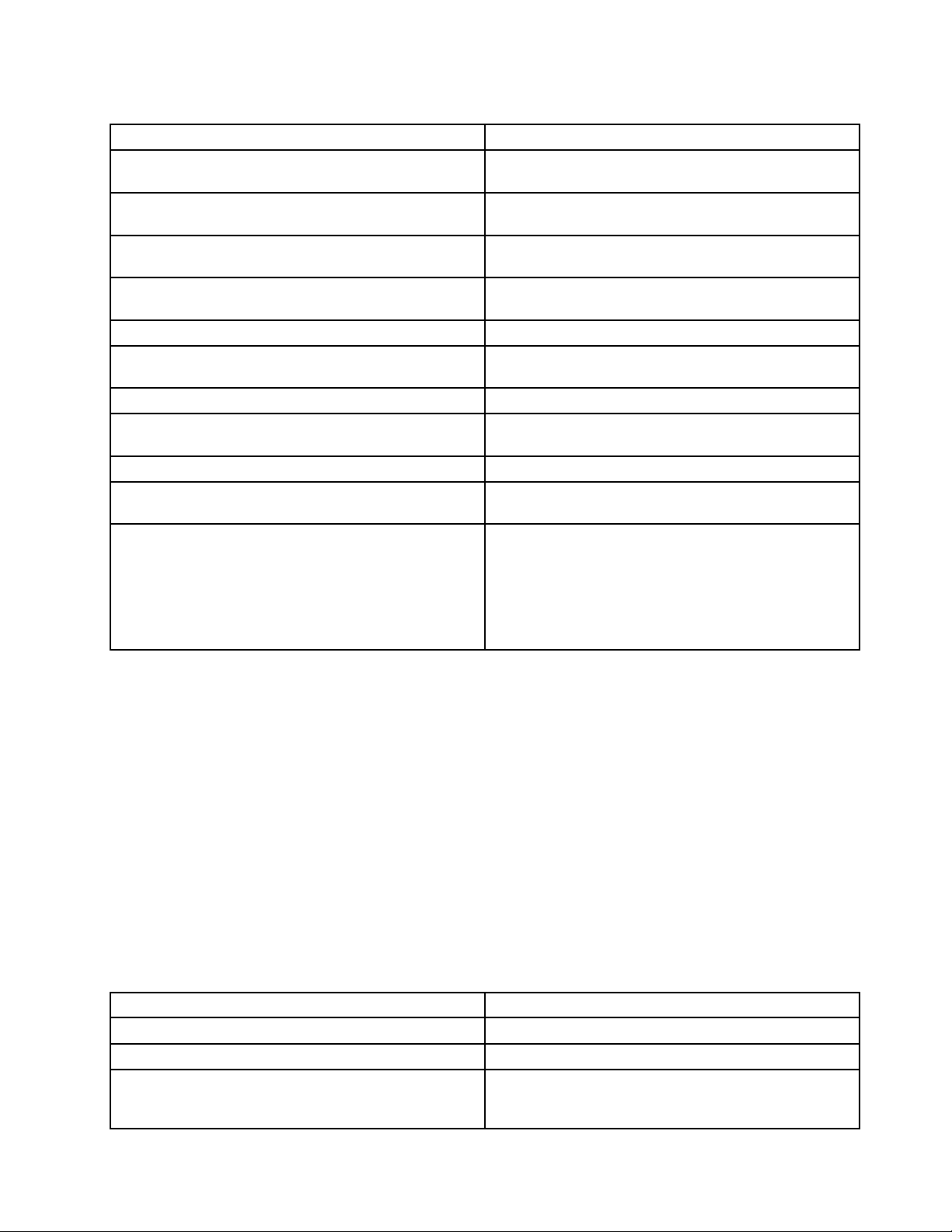

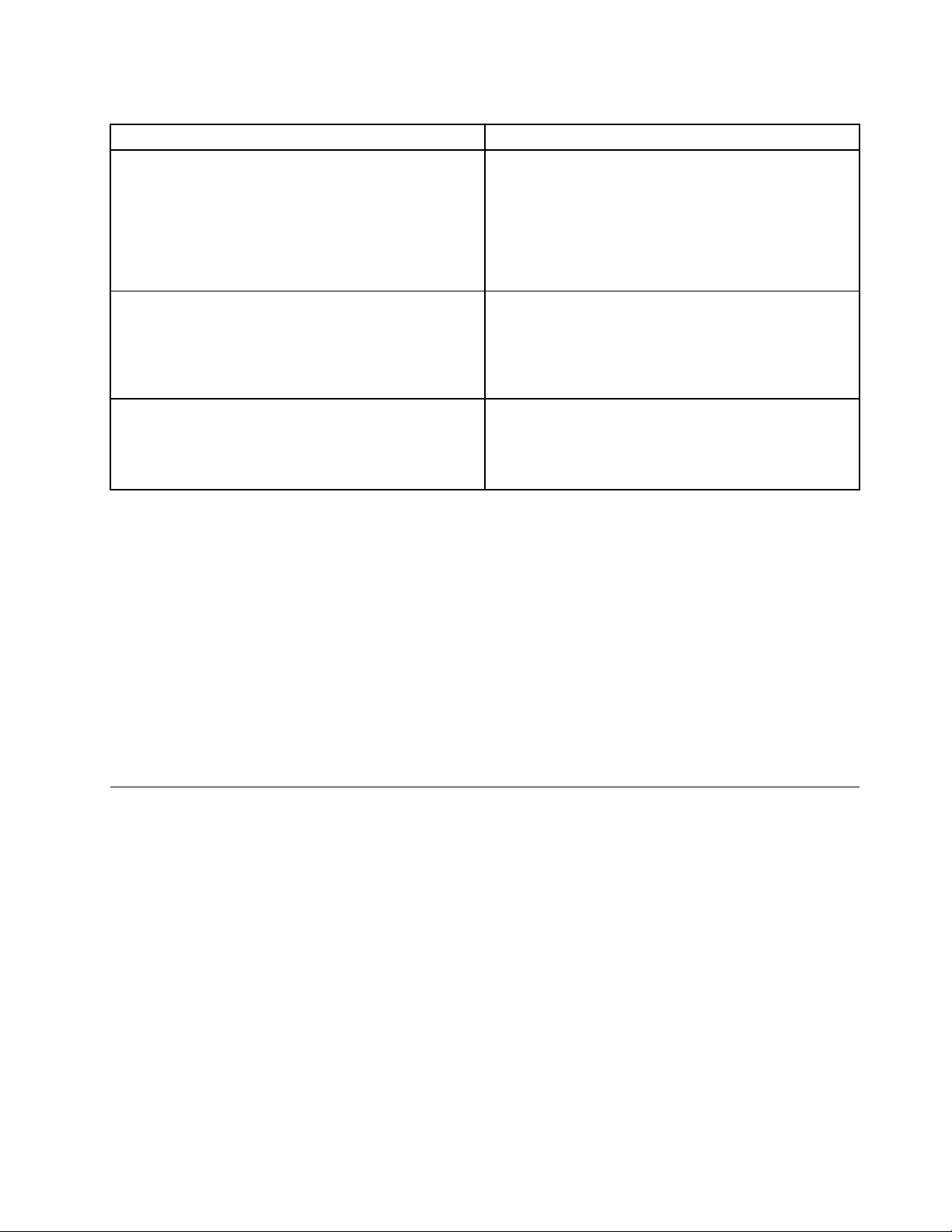

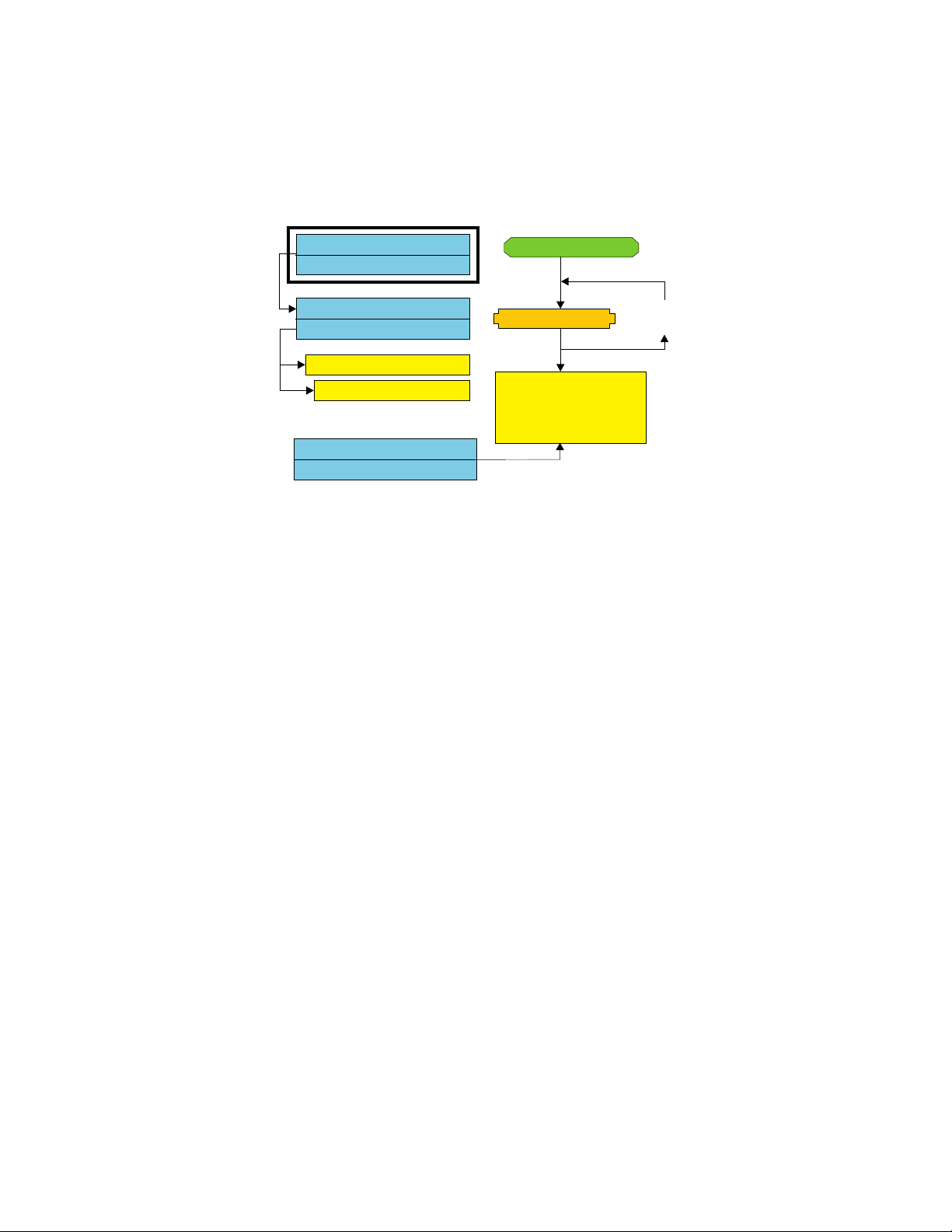

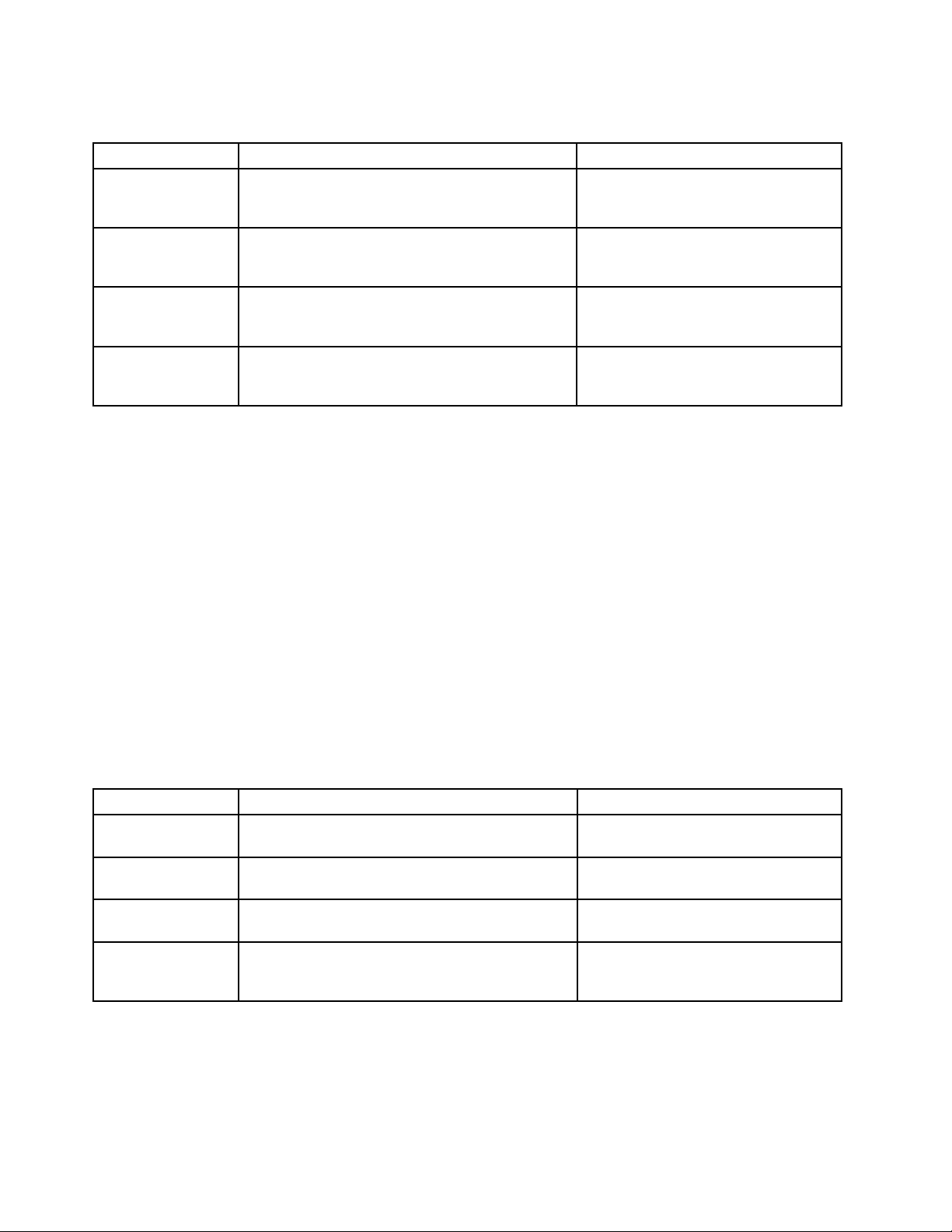

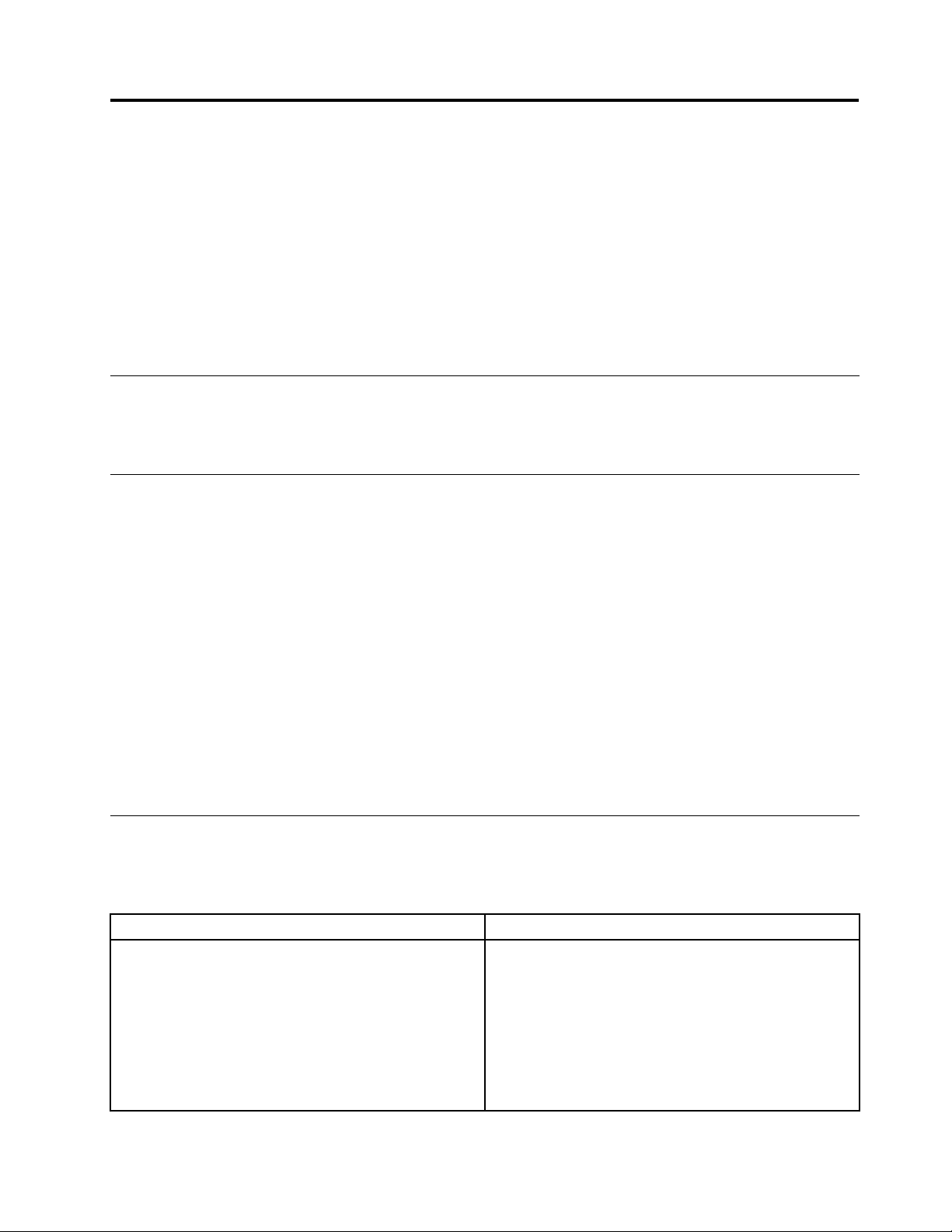

instancesdecetteclésontcrééesetprotégéespardeuxméthodesdistinctes.Lapremièreinstancede

System Level Key Structure - Take Ownership

Trusted Platform Module

Encrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

System Leaf Private Key

System Base Private Key

System Leaf Public Key

System Base Public Key

System Base Private Key

System Base Public Key

If Passphrase

loop n times

CSS Admin PW/PP

One-Way Hash

One-Way Hash

System Base AES

Protection Key

(derived via output

of hash algorithm)

Auth

laclédebasesystèmeestchiffréeavecuneclésymétriqueAESquiestdérivéedumotdepasseoudu

motdepassecomposéClientSecuritydel'administrateurClientSecuritySolution.Cettecopiedelaclé

derécupérationdeClientSecuritySolutionauniquementpourbutdepermettreunerécupérationencas

d'effacementdumoduleTPMouderemplacementdelacartemèrelorsd'unincidentmatériel.

LasecondeinstancedelacléderécupérationdeClientSecuritySolutionestencapsuléeparlacléSRK

envuedel'importerdanslahiérarchiedesclés.Cettedoubleinstancedelaclédebasesystèmepermet

aumoduleTPMdeprotégerlesdonnéessecrètesquiluisontassociéesencasd'utilisationnormaleetde

permettreunerécupérationdelacartemère(aucasoùelleseraitendommagée)vialaclédebasesystème

quiestchiffréeavecunecléAESdéverrouilléeparlemotdepasseadministrateurClientSecuritySolutionou

lemotdepassecomposéClientSecurity.Ensuite,unecléélémentairesystèmeestcréée.Cettecléest

crééepourprotégerlesdonnéescondentiellesauniveaudusystèmetellesquelacléAES.

Lediagrammesuivantfournitlastructurepourlaclésystème:

Figure1.Structuredeclédeniveausystème-Affectationdel'administrateur

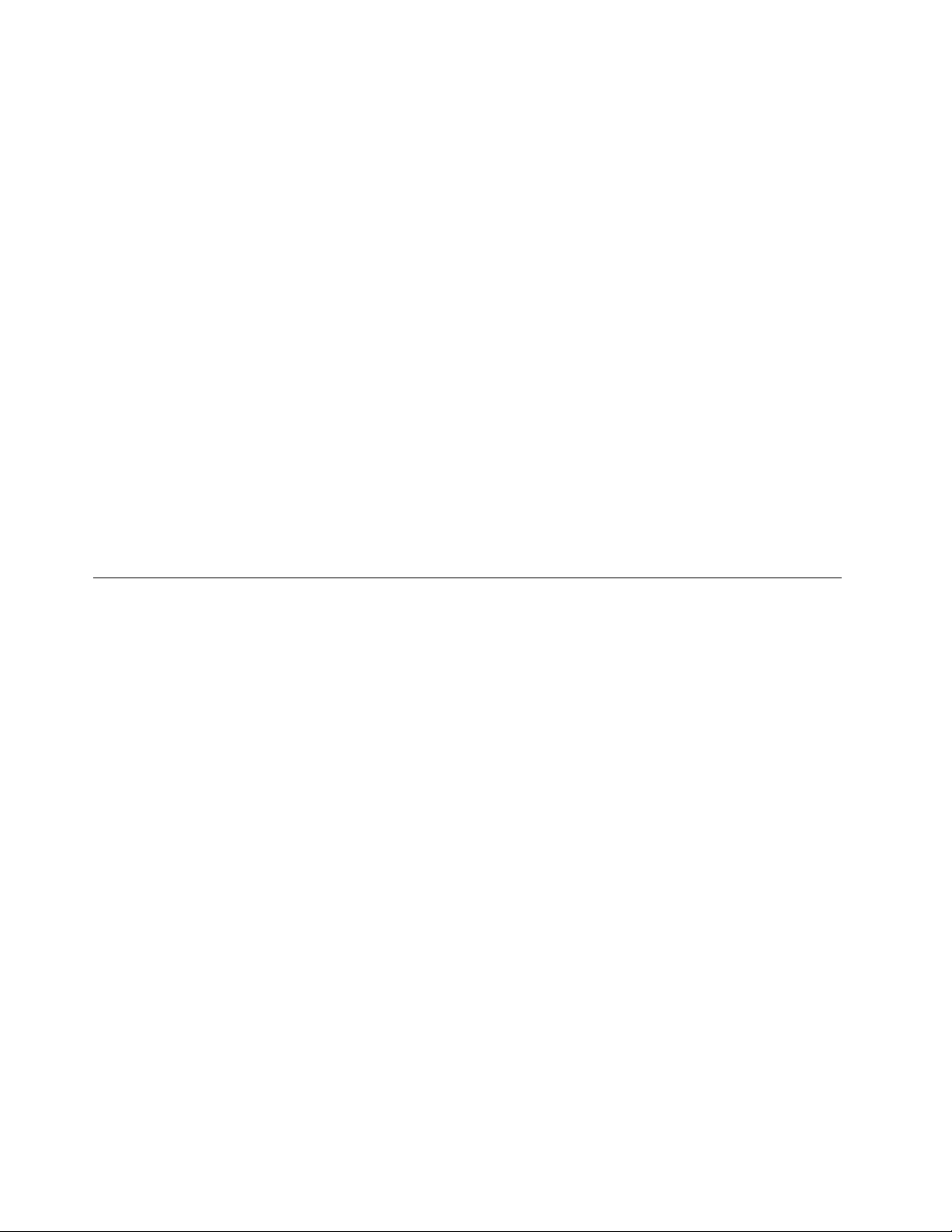

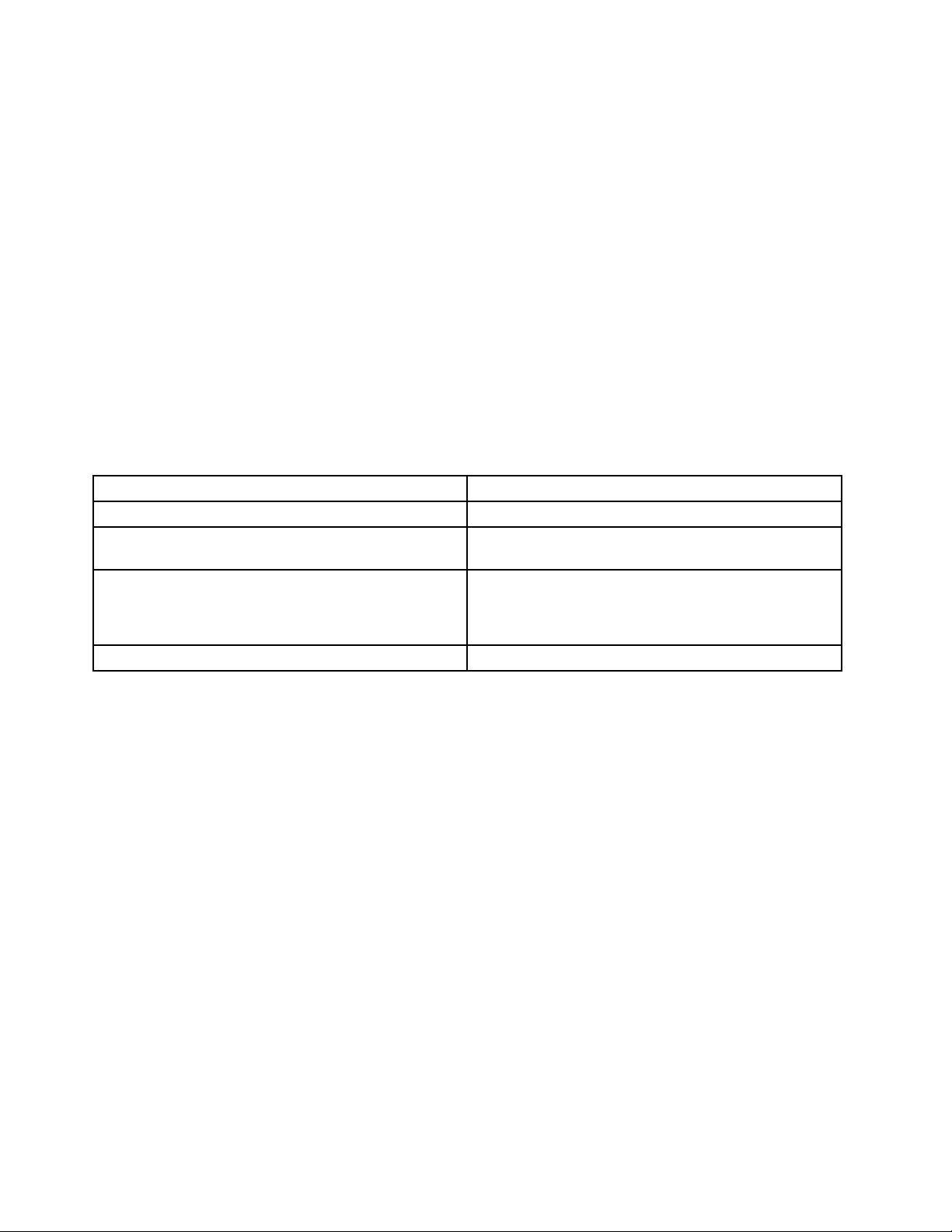

EnrollUser

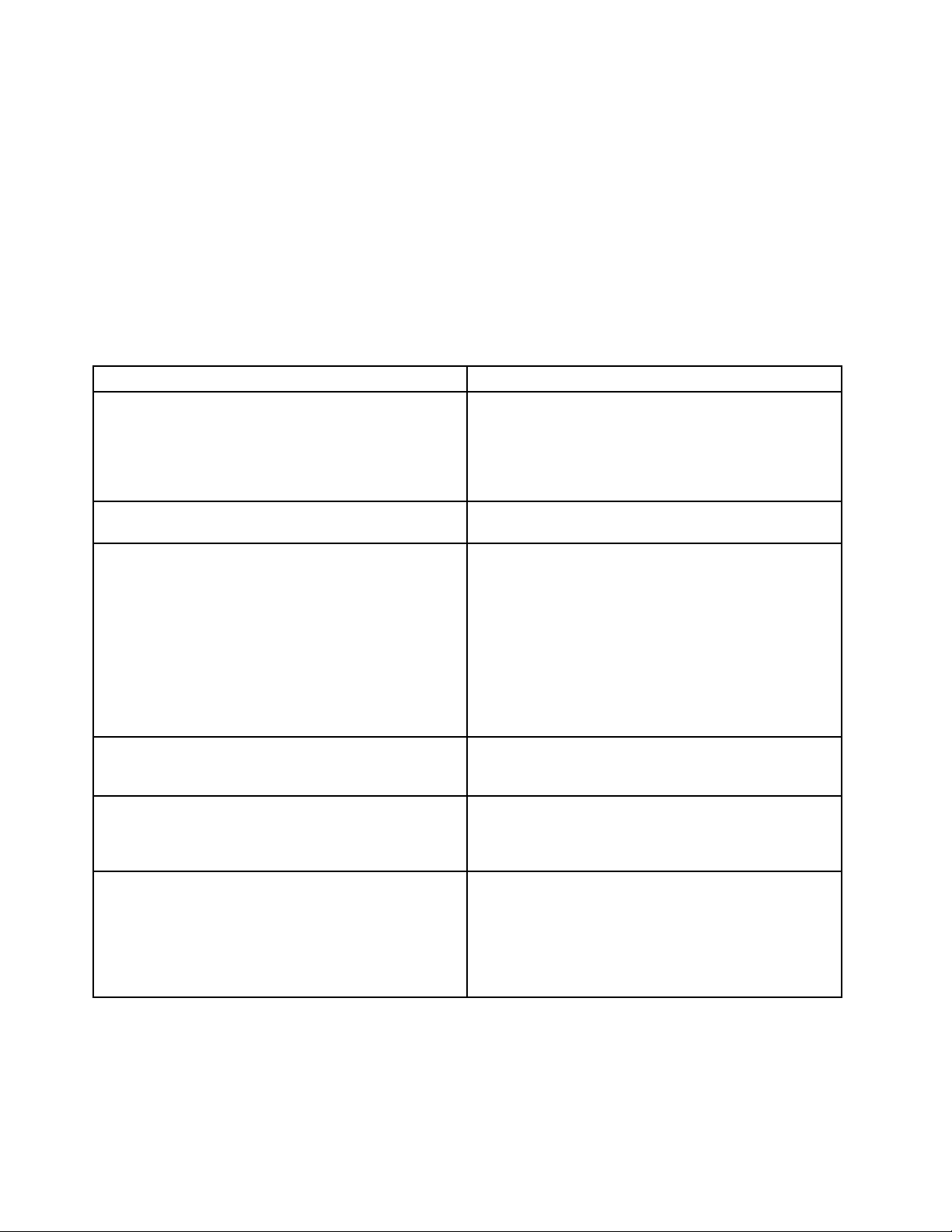

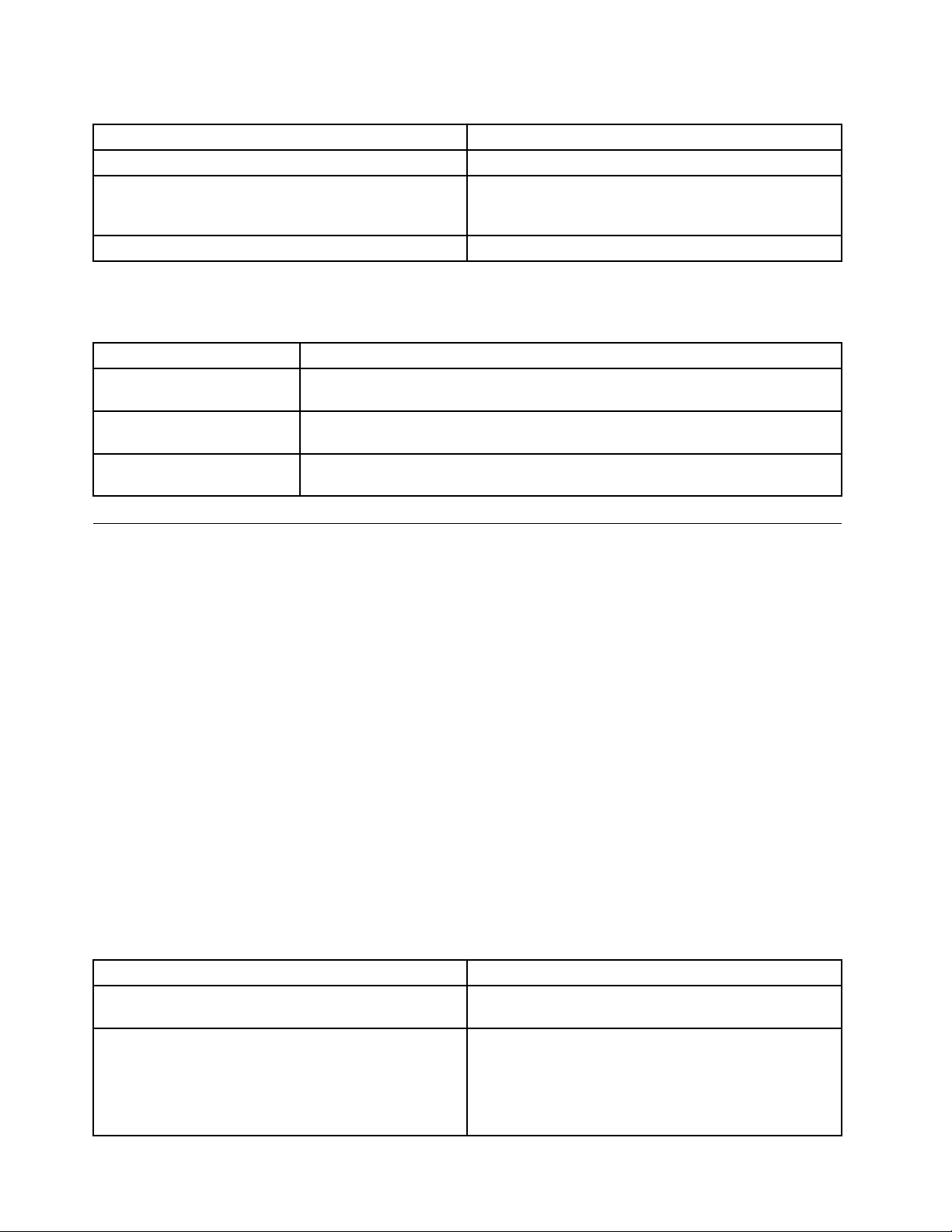

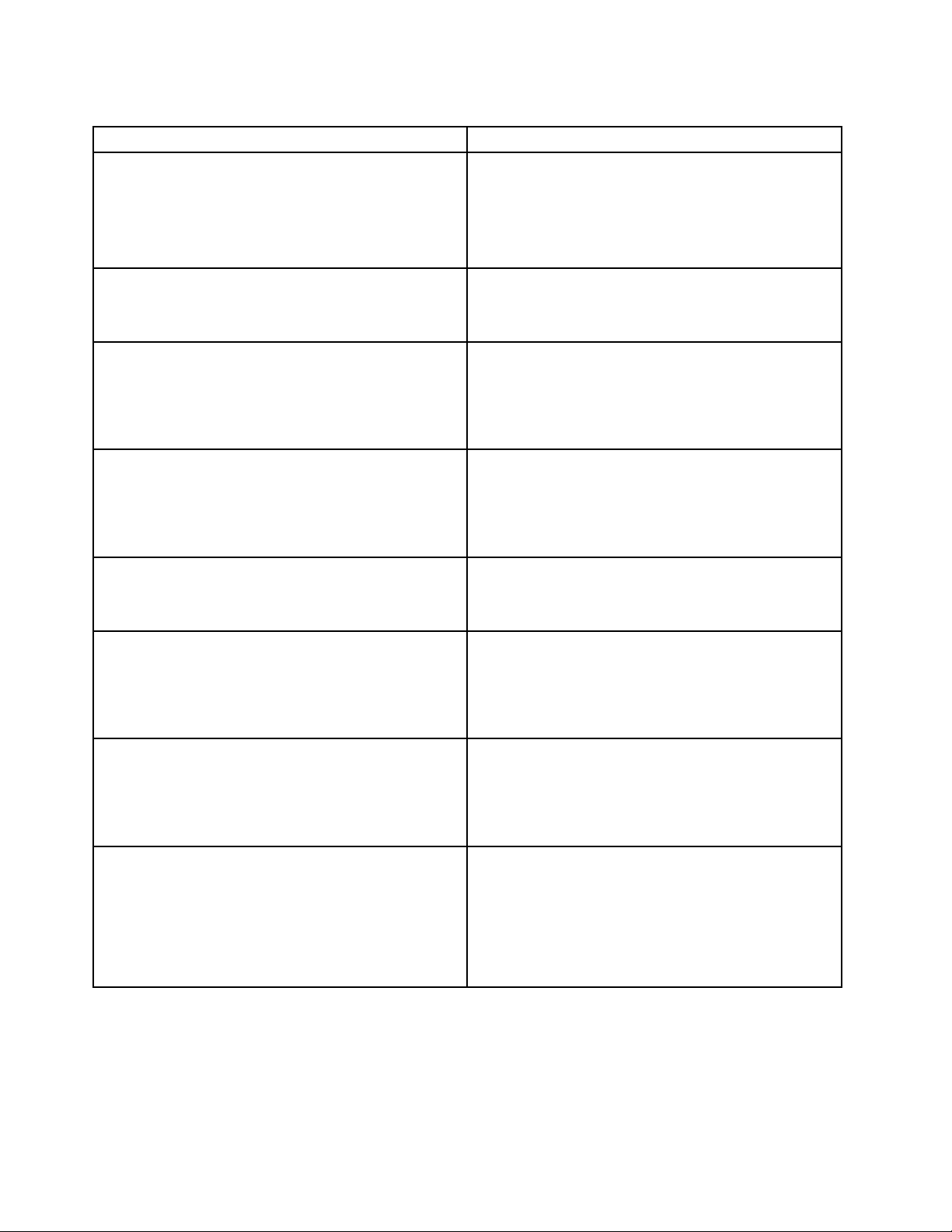

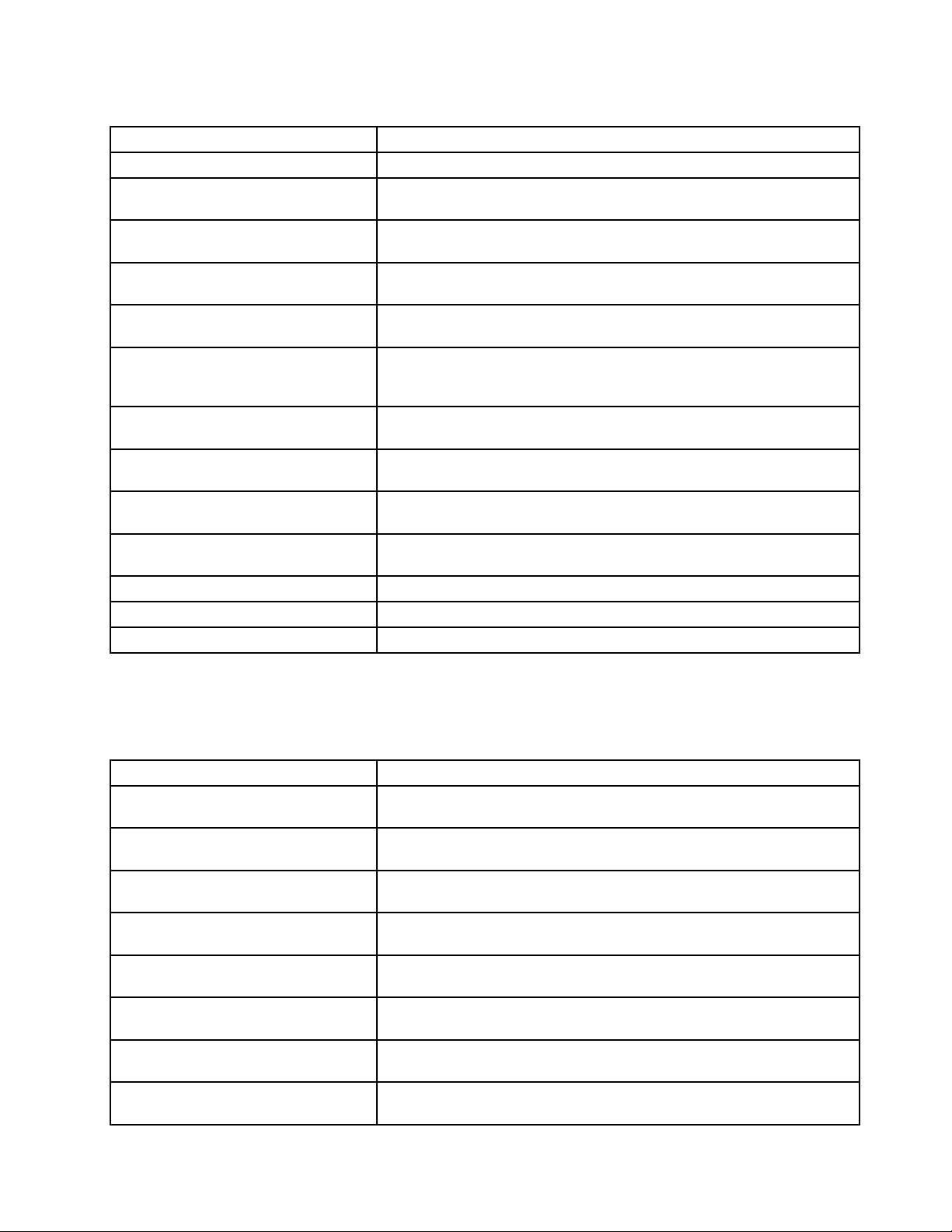

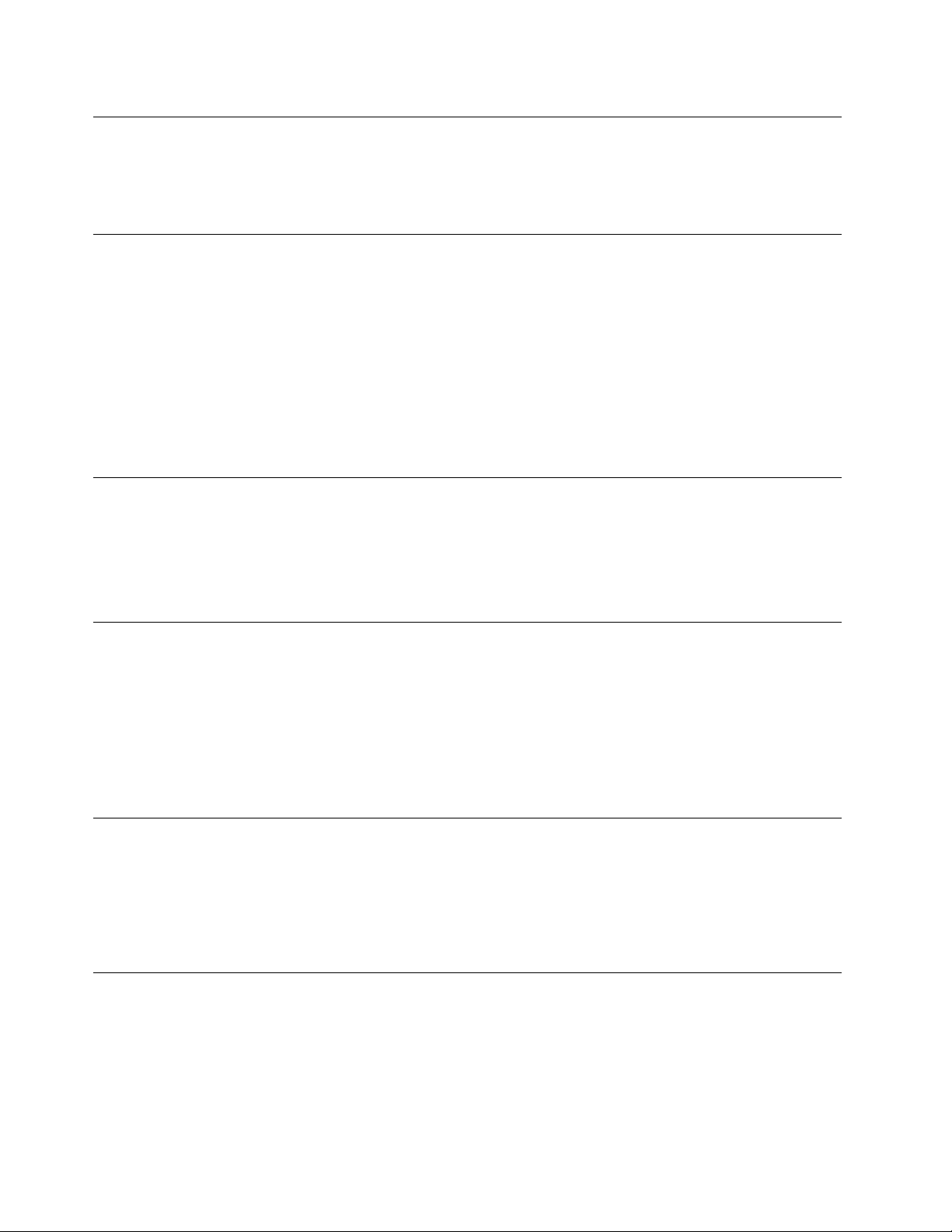

PourquelesdonnéesdechaqueutilisateurpuissentêtreprotégéesparlemêmemoduleTPM,unecléde

baseutilisateurestcrééepourchaqueutilisateur.Cetteclédestockageasymétriquepeutfairel'objetd'une

migrationetestégalementcrééeendoubleetprotégéeparunecléAESsymétriquegénéréeàpartirdumot

depasseWindowsdechaqueutilisateuroudumotdepassecomposéClientSecurity.

LasecondeinstancedelaclédebaseutilisateurestensuiteimportéedanslemoduleTPMetprotégéeparla

cléSRKdusystème.Unecléasymétriquesecondaire,appeléecléélémentaire,estcrééenmêmetempsque

laclédebaseutilisateur.Lacléélémentaireprotègelesdonnéescondentiellesindividuellestellesquelaclé

AESdePasswordManagerutiliséepourprotégerlesinformationsdeconnexionInternet,lemotdepasse

utilisépourprotégerdesdonnéesetlacléAESdemotdepasseWindowsutiliséepouraccéderausystème

d'exploitation.L'accèsàlacléélémentaireutilisateurestcontrôléparlemotdepasseutilisateurWindowsou

lemotdepassecomposéClientSecuritySolutionetestautomatiquementdéverrouillédurantlaconnexion.

Chapitre3.UtilisationdeClientSecuritySolution23

Page 30

Lediagrammesuivantfournitlastructurepourlacléutilisateur:

User Level Key Structure - Enroll User

Trusted Platform Module

Encrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

User Leaf Private Key

User Base Private Key

User Leaf Public Key

User Base Public Key

Windows PW AES Key

PW Manager AES Key

User Base Private Key

User Base Public Key

If Passphrase

loop n times

User PW/PP

One-Way Hash

One-Way Hash

User Base AES

Protection Key

(derived via output

of hash algorithm)

Auth

Figure2.Structuredeclédeniveauutilisateur-Inscriptiondel'utilisateur

Enregistrementenarrière-plan

ClientSecuritySolution8.3prendenchargel'enregistrementd'utilisateursenarrière-plan,quiestdémarrée

automatiquement.Leprocessusd'enregistrementestexécutéenarrière-plansansafcherdenotication.

Remarque:L'enregistrementenarrière-plann'estdisponiblequepourl'enregistrementd'utilisateurs

démarréeautomatiquement.Pourl'enregistrementd'utilisateursdémarréemanuellement,danslemenu

DémarrerouRéinitialiserlesparamètresdesécurité,uneboîtededialogues'afchepourindiquerà

l'utilisateurdepatienteravantquel'enregistrementd'utilisateurssoitdisponible.

L'administrateurlocaloul'administrateurdedomainepeutégalementforcerl'afchagedelaboîtede

dialogueenmodiantlarègleci-dessouscommesuit:

CSS_GUI_ALWAYS_SHOW_ENROLLMENT_PROCESSING

Ouenmodiantlacléderegistreci-dessouscommesuit:

HKLM\software\policies\lenovo\clientsecuritysolution\GUIoptions\

AlwaysShowEnrollmentProcessing

LavaleurpardéfautdeAlwaysShowEnrollmentProcessingest0.Lorsquelacléderegistreci-dessusest

déniesur0,laboîtededialogued'attentenes'afchepaspourl'enregistrementd'utilisateursdémarrée

automatiquement.Lorsquecetterègleestdéniesur1,laboîtededialogued'attentes'afchetoujourslors

del'enregistrementd'utilisateursquelesoitlemodededémarragedel'enregistrement.

Emulationdelogiciel

Pourproposerunenvironnementcohérentàl'utilisateurdontl'ordinateurn'estpaséquipédumoduleTPM,

CSSprendenchargelemoded'émulationTPM.

Lemoded'émulationTPMestuneracined'approbationlogicielle.Lesmêmesfonctionnalitésquedansle

moduleTPM,notammentlasignatureélectronique,ledéchiffrementdecléssymétriques,l'importationdeclé

24GuidededéploiementClientSecuritySolution8.3

Page 31

RSA,laprotectionetlagénérationdenumérosaléatoires,sontdisponibles,maislasécuritéestmoindrecar

laracined'approbationtientdansdescléslogicielles.

Lemoded'émulationTPMnepeutpasêtreutilisécommesubstitutsécurisépourlemoduleTPM.Le

moduleTPMproposelesdeuxméthodesdeprotectionparcléci-dessous,quisontplussécuriséesquele

moded'émulationTPM.

•TouteslesclésutiliséesparlemoduleTPMsontprotégéesparuneclédeniveauracineunique.Cette

cléestcrééedanslemoduleTPMetnepeutpasêtreutiliséeendehorsdumoduleTPM.Danslemode

d'émulationTPM,laclédeniveauderacineestuneclélogiciellestockéesurledisquedur.

•TouteslesopérationssurlesclésprivéessonteffectuéesdanslemoduleTPM,anqueleséléments

declésprivéesnesoientjamaisexposésendehorsdumoduleTPM.Danslemoded'émulationTPM,

touteslesopérationssurlesclésprivéessonteffectuéesdanslelogiciel,donciln'yaaucuneprotection

desélémentsdeclésprivées.

Lemoded'émulationTPMestprincipalementdestinéauxutilisateurspourlesquelslasécuritéetlavitesse

deconnexionausystèmenesontpasvitales.

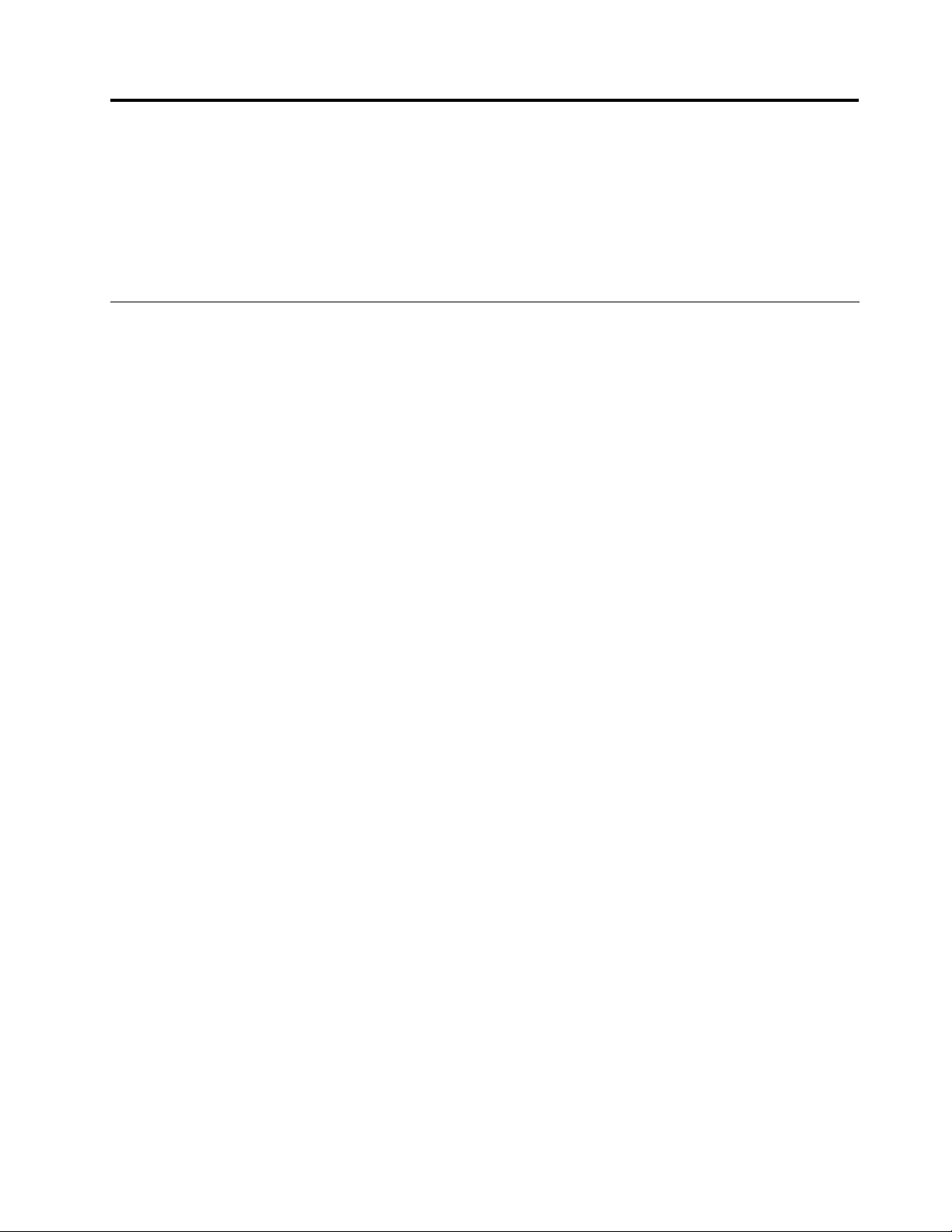

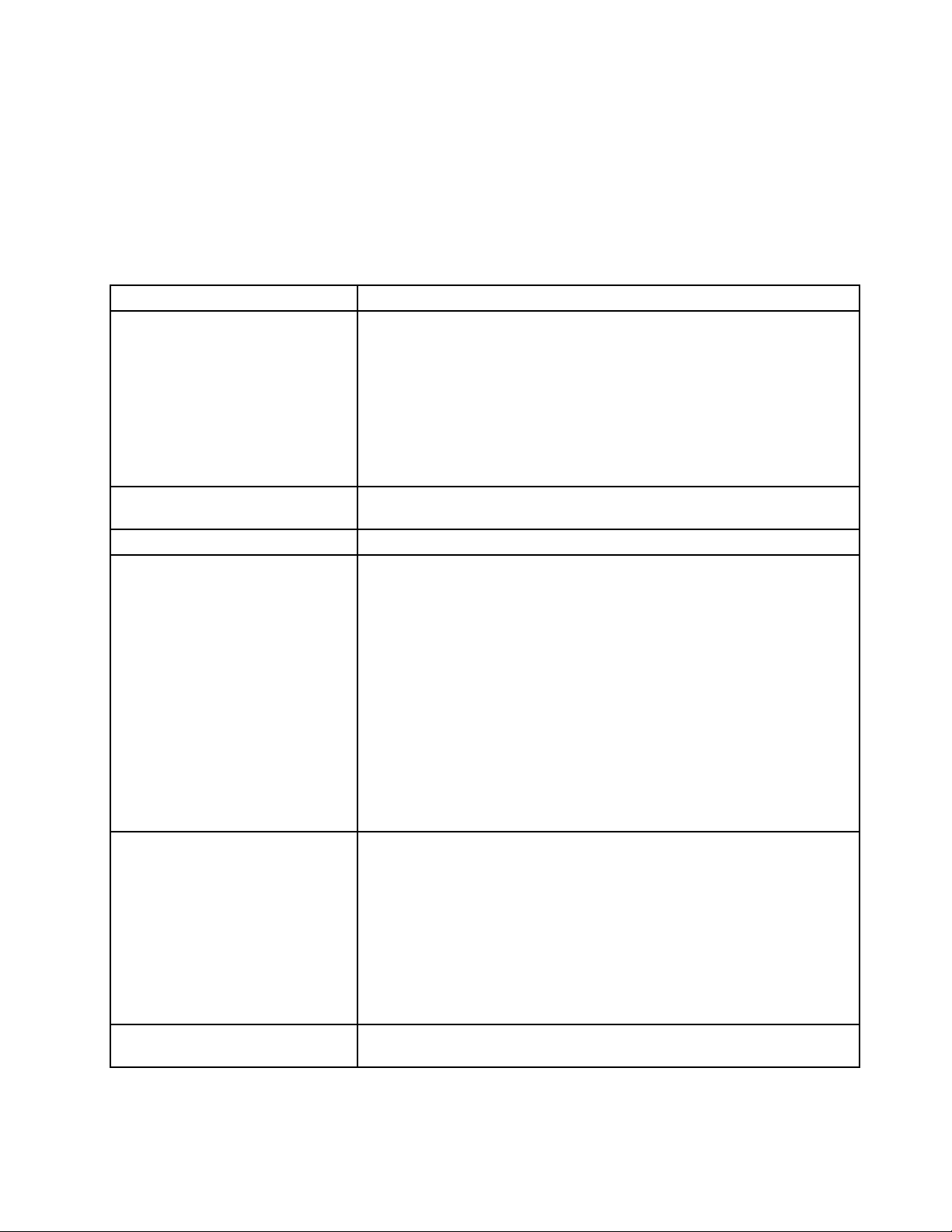

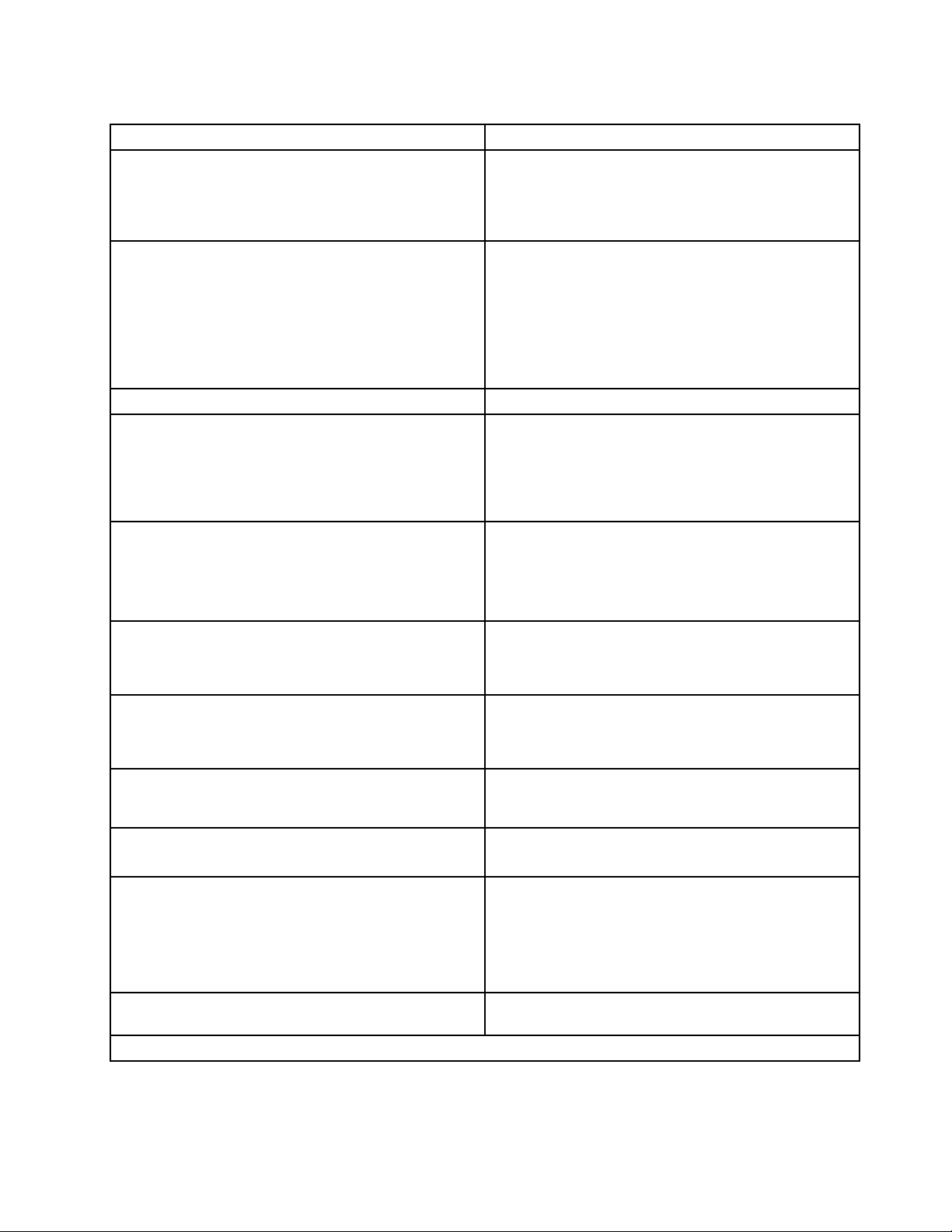

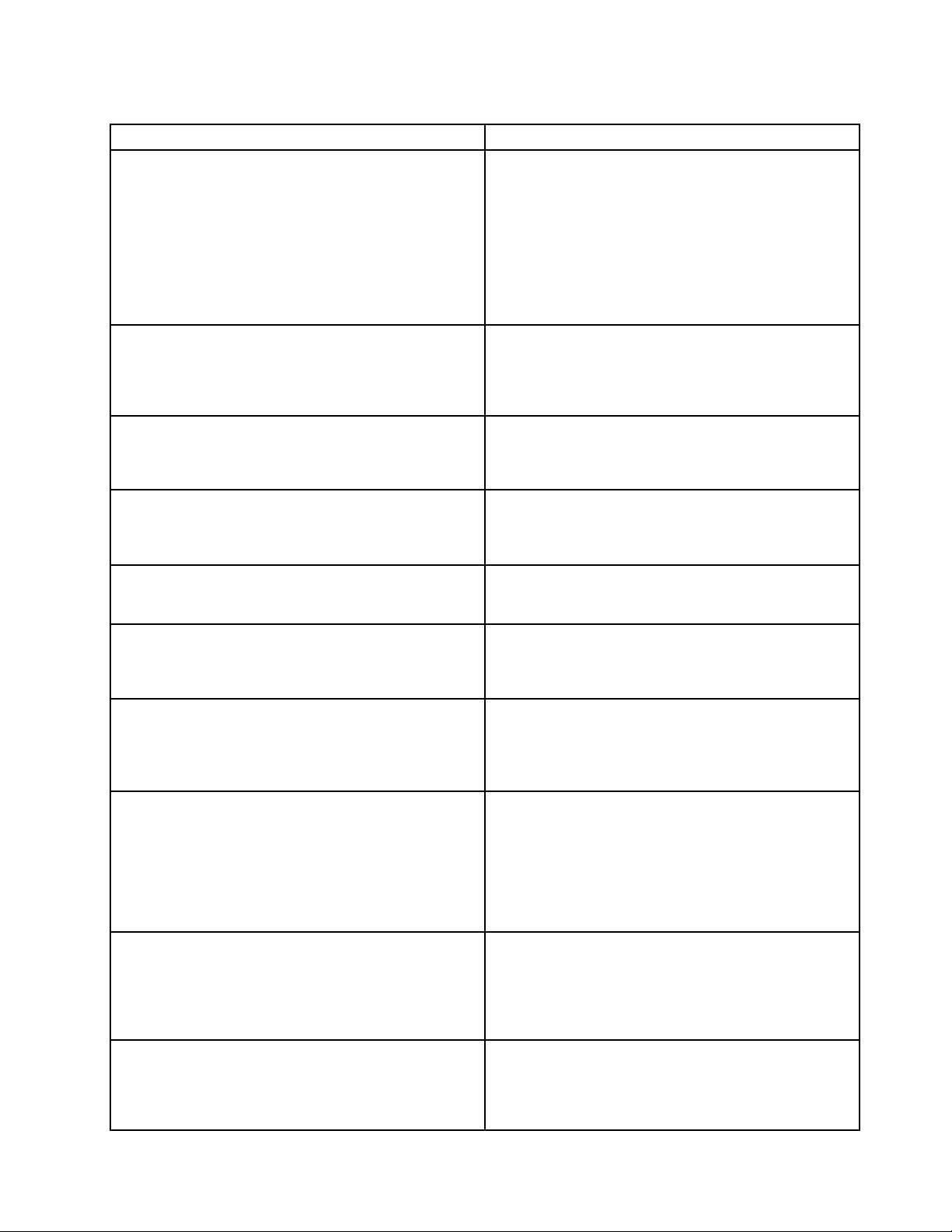

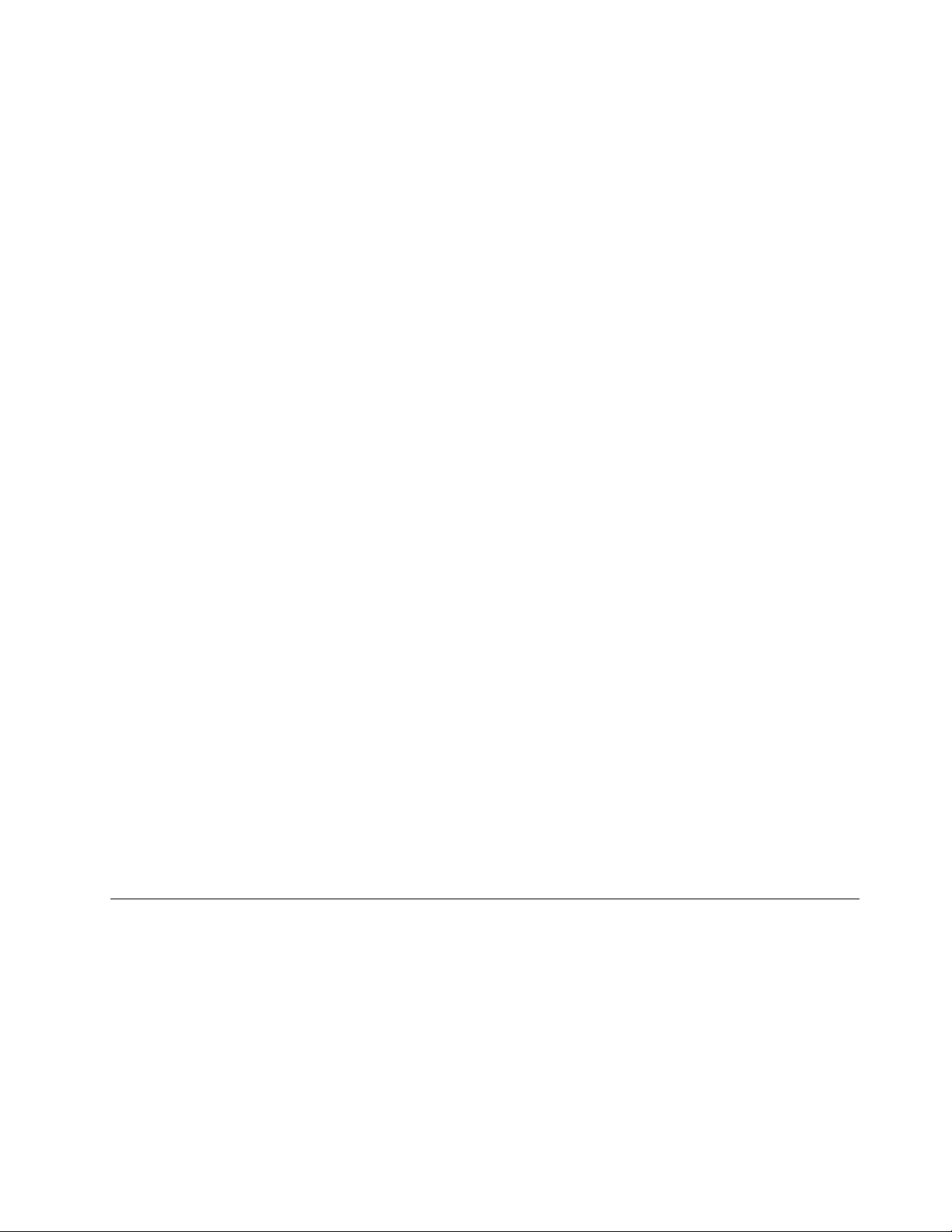

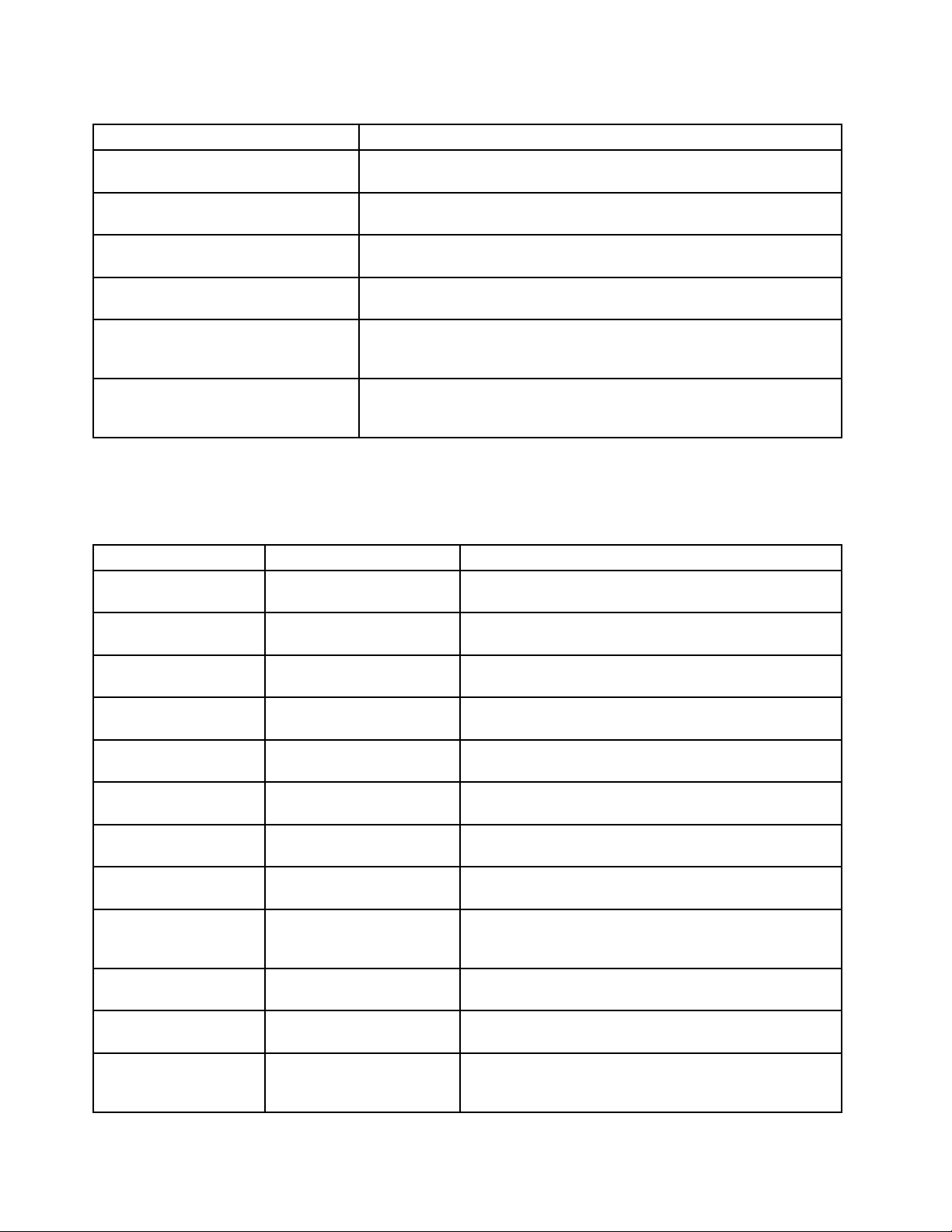

Remplacementdecartemère

Leremplacementdelacartemèreimpliquequel'anciennecléSRKàlaquellelesclésétaientassociées

n'estplusvalableetqu'ilfaututiliseruneautrecléSRK.Celapeutégalementseproduiresilemodule

TPMesteffacéduBIOS.

L'administrateurClientSecuritySolutiondoitalorslierlesaccréditationsdusystèmeàunenouvellecléSRK.

LaclédebasesystèmedoitêtredéchiffréevialaclédeprotectionAESdebasesystèmedérivéedes

accréditationsd'autorisationdel'administrateurClientSecuritySolution.

SiunadministrateurClientSecuritySolutionpossèdeunIDutilisateurdedomaineetquelemotdepasse

associéàcetIDaétémodiésuruneautremachine,lemotdepasseutilisélorsdeladernièreconnexion

ausystèmenécessitantunerécupérationdevraêtreconnupourqueledéchiffrementdelaclédebase

systèmepuisseêtreeffectuédanslecadredelarécupération.Parexemple,durantledéploiement,unID

administrateurClientSecuritySolutionetunmotdepasseassociésontcongurés.Silemotdepassede

cetutilisateurestmodiésuruneautremachine,lemotdepassed'originedénidurantledéploiement

constitueral'autorisationrequisepourpouvoireffectuerlarécupérationdusystème.

Poureffectuerleremplacementd'unecartemère,procédezcommesuit:

1.L'administrateurClientSecuritySolutionseconnecteausystèmed'exploitation.

2.Lecodeexécutélorsdelaconnexion(cssplanarswap.exe)détectequeleprocesseurdesécuritéest

désactivéetdemandeunredémarragepourpouvoirl'activer.(Cetteétapepeutêtreévitéeenactivantle

processeurdesécuritévialeBIOS.)

3.Lesystèmeestredémarréetleprocesseurdesécuritéestactivé.

4.L'administrateurClientSecuritySolutionseconnecteetlanouvelleprocédureTakeOwnershipest

exécutée.

5.Laclédebasesystèmeestdéchiffréeàl'aidedelaclédeprotectionAESdebasesystèmequidécoule

del'authenticationdel'administrateurClientSecuritySolution.Laclédebasesystèmeestimportée

danslanouvellecléSRKetrétablitlacléélémentaireettouteslesautorisationsd'accèsqu'elleprotège.

6.Larécupérationdusystèmeestterminée.

Remarque:Enmodeémulation,ilestinutilederemplacerlacartemère.

Chapitre3.UtilisationdeClientSecuritySolution25

Page 32

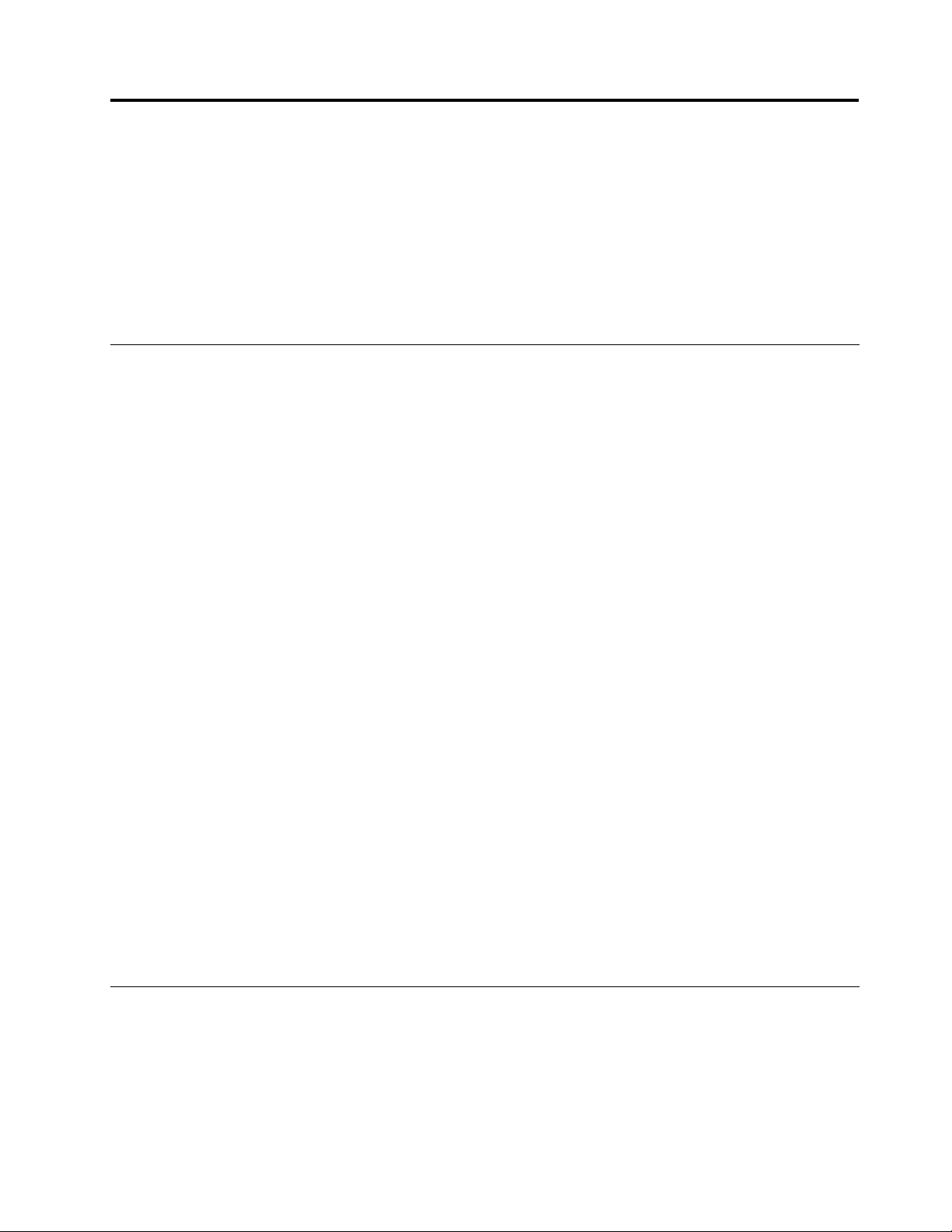

Lediagrammesuivantfournitlastructurepourleremplacementdelacartemèrelaprisedepropriété:

Motherboard Swap - Take Ownership

Trusted Platform Module

Decrypted via derived AES Key

System Leaf Private Key

Store Leaf Private Key

System Leaf Public Key

Store Leaf Public Key

System Base Private Key

System Base Public Key

If Passphrase

loop n times

CSS Admin PW/PP

One-Way Hash

System Base AES

Protection Key

(derived via output

of hash algorithm)

Figure3.Remplacementdelacartemère-Affectationdel'administrateur

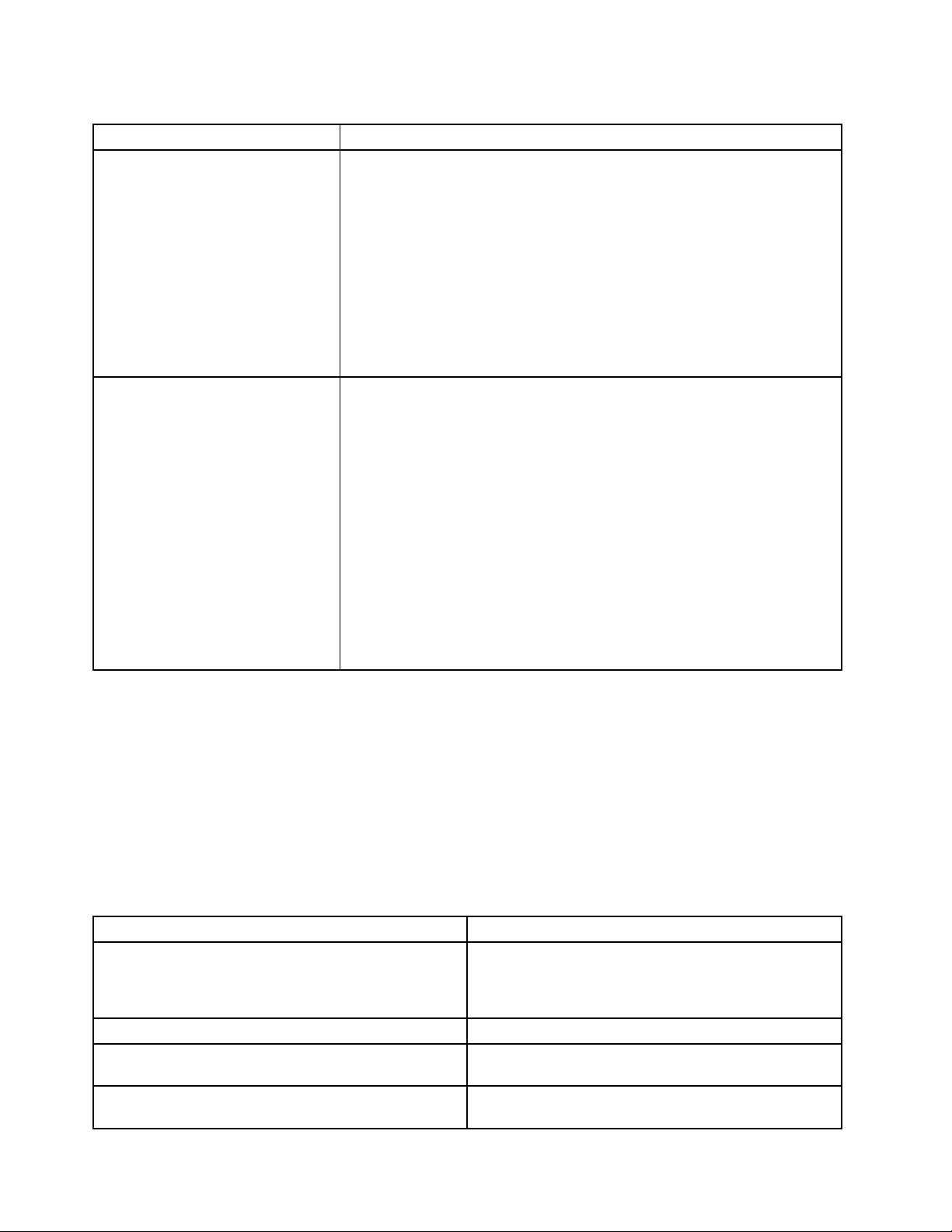

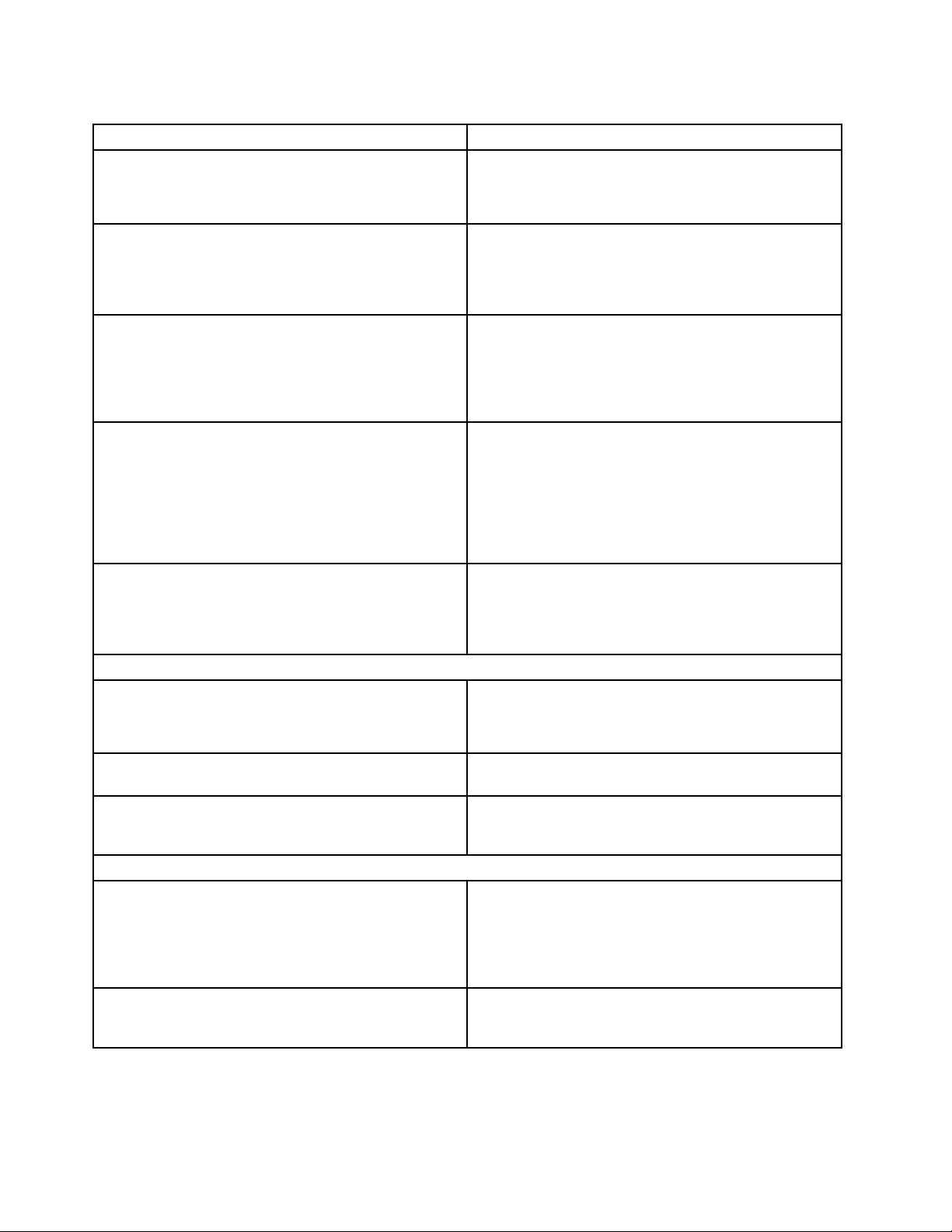

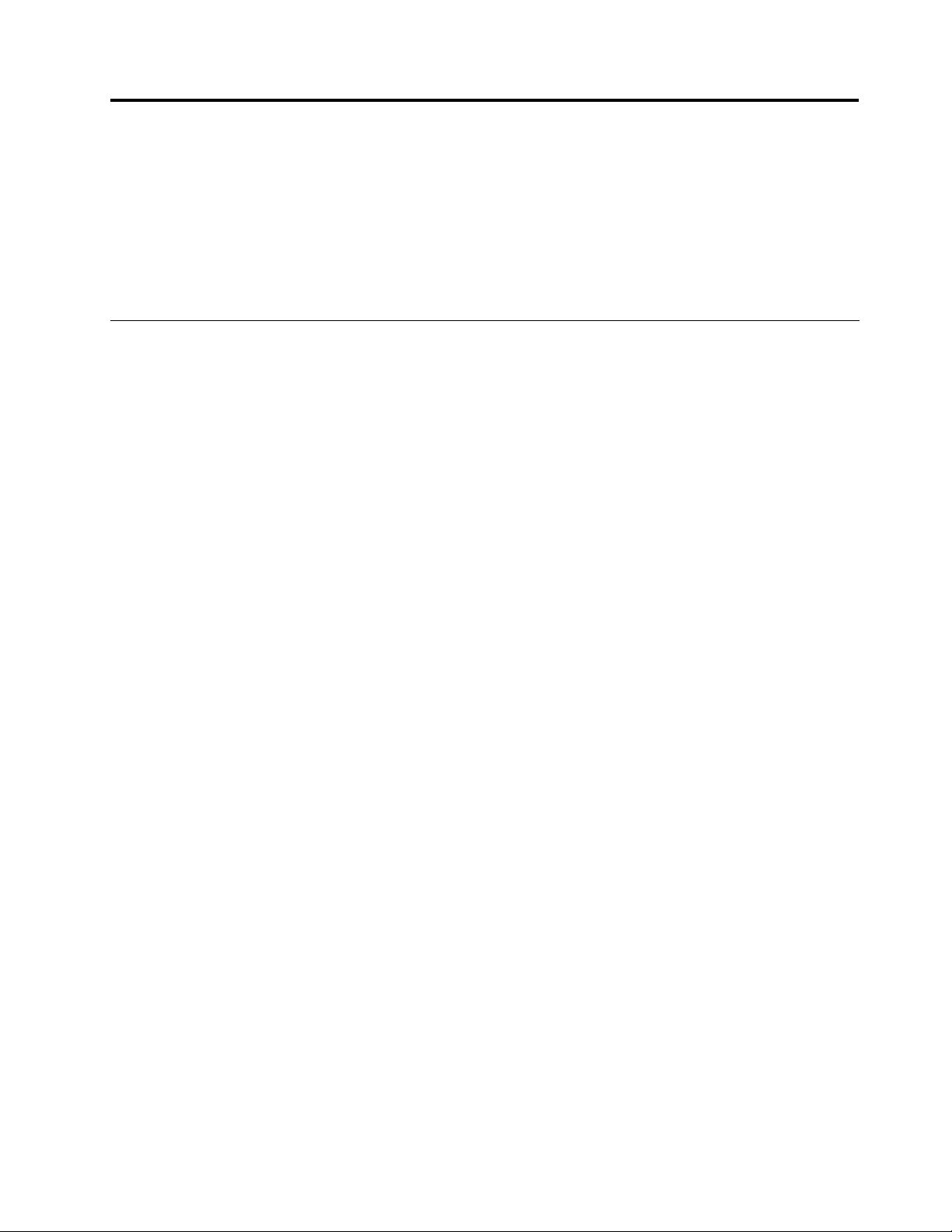

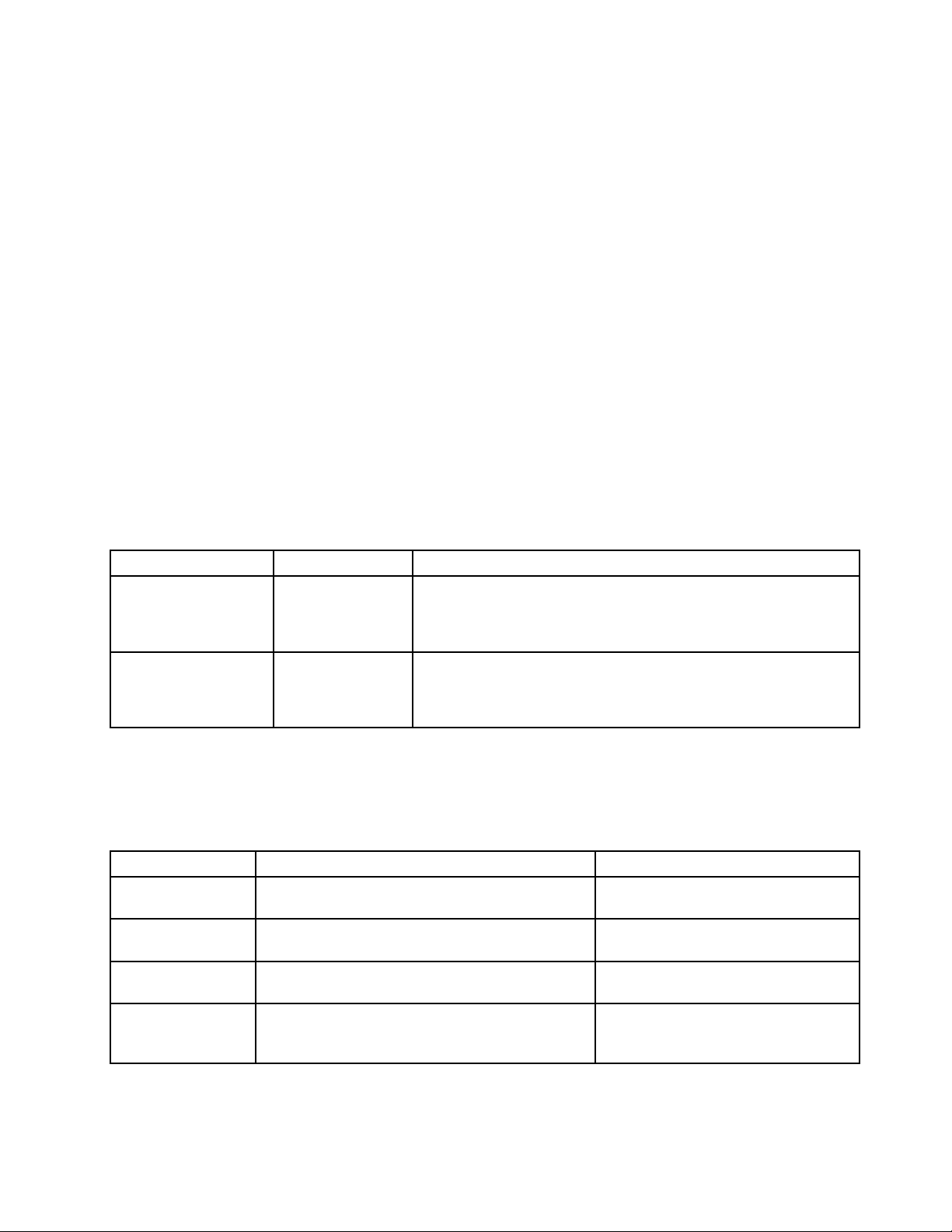

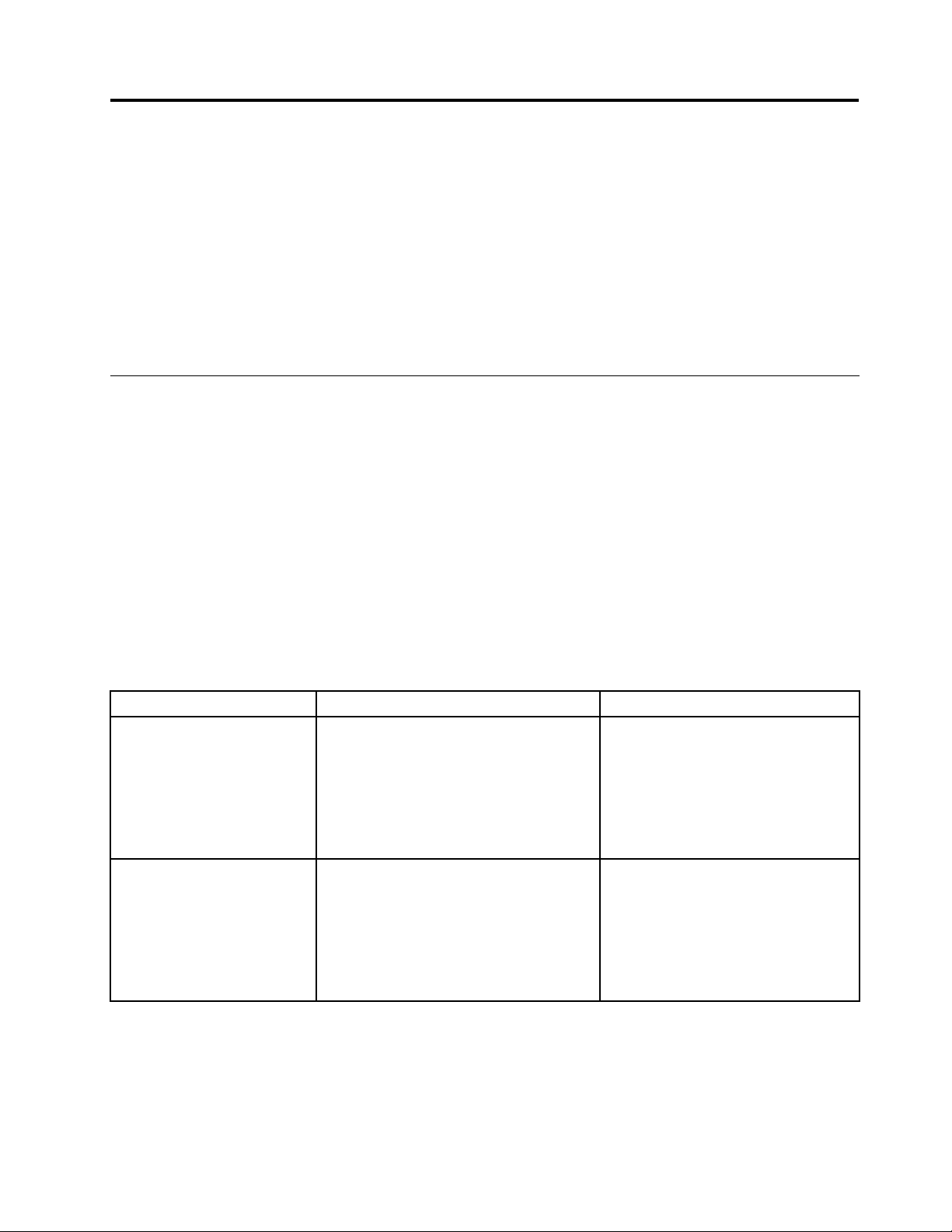

Lorsdelaconnexiondechaqueutilisateurausystème,laclédebaseutilisateurestautomatiquement

déchiffréevialaclédeprotectionAESdebaseutilisateurdécoulantdel'authenticationdel'utilisateuret

importéedanslanouvellecléSRKcrééeparl'administrateurClientSecuritySolution.Lediagrammesuivant

fournitlastructurepourleremplacementdelacartemère-enregistrementdel'utilisateur:

Pourconnecterunsecondutilisateuraprèsavoireffacélecontenuduprocesseurouaprèsleremplacement

delacartemère,vousdevezvousconnecterentantqu'administrateurmaître.L'administrateurmaîtreest

invitéàrestaurerlesclés.Unefoislesclésrestaurées,utilisezlegestionnairederèglespourdésactiverla

connexionWindowsClientSecurity.Lesutilisateursrestantspeuventrestaurerleursclésrespectives.

Lorsquetouslesutilisateurssecondairesontrestauréleursclés,l'administrateurmaîtrepeutactiverla

fonctiondeconnexionWindowsdeClientSecuritySolution.

26GuidededéploiementClientSecuritySolution8.3

Page 33

Lediagrammesuivantfournitlastructurepourleremplacementdelacartemère-enregistrementde

Motherboard Swap - Enroll User

Trusted Platform Module

Decrypted via derived AES Key

Storage Root Private Key

Storage Root Public Key

User Leaf Private Key

User Leaf Public Key

Windows PW AES Key

PW Manager AES Key

User Base Private Key

User Base Public Key

If Passphrase

loop n times

User PW/PP

One-Way Hash

User Base AES

Protection Key

(derived via output

of hash algorithm)

l'utilisateur:

Figure4.Remplacementdelacartemère-Inscriptiondel'utilisateur

UtilitairedeverrouillageEFS

ClientSecuritySolutionfournitunutilitairedelignedecommandequiactiveleverrouillagebasésurle

moduleTPMdescerticatsdechiffrementutilisésparEFS(EncryptingFileSystem)pourchiffrerdeschiers

etdesdossiers.Cetutilitaireprendenchargeletransfertdescerticatstiers(certicatscréésparune

autoritédecertication)ainsiquelagénérationdecerticatssignésindividuellement.

LeverrouillageducerticatEFSparClientSecuritySolutionsigniequelacléprivéeassociéeàcecerticat

estprotégéeparlemoduleTPM.L'accèsaucerticatestaccordéunefoisl'utilisateurauthentiéauprèsde

ClientSecuritySolution.

SiaucunmoduleTPMn'estdisponible,lecerticatEFSestprotégéàl'aidedel'émulateurTPMfournitpar

ClientSecuritySolution.VousdevezêtreinscritauprèsdeClientSecuritySolutionpourquelescerticats

EFSsoientprotégés.

ATTENTION:

SivousutilisezClientSecuritySolutionetEncryptingFileSystem(EFS)pourchiffrerdeschierset

desdossiers,chaquefoisqueClientSecuritySolutionoulemoduleTPMnesontpasdisponibles

vousnepouvezpasaccéderauxchierschiffrés.

SilemoduleTPMnerépondplus,ClientSecuritySolutionrestaurel'accèsauxdonnéeschiffréesune

foislacartemèreremplacée.

Utilisationdel'utilitairedelalignedecommandeEFS

LetableausuivantfournitlesparamètresdelalignedecommandeprisenchargepourEFS:

Chapitre3.UtilisationdeClientSecuritySolution27

Page 34

Tableau9.ParamètresdelignedecommandeprisenchargepourEFS

ParamètreDescription

/generate:<size>Créeuncerticatauto-signéetl'associeàEFS.Si<size>

estspécié,laclécrééeseraendehorsdelatailleenbits

spéciée.Lesvaleursvalidescomprennent512,1024

et2048.Siaucunevaleur,ouunevaleurnonvalide,est

spéciée,pardéfautdesclésde1024bitsserontcréées.

/sn:xxxxxxSpécielenumérodeséried'uncerticatexistantà

transféreretàassocieravecEFS.

/cn:yyyyyySpécielenom("émisvers")d'uncerticatexistantà

transféreretàassocieravecEFS.

/rstavailTransfèrelepremiercerticatEFSexistantdisponibleet

l'associeàEFS.

/silentN'afcheaucunesortie.Codesretourfournisparlavaleur

lorsqueleprogrammequitte.

/?or/hor/help

Afchelesinformationsd'aide.

Lorsquelemodesilencieuxn'estpasutilisélorsdel'exécution,l'utilitaireretournel'unedeserreurssuivantes:

0-"Commandcompletedsuccessfully"

1-"ThisutilityrequiresWindowsXP"

2-"ThisutilityrequiresClientSecuritySolutionversion8 .0"

3-"ThecurrentuserisnotenrolledwithClientSecuritySolution"

4-"Thespeciedcerticatecouldnotbefound"

5-"Unabletogenerateaself-signedcerticate”

6-"NoEFScerticatesweref ound"

7-"UnabletoassociatethecerticatewithEFS”

Lorsquelemodesilencieuxestutilisélorsdel'exécution,lasortieduprogrammeestunniveaud'erreur

correspondantauxnumérosd'erreurafchésci-dessus.

UtilisationduschémaXML

LescriptingXMLconsisteàpermettreauxadministrateursinformatiquesdecréerdesscriptspersonnalisés

pouvantêtreutiliséspourdéployeretcongurerClientSecuritySolution.Lesscriptspeuventêtreprotégés

parl'exécutablexml_crypt_toolavecunmotdepassetelquelechiffrementAES.Unefoiscréée,lamachine

virtuelle(vmserver.exe)acceptelesscriptsenentrée.Lamachinevirtuelleappellelesmêmesfonctionsque

l'assistantdecongurationClientSecuritySolutionpourcongurerlelogiciel.

Touslesscriptssecomposentd'unebalisepermettantdedénirletypedecodageXML,leschémaXMLet

aumoinsunefonctionàexécuter.LeschémaestutilisépourvaliderlechierXMLetcontrôlerlaprésence

desparamètresrequis.L'utilisationd'unschéman'estpasactuellementappliquée.Chaquefonctionest

inclusedansunebalisedefonction.Chaquefonctionpossèdeunordrequiindiquedansquelordrela

commandeseraexécutéeparlamachinevirtuelle(vmserver.exe).Chaquefonctionpossèdeunnuméro

deversion:actuellement,touteslesfonctionsensontàlaversion1.0.Chacundesscriptsexemples

ci-dessouscontientuneseulefonction.Cependant,unscriptd'entraînementcontientleplussouvent

plusieursfonctions.Ilestpossibled'utiliserl'assistantdecongurationClientSecuritySolutionpourcréerce

genredescript.Pourplusd'informationsconcernantlacréationdescriptsavecl'assistantdeconguration,

voir«AssistantdecongurationClientSecuritySolution»àlapage39.

Remarque:Sileparamètre<DOMAIN_NAME_PARAMETER>estabsentdel'unedesfonctionsnécessitant

unnomdedomaine,c'estlenomd'ordinateurpardéfautdusystèmequiestutilisé.

28GuidededéploiementClientSecuritySolution8.3

Page 35

Exemples

LescommandessuivantessontdesexemplesduschémaXML:

ENABLE_TPM_FUNCTION

CettecommandeactivelemoduleTPMetutilisel'argumentSYSTEM_PAP.Silesystèmepossèdedéjàun

motdepassesuperviseur/administrateurBIOSdéni,cetargumentdoitêtrefourni.Sinon,cetargument

estfacultatif.

<tvt_deploymentxmlns="http://www.lenovo.com"

xmlns:xsi="http://www.w3.org/2001/XML Schema-instance"xsi:schemaLocation="

http://www.lenovo.comcssDeploy.xsd">

<registry_settings/>

</tvt_deployment>

<FUNCTION>

<ORDER>0001</ORDER>

<COMMAND>ENABLE_TPM_FUNCTION</COMMAND>

<VERSION>1.0</VERSION>

<SYSTEM_PAP>PASSWORD</SYSTEM_PAP>

</FUNCTION>

</CSSFile>

Remarque:Cettecommanden'estpaspriseenchargedanslemoded'émulation.

DISABLE_TPM_FUNCTION

Cettecommandeutilisel'argumentSYSTEM_PAP.Silesystèmepossèdedéjàunmotdepasse

superviseur/administrateurBIOSdéni,cetargumentdoitêtrefourni.Sinon,cetargumentestfacultatif.

<tvt_deploymentxmlns="http://www.lenovo.com"