Page 1

联想天工iSpirit 3026交换机

用户手册

Page 2

声 明

欢迎您使用联想产品。

在第一次安装和使用本产品之前,请您务必仔细阅读随机配送的所有资料,这会有助于您更好地使用本产

品。如果您未按本手册的说明及要求操作本产品,或因错误理解等原因误操作本产品,联想网络(深圳)有

限公司将不对由此而导致的任何损失承担责任,但联想专业维修人员错误安装或操作过程中引起的损失除外。

联想网络(深圳)有限公司已经对本手册进行了严格仔细的校勘和核对,但我们不能保证本手册完全没有

任何错误和疏漏。

联想网络(深圳)有限公司致力于不断改进产品功能、提高服务质量,因此保留对本手册中所描述的任

何产品和软件程序以及本手册的内容进行更改而不预先另行通知的权利。

本手册的用途在于帮助您正确地使用联想产品,并不代表对本产品的软硬件配置的任何说明。有关产品配

置情况,请查阅与本产品相关合约(若有)、 产品装箱单或咨询向您出售产品的销售商。本手册中的图片仅

供参考,如果有个别图片与产品的实际显示不符,请以产品实际显示为准。

©2 0 0 4 联想网络(深圳)有限公司。本手册内容受著作权法律法规保护,未经联想网络(深圳)有限

公司事先书面授权,您不得以任何方式复制、抄录本手册,或将本手册以任何形式在任何有线或无线网络中进

行传输,或将本手册翻译成任何文字。

“联想”、“lenovo”和“天工”是联想网络(深圳)有限公司的注册商标或商标。本手册内所述及的

其他名称与产品可能是联想或其他公司的注册商标或商标。

如果您在使用过程中发现本产品的实际情况与本手册有不一致之处,或您想得到最新的信息,或您有任何

问题或想法,请垂询或登陆:

咨询电话:0755-333068000

服务网站:www.lenovonetworks.com

服务邮箱:support@lenovonet.com

序列号:

手册版本:

147001410

V2.0

Page 3

目 录

第 1 部分 硬件操作 .................................................................................. 1

第 1 章 产品综述 .................................................................................... 2

1.1 产品概述 ....................................................................................... 3

1.2 产品特性 ....................................................................................... 3

1.2.1 产品的技术特性 ............................................................................... 3

1.2.2 产品的业务特性 ............................................................................... 4

1.3 标准协议 ....................................................................................... 4

1.4 基本功能概述 ................................................................................... 5

1.4.1 端口聚合(Port Trunking).................................................................... 5

1.4.2 虚拟局域网(VLAN)......................................................................... 5

1.4.3 STP(Spanning Tree Protoc ol)................................................................ 6

1.4.4 ARL 表 ....................................................................................... 6

1.5 交换机前面板说明 ............................................................................... 6

1.5.1 10/100Base-T 端口 ............................................................................ 6

1.5.2 扩展模块插槽 ................................................................................. 7

1.5.3 10/100/1000Base-T 端口 ....................................................................... 7

1.5.4 LED 状态指示灯 ............................................................................... 8

1.6 交换机后面板说明 ............................................................................... 9

1.6.1 电源接口 ..................................................................................... 9

1.6.2 串口 ......................................................................................... 9

第 2 章 交换机的安装与启动......................................................................... 10

2.1 准备安装 ...................................................................................... 11

2.1.1 安装指南 .................................................................................... 11

2.2 安装步骤 ...................................................................................... 13

2.2.1 在桌面或机架上安装交换机 .................................................................... 12

2.2.2 在机柜里安装交换机 .......................................................................... 12

2.2.3 在墙上安装交换机 ............................................................................ 14

2.3 上电过程 ...................................................................................... 15

2.3.1 运行 POST 检测............................................................................... 15

2.4 连接步骤 ...................................................................................... 15

Page 4

2.4.1 连接交换机10/100Mbps 端口 ................................................................... 15

2.4.2 连接交换机 100Base-X 光纤模块端口或 1000Bas e-X 光纤模块端口 ................................. 15

2.4.3 连接交换机控制端口 .......................................................................... 16

2.5 Bootrom 启动选项介绍 .......................................................................... 16

2.5.1 自动启动 .................................................................................... 16

2.5.2 人工干预启动 ................................................................................ 17

2.5.3 通过串口升级 hyper OS ....................................................................... 17

2.6 下一步工作 .................................................................................... 17

第 2 部分 软件操作 ................................................................................. 18

第 1 章 配置通用功能 ............................................................................... 19

1.1 系统基本配置 .................................................................................. 20

1.2 配置文件管理 .................................................................................. 21

1.3 软件版本升级 .................................................................................. 23

第 2 章 配置端口 ................................................................................... 25

2.1 端口的通用配置 ................................................................................ 26

2.2 配置MIRROR .................................................................................. 26

2.3 配置TRUNK ................................................................................... 27

2.4 配置STORM-CONTROL ......................................................................... 28

2.5 配置 separated 端口 ............................................................................ 28

2.6 配置 jumbo frame 端口 .......................................................................... 29

2.7 相关配置示例 .................................................................................. 29

第 3 章 配置 VLAN ................................................................................. 31

3.1 VLAN 介绍 .................................................................................... 32

3.2 VLAN 配置 .................................................................................... 34

第 4 章 配置私有 VLAN ............................................................................. 38

4.1 私有 VLAN 介绍 ................................................................................ 39

4.2 私有 VLAN 配置 ................................................................................ 41

4.3 私有 VLAN 配置示例 ............................................................................ 43

第 5 章 配置 STP ................................................................................... 46

5.1 STP 介绍 ...................................................................................... 47

5.2 STP 配置 ...................................................................................... 47

5.3 STP 配置示例 .................................................................................. 47

第 6 章 配置二层静态组播 ........................................................................... 50

Page 5

6.1 二层静态组播介绍 .............................................................................. 51

6.2 二层静态组播配置 .............................................................................. 53

6.3 二层静态组播配置示例 .......................................................................... 53

第7章 配置IGMP SNOOPING ........................................................................ 55

7.1 IGMP SNOOPING介绍 ........................................................................... 56

7.2 IGMP SNOOPING配置 ........................................................................... 58

第 8 章 配置 AAA .................................................................................. 60

8.1 802.1x 介绍 ................................................................................... 61

8.2 RADIUS介绍 ................................................................................... 64

8.3 配置 802.1x ................................................................................... 66

8.4 配置RADIUS ................................................................................... 67

第 9 章 配置 MAC 绑定 .............................................................................. 69

9.1 MAC 绑定介绍 ................................................................................. 70

9.2 MAC 绑定配置 ................................................................................. 70

9.3 MAC 绑定配置示例 ............................................................................. 71

第 10 章 配置 IP 绑定 ............................................................................... 73

10.1 IP 绑定介绍 ................................................................................... 74

10.2 IP 绑定配置 ................................................................................... 74

10.3 IP 绑定配置示例 ............................................................................... 75

第 11 章 配置 ACL .................................................................................. 76

11.1 ACL 资源库介绍 ............................................................................... 77

11.2 ACL 过滤介绍 ................................................................................. 78

11.3 ACL 资源库配置 ............................................................................... 78

11.4 ACL 过滤配置 ................................................................................. 80

第 12 章 配置 QoS ................................................................................. 81

12.1 QoS 介绍..................................................................................... 82

12.2 QoS 配置..................................................................................... 86

12.3 QoS 配置示例 ................................................................................. 92

第 13 章 配置 IP 路由 ............................................................................... 96

13.1 IP 路由介绍 ................................................................................... 97

13.2 ARP 配置 ..................................................................................... 97

13.3 配置静态路由 ................................................................................. 98

第14章 配置IGMP ................................................................................ 100

Page 6

14.1 IGMP 相关的基本概念 ......................................................................... 101

14.2 IGMP协议实现 ............................................................................... 103

14.3 IGMP配置 ................................................................................... 104

第 15 章 配置管理服务............................................................................. 106

15.1 管理服务介绍 ................................................................................ 107

15.2 管理服务配置 ................................................................................ 108

第16 章 配置SNMP和 RMON ....................................................................... 109

16.1 SNMP介绍 .................................................................................. 110

16.2 RMON介绍 .................................................................................. 110

16.3 SNMP配置 .................................................................................. 111

16.4 RMON配置 .................................................................................. 112

第 17 章 配置调试工具............................................................................. 115

17.1 调试工具介绍 ................................................................................ 116

17.2 调试工具配置 ................................................................................ 117

附录 A 产品特征参数 ............................................................................. 119

附录 B 接口与网线的技术说明 ..................................................................... 121

Page 7

第一部份 硬件操作

1

Page 8

第 1 章 产品综述

本章主要描述联想天工iSpirit 3026 交换机的前面板与后面板的组成、功能特性、所支持的标准及应用举例。

本章包括以下内容:

1 、产品概述

2 、产品特性

3 、标准协议

4 、基本功能概述

5、交换机前面板说明

6、交换机后面板说明

2

Page 9

1.1 产品概述

联想天工 iSpirit 3026 交换机是联想网络推出的面向各种规模的网络接入、汇聚而定制的智能千兆二层可网管

以太网交换机。可支持 802.1Q VLAN、802.1d 完整的生成树协议,端口带宽限制、ACL 访问列表控制等特性,

并支持 RIPv1,RIPv2 等动态路由协议,可为各种规模网络提供高性价比的智能多层交换解决方案。

联想天工 iSpirit 3026 交换机,采用 200MHz 中央处理器,具有 32MB SDRAM,提供 24 个 10/100Base-T 端口

和 2 个扩展接口,分别可插 1000M光纤模块、10/100/1000Base-T 自适应的 RJ45 端口模块,它的所有接口都支

持无阻塞全线速二层交换。背板带宽为 16Gbps,包处理能力为6.6Mpps。

联想天工 iSpirit 3026 交换机集本公司的5 大 Hyper 系列技术(超级安全Hyper-Safety、超级管理 HyperManagement、超级冗余Hyper-Redundancy、超级诊断Hyper-Watch 等专利技术)于一身,配合先进嵌入式操作系

统 Hyper OS,支持基于 Console,Telnet 的 CLI 管理和Menu 管理以及 Web 图形管理,可以为用户搭建高速、安全、

便捷的高可靠性的信息网络。

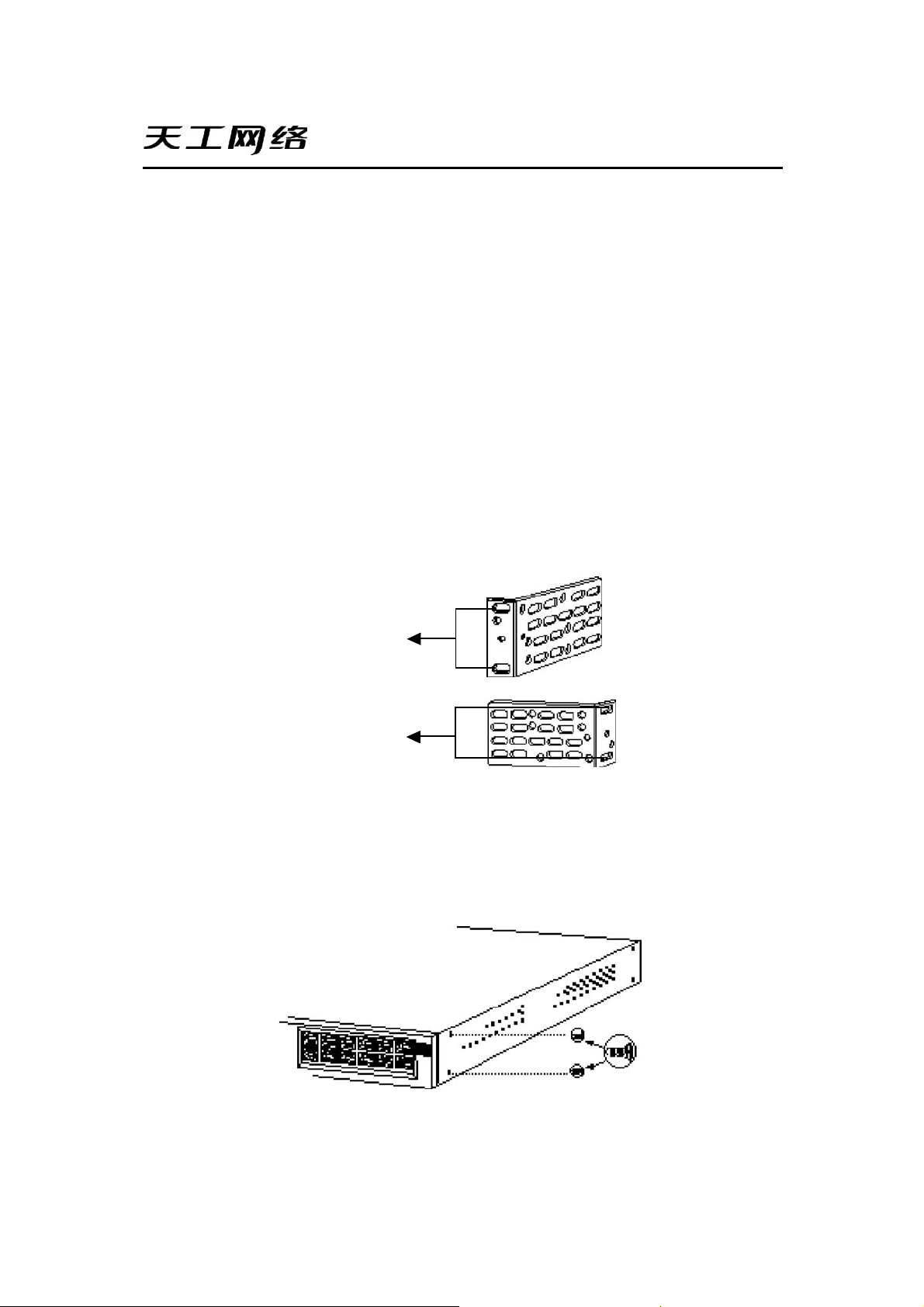

联想天工iSpirit 3026 交换机的外观如图 1-1。

Mode

Button

Extend

module s lot

图 1-1 联想天工 iSpirit 3026 交换机模型

10/100Base-T Ports

1.2 产品特性

1.2.1 产品的技术特性

Ü 10/100Mbps 端口直连网线与交叉网线连接的自协商

Ü 10/100Mbps 端口自协商和半 / 全双工操作

Ü 支持 100M 单模 / 多模光纤模块、1000M 单模 / 多模光纤模块、10/100/1000Base-T 铜线接口模块

Ü 超距离网线支持能力,最长支持 CAT5 网线距离可达 140 米

Ü 自动源地址学习

Ü 8K ARL表

Ü 提供流量控制,支持IEEE802.3X 线端阻塞(HOL)和背压(Backpressure)

Ü 提供4 个优先级队列与 802.1p 的优先级匹配,为多媒体和其它数据流提供灵活的端口优先级机制

Ü 支持 FFP,内建基于网络流量的带宽控制

Ü 网络适配器可以和端口绑定,实现安全访问

Ü 支持端口聚合,聚合最多可支持6 组,每组最多支持 8 个速度相同的端口

Ü 基于端口的 VLAN 和基于 802.1Q tagged VLAN,支持 256 个 VLAN

Ü 支持 STP 协议

Ü 支持 MIBII,RMON(4 种)

Ü 4 种模式 LED 状态指示灯

Ü 静态路由功能

Ü 支持IGMP侦听

Ü 支持 XModem 软件升级

Ü 支持 802.1X 认证协议

3

Page 10

1.2.2 产品的业务特性

1.百兆和千兆聚合技术

联想天工iSpirit 3026 交换机支持快速以太网以及千兆以太网的链路聚合技术,允许网络管理员将多达8 个 10/

100 端口组合到一个通道中,多达 6 个 Trunk group,将 2 个 Gigabit Ethernet 组合到一个上行链路通道中。

2.安全特性

联想天工iSpirit 3026 交换机支持 ARL 表的静态设置以及 MAC 地址与端口的绑定,实现对 MAC 的控制过滤,

独有的 Hyper-Safety 技术,使得非法主机无法接入网络获取网络资源。

3.强大的网络管理

联想天工iSpirit 3026 交换机采用 Hyper-Management 技术,拥有强大和完善的网络管理功能。

(1)可以利用 Console 和 Telnet 口进行 Menu 或者 CLI 方式的网络管理配置

(2)通过基于 SNMP 的网管软件可以进行网络管理

(3)可以基于 web 的页面管理图形用户接口,操作简单,功能强大,界面直观

(4)内置多种 SNMP 的网管代理,Bridge MIB、MIB II、Entity MIB version 2、RMON MIB 和 Proprietary MIB

(5)4 组 RMON 的(1 、2 、3 、9 )网管协议(统计量信息、历史信息、告警信息、事件信息)

(6)易于软件升级设计,可以通过 TFTP 的带内(in-band)升级方法实现。

4.VLAN

联想天工 iSpirit 3026 交换机实现的 VLAN 技术支持基于端口的 VLAN 符合通用标准 802.1Q。

1.3 标准协议

联想天工 iSpirit 3026 交换机支持的标准和协议见表 1-1

表 1-1

协议 参考文档

桥 (生成树) IEEE802.1d

以太网 IEEE802.3

快速以太网 IEEE802.3u

全双工流控 IEEE802.3x

千兆以太网 IEEE802.3z

Link Aggregation IEEE802.3ad

VLAN IEEE802.1Q

UDP RFC 768,RFC 950,RFC 1071

TCP RFC 793

TFTP RFC 783

IP RFC 791

ICMP RFC 792

ARP RFC 826

Telnet RFC 854~RFC 859

SMI RFC 1155

SNMP RFC 1157

MIB II RFC 1213 & RFC 1573

Ether-like MIB RFC 1398

Bridge MIB RFC 1493

Ether-like MIB RFC 1643

RMON RFC 1757

IGMPv2 RFC 1112

4

Page 11

1.4 基本功能概述

1.4.1 端口聚合(Port Trunking)

Port Trunking 技术是一种将网络流量聚集在一组端口上的方法,以形成一个交换机之间的大容量的通道或容错

的通道,通道之间可以实现流量均衡。联想天工iSpirit 3026 交换机支持 Port Trunking,通过创建 Port Trunking

来提升交换机之间的带宽。

Port Trunking 把多个物理端口捆绑在一起当作一个逻辑端口来使用。

(1)如果 Port Trunking 中的一个端口发生堵塞或故障,那么数据包会被重新分配到该 Port Trunking 中的别的端

口进行传输。

(2)如果这个故障端口重新恢复正常,那么数据包将重新分配到该Port Trunking 中的所有端口进行传输。

(3)联想天工 iSpirit 3026 交换机的 Port Trunking 功能与 Intel 和 Cisco的同类产品的 Port Trunking 功能兼容。

1.4.2 虚拟局域网(VLAN)

1.VLAN概述

VLAN 主要是指看起来好象在同一个物理局域网中通信的设备集合。任何一个端口的集合(甚至交换机上的

所有端口)都可以被看作是一个VLAN。VLAN 的划分不受硬件设备物理连接的限制,用户可以通过命令灵活地

划分端口创建定义 VLAN。

VLAN 功能使您在构建自己的广播域时,不再受限于网络的物理连接。一个 VLAN 就是一群独立于具体网络

拓朴的局域网设备,它们在通讯时,不论如何连接,属于 VLAN 的所有设备都好像在一个真正的物理局域网上。

VLAN 的具体作用体现在:

(1)可以控制广播数据,流量限制其广播的范围。假设在VLAN“研发部”中的一个设备发出了一个广播报

文,那么只有“研发部”这个 VLAN 中的设备才能收到该广播报文。其他部门将不会收到该广播报文。

(2)提供了额外的安全特性。跨 VLAN 的访问只有通过三层转发,不能直接访问。

(3)简化了设备在网络中的移动和管理。

具体地讲,VLAN 技术是为了创建第三层逻辑广播域,VLAN 可在一个交换机上划分,也可以跨越多个交换

机划分。VLAN 实现了在物理上是一个网段的交换机群之间进行逻辑 VLAN 划分,即分成多个逻辑广播域,避免

广播风暴的发生。

2.VLAN的分类

iSpirit 3026 支持基于端口 Vlan 的划分。这种划分是把一个或多个交换机上的几个端口划分一个逻辑组,这是

最简单、最有效的划分方法。该方法只需网络管理员对网络设备的交换端口指定VLAN 即可,不用考虑该端口所

连接的设备。IEEE802.1Q规定了依据以太网交换机的端口来划分VLAN 的国际标准。使不同厂商的设备可以同时

在一个网络中使用,各自的VLAN 设置可以被其他设备所识别,实现互通。根据IEEE802.1Q ,端口可以标志

Tagged 和 Untagged,Tagged/Untagged 标志该端口所连接的设备是否能够支持带有 802.1Q Tag header 的帧。

iSpirit 3026 交换机一个端口可以属于多个 Tagged VLAN ID 和多个 Untagged VLAN ID。VLAN ID的范围为 1 到 4094,

交换机最多支持256 个 VLAN。

3.Tagged VLAN的应用

标签(Tagging)最常应用在跨交换机 VLAN 中。此时,交换机之间的连接通常叫做中继。使用标签后,

可以通过一个或多个中继创建多个交换机的 VLAN。一个 VLAN 可以很轻易地通过中继跨多个交换机。

使用 Tagged VLAN 的另一个好处就是一个端口可以属于多个 VLAN。这一点在当您有一个设备(例如服务

器)必须属于多个VLAN 的时候特别有用。这个设备必须有支持 802.1Q 的网络接口卡。

4.指定 VLAN 标签

每个 VLAN 都可赋予一个 802.1Q VLAN Tag 。当端口被加到一个802.1Q 标签定义好的 VLAN 中去时,您可

决定该端口是否使用该 VLAN 的标签。交换机的缺省模式是所有端口都属于一个叫 default 的 VLAN 中,但不使用

该 VLAN 的标签(VLAN ID),并不是所有端口都可以使用标签。当数据流从交换机的一个端口输出时,交换机实

时决定是否需将该 VLAN 的标签加到数据包中。交换机根据 VLAN 的端口的配置情况决定加上或去掉数据包中的标

签。

5

Page 12

5.混合使用Tagged VLAN和Port-Based VLAN

您可以混合使用Tagged VLAN 和 Port-Based VLAN。一个给定的端口可以属于多个 VLAN,前提是该端口只

能在一个VLAN 中是未加标签的(Untagged)。 换句话说,一个端口同时能属于一个Port-Based VLAN 和多个

Tagged VLAN。

1.4.3 STP(Spanning Tree Protocol)

联想天工 iSpirit 3026 交换机支持 IEEE802.1d 标准的 STP 协议,STP 是运行在 Bridges 和 Switches 层上并与 802.

1d 协议标准兼容的第二层协议。这一协议提供了网络的动态冗余切换机制。因此,使用 STP,可以让您在网络

设计中部署备份线路,并且保证:

(1)在主线路正常工作时,备份线路是关闭的。

(2)当主线路出现故障时,自动激活备份线路,将数据流切换到备份线路,保证设备正常运行。由此可见,

使用 STP,可以保证当在网络结构上存在冗余路径情况下,阻止网络回路发生。网络回路对网络来说是致命的打

击,冗余链路作为网络备份路径又是非常重要的。

1.4.4 ARL表

ARL是 Address Resolution Login 的简称,是二层交换机硬件转发数据帧的核心。联想天工 iSpirit 3026 交换

机分开存储单播和多播 MAC 地址分别为 arl 和 marl。硬件根据数据帧的目的 MAC 地址查 arl 和 marl表找到相应的表

项,并把数据帧送到表项指定的输出端口。表项可以通过交换机输入端口发数据被交换机自动学习生成的,也可

以管理员向 arl 和 marl 中添加。

1.5 交换机前面板说明

iSpirit 3026 交换机前面板包含 24 个 10/100Base-T RJ-45 端口、2 个模块扩展插槽、端口 LED 状态指示灯、

模式 LED 状态指示灯和模式键等组件(如图 1-2 所示)。

Mode

Button

Extend

module s lot

图 1-2 3026 交换机前面板

10/100Base-T Ports

1.5.1 10/100Base-T端口

交换机 10/100Base-T 端口(如图 1-2 所示)可以连接的网络设备的最远距离是 140米。其可连接的网络设

备包括:

Ü 10Base-T 兼容设备,如通过RJ-45 接口和CAT3、CAT4、CAT5或 CAT5E 网线连接的工作站或集线器。

Ü 100Base-TX 兼容设备,如通过RJ-45 接口和 CAT5 或 CAT5E 网线连接的高速工作站、服务器、路由器、

集线器或其他交换机。

注意:

(1)CAT3、CAT4 网线只可以承载 10Mbps 数据流,而 CAT5、CAT5E网线可以承载 100Mbps 数据流。

(2)10/100Base-T 端口网线直连与交叉连接自协商。

可以以任意组合将交换机10/100Base-T 端口设置成半双工、全双工、十兆或百兆端口。也可以遵循IEEE802.

3u 将端口设置成速度和双工的自协商。当端口设置了自协商后,端口会自动感知与其连接设备的速度和双工设置

并通知该设备端口的性能。如果与其连接的设备也支持自协商,则交换机端口会将连接调整到最好状态(即速度

设置为双方都支持的最快的速度,如果与交换机相连的设备支持全双工则双工设置为全双工),同时把自己的状态

作相应调整。

6

Page 13

注意:

根据 IEEE802.3u 的标准,自协商过程需要建立双方交互协商的连接,我们推荐用户将交换机端口以及与其连

接的设备端口设置为自协商,这样可以保证交换机的自适应功能将连接调整到最佳状态。

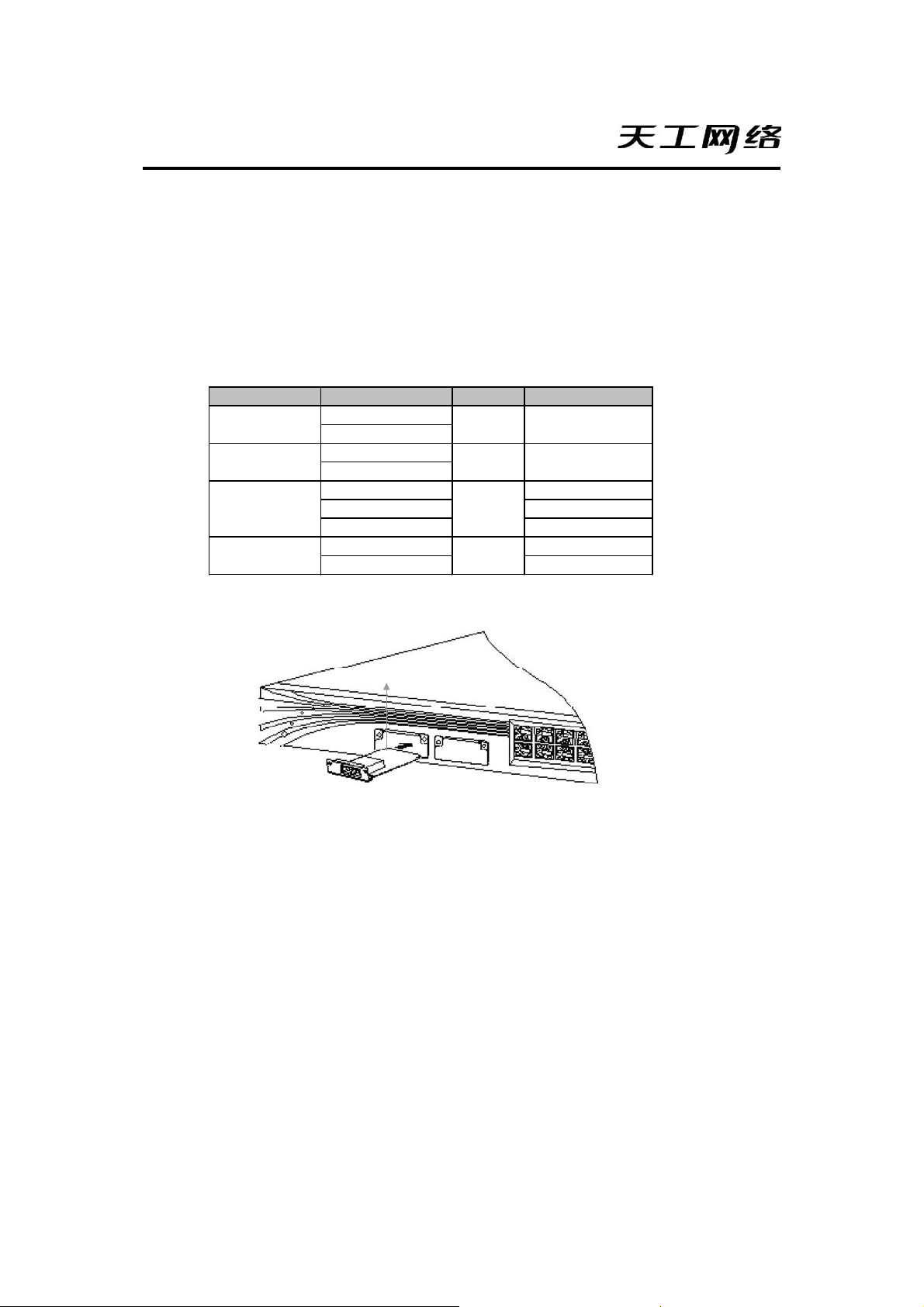

1.5.2 扩展模块插槽

iSpirit 3026 交换机有两个扩展模块插槽,可插 100M 单模 / 多模光纤模块、1000M 单模 / 多模光纤模块、10/

100/1000Base-T 铜线端口,10/100/1000Base-T 铜线端口见前面章节所述。各端口支持的光纤参数如表 1-2 所示:

表 1-2

光纤模块类型 介质 波长 最长支持长度

100M多模

1000M单模

1000M多模

62.5um多模光纤

50um多模光纤

62.5um多模光纤

50um多模光纤

62.5um多模光纤 550m

50um多模光纤 550m

10um单模光纤 10000m

62.5um多模光纤 220m

50um多模光纤 500m

Extend module

1300nm100M单模

1300nm

1300nm

850nm

20000m

2000m

图 1-3 将模块插入交换机扩展模块插槽

如图 1-3 所示,将模块插入iSpirit 3026 交换机的步骤如下:

Ü 将模块沿导轨插进扩展模块插槽

Ü 确保模块与插槽完全接触

Ü 上紧螺丝

将模块从iSpirit 3026 交换机的插槽上拔下来的步骤如下:

Ü 拧松模块档板左右两边螺丝,使其脱离机箱面板

Ü 两手捏紧模块档板左右两边螺丝,平衡往外抽拉,使模块脱离机箱

注意:

扩展模块不支持热插拔,在插拔前必须将交换机断电。否则可能损坏交换机。

1.5.3 10/100/1000Base-T端口

交换机 10/100/1000Base-T 端口可以连接的网络设备的最远距离是 140 米。其可连接的网络设备包括:

Ü 10Base-T 兼容设备,如通过RJ-45 接口和CAT3、CAT4、CAT5或 CAT5E 网线连接的工作站或集线器。

Ü 100Base-TX 兼容设备,如通过RJ-45 接口和 CAT5 或 CAT5E 网线连接的高速工作站、服务器、路由器、

7

Page 14

集线器或其他交换机。

Ü 1000Base-T 兼容设备,如通过RJ-45 接口和CAT5或 CAT5E 网线连接的千兆工作站、服务器、路由器或

其他交换机。

注意:

CAT3、CAT4 网线只可以承载 10Mbps 数据流,而只有 CAT5、CAT5E 网线可以承载 100Mbps 和 1000Mbps

数据流。

1.5.4 LED状态指示灯

用户可以通过 LED 灯监测交换机的活动和性能。每个端口都有一对 link 状态指示灯和模式指示灯,link-LED、

mode-LED 和模式键位置如图 1-4 所示。

LINK LEDs

Mode Button

DLAG LED

SPD LED

DUX LED

ACT LED

图 1-4 3026 交换机 LED 状态指示灯、模式键和端口 LED 状态指示灯位置图

1.模式指示灯和模式选择

用户按模式键可以使端口模式指示灯显示相关模式信息。用户可以选择 ACT、SPD、DUPX 和 DIAG 四种模

式。各模式的含义如表1-3 所示。

表 1-3:

MODE LEDs

模式LED指示灯 端口模式 说明

ACT 端口收发数据状态 说明端口收发数据状态,是缺省模式

SPD 端口速度 端口运行速度:10、100、1000Mbps

DUPX 端口双工 端口双工模式:全双工或半双工

DIAG 端口诊断 诊断端口是否有故障

2.端口 LED状态指示灯

表 1-4 说明端口状态指示灯的颜色及相应含义。表 1-6 说明不同模式下端口 LED 模式状态指示灯的颜色及相应

含义。

表 1-4:端口 LED 连接状态指示灯颜色的含义

端口 颜色 状态

连接端口

8

无 无连接

绿 连接

Page 15

表 1-5:端口 LED 模式状态指示灯颜色的含义

端口模式 端口LED状态指示灯颜色 端口状态

ACT

SPD

DUPX

DIAG

无 无数据

闪烁绿色 端口在发送或接收数据

10/100Base-T端口

无 端口以10Mbps运行

绿色 端口以100Mbps运行

1000Base-X GBIC模块

绿色 端口以1000Mbps运行

10/100/1000Base-T端口

无 端口以10Mbps或100Mbps运行

绿色 端口以1000Mbps运行

10/100Base-T端口

无 端口在半双工模式下工作

绿色 端口在全双工模式下工作

1000Base-X GBIC 模块

绿色 端口在全双工模式下工作

10/100/1000Base-T端口

无 端口在半双工模式下工作

绿色 端口在全双工模式下工作

无 端口正常工作

闪烁绿色 端口故障

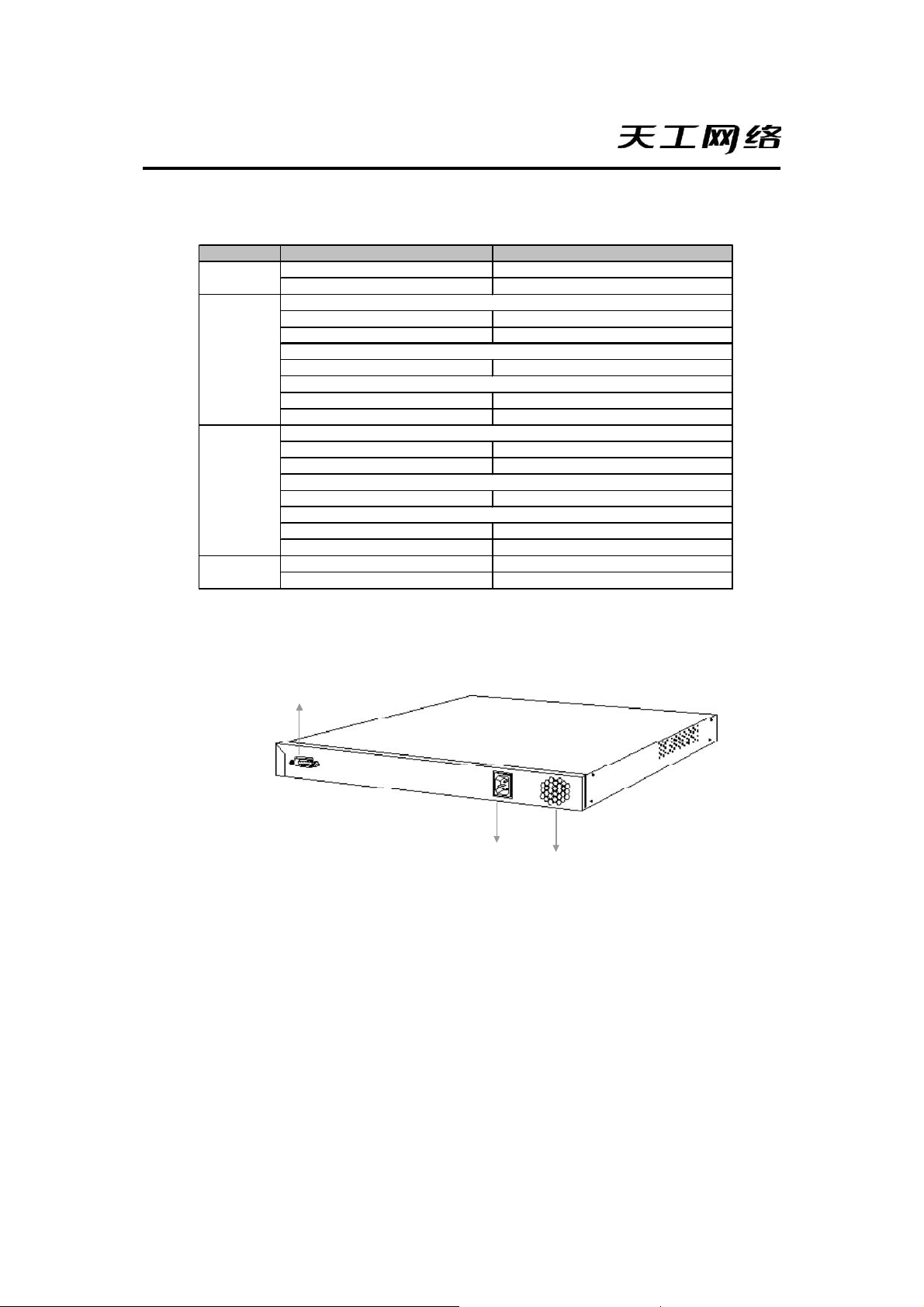

1.6 交换机后面板说明

交换机后面板包括一个AC 电源接口和一个 UART 控制端口(如图 1-5 所示)。

UART

c onsole port

Power

connector

图 1-5 3026 交换机后面板

FAN

1.6.1 电源接口

交换机支持从180 伏到 240 伏的交流电压。使用时需要用交流电缆将电源接口与电源插座连接起来。

1.6.2 串口

用户可以通过使用 UART 串口和随机提供的专用控制端口电缆将交换机与一台 PC 机相连以实现对交换机的管

理。控制端口电缆接插件的管脚配置参见附录B。

9

Page 16

第 2 章 交换机的安装与启动

本章主要说明如何正确安装并启动联想天工 iSpirit 3026 交换机及如何上电自检测(POST)以确保交换机正常操作。

用户需要仔细阅读以下内容并按顺序进行操作。

1 、安装前指南

2 、安装步骤

3 、上电过程

4、 Bootrom 启动选项介绍

5 、连接步骤

10

Page 17

2.1 准备安装

在安装之前,用户需要仔细阅读以下警告内容,对于任何因安装使用不当而造成的直接、间接、有意、无意的

损坏及隐患,本公司概不负责。

警告:

Ü 只允许经过培训有资格的技术人员安装或替换该设备。

Ü 在将设备与电源连接之前用户需要仔细阅读本用户手册。

Ü 在带电设备上工作之前,用户需要摘掉金属饰品(包括戒指、项链、手表等)。 金属物品与电源和大

地相连时会迅速升温,可能导致严重烧伤或将金属物品熔化在终端上。

Ü 不要将机箱放在其他设备上。如果机箱坠落可能造成严重的身体伤害或设备损害。

Ü 用户需要确保随时可以方便的关闭插座将设备断电。

Ü 为防止交换机温度过高,不要在超过建议的45℃(113 ℉)环境温度下运行机器。为避免通风限制,

在通风口前7.6cm(3 英寸)处不放置杂物。

Ü 该设备在 TN 电源系统下正常工作。

Ü 当安装设备时,地线必须最先连接、最后断开。

Ü 该设备依赖建筑物的相应短路保护措施。注意在相导体上安装了保险丝或断路开关。

Ü 该设备需要接地。注意通常使用过程中要将主机接地。

Ü 将设备与电源相连时需要小心,防止线路超负荷。

Ü 电压不匹配可能造成设备损坏或火灾。如果设备标签上所示的电压与电源插座上的电压不相符,不要将

设备与其相连。

Ü 交换机上如果没有开关,启动前需要断开电源线。

Ü 电源线未断开前不要接触电源。对于一个有电源开关的系统,当电源开关已关闭而电源线未断开时,

电源内的线电压仍然存在。而对于一个没有电源开关的系统,在电源线未断开时,电源内的线电压也仍存在。

Ü 户外有闪电时不要在系统上工作或连接、断开网线。

Ü 该产品的最终处理符合国家的法律法规。

2.1.1 安装指南

交换机可以安装在桌面、机架、机柜或墙上。在安装之前首先需通过给交换机上电并运行POST 以确认交换

机工作正常。其步骤参见“上电过程”。

警告:

交换机里没有可用部件。如果用户拧开螺丝、打开机箱或拆开交换机都将使保修单无效。

1.安装位置指南

用户决定在何处安装该交换机时,请参照以下指南:

(1)从交换机10/100Base-T 和 10/100/1000Base-T 端口到所连设备的最长距离不超过 140 米。

(2)从交换机1000Base-X端口到所连设备的最长距离不超过 10,000 米。

(3)布线需要远离电磁干扰,如收音机、电源线或荧光灯。

(4)交换机前后面板空间具体说明如下:

a.可以清晰看到前面板指示灯

b.可以方便地访问端口以使布线不受限制

c.电源线可以将后面板电源接口与AC 电源插座相连

d.后面板通风孔附近 3 英寸空间内无杂物阻挡风流

(5)附录 A 中说明交换机的运行环境。

(6)交换机周围与通风口处的空气流通不受限制。

(7)交换机周围的温度不超过 40℃

注意:

如果交换机安装在一个封闭的多层的机柜中其周围的温度会比正常温度高。

11

Page 18

2.2 安装步骤

2.2.1 在桌面或机架上安装交换机

在桌面或机架上安装交换机时,请参考以下步骤:

(1)从安装包中拿出四个带胶条的橡胶垫。去掉橡胶垫上胶贴,将四个橡胶垫粘到交换机底部凹陷处。

(2)将交换机放到靠近AC 电源的桌面或机架上。

(3)使用电源线将交换机与电源插座相连。连上电源以后,系统首先开始POST 检测,这部分内容参考“上

电过程”。

2.2.2 在机柜里安装交换机

警告:

为避免安装或使用机柜中交换机时造成身体伤害,用户必须采取有效的预防措施以确保交换机的稳固。请参阅

以下指南以保证安全:

Ü 如果机柜内只有一台交换机,请把它安装到机柜底部。

Ü 如果机柜内有若干组件,请将其中组件按轻重顺序由上至下摆放。

Ü 如果机柜有固定装置,请先安装固定装置再安装交换机。

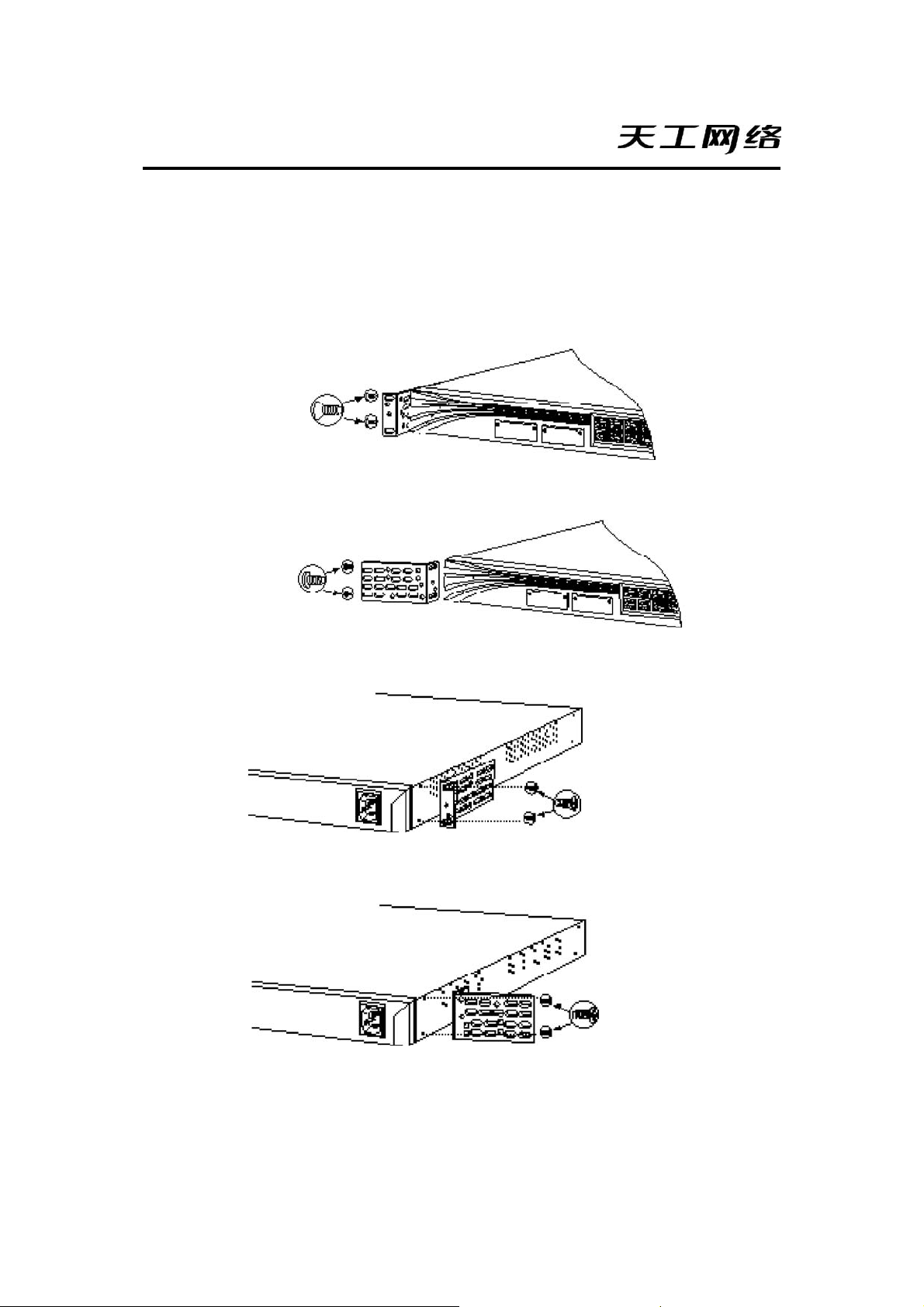

随交换机提供的机柜安装法兰可以安装在一个19 英寸或 24 英寸的机柜上,其上安装孔参见图 2-1。

19″rack mount point

24″rack mount point

图 2-1 法兰安装孔

为了将交换机安装到一个 19 英寸或 24 英寸标准机柜中,需要参照以下步骤:

(1)从交换机上拧下螺丝

(2)将法兰安装在交换机上

(3)将交换机安装到机柜里

图 2-2 从交换机上拧下螺丝

12

Page 19

1.将法兰安装在交换机上

法兰的方向及使用螺丝的选择需要根据用户选择的 19 英寸或 24 英寸的机柜而定。根据以下指南分别在每个法

兰上安装两个螺丝。

(1)对于19 英寸机柜,用随机提供的螺丝将法兰的长边安装在交换机上。

(2)对于24 英寸机柜,用随机提供的螺丝将法兰的短边安装在交换机上。

图 2-3、图 2-4 分别显示如何将法兰安装在交换机的前部和后部。在相反方向进行同样的安装。

flat-h ead srews

19″Configuration

flat-head screws

24″Configuration

图 2-3 将法兰安装在交换机前部

19″Configuration

24″Configuration

图 2-4 将法兰安装在交换机后部

flat-head screws

flat-head screws

13

Page 20

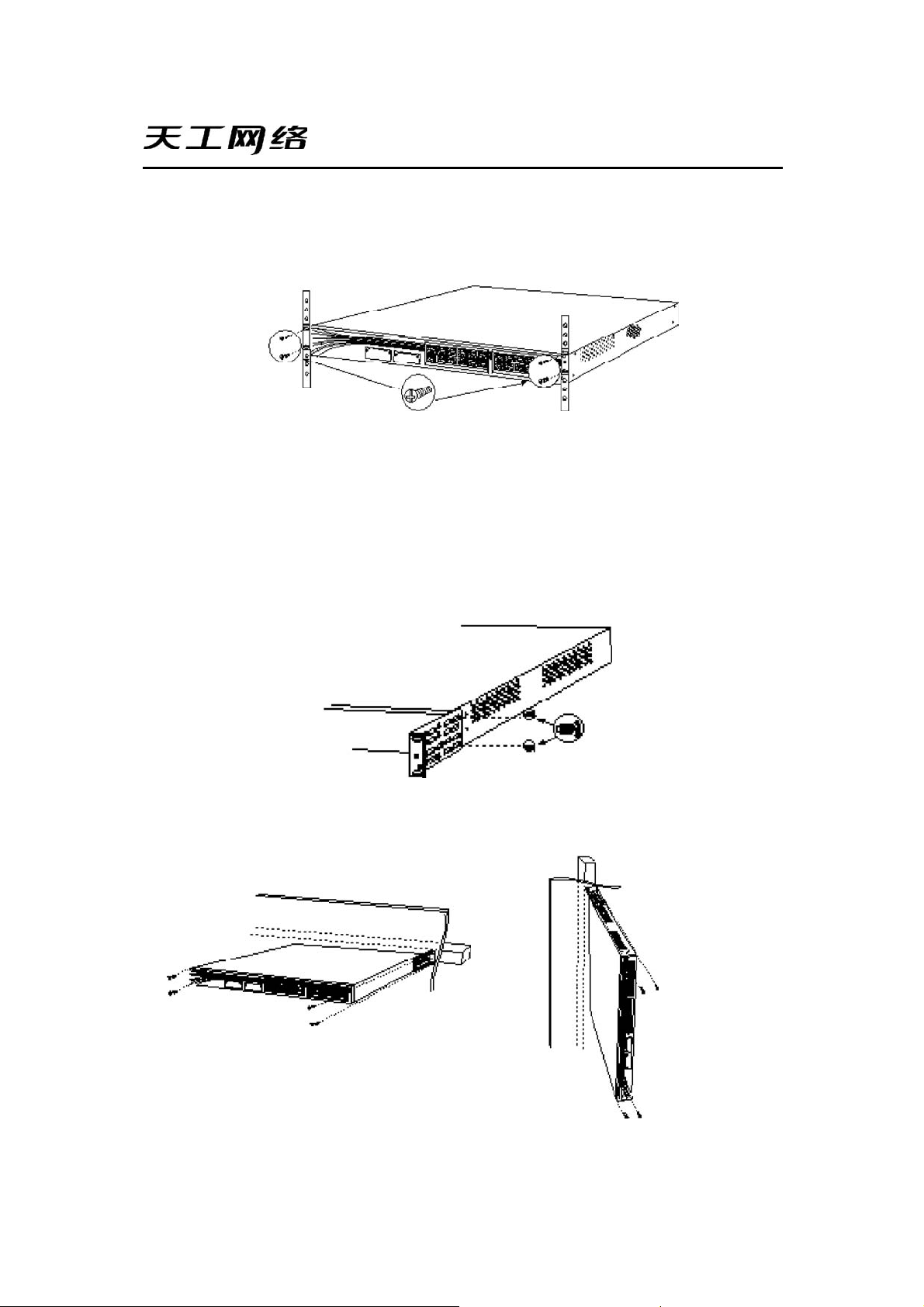

2.将交换机安装到机柜里

把法兰安装在交换机上后,使用 4 个随机提供的螺丝将法兰安全固定在机柜里(如图 2-5 所示), 然后把电

源线插到交换机上。连上电源以后,系统首先开始POST 检测。这部分内容参考“上电过程”。

mac hine screws

图 2-5 将交换机安装到机柜里

2.2.3 在墙上安装交换机

为了把交换机安装到墙上,需要进行以下步骤:

(1)将法兰安装到交换机上

(2)将交换机安装到墙上

1.将法兰安装到交换机上

根据需要用户可以选择将交换机水平或垂直安装在墙上。

水平 / 垂直安装交换机:使用随机提供的螺丝将法兰的长边装在交换机上,将法兰的长边装在墙上,如图 2-6 所示。

mac hine screws

For wall-moun ting

图 2-6 将法兰长边安装到交换机

2.将交换机安装到墙上

为了最好地支撑交换机及网线,用户需要确定将交换机安装在壁柱或安装板上(如图 2-7 所示), 然后把电

源线插到交换机上。

水平安装到墙上

图 2-7 将交换机安装到墙上

14

垂直安装到墙上

Page 21

2.3 上电过程

2.3.1 运行 POST 检测

安装好交换机后打开交换机需要进行以下步骤:

(1)电源线与交换机上的AC 电源接口相连;

(2)电源线的另一端与AC 电源插座相连。

交换机上电后前面板 26 个端口指示灯全部亮起,随后熄灭,按上电自检的进程,前面板端口指示灯再逐个

亮起。当前面板端口指示灯全部亮起,表示交换机已经通过POST 检测,端口指示灯进入正常工作状态,在 ACT

模式下指示灯正常显示,表示交换机工作正常。

如果你的交换机不能通过POST 检测,请立即通知交换机授权供应商。

2.4 连接步骤

以 iSpirit 3026 交换机为例说明如何连接交换机。

2.4.1 连接交换机10/100Mbps 端口

交换机10/100Mbps 端口配置成以所连设备的速度运行。如果所连设备不支持自动协商,用户可以手工设定

速度或双工模式等参数。根据以下步骤将交换机与 10Base-T 或 100Base-TX 设备相连:

(1)对于10Base-T 设备使用CAT3、CAT4、CAT5或 CAT5E 直连或交叉网线与交换机前面板的RJ-45 端口相

连。对于 100Base-TX设备使用CAT5 或 CAT5E 直连或交叉网线与交换机前面板的 RJ-45 端口相连(如图2-8 所

示)。 网线的管脚说明参见附录 B 。

(2)将网线的另一端与所连设备的RJ-45 端口相连。当交换机与所连设备建立连接之后,相应端口 LED 连接状

态指示灯会亮。如果该灯不亮,可能是连接设备没开机,连接线路有问题或连接设备的网卡有问题。

(3)如果需要的话,重新配置并重启设备。

(4)重复 1 至 3 步以将每一个设备连接到 10/100Mpbs 端口。

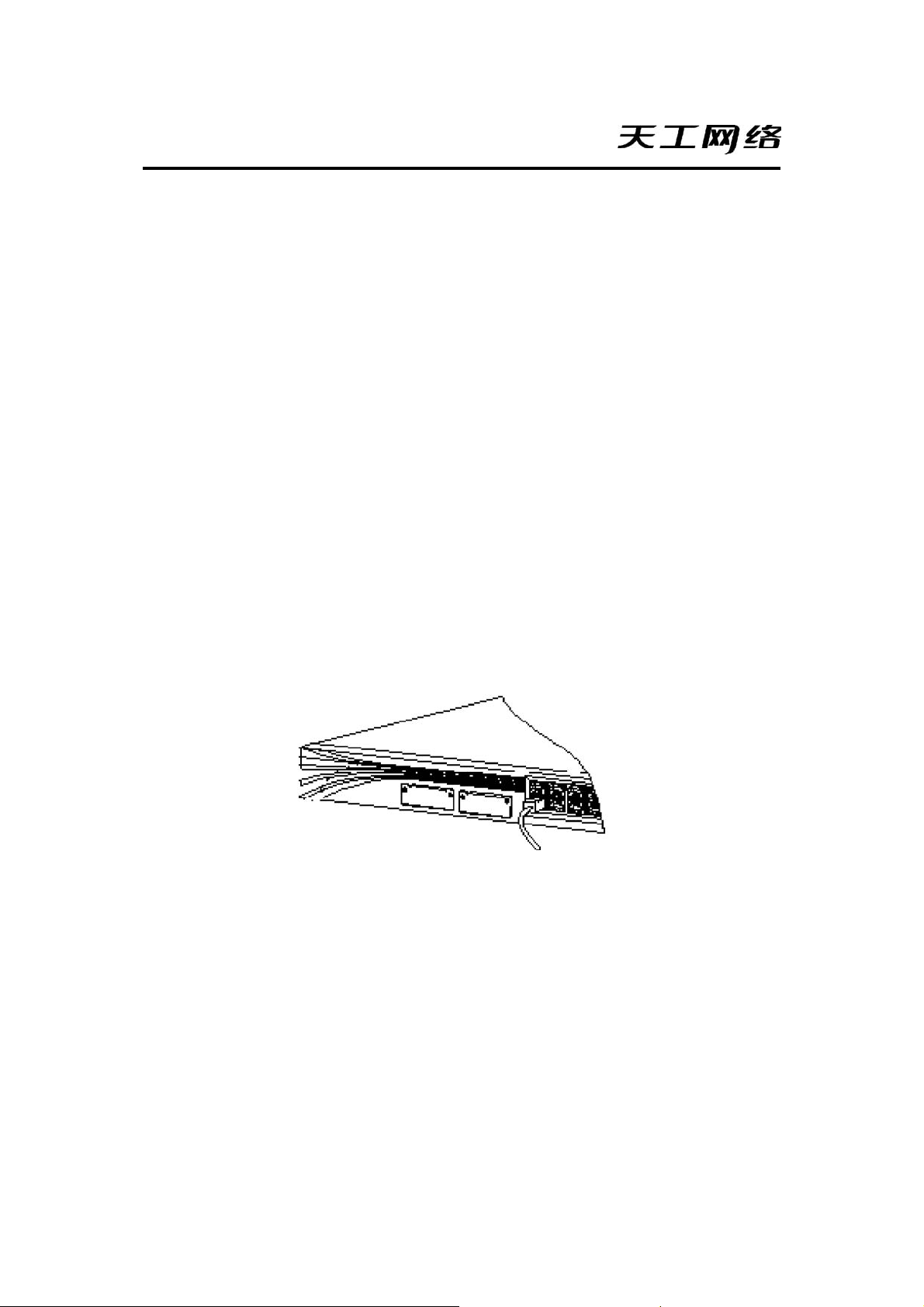

图 2-8 连接交换机 10/100Base-T 端口

2.4.2 连接交换机100Base-X光纤模块端口或1000Base-X光纤模块端口

根据第一章描述内容将 100Base-X 光纤模块和 1000Base-X 光纤模块插入扩展模块插槽(不可热插拔)。

提示:

用户在没有准备好连接光纤前,请不要拔掉光纤端口的橡胶塞和光纤上的橡胶盖,以免光纤端口和光纤受到

污染物或周围光线的损坏。

(1)当与工作站、服务器或路由器相连时使用CAT5或 CAT5E 直连网线与交换机前面板的 RJ-45 端口相连(如

图 2-9 所示)。 当与交换机或中继器相连时使用 CAT5 或 CAT5E 交叉网线。网线的管脚说明参见附录。

(2)将网线的另一端与所连设备的RJ-45 端口相连。当交换机与所连设备建立连接之后,相应端口 LED 连接状

态指示灯会亮。如果该指示灯不亮,可能是连接设备没开机,连接线路有问题或连接设备的网卡有问题。

(3)如果需要的话,重新配置并重启设备。

(4)重复 1 至 3 步以将每一个设备连接到10/100/1000Base-T 端口。

15

Page 22

图 2-9 将 SC 接口插入光纤端口

2.4.3 连接交换机控制端口

使用随机提供的专用控制端口电缆将一台 PC 机或终端与交换机控制端口相连。控制端口和专用电缆的管脚信

息参见附录 B 。

PC 机或终端必须支持 VT100 终端模拟。终端模拟软件(如 PC 机应用软件 Hyperterminal 等)会在启动程序

时建立交换机与PC 机或终端间的通信。

根据以下步骤将PC 机或终端连接到交换机上:

(1)将随机提供的专用控制端口电缆插入交换机 UART 控制端口如图 2-10 所示。该电缆的管脚信息参见附录 B。

(2)将控制端口电缆的另一端插到所用PC 的 UART 串口上。

(3)如果用户在使用 PC 机或终端,请启动终端模拟程序(超级终端 Hyperterminal)

(4)配置 PC 机或终端的字符格式,使其与交换机控制端口的以下缺省配置一致。

波特率:38400

数据位:8

停止位:1

校验: 无

图 2-10 与交换机控制端口连接

2.5 Bootrom启动选项介绍

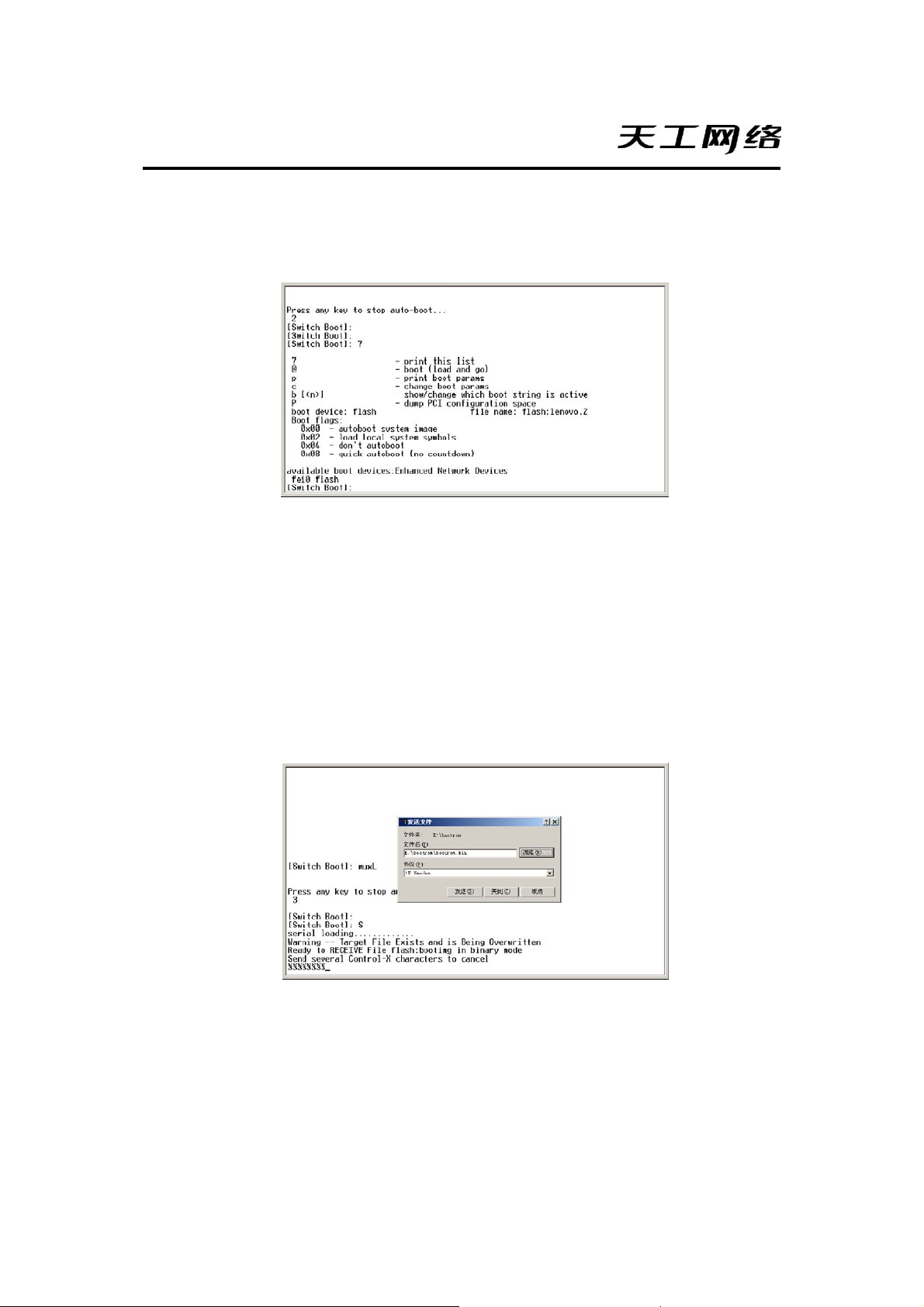

当交换机上电后,系统进入Bootrom 启动过程。Bootrom 启动分为两种方式:自动启动和人工干预启动。

2.5.1 自动启动

在默认方式下,交换机在上电之后,如果用户不干预,交换机等待 3 秒后直接进入自动启动模式,开始启

动映像程序。在等待进入启动模式时的界面如图2-11

16

图 2-11 自动启动模式界面

Page 23

2.5.2 人工干预启动

在等待进入启动模式的界面下输入除‘@’的任何键后进入Bootrom 菜单界面,菜单提示符为“[Switch Boot]:”。

在该提示符下,支持一些可用的命令,可以输入 “?”显示帮助信息,帮助信息如图 2-12。

图 2-12 人工干预启动模式界面

命令的功能

? :显示帮助信息

@ :启动映像程序

b[<n>] :显示或改变被激活的模式

p :显示启动参数

c :设置启动参数

P :显示所有 PCI 设备

2.5.3 通过串口升级hyper OS

在[Switch Boot]:下输入大写D 出现§后,在超级终端的菜单选择传送,如图2-13 所示。协议选择 1K XModem,

再选择发送即可。

注意:升级时请选用正确的升级文件。

图 2-13 通过串口升级 hyper OS

2.6 下一步工作

用户可以通后面的章节介绍进一步配置和管理交换机。

17

Page 24

第二部份 软件操作

18

Page 25

第 1 章 配置通用功能

在 iSpirit 3026 交换机中,部份功能较简单,但比较常用,在本章中详细介绍此部份,主要包括以下内容:

1 、系统基本配置

2 、配置文件管理

3 、软件版本升级

19

Page 26

1.1 系统基本配置

用户可以在全局配置模式(Switch#)下使用 CLI 命令,这些命令用于维护交换机的通常管理,比如修改密码、

显示交换机配置信息等。

首先在 EXEC 模式,执行 enable 指令,输入密码后进入全局配置模式,如下所示:

Switch> enable

Password:

Switch#

● 设置交换机的 VLAN1 的 IP 地址及子网掩码

ip address <ip-address><subnet-mask>

例: Switch# ip address 192.168.2.3 255.255.255.0

● 设置交换机的缺省网关

ip gateway <gateway-address>

例:Switch# ip gateway 192.168.2.1

● 重新启动计算机

Switch# reset

● 重新启动计算机,并恢复到出厂模式

Switch# reset factory

● 修改交换机口令,交互式命令,新设的口令需要输入两次

Switch# password

注:交换机缺省 Password 是空

● 把配置信息保存在flash 中

Switch# save

● 回到上一级模式,如果目前处于全局配置模式,回到EXEC 模式,如果目前处于 EXEC 模式,执行的命令

与 logout 一样。

Switch# exit

● 适用于任何 CLI 模式,退出 TELNET 终端,对串口的终端无效

Switch# logout

● 清除屏幕上的所有信息

Switch# cls

● 测试交换机与远端机器的网络连通性

Switch# ping <remote-host>

例:假设交换机的IP 地址是 198.168.80.1,有一台直连主机的 IP 地址是 198.168.80.72,交换机测试主机的

连通性。

Switch# ping 198.168.80.72

连通显示:

PING 198.168.80.72: 56 data bytes

64 bytes from host (198.168.80.72): icmp_seq=0. time=0. ms

64 bytes from host (198.168.80.72): icmp_seq=1. time=0. ms

64 bytes from host (198.168.80.72): icmp_seq=2. time=0. ms

64 bytes from host (198.168.80.72): icmp_seq=3. time=0. ms

64 bytes from host (198.168.80.72): icmp_seq=4. time=0. ms

— — 198.168.80.72 PING Statistics— —

5 packets transmitted, 5 packets received, 0% packet loss

round-trip (ms) min/avg/max = 0/3/16

未连通显示:

PING 199.168.80.72: 56 data bytes

no answer from 199.168.80.72

● 显示最近20 条历史指令

Switch# show history

20

Page 27

● 显示交换机的系统信息。系统描述、产品名称、版本信息、启动时间等

Switch# show system

● 显示交换机的一些配置信息。IP 地址、MAC、IP gateway 和协议的启用情况

Switch# show switch

● 显示串口连接参数

Switch# show console

● 显示当前会话的终端的宽度和高度(能显示多少个字符)

Switch# show terminal

● 显示交换机的VLA N1 的 IP 地址信息。IP 地址,子网掩码、网关

Switch# show ip

● 显示交换机的版本信息

Switch# version

● 显示交换机的所有 TCP 和 UDP 连接情况

Switch# show connection

● 清除TELNET的登录密码

Switch# clear telnet password

● 获取系统时间

Switch# get time

● 配置 CLI 自动退出的时间

Switch# idletime <timeout>

● 显示 CLI 自动退出的时间

Switch# show idletime

● 配置系统时间

Switch# set time

● 配置系统提示符

Switch# switchname <switch-name>

1.2 配置文件管理

当用户修改了交换机的配置后,最好把配置信息存储在FLASH 中,这样交换机重新启动后配置依然存在。管

理员也可以通过 TFTP 完成配置文件的上传和下载。

1.命令

在 CLI 各种模式下都可以执行存储操作:

save

● 在全局配置模式下,可以将交换机的配置文件进行备份,上传到指定的主机上:

upload configuration <ip-address> <name>

ip-address:表示文件上传的目的 PC 的 IP 地址。

name:表示配置文件的命名。

● 在全局配置模式下,可以把指定的主机上的配置文件下载到交换机上:

download configuration <ip-address> <name>

ip-address:表示文件下载的 PC 的 IP 地址。

name:表示下载的文件的文件名。

要想下载的配置能够生效,必须重启交换机。

2.上传和下载配置文件的过程

操作步骤如下:

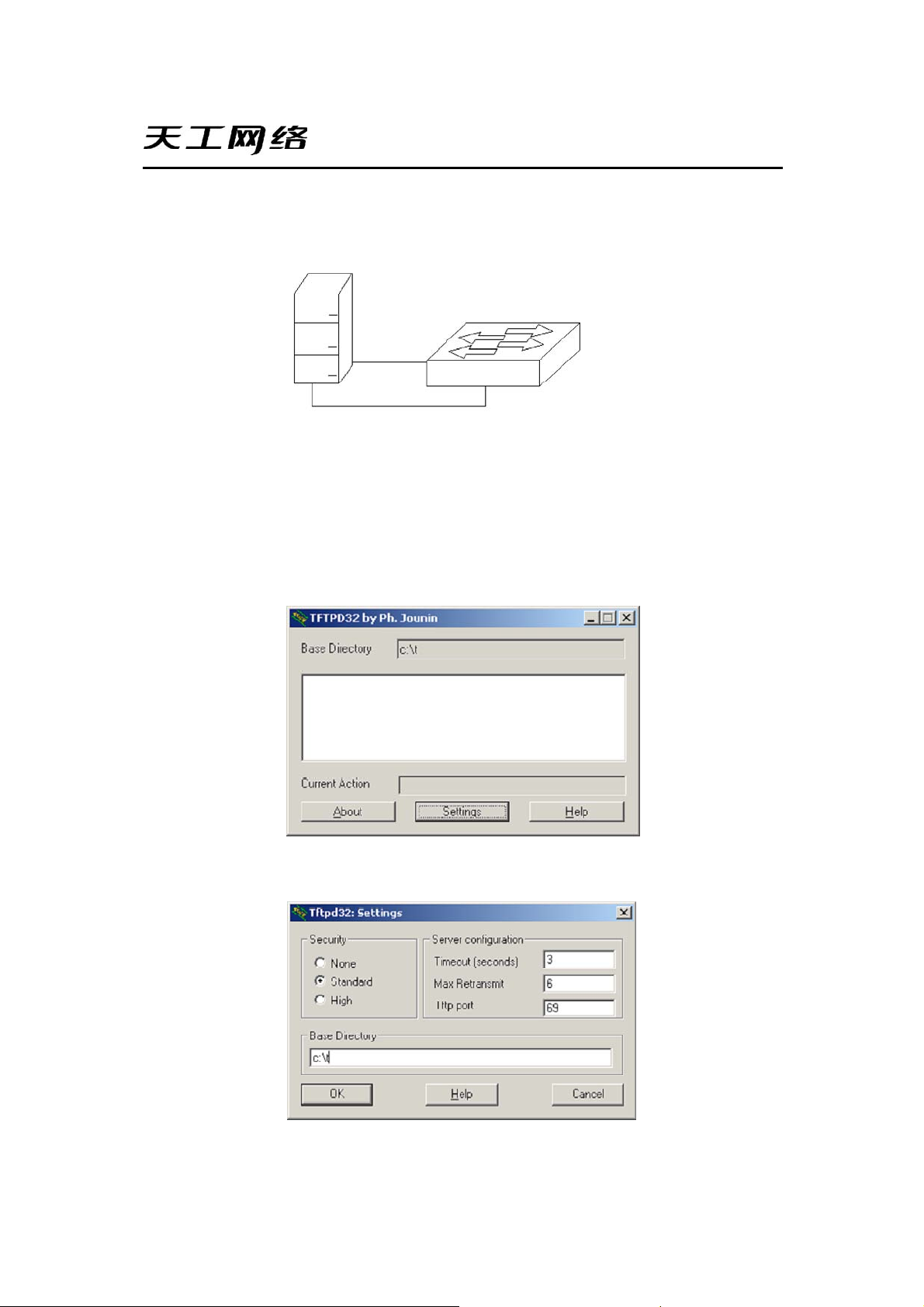

第一步:搭建备份文件需要网络环境

第二步:将交换机配置信息生成配置文件;

第三步:将配置文件备份到 PC(备份过程已经完成,必要时,进行下一步操作)

第四步:将配置的备份文件重新下载到交换机。

21

Page 28

示 例:一台已经配置了 vlan 和接口地址的交换机,需要进行配置文件备份。

第一步:搭建如下所示网络环境

192.168.0.

192.168.0.1

TFTP Client

PC(TFTP)

网线

配置口

配置口电缆

图 1-1 搭建 TFTP 环境

将交换机的配置口通过电缆外接一台配置终端,并通过网线与一台 PC 相连。在 PC 安装 TFTP Server,配置

PC 的以太网口 IP 地址,这里假定PC 的 IP 地址为 192.168.0.2。然后,配置交换机以太网口 IP 地址,这里假定交

换机的IP 地址为 192.168.0.1 。

注意:

PC 网口 IP 地址与交换机以太网口 IP 地址应位于同一网段。

运行 TFTP Server,为备份的配置文件指明路径:

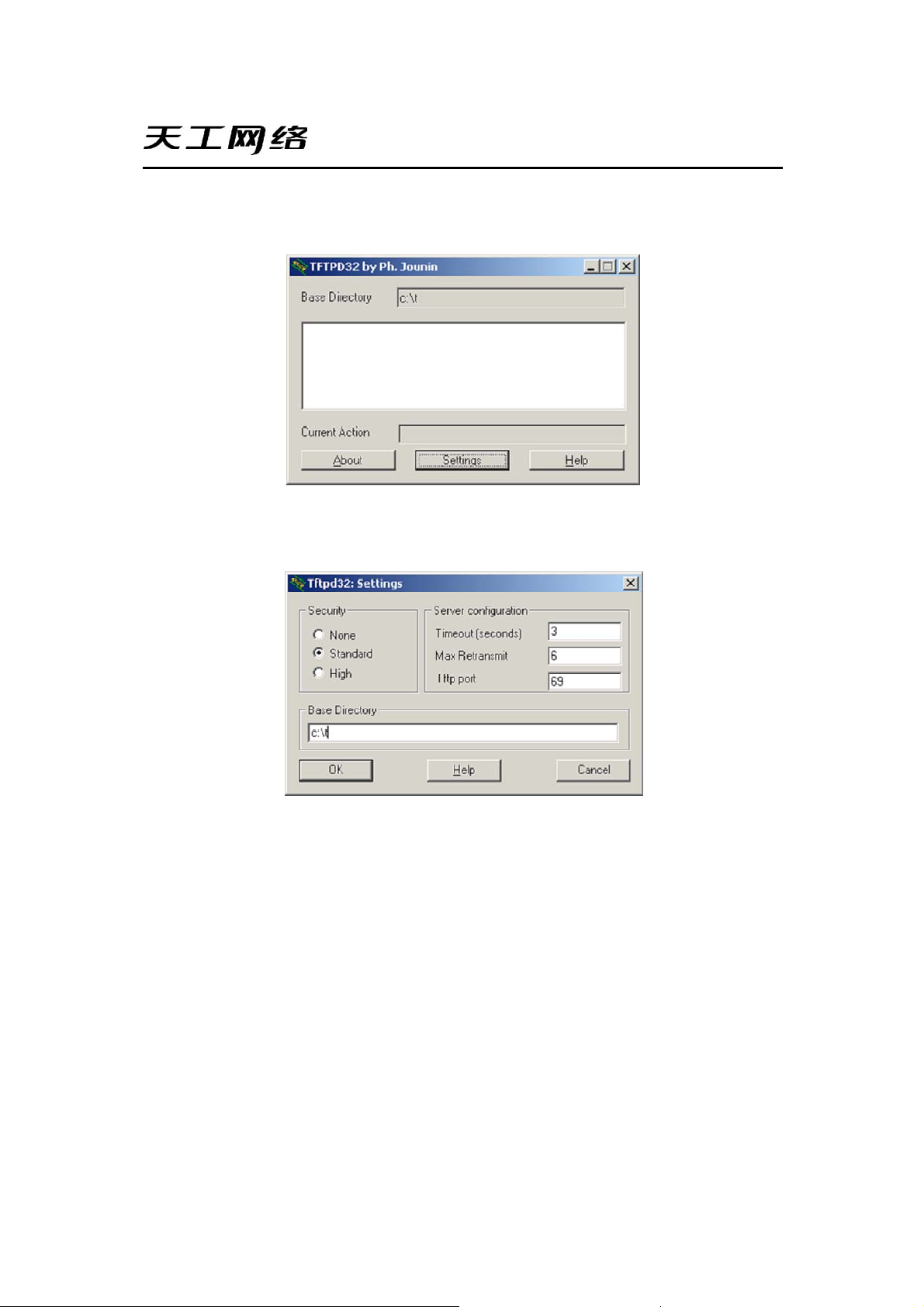

首先,运行 TFTP Server。TFTPD32 窗口界面如下图:

图1-2 TFTPD32界面图

然后,设置备份配置文件的目录。具体操作是,单击[Settings]按钮,出现 TFTPD32 设置界面,如下图。

图 1-3 TFTPD32 设置界面图

22

Page 29

在“Base Directory”中输入文件路径。单击[OK]按钮确认。

第二步:将交换机的配置信息生成配置文件

在交换机任意管理模式下执行 save 指令,就可以将配置信息生成配置文件。

第三步:将文件备份到 PC 上

Switch# upload configuration 192.168.0.2 beifen

uploading configuration ......

complete

Switch#

第四步:必要时,将备份文件下载到交换机

Switch# download configuration 192.168.0.2 beifen

Do you wish to continue? [Y/N]: y

downloading configuration ......

Complete.

第五步:要想下载的配置文件能够生效,必须重启交换机

Switch# reset

Do you wish to continue?是询问操作是否继续进行。Y 表示是;N 表示否。

1.3 软件版本升级

iSpirit 3026 交换机软件版本支持在线升级。升级是通过工具 TFTP 来完成的。

1.命令

在全局配置模式下,可以将交换机的映像文件升级:

download image <ip-address> <name>

其中<ip-address>为PC 机的 IP 地址,<file-name> 为在 PC 机上映像程序文件名。在下载的过程中不能断电,否

则交换机的映像文件可能损坏而造成交换机启动不了。下载完毕后,需要重新启动交换机才能运行新下载的映像

文件程序。

2.软件升级过程

升级映像文件步骤:

1 、搭建升级环境

第一步:搭建升级环境。如下图所示。

192.168.0.

192.168.0.1

网线

PC(TFTP)

配置口电缆

图 1-4 搭建 TFTP升级环境

第二步:将交换机的配置口通过电缆外接一台配置终端。

第三步:在微机上安装 TFTP Server;

第四步:将新的映像文件拷贝到某一路径下,这里假定路径为C:\t;

第五步:配置微机的以太网口 IP 地址,这里假定微机的 IP 地址为 192.168.0.2。

第六步:配置交换机以太网口 IP 地址,这里假定交换机的 IP 地址为 192.168.0.1。

注意:

主机网口 IP 地址与交换机以太网口 IP 地址应位于同一网段。

配置口

TFTP Client

23

Page 30

2、运行 TFTP Server

第一步:运行 TFTP Server。TFTPD32 窗口界面如下图:

图1-5 TFTPD32界面图

第二步:设置 TFTP Server 文件目录。启动 TFTP Server 之后,重新设置 TFTP Server 文件目录,将待加

载的映像文件拷贝到此目录之中。具体操作是,单击[Settings]按钮,出现 TFTPD32 设置界面,如下图。

图 1-6 TFTPD32 设置界面图

在“Base Directory”中输入文件路径。单击[OK]按钮确认。

3 、配置交换机

第一步:连接交换机,选择以太网接口后,将该接口与运行 TFTP Server 程序的主机通过以太网线连接。

并用 ping 命令检测主机与交换机之间是否连通。

第二步:在超级终端 Switch# 中输入命令:

Switch# download image 192.168.0.2 lenovo.img,回车,等待下载映像文件完毕。

Do you wish to continue? [Y/N]: y

downloading image......

Complete.

Switch#

注意:交换机升级过程中,不能断电。

第三步:重新启动交换机。

Switch# reset

24

Page 31

第 2 章 配置端口

本章对端口相关的配置进行介绍,主要包括以下内容:

1 、端口的通用配置

2、配置 MIRROR

3、配置 TRUNK

4、配置 STORM-CONTROL

5 、相关配置示例

25

Page 32

2.1 端口的通用配置

管理员通过对交换机的端口配置控制端口下接入的用户,如不让端口下的用户接入网络,管理员可以关闭这

个端口。本节对端口的通用配置进行介绍,主要包括:

● 端口的打开和关闭

● 端口的速率配置

● 显示端口的信息

1.端口的打开和关闭

iSpirit 3026交换机的端口缺省是打开的,如果管理员希望端口下的用户不能接入网络,可以关闭这个端口。

● 下面的命令在 PORT RANG E 配置模式下打开一个或多个连续的端口的管理状态:

enable

例如打开端口 1 和 2 的管理状态:

Switch(port 1-2)# enable

● 下面的命令在 PORT RANG E 配置模式下关闭一个或多个连续的端口的管理状态:

disable

例如关闭端口 1 和 2 的管理状态:

Switch(port 1-2)# disable

2.端口的速率配置

● 所有的端口的缺省速率配置是 autonegotiate,对于千兆电口,可以强制成 10M 半双工、10M 全双工、100M

半双工和 100M 全双工。

● 下面的命令在PO RT RANGE 配置模式下配置端口的速率:

speed <autonegotiate|half-10|full-10|half-100|full-100>

例如端口 1 和 2 的速率配置成半双工 100M:

Switch(port 1-2)# speed half-100

3.显示端口的信息

● 下面的命令在全局配置模式或PORT RANG E 配置模式显示一个或多个连续的端口的信息:

show port <port|port1-port2>

例如显示端口 1 和 2 的信息:

Switch# show port 1-2

2.2 配置 MIRROR

端口镜像对于监听一个或多个端口接收和发送的包的流量是一个非常有用的功能,它能用镜像端口去监听一个

或多个端口的接收和发送的包。

联想天工 iSpirit 3026 交换机支持端口镜像功能,镜像端口能够监听别的端口的进入的数据和出去的数据。一

个镜像端口可以同时监听多个端口。

本节重点介绍 MIRROR 的配置,主要包括以下内容:

● MIRROR EGRESS

● MIRROR INGRESS

● MIRROR PORT

1.MIRROR EGR ESS

这是配置MIRROR EGRESS 端口,决定监听哪些端口输出的数据包。

2.MIRROR INGRESS

这是配置MIRROR INGRESS 端口,决定监听哪些端口输入的数据包。

26

Page 33

3.MIRROR PORT

这是配置 MIRROR PORT 端口,决定用哪个端口来进行监听,也就是镜像端口。

MIRROR 的配置:mirror 是通过交互式输入配置的。用户根据交互式提示输入配置参数就可以了。

注意:

1.MIRROR EGRESS PORTS和MIRRIR INGRESS PORTS不能包含MIRROR PORT

2.MIRROR PORT 只能设置一个端口。

2.3 配置 TRUNK

TRUNK 是把多个端口聚合成单个的逻辑端口,它可以用来增加带宽,提供冗余备份连接,还可以用来使得

负载均衡。

TRUNK 是很简单的,多个端口被聚合成一个端口来使用,作为目的端口,交换机将会根据软件选择的聚合

策略从端口组中某个端口将包发送出去。TRUNK 端口和聚合策略由软件来完成,如果 TRUNK 被用来作冗余备份

的话,软件必须检测端口链接情况并且实时的重组TRUNK.

TRUNK 组里面的所有端口必须是同样的速度,而且是全双工模式才行。TRUNK 是二层的功能,联想天工 iSpirit

3026 交换机支持端口聚合功能。

iSpirit 3026 交换机可支持 6 组 TRUNK,每组 TRUNK 成员最多可达 8 个。需要特别注意的是每一端口只能同时属

于一组 TRUNK。

设置 TRUNK 的负载均衡策略,现软件上设置 TRUNK 时 Rtag 的值可设为 1-6 ,分别对应意义为:

1--- 非 IP 包基于源 MAC 的均衡策略;

2--- 非 IP 包基于目的 MAC 的均衡策略;

3--- 非 IP 包基于源 MAC 和目的 MAC 的均衡策略;

4---IP包基于源 MAC 以及源IP 的均衡策略;

5---IP 包基于目的 MAC 以及目的 IP 的均衡策略;

6---IP 包基于源和目的 MAC 以及源和目的IP 的均衡策略。

本节主要包括以下内容:

● TRUNK的配置

● TRUNK MCAST的配置

● TRUNK NO PORTS的配置

● TRUNK PORTS的配置

● TRUNK RTAG的配置

● TRUNK 的显示信息

1.TRUN K 配置

完整的配置一组TRUNK,先输入TRUNK 的 ID 号,最大可配置6 组,接着输入TRUNK RTAG,有 6 组均衡

策略,最后输入模块/ 端口号,最多支持 8 个端口聚合。TRUNK 配置是交互式命令如下:

trunk

用户根据交互式提示输入命令参数,要输入的参数是TRUNK ID,RTAG,TRUNK PORT 列表。

2.TRUNK MCAST 配置

该配置是把已有的一组 TRUNK 加入到已有的组播中去。这里需要特别注意的是该 TRUNK 组的端口集必须是组

播端口集的子集才行。具体的是先把 TRUNK 组对应的组播端口从组播端口集中去掉,然后将 TRUNK 组中其中一

个端口再重新加入到组播端口中去,默认的是TRUNK 端口集中端口号最小的那个端口。命令(是一个交互式命

令)如下:

trunk mcast

3.TRUNK NO PORTS 配置

该配置是将输入的端口从某个TRUNK 组端口集中去除。命令如下:

trunk no ports <trunk_id> <port|port1-port2> [port|port1-port2] …

27

Page 34

4.TRUNK PORTS 配置

该配置是将输入的端口加入到某个已有的TRUNK 组端口集中去。命令如下:

trunk ports <trunk_id> <port|port1-port2> [port| port1- port 2] …

5.TRUN K RTAG 配置

该配置是改变已有的某个 TRUNK 组的聚合策略,iSpirit 3026 的 TRUNK 的特点是每组 TRUNK 的均衡策略 RTAG

都可以单独控制。命令如下:

trunk rtag <trunk_id> <rtag>

6.TRUNK 显示信息

在全局 CONFIG 模式下可通过 show trunk 进行 trunk 功能配置的显示。如:

Switch# show trunk

2.4 配置 STORM-CONT ROL

在现实生活中,一个 NIC 卡发包时或者很高速率的单播、组播、广播包可以使得网络故障,在这种情况下,

交换机上的抑制功能便显得尤为重要,它能防止包涌进阻塞网络的其它部分,联想天工 iSpirit 3026 交换机所有端

口支持广播包、组播包和 DLF 包的抑制功能。

iSpirit 3026 交换机实现了针对广播包、组播包和DLF 单播包的速率进行控制。本节对 STORM-CONTROL 的配

置进行详细的描述,主要包括以下内容:

● 缺省配置

● STORM-CONTROL配置

● 显示STORM-CONTROL配置

1.缺省配置

iSpirit 3026 交换机支持对交换机的所有端口设置 broadcast rate, multicast rate, dlf rate。默认端口的广播包抑

制到 1500 个,目的是防止网络形成广播风暴。组播和 DLF 包缺省没有做抑制。

2.STORM-CONTROL配置

在 iSpirit 3026 中 STORM-CONFTROL是统一配置的,storm-control 命令是交互式的输入方式,用户根据提示

输入相应的参数。配置后对所有的端口都有效。

3.显示STORM-CONT ROL配置

下面的命令在全局配置模式下或者 PORT RANGE 配置模式下显示 STORM-CONTROL 配置:

show storm-control

2.5 配置 separated端口

在实际网络的建设中,为了用户数据的安全性,经常会用到隔离技术来实现用户数据的隔离。在联想网络的

交换机中,实现隔离有以下几种方案:使用 VLAN 技术进行隔离、使用私有VLAN 进行隔离、使用保护 VALN 进

行隔离、使用Separated 端口技术进行隔离。Separated 端口技术是应用在同一VLAN 内,通过指定 Separated 端

口的 egress 端口,来实现 Separated 端口只能与 egress 端口进行通信的,不能与 VLAN 内的其它端口进行通信

的功能。该技术比保护VLAN 技术更灵活。主要配置命令如下:

下面的命令在 PORT RANGE 配置模式下配置 VLAN 内的端口隔离;使得该端口只能与上连端口通信。

Separated

下面的命令在PORT RANGE 配置模式下删除端口隔离配置。

no separated

下面的命令在全局配置模式和PORT RANGE 配置模式下显示一个指定的端口或所有端口的端口隔离配置。

show separated <port>

28

Page 35

2.6 配置 jumbo frame 端口

目前的服务嚣集群管理或一些特殊的应用需求,需要在网络上传送超大帧的数据包。在该款交换机中,支持

超大帧的数据包的传输和转发。主要配置命令如下:

下面的命令在全局配置模式和PORT RANGE 配置模式下配置端口的 jumbo frame。

jumbo size <frame-size><port|port1-port2>

下面的命令在全局配置模式和 PORT RANGE 配置模式

下显示所有端口的 jumbo frame 配置。

show jumbo

2.7 相关配置示例

1.mirror 配置示例

用户 1

交换机

用户 2

监测者

图2-1 MIRROR示例连接图

在一台交换机中,用户1 和用户 2 正在通信,正常情况下其他端口的用户是无法获取其通信信息的,为了检

测数据流是否正常,监测者需要获取其数据流,就要用到端口镜像问题 。用户 1 连接到端口 1,用户 2 连接到端

口 2 ,监测者连接在端口 3 ,使监测者能够捕捉到其数据流。

● 通过监测用户1 的流量

Switch# mirror

Mirror Port: 3

Egress ports_list: 1

Ingress ports_list: 1

● 也可以通过监测用户2 的流量

Switch# mirror

Mirror Port: 3

Egress ports_list: 2

Ingress ports_list: 2

● 排错:

不要把镜像端口和被镜像端口搞反了。镜像端口是mirror ports ,指的是观测端口。被镜像端口是Egress ports

, Ingress ports 。

● 用 show mirror 命令进行确认

Switch# s how mirror

Mirror Mode: L2

Mirror Port: 3

Egress ports_list: 2

Ingress ports_list: 2

29

Page 36

2.TRUNK 端口聚合应用实例

交换机 1

交换机 2

图 2-2 TRUNK 示例连接图

● 配置交换机 1 和交换机 2 之间做 trunk 链路,各自捆绑 1-4 端口做链路聚合

在每个交换机上执行:

Switch# trunk

trunk_Id: 1

trunk_Rtag: 1

ports_list: 1-4

注意:

做 tr un k 时,两边交换机的端口数量要一致,速度、双工等端口参数都要完全一致,但不必两边的端口号一

一对应。

● 删除一个 trunk 组

Switc h# no trunk A

A trunk_Id(0<=A<=5)

● 排错

1、如果 tru nk 没有起作用,需要查看以下状态

Switch# show trunk

TGID RTAG status Ports

0 0 Not_ready 0x00000000(none)

1 1 Active 0x0000000f(fe1-fe4)

2 0 Not_ready 0x00000000(none)

3 0 Not_ready 0x00000000(none)

4 0 Not_ready 0x00000000(none)

5 0 Not_ready 0x00000000(none)

检查所配置的 tr un k 是否激活,包含的端口数量和端口号是否正确。

2、加入 t r unk 组的几个端口一定要属于同一个 v l an,速率,双工等端口属性都要设置一样。

30

Page 37

第 3 章 配置 VLAN

VLAN 是交换机中的一个重要概念,在实际应用中使用非常多,它是内部划分多个网络的基础。VLAN 是虚

拟局域网的简称,它是逻辑地把多个设备组织在一起的一个网络,它不管设备的物理位置在哪里。每个VLAN 都

是一个逻辑网络,它具有传统的物理网络的一切功能和属性。每个VLAN 都是一个广播域,广播包只能在一个

VLAN 内进行广播,不能跨越VLAN,VLAN 间的数据通信必须通过三层转发。

iSpirit 3026 交换机中有 VLAN 和私有 VLAN 的概念,所以通常又把 VLAN 称为普通VLAN,本章介绍普通 VLAN

的配置,关于私有 VLAN 的配置请参见“配置私有VLAN”章节。

本章主要包括以下内容:

1、VLAN 介绍

2、VLAN 配置

3、VLAN 配置示例

31

Page 38

3.1 VLAN 介绍

不带标记的数据帧

带标记的数据帧,但发VLAN ID为0

本节对 VLAN 进行一个详细的介绍,主要包括以下内容:

● VLAN 的好处

● VLAN ID

● VLAN 端口成员类型

● VLAN 中继

● 数据流在VLAN 内的转发

● VLAN 与私有 VLAN 的关系

● VLAN 的子网

1. VLAN的好处

VLAN 极大地扩展了物理网络的规模。传统的物理网络只能有一个很小的规模,最多能容纳上千台设备,而

使用 VLAN 划分的物理网络能够容纳上万甚至几十万台设备。VLAN 与传统的物理网络有相同的功能和属性。

使用 VLAN 有以下好处:

● VLAN 能有效控制网络中的流量

在传统网络中,不管有无必要,所有的广播包都传送到所有的设备,加重了网络和设备的负载。而 VLAN

能够根据需要把设备组织在一个逻辑网络中,一个 VLAN 就是一个广播域,广播包只在 VLAN 内部传送,不会跨

越 VLAN 。通过划分VLAN 可以有效地控制网络中的流量。

● VLAN 能够提高网络的安全性

VLAN 内的设备只能与同一个 VLAN 的设备进行二层通信,如果要与另一个 VLAN 通信,必须通过三层转发,

如果不建立 VLAN 间的三层转发,VLAN 间完全不能通信,可以起到隔离的作用,保证每个 VLAN 内的数据安全。

例如一个公司研发部不想与市场部的数据进行共享,可以研发部建立一个VLAN,市场部建立一个 VLAN,二个

VLAN 间不建立三层通信通道。

● VLAN 使设备的移动变得方便

传统的网络中的设备如果从一个位置移动到另一个位置而属于不同的网络时,需要修改移动设备的网络配置,

这样对于用户来说是非常不方便的。而 VLAN 是一个逻辑网络,可以把不在同一物理位置的设备划在同一个网络,

当设备移动时还可以使设备属于此 VLAN 中,这样移动的设备不需要修改任何配置。

2. VLAN ID

每一个 VLAN 有一个标识号,叫 VLAN ID,VLAN ID 的范围从 0 到 4095,其中 0 和 4095 不用,实际有效

的只有 1 到 4094。VLAN ID 唯一标识一个 VLAN。

iSpirit 3026 交换机支持255个 VLAN ,在创建 VLAN 时,要选择一个 VLAN ID,范围从1 到 4094。

在网络中的一个VLAN 内传输的数据帧有三种:不带标记的数据帧,带 VID 为 0 的标记的数据帧,带 VID 非

0 的标记的数据帧。如图 3-1 所示为三种不同数据帧格式。

DA SA PT DATA

DA SA TAG PT DATA

PRI CFI VID(0)

带标记的数据帧,但VLAN ID非0

DA SA TAG PT DATA

PRI CFI VID(非0)

图 3-1 三种不同的数据帧格式

32

Page 39

在交换机内部所有的数据帧都是带标记的。如果一个不带标记的数据帧输入交换机,交换机要给该数据帧加

上一个标记,选择一个 VLAN ID 值填入标记的 VID 中。如果一个带 VID 为 0 的标记的数据帧输入交换机,交换机

选择一个 VLAN ID 值填入标记的VID 中。如果一个带 VID 非 0 的标记的数据帧输入交换机,该帧不变。

3. VLAN 端口成员类型

iSpirit 3026交换机支持基于端口的 VLAN 和基于802.1Q 的 VLAN。一个 VLAN 包括两种端口成员类型:

untagged 成员和 tagged 成员。一个 VLAN 可以既包括 untagged 端口成员,又包括 tagged 端口成员。

一个 VLAN 可以没有端口成员,也可以有一个或多个端口成员。当一个端口属于一个 VLAN 时,可以是 VLAN

的 untagged 成员或 tagged 成员。

一个端口最多只能属于一个 VLAN 的 untagged 成员,当一个端口设置成一个 VLAN 的 untagged 成员时,如

果该端口还属于其它 VLAN 的 untagged 成员,则把该端口从其它VLAN 中清除,也就是端口最后设置的生效。

一个端口可以属一个或多个VLAN 的 tagged 成员,如果一个端口属于两个或多个VLAN 的 tagged 成员时,这

个端口又称为 VLAN 中继端口。一个端口可以同时属于一个VLAN 的 untagged 成员和属于另外的一个或多个VLAN

的 tagged 成员。

4. VLAN中继

如果一个端口属于两个或多个 VLAN 的 tagged 成员,那么这个端口又称为 VLAN 中继端口。两个交换机之间

可以以VLAN 中继端口相连,这样两个交换机之间可以划分两个或多个共同的VLAN。

如图 3-2 是一个 VLAN 中继的例子,两个交换机之间以 VLAN 中继端口相连,是 VLAN 2和 VLAN 3 的中继

端口,每个交换机划分为两个VLAN,分别是VLAN 2和 VLAN 3,每个 VLAN 内有一个用户。这样,用户 1

可以与用户3 通信,用户 2 可以与用户 4 通信,用户 1 和用户 3 不能与用户 2 和用户4 通信。

iSpirit 3026iSpirit 3026

VLAN 中继端口

用户 1

VLAN 2

VLAN 3

用户 2

VLAN 3

用户 3

VLAN 2

用户 4

图 3-2 VLAN 中继端口

5. 数据流在 VLAN 内的转发

当交换机从一个端口收到一个数据包时,根据以下步骤进行二层转发:

● 决定该数据包所属的 VLAN。

● 判断该数据包是广播数据包、组播数据包还是单播数据包。

● 根据不同的数据包确定输出端口(可以是零个、一个或多个输出端口), 如果没有输出端口,丢弃该数据包。

● 根据输出端口在VLAN 内的成员类型决定发出去的包是否带标记。

● 从输出端口发送出去。

如何决定数据包的所属VLAN:

如果收到的数据包带标记并且标记中的VID 字段非 0 时,该数据包所属的 VLAN就是标记中 VID 值。

如果收到的数据包不带标记或带标记但标记中的VID 值为 0 时,如果输入端口是某个 VLAN 的 untagged 成员,

则该 VLAN 是该数据包所属的 VLAN ,如果输入端口不是任何 VLAN 的 untagged 成员,则丢弃该数据包。

如何确定数据包的类型:

如果收到的数据包的目的MAC 地址是 FF:FF:FF:FF:FF:FF,则该数据包是广播数据包。

如果收到的数据包不是广播数据包且其目的 MAC 地址的第 40 位为 1,则该数据包是组播数据包。

33

Page 40

如果既不是广播数据包又不是组播数据包,则该数据包为单播数据包。

如何决定数据包的输出端口:

如果输入的数据包是广播数据包,该数据包所属的VLAN 的所有成员端口就是数据包的输出端口。

如果输入的数据包是组播数据包,首先根据目的组播 MAC 地址和所属的 VLAN 查找二层硬件组播转发表,如

果找到匹配的组播条目,则组播条目中的输出端口和所属VLAN 中的成员端口中的共同端口(与操作)为数据包

的输出端口,如果没有共同的端口,该数据包丢弃。如果在二层硬件组播转发表中没有找到匹配的组播条目,根

据二层硬件组播转发表的转发模式决定输出端口,如果是未注册组播转发模式,组播包当作广播处理,所属的

VLAN 的所有成员端口就是数据包的输出端口,如果是注册转发模式,则没有输出端口,数据包丢弃。

如果输入的数据包是单播数据包,首先根据目的 MAC 地址和所属的 VLAN 查找二层硬件转发表,如果找到匹

配的条目,则条目中的输出端口与所属VLAN 的成员端口中的共同端口(与操作)为数据包的输出端口,如果

没有共同的端口,该数据包丢弃。如果在二层硬件转发表中没有找到匹配的条目,该数据包当作广播包处理,所

属的 VLAN 的所有成员端口就是数据包的输出端口。

发送数据包:

决定了输入的数据包的输出端口后要把数据包从所有的输出端口发送出去。

如果某个输出端口是数据包所属的VLAN 的 untagged 成员,则数据包从该输出端口发送出去时不带标记。

如果某个输出端口是数据包所属的VLAN 的 tagged 成员,则数据包从该输出端口发送出去时带标记,标记中

的 VID 值是数据包所属的 VLAN 的值。

6. VLAN与私有 VLAN的关系

因为 iSpirit 3026 上实现了私有 VLAN,所以 VLAN 有称为普通 VLAN。普通 VLAN 和私有 VLAN 之间存在着

一定的互斥的关系。

普通 VLAN 中的一个 VLAN 就是一个广播域,每个 VLAN 可以创建一个子网,VLAN 间通信必须通过三层转

发。而私有 VLAN 中一个私有 VLAN 组才是一个广播域,每个私有VLAN 组可以创建一个子网,在私有 VLAN 组

的主 VLAN 之上创建子网,私有 VLAN 组间通信必须通过三层转发,而私有 VLAN 组内通信则是二层转发。

在创建普通 VLAN 时,要保证该 VLAN 不在任何私有VLAN 组中的 VLAN 范围内,如果该 VLAN 在私有 VLAN

组的 VLAN 范围内,则创建不成功。

如果私有 VLAN 组中要设置的混杂端口、共用端口或隔离端口是某个普通VLAN 的 untagged 成员,则要从该

普通 VLAN 中清除该端口,即该端口不再属于该普通 VLAN 的 untagged 成员。

在设置普通VLAN 的端口成员时,如果一个端口被私有VLAN 组占用,则该端口不能设置成该 VLAN 的

untagged 成员,但是该端口可以设置成该 VLAN 的 tagged 成员。

在使用命令 show vlan 显示 VLAN 的信息时,只能显示普通 VLAN 的信息,不能显示私有 VLAN 的信息,需

要使用 show privatevlan 显示私有 VLAN 的信息。

7. VLAN的子网

在 iSpirit 3026 交换机上一个 VLAN 是一个广播域,一个 VLAN 上可以建立一个子网接口,所有的子网都是建

立在 VLAN 的基础上的。iSpirit 3026 交换机上最多可划分 4094 个 VLAN,但最多只能建立 26 个子网,当在 26

个 VLAN 上建立了子网后,其它的 VLAN 就不能建立子网接口。

3.2 VLAN 配置

为了使用户能够更加方便地配置 VLAN 功能,iSpirit 3026 交换机提供了多样化的命令,这些命令主要在 VLAN

配置模式和PORT RANGE 配置模式之下。

iSpirit 3026 交换机缺省情况下有一个 VLAN 1,所有的端口是VLAN 1 的 untagged 成员。

本节对 VLAN 的配置进行详细的介绍,主要包括以下内容:

● 创建和删除 VLAN

● 配置 VLAN 的 untagged 成员

● 配置 VLAN 的 tagged 成员

● 显示 VLAN 的信息

34

Page 41

1.创建和删除VL AN

iSpirit 3026 交换机可以一次创建一个或多个连续的 VLAN 。下面的命令在全局 CONFIG 模式下创建VLAN。如

果输入vlanid,此时只创建一个VLAN,并进入 VLAN 配置模式,如果该VLAN 已经存在了,则不创建,只进

入 VLAN 配置模式。如果输入 minvlanid-maxvlanid,则创建多个连续的 VLAN,此时不进入 VLAN 配置模式,如

果 minvlanid-maxvlanid 范围内的 VLAN存在,则该 VLAN 不进行创建操作:

vlan {<vlanid> | <minvlanid-maxvlanid>}

iSpirit 3026 交换机可以一次删除一个或多个连续的 VLAN 。下面的命令在全局 CONFIG 模式下删除VLAN。如

果输入vlanid,此时只删除一个VLAN,如果该VLAN 不存在,不进行删除操作。如果输入minvlanid-maxvlanid,

此时删除多个连续的 VLAN,如果在 minvlanid-maxvlanid 范围内的 VLAN 不存在,则该 VLAN 不进行删除操作。

如果一个VLAN 被删除,该 VLAN 内的成员关系全部消失:

no vlan {<vlanid> | <minvlanid-maxvlanid>}

注意:

如果一个 VLAN 已经被私有 VLAN 占用,则该VLAN 不能被创建和删除。

2.配置VLAN 的 untagged 成员

iSpirit 3026 交换机支持在 VLAN 配置模式和 PORT RANGE 配置模式下设置 VLAN 的 untagged 成员端口。

● 下面的命令在 VLAN 配置模式下增加 VLAN 的 untagged 成员端口:

untagged {<port>|<port1-port2>} [<port>|<port1-port2>] …

● 下面的命令在 VLAN 配置模式下删除 VLAN 的 untagged 成员端口:

no untagged {< port >|< port 1- port 2>} [<port >|< port 1- port 2>] …

● 下面的命令在PORT RANGE配置模式下把一个或多个连续的端口加到 VLAN 中去,属于 VLAN 的 untagged成员:

untagged-vlan <vlanid>

● 下面的命令在PO RT RANGE 配置模式下把一个或多个连续的端口从 VLAN 中清除:

no untagged-vlan <vlanid>

注意:

如果一个端口已经被私有VLAN 占用,则该端口不能成为 VLAN的 untagged 成员。

如果一个端口已经属于一个 VLAN 的 untagged 成员,则要从该 VLAN 中清除该端口,该端口不再属于该 VLAN

的成员。

3.配置VLAN 的 tagged 成员

iSpirit 3026 交换机支持在 VLAN 配置模式和PORT RANGE 配置模式下设置一个或多个 VLAN 的 tagged 成员端口。

● 下面的命令在 VLAN 配置模式下增加 VLAN 的 tagged 成员端口:

tagged {< port >|< port 1- port 2>} [<port >|< port 1- port 2>] …

● 下面的命令在 VLAN 配置模式下删除 VLAN 的 tagged 成员端口:

no tagged {< port >|< port 1- port 2>} [<port >|< port 1- port 2>] …

● 下面的命令在 PORT RANG E 配置模式下把一个或多个连续的端口加到一个或多个 VLAN 中去,属于 VLAN 的

tagged 成员:

tagged-vlan{<vlanid>|<minvlanid-maxvlanid>} [<vlanid>|<minvlanid-maxvlanid>] …

● 下面的命令在PO RT RANGE 配置模式下把一个或多个连续的端口从一个或多个 VLAN 中清除:

no tagged-vlan {<vlanid>|<minvlanid-maxvlanid>} [<vlanid>|<minvlanid-maxvlanid>] …

4.显示VLAN 的信息

iSpirit 3026 交换机支持在多个模式下显示 VLAN 的信息,包括 VLAN 的总体信息和 VLAN 内的端口成员信息。

● 下面的命令显示 VLAN 的信息,如果没有输入任何参数,则列出所有的 VLAN 的总体信息,如果有输入参

数,则显示一个或多个VLA N 的端口成员信息:

show vlan [<vlanid>|<minvlanid-maxvlanid>] …

35

Page 42

4.VLAN 配置示例

VLAN2

用户 1

图 3-3 基于 PORT 的 VLAN

有两个用户,用户 1 和用户2,两个用户由于所使用的网络功能和环境不同,需要分别处于不同的 VLAN 中。

用户 1 在 VLAN2,连接 302 6 的端口2,用户 2 在 VLAN3,连接端口 3 。需要在 3026 上设置:

Switch# vlan 2

Vlan 2 added

Switc h(vlan-2)#exit

Switch# vlan 3

Vlan 3 added

Switch(vlan-3)# vlan 2

Switch(vlan-2)# untag 2

Switch(vlan-2)# vlan 3

Switch(vlan-3)# untag 3

Switch(vlan-3)# exit

VLAN3

用户 2

排错:

如果配置后,发现不同 VLAN 之间的 PC 机不能通信,那是正常现象,因为不同 VLAN 之间要进行通信,必

须要经过三层的路由转发。

如果同一VLA N 内的 PC 机不能进行通信,须作以下验证:

1、查看有整体有哪些 VLAN

Switch# s how vlan

— — — — — — — — — — — — — — — — — — — — — — — -

|VID |Name | Status |

|— — +— — — — — — — — — — — — — — — — +— — — — |

|1 |Default VLAN 1 | Static |

|— — — — — — — — — — — — — — — — — — — — — — — |

|2 |vlan2 | Static |

|— — — — — — — — — — — — — — — — — — — — — — — |

|3 |vlan3 | Static |

|— — — — — — — — — — — — — — — — — — — — — — — |

查看连接特定 PC 机的端口是否在那个 VLAN 内,并且是以 ”U”的形式加入的

Switc h# show vlan 2

Vlan 2 Port Map

(-=None, M=Tagged, U=Untagged)

36

Page 43

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — -

| Port Number | 0 |0 |0 |0 |0 |0 |0 |0|0|1|1|1|1|1|1|1|1|1|1|2|2|2|2|2|2|2|

| |1|2|3|4 |5 |6 |7|8|9|0|1|2 |3 |4 |5|6|7|8|9|0 |1 |2 |3|4|5|6|

|— — — — — — — +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-|

| Configuration | - | U | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - |

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — -

Switc h# show vlan 3

Vlan 3 Port Map

(-=None, M=Tagged, U=Untagged)

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — -

| Port Number | 0 |0 |0 |0 |0 |0 |0 |0|0|1|1|1|1|1|1|1|1|1|1|2|2|2|2|2|2|2|

| |1|2|3|4 |5 |6 |7|8|9|0|1|2 |3 |4 |5|6|7|8|9|0 |1 |2 |3|4|5|6|

|— — — — — — — +-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-|

| Configuration | - | - | U | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - | - |

— — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — — -

37

Page 44

第 4 章 配置私有 VLAN

在实际的应用中,为了保证公用数据的共享和私有数据的安全,二层的端口隔离技术使用得非常多。为了能

够让用户使用端口隔离技术并且能够更加简便地配置端口隔离,联想网络推出了私有VLAN 的概念并在 iSpirit 3026

交换机上实现。

私有 VLAN 由多个连续的 VLAN(VLAN ID 是连续的)组成,通过端口的划分,在一个广播域中实现二层

的端口隔离。使用私有VLAN 技术,只需要掌握私有 VLAN 的几个概念,配置端口隔离就非常简单。

本章对私有 VLAN 技术及配置进行详细的描述,主要包括以下内容:

1、私有 VLAN 介绍

2、私有 VLAN 配置

3、私有 VLAN 配置示例

38

Page 45

4.1 私有 VLAN 介绍

iSpirit 3026 交换机实现了 12 组私有 VLAN,每一组私有 VLAN 是一个广播域,也就是说一组私有VLAN 只能

创建一个子网,内部由多个连续的 VLAN 组成,实现内部的端口隔离。私有 VLAN 组间是不同的广播域,也就

是说是不同的子网网段,私有 VLAN 组间必须通过三层转发通信。

本节对私有 VLAN 进行一个详细的描述,主要包括以下内容:

● 私有 VLAN 的端口类型

● 私有 VLAN 的 VLAN 范围

● 私有 VLAN 和普通VLAN 的关系

● 私有 VLAN 的子网

1.私有VL AN 的端口类型

私有 VLAN 有三种类型的端口:混杂端口、共用端口和隔离端口。混杂端口是私有 VLAN 组中的上连端口,

而共用端口和隔离端口是被隔离的对象。

混杂端口是私有VLAN 组中的上连端口,一个私有 VLAN 组中有一个或多个混杂端口,而且一个私有 VLAN

组中必须要有至少一个混杂端口。混杂端口可以与该私有VLAN 组的任何端口(包括混杂端口、共用端口和隔离

端口)进行二层通信。在实际应用中,一般公用的数据服务器和互联网的出口与混杂端口相连。

共用端口是私有 VLAN 组中被隔离的对象。共用端口有组的概念,一个或多个共用端口组成一个共用端口组,

iSpirit 3026 交换机中的一个私有 VLAN 组最多支持 6 个共用端口组。共用端口能够与混杂端口和共用端口组内的其

它共用端口通信,共用端口不能与隔离端口和其它共用端口组中的端口通信。如果一个共用端口组中只有一个端

口,该共用端口组实质就是一个隔离端口。

隔离端口是私有VLAN 组中被隔离的对象,隔离端口没有组的概念,隔离端口之间都是互相隔离的。隔离端

口只能与混杂端口通信,不能与其它隔离端口和共用端口通信。

一个私有 VLAN 中必须要有被隔离的对象,一个私有 VLAN 组中必须至少要有一个隔离端口或一个共用端口

组。一个私有 VLAN 组中可以没有隔离端口,但此时一定有一个或多个共用端口组。一个私有 VLAN 组中可以没

有共用端口组,但此时一定有一个或多个隔离端口。如果一个私有 VLAN 组中只有一个隔离端口或一个共用端口

组,实际上也起不到隔离的效果,因此在实际应用中,一个私有 VLAN 组中至少有两个被隔离的对象。

私有 VLAN 组内的端口不能重叠,也就是说一个端口只能是隔离端口、共用端口和混杂端口中的一种,如果

一个端口是共用端口,不能与共用端口组内的其它端口或其它共用端口组的端口相同。私有VLAN 组间的端口不

能重叠,也就是说一个端口只能属于一个私有VLAN 组。

服务器 1

上连到互联网

服务器 2

端口 7 端口 8

端口 1

端口 2 端口 3 端口 4

用户 1 用户 4

用户 3用户 2

图 4-1 一个私有 VLAN 组

端口 9

端口 5 端口 6

用户 5

用户 6

iSpirit 3026

39

Page 46

如图 4-1 所示是一个私有 VLAN 组的例子,端口 1-6 和 10-12 属于一个私有 VLAN 组,端口 1 和端口 2 是隔离

端口,端口 3 、4、5 和 6 是共用端口,其中端口 3 和 4 是一个共用端口组,端口 5 和 6 是一个共用端口组,端

口 10、11 和 12 是混杂端口。用户1 和用户 2 只能访问服务器 1、服务器 2 和互联网,用户1 和用户 2 之间不能

通信,用户 1 和用户 2 不能与用户 3 到 6 通信。用户 3 和用户 4 可以访问服务器 1、服务器 2 和互联网,用户 3 和

用户 4 之间可以通信,用户 3 和用户4 不能与用户 1 到 2、用户 5 到 6 通信。用户 5 和用户6 可以访问服务器 1、

服务器2 和互联网,用户5 和用户6 之间可以通信,用户 5 和用户6 不能与用户1 到 4 通信。服务器1 和服务器

2 可以和用户1 到 6 通信,可以访问互联网,服务器 1 和服务器2 之间可以通信。

如图 4-2 所示是两个私有VLAN 组的例子,私有 VLAN 组 1 包括端口1-3 和端口 11,私有 VLAN 组 2 包括端口

5-7 和端口 12。在私有 VLAN 组 1 中,端口 1 是隔离端口,端口 2 和 3 是共用端口,端口 2 和 3 组成一个共用端

口组,端口11 是混杂端口。在私有VLAN 组 2 中,端口 5 是隔离端口,端口 6 和 7 是共用端口,端口 6 和 7 组

成一个共用端口组,端口12 是混杂端口。在私有 VLAN 组 1 中,用户 1 只能与服务器 1 通信,用户 1 不能与用

户 2 到 3 通信,用户 2 和用户 3 可以与服务器 1 通信,并且用户2 和用户 3 能够互相通信,但不能与用户 1 通信。

在私有VLAN 组 2 中,用户 4 只能与服务器 2 通信,用户 4 不能与用户5 到 6 通信,用户5 和用户 6 可以与服务

器 2 通信,并且用户 5 和用户6 能够互相通信,但不能与用户 4 通信。私有 VLAN 组 1 中的设备要和私有VLAN

组 2 中的设备通信必须要通过三层转发。

服务器 1

服务器 2

私有 VLAN 组 1

端口 1

用户 1 用户 4用户 3用户 2

端口 7 端口 8

端口 2 端口 3 端口 4 端口 5

用户 5

图 4-2 两个私有 VLAN 组

私有 VLAN 组 2

iSpirit 3026

端口 6

用户 6

2.私有VLAN 的 VLAN范围

一个私有 VLAN 组是由连续的多个 VLAN 组成。在建立一个私有 VLAN 组时,需要选择 VLAN ID 是连续的多

个 VLAN,私有 VLAN 组中的多个 VLAN 共享一个广播域,属于同一个子网,私有 VLAN 组间的通信必须通过三

层转发。私有 VLAN 组间的 VLAN 不能重叠, 例如一个私有 VLAN 组选择 VLAN 10 到 19 作为该组内的 VLAN,

那另一个私有VLAN组的 VLAN 范围不能包括 VLAN 10 到 19 的任何一个。

每一个私有 VLAN 组都有唯一的一个主 VLAN,主 VLAN 必须在私有 VLAN 组内的 VLAN 范围内,可以从此

VLAN范围内任意选择一个VLAN 作为主 VLAN 。例如一个私有 VLAN 组选择VLAN 10 到19 作为该组内的VLAN,

那么可以选择 VLAN 10 到 19 中的任意一个作为主 VLAN。主 VLAN 的用处是为了创建私有 VLAN 组的子网,因

为一个私有 VLAN 组只能有一个子网,所以直接在主 VLAN 上创建私有 VLAN 组的子网,私有VLAN 组内的其它

VLAN 不能创建子网。

在选择私有VLAN组内的VLAN范围时,VLAN范围要足够大,否则私有VLAN 组最后不能生效。私有 VLAN

组内的VLAN 范围是由隔离端口和共用端口组的个数决定的,一个隔离端口要占用一个 VLAN,一个共用端口组

要占用一个VLAN。可以得到私有 VLAN 组内的 VLAN 范围的一个等式:(私有 VLAN 组内的 VLAN 个数 >= 私

有 VLAN 组内的隔离端口个数+ 私有 VLAN 组内的共用端口组个数 + 1)例如图 4-1,私有 VLAN 组内的隔离端

口个数是 2 个,共用端口组个数是 2 个,所以私有 VLAN 组内的 VLAN 个数最少要 5(2+2+1)个。

40

Page 47

私有 VLAN 组内的 VLAN个数有一个最大上限值,不能超过 26 个,因为 iSpirit 3026 交换机的端口个数为 26

个,可以满足应用上的任何要求。

3.私有VLAN 和普通 VLAN 的关系

普通 VLAN 中的一个 VLAN 就是一个广播域,每个 VLAN 可以创建一个子网,VLAN 间通信必须通过三层转

发。而私有 VLAN 中一个私有 VLAN 组才是一个广播域,每个私有VLAN 组可以创建一个子网,在私有 VLAN 组

的主 VLAN 之上创建子网,私有 VLAN 组间通信必须通过三层转发,而私有 VLAN 组内通信则是二层转发。

在选择私有 VLAN 组的 VLAN 范围时,要保证该VLAN 范围中的任何一个 VLAN 都没有被普通 VLAN 占用,如

果被占用,则 VLAN 范围选择不成功。在创建普通 VLAN 时,要保证该 VLAN 不在任何私有 VLAN 组中的 VLAN

范围内,如果该VLAN 在私有 VLAN 组的 VLAN 范围内,则创建不成功。

如果私有 VLAN 组中要设置的混杂端口、共用端口或隔离端口是某个普通VLAN 的 untagged 成员,则要从该

普通 VLAN 中清除该端口,即该端口不再属于该普通 VLAN 的 untagged 成员。

在设置普通VLAN 的端口成员时,如果一个端口被私有VLAN 组占用,则该端口不能设置成该 VLAN 的

untagged 成员,但是该端口可以设置成该 VLAN 的 tagged 成员。

在使用命令 show vlan 显示 VLAN 的信息时,只能显示普通 VLAN 的信息,不能显示私有 VLAN 的信息,需

要使用 show privatevlan 显示私有 VLAN 的信息。

4.私有VLAN 的子网

一个私有VLAN 组是一个广播域,只能创建一个子网,而且必须在主 VLAN 上创建子网,私有VLAN 组内的

其它 VLAN 不能创建子网。如果一个交换机上有一个私有 VLAN 组,并且创建了子网,只有与混杂端口相连的设

备在该子网内能够与该交换机通信,而与隔离端口和共用端口相连的设备在该子网内不能与该交换机通信。在实

际应用中,不能把网管工作站建立在私有VLAN 组的隔离端口或共用端口之下,而必须把网管工作站建立在混杂

端口之上。

4.2 私有 VLAN 配置

为了让用户配置私有 VLAN 更加方便,iSpirit 3026 交换机在 CLI 上提供了一个 PRIVATE VLAN 模式,进入

PRIVATE VLAN 模式对一组私有 VLAN 进行配置,私有 VLAN 配置的大部分命令都在 PRIVATE VLAN 模式下运行。

iSpirit 3026 交换机缺省情况下所有的私有 VLAN 组都没有配置任何的 VLAN 和端口。本节描述私有 VLAN 的配

置,主要包括以下内容:

● 配置私有VLAN 组

● 配置私有 VLAN 组内的VLAN

● 配置私有VLAN 组内的隔离端口

● 配置私有VLAN 组内的共用端口

● 配置私有VLAN 组内的混杂端口

● 使私有 VLAN 组生效和失效

● 显示私有VLAN 组信息

1.配置私有VLAN 组

要对私有VLAN进行配置,首先要选择一个私有VLAN 组并进入 PRIVATE VLAN 模式。

● 下面的命令在全局 CO NFIG 模式下选择一个私有 VLAN 组并进入PRIVATE VLAN 模式,group-id 值为 1 到 12,

表示私有 VL AN 组号:

privatevlan <group-id>

● 下面的命令在全局 CO NFIG 模式下删除一个私有 VLAN 组,group-id 值为 1 到 12,表示私有 VLAN 组号:

no privatevlan <group-id>

2.配置私有VLAN 组内的 VLAN

选择了一个私有VLAN组并进入 PRIVATE VLAN 模式后,需要选择私有 VLAN组的 VLAN 范围和主 VLAN。在

配置之前,要根据规划计算好需要的 VLAN 个数。

41

Page 48

下面的命令在PRIVATE VLAN 模式下选择私有VLAN 组的 VLAN 范围和主 VLAN,VLAN 范围用最小VLAN ID

号到最大 VLAN ID 号表示:

vlan <min-vlanid> <max-vlanid> <primary-vlanid>

注意:

如果该命令配置不成功,有以下几种可能性:

min-vlanid 值比 max-vlanid 大。

primary-vlanid不在 min-vlanid 到 max-vlanid范围内。

max-vlanid 值减 min-vlanid 大于 26。

min-vlanid 值到 max-vlanid 的 VLAN 范围有至少一个 VLAN 被普通 VLAN 占用。

私有 VLAN 组与其它的私有 VLAN 组有 VLAN 范围重叠的现象。

该私有 VLAN 组处于生效(active)状态。

3.配置私有 VLAN 组内的隔离端口

● 下面的命令在 PRIVATE VLAN 模式下配置一个或多个隔离端口:

isolate {<p>|<p1-p2>} [<p>|<p1-p2>] …

● 下面的命令在 PRIVATE VLAN 模式下清除一个或多个隔离端口,如果被输入的端口不是隔离端口,则对该端

口不做任何动作:

no isolate {<p>|<p1-p2>} [<p>|<p1-p2>] …

注意:

如果私有 VLAN 组处于生效(active)状态,命令不能设置成功。

一个私有 VLAN 组可以不配置隔离端口,但此时需要有一个或多个共用端口组。

4.配置私有 VLAN 组内的共用端口

● 下面的命令在 PRIVATE VLAN 模式下配置一个共用端口组,一个共用端口组内可以选择一个或多个共用端口,

community-id 是共用端口组号:

community <community-id> {<p>|<p1-p2>} [<p>|<p1-p2>] …

● 下面的命令在 PRIVATE VLAN 模式下删除一个共用端口组,此时该共用端口组内的所有共用端口都被清除:

no community <community-id>

注意:

1、如果私有 VLAN 组处于生效(active)状态,命令不能设置成功。

2、一个私有 VLAN 组可以不配置共用端口组,但此时需要有一个或多个隔离端口。

5.配置私有 VLAN 组内的混杂端口

● 下面的命令在 PRIVATE VLAN 模式下配置一个或多个混杂端口:

promiscuous {<p>|<p1-p2>} [<p>|<p1-p2>] …

● 下面的命令在 PRIVATE VLAN 模式下清除一个或多个混杂端口,如果被输入的端口不是混杂端口,则对该端

口不做任何动作:

no promiscuous {<p>|<p1-p2>} [<p>|<p1-p2>] …

注意:

1、如果私有 VLAN 组处于生效(active)状态,命令不能设置成功。

2、一个私有 VLAN 组必须配置一个或多个混杂端口。

6.使私有 VLAN 组生效和失效

一个私有 VLAN 组配置了 VLAN 和端口后私有 VLAN 组并不立即生效,需要手工输入命令使该私有 VLAN 组生效。

● 下面的命令在PRIVATE VLAN 模式下使私有VLAN 组生效:

enable

注意:

如果私有VLAN 组不能生效,有下面几种可能性:

42

Page 49

私有 VLAN 组内的 min-vlanid、max-vlanid 或 primary-vlanid 有为 0 的情况。

私有 VLAN 组内的 VLAN 个数太少,VLAN 个数 < 隔离端口的个数 + 共用端口组的个数 + 1。

私有 VLAN 组内没有混杂端口。

私有 VLAN 组内既没有隔离端口又没有共用端口组。

私有 VLAN 组内混杂端口、共用端口和隔离端口有重叠的现象。

私有 VLAN 组与其它的私有 VLAN 组有混杂端口、共用端口和隔离端口重叠的现象。

如果私有 VLAN 组内的混杂端口、共用端口或隔离端口属于普通VLAN 的 untagged 成员,则要从该普通VLAN

中清除这些端口,是这些端口不属于该普通 VLAN 的成员。

● 下面的命令在PRIVATE VLAN 模式下使私有VLAN 组失效:

disable

注意:

只有在私有 VLAN 组失效时,私有 VLAN 组内的配置才能修改,在私有 VLAN 组生效时,私有VLAN 组内的

配置不能修改,因此当私有VLAN 组生效时想修改该私有 VLAN 组的配置,首先要使该私有VLAN组失效再进行

配置,配置完后再使该私有 VLAN 组生效。

7.显示私有VL AN 组信息

下面的命令在全局 CONFIG 模式或PRIVATE VLAN 模式显示私有 VLAN 组的信息,group-id 值为 1 到 12 ,表

示私有 VLAN 组号,如果不输入 group-id 参数,显示所有 12 组私有 VLAN 的配置信息,如果输入 group-id 参数,

只显示指定的私有VLAN 组的配置信息:

show privatevlan [group-id]

4.3 私有 VLAN 配置示例

如图 4-3 所示是一个私有 VLAN 组的例子,端口 1-9 属于一个私有 VLAN 组,端口 1 和端口 2 是隔离端口,端

口 3、4 、5 和 6 是共用端口,其中端口3 和 4 是一个共用端口组,端口 5 和 6 是一个共用端口组,端口 7 、8

和 9 是混杂端口。用户 1 和用户 2 只能访问服务器1、服务器2 和互联网,用户1 和用户 2 之间不能通信,用户

1 和用户 2 不能与用户 3 到 6 通信。用户 3 和用户 4 可以访问服务器 1、服务器 2 和互联网,用户 3 和用户 4 之间

可以通信,用户 3 和用户4 不能与用户 1 到 2、用户 5 到 6 通信。用户 5 和用户 6 可以访问服务器 1、服务器 2 和

互联网,用户 5 和用户 6 之间可以通信,用户 5 和用户 6 不能与用户 1 到 4 通信。服务器 1 和服务器 2 可以和用户

1 到 6 通信,可以访问互联网,服务器 1 和服务器 2 之间可以通信。

上连到互联网

端口 7 端口 8

端口 1

端口 2 端口 3 端口 4

用户 1 用户 4

用户 3用户 2

图 4-3 一个私有 VLAN 组

服务器 1

服务器 2

端口 9

端口 5 端口 6

用户 5

用户 6

iSpirit 3026

43

Page 50

Switch# private 1 进入私有 vlan 的配置模式

Switc h(privatevlan-1)# vlan 2 6 2 配置私有vlan 包含的 vlan 范围

Switch(privatevlan-1)# isolate 1-2 配置隔离端口

Switc h(privatevlan-1)# community 1 3-4 配置公共端口

Switch(privatevlan-1)# community 2 5-6

Switc h(privatevlan-1)# promiscuous 7-9 配置混杂端口

Switch(privatevlan-1)# enable 启用私有 vlan

Switc h# show privatevlan 1

Private vlan group : 1

status : active

max vlan number : 6

min vlan number : 2

primary vlan number : 2

promiscuit port : 7 8 9

iSolatePort port : 1 2

community 1 port : 3 4

community 2 port : 5 6

排错:

如果配置不成功可能有以下几个原因:

1、min-vlanid 值比 max-vlanid 大。

2、primary-vlanid 不在 min-vlanid 到 max-vlanid 范围内。

3、max-vlanid 值减 min-vlanid 大于 12。

4、min-vlanid 值到 max-vlanid 的 VLAN 范围有至少一个 VLAN 被普通 VLAN 占用。

5、私有 VLAN 组与其它的私有 VLAN 组有 VLAN 范围重叠的现象。

6、如果该私有 VLA N 组处于生效(activ e)状态,就不能够对该私有 vlan 做任何配置

7、私有 VLAN 所包含的 v lan 数至少应该大于等于私有 vlan 的(私有端口个数 + 公用端口组数 +1)

8、私有 V L A N 组内没有混杂端口。

9、私有 VLA N 组内既没有隔离端口又没有共用端口组。

44

私有 VLAN 组 1

端口 1

用户 1 用户 4用户 3用户 2

服务器 1

端口 7 端口 8

端口 2 端口 3

端口 4 端口 5

图 4-4 两个私有 VLAN 组

服务器 2

用户 5

私有 VLAN 组 2

iSpirit 3026

端口 6

用户 6

Page 51

如图 4-4 所示是两个私有 VLAN 组的例子,私有 VLAN 组 1 包括端口 1-3 和端口 7,私有 VLAN 组 2 包括端口

4-6 和端口 8。在私有 VLAN 组 1 中,端口 1 是隔离端口,端口 2 和 3 是共用端口,端口 2 和 3 组成一个共用端

口组,端口 7 是混杂端口。在私有 VLA N 组 2 中,端口 4 是隔离端口,端口 5 和 6 是共用端口,端口 5 和 6 组

成一个共用端口组,端口8 是混杂端口。在私有 VLAN 组 1 中,用户 1 只能与服务器 1 通信,用户1 不能与用户

2 到 3 通信,用户 2 和用户 3 可以与服务器 1 通信,并且用户 2 和用户 3 能够互相通信,但不能与用户 1 通信。

在私有VLAN 组 2 中,用户 4 只能与服务器 2 通信,用户 4 不能与用户5 到 6 通信,用户5 和用户 6 可以与服务

器 2 通信,并且用户 5 和用户6 能够互相通信,但不能与用户 4 通信。私有 VLAN 组 1 中的设备要和私有VLAN

组 2 中的设备通信必须要通过三层转发。

私有 VLAN 配置

配置私有 vlan 1

Switch# privatevlan 1

Switch(privatevlan-1)# vlan 1000 1002 1000

Switch(privatevlan-1)# is olate 1

Switch(privatevlan-1)# community 1 2-3

Switch(privatevlan-1)# promisc uous 7

Switch(privatevlan-1)# enable

Switch# s how privatevlan 1

Private vlan group : 1

status : active

max vlan number : 1002

min vlan number : 1000

primary vlan number : 1000

promiscuit port : 7

iSolatePort port : 1

community 1 port : 2 3

配置私有 vlan 2

Switch# privatevlan 2

Switch(privatevlan-1)# vlan 2000 2002 2000

Switch(privatevlan-1)# isolate 4

Switch(privatevlan-1)# community 1 5-6

Switch(privatevlan-1)# promisc uous 8

Switch(privatevlan-1)# enable

Switch# s how privatevlan 2

Private vlan group : 2

status : active

max vlan number : 2002

min vlan number : 2000

primary vlan number : 2000

promiscuit port : 8

iSolatePort port : 4

community 1 port : 5 6

45

Page 52

第 5 章 配置 STP

本章对 STP 及其配置进行描述,主要包括以下内容:

1、STP 介绍

2、STP 配置

3、STP 配置示例

46

Page 53

5.1 STP 介绍

联想天工iSpirit 3026 交换机支持 IEEE802.1d 标准的 STP 协议。STP是运行在Bridges 和 Switches 层上,符

合 IEEE802.1d 协议标准兼容的第二层协议。这一协议提供了网络的动态冗余切换机制。因此使用STP,可以让您

在网络设计中部署备份线路,并且保证在主线路正常工作时,备份线路是关闭的。当主线路出现故障时,自动

激活备份线路,将数据流切换到备份线路,保证设备正常运行。

由此可见,使用 STP,可以保证当在网络结构上存在冗余路径情况下,阻止网络回路发生。网络回路对网络

来说是致命的打击,冗余链路作为网络备份路径又是非常重要的。通过交换机提供的命令可以实现该协议的功能。

5.2 STP 配置

交换机的STP 功能配置分以下几个步骤:

● 第一步:启用 S T P 协议;

● 第二步:对 S T P 参数进行设置;

缺省情况下STP 协议是关闭的,但交换机的所有端口的STP 计算是打开的。只有在 STP协议打开并且端口的

STP 计算也打开时,该端口才会真正加入到 STP 计算中,如果有一个条件没有满足,则端口不会加入 STP 计算。

● 在全局配置模式下打开或关闭STP:

stp (打开 STP 协议)

no stp (关闭 STP 协议)

● 在全局配置模式下使能STP 端口,使端口用于 STP 计算

enable stp ports <port|port1-port2> [port|port1-port2] …

● 在全局配置模式下关闭STP 端口,使端口不用于STP 运算

disable stp ports <port|port1-port2> [port|port1-port2] …

● 在全局配置模式下设置桥优先级,其默认值为 32768 。

stp bridge priority <A>(说明:priority的范围为 0~65535)

● 在 PO RT RANGE 配置模式下设定端口优先级,其默认值为 128。

stp port priority <A> (说明:priority的范围为 0~255)

● 在全局配置模式下设置桥的 BPDU 报文发送周期,默认值为 2 秒。

stp bridge hello-time <A>

● 在全局配置模式下设置ST P 的转发延迟时间,默认值15 秒。

stp bridge forward-delay <A>

● 在全局配置模式下设置桥的STP 配置信息的最大存活时间,默认值为 20 秒。

stp bridge max-age <A>

● 在全局配置模式下显示桥的STP 信息

show stp bridge

● 在全局配置模式或 PORT RANGE 配置模式下显示某个端口的 STP 信息

show stp port<port>

5.3 ST P 配置示例

交换机 2

交换机 1

交换机 3

图 5-1 STP 配置示例

47

Page 54

三台交换机连接成一个环状,需要打开每一台交换机的生成树协议,分别在每一台交换机上执行

Switc h# stp enable <cr>

确认生成树协议在每一台交换机上是打开的

Switch# show switch

Ip Address : 192.168.0.1

Subnet Mask : 255.255.255.0

Default Gateway : 0.0.0.0

MAC Address : 00:09:ca:90:97:01

Spanning Tree : Enable

IGMP Snooping : Disable

这样生成树协议就能正常运行

如果需要关闭生成树协议的运行,需要输入命令

Switch# stp disable

生成树协议的高级命令:

● 设置其中第一台交换机为根交换机,需要设置他的桥优先级比其他两个桥的优先级要小。

( 默认优先级为 32768)

Switch# stp bridge priority A stp bridge priority (0=<A<=65535)

● 使交换机的某个端口不参与生成树的运行,需要关闭端口的生成树功能

Switch# disable stp ports portnumber port number (1=<A<=26)

排错:

察看哪一个交换机被选为根网桥:

Switch# s how stp bridge

— Designated Root Information — Priority : 32768

MAC Address : 00:09:c a:01:75:02 (根网桥配置状态)

Hello Time : 2s

Forward Delay : 15s

Max Age : 20s

— Bridge STP Information — Bridge Priority : 32768

MAC Address : 00:09:ca:01:75:02 (本网桥配置状态)

Root Path Cost : 0

Root Port : 0

Bridge Hello Time : 2s

Bridge Forward Delay : 15s

Bridge Max Age : 20s

察看生成树中交换机的端口状态:

Switc h# show stp port portnumber port number (1=<A<=26)

Switch# show stp port 3

— Port Information -—

STP Port : Enable

Port ID : 3

Priority : 128

48

Page 55

State : Disabled

Path Cost : 19

Designated Cost : 0

— Designated Root Information — Priority : 32768

MAC Address : 00:09:ca:90:97:01

— Designated Port Information — Port ID : 3

Priority : 128

— Designated Bridge Information — Priority : 32768

MAC Address : 00:09:ca:90:97:01

49

Page 56

第 6 章 配置二层静态组播

本章描述了二层静态组播的概念和配置,包括以下内容:

1、二层静态组播介绍

2、二层静态组播配置

3、二层静态组播配置示例

50

Page 57

在城域网 /Internet 中,采用单播方式将相同的数据包发送给网络中的多个而不是全部接收者时,由于需要复

制分组给每一个接收端点,随着接收者数量的增多,需要发出的包数也会线性增加,这使得主机、交换路由设

备及网络带宽资源总体负担加重,效率受到极大影响。随着多点电视会议、视屏点播、群组通信应用等需求的

增长,为提高资源利用率,组播方式日益成为多点通信中普遍采用的传输方式。

如图 6-1 是一个单播应用的例子,实现点到点的通信,如图2 是一个组播应用的例子,实现点到多点的通信。

图 6-1 和图 6-2 都是 A 发送相同内容的数据流给 B 和 C,如果采用单播通信,A 需要发送二个数据流,一个给 B,

一个给C ,如果采用组播通信,A 只需要发送一个数据流,B 和 C 都会接收这个数据流。

p1

C

p1

A

网络

p2

p2

B

图 6-1 单播应用

p1

C

p1

A

网络

p2

p2

B

图 6-2 组播应用

iSpirit 3026 交换机实现了 IGMP,IGMP SNOOPING 和二层静态组播,这些都是为组播应用服务。IGMP 是组

播组管理协议,由于iSpirit 3026 是二层交换机,没有实现直连子网内的三层IP 组播地址的动态学习,但是可以发

送 query报文,维护组播组。IGMP SNOOPING 监听网络上的IGMP 包,实现 IP 组播 MAC地址的动态学习。二

层静态组播实现手工配置二层组播地址。

6.1 二层静态组播介绍

iSpirit 3026 交换机存在一个二层硬件组播转发表,可以实现二层组播的线速转发。组播MAC 地址可以通过

IGMP SNOOPING 学习得到,也可以通过手工静态配置得到。

本节包括以下内容:

● 二层硬件组播转发表

● 二层组播 MAC 地址

● 二层组播转发模式

● 二层静态组播和二层动态组播

1.二层硬件组播转发表

二层硬件组播转发表实现二层组播流的线速转发,共有255 个条目,可以容纳255 个组播 MAC 地址。二层

硬件组播转发表的每个条目有三个重要的字段,分别是:组播MAC 地址、VLAN ID 和输出端口列表,其中索引

是组播MAC 地址和 VLAN ID 号。

在二层硬件组播转发表中多个 VLAN(也就是多个子网)可以存在相同的组播 MAC 地址,需要有多个条目

来容纳。当二层组播流从交换机的一个端口输入时,首先得到二层组播流的组播 MAC 地址和所属的 VLAN ID,查

找二层硬件组播转发表,如果匹配了一个条目,把输出端口列表取出来,去除输入端口,二层组播流从这些端

口发出去。输出端口列表中可以没有输出端口或只有一个输出端口或有多个输出端口。

51

Page 58

2.二层组播MAC 地址

单播MAC地址

组播MAC地址

48 40 39 32 31 24 23 16 15 8 7 0

48 40 39 32 31 24 23 16 15 8 7 0

MAC 地址分为组播 MAC 地址和单播 MAC地址,组播 MAC 地址的最高字节的最低位为 1,单播 MAC 地址的

最高字节的最低位为0,如图 6-3所示。例如地址01:00:00:00:00:01 是组播MAC地址,地址00:00:00:00:00:01

是单播 MAC 地址。

1

48 40 39 32 31 24 23 16 15 8 7 0

0

图 6-3 组播和单播 MAC 地址

组播 MAC 地址又分为 IP 组播 MAC 地址和非 IP 组播 MAC地址。IP 组播 MAC地址是三层 IP 组播地址映射成的组

播 MAC 地址,其中前三个字节必须是 01:00:5e,第 23 位必须为 0,其它 23 位地址是三层 IP 组播地址的低 23 位

映射而成。非IP 组播 MAC 地址是除了 IP 组播 MAC 地址以外的所有组播 MAC 地址。例如 01:00:5e:00:00:01 是 IP

组播 MAC 地址,而 01:00:ff:00:00:01 是非 IP 组播 MAC 地址。如图 6-4 所示为 IP 组播 MAC 地址。

IP组播MAC地址

1 0 5e 0

图 6-4 IP 组播 MAC地址

3.二层组播转发模式

二层硬件组播转发表存在两种组播转发模式,分别是:未注册转发模式和注册转发模式。

对于未注册转发模式,当二层组播数据流从二层硬件组播转发表中找到匹配的条目,则根据该条目的输出端

口列表进行转发,如果没有找到匹配的条目,则向该 VLAN 的所有其它端口转发,此时相当于广播。

对于注册转发模式,当二层组播数据流从二层硬件组播转发表中找到匹配的条目,则根据该条目的输出端口

列表进行转发,如果没有找到匹配的条目,则丢弃该二层组播数据流。

iSpirit 3026交换机上如果 IGMP SNOOPING 是关闭的,二层组播处于未注册转发模式,如果 IGMP SNOOPING

是打开的,二层组播处于注册转发模式。

4. 二层静态组播和二层动态组播

二层硬件组播转发表中的组播 MAC 地址条目可以通过 IGMP SNOOPING 动态学习得到,也可以通过手工配置。

通过 IGMP SNOOPING 动态学习到的是 IP 组播 MAC 地址,而通过手工配置的可以是 IP 组播 MAC 地址,也可以是

非 IP 组播 MAC 地址。

当交换机关闭IGMP SNOOPING 时,二层硬件组播转发表处于未注册转发模式,不能动态学习到组播 MAC 地

址,二层硬件组播转发表中没有条目,所有的二层组播数据流当作广播处理。此时可以通过手工往二层硬件组播转

发表中加静态组播条目,可以控制二层组播数据流只往指定的端口输出转发,减小网络的组播流量。

当网络具备组播环境时,为了有效控制网络的组播流量,交换机可以打开 IGMP SNOOPING,此时二层硬件

组播转发表处于注册转发模式,交换机可以通过监听网络上的 IGMP 协议包学习到组播 MAC 地址,与二层硬件组

播转发表中的条目匹配的二层组播流才能够转发。为了让学习不到的组播 MAC 地址的二层组播流得到转发,可以

通过手工往二层硬件组播转发表中加静态组播条目。

当静态配置和动态学习到的 IP 组播 MAC 地址是二层硬件组播转发表中的同一个条目时,输出端口列表包括静

态配置的端口和动态学习的端口。当删除静态配置的IP 组播 MAC 地址时,只去除静态配置的端口,动态学习到

的端口继续保留,当动态学习到的IP 组播 MAC 地址不再存在时,只去除动态学习到的端口,静态配置的端口继

续保留。

52

Page 59

6.2 二层静态组播配置

iSpirit 3026 交换机缺省情况下没有二层静态组播配置。本节描述二层静态组播的配置,主要包括以下内容:

● 配置二层组播地址

● 显示二层组播地址信息

1.配置二层组播地址

二层组播地址的配置非常简单,包括创建二层组播地址条目和增加二层组播地址条目的输出端口,删除二层

组播地址条目和删除二层组播地址条目的输出端口。

● 下面的命令在全局CO NF IG 模式下创建二层组播地址条目和增加二层组播地址条目的输出端口,需要输入

VLAN ID、组播 MAC 地址和输出端口列表。如果该二层组播条目不存在,则创建一个二层组播条目,并把指定

的端口列表当作该条目的输出端口列表。如果该二层组播条目存在,则把指定的端口列表增加到该条目的输出端

口列表中。

multicast <vlanid> <mac-address> {<port>|<port1-port2>} [<port>|

<port1-port2>] …

● 下面的命令在全局CO NF IG 模式下删除二层组播地址条目和删除二层组播地址条目的输出端口,需要输入

VLAN ID 和组播 MAC 地址,端口可以输入也可以不输入。如果不输入端口,则删除此二层组播地址条目,该条

目中所有的输出端口列表都被清除。如果输入端口,则从此二层组播地址条目的输出端口列表中去除指定的端口。

no multicast <vlanid> <mac-address> [<port>|<port1-port2>] …

2.显示二层组播地址信息

二层组播地址包括静态配置的二层组播地址和动态学习到的二层组播地址,iSpirit 3026 交换机提供了两个二层

组播地址的显示命令,一个显示静态配置的二层组播地址信息,另一个显示所有的二层组播地址信息,包括静态

配置的和动态学习到的。

● 下面的命令在全局 CO NFIG 模式下显示静态配置的二层组播地址信息:

show multicast static

● 下面的命令在全局 CO NFIG 模式下显示所有的二层组播地址信息:

show multicast

6.3 二层静态组播配置示例

172.16.4.1

交换机

网络用户

媒体服务器

图 6-5 配置示例图

例如有一个组播服务器IP 地址为172.16.4.1 ,在 VLAN2 内,发出组播服务的组播IP 为

224.100.100.240,也就是二层组播 MAC 01:00:5e:64:64:f0

如果有用户 1 和用户 2 连接到 3026 的 1 和 2 端口,并且需要组播服务的话,就需要在交换机上配置静态的组

播组:

53

Page 60

将端口 1-2 加入到组播 01:00:5e:64:64:f0(VLAN2)中:

Switch# multicast 2 01:00:5e:64:64:f0 1-2

Switch# show multicast static

multicast addres s: 01:00:5e:64:64:f0

vlan id: 2

port list: 1 2

54

Page 61

第 7章 配置 IGMP SNOOPING

本章对IGMP SNOOPING 的概念和配置进行描述,主要包括以下内容:

1、IGMP SNOOPING 介绍

2、IGMP SNOOPING 配置

55

Page 62

在城域网 /Internet 中,采用单播方式将相同的数据包发送给网络中的多个而不是全部接收者时,由于需要复

制分组给每一个接收端点,随着接收者数量的增多,需要发出的包数也会线性增加,这使得主机、交换路由设

备及网络带宽资源总体负担加重,效率受到极大影响。随着多点电视会议、视屏点播、群组通信应用等需求的

增长,为提高资源利用率,组播方式日益成为多点通信中普遍采用的传输方式。

iSpirit 3026 交换机实现了 IGMP,IGMP SNOOPING 和二层静态组播,这些都是为组播应用服务。IGMP 是组

播组管理协议,实现直连子网内的三层IP 组播地址的动态学习。IGMP SNOOPING 监听网络上的IGMP 包,实现

IP 组播 MAC 地址的动态学习。二层静态组播实现手工配置二层组播地址。

7.1 IGMP SNOOPING介绍

传统的网络在一个子网内组播数据包当作广播处理,这样容易使网络流量大,造成网络拥塞。当交换机上实

现了 IGMP SNOOPING 后,IGMP SNOOPING 可以动态学习 IP 组播 MAC地址,维护IP组播 MAC 地址的输出端口列

表,使组播数据流只往输出端口发送,这样可以减少网络的流量。

二层静态组播是通过手工配置二层组播地址,而 IGMP SNOOPING 是通过动态学习二层组播地址,两者之间

有密切的关系。二层静态组播请参见“配置二层静态组播”章节。本节主要包括以下内容:

● IGMP SNOOPING处理过程

● 二层动态组播和二层静态组播

● 加入一个组

● 离开一个组

1.IGMP SNOOPING处理过程

IGMP SNOOPING 是一个二层的网络协议,监听经过交换机的 IGMP 协议包,根据这些 IGMP协议包的收包端

口,vlanid,组播地址来维护一个组播组,然后转发这些 IGMP 协议包。只有加入了组播组的端口才可以接收组

播数据流;这样就减少了网络的流量,节省了网络带宽。

组播组包括了组播组地址,成员端口,VlanId,Age,Type 字段。

IGMP SNOOPING 组播组的形成是一个学习的过程。当交换机的某一个端口收到 IGMP REPORT 包时,IGMP

SNOOPING 会产生一个新的组播组,接收 IGMP REPORT 包的端口就被加入这个组播组。在交换机收到一个 IGMP

QUERY 包时,如果这个组播组已经存在交换机中,那么这个收到 IGMP QUERY 的端口也加入到这个组播组中,

否则只是转发 IGMP QUERY包。IGMP SNOOPING还支持 IGMP V2 的 Leave 机制;如果 IGMP SNOOPING配置了

immediate leave 为 ENABLE ,在收到 IGMP V2 的 leave 包时收包端口可以立刻离开组播组。

IGMP SNOOPING 有两种更新机制。一种是上面介绍的 leave 机制。大多数情况下 IGMP SNOOPING 是通过 age

time来删除过期的组播组的。当组播组加入IGMP SNOOPING 时记录了加入的时间,当组播组在交换机中存留的

时间超过了一个配置的age time 时,交换机会删除这个组播组。

2. 二层动态组播和二层静态组播

二层硬件组播转发表中的组播 MAC 地址条目可以通过 IGMP SNOOPING 动态学习得到,也可以通过手工配置。

通过 IGMP SNOOPING 动态学习到的是 IP 组播 MAC 地址,而通过手工配置的可以是 IP 组播 MAC 地址,也可以是

非 IP 组播 MAC 地址。

当交换机关闭IGMP SNOOPING 时,二层硬件组播转发表处于未注册转发模式,不能动态学习到组播 MAC 地

址,二层硬件组播转发表中没有条目,所有的二层组播数据流当作广播处理。此时可以通过手工往二层硬件组播转

发表中加静态组播条目,可以控制二层组播数据流只往指定的端口输出转发,减小网络的组播流量。

当网络具备组播环境时,为了有效控制网络的组播流量,交换机可以打开 IGMP SNOOPING,此时二层硬件

组播转发表处于注册转发模式,交换机可以通过监听网络上的 IGMP 协议包学习到组播 MAC 地址,与二层硬件组

播转发表中的条目匹配的二层组播流才能够转发。为了让学习不到的组播 MAC 地址的二层组播流得到转发,可以

通过手工往二层硬件组播转发表中加静态组播条目。

当静态配置和动态学习到的 IP 组播 MAC 地址是二层硬件组播转发表中的同一个条目时,输出端口列表包括静

态配置的端口和动态学习的端口。当删除静态配置的IP 组播 MAC 地址时,只去除静态配置的端口,动态学习到

的端口继续保留,当动态学习到的IP 组播 MAC 地址不再存在时,只去除动态学习到的端口,静态配置的端口继

续保留。

56

Page 63

3.加入一个组

当一个主机想加入一个组播组时,主机会发一个 IGMP REPORT 包,在此包中指定主机要加入的组播组。当

交换机收到一个IGMP QUERY 包时,交换机会把该包转发给同一个VLAN 的所有其它端口,当端口下想加入组播

组的主机收到 IGMP QUERY 包后会回送一个 IGMP REPORT 包。当交换机收到一个 IGMP REPORT 包后,会建立一

个二层组播条目,收到 IGMP QUERY 包的端口和 IGMP REPORT 包的端口会加入到该二层组播条目,成为它的输出

端口。

路由器

( IGMP )

QUERY

1/1

QUERY

REPORT

主机 1

加入组播组

224.1.1.1

图 7-1 主机 1 加入组播组

如图 7-1 所有的设备在一个子网内,假设该子网的 VLAN 是 2。产品运行 IGMPv2 协议,定时发送 IGMP QUERY

包。主机 1 想加入组播组 224.1.1.1。交换机从 3/1 端口收到 IGMP QUERY 包后会记录此端口并把该包转发给端口

1/1 和 1/2。主机 1 收到 IGMP QUERY 包后回送一个 IGMP REPORT 包,主机 2 因为不想加入组播组,不发 IGMP

REPORT 包。交换机从端口 1/1 收到 IGMP REPORT 包后会把该包从查询端口 3/1 转发出去并且创建一个二层组播条

目(假定该条目不存在), 该二层组播条目包括以下几项:

表 7-1:

REPORT

3/1

iSpirit 3026

1/2

QUERY

主机 2

二层组播地址 vlan ID 输出端口列表

01:00:5e:01:01:01 2 1/1 , 3/1

路由器

( IGMP )

主机 1

加入组播组

224.1.1.1

3/1

REPORT

REPORT

iSpirit 3026

1/2

QUERY

QUERY

1/1

QUERY

图 7-2 主机 1 和主机2 加入组播组

主机 2

加入组播组

224.1.1.1

57

Page 64

如图 7-2 的条件与图 7-1 一样,主机 1 已经加入了组播组 224.1.1.1,现在图 7-2 中的主机2 想加入组播组 224.

1.1.1。当主机 2 收到 IGMP QUERY包后回送一个 IGMP REPORT 包,交换机从端口 1/2 收到 IGMP REPORT 后会把

该包从查询端口3/1 转发出去并且会包端口 1/2 加入到二层组播条目中,该二层组播条目变为:

表 7-2:

二层组播地址 vlan ID 输出端口列表

01:00:5e:01:01:01 2 1/1 ,1/2, 3/1

4.离开一个组

为了能够组成一个稳定的组播环境,运行IGMP 的设备(如路由器)会每隔一定的时间发送一个 IGMP QUERY

包给所有的主机。已经加入组播组或想加入组播组的主机收到该 IGMP QUERY 后会回送一个 IGMP REPORT 。

如果主机想离开一个组播组,可以有两种方式:主动离开和被动离开。主动离开就是主机发送一个IGMP

LEAVE 包给路由器,被动离开就是当主机收到路由器发来的 IGMP QUERY 后不回送 IGMP REPORT 。

与主机离开组播组的方式对应,在交换机上端口脱离二层组播条目的方式也有两种:超时离开和收到 IGMP

LEAVE 包离开。

当交换机超过一定的时间没有从一个端口收到一个组播组的IGMP REPORT 包时,该端口要从对应的二层组播

条目中清除,如果该二层组播条目没有了端口,则删除此二层组播条目。

当交换机的immediate leave 配置为 ENABLE 时,如果某个端口收到一个组播组的 IGMP LEAVE 包时,该端口

从对应的二层组播条目中清除,如果该二层组播条目没有了端口,则删除此二层组播条目。immediate leave一

般应用在一个端口下接一个主机的情况。

7.2 IGMP SNOOPING配置

本节介绍IGMP SNOOPING 的配置,主要包括以下内容:

● IGMP SNOOPING缺省配置

● 打开和关闭IGMP SNOOPING

● 打开和关闭 immediate leave

● 配置组播组 age 时间

● 显示组播组信息

1. IGMP SNOOPING 缺省配置

IGMP SNOOPING 缺省是关闭的,二层硬件组播转发表处于未注册转发模式。

immediate leave 缺省是关闭的。

组播组 age 时间缺省为 300 秒。

2.打开和关闭 IGMP SNOOPING

下面的命令在全局 CONFIG 模式下打开 IGMP SNOOPING,会往所有端口的FFP 中加一个条目:

igmp snooping

下面的命令在全局 CONFIG 模式下关闭 IGMP SNOOPING:

no igmp snooping

3.打开和关闭 immediate leave

● 下面的命令在全局 CONFIG 模式下打开 immediate leave:

igmp snooping immediate-leave

● 下面的命令在全局 CONFIG 模式下关闭 immediate leave:

no igmp snooping immediate-leave

4.配置组播组 ag e 时间

下面的命令在全局 CONFIG 模式下设置组播组的 age时间,单位为秒

igmp snooping age <age-interval>

58

Page 65

5.显示组播组信息

● 下面的命令在全局 CONFIG 模式下显示 IG MP SNOOPING 的所有信息:

show igmp snooping

● 下面的命令在全局 CONFIG 模式下显示所有的二层组播组的信息,包括 IGMP SNOOPING 学习到的和静态配置

的二层组播条目:

show multicast

59

Page 66

第 8 章 配置 AAA

本章描述如何配置iSpirit 3026 交换机的 802.1x 和 RADIUS 以防止非法用户接入网络。关于 802.1x 客户端和

HyperBoss 的使用请参见各自的操作手册。本章主要包括以下内容:

1、802.1x 介绍

2、RADIUS 介绍

3、配置 802.1x

4、配置 RADIUS

60

Page 67

AAA是认证,授权和计费(Authentication, Authorization, and Accounting)的简称。它提供了一个用来

对认证,授权和计费这三种安全功能进行配置的一致的框架。AAA 的配置实际上是对网络安全的一种管理,这

里的网络安全主要指访问控制。包括哪些用户可以访问网络?具有访问权的用户可以得到哪些服务?如何对正在使

用网络资源的用户进行记账?

● 认证(Authentication): 验证用户是否可以获得访问权。

● 授权(Authorization) : 授权用户可以使用哪些服务。

● 计费(Ac counting) : 记录用户使用网络资源的情况。

联想网络公司推出了一整套 AAA 的解决方案,产品有 802.1x 客户端、各种支持认证的交换机和认证计费系

统 HyperBoss。802.1x 客户端安装在用户上网的 PC 机上,当用户需要访问网络时,需要使用 802.1x客户端进