KERIO TECHNOLOGIES PERSONAL FIREWALL 2.1 User Manual

Kerio Personal Firewall 2.1

Guide de l’utilisateur

Kerio Technologies Inc.

c

1997-2002 Kerio Technologies. Tout droits réservés.

Date de réalisation: le 22 avril 2002

Windows est une marque de Microsoft Corporation.

Traduction: J. Calicis (JacK@websecurite.net)

Table des matières

1 Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1 Système requis . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.2 Installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

2 Administration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

2.1 Composants du Personal Firewall . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7

2.2 Sécuriser l’accès à l’Administration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

2.3 Login d’Administration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

2.4 Personal Firewall Status Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9

3 Paramètres de sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

3.1 Introduction à TCP/IP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13

3.2 Comment fonctionne Kerio Personal Firewall? . . . . . . . . . . . . . . . . . . . . . . . . 14

3.3 IP Address Groups . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

3.4 Niveaux de Sécurité . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

3.5 Interaction avec l’utilisateur . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16

3.6 Règles de filtrage des packets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 18

3.7 Réseau Microsoft . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 23

3.8 Application MD5 Signatures . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24

3.9 Internet Gateway Protection . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26

4 Firewall Logging . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

4.1 Configuration du loggin . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

4.2 Filter.log file . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28

3

4

Chapitre 1

Introduction

Kerio Personal Firewall est un utilitaire léger et facile destiné à protéger un PC contre

les attaques de hackers et le vol de données. Il est basé sur la technologie certifiée ICSA

utilisée pour le firewall WinRoute.

Le firewall lui-même tourne en fond de tâche, utilisant un driver à un niveau particulièrement bas chargé dans le system kernel. Ce Driver est placé au niveau le plus bas

possible au-dessus des drivers hardware du réseau. De cette façon, il a un contrôle absolu sur tous les packets passant et est apte à garantir une protection complète du système

sur lequel il est installé.

1.1 Système requis

La configuration suivante minimum est recommandée pour Kerio Personal Firewall:

• CPU Intel Pentium ou 100% compatible

• 32 MB RAM

• 3 MB d’espace disque (pour installation seulement); au moins 10 MB d’espace addi-

tionnel pour les loggings recommandé

• Windows 98 / Me / NT 4.0 / 2000 / XP

Kerio Personal Firewall est destiné à la protection des PC n’utilisant pas WinRoute Pro

ou WinRoute Lite. Ces produits utilisent la même technologie de sécurité et pourraient

entrer en conflit avec Kerio Personal Firewall.

5

Chapitre 1 Introduction

1.2 Installation

Pour l’installation, il suffit simplement d’exécuter l’archive d’installation (typiquement

kerio-pf-211-en-win.exe).

Pendant l’installation, vous pouvez choisir le répertoire d’installation de Kerio Personal

Firewall, ou conserver les paramètres par défaut

(C:\Program Files\Kerio\Personal Firewall).

Il est nécessaire de redémarrer le système après l’installation pour permettre au pilote

de bas niveau d’être chargé.

6

Chapitre 2

Administration

2.1 Composants du Personal Firewall

Kerio Personal Firewall consiste en trois programmes: Personal Firewall Engine, Personal

Firewall Administration et Personal Firewall Status Window.

Personal Firewall Engine est le programme qui gère toutes les fonctions du Personal

Firewall. Il tourne en fond de tâche (ou comme service pour WinNT/2K/XP) et sa présence

est signalée par une icone dans le System Tray.

Un clic du droit sur l’icône fait apparaître un menu avec les options suivantes: stoppe

tout trafic [Stop All Traffic — si sélectionné, il s’inverse en Enable Traffic (autoriser le

trafic) et l’icône du System Tray change pour indiquer que le trafic est bloqué], exécuter

l’application Administration ou voir la fenêtre de status (Firewall Status), information sur

la version (About) ou stopper le moteur Personal Firewall (Exit). Stopper le moteur arrête

bien sûr toute les fonctions de sécurité.

Le double clic du gauche sur l’icone ouvre le programme Personal Firewall Status dans

une fenêtre.

Personal Firewall Administration est l’outil principal de configuration pour le moteur de

Personal Firewall, nous reviendrons plus loin aux différentes options.

Personal Firewall Status Window présente les informations concernant toutes les appli-

cations en cours communiquant via le protocole TCP/IP, c’est également décrit dans un

chapitre particulier.

7

Chapitre 2 Administration

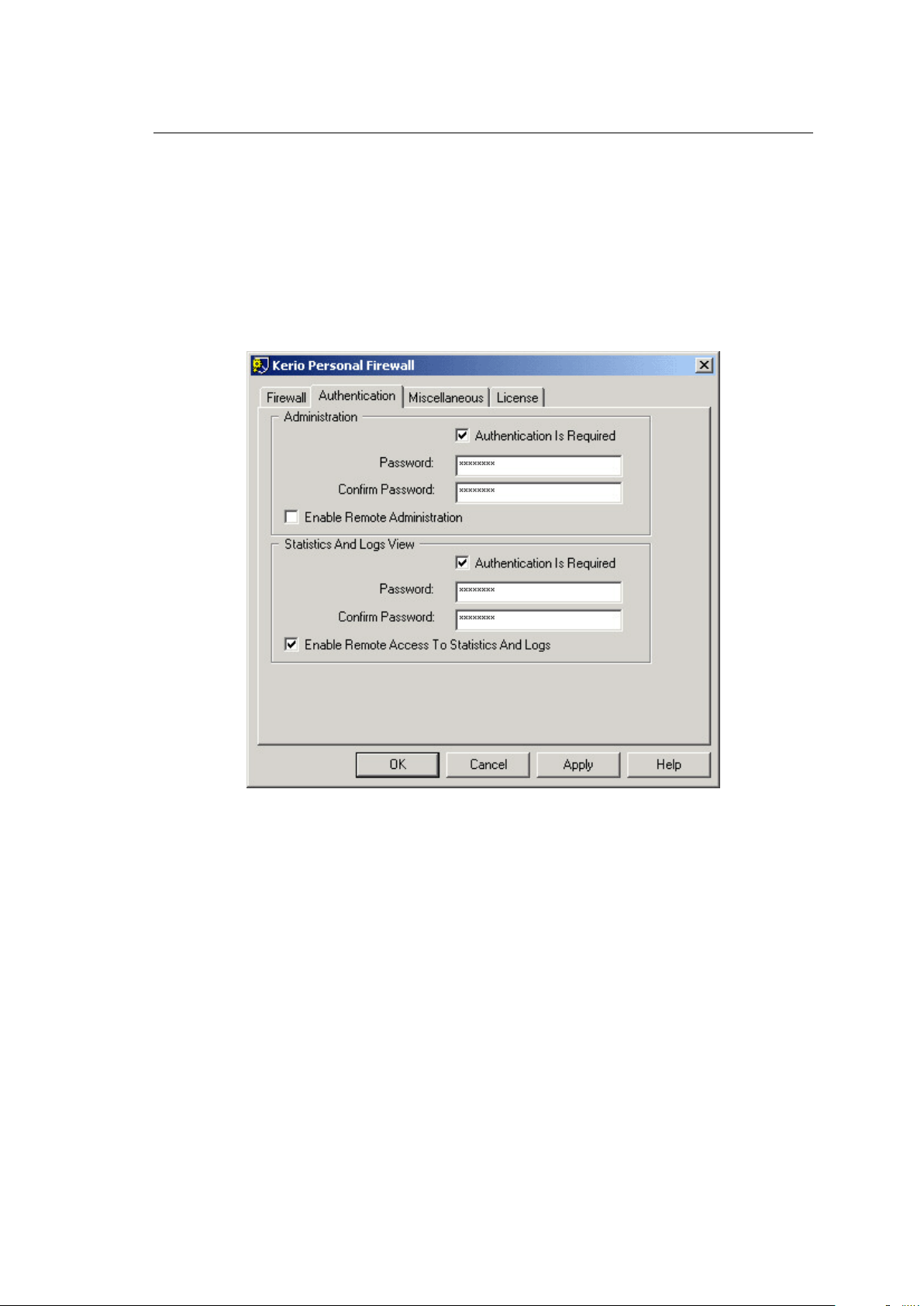

2.2 Sécuriser l’accès à l’Administration

Pour assurer une sécurité maximum, il est vital que Personal Firewall tourne chaque fois

que le PC est branché et que seules les personnes autorisées aient accès à sa configuration. Ceci peut être stipulé dans le programme d’administration de Personal Firewall, à

l’onglet Authentication.

Section administration Authentication Is Required signifie qu’un mot-de-passe sera exi-

gé pour exécuter le programme d’administration de Personal Firewall. Après avoir

valider la fonction, les champs pour entrer le mot-de-passe et sa confirmation vous

seront accessibles. Valider Remote Administration permet de gérer la configuration à

distance.

Statistics and Logs View section Les paramètres pour l’accès et l’accès à distance aux

logs et statistiques se règlent ici. Tous les champs sont les mêmes qu’à la section

précédente. Configurer ces deux sections séparément permet deux niveaux de droits

d’accès différents, soit voir les logs et statistiques uniquement, soit accès complet à

l’administration.

8

2.3 Login d’Administration

2.3 Login d’Administration

Pour administrer Kerio Personal Firewall ou visualiser tous les logs, démarrez respectivement les applications Personal Firewall Administration ou Personal Firewall Sta-

tus Window. Notez que le dialogue de connexion suivant apparaîtra uniquement si

l’authentification est requise, autrement vous serez connecté directement au moteur

local de Kerio Personal Firewall.

Vous pouvez choisir ici si vous voulez vous connecter au Personal Firewall tournant sur

le PC local (Localhost) ou sur un ordinateur distant spécifié par son identité DNS ou son

adresse IP. Vous pouvez choisir d’exécuter le programme d”administration du Perso-

nal Firewall (Admin configuration) ou celui de Personal Firewall Status Window (Status

Window). Entrez votre mot-de-passe dans le champs correspondant.

2.4 Personal Firewall Status Window

Personal Firewall Status Window permet de monitoriser toutes les activités TCP/IP du

système et présente une information détaillée concernant les applications connectées.

Fenêtre pricipale

la fenêtre principale présente les informations concernant un point final local sur une

ligne (le point final est défini par son adresse IP, le port et le protocole). Un point final

local peut seulement correspondre à une seule application. Cependant, une application

peut avoir plusieurs points finaux (par exemple, un serveur FTP écoute les connexions

entrant sur les ports 20 et 21).

9

Loading...

Loading...