Page 1

GUÍA DEL USUARIO

VERSIÓN DE LA APLICACIÓN: 9.0

Kaspersky PURE

Page 2

2

Estimado usuario,

Gracias por elegir nuestro producto. Esperamos que esta documentación le ayude en su trabajo y responda a la mayoría

de sus preguntas sobre nuestro software.

¡Advertencia! El presente documento es propiedad de Kaspersky Lab: todos los derechos de este documento están

protegidos por las leyes de derecho de autor de la Federación Rusa y los tratados internacionales. Toda reproducción y

distribución ilegal de este documento o sus partes tiene como consecuencia la responsabilidad civil, administrativa o

penal conforme las leyes de la Federación Rusa.

Cualquier reproducción o distribución de estos materiales, incluyendo sus versiones traducidas, requiere autorización

escrita de Kaspersky Lab.

Este documento y las ilustraciones asociadas sólo pueden utilizarse con fines de información no comercial y personal.

Este documento está sujeto a cambios sin previo aviso. Encontrará la última versión de este documento en el sitio Web

de Kaspersky Lab en la dirección http://www.kaspersky.com/sp/docs.

Kaspersky Lab no asume ninguna responsabilidad por el contenido, la calidad, la relevancia o la exactitud de materiales

utilizados en este documento cuyos derechos son propiedad de terceras partes, ni por los posibles daños asociados al

uso de la información contenida en estos documentos.

El documento menciona nombres de marcas comerciales y de servicio propiedad de sus respectivos propietarios.

Fecha de revisión: 12/30/2009

© 1997-2010 Kaspersky Lab ZAO. Reservados todos los derechos.

http://www.kaspersky.es

http://www.kaspersky.com/sp/support_new

Page 3

3

ÍNDICE DE CONTENIDO

ACERCA DE ESTA GUÍA ........................................................................................................................................... 11

INFORMACIÓN ACERCA DE LA APLICACIÓN ......................................................................................................... 12

Fuentes de información para búsquedas personalizadas ...................................................................................... 12

Contacto con el Departamento de ventas .............................................................................................................. 13

Foro Web sobre aplicaciones Kaspersky Lab ........................................................................................................ 13

KASPERSKY PURE .................................................................................................................................................... 14

Paquete de distribución ......................................................................................................................................... 14

Requisitos de hardware y software ........................................................................................................................ 15

CONCEPTO DE KASPERSKY PURE ......................................................................................................................... 16

Copia de Seguridad ............................................................................................................................................... 16

Control Parental ..................................................................................................................................................... 17

Centro de Control .................................................................................................................................................. 17

Cifrado ................................................................................................................................................................... 17

Administrador de Contraseñas .............................................................................................................................. 18

Optimización del Sistema ...................................................................................................................................... 18

Protección de Mi PC .............................................................................................................................................. 19

Componentes de protección ............................................................................................................................ 19

Protección de datos y actividad online ............................................................................................................. 20

Control de las aplicaciones y del acceso a datos ............................................................................................. 20

Monitor de red .................................................................................................................................................. 21

Tareas de análisis antivirus .............................................................................................................................. 21

Centro de Actualización ................................................................................................................................... 21

INSTALACIÓN DE KASPERSKY PURE ..................................................................................................................... 22

Paso 1. Comprobación de los requisitos de instalación en el sistema ................................................................... 23

Paso 2. Selección del tipo de instalación ............................................................................................................... 23

Paso 3. Aceptación del Acuerdo de Licencia ......................................................................................................... 23

Paso 4. Participación en el programa Kaspersky Security Network ...................................................................... 24

Paso 5. Selección de la carpeta de destino ........................................................................................................... 24

Paso 6. Selección de los componentes software instalados .................................................................................. 24

Paso 7. Búsqueda de otras aplicaciones antivirus ................................................................................................. 25

Paso 8. Desactivación del Firewall de Microsoft Windows .................................................................................... 25

Paso 9. Preparación final de la instalación ............................................................................................................ 25

MODIFICACIÓN, RESTAURACIÓN Y ELIMINACIÓN DE LA APLICACIÓN CON EL ASISTENTE............................26

Paso 1. Ventana de inicio del programa de instalación ......................................................................................... 26

Paso 2. Selección de operación ............................................................................................................................ 26

Paso 3. Modificación, restauración o eliminación de la aplicación ......................................................................... 27

PRIMEROS PASOS .................................................................................................................................................... 28

Asistente de configuración de la aplicación ........................................................................................................... 29

Paso 1. Activación de la aplicación .................................................................................................................. 30

Paso 2. Restricciones de acceso a la aplicación .............................................................................................. 31

Paso 3. Selección del modo de protección ...................................................................................................... 32

Paso 4. Configuración de las actualizaciones de la aplicación ........................................................................ 32

Paso 5. Selección de amenazas detectadas .................................................................................................... 33

Page 4

GUÍA DEL USUARIO

4

Paso 6. Análisis de las aplicaciones instaladas en el equipo ........................................................................... 33

Paso 7. Cierre de la configuración ................................................................................................................... 33

Selección del tipo de red ........................................................................................................................................ 33

Actualización de la aplicación ................................................................................................................................ 33

Análisis del equipo en busca de virus .................................................................................................................... 34

Búsqueda de vulnerabilidades en el equipo .......................................................................................................... 34

Administración de la licencia .................................................................................................................................. 35

Participación en Kaspersky Security Network ........................................................................................................ 35

Administración de la seguridad .............................................................................................................................. 36

Estado de la protección ......................................................................................................................................... 38

Suspensión de la protección .................................................................................................................................. 38

Copia de Seguridad ............................................................................................................................................... 39

Control Parental ..................................................................................................................................................... 39

Cifrado ................................................................................................................................................................... 39

Administrador de Contraseñas .............................................................................................................................. 40

INTERFAZ DEL PROGRAMA ..................................................................................................................................... 41

Icono del área de notificaciones ............................................................................................................................ 41

Menú contextual .................................................................................................................................................... 41

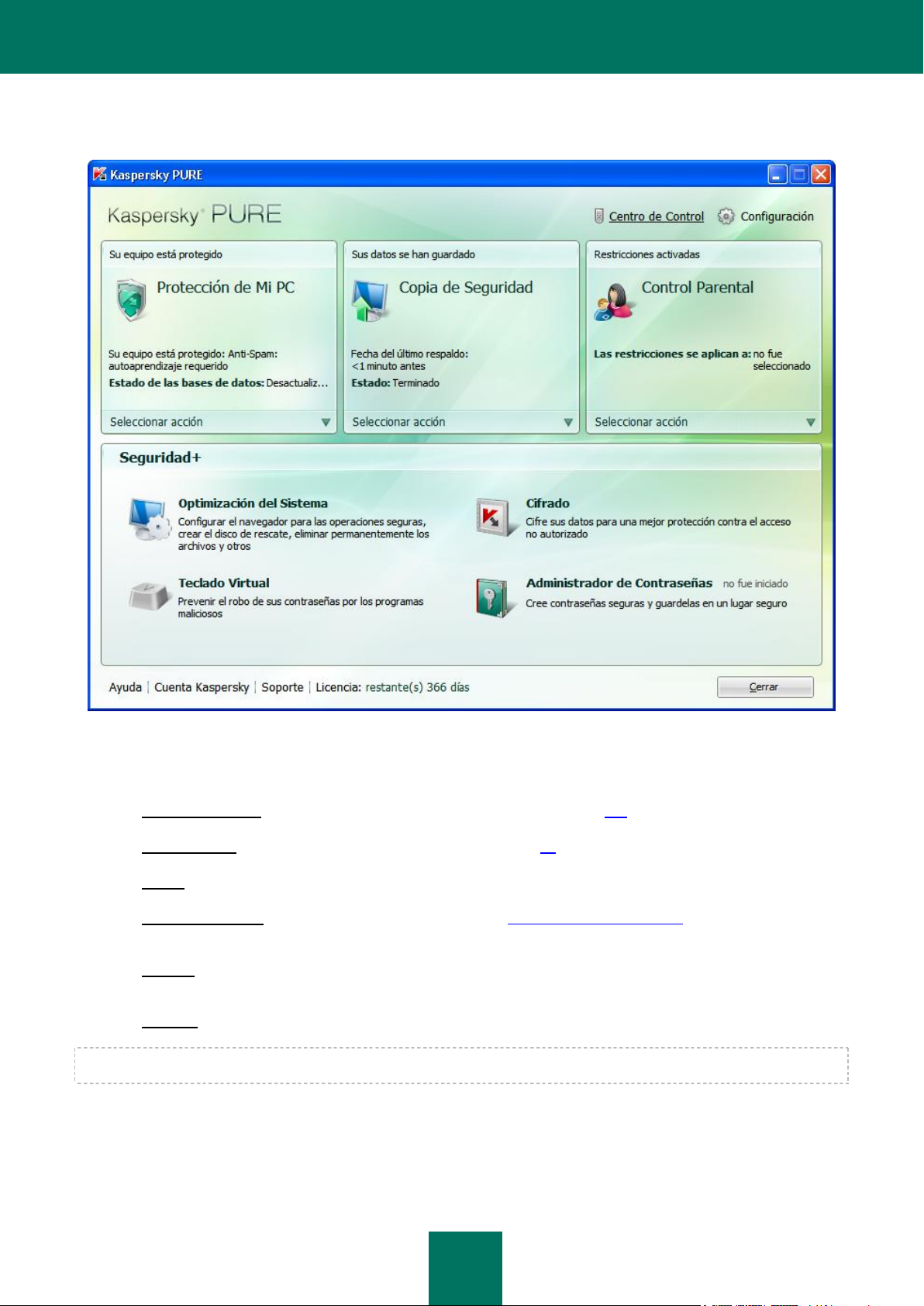

Ventana principal de Kaspersky PURE.................................................................................................................. 43

Protección de Mi PC ........................................................................................................................................ 45

Copia de Seguridad ......................................................................................................................................... 46

Control Parental ............................................................................................................................................... 47

Notificaciones ........................................................................................................................................................ 47

Ventana de configuración de la aplicación ............................................................................................................. 48

PROTECCIÓN DE MI PC ............................................................................................................................................ 50

Protección del sistema de archivos del equipo ...................................................................................................... 51

Algoritmo de funcionamiento del componente ................................................................................................. 52

Modificación del nivel de seguridad de archivos y memoria ............................................................................. 53

Modificación de las acciones aplicadas a objetos detectados .......................................................................... 53

Creación de una cobertura de protección ........................................................................................................ 54

Utilización del análisis heurístico ...................................................................................................................... 55

Optimización del análisis .................................................................................................................................. 56

Análisis de archivos compuestos ..................................................................................................................... 56

Análisis de archivos compuestos de gran tamaño ........................................................................................... 56

Modificación del modo de análisis .................................................................................................................... 57

Tecnología de análisis...................................................................................................................................... 57

Suspensión del componente: creación de una planificación ............................................................................ 58

Suspensión del componente: creación de una lista de aplicaciones ................................................................ 59

Restauración de los parámetros de protección predeterminados .................................................................... 60

Protección del correo ............................................................................................................................................. 61

Algoritmo de funcionamiento del componente ................................................................................................. 62

Modificación del nivel de seguridad para la protección del correo ................................................................... 63

Modificación de las acciones aplicadas a objetos detectados .......................................................................... 63

Creación de una cobertura de protección ........................................................................................................ 64

Análisis del correo en Microsoft Office Outlook ................................................................................................ 65

Análisis del correo en The Bat! ........................................................................................................................ 65

Utilización del análisis heurístico ...................................................................................................................... 66

Análisis de archivos compuestos ..................................................................................................................... 66

Page 5

ÍNDICE DE CONTENIDO

5

Filtrado de adjuntos .......................................................................................................................................... 67

Restauración de los parámetros predeterminados de protección del correo ................................................... 67

Protección del tráfico Web ..................................................................................................................................... 68

Algoritmo de funcionamiento del componente ................................................................................................. 69

Modificación del nivel de seguridad del tráfico HTTP ....................................................................................... 70

Modificación de las acciones aplicadas a objetos detectados .......................................................................... 70

Creación de una cobertura de protección ........................................................................................................ 71

Selección del tipo de análisis ........................................................................................................................... 71

Supervisor Kaspersky de vínculos URL ........................................................................................................... 72

Utilización del análisis heurístico ...................................................................................................................... 73

Optimización del análisis .................................................................................................................................. 74

Restauración de los parámetros de protección Web predeterminados ............................................................ 74

Protección del tráfico de mensajería instantánea .................................................................................................. 75

Algoritmo de funcionamiento del componente ................................................................................................. 76

Creación de una cobertura de protección ........................................................................................................ 76

Selección del método de análisis ..................................................................................................................... 76

Utilización del análisis heurístico ...................................................................................................................... 77

Control de aplicaciones .......................................................................................................................................... 78

Algoritmo de funcionamiento del componente ................................................................................................. 79

Creación de una cobertura de protección ........................................................................................................ 81

Reglas de control de aplicaciones .................................................................................................................... 83

Modo seguro para la ejecución de aplicaciones .................................................................................................... 88

Ejecución de una aplicación en modo seguro .................................................................................................. 89

Creación de un acceso directo para ejecutar un programa .............................................................................. 89

Creación de la lista de aplicaciones ejecutadas en modo seguro .................................................................... 90

Selección del modo: ejecución de una aplicación ............................................................................................ 90

Selección del modo: limpieza de los datos del modo seguro ........................................................................... 91

Utilización de una carpeta compartida ............................................................................................................. 91

Limpieza de los datos del modo seguro ........................................................................................................... 92

Firewall .................................................................................................................................................................. 93

Cambio del estado de red ................................................................................................................................ 93

Ampliación del rango de direcciones de red ..................................................................................................... 94

Selección del modo de notificación acerca de cambios en la red .................................................................... 95

Configuración avanzada del Firewall ............................................................................................................... 95

Reglas del componente Firewall ...................................................................................................................... 96

Protección proactiva ............................................................................................................................................ 101

Uso de la lista de actividades peligrosas ....................................................................................................... 101

Modificación de las reglas de control de actividades peligrosas .................................................................... 102

Creación de un grupo de aplicaciones de confianza ...................................................................................... 103

Control de cuentas del sistema ...................................................................................................................... 103

Prevención de intrusiones .................................................................................................................................... 104

Bloqueo del equipo atacante .......................................................................................................................... 104

Tipos de ataques de red detectados .............................................................................................................. 105

Anti-Spam ............................................................................................................................................................ 107

Algoritmo de funcionamiento del componente ............................................................................................... 108

Aprendizaje antispam ..................................................................................................................................... 109

Modificación del nivel de seguridad ............................................................................................................... 113

Selección del método de análisis ................................................................................................................... 114

Creación de la lista de direcciones URL de confianza ................................................................................... 114

Page 6

GUÍA DEL USUARIO

6

Creación de la lista de remitentes prohibidos ................................................................................................. 115

Creación de la lista de frases prohibidas........................................................................................................ 116

Creación de la lista de frases obscenas ......................................................................................................... 116

Creación de la lista de remitentes autorizados ............................................................................................... 117

Creación de la lista de frases autorizadas ...................................................................................................... 118

Importación de la lista de remitentes autorizados .......................................................................................... 118

Definición de umbrales de correo no deseado y potencialmente no deseado ............................................... 119

Selección del algoritmo de detección de correo no deseado ......................................................................... 120

Uso de características avanzadas de filtrado antispam ................................................................................. 120

Agregar una etiqueta al asunto del mensaje .................................................................................................. 121

Filtrado de los mensajes de correo en el servidor.Distribuidor de correo ....................................................... 121

Exclusión del análisis de los mensajes de Microsoft Exchange Server ......................................................... 122

Acciones aplicadas en correo no deseado ..................................................................................................... 122

Restauración de los parámetros predeterminados del componente Anti-Spam ............................................. 126

Anti-Banners ........................................................................................................................................................ 127

Utilización del análisis heurístico .................................................................................................................... 127

Configuración avanzada del componente ...................................................................................................... 128

Creación de la lista de direcciones de publicidades autorizadas ................................................................... 128

Creación de la lista de direcciones de publicidades bloqueadas ................................................................... 129

Exportación o importación de listas antibanners ............................................................................................ 129

Análisis del equipo ............................................................................................................................................... 130

Análisis antivirus ............................................................................................................................................ 130

Análisis de vulnerabilidades ........................................................................................................................... 140

Centro de Actualización ....................................................................................................................................... 144

Ejecución de la actualización ......................................................................................................................... 145

Anulación de la actualización anterior ............................................................................................................ 146

Selección del origen de las actualizaciones ................................................................................................... 146

Utilizar un servidor proxy ................................................................................................................................ 147

Configuración regional ................................................................................................................................... 147

Acciones posteriores a la actualización ......................................................................................................... 147

Actualizaciones: desde una carpeta local ...................................................................................................... 148

Modificación del modo de ejecución de la tarea de actualización .................................................................. 149

Ejecución de actualizaciones con una cuenta de usuario diferente ............................................................... 149

Configuración de los parámetros de la Protección de Mi PC ............................................................................... 150

Protección ...................................................................................................................................................... 151

Antivirus de archivos ...................................................................................................................................... 153

Antivirus del correo ........................................................................................................................................ 153

Antivirus Internet ............................................................................................................................................ 154

Antivirus para chat ......................................................................................................................................... 155

Control de aplicaciones .................................................................................................................................. 156

Firewall ........................................................................................................................................................... 156

Protección proactiva ....................................................................................................................................... 157

Prevención de intrusiones .............................................................................................................................. 158

Anti-Spam ...................................................................................................................................................... 158

Anti-Banners .................................................................................................................................................. 160

Analizar mi equipo .......................................................................................................................................... 160

Centro de Actualización ................................................................................................................................. 161

Configuración ................................................................................................................................................. 162

Informes ............................................................................................................................................................... 172

Page 7

ÍNDICE DE CONTENIDO

7

Selección de un componente o tarea para generar un informe ...................................................................... 172

Agrupaciones de datos dentro del informe ..................................................................................................... 173

Notificación de disponibilidad del informe ...................................................................................................... 173

Selección de tipos de eventos ........................................................................................................................ 173

Presentación de datos en pantalla ................................................................................................................. 174

Modo de visualización prolongada para la estadística ................................................................................... 175

Guardar un informe en un archivo .................................................................................................................. 176

Utilización de filtros avanzados ...................................................................................................................... 176

Búsqueda de eventos .................................................................................................................................... 177

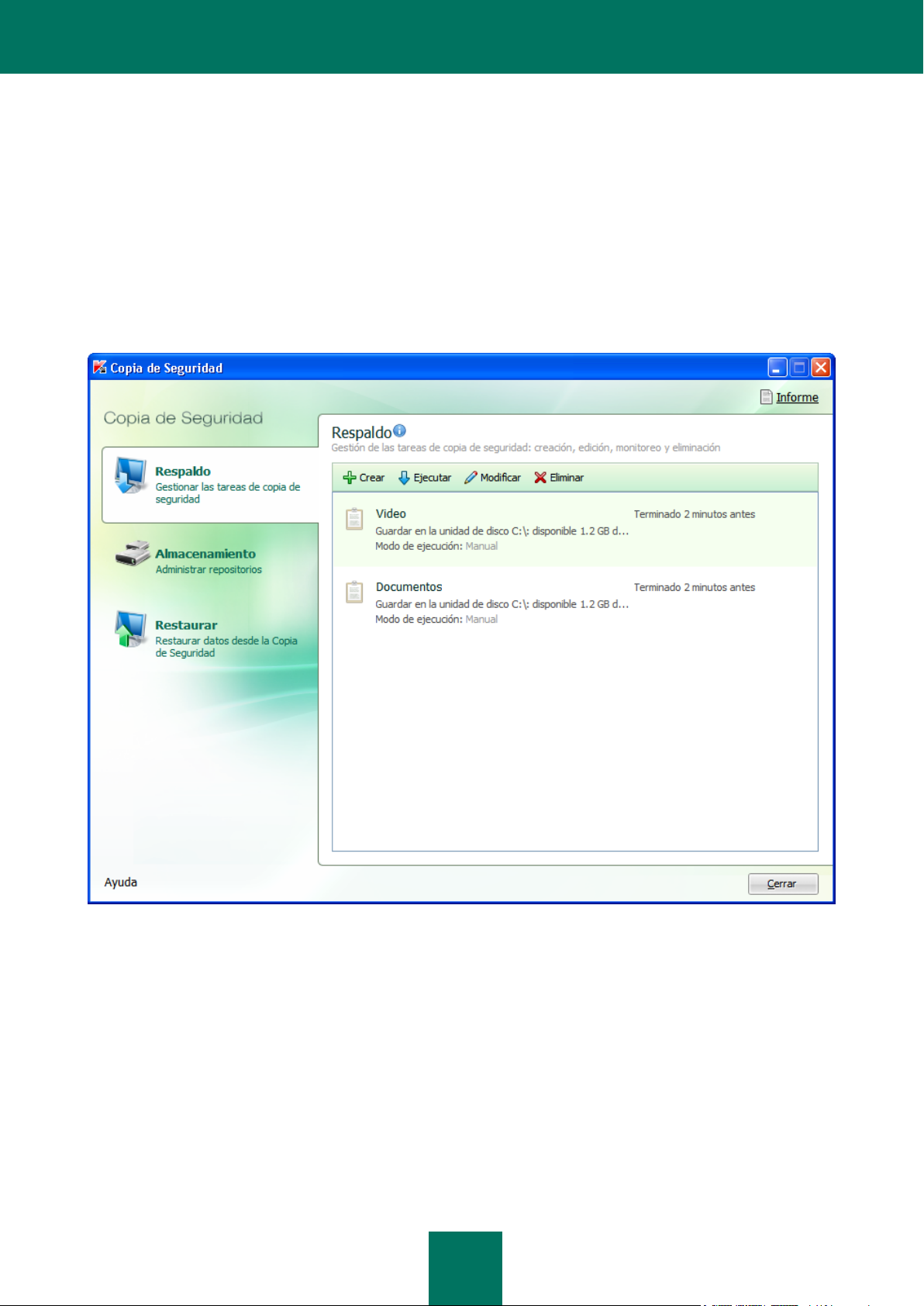

COPIA DE SEGURIDAD ........................................................................................................................................... 178

Creación de una zona de almacenamiento de respaldo ...................................................................................... 178

Conexión de un almacenamiento ........................................................................................................................ 179

Eliminación de datos en un almacenamiento ....................................................................................................... 179

Eliminación de un almacenamiento ..................................................................................................................... 180

Creación de una tarea de respaldo ...................................................................................................................... 180

Ejecución de una tarea de respaldo .................................................................................................................... 181

Búsqueda de las copias de respaldo ................................................................................................................... 182

Visualización de datos de la copia de respaldo ................................................................................................... 182

Restauración de datos ......................................................................................................................................... 183

Visualización del informe de evento .................................................................................................................... 184

CONTROL PARENTAL ............................................................................................................................................. 185

Activación y configuración del Control parental ................................................................................................... 186

Limitación del tiempo de acceso a Internet .......................................................................................................... 187

Acceso a los sitios Web ....................................................................................................................................... 188

Descarga de los archivos desde Internet ............................................................................................................. 189

Modo de búsqueda segura .................................................................................................................................. 189

Mensajería instantánea ........................................................................................................................................ 190

Envío de datos personales .................................................................................................................................. 191

Búsqueda de las palabras clave .......................................................................................................................... 192

Limitación del tiempo de uso del equipo .............................................................................................................. 193

Ejecución de aplicaciones y juegos ..................................................................................................................... 194

Resguardo y descarga de la configuración de Control Parental .......................................................................... 194

OPTIMIZACIÓN DEL SISTEMA ................................................................................................................................ 196

Configuración del navegador Web ....................................................................................................................... 196

Restauración después de una infección .............................................................................................................. 197

Disco de rescate .................................................................................................................................................. 198

Creación del disco de rescate ........................................................................................................................ 198

Arranque del equipo a partir del disco de rescate .......................................................................................... 199

Eliminar datos permanentemente ........................................................................................................................ 200

Eliminar los datos no utilizados ............................................................................................................................ 201

Asistente para la limpieza de rastros privados ..................................................................................................... 202

TECLADO VIRTUAL ................................................................................................................................................. 204

CIFRADO .................................................................................................................................................................. 205

Creación del repositorio ....................................................................................................................................... 205

Conexión y desconexión del repositorio .............................................................................................................. 206

Agregar archivos al repositorio ............................................................................................................................ 207

Configuración del repositorio ............................................................................................................................... 207

Page 8

GUÍA DEL USUARIO

8

Creación del atajo para acceder al repositorio ..................................................................................................... 208

ADMINISTRADOR DE CONTRASEÑAS .................................................................................................................. 209

Interfaz del Administrador de Contraseñas .......................................................................................................... 210

Icono del área de notificaciones ..................................................................................................................... 210

Menú contextual del Administrador de Contraseñas ...................................................................................... 210

Ventana del Administrador de Contraseñas ................................................................................................... 211

Ventana de configuración de la aplicación ..................................................................................................... 211

Botón del Título .............................................................................................................................................. 212

Asistente para la configuración ............................................................................................................................ 212

Administración de la Base de datos de contraseñas ........................................................................................... 213

Acceso a la Base de datos de contraseñas ................................................................................................... 213

Agregar datos personales .............................................................................................................................. 214

Edición de datos personales .......................................................................................................................... 220

Uso de los datos personales .......................................................................................................................... 221

Búsqueda de contraseñas .............................................................................................................................. 222

Eliminación de datos personales .................................................................................................................... 222

Importación/exportación de contraseñas........................................................................................................ 222

Respaldo/Restauración de la Base de datos de la contraseñas .................................................................... 224

Configuración de los parámetros de la aplicación ............................................................................................... 226

Nombre de usuario predefinido ...................................................................................................................... 227

Haga una lista de cuentas utilizadas con frecuencia ...................................................................................... 227

La lista de direcciones web ignoradas ........................................................................................................... 228

Lista de direcciones Web de confianza .......................................................................................................... 229

Inicio rápido de las funciones de aplicación ................................................................................................... 229

Ubicación de la Base de datos de contraseñas ............................................................................................. 230

Creación de una nueva Base de datos de contraseñas ................................................................................. 231

Respaldo de la Base de datos de contraseñas .............................................................................................. 232

Selección del método de cifrado .................................................................................................................... 232

Bloqueo automático de la Base de datos de contraseñas ............................................................................. 233

Método de autorización del Administrador de Contraseñas ........................................................................... 234

Uso de dispositivos USB y Bluetooth ............................................................................................................. 234

Modificación de la Contraseña Maestra ......................................................................................................... 235

Creación de una lista de navegadores compatibles ....................................................................................... 236

Configuración avanzada................................................................................................................................. 236

Funciones avanzadas .......................................................................................................................................... 239

Generador de Contraseñas ............................................................................................................................ 239

Cursor del Administrador de Contraseñas ..................................................................................................... 240

CENTRO DE CONTROL ........................................................................................................................................... 241

Configuración de la administración remota .......................................................................................................... 241

Análisis de la seguridad de la red ........................................................................................................................ 242

Administración de los componentes de protección .............................................................................................. 243

Administración de licencias .................................................................................................................................. 243

Administración del Control Parental ..................................................................................................................... 243

Análisis remoto en busca de virus y vulnerabilidades .......................................................................................... 244

Actualización de las bases de datos y módulos de la aplicación ......................................................................... 244

Respaldo remoto ................................................................................................................................................. 245

CONFIGURACIÓN DE LOS PARÁMETROS DE KASPERSKY PURE .................................................................... 246

Parámetros generales.......................................................................................................................................... 247

Page 9

ÍNDICE DE CONTENIDO

9

Ejecución de Kaspersky PURE al iniciar el sistema ....................................................................................... 247

Restricción de acceso a Kaspersky PURE ..................................................................................................... 248

Autoprotección ..................................................................................................................................................... 248

Servicio de ahorro de energía .............................................................................................................................. 249

Compatibilidad ..................................................................................................................................................... 249

Tecnología de desinfección avanzada ........................................................................................................... 249

Rendimiento del equipo durante la ejecución de tareas ................................................................................. 250

Servidor proxy ...................................................................................................................................................... 250

Notificaciones ...................................................................................................................................................... 250

Desactivación del sonido en notificaciones .................................................................................................... 251

Entrega de notificaciones por correo electrónico ........................................................................................... 251

Informes ............................................................................................................................................................... 252

Registro de eventos en el informe .................................................................................................................. 252

Limpieza de los informes de aplicación .......................................................................................................... 252

Conservación de informes .............................................................................................................................. 252

Participación ........................................................................................................................................................ 253

Apariencia de la aplicación .................................................................................................................................. 253

Elementos activos de la interfaz ..................................................................................................................... 253

Máscaras de Kaspersky PURE ...................................................................................................................... 254

Perfil de juego ...................................................................................................................................................... 254

Administración de configuración de la aplicación ................................................................................................ 255

Importación y exportación de la configuración de Kaspersky PURE .............................................................. 255

Restauración de la configuración predeterminada ......................................................................................... 256

NOTIFICACIONES .................................................................................................................................................... 257

Objeto que no se puede desinfectar .................................................................................................................... 258

Servidor de actualización no está disponible ....................................................................................................... 259

Objeto malicioso detectado .................................................................................................................................. 259

Objeto peligroso detectado dentro del tráfico ...................................................................................................... 259

Objeto sospechoso detectado ............................................................................................................................. 260

Actividad peligrosa detectada dentro del sistema ................................................................................................ 261

Detectado un proceso oculto ............................................................................................................................... 261

Detectado un intento de acceso al Registro del sistema ..................................................................................... 262

Detectada la actividad de red de una aplicación .................................................................................................. 262

Nueva red detectada............................................................................................................................................ 263

Intento de fraude detectado ................................................................................................................................. 263

Detectado un vínculo sospechoso ....................................................................................................................... 264

Detección de un certificado no válido .................................................................................................................. 264

Limitación del uso de la aplicación. ..................................................................................................................... 264

Tratamiento especial requerido ........................................................................................................................... 265

Este archivo ya existe .......................................................................................................................................... 265

SOLUCIÓN DE PROBLEMAS .................................................................................................................................. 266

Creación de un informe de estado del sistema .................................................................................................... 266

Envío de archivos de datos .................................................................................................................................. 267

Ejecución de un script AVZ .................................................................................................................................. 268

Creación de un archivo de depuración ................................................................................................................ 269

Page 10

GUÍA DEL USUARIO

10

CONTACTO CON EL SERVICIO DE SOPORTE TÉCNICO .................................................................................... 270

CONSULTA POR CORREO ELECTRÓNICO AL SERVICIO DE SOPORTE TÉCNICO .......................................... 270

CONSULTAS POR TELÉFONO AL SERVICIO DE SOPORTE TÉCNICO ............................................................... 270

DECLARACIÓN DE RECOPILACIÓN DE DATOS DE KASPERSKY SECURITY NETWORK ................................ 271

A. INTRODUCCIÓN .................................................................................................................................................. 271

UTILIZACIÓN DE CÓDIGO DE TERCEROS ............................................................................................................ 275

Biblioteca Agava-C .............................................................................................................................................. 277

Biblioteca Crypto C (biblioteca de software de la seguridad de datos) ................................................................ 277

Biblioteca Fastscript 1.9 ....................................................................................................................................... 277

Biblioteca Libnkfm 7.4.7.7 .................................................................................................................................... 277

Biblioteca GNU bison parser ................................................................................................................................ 278

Biblioteca AGG 2.4 .............................................................................................................................................. 278

Biblioteca OpenSSL 0.9.8d .................................................................................................................................. 278

Biblioteca Gecko SDK 1.8 .................................................................................................................................... 280

Biblioteca Zlib 1.2 ................................................................................................................................................ 280

Biblioteca Llibpng 1.2.8, 1.2.29 ............................................................................................................................ 280

Biblioteca Libnkfm 2.0.5 ....................................................................................................................................... 280

Biblioteca Expat 1.2, 2.0.1 ................................................................................................................................... 280

Biblioteca Info-ZIP 5.51 ........................................................................................................................................ 281

Biblioteca Windows Installer XML (WiX) 2.0 ........................................................................................................ 281

Biblioteca Passthru .............................................................................................................................................. 284

Biblioteca Filter .................................................................................................................................................... 284

Biblioteca Netcfg .................................................................................................................................................. 284

Biblioteca Pcre 3.0 ............................................................................................................................................... 284

Biblioteca MD5 para RFC1321 (RSA-free) .......................................................................................................... 285

Windows Template Library (WTL 7.5).................................................................................................................. 285

Biblioteca Libjpeg 6b ............................................................................................................................................ 288

Biblioteca Libungif 3.0 .......................................................................................................................................... 289

Biblioteca Libxdr .................................................................................................................................................. 289

Biblioteca Tiniconv - 1.0.0 .................................................................................................................................... 290

Biblioteca Bzip2/libbzip2 1.0.5 ............................................................................................................................. 294

Biblioteca Libspf2-1.2.9 ........................................................................................................................................ 295

Protocol Buffer library .......................................................................................................................................... 295

Biblioteca Sqlite 3.5.9 .......................................................................................................................................... 296

Biblioteca Icu 4.0 ................................................................................................................................................. 296

Otra información .................................................................................................................................................. 296

GLOSARIO ................................................................................................................................................................ 297

KASPERSKY LAB ..................................................................................................................................................... 306

CONTRATO DE LICENCIA ....................................................................................................................................... 307

ÍNDICE ...................................................................................................................................................................... 314

Page 11

11

ACERCA DE ESTA GUÍA

La Guía del Usuario de Kaspersky PURE contiene información acerca de los principios de operación de Kaspersky

PURE, las tareas principales de protección de red doméstica y la configuración de la aplicación. Esta guía se crea para

todos aquellos que usan la aplicación Kaspersky PURE para la protección de ordenadores en redes domésticas.

La Guía del Usuario Kaspersky PURE contiene las siguientes secciones:

Información acerca de la aplicación (página 12). Esta sección describe diferentes fuentes de información acerca

de cómo comprar, instalar y usar Kaspersky PURE.

Concepto de Kaspersky PURE (página 16). Esta sección describe el concepto general de protección integral de

la red doméstica, usando diferentes características de la aplicación.

Instalación de la aplicación (página 22). Esta sección incluye las instrucciones paso a paso para la correcta

instalación de la aplicación.

Primeros pasos (página 28). Esta sección describe las principales operaciones, que deberían realizarse

después de instalar la aplicación con el fin de garantizar una protección de confianza.

Interfaz del programa (página 41). Esta aplicación describe la aplicación de interfaz de usuario, incluso la

ventana principal, el menú contextual, el servicio de notificación y otros elementos.

Protección de Mi PC. Esta sección describe el funcionamiento de los componentes de Kaspersky PURE

diseñados para proteger su ordenador de diferentes amenazas.

Copia de Seguridad (página 178). Esta sección contiene información sobre la función Copia de Seguridad y la

restauración de datos desde las copias de seguridad.

Control Parental (página 185). Esta sección contiene información sobre la protección de los usuarios de la red

doméstica contra las crecientes amenazas mientras trabajan o navegan en Internet, así como también la

información relacionada con la administración de la configuración del Control Parental.

Optimización del Sistema. Esta sección incluye información acerca del asistente y las herramientas que pueden

ser útiles para una protección de avanzada.

Teclado Virtual (página 204). Esta sección describe la forma de utilizar el teclado virtual para proteger sus datos

antes capturadores de teclado y de claves.

Cifrado (página 205). Esta sección describe la manera de utilizar repositorios cifrados para almacenar datos

confidenciales.

Administrador de Contraseñas (página 241). Esta sección describe la forma de administrar las contraseñas y

otros datos personales.

Centro de Control (página 241). Esta sección describe la administración remota de la seguridad de la red

doméstica.

Configuración de Kaspersky PURE (página 246). Esta sección describe la forma de administrar la configuración

de la aplicación para asegurar una protección flexible y eficiente.

Solución de problemas (página 266). Esta sección describe las acciones que se deberán tomar si ocurre algún

problema en la ejecución de Kaspersky PURE.

Page 12

12

EN ESTA SECCIÓN:

Fuentes de información para búsquedas personalizadas ............................................................................................... 12

Contacto con el Departamento de ventas ....................................................................................................................... 13

Foro Web sobre aplicaciones Kaspersky Lab ................................................................................................................. 13

INFORMACIÓN ACERCA DE LA APLICACIÓN

Kaspersky Lab dispone de varias fuentes de información acerca de la aplicación. Elija la más apropiada, en relación con

la importancia y urgencia de su pregunta.

FUENTES DE INFORMACIÓN PARA BÚSQUEDAS

PERSONALIZADAS

Dispone de las siguientes fuentes de información acerca la aplicación:

Página de la aplicación en el sitio Web de Kaspersky Lab;

Página de la aplicación del sitio Web del Servicio de Soporte Técnico (en la Base de conocimientos o

Knowledge Base);

Página del servicio de Respuesta rápida (FastTrack Support);

Sistema de ayuda;

Documentación.

Página de la aplicación en el sitio Web de Kaspersky Lab

http://www.kaspersky.com/sp/kaspersky-pure

Esta página proporciona información general acerca de la aplicación, sus características y opciones.

Página de la aplicación del sitio Web del Servicio de Soporte Técnico (en la Base de conocimientos o

Knowledge Base)

http://support.kaspersky.com/sp/pure

En esta página encontrará artículos creados por los especialistas del Servicio de Soporte Técnico.

Estos artículos contienen información útil, recomendaciones y Preguntas frecuentes (FAQ) acerca de la compra,

instalación y utilización de la aplicación. Se clasifican por el tema. Los artículos contestan a preguntas no sólo

relacionadas con la aplicación, sino también con otros productos Kaspersky Lab; también pueden incluir noticias del

Servicio de Soporte Técnico.

Servicio de Respuesta rápida (FastTrack Support)

En esta página encontrará una base de Preguntas frecuentes (FAQ) con respuestas que se actualizan de forma

regular. Para utilizar este servicio necesita una conexión Internet.

Para abrir la página del servicio, en la ventana principal de la aplicación, haga clic en el vínculo Soporte y, en la

ventana que se abrirá a continuación, haga clic en botón Respuesta Rápida (FastTrack Support).

Page 13

INFORMACIÓN ACERCA DE LA APLICACIÓN

13

Sistema de ayuda

El paquete de instalación contiene el archivo de Ayuda completa y contextual con información acerca de cómo

administrar la protección del equipo (ver el estado de la protección, analizar diversas zonas del equipo busca de

virus, ejecutar otras tareas), con descripciones de cada ventana de la aplicación, incluyendo la lista y descripción de

los parámetros correspondientes, y con la lista de tareas para ejecutar.

Para abrir el archivo de la Ayuda, haga clic en el vínculo Ayuda en la ventana correspondiente o haga clic en <F1>.

Documentación

El paquete de instalación de Kaspersky PURE incluye la Guía del usuario (en formato PDF). Este documento

describe las características y opciones de la aplicación así como los principales algoritmos de funcionamiento.

CONTACTO CON EL DEPARTAMENTO DE VENTAS

Puede contactar con el Departamento de Ventas a través del siguiente correo electrónico: retail@kaspersky.es

FORO WEB SOBRE APLICACIONES KASPERSKY LAB

Si su consulta no requiere una respuesta urgente, puede exponerla a los especialistas de Kaspersky Lab y a otros

usuarios en nuestro foro en la dirección http://forum.kaspersky.com.

Este foro permite consultar temas existentes, dejar comentarios, crear temas nuevos y utilizar el motor de búsqueda.

Page 14

14

EN ESTA SECCIÓN:

Paquete de distribución ................................................................................................................................................... 14

Requisitos de hardware y software.................................................................................................................................. 14

KASPERSKY PURE

Kaspersky PURE es una nueva generación de soluciones de seguridad para usuarios y redes domésticas.

Lo que realmente diferencia a Kaspersky PURE de otros software, e incluso de otros productos de Kaspersky Lab, es el

enfoque multicapa de la seguridad de la red doméstica del usuario.

PAQUETE DE DISTRIBUCIÓN

Puede adquirir Kaspersky PURE en todos los establecimientos de nuestra red de ventas (producto en caja) o bien a

través de nuestra tienda online www.kaspersky.es (sección eTienda).

Si adquiere el producto en caja, el paquete de distribución incluye:

Un sobre sellado con un CD de instalación donde se graban los archivos y la documentación del producto en

formato PDF.

Documentación en formato impreso, en concreto la Guía del Usuario y la Guía Rápida.

Contrato de Licencia (dependiendo del país).

Tarjeta de activación que contiene un código de activación e instrucciones para la activación de la aplicación

(depende del país).

El contrato de licencia es un contrato legal entre usted y Kaspersky Lab, que establece los términos de uso del producto

de software que ha adquirido.

Lea con detenimiento todo el Contrato de Licencia.

Si usted no acepta los términos del Contrato de Liencia, puede devolver el producto adquirido en caja al establecimiento

donde lo adquirió. En este caso, se le reembolsará el importe de dicho producto. En este caso, es imperativo que el

sobre con el CD de instalación permanezca sellado. Sin embargo, el sobre con el CD de instalación (o disquetes)

deberían permanecer sellados.

Usted acepta los términos del Contrato de Licencia al abrir el sobre con el CD de instalación.

Antes de abrir el sobre con el CD de instalación, lea con detenimiento todo el Contrato de Licencia.

Cuando compra Kaspersky PURE a través de nuestra tienda online copia el producto del sitio Web de Kaspersky. El

paquete de instalación incluye el producto en sí y este acuerdo. Se le enviará el código de activación por correo

electrónico cuando esté pagado.

Page 15

KASPERSKY PURE

15

REQUISITOS DE HARDWARE Y SOFTWARE

Para un funcionamiento apropiado de Kaspersky Pure, su equipo debe cumplir los siguientes requisitos mínimos:

Requisitos generales:

320 MB de espacio libre en el disco duro.

CD-ROM (para la instalación de Kaspersky Pure de un CD de instalación).

Microsoft Internet Explorer 6.0 o superior (para actualizar las bases de datos de la aplicación y los módulos de

software a través de Internet).

Microsoft Windows Installer 2.0.

Microsoft Windows XP Home Edition (Service Pack 3), Microsoft Windows XP Professional (Service Pack 3),

Microsoft Windows XP Professional x64 Edition (Service Pack 3):

Procesador Intel Pentium de 300 MHz o superior (o un equivalente compatible);

256 MB libres de RAM.

Microsoft Windows Vista Home Basic, Microsoft Windows Vista Home Premium, Microsoft Windows Vista Business,

Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate:

Procesador Intel Pentium de 800 MHz de 32 bits (x86) /de 64 bits (x64)o superior (o un equivalente compatible);

512 MB libres de RAM.

Microsoft Windows 7 Home Premium, Microsoft Windows 7 Professional, Microsoft Windows 7 Ultimate:

Procesador Intel Pentium de 1 GHz de 32 bits (x86) / 64 bits (x64) o superior (o un equivalente compatible);

1 GB libres de RAM (32-bit); 2 GB libres de RAM (64-bit).

Page 16

16

EN ESTA SECCIÓN:

Copia de Seguridad ......................................................................................................................................................... 16

Control Parental .............................................................................................................................................................. 17

Centro de Control ............................................................................................................................................................ 17

Cifrado ............................................................................................................................................................................. 17

Administrador de Contraseñas ........................................................................................................................................ 18

Optimización del Sistema ................................................................................................................................................ 18

Protección de Mi PC ........................................................................................................................................................ 18

VEA TAMBIÉN:

Copia de Seguridad ....................................................................................................................................................... 178

CONCEPTO DE KASPERSKY PURE

Kaspersky PURE es un programa para la protección completa de equipos dentro de una red doméstica. Kaspersky

PURE incluye los siguientes módulos:

Protección de Mi PC (página 18). Protege su equipo contra amenazas conocidas y desconocidas;

Copia de Seguridad (página 16). Restaura que restaura rápidamente sus datos si se pierden;

Cifrado (página 17). Protege que protege sus datos confidenciales contra el acceso no autorizado;

Control Parental (página 17). Protege a los niños y adolescentes de amenazas relacionadas con el equipo y el

uso de la Internet;

Administrador de Contraseñas (página 18). Almacenamiento seguro de contraseñas y otros datos de la cuenta

y la confidencialidad al completar varios formularios de autorización;

Centro de Control (página 17). Permite administrar de forma remota la seguridad de los equipos en red;

Optimización del Sistema (página 18). Se utiliza para la optimización de la configuración del sistema operativo y

las tareas específicas para proporcionar mayor seguridad a su equipo.

COPIA DE SEGURIDAD

Los datos almacenados en un equipo pueden perderse por diferentes motivos, como el impacto de un virus, modificación

o supresión de información por otro usuario, etc. Para evitar la pérdida de información importante, debe realizar copias

de seguridad de forma regular.

La Copia de Seguridad crea una copia de los objetos en una memoria especial del dispositivo seleccionado. Para ello,

debe configurar las tareas de respaldo. Después de ejecutar la tarea manualmente o automáticamente, se crean las

copias de seguridad de los archivos seleccionados. Si es necesario, se puede restaurar la versión del archivo guardado

a partir de la copia de seguridad. Por lo tanto, realizar copias con regularidad garantiza la seguridad adicinal de los

datos.

Page 17

CONCEPTO DE KASPERSKY PURE

17

VEA TAMBIÉN:

Control Parental ............................................................................................................................................................ 185

VEA TAMBIÉN:

Centro de Control .......................................................................................................................................................... 241

VEA TAMBIÉN:

Cifrado ........................................................................................................................................................................... 205

CONTROL PARENTAL

El Control Parental está diseñado para proteger a los niños y adolescentes de amenazas relacionadas con el uso de

equipos e Internet.

El Control Parental permite establecer un límite flexible de acceso a los recursos y aplicaciones para diferentes usuarios

en función de su edad y experiencia. Además, esta función permite ver los informes estadísticos sobre las acciones de

los usuarios.

Las restricciones especificadas se dividen en tres categorías:

uso de Internet;

mensajería instantánea;

uso del equipo.

CENTRO DE CONTROL

La red doméstica a menudo consta de varios equipos, lo que dificulta la administración de la seguridad de la red. La

vulnerabilidad de un equipo pone en peligro a toda la red.

El Centro de Control permite realizar las tareas de análisis en busca de virus y actualizar tareas para toda la red o para

equipos seleccionados: administrar la copia de seguridad y configurar las opciones del Control Parental en todos los

equipos dentro de la red directamente de su área de trabajo. Esto garantiza la administración de la seguridad remota de

todos los equipos en la red doméstica.

CIFRADO

La información confidencial que se guarda en formato electrónico requiere protección avanzada contra el acceso no

autorizado. El almacenamiento de datos en un repositorio cifrado proporciona esta protección.

El cifrado de datos permite crear repositorios especiales codificados en la unidad de disco elegida. En el sistema, estos

repositorios se muestran como unidades virtuales extraíbles. Para acceder a los datos del repositorio cifrado, debe

introducir una contraseña.

Page 18

GUÍA DEL USUARIO

18

VEA TAMBIÉN:

Administrador de Contraseñas ...................................................................................................................................... 209

VEA TAMBIÉN:

Optimización del Sistema .............................................................................................................................................. 196

ADMINISTRADOR DE CONTRASEÑAS

Hoy en día, para acceder a la mayoría de los servicios y recursos de Internet es necesario registrarse e introducir datos

confidenciales para la autenticación. Por razones de seguridad, no se recomienda el uso de cuentas de usuario idénticas

para los diferentes recursos o la anotación de su nombre de usuario y contraseña. Debido a la cantidad de usuarios,

registros y contraseñas que se utilizan resulta dificil recordarlas todas. Por ello, el almacenamiento seguro de las

contraseñas resulta muy útil.

El Administrador de Contraseñas permite almacenar y cifrar diferentes datos de caracter personal (por ejemplo, nombres

de usuario, contraseñas, direcciones, números de teléfono y tarjeta de crédito). El acceso a los datos se protege con una

Contraseña Maestra. Después de introducir la Contraseña Maestra, el Administrador de Contraseñas puede completar

automáticamente diferentes campos de los formularios de autorización. Así, sólo tiene que recordar una sola Contraseña

Maestra para gestionar todos los datos de la cuenta.

OPTIMIZACIÓN DEL SISTEMA

Garantizar la seguridad del equipo no es tarea sencilla y exige conocer las características y los puntos débiles del

sistema operativo. Además, resulta dificil analizar y asimilar la cantidad y diversidad de información existente sobre

seguridad de sistemas.