Guía de usuario

KASPERSKY MOBILE

SECURITY 8.0

2

Estimado usuario,

Gracias por elegir nuestro producto. Esperamos que esta documentación le ayude en su trabajo y le aporte respuestas

acerca del uso y funcionamiento de este producto software.

Cualquier reproducción o distribución de estos materiales, inclusive su traducción, requiere autorización escrita de

Kaspersky Lab.

Este documento y las ilustraciones asociadas sólo pueden ser utilizados con fines de información, no con fines

comerciales o personales.

Este documento está sujeto a cambios sin previo aviso. Para la última versión de este documento, visite el sitio Web de

Kaspersky Lab en la dirección http://www.kaspersky.com/sp/docs.

Kaspersky Lab no asume ninguna responsabilidad por el contenido, la calidad, la relevancia o la exactitud de los

materiales utilizados en este documento cuyos derechos son propiedad de terceras partes, ni por los daños potenciales

asociados al uso de estos documentos.

Este documento menciona marcas comerciales tanto registradas como sin registrar. Todas las marcas comerciales

mencionadas pertenecen a sus respectivos propietarios.

© Kaspersky Lab 1997-2009

Tfno.: +34 913.98.37.52

Fax: +34 915.188.729

http://www.kaspersky.es

http://support.kaspersky.com/sp/

Fecha de revisión: 30 de julio de 2009

3

ÍNDICE DE CONTENIDOS

KASPERSKY MOBILE SECURITY 8.0 ......................................................................................................................... 7

Consultas acerca de la aplicación ........................................................................................................................... 7

Fuentes de información para consultas independientes .................................................................................... 8

Contacto con el Departamento de ventas .......................................................................................................... 8

Contacto con el Servicio de Soporte Técnico ..................................................................................................... 9

Foros Web sobre aplicaciones Kaspersky Lab .................................................................................................. 9

Requisitos hardware y software ............................................................................................................................. 10

Kit de distribución .................................................................................................................................................. 10

KASPERSKY MOBILE SECURITY PARA SYMBIAN OS ........................................................................................... 11

Instalación de Kaspersky Mobile Security .............................................................................................................. 11

Primeros pasos ...................................................................................................................................................... 12

Activación del programa ................................................................................................................................... 13

Ejecución del programa.................................................................................................................................... 14

Interfaz gráfica ................................................................................................................................................. 14

Código secreto ................................................................................................................................................. 15

Visualización de la información del programa .................................................................................................. 16

Protección en tiempo real ...................................................................................................................................... 16

Acerca de la protección en tiempo real ................................ ............................................................................ 16

Activación y desactivación de la protección en tiempo real.............................................................................. 17

Selección de objetos para analizar .................................................................................................................. 18

Selección de acciones aplicadas a objetos ...................................................................................................... 18

Visualización del icono de protección .............................................................................................................. 19

Análisis bajo demanda ........................................................................................................................................... 20

Acerca del análisis bajo demanda .................................................................................................................... 21

Ejecución manual del análisis .......................................................................................................................... 21

Configuración de análisis planificados ............................................................................................................. 23

Selección de objetos para analizar .................................................................................................................. 24

Selección de acciones aplicadas a objetos ...................................................................................................... 25

Configuración del análisis de la ROM .............................................................................................................. 27

Configuración del análisis de archivos comprimidos ........................................................................................ 28

Control de la retroiluminación ........................................................................................................................... 29

Cuarentena ............................................................................................................................................................ 30

Acerca de la cuarentena .................................................................................................................................. 30

Visualización de objetos en cuarentena ........................................................................................................... 31

Restauración de objetos desde la cuarentena ................................................................................................. 31

Eliminación de objetos en cuarentena ............................................................................................................. 32

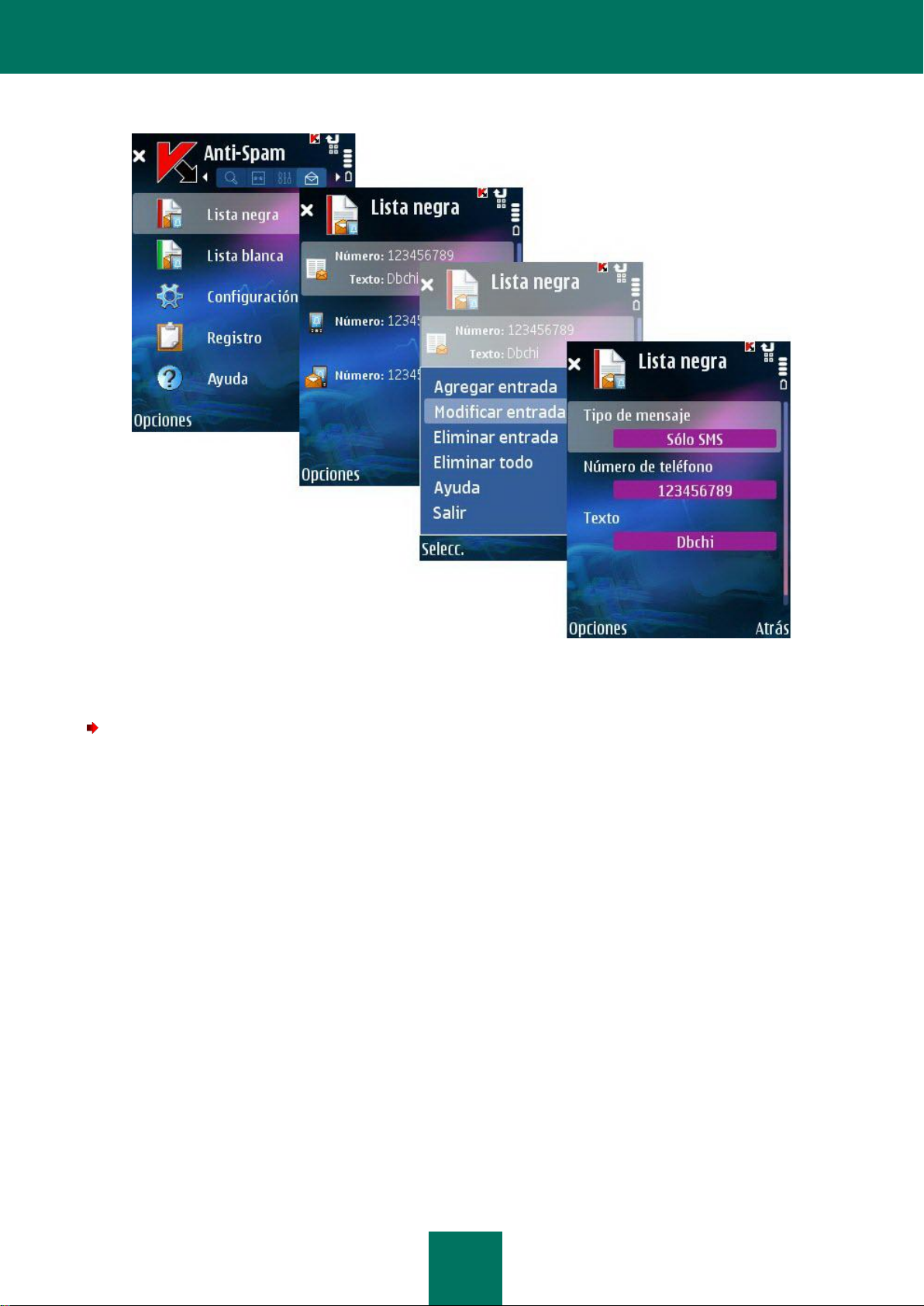

Anti-Spam .............................................................................................................................................................. 33

Acerca del componente Anti-Spam .................................................................................................................. 33

Modos del componente Anti-Spam .................................................................................................................. 34

Creación de una lista negra ............................................................................................................................. 35

Creación de una entrada nueva ................................................................................................................. 35

Modificación de una entrada existente ....................................................................................................... 36

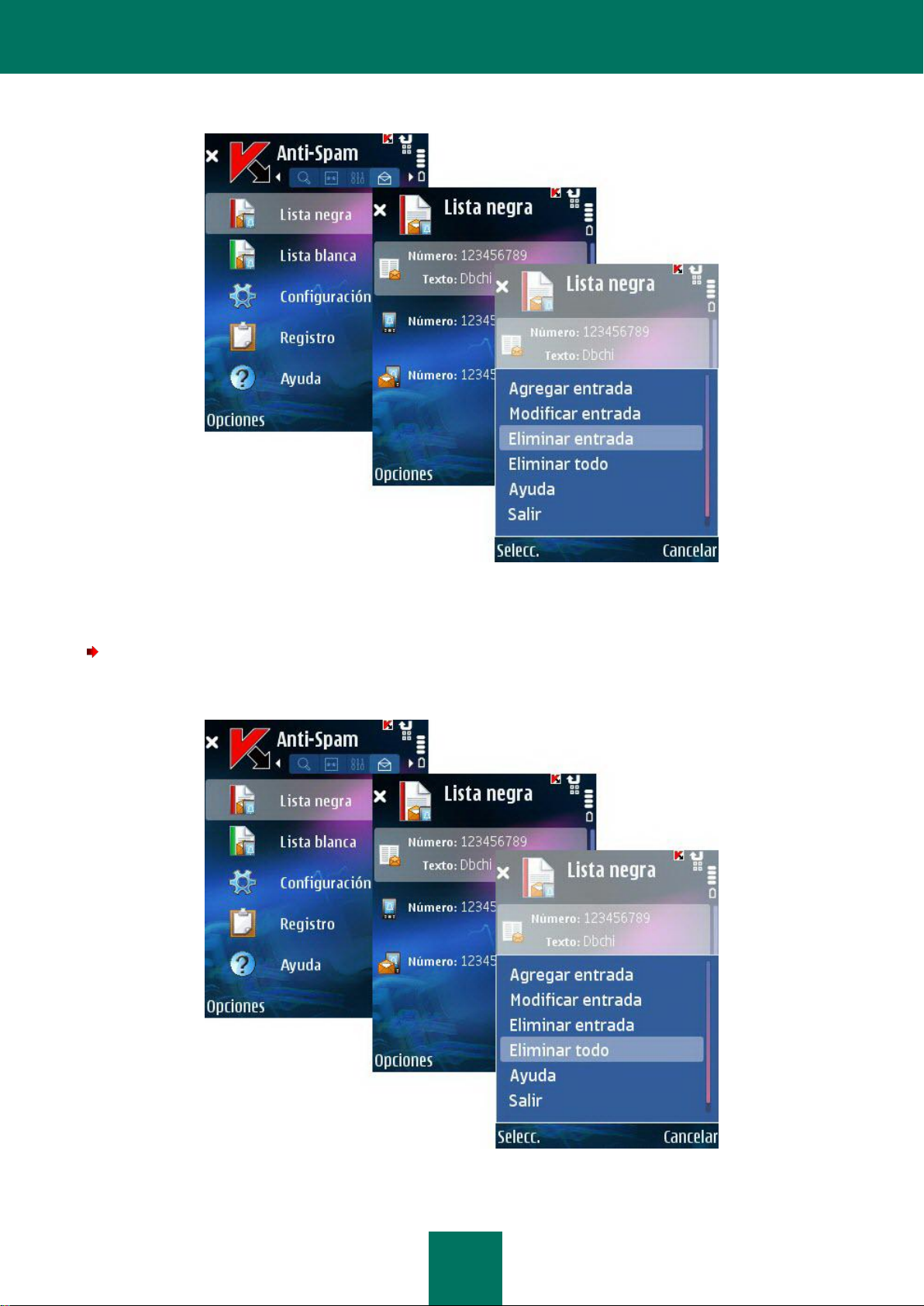

Eliminación de una entrada individual ........................................................................................................ 37

Eliminación de todas las entradas .............................................................................................................. 38

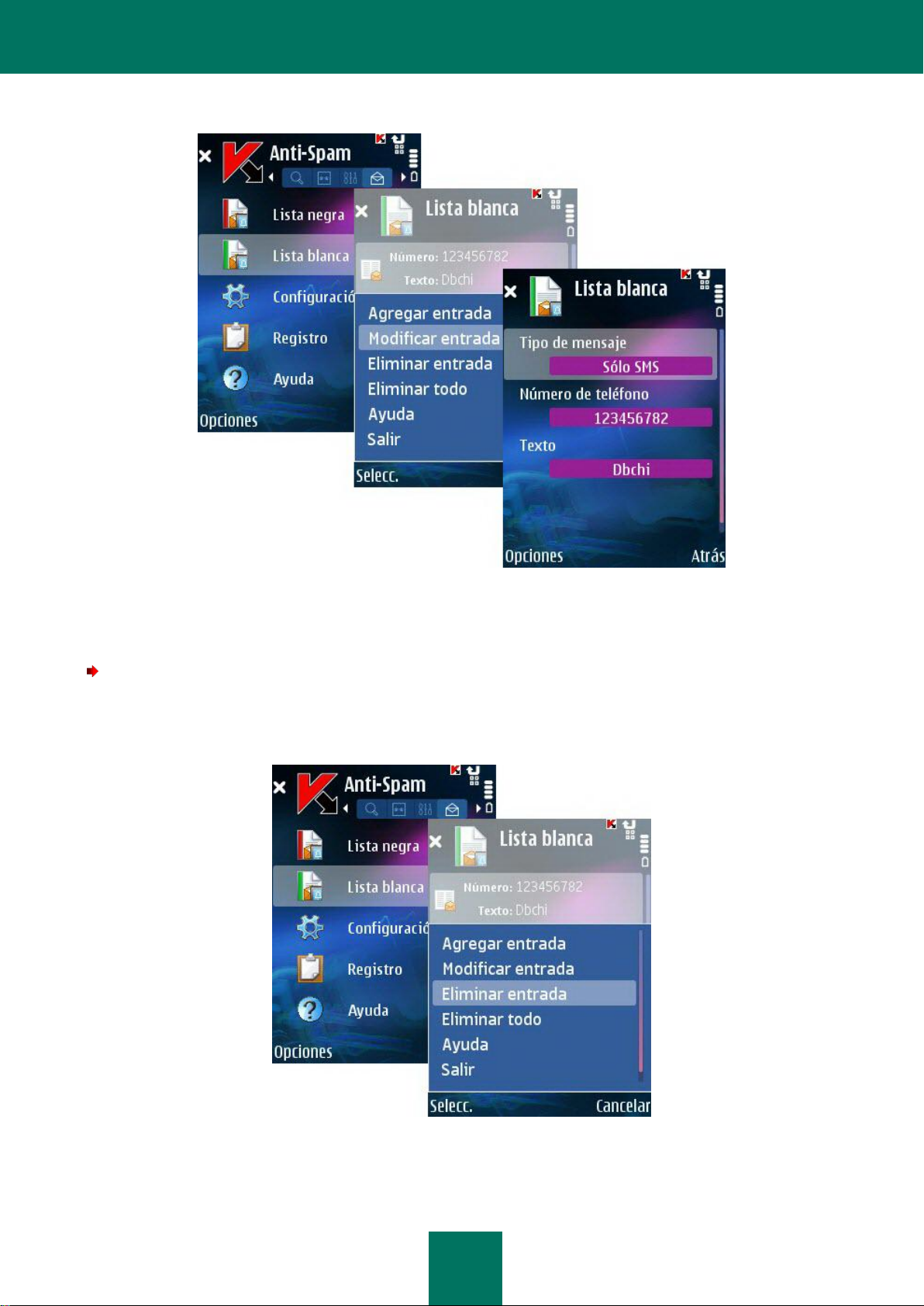

Creación de una lista blanca ............................................................................................................................ 39

Creación de una entrada nueva ................................................................................................................. 39

Modificación de una entrada existente ....................................................................................................... 40

Eliminación de una entrada individual ........................................................................................................ 41

Eliminación de todas las entradas .............................................................................................................. 42

Respuestas a mensajes y llamadas de contactos en la libreta de teléfonos .................................................... 42

Respuesta a mensajes de remitentes no numéricos ........................................................................................ 43

Selección de una acción aplicada a mensajes entrantes ................................................................................. 44

Selección de una acción aplicada a llamadas entrantes .................................................................................. 45

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

4

Control Parental ..................................................................................................................................................... 45

Acerca del Control Parental ............................................................................................................................. 45

Modos de funcionamiento del Control Parental ................................................................................................ 46

Creación de una lista negra ............................................................................................................................. 46

Creación de una entrada nueva ................................................................................................................. 47

Modificación de una entrada existente ....................................................................................................... 48

Eliminación de una entrada individual ........................................................................................................ 48

Eliminación de todas las entradas .............................................................................................................. 49

Creación de una lista blanca ............................................................................................................................ 49

Creación de una entrada nueva ................................................................................................................. 50

Modificación de una entrada existente ....................................................................................................... 50

Eliminación de una entrada individual ........................................................................................................ 51

Eliminación de todas las entradas .............................................................................................................. 52

Antirrobo ................................................................................................................................................................ 52

Acerca del componente Antirrobo .................................................................................................................... 53

Función SMS-Bloqueo ..................................................................................................................................... 53

Bloqueo del dispositivo..................................................................................................................................... 54

Función SMS-Borra .......................................................................................................................................... 55

Eliminación de datos personales ...................................................................................................................... 56

Función SIM-Vigila ........................................................................................................................................... 57

Función SMS-Busca ........................................................................................................................................ 58

Determinar las coordenadas del dispositivo ..................................................................................................... 59

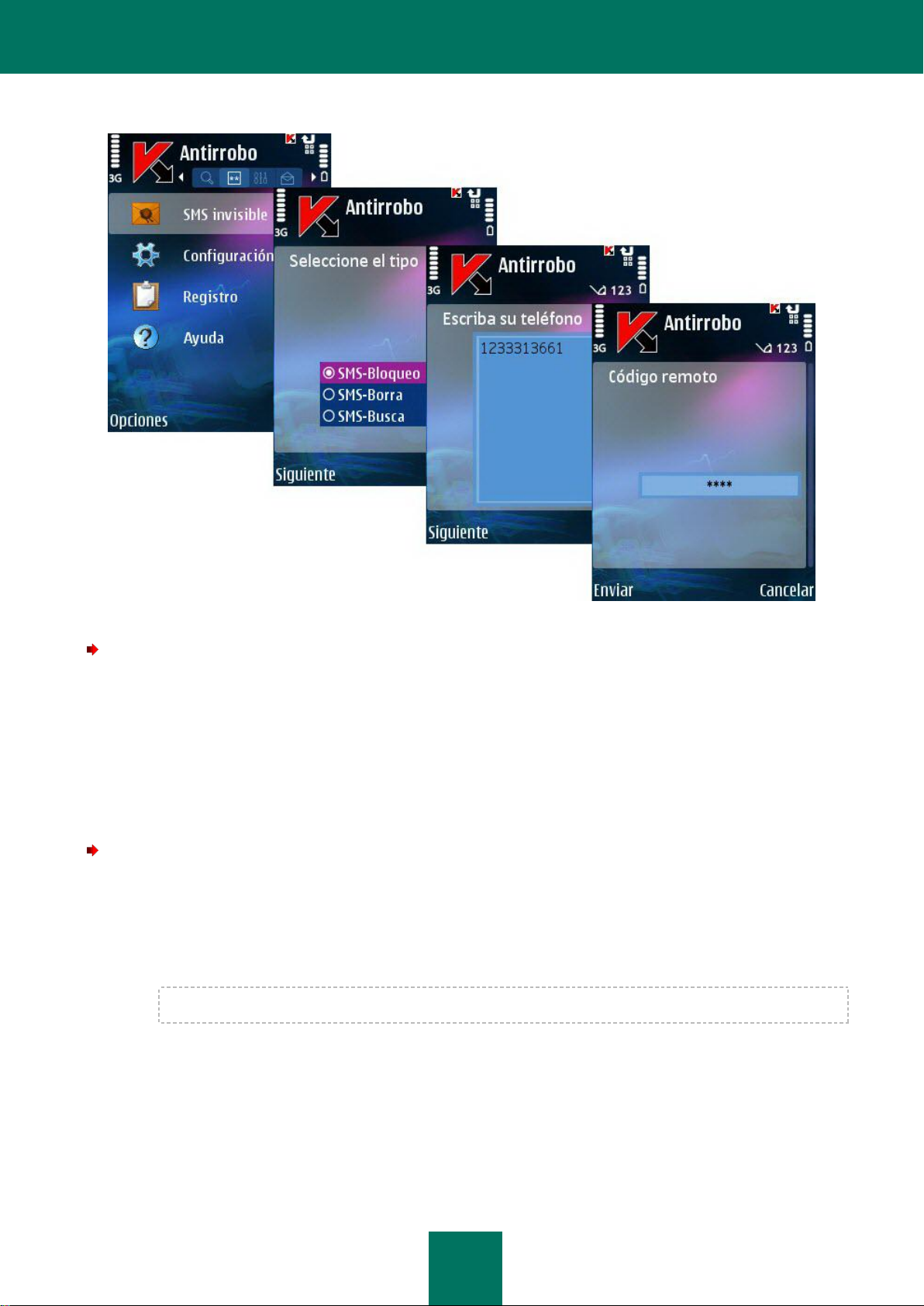

Función SMS invisible ...................................................................................................................................... 60

Firewall .................................................................................................................................................................. 61

Acerca del componente Firewall ...................................................................................................................... 61

Selección del nivel de seguridad del Firewall ................................................................................................... 61

Configuración de notificaciones sobre intentos de conexión ............................................................................ 62

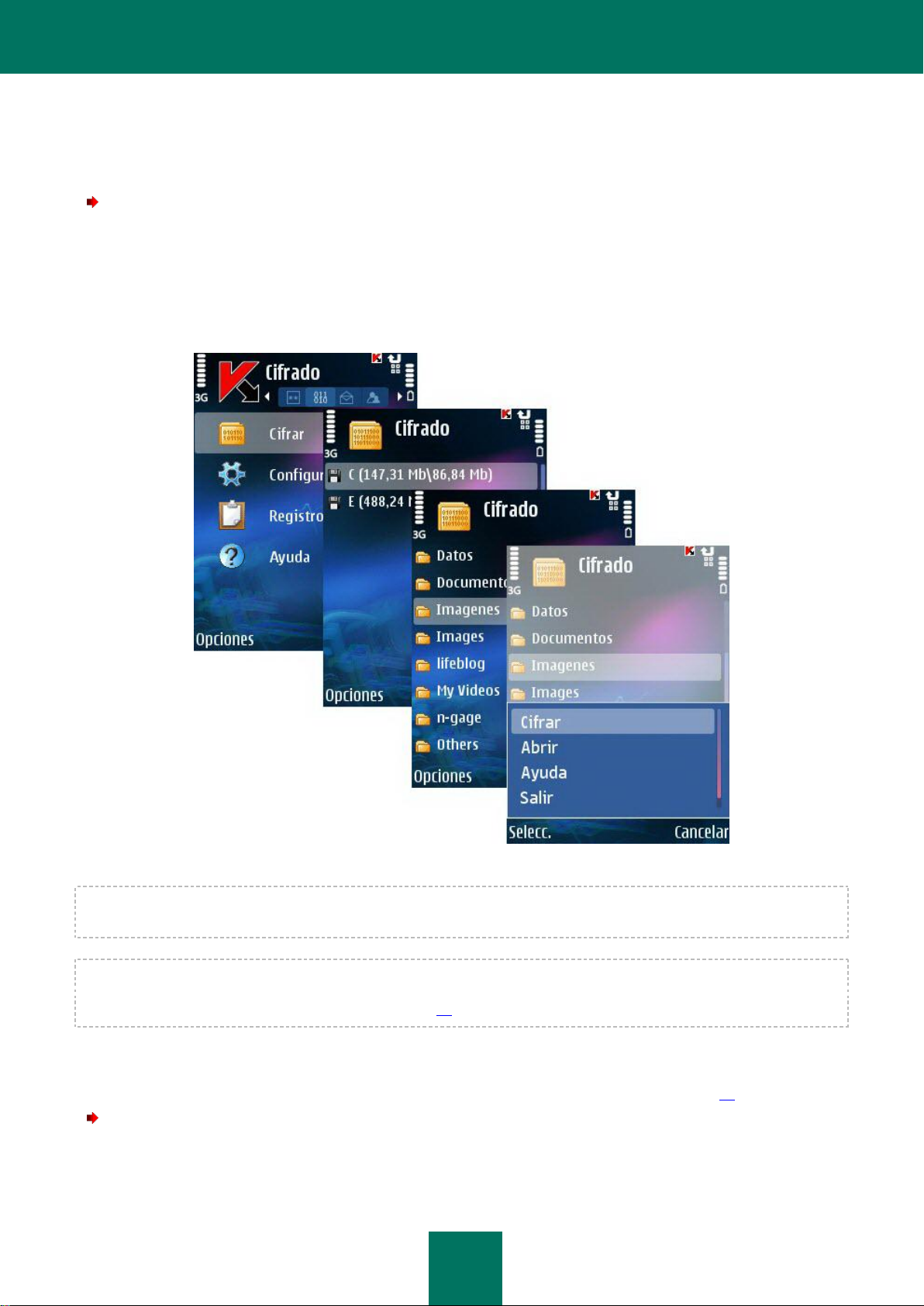

Cifrado ................................................................................................................................................................... 63

Acerca del componente de cifrado ................................................................................................................... 63

Cifrado de datos ............................................................................................................................................... 64

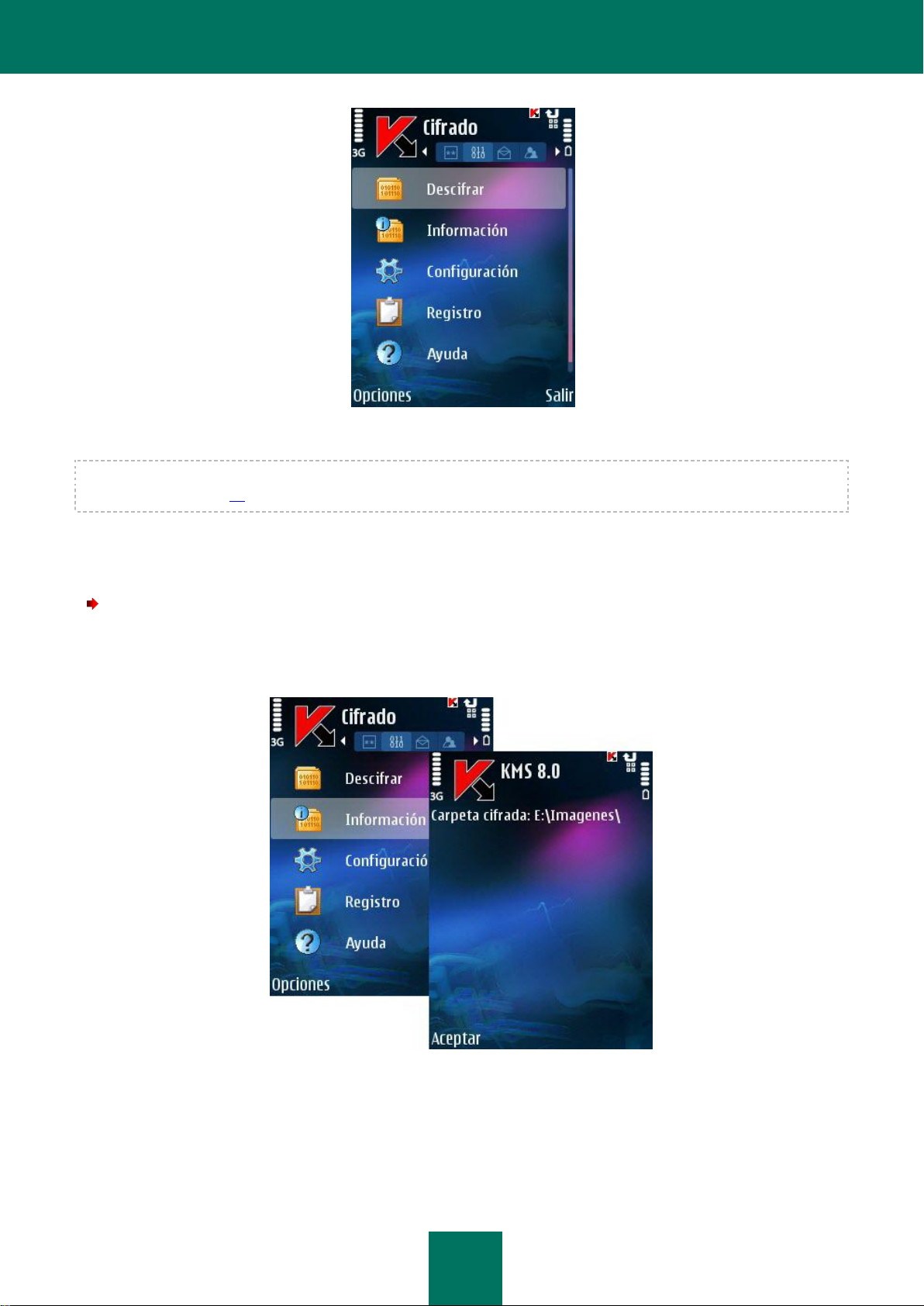

Descifrado de datos ......................................................................................................................................... 64

Información de datos cifrados .......................................................................................................................... 65

Bloqueo del acceso a los datos cifrados .......................................................................................................... 65

Actualización de las bases del programa............................................................................................................... 66

Acerca de la actualización de las bases del programa .................................................................................... 67

Visualización de información sobre las bases de datos ................................................................ ................... 67

Actualización manual ....................................................................................................................................... 67

Actualizaciones planificadas ............................................................................................................................ 68

Actualización en itinerancia .............................................................................................................................. 69

Configuración de la conexión ........................................................................................................................... 70

Registros de actividad del programa ..................................................................................................................... 71

Acerca de los registros de actividad ................................................................................................................. 71

Visualización de los registros ........................................................................................................................... 71

Eliminación de entradas del registro ................................................................................................................ 72

Visualización de la ventana de estado ................................................................................................................... 72

Control de notificaciones con sonido ..................................................................................................................... 73

Administración de la licencia .................................................................................................................................. 73

Visualización de la información del programa .................................................................................................. 74

Renovación de la licencia................................................................................................................................. 74

Desinstalación del programa ................................................................................................................................. 75

KASPERSKY MOBILE SECURITY PARA MICROSOFT WINDOWS MOBILE .......................................................... 79

Instalación de Kaspersky Mobile Security .............................................................................................................. 79

Primeros pasos ...................................................................................................................................................... 80

Activación del programa ................................................................................................................................... 81

Ejecución del programa.................................................................................................................................... 82

Interfaz gráfica de usuario ................................................................................................................................ 82

Í N D I C E

5

Código secreto ................................................................ ................................................................................. 83

Visualización de la información del programa .................................................................................................. 84

Protección en tiempo real ...................................................................................................................................... 84

Acerca de la protección en tiempo real ................................ ............................................................................ 85

Activación y desactivación de la protección en tiempo real.............................................................................. 85

Selección de una acción aplicada a objetos ..................................................................................................... 86

Análisis bajo demanda ........................................................................................................................................... 87

Acerca del análisis bajo demanda .................................................................................................................... 87

Ejecución manual del análisis .......................................................................................................................... 88

Configuración de análisis planificados ............................................................................................................. 90

Selección de objetos para analizar .................................................................................................................. 90

Selección de una acción aplicada a objetos ..................................................................................................... 91

Cuarentena ............................................................................................................................................................ 92

Acerca de la cuarentena .................................................................................................................................. 93

Visualización de objetos en cuarentena ........................................................................................................... 93

Restauración de objetos desde la cuarentena ................................................................................................. 93

Eliminación de objetos en cuarentena ............................................................................................................. 94

Anti-Spam .............................................................................................................................................................. 95

Acerca del componente Anti-Spam .................................................................................................................. 96

Modos del componente Anti-Spam .................................................................................................................. 96

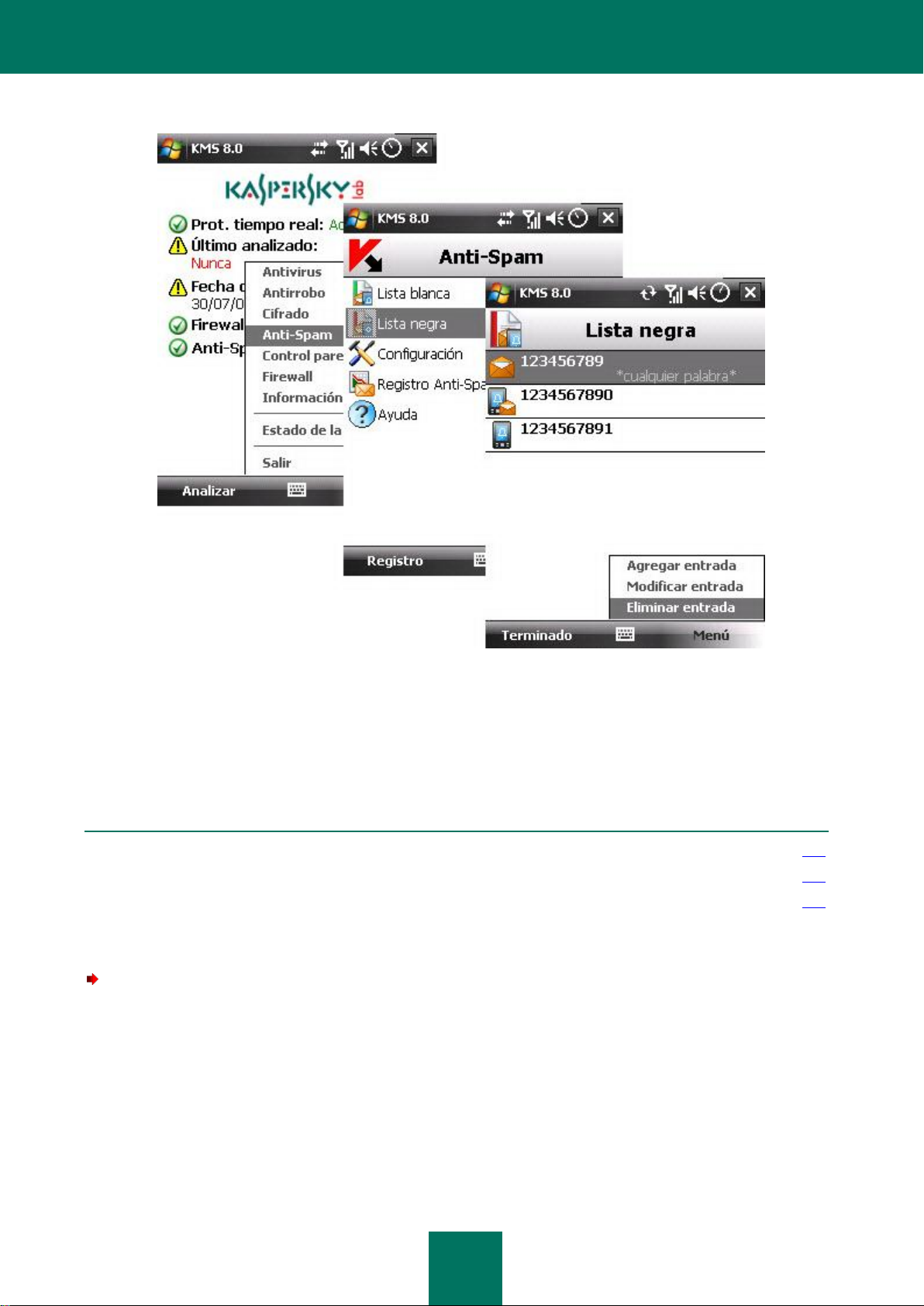

Creación de una lista negra ............................................................................................................................. 97

Creación de una entrada nueva ................................................................................................................. 97

Modificación de una entrada existente ....................................................................................................... 98

Eliminación de una entrada ................................................................ ................................ ........................ 99

Creación de una lista blanca .......................................................................................................................... 100

Creación de una entrada nueva ............................................................................................................... 100

Modificación de una entrada existente ..................................................................................................... 101

Eliminación de una entrada ................................................................ ................................ ...................... 102

Respuestas a mensajes y a llamadas de contactos en la libreta de teléfonos ............................................... 103

Respuesta a mensajes de remitentes no numéricos ...................................................................................... 104

Selección de una acción aplicada a mensajes entrantes ............................................................................... 106

Selección de una acción aplicada a llamadas entrantes ................................................................................ 107

Control Parental ................................................................................................................................................... 107

Acerca del Control Parental ........................................................................................................................... 107

Modos de funcionamiento del Control Parental .............................................................................................. 108

Creación de una lista negra ........................................................................................................................... 109

Creación de una entrada nueva ............................................................................................................... 109

Modificación de una entrada existente ..................................................................................................... 110

Eliminación de una entrada ................................................................ ................................ ...................... 111

Creación de una lista blanca .......................................................................................................................... 112

Creación de una entrada nueva ............................................................................................................... 112

Modificación de una entrada existente ..................................................................................................... 113

Eliminación de una entrada ................................................................ ................................ ...................... 114

Antirrobo .............................................................................................................................................................. 115

Acerca del componente Antirrobo .................................................................................................................. 115

Acción SMS-Bloqueo ..................................................................................................................................... 116

Bloqueo del dispositivo................................................................................................................................... 116

Acción SMS-Borra .......................................................................................................................................... 117

Eliminación de datos personales .................................................................................................................... 118

Acción SIM-Vigila ........................................................................................................................................... 119

Acción SMS-Busca ........................................................................................................................................ 120

Determinación de las coordenadas del dispositivo ........................................................................................ 121

Acción SMS invisible ...................................................................................................................................... 122

Firewall ................................................................................................................................................................ 123

Acerca del componente Firewall .................................................................................................................... 123

Selección del nivel de seguridad del Firewall ................................................................................................. 123

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

6

Cifrado ................................................................................................................................................................. 124

Acerca del componente de cifrado ................................................................................................................. 125

Cifrado de datos ............................................................................................................................................. 125

Descifrado de datos ....................................................................................................................................... 126

Bloqueo del acceso a los datos cifrados ........................................................................................................ 127

Actualización de las bases del programa............................................................................................................. 129

Acerca de la actualización de las bases del programa .................................................................................. 129

Visualización de información sobre las bases ................................................................................................ 129

Actualización manual ..................................................................................................................................... 130

Actualizaciones planificadas .......................................................................................................................... 130

Registros de actividad del programa ................................................................................................................... 131

Acerca de los registros de actividad ............................................................................................................... 131

Visualización de los registros ......................................................................................................................... 131

Eliminación de entradas del registro .............................................................................................................. 132

Administración de la licencia ................................................................................................................................ 133

Visualización de la información del programa ................................................................................................ 134

Renovación de la licencia............................................................................................................................... 134

Desinstalación del programa ............................................................................................................................... 135

GLOSARIO ................................................................................................................................................................ 138

KASPERSKY LAB ..................................................................................................................................................... 140

CRYPTO EX LTD. ..................................................................................................................................................... 141

ÍNDICE ...................................................................................................................................................................... 142

7

En esta sección

Consultas acerca de la aplicación ................................................................................................ ..................................... 7

Requisitos hardware y software ...................................................................................................................................... 10

Kit de distribución ................................ ................................................................ ........................................................... 10

KASPERSKY MOBILE SECURITY 8.0

Kaspersky Mobile Security 8.0 está diseñado para garantizar la protección de dispositivos móviles que se ejecutan en

los sistemas Symbian OS y Microsoft Windows Mobile, contra programas maliciosos, llamadas o mensajes no

solicitados. El programa ofrece las siguientes características:

Protección en tiempo real del sistema de archivos del terminal; interceptación y análisis de:

todos los objetos entrantes, transmitidos mediante conexiones inalámbricas (puerto infrarrojo, Bluetooth),

mensajes EMS y MMS, durante la sincronización con el PC y la carga de archivos desde un navegador;

archivos abiertos en el dispositivo móvil;

programas instalados desde la interfaz del dispositivo móvil.

análisis de los objetos del sistema de archivos en las tarjetas de expansión conectadas al dispositivo móvil,

a petición del usuario o de forma planificada.

aislamiento seguro de objetos infectados en cuarentena.

actualización de las bases de Kaspersky Mobile Security utilizadas para detectar programas maliciosos y

eliminar objetos peligrosos.

bloqueo de mensajes SMS y llamadas entrantes o salientes no deseados.

bloqueo del terminal o eliminación de los datos de usuario en caso de acciones no autorizadas, como por

ejemplo, en caso de robo.

protección del dispositivo móvil dentro de la red.

protección por cifrado de una carpeta (salvo las del sistema) dentro de la memoria del dispositivo o de una

tarjeta de expansión, mediante las funciones de cifrado integradas dentro del sistema.

recepción de las coordenadas geográficas del dispositivo.

Kaspersky Mobile Security ofrece posibilidades de configuración flexibles, puede mostrar el estado actual de protección

antivirus y el registro de eventos donde se registran las acciones de la aplicación.

El programa posee un sistema de menús sencillo y una interfaz de usuario intuitiva.

Cuando detecta un programa malicioso, Kaspersky Mobile Security puede neutralizar el objeto infectado (si es posible

desinfectarlo), eliminarlo o moverlo a cuarentena. En este caso, no se guarda copia del objeto eliminado.

CONSULTAS ACERCA DE LA APLICACIÓN

Si tiene cualquier pregunta relativa a la compra, instalación o uso de Kaspersky Mobile Security, puede hallar fácilmente

la respuesta en una de nuestras fuentes de información.

Kaspersky Lab dispone de varias fuentes de información acerca del programa. A la hora de resolver su consulta, puede

escoger la opción que más se adapte a sus necesidades valorando la importancia o la urgencia de su consulta.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

8

En esta sección

Fuentes de información para consultas independientes.................................................................................................... 8

Contacto con el Departamento de Ventas ......................................................................................................................... 8

Contacto con el Servicio de Soporte Técnico ................................................................................................ .................... 9

Foros Web sobre aplicaciones Kaspersky Lab .................................................................................................................. 9

FUENTES DE INFORMACIÓN PARA CONSULTAS INDEPENDIENTES

Dispone de las siguientes fuentes de información acerca del programa:

Página del programa en el sitio Web de Kaspersky Lab

Base de Conocimientos o "Knowledge Base"

Sistema de ayuda online

Documentación

Página del programa en el sitio Web de Kaspersky Lab.

http://www.kaspersky.com/sp/anti-virus_mobile

Esta página ofrece información general acerca de Kaspersky Mobile Security, sus funcionalidades y características.

Puede adquirir Kaspersky Mobile Security o renovar la licencia de uso en nuestra tienda online ("E-Tienda").

Base de Conocimientos

https://support.kaspersky.com/sp/desktop

Esta página contiene artículos publicados por los expertos del servicio de Soporte Técnico.

Los artículos contienen información útil así como respuestas a preguntas frecuentes relativas a la compra,

instalación y uso de Kaspersky Mobile Security. Están organizados por temas, por ejemplo "Work with key files"

(Operar con archivos llave), "Database Udpate" (Actualización de la bases) o "Troubleshooting" (Solución de

problemas). Los artículos contestan a preguntas no sólo relacionadas con Kaspersky Mobile Security, sino también

con otros productos Kaspersky Lab; pueden incluir noticias generales del Servicio de Soporte Técnico.

Sistema de ayuda online

Si tiene alguna pregunta acerca de Kaspersky Mobile Security, puede acudir a la ayuda online.

Para abrir la ayuda, elija la ficha correspondiente y seleccione Ayuda.

Documentación

La Guía de Usuario contiene información detallada sobre las funciones de la aplicación y sobre cómo trabajar con

ellas, así como consejos y recomendaciones de configuración.

Los archivos PDF de la documentación están incluidos dentro del producto Kaspersky Mobile Security (CD de

instalación).

Puede descargar los archivos electrónicos de estos documentos en el sitio de Kaspersky Lab.

CONTACTO CON EL DEPARTAMENTO DE VENTAS

Si tiene alguna pregunta acerca de la elección o compra de Kaspersky Mobile Security o acerca de la ampliación de la

licencia, puede llamar por teléfono a nuestros especialistas del Departamento de Ventas en nuestra sede de España:

+34 913.98.37.52

El servicio se ofrece en español.

Puede enviar sus preguntas al Departamento de Venta a la dirección de correo retail@kaspersky.es

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

9

CONTACTO CON EL SERVICIO DE SOPORTE TÉCNICO

Si ya ha adquirido Kaspersky Mobile Security, puede obtener información acerca del producto en el Servicio de Soporte

Técnico de Kaspersky Lab bien por teléfono o bien por Internet.

Los especialistas del Servicio de Soporte Técnico responderán a sus preguntas acerca de la instalación y uso del

programa y, si su equipo está infectado, le ayudarán a eliminar las consecuencias de las acciones del software

malicioso.

Antes de entrar en contacto con el Servicio de Soporte Técnico, lea primero las reglas sobre cómo hacer consultas al

Soporte Técnico (http://support.kaspersky.com/support/rules).

Preguntas por correo al Servicio de Soporte Técnico

Puede enviar su consulta a los especialistas del Servicio de Soporte Técnico completando el formulario Web del

servicio de ayuda (Helpdesk) en la dirección http://support.kaspersky.ru/helpdesk.html?LANG=sp.

Puede redactar su pregunta en cualquier de los idiomas alemán, español, francés, inglés o ruso.

Para enviar un mensaje de correo con su pregunta, debe comunicar el número de cliente que recibió al registrarse

en el sitio Web del Servicio de Soporte Técnico junto con su contraseña.

Si todavía no es usuario registrado de alguna aplicación de Kaspersky Lab, puede completar el formulario de registro del

Servicio de ayuda (https://support.kaspersky.com/sp/personalcabinet/registration/ ). Durante su registro, especifique el

código de activación de la aplicación o el nombre del archivo llave de licencia.

Recibirá la respuesta de un especialista del Servicio de Soporte Técnico en su Oficina Personal

(https://support.kaspersky.com/sp/PersonalCabinet) así como en la dirección de correo electrónico especificada en

su consulta.

Describa en el formulario Web el problema encontrado con el máximo detalle posible. En los campos obligatorios,

especifique:

Tipo de consulta. Elija el asunto más cercano al tipo de problema encontrado, por ejemplo,

"Instalar/Desinstalar el producto" o "Desinfección de virus". Si no encuentra una consulta apropiada, elija

"Pregunta general".

Nombre y número de la versión de la aplicación.

Texto de la consulta. Describa el problema encontrado con el máximo detalle posible.

Número y contraseña de cliente. Escriba su ID de cliente y contraseña que recibió al registrarse en el sitio del

Servicio de Soporte Técnico.

Dirección electrónica. Los expertos del Servicio de Soporte Técnico contestarán a su pregunta en dicha

dirección de correo.

Soporte Técnico Telefónico

Antes de ponerse en contacto con el Servicio de Soporte Técnico local

(http://support.kaspersky.com/sp/support/support_local) o internacional

(http://support.kaspersky.com/sp/support/international), prepare toda la información

(http://support.kaspersky.com/sp/support/details ) sobre su tipo de dispositivo móvil y aplicaciones antivirus que

tenga instaladas. Esto facilitará a nuestros especialistas procesar su consulta tan pronto como sea posible.

Teléfono Soporte Técnico para España: 902 902 888

FOROS WEB SOBRE APLICACIONES KASPERSKY LAB

Si su pregunta no requiere respuesta urgente, puede exponerla a los especialistas de Kaspersky Lab y a otros usuarios

de aplicaciones antivirus de Kaspersky Lab en el foro Web de Kaspersky Lab http://forum.kaspersky.com.

El foro permite consultar temas, dejar comentarios, crear temas nuevos y utilizar el motor de búsqueda.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

10

REQUISITOS HARDWARE Y SOFTWARE

Kaspersky Mobile Security 8.0 está diseñado para su instalación en dispositivos móviles con uno de los sistemas

operativos siguientes:

Symbian OS 9.1, 9.2 y 9.3 Series 60 UI.

Microsoft Windows Mobile 5.0, 6.0, 6.1.

KIT DE DISTRIBUCIÓN

Puede adquirir Kaspersky Mobile Security por Internet (el kit de distribución y la documentación del programa se

suministran en formato electrónico). También puede adquirir Kaspersky Mobile Security en puntos de venta

especializadas. Para información detallada sobre métodos de compra y el kit de distribución, póngase en contacto con

nuestro Departamento de ventas en retail@kaspersky.es.

11

En esta sección

Instalación de Kaspersky Mobile Security ....................................................................................................................... 11

Primeros pasos ............................................................................................................................................................... 12

Protección en tiempo real ................................................................................................................................................ 16

Análisis bajo demanda .................................................................................................................................................... 20

Control de la retroiluminación .......................................................................................................................................... 29

Anti-Spam ........................................................................................................................................................................ 33

Control Parental .............................................................................................................................................................. 45

Antirrobo .......................................................................................................................................................................... 52

Firewall ............................................................................................................................................................................ 61

Cifrado ............................................................................................................................................................................. 63

Actualización de las bases del programa ........................................................................................................................ 66

Registros de actividad del programa ............................................................................................................................... 71

Visualización de la ventana de estado ............................................................................................................................ 72

Control de notificaciones con sonido ............................................................................................................................... 73

Administración de la licencia ........................................................................................................................................... 73

Desinstalación del programa ........................................................................................................................................... 75

KASPERSKY MOBILE SECURITY PARA SYMBIAN OS

Esta sección describe el funcionamiento de Kaspersky Mobile Security 8.0 para terminales de dispositivos móviles bajo

Symbian versión 9.1, 9.2 y 9.3 Series 60 UI.

INSTALACIÓN DE KASPERSKY MOBILE SECURITY

Para instalar Kaspersky Mobile Security, siga estos pasos:

1. Copie el software de producto en su dispositivo móvil. Puede hacerlo siguiendo uno de los métodos siguientes:

en la página de descargas de la Web de Kaspersky Lab

mediante el programa Nokia PC Suite

con una tarjeta de expansión de memoria

2. Ejecute la instalación siguiendo uno de los siguientes métodos:

mediante el programa Nokia PC Suite;

ejecutando el paquete de distribución en el dispositivo.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

12

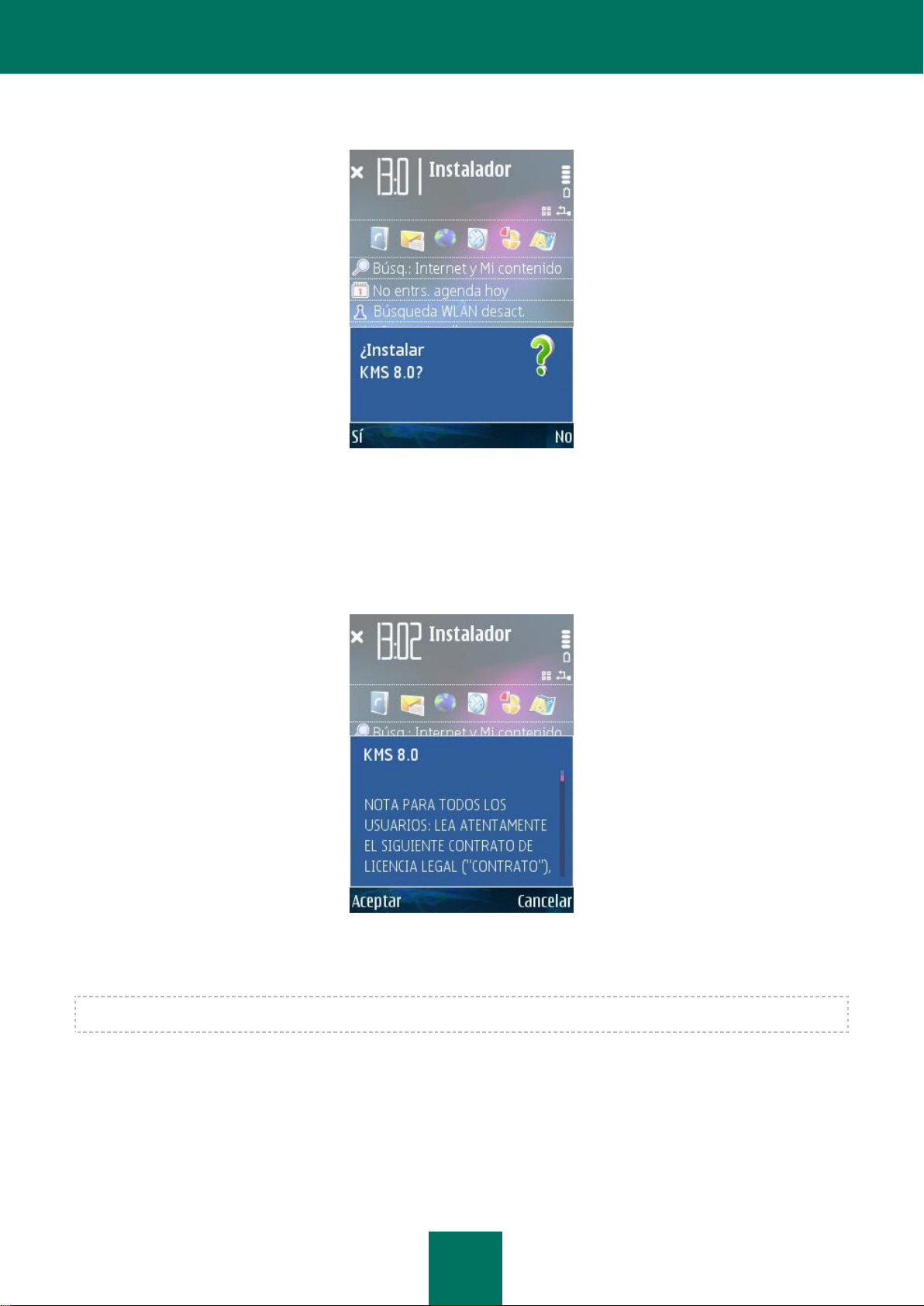

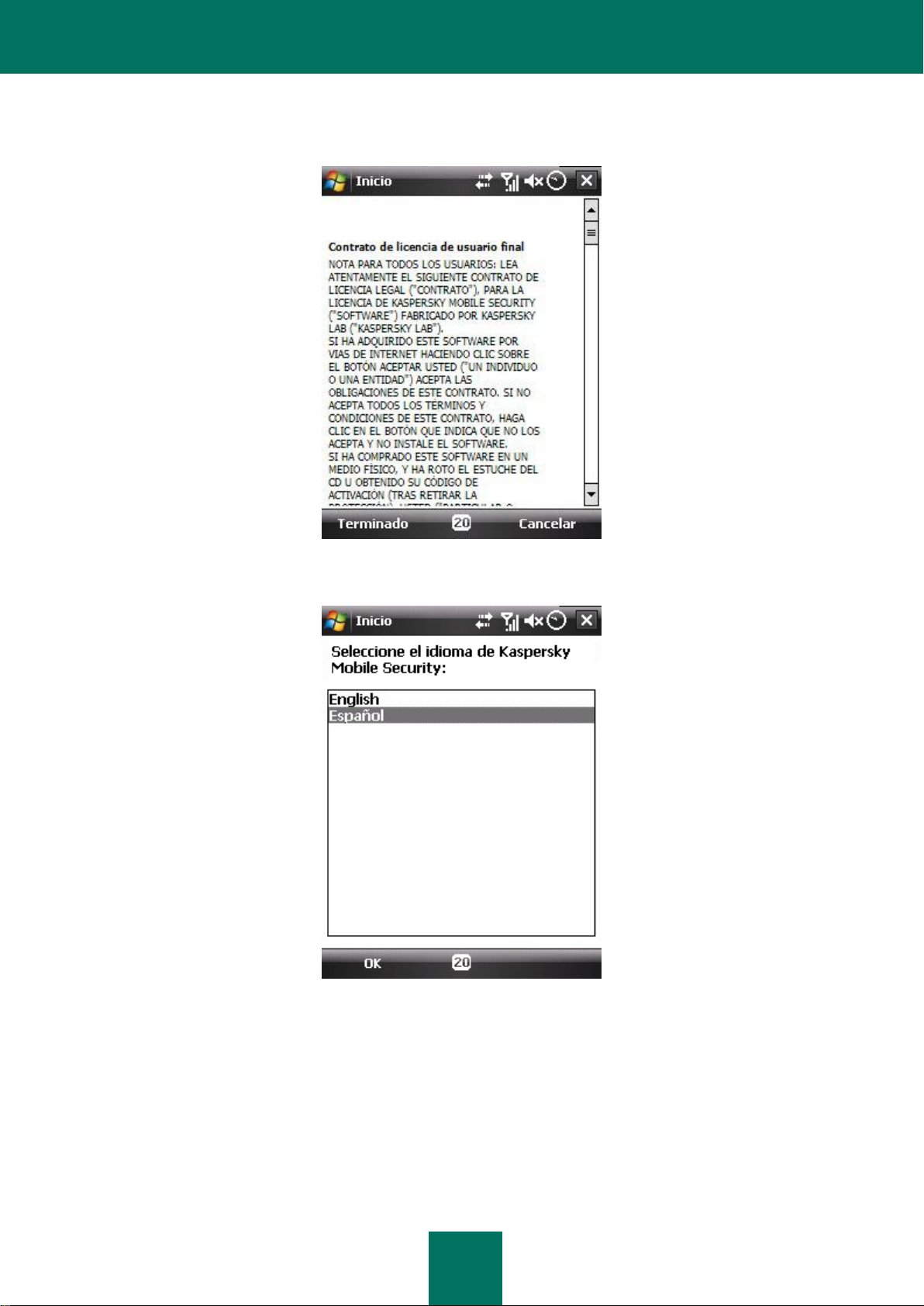

3. Aparece una pantalla de confirmación (figura siguiente); seleccione Sí para confirmar la instalación del

programa.

Figura 1: Confirmación de la instalación

4. Información adicional acerca del programa: nombre, versión, certificados. Presione Continuar.

5. Si no coincide el sistema operativo con el idioma de Kaspersky Mobile Security, se mostrará un mensaje en

pantalla. Para continuar con la instalación en español, haga clic en Aceptar.

6. Lea el contrato de licencia (figura siguiente). Si está conforme con todos los términos del contrato, elija

Aceptar. Si no está conforme con el contrato de licencia, elija Cancelar. La instalación de Kaspersky Mobile

Security terminará.

7. Asegúrese de que no existe otra aplicación antivirus instalada en su teléfono. Haga clic en Aceptar. A

continuación, se instalará Kaspersky Mobile Security en el dispositivo.

La versión instalada de Kaspersky Mobile Security no está prevista para creación y restauración de copias de seguridad.

PRIMEROS PASOS

Esta sección describe el inicio del programa, los requisitos para activarlo, el uso de la interfaz de usuario y la definición

del código secreto.

Figura 2: Contrato de licencia

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

13

En esta sección

Activación del programa .................................................................................................................................................. 13

Ejecución del programa ................................................................................................................................................... 14

Interfaz gráfica ................................................................................................................................................................. 14

Código secreto ................................................................................................................................................................ 15

Visualización de la información del programa ................................................................................................................. 16

ACTIVACIÓN DEL PROGRAMA

Para poder utilizar Kaspersky Mobile Security es necesario activarlo primero. El proceso requiere introducir un código de

activación y posteriormente recibir una llave que determina sus derechos y el periodo de utilización del programa.

Puede adquirir el código de activación en la dirección http://kasperskytienda.com.es/cata_home.html o en un distribuidor

de Kaspersky Lab.

Para activar Kaspersky Mobile Security, su dispositivo móvil debe disponer de conexión Internet.

Antes de activar el programa, asegúrese de que la configuración de hora y fecha del dispositivo corresponde con la

fecha y hora reales.

Para activar Kaspersky Mobile Security, siga estos pasos:

1. Abra el menú principal del dispositivo.

2. Cambie al menú Aplicaciones.

3. Seleccione KMS 8.0 y elija el comando Abrir en el menú Opciones.

4. Seleccione Escriba el código en el menú Opciones.

La ventana de activación de Kaspersky Mobile Security se abre en la pantalla del dispositivo móvil (figura

siguiente).

Figura 3: Ventana de activación del programa

5. Escriba el código en los 4 campos. El código de activación se compone de letras del alfabeto latino y de

números (no distingue mayúsculas o minúsculas). Después de introducir el código de activación, elija Activar

en el menú Opciones.

6. Cuando se solicite un punto de acceso, elija el tipo de conexión con el servidor.

El programa envía una petición HTTP de activación a un servidor de Kaspersky Lab y a continuación descarga

e instala el archivo llave.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

14

Si el código de activación introducido no es válido por cualquier razón, un mensaje aparece en la pantalla del dispositivo

móvil.

Si la instalación del archivo llave tiene éxito, la información de licencia se mostrará en pantalla. Para iniciar la ejecución

del programa, presione Aceptar.

EJECUCIÓN DEL PROGRAMA

Para iniciar Kaspersky Mobile Security, proceda de la siguiente manera:

1. Abra el menú principal del dispositivo.

2. Cambie al menú Aplicaciones.

3. Seleccione KMS 8.0 y elija el comando Abrir en el menú Opciones.

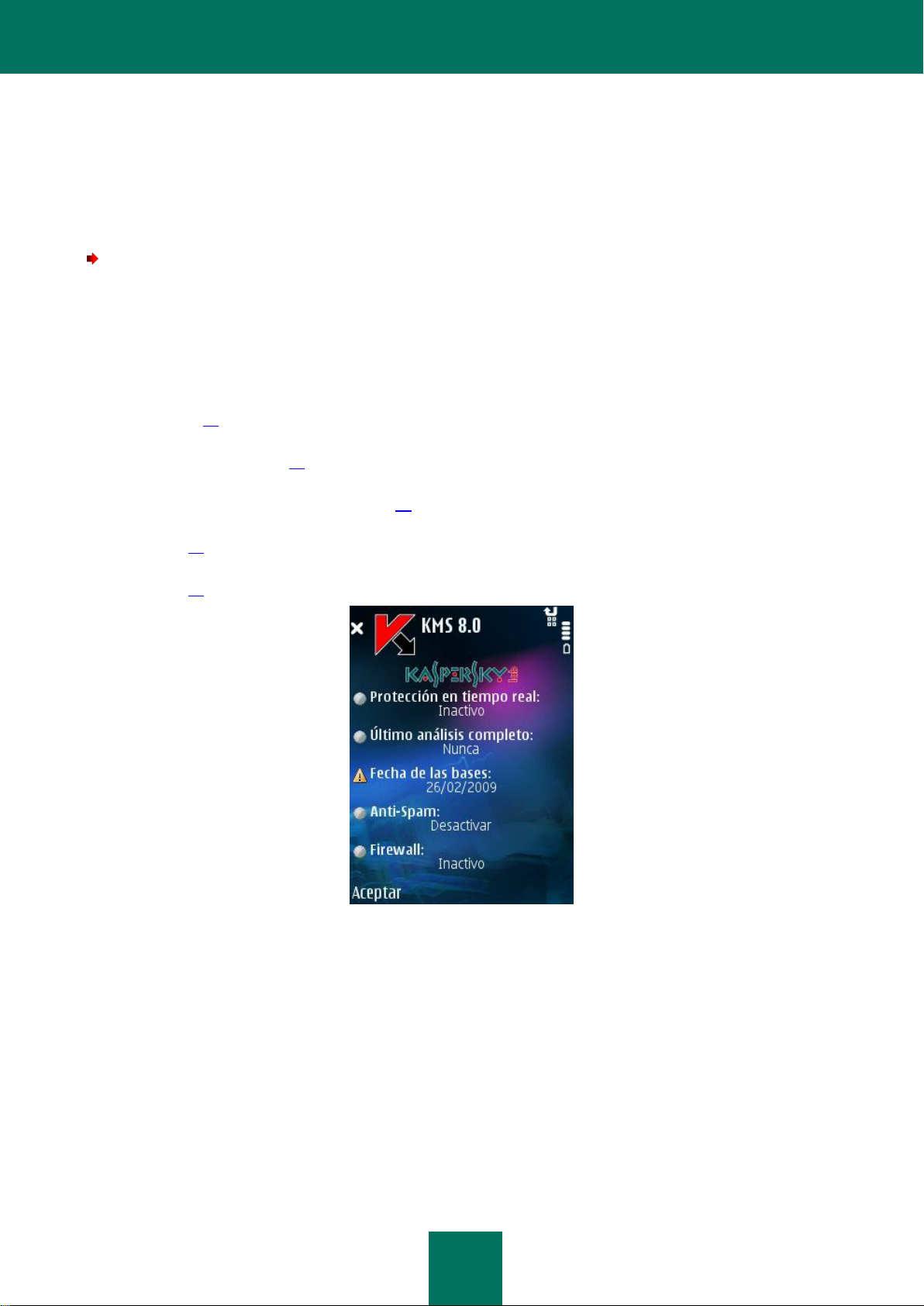

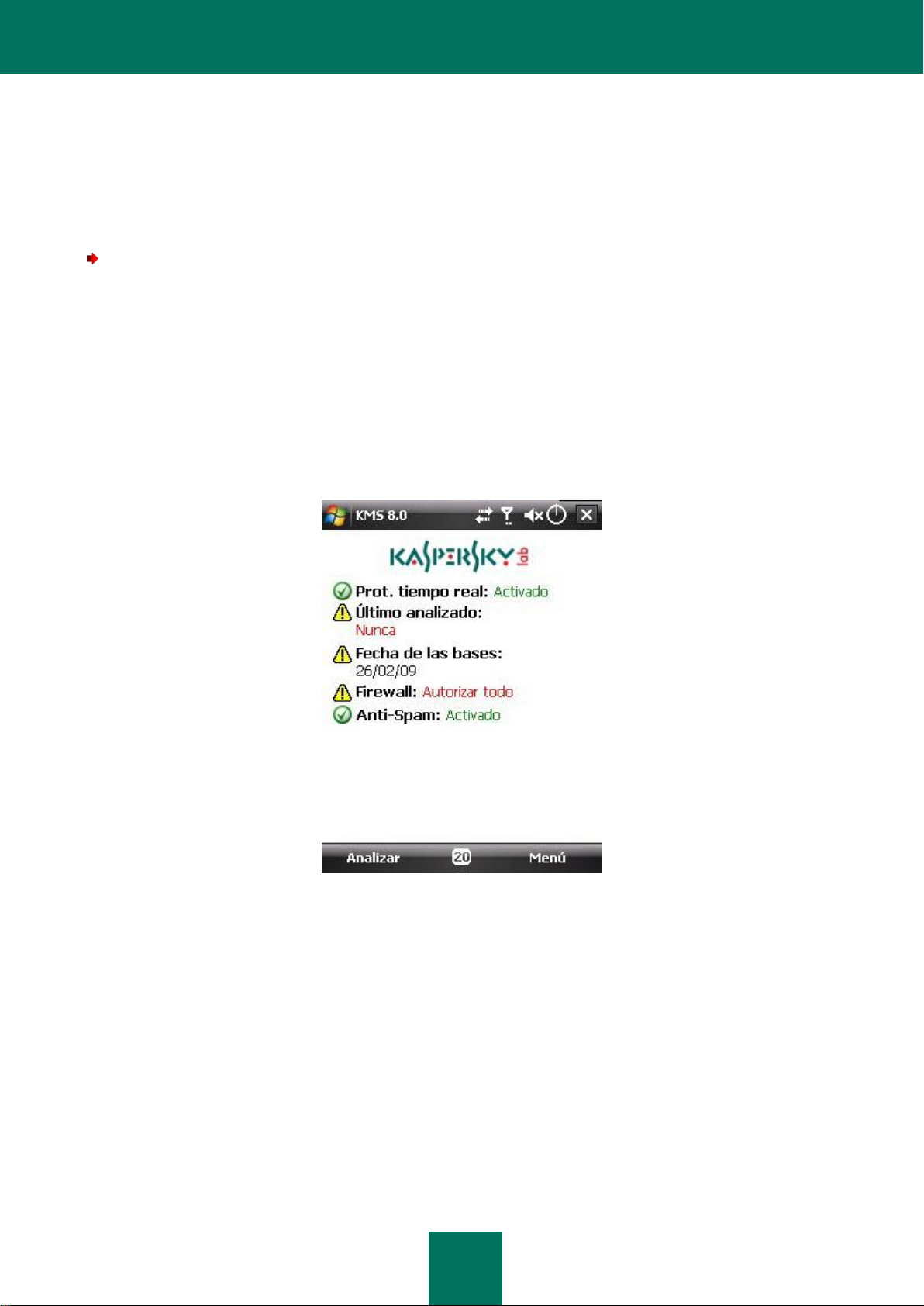

Después de iniciar el programa, una ventana con los componentes principales de Kaspersky Mobile Security (figura

siguiente) aparece en pantalla.

Protección en tiempo real: estado de la protección en tiempo real (ver sección "Protección en tiempo real" en

la página 16).

Último análisis completo: fecha del último análisis antivirus del dispositivo (ver sección "Análisis bajo

demanda" en la página 20).

Fecha de las bases: fecha de publicación de las bases instaladas en el dispositivo (ver sección "Actualización

de las bases del programa" en la página 66).

Anti-Spam: estado de protección contra mensajes entrantes no solicitados (ver sección "Anti-Spam" en la

página 33).

Firewall: nivel de protección del dispositivo contra actividades de red no deseadas (ver sección "Firewall" en la

página 61).

Para pasar a la interfaz de la aplicación, presione Aceptar.

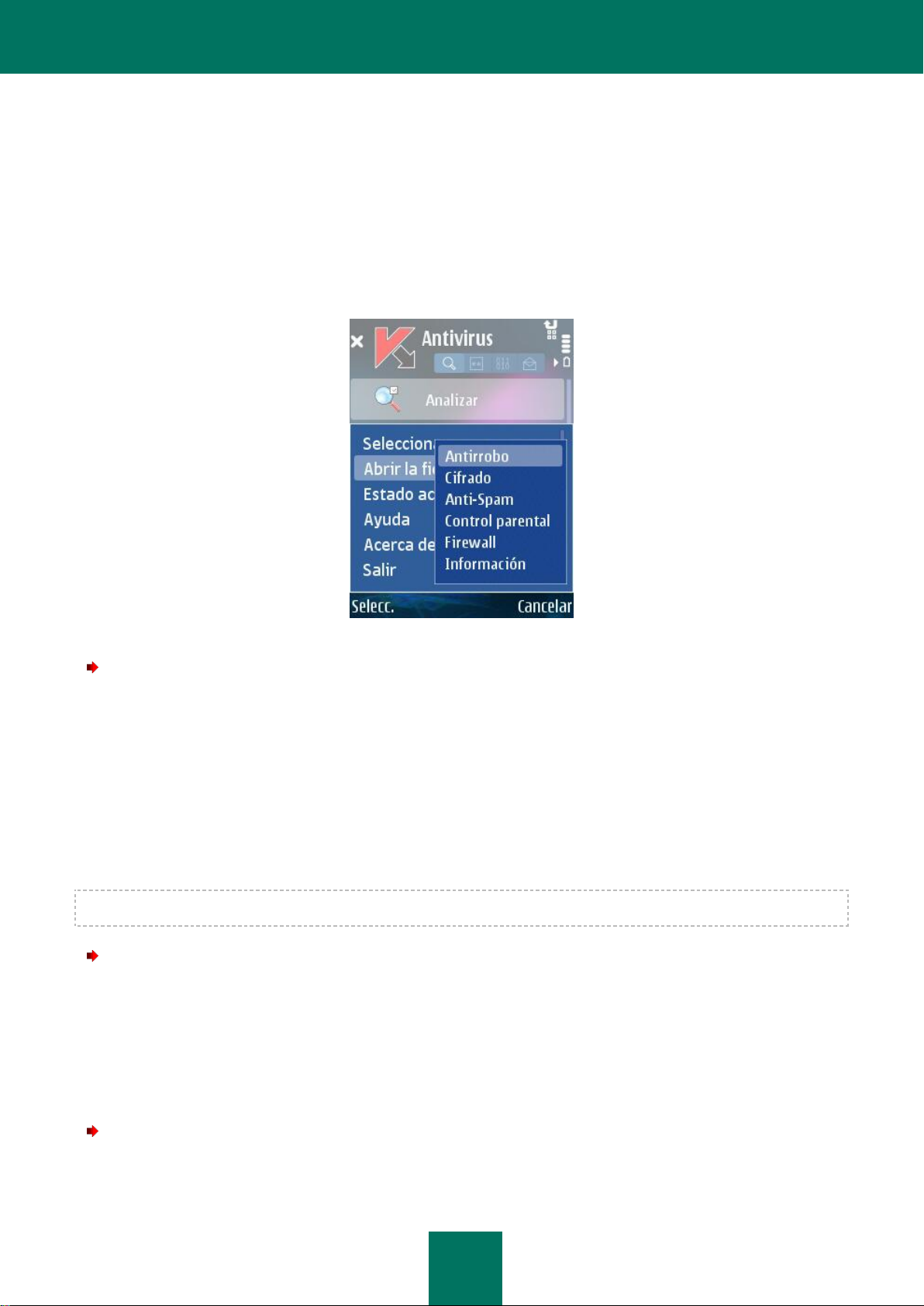

INTERFAZ GRÁFICA

Los componentes del programa están agrupados de manera lógica con sus parámetros disponibles en siete fichas:

Antivirus contiene los parámetros de protección en tiempo real, protección bajo demanda, actualización de

bases y cuarentena, así como los parámetros de planificación de las tareas de análisis y actualización.

Antirrobo contiene los parámetros utilizados para bloquear el terminal y borra la información en caso de

pérdida o robo.

Cifrado contiene los parámetros utilizados para proteger la información almacenada en el dispositivo mediante

cifrado.

Figura 4: Ventana de estado del componente del programa

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

15

Anti-Spam contiene los parámetros utilizados para filtrar tanto mensajes como llamadas entrantes no

deseados.

Control Parental contiene los parámetros utilizados para bloquear tanto llamadas como mensajes salientes no

deseados.

Firewall permite configurar la protección del dispositivo cuando se utiliza en la red.

Información contiene los parámetros generales de funcionamiento del programa, así como información sobre

el programa y las bases utilizadas. La ficha también incluye información sobre la licencia instalada y la

posibilidad de renovarlas.

Para desplazarse de una ficha a otra, utilice el joystick del dispositivo o elija Abrir la ficha en el menú Opciones (figura

siguiente).

Figura 5: El menú Opciones

Para regresar a la ventana de estado de los componentes del programa,

Seleccione Estado actual en el menú Opciones.

CÓDIGO SECRETO

El código secreto permite impedir el acceso no autorizado a la configuración de los componentes Antirrobo, Control

Parental y Cifrado, crear un SMS invisible, desinstalar el programa y tener acceso a los datos cifrados.

Puede definir el código secreto con uno de los métodos siguientes:

En la configuración de los componentes Antirrobo, Control parental o Cifrado.

Con el comando Cambiar código en el menú Configuración de la ficha Información.

Le recomendamos utilizar un código secreto de al menos 7 cifras.

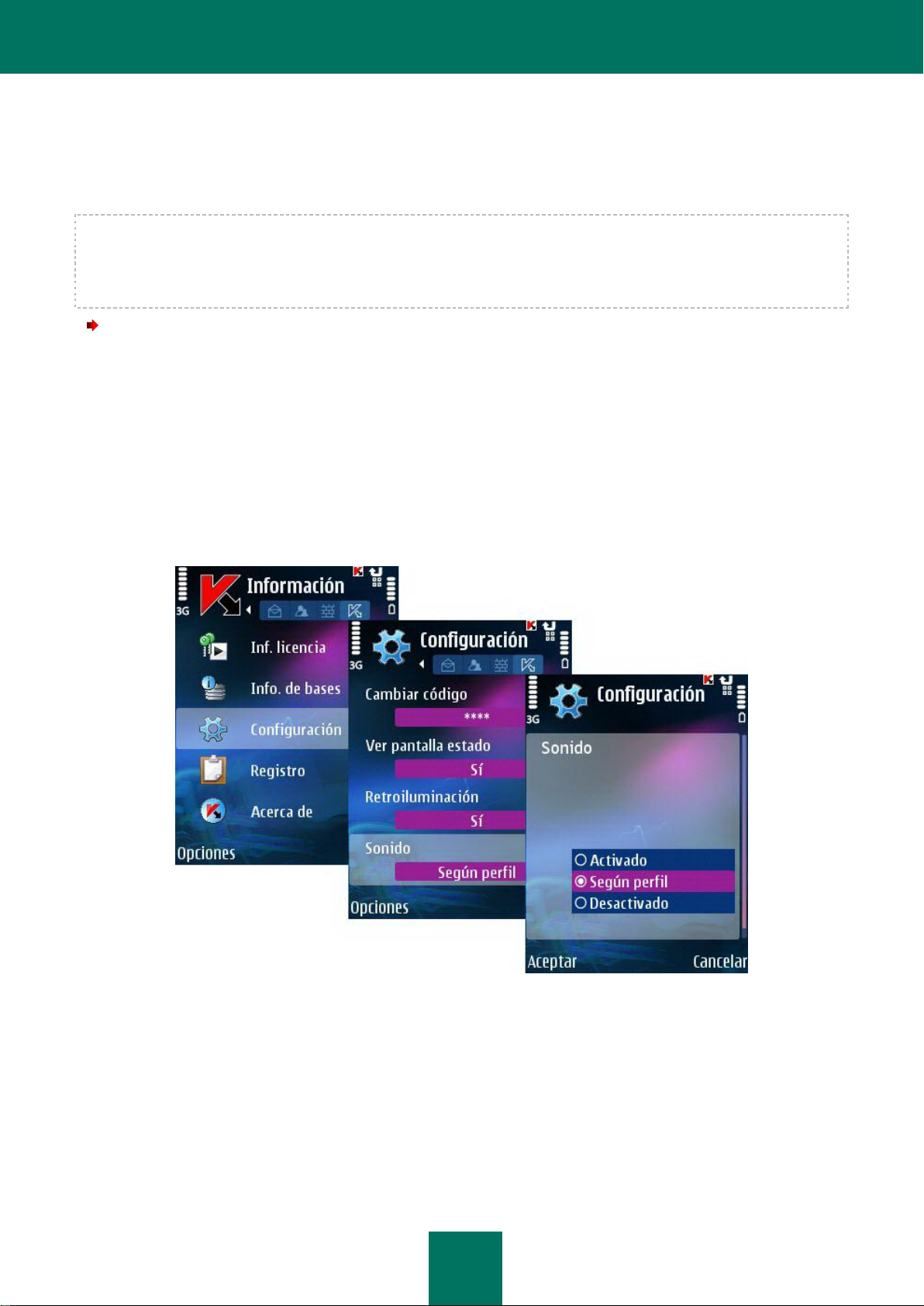

Para establecer el código secreto en la ficha Información, haga lo siguiente:

1. Seleccione la ficha Información.

2. Elija Configuración, y a continuación, seleccione Cambiar código.

3. En el campo Escriba el nuevo código, especifique los dígitos de su código, presione Aceptar. Vuelva a

introducir este código en el campo Confirme el código.

Asimismo, si el código no está definido, puede introducirlo cuando abra por primera vez la configuración de los

componentes Antirrobo, Cifrado o Control Parental. Asimismo, los campos Escriba el nuevo código y Confirme el

código serán mostrados.

Para cambiar el código secreto, haga lo siguiente:

1. Seleccione la ficha Información.

2. Elija Configuración, y a continuación, seleccione Cambiar código.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

16

En esta sección

Acerca de la protección en tiempo real ........................................................................................................................... 16

Activación y desactivación de la protección en tiempo real ............................................................................................. 17

Selección de objetos para analizar .................................................................................................................................. 18

Selección de acciones aplicadas a objetos ..................................................................................................................... 18

Visualización del icono de protección .............................................................................................................................. 19

3. Escriba el código actual en el campo Escriba el código. Escriba el código nuevo en el campo Escriba el

nuevo código y vuelva a introducirlo en el campo Confirme el código para confirmarlo.

Si olvida el código secreto, no podrá utilizar las funciones de Kaspersky Mobile Security que requieren introducir dicho

código ni desinstalar el programa.

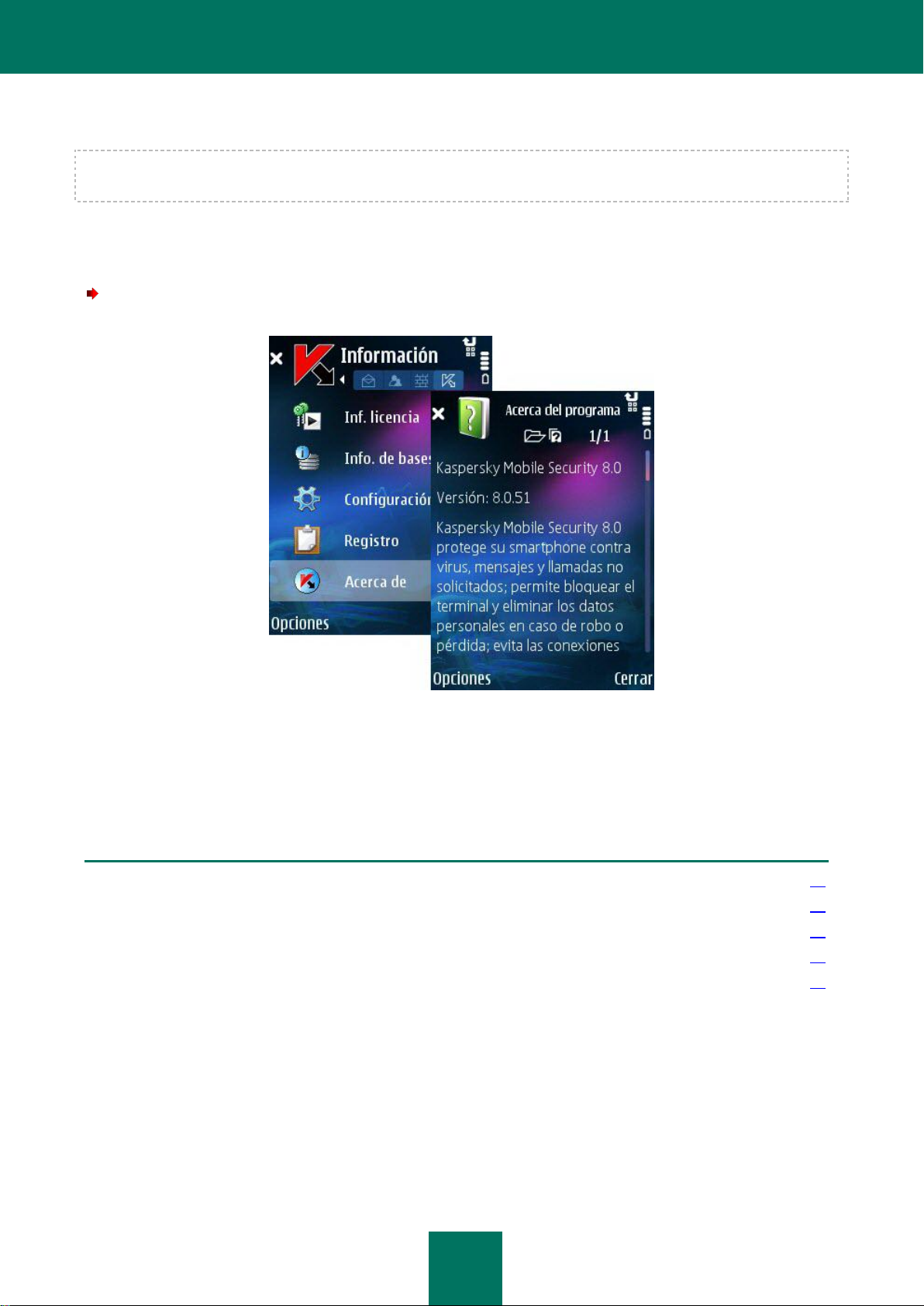

VISUALIZACIÓN DE LA INFORMACIÓN DEL PROGRAMA

Puede encontrar información general acerca del programa, acerca de su versión y los detalles del copyright.

Para visualizar información acerca del programa,

Seleccione Información en la ficha Acerca de (figura siguiente).

PROTECCIÓN EN TIEMPO REAL

Esta sección describe el funcionamiento de la protección en tiempo real de su dispositivo, su activación y la

configuración de sus parámetros.

ACERCA DE LA PROTECCIÓN EN TIEMPO REAL

La protección en tiempo real se inicia al arrancar el sistema operativo. Está cargada permanentemente dentro de la

memoria RAM del dispositivo y supervisa todos los archivos abiertos, guardados o ejecutados. Los archivos se analizan

de acuerdo con el algoritmo siguiente:

Figura 6: Visualización de la información del programa

1. El componente intercepta cualquier intento de acceso a cualquier archivo por parte del usuario o de un

programa.

K A S P E R S K Y M O B I L E S E C U R I T Y P ARA S Y M B I A N OS

17

2. El archivo se analiza en busca de objetos malicioso. Los objetos maliciosos son detectados al compararlos con

las bases del programa. Las bases contienen descripciones de todos los programas maliciosos conocidos hasta

la fecha junto con los métodos para su neutralización.

Después del análisis, Kaspersky Mobile Security puede tomar las acciones siguientes:

Si encontró código malicioso en el archivo, Kaspersky Mobile Security lo bloquea y aplica la acción prevista

en la configuración.

Si no se encuentra código malicioso, el archivo es restaurado inmediatamente.

Los resultados del análisis se guardan en el registro del programa (ver sección "Registros de actividad del programa" en

la página 71).

ACTIVACIÓN Y DESACTIVACIÓN DE LA PROTECCIÓN EN TIEMPO REAL

El programa permite administrar la protección en tiempo real del dispositivo contra objetos maliciosos.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

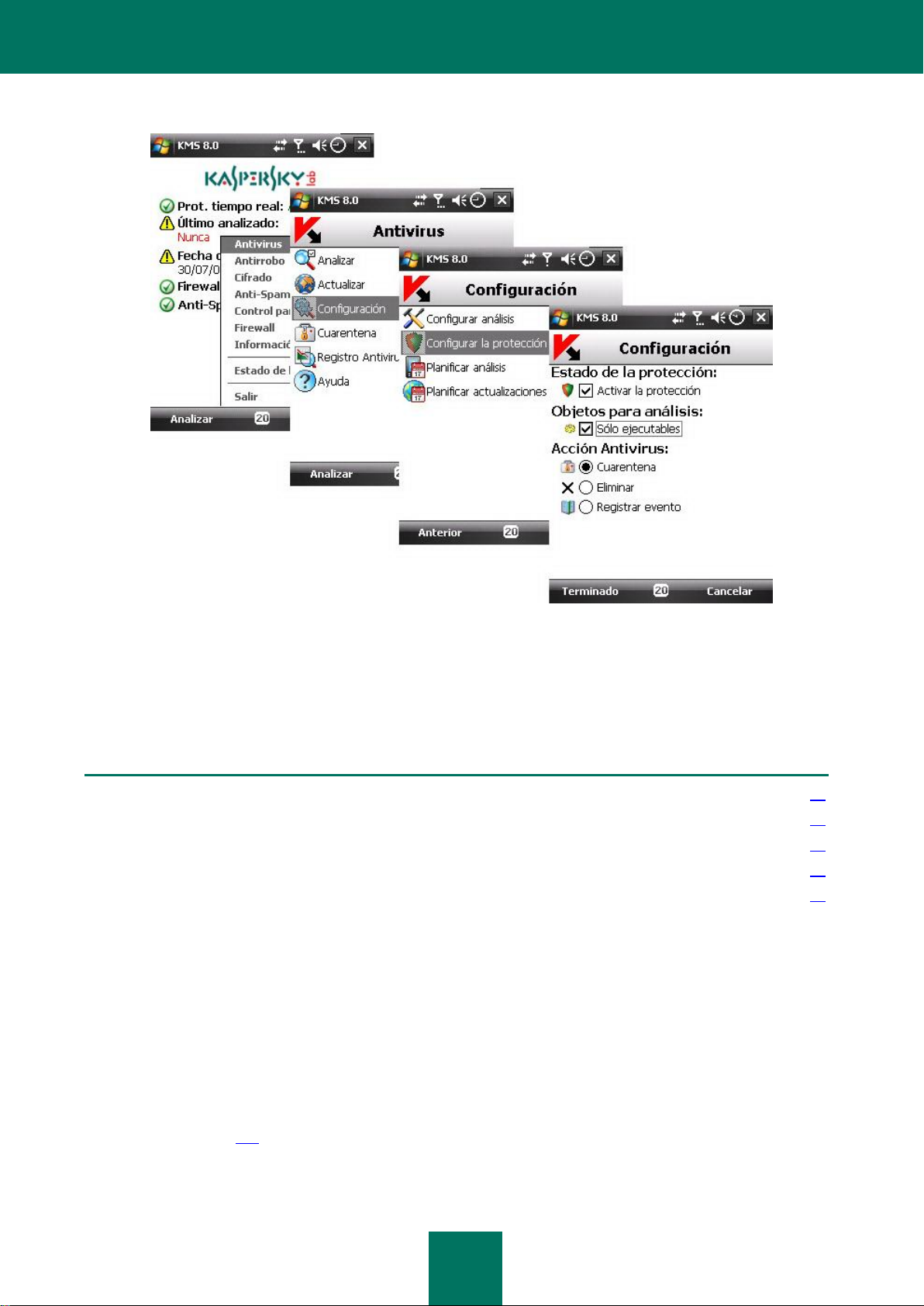

Para activar Protección en tiempo real, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Protección en tiempo real en la ventana Configuración.

3. Establezca el valor Activo para el parámetro de Protección.

4. Presione Atrás para guardar los cambios.

Figura 7: Activación de la protección en tiempo real

Para desactivar la protección en tiempo real, haga lo siguiente:

1. Seleccione Configuración en la ficha Antivirus

2. Seleccione Protección en tiempo real en la ventana Configuración

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

18

3. Establezca el valor Inactivo para el parámetro de Protección

4. Presione Atrás para guardar los cambios

Los especialistas de Kaspersky Lab recomiendan no desactivar la protección, ya que esto podría conducir a la infección

por virus del equipo o a la pérdida de datos.

SELECCIÓN DE OBJETOS PARA ANALIZAR

Puede seleccionar el tipo de objetos que deben ser analizados por la protección en tiempo real.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

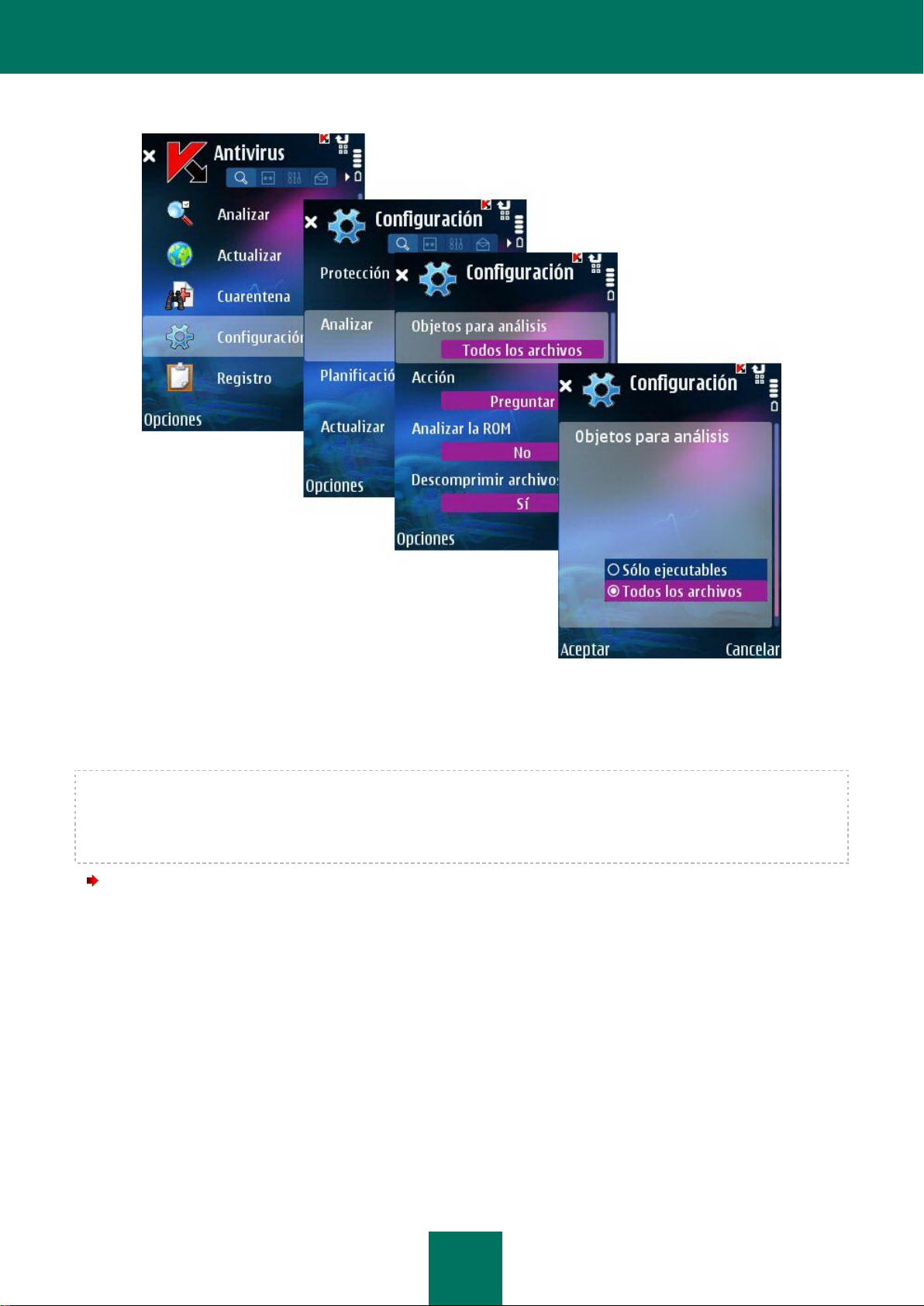

Para seleccionar el tipo de objetos que deben ser analizados, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Protección en tiempo real en la ventana Configuración.

3. Seleccione el tipo de archivos que deben ser analizados por la protección en tiempo real con el parámetro

Objetos para análisis:

Todos los archivos: analiza todos los tipos de archivos.

Sólo ejecutables: analiza sólo programas ejecutables (por ejemplo, *.exe, *.sis, *.mdl, *.app).

4. Seleccione Aceptar para guardar los cambios.

SELECCIÓN DE ACCIONES APLICADAS A OBJETOS

Es posible configurar la reacción del programa cuando detecta la presencia de un objeto malicioso.

Figura 8: Selección de objetos para analizar

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

19

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

Para configurar la reacción del programa ante un objeto malicioso, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Protección en tiempo real en la ventana Configuración.

3. Seleccione la respuesta del programa cuando detecta un objeto infectado en el parámetro Acción.

Registro: pasa por alto el objeto malicioso y agrega información sobre su detección en el registro del

programa.

Eliminar: elimina los objetos maliciosos sin informar al usuario.

Cuarentena: mueve a cuarentena los objetos maliciosos.

4. Seleccione Aceptar para guardar los cambios.

Figura 9: Configuración de la respuesta del programa ante un objeto malicioso

VISUALIZACIÓN DEL ICONO DE PROTECCIÓN

El icono refleja en la pantalla del dispositivo el estado de la protección en tiempo real. Si la protección en tiempo real

está activada, se muestra un icono de color, en otro caso, el icono aparece gris.

Puede configurar la visualización en pantalla del icono de protección del dispositivo.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

20

Para configurar la visualización del icono de estado de la protección, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Protección en tiempo real en la ventana Configuración.

3. Seleccione Ver icono protección. Configure la visualización en pantalla del icono de protección del dispositivo:

Siempre: el icono del programa se mostrará en la pantalla del dispositivo.

Sólo en menú: el icono del programa se mostrará en el menú del dispositivo y en el menú de Kaspersky

Mobile Security.

Nunca: no se muestra el icono.

4. Seleccione Aceptar para guardar los cambios.

ANÁLISIS BAJO DEMANDA

Esta sección describe el funcionamiento del componente Analizar, describe también cómo configurar el análisis antivirus

de su dispositivo y la planificación de tareas de análisis automáticas.

Figura 10: Configuración del estado de protección

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

21

En esta sección

Acerca del análisis bajo demanda ................................................................................................................................... 21

Ejecución manual del análisis ......................................................................................................................................... 21

Configuración de análisis planificados............................................................................................................................. 23

Selección de objetos para analizar .................................................................................................................................. 24

Selección de acciones aplicadas a objetos ..................................................................................................................... 25

Configuración del análisis de la ROM ............................................................................................................................. 27

Configuración del análisis de archivos comprimidos ....................................................................................................... 28

Control de la retroiluminación .......................................................................................................................................... 29

ACERCA DEL ANÁLISIS BAJO DEMANDA

Kaspersky Mobile Security permite ejecutar un análisis completo o parcial de la memoria del dispositivo, de las tarjetas

de memoria, de los mensajes y de la memoria del sistema en busca de objetos maliciosos.

El archivo se analiza en busca de objetos maliciosos. Los objetos maliciosos son detectados al compararlos con las

bases de la aplicación. Las bases contienen descripciones de todos los programas maliciosos conocidos hasta la fecha

junto con los métodos para su neutralización. Si Kaspersky Mobile Security encuentra código malicioso en el archivo, lo

bloquea y aplica la acción prevista en la configuración.

Es posible iniciar el análisis manualmente o de forma planificada.

Los resultados del análisis bajo demanda se guardan en el registro del programa (ver sección "Registros de actividad del

programa" en la página 71).

EJECUCIÓN MANUAL DEL ANÁLISIS

Puede iniciar manualmente un análisis en cualquier momento siempre y cuando sea apropiado, por ejemplo, cuando el

dispositivo no está ocupado realizando otras tareas.

Para iniciar manualmente un análisis antivirus, proceda de la forma siguiente:

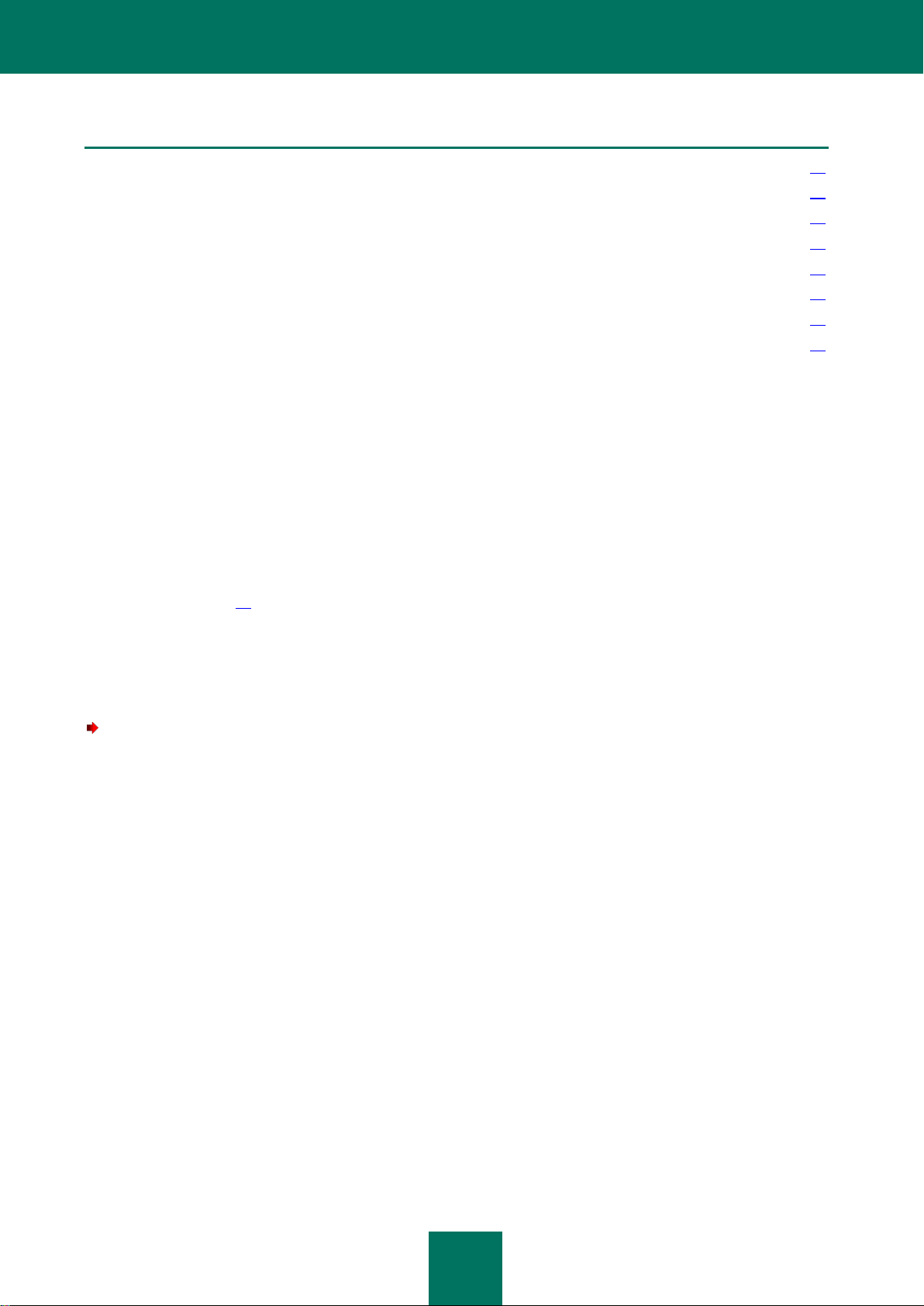

1. Seleccione Analizar en la ficha Antivirus.

2. En la ventana Analizar (figura siguiente) seleccione la cobertura de análisis del dispositivo:

Análisis completo: analiza toda la memoria y las tarjetas flash del dispositivo.

Analizar la RAM: analiza los procesos en ejecución dentro de la memoria del sistema así como los

archivos de proceso correspondientes.

Analizar mens: análisis de todos los mensajes.

Analizar carpeta: selecciona y analiza una carpeta determinada del sistema de archivos o de una tarjeta

de extensión conectada.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

22

Cuando selecciona Analizar carpeta, se abre una ventana mostrando el sistema de archivos del

dispositivo. Utilice los botones del joystick para desplazarse por el sistema de archivos de su dispositivo.

Para analizar una carpeta, seleccione la carpeta que desea analizar y seleccione Analizar en el menú

Opciones.

Figura 11: Analizar (ficha)

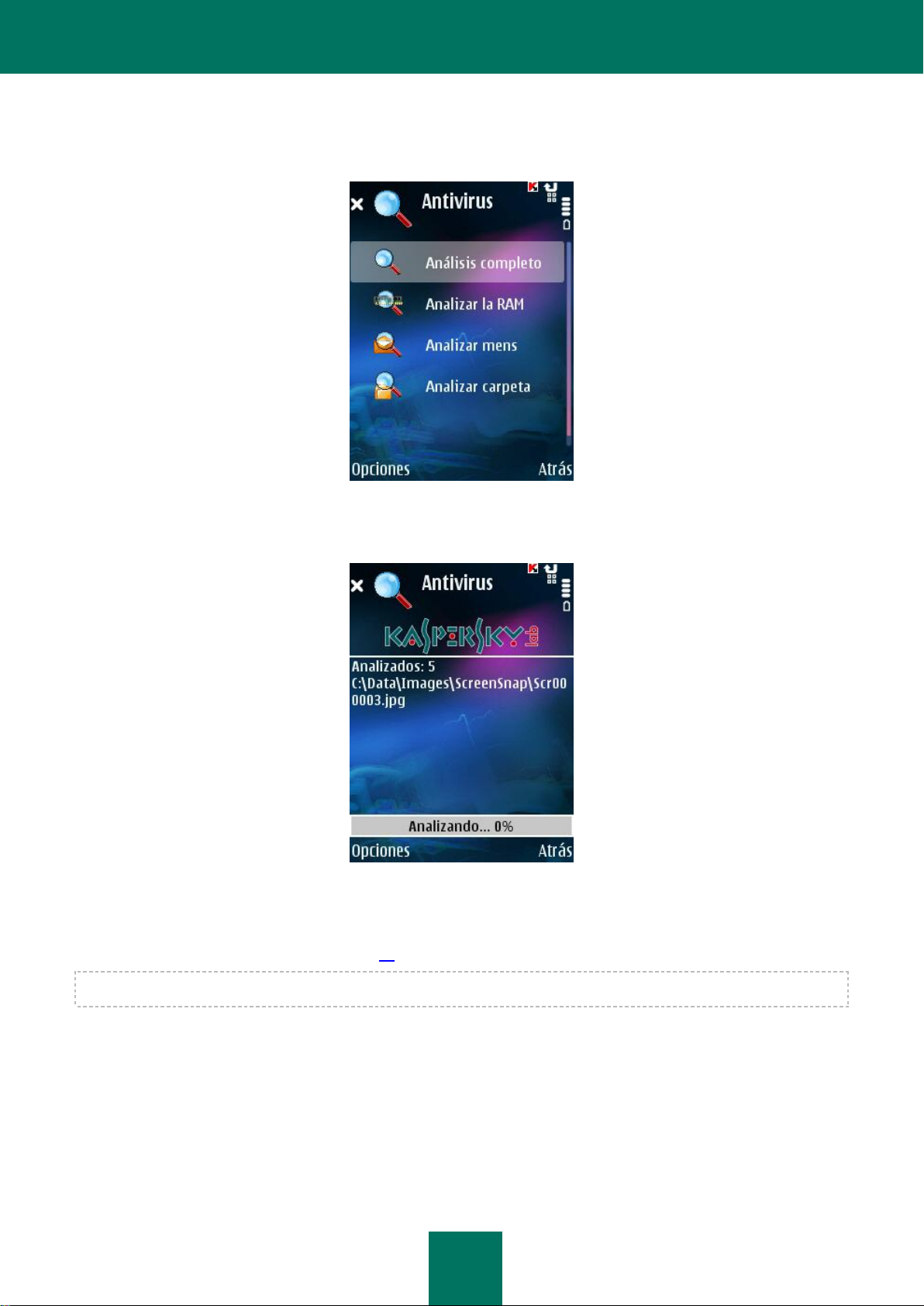

Inmediatamente después de iniciarse el análisis, se abre una ventana mostrando el estado actual del proceso: número

de objetos analizados, ruta del objeto analizado en ese momento y porcentaje de progreso (figura siguiente).

Figura 12: La ventana Analizar

En presencia de un objeto infectado, se aplica la acción especificada por el parámetro Acción (ver sección "Selección

de la acción aplicada a un objeto" en la página 25) en la configuración del análisis.

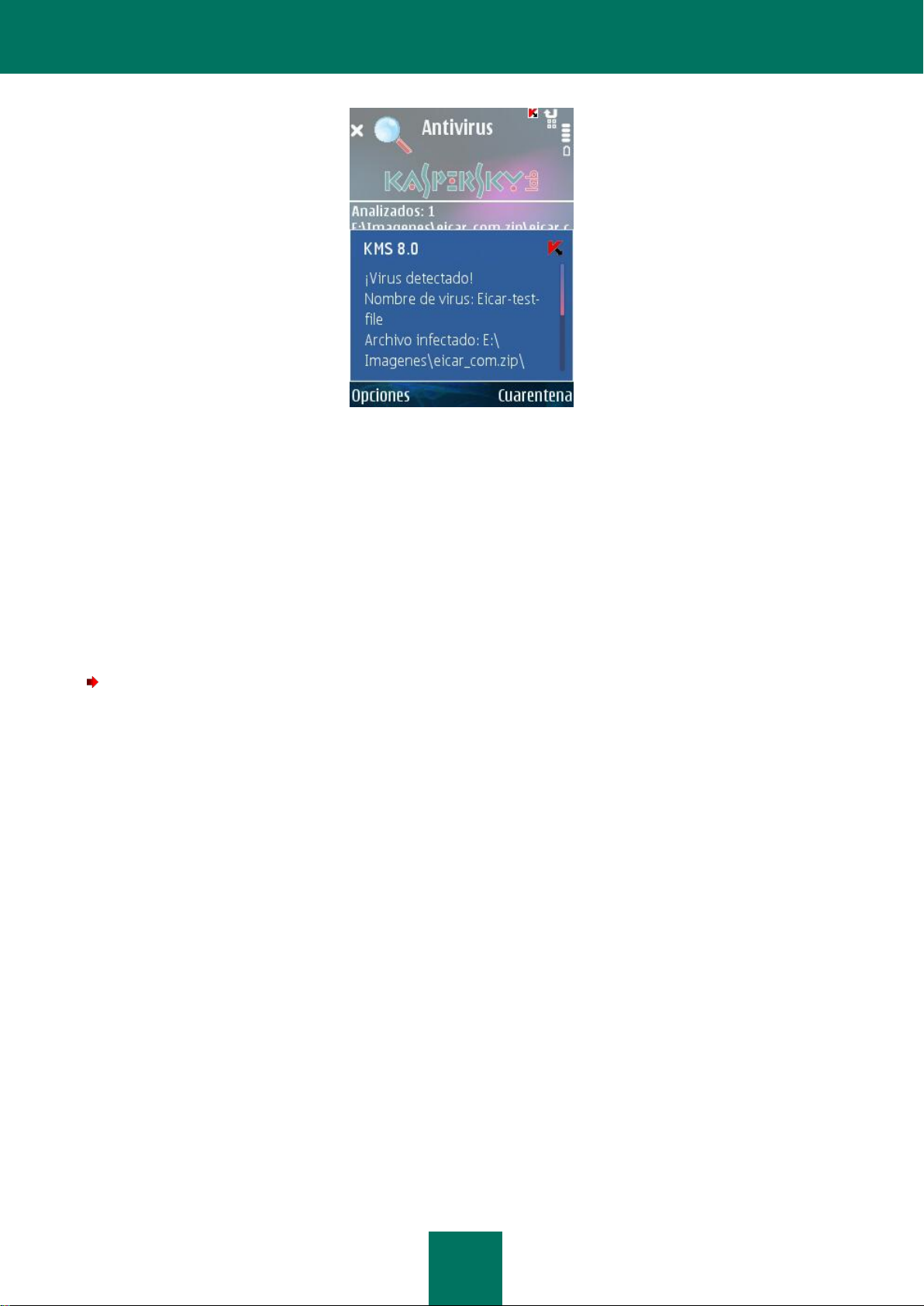

La aplicación sólo pregunta por la acción a aplicar (figura siguiente) si el parámetro Acción tiene el valor Preguntar.

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

23

Figura 13: Mensaje de virus detectado

Después de terminar el análisis, la aplicación presentará en pantalla estadísticas generales acerca de los objetos

maliciosos detectados y eliminados.

De forma predeterminada, la retroiluminación se desactiva automáticamente durante el análisis para ahorrar batería.

Puede activar la retroiluminación con Retroiluminación en el menú Configuración de la ficha Información.

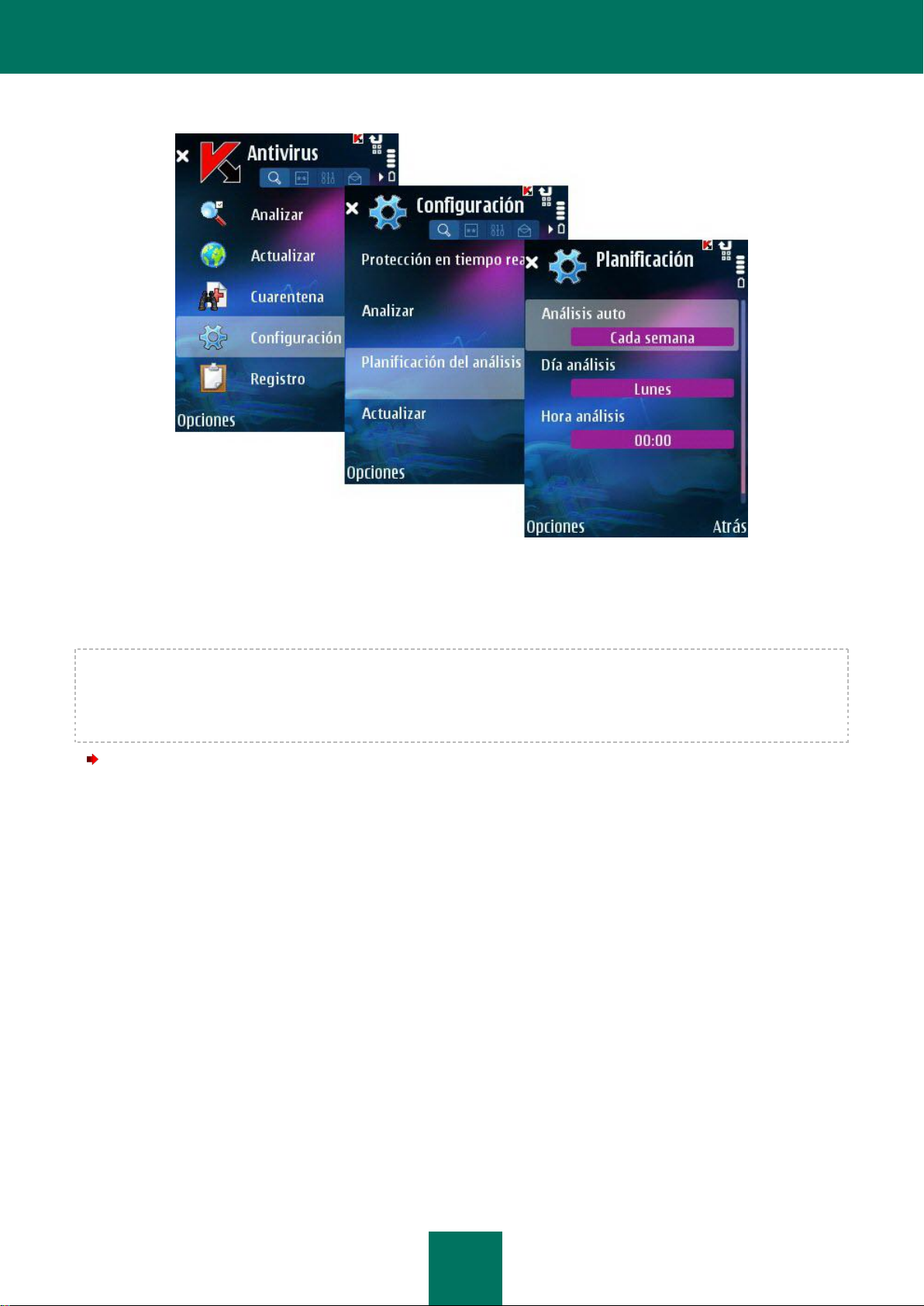

CONFIGURACIÓN DE ANÁLISIS PLANIFICADOS

Kaspersky Mobile Security permite planificar el análisis automático del dispositivo a horas predeterminadas. El análisis

se realiza en segundo plano. En presencia de un objeto infectado, se aplica la acción prevista por el parámetros

Analizar.

El análisis planificado está desactivado por defecto.

Para configurar la visualización del icono de estado de la protección, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Planificación del análisis en la ventana abierta.

3. Configure los parámetros Análisis auto:

Cada día: realiza el análisis todos los días. Especifique la Hora análisis en el campo de entrada.

Cada semana: el análisis se realiza una vez por semana. Especifique el Día análisis y la Hora análisis.

Inactivo: desactiva la ejecución del análisis planificado.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

24

4. Presione Atrás para guardar los cambios.

Figura 14: Configuración de análisis planificados

SELECCIÓN DE OBJETOS PARA ANALIZAR

El programa permite determinar qué tipos de objetos deben ser analizados en busca de código malicioso.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

Para seleccionar los objetos que deben ser analizados, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Analizar en la ventana abierta.

3. Especifique el valor del parámetro Objetos para análisis:

Todos los archivos: analiza todos los archivos.

Sólo ejecutables: analiza sólo programas ejecutables (por ejemplo, *.exe, *.sis, *.mdl, *.app).

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

25

4. Haga clic en Aceptar para guardar los cambios.

Figura 15: Selección de objetos para analizar

SELECCIÓN DE ACCIONES APLICADAS A OBJETOS

Es posible configurar las acciones de la aplicación ante un objeto malicioso.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

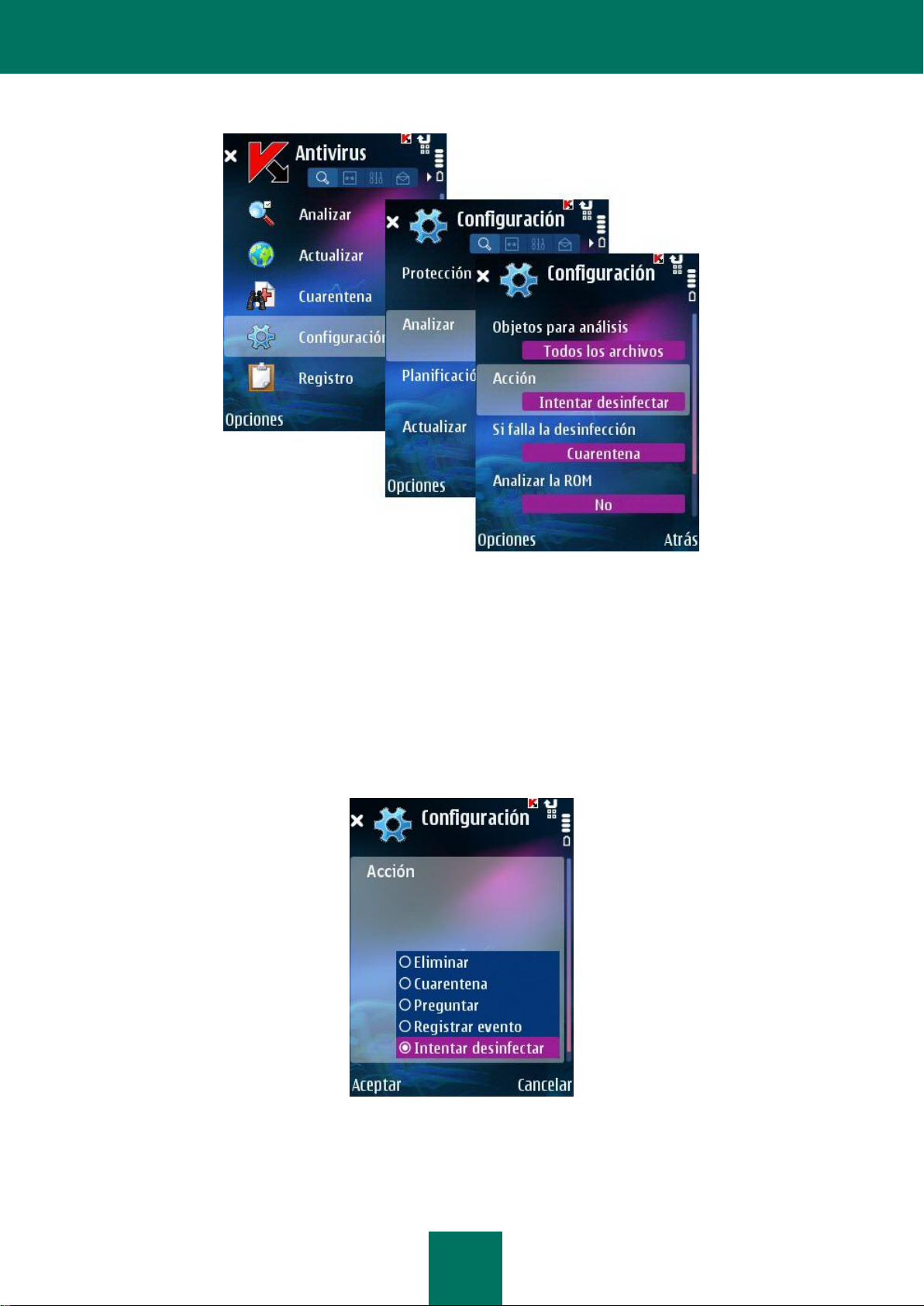

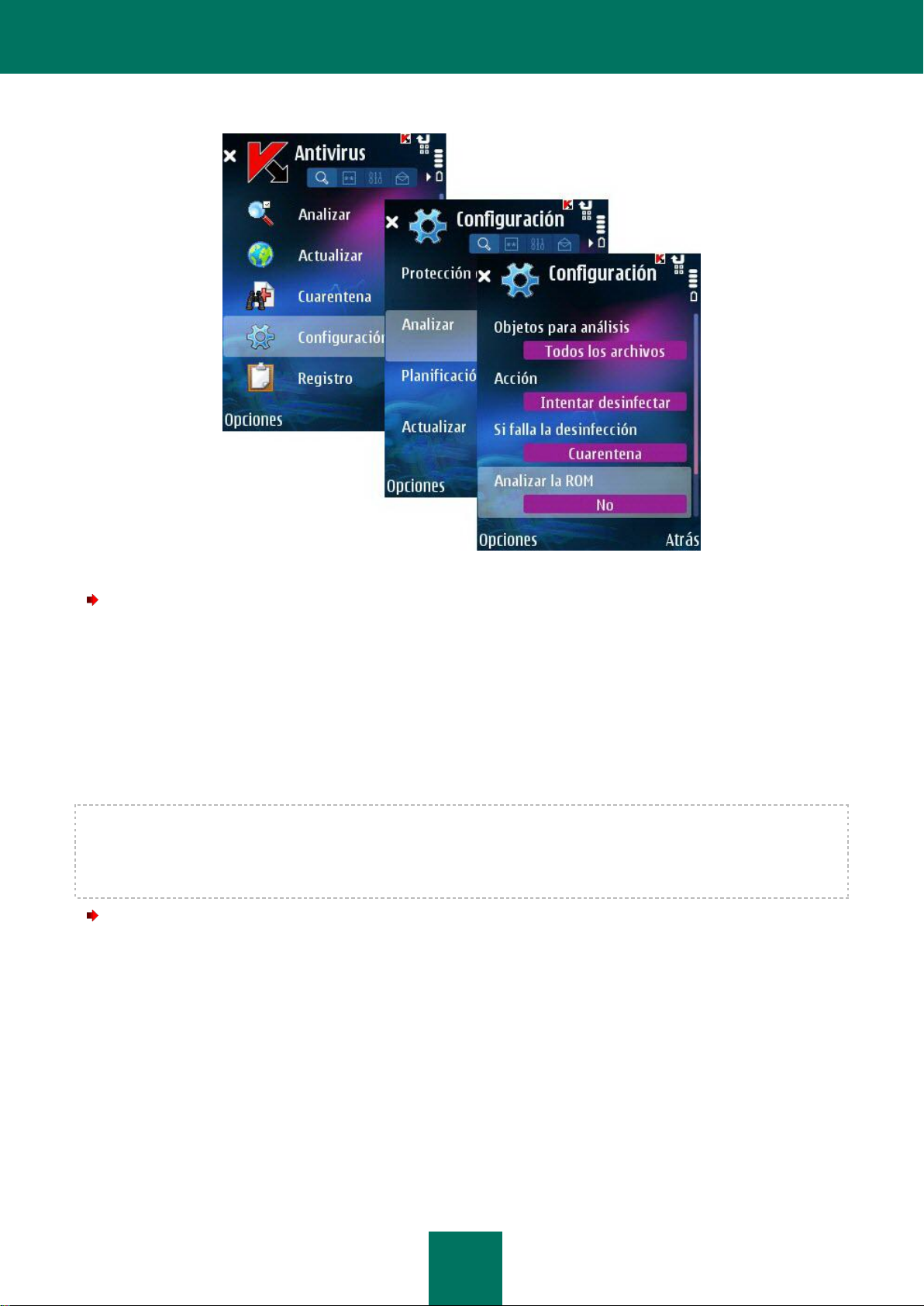

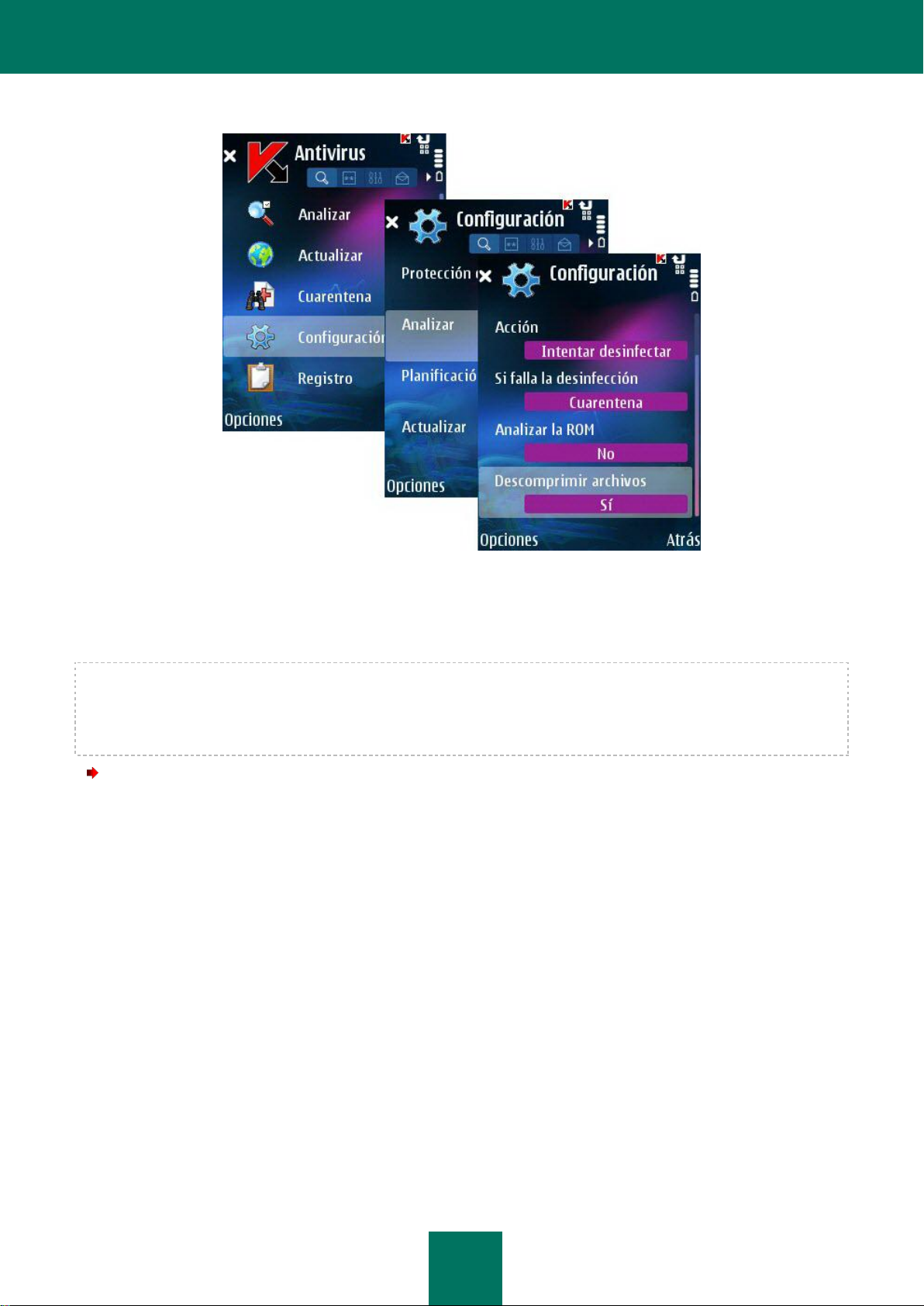

Para configurar la respuesta del programa, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

26

2. Seleccione Analizar en la ventana Configuración (figura siguiente).

Figura 16: Configuración de las acciones aplicadas a objetos

3. Utilice la opción Acción para seleccionar la respuesta de la aplicación cuando detecta un objeto malicioso

(figura siguiente):

Eliminar: elimina los objetos maliciosos que detecta sin informar al usuario.

Cuarentena: mueve a cuarentena los objetos maliciosos detectados.

Preguntar: cuando detecta un objeto infectado, abre una notificación y pregunta por la acción.

Registrar evento: ignora objeto malicioso y agrega información acerca de su detección en el registro del

programa.

Intentar desinfectar: desinfecta los objetos maliciosos. Si la desinfección no es posible, aplica la acción

especificada por el parámetro Si falla la desinfección.

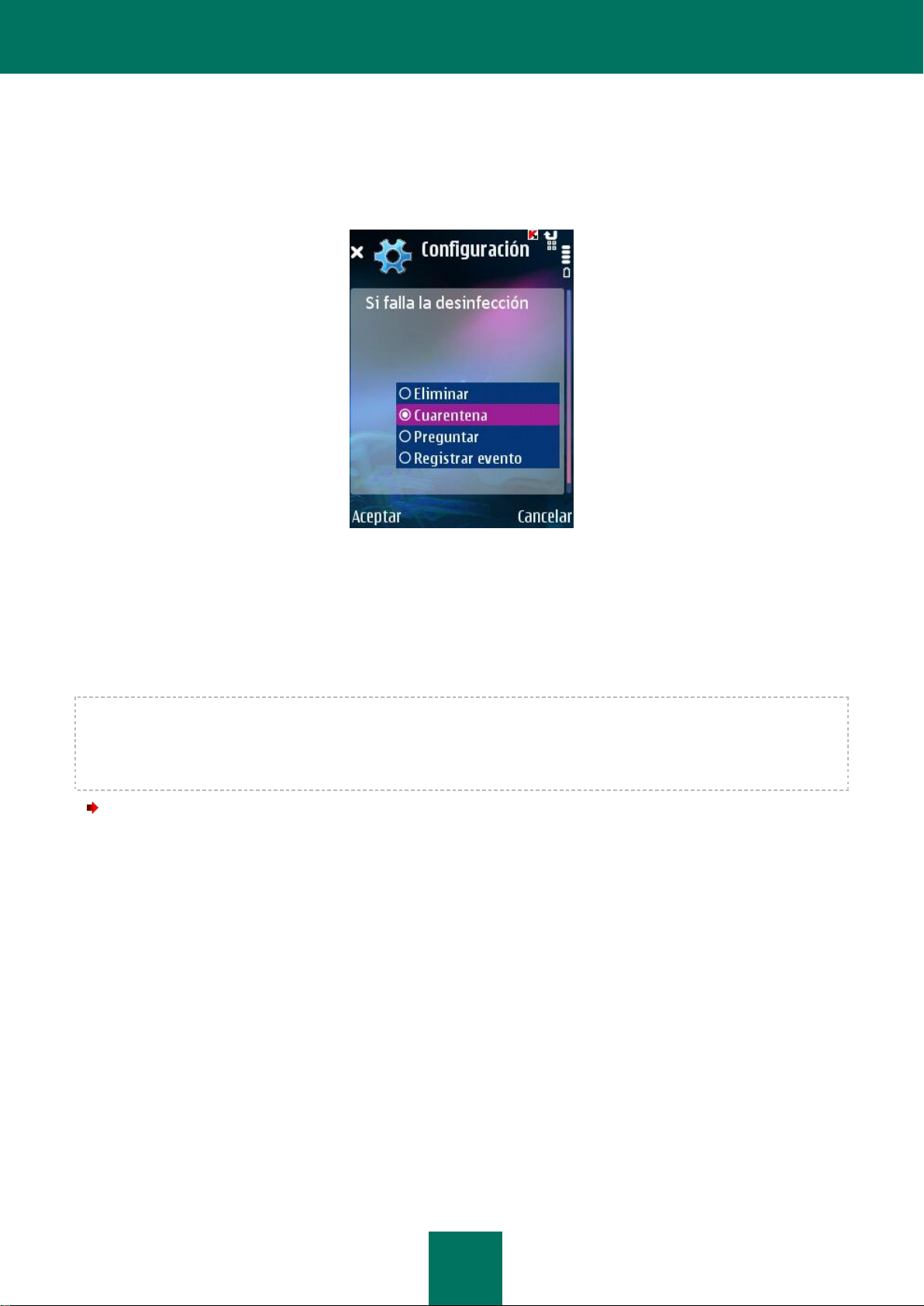

4. Si seleccionó la opción Intentar desinfectar como respuesta de la aplicación, utilice Si falla la desinfección

(figura siguiente) para seleccionar la acción realizada por la aplicación, si resulta imposible desinfectar el objeto:

Figura 17: Selección de acciones aplicadas a objetos

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A SY M B I AN OS

27

Eliminar: elimina los objetos maliciosos sin informar al usuario.

Cuarentena: mueve a cuarentena los objetos.

Preguntar: pregunta por la acción cuando detecta un objeto infectado.

Registrar evento: agrega información sobre la detección de un objeto infectado en el registro del

programa.

Figura 18: Selección de una segunda acción

5. Haga clic en Aceptar para guardar los cambios.

CONFIGURACIÓN DEL ANÁLISIS DE LA ROM

La ROM contiene archivos de sistema necesarios para la carga del sistema operativo del dispositivo. Es posible activar o

desactivar el análisis de la ROM.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

Para activar el análisis la ROM del dispositivo, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Analizar en la ventana Configuración.

3. Seleccione Sí en el parámetro Analizar la ROM.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

28

4. Presione Atrás para guardar los cambios.

Figura 19: Activar el análisis de la ROM del dispositivo

Para desactivar el análisis la ROM del dispositivo, ejecute los pasos siguientes:

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Analizar en la ventana Configuración.

3. Seleccione No en el parámetro Analizar la ROM.

4. Presione Atrás para guardar los cambios.

CONFIGURACIÓN DEL ANÁLISIS DE ARCHIVOS COMPRIMIDOS

Puede activar o desactivar la extracción de archivos comprimidos para analizar su contenido.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, el programa utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración. Abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

Para activar la extracción de archivos comprimidos, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Antivirus.

2. Seleccione Analizar en la ventana Configuración.

3. Seleccione Sí en el parámetro Descomprimir archivos.

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

29

4. Presione Atrás para guardar los cambios.

Figura 20: Configuración del análisis de archivos comprimidos

CONTROL DE LA RETROILUMINACIÓN

El programa permite configurar el uso de la retroiluminación durante la ejecución de un análisis antivirus.

Para modificar los valores de configuración, utilice los mandos de su dispositivo o elija Cambiar en el menú Opciones.

De forma predeterminada, la aplicación utiliza la configuración recomendada por los especialistas de Kaspersky Lab. Si

desea restablecer los valores recomendados después de modificar la configuración, abra la ventana Configuración y

seleccione Restaurar en el menú Opciones.

Para configurar la retroiluminación, haga lo siguiente (ver figura más adelante):

1. Seleccione Configuración en la ficha Información.

2. Seleccione el valor deseado para el parámetro Retroiluminación en la ventana abierta:

Si desea que la retroiluminación se mantenga permanentemente durante la ejecución de un análisis

antivirus, elija el valor Sí.

Si desea que la retroiluminación se desactive automáticamente, elija No.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

30

En esta sección

Acerca de la cuarentena .................................................................................................................................................. 30

Visualización de objetos en cuarentena .......................................................................................................................... 31

Ver también ..................................................................................................................................................................... 31

Eliminación de objetos en cuarentena ............................................................................................................................. 32

3. Presione Atrás para guardar los cambios.

Figura 21: Control de la retroiluminación

CUARENTENA

Esta sección describe el funcionamiento de la cuarentena y de la administración de objetos infectados en cuarentena.

ACERCA DE LA CUARENTENA

La cuarentena es una zona de almacenamiento especial donde Kaspersky Mobile Security conserva los objetos

potencialmente maliciosos detectados durante un análisis o por la actividad de la protección en tiempo real.

Los objetos en cuarentena se almacenan comprimidos de tal forma que quedan desactivados y, por tanto, no suponen

ninguna amenaza para el dispositivo. Los objetos pueden posteriormente ser eliminados o restaurados por el usuario.

K A S P E R S K Y M O B I L E S E C U R I T Y P A R A S Y M B I A N OS

31

Ver también

Acerca de la cuarentena .................................................................................................................................................. 30

Restauración de objetos desde la cuarentena ................................................................................................................ 31

Eliminación de objetos en cuarentena ............................................................................................................................. 32

VISUALIZACIÓN DE OBJETOS EN CUARENTENA

Para ver la lista de objetos en cuarentena,

Seleccione Cuarentena en la ficha Antivirus (figura siguiente).

Figura 22: Ficha Antivirus

Abra la ventana Cuarentena que muestra la lista de objetos almacenados en la cuarentena (figura siguiente).

Figura 23: Cuarentena (ventana)

RESTAURACIÓN DE OBJETOS DESDE LA CUARENTENA

Seleccione Cuarentena en la ficha Antivirus.

1. Seleccione Cuarentena en la ficha Antivirus.

2. En la ventana Cuarentena abierta, seleccione el objeto que desea restaurar.

K A S P E R S K Y M O B I L E S E C U R I T Y 8 . 0

32

3. Seleccione Restaurar en el menú Opciones. El objeto seleccionado es restaurado desde la cuarentena a su

carpeta de origen.

Figura 24: Restauración de objetos desde la cuarentena

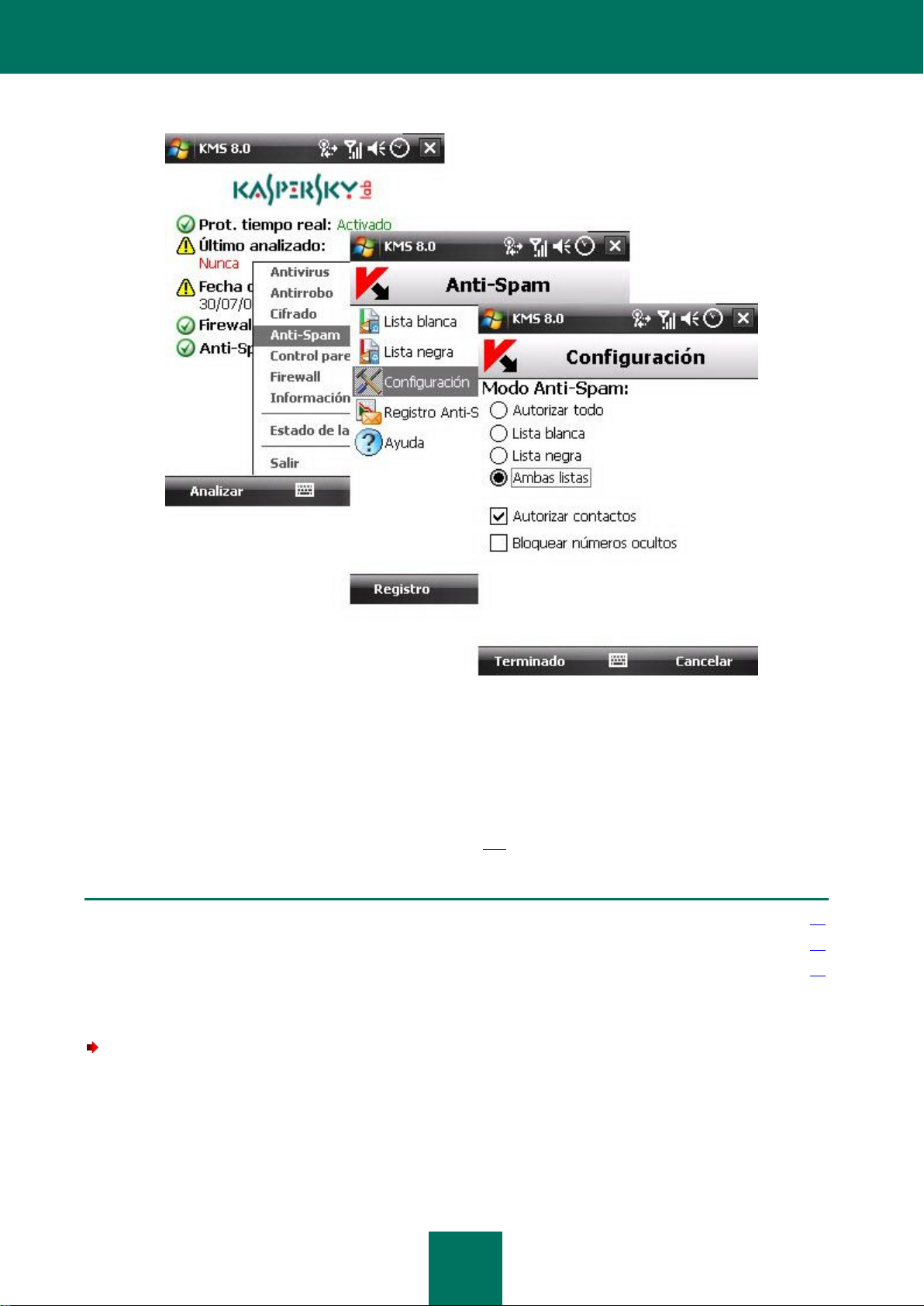

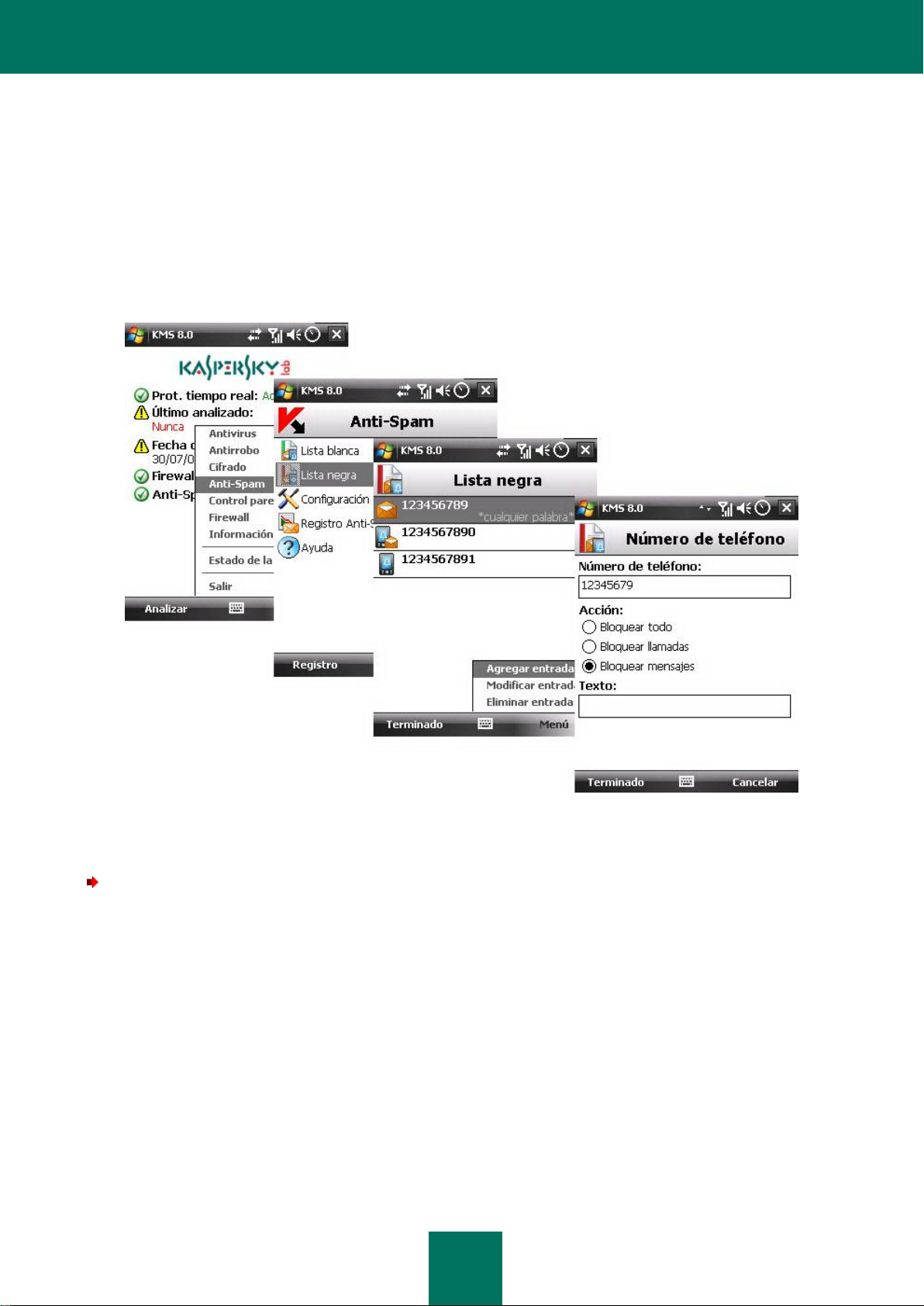

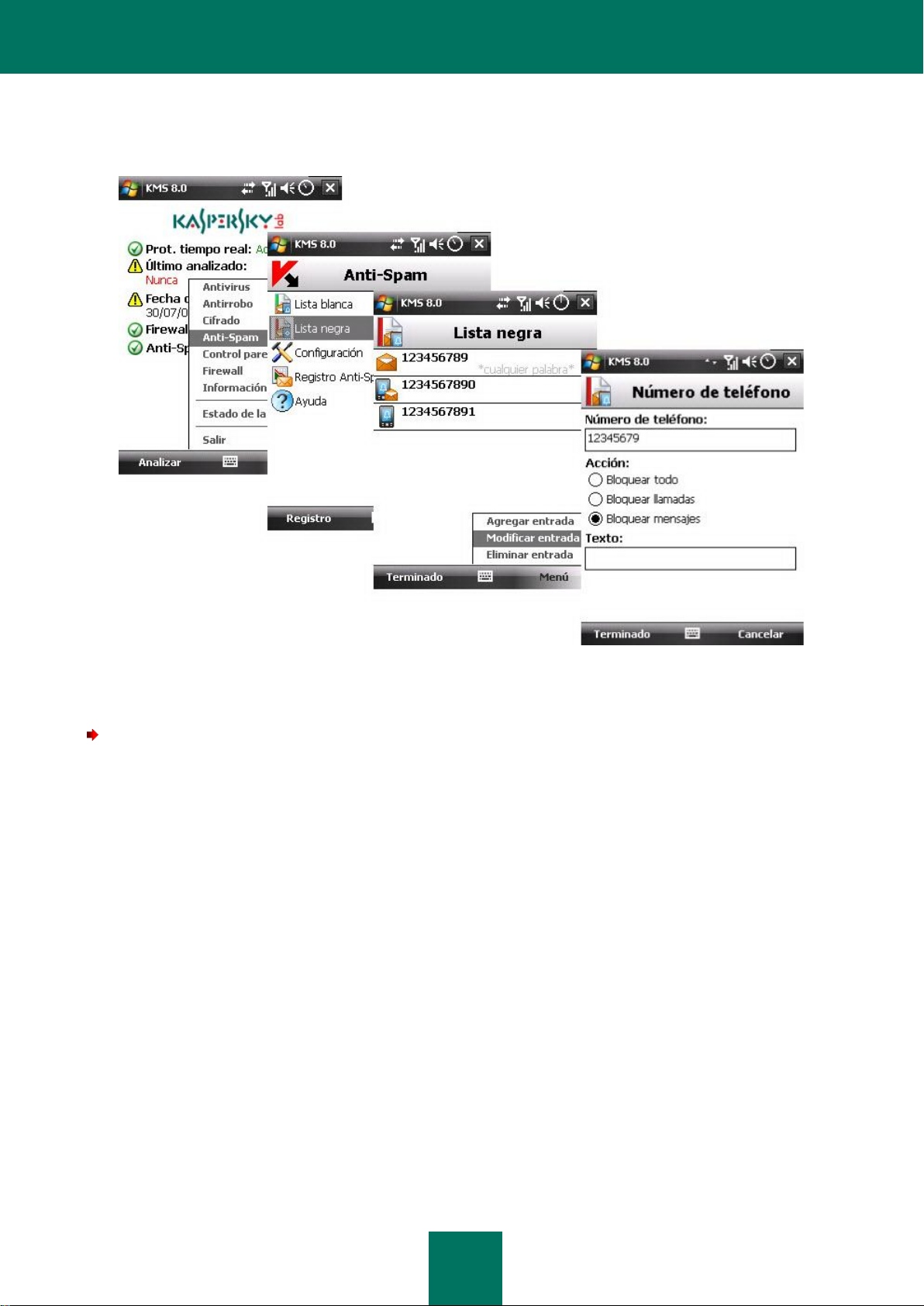

ELIMINACIÓN DE OBJETOS EN CUARENTENA