KASPERSKY LAB

Kaspersky® Internet Security 7.0

Användarhandbok

KASPERSKY INTERNET SECURITY 7.0

Användarhandbok

© Kaspersky Lab

http://www.kaspersky.com

Versionsdatum: Maj 2007

Innehåll

HOOFDSTUK 1. HOT MOT DATORSÄKERHET .......................................................11

1.1. Hotkällor............................................................................................................... 11

1.2. Hur hot sprids ...................................................................................................... 12

1.3. Typer av hot......................................................................................................... 14

1.4. Tecken på infektion ............................................................................................. 17

1.5. Vad du gör vid misstanke om infektion............................................................... 18

1.6. Förhindra infektion............................................................................................... 19

HOOFDSTUK 2. KASPERSKY INTERNET SECURITY 7.0....................................... 21

2.1. Nyheter i Kaspersky Internet Security 7.0.......................................................... 21

2.2. De olika delarna i Kaspersky Internet Security Defense.................................... 24

2.2.1. Komponenter för realtidsskydd ....................................................................25

2.2.2. Uppgifter för virussökning............................................................................. 27

2.2.3. Uppdatera .....................................................................................................28

2.2.4. Programverktyg ............................................................................................ 28

2.3. Systemkrav på maskin- och programvara.......................................................... 29

2.4. Programvarupaket............................................................................................... 30

2.5. Support för registrerade användare.................................................................... 31

HOOFDSTUK 3. INSTALLERA KASPERSKY INTERNET SECURITY 7.0............... 32

3.1. Installation med installationsguiden ....................................................................32

3.2. Konfigurationsguiden........................................................................................... 36

3.2.1. Använda objekt sparade med version 5.0 ................................................... 36

3.2.2. Aktivera programmet .................................................................................... 37

3.2.2.1. Välja en metod för programaktivering ................................................... 37

3.2.2.2. Ange en aktiveringskod .........................................................................38

3.2.2.3. Användarregistrering ............................................................................. 38

3.2.2.4. Få en nyckelfil ........................................................................................ 38

3.2.2.5. Välja en nyckelfil..................................................................................... 39

3.2.2.6. Slutföra programaktivering .................................................................... 39

3.2.3. Välja ett säkerhetsläge .................................................................................39

3.2.4. Konfigurera uppdateringsinställningar ......................................................... 40

4 Kaspersky Internet Security 7.0

3.2.5. Konfigurera ett schema för virussökning ..................................................... 41

3.2.6. Begränsa programåtkomst........................................................................... 41

3.2.7. Integritetskontroll för program....................................................................... 42

3.2.8. Konfigurera inställningar för brandväggen...................................................42

3.2.8.1. Bestämma status hos en säkerhetszon................................................ 43

3.2.8.2. Skapa en lista med nätverksprogram ................................................... 44

3.2.9. Avsluta konfigurationsguiden ....................................................................... 45

3.3. Installera programmet från kommandotolken..................................................... 45

HOOFDSTUK 4. PROGRAMMETS GRÄNSSNITT.................................................... 46

4.1. Ikon i systemfältet................................................................................................ 46

4.2. Snabbmenyn ....................................................................................................... 47

4.3. Huvudfönstret ...................................................................................................... 49

4.4. Programinställningsfönstret................................................................................. 52

HOOFDSTUK 5. KOMMA IGÅNG................................................................................ 54

5.1. Vilken skyddsstatus har datorn?......................................................................... 54

5.2. Verifiera status för varje enskild skyddskomponent........................................... 56

5.3. Söka efter virus på datorn ................................................................................... 57

5.4. Genomsöka kritiska områden på datorn ............................................................57

5.5. Söka efter virus i en fil, mapp eller på en disk .................................................... 58

5.6. Så här lär du upp Anti-Spam............................................................................... 59

5.7. Uppdatera programmet....................................................................................... 60

5.8. Om skyddet inte är aktivt..................................................................................... 60

HOOFDSTUK 6. SKYDDSHANTERINGSSYSTEM.................................................... 62

6.1. Stoppa och återuppta realtidsskydd på datorn................................................... 62

6.1.1. Pausskydd .................................................................................................... 63

6.1.2. Stoppa skyddet............................................................................................. 64

6.1.3. Stoppa / pausa enskilda skyddskomponenter............................................. 65

6.1.4. Återställa skyddet på datorn......................................................................... 66

6.2. Teknik för avancerad desinfektion ...................................................................... 66

6.3. Köra program på en bärbar dator ....................................................................... 66

6.4. Datorprestanda.................................................................................................... 67

6.5. Felsöka kompatibiliteten mellan Kaspersky Internet Security och andra

program.............................................................................................................. 67

6.6. Köra virussökningar och uppdateringar som en annan användare .................. 68

6.7. Konfigurera schemalagda uppgifter och meddelanden..................................... 69

Innehåll 5

6.8. Typer av sabotageprogram att övervaka............................................................ 71

6.9. Skapa en tillförlitlig zon........................................................................................ 72

6.9.1. Undantagsregler ........................................................................................... 73

6.9.2. Tillförlitliga program....................................................................................... 78

HOOFDSTUK 7. FILE ANTI-VIRUS .............................................................................82

7.1. Välja en filsäkerhetsnivå...................................................................................... 83

7.2. Konfigurera File Anti-Virus .................................................................................. 84

7.2.1. Definiera filtyperna som ska genomsökas................................................... 85

7.2.2. Definiera skyddets omfattning...................................................................... 87

7.2.3. Konfigurera avancerade inställningar .......................................................... 89

7.2.4. Använda heuristisk analys............................................................................ 91

7.2.5. Återställa standardinställningar för File Anti-Virus....................................... 93

7.2.6. Välja åtgärder för objekt................................................................................ 94

7.3. Senarelägga desinficering................................................................................... 95

HOOFDSTUK 8. MAIL ANTI-VIRUS............................................................................. 97

8.1. Välj en säkerhetsnivå för e-post.......................................................................... 98

8.2. Konfigurera Mail Anti-Virus................................................................................ 100

8.2.1. Välja en skyddad e-postgrupp.................................................................... 100

8.2.2. Konfigurera bearbetning av e-post i Microsoft Office Outlook .................. 102

8.2.3. Konfigurera e-postsökningar i The Bat! .....................................................104

8.2.4. Använda heuristisk analys.......................................................................... 105

8.2.5. Återställa standardinställningar för Mail Anti-Virus .................................... 106

8.2.6. Välja åtgärder för farliga e-postobjekt ........................................................107

HOOFDSTUK 9. WEB ANTI-VIRUS........................................................................... 109

9.1. Välja nivå för webbsäkerhet.............................................................................. 110

9.2. Konfigurera Web Anti-Virus............................................................................... 112

9.2.1. Ställa in en sökningsmetod ........................................................................112

9.2.2. Skapa en tillförlitlig adresslista.................................................................... 114

9.2.3. Använda heuristisk analys.......................................................................... 115

9.2.4. Återställa standardinställningar för Web Anti-Virus ................................... 116

9.2.5. Välja svar på farliga objekt ......................................................................... 116

HOOFDSTUK 10. FÖREBYGGANDE SKYDD .........................................................118

10.1. Regler för övervakning av aktiviteter...............................................................122

10.2. Integritetskontroll för program .........................................................................125

6 Kaspersky Internet Security 7.0

10.2.1. Konfigurera regler för programintegritetskontroll..................................... 126

10.2.2. Skapa en lista över vanliga komponenter................................................ 128

10.3. Registerskyddet............................................................................................... 129

10.3.1. Välja registernycklar för att skapa en regel.............................................. 131

10.3.2. Skapa en registerskyddregel.................................................................... 132

HOOFDSTUK 11. SKYDD MOT INTERNETBEDRÄGERIER.................................. 134

11.1. Skapa en lista med tillförlitliga nummer i Skydd mot uppringningsprogram.. 136

11.2. Skydd av konfidentiella data ...........................................................................137

HOOFDSTUK 12. SKYDD MOT NÄTVERKSATTACKER .......................................140

12.1. Konfigurera brandväggen ............................................................................... 142

12.1.1. Konfigurera filter........................................................................................ 143

12.1.1.1. Välja en säkerhetsnivå....................................................................... 144

12.1.1.2. Programregler.................................................................................... 145

12.1.1.3. Paketfiltreringsregler.......................................................................... 149

12.1.1.4. Finjustera regler för program och paketfiltrering...............................151

12.1.1.5. Ordna regelprioritet ............................................................................ 154

12.1.1.6. Regler för säkerhetszoner ................................................................. 155

12.1.1.7. Brandväggsläge.................................................................................157

12.1.2. Intrångsskyddssystem.............................................................................. 159

12.1.3. Skydd mot publicitet.................................................................................. 159

12.1.4. Skydd mot webbannonser .......................................................................162

12.1.4.1. Konfigurera standardlistan för blockering av webbannonser...........162

12.1.4.2. Vitlista för webbannonser .................................................................. 164

12.1.4.3. Svartlista för webbannonser.............................................................. 164

12.2. Lista över nätverksattacker som upptäckts .................................................... 165

12.3. Blockera och tillåta nätverksaktivitet............................................................... 168

HOOFDSTUK 13. SKRÄPPOSTSKYDD ................................................................... 171

13.1. Välja en känslighetsnivå för Anti-Spam.......................................................... 173

13.2. Lära Anti-Spam................................................................................................ 174

13.2.1. Inlärningsguiden ....................................................................................... 175

13.2.2. Inlärning med utgående e-post ................................................................176

13.2.3. Inlärning med e-postprogrammet............................................................. 176

13.2.4. Inlärning med Anti-Spam-rapporter ......................................................... 177

13.3. Konfigurera Anti-Spam.................................................................................... 178

Innehåll 7

13.3.1. Konfigurera sökinställningar..................................................................... 178

13.3.2. Välja skräppostfiltreringsteknik................................................................. 179

13.3.3. Definiera skräppost och möjliga skräppostfaktorer .................................180

13.3.4. Skapa vit- och svartlistor manuellt ........................................................... 181

13.3.4.1. Vitlistor med adresser och strängar .................................................. 182

13.3.4.2. Svartlistor med adresser och strängar.............................................. 184

13.3.5. Ytterligare funktioner i skräppostfiltret......................................................186

13.3.6. Mail Dispatcher ......................................................................................... 187

13.3.7. Åtgärder för skräppost.............................................................................. 188

13.3.8. Konfigurera skräppostbearbetning i Microsoft Office Outlook ................ 189

13.3.9. Konfigurera bearbetning av skräppost i Microsoft Outlook Express

(Windows Mail)............................................................................................ 192

13.3.10. Konfigurera skräppostbearbetning i The Bat!........................................194

HOOFDSTUK 14. FÖRÄLDRAKONTROLL ..............................................................196

14.1. Växla användare ............................................................................................. 197

14.2. Inställningar för Föräldrakontroll...................................................................... 197

14.2.1. Arbeta med profiler ................................................................................... 198

14.2.2. Välja en säkerhetsnivå .............................................................................200

14.2.3. Filterinställningar.......................................................................................202

14.2.4. Återställa standardinställningarna för profiler........................................... 204

14.2.5. Konfigurera åtgärder för försök att komma åt spärrade webbplatser..... 204

14.2.6. Tidsbegränsad åtkomst............................................................................ 205

HOOFDSTUK 15. SÖKA EFTER VIRUS PÅ DATORN............................................ 206

15.1. Hantera virussökningsuppgifter ......................................................................207

15.2. Skapa en lista över objekt att genomsöka...................................................... 208

15.3. Skapa virussökningsuppgifter.........................................................................209

15.4. Konfigurera virussökningsuppgifter ................................................................ 210

15.4.1. Välja en säkerhetsnivå .............................................................................211

15.4.2. Ange typen av objekt att genomsöka....................................................... 212

15.4.3. Ytterligare inställningar för virussökning ..................................................215

15.4.4. Söka efter spökprogram...........................................................................216

15.4.5. Använda heuristiska metoder .................................................................. 217

15.4.6. Återställa standardsökningsinställningar ................................................. 218

15.4.7. Välja åtgärder för objekt ........................................................................... 218

15.4.8. Ange inställningar för global sökning för alla uppgifter............................ 220

8 Kaspersky Internet Security 7.0

HOOFDSTUK 16. TESTA FUNKTIONERNA I KASPERSKY INTERNET

SECURITY................................................................................................................ 221

16.1. EICAR:s testvirus och dess variationer .......................................................... 221

16.2. Testa File Anti-Virus ........................................................................................223

16.3. Testa uppgifter för virussökning......................................................................224

HOOFDSTUK 17. PROGRAMUPPDATERINGAR ................................................... 226

17.1. Starta Uppdateraren........................................................................................ 227

17.2. Återställa till tidigare uppdatering .................................................................... 228

17.3. Konfigurera uppdateringsinställningar ............................................................ 229

17.3.1. Välja en uppdateringskälla ....................................................................... 229

17.3.2. Välja en uppdateringsmetod och vad som uppdateras........................... 231

17.3.3. Uppdateringsspridning ............................................................................. 233

17.3.4. Åtgärder efter programuppdatering ......................................................... 234

HOOFDSTUK 18. HANTERA NYCKLAR................................................................... 236

HOOFDSTUK 19. AVANCERADE ALTERNATIV..................................................... 238

19.1. Karantän för potentiellt infekterade objekt ...................................................... 239

19.1.1. Åtgärder med objekt i karantän................................................................240

19.1.2. Ställa in karantänen.................................................................................. 241

19.2. Säkerhetskopior av farliga objekt.................................................................... 242

19.2.1. Åtgärder med säkerhetskopior.................................................................242

19.2.2. Konfigurera inställningar för säkerhetskopieområdet..............................244

19.3. Rapporter.........................................................................................................244

19.3.1. Konfigurera rapportinställningar ............................................................... 247

19.3.2. Fliken Upptäckt ......................................................................................... 248

19.3.3. Fliken Händelser.......................................................................................249

19.3.4. Fliken Statistik........................................................................................... 250

19.3.5. Fliken Inställningar.................................................................................... 251

19.3.6. Fliken Register.......................................................................................... 252

19.3.7. Fliken Sekretesskontroll ........................................................................... 252

19.3.8. Fliken Nätfiske .......................................................................................... 253

19.3.9. Fliken Dolda uppringningar ...................................................................... 254

19.3.10. Fliken Nätverksattacker.......................................................................... 255

19.3.11. Fliken Blockerad åtkomst ....................................................................... 256

19.3.12. Fliken Programaktivitet........................................................................... 256

19.3.13. Fliken Paketfiltrering ............................................................................... 257

Innehåll 9

19.3.14. Fliken Popup-fönster ..............................................................................258

19.3.15. Fliken Webbannonser ............................................................................259

19.3.16. Fliken Upprättade anslutningar .............................................................. 260

19.3.17. Fliken Öppna portar................................................................................ 261

19.3.18. Fliken Trafik ............................................................................................ 261

19.4. Räddningsskiva ............................................................................................... 262

19.4.1. Skapa en räddningsskiva......................................................................... 263

19.4.2. Använda räddningsskivan........................................................................ 264

19.5. Skapa en lista över övervakade portar........................................................... 265

19.6. Genomsöka säkra anslutningar......................................................................267

19.7. Konfigurera proxyserver..................................................................................269

19.8. Konfigurera gränssnittet i Kaspersky Internet Security.................................. 271

19.9. Använda avancerade alternativ ...................................................................... 273

19.9.1. Meddelanden om händelser i Kaspersky Internet Security .................... 274

19.9.1.1. Typer av händelser och meddelandeleveransmetoder.................... 274

19.9.1.2. Konfigurera e-postmeddelande......................................................... 276

19.9.1.3. Konfigurera händelselogginställningar..............................................277

19.9.2. Självförsvar och åtkomstbegränsning...................................................... 278

19.9.3. Importera och exportera inställningar för Kaspersky Internet Security... 279

19.9.4. Återställa standardinställningar ................................................................ 280

19.10. Teknisk support ............................................................................................. 281

19.11. Stänga program............................................................................................. 283

HOOFDSTUK 20. ARBETA MED PROGRAMMET FRÅN KOMMANDORADEN.. 284

20.1. Aktivera programmet.......................................................................................285

20.2. Hantera programkomponenter och uppgifter................................................. 286

20.3. Antivirussökningar ........................................................................................... 289

20.4. Programuppdateringar .................................................................................... 293

20.5. Återställningsinställningar................................................................................ 295

20.6. Exportera skyddsinställningar......................................................................... 295

20.7. Importera inställningar.....................................................................................296

20.8. Starta programmet ..........................................................................................296

20.9. Stoppa programmet ........................................................................................297

20.10. Skapa en spårningsfil....................................................................................297

20.11. Visa hjälpen ................................................................................................... 298

20.12. Returkoder från kommandoradens gränssnitt.............................................. 298

10 Kaspersky Internet Security 7.0

HOOFDSTUK 21. ÄNDRA, REPARERA OCH TA BORT PROGRAMMET............299

21.1. Ändra, reparera och ta bort programmet med installationsguiden ................ 299

21.2. Avinstallera programmet från kommandotolken ............................................301

HOOFDSTUK 22. VANLIGA FRÅGOR...................................................................... 302

APPENDIX A. REFERENSINFOMATION .................................................................304

A.1. Lista över filer genomsökta efter filnamnstillägg .............................................. 304

A.2. Giltiga masker för filundantag ........................................................................... 306

A.3. Giltiga undantagsmasker av Virus Encyclopedia-klassificering...................... 307

APPENDIX B. KASPERSKY LAB............................................................................... 308

B.1. Andra Kaspersky Lab-produkter....................................................................... 309

B.2. Kontakta oss...................................................................................................... 318

APPENDIX C. LICENSAVTAL.................................................................................... 319

HOOFDSTUK 1. HOT MOT

DATORSÄKERHET

I takt med att informationstekniken utvecklas och blir en allt större del av

mänskliga aktiviteter, så växer antalet och omfattningen av de brott som har till

syfte att bryta informationssäkerheten.

Cyberbrottslingar har visat stort intresse för aktiviteter både inom statliga

organisationer och kommersiella företag. De försöker stjäla eller avslöja konfidentiell information som skadar företags rykten, stör kontinuiteten i verksamheter

och kan även skada en organisations informationsresurser. Dessa handlingar

kan orsaka omfattande skada på både materiella och immateriella tillgångar.

Det är inte bara större företag som är i riskzonen, även enskilda användare kan

vara utsatta. Brottslingar kan få åtkomst till personliga data (t ex bankkontonummer och kreditkortsnummer och lösenord) eller orsaka att en dator slutar

fungera. Vissa typer av attacker kan ge hackarna fullständig kontroll över en

dator, så att den sedan kan fungera som en del av ett ”zombie-nätverk” av

smittade datorer som kan attackera servrar, skicka skräppost, samla in konfidentiell information och sprida virus och trojaner.

I dag är det välkänt att information är en värdefull tillgång som måste skyddas.

Samtidigt måste information kunna vara tillgänglig för de som har behörighet till

den (t ex anställda, klienter och partners i en verksamhet). Det finns därför behov

av att skapa ett omfattande informationsäkerhetssystem där man tar hänsyn till

alla möjliga hotkällor, oavsett om de är mänskliga, konstruerade eller utgörs av

naturkatastrofer och använda en fullständig uppsättning försvarsåtgärder, både

på fysisk och administrativ nivå och på programvarunivå.

1.1. Hotkällor

En person, en grupp av personer eller ett fenomen som inte är knutet till

mänsklig aktivitet kan hota informationssäkerheten. Med utgångspunkt från detta

kan alla hotkällor placeras i en av tre grupper:

• Den mänskliga faktorn. Denna grupp av hot rör aktiviteter som personer

med eller utan behörighet till information utför. Hoten i denna grupp kan

indelas i följande:

• Externa, dit man räknar cyberbrottslingar, hackare, Internet-

bedragare, principlösa partners och kriminella organisationer.

12 Kaspersky Internet Security 7.0

• Interna, dit man räknar åtgärder från företags personal och

användare av hem-PC. Åtgärder från denna grupp kan vara både

medvetna eller omedvetna.

• Den tekniska faktorn. Den här gruppen har att göra med tekniska

problem – om gammal eller dålig program- och maskinvara används för

att hantera information. Detta kan leda till att utrustningen inte går att

använda och ofta att data går förlorade.

• Naturkatastrofer. Till denna hotgrupp räknar man alla de händelser som

orsakas av naturen och är oberoende av mänsklig aktivitet.

Alla tre hotkällorna måste tas med i beräkningen vid utveckling av ett

säkerhetssystem för dataskydd. Den här bruksanvisningen inriktar sig på det

område som är direkt sammankopplat med Kaspersky Lab's inriktning – externa

hot som inbegriper mänskliga aktiviteter.

1.2. Hur hot sprids

Allteftersom modern datorteknik och kommunikationsverktyg utvecklas får

hackare allt fler möjligheter att sprida hot. Vi ska titta närmare på dem:

Internet

Internet är unikt eftersom det inte är någons egendom och det finns inga

geografiska gränser för det. På många sätt har detta frammanat

utvecklingen av webbresurser och utbyte av information. Idag kan vem

som helst få tillgång till data på Internet eller skapa en egen webbsida.

Men det är precis dessa egenskaper hos Internet som ger hackare

möjlighet att begå brott på Internet och dessutom gör dem svåra att

upptäcka och straffa.

Hackare placerar virus och andra sabotageprogram på Internet-platser

och döljer dem bakom användbara gratisprogram. Dessutom kan skript

som körs automatiskt när vissa webbsidor läses in, utföra fientliga

åtgärder på datorn genom att ändra i systemregistret, hämta personliga

data utan ditt medgivande och installera sabotageprogram.

Genom att använda nätverksteknik kan hackare attackera fjärrdatorer och

företagsservrar. Sådana attacker kan resultera i att en resurs inaktiveras

eller används som del av ett zombie-nätverk och att fullständig åtkomst

ges till en resurs och all information som finns på den.

Eftersom det har blivit möjligt att använda kreditkort och e-pengar via

Internet i onlinebutiker, auktioner och på bankers hemsidor, har onlinebedrägerier blivit allt vanligare.

Hot mot datorsäkerhet 13

Intranät

Ditt intranät är ditt interna nätverk som har utformats särskilt för att

hantera information inom ett företag eller ett hemnätverk. Ett intranät är

ett enhetligt utrymme för lagring, utbyte och åtkomst av information för

alla datorer i nätverket. Om någon av nätverksvärdarna infekteras kan

därför andra värdar löpa en klar risk att också infekteras. Du undviker

sådana situationer genom att skydda både nätverksperimetern och varje

enskild dator.

E-post

Eftersom de flesta datorer har program för e-postklient installerat och

eftersom sabotageprogram utnyttjar innehållet i elektroniska

adressböcker är förutsättningarna särskilt gynnsamma för att kunna

sprida sabotageprogram. En användare som har en smittad dator skickar

ovetande smittade meddelanden till andra mottagare som i sin tur

vidarebefordrar nya smittade meddelanden, och så vidare. Det är till

exempel vanligt att smittade filer passerat obemärkt förbi när de skickas

tillsammans med företagsinformation via ett företags interna epostsystem. När detta inträffar infekteras ett flertal användare. Det kan

röra sig om hundratals eller tusentals anställda på företag tillsammans

med potentiellt tiotusentals prenumeranter.

Förutom hotet från sabotageprogram hittar man problemet med

elektronisk skräppost eller sk spam. Även om det inte är något direkt hot

mot datorn så ökar skräpposten belastningen på e-postservrarna,

förbrukar bandbredd, fyller upp användarnas inkorg och kostar pengar i

förlorad arbetstid, vilket vållar ekonomiska skador.

Hackare har även börjat använda massutskicksprogram och sk social

engineering-metoder för att övertyga användare att öppna e-post eller

klicka på en länk till vissa webbplatser. Möjligheten att filtrera ut skräppost

är därför värdefullt av flera skäl: stoppa skräppost; motarbeta nya typer av

onlinesökningar t ex lösenordsfiske, stoppa spridningen av sabotageprogram.

Flyttbara lagringsmedia

Flyttbara media (disketter, CD/DVD-ROM-skivor och USB flash-enheter)

används numera ofta för lagring och överföring av information.

När en skadlig fil som lagras på en flyttbar enhet öppnas, kan det skada

datorn där filen öppnas, och virus kan spridas till datorns andra enheter

eller till andra datorer på nätverket.

14 Kaspersky Internet Security 7.0

1.3. Typer av hot

Det finns ett stort antal hot idag mot datorsäkerheten. I det här avsnittet ska vi

titta närmare på de hot som blockeras av Kaspersky Internet Security.

Internetmaskar

Denna kategori av sabotageprogram sprider sig själv i huvudsak genom

att utnyttja svagheter i datorns operativsystem. Klassen har namngetts för

hur masken kryper från dator till dator via nätverk och e-post. På detta

sätt kan maskar sprida sig mycket snabbt.

Maskar penetrerar en dator, söker efter nätverksadresser till andra

datorer och gör ett massutskick av skapade kopior till dessa adresser.

Dessutom använder maskar ofta data från e-postklientens adressbok. En

del av dessa sabotageprogram skapar ibland arbetsfiler på

systemdiskarna, men de kan köras utan systemresurser utom RAM.

Virus

Virus är program som infekterar andra filer genom att lägga till sin egen

kod till dem för att få kontroll över infekterade filer när de öppnas. Denna

enkla definition förklarar vad ett virus i grunden gör – infekterar.

Trojaner

Trojaner är program som kan utföra obehöriga åtgärder på datorer t ex ta

bort information på enheter, göra så att system hänger sig, stjäla

konfidentiell information mm. Denna klass av sabotageprogram är inte

något virus i vanlig mening eftersom programmet inte infekterar andra

datorer eller data. Trojaner kan inte bryta sig in i datorer själva utan sprids

av hackare som gömmer trojanerna i vanlig programvara. Den skada de

orsakar kan vara mycket större än den som orsakas av vanliga

virusattacker.

På senaste tiden har maskar blivit den vanligaste typen av sabotageprogram

som skadar data på datorer följt av virus och trojaner. En del sabotageprogram

kombinerar funktioner hos två eller t o m tre av dessa klasser.

Reklamprogram

Reklamprogram omfattar program som ingår i programvara, är okända för

användaren och har utformats för att visa annonser. Reklamprogram är

vanligtvis inbyggt i programvara som distribueras gratis. Annonsen finns i

programmets gränssnitt. Dessa program samlar även regelbundet in

personliga data om användaren och skickar tillbaka dessa data till

utvecklaren, ändrar webbläsarinställningar (startsida och söksidor,

säkerhetsnivåer osv) och skapar trafik som användaren inte kan styra

Hot mot datorsäkerhet 15

över. Detta kan leda till säkerhetsöverträdelse och till direkta finansiella

förluster.

Spionprogram

Denna programvara samlar in information om en viss användare eller

organisation utan deras vetskap. Spionprogram undgår ofta helt upptäckt.

I allmänhet är syftet med spionprogramvara det här:

• spåra användarens aktiviteter på en dator;

• samla in information om innehållet på din hårddisk; i sådana fall

innebär detta vanligtvis sökning i flera kataloger och systemregistret

för att sammanställa en lista över de programvaror som är

installerade på datorn;

• samla in information om kvaliteten på anslutningen, bandbredd,

modemhastighet mm.

Riskprogram

De program som kan vara farliga är de som inte har några skadliga

funktioner men som kan utgöra del av utvecklingsmiljön för

sabotageprogram eller kan användas av hackare som hjälpkomponenter

för sabotageprogram. Denna programkategori inkluderar program med

bakdörrar och sårbarheter såväl som en del verktyg för

fjärradministration, växlare av tangentbordslayout, IRC-klienter, FTPservrar och universalverktyg för att stoppa processer eller dölja deras

operation.

En annan typ av sabotageprogram som liknar reklamprogram, spionprogram och

riskprogram är de program som är tillägg till din webbläsare och dirigerar om

trafik. Webbläsaren öppnar andra webbplatser än de som avsågs.

Skämt

Denna typ av programvara orsakar ingen direkt skada på värden men

visar meddelanden om att sådan skada redan har orsakats eller kommer

att orsakas under vissa förhållanden. Dessa program varnar ofta

användaren om icke-existerande faror t ex meddelanden som varnar om

formatering av hårddisken (även om ingen formatering faktiskt sker) eller

upptäcker virus i filer som egentligen inte är infekterade.

Spökprogram

Dessa program är verktyg som används för att dölja skadlig aktivitet. De

maskerar sabotageprogram för att antivirusprogram inte ska upptäcka

dem. Spökprogram ändrar grundläggande funktioner i datorns

operativsystem för att dölja sin egen existens och de handlingar som

hackaren utför på den smittade datorn.

16 Kaspersky Internet Security 7.0

Andra skadliga program

Dessa program har skapats för att t ex ställa in sk DoS (denial of service)attacker på fjärrservrar, hacka in i andra datorer och program som ingår i

utvecklingsmiljön för sabotageprogram. Dessa program inkluderar

hackerverktyg, virusskapare, sårbarhetsskannrar, program som knäcker

lösenord och andra typer av program för att knäcka nätverksresurser eller

penetrera ett system.

Hackerattacker

Hackerattacker kan initieras antingen av hackare eller av

sabotageprogram. De har som syfte att stjäla information från en

fjärrdator, orsaka att systemet slutar fungera eller få full kontroll över

systemets resurser. En detaljerad beskrivning av de olika typer av

attacker som blockeras av Kaspersky Internet Security finns i avsnitt

12.1.3, sidan 159.

Några typer av onlinebedrägerier

Lösenordsfiske är en typ av onlinebedrägeri där massutskick av e-post

används för att stjäla konfidentiell information, vanligtvis av finansiell

natur, från användaren. Funktionen för lösenordsfiske i e-post har

utformats för att så mycket som möjligt efterlikna informativa e-postmeddelanden från banker och välkända företag. Dessa epostmeddelanden innehåller länkar till falska webbplatser som har

skapats av hackare för att efterlikna den egentliga organisationen. På den

här platsen uppmanas användaren att ange t ex kreditkortsnummer och

annan konfidentiell information.

Uppringningsprogram till webbplatser med mätartjänst – typ av

onlinebedrägeri med obehörig användning av mätartjänster på Internet

vilka vanligtvis är pornografiska webbplatser. Uppringningsprogrammen

som installeras av hackare initierar modemanslutningar från din dator till

numret för mätartjänsten. Dessa telefonnummer har ofta väldigt höga

avgifter och användaren tvingas betala enorma telefonräkningar.

Påträngande annonsering

Detta inkluderar popup-fönster och webbannonser som öppnas när du

använder webbläsaren. Informationen i dessa fönster är vanligtvis inte av

någon nytta för användaren. Popup-fönster och webbannonser

distraherar användaren från uppgiften och tar bandbredd i anspråk.

Skräppost

Skräppost eller sk spam skickas ut anonymt och kan ha olika innehåll:

annonser, politiska meddelanden, begäran om hjälp, e-post där du

uppmanas att investera stora belopp eller gå med i pyramidspel; e-post

som har till syfte att stjäla lösenord och kreditkortsnummer och e-post

som du uppmanas skicka vidare till vänner (kedjebrev).

Hot mot datorsäkerhet 17

Skräppost ökar väsentligt belastningen på e-postservrar och risken för att

viktiga data går förlorade.

Kaspersky Internet Security använder två metoder för att upptäcka och blockera

dessa hottyper:

• Reaktiv– en metod som är utformad för att söka efter skadliga objekt med

kontinuerlig uppdatering av programdatabaser. Denna metod kräver minst

en infektionsförekomst för att lägga till hotsignaturen till databasen och

distribuera en databasuppdatering.

• Proaktiv – Till skillnad från reaktivt skydd är denna metod inte baserad på

analys av objektets kod utan på analys av dess beteende i systemet.

Denna metod har som syfte att upptäcka nya hot som ännu inte har

definierats i signaturerna.

Genom att använda båda metoderna tillhandahåller Kaspersky Internet Security

ett omfattande skydd för din dator både mot kända och nya hot.

Varning!

Framöver kommer vi att använda termen ”virus” när vi hänvisar till sabotage-

program och skadliga program. Typen av sabotageprogram anges bara när det

är nödvändigt.

1.4. Tecken på infektion

Det finns ett antal tecken på att en dator är infekterad. Följande händelser är

goda indikatorer på att en dator är infekterad med ett virus:

• Oväntade meddelanden eller bilder visas på skärmen eller du hör

ovanliga ljud;

• CD/DVD-ROM-brickan öppnas och stängs oväntat;

• Datorn startar godtyckligt ett program utan att du behöver ingripa;

• Varningar visas på skärmen om att ett program försöker komma åt

Internet, även om du inte har initierat en sådan åtgärd;

Det finns även flera typiska karaktäristika på en virusinfektion via e-post.

• Vänner eller bekanta talar om meddelanden från dig som du inte har

skickat;

• Din inkorg har ett större antal meddelanden utan returadresser eller

rubriker.

18 Kaspersky Internet Security 7.0

Notera dock att dessa tecken på infektion kan uppstå av andra orsaker än virus.

När det t ex gäller e-post kan infekterade meddelanden skickas med din

returadress utan att de skickas från din dator.

Det finns även indirekta tecken på att din dator är infekterad:

• Datorn hänger sig eller kraschar ofta;

• Datorn läser in program långsamt;

• Du kan inte starta operativsystemet;

• Filer och mappar försvinner eller deras innehåll förstörs;

• Det sker aktivitet på hårddisken ofta (lampan blinkar);

• Webbläsaren (t ex Microsoft Internet Explorer) hänger sig eller beter sig

på ett oväntat sätt (du kan t ex inte stänga programfönstret).

I 90 % av fallen orsakas dessa indirekta problem i systemet av att maskin- eller

programvara inte fungerar som avsett. Trots sannolikheten att dessa symtom är

en indikation på infektion, rekommenderas en fullständig genomsökning av

datorn (se 5.3 på sidan 56) om de skulle visa sig.

1.5. Vad du gör vid misstanke om

infektion

Om du märker att datorn beter sig misstänkt…

1. Drabbas inte av panik! Detta är den gyllene regeln: Det kan bespara dig

problemet med att viktiga data går förlorade.

2. Koppla från datorn från Internet eller det lokala nätverket om det är

anslutet.

3. Om datorn inte startar från hårddisken (datorn visar t ex ett

felmeddelande när du sätter på den), försöker du att starta i säkert läge

eller med Microsoft Windows reparationsdisk som du skapade när du

installerade operativsystemet.

4. Innan du gör något annat säkerhetskopierar du ditt arbete på ett flyttbart

lagringsmedium (diskett, CD/DVD-skiva, flash-enhet osv).

5. Installera Kaspersky Internet Security om du inte redan har gjort det.

6. Uppdatera databaser och programmoduler (se avsnitt 5.7 på sidan 60).

Ladda om möjligt ned uppdateringar till en annan dator som inte är

smittad, exempelvis hos en kompis, på ett internetcafé eller på jobbet.

Det är bättre att använda en annan dator eftersom när du ansluter en

Hot mot datorsäkerhet 19

infekterad dator till Internet, finns det risk att viruset skickar viktig

information till hackare eller sprider viruset till adresserna i din

adressbok. Det är därför du omedelbart ska koppla från datorn från

Internet om du misstänker att datorn är infekterad med ett virus. Du kan

även få uppdateringar av hotsignaturer på diskett från Kaspersky Lab

eller dess distributörer så att du kan uppdatera dina signaturer med

hjälp av disketten.

7. Välj den säkerhetsnivå som rekommenderas av experter på Kaspersky

Lab.

8. Starta en fullständig genomsökning av datorn (se 5.3 på sidan 56).

1.6. Förhindra infektion

Inte ens de mest tillförlitliga och genomtänkta åtgärder kan ge 100 %-igt skydd

mot datorvirus och trojaner, men om man följer angivna regler minskar risken

avsevärt för virusattacker och eventuell skada.

En av de grundläggande metoderna för att bekämpa virus är, liksom inom

läkekonsten, lämpliga förebyggande åtgärder. Förebyggande åtgärder för

datorer inbegriper några få regler som, om de efterlevs, betydligt kan minska

risken för att bli infekterad med ett virus och förlora data.

Nedan visas en lista över grundläggande säkerhetsregler som hjälper till att

minska risken för virusattacker.

Regel nr 1: Använd antivirusprogramvara och program för Internetsäkerhet. Så

här gör du:

• Installera Kaspersky Internet Security så snart som möjligt.

• Uppdatera regelbundet (se 5.7 på sidan 60) programmets hotsignaturer. I

händelse av virusutbrott kan uppdateringar ske flera gånger per dag och

programdatabaser på Kaspersky Lab:s uppdateringsservrar uppdatera

omedelbart.

• Välj de säkerhetsinställningar som rekommenderas av Kaspersky Lab för

din dator. Du skyddas oavbrutet från den stund datorn sätts på och det

blir svårare för virus att infektera din dator.

• Välj inställningarna för en fullständig genomsökning som rekommenderas

av Kaspersky Lab och schemalägg att sökningar ska utföras minst en

gång per vecka. Om du inte har installerat någon brandvägg

rekommenderar vi att du gör det för att skydda din dator när du använder

Internet.

20 Kaspersky Internet Security 7.0

Regel nr 2: Var försiktig när du kopierar nya data till datorn:

• Genomsök alla flyttbara lagringsenheter t ex disketter CD/DVD-skivor och

flash-enheter efter virus innan du använder dem (se 5.5 på sidan 58).

• Hantera e-post med försiktighet. Öppna inte filer som är bifogade till epostmeddelanden om du inte är säker på var de kommer från, även om

de skickas av personer som du känner.

• Var försiktig med information som du får via Internet. Om någon

webbplats föreslår att du ska installera ett nytt program, se då till att den

har ett säkerhetscertifikat.

• Gör en genomsökning med Kaspersky Internet Security om du kopierar

en programfil från internet eller från ett lokalt nätverk.

• Var försiktig när du besöker webbplatser. Många webbplatser är

infekterade med farliga skriptvirus eller Internetmaskar.

Regel nr 3: Läs information från Kaspersky Lab noggrant.

Vanligtvis annonserar Kaspersky Lab ett nytt virusutbrott långt innan det

når sin kulmen. Sannolikheten att infekteras är då fortfarande låg och du

kan skydda dig från nya infektioner genom att ladda ned uppdaterade

programdatabaser.

Regel nr 4: Lita inte på sk hoax, t ex skämtprogram och e-postmeddelanden om

infektionshot.

Regel nr 5: Använd verktyget Microsoft Windows Update och installera

regelbundet uppdateringar till operativsystemet Microsoft Windows.

Regel nr 6: Köp lagliga kopior av programvara från officiella distributörer.

Regel nr 7: Begränsa antalet personer som får använda din dator.

Regel nr 8: Minska risken för obehagliga konsekvenser av potentiell infektion:

• Säkerhetskopiera data regelbundet. Om data går förlorade kan systemet

snabbt återställa dem om du har säkerhetskopior. Förvara

distributionsdisketter, CD-skivor, flash-enheter och andra lagringsmedia

tillsammans med programvaror och värdefull information på en säker

plats.

• Skapa en räddningsskiva (se 19.4 på sidan. 262) som du kan använda för

att starta datorn med ett rent operativsystem.

Regel nr 9: Gå regelbundet igenom den lista över programvara som är

installerad på din dator. Du gör detta med tjänsten Installera/ta bort

program på Kontrollpanelen eller genom att visa innehållet i mappen

Programfiler. Du kan upptäckta programvara här som har installerats på din

dator utan din vetskap, t ex medan du använde Internet eller installerade ett

annat program. Program som de här är nästan alltid riskprogram.

HOOFDSTUK 2. KASPERSKY

INTERNET SECURITY 7.0

Kaspersky Internet Security 7.0 inleder en helt ny generation datasäkerhetsprodukter.

Det som verkligen skiljer Kaspersky Internet Security 7.0 från andra program, till

och med från andra program från Kaspersky Lab, är att det angriper

datasäkerhetsproblemet från så många olika håll.

2.1. Nyheter i Kaspersky Internet

Security 7.0

Kaspersky Internet Security 7.0 (som hädanefter kallas ”Kaspersky Internet

Security” eller ”programmet”) arbetar med datasäkerhet på ett helt nytt sätt.

Programmets viktigaste egenskap är att det kombinerar och märkbart förbättrar

befintliga funktioner i företagets alla produkter i en enhetlig säkerhetslösning.

Programmet ger skydd mot virus, skräppostattacker och attacker från hackare.

Nya moduler ger skydd mot okända hot och vissa typer av internetbedrägerier,

liksom möjligheter att övervaka användaråtkomst till internet.

Du behöver inte längre installera flera produkter på datorn för att få övergripande

säkerhet. Det räcker med att installera Kaspersky Internet Security 7.0.

Omfattande skydd bevakar alla inkommande och utgående datakanaler. Flexibel

konfiguration av alla programkomponenter ger utrymme för maximal individuell

anpassning av Kaspersky Anti-Virus så att det passar varje användare. Hela

programmet kan konfigureras från en enda plats.

Vi ska titta närmare på de nya funktionerna i Kaspersky Internet Security.

Nya skyddsfunktioner

• Kaspersky Internet Security skyddar dig mot såväl kända skadliga

program som mot sådana som ännu inte har upptäckts. Förebyggande

skydd (se Hoofdstuk 10 på sidan 118) är programmets främsta fördel. Det

analyserar beteendet hos program som är installerade på datorn,

övervakar ändringar som görs i systemregistret och bekämpar dolda hot.

Komponenten använder en heuristisk analyserare för att upptäcka och

notera olika typer av skadlig aktivitet, med vilka åtgärder som vidtagits av

sabotageprogram kan återställas och systemet återställas till sitt läge

innan den skadliga aktiviteten utfördes.

22 Kaspersky Internet Security 7.0

• Programmet skyddar användarna från spökprogram och uppringningsprogram, blockerar webbannonser, popup-fönster och skadliga skript som

laddas från webbsidor, upptäcker webbplatser för nätfiske och skyddar

användarna från obehörig överföring av konfidentiell information (lösenord

till internetanslutningar, e-post eller ftp-servrar).

• Virustekniken för filkontroll har utvecklats för att minska belastningen på

processorn och diskarnas undersystem och ökar hastigheten på

filgenomsökningarna med iChecker och iSwift. På detta sätt behöver

programmet inte genomsöka filer två gånger.

• Genomsökningen körs nu som en bakgrundsuppgift så att användaren

kan fortsätta att använda datorn. Om det råder konkurrens om

systemresurserna gör virussökningen en paus tills användarens

aktiviteter är avslutade och fortsätter sedan där den gjorde uppehåll.

• Det finns särskilda uppgfiter för att genomsöka kritiska områden i datorn

och startobjekt som skulle kunna orsaka allvarliga program om de

infekterades. Det finns även särskilda uppgifter för att upptäcka

spökprogram som används för att dölja sabotageprogram i systemet. Du

kan konfigurera dessa uppgifter så att de körs automatiskt varje gång

systemet startas.

• E-postskyddet mot skadliga program och skräppost har förbättrats

märkbart. Programmet söker igenom följande protokoll efter e-post som

innehåller virus och skräppost:

• IMAP, SMTP, POP3, oavsett vilken e-postklient du använder

• NNTP, (endast virussökning) oavsett vilket e-postprogram du

använder

• Oavsett protokoll (inklusive MAPI och HTTP), med tilläggsprogram

för Microsoft Office Outlook och The Bat!

• Speciella plugin-program finns tillgängliga för de vanligaste epostprogrammen, exempelvis Microsoft Office Outlook, Microsoft Outlook

Express (Windows Mail) och The Bat!. De placerar skydd mot både virus

och skräppost direkt i e-postprogrammet.

• Anti-Spam lär sig mer allteftersom du arbetar med e-posten i Inkorgen.

Komponenten studerar alla detaljer om hur du behandlar e-posten och

ger dig maximal flexibilitet i konfigurationen av hur skräppost upptäcks.

Inlärningen är byggd kring iBayes-algoritmen. Dessutom kan du skapa

svart- och vitlistor över mottagare och nyckelfraser som kan stämpla ett epostmeddelande som skräppost.

Anti-Spam använder en databas över nätfiske som kan filtrera bort epostmeddelanden som är gjorda för att hämta in konfidentiell ekonomisk

information.

Kaspersky Internet Security 7.0 23

• Programmet filtrerar både inkommande och utgående trafik, spårar och

blockerar hot från vanliga nätverksattacker och låter dig använda internet

i Dolt läge.

• När du använder en kombination av flera nätverk kan du även definiera

vilka nätverk som här pålitliga och vilka som ska övervakas extra

noggrant.

• Meddelandefunktionen (se 19.9.1 på sidan 274) har utökats till att omfatta

vissa händelser som uppstår under programkörning. Du kan välja

meddelandemetod själv för var och en av dessa händelsetyper. e-post,

ljudmeddelanden, popup-meddelanden.

• Programmet kan nu söka efter trafik som har skickats via SSL-protokollet.

• Bland de nya funktionerna finns självförsvarsteknik för program, skydd

mot obehörig fjärråtkomst till tjänsterna i Kaspersky Internet Security och

lösenordsskydd för programinställningarna. Med dessa funktioner

förhindras att skydd inaktiveras av sabotageprogram, hackare och

obehöriga användare.

• Alternativet att skapa en räddningsskiva har lagts till. Med den här

disketten kan du starta om operativsystemet efter en virusattack och söka

efter skadliga objekt.

• En ny komponent i Kaspersky Internet Security, Föräldrakontroll, gör det

möjligt för användaren att övervaka åtkomsten till internet. Med den här

funktionen kan du tillåta eller blockera olika användares åtkomst till

resurser på internet. Dessutom ger den här komponenten möjlighet att

begränsa tiden online.

• En nyhetsagent har lagts till. Det är en modul som har utformats för

leverans i realtid av nyhetsinnehåll från Kaspersky Lab.

Nya funktioner för programmets gränssnitt

• Det nya användargränssnittet i Kaspersky Internet Security gör

programmets funktioner tydliga och enkla att arbeta med. Du kan även

ändra programmets utseende genom att använda egna bilder eller

färgscheman.

• Programmet ger dig fortlöpande tips medan du använder det: Kaspersky

Internet Security visar informativa meddelanden om skyddsnivåer och

innehåller en omfattande hjälpsektion. En inbyggd säkerhetsguide ger en

fullständig översikt över statusen på en värds skydd och gör att du kan

direkt gå vidare och ta itu med eventuella problem.

Nya funktioner för programuppdateringar

• Denna version av programmet innehåller nu vår förbättrade uppdateringsprocedur: Kaspersky Internet Security kontrollerar automatiskt om det

24 Kaspersky Internet Security 7.0

finns uppdateringar att ladda ned. När programmet upptäcker nya

uppdateringar laddas de ned och installeras på datorn.

• Programmet laddar ned uppdateringar inkrementellt och ignorerar filer

som redan har laddats ned. Detta minskar mängden nedladdningar av

uppdateringar med upp till 10 gånger.

• Uppdateringar laddas ned från den mest effektiva källan.

• Du kan välja att inte använda en proxyserver genom att ladda ned

programuppdateringar från en lokal källa. Detta minskar avsevärt trafiken

på proxyservern.

• Återställningsmöjligheten har införts för att kunna återställa en tidigare

programdatabasversion i händelse av att filer skadas eller vid misslyckad

kopiering.

• En funktion har lagts till för distribuering av uppdateringar till en lokal

mapp för att ge andra nätverksdatorer tillgång till dem och på så sätt

spara bredband.

2.2. De olika delarna i Kaspersky

Internet Security Defense

Skyddet i Kaspersky Internet Security är utvecklat med tanke på källorna till

hoten. Med andra ord hanterar separata programkomponenter varje hot,

övervakar det och vidtar nödvändiga åtgärder för att förhindra skadliga effekter

av hotet på användarens data. Denna uppbyggnad gör systemet flexibelt med

enkla konfigureringsalternativ för alla komponenter som passar behoven för en

specifik användare eller verksamheten i sin helhet.

Kaspersky Internet Security innehåller:

• Komponenter för realtidsskydd (se 2.2.1 på sidan 25) ger skydd i realtid

för alla dataöverföringar och inmatningsvägar genom datorn.

• Virussökningsuppgifter (se 2.2.2 på sidan 27) används för att genomsöka

enskilda filer, mappar, enheter eller områden efter virus eller utföra en

fullständig datorsökning.

• Uppdateringar (jfr. avsnitt 2.2.3 på sidan 28) för att säkerställa att interna

programmoduler och databaser som används för att söka efter

sabotageprogram, attacker från hackare och skräppost är aktuella.

Kaspersky Internet Security 7.0 25

2.2.1. Komponenter för realtidsskydd

Dessa komponenter försvarar datorn i realtid.

File Anti-Virus

Ett filsystem kan innehålla virus och andra skadliga program.

Sabotageprogram kan förbli inaktiva i datorns filsystem i flera år efter att

de har kopierats från en diskett eller från Internet, utan att de upptäcks.

Men så fort du använder den infekterade filen så aktiveras viruset

omedelbart.

File Anti-virus är den komponent som övervakar datorns filsystem. Den

genomsöker alla filer som är öppna, körs och sparas på datorn och alla

anslutna enheter. Programmet fångar upp varje försök att få åtkomst till

filen och genomsöker filen efter kända virus. Programmet tillåter vidare

användning av filen först om den inte är infekterad eller när den har

desinficerats av File Anti-Virus. Om filen av någon anledning inte kan

desinficeras tas den bort. En kopia av filen sparas antingen i Backup

(se 19.2 på sidan 242) eller flyttas till karantänen (se avsnitt 19.1, sidan

239).

Mail Anti-Virus

E-post används i stor utsträckning av hackare för att sprida

sabotageprogram och är en av de vanligaste metoderna för att sprida

maskar. Därför är det extremt viktigt att all e-post övervakas.

Komponenten Mail Anti-Virus söker i all inkommande och utgående epost på datorn. Den kontrollerar om det finns sabotageprogram i e-posten

och ger bara mottagaren åtkomst till e-posten om den inte innehåller

några farliga objekt.

Web Anti-Virus

Om du öppnar olika webbplatser utsätter du datorn för risk att infekteras

av virus. Dessa kan komma att installeras med skript som finns på

sådana webbsidor och finnas i hämtade farliga objekt.

Web Anti-Virus har särskilt utformats för att bekämpa dessa risker genom

att fånga upp och blockera skript på webbplatser om de utgör ett hot och

genom att noga övervaka all http-trafik.

Förebyggande skydd

Antalet sabotageprogram växer dagligen. Sådana program blir alltmer

komplexa och kombinerar flera typer av hot och ändrar leveransvägar. De

blir allt svårare att upptäcka.

26 Kaspersky Internet Security 7.0

För att upptäcka ett nytt sabotageprogram innan det har hunnit göra

någon skada, har Kaspersky Lab utvecklat en särskild komponent,

Förebyggande skydd. Den har utformats för att övervaka och analysera

beteendet hos alla program som är installerade på din dator. Utifrån

programmets aktiviteter bestämmer Kaspersky Internet Security: kan det

vara farligt? Förebyggande skydd skyddar datorn både från kända virus

och från nya virus som ännu inte har upptäckts.

Sekretesskontroll

Online-bedrägerier har blivit vanligare på senare tid (nätfiske,

uppringningsprogram, stöld av konfidentiell information, exempelvis

inloggningsnamn och lösenord). Sådana åtgärder kan orsaka allvarlig

ekonomisk skada.

Sekretesskontroll spårar dessa online-bedrägerier på din dator och

blockerar dem. Den här komponenten blockerar till exempel program som

försöker utföra obehörig automatisk uppringning, analyserar webbsidor för

att kontrollera om det förekommer nätfiske, uppfattar obehörig åtkomst

och nedladdning av personlig information.

Brandvägg

Hackare använder alla möjliga säkerhetshål som finns på din dator för att

ta sig in i den, oavsett om det är en öppen port, dataöverföring mellan

datorer eller något annat.

Brandväggen är den komponent som skyddar din dator när du använder

internet och andra nätverk. Den övervakar inkommande och utgående

anslutningar och söker igenom portar och datapaket.

Dessutom blockerar brandväggen oönskad reklam (webbannonser och

popup-fönster), vilket minskar internettrafiken och sparar tid för

användaren.

Anti-Spam

Även om det inte är något direkt hot mot din dator ökar skräpposten

belastningen på e-postservrarna, tar upp plats i Inkorgen och slösar bort

din tid, vilket i sin tur bidrar till ökade kostnader för dig.

Komponenten Anti-Spam är ett plugin-program till datorns e-postprogram

och söker efter skräppost i all inkommande e-post. Komponenten

markerar all skräppost med en speciell rubrik. Anti-Spam kan

konfigureras för att behandla skräppost på det sätt du vill (ta bort

automatiskt, flytta till en speciell mapp osv).

Föräldrakontroll

En av internets egenskaper är att det är fritt från censur och det innebär

att många webbplatser innehåller olaglig eller oönskad information eller

Kaspersky Internet Security 7.0 27

information som är avsedd för en vuxen publik. Fler och fler webbplatser

startas dagligen som innehåller rasism, porr, våld, vapen och droger.

Dessutom innehåller dessa webbplatser ofta en mängd skadliga program

som körs på din dator när du tittar på sidorna.

Att kunna begränsa åtkomsten till dessa webbplatser, speciellt för

minderåriga, är en av de viktigaste uppgifterna för nya program för

informationssäkerhet.

Föräldrakontroll är en komponent som utvecklats för att kunna kontrollera

åtkomsten till speciella webbplatser på internet. Det kan betyda

webbplatser med tveksamt innehåll eller andra webbplatser som

användaren väljer i inställningarna för Kaspersky Internet Security. Det

gör att man inte bara kan kontrollera innehållet i de resurser som har

använts utan även den tid som en användare tillbringar på internet.

Åtkomsten till internet kan godkännas vid vissa tidpunkter och en

begränsning kan anges för den totala tid som får tillbringas på internet

under ett dygn.

2.2.2. Uppgifter för virussökning

Förutom att kontinuerligt övervaka alla möjliga vägar för sabotageprogram, har

det blivit väldigt viktigt att regelbundet genomsöka datorn efter virus. Detta krävs

för att stoppa spridningen av sabotageprogram som inte upptäcks av

komponenter för realtidsskydd på grund av den låga skyddsnivån som valts eller

av andra orsaker.

Följande uppgifter tillhandahålls av Kaspersky Internet Security för att genomföra

virussökningar:

Kritiska områden

Söker efter virus i alla kritiska områden på datorn. Dessa inkluderar:

systemminne, systemets startobjekt, MBR (master boot records),

systemmappar i Microsoft Windows . Syftet är att snabbt upptäcka aktiva

virus i systemet utan att starta en fullständig datorgenomsökning.

Den här datorn

Söker efter virus på datorn med en omfattande inspektion av alla

diskenheter, minne och filer.

Startobjekt

Söker efter virus i alla program som läses in automatiskt vid start plus

RAM och startsektorer på hårddiskar.

28 Kaspersky Internet Security 7.0

Rootkit Scan (Sökning efter spökprogram)

Söker efter spökprogram på datorn som döljer sabotageprogram i

operativsystemet. Dessa verktyg införs i systemet, döljer sin närvaro i

processer, mappar och registernycklar för alla sabotageprogram som

beskrivs i konfigurationen av spökprogrammet.

Det finns även möjlighet att skapa andra virussökningsuppgifter och skapa ett

schema för dem. Du kan t ex skapa en sökningsuppgift för e-postdatabaser en

gång per vecka eller en virussökningsuppgift för mappen Mina dokument.

2.2.3. Uppdatera

För att alltid vara på sin vakt mot attacker från hackare och vara redo att ta bort

virus eller något annat farligt program behöver Kaspersky Internet Security

realtidsstöd. Uppdateraren har utformats för att göra exakt det. Den ansvarar för

att uppdatera databaser och programmoduler som används av Kaspersky

Internet Security.

Med distributionsfunktionen för uppdatering kan du spara databaser och

programmoduler som har hämtats från Kaspersky Lab-servrar i en lokal mapp

och sedan bevilja åtkomst till dem till andra datorer i nätverket för att på så sätt

minska Internettrafiken.

2.2.4. Programverktyg

Kaspersky Internet Security innehåller en mängd supportverktyg som är gjorda

för att ge programsupport i realtid, vilket gör programmet än mer användbart och

ger dig stöd när du arbetar med det.

Rapporter och datafiler

Vid körningstillfället genererar programmet en rapport för varje

komponent för realtidsskydd, virussökningsuppgift och programuppdatering. Den innehåller information om resultat och hur operationer

har utförts. Information om komponenten Kaspersky Internet Security

finns tillgänglig via funktionen Rapporter. I händelse av problem kan

sådana rapporter skickas till Kaspersky Lab där våra specialister kan ta

en närmare titt på situationen och erbjuda hjälp så snart som möjligt.

Alla misstänkta objekt placerar Kaspersky Internet Security i ett speciellt

område som kallas Karantän, där de lagras i krypterat format för att

skydda datorn från smitta. Sökning efter virus kan göras i dessa objekt.

Objekten kan sedan återföras till sin ursprungliga plats eller tas bort.

Objekt kan placeras i karantän manuellt. Alla objekt som inte är

infekterade återställs automatiskt till sin ursprungliga plats.

Kaspersky Internet Security 7.0 29

Backup Storage behåller kopior av objekt som har desinficerats eller

tagits bort av programmet. Dessa kopior skapas om objekt skulle behöva

återställas eller infektionens förlopp rekonstrueras. Säkerhetskopior

lagras även i ett krypterat format för att skydda datorn från infektion. Ett

säkerhetskopierat objekt kan återställas till sin ursprungliga plats eller tas

bort.

Aktivering

När du köper Kaspersky Internet Security godkänner du ett licensavtal

med Kaspersky Lab som styr användningen av programmet och din

tillgång till programdatabasen med uppdateringar och teknisk support

under en viss tid. Villkoren för användning och annan nödvändig

information för att få full funktionalitet i programmet tillhandahålls i en

nyckelfil.

Med aktiveringsfunktionen kan du hitta detaljerad information om den

nyckel du använder eller köpa en ny nyckel.

Support

Alla registrerade användare av Kaspersky Internet Security kan utnyttja

vår tekniska supporttjänst. Ta reda på exakt var du kan få teknisk support

genom att använda funktionen Support.

Genom att följa dessa länkar får du åtkomst till Kaspersky Lab:s

användarforum eller skicka feedback eller en felrapport till teknisk support

genom att fylla i ett särskilt onlineformulär.

Du kan också få teknisk support online och via tjänsterna i Personligt

arkiv, och våra anställda finns alltid på plats för att hjälpa dig med

Kaspersky Internet Security via telefon.

2.3. Systemkrav på maskin- och

programvara

För att Kaspersky Internet Security 7.0 ska fungera korrekt måste din dator

uppfylla följande grundläggande krav:

Allmänna krav:

• 50 MB ledigt hårddiskutrymme

• Cd-enhet (för installation av Kaspersky Internet Security 7.0 från

installations-cd:n)

• Microsoft Internet Explorer 5.5 eller senare (för uppdatering av databaser

och programmoduler via Internet)

30 Kaspersky Internet Security 7.0

• Microsoft Windows Installer 2.0

Microsoft Windows 2000 Professional (Service Pack 2 eller senare), Microsoft

Windows XP Home Edition, Microsoft Windows XP Professional (Service Pack 2

eller senare), Microsoft Windows XP Professional x64 Edition:

• Intel Pentium 300 MHz-processor eller snabbare (eller kompatibel)

• 128 MB RAM

Microsoft Windows Vista, Microsoft Windows Vista x64:

• Intel Pentium 800 MHz 32-bitars (x86)/ 64-bitars (x64) eller snabbare

(eller kompatibel)

• 512 MB RAM

2.4. Programvarupaket

Du kan köpa den förpackade versionen av Kaspersky Internet Security från våra

återförsäljare eller ladda ned den från en internetbutik, exempelvis från eStore

på webbplatsen www.kaspersky.com .

Om du köper den förpackade versionen av programmet inkluderar paketet

följande:

• Ett förseglat kuvert med en installations-CD-skiva innehållande

programfilerna.

• En användarhandbok

• Aktiveringskoden till programmet bifogad på kuvertet till installations-CD-

skivan

• Licensavtalet (EULA)

Innan du bryter plomberingen på kuvertet till installationsdisken bör du läsa

EULA noggrant.

Om du köper Kaspersky Internet Security från en butik på nätet kopierar du

produkten från Kaspersky Labs hemsida (Ladda hem→ Produkter). Du kan

ladda ned användarhandboken från avsnittet Nedladdningar → Dokumenta-

tion.

En aktiveringskod skickas till dig via e-post när din betalning har mottagits.

Licensavtalet (EULA) är ett juridisk bindande avtal mellan dig och Kaspersky Lab

där villkoren anges för hur du kan använda programvaran.

Läs igenom licensavtalet noga.

Kaspersky Internet Security 7.0 31

Om du inte godtar villkoren i licensavtalet kan du returnera produkten i

förpackningen till den återförsäljare av vilken du köpte produkten och få

ersättning motsvarande det belopp som du betalade för produkten. Om du gör

detta måste det plomberade kuvertet för installationsdisken fortfarande vara

plomberat.

Genom att bryta plomberingen till installationsdisken godtar du alla villkor i

licensavtalet.

2.5. Support för registrerade

användare

Kaspersky Lab erbjuder ett antal tjänster till sina registrerade användare, för att

göra Kaspersky Internet Security mer effektivt.

När programmet har aktiverats blir du en registrerad användare och får tillgång

till följande tjänster tills nyckeln går ut:

• Nya versioner av programmet utan kostnad

• Du kan ställa frågor om installation, konfiguration och programfunktioner,

via telefon och e-post

• Meddelanden från Kaspersky Lab om nya produktutgåvor och nya virus

(dessa tjänster erbjuds användare som prenumererar på nyhetsbrev från

Kaspersky Lab)

Kaspersky Lab tillhandahåller inte teknisk support för användning av

operativsystemet eller funktioner i operativsystemet eller för andra produkter än

de egna.

HOOFDSTUK 3. INSTALLERA

KASPERSKY INTERNET

SECURITY 7.0

Programmet kan installeras med en installationsguide (se avsnitt 3.1, sidan 32)

eller från kommandotolken (se avsnitt 3.3, sidan 45).

När du använder en guide kan alternativet för snabbinstallation vara valt. Detta

installationsalternativ kräver inte någon åtgärd från din sida. Programmet

installeras med de standardinställningar som rekommenderas av Kaspersky Labspecialister. Programmet måste dock aktiveras i slutet av installationen.

Med alternativet för anpassad installation kan du välja de komponenter som ska

installeras, var de ska installeras och om programmet ska aktiveras och

konfigurering utföras med en särskild guide.

3.1. Installation med

installationsguiden

Vi rekommenderar att du stänger alla andra program innan du installerar

Kaspersky Internet Security.

Öppna Microsoft Windows Installer-filen på installationsskivan för att installera

Kaspersky Internet Security på datorn.

Obs!

Det är samma sak att installera programmet med ett installationspaket som har

laddats ned från Internet, som att installera det från en installations-CD-skiva.

En installationsguide öppnas för programmet. Varje fönster innehåller en

uppsättning knappar för navigering genom installationen. Nedan följer en kort

förklaring av deras funktioner:

• Next (Nästa) – godtar en åtgärd och flyttar framåt till nästa steg i

installationen.

• Back (Bakåt) – går bakåt till föregående steg i installationen.

• Cancel (Avbryt) – avbryter produktinstallationen.

Installera Kaspersky Internet Security 7.0 33

• Slutför – slutför programinstallationen.

Vi ska titta litet närmare på de olika stegen i installationsprocessen.

Steg 1. Kontrollera systemresurserna som behövs för att

installera Kaspersky Internet Security

Innan programmet installeras på datorn kontrollerar installationsprogrammet om

din dator har ett operativsystem och de Service Pack som krävs för att

Kaspersky Internet Security ska kunna installeras. Kontroll sker även om andra

nödvändiga program finns och att du har rätt behörighet att installera

programvaran.

Om någon av dessa förutsättningar inte finns visas ett felmeddelande. Det är

bäst att installera nödvändiga Service Pack med Windows Update och andra

nödvändiga program, innan du installerar Kaspersky Internet Security.

Steg 2. Välkomstfönstret för installationen

Om ditt system uppfyller alla krav visas ett installationsfönster när du öppnar

installationsfilen med information om att installationen av Kaspersky Internet

Security inleds.

Fortsätt med installationen genom att klicka på Nästa. Avbryt installationen

genom att klicka på Avbryt.

Steg 3. Visa licensavtalet

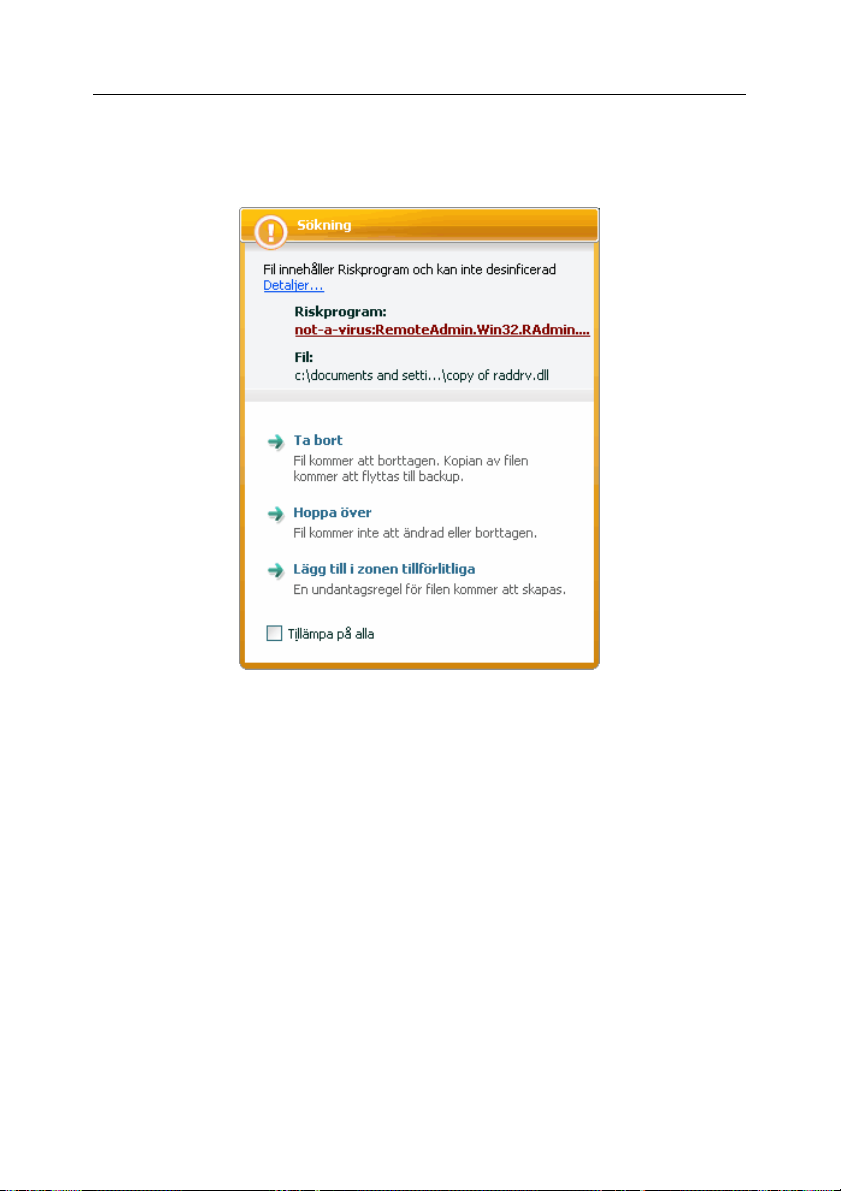

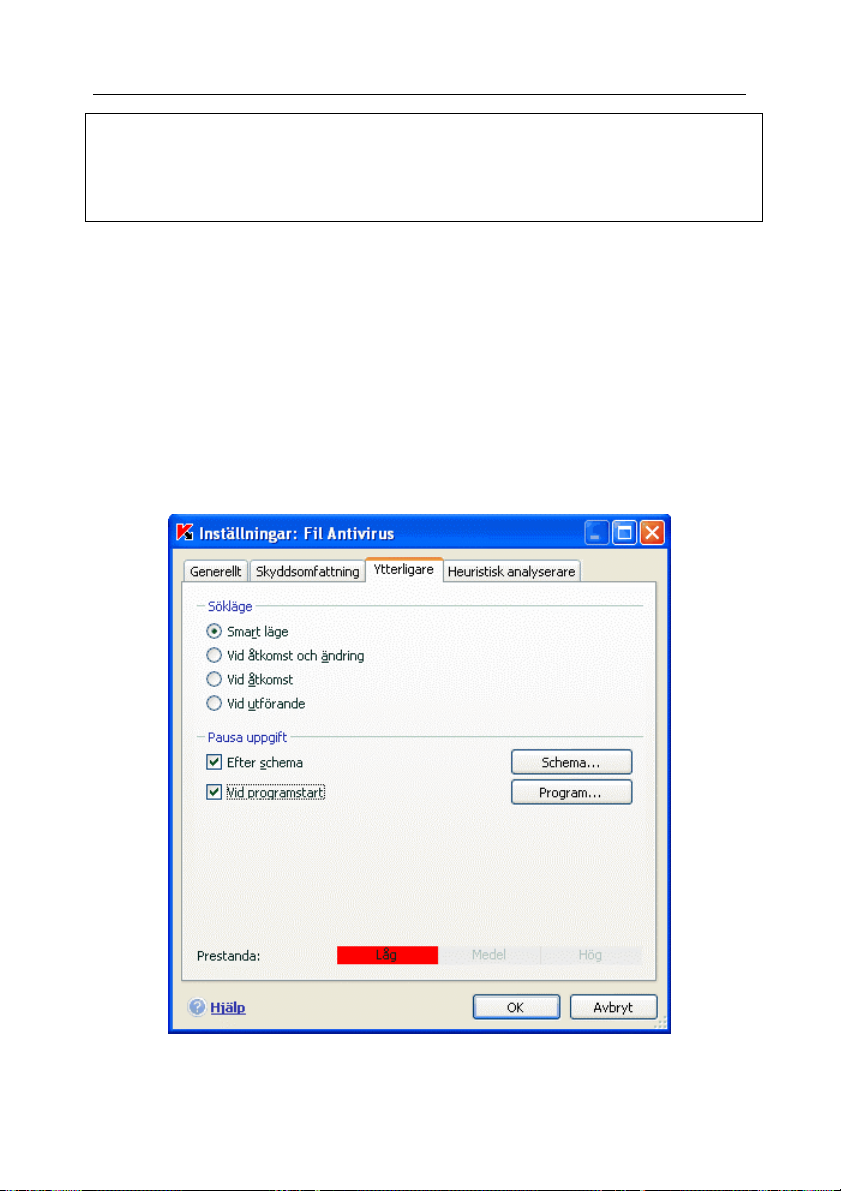

Nästa fönster innehåller licensavtalet som du har ingått med Kaspersky Lab. Läs