KASPERSKY LAB

Kaspersky® Internet Security 7.0

MANUALE

DELL'UTENTE

KASPERSKY INTERNET SECURITY 7.0

Manuale dell'utente

Kaspersky Lab

http://www.kaspersky.it

Data di revisione: Febbraio 2008

Sommario

CAPITOLO 1. LE MINACCE ALLA SICUREZZA DEL COMPUTER .......................... 11

1.1. Origine delle minacce .......................................................................................... 11

1.2. La diffusione delle minacce ................................................................................. 12

1.3. Tipi di minacce ..................................................................................................... 14

1.4. Segnali di infezione ............................................................................................. 17

1.5. Come comportarsi se il computer mostra segni di infezione ............................. 19

1.6. Prevenzione delle infezioni.................................................................................. 19

CAPITOLO 2. KASPERSKY INTERNET SECURITY 7.0 ........................................... 22

2.1. Le nuove funzioni di Kaspersky Internet Security 7.0 ........................................ 22

2.2. I componenti di protezione di Kaspersky Internet Security ................................ 25

2.2.1. Componenti di protezione in tempo reale .................................................... 26

2.2.2. Attività di scansione antivirus ....................................................................... 28

2.2.3. Update ........................................................................................................... 29

2.2.4. Strumenti del programma ............................................................................. 29

2.3. Requisiti di sistema hardware e software ........................................................... 31

2.4. Pacchetti software ............................................................................................... 31

2.5. Assistenza per gli utenti registrati ........................................................................ 32

CAPITOLO 3. INSTALLAZIONE DI KASPERSKY INTERNET SECURITY 7.0 ........ 34

3.1. Installazione utilizzando la procedura guidata .................................................... 34

3.2. Impostazione guidata .......................................................................................... 40

3.2.1. Uso di oggetti salvati con la versione 5.0 ..................................................... 40

3.2.2. Attivazione del programma ........................................................................... 40

3.2.2.1. Selezione di un metodo di attivazione del programma......................... 41

3.2.2.2. Inserimento del codice di attivazione .................................................... 41

3.2.2.3. Registrazione dell‟utente ....................................................................... 42

3.2.2.4. Ottenimento di una chiave di licenza .................................................... 42

3.2.2.5. Selezione di un file chiave di licenza ..................................................... 43

3.2.2.6. Completamento dell‟attivazione del programma .................................. 43

3.2.3. Selezione della modalità di sicurezza .......................................................... 43

3.2.4. Configurazione delle impostazioni di aggiornamento .................................. 44

4 Kaspersky Internet Security 7.0

3.2.5. Programmazione delle scansioni antivirus .................................................. 45

3.2.6. Restrizioni di accesso al programma ........................................................... 46

3.2.7. Controllo Integrità dell‟Applicazione ............................................................. 47

3.2.8. Configurazione delle impostazioni di Firewall .............................................. 47

3.2.8.1. Determinazione dello stato di una zona di sicurezza ........................... 47

3.2.9. Creazione di un elenco di applicazioni di rete ............................................. 49

3.2.10. Utilizzo della posta in uscita per l‟apprendimento di Anti-Spam ............... 50

3.2.11. Completamento della procedura guidata................................................... 50

3.3. Installazione del programma dal prompt di comando ........................................ 51

CAPITOLO 4. INTERFACCIA DEL PROGRAMMA..................................................... 52

4.1. L'icona nell‟area di notifica della barra delle applicazioni ................................... 52

4.2. Il menu contestuale ............................................................................................. 53

4.3. La finestra principale del programma ................................................................. 55

4.4. Finestra delle impostazioni del programma ........................................................ 60

CAPITOLO 5. GUIDA INTRODUTTIVA ....................................................................... 62

5.1. Cos'è lo stato di protezione del computer ........................................................... 62

5.2. Verifica dello stato di ciascun componente di protezione .................................. 64

5.3. Come eseguire la scansione antivirus del computer ......................................... 65

5.4. Come eseguire la scansione di aree critiche del computer ............................... 66

5.5. Come eseguire la scansione antivirus di un file, una cartella o un disco .......... 67

5.6. Apprendimento di Anti-Spam .............................................................................. 68

5.7. Come aggiornare il programma .......................................................................... 69

5.8. Cosa fare se la protezione non funziona ............................................................ 69

CAPITOLO 6. SISTEMA DI GESTIONE DELLA PROTEZIONE ................................ 71

6.1. Interruzione e ripristino della protezione in tempo reale del computer .............. 71

6.1.1. Sospensione della protezione ...................................................................... 72

6.1.2. Interruzione della protezione ........................................................................ 73

6.1.3. Sospensione/interruzione di singoli componenti di protezione ................... 74

6.1.4. Ripristino della protezione del computer ...................................................... 75

6.2. Tecnologia avanzata di disinfezione ................................................................... 75

6.3. Esecuzione dell‟applicazione su computer portatili ............................................ 76

6.4. Prestazioni del computer con l‟applicazione in esecuzione ............................... 76

6.5. Risoluzione di problemi di compatibilità tra Kaspersky Internet Security e

altre applicazioni................................................................................................. 77

Sommario 5

6.6. Avvio di attività di scansione antivirus e aggiornamento utilizzando un

diverso account .................................................................................................. 78

6.7. Configurazione di azioni programmate e notifiche ............................................. 79

6.8. Tipi di Malware da monitorare ............................................................................. 81

6.9. Creazione di una zona attendibile ....................................................................... 82

6.9.1. Regole di esclusione .................................................................................... 83

6.9.2. Applicazioni attendibili................................................................................... 88

CAPITOLO 7. FILE ANTI-VIRUS .................................................................................. 93

7.1. Selezione di un livello di sicurezza dei file .......................................................... 94

7.2. Configurazione di File Anti-Virus ......................................................................... 95

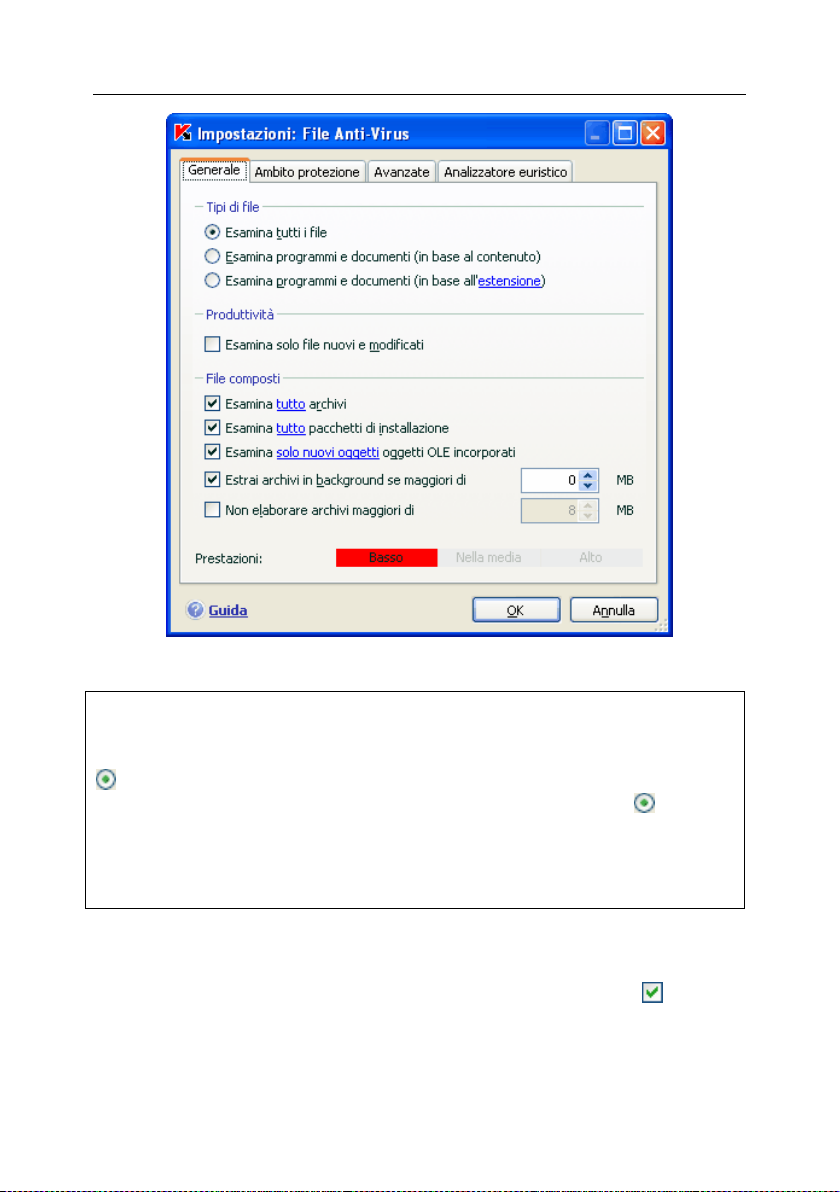

7.2.1. Definizione dei tipi di file da esaminare ........................................................ 96

7.2.2. Definizione dell‟ambito della protezione ....................................................... 98

7.2.3. Configurazione delle impostazioni avanzate ............................................. 100

7.2.4. Utilizzo dell‟analizzatore euristico ............................................................... 103

7.2.5. Ripristino delle impostazioni di File Anti-Virus ........................................... 105

7.2.6. Selezione delle azioni da applicare agli oggetti ......................................... 106

7.3. Disinfezione posticipata ..................................................................................... 107

CAPITOLO 8. MAIL ANTI-VIRUS ............................................................................... 109

8.1. Selezione di un livello di sicurezza della posta elettronica ............................... 110

8.2. Configurazione di Mail Anti-Virus ...................................................................... 112

8.2.1. Selezione di un gruppo di messaggi protetto ............................................ 112

8.2.2. Configurazione del trattamento della posta in Microsoft Office Outlook ... 114

8.2.3. Configurazione delle scansioni di posta in The Bat! .................................. 116

8.2.4. Utilizzo dell‟analisi euristica ........................................................................ 118

8.2.5. Ripristino delle impostazioni predefinite di Mail Anti-Virus ........................ 119

8.2.6. Selezione delle azioni da eseguire sugli oggetti di posta pericolosi ......... 120

CAPITOLO 9. WEB ANTI-VIRUS ............................................................................... 123

9.1. Selezione del livello di protezione web ............................................................. 124

9.2. Configurazione di Web Anti-Virus ..................................................................... 126

9.2.1. Impostazioni generali di scansione ............................................................ 127

9.2.2. Creazione di un elenco di indirizzi attendibili ............................................. 128

9.2.3. Utilizzo dell‟analisi euristica ........................................................................ 129

9.2.4. Ripristino delle impostazioni predefinite di Web Anti-Virus ....................... 130

9.2.5. Selezione delle reazioni agli oggetti pericolosi .......................................... 130

6 Kaspersky Internet Security 7.0

CAPITOLO 10. DIFESA PROATTIVA ........................................................................ 132

10.1. Regole di monitoraggio della attività ............................................................... 136

10.2. Controllo integrità applicazione ....................................................................... 140

10.2.1. Configurazione delle regole di Controllo integrità applicazione .............. 141

10.2.2. Creazione di un elenco di componenti comuni ....................................... 143

10.3. Controllo del registro ....................................................................................... 144

10.3.1. Selezione delle chiavi di registro per creare una regola .......................... 146

10.3.2. Creazione di una regola per Controllo del registro .................................. 147

CAPITOLO 11. PROTEZIONE CONTRO LE FRODI INTERNET ............................ 150

11.1. Creazione di un elenco di numeri attendibili per Anti-Dialer .......................... 152

11.2. Tutela dei dati riservati .................................................................................... 153

CAPITOLO 12. PROTEZIONE CONTRO GLI ATTACCHI DI RETE ........................ 156

12.1. Configurazione del Firewall ............................................................................. 158

12.1.1. Configurazione dei filtri ............................................................................. 159

12.1.1.1. Selezione di un livello di sicurezza .................................................... 160

12.1.1.2. Regole delle applicazioni ................................................................... 161

12.1.1.3. Regole di filtro pacchetti ..................................................................... 166

12.1.1.4. Messa a punto delle regole per applicazioni e filtro pacchetti .......... 168

12.1.1.5. Assegnazione della priorità alle regole ............................................. 172

12.1.1.6. Regole per zone di sicurezza ............................................................ 172

12.1.1.7. Modalità Firewall ................................................................................ 175

12.1.2. Sistema di rilevamento delle intrusioni ..................................................... 176

12.1.3. Anti-Pubblicità ........................................................................................... 177

12.1.4. Anti-Banner ............................................................................................... 179

12.1.4.1. Configurazione dell‟elenco standard dei banner pubblicitari

bloccati .................................................................................................. 180

12.1.4.2. Elenco Banner Pubblicitari Bianchi ................................................... 181

12.1.4.3. Elenco Banner Pubblicitari Bloccati .................................................. 182

12.2. Elenco degli attacchi di rete intercettati .......................................................... 183

12.3. Blocco e autorizzazione di attività di rete ........................................................ 185

CAPITOLO 13. PROTEZIONE SPAM ........................................................................ 188

13.1. Selezione di un livello di sensibilità per Anti-Spam ........................................ 190

13.2. Addestramento di Anti-Spam .......................................................................... 191

13.2.1. Procedura guidata di apprendimento....................................................... 192

13.2.2. Addestramento con i messaggi in uscita ................................................. 193

Sommario 7

13.2.3. Apprendimento mediante il client di posta ............................................... 193

13.2.4. Apprendimento con i report di Anti-Spam ................................................ 194

13.3. Configurazione di Anti-Spam .......................................................................... 195

13.3.1. Configurazione delle impostazioni di scansione ...................................... 196

13.3.2. Selezione delle tecnologie di filtro antispam ............................................ 197

13.3.3. Definizione dei fattori di spam e probabile spam ..................................... 198

13.3.4. Creazione manuale di elenchi di mittenti e frasi Consentiti e Bloccati .... 199

13.3.4.1. Indirizzi e frasi appartenenti all‟Elenco consentiti ............................. 200

13.3.4.2. Indirizzi e frasi appartenenti all‟Elenco bloccati ................................. 203

13.3.5. Funzioni avanzate di filtro antispam ......................................................... 205

13.3.6. Mail Dispatcher ......................................................................................... 206

13.3.7. Azioni da eseguire sui messaggi di spam ............................................... 207

13.3.8. Configurazione dell‟elaborazione di spam in Microsoft Office Outlook... 208

13.3.9. Configurazione dell‟elaborazione dello spam in Outlook Express

(Windows Mail)............................................................................................ 211

13.3.10. Configurazione dell‟elaborazione dello spam in The Bat! ..................... 213

CAPITOLO 14. CONTROLLO CONTENUTI .............................................................. 215

14.1. Passaggio a un altro profilo ............................................................................. 216

14.2. Impostazioni di Controllo contenuti ................................................................. 216

14.2.1. Lavorare con i profili.................................................................................. 217

14.2.2. Selezione del livello di limitazione ............................................................ 219

14.2.3. Impostazione del filtro ............................................................................... 221

14.2.4. Ripristino delle impostazioni predefinite del profilo .................................. 223

14.2.5. Configurazione delle azioni da intraprendere per tentativi di accesso

non autorizzati ............................................................................................. 223

14.2.6. Accesso per un intervallo di tempo limitato ............................................. 224

CAPITOLO 15. SCANSIONE ANTIVIRUS DEL COMPUTER .................................. 226

15.1. Gestione delle attività di scansione antivirus .................................................. 227

15.2. Creazione di un elenco di oggetti su cui eseguire una scansione ................. 228

15.3. Creazione di attività di scansione antivirus ..................................................... 230

15.4. Configurazione delle attività di scansione antivirus ........................................ 231

15.4.1. Selezione del livello di sicurezza .............................................................. 232

15.4.2. Definizione del tipo di oggetti da sottoporre a scansione ........................ 233

15.4.3. Impostazioni di scansione avanzate ........................................................ 236

15.4.4. Scansione dei rootkit ................................................................................ 238

8 Kaspersky Internet Security 7.0

15.4.5. Utilizzo dei metodi euristici ....................................................................... 239

15.4.6. Ripristino delle impostazioni di scansione predefinite ............................. 240

15.4.7. Selezione delle azioni da applicare agli oggetti ....................................... 240

15.4.8. Configurazione di impostazioni di scansione globali per tutte le attività . 242

CAPITOLO 16. TEST DELLE FUNZIONI DI KASPERSKY INTERNET

SECURITY ................................................................................................................ 244

16.1. Il test EICAR e le sue varianti ......................................................................... 244

16.2. Test di File Anti-Virus ...................................................................................... 246

16.3. Test delle scansioni pianificate ....................................................................... 247

CAPITOLO 17. AGGIORNAMENTI DEL PROGRAMMA ......................................... 249

17.1. Avvio della procedura di aggiornamento ........................................................ 251

17.2. Ritorno all‟aggiornamento precedente ............................................................ 252

17.3. Configurazione delle impostazioni di aggiornamento .................................... 252

17.3.1. Selezione di un‟origine per l‟aggiornamento ............................................ 253

17.3.2. Selezione di un metodo di aggiornamento e degli oggetti da

aggiornare ................................................................................................... 255

17.3.3. Distribuzione dell‟aggiornamento ............................................................. 257

17.3.4. Azioni successive all‟aggiornamento del programma ............................. 258

CAPITOLO 18. GESTIONE DELLE CHIAVI .............................................................. 260

CAPITOLO 19. OPZIONI AVANZATE ........................................................................ 262

19.1. Quarantena per gli oggetti potenzialmente infetti ........................................... 263

19.1.1. Azioni da eseguire sugli oggetti in Quarantena ....................................... 264

19.1.2. Configurazione della Quarantena ............................................................ 266

19.2. Copie di Backup di oggetti pericolosi .............................................................. 267

19.2.1. Azioni da eseguire sulle copie di backup ................................................. 267

19.2.2. Configurazione delle impostazioni del Backup ........................................ 269

19.3. Report .............................................................................................................. 269

19.3.1. Configurazione delle impostazioni dei report ........................................... 272

19.3.2. La scheda Rilevato ................................................................................... 273

19.3.3. La scheda Eventi ...................................................................................... 274

19.3.4. La scheda Statistiche ............................................................................... 276

19.3.5. La scheda Impostazioni ............................................................................ 276

19.3.6. La scheda Registro ................................................................................... 277

19.3.7. La scheda Tentativi di trasmissione dati .................................................. 278

Sommario 9

19.3.8. La scheda Siti di Phishing ........................................................................ 279

19.3.9. La scheda Tentativi di connessione ......................................................... 280

19.3.10. La scheda Attacchi provenienti dalla rete .............................................. 280

19.3.11. La scheda Lista di macchine con accesso bloccato ............................. 281

19.3.12. La scheda Attività applicazione .............................................................. 282

19.3.13. La scheda Filtri pacchetti ........................................................................ 283

19.3.14. Scheda Popup ........................................................................................ 283

19.3.15. Scheda Banner ....................................................................................... 284

19.3.16. La scheda Connessioni stabilite ............................................................ 285

19.3.17. Scheda Porte aperte .............................................................................. 285

19.3.18. La scheda Traffico .................................................................................. 286

19.4. Disco di emergenza......................................................................................... 287

19.4.1. Creazione di un disco di emergenza ....................................................... 288

19.4.2. Uso del disco di emergenza ..................................................................... 289

19.5. Creazione di un elenco delle porte monitorate ............................................... 291

19.6. Scansione delle connessioni protette ............................................................. 293

19.7. Configurazione del Server Proxy .................................................................... 295

19.8. Configurazione dell‟interfaccia di Kaspersky Internet Security ...................... 297

19.9. Uso delle opzioni avanzate ............................................................................. 300

19.9.1. Notifiche degli eventi di Kaspersky Internet Security .............................. 301

19.9.1.1. Tipi di eventi e metodo di consegna della notifica ............................ 301

19.9.1.2. Configurazione delle notifiche via e-mail ........................................... 303

19.9.1.3. Configurzione delle impostazione del registro eventi ....................... 304

19.9.2. Auto-Difesa e limitazioni d‟accesso ......................................................... 305

19.9.3. Importazione ed esportazione delle impostazioni di Kaspersky Internet

Security ........................................................................................................ 307

19.9.4. Ripristino delle impostazioni predefinite ................................................... 307

19.10. Supporto Tecnico .......................................................................................... 308

19.11. Chiusura dell‟applicazione ............................................................................ 310

CAPITOLO 20. USO DEL PROGRAMMA DALLA RIGA DI COMANDO ................. 312

20.1. Attivazione dell‟applicazione ........................................................................... 314

20.2. Gestione di componenti del programma e attività .......................................... 314

20.3. Scansioni antivirus ........................................................................................... 318

20.4. Aggiornamenti del programma ....................................................................... 322

20.5. Impostazioni di ritorno ..................................................................................... 324

20.6. Esportazione delle impostazioni di protezione ............................................... 324

10 Kaspersky Internet Security 7.0

20.7. Importazione delle impostazioni ...................................................................... 325

20.8. Avvio del programma ...................................................................................... 326

20.9. Arresto del programma ................................................................................... 326

20.10. Creazione di un file di tracciato ..................................................................... 326

20.11. Visualizzazione della Guida .......................................................................... 327

20.12. Codici di ritorno dall‟interfaccia della riga di comando ................................. 327

CAPITOLO 21. MODIFICA, RIPARAZIONE E DISINSTALLAZIONE DEL

PROGRAMMA ......................................................................................................... 329

21.1. Modifica, riparazione e rimozione del programma con la procedura guidata

di installazione .................................................................................................. 329

21.2. Disinstallazione del programma dalla riga di comando ................................. 331

CAPITOLO 22. DOMANDE FREQUENTI .................................................................. 332

APPENDICE A. RIFERIMENTI ................................................................................... 334

A.1. Elenco dei file esaminati in base all‟estensione ............................................... 334

A.2. Maschere di esclusione file valide .................................................................... 336

A.3. Maschere di esclusione valide in base alla classificazione dall‟Enciclopedia

dei Virus ............................................................................................................ 338

APPENDICE B. KASPERSKY LAB ............................................................................ 339

B.1. Altri prodotti Kaspersky Lab .............................................................................. 340

B.2. Recapiti .............................................................................................................. 349

APPENDICE C. CONTRATTO DI LICENZA .............................................................. 350

CAPITOLO 1. LE MINACCE ALLA

SICUREZZA DEL

COMPUTER

Poiché la tecnologia informatica si è sviluppata rapidamente penetrando in ogni

aspetto dell'esistenza umana, la quantità di azioni illecite volte a minare la

sicurezza delle informazioni si è moltiplicata.

I criminali informatici hanno mostrato un profondo interesse nelle attività di

strutture governative e imprese commerciali. Essi cercano di impadronirsi di e

diffondere informazioni riservate, danneggiando la reputazione di imprese,

interrompendo la continuità di attività commerciali e, di conseguenza, violando le

risorse informative di organizzazioni. Questi atti possono recare gravi danni a

beni materiali e immateriali.

Ma non sono solo le grandi aziende a correre rischi. Anche gli utenti privati

possono cadere vittima degli attacchi informatici. Servendosi di vari strumenti, i

criminali accedono ai dati personali (numero di conto corrente e carta di credito,

password, ecc.), provocano anomalie di funzionamento del sistema o ottengono

l‟accesso completo a computer altrui. Quei computer possono quindi essere

utilizzati come elementi di una rete “zombie”, cioè una rete di computer infetti

usati dagli hacker per attaccare server, inviare spam, impadronirsi di informazioni

riservate e diffondere nuovi virus e troiani.

Oggigiorno chiunque riconosce il valore dell‟informazione ed è consapevole della

necessità di proteggere i dati. Al tempo stesso l‟informazione deve essere

facilmente accessibile a determinati gruppi di utenti (per esempio dipendenti,

clienti e partner di un‟impresa). Ecco perché è necessario realizzare un vasto

sistema di protezione dei dati. Questo sistema deve tenere conto di tutte le

possibili minacce, siano esse umane, prodotte dall‟uomo o conseguenze di

catastrofi naturali, e applicare una serie completa di misure protettive a livello

fisico, amministrativo e di software.

1.1. Origine delle minacce

Singole persone, gruppi di persone o perfino fenomeni non correlati ad attività

umane rappresentano potenziali minacce per la sicurezza dei dati. Le minacce

potenziali possono essere suddivise in tre categorie:

12 Kaspersky Internet Security 7.0

Fattore umano. Questo gruppo riguarda le azioni di persone

autorizzate o non autorizzate ad accedere ai dati. Le minacce di questo

gruppo possono essere:

Esterne: criminali informatici, hacker, truffe via internet, partner

sleali e organizzazioni criminali.

Interne: azioni del personale di un‟azienda e degli utenti di PC ad

uso domestico. Le azioni di questo gruppo possono essere

deliberate o accidentali.

Fattore tecnologico. Questo gruppo si riferisce a problemi tecnici:

apparecchiature obsolete o software e hardware di scarsa qualità

utilizzati per l‟elaborazione delle informazioni. Questi fattori determinano

il malfunzionamento delle apparecchiature e frequenti perdite di dati.

Fattore naturale. Questo gruppo include qualsiasi evento naturale o

altri eventi non dipendenti dall‟attività dell‟uomo.

Un sistema di protezione dati efficiente deve tener conto di tutti questi fattori.

Questo manuale d‟uso si riferisce esclusivamente a quelli di competenza diretta

di Kaspersky Lab: le minacce esterne derivanti da attività umana.

1.2. La diffusione delle minacce

Man mano che la moderna tecnologia informatica e gli strumenti di

comunicazione si evolvono, gli hacker possono contare su un numero crescente

di opportunità per diffondere le loro minacce. Osserviamole più da vicino:

Internet

La rete Internet è unica in quanto non appartiene a nessuno e non è

delimitata da confini geografici. Essa ha contribuito in molti modi allo

sviluppo di innumerevoli risorse di rete e allo scambio di informazioni. Oggi

tutti possono accedere ai dati disponibili su Internet o creare la propria

pagina web.

Tuttavia proprio queste caratteristiche della rete offrono agli hacker la

possibilità di commettere crimini via Internet, spesso senza essere

individuati e puniti.

Gli hacker infettano i siti Internet con virus e altri programmi maligni

facendoli passare come utili applicazioni gratuite (freeware). Inoltre gli script

eseguiti automaticamente all‟apertura di una pagina web sono in grado di

eseguire azioni pericolose sul computer, fra cui la modifica del registro di

sistema, il furto di dati personali e l‟installazione di software nocivi.

Grazie alle tecnologie di rete, gli hacker possono attaccare PC e server

aziendali remoti. Questi attacchi possono provocare il malfunzionamento di

Le minacce alla sicurezza del computer 13

parte del sistema o fornire agli hacker l‟accesso completo al sistema stesso

e alle informazioni in esso memorizzate. Il sistema può essere utilizzato

anche come elemento di una rete “zombie”.

Da quando è stato reso possibile l‟uso delle carte di credito e di moneta

elettronica su Internet per acquisti su negozi online, aste e pagine web di

istituti di credito, le truffe online sono diventate uno dei crimini maggiormente

diffusi.

Intranet

Intranet è una rete interna progettata specificamente per gestire le

informazioni nell‟ambito di un‟azienda o di una rete domestica. Si tratta di

uno spazio unificato per a cui tutti i computer della rete possono accedere

per memorizzare, scambiare e consultare dati. Ciò significa che se un

computer di tale rete è infetto, anche tutti gli altri corrono un grave rischio di

infezione. Al fine di evitare una tale situazione, sia il perimetro della rete sia

ogni singolo computer devono essere protetti.

E-mail

Poiché quasi tutti i computer hanno un client di posta elettronica installato e i

programmi nocivi sfruttano i contenuti delle rubriche elettroniche, la

diffusione di programmi nocivi può contare su condizioni ottimali. È possibile

che l‟utente di un computer infetto, ignaro di quanto sta avvenendo, invii e-

mail infette ad amici e colleghi che, a loro volta, diffondono l‟infezione. È

molto comune che documenti infetti non individuati vengano inviati

trasmettendo informazioni relative a grandi aziende. Quando ciò avviene,

sono molti gli utenti che vengono infettati. Può trattarsi di centinaia o migliaia

di persone che, a loro volta, inviano i file infetti a decine di migliaia di utenti.

Oltre alla minaccia dei programmi nocivi esiste quella della posta

indesiderata, o spam. Sebbene questa non rappresenti una minaccia diretta

per il computer, lo spam incrementa il carico sui server di posta, consuma

larghezza di banda, riempie caselle elettroniche e determina la perdita di ore

lavorative, provocando danni finanziari.

Gli hacker, inoltre, hanno iniziato a fare uso di programmi di mass mailing e

di tecniche di social engineering per convincere gli utenti ad aprire messaggi

e-mail o a fare clic su un determinato sito web. Le funzionalità di filtro

antispam, di conseguenza, oltre a contrastare la posta spazzatura e i nuovi

tipi di scansione online come il phishing, contribuiscono ad ostacolare la

diffusione dei programmi nocivi.

Supporti di archiviazione esterni

I supporti esterni (floppy, CD-ROM e flash drive USB) sono molto usati per

l‟archiviazione e la trasmissione di informazioni.

All‟apertura di un file contenente un codice maligno da un supporto di

archiviazione esterno, è possibile che i file conservati nel computer si

14 Kaspersky Internet Security 7.0

infettino diffondendo il virus a tutte le altre unità del computer o agli altri

computer della rete.

1.3. Tipi di minacce

Oggigiorno esistono numerosi tipi di minaccia che potrebbero pregiudicare il

funzionamento di un computer. Questa sezione esamina le minacce bloccate da

Kaspersky Internet Security.

Worm

Questa categoria di programmi nocivi si diffonde sfruttando in gran parte le

vulnerabilità del sistema. Essi devono il loro nome alla capacità di

"strisciare" come i vermi da un computer all'altro attraverso reti, posta

elettronica e altri canali di informazione. Questa caratteristica consente ai

worm di diffondersi con una velocità piuttosto elevata.

I worm penetrano all‟interno di un computer, calcolano gli indirizzi di rete di

altri computer e inviano loro una quantità di repliche di se stessi. Oltre agli

indirizzi di rete, i worm utilizzano spesso i dati contenuti nelle rubriche dei

client di posta elettronica. Alcuni di questi programmi maligni creano di

quando in quando dei file di lavoro sui dischi di sistema, ma riescono a

funzionare senza alcuna risorsa ad eccezione della RAM.

Virus

Programmi che infettano altri programmi aggiungendovi il proprio codice al

fine di ottenere il controllo non appena un file infetto viene eseguito. Questa

semplice definizione spiega il principio alla base della diffusione di un virus:

l‟infezione.

Trojan

Programmi che eseguono azioni non autorizzate, per esempio la

cancellazione di dati sui drive provocando il blocco del sistema, il furto di

informazioni confidenziali, ecc. Questa categoria di programmi nocivi non

può essere definita virus nel senso tradizionale del termine in quanto non

infetta altri computer o dati. I trojan non sono in grado di penetrare

autonomamente in un computer ma vengono diffusi dagli hacker che li fanno

passare per software regolare. I danni provocati dai trojan possono essere

notevolmente superiori a quelli dei virus tradizionali.

Di recente, la categoria di programmi nocivi maggiormente diffusa è stata quella

dei worm, seguita da virus e troiani. Alcuni programmi nocivi combinano le

caratteristiche di due o addirittura tre di queste categorie.

Le minacce alla sicurezza del computer 15

Adware

L‟Adware è un codice di programma incluso nel software, all‟insaputa

dell‟utente, progettato per visualizzare messaggi pubblicitari. L‟adware è

solitamente incorporato nel software a distribuzione gratuita e il messaggio è

situato nell‟interfaccia del programma. Questi programmi spesso raccolgono

anche dati personali relativi all‟utente e li inviano allo sviluppatore,

modificano le impostazioni del browser (pagina iniziale e pagine di ricerca,

livello di sicurezza, ecc.) e creano un traffico che l‟utente non è in grado di

controllare. Tutto ciò può provocare la violazione delle regole di sicurezza e,

in ultima analisi, perdite finanziarie.

Spyware

Lo Spyware è un software che raccoglie informazioni su un utente o azienda

a loro insaputa. Talvolta esso si installa in un computer senza che l‟utente

se ne accorga. In generale gli obiettivi dello spyware sono:

Ricostruire le azioni dell‟utente su un computer.

Raccogliere informazioni sui contenuti del disco fisso; in tal caso,

ciò comporta quasi sempre la scansione di numerose directory e

del registro di sistema al fine di compilare un elenco dei software

installati sul computer.

Raccogliere informazioni sulla qualità della connessione, larghezza

di banda, velocità del modem, ecc.

Riskware

Software potenzialmente rischioso che non svolge una funzione nociva vera

e propria ma che può essere utilizzato dagli hacker come componente

ausiliario di un codice maligno in quanto contiene errori e vulnerabilità. In

determinate condizioni, la presenza di tali programmi nel computer

rappresenta una fonte di rischio per i proprio dati. Questi programmi

includono, per esempio, alcune utilità di amministrazione remota,

commutatori di tastiera, client IRC, server FTP e utilità multifunzione per

interrompere processi o per nasconderne il funzionamento.

Esiste un altro tipo di programma nocivo trasmesso con adware, spyware e

riskware: sono quei programmi che penetrano nel web browser e reindirizzano il

traffico. Chiunque abbia avuto l‟esperienza di aprire un sito web credendo di

caricarne uno diverso, quasi certamente ha incontrato uno di questi programmi.

Joke

Software che non reca alcun danno diretto ma visualizza messaggi secondo

i quali il danno è già stato provocato o lo sarà in circostanze particolari.

Questi programmi spesso comunicano all‟utente la presenza di rischi

inesistenti, per esempio sulla formattazione del disco fisso (anche se non ha

luogo alcuna formattazione) o l‟individuazione di virus in file non infetti.

16 Kaspersky Internet Security 7.0

Rootkit

Utilità che celano attività nocive. Esse nascondono programmi nocivi che

impediscono agli antivirus di individuarli. I rootkit modificano il sistema

operativo del computer e ne alterano le funzioni di base per nascondere la

propria esistenza e le azioni intraprese dagli hacker sul computer infetto.

Altri programmi pericolosi

Programmi creati per lanciare attacchi Dos su server remoti e penetrare in

altri computer, e programmi che fanno parte dell‟ambiente di sviluppo dei

programmi nocivi. Essi includono hack tool, virus builder, scanner di

vulnerabilità, programmi di individuazione di password, e altri tipi di

programma per penetrare in un sistema o utilizzare risorse di rete.

Attacchi di pirateria informatica

Gli attacchi di pirateria informatica possono essere avviati da hacker o da

programmi nocivi. Essi hanno lo scopo di sottrarre informazioni da un

computer remoto provocando il malfunzionamento del sistema, oppure di

ottenere il controllo completo delle risorse del computer. Per una descrizione

dettagliata degli usi della rete, vedi 12.1.3 a pag. 177.

Alcuni tipi di truffe online

Il “phishing” è una truffa online che impiega il mass mailing per carpire

informazioni confidenziali, solitamente di natura confidenziale, sugli utenti. I

messaggi inviati a tal fine sono concepiti in modo da indurre a credere che si

tratti di e-mail informative da parte di istituti di credito e note aziende.

Contengono dei link che aprono siti contraffatti, realizzati dagli hacker in

modo da riprodurre il sito ufficiale dell‟organizzazione che fingono di

rappresentare. Il sito richiede all‟utente di digitare, per esempio, il numero

della carta di credito e altre informazioni confidenziali.

Dialer per siti a pagamento – tipo di truffa online basata sull‟uso non

autorizzato di servizi Internet a pagamento (solitamente siti web con

contenuti pornografici). I dialer installati dagli hacker stabiliscono il contatto

via modem tra il computer colpito e il numero telefonico del servizio a

pagamento. Si tratta frequentemente di numeri con tariffe molto elevate che

costringono l‟ignaro utente al pagamento di bollette telefoniche

costosissime.

Le minacce alla sicurezza del computer 17

Attenzione!

Da questo momento, sarà utilizzato il termine “virus” per fare riferimento sia ai

programmi nocivi che pericolosi. Il tipo di programma nocivo sarà sottolineato

solo se necessario.

Messaggi pubblicitari importuni

Ne fanno parte le finestre a comparsa (popup) e i banner pubblicitari che si

aprono durante la navigazione. Le informazioni contenute in tali finestre di

solito non sono di alcun interesse per il navigatore comune. I popup e i

banner distraggono l‟utente dall‟occupazione che stava svolgendo e

consumano larghezza di banda.

Spam

Lo spam è posta “spazzatura” anonima, che comprende marketing,

messaggi di natura politica e provocatoria o richieste di assistenza. Un‟altra

categoria di spam è costituita da proposte di investire ingenti somme di

denaro o di entrare a far parte di strutture piramidali, e-mail volte a carpire

password e numeri di carte di credito, e e-mail da trasmettere ad amici

(catene di Sant‟Antonio).

Lo spam aumenta significativamente il carico sui server di posta e il rischio

di perdita di dati importanti.

Kaspersky Internet Security adotta due metodi per individuare e bloccare questi

tipi di minaccia:

Metodi reattivi – basati sulla ricerca di file nocivi per mezzo di database

delle firme regolarmente aggiornati. Questo metodo richiede

l‟inserimento delle firme coinvolte nel database e lo scaricamento degli

aggiornamenti.

Metodi proattivi – contrariamente ai metodi reattivi, non si basano

sull‟analisi di codici ma del comportamento del sistema. Questi metodi

sono finalizzati all‟individuazione di nuove minacce non ancora definite

nelle firme.

Grazie all‟applicazione di entrambi i metodi, Kaspersky Internet Security

garantisce una protezione completa del computer contro le minacce già note e

quelle ancora ignote.

1.4. Segnali di infezione

Vi sono numerosi segnali che indicano la presenza di un virus all‟interno del

computer. Di solito il computer si comporta in maniera strana, in particolare:

18 Kaspersky Internet Security 7.0

Il video visualizza messaggi o immagini impreviste, oppure il computer

emette suoni anomali;

Il lettore CD/DVD-ROM si apre e si chiude inaspettatamente;

Il computer apre arbitrariamente un programma non richiesto

dall‟utente;

Il video visualizza messaggi pop up che informano che un determinato

programma nel computer sta cercando di accedere a Internet, anche se

tale azione non è stata richiesta dall‟utente.

In tutti questi casi è molto probabile che il computer sia infetto da un virus.

Anche l‟infezione attraverso la posta elettronica presenta numerosi tratti

caratteristici:

Amici e parenti sostengono di aver ricevuto messaggi che l‟utente non

ha mai inviato;

La casella di posta elettronica contiene numerosi messaggi privi di

mittente o intestazione.

Occorre specificare che questi segnali possono anche essere il risultato di

problemi diversi dai virus. Talvolta hanno effettivamente altre cause. Per

esempio, nel caso della posta elettronica, è possibile che i messaggi infetti

vengano inviati con l‟indirizzo di un mittente specifico ma non dal suo computer.

Vi sono anche sintomi indiretti che indicano una probabile infezione del

computer:

Il computer si blocca o ha crash frequenti.

Il computer carica i programmi con eccessiva lentezza.

Non si riesce a inizializzare il sistema operativo.

File e cartelle scompaiono o i loro contenuti risultano modificati.

Si osservano frequenti accessi al disco fisso (la spia lampeggia).

Il browser web (per esempio Microsoft Internet Explorer) si blocca o ha

comportamenti anomali (per esempio non si riesce a chiudere la

finestra del programma).

Nel 90% dei casi, questi segnali indiretti sono provocati da anomalie di

funzionamento dell‟hardware o del software. Malgrado questi segnali dipendano

raramente da un‟infezione del computer, si raccomanda di effettuare una

scansione completa del computer (vedi 5.3 a pag. 65) se si dovessero

manifestare.

Le minacce alla sicurezza del computer 19

1.5. Come comportarsi se il

computer mostra segni di infezione

Se il computer ha un comportamento “sospetto”:

1. Evitare il panico! Non lasciarsi prendere dal panico. È questa la regola

principale da seguire in quanto può evitare la perdita di dati importanti e

numerose seccature.

2. Scollegare il computer da Internet o da un‟eventuale rete locale.

3. Se il sintomo riscontrato consiste nell'impossibilità di effettuare il boot

dal disco fisso (il computer visualizza un messaggio d‟errore

all‟accensione), provare ad avviare la macchina in modalità provvisoria

o dal disco di boot di Windows creato durante l'installazione del sistema

operativo.

4. Prima di eseguire qualsiasi operazione, effettuare una copia di backup

del lavoro su un supporto esterno (floppy, CD, unità flash, ecc.).

5. Installare Kaspersky Internet Security, se non lo si è già fatto.

6. Aggiornare gli elenchi delle minacce del programma (vedi 5.7 a pag.

69). Se possibile, procurarsi gli aggiornamenti accedendo a Internet da

un computer non infetto, per esempio da un amico, in un Internet point

o in ufficio. È consigliabile utilizzare un computer diverso, poiché

connettendosi a Internet da un computer infetto è probabile che il virus

invii informazioni importanti agli hacker o si diffonda agli indirizzi

presenti nella rubrica. In altre parole, se si sospetta un‟infezione, la

precauzione migliore è scollegarsi immediatamente da Internet. È

possibile procurarsi gli aggiornamenti degli elenchi delle minacce anche

su un dischetto floppy da Kaspersky Lab o dai suoi distributori e

aggiornare le proprie firme dal dischetto.

7. Selezionare il livello di sicurezza raccomandato dagli esperti di

Kaspersky Lab.

8. Avviare una scansione completa del computer (vedi 5.3 a pag. 65).

1.6. Prevenzione delle infezioni

Neanche le misure più affidabili e attente sono in grado di garantire una

protezione assoluta dai virus e dai troiani, ma l‟osservanza di queste regole

riduce significativamente la probabilità di attacchi di virus e il livello di danno

potenziale.

20 Kaspersky Internet Security 7.0

Come in medicina, una delle regole fondamentali per evitare le infezioni è la

prevenzione. La profilassi del computer comporta poche regole che, se

rispettate, possono ridurre in maniera considerevole la probabilità di incorrere in

un virus e perdere dati.

Le regole di sicurezza fondamentali sono descritte di seguito. Osservandole è

possibile evitare attacchi virulenti.

Regola 1: Usare un software antivirus e programmi di sicurezza Internet.

Procedere come segue:

Installare al più presto Kaspersky Internet Security.

Aggiornare regolarmente (vedi 5.7 a pag. 69) gli elenchi delle minacce

del programma. È possibile aggiornare gli elenchi più volte al giorno

durante le epidemie di virus. In tali circostanze, gli elenchi delle minacce

sui server di aggiornamento Kaspersky Lab vengono aggiornate

istantaneamente.

Selezionare le impostazioni di sicurezza raccomandate da Kaspersky

Lab per il computer. Esse garantiscono una protezione costante

dall‟accensione del computer, ostacolando la penetrazione dei virus.

Configurare le impostazioni di scansione completa raccomandate dagli

esperti di Kaspersky Lab e pianificare scansioni almeno una volta la

settimana. Se non si è installato Anti-Hacker, si raccomanda di

provvedere in modo da proteggere il computer durante la navigazione.

Regola 2: Usare cautela nella copia di nuovi dati sul computer:

Eseguire la scansione antivirus di tutte le unità di archiviazione esterne

(vedi 5.5 a pag. 67) (floppy, CD, unità flash, ecc.) prima di usarle.

Trattare i messaggi e-mail con cautela. Non aprire alcun file arrivato per

posta elettronica se non si ha la certezza di esserne l‟effettivo

destinatario, anche se il mittente è una persona nota.

Trattare con prudenza qualsiasi informazione ottenuta tramite Internet.

Se un sito web suggerisce di installare un nuovo programma, verificare

che esso abbia un certificato di sicurezza. Se si copia un file eseguibile

da Internet o da una rete locale, ricordarsi di esaminarlo con Kaspersky

Internet Security.

Selezionare con prudenza i siti web da visitare. Molti siti sono infetti da

script pericolosi o worm di Internet.

Regola 3: Prestare attenzione alle informazioni fornite da Kaspersky Lab.

Nella maggior parte dei casi, Kaspersky Lab annuncia un‟epidemia con

largo anticipo rispetto al periodo di massima diffusione. In tal modo le

probabilità di contrarre l‟infezione sono esigue, e una volta scaricati gli

Le minacce alla sicurezza del computer 21

aggiornamenti si disporrà di tempo a sufficienza per proteggersi dal

nuovo virus.

Regola 4: Non fidarsi delle bufale come i programmi-scherzo (prank) e le e-mail

relative a presunte infezioni.

Regola 5: Usare lo strumento di aggiornamento di Windows e installare

regolarmente gli aggiornamenti del sistema operativo.

Regola 6: Acquistare sempre software dotato di regolare licenza da rivenditori

autorizzati.

Regola 7: Limitare il numero di persone che possono accedere al computer.

Regola 8: Contenere il rischio di conseguenze spiacevoli in caso di infezione:

Eseguire regolarmente una copia di backup dei dati. Se si perdono i

dati, il sistema sarà in grado di ripristinarli piuttosto rapidamente se si

dispone di copie di backup. Conservare in un luogo sicuro i dischetti

floppy, i CD, le unità flash e altri supporti di archiviazione contenenti

software e informazioni importanti.

Creare un disco di emergenza (vedi 19.4 a pag. 287) con il quale

effettuare eventualmente il boot della macchina con un sistema

operativo pulito.

Regola 9: Controllare regolarmente l’elenco dei programmi installati sul

computer. A tal fine, aprire Installazione applicazioni in Pannello di

controllo oppure aprire la cartella Programmi. È possibile scoprirvi

applicazioni installate all‟insaputa dell‟utente, per esempio durante la

navigazione in Internet o l‟installazione di un programma. Alcune di esse

sono quasi sempre programmi potenzialmente rischiosi.

CAPITOLO 2. KASPERSKY

INTERNET SECURITY 7.0

Kaspersky Internet Security 7.0 è la nuova generazione dei prodotti per la

sicurezza dei dati.

La caratteristica che contraddistingue Kaspersky Internet Security 7.0 rispetto ad

altri software, perfino da altri prodotti Kaspersky Lab, è l‟approccio complesso

alla sicurezza dei dati conservati nel computer.

2.1. Le nuove funzioni di Kaspersky

Internet Security 7.0

Kaspersky Internet Security 7.0 (da questo momento denominato “Kaspersky

Internet Security) offre un approccio innovativo alla sicurezza dei dati. La

caratteristica principale del programma è la combinazione in un‟unica soluzione

delle funzioni esistenti di tutti i prodotti dell‟azienda, in versione potenziata. Il

programma offre protezione sia contro i virus sia contro lo spam e gli attacchi di

pirateria informatica. I nuovi moduli proteggono gli utenti da minacce, phishing e

rootkit non ancora noti.

In altre parole, garantisce una sicurezza globale del computer senza la necessità

di installare numerosi prodotti. Solo questo è un valido motivo per installare

Kaspersky Internet Security 7.0.

Tutti i canali di accesso o uscita dei dati sono protetti in maniera esauriente. Le

impostazioni flessibili di ciascun componente del programma consentono di

adattare in maniera ottimale Kaspersky Internet Security alle esigenze di ogni

utente. È possibile inoltre impostare tutti i componenti di protezione da una

singola postazione.

Esaminiamo in dettaglio le nuove funzioni di Kaspersky Internet Security 7.0.

Nuove funzionalità di protezione:

Kaspersky Internet Security protegge il computer da programmi nocivi

noti e da programmi non ancora scoperti. La difesa proattiva (vedi

Capitolo 10 a pag. 132) è il vantaggio principale del programma. Esso è

studiato per analizzare il comportamento delle applicazioni installate sul

computer, monitorare le modifiche al registro di sistema, individuare le

macro e combattere le minacce nascoste. Il componente si basa su un

analizzatore euristico in grado di individuare vari tipi di programmi

Kaspersky Internet Security 7.0 23

nocivi. Così facendo, compila una cronologia delle attività nocive grazie

alla quale è possibile retrocedere e ripristinare l‟ultima versione

sicuramente funzionante del sistema prima dell‟attività nociva.

Il programma protegge da rootkit e dialer, blocca i banner pubblicitari, i

popup e gli script nocivi scaricati dalle pagine web, individua i siti di

phishing e protegge gli utenti dalla trasmissione non autorizzata di dati

riservati (password per connessioni Internet, e-mail o server ftp).

La tecnologia di File Anti-virus è stata potenziata per ridurre il carico sul

processore centrare e i sottosistemi del disco e aumentare la velocità di

scansione dei file utilizzando le tecnologie iCheck e iSwift. In questo

modo, il programma evita di analizzare i file due volte.

Il processo di scansione si svolge adesso in modalità secondaria

mentre l‟utente continua a usare il computer. Una scansione può

comportare un dispendio considerevole di tempo e di risorse di sistema,

ma non è necessario che l‟utente interrompa la propria attività con il

computer. Se un‟operazione richiede maggiori risorse di sistema, la

scansione si interrompe fino a quando l‟operazione sarà conclusa. La

scansione riprende quindi dal punto in cui si era interrotta.

Per le aree critiche del computer e per gli oggetti di avvio che

potrebbero causare seri problemi se infettate e per rilevare i rootkit

utilizzati per nascondere il software nocivo sul computer sono previste

attività individuali. Queste attività possono essere configurate in modo

da eseguirsi automaticamente ad ogni avvio del sistema.

La protezione della posta elettronica contro i programmi nocivi e lo

spam è stata considerevolmente migliorata. Il programma esegue la

scansione antivirus e antispam delle e-mail inviate con i seguenti

protocolli:

IMAP, SMTP, POP3, indipendentemente dal client di posta

utilizzato.

NNTP (solo scansione antivirus), indipendentemente dal client di

posta utilizzato.

MAPI, HTTP (con i plug-in per MS Outlook e The Bat!).

Sono disponibili plug-in specifici per i client di posta più comuni come

Outlook, Microsoft Outlook Express e The Bat!, che consentono di

configurare direttamente dal client la protezione antivirus e antispam

della posta.

La funzionalità Anti-Spam si espande man mano che la casella della

posta in entrata si riempie, registrando le azioni dell‟utente nei confronti

della posta e garantendo così la massima flessibilità di configurazione.

L‟apprendimento progressivo da parte del programma si basa

24 Kaspersky Internet Security 7.0

sull‟algoritmo di iBayes. È possibile compilare liste bianche e liste nere

di indirizzi di mittenti e di espressioni ricorrenti nei messaggi identificati

come spam.

La funzione Anti-spam fa uso di un database di phishing in grado di

escludere tutte le e-mail studiate per procurare informazioni

confidenziali di natura finanziaria.

Il programma filtra la posta in arrivo e quella in uscita, individua e blocca

le minacce da attacchi di rete comuni e consente di utilizzare Internet in

modalità invisibile.

La funzione di notifica dell‟utente (vedi 19.9.1 a pag. 301) è stata

ampliata includendo determinati eventi che si verificano durante il

funzionamento del programma. È possibile scegliere per ciascun evento

uno dei seguenti metodi di notifica: e-mail, segnalazione acustica,

messaggi a comparsa.

È stata aggiunta la funzionalità di scansione del traffico inviato sul

protocollo SSL.

Il programma è dotato di funzionalità di autodifesa: Protezione

dall‟utilizzo remoto non autorizzato dei servizi di Kaspersky Internet

Security, e impostazioni del programma protette da password. Queste

funzioni impediscono ai programmi nocivi, agli hacker e agli utenti non

autorizzati di disabilitare la protezione.

È stata aggiunta la possibilità di creare un disco di emergenza. Grazie a

questo disco, è possibile riavviare il sistema operative dopo l‟attacco di

un virus e sottoporlo a scansione per rilevare la presenza di oggetti

nocivi.

Un nuovo componente di Kaspersky Internet Security, Controllo

contenuti, consente agli utenti di monitorare l‟accesso a Internet del

computer. Questa funzione permette o blocca l‟accesso degli utenti a

determinate risorse Internet. Inoltre, questo componente limita anche il

tempo di permanenza ondine.

È stato aggiunto il componente News Agent. Si tratta di un modulo

concepito per la notifica in tempo reale di notizie da parte di Kaspersky

Lab.

È stato potenziato il supporto per il protocollo IP, Versione 6 (IPv6).

Nuove funzioni dell’interfaccia

La nuova interfaccia di Kaspersky Internet Security agevola l‟uso delle

funzioni del programma. È possibile anche modificare l‟aspetto del

programma creando e utilizzando una grafica e uno schema cromatico

personalizzati.

Kaspersky Internet Security 7.0 25

Il programma offre regolarmente suggerimenti durante l‟uso: Kaspersky

Internet Security visualizza messaggi informativi sul livello di protezione,

accompagna il proprio funzionamento con suggerimenti e consigli e

offre un‟esauriente guida.

Nuove funzioni di aggiornamento del programma

Questa versione del programma introduce una nuova e più potente

procedura di aggiornamento: Kaspersky Internet Security controlla

automaticamente le origini di aggiornamento per verificare la

disponibilità dei pacchetti di aggiornamento. Non appena li rileva, li

scarica e li installa sul computer.

Il programma scarica solo gli aggiornamenti non ancora installati. In tal

modo il traffico verso i server di aggiornamento risulta ridotto fino a 10

volte.

Gli aggiornamenti sono scaricati dall‟origine più efficiente.

Oggi è possibile scegliere di non utilizzare un server proxy se gli

aggiornamenti del programma vengono scaricati da un‟origine locale.

Ciò riduce considerevolmente il carico sul server proxy.

Il programma è dotato di una funzione di ripristino dello stato

precedente, che consente di ripristinare l‟ultima versione sicuramente

funzionante delle firme se, per esempio, le firme installate risultano

danneggiate o si è verificato un errore durante la copia.

È stata aggiunta una funzione per distribuire gli aggiornamenti in una

cartella locale, al quale possono accedere gli altri computer sulla rete.

In questo modo si risparmia ampiezza di banda.

2.2. I componenti di protezione di

Kaspersky Internet Security

La protezione di Kaspersky Internet Security è stata studiata tenendo conto delle

provenienze delle minacce. In altre parole, ogni tipo di minaccia è gestito da un

componente distinto del programma, monitorato e affrontato con le misure

necessarie a impedirne gli effetti nocivi sui dati dell‟utente. Questa struttura

rende flessibile la Security Suite, offrendo facili opzioni di configurazione per tutti

i componenti in modo da soddisfare le esigenze di utenti specifici o aziende nella

loro globalità.

26 Kaspersky Internet Security 7.0

Kaspersky Internet Security presenta:

Componenti di protezione in tempo reale (vedi 2.2.1 a pag. 26) per una

difesa globale su tutti i canali di trasmissione e scambio dati del

computer.

Attività di scansione antivirus (vedi 2.2.2 a pag. 28) che esaminano il

computer o singoli file, cartelle, dischi o aree alla ricerca di virus.

Aggiornamenti (vedi 2.2.3 a pag. 29) per garantire l‟attualità dei moduli

dell‟applicazione e degli aggiornamenti dei database utilizzati per

scansionare software nocivo, attacchi degli hacker e spam.

2.2.1. Componenti di protezione in tempo

reale

I componenti di protezione garantiscono la sicurezza del computer in tempo

reale:

File Anti-Virus

Un file system può contenere virus e altri programmi pericolosi. I programmi

nocivi possono restare nel file system per anni dopo esservi stati introdotti

attraverso un dischetto floppy o navigando in Internet, senza mostrare la

propria presenza. Ma è sufficiente aprire il file infetto o, per esempio,

provare a copiarlo su un disco, per attivare immediatamente il file.

File Antivirus è il componente che monitora il file system del computer. Esso

esamina tutti i file che possono essere aperti, eseguiti o salvati sul computer

e su tutte le unità disco collegate. Kaspersky Internet Security intercetta ogni

file che viene aperto e lo esamina per escludere la presenza di virus noti. Il

file esaminato potrà essere utilizzato solo se non infetto o se

successivamente trattato mediante File Anti-Virus. Se per qualsiasi motivo

non fosse possibile riparare un file infetto, esso viene eliminato dopo averne

salvata una copia nella cartella Backup (vedi 19.2 a pag. 267), o trasferito in

Quarantena (vedi 19.1 a pag. 263).

Mail Anti-Virus

La posta elettronica è molto utilizzata dagli hacker per diffondere programmi

nocivi e rappresenta uno dei canali più diffusi per la diffusione di worm. Per

questo è estremamente importante monitorare tutta la posta.

Mail Anti-Virus è il componente che esamina tutti i messaggi e-mail in

entrata e in uscita dal computer, in cerca di programmi nocivi. Il programma

consente al destinatario di aprire il messaggio solo se privo di oggetti

pericolosi.

Kaspersky Internet Security 7.0 27

Web Anti-Virus

Ogni volta che si apre un sito web si corre il rischio di restare infettati dai

virus presenti negli script eseguiti sui siti web, e di scaricare oggetti

pericolosi sul proprio computer.

Web Anti-Virus è pensato specificamente per prevenire tali evenienze.

Questo componente intercetta e blocca gli script dei siti web potenzialmente

pericolosi, monitorando accuratamente tutto il traffico HTTP.

Difesa proattiva

Ogni giorno compaiono nuovi programmi nocivi in quantità crescente. Essi

diventano sempre più complessi combinando più tipi di minaccia, e i metodi

utilizzati per diffondersi sono sempre più difficili da scoprire.

Per individuare un nuovo programma nocivo prima che abbia il tempo di

provocare danni, Kaspersky Lab ha sviluppato uno speciale componente dal

nome Difesa proattiva. Esso è progettato per monitorare e analizzare il

comportamento di tutti i programmi installati sul computer. Kaspersky

Internet Security prende una decisione in base alle azioni eseguite da

un‟applicazione: il programma è pericoloso? Difesa proattiva protegge il

computer sia dai virus noti sia da quelli non ancora scoperti.

Controllo privacy

Varie truffe online recentemente sono sempre più diffuse (phishing, dialer a

composizione automatica, sottrazione di dati confidenziali come dati di

accesso e password). Queste azioni possono causare seri danni finanziari.

Controllo privacy tiene traccia di questi tentativi di truffa sul computer e li

blocca. Per esempio, questo componente blocca i programmi che tentano di

eseguire la composizione di numeri telefonici non autorizzati, analizzano le

pagine web per tentativi di phishing, intercettano l‟accesso non autorizzato e

i download di dati personali.

Firewall

Gli hacker sfruttano le potenziali falle della rete per invadere il computer

dell‟utente, siano esse porte aperte, trasmissioni di dati tra computer, ecc.

Il componente Firewall protegge il computer durante la navigazione su

Internet e altre reti. Monitora le connessioni in entrata e in uscita, e analizza

le porte e i pacchetti di dati.

Inoltre, Firewall blocca la pubblicità indesiderata (banner pubblicitari e

finestre pop-up), riducendo così il traffico scaricato da Internet e facendo

risparmiare tempo all‟utente.

28 Kaspersky Internet Security 7.0

Anti-Spam

Benché non sia una minaccia diretta al computer, lo spam aumenta il carico

sui server di posta, riempie le caselle di posta e fa perdere tempo,

rappresentando così un costo in termini lavorativi.

Il componente Anti-Spam si installa sul client di posta elettronica dei

computer e analizza tutti i messaggi in entrata per verificare la presenza di

spam. Il componente marca tutte le e-mail contenenti spam con una

speciale intestazione. Anti-Spam può essere configurato per elaborare lo

spam a piacimento dell‟utente (eliminazione automatica, trasferimento in

una cartella speciale, ecc.).

Controllo contenuti

Una delle caratteristiche di Internet è la mancanza di censura: pertanto,

molti siti web contengono informazioni illegali o indesiderate, o informazioni

dirette a un pubblico adulto. Sempre più siti contengono contenuti di

razzismo, pornografia, violenza, uso di armi e di sostanze stupefacenti.

Inoltre, spesso questi siti contengono numerosi programmi nocivi che si

eseguono non appena vengono visitati.

La limitazione dell'accesso a questi siti web, in particolare per i minori, è una

funzione chiave dei nuovi software di protezione dei dati.

Controllo contenuti è un componente messo a punto per controllare

l‟accesso dell‟utente a determinati siti su Internet. Si può trattare di siti con

contenuto opinabile o altri siti che l‟utente seleziona nelle impostazioni di

Kaspersky Internet Security. Il controllo può essere applicato non solo sul

contenuto delle risorse, ma anche sul tempo trascorso online. L‟accesso a

Internet può essere consentito in certi orari e può essere posto un limite al

tempo totale speso online entro un periodo di 24 ore.

2.2.2. Attività di scansione antivirus

Oltre a monitorare costantemente i potenziali accessi di programmi nocivi, è

estremamente importante eseguire periodicamente la scansione antivirus del

computer. Ciò è necessario al fine di escludere la possibilità di diffondere

programmi nocivi non ancora rilevati dai componenti di sicurezza a causa della

protezione impostata su un livello basso o per altri motivi.

Kaspersky Internet Security offre tre attività di scansione antivirus:

Aree critiche

La scansione antivirus viene effettuata su tutte le aree critiche del computer,

fra cui: memoria di sistema, programmi caricati all‟avvio, settori di boot del

disco fisso, directory di sistema Windows e system32. L‟obiettivo di questa

Kaspersky Internet Security 7.0 29

attività è individuare rapidamente i virus attivi nel sistema senza eseguire

una scansione completa del computer.

Risorse del computer

La scansione antivirus viene effettuata sull‟intero computer, con un‟analisi

approfondita di tutte le unità disco, memoria e file.

Oggetti di avvio

La scansione antivirus viene effettuata su tutti i programmi caricati

automaticamente all‟avvio, sulla RAM e sui settori di boot dei dischi fissi.

Scansione Rootkit

Esegue la scansione per rilevare rootkit che nascondono programmi nocivi

nel sistema operativo. Queste utility inserite nel sistema, nascondono la

propria presenza e quella di processi, cartelle, chiavi di registro di qualsiasi

programma nocivo descritto nella configurazione del rootkit.

È possibile inoltre creare altre attività di ricerca dei virus e pianificarne

l‟esecuzione. Per esempio, è possibile creare un‟attività di scansione per i

database della posta da eseguire una volta la settimana, o un'attività di

scansione antivirus della cartella Documenti.

2.2.3. Update

Per essere sempre in guardia contro gli attacchi degli hacker ed essere pronti ad

eliminare un virus o qualche altro programma pericoloso, Kaspersky Internet

Security necessita di un supporto in tempo reale. La funzione Aggiornamento è

messa a punto per svolgere esattamente questa funzione. È responsabile

dell‟aggiornamento dei database e dei moduli dell'applicazione utilizzati da

Kaspersky Internet Security.

La funzione di distribuzione degli aggiornamenti consente di salvare i database e

I moduli del programma recuperati dai server di Kaspersky Lab in una cartella

locale e consentire l‟accesso a tale cartella agli altri computer sulla rete per

ridurre il traffico Internet.

2.2.4. Strumenti del programma

Kaspersky Internet Security offre una serie di strumenti di supporto progettati per

fornire assistenza software in tempo reale, espandendo le funzionalità del

programma e assistendo l‟utente durante la procedura.

30 Kaspersky Internet Security 7.0

Report e file dati

Quando è in esecuzione, l‟applicazione genera un report su ogni

componente di protezione in tempo reale, operazione di scansione e

aggiornamento dei database. Contiene informazioni sui risultati e le

operazioni eseguite. I dettagli su tutti i componenti di Kaspersky Internet

Security sono disponibili attraverso la funzione Rapporto. In caso di

problemi, questi report possono essere inoltrati a Kaspersky Lab affinché i

nostri esperti possano esaminare più attentamente la situazione e fornire

assistenza al più presto.

Tutti gli oggetti sospetti vengono posti da Kaspersky Internet Security in una

speciale area nota come Quarantena dove vengono memorizzati in un

formato codificato per proteggere il computer dalle infezioni. Questi oggetti

possono essere sottoposti a scansione anti-virus, ripristinati nella posizione

originale o eliminati. Gli oggetti possono essere trasferiti in quarantena

manualmente. Tutti gli oggetti rilevati dalla scansione che devono essere

disinfettati vengono automaticamente ripristinati nella posizione originale.

La cartella Backup contiene le copie disinfettate o eliminate

dall’applicazione. Queste copie vengono create in caso sia necessario

ripristinare gli oggetti o ricostruire il corso della loro infezione. Anche le copie

di backup sono memorizzate in formato codificato per proteggere il

computer da infezioni. Un oggetto di cui è stato creato il backup può essere

ripristinato nella posizione originale oppure eliminato.

Attivazione

Al momento dell‟acquisto di Kaspersky Internet Security, l'utente stipula un

contratto di licenza con Kaspersky Lab che regolamenta l‟uso

dell‟appliaczione oltre all‟accesso ai database di aggiornamento

dell‟applicazione e al Supporto tecnico per un determinato periodo di tempo.

Le condizioni d‟uso e altre informazioni necessarie per la completa

funzionalità del programma sono fornite nel file della chiave.

Dalla funzione Attivazione, si accede a informazioni dettagliate sulla chiave

utilizzata o sull‟acquisto di una nuova chiave.

Supporto

Tutti gli utenti registrati di Kaspersky Internet Security possono avvalersi del

nostro Servizio di assistenza tecnica. Per informazioni su come ottenere tale

assistenza, usare la funzione Supporto.

Seguendo questi link si arriva al forum di Kaspersky Lab, oppure inviare un

feedback o riferire un errore al Supporto Tecnico compilando lo speciale

modulo online.

Vi troverete un elenco delle domande più frequenti che potrebbero essere

sufficienti a risolvere il problema. Ma è possibile anche accedere

all‟Assistenza web, ai servizi di Assistenza personalizzata e, naturalmente, i

Kaspersky Internet Security 7.0 31

nostri esperti saranno disponibili telefonicamente o per e-mail per risolvere

qualsiasi problema legato all‟uso di Kaspersky Internet Security.

2.3. Requisiti di sistema hardware e

software

Per garantire il corretto funzionamento di Kaspersky Internet Security 7.0, il

computer deve possedere i seguenti requisiti minimi:

Requisiti di carattere generale:

50 MB di spazio disponibile sul disco fisso.

CD-ROM (per installare Kaspersky Internet Security 7.0 dal CD di

installazione).

Microsoft Internet Explorer 5.5 o superiore (per aggiornare gli elenchi

delle minacce e i moduli del programma attraverso Internet).

Microsoft Windows Installer 2.0.

Microsoft Windows 2000 Professional (Service Pack 2 o superiore), Microsoft

Windows XP Home Edition, Microsoft Windows XP Professional (Service Pack 2

o superiore), Microsoft Windows XP Professional x64 Edition:

Processore Intel Pentium 300 MHz o superiore (o compatibile).

128 MB di RAM.

Microsoft Windows Vista, Microsoft Windows Vista x64:

Intel Pentium 800 MHz a 32 bit (x86)/ 64-bit (x64) o superiore (o

compatibile)

512 MB di RAM

2.4. Pacchetti software

Kaspersky Internet Security può essere acquistato presso i nostri rivenditori,

nella versione in scatola, oppure via Internet (per esempio su www.kaspersky.it,

nella sezione eStore).

La versione in scatola include:

Una busta sigillata con CD di installazione contenente i file del

programma e la documentazione in formato PDF.

32 Kaspersky Internet Security 7.0

Prima di rompere il sigillo della busta contenente il CD di installazione, leggere

attentamente l‟EULA.

Un manuale dell‟utente in versione cartacea (se questa voce è stata

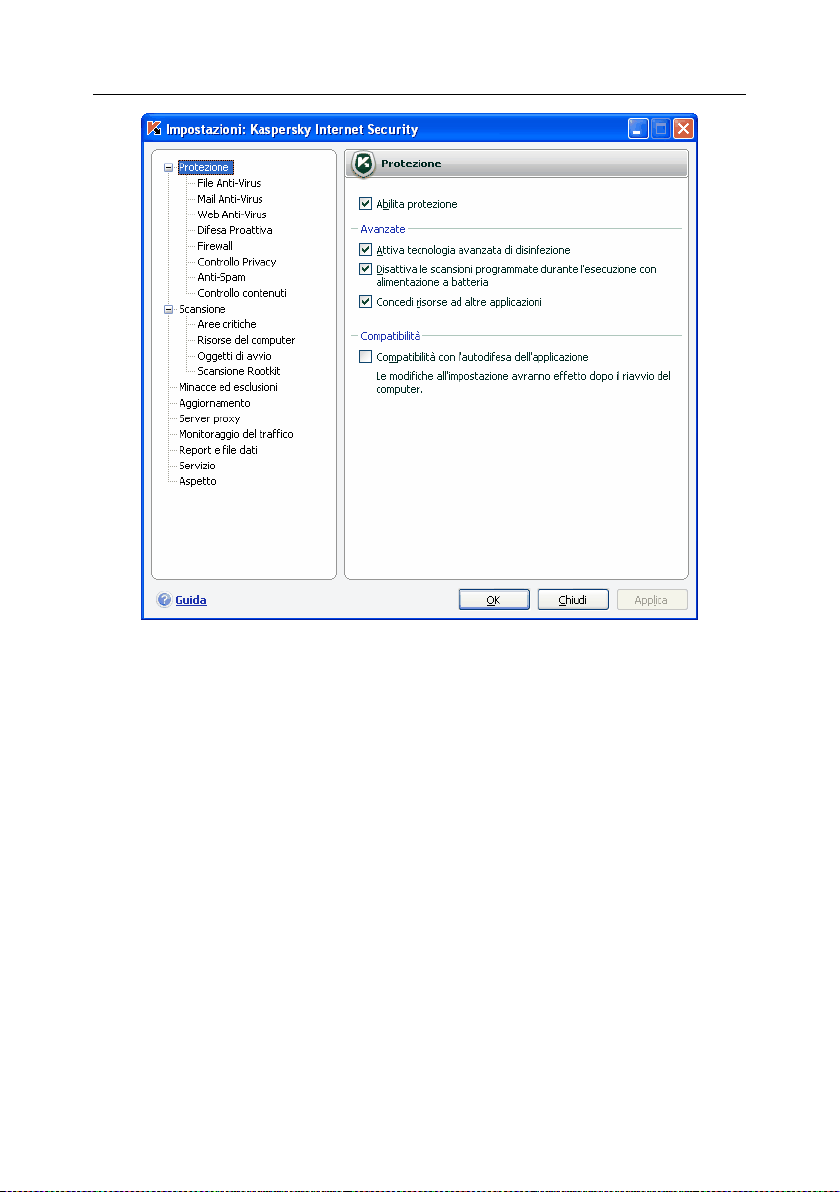

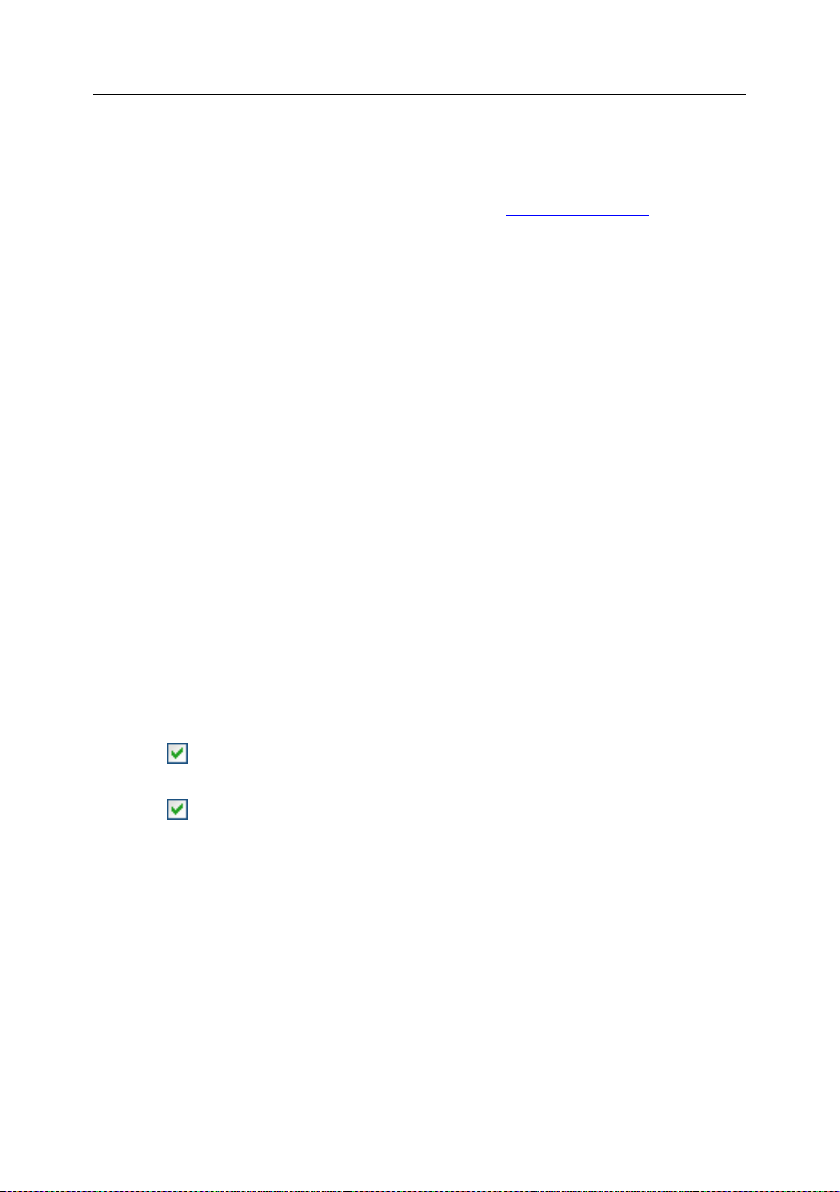

inclusa nell‟ordine) o un manuale d‟uso del prodotto.