Kaspersky Internet Security

MANUALE

DELL'UTENTE

V E R S I O N E P R O G R A M M A : 1 1 . 0

2011

2

Gentile utente,

grazie per aver scelto il nostro prodotto. Ci auguriamo che questa documentazione sia utile e fornisca risposte esaustive

a gran parte delle domande relative al prodotto.

Attenzione! Il presente documento è di proprietà di Kaspersky Lab ZAO (di seguito denominata Kaspersky Lab): tutti i

diritti relativi al documento sono riservati dalle leggi sui diritti d'autore e dalle disposizioni dei trattati internazionali. La

riproduzione e la distribuzione non autorizzate del presente documento, interamente o in parte, possono comportare

gravi responsabilità civili, amministrative e penali, in conformità alle leggi della Federazione russa.

Qualsiasi riproduzione o distribuzione del materiale, incluse le traduzioni, è consentita solo previa autorizzazione scritta

concessa da Kaspersky Lab.

Il presente documento e le immagini grafiche correlate possono essere utilizzati a scopo esclusivamente informativo,

non commerciale e personale.

È possibile che vengano apportate modifiche al documento senza ulteriori notifiche. La versione più recente del

documento è disponibile sul sito Web di Kaspersky Lab, all'indirizzo http://www.kaspersky.com/it/docs.

Kaspersky Lab non si assume responsabilità per il contenuto, la qualità, la pertinenza o la precisione del materiale

utilizzato in questo documento i cui diritti appartengono a terze parti o per eventuali danni potenziali associati al loro

utilizzo.

In questo documento sono presenti marchi registrati e marchi di servizi che appartengono ai rispettivi proprietari.

Data di revisione del documento: 30/04/2010

© 1997-2010 Kaspersky Lab ZAO. Tutti i diritti riservati.

http://www.kaspersky.it

http://support.kaspersky.it

3

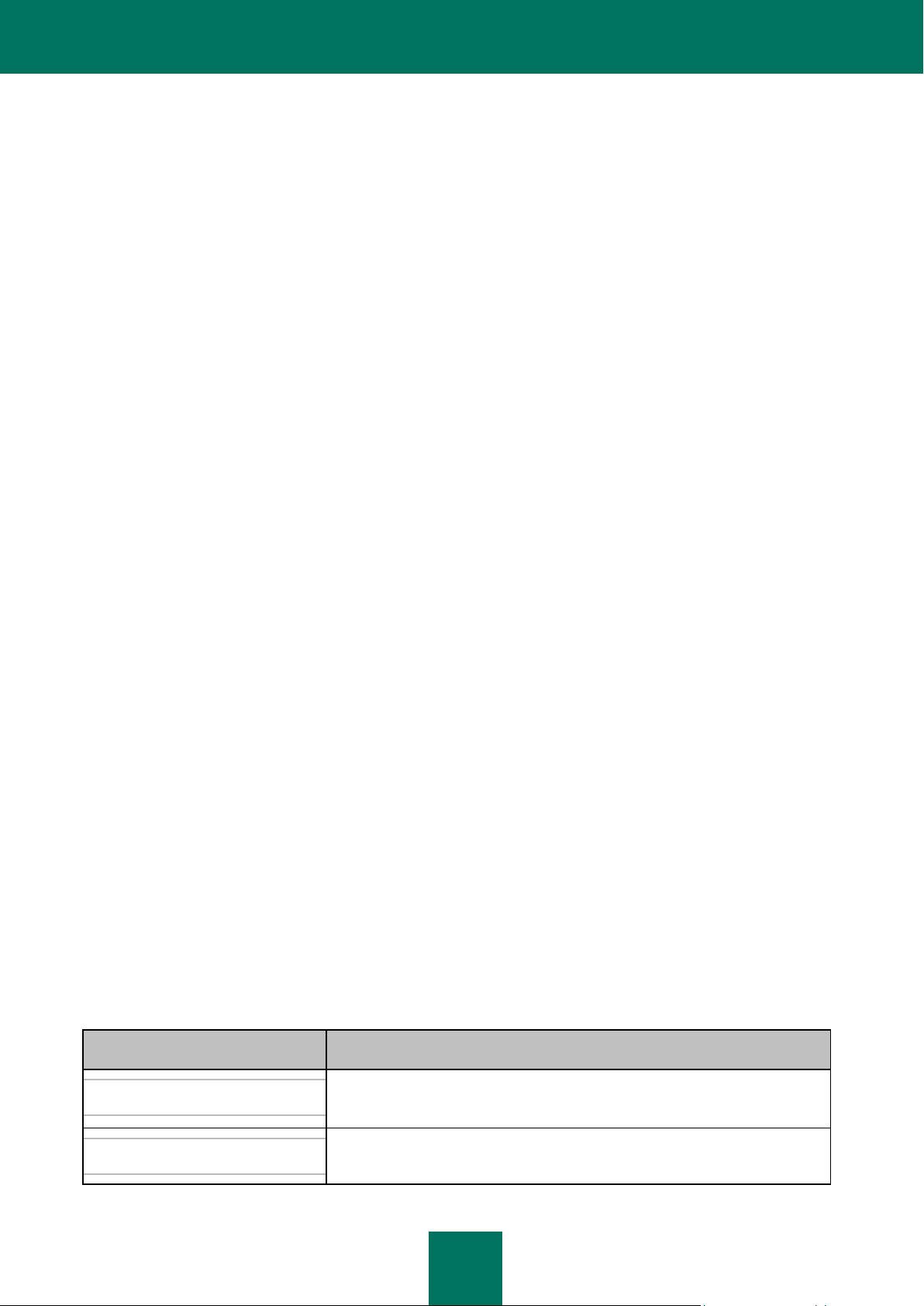

CONTENUTO

CONTRATTO DI LICENZA CON L'UTENTE FINALE KASPERSKY LAB ................................................................... 10

INFORMAZIONI SULLA GUIDA .................................................................................................................................. 17

Contenuto del documento....................................................................................................................................... 17

Convenzioni utilizzate nella documentazione ......................................................................................................... 18

ULTERIORI FONTI DI INFORMAZIONI ....................................................................................................................... 20

Fonti di informazioni per le ricerche in autonomia .................................................................................................. 20

Discussioni sulle applicazioni Kaspersky Lab nel forum Web................................................................................. 21

Come contattare l'ufficio vendite ............................................................................................................................. 21

Come contattare il team di sviluppo della documentazione .................................................................................... 21

KASPERSKY INTERNET SECURITY 2011 ................................................................................................................. 22

Novità ..................................................................................................................................................................... 22

Garantire la protezione del computer ..................................................................................................................... 23

Kit di distribuzione .................................................................................................................................................. 25

Servizi per gli utenti registrati .................................................................................................................................. 25

Requisiti hardware e software ................................................................................................................................ 26

INSTALLAZIONE DELL'APPLICAZIONE ..................................................................................................................... 27

Procedura di installazione....................................................................................................................................... 27

Passaggio 1. Ricerca di una nuova versione dell'applicazione ......................................................................... 28

Passaggio 2. Verifica dei requisiti di installazione ............................................................................................. 28

Passaggio 3. Scelta del tipo di installazione ..................................................................................................... 29

Passaggio 4. Visualizzazione del contratto di licenza ....................................................................................... 29

Passaggio 5. Informativa sulla raccolta dei dati per Kaspersky Security Network ............................................ 29

Passaggio 6. Ricerca di applicazioni incompatibili ............................................................................................ 29

Passaggio 7. Selezione della cartella di destinazione ....................................................................................... 30

Passaggio 8. Preparazione dell'installazione .................................................................................................... 30

Passaggio 9. Installazione ................................................................................................................................ 31

Passaggio 10. Attivazione dell'applicazione ...................................................................................................... 31

Passaggio 11. Registrazione di un utente ......................................................................................................... 31

Passaggio 12. Completamento dell'attivazione ................................................................................................. 32

Passaggio 13. Analisi del sistema ..................................................................................................................... 32

Passaggio 14. Chiusura della procedura guidata.............................................................................................. 32

Operazioni preliminari ............................................................................................................................................. 32

Rimozione dell'applicazione. .................................................................................................................................. 33

Passaggio 1. Salvataggio dei dati per il riutilizzo .............................................................................................. 33

Passaggio 2. Conferma della rimozione dell'applicazione ................................................................................ 34

Passaggio 3. Rimozione dell'applicazione. Completamento della rimozione .................................................... 34

GESTIONE DELLA LICENZA ...................................................................................................................................... 35

Informazioni sul Contratto di licenza con l'utente finale .......................................................................................... 35

Informazioni sulla licenza........................................................................................................................................ 35

Informazioni sul codice di attivazione ..................................................................................................................... 36

Visualizzazione delle informazioni sulla licenza ...................................................................................................... 37

INTERFACCIA DELL'APPLICAZIONE ......................................................................................................................... 38

Icona dell'area di notifica ........................................................................................................................................ 38

M A N U A L E D E L L ' U T E N T E

4

Menu di scelta rapida ............................................................................................................................................. 39

Finestra principale di Kaspersky Internet Security .................................................................................................. 40

Finestra delle notifiche ............................................................................................................................................ 43

Finestra delle impostazioni dell'applicazione .......................................................................................................... 44

Kaspersky Gadget .................................................................................................................................................. 45

AVVIO E ARRESTO DELL'APPLICAZIONE ................................................................................................................ 46

Abilitazione e disabilitazione dell'avvio automatico ................................................................................................. 46

Avvio e arresto manuale dell'applicazione .............................................................................................................. 46

STATO DELLA PROTEZIONE DEL COMPUTER ....................................................................................................... 47

Diagnostica ed eliminazione dei problemi relativi alla protezione del computer ..................................................... 47

Abilitazione e disabilitazione della protezione......................................................................................................... 49

Sospensione e ripresa della protezione .................................................................................................................. 50

ESECUZIONE DELLE ATTIVITÀ PIÙ COMUNI .......................................................................................................... 52

Attivazione dell'applicazione ................................................................................................................................... 52

Acquisto o rinnovo della licenza ............................................................................................................................. 53

Come procedere quando vengono visualizzate le notifiche dell'applicazione ......................................................... 54

Aggiornamento dei database dell'applicazione ....................................................................................................... 54

Esecuzione di una scansione anti-virus delle aree critiche del computer ............................................................... 55

Scansione anti-virus di un oggetto (file, cartella, unità disco) ................................................................................. 55

Esecuzione di una scansione anti-virus completa del computer ............................................................................. 57

Ricerca delle vulnerabilità del computer ................................................................................................................. 57

Protezione dal furto dei dati personali .................................................................................................................... 58

Protezione dal phishing ..................................................................................................................................... 58

Tastiera Virtuale ................................................................................................................................................ 59

Come procedere se si sospetta che un oggetto sia infetto ..................................................................................... 60

Gestione di un volume elevato di messaggi spam .................................................................................................. 61

Come procedere se si sospetta che il computer sia infetto..................................................................................... 62

Ripristino di un oggetto eliminato o disinfettato dall'applicazione ........................................................................... 63

Creazione e utilizzo di un Rescue Disk .................................................................................................................. 64

Creazione del Rescue Disk ............................................................................................................................... 64

Avvio del computer dal Rescue Disk ................................................................................................................. 66

Visualizzazione del rapporto sull'esecuzione dell'applicazione ............................................................................... 67

Ripristino delle impostazioni predefinite dell'applicazione ...................................................................................... 67

Trasferimento delle impostazioni di Kaspersky Internet Security in un altro computer ........................................... 68

Utilizzo di Kaspersky Gadget .................................................................................................................................. 69

IMPOSTAZIONI AVANZATE DELL'APPLICAZIONE ................................................................................................... 71

Selezione della modalità di protezione ................................................................................................................... 73

Scansione del computer ......................................................................................................................................... 73

Scansione anti-virus .......................................................................................................................................... 73

Scansione Vulnerabilità .................................................................................................................................... 81

Aggiornamento ....................................................................................................................................................... 82

Selezione della sorgente degli aggiornamenti................................................................................................... 83

Selezione della nazione del server degli aggiornamenti ................................................................................... 84

Aggiornamento da una cartella locale ............................................................................................................... 84

Creazione della pianificazione di avvio degli aggiornamenti ............................................................................. 85

Rollback dell'ultimo aggiornamento................................................................................................................... 85

Scansione della quarantena dopo l'aggiornamento .......................................................................................... 86

C O N T E N U T O

5

Utilizzo di un server proxy ................................................................................................................................. 86

Esecuzione di aggiornamenti tramite un altro account utente ........................................................................... 87

Anti-Virus File ......................................................................................................................................................... 87

Abilitazione e disabilitazione di Anti-Virus File .................................................................................................. 88

Sospensione automatica di Anti-Virus File ........................................................................................................ 88

Creazione di un ambito di protezione ................................................................................................................ 89

Modifica e ripristino del livello di protezione ...................................................................................................... 90

Selezione della modalità di scansione .............................................................................................................. 90

Utilizzo dell'analisi euristica ............................................................................................................................... 91

Selezione della tecnologia di scansione ........................................................................................................... 91

Modifica delle azioni da eseguire sugli oggetti rilevati ....................................................................................... 91

Scansione dei file compositi .............................................................................................................................. 91

Ottimizzazione della scansione ......................................................................................................................... 93

Anti-Virus Posta ...................................................................................................................................................... 93

Abilitazione e disabilitazione di Anti-Virus Posta ............................................................................................... 94

Creazione di un ambito di protezione ................................................................................................................ 95

Modifica e ripristino del livello di protezione ...................................................................................................... 95

Utilizzo dell'analisi euristica ............................................................................................................................... 96

Modifica delle azioni da eseguire sugli oggetti rilevati ....................................................................................... 96

Filtraggio degli allegati ...................................................................................................................................... 97

Scansione dei file compositi .............................................................................................................................. 97

Scansione della posta elettronica in Microsoft Office Outlook .......................................................................... 97

Scansione della posta elettronica in The Bat! ................................................................................................... 98

Anti-Virus Web ........................................................................................................................................................ 99

Abilitazione e disabilitazione di Anti-Virus Web ............................................................................................... 100

Selezione del livello di protezione di Anti-Virus Web ...................................................................................... 101

Modifica delle azioni da eseguire sugli oggetti pericolosi ................................................................................ 101

Controllo delle URL tramite il database degli indirizzi sospetti e di phishing ................................................... 102

Utilizzo dell'analisi euristica ............................................................................................................................. 102

Blocco degli script pericolosi ........................................................................................................................... 103

Ottimizzazione della scansione ....................................................................................................................... 103

Barra degli strumenti di Kaspersky ................................................................................................................. 104

Blocco dell'accesso ai siti Web pericolosi ....................................................................................................... 105

Controlla le connessioni a domini nazionali .................................................................................................... 105

Controllo dell'accesso ai servizi di online banking........................................................................................... 106

Creazione di un elenco di indirizzi attendibili................................................................................................... 106

Ripristino delle impostazioni predefinite di Anti-Virus Web ............................................................................. 107

Anti-Virus IM ......................................................................................................................................................... 107

Abilitazione e disabilitazione di Anti-Virus IM .................................................................................................. 108

Creazione di un ambito di protezione .............................................................................................................. 108

Selezione del metodo di scansione ................................................................................................................. 108

Difesa Proattiva .................................................................................................................................................... 109

Abilitazione e disabilitazione di Difesa Proattiva ............................................................................................. 110

Creazione di un gruppo di applicazioni attendibili ........................................................................................... 110

Utilizzo dell'elenco di attività pericolose .......................................................................................................... 110

Modifica delle regole per il monitoraggio delle attività pericolose .................................................................... 111

Controllo sistema .................................................................................................................................................. 111

Abilitazione o disabilitazione di Controllo sistema ........................................................................................... 112

Utilizzo degli schemi di attività pericolose (BSS) ............................................................................................. 112

M A N U A L E D E L L ' U T E N T E

6

Rollback delle azioni di un programma dannoso............................................................................................. 113

Controllo Applicazioni ........................................................................................................................................... 113

Abilitazione e disabilitazione di Controllo Applicazioni .................................................................................... 115

Creazione di un ambito di protezione .............................................................................................................. 115

Configurazione del rilevamento automatico dei gruppi di applicazioni ............................................................ 116

Modifica e ripristino del gruppo per l'applicazione selezionata ........................................................................ 118

Modifica di una regola per un gruppo di applicazioni ...................................................................................... 119

Modifica di una regola per l'applicazione selezionata ..................................................................................... 119

Creazione di una regola di rete per l'applicazione .......................................................................................... 120

Esclusione di azioni da una regola per le applicazioni .................................................................................... 121

Ereditarietà delle restrizioni del processo principale ....................................................................................... 121

Eliminazione delle regole per le applicazioni inutilizzate ................................................................................. 122

Interpretazione dei dati sull'utilizzo delle applicazioni da parte dei partecipanti a

Kaspersky Security Network ........................................................................................................................... 122

Protezione della rete ............................................................................................................................................. 123

Firewall............................................................................................................................................................ 123

Prevenzione Intrusioni .................................................................................................................................... 127

Scansione delle connessioni crittografate ....................................................................................................... 130

Monitor di Rete ................................................................................................................................................ 132

Configurazione del server proxy ..................................................................................................................... 133

Creazione di un elenco di porte monitorate .................................................................................................... 133

Anti-Spam ............................................................................................................................................................. 134

Abilitazione e disabilitazione di Anti-Spam ...................................................................................................... 136

Selezione del livello di protezione dallo spam ................................................................................................. 137

Addestramento di Anti-Spam .......................................................................................................................... 137

Scansione dei collegamenti nei messaggi ...................................................................................................... 141

Rilevamento dello spam in base a frasi e indirizzi. Creazione di elenchi ........................................................ 141

Regolazione dei valori di soglia del fattore di spam ........................................................................................ 146

Utilizzo di caratteristiche aggiuntive che influenzano il fattore di spam ........................................................... 147

Selezione dell'algoritmo di riconoscimento dello spam ................................................................................... 147

Aggiunta di un'etichetta all'oggetto del messaggio .......................................................................................... 148

Esclusione di messaggi di Microsoft Exchange Server dalla scansione ......................................................... 148

Configurazione dell'elaborazione dello spam nei client di posta elettronica .................................................... 148

Ripristino delle impostazioni consigliate di Anti-Spam .................................................................................... 151

Anti-Banner ........................................................................................................................................................... 151

Abilitazione e disabilitazione di Anti-Banner.................................................................................................... 152

Selezione del metodo di scansione ................................................................................................................. 153

Creazione degli elenchi di indirizzi di banner bloccati e consentiti .................................................................. 153

Esportazione e importazione degli elenchi di indirizzi ..................................................................................... 153

Modalità Protetta .................................................................................................................................................. 154

Modalità Protetta per le applicazioni ............................................................................................................... 155

Modalità Protetta per i siti Web ....................................................................................................................... 159

Parental Control .................................................................................................................................................... 160

Configurazione di Parental Control per l'utente ............................................................................................... 162

Visualizzazione dei rapporti sulle attività degli utenti ...................................................................................... 170

Area attendibile ..................................................................................................................................................... 170

Creazione di un elenco di applicazioni attendibili ............................................................................................ 171

Creazione dell'elenco di esclusioni ................................................................................................................. 171

Prestazioni e compatibilità con altre applicazioni .................................................................................................. 172

C O N T E N U T O

7

Selezione delle categorie di minacce rilevabili ................................................................................................ 172

Tecnologia avanzata di disinfezione ............................................................................................................... 173

Allocazione delle risorse del computer durante la scansione anti-virus .......................................................... 173

Esecuzione di attività a PC inattivo ................................................................................................................. 173

Impostazioni dell'applicazione in modalità a schermo intero. Profilo Gioco .................................................... 174

Risparmio energetico ...................................................................................................................................... 175

Auto-Difesa di Kaspersky Internet Security. ......................................................................................................... 175

Abilitazione o disabilitazione di Auto-Difesa .................................................................................................... 175

Protezione dal controllo esterno ...................................................................................................................... 176

Quarantena e Backup ........................................................................................................................................... 176

Archiviazione degli oggetti di quarantena e backup ........................................................................................ 177

Utilizzo degli oggetti in quarantena ................................................................................................................. 177

Strumenti aggiuntivi per una migliore protezione del computer ............................................................................ 179

Eliminazione delle tracce di attività ................................................................................................................. 180

Correzione delle impostazioni del browser ..................................................................................................... 181

Rollback delle modifiche apportate dalle procedure guidate ........................................................................... 183

Rapporti ................................................................................................................................................................ 184

Creazione di un rapporto per il componente selezionato ................................................................................ 184

Gestione della visualizzazione dei dati ........................................................................................................... 185

Filtro dei dati ................................................................................................................................................... 186

Ricerca di eventi ............................................................................................................................................. 187

Salvataggio di un rapporto in un file ................................................................................................................ 187

Archiviazione dei rapporti ................................................................................................................................ 188

Cancellazione dei rapporti dell'applicazione ................................................................................................... 188

Registrazione degli eventi non critici ............................................................................................................... 188

Configurare la notifica della disponibilità dei rapporti ...................................................................................... 189

Aspetto dell'applicazione ...................................................................................................................................... 189

Interfaccia dell'applicazione ............................................................................................................................ 189

Elementi attivi dell'interfaccia .......................................................................................................................... 189

News Agent ..................................................................................................................................................... 190

Notifiche................................................................................................................................................................ 190

Abilitazione e disabilitazione delle notifiche .................................................................................................... 191

Configurazione del metodo di notifica ............................................................................................................. 191

Partecipazione a Kaspersky Security Network ..................................................................................................... 192

VERIFICA DEL FUNZIONAMENTO DI KASPERSKY INTERNET SECURITY ......................................................... 194

"Virus" di prova EICAR e relative varianti ............................................................................................................. 194

Test della protezione del traffico HTTP................................................................................................................. 196

Test della protezione del traffico SMTP ................................................................................................................ 196

Verifica del funzionamento di Anti-Virus File ........................................................................................................ 196

Verifica del funzionamento dell'attività di scansione anti-virus ............................................................................. 197

Verifica del funzionamento di Anti-Spam .............................................................................................................. 197

COME CONTATTARE IL SERVIZIO DI ASSISTENZA TECNICA ............................................................................. 198

Pagina personale .................................................................................................................................................. 198

Assistenza tecnica telefonica ................................................................................................................................ 199

Creazione di un rapporto sullo stato del sistema .................................................................................................. 199

Creazione di un file di traccia ................................................................................................................................ 200

Invio dei file di dati ................................................................................................................................................ 200

Esecuzione di script AVZ ...................................................................................................................................... 202

M A N U A L E D E L L ' U T E N T E

8

APPENDICE .............................................................................................................................................................. 203

Stati dell'abbonamento ......................................................................................................................................... 203

Elenco delle notifiche di Kaspersky Internet Security ........................................................................................... 204

Notifiche in qualsiasi modalità di protezione ................................................................................................... 204

Notifiche nella modalità di protezione interattiva ............................................................................................. 210

Utilizzo dell'applicazione dalla riga di comando .................................................................................................... 221

Attivazione dell'applicazione ........................................................................................................................... 223

Avvio dell'applicazione .................................................................................................................................... 223

Arresto dell'applicazione ................................................................................................................................. 224

Gestione dei componenti e delle attività dell'applicazione .............................................................................. 224

Scansione anti-virus ........................................................................................................................................ 226

Aggiornamento dell'applicazione..................................................................................................................... 228

Rollback dell'ultimo aggiornamento................................................................................................................. 229

Esportazione delle impostazioni di protezione ................................................................................................ 230

Importazione delle impostazioni di protezione ................................................................................................ 230

Creazione di un file di traccia .......................................................................................................................... 231

Visualizzazione della Guida ............................................................................................................................ 231

Codici restituiti della riga di comando .............................................................................................................. 232

GLOSSARIO .............................................................................................................................................................. 233

KASPERSKY LAB ...................................................................................................................................................... 242

INFORMAZIONI SUL CODICE DI TERZE PARTI ..................................................................................................... 243

Codice di programma ........................................................................................................................................... 243

AGG 2.4 .......................................................................................................................................................... 245

ADOBE ABI-SAFE CONTAINERS 1.0 ............................................................................................................ 246

BOOST 1.39.0 ................................................................................................................................................ 246

BZIP2/LIBBZIP2 1.0.5 ..................................................................................................................................... 247

CONVERTUTF ............................................................................................................................................... 247

CURL 7.19.4 ................................................................................................................................................... 248

DEELX - REGULAR EXPRESSION ENGINE 1.2 ........................................................................................... 248

EXPAT 1.2, 2.0.1 ............................................................................................................................................ 248

FASTSCRIPT 1.90 .......................................................................................................................................... 249

FDLIBM 5.3 ..................................................................................................................................................... 249

FLEX: THE FAST LEXICAL ANALYZER 2.5.4 ............................................................................................... 249

FMT.H ............................................................................................................................................................. 249

GDTOA ........................................................................................................................................................... 250

GECKO SDK 1.8, 1.9, 1.9.1 ............................................................................................................................ 250

ICU4C 4.0.1 .................................................................................................................................................... 258

INFO-ZIP 5.51 ................................................................................................................................................. 259

JSON4LUA 0.9.30 .......................................................................................................................................... 259

LIBGD 2.0.35 .................................................................................................................................................. 260

LIBJPEG 6B .................................................................................................................................................... 260

LIBM (lrint.c v 1.4, lrintf.c,v 1.5) ....................................................................................................................... 262

LIBPNG 1.2.8, 1.2.9, 1.2.42 ............................................................................................................................ 262

LIBUNGIF 3.0 ................................................................................................................................................. 264

LIBXDR ........................................................................................................................................................... 264

LREXLIB 2.4 ................................................................................................................................................... 265

LUA 5.1.4 ........................................................................................................................................................ 265

C O N T E N U T O

9

LZMALIB 4.43 ................................................................................................................................................. 265

MD5.H ............................................................................................................................................................. 266

MD5.H ............................................................................................................................................................. 266

MD5-CC 1.02 .................................................................................................................................................. 266

OPENSSL 0.9.8K ............................................................................................................................................ 267

PCRE 7.7, 7.9 ................................................................................................................................................. 269

SHA1.C 1.2 ..................................................................................................................................................... 270

STLPORT 5.2.1 .............................................................................................................................................. 270

SVCCTL.IDL ................................................................................................................................................... 270

TINYXML 2.5.3 ............................................................................................................................................... 271

VISUAL STUDIO CRT SOURCE CODE 8.0 ................................................................................................... 271

WINDOWS TEMPLATE LIBRARY 8.0 ............................................................................................................ 271

ZLIB 1.0.4, 1.0.8, 1.2.2, 1.2.3.......................................................................................................................... 275

Strumenti di sviluppo ............................................................................................................................................ 276

MS DDK 4.0, 2000 .......................................................................................................................................... 276

MS WDK 6000, 6001, 6002 ............................................................................................................................ 276

WINDOWS INSTALLER XML (WIX) TOOLSET 3.0 ....................................................................................... 276

Codice di programma distribuito ........................................................................................................................... 280

GRUB4DOS 0.4.4-2009-10-16 (FILE GRLDR) ............................................................................................... 280

GRUBINST 1.1 ............................................................................................................................................... 284

Altre informazioni .................................................................................................................................................. 292

INDICE ....................................................................................................................................................................... 293

10

CONTRATTO DI LICENZA CON L'UTENTE FINALE KASPERSKY LAB

AVVERTENZA LEGALE IMPORTANTE PER TUTTI GLI UTENTI: LEGGERE ATTENTAMENTE IL SEGUENTE

CONTRATTO PRIMA DI INIZIARE A USARE IL SOFTWARE.

FACENDO CLIC SUL PULSANTE ACCETTO NELLA FINESTRA DEL CONTRATTO DI LICENZA O IMMETTENDO IL/I

SIMBOLO/I CORRISPONDENTE/I, LEI ACCETTA DI ESSERE VINCOLATO AL RISPETTO DEI TERMINI E DELLE

CONDIZIONI DI QUESTO CONTRATTO. TALE AZIONE EQUIVALE AD APPORRE LA SUA FIRMA E SIGNIFICA

CHE ACCETTA DI ESSERE VINCOLATO E DI DIVENTARE UNA PARTE CONTRAENTE DEL PRESENTE

CONTRATTO E CHE ACCETTA LA VALIDITÀ LEGALE DEL PRESENTE CONTRATTO COME QUALSIASI

ACCORDO STIPULATO PER ISCRITTO E DA LEI FIRMATO. SE NON È D’ACCORDO CON TUTTI I TERMINI E LE

CONDIZIONI DEL PRESENTE CONTRATTO, ANNULLI L’INSTALLAZIONE DEL SOFTWARE E NON LO INSTALLI.

DOPO AVER CLICCATO IL PULSANTE ACCETTO NELLA FINESTRA DEL CONTRATTO DI LICENZA O DOPO AVER

IMMESSO IL/I SIMBOLO/I CORRISPONDENTE/I LEI HA IL DIRITTO DI USARE IL SOFTWARE SECONDO I TERMINI

E LE CONDIZIONI DEL PRESENTE CONTRATTO.

1. Definizioni

1.1 Per Software si intende il software, compresi gli aggiornamenti e i relativi materiali.

1.2 Per Titolare (titolare di tutti i diritti, sia esclusivi che non, relativi al Software) si intende Kaspersky Lab ZAO,

una società regolarmente costituita ai sensi delle leggi della Federazione Russa.

1.3 Per Computer si intende l’hardware, ivi compresi i personal computer, i laptop, le postazioni di lavoro, i

personal digital assistant, gli "smart phone", i dispositivi palmari o gli altri dispositivi elettronici per cui il Software è stato

progettato su cui il Software verrà installato e/o utilizzato.

1.4 Per Utente Finale (Lei/Suo) si intende il soggetto o i soggetti che installano o utilizzano il Software per proprio

conto e che sta/stanno utilizzando legalmente una copia del Software; o, se il Software è stato scaricato o installato per

conto di un’organizzazione, ad esempio da un dipendente, "Lei" sta a intendere anche l’organizzazione per cui il

Software è stato scaricato o installato e si dichiara con il presente che tale organizzazione ha autorizzato quel soggetto

ad accettare questo contratto, scaricando e installando il Software per conto dell’organizzazione stessa. Ai fini del

presente contratto il termine "organizzazione" include, a titolo esemplificativo e non limitativo, qualsiasi società di

persone, società a responsabilità limitata, persona giuridica, associazione, società per azioni, trust, joint venture,

organizzazione sindacale, organizzazione non registrata o autorità governativa.

1.5 Per Partner si intendono le organizzazioni o il soggetto/i soggetti che distribuiscono il Software al Titolare sulla

base di un contratto e di una licenza.

1.6 Per Aggiornamento/i si intendono tutti gli aggiornamenti, le revisioni, le patch, i perfezionamenti, le correzioni,

le modifiche, le copie, le aggiunte o i pacchetti di manutenzione, ecc.

1.7 Per Manuale dell’Utente si intende il manuale dell’utente, la guida per l’amministratore, il libro di riferimento e i

relativi materiali di tipo illustrativo o di altro tipo.

2. Concessione della licenza

2.1 Con il presente il Titolare Le concede licenza di uso non esclusivo per la memorizzazione, il caricamento,

l’installazione, l’esecuzione e la visualizzazione (l’"uso") del Software su di una quantità specificata di Computer al fine di

fornire un supporto per la protezione del Suo Computer, sul quale è installato il Software, contro le minacce descritte nel

Manuale dell’Utente, in osservanza di tutti i requisiti tecnici descritti nel Manuale dell’Utente e secondo i termini e le

condizioni di questo Contratto (la "Licenza") e Lei accetta questa Licenza:

Versione di prova. Se ha ricevuto, scaricato e/o installato la versione di prova del Software e se ha aderito alla licenza di

valutazione del Software, può utilizzare il Software solo a scopo dimostrativo e soltanto per il periodo dimostrativo

consentito, salvo laddove diversamente indicato, a partire dalla data della prima installazione. È severamente proibito

l’uso del Software per scopi diversi o per un periodo più lungo del periodo di valutazione consentito.

C O N T R A T T O DI L I C E N Z A C O N L ' U T E N T E F I N A L E KA S P E R S K Y LA B

11

Software per ambiente multiplo; Software a linguaggio multiplo; Software a doppio supporto magnetico; Copie multiple;

Servizi aggiuntivi. Qualora Lei utilizzi diverse versioni del Software o edizioni del Software di lingua diversa, o riceva il

Software su diversi supporti magnetici, o comunque riceva copie multiple del Software, ovvero qualora in cui Lei abbia

acquistato il Software insieme a software aggiuntivi, il numero massimo di Computer su cui il Software può essere

installato equivale al numero di computer specificato nelle licenze ricevute dal Titolare sempre che ogni licenza acquisita

Le dia diritto a installare e utilizzare il Software sulla quantità numero di Computer specificata nei paragrafi 2.2 e 2.3,

salvo laddove diversamente stabilito dai termini della licenza.

2.2 Se il Software è stato acquisito su un supporto fisico, Lei ha il diritto di utilizzare il Software per proteggere la

quantità di Computer specificata nel pacchetto Software.

2.3 Se il Software è stato acquisito via Internet, Lei ha il diritto di utilizzare il Software per la protezione della

quantità di Computer specificata all’atto dell’acquisizione della Licenza del Software.

2.4 Lei ha diritto di copiare il Software soltanto a scopo di back-up e solo a titolo di sostituzione della copia di Sua

legale proprietà, qualora essa vada persa, distrutta o diventi inutilizzabile. Questa copia di back-up non può essere

utilizzata per fini diversi e deve essere distrutta quando viene meno il diritto d’uso del Software o alla scadenza della Sua

licenza o qualora questa venga meno per qualsiasi altro motivo, ai sensi dalla legislazione in vigore nel principale paese

di residenza o nel paese in cui Lei fa uso del Software.

2.5 Lei ha la facoltà di trasferire il diritto non esclusivo di licenza d’uso del Software ad altri soggetti previsti dalla

licenza concessaLe dal Titolare, purché il beneficiario accetti di essere vincolato da tutti i termini e dalle condizioni del

presente Contratto e La sostituisca in toto nel godimento della licenza concessa dal Titolare. In caso di trasferimento di

tutti i diritti d’uso del Software concessi dal Titolare, Lei è tenuto a distruggere tutte le copie del Software, ivi compresa la

copia di back-up. Se Lei è il beneficiario della licenza così trasferita, deve accettare di osservare tutti i termini e le

condizioni del presente Contratto. Se Lei non accetta di essere vincolato da tutti i termini e le condizioni del presente

Contratto, non Le è permesso installare e/o fare uso del Software. In qualità di beneficiario della licenza trasferita, Lei

riconosce inoltre di non detenere altri diritti o diritti migliori rispetto a quelli che spettavano all’Utente Finale che ha

acquisito il Software dal Titolare.

2.6 Dal momento in cui si procede all’attivazione del Software o dopo l’installazione del file della chiave di licenza (a

eccezione della versione di prova del Software), Lei ha diritto di ricevere i seguenti servizi per il periodo di tempo

specificato sul pacchetto Software (se il Software è stato acquisito su supporto fisico) o specificato durante l’acquisizione

(se il Software è stato acquisito via Internet):

– Aggiornamenti del Software via Internet quando e nel momento in cui il Titolare li pubblica sul suo sito o attraverso altri

servizi online. Qualsiasi Aggiornamento di cui Lei possa essere destinatario costituisce parte del Software e a esso si

applicano i termini e le condizioni di questo Contratto;

– Supporto Tecnico via Internet e Hotline telefonica di Supporto Tecnico.

3. Attivazione e validità

3.1 Nel caso in cui Lei apportasse modifiche al Suo computer o al software di altri fornitori installato su di esso, il

Titolare ha la facoltà di chiederLe di ripetere l’attivazione del Software o l’installazione del file della chiave di licenza. Il

Titolare si riserva il diritto di utilizzare qualsiasi mezzo e qualsiasi procedura per verificare la validità della Licenza e/o la

validità legale della copia del Software installata e/o utilizzata sul Suo Computer.

3.2 Se il Software è stato acquisito su supporto fisico, esso può essere utilizzato previa accettazione del presente

Contratto per il periodo specificato sulla confezione a far data dalla data di accettazione del presente Contratto.

3.3 Se il Software è stato acquisito via Internet, il Software può essere utilizzato previa accettazione del presente

Contratto per il periodo specificato durante l’acquisizione.

3.4 Lei ha diritto di usare la versione di prova del Software secondo quanto disposto dal Paragrafo 2.1 senza alcun

addebito unicamente per il periodo di valutazione (30 giorni) concesso dal momento della sua attivazione ai sensi del

presente Contratto, purché la versione di prova non dia diritto ad Aggiornamenti e a Supporto Tecnico via Internet e

tramite Hotline telefonica. Qualora il Titolare stabilisca una durata diversa per il singolo periodo di valutazione

applicabile, Lei ne sarà informato per mezzo di una notifica.

3.5 La Sua Licenza d’Uso del Software è limitata al periodo di tempo specificato nei Paragrafi 3.2 o 3.3 (secondo

quanto applicabile) e nel periodo restante può essere visionata utilizzando i supporti descritti nel Manuale dell’Utente.

M A N U A L E D E L L ' U T E N T E

12

3.6 Nel caso in cui Lei abbia acquisito il Software per un utilizzo su più di un Computer, la Sua Licenza d’Uso del

Software è limitata al periodo di tempo che ha inizio alla data di attivazione del Software o l’installazione del file della

chiave di licenza sul primo Computer.

3.7 Fatto salvo qualsiasi altro rimedio previsto dalla legge o basato sui principi di opportunità, giustizia e onesta

composizione ("equity") a cui il Titolare possa legittimamente fare ricorso, nel caso di una Sua violazione dei termini e

delle condizioni del presente Contratto, il Titolare avrà diritto in ogni momento e senza obbligo di preavviso di rescindere

questa Licenza d’uso del Software senza rimborsare il prezzo d’acquisto né parte di esso.

3.8 Lei accetta di fare uso del Software e utilizzare qualsiasi rapporto o informazione derivante dall’utilizzo di questo

Software in modo conforme a tutte le leggi applicabili internazionali, nazionali, statali, regionali e locali e a qualsiasi

normativa, ivi compresa, a titolo esemplificativo e non limitativo, le leggi sulla privacy, sui diritti d’autore, sul controllo

delle esportazioni e sulle oscenità.

3.9 Fatte salve eventuali disposizioni contrarie specificamente previste in questa sede, Lei non ha la facoltà di

trasferire né di assegnare alcuno dei diritti che le sono stati concessi ai sensi del presente Contratto né alcuno degli

obblighi che da esso Le derivano.

3.10 Il Titolare si riserva il diritto di limitare la possibilità di attivazione fuori della regione in cui il Software è stato

acquisito dal Titolare e/o dai suoi Partner.

3.11 Se Lei ha acquisito il Software con un codice di attivazione valido per la localizzazione del Software nella lingua

della regione in cui è stato acquisito dal Titolare o dai suoi Partner, non può attivare il Software applicando il codice di

attivazione destinato alla localizzazione in un’altra lingua.

3.12 Nel caso delle limitazioni specificate nelle Clausole 3.10 e 3.11, le informazioni relative a tali limitazioni sono

riportate sull’imballaggio e/o nel sito Web del Titolare e/o dei suoi Partner.

4. Supporto Tecnico

4.1 Il Supporto Tecnico descritto al Paragrafo 2.6 del presente Contratto Le viene fornito quando è stato installato

l’Aggiornamento più recente del Software (a eccezione della versione di prova del Software).

Servizio di assistenza tecnica: http://support.kaspersky.com

5. Raccolta di informazioni

5.1 Avendo accettato i termini e le condizioni del presente Contratto, Lei accetta di fornire informazioni al Titolare

sui file eseguibili e sulle relative checksum allo scopo di migliorare il livello degli accorgimenti di sicurezza a Sua

disposizione.

5.2 Allo scopo di migliorare la consapevolezza in materia di sicurezza circa le nuove minacce e le loro origini e allo

scopo di migliorare il livello degli accorgimenti di sicurezza a Sua disposizione, con il Suo consenso, che è stato

esplicitamente confermato nella Dichiarazione della Raccolta dei Dati del Kaspersky Security Network, Lei ha

espressamente il diritto di ottenere tali informazioni. Lei può disattivare il servizio Kaspersky Security Network durante

l’installazione. Inoltre, Lei può attivare e disattivare il servizio Kaspersky Security Network in qualsiasi momento nella

pagina delle opzioni del Software.

Inoltre, Lei dichiara e accetta che qualsiasi informazione raccolta dal Titolare possa essere usata per monitorare e

pubblicare relazioni sui trend relativi ai rischi per la sicurezza, a sola e unica discrezione del Titolare.

5.3 Il Software non elabora alcun dato che possa essere personalmente identificabile e non abbina i dati in

elaborazione ad alcuna informazione personale.

5.4 Se non desidera che le informazioni raccolte dal Software vengano inviate al Titolare, non deve attivare e/o

disattivare il servizio Kaspersky Security Network.

6. Restrizioni

C O N T R A T T O DI L I C E N Z A C O N L ' U T E N T E F I N A L E KA S P E R S K Y LA B

13

6.1 Le è fatto divieto di emulare, clonare, locare, dare in prestito, noleggiare, vendere, modificare, decompilare o

reingegnerizzare il Software, disassemblarlo o creare opere accessorie basate sul Software o su una porzione di esso

con la sola eccezione di diritti non rinunciabili previsti dalla legislazione applicabile, e Le è fatto comunque divieto di

ridurre parte del Software in forma decifrabile o trasferire il Software tutelato da licenza o qualsivoglia sottoinsieme dello

stesso, o permettere a terzi di fare quanto sopra, salvo nella misura in cui le limitazioni sopra illustrate siano

espressamente proibite dal diritto applicabile. È fatto divieto di utilizzare o reingegnerizzare qualsivoglia codice binario o

origine del Software allo scopo di ricreare l’algoritmo del programma, che è proprietario. Tutti i diritti non espressamente

concessi attraverso il presente Contratto sono riservati al Titolare e/o ai suoi fornitori, secondo quanto applicabile. L’uso

non autorizzato del Software produrrà la rescissione immediata e automatica del presente Contratto e della Licenza

concessa in virtù dello stesso e può determinare l’apertura di un procedimento legale nei Suoi confronti.

6.2 Fatto salvo quanto disposto al Paragrafo 2.5 del presente Contratto, Lei non ha diritto di trasferire i diritti d’uso

del Software a terzi.

6.3 Le è fatto divieto di mettere a conoscenza di terzi il codice di attivazione e/o il file chiave della licenza o di

consentire l’accesso al codice di attivazione e/o di licenza, i quali rappresentano dati riservati del Titolare; Lei sarà inoltre

tenuto a usare ogni ragionevole cautela per la protezione del codice di attivazione e/o di licenza riservati, qualora Lei

abbia la facoltà di trasferire il codice di attivazione e/o di licenza a terzi secondo quanto illustrato al Paragrafo 2.5 del

presente Contratto.

6.4 Non è consentito concedere a noleggio, in locazione o in prestito a terzi il Software.

6.5 Non è consentito utilizzare il Software per la creazione di dati o di software che servono a individuare, bloccare

o gestire le minacce descritte nel Manuale dell’Utente.

6.6 In caso di violazione dei termini e delle condizioni del presente Contratto, il Titolare ha il diritto di bloccare il file

di codice o di annullare la Sua licenza d’uso del Software senza obbligo di rimborso.

6.7 Se si usa la versione di prova del Software non si ha il diritto di ricevere il Supporto Tecnico specificato al

Paragrafo 4 del presente Contratto, né il diritto di trasferire la licenza o i diritti d’uso del software a terzi.

7. Garanzia limitata e clausola di esclusione della responsabilità

7.1 Il Titolare garantisce che il Software eseguirà sostanzialmente le prestazioni illustrate nelle specifiche e

descritte nel Manuale dell’Utente fermo restando, tuttavia, che tale garanzia limitata non si applica a quanto segue: (w)

lacune del Suo Computer e relative violazioni per le quali il Titolare declina espressamente qualsiasi responsabilità di

garanzia; (x) malfunzionamenti, difetti o guasti conseguenti a cattivo uso, abuso, incidente, negligenza, difetti di

installazione, funzionamento o manutenzione, furto, atto vandalico, evento di forza maggiore, atti di terrorismo,

interruzione di tensione o momentanea sovratensione, infortunio, alterazione, modifica non consentita o riparazioni

eseguite da soggetti diversi dal Titolare o qualsiasi azione o causa, a opera Sua o di qualsiasi altro soggetto terzo,

ragionevolmente fuori del controllo del Titolare; (y) qualsiasi difetto da Lei tenuto nascosto al Titolare anche dopo la

comparsa della prima anomalia; e (z) incompatibilità provocata da componenti hardware e/o software installati sul Suo

computer.

7.2 Lei riconosce, accetta e concorda che nessun software è esente da errori e che Lei è stato informato che è

necessario fare il back-up del Computer, con la frequenza e secondo le modalità per Lei più indicate.

7.3 In caso di violazione dei termini descritti nel Manuale dell’Utente o nel presente Contratto, il Titolare non

garantisce il corretto funzionamento del Software.

7.4 Il Titolare non garantisce che il Software funzionerà correttamente se Lei non scarica regolarmente gli

Aggiornamenti specificati nel Paragrafo 2.6 del presente Contratto.

7.5 Il Titolare non garantisce la protezione dalle minacce descritte nel Manuale dell’Utente una volta scaduto il

periodo specificato nei Paragrafi 3.2 or 3.3 del presente Contratto o una volta scaduta, per qualsiasi motivo, la Licenza

d’uso del Software.

7.6 IL SOFTWARE VIENE FORNITO "COSÌ COM’È" E IL TITOLARE NON FA ALCUNA DICHIARAZIONE E NON

FORNISCE ALCUNA GARANZIA IN QUANTO A USO O PRESTAZIONI. FATTE SALVE LE GARANZIE, LE

CONDIZIONI, LE DICHIARAZIONI O I TERMINI CHE NON POSSONO ESSERE ESCLUSI O LIMITATI DAL DIRITTO

APPLICABILE, IL TITOLARE E I SUOI PARTNER, NON FORNISCONO ALCUNA GARANZIA, CONDIZIONE,

DICHIARAZIONE O TERMINE (NÉ ESPLICITO NÉ IMPLICITI NÉ PREVISTO DALLA LEGGE, DALLA COMMON LAW,

DALLE CONSUETUDINI O DAGLI USI O ALTRO) IN MERITO A QUALSIVOGLIA QUESTIONE, IVI COMPRESE, A

M A N U A L E D E L L ' U T E N T E

14

TITOLO ESEMPLIFICATIVO E NON LIMITATIVO, LA NON VIOLAZIONE DEI DIRITTI DI TERZI, LA

COMMERCIABILITÀ, LA QUALITÀ SODDISFACENTE, L’INTEGRAZIONE O L’APPLICABILITÀ PER UN FINE

SPECIFICO. LEI SI ASSUME LA RESPONSABILITÀ DI TUTTI GLI ERRORI E TUTTI I RISCHI RELATIVI ALLE

PRESTAZIONI NONCHÉ LA RESPONSABILITÀ DI AVER SCELTO IL SOFTWARE ALLO SCOPO DI RAGGIUNGERE

I RISULTATI DESIDERATI NONCHÉ DELL’INSTALLAZIONE DEL SOFTWARE, DEL RELATIVO USO E DEI

RISULTATI OTTENUTI DALLO STESSO. SENZA LIMITARE LE DISPOSIZIONI DI CUI SOPRA, IL TITOLARE NON

FORNISCE ALCUNA DICHIARAZIONE E NON FORNISCE ALCUNA GARANZIA CHE IL SOFTWARE SARÀ ESENTE

DA ERRORI O ESENTE DA INTERRUZIONI O ALTRI DIFETTI DI FUNZIONAMENTO NÉ CHE IL SOFTWARE SARÀ

IN GRADO DI SODDISFARE IN TOTO O IN PARTE LE SUE ESIGENZE, SIANO ESSE STATE COMUNICATE AL

TITOLARE O MENO.

8. Esclusione e limite della responsabilità

8.1 NELLA MASSIMA MISURA CONSENTITA DAL DIRITTO APPLICABILE, IN NESSUN CASO IL TITOLARE O I

SUOI PARTNER SARANNO RESPONSABILI DI DANNI SPECIALI, MARGINALI, PUNITIVI, INDIRETTI O DI DANNI

INDIRETTI DI QUALSIASI TIPO (IVI COMPRESI, A TITOLO ESEMPLIFICATIVO E NON LIMITATIVO, I DANNI PER

PERDITA DI UTILI O PER PERDITA DI INFORMAZIONI RISERVATE O DI ALTRE INFORMAZIONI, PER

INTERRUZIONE DELL’ATTIVITÀ LAVORATIVA, PER PERDITA DI PRIVACY, PER CORRUZIONE, DANNO E

PERDITA DI DATI O DI PROGRAMMI, PER MANCATA OSSERVANZA DI UN OBBLIGO IVI COMPRESO QUALSIASI

ONERE IMPOSTO PER LEGGE, DOVERE DI BUONA FEDE O DOVERE DI RAGIONEVOLE DILIGENZA, PER

NEGLIGENZA, PER PERDITA ECONOMICA E PER QUALSIASI ALTRA PERDITA PECUNIARIA O ALTRA PERDITA

DI SORTA) DERIVANTE DA O IN QUALSIASI MODO COLLEGATO ALL’USO O ALL’IMPOSSIBILITÀ DI USARE IL

SOFTWARE, ALLA FORNITURA O MANCATA FORNITURA DEL SERVIZIO DI SUPPORTO O DI ALTRI SERVIZI,

INFORMAZIONI, SOFTWARE E RELATIVI CONTENUTI ATTRAVERSO IL SOFTWARE O COMUNQUE DERIVANTI

DALL’USO DEL SOFTWARE O COMUNQUE AI SENSI O IN RELAZIONE A QUALSIASI DISPOSIZIONE DEL

PRESENTE CONTRATTO, O DERIVANTI DA UNA VIOLAZIONE DEL PRESENTE CONTRATTO O DA

QUALSIVOGLIA ILLECITO (IVI COMPRESA LA NEGLIGENZA, LA FALSA TESTIMONIANZA, QUALSIASI OBBLIGO O

DOVERE RELATIVI ALLA RESPONSABILITÀ) O DA UNA VIOLAZIONE DI UN OBBLIGO DI LEGGE O DA UNA

VIOLAZIONE DELLA GARANZIA DA PARTE DEL TITOLARE O DI UNO DEI SUOI PARTNER, ANCHE QUALORA IL

TITOLARE O UNO DEI SUOI PARTNER SIA STATO INFORMATO DELLA POSSIBILITÀ DI TALI DANNI.

LEI ACCETTA CHE NEL CASO IN CUI IL TITOLARE E/O SUOI PARTNER VENISSERO TROVATI RESPONSABILI,

LA RESPONSABILITÀ DEL TITOLARE E/O DEI SUOI PARTNER SI LIMITERÀ AL COSTO DEL SOFTWARE. IN

NESSUN CASO LA RESPONSABILITÀ DEL TITOLARE E/O DEI SUOI PARTNER POTRÀ SUPERARE LE SOMME

VERSATE PER IL SOFTWARE AL TITOLARE O AL PARTNER (SECONDO QUANTO APPLICABILE).

NULLA IN QUESTO CONTRATTO ESCLUDE O LIMITA LA QUALSIVOGLIA RICHIESTA DI DANNI IN CASO DI

MORTE E LESIONI PERSONALI. INOLTRE IN CASO IN CUI UNA MANLEVA, ESCLUSIONE O LIMITAZIONE

CONTEMPLATE DAL PRESENTE CONTRATTO NON POSSA ESSERE ESCLUSA O LIMITATA AI SENSI DEL

DIRITTO APPLICABILE, QUELLA MANLEVA, ESCLUSIONE O LIMITAZIONE NON SARÀ VALIDA NEI SUOI

CONFRONTI E LEI DOVRÀ CONTINUARE A OSSERVARE TUTTE LE RESTANTI MANLEVE, ESCLUSIONI E

LIMITAZIONI.

9. GNU e altre licenze di Terzi

9.1 Il Software può comprendere alcuni programmi software sottoposti a licenza (o a sublicenza) dell’utente ai sensi

della GNU Licenza Pubblica Generica (General Public License, GPL) o ad altra licenza software di analoga natura che,

tra gli altri, concede all’utente il diritto di copiare, modificare e ridistribuire certi programmi o porzioni di essi e di avere

accesso al codice source ("Software Open Source"). Se tali licenze prevedono che per un software distribuito in formato

binario eseguibile anche il codice source venga reso disponibile ai suoi utenti, il codice source deve essere reso

accessibile inviando la richiesta all’indirizzo source@kaspersky.com, altrimenti il codice source verrà fornito insieme al

Software. Se le licenze dei Software Open Source prevedono che il Titolare fornisca diritti d’uso, di copia e modifica del

programma Software Open Source più ampi dei diritti concessi in virtù del presente Contratto, tali diritti avranno la

priorità sui diritti e sulle restrizioni contemplati da questo documento.

10. Proprietà Intellettuale

10.1 Lei accetta che il Software e il fatto di esserne autori, i sistemi, le idee e i metodi operativi, la documentazione e

altre informazioni contenute nel Software, sono proprietà intellettuale esclusiva e/o preziosi segreti commerciali del

Titolare o dei suoi partner e che il Titolare e i suoi partner, secondo quanto applicabile, sono protetti dal diritto civile e

C O N T R A T T O DI L I C E N Z A C O N L ' U T E N T E F I N A L E KA S P E R S K Y LA B

15

penale e dalla legge sul copyright, sul segreto commerciale, sul marchio di fabbrica e sui brevetti della Federazione

Russa, dell’Unione Europea e degli Stati Uniti e da altri trattati internazionali o di altri paesi. Il presente Contratto non Le

concede alcun diritto di proprietà intellettuale né alcun diritto sui marchi o sui marchi di servizio del Titolare e/o dei suoi

partner ("Marchi di fabbrica"). Lei ha la facoltà di usare i marchi di fabbrica solo nella misura in cui essi permettono di

identificare le stampe prodotte dal Software in conformità con la pratica sui marchi generalmente accettata, ivi compresa

l’identificazione del nome del proprietario del Marchio di fabbrica. Tale uso di un Marchio di fabbrica non Le conferisce

alcun diritto di proprietà sul Marchio stesso. Il Titolare e/o i relativi partner possiedono e conservano ogni diritto, titolo e

interesse relativo e collegato al Software, ivi comprese, senza alcuna limitazione, le correzioni d’errore, i

perfezionamenti, gli Aggiornamenti o altre modifiche del Software, sia apportate dal Titolare che da Terzi nonché tutti i

diritti d’autore, i brevetti, i diritti su segreti commerciali, i marchi di fabbrica e qualsiasi altro diritto di proprietà intellettuale

ivi contemplato. Il possesso, l’installazione o l’uso del Software da parte Sua non Le trasferisce alcun titolo nella

proprietà intellettuale del Software e Lei non acquisirà alcun diritto sul Software, salvo nella misura espressamente

indicata nel presente Contratto. Tutte le copie del Software eseguite ai sensi del presente documento devono contenere

le stesse avvertenze proprietarie che compaiono sul e nel Software. Fatto salvo quanto disposto in questo documento, il

presente Contratto non Le conferisce alcun diritto di proprietà intellettuale sul Software e Lei riconosce che la Licenza,

secondo la definizione data in seguito, concessa ai sensi del presente Contratto Le conferisce soltanto il diritto di uso

limitato ai termini e alle condizioni del presente Contratto. Il Titolare si riserva tutti i diritti che non Le sono

espressamente concessi ai sensi del presente Contratto.

10.2 Lei accetta di non modificare, né alterare in alcun modo il Software. Lei non ha la facoltà di rimuovere, né di

alterare alcuna delle avvertenze in materia di diritti d’autore o altre avvertenze proprietarie sulle copie del Software.

11. Diritto applicabile; Arbitrato

11.1 Il presente Contratto sarà regolamentato dalle leggi della Federazione Russa e interpretato conformemente a

esse, senza riferimento a conflitti fra stato di diritto e principi. Il presente Contratto non sarà regolamentato dalla

Convenzione delle Nazioni Unite sui Contratti per la Vendita Internazionale di Merci, la cui applicazione è espressamente

esclusa. Qualsiasi vertenza derivante dall’interpretazione o dall’applicazione dei termini del presente Contratto o dalla

sua violazione dovrà essere regolata tramite trattativa diretta oppure dal Tribunale dell’Arbitrato Commerciale

Internazionale avente sede presso la Camera di Commercio e dell’Industria della Federazione Russa di Mosca,

Federazione Russa. Qualsiasi lodo arbitrale emesso dall’arbitro sarà definitivo e vincolante per le parti e qualsiasi

giudizio su tale lodo può essere fatto valere in ogni foro competente. Nulla nel presente Paragrafo 11 può impedire a una

delle Parti di ricercare e ottenere equo indennizzo presso un foro competente, sia prima, durante sia dopo il processo

d’arbitrato.

12. Periodo di validità per la presentazione di azioni legali

12.1 A prescindere dalla forma, nessuna azione derivante dalle transazioni commerciali eseguite ai sensi del

presente Contratto può essere presentata dalle due parti contrattuali a più di un (1) anno dal momento in cui è accaduto

o si è scoperto che è accaduto l’evento su cui si basa l’azione, tranne in caso di azioni per violazione dei diritti di

proprietà intellettuale, che possono essere presentate entro il periodo massimo applicabile secondo i termini di legge.

13. Totalità del Contratto; Clausola salvatoria; Assenza di deroga