GUÍA DEL USUARIO

KASPERSKY

INTERNET

SECURITY 2009

¡Bienvenido a Kaspersky Internet Security 2009!

Gracias por haber elegido nuestro producto. Esperamos que esta

documentación le ayude en su trabajo y responda a su preguntas sobre el

producto.

Advertencia. Este documento es propiedad de Kaspersky Lab: todos los

derechos están reservados de acuerdo con las leyes de propiedad intelectual de

la Federación Rusa y con los tratados internacionales. La reproducción o

distribución ilícita de este documento, en parte o en totalidad, puede ser

perseguida ante los tribunales civiles, administrativos o penales, en conformidad

con las leyes de la Federación Rusa. Cualquier reproducción o distribución de

estos materiales, inclusive su traducción, requiere autorización escrita de

Kaspersky Lab. Este documento y las ilustraciones asociadas sólo pueden ser

utilizados con fines de información no comercial o personal.

Este documento está sujeto a cambios sin previo aviso. Para la última versión de

este documento, visite el sitio Web de Kaspersky Lab en la dirección

http://www.kaspersky.com/docs. Kaspersky Lab no asume ninguna

responsabilidad por el contenido, la calidad, la relevancia o la exactitud de los

materiales utilizados en este documento cuyos derechos son propiedad de

terceras partes, ni por los daños potenciales asociados al uso de estos

documentos.

Este documento menciona marcas comerciales registradas o no. Todas las

marcas comerciales pertenecen a sus propietarios respectivos.

© Kaspersky Lab, 1996-2008

+7 (495) 645-7939,

Tfno, fax: +7 (495) 797-8700,

+7 (495) 956-7000

http://www.kaspersky.com/

http://support.kaspersky.com/

Fecha de revisión: 28.07.2008

ÍNDICE

INTRODUCCIÓN .................................................................................................. 6

Información acerca de la aplicación ................................................................ 6

Fuentes de información para búsquedas personalizadas ......................... 6

Contacto con el Departamento de Ventas ................................................. 7

Contacto con el servicio de Soporte técnico ............................................. 7

Foro Web sobre aplicaciones Kaspersky Lab ........................................... 9

Novedades de Kaspersky Internet Security 2009 ........................................... 9

Presentación de la protección de la aplicación ............................................. 11

Asistentes y herramientas ....................................................................... 12

Características de soporte ...................................................................... 13

Análisis heurístico ................................................................................... 14

requisitos hardware y software del sistema .................................................. 15

AMENAZAS A LA SEGURIDAD DEL EQUIPO .................................................. 17

Amenazas software ...................................................................................... 17

Software malintencionado (malware) ................................ ...................... 18

Virus y gusanos ................................................................................. 18

Troyanos ............................................................................................ 22

Herramientas malintencionadas ........................................................ 28

Programas potencialmente indeseados .................................................. 32

Software publicitario (adware) ........................................................... 33

Software pornográfico (pornware) ..................................................... 33

Otros programas de riesgo ................................................................ 34

Métodos de detección de objetos infectados, sospechosos y

potencialmente peligrosos por la aplicación ............................................ 38

Amenazas Internet ........................................................................................ 39

Correo no solicitado (Spam) .................................................................... 39

Fraudes por Internet (Phishing) ............................................................... 40

Ataques de piratas .................................................................................. 40

Banners ................................................................................................ ... 41

INSTALACIÓN DE LA APLICACIÓN .................................................................. 42

Paso 1. Descarga de versiones recientes de la aplicación ........................... 43

4 Kaspersky Internet Security 2009

Paso 2. Comprobación de los requisitos de instalación en el sistema .......... 44

Paso 3. Ventana de bienvenida del Asistente ............................................... 44

Paso 4. Lectura del Contrato de licencia ...................................................... 45

Paso 5. Selección del tipo de instalación ...................................................... 45

Paso 6. Selección de la carpeta de instalación ............................................. 46

Paso 7. Selección de los componentes de aplicación para instalar .............. 46

Paso 8. Búsqueda de otro software antivirus ................................................ 47

Paso 9. Preparación final de la instalación ................................................... 48

Paso 10. Fin de la instalación ....................................................................... 49

INTERFAZ DEL PROGRAMA ............................................................................ 50

Icono del área de notificaciones.................................................................... 50

Menú contextual ............................................................................................ 51

Ventana principal de la aplicación ................................................................. 53

Notificaciones................................................................................................ 56

Ventana de configuración de la aplicación .................................................... 56

PRIMEROS PASOS ........................................................................................... 57

Selección del tipo de red ............................................................................... 58

Actualización de la aplicación ....................................................................... 59

Análisis de seguridad .................................................................................... 59

Análisis antivirus del equipo .......................................................................... 60

Administración de la licencia ......................................................................... 61

Suscripción para la renovación automática de la licencia ............................. 62

Participación en el programa Kaspersky Security Network ........................... 64

Administración de la seguridad ..................................................................... 65

Suspensión de la protección ......................................................................... 67

VALIDACIÓN DE LOS PARÁMETROS DE LA APLICACIÓN ............................ 69

Prueba con el "virus" EICAR y sus modificaciones ....................................... 69

Prueba de protección en el tráfico HTTP ...................................................... 73

Prueba de protección en el tráfico SMTP ..................................................... 73

Validación de los parámetros del componente Antivirus de archivos y

memoria ........................................................................................................ 74

Validación de los parámetros de la tarea de análisis antivirus ...................... 75

Validación de los parámetros del componente Anti-Spam ............................ 75

Índice 5

DECLARACIÓN DE RECOLECCIÓN DE DATOS DE KASPERSKY SECURITY

NETWORK ......................................................................................................... 77

KASPERSKY LAB .............................................................................................. 83

CRYPTOEX LLC ................................ ................................ ................................ 86

MOZILLA FOUNDATION ................................................................................... 87

CONTRATO DE LICENCIA ................................................................................ 88

EN ESTA SECCIÓN:

Información acerca de la aplicación ..................................................................... 6

Novedades de Kaspersky Internet Security 2009 ................................................. 9

Presentación de la protección de la aplicación ................................................... 11

requisitos hardware y software del sistema ........................................................ 15

INTRODUCCIÓ N

INFORMACIÓ N ACERCA DE LA

APLICACIÓ N

Si tiene cualquier pregunta relativa a la compra, instalación o uso de la

aplicación, puede obtener fácilmente respuestas.

Kaspersky Lab ofrece muchas fuentes de información entre las que puede elegir

la que más le convenga, en función de la urgencia o importancia de su pregunta.

FUENTES DE INFORMACIÓN PARA BÚSQUEDAS

PERSONALIZADAS

Puede utilizar el sistema de Ayuda.

El sistema de Ayuda contiene información acerca de cómo administrar la

protección del equipo: mostrar el estado de protección, analizar varias zonas del

equipo y ejecutar otras tareas.

Para abrir la Ayuda, haga clic en el vínculo Ayuda de la ventana principal de la

aplicación o haga clic en <F1>.

Introducción 7

CONTACTO CON EL DEPARTAMENTO DE

VENTAS

Si tiene alguna pregunta acerca de la elección o compra de la aplicación, de la

ampliación del periodo de utilización, puede llamar por teléfono a nuestros

especialistas del Departamento de ventas en nuestra sede central de Moscú:

+7 (495) 797-87-00, +7 (495) 645-79-39, +7 (495) 956-70-00.

El servicio se ofrece en los idiomas ruso e inglés.

Puede enviar sus preguntas al Departamento de venta en la dirección de correo

electrónico sales@kaspersky.com.

CONTACTO CON EL SERVICIO DE SOPORTE

TÉCNICO

Si ya ha adquirido la aplicación, puede obtener información acerca de la misma

en el Servicio de soporte técnico de Kaspersky Lab por teléfono o por Internet.

Los especialistas del Servicio de Soporte técnico responderán a sus preguntas

acerca de la instalación y uso de la aplicación y, si su equipo está infectado, le

ayudarán a eliminar las consecuencias de las acciones del software

malintencionado.

Antes de entrar en contacto con el Servicio de Soporte técnico, lea primero las

reglas de consulta (http://support.kaspersky.com/support/rules).

Consultas por correo al Servicio de soporte técnico (sólo para usuarios

registrados)

Puede consultar a los especialistas del Servicio de Soporte técnico

completando el formulario Web del servicio de ayuda (Helpdesk) en la

dirección

(http://support.kaspersky.com/helpdesk.html).

Puede redactar su pregunta en cualquier de los idiomas alemán, español,

francés, inglés o ruso.

8 Kaspersky Internet Security 2009

Nota

Si todavía no es usuario registrado de aplicaciones Kaspersky Lab, puede

completar un formulario de registro en

(https://support.kaspersky.com/en/PersonalCabinet/Registration/Form/).

Durante el registro, deberá comunicar el código de activación o el nombre

del archivo llave.

Para enviar un mensaje de correo con su pregunta, debe comunicar el

número de cliente recibido durante el registro en el sitio Web del Servicio

de Soporte técnico junto con su contraseña.

Recibirá la respuesta de un especialista del Servicio de Soporte técnico en

su Espacio personal en la dirección

https://support.kaspersky.com/en/PersonalCabinet, así como en la dirección

de correo electrónico especificada en su consulta.

Describa en el formulario Web el problema encontrado con el máximo

detalle posible. Especifique la información siguiente en los campos

obligatorios:

Tipo de pregunta. Las preguntas más frecuentes de los usuarios

son agrupadas por temas genéricos, por ejemplo "Problema de

instalación/desinstalación de productos" o "Problema con el

Análisis antivirus/respaldo". Si no existe un tema apropiado para su

pregunta, elija la entrada "Pregunta general".

Nombre y número de versión de la aplicación.

Texto de la pregunta. Describa el problema encontrado con el

máximo detalle posible.

Número y contraseña de cliente. Escriba el número y contraseña

de cliente recibidos durante el registro en el sitio Web del Servicio

de Soporte técnico.

Dir. de correo. El servicio de Soporte técnico enviará la respuesta

a esta dirección de correo electrónico.

Soporte técnico por teléfono

Si su problema requiere ayuda urgente, puede llamar al servicio de Soporte

técnico de su ciudad. Deberá suministrar datos de identificación

(http://support.kaspersky.com/support/details) cuando consulte el Soporte

técnico ruso (http://support.kaspersky.com/support/support_local) o

Introducción 9

internacional (http://support.kaspersky.com/support/international). Esto

facilitará a nuestros especialistas procesar su consulta lo antes posible.

FORO WEB SOBRE APLICACIONES

KASPERSKY LAB

Si su consulta no requiere una respuesta urgente, puede exponerla ante los

especialistas de Kaspersky Lab y otros usuarios en nuestro foro en la dirección

http://forum.kaspersky.com/.

Este foro permite consultar temas existentes, dejar comentarios, crear temas

nuevos y utilizar el motor de búsqueda.

NOVEDADES DE KASPERSKY

INTERNET SECURITY 2009

Kaspersky Internet Security 2009 (o más brevemente, "Kaspersky Internet

Security" o "la aplicación") utiliza un acercamiento totalmente nuevo a la

seguridad de los datos, mediante restricciones de los permisos de acceso de los

programas a los recursos del sistema. Este acercamiento permite prevenir las

acciones indeseadas de programas sospechosos y peligrosos. Asimismo, la

capacidad de la aplicación para proteger los datos confidenciales del usuario ha

sido considerablemente mejorada. La aplicación incluye ahora Asistentes y

herramientas que facilitan significativamente la ejecución de tareas específicas

de protección del equipo.

Presentamos a continuación las nuevas características de Kaspersky Internet

Security 2009:

Nuevas características de protección:

Kaspersky Internet Security incluye ahora los componentes Filtrado de

actividad, Defensa proactiva y Firewall que juntos introducen un nuevo

acercamiento integrado a la protección del sistema contra cualquier

amenaza, existente o desconocida. Kaspersky Internet Security

requiere ahora mucha menos atención del usuario gracias a la

utilización de listas de aplicaciones de confianza (listas blancas).

10 Kaspersky Internet Security 2009

La búsqueda de vulnerabilidades en el sistema operativo y software

instalado, con su consiguiente eliminación, permite mantener un alto

nivel de seguridad y evitar las intrusiones de programas peligrosos en

su sistema.

Los nuevos Asistentes para el análisis de la seguridad y para la

configuración del navegador facilitan la búsqueda y eliminación de

amenazas de seguridad y vulnerabilidades en las aplicaciones

instaladas, así como en la configuración del sistema operativo o en el

navegador Web.

Kaspersky Lab reacciona ahora más rápidamente a las nuevas

amenazas gracias al programa Kaspersky Security Network de

recolección y envío de datos sobre cualquier infección del equipo del

usuario a los servidores de Kaspersky Lab.

Las nuevas herramientas Monitor de red y Análisis de paquetes de red

facilitan la recolección y análisis de información sobre la actividad en

red de su equipo.

El nuevo Asistente Restauración después de una infección ayuda a

reparar los daños en el sistema tras el ataque de software

malintencionado.

Nuevas características de protección de datos confidenciales:

El nuevo componente Filtrado de actividad supervisa eficazmente el

acceso de las aplicaciones a datos confidenciales, archivos del usuario

y carpetas de aplicación.

La nueva herramienta Teclado virtual garantiza la seguridad de los

datos confidenciales introducidos desde el teclado.

Kaspersky Internet Security incluye el Asistente para la limpieza de los

rastros de actividad que elimina del equipo del usuario toda la

información personal que podría atraer a los intrusos: lista de sitios

Web visitados, archivos abiertos y cookies almacenadas.

Nuevas características antispam:

La eficacia del filtrado antispam por el componente Anti-Spam ha sido

mejorada gracias a tecnologías de servidores como Recent Terms.

Los complementos para Microsoft Office Outlook, Microsoft Outlook

Express, The Bat! y Thunderbird simplifican la configuración del

componente Anti-Spam.

Introducción 11

La renovación del componente Control parental permite una restricción

de acceso eficaz a recursos Internet no deseados por parte de los

menores.

Nuevas características de protección para Internet:

La protección contra intrusos desde Internet ha sido mejorada gracias a

bases antianzuelo ampliadas con más sitios de phishing.

Se incluye el análisis del tráfico ICQ y MSN para una mejor seguridad

del uso de localizadores Internet.

La seguridad de redes inalámbricas está asegurada gracias al análisis

de las conexiones Wi-Fi.

Nuevas características en la interfaz de programa:

La nueva interfaz del programa es el reflejo de un nuevo acercamiento

a la protección de la información.

Los cuadros de diálogo, con su gran capacidad de información, ayudan

al usuario a tomar decisiones rápidamente.

Se han mejorado el registro de estadísticas y la creación de informes.

Los filtros permiten seleccionar datos en los informes, que constituyen

una herramienta potente y flexible para los profesionales.

PRESENTACIÓ N DE LA PROTECCIÓ N DE

LA APLICACIÓ N

Kaspersky Internet Security protege su equipo contra amenazas conocidas y

desconocidas y otros datos indeseados. El procesamiento de cada tipo de

amenaza corre a cargo de un componente individual de la aplicación. Esta

organización flexible permite configurar con facilidad cualquiera de los

componentes y ajustarlos a las necesidades específicas de un usuario en

particular, o de toda una organización.

Kaspersky Internet Security incluye las siguientes características de protección:

Vigilancia de las actividades de las aplicaciones de usuario, para evitar

la ejecución de acciones peligrosas.

12 Kaspersky Internet Security 2009

Componentes de protección que ofrecen protección en tiempo real de

las transferencias y de las rutas de entrada de todos los datos en su

equipo.

Componentes de protección que aseguran la protección de su equipo

contra cualquier ataque o intrusión por red conocido en ese momento.

Componentes de filtrado de datos indeseados que ahorran tiempo,

tráfico Web y dinero.

Tareas de análisis antivirus utilizadas para buscar virus en archivos,

carpetas, unidades o zonas individuales, o para realizar un análisis

completo del equipo. También es posible configurar las tareas de

análisis para detectar vulnerabilidades en aplicaciones instaladas.

Componente de actualización, que asegura el estado óptimo de los

módulos internos de la aplicación modules y de las bases utilizadas

para buscar programas malintencionados, detectar ataques de piratas y

mensajes indeseados.

Asistentes y herramientas que facilitan la ejecución de tareas durante el

funcionamiento de Kaspersky Internet Security.

Características de soporte que ofrecen asistencia para trabajar con la

aplicación y ampliar sus posibilidades.

ASISTENTES Y HERRAMIENTAS

Asegurar la seguridad de su equipo es una tarea difícil que requiere

conocimientos sobre las características del sistema operativo y los métodos

empleados para aprovechar sus puntos débiles. Además, resulta difícil analizar y

asimilar la cantidad y diversidad de la información existente sobre seguridad de

sistemas.

Para facilitar la solución de tareas de seguridad específicas para el equipo, el

paquete Kaspersky Internet Security incluye un conjunto de Asistentes y

herramientas:

El Asistente para el análisis de la seguridad realiza diagnósticos de

seguridad del equipo y busca vulnerabilidades en el sistema operativo y

programas instalados en el equipo.

Introducción 13

Asistente de configuración del navegador: analiza los parámetros de

Microsoft Internet Explorer, en primer lugar, desde una perspectiva de

seguridad.

Asistente de restauración del sistema: elimina el rastro de las acciones

de objetos malintencionados dentro del sistema.

Asistente para la limpieza de los rastros de actividad: busca rastros de

acciones del usuario dentro del sistema y en parámetros del sistema

operativo, que puedan servir para recuperar información confidencial

sobre la actividad del usuario.

Asistente para la creación de un disco de rescate: permite restaurar el

sistema después del ataque de un virus que haya dañado archivos del

sistema operativo e impida que éste pueda iniciarse.

Análisis de paquetes de red: intercepta y muestra los detalles de los

paquetes de red.

Monitor de red: muestra información acerca de la actividad de red de su

equipo.

Teclado virtual: evita la captura de los datos introducidos por teclado.

CARACTERÍSTICAS DE SOPORTE

La aplicación incluye características de soporte diseñadas para mantener la

protección del equipo actualizada, mejorar las prestaciones y ayudarle a utilizar

la aplicación.

Kaspersky Security Network

Kaspersky Security Network es un sistema de transferencia automática

de informes sobre amenazas detectadas y potenciales, a una base de datos

centralizada. Con esta base de datos, Kaspersky Lab puede responder más

rápidamente a las amenazas más difundidas y alertar a los usuarios cuando

se producen epidemias víricas.

Licencia

Cuando adquiere Kaspersky Internet Security, acepta un contrato de

licencia con Kaspersky Lab que regula la utilización de la aplicación así

como su acceso a actualizaciones de las bases de datos y al Soporte

técnico por un tiempo especificado. Los términos de uso y otros datos

14 Kaspersky Internet Security 2009

necesarios para que la aplicación sea completamente funcional son

suministrados por un archivo llave.

La entrada Licencia le permite consultar información detallada sobre su

licencia así como adquirir o renovar la existente.

Soporte

Todos los usuarios registrados de Kaspersky Internet Security pueden

beneficiarse de nuestro servicio de soporte técnico. Para ver la información

acerca de cómo obtener soporte técnico, utilice la función Soporte.

Los vínculos le dan acceso al foro de usuarios de Kaspersky Lab, le

permiten enviar sugerencias al Soporte técnico o aportar comentarios sobre

la aplicación mediante un formulario en línea especial.

También puede tener acceso al servicio de Soporte técnico en línea y a los

servicios de su Espacio personal. Por supuesto, nuestro personal está

siempre dispuesto a ayudarle por teléfono con la aplicación.

ANÁLISIS HEURÍSTICO

Algunos componentes de protección en tiempo real utilizan métodos heurísticos,

como el Antivirus de archivos y memoria, el Antivirus de correo y chat, el

Antivirus Internet y el análisis antivirus.

El análisis de objetos mediante el método de comparación de firmas, utilizando

una base de datos con las descripciones de todas las amenazas conocidas,

permite obtener una respuesta definitiva acerca de un objeto, si éste es

malintencionado y su grado de peligrosidad. El método heurístico, a diferencia

del método de comparación de firmas, intenta detectar comportamientos típicos

de los objetos en lugar de analizar su contenido estático, pero no ofrece el

mismo grado de aciertos.

La ventaja del análisis heurístico es que detecta software malintencionado que

no está registrado en la base, por lo que no es necesario actualizar la base de

datos antes del análisis. Por estas razones, consigue detectar nuevas amenazas

antes de que los analistas antivirus las descubran.

Sin embargo, existen métodos que permiten engañar los métodos heurísticos.

Por ejemplo, una de estas medidas defensivas del código malintencionado

consiste en congelar su actividad cuando detecta que un análisis heurístico está

en curso.

Introducción 15

Nota

El uso combinado de varios métodos de análisis ofrece una mayor seguridad.

Advertencia.

Las amenazas nuevas detectadas de forma heurística son rápidamente

analizadas por Kaspersky Lab y los métodos para su desinfección se agregan

en pocas horas a las actualizaciones de las bases.

Si actualiza regularmente sus bases de datos, podrá mantener el nivel óptimo de

protección para su equipo.

Al analizar un objeto, el analizador heurístico simula la ejecución del objeto

dentro de un entorno virtual seguro administrado por la aplicación. Si descubre

una actividad sospechosa durante la ejecución del objeto, la aplicación lo

considera como dañino y no le permite ejecutarse en el equipo huésped, o

presenta un mensaje al usuario solicitando instrucciones adicionales:

Mover a cuarentena la nueva amenaza para ser analizada y procesada

más tarde con bases actualizadas.

Eliminar el objeto.

Ignorar (si está seguro de que el objeto no puede ser dañino).

Para utilizar los métodos heurísticos, active la casilla Utilizar el analizador

heurístico y desplace el cursor del nivel de detalle a una de las posiciones

siguientes: Superficial, Medio o Avanzado. El nivel de detalle busca un equilibrio

entre la minuciosidad y, por tanto, calidad del análisis contra nuevas amenazas,

y el consumo de recursos del sistema, así como la duración del análisis. A

mayor nivel heurístico, mayor cantidad de recursos del sistema se consume y

mayor es el tiempo requerido.

REQUISITOS HARDWARE Y SOFTWARE

DEL SISTEMA

Para operar normalmente, el equipo debe cumplir los requisitos siguientes:

Requisitos generales:

75 Mb de espacio libre en disco.

CD-ROM (para instalar la aplicación desde el CD).

16 Kaspersky Internet Security 2009

Ratón (mouse).

Microsoft Internet Explorer 5.5 o superior (para actualizar las bases y

módulos de la aplicación por Internet).

Microsoft Windows Installer 2.0.

Microsoft Windows XP Home Edition (SP2 o superior), Microsoft Windows XP

Professional (SP2 o superior), Microsoft Windows XP Professional x64 Edition:

Procesador Intel Pentium 300 MHz o superior (o su equivalente

compatible).

256 Mb de memoria RAM libre.

Microsoft Windows Vista Starter x32, Microsoft Windows Vista Home Basic,

Microsoft Windows Vista Home Premium, Microsoft Windows Vista Business,

Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate:

Procesador Intel Pentium 800 MHz 32 bits (x86) / 64 bits (x64) o

superior (o su equivalente compatible).

512 Mb de memoria RAM libre.

EN ESTA SECCIÓN:

Amenazas software ............................................................................................ 17

Amenazas Internet ............................................................................................. 39

AMENAZAS A LA SEGURIDAD

DEL EQUIPO

Las aplicaciones malintencionadas suponen una amenaza considerable a la

seguridad del equipo. Además, otras amenazas provienen del correo no

deseado (spam), mensajes fraudulentos (phishing), efracciones de piratas así

como software publicitario (adware) o pornográfico (pornware). Estas amenazas

están asociadas al uso de Internet.

AMENAZAS SOFTWARE

Kaspersky Internet Security puede detectar centenares de miles de programas

malintencionados residentes en su equipo. Algunos de estos programas

suponen una amenaza mayor para su equipo, mientras otros sólo son peligrosos

bajo determinadas condiciones. Después de detectar una aplicación

malintencionada, la clasifica y le atribuye un nivel de peligrosidad (alta o media).

Los analistas de Kaspersky Lab distinguen dos categorías principales de

amenazas software: programas malintencionados y programas potencialmente

indeseados.

Los programas malintencionados (Malware) (página 18) son diseñados para

producir daños en el equipos y a su usuario: por ejemplo, robos, bloqueos,

alteraciones o eliminaciones de datos, interrupciones en el funcionamiento de

los equipos o de la red.

Los programas potencialmente indeseados (PUP) (página 32), a diferencia de

los programas malintencionados, no están pensados sólo para producir daños,

pero pueden ayudar a romper el sistema de seguridad del equipo.

18 Kaspersky Internet Security 2009

La Enciclopedia del virus (http://www.viruslist.com/en/viruses/encyclopedia)

contiene una descripción detallada de estos programas.

SOFTWARE MALINTENCIONADO (MALWARE)

Los programas malintencionados ("malware") son diseñados especialmente

para producir daños en los equipos y a sus usuarios: robos, bloqueos,

alteraciones o eliminaciones de datos, interrupciones en el funcionamiento de

los equipos o de la red de equipos.

Los programas malintencionados se dividen en tres subcategorías: virus y

gusanos, caballos de Troya (troyanos) y herramientas malintencionadas.

Los virus y gusanos (Viruses_and_Worms) (página 18) son capaces de crear

copias de sí mismos y éstas, a su vez, también son capaces de reproducirse.

Algunos de ellos se ejecutan sin conocimiento ni intervención del usuario,

mientras otros requieren la actuación del usuario para poder ejecutarse. Estos

programas realizan accione malintencionadas cuando se ejecutan.

Los caballos de Troya (Trojan_programs) (página 22) no se autoreplican, a

diferencia de los gusanos y los virus. Se infiltran en el equipo, por ejemplo, a

través del correo electrónico o de un navegador, cuando el usuario consulta un

sitio Web "infectado". Para ejecutarse, requieren la acción del usuario antes de

poder realizar sus acciones malintencionadas.

Las herramientas malintencionadas (Malicious_tools) (página 28) son

herramientas creadas especialmente para producir daños. Sin embargo, a

diferencia de otros programas malintencionados, no ejecutan acciones

inmediatamente malintencionadas y pueden ser conservados y ejecutados sin

riesgo en el equipo del usuario. Contienen funciones que permiten a los

infractores crear virus, gusanos y troyanos, organizar ataques de red contra

servidores remotos, piratear equipos o realizar otras acciones malintencionadas.

VIRUS Y GUSANOS

Subcategoría: virus y gusanos (Viruses_and_Worms)

Nivel de riesgo: máximo

Los virus y gusanos tradicionales realizan acciones no autorizadas en el equipo

infectado, pueden autoreplicarse y propagarse por sí mismos.

Amenazas a la seguridad del equipo 19

Virus tradicionales

Después de infiltrar el sistema, un virus tradicional infecta un archivo, se

autoactiva, realiza su acción malintencionada y agrega copias de sí mismo

dentro de otros archivos.

Los virus tradicionales sólo se reproducen en los recursos locales de un

determinado equipo, no pueden penetrar en otros equipos de forma

independiente. La distribución hacia otros equipos sólo se produce si el virus

agrega una copia de sí mismo a un archivo ubicado en una carpeta compartida

o en un CD, o cuando el usuario reenvía un correo con un adjunto infectado.

El código de un virus tradicional suele especializarse en penetrar en varias

zonas de su equipo, del sistema operativo o de una aplicación. En función del

entorno, se hace una diferencia entre virus de archivo, de arranque, de

secuencia de comandos (script) y de macro.

Los virus pueden infectar archivos de diferentes modos. Los virus de

sobreescritura escriben su propio código para reemplazar el contenido del

archivo infectado. El archivo infectado deja de funcionar y no es posible

repararlo. Los virus parasitarios modifican los archivos, pero los dejan parcial o

completamente operacionales. Los virus compañeros no modifican los archivos,

sino que los duplican, de forma que al abrir el ejemplar de archivo infectado por

el virus, éste se ejecuta. Existen otros tipos como los virus vinculados, los virus

que infectan módulos objeto (OBJ) o bibliotecas de compilación (LIB), los virus

que infectan el texto original de los programas.

Gusano

Después de infiltrar el sistema, el código de un gusano de red, de forma similar

al código de un virus tradicional, se ejecuta y realiza su acción malintencionada.

Los gusanos de red se denominan así por su capacidad para aprovechar

túneles de comunicación entre equipos para propagarse a sí mismos a través de

varios canales de información.

Los gusanos se clasifican por su método principal de proliferación, descrito en la

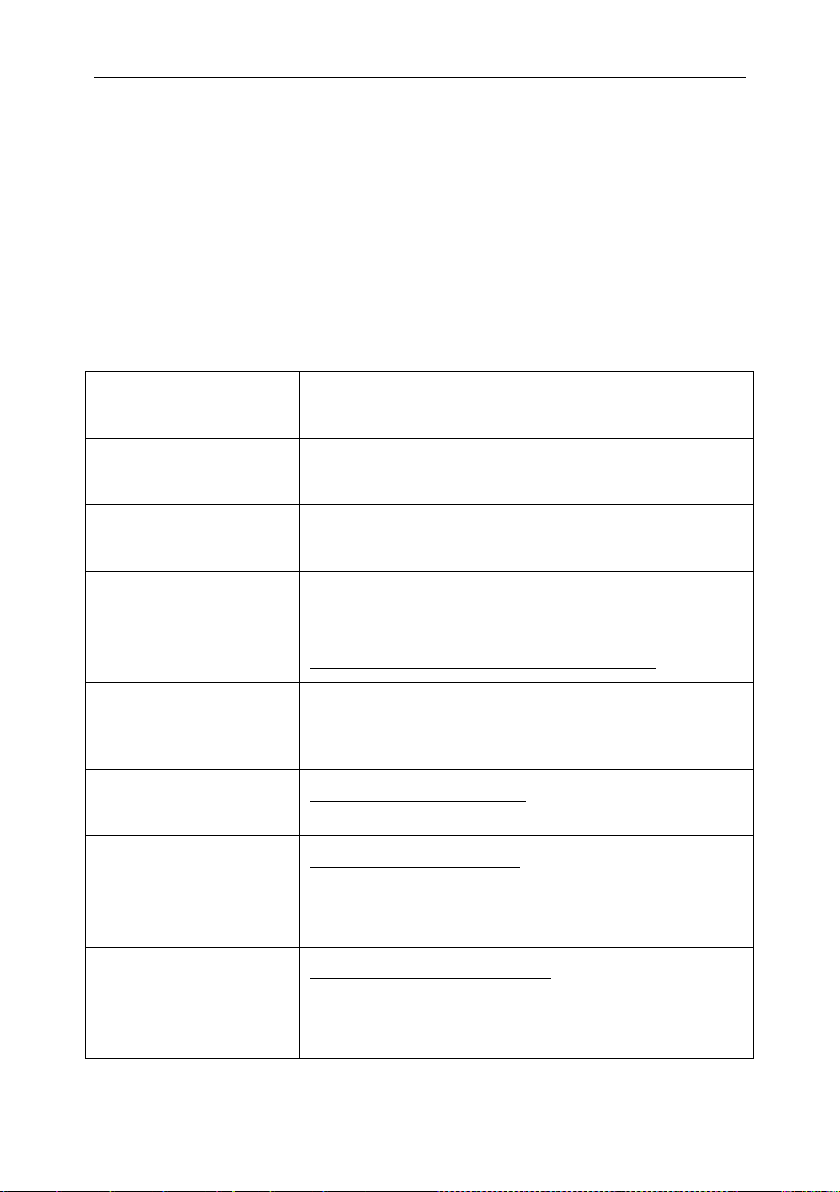

tabla siguiente:

20 Kaspersky Internet Security 2009

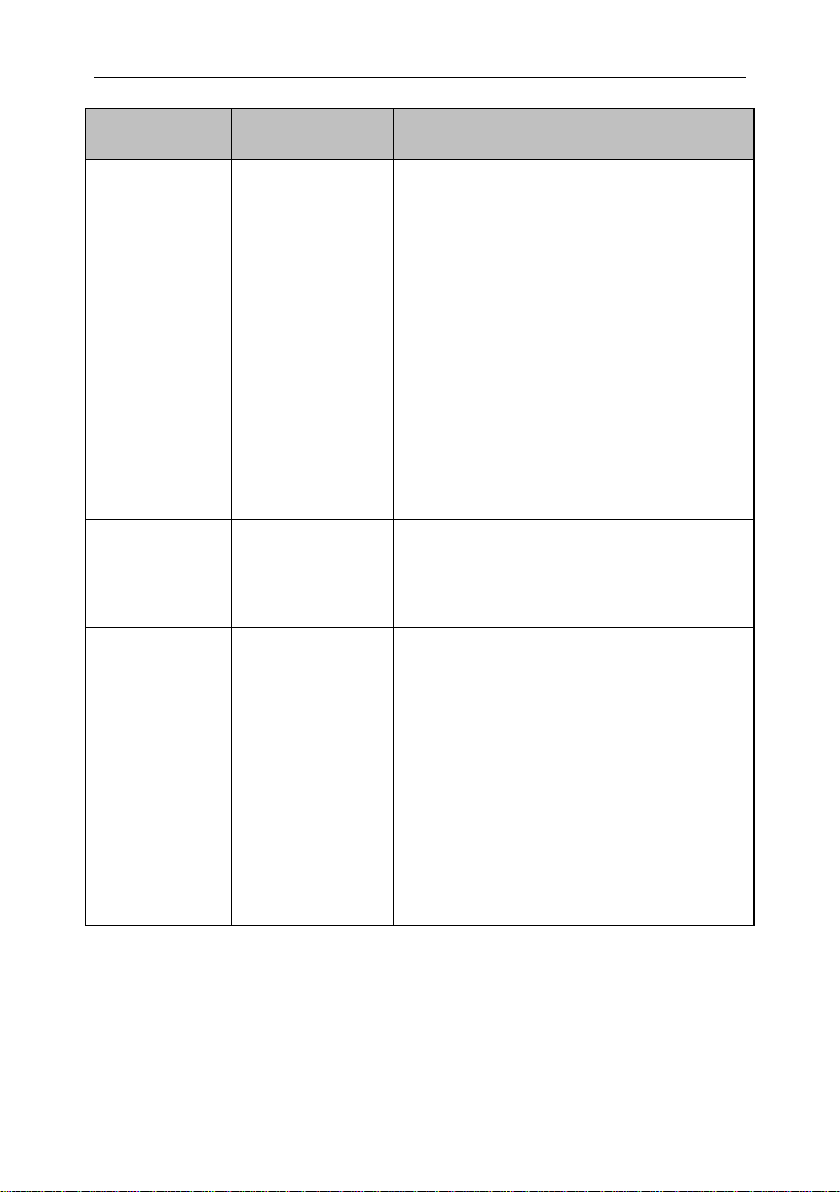

TIPO

NOMBRE

DESCRIPCIÓ N

IMWorm

Gusanos de

mensajería

instantánea

Estos gusanos se propagan a través de clientes

de mensajería instantánea (IM) como ICQ, MSN

Messenger, AOL Instant Messenger, Yahoo

Pager ó Skype.

Normalmente, estos gusanos utilizan listas de

contactos para enviar mensajes con un vínculo

hacia una copia del archivo con el gusano,

ubicada en un sitio Web. Cuando un usuario

descarga y abre el archivo, el gusano se activa.

EmailWorm

Gusanos de correo

Los gusanos de correo infectan los equipos a

través del correo electrónico.

El mensaje infectado contiene un archivo

adjunto con una copia del gusano, o un vínculo

a dicho archivo ubicado en un sitio Web. El sitio

Web suele estar pirateado o pertenece al propio

pirata. Cuando abre el adjunto, el gusano se

activa; en otro caso, se activa cuando el usuario

hace clic en el vínculo, descarga y abre el

archivo con el gusano. Tras esto, el gusano

sigue reproduciéndose mensajes con copias de

sí mismo a otras direcciones de correo.

IRCWorm

Gusanos IRC

Los gusanos de este tipo penetran en los

equipos a través de sistemas IRC (Internet

Relay Chat) que permiten comunicar con otras

personas por Internet en tiempo real.

Estos gusanos publican en el canal IRC una

copia del archivo o un vínculo al archivo del

gusano. Cuando un usuario descarga y abre el

archivo, el gusano se activa.

Tabla 1. Gusanos clasificados por modo de proliferación

Amenazas a la seguridad del equipo 21

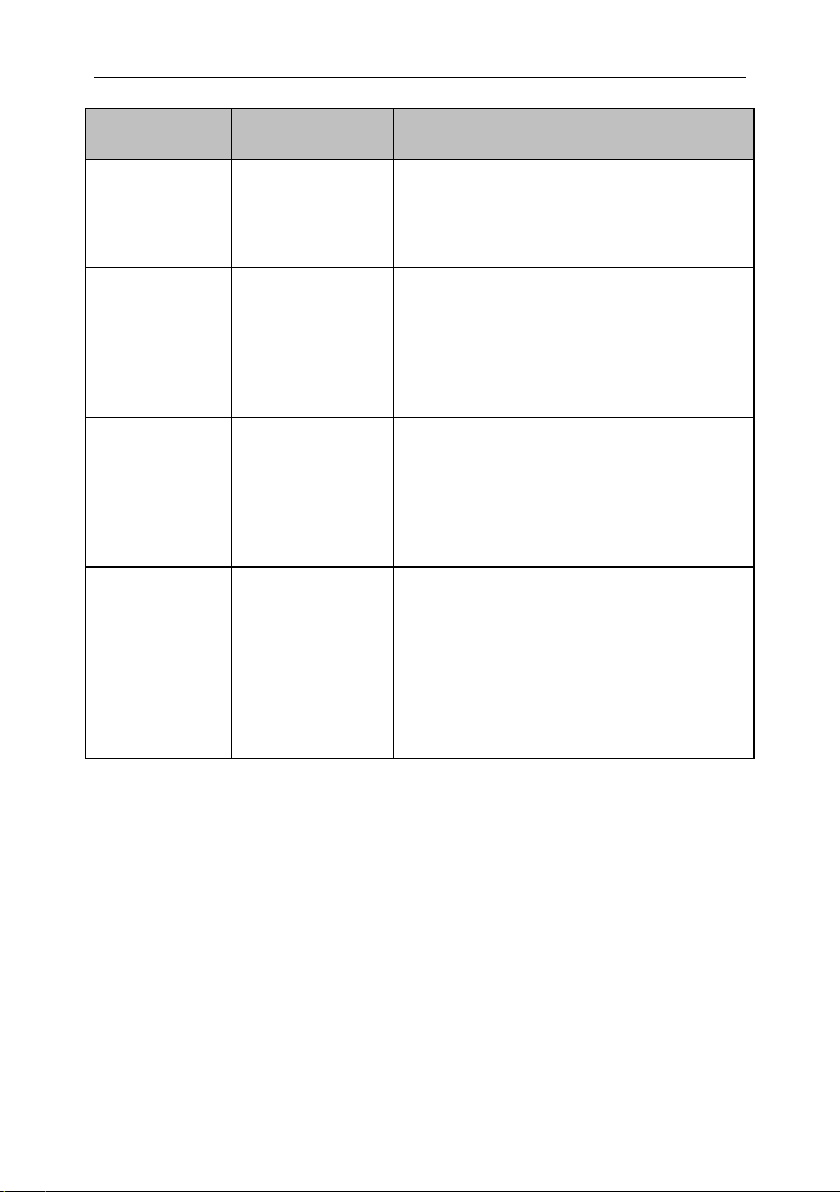

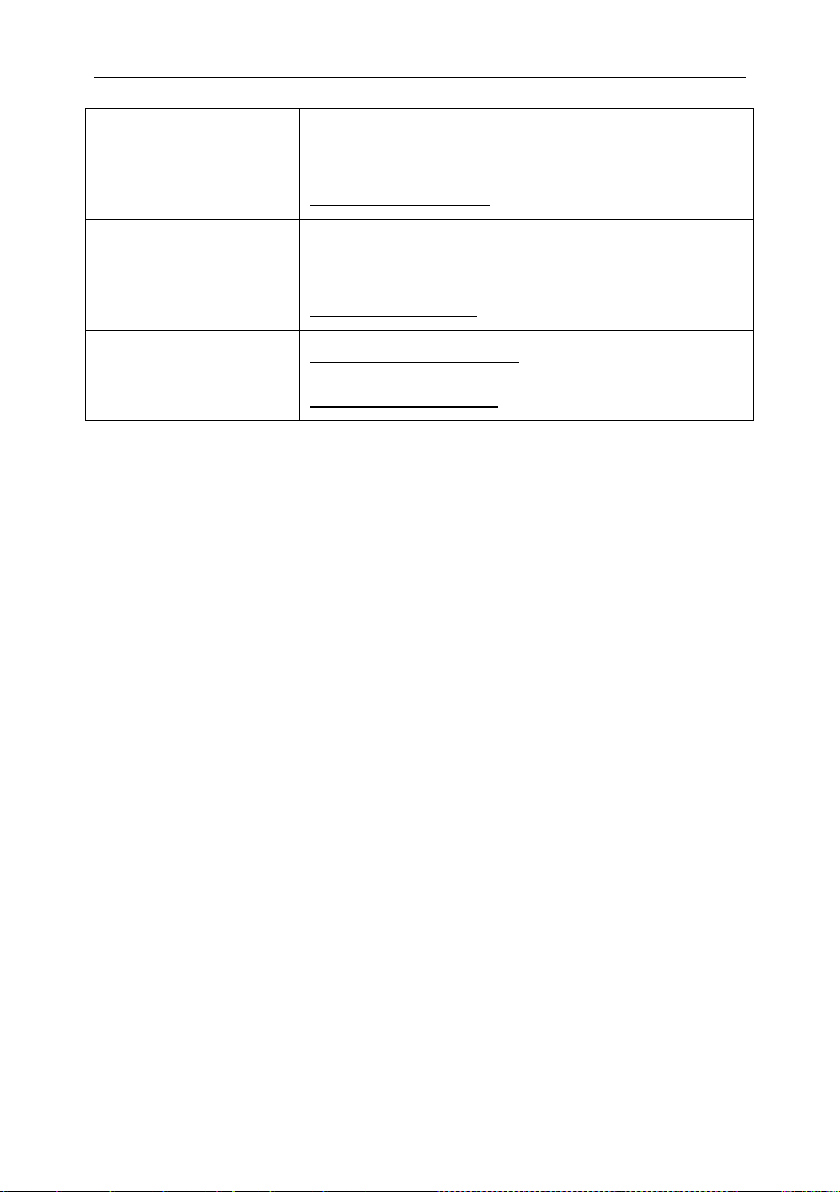

TIPO

NOMBRE

DESCRIPCIÓ N

NetWorms

Gusanos de red

(que operan en

redes de equipos)

Estos gusanos se reproducen a través de redes

informáticas.

A diferencia de los otros tipos, los gusanos de

red se propagan sin la intervención del usuario.

Buscan los equipos dentro de la red local a

través de programas que presentan

vulnerabilidades. Para ello utilizan el

procedimiento de difusión un paquete de red

especial (un "exploit") que contiene parte o la

totalidad de su propio código. Si un equipo

dentro de la red es vulnerable, será infiltrado

por dicho paquete. Una vez dentro del equipo,

el gusano se activa.

P2PWorm

Gusanos de

intercambio de

archivos

Los gusanos P2P se propagan mediante las

redes P2P, como Kazaa, Grokster, EDonkey,

FastTrack o Gnutella.

Para utilizar una red de intercambio de archivos,

el gusano se duplica dentro de la carpeta de

intercambio normalmente ubicada dentro del

equipo del usuario. La red de intercambio de

archivos difunde la información sobre su

presencia y el usuario puede "buscar" el archivo

infectado en la red y, como cualquier otro

archivo, descargarlo y abrirlo.

Otros gusanos más complejos imitan los

protocolos de red de una determinada red de

intercambio de archivos: responden de forma

positiva a respuestas de la red y ofrecen sus

propias copias para descarga.

22 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

Worm

Otros gusanos

Otros gusanos de red incluyen:

Gusanos que distribuyen sus copias

mediante recursos de red. Aprovechando las

características del sistema operativo,

atraviesan las carpetas de red compartidas,

se conectan a equipos de la red externa

global e intentan autorizar permisos de

acceso completo a sus discos. A diferencia

de otros gusanos de red, el usuario debe

abrir un archivo con una copia del gusano

para poder activarlo.

Gusanos que utilizan otros métodos de

propagación no presentados aquí: por

ejemplo, gusanos que se propagan a través

de teléfonos móviles.

TROYANOS

Subcategoría: Troyanos (Trojan_programs)

Nivel de riesgo: máximo

A diferencia de los gusanos y los virus, los caballos de Troya (troyanos) no

crean copias de sí mismos. Se infiltran en el equipo, por ejemplo, a través de un

adjunto de correo o de un navegador, cuando el usuario consulta un sitio Web

"infectado". Los troyanos deben ser ejecutados por el usuario para poder realizar

sus acciones malintencionadas.

Los caballos de Troya son capaces de realizar toda una gama de acciones

malintencionadas. Las características principales de los troyanos son el bloqueo,

modificación y eliminación de datos, así como la perturbación del funcionamiento

de los equipos en redes informáticas. Además, los troyanos pueden recibir y

enviar archivos, ejecutarlos, mostrar mensajes, conectarse a páginas Web,

descargar e instalar programas y reiniciar el equipo infectado.

Los intrusos utilizan a menudo "conjuntos" que incluyen varios tipos de troyanos

complementarios.

Amenazas a la seguridad del equipo 23

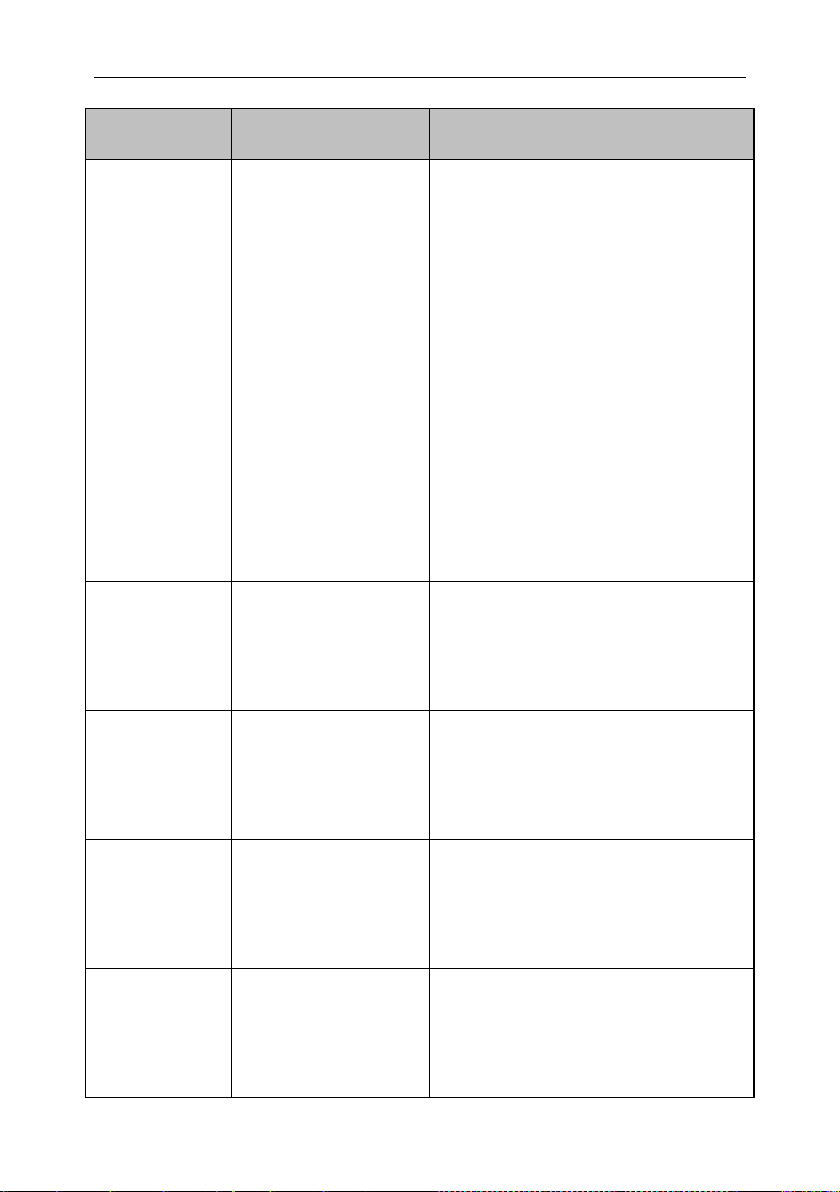

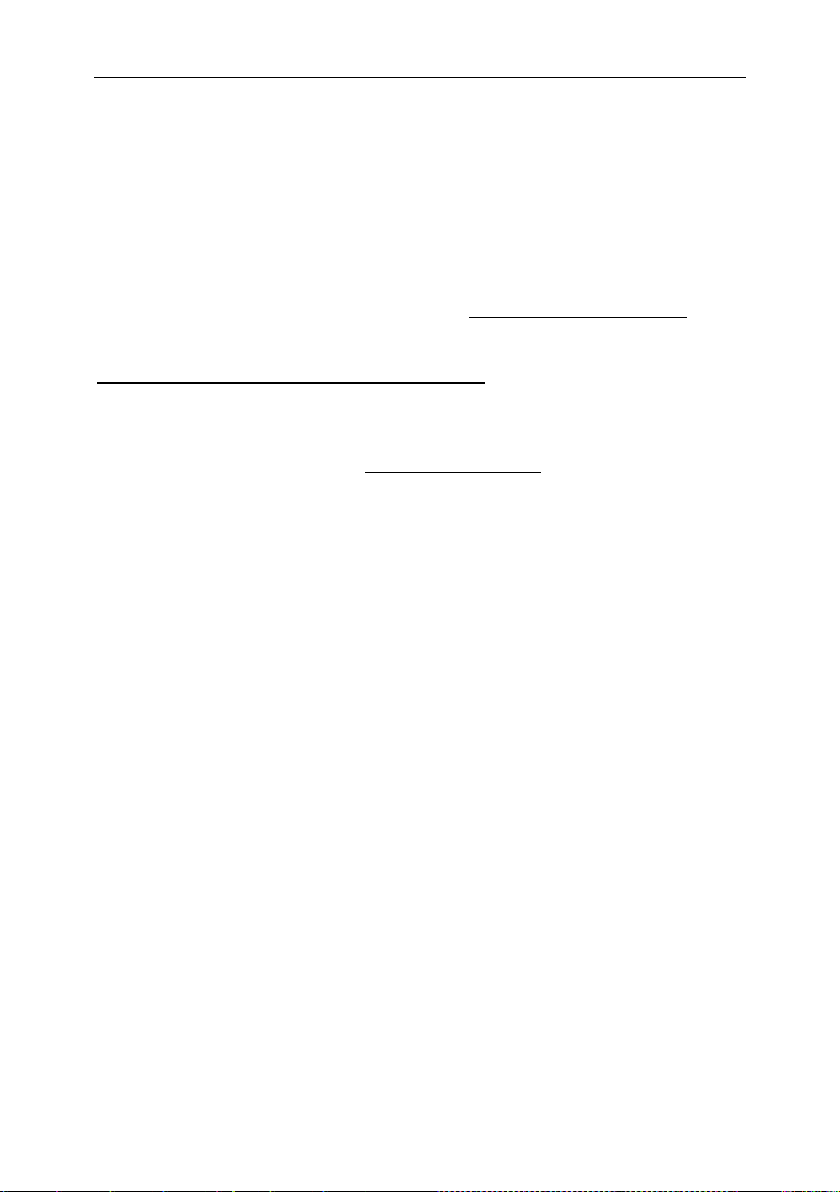

TIPO

NOMBRE

DESCRIPCIÓ N

TrojanArcBomb

Archivos bomba

Archivos comprimidos que, cuando se

descomprimen, aumentan de tamaño

hasta impedir el funcionamiento del

equipo. Cuando se intenta descomprimir

el propio archivador, el equipo empieza a

ralentizarse o se "congela" mientras el

espacio disco puede saturarse con datos

"vacíos". Los "archivos bomba" son

especialmente peligrosos para los

servidores de archivos y de correo. En un

servidor donde se ejecute un sistema de

procesamiento automático de información

entrante, un "archivo bomba" puede llegar

a detener el servidor.

Backdoor

Troyanos de

administración

remota (puerta

trasera)

Estos programas se consideran los más

peligrosos de los troyanos; por sus

características, recuerdan programas de

administración remota. Estos programas

se instalan a sí mismos sin el

conocimiento del usuario y facilitan a los

intrusos medios de administración remota

del equipo.

La tabla a continuación describe los diferentes tipos y comportamientos de los

troyanos.

Tabla 2. Tipos de troyanos clasificados por su comportamiento en el equipo infectado

24 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

Trojans

Troyanos

Los troyanos incluyen los siguientes

programas malintencionados:

Troyanos tradicionales; sólo

reproducen las características

principales de los troyanos: bloqueo,

modificación y eliminación de datos, la

perturbación del funcionamiento de los

equipos en redes informáticas. No

disponen de ninguna de las

características avanzadas propias de

otros tipos de troyanos descritos en

esta tabla;

Troyanos "polivalentes"; disponen de

funciones adicionales, propias de

varios tipos de caballos de Troya.

TrojanRansoms

Troyanos

chantajistas

Estas versiones "toman como rehén" la

información del usuario dentro del equipo,

modificando, bloqueando o perturbando el

funcionamiento del equipo, de forma que

el usuario es incapaz de utilizar los datos.

A continuación, el pirata pide un rescate

al usuario a cambio de proporcionarle un

programa que restablecerá el

funcionamiento normal del equipo.

TrojanClickers

Troyanos

generadores de

clics

Estos programas visitan páginas Web

desde el equipo del usuario: envían un

comando al navegador Web o sustituyen

las direcciones Web almacenadas en los

archivos del sistema.

Gracias a estos programas, los intrusos

organizan ataques por red o aumentan el

tráfico hacia esos sitios, para mejorar la

cantidad de ingresos por apariciones de

banners publicitarios.

Amenazas a la seguridad del equipo 25

TIPO

NOMBRE

DESCRIPCIÓ N

TrojanDownloaders

Troyanos

cargadores

Estos programas acceden a la página

Web del intruso, descargan otros

programas malintencionados y los

instalan en el equipo del usuario. El

nombre del archivo de software

malintencionado que descargan, lo

guardan en su código o lo obtienen de la

página Web consultada.

TrojanDroppers

Troyanos

lanzadera

Estos troyanos guardan en el disco del

equipo otros troyanos y a continuación los

instalan.

Los intrusos pueden utilizar estos

troyanos lanzadera de varias formas:

para instalar programas

malintencionados sin el conocimiento

de sus usuarios: los troyanos

lanzadera no muestran ningún

mensaje propio ni mensajes falsos, por

ejemplo para informar acerca de un

error de archivo o de una versión

incorrecta del sistema operativo;

para evitar que otro programa

malintencionado pueda ser detectado:

no todos los programas antivirus son

capaces de detectar un programa

malintencionado alojado dentro de un

troyano lanzadera.

26 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

TrojanNotifiers

Troyanos

informadores

Informan al intruso de que el equipo

infectado está conectado; a continuación

le transfieren los datos de dicho equipo,

en particular: la dirección IP, el número de

un puerto abierto o la dirección de correo

electrónico. Para comunicarse con el

intruso, utilizan el correo electrónico, un

servidor FTP o se conectan a la página

Web del intruso.

Los troyanos informadores se incluyen a

menudo en de conjuntos de varios

troyanos complementarios. Informan al

intruso que otros troyanos han sido

instalados con éxito en el equipo del

usuario.

TrojanProxies

Trojans-Proxies

Permiten al intruso acceder de forma

anónima a páginas Web bajo la identidad

del equipo del usuario y sirven a menudo

para enviar correo indeseado.

Trojan-PSWs

Ladrones de

contraseñas

Troyanos ladrones de contraseñas (PSW,

Password Stealing Ware); roban cuentas

de usuarios, por ejemplo, información de

registro de software. Buscan información

confidencial en los archivos del sistema y

el Registro y para transmitirla utilizan el

correo electrónico, un servidor FTP o se

conectan a la página Web del intruso.

Algunos de estos troyanos entran dentro

de los tipos especiales descritos en esta

tabla, como los tipos Trojan-Bankers,

Trojan-IM y Trojan-GameThieves.

Amenazas a la seguridad del equipo 27

TIPO

NOMBRE

DESCRIPCIÓ N

Trojan-Spies

Troyanos espía

Estos programas sirven para espiar al

usuario: recopilan información sobre las

acciones del usuario en el equipo: por

ejemplo, interceptan datos introducidos

con el teclado, capturan imágenes de la

pantalla y generan listas de aplicaciones

activas. Después de recuperar esta

información, la transmiten al intruso, para

ello utilizan el correo electrónico, un

servidor FTP o se conectan a la página

Web del intruso.

Trojans-DoS

Troyanos para

ataques por red

Los programas de ataque DoS (Denial-of-

Service) envían numerosas peticiones al

servidor remoto desde el equipo del

usuario. El servidor moviliza todos sus

recursos para procesar las peticiones

hasta que deja de funcionar. Estos

programas sirven a menudo para infectar

múltiples equipos desde los que atacan al

servidor.

Trojan-IMs

Ladrones de

datos en

mensajerías

instantáneas

Estos programas roban números y

contraseñas de usuarios de clientes de

mensajería instantánea (IM), como ICQ,

MSN Messenger, AOL Instant Messenger,

Yahoo Pager ó Skype. Para transferir la

información al intruso utilizan el correo

electrónico, un servidor FTP o se

conectan a la página Web del intruso.

Rootkits

Procesos ocultos

Estos programas ocultan la presencia y

actividad de otros programas

malintencionados, facilitando por tanto su

actividad y propagación dentro del

sistema. Ocultan archivos o procesos en

la memoria de un equipo infectado,

registran claves ejecutadas por los

programas malintencionados, ocultan el

intercambio de datos entre las

aplicaciones instaladas en el equipo del

usuario y otros equipos de la red.

28 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

Trojan-SMS

Troyanos de

mensajes SMS

Estos programas infectan teléfonos

móviles desde los que envían mensajes

SMS a números de pago que se facturan

al usuario.

TrojanGameThieves

Ladrones de

datos en juegos

de red.

Estos programas roban los datos de la

cuenta a usuarios de juegos en línea; a

continuación, transmiten esta información

al intruso por correo electrónico, mediante

FTP, conectándose a la página Web del

intruso o con otros métodos.

TrojansBankers

Ladrones de

cuentas

bancarias

Estos programas roban datos de cuentas

bancarias o de cuentas de dinero

electrónico; transmiten estos datos al

intruso por correo electrónico, mediante

FTP, conectándose a la página Web del

intruso o con otros métodos.

TrojanMailfinders

Buscadores de

direcciones

electrónicas

Estos programas recuperan direcciones

de correo electrónico en el equipo y las

transmiten al intruso por correo

electrónico, mediante FTP, conectándose

a la página Web del intruso o con otros

métodos. El intruso utiliza las direcciones

recopiladas para enviar correo no

deseado.

HERRAMIENTAS MALINTENCIONADAS

Subcategoría: herramientas malintencionadas (Malicious_tools)

Nivel de riesgo: Medio

Son herramientas diseñadas especialmente para producir daños. Sin embargo,

a diferencia de otros programas malintencionados, son herramientas utilizadas

principalmente para atacar otros equipos y pueden ser conservados y

ejecutados sin riesgo en el equipo del usuario. Estos programas contienen

funciones para crear virus, gusanos y troyanos, organizar ataques de red contra

servidores remotos, piratear equipos o realizar otras acciones malintencionadas.

Amenazas a la seguridad del equipo 29

TIPO

NOMBRE

DESCRIPCIÓ N

Constructor

Constructores

Los constructores sirven para generar

virus, gusanos y caballos de Troya nuevos.

Algunos constructores poseen una interfaz

estándar con ventanas, que permite al

pirata seleccionar el tipo de programa

malintencionado creado, el método

utilizado para resistir a los métodos de

depuración así como otras propiedades.

DoS

Ataques de red

Los programas de ataque DoS (Denial-of-

Service) envían numerosas peticiones al

servidor remoto desde el equipo del

usuario. El servidor paraliza sus recursos

para procesar las peticiones hasta que

deja de funcionar.

Existen varios tipos de herramientas para software malintencionado, con

diferentes funciones, descritas en la tabla siguiente.

Tabla 3. Herramientas malintencionadas agrupadas por función

30 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

Exploit

Exploit/Hazaña

Un exploit ("hazaña") es un conjunto de

datos o un trozo de código que aprovecha

las vulnerabilidades de la aplicación

objetivo para realizar una acción

malintencionada en el equipo. Por ejemplo,

una hazaña puede escribir o leer archivos,

o abrir páginas Web "infectadas".

Las diferentes hazañas aprovechan las

vulnerabilidades de diferentes aplicaciones

o servicios de red. Una hazaña se

transmite por la red a múltiples equipos

como un paquete de red, para buscar

equipos con servicios de red vulnerables.

Por ejemplo, una hazaña incluida en un

archivo DOC busca las vulnerabilidades de

los procesadores de texto y, cuando el

usuario abre un archivo infectado, ejecuta

las funciones programadas por el intruso.

Un hazaña contenida en un mensaje de

correo busca vulnerabilidades dentro de

los clientes de correo; es capaz de ejecutar

su acción malintencionada tan pronto como

el usuario abre el mensaje infectado dentro

del programa.

Las hazañas sirven para difundir gusanos

de red (Net-Worm). Los Exploits-Nukers

son paquetes de red que inutilizan los

equipos.

FileCryptors

Cifradores de

archivos

Los cifradores de archivos procesan otros

programas malintencionados para

ocultarlos de las aplicaciones antivirus.

Amenazas a la seguridad del equipo 31

TIPO

NOMBRE

DESCRIPCIÓ N

Flooders

Programas de

saturación de

redes

Envían un gran número de mensajes a

través de canales de comunicación por

red, en canales IRC por ejemplo.

Sin embargo, esta categoría de software

malintencionado no incluye programas que

saturen el tráfico de correo, canales de

mensajería instantánea o envíen SMS, que

ya están clasificados como tipos aparte en

la tabla siguiente (Email-Flooder, IMFlooder y SMS-Flooder).

HackTools

Herramientas de

efracción

Las herramientas de efracción (hacking)

sirven para piratear los equipos donde se

encuentran instaladas, o para organizar

ataques desde otro equipo. Estos ataques

comprenden: agregar usuarios de sistema

sin autorización; borrar los informes de

sistema para ocultar cualquier rastro de su

presencia en el sistema. Incluyen algunos

"sniffers" (rastreadores de tráfico de red)

que ejecutan funciones malintencionadas,

como interceptar contraseñas, por ejemplo.

Los rastreadores son programas que

permiten examinar el tráfico de red.

notvirus:Hoax

Bromistas

Estos programas asustan al usuario con

mensajes parecidos a virus: avisan de la

"detección" de un virus dentro de un

archivo sano, o informan con un mensaje

del formateo del disco, sin que se

produzca.

Spoofers

Spoofers

Estos programas envían mensajes y

peticiones de red con una dirección de

remite simulada. Los intrusos utilizan

spoofers (simuladores), por ejemplo, para

aparentar ser otro remitente.

VirTools

Herramientas que

modifican

programas

malintencionados

Permiten modificar otros programas

malintencionados para ocultarlos de las

aplicaciones antivirus.

32 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

EmailFlooders

Programas de

saturación para

direcciones de

correo

Estos programas envían numerosos

mensajes a direcciones de correo

electrónico (las inundan). Debido al amplio

flujo de mensajes, los usuarios se vuelven

incapaces de distinguir mensajes entrantes

no deseados.

IM-Flooders

Programas de

saturación para

mensajería

instantánea

Estos programas envían gran número de

mensajes a usuarios de clientes de

mensajería instantánea (IM), como ICQ,

MSN Messenger, AOL Instant Messenger,

Yahoo Pager ó Skype. Debido al amplio

flujo de mensajes, los usuarios se vuelven

incapaces de distinguir mensajes entrantes

no deseados.

SMSFlooders

Programas de

saturación con

mensajes SMS

Estos programas envían numerosos

mensajes SMS a teléfonos móviles.

PROGRAMAS POTENCIALMENTE INDESEADOS

Programas potencialmente indeseados: a diferencia de los programas

malintencionados, no están pensados sólo para producir daños. Sin embargo,

pueden servir para romper la seguridad del equipo.

Los programas potencialmente indeseados incluyen software publicitario

(adware), los captadores pornográficos (pornware) y otros programas

potencialmente indeseados.

Programas publicitarios o Adware (página 33) presentan información publicitaria

ante el usuario.

Captadores pornográficos o Pornware (página 33) presentan información

pornográfica ante el usuario.

Otros programas de riesgo o riskware (página 34) suelen ser programas útiles

instalados por muchos usuarios informáticos. Sin embargo, si un intruso

consigue introducirse o instalar dichos programas en el equipo del usuario,

podrá explotar algunas de sus características para romper la seguridad del

sistema.

Amenazas a la seguridad del equipo 33

Los programas potencialmente indeseados son instalados mediante uno de los

siguientes métodos:

Son instalados por el usuario, individualmente o junto con otro

programa. Por ejemplo, los desarrolladores de software incluyen

programas publicitarios dentro sus programas freeware o shareware.

También son instalados por los intrusos. Por ejemplo, vienen incluidos

en paquetes de otros programas malintencionados, aprovechan

"vulnerabilidades" del navegador Web o utilizan cargadores o

lanzaderas de troyanos, cuando el usuario visita un sitio Web

"infectado".

SOFTWARE PUBLICITARIO (ADWARE)

Subcategoría: Software publicitario (adware)

Nivel de riesgo: Medio

Los programas publicitarios (Adware) implican la presentación de publicidad

ante el usuario. Muestran pancartas publicitarias en la interfaz de otros

programas y redireccionan las consultas de búsqueda hacia sitios Web de

publicidad. Algunos programas publicitarios colectan y envían a sus

desarrolladores los datos del usuario para uso comercial: por ejemplo, qué sitios

visita, qué búsquedas hace. A diferencia de los troyanos espía, estos programas

transfieren la información con autorización del usuario.

SOFTWARE PORNOGRÁFICO (PORNWARE)

Subcategoría: Software pornográfico (pornware)

Nivel de riesgo: Medio

Normalmente, son los usuarios los que instalan estos programas para buscar o

descargar pornografía.

Los intrusos también pueden instalar estos programas en el equipo del usuario

para mostrar publicidad de sitios y servicios comerciales pornográficos, sin

haber sido autorizados para ello. Para instalarlos, aprovechan vulnerabilidades

del sistema operativo o del navegador Web y son distribuidos normalmente por

cargadores o lanzaderas de troyanos.

34 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

Porn-Dialers

Marcadores

automáticos

Estos programas marcan automáticamente

los teléfonos de servicios pornográficos

que incorporan; a diferencia de los

troyanos marcadores, informan al usuario

de su acción.

PornDownloaders

Programas de

descarga de

archivos por

Internet

Estos programas descargan información

pornográfica en el equipo del usuario; a

diferencia de los troyanos marcadores,

informan al usuario de su acción.

Porn-Tools

Herramientas

Permiten buscar y visualizar contenidos

pornográficos; este tipo incluye barras de

herramientas especiales para navegadores

y reproductores de vídeo.

Existen tres tipos de captadores pornográficos, descritos en la tabla a

continuación.

Tabla 4. Tipos de captadores pornográficos, clasificados por función

OTROS PROGRAMAS DE RIESGO

Subcategoría: otros programas de riesgo

Nivel de riesgo: Medio

La mayoría de estos programas son herramientas legítimas utilizadas por

muchos usuarios. Se incluyen los clientes IRC, marcadores telefónicos,

programas de descarga de archivos, monitores de actividad del sistema,

herramientas para trabajar con contraseñas, servidores Internet FTP, HTTP ó

Telnet.

Sin embargo, si un intruso consigue introducirse o instalar dichos programas en

el equipo del usuario, sus características permiten romper la seguridad del

sistema.

Amenazas a la seguridad del equipo 35

TIPO

NOMBRE

DESCRIPCIÓ N

Client-IRC

Programas clientes

de Internet chat

Los usuarios instalan estos

programas para comunicarse por

IRC. Los intrusos los utilizan para

propagar programas

malintencionados.

Dialers

Programas de

marcación automática

Estos programas establecen

conexiones telefónicas "ocultas" por

módem.

Downloaders

Descargadores de

archivos

Estos programas descargan en

secreto archivos desde sitios Web.

Monitors

Supervisores

Estos programas supervisan la

actividad de los equipos donde se

encuentran instalados, incluido el

rendimiento de las aplicaciones y los

intercambios de datos con

aplicaciones de otros equipos.

PSWTools

Herramientas de

recuperación de

contraseñas

Estos programas sirven para mostrar

y recuperar contraseñas olvidadas.

Los intrusos los utilizan del mismo

modo cuando se instalan en los

equipos de los usuarios.

La tabla siguiente describe programas de riesgo agrupados por característica:

Tabla 5. Otros tipos de software de riesgo agrupados por característica

36 Kaspersky Internet Security 2009

TIPO

NOMBRE

DESCRIPCIÓ N

RemoteAdmin

Programas de

administración

remota

Estos programas son utilizados a

menudo por administradores de

sistema; dan acceso a la interfaz del

equipo remoto con el fin de

monitorizarla y controlarla. Los

intrusos los utilizan del mismo modo

cuando se instalan en los equipos de

los usuarios.

Los programas de riesgo destinados

a la administración remota son

diferentes de los troyanos de

administración remota, o puertas

traseras (Backdoor en inglés). Los

troyanos disponen de funciones que

les permiten infiltrarse e instalarse en

el sistema de forma independiente;

los programas legítimos no presentan

estas características.

Server-FTP

Servidores FTP

Estos programas ofrecen funciones

propias de servidores FTP. Los

intrusos los instalan en los equipos

de los usuarios para tener acceso

remoto a través del protocolo FTP.

Server-Proxy

Servidores proxy

Estos programas ofrecen funciones

propias de servidores proxy. Los

intrusos se instalan en el equipo para

enviar correo no deseado utilizando

la identidad del usuario.

Server-Telnet

Servidores Telnet

Estos programas ofrecen funciones

propias de servidores Telnet. Los

intrusos los instalan en los equipos

de los usuarios para tener acceso

remoto a través del protocolo Telnet.

Server-Web

Servidores Web

Estos programas ofrecen funciones

propias de servidores Web. Los

intrusos los instalan en los equipos

de los usuarios para tener acceso

remoto a través del protocolo HTTP.

Amenazas a la seguridad del equipo 37

TIPO

NOMBRE

DESCRIPCIÓ N

RiskTool

Herramientas locales

del equipo

Estas herramientas proporcionan

características avanzadas que se

utilizan tan sólo en el equipo del

usuario. Permiten al intruso ocultar

archivos o ventanas de aplicaciones

activas, o cerrar procesos activos.

NetTool

Herramientas de red

Estas herramientas permiten al

usuario de un equipo controlar otros

equipos en la red: por ejemplo, para

reiniciarlos, encontrar puertos

abiertos o ejecutar programas

instalados en esos equipos.

Client-P2P

Clientes P2P

Estos programas son utilizados en

redes punto a punto (P2P). Los

intrusos pueden utilizarlos para

propagar programas

malintencionados.

Client-SMTP

Clientes SMTP

Estos programas envían mensajes de

correo y ocultan sus actividades. Los

intrusos se instalan en el equipo para

enviar correo no deseado utilizando

la identidad del usuario.

WebToolbar

Barras de

herramientas Web

Estos programas agregan sus

propias barras de herramientas a las

de otras aplicaciones.

FraudTool

Programas

fraudulentos

Estos programas se presentan como

si fuesen otros programas auténticos.

Por ejemplo, existen programas

antivirus fraudulentos que muestran

mensajes acerca de la detección de

programas malintencionados, pero no

encuentran ni neutralizan nada.

38 Kaspersky Internet Security 2009

MÉTODOS DE DETECCIÓN DE OBJETOS

INFECTADOS, SOSPECHOSOS Y

POTENCIALMENTE PELIGROSOS POR LA

APLICACIÓN

Kaspersky Internet Security detecta los programas malintencionados utilizando

dos métodos: el método reactivo (mediante bases de datos) y el método

proactivo (mediante análisis heurístico).

Las bases de datos de la aplicación contienen registros utilizados para identificar

centenares de miles de amenazas conocidas en los objetos analizados. Los

registros contienen información sobre los segmentos de control en el código de

los programas malintencionados así como sobre los algoritmos utilizados para

desinfectar los objetos que contienen estos programas. Los analistas antivirus

de Kaspersky Lab analizan a diario centenares de nuevos programas

malintencionados, crean registros que los identifican y los incluyen en

actualizaciones a la base de datos.

Si Kaspersky Internet Security detecta en un objeto examinado segmentos de

código que coinciden exactamente con las secciones de control de un programa

malintencionado, gracias a la información disponible en la base, determinará que

se trata de un objeto infectado: si sólo coincide en parte, su estado se define

como sospechoso.

Con el método proactivo, la aplicación consigue detectar nuevos programas

malintencionados, que no aparecen en la base de datos.

La aplicación es capaz de detectar objetos que contienen nuevos programas

malintencionados, en función de su comportamiento. El código de un nuevo

objeto puede no coincidir en parte o en totalidad con el de un programa

malintencionado conocido, pero contiene secuencias de comandos

características, como la apertura o escritura de un archivo, o la interceptación de

vectores de interrupción. La aplicación determina por ejemplo que un archivo

puede estar infectado por un virus de arranque desconocido.

Los objetos detectado por el método proactivo son designados como

potencialmente peligrosos.

Amenazas a la seguridad del equipo 39

AMENAZAS INTERNET

La aplicación Kaspersky Lab utiliza tecnologías especiales para evitar las

siguientes amenazas a la seguridad de su equipo:

Correo entrante no solicitado o spam (página 39);

Fraudes de phishing (página 40);

Ataques de piratas (página 40);

banners publicitarios (página 41).

CORREO NO SOLICITADO (SPAM)

La aplicación Kaspersky Lab protege a los usuarios contra el correo no

solicitado. El Spam son mensajes entrantes no solicitados, a menudo con

contenido publicitario. El correo no solicitado supone una carga adicional para la

red y los servidores del proveedor de correo. El destinatario paga por el tráfico

no deseado generado y los mensajes normales se transmiten con retraso. Por

esta razón, el correo no solicitado se considera ilegal en muchos países.

Kaspersky Internet Security se integra en clientes de correo (Microsoft Office

Outlook, Microsoft Outlook Express y The Bat!) y analiza los mensajes entrantes.

Los mensajes identificados como no deseados son procesados de acuerdo con

acciones definidas por el usuario: por ejemplo, el posible mover el mensaje a

una carpeta especial, o eliminarlo.

Kaspersky Internet Security detecta el correo no deseado con un grado elevado

de precisión. Aplica numerosas tecnologías de filtrado antispam, incluido:

análisis de la dirección del remitente, de palabras y frases presentes en el

asunto; reconoce mensajes gráficos no deseados y ejecuta un algoritmo de

autoaprendizaje para mejorar su detección antispam a partir del texto del

mensaje.

Las bases antispam contienen listas "negra" y "blanca" de direcciones de remite,

así como listas de palabras y frases relacionadas con varias categorías de

correo no deseado, como publicidad, medicamentos y salud o apuestas en

línea.

40 Kaspersky Internet Security 2009

FRAUDES POR INTERNET (PHISHING)

El Phishing (aproximadamente, un "anzuelo") es un tipo de fraude por Internet

que intenta "pescar" números de tarjetas de crédito, códigos PIN y otra

información personal, con el fin de robar dinero.

Los anzuelos se asocian a menudo con entidades financieras en Internet. Los

intrusos crean un réplica exacta del banco objetivo y envían mensajes a sus

clientes sin su conocimiento. Los clientes son informados de que, debido a

ciertos cambios o fallos en el software bancario, se han perdido las cuentas de

los usuarios, por lo que éstos deben confirmar o modificar sus datos en el sitio

Web de su banco. El usuario se conecta al sitio Web del intruso, donde

comunica sus datos personales.

Las bases del componente Anti-Phishing contienen una lista de direcciones URL

de sitios Web conocidos por ser origen de fraudes.

Kaspersky Internet Security analiza los mensajes entrantes de clientes

compatibles (Microsoft Office Outlook y Microsoft Outlook Express), y si

encuentra un vínculo a una dirección URL presente lista de sitios fraudulentos, lo

clasifica como no deseado. Si el usuario abre el mensaje e intenta seguir el

vínculo, la aplicación bloquea la conexión con el sitio Web.

ATAQUES DE PIRATAS

Un ataque de red es una intrusión destinada a tomar el control de un sistema

informático remoto, normalmente para provocar su caída o para obtener acceso

a información protegida.

Los ataques de red pueden ser acciones intrusivas (por ejemplo, exploración de

puertos, intentos de robo de contraseñas) o programas malintencionados que

ejecutan comandos en nombre del usuario para, por ejemplo, transmitir la

información al programa "maestro" remoto. Entre estos programas, se

encuentran troyanos, ataques DoS (denegación de servicio), scripts

malintencionados y algunos tipos de gusanos de red.

Los ataques de red penetran en la red local y las redes globales aprovechando

vulnerabilidades de los sistemas operativos y aplicaciones. Pueden transferirse

como paquetes de datos IP durante las conexiones de red.

Kaspersky Internet Security bloquea los ataques de red sin perturbar las

conexiones, mediante una base de datos especial del componente Firewall.

Estas bases de datos contienen registros que identifican los paquetes de datos

Amenazas a la seguridad del equipo 41

IP característicos de varios programas intrusivos. La aplicación analiza las

conexiones de red y bloquea cualquier paquete IP peligroso.

BANNERS

Los banners o publicidades emergentes son vínculos al sitio Web del

anunciante, presentadas la mayoría de las veces como imágenes. La aparición

de pancartas en el sitio Web no supone ninguna amenaza para la seguridad del

equipo, pero se considera una interferencia dentro del funcionamiento normal

del equipo. Las pancartas intermitentes en pantalla perturban las condiciones y

reducen la eficiencia del trabajo. El usuario está distraído por información

irrelevante y la visita de los vínculos de publicidad aumenta el tráfico Internet.

Muchas organizaciones prohíben la presentación de publicidad en sus

interfaces, dentro de sus directivas de seguridad de datos.

Kaspersky Internet Security bloquea los banners en función de la dirección URL

del sitio Web al que apunta la publicidad. Utiliza una base antibanner

actualizable con una lista de direcciones URL de publicidad rusas e

internacionales. La aplicación examina los vínculos del sitio Web visitado, los

compara con las direcciones en la base y si alguna corresponde, elimina el

vínculo hacia dicha dirección y sigue cargando la página.

Advertencia.

Le recomendamos cerrar todos los programas en ejecución antes de continuar

la instalación.

Nota

La instalación con el archivo de distribución descargado por Internet es idéntica

a la instalación desde el CD.

INSTALACIÓ N DE LA

APLICACIÓ N

El Asistente de instalación deja la aplicación instalada en el equipo en modo

interactivo.

Para instalar la aplicación en su equipo, ejecute el archivo de distribución (con

extensión *.exe).

El programa de instalación está diseñado como un Asistente. Cada ventana

contiene un conjunto de botones para desplazarse por el proceso de instalación.

A continuación aportamos una breve descripción del uso de cada botón:

Siguiente: acepta la acción y pasa a la etapa siguiente de la

instalación.

Anterior: regresa al paso anterior del proceso de instalación.

Cancelar: cancela la instalación.

Terminar: termina la instalación de la aplicación.

Damos a continuación una explicación detallada de cada etapa de la instalación

del paquete.

Instalación de la aplicación 43

EN ESTA SECCIÓN:

Paso 1. Descarga de versiones recientes de la aplicación ................................. 43

Paso 2. Comprobación de los requisitos de instalación en el sistema ............... 44

Paso 3. Ventana de bienvenida del Asistente .................................................... 44

Paso 4. Lectura del Contrato de licencia ........................................................... 45

Paso 5. Selección del tipo de instalación ........................................................... 45

Paso 6. Selección de la carpeta de instalación .................................................. 46

Paso 7. Selección de los componentes de aplicación para instalar ................... 46

Paso 8. Búsqueda de otro software antivirus ..................................................... 47

Paso 9. Preparación final de la instalación ......................................................... 48

Paso 10. Fin de la instalación ............................................................................. 49

EN ESTA SECCIÓN:

Step 1. Verifying the System's Conformity to the Installation Requirements ...... 41

Step 2. Searching for a Newer Version of the Application.................................. 42

Step 3. Wizard's Greeting Window ..................................................................... 42

Step 4. Viewing the License Agreement ............................................................ 43

Step 5. Selecting the Intallation Type ................................................................. 43

Step 6. Selecting the Installation Folder ............................................................. 44

Step 7. Seleting Application Components to Be Installed .................................. 44

Step 8. Searching for Other Anti-Virus Software ................................................ 45

Step 9. Final Preparation for the Installation ...................................................... 46

Step 10. Completing the Installation .................................................................. 47

PASO 1. DESCARGA DE VERSIONES

RECIENTES DE LA APLICACIÓ N

Antes de instalar la aplicación en su equipo, el Asistente busca en los servidores

de actualización de Kaspersky Lab si existe una nueva versión de la aplicación

que va a instalar.

Si no detecta la presencia de una versión nueva en los servidores de

actualización de Kaspersky Lab, el Asistente de instalación continua para

instalar la versión actual.

Si encuentra una versión más reciente de la aplicación en los servidores, el

Asistente le ofrece descargarla. Si cancela la descarga, el Asistente de

instalación se reanuda para instalar la versión actual. Si decide instalar una

versión más reciente, los archivos de instalación son descargados en su equipo

y el Asistente de instalación comienza automáticamente a instalar la versión más

44 Kaspersky Internet Security 2009

reciente. Para más detalles acerca de la instalación de una versión más

reciente, consulte la documentación de la versión correspondiente.

PASO 2. COMPROBACIÓ N DE LOS

REQUISITOS DE INSTALACIÓ N EN EL

SISTEMA

Antes de instalar la aplicación en su equipo el Asistente comprueba que el

equipo cumple con los requisitos mínimos (sección "Requisitos hardware y

software del sistema" en la página 15). También comprueba que dispone de los

permisos necesarios para instalar el software.

En caso de no cumplirse estos requisitos, aparecerá un aviso correspondiente

en pantalla. Le recomendamos instalar los programas y las actualizaciones

requeridas con el servicio Windows Update, antes de intentar de nuevo instalar

Kaspersky Internet Security.

PASO 3. VENTANA DE BIENVENIDA

DEL ASISTENTE

Si su sistema cumple todos los requisitos (sección "Requisitos hardware y

software del sistema" en la página 15), si no existe una versión nueva en los

servidores de actualización de Kaspersky Lab o si cancela la instalación de ésta,

el Asistente de instalación se reanuda para instalar la versión actual de la

aplicación.

Se muestra en pantalla el primer cuadro de diálogo del Asistente, indicando el

inicio de la instalación.

Para continuar con la instalación, haga clic en Siguiente. Para cancelar la

instalación, haga clic en Cancelar.

Instalación de la aplicación 45

PASO 4. LECTURA DEL CONTRATO DE

LICENCIA

El cuadro de diálogo siguiente incluye el Contrato de licencia entre Usted y

Kaspersky Lab. Léalo con atención y si está de acuerdo con todos los términos y

condiciones del contrato, seleccione Acepto los términos del Contrato de

Licencia y haga clic en Siguiente. La instalación continúa.

Para cancelar la instalación, haga clic en Cancelar.

PASO 5. SELECCIÓ N DEL TIPO DE

INSTALACIÓ N

En este paso, puede seleccionar el tipo de instalación que mejor se adapta a

sus necesidades:

Instalación rápida. Si selecciona esta opción, se instalará la aplicación