POUŽÍVATEĽSKÁ

PRÍRUČKA

KASPERSKY

INTERNET

SECURITY 2009

Váţení pouţívatelia produktu Kaspersky Internet Security 2009!

Ďakujeme, ţe ste si zvolili náš produkt. Dúfame, ţe vám táto dokumentácia

pomôţe pri práci a poskytne odpovede ohľadne tohto softvérového produktu.

Upozornenie! Tento dokument je vlastníctvom spoločnosti Kaspersky Lab

a všetky práva k tomuto dokumentu sú vyhradené v súlade s autorským právom

Ruskej federácie a medzinárodnými zmluvami. Nezákonné rozmnoţovanie

a šírenie tohto dokumentu alebo jeho častí vedie k občianskoprávnej, správnej

alebo trestnoprávnej zodpovednosti podľa práva Ruskej federácie.

Rozmnoţovanie a šírenie akýchkoľvek materiálov, vrátane ich prekladu, je

moţné len s písomným súhlasom spoločnosti Kaspersky Lab. Tento dokument

a súvisiace grafické prvky moţno pouţiť len pre informáciu alebo na nekomerčné

či osobné účely.

Tento dokument môţe byť zmenený bez predchádzajúceho oznámenia.

Najnovšiu verziu tohto dokumentu nájdete na webe spoločnosti Kaspersky Lab

na adrese http://www.kaspersky.com/docs. Spoločnosť Kaspersky Lab

v ţiadnom prípade nezodpovedá za obsah, kvalitu, významnosť alebo presnosť

materiálov pouţitých v tomto dokumente, ku ktorým majú práva tretie strany, ani

za potenciálne škody spojené s pouţitím takýchto dokumentov.

Tento dokument obsahuje registrované a neregistrované ochranné známky.

Všetky uvedené ochranné známky sú majetkom príslušných vlastníkov.

© Kaspersky Lab, 1996-2008

+7 (495) 645-7939,

Tel., fax: +7 (495) 797-8700,

+7 (495) 956-7000

http://www.kaspersky.sk/

http://support.kaspersky.com/

Dátum revízie: 29 apríla 2008

OBSAH

ÚVOD ............................................................................................................. 6

Získanie informácií o aplikácii ..................................................................... 6

Zdroje informácií pre samostatné vyhľadávanie ...................................... 6

Kontaktovanie oddelenia predaja ........................................................... 7

Kontaktovanie sluţby technickej podpory ............................................... 7

Diskusia o aplikáciách spoločnosti Kaspersky Lab na webovom fóre ...... 9

Novinky v produkte Kaspersky Internet Security 2009 .................................. 9

Koncepcia ochrany ................................................................................... 11

Sprievodcovia a nástroje ..................................................................... 12

Podporné funkcie ................................................................................ 13

Heuristická analýza ............................................................................. 14

Hardvérové a softvérové systémové poţiadavky........................................ 15

HROZBY PRE BEZPEČNOSŤ POČÍTAČA ..................................................... 16

Škodlivé aplikácie ..................................................................................... 16

Škodlivé programy .............................................................................. 17

Vírusy a červy................................................................................ 17

Trójske kone .................................................................................. 20

Škodlivé utility................................................................................ 26

Potenciálne neţiaduce programy ......................................................... 30

Adware .......................................................................................... 31

Pornware ....................................................................................... 31

Iný riskware ................................................................................... 32

Spôsoby detekcie napadnutých, podozrivých a potenciálne nebezpečných

objektov .............................................................................................. 36

Internetové hrozby .................................................................................... 36

Nevyţiadaná prichádzajúca pošta – Spam ........................................... 37

Phishing ............................................................................................. 37

Útoky hackerov ................................................................................... 38

Zobrazenie reklamných líšt .................................................................. 38

INŠTALÁCIA APLIKÁCIE NA POČÍTAČ ......................................................... 40

Krok 1. Vyhľadanie novšej verzie aplikácie ................................................ 41

4 Kaspersky Internet Security 2009

Krok 2. Overenie, ţe systém spĺňa poţiadavky na inštaláciu ...................... 42

Krok 3. Privítacie okno sprievodcu ............................................................ 42

Krok 4. Zobrazenie licenčnej zmluvy ......................................................... 42

Krok 5. Výber typu inštalácie ..................................................................... 43

Krok 6. Výber inštalačnej zloţky ................................................................ 43

Krok 7. Výber súčastí aplikácie na inštaláciu ............................................. 44

Krok 8. Vyhľadanie iného antivírusového softvéru ...................................... 45

Krok 9. Konečná príprava na inštaláciu ..................................................... 45

Krok 10. Dokončenie inštalácie ................................................................. 46

ROZHRANIE APLIKÁCIE ............................................................................... 47

Ikona v oznamovacej oblasti ..................................................................... 47

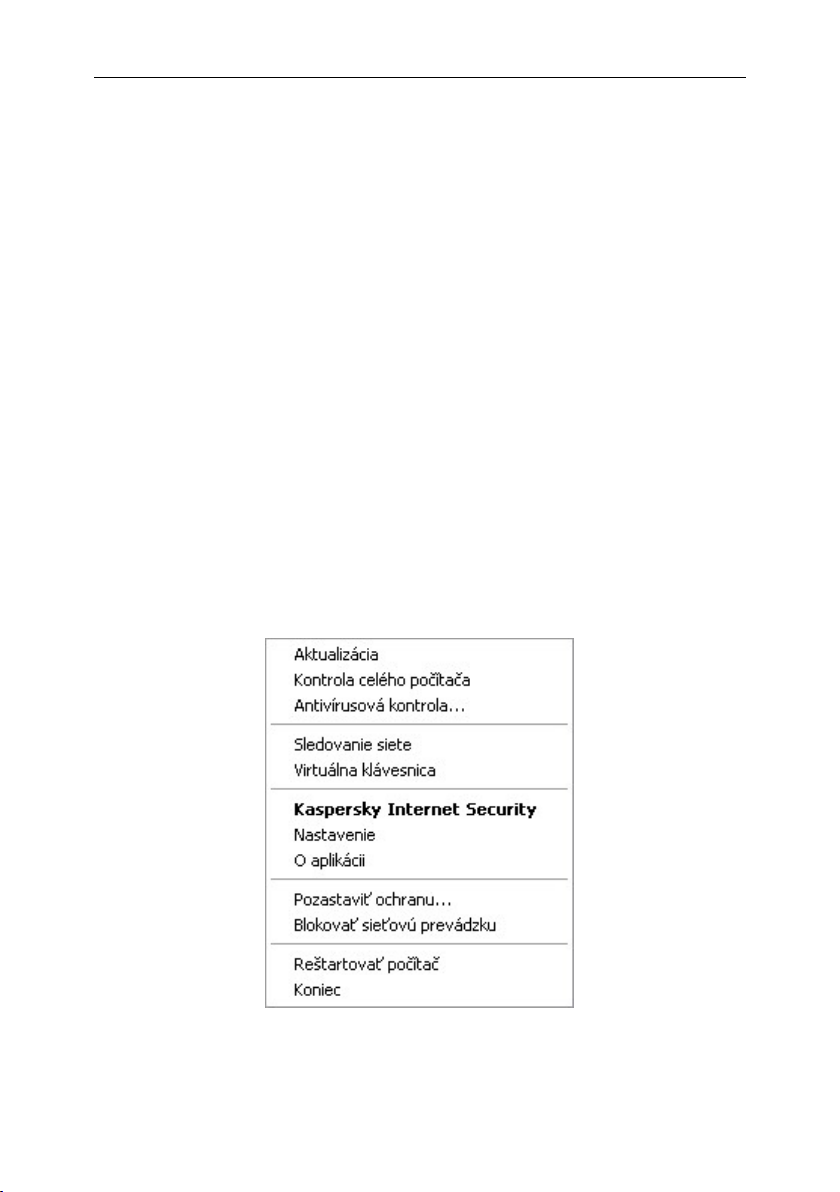

Miestna ponuka ........................................................................................ 48

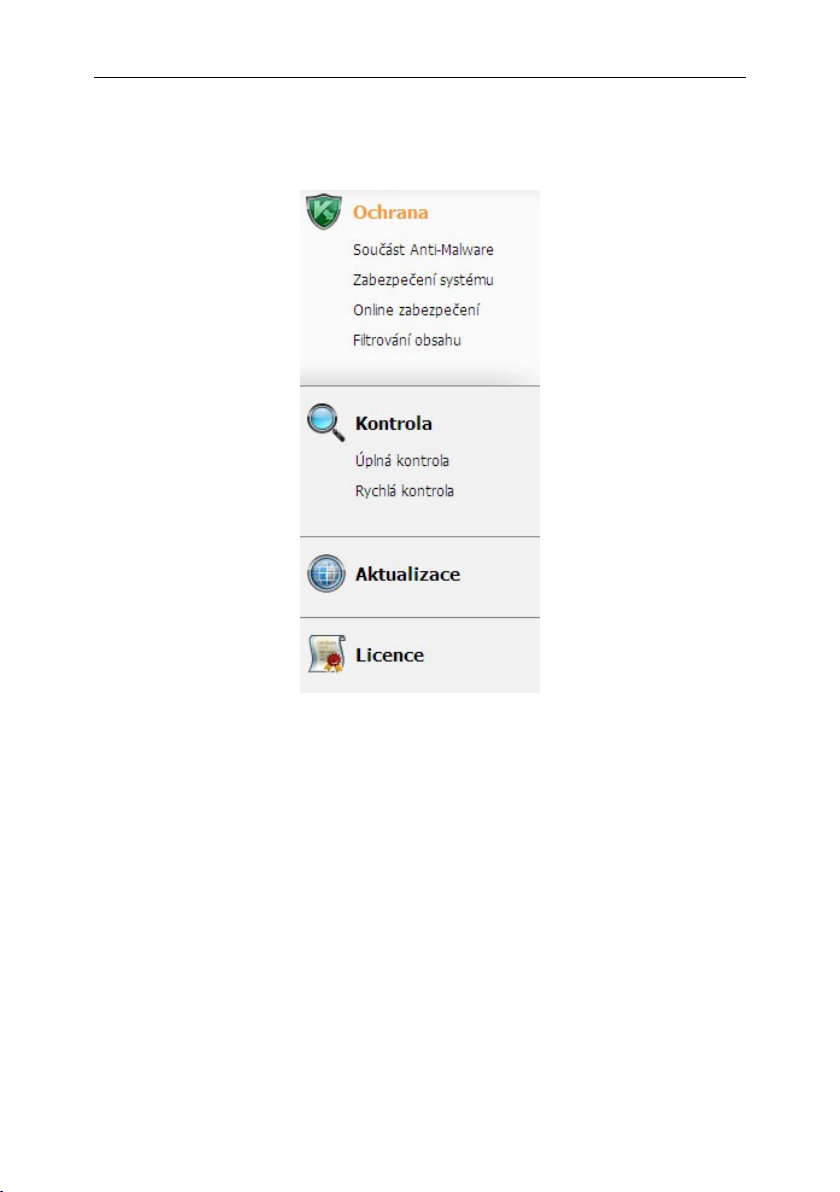

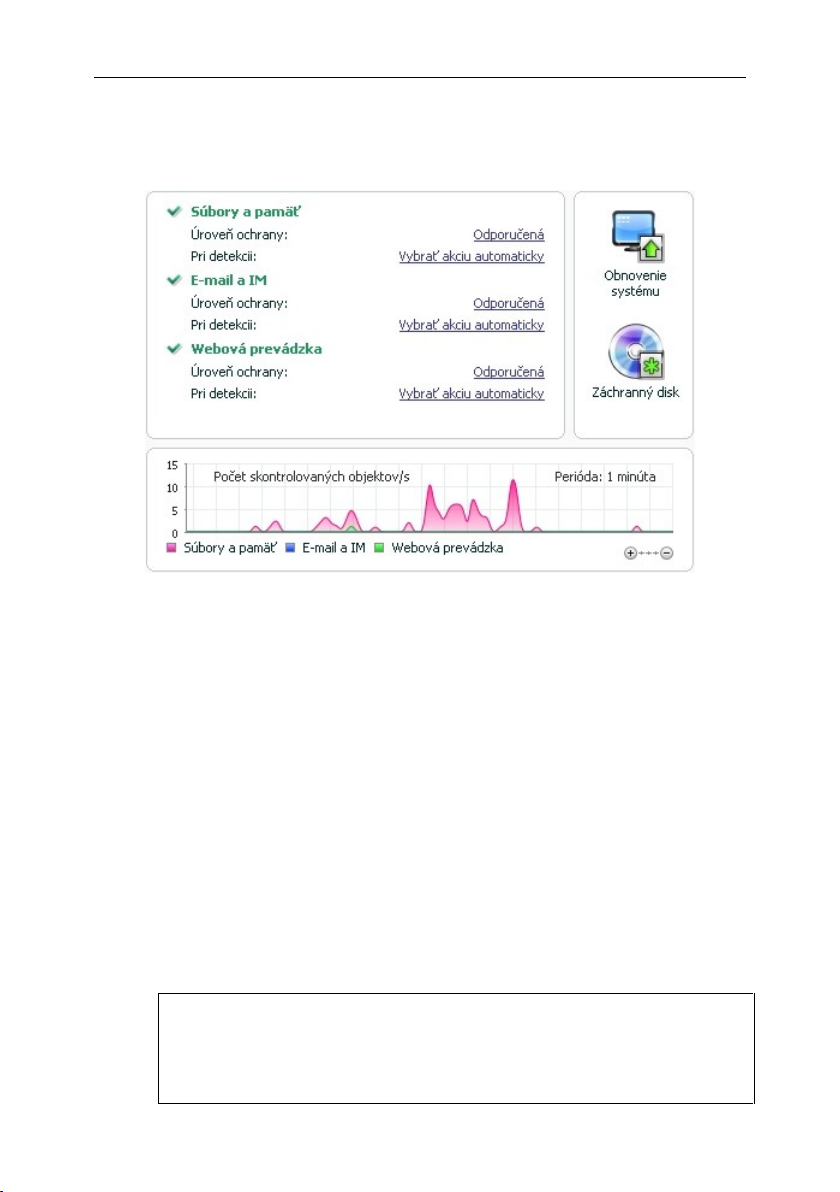

Hlavné okno aplikácie ............................................................................... 50

Upozornenie............................................................................................. 53

Konfiguračné okno aplikácie ..................................................................... 53

ZAČÍNAME .................................................................................................... 54

Výber typu siete ....................................................................................... 55

Aktualizácia aplikácie................................................................................ 56

Analýza bezpečnosti ................................................................................. 56

Antivírusová kontrola počítača .................................................................. 57

Zapojenie sa do systému Kaspersky Security Network .............................. 57

Správa zabezpečenia ............................................................................... 59

Pozastavenie ochrany .............................................................................. 61

OVERENIE NASTAVENIA APLIKÁCIE........................................................... 63

Testovací „vírus“ EICAR a jeho varianty .................................................... 63

Testovanie ochrany dátového toku HTTP .................................................. 66

Testovanie ochrany dátového toku SMTP ................................................. 67

Overenie nastavenia súčasti File Anti-Virus ............................................... 68

Overenie nastavenia úlohy antivírusovej kontroly ....................................... 68

Overenie nastavenia súčasti Anti-Spam .................................................... 69

Obsah 5

KASPERSKY SECURITY NETWORK – VYHLÁSENIE O ZHROMAŢĎOVANÍ

DÁT .............................................................................................................. 70

KASPERSKY LAB ......................................................................................... 76

Ďalšie produkty spoločnosti Kaspersky Lab ............................................... 77

Obráťte sa na nás .................................................................................... 87

CRYPTOEX LLC ........................................................................................... 89

MOZILLA FOUNDATION ............................................................................... 90

LICENČNÁ ZMLUVA ..................................................................................... 91

V TOMTO ODDIELI:

Získanie informácií o aplikácii ........................................................................... 6

Novinky v produkte Kaspersky Internet Security 2009 ....................................... 9

Koncepcia ochrany ........................................................................................ 11

Hardvérové a softvérové systémové poţiadavky ............................................. 15

ÚVOD

ZÍSKANIE INFORMÁCIÍ O APLIKÁCII

Pokiaľ máte akúkoľvek otázku týkajúcu sa nákupu, inštalácie alebo pouţívania

aplikácie, môţete na ňu ľahko dostať odpoveď.

Spoločnosť Kaspersky Lab má mnoţstvo informačných zdrojov a vy si môţete

zvoliť ten najvhodnejší podľa toho, aká je vaša otázka naliehavá a závaţná.

ZDROJE INFORMÁCIÍ PRE SAMOSTATNÉ

VYHĽADÁVANIE

Môţete pouţiť systém nápovedy.

Systém nápovedy obsahuje informácie o správe bezpečnosti počítača:

zobrazenie stavu ochrany, kontroly rôznych oblastí počítača a vykonávanie

ďalších úloh.

Ak chcete otvoriť nápovedu, klepnite na odkaz Nápoveda v hlavnom okne

aplikácie, alebo stlačte kláves <F1>.

Úvod 7

KONTAKTOVANIE ODDELENIA PREDAJA

Ak máte otázku týkajúcu sa výberu či kúpy aplikácie alebo predĺţenie obdobia jej

pouţívania, môţete sa telefonicky obrátiť na špecialistov obchodného oddelenia

v hlavnom sídle našej spoločnosti v Moskve na čísle:

+7 (495) 797-87-00, +7 (495) 645-79-39, +7 (495) 956-70-00.

Táto sluţba sa poskytuje v ruštine alebo angličtine.

Svoje otázky pre oddelenie predaja môţete zasielať na e-mailovú adresu

sales@kaspersky.com.

KONTAKTOVANIE SLUŽBY TECHNICKEJ

PODPORY

Pokiaľ ste si aplikáciu uţ zakúpili, môţete o nej získať informácie od sluţby

technickej podpory telefonicky alebo cez internet.

Špecialisti technickej podpory odpovedia na vaše otázky týkajúce sa inštalácie

a pouţívania aplikácie, a pokiaľ bol váš počítač napadnutý, pomôţu vám

odstrániť následky činnosti škodlivého softvéru.

Pred kontaktovaním sluţby technické pravidlá si prosím prečítajte pravidlá

podpory (http://support.kaspersky.com/support/rules).

E-mail s poţiadavkou na sluţbu technickej podpory (len pre registrovaných

pouţívateľov)

Otázky môţete špecialistom technickej podpory klásť tak, ţe vyplníte

webový formulár (http://support.kaspersky.com/helpdesk.html).

Svoju otázku môţete poslať v ruštine, angličtine, nemčine, francúzštine

alebo španielčine.

Ak chcete poslať e-mail s otázkou, musíte uviesť svoje klientske číslo,

ktoré ste získali pri registrácii na internetovej stránke sluţby technickej

podpory, spolu so svojím heslom.

8 Kaspersky Internet Security 2009

Poznámka

Pokiaľ ešte nie ste registrovaným pouţívateľom aplikácií spoločnosti

Kaspersky Lab, môţete vyplniť registračný formulár

(https://support.kaspersky.com/en/PersonalCabinet/Registration/Form/). Pri

registrácii budete musieť uviesť aktivačný kód alebo názov súboru s kľúčom.

Odpoveď špecialistu technickej podpory na vašu poţiadavku obdrţíte

pomocou sluţby Personal Cabinet

(https://support.kaspersky.com/en/PersonalCabinet) a e-mailom na adresu,

ktorú ste v poţiadavke uviedli.

Vo webovom formulári čo najpodrobnejšie opíšte vzniknutý problém. Do

povinne vyplňovaných polí zadajte tieto údaje:

Typ otázky. Otázky, ktoré pouţívatelia kladú najčastejšie, sú

zoskupené do osobitných tém, napríklad „Product

installation/removal problem“ (problém s inštaláciou/odstránením

produktu) alebo „Virus scan/removal problem“ (problém

s kontrolou/odstránením vírusov). Pokiaľ ste nenašli

zodpovedajúcu tematickú skupinu, zvoľte „General Question“

(všeobecná otázka).

Názov aplikácie a číslo verzie.

Text otázky. Opíšte čo najpodrobnejšie problém, ktorý nastal.

Klientske číslo a heslo. Zadajte klientske číslo a heslo, ktoré ste

obdrţali pri registrácii na webe sluţby technickej podpory.

E-mailová adresa. Špecialisti technickej podpory vám na túto

adresu pošlú odpoveď na vašu otázku.

Technická podpora po telefóne

Ak máte problém, ktorý si vyţaduje rýchlu pomoc, môţete zatelefonovať

najbliţšej dostupnej sluţbe technickej podpory. Nezabudnite prosím uviesť

potrebné informácie (http://support.kaspersky.com/support/details), ak

budete kontaktovať ruskú

(http://support.kaspersky.com/support/support_local) alebo medzinárodnú

(http://support.kaspersky.com/support/international) technickú podporu.

Pomôţete tak našim špecialistom poţiadavku čo najrýchlejšie spracovať.

Úvod 9

DISKUSIA O APLIKÁCIÁCH SPOLOČNOSTI

KASPERSKY LAB NA WEBOVOM FÓRE

Pokiaľ vaša otázka nevyţaduje rýchlu odpoveď, môţete ju prediskutovať so

špecialistami spoločnosti Kaspersky Lab a ostatnými pouţívateľmi

antivírusových aplikácií spoločnosti Kaspersky Lab na našom webovom fóre,

ktoré sa nachádza na adrese http://forum.kaspersky.com.

Na fóre si môţete prezrieť uţ skôr publikované témy, písať komentáre, vytvárať

nové témy a pouţiť vyhľadávač.

NOVINKY V PRODUKTE KASPERSKY

INTERNET SECURITY 2009

Produkt Kaspersky Internet Security 2009 predstavuje celkom nový prístup

k zabezpečeniu dát. Hlavnou funkciou aplikácie je obmedzenie práv programov

pristupovať k systémovým prostriedkom. To pomáha brániť neţiaducim akciám

podozrivých a nebezpečných programov. Výrazne boli rozšírené schopnosti

aplikácie chrániť dôverné dáta pouţívateľa. Aplikácia teraz obsahuje sprievodcov

a nástroje, ktoré značne uľahčujú vykonávanie konkrétnych úloh ochrany

počítača.

Pozrime sa bliţšie na nové funkcie aplikácie Kaspersky Internet Security 2009:

Nové funkcie ochrany

Aplikácia Kaspersky Internet Security teraz zahŕňa súčasť Filtrovanie

aplikácií, ktorá spoločne s proaktívnou ochranou a bránou firewall

realizuje nový a univerzálny prístup na ochranu systému pred

akoukoľvek hrozbou, vrátane existujúcich hrozieb i hrozieb, ktoré v tejto

chvíli ešte nie sú známe. Vďaka zoznamom dôveryhodných aplikácií

teraz Aplikácia Kaspersky Internet Security od pouţívateľa vyţaduje

výrazne menej vstupov.

Kontrola a následná eliminácia zraniteľných miest operačného systému

a softvéru udrţuje vysokú úroveň zabezpečenia systému a bráni

prenikaniu nebezpečných programov do vášho systému.

Noví sprievodcovia – Analýza bezpečnosti a Konfigurácia prehliadača –

uľahčujú kontrolu a elimináciu bezpečnostných hrozieb a zraniteľností

10 Kaspersky Internet Security 2009

v aplikáciách inštalovaných na vašom počítači, v operačnom systéme

a v nastavení prehliadača.

Spoločnosť Kaspersky Lab teraz rýchlejšie reaguje na nové hrozby

vďaka pouţitiu technológie Kaspersky Security Network, ktorá

zhromaţďuje údaje o nákazách počítačov pouţívateľov a odosiela ich

na servery spoločnosti.

Nové nástroje – Sledovanie siete a Analýza sieťových balíčkov –

uľahčujú zhromaţďovanie a analýzu informácií o sieťových aktivitách na

vašom počítači.

Nový sprievodca – Obnovenie systému – pomáha opraviť poškodenie

systému po útoku škodlivého softvéru.

Nové funkcie ochrany dôverných dát:

Nová súčasť Filtrovanie aplikácií účinne monitoruje prístupy aplikácií

k dôverným údajom, súborom a zloţkám pouţívateľa.

Nový nástroj – Virtuálna klávesnica – zaisťuje bezpečnosť dôverných

dát zadávaných z klávesnice.

Štruktúra aplikácie Kaspersky Internet Security zahŕňa sprievodcu

vymazávaním osobných údajov, ktorý z počítača odstráni všetky

informácie o činnosti pouţívateľa, ktoré by mohli byť zaujímavé pre

votrelca (zoznam navštívených webových stránok, otvorené súbory,

súbory cookie atď.).

Nové antispamové funkcie:

Účinnosť filtrovania spamu pomocou súčasti Anti-Spam bola zlepšená

vďaka pouţitiu serverových technológií Recent Terms.

Rozširujúce moduly plug-in pre Microsoft Office Outlook, Microsoft

Outlook Express, The Bat! a Thunderbird zjednodušujú proces

konfigurácie nastavenia antispamu.

Prepracovaná súčasť Rodičovská kontrola umoţňuje účinne obmedziť

neţiaduci prístup detí k niektorým internetovým zdrojom.

Nové ochranné funkcie na používanie internetu:

Ochrana pred internetovými votrelcami bola zmodernizovaná vďaka

rozšíreným databázam podvodných (phishing) stránok.

Bola doplnená kontrola dátových tokov ICQ a MSN, ktorá zaisťuje

bezpečné pouţívanie internetových programov pre rýchle správy.

Úvod 11

Kontrola pripojenia Wi-Fi zaručuje bezpečnosť pri pouţívaní

bezdrôtových sietí.

Nové funkcie rozhrania programu:

Nové rozhranie aplikácie odráţa ucelený prístup k ochrane informácií.

Vysoká informačná kapacita dialógových okien pomáha pouţívateľovi

rýchlo sa rozhodovať.

Bola rozšírená funkcia správ a štatistických údajov o činnosti aplikácie.

Pri práci so správami moţno pouţiť filtre s flexibilným nastavením,

vďaka ktorým je tento produkt nenahraditeľný pre profesionálov.

KONCEPCIA OCHRANY

Aplikácia Kaspersky Internet Security zaisťuje ochranu počítača pred známymi

i novými hrozbami, útokmi hackerov a votrelcov, spamom a ďalšími neţiaducimi

dátami. Jednotlivé typy hrozieb sa spracovávajú samostatnými súčasťami

aplikácie. Vďaka tejto štruktúre je nastavenie flexibilné a súčasti je moţné ľahko

konfigurovať, aby vyhovovali potrebám konkrétneho pouţívateľa alebo celého

podniku.

Produkt Kaspersky Internet Security zahŕňa:

Monitorovanie činnosti aplikácií v systéme, ktoré aplikáciám bránia

vo vykonávaní nebezpečných akcií.

Súčasti ochrany pred škodlivým softvérom, ktoré poskytujú neustálu

ochranu všetkých dátových prenosov a prístupových ciest do počítača.

Súčasti na ochranu pri práci s internetom, ktoré zaisťujú ochranu

počítača pred známymi sieťovými útokmi a útokmi votrelcov.

Súčasti pre filtrovanie neţiaducich dát, ktoré pomáhajú šetriť čas,

prenesené dáta i peniaze.

Úlohy antivírusovej kontroly, ktoré kontrolujú prípadné vírusy

v jednotlivých súboroch, zloţkách, diskoch a oblastiach alebo

vykonávajú kompletnú kontrolu počítača. Úlohy kontroly moţno

nakonfigurovať, aby zisťovali zraniteľnosti v aplikáciách, ktoré sú na

počítači nainštalované.

Aktualizácie, ktoré zaisťujú stabilitu vnútorných aplikačných modulov

a taktieţ slúţia na detekciu hrozieb, útokov hackerov a spamu.

12 Kaspersky Internet Security 2009

Sprievodca a nástroje, ktoré uľahčujú vykonávanie úloh v rámci činnosti

aplikácie Kaspersky Internet Security.

Podporné funkcie, ktoré poskytujú informačnú podporu pre prácu

s aplikáciou a rozširovanie ich schopností.

SPRIEVODCOVIA A NÁSTROJE

Zaistenie bezpečnosti počítača je pomerne obtiaţna úloha, ktorá vyţaduje

znalosť vlastností operačného systému i spôsobov pouţívaných na zneuţitie

jeho slabých miest. Navyše veľké mnoţstvo a rôznorodosť informácií

o zabezpečení systému robí analýzu a spracovanie ešte ťaţšími.

Aplikácia Kaspersky Internet Security uľahčuje vykonávanie konkrétnych úloh

zabezpečenia počítača pomocou radu sprievodcov a nástrojov:

Sprievodca analýzou bezpečnosti vykonáva diagnostiku počítača

a hľadá zraniteľnosti v operačnom systéme a v programoch, ktoré sú na

počítači nainštalované.

Sprievodca konfiguráciou prehliadača analyzuje nastavenia prehliadača

Microsoft Internet Explorer a vyhodnocuje ich predovšetkým z hľadiska

bezpečnosti.

Sprievodca obnovením systému slúţi na odstránenie následkov

prítomnosti škodlivých objektov v systéme.

Sprievodca vymazávaním osobných údajov vyhľadáva a eliminuje

záznamy o činnosti pouţívateľa v systéme a tieţ nastavenia

operačného systému, ktoré umoţňujú zhromaţďovať informácie

o činnosti pouţívateľa.

Záchranný disk je určený na obnovenie funkcií systému potom, čo útok

vírusu poškodil súbory operačného systému a systém nemoţno spustiť.

Analýza sieťových balíčkov zachytáva sieťové pakety a zobrazuje

o nich podrobnosti.

Sledovanie siete zobrazuje podrobnosti o sieťovej aktivite vášho

počítača.

Virtuálna klávesnica umoţňuje zabrániť zachytenie dát zadávaných

z klávesnice.

Úvod 13

PODPORNÉ FUNKCIE

Aplikácia obsahuje celý rad podporných funkcií. Slúţia na to, aby aplikáciu

udrţiavali aktuálnu, rozšírili jej schopnosti a pomáhali vám pri jej pouţívaní.

Kaspersky Security Network

Kaspersky Security Network – systém, ktorý automaticky odosiela správy

o zistených a potenciálnych hrozbách do centralizovanej databázy.

Databáza zaisťuje ešte rýchlejšiu reakciu na najbeţnejšie hrozby

a upozornenie pouţívateľov na vírusové epidémie.

Licencia

Zakúpením aplikácie Kaspersky Internet Security uzatvárate so

spoločnosťou Kaspersky Lab licenčnú zmluvu, ktorou sa po určené obdobie

riadi pouţívanie aplikácie, ako aj váš prístup k aktualizáciám databáz

aplikácie a sluţbám technickej podpory. Podmienky pouţívania a ďalšie

informácie potrebné na plnú funkčnosť aplikácie sú poskytované v súbore

s kľúčom.

Pomocou funkcie Licencia môţete získať podrobnosti o licencii, ktorú

pouţívate, zakúpiť novú licenciu alebo obnoviť svoju pôvodnú licenciu.

Podpora

Všetci registrovaní pouţívatelia aplikácie Kaspersky Internet Security môţu

vyuţívať naše sluţby technickej podpory. Ak chcete zistiť, kde presne

môţete získať technickú podporu, pouţite funkciu Podpora.

Pomocou príslušných odkazov môţete navštíviť diskusné fórum

pouţívateľov produktov firmy Kaspersky Lab alebo vyplniť špeciálny online

formulár na zaslanie správy o chybe technickej podpore či zaslanie spätnej

väzby ohľadne aplikácie.

Taktieţ máte prístup k online sluţbe technickej podpory „Personal Cabinet“

a naši zamestnanci vám vţdy radi poskytnú podporu pre aplikáciu

Kaspersky Internet Security po telefóne.

14 Kaspersky Internet Security 2009

Poznámka

Pouţitie kombinácie rôznych metód kontroly zaisťuje väčšiu bezpečnosť.

HEURISTICKÁ ANALÝZA

Heuristiky sa pouţívajú pri niektorých súčastiach na ochranu v reálnom čase,

ako napríklad File Anti-Virus, Mail Anti-Virus a Web Anti-Virus, a pri antivírusovej

kontrole.

Kontrola pomocou metód signatúr s vopred vytvorenou databázou, ktorá

obsahuje opis známych hrozieb a metód ich dezinfekcie, vám samozrejme

poskytne konečnú odpoveď na otázku, či je kontrolovaný objekt škodlivý a do

ktorej triedy nebezpečných programov patrí. Heuristická analýza sa na rozdiel od

detekcie signatúr škodlivého kódu zameriava na zisťovanie určitého typického

správania sa škodlivých programov, ktoré umoţňuje skúmaný súbor posúdiť

s určitou pravdepodobnosťou.

Výhodou heuristickej analýzy je, ţe pred kontrolou nemusíte aktualizovať

databázu. Vďaka tomu sú nové hrozby zistené skôr, neţ sa s nimi stretnú

analytici vírusov.

Existujú však metódy, ako heuristické postupy obísť. Jedným z takýchto

obranných opatrení je zmrazenie aktivity škodlivého kódu vo chvíli, keď je

zistená heuristická kontrola.

V prípade moţnej hrozby heuristický analyzátor simuluje beh objektu

v zabezpečenom virtuálnom prostredí aplikácie. Pokiaľ je odhalená podozrivá

aktivita, objekt sa povaţuje za škodlivý a na počítači nebude povolené jeho

spustenie, alebo sa zobrazí správa s poţiadavkou na ďalšie pokyny od

pouţívateľa:

Presunúť novú hrozbu do Karantény, aby mohla byť skontrolovaná

a spracovaná neskôr s pouţitím aktualizovaných databáz

Odstrániť objekt

Preskočiť (pokiaľ ste si istí, ţe je tento objekt neškodný).

Ak chcete pouţiť heuristickú metódu, zaškrtnite voľbu Pouţiť heuristickú

analýzu. Na to posuňte posuvník do jednej z týchto polôh: Rýchla, Stredná,

alebo Dôkladná. Úroveň podrobnosti kontroly umoţňuje voliť kompromis medzi

dôkladnosťou a teda kvalitou kontroly nových hrozieb a záťaţou systémových

prostriedkov i časom trvania kontroly. Čím vyššiu úroveň heuristickej analýzy

nastavíte, tým viac systémových prostriedkov a času bude kontrola potrebovať.

Úvod 15

Upozornenie!

Nové hrozby zistené pomocou heuristickej analýzy spoločnosť Kaspersky Lab

rýchlo analyzuje a postupy pre ich dezinfekciu pridáva do aktualizácií databázy.

Pokiaľ pravidelne aktualizujete svoje databázy, získate optimálnu úroveň

ochrany vášho počítača.

HARDVÉROVÉ A SOFTVÉROVÉ

SYSTÉMOVÉ POŽIADAVKY

Na zaistenie normálnej funkcie aplikácie musí počítač spĺňať nasledujúce

minimálne poţiadavky:

Všeobecné požiadavky:

75 MB voľného miesta na pevnom disku.

Jednotka CD-ROM (na inštaláciu aplikácie z inštalačného CD).

Myš.

Prehliadač Microsoft Internet Explorer 5.5 alebo vyšší (na aktualizáciu

databáz a softvérových modulov aplikácie prostredníctvom internetu).

Inštalačná sluţba Microsoft Windows Installer 2.0.

Microsoft Windows XP Home Edition (SP2 alebo vyšší), Microsoft Windows XP

Professional (SP2 alebo vyšší), Microsoft Windows XP Professional x64 Edition:

Procesor Intel Pentium 300 MHz alebo vyšší (alebo kompatibilný

ekvivalent).

256 MB voľnej pamäte RAM.

Microsoft Windows Vista Starter x32, Microsoft Windows Vista Home Basic,

Microsoft Windows Vista Home Premium, Microsoft Windows Vista Business,

Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate:

32-bitový (x86) alebo 64-bitový (x64) procesor Intel Pentium 800 MHz

alebo vyšší (alebo kompatibilný ekvivalent).

512 MB voľnej pamäte RAM.

V TOMTO ODDIELI:

Škodlivé aplikácie .......................................................................................... 16

Internetové hrozby ......................................................................................... 36

HROZBY PRE BEZPEČNOSŤ

POČÍTAČA

Váţnou hrozbu pre bezpečnosť počítača predstavujú škodlivé aplikácie. Hrozbou

je tieţ spam, podvody (phishing), útoky hackerov, adware a reklamné lišty. Tieto

hrozby súvisia s pouţívaním internetu.

ŠKODLIVÉ APLIKÁCIE

Aplikácia spoločnosti Kaspersky Lab dokáţe zistiť stotisíce škodlivých

programov, ktoré sa vo vašom počítači môţu nachádzať. Niektoré z týchto

programov predstavujú pre váš počítač väčšiu hrozbu, iné sú nebezpečné len za

určitých podmienok. Potom, ako aplikácia zistí škodlivú aplikáciu, zaradí ju do

kategórie a priradí jej úroveň nebezpečenstva (vysokú alebo strednú).

Analytici vírusov v spoločnosti Kaspersky Lab rozlišujú dve hlavné kategórie:

škodlivé programy a potenciálne nežiaduce programy.

Škodlivé programy (pozrite na strane 17) (Malware) sú vytvorené so zámerom

poškodiť počítač a jeho pouţívateľa, napríklad odcudziť, zablokovať, pozmeniť či

vymazať informácie alebo narušiť činnosť počítača či počítačovej siete.

Potenciálne neţiaduce programy (pozrite na strane 30) (PUPs) oproti škodlivým

programom neslúţia len na páchanie škôd.

Vírusová encyklopédia (http://www.viruslist.com/en/viruses/encyclopedia)

obsahuje podrobný opis týchto programov.

Hrozby pre bezpečnosť počítača 17

ŠKODLIVÉ PROGRAMY

Škodlivé programy boli vytvorené špeciálne na to, aby poškodzovali počítače

a ich pouţívateľov: odcudzili, blokovali, zmenili alebo mazali informácie,

narušovali činnosť počítačov alebo počítačových sietí.

Škodlivé programy sa delia do troch podkategórií: vírusy a červy, trójske kone

a škodlivé utility.

Vírusy a červy (pozrite na strane 17) (Viruses_and_Worms) dokáţu sa samy

kopírovať a kópie majú opäť schopnosť samy sa kopírovať. Niektoré sa spúšťajú

bez toho,ţe by o tom pouţívateľ vedel či sa na ich spúšťaní akokoľvek podieľal,

iné potrebujú pre svoje spustenie aktivitu pouţívateľa. Tieto programy

vykonávajú svoju škodlivú činnosť, keď sú spustené.

Trójske kone (pozrite na strane 20) (Trojan_programs) oproti červom a vírusom

sa samy nekopírujú. Preniknú do počítača napríklad prostredníctvom e-mailu

alebo cez webový prehliadač, keď pouţívateľ navštívi „infikovanú“ stránku. Na

ich spustení sa musí podieľať pouţívateľ a po spustení začnú vykonávať svoje

škodlivé akcie.

Škodlivé utility (pozrite na strane 26) (Malicious_tools) sú vytvorené špeciálne na

to, aby páchali škody. Na rozdiel od ostatných škodlivých programov však

nevykonávajú škodlivú činnosť ihneď po spustení a môţu byť na pouţívateľovom

počítači bezpečne uloţené a spúšťané. Tieto programy disponujú funkciami na

vytváranie vírusov, červov a trójskych koní, organizovanie sieťových útokov na

vzdialené servery, hackovanie počítačov alebo na iné škodlivé aktivity.

VÍRUSY A ČERVY

Podkategórie: vírusy a červy (Viruses_and_Worms)

Úroveň závaţnosti: vysoká

Klasické vírusy a červy vykonávajú na počítači činnosti bez dovolenia

pouţívateľa a môţu sa samy kopírovať, pričom kópie sa môţu opäť samy

kopírovať.

Klasický vírus

Akonáhle klasický vírus prenikne do systému, infikuje súbor, aktivuje sa v ňom,

vykoná svoju škodlivú akciu a potom pripojí svoje kópie k ďalším súborom.

18 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

IMWorm

IM červy

Tieto červy sa šíria prostredníctvom klientov IM

(rýchlych správ), napríklad ICQ, MSN

Messenger, AOL Instant Messenger, Yahoo

Pager alebo Skype.

Zvyčajne takýto červ pouţije zoznam kontaktov

na rozoslanie správ s odkazom na súbor so

svojou kópiou umiestnený na webovej stránke.

Keď pouţívateľ stiahne a otvorí taký súbor, červ

sa aktivuje.

Klasické vírusy sa mnoţia len na lokálnych prostriedkoch určitého počítača,

nemôţu samy preniknúť do iných počítačov. Iné počítače môţu napadnúť len

v prípade, ţe pridajú svoju kópiu do súboru uloţeného v zdieľanej zloţke či na

disku CD, alebo pokiaľ pouţívateľ prepošle e-mailovú správu s infikovanou

prílohou.

Kód klasického vírusu môţe preniknúť do rôznych oblastí počítača, operačného

systému alebo aplikácie. Podľa prostredia sa rozlišujú súborové vírusy, vírusy

v zavádzacom sektore, skriptové vírusy a makrovírusy.

Vírusy môţu infikovať súbory rôznymi spôsobmi. Prepisujúce vírusy zapíšu svoj

kód tak, ţe nahradia kód súboru, ktorý infikujú, takţe zničia obsah takéhoto

súboru. Nakazený súbor prestane fungovať a nie je moţné ho dezinfikovať.

Parazitujúce vírusy pozmenia súbory a ponechajú ich plne alebo čiastočne

funkčné. Sprievodné vírusy nemenia súbory, ale vytvoria ich duplikáty. Pri

otvorení takéhoto nakazeného súboru sa spustí jeho duplikát, teda vírus.

Existujú tieţ odkazové vírusy (OBJ) vírusy infikujúce objektové moduly, vírusy

infikujúce knižnice prekladačov (LIB), vírusy infikujúce zdrojové texty programov

atď.

Červ

Kód sieťového červa sa po preniknutí do systému, podobne ako kód klasického

vírusu, aktivuje a vykoná svoju škodlivú činnosť. Sieťový červ získal svoje meno

podľa schopnosti preniesť sa z jedného počítača na iný, bez vedomia

pouţívateľa, a posielať tak svoje kópie rôznymi informačnými kanálmi.

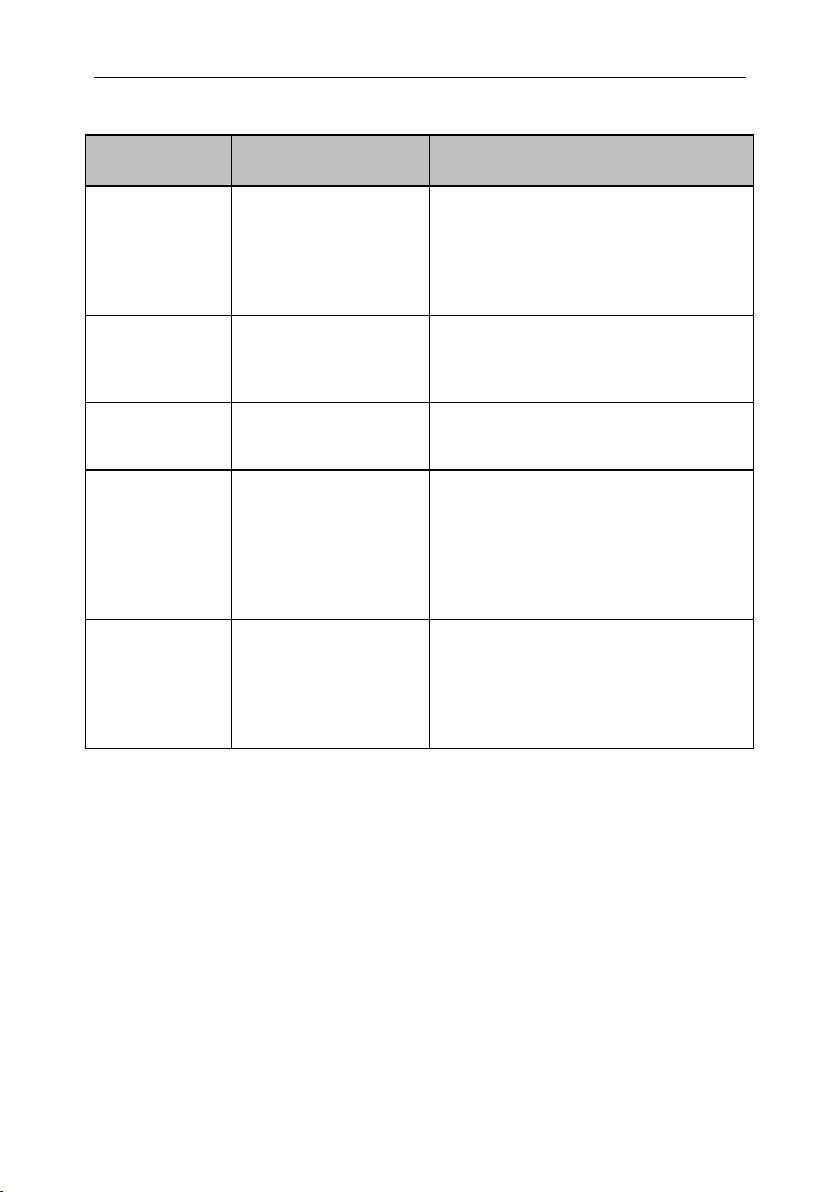

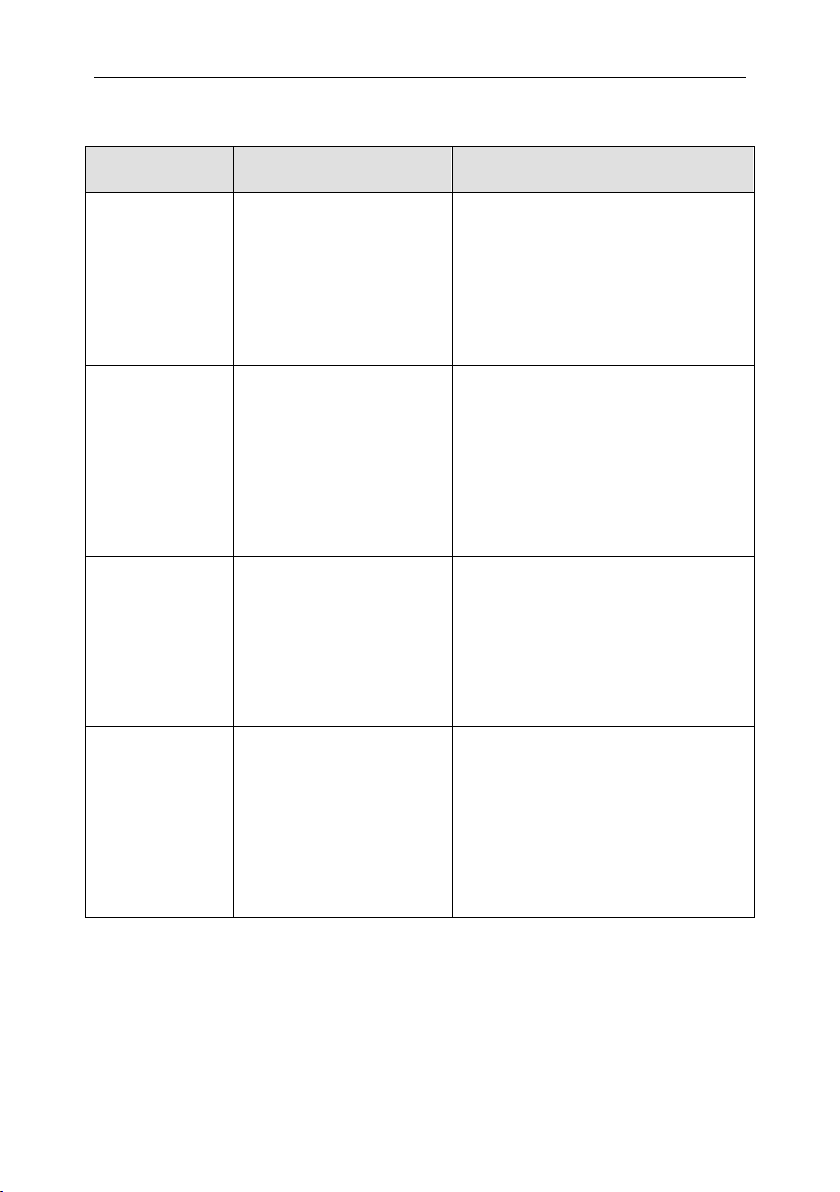

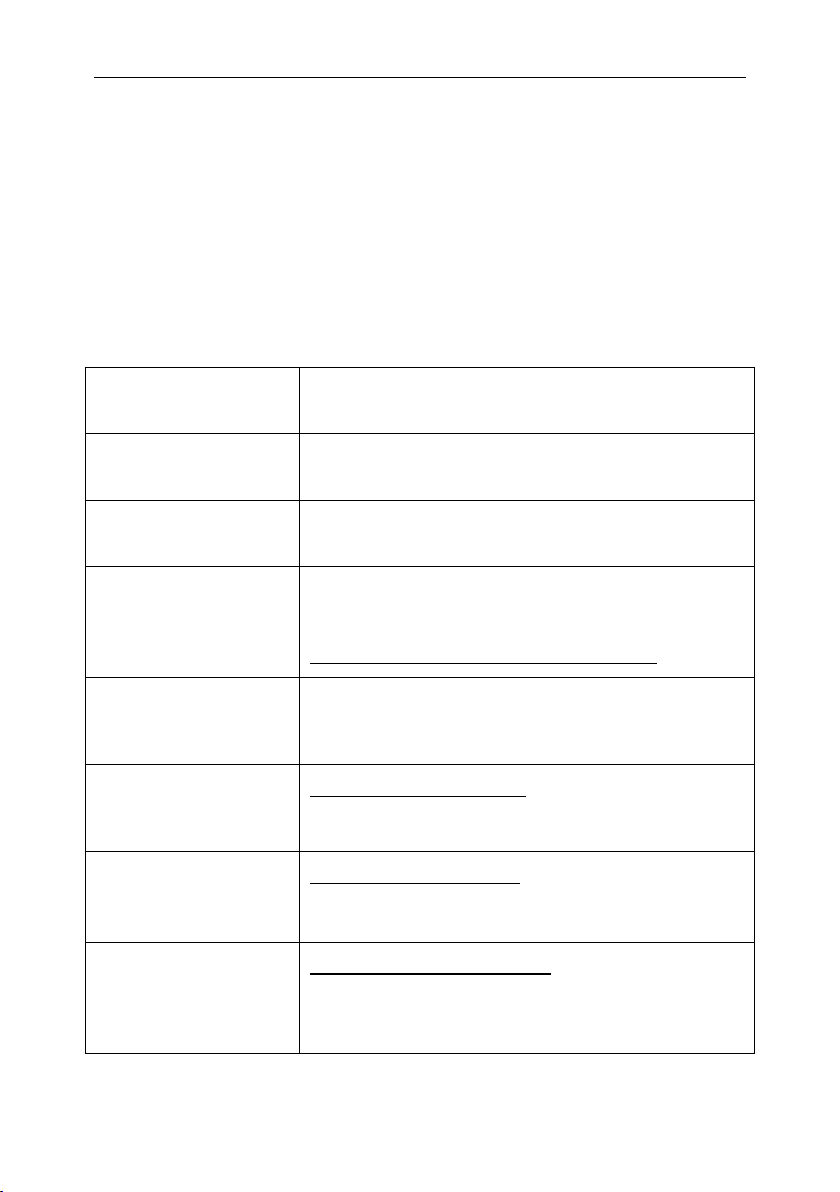

Hlavný spôsob šírenia je najvýznamnejším atribútom, podľa ktorého sa rozlišujú

rôzne typy červov. Nasledujúca tabuľka uvádza typy červov podľa spôsobu

šírenia.

Tabuľka 1. Červy podľa spôsobu šírenia

Hrozby pre bezpečnosť počítača 19

TYP

NÁZOV

OPIS

EmailWorm

E-mailové červy

E-mailové červy infikujú počítače

prostredníctvom e-mailu.

Napadnutá správa obsahuje v prílohe súbor

s kópiou červa, alebo odkaz na taký súbor

nahraný na webovej stránke, ktorá môţe byť

napríklad hackerom pozmenená alebo priamo

hackerovi patriť. Keď takú prílohu otvoríte, červ

sa aktivuje; pokiaľ klepnete na odkaz, stiahnete

a otvoríte súbor, červ tieţ začne vykonávať

svoju škodlivú činnosť. Potom sa bude naďalej

mnoţiť pomocou svojich kópií, ktoré

vyhľadávajú ďalšie e-mailové adresy a pošlú na

ne infikované správy.

IRCWorms

IM červy

Červy tohto typu prenikajú do počítačov

prostredníctvom IRC (Internet Relay Chat) –

systémov sluţby pouţívanej na komunikáciu

s inými ľuďmi na internete v reálnom čase.

Tento červ zverejní v internetovom chate súbor

so svojou kópiou, alebo odkaz na taký súbor.

Keď pouţívateľ stiahne a otvorí taký súbor, červ

sa aktivuje.

NetWorms

Sieťové červy

(červy sídliace

v počítačových

sieťach)

Tieto červy sa šíria prostredníctvom

počítačových sietí.

Na rozdiel od červov iných typov sa sieťové

červy šíria bez účasti pouţívateľa. Vyhľadávajú

v lokálnych sieťach (LAN) počítača so

zraniteľnými programami. Na tento účel červ

rozosiela špeciálne sieťové pakety (exploity)

obsahujúce jeho kód alebo jeho časť. Pokiaľ je

v sieti zraniteľný počítač, takýto paket prijme.

Akonáhle celý červ prenikne do počítača,

aktivuje sa.

20 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

P2PWorm

Červy v sieťach na

výmenu súborov

Červy v sieťach na výmenu súborov sa šíria

prostredníctvom príslušných peer-to-peer sietí,

ako sú Kazaa, Grokster, EDonkey, FastTrack

alebo Gnutella.

Aby červ vnikol do siete na výmenu súborov,

skopíruje sa do zloţky na výmenu súborov,

ktorá sa zvyčajne na pouţívateľovom počítači

nachádza. Sieť na výmenu súborov o tom

zobrazí informáciu a pouţívatelia môţu súbor na

sieti „nájsť“, stiahnuť ho a otvoriť ako kaţdý iný

súbor.

Zloţitejšie červy napodobňujú sieťové protokoly

konkrétnej siete na výmenu súborov: poskytujú

kladné odpovede na poţiadavky na hľadanie

a ponúkajú na stiahnutie svoje kópie.

Červ

Iné červy

Medzi ďalšie sieťové červy patria:

Červy, ktoré šíria svoje kópie

prostredníctvom sieťových prostriedkov.

Pomocou funkcií operačného systému

prechádzajú dostupné sieťové zloţky,

pripájajú sa k počítačom v globálnej sieti

a pokúšajú sa otvoriť ich disky pre plný

prístup. Na rozdiel od červov v počítačových

sieťach musí pouţívateľ otvoriť súbor

s kópiou červa, aby sa červ aktivoval.

Červy, ktoré nepouţívajú ţiadny zo spôsobov

šírenia uvedených v tejto tabuľke (napríklad

červy, ktoré sa šíria prostredníctvom

mobilných telefónov).

TRÓJSKE KONE

Podkategórie: trójske kone (Trojan_programs)

Úroveň závaţnosti: vysoká

Hrozby pre bezpečnosť počítača 21

TYP

NÁZOV

OPIS

TrojanArcBomb

Trójske kone –

archívne bomby

Archívy; pri rozbalení sa zväčšia na takú

veľkosť, ktorá naruší činnosť počítača.

Keď sa taký archív pokúsite rozbaliť,

počítač môţe začať pracovať pomaly

alebo „zamrznúť“ a disk sa môţe zaplniť

„prázdnymi“ dátami. „Archívne bomby“ sú

obzvlášť nebezpečné pre súborové

a poštové servery. Pokiaľ sa na serveri

pouţíva systém automatického

spracovania vstupných informácií, môţe

taká „archívna bomba“ server zastaviť.

Backdoor

Trójske kone pre

vzdialenú

administráciu

Tieto programy sa povaţujú medzi

trójskymi koňmi za najnebezpečnejšie;

funkčne pripomínajú komerčne dostupné

programy pre vzdialenú administráciu.

Tieto programy sa nainštalujú bez

vedomia pouţívateľa a útočníkovi

umoţnia vzdialenú správu počítača.

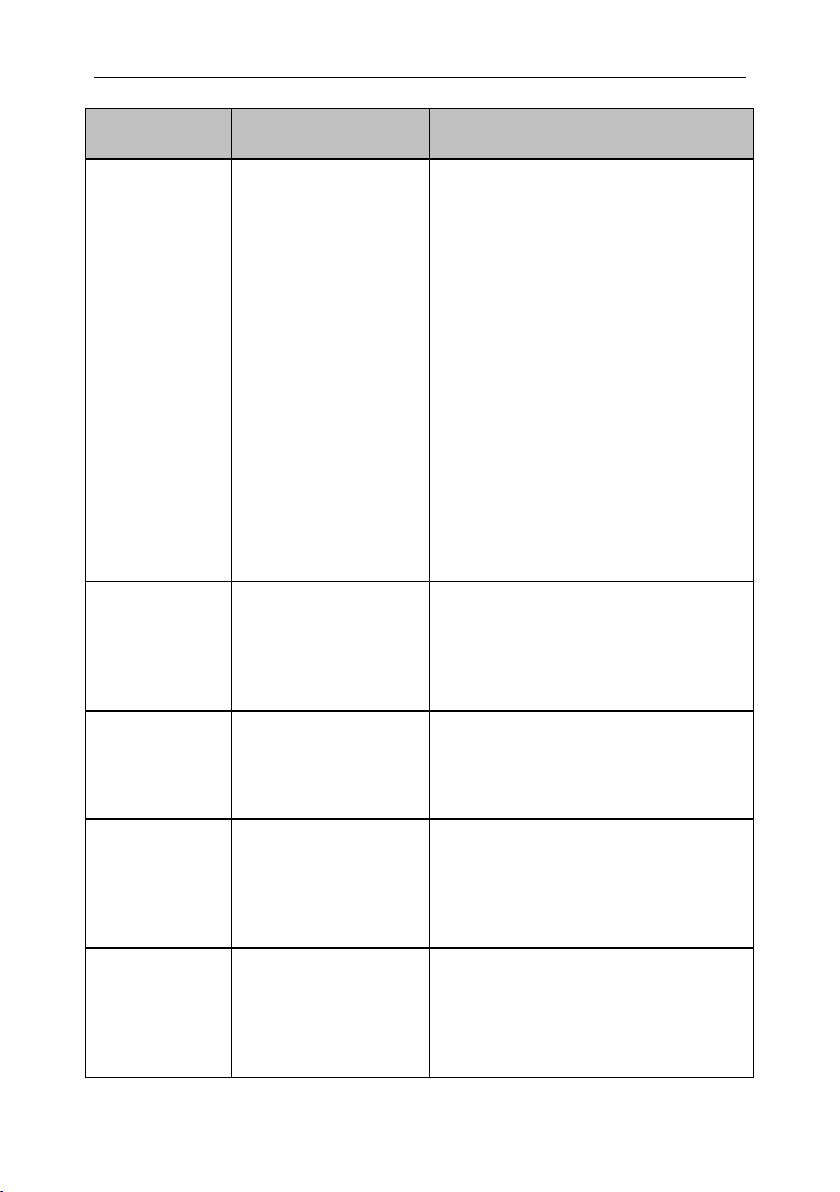

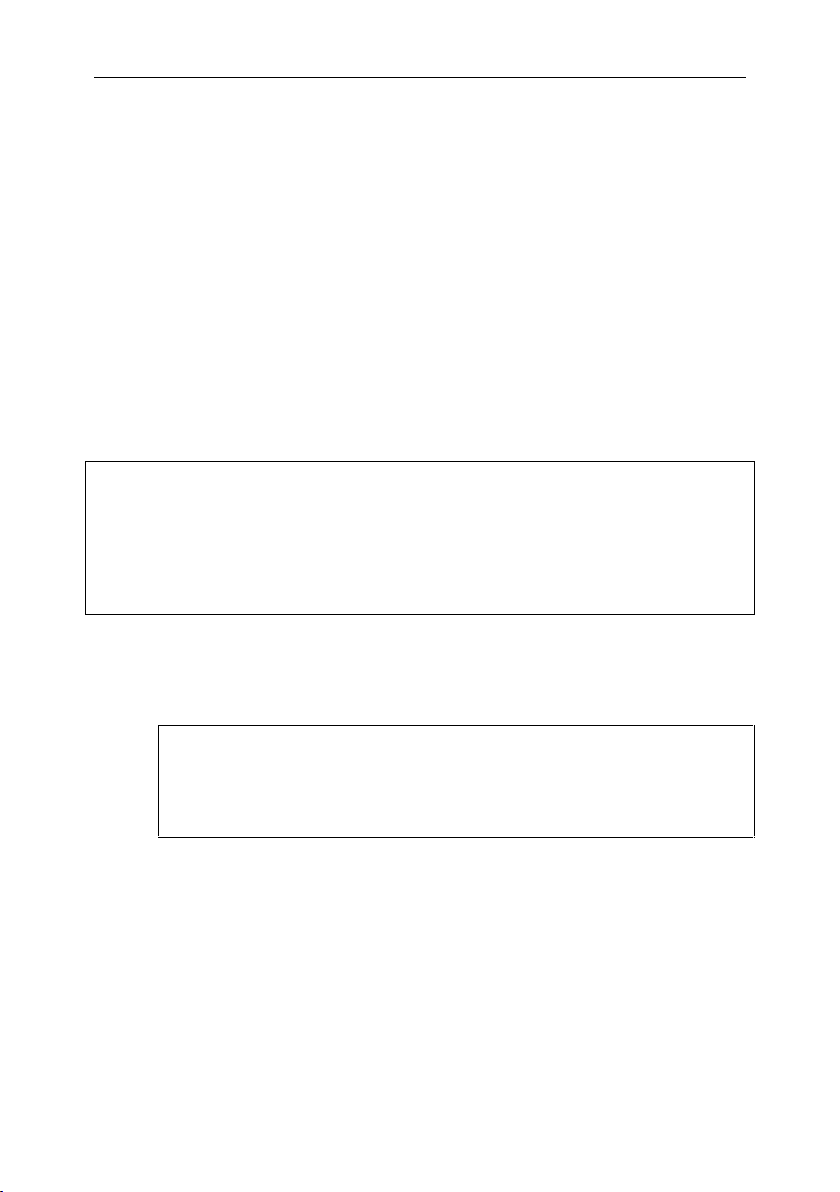

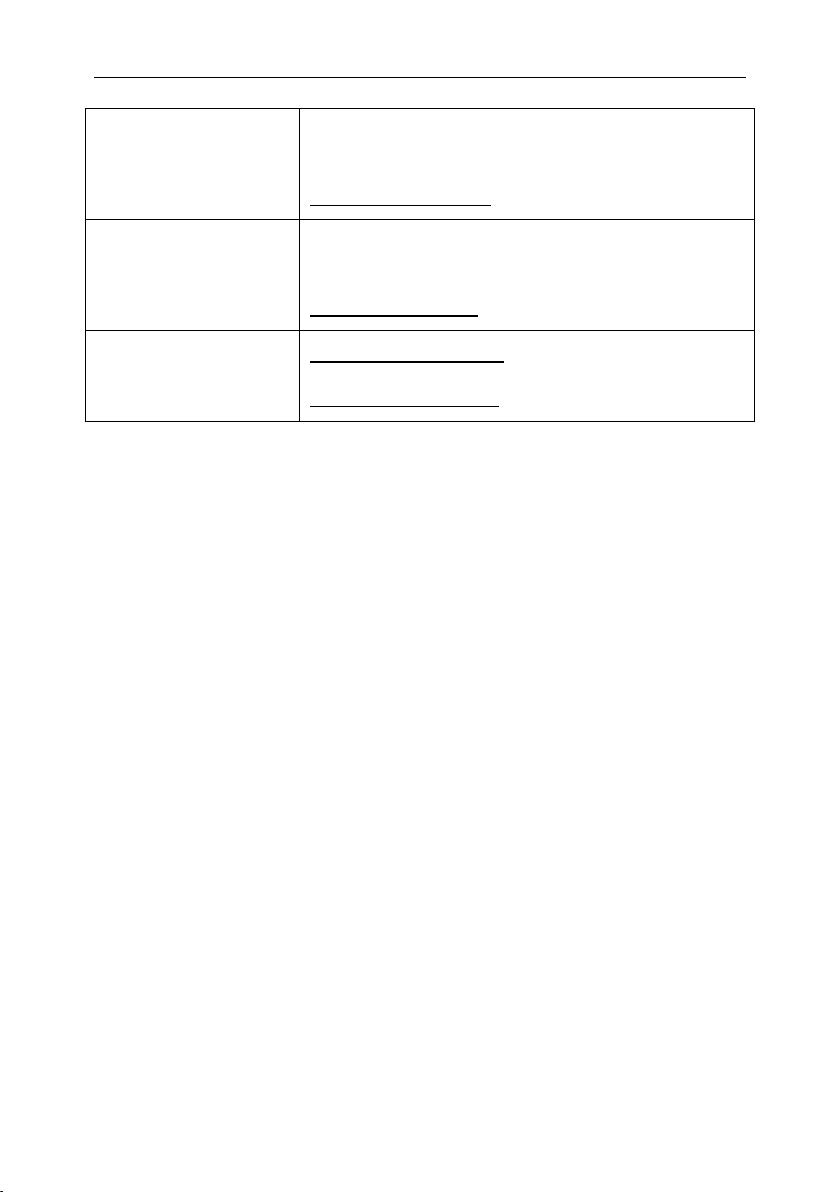

Trójske kone na rozdiel od červov a vírusov nevytvárajú svoje kópie. Preniknú do

počítača napríklad prostredníctvom e-mailu alebo cez webový prehliadač, keď

pouţívateľ navštívi „infikovanú“ stránku. Trójske kone sú spúšťané pouţívateľom

a pri spustení vykonávajú svoje škodlivé akcie.

Správanie sa rôznych trójskych koní sa na napadnutom počítači môţe líšiť.

Hlavnou funkciou trójskych koní je blokovať, pozmeňovať a mazať dáta,

narušovať činnosť počítačov alebo počítačových sietí. Okrem toho môţu trójske

kone prijímať a posielať súbory, spúšťať ich, zobrazovať správy, pristupovať

k webovým stránkam, sťahovať a inštalovať programy a reštartovať napadnutý

počítač.

Votrelci často pouţívajú „sady“ pozostávajúce z rôznych trójskych koní.

Nasledujúca tabuľka opisuje typy trójskych koní a ich správanie sa.

Tabuľka 2. Typy trójskych koní podľa správania sa na napadnutom počítači

22 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

Trojan

Trójske kone

Medzi trójske kone patria nasledujúce

škodlivé programy:

Klasické trójske kone, ktoré

vykonávajú len hlavné funkcie trójskych

koní: blokovanie, pozmeňovanie alebo

mazanie dát, narušovanie činnosti

počítačov alebo počítačových sietí.

Nemajú ţiadne ďalšie funkcie

charakteristické pre ostatné typy

trójskych koní opísaných v tejto

tabuľke.

„Viacúčelové“ trójske kone, ktoré

majú ďalšie funkcie charakteristické pre

niekoľko typov trójskych koní.

TrojansRansoms

Trójske kone

poţadujúce

výkupné

Berú ako „rukojemníkov“ informácie na

pouţívateľovom počítači, ktoré pozmenia

alebo zablokujú, alebo narušia činnosť

počítača, takţe pouţívateľ nemôţe dáta

pouţiť. Útočník potom vyţaduje od

pouţívateľa výkupné výmenou za sľub, ţe

pošle program, ktorý obnoví funkčnosť

počítača.

TrojansClickers

Klikacie trójske

kone

Tieto programy pristupujú

z pouţívateľovho počítača na webové

stránky. Posielajú príkazy webovému

prehliadaču alebo nahradzujú webové

adresy uloţené v systémových súboroch.

Pomocou týchto programov útočníci

organizujú sieťové útoky a zvyšujú

návštevnosť webových stránok, aby

zvýšili počet zobrazení reklamných líšt.

Hrozby pre bezpečnosť počítača 23

TYP

NÁZOV

OPIS

TrojansDownloader

s

Trójske kone –

sťahovače

Pristupujú k webovej stránke útočníka,

stiahnu z nej ďalšie škodlivé programy

a tie nainštalujú na pouţívateľov počítač.

Názov súboru škodlivého programu na

stiahnutie môţu obsahovať v sebe, alebo

ho načítať z webovej stránky, ku ktorej

pristupujú.

TrojanDroppers

Trójske kone –

inštalátory

programov

Tieto trójske kone na pevný disk uloţia

a potom nainštalujú programy, ktoré

obsahujú ďalšie trójske kone.

Útočníci môţu pomocou trójskych koní –

inštalátorov:

inštalovať škodlivé programy bez

vedomia pouţívateľa: trójske kone –

inštalátory nezobrazujú ţiadne správy,

alebo zobrazujú falošné správy,

napríklad oznámenie o chybe v archíve

alebo o pouţívaní nesprávnej verzie

operačného systému;

chrániť iný známy škodlivý program

pred odhalením: nie všetky

antivírusové programy dokáţu odhaliť

škodlivý program umiestnený vo vnútri

trójskeho koňa.

TrojansNotifiers

Trójske kone –

hlásiče

Oznamujú útočníkovi, ţe napadnutý

počítač je pripojený, a potom odošlú

útočníkovi informácie o tomto počítači,

vrátane IP adresy, čísla otvoreného portu

alebo e-mailovej adresy. S útočníkom

komunikujú pomocou e-mailu, FTP,

prístupom na webové stránky útočníka,

alebo inými spôsobmi.

Trójske kone – hlásiče sa často pouţívajú

v „sadách“ pozostávajúcich z rôznych

trójskych koní. Hlásia útočníkovi, ţe

ostatné trójske kone boli na pouţívateľov

počítač úspešne nainštalované.

24 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

TrojansProxies

Trójske kone –

proxy servery

Umoţňujú útočníkovi anonymne

pristupovať k webovým stránkam

pomocou pouţívateľovho počítača a často

sa pouţívajú na rozosielanie spamu.

TrojansPSWs

Trójske kone

kradnúce heslá

Trójske kone kradnúce heslá (Password

Stealing Ware) kradnú pouţívateľské účty,

napríklad registračné informácie

o softvéri. V systémových súboroch

a v registri hľadajú dôverné informácie

a posielajú ich svojmu tvorcovi pomocou

e-mailu, FTP, prístupom na webové

stránky útočníka, alebo inými spôsobmi.

Niektoré z týchto trójskych koní spadajú

do konkrétnych typov opísaných v tejto

tabuľke. Sú to trójske kone, ktoré kradnú

informácie o bankových účtoch

(Trojans-Bankers), trójske kone, ktoré

kradnú osobné údaje pouţívateľov

klientskych programov IM (Trojans-IMs),

a trójske kone, ktoré kradnú dáta

pouţívateľom sieťových hier

(Trojans-GameThieves).

TrojansSpies

Špehujúce trójske

kone

Tieto programy sa pouţívajú na

špehovanie pouţívateľa: zhromaţďujú

informácie o činnosti pouţívateľa na

počítači, napríklad zachycujú dáta, ktoré

pouţívateľ zadáva z klávesnice, robia

snímky obrazovky a zhromaţďujú

zoznamy aktívnych aplikácií. Po prijatí

tieto informácie odosielajú útočníkovi

pomocou e-mailu, FTP, prístupom na

webové stránky útočníka, alebo inými

spôsobmi.

Hrozby pre bezpečnosť počítača 25

TYP

NÁZOV

OPIS

TrojansDDoS

Trójske kone pre

sieťové útoky

Z pouţívateľovho počítača rozosielajú

veľké mnoţstvo poţiadaviek na vzdialený

server. Server potom vyčerpá svoje

prostriedky na spracovanie poţiadaviek

a prestane fungovať (útok DoS (Denial-of-

Service)). Tieto programy sa často

pouţívajú na nakazenie väčšieho počtu

počítačov, aby z nich bolo moţné na

server útočiť.

Trojans-IMs

Trójske kone, ktoré

kradnú osobné

údaje pouţívateľov

klientskych

programov IM

Tieto programy kradnú čísla a heslá

pouţívateľov klientov IM (programov pre

rýchle zasielanie správ), napríklad ICQ,

MSN Messenger, AOL Instant Messenger,

Yahoo Pager alebo Skype. Potom tieto

informácie odošlú útočníkovi pomocou emailu, FTP, prístupom na webové stránky

útočníka alebo inými spôsobmi.

Rootkits

Rootkity

Tieto programy maskujú iné škodlivé

programy a ich činnosť, takţe predlţujú

čas existencie takýchto programov

v systéme; skrývajú súbory alebo procesy

v pamäti nakazeného počítača alebo

kľúče registra spúšťané škodlivými

programami, alebo maskujú výmenu dát

medzi aplikáciami inštalovanými na

pouţívateľovom počítači a ostatnými

počítačmi v sieti.

TrojansSMS

Trójske kone –

SMS správy

Tieto programy infikujú mobilné telefóny

a odosielajú z nich textové správy (SMS)

na čísla, ktoré sú pre pouţívateľa

napadnutého telefónu spoplatnené.

TrojansGameThiev

es

Trójske kone, ktoré

kradnú osobné

údaje pouţívateľov

sieťových hier

Tieto programy kradnú informácie

o pouţívateľských účtoch pouţívateľov

sieťových hier; následne tieto informácie

odošlú útočníkovi pomocou e-mailu, FTP,

prístupom na webové stránky útočníka

alebo inými spôsobmi.

26 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

TrojansBankers

Trójske kone, ktoré

kradnú informácie

o bankových

účtoch

Tieto programy kradnú informácie

o bankových účtoch alebo o účtoch

elektronických / digitálnych peňazí;

následne tieto údaje odošlú útočníkovi

pomocou e-mailu, FTP, prístupom na

webové stránky útočníka alebo inými

spôsobmi.

TrojansMailfinders

Trójske kone, ktoré

zhromaţďujú emailové adresy

Tieto programy zhromaţďujú z počítača e-

mailové adresy a odosielajú ich útočníkovi

pomocou e-mailu, FTP, prístupom na

webové stránky útočníka alebo inými

spôsobmi. Útočník môţe zhromaţdené

adresy pouţiť na rozosielanie spamu.

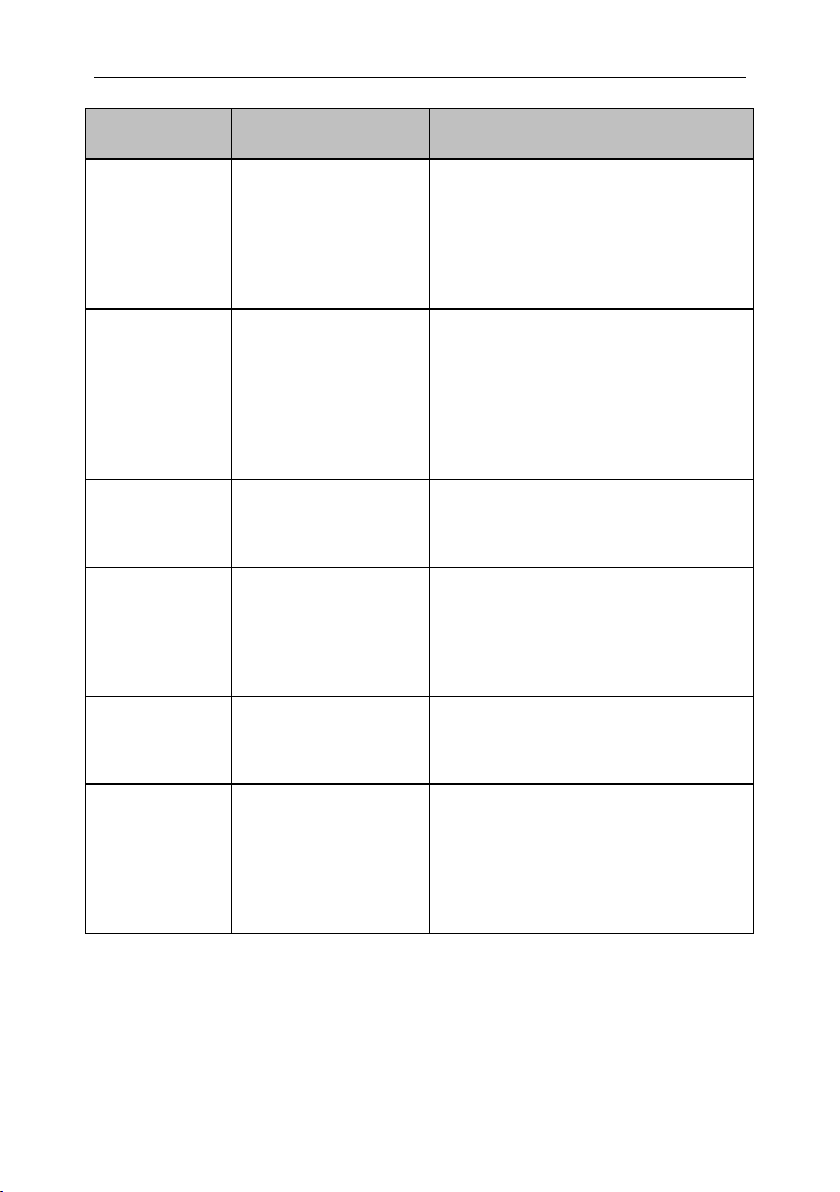

ŠKODLIVÉ UTILITY

Podkategórie: škodlivé utility (Malicious_tools)

Úroveň závaţnosti:stredná

Tieto utility sú navrhnuté špeciálne na to, aby páchali škody. Na rozdiel od

ostatných škodlivých programov však nevykonávajú škodlivú činnosť ihneď po

spustení a môţu byť na pouţívateľovom počítači bezpečne uloţené a spúšťané.

Tieto programy disponujú funkciami na vytváranie vírusov, červov a trójskych

koní, organizovanie sieťových útokov na vzdialené servery, hackovanie

počítačov alebo na iné škodlivé aktivity.

Existuje veľa typov škodlivých utilít s rôznymi funkciami. Ich typy opisuje

nasledujúca tabuľka.

Hrozby pre bezpečnosť počítača 27

TYP

NÁZOV

OPIS

Constructor

Konštruktory

Konštruktory slúţia na vytváranie nových

vírusov, červov a trójskych koní. Niektoré

konštruktory majú štandardné rozhranie

s oknami, ktoré umoţňuje vybrať typ

škodlivého programu, ktorý sa má vytvoriť,

spôsob, aký má tento program pouţiť na

ochranu proti ladeniu, a ďalšie vlastnosti.

Dos

Sieťové útoky

Z pouţívateľovho počítača rozosielajú

veľké mnoţstvo poţiadaviek na vzdialený

server. Server potom vyčerpá svoje

prostriedky na spracovanie poţiadaviek

a prestane fungovať (útok DoS (Denial-of-

Service)).

Tabuľka 3. Škodlivé utility podľa funkcie

28 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

Exploit

Exploity

Exploit je sada dát alebo programového

kódu, ktorá využíva zraniteľné miesta

aplikácie na vykonanie š kodlivej akcie na

počítači. Exploity napríklad môţu zapisovať

a čítať súbory alebo pristupovať

k „infikovaným“ webovým stránkam.

Rôzne exploity pouţívajú zraniteľné miesta

rôznych aplikácií alebo sieťových sluţieb.

Exploit sa prenáša po sieti na ďalšie

počítače v podobe sieťového paketu, ktorý

hľadá počítače so zraniteľnými sieťovými

sluţbami. Exploit obsiahnutý v súbore DOC

pouţíva zraniteľné miesta textových

editorov. Keď pouţívateľ otvorí infikovaný

súbor, exploit môţe začať vykonávať

funkcie naprogramované útočníkom.

Exploit obsiahnutý v e-mailovej správe

hľadá zraniteľnosti v klientskych emailových programoch; škodlivú akciu

môţe vykonať, akonáhle pouţívateľ

v takomto programe otvorí infikovanú

správu.

Exploity sa pouţívajú na šírenie sieťových

červov (Net-Worm). Nukery („Exploit-

Nuker“) sú sieťové pakety, ktoré počítače

znefunkčnia.

FileCryptors

Šifrovače súborov

Šifrovače súborov dešifrujú ostatné

škodlivé programy, aby ich skryli pred

antivírusovými aplikáciami.

Hrozby pre bezpečnosť počítača 29

TYP

NÁZOV

OPIS

Flooders

Programy

pouţívané

na zahltenie sietí

Rozosielajú sieťovými kanálmi obrovské

mnoţstvo správ. Medzi ne napríklad patria

programy na zahlcovanie IRC.

Tento typ škodlivého softvéru však

nezahŕňa programy na zahltenie e-mailovej

prevádzky alebo kanálov IM a SMS. Takéto

programy sú v nasledujúcej tabuľke

uvedené pod samostatnými typmi (Email-

Flooder, IM-Flooder a SMS-Flooder).

HackTools

Hackerské

nástroje

Hackerské nástroje sa pouţívajú na

hackovanie počítačov, na ktorých sú

nainštalované, alebo na organizovanie

útokov na iný počítač (napríklad na

neoprávnené pridanie ďalších systémových

pouţívateľov alebo na vymazanie

systémových protokolov, aby sa zamietli

stopy ich prítomnosti v systéme). Zahŕňajú

niektoré sniffery, ktoré vykonávajú škodlivé

funkcie, napríklad zachytávajú heslá.

Sniffery sú programy, ktoré umoţňujú

zobrazenie dátových tokov v sieti.

notvirus:Hoax

Falošné programy

Tieto programy strašia pouţívateľa

správami, ktoré sa podobajú vírusom:

môţu „nájsť“ vírus v čistom súbore alebo

zobraziť správu o formátovaní disku, ku

ktorému nedôjde.

Spoofers

Spoofery

Tieto programy odosielajú správy a sieťové

poţiadavky s podvrhnutou adresou

odosielateľa. Útočníci pouţívajú spoofery

napríklad preto, aby predstierali, ţe sú

odosielateľom.

VirTools

Nástroje

na pozmeňovanie

škodlivých

programov

Umoţňujú pozmeniť iné škodlivé programy,

aby ich skryli pred antivírusovými

aplikáciami.

30 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

EmailFlooders

Programy na

zahlcovanie e-

mailových adries

Tieto programy rozosielajú značné

mnoţstvo správ na e-mailové adresy

(zahltia ich). Kvôli obrovskému mnoţstvu

prichádzajúcich správ si pouţívatelia

nemôţu čítať legitímne prichádzajúce

správy.

IM-Flooders

Programy

na zahlcovanie IM

programov

Tieto programy rozosielajú veľké mnoţstvo

správ pouţívateľom klientov IM (programov

na rýchle zasielanie správ), napríklad ICQ,

MSN Messenger, AOL Instant Messenger,

Yahoo Pager alebo Skype. Kvôli

obrovskému mnoţstvu prichádzajúcich

správ si pouţívatelia nemôţu čítať

legitímne prichádzajúce správy.

SMSFlooders

Programy

na zahlcovanie

pomocou

textových správ

(SMS)

Tieto programy rozosielajú veľké mnoţstvo

textových správ na mobilné telefóny.

POTENCIÁLNE NEŽIADUCE PROGRAMY

Potenciálne neţiaduce programy, na rozdiel od škodlivých programov, nie sú

určené len na to, aby spôsobili škodu. Môţu však oslabiť bezpečnosť počítača.

Potenciálne neţiaduce programy zahŕňajú adware, pornware a ďalšie

potenciálne nežiaduce programy.

Adware (pozrite na strane 31) zobrazuje pouţívateľovi reklamné informácie.

Pornware (pozrite na strane 31) zobrazuje pouţívateľovi pornografické materiály.

Iný riskware (pozrite na strane 32) – často ide o užitočné programy používané

mnohými používateľmi počítačov. Pokiaľ však útočník získa prístup k týmto

programom, alebo ich nainštaluje na pouţívateľov počítač, je moţné pouţiť ich

na narušenie bezpečnosti počítača.

Hrozby pre bezpečnosť počítača 31

Potenciálne neţiaduce programy sa inštalujú jedným z nasledujúcich spôsobov:

Nainštaluje si ich pouţívateľ, či uţ priamo alebo spolu s iným

programom (dodávatelia softvéru napríklad učinia adware súčasťou

svojho freeware alebo shareware programu).

Môţu ich tieţ inštalovať votrelci, ktorí napríklad začlenia takéto

programy do balíčka s ďalšími škodlivými programami, vyuţijú

„zraniteľnosť“ webového prehliadača alebo pouţijú trójske kone na ich

stiahnutie a inštaláciu, keď pouţívateľ navštívi „infikovanú“ stránku.

ADWARE

Podkategórie: Adware

Úroveň závaţnosti: stredná

Adware zobrazuje pouţívateľovi reklamné informácie. Zobrazuje reklamné lišty

v rozhraní iného programu a presmerováva otázky vyhľadávania na reklamné

webové stránky. Niektorý adware zhromaţďuje a posiela svojmu tvorcovi

marketingové informácie o pouţívateľovi, napríklad ktoré stránky navštevuje a čo

hľadá (na rozdiel od špehovacích trójskych koní tieto programy odosielajú

informácie so súhlasom pouţívateľa).

PORNWARE

Podkategórie: Pornware

Úroveň závaţnosti: stredná

Pouţívatelia zvyčajne inštalujú takéto programy sami, aby mohli hľadať alebo

sťahovať pornografiu.

Votrelci tieţ môţu nainštalovať tieto programy na pouţívateľov počítač, aby sa

pouţívateľovi bez jeho súhlasu zobrazovali reklamy na komerčné pornografické

servery a sluţby. Na inštaláciu pouţívajú zraniteľné miesta v operačnom

systéme alebo webovom prehliadači, prípadne trójske kone, ktoré sťahujú

a inštalujú programy.

Existujú tri typy pornwaru, ktoré sa líšia podľa svojich funkcií. Tieto typy opisuje

nasledujúca tabuľka.

32 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

Porn-Dialers

Automatické

dialery

Tieto programy automaticky vytáčajú čísla

telefónnych pornografických sluţieb

(obsahujú uloţené čísla týchto sluţieb); na

rozdiel od trójskych koní – dialerov o svojej

činnosti informujú pouţívatelia.

PornDownloader

s

Programy na

sťahovanie

súborov

z internetu

Tieto programy sťahujú na pouţívateľov

počítač pornografické materiály; na rozdiel

od trójskych koní – dialerov o svojej

činnosti informujú pouţívatelia.

Porn-Tools

Nástroje

Pouţívajú sa na vyhľadávanie

a zobrazovanie pornografie; tento typ

zahŕňa špeciálnu nástrojovú lištu pre

prehliadač a špeciálne prehrávače videa.

INÝ RISKWARE

Podkategórie: iný riskware

Úroveň závaţnosti: stredná

Tabuľka 4. Typy pornwaru v závislosti od funkcie

Väčšina týchto programov je uţitočná a pouţíva ich mnoho pouţívateľov. Patria

medzi ne klienti IRC, dialery, programy na sťahovanie súborov, monitory aktivity

počítačového systému, nástroje pre prácu s heslami, internetové servery sluţieb

FTP, HTTP alebo Telnet.

Pokiaľ však útočník získa prístup k týmto programom, alebo ich nainštaluje na

pouţívateľov počítač, môţe niektoré ich funkcie pouţiť na narušenie bezpečnosti

počítača.

Iný riskware sa delí do kategórií podľa svojej funkcie. Ich typy opisuje

nasledujúca tabuľka.

Hrozby pre bezpečnosť počítača 33

TYP

NÁZOV

OPIS

Client-IRC

Programy pre IRC

Pouţívatelia inštalujú tieto programy,

aby mohli komunikovať

prostredníctvom IRC (Internet Relay

Chat). Votrelci ich pouţívajú

na šírenie škodlivého softvéru.

Dialers

Programy na

automatické

vytáčanie

Tieto programy môţu „tajne“

nadviazať telefonické spojenie

pomocou modemu.

Downloaders

Sťahovače

Tieto programy môţu tajne sťahovať

súbory z webových stránok.

Monitors

Monitory

Tieto programy umoţňujú sledovať

činnosť počítačov, na ktorých sú

nainštalované (sledovať výkon

aplikácií, ako si vymieňajú dáta

s aplikáciami na iných počítačoch

atď.).

PSWTools

Nástroje na obnovu

hesiel

Tieto programy sa pouţívajú na

zobrazenie a obnovenie zabudnutých

hesiel. Keď ich votrelci nainštalujú na

počítače pouţívateľov, pouţívajú ich

presne na rovnaký účel.

Tabuľka 5. Typy iného riskwaru podľa jeho funkcií

34 Kaspersky Internet Security 2009

TYP

NÁZOV

OPIS

RemoteAdmin

Programy na

vzdialenú

administráciu

Tieto programy často pouţívajú

systémoví administrátori; vďaka nim

majú prístup k rozhraniu vzdialeného

počítača a môţu počítač monitorovať

a spravovať. Keď votrelci inštalujú

tieto programy na počítače

pouţívateľov, aby ich mohli sledovať

a spravovať, sledujú presne tie isté

ciele.

Programy na vzdialenú administráciu

typu riskware sa líšia od trójskych

koní umoţňujúcich vzdialenú

administráciu, nazývaných zadné

vrátka (backdoor). Trójske kone

disponujú funkciami, ktoré im

umoţňujú nezávisle preniknúť do

systému a nainštalovať sa; riskware

takúto funkciu nemá.

Server-FTP

FTP servery

Tieto programy fungujú ako FTP

servery. Votrelci ich inštalujú na

počítače pouţívateľov, aby získali

vzdialený prístup pomocou protokolu

FTP.

Server-Proxy

Proxy servery

Tieto programy fungujú ako proxy

servery. Votrelci ich inštalujú na

počítače pouţívateľov, aby mohli na

účet pouţívateľov rozosielať spam.

Server-Telnet

Servery sluţby Telnet

Tieto programy fungujú ako servery

sluţby Telnet. Votrelci ich inštalujú na

počítače pouţívateľov, aby získali

vzdialený prístup pomocou protokolu

Telnet.

Server-Web

Webové servery

Tieto programy fungujú ako webové

servery. Votrelci ich inštalujú na

počítače pouţívateľov, aby získali

vzdialený prístup pomocou protokolu

HTTP.

Hrozby pre bezpečnosť počítača 35

TYP

NÁZOV

OPIS

RiskTool

Nástroje pre miestny

počítač

Tieto nástroje poskytujú

pouţívateľom ďalšie funkcie

a pouţívajú sa len v rámci

pouţívateľovho počítača (umoţňujú

skrývať súbory alebo okná aktívnych

aplikácií, ukončovať aktívne procesy).

NetTool

Sieťové nástroje

Tieto nástroje ponúkajú pouţívateľovi

počítača, na ktorom sú

nainštalované, ďalšie funkcie pre

správu iných počítačov v rámci siete

(reštartovať ich, nájsť otvorené porty,

spúšťať programy inštalované na

týchto počítačoch).

Client-P2P

Klientske programy

sietí peer-to-peer

Tieto programy slúţia na pouţívanie

sietí peer-to-peer. Votrelci ich môţu

pouţiť na šírenie škodlivého softvéru.

Client-SMTP

SMTP klienti

Tieto programy rozosielajú e-mailové

správy v skrytom reţime. Votrelci ich

inštalujú na počítače pouţívateľov,

aby mohli na účet pouţívateľov

rozosielať spam.

WebToolbar

Webové panely

nástrojov

Tieto programy dopĺňajú vlastné

panely nástrojov pre vyhľadávanie do

panelov nástrojov iných aplikácií.

FraudTool

Podvrhnuté programy

Tieto programy sa maskujú ako iné

skutočné programy. Napríklad

existujú podvodné antivírusové

programy; zobrazujú správy

o zisťovaní škodlivého softvéru, ale

nič nehľadajú ani nedezinfikujú.

36 Kaspersky Internet Security 2009

SPÔSOBY DETEKCIE NAPADNUTÝCH,

PODOZRIVÝCH A POTENCIÁLNE

NEBEZPEČNÝCH OBJEKTOV

Aplikácia spoločnosti Kaspersky Lab detekuje škodlivý softvér v objektoch

pomocou dvoch metód: reaktívna (s pouţitím databáz) a proaktívna (s pouţitím

heuristickej analýzy).

Databázy sú súbory so záznamami, ktoré sa pouţívajú na zisťovanie prítomnosti

statisícov známych hrozieb v detekovatelných objektoch. Tieto záznamy

obsahujú informácie o riadiacich sekciách kódu škodlivého softvéru a algoritmy

pre dezinfekciu objektov, v ktorých sa takýto softvér nachádza. Antivírusoví

analytici spoločnosti Kaspersky Lab denne detekujú stovky nových škodlivých

programov, vytvárajú záznamy s ich identifikáciou a tie pridávajú do aktualizácií

databáz.

Pokiaľ aplikácia spoločnosti Kaspersky Lab v detekovateľnom objekte objaví

časti kódu, ktoré sa podľa informácií v databáze plne zhodujú s riadiacimi

sekciami kódu škodlivého softvéru, povaţuje objekt za napadnutý a pokiaľ sa

zhodujú len čiastočne (podľa určitých podmienok), za podozrivý.

Pomocou proaktívnej metódy môţe aplikácia odhaliť najnovší škodlivý softvér,

o ktorom v databáze doteraz nie sú informácie.

Aplikácia spoločnosti Kaspersky Lab detekuje objekty obsahujúce nové škodlivé

programy podľa ich správania. Nedá sa povedať, ţe by sa kód takého objektu

plne alebo čiastočne zhodoval s kódom známeho škodlivého programu, ale

obsahuje niektoré potupnosti príkazov, ktoré sú charakteristické pre škodlivý

softvér, napríklad otvorenie súboru, zápis do súboru alebo presmerovanie

vektorov prerušenia. Aplikácia napríklad zistí, ţe súbor je zrejme napadnutý

neznámym vírusom v zavádzacom sektore.

Objekty zistené proaktívnou metódou sa nazývajú potenciálne nebezpečné.

INTERNETOVÉ HROZBY

Aplikácia spoločnosti Kaspersky Lab pouţíva špeciálne technológie na prevenciu

nasledujúcich hrozieb pre bezpečnosť počítača:

Hrozby pre bezpečnosť počítača 37

spam – nevyţiadaná prichádzajúca pošta (pozrite oddiel „Nevyţiadaná

prichádzajúca pošta – Spam“ na strane 37);

phishing – podvody (na strane 37);

útoky hackerov (na strane 38);

zobrazenie reklamných líšt (na strane 38).

NEVYŽIADANÁ PRICHÁDZAJÚCA POŠTA –

SPAM

Aplikácia spoločnosti Kaspersky Lab chráni pouţívateľa pred spamom. Spam je

nevyţiadaná prichádzajúca pošta, často reklamnej povahy. Spam zvyšuje záťaţ

prenosových kanálov a poštových serverov poskytovateľa. Príjemca platí za

dátový tok vytvorený spamom a legitímna pošta cestuje pomalšie. Spam je preto

v mnohých krajinách protizákonný.

Aplikácia spoločnosti Kaspersky Lab kontroluje prichádzajúce správy

v programoch Microsoft Office Outlook, Microsoft Outlook Express a The Bat!,

a pokiaľ zistí, ţe nejaká správa je spam, vykoná vami vybranú akciu, napríklad

presunie takéto správy do osobitnej zloţky alebo ich odstráni.

Aplikácia spoločnosti Kaspersky Lab detekuje spam s veľkou presnosťou.

Pouţíva niekoľko technológií na filtrovanie spamu: detekuje spam na základe

adresy odosielateľa i slov a slovných spojení v predmete správy; detekuje

grafický spam a pouţíva samoučiace algoritmy na detekciu spamu podľa textu

správ.

Antispamové databázy obsahujú „čierne“ a „biele“ zoznamy adries odosielateľov,

a ďalej zoznamy slov a slovných spojení, ktoré súvisia s rôznymi kategóriami

spamu, ako je reklama, zdravie a zdravotníctvo, hazardné hry atď.

PHISHING

Phishing je typ podvodnej činnosti na internete spočívajúci v „vylákaní“ čísiel

kreditných kariet, čísel PIN a iných osobných údajov od pouţívateľov s cieľom

odcudzenia ich peňazí.

Phishing často súvisí s internetovým bankovníctvom. Útočníci vytvoria presnú

kópiu banky, na ktorú mieria, a potom jej menom rozosielajú správy jej klientom.

38 Kaspersky Internet Security 2009

Oznamujú im, ţe v dôsledku zmeny alebo chyby softvéru internetového

bankovníctva sa vymazali pouţívateľské účty a pouţívatelia musia na webe

banky potvrdiť či zmeniť svoje údaje. Pouţívateľ klepne na odkaz na web

vytvorený útočníkmi a tu zadá svoje osobné údaje.

Antiphishingové databázy obsahujú zoznam adries URL webov, o ktorých je

známe, ţe sa pouţívajú na phishing.

Aplikácia spoločnosti Kaspersky Lab analyzuje prichádzajúce správy v programe

Microsoft Office Outlook a Microsoft Outlook Express, a pokiaľ nájde odkaz na

adresu URL, ktorá je v databázach, označí túto správu ako spam. Pokiaľ

pouţívateľ správu otvorí a pokúsi sa odkaz navštíviť, aplikácia túto webovú

stránku zablokuje.

ÚTOKY HACKEROV

Sieťový útok je prienik do systému vzdialeného počítača s cieľom získania

kontroly nad týmto systémom a spôsobenia jeho zlyhania alebo získania prístupu

k chráneným informáciám.

Sieťové útoky vykonávajú buď útočníci (napríklad skenovanie portov, pokusy

o uhádnutie hesla), alebo škodlivé programy, ktoré z účtu pouţívateľa spúšťajú

príkazy a prenášajú informácie svojmu „pánovi“ alebo vykonávajú iné funkcie

súvisiace so sieťovým útokom. Sem spadajú niektoré trójske kone, útoky DoS,

škodlivé skripty a niektoré typy sieťových červov.

Sieťové útoky sa v lokálnych aj globálnych sieťach šíria prostredníctvom

zraniteľných miest v operačných systémoch a aplikáciách. Môţu sa prenášať ako

jednotlivé dátové pakety IP v rámci sieťových spojení.

Aplikácia spoločnosti Kaspersky Lab zastaví sieťové útoky bez toho, ţe by

narušila sieťové pripojenia. Pouţíva špeciálne databázy pre bránu firewall. Tieto

databázy obsahujú záznamy s charakteristikami dátových paketov IP rôznych

hackerských programov. Aplikácia analyzuje sieťové spojenia a blokuje v nich

tieto pakety IP, ktoré povaţuje za nebezpečné.

ZOBRAZENIE REKLAMNÝCH LÍŠT

Reklamné lišty alebo reklamy, ktoré odkazujú na web inzerenta, sa najčastejšie

zobrazujú ako obrázky. Zobrazenie reklamných líšt na webovej stránke

nepredstavuje hrozbu pre bezpečnosť počítača, ale napriek tomu sa povaţuje za

narušenie normálnej činnosti počítača. Poblikávanie reklamných líšt na

Hrozby pre bezpečnosť počítača 39

obrazovke zhoršuje pracovné podmienky a tým zniţuje výkonnosť. Nepodstatné

informácie pouţívateľa rozptyľujú. Navštevovanie odkazov z reklamných líšt

zvyšuje internetový dátový tok.

Mnoho organizácií v rámci svojich zásad zabezpečenia dát zakazuje

zobrazovanie reklamných líšt v rozhraniach.

Aplikácia spoločnosti Kaspersky Lab blokuje reklamné lišty podľa adries URL

webov, na ktoré lišta odkazuje. Pouţíva aktualizovateľné antireklamné databázy,

ktoré obsahujú zoznam adries URL ruských i zahraničných reklamných sietí.

Aplikácia kontroluje odkazy v načítanej webovej stránke, porovnáva ich

s adresami v databázach a pokiaľ konkrétny odkaz v niektorej z nich nájde,

odstráni z webovej stránky odkaz na túto adresu a pokračuje v načítaní stránky.

Upozornenie!

Pred inštaláciou odporúčame ukončiť všetky spustené aplikácie.

Poznámka

Inštalácia aplikácie z inštalačného súboru stiahnutého z internetu je úplne

totoţná s inštaláciou z CD.

INŠTALÁCIA APLIKÁCIE NA

POČÍTAČ

Aplikácia sa na počítač inštaluje v interaktívnom reţime pomocou sprievodcu

inštaláciou aplikácie.

Ak chcete aplikáciu nainštalovať na svoj počítač, spusťte distribučný súbor

(súbor s príponou *.exe).

Sprievodca inštaláciou potom vyhľadá inštalačný balíček aplikácie (súbor

s príponou *.msi), a pokiaľ taký súbor nájde, skúsi vyhľadať novšiu verziu na

internetových serveroch spoločnosti Kaspersky Lab. Pokiaľ súbor inštalačného

balíčka nebol nájdený, bude vám ponúknuté jeho stiahnutie. Po stiahnutí súboru

sa spustí inštalácia aplikácie. Pokiaľ stiahnutie zrušíte, proces inštalácie

aplikácie bude pokračovať v normálnom reţime.

Inštalačný program je implementovaný ako sprievodca. Kaţdé okno sprievodcu

obsahuje sadu tlačidiel na riadene procesu inštalácie. Nasleduje stručný opis ich

účelu:

Ďalšie – prijať akciu a prejsť k ďalšiemu kroku procesu inštalácie.

Predchádzajúce – vrátiť sa k predchádzajúcemu kroku procesu

inštalácie.

Storno – zrušiť inštaláciu.

Dokončiť – dokončiť inštaláciu aplikácie.

Ďalej nasleduje podrobný opis jednotlivých krokov inštalácie balíčka.

Inštalácia aplikácie na počítač 41

V TOMTO ODDIELI:

Krok 1. Vyhľadanie novšej verzie aplikácie ..................................................... 41

Krok 2. Overenie, ţe systém spĺňa poţiadavky na inštaláciu ........................... 42

Krok 3. Privítacie okno sprievodcu .................................................................. 42

Krok 4. Zobrazenie licenčnej zmluvy ............................................................... 42

Krok 5. Výber typu inštalácie .......................................................................... 43

Krok 6. Výber inštalačnej zloţky ..................................................................... 43

Krok 7. Výber súčastí aplikácie na inštaláciu ................................................... 44

Krok 8. Vyhľadanie iného antivírusového softvéru ........................................... 45

Krok 9. Konečná príprava na inštaláciu ........................................................... 45

Krok 10. Dokončenie inštalácie ...................................................................... 46

V TOMTO ODDIELI:

Krok 1. Overenie, ţe systém spĺňa poţiadavky na inštaláciu ............................ 41

Krok 2. Vyhľadanie novšej verzie aplikácie...................................................... 42

Krok 3. Privítacie okno sprievodcu .................................................................. 42

Krok 4. Zobrazenie licenčnej zmluvy ............................................................... 43

Krok 5. Výber typu inštalácie .......................................................................... 43

Krok 6. Výber inštalačnej zloţky ..................................................................... 44

Krok 7. Výber súčastí aplikácie na inštaláciu ................................................... 44

Krok 8. Vyhľadanie iného antivírusového softvéru ........................................... 45

Krok 9. Konečná príprava na inštaláciu ........................................................... 46

Krok 10. Dokončenie inštalácie ....................................................................... 47

KROK 1. VYHĽADANIE NOVŠEJ VERZIE

APLIKÁCIE

Pred inštaláciou aplikácie na váš počítač sprievodca kontaktuje aktualizačné

servery spoločnosti Kaspersky Lab, aby skontroloval, či neexistuje novšia verzia

inštalovanej aplikácie.

Pokiaľ na aktualizačných serveroch spoločnosti Kaspersky Lab nie je novšia

verzia nájdená, spustí sa sprievodca inštaláciou a nainštaluje aktuálnu verziu.

Pokiaľ je na severoch nájdená novšia verzia aplikácie, bude vám ponúknuté jej

stiahnutie. Pokiaľ stiahnutie zrušíte, spustí sa sprievodca inštaláciou

a nainštaluje aktuálnu verziu. Ak sa rozhodnete inštalovať novšiu verziu,

inštalačné súbory sa stiahnu na váš počítač a automaticky sa spustí sprievodca

inštaláciou, aby novšiu verziu nainštaloval. Podrobnosti o inštalácii novšej verzie

nájdete v dokumentácii k príslušnej verzii aplikácie.

42 Kaspersky Internet Security 2009

KROK 2. OVERENIE, ŽE SYSTÉM

SPĹŇA POŽIADAVKY NA INŠTALÁCIU

Pred inštaláciou aplikácie na váš počítač sprievodca skontroluje, či operačný

systém a inštalované opravy „service pack“ spĺňajú poţiadavky na inštaláciu

softvéru (pozrite oddiel „Hardvérové a softvérové systémové poţiadavky“ na

strane 15). Overí tieţ, či sú na vašom počítači nainštalované potrebné programy

a či na ňom máte práva potrebné na inštaláciu softvéru.

Pokiaľ niektoré poţiadavky nie sú splnené, na obrazovke sa zobrazí príslušné

upozornenie. Odporúčame pred inštaláciou aplikácie spoločnosti Kaspersky Lab

nainštalovať potrebné programy a pomocou sluţby Windows Update

nainštalovať potrebné aktualizácie.

KROK 3. PRIVÍTACIE OKNO

SPRIEVODCU

Pokiaľ váš systém vo všetkom spĺňa poţiadavky (pozrite oddiel „Hardvérové

a softvérové systémové poţiadavky“ na strane 15) a na aktualizačných

serveroch spoločnosti Kaspersky Lab nebola nájdená novšia verzia aplikácie,

alebo ste inštaláciu novšej verzie zrušili, spustí sa sprievodca inštaláciou

a nainštaluje aktuálnu verziu aplikácie. Potom sa na obrazovke zobrazí prvé

dialógové okno sprievodcu inštaláciou, ktoré obsahuje informácie o spustení

inštalácie aplikácie na váš počítač.

Ak chcete pokračovať v inštalácii, stlačte tlačidlo Ďalšie. Ak chcete inštaláciu

zrušiť, stlačte tlačidlo Storno.

KROK 4. ZOBRAZENIE LICENČNEJ

ZMLUVY

Nasledujúce dialógové okno sprievodcu obsahuje licenčnú zmluvu medzi vami

a spoločnosťou Kaspersky Lab. Pozorne si ju prečítajte, a pokiaľ so všetkými

podmienkami zmluvy súhlasíte, vyberte voľbu S podmienkami licenčnej

zmluvy súhlasím a stlačte tlačidlo Ďalšie. Inštalácia bude pokračovať.

Inštalácia aplikácie na počítač 43

Poznámka

Tento krok sprievodcu inštaláciou sa vykoná len v prípade, ţe ste vybrali voľbu

vlastnej inštalácie (pozrite oddiel „Krok 5. Výber typu inštalácie“ na strane 43).

Ak chcete inštaláciu zrušiť, stlačte tlačidlo Storno.

KROK 5. VÝBER TYPU INŠTALÁCIE

V tomto kroku máte moţnosť vybrať typ inštalácie, ktorý vám najviac vyhovuje:

Expresná inštalácia. Ak vyberiete túto voľbu, na váš počítač sa

nainštaluje celá aplikácia s nastavením ochrany, aké odporúčajú

odborníci spoločnosti Kaspersky Lab. Po dokončení inštalácie sa spustí

sprievodca konfiguráciou aplikácie.

Vlastná inštalácia. V tomto prípade budete môcť vybrať súčasti

aplikácie, ktoré chcete na počítač nainštalovať, určiť zloţku, do ktorej sa

aplikácia nainštaluje (pozrite oddiel „Krok 6. Výber inštalačnej zloţky“

na strane 43), aktivovať aplikáciu a skonfigurovať ju pomocou

špeciálneho sprievodcu.

Ak vyberiete prvú voľbu, sprievodca inštaláciou aplikácie prejde priamo ku kroku

8 (pozrite oddiel „Krok 8. Vyhľadanie iných antivírusových aplikácií“ na strane

45). Inak od vás bude v kaţdom kroku inštalácie poţadovaný vstup alebo

potvrdenie.

KROK 6. VÝBER INŠTALAČNEJ

ZLOŽKY

V tomto kroku sa vám ponúkne moţnosť určiť zloţku v počítači, do ktorej sa

aplikácia nainštaluje. Východisková cesta je:

<jednotka> \ Program Files \ Kaspersky Lab \ Kaspersky Internet

Security 2009 – pre 32-bitové systémy.

<jednotka> \ Program Files (x86) \ Kaspersky Lab \ Kaspersky

Internet Security 2009 – pre 64-bitové systémy.

44 Kaspersky Internet Security 2009

Upozornenie!

Pamätajte, ţe pokiaľ zadáte celú cestu k inštalačnej zloţke ručne, jej dĺţka by

nemala presiahnuť 200 znakov a cesta by nemala obsahovať špeciálne znaky.

Poznámka: Tento krok sprievodcu inštaláciou sa vykoná len v prípade, ţe ste

vybrali voľbu vlastnej inštalácie (pozrite oddiel „Krok 5. Výber typu inštalácie“ na

strane 43).

Inú zloţku môţete určiť tak, ţe stlačíte tlačidlo Prechádzať a vyberte zloţku

v štandardnom dialógovom okne pre výber zloţiek, alebo zadáte cestu k zloţke

do vstupného poľa.

Ak chcete pokračovať v inštalácii, stlačte tlačidlo Ďalšie.

KROK 7. VÝBER SÚČASTÍ APLIKÁCIE

NA INŠTALÁCIU

V prípade vlastnej inštalácie musíte vybrať súčasti aplikácie, ktoré chcete na svoj

počítač nainštalovať. Štandardne sú na inštaláciu vybrané všetky súčasti

aplikácie: súčasti na ochranu, kontrolu i aktualizáciu.

Pre rozhodovanie, ktoré súčasti nechcete inštalovať, pouţite stručné informácie

o súčastiach. Získate ich tak, ţe vyberiete súčasť zo zoznamu a prečítate si o nej

informácie v poli v spodnej časti. Informácie zahŕňajú stručný opis súčasti

a voľné miesto na pevnom disku potrebné na jej inštaláciu.

Ak chcete zrušiť inštaláciu ľubovoľnej súčasti, otvorte miestnu ponuku klepnutím

na ikonu vedľa názvu súčasti a vyberte poloţku Súčasť nebude dostupná.

Pamätajte, ţe ak zrušíte inštaláciu nejakej súčasti, nebudete chránení proti

mnohým nebezpečným programom.

Ak chcete vybrať súčasť na inštaláciu, otvorte miestnu ponuku klepnutím na

ikonu vedľa názvu súčasti a vyberte poloţku Súčasť sa nainštaluje na lokálny

pevný disk.

Po dokončení výberu súčasti na inštaláciu klepnite na tlačidlo Ďalšie. Ak sa

chcete vrátiť k zoznamu súčastí, ktoré sa inštalujú štandardne, klepnite na

tlačidlo Vymazať.

Inštalácia aplikácie na počítač 45

Upozornenie!

Aplikácia podporuje súbory s kľúčmi pre verzie 6.0 a 7.0. Kľúče pre verziu 5.0

podporované nie sú.

KROK 8. VYHĽADANIE INÉHO

ANTIVÍRUSOVÉHO SOFTVÉRU

Sprievodca v tomto kroku skúsi vyhľadať iné antivírusové programy, vrátane

programov spoločnosti Kaspersky Lab, ktoré by mohli spôsobiť konflikt

s inštalovanou aplikáciou.

Pokiaľ boli na vašom počítači takéto programy zistené, na obrazovke sa zobrazí

ich zoznam. Pred pokračovaním v inštalácii budete mať moţnosť ich odstrániť.

Pomocou ovládacích prvkov umiestených pod zoznamom nájdených

antivírusových programov môţete zvoliť, či ich chcete odstrániť automaticky

alebo ručne.

Pokiaľ zoznam zistených antivírusových programov zahŕňa aplikáciu spoločnosti

Kaspersky Lab verzia 7.0, pri odoberaní aplikácie si uloţte súbor s kľúčom

pouţitý pre túto aplikáciu. Tento kľúč môţete pouţiť pre novú verziu aplikácie.

Rovnako odporúčame uloţiť objekty uloţené v karanténe a v úloţišti pre

zálohovanie; tieto objekty sa automaticky presunú do karantény v novej verzii

a po inštalácii ich budete môcť spravovať.

Pri automatickom odstránení verzie 7.0 program uloţí informácie o jej aktivácii,

ktoré sa potom pouţijú pri inštalácii verzie 2009.

Ak chcete pokračovať v inštalácii, stlačte tlačidlo Ďalšie.

KROK 9. KONEČNÁ PRÍPRAVA NA

INŠTALÁCIU

V tomto kroku budete môcť vykonať konečnú prípravu na inštaláciu na váš

počítač.

Pri počiatočnej a vlastnej inštalácii aplikácie (pozrite oddiel „Krok 5. Výber typu

inštalácie“ na strane 43) odporúčame pri počiatočnej inštalácii ponechať

zaškrtnuté políčko Pred inštaláciou povoliť sebaobranu. Ak je voľba ochrany

46 Kaspersky Internet Security 2009

Poznámka

V prípade vzdialenej inštalácie aplikácie pomocou nástroja Vzdialená pracovná

plocha odporúčame zrušiť zaškrtnutie políčka Pred inštaláciou povoliť