Kaspersky lab ENDPOINT SECURITY 8.0 for Smartphone Symbian User Manual [it]

Kaspersky Endpoint Security 8 for Smartphone

dla systemu Symbian

Podręcznik użytkownika

WERSJA PROGRAMU: 8.0

2

Drogi Użytkowniku,

dziękujemy za wybranie naszego produktu. Mamy nadzieję, że ten podręcznik będzie

pomocny podczas pracy i odpowie na większość pytań.

Uwaga! Dokumentacja ta jest własnością firmy Kaspersky Lab ZAO (zwanej dalej jako

Kaspersky Lab): wszystkie prawa do tego dokumentu są chronione przez prawodawstwo

Federacji Rosyjskiej i umowy międzynarodowe. Nielegalne kopiowanie i dystrybucja tego

dokumentu, lub jego części, będzie skutkować odpowiedzialnością cywilną,

administracyjną lub karną, zgodnie z obowiązującym prawem.

Kopiowanie, rozpowszechnianie - również w formie przekładu dowolnych materiałów -

możliwe jest tylko po uzyskaniu pisemnej zgody firmy Kaspersky Lab.

Podręcznik wraz z zawartością graficzną może być wykorzystany tylko do celów

informacyjnych, niekomercyjnych i indywidualnych użytkownika.

Kaspersky Lab zastrzega sobie prawo do modyfikacji tego dokumentu bez powiadamiania

o tym. Najnowsza wersja podręcznika jest zawsze dostępna na stronie

http://www.kaspersky.pl.

Firma Kaspersky Lab nie ponosi odpowiedzialności za treść, jakość, aktualność i

wiarygodność wykorzystywanych w dokumencie materiałów, prawa do których

zastrzeżone są przez inne podmioty, oraz za możliwe szkody związane z wykorzystaniem

tych materiałów.

W dokumencie tym użyte zostały zastrzeżone znaki towarowe, do których prawa posiadają

ich właściciele.

Data opublikowania: 10.20.2010

© 1997-2010 Kaspersky Lab ZAO. Wszelkie prawa zastrzeżone.

http://www.kaspersky.pl

http://support.kaspersky.com/pl

3

UMOWA LICENCYJNA UŻYTKOWNIKA KOŃCOWEGO FIRMY KASPERSKY LAB

WAŻNA INFORMACJA PRAWNA DLA WSZYSTKICH UŻYTKOWNIKÓW: PRZED ROZPOCZĘCIEM KORZYSTANIA Z

OPROGRAMOWANIA NALEŻY UWAŻNIE PRZECZYTAĆ NINIEJSZĄ UMOWĘ LICENCYJNĄ.

KLIKAJĄC PRZYCISK WYRAŻAM ZGODĘ NA UMOWIE LICENCYJNEJ LUB WPISUJĄC ODPOWIEDNI(E)

SYMBOL(E), UŻYTKOWNIK WYRAŻA ZGODĘ NA PRZESTRZEGANIE JEJ WARUNKÓW I ZASAD. CZYNNOŚĆ TA

JEST JEDNOZNACZNA ZE ZŁOŻENIEM PODPISU A UŻYTKOWNIK WYRAŻA ZGODĘ NA PRZESTRZEGANIE

NINIEJSZEJ UMOWY, KTÓREJ STAJE SIĘ STRONĄ ORAZ WYRAŻA ZGODĘ NA EGZEKWOWANIE JEJ

POSTANOWIEŃ W SPOSÓB OBOWIĄZUJĄCY W PRZYPADKU WSZELKICH WYNEGOCJOWANYCH,

PISEMNYCH UMÓW PODPISANYCH PRZEZ UŻYTKOWNIKA. JEŻELI UŻYTKOWNIK NIE WYRAŻA ZGODY NA

WSZYSTKIE LUB NIEKTÓRE ZASADY I WARUNKI NINIEJSZEJ UMOWY, POWINIEN PRZERWAĆ INSTALACJĘ

OPROGRAMOWANIA I ZREZYGNOWAĆ Z INSTALACJI.

JEŚLI UMOWA LICENCYJNA LUB PODOBNY DOKUMENT JEST DOŁĄCZONY DO OPROGRAMOWANIA, WARUNKI

UŻYTKOWANIA OPROGRAMOWANIA ZDEFINIOWANE W TAKIM DOKUMENCIE ZASTĘPUJĄ OBOWIĄZUJĄCĄ

UMOWĘ UŻYTKOWNIKA KOŃCOWEGO.

PO KLIKNIĘCIU PRZYCISKU WYRAŻENIA ZGODY W OKNIE UMOWY LICENCYJNEJ LUB PO WPISANIU

ODPOWIEDNIEGO SYMBOLU/ODPOWIEDNICH SYMBOLI, UŻYTKOWNIK NABYWA PRAWO DO KORZYSTANIA Z

OPROGRAMOWANIA NA ZASADACH I WARUNKACH ZAWARTYCH W NINIEJSZEJ UMOWIE.

1. Definicje

1.1. Oprogramowanie oznacza oprogramowanie, w tym Aktualizacje i powiązane materiały.

1.2. Posiadacz praw (posiadacz wszystkich praw, wyłącznych bądź innych praw do Oprogramowania) oznacza

firmę Kaspersky Lab ZAO, spółkę zarejestrowaną zgodnie z przepisami prawa obowiązującego na terenie

Federacji Rosyjskiej.

1.3. Komputer(y) oznacza(-ją) sprzęt komputerowy, w tym komputery osobiste, laptopy, stacje robocze, palmtopy,

telefony „smart phone", produkty kieszonkowe lub inne urządzenia elektroniczne, do których przeznaczone jest

Oprogramowanie, na których zostanie ono zainstalowane i/lub będzie użytkowane.

1.4. Użytkownik końcowy oznacza osobę(-y) fizyczną(-e) instalującą(-e) lub korzystającą(-e) w imieniu własnym z

legalnej kopii Oprogramowania; lub, jeżeli Oprogramowanie jest pobierane lub instalowane w imieniu

organizacji, np. pracodawcy, „Użytkownik" oznacza organizację, na potrzeby której Oprogramowanie zostaje

pobrane lub zainstalowane i niniejszym przyjmuje się, iż taka organizacja upoważniła osobę przyjmującą

warunki tej umowy do uczynienia tego w jej imieniu. Dla celów niniejszej umowy, termin „organizacja",

obejmuje, bez ograniczeń, każdą spółkę, spółkę z ograniczoną odpowiedzialnością, korporację,

stowarzyszenie, spółkę kapitałową, zarząd powierniczy, spółkę joint venture, organizację pracowniczą,

organizację nie posiadającą osobowości prawnej lub organizacje rządowe.

1.5. Partner(-rzy) oznacza(-ją) organizacje lub osoby fizyczne, zajmujące się dystrybucją Oprogramowania w

oparciu o licencję i umowę zawartą z Posiadaczem praw.

1.6. Aktualizacja(-e) oznacza(-ją) wszelkie ulepszenia, rewizje, poprawki do usterek programowych, usprawnienia,

naprawy, modyfikacje, kopie, dodatki lub zestawy konserwacyjne, itp.

1.7. Instrukcja użytkownika oznacza instrukcję użytkownika, przewodnik administratora, dokumentacja i związane

z nimi materiały objaśniające lub inne.

2. Przyznanie licencji

2.1. Użytkownik uzyskuje niewyłączną licencję na przechowywanie, pobieranie, instalację, uruchamianie i

wyświetlanie („użytkowanie") Oprogramowania na określonej liczbie komputerów w celu ochrony komputera

Użytkownika, na którym zainstalowane zostało Oprogramowanie przed zagrożeniami opisanymi w Instrukcji

użytkownika, zgodnie z wszelkimi wymogami technicznymi opisanymi w Instrukcji użytkownika i stosownie do

zasad i warunków niniejszej Umowy („Licencja"), a Użytkownik przyjmuje warunki niniejszej Licencji:

Wersja próbna. Jeżeli użytkownik otrzymał, pobrał oraz/lub zainstalował wersję próbną Oprogramowania i

otrzymał niniejszym licencję ewaluacyjną na Oprogramowanie, jeżeli nie zostało to inaczej określone, może

wykorzystywać je wyłącznie w celach ewaluacyjnych i wyłącznie jednorazowo, w określonym przedziale

czasowym począwszy od dnia pierwszej instalacji. Wykorzystywanie Oprogramowania do innych celów lub w

okresie wykraczającym poza okres ewaluacji jest surowo wzbronione.

Oprogramowanie wielośrodowiskowe; Oprogramowanie wielojęzyczne; Podwójne nośniki oprogramowania;

Kopie zbiorowe; Pakiety. W przypadku Użytkowników korzystających z innych wersji Oprogramowania lub

innych wersji językowych Oprogramowania, posiadających Oprogramowanie na kilku nośnikach, w postaci kopii

zbiorowej bądź w pakiecie wraz z innym oprogramowaniem, całkowita ilość komputerów, na których

zainstalowane zostały wszystkie wersje Oprogramowania odpowiadać będzie liczbie komputerów wymienionej

w uzyskanej licencji, zakładając, że warunki licencjonowania nie stanowią inaczej, każda uzyskana licencja

uprawnia Użytkownika do zainstalowania i korzystania z Oprogramowania na takiej ilości komputerów, jaka

określona została w paragrafach 2.2 oraz 2.3.

4

2.2. Jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym, Użytkownik może z niego korzystać w celu

ochrony komputera(-ów) w liczbie określonej na opakowaniu.

2.3. Jeżeli Oprogramowanie zostało uzyskane w Internecie, Użytkownik może z niego korzystać w celu ochrony

komputerów w liczbie określonej podczas uzyskiwania Licencji na Oprogramowanie.

2.4. Użytkownik ma prawo do wykonania kopii oprogramowania wyłącznie w celu stworzenia kopii zapasowej, która

zastąpi legalnie posiadaną kopię na wypadek jej utraty, zniszczenia lub uszkodzenia uniemożliwiającego jej

użytkowanie. Kopii zapasowej nie wolno użytkować do innych celów i musi ona zostać zniszczona po utracie

przez Użytkownika prawa do użytkowania Oprogramowania lub po wygaśnięciu bądź wycofaniu licencji

Użytkownika z jakiegokolwiek powodu, stosownie do prawa obowiązującego w kraju zamieszkania Użytkownika

lub w kraju, w którym Użytkownik korzysta z Oprogramowania.

2.5. Z chwilą aktywacji Oprogramowania lub po instalacji pliku klucza licencyjnego (z wyjątkiem jego wersji próbnej),

Użytkownik zyskuje prawo do otrzymywania następujących usług w okresie oznaczonym na opakowaniu

Oprogramowania (jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym) lub zdefiniowanym podczas

jego uzyskiwania (jeżeli Oprogramowanie zostało uzyskane w Internecie):

- Aktualizacje Oprogramowania poprzez Internet po opublikowaniu ich na stronie internetowej przez

Posiadacza praw lub w formie innych usług online. Wszelkie otrzymane przez Użytkownika Aktualizacje

stają się częścią Oprogramowania i mają wobec nich zastosowanie zasady i warunki niniejszej Umowy;

- Pomoc techniczna za pośrednictwem Internetu oraz telefonicznie w postaci infolinii Pomocy technicznej.

3. Aktywacja i okres obowiązywania

3.1. Od Użytkownika, który zmodyfikuje swój komputer lub wprowadzi zmiany do zainstalowanego na nim

oprogramowania innych dostawców, Posiadacz praw może wymagać przeprowadzenia ponownej aktywacji

Oprogramowania lub instalacji pliku klucza licencyjnego. Posiadacz praw zastrzega sobie prawo do

wykorzystania wszelkich środków oraz procedur weryfikacyjnych celem zweryfikowania wiarygodności Licencji

oraz/lub kopii Oprogramowania zainstalowanego oraz/lub wykorzystywanego na komputerze Użytkownika.

3.2. Jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym, może ono być wykorzystywane, po przyjęciu

warunków niniejszej Umowy, w okresie oznaczonym na opakowaniu, począwszy od akceptacji niniejszej

Umowy.

3.3. Jeżeli Oprogramowanie zostało uzyskane w Internecie, może ono być wykorzystywane, po przyjęciu warunków

niniejszej Umowy, w okresie zdefiniowanym podczas uzyskiwania.

3.4. Użytkownik ma prawo do nieodpłatnego korzystania z wersji próbnej oprogramowania w sposób określony w

paragrafie 2.1 w pojedynczym okresie ewaluacji (30 dni) począwszy od momentu aktywacji Oprogramowania na

zasadach określonych niniejszą Umową zakładając, że wersja próbna nie upoważnia Użytkownika do

korzystania z Aktualizacji oraz Pomocy technicznej za pośrednictwem Internetu oraz telefonicznej w postaci

infolinii Pomocy technicznej.

3.5. Posiadana przez Użytkownika Licencja na korzystanie z Oprogramowania wydana zostaje na okres

zdefiniowany w paragrafie 3.2 lub 3.3 (odpowiednio), a ilość czasu pozostałą do zakończenia okresu

użytkowania można sprawdzić za pomocą środków opisanych w Instrukcji Użytkownika.

3.6. Jeśli Użytkownik uzyskał Oprogramowanie z zamiarem użytkowania na więcej niż jednym komputerze, wtedy

licencja Użytkownika na korzystanie z Oprogramowania jest ograniczona do czasu począwszy od daty

aktywacji Oprogramowania lub instalacji pliku klucza licencyjnego na pierwszym komputerze.

3.7. Nie naruszając wszelkich innych środków prawnych ani prawa equity, które mogą przysługiwać Posiadaczowi

praw, w przypadku złamania przez Użytkownika któregokolwiek z postanowień i warunków niniejszej Umowy,

Posiadacz praw w każdej chwili i bez powiadomienia Użytkownika może wycofać niniejszą Licencję, nie

refundując ceny zakupu w całości ani w części.

3.8. Użytkownik wyraża zgodę na to, iż korzystając z Oprogramowania oraz wszelkich raportów lub informacji od

niego pochodzących, będzie przestrzegać wszystkich mających zastosowanie przepisów prawa

międzynarodowego, krajowego, stanowego, przepisów oraz praw lokalnych, w tym, bez ograniczeń, prawa

prywatności, praw autorskich, praw kontroli eksportu oraz prawa dotyczącego pornografii.

3.9. Z wyjątkiem okoliczności, w których postanowienia niniejszej Umowy stanowią inaczej, Użytkownik nie ma

prawa do przeniesienia nadanych mu z mocy niniejszej Umowy praw bądź wynikających z niej zobowiązań.

4. Pomoc techniczna

4.1. Pomoc techniczna opisana w paragrafie 2.5 niniejszej Umowy zapewniana będzie Użytkownikowi po

zainstalowaniu najnowszej Aktualizacji Oprogramowania (z wyjątkiem wersji jego próbnej).

Pomoc techniczna: http://support.kaspersky.com

4.2. Dane dotyczące Użytkownika, umieszczone w Personal Cabinet/My Kaspersky Account, są dostępne

specjalistom pomocy technicznej jedynie w czasie udzielania pomocy na życzenie Użytkownika.

5. Ograniczenia

5.1. Użytkownik nie będzie emulować, klonować, wynajmować, użyczać, wypożyczać na zasadach leasingu,

odsprzedawać, modyfikować, dekompilować, poddawać inżynierii wstecznej lub demontażowi ani tworzyć prac

pochodnych w oparciu o Oprogramowanie lub jakąkolwiek jego część z wyjątkiem, kiedy jest to dozwolone w

postaci niezbywalnego prawa nadanego Użytkownikowi poprzez odpowiednie prawa, Użytkownik nie sprowadzi

5

też żadnej części Oprogramowania do postaci czytelnej dla człowieka, nie przeniesie licencjonowanego

Oprogramowania lub jego podzbioru, oraz nie zezwoli na to stronie trzeciej, z wyjątkiem wypadków, kiedy

niniejsze restrykcje są wyraźnie zakazane przez obowiązujące prawo. Ani kod binarny Oprogramowania ani

jego kod źródłowy nie mogą być wykorzystywane bądź poddawane inżynierii wstecznej w celu stworzenia

algorytmu programu, który jest zastrzeżony. Wszelkie prawa, które nie zostały wyraźnie nadane na mocy

niniejszej Umowy są zastrzeżone przez Posiadacza praw oraz/lub odpowiednio, jego dostawców. Wszelkie

przejawy nieautoryzowanego użycia Oprogramowania spowodują natychmiastowe i automatyczne rozwiązanie

niniejszej Umowy oraz odebranie nadanej w ramach umowy Licencji, mogą również spowodować rozpoczęcie

postępowania przeciwko Użytkownikowi z powództwa cywilnego oraz/lub karnego.

5.2. Użytkownik nie dokona cesji swoich praw do korzystania z Oprogramowania na stronę trzecią.

5.3. Użytkownik nie udostępni stronom trzecim kodu aktywacyjnego ani/bądź pliku klucza licencyjnego, nie zezwoli

również stronom trzecim na korzystanie z kodu aktywacyjnego ani/bądź pliku klucza licencyjnego stanowiących

poufne dane będące własnością Posiadacza praw.

5.4. Użytkownik nie będzie wynajmował, użyczał ani wypożyczał Oprogramowania na zasadach leasingu żadnej

stronie trzeciej.

5.5. Użytkownik nie będzie wykorzystywał Oprogramowania do tworzenia danych lub oprogramowania

wykorzystywanego do wykrywania, blokowania lub usuwania zagrożeń opisanych w Instrukcji użytkownika.

5.6. Klucz licencyjny Użytkownika może zostać zablokowany w wypadku złamania przez Użytkownika

któregokolwiek z postanowień i warunków niniejszej Umowy.

5.7. Użytkownikom korzystającym z próbnej wersji Oprogramowania nie przysługuje prawo do otrzymywania

Pomocy technicznej opisanej w paragrafie 4 niniejszej Umowy, a Użytkownik nie ma prawa do przekazania

licencji bądź scedowania praw do korzystania z Oprogramowania na jakąkolwiek stronę trzecią.

6. Ograniczona gwarancja i wyłączenie odpowiedzialności

6.1. Posiadacz praw gwarantuje, że Oprogramowanie w istotnym zakresie będzie zgodne ze specyfikacją oraz

opisem zawartym w Instrukcji użytkownika pod warunkiem, że ta ograniczona gwarancja nie będzie miała

zastosowania w następujących przypadkach: (w) niedobory w funkcjonalności komputera Użytkownika i

związane z tym naruszenia, za które Posiadacz praw wyraźnie zrzeka się wszelkiej odpowiedzialności

gwarancyjnej; (x) wadliwe działanie, uszkodzenia lub awarie powstałe na skutek nadużyć; wypadków;

zaniedbań; niewłaściwej instalacji, użytkowania lub konserwacji; kradzieży; wandalizmu; siły wyższej; aktów

terroryzmu; awarii lub przeciążenia sieci zasilania; ofiar; przeróbki, niedozwolonych modyfikacji lub napraw

przeprowadzonych przez jednostki inne, niż Posiadacz praw; lub jakiekolwiek inne działania stron trzecich lub

Użytkownika oraz z przyczyn będących poza zasięgiem wypływu Posiadacza praw; (y) wszelkie wady, o

których Użytkownik nie powiadomi Posiadacza praw w możliwie szybkim terminie od ich stwierdzenia; oraz (z)

niekompatybilność spowodowana sprzętem komputerowym oraz/lub elementami oprogramowania

zainstalowanego na komputerze Użytkownika.

6.2. Użytkownik oświadcza, akceptuje oraz zgadza się, iż żadne oprogramowanie nie jest wolne od błędów oraz, że

zalecane jest wykonywanie kopii zapasowych zawartości dysku komputera, z częstotliwością oraz o

niezawodności odpowiadającej Użytkownikowi.

6.3. Posiadacz praw nie udziela jakiejkolwiek gwarancji na to, że Oprogramowanie będzie funkcjonowało poprawnie

w przypadku pogwałcenia zasad opisanych w Instrukcji użytkownika lub w niniejszej Umowie.

6.4. Posiadacz praw nie gwarantuje, że Oprogramowanie będzie funkcjonowało poprawnie, jeżeli Użytkownik nie

będzie regularnie pobierał Aktualizacji opisanych w paragrafie 2.5 niniejszej Umowy.

6.5. Posiadacz praw nie gwarantuje ochrony przed zagrożeniami opisanymi w Instrukcji użytkownika po upływie

okresu zdefiniowanego w paragrafach 3.2 lub 3.3 niniejszej Umowy lub po wygaśnięciu Licencji na korzystanie

z Oprogramowania z jakiegokolwiek powodu.

6.6. OPROGRAMOWANIE UDOSTĘPNIONE JEST UŻYTKOWNIKOWI W STANIE „TAKIM, JAKIM JEST" A

POSIADACZ PRAW NIE SKŁADA JAKICHKOLWIEK OŚWIADCZEŃ ANI NIE UDZIELA ZAPEWNIEŃ CO DO

JEGO WYKORZYSTYWANIA LUB DZIAŁANIA. WYJĄWSZY WSZELKIE GWARANCJE, WARUNKI,

OŚWIADCZENIA LUB POSTANOWIENIA, KTÓRYCH NIE MOŻNA WYKLUCZYĆ LUB OGRANICZYĆ W

ŚWIETLE OBOWIĄZUJĄCEGO PRAWA, POSIADACZ PRAW I JEGO PARTNERZY NIE SKŁADAJĄ

ŻADNYCH ZAPEWNIEŃ, WARUNKÓW, OŚWIADCZEŃ ANI POSTANOWIEŃ (WYRAŻONYCH LUB

DOMNIEMANYCH Z MOCY USTAWY, PRAWA ZWYCZAJOWEGO, ZWYCZAJU, WYKORZYSTANIA LUB

INNYCH) W JAKICHKOLWIEK KWESTIACH, W TYM, BEZ OGRANICZEŃ, W KWESTIACH NIENARUSZANIA

PRAW STRON TRZECICH, POKUPNOŚCI, SATYSFAKCJONUJĄCEJ JAKOŚCI, INTEGRACJI LUB

PRZYDATNOŚCI DO DANEGO CELU. UŻYTKOWNIK PONOSI CAŁKOWITĄ ODPOWIEDZIALNOŚĆ ZA

WADY ORAZ CAŁKOWITE RYZYKO W KWESTII DZIAŁANIA ORAZ ODPOWIEDZIALNOŚCI ZA WYBÓR

ODPOWIEDNIEGO OPROGRAMOWANIA DO OSIĄGNIĘCIA ŻĄDANYCH REZULTATÓW, ORAZ ZA

INSTALACJĘ, KORZYSTANIE I WYNIKI UZYSKANE W REZULTACIE STOSOWANIA OPROGRAMOWANIA.

BEZ OGRANICZEŃ DLA POWYŻSZYCH POSTANOWIEŃ, POSIADACZ PRAW NIE SKŁADA ŻADNYCH

OŚWIADCZEŃ ANI ZAPEWNIEŃ, ŻE OPROGRAMOWANIE BĘDZIE WOLNE OD BŁĘDÓW, PRZERW W

FUNKCJONOWANIU LUB INNYCH AWARII LUB TEŻ, ŻE OPROGRAMOWANIE SPEŁNI WSZELKIE LUB

WSZYSTKIE WYMAGANIA UŻYTKOWNIKA BEZ WZGLĘDU NA TO, CZY ZOSTAŁY ONE UJAWNIONE

POSIADACZOWI PRAW.

6

7. Wyłączenie i ograniczenie odpowiedzialności

7.1. W NAJSZERSZYM PRAWNIE DOPUSZCZALNYM ZAKRESIE, W ŻADNYM WYPADKU POSIADACZ PRAW

ANI JEGO PARTNERZY NIE BĘDĄ ODPOWIEDZIALNI ZA JAKIEKOLWIEK SPECJALNE, PRZYPADKOWE,

DOMNIEMANE, POŚREDNIE LUB WYNIKOWE SZKODY (W TYM, M. IN., ZADOŚĆUCZYNIENIE ZA

UTRATĘ ZYSKÓW LUB INFORMACJI POUFNYCH LUB INNYCH, PRZERWY W PROWADZENIU

DZIAŁALNOŚCI, UTRATĘ PRYWATNOŚCI, KORUPCJĘ, ZNISZCZENIE ORAZ UTRATĘ DANYCH LUB

PROGRAMÓW, ZA NIEMOŻNOŚĆ WYWIĄZANIA SIĘ Z JAKICHKOLWIEK OBOWIĄZKÓW, W TYM

WSZELKICH OBOWIĄZKÓW USTAWOWYCH, OBOWIĄZKU DOBREJ WIARY LUB NALEŻYTEJ

STARANNOŚCI, ZA ZANIEDBANIE, STRATY EKONOMICZNE ORAZ WSZELKIE INNE STRATY PIENIĘŻNE)

POWSTAŁE NA SKUTEK LUB W JAKIKOLWIEK SPOSÓB ZWIĄZANE Z WYKORZYSTANIEM LUB

NIEMOŻNOŚCIĄ WYKORZYSTANIA OPROGRAMOWANIA, ZAPEWNIENIEM LUB NIEMOŻNOŚCIĄ

ZAPEWNIENIA WSPARCIA LUB INNYCH USŁUG, INFORMACJI, OPROGRAMOWANIA ORAZ ZWIĄZANEJ

Z OPROGRAMOWANIEM TREŚCI LUB W INNY SPOSÓB POWSTAŁYCH W WYNIKU KORZYSTANIA Z

OPROGRAMOWANIA BĄDŹ W RAMACH LUB W ZWIĄZKU Z JAKIMKOLWIEK POSTANOWIENIEM

NINIEJSZEJ UMOWY LUB ZŁAMANIEM WARUNKÓW UMOWNYCH BĄDŹ DELIKTOWYCH (W TYM Z

ZANIEDBANIEM, WPROWADZENIEM W BŁĄD, ODPOWIEDZIALNOŚCIĄ LUB OBOWIĄZKIEM

BEZPOŚREDNIM) LUB INNYM ZŁAMANIEM OBOWIĄZKU USTAWOWEGO, LUB JAKIMKOLWIEK

NARUSZENIEM WARUNKÓW GWARANCJI PRZEZ POSIADACZA PRAW I/LUB KTÓREGOKOLWIEK Z

JEGO PARTNERÓW NAWET, JEŻELI POSIADACZ PRAW I/LUB JEGO PARTNERZY ZOSTALI

POINFORMOWANI O MOŻLIWOŚCI ZAISTNIENIA TAKICH SZKÓD.

UŻYTKOWNIK WYRAŻA ZGODĘ NA TO, IŻ W WYPADKU GDY POSIADACZ PRAW ORAZ/LUB JEGO

PARTNERZY ZOSTANĄ UZNANI ZA ODPOWIEDZIALNYCH, ODPOWIEDZIALNOŚĆ POSIADACZA PRAW

ORAZ/LUB JEGO PARTNERÓW OGRANICZAĆ SIĘ BĘDZIE DO KOSZTÓW OPROGRAMOWANIA. W

ŻADNYM WYPADKU ODPOWIEDZIALNOŚĆ POSIADACZA PRAW ORAZ/LUB JEGO PARTNERÓW NIE

PRZEKROCZY OPŁAT ZA OPROGRAMOWANIE WNIESIONYCH NA RZECZ POSIADACZA PRAW LUB

JEGO PARTNERÓW (W ZALEŻNOŚCI OD OKOLICZNOŚCI).

NIC CO STANOWI TREŚĆ NINIEJSZEJ UMOWY NIE WYKLUCZA ANI NIE OGRANICZA ŻADNYCH

ROSZCZEŃ DOTYCZĄCYCH ŚMIERCI ORAZ ODNIESIONYCH OBRAŻEŃ CIELESNYCH. PONADTO, W

PRZYPADKU GDY ZRZECZENIE SIĘ ODPOWIEDZIALNOŚCI, WYŁĄCZENIE LUB OGRANICZENIE W

TREŚCI NINIEJSZEJ UMOWY NIE MOŻE ZOSTAĆ WYŁĄCZONE LUB OGRANICZONE W ŚWIETLE

OBOWIĄZUJĄCEGO PRAWA, WTEDY TAKIE ZRZECZENIE SIĘ ODPOWIEDZIALNOŚCI, WYŁĄCZENIE

LUB OGRANICZENIE NIE BĘDZIE MIAŁO ZASTOSOWANIA W PRZYPADKU UŻYTKOWNIKA, KTÓREGO W

DALSZYM CIĄGU OBOWIĄZYWAĆ BĘDĄ POZOSTAŁE ZRZECZENIA SIĘ ODPOWIEDZIALNOŚCI,

WYŁĄCZENIA ORAZ OGRANICZENIA.

8. GNU oraz licencje stron trzecich

8.1. Oprogramowanie może zawierać programy komputerowe licencjonowane (lub sublicencjonowane)

użytkownikowi w ramach Powszechnej Licencji Publicznej GNU lub innych, podobnych licencji na bezpłatne

oprogramowanie, które, poza innymi uprawnieniami, pozwalają użytkownikowi na kopiowanie, modyfikowanie

oraz redystrybucję niektórych programów lub ich części oraz udostępniają kod źródłowy („Wolne

Oprogramowanie"). Jeżeli licencje te wymagają, aby dla każdego oprogramowania przekazywanego innym w

formie wykonywalnego formatu binarnego udostępniony został tym użytkownikom również kod źródłowy,

powinien on zostać udostępniony użytkownikowi po otrzymaniu prośby przesłanej na adres:

source@kaspersky.com lub kod źródłowy został dołączony do Oprogramowania. Jeżeli jakiekolwiek licencje

Wolnego Oprogramowania wymagają, aby Posiadacz praw udostępnił prawo do korzystania, kopiowania oraz

modyfikowania programu w ramach Wolnego Oprogramowania wykraczające poza prawa przyznane z mocy

niniejszej Umowy, wtedy prawa te stają się nadrzędne do zawartych w niniejszej Umowie praw i restrykcji.

9. Prawo własności intelektualnej

9.1. Użytkownik zgadza się, że Oprogramowanie oraz jego autorstwo, systemy, pomysły, metody działania,

dokumentacja oraz inne zawarte w Oprogramowaniu informacje stanowią własność intelektualną oraz/lub

cenne tajemnice handlowe Posiadacza praw lub jego partnerów oraz, że Posiadacz praw oraz, odpowiednio,

jego partnerzy, chronieni są przepisami prawa cywilnego i karnego oraz przepisami o prawie autorskim,

tajemnicy handlowej, znaku towarowym oraz prawem patentowym Federacji Rosyjskiej, Unii Europejskiej oraz

Stanów Zjednoczonych i innych krajów, jak również traktatami międzynarodowymi. Niniejsza Umowa nie nadaje

Użytkownikowi żadnych praw własności intelektualnej, w tym do znaków towarowych lub usługowych

Posiadacza praw oraz/lub jego partnerów („Znaki towarowe"). Użytkownik może korzystać ze znaków

towarowych tylko w zakresie identyfikacji wydruków stworzonych przez Oprogramowanie, stosownie do

zaakceptowanych praktyk dotyczących znaków towarowych, w tym identyfikacji nazwy posiadacza znaku

towarowego. Takie wykorzystanie znaku towarowego nie daje Użytkownikowi jakichkolwiek praw własności w

stosunku do Znaku towarowego. Posiadacz praw oraz/lub jego partnerzy posiadają oraz zachowują wszelkie

7

prawa, tytuł własności oraz prawo do udziału w zyskach z Oprogramowania, w tym, bez ograniczeń, wszelkich

korekt błędów, usprawnień, Aktualizacji lub innych modyfikacji Oprogramowania dokonanych przez Posiadacza

praw lub jakąkolwiek stronę trzecią oraz wszelkich praw autorskich, patentów, praw do tajemnic handlowych,

znaków towarowych oraz innych zawartych w nich własności intelektualnych. Posiadanie, instalacja ani

korzystanie z Oprogramowania przez Użytkownika nie powoduje przeniesienia na niego jakiegokolwiek tytułu

własności intelektualnej Oprogramowania, a Użytkownik nie nabywa żadnych praw do Oprogramowania z

wyjątkiem wyraźnie określonych niniejszą Umową. Wszystkie kopie Oprogramowania wykonane w ramach

niniejszej Umowy muszą zawierać te same zastrzeżenia prawne pojawiające się na oraz w Oprogramowaniu. Z

wyjątkiem jak określono to w treści niniejszej Umowy, nie powoduje ona przyznania Użytkownikowi żadnych

praw do własności intelektualnej Oprogramowania, a Użytkownik potwierdza, że Licencja, w sposób określony

niniejszą Umową, nadaje Użytkownikowi jedynie prawo do ograniczonego korzystania z Oprogramowania na

zasadach i warunkach określonych niniejszą Umową. Posiadacz praw zastrzega sobie wszelkie prawa, które

nie zostały w sposób wyraźny przyznane Użytkownikowi w ramach niniejszej Umowy.

9.2. Użytkownik wyraża zgodę na niedokonywanie jakichkolwiek modyfikacji lub zmian w Oprogramowaniu.

Użytkownik nie ma prawa usuwać lub zmieniać zawiadomień o ochronie praw autorskich ani innych zastrzeżeń

prawnych na kopiach Oprogramowania.

10. Prawo właściwe; Arbitraż

10.1. Niniejsza Umowa podlega przepisom prawa Federacji Rosyjskiej i będzie interpretowana zgodnie z jego

zasadami bez odniesienia do konfliktu przepisów i zasad prawa. Niniejsza Umowa nie podlega przepisom

Konwencji Narodów Zjednoczonych w kwestii Umów dotyczących międzynarodowej sprzedaży towarów,

których zastosowanie jest wyraźnie wykluczone. Wszelkie spory powstałe w związku z interpretacją lub

wykonaniem postanowień niniejszej Umowy lub ich złamania, wyjąwszy zawarcie bezpośredniej ugody,

rozstrzygać będzie Trybunał Międzynarodowego Arbitrażu Handlowego przy Izbie Handlu i Przemysłu Federacji

Rosyjskiej w Moskwie w Federacji Rosyjskiej. Jakiekolwiek odszkodowanie przyznane przez sędziego

arbitrażowego będzie ostateczne i wiążące dla obu stron, a wyrok w sprawie odszkodowania może być

egzekwowany przez jakikolwiek sąd właściwy. Żadne z postanowień Rozdziału 10 nie zabrania Stronie

ubiegania się o godziwe zadośćuczynienie w sądzie właściwym ani jego uzyskania, zarówno przed, w trakcie,

jak i po zakończeniu postępowania arbitrażowego.

11. Okres wszczynania powództwa

11.1. Żaden rodzaj powództwa, bez względu na formę, będący wynikiem lub związany z transakcjami

przeprowadzonymi w ramach niniejszej Umowy, nie może zostać wszczęty przez którąkolwiek ze stron

niniejszej Umowy po upływie jednego (1) roku od zaistnienia podstawy powództwa lub odkrycia jej istnienia, z

wyjątkiem powództwa o naruszenie praw własności intelektualnej, które może być wszczęte w maksymalnym,

mającym zastosowanie okresie dozwolonym przez prawo.

12. Całość umowy; Zasada rozdzielności; Zaniechanie zrzeczenia się praw

12.1. Niniejsza Umowa stanowi całość porozumienia pomiędzy Użytkownikiem a Posiadaczem praw i unieważnia

wszelkie uprzednie pisemne lub ustne porozumienia, propozycje, zawiadomienia lub ogłoszenia dotyczące

Oprogramowania lub treści niniejszej Umowy. Użytkownik potwierdza, iż zapoznał się z treścią niniejszej

Umowy, zrozumiał ją oraz wyraża zgodę na przestrzeganie jej postanowień. Jeżeli którekolwiek z postanowień

niniejszej Umowy zostanie uznane przez sąd właściwy za nieważne lub z jakiegokolwiek powodu

niewykonywalne w całości bądź w części, postanowienie takie zostanie wąsko zinterpretowane tak, aby stało

się zgodne z prawem oraz egzekwowalne, a całość Umowy nie zostanie wobec powyższego uznana za

nieważną, a pozostała jej część zachowa moc obowiązującą ze wszystkimi konsekwencjami prawnymi i

podlegać będzie wykonaniu w maksymalnym, dozwolonym prawnie i na zasadach słuszności zakresie,

zachowując jednocześnie, w najszerszym prawnie dopuszczalnym zakresie, swoje początkowe intencje.

Odstąpienie od jakiegokolwiek postanowienia lub warunku niniejszej Umowy nie będzie ważne o ile nie zostanie

sporządzone na piśmie i podpisanie przez Użytkownika oraz upoważnionego do tego przedstawiciela

Posiadacza praw pod warunkiem, iż zrzeczenie się dochodzenia praw z tytułu naruszenia któregokolwiek z

postanowień niniejszej Umowy nie będzie stanowić zrzeczenia się dochodzenia praw z tytułu jakichkolwiek

wcześniejszych, współczesnych ani późniejszych naruszeń. Zaniechanie przez Posiadacza praw nalegania na

wykonanie lub ścisłego egzekwowania wykonania któregokolwiek z postanowień niniejszej Umowy bądź

jakiegokolwiek prawa, nie będzie interpretowane jako odstąpienie od tego postanowienia lub prawa.

8

13. Informacje kontaktowe Posiadacza praw

W przypadku pytań dotyczących niniejszej Umowy lub chęci skontaktowania się z Posiadaczem praw z jakiegokolwiek

powodu, prosimy o kontakt z Biurem Obsługi Klienta:

Kaspersky Lab ZAO, 10 build. 1 1st Volokolamsky Proezd

Moskwa, 123060

Federacja Rosyjska

Tel.: +7-495-797-8700

Stel: +7-495-645-7939

Email: info@kaspersky.com

Strona internetowa: www.kaspersky.com

© 1997-2011 Kaspersky Lab ZAO. Wszystkie prawa zastrzeżone. Niniejsze oprogramowanie oraz towarzysząca mu

dokumentacja są objęte oraz chronione prawem autorskim i międzynarodowymi umowami o ochronie praw autorskich, a

także prawem oraz traktatami dotyczącymi własności intelektualnej.

9

SPIS TREŚCI

INFORMACJE O PODRĘCZNIKU ............................................................................................................................... 12

DODATKOWE ŹRÓDŁA INFORMACJI ....................................................................................................................... 13

Źródła informacji dla dalszych badań ..................................................................................................................... 13

Forum internetowe firmy Kaspersky Lab ................................................................................................................ 14

Kontakt z zespołem tworzącym dokumentację ....................................................................................................... 14

KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ................................................................................... 15

Nowości w Kaspersky Endpoint Security 8 for Smartphone ................................................................................... 16

Wymagania sprzętowe i programowe ..................................................................................................................... 17

INSTALOWANIE KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ....................................................... 17

Automatyczna instalacja aplikacji ........................................................................................................................... 17

Informacje o instalowaniu aplikacji z poziomu komputera ...................................................................................... 18

Instalowanie aplikacji z poziomu komputera ........................................................................................................... 19

Informacje o instalowaniu aplikacji po otrzymaniu wiadomości e-mail .................................................................... 21

Instalowanie aplikacji po otrzymaniu wiadomości e-mail ........................................................................................ 21

DEZINSTALOWANIE APLIKACJI ................................................................................................................................ 23

ZARZĄDZANIE USTAWIENIAMI APLIKACJI .............................................................................................................. 25

ZARZĄDZANIE LICENCJĄ .......................................................................................................................................... 26

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ................................................................ 26

Instalowanie licencji ................................................................................................................................................ 27

Przeglądanie informacji o licencji ............................................................................................................................ 28

SYNCHRONIZACJA Z SYSTEMEM ZDALNEGO ZARZĄDZANIA .............................................................................. 29

Ręczne włączanie synchronizacji ........................................................................................................................... 29

Modyfikowanie ustawień synchronizacji ................................................................................................................. 30

ROZPOCZYNANIE PRACY ......................................................................................................................................... 31

Uruchamianie aplikacji ............................................................................................................................................ 32

Wprowadzanie hasła .............................................................................................................................................. 32

Przeglądanie informacji o aplikacji .......................................................................................................................... 33

INTERFEJS APLIKACJI ............................................................................................................................................... 33

Ikona ochrony ......................................................................................................................................................... 33

Okno stanu ochrony ............................................................................................................................................... 33

Zakładki aplikacji .................................................................................................................................................... 35

Menu aplikacji ......................................................................................................................................................... 36

OCHRONA SYSTEMU PLIKÓW .................................................................................................................................. 37

Informacje o Ochronie ............................................................................................................................................ 37

Włączanie/wyłączanie Ochrony .............................................................................................................................. 38

Konfigurowanie obszaru ochrony ........................................................................................................................... 39

Wybieranie akcji, która ma być wykonywana na szkodliwych obiektach ................................................................ 40

Przywracanie domyślnych ustawień ochrony ......................................................................................................... 41

SKANOWANIE URZĄDZENIA ..................................................................................................................................... 42

Informacje o skanowaniu urządzenia ..................................................................................................................... 42

Ręczne uruchamianie skanowania ......................................................................................................................... 43

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

10

Uruchamianie skanowania zgodnie z terminarzem ................................................................................................ 45

Wybieranie typu obiektów, które mają być skanowane .......................................................................................... 46

Konfigurowanie skanowania archiwów ................................ ................................................................ ................... 47

Wybieranie akcji, która ma być wykonywana na wykrytych obiektach .................................................................... 48

Przywracanie ustawień domyślnych skanowania urządzenia ................................................................................. 50

KWARANTANNA DLA POTENCJALNIE ZAINFEKOWANYCH OBIEKTÓW .............................................................. 51

Informacje o Kwarantannie ..................................................................................................................................... 51

Przeglądanie obiektów poddanych kwarantannie ................................................................................................... 51

Przywracanie obiektów z Kwarantanny .................................................................................................................. 52

Usuwanie obiektów z Kwarantanny ........................................................................................................................ 52

FILTROWANIE PRZYCHODZĄCYCH POŁĄCZEŃ I WIADOMOŚCI SMS ................................................................. 53

Informacje o module Anti-Spam ............................................................................................................................. 53

Tryby modułu Anti-Spam ........................................................................................................................................ 54

Zmienianie trybu modułu Anti-Spam ....................................................................................................................... 55

Tworzenie Czarnej listy........................................................................................................................................... 56

Dodawanie wpisów do Czarnej listy .................................................................................................................. 56

Modyfikowanie wpisów na Czarnej liście .......................................................................................................... 58

Usuwanie wpisów z Czarnej listy ...................................................................................................................... 59

Tworzenie Białej listy ................................................................ ................................................................ .............. 59

Dodawanie wpisów do Białej listy ..................................................................................................................... 60

Modyfikowanie wpisów na Białej liście .............................................................................................................. 62

Usuwanie wpisów z Białej listy ................................................................ ................................ .......................... 63

Reakcja modułu na wiadomości SMS i połączenia przychodzące z numerów spoza Kontaktów ........................... 63

Reakcja modułu na wiadomości SMS przychodzące z numerów niewyrażonych cyframi ...................................... 64

Wybieranie reakcji na przychodzące wiadomości SMS .......................................................................................... 65

Wybieranie reakcji na połączenia przychodzące .................................................................................................... 66

OCHRONA DANYCH W PRZYPADKU ZGUBIENIA LUB KRADZIEŻY URZĄDZENIA............................................... 67

Informacje o Anti-Theft ........................................................................................................................................... 68

Blokowanie urządzenia ........................................................................................................................................... 69

Usuwanie danych osobistych ................................................................................................................................. 71

Tworzenie listy folderów do usunięcia .................................................................................................................... 73

Monitorowanie wymiany karty SIM na urządzeniu .................................................................................................. 75

Określanie współrzędnych geograficznych urządzenia .......................................................................................... 76

Zdalne uruchamianie funkcji Anti-Theft .................................................................................................................. 78

OCHRONA PRYWATNOŚCI ....................................................................................................................................... 80

Ochrona prywatności .............................................................................................................................................. 80

Tryby Ochrony prywatności .................................................................................................................................... 80

Zmienianie trybu Ochrony prywatności ................................................................................................................... 81

Automatyczne włączanie Ochrony prywatności ...................................................................................................... 83

Zdalne włączanie Ochrony prywatności ................................................................................................................. 84

Tworzenie listy numerów prywatnych ................................................................................................ ..................... 86

Dodawanie numeru do listy numerów prywatnych ............................................................................................ 86

Modyfikowanie numeru na liście numerów prywatnych .................................................................................... 88

Usuwanie numeru z listy numerów prywatnych ................................................................................................ 88

Wybieranie danych do ukrycia: Ochrona prywatności ............................................................................................ 89

FILTROWANIE AKTYWNOŚCI SIECIOWEJ. ZAPORA SIECIOWA ........................................................................... 90

Informacje o module Zapora sieciowa ................................................................................................ .................... 90

S P I S T R E Ś C I

11

Informacje o poziomach ochrony Zapory sieciowej ................................................................................................ 91

Wybieranie trybu Zapory sieciowej ......................................................................................................................... 91

Powiadomienia o zablokowanych połączeniach ..................................................................................................... 92

SZYFROWANIE DANYCH OSOBISTYCH .................................................................................................................. 93

Informacje o komponencie Szyfrowanie ................................................................................................................. 93

Szyfrowanie danych ............................................................................................................................................... 94

Deszyfrowanie danych ........................................................................................................................................... 95

Blokowanie dostępu do zaszyfrowanych danych .................................................................................................... 96

AKTUALIZOWANIE BAZ DANYCH APLIKACJI ........................................................................................................... 97

Informacje o aktualizowaniu baz danych aplikacji .................................................................................................. 98

Przeglądanie informacji o bazie danych ............................................................................................................... 100

Ręczne uruchamianie aktualizacji ........................................................................................................................ 100

Uruchamianie aktualizacji zgodnie z terminarzem ................................................................................................ 101

Aktualizowanie w strefie roamingu ....................................................................................................................... 102

Konfigurowanie ustawień połączenia internetowego ............................................................................................ 103

RAPORTY APLIKACJI ............................................................................................................................................... 104

Informacje o raportach .......................................................................................................................................... 104

Przeglądanie wpisów raportu ................................................................................................................................ 105

Usuwanie wpisów z raportu .................................................................................................................................. 105

KONFIGUROWANIE USTAWIEŃ DODATKOWYCH ................................................................................................ 106

Zmienianie hasła aplikacji ..................................................................................................................................... 106

Wyświetlanie podpowiedzi .................................................................................................................................... 106

Konfigurowanie powiadomień dźwiękowych ......................................................................................................... 107

Zarządzanie podświetleniem ekranu .................................................................................................................... 109

Wyświetlanie okna stanu ...................................................................................................................................... 109

Wyświetlanie ikony ochrony .................................................................................................................................. 110

SŁOWNIK ................................................................................................................................................................... 112

KASPERSKY LAB ...................................................................................................................................................... 116

KORZYSTANIE Z KODU FIRM TRZECICH ............................................................................................................... 118

INDEKS ...................................................................................................................................................................... 119

12

INFORMACJE O PODRĘCZNIKU

Dokumentacja ta jest przewodnikiem po instalacji, konfiguracji i korzystaniu z programu Kaspersky Endpoint

Security 8 for Smartphone. Dokument został utworzony dla szerokiego grona użytkowników.

Przeznaczenie dokumentu:

pomoc użytkownikowi w zainstalowaniu aplikacji na urządzeniu mobilnym,

aktywowaniu i skonfigurowaniu jej;

dostarczenie szybkiego wyszukiwania informacji o problemach związanych z

aplikacją;

przedstawienie alternatywnych źródeł informacji o programie i sposobów

uzyskiwania pomocy technicznej.

13

DODATKOWE ŹRÓDŁA INFORMACJI

W TEJ SEKCJI

Źródła informacji dla dalszych badań .............................................................................................................................. 13

Forum internetowe firmy Kaspersky Lab ......................................................................................................................... 14

Kontakt z zespołem tworzącym dokumentację ................................................................................................................ 14

W przypadku pojawienia się pytań związanych z instalacją i korzystaniem z programu

Kaspersky Endpoint Security 8 for Smartphone można w łatwy sposób uzyskać na nie

odpowiedź, korzystając z różnych źródeł informacji. W zależności od tego, jak ważne i

pilne jest Twoje pytanie, możesz wybrać odpowiednie źródło informacji.

ŹRÓDŁA INFORMACJI DLA DALSZYCH BADAŃ

Możesz skorzystać z następujących źródeł informacji o aplikacji:

strona internetowa aplikacji Kaspersky Lab;

Baza Wiedzy na stronie Pomocy Technicznej;

wbudowany system pomocy;

wbudowana dokumentacja aplikacji.

Strona internetowa firmy Kaspersky Lab

www.kaspersky.pl/kaspersky-endpoint-security-smartphone

Na tej stronie znajdziesz ogólne informacje o funkcjach i możliwościach Kaspersky

Endpoint Security 8 for Smartphone.

Strona aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy)

http://support.kaspersky.com/pl/kes8mobile

Niniejsza strona zawiera artykuły opublikowane przez specjalistów z działu pomocy

technicznej.

Zawierają one przydatne informacje, zalecenia i odpowiedzi na najczęściej zadawane

pytania, które poświęcone są zakupowi, instalacji i korzystaniu z Kaspersky Endpoint

Security 8 for Smartphone. Są one pogrupowane według tematów, takich jak "Praca z

plikami kluczy", "Aktualizacja baz danych" lub "Rozwiązywanie problemów". Ich treść

pomaga rozwiązać problemy związane nie tylko z aplikacją Kaspersky Endpoint

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

14

Security 8 for Smartphone, ale także z innymi produktami firmy Kaspersky Lab. Mogą

zawierać także nowości z działu Pomocy Technicznej.

Wbudowany system pomocy

Jeżeli masz pytania dotyczące konkretnego okna lub zakładki programu Kaspersky

Endpoint Security 8 for Smartphone, możesz skorzystać z pomocy kontekstowej.

Aby otworzyć pomoc kontekstową, otwórz prawe okno aplikacji i kliknij Pomoc lub

wybierz Menu → Pomoc.

Wbudowana dokumentacja

Pakiet dystrybucyjny Kaspersky Endpoint Security 8 for Smartphone zawiera dokument

Podręcznik użytkownika (w formacie PDF). Opisuje on sposób instalacji i

dezinstalacji aplikacji, zarządzania jej ustawieniami, rozpoczynania pracy z aplikacją i

konfiguracji jej modułów. W dokumencie opisany jest także interfejs programu oraz

właściwości podstawowych zadań aplikacji.

FORUM INTERNETOWE FIRMY KASPERSKY LAB

Jeżeli zapytanie nie wymaga natychmiastowej odpowiedzi, można przedyskutować je ze

specjalistami firmy Kaspersky Lab lub innymi użytkownikami jej oprogramowania na forum

internetowym znajdującym się pod adresem http://forum.kaspersky.com.

Na forum możesz znaleźć także wcześniej opublikowane odpowiedzi, pozostawić swój

komentarz, utworzyć nowy temat lub skorzystać z wyszukiwarki.

KONTAKT Z ZESPOŁEM TWORZĄCYM DOKUMENTACJĘ

Jeżeli masz jakieś pytania dotyczące tej dokumentacji, znalazłeś w niej błąd lub chciałbyś

pozostawić komentarz, skontaktuj się z zespołem tworzącym dokumentację. Aby

skontaktować się z zespołem tworzącym dokumentację, wyślij wiadomość na adres

dokumentacja@kaspersky.pl. W temacie wiadomości wpisz: "Opinia o dokumentacji:

Kaspersky Endpoint Security 8 for Smartphone".

15

KASPERSKY ENDPOINT SECURITY 8 FOR

SMARTPHONE

Kaspersky Endpoint Security 8 for Smartphone chroni informacje przechowywane na

urządzeniach mobilnych pracujących pod kontrolą systemu Symbian. Aplikacja chroni

informacje przechowywane na urządzeniu przed zainfekowaniem przez nieznane

zagrożenia, blokuje niechciane wiadomości SMS i połączenia, monitoruje połączenia

sieciowe na urządzeniu, szyfruje i ukrywa informacje dla prywatnych kontaktów oraz

chroni dane w przypadku zgubienia lub kradzieży urządzenia. Każdy typ zagrożenia jest

przetwarzany przez inny moduł aplikacji. Umożliwia to dostosowanie ustawień aplikacji do

potrzeb użytkownika. Administrator instaluje aplikację oraz konfiguruje jej ustawienia,

korzystając z systemu zdalnego zarządzania.

Kaspersky Endpoint Security 8 for Smartphone zawiera następujące moduły ochrony:

Anti-Virus. Chroni system plików urządzenia mobilnego przed wirusami i innymi

szkodliwymi programami. Anti-Virus wykrywa i neutralizuje szkodliwe obiekty na

Twoim urządzeniu oraz aktualizuje antywirusowe bazy danych aplikacji.

Anti-Spam. Sprawdza wszystkie przychodzące wiadomości SMS i połączenia na

obecność spamu. Komponent ten umożliwia blokowanie wiadomości tekstowych i

połączeń uznanych za niechciane.

Anti-Theft. Chroni informacje przechowywane na urządzeniu przed

nieautoryzowanym dostępem, gdy zostanie ono skradzione lub zgubione, a także

umożliwia odnalezienie urządzenia. Anti-Theft umożliwia zdalne blokowanie

urządzenia, usuwanie informacji na nim przechowywanych i określenie jego

geograficznej lokalizacji (jeśli Twoje urządzenie mobilne posiada odbiornik GPS)

przy pomocy poleceń SMS wysłanych z innego urządzenia. Co więcej, Anti-Theft

umożliwia zablokowanie urządzenia także w przypadku, gdy karta SIM została

wymieniona lub gdy urządzenie zostało włączone bez niej.

Ochrona prywatności. Ukrywa informacje dla numerów znajdujących się na liście

kontaktów. Do ukrywanych informacji należą: wpisy z Kontaktów, wiadomości SMS,

rejestr połączeń, nowe wiadomości SMS oraz połączenia przychodzące.

Zapora sieciowa. Sprawdza połączenia sieciowe Twojego urządzenia

przenośnego. Zapora sieciowa decyduje, które połączenia mają być dozwolone, a

które zablokowane.

Szyfrowanie. Moduł ten chroni informacje przez ich zaszyfrowanie. Komponent

szyfruje dowolną liczbę folderów niesystemowych, które znajdują się w pamięci

urządzenia lub na karcie pamięci. Uzyskanie dostępu do plików znajdujących się w

zaszyfrowanych folderach jest możliwe dopiero po wpisaniu hasła aplikacji.

Oprócz tego, aplikacja zawiera zestaw funkcji umożliwiających utrzymanie aktualnego

stanu ochrony, rozszerzenie funkcji aplikacji i wspomaganie użytkownika w jego

działaniach:

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

16

Stan ochrony. Stan komponentów programu jest wyświetlany na ekranie. W oparciu

W TEJ SEKCJI

Nowości w Kaspersky Endpoint Security 8 for Smartphone ............................................................................................ 16

Wymagania sprzętowe i programowe ............................................................................................................................. 17

o przedstawione informacje możesz oszacować bieżący stan ochrony informacji na

urządzeniu.

Aktualizacja antywirusowych baz danych. Funkcja ta umożliwia utrzymanie

aktualnego stanu baz danych Kaspersky Endpoint Security 8 for Smartphone.

Dziennik zdarzeń. Dla każdego modułu aplikacja posiada oddzielny Dziennik

zdarzeń z informacjami o działaniu składnika (np. raport ze skanowania,

aktualizacja antywirusowych baz danych, informacje o zablokowanych plikach).

Raporty z działania komponentów są udostępniane w systemie zdalnego

zarządzania.

Kaspersky Endpoint Security 8 for Smartphone nie tworzy kopii zapasowych danych i tym samym ich nie przywraca.

NOWOŚCI W KASPERSKY ENDPOINT SECURITY 8 FOR

SMARTPHONE

Przyjrzyjmy się nowościom, jakie został wprowadzone w programie Kaspersky Endpoint

Security 8 for Smartphone.

Nowa ochrona:

Dostęp do aplikacji jest chroniony przy użyciu hasła.

Poszerzono listę plików wykonywalnych skanowanych przez Ochronę i Skanowanie

w wypadku ograniczenia typu skanowanych plików. Skanowane są pliki

wykonywalne w następujących formatach: EXE, DLL, MDL, APP, RDL, PRT, PXT,

LDD, PDD, CLASS. Lista skanowanych archiwów także została poszerzona.

Aplikacja rozpakowuje i skanuje archiwa następujących formatów: ZIP, JAR, JAD,

SIS i SISX.

Ochrona prywatności ukrywa następujące informacje dla poufnych kontaktów: wpisy

w Kontaktach, korespondencję SMS, rejestr połączeń oraz nowe przychodzące

wiadomości SMS i połączenia. Poufne informacje można przeglądać, jeśli

ukrywanie jest wyłączone.

Szyfrowanie umożliwia zaszyfrowanie folderów zapisanych w pamięci urządzenia

lub na karcie pamięci. Składnik chroni poufne dane, szyfrując je, i zezwala na

dostęp do zaszyfrowanych informacji dopiero po wprowadzeniu hasła aplikacji.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

17

Do składnika Anti-Theft dodano nową funkcję GPS Find: jeśli urządzenie zostanie

zgubione lub skradzione, jego współrzędne geograficzne mogą zostać wysłane na

określony numer telefonu lub wskazany adres e-mail. Anti-Theft zawiera również

zaktualizowaną funkcję Usuwanie danych, która może zdalnie usunąć nie tylko

osobiste informacje użytkownika przechowywane w pamięci telefonu lub na karcie

pamięci, ale również pliki z listy folderów przeznaczonych do usunięcia.

Aby ograniczyć wymianę danych, dodano opcję automatycznego wyłączania

aktualizacji baz danych aplikacji kiedy urządzenie znajduje się w strefie roamingu.

Dodano nową funkcję - Wyświetlanie podpowiedzi: Kaspersky Endpoint Security 8

for Smartphone wyświetla krótki opis składnika przed konfiguracją jego ustawień.

WYMAGANIA SPRZĘTOWE I PROGRAMOWE

Kaspersky Endpoint Security 8 for Smartphone można zainstalować na urządzeniach

mobilnych działających pod kontrolą systemu operacyjnego Symbian 9.1, 9.2, 9.3 i 9.4

Series 60 UI.

INSTALOWANIE KASPERSKY ENDPOINT

SECURITY 8 FOR SMARTPHONE

Administrator instaluje Kaspersky Endpoint Security 8 for Smartphone korzystając z

systemu zdalnego zarządzania. W zależności od tego, z jakich środków do zarządzania

korzysta użytkownik, instalacja może być automatyczna lub może wymagać dodatkowego

działania.

Jeżeli instalacja wymaga dalszych działań użytkownika, wówczas będzie ona przebiegać

w jeden z następujących sposobów:

Na komputerze instalowane jest narzędzie instalacyjne aplikacji Kaspersky

Endpoint Security 8 for Smartphone o tej samej nazwie. Z jego pomocą można

zainstalować program na urządzeniu mobilnym.

Na Twój adres e-mail przychodzi wiadomość od administratora zawierająca pakiet

dystrybucyjny lub informację o konieczności jego pobrania. Po zastosowaniu się do

wskazówek znajdujących się w wiadomości instalujesz na swoim urządzeniu

program Kaspersky Endpoint Security 8 for Smartphone.

Sekcja ta opisuje działania przygotowujące do instalacji Kaspersky Endpoint Security 8 for

Smartphone oraz różne sposoby instalacji aplikacji na urządzeniu mobilnym, a także

czynności jakie użytkownik musi wykonać.

AUTOMATYCZNA INSTALACJA APLIKACJI

Administrator instaluje aplikację na urządzeniu, wykorzystując zdalne zarządzanie.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

18

W wyniku tego pakiet dystrybucyjny Kaspersky Endpoint Security 8 for Smartphone

zostanie wysłany na urządzenie i rozpocznie się instalacja aplikacji.

Następnie na urządzeniu zostanie wyświetlona wiadomość sugerująca wykonanie

dalszych działań niezbędnych do zakończenia instalacji aplikacji.

W celu zainstalowania aplikacji:

Potwierdź instalację aplikacji, wciskając przycisk Tak.

Zapoznaj się z dodatkowymi informacjami o aplikacji (jej nazwą, wersją i certyfikatami).

Następnie wciśnij Kontynuuj.

Jeżeli język systemu operacyjnego nie odpowiada językowi Kaspersky Endpoint

Security 8 for Smartphone, na ekranie zostanie wyświetlone powiadomienie. Aby

kontynuować instalację w aktualnym języku, wciśnij OK.

Przeczytaj umowę licencyjną, która jest zawierana pomiędzy Tobą i Kaspersky Lab.

Jeżeli akceptujesz warunki umowy, wciśnij OK. Rozpocznie się instalacja

Kaspersky Endpoint Security 8 for Smartphone. W przypadku braku zgody z

postanowieniami umowy licencyjnej, wciśnij Anuluj. Instalacja zostanie przerwana.

W tej sytuacji następna próba zainstalowania aplikacji zostanie podjęta podczas

kolejnej synchronizacji z systemem zdalnego zarządzania.

Potwierdź, że na urządzeniu nie jest zainstalowane inne oprogramowanie

antywirusowe, wciskając OK.

Aplikacja zostanie zainstalowana na urządzeniu.

Jeżeli podczas instalacji wystąpi błąd, skontaktuj się z administratorem.

INFORMACJE O INSTALOWANIU APLIKACJI Z POZIOMU

KOMPUTERA

Jeżeli administrator zainstalował na Twoim komputerze instalatora Kaspersky Endpoint

Security 8 for Smartphone, wówczas będziesz mógł zainstalować Kaspersky Endpoint

Security 8 for Smartphone na urządzeniach mobilnych podłączonych do tego komputera.

Instalator Kaspersky Endpoint Security 8 for Smartphone zawiera pakiet dystrybucyjny i

udostępnia go urządzeniu mobilnemu. Po zainstalowaniu go na stacji roboczej urządzenie

to zostaje automatycznie uruchomione i monitoruje podłączenie urządzeń przenośnych do

komputera. Za każdym razem, gdy urządzenie nawiąże połączenie ze stacją roboczą,

narzędzie sprawdzi, czy urządzenie spełnia wymagania Kaspersky Endpoint Security 8

for Smartphone i zaoferuje zainstalowanie na nim aplikacji.

Instalacja jest możliwa tylko wtedy, gdy na komputerze zainstalowany jest pakiet Nokia Ovi Suite lub Nokia PC Suite.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

19

INSTALOWANIE APLIKACJI Z POZIOMU KOMPUTERA

Jeżeli na Twoim komputerze jest zainstalowany instalator Kaspersky Endpoint Security 8

for Smartphone, za każdym razem, gdy do komputera podłączane będą urządzenia

mobilne spełniające wymagania systemowe, zasugerowane zostanie zainstalowanie na

nich programu Kaspersky Endpoint Security 8 for Smartphone.

Możesz zatrzymać instalację Kaspersky Endpoint Security 8 for Smartphone podczas

kolejnych podłączeń urządzeń do komputera.

W celu zainstalowania aplikacji na urządzeniu przenośnym:

1. Połącz urządzenie mobilne ze stacją roboczą używając pakietu Nokia Ovi Suite lub

Nokia PC Suite.

W przypadku, gdy urządzenie spełnia wymagania systemowe instalacji aplikacji,

zostanie otwarte okno KES 8 zawierające informacje o narzędziu (zobacz poniższy

rysunek).

Rysunek 1: Instalacja Kaspersky Endpoint Security 8 for Smartphone

Kliknij przycisk Kontynuuj.

Zostanie otwarte okno KES 8 zawierające listę wykrytych podłączonych urządzeń.

Jeżeli do komputera podłączonych jest więcej urządzeń spełniających wymagania

systemowe, zostaną one wyświetlone w oknie KES 8, na liście wykrytych

podłączonych urządzeń.

Wybierz z listy wykrytych podłączonych urządzeń jedno lub kilka urządzeń, na których

ma być zainstalowana aplikacja. Zaznacz pola obok żądanych urządzeń (patrz

rysunek poniżej).

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

20

Rysunek 2: Wybieranie urządzeń do zainstalowania na nich Kaspersky Endpoint Security 8 for Smartphone

Kliknij przycisk Instaluj.

Narzędzie umieszcza pakiet instalacyjny na wybranych urządzeniach. W oknie KES

8, które zostało wyświetlone na komputerze, przedstawiony jest postęp przesyłania

pakietu dystrybucyjnego.

Po przesłaniu pakietu dystrybucyjnego na wybrane urządzenia rozpocznie się

instalacja aplikacji.

Potwierdź instalację aplikacji, wciskając przycisk Tak.

Zapoznaj się z dodatkowymi informacjami o aplikacji (jej nazwą, wersją i certyfikatami).

Następnie wciśnij Kontynuuj.

Jeżeli język systemu operacyjnego nie odpowiada językowi Kaspersky Endpoint

Security 8 for Smartphone, na ekranie zostanie wyświetlone powiadomienie. Aby

kontynuować instalację w aktualnym języku, wciśnij OK.

Przeczytaj umowę licencyjną, która jest zawierana pomiędzy Tobą i Kaspersky Lab.

Jeżeli akceptujesz warunki umowy, wciśnij OK. Rozpocznie się instalacja

Kaspersky Endpoint Security 8 for Smartphone. W przypadku braku zgody z

postanowieniami umowy licencyjnej, wciśnij Anuluj. Instalacja zostanie przerwana.

Potwierdź, że na urządzeniu nie jest zainstalowane inne oprogramowanie

antywirusowe, wciskając OK.

Aplikacja zostanie zainstalowana na urządzeniu.

Jeżeli podczas instalacji wystąpi błąd, skontaktuj się z administratorem. W celu zablokowania instalacji programu

Kaspersky Endpoint Security 8 for Smartphone na kolejnych urządzeniach podłączanych do komputera,

w oknie KES 8 zaznacz pole Wyłącz automatyczne uruchamianie Kreatora

instalacji programu Kaspersky Endpoint Security 8 for Smartphone.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

21

INFORMACJE O INSTALOWANIU APLIKACJI PO

OTRZYMANIU WIADOMOŚCI E-MAIL

Otrzymasz od administratora wiadomość e-mail zawierającą pakiet dystrybucyjny lub

informację o konieczności jego pobrania.

Wiadomość będzie zawierała następujące informacje:

załączony pakiet instalacyjny lub odnośnik do jego pobrania;

informacje o ustawieniach połączenia aplikacji z systemem zdalnego zarządzania.

Zachowaj tę wiadomość do czasu zainstalowania aplikacji na swoim urządzeniu.

INSTALOWANIE APLIKACJI PO OTRZYMANIU WIADOMOŚCI

E-MAIL

W celu zainstalowania Kaspersky Endpoint Security 8 for Smartphone:

1. Otwórz na urządzeniu mobilnym lub stacji roboczej wiadomość z ustawieniami

aplikacji.

Wykonaj jedną z następujących akcji:

jeżeli w wiadomości podany jest odnośnik, kliknij go w celu pobrania pakietu

dystrybucyjnego;

jeżeli pakiet znajduje się w załączniku, zapisz go na urządzeniu.

Wykonaj jedną z następujących akcji:

Po pobraniu pakietu dystrybucyjnego na urządzenie mobilne automatycznie

rozpocznie się instalacja aplikacji.

Po pobraniu pakietu na stację roboczą połącz urządzenie mobilne z

komputerem, używając pakietu Nokia Ovi Suite lub Nokia PC Suite, a następnie

skopiuj pakiet na urządzenie. Instalacja aplikacji rozpocznie się automatycznie.

Potwierdź instalację aplikacji, wciskając przycisk Tak.

Zapoznaj się z dodatkowymi informacjami o aplikacji (jej nazwą, wersją i certyfikatami).

Następnie wciśnij Kontynuuj.

Jeżeli język systemu operacyjnego nie odpowiada językowi Kaspersky Endpoint

Security 8 for Smartphone, na ekranie zostanie wyświetlone powiadomienie. Aby

kontynuować instalację w aktualnym języku, wciśnij OK.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

22

Przeczytaj umowę licencyjną, która jest zawierana pomiędzy Tobą i Kaspersky Lab.

Jeżeli akceptujesz warunki umowy, wciśnij OK. Rozpocznie się instalacja

Kaspersky Endpoint Security 8 for Smartphone. W przypadku braku zgody z

postanowieniami umowy licencyjnej, wciśnij Anuluj. Instalacja zostanie przerwana.

Potwierdź, że na urządzeniu nie jest zainstalowane inne oprogramowanie

antywirusowe, wciskając OK.

Aplikacja zostanie zainstalowana na urządzeniu.

Uruchom aplikację (patrz "Uruchamianie aplikacji" na stronie 32). W tym celu wybierz

Aplikacja → Mndż. apl. → KES 8 i uruchom aplikację przy użyciu rysika lub

centralnego przycisku dżojstika.

Folder instalacyjny aplikacji może się różnić w zależności od modelu urządzenia mobilnego.

Ustaw hasło aplikacji (patrz "Wprowadzanie hasła" na stronie. 32). W tym celu wypełnij

pola Wprowadź nowe hasło i Potwierdź hasło, a następnie kliknij OK.

Rysunek 3: Ustawienia synchronizacji

Zostanie otwarte okno Ustawienia synchronizacji.

Skonfiguruj ustawienia połączenia z systemem zdalnego zarządzania, jeśli zostały one

podane przez administratora w wysłanej do Ciebie wiadomości. Wprowadź wartości

dla następujących ustawień:

Serwer;

Port;

Grupa.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

23

Jeżeli wartości dla żądanych ustawień połączenia nie zostały podane w wiadomości od administratora,

wówczas należy skontaktować się z administratorem w celu uzyskania tych wartości.

W polu Twój adres e-mail wprowadź swój adres e-mail i kliknij OK.

Adres należy wpisać poprawnie, gdyż jest on używany do rejestrowania urządzenia

w systemie zdalnego zarządzania.

Jeżeli podczas instalacji wystąpi błąd, skontaktuj się z administratorem.

DEZINSTALOWANIE APLIKACJI

Aplikacja może zostać odinstalowana z urządzenia tylko ręcznie przez użytkownika.

Podczas usuwania aplikacji automatycznie wykonywane są następujące akcje:

Automatycznie wyłączane jest ukrywanie informacji.

Dane na urządzeniu są odszyfrowywane, jeżeli wcześniej zostały zaszyfrowane

przez Kaspersky Endpoint Security 8 for Smartphone.

W celu ręcznego odinstalowania Kaspersky Endpoint Security 8 for Smartphone:

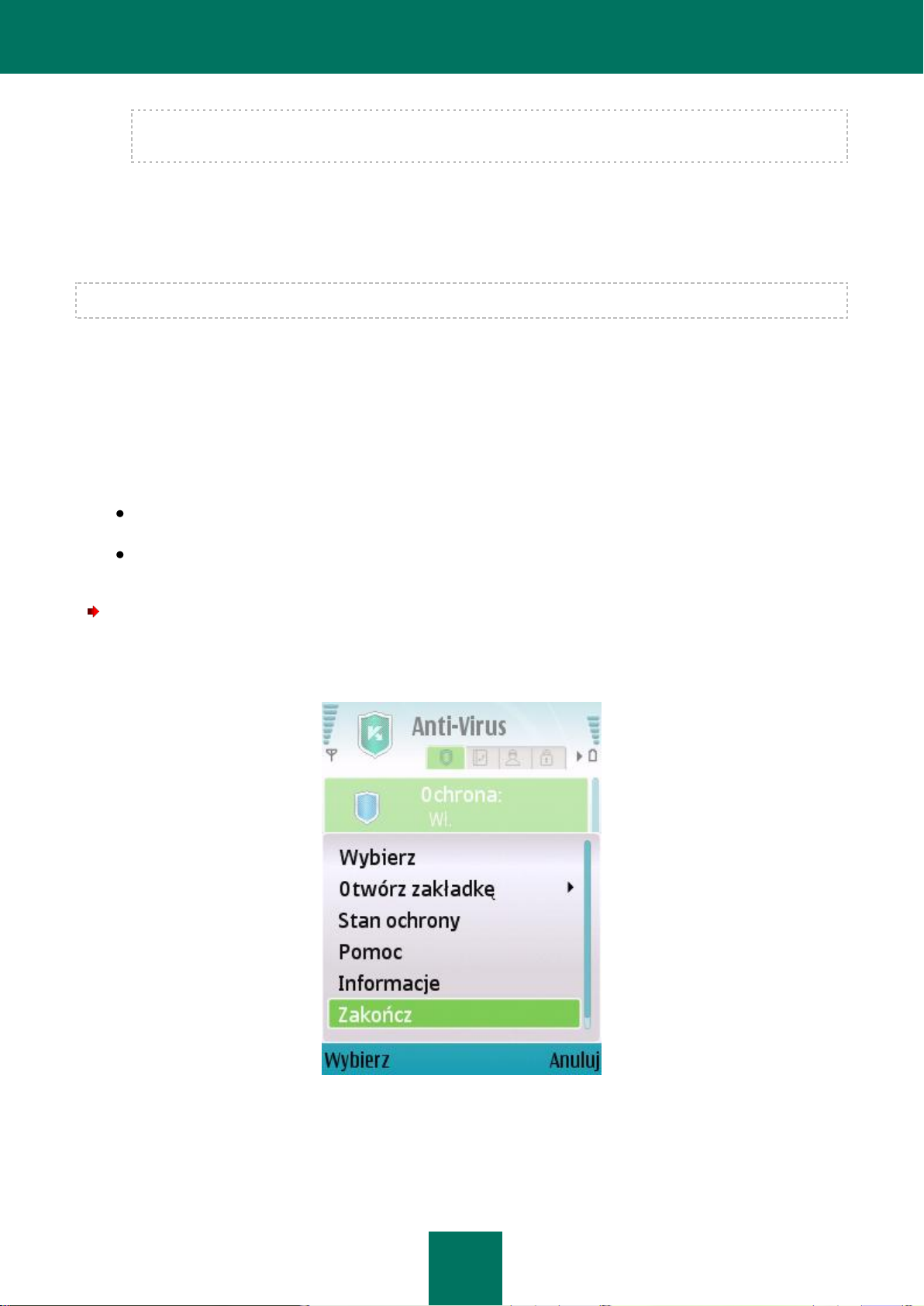

1. Zamknij program Kaspersky Endpoint Security 8 for Smartphone. W tym celu

wybierz Opcje → Zakończ (patrz rysunek poniżej).

Rysunek 4: Kończenie działania aplikacji

Odinstaluj Kaspersky Endpoint Security 8 for Smartphone. W tym celu:

a. Otwórz menu główne urządzenia.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

24

b. Wybierz Aplikacje → Mndż. apl. (patrz rysunek poniżej).

Folder instalacyjny aplikacji może się różnić w zależności od modelu urządzenia mobilnego.

Rysunek 5: Ścieżka do zainstalowanych aplikacji

c. Z listy aplikacji wybierz KES 8, a następnie wybierz Opcje → Usuń (patrz

rysunek poniżej).

Rysunek 6: Dezinstalowanie aplikacji

d. Potwierdź dezinstalację aplikacji, wciskając przycisk Tak.

e. Wprowadź kod i wciśnij OK.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

25

f. Określ, czy zachowane mają zostać ustawienia programu i obiekty znajdujące

się w Kwarantannie:

Jeżeli chcesz zapisać parametry aplikacji i obiekty znajdujące się w kwarantannie, zaznacz pola

znajdujące się obok wymaganych parametrów i wciśnij OK (patrz rysunek poniżej).

W celu wykonania pełnej dezinstalacji aplikacji wciśnij Anuluj.

Rysunek 7: Lista ustawień, która mają zostać zachowane

Rozpocznie się usuwanie aplikacji.

Jeżeli na Twoim urządzeniu włączone jest ukrywanie poufnych informacji i / lub

zaszyfrowany jest tylko jeden folder, aplikacja automatycznie wyłączy ukrywanie

danych i / lub odszyfruje wszystkie foldery.

Aby zakończyć dezinstalację aplikacji, uruchom ponownie urządzenie.

ZARZĄDZANIE USTAWIENIAMI APLIKACJI

Wszystkie ustawienia związane z działaniem programu Kaspersky Endpoint Security 8 for

Smartphone, łącznie z licencją, są konfigurowane przez administratora za pośrednictwem

systemu zdalnego zarządzania. Następnie administrator może zezwolić na lub zablokować

użytkownikowi możliwość modyfikowania tych ustawień.

Będziesz mógł modyfikować ustawienia związane z działaniem aplikacji na swoim

urządzeniu, jeśli administrator nie zablokował możliwości modyfikowania tych ustawień.

Jeżeli z lewej strony ustawień znajduje się ikona kłódki, nie będzie można modyfikować

ustawień aplikacji z poziomu urządzenia mobilnego.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

26

W przypadku, gdy administrator zmodyfikował ustawienia aplikacji, zostaną one przesłane

W TEJ SEKCJI

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ........................................................................ 26

Instalowanie licencji ........................................................................................................................................................ 27

Przeglądanie informacji o licencji .................................................................................................................................... 28

na urządzenie przy użyciu systemu zdalnego zarządzania. W tej sytuacji zmienią się

ustawienia aplikacji, które zostały zablokowane przez administratora. Ustawienia, które nie

zostały zablokowane przez administratora, pozostaną takie same.

Jeżeli ustawienia aplikacji nie zostały odebrane przez urządzenie lub jeśli chcesz

skonfigurować wartości wprowadzone przez administratora, użyj synchronizacji

urządzenia z systemem zdalnego zarządzania (patrz "Ręczne włączanie synchronizacji"

na stronie 29).

Z funkcji synchronizacji można korzystać tylko na wyraźne żądanie administratora.

ZARZĄDZANIE LICENCJĄ

W tej sekcji znajdują się informacje o licencji aplikacji, w jaki sposób ją aktywować oraz

gdzie znaleźć informacje o niej.

INFORMACJE O LICENCJACH KASPERSKY ENDPOINT

SECURITY 8 FOR SMARTPHONE

Licencja to prawo do korzystania z Kaspersky Endpoint Security 8 for Smartphone i

dodatkowych usług z tym związanych, oferowanych przez firmę Kaspersky Lab lub jej

partnerów.

Aby można było korzystać z aplikacji, musi być zainstalowana licencja.

Każda licencja posiada okres ważności i typ.

Okres ważności licencji – czas, w trakcie którego można korzystać z dodatkowych usług:

pomocy technicznej;

aktualizacji antywirusowych baz danych aplikacji.

Zakres usług zależy od typu licencji.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

27

Dostępne są następujące typy licencji:

Testowa - jest to darmowa licencja z ograniczonym czasem ważności wynoszącym

na przykład 30 dni. Jest ona udostępniana w celu zapoznania użytkowników z

programem Kaspersky Endpoint Security 8 for Smartphone.

W trakcie trwania okresu ważności licencji testowej dostępne są wszystkie funkcje

aplikacji. Po wygaśnięciu jej okresu ważności Kaspersky Endpoint Security 8 for

Smartphone przestanie wykonywać wszystkie swoje funkcje. W takiej sytuacji możliwe

będzie jedynie:

wyłączenie składników Szyfrowanie i Ochrona prywatności;

odszyfrowywanie przez użytkowników wcześniej wybranych folderów;

wyłączanie ukrywania danych osobistych;

przeglądanie systemu pomocy aplikacji;

synchronizacja z systemem zdalnego zarządzania.

Komercyjna – jest to płatna licencja z ograniczonym czasem ważności wynoszącym

na przykład rok. Dostarczana jest przy zakupie programu Kaspersky Endpoint

Security 8 for Smartphone.

Po aktywowaniu licencji komercyjnej stają się dostępne wszystkie funkcje programu

oraz dodatkowe usługi.

Po wygaśnięciu okresu ważności licencji komercyjnej ograniczone zostają funkcje

programu Kaspersky Endpoint Security 8 for Smartphone. Nadal można używać

modułów Anti-Spam i Zapora sieciowa, przeprowadzać skanowanie antywirusowe

oraz używać modułów ochrony; niemożliwe jest natomiast aktualizowanie baz

danych, a więc używać można tylko uaktualnień sygnatur zagrożeń pobranych na

krótko przed wygaśnięciem licencji. W przypadku pozostałych modułów aplikacji

możliwe jest tylko:

wyłączanie komponentów: Szyfrowanie, Anti-Theft, Ochrona prywatności;

odszyfrowywanie folderów wybranych przez użytkownika do zaszyfrowania;

wyłączanie ukrywania danych osobistych;

przeglądanie systemu pomocy aplikacji;

synchronizacja z systemem zdalnego zarządzania.

INSTALOWANIE LICENCJI

Administrator instaluje licencję za pośrednictwem systemu zdalnego zarządzania.

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

28

Kaspersky Endpoint Security 8 for Smartphone działa bez licencji w trybie pełnej

funkcjonalności przez trzy dni od zainstalowania. W tym czasie administrator instaluje

licencję zdalnie, w wyniku czego aplikacja zostaje aktywowana.

Jeżeli licencja nie zostanie zainstalowana w przeciągu trzech dni od instalacji, aplikacja

będzie działać w trybie ograniczonej funkcjonalności. W tym trybie możliwe jest:

wyłączanie wszystkich składników;

szyfrowanie jednego lub kilku folderów;

wyłączanie ukrywania danych osobistych;

przeglądanie systemu pomocy aplikacji.

Jeżeli licencja nie zostanie zainstalowana w przeciągu trzech dni od instalacji, zainstaluj ją

przy pomocy synchronizacji urządzenia z systemem zdalnego zarządzania (patrz "Ręczne

włączanie synchronizacji" na stronie 29).

PRZEGLĄDANIE INFORMACJI O LICENCJI

Można przeglądać następujące informacje o licencji: numer licencji, jej typ, datę aktywacji,

datę wygaśnięcia, liczbę dni pozostałych do wygaśnięcia licencji i numer seryjny

urządzenia.

W celu przejrzenia informacji o aplikacji,

na zakładce Dodatkowe wybierz O licencji (patrz rysunek poniżej).

Rysunek 8: Przeglądanie informacji o licencji

Zostanie otwarte okno Informacje o licencji.