Page 1

Kaspersky Endpoint Security 8 for Smartphone

Przewodnik instalacji

W

ERSJA PROGRAMU: 8.0

Page 2

2

Drogi Użytkowniku,

dziękujemy za wybranie naszego produktu. Mamy nadzieję, że ten podręcznik będzie pomocny podczas pracy i odpowie

na większość pytań.

Ostrzeżenie! Dokumentacja ta jest własnością firmy Kaspersky Lab ZAO (zwanej dalej jako Kaspersky Lab): wszystkie

prawa do tego dokumentu są chronione przez prawodawstwo Federacji Rosyjskiej i umowy międzynarodowe. Nielegalne

kopiowanie i dystrybucja tego dokumentu, lub jego części, będzie skutkować odpowiedzialnością cywilną,

administracyjną lub karną, zgodnie z obowiązującym prawem.

Kopiowanie, rozpowszechnianie - również w formie przekładu dowolnych materiałów - możliwe jest tylko po uzyskaniu

pisemnej zgody firmy Kaspersky Lab.

Podręcznik wraz z zawartością graficzną może być wykorzystany tylko do celów informacyjnych, niekomercyjnych

i indywidualnych użytkownika.

Kaspersky Lab zastrzega sobie prawo do modyfikacji tego dokumentu bez powiadamiania o tym. Najnowsza wersja

podręcznika jest zawsze dostępna na stronie http://www.kaspersky.pl.

Firma Kaspersky Lab nie ponosi odpowiedzialności za treść, jakość, aktualność i wiarygodność wykorzystywanych

w dokumencie materiałów, prawa do których zastrzeżone są przez inne podmioty, oraz za możliwe szkody związane

z wykorzystaniem tych materiałów.

W dokumencie tym użyte zostały zastrzeżone znaki towarowe, do których prawa posiadają ich właściciele.

Data opublikowania: 02.11.2010

© 1997-2010 Kaspersky Lab ZAO. Wszelkie prawa zastrzeżone.

http://www.kaspersky.pl

http://support.kaspersky.com/pl/

Page 3

3

UMOWA LICENCYJNA UŻYTKOWNIKA KOŃCOWEGO FIRMY KASPERSKY LAB

WAŻNA INFORMACJA PRAWNA DLA WSZYSTKICH UŻYTKOWNIKÓW: PRZED ROZPOCZĘCIEM KORZYSTANIA Z

OPROGRAMOWANIA NALEŻY UWAŻNIE PRZECZYTAĆ NINIEJSZĄ UMOWĘ LICENCYJNĄ.

KLIKAJĄC PRZYCISK WYRAŻAM ZGODĘ NA UMOWIE LICENCYJNEJ LUB WPISUJĄC ODPOWIEDNI(E)

SYMBOL(E), UŻYTKOWNIK WYRAŻA ZGODĘ NA PRZESTRZEGANIE JEJ WARUNKÓW I ZASAD. CZYNNOŚĆ TA

JEST JEDNOZNACZNA ZE ZŁOŻENIEM PODPISU A UŻYTKOWNIK WYRAŻA ZGODĘ NA PRZESTRZEGANIE

NINIEJSZEJ UMOWY, KTÓREJ STAJE SIĘ STRONĄ ORAZ WYRAŻA ZGODĘ NA EGZEKWOWANIE JEJ

POSTANOWIEŃ W SPOSÓB OBOWIĄZUJĄCY W PRZYPADKU WSZELKICH WYNEGOCJOWANYCH,

PISEMNYCH UMÓW PODPISANYCH PRZEZ UŻYTKOWNIKA. JEŻELI UŻYTKOWNIK NIE WYRAŻA ZGODY NA

WSZYSTKIE LUB NIEKTÓRE ZASADY I WARUNKI NINIEJSZEJ UMOWY, POWINIEN PRZERWAĆ INSTALACJĘ

OPROGRAMOWANIA I ZREZYGNOWAĆ Z INSTALACJI.

JEŚLI UMOWA LICENCYJNA LUB PODOBNY DOKUMENT JEST DOŁĄCZONY DO OPROGRAMOWANIA, WARUNKI

UŻYTKOWANIA OPROGRAMOWANIA ZDEFINIOWANE W TAKIM DOKUMENCIE ZASTĘPUJĄ OBOWIĄZUJĄCĄ

UMOWĘ UŻYTKOWNIKA KOŃCOWEGO.

PO KLIKNIĘCIU PRZYCISKU WYRAŻENIA ZGODY W OKNIE UMOWY LICENCYJNEJ LUB PO WPISANIU

ODPOWIEDNIEGO SYMBOLU/ODPOWIEDNICH SYMBOLI, UŻYTKOWNIK NABYWA PRAWO DO KORZYSTANIA Z

OPROGRAMOWANIA NA ZASADACH I WARUNKACH ZAWARTYCH W NINIEJSZEJ UMOWIE.

1. Definicje

1.1. Oprogramowanie oznacza oprogramowanie, w tym Aktualizacje i powiązane materiały.

1.2. Posiadacz praw (posiadacz wszystkich praw, wyłącznych bądź innych praw do Oprogramowania) oznacza

firmę Kaspersky Lab ZAO, spółkę zarejestrowaną zgodnie z przepisami prawa obowiązującego na terenie

Federacji Rosyjskiej.

1.3. Komputer(y) oznacza(-ją) sprzęt komputerowy, w tym komputery osobiste, laptopy, stacje robocze, palmtopy,

telefony „smart phone", produkty kieszonkowe lub inne urządzenia elektroniczne, do których przeznaczone jest

Oprogramowanie, na których zostanie ono zainstalowane i/lub będzie użytkowane.

1.4. Użytkownik końcowy oznacza osobę(-y) fizyczną(-e) instalującą(-e) lub korzystającą(-e) w imieniu własnym z

legalnej kopii Oprogramowania; lub, jeżeli Oprogramowanie jest pobierane lub instalowane w imieniu

organizacji, np. pracodawcy, „Użytkownik" oznacza organizację, na potrzeby której Oprogramowanie zostaje

pobrane lub zainstalowane i niniejszym przyjmuje się, iż taka organizacja upoważniła osobę przyjmującą

warunki tej umowy do uczynienia tego w jej imieniu. Dla celów niniejszej umowy, termin „organizacja",

obejmuje, bez ograniczeń, każdą spółkę, spółkę z ograniczoną odpowiedzialnością, korporację,

stowarzyszenie, spółkę kapitałową, zarząd powierniczy, spółkę joint venture, organizację pracowniczą,

organizację nie posiadającą osobowości prawnej lub organizacje rządowe.

1.5. Partner(-rzy) oznacza(-ją) organizacje lub osoby fizyczne, zajmujące się dystrybucją Oprogramowania w

oparciu o licencję i umowę zawartą z Posiadaczem praw.

1.6. Aktualizacja(-e) oznacza(-ją) wszelkie ulepszenia, rewizje, poprawki do usterek programowych, usprawnienia,

naprawy, modyfikacje, kopie, dodatki lub zestawy konserwacyjne, itp.

1.7. Instrukcja użytkownika oznacza instrukcję użytkownika, przewodnik administratora, dokumentacja i związane

z nimi materiały objaśniające lub inne.

2. Przyznanie licencji

2.1. Użytkownik uzyskuje niewyłączną licencję na przechowywanie, pobieranie, instalację, uruchamianie i

wyświetlanie („użytkowanie") Oprogramowania na określonej liczbie komputerów w celu ochrony komputera

Użytkownika, na którym zainstalowane zostało Oprogramowanie przed zagrożeniami opisanymi w Instrukcji

użytkownika, zgodnie z wszelkimi wymogami technicznymi opisanymi w Instrukcji użytkownika i stosownie do

zasad i warunków niniejszej Umowy („Licencja"), a Użytkownik przyjmuje warunki niniejszej Licencji:

Wersja próbna. Jeżeli użytkownik otrzymał, pobrał oraz/lub zainstalował wersję próbną Oprogramowania i

otrzymał niniejszym licencję ewaluacyjną na Oprogramowanie, jeżeli nie zostało to inaczej określone, może

wykorzystywać je wyłącznie w celach ewaluacyjnych i wyłącznie jednorazowo, w określonym przedziale

czasowym począwszy od dnia pierwszej instalacji. Wykorzystywanie Oprogramowania do innych celów lub w

okresie wykraczającym poza okres ewaluacji jest surowo wzbronione.

Oprogramowanie wielośrodowiskowe; Oprogramowanie wielojęzyczne; Podwójne nośniki oprogramowania;

Kopie zbiorowe; Pakiety. W przypadku Użytkowników korzystających z innych wersji Oprogramowania lub

innych wersji językowych Oprogramowania, posiadających Oprogramowanie na kilku nośnikach, w postaci kopii

zbiorowej bądź w pakiecie wraz z innym oprogramowaniem, całkowita ilość komputerów, na których

zainstalowane zostały wszystkie wersje Oprogramowania odpowiadać będzie liczbie komputerów wymienionej

w uzyskanej licencji, zakładając, że warunki licencjonowania nie stanowią inaczej, każda uzyskana licencja

uprawnia Użytkownika do zainstalowania i korzystania z Oprogramowania na takiej ilości komputerów, jaka

określona została w paragrafach 2.2 oraz 2.3.

Page 4

4

2.2. Jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym, Użytkownik może z niego korzystać w celu

ochrony komputera(-ów) w liczbie określonej na opakowaniu.

2.3. Jeżeli Oprogramowanie zostało uzyskane w Internecie, Użytkownik może z niego korzystać w celu ochrony

komputerów w liczbie określonej podczas uzyskiwania Licencji na Oprogramowanie.

2.4. Użytkownik ma prawo do wykonania kopii oprogramowania wyłącznie w celu stworzenia kopii zapasowej, która

zastąpi legalnie posiadaną kopię na wypadek jej utraty, zniszczenia lub uszkodzenia uniemożliwiającego jej

użytkowanie. Kopii zapasowej nie wolno użytkować do innych celów i musi ona zostać zniszczona po utracie

przez Użytkownika prawa do użytkowania Oprogramowania lub po wygaśnięciu bądź wycofaniu licencji

Użytkownika z jakiegokolwiek powodu, stosownie do prawa obowiązującego w kraju zamieszkania Użytkownika

lub w kraju, w którym Użytkownik korzysta z Oprogramowania.

2.5. Z chwilą aktywacji Oprogramowania lub po instalacji pliku klucza licencyjnego (z wyjątkiem jego wersji próbnej),

Użytkownik zyskuje prawo do otrzymywania następujących usług w okresie oznaczonym na opakowaniu

Oprogramowania (jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym) lub zdefiniowanym podczas

jego uzyskiwania (jeżeli Oprogramowanie zostało uzyskane w Internecie):

- Aktualizacje Oprogramowania poprzez Internet po opublikowaniu ich na stronie internetowej przez

Posiadacza praw lub w formie innych usług online. Wszelkie otrzymane przez Użytkownika Aktualizacje

stają się częścią Oprogramowania i mają wobec nich zastosowanie zasady i warunki niniejszej Umowy;

- Pomoc techniczna za pośrednictwem Internetu oraz telefonicznie w postaci infolinii Pomocy technicznej.

3. Aktywacja i okres obowiązywania

3.1. Od Użytkownika, który zmodyfikuje swój komputer lub wprowadzi zmiany do zainstalowanego na nim

oprogramowania innych dostawców, Posiadacz praw może wymagać przeprowadzenia ponownej aktywacji

Oprogramowania lub instalacji pliku klucza licencyjnego. Posiadacz praw zastrzega sobie prawo do

wykorzystania wszelkich środków oraz procedur weryfikacyjnych celem zweryfikowania wiarygodności Licencji

oraz/lub kopii Oprogramowania zainstalowanego oraz/lub wykorzystywanego na komputerze Użytkownika.

3.2. Jeżeli Oprogramowanie zostało uzyskane na nośniku fizycznym, może ono być wykorzystywane, po przyjęciu

warunków niniejszej Umowy, w okresie oznaczonym na opakowaniu, począwszy od akceptacji niniejszej

Umowy.

3.3. Jeżeli Oprogramowanie zostało uzyskane w Internecie, może ono być wykorzystywane, po przyjęciu warunków

niniejszej Umowy, w okresie zdefiniowanym podczas uzyskiwania.

3.4. Użytkownik ma prawo do nieodpłatnego korzystania z wersji próbnej oprogramowania w sposób określony w

paragrafie 2.1 w pojedynczym okresie ewaluacji (30 dni) począwszy od momentu aktywacji Oprogramowania na

zasadach określonych niniejszą Umową zakładając, że wersja próbna nie upoważnia Użytkownika do

korzystania z Aktualizacji oraz Pomocy technicznej za pośrednictwem Internetu oraz telefonicznej w postaci

infolinii Pomocy technicznej.

3.5. Posiadana przez Użytkownika Licencja na korzystanie z Oprogramowania wydana zostaje na okres

zdefiniowany w paragrafie 3.2 lub 3.3 (odpowiednio), a ilość czasu pozostałą do zakończenia okresu

użytkowania można sprawdzić za pomocą środków opisanych w Instrukcji Użytkownika.

3.6. Jeśli Użytkownik uzyskał Oprogramowanie z zamiarem użytkowania na więcej niż jednym komputerze, wtedy

licencja Użytkownika na korzystanie z Oprogramowania jest ograniczona do czasu począwszy od daty

aktywacji Oprogramowania lub instalacji pliku klucza licencyjnego na pierwszym komputerze.

3.7. Nie naruszając wszelkich innych środków prawnych ani prawa equity, które mogą przysługiwać Posiadaczowi

praw, w przypadku złamania przez Użytkownika któregokolwiek z postanowień i warunków niniejszej Umowy,

Posiadacz praw w każdej chwili i bez powiadomienia Użytkownika może wycofać niniejszą Licencję, nie

refundując ceny zakupu w całości ani w części.

3.8. Użytkownik wyraża zgodę na to, iż korzystając z Oprogramowania oraz wszelkich raportów lub informacji od

niego pochodzących, będzie przestrzegać wszystkich mających zastosowanie przepisów prawa

międzynarodowego, krajowego, stanowego, przepisów oraz praw lokalnych, w tym, bez ograniczeń, prawa

prywatności, praw autorskich, praw kontroli eksportu oraz prawa dotyczącego pornografii.

3.9. Z wyjątkiem okoliczności, w których postanowienia niniejszej Umowy stanowią inaczej, Użytkownik nie ma

prawa do przeniesienia nadanych mu z mocy niniejszej Umowy praw bądź wynikających z niej zobowiązań.

4. Pomoc techniczna

4.1. Pomoc techniczna opisana w paragrafie 2.5 niniejszej Umowy zapewniana będzie Użytkownikowi po

zainstalowaniu najnowszej Aktualizacji Oprogramowania (z wyjątkiem wersji jego próbnej).

Pomoc techniczna: http://support.kaspersky.com

4.2. Dane dotyczące Użytkownika, umieszczone w Personal Cabinet/My Kaspersky Account, są dostępne

specjalistom pomocy technicznej jedynie w czasie udzielania pomocy na życzenie Użytkownika.

5. Ograniczenia

5.1. Użytkownik nie będzie emulować, klonować, wynajmować, użyczać, wypożyczać na zasadach leasingu,

odsprzedawać, modyfikować, dekompilować, poddawać inżynierii wstecznej lub demontażowi ani tworzyć prac

pochodnych w oparciu o Oprogramowanie lub jakąkolwiek jego część z wyjątkiem, kiedy jest to dozwolone w

postaci niezbywalnego prawa nadanego Użytkownikowi poprzez odpowiednie prawa, Użytkownik nie sprowadzi

Page 5

5

też żadnej części Oprogramowania do postaci czytelnej dla człowieka, nie przeniesie licencjonowanego

Oprogramowania lub jego podzbioru, oraz nie zezwoli na to stronie trzeciej, z wyjątkiem wypadków, kiedy

niniejsze restrykcje są wyraźnie zakazane przez obowiązujące prawo. Ani kod binarny Oprogramowania ani

jego kod źródłowy nie mogą być wykorzystywane bądź poddawane inżynierii wstecznej w celu stworzenia

algorytmu programu, który jest zastrzeżony. Wszelkie prawa, które nie zostały wyraźnie nadane na mocy

niniejszej Umowy są zastrzeżone przez Posiadacza praw oraz/lub odpowiednio, jego dostawców. Wszelkie

przejawy nieautoryzowanego użycia Oprogramowania spowodują natychmiastowe i automatyczne rozwiązanie

niniejszej Umowy oraz odebranie nadanej w ramach umowy Licencji, mogą również spowodować rozpoczęcie

postępowania przeciwko Użytkownikowi z powództwa cywilnego oraz/lub karnego.

5.2. Użytkownik nie dokona cesji swoich praw do korzystania z Oprogramowania na stronę trzecią.

5.3. Użytkownik nie udostępni stronom trzecim kodu aktywacyjnego ani/bądź pliku klucza licencyjnego, nie zezwoli

również stronom trzecim na korzystanie z kodu aktywacyjnego ani/bądź pliku klucza licencyjnego stanowiących

poufne dane będące własnością Posiadacza praw.

5.4. Użytkownik nie będzie wynajmował, użyczał ani wypożyczał Oprogramowania na zasadach leasingu żadnej

stronie trzeciej.

5.5. Użytkownik nie będzie wykorzystywał Oprogramowania do tworzenia danych lub oprogramowania

wykorzystywanego do wykrywania, blokowania lub usuwania zagrożeń opisanych w Instrukcji użytkownika.

5.6. Klucz licencyjny Użytkownika może zostać zablokowany w wypadku złamania przez Użytkownika

któregokolwiek z postanowień i warunków niniejszej Umowy.

5.7. Użytkownikom korzystającym z próbnej wersji Oprogramowania nie przysługuje prawo do otrzymywania

Pomocy technicznej opisanej w paragrafie 4 niniejszej Umowy, a Użytkownik nie ma prawa do przekazania

licencji bądź scedowania praw do korzystania z Oprogramowania na jakąkolwiek stronę trzecią.

6. Ograniczona gwarancja i wyłączenie odpowiedzialności

6.1. Posiadacz praw gwarantuje, że Oprogramowanie w istotnym zakresie będzie zgodne ze specyfikacją oraz

opisem zawartym w Instrukcji użytkownika pod warunkiem, że ta ograniczona gwarancja nie będzie miała

zastosowania w następujących przypadkach: (w) niedobory w funkcjonalności komputera Użytkownika i

związane z tym naruszenia, za które Posiadacz praw wyraźnie zrzeka się wszelkiej odpowiedzialności

gwarancyjnej; (x) wadliwe działanie, uszkodzenia lub awarie powstałe na skutek nadużyć; wypadków;

zaniedbań; niewłaściwej instalacji, użytkowania lub konserwacji; kradzieży; wandalizmu; siły wyższej; aktów

terroryzmu; awarii lub przeciążenia sieci zasilania; ofiar; przeróbki, niedozwolonych modyfikacji lub napraw

przeprowadzonych przez jednostki inne, niż Posiadacz praw; lub jakiekolwiek inne działania stron trzecich lub

Użytkownika oraz z przyczyn będących poza zasięgiem wypływu Posiadacza praw; (y) wszelkie wady, o

których Użytkownik nie powiadomi Posiadacza praw w możliwie szybkim terminie od ich stwierdzenia; oraz (z)

niekompatybilność spowodowana sprzętem komputerowym oraz/lub elementami oprogramowania

zainstalowanego na komputerze Użytkownika.

6.2. Użytkownik oświadcza, akceptuje oraz zgadza się, iż żadne oprogramowanie nie jest wolne od błędów oraz, że

zalecane jest wykonywanie kopii zapasowych zawartości dysku komputera, z częstotliwością oraz o

niezawodności odpowiadającej Użytkownikowi.

6.3. Posiadacz praw nie udziela jakiejkolwiek gwarancji na to, że Oprogramowanie będzie funkcjonowało poprawnie

w przypadku pogwałcenia zasad opisanych w Instrukcji użytkownika lub w niniejszej Umowie.

6.4. Posiadacz praw nie gwarantuje, że Oprogramowanie będzie funkcjonowało poprawnie, jeżeli Użytkownik nie

będzie regularnie pobierał Aktualizacji opisanych w paragrafie 2.5 niniejszej Umowy.

6.5. Posiadacz praw nie gwarantuje ochrony przed zagrożeniami opisanymi w Instrukcji użytkownika po upływie

okresu zdefiniowanego w paragrafach 3.2 lub 3.3 niniejszej Umowy lub po wygaśnięciu Licencji na korzystanie

z Oprogramowania z jakiegokolwiek powodu.

6.6. OPROGRAMOWANIE UDOSTĘPNIONE JEST UŻYTKOWNIKOWI W STANIE „TAKIM, JAKIM JEST" A

POSIADACZ PRAW NIE SKŁADA JAKICHKOLWIEK OŚWIADCZEŃ ANI NIE UDZIELA ZAPEWNIEŃ CO DO

JEGO WYKORZYSTYWANIA LUB DZIAŁANIA. WYJĄWSZY WSZELKIE GWARANCJE, WARUNKI,

OŚWIADCZENIA LUB POSTANOWIENIA, KTÓRYCH NIE MOŻNA WYKLUCZYĆ LUB OGRANICZYĆ W

ŚWIETLE OBOWIĄZUJĄCEGO PRAWA, POSIADACZ PRAW I JEGO PARTNERZY NIE SKŁADAJĄ

ŻADNYCH ZAPEWNIEŃ, WARUNKÓW, OŚWIADCZEŃ ANI POSTANOWIEŃ (WYRAŻONYCH LUB

DOMNIEMANYCH Z MOCY USTAWY, PRAWA ZWYCZAJOWEGO, ZWYCZAJU, WYKORZYSTANIA LUB

INNYCH) W JAKICHKOLWIEK KWESTIACH, W TYM, BEZ OGRANICZEŃ, W KWESTIACH NIENARUSZANIA

PRAW STRON TRZECICH, POKUPNOŚCI, SATYSFAKCJONUJĄCEJ JAKOŚCI, INTEGRACJI LUB

PRZYDATNOŚCI DO DANEGO CELU. UŻYTKOWNIK PONOSI CAŁKOWITĄ ODPOWIEDZIALNOŚĆ ZA

WADY ORAZ CAŁKOWITE RYZYKO W KWESTII DZIAŁANIA ORAZ ODPOWIEDZIALNOŚCI ZA WYBÓR

ODPOWIEDNIEGO OPROGRAMOWANIA DO OSIĄGNIĘCIA ŻĄDANYCH REZULTATÓW, ORAZ ZA

INSTALACJĘ, KORZYSTANIE I WYNIKI UZYSKANE W REZULTACIE STOSOWANIA OPROGRAMOWANIA.

BEZ OGRANICZEŃ DLA POWYŻSZYCH POSTANOWIEŃ, POSIADACZ PRAW NIE SKŁADA ŻADNYCH

OŚWIADCZEŃ ANI ZAPEWNIEŃ, ŻE OPROGRAMOWANIE BĘDZIE WOLNE OD BŁĘDÓW, PRZERW W

FUNKCJONOWANIU LUB INNYCH AWARII LUB TEŻ, ŻE OPROGRAMOWANIE SPEŁNI WSZELKIE LUB

WSZYSTKIE WYMAGANIA UŻYTKOWNIKA BEZ WZGLĘDU NA TO, CZY ZOSTAŁY ONE UJAWNIONE

POSIADACZOWI PRAW.

Page 6

6

7. Wyłączenie i ograniczenie odpowiedzialności

7.1. W NAJSZERSZYM PRAWNIE DOPUSZCZALNYM ZAKRESIE, W ŻADNYM WYPADKU POSIADACZ PRAW

ANI JEGO PARTNERZY NIE BĘDĄ ODPOWIEDZIALNI ZA JAKIEKOLWIEK SPECJALNE, PRZYPADKOWE,

DOMNIEMANE, POŚREDNIE LUB WYNIKOWE SZKODY (W TYM, M. IN., ZADOŚĆUCZYNIENIE ZA

UTRATĘ ZYSKÓW LUB INFORMACJI POUFNYCH LUB INNYCH, PRZERWY W PROWADZENIU

DZIAŁALNOŚCI, UTRATĘ PRYWATNOŚCI, KORUPCJĘ, ZNISZCZENIE ORAZ UTRATĘ DANYCH LUB

PROGRAMÓW, ZA NIEMOŻNOŚĆ WYWIĄZANIA SIĘ Z JAKICHKOLWIEK OBOWIĄZKÓW, W TYM

WSZELKICH OBOWIĄZKÓW USTAWOWYCH, OBOWIĄZKU DOBREJ WIARY LUB NALEŻYTEJ

STARANNOŚCI, ZA ZANIEDBANIE, STRATY EKONOMICZNE ORAZ WSZELKIE INNE STRATY PIENIĘŻNE)

POWSTAŁE NA SKUTEK LUB W JAKIKOLWIEK SPOSÓB ZWIĄZANE Z WYKORZYSTANIEM LUB

NIEMOŻNOŚCIĄ WYKORZYSTANIA OPROGRAMOWANIA, ZAPEWNIENIEM LUB NIEMOŻNOŚCIĄ

ZAPEWNIENIA WSPARCIA LUB INNYCH USŁUG, INFORMACJI, OPROGRAMOWANIA ORAZ ZWIĄZANEJ

Z OPROGRAMOWANIEM TREŚCI LUB W INNY SPOSÓB POWSTAŁYCH W WYNIKU KORZYSTANIA Z

OPROGRAMOWANIA BĄDŹ W RAMACH LUB W ZWIĄZKU Z JAKIMKOLWIEK POSTANOWIENIEM

NINIEJSZEJ UMOWY LUB ZŁAMANIEM WARUNKÓW UMOWNYCH BĄDŹ DELIKTOWYCH (W TYM Z

ZANIEDBANIEM, WPROWADZENIEM W BŁĄD, ODPOWIEDZIALNOŚCIĄ LUB OBOWIĄZKIEM

BEZPOŚREDNIM) LUB INNYM ZŁAMANIEM OBOWIĄZKU USTAWOWEGO, LUB JAKIMKOLWIEK

NARUSZENIEM WARUNKÓW GWARANCJI PRZEZ POSIADACZA PRAW I/LUB KTÓREGOKOLWIEK Z

JEGO PARTNERÓW NAWET, JEŻELI POSIADACZ PRAW I/LUB JEGO PARTNERZY ZOSTALI

POINFORMOWANI O MOŻLIWOŚCI ZAISTNIENIA TAKICH SZKÓD.

UŻYTKOWNIK WYRAŻA ZGODĘ NA TO, IŻ W WYPADKU GDY POSIADACZ PRAW ORAZ/LUB JEGO

PARTNERZY ZOSTANĄ UZNANI ZA ODPOWIEDZIALNYCH, ODPOWIEDZIALNOŚĆ POSIADACZA PRAW

ORAZ/LUB JEGO PARTNERÓW OGRANICZAĆ SIĘ BĘDZIE DO KOSZTÓW OPROGRAMOWANIA. W

ŻADNYM WYPADKU ODPOWIEDZIALNOŚĆ POSIADACZA PRAW ORAZ/LUB JEGO PARTNERÓW NIE

PRZEKROCZY OPŁAT ZA OPROGRAMOWANIE WNIESIONYCH NA RZECZ POSIADACZA PRAW LUB

JEGO PARTNERÓW (W ZALEŻNOŚCI OD OKOLICZNOŚCI).

NIC CO STANOWI TREŚĆ NINIEJSZEJ UMOWY NIE WYKLUCZA ANI NIE OGRANICZA ŻADNYCH

ROSZCZEŃ DOTYCZĄCYCH ŚMIERCI ORAZ ODNIESIONYCH OBRAŻEŃ CIELESNYCH. PONADTO, W

PRZYPADKU GDY ZRZECZENIE SIĘ ODPOWIEDZIALNOŚCI, WYŁĄCZENIE LUB OGRANICZENIE W

TREŚCI NINIEJSZEJ UMOWY NIE MOŻE ZOSTAĆ WYŁĄCZONE LUB OGRANICZONE W ŚWIETLE

OBOWIĄZUJĄCEGO PRAWA, WTEDY TAKIE ZRZECZENIE SIĘ ODPOWIEDZIALNOŚCI, WYŁĄCZENIE

LUB OGRANICZENIE NIE BĘDZIE MIAŁO ZASTOSOWANIA W PRZYPADKU UŻYTKOWNIKA, KTÓREGO W

DALSZYM CIĄGU OBOWIĄZYWAĆ BĘDĄ POZOSTAŁE ZRZECZENIA SIĘ ODPOWIEDZIALNOŚCI,

WYŁĄCZENIA ORAZ OGRANICZENIA.

8. GNU oraz licencje stron trzecich

8.1. Oprogramowanie może zawierać programy komputerowe licencjonowane (lub sublicencjonowane)

użytkownikowi w ramach Powszechnej Licencji Publicznej GNU lub innych, podobnych licencji na bezpłatne

oprogramowanie, które, poza innymi uprawnieniami, pozwalają użytkownikowi na kopiowanie, modyfikowanie

oraz redystrybucję niektórych programów lub ich części oraz udostępniają kod źródłowy („Wolne

Oprogramowanie"). Jeżeli licencje te wymagają, aby dla każdego oprogramowania przekazywanego innym w

formie wykonywalnego formatu binarnego udostępniony został tym użytkownikom również kod źródłowy,

powinien on zostać udostępniony użytkownikowi po otrzymaniu prośby przesłanej na adres:

source@kaspersky.com lub kod źródłowy został dołączony do Oprogramowania. Jeżeli jakiekolwiek licencje

Wolnego Oprogramowania wymagają, aby Posiadacz praw udostępnił prawo do korzystania, kopiowania oraz

modyfikowania programu w ramach Wolnego Oprogramowania wykraczające poza prawa przyznane z mocy

niniejszej Umowy, wtedy prawa te stają się nadrzędne do zawartych w niniejszej Umowie praw i restrykcji.

9. Prawo własności intelektualnej

9.1. Użytkownik zgadza się, że Oprogramowanie oraz jego autorstwo, systemy, pomysły, metody działania,

dokumentacja oraz inne zawarte w Oprogramowaniu informacje stanowią własność intelektualną oraz/lub

cenne tajemnice handlowe Posiadacza praw lub jego partnerów oraz, że Posiadacz praw oraz, odpowiednio,

jego partnerzy, chronieni są przepisami prawa cywilnego i karnego oraz przepisami o prawie autorskim,

tajemnicy handlowej, znaku towarowym oraz prawem patentowym Federacji Rosyjskiej, Unii Europejskiej oraz

Stanów Zjednoczonych i innych krajów, jak również traktatami międzynarodowymi. Niniejsza Umowa nie nadaje

Użytkownikowi żadnych praw własności intelektualnej, w tym do znaków towarowych lub usługowych

Posiadacza praw oraz/lub jego partnerów („Znaki towarowe"). Użytkownik może korzystać ze znaków

towarowych tylko w zakresie identyfikacji wydruków stworzonych przez Oprogramowanie, stosownie do

zaakceptowanych praktyk dotyczących znaków towarowych, w tym identyfikacji nazwy posiadacza znaku

towarowego. Takie wykorzystanie znaku towarowego nie daje Użytkownikowi jakichkolwiek praw własności w

stosunku do Znaku towarowego. Posiadacz praw oraz/lub jego partnerzy posiadają oraz zachowują wszelkie

Page 7

7

prawa, tytuł własności oraz prawo do udziału w zyskach z Oprogramowania, w tym, bez ograniczeń, wszelkich

korekt błędów, usprawnień, Aktualizacji lub innych modyfikacji Oprogramowania dokonanych przez Posiadacza

praw lub jakąkolwiek stronę trzecią oraz wszelkich praw autorskich, patentów, praw do tajemnic handlowych,

znaków towarowych oraz innych zawartych w nich własności intelektualnych. Posiadanie, instalacja ani

korzystanie z Oprogramowania przez Użytkownika nie powoduje przeniesienia na niego jakiegokolwiek tytułu

własności intelektualnej Oprogramowania, a Użytkownik nie nabywa żadnych praw do Oprogramowania z

wyjątkiem wyraźnie określonych niniejszą Umową. Wszystkie kopie Oprogramowania wykonane w ramach

niniejszej Umowy muszą zawierać te same zastrzeżenia prawne pojawiające się na oraz w Oprogramowaniu. Z

wyjątkiem jak określono to w treści niniejszej Umowy, nie powoduje ona przyznania Użytkownikowi żadnych

praw do własności intelektualnej Oprogramowania, a Użytkownik potwierdza, że Licencja, w sposób określony

niniejszą Umową, nadaje Użytkownikowi jedynie prawo do ograniczonego korzystania z Oprogramowania na

zasadach i warunkach określonych niniejszą Umową. Posiadacz praw zastrzega sobie wszelkie prawa, które

nie zostały w sposób wyraźny przyznane Użytkownikowi w ramach niniejszej Umowy.

9.2. Użytkownik wyraża zgodę na niedokonywanie jakichkolwiek modyfikacji lub zmian w Oprogramowaniu.

Użytkownik nie ma prawa usuwać lub zmieniać zawiadomień o ochronie praw autorskich ani innych zastrzeżeń

prawnych na kopiach Oprogramowania.

10. Prawo właściwe; Arbitraż

10.1. Niniejsza Umowa podlega przepisom prawa Federacji Rosyjskiej i będzie interpretowana zgodnie z jego

zasadami bez odniesienia do konfliktu przepisów i zasad prawa. Niniejsza Umowa nie podlega przepisom

Konwencji Narodów Zjednoczonych w kwestii Umów dotyczących międzynarodowej sprzedaży towarów,

których zastosowanie jest wyraźnie wykluczone. Wszelkie spory powstałe w związku z interpretacją lub

wykonaniem postanowień niniejszej Umowy lub ich złamania, wyjąwszy zawarcie bezpośredniej ugody,

rozstrzygać będzie Trybunał Międzynarodowego Arbitrażu Handlowego przy Izbie Handlu i Przemysłu Federacji

Rosyjskiej w Moskwie w Federacji Rosyjskiej. Jakiekolwiek odszkodowanie przyznane przez sędziego

arbitrażowego będzie ostateczne i wiążące dla obu stron, a wyrok w sprawie odszkodowania może być

egzekwowany przez jakikolwiek sąd właściwy. Żadne z postanowień Rozdziału 10 nie zabrania Stronie

ubiegania się o godziwe zadośćuczynienie w sądzie właściwym ani jego uzyskania, zarówno przed, w trakcie,

jak i po zakończeniu postępowania arbitrażowego.

11. Okres wszczynania powództwa

11.1. Żaden rodzaj powództwa, bez względu na formę, będący wynikiem lub związany z transakcjami

przeprowadzonymi w ramach niniejszej Umowy, nie może zostać wszczęty przez którąkolwiek ze stron

niniejszej Umowy po upływie jednego (1) roku od zaistnienia podstawy powództwa lub odkrycia jej istnienia, z

wyjątkiem powództwa o naruszenie praw własności intelektualnej, które może być wszczęte w maksymalnym,

mającym zastosowanie okresie dozwolonym przez prawo.

12. Całość umowy; Zasada rozdzielności; Zaniechanie zrzeczenia się praw

12.1. Niniejsza Umowa stanowi całość porozumienia pomiędzy Użytkownikiem a Posiadaczem praw i unieważnia

wszelkie uprzednie pisemne lub ustne porozumienia, propozycje, zawiadomienia lub ogłoszenia dotyczące

Oprogramowania lub treści niniejszej Umowy. Użytkownik potwierdza, iż zapoznał się z treścią niniejszej

Umowy, zrozumiał ją oraz wyraża zgodę na przestrzeganie jej postanowień. Jeżeli którekolwiek z postanowień

niniejszej Umowy zostanie uznane przez sąd właściwy za nieważne lub z jakiegokolwiek powodu

niewykonywalne w całości bądź w części, postanowienie takie zostanie wąsko zinterpretowane tak, aby stało

się zgodne z prawem oraz egzekwowalne, a całość Umowy nie zostanie wobec powyższego uznana za

nieważną, a pozostała jej część zachowa moc obowiązującą ze wszystkimi konsekwencjami prawnymi i

podlegać będzie wykonaniu w maksymalnym, dozwolonym prawnie i na zasadach słuszności zakresie,

zachowując jednocześnie, w najszerszym prawnie dopuszczalnym zakresie, swoje początkowe intencje.

Odstąpienie od jakiegokolwiek postanowienia lub warunku niniejszej Umowy nie będzie ważne o ile nie zostanie

sporządzone na piśmie i podpisanie przez Użytkownika oraz upoważnionego do tego przedstawiciela

Posiadacza praw pod warunkiem, iż zrzeczenie się dochodzenia praw z tytułu naruszenia któregokolwiek z

postanowień niniejszej Umowy nie będzie stanowić zrzeczenia się dochodzenia praw z tytułu jakichkolwiek

wcześniejszych, współczesnych ani późniejszych naruszeń. Zaniechanie przez Posiadacza praw nalegania na

wykonanie lub ścisłego egzekwowania wykonania któregokolwiek z postanowień niniejszej Umowy bądź

jakiegokolwiek prawa, nie będzie interpretowane jako odstąpienie od tego postanowienia lub prawa.

Page 8

8

13. Informacje kontaktowe Posiadacza praw

W przypadku pytań dotyczących niniejszej Umowy lub chęci skontaktowania się z Posiadaczem praw z jakiegokolwiek

powodu, prosimy o kontakt z Biurem Obsługi Klienta:

Kaspersky Lab ZAO, 10 build. 1 1st Volokolamsky Proezd

Moskwa, 123060

Federacja Rosyjska

Tel.: +7-495-797-8700

Stel: +7-495-645-7939

Email: info@kaspersky.com

Strona internetowa: www.kaspersky.com

© 1997-2011 Kaspersky Lab ZAO. Wszystkie prawa zastrzeżone. Niniejsze oprogramowanie oraz towarzysząca mu

dokumentacja są objęte oraz chronione prawem autorskim i międzynarodowymi umowami o ochronie praw autorskich, a

także prawem oraz traktatami dotyczącymi własności intelektualnej.

Page 9

9

SPIS TREŚCI

INFORMACJE O PODRĘCZNIKU ............................................................................................................................... 12

W tym dokumencie ................................................................................................................................................. 12

Oznaczenia stosowane w dokumencie ................................................................................................................... 13

DODATKOWE ŹRÓDŁA INFORMACJI ....................................................................................................................... 14

Źródła informacji dla dalszych badań ..................................................................................................................... 14

Forum internetowe firmy Kaspersky Lab ................................................................................................................ 15

Kontakt z zespołem tworzącym dokumentację ....................................................................................................... 15

ZARZĄDZANIE LICENCJAMI ...................................................................................................................................... 16

Informacje o Umowie licencyjnej ............................................................................................................................ 16

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ................................................................ 16

Informacje o plikach kluczy Kaspersky Endpoint Security 8 for Smartphone.......................................................... 17

Aktywowanie aplikacji ............................................................................................................................................. 18

KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ................................................................................... 19

Nowości .................................................................................................................................................................. 20

Pakiet dystrybucyjny ............................................................................................................................................... 21

Wymagania sprzętowe i programowe ..................................................................................................................... 22

INFORMACJE O SKŁADNIKACH KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ............................. 23

Ochrona plików ....................................................................................................................................................... 23

Ochrona ............................................................................................................................................................ 24

Skanowania na żądanie .................................................................................................................................... 24

Aktualizacja ....................................................................................................................................................... 25

Anti-Theft ................................................................................................................................................................ 25

Blokowanie........................................................................................................................................................ 26

Usuwanie .......................................................................................................................................................... 26

SIM Watch ........................................................................................................................................................ 26

GPS Find .......................................................................................................................................................... 26

Ochrona prywatności .............................................................................................................................................. 26

Anti-Spam ............................................................................................................................................................... 27

Zapora sieciowa ..................................................................................................................................................... 27

Szyfrowanie ............................................................................................................................................................ 28

ZARZĄDZANIE APLIKACJĄ PRZY UŻYCIU KASPERSKY ADMINISTRATION KIT .................................................. 29

Rozwiązania do zarządzania aplikacją poprzez Kaspersky Administration Kit ....................................................... 29

Schematy instalacji poprzez Kaspersky Administration Kit ..................................................................................... 30

Instalowanie aplikacji z poziomu stacji roboczej ............................................................................................... 31

Schemat instalowania aplikacji poprzez przesłanie e-maila .............................................................................. 31

Przygotowywanie instalacji aplikacji poprzez Kaspersky Administration Kit ........................................................... 32

Instalowanie serwera administracyjnego .......................................................................................................... 33

Aktualizowanie składnika serwera administracyjnego ....................................................................................... 33

Konfigurowanie ustawień serwera administracyjnego ....................................................................................... 34

Instalowanie wtyczki do zarządzania Kaspersky Endpoint Security 8 for Smartphone ..................................... 35

Umieszczanie pakietu dystrybucyjnego aplikacji na serwerze ftp/http .............................................................. 36

Tworzenie grup ................................................................................................................................................. 36

Instalowanie aplikacji z poziomu stacji roboczej ..................................................................................................... 36

Tworzenie pakietu instalacyjnego ..................................................................................................................... 37

Page 10

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

10

Konfigurowanie ustawień pakietu instalacyjnego .............................................................................................. 38

Tworzenie zadania instalacji ............................................................................................................................. 40

Dostarczanie pakietu dystrybucyjnego aplikacji na urządzenie przenośne poprzez stację roboczą ................. 48

Instalowanie aplikacji na urządzeniu przenośnym poprzez stację roboczą ....................................................... 49

Instalowanie aplikacji poprzez przesłanie e-maila .................................................................................................. 50

Tworzenie wiadomości z pakietem dystrybucyjnym aplikacji ............................................................................ 50

Instalowanie aplikacji na urządzeniu przenośnym po odebraniu wiadomości e-mail ........................................ 51

Instalowanie licencji poprzez Kaspersky Administration Kit .................................................................................... 52

Korzystanie z profili ................................................................................................................................................ 52

Tworzenie profilu ............................................................................................................................................... 53

Konfigurowanie ustawień profilu ....................................................................................................................... 62

Stosowanie profilu ............................................................................................................................................. 62

Przydzielanie urządzeń do grupy Zarządzane komputery ...................................................................................... 62

Ręczne przydzielanie urządzeń do grupy ......................................................................................................... 63

Konfigurowanie automatycznego przydzielania urządzeń do grupy.................................................................. 63

Konfigurowanie lokalnych ustawień aplikacji .......................................................................................................... 66

Opis ustawień Kaspersky Endpoint Security 8 for Smartphone .............................................................................. 67

Ustawienia Skanowania na żądanie ................................................................................................................. 68

Ustawienia Ochrony .......................................................................................................................................... 70

Ustawienia Aktualizacji ..................................................................................................................................... 72

Ustawienia Anti-Theft ........................................................................................................................................ 73

Ustawienia Zapory sieciowej ............................................................................................................................. 78

Ustawienia synchronizacji urządzeń z serwerem administracyjnym ................................................................. 79

Ustawienia Anti-Spam i Ochrony prywatności ................................................................................................... 80

Ustawienia Szyfrowania .................................................................................................................................... 81

Dezinstalowanie aplikacji ........................................................................................................................................ 82

INSTALOWANIE APLIKACJI POPRZEZ MS SCMDM ................................................................................................ 83

Rozwiązania do zarządzania aplikacją poprzez MDM ............................................................................................ 84

Schemat instalacji aplikacji poprzez MDM .............................................................................................................. 85

Przygotowywanie do instalacji aplikacji poprzez MDM ........................................................................................... 86

Informacje o szablonie administracyjnym.......................................................................................................... 86

Instalowanie szablonu administracyjnego ......................................................................................................... 86

Konfigurowanie szablonu administracyjnego .................................................................................................... 87

Aktywowanie aplikacji ..................................................................................................................................... 110

Instalowanie i usuwanie aplikacji na urządzeniach przenośnych .......................................................................... 111

Tworzenie pakietu instalacyjnego ................................................................................................................... 111

Instalacja aplikacji na urządzeniach mobilnych ............................................................................................... 122

Usuwanie aplikacji z urządzeń przenośnych ................................................................................................... 123

INSTALOWANIE APLIKACJI POPRZEZ SYBASE AFARIA ...................................................................................... 124

Rozwiązania do zarządzania aplikacją poprzez Sybase Afaria ............................................................................ 124

Schemat instalowania aplikacji poprzez Sybase Afaria ........................................................................................ 125

Przygotowywanie instalacji Kaspersky Endpoint Security 8 for Smartphone ........................................................ 126

Instalowanie narzędzia zarządzającego profilem ................................................................................................. 126

Tworzenie profilu. Konfigurowanie ustawień Kaspersky Endpoint Security 8 for Smartphone ............................. 127

Konfigurowanie ustawień opcji Ochrona ................................................................................................ ......... 128

Konfigurowanie ustawień opcji Skanowanie na żądanie ................................................................................. 130

Konfigurowanie ustawień aktualizacji antywirusowych baz danych ................................................................ 132

Konfigurowanie ustawień składnika Anti-Theft ................................................................................................ 133

Page 11

S P I S T R E Ś C I

11

Konfigurowanie ustawień składnika Zapora sieciowa ..................................................................................... 140

Konfigurowanie ustawień składnika Szyfrowanie ................................ ............................................................ 141

Konfigurowanie ustawień składnika Anti-Spam ............................................................................................... 142

Konfigurowanie ustawień składnika Ochrona prywatności .............................................................................. 143

Konfigurowanie ustawień dla licencji ............................................................................................................... 144

Dodawanie licencji poprzez Sybase Afaria ........................................................................................................... 144

Modyfikowanie profilu ........................................................................................................................................... 145

Instalowanie aplikacji ............................................................................................................................................ 145

Tworzenie kanału z profilem aplikacji dla urządzeń z Microsoft Windows Mobile i Symbian OS .................... 146

Tworzenie kanału z pakietem dystrybucyjnym dla urządzeń z Microsoft Windows Mobile i Symbian OS ...... 147

Przydzielanie kanałów do instalacji aplikacji na urządzeniach z Microsoft Windows Mobile i Symbian OS .... 148

Tworzenie kanału dla urządzeń z BlackBerry OS ........................................................................................... 149

Instalacja aplikacji na urządzeniach mobilnych ............................................................................................... 151

Dezinstalowanie aplikacji ...................................................................................................................................... 151

KONTAKT Z DZIAŁEM POMOCY TECHNICZNEJ .................................................................................................... 152

SŁOWNIK ................................................................................................................................................................... 153

KASPERSKY LAB ...................................................................................................................................................... 157

KORZYSTANIE Z KODU FIRM TRZECICH ............................................................................................................... 158

INDEKS ...................................................................................................................................................................... 159

Page 12

12

INFORMACJE O PODRĘCZNIKU

W TEJ SEKCJI

W tym dokumencie .......................................................................................................................................................... 12

Oznaczenia stosowane w dokumencie ........................................................................................................................... 13

Dziękujemy za wybór oprogramowania Kaspersky Lab. Mamy nadzieję, że informacje z tego podręcznika pomogą Ci

w korzystaniu z Kaspersky Endpoint Security 8 for Smartphone.

Podręcznik jest skierowany do administratorów sieci firmowych. Zawiera informacje dotyczące instalacji i konfiguracji

aplikacji na urządzeniach przenośnych użytkowników z poziomu następujących platform:

Kaspersky Administration Kit.

Microsoft System Center Mobile Device Manager.

Sybase Afaria.

Informacje o korzystaniu z Kaspersky Anti-Virus na urządzeniach przenośnych z różnymi systemami operacyjnymi

znajdują się w Przewodnikach użytkownika Kaspersky Endpoint Security 8 for Smartphone dla odpowiednich systemów

operacyjnych.

Jeśli nie znajdziesz odpowiedzi na swoje pytanie dotyczące Kaspersky Endpoint Security 8 for Smartphone w tym

dokumencie, sprawdź inne źródła informacji (zobacz "Dodatkowe źródła informacji" na stronie 14).

W TYM DOKUMENCIE

Dokument zawiera następujące sekcje:

Tekst Umowy licencyjnej (zobacz "Umowa licencyjna" na stronie 8). Sekcja ta zawiera tekst Umowy licencyjnej

zawieranej pomiędzy Kaspersky Lab a użytkownikiem końcowym, w oparciu o którą nadawane są prawa

i nakładane ograniczenia dotyczące korzystania z Kaspersky Endpoint Security 8 for Smartphone.

Dodatkowe źródła informacji o aplikacji (zobacz "Dodatkowe źródła informacji" na stronie 14). Sekcja zawiera

informacje, gdzie poza zbiorem dokumentów zawartych w zestawie dystrybucyjnym można uzyskać informacje

o aplikacji oraz dowiedzieć się, w jaki sposób uzyskiwać informacje od Kaspersky Lab w wypadku zaistnienia

takiej konieczności.

Zarządzanie licencjami (strona 16). Sekcja ta zawiera szczegółowe informacje o głównych kwestiach

dotyczących licencjonowania Kaspersky Endpoint Security 8 for Smartphone oraz sposobach instalacji

i usuwania licencji dla Kaspersky Endpoint Security 8 for Smartphone na urządzeniach przenośnych

użytkowników.

Kaspersky Endpoint Security 8 for Smartphone (strona 19). Ta sekcja wymienia ogólne funkcje Kaspersky

Endpoint Security 8 for Smartphone, różnice pomiędzy Kaspersky Endpoint Security 8 for Smartphone

a poprzednimi wersjami aplikacji, oraz wymagania sprzętowe i programowe dotyczące urządzeń przenośnych

użytkowników i systemu administracyjnego.

Informacje o funkcjach (zobacz "Informacje o składnikach Kaspersky Endpoint Security 8 for Smartphone" na

stronie 23). Ta sekcja zawiera opis przeznaczenia każdego składnika, jego procedurę działania, informacje

o systemach operacyjnych obsługiwanych przez niego i funkcje znajdujące się w nim.

Page 13

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

13

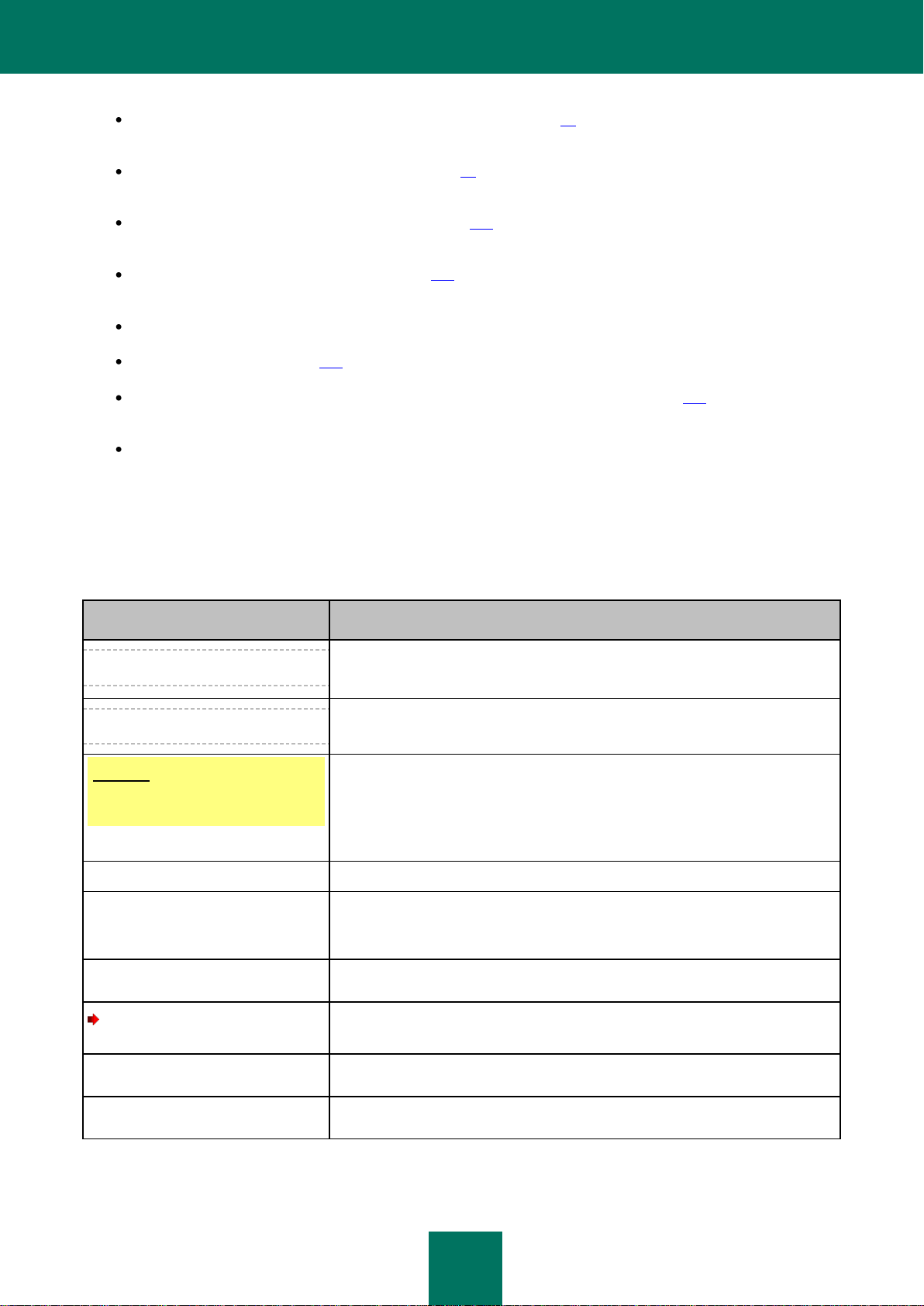

PRZYKŁADOWY TEKST

OPIS OZNACZEŃ STOSOWANY CH W DOKUMENCIE

Zauważ, że...

Ostrzeżenia są wyróżnione kolorem czerwonym i znajdują się w ramkach.

Ostrzeżenia zawierają ważne informacje, na przykład dotyczące operacji

krytycznych dla bezpieczeństwa komputera.

Zalecamy...

Komentarze znajdują się w ramkach. Zawierają one dodatkowe informacje.

Przykład:

...

Przykłady zamieszczone są na żółtym tle, tuż pod nagłówkiem Przykład.

Aktualizuj oznacza...

Nowe terminy są oznaczane kursywą.

ALT+F4

Nazwy klawiszy oznaczone są pogrubioną czcionką i wielkimi literami.

Nazwa klawiszy z umieszczonym pomiędzy nimi znakiem "plusa" oznacza użycie

kombinacji klawiszy.

Włącz

Nazwy elementów interfejsu, na przykład pól do wprowadzania danych, poleceń

menu, przycisków itd., są oznaczone pogrubioną czcionką.

W celu skonfigurowania

terminarza zadania:

Instrukcje są oznaczane symbolem strzałki.

Wstępne zdania w instrukcjach pisane są kursywą.

help

Treści wprowadzane w wierszu poleceń lub treści komunikatów wyświetlanych

na ekranie są oznaczone specjalną czcionką.

<adres IP Twojego komputera>

Zmienne znajdują się w nawiasach ostrych. Zamiast zmiennych w każdym

wypadku wstawiane są odpowiadające wartości, a nawiasy ostre są pomijane.

Instalowanie aplikacji poprzez Kaspersky Administration Kit (strona 29). Ta sekcja opisuje proces instalacji

Kaspersky Endpoint Security 8 for Smartphone poprzez Kaspersky Administration Kit.

Instalowanie aplikacji poprzez MS SCMDM (strona 83). Ta sekcja opisuje proces instalacji Kaspersky Endpoint

Security 8 for Smartphone poprzez Mobile Device Manager.

Instalowanie aplikacji poprzez Sybase Afaria (strona 124). Ta sekcja opisuje proces instalacji Kaspersky

Endpoint Security 8 for Smartphone poprzez Sybase Afaria.

Kontakt z działem pomocy technicznej (strona 152). Sekcja ta opisuje zasady rządzące kierowaniem pytań do

działu pomocy technicznej.

Słownik. Sekcja zawiera terminy wykorzystane w tym podręczniku.

Kaspersky Lab ZAO (strona 157). Sekcja zawiera informacje o firmie Kaspersky Lab ZAO.

Informacje o kodzie firm trzecich (zobacz "Wykorzystanie kodu firm trzecich" na stronie 158). Z tej sekcji można

się dowiedzieć o kodzie firm trzecich wykorzystanym w aplikacji.

Indeks. Sekcja ta umożliwia szybkie odnalezienie potrzebnych informacji w dokumencie.

OZNACZENIA STOSOWANE W DOKUMENCIE

Poniższa tabela zawiera opis oznaczeń dokumentu używanych w niniejszym Podręczniku.

Table 1. Oznaczenia stosowane w dokumencie

Page 14

14

DODATKOWE ŹRÓDŁA INFORMACJI

W TEJ SEKCJI

Źródła informacji dla dalszych badań ................................................................ .............................................................. 14

Forum internetowe firmy Kaspersky Lab ......................................................................................................................... 15

Kontakt z zespołem tworzącym dokumentację ................................................................................................................ 15

W przypadku pojawienia się pytań związanych z instalacją, zakupem lub korzystaniem z programu Kaspersky Endpoint

Security 8 for Smartphone można uzyskać na nie odpowiedź, korzystając z różnych źródeł informacji. W zależności od

tego, jak ważne i pilne jest Twoje pytanie, możesz wybrać odpowiednie źródło informacji.

ŹRÓDŁA INFORMACJI DLA DALSZYCH BADAŃ

Możesz skorzystać z następujących źródeł informacji o aplikacji:

strona internetowa aplikacji Kaspersky Lab;

Baza Wiedzy na stronie Pomocy Technicznej;

wbudowany system pomocy;

wbudowana dokumentacja aplikacji.

Strona internetowa firmy Kaspersky Lab

http://www.kaspersky.pl/kaspersky-endpoint-security-smartphone

Na tej stronie znajdziesz ogólne informacje o funkcjach i możliwościach Kaspersky Endpoint Security 8 for

Smartphone. Możesz zakupić Kaspersky Endpoint Security 8 for Smartphone lub przedłużyć swoją licencję

w naszym sklepie internetowym.

Strona aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy)

http://support.kaspersky.com/pl/kes8mobile

Niniejsza strona zawiera artykuły opublikowane przez specjalistów z działu pomocy technicznej.

Zawierają one przydatne informacje, zalecenia i odpowiedzi na najczęściej zadawane pytania, które poświęcone są

zakupowi, instalacji i korzystaniu z Kaspersky Endpoint Security 8 for Smartphone. Są one pogrupowane według

tematów, takich jak "Praca z plikami kluczy", "Aktualizacja baz danych" lub "Rozwiązywanie problemów". Ich treść

pomaga rozwiązać problemy związane nie tylko z aplikacją Kaspersky Endpoint Security 8 for Smartphone, ale

także z innymi produktami firmy Kaspersky Lab. Mogą zawierać także nowości z działu pomocy technicznej.

Wbudowany system pomocy

System pomocy instalowany wraz z Kaspersky Endpoint Security 8 for Smartphone zawiera pomoc kontekstową dla

wtyczki służącej do zarządzania aplikacją poprzez Kaspersky Administration Kit, jak również trzy sekcje pomocy

kontekstowej dla urządzeń przenośnych z następującymi systemami operacyjnymi:

Windows Mobile.

Page 15

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

15

Symbian.

BlackBerry.

Pomoc kontekstowa zawiera informacje o poszczególnych oknach i zakładkach aplikacji.

Zainstalowana dokumentacja

Zestaw dokumentacji dla aplikacji Kaspersky Endpoint Security 8 for Smartphone zawiera większość informacji

niezbędnych do pracy z nią. Zestaw zawiera następujące dokumenty:

Podręcznik użytkownika. Trzy podręczniki użytkownika dotyczące korzystania z aplikacji na urządzeniach

przenośnych z systemami operacyjnymi Windows Mobile, Symbian i BlackBerry. Każdy podręcznik użytkownika

zawiera informacje umożliwiające użytkownikowi niezależne zainstalowanie, skonfigurowanie i aktywowanie

aplikacji na urządzeniu przenośnym.

Przewodnik instalacji. Podręcznik Przewodnik instalacji umożliwia administratorowi zainstalowanie i

skonfigurowanie aplikacji na urządzeniach przenośnych użytkowników poprzez następujące platformy:

Kaspersky Administration Kit.

Microsoft System Center Mobile Device Manager.

Sybase Afaria.

FORUM INTERNETOWE FIRMY KASPERSKY LAB

Jeżeli zapytanie nie wymaga natychmiastowej odpowiedzi, można przedyskutować je z ekspertami firmy Kaspersky Lab

lub innymi użytkownikami jej oprogramowania na naszym forum internetowym znajdującym się pod adresem

http://forum.kaspersky.com/index.php?showforum=5.

Na forum możesz znaleźć także wcześniej opublikowane odpowiedzi, pozostawić swój komentarz, utworzyć nowy temat

lub skorzystać z wyszukiwarki.

KONTAKT Z ZESPOŁEM TWORZĄCYM DOKUMENTACJĘ

Jeżeli masz jakieś pytania dotyczące tej dokumentacji, znalazłeś w niej błąd lub chciałbyś pozostawić komentarz,

skontaktuj się z zespołem tworzącym dokumentację. Aby skontaktować się z zespołem tworzącym dokumentację, wyślij

wiadomość na adres dokumentacja@kaspersky.pl. Jako tematu wiadomości użyj: "Opinia o dokumentacji: Kaspersky

Endpoint Security 8 for Smartphone".

Page 16

16

ZARZĄDZANIE LICENCJAMI

W TEJ SEKCJI

Informacje o Umowie licencyjnej ..................................................................................................................................... 16

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ........................................................................ 16

Informacje o plikach kluczy Kaspersky Endpoint Security 8 for Smartphone .................................................................. 17

Aktywowanie aplikacji...................................................................................................................................................... 18

W kontekście licencjonowania aplikacji Kaspersky Lab ważne jest, aby znać następujące terminy:

Umowa licencyjna;

licencja;

plik klucza;

aktywowanie aplikacji.

Terminów tych nie można oddzielnie rozpatrywać gdyż tworzą jeden model licencjonowania. Przyjrzyjmy się każdemu

z nich.

INFORMACJE O UMOWIE LICENCYJNEJ

Umowa licencyjna jest umową pomiędzy osobą fizyczną lub prawną, która posiada legalną kopię Kaspersky Endpoint

Security, a Kaspersky Lab. Umowa jest częścią każdej aplikacji Kaspersky Lab. Zawiera szczegółowe informacje

o prawach i ograniczeniach dotyczących korzystania z Kaspersky Endpoint Security.

Zgodnie z Umową licencyjną przy zakupie i instalacji aplikacji Kaspersky Lab uzyskujesz nieograniczone prawo do

korzystania z niej.

Kaspersky Lab zapewnia również dodatkowe usługi:

pomoc techniczną;

aktualizacje baz danych Kaspersky Endpoint Security.

Aby z nich korzystać musisz zakupić licencję i aktywować aplikację.

INFORMACJE O LICENCJACH KASPERSKY ENDPOINT

SECURITY 8 FOR SMARTPHONE

Licencja to prawo do korzystania z Kaspersky Endpoint Security 8 for Smartphone na jednym lub wielu urządzeniach

przenośnych i używania dodatkowych usług związanych z tym, dostarczanych przez firmę Kaspersky Lab lub jej

partnerów.

Każda licencja posiada okres ważności i typ.

Page 17

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

17

Okres ważności licencji jest okresem, podczas którego możesz korzystać z dodatkowych usług. Zakres usług zależy od

typu licencji.

Dostępne są następujące typy licencji:

Testowa - jest to darmowa licencja z ograniczonym czasem ważności wynoszącym na przykład 30 dni. Jest ona

udostępniana w celu zapoznania użytkowników z programem Kaspersky Endpoint Security 8 for Smartphone.

Licencja testowa może zostać użyta tylko raz, nie może być używana po korzystaniu z licencji komercyjnej!

Dostarczana jest z wersją testową programu. Podczas korzystania z licencji testowej nie możesz kontaktować

się z pomocą techniczną. Po wygaśnięciu jej okresu ważności Kaspersky Endpoint Security 8 for Smartphone

przestanie wykonywać wszystkie swoje funkcje. Po wystąpieniu takiej sytuacji dostępne będą jedynie

następujące akcje:

wyłączenie składników Szyfrowanie i Ochrona prywatności;

administratorzy mogą odszyfrować foldery wcześniej wybrane przez nich do szyfrowania;

użytkownicy mogą odszyfrować foldery wcześniej wybrane przez nich do szyfrowania;

przeglądanie systemu pomocy aplikacji;

synchronizacja ze systemem zdalnego zarządzania.

Komercyjna - jest to płatna licencja z ograniczonym czasem ważności wynoszącym na przykład rok. Dostępna

jest przy zakupie programu Kaspersky Endpoint Security 8 for Smartphone. Licencja obejmuje, zgodnie z jej

ograniczeniami, na przykład pewną liczbę chronionych urządzeń przenośnych.

Podczas okresu ważności licencji komercyjnej dostępne są wszystkie funkcje aplikacji i dodatkowe usługi.

Po zakończeniu okresu ważności licencji komercyjnej, funkcje Kaspersky Endpoint Security 8 for Smartphone zostaną

ograniczone. Możesz wciąż korzystać ze składników Anti-Spam i Zapora sieciowa, wykonywać skanowanie

antywirusowe urządzenia i używać składników ochrony, ale jedynie w oparciu o antywirusowe bazy danych sprzed daty

wygaśnięcia licencji. Antywirusowe bazy danych nie będą aktualizowane. Dla innych składników dostępne są jedynie

następujące akcje:

wyłączenie składników Szyfrowanie i Ochrona prywatności;

administratorzy mogą odszyfrować foldery wcześniej wybrane przez nich do szyfrowania;

użytkownicy mogą odszyfrować foldery wcześniej wybrane przez nich do szyfrowania;

przeglądanie systemu pomocy aplikacji;

synchronizacja z systemem zdalnego zarządzania.

Aby korzystać z aplikacji i usług dodatkowych, licencja komercyjna powinna zostać zakupiona i aktywowana.

Aplikacja jest aktywowana poprzez zainstalowanie pliku klucza związanego z licencją.

INFORMACJE O PLIKACH KLUCZY KASPERSKY ENDPOINT

SECURITY 8 FOR SMARTPHONE

Plik klucza – Plik klucza jest elementem umożliwiającym zainstalowanie licencji i aktywowanie aplikacji, ponadto

uprawnia Cię do korzystania z aplikacji i usług dodatkowych.

Page 18

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

18

Plik klucza znajduje się w pakiecie dystrybucyjnym (w przypadku zakupu u dystrybutora Kaspersky Lab) lub jest

Przykład:

Okres ważności licencji: 300 dni

Data subskrypcji pliku klucza: 01.09.2010

Okres ważności pliku klucza: 300 dni

Data instalacji pliku klucza: 10.09.2010, czyli 9 dni po dacie jego subskrypcji.

Wynik:

Wyliczony okres ważności licencji: 300 dni – 9 dni = 291 dni.

ZOBACZ RÓWNIEŻ

Instalowanie licencji poprzez Kaspersky Administration Kit ............................................................................................ 52

Aktywowanie aplikacji.................................................................................................................................................... 110

Dodawanie licencji poprzez Sybase Afaria .................................................................................................................... 144

wysyłany na adres e-mail (w przypadku zakupu aplikacji w sklepie internetowym).

Plik klucza zawiera następujące informacje:

Okres ważności licencji.

Typ licencji (testowa, komercyjna).

Ograniczenia licencji (np. liczba urządzeń przenośnych dla której przeznaczono licencję).

Kontakt z pomocą techniczną.

Okres ważności pliku klucza.

Okres ważności pliku klucza, czyli. datę wygaśnięcia, która jest powiązana z jego uzyskaniem. Jest to okres, po którym

plik klucza staje się nieważny, a możliwość instalacji związanej z nim licencji staje się nieaktywna.

Przyjrzyjmy się, w jaki sposób okres ważności jest powiązany z okresem ważności licencji.

AKTYWOWANIE APLIKACJI

Po zainstalowaniu na urządzeniu przenośnym Kaspersky Endpoint Security 8 for Smartphone bez aktywacji działa przez

trzy dni w trybie pełnej funkcjonalności.

Jeśli po upływie trzech dni licencja nie została aktywowana, aplikacja automatycznie przełączy się do trybu ograniczonej

funkcjonalności. W tym trybie wyłączona jest większość składników Kaspersky Endpoint Security 8 for Smartphone

(zobacz "Informacje o licencjach Endpoint Security 8 for Smartphone" na stronie 16).

Aplikacja jest aktywowana poprzez instalację licencji na urządzeniu przenośnym. Licencja jest dostarczana na

urządzenie wraz z profilem utworzonym w systemie zdalnego zarządzania. W trakcie trzech dni po instalacji aplikacji

urządzenie automatycznie nawiązuje połączenie z systemem zdalnego zarządzania co sześć godzin. Administrator musi

dodać licencję do profilu podczas tego okresu. Natychmiast po przekazaniu profilu na urządzenie aplikacja

zainstalowana na urządzeniu zostanie aktywowana.

Page 19

19

KASPERSKY ENDPOINT SECURITY 8 FOR

SMARTPHONE

Kaspersky Endpoint Security 8 for Smartphone chroni urządzenia przenośne działające pod kontrolą systemów Symbian

OS, Microsoft Windows Mobile i BlackBerry przed wszystkimi znanymi i nowymi zagrożeniami, niechcianymi

połączeniami i wiadomościami SMS. Aplikacja umożliwia monitorowanie wysyłanych SMS-ów, aktywności sieciowej oraz

chroni poufne informacje przed nieautoryzowanym dostępem. Każdy typ zagrożenia jest przetwarzany przez inny moduł

aplikacji. Umożliwia to dostosowanie ustawień aplikacji do potrzeb użytkownika.

Kaspersky Endpoint Security 8 for Smartphone obsługuje systemy zdalnego zarządzania Kaspersky Administration Kit,

MS SCMDM i Sybase Afaria. Administrator sieci może wykorzystać funkcje tych systemów aby:

zainstalować aplikację na urządzeniach przenośnych;

usunąć aplikację z urządzeń poprzez MS SCMDM;

skonfigurować ustawienia aplikacji, dla kilku urządzeń jednocześnie lub dla każdego osobno;

tworzyć raporty działania składników aplikacji, w wypadku zainstalowania na urządzeniach przenośnych

poprzez Kaspersky Administration Kit.

Kaspersky Endpoint Security 8 for Smartphone zawiera następujące moduły ochrony:

Ochrona. Chroni system plików smartfonu przed infekcjami. Ochrona jest uruchamiana wraz ze startem

systemu, zawsze pozostaje w pamięci operacyjnej urządzenia i weryfikuje wszystkie otwarte, zapisane

i uruchomione pliki na urządzeniu oraz kartach pamięci. Dodatkowo, Ochrona sprawdza wszystkie pliki

przychodzące na obecność znanych wirusów. Jeżeli obiekt nie jest zainfekowany lub został wyleczony, możesz

kontynuować pracę z plikiem.

Skanowanie urządzenia. Pomaga wykrywać i leczyć szkodliwe obiekty na urządzeniu przenośnym

użytkownika. Należy regularnie skanować urządzenie aby zapobiegać rozprzestrzenianiu się szkodliwych

obiektów niewykrytych przez Ochronę.

Anti-Spam. Sprawdza wszystkie przychodzące wiadomości SMS i połączenia na obecność spamu. Składnik

umożliwia blokowanie przychodzących wiadomości SMS i połączeń, które są uważane za niechciane.

Filtrowanie wiadomości i połączeń jest przeprowadzane przy pomocy "Czarnej listy" i/lub "Białej listy" numerów.

Wszystkie wiadomości SMS i połączenia z numerów znajdujących się na "Czarnej liście" są blokowane. SMS-y

i połączenia z numerów znajdujących się na "Białej liście" są zawsze dostarczane na urządzenie przenośne.

Składnik umożliwia również skonfigurowanie reakcji aplikacji na wiadomości SMS z numerów niewyrażonych

cyframi oraz na połączenia i SMS-y od numerów nieznajdujących się w Kontaktach.

Anti-Theft. Chroni informacje przed niepowołanym dostępem w przypadku zagubienia lub kradzieży

urządzenia. Komponent ten umożliwia blokowanie urządzenia w przypadku jego zagubienia lub kradzieży,

usuwa poufne informacje i kontroluje korzystanie z karty SIM oraz określa współrzędne geograficzne

urządzenia (jeżeli urządzenie ma wbudowany odbiornik GPS).

Ochrona prywatności. Ukrywanie poufnych informacji użytkownika, gdy z urządzenia korzystają inne osoby.

Komponent umożliwia również wyświetlanie lub ukrywanie informacji związanych z określonymi numerami

abonentów, na przykład szczegóły dotyczące listy kontaktów, rejestru połączeń lub korespondencji SMS.

Składnik umożliwia ukrywanie informacji o połączeniach przychodzących i wiadomościach SMS z wybranych

numerów.

Zapora sieciowa. Sprawdza połączenia sieciowe Twojego urządzenia przenośnego. Składnik umożliwia Ci

określenie dozwolonych i blokowanych połączeń.

Szyfrowanie. Chroni informacje przed przeglądaniem przez osoby trzecie w przypadku uzyskania dostępu do

urządzenia. Komponent szyfruje dowolną liczbę folderów (które nie są systemowe) znajdujących się w pamięci

urządzenia lub na karcie pamięci. Dostęp do folderu można uzyskać tylko po wprowadzeniu hasła.

Page 20

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

20

Ponadto, aplikacja zawiera zestaw funkcji dodatkowych. Mają one na celu wykonywanie aktualizacji aplikacji,

W TEJ SEKCJI

Nowości ........................................................................................................................................................................... 20

Pakiet dystrybucyjny ....................................................................................................................................................... 21

Wymagania sprzętowe i programowe ............................................................................................................................. 22

zwiększanie jej wydajności i pomoc użytkownikom.

Aktualizacja baz danych aplikacji. Ta funkcja utrzymuje aktualny stan baz danych Kaspersky Endpoint Security

8 for Smartphone. Aktualizacje mogą być uruchamiane ręcznie przez użytkownika urządzenia lub zgodnie

z terminarzem ustalonym w ustawieniach aplikacji.

Stan ochrony. Stan komponentów programu jest wyświetlany na ekranie. Na podstawie wyświetlonych

informacji użytkownicy mogą oszacować bieżący stan ochrony swojego urządzenia.

Dziennik zdarzeń. Każdy ze składników aplikacji posiada swój własny dziennik zdarzeń, który zawiera

informacje dotyczące działania składnika (na przykład, zakończone aplikacje, dane blokowanego obiektu, raport

ze skanowania, aktualizacje).

Zakładka Licencja. Przy zakupie Kaspersky Endpoint Security 8 for Smartphone nawiązywana jest umową

pomiędzy Twoją firmą a Kaspersky Lab, zgodnie z którą pracownicy firmy mogą korzystać z aplikacji

i uzyskiwać aktualizacje baz danych i pomoc techniczną przez określony okres czasu. Warunki korzystania

i inne informacje wymagane do pełnej funkcjonalności programu zawarte są w licencji.

Kaspersky Endpoint Security 8 for Smartphone nie tworzy kopii zapasowych danych i tym samym ich nie przywraca.

NOWOŚCI

Różnice pomiędzy Kaspersky Endpoint Security 8 for Smartphone a poprzednimi wersjami aplikacji:

Obsługa nowych platform: Sybase Afaria i Microsoft System Center Mobile Device Manager (MS SCMDM).

Instalacja aplikacji na urządzeniach poprzez dostarczenie wiadomości e-mail.

Dostęp do aplikacji jest chroniony przy użyciu kodu.

Poszerzono listę plików wykonywalnych skanowanych przez aplikację w wypadku ograniczenia typu

skanowanych przez Ochronę i Skanowanie plików. Skanowane są pliki wykonywalne programów

o następujących formatach: EXE, DLL, MDL, APP, RDL, PRT, PXT, LDD, PDD, CLASS. Jeśli włączono funkcję

skanowania archiwów, aplikacja wypakowuje i skanuje archiwa o następujących formatach: ZIP, JAR, JAD, SIS,

SISX, RAR i CAB.

Ochrona prywatności ukrywa następujące informacje poufnych kontaktów: wpisy w Kontaktach, korespondencję

SMS i nowe przychodzące połączenia i SMS-y. Poufne informacje można przeglądać jeśli ukrywanie jest

wyłączone.

Szyfrowanie umożliwia zaszyfrowanie folderów zapisanych w pamięci urządzenia lub na karcie pamięci.

Składnik chroni poufne dane w trybie szyfrowania i zezwala na dostęp do zaszyfrowanych informacji dopiero po

wprowadzeniu hasła do aplikacji.

Nowa funkcja GPS Find została dodana do składnika Anti-Theft: jeśli urządzenie zostanie zgubione lub

skradzione, jego współrzędne geograficzne mogą zostać odebrane na określonym numerze telefonu lub

podanym adresie e-mail. Anti-Theft zawiera również zaktualizowaną funkcję Usuwanie danych, która może

zdalnie usunąć nie tylko osobiste informacje użytkownika przechowywane w pamięci telefonu lub na karcie

pamięci, ale również pliki z listy folderów przeznaczonych do usunięcia.

Page 21

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

21

Aby ograniczyć wymianę danych, dodano opcję automatycznego wyłączania aktualizacji baz danych aplikacji

kiedy urządzenie znajduje się w strefie roamingu.

Została dodana nowa funkcja usługowa, zwana Wyświetlanie podpowiedzi: Kaspersky Endpoint Security 8 for

Smartphone wyświetla krótki opis składnika przed konfiguracją jego ustawień.

PAKIET DYSTRYBUCYJNY

Możesz zakupić Kaspersky Endpoint Security 8 for Smartphone od jednego z naszych partnerów lub w sklepie

internetowym (sekcja Sklep na stronie www.kaspersky.pl). Dodatkowo, Kaspersky Endpoint Security 8 for Smartphone

jest dostarczany jako część linii produktów Kaspersky Open Space Security

http://www.kaspersky.pl/products.html?s=koss.

Przy zakupie Kaspersky Endpoint Security 8 for Smartphone w sklepie internetowym złóż zamówienie na stronie

www.kaspersky.pl/sklep. Przy zakupie otrzymasz informacyjną wiadomość e-mail zawierającą plik klucza służącego do

aktywacji aplikacji i adres internetowy, pod którym możesz pobrać pakiet instalacyjny aplikacji. W celu uzyskania

szczegółowych informacji o zakupie i uzyskaniu pakietu dystrybucyjnego skontaktuj się z naszym działem sprzedaży

sprzedaz@kaspersky.pl.

Jeśli Twoja firma wykorzystuje Kaspersky Administration Kit do instalacji Kaspersky Endpoint Security 8 for Smartphone,

pakiet dystrybucyjny będzie zawierać samorozpakowujące się archiwum KES8_forAdminKit_pl.exe, w którym znajdują

się pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych.

klcfginst.exe – plik instalacyjny wtyczki służącej do zarządzania Kaspersky Endpoint Security 8 for Smartphone

poprzez Kaspersky Administration Kit;

endpoint_8_0_x_xx_pl.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft Windows Mobile;

endpoint8_mobile_8_x_xx_eu4_signed.sis – plik instalacyjny aplikacji dla systemu operacyjnego Symbian;

Endpoint8_Mobile_8_x_xx_release.zip – plik instalacyjny aplikacji dla systemu operacyjnego BlackBerry;

installer.ini – plik konfiguracyjny z ustawieniami łączenia się z serwerem administracyjnym;

kmlisten.ini – plik konfiguracyjny z ustawieniami narzędzia dotyczącymi dostarczania pakietu instalacyjnego;

kmlisten.kpd – plik z opisem aplikacji;

kmlisten.exe – narzędzie służące do dostarczania pakietu instalacyjnego na urządzenie przenośne przy pomocy

stacji roboczej;

pakiet dokumentacji: Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone, Podręcznik

użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile, Podręcznik

użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Symbian OS, Podręcznik użytkownika dla

Kaspersky Endpoint Security 8 for Smartphone dla BlackBerry OS, pomoc kontekstowa dla wtyczki

administracyjnej dla Kaspersky Endpoint Security 8 for Smartphone, pomoc kontekstowa aplikacji dla Microsoft

Windows Mobile, pomoc kontekstowa aplikacji dla Symbian OS, pomoc kontekstowa aplikacji dla BlackBerry

OS.

Jeśli Twoja firma wykorzystuje Mobile Device Manager do instalacji Kaspersky Endpoint Security 8 for Smartphone,

pakiet dystrybucyjny będzie zawierać samorozpakowujące się archiwum KES8_forMicrosoftMDM_en.exe, w którym

znajdują się pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych:

endpoint_MDM_Afaria_8_0_x_xx_en.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft

Windows Mobile;

endpoint8_en.adm – plik szablonu administracyjnego służącego do zarządzania profilami, który zawiera ich

ustawienia;

endpoint8_ca.cer – plik certyfikatu dla centrum certyfikatów;

Page 22

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

22

endpoint8_cert.cer – plik certyfikatu podpisany przez plik instalacyjny aplikacji;

kes2mdm.exe – narzędzie służące do konwertowania pliku klucza aplikacji;

kl.pbv, licensing.dll, oper.pbv – zestaw plików umożliwiający działanie narzędzia kes2mdm.exe;

pakiet dokumentacji: Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone, Podręcznik

użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile, pomoc

kontekstowa dla wtyczki administracyjnej dla Kaspersky Endpoint Security 8 for Smartphone, pomoc

kontekstowa aplikacji dla Microsoft Windows Mobile.

Jeśli Twoja firma wykorzystuje Sybase Afaria do instalacji Kaspersky Endpoint Security 8 for Smartphone, pakiet

dystrybucyjny będzie zawierać samorozpakowujące się archiwum KES8_forSybaseAfaria_en.exe, w którym znajdują się

pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych:

endpoint_MDM_Afaria_8_0_x_xx_en.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft

Windows Mobile;

endpoint8_mobile_8_x_xx_eu4.sisx – plik instalacyjny aplikacji dla systemu operacyjnego Symbian;

Endpoint8_Mobile_Installer.cod – plik instalacyjny aplikacji dla systemu operacyjnego BlackBerry;

KES2Afaria.exe – narzędzie do zarządzania profilem dla Kaspersky Endpoint Security 8 for Smartphone;

kl.pbv, licensing.dll, oper.pbv – zestaw plików włączonych w skład narzędzia KES2Afaria.exe, które są

niezbędne do jego pracy;

pakiet dokumentacji: Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone, Podręcznik

użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile, Podręcznik