Kaspersky Endpoint 8 für Smartphones

Einführungshandbuch

PROGRAMMVERSION: 8.0

2

Sehr geehrte Benutzerinnen und Benutzer!

Vielen Dank, dass Sie sich für unser Produkt entschieden haben. Wir hoffen, dass Ihnen diese Dokumentation bei der

Arbeit behilflich sein und auf die mit dem Produkt verbundenen Fragen antworten wird.

Wichtiger Hinweis: Die Rechte an diesem Dokument liegen bei Kaspersky Lab und sind durch die Urhebergesetze der

Russischen Föderation und durch internationale Abkommen geschützt. Bei illegalem Vervielfältigen und Weiterverbreiten

des Dokuments oder einzelner Teile daraus kann der Beschuldigte nach geltendem Recht zivilrechtlich,

verwaltungsrechtlich und strafrechtlich zur Verantwortung gezogen werden.

Die Materialien dürfen nur mit schriftlicher Einwilligung von Kaspersky Lab ZAO auf elektronische, mechanische oder

sonstige Weise kopiert, verbreitet oder übersetzt werden.

Das Dokument und die darin enthaltenen Bilder sind ausschließlich für informative, nicht gewerbliche und persönliche

Zwecke bestimmt.

Das Dokument kann zukünftig ohne besondere Ankündigung geändert werden. Die aktuelle Version des Dokuments

steht auf der Seite von Kaspersky Lab unter der Adresse http://www.kaspersky.com/de/docs zur Verfügung.

Kaspersky Lab ZAO übernimmt keine Haftung für Inhalt, Qualität, Aktualität und Richtigkeit von in diesem Dokument

verwendeten Materialien, deren Rechte bei anderen Eigentümern liegen, sowie für möglichen Schaden, der mit der

Verwendung dieser Materialien verbunden ist.

In diesem Dokument werden registrierte oder nicht registrierte Markenzeichen verwendet, die Eigentum der

rechtmäßigen Besitzer sind.

Redaktionsdatum: 20.10.2010

© 1997-2010 Kaspersky Lab ZAO. Alle Rechte vorbehalten.

http://www.kaspersky.de

http://support.kaspersky.de

3

ENDNUTZER-LIZENZVERTRAG FÜR KASPERSKY LAB SOFTWARE

WICHTIGER RECHTLICHER HINWEIS AN ALLE NUTZER: LESEN SIE FOLGENDE RECHTLICHE VEREINBARUNG

SORGFÄLTIG DURCH, BEVOR SIE DIE SOFTWARE NUTZEN.

INDEM SIE IM LIZENZVERTRAG-FENSTER AUF DIE SCHALTFLÄCHE „AKZEPTIEREN" KLICKEN ODER EIN

ENTSPRECHENDES ZEICHEN BZW. ENTSPRECHENDE ZEICHEN EINGEBEN, ERKLÄREN SIE SICH MIT DER

EINHALTUNG DER GESCHÄFTSBEDINGUNGEN DIESES VERTRAGS EINVERSTANDEN. DIESE AKTION

KONSTITUIERT EIN BEKENNTNIS IHRER SIGNATUR UND SIE STIMMEN DIESER VEREINBARUNG, UND DASS

SIE EINE PARTEI DIESER VEREINBARUNG WERDEN, ZU UND ERKLÄREN SICH WEITERHIN EINVERSTANDEN,

DASS DIESE VEREINBARUNG, WIE JEDWEDE ANDERE SCHRIFTLICHE, AUSGEHANDELTE UND DURCH SIE

UNTERZEICHNETE VEREINBARUNG AUCH, VOLLSTRECKBAR IST. SOLLTEN SIE MIT DEN

GESCHÄFTSBEDINGUNGEN DIESER VEREINBARUNG NICHT EINVERSTANDEN SEIN, BEENDEN SIE DIE

INSTALLATION DER SOFTWARE BZW. INSTALLIEREN SIE SIE NICHT.

WENN DIE SOFTWARE MIT EINEM LIZENZVERTRAG ODER EINEM VERGLEICHBAREN DOKUMENT GELIEFERT

WIRD, SIND DIE BEDINGUNGEN DER SOFTWARE-NUTZUNG GEMÄSS EINEM SOLCHEN DOKUMENT

GEGENÜBER DIESEM ENDNUTZER-LIZENZVERTRAG MASSGEBEND.

NACHDEM SIE IM LIZENZVERTRAG-FENSTER AUF DIE SCHALTFLÄCHE „AKZEPTIEREN" GEKLICKT ODER EIN

ENTSPRECHENDES ZEICHEN BZW. ENTSPRECHENDE ZEICHEN EINGEGEBEN HABEN, SIND SIE BERECHTIGT,

DIE SOFTWARE IM EINKLANG MIT DEN GESCHÄFTSBEDINGUNGEN DIESER VEREINBARUNG ZU NUTZEN.

1. Definitionen

1.1. Software bezeichnet Software einschließlich aller Updates und zugehöriger Materialien.

1.2. Rechtsinhaber (Inhaber aller Rechte an der Software, ob exklusiv oder anderweitig) bezeichnet Kaspersky Lab

ZAO, ein gemäß den Gesetzen der Russischen Föderation amtlich eingetragenes Unternehmen.

1.3. Computer bezeichnet/bezeichnen Hardware, einschließlich von PCs, Laptops, Workstations, PDAs, Smart

Phones, tragbaren oder sonstigen elektronischen Geräten, für welche die Software konzipiert war und auf

denen die Software installiert und/oder verwendet werden wird.

1.4. Endnutzer (Sie) bezeichnet eine bzw. mehrere Personen, die die Software in eigenem Namen installieren oder

nutzen, oder die eine Software-Kopie rechtmäßig nutzt/nutzen, oder, falls die Software im Namen einer

Organisation heruntergeladen oder installiert wurde, wie etwa einem Arbeitgeber, bezeichnet der Begriff „Sie"

weiterhin jene Organisation, für die die Software heruntergeladen oder installiert wird, und es wird hiermit

erklärt, dass eine solche Organisation die diese Vereinbarung akzeptierende Person autorisiert hat, dies in

ihrem Namen zu tun. Im Sinne dieses Lizenzvertrags beinhaltet der Begriff „Organisation" ohne

Einschränkungen jedwede Partnerschaft, GmbH, Gesellschaft, Vereinigung, Aktiengesellschaft,

Treuhandgesellschaft, Gemeinschaftsunternehmen, Arbeitsorganisation, nicht eingetragene Organisation oder

staatliche Behörde.

1.5. Partner bezeichnet Organisationen oder Personen, die die Software auf Grundlage eines Vertrags und einer

mit dem Rechtsinhaber vereinbarten Lizenz vertreiben.

1.6. Update(s) bezeichnet/n alle Upgrades, Korrekturen, Patches, Erweiterungen, Reparaturen, Modifikationen,

Kopien, Ergänzungen oder Wartungs-Softwarepakete usw.

1.7. Benutzerhandbuch bezeichnet die Bedienungsanleitung, die Administrator-Anleitung, ein Nachschlagewerk

und ähnliche erläuternde oder sonstige Materialien.

2. Lizenzgewährung

2.1. Sie erhalten hiermit eine nicht-ausschließliche Lizenz zur Speicherung, zum Laden, zur Installation, Ausführung

und Darstellung (zur „Nutzung") der Software auf einer festgelegten Anzahl von Computern zur Unterstützung

des Schutzes Ihres Computers, auf dem die Software installiert ist, vor im Nutzerhandbuch beschriebenen

Bedrohungen gemäß den technischen, im Benutzerhandbuch beschriebenen Anforderungen und im Einklang

mit den Geschäftsbedingungen dieses Vertrags (die „Lizenz"). Sie erkennen diese Lizenz an.

Testversion. Sollten Sie eine Testversion der Software erhalten, heruntergeladen und/oder installiert haben und

sollte Ihnen hiermit eine Evaluierungslizenz für die Software gewährt worden sein, dürfen Sie die Software ab

dem Datum der ersten Installation nur zu Evaluierungszwecken verwenden, und zwar ausschließlich während

der einzigen geltenden Evaluierungsperiode, außer wie anderweitig angegeben. Jegliche Nutzung der Software

zu anderen Zwecken oder über die geltende Evaluierungsperiode hinaus ist strikt untersagt.

E I N F Ü H R U N G S H A N D B U C H

4

Software für mehrere Umgebungen; Mehrsprachige Software; Dual-Medien-Software; Mehrere Kopien;

Softwarebündel. Wenn Sie verschiedene Versionen der Software oder verschiedene Sprachausgaben der

Software verwenden, wenn Sie die Software auf mehreren Medien erhalten, wenn Sie anderweitig mehrere

Kopien der Software erhalten oder wenn Sie die Software mit einer anderen Software gebündelt erhalten

sollten, entspricht die insgesamt zulässige Anzahl Ihrer Computer, auf denen alle Versionen der Software

installiert sind, der Anzahl der Computer, die in den Lizenzen festgelegt ist, die Sie bezogen haben, und jede

erworbene Lizenz berechtigt Sie zur Installation und Nutzung der Software auf dieser Anzahl von Computern

entsprechend den Festlegungen in den Klauseln 2.2 und 2.3, außer die Lizenzbedingungen sehen eine

anderweitige Regelung vor.

2.2. Wenn die Software auf einem physischen Medium erworben wurde, haben Sie das Recht, die Software zum

Schutz einer solchen Anzahl von Computern zu verwenden, die auf der Softwareverpackung festgelegt ist.

2.3. Wenn die Software über das Internet erworben wurde, haben Sie das Recht, die Software zum Schutz einer

solchen Anzahl von Computern zu verwenden, die genannt wurde, als Sie die Lizenz für die Software erworben

haben.

2.4. Sie haben das Recht, eine Kopie der Software anzufertigen, und zwar ausschließlich zu Sicherungszwecken

und nur, um die rechtmäßig in Ihrem Besitz befindliche Kopie zu ersetzen, sollte eine solche Kopie verloren

gehen, zerstört oder unbrauchbar werden. Diese Sicherungskopie kann nicht zu anderen Zwecken verwendet

werden und muss zerstört werden, wenn Sie das Recht verlieren, die Software zu nutzen oder wenn Ihre Lizenz

abläuft oder aus irgendeinem Grund im Einklang mit der gültigen Gesetzgebung im Land Ihres Wohnsitzes oder

in dem Land, in dem Sie die Software nutzen, gekündigt werden sollte.

2.5. Ab dem Zeitpunkt der Aktivierung der Software bzw. Installation der Lizenzschlüsseldatei (mit Ausnahme einer

Testversion der Software) haben Sie das Recht, folgende Dienstleistungen für den auf der Softwareverpackung

(falls Sie Software auf einem physischen Medium erworben haben) oder während des Erwerbs (falls die

Software über das Internet erworben wurde) festgelegten Zeitraum zu beziehen:

- Updates der Software über das Internet, wenn und wie der Rechtsinhaber diese auf seiner Webseite oder

mittels anderer Online-Dienste veröffentlicht. Jedwede Updates, die Sie erhalten, werden Teil der Software

und die Geschäftsbedingungen dieses Vertrags gelten für diese;

- Technische Unterstützung über das Internet sowie technische Unterstützung über die Telefon-Hotline.

3. Aktivierung und Zeitraum

3.1. Falls Sie Modifikationen an Ihrem Computer oder an der darauf installierten Software anderer Anbieter

vornehmen, kann der Rechtsinhaber von Ihnen verlangen, die Aktivierung der Software bzw. die Installation der

Lizenzschlüsseldatei zu wiederholen. Der Rechtsinhaber behält sich das Recht vor, jegliche Mittel und

Verifizierungsverfahren zu nutzen, um die Gültigkeit der Lizenz und/oder die Rechtmäßigkeit einer Kopie der

Software, die auf Ihrem Computer installiert und/oder genutzt wird, zu verifizieren.

3.2. Falls die Software auf einem physischen Medium erworben wurde, kann die Software nach Ihrer Annahme

dieses Vertrags mit Beginn ab dem Zeitpunkt der Annahme dieses Vertrags für die auf der Verpackung

bezeichnete Periode genutzt werden.

3.3. Falls die Software über das Internet erworben wurde, kann die Software nach Ihrer Annahme dieses Vertrags

für die während des Erwerbs bezeichnete Zeitdauer genutzt werden.

3.4. Sie haben das Recht, eine Testversion der Software zu nutzen, und zwar gemäß der Festlegung in Klausel 2.1

und ohne jedwede Gebühr für die einzelne geltende Evaluierungsperiode (30 Tage) ab dem Zeitpunkt der

Aktivierung der Software im Einklang mit diesem Vertrag, und zwar unter der Bedingung, dass die Testversion

Ihnen nicht das Recht auf Updates und technische Unterstützung über das Internet und technische

Unterstützung über die Telefon-Hotline einräumt.

3.5. Ihre Lizenz zur Nutzung der Software beschränkt sich auf den in den Klauseln 3.2 oder 3.3 (je nach

Anwendbarkeit) bezeichneten Zeitraum. Die verbleibende Zeitdauer kann auf die im Benutzerhandbuch

beschriebene Weise abgefragt werden.

3.6. Haben Sie die Software zur Nutzung auf mehr als einem Computer erworben, beginnt der Zeitraum, auf den

Ihre Lizenz zur Nutzung der Software begrenzt ist, am Tag der Aktivierung der Software bzw. der Installation

der Lizenzschlüsseldatei auf dem ersten Computer.

3.7. Unbeschadet anderer Rechtsmittel laut Gesetz oder Billigkeitsrecht, zu denen der Rechtsinhaber im Falle eines

Verstoßes gegen die Geschäftsbedingungen dieses Vertrags durch Sie berechtigt ist, ist der Rechtsinhaber

jederzeit, ohne Sie benachrichtigen zu müssen, dazu berechtigt, diese Lizenz zu kündigen, und zwar ohne den

Verkaufspreis oder einen Teil davon zurückzuerstatten.

3.8. Sie stimmen zu, dass Sie bei der Nutzung der Software sowie bei der Verwendung jedweder Berichte oder

Informationen, die sich als Ergebnis der Nutzung der Software ableiten, alle geltenden internationalen,

nationalen, staatlichen, regionalen und lokalen Gesetze sowie gesetzlichen Bestimmungen, einschließlich (und

ohne Beschränkung) Datenschutz-, Urheber-, Exportkontroll- und Verfassungsrecht, einhalten werden.

3.9. Außer wenn anderweitig hierin festgelegt, dürfen Sie keines der Rechte, die Ihnen unter diesem Vertrag

gewährt werden, bzw. keine Ihrer hieraus entstehenden Pflichten übertragen oder abtreten.

4. Technische Unterstützung

4.1. Die in Klausel 2.5 dieses Vertrags erläuterte technische Unterstützung wird Ihnen gewährt, wenn das neueste

Update der Software installiert wird (außer im Fall einer Testversion der Software).

E N D N U T Z E R - L I Z E N Z V E R T R A G FÜ R KAS P E R S K Y LA B S O F T W A R E

5

Technischer Support: http://support.kaspersky.com

4.2. Die Daten des Benutzers, wie in Personal Cabinet/My Kaspersky Account festgelegt, können von den Experten

vom Technischen Support nur während der Bearbeitung des Antrags des Benutzers verwendet werden.

5. Beschränkungen

5.1. Sie werden die Software nicht emulieren, klonen, vermieten, verleihen, leasen, verkaufen, modifizieren,

dekompilieren oder zurückentwickeln oder disassemblieren oder Arbeiten auf Grundlage der Software oder

eines Teils davon ableiten, jedoch mit der einzigen Ausnahme eines Ihnen durch geltende Gesetzgebung

gewährten Rechts, von dem keine Rücktretung möglich ist, und Sie werden in keiner anderen Form irgendeinen

Teil der Software in menschlich lesbare Form umwandeln oder die lizenzierte Software oder irgendeine

Teilmenge der lizenzierten Software übertragen, noch irgendeiner Drittpartei gestatten, dies zu tun, außer im

Umfang vorangegangener Einschränkungen, die ausdrücklich durch geltendes Recht untersagt sind. Weder

Binärcode noch Quellcode der Software dürfen verwendet oder zurückentwickelt werden, um den

Programmalgorithmus, der proprietär ist, wiederherzustellen. Alle Rechte, die nicht ausdrücklich hierin gewährt

werden, verbleiben beim Rechtsinhaber und/oder dessen Zulieferern, je nachdem, was zutrifft. Jegliche

derartige nicht autorisierte Nutzung der Software kann zur sofortigen und automatischen Kündigung dieses

Vertrags sowie der hierunter gewährten Lizenz und zu Ihrer straf- und/oder zivilrechtlichen Verfolgung führen.

5.2. Sie werden die Rechte zur Nutzung der Software nicht an eine Drittpartei übertragen.

5.3. Sie werden den Aktivierungscode und/oder die Lizenzschlüssel-Datei keinen Drittparteien verfügbar machen

oder Drittparteien Zugang zum Aktivierungscode und/oder zum Lizenzschlüssel gewähren. Aktivierungscode

und/oder Lizenzschlüssel werden/wird als vertrauliche Daten des Rechtsinhabers betrachtet.

5.4. Sie werden die Software nicht an eine Drittpartei vermieten, verleasen oder verleihen.

5.5. Sie werden die Software nicht zur Erstellung von Daten oder Software verwenden, die zur Feststellung, zum

Sperren oder zur Handhabung von Bedrohungen, wie im Nutzerhandbuch beschrieben, genutzt werden.

5.6. Ihre Schlüsseldatei kann blockiert werden, falls Sie gegen irgendwelche Geschäftsbedingungen dieses Vertrags

verstoßen.

5.7. Falls Sie die Testversion der Software verwenden, sind Sie nicht berechtigt, technische Unterstützung, wie in

Klausel 4 dieses Vertrags festgelegt, zu erhalten, und Sie sind ebenfalls nicht berechtigt, die Lizenz oder die

Rechte zur Nutzung der Software an irgendeine Drittpartei zu übertragen.

6. Eingeschränkte Garantie und Haftungsausschluss

6.1. Der Rechtsinhaber garantiert, dass die Software im Wesentlichen im Einklang mit den im Nutzerhandbuch

dargelegten Spezifikationen und Beschreibungen funktionieren wird, jedoch vorausgesetzt, dass eine solche

eingeschränkte Garantie nicht für Folgendes gilt: (w) Mängel Ihres Computers und zugehörigen Verstoß, wofür

der Rechtsinhaber ausdrücklich jedwede Gewährleistungsverantwortung ablehnt; (x) Funktionsstörungen,

Defekte oder Ausfälle, resultierend aus falscher Verwendung, Missbrauch, Unfall, Nachlässigkeit,

unsachgemäßer/m Installation, Betrieb oder Wartung, Diebstahl, Vandalismus, höherer Gewalt, terroristischen

Akten, Stromausfällen oder -schwankungen, Unglück, Veränderung, nicht zulässiger Modifikation oder

Reparaturen durch eine Partei außer dem Rechtsinhaber oder Maßnahmen einer sonstigen Drittpartei oder

Aktionen ihrerseits, oder Ursachen außerhalb der Kontrolle des Rechtsinhabers; (y) jedweder Defekt, der dem

Rechtsinhaber nicht durch Sie bekannt gemacht wird, sobald dies nach dem ersten Auftreten des Defekts

möglich ist; und (z) Inkompatibilität, verursacht durch Hardware- und/oder Software-Komponenten, die auf

Ihrem Computer installiert sind.

6.2. Sie bestätigen, akzeptieren und erkennen an, dass keine Software frei von Fehlern ist, und Sie sind angehalten,

den Computer mit einer für Sie geeigneten Häufigkeit und Beständigkeit zu sichern.

6.3. Der Rechtsinhaber gibt keine Garantie, dass die Software im Fall von Verstößen gegen die Bedingungen, wie

im Nutzerhandbuch oder in diesem Vertrag beschrieben, einwandfrei funktionieren wird.

6.4. Der Rechtsinhaber garantiert nicht, dass die Software einwandfrei funktionieren wird, wenn Sie nicht

regelmäßig, wie in Klausel 2.5 dieses Vertrags erläutert, Updates herunterladen.

6.5. Der Rechtsinhaber garantiert keinen Schutz vor im Nutzerhandbuch beschriebenen Bedrohungen nach Ablauf

der in Klausel 3.2 oder 3.3 dieses Vertrags bezeichneten Periode oder nachdem die Lizenz zur Nutzung der

Software aus irgendeinem Grund gekündigt wurde.

6.6. DIE SOFTWARE WIRD OHNE MÄNGELGEWÄHR BEREITGESTELLT UND DER RECHTSINHABER GIBT

KEINE ZUSICHERUNG UND KEINE GEWÄHRLEISTUNG IN BEZUG AUF IHRE NUTZUNG ODER

LEISTUNG. DER RECHTSINHABER UND SEINE PARTNER GEWÄHREN AUßER DEN GARANTIEN,

ZUSICHERUNGEN, BESTIMMUNGEN ODER BEDINGUNGEN, DIE DURCH GELTENDES RECHT NICHT

AUSGESCHLOSSEN ODER BESCHRÄNKT WERDEN KÖNNEN, KEINE GARANTIEN, ZUSICHERUNGEN,

BESTIMMUNGEN ODER BEDINGUNGEN (AUSDRÜCKLICHER ODER STILLSCHWEIGENDER NATUR, DIE

ENTWEDER AUS EINER GESCHÄFTSBEZIEHUNG ODER EINEM HANDELSBRAUCH ENTSTEHEN BZW.

AUS GESETZLICHEN, GEWOHNHEITSRECHTLICHTEN ODER ANDEREN VORSCHRIFTEN ABGELEITET

WERDEN) HINSICHTLICH JEDWEDER ANGELEGENHEIT, EINSCHLIEßLICH (OHNE EINSCHRÄNKUNG)

VON NICHTVERLETZUNG VON RECHTEN DRITTER, MARKTGÄNGIGKEIT, BEFRIEDIGENDE QUALITÄT,

INTEGRIERUNG ODER BRAUCHBARKEIT FÜR EINEN BESTIMMTEN ZWECK. SIE TRAGEN DAS

GESAMTE STÖRUNGSRISIKO UND DAS GESAMTRISIKO HINSICHTLICH DER LEISTUNG UND

VERANTWORTUNG FÜR DIE AUSWAHL DER SOFTWARE, UM IHRE VORGESEHENEN RESULTATE ZU

E I N F Ü H R U N G S H A N D B U C H

6

ERZIELEN, UND FÜR DIE INSTALLATION SOWIE DIE NUTZUNG DER SOFTWARE UND DIE MIT IHR

ERZIELTEN ERGEBNISSE. OHNE EINSCHRÄNKUNG DER VORANGEGANGENEN BESTIMMUNGEN

MACHT DER RECHTSINHABER KEINE ZUSICHERUNGEN UND GIBT KEINE GEWÄHRLEISTUNG, DASS

DIE SOFTWARE FEHLERFREI ODER FREI VON UNTERBRECHUNGEN ODER SONSTIGEN STÖRUNGEN

IST ODER DASS DIE SOFTWARE JEDWEDE ODER ALL IHRE ANFORDERUNGEN ERFÜLLEN WIRD,

UNGEACHTET DESSEN, OB GEGENÜBER DEM RECHTSINHABER OFFEN GELEGT ODER NICHT.

7. Haftungsausschluss und Haftungsbeschränkungen

7.1. INSOWEIT GESETZLICH STATTHAFT, SIND DER RECHTSINHABER UND SEINE PARTNER UNTER

KEINEN UMSTÄNDEN HAFTBAR FÜR JEDWEDE SPEZIELLEN ODER BEILÄUFIGEN SCHÄDEN,

STRAFZUSCHLAG ZUM SCHADENERSATZ, INDIREKTE ODER FOLGESCHÄDEN (EINSCHLIEßLICH UND

NICHT BESCHRÄNKT AUF SCHÄDEN AUS VERLUST VON GEWINN ODER VERTRAULICHEN ODER

SONSTIGEN INFORMATIONEN, FÜR GESCHÄFTSUNTERBRECHUNG, FÜR VERLUST VON

PRIVATSPHÄRE, KORRUPTION, BESCHÄDIGUNG UND VERLUST VON DATEN ODER PROGRAMMEN,

FÜR VERSÄUMNIS EINER PFLICHTERFÜLLUNG, EINSCHLIEßLICH JEDWEDER GESETZLICHER

PFLICHTEN, TREUEPFLICHT ODER PFLICHT ZUR WAHRUNG ANGEMESSENER SORGFALT, FÜR

NACHLÄSSIGKEIT, FÜR WIRTSCHAFTLICHEN VERLUST UND FÜR FINANZIELLEN ODER JEDWEDEN

SONSTIGEN VERLUST), DIE AUS ODER AUF IRGENDEINE WEISE IM ZUSAMMENHANG MIT DER

NUTZUNG ODER UNMÖGLICHKEIT DER NUTZUNG DER SOFTWARE, DER BEREITSTELLUNG ODER

DEM VERSÄUMNIS DER BEREITSTELLUNG TECHNISCHER UNTERSTÜTZUNG ODER SONSTIGER

DIENSTLEISTUNGEN, INFORMATIONEN, SOFTWARE UND ZUGEHÖRIGEM INHALT MITTELS DER

SOFTWARE RESULTIEREN, ODER SICH ANDERWEITIG AUS DER NUTZUNG DER SOFTWARE ODER

ANDERWEITIG UNTER BZW. IM ZUSAMMENHANG MIT EINER BESTIMMUNG DIESES VERTRAGS

ERGEBEN, ODER DIE FOLGE EINES VERTRAGSBRUCHS ODER UNERLAUBTER HANDLUNG

(EINSCHLIEßLICH NACHLÄSSIGKEIT, FALSCHANGABE, JEDWEDER STRIKTEN

HAFTUNGSVERPFLICHTUNG ODER -PFLICHT), ODER EINER VERLETZUNG GESETZLICHER

PFLICHTEN ODER DER GEWÄHRLEISTUNG DES RECHTSINHABERS UND/ODER EINES SEINER

PARTNER SIND, UND ZWAR AUCH DANN NICHT, WENN DER RECHTSINHABER UND/ODER EINER

SEINER PARTNER BEZÜGLICH DER MÖGLICHKEIT SOLCHER SCHÄDEN INFORMIERT WURDE.

SIE STIMMEN ZU, DASS IN DEM FALL, DASS DER RECHTSINHABER UND/ODER SEINE PARTNER

HAFTBAR GEMACHT WERDEN/WIRD, DIE HAFTUNG DES RECHTSINHABERS UND/ODER SEINER

PARTNER AUF DIE KOSTEN DER SOFTWARE BESCHRÄNKT IST. UNTER KEINEN UMSTÄNDEN WIRD

DIE HAFTUNG DES RECHTSINHABERS UND/ODER SEINER PARTNER DIE FÜR DIE SOFTWARE

ERSTATTETEN KOSTEN AN DEN RECHTSINHABER ODER DEN PARTNER ÜBERSTEIGEN (JE

NACHDEM, WAS ZUTRIFFT).

NICHTS IN DIESEM VERTRAG SCHLIEßT EINEN ANSPRUCH AUFGRUND VON TOD UND

PERSONENSCHADEN AUS ODER SCHRÄNKT DIESEN EIN. IN DEM FALL, DASS EIN

HAFTUNGSAUSSCHLUSS, EIN AUSSCHLUSS ODER EINE EINSCHRÄNKUNG IN DIESEM VERTRAG

AUFGRUND GELTENDEN RECHTS NICHT AUSGESCHLOSSEN ODER BESCHRÄNKT WERDEN KANN,

WIRD NUR EIN SOLCHER HAFTUNGSAUSSCHLUSS, AUSSCHLUSS ODER EINE EINSCHRÄNKUNG

NICHT FÜR SIE GELTEN, UND SIE SIND WEITERHIN AN JEDWEDE VERBLEIBENDEN

HAFTUNGSAUSSCHLÜSSE, AUSSCHLÜSSE ODER EINSCHRÄNKUNGEN GEBUNDEN.

8. GNU und sonstige Drittpartei-Lizenzen

8.1. Die Software kann einige Softwareprogramme enthalten, die an den Nutzer unter der GPL (GNU General Public

License) oder sonstigen vergleichbaren freien Softwarelizenzen lizenziert (oder unterlizenziert) sind und dem

Nutzer neben anderen Rechten gestatten, bestimmte Programme oder Teile dieser Programme zu kopieren, zu

modifizieren und weiter zu verbreiten und sich Zugang zum Quellcode zu verschaffen („Open Source

Software"). Falls es solche Lizenzen erforderlich machen, dass für jedwede Software, die an jemanden in

ausführbarem Binärformat geliefert wird, diesen Nutzern der Quellcode ebenfalls verfügbar gemacht wird, dann

soll der Quellcode zur Verfügung gestellt werden, indem ein diesbezügliches Ersuchen an

source@kaspersky.com gesendet wird, oder der Quellcode wird mit der Software geliefert. Falls irgendwelche

Open Source Software-Lizenzen es erforderlich machen, dass der Rechtsinhaber Rechte zur Nutzung, zum

Kopieren oder zur Änderung eines Open Source Software-Programms bereitstellt, welche umfassender sind,

als die in diesem Vertrag gewährten Rechte, dann werden derartige Rechte Vorrang vor den hierin festgelegten

Rechten und Einschränkungen haben.

9. Geistiges Eigentum

9.1. Sie stimmen zu, dass die Software sowie die Urheberschaft, Systeme, Ideen, Betriebsmethoden,

Dokumentation und sonstige in der Software enthaltenen Informationen proprietäres geistiges Eigentum

und/oder die wertvollen Geschäftsgeheimnisse des Rechtsinhabers oder seiner Partner sind und dass der

Rechtsinhaber und seine Partner, je nachdem was zutrifft, durch das Zivil- und Strafrecht sowie durch Gesetze

E N D N U T Z E R - L I Z E N Z V E R T R A G FÜ R KAS P E R S K Y LA B S O F T W A R E

7

zum Urheberrecht, bezüglich Geschäftsgeheimnissen, Handelsmarken und Patenten der Russischen

Föderation, der Europäischen Union und der Vereinigten Staaten sowie anderer Länder und internationaler

Übereinkommen geschützt sind. Dieser Vertrag gewährt Ihnen keinerlei Rechte am geistigen Eigentum,

einschließlich an jeglichen Handelsmarken und Servicemarken des Rechtsinhabers und/oder seiner Partner

(„Handelsmarken"). Sie dürfen die Handelsmarken nur so weit nutzen, um von der Software im Einklang mit der

akzeptierten Handelsmarkenpraxis erstellte Druckausgaben zu identifizieren, einschließlich der Identifizierung

des Namens des Besitzers der Handelsmarke. Eine solche Nutzung der Handelsmarke gibt Ihnen keinerlei

Besitzrechte an dieser Handelsmarke. Der Rechtsinhaber und/oder seine Partner besitzen und behalten alle

Rechte, Titel und Anteile an der Software, einschließlich (ohne jedwede Einschränkung) jedweden

Fehlerkorrekturen, Erweiterungen, Updates oder sonstigen Modifikationen an der Software, ob durch den

Rechtsinhaber oder eine beliebige Drittpartei vorgenommen, und allen Urheberrechten, Patenten, Rechten an

Geschäftsgeheimnissen, Handelsmarken und sonstigem geistigen Eigentum daran. Ihr Besitz, die Installation

oder Nutzung der Software lässt den Titel am geistigen Eigentum an der Software nicht auf Sie übergehen, und

Sie erwerben keinerlei Rechte an der Software, außer jene ausdrücklich in diesem Vertrag dargelegten. Alle

hierunter erstellten Kopien der Software müssen dieselben proprietären Informationen enthalten, die auf und in

der Software erscheinen. Mit Ausnahme der hierin aufgeführten Bestimmungen gewährt Ihnen dieser Vertrag

keine Rechte geistigen Eigentums an der Software und Sie bestätigen, dass diese unter diesem Vertrag

gewährte Lizenz Ihnen gemäß den weiteren Festlegungen hierin ausschließlich das Recht auf eingeschränkte

Nutzung unter den Geschäftsbedingungen dieses Vertrags gewährt. Der Rechtsinhaber behält sich alle Rechte

vor, die Ihnen nicht ausdrücklich in diesem Vertrag gewährt wurden.

9.2. Sie stimmen zu, die Software in keinster Weise zu modifizieren oder abzuändern. Sie dürfen die

Urheberrechtshinweise oder sonstige proprietäre Hinweise auf jedweden Kopien der Software nicht entfernen

oder verändern.

10. Geltendes Recht; Schiedsverfahren

10.1. Dieser Vertrag unterliegt den Gesetzen der Russischen Föderation und wird nach diesen ausgelegt, und zwar

ohne Bezug auf gegenteilige gesetzliche Regelungen und Prinzipien. Dieser Vertrag wird nicht dem

Übereinkommen der Vereinten Nationen über Verträge über den internationalen Warenverkauf unterliegen,

dessen Anwendung ausschließlich ausgeschlossen wird. Jede Meinungsverschiedenheit, die aus den

Bedingungen dieses Vertrags, deren Auslegung oder Anwendung oder einem Verstoß gegen diese resultiert,

wird, außer falls durch unmittelbare Verhandlung beigelegt, durch das Gericht der internationalen

Handelsschiedsgerichtsbarkeit bei der Industrie- und Handelskammer der Russischen Föderation in Moskau, in

der Russischen Föderation, beigelegt. Jeder vom Schlichter abgegebene Schiedsspruch ist für die beteiligten

Parteien endgültig und bindend und jedwedes Urteil bezüglich eines solchen Schiedsspruchs kann von jedem

Gericht der zuständigen Jurisdiktion durchgesetzt werden. Nichts in diesem Abschnitt 10 wird eine Partei daran

hindern, von einem Gericht der zuständigen Jurisdiktion rechtmäßige Entschädigung zu verlangen oder zu

erhalten, sei es vor, während oder nach einem Schiedsverfahren.

11. Zeitraum für Rechtsverfolgung.

11.1. Von den Parteien dieses Vertrags kann keine Rechtsverfolgung, ungeachtet der Form, die sich aus

Transaktionen unter diesem Vertrag ergibt, nach mehr als einem (1) Jahr nach dem Eintreten des

Klagegrundes oder der Entdeckung dessen Eintritts ergriffen werden, außer, dass eine Rechtsverfolgung für

Verletzung von Rechten geistigen Eigentums innerhalb des maximal geltenden gesetzlichen Zeitraums ergriffen

wird.

12. Vollständigkeit der Vereinbarung, Salvatorische Klausel, kein Verzicht.

12.1. Dieser Vertrag stellt die Gesamtvereinbarung zwischen Ihnen und dem Rechtsinhaber dar und ersetzt jegliche

sonstigen, vorherigen Vereinbarungen, Vorschläge, Kommunikation oder Ankündigung, ob mündlich oder

schriftlich, in Bezug auf die Software oder den Gegenstand dieser Vereinbarung. Sie bestätigen, dass Sie

diesen Vertrag gelesen haben, ihn verstehen und seinen Bedingungen zustimmen. Falls eine Bestimmung

dieses Vertrags von einem Gericht der zuständigen Jurisdiktion insgesamt oder in Teilen als untauglich,

ungültig oder aus welchen Gründen auch immer als nicht durchsetzbar angesehen wird, wird diese Bestimmung

enger ausgelegt, damit sie rechtmäßig und durchsetzbar wird, und der Gesamtvertrag wird an diesem Umstand

nicht scheitern, und die Ausgewogenheit des Vertrags bleibt weiterhin vollinhaltlich gültig und wirksam, so weit

gesetzlich oder nach Billigkeitsrecht zulässig, während der ursprüngliche Inhalt weitest möglich beibehalten

wird. Kein Verzicht auf eine hierin enthaltene Bestimmung oder Kondition ist gültig, außer in schriftlicher Form

und durch Sie und einen autorisierten Vertreter des Rechtsinhabers unterzeichnet, vorausgesetzt, dass kein

Verzicht einer Verletzung einer Bestimmung dieses Vertrags einen Verzicht eines vorherigen, gleichzeitigen

oder Folgeverstoßes konstituiert. Nichtverfolgung oder fehlende Durchsetzung einer Bestimmung dieses

Vertrags durch den Rechtsinhaber kann nicht als Verzicht auf diese Bestimmung oder dieses Recht geltend

gemacht werden.

E I N F Ü H R U N G S H A N D B U C H

8

13. Kontaktinformationen des Rechtsinhabers.

Sollten Sie Fragen in Bezug auf diesen Vertrag haben oder sollten Sie wünschen, sich aus irgendeinem Grund mit dem

Rechtsinhaber in Verbindung zu setzen, kontaktieren Sie bitte unsere Kundendienstabteilung unter:

Kaspersky Lab ZAO, 10 build. 1, 1st Volokolamsky Proezd

Moskau, 123060

Russische Föderation

Tel.: +7-495-797-8700

Fax: +7-495-645-7939

E-Mail: info@kaspersky.com

Webseite: www.kaspersky.com

© 1997-2010 Kaspersky Lab ZAO. Alle Rechte vorbehalten. Die Software und jedwede begleitende Dokumentation

unterliegen dem Urheberrecht bzw. dem Schutz durch Urheberrechtsgesetze und internationale

Urheberrechtsabkommen sowie durch weitere Gesetze und Abkommen zum geistigen Eigentum.

9

INHALT

ENDNUTZER-LIZENZVERTRAG FÜR KASPERSKY LAB SOFTWARE ...................................................................... 3

ÜBER DIESES HANDBUCH ........................................................................................................................................ 13

In diesem Dokument ............................................................................................................................................... 13

Formatierung mit besonderer Bedeutung ............................................................................................................... 14

ZUSÄTZLICHE INFORMATIONSQUELLEN ................................................................................................................ 15

Informationsquellen zur selbständigen Recherche ................................................................................................. 15

Diskussion über die Programme von Kaspersky Lab im Webforum ....................................................................... 16

Kontakt zur Abteilung für technische Dokumentation ............................................................................................. 16

LIZENZVERWALTUNG................................................................................................................................................ 17

Über den Lizenzvertrag .......................................................................................................................................... 17

Über Lizenzen für Kaspersky Endpoint Security 8 für Smartphones ...................................................................... 17

Über Schlüsseldateien für Kaspersky Endpoint Security 8 für Smartphones.......................................................... 18

Aktivierung des Programms .................................................................................................................................... 19

KASPERSKY ENDPOINT SECURITY 8 FÜR SMARTPHONES ................................................................................. 20

Neuerungen ............................................................................................................................................................ 21

Lieferumfang ........................................................................................................................................................... 22

Hard- und Softwarevoraussetzungen ..................................................................................................................... 23

ÜBER DIE KOMPONENTEN VON KASPERSKY ENDPOINT SECURITY 8 FÜR SMARTPHONES ......................... 25

Datei-Anti-Virus ...................................................................................................................................................... 25

Schutz ............................................................................................................................................................... 26

Virensuche ........................................................................................................................................................ 26

Update .............................................................................................................................................................. 27

Diebstahlschutz ...................................................................................................................................................... 27

SMS-Block ........................................................................................................................................................ 28

SMS-Clean ........................................................................................................................................................ 28

SIM-Watch ........................................................................................................................................................ 28

GPS-Find .......................................................................................................................................................... 28

Privatsphäre ........................................................................................................................................................... 28

Anti-Spam ............................................................................................................................................................... 29

Firewall ................................................................................................................................................................... 29

Verschlüsselung ..................................................................................................................................................... 30

VERTEILUNG DES PROGRAMMS ÜBER KASPERSKY ADMINISTRATION KIT ..................................................... 31

Konzept für die Programmverwaltung über Kaspersky Administration Kit .............................................................. 31

Schema für die Verteilung über Kaspersky Administration Kit ................................................................................ 32

Verteilung des Programms über eine Workstation ............................................................................................ 33

Schema für die Verteilung des Programms per E-Mail ..................................................................................... 33

Vorbereitung der Verteilung des Programms über Kaspersky Administration Kit ................................................... 34

Installation des Administrationsservers ............................................................................................................. 35

Update der Komponente Administrationsserver ................................................................................................ 35

Anpassen des Administrationsservers .............................................................................................................. 36

Installation des Verwaltungs-Plug-ins für Kaspersky Endpoint Security 8 für Smartphones ............................. 37

Verteilung der Programmdistribution an einen FTP- / HTTPS-Server ............................................................... 38

Erstellen von Gruppen ...................................................................................................................................... 38

E I N F Ü H R U N G S H A N D B U C H

10

Installation des Programms über eine Workstation ................................................................................................ 38

Erstellen eines Installationspakets .................................................................................................................... 39

Anpassen des Installationspakets ..................................................................................................................... 40

Erstellen einer Aufgabe zur Remote-Installation ............................................................................................... 42

Programmdistribution über eine Workstation an ein mobiles Gerät übertragen ................................................ 51

Programm über eine Workstation auf einem mobilen Gerät installieren ........................................................... 52

Installation des Programms per E-Mail ................................................................................................................... 53

Erstellen einer E-Mail mit der Programmdistribution ......................................................................................... 53

Programminstallation auf einem mobilen Gerät nach dem Empfang einer E-Mail-Nachricht ............................ 54

Installation einer Lizenz über Kaspersky Administration Kit ................................................................................... 55

Arbeit mit Richtlinien ............................................................................................................................................... 55

Erstellen einer Richtlinie ................................................................................................................................... 56

Anpassen der Richtlinieneinstellungen ............................................................................................................. 66

Übernehmen einer Richtlinie ............................................................................................................................. 66

Verschieben von Geräten in die Gruppe "Verwaltete Computer" ........................................................................... 66

Manuelles Verschieben eines Geräts in eine Gruppe ....................................................................................... 67

Anpassen des automatischen Verschiebens von Geräten in eine Gruppe ....................................................... 67

Anpassen der lokalen Programmeinstellungen ...................................................................................................... 70

Beschreibung der Programmeinstellungen für Kaspersky Endpoint Security 8 für Smartphones ........................... 71

Einstellungen der Funktion Virensuche ............................................................................................................. 72

Einstellungen der Funktion Schutz .................................................................................................................... 74

Einstellungen der Funktion Update ................................................................................................................... 75

Einstellungen der Komponente Diebstahlschutz ............................................................................................... 77

Einstellungen der Funktion SMS-Clean ....................................................................................................... 78

Einstellungen der Funktion SMS-Block ....................................................................................................... 80

Einstellungen die Funktion SIM-Watch ........................................................................................................ 80

Einstellungen der Funktion GPS-Find ......................................................................................................... 81

Einstellungen der Komponente Firewall ............................................................................................................ 81

Einstellungen für die Synchronisierung von Geräten mit dem Administrationsserver ....................................... 83

Einstellungen der Komponenten Anti-Spam und Privatsphäre ......................................................................... 84

Einstellungen der Komponente Verschlüsselung .............................................................................................. 85

Deinstallation des Programms ................................................................................................................................ 86

VERTEILUNG DES PROGRAMMS ÜBER MS SCMDM ............................................................................................. 87

Konzept für die Programmverwaltung über MDM ................................................................................................... 88

Schema für die Verteilung des Programms über MDM .......................................................................................... 89

Vorbereitung der Verteilung des Programms über MDM ........................................................................................ 90

Über die administrative Vorlage ........................................................................................................................ 90

Installation der administrativen Vorlage ............................................................................................................ 90

Anpassen der administrativen Vorlage ............................................................................................................. 91

Anpassen der Richtlinie "Schutz" ................................................................................................................ 92

Anpassen der Richtlinie "Virensuche" ......................................................................................................... 94

Anpassen der Richtlinie "Scan nach Zeitplan"............................................................................................. 95

Anpassen der Richtlinie "Update nach Zeitplan" ......................................................................................... 97

Anpassen der Richtlinie "Verbot des Updates im Roaming" ....................................................................... 98

Anpassen der Richtlinie "Updatequelle" ...................................................................................................... 99

Anpassen der Richtlinie "SMS-Block" ....................................................................................................... 100

Anpassen der Richtlinie "Anzeige eines Texts bei Geräteblockade" ......................................................... 101

Anpassen der Richtlinie "SMS-Clean" ....................................................................................................... 102

I N H A L T

11

Anpassen der Richtlinie "Liste der zu löschenden Ordner" ....................................................................... 103

Anpassen der Richtlinie "GPS-Find" ......................................................................................................... 104

Anpassen der Richtlinie "SIM-Watch" ....................................................................................................... 105

Anpassen der Richtlinie "Verbot der Verwendung für Anti-Spam"............................................................. 107

Anpassen der Richtlinie "Verbot der Verwendung für Privatsphäre" ......................................................... 108

Anpassen der Richtlinie "Verbot des Zugriffs auf verschlüsselte Daten" ................................................... 109

Anpassen der Richtlinie "Liste der zu verschlüsselnden Ordner" .............................................................. 110

Anpassen der Richtlinie "Firewall-Modus" ................................................................................................. 111

Anpassen der Richtlinie "Firewall-Benachrichtigungen" ............................................................................ 112

Anpassen der Richtlinie "Lizenz" ............................................................................................................... 113

Aktivierung des Programms ............................................................................................................................ 114

Installation und Deinstallation des Programms auf mobilen Geräten ................................................................... 115

Erstellen eines Installationspakets .................................................................................................................. 115

Installation des Programms auf mobile Geräte ............................................................................................... 126

Deinstallation des Programms von mobilen Geräten ...................................................................................... 127

VERTEILUNG DES PROGRAMMS ÜBER SYBASE AFARIA ................................................................................... 128

Konzept für die Programmverwaltung über Sybase Afaria ................................................................................... 128

Schema für die Verteilung des Programms über Sybase Afaria ........................................................................... 129

Vorbereitung der Verteilung von Kaspersky Endpoint Security 8 für Smartphones .............................................. 130

Installation des Tools zur Richtlinienverwaltung ................................................................................................... 131

Erstellen einer Richtlinie Anpassen von Kaspersky Endpoint Security 8 für Smartphones .................................. 131

Anpassen der Funktion Schutz ....................................................................................................................... 132

Anpassen der Funktion Virensuche ................................................................................................................ 134

Anpassen des Updates der Antiviren-Datenbanken ....................................................................................... 135

Anpassen der Komponente Diebstahlschutz .................................................................................................. 137

Anpassen der Funktion SMS-Clean .......................................................................................................... 137

Anpassen der Funktion SMS-Block ........................................................................................................... 140

Anpassen der Funktion SIM-Watch ........................................................................................................... 141

Anpassen der Funktion GPS-Find ............................................................................................................. 142

Anpassen der Komponente Firewall ............................................................................................................... 143

Anpassen der Komponente Verschlüsselung ................................................................................................. 145

Anpassen der Komponente Anti-Spam ........................................................................................................... 146

Anpassen der Komponente Privatsphäre ....................................................................................................... 147

Anpassen der Lizenz-Einstellungen ................................................................................................................ 148

Hinzufügen einer Lizenz über Sybase Afaria ........................................................................................................ 148

Ändern einer Richtlinie ......................................................................................................................................... 149

Programm installieren ........................................................................................................................................... 149

Erstellen eines Kanals, der eine Programmrichtlinie für Geräte mit dem Betriebssystem Microsoft Windows Mobile

und Symbian OS enthält ................................................................................................................................. 151

Erstellen eines Kanals, der die Programmdistribution für Geräte mit dem Betriebssystem Microsoft Windows

Mobile und Symbian OS enthält ...................................................................................................................... 152

Kanalsatz für die Programminstallation auf Geräte mit dem Betriebssystem Microsoft Windows Mobile und

Symbian OS .................................................................................................................................................... 153

Erstellen eines Kanals für Geräte mit BlackBerry OS ..................................................................................... 154

Installation des Programms auf mobile Geräte ............................................................................................... 155

Deinstallation des Programms .............................................................................................................................. 156

E I N F Ü H R U N G S H A N D B U C H

12

KONTAKTAUFNAHME MIT DEM TECHNISCHEN SUPPORT ................................................................................. 157

GLOSSAR .................................................................................................................................................................. 158

KASPERSKY LAB ...................................................................................................................................................... 162

CODE VON DRITTHERSTELLERN VERWENDEN .................................................................................................. 163

SACHREGISTER ....................................................................................................................................................... 164

13

ÜBER DIESES HANDBUCH

IN DIESEM ABSCHNITT

In diesem Dokument ....................................................................................................................................................... 13

Formatierung mit besonderer Bedeutung ........................................................................................................................ 14

Die Spezialisten von Kaspersky Lab begrüßen Sie herzlich. Wir hoffen, dass Ihnen die in dieser Hilfe enthaltenen

Informationen bei der Arbeit mit Kaspersky Endpoint Security 8 für Smartphones helfen werden.

Dieses Handbuch ist für die Administratoren von Firmennetzwerken gedacht. Es enthält Informationen darüber, wie das

Programm über folgende Plattformen auf mobilen Endgeräten installiert und angepasst wird:

Kaspersky Administration Kit

Microsoft System Center Mobile Device Manager

Sybase Afaria

Informationen zur Verwendung von Kaspersky Anti-Virus auf mobilen Geräten mit den einzelnen Betriebssystemen

finden Sie in den dafür vorgesehenen Benutzerhandbüchern zu Kaspersky Endpoint Security 8 für Smartphones.

Sollte dieses Dokument Ihre Frage zu Kaspersky Endpoint Security 8 für Smartphones nicht beantworten, so können Sie

andere Informationsquellen verwenden (s. Abschnitt "Zusätzliche Informationsquellen" auf S. 15).

IN DIESEM DOKUMENT

Dieses Dokument besteht aus folgenden Abschnitten:

Text des Lizenzvertrags (s. Abschnitt "Lizenzvertrag" auf S. 3). Dieser Abschnitt enthält den Text des

Lizenzvertrags zwischen Kaspersky Lab ZAO und dem Endbenutzer. Dieser Vertrag legt Rechte und

Beschränkungen für die Nutzung von Kaspersky Endpoint Security 8 für Smartphones fest.

Zusätzliche Informationsquellen zum Programm (s. Abschnitt "Zusätzliche Informationsquellen" auf S. 15).

Dieser Abschnitt informiert darüber, welche Quellen neben den im Lieferumfang enthaltenen Dokumenten

weitere Informationen über das Programm bieten, und wie Kontakt mit Kaspersky Lab aufgenommen werden

kann, um Informationen zu erhalten.

Lizenzverwaltung (auf S. 17). Dieser Abschnitt informiert ausführlich über die mit der Lizenzierung von

<Kaspersky Endpoint Security 8 für Smartphones verbundenen Grundbegriffe, sowie über die Installation und

Deinstallation einer Lizenz für Kaspersky Endpoint Security 8 für Smartphones auf mobile Endgeräte.

Kaspersky Endpoint Security 8 für Smartphones (auf S. 20). Dieser Abschnitt beschreibt die Grundfunktionen

von Kaspersky Endpoint Security 8 für Smartphones sowie die Unterschiede zwischen Kaspersky Endpoint

Security 8 für Smartphones und der vorhergehenden Programmversion. Außerdem werden die Hard- und

Softwarevoraussetzungen für mobile Endgeräte und für das Remote-Management-System genannt.

Über die Funktionen (s. Abschnitt "Über die Komponenten von Kaspersky Endpoint Security 8 für Smartphones"

auf S. 25). Dieser Abschnitt beschreibt für jede Komponente die Funktion und den Arbeitsalgorithmus.

Außerdem werden die Betriebssysteme genannt, die eine Komponente und ihre Funktionen unterstützen.

Verteilung des Programms über Administration Kit (s. Abschnitt "Verteilung des Programms über Kaspersky

Administration Kit" auf S. 31). In diesem Abschnitt wird die Verteilung von Kaspersky Endpoint Security 8 für

Smartphones über Kaspersky Administration Kit beschrieben.

E I N F Ü H R U N G S H A N D B U C H

14

Verteilung des Programms über MS SCMDM (auf S. 87). In diesem Abschnitt wird die Verteilung von Kaspersky

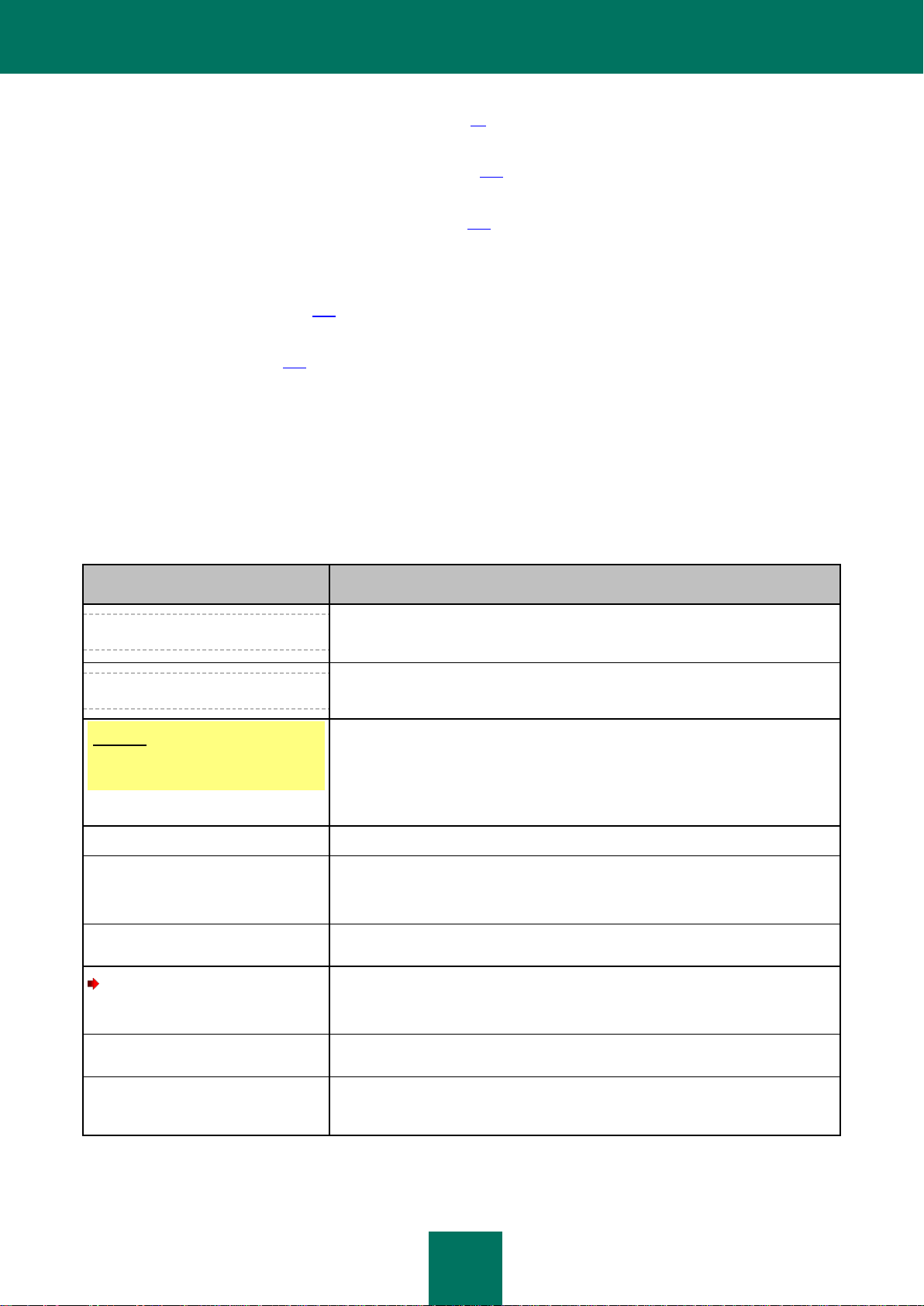

TEXTBEISPIEL

BESCHREIBUNG DER FORMATIERUNG

Beachten Sie, dass...

Warnungen sind rot geschrieben und eingerahmt. Warnungen enthalten wichtige

Informationen, die z.B. auf Aktionen hinweisen, die im Hinblick auf die

Computersicherheit als kritisch gelten.

Es wird empfohlen, ...

Hinweise sind eingerahmt. Hinweise enthalten hilfreiche und informative

Angaben.

Beispiel:

...

Beispiele sind gelb unterlegt und mit "Beispiel" überschrieben.

Das Update ist ...

Neue Begriffe sind kursiv geschrieben.

ALT+F4

Bezeichnungen von Tasten sind halbfett und in Großbuchstaben geschrieben.

Tastenbezeichnungen, die mit einem Pluszeichen verbunden sind, geben eine

Tastenkombination an.

Aktivieren

Die Namen von Elementen der Benutzeroberfläche (z.B. Eingabefelder,

Menübefehle, Schaltflächen) sind halbfett geschrieben.

Gehen Sie folgendermaßen vor,

um den Aufgabenzeitplan

anzupassen:

Anleitungen sind durch einen Pfeil markiert.

Der erste Satz einer Anleitung ist kursiv geschrieben.

help

Befehlszeilentexte oder Meldungstexte, die das Programm auf dem Bildschirm

anzeigt, werden durch spezielle Schrift hervorgehoben.

<IP-Adresse Ihres Computers>

Variable stehen in eckigen Klammern. Eine Variable wird in einem konkreten Fall

durch einen entsprechenden Wert ersetzt. Dabei fallen die eckigen Klammern

weg.

Endpoint Security 8 für Smartphones über Mobile Device Manager beschrieben.

Verteilung des Programms über Sybase Afaria (auf S. 128). In diesem Abschnitt wird die Verteilung von

Kaspersky Endpoint Security 8 für Smartphones über Sybase Afaria beschrieben.

Kontaktaufnahme zum Technischen Support (auf S. 157). Dieser Abschnitt beschreibt das Vorgehen zur

Kontaktaufnahme mit dem Technischen Support.

Glossar. Dieser Abschnitt erläutert die Begriffe, die in diesem Handbuch verwendet werden.

Kaspersky Lab ZAO (s. S. 162). Dieser Abschnitt bietet Informationen über Kaspersky Lab ZAO.

Informationen über die Verwendung des Codes von Drittherstellern (s. Abschnitt "Verwendung des Codes von

Drittherstellern" auf S. 163). Dieser Abschnitt enthält Angaben über den Code von Drittherstellern, der im

Programm verwendet wird.

Sachregister. Mit Hilfe dieses Abschnitts lassen sich bestimmte Informationen schnell im Dokument finden.

FORMATIERUNG MIT BESONDERER BEDEUTUNG

Die Bedeutung der im Handbuch verwendeten Textformatierungen wird in folgender Tabelle erläutert.

Tabelle 1. Formatierung mit besonderer Bedeutung

15

ZUSÄTZLICHE INFORMATIONSQUELLEN

IN DIESEM ABSCHNITT

Informationsquellen zur selbständigen Recherche .......................................................................................................... 15

Diskussion über die Programme von Kaspersky Lab im Webforum ................................................................................ 16

Kontakt zur Abteilung für technische Dokumentation ...................................................................................................... 16

Zu Fragen über Auswahl, Kauf, Installation oder Verwendung von Kaspersky Endpoint Security 8 für Smartphones

stehen unterschiedliche Informationsquellen zur Verfügung. Sie können abhängig von der Dringlichkeit und Bedeutung

Ihrer Frage eine passende Quelle wählen.

INFORMATIONSQUELLEN ZUR SELBSTÄNDIGEN RECHERCHE

Bei Fragen über die Anwendung stehen folgende Informationsquellen zur Verfügung:

Seite über das Programm auf der Webseite von Kaspersky Lab

Seite über das Programm auf der Webseite des Technischen Supports (in der Wissensdatenbank)

elektronisches Hilfesystem

Dokumentationen

Seite auf der Webseite von Kaspersky Lab

http://www.kaspersky.com/de/kaspersky-endpoint-security-smartphone

Auf dieser Seite finden Sie allgemeine Informationen über Kaspersky Endpoint Security 8 für Smartphones, seine

Funktionen und Besonderheiten. In unserem Online-Shop können Sie Kaspersky Endpoint Security 8 für

Smartphones kaufen oder die Nutzungsdauer verlängern.

Seite auf der Webseite des Technischen Supports (Wissensdatenbank)

http://support.kaspersky.com/de/kes8mobile

Auf dieser Seite finden Sie Artikel, die von Spezialisten des Technischen Supports veröffentlicht wurden.

Diese Artikel bieten nützliche Informationen, Tipps und Antworten auf häufige Fragen zu Kauf, Installation und

Verwendung von Kaspersky Endpoint Security 8 für Smartphones. Sie sind nach Themen wie "Arbeit mit

Schlüsseldateien", "Datenbank-Update" oder "Beheben von Störungen bei der Arbeit" angeordnet. Die Artikel

können außerdem Fragen behandeln, die nicht nur Kaspersky Endpoint Security 8 für Smartphones, sondern auch

andere Produkte von Kaspersky Lab betreffen. Außerdem können sie Neuigkeiten über den Technischen Support

enthalten.

E I N F Ü H R U N G S H A N D B U C H

16

Elektronisches Hilfesystem

Das elektronische Hilfesystem für Kaspersky Endpoint Security 8 für Smartphones beinhaltet eine Kontexthilfe für

das Verwaltungs-Plug-in des Programms Kaspersky Administration Kit sowie drei Kontexthilfen für mobile

Endgeräte mit folgenden Betriebssystemen:

Windows Mobile

Symbian

BlackBerry

Die Kontexthilfe enthält Informationen über konkrete Fenster / Registerkarten des Programms.

Dokumentation

Die Dokumentation für Kaspersky Endpoint Security 8 für Smartphones enthält die meisten Informationen, die für die

Arbeit mit dem Programm erforderlich sind. Der Lieferumfang umfasst folgende Dokumente:

Benutzerhandbuch. Drei Benutzerhandbücher zum Einsatz des Programms auf mobilen Geräten mit den

Betriebssystemen Windows Mobile, Symbian und BlackBerry. Jedes Benutzerhandbuch enthält Informationen,

mit denen der Benutzer das Programm selbständig auf einem mobilen Gerät installieren, anpassen und

aktivieren kann.

Einführungshandbuch. Das Einführungshandbuch erlaubt dem Administrator, das Programm über folgende

Plattformen auf mobilen Endgeräten zu installieren und anzupassen.

Kaspersky Administration Kit

Microsoft System Center Mobile Device Manager

Sybase Afaria

DISKUSSION ÜBER DIE PROGRAMME VON KASPERSKY LAB IM WEBFORUM

Wenn Ihre Frage nicht dringend ist, können Sie sie mit den Spezialisten von Kaspersky Lab und mit anderen Nutzern in

unserem Forum diskutieren. Die Adresse lautet: http://forum.kaspersky.com/index.php?showforum=26.

Im Forum können Sie bereits veröffentlichte Themen nachlesen, eigene Beiträge schreiben, neue Themen eröffnen und

die Hilfefunktion verwenden.

KONTAKT ZUR ABTEILUNG FÜR TECHNISCHE DOKUMENTATION

Wenn Sie Fragen zu dieser Dokumentation haben, einen Fehler darin gefunden haben oder Ihre Meinung über unsere

Dokumentationen schreiben möchten, richten Sie sich bitte direkt an unsere Abteilung für Handbücher und Hilfesysteme.

Die Abteilung für Handbücher und Hilfesysteme erreichen Sie unter der Adresse docfeedback@kaspersky.com. Geben

Sie folgenden Betreff an: "Kaspersky Help Feedback: Kaspersky Endpoint Security 8 für Smartphones".

17

LIZENZVERWALTUNG

IN DIESEM ABSCHNITT

Über den Lizenzvertrag ................................................................................................................................................... 17

Über Lizenzen für Kaspersky Endpoint Security 8 für Smartphones ............................................................................... 17

Über Schlüsseldateien für Kaspersky Endpoint Security 8 für Smartphones .................................................................. 18

Aktivierung des Programms ............................................................................................................................................ 19

Im Zusammenhang mit der Lizenzierung von Kaspersky-Lab-Programmen sind folgende Begriffe wichtig:

Lizenzvertrag

Lizenz

Schlüsseldatei

Aktivierung des Programms

Diese drei Begriffe sind miteinander verbunden und bilden ein einheitliches Lizenzierungsschema. Die Begriffe werden

im Folgenden ausführlich erklärt.

ÜBER DEN LIZENZVERTRAG

Der Lizenzvertrag ist ein Vertrag zwischen einer natürlichen oder juristischen Person, die rechtmäßiger Besitzer eines

Exemplars von Kaspersky Endpoint Security ist, und Kaspersky Lab ZAO. Der Lizenzvertrag gehört zum Lieferumfang

jedes Kaspersky-Lab-Programms. Er legt die Rechte und Einschränkungen für die Nutzung von Kaspersky Endpoint

Security genau fest.

In Übereinstimmung mit dem Lizenzvertrag erhalten Sie durch den Erwerb und die Installation eines Kaspersky-LabProgramms das unbefristete Besitzrecht an einer Kopie.

Kaspersky Lab bietet Ihnen folgende Zusatzleistungen an:

Technischer Support

Update der Datenbanken für Kaspersky Endpoint Security

Um diese Leistungen zu nutzen, müssen Sie eine Lizenz kaufen und das Programm aktivieren.

ÜBER LIZENZEN FÜR KASPERSKY ENDPOINT SECURITY

8 FÜR SMARTPHONES

Die Lizenz berechtigt dazu, Kaspersky Endpoint Security 8 für Smartphones und die zum Programm gehörenden

Zusatzleistungen, die von Kaspersky Lab und seinen Partnern angeboten werden, auf einem oder mehreren Computern

zu nutzen.

Jede Lizenz wird durch Gültigkeitsdauer und Typ charakterisiert.

E I N F Ü H R U N G S H A N D B U C H

18

Die Gültigkeitsdauer einer Lizenz ist die Zeitspanne, für die Ihnen die Zusatzleistungen zur Verfügung stehen. Der

Umfang der angebotenen Leistungen ist vom Lizenztyp abhängig.

Es sind folgende Lizenztypen vorgesehen:

Test – Kostenlose Lizenz mit begrenzter Gültigkeitsdauer (z.B. 30 Tage) zum Kennenlernen von Kaspersky

Endpoint Security 8 für Smartphones.

Eine Testlizenz kann nur einmal verwendet werden und ihr Einsatz ist nach der Verwendung einer

kommerziellen Lizenz nicht mehr möglich!

Sie wird zusammen mit einer Testversion des Programms geliefert. Bei Verwendung einer Testlizenz besteht

kein Zugriff auf den Technischen Support. Nach Ablauf ihrer Gültigkeitsdauer stellt Kaspersky Endpoint Security

8 für Smartphones alle Funktionen ein. In diesem Fall sind nur folgende Aktionen möglich:

Deaktivieren der Komponenten Verschlüsselung und Privatsphäre

Der Administrator kann die Ordner entschlüsseln, die er zur Verschlüsselung ausgewählt hat.

Der Benutzer kann die Ordner entschlüsseln, die er zur Verschlüsselung ausgewählt hat.

Hilfesystem für das Programm anzeigen

Synchronisierung mit dem Remote-Management-System

Kommerziell – Gekaufte Lizenz, die eine bestimmte Gültigkeitsdauer (z.B. 1 Jahr) besitzt und beim Kauf von

Kaspersky Endpoint Security 8 für Smartphones zur Verfügung gestellt wird. Diese Lizenz besitzt auf die Lizenz

bezogene Beschränkungen (z.B. im Hinblick auf die Anzahl der geschützten Geräte).

Während der Laufzeit einer kommerziellen Lizenz sind alle Programmfunktionen und zusätzliche Services

verfügbar.

Nachdem die kommerzielle Lizenz abgelaufen ist, wird die Funktionalität von Kaspersky Endpoint Security 8 für

Smartphones eingeschränkt. Sie können weiterhin die Komponenten Anti-Spam und Firewall verwenden, Ihr mobiles

Gerät auf Viren untersuchen und die Schutzkomponenten nutzen, jedoch nur mit den Antiviren-Datenbanken, die bei

Ablauf der Lizenz aktuell waren. Eine Aktualisierung der Antiviren-Datenbanken findet nicht mehr statt. Für die übrigen

Komponenten sind nur folgende Aktionen verfügbar:

Deaktivieren der Komponenten Verschlüsselung, Diebstahlschutz und Privatsphäre

Der Administrator kann die Ordner entschlüsseln, die er zur Verschlüsselung ausgewählt hat.

Der Benutzer kann die Ordner entschlüsseln, die er zur Verschlüsselung ausgewählt hat.

Hilfesystem für das Programm anzeigen

Synchronisierung mit dem Remote-Management-System

Um das Programm und die Zusatzleistungen zu verwenden, sind der Kauf einer kommerziellen Lizenz und die

Aktivierung des Programms erforderlich.

Das Programm wird aktiviert, indem eine Schlüsseldatei installiert wird, die zur Lizenz gehört.

ÜBER SCHLÜSSELDATEIEN FÜR KASPERSKY ENDPOINT

SECURITY 8 FÜR SMARTPHONES

Die Schlüsseldatei realisiert auf technischem Weg die Installation einer Lizenz und die Aktivierung des Programms, –

und damit Ihr Recht zur Nutzung des Programms und der Zusatzleistungen.

L I Z E N Z V E R W A L T U N G

19

Beispiel:

Gültigkeitsdauer der Lizenz: 300 Tage

Erstellungsdatum der Schlüsseldatei: 01.09.2010

Gültigkeitsdauer der Schlüsseldatei: 300 Tage

Installationsdatum der Schlüsseldatei: 10.09.2010, d.h. 9 Tage nach dem Erstellungsdatum.

Ergebnis:

Resultierende Gültigkeitsdauer der Lizenz: 300 Tage minus 9 Tage = 291 Tage.

SIEHE AUCH

Installation einer Lizenz über Kaspersky Administration Kit ............................................................................................ 55

Aktivierung des Programms .......................................................................................................................................... 114

Hinzufügen einer Lizenz über Sybase Afaria ................................................................................................................ 148

Eine Schlüsseldatei ist im Lieferumfang des Programms enthalten, wenn es bei einem Händler von Kaspersky Lab

erworben wurde, oder sie wird Ihnen per E-Mail zugesandt, wenn das Produkt in einem Online-Shop gekauft wurde.

Eine Schlüsseldatei enthält folgende Informationen:

Gültigkeitsdauer der Lizenz

Typ der Lizenz (Test, kommerziell)

Lizenzbeschränkungen (z.B. auf welche Anzahl von mobilen Geräten sich die Lizenz erstreckt).

Kontaktdaten des Technischen Supports

Gültigkeitsdauer der Schlüsseldatei

Die Gültigkeitsdauer der Schlüsseldatei gibt die "Haltbarkeitsdauer" an, die eine Schlüsseldatei bei ihrer Erstellung

erhält. Das ist der Zeitraum, nach dessen Ablauf die Schlüsseldatei ungültig wird und die entsprechende Lizenz nicht

mehr installiert werden kann.

Das folgende Beispiel erklärt das Verhältnis zwischen der Gültigkeitsdauer eines Schlüssels und der Gültigkeitsdauer

einer Lizenz.

AKTIVIERUNG DES PROGRAMMS

Nachdem das Programm auf ein mobiles Gerät installiert wurde, funktioniert Kaspersky Endpoint Security 8 für

Smartphones ohne Aktivierung innerhalb von drei Tagen in vollem Funktionsumfang.

Wenn das Programm innerhalb von drei Tagen nicht aktiviert wird, schaltet es automatisch in den eingeschränkten

Funktionsmodus um. In diesem Modus sind die meisten Komponenten von Kaspersky Endpoint Security 8 für

Smartphones deaktiviert (s. Abschnitt "Über Lizenzen für Kaspersky Endpoint Security 8 für Smartphones" auf S. 17).

Das Programm wird aktiviert, indem eine Lizenz auf das mobile Gerät installiert wird. Die Lizenz wird gemeinsam mit der

Richtlinie, die im Remote-Management-System erstellt wird, an das mobile Gerät übertragen. Innerhalb von drei Tagen

nach der Programminstallation nimmt das Gerät automatisch alle sechs Stunden Verbindung mit dem RemoteManagement-System auf. Innerhalb dieses Zeitraums muss der Administrator eine Lizenz zur Richtlinie hinzufügen.

Sobald die Richtlinie an ein Gerät übertragen wurde, wird das auf dem Gerät installierte Programm aktiviert.

20

KASPERSKY ENDPOINT SECURITY 8 FÜR SMARTPHONES

Kaspersky Endpoint Security 8 für Smartphones schützt mobile Geräte, die mit den Betriebssystemen Symbian OS,

Microsoft Windows Mobile und BlackBerry arbeiten, vor bekannten und neuen Gefahren, unerwünschten Anrufen und

SMS. Das Programm kontrolliert ausgehende SMS und die Netzwerkaktivität. Außerdem schützt es vertrauliche Daten

vor unbefugtem Zugriff. Jeder Bedrohungstyp wird von bestimmten Programmkomponenten verarbeitet. Dadurch wird

erlaubt, die Programmeinstellungen flexibel an die Erfordernisse eines konkreten Benutzers anzupassen.

Kaspersky Endpoint Security 8 für Smartphones unterstützt die Remote-Management-Systeme Kaspersky

Administration Kit, MS SCMDM und Sybase Afaria. Unter Verwendung dieser Systeme kann ein Netzwerkadministrator

folgende Aktionen ferngesteuert vornehmen:

das Programm auf mobile Geräte installieren.

das Programm über MS SCMDM von Geräten entfernen.

die Programmeinstellungen gleichzeitig für mehrere Geräte oder individuell für ein bestimmtes Gerät anpassen.

über Kaspersky Administration Kit Berichte über die Arbeit der Programmkomponenten erstellen, die auf

mobilen Geräten installiert sind.

Kaspersky Endpoint Security 8 für Smartphones umfasst folgende Schutzkomponenten:

Schutz. Schützt das Dateisystem des mobilen Geräts vor Infektionen. Die Komponente Schutz wird beim

Hochfahren des Betriebssystems gestartet, befindet sich ständig im Arbeitsspeicher des Geräts und untersucht

alle Dateien, die auf dem Gerät und auf Speicherkarten geöffnet, gespeichert und gestartet werden. Außerdem

untersucht der Schutz alle eingehenden Dateien auf bekannte Viren. Eine Datei wird nur dann zur Arbeit

freigegeben, wenn das Objekt virenfrei ist oder erfolgreich desinfiziert wurde.

Untersuchung des Geräts. Hilft dabei, schädliche Objekte auf einem mobilen Gerät zu erkennen und zu

neutralisieren. Das Gerät sollte regelmäßig untersucht werden, um die Ausbreitung schädlicher Objekte zu

verhindern, die vom Schutz nicht erkannt wurden.

Anti-Spam. Prüft alle eingehenden SMS und Anrufe auf Spam. Die Komponente blockiert alle SMS und Anrufe,

die als unerwünscht gelten. Die Filterung von Nachrichten und Anrufen erfolgt mit Hilfe einer Schwarzen

und/oder Weißen Nummernliste. Alle SMS und Anrufe von Nummern, die auf der Schwarzen Liste stehen,

werden blockiert. SMS und Anrufe von Nummern, die auf der Weißen Liste stehen, werden immer an das

mobile Gerät übertragen. Für diese Komponente sind außerdem folgende Einstellungen möglich: Reaktion des

Programms auf SMS, die von Nicht-Ziffern-Nummern stammen, und Reaktion auf Anrufe und SMS, die von

Nummern stammen, die nicht zu den Kontakten zählen.

Diebstahlschutz. Schützt die Informationen auf dem Gerät vor unbefugtem Zugriff, wenn das Gerät verloren

geht oder gestohlen wird. Die Komponente kann das Gerät bei Verlust oder Diebstahl ferngesteuert blockieren,

vertrauliche Informationen löschen, einen Wechsel der SIM-Karte kontrollieren und das Gerät orten (falls das

Gerät einen GPS-Empfänger besitzt).

Privatsphäre. Verbirgt sensible Informationen des Benutzers, wenn das Gerät von anderen Personen

verwendet wird. Die Komponente kann alle Informationen, die mit festgelegten Nummern zusammenhängen,

anzeigen oder verbergen. Zu diesen Daten gehören z.B. Daten der Kontaktliste, SMS-Nachrichten und Einträge

der Anrufliste. Außerdem kann diese Komponente die Anrufe und SMS, die von festgelegten Nummern

eingehen, verbergen.

Firewall. Kontrolliert die Netzwerkverbindungen auf einem mobilen Gerät. Mit dieser Komponente können

Verbindungen festgelegt werden, die erlaubt oder blockiert werden sollen.

Verschlüsselung. Schützt die Informationen auch dann vor dem Zugriff durch Dritte, wenn das Gerät in fremde

Hände geraten sollte. Die Komponente verschlüsselt eine beliebige Anzahl von Ordnern. Die Ordner können

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F Ü R S M A R T P H O N E S

21

IN DIESEM ABSCHNITT

Neuerungen .................................................................................................................................................................... 21

Lieferumfang ................................................................................................................................................................... 22

Hard- und Softwarevoraussetzungen .............................................................................................................................. 23

sich im Speicher des Geräts oder auf Speicherkarten befinden. Die Daten eines Ordners sind nur nach Eingabe

des Geheimcodes verfügbar.

Das Programm verfügt außerdem über eine Reihe von Servicefunktionen. Sie halten das Programm auf dem neuesten

Stand, erweitern die Einsatzmöglichkeiten des Programms und unterstützen den Benutzer bei der Arbeit.

Update der Programm-Datenbanken. Diese Funktion hält die Datenbanken von Kaspersky Endpoint Security 8

für Smartphones aktuell. Das Update kann manuell vom Benutzer des Geräts oder nach Zeitplan (mit der in den

Programmeinstellungen festgelegten Frequenz) gestartet werden.

Schutzstatus. Auf dem Display werden die Status der Programmkomponenten angezeigt. Auf Basis der

angezeigten Informationen kann der Benutzer den aktuellen Schutzstatus des Geräts beurteilen.

Ereignisbericht. Das Programm führt für jede Komponente einen separaten Ereignisbericht, der die Arbeit der

Komponente dokumentiert (z.B. ausgeführte Operation, Daten über ein blockiertes Objekt, Untersuchungs- oder

Updatebericht).

Lizenz. Beim Kauf von Kaspersky Endpoint Security 8 für Smartphones wird zwischen Ihrer Firma und

Kaspersky Lab ein Lizenzvertrag abgeschlossen. Auf Basis des Lizenzvertrags können die Firmenmitarbeiter

für einen festgelegten Zeitraum das Programm nutzen und auf Updates für die Programm-Datenbanken sowie

auf den Technischen Support zugreifen. Die Nutzungsdauer und sonstige Informationen, die für die volle

Funktionsfähigkeit des Programms erforderlich sind, sind in der Lizenz enthalten.

Kaspersky Endpoint Security 8 für Smartphones führt keine Datensicherung und anschließende Wiederherstellung aus.

NEUERUNGEN

Kaspersky Endpoint Security 8 für Smartphones unterscheidet sich folgendermaßen von der vorhergehenden

Programmversion:

Unterstützung neuer Plattformen: Sybase Afaria und Microsoft System Center Mobile Device Manager (MS

SCMDM).

Das Programm lässt sich per E-Mail auf Geräte installieren.

Der Zugriff auf das Programm wird durch einen Geheimcode geschützt.

Die Liste der ausführbaren Dateien, die vom Programm untersucht werden, wenn die von den Komponenten

Schutz und Scan zu untersuchenden Dateitypen eingeschränkt werden, wurde erweitert. Es werden

ausführbare Programmdateien der folgenden Formate untersucht: *.exe, *.dll, *.mdl, *.app, * .rdl, *.prt, *.pxt,

*.ldd, *.pdd, *.class. Wenn die Funktion zur Archivuntersuchung aktiviert ist, entpackt und untersucht das

Programm Archive der folgenden Formate: *.zip, *.jar, *.jad, *.sis, *.sisx, *.rar und *.cab.

Die Komponente Privatsphäre erlaubt es, die folgenden Informationen für vertrauliche Kontakte zu verbergen: