Page 1

Kaspersky® Anti-Virus for

管理者ガイド

製 品 バ ー ジ ョン : 5.5 PLANNED UPDATE 2

Proxy Server 5.5

Page 2

2

Kaspersky Lab の製品をお使いの皆さまへ

このたびは当社製品をお選びいただき、ありがとうございます。 このマニュアルがお客様の業務の一助となること、またお客様の

疑問にお答えできる内容であることを願っております。

マニュアルの複製または配布は、いかなる形であれ (翻訳されたものも含む)、Kaspersky Lab の書面による同意がないかぎり

認められておりません。

このマニュアルおよびマニュアルに含まれる画像は、非商用 (個人使用) の目的で提供されています。

Kaspersky Lab は、このマニュアルを予告なく変更する場合があります。 最新版については、Kaspersky Lab の Web サイト

(http://www.kaspersky.co.jp/docs) をご確認ください。

このマニュアルに利用されている資料のうち、他社が権利を有するものの内容または品質、妥当性、正確性について、また、そう

した資料の使用に関連する潜在的な損害、および実際に発生した損害について、Kaspersky Lab は一切の責任を負いません。

この文書には、所有者である各社の登録商標およびサービスマークが含まれています。

改訂日:2010 年 5 月 12 日

© 1997-2010 Kaspersky Lab ZAO. All Rights Reserved.

http://www.kaspersky.co.jp

http://support.kaspersky.co.jp

Page 3

3

目次

はじめに ......................................................................................................................................................................... 5

新機能 ...................................................................................................................................................................... 5

システム要件 ............................................................................................................................................................ 5

製品情報の入手 ........................................................................................................................................................ 7

自分で調べる場合の情報入手先 .......................................................................................................................... 7

販売代理店へのお問い合わせ ............................................................................................................................. 7

Web フォーラムの利用 ........................................................................................................................................ 7

運用アルゴリズムおよび一般的な導入方法 ..................................................................................................................... 8

Kaspersky Anti-Virus の動作 ................................................................................................................................... 8

ICAP リクエストの処理アルゴリズム ........................................................................................................................ 10

一般的な導入方法 .................................................................................................................................................. 11

プロクシと同じサーバへのインストール ............................................................................................................... 11

専用サーバへのインストール .............................................................................................................................. 11

KASPERSKY ANTI-VIRUS のインストール ................................................................................................................. 14

Linux が動作するサーバへのインストール ............................................................................................................... 14

FreeBSD が動作するサーバへのインストール ......................................................................................................... 14

インストール手順 ..................................................................................................................................................... 14

インストール後の設定 .............................................................................................................................................. 15

Kaspersky Anti-Virus のファイルの場所 ................................................................................................................. 17

KASPERSKY ANTI-VIRUS の使用 ............................................................................................................................. 19

定義データベースの更新 ......................................................................................................................................... 19

定義データベースの自動更新 ............................................................................................................................ 20

定義データベースの手動更新 ............................................................................................................................ 20

定義データベースを保管する共有ディレクトリの作成 ........................................................................................... 21

ライセンスの管理 ..................................................................................................................................................... 21

ライセンスキー情報の表示 ................................................................................................................................. 21

ライセンスの更新 ............................................................................................................................................... 23

ライセンスキーの削除 ........................................................................................................................................ 23

制御スクリプトの使用 ............................................................................................................................................... 24

HTTP トラフィックのアンチウイルス ......................................................................................................................... 24

ユーザグループに適用するウイルススキャンパラメータの設定 .................................................................................. 25

KASPERSKY ANTI-VIRUS の追加設定 ....................................................................................................................... 28

グループの作成 ...................................................................................................................................................... 28

ウイルススキャン設定 .............................................................................................................................................. 29

スキャン済みオブジェクトに適用する動作の選択 ...................................................................................................... 29

管理者への通知 ...................................................................................................................................................... 31

動作モード .............................................................................................................................................................. 32

プロクシとの ICAP 経由のやり取りで使用されるモード ............................................................................................ 32

統計情報の記録 ...................................................................................................................................................... 33

Kaspersky Anti-Virus のレポートパラメータ ............................................................................................................. 34

エラー検出用メモリダンプの作成 .............................................................................................................................. 35

インターネット放送について ...................................................................................................................................... 35

Kaspersky Anti-Virus の最適化 ............................................................................................................................. 36

トラフィックの削減 .............................................................................................................................................. 36

除外リストの設定 ............................................................................................................................................... 36

Page 4

管 理 者 ガ イド

4

アプリケーションのアンインストール................................................................................................................................ 37

KASPERSKY ANTI-VIRUS の設定の検証 .................................................................................................................. 38

テスト用ウイルス EICAR とその亜種 ...................................................................................................................... 38

HTTP トラフィック保護のテスト ................................................................................................................................ 39

アプリケーション設定ファイル ......................................................................................................................................... 41

マクロ ........................................................................................................................................................................... 47

KAVICAPSERVER のリターンコード ................................................................................................ ............................ 48

LICENSEMANAGER のコマンドラインオプション ........................................................................................................... 49

LICENSEMANAGER のリターンコード ......................................................................................................................... 50

KEEPUP2DATE のコマンドラインオプション ................................................................................................................. 51

KEEPUP2DATE のリターンコード ................................................................................................................................ 52

KASPERSKY LAB ................................................................ ....................................................................................... 53

サードパーティのコードの使用 ....................................................................................................................................... 54

Boost 1.34.1 Library ............................................................................................................................................... 54

EXPAT 1.95.8 Library ............................................................................................................................................ 54

LIBSTDC++ 3.3.2 Library ....................................................................................................................................... 55

Agava-C program library ........................................................................................................................................ 55

Page 5

5

はじめに

このセクションの内容

新機能 ................................................................................................................................................................................ 5

システム要件 ...................................................................................................................................................................... 5

製品情報の入手 ................................................................................................................................................................. 7

Kaspersky Anti-Virus for Proxy Server 5.5 は Internet Content Adaptation Protocol (ICAP) をサポートするプロクシサーバ

経由のネットワークトラフィックのウイルス保護機能を提供します。

Kaspersky Anti-Virus には、次の機能があります:

プロクシサーバを経由するオブジェクトをウイルススキャンする。

Kaspersky Anti-Virusでは、HTTPS経由で転送されるデータはスキャンされません。

オブジェクトの感染を駆除する。

グループ設定を使用し、さまざまなフィルタ設定を適用可能にする。

ウイルススキャンやアプリケーションエラー、警告を統計ログに書き出す。

悪意あるプログラムを検知したら管理者へ通知する。

定義データベースを更新する。カスペルスキーのアップデートサーバを更新元として安全にデータベース更新が行われ

ます。また、ローカルディレクトリからの更新もサポートしています。

定義データベースは、感染オブジェクトの検知と感染の駆除で使用されます。データベースを使用してオブジェクトの内

容と典型的なウイルスコードを比較し、ウイルスの有無をチェックします。

日々新種のウイルスが出現します。したがって定義データベースを最新のものに保つことを推奨します。

新機能

現行のバージョンでは、次の点が改良されました:

製品ログに、HTTP ユーザ名が登録されるようになりました。

ICAP ヘッダー X-Client-Username (または、設定ファイル内で定義したその他ヘッダー) に適切な値が設定されてい

れば、その値がユーザ名としてログファイルに追加されます。

ICAP ヘッダーにスキャン結果を追記するオプションが追加されました。

サポート対象オペレーティングシステムのリストが改訂されました。

いくつかのバグが修正されました。

システム要件

Kaspersky Anti-Virus を使用するシステム要件は次のとおりです:

必要なハードウェア – 最低要件:

Intel Pentium® 133 MHz 以上のプロセッサ

64 MB のメモリ

50 MB のディスク空き容量 (アプリケーションセットアップ用)

Page 6

管 理 者 ガ イド

6

200 MB のディスク空き容量 (一時ファイル用)

10 クライアントで平均 15KB のリクエストを 1 分間に 20 回発信することを想定した場合の要件です。

必要なハードウェア – 最適要件:

50 クライアントで 1 分間に平均 900 リクエスト、1 日で 250MB のトラフィックを想定した場合:

Intel Pentium® II 300 MHz プロセッサ

128 MB のメモリ

512 MB のディスク空き容量 (一時ファイル用)

250 クライアントで 1 分間に平均 1300 リクエスト、1 日で 1GB のトラフィックを想定した場合:

Intel Pentium® 4 プロセッサ

512 MB のメモリ

1 GB のディスク空き容量 (一時ファイル用)

必要なソフトウェア:

いずれかの 32 ビットプラットフォーム:

Red Hat Enterprise Linux 5.4 server

Fedora 12

SUSE Linux Enterprise Server 10 SP3

SUSE Linux Enterprise Server 11

openSUSE Linux 11.2

Debian GNU/Linux 5.0.3

Mandriva Enterprise Server 5

Ubuntu 8.04.3 Server Edition

Ubuntu 9.10 Server Edition

FreeBSD 6.4, 7.2.

いずれかの 64 ビットプラットフォーム:

Red Hat Enterprise Linux 5.4 server

Fedora 12

SUSE Linux Enterprise Server 10 SP3

SUSE Linux Enterprise Server 11

openSUSE Linux 11.2

Ubuntu 8.04.3 Server Edition

Ubuntu 9.10 Server Edition

FreeBSD 6.4, 7.2.

Squid 3.0 以上 (ICAP をサポートしていること)

Glibc 2.2.x 以上 (Linux ディストリビューション用)

Perl 5.0 以上 (www.perl.org)

Page 7

7

製品情報の入手

このセクションの内容

自分で調べる場合の情報入手先 ......................................................................................................................................... 7

販売代理店へのお問い合わせ ............................................................................................................................................ 7

Web フォーラムの利用 ....................................................................................................................................................... 7

当社アンチウイルス製品の購入、インストール、使用についての情報は、いくつかの方法で入手できます。

カスペルスキーでは、製品に関する情報を、さまざまな形で提供しています。 緊急性や重要性に応じて、情報の入手先をお選び

ください。

自分で調べる場合の情報入手先

製品についての情報は、次の場所から入手できます:

カスペルスキーの Web サイト – 製品関連ページ

テクニカルサポートサイト (ナレッジベース) – 製品関連ページ

マニュアル

カスペルスキーの Web サイト – 製品関連ページ

http://www.kaspersky.co.jp/anti-virus_proxy_server

このページには、製品の全般的な情報 (機能や特徴) が掲載されています。

テクニカルサポートサイト (ナレッジベース) – 製品関連ページ

http://support.kaspersky.co.jp/proxy5

このページには、テクニカルサポートサービスのスペシャリストによって作成された各種記事が掲載されています。

記事の内容は、製品の購入やインストール、使用に関する情報および推奨事項、FAQ などです。 これらの記事は「ライセン

スキーについて」「更新設定」「トラブルシューティング」などのトピックごとに分類されています。 製品に関する情報だけでなく、

カスペルスキーのその他の製品に関する情報も含みます。また、テクニカルサポートサービスに関する一般的なニュースが

掲載されることもあります。

マニュアル

このマニュアルには、製品の機能や設定オプション、主な動作アルゴリズムについての説明が記載されています。

販売代理店へのお問い合わせ

製品の選択や購入、ライセンスの延長については、当社の販売代理店にお問い合わせください。

WEB フォーラムの利用

特 に 緊 急 の 対 応 が 必 要 で は な い 場 合 は 、 カ ス ペ ル ス キ ー の Web フ ォ ー ラ ム (http://forum.kasperskyclub.com、

http://forum.kaspersky.com) をご利用ください。ここでは、カスペルスキーのスペシャリストやカスペルスキー製品のユーザが、

さまざまなトピックで意見交換しています。

フォーラムでは、これまでに公開されたトピックの閲覧、コメントの書き込み、新しいトピックの作成、情報の検索が可能です。

Page 8

8

運用アルゴリズムおよび一般的な導入方法

このセクションの内容

Kaspersky Anti-Virus の動作 ............................................................................................................................................. 8

ICAP リクエストの処理アルゴリズム .................................................................................................................................. 10

一般的な導入方法 ............................................................................................................................................................ 11

この章では Kaspersky Anti-Virus の機能、設定、および既存ネットワーク構造との統合について説明します。

KASPERSKY ANTI-VIRUS の動作

Kaspersky Anti-Virusでは、HTTPS経由で転送されるデータはスキャンされません。

Kaspersky Anti-Virus は、REQMOD および RESPMOD の 2 つのプロクシ操作モードを使用して、HTTP トラフィックをス

キャンします。

RESPMOD モードでは、ユーザからプロクシサーバ経由で要求されたオブジェクトをチェックします。REQMOD モードでは、プロ

クシを介してユーザから送信されたオブジェクトをスキャンします。たとえば、Web ベースのメールサーバインターフェイスを通じて

送信されたメールをウイルススキャンする場合、Kaspersky Anti-Virus は、ユーザがメールサーバ宛に送信したメールの添付

ファイルをスキャンします。

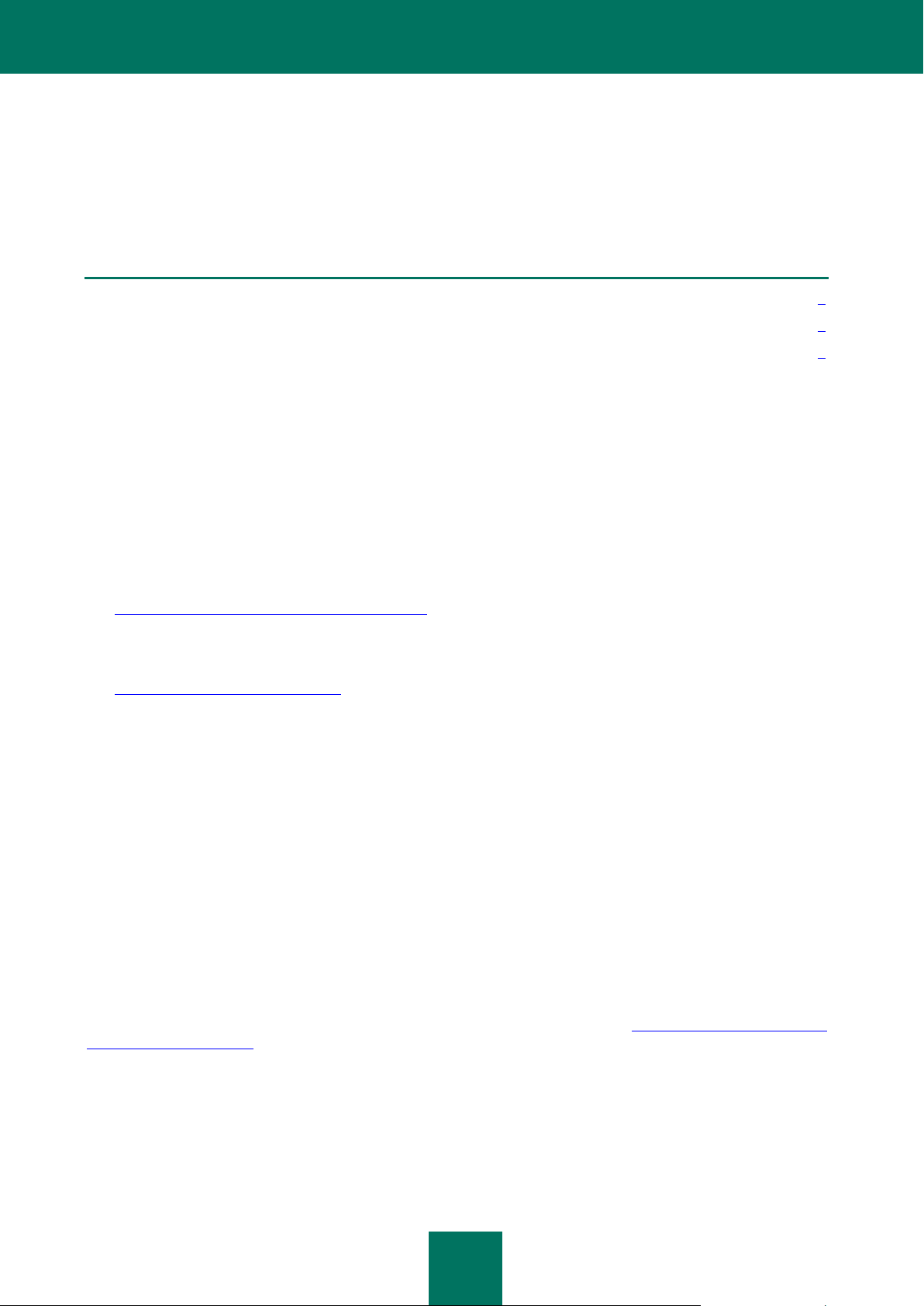

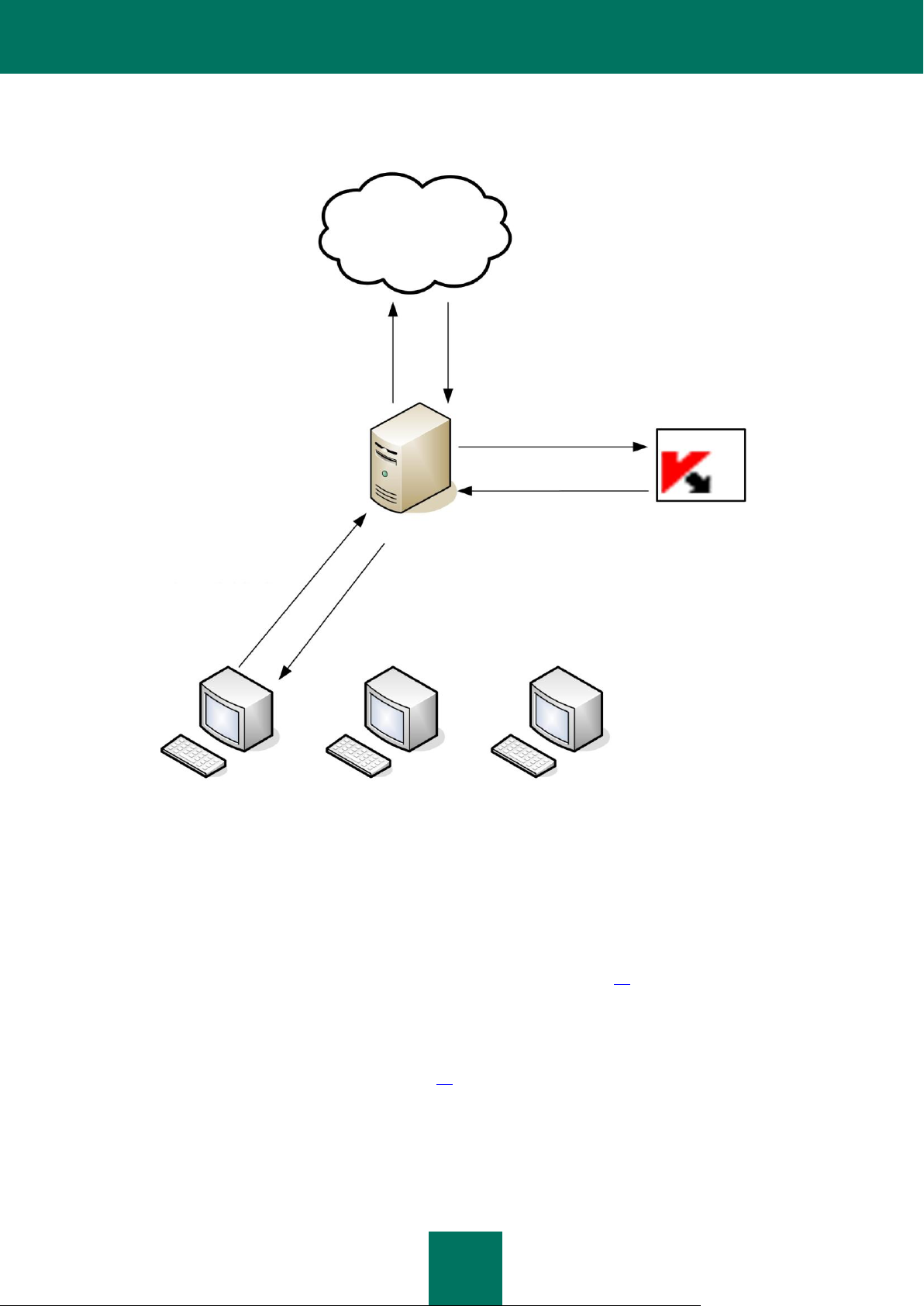

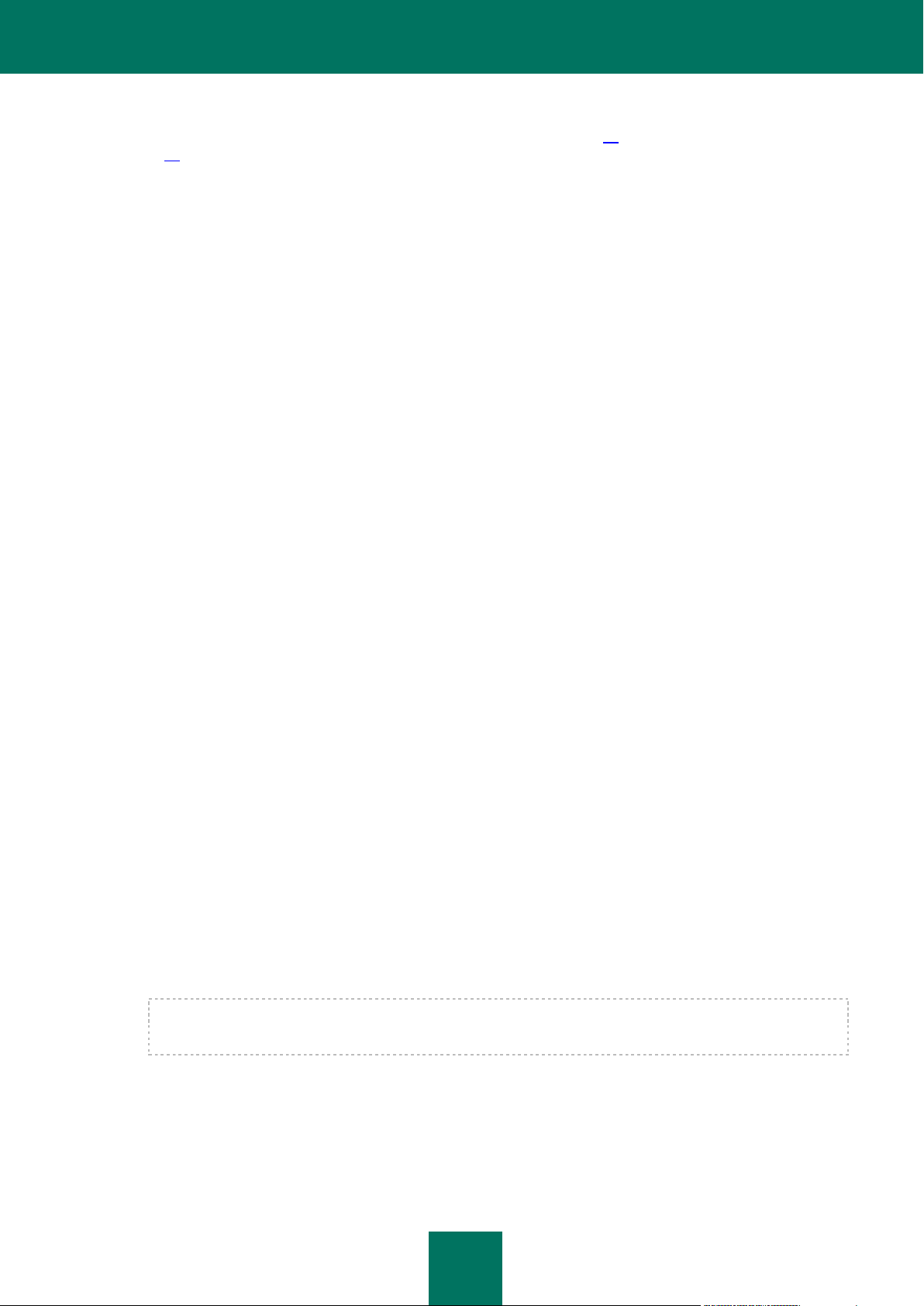

RESPMOD モードでは、次の手順でインターネットトラフィックがウイルススキャンされます (図 1):

1. ユーザが HTTP 経由でプロクシを介してオブジェクトを要求する。

2. 要求されたオブジェクトがプロクシのキャッシュ内に存在する場合は、そのオブジェクトがユーザに返される。キャッシュ

内にオブジェクトがない場合、プロクシはリモートサーバにアクセスしてそこからオブジェクトをダウンロードする。

3. プロクシは、取得したオブジェクトをウイルスチェックするために、ICAP を経由してオブジェクトを Kaspersky Anti-Virus

に渡す。

4. Kaspersky Anti-Virus は、リクエストパラメータ (ユーザの IP アドレス、要求されたオブジェクトの URL) が、いずれ

かのグループのパラメータと一致するかどうかを確認する (グループについては 28 ページを参照)。対応するグループ

が見つかると、そのグループに指定されているルールに従ってオブジェクトをスキャンし、必要な処理を行う。リクエスト

が既存のグループと一致しなかった場合は、デフォルトのグループルールを使用してスキャンと処理を行う。

5. ウイルススキャン結果に基づいて、スキャン済みのオブジェクトにステータスが割り当てられる。グループパラメータの処

理に基づいて、特定のステータスが割り当てられたオブジェクトへのアクセスが許可またはブロックされる (グループに

ついては 28 ページを参照)。

Page 9

運 用 ア ル ゴ リ ズムお よ び 一 般 的 な導 入 方 法

9

インターネット

プロクシサーバ

Kaspersky

Anti-Virus

ユーザのコンピュータ

オブジェクトの要求(HTTP 経由)

オブジェクトの要求(HTTP 経由)

要求されたオブジェクト

Kaspersky Anti-Virus にオブジェ

クトを転送 (ICAP 経由) ③

⑤ ウイルススキャン結果

要求したオブジェクト

または

オブジェクトへのアクセス拒否通知

① ⑥ ②

④

6. オブジェクトへのアクセスが許可されると、プロクシはオブジェクトをキャッシュに保存してユーザへ送信可能となる。オブ

ジェクトへのアクセスがブロックされた場合は、オブジェクトのキャッシュ保存とユーザへの配信をプロクシに許可しない。

ブロックされた場合、オブジェクトへのアクセスが拒否されたことを知らせる通知がユーザに送信される。

図 1. RESPMOD モードでのトラフィックスキャン

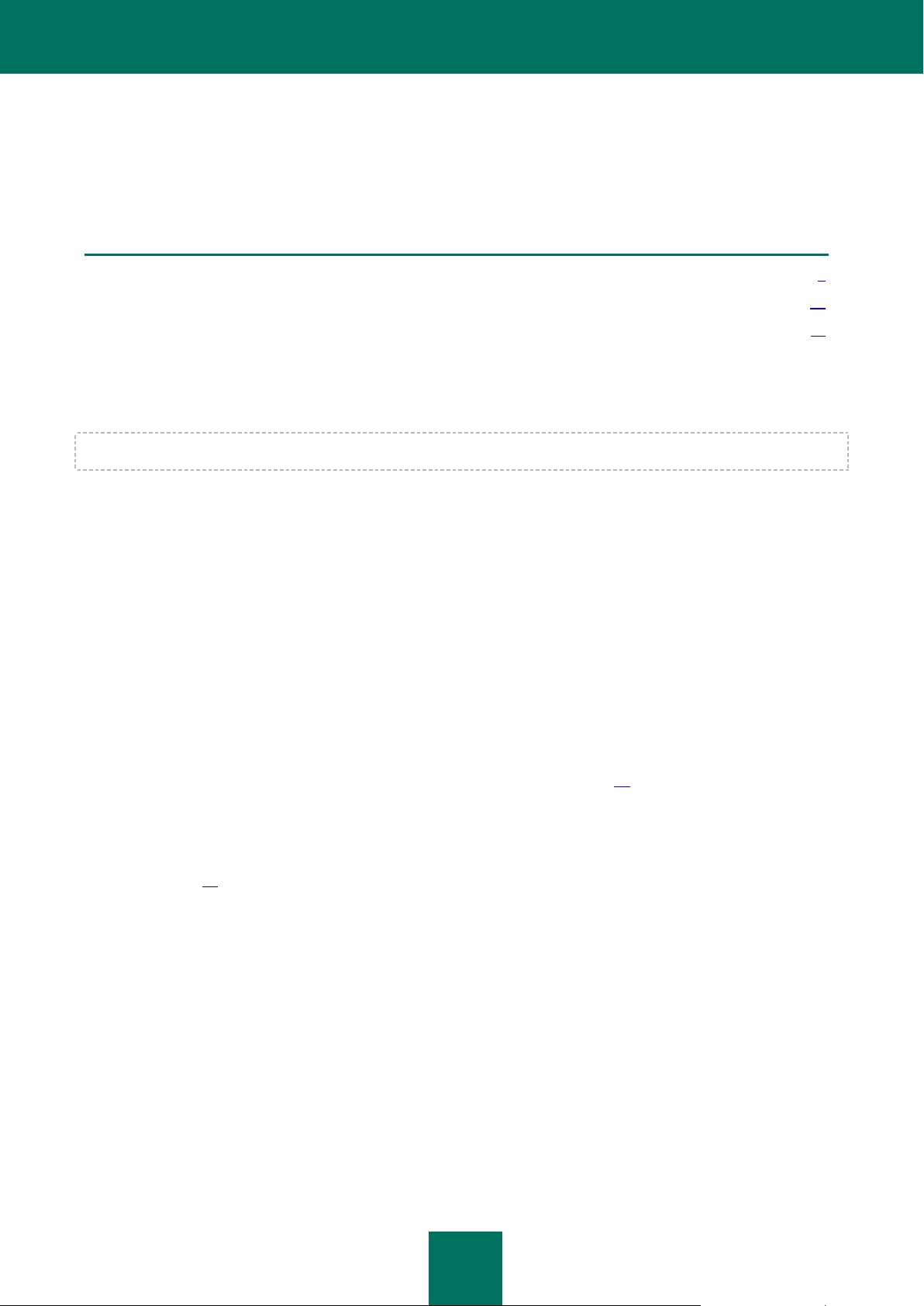

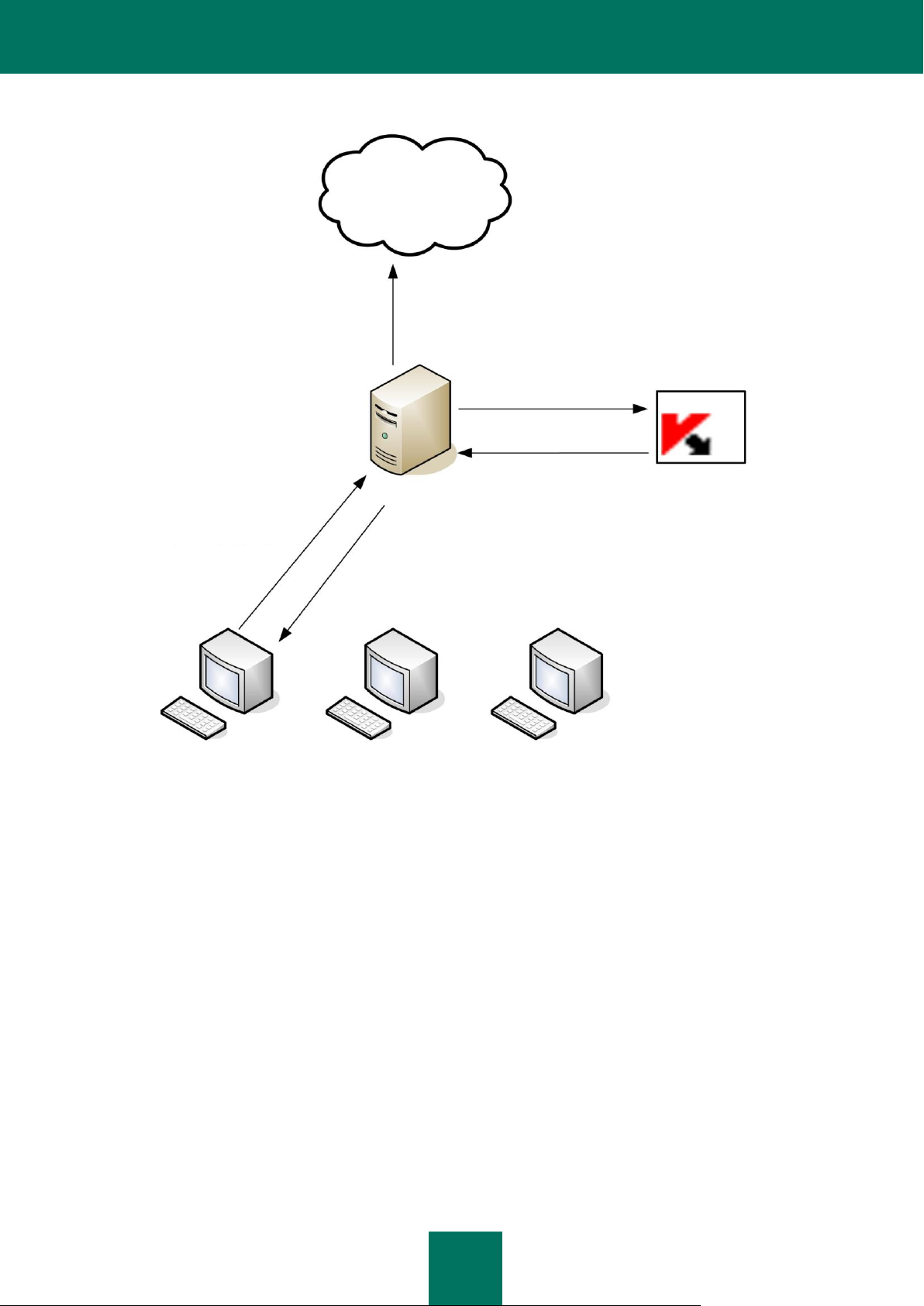

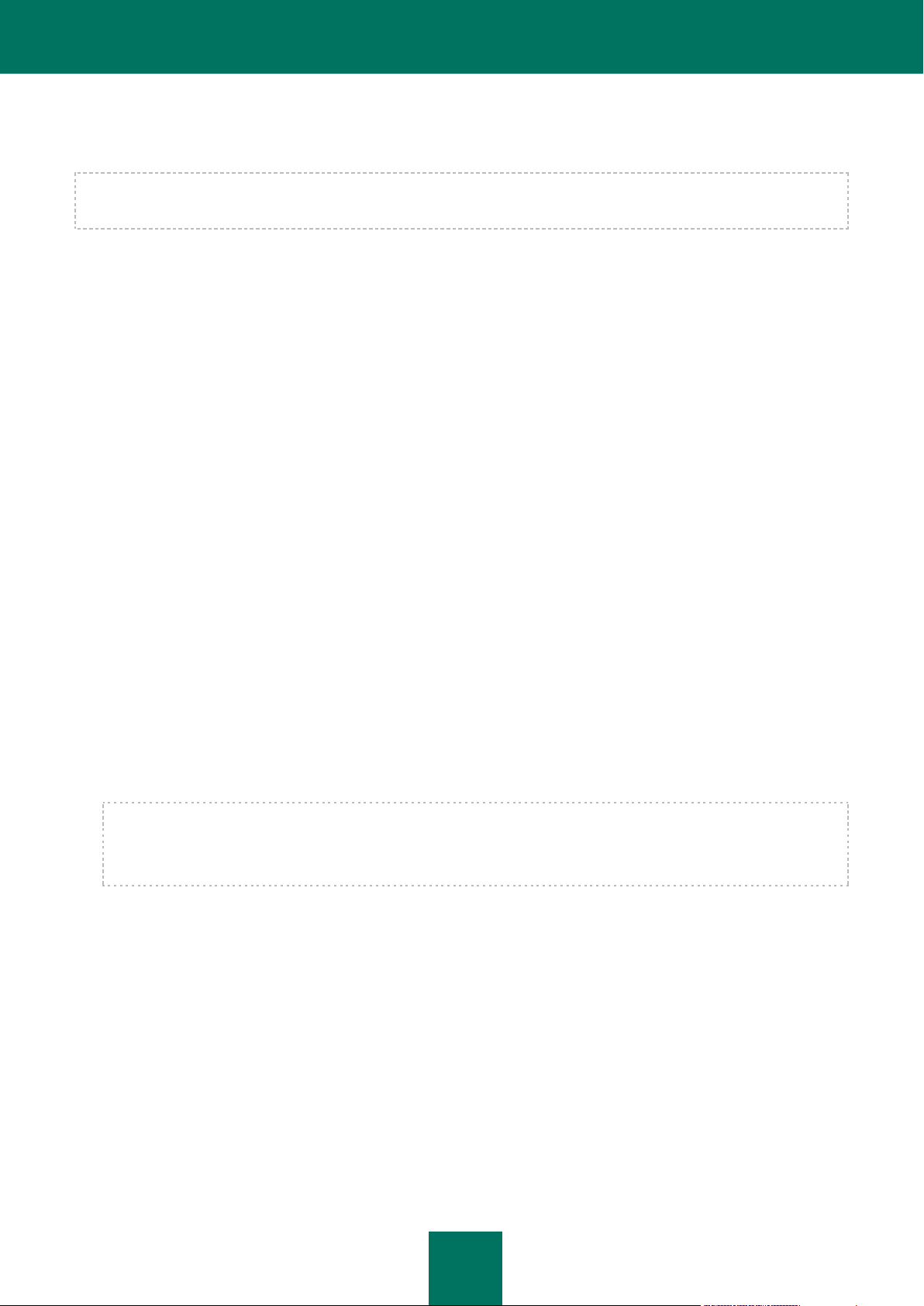

REQMOD モードでは、次の手順でインターネットトラフィックがウイルススキャンされます (図 2):

1. ユーザが HTTP 経由でプロクシを介してオブジェクトを送信する。

2. プロクシは、取得したオブジェクトをウイルスチェックするために、ICAP を経由してオブジェクトを Kaspersky Anti-Virus

に渡す。

3. Kaspersky Anti-Virus は、リクエストパラメータ (ユーザの IP アドレス、要求されたオブジェクトの URL) が、いずれ

かのグループのパラメータと一致するかどうかを確認する (グループについては 28 ページを参照)。対応するグループ

が見つかると、そのグループに指定されているルールに従ってオブジェクトをスキャンし、必要な処理を行う。 リクエスト

が既存のグループと一致しなかった場合は、デフォルトのグループルールを使用してスキャンと処理を行う。

4. ウイルススキャン結果に基づいて、スキャン済みのオブジェクトにステータスが割り当てられる。このステータスに基づい

て、オブジェクト送信の許可/拒否が決定される。グループパラメータの処理に基づいて、特定のステータスが割り当てら

れたオブジェクトの送信が許可または拒否される (28 ページ参照) 。

5. 送信が許可されると、ユーザが送信したオブジェクトはプロクシによって送信される。送信が拒否されると、プロクシはオ

ブジェクトを送信せず、送信がブロックされたことを知らせる通知がユーザに送信される。

Page 10

管 理 者 ガ イド

10

インターネット

プロクシサーバ

Kaspersky

Anti-Virus

ユーザのコンピュータ

オブジェクトの送信

(HTTP 経由)

オブジェクトの送信

Kaspersky Anti-Virus にオブジェ

クトを転送 (ICAP 経由) ②

④ ウイルススキャン結果

送信がブロックされた

ことを知らせる通知

①

⑤ ⑤ ③

図 2. REQMOD モードのトラフィックのウイルススキャン

ICAP リクエストの処理アルゴリズム

プロクシサーバとの統合では、Kaspersky Anti-Virus は ICAP サーバとして動作します。メインの ICAP サーバプロセスがコント

ロールする子プロセスは、下記を行います。

ICAP クライアント (プロクシサーバ) から出されるリクエストの受信および処理

アンチウイルスエンジンとの通信:スキャン処理の要求とスキャン結果の受信

スキャン結果の統計情報を収集

データをアンチウイルスエンジンから ICAP クライアントに転送

それぞれの子プロセスはアンチウイルスエンジンを個別のプロセスとして複数起動します。1 つの子プロセスが扱えるアンチウイ

ルスエンジンの最大数は、 MaxEnginesPerChild の設定で指定されます。

アプリケーションが起動すると、ICAP サーバプロセスが子プロセスを起動します。子プロセスは、起動後リクエストを受信するま

でスタンバイモードになっています。

ICAP クライアントがコネクションを要求すると、子プロセスがコネクションを受信してアクティブモードに移行します。その後、子プ

ロセスはそのコネクションから送られてくるリクエストを処理します。すべてのリクエストの処理が終わると、子プロセスはスタンバイ

モードに戻ります。

Page 11

運 用 ア ル ゴ リ ズムお よ び 一 般 的 な導 入 方 法

11

すべての子プロセスがアクティブ、かつ子プロセスの総数が MaxChildren の設定値以下の場合は、メインの ICAP サーバプロ

セスは新しい子プロセスを生成します。

1 つの子プロセスが処理できるリクエストの総数は MaxReqsPerChild で設定されています。設定された数のリクエストを処理

すると、子プロセスは ICAP クライアントの新しいコネクション要求の受信を停止し、現在のリクエストをすべて処理すると終了し

ます。

親プ ロセ スが 子プ ロセ スを 強制 終了 する こと もあ りま す。 これが発生するのは、スタンバイモードにある 子プロセスの 数が

IdleChildren で設定されている値を超えた場合です。この場合、最大数のリクエストを処理したプロセスから終了します。

一般的な導入方法

このセクションでは、Kaspersky Anti-Virus の導入方法を説明します:

プロクシと同じサーバへのインストール

専用サーバへのインストール

ここで説明する例は、一般的なガイドラインです。既存のネットワーク構造に応じたアプリケーション設定を行ってください。

プロクシと同じサーバへのインストール

このマニュアルでは、アプリケーションの運用と設定について、プロクシと同じサーバへの導入を基本として説明します。

プロクシと同じサーバに導入すると、プロクシと Kaspersky Anti-Virus とのデータ送信はネットワークを使用せずにローカルで行

われるため、処理が速くなります。この導入方法は、プロクシサーバの負荷が低い場合に効果的です。プロクシで多数のユーザリ

クエストが処理される場合は、アプリケーションを専用サーバにインストールすることをお勧めします (11 ページ参照)。ウイルス

スキャンおよび関連の処理ではリソースを集中的に消費するので、プロクシの全体的なパフォーマンスに悪影響を及ぼす可能性

があるためです。

インストールでは、次の設定が自動的に行われます:

1. オペレーティングシステムが起動すると、Kaspersky Anti-Virus が自動的に起動してプロクシからサーバの全ネットワー

クインターフェイスに対するリクエストをポート 1344 で待機するように設定されます。

2. インストール中に指定されるプロクシ設定ファイル内の ICAP OPTIONS セクションに、次の行が追加されます:

icap_enable on

icap_send_client_ip on

icap_service is_kav_resp respmod_precache 0 ¥

icap://localhost:1344/av/respmod

icap_service is_kav_req reqmod_precache 0 ¥

icap://localhost:1344/av/reqmod

icap_class ic_kav is_kav_req is_kav_resp

icap_access ic_kav allow all

これによって、 要求 され たすべてのオブジェクト がロ ーカ ルイ ンターフェイスのポ ート 1344 を通じて Kaspersky

Anti-Virus へ送られるようになります。

専用サーバへのインストール

プロクシサーバの負荷が高い場合や、複数のプロクシサーバのトラフィックを Kaspersky Anti-Virus で処理する場合には、アプ

リケーションを専用サーバにインストールすることをお勧めします。

専用サーバにインストールする場合は、アプリケーションが自動的に設定されないため、手動で設定を行う必要があります。

Page 12

管 理 者 ガ イド

12

SQUID プロクシサーバとの統合の設定

次のように指定して、このアプリケーションを Squid プロクシサーバと統合します:

1. アプリケーションのインストール後、kav4proxy.conf 設定ファイル内の [icapserver.network] セクションにある

ListenAddress パラメータを編集して、プロクシから送信されるリクエストを Kaspersky Anti-Virus が待機する場合に

使用するネットワークインターフェイスの IP アドレスとポートを指定します。

デフォルトでは、Kaspersky Anti-Virus は、リクエストをポート 1344 で待機します。

ListenAddress を編集する前に、以下のコマンドで Kaspersky Anti-Virus Service を停止してください:

Linux の場合:

# /etc/init.d/kav4proxy stop

FreeBSD の場合:

# /usr/local/etc/rc.d/kav4proxy stop

Kaspersky Anti-Virus Service を起動するには、以下のコマンドを使用します:

Linux の場合:

# /etc/init.d/kav4proxy start

FreeBSD の場合:

# /usr/local/etc/rc.d/kav4proxy start

2. プロクシサーバの設定ファイルを以下のように編集します。

Squid 3.0 の場合:

a. ACCESS CONTROLS セクションに以下の行を追加します:

acl acl_kav_GET method GET

b. ICAP OPTIONS セクションに以下の行を追加します:

icap_enable on

icap_send_client_ip on

icap_service is_kav_resp respmod_precache 0 ¥

icap://<ip_address>:<port>/av/respmod

icap_service is_kav_req reqmod_precache 0 ¥

icap://<ip_address>:<port>/av/reqmod

icap_class ic_kav_resp is_kav_resp

icap_class ic_kav_req is_kav_req

icap_access ic_kav_req allow all !acl_kav_GET

icap_access ic_kav_resp allow all

Squid 3.1 の場合:

icap_enable on

icap_send_client_ip on

icap_service is_kav_resp respmod_precache 0 ¥

icap://<ip_address>:<port>/av/respmod

icap_service is_kav_req reqmod_precache 0 ¥

icap://<ip_address>:<port>/av/reqmod

adaptation_access is_kav_req allow all

adaptation_access is_kav_resp allow all

<ip_address> – Kaspersky Anti-Virus がインストールされているサーバの IP アドレス

<port> – Kaspersky Anti-Virus がプロクシからのスキャン処理リクエストを待つポート

3. プロクシを再起動します。

Page 13

運 用 ア ル ゴ リ ズムお よ び 一 般 的 な導 入 方 法

13

その他のプロクシサーバとの統合の設定

Blue Coat ProxySG への導入については、「Blue Coat ProxySG Configuration and Management Guide」の ICAP のセク

ションを参照してください。

Cisco Content Engine への導入については、「Cisco ACNS software Command Reference, Release 5.3」の「Chapter 2:

Cisco ACNS Software Commands」の ICAP のセクションを参照してください。このマニュアルは、次の場所から入手できます:

http://www.cisco.com/en/US/docs/app_ntwk_services/waas/acns/v53/command/reference/6812ref.html.

Page 14

14

KASPERSKY ANTI-VIRUS のインストール

このセクションの内容

Linux が動作するサーバへのインストール ........................................................................................................................ 14

FreeBSD が動作するサーバへのインストール .................................................................................................................. 14

インストール手順 ............................................................................................................................................................... 14

インストール後の設定 ....................................................................................................................................................... 15

Kaspersky Anti-Virus のファイルの場所 ........................................................................................................................... 17

Kaspersky Anti-Virus のインストールには、次の作業が必要です:

1. ハードウェアとソフトウェアの要件をシステムが満たしていることを確認します (5 ページ参照)。

2. root としてシステムにログインします。

LINUX が動作するサーバへのインストール

Linux が動作するサーバの場合は、次のうちいずれかの Kaspersky Anti-Virus パッケージが提供されます:

.rpm – RPM パッケージマネージャをサポートするディストリビューション用

.deb – dpkg によるパッケージ管理システムをサポートするディストリビューション用

Kaspersky Anti-Virus のインストールを rpm パッケージから開始する場合は、コマンドラインで次のように入力します:

# rpm –i kav4proxy-<distribution package version>.i386.rpm

Kaspersky Anti-Virus のインストールを deb パッケージから開始する場合は、コマンドラインで次のように入力します:

# dpkg –i kav4proxy-<distribution package version>.deb

64 ビット版 OS で、Kaspersky Anti-Virus のインストールを deb パッケージから開始する場合は、コマンドラインで次の

ように入力します:

# dpkg –i --force-architecture kav4proxy-<distribution package version>.deb

インターネットへの接続、定義データベースのダウンロード、およびプロクシサーバとのやり取りに必要な追加情報を、セットアップ

中に指定する必要があります (15 ページ参照)。

FREEBSD が動作するサーバへのインストール

FreeBSD が動作するサーバに Kaspersky Anti-Virus をインストールするためのファイルは、.tgz パッケージとして提供されま

す。

Kaspersky Anti-Virus のインストールを tgz パッケージから開始する場合は、コマンドラインで次のように入力します:

# pkg_add kav4proxy-<distribution package version>.tgz

インターネットへの接続、定義データベースのダウンロード、およびプロクシサーバとのやり取りに必要な追加情報を、セットアップ

中に指定する必要があります (15 ページ参照)。

インストール手順

このセクションと次の「インストール後の設定」で説明されている手順は、対象サーバに Squid 3.0 以上が既にインストールされ

ていることを想定しています。

Page 15

KAS PERSK Y ANTI-VIRUS のインス ト ー ル

15

Kaspersky Anti-Virus のインストール手順は 2 段階に分かれています。第 1 段階は次のステップで構成され、インストールの

コマンドを実行すると、自動的に実行されます。なお、Linux へのインストールコマンドは 14 ページを、FreeBSD へのインストー

ルコマンドは 14 ページを参照してください。

1. Kaspersky Anti-Virus の起動および運用に必要な権限が与えられた klusers グループおよび kluser アカウントが

作成されます。

2. 配布パッケージからコンピュータにファイルがコピーされます。

3. Kaspersky Anti-Virus の機能に必要なサービスが登録されます。

インストール後の設定

インストール後の設定は、Kaspersky Anti-Virus セットアップの第 2 段階です。ここではアプリケーションとプロクシサーバの設

定を行います。

設定を開始するには、/opt/kaspersky/kav4proxy/lib/bin/setup/ ディレクトリにある postinstall.pl スクリプトを使用します。スクリ

プトが起動したら、次の作業を行います:

1. ライセンスキーファイルへのパスを指定します。

2. インターネット接続用に、プロクシサーバのパラメータを次の形式で設定します:

http://<proxy server IP address>:<port>

または

http://<user_name>:<password>@<proxy server IP address>:<port>

プロクシによるユーザ認証を行うかどうかに従って、上記のいずれかを選択してください。アプリケーション更新用コン

ポーネント (keepup2date) は、この値を使用してカスペルスキーのアップデートサーバに接続し、定義データベースの

更新ファイルをダウンロードします。

インターネット接続でプロクシを使用しない場合は、パラメータを no に設定します。

3. カスペルスキーのアップデートサーバから定義データベースの更新ファイルをダウンロードします。すぐに更新するかど

うかを yes か no を入力して設定します。更新後、自動更新を有効にするかどうか確認するメッセージが表示されます。

デフォルトでは 1 時間に 1 回の更新が指定されています。

4. Webmin との統合を設定します。

5. アプリケーションとプロクシサーバの統合を設定します。以下から 1 つ指定します:

1) No integration: 統合は行われません。

2) Configure to work with remote proxy: この場合、 <domain name|IP address>:<port>の形式でプ

ロクシサーバのアドレスを入力するか、cancel を選択して統合をキャンセルします。デフォルトでは 0.0.0.0:1344

のアドレスを使用するよう勧められますが、これはアプリケーションがすべてのネットワークインターフェイスに対し

ポート 1344 でデータの受送信を行うという設定です。

3) Configure Squid manually: この場合、統合の設定は手動で行います。Squid の設定ファイルを絶対パスで

指定し、次に実行ファイルを指定します。指定したプロクシサーバと統合して問題ないかを確認して yes を入力し

ます。統合をキャンセルする場合は no を入力します。

4) Squid (<path to the squid.conf configuration file>): インストール後の設定を行うスクリプトが自動的に統

合処理を行います。

ここでプロクシとの統合をキャンセルしても、後で自動統合スクリプト

( /opt/kaspersky/kav4proxy/lib/bin/setup/proxy_setup.pl ) を起動して統合することができます。

初期設定が終了すると、Linux が動作するサーバではインストーラが Kaspersky Anti-Virus のサービスを起動します。その後は、

オペレーティングシステムが起動すると、サービスが同時に起動します。

FreeBSD が動作するサーバでは、手動でサービスを起動する必要があります。また、サービスの自動起動の設定も手動で行い

ます。

Page 16

管 理 者 ガ イド

16

FreeBSD でアプリケーションを起動し自動起動の設定を行うには、以下の手順を実行します:

1. /etc/rc.conf 設定ファイルに kav4proxy_enable="YES".を追加します。

2. 以下のコマンドを実行します:

/usr/local/etc/rc.d/kav4proxy.sh start

Page 17

KAS PERSK Y ANTI-VIRUS のインス ト ー ル

17

KASPERSKY ANTI-VIRUS のファイルの場所

このマニュアルの以降の設定例では、コンポーネント名は Linux が動作するサーバにインストールされていることを想定して記

載しています。

Linux が動作するサーバに Kaspersky Anti-Virus をインストールした場合、アプリケーションファイルのデフォルトパスは次のと

おりです:

/etc/opt/kaspersky/kav4proxy.conf – アプリケーションパラメータが含まれる設定ファイル

/opt/kaspersky/kav4proxy/bin/ – アプリケーションコンポーネントの実行ファイルが含まれるディレクトリ:

kav4proxy-keepup2date – 定義データベースを更新するユーティリティ

kav4proxy-licensemanager – ライセンスキーを管理するユーティリティ

/opt/kaspersky/kav4proxy/lib/bin/avbasestest – keepup2date コンポーネントが使用するダウンロード済みの定義データ

ベース更新を検証するユーティリティ

/etc/init.d/kav4proxy – アプリケーションを管理するスクリプト

/opt/kaspersky/kav4proxy/lib/bin/setup/ – インストール後の設定およびアプリケーションの削除に使用するスクリプトが含

まれるディレクトリ:

postinstall.pl – インストール後の設定を行うスクリプト

uninstall.pl – アプリケーションを削除するスクリプト

keepup2date.sh – keepup2date コンポーネントを設定するスクリプト

proxy_setup.pl – Squid と Kaspersky Anti-Virus の統合を設定するスクリプト

/opt/kaspersky/kav4proxy/sbin/kav4proxy-kavicapserver – メインアプリケーションコンポーネントの実行ファイル

/opt/kaspersky/kav4proxy/share/contrib/kav4proxy.wbm – Webmin プラグインモジュール

/opt/kaspersky/kav4proxy/share/doc/ – ライセンス情報と導入用マニュアルが含まれるディレクトリ:

LICENSE – 使用許諾契約書

README-SQUID.txt – Squid と Kaspersky Anti-Virus を統合させるための情報が記載されたファイル

/opt/kaspersky/kav4proxy/share/man/ –アプリケーションの man ファイルが含まれるディレクトリ

Linuxが動作するシステム上でアプリケーションのヘルプシステム (マニュアルページ) にアクセスする場合は、以下のコマン

ドを実行してください。

# export MANPATH=”$MANPATH:/opt/kaspersky/kav4proxy/share/man/:”

/opt/kaspersky/kav4proxy/share/notify/ – 通知用テンプレートが含まれるディレクトリ

/opt/kaspersky/kav4proxy/share/examples/ –アプリケーションの設定例が含まれるディレクトリ:

kav4proxy-default.conf – デフォルト設定のアプリケーション設定ファイル

notify.sh – 管理者の通知用スクリプト

/var/log/kaspersky/kav4proxy/ – アプリケーションログファイルが含まれるディレクトリ

FreeBSD が動作するサーバに Kaspersky Anti-Virus をインストールした場合、アプリケーションファイルのデフォルトパスは次

のとおりです:

/usr/local/etc/kaspersky/kav4proxy.conf – アプリケーションパラメータが含まれる設定ファイル

/usr/local/bin/ – アプリケーションコンポーネントの実行ファイルが含まれるディレクトリ

kav4proxy-keepup2date – 定義データベースを更新するユーティリティ

kav4proxy-licensemanager – ライセンスキーを管理するユーティリティ

Page 18

管 理 者 ガ イド

18

/usr/local/libexec/kaspersky/kav4proxy/avbasestest – コンポーネントが使用するダウンロード済みの定義データベース更

新を検証するユーティリティ

/usr/local/etc/rc.d/kav4proxy – アプリケーション を管理するスクリプト

/usr/local/libexec/kaspersky/kav4proxy/setup/ – インストール後の設定および アプリケーション の削除に使用するスクリ

プトが含まれるディレクトリ:

postinstall.pl – インストール後の設定を行うスクリプト

uninstall.pl – アプリケーション を削除するスクリプト

keepup2date.sh – keepup2date コンポーネントを設定するスクリプト

proxy_setup.pl – Squid と Kaspersky Anti-Virus の統合を設定するスクリプト

/usr/local/sbin/kav4proxy-kavicapserver – メインアプリケーションコンポーネントの実行ファイル

/usr/local/share/kav4proxy/contrib/kav4proxy.wbm – Webmin プラグインモジュール

/usr/local/share/doc/kav4proxy/ – ライセンス情報と導入用マニュアルが含まれるディレクトリ:

LICENSE – 使用許諾契約書

README-SQUID.txt – Squid と Kaspersky Anti-Virus を統合させるための情報が記載されたファイル

/usr/local/man/ – アプリケーションのマニュアルが含まれるディレクトリ:

FreeBSD が動作するシステム上でアプリケーションのヘルプシステム (マニュアルページ) にアクセスする場合は、以下の

コマンドを実行してください。

# setenv MANPATH /usr/local/man

/usr/local/share/kav4proxy/notify/ – 通知用テンプレートが含まれるディレクトリ:

/usr/local/share/examples/kav4proxy/ – アプリケーションの設定例が含まれるディレクトリ:

kav4proxy-default.conf – デフォルト設定のアプリケーション設定ファイル

notify.sh – 管理者の通知用スクリプト

/var/log/kaspersky/kav4proxy/ – アプリケーションログファイルが含まれるディレクトリ:

Page 19

19

KASPERSKY ANTI-VIRUS の使用

このセクションの内容

定義データベースの更新 ................................................................................................................................................... 19

ライセンスの管理 .............................................................................................................................................................. 21

制御スクリプトの使用 ........................................................................................................................................................ 24

HTTP トラフィックのアンチウイルス ................................................................................................................................... 24

ユーザグループに適用するウイルススキャンパラメータの設定 ............................................................................................ 25

この章では、アプリケーションの更新、ライセンスキーの管理、HTTP トラフィックのアンチウイルス、およびユーザグループに応じ

たさまざまなスキャンパラメータ設定など、Kaspersky Anti-Virus の一般的な操作方法について説明します。具体的な実装方法

は、ネットワークの構成や既存のセキュリティポリシーによって異なります。

定義データベースの更新

プロクシサーバを介してユーザから要求されたオブジェクトを処理する場合に、定義データベースが使われます。

定義データベースは、スキャンおよびオブジェクトの感染駆除に使用されます。このデータベースには、現在知られているウイルス

の説明と、それらのウイルスに感染したオブジェクトの感染を駆除するための方法が登録されています。

アプリケーションに含まれる keepup2date コンポーネントは、データベースの更新を行います。更新は 、次に示すカスペルス

キーのアップデートサーバから取得されます:

http://downloads1.kaspersky-labs.com/

http://downloads2.kaspersky-labs.com/

ftp://downloads1.kaspersky-labs.com/ など

インストールパッケージに含まれる updcfg.xml ファイルには、利用可能なアップデートサーバすべての URL が一覧となってい

ます。

keepup2date コンポーネントは、プロクシサーバを介した接続における Basic 認証をサポートしています。

定義データベースを更新するために、keepup2date コンポーネントはアップデートサーバのリストからアドレスを 1 つ選択し、そ

のサーバから更新のダウンロードを試みます。そのサーバが使用できない場合は、別のサーバに接続して更新のダウンロードを

試みます。

定義データベースは、カスペルスキーのアップデートサーバで 1 時間おきに更新されます。

アップデートサーバに接続すると、keepup2date コンポーネントが更新を確認してデータをダウンロードします。

定義データベースを 1 時間おきに更新するように keepup2date コンポーネントを設定することを、強くお勧めします。

更新が問題なく終了すると、設定ファイル内の [updater.options] セクションで PostUpdateCmd パラメータの値として

指定されたコマンドが実行されます。デフォルトでは、このコマンドを実行すると定義データベースの再読み込みが自動的に開始

されます。このパラメータに不正な変更が加えられると、更新された定義データベースを使用できなくなったり、アプリケーションが

正しく機能しなくなったりすることがあります。

keepup2date コンポーネントの設定はすべて、設定ファイルの[updater.*] セクションに保管されます。

ネットワークの構造が複雑な場合は、カスペルスキーのアップデートサーバから 1 時間おきに更新をダウンロードし、これをネッ

トワークディレクトリに置くことをお勧めします。このディレクトリから更新をコピーするように、ネットワークに接続しているその他の

コンピュータを設定します (21ページ参照)。

Page 20

管 理 者 ガ イド

20

更新処理は、cron ユーティリティを使って自動的に実行するようにスケジューリングするか (20 ページ参照)、またはコマンドライ

例: 1 時間 おきに定義デー タベ ース を自動更新 する ようにアプ リケーションを 設定 する。アッ プデ ートサーバは、

updcfg.xml ファイルからデフォルトで選択されるようにする。システムログには、このコンポーネントの動作で発生したエ

ラーだけを記録し、すべてのタスク開始に関する一般ログを保持する。コンソールには情報を出力しない。

解決法:タスクを実行するには:

1. Kaspersky Anti-Virus 設定ファイルで、次のように指定します:

[updater.report]

Append=true

ReportLevel=1

2. cron プロセスのルールを設定するファイル (crontab -e) を編集します。たとえば root または kluser ユーザ

の場合、次の行を追加します。

23 * * * * /opt/kaspersky/kav4proxy/bin/kav4proxy-keepup2date -q

例: 定義データベースの更新を 開始し、更 新結果を /var/log/kaspersky/kav4proxy/ ディ レクトリ内の keepup2date.log

ファイルに保存する。

解決法: このタスクを実行するには、root (またはその他特権ユーザ) としてログインし、コマンドラインで次のように入力しま

す:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-keepup2date –l ¥

/var/log/kaspersky/kav4proxy/keepup2date.log

例 : ロ ー カ ルの /home/kavuser/bases/ ディレ ク ト リ を 更 新 元と し て 定 義 デ ー タベ ー ス の 更 新 を 開始 し 、 結 果 を

/tmp/updatesreport.log ファイルに出力する。

解決法: このタスクを実行するには、root (またはその他特権ユーザ) としてログインし、次の手順に従います:

1. 定義データベースの更新ファイルが置かれている共有ディレクトリを、ローカルの /home/kavuser/bases/ ディレクト

ンから手動で実行できます (20 ページ参照)。keepup2date コンポーネントを起動するには、root 権限または kluser ユーザ

権限が必要です。

定義データベースの自動更新

cron サービスを使用 して、定義データベースの自動更 新を定期的に行うこと ができます。cron の設定は、手動で行うか、

/opt/kaspersky/kav4proxy/lib/bin/setup/ ディレクトリ内にある keepup2date.sh スクリプトを使用して行います。

1 時間おきに定義データベースを更新する cron タスクを作成するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/lib/bin/setup/keepup2date.sh –install

1 時間おきに定義データベースを更新する cron タスクを削除するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/lib/bin/setup/keepup2date.sh –uninstall

指定されている cron タスクの開始時間設定はあくまでも一例です。アップデートサーバに負荷がかかり過ぎないように、開始時

間を独自に設定することをお勧めします。

定義データベースの手動更新

定義データベースの更新処理は、コマンドラインからいつでも開始できます。

定義データベースを複数のサーバ上で更新する必要がある場合は、各サーバごとに個別に更新をダウンロードするのではなく、

更新をいったんネットワーク上のディレクトリにダウンロードしてから (21 ページ参照) そのディレクトリを Kaspersky Anti-Virus

が動作する各サーバのファイルシステム内にマウントしたほうが便利です。その後、最初に指定したこのマウント済みディレクトリ

を更新元として指定し、更新スクリプトを実行します。

Page 21

KAS PERSK Y ANTI-VIRUS の使 用

21

リにマウントします。

2. コマンドラインで、次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-keepup2date –l ¥

/tmp/updatesreport.log –g /home/kavuser/bases

例:ローカルコンピュータが定義データベースの更新元として使用する共有ローカルディレクトリを作成する。

解決法: タスクを実行するには、root (またはその他特権ユーザ) としてログインし、次の手順に従います:

1. ローカルディレクトリを作成します。kluser アカウントは、このディレクトリに対する書き込み権限を持つ必要がありま

す。

2. 次のように入力して keepup2date コンポーネントを実行します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-keepup2date –x <rdir>

<rdir> – 作成されたディレクトリへの絶対パス

3. ネットワーク上のローカルコンピュータに、このディレクトリに対する読み取り権限を付与します。

適切な Webmin プラグインを使用することで、アプリケーションをリモートから更新することもできます。

定義データベースを保管する共有ディレクトリの作成

ローカルコンピュータ上の定義データベースを共有ディレクトリから正しく更新するには、共有ディレクトリのファイル構造がカスペ

ルスキーのアップデートサーバと同じである必要があります。以下のセクションでは、このタスクについて詳しく見ていきます。

ライセンスの管理

Kaspersky Anti-Virus を使用する権利は、ライセンスキーによって決定されます。キーは製品の配布キットに含まれており、キー

を購入してインストールした日からアプリケーションの使用権利が与えられます。

アプリケーション起動時または定義データベースの再読み込み時に、ライセンスキーの有無が毎回チェックされます。

ライセンスキーがインストールされていない場合や、現行ライセンスの情報を読み込むときにエラーが発生した場合は、アプリケー

ションの運用が特別な「ライセンス未適用」モードに切り替わります。このモードでは、プロクシサーバを介して送信されたオブジェ

クトに対してウイルススキャンが実行されません。その代わり、LicenseErrorAction パラメータで指定されている動作がすべて

のオブジェクトに適用されます。

ライセンスの期限が切れた場合、アプリケーションはこれまでと同じように機能しますが、定義データベースを更新できなくなります。

つまり、ウイルススキャンおよびオブジェクトの処理は実行できますが、ライセンスの期限が切れた後に発行されたデータベース

は利用できません。したがって、ライセンスの期限切れ後に現れた新種のウイルスには対応できない可能性があります。

コンピュータを新種のウイルスから保護するために、Kaspersky Anti-Virus のライセンスを更新することをお勧めします。

ライセンスキーによって、アプリケーションを使用する権利が与えられます。ライセンスキーには、ライセンスタイプ、有効期限、販

売元に関する情報など、お客様が購入したライセンスに関する情報が含まれています。

Kaspersky Anti-Virus のライセンスは適宜更新する必要があります。予備のキーをインストールしておき、現在アクティブなキー

の期限が切れたときに予備キーを使うように設定することもできます。

ライセンスキー情報の表示

インストールされているライセンスキーに関する情報は、kavicapserver コンポーネントのレポートで確認できます。コンポーネント

が起動するたびにライセンスキー情報がロードされ、内容がレポートに表示されます。kavicapserver.log レポートファイルは、

/var/log/kaspersky/kav4proxy/ ディレクトリに保存されます。

ライセンスキーのステータス詳細は、licensemanager という特別なコンポーネントを使って確認できます。

ライセンスキーに関するすべての情報は、サーバのコンソールで見るか、ネットワーク接続コンピュータから Webmin モジュール

Page 22

管 理 者 ガ イド

22

を通じてリモートで見ることができます。

インストールされているライセンスキーに関する情報を参照するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager –s

サーバコンソールに、情報が次の形式で表示されます:

Kaspersky license manager for Linux. Version 5.5.53/RELEASE #9

Copyright (C) Kaspersky Lab, 1997-2007.

Portions Copyright (C) Lan Crypto

License info:

Product name: Kaspersky Anti-Virus for xSP International Edition. 250-499 Mb of traffic

per day 1 year NFR Traffic Licence: Anti-Virus for Proxy Server

Expiration date: 25-12-2010, expires in 365 days

Active key info:

Key file: 070C2FB1.key

Install date: 25-12-2009

Product name: Kaspersky Anti-Virus for xSP International Edition. 250-499 Mb of traffic

per day 1 year NFR Traffic Licence: Anti-Virus for Proxy Server

Creation date: 03-11-2009

Expiration date: 03-11-2011

Serial: 0F92-0004AA-070C2FB1

Type: Commercial

Count: 250

Lifespan: 365

Objs: 3:250

特定のライセンスキーに関する情報を表示するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager -k 070C2FB1.key

070C2FB1.key の部分に、情報を表示したいライセンスキーファイル名を入力します。

サーバコンソールに、情報が次の形式で表示されます:

Kaspersky license manager for Linux. Version 5.5.53/RELEASE #9

Copyright (C) Kaspersky Lab, 1997-2007.

Portions Copyright (C) Lan Crypto

Product name: Kaspersky Anti-Virus for xSP International Edition. 250-499 Mb of traffic

per day 1 year NFR Traffic Licence: Anti-Virus for Proxy Server

Creation date: 03-11-2009

Expiration date: 03-11-2011

Serial: 0F92-0004AA-070C2FB1

Type: Commercial

Count: 250

Lifespan: 365

Objs: 3:250

ライセンスパラメータに関する詳細を表示するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager -i

Page 23

KAS PERSK Y ANTI-VIRUS の使 用

23

サーバコンソールに、ライセンスタイプに基づいた情報が表示されます。たとえば、トラフィック量ベースのライセンスの場合は、次

の形式です:

Kaspersky license manager for Linux. Version 5.5.53/RELEASE #9

Copyright (C) Kaspersky Lab, 1997-2007.

Portions Copyright (C) Lan Crypto

Licensed traffic units: 250 (MB)

Traffic units used: 0 (MB)

Traffic units left: 250 (MB)

ライセンスの更新

Kaspersky Anti-Virus のライセンスを更新すると、製品のフル機能を再び使用できるようになります。

ライセンス期間は、お客様が購入された製品およびライセンスのタイプによって異なります。

Kaspersky Anti-Virus のライセンスを更新するには:

購入元の販売代理店までお問い合わせください。

新しいライセンスキーをインストールするには、コマンドラインで以下のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager -a 00053E3D.key

00053E3D.key の部分に、情報を表示したいライセンスキーファイル名を入力します。

インストールが成功すると、情報が次の形式でサーバコンソールに表示されます:

Kaspersky license manager. Version 5.5.3/RELEASE

Copyright (C) Kaspersky Lab. 1997-2009.

Key file 00053E3D.key is successfully registered

インストール後に定義データベースを更新することをお勧めします。

現在のライセンスキーの期限が切れる前に新しいライセンスキーをインストールする場合は、新しいキーを予備のキーとして追加

できます。予備のキーは、現在のキーが期限切れになるとすぐに有効になります。予備キーの有効期間は、有効になった日から

開始されます。予備のキーは 1 つしかインストールできません。

2 つのキー (現在のキーと予備のキー) をインストールしてある場合は、サーバコンソール内で両方の情報を見ることができま

す。

ライセンスキーの削除

現在のライセンスキーを削除するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager –da

ライセンスキーの削除が成功すると、情報が次の形式でサーバコンソールに表示されます:

Kaspersky license manager. Version 5.5.3/RELEASE

Copyright (C) Kaspersky Lab. 1997-2009.

Active key was successfully removed

予備のキーを削除するには、コマンドラインで次のように入力します:

# /opt/kaspersky/kav4proxy/bin/kav4proxy-licensemanager –dr

ライセンスキーの削除が成功すると、情報が次の形式でサーバコンソールに表示されます:

Kaspersky license manager. Version 5.5.3/RELEASE

Copyright (C) Kaspersky Lab. 1997-2009.

Additional key was successfully removed

Page 24

管理者 ガ イド

24

制御スクリプトの使用

例: Kaspersky Anti-Virus と同じサーバ上にインストールされている プロクシサーバ が転送する HTTP トラフィックに対

し、ウイルススキャンを次の条件で行う:

すべてのリクエストに対して、ウイルススキャンの汎用パラメータを使用する:

感染オブジェクトの感染駆除を有効にする

メールデータベースのスキャンを無効にする

圧縮オブジェクトおよびアーカイブオブジェクトのスキャンを有効にする

感染オブジェクト、感染の疑いがあるオブジェクト、破損オブジェクト、および既知のウイルスに類似したコードが含ま

れるオブジェクトへのアクセスをブロックする

プロクシサーバリクエストの処理中は、partial モードを使用する

Web サーバ www.example.com から要求されたオブジェクトのウイルススキャンを無効にする

ウイルススキャン結果に関する統計情報を /var/log/kaspersky/kav4proxy/statistic ファイルに保存する

/etc/init.d/ ディレクトリにある kav4proxy アプリケーション制御スクリプトは、アプリケーションを起動、停止、および再起動すると

きに使用するスクリプトです。このスクリプトは、次のコマンドライン引数を使用します:

start – 設定ファイ ルをチェッ クしてアプ リケー ショ ンを起動す るコマンド 。 アプリケー ショ ンが実 行中であれ ば、

kav4proxy スクリプトは停止します。アプリケーションが起動していない場合は、スクリプトが設定ファイルを読み込んで

アプリケーションを起動します。リターンコード 0 は、起動が成功したことを表します。

stop – アプリケーションを停止するコマンド。アプリケーションを停止させる前に、スクリプトはアプリケーションが実行し

ているかどうかをプロセス ID で確認します。アプリケーションが実行中であれば、SIGTERM シグナルが送信されます。

アプリケーションが 30 秒以内に停止しない場合は、SIGKILL シグナルが送信されます。リターンコード 0 は、停止動

作が成功したことを表します。

restart – アプリケーションを停止してから起動するコマンド。stop と start の引数を使用するのと同じです。

reload – SIGHUP シグナルを使用して、アプリケーション設定と定義データベースを再読み込みするコマンド。

reload_avbase – 定義データベースだけを再読み込みし、ライセンスキーを検証するコマンド。

stats – 統計カウンタの結果をファイルに書き込み (33 ページ参照)、ウイルススキャン結果を別のファイルに記録する

コマンド (34 ページ参照)。

HTTP トラフィックのアンチウイルス

Kaspersky Anti-Virusでは、HTTPS経由で転送されるデータはスキャンされません。

このタスクを実行するには、次の手順を行います:

1. プロクシサーバと同じサーバに Kaspersky Anti-Virus をインストールし (11 ページ参照)、インストール後の設定を行

います (15 ページ参照)。

2. kav4proxy.conf 設定ファイル内で、次のパラメータ値を指定します (この例に記載されていないパラメータ値は変更し

ない):

[icapserver.filter]

ExcludeURL=^www¥.example¥.com¥/.*

[icapserver.engine.options]

ScanPacked=true

ScanArchives=true

ScanMailBases=false

Page 25

KAS PERSK Y ANTI-VIRUS の使 用

25

例: 次の条件で HTTP トラフィックのウイルスチェックを実行するようにアプリケーションを設定する:

192.168.1.0/255.255.255.0 サブネットの IP アドレスを使用するコンピュータが含まれる managers グループに

対し、次のウイルススキャンパラメータを指定する:

圧縮ファイル、アーカイブファイル、およびメールデータベースのスキャンを無効にする

オブジェクトの感染駆除を有効にする

感染していないオブジェクトおよび駆除済みオブジェクトへのアクセスのみを許可する

192.168.2.0/255.255.255.0 サブネットの IP アドレスを使用するコンピュータが含まれる sales グループに対し、

次のウイルススキャンパラメータを指定する:

すべてのオブジェクトをスキャンする

感染オブジェクトの駆除を有効にする

感染オブジェクト、感染の疑いがあるオブジェクト、破損オブジェクト、および既知のウイルスに類似したコードが

含まれているオブジェクトへのアクセスをブロックする

その他のすべてのユーザに対して、次のウイルススキャンパラメータを指定する:

メールデータベースのスキャンを無効にする

感染オブジェクトの駆除を無効にする

スキャン後に OK ステータスが割り当てられたオブジェクトへのアクセスのみを許可する (29 ページ参照 )

ScanMailPlain=false

Cure=true

[icapserver.actions]

InfectedAction=deny

SuspiciousAction=deny

WarningAction=deny

ErrorAction=skip

ProtectedAction=skip

CorruptedAction=skip

[icapserver.protocol]

AnswerMode=partial

[icapserver.statistics]

AVStatisticsFile=/var/log/kaspersky/kav4proxy/statistic

3. 次のコマンドを使用して、Kaspersky Anti-Virus を再起動します:

# /etc/init.d/kav4proxy restart

ユーザグループに適用するウイルススキャンパラメータの設定

前セクション (24 ページ参照) の例では、プロクシサーバを通じて入ってくるすべてのユーザリクエストに対して共通のアンチウイ

ルス設定を使用しています。Kaspersky Anti-Virus では、グループを定義することで、ユーザごとに異なるアンチウイルスパラ

メータを設定することができます。

このタスクを実行するには、以下を行います:

1. 設定ファイル内に、managers グループに対するウイルススキャンパラメータを指定する次のセクションを作成します:

[icapserver.groups:managers]

Page 26

管 理 者 ガ イド

26

Priority=1

ClientIP=192.168.1.0/255.255.255.0

URL=.*

[icapserver.engine.options:managers]

ScanPacked=false

ScanArchives=false

ScanMailBases=false

ScanMailPlain=false

Cure=true

[icapserver.actions:managers]

InfectedAction=deny

SuspiciousAction=deny

WarningAction=deny

ErrorAction=deny

ProtectedAction=deny

CorruptedAction=deny

2. kav4proxy.conf 設定ファイル内に、sales グループに対するウイルススキャンパラメータを指定する次のセクションを

作成します:

[icapserver.groups:sales]

Priority=2

ClientIP=192.168.2.0/255.255.255.0

URL=.*

[icapserver.engine.options:sales]

ScanPacked=true

ScanArchives=true

ScanMailBases=true

ScanMailPlain=true

Cure=true

[icapserver.actions:sales]

InfectedAction=deny

SuspiciousAction=deny

WarningAction=deny

ErrorAction=skip

ProtectedAction=skip

CorruptedAction=deny

3. デフォルトグループのパラメータを次のように指定します:

[icapserver.engine.options]

ScanPacked=true

ScanArchives=true

Page 27

KAS PERSK Y ANTI-VIRUS の使 用

27

ScanMailBases=false

ScanMailPlain=false

Cure=false

[icapserver.actions]

InfectedAction=deny

SuspiciousAction=deny

WarningAction=deny

ErrorAction=deny

ProtectedAction=deny

CorruptedAction=deny

4. 次のコマンドを使用して、Kaspersky Anti-Virus を再起動します:

# /etc/init.d/kav4proxy restart

Page 28

28

KASPERSKY ANTI-VIRUS の追加設定

このセクションの内容

グループの作成 ................................................................................................................................................................ 28

ウイルススキャン設定 ....................................................................................................................................................... 29

スキャン済みオブジェクトに適用する動作の選択 ................................................................................................................ 29

管理者への通知 ............................................................................................................................................................... 31

動作モード ........................................................................................................................................................................ 32

プロクシとの ICAP 経由のやり取りで使用されるモード ...................................................................................................... 32

統計情報の記録 ............................................................................................................................................................... 33

Kaspersky Anti-Virus のレポートパラメータ ....................................................................................................................... 34

エラー検出用メモリダンプの作成 ....................................................................................................................................... 35

インターネット放送について ............................................................................................................................................... 35

Kaspersky Anti-Virus の最適化 ....................................................................................................................................... 36

この章では、Kaspersky Anti-Virus の基本的なパラメータについて説明します。アプリケーションの機能に不可欠な設定や、製品

のインストール中およびインストール後に指定する設定とは異なり、追加設定は管理者の判断で行うことができます。追加設定の

目的は、アプリケーションの機能を拡張し、各企業のセキュリティポリシーに応じてアプリケーションをカスタマイズすることです。

グループの作成

グループを使用すれば、プロクシサーバを介して要求または送信されるオブジェクトのウイルス処理用パラメータを、ユーザグ

ループごとに定義できます。プロクシサーバを介してオブジェクトを要求するクライアントコンピュータの IP アドレスと要求された

オブジェクトの URL に応じて、特定のグループとリクエストが関連付けられます。

Squid 設定ファイル内の icap_send_client_ip パラメータに on が設定されていることを確認してください。この値が設定され

ていれば、Squid がクライアントの IP アドレスを Kaspersky Anti-Virus に送信します。

リクエストのパラメータが既存のグループと一致しない場合は、デフォルトのグループに指定されているルールに従ってオブジェク

トが処理されます。

各グループのパラメータは、アプリケーション設定ファイル内の次のセクションに格納されています:

[icapserver.groups:<グループ名>] – グループの適用範囲 (クライアントの IP アドレス、オブジェクトの URL)

と優先順位を定義するパラメータが含まれます。

[icapserver.filter:<グループ名>] – <グループ名> のフィルタリングルールが含まれます。

[icapserver.engine.options:<グループ名>] – このグループに関連付けられたオブジェクトを処理するため

のウイルススキャンパラメータが含まれます。

[icapserver.actions:<グループ名>] – ウイルスチェック中にオブジェクトに割り当てられたステータスに応じて

アプリケーションが実行する動作を定義するパラメータが含まれます。

[icapserver.notify:<グループ名>] – deny 動作の適用によってブロックされたオブジェクトについて管理者へ

通知を行う場合に使用されるパラメータが含まれます。

デフォルトグループのパラメータは [icapserver.groups]、[icapserver.filter]、

[icapserver.engine.options]、[icapserver.actions] および [icapserver.notify]セクションで指定され

ています。

Page 29

KAS PERSK Y ANTI-VIRUS の 追 加 設 定

29

例: managers グループを作成し、192.168.10.0/255.255.255.0 サブネットを使用するクライアントコンピュータから要求さ

れたオブジェクトに関する処理ルールを定義する。このグループには、感染していないオブジェクト、駆除済みオブジェクトおよ

びパスワードで保護されたオブジェクトのみアクセスできるようにする。グループの優先順位を「2」に設定し、その他パラメータ

にはデフォルト値を使用する。

このタスクを実行するには、root (またはその他特権ユーザ) としてログインし、kav4proxy.conf 設定ファイル内に次のセクショ

ンを作成します:

[icapserver.groups:managers]

Priority=2

ClientIP=192.168.10.0/255.255.255.0

URL=.*

[icapserver.engine.options:managers]

Cure=true

[icapserver.actions:managers]

ErrorAction=deny

ProtectedAction=skip

新しいグループを作成する場合、すべてのグループパラメータを指定する必要はありません。指定されていないパラメータについ

ては、デフォルト設定が使用されます。

ウイルススキャン設定

[icapserver.engine.options:<グループ名>] セクション内に指定された次のアンチウイルスエンジンパラメータは、該

当グループ内での要求されたオブジェクトのスキャンモードと駆除モードを定義します:

ScanPacked=true|false – 圧縮ファイルのスキャンを有効/無効にする。このモードが無効になっていると、圧縮オブ

ジェクトおよびファイルはすべてウイルスに感染していないとみなされます。

ScanArchives=true|false – アーカイブ内のオブジェクトのスキャンを有効/無効にする。このモードが無効になってい

ると、アーカイブファイルはすべてウイルスに感染していないとみなされます。

ScanMailBases=true|false – プロクシサーバ経由で要求または送信されたメールデータベースのスキャンを有効/無

効にする。このモードが無効になっていると、メールデータベースはすべてウイルスに感染していないとみなされます。

ScanMailPlain=true|false – プロクシサーバ経由で要求または送信されたプレーンテキスト形式のメールデータベー

スのスキャンを有効/無効にする。このモードが無効になっていると、プレーンテキストメールのデータベースはすべてウ

イルスに感染していないとみなされます。

UseHeuristic=true|false – ウイルススキャンで使われるヒューリスティックアナライザを有効/無効にする。

Cure=true|false – オブジェクトの感染駆除を有効/無効にする。このモードが無効になっていると、オブジェクトの感染

駆除が行われません。

UseAVbasesSet=standard|extended – アプリ ケーションが使用する定義データベースセッ ト。extended (拡張)

セットには、standard (標準) セットのレコードに加え、アドウェアやリモート管理ユーティリティなどの危険性のあるソフト

ウェアのシグネチャが登録されています。

MaxScanTime – 1 つのオブジェクトをスキャンするのにかける最大時間。指定期間内にスキャンが終わらない場合、

オブジェクトには OK ステータスが割り当てられます。

スキャン済みオブジェクトに適用する動作の選択

スキャン済みオブジェクトに対する動作は、ウイルスチェックの結果を受けてオブジェクトに割り当てられるステータスによって定義

されます。

Kaspersky Anti-Virus では、次のステータスを使用します:

Page 30

管 理 者 ガ イド

30

OK – スキャン処理を問題なく通過した、ウイルスに感染していないオブジェクト。

例: デフォルトグループのスキャン済みオブジェクトに対して、次の動作を指定する:

CURED および PROTECTED ステータスが割り当てられたオブジェクトの送信を許可する。

その他すべてのオブジェクトの送信を禁止する。

解決法: このタスクを実行するには、root (またはその他特権ユーザ) としてログインし、[icapserver.actions] セク

ション内で、以下のパラメータ値を指定します。

[icapserver.actions]

CuredAction=skip

ProtectedAction=skip

InfectedAction=deny

SuspiciousAction=deny

INFECTED – オブジェクトがウイルスに感染している。駆除できない、または駆除が行われなかった。

CURED – オブジェクトはウイルスに感染していたが、正常に駆除された。

WARNING – 既知のウイルスに似たコードがオブジェクトに含まれている。

SUSPICIOUS – オブジェクトが未知のウイルスに感染している疑いがある。

PROTECTED – オブジェクトがパスワードで保護されているためスキャンできない。

CORRUPTED – オブジェクトが破損している。

ERROR – オブジェクトスキャン中にエラーが発生した。

ステータスに応じて Kaspersky Anti-Virus がオブジェクトに対して実行する動作は、[icapserver.actions] セクション (デ

フォルトグループの場合) および [icapserver.actions:<グループ名>] セクション (管理者が作成したグループの場合)

内にある次のパラメータで指定します:

InfectedAction – 感染駆除されなかった/できなかったオブジェクトに対する動作

SuspiciousAction – 未知のウイルスに感染している疑いのあるオブジェクトに対する動作

WarningAction – 既知のウイルスに類似したコードが含まれているオブジェクトに対する動作

ErrorAction – ERROR ステータスが割り当てられたオブジェクトに対する動作

ProtectedAction – パスワードで保護されているオブジェクトに対する動作

CorruptedAction – 破損オブジェクトに対する動作

CuredAction – 駆除済みオブジェクトに対する動作

上記のパラメータには、次の値を設定できます:

skip – オブジェクトの送信を許可する。

deny – オブジェクトの送信を拒否し、対応する通知ファイルとオブジェクトを置き換える。

オブジェクトに deny 動作を適用すると、オブジェクトはステータスに応じていずれかの代替ファイルと置き換えられます:

object_infected – 感染オブジェクトの検知に関する通知が含まれるテンプレート

object_suspicious – 未知のウイルスに感染している疑いがあるオブジェクトの検知に関する通知のテンプレート

object_warning – 既知のウイルスのコードに類似したオブジェクトの検知に関する通知のテンプレート

object_protected – パスワードで保護されているオブジェクトの検知に関する通知のテンプレート

object_error – スキャンエラーの原因となったオブジェクトの検知に関する通知のテンプレート

object_corrupted – 破損オブジェクトの検知に関する通知のテンプレート

object_cured – 駆除に成功した感染オブジェクトの検知に関する通知のテンプレート

管理者は、特別なマクロを追加するなどして、これらテンプレートのテキストを変更できます (47 ページ参照)。

Page 31

KAS PERSK Y ANTI-VIRUS の 追 加 設 定

31

WarningAction=deny

ErrorAction=deny

CorruptedAction=deny

管理者への通知

プロクシを介して転送されたオブジェクトに対して deny 動作が適用される場合は、特別なスクリプトも実行されます。このような

スクリプトは、/opt/kaspersky/kav4proxy/share/examples/notify.sh にあります。スクリプトのファイル名は、アプリケーション設定

ファイル内の [icapserver.notify:<グループ名>] セクションにある NotifyScript パラメータに含まれています。

通知スクリプトのサンプルと、このスクリプトを実行するようアプリケーションを設定する方法は次のとおりです。

SHELL 構文を使用して、スキャン後にプロクシ経由のオブジェクト転送をブロックするたびに実行するようなカスタムスクリプトを

作成できます。管理者が作成したグループには、独自の通知スクリプトを割り当てることができます (28 ページ参照)。

ブロックされたオブジェクトに関する通知が admin@test.local 宛てに送られるようにアプリケーションを設定するには:

1. 実行スクリプトファイルを次の内容で作成します:

#!/bin/sh

recipients='admin@test.local'

action=%ACTION%

verdict=%VERDICT%

sendmail -t -i<<EOT

From: Kaspersky Anti-Virus For Linux Proxy Server <root@$HOSTNAME>

To: $recipients

Subject: $verdict object requested

Action applied: $action

Verdict: $verdict

Requested URL: %URL%

Client IP: %CLIENT_ADDR%

Found:

Infected: %VIRUS_LIST%

Cured: %CURED_LIST%

Suspicious: %SUSP_LIST%

Warnings: %WARN_LIST%

This message generated by %PRODUCT% at %DATE% on $HOSTNAME

EOT

スクリプトの作成では、%URL% や %CLIENT_ADDR% などの特別なマクロを使用して、追加情報を指定できます

(47 ページ参照)。

2. スクリプトファイルを保存し、このマクロを実行する適切な権限を kluser ユーザアカウントが持っていることを確認しま

す。

3. ス ク リ プ ト の フ ァ イ ル 名 を NotifyScript パ ラ メ ー タ の 値 と し て 設 定 し ま す 。 た と え ば 、 ス ク リ プ ト が

Page 32

管 理 者 ガ イド

32

/usr/local/bin/notify.sh ファイルとして保存されており、デフォルトグループのルールに従って処理されたオブジェクトが

ブ ロ ッ ク さ れた と き に こ の スク リ プ ト が 実 行さ れ る よ う に す る に は 、 [icapserver.notify] セク シ ョ ン の

NotifyScript パラメータに次の値を指定します:

[icapserver.notify]

NotifyScript=/usr/local/bin/notify.sh

アプリケーションには通知テンプレートが付属しており、スクリプトの作成に利用できます。デフォルトでは

/opt/kaspersky/kav4proxy/share/notify/ にあります。

動作モード

ライセンスおよび定義データベースのステータスに応じて、アプリケーションは次のいずれかのモードで動作します:

基本モード – アプリケーションのすべての機能を使用できる動作モード。このモードでは、プロクシトラフィックのウイル

ススキャンと感染オブジェクトの駆除 (有効になっている場合) が実行されます。

定義データベース更新不可の動作モード – 現在のライセンスの有効期限が切れたときに適用されるモード。このモード

では、ライセンスの有効期限が切れた時点の定義データベースを使用して、プロクシトラフィックのウイルススキャンと感

染オブジェクトの駆除 (有効になっている場合) が実行されます。

ライセンス未適用での動作モード – ライセンスキーがインストールされていない場合や、現在のライセンス情報の読み

込み中にエラーが発生した場合に使用されるモード。このモードでは、プロクシトラフィックのウイルススキャンは実行さ

れず、LicenseErrorAction パラメータで定義された処理がすべてのオブジェクトに適用されます。

•定義データベースを使用しない動作モード – 定義データベースがインストールされていない場合や、定義データベース

の読み込み中にエラーが発生した場合に使用されるモード。このモードでは、プロクシトラフィックのウイルススキャンは

。

実行されず、BasesErrorAction パラメータで定義されている処理がすべてのオブジェクトに適用されます。

プロクシとの ICAP 経由のやり取りで使用されるモード

Kaspersky Anti-Virus が プ ロ ク シ サ ー バ と や り 取 り す る 場 合 の モ ー ド は 、 kav4proxy.conf フ ァ イ ル の

[icapserver.protocol] セクションにある AnswerMode パラメータで定義します。このパラメータには、次の値を指定で

きます:

partial – Kaspersky Anti-Virus は、スキャン中のオブジェクトの一部を MaxSendDelayTime パラメータで指定され

た間隔でプロクシに送信し、さらにプロクシはそのデータをユーザに転送します。オブジェクトの最後の一部分は、オブ

ジェクトのウイルススキャンが完了し、スキャン結果のステータスが deny 動作の適用に該当しない場合でないとユー

ザに送信されません。オブジェクトに deny 動作が適用されている場合、テンプレートベースのファイルはユーザに送信

されず (29 ページ参照)、接続が切断されます。

このモードは、サイズの大きいファイルをダウンロードする場合に役立ちます。このモードを使用すると、ウイルスチェック

が完了する前に、ユーザがオブジェクトの受信を開始できます。そうでないと、ユーザが長時間待てずに、応答を受け取

る前に接続を切断してしまう可能性があります。

complete – Kaspersky Anti-Virus は、オブジェクトをダウンロードして完全にテストした後、スキャン結果のステータス

が deny 動作の適用に該当しない場合にかぎって、プロクシサーバにオブジェクトを返します。ウイルススキャンの結果

としてオブジェクトに deny 動作が適用される場合、要求されたオブジェクトの代わりに、テンプレートベースのファイル

がユーザに返されます (29 ページ参照)。

complete モードを使用する場合に注意したいのは、ブラウザ内でオブジェクトをクリックした後、プロクシサーバによっ

てオブジェクトが完全にダウンロードされて Kaspersky Anti-Virus によるスキャンが完了してからでないと、オブジェクト

の保存またはスキャンのキャンセルを選択するウィンドウが表示されない点です。ダウンロードをキャンセルするには、

ブラウザウィンドウを閉じることで接続を切断する必要があります。

Page 33

KAS PERSK Y ANTI-VIRUS の 追 加 設 定

33

シンボル名

値

<LEN>

リクエストのサイズ (バイト単位)

<RESULT>

ウイルススキャンの結果

<METHOD>

ICAPリクエスト処理モード (RESPMOD または REQMOD)

<ICAP_CLIENT_IP>

オブジェクトをリクエストした ICAP クライアントの IP アドレ

ス

<HTTP_USER_NAME>

オブジェクトをリクエストした HTTP ユーザ名

<HTTP_USER_IP>

オブジェクトをリクエストした HTTP ユーザの IP アドレス

<URL>

要求されたオブジェクトの URL

カウンタ

説明

Total_requests

処理されたスキャンリクエストの総数

Infected_requests

感染もしくは感染の疑いがあるオブジェクト、または既知のウ

イルスに似たオブジェクトを返したリクエストの数

Protected_requests

パスワード保護されたオブジェクトを返したリクエストの数

Error_requests

処理エラーの原因となったオブジェクトを返したリクエストの数

Proccessed_traffic

処理されたトラフィックの総量 (MB)。サービス上のトラフィッ

クも含む

Clean_traffic

感染駆除されたトラフィックの総量 (MB)

Infected_traffic

感染トラフィックの総量 (MB)

Traffic_per_min

1 分あたりの平均トラフィック量 (MB)

統計情報の記録

Kaspersky Anti-Virus の統計情報には、次の 2 種類があります:

ウイルススキャンおよび処理の結果に関する統計情報

アプリケーション動作に関する全般的な統計情報

ウイルス処理の統計情報は、ローカルファイルまたはネットワークソケットに書き込むことができます。ローカルファイルへ統計情

報を記録するようにアプリケーションを設定するには、このファイルのパスを AVStatisticsFile パラメータの値として指定します。

ネットワークソケットを指定する場合は、AVStatisticsAddress パラメータを使用します。

作成される統計情報ファイル内の各行には、テストされた各オブジェクトに関する情報が次の形式で含まれます:

<LEN><tab><RESULT><tab><METHOD><tab><ICAP_CLIENT_IP><tab>

<HTTP_USER_NAME><tab><HTTP_USER_IP><tab><URL>

<tab> – タブ文字

以下の表で、すべてのパラメータの情報をまとめてあります。

表 1 統計情報パラメータ

なんらかの理由でオブジェクト処理の結果が出力されなかった場合、その情報は記録されません。

ウイルススキャンの統計情報に加え、Kaspersky Anti-Virus の動作に関する統計情報を返す特別なカウンタも使用されます。カ

ウンタの値は、アプリケーション設定ファイル内の CounterStatisticsFile パラメータで指定されているファイルに出力できます。

作成されたファイルには、カウンタによって返される値が記録されます。以下の表で、カウンタの情報をまとめています。

表 2 アプリケーション動作のカウンタ

Page 34

管 理 者 ガ イド

34

カウンタ

説明

Request_per_min

1 分あたりの平均 ICAP リクエスト処理数

Engine_errors

アプリケーション動作中に発生したエラーの数

Total_connections

ICAP サーバへのアクティブな接続の数

Total_processes

ユーザからのリクエストを処理中のプロセス数

Idle_processes

アイドル状態でリクエストを待機中のプロセス数

レベル

レベル名

レベルを表す文

字

意味

0

緊急エラー

F

致命的なエラーに関する情報 (何らかの動作を実行できないため

に、プログラムが終了するようなエラー)。コンポーネントが感染して

いる、起動中にエラーが発生した、 データベースまたはライセンス

キーの読み込み中にエラーが発生した、など。

1

エラー

E

コンポーネントの動作停止を引き起こさないその他のエラーに関する

情報。ファイルのスキャン中に発生したエラーに関する情報など。

2

警告

W

アプリケーションのシャットダウンを引き起こすようなエラーに関する

通知。ライセンスキー期限切れやディスクの容量不足に関する警告

など。

3

情報、通知

I

重要な情報に関するメッセージ。コンポーネントが実行中かどうか、

設定ファイルのパス、スキャン範囲、データベース更新、ライセンス

キー、統計情報など。

4

動作

A

定義されているレポート詳細レベルに基づいたファイルスキャンに関

するメッセージ

9

デバッグ

D

デバッグ情報

KASPERSKY ANTI-VIRUS のレポートパラメータ

Kaspersky Anti-Virus のコンポーネン ト に よ っ て 実 行 された処理 の 結 果 は 、 [icapserver.report] セ ク シ ョンの

ReportFileName パラメータで指定されたログファイル、またはシステムログ (syslog) にテキスト形式でまとめられます。

ReportFileName パラメータの値として空白の文字列が指定されている場合 (ReportFileName=)、アプリケーション動作に関

する情報は記録されません。

出力される情報の量を変更するには、 [icapserver.report] セクションの ReportLevel パラメータで指定されているレ

ポート詳細レベルを変更します。

レポート詳細レベルは、コンポーネントの動作に関する情報をレポートに記録するときの情報詳細レベルを表す数値です。各レベ

ルに含まれる情報は、1 つ前のレベルに情報が追加された内容です。

以下の表では、レポート詳細レベルについて説明します。

表 3 レポート詳細レベル

緊急エラーに関する情報は、レポート詳細レベルに関係なく常に表示されます。最適なレベルは 4 であり、これがデフォルト設定

でもあります。

情報メッセージは、次の 2 種類に分けられます:

ウイルスチェックに関するメッセージ

アプリケーションの動作に関するメッセージ

たとえば、オブジェクトのウイルススキャン結果に関する情報は、次のような形式で記録されます:

<DD-MM-YY HH:MM:SS> <REPORT_LEVEL> <METHOD> <ICAP_CLIENT_IP> <HTTP_USER_NAME> <HTTP_USER_IP>

<URL> <RESULT>

Page 35

KAS PERSK Y ANTI-VIRUS の 追 加 設 定

35

シンボル名

値

<DD-MM-YY HH:MM:SS>

DateFormat および TimeFormat の設定で定義されてい

る形式のレコード作成日時

<REPORT_LEVEL>

レポート詳細レベルを表す文字

<METHOD>

ICAPリクエスト処理モード (RESPMOD または REQMOD)

<ICAP_CLIENT_IP>

オブジェクトをリクエストした ICAPクライアントの IP アドレス

<HTTP_USER_NAME>

オブジェクトをリクエストした HTTP ユーザ名

<HTTP_USER_IP>

オブジェクトをリクエストした HTTP ユーザの IP アドレス

<URL>

要求されたオブジェクトの URL

<RESULT>

ウイルススキャンの結果

以下の表で、すべてのパラメータの値をまとめてあります。

表 4 ログの情報パラメータ

エラー検出用メモリダンプの作成

アプリケーション処理が緊急シャットダウンされるとき、メモリダンプファイル (コアファイル) が作成されます。これらのファイルは、

後でカスペルスキーのサポートが Kaspersky Anti-Virus の運用中に発生した問題の原因を特定する場合に使用します。デフォ

ルトでは、コアファイルの作成は無効になっています。

メモリダンプファイルの作成を有効にするには、アプリケーション設定ファイル内の [icapserver.path] セクションにある

CorePath パラメータに、/var/log/kaspersky/kav4proxy/core/ というパスを指定します。

/var/log/kaspersky/kav4proxy/core/ ディレクトリが作成されているパーティションに、コアファイルを保存するのに十分なディスク

容量があるかどうか確認してください。

FreeBSD ベースのシステムでは、システムのカーネルパラメータの変更が必要な場合があります。変更するには、root として次

のコマンドを実行します:

# sysctl -w kern.sugid_coredump=1

こ れ で 、 ア プ リ ケ ー シ ョ ン 処 理 が 緊 急 シ ャ ッ ト ダ ウ ン さ れ る と き に 、 メ モ リ の ダ ン プ が 格 納 さ れ た フ ァ イ ル が

/var/log/kaspersky/kav4proxy/core/ ディレクトリに作成されます。

FreeBSD ベースのシステムの場合、コアファイルを使用して必要な情報を収集できたら、すぐにコアファイルの作成を無効にして

ください。また、システムカーネルの変更も元に戻してください。

元に戻すには、次のコマンドを実行します:

# sysctl -w kern.sugid_coredump=0

インターネット放送について

インターネット放送によって生成された Web トラフィックのウイルス処理を Kaspersky Anti-Virus で行うと、データストリームの

送信やプロクシサーバの処理が中断される可能性があり、プロクシ経由での放送が聴き取りにくくなります。そのような場合は

ExcludeMimeType パラメータを使用して、これらのトラフィックをウイルススキャン範囲から除外することをお勧めします。たとえ

ば、次のように設定します:

[icapserver.filter]

ExcludeMimeType=^audio/mpeg$

ExcludeMimeType=^application/vnd.ms.wms-hdr.asfv1$

Page 36

管 理 者 ガ イド

36

ExcludeMimeType=^application/x-mms-framed$

この設定では、MPEG、ASF、および Microsoft Windows Media 形式のデータストリームがスキャン範囲から除外されます。

KASPERSKY ANTI-VIRUS の最適化

Kaspersky Anti-Virus は、レスポンスにかかる時間やトラフィックを減らして最適化することができます。パフォーマンスの低下を

引き起こす主な理由は次のとおりです:

Kaspersky Anti-Virus とプロクシサーバ間の大容量データの送信

すべてのオブジェクトの無差別スキャン

このアプリケーションは、204 No Content レスポンスをサポートしています。この機能を使えば、トラフィックを減らすことができま

す(36 ページ参照)。

除外リストを設定することで、すべてのオブジェクトを無差別にスキャンしなくても済みます (36 ページ参照)。

トラフィックの削減

プロクシサーバから受信したオブジェクトがアプリケーションによって変更されないことがあります (オブジェクトが感染していない

場合など)。アプリケーションが「complete モード」で動作している (32 ページ参照) 場合は、オブジェクト全体がプロクシサーバ

に送り返されます。

アプ リケーションが「partial モード」(32 ページ参照) で 動作していて、 チェック対象オ ブジェクト のサイズが小さい場合は、

MaxSendDelayTime パラメータで指定された期間が終了する前にスキャンを完了できます。この場合も、オブジェクト全体がプ

ロクシサーバに返されます。

不要なト ラ フ ィ ッ ク を 避 け る に は 、 204 No Content レ ス ポ ン ス を 使 用 しま す 。 ア プ リ ケ ー シ ョ ン 設 定 フ ァ イ ル の

[icapserver.protocol] セクション内で Allow204 パラメータに true を割り当ててください。これで、オブジェクト全体を

送信する代わりに 204 No Content レスポンスが返されるようになります。

除外リストの設定

除外リストを設定して、Kaspersky Anti-Virus のパフォーマンスを向上させることができます。除外ルールには 3 種類あります:

オブジェクトの URL による除外

オブジェクトの 種類による除外

オブジェクトのサイズによる除外

URL による除外では、アプリケーション設定ファイルの [icapserver.filter] セクションにある ExcludeURL パラメータ

値と、オブジェクトの URL が比較されます。URL が一致すると、ウイルススキャンは実行されずに 204 No Content レスポン

スがプロクシサーバに送信されます。

オブジ ェクトの種 類によ る除 外では 、受信した オブジ ェクトの HTTP ヘッダ の Content-Type フィ ールド を分析 しま す。

kav4proxy.conf フ ァイルの [icapserver.filter] セクシ ョ ン 内 の ExcludeMimeType パラメ ー タ 値のうち一 つ と

Content-Type が一致すると、ウイルススキャンは実行されず 204 No Content レスポンスがプロクシサーバに送信されます。

オブジェクトのサイズによる除外は、オブジェクトの HTTP ヘッダの Content-Length フィールドをチェックして行います。この

フィールドの値が kav4proxy.conf ファイルの [icapserver.filter] セクション内の MaxReqLength パラメータ値を越

えると、ウイルススキャンは実行されず、204 No Content レスポンスがプロクシサーバに送信されます。

除外ルールをより効果的に使用するには、ICAP preview 機能を有効にしてください。

この機能を使用して、オブジェクト全体ではなく最初の部分だけをダウンロードするように設定できます。アプリケーションはオブ

ジェクトの最初の部分にある HTTP ヘッダ部分を見てオブジェクトをフィルタします。フィルタにマッチした場合は、アプリケーショ

ンはダウンロードを停止して 204 No Content レスポンスを返します。

このアプローチでアプリケーションとプロクシサーバのトラフィックが減尐し、アプリケーションのパフォーマンスが向上します。

受信 する オブジェクトの 最初の部分のサイズは、 kav4proxy.conf ファイルの [icapserver.protocol] セクション内の

PreviewSize パラメータを通じて指定されます。このときプロクシサーバは、プレビューができるように設定されている必要があり

ます。Squid プロクシサーバでは、プレビュー機能は Squid 設定ファイルの icap_preview_enable で有効になります。

Page 37

37

アプリケーションのアンインストール

Linux が動作するサーバからアンインストールするには、次の手順に従います:

rpm パッケージからインストールした場合は、次のコマンドを入力します:

# rpm –e <distribution_package_name>

deb パッケージからインストールした場合は、次のコマンドを入力します:

# dpkg –r <distribution_package_name>

FreeBSD が動作するサーバからアンインストールするには、次のコマンドを利用します:

# pkg_delete <distribution_package_name>

Kaspersky Anti-Virus のアンインストールは自動的に進行します。次の操作が実行されます:

1. kluser 権限で実行しているタスクのうち、定義データベースの更新を行う cron タスクを削除する。

2. Squid プロクシサーバの設定ファイルを Kaspersky Anti-Virus のインストール前の状態に戻し、プロクシを再起動す

る。

3. アプリケーションサービスを停止する。

4. アプリケーションの自動スタートアップ登録を元に戻す。

5. Kaspersky Anti-Virus の動作中に作成された一時ファイルおよび一時ディレクトリを削除する。

6. アプリケー ションファイル を削除する 。定 義データベース を含め、パ ッケ ージからインス トールされた Kaspersky

Anti-Virus のファイルとディレクトリがすべて削除されます。レポート、設定ファイル、バックアップ用ディレクトリは削除さ

れません。

Page 38

38

KASPERSKY ANTI-VIRUS の設定の検証

このセクションの内容

テスト用ウイルス EICAR とその亜種 ................................................................................................................................ 38

HTTP トラフィック保護のテスト .......................................................................................................................................... 39

Kaspersky Anti-Virus をインストールして設定したら、テスト用ウイルスとその亜種を使用して、アプリケーションの設定を確認す

ることをお勧めします。

テスト用ウイルス EICAR とその亜種

このテスト用ウイルスは、 (The European Institute for Computer Antivirus Research) が開発したアンチウイルス製品

の動作確認用ウイルスです。

このテスト用ウイルスは、コンピュータに害を及ぼすコードを含んでいないため、本当のウイルスではありません。ただし、ほとんど

のアンチウイルス製品は、このファイルをウイルスとみなします。

動作確認には実際のウイルスを使用しないでください。

テスト用ウイルスは、EICAR の公式 Web サイト http://www.eicar.org/anti_virus_test_file.htm からダウンロードできます。

このファイルをダウンロードする前に、コンピュータのアンチウイルスを無効にする必要があります。そうしないと、ファイル

anti_virus_test_file.htm が HTTP プロトコル経由で送信された感染オブジェクトとみなされて、処理されてしまいます。EICAR

サイトからテスト用ウイルスをダウンロードしたら、すぐにアンチウイルスを有効にしてください。

EICAR サイトからダウンロードされたファイルは、感染駆除できないウイルスを含む感染オブジェクトと識別され、このタイプのオ

ブジェクトに指定された処理が実行されます。

標準のテスト用ウイルスに変更を加えて、動作を検証することもできます。ウイルスに変更を加えるには、いずれかの接頭辞を追

加して標準ウイルスの内容を変更します (下の表を参照)。テスト用ウイルスの変更には、メモ帳、UltraEdit32 などの任意のテキ

ストエディタまたはハイパーテキストエディタを使用できます。

変更した EICAR ウイルスを使ってアンチウイルスアプリケーションの動作を確認できるのは、2003 年 10 月 24 日以降に最

終更新された定義データベース (2003 年 10 月の累積更新) だけです。

次の表の最初の列では、標準のテスト用ウイルス文字列の先頭に追加する必要がある接頭辞を示します。2 番目の列では、ア

ンチウイルスアプリケーションがスキャン結果に基づいてオブジェクトに割り当て可能なすべてのステータスを示します。3 番目の

列では、各ステータスのオブジェクトを処理する方法を示します。実際にオブジェクトに対して実行される処理は、アプリケーション

の設定により決定されることに留意してください。

接頭辞をテスト用ウイルスに追加したら、新しいファイルを eicar_dele.com などの別の名前で保存します。変更したすべてのウ

イルスにも同様の名前をつけてください。

Page 39

KAS PERSK Y ANTI-VIRUS の 設 定 の 検 証

39

接頭辞

オブジェクトのステータス

オブジェクト処理情報

接頭辞なし (標準の

テスト用ウイルス)

Infected.

既知のウイルスのコード

がオ ブジェクトに含まれ

ます。オブジェクトは感染

駆除できません。

オブジェクトは感染駆除できないウイルスとして識別されます。

オブジェクトの感染駆除中にエラーが発生します。感染駆除できないオブ

ジェクト用の処理が実行されます。

CORR–

Corrupted.

オブジェクトにアクセスできましたが、破損しているためにスキャンできま

せんでした (ファイル構造が破損している、ファイル形式が無効であるな

ど)。

WARN–

Suspicious.

未知のウイルスのコード

がオ ブジェクトに含まれ

ます。オブジェクトは感染

駆除できません。

オブジェクトはヒューリスティックコードアナライザによって疑わしいとみな

されました。検知時に、このオブジェクトの処理方法がアンチウイルス定義

データベースに登録されていませんでした。

SUSP–

Suspicious.

既知のウイルスコードの

亜種がオブジェクトに 含

まれます。オブジェクトは

感染駆除できません。

オブジェクトのコードと既知のウイルスのコードが部分的に対応しているこ

とが検知されました。検知時に、このオブジェクトの処理方法がアンチウイ

ルス定義データベースに登録されていませんでした。

ERRO–

Scanning error.

オブジェクトのスキャン中にエラーが発生しました。オブジェクトの完全性

に違反があるか (マルチボリュームアーカイブに終わりがない場合など)、

オブジェクトに接続していない (オブジェクトがネットワークリソース上でス

キャンされている場合など) ため、オブジェクトにアクセスできませんでし

た。

CURE–

Infected.

既知のウイルスのコード

がオ ブジェクトに含まれ

ま す 。 感 染 駆 除 で き ま

す。

オブジェクトに感染駆除できるウイルスが含まれます。オブジェクトは感染

駆除されます。ウイルス本体のテキストは CURE という語で置き換えら

れます。

DELE–

Infected.

既知のウイルスのコード

がオ ブジェクトに含まれ

ます。オブジェクトは感染

駆除できません。

オブジェクトは感染駆除できないウイルスとして識別されます。

オブジェクトの感染駆除中にエラーが発生します。感染駆除できないオブ

ジェクト用の処理が実行されます。

表 5 テスト用ウイルスの変更

HTTP トラフィック保護のテスト

下記で説明しているKaspersky Anti-Virus 設定のテストでは、wget ツールを使用します。

Kaspersky Anti-Virus が正しく設定されていることを確認するには:

1. ウイルススキャンの設定を行います (24 ページ参照)。

2. wget の設定ファイルにプロクシサーバのアドレスを指定します (Linux の場合は /etc/wgetrc、FreeBSD の場合は

/usr/local/etc/wgetrc)。たとえば、以下のように指定します。

http_proxy = http://proxy.example.com:3128/

Page 40

管 理 者 ガ イド

40

3. EICAR の公式 Web サイト (http://www.eicar.org/anti_virus_test_file.htm) からテスト用ウイルスのダウンロードを

試みます。

ファイルのダウンロードがブロックされ、以下のような情報がコンソールに表示されます。

$ wget http://www.eicar.org/download/eicar.com

--2010-01-13 11:38 AM:47-- http://www.eicar.org/download/eicar.com

Connecting to 172.16.0.1:8080... connected.

Proxy request sent, awaiting response... 403 Forbidden

2010-01-13 11:38:47 ERROR 403: Forbidden.

Page 41

41

アプリケーション設定ファイル

設定

詳細

[path] セクションでは、アプリケーションが機能するために欠かせないディレクトリのパスを定義します:

BasesPath=/var/opt/kaspersky/kav4proxy/bas

es

定義データベースが保管されるディレクトリへの絶対パス

LicensePath=/var/opt/kaspersky/kav4proxy/lic

enses

アプリケーションのライセンスキーが保管されるディレクトリへの絶対

パス

TempPath=/tmp

アプリケーションの一時ファイルが保管されるディレクトリへの絶対パ

ス

[options] セクションには、アプリケーションの実行に使用されるユーザおよびグループを定義するパラメータが含まれま

す:

User=kluser

アプリケーションの実行に使用されるユーザ名

Group=klusers

アプリケーションの実行に使用されるグループ名

[locale] セクションには、レポートやアプリケーションの統計情報で使用される日時形式を定義するパラメータが含まれま

す:

DateFormat=%d-%m-%Y

アプリケーションアクティビティレポートに表示される日付の形式

TimeFormat=%H:%M:%S

レポートに表示される時刻の形式

[icapserver.network] セクションには、アプリケーションのネットワーク設定が含まれます:

ListenAddress=localhost:1344

プロクシから ICAP 経由で送信されるリクエストを待機する場合に

Kaspersky Anti-Virus が使用する IP アドレスおよびポート

ListenAddress パラメータの値を変更する前に、下記のコマンドを

使用してアプリケーションを停止してください。

Linux の場合:

# /etc/init.d/kav4proxy stop

FreeBSD の場合:

# /usr/local/etc/rc.d/kav4proxy stop

アプリケーションを起動するには、以下のコマンドを使用してください。

Linux の場合:

# /etc/init.d/kav4proxy start

FreeBSD の場合:

# /usr/local/etc/rc.d/kav4proxy start

Timeout=0

ICAP 経由で行われる通信のタイムアウト

このセクションでは、kav4proxy.conf ファイルの詳細を説明します。このファイルで、Kaspersky Anti-Virus のすべての設定を行

います。インストール直後のパラメータの値は、デフォルト値に設定されています。

表 6 アプリケーション設定ファイル

Page 42

管 理 者 ガ イド

42

[icapserver.process] セクションには、Kaspersky Anti-Virus の各種プロセスに関する詳細設定が含まれます:

MaxChildren=3

ICAP 経由で送信されるリクエストを処理する子プロセスの最大実行

数

IdleChildren=1

ICAP 経由で送信されるリクエストを待機する子プロセスの最大実行

数

MaxReqsPerChild=0

子プロセスが対応可能なオブジェクトスキャンリクエストの最大数。指

定された数のリクエストを処理すると子プロセスが終了し、新しい子プ

ロセスが開始されます。

MaxEnginesPerChild=10

子プロセスがオブジェクトをスキャンする場合に同時に使用するアン

チウイルスエンジンの最大数。

アンチウイルスエンジンの数が多いほど、オブジェクトのスキャン速度

は上がりま すが、 サーバのパフォーマンス に影響します。使用する

サーバのハードウェアを考慮して、このパラメータを設定してください。

[icapserver.protocol] セクションには、Kaspersky Anti-Virus とプロクシサーバが ICAP 経由で通信するための設

定が含まれます:

AnswerMode=partial|complete

プロクシとのやり取りの方法。partial を指定すると、オブジェクトがイ

ンターネットから完全にダウンロードされてスキャンが完了する前に、

スキャン対象オブジェクトの一部をクライアントに送信することができ

ます。complete を指定すると、オブジェクトが完全にダウンロードさ

れてスキャンが完了してからでないと、要求されたオブジェクトをクライ

アントに送信できません。デフォルト値: partial

MaxSendDelayTime=10

partial モードの場合に、要求されたオブジェクトの一部分をクライア

ントに送信する間隔 (秒単位)

PreviewSize=0

リクエストのサイズ。値が 0 の場合、サーバは preview リクエストを

拒否します。

MaxConnections=5000

現在の ICAP サーバで 許可されて いる最大接 続数。 この値は、

OPTIONS メソッドを通じて ICAP クライアントに返されます。値が 0

の場合、OPTIONS メソッドは接続数を返しません。

Allow204

標準の ICAP レスポンス「204 No Content」の使用を許可/拒否しま

す。デフォルト値: true

HTTPClientIpICAPHeader=X-Client-IP

HTTP クライアントの IP アドレスを含む ICAP ヘッダ

HTTPUserNameICAPHeader=X-Client-Userna

me

クライアントのユーザ名を含む ICAP ヘッダ

SendAVScanResult=true|false

検知した脅威についての警告 を通知するモードです。パラ メータが

true の場合、 ICAP レスポンスに下記の情報が追加されます。

X-Virus-ID – 検知された脅威の名前

X-Response-Info – リ ク エ ス ト 処 理 結 果 (blocked, filtered,

passed)

デフォルト値: false.

[icapserver.statistics] セクションには、Kaspersky Anti-Virus の統計情報の生成に関するパラメータが含まれま

す:

CounterStatisticsFile

統計カウンタの値が保管されるファイルのパス

AVStatisticsFile

ウイルススキャンの統計情報が保管されるファイルのパス

AVStatisticsAddress

ウイルススキャンの統計情報を記録するためのネットワークソケット

Page 43

ア プ リ ケ ーシ ョ ン 設 定 フ ァ イ ル

43

[icapserver.report] セクションには、レポート生成に関するパラメータが含まれます:

ReportFileName=/var/log/kaspersky/kav4proxy

/kavicapserver.log

Kaspersky Anti-Virus の動作に関するレポートのファイル

Buffered=true|false

レポートファイルに記録する際のバッファモード。このモードを無効に

するには、値を false に設定します。デフォルト値: false

ReportLevel=0|1|2|3|4|9

レポートの詳細レベルです。デフォルト値: 4

ShowOk=true|false

スキャンによって悪性コードが発見されなかったオブジェクトに関する

情報の記録モードです。デフォルト値: true

Append=true|false

アプリケーションを起動するたびにレポートが新しく作成されるレポー

ト生成モード。新しい情報を既存のレポートに上書きするのではなく追

加したい場合は、値を true に設定します。デフォルト値: true

[icapserver.path] セクションには、特別なアプリケーションファイルのパスを定義するパラメータが含まれます:

PidFile=/var/run/kavicapserver.pid

Kaspersky Anti-Virus PID ファイルのパス

CorePath

Kaspersky Anti-Virus のクラッシュ時に保存されるメモリダンプファイ

ルを保管するディレクトリのパス。メモリダンプの作成を有効にするに

は、値として /var/log/kaspersky/kav4proxy/core/ を指定します。

デフォルトでは値が定義されていないため、コアファイルが作成されま

せん。

下記で記載されているセクションは、デフォルトグループ用のウイルス処理パラメータが含まれているセクションです (28 ペー

ジ参照)。

[icapserver.groups] セクションには、デフォルトグループのパラメータが含まれます。

Priority

グループの優先順位。リクエストのパラメータが複数のグループと一

致した場合は、優先順位の高いグループのルールが処理に使用され

ます。デフォルト値: 0 (最優先)

ClientIP

プロクシを介してオブジェクトを要求したクライアントの IP アドレス。

指定の IP アドレスから要求され、さらに URL パラメータで定義さ

れているアドレスにあるオブジェクトが、このグループのルールで処理

されます。デフォルト値: .*

URL

要求されたオブジェクトの URL。指定された URL に置かれていて、

さらに ClientIP パラメータで定義されている IP アドレスから要求さ

れたオブジェクトが、このグループのルールで処理されます。デフォル

ト値: .*

[icapserver.filter] セクションには、デフォルトグループのフィルタリング用パラメータが含まれます:

ExcludeMimeType

MIME 形式でフィルタリングする場合の除外マスク (正規表現を使用

可能)。指定されたマスクと一致する MIME 形式のオブジェクトはス

キャンされません。

ExcludeURL

URL 形式でフィルタリングする場合の除外マスク (正規表現を使用

可能)。指定されたマスクと一致する URL のオブジェクトはスキャン

されません。

MaxReqLength=0

スキャン対象オブジェクトの最大サイズ (バイト単位)

[icapserver.engine.options] セクションには、デフォルトグループのウイルススキャンパラメータが含まれます:

ScanPacked=true|false

圧縮ファイルのスキャン。このモードを無効にするには、パラメータに

false を設定します。デフォルト値: true

Page 44

管 理 者 ガ イド

44

ScanArchives=true|false

アーカイブファイルのチェック。このモードを無効にするには、パラメー

タに false を設定します。デフォルト値: true

ScanMailBases=true|false

プロクシサーバ経由で要求または送信されたメールデータベースのス

キャン。このモードを無効にするには、パラメータに false を設定しま

す。デフォルト値: true

ScanMailPlain=true|false

プレーンテキスト形式のメールメッセージのデータベース (プロクシ

サーバ経由でリクエストまたは送信された) のスキャン。このモードを

無効にするには、パラメータに false を設定します。デフォルト値:

true

UseHeuristic=true|false

ウイルススキャン中にヒューリスティックスキャンを使用するかどうか。

このモードを無効にするには、パラメータに false を設定します。デ

フォルト値: true

Cure=true|false

オブジェクトの感染駆除を指示します。このモードを無効にするには、

パラメータに false を設定します。デフォルト値: true

UseAVbasesSet=standard|extended

アプリケーションが使用する定義データベースセット。extended セッ

トには、standard セットに含まれるシグネチャに加えてリスクウェア

(アドウェア、リモート管理ユーティリティなど) のシグネチャが含まれ

ます。

MaxScanTime

1 つのオブジェクトをスキャンするのにかける最大時間(秒単位)。指

定期間内にスキャンが終わらない場合、オブジェクトには OK ステー

タスが割り当てられます。デフォルト値: 300

[icapserver.actions] セクションには、デフォルトグループのスキャン済みオブジェクトに適用する動作の設定が含まれ

ます:

CuredAction=skip|deny

駆除済みオブジェクトに対して実行される動作。デフォルト値: skip

InfectedAction=skip|deny

感染オブジェクトに対して実行される動作。デフォルト値: deny

SuspiciousAction=skip|deny

感染の疑いがあるオブジェクトに対して実行される動作。デフォルト

値: deny

WarningAction=skip|deny

既知のウイルスに似たオブジェクトに対して実行される動作。デフォル

ト値: deny

ErrorAction=skip|deny

スキャンエラーを発生させたオブジェクトに対して実行される動作。デ

フォルト値: skip

ProtectedAction=skip|deny

パスワードで保護されているオブジェクトに対して実行される動作。デ

フォルト値: skip

CorruptedAction=skip|deny

破損オブジェクトに対して実行される動作。デフォルト値: skip

LicenseErrorAction=skip|deny

Kaspersky Anti-Virus がライセンスキー情報をロードできなかった場

合に、スキャンオブジェクトに対して実行される動作。デフォルト値:

skip

BasesErrorAction=skip|deny

Kaspersky Anti-Virus が定義データベースをロードできなかった場合

に、オブジェクトに対して実行される動作。デフォルト値: deny

[icapserver.notify] セクションには、デフォルトグループの通知パラメータが含まれます:

NotifyTemplateDir

通知テンプレートが保存されるディレクトリ

NotifyScript

プロクシサーバを介した転送が禁止されたオブジェクトに関する管理

者宛の通知に使用されるスクリプト

Page 45

ア プ リ ケ ーシ ョ ン 設 定 フ ァ イ ル

45

[updater.path] セクションには、keepup2date コンポーネントの機能に必要なディレクトリおよびファイルのパスが含ま

れます:

BackUpPath

定義データベースが保管されるディレクトリの絶対パス。デフォルト

値: /var/opt/kaspersky/kav4proxy/bases.backup

AVBasesTestPath

定義データベースを確認する avbasestest ユーティリティへの絶対

パス。

デフォルト値: /opt/kaspersky/kav4proxy/lib/bin/avbasestest

[updater.options] セクションには、keepup2date コンポーネントが使用するパラメータが含まれます:

KeepSilent=true|false

コンポーネントのメッセージを keepup2date のコンソールに出力す

るかどうか。true が設定されていると、レポートはコンソールに出力さ

れません。デフォルト値: false.

ProxyAddress

接続で使用され るプ ロクシサーバの アド レス。 このパラメータは、

http://username:password@url:port の 形 式 で 定 義 し ま