Page 1

KASPERSKY LAB

Kaspersky Anti-Hacker 1.7

MANUALE D’USO

Page 2

KASPERSKY ANTI-HACKER 1.7

Manuale d’uso

© Kaspersky Lab

http://www.kaspersky.com

Data revisione: novembre 2004

Page 3

Sommario

CAPITOLO 1. KASPERSKY ANTI-HACKER................................................................. 6

1.1. Le novità della versione 1.7................................................................................... 7

1.2. Kit di distribuzione.................................................................................................. 7

1.2.1. Contratto di licenza ......................................................................................... 8

1.3. Convenzioni........................................................................................................... 8

1.4. Helpdesk per utenti registrati................................................................................. 9

CAPITOLO 2. INSTALLAZIONE E DISINSTALLAZIONE DEL SOFTWARE ............ 10

2.1. Requisiti hardware e software di sistema........................................................... 10

2.2. Installazione......................................................................................................... 11

2.3. Installazione della chiave di licenza .................................................................... 14

2.4. Disinstallazione del programma.......................................................................... 14

CAPITOLO 3. INIZIARE A LAVORARE ....................................................................... 16

CAPITOLO 4. PREVENZIONE DEGLI ATTACCHI PROVENIENTI

DALL’ESTERNO DURANTE LE SESSIONI DI LAVORO IN INTERNET E LAN... 19

4.1. Principi operativi di Kaspersky Anti-Hacker........................................................ 19

4.2. Livelli di sicurezza................................................................................................20

4.3. Impostazioni raccomandate................................................................................ 22

CAPITOLO 5. AVVIO DEL PROGRAMMA.................................................................. 26

5.1. Avvio del programma ..........................................................................................26

5.2. Menu di sistema .................................................................................................. 26

5.3. Finestra principale ............................................................................................... 27

5.3.1. Menu .............................................................................................................28

5.3.2. Barra degli strumenti..................................................................................... 31

5.3.3. Area di lavoro................................................................................................32

Page 4

4 Kaspersky Anti-Hacker

5.3.4. Barra di stato................................................................................................. 33

5.4. Menu di scelta rapida delle finestre di dialogo.................................................... 33

5.5. Composizione guidata delle regole..................................................................... 33

5.6. Modifica e salvataggio delle impostazioni dell’interfaccia .................................. 34

5.7. Uscita dal programma......................................................................................... 36

CAPITOLO 6. ABILITAZIONE DEL SISTEMA DI SICUREZZA E DEFINIZIONE

DELLE SUE IMPOSTAZIONI....................................................................................38

6.1. Abilitazione del sistema di sicurezza e selezione del livello di sicurezza.......... 38

6.1.1. Abilitazione del sistema di sicurezza............................................................ 38

6.1.2. Selezione del livello di sicurezza..................................................................41

6.1.3. Avvertimenti sugli eventi di rete.................................................................... 42

6.1.4. Finestra Autoistruzione (Livello Medio)........................................................ 42

6.1.5. L’avvertimento di sostituzione del modulo eseguibile ................................. 44

6.2. Risposte del programma agli attacchi................................................................. 45

6.3. Personalizzazione delle regole delle applicazioni .............................................. 47

6.3.1. Gestione dell’elenco di regole ......................................................................47

6.3.2. Aggiunta di una nuova regola per l'applicazione......................................... 50

6.3.2.1. Fase 1. Personalizzazione della regola ................................................ 50

6.3.2.2. Fase 2. Condizioni delle regole ............................................................. 55

6.3.2.3. Fase 3. Azioni supplementari ................................................................ 61

6.4. Personalizzazione delle regole di filtraggio pacchetti......................................... 62

6.4.1. Gestione dell’elenco di regole ......................................................................62

6.4.2. Aggiunta di una nuova regola ...................................................................... 65

6.4.2.1. Fase 1. Condizioni delle regole ............................................................. 65

6.4.2.2. Fase 2. Nome delle regole e azioni supplementari .............................. 69

6.5. Sistema di rilevamento intrusioni ........................................................................71

6.5.1. Impostazioni del rilevatore intrusioni ............................................................ 71

6.5.2. L’elenco degli attacchi rilevabili ....................................................................72

CAPITOLO 7. VISUALIZZAZIONE DEI RISULTATI DELLE PRESTAZIONI............. 75

7.1. Visualizzazione dello stato corrente.................................................................... 75

Page 5

Sommario 5

7.1.1. Applicazioni attive ......................................................................................... 75

7.1.2. Connessioni stabilite.....................................................................................79

7.1.3. Porte aperte ..................................................................................................82

7.2. Uso dei registri.....................................................................................................84

7.2.1. Visualizzazione della finestra dei registri ..................................................... 85

7.2.2. Il layout della finestra Registri....................................................................... 85

7.2.2.1. Menu ...................................................................................................... 86

7.2.2.2. Tabella dei rapporti ................................................................................86

7.2.2.3. Schede ................................................................................................... 87

7.2.3. Selezione del registro ................................................................................... 87

7.2.3.1. Registro di Sicurezza.............................................................................87

7.2.3.2. Attività delle applicazioni........................................................................ 88

7.2.3.3. Filtraggio pacchetti................................................................................. 89

7.2.4. Definizione delle impostazioni dei registri .................................................... 91

7.2.5. Salvataggio del registro su file...................................................................... 92

APPENDICE A. INDICE ................................................................................................93

APPENDICE B. DOMANDE FREQUENTI................................................................... 94

APPENDICE C. KASPERSKY LAB.............................................................................. 95

C.1. Altri prodotti Kaspersky Lab................................................................................ 96

C.2. Recapiti ............................................................................................................... 99

APPENDICE D. CONTRATTO DI LICENZA.............................................................. 100

Page 6

CAPITOLO 1. KASPERSKY ANTI-

HACKER

Kaspersky Anti-Hacker è una firewall personale destinata a garantire la

protezione del computer con sistema operativo Windows contro gli accessi non

autorizzati e gli attacchi provenienti da Internet o da reti locali adiacenti.

Kaspersky Anti-Hacker svolge le seguenti funzioni:

• Controlla l'attività di rete TCP/IP di tutte le applicazioni eseguite sul

computer. In caso di rilevazione di azioni sospette, il programma informa

l’utente e, se necessario, blocca l'accesso alla rete da parte di tali

applicazioni. Questa misura consente all'utente di conservare dati

confidenziali sul proprio computer. Per esempio, se un Troiano tenta di

trasmettere dati dal computer, Kaspersky Anti-Hacker impedisce a questa

applicazione maligna l’accesso a Internet.

• La tecnologia SmartStealth™ rende difficoltosa la rilevazione del

computer dall’esterno. Di conseguenza, gli hacker perdono traccia

dell’obiettivo e i loro tentativi di accesso al computer sono destinati a

fallire. Ciò consente inoltre di prevenire qualsiasi attacco DoS (Denial of

Service), senza peraltro influire minimamente sulla fluidità della

navigazione in rete: il programma garantisce infatti la consueta

trasparenza e accessibilità ai dati.

• Blocca gli attacchi più comuni alle reti filtrando continuamente il traffico in

entrata e in uscita, e informa l’utente ogni volta che tali attacchi si

verificano.

• Controlla i tentativi di scansione delle porte (solitamente seguiti da

attacchi) e impedisce ogni ulteriore comunicazione con la macchina da

cui è partito l’attacco.

• Consente di consultare l’elenco completo delle connessioni stabilite, delle

porte aperte e delle applicazioni di rete attive e, se necessario, di

interrompere connessioni indesiderate.

• Consente di garantire la massima sicurezza del computer contro gli

attacchi esterni senza ricorrere a particolari configurazioni delle

impostazioni del programma. Il programma consente una gestione

Page 7

Kaspersky Anti-Hacker 7

semplificata offrendo la scelta tra cinque livelli di sicurezza: Blocca tutto,

Alto, Medio, Basso, Consenti tutto. Di default, il programma applica il

livello Medio, una modalità di apprendimento che configura

automaticamente il sistema di sicurezza in base alle risposte dell’utente a

eventi di vario tipo.

• Consente di configurare il sistema di sicurezza in maniera flessibile. In

particolare, è possibile impostare il programma in modo da operare una

distinzione tra operazioni di rete desiderate e indesiderate, configurando

in tal modo il Sistema di rilevamento intrusioni.

• Consente di registrare determinati eventi di rete relativi alla sicurezza in

vari registri specifici. Se necessario, è possibile definire il livello di

dettaglio delle voci di registro.

Il programma può essere utilizzato come prodotto software indipendente o come

componente integrato nell’ambito di varie soluzioni Kaspersky Lab.

Attenzione!!! Kaspersky Anti-Hacker non protegge il computer da virus

e programmi maligni in grado di distruggere e/o danneggiare i dati. A tal

fine, si raccomanda l’installazione di Kaspersky Anti-Virus Personal.

1.1. Le novità della versione 1.7

A differenza della versione 1.5, la nuova versione del programma supporta il

funzionamento in Windows XP con la Service Pack 2 installata.

1.2. Kit di distribuzione

Il Kit di distribuzione contiene:

• Una busta sigillata contenente il CD di installazione del prodotto

• Questo Manuale d’uso

• Una chiave di licenza allegata al pacchetto di distribuzione o memorizzata

in un apposito dischetto

• Il Contratto di licenza

Page 8

8 Kaspersky Anti-Hacker

Prima di rompere il sigillo della busta del CD, leggere con attenzione il

Contratto di licenza.

1.2.1. Contratto di licenza

Il Contratto di licenza (CL) è un accordo con valore legale stipulato tra il cliente

(sia esso una persona fisica o una persona giuridica) e il produttore (Kaspersky

Lab), che descrive le clausole di utilizzo da parte del cliente del prodotto antivirus

acquistato.

Si raccomanda di leggere integralmente le clausole del CL!

Qualora il cliente non accetti tutte le clausole di questo CL, Kaspersky Lab rifiuta

di concedere al cliente la licenza del prodotto software, e il cliente è tenuto a

restituire il prodotto inutilizzato al proprio rivenditore Kaspersky Anti-Virus per

ottenere un rimborso completo, accertandosi che la busta contenente il CD (o i

dischetti) sia sigillata.

La rottura del sigillo della busta contenente il CD (o i dischetti) indica

l’accettazione di tutte le clausole del CL da parte del cliente.

1.3. Convenzioni

In questo manuale abbiamo adottato una serie di convenzioni volte a porre in

evidenza le parti più importanti della documentazione. Esse sono illustrate nella

tabella sottostante.

Convenzione Significato

Grassetto

Nota.

Attenzione!

Titoli dei menu, comandi di menu,

intestazioni delle finestre, elementi

delle finestre di dialogo, ecc.

Informazioni supplementari, note.

Informazioni importanti.

Page 9

Kaspersky Anti-Hacker 9

Convenzione Significato

Per avviare il programma,

seguire le seguenti istruzioni:

1. Fase 1.

2. …

Compito:

Soluzione

Istruzioni da eseguire.

Esempio di compito, definito

dall’utente, da svolgere con questo

programma.

Soluzione del compito.

1.4. Helpdesk per utenti registrati

Kaspersky Lab offre un ampio pacchetto di assistenza che consente ai propri

utenti registrati di utilizzare con maggiore efficienza Kaspersky Anti-Hacker.

Registrandosi e sottoscrivendo un abbonamento, si ottiene il diritto ai seguenti

servizi per tutta la durata dell’abbonamento:

• Nuove versioni del prodotto software, gratuitamente

• Assistenza telefonica e via e-mail con consulenze sull’installazione, la

configurazione e la gestione del prodotto software

• Informazioni sull’uscita di nuovi prodotti Kaspersky Lab e sui nuovi virus

informatici (per gli utenti abbonati alla newsletter di Kaspersky Lab)

Kaspersky Lab non fornisce informazioni relative alla gestione e all’uso

del sistema operativo e delle tecnologie associate.

Page 10

CAPITOLO 2. INSTALLAZIONE

E DISINSTALLAZIONE DEL

SOFTWARE

2.1. Requisiti hardware e software

di sistema

Per poter eseguire Kaspersky Anti-Hacker, è necessario disporre di un sistema

che soddisfi i seguenti requisiti hardware e software:

Requisiti generali:

• Computer con sistema operativo Microsoft Windows 98/ME/NT

4.0/2000/XP installato

• Per effettuare l’installazione in ambiente Microsoft Windows NT

4.0/2000/XP, è necessario disporre dei diritti di amministratore

• Supporto protocollo TCP/IP

• Rete locale (Ethernet) o connessione modem (standard o ADSL)

• Microsoft Internet Explorer 5.0 o successiva)

• Almeno 50 MB di spazio libero su disco per i file del programma e

ulteriore spazio per i registri di programma

• Per l’esecuzione in Windows® 98/Me/NT 4.0, è necessario disporre

di:

• Processore Intel Pentium® da 133 MHz o più in ambiente

Windows 98 o Windows NT 4.0

Page 11

Install 11

• Processore Intel Pentium® da 150 MHz o più in ambiente

Windows Me

• 32 MB di RAM

• Service Pack v. 6.0 o superiore per Windows NT 4.0

Workstation

• Per l’esecuzione in ambiente Windows 2000, è necessario disporre

di:

• Processore Intel Pentium® da 133 MHz o più

• 64 MB di RAM

• Per l’esecuzione in Windows XP, è necessario disporre di:

• Processore Intel Pentium® da 300 MHz o più

• 128 MB di RAM

2.2. Installazione

Per installare il programma, eseguire il programma Setup.exe dal CD. La

procedura di installazione guidata funziona in modalità finestra di dialogo. Ogni

finestra di dialogo contiene un certo numero di pulsanti che consentono di

gestire l’installazione. I pulsanti principali sono:

• OK – per confermare le azioni

• Annulla – per annullare una o più azioni

• Avanti – per passare alla fase successiva

• Indietro – per tornare alla fase precedente

Prima di installare Kaspersky Anti-Hacker chiudere tutte le applicazioni

aperte.

Page 12

12 Kaspersky Anti-Hacker

Fase 1. Leggere le informazioni generali

All'avvio del file setup.exe si apre la prima finestra di dialogo contenente

informazioni generali sull'esecuzione della procedura di installazione guidata di

Kaspersky Anti-Hacker.

Per procedere con l'installazione, fare clic sul pulsante Avanti>. Premere

Annulla se si desidera interrompere l'installazione.

Fase 2. Leggere il contratto di licenza

La finestra di dialogo successiva della procedura guidata contiene il testo del

Contratto di licenza tra l'utente e Kaspersky Lab. Leggerlo attentamente e

premere Sì per accettarne i termini e le condizioni.

Fase 3. Inserire le informazioni sull’utente

Durante questa fase della procedura guidata, inserire il nome utente e la ragione

sociale dell'azienda. Per impostazione predefinita, il programma di installazione

guidata utilizza le informazioni memorizzate nel registro del SO. Esse potranno

essere modificate successivamente.

Premere Avanti> per proseguire.

Fase 4. Installare la chiave di licenza

In questa fase della procedura guidata viene installata la chiave di licenza di

Kaspersky Anti-Hacker. La chiave di licenza è la "chiave" personale dell'utente,

contenente tutte le informazioni necessarie per il corretto funzionamento del

programma, cioè il nome e il numero della licenza e la relativa data di scadenza.

Senza chiave di licenza il programma non funziona.

Specificare il file della chiave di licenza nella finestra di dialogo standard di

selezione file e premere il pulsante Avanti> per proseguire con l'installazione.

Se in fase di installazione del programma non si dispone della chiave di licenza

(per esempio se il prodotto è stato richiesto a Kaspersky Lab tramite Internet ma

non è stato ancora ricevuto) è possibile installarla in un secondo momento.

Page 13

Install 13

Ricordare che senza chiave di licenza non è possibile eseguire Kaspersky AntiHacker.

Fase 5. Selezionare la cartella in cui si desidera

installare il programma

In questa fase, Kaspersky Anti-Hacker individua la cartella in cui il programma

sarà installato. Il percorso predefinito è Programmi\Kaspersky Lab\Kaspersky

Anti-Hacker.

Per scegliere un percorso diverso, fare clic su Sfoglia, indicare il percorso della

cartella nella finestra di dialogo standard di selezione e premere il pulsante

Avanti>.

Al termine di questa fase, i file di programma di Kaspersky Anti-Hacker saranno

copiati nel computer.

Fase 6. Copiare i file nel disco fisso

L'avanzamento della copiatura dei file nel computer viene visualizzato

nell'apposita finestra di dialogo.

Fase 7. Completare l'installazione

La finestra di dialogo Installazione completata contiene informazioni sul

completamento della procedura di installazione di Kaspersky Anti-Hacker.

Se il completamento della procedura richiede la registrazione di alcuni servizi, il

programma propone all'utente di riavviare il computer. Questa operazione è

necessaria per completare correttamente l'installazione del prodotto.

Per completare l’installazione:

1. Selezionare una delle seguenti opzioni:

Sì. Riavvia adesso

No, non riavviare adesso

Page 14

14 Kaspersky Anti-Hacker

2. Premere il pulsante Fine.

2.3. Installazione della chiave di

licenza

Se durante la procedura di installazione di Kaspersky Anti-Hacker non è stata

installata la chiave di licenza, il programma non funziona.

Per poter usare il programma è necessario installare la chiave di licenza.

Per installare la chiave di licenza, seguire queste istruzioni:

fare doppio clic sul file corrispondente. Esso verrà installato

automaticamente.

OPPURE

copiare il file della chiave di licenza nella cartella Programmi\File

comuni\Kaspersky Lab.

2.4. Disinstallazione del

programma

Per disinstallare Kaspersky Anti-Hacker, seguire queste istruzioni:

premere il pulsante Start nella barra delle applicazioni di Windows e

selezionare Programmi Æ Kaspersky Anti-Hacker Æ Disinstalla

Kaspersky Anti-Hacker.

Così facendo si apre il programma di disinstallazione guidata.

Page 15

Install 15

Fase 1. Prima finestra di dialogo della procedura di

disinstallazione guidata

Questa finestra avverte che Kaspersky Anti-Hacker sta per essere rimosso dal

computer. Per proseguire premere il puslante Avanti>.

Fase 2. Disinstallazione del programma dal computer

Questa finestra di dialogo contiene l'indicazione del percorso della cartella da cui

viene rimosso il programma. Per disinstallare Kaspersky Anti-Hacker dal

computer, premere il pulsante Rimuovi. La finestra di dialogo della

disinstallazione guidata visualizza il processo di rimozione dei file.

Fase 3. Completamento della disinstallazione

La finestra di dialogo Rimozione completa contiene informazioni sul

completamento del processo di disinstallazione di Kaspersky Anti-Hacker. Per

completare correttamente il processo è necessario riavviare il computer.

Per completare la disinstallazione del programma seguire le seguenti

istruzioni:

1. Selezionare una delle opzioni per completare la procedura:

Sì. Riavvia adesso

No, non riavviare adesso

2. Premere il pulsante Fine.

È possibile disinstallare il programma anche dalla finestra di dialogo

Installazione applicazioni accessibile dal Pannello di controllo

standard di Windows.

Page 16

CAPITOLO 3. INIZIARE A

LAVORARE

Al termine dell’installazione del programma e dopo aver riavviato il computer, il

sistema di sicurezza è attivato. Da questo momento, Kaspersky Anti-Hacker sta

monitorando il computer alla ricerca di attacchi provenienti dall’esterno e di

tentativi delle applicazioni di interagire attraverso una rete locale o Internet.

Dopo aver attivato il sistema, il lavoro si svolgerà al pari di sempre. Qualora non

sia stata stabilita alcuna connessione di rete, il sistema di sicurezza della

macchina è indicato solo dall’icona

Facendo clic su tale icona, si apre la finestra principale del programma. In questa

finestra, è possibile consultare le informazioni relative al livello di sicurezza

corrente e modificare tale livello, se necessario (per informazioni dettagliate sulla

finestra principale del programma, cfr. paragrafo 5.3 a pag. 27). Di default, è

abilitato il livello Medio. Questo livello consente di configurare il sistema di

sicurezza in maniera interattiva. Nella maggior parte dei casi non è necessario

configurare il sistema: le applicazioni di uso frequente sono autorizzate per

impostazione predefinita a stabilire connessioni di rete in base alla tipologia cui

appartengono. Tuttavia in qualche caso è necessario configurare manualmente il

sistema di sicurezza. Esaminiamo l’esempio presentato di seguito.

sulla barra delle applicazioni di Windows.

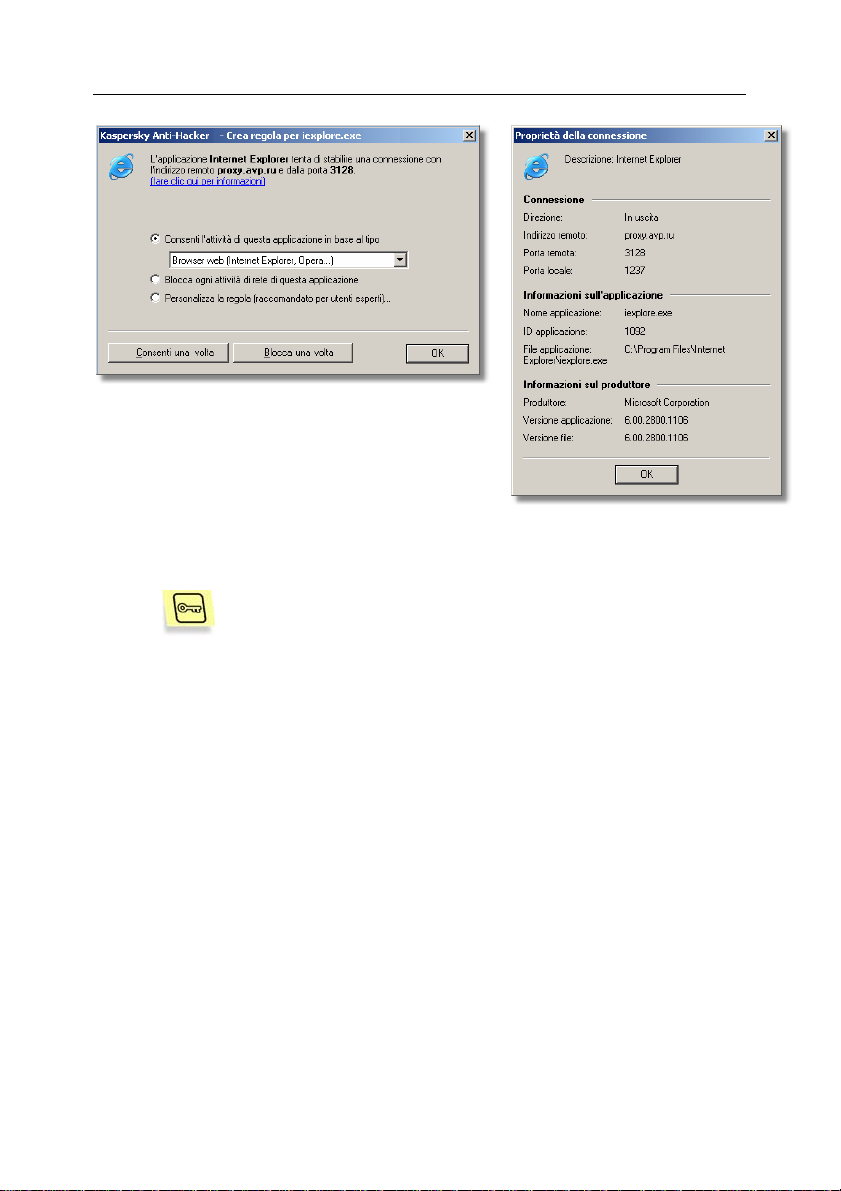

Compito: supponiamo che il computer sia connesso a Internet,

e di avviare Microsoft Internet Explorer e inserire l’indirizzo

www.kaspersky.com nel campo degli indirizzi. Lo schermo

visualizza il seguente messaggio: Crea regola per

IEXPLORER.EXE

Nell’area superiore di questa finestra di dialogo compaiono

l’icona dell’applicazione corrispondente, il nome (in questo caso

Microsoft Internet Explorer), l’indirizzo del sito,

www.kaspersky.com

connessione. Per ottenere informazioni più dettagliate su questa

applicazione, è sufficiente fare clic sul link sottolineato

La necessaria connessione di rete non sarà stabilita fino a

quando non saranno state selezionate le modalità di gestione

dell’attività di questa applicazione. A tal fine, è necessario

rispondere al messaggio visualizzato.

, e la porta da usare per stabilire la

Page 17

Iniziare a lavorare 17

Fig. 1. Finestra di autoistruzione del sistema di

sicurezza

Fig. 2. Informazioni sulla connessione

da stabilire

Procedura:

1. Selezionare il pulsante Consenti l’attività di questa

applicazione in base al tipo e Web browser (IE, Netscape...)

dall’elenco a tendina.

2. Fare clic su ОК.

Dopodiché Kaspersky Anti-Hacker consentirà a Microsoft Internet

Explorer di stabilire la connessione. Inoltre, all’applicazione sarà

consentito di stabilire altre connessioni conformemente al suo tipo.

La finestra di dialogo Crea regola per IEXPLORER.EXE prevede tre diverse

opzioni:

• Consenti l’attività di questa applicazione in base al tipo (l’opzione

selezionata nell’esempio precedente) - Consente solo la comunicazione

di rete conforme a quanto indicato per la categoria dell’applicazione

specificata. Selezionare la categoria desiderata dall’elenco a tendina

sotto al pulsante opzione. È possibile consentire qualsiasi attività di

questa applicazione selezionando Consenti tutto dall’elenco a tendina.

Page 18

18 Kaspersky Anti-Hacker

• Blocca ogni attività di rete di questa applicazione – Impedisce

all’applicazione specificata qualsiasi tipo di attività di rete, inclusa

l’operazione descritta.

• Personalizza la regola - Consente di specificare le operazioni consentite

per questa applicazione. Selezionando questo pulsante opzione e

facendo clic su OK si apre la finestra di composizione automatica delle

regole. Usare la composizione automatica delle regole per definire i

requisiti delle operazioni da consentire per questa applicazione (per

informazioni più dettagliate sulla composizione automatica delle regole,

cfr. paragrafo 6.3.2 a pag. 50).

Se non si è sicuri dell’opzione da selezionare, usare i pulsanti Consenti una

volta o Blocca una volta nella parte inferiore della finestra di dialogo. In seguito

si potrà monitorare il comportamento dell’applicazione e decidere quale opzione

selezionare.

Chiudendo la finestra di autoistruzione mediante il pulsante

nell’angolo superiore destro, l’operazione in corso sarà

immediatamente interrotta.

In questo modo è possibile configurare in maniera interattiva ed appropriata il

sistema di sicurezza del computer.

Per consultare l’elenco delle regole definite, selezionare Regole

applicazione dal menu Assistenza oppure premere il pulsante

nella barra degli strumenti della finestra principale.

Si raccomanda di usare il livello Medio le prime settimane dopo l’installazione

del programma. Ciò consente al programma di configurare automaticamente il

sistema di sicurezza in base alle reazioni dell’utente a eventi di rete di vario tipo.

Creare le regole consentendo operazioni di rete standard.

Al termine del periodo di autoistruzione, è possibile impostare il programma sul

livello Alto e garantire il computer contro qualsiasi evento di rete non autorizzato

e attacco dall’esterno. Ricordare tuttavia che le applicazioni appena installate

sono disabilitate di default dall’accesso a reti locali e/o a Internet. Per istruire il

proprio Kaspersky Anti-Hacker in merito alla gestione di queste nuove

applicazioni, è necessario ripristinare il livello Medio oppure definire

manualmente le regole adeguate a queste applicazioni.

Page 19

CAPITOLO 4. PREVENZIONE

DEGLI ATTACCHI

PROVENIENTI

DALL’ESTERNO DURANTE LE

SESSIONI DI LAVORO IN

INTERNET E LAN

4.1. Principi operativi di Kaspersky

Anti-Hacker

Kaspersky Anti-Hacker protegge il computer dagli attacchi di rete e garantisce la

sicurezza dei dati confidenziali. A tal fine, Kaspersky Anti-Hacker controlla tutte

le operazioni di rete del computer. Esistono due tipi di operazioni di rete:

• Operazioni a livello di applicazione (livello Alto). A questo livello,

Kaspersky Anti-Hacker analizza l’attività delle applicazioni di rete, inclusi

browser web, programmi di posta elettronica, programmi per il

trasferimento di file, ecc.

• Operazioni a livello di pacchetto (livello Basso). A questo livello,

Kaspersky Anti-Hacker analizza pacchetti di dati inviati/ricevuti dalla

propria scheda di rete o modem.

Si lavora con Kaspersky Anti-Hacker creando speciali regole di filtraggio per

operazioni di rete. Parte del filtraggio viene eseguita automaticamente dal

Sistema di rilevamento intrusioni, in grado di rilevare scansioni delle porte,

attacchi DoS, ecc., e di bloccare quindi l’autore dell’attacco. Inoltre, è possibile

definire le proprie regole di filtraggio in modo da rafforzare la protezione della

macchina.

Page 20

20 Kaspersky Anti-Hacker

Per qualsiasi tipo di operazione di rete, vi sono elenchi separati di regole

Kaspersky Anti-Hacker.

• Regole applicazione. Da qui è possibile selezionare l’applicazione

desiderata e consentire un’attività conforme al tipo di applicazione. È

possibile definire qualsiasi numero di regole per ogni applicazione,

secondo le esigenze. In caso di rilevazione di una qualsiasi attività di rete

non conforme alle condizioni specificate per la regola, il programma

informa l’utente e consente di bloccare l’azione non desiderata (se è

abilitato il livello Medio). Allo scopo di definire la regola più semplice per

un’applicazione, è possibile selezionare il tipo dal menu a tendina (per

informazioni più dettagliate, cfr. paragrafo 6.3.2.1 a pag. 50). Per definire

una regola più complessa, è possibile specificare i servizi e gli indirizzi

remoti consentiti per questa applicazione.

• Regole di filtraggio pacchetti consentono o impediscono l’invio o la

ricezione di pacchetti di rete dalla macchina. Queste regole consultano

l’intestazione del pacchetto (il protocollo usato, il numero delle porte, gli

indirizzi IP, ecc.), e prendono decisioni in base a questi dati. Esse sono

applicate a tutte le applicazioni di rete eseguite sulla macchina. Per

esempio, se si crea una regola volta a bloccare un determinato indirizzo

IP, qualsiasi comunicazione di rete dirette a tale indirizzo saranno

proibite.

Le regole di filtraggio pacchetti hanno una priorità più elevata rispetto

alle regole delle applicazioni, esse, cioè, vengono applicate per prime.

Per esempio, se si crea una regola volta a bloccare tutti i pacchetti dati

in entrata e in uscita, il programma non applicherà alcuna regola per le

applicazioni durante il filtraggio dei pacchetti dati.

4.2. Livelli di sicurezza

Il programma consente di selezionare uno dei seguenti livelli di sicurezza:

• Consenti tutto – disabilita il sistema di sicurezza della macchina.

Quando si seleziona questo livello di sicurezza, è consentita qualsiasi

attività di rete sulla macchina.

• Basso – consente l’attività di rete di tutte le applicazioni ad eccezione di

quelle esplicitamente proibite dalle regole per applicazioni definite

dall’utente.

• Medio – informa l’utente in merito a eventi relativi alle applicazioni e

consente di configurare il sistema di sicurezza per una prestazione

Page 21

Kaspersky Anti-Hacker – Prevenzione degli attacchi dall’esterno 21

ottimale. Se un’applicazione di rete del computer cerca di connettersi alla

rete locale o a Internet, viene attivata la modalità di autoistruzione. I dati

relativi all’applicazione e all’operazione di rete sono visualizzati sullo

schermo. In base a tali dati, il programma invita l’utente a selezionare una

delle seguenti azioni: consentire o impedire una volta questo evento,

bloccare completamente l’attività di questa applicazione, consentire

l’attività dell’applicazione in base al tipo, oppure definire delle

impostazioni di comunicazione di rete supplementari. In base alla

risposta, il programma crea una regola per l’applicazione che in seguito il

programma applicherà automaticamente.

• Alto – impedisce l’attività di rete di tutte le applicazioni ad eccezione di

quelle esplicitamente consentite dalle regole per applicazioni definite

dall’utente. Quando è abilitato questo livello di sicurezza, la finestra di

dialogo di autoistruzione del programma non viene visualizzata, e

qualsiasi tentativo di stabilire connessioni non definite dalle regole

dell’utente è bloccato.

Tutte le applicazioni installate dopo l’attivazione di questo livello

di sicurezza vengono disabilitate di default dall’accesso a

Internet o alla rete locale.

• Blocca tutto – disabilita il computer dall’accesso a Internet o alla rete

locale. Questo livello crea una situazione in cui qualsiasi tentativo di

stabilire una connessione attraverso Internet o la rete locale viene

bloccato se il computer è fisicamente scollegato.

Con il livello Alto, Medio o Basso abilitato, è possibile impostare

un’ulteriore strumento per la sicurezza: la modalità Invisibile (cfr.

paragrafo 5.3.3 a pag. 32). Questa modalità consente solo l’attività di

rete avviata dall’utente stesso, proibendo qualsiasi altro tipo di attività

(accesso remoto alla macchina, controllo della macchina per mezzo

dell’utilità ping, ecc.) se non esplicitamente consentito dalle regole

dell’utente.

In realtà, ciò significa che il computer viene resto "invisibile"

dall’esterno. Così i pirati informatici perdono traccia dell’obiettivo e i loro

tentativi di accesso al computer sono destinati a fallire. Ciò consente

inoltre di prevenire attacchi DoS (Denial of Service) di ogni tipo.

Questa modalità tuttavia non influisce minimamente sulla fluidità della

navigazione in rete: Kaspersky Anti-Hacker consente l’attività di rete

avviata dalla macchina.

Attenzione! Il sistema di rilevamento intrusioni viene abilitato per tutti i

livelli di sicurezza ad eccezione di Consenti tutto. Tuttavia, se

necessario, è possibile disabilitarlo manualmente (cfr. paragrafo 6.5.1a

pag. 71).

Page 22

22 Kaspersky Anti-Hacker

4.3. Impostazioni raccomandate

Quali componenti di Kaspersky Anti-Hacker si dovrebbero utilizzare e quale

livello di sicurezza è opportuno selezionare? La risposta dipende dal compito che

si desidera svolgere.

Compito 1. Come proteggere i propri dati contro attacchi esterni

perpetrati tramite Internet?

I due metodi descritti di seguito sono due tra i più usati dai pirati

informatici per impadronirsi o danneggiare dati dell’utente tramite

Internet: penetrazione in un computer servendosi di errori di software

del computer, e infezione di un computer per mezzo di Troiani.

Se si scopre l’esistenza di un errore in uno dei programmi installati

sulla propria macchina, creare una regola di blocco per questa

applicazione. Si consiglia di creare una regola di blocco complessa

(cfr. paragrafo 6.3.2.1a pag. 50) che prenda in considerazione le

caratteristiche di questo errore.

Supponiamo che il computer sia stato infettato da un Troiano ricevuto

tramite un dischetto o un messaggio di posta elettronica e che il

programma maligno cerchi di inviare dei dati tramite Internet.

Kaspersky Anti-Hacker garantirà facilmente la sicurezza dei dati

bloccando questa operazione (al livello Alto), o emettendo un

avvertimento adeguato (al livello Medio).

Attenzione!!! Kaspersky Anti-Hacker non protegge il computer da

virus e programmi maligni.

Page 23

Kaspersky Anti-Hacker – Prevenzione degli attacchi dall’esterno 23

Per esempio, un Cavallo di Troia (Trojan) può usare un programma di

posta elettronica standard presente sul computer per inviare dati

confidenziali dell’utente. In questo caso, Kaspersky Anti-Hacker non

è in grado di impedire l’azione. Inoltre, se il computer è stato infettato

da un virus o da un programma maligno, è possibile che i dati

vengano semplicemente distrutti e che il computer possa diventare

una fonte di infezione. In questo caso, Kaspersky Anti-Hacker può

eliminare solo in parte le conseguenze dell’infezione. Per proteggere

efficacemente il sistema da virus e programmi maligni, è consigliabile

usare il programma antivirus Kaspersky Anti-Virus Personal/Personal

anti-virus in combinazione con Kaspersky Anti-Hacker. Si

raccomanda di creare delle regole per applicazioni che consentano al

computer di avviare attività strettamente in base al tipo. Si

raccomanda inoltre di usare l’elenco di regole per applicazioni per

assegnare quei tipi di attività alle attività strettamente corrispondenti

alle operazioni consentite per tali applicazioni. In tal modo, il rischio di

operazioni di rete non autorizzate eseguite sulla macchina sarà

ridotto al minimo.

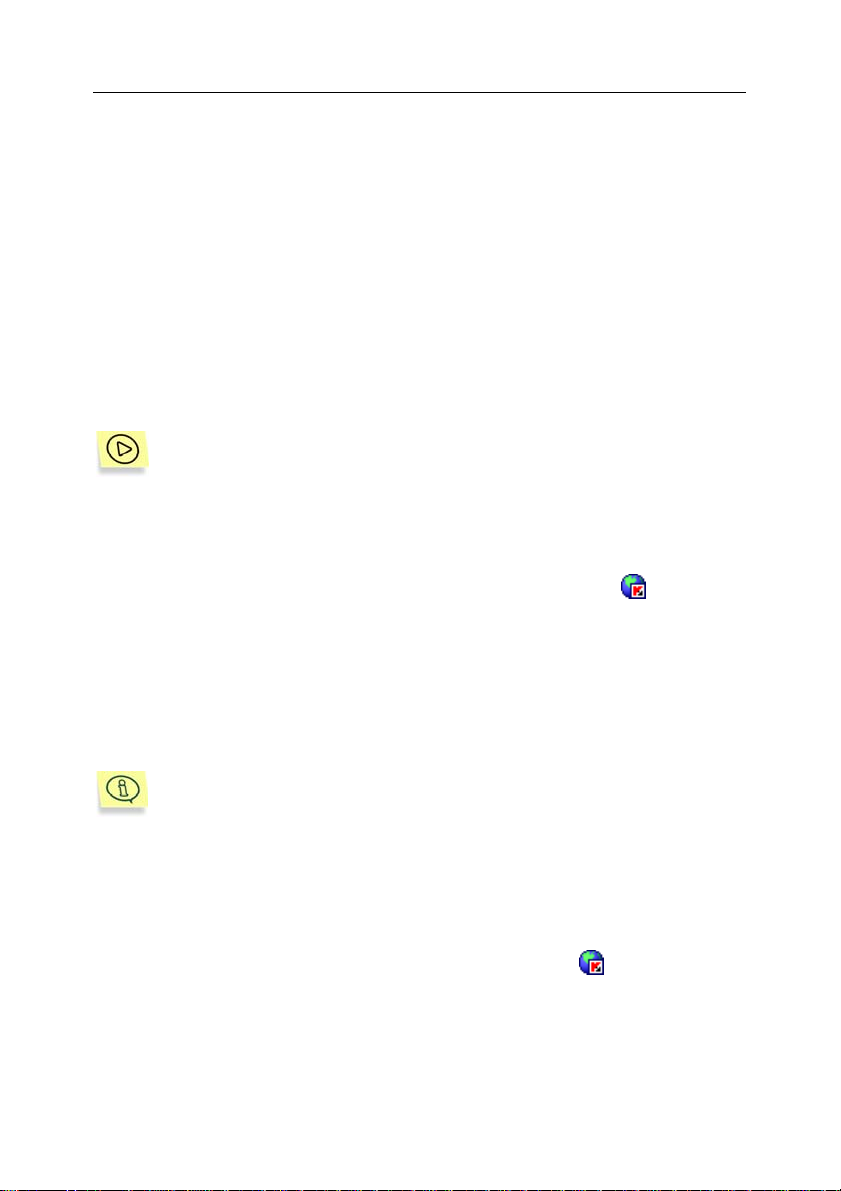

Supponiamo di scoprire che il computer è attaccato costantemente

da una macchina remota.

Compito 2. Come bloccare questi attacchi da determinati

indirizzi Internet?

Si può proibire al computer di comunicare con tali indirizzi remoti

configurando le opportune regole di filtraggio pacchetti. Per esempio,

la fig. 3 illustra una regola che blocca la comunicazione con l’indirizzo

111.111.111.111.

Per impedire che si verifichino tali situazioni, è consigliabile tenere

abilitato il sistema di rilevamento intrusioni.

Page 24

24 Kaspersky Anti-Hacker

Fig. 3. La regola che blocca la comunicazione con indirizzi non affidabili

Per esempio, si può utilizzare Kaspersky Anti-Hacker per bloccare la

visualizzazione di banner sulle pagine web. Per fare questo, creare una

regola di filtraggio pacchetti per bloccare la comunicazione con i siti

web da cui vengono solitamente caricati i banner (per esempio,

linkexchange.ru).

Supponiamo di temere degli attacchi dalla rete locale o di desiderare di

proteggere i propri dati personali dai pirati.

Compito 3. È necessario monitorare le attività di rete locale

Il computer comunica con una rete locale al livello del sistema

operativo, pertanto non è sempre possibile identificare l’applicazione

coinvolta. In questo caso è necessario creare un’apposita regola di

filtraggio pacchetti per garantire la sicurezza dei propri dati.

Page 25

Kaspersky Anti-Hacker – Prevenzione degli attacchi dall’esterno 25

Per semplificare la configurazione del sistema di sicurezza, Kaspersky

Anti-Hacker preinstalla alcune regole di filtraggio pacchetti che

consentono la comunicazione attraverso la rete locale. Di default, la

rete locale è consentita. Tuttavia, è possibile ridefinire le regole di

filtraggio pacchetti in modo da bloccare completamente l’accesso alla

rete locale, o consentirlo solo per determinati computer.

Page 26

CAPITOLO 5. AVVIO DEL

PROGRAMMA

5.1. Avvio del programma

Kaspersky Anti-Hacker è avviato automaticamente con il sistema operativo. Se si

chiude il programma, è possibile riavviarlo manualmente.

Per avviare Kaspersky Anti-Hacker, seguire queste istruzioni:

1. Premere il pulsante Avvio nell’angolo inferiore sinistro del desktop di

Windows e selezionare Programmi Æ Kaspersky Anti-Hacker Æ

Kaspersky Æ Anti-Hacker.

2. Fare clic con il pulsante sinistro del mouse sull’icona

delle applicazioni di Windows, oppure fare clic con il pulsante destro e

selezionare Apri Kaspersky Anti-Hacker dal menu di scelta rapida del

programma.

Si apre la finestra principale di Kaspersky Anti-Hacker (cfr. paragrafo 5.3 a pag.

27).

È inoltre possibile avviare il programma direttamente dalla relativa

directory. Per fare questo, aprire la cartella di Kaspersky Anti-Hacker in

Windows Explorer (la directory di default del programma è

C:\Programmi\Kaspersky Lab\Kaspersky Anti-Hacker). Fare doppio

clic sul file KAVPF.exe incluso in questa directory.

nella barra

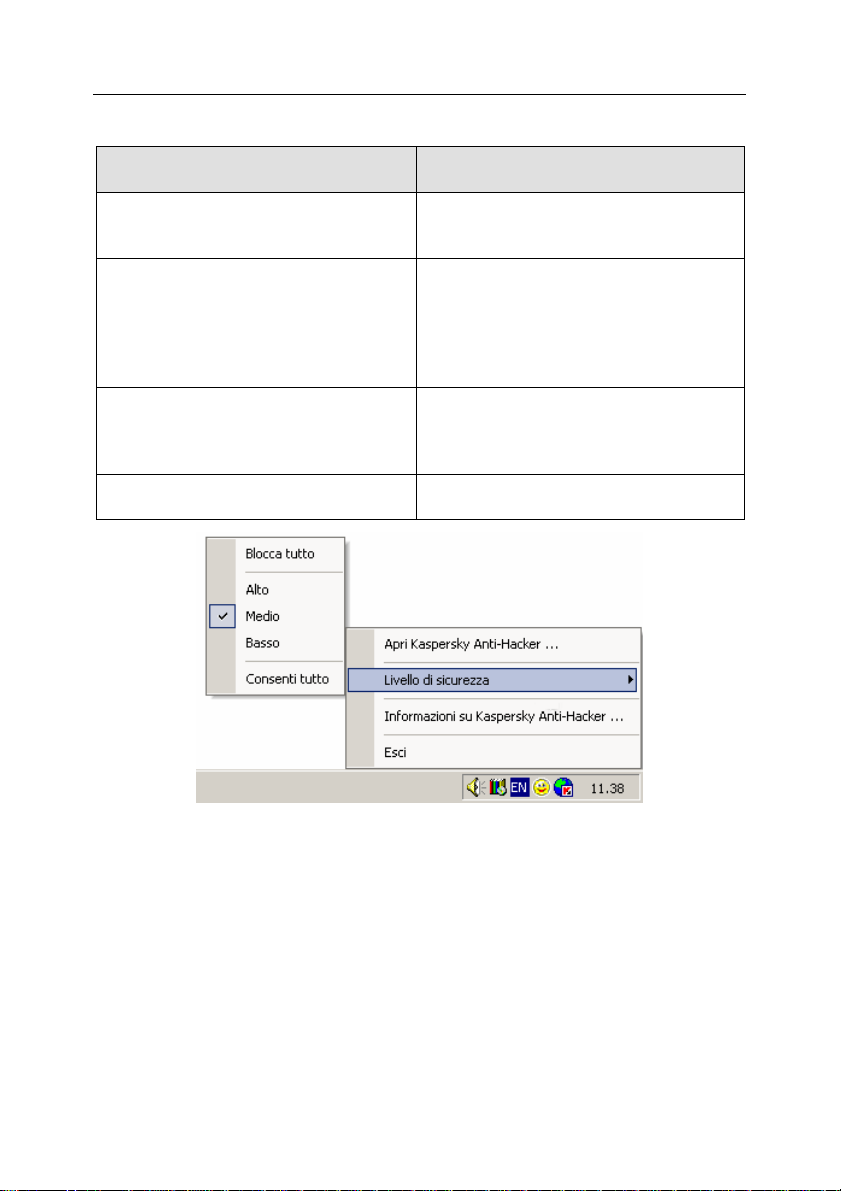

5.2. Menu di sistema

Dopo aver avviato il programma, viene visualizzata l’icona nella barra delle

applicazioni di Windows.

Facendo clic con il pulsante destro del mouse su questa icona è possibile

visualizzare il menu di scelta rapida (cfr. fig. 4) contenente i seguenti comandi:

Page 27

Avvio del program 27

Tabella 1

Elemento di menu Funzione

Apri Kaspersky Anti-Hacker…

Livello di sicurezza

Informazioni su Kaspersky AntiHacker ...

Esci

Apre la finestra principale

dell'applicazione.

Seleziona un livello di sicurezza:

Blocca tutto, Alto, Medio, Basso,

Consenti tutto. Per informazioni più

dettagliate sui livelli di sicurezza, cfr.

paragrafo 4.2 a pag. 20.

Apre una finestra di dialogo

contenente informazioni sulla versione

del programma e sui tasti usati.

Chiude il programma.

Fig. 4. Menu di scelta rapida

5.3. Finestra principale

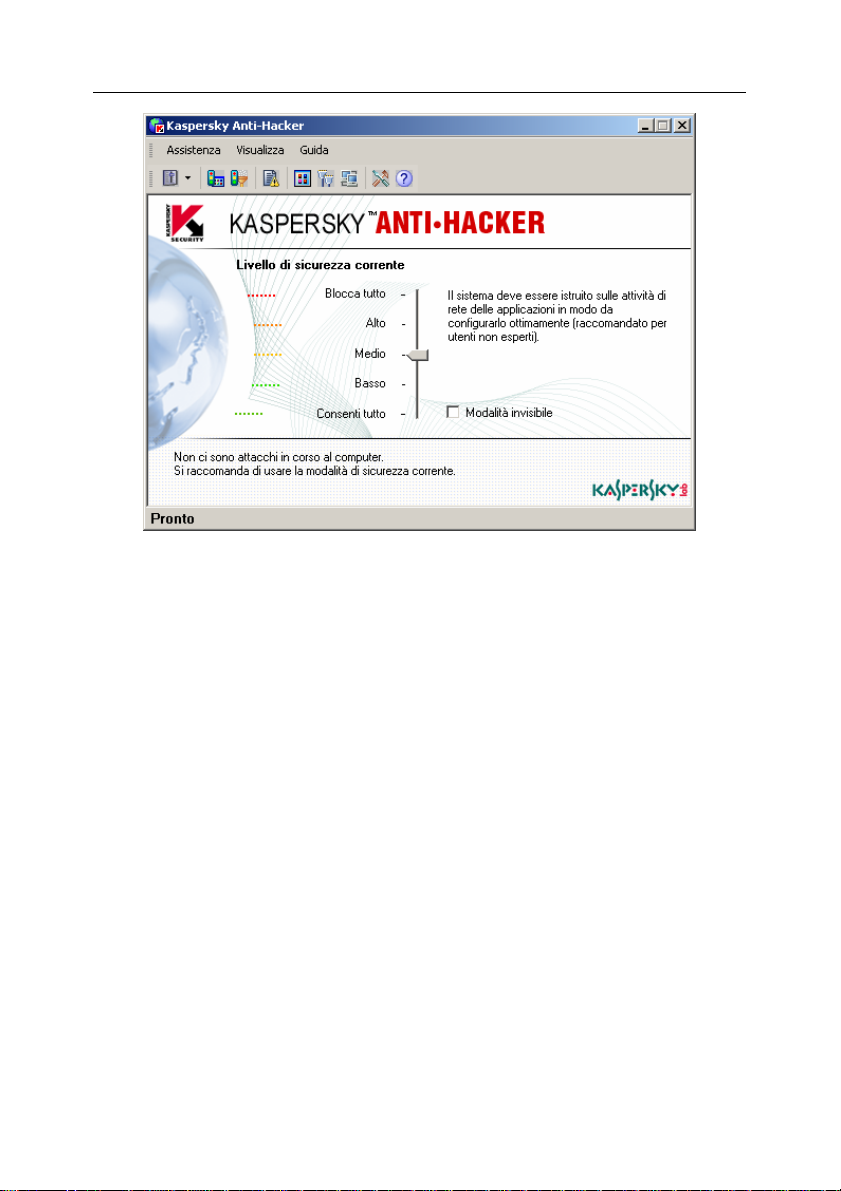

Dopo l’avvio del programma, viene visualizzata la finestra principale

dell'applicazione (cfr. fig. 5). La finestra principale di Kaspersky Anti-Hacker

consente di selezionare il livello di sicurezza corrente, di visionare lo stato

corrente del sistema di sicurezza, di modificare le impostazioni di filtraggio

pacchetti e di consultare/configurare i registri del programma.

Page 28

28 Kaspersky Anti-Hacker

Fig. 5. La finestra principale dell'applicazione di Kaspersky Anti-Hacker

La finestra principale di Kaspersky Anti-Hacker contiene i seguenti elementi:

• Menu

• Barra degli strumenti

• Area di lavoro

• Barra di stato

5.3.1. Menu

Nella parte superiore della finestra principale si trova una barra dei menu. Essa

può essere trascinata con il mouse ovunque all’interno o all’esterno della finestra

principale.

Alcuni comandi di menu possono inoltre essere attivati mediante gli appositi

pulsanti nella barra degli strumenti. Per informazioni più dettagliate sulle funzioni

Page 29

Avvio del program 29

corrispondenti ai pulsanti della barra degli strumenti e ai comandi di menu, cfr.

paragrafo 5.3.2 a pag. 31.

Tabella 2

Menu Æcomando Funzione

Assistenza Æ Regole

applicazione

Assistenza Æ Regole filtraggio

pacchetti

Apre la finestra delle regole

dell’applicazione.

Apre la finestra delle regole di filtraggio

pacchetti.

Assistenza Æ Livello di sicurezza Impostazione del livello di sicurezza

desiderato:

• Blocca tutto

• Alto

• Medio

• Basso

• Consenti tutto

Inoltre è possibile selezionare il livello di

sicurezza desiderato dalle opzioni

dell’area di lavoro della finestra. Per

informazioni più dettagliate, cfr.

paragrafo 4.2 a pag. 20.

Assistenza Æ Impostazioni Apre una finestra in cui configurare i

propri registri di sicurezza, l’avvio del

sistema di sicurezza e le impostazioni di

rilevamento attacchi.

Assistenza Æ Uscita Chiude il programma.

Page 30

30 Kaspersky Anti-Hacker

Menu Æcomando Funzione

Visualizza Æ Barre degli

strumenti

Visualizza Æ Barra di stato Visualizza / nasconde la barra di stato.

Visualizza Æ Registri Apre la finestra registri per:

Definizione delle opzioni di interfaccia

grafica del programma:

• Barra degli strumenti standard –

visualizza/nasconde la barra degli

strumenti standard

• Personalizza – visualizza una

finestra di dialogo in cui è possibile

personalizzare l’interfaccia grafica

del programma

• Sicurezza

• Attività delle applicazioni

• Filtraggio pacchetti

Visualizza Æ Mostra Apre i riquadri di informazioni con i dati di

sistema.

• Applicazioni attive è l’elenco

delle applicazioni di rete attive

• Porte aperte è l’elenco delle porte

aperte della macchina

• Connessioni stabilite è l’elenco

delle connessioni stabilite

Guida in linea Æ Sommario... Apre gli argomenti della Guida in linea.

Guida in linea Æ Informazioni su

Kaspersky Anti-Hacker...

Guida in linea Æ Kaspersky AntiHacker sul Web...

Apre un riquadro contenente informazioni

sul programma e sui tasti usati.

Apre la pagina del sito web ufficiale di

Kaspersky Lab

Page 31

Avvio del program 31

5.3.2. Barra degli strumenti

La barra degli strumenti del programma si trova sotto la barra dei menu. Se

necessario, è possibile trascinarla con il mouse su qualsiasi posizione all’interno

o all’esterno della finestra principale.

La barra degli strumenti contiene dei pulsanti, la cui pressione dà inizio a vari

comandi. Inoltre è possibile nascondere e visualizzare la barra degli strumenti

selezionando il comando Standard dal sottomenu Barra degli strumenti del

menu Visualizza.

È possibile aggiungere o eliminare pulsanti dalla barra degli strumenti (cfr.

paragrafo 5.6 a pag. 34).

Tabella 3

Pulsante Menu Æ Comando Funzione

Assistenza Æ Livello di

sicurezza

Impostazione del livello di sicurezza

desiderato:

• Blocca tutto

• Alto

Assistenza Æ

Regole applicazione

Assistenza Æ

Regole di filtraggio

pacchetti

• Medio

• Basso

• Consenti tutto

Per informazioni più dettagliate, cfr.

paragrafo 4.2 a pag. 20.

Apre la finestra delle regole

dell’applicazione.

Apre la finestra delle regole di

filtraggio pacchetti.

Page 32

32 Kaspersky Anti-Hacker

Pulsante Menu Æ Comando Funzione

Visualizza Æ Registri Æ

Sicurezza

Visualizza Æ Mostra Æ

Applicazioni attive

Visualizza Æ Mostra Æ

Porte aperte

Visualizza Æ Mostra Æ

Connessioni stabilite

Apre la finestra dei registri di

sicurezza.

Mostra l’elenco delle applicazioni di

rete attive.

Mostra l’elenco delle porte aperte

della macchina.

Mostra l’elenco delle connessioni

stabilite.

Assistenza Æ

Impostazioni

Guida in linea Æ

Sommario...

Apre una finestra in cui configurare i

propri registri di sicurezza, l’avvio del

sistema di sicurezza e le

impostazioni di rilevamento attacchi.

Apre gli argomenti della Guida in

linea.

5.3.3. Area di lavoro

L’area di lavoro della finestra principale contiene la scala di sicurezza e le

informazioni relative allo stato corrente del sistema di sicurezza.

La scala di sicurezza consente di selezionare uno dei seguenti livelli di

sicurezza:

• Blocca tutto

• Alto

• Medio

• Basso

• Consenti tutto

Page 33

Avvio del program 33

È possibile modificare il livello di sicurezza trascinando il cursore lungo la scala.

Così facendo, si visualizza una descrizione dettagliata del livello di sicurezza

selezionato a destra della nuova posizione del cursore (per informazioni più

dettagliate, cfr. paragrafo 4.2 a pag. 20). La nuova modalità è applicata

immediatamente.

Con i livelli Alto, Medio or Basso abilitati, è possibile impostare lo strumento di

sicurezza supplementare, la modalità Invisibile (cfr. paragrafo 4.2 a pag. 20).

Sotto la scala vi sono dati sull’ultimo attacco informatico rilevato dal programma.

Le varie informazioni comprendono la data e l’ora dell’attacco, il tipo di attacco e

l’indirizzo del computer di provenienza.

5.3.4. Barra di stato

Nella parte inferiore della finestra principale si trova una barra di stato. Essa

visualizza suggerimenti per l’utente sull’uso dell’elemento della finestra principale

correntemente selezionato. Inoltre è possibile nascondere e visualizzare la barra

selezionando il comando Barra di stato dal menu Visualizza.

5.4. Menu di scelta rapida delle

finestre di dialogo

I menu di scelta rapida nelle finestre di dialogo del programma consentono di

attivare comandi applicabili a una particolare finestra di dialogo.

Per visualizzare il menu contestuale del la finestra di dialogo, fare clic

con il pulsante destro del mouse al suo interno.

5.5. Composizione guidata delle

regole

La funzione di composizione guidata del programma che consente di

creare/modificare regole dell’utente contiene numerose finestre di dialogo. Ogni

finestra di dialogo contiene una serie di pulsanti che consentono all’utente di

gestire il processo della creazione/modifica delle regole. Questi pulsanti sono:

Page 34

34 Kaspersky Anti-Hacker

• Fine – applica le impostazioni definite e crea la regola.

• Annulla – annulla la procedura.

• Avanti > – passa alla finestra successiva dell’applicazione.

• < Indietro – torna alla finestra precedente dell’applicazione.

• Guida – visualizza gli argomenti della Guida.

5.6. Modifica e salvataggio delle

impostazioni dell’interfaccia

Per modificare le impostazioni dell’interfaccia, selezionare

Personalizza dal sottomenu Barre degli strumenti del menu

Si apre la finestra di dialogo Personalizza (cfr. fig. 6).

Visualizza.

Fig. 6. La finestra di dialogo Personalizza

Page 35

Avvio del program 35

Durante la modifica dell’interfaccia, è consigliabile organizzare lo schermo in

modo che la finestra di dialogo Personalizza non si sovrapponga alla barra dei

menu della finestra principale e alla barra degli strumenti.

È possibile utilizzare la pagina Comandi per modificare il layout del menu della

finestra principale e della barra degli strumenti.

Per aggiungere nuovi comandi è necessario trascinare i comandi desiderati

dall’elenco alla barra dei menu o alla barra degli strumenti.

Per eliminare un comando dalla barra dei menu o dalla barra degli strumenti è

necessario trascinarlo fuori dalla finestra principale.

Le pagine Barre degli strumenti e Menu consentono di ripristinare l’aspetto

originale delle barre degli strumenti e dei menu.

La pagina Impostazioni consente di abilitare/disabilitare i suggerimenti a video

relativi ai pulsanti della barra degli strumenti, di selezionarne le dimensioni e

definire il layout della barra dei menu.

Se necessario, è possibile modificare le intestazioni dei pulsanti e dei comandi di

menu e visualizzare i pulsanti della barra degli strumenti come immagini o come

testo.

Per modificare tali intestazioni e/o altre proprietà di un coma ndo o di un

pulsante, seguire queste istruzioni:

1. Visualizzare la finestra di dialogo Personalizza e selezionare il

comando o pulsante desiderato all’interno della finestra principale.

2. Fare clic con il pulsante destro del mouse. Selezionare il comando

desiderato dal menu contestuale:

• Cancella – rimuove il comando di menu o pulsante selezionato.

• Aspetto del pulsante – consente di modificare l’intestazione.

Si apre una finestra di dialogo con lo stesso nome. Modificare

l’intestazione del pulsante/comando di menu nel campo Testo

del pulsante (cfr. fig. 7). Fare clic su OK.

• Solo immagine – visualizza come immagine il comando di

menu/pulsante selezionato.

Page 36

36 Kaspersky Anti-Hacker

• Solo testo – visualizza come testo il comando di

menu/pulsante selezionato.

• Bitmap e testo – visualizza come immagine integrata da testo

il comando di menu/pulsante selezionato.

• Inizio gruppo – inserisce un separatore prima del comando di

menu/pulsante selezionato.

Fig. 7. Modifica delle proprietà dei comandi

Le nuove impostazioni dell’interfaccia sono salvate automaticamente e subito

applicate. Queste modifiche saranno mantenute durante tutte le sessioni

successive del programma.

5.7. Uscita dal programma

Per chiudere il programma dalla memoria del computer, selezionare Esci dal

menu di di scelta rapida o dal menu Assistenza della finestra principale

dell'applicazione. Inoltre è possibile chiudere la finestra principale facendo clic

sul pulsante

nell’angolo superiore destro della finestra stessa.

Page 37

Avvio del program 37

Tuttavia, la chiusura della finestra principale del programma non

scarica il programma dalla memoria del computer se la casella di

controllo Riduci ad icona la finestra principale del programma nella

barra delle applicazione alla chiusura è selezionata. Di default,

questa casella è selezionata, ma se necessario è possibile

deselezionarla (cfr. paragrafo 6.1.1 a pag. 38). Posizionando l’icona

nella barra delle applicazioni di Windows, il programma indica che è

caricato nella memoria del computer.

Page 38

CAPITOLO 6. ABILITAZIONE

DEL SISTEMA DI SICUREZZA

E DEFINIZIONE DELLE SUE

IMPOSTAZIONI

6.1. Abilitazione del sistema di

sicurezza e selezione del livello

di sicurezza

6.1.1. Abilitazione del sistema di

sicurezza

Il sistema di sicurezza viene attivato non appena si installa Kaspersky AntiHacker sul computer e si riavvia il sistema operativo. Dopo aver avviato il

programma, viene visualizzata l’icona

Windows. Di default, il programma implementa il livello Medio e se

un’applicazione di rete del computer cerca di connettersi a una rete locale o a

Internet, viene attivata la modalità di autoistruzione. I dati relativi all’applicazione

e all’operazione di rete sono visualizzati sullo schermo. In base a tali dati, il

programma invita l’utente a selezionare una delle seguenti azioni: consentire o

impedire una volta questo evento, bloccare completamente l’attività di questa

applicazione, consentire l’attività dell’applicazione in base al tipo, oppure definire

una regola complessa per questo evento. In base alla risposta, il programma

crea una regola per l’applicazione che in seguito applicherà automaticamente.

Kaspersky Anti-Hacker inizia a proteggere il computer dopo la connessione da

parte dell’utente. Tuttavia, è possibile impostare il programma in modo da

abilitare la sicurezza con l’avvio stesso del sistema operativo Windows.

nella barra delle applicazioni di

Page 39

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 39

Per abilitare/disabilitare l'esecuzione automatica di Kaspersky AntiHacker all’avvio del sistema operativo, seguire queste istruzioni:

1. Selezionare Impostazioni dal menu Assistenza.

2. Nella pagina Generali della finestra di dialogo Impostazioni (cfr. fig. 8),

selezionare la casella di controllo

Lancia il sistema di sicurezza

all’avvio del sistema operativo. In tal caso, il programma viene

avviato con le impostazioni dell’utente immediatamente dopo l’avvio del

sistema operativo, ma i registri sono disabilitati. Se il programma

implementa il livello Medio, tutte le comunicazioni di rete saranno

automaticamente consentite fino all’accesso al sistema operativo

perché la finestra di autoistruzione non può essere visualizzata in

mancanza di un utente nel sistema. Ai livelli Basso o Consenti tutto, il

programma consente comunicazioni di rete ignote per il periodo di

tempo corrente, mentre agli altri livelli di sicurezza tutte le

comunicazioni di rete ignote sono bloccate.

Supponiamo che il computer sia collegato a una rete locale e che il

programma sia stato abilitato in modo da lanciare il sistema di

sicurezza all’avvio del sistema operativo. Supponiamo inoltre che

l’utente abbia scelto di bloccare tutto il traffico di rete selezionando il

livello di sicurezza Blocca tutto, oppure creando una regola di filtraggio

pacchetti appropriata a qualsiasi livello di sicurezza (ad eccezione di

Consenti tutto). In questo caso, sarà necessario attendere più a lungo

del solito prima di accedere al sistema, e dopo l’accesso l’utente

scoprirà che la rete locale non è disponibile.

Page 40

40 Kaspersky Anti-Hacker

Fig. 8. La finestra di dialogo Impostazioni

È possibile modificare l’assegnazione del pulsante nell’angolo superiore

destro della finestra principale. Di default, questo pulsante riduce la finestra

principale a icona nella barra delle applicazioni di Windows mentre il programma

resta nella memoria del computer.

Per modificare l’assegnazione del pulsante in modo che scarichi il

programma dalla memoria del computer alla chiusura della finestra

principale, seguire queste istruzioni:

1. Selezionare Impostazioni dal menu Assistenza.

2. Nella pagina Generali della finestra di dialogo Impostazioni (cfr. fig. 8)

deselezionare la casella di controllo Riduci a icona la finestra

principale del programma nella barra delle applicazione alla

chiusura.

Di default, se il programma rileva un attacco alla macchina, viene visualizzata la

finestra principale con il messaggio corrispondente.

Page 41

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 41

Per disabilitare la visualizzazione della finestra princip ale ogni volta c he

viene rilevata un’intrusione, seguire queste istruzioni:

1. Selezionare Impostazioni dal menu Assistenza.

2. Nella pagina Generali della finestra di dialogo Impostazioni (cfr. fig. 8)

deselezionare la casella di controllo

principale al rilevamento di un’intrusione.

Visualizza la finestra

6.1.2. Selezione del livello di sicurezza

È possibile modificare il livello di sicurezza trascinando il cursore lungo la scala

di sicurezza all’interno della finestra principale del programma oppure

selezionando il comando Livello di sicurezza dal menu Assistenza. In

alternativa, è possibile selezionare il comando appropriato dal menu di sistema.

Il programma consente di passare a uno dei seguenti livelli di sicurezza:

• Blocca tutto;

• Alto;

• Medio;

• Basso;

• Consenti tutto.

Con i livelli Alto, Medio o Basso abilitati, è possibile abilitare uno strumento di

sicurezza supplementare selezionando la casella di controllo

Invisibile.

I livelli di sicurezza vengono applicati non appena l’utente li ha

selezionati.

Per informazioni più dettagliate sui livelli di sicurezza disponibili, cfr.

paragrafo 4.2 a pag. 20.

modalità

Page 42

42 Kaspersky Anti-Hacker

6.1.3. Avvertimenti sugli eventi di rete

Se è stata creata una regola selezionando la casella di controllo Visualizza

avvertimento (cfr. paragrafi 6.3.2.3 a pag. 61 e 6.4.2.2 a pag. 69), quando il

programma applica questa regola viene visualizzato il messaggio corrispondente

(cfr. fig. 9).

Per un esempio di tale messaggio, che appare dopo l’applicazione di una regola

di filtraggio pacchetti, cfr. fig. 9. Il messaggio indica i relativi indirizzi locale e

remoto e le porte usate.

È possibile consultare la regola di filtraggio pacchetti corrispondente facendo clic

sul collegamento ipertestuale.

Inoltre è possibile disabilitare qualsiasi avvertimento successivo per questo

evento selezionando la casella di controllo Non visualizzare questo

avvertimento.

Fig. 9. Un esempio di avvertimento su un evento

Durante la creazione di una regola, è possibile selezionare la casella di

controllo Registra evento per registrare l’evento corrispondente.

6.1.4. Finestra Autoistruzione (Livello

Medio)

Il programma visualizza la finestra di autoistruzione (cfr. fig. 10) quando rileva un

evento ignoto durante l’esecuzione con il livello Medio selezionato.

Page 43

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 43

Fig. 10. Un esempio di finestra di autoistruzione

Nella parte superiore di questo riquadro sono visibili il nome dell’applicazione

che richiede la connessione con una macchina remota, l’indirizzo della macchina

remota e il numero delle porte. Se necessario, è possibile visualizzare ulteriori

dati sulla connessione richiesta facendo clic sul collegamento ipertestuale …

informazioni.

È possibile consentire o bloccare questa operazione specifica facendo clic

rispettivamente sui pulsanti Consenti una volta o Blocca una volta.

Chiudendo la finestra di autoistruzione per mezzo del pulsante

nell’angolo superiore destro, l’operazione in corso sarà

immediatamente interrotta.

Per definire una regola in grado di gestire successivamente eventi iniziati da

questa applicazione, selezionare una delle azioni elencate di seguito e fare clic

sul pulsante OK. Dopodiché, la nuova regola sarà aggiunta all’elenco delle

regole per applicazioni.

• Consenti l’attività dell’applicazione in base al tipo – consente solo la

comunicazione di rete conforme a quanto indicato per il tipo di

applicazione specificato. Selezionare il tipo desiderato dall’elenco a

tendina sotto il pulsante dell’opzione (per informazioni più dettagliate cfr.

paragrafo 6.3.2.1 a pag. 50).

• Disabilita tutte le attività dell’applicazione – Impedisce all’applicazione

specificata qualsiasi tipo di attività di rete, inclusa l’operazione descritta.

Page 44

44 Kaspersky Anti-Hacker

• Personalizza la regola ... – Consente di specificare le operazioni

consentite per questa applicazione. Selezionando questo pulsante

opzione e facendo clic su OK, si apre la finestra di composizione guidata

regole (per informazioni più dettagliate sulla composizione guidata cfr.

paragrafo 6.3.2 a pag. 50).

Se la regola creata non corrisponde all’evento descritto, viene

visualizzato il messaggio appropriato (cfr. fig. 11). Quindi è possibile

premere il pulsante Sì per aggiungere la regola creata all’elenco,

oppure il pulsante No se la regola è stata creata per errore. In entrambi

i casi, un messaggio invita a selezionare un’altra opzione dall’elenco

della finestra di autoistruzione.

Fig. 11. La regola creata non corrisponde all’evento corrente

Se diversi programmi del computer tentano entro breve di eseguire

operazioni di rete non descritte dalle regole dell’utente, sarà creata una

coda di richieste per la creazione di regole. Tali richieste saranno

visualizzate successivamente all’interno della finestra di autoistruzione:

innanzitutto sarà necessario definire la risposta del programma alle

azioni della prima applicazione di rete, quindi della seconda, ecc. Tutti i

programmi di questa coda restano in attesa della reazione dell’utente.

6.1.5. L’avvertimento di sostituzione del

modulo eseguibile

Kaspersky Anti-Hacker protegge le applicazioni di rete contro qualsiasi tentativo

non autorizzato di sostituire i file eseguibili originali. Se Kaspersky Anti-Hacker

rileva una tale sostituzione, il programma visualizza il messaggio di avvertimento

appropriato (cfr. figura 12).

È possibile selezionare una delle seguenti opzioni:

• Blocca qualsiasi attività di rete di questa applicazione – qualsiasi

ulteriore operazione di rete di questa applicazione sarà proibita: la

regola di blocco corrispondente sarà aggiunta all’inizio dell’elenco di

Page 45

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 45

regole dell’applicazione e tutte le altre regole di questo elenco

saranno disabilitate. È consigliabile avviare il programma antivirus

per verificare che l’applicazione non sia infetta, oppure ripristinare

l’applicazione dall’archivio, o reinstallarla. Fatto questo, eliminare la

regola di blocco dall’elenco delle regole dell’applicazione e abilitare

tutte le altre regole dell’elenco. Se Kaspersky Anti-Hacker visualizza

di nuovo il messaggio "modulo eseguibile sostituito", selezionare

l’opzione sottostante

• So che il file è stato modificato e continuo a ritenere sicura

questa applicazione – tutte le regole dell’utente correntemente

disponibili per questa applicazione saranno valide anche per il file

modificato.

Fare clic su ОК.

.

Fig. 12. L’avvertimento di sostituzione del modulo eseguibile

6.2. Risposte del programma agli

attacchi

Se il sistema di sicurezza rileva un attacco ai danni della macchina, viene

visualizzata la finestra principale del programma (a meno che non sia stata

deselezionata la casella di controllo

rilevamento di un'intrusione - cfr. paragrafo 6.1.1 a pag. 38). In tal caso,

leggere attentamente i dati relativi all’attacco nella parte inferiore dell’area di

lavoro della finestra; il programma visualizza la data, l’ora e il tipo di attacco (cfr.

fig. 15).

Visualizza la finestra principale al

Page 46

46 Kaspersky Anti-Hacker

Questo attacco sarà bloccato. Il programma bloccherà anche la macchina da cui

è partito l’attacco per il periodo di tempo definito dalle impostazioni (cfr.

Paragrafo 6.5 a pag. 71).

Fig. 13. Messaggio relativo alla rilevazione di un attacco

Supponiamo di scoprire che il computer è attaccato costantemente da una

macchina remota. Si può proibire al computer di comunicare con tali indirizzi

remoti configurando le opportune regole di filtraggio pacchetti (cfr. paragrafo 6.4

a pag. 62).

Se gli attacchi provenienti da un determinato indirizzo remoto sono frequenti, è

consigliabile attivare il livello di sicurezza Blocca tutto e rivolgersi al proprio

amministratore di sistema o provider.

Page 47

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 47

6.3. Personalizzazione delle regole

delle applicazioni

6.3.1. Gestione dell’elenco di regole

Per visualizzare l’elenco delle regole applicazione sullo sch ermo,

Selezionare Regole applicazione dal menu Assistenza.

Si apre la finestra di dialogo Regole applicazione (cfr. fig. 14).

Fig. 14. La finestra di dialogo Regole applicazione

Nella sezione superiore della finestra di dialogo è visualizzato l’elenco delle

regole per applicazioni. La colonna Applicazione contiene le icone delle

Page 48

48 Kaspersky Anti-Hacker

applicazioni, i loro nomi e le caselle di controllo che consentono di

abilitare/disabilitare queste regole. La colonna Azione contiene i dati relativi

all’azione eseguita dalla regola corrispondente: Consenti, per le regole che

consentono alcuni eventi, e Blocca, per le regole che bloccano alcuni eventi.

Le regole sono elencate in base alla loro priorità. La regola nella parte superiore

dell’elenco viene applicata per prima, e solo in seguito il programma applicherà

la seconda regola, ecc. Se un’applicazione cerca di eseguire qualche operazione

di rete, il programma confronta questa attività a fronte dell’elenco di regole,

esaminandolo dalla prima all’ultima voce fino a trovare la regola corrispondente a

questa operazione o fino ad esaminare l’intero elenco. Se la regola

corrispondente non viene trovata, viene applicata l’azione di default (cfr.

paragrafo 4.2 a pag. 20). In tal modo, se si desidera bloccare solo alcune

operazioni per un’applicazione, è necessario creare due regole per tale

applicazione: la prima regola deve consentire le operazioni desiderate per

questa applicazione, mentre la seconda regola deve bloccare tutte le operazioni

di tale applicazione. Inoltre, la prima regola deve essere collocata al di sopra

della seconda nell'elenco delle regole. Così facendo, l’applicazione cercherà di

eseguire un’operazione consentita e Kaspersky Anti-Hacker effettuerà una

ricerca nell’elenco delle regole, individuando la regola che consente

l’operazione. Se l’operazione non è desiderata, Kaspersky Anti-Hacker

applicherà la seconda regola bloccando tutte le operazioni di questa

applicazione.

Per esempio, come risulta anche dalla fig. 14, la terza regola dell’applicazione

impedisce a MS Internet Explorer di accedere a Internet, ma la seconda regola

consente a questo programma di comunicare attraverso Internet utilizzando il

protocollo HTTP. Poiché la seconda regola ha una priorità maggiore rispetto alla

terza, MS Internet Explorer è autorizzato a comunicare con server remoti HTTP

(ma solo con quelli).

Vengono applicate solo le regole le cui caselle sono state selezionate. Per

esempio, nella fig. 14 le caselle della quarta e della quinta regola sono

disabilitate.

Per abilitare/disabilitare una regola di un’applicazione,

Selezionare/deselezionare la casella di controllo corrispondente

nell’elenco delle regole per applicazioni.

A destra dell’elenco di regole si trovano i seguenti pulsanti:

• Nuovo... – consente di creare una nuova regola. Premendo questo

pulsante, si apre la finestra di Composizione guidata regole per

applicazioni.

Page 49

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 49

• Modifica – consente di modificare la regola selezionata. Premendo

questo pulsante, si apre la finestra di Composizione guidata regole per

applicazioni.

• Elimina – rimuove la regola selezionata dall’elenco.

• Sposta su – sposta la regola selezionata sulla riga superiore, ovvero ne

aumenta il livello di priorità.

• Sposta giù – sposta la regola selezionata sulla riga inferiore, ovvero ne

riduce il livello di priorità.

Per modificare una regola selezionata dall’elenco, è anche possibile premere il

tasto <I

regola selezionata, premere il tasto <C

premere il tasto <I

NVIO> oppure fare doppio clic su di essa. Per rimuovere dall’elenco la

ANC>, e per aggiungere una nuova regola,

NS>.

Inoltre è possibile modificare l’elenco dal menu contestuale, che contiene i

seguenti comandi:

• Modifica… – consente di modificare la regola selezionata.

• Elimina – rimuove la regola selezionata dall’elenco.

• Replica la regola – crea una copia della regola selezionata. La copia

creata è collocata subito sotto la regola selezionata.

Sotto la lista, la sezione Descrizione regola visualizza i dati relativi alla regola

selezionata dall’elenco nel frame superiore. La stessa sezione si trova nei

riquadri della Composizione guidata regola, pertanto avremo occasione di

descrivere questo frame con maggior dettaglio.

La descrizione delle regole contiene del testo di colore nero non modificabile, e

del testo di colore blu non sostituibile con i valori appropriati. Se un’impostazione

è scritta in grassetto, ciò significa che il suo valore è di importanza cruciale ai fini

di questa regola.

Per inserire o modificare il valore richiesto nella descrizione della

regola,

1. Fare clic sul collegamento sottolineato corrispondente nel frame

Descrizione regola.

2. Selezionare il valore desiderato nella finestra di dialogo visualizzata

(per informazioni più dettagliate cfr. paragrafi successivi).

Page 50

50 Kaspersky Anti-Hacker

Nella sezione inferiore della finestra di dialogo Regole applicazione vi sono i

seguenti pulsanti:

• ОК – chiude la finestra di dialogo e salva le modifiche apportate.

• Annulla – chiude la finestra di dialogo senza salvare le modifiche.

Tutte le modifiche apportate all’elenco sono applicate subito dopo il

salvataggio.

6.3.2. Aggiunta di una nuova regola per

l'applicazione

Per lanciare la finestra di Composizione guidata delle regole per

applicazioni:

Premere il pulsante Nuovo… nella finestra di dialogo Regole

applicazione (cfr. fig. 14).

6.3.2.1. Fase 1. Personalizzazione della regola

All’avvio della procedura di composizione guidata, si apre una finestra di dialogo

simile a quella illustrata nella fig. 15.

Page 51

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 51

Fig. 15. La prima finestra di dialogo della procedura di composizione guidata regole per

applicazioni

L’elenco delle opzioni Azione consente di selezionare una delle tre opzioni

seguenti:

Page 52

52 Kaspersky Anti-Hacker

Azione Descrizione regola

• Consenti l’attività

dell’applicazione in

base al tipo

• Disabilita tutte le

attività

dell’applicazione

• Personalizza la

regola

Selezionando Personalizza la regola, il riquadro successivo della

Composizione guidata può richiedere di definire alcune impostazioni

supplementari.

• Tipo di applicazione Internet (client o server)

• Protocollo

• Indirizzo remoto

• Porta remota

• Porta locale

Per creare una regola che consenta l’attività dell’applica zione in base a l

tipo:

1. Selezionare il pulsante Consenti l’attività dell’applicazione in base al

tipo dall’elenco delle opzioni nella sezione Azione.

2. Fare clic sul collegamento ipertestuale specificare il nome

dell’applicazione nella sezione Descrizione regola. Specificare il nome

dell’applicazione desiderata nella finestra di dialogo Seleziona

applicazione.

3. Definire il tipo di applicazione facendo clic sul collegamento ipertestuale

appropriato nella sezione Descrizione regola. Il valore di default è

Consenti tutto

, che non limita in nessun modo i diritti dell’applicazione.

Per modificarlo, fare clic su di esso e selezionare un nuovo valore

Page 53

Abilitazione del sistema di sicurezza e definizione delle sue impostazioni 53

dall’elenco a discesa all’interno della finestra di dialogo Specificare il

tipo di applicazione (cfr. fig. 16). Quindi fare clic su ОК.

• Browser Web – browser Internet, Netscape Navigator ecc. È

consentita la comunicazione tramite i protocolli HTTP, HTTPS,

FTP e server proxy.

• Trasferimento file – per Reget, Gozilla, ecc. È consentita la

comunicazione tramite i protocolli HTTP, HTTPS, FTP, TFTP e

server proxy standard.

• Posta - per MS Outlook, MS Outlook Express, the Bat e altri

programmi di posta elettronica. È consentita la comunicazione

tramite i protocolli SMTP, NNTP, POP3 e IMAP4.

• News - per Forte Agent e altri programmi di news. È consentita

la comunicazione tramite i protocolli SMTP e NNTP.

• Instant messaging - per ICQ, AIM e altri programmi di chat. È

consentita la comunicazione tramite server proxy standard e

collegamenti diretti computer-computer.

• Internet Relay Chat – per mIRC e programmi simili. Sono

consentiti l’autenticazione standard utente per reti IRC e

l’accesso a porte server IRC.

• Business Conferences - per MS NetMeeting e programmi simili.

È consentita la comunicazione tramite i protocolli HTTP e

HTTPS, nonché tramite server proxy standard. Il tipo supporta

inoltre la comunicazione all’interno della rete locale (LDAP e

altre).

• Remote Management - per Telnet, ecc. È consentita la

comunicazione tramite i protocolli Telnet e SSH.

• Time Synchronization - per Timehook e programmi simili. È

consentita la connessione con server time e daytime.

Page 54

54 Kaspersky Anti-Hacker

Fig. 16. Selezione del tipo di applicazione

Per impedire all’applicazione ogni comunicazione di rete,

1. Selezionare Disabilita tutte le attività dell’applicazione dall’elenco

delle opzioni nella sezione Azione.

2. Fare clic sul collegamento ipertestuale specificare il nome

dell’applicazione nella sezione Descrizione regola. Specificare il nome

dell’applicazione desiderata nella finestra di dialogo Seleziona

applicazione.

Se le impostazioni sopra descritte non consentono di creare la regola desiderata

(per esempio, se si desidera consentire la comunicazione a un certo indirizzo