KASPERSKY ANTI-HACKER 1.7

Podręcznik Użytkownika

Zastrzega się prawo do wprowadzania zmian technicznych. Treść niniejszego

podręcznika nie stanowi podstawy do jakichkolwiek roszczeń wobec firmy

Kaspersky Lab. Opisane w "Podręczniku Użytkownika" oprogramowanie

Kaspersky Anti-Hacker dostarczane jest na podstawie umowy licencyjnej.

Nieautoryzowane rozpowszechnianie całości lub fragmentów niniejszego

podręcznika w jakiejkolwiek postaci jest zabronione.

Wymienione w podręczniku nazwy firm oraz ich znaki towarowe zostały użyte

w celach informacyjnych i są zastrzeżone przez ich właścicieli.

Copyright Kaspersky Lab Polska.

Wszelkie prawa zastrzeżone.

Kaspersky Lab Polska Sp. z o.o.

42-200 Częstochowa, ul. Krótka 27A

tel./fax: (34) 368 18 14, 368 18 15, 367 12 20

e-mail: info@kaspersky.pl

Kaspersky Anti-Hacker

3

Spis treści

ROZDZIAŁ 1. KASPERSKY ANTI-HACKER .................................................................6

1.1. Wprowadzenie....................................................................................................... 6

1.2. Nowości w wersji 1.7............................................................................................. 7

1.3. Pakiet dystrybucyjny.............................................................................................. 7

1.3.1. Składniki pakietu dystrybucyjnego ................................................................. 7

1.3.2. Umowa licencyjna........................................................................................... 8

1.3.3. Rejestracja ...................................................................................................... 8

1.4. Informacje zawarte w dokumentacji .................................................................... 9

1.5. Symbole użyte w dokumentacji ..........................................................................10

1.6. Pomoc techniczna dla zarejestrowanych użytkowników................................... 11

ROZDZIAŁ 2. INSTALACJA ORAZ USUWANIE PROGRAMU.................................. 12

2.1. Wymagania sprzętowe i systemowe ................................................................. 12

2.2. Instalacja.............................................................................................................. 13

2.3. Usuwanie programu ............................................................................................ 18

ROZDZIAŁ 3. ROZPOCZĘCIE PRACY .......................................................................19

ROZDZIAŁ 4. KASPERSKY ANTI-HACKER – ZAPOBIEGANIE ATAKOM .............. 22

4.1. Działanie programu Kaspersky Anti-Hacker ...................................................... 22

4.2. Poziomy zabezpieczeń....................................................................................... 23

4.3. Ustawienia zalecane ........................................................................................... 25

ROZDZIAŁ 5. PRACA Z PROGRAMEM .....................................................................28

5.1. Uruchamianie programu ..................................................................................... 28

5.2. Menu systemowe ................................................................................................ 29

5.3. Okno główne........................................................................................................ 30

5.4. Menu.................................................................................................................... 31

5.5. Pasek narzędzi.................................................................................................... 33

5.6. Obszar roboczy ................................................................................................... 34

Kaspersky Anti-Hacker

4

5.7. Pasek stanu......................................................................................................... 35

5.8. Menu kontekstowe .............................................................................................. 35

5.9. Kreator reguł........................................................................................................ 35

5.10. Zmiana i zapisywanie ustawień interfejsu........................................................ 36

5.11. Zamykanie programu ........................................................................................ 38

ROZDZIAŁ 6. WŁĄCZANIE SYSTEMU ZABEZPIECZEŃ ORAZ DEFINIOWANIE

JEGO USTAWIEŃ ..................................................................................................... 39

6.1. Włączanie systemu zabezpieczeń oraz wybieranie poziomu zabezpieczeń....39

6.1.1. Włączanie systemu zabezpieczeń............................................................... 39

6.1.2. Wybór poziomu zabezpieczeń..................................................................... 41

6.1.3. Ostrzeżenia o zdarzeniach w sieci...............................................................42

6.1.4. Okno uczenia (poziom Średni).....................................................................42

6.1.5. Ostrzeżenie o podmianie modułu wykonywalnego..................................... 44

6.2. Jak program odpowiada na atak? ...................................................................... 45

6.3. Dostosowywanie reguł aplikacji.......................................................................... 46

6.3.1. Lista reguł aplikacji........................................................................................ 46

6.3.2. Dodawanie nowej reguły.............................................................................. 49

6.3.2.1. Krok 1. Dostosowywanie reguły............................................................ 49

6.3.2.2. Krok 2. Warunki reguły ..........................................................................53

6.3.2.3. Krok 3. Akcje dodatkowe....................................................................... 58

6.4. Dostosowywanie reguł filtrowania pakietów ....................................................... 59

6.4.1. Lista reguł filtrowania pakietów .................................................................... 59

6.4.2. Dodawanie nowej reguły.............................................................................. 61

6.4.2.1. Krok 1. Warunki reguły .......................................................................... 61

6.4.2.2. Krok 2. Nazwa reguły oraz akcje dodatkowe........................................ 65

6.5. System wykrywania włamań (IDS)..................................................................... 67

6.5.1. Ustawienia systemu wykrywania włamań ................................................... 67

6.5.2. Lista wykrywanych ataków........................................................................... 68

ROZDZIAŁ 7. PRZEGLĄDANIE REZULTATÓW DZIAŁANIA.................................... 70

7.1. Stan bieżący ........................................................................................................ 70

7.1.1. Aktywne aplikacje......................................................................................... 70

7.1.2. Ustanowione połączenia ..............................................................................73

7.1.3. Otwarte porty................................................................................................ 76

7.2. Korzystanie z raportów........................................................................................ 78

7.2.1. Wyświetlanie okna raportów ........................................................................78

7.2.2. Wygląd okna raportów.................................................................................. 79

7.2.2.1. Menu ...................................................................................................... 79

7.2.2.2. Tabela raportu........................................................................................ 79

7.2.2.3. Zakładki .................................................................................................. 80

7.2.3. Wybór raportu............................................................................................... 80

7.2.3.1. Raport Ochrona ..................................................................................... 80

7.2.3.2. Raport Aktywność aplikacji.................................................................... 81

7.2.3.3. Raport Filtrowanie pakietów .................................................................. 82

7.2.4. Definiowanie ustawień raportów .................................................................. 83

7.2.5. Zapisywanie raportu do pliku........................................................................ 84

DODATEK A. NAJCZĘŚCIEJ ZADAWANE PYTANIA................................................ 85

DODATEK B. KASPERSKY LAB POLSKA ................................................................. 86

Kaspersky Anti-Hacker

ROZDZIAŁ 1.

ROZDZIAŁ 1. KASPERSKY ANTI

ROZDZIAŁ 1.ROZDZIAŁ 1.

6

KASPERSKY ANTI----

KASPERSKY ANTIKASPERSKY ANTI

HACKER

HACKER

HACKERHACKER

1.1. Wprowadzenie

Czym jest Kaspersky Anti-Hacker?

Kaspersky Anti-Hacker jest oprogramowaniem pełniącym funkcje osobistej

zapory ogniowej, chroniącej komputery działające pod kontrolą systemu

operacyjnego Windows przed nieautoryzowanym dostępem do danych oraz

przed atakami hakerów z sieci lokalnej oraz Internetu.

Kaspersky Anti-Hacker...

• ... monitoruje aktywność sieciową wszystkich aplikacji uruchomionych na

komputerze. Po wykryciu podejrzanej akcji aplikacji, program powiadamia

o tym użytkownika, a jeżeli jest to konieczne - blokuje jej dostęp do sieci.

Pozwala to na ochronę poufnych danych przechowywanych na

komputerze np.: przed działaniem programu typu koń trojański, który

może próbować wysłać informacje do sieci zewnętrznej. W takim

wypadku Kaspersky Anti-Hacker nie zezwoli złośliwemu programowi na

nieautoryzowany dostęp do Internetu.

• ...dzięki technice SmartStealth™ (tryb ukrycia) utrudnia wykrycie systemu

z poziomu innego komputera w sieci. W rezultacie haker nie może

namierzyć celu, a wszelkie próby dostępu do komputera są blokowane.

Ponadto pozwala to zapobiegać próbom wszystkich typów ataków DoS

(Denial of Service). Włączenie trybu ukrycia nie powoduje żadnego

wpływu na wydajność operacji sieciowych.

• …blokuje najpopularniejsze ataki sieciowe hakerów, poprzez ciągłe

filtrowanie wychodzącego i przychodzącego ruchu sieciowego. Przy

każdej próbie ataku użytkownik jest o niej informowany.

• …monitoruje próby skanowania portów sieciowych komputera (co zwykle

poprzedza atak) i zapobiega dalszej komunikacji z atakującą maszyną.

• …umożliwia przeglądanie listy wszystkich ustanowionych połączeń,

otwartych portów i uruchomionych aplikacji sieciowych, oraz, jeżeli jest to

wymagane, zrywanie niechcianych połączeń.

Kaspersky Anti-Hacker

• …umożliwia zabezpieczenie komputera przed atakami hakerów bez

specjalnej konfiguracji ustawień programu. Proste zarządzanie polega na

wybraniu jednego z pięciu dostępnych poziomów zabezpieczeń: Blokuj

wszystko, Wysoki, Średni, Niski oraz Brak. Domyślnie program uruchamia

się z poziomem zabezpieczeń Średni, będącym trybem samouczenia się,

w którym program automatycznie konfiguruje system zabezpieczeń

zależnie od reakcji użytkownika na różne zdarzenia.

• …umożliwia elastyczną konfigurację systemu zabezpieczeń.

W szczególności można skonfigurować program by filtrował operacje

sieciowe dzieląc je na chciane i niechciane. Możliwe jest także

dostosowanie Systemu wykrywania włamań (IDS) do własnych potrzeb.

• …umożliwia zapisywanie w różnych raportach wystąpienia zdarzeń

sieciowych związanych z bezpieczeństwem, a także zdefiniowanie

poziomu szczegółowości wpisów raportu.

Uwaga!!! Kaspersky Anti-Hacker nie chroni komputera przed wirusami

komputerowymi oraz złośliwymi programami, które mogą zniszczyć lub

uszkodzić dane. W tym celu zalecane jest korzystanie z produktów

Kaspersky Anti-Virus.

7

1.2. Nowości w wersji 1.7

W wersji 1.7 programu Kaspersky Anti-Hacker wprowadzono następujące

nowości:

• Dodano obsługę uaktualnienia Service Pack 2 przeznaczonego dla

systemu Windows XP.

1.3. Pakiet dystrybucyjny

Elementy pakietu dystrybucyjnego.

1.3.1. Składniki pakietu dystrybucyjnego

Pakiet dystrybucyjny zawiera:

• zapieczętowaną kopertę zawierającą nośnik instalacyjny, na którym

znajdują się pliki wykonywalne programu;

Kaspersky Anti-Hacker

8

• podręcznik użytkownika;

• plik klucza identyfikującego (znajdujący się na nośniku instalacyjnym);

• kartę rejestracyjną (znajdującą się na nośniku instalacyjnym);

• certyfikat autentyczności;

• umowę licencyjną.

Przed otwarciem koperty należy zapoznać się z postanowieniami

umowy licencyjnej.

1.3.2. Umowa licencyjna

Umowa licencyjna jest dokumentem stanowiącym porozumienie pomiędzy

użytkownikiem programu a firmą Kaspersky Lab, określającym prawa licencyjne

oraz warunki, na jakich produkt został zakupiony.

Należy uważnie przeczytać postanowienia umowy licencyjnej!

Jeżeli użytkownik nie zgadza się z warunkami zawartymi w umowie licencyjnej,

może zwrócić pakiet dystrybutorowi, u którego go nabył, przy zachowaniu

warunków określonych w umowie licencyjnej.

Odpieczętowanie koperty oznacza zaakceptowanie postanowień umowy

licencyjnej.

1.3.3. Rejestracja

Rejestracja internetowa (http://www.kaspersky.pl/register.html) umożliwia

korzystanie z dodatkowych usług oraz upoważnia do otrzymania rabatu przy

zakupie nowych wersji oprogramowania. W przypadku braku możliwości takiej

rejestracji można skorzystać z karty rejestracyjnej zapisanej na nośniku

instalacyjnym, którą należy wydrukować i wysłać do firmy Kaspersky Lab Polska.

Użytkownik powinien powiadomić dystrybutora lub firmę Kaspersky Lab Polska

o zmianach w danych adresowych lub telefonicznych.

Kaspersky Anti-Hacker

9

1.4. Informacje zawarte

w dokumentacji

Zagadnienia opisane

w dokumentacji.

Niniejsza dokumentacja zawiera szczegółowe informacje dotyczące instalacji,

dostosowania i zarządzania programem Kaspersky Anti-Hacker.

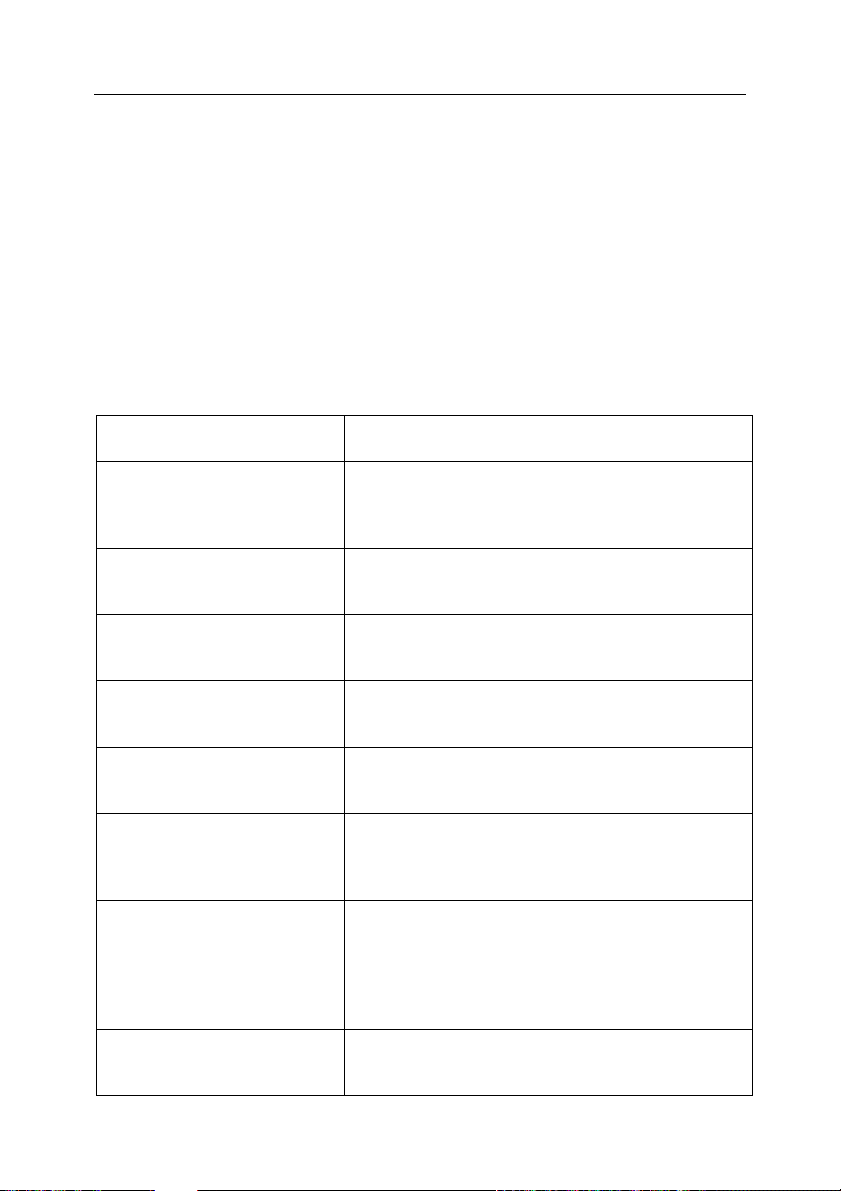

Podręcznik został podzielony na następujące rozdziały:

Rozdział Opis

Kaspersky Anti-Hacker Czym jest program Kaspersky Anti-Hacker?

Składniki pakietu oraz informacje zawarte

w podręczniku.

Instalacja oraz usuwanie

programu

Rozpoczęcie pracy Jak rozpocząć pracę z programem? Przykład

Kaspersky Anti-Hacker zapobieganie atakom

Praca z programem Opis głównego okna programu oraz praca

Włączanie systemu

zabezpieczeń oraz

definiowanie jego ustawień

Przeglądanie rezultatów

działania programu

Dodatek А. Najczęściej

zadawane pytania

Wymagania systemowe. Jak zainstalować

oprogramowanie?

konfiguracji systemu zabezpieczeń.

Podstawowe działania, terminologia oraz

zadania spełniane przez produkt.

z pozycjami menu.

Jak włączyć system zabezpieczeń?

Definiowanie ustawień: reguły aplikacji i reguły

filtrowania datagramów.

Przeglądanie raportów: ataki sieciowe,

aktywność aplikacji i filtrowanie pakietów.

Przeglądanie listy otwartych portów,

ustanowionych połączeń i uruchomionych

aplikacji sieciowych.

Odpowiedzi na najczęściej zadawane pytania.

Kaspersky Anti-Hacker

10

Rozdział Opis

Dodatek B. Kaspersky Lab

Polska

Informacje o firmie Kaspersky Lab Polska.

1.5. Symbole użyte w dokumentacji

Jak oznaczono różne części tekstu?

Tekst dokumentacji jest sformatowany w zależności od jego znaczenia.

Wygląd tekstu Znaczenie

Pogrubiona czcionka

Notatka.

Uwaga!

Aby wykonać działanie:

1. Krok 1.

Nazwy menu, poleceń, elementów

okien dialogowych itp.

Dodatkowa informacja.

Bardzo ważna informacja.

Sekwencja działań wykonywanych

przez użytkownika.

2. …

Zadanie:

Rozwiązanie

Przykład zadania do wykonania przez

użytkownika z wykorzystaniem

programu

Rozwiązanie zadania.

Kaspersky Anti-Hacker

11

1.6. Pomoc techniczna dla

zarejestrowanych

użytkowników

Co Kaspersky Lab oferuje

zarejestrowanym użytkownikom?

Kaspersky Lab oferuje szeroki wachlarz usług umożliwiających legalnym

użytkownikom efektywne użytkowanie programu Kaspersky Anti-Hacker.

W czasie trwania okresu subskrypcji zarejestrowany użytkownik może korzystać

z następujących usług:

• uaktualnianie oprogramowania w ramach nabytej wersji;

• zaawansowana pomoc techniczna przez okres jednego roku, za

pośrednictwem poczty elektronicznej oraz przez telefon;

• informacje o nowych produktach Kaspersky Lab oraz o nowych wirusach

komputerowych.

Kaspersky Lab nie udostępnia informacji związanych z działaniem

i użytkowaniem systemu operacyjnego oraz innych technologii tego

typu.

Kaspersky Anti-Hacker

12

ROZDZIAŁ 2.

ROZDZIAŁ 2. INSTALACJA ORAZ

ROZDZIAŁ 2.ROZDZIAŁ 2.

USUWANIE PROGRAMU

USUWANIE PROGRAMU

USUWANIE PROGRAMUUSUWANIE PROGRAMU

INSTALACJA ORAZ

INSTALACJA ORAZ INSTALACJA ORAZ

2.1. Wymagania sprzętowe

i systemowe

Wymagania systemowe programu.

Aby uruchomić program Kaspersky Anti-Hacker muszą zostać spełnione

następujące wymagania:

• zainstalowany system operacyjny Microsoft Windows 95 OSR2/98/ME/NT

4.0 Workstation/2000 Professional/XP;

• aby zainstalować program w systemie Microsoft Windows NT 4.0

Workstation/2000 Professional/XP należy posiadać uprawnienia

administratora;

• zainstalowana obsługa protokołu TCP/IP;

• połączenie w sieci lokalnej (Ethernet) lub za pomocą modemu (dial-up);

Ta wersja programu nie współpracuje z modemami ADSL

w systemie Windows ME.

• Microsoft Internet Explorer (zalecana wersja 5.0, 5.5 (SP2) lub wyższa);

• przynajmniej 50 MB wolnej przestrzeni na dysku dla plików programu

oraz raportów.

• Do uruchomienia w systemie Windows 95 OSR2/98/Me/NT 4.0

Workstation komputer musi być wyposażony w:

• procesor Intel Pentium 150MHz lub szybszy;

• 32 MB pamięci RAM;

Kaspersky Anti-Hacker

• Do uruchomienia w systemie Windows 2000 Professional komputer

musi być wyposażony w:

• Do uruchomienia w systemie Windows XP komputer musi być

wyposażony w:

13

• zainstalowany Service Pack v. 6.0 lub nowszy dla systemu

Windows NT 4.0 Workstation.

• procesor Intel Pentium 133MHz lub szybszy;

• 64 MB pamięci RAM.

• procesor Intel Pentium 300MHz lub szybszy;

• 128 MB pamięci RAM.

2.2. Instalacja

Instalacja krok po kroku. Kreator

instalacji.

Aby rozpocząć instalację programu należy uruchomić plik Setup.exe znajdujący

się na nośniku instalacyjnym. Polecenie to rozpocznie pracę kreatora instalacji

działającego w trybie interaktywnym - każde okno zawiera zestaw przycisków

umożliwiających zarządzanie procesem instalacji:

• OK – akceptacja działania;

• Anuluj – anulowanie działania;

• Dalej – przejście do kolejnego etapu;

• Wstecz – przejście do poprzedniego etapu.

Przed rozpoczęciem instalacji programu Kaspersky Anti-Hacker należy

zakończyć działanie wszystkich innych programów uruchomionych na

komputerze.

Kaspersky Anti-Hacker

14

Krok 1. Informacje ogólne

Pierwsze okno dialogowe kreatora (patrz Rys. 1) zawiera ogólne informacje

o pakiecie Kaspersky Anti-Hacker.

Krok 2. Umowa licencyjna

Okno dialogowe Umowa Licencyjna (patrz Rys. 2) zawiera treść umowy

licencyjnej. Po uważnym przeczytaniu należy kliknąć przycisk Tak (oznacza to

zaakceptowanie wszystkich postanowień umowy) lub Nie, aby zakończyć

działanie kreatora bez instalacji pakietu.

Rys. 1. Pierwsze okno dialogowe instalatora.

Rys. 2. Okno dialogowe Umowa Licencyjna.

Krok 3. Wprowadzenie informacji o użytkowniku

W oknie dialogowym Informacje

rejestracyjne (patrz Rys. 3) należy

wprowadzić informacje

o użytkowniku, wpisując je

w odpowiednie pola: Nazwisko oraz

Firma. Domyślnie pola te zawierają

informacje pobrane z rejestru

Windows.

Rys. 3. Okno dialogowe Informacje

rejestracyjne.

Kaspersky Anti-Hacker

15

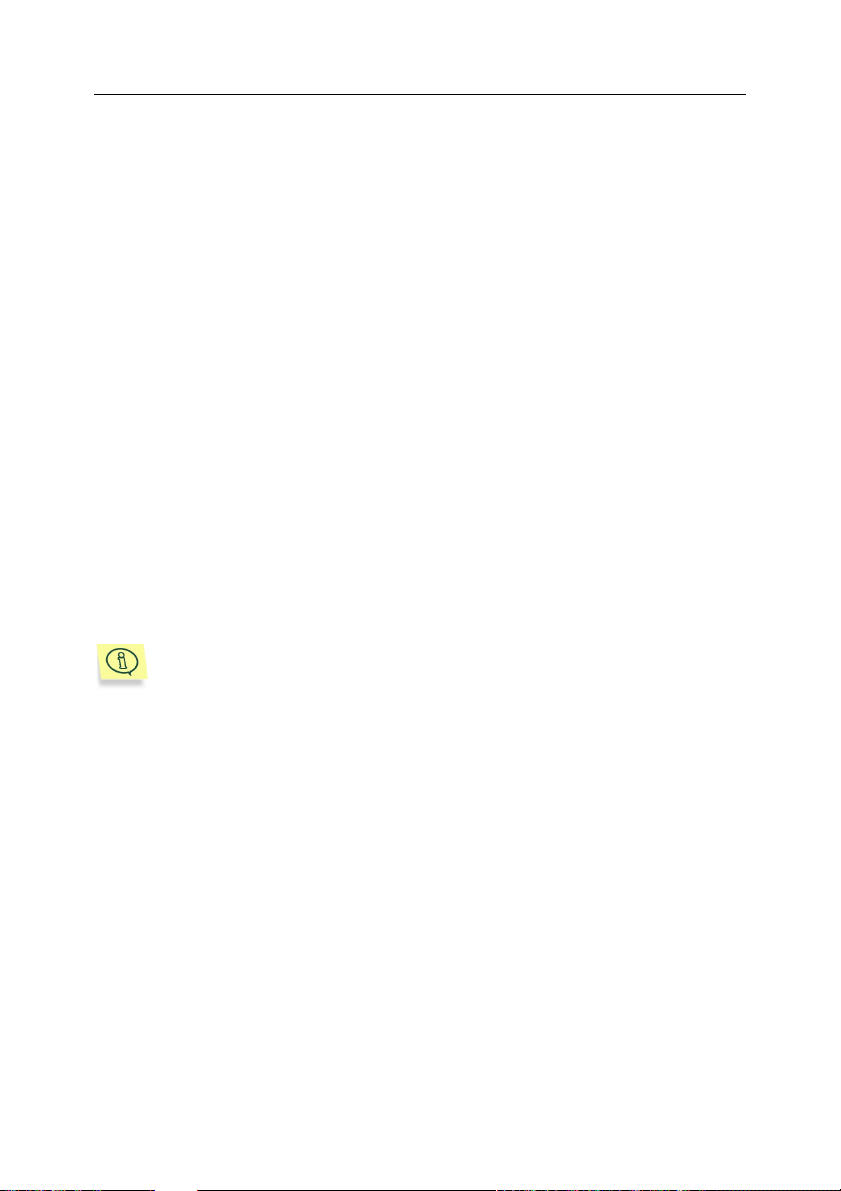

Krok 4. Wybór folderu, w którym zostanie zainstalowany

program

W oknie dialogowym Wybierz

lokalizację folderu docelowego

(patrz Rys. 4) należy określić

lokalizację folderu, w którym mają

zostać zainstalowane składniki

programu Kaspersky Anti-Hacker.

Folder musi zostać zdefiniowany

w polu Folder docelowy. W tym

celu należy kliknąć przycisk

Przeglądaj i przy pomocy okna

dialogowego Wybierz folder

wskazać odpowiedni folder.

Rys. 4. Okno dialogowe Wybierz lokalizację

folderu docelowego.

Krok 5. Wprowadzenie nazwy dla grupy programu w menu

Start\Programy

W oknie dialogowym Wybierz

folder programu (patrz Rys. 5)

należy określić nazwę folderu,

w którym mają zostać

umieszczone ikony programu

Kaspersky Anti-Hacker.

Rys. 5. Okno dialogowe Wybierz folder

programu.

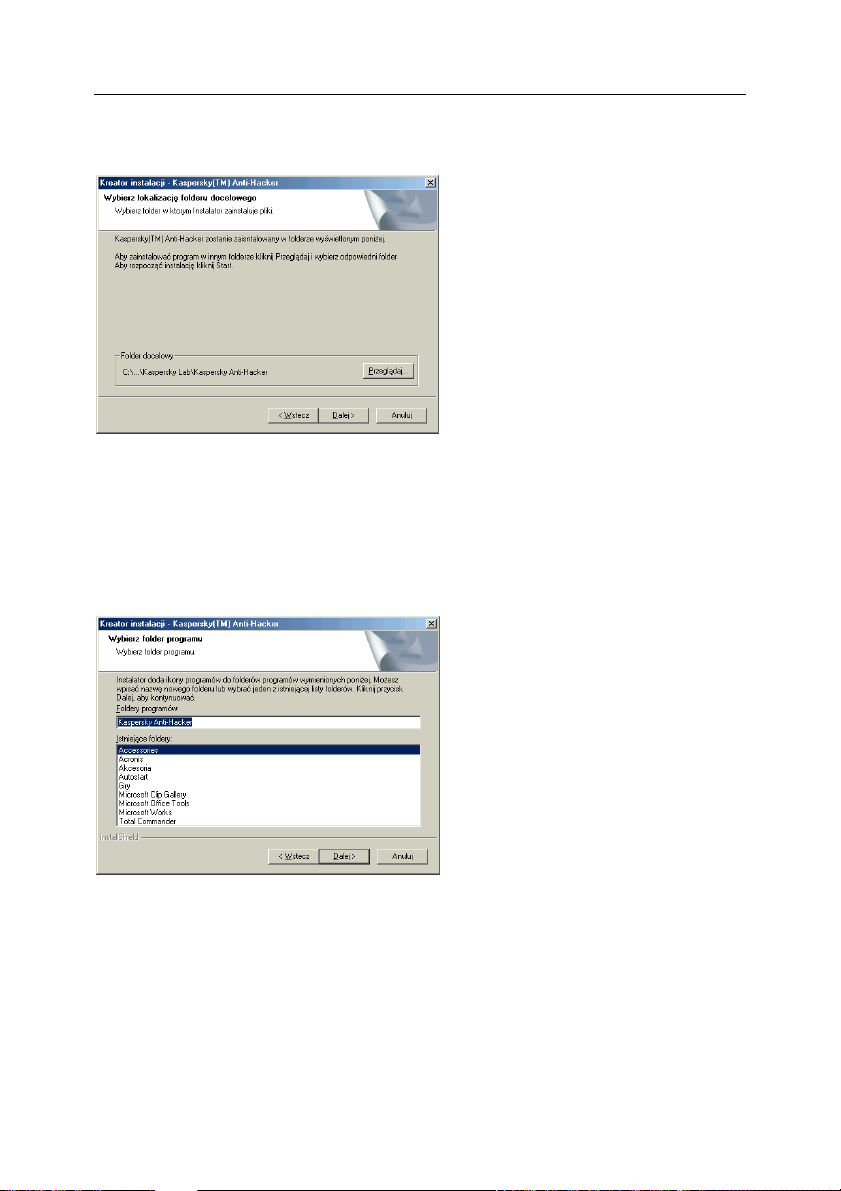

Krok 6. Określenie ścieżki dostępu do plików kluczy *

W oknie dialogowym Plik klucza (patrz Rys. 6) należy zdefiniować nazwę pliku

klucza (plik z rozszerzeniem *.key) oraz ścieżkę dostępu do niego.

Kaspersky Anti-Hacker

16

Jeśli plik klucza znajduje się

w folderze instalacyjnym, jego

nazwa zostanie automatycznie

wyświetlona na liście kluczy

przeznaczonych do

zainstalowania.

W przypadku, gdy klucz znajduje

się w innym folderze, należy

kliknąć przycisk Dodaj i za

pomocą okna dialogowego

Wybierz plik klucza zdefiniować

nazwę pliku klucza oraz ścieżkę

Rys. 6. Okno dialogowe Plik klucza.

dostępu do niego. Jeżeli zachodzi

taka potrzeba program może

jednocześnie korzystać z kilku

plików kluczy.

Zaleca się także zaznaczenie opcji Powiąż typ pliku klucza. Umożliwi to

w przyszłości instalację nowego pliku klucza poprzez dwukrotne kliknięcie jego

nazwy. Pozostawiając opcję niezaznaczoną zainstalowanie nowego klucza

będzie wymagało skopiowania pliku do folderu zawierającego zasoby

współdzielone programu.

Plik klucza jest osobistym kluczem każdego użytkownika, zawierającym

informacje wymagane do poprawnej pracy programu Kaspersky Anti-Hacker:

• informacje o dystrybutorze bieżącej wersji (nazwa firmy, adresy, numery

telefonów);

• informacje o pomocy technicznej (kto i w jaki sposób jej udziela);

• datę wydania produktu;

• nazwę i numer licencji;

• okres ważności licencji.

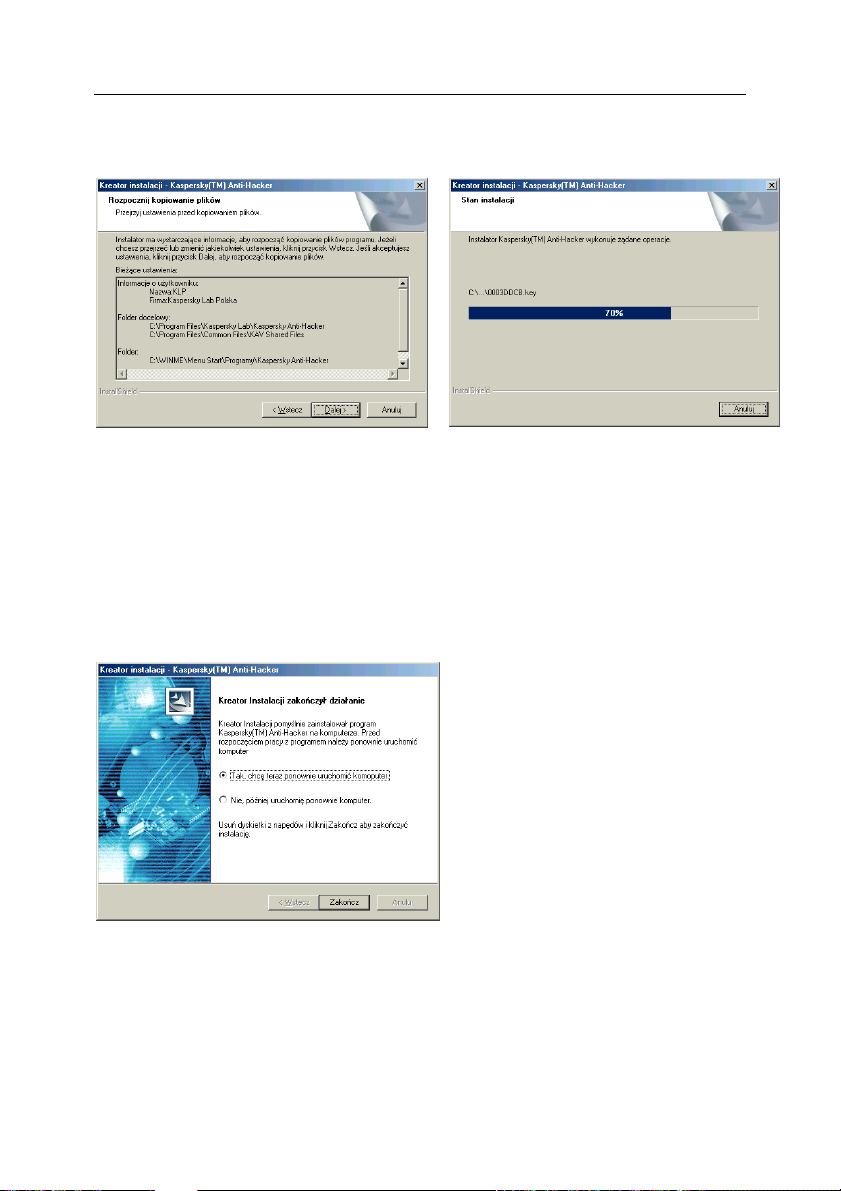

Krok 7. Kopiowanie plików na dysk twardy

Po przeczytaniu informacji w oknie Rozpoczęcie kopiowania plików (patrz

Rys. 7) można dokonać zmian ustawień instalacyjnych przechodząc do

poprzednich okien kreatora za pomocą przycisku Wstecz. Jeżeli informacje

instalacyjne są poprawne należy kliknąć przycisk Dalej. Program rozpocznie

Kaspersky Anti-Hacker

17

proces kopiowania plików na dysk twardy. Postęp tego procesu będzie widoczny

w oknie Stan instalacji (patrz Rys. 8).

Rys. 7. Okno dialogowe Rozpoczęcie

kopiowania plików.

Rys. 8. Okno dialogowe Stan instalacji.

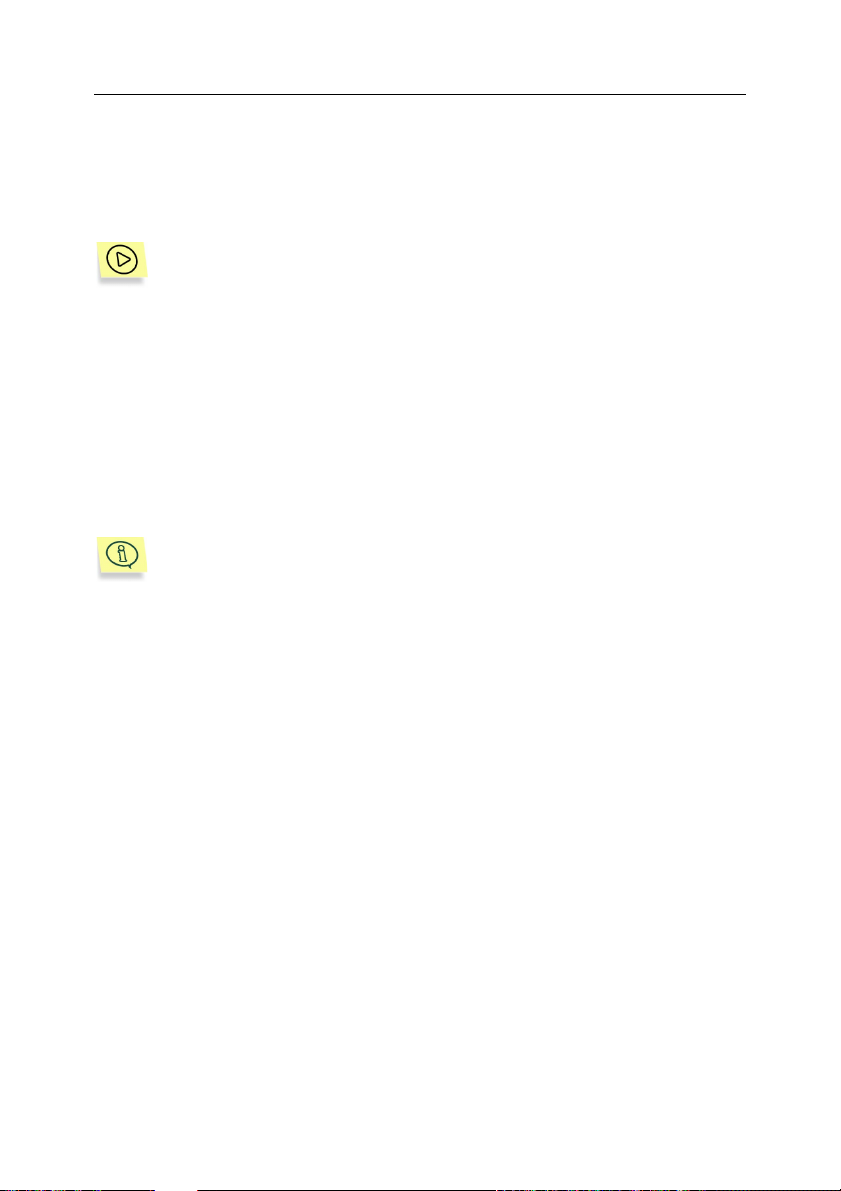

Krok 8. Finalizowanie instalacji

Po zakończeniu instalacji pakietu Kaspersky Anti-Hacker zostanie wyświetlone

okno Finalizowanie działań (parz Rys. 9).

Aby poprawnie zakończyć instalację

należy ponownie uruchomić system.

Zaznaczenie opcji Tak, chcę teraz

ponownie uruchomić komputer

spowoduje ponowne uruchomienie

komputera zaraz po zakończeniu

instalacji, natomiast wybranie opcji

Nie, później uruchomię ponownie

komputer spowoduje odłożenie

uruchomienia komputera na później.

Kliknięcie przycisku Zakończ

kończy proces instalacji.

Rys. 9. Okno dialogowe Finalizowanie działań.

Kaspersky Anti-Hacker

18

2.3. Usuwanie programu

Usuwanie programu z komputera.

Aby usunąć program Kaspersky Anti-Hacker należy:

1. Kliknąć przycisk Start systemu Windows i przejść do grupy Programy.

2. Wskazać grupę zawierającą program Kaspersky Anti-Hacker.

Domyślnie grupa posiada nazwę Kaspersky Anti-Hacker, jednakże

mogła ona zostać zmieniona podczas instalacji. Następnie należy

uruchomić polecenie Dezinstaluj Kaspersky Anti-Hacker.

3. Aby całkowicie usunąć Kaspersky Anti-Hacker, należy nacisnąć

przycisk Tak w oknie potwierdzenia lub Nie, jeżeli dezinstalacja

programu ma zostać anulowana.

Aby dodać lub usunąć program można skorzystać z narzędzia

Dodaj/Usuń programy znajdującego się w Panelu sterowania

systemu MS Windows.

Kaspersky Anti-Hacker

ROZDZIAŁ 3.

ROZDZIAŁ 3. ROZPOCZĘCIE

ROZDZIAŁ 3.ROZDZIAŁ 3.

19

ROZPOCZĘCIE

ROZPOCZĘCIE ROZPOCZĘCIE

PRACY

PRACY

PRACYPRACY

Jak rozpocząć pracę z programem?

Przykład konfiguracji systemu

ochrony.

Zaraz po zainstalowaniu programu i ponownym uruchomieniu komputera system

bezpieczeństwa zostanie aktywowany. Od tego momentu Kaspersky Anti-Hacker

monitoruje wszystkie ataki na komputer oraz próby interakcji aplikacji z siecią

lokalną i Internetem.

Po uruchomieniu systemu operacyjnego praca z nim przebiega bez zmian. Jeżeli

ustanowione jest połączenie z siecią, system bezpieczeństwa jest przedstawiony

wyłącznie w postaci ikony

pojawi się okno główne programu, w którym można przeglądać informacje

o obecnym poziomie zabezpieczeń , a jeśli jest to konieczne - zmienić go

(szczegółowe informacje na temat okna głównego znajdują się w podrozdziale

5.3 na stronie 30). Domyślnie włączony jest poziom zabezpieczeń Średni, który

umożliwia konfigurację systemu zabezpieczeń w trybie samouczenia się

programu. Jednak w niektórych przypadkach może zajść potrzeba ręcznego

skonfigurowania systemu zabezpieczeń. Rozpatrzmy poniższy przykład.

w zasobniku systemowym. Po kliknięciu na niej,

Zadanie: Załóżmy, że komputer ma połączenie z Internetem i po

uruchomieniu programu Microsoft Internet Explorer w polu adresu

został wprowadzony adres www.kaspersky.pl. Na ekranie pojawi

się komunikat: Utwórz regułę dla IEXPLORE.EXE (patrz

Rys. 10).

W górnej części okna dialogowego można zobaczyć ikonę danej

aplikacji, jej nazwę (w tym wypadku Internet Explorer), adres

strony www.kaspersky.pl

ustanowienia połączenia. Szczegółowe informacje o aplikacji

można uzyskać klikając podkreślony odsyłacz (patrz Rys. 11).

Wywoływane połączenie sieciowe nie zostanie ustanowione do

momentu zdefiniowania sposobu obsługi aktywności sieciowej

aplikacji. Aby to zrobić należy odpowiedzieć na komunikat

wyświetlony na ekranie.

oraz numer portu użytego do

Kaspersky Anti-Hacker

20

Rys. 10. Okno dialogowe samouczenia się

systemu zabezpieczeń.

Rys. 11. Informacja o ustanawianym

połączeniu.

Należy wykonać następujące działania:

1. Wybrać opcję Zezwól na aktywność sieciową tej aplikacji

zgodnie z jej typem i z położonej poniżej listy rozwijanej wybrać

typ aktywności Przeglądarka Internetowa (IE, Netscape...).

2. Kliknąć przycisk ОК.

Kaspersky Anti-Hacker zezwoli na ustanowienie połączenia sieciowego

przez program Microsoft Internet Explorer. Ponadto aplikacja będzie

mogła ustanawiać jakiekolwiek połączenia zgodne z jej typem.

W oknie dialogowym Utwórz regułę dla IEXPLORE.EXE znajdują się trzy opcje:

• Zezwól na aktywność sieciową tej aplikacji zgodnie z jej typem (opcja

wybrana w powyższym przykładzie) – umożliwia na komunikację sieciową

specyficzną dla kategorii danej aplikacji, którą można wybrać za pomocą

listy rozwijanej umieszczonej poniżej opcji. Możliwe jest także zezwolenie

na jakąkolwiek aktywność danej aplikacji poprzez wybranie pozycji

Zezwól na wszystko.

Kaspersky Anti-Hacker 21

• Blokuj aktywność sieciową tej aplikacji – blokuje dla określonej

aplikacji możliwość aktywności sieciowej każdego typu włączając w to

aktywność sieciową charakterystyczną dla danego typu aplikacji.

• Dostosuj regułę – umożliwia użytkownikowi określenie działań

dozwolonych dla danej aplikacji. Po wybraniu tej opcji i kliknięciu

przycisku ОК, pojawi się okno dialogowe kreatora reguł. Z jego pomocą

można zdefiniować wymagania co do działań, które może wykonywać

dana aplikacja (szczegółowe informacje o kreatorze reguł znajdują się

w podrozdziale 6.3.2 na stronie 49).

Jeżeli użytkownik nie jest pewien, którą opcję wybrać, może skorzystać

z przycisków Zezwól raz lub Blokuj raz, dzięki czemu pozna on zachowanie

aplikacji by przy następnej wykrytej próbie jej aktywności odpowiednio

zdefiniować regułę.

Jeżeli okno uczenia zostanie zamknięte za pomocą przycisku

pokazana operacja zostanie jednorazowo zablokowana.

W ten sposób dzięki „dialogowi” z aplikacją można poprawnie skonfigurować

system zabezpieczeń komputera.

Przeglądanie listy zdefiniowanych reguł możliwe jest przez wybranie

polecenia Reguły aplikacji z menu Usługi lub kliknięcie przycisku

znajdującego się na standardowym pasku narzędzi okna głównego.

Przez pierwszych kilka tygodni po zainstalowaniu programu zalecane jest

stosowanie poziomu zabezpieczeń Średni. Umożliwi to automatyczną

konfigurację systemu zabezpieczeń uzależnionego od reakcji użytkownika na

różne zdarzenia w sieci. Stworzone reguły umożliwią wykonywanie

standardowych działań sieciowych.

Po zakończeniu okresu „uczenia się” można przełączyć program na poziom

zabezpieczeń Wysoki, dzięki czemu komputer będzie chroniony przed

nieautoryzowanymi zdarzeniami sieciowymi i atakami hakerów.

Aby program Kaspersky Anti-Hacker mógł obsługiwać nowo instalowane

aplikacje należy przełączyć się ponownie do poziomu zabezpieczeń Średni lub

ręcznie zdefiniować odpowiednie reguły dla tych aplikacji.

Kaspersky Anti-Hacker

ROZDZIAŁ 4.

ROZDZIAŁ 4. KASPERSKY ANTI

ROZDZIAŁ 4.ROZDZIAŁ 4.

22

KASPERSKY ANTI----

KASPERSKY ANTIKASPERSKY ANTI

HACKER

HACKER –––– ZAPOBIEGANI

HACKERHACKER

ATAKOM

ATAKOM

ATAKOMATAKOM

ZAPOBIEGANIE

ZAPOBIEGANI ZAPOBIEGANI

E

E E

4.1. Działanie programu Kaspersky

Anti-Hacker

Jak działa Kaspersky Anti-Hacker?

Reguły aplikacji. Reguły filtrowania

pakietów. System wykrywania

włamań (IDS).

Kaspersky Anti-Hacker chroni komputer przed atakami z sieci oraz zabezpiecza

przechowywane na nim poufne dane. W tym celu program monitoruje wszystkie

operacje sieciowe mające miejsce na komputerze. Można wyróżnić dwa typy

operacji sieciowych:

• na poziomie aplikacji (wysokopoziomowe); na tym poziomie Kaspersky

Anti-Hacker analizuje aktywność aplikacji sieciowych, takich jak

przeglądarki internetowe, programy pocztowe, programy do transferu

plików i innych;

• na poziomie pakietów (niskopoziomowe); na tym poziomie Kaspersky

Anti-Hacker analizuje pakiety danych wysyłanych oraz odbieranych przez

kartę sieciową lub modem.

Praca z programem Kaspersky Anti-Hacker polega na tworzeniu specjalnych

reguł filtrowania dla operacji sieciowych. Część filtrów jest realizowana

automatycznie przez system wykrywania włamań (IDS), umożliwiający

wykrywanie takich aktywności sieciowych jak skanowanie portów, czy ataki typu

DoS oraz blokowanie włamywacza. Ponadto użytkownik może zdefiniować swoje

własne reguły filtrowania podnoszące poziom zabezpieczeń komputera.

Każdy typ operacji sieciowych posiada oddzielne listy reguł programu Kaspersky

Anti-Hacker.

Kaspersky Anti-Hacker 23

• Reguły aplikacji; umożliwiają wybranie odpowiedniej aplikacji i zezwolenie

na aktywność sieciową zgodną z jej typem. Dla każdej aplikacji można

zdefiniować dowolną liczbę reguł. Jeżeli zostanie wykryta aktywność

sieciowa aplikacji nie spełniająca warunków reguły, program powiadomi

o tym użytkownika pozwalając mu na zablokowanie niechcianej akcji

(przy ustawionym poziomie zabezpieczeń Średni). Aby utworzyć

najprostszą regułę dla aplikacji, wystarczy wybrać jej typ z listy rozwijanej

(szczegółowe informacje na ten temat znajdują się w podrozdziale 6.3.2.1

na stronie 49). Zdefiniowanie bardziej skomplikowanej reguły wymaga

określenia zdalnej usługi oraz adresu dla danej aplikacji.

• Reguły filtrowania pakietów

zablokowanie pakietów wysyłanych oraz obieranych przez komputer.

Reguły te kontrolują nagłówki pakietów (używany protokół, numer portu,

adres IP itp.) i podejmują decyzje w zależności od ich zawartości. Są one

stosowane do wszystkich aplikacji sieciowych uruchomionych na

komputerze. Przykładowo po stworzeniu reguły blokującej konkretny

numer adresu IP, cała komunikacja sieciowa skierowana do tego adresu

zostanie zablokowana.

Reguły filtrowania pakietów mają wyższy priorytet niż reguły aplikacji,

co oznacza, że w pierwszej kolejności zadziałają reguły filtrowania

pakietów. Na przykład po stworzeniu reguły blokującej wszystkie

wychodzące i przychodzące pakiety, podczas filtrowania zawartości

pakietów program nie zastosuje żadnej z reguł aplikacji.

; umożliwiają przepuszczenie lub

4.2. Poziomy zabezpieczeń

Jakie poziomy zabezpieczeń oferuje

Kaspersky Anti-Hacker?

Program umożliwia wybór jednego z poniższych poziomów zabezpieczeń:

• Brak – wyłącza system zabezpieczeń na komputerze. Po wybraniu tego

poziomu zabezpieczeń program zezwala na każdą aktywność sieciową

wszystkich aplikacji.

• Niski – zezwala na aktywność sieciową wszystkich aplikacji, z wyjątkiem

tych wyraźnie zabronionych w regułach aplikacji zdefiniowanych przez

użytkownika.

• Średni – powiadamia użytkownika o zdarzeniach sieciowych wywołanych

przez aplikacje i umożliwia optymalne konfigurowanie systemu

zabezpieczeń. Jeżeli aplikacja sieciowa zainstalowana na komputerze

podejmie próbę połączenia się z siecią lokalną lub z Internetem, zostanie

Kaspersky Anti-Hacker

24

uruchomiony tryb uczenia się. Na ekranie zostaną wyświetlone

szczegółowe informacje o aplikacji oraz jej działaniach sieciowych. Na

podstawie tych danych program zasugeruje użytkownikowi podjęcie

decyzji: jednokrotnie umożliwienie lub zablokowanie takiego działania,

całkowite zablokowanie aktywności sieciowej danej aplikacji, zezwolenie

na aktywność sieciową aplikacji zgodnie z jej typem lub zdefiniowanie

dodatkowych ustawień komunikacji sieciowej. W zależności od

odpowiedzi program utworzy regułę dla aplikacji.

• Wysoki – zabrania aktywności sieciowej wszystkich aplikacji z wyjątkiem

tych, których reguły zezwalają na taką aktywność. Po włączeniu tego

poziomu zabezpieczeń nie jest wyświetlane okno uczenia się, a wszystkie

niezdefiniowane w regułach próby ustanowienia połączenia zostaną

zablokowane.

• Blokuj wszystko – blokuje dostęp komputera do sieci lokalnej oraz

Internetu podczas każdej próby ustanowienia połączenia.

Należy pamiętać, że włączenie tego poziomu zabezpieczeń

zablokuje dostęp do Internetu oraz sieci lokalnej wszystkim

aplikacjom zainstalowanym na komputerze.

Na poziomie Wysokim, Średnim oraz Niskim można korzystać

z dodatkowego narzędzia – Trybu ukrycia (patrz podrozdział 5.6 na

stronie 34). Tryb ten pozwala na aktywność sieciową zainicjowaną

przez użytkownika przy jednoczesnym blokowaniu innych typów

aktywności (zdalny dostęp do maszyny, sprawdzanie komputera za

pomocą narzędzia ping itd.).

Oznacza to, że komputer staje się "niewidzialny” z zewnątrz. Haker traci

cel swojego ataku i wszystkie próby dostępu do komputera nie powiodą

się. Ponadto tryb ukrycia uniemożliwia przeprowadzanie wszelkich

typów ataków DoS (Denial of Service).

Uwaga! System wykrywania włamań jest włączony dla wszystkich

poziomów zabezpieczeń z wyjątkiem poziomu Brak. Jednakże, jeżeli

zachodzi taka potrzeba, można go wyłączyć ręcznie (patrz

podrozdział 6.5.1 na stronie 67).

Kaspersky Anti-Hacker 25

4.3. Ustawienia zalecane

Jak wybrać odpowiedni poziom

zabezpieczeń i zdefiniować reguły dla

różnych sytuacji?

Których składników Kaspersky Anti-Hacker używać i jaki wybrać poziom

zabezpieczeń? Odpowiedź na to pytanie zależy od zadań, które użytkownik chce

wykonać.

Zadanie 1. Jak chronić dane przed zewnętrznymi atakami

z Internetu?

Do wykradania lub niszczenia danych użytkownika przez Internet

hakerzy korzystają głównie z dwóch metod: penetracji docelowego

komputera z wykorzystaniem błędów oprogramowania oraz

infekowania komputerów przez programy typu koń trojański.

Jeżeli oprogramowanie zainstalowane na komputerze posiada błąd,

o którym użytkownik się dowiedział, zalecane jest aby utworzył on

odpowiednią regułę blokującą dla takiej aplikacji, na tyle złożoną, aby

uwzględniała wszystkie właściwości tego błędu (patrz

podrozdział 6.3.2.1 na stronie 49).

Załóżmy, że na komputerze został zainstalowany program typu koń

trojański (z dyskietki lub wiadomości e-mail) i usiłuje on wysłać

poufne dane przez Internet. Kaspersky Anti-Hacker w łatwy sposób

ochroni dane przez zablokowanie tej operacji (poziom zabezpieczeń

Wysoki) lub przez wyświetlenie odpowiedniego ostrzeżenia (poziom

zabezpieczeń Średni).

Uwaga!!! Kaspersky Anti-Hacker nie chroni komputera przed

wirusami i złośliwymi programami.

Kaspersky Anti-Hacker

26

Przykładowo koń trojański może wykorzystać standardowy program

pocztowy do wysyłania poufnych danych. Kaspersky Anti-Hacker nie

będzie w stanie zapobiec takiej operacji. Ponadto jeżeli komputer

został zainfekowany przez wirusa lub złośliwy program, dane mogą

zostać zniszczone, a komputer może stać się źródłem infekcji.

W takim wypadku Kaspersky Anti-Hacker może jedynie częściowo

wyeliminować zagrożenie. Aby efektywnie zabezpieczyć system

przed wirusami zalecane jest stosowanie systemu antywirusowego

Kaspersky Anti-Virus razem z programem Kaspersky Anti-Hacker.

Dodatkowo zalecane jest tworzenie reguł aplikacji zezwalających

aplikacjom uruchamianym w systemie wyłącznie na aktywność

dokładnie odpowiadającą ich typowi. W ten sposób ryzyko wykonania

nieautoryzowanej operacji na komputerze zostanie zminimalizowane.

Załóżmy, że użytkownik stwierdza ciągłe ataki ze zdalnych

komputerów na jego system.

Zadanie 2. Jak zablokować ataki z konkretnych adresów

Internetowych?

Można zabronić komunikacji komputera z określonymi zdalnymi

adresami poprzez skonfigurowanie odpowiednich reguł filtrowania.

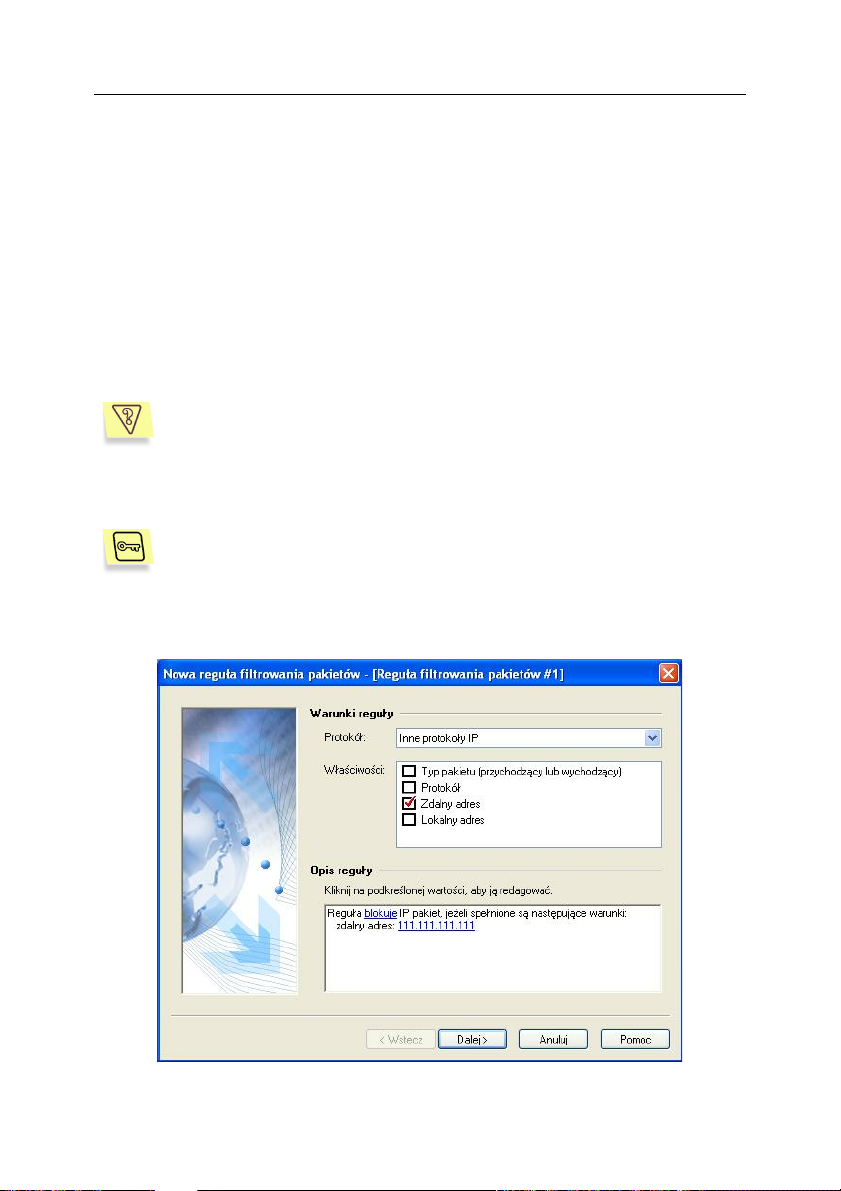

Rysunek 12 przedstawia regułę blokującą komunikację z adresem

111.111.111.111.

Aby zapobiegać takim sytuacjom zaleca się włączenie systemu

wykrywania włamań (IDS).

Rys. 12. Reguła blokująca komunikację z określonym adresem.

Kaspersky Anti-Hacker 27

Program Kaspersky Anti-Hacker można wykorzystać do blokowania

wyświetlania banerów na stronach internetowych. Wystarczy stworzyć

regułę filtrowania pakietów blokującą komunikację ze stronami, z

których banery te są pobierane (na przykład linkexchange.ru).

Załóżmy, że użytkownik obawia się ataków z sieci lokalnej lub chce

zabezpieczyć swoje prywatne dane przed złodziejami.

Zadanie 3. Monitorowanie operacji w sieci lokalnej.

Komputer komunikuje się z siecią lokalną na poziomie systemu

operacyjnego, dlatego nie zawsze możliwe jest określenie

poszukiwanej aplikacji. W takim wypadku rozwiązaniem jest stworzenie

odpowiedniej reguły filtrowania pakietów.

Aby ułatwić konfigurację systemu zabezpieczeń Kaspersky Anti-Hacker

instaluje kilka reguł filtrowania pakietów zezwalających na komunikację

poprzez sieć lokalną. Dostęp do sieci lokalnej jest domyślnie włączony.

Można jednak przedefiniować domyślne reguły filtrowania pakietów tak,

by całkowicie blokowały dostęp do sieci lokalnej lub zezwalały na niego

wyłącznie określonym komputerom.

Kaspersky Anti-Hacker

ROZDZIAŁ 5.

ROZDZIAŁ 5. PRACA

ROZDZIAŁ 5.ROZDZIAŁ 5.

28

PRACA

PRACA PRACA

Z PROGRAMEM

Z PROGRAMEM

Z PROGRAMEMZ PROGRAMEM

Jak uruchomić program? Okno

główne programu oraz jego

elementy. Zamykanie programu.

5.1. Uruchamianie programu

Kaspersky Anti-Hacker jest uruchamiany automatycznie natychmiast po

załadowaniu się systemu operacyjnego. Po zakończeniu działania programu,

można go ponownie uruchomić ręcznie.

Aby uruchomić program Kaspersky Anti-Hacker należy:

1. Kliknąć przycisk Start na pasku zadań systemu Windows i przejść do

grupy Programy.

2. Wskazać grupę programów zawierającą Kaspersky Anti-Hacker.

Domyślnie grupa ta nosi nazwę Kaspersky Anti-Hacker, jednakże

mogła ona zostać zmieniona podczas instalacji. Następnie należy

uruchomić polecenie Kaspersky Anti-Hacker.

3. Kliknąć lewym przyciskiem myszy ikonę , która pojawi się

w zasobniku systemowym. Można także kliknąć ikonę prawym

przyciskiem myszy i z menu systemowego wybrać polecenie Otwórz

Kaspersky Anti-Hacker.

Na ekranie pojawi się okno główne programu Kaspersky Anti-Hacker (patrz

podrozdział 5.3 na stronie 30).

Program można także uruchomić bezpośrednio z jego folderu. W tym

celu należy uruchomić Eksploratora Windows i przejść do folderu

Kaspersky Anti-Hacker (domyślnie jest to C:\Program

Files\Kaspersky Lab\Kaspersky Anti-Hacker), po czym kliknąć

dwukrotnie znajdujący się w nim plik KAVPF.exe.

Kaspersky Anti-Hacker 29

5.2. Menu systemowe

Ikona w zasobniku systemowym.

Menu systemowe.

Po uruchomieniu programu w zasobniku systemowym pojawi się ikona .

Klikając ją prawym klawiszem myszy można wyświetlić menu systemowe

programu (patrz Rys. 13) zawierające następujące polecenia:

Tabela 1

Menu polecenie Funkcja

Otwórz Kaspersky Anti-Hacker

Poziom zabezpieczeń

Informacje o Kaspersky AntiHacker

Zakończ

Wyświetlenie okna głównego

programu.

Przełączenie na inny poziom

zabezpieczeń: Blokuj wszystko,

Wysoki, Średni, Niski, Brak.

Szczegółowe informacje na ten temat

znajdują się w podrozdziale 4.2 na

stronie 23.

Wyświetlenie okna informacyjnego

zawierającego szczegółowe

informacje na temat programu oraz

wykorzystywanych plików kluczy.

Wyładowanie programu z pamięci

komputera.

Rys. 13. Menu systemowe

Kaspersky Anti-Hacker

30

5.3. Okno główne

Po uruchomieniu programu Kaspersky Anti-Hacker na ekranie pojawi się jego

okno główne (patrz Rys. 14). Umożliwia ono wybranie stosowanego poziomu

zabezpieczeń, przeglądanie stanu systemu zabezpieczeń, zmianę ustawień

filtrowania oraz przeglądanie i konfigurowanie raportów programu.

Rys. 14. Okno główne programu Kaspersky Anti-Hacker.

Okno główne programu Kaspersky Anti-Hacker zawiera następujące elementy:

• menu;

• pasek narzędzi;

• obszar roboczy;

• pasek stanu.

Kaspersky Anti-Hacker 31

5.4. Menu

W górnej części okna głównego znajduje się pasek menu, który można

przeciągać za pomocą myszy i umieszczać w dowolnym miejscu wewnątrz okna

lub poza nim.

Niektóre polecenia menu mogą zostać wywołane za pomocą odpowiednich

przycisków z paska narzędzi. Szczegółowe informacje o funkcjach przycisków

paska narzędzi i odpowiadających im poleceniach menu znajdują się

w podrozdziale 5.5 na stronie 33.

Tabela 2

Menu polecenie Funkcja

Usługi Reguły aplikacji

Usługi Reguły filtrowania

pakietów

Usługi Poziom

zabezpieczeń

Usługi Ustawienia

Wyświetlenie okna reguł aplikacji.

Wyświetlenie okna reguł filtrowania

pakietów.

Wybór poziomu zabezpieczeń:

Poziom zabezpieczeń można także

wybrać za pomocą suwaka znajdującego

się w obszarze roboczym okna.

Szczegółowe informacje na ten temat

znajdują się w podrozdziale 4.2 na

stronie 23.

Wyświetlenie okna umożliwiającego

konfigurację raportów, systemu

zabezpieczeń oraz ustawień wykrywania

ataków.

• Blokuj wszystko;

• Wysoki;

• Średni;

• Niski;

• Brak.

Kaspersky Anti-Hacker

32

Menu polecenie Funkcja

Usługi Zakończ

Widok Paski narzędzi

Widok Pasek stanu

Widok Raporty

Widok Pokaż

Wyładowanie programu z pamięci

komputera.

Zmiana wyglądu interfejsu programu:

• Standardowy pasek narzędzi –

wyświetla lub ukrywa standardowy

pasek narzędzi;

• Dostosuj – wyświetla okno

dialogowe umożliwiające

dostosowanie interfejsu programu.

Wyświetlanie lub ukrywanie paska stanu.

Wyświetlanie okna raportów dla

następujących kategorii:

Ochrona;

•

Aktywność aplikacji;

•

Filtrowanie pakietów.

•

Wyświetlanie okien informacyjnych

zawierających szczegółowe informacje

systemowe:

Pomoc Informacje

o Kaspersky Anti-Hacker...

Wyświetlanie okna informacyjnego

zawierającego szczegółowe informacje

dotyczące programu oraz informacje

o używanych plikach kluczy.

• Aktywne aplikacje - lista

uruchomionych aplikacji

sieciowych;

• Otwarte porty - lista otwartych

portów sieciowych komputera;

• Ustanowione połączenia - lista

ustanowionych połączeń.

Kaspersky Anti-Hacker 33

Menu polecenie Funkcja

Pomoc Kaspersky AntiHacker w sieci Internet

Pomoc Spis treści ...

Otwieranie oficjalnej strony internetowej

Kaspersky Lab.

Wyświetlanie tematów pomocy.

5.5. Pasek narzędzi

Pasek narzędzi programu znajduje się poniżej paska menu. Za pomocą myszy

można przeciągnąć go w dowolne miejsce wewnątrz lub poza oknem głównym.

Pasek narzędzi zawiera przyciski realizujące najczęściej wykonywane polecenia.

Wybierając polecenie Standardowy pasek narzędzi z podmenu Paski narzędzi

znajdującego się w menu Widok można ukrywać i wyświetlać pasek narzędzi.

Przyciski paska narzędzi można dodawać lub usuwać (patrz podrozdział 5.10 na

stronie 36).

Tabela 3

Przycisk Menu Polecenie Funkcja

Usługi Poziom

zabezpieczeń

Wybór poziomu zabezpieczeń.

Szczegółowe informacje na ten temat

znajdują się w podrozdziale 4.2 na

stronie 23.

Usługi

Reguły aplikacji

Usługi

Reguły filtrowania

pakietów

Widok Raporty

Ochrona

Widok Pokaż

Aktywne aplikacje

Widok Pokaż

Otwarte porty

Wyświetlenie okna reguł aplikacji.

Wyświetlenie okna reguł filtrowania

pakietów.

Wyświetlanie okna raportu ochrony.

Wyświetlanie listy uruchomionych

aplikacji sieciowych.

Wyświetlanie listy otwartych portów

sieciowych komputera.

Kaspersky Anti-Hacker

34

Przycisk Menu Polecenie Funkcja

Widok Pokaż

Ustanowione

połączenia

Usługi Ustawienia

Pomoc Spis treści

Wyświetlanie listy ustanowionych po-

łączeń.

Wyświetlenie okna umożliwiającego

konfigurację raportów, systemu

zabezpieczeń oraz ustawień

wykrywania ataków.

Wyświetlanie tematów pomocy.

5.6. Obszar roboczy

Obszar roboczy okna głównego zawiera

o bieżącym stanie systemu zabezpieczeń.

Skala zabezpieczeń umożliwia wybór jednego z następujących poziomów:

• Blokuj wszystko;

• Wysoki;

skalę zabezpieczeń

oraz informacje

• Średni;

• Niski;

• Brak.

Przeciągając suwak wzdłuż skali można przełączać się pomiędzy poziomami

zabezpieczeń, co powoduje natychmiastowe zastosowanie nowych ustawień. Po

prawej stronie suwaka pojawiają się szczegółowe opisy każdego poziomu

zabezpieczeń (szczegółowe informacje na ten temat znajdują się

w podrozdziale 4.2 na stronie 23).

Na poziomach Wysoki, Średni lub Niski można włączyć dodatkowe narzędzie

zabezpieczające – Tryb ukrycia (patrz podrozdział 4.2 na stronie 23).

Poniżej skali znajdują się szczegółowe informacje dotyczące ostatniego ataku

wykrytego przez program: data i godzina ataku, typ ataku oraz jego źródło.

Kaspersky Anti-Hacker 35

5.7. Pasek stanu

W dolnej części okna głównego znajduje się pasek stanu, na którym wyświetlane

są podpowiedzi o wybranym elemencie. Za pomocą polecenia Pasek stanu

znajdującego się w menu Widok można ukrywać lub wyświetlać pasek stanu.

5.8. Menu kontekstowe

Menu kontekstowe programu umożliwia uruchamianie poleceń stosowanych

w konkretnym oknie dialogowym.

Aby wyświetlić menu kontekstowe okna dialogowego należy kliknąć

w jego obszarze prawym przyciskiem myszy.

5.9. Kreator reguł

Kreator reguł programu umożliwiający tworzenie oraz redagowanie reguł

stworzonych przez użytkownika składa się z kilku okien dialogowych. Każde

z nich zawiera zestaw przycisków pozwalających użytkownikowi zarządzać

procesem tworzenia oraz modyfikowania reguły:

• Zakończ – stosuje zdefiniowane ustawienia i tworzy regułę;

• Anuluj – anuluje całą procedurę;

• Dalej > – przechodzi do kolejnego okna kreatora;

• < Wstecz – przechodzi do poprzedniego okna kreatora;

• Pomoc – wyświetla tematy pomocy.

Kaspersky Anti-Hacker

36

5.10. Zmiana i zapisywanie ustawień

interfejsu

Aby zmienić ustawienia interfejsu należy wybrać polecenie Dostosuj

z podmenu Paski narzędzi znajdującego się w menu Widok. Na

ekranie pojawi się okno dialogowe Dostosuj (patrz Rys. 15).

Rys. 15. Okno dialogowe Dostosuj.

Podczas modyfikowania wyglądu interfejsu najlepiej zorganizować ekran tak, aby

okno dialogowe Dostosuj nie zakrywało paska menu oraz paska narzędzi.

Korzystając z zakładki Polecenia można zmienić menu okna głównego oraz

położenie pasków narzędzi. Aby dodać nowe polecenie należy przeciągnąć

wymaganą pozycję na pasek menu lub na pasek narzędzi. Usunięcie polecenia

polega na przeciągnięciu go z menu lub paska narzędzi poza obszar okna

głównego programu.

Zakładki Paski narzędzi oraz Menu umożliwiają przywrócenie oryginalnego

wyglądu odpowiednio pasków narzędzi oraz menu.

Kaspersky Anti-Hacker 37

Na zakładce Ustawienia możliwe jest włączenie oraz wyłączenie wyświetlania

podpowiedzi dla przycisków paska narzędzi, wybranie ich rozmiaru oraz

zdefiniowanie układu paska narzędzi.

Możliwa jest także zmiana nazw poleceń menu i przycisków oraz sposobu

wyświetlania przycisków paska narzędzi - jako rysunki lub tekst.

Aby zmienić nazwę lub inne właściwości elementu okna głównego

należy:

1. Otworzyć okno dialogowe Dostosuj i wybrać wymagane polecenie lub

przycisk okna głównego programu.

2. Kliknąć prawym przyciskiem myszy przycisk paska narzędzi lub

polecenie menu. Z menu kontekstowego wybrać odpowiednie

polecenie:

• Usuń – usuwa zaznaczone polecenie lub przycisk;

• Wygląd przycisku – umożliwia zmianę nazwy. Pojawi się okno

dialogowe z nazwą przycisku lub polecenia menu, którą można

zmienić w polu Tekst (patrz Rys. 16).

• Obraz – wyświetla wybrane polecenie menu lub przycisk jako

obraz;

• Tekst – wyświetla wybrane polecenie menu lub przycisk jako

tekst;

• Obraz i tekst – wyświetla wybrane polecenie menu lub przycisk

jako obraz z opisującym go tekstem;

• Grupa startowa – wstawia separator przed wybranym

poleceniem menu lub przyciskiem.

Kaspersky Anti-Hacker

38

Rys. 16. Zmiana właściwości polecenia.

Nowe ustawienia interfejsu są zachowywane automatycznie po dokonaniu

zmian.

5.11. Zamykanie programu

Aby wyładować program z pamięci komputera należy wybrać z menu Usługi lub

z menu systemowego polecenie Zakończ.

W celu zamknięcia okna głównego należy kliknąć przycisk

w jego prawym górnym rogu.

Zamknięcie okna głównego nie spowoduje wyładowania programu

z pamięci komputera, jeśli zaznaczona została opcja Minimalizuj do

zasobnika systemowego podczas zamykania okna głównego

programu. Domyślnie opcja ta jest zaznaczona (patrz podrozdział

6.1.1 na stronie 39). Ikona programu umieszczona w zasobniku

systemowym informuje o tym, że program jest załadowany do pamięci

komputera.

znajdujący się

Kaspersky Anti-Hacker

ROZDZIAŁ 6.

ROZDZIAŁ 6. WŁĄCZANIE

ROZDZIAŁ 6.ROZDZIAŁ 6.

39

WŁĄCZANIE

WŁĄCZANIE WŁĄCZANIE

SYSTEMU ZABEZPIECZEŃ

SYSTEMU ZABEZPIECZEŃ

SYSTEMU ZABEZPIECZEŃSYSTEMU ZABEZPIECZEŃ

ORAZ DEFINIOWANIE JE

ORAZ DEFINIOWANIE JEGO

ORAZ DEFINIOWANIE JEORAZ DEFINIOWANIE JE

USTAWIEŃ

USTAWIEŃ

USTAWIEŃUSTAWIEŃ

6.1. Włączanie systemu

zabezpieczeń oraz wybieranie

poziomu zabezpieczeń

Jak włączyć ochronę komputera

w programie Kaspersky Anti-Hacker?

Jak wybrać wymagany poziom

zabezpieczeń?

GO

GO GO

6.1.1. Włączanie systemu zabezpieczeń

System zabezpieczeń komputera jest włączany zaraz po zainstalowaniu

programu Kaspersky Anti-Hacker i ponownym uruchomieniu systemu

operacyjnego. Po uruchomieniu programu w zasobniku systemowym pojawia się

ikona

w którym przy każdej próbie połączenia się aplikacji z siecią lokalną lub

Internetem uruchamia się tryb uczenia się. Na ekranie zostaną wyświetlone

szczegółowe informacje o aplikacji oraz jej działaniach sieciowych. Na podstawie

tych danych program zasugeruje użytkownikowi podjęcie decyzji: jednokrotne

umożliwienie lub zablokowanie takiego działania, całkowite zablokowanie

aktywności sieciowej danej aplikacji, zezwolenie na aktywność sieciową aplikacji

zgodnie z jej typem lub zdefiniowanie dodatkowych ustawień komunikacji

sieciowej. W zależności od odpowiedzi program utworzy regułę dla tej aplikacji.

Kaspersky Anti-Hacker rozpoczyna ochronę komputera po zalogowaniu się

użytkownika. Jednakże można skonfigurować program, by ochrona była

aktywowana bezpośrednio po uruchomieniu systemu Windows.

. Domyślnie program uruchamia się z poziomem zabezpieczeń Średni,

Kaspersky Anti-Hacker

40

Aby Kaspersky Anti-Hacker uruchamiał system zabezpieczeń po

załadowaniu systemu operacyjnego należy:

1. Wybrać polecenie Ustawienia z menu Usługi.

2. Na zakładce Główne znajdującej się w oknie dialogowym Ustawienia

(patrz Rys. 17), zaznaczyć opcję Uruchom system zabezpieczeń

po załadowaniu systemu operacyjnego. W takim przypadku program

rozpocznie pracę z ustawieniami użytkownika natychmiast po

załadowaniu systemu operacyjnego, jednak z wyłączonym

raportowaniem. Jeżeli program został uruchomiony z poziomem

zabezpieczeń Średni, cała komunikacja sieciowa będzie automatycznie

zablokowana do momentu całkowitego załadowania systemu, ponieważ

okno trybu „uczenia się” nie może być wyświetlane bez obecności

użytkownika w systemie. Przy poziomie zabezpieczeń Niski lub Brak

na ten okres czasu program zablokuje nieznaną komunikację sieciową,

natomiast na innych poziomach zablokowany będzie cały nieznany

ruch.

Przypuśćmy, że komputer jest podłączony do sieci lokalnej, a program

został skonfigurowany tak, by uruchamiał system zabezpieczeń

podczas ładowania systemu operacyjnego. Ponadto cały ruch sieciowy

został zablokowany przez wybranie poziomu Blokuj wszystko lub

poprzez stworzenie odpowiedniej reguły filtrowania pakietów na

dowolnym poziomie zabezpieczeń (z wyjątkiem Brak). W takim

przypadku użytkownik będzie musiał czekać dłużej niż zwykle przed

wejściem do systemu, a po wejściu stwierdzi, że sieć lokalna nie jest

dostępna.

Rys. 17. Okno dialogowe Ustawienia.

Kaspersky Anti-Hacker 41

Użytkownik ma możliwość zmiany funkcji przypisanej przyciskowi

znajdującemu się w prawym górnym rogu okna głównego. Domyślnie przycisk

ten minimalizuje okno główne do zasobnika systemowego, pozostawiając

program w pamięci komputera.

Aby wciśnięcie przycisku powodowało zamykanie okna głównego

oraz wyładowywanie programu z pamięci komputera należy:

1. Wybrać polecenie Ustawienia z menu Usługi.

2. Na zakładce Główne znajdującej się w oknie dialogowym Ustawienia

(patrz Rys. 17) usunąć zaznaczenie z opcji Minimalizuj do

zasobnika systemowego podczas zamykania okna głównego

programu.

Domyślnie jeżeli program wykryje atak na komputer, na ekranie pojawia się okno

główne z odpowiednim komunikatem.

Aby wyłączyć pojawianie się okna głównego za każdym razem, gdy

program wykryje próbę włamania należy:

1. Wybrać polecenie Ustawienia z menu Usługi.

2. Na zakładce Główne znajdującej się w oknie dialogowym Ustawienia

(patrz Rys. 17) usunąć zaznaczenie z opcji

przy wykryciu próby włamania.

Pokaż okno główne

6.1.2. Wybór poziomu zabezpieczeń

Poziom zabezpieczeń można zmienić przeciągając suwak wzdłuż skali

zabezpieczeń znajdującej się w oknie głównym programu lub wybierając

polecenie Poziom zabezpieczeń z menu Usługi. Tę samą czynność można

wykonać za pomocą poleceń menu systemowego. Program może pracować na

jednym z następujących poziomów zabezpieczeń:

• Blokuj wszystko;

• Wysoki;

• Średni;

• Niski;

• Brak.

Kaspersky Anti-Hacker

42

Na poziomie zabezpieczeń Wysoki, Średni lub Niski można włączyć dodatkowe

narzędzie zabezpieczające zaznaczając pole Tryb ukrycia.

Poszczególne poziomy zabezpieczeń są aktywowane natychmiast po

ich wybraniu przez użytkownika.

Szczegółowe informacje na temat dostępnych poziomów zabezpieczeń znajdują

się w podrozdziale 4.2 na stronie 23.

6.1.3. Ostrzeżenia o zdarzeniach w sieci

Jeżeli stworzono odpowiednią regułę i zaznaczono opcję Wyświetl ostrzeżenie

(patrz podrozdział 6.3.2.3 na stronie 57 oraz podrozdział 6.4.2.2 na stronie 65),

podczas stosowania reguły przez program na ekranie zostanie wyświetlone

odpowiednie ostrzeżenie (patrz Rys. 18).

Ostrzeżenie takie zawiera powiązane z regułą adresy lokalny oraz zdalny,

a także użyte porty. Odpowiadającą za takie ostrzeżenie regułę można

wyświetlić klikając na odnośniku. Możliwe jest także wyłączenie wyświetlania

kolejnych komunikatów ostrzegawczych dla tego zdarzenia poprzez zaznaczenie

opcji Nie pokazuj tego ostrzeżenia w przyszłości.

Rys. 18. Przykład ostrzeżenia programu Kaspersky Anti-Hacker.

Podczas tworzenia reguły można zaznaczyć opcję Zapisz zdarzenie

w raporcie, aby informacja o odpowiadającym jej zdarzeniu została

zapisana w raporcie.

6.1.4. Okno uczenia (poziom Średni)

Jeżeli program pracuje z poziomem zabezpieczeń Średni, po wykryciu

nieznanego zdarzenia zostanie wyświetlone okno uczenia (patrz Rys. 19).

Kaspersky Anti-Hacker 43

Rys. 19. Przykład okna uczenia.

W górnej części okna znajduje się nazwa aplikacji, która próbuje nawiązać

połączenie ze zdalnym komputerem, adres zdalnego komputera oraz numer

portu. Szczegółowe informacje o danym połączeniu można wyświetlić klikając

odnośnik (kliknij na odsyłaczu, aby uzyskać więcej informacji)

.

Aktywność sieciowa w danym przypadku może zostać umożliwiona lub

zablokowana przez kliknięcie przycisków Zezwól raz lub Blokuj raz.

Zamknięcie okna uczenia za pomocą przycisku

jednorazowe zablokowanie rozpatrywanej aktywności sieciowej.

spowoduje

Aby zdefiniować regułę, która w przyszłości będzie obsługiwać zdarzenia

inicjalizowane przez rozpatrywaną aplikację, należy wybrać jedną z poniższych

reakcji i kliknąć przycisk ОК. Spowoduje to dodanie nowej reguły do listy reguł

danej aplikacji.

• Zezwól na aktywność sieciową aplikacji zgodnie z jej typem –

zezwala aplikacji na aktywność sieciową zgodnie z określonym typem

aplikacji, który można wybrać z listy rozwijanej umieszczonej poniżej opcji

(szczegółowe informacje na ten temat znajdują się w podrozdziale 6.3.2.1

na stronie 49).

• Blokuj aktywność sieciową aplikacji – blokuje każdy rodzaj aktywności

sieciowej wybranej aplikacji, włączając w to opisaną aktywność.

• Dostosuj regułę – umożliwia określenie operacji, która będzie dozwolona

dla danej aplikacji. Po wybraniu tej opcji i kliknięciu przycisku ОК na

ekranie pojawi się okno kreatora reguł (szczegółowe informacje na ten

temat znajdują się w podrozdziale 6.3.2 na stronie 49).

Kaspersky Anti-Hacker

44

Jeżeli tworzona reguła nie odpowiada opisywanemu zdarzeniu, na

ekranie pojawi się odpowiedni komunikat (patrz Rys. 20). Po kliknięciu

przycisku Tak tworzona reguła zostanie dodana do listy reguł.

Kliknięcie przycisku Nie spowoduje odrzucenie reguły. W obu

przypadkach użytkownik będzie mógł wybrać inną opcję w oknie

uczenia.

Rys. 20. Stworzona reguła nie odpowiada obecnemu zdarzeniu.

Różne programy na komputerze mogą w krótkim czasie próbować

wykonać operacje sieciowe nie opisane przez reguły użytkownika.

W takim wypadku generowana jest kolejka żądań do tworzenia reguł.

Żądania są sukcesywnie wyświetlane w oknie uczenia, czekając na

reakcje użytkownika.

6.1.5. Ostrzeżenie o podmianie modułu

wykonywalnego

Kaspersky Anti-Hacker chroni aplikacje przed nieautoryzowanymi próbami

podmiany ich plików wykonywalnych. Jeżeli taka podmiana zostanie wykryta, na

ekranie pojawi się odpowiednie ostrzeżenie (patrz Rys. 21).

Możliwy jest wybór jednej z następujących opcji:

• Blokuj dalszą aktywność sieciową tej aplikacji – kolejne operacje

sieciowe danej aplikacji zostaną zabronione. Na początku listy reguł

aplikacji zostanie dodana odpowiednia reguła aplikacji, pozostałe

natomiast zostaną wyłączone. Zalecane jest, aby sprawdzić taką

aplikację za pomocą programu antywirusowego, odtworzyć ją

z archiwum lub ponownie zainstalować. Następnie należy usunąć

regułę blokowania dla tej aplikacji oraz włączyć pozostałe reguły na

liście. Jeśli

Kaspersky Anti-Hacker wyświetli ponownie

komunikat o podmianie modułu, należy zaznaczyć poniższą

opcję

.

• Wiem, że plik został zmodyfikowany, w dalszym ciągu ufam tej

aplikacji – wszystkie reguły użytkownika dla tej aplikacji będą

obowiązywać także dla zmodyfikowanego pliku.

Kaspersky Anti-Hacker 45

Rys. 21. Ostrzeżenie o podmianie modułu wykonywalnego.

6.2. Jak program odpowiada na

atak?

Co się dzieje gdy system

zabezpieczeń wykryje atak

zewnętrzny?

Jeżeli system zabezpieczeń wykryje atak hakera na komputer, na ekranie pojawi

się okno główne programu (jeżeli nie została wyłączona opcja Pokaż okno

główne przy wykryciu próby włamania – patrz podrozdział 6.1.1 na

stronie 39). W takim przypadku należy dokładnie zapoznać się ze szczegółami

dotyczącymi ataku, znajdującymi się na dole obszaru roboczego okna głównego:

program wyświetla tam datę, godzinę oraz rodzaj ataku (patrz Rys. 24).

Atak zostanie zablokowany. Program zablokuje także komputer intruza na czas

określony w ustawieniach (patrz podrozdział 6.5 na stronie 67).

Kaspersky Anti-Hacker

46

Rys. 22. Przykład komunikatu o wykryciu ataku.

Przypuśćmy, że użytkownik zauważa ciągłe ataki z pewnego zdalnego

komputera. Aby ochronić komputer przed komunikowaniem się z określonym

adresem, użytkownik może stworzyć odpowiednią regułę filtrującą pakiety (patrz

podrozdział 6.4 na stronie 59).

Jeżeli ataki z konkretnego zdalnego adresu są częste, zalecane jest ustawienie

poziomu zabezpieczeń Blokuj wszystko, a następnie zgłoszenie się do

administratora sieci.

6.3. Dostosowywanie reguł aplikacji

Jak tworzyć reguły aplikacji? Kreator

reguł aplikacji.

6.3.1. Lista reguł aplikacji

Aby wyświetlić listę reguł aplikacji należy wybrać polecenie Reguły

aplikacji z menu Usługi.

Na ekranie pojawi się okno dialogowe Reguły aplikacji (patrz Rys. 23).

Kaspersky Anti-Hacker 47

Rys. 23. Okno dialogowe Reguły aplikacji.

W górnej części okna znajduje się lista reguł aplikacji. Kolumna Aplikacja

zawiera ikony aplikacji, ich nazwy oraz pola opcji umożliwiające włączanie

i wyłączanie reguł. Kolumna Akcja zawiera rodzaj działania jakie zostanie

podjęte: Zezwól - dla reguł zezwalających na zdarzenia oraz Blokuj - dla reguł

blokujących zdarzenia.

Reguły wyświetlone są zgodnie z ich priorytetem: reguła na szczycie listy będzie

zastosowana w pierwszej kolejności, dopiero po niej program zastosuje drugą

regułę itd. Jeżeli aplikacja próbuje wykonać operację sieciową, program

porównuje tę aktywność z listą reguł przeszukując ją od góry do dołu, do

momentu aż znajdzie regułę odpowiadającą danej operacji lub przeszuka całą

listę do końca. Jeżeli odpowiadająca danemu zdarzeniu reguła nie zostanie

znaleziona, stosowana jest akcja domyślna (patrz podrozdział 4.2 na stronie 23).

Jeżeli dla danej aplikacji mają zostać blokowane tylko niektóre operacje

sieciowe, należy stworzyć dla niej dwie reguły: pierwsza powinna zezwalać na

wykonywanie wymaganych operacji, podczas gdy druga powinna zablokować

pozostałe operacje aplikacji. Pierwsza reguła powinna być umieszczona na liście

reguł powyżej drugiej.

Należy pamiętać, że stosowane będą tylko włączone reguły (mają zaznaczone

pola wyboru).

Kaspersky Anti-Hacker

48

Aby włączyć lub wyłączyć regułę aplikacji należy zaznaczyć lub usunąć

zaznaczenie z odpowiednich pól opcji na liście reguł aplikacji.

Po prawej stronie listy znajdują się następujące przyciski:

• Nowa... – umożliwia tworzenie nowej reguły. Po kliknięciu przycisku na

ekranie pojawi się okno kreatora reguł;

• Modyfikuj – umożliwia redagowanie wskazanej reguły. Po kliknięciu

przycisku pojawi się okno kreatora reguł;

• Usuń – usuwa wskazaną regułę z listy;

• W górę – przesuwa wskazaną regułę o jedną pozycję w górę na liście, tj.

zwiększa priorytet reguły;

• W dół – przesuwa wskazaną regułę o jedną pozycję w dół na liście, tj.

zmniejsza priorytet reguły.

Modyfikacja wybranej reguły możliwa jest po naciśnięciu klawisza <E

NTER

> lub

po jej dwukrotnym kliknięciu lewym klawiszem myszy. Aby usunąć wskazaną

regułę z listy można nacisnąć klawisz <D

>. Z kolei wciśnięcie klawisza <INS>

EL

pozwala na dodanie nowej reguły.

Listę można modyfikować korzystając z menu kontekstowego, zawierającego

następujące polecenia:

• Modyfikuj… – umożliwia redagowanie wskazanej reguły;

• Usuń – usuwa wskazaną regułę z listy;

• Duplikuj regułę – tworzy kopię wskazanej reguły. Kopia zostanie

umieszczona poniżej wskazanej reguły.

Poniżej listy znajduje się sekcja Opis reguły wyświetlająca informacje o regule

wskazanej na liście. Taka sama sekcja znajduje się w oknach kreatora.

Opis reguły zawiera czarny tekst, który nie może być redagowany oraz niebieski

tekst, którego zawartość jest zamieniana na odpowiednią wartość. Jeżeli

ustawienie jest wyszczególnione pogrubioną czcionką oznacza to, że dana

wartość jest krytyczna dla reguły.

Aby wprowadzić lub zmodyfikować wymaganą wartość w opisie reguły

należy:

Kaspersky Anti-Hacker 49

1. Kliknąć na odpowiednim, podkreślonym odnośniku w części Opis

reguły.

2. Z okna dialogowego, które pojawi się na ekranie, wybrać wymaganą

wartość (szczegółowe informacje na ten temat znajdują się w kolejnych

podrozdziałach).

W dolnej części okna dialogowego Reguły aplikacji znajdują się przyciski:

• ОК – zamyka okno dialogowe i zapisuje wprowadzone zmiany;

• Anuluj – zamyka okno dialogowe bez zapisywania zmian.

Wszystkie wprowadzone na liście zmiany zostaną zastosowane

natychmiast po ich zapisaniu.

6.3.2. Dodawanie nowej reguły

Aby uruchomić kreatora reguł aplikacji należy kliknąć przycisk Nowa...

znajdujący się w oknie dialogowym Reguły aplikacji (patrz Rys. 23).

6.3.2.1. Krok 1. Dostosowywanie reguły

Po uruchomieniu kreatora na ekranie pojawi się okno dialogowe (patrz Rys. 24).

Rys. 24. Pierwsze okno dialogowe kreatora reguł aplikacji.

Kaspersky Anti-Hacker

50

Z listy opcji Akcja można wybrać jedną z poniższych pozycji:

Akcja Opis reguły

• Zezwól na

aktywność sieciową

aplikacji zgodnie z

jej typem;

• Blokuj aktywność

sieciową aplikacji;

• Dostosuj regułę;

Po wybraniu opcji Dostosuj regułę, kolejne okno kreatora zasugeruje

zdefiniowanie dodatkowych ustawień:

• typ aplikacji internetowej (klient lub serwer);

• protokół;

• adres zdalny;

• port zdalny;

• port lokalny.

Aby utworzyć regułę zezwalającą aplikacji na aktywność sieciową

zgodną z jej typem należy:

1. Wybrać opcję Zezwól na aktywność aplikacji sieciową zgodnie z jej

typem z listy znajdującej się w sekcji Akcja.

2. Kliknąć odnośnik określ nazwę aplikacji

w sekcji Opis reguły. W

oknie dialogowym Wybierz aplikację określić nazwę aplikacji.

3. Zdefiniować typ aplikacji klikając na odpowiednim odnośniku w sekcji

Opis reguły. Domyślną wartością jest Zezwól na wszystko

, która

w żaden sposób nie ogranicza praw dostępu aplikacji do sieci. Aby

zmienić tę wartość należy ją kliknąć za pomocą myszy i wybrać żądaną

pozycję z listy rozwijanej znajdującej się w oknie Typ aplikacji (patrz

Rys. 25). Następnie należy kliknąć przycisk ОК.

Kaspersky Anti-Hacker 51

• Przeglądarka internetowa – dla przeglądarek internetowych,

Netscape Navigator i innych. Zezwala na komunikację przy

pomocy protokołów HTTP, HTTPS, FTP oraz poprzez serwery

proxy.

• Transfer plików – dla programów Reget, Gozilla i podobnych.

Zezwala na komunikację przy pomocy protokołów HTTP,

HTTPS, FTP, TFTP oraz poprzez standardowe serwery proxy.

• Poczta – dla programów MS Outlook, MS Outlook Express,

TheBat! oraz innych klientów poczty elektronicznej. Zezwala na

komunikację przy pomocy protokołów SMTP, NNTP, POP3

oraz IMAP4.

• News – dla programu Forte Agent i innych narzędzi służących

do odczytywania wiadomości z grup dyskusyjnych. Zezwala na

komunikację przy pomocy protokołów SMTP oraz NNTP.

• Komunikator – dla programów ICQ, AIM i innych

komunikatorów. Zezwala na komunikację poprzez standardowe

serwery proxy oraz na bezpośrednią komunikację komputerkomputer.

• IRC – dla programu mIRC i podobnych. Zezwala na

standardową weryfikację użytkownika dla sieci IRC oraz na

dostęp do portów serwerów IRC.

• Konferencje – dla programu MS NetMeeting i podobnych.

Zezwala na komunikację przy pomocy protokołów HTTP oraz

HTTPS, a także poprzez standardowy serwer proxy. Obsługuje

także komunikację wewnątrz lokalnej sieci (LDAP i inne).

• Zdalne zarządzanie – dla programu Telnet i podobnych.

Zezwala na komunikację przy pomocy protokołów Telnet oraz

SSH.

• Synchronizacja czasu – dla programu Timehook i podobnych.

Zezwala na połączenie z serwerami czasu.

Kaspersky Anti-Hacker

52

Rys. 25. Wybór typu aplikacji.

Aby zablokować jakąkolwiek komunikację sieciową aplikacji należy:

1. Wybrać opcję Blokuj aktywność sieciową aplikacji z listy znajdującej

się w sekcji Akcja.

2. Kliknąć odnośnik określ nazwę aplikacji

w sekcji Opis reguły.

W oknie dialogowym Wybierz aplikację określić nazwę aplikacji.

Jeżeli opisane powyżej sposoby nie pozwalają stworzyć wymaganej reguły (na

przykład jeżeli użytkownik chce zezwolić na komunikację z określonym adresem

IP), można skonfigurować bardziej skomplikowaną regułę.

Aby utworzyć bardziej skomplikowaną regułę należy:

1. Wybrać opcję Dostosuj regułę z listy znajdującej się w sekcji Akcja.

2. Kliknąć odnośnik określ nazwę aplikacji

w sekcji Opis reguły.

W oknie dialogowym Wybierz aplikację określić nazwę aplikacji.

3. Kliknąć odnośnik zezwala w sekcji Opis reguły. Z listy opcji okna

dialogowego Akcja (patrz Rys. 26) wybrać wymaganą akcję i kliknąć

przycisk ОК:

• Zabraniaj;

• Zezwalaj.

4. Wybrać aktywność aplikacji, która będzie monitorowana i obsługiwana

przez regułę. Aby zmienić domyślną aktywność należy kliknąć odnośnik

Kaspersky Anti-Hacker 53

ustanawiać połączenia w sekcji Opis reguły. Następnie należy

wybrać opcję Odbieranie przychodzącego połączenia ze zdalnego

komputera w oknie dialogowym Rodzaj aktywności aplikacji (patrz

Rys. 27) i kliknąć przycisk ОК.

Po zakończeniu definiowania ustawień w pierwszym oknie kreatora można

przejść od kolejnego, za pomocą przycisku Dalej >.

Rys. 26. Wybór akcji.

Rys. 27. Wybór typu aktywności aplikacji.

Jeżeli przycisk Dalej > zostanie naciśnięty bez uprzedniego wskazania

aplikacji, na ekranie pojawi się komunikat przypominający konieczności

jej wybrania.

6.3.2.2. Krok 2. Warunki reguły

Okno wyboru warunków reguły pojawi się tylko w wypadku wybrania opcji

Dostosuj regułę.

Okno wyboru warunków reguły pozwala na określenie protokołu, adresu

zdalnego komputera oraz numerów portów.

Rozwijana lista Protokół zawiera predefiniowane protokoły i odpowiadające im

numery portów:

• HTTP

• SMTP

• POP3

• IMAP

• NNTP

• DNS

Jeżeli zachodzi potrzeba zdefiniowania innego numeru portu należy z listy

rozwijanej wybrać jedną z następujących pozycji:

• Inny protokół bazujący na TCP – dla usług bazujących na protokole

TCP;

Kaspersky Anti-Hacker

54

• Inny protokół bazujący na UDP – dla usług bazujących na protokole

UDP.

Lista Właściwości zawiera dodatkowe ustawienia. Jej zawartość zależy

całkowicie od wybranego protokołu.

Adres zdalny – adres zdalnego komputera biorącego udział w komunikacji.

Aby zdefiniować adres należy kliknąć odnośnik określ adres

w sekcji Opis

reguły. Aby określić więcej adresów należy przytrzymać klawisz <CTRL

i kliknąć odnośnik. Szczegółowe informacje na ten temat znajdują się w

podrozdziale 6.3.2.2.1 na stronie 55.

Port zdalny – numer portu zdalnego. Aby określić port należy kliknąć

odnośnik określ port

w sekcji Opis reguły. Szczegółowe informacje na ten

temat znajdują się w podrozdziale 6.3.2.2.2 na stronie 57.

Port lokalny – numer portu lokalnego. Aby określić port należy kliknąć

odnośnik określ port

w sekcji Opis reguły. Szczegółowe informacje na ten

temat znajdują się w podrozdziale 6.3.2.2.2 na stronie 57.

>

Rys. 28. Definiowanie warunków reguły.

Kaspersky Anti-Hacker 55

6.3.2.2.1. Definiowanie adresu lub zakresu adresów

Do definiowania adresów wykorzystywane są dwa okna dialogowe.

Okno dialogowe Adres lub zakres adresów (patrz Rys. 29) pojawi się na

ekranie po kliknięciu odnośnika określ adres z przytrzymanym klawiszem

>.

<CTRL

Rys. 29. Okno dialogowe Adres lub zakres adresów.

W oknie tym można użyć przycisków Dodaj i Usuń, aby dodać lub usunąć

wymaganą liczbę adresów komputerów, zakresów adresów i adresów podsieci.

Po zakończeniu konfigurowania listy adresów należy kliknąć przycisk OK, co

spowoduje powrót do drugiego okna kreatora.

Po kliknięciu przycisku Dodaj w oknie dialogowym Adres lub zakres adresów,

na ekranie pojawi się okno dialogowe Adres (patrz Rys. 30). Takie samo okno

pojawi się po kliknięciu odnośnika określ adres

>.

<C

TRL

bez przytrzymanego klawisza

Okno dialogowe Adres pozwala na określenie adresu, zakresu adresów lub

adresu podsieci stosowanego w regule (patrz Rys. 30).

Kaspersky Anti-Hacker

56

Rys. 30. Okno dialogowe Adres z zaznaczoną opcją Adres komputera.

W oknie tym można wybrać jedną z poniższych opcji: