Page 1

Kaspersky Security 8.0 para Microsoft Exchange

Servers

GUÍA DEL ADMINISTRADOR

VERSIÓN DEL PROGRAMA: 8.0

Page 2

2

¡Estimado usuario!

Gracias por elegir nuestro producto. Esperamos que este documento le ayude en su trabajo y le ofrezca respuesta a la

mayor parte de sus preguntas.

Advertencia: Este documento es propiedad de Kaspersky Lab ZAO (al que en adelante también se hará referencia como

Kaspersky Lab): todos los derechos sobre este documento están reservados por las leyes de protección de la propiedad

intelectual de la Federación Rusa y por tratados internacionales. La reproducción y distribución no autorizada de este

documento o de parte del mismo tendrá las repercusiones civiles, administrativas o penales estipuladas por la

legislación aplicable.

Cualquier tipo de reproducción o distribución de cualquier material, incluida su versión traducida, únicamente estará

permitida previo consentimiento por escrito por parte de Kaspersky Lab.

Este documento y los gráficos que contiene únicamente se pueden utilizar con fines informativos, y no con fines

comerciales o personales.

Este documento puede sufrir modificaciones sin previo aviso. Para obtener la versión más actualizada, consulte el sitio

web de Kaspersky Lab en http://www.kaspersky.com/sp/docs.

Kaspersky Lab no asume responsabilidad alguna por el contenido, la calidad, la relevancia o la exactitud del material

utilizado en este documento, cuyos derechos son propiedad de terceros, o por los daños potenciales asociados a este

material.

El documento contiene marcas comerciales registradas y marcas de servicio, propiedad de sus propietarios respectivos.

Fecha de revisión: 20 de mayo de 2011

© 1997-2011 Kaspersky Lab ZAO. Todos los derechos reservados.

http://www.kaspersky.com/sp

http://support.kaspersky.com/sp/

Page 3

3

TABLA DE CONTENIDOS

CONTRATO DE LICENCIA DE USUARIO FINAL DE KASPERSKY LAB ..................................................................... 6

ACERCA DE ESTA GUÍA ............................................................................................................................................ 12

En este documento ................................................................................................................................................. 12

Convenciones del documento ................................................................................................................................ 13

FUENTES DE INFORMACIÓN ADICIONALES ........................................................................................................... 15

Orígenes de datos para búsquedas independientes .............................................................................................. 15

Debate sobre aplicaciones de Kaspersky Lab en el foro Web................................................................................ 16

Contacto con el grupo de desarrollo de documentación técnica ............................................................................ 16

KASPERSKY SECURITY 8.0 PARA MICROSOFT EXCHANGE SERVERS .............................................................. 17

Funcionalidad básica .............................................................................................................................................. 17

Kit de distribución ................................................................................................................................................... 18

Servicios para usuarios registrados ........................................................................................................................ 18

Acuerdo de licencia ................................................................................................................................................ 19

Requisitos de hardware y software ......................................................................................................................... 19

ARQUITECTURA DE LA APLICACIÓN ....................................................................................................................... 21

Componentes de la aplicación y finalidad .............................................................................................................. 21

Arquitectura del Servidor de seguridad .................................................................................................................. 21

ESQUEMAS DE IMPLEMENTACIÓN TÍPICOS .......................................................................................................... 23

Funciones de Microsoft Exchange Server y configuraciones correspondientes ..................................................... 23

Implementación de la protección del servidor ......................................................................................................... 23

Implementación de la aplicación en un grupo de servidores .................................................................................. 24

INSTALACIÓN DE LA APLICACIÓN ........................................................................................................................... 25

Preparación para la instalación .............................................................................................................................. 25

Actualización desde una versión anterior ............................................................................................................... 26

Procedimiento de configuración de la aplicación .................................................................................................... 26

Paso 1. Instalación de los componentes requeridos ......................................................................................... 26

Paso 2. Bienvenida y Acuerdo de licencia ........................................................................................................ 27

Paso 3. Selección del tipo de instalación .......................................................................................................... 27

Paso 4. Selección de los componentes de la aplicación ................................................................................... 27

Paso 5. Configuración de la conexión a Microsoft SQL Server......................................................................... 28

Paso 6. Copia de archivos ................................................................................................................................ 29

Introducción. Asistente para la configuración de la aplicación................................................................................ 29

Configuración de actualizaciones ..................................................................................................................... 29

Instalación de una llave de licencia ................................................................................................................... 30

Configuración de notificaciones ........................................................................................................................ 30

Configuración de la protección del servidor ...................................................................................................... 30

Comprobación de la funcionalidad de la aplicación .......................................................................................... 31

Restauración de la aplicación ................................................................................................................................. 33

Eliminación de la aplicación .................................................................................................................................... 33

GESTIÓN DE LICENCIAS DE KASPERSKY SECURITY ............................................................................................ 34

Visualización de información sobre licencias instaladas ........................................................................................ 35

Instalación de una llave de licencia ........................................................................................................................ 36

Eliminación de una llave de licencia ....................................................................................................................... 36

Page 4

G U Í A D E L A D M I N I S T R A D O R

4

Notificación sobre la caducidad de una licencia ..................................................................................................... 36

Creación de listas de almacenes y buzones protegidos ......................................................................................... 37

INTERFAZ DE LA APLICACIÓN .................................................................................................................................. 38

Ventana principal .................................................................................................................................................... 38

Menú contextual ..................................................................................................................................................... 40

INICIO Y PARADA DE LA APLICACIÓN ..................................................................................................................... 41

ESTADO DE PROTECCIÓN PREDETERMINADO DE MICROSOFT EXCHANGE SERVER .................................... 43

INTRODUCCIÓN ......................................................................................................................................................... 44

Inicio: Consola de administración ........................................................................................................................... 44

Creación de listas de servidores de Microsoft Exchange protegidos ...................................................................... 44

Conexión de la Consola de administración al Servidor de seguridad ..................................................................... 46

ACTUALIZACIÓN DE LAS BASES DE DATOS DE ANTIVIRUS Y ANTI-SPAM ......................................................... 47

Actualización manual .............................................................................................................................................. 49

Actualización automática ........................................................................................................................................ 50

Selección del origen de actualización ..................................................................................................................... 51

Edición de la configuración de la conexión ............................................................................................................. 51

PROTECCIÓN ANTIVIRUS ......................................................................................................................................... 53

Activación y desactivación de la protección del servidor antivirus .......................................................................... 54

Creación de reglas para el procesamiento de objetos ............................................................................................ 55

Análisis de archivos comprimidos y contenedores adjuntos ................................................................................... 56

Creación de exclusiones del análisis ...................................................................................................................... 56

Configuración de los parámetros de protección de cuentas de correo ................................................................... 57

Análisis en segundo plano ...................................................................................................................................... 58

PROTECCIÓN DEL COMPONENTE ANTI-SPAM ...................................................................................................... 59

Configuración del análisis anti-spam ...................................................................................................................... 61

Creación de listas blancas y negras de remitentes ................................................................................................ 62

Configuración avanzada de Anti-Spam .................................................................................................................. 64

Uso de servicios externos para procesar correo no deseado ................................................................................. 65

Uso de la funcionalidad avanzada de Anti-Spam ................................................................................................... 66

ÁREA DE ALMACENAMIENTO COPIA DE SEGURIDAD ........................................................................................... 68

Visualización del área de almacenamiento Copia de seguridad ............................................................................. 69

Visualización de propiedades de un objeto en la copia de seguridad .................................................................... 71

Filtrado de Copia de seguridad ............................................................................................................................... 72

Restauración de objetos desde Copia de seguridad .............................................................................................. 73

Envío de objetos a analizar .................................................................................................................................... 74

Eliminación de objetos de la copia de seguridad. ................................................................................................... 74

Configuración de los parámetros del área de almacenamiento Copia de seguridad .............................................. 75

NOTIFICACIONES ....................................................................................................................................................... 76

Configuración de los parámetros de notificación .................................................................................................... 76

Configuración de parámetros de entrega de notificaciones .................................................................................... 77

INFORMES .................................................................................................................................................................. 78

Configuración de los parámetros de los informes rápidos ...................................................................................... 78

Configuración de los parámetros de informes de antivirus ..................................................................................... 79

Configuración de los parámetros de informes de Anti-Spam.................................................................................. 80

Visualización de informes listos .............................................................................................................................. 80

Page 5

T A B L A DE C O N T E N I D O S

5

Entrega de informes por correo electrónico ............................................................................................................ 83

REGISTROS DE EVENTOS DE LA APLICACIÓN ...................................................................................................... 85

Configuración del nivel de diagnóstico ................................................................................................................... 85

Configuración de los parámetros de registro .......................................................................................................... 86

PREGUNTAS FRECUENTES ...................................................................................................................................... 87

CONTACTO CON EL SERVICIO DE SOPORTE TÉCNICO ....................................................................................... 89

GLOSARIO .................................................................................................................................................................. 90

KASPERSKY LAB ........................................................................................................................................................ 94

INFORMACIÓN ADICIONAL SOBRE CÓDIGO DE TERCEROS ................................................................................ 95

Código de software ................................................................................................................................................. 95

BOOST 1.30.0, 1.36 ......................................................................................................................................... 96

BZIP2/LIBBZIP2 1.0.5 ...................................................................................................................................... 97

EXPAT 1.2, 2.0.1 .............................................................................................................................................. 97

FREEBSD LIBC 2.3-2.6 .................................................................................................................................... 97

GECKO SDK 1.8 ............................................................................................................................................... 98

ICU 4.0.1 ................................................................................................ ......................................................... 104

INFO-ZIP 5.51 ................................................................................................................................................ 104

LIBJPEG 6B .................................................................................................................................................... 105

LIBNKFM 2.0.5 ............................................................................................................................................... 107

LIBPNG 1.2.29 ................................................................................................................................................ 107

LIBSPF2 1.2.9 ................................................................................................................................................. 107

LIBUNGIF 3.0 ................................................................................................................................................. 107

LIBXDR ........................................................................................................................................................... 108

LOKI 0.1.3 ................................ ....................................................................................................................... 108

LZMA SDK 4.43 .............................................................................................................................................. 109

MICROSOFT ENTERPRISE LIBRARY 4.1 .................................................................................................... 109

MICROSOFT VISUAL STUDIO 2008 (MSVCP80.DLL, MSVCR80.DLL) ....................................................... 109

OPENSSL 0.9.8D ........................................................................................................................................... 109

PCRE 7.4, 7.7 ................................................................................................................................................. 112

RFC1321-BASED (RSA-FREE) MD5 LIBRARY ............................................................................................. 113

SPRING.NET 1.2.0 ......................................................................................................................................... 113

SQLITE 3.6.18 ................................................................................................................................................ 115

WPF TOOLKIT 3.5.40128.1 ............................................................................................................................ 116

ZLIB 1.2, 1.2.3 ................................................................................................................................................ 116

Otra información ................................................................................................................................................... 116

ÍNDICE ....................................................................................................................................................................... 117

Page 6

6

CONTRATO DE LICENCIA DE USUARIO FINAL DE KASPERSKY LAB

AVISO LEGAL IMPORTANTE PARA TODOS LOS USUARIOS: LEA ATENTAMENTE EL CONTRATO LEGAL QUE SE

INCLUYE A CONTINUACIÓN ANTES DE COMENZAR A USAR EL SOFTWARE.

AL HACER CLIC EN EL BOTÓN ACEPTAR DE LA VENTANA DEL CONTRATO DE LICENCIA O DESPUÉS DE

INGRESAR EL O LOS SÍMBOLOS CORRESPONDIENTES, USTED ACEPTA ESTAR OBLIGADO POR LOS

TÉRMINOS Y CONDICIONES DEL PRESENTE CONTRATO. TAL ACCIÓN CONSTITUYE UN SÍMBOLO DE SU

FIRMA, Y USTED DA SU CONSENTIMIENTO PARA ESTAR OBLIGADO, SE CONVIERTE EN UNA PARTE DEL

PRESENTE CONTRATO, Y ACEPTA QUE PODRÁ HACERSE VALER ESTE CONTRATO COMO CUALQUIER

CONTRATO ESCRITO QUE USTED PUEDA HABER NEGOCIADO Y FIRMADO. SI NO ESTÁ DE ACUERDO CON

LA TOTALIDAD DE LOS TÉRMINOS Y CONDICIONES DEL PRESENTE CONTRATO, CANCELE LA INSTALACIÓN Y

NO INSTALE EL SOFTWARE.

SI EL CONTRATO DE LICENCIA O DOCUMENTO SIMILAR ACOMPAÑA EL SOFTWARE, LOS TÉRMINOS PARA EL

USO DEL SOFTWARE DEFINIDOS EN TAL DOCUMENTO PREVALECEN SOBRE EL CONTRATO DE LICENCIA DE

USUARIO FINAL ACTUAL.

DESPUÉS DE HACER CLIC EN EL BOTÓN ACEPTAR DE LA VENTANA DEL CONTRATO DE LICENCIA O

DESPUÉS DE INGRESAR EL O LOS SÍMBOLOS CORRESPONDIENTES, USTED TIENE EL DERECHO DE USAR EL

SOFTWARE, DE CONFORMIDAD CON LOS TÉRMINOS Y CONDICIONES DEL PRESENTE CONTRATO.

1. Definiciones

1.1. Software hace referencia al software, incluida cualquier Actualización, y los materiales relacionados.

1.2. Titular del derecho (el titular de todos los derechos, independientemente de que puedan ser exclusivos o de

otro tipo en relación con el Software) hace referencia a Kaspersky Lab ZAO, una compañía constituida de

conformidad con las leyes de la Federación Rusa.

1.3. Computadora(s) se refiere al(a los) hardware(s), incluidas las computadoras personales, laptops, estaciones

de trabajo, asistentes personales digitales, "teléfonos inteligentes", dispositivos portátiles u otro tipo de

dispositivos electrónicos para los que se diseñó el Software, en los cuales se instalará y/o usará el Software.

1.4. Usuario final (usted/su) se refiere a la(s) persona(s) que instalan o utilizan el Software en su propio nombre o

que utilizan legalmente una copia del Software; o, si se descarga o instala el Software en nombre de una

organización como, por ejemplo, un empleador, "usted" hace referencia, además, a la organización para la que

se descarga o instala el Software, y por el presente se declara que dicha organización ha autorizado a dicha

persona para que acepte el presente contrato y lo haga en su nombre. A los fines del presente, el término

"organización", sin limitación, incluye cualquier sociedad, sociedad de responsabilidad limitada, corporación,

asociación, sociedad en comandita por acciones, fideicomiso, emprendimiento conjunto, organización laboral,

organización no incorporada o autoridad gubernamental.

1.5. Socio(s) se refiere a las organizaciones o persona(s) que distribuyen el Software sobre la base de un contrato

y la licencia que mantienen con el Titular del derecho.

1.6. Actualización(es) se refiere a todas las mejoras, revisiones, parches, optimizaciones, arreglos,

modificaciones, copias, agregados o paquetes de mantenimiento, etc.

1.7. Manual del Usuario se refiere al manual del usuario, la guía del administrador, el libro de referencia y los

materiales aclaratorios relacionados u otros materiales.

2. Otorgamiento de la licencia

2.1. Se le otorga a usted una licencia no exclusiva para almacenar, cargar, instalar, ejecutar y visualizar ("usar") el

Software en una cantidad específica de Computadoras para que le ayude a proteger su Computadora en la

cual se instala el Software contra las amenazas que se describen en el Manual del Usuario, de acuerdo con

todos los requerimientos técnicos descritos en el Manual del Usuario y de acuerdo con los términos y

condiciones del presente Contrato (la "Licencia") y usted acepta esta Licencia:

Versión de prueba. Si usted ha recibido, descargado y/o instalado una versión de prueba del Software y, por el

presente se le concede una licencia de evaluación para el Software, usted podrá usar este Software sólo con

fines de evaluación y exclusivamente durante el período único de evaluación aplicable, a menos que se indique

lo contrario, a partir de la fecha de instalación inicial. Se prohíbe estrictamente todo uso del Software con otros

fines o que se extienda más allá del período de evaluación pertinente.

Page 7

T A B L A DE C O N T E N I D O S

7

Software para múltiples entornos; Software para múltiples lenguajes; Software para medios dobles; copias

múltiples; paquetes. Si utiliza distintas versiones del Software o ediciones del Software en distintos lenguajes,

si recibe el Software en varios medios o si, de lo contrario, recibe varias copias del Software, o si usted recibió

el Software en un paquete junto con otro software, la cantidad total permitida de Computadoras en las que se

instalan todas las versiones del Software se corresponderá con la cantidad de computadoras especificadas en

las licencias que haya obtenido, siempre que, a menos que los términos de la licencia estipulen lo contrario,

cada licencia adquirida le conceda el derecho de instalar y usar el Software en la cantidad de Computadora(s)

que se especifica en las Cláusulas 2.2 y 2.3.

2.2. Si adquirió el Software en un medio físico, usted tiene el derecho de usar el Software para la protección de la

cantidad de Computadora(s) que se especifica en el empaque del Software.

2.3. Si adquirió el Software por Internet, usted tiene el derecho de usar el Software para la protección de la cantidad

de Computadora(s) que se especificó cuando adquirió la Licencia para el Software.

2.4. Usted tiene el derecho de hacer una copia del Software exclusivamente con fines de resguardo y solamente

para reemplazar la copia que posee legalmente si dicha copia es extraviada, destruida o se torna inutilizable.

No podrá utilizar esta copia de resguardo para otro fin y debe destruirla cuando pierda su derecho de uso del

Software o cuando su licencia expire o sea rescindida por cualquier otro motivo, de acuerdo con la legislación

vigente en su país de residencia habitual o en el país en el que esté utilizando el Software.

2.5. De vez en cuando desde la fecha de activación del Software o después de la instalación del archivo de clave

de licencia (con la excepción de la versión de prueba del Software), usted tiene el derecho de recibir los

siguientes servicios por el período definido que se especifica en el empaque del Software (si adquirió el

Software en un medio físico) o que se especificó durante la adquisición (si adquirió el Software por Internet):

- Las actualizaciones del Software por Internet cuando y según el Titular del derecho pueda publicarlas en

su sitio web o a través de otros servicios en línea. Cualquier Actualización que usted pueda recibir pasará

a formar parte del Software y se aplicarán a ella los términos y condiciones del presente Contrato;

- Soporte técnico por Internet y línea telefónica directa de Soporte técnico.

3. Activación y plazo de vigencia

3.1. Si usted modifica su Computadora o realiza cambios en el software de otros vendedores que haya instalado en

ella, tal vez el Titular del derecho pueda exigirle que reitere la activación del Software o la instalación del

archivo de clave de licencia. El Titular del derecho se reserva el derecho de utilizar cualquier medio y

procedimiento de verificación para verificar la validez de la Licencia y/o la legalidad de una copia del Software

instalada y/o utilizada en su Computadora.

3.2. Si adquirió el Software en un medio físico, puede utilizar el Software, después de aceptar el presente Contrato,

durante el plazo que se especifica en el empaque, el cual comienza a regir en la fecha de aceptación del

presente Contrato.

3.3. Si adquirió el Software por Internet, puede utilizar el Software, después de aceptar el presente Contrato,

durante el plazo que se especificó durante la adquisición.

3.4. Usted tiene el derecho de usar una versión de prueba del Software, tal como se establece en la Cláusula 2.1,

sin cargo alguno durante el período único de evaluación pertinente (30 días) a partir del momento de la

activación del Software, de acuerdo con lo establecido en el presente Contrato, siempre que la versión de

prueba no le dé el derecho de recibir Actualizaciones y Soporte técnico por Internet ni de acceder a la línea

telefónica directa de Soporte técnico.

3.5. Su Licencia de uso del Software se limita al período que se especifica en las Cláusulas 3.2 o 3.3 (según

corresponda), y durante el período restante se lo podrá ver usando la interfaz gráfica del usuario del Software,

por los medios descritos en el Manual del Usuario.

3.6. Si Usted adquirió el Software, el cual está destinado a utilizarse en más de una Computadora, entonces Su

Licencia para Usar el Software está limitada al período de tiempo desde la fecha de activación del Software o

instalación del archivo de clave de licencia en la primera Computadora.

3.7. Sin perjuicio de cualquier otro recurso que el Titular del derecho pueda tener conforme a derecho o en virtud

del sistema de equidad, en el supuesto en que usted incurra en una violación de alguno de los términos y

condiciones del presente Contrato, el Titular del derecho tendrá, en cualquier momento y sin que deba cursarle

ningún tipo de notificación, el derecho de rescindir la presente Licencia sin reintegrarle el precio de compra o

una parte de él.

3.8. Usted acepta que al usar el Software y al usar cualquier tipo de informe o información obtenida como resultado

del uso de este Software, usted cumplirá con todas las leyes y reglamentaciones internacionales, nacionales,

estatales, regionales y locales pertinentes, entre las que se incluyen, aunque no por ello taxativamente, las

leyes de privacidad, derecho de autor, control de exportación y obscenidades.

3.9. Excepto que se estipule expresamente lo contrario en el presente, usted no podrá transferir ni ceder ninguno

de los derechos que se le otorgan en virtud del presente Contrato, ni tampoco ninguna de sus obligaciones en

virtud de lo que en él se establece.

4. Soporte técnico

4.1. Se le brinda el Soporte técnico que se describe en la Cláusula 2.5 del presente Contrato una vez que instala la

última Actualización del Software (excepto en el caso de una versión de prueba del Software).

Servicio de soporte técnico: http://support.kaspersky.com

Page 8

G U Í A D E L A D M I N I S T R A D O R

8

4.2. La información del Usuario, especificada en Personal Cabinet/My Kaspersky Account, puede ser utilizada por

los especialistas de Soporte Técnico sólo durante el procesamiento de la solicitud del Usuario.

5. Limitaciones

5.1. Usted no emulará, ni clonará, arrendará, prestará, alquilará, venderá, modificará, descompilará o revertirá la

ingeniería del Software y tampoco desarmará ni creará obras derivadas a partir del Software o alguna parte de

él, con la exclusiva excepción de un derecho no susceptible de desistimiento que pueda conferirle la legislación

pertinente y, de otro modo, usted no reducirá ninguna parte del Software a una forma que pueda ser leída por

los seres humanos ni transferirá el Software otorgado en licencia ni ningún subconjunto del Software concedido

en licencia, y tampoco permitirá que un tercero lo haga, excepto en la medida en que la ley aplicable prohíba

expresamente la restricción que antecede. Ni el código binario ni el código fuente del Software podrán ser

utilizados o sometidos a un proceso de ingeniería inversa para recrear el algoritmo del programa, que está

patentado. El Titular del derecho y/o sus proveedores, según corresponda, se reservan todos los derechos que

no se otorgan expresamente en el presente. Todo uso no autorizado del Software dará lugar a la rescisión

inmediata y automática de este Contrato y la Licencia que se otorga en el presente, y podrá dar lugar a un

proceso penal y/o civil en su contra.

5.2. Usted no transferirá los derechos de uso del Software a ningún tercero.

5.3. Usted no proporcionará el código de activación y/o el archivo de llave de la licencia a ningún tercero ni permitirá

que un tercero acceda a dicho código de activación y/o llave de licencia, los cuales son considerados datos

confidenciales del Titular del derecho.

5.4. Usted no arrendará, ni alquilará o prestará el Software a ningún tercero.

5.5. Usted no utilizará el Software en la creación de datos o software que se usen para la detección, el bloqueo o el

tratamiento de las amenazas que se describen en el Manual del Usuario.

5.6. Su archivo de llave puede ser bloqueado en el supuesto en que usted viole alguno de los términos y

condiciones del presente Contrato.

5.7. Si usted está utilizando la versión de prueba del Software, usted no tiene el derecho de recibir el Soporte

técnico que se especifica en la Cláusula 4 del presente Contrato, y tampoco tiene el derecho de transferir la

licencia o los derechos de uso del Software a ningún tercero.

6. Garantía limitada y exención de responsabilidad

6.1. El Titular del derecho garantiza que el Software se desempeñará sustancialmente de acuerdo con las

especificaciones y descripciones que se establecen en el Manual del Usuario, siempre que, no obstante ello,

dicha garantía limitada no se aplique a lo siguiente: (w) Las deficiencias de su Computadora y la violación

asociada para las que el Titular del derecho renuncia expresamente a cualquier responsabilidad de garantía;

(x) el mal funcionamiento, los defectos o fallas que surgen del uso indebido; el abuso; los accidentes; la

negligencia; la instalación, operación o mantenimiento inadecuados; el robo; el vandalismo; los hechos de

fuerza mayor; los actos de terrorismo; las interrupciones o sobrecargas en el suministro eléctrico; la muerte; la

alteración o modificación no permitidas o las reparaciones que realice alguien que no sea el Titular del derecho;

o las acciones o las causas de terceros o suyas que trasciendan el control razonable del Titular del derecho; (y)

cualquier defecto que usted no haya informado al Titular del derecho a la mayor brevedad posible después de

ocurrida la primera aparición del defecto; y (z) la incompatibilidad causada por algún componente de hardware

y/o software instalado en su Computadora.

6.2. Usted reconoce, acepta y conviene que ningún software está exento de errores y se le aconseja que haga una

copia de resguardo de la Computadora con la frecuencia y confiabilidad que usted pueda considerar

adecuadas.

6.3. El Titular del derecho no ofrece ninguna garantía de que el Software funcionará correctamente en caso de

registrarse violaciones de los términos que se describen en el Manual del Usuario o en el presente Contrato.

6.4. El Titular del derecho no garantiza que el Software funcionará correctamente si usted no descarga

regularmente las Actualizaciones que se especifican en la Cláusula 2.5 del presente Contrato.

6.5. El Titular del derecho no garantiza la protección contra las amenazas que se describen en el Manual del

Usuario tras la expiración del período especificado en las Cláusulas 3.2 o 3.3 del presente Contrato o una vez

que se rescinde la Licencia de uso del Software por cualquier motivo.

6.6. EL SOFTWARE SE PROPORCIONA "TAL COMO ESTÁ", Y EL TITULAR DEL DERECHO NO FORMULA

NINGÚN TIPO DE DECLARACIONES Y NO DA NINGÚN TIPO DE GARANTÍAS CON RESPECTO A SU USO

O DESEMPEÑO. EXCEPTO EN EL CASO DE ALGUNA GARANTÍA, CONDICIÓN, DECLARACIÓN O

TÉRMINO CUYO ALCANCE NO PUEDA SER EXCLUIDO O LIMITADO POR LA LEY APLICABLE, EL

TITULAR DEL DERECHO Y SUS SOCIOS NO FORMULAN NINGÚN TIPO DE GARANTÍA, CONDICIÓN,

DECLARACIÓN O TÉRMINO (TANTO EXPRESO COMO IMPLÍCITO, YA SEA CONFORME A DERECHO, DE

ACUERDO CON EL DERECHO COMÚN, LAS COSTUMBRES, EL USO O DE OTRO MODO) CON

RESPECTO A CUALQUIER CUESTIÓN, ENTRE LAS QUE SE INCLUYEN, AUNQUE NO TAXATIVAMENTE,

LA NO VIOLACIÓN DE LOS DERECHOS DE TERCEROS, LA COMERCIABILIDAD, LA CALIDAD

SATISFACTORIA, LA INTEGRACIÓN O SU POSIBILIDAD DE APLICACIÓN A UN FIN PARTICULAR. USTED

ASUME TODAS LAS FALLAS, Y LA TOTALIDAD DEL RIESGO EN LO QUE SE REFIERE AL DESEMPEÑO Y

LA RESPONSABILIDAD DE ELEGIR EL SOFTWARE PARA ALCANZAR LOS RESULTADOS QUE USTED

PRETENDE, Y POR LA INSTALACIÓN, EL USO Y LOS RESULTADOS OBTENIDOS CON EL SOFTWARE.

Page 9

T A B L A DE C O N T E N I D O S

9

SIN LIMITAR LAS DISPOSICIONES QUE ANTECEDEN, EL TITULAR DEL DERECHO NO FORMULA

NINGÚN TIPO DE DECLARACIÓN Y NO DA GARANTÍA ALGUNA DE QUE EL SOFTWARE ESTÁ LIBRE DE

ERRORES O EXENTO DE INTERRUPCIONES U OTRO TIPO DE FALLAS O DE QUE EL SOFTWARE

CUMPLIRÁ CON ALGUNO O TODOS SUS REQUISITOS, INDEPENDIENTEMENTE DE QUE HAYAN SIDO

O NO INFORMADOS AL TITULAR DEL DERECHO.

7. Exclusión y limitación de la responsabilidad

7.1. EN EL GRADO MÁXIMO PERMITIDO POR LA LEY APLICABLE, EL TITULAR DEL DERECHO O SUS

SOCIOS EN NINGÚN CASO SERÁN RESPONSABLES POR AQUELLOS DAÑOS Y PERJUICIOS

ESPECIALES, INCIDENTALES, PUNITIVOS, INDIRECTOS O CONSECUENTES, SIN IMPORTAR SU TIPO Y

NATURALEZA (ENTRE LOS QUE SE INCLUYEN, AUNQUE NO TAXATIVAMENTE, LOS DAÑOS Y

PERJUICIOS POR LUCRO CESANTE O POR INFORMACIÓN CONFIDENCIAL O DE OTRO TIPO, ASÍ

COMO POR INTERRUPCIÓN DE LA ACTIVIDAD COMERCIAL, PÉRDIDA DE PRIVACIDAD, CORRUPCIÓN,

DAÑO Y PÉRDIDA DE DATOS O PROGRAMAS, IMPOSIBILIDAD DE CUMPLIR CON ALGÚN DEBER,

ENTRE ELLOS UN DEBER ESTABLECIDO POR LEY, EL DEBER DE BUENA FE O EL DEBER DE

EJERCER UN CUIDADO RAZONABLE, NEGLIGENCIA, PÉRDIDA ECONÓMICA O POR CUALQUIER OTRA

CLASE DE PÉRDIDA PECUNIARIA O DE OTRO TIPO, SIN IMPORTAR SU ÍNDOLE Y NATURALEZA) QUE

PUEDA SURGIR O, DE ALGÚN MODO, GUARDAR RELACIÓN CON EL USO O LA IMPOSIBILIDAD DE

USAR EL SOFTWARE, LA PRESTACIÓN O FALTA DE PRESTACIÓN DEL SERVICIO DE SOPORTE U

OTRO TIPO DE SERVICIOS, LA INFORMACIÓN, EL SOFTWARE, Y LOS CONTENIDOS RELACIONADOS A

TRAVÉS DEL SOFTWARE O DE OTRA FORMA QUE PUEDAN SURGIR DEL USO DEL SOFTWARE O, DE

LO CONTRARIO, EN VIRTUD O EN RELACIÓN CON UNA DISPOSICIÓN INCLUIDA EN EL PRESENTE

CONTRATO, QUE PUEDA TENER LUGAR A PARTIR DE ALGÚN INCUMPLIMIENTO DEL CONTRATO O DE

UN ILÍCITO (ENTRE LOS QUE SE INCLUYEN NEGLIGENCIA, DECLARACIONES FALSAS, CUALQUIER

TIPO DE OBLIGACIÓN O DEBER DE ESTRICTA RESPONSABILIDAD), O CUALQUIER TIPO DE

INCUMPLIMIENTO DE ALGÚN DEBER ESTABLECIDO POR LEY, O CUALQUIER CLASE DE

INCUMPLIMIENTO DE LA GARANTÍA DEL TITULAR DEL DERECHO Y/O DE CUALQUIERA DE SUS

SOCIOS, AUN CUANDO EL TITULAR DEL DERECHO Y/O ALGUNO DE SUS SOCIOS PUEDAN HABER

SIDO INFORMADOS DE LA POSIBILIDAD DE QUE SE SUSCITARAN TALES DAÑOS Y PERJUICIOS.

USTED ACEPTA QUE, EN CASO DE QUE EL TITULAR DEL DERECHO Y/O SUS SOCIOS FUERAN

HALLADOS RESPONSABLES, LA RESPONSABILIDAD DEL TITULAR DEL DERECHO Y/O SUS SOCIOS SE

VERÁ LIMITADA A LOS COSTOS DEL SOFTWARE. LA RESPONSABILIDAD DEL TITULAR DEL DERECHO

Y/O SUS SOCIOS EN NINGÚN CASO SUPERARÁ LOS CARGOS QUE SE HAN PAGADO AL TITULAR DEL

DERECHO O AL SOCIO (SEGÚN CORRESPONDA) POR EL SOFTWARE.

NADA DE LO ESTIPULADO EN EL PRESENTE EXCLUYE O LIMITA NINGÚN TIPO DE RECLAMO POR

MUERTE O LESIONES PERSONALES. ASIMISMO, EN CASO DE QUE ALGUNA RENUNCIA, EXCLUSIÓN

O LIMITACIÓN INCLUIDA EN EL PRESENTE CONTRATO NO PUEDA SER EXCLUIDA O LIMITADA DE

CONFORMIDAD CON LO ESTABLECIDO POR LA LEY APLICABLE, SOLAMENTE DICHA RENUNCIA,

EXCLUSIÓN O LIMITACIÓN NO TENDRÁ APLICACIÓN PARA USTED, Y USTED SEGUIRÁ ESTANDO

OBLIGADO POR LA TOTALIDAD DE LAS RENUNCIAS, EXCLUSIONES Y LIMITACIONES RESTANTES.

8. GNU y otras licencias de terceros

8.1. El Software puede incluir ciertos programas de software para los que se da una licencia (o sublicencia) al

usuario en virtud de la Licencia para el Público en general (General Public License, GPL) de GNU u otras

licencias de software gratuitas similares que, entre otras cosas, permiten que el usuario copie, modifique y

redistribuya ciertos programas, o partes de ellos, y tenga acceso al código fuente ("Software de fuente

abierta"). Si tales licencias exigen que para un software dado que se distribuye a alguna persona en un formato

binario ejecutable, el código fuente también esté a disposición de tales usuarios, en ese caso el código fuente

debe estar a su disposición, y para ello debe enviar una solicitud a source@kaspersky.com o bien el código

fuente será suministrado con el Software. Si las licencias para algún Software de fuente abierta exigen que el

Titular del derecho otorgue los derechos de uso, copiado o modificación de un programa de Software de fuente

abierta que sean más amplios que los derechos que se otorgan en el presente Contrato, en ese caso tales

derechos tomarán precedencia con respecto a los derechos y restricciones que se establecen en el presente.

9. Titularidad de la propiedad intelectual

9.1. Usted acepta que el Software y la autoría, los sistemas, ideas y métodos de operación, al igual que la

documentación y otro tipo de información que contenga el Software, son propiedad intelectual patentada y/o los

valiosos secretos comerciales del Titular del derecho o sus socios, y que el Titular del derecho y sus socios,

según corresponda, gozan de la protección de la ley civil y penal, así como de la ley de derechos de autor,

secretos comerciales, marcas comerciales y patentes de la Federación Rusa, la Unión Europea y los Estados

Unidos, al igual que de la protección de las leyes de otros países y de tratados internacionales. El presente

Contrato no le confiere ningún tipo de derechos con respecto a la propiedad intelectual, incluidas cualquiera de

Page 10

G U Í A D E L A D M I N I S T R A D O R

10

las Marcas comerciales o Marcas de servicio del Titular del derecho y/o sus socios (las "Marcas comerciales").

Usted podrá usar las Marcas comerciales solamente en la medida en que lo haga para identificar la producción

impresa que genera el Software, de conformidad con la práctica aceptada para marcas comerciales, lo que

incluye la identificación del nombre del titular de la Marca comercial. Dicho uso de una Marca comercial no le

confiere ningún tipo de derecho de titularidad con respecto a la Marca comercial. El Titular del derecho y/o sus

socios poseen y retienen la totalidad de los derechos, títulos e intereses en y con respecto al Software, lo que

incluye, aunque no taxativamente, cualquier tipo de corrección de errores, mejoras, Actualizaciones u otra

clase de modificaciones del Software, independientemente de que sean efectuadas por el Titular del derecho o

por algún tercero, al igual que la totalidad de los derechos de autor, patentes, derechos de secreto comercial,

marcas comerciales y demás derechos de propiedad intelectual que se establezcan en él. La posesión,

instalación o uso que usted haga del Software no le transfiere ningún título con respecto a la propiedad

intelectual del Software, y usted no adquirirá ningún tipo de derecho con respecto al Software, excepto por los

que se establecen expresamente en el presente Contrato. Todas las copias del Software que se realicen en

virtud del presente deben contener los mismos avisos de índole propietaria que aparecen en el Software.

Excepto que se lo estipule en el presente, este Contrato no le confiere ningún tipo de derecho de propiedad

intelectual con respecto al Software, y usted reconoce que la Licencia, tal como se define en más detalle en el

presente, concedida en virtud del presente Contrato, solamente le confiere un derecho de uso limitado en virtud

de los términos y condiciones del presente Contrato. El Titular del derecho se reserva todos los derechos que

no le son expresamente conferidos a usted en el presente Contrato.

9.2. Usted se compromete a no modificar ni alterar el Software de manera alguna. Usted no deberá retirar o alterar

ningún aviso de derecho de autor u otro tipo de aviso de carácter propietario de ninguna copia del Software.

10. Ley rectora; arbitraje

10.1. El presente Contrato se regirá e interpretará de conformidad con las leyes de la Federación Rusa, sin hacer

referencia a las normas y principios sobre conflictos de leyes. El presente Contrato no se regirá por la

Convención de las Naciones Unidas sobre Contratos de Compraventa Internacional de Mercaderías, cuya

aplicación queda expresamente excluida. Toda disputa que pueda surgir de la interpretación o aplicación de los

términos del presente Contrato o de alguna violación de este se resolverá, a menos que se resuelva por

negociación directa, en la Corte Internacional de Arbitraje Comercial de la Cámara de Comercio e Industria de

la Federación Rusa en Moscú, Federación Rusa. Todo laudo pronunciado por el árbitro tendrá carácter

definitivo y vinculante para las partes y cualquier tribunal con jurisdicción competente podrá hacer valer toda

sentencia que emane de dicho laudo arbitral. Nada de lo dispuesto en esta Sección 10 impedirá que una Parte

trate de obtener una reparación imparcial de un tribunal con jurisdicción competente, tanto antes como durante

o después de un proceso de arbitraje.

11. Plazo para el inicio de acciones

11.1. Ninguna de las partes podrá iniciar una acción, independientemente de su forma, que surja de las

transacciones que se llevan a cabo en virtud del presente Contrato más de un (1) año después de la fecha en

que surge el derecho de acción o del momento en que se lo descubrió, excepto en el caso de una acción por

infracción de los derechos de propiedad intelectual, la cual podrá ser iniciada dentro del plazo máximo

reglamentario aplicable.

12. Totalidad del acuerdo; divisibilidad; sin renuncia

12.1. El presente Contrato constituye la totalidad del acuerdo entre usted y el Titular del derecho y revoca cualquier

otro acuerdo, propuesta, comunicación o publicidad previos, expresados en forma verbal o escrita, con

respecto al Software o al asunto del presente Contrato. Usted reconoce que ha leído el presente Contrato, que

lo comprende y acepta estar obligado por sus términos. Si un tribunal con jurisdicción competente considera

que alguna disposición del presente Contrato es inválida, nula o inaplicable por algún motivo, en forma total o

parcial, se interpretará dicha disposición de un modo más acotado de modo tal que pase a ser legal y aplicable,

y la totalidad del Contrato no perderá valor debido a ello, y el resto del Contrato seguirá teniendo pleno vigor y

efecto, en el máximo grado permitido por la ley o el sistema de equidad, pero siempre preservando, en el

máximo grado posible, su intención original. Ninguna renuncia a alguna disposición o condición establecida en

el presente tendrá validez a menos que se la exprese por escrito y tenga su firma y la firma de un

representante autorizado del Titular del derecho, siempre que ninguna renuncia a un incumplimiento de una de

las disposiciones del presente Contrato constituya una renuncia a un incumplimiento previo, simultáneo o

posterior. El hecho de que el Titular del derecho no insista o no haga valer el estricto cumplimiento de alguna

disposición del presente Contrato o alguno de sus derechos, no podrá ser considerado como una renuncia a tal

disposición o derecho.

13. Información de contacto del Titular del derecho

Si tiene alguna pregunta en relación con el presente Contrato o si desea contactarse con el Titular del derecho por algún

motivo, comuníquese con nuestro Departamento de Servicio al Cliente, a:

Page 11

T A B L A DE C O N T E N I D O S

11

Kaspersky Lab ZAO, 10 build. 1, 1st Volokolamsky Proezd

Moscow, 123060

Russian Federation

Tel.: +7-495-797-8700

Fax: +7-495-645-7939

Correo electrónico: info@kaspersky.com

Sitio web: www.kaspersky.com

© 1997-2011 Kaspersky Lab ZAO. Todos los derechos reservados. El Software y cualquier tipo de documentación que

lo acompaña gozan del derecho de autor y están protegidos por las leyes de derecho de autor y los tratados

internacionales de derechos de autor, al igual que por otras leyes y tratados de propiedad intelectual.

Page 12

12

ACERCA DE ESTA GUÍA

EN ESTA SECCIÓN

En este documento ......................................................................................................................................................... 12

Convenciones del documento ......................................................................................................................................... 13

Saludos del equipo de Kaspersky Lab ZAO (en adelante, Kaspersky Lab). Esperamos que esta Guía del administrador

le ayude a comprender los principios básicos del funcionamiento de Kaspersky Security 8.0 para Microsoft Exchange

Servers (en adelante KS 8.0 para Exchange Servers o Kaspersky Security). El documento está destinado a aquellos

administradores de servidores de correo que utilizan Microsoft Exchange Server 2007 o 2010 (en adelante Microsoft

Exchange Server) y que hayan elegido Kaspersky Security como solución de protección para los servidores de correo.

Finalidad del documento:

ayudar a los administradores de Microsoft Exchange Server a instalar los componentes de la aplicación en el

servidor, activar la protección del servidor y garantizar una configuración óptima de la aplicación a la luz de las

tareas actuales;

proporcionar información en la que se puedan hacer búsquedas rápidas sobre aspectos relacionados con la

instalación;

proporcionar fuentes de información alternativas sobre la aplicación y las vías para obtener soporte técnico.

EN ESTE DOCUMENTO

La Guía del administrador para Kaspersky Security 8.0 para Microsoft Exchange Servers consta de los siguientes

capítulos:

Acerca de esta guía. Este capítulo describe la estructura de la Guía del administrador.

Fuentes de información adicionales (en la página 15). Esta sección describe varias fuentes de información

relativas a la compra, instalación y funcionamiento de Kaspersky Security.

Kaspersky Security 8.0 para Microsoft Exchange Servers (en la página 17). Este capítulo describe las

principales funciones de la aplicación.

Arquitectura de la aplicación (en la página 21). Este capítulo describe los componentes de la aplicación y cómo

interactúan.

Esquemas de implementación típicos (en la página 23). Este capítulo describe las funciones de un servidor

Microsoft Exchange y los esquemas de implementación de la protección del servidor.

Instalación de la aplicación (en la página 25). Este capítulo describe el procedimiento para la instalación de

Kaspersky Security.

Administración de licencias (consulte la sección "Administración de licencias de Kaspersky Security" en la

página 34). Este capítulo describe los tipos de licencia y el procedimiento de instalación y eliminación de

licencias.

Interfaz de la aplicación (en la página 38). Este capítulo describe la interfaz de usuario de Kaspersky Security.

Inicio y detención de la aplicación (en la página 41). Este capítulo explica cómo iniciar y detener la aplicación.

Page 13

A C E R C A D E E S T A G U Í A

13

TEXTO DE MUESTRA

DESCRIPCIÓN DE LAS CONVENCIONES DEL DOCUMENTO

Tenga en cuenta que...

Las advertencias se resaltan en color rojo y rodeadas por un marco. Las

advertencias contienen información importante, por ejemplo, información

relacionada con acciones esenciales para la seguridad del equipo.

Es recomendable que utilice...

Las notas van dentro de un recuadro. Las notas contienen información adicional

y de referencia.

Protección predeterminada de Microsoft Exchange Server (en la página 43). Este capítulo describe las

peculiaridades del funcionamiento de Kaspersky Security utilizando la configuración predeterminada.

Introducción (en la página 44). Este capítulo explica cómo utilizar Kaspersky Security, activar la protección del

servidor de correo electrónico y crear la lista de servidores protegidos.

Actualización de las bases de datos de los componentes Antivirus y Anti-Spam (en la página 47). Este capítulo

explica cómo configurar los parámetros de actualización de las bases de datos de Kaspersky Security.

Protección Antivirus (en la página 53). Este capítulo está dedicado a la configuración de la protección antivirus

de los servidores de correo.

Protección Anti-Spam (en la página 59). Este capítulo describe las formas posibles de proteger los servidores

de correo contra correo no deseado.

Copia de seguridad (en la página 68). Este capítulo explica la funcionalidad de la copia de seguridad y cómo

restaurar objetos de la copia de seguridad, así como su configuración.

Notificaciones (en la página 76). Este capítulo describe las formas de recibir notificaciones sobre eventos

acontecidos en Kaspersky Security.

Informes (en la página 78). Este capítulo contiene información sobre la creación y visualización de informes y

cómo recibirlos a por correo electrónico.

Registros de eventos (consulte la sección "Registros de eventos de la aplicación" en la página 85). Este

capítulo describe la configuración de los parámetros de los informes sobre la actividad de los componentes

Antivirus y Anti-Spam, así como otros eventos de Kaspersky Security.

Preguntas frecuentes (en la página 87). Este capítulo está dedicado a las preguntas que los usuarios realizan

con más frecuencia.

Contacto con el servicio de soporte técnico (en la página 89). Este capítulo describe las opciones de soporte

técnico disponibles para los usuarios de la aplicación.

Glosario. Esta sección contiene una lista de términos utilizados en el programa y sus definiciones.

Kaspersky Lab ZAO (en la página 94). Este capítulo contiene una breve descripción de la empresa.

Información sobre código de terceros (en la página 95). Este capítulo contiene información sobre código de

software y herramientas de otros proveedores utilizados en el desarrollo de la aplicación.

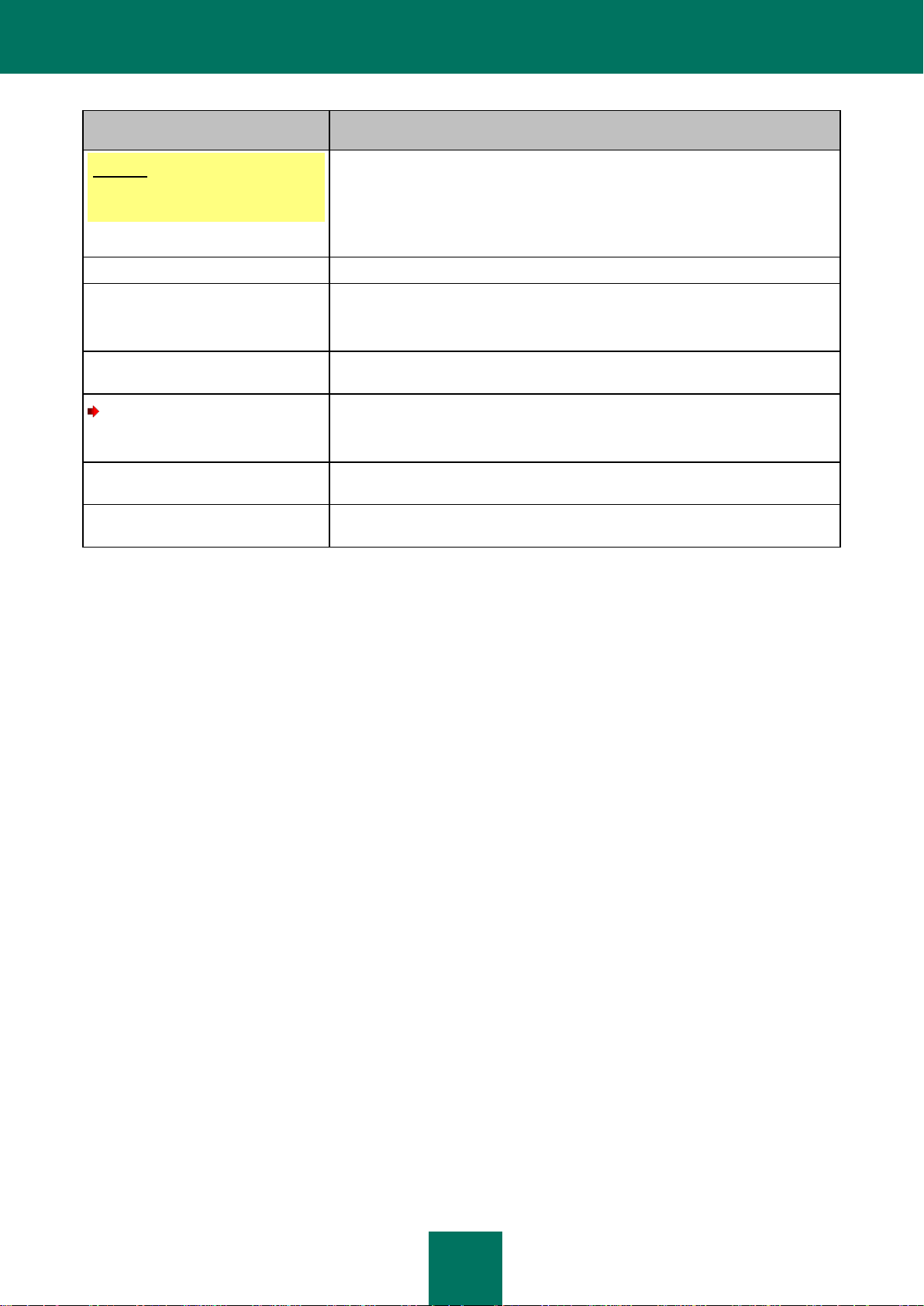

CONVENCIONES DEL DOCUMENTO

Esta guía utiliza las convenciones descritas en la tabla siguiente.

Tabla 1. Convenciones del documento

Page 14

G U Í A D E L A D M I N I S T R A D O R

14

TEXTO DE MUESTRA

DESCRIPCIÓN DE LAS CONVENCIONES DEL DOCUMENTO

Ejemplo:

...

Se ofrecen ejemplos en secciones con un fondo amarillo bajo el encabezado

"Ejemplo".

Una actualización es...

Los términos nuevos están impresos en cursiva.

ALT+F4

Los nombres de teclas del teclado se escriben en mayúsculas y en negrita.

Los nombres de teclas vinculados con un signo "más" indican combinaciones de

teclas.

Activar

Los elementos de la IU, por ejemplo, los nombres de campos de entrada, las

opciones de menú y los botones, se escriben en negrita.

Para configurar la planificación

de una tarea, lleve a cabo los

siguientes pasos:

La frase de introducción de las instrucciones se escribe en cursiva.

ayuda

Los comandos introducidos en la línea de comandos o los mensajes mostrados

en pantalla se resaltan con una fuente especial.

<Dirección IP de su equipo>

Las variables se escriben entre paréntesis angulares. Debe sustituir la variable

por el valor correspondiente en cada caso y el paréntesis angular se debe omitir.

Page 15

15

FUENTES DE INFORMACIÓN ADICIONALES

EN ESTA SECCIÓN

Orígenes de datos para búsquedas independientes ....................................................................................................... 15

Debate sobre aplicaciones de Kaspersky Lab en el foro Web ........................................................................................ 16

Contacto con el grupo de desarrollo de documentación técnica ..................................................................................... 16

Si tiene preguntas con respecto a la selección, la compra, la instalación o el uso de Kaspersky Security, puede encontrar

rápidamente respuestas relevantes.

Kaspersky Lab proporciona distintas fuentes de información sobre la aplicación. Puede seleccionar la fuente más

cómoda, en función de la urgencia y la importancia de su pregunta.

ORÍGENES DE DATOS PARA BÚSQUEDAS INDEPENDIENTES

Puede consultar las siguientes fuentes de información sobre la aplicación:

La página de la aplicación en el sitio Web de Kaspersky Lab;

La página de la aplicación en el sitio Web del soporte técnico (en la base de conocimientos);

El sistema de ayuda en línea;

La documentación.

La página de la aplicación en el sitio Web de Kaspersky Lab

http://www.kaspersky.com/sp/business

En esta página puede encontrar información general sobre Kaspersky Security, sus funciones y los detalles de trabajar

con la aplicación.

La página de la aplicación en el sitio Web de soporte técnico (en la base de conocimientos)

http://support.kaspersky.com/exchange

Esta página contiene artículos publicados por los expertos del soporte técnico.

Estos artículos contienen información útil, directrices y respuestas a preguntas frecuentes sobre el funcionamiento de

Kaspersky Security.

El sistema de ayuda en línea

El sistema de ayuda en línea contiene información sobre la configuración de los componentes de la aplicación, así como

instrucciones y recomendaciones sobre la gestión del programa.

Para acceder a la ayuda en línea, seleccione Ayuda en el menú Acción de la Consola de administración.

Si tiene preguntas sobre una determinada ventana o pestaña de Kaspersky Security, puede utilizar la ayuda contextual.

Page 16

G U Í A D E L A D MI NI S T R A D O R

16

Para abrir la ayuda contextual, abra la ventana o la pestaña que le interese y pulse la tecla F1.

Documentación

La Guía del administrador de Kaspersky Security contiene toda la información necesaria para trabajar con la aplicación y

se incluye en el paquete de la aplicación.

DEBATE SOBRE APLICACIONES DE KASPERSKY LAB EN EL

FORO WEB

Si su pregunta no requiere una respuesta urgente, puede tratarla con los especialistas de Kaspersky Lab y otros

usuarios en nuestro foro situado en http://forum.kaspersky.com.

En este foro puede ver temas existentes, dejar sus comentarios, crear temas nuevos y utilizar el motor de búsqueda.

CONTACTO CON EL GRUPO DE DESARROLLO DE

DOCUMENTACIÓN TÉCNICA

Si tiene preguntas sobre la documentación, ha encontrado un error o quiere hacer algún comentario, puede ponerse en

contacto con el grupo de desarrollo de documentación técnica.

Haga clic en el vínculo Enviar comentarios situado en la parte superior derecha de la ventana Ayuda para abrir el

cliente de correo electrónico predeterminado en su equipo. La ventana mostrada contendrá de forma automática la

dirección del grupo de desarrollo de documentación (docfeedback@kaspersky.com) y el asunto de

mensaje "Comentario sobre la ayuda de Kaspersky: Kaspersky Security". Escriba sus comentarios y envíe el correo

electrónico sin cambiar el asunto.

Page 17

17

KASPERSKY SECURITY 8.0 PARA

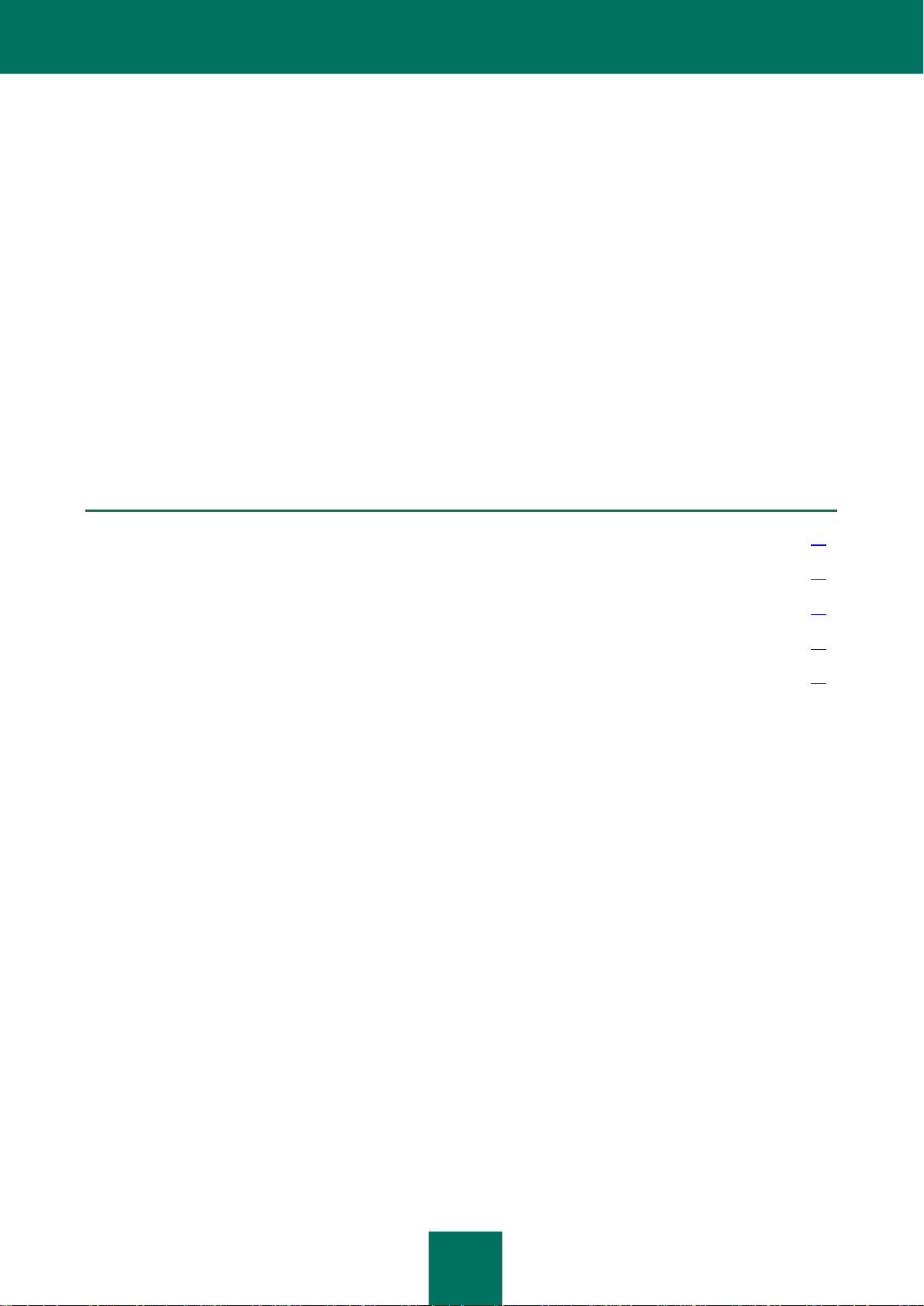

EN ESTA SECCIÓN

Funcionalidad básica ...................................................................................................................................................... 17

Kit de distribución ............................................................................................................................................................ 18

Servicios para usuarios registrados ................................................................................................................................ 18

Acuerdo de licencia ......................................................................................................................................................... 19

Requisitos de hardware y software ................................................................................................................................. 19

MICROSOFT EXCHANGE SERVERS

Kaspersky Security 8.0 para Microsoft Exchange Servers es una aplicación diseñada para la protección de servidores de correo basados en Microsoft Exchange Server frente a virus, software troyano y otros tipos de amenazas que se pueden

transmitir por correo electrónico.

El software malicioso puede provocar daños graves; estos programas están diseñados específicamente para robar,

bloquear, modificar o destruir datos, y afectan al funcionamiento de los equipos y las redes de equipos. El envío masivo

de virus por correo electrónico puede propagar rápidamente la infección en redes corporativas y paralizar tanto equipos

como servidores que estén en funcionamiento, lo que provoca pérdidas y tiempos de inactividad no deseados. Además,

los ataques de virus también pueden provocar la pérdida de datos, que puede afectar de forma negativa a su negocio y

a los negocios de sus socios.

Kaspersky Security proporciona protección anti-spam en el nivel de su servidor de correo corporativo, los que ahorra a

sus empleados el problema de tener que eliminar manualmente el correo no deseado.

FUNCIONALIDAD BÁSICA

Kaspersky Security protege buzones, carpetas públicas y el tráfico de correo retransmitido que pasa por un servidor de

Microsoft Exchange de software malicioso y contenido no deseado. La aplicación analiza todo el tráfico de correo

electrónico que pasa por el servidor de Microsoft Exchange protegido.

Kaspersky Security puede realizar las siguientes operaciones:

Analizar correo entrante y saliente, así como los mensajes almacenados en un servidor de Microsoft Exchange

(incluidas las carpetas públicas) en busca de software malicioso. Durante el análisis, la aplicación procesa el

mensaje completo y todos los objetos adjuntos. Dependiendo de la configuración seleccionada, la aplicación

desinfecta y elimina los objetos perjudiciales detectados, y proporciona a los usuarios información completa

sobre ellos.

Filtrar correo no solicitado (no deseado) del tráfico de correo. El componente Anti-Spam analiza el tráfico de

correo en busca de contenido no deseado. Además, Anti-Spam permite crear listas blancas y negras de

direcciones de remitentes y admite la configuración flexible de la intensidad del análisis del componente AntiSpam.

Guardar copias de seguridad de objetos (adjuntos o cuerpos de mensaje) y mensajes de correo no deseado

antes de desinfectarlos o eliminarlos para posibilitar su posterior restauración en caso necesario, y prevenir el

riesgo de pérdida de datos. Los filtros configurables permiten al usuario localizar fácilmente objetos

almacenados concretos.

Notificar al remitente, destinatario y administrador acerca de mensajes que contienen objetos maliciosos.

Page 18

G U Í A D E L A D M I N I S T R A D O R

18

Mantener registros de eventos, recopilar estadísticas y crear informes periódicos sobre la actividad de la

aplicación. La aplicación puede crear informes automáticamente, de acuerdo con una planificación o bajo

demanda.

Configurar los parámetros de la aplicación para que coincidan con el volumen y el tipo de tráfico retransmitido;

en particular, definir el tiempo de espera de conexión para optimizar el análisis.

Actualizar las bases de datos de Kaspersky Security, ya sea de forma automática o en modo manual. Las

actualizaciones se pueden descargar de los servidores FTP o HTTP de Kaspersky Lab, desde una carpeta

local/de red que contenga el conjunto de actualizaciones más reciente, o desde servidores FTP o HTTP

definidos por el usuario.

Volver a analizar mensajes en busca de nuevos virus de acuerdo con una planificación. Esta tarea se realiza

como análisis en segundo plano y tiene poco impacto en el rendimiento del servidor de correo.

Gestionar la protección antivirus en el nivel de almacenamiento y crear una lista de áreas de almacenamiento

protegidas.

Gestionar licencias. Una licencia se suministra para un número determinado de buzones, no de cuentas de

usuario.

KIT DE DISTRIBUCIÓN

Puede adquirir Kaspersky Security por medio de nuestros socios o en línea en las tiendas de Internet, como la sección

E-Tienda de http://www.kaspersky.com/sp. Kaspersky Security se proporciona como parte de Kaspersky Security for

Mail Servers (http://www.kaspersky.com/sp/kaspersky_security_mail_server) o de los productos Kaspersky Open Space

Security (http://www.kaspersky.com/sp/open_space_security) incluídos en las soluciones Kaspersky Enterprise Space

Security y Kaspersky Total Space Security. Tras adquirir una licencia para Kaspersky Security, recibirá un correo

electrónico con un vínculo para descargar la aplicación desde el sitio web de Kaspersky Lab y un archivo llave para la

activación de la licencia, o un CD de instalación que contiene el paquete de distribución del producto. Antes de romper

el precinto del sobre del disco de instalación, lea atentamente el contrato de licencia.

SERVICIOS PARA USUARIOS REGISTRADOS

Kaspersky Lab ZAO ofrece un amplio paquete de servicios a todos los usuarios de Kaspersky Security registrados

legalmente, lo que les permite maximizar el rendimiento de la aplicación.

Tras adquirir una licencia, se convertirá en usuario registrado y, durante el periodo de validez de la licencia, se le

prestarán los siguientes servicios:

actualizaciones regulares de las bases de datos de la aplicación y del paquete de software;

asistencia telefónica o a través del correo electrónico para problemas relacionados con la instalación, la

configuración y el uso del producto de software que haya adquirido.

información sobre nuevos productos de Kaspersky Lab y sobre la aparición de nuevos virus en todo el mundo.

Este servicio está disponible para usuarios que se hayan suscrito al boletín de Kaspersky Lab en el sitio web de

Servicio de soporte técnico(http://support.kaspersky.com/subscribe/).

No se ofrece soporte para aspectos relacionados con el rendimiento y el uso de sistemas operativos, software de

terceros o cualquier otra tecnología distinta de la de Kaspersky.

Page 19

K A S P E R S K Y S E C U R I T Y 8.0 P A R A M I C R O S O F T E X C H A N G E S E R V E R S

19

ACUERDO DE LICENCIA

El Acuerdo de licencia de usuario final (EULA) es un acuerdo legal entre el usuario y Kaspersky Lab que especifica las

condiciones en las que puede utilizar el software que ha comprado.

Lea el EULA con detenimiento.

Si no acepta los términos del acuerdo de licencia, puede rechazar la oferta del producto y recibir un reembolso. Tenga

en cuenta que el sobre con el CD de instalación debe seguir precintado.

Al abrir el disco de instalación sellado, usted acepta todos los términos del EULA.

REQUISITOS DE HARDWARE Y SOFTWARE

Requisitos de hardware

Los requisitos de hardware de Kaspersky Security son idénticos a los de Microsoft Exchange Server. En función de la

configuración de la aplicación y del modo de funcionamiento, puede que sea necesario disponer de un espacio en disco

considerable para el área de almacenamiento Copia de seguridad y otras carpetas de servicio. (Al utilizar la

configuración predeterminada, la carpeta de almacenamiento de copias de seguridad puede ocupar hasta 5120 MB).

Los requisitos de hardware de la Consola de administración instalada con la aplicación incluyen:

Procesador Intel Pentium de 400 MHz o superior (se recomienda 1000 MHz).

256 MB libres de RAM.

500 MB de espacio en disco para los archivos de la aplicación.

Requisitos de software

La instalación de Kaspersky Security requiere uno de los siguientes sistemas operativos:

Microsoft Small Business Server 2008 Standard / Microsoft Small Business Server 2008 Premium / Microsoft Essential

Business Server 2008 Standard / Microsoft Essential Business Server 2008 Premium / Microsoft Windows Server 2008

x64 R2 Enterprise Edition / Microsoft Windows Server 2008 x64 R2 Standard Edition / Microsoft Windows Server 2008

x64 Enterprise Edition Service Pack 1 / Microsoft Windows Server 2008 x64 Enterprise Edition Service Pack 2 /

Microsoft Windows Server 2008 x64 Standard Edition Service Pack 1 / Microsoft Windows Server 2008 x64 Standard

Edition Service Pack 2 / Microsoft Windows Server 2003 x64 R2 Enterprise Edition Service Pack 2 / Microsoft Windows

Server 2003 x64 R2 Standard Edition Service Pack 2 / Microsoft Windows Server 2003 x64 Enterprise Edition Service

Pack 2 / Microsoft Windows Server 2003 x64 Standard Edition Service Pack 2.

Se requieren los siguientes componentes para la instalación:

Microsoft Exchange Server 2007 x64 Service Pack 1 o Microsoft Exchange Server 2010 implementado en al

menos unas de las funciones: Transporte de concentradores o Buzón.

MS SQL Server 2005 Express Edition, MS SQL Server 2005 Standard Edition, MS SQL Server 2005 Enterprise

Edition, MS SQL Server 2008 Express Edition, MS SQL Server 2008 Standard Edition, MS SQL Server 2008

Enterprise Edition.

Microsoft .NET Framework 3.5 Service Pack 1.

La instalación de la Consola de administración requiere uno de los siguientes sistemas operativos:

Page 20

G U Í A D E L A D M I N I S T R A D O R

20

Microsoft Small Business Server 2008 Standard / Microsoft Small Business Server 2008 Premium / Microsoft Essential

Business Server 2008 Standard / Microsoft Essential Business Server 2008 Premium / Microsoft Windows Server 2008 /

Microsoft Windows Server 2003 x64 Service Pack 2 / Microsoft Windows Server 2003 x64 R2 Standard Edition /

Microsoft Windows Server 2003 x64 R2 Enterprise Edition / Microsoft Windows XP x64 Service Pack 2 / Microsoft

Windows Vista x64 / Microsoft Windows Server 2003 R2 Standard Edition / Microsoft Windows Server 2003 R2

Enterprise Edition / Microsoft Windows Vista / Microsoft Windows Server 2003 Service Pack 2 / Microsoft Windows XP

Service Pack 3.

Se requieren los siguientes componentes para la instalación:

Microsoft Management Console 3.0.

Microsoft .NET Framework 3.5 Service Pack 1.

Page 21

21

ARQUITECTURA DE LA APLICACIÓN

EN ESTA SECCIÓN

Componentes de la aplicación y finalidad ....................................................................................................................... 21

Arquitectura del Servidor de seguridad ................................................................................................ ........................... 21

Kaspersky Security realiza análisis antivirus de todos los mensajes de correo entrantes y salientes almacenados en el

servidor y también filtra el correo no deseado. La aplicación analiza el cuerpo del mensaje y los archivos adjuntos, sea

cual sea el formato. La detección de programas maliciosos se basa en registros contenidos en las bases de datos de

Kaspersky Security. Kaspersky Lab actualiza periódicamente las bases de datos y las carga en sus servidores de

actualización.

Además, la aplicación utiliza una herramienta de análisis especial llamada analizador heurístico, que permite detectar

virus anteriormente desconocidos. Las comprobaciones de correo no deseado las realiza el componente Anti-Spam, que

emplea una combinación de distintos métodos para combatir el correo no deseado. La aplicación analiza objetos

recibidos por el servidor en tiempo real. El usuario no puede abrir y ver un nuevo mensaje antes de que se analice. La

aplicación procesa cada objeto utilizando las reglas especificadas por el administrador para los distintos tipos de objeto.

Puede crear reglas para procesar objetos maliciosos (consulte la sección "Creación de reglas para el procesamiento de

objetos" en la página 55) y correo no deseado (consulte la sección "Configuración del análisis anti-spam" en la

página 61).

Antes de modificar un objeto, la aplicación puede guardar una copia en un área de almacenamiento especial de Copia

de seguridad con el fin de poder restaurarlo posteriormente o de reenviarlo a Kaspersky Lab a efectos de análisis. La

aplicación puede enviar notificaciones sobre eventos a medida que se producen al administrador de seguridad del

antivirus, al destinatario y al remitente del mensaje infectado, y guarda asimismo un registro del evento en el archivo de

registro de la aplicación y en el registro de eventos de Microsoft Windows.

COMPONENTES DE LA APLICACIÓN Y FINALIDAD

La aplicación consta de dos componentes básicos:

Servidor de seguridad. Este componente se instala en el servidor de Microsoft Exchange protegido y realiza

el filtrado Anti-Spam del tráfico de correo y su protección antivirus. El Servidor de seguridad intercepta los

mensajes que llegan al servidor de Microsoft Exchange y utiliza sus módulos internos de antivirus y Anti-Spam

para llevar a cabo un análisis antivirus y un filtrado Anti-Spam de dicho tráfico. Si se detecta infección o correo

no deseado en un mensaje, puede guardarse en Copia de seguridad o eliminarse, en función de la

configuración del antivirus y del componente Anti-Spam.

La Consola de administración es un complemento independiente y dedicado, integrado en MMC 3.0. La

Consola de administración puede instalarse localmente en un servidor de Microsoft Exchange protegido o en

un equipo diferente para administrar de forma remota la protección del servidor de Microsoft Exchange. La

Consola de administración se puede utilizar para crear y editar la lista de servidores de Microsoft Exchange

protegidos y administrar el Servidor de seguridad.

ARQUITECTURA DEL SERVIDOR DE SEGURIDAD

El componente de servidor de la aplicación, el Servidor de seguridad, consta de los siguientes subsistemas:

El Interceptor de correo electrónico intercepta objetos procedentes del servidor de Microsoft Exchange y los

reenvía al subsistema de análisis antivirus. Se integra en los procesos del Microsoft Exchange Server mediante

VSAPI 2.6 o los agentes de transporte, de acuerdo con la configuración seleccionada durante la

implementación de Microsoft Exchange Server.

Page 22

G U Í A D E L A D MI NI S T R A D O R

22

El componente Antivirus realiza análisis antivirus de objetos. Este componente es esencialmente un motor

antivirus que se ejecuta dentro del proceso del programa de Kaspersky Security 8.0 para Microsoft

Exchange Servers. El subsistema de análisis antivirus también incluye el almacenamiento de objetos

temporales mientras analiza objetos en la RAM. El almacén se sitúa en la carpeta de trabajo llamada Almacén.

La carpeta Almacén es una subcarpeta incluída dentro de la carpeta de la aplicación, que se debe excluir de la

cobertura del análisis de los programas antivirus instalados en la red corporativa. De lo contrario, la aplicación

puede funcionar de forma incorrecta.

El componente Anti-Spam filtra el correo no deseado. Este componente es esencialmente un motor Anti-Spam

que se ejecuta dentro del proceso del programa de Kaspersky Security 8.0 para Microsoft Exchange

Servers. Una vez interceptado un mensaje, se transfiere al motor Anti-Spam para su análisis. En función del

resultado del análisis y del veredicto generado, el mensaje recibirá autorización para pasar o se eliminará de

acuerdo con la configuración de la gestión del correo no deseado. Las copias de los mensajes eliminados se

pueden almacenar en Copia de seguridad.