Page 1

Kaspersky Security 8.0 para Microsoft Exchange

Servers

GUIA DO ADMINISTRADOR

VERSÃO DO PROGRAMA: 8.0

Page 2

2

Caro(a) usuário(a),

Obrigado por escolher o nosso produto. Esperamos que este documento seja útil e responda à maioria das suas

perguntas.

Aviso! Este documento é de propriedade da Kaspersky Lab ZAO (doravante também denominada Kaspersky Lab):

todos os direitos relativos a este documento foram reservados de acordo com as leis de direitos autorais da Federação

Russa e por tratados internacionais. A reprodução e distribuição ilegal deste documento ou de partes do mesmo

resultará na responsabilização civil, administrativa e criminal da parte infratora, de acordo com a lei aplicável.

A reprodução ou distribuição de quaisquer materiais, inclusive de suas traduções, somente será permitida mediante

autorização por escrito da Kaspersky Lab.

Este documento, assim como as imagens gráficas contidas no mesmo, poderão ser usados exclusivamente para fins

informativos, não comerciais ou pessoais.

Este documento poderá ser alterado sem notificação prévia. Para obter a versão mais recente, consulte o site da

Kaspersky Lab em http://brazil.kaspersky.com/downloads/documentacao.

A Kaspersky Lab se exime de qualquer responsabilidade relativa ao conteúdo, à qualidade, relevância ou precisão de

quaisquer materiais usados neste documento cujos direitos sejam de propriedade de terceiros, assim como de

potenciais perdas e danos associados ao uso de tais materiais.

O documento contém marcas comerciais registradas e marcas de serviço para as quais seus respectivos proprietários

reservam-se os devidos direitos.

Data da revisão: 25.05.2011

© 1997-2011 Kaspersky Lab ZAO. Todos os Direitos Reservados.

http://brazil.kaspersky.com

http://suporte.kasperskyamericas.com/

Page 3

3

CONTRATO DE LICENÇA DE USUÁRIO FINAL DO KASPERSKY LAB

IMPORTANTE ADVERTÊNCIA LEGAL PARA TODOS OS USUÁRIOS: LEIAM COM CUIDADO O SEGUINTE

CONTRATO LEGAL ANTES DE COMEÇAR A USAR O APLICATIVO.

CLICANDO NO BOTÃO "ACEITO" NA JANELA DE CONTRATO DE LICENÇA OU AO DIGITAR O(S) SÍMBOLO(S)

CORRESPONDENTE(S) VOCÊ ESTARÁ CONCORDANDO EM VINCULAR-SE PELOS TERMOS E CONDIÇÕES

DESTE CONTRATO. ESTA AÇÃO SIMBOLIZA A SUA ASSINATURA E A SUA CONCORDÂNCIA EM VINCULAR-SE

PELOS TERMOS DO PRESENTE CONTRATO, TORNANDO-SE PARTE DELE E CONCORDANDO SER ESTE

CONTRATO EXECUTÁVEL COMO QUALQUER OUTRO CONTRATO NEGOCIADO E ASSINADO POR VOCÊ.

CASO VOCÊ NÃO CONCORDE COM TODOS OS TERMOS E CONDIÇÕES DO PRESENTE CONTRATO, CANCELE

A INSTALAÇÃO DO APLICATIVO E NÃO O INSTALE.

SE ACOMPANHADO DE CONTRATO DE LICENÇA OU DOCUMENTO SIMILAR, OS TERMOS DE USO DO

APLICATIVO NELE DEFINIDOS PREVALECERÃO SOBRE O PRESENTE CONTRATO DE LICENÇA DE USUÁRIO

FINAL.

APÓS CLICAR NO BOTÃO ACEITO NA JANELA DE CONTRATO DE LICENÇA OU AO DIGITAR O(S) SÍMBOLO(S)

CORRESPONDENTE(S), VOCÊ TERÁ O DIREITO DE USAR O APLICATIVO EM CONFORMIDADE COM OS

TERMOS E CONDIÇÕES DESTE CONTRATO.

1. Definições

1.1. Aplicativo significa o aplicativo incluindo quaisquer atualizações e materiais relacionados.

1.2. Titular (proprietário de todos os direitos, quer sejam exclusivos ou não ao Aplicativo) significa a Kaspersky Lab

ZAO, uma empresa constituída nos termos da legislação da Federação Russa.

1.3. Computador(es) significa(am) equipamento(s), incluindo computadores pessoais, computadores portáteis,

estações de trabalho, assistentes digitais pessoais, ‘telefones inteligentes’, aparelhos de mão ou outros

dispositivos eletrônicos para os quais o Aplicativo foi projetado, onde o Aplicativo será instalado e/ou usado.

1.4. Usuário Final (Você / Seu) significa instalação(ões) individual(ais) ou usar o Aplicativo em seu próprio nome

ou de quem esteja legalmente usando uma cópia do Aplicativo; ou, se o Aplicativo está sendo baixado ou

instalado em nome de uma organização, tal como um empregador, "Você" significa ainda a organização para a

qual o Aplicativo é baixado ou instalado, declarando-se, para fins do presente instrumento, que tal organização

tenha autorizado a pessoa aderindo a este contrato a fazê-lo em seu nome. Para os efeitos do presente

documento o termo "organização", inclui, entre outros, qualquer parceria, sociedade de responsabilidade

limitada, corporação, associação, sociedade de capital aberto, fundo fiduciário, empreendimento conjunto,

organização do trabalho, organização sem personalidade jurídica ou autoridade governamental.

1.5. Parceiro(s) significa organização(ões) ou indivíduo(s) que distribui(em) o Aplicativo, tendo como base um

contrato e licenciamento com o Titular.

1.6. Atualização(ões) significa(am) todas as atualizações, revisões, correções, aprimoramentos, emendas,

modificações, cópias, adições ou pacotes de manutenção etc.

1.7. Manual do usuário significa manual do usuário, guia do administrador, livro de referência e explicações

correlatas ou outros materiais.

2. Licenciamento

2.1. Você recebe uma licença não exclusiva para armazenar, carregar, instalar, executar e exibir ("usar") o

Aplicativo em um determinado número de computadores, a fim de ajudar a proteger o seu computador, no qual

o Aplicativo é instalado, das ameaças descritas no Manual do usuário, de acordo com todos os requisitos

técnicos descritos no Manual do usuário e de acordo com os termos e condições do presente Contrato (a

"Licença"), sendo tal Licença aceita por você:

Versão de avaliação. Se tiver recebido, baixado e/ou instalado uma versão de avaliação do Aplicativo e lhe é

concedida nesse ato uma licença de avaliação do Aplicativo, você pode usar o Aplicativo apenas para fins de

avaliação e apenas durante o único período de avaliação aplicável, salvo indicação contrária, a partir da data

da instalação inicial. Qualquer uso do Aplicativo para outros fins ou para além do período de avaliação

aplicável é estritamente proibido.

Aplicativo para múltiplos ambientes; Aplicativo para múltiplos idiomas; Aplicativo para mídia dupla; cópias

múltiplas; pacotes. Caso você use diferentes versões do Aplicativo ou edições em diferentes idiomas do

Aplicativo, caso receba o Aplicativo em múltiplos meios de comunicação, caso receba várias cópias do

Aplicativo ou caso tenha recebido o Aplicativo em conjunto com outro aplicativo, o número total permitido dos

seus computadores nos quais todas as versões do Aplicativo são instaladas deve corresponder ao número de

computadores especificados nas licenças que tenha obtido uma vez que, salvo se os termos e condições de

licenciamento disponham de outra forma, cada licença adquirida lhe dá o direito de instalar e usar o aplicativo

em tal número de Computador(es), conforme especificado nas Cláusulas 2.2 e 2.3.

Page 4

G U I A D O A D M I N I S T R A D O R

4

2.2. Caso o Aplicativo tenha sido adquirido por meio físico, Você tem o direito de usar o Aplicativo para a proteção

de tal número de Computador(es), conforme especificado no pacote do Aplicativo.

2.3. Caso o Aplicativo tenha sido adquirido na Internet, Você tem o direito de usar o Aplicativo para a proteção de

tal número de computadores que foi especificado quando Você adquiriu a licença para o Aplicativo.

2.4. Você tem o direito de fazer uma cópia do Aplicativo apenas para fins de cópia de segurança, e apenas para

substituir a cópia legalmente de sua propriedade, caso essa cópia seja extraviada, destruída ou se tornar

inutilizável. Tal cópia de segurança não pode ser utilizada para outros fins, devendo ser destruída quando você

perder o direito ao uso do Aplicativo ou quando a Sua licença vencer ou for rescindida, por qualquer outro

motivo, de acordo com a legislação em vigor no país da sua residência principal ou no país onde Você está

usando o Aplicativo.

2.5. A partir do período de ativação do Aplicativo ou após a instalação da licença (com exceção de uma versão de

avaliação do Aplicativo) Você tem o direito de receber os seguintes serviços para o período definido

especificado no pacote do Aplicativo (caso o Aplicativo tenha sido adquirido em meio físico) ou especificado

durante a aquisição (caso o Aplicativo tenha sido adquirido na Internet):

- Atualizações do aplicativo na Internet, quando e como o Titular as publicar em sua página, ou por meio de

outros serviços em linha. Quaisquer atualizações que você venha a receber tornam-se parte do Aplicativo,

aplicando-se às mesmas os termos e condições do presente Contrato; e

- Assistência técnica na Internet e assistência técnica por linha telefônica direta.

3. Ativação e prazo

3.1. Caso você modifique o seu computador ou faça alterações em aplicativos de outros fornecedores nele

instalados, o Titular poderá solicitar que Você repita a ativação do Aplicativo ou instalação da licença. O Titular

reserva-se o direito de usar todos os meios e procedimentos de verificação para verificar a validade da Licença

e/ou legalidade de cópias do Aplicativo instaladas e/ou usadas em seu computador.

3.2. Caso o Aplicativo tenha sido adquirido em meio físico, o Aplicativo poderá ser usado, mediante aceitação do

presente Contrato, durante o período especificado na embalagem, o qual inicia-se após a aceitação do

presente Contrato.

3.3. Caso o Aplicativo tenha sido adquirido na Internet, o Aplicativo poderá ser usado, mediante aceitação do

presente Contrato, durante o período especificado durante a aquisição.

3.4. Você tem o direito de usar uma versão do Aplicativo, conforme disposto na Cláusula 2.1, sem qualquer

encargo, pelo período único de avaliação (30 dias) aplicável a partir do momento de ativação do Aplicativo, de

acordo com o presente Contrato, desde que a versão de avaliação não lhe conceda nenhum direito a

Atualizações e assistência técnica na Internet nem a assistência técnica por linha telefônica direta.

3.5. Sua licença de uso do Aplicativo é restrita ao período de tempo especificado nas Cláusulas 3.2 ou 3.3

(conforme aplicável), e o período restante pode ser visualizado pelo meio descrito no Manual do usuário.

3.6. Se você tiver adquirido o Aplicativo com o objetivo do mesmo ser usado em mais de um Computador, a sua

Licença de uso do Aplicativo estará limitada ao período de tempo contado a partir da data de ativação do

Aplicativo ou da instalação da licença no primeiro computador.

3.7. Sem prejuízo para quaisquer outras soluções legais ou pelo princípio da equivalência que o Titular possa vir a

ter, em caso de qualquer violação de quaisquer termos e condições deste Contrato por Sua parte, o Titular

terá, a qualquer momento, sem aviso prévio ao usuário, o direito de rescindir esta Licença sem reembolso do

preço de compra ou qualquer parte dele.

3.8. Você concorda que, ao usar o Aplicativo e ao usar qualquer relatório ou informação obtida como resultado da

utilização deste Aplicativo, você irá cumprir todas as leis e regulamentos internacionais, nacionais, estaduais,

regionais e locais, incluindo, entre outras, as leis de privacidade, do direito autoral, do controle de exportação e

a lei sobre obscenidade.

3.9. Salvo se expressamente disposto aqui, você não poderá transferir ou atribuir nenhum dos direitos concedidos

ao abrigo deste Contrato ou qualquer uma das suas obrigações relativas ao presente instrumento.

4. Assistência técnica

4.1. A assistência técnica descrita na Cláusula 2.5 do presente Contrato será fornecida a Você quando a mais

recente atualização do Aplicativo for instalada (com exceção de uma versão de avaliação do Aplicativo).

Serviço de assistência técnica: http://suporte.kasperskyamericas.com/

4.2. Os dados do usuário, especificados em Arquivo pessoal/Minha conta Kaspersky, podem ser utilizados pelos

especialistas em suporte técnico apenas durante o processamento da solicitação do usuário.

5. Limitações

5.1. Você não deve simular, clonar, alugar, emprestar, arrendar, vender, modificar, descompilar ou fazer engenharia

reversa no Aplicativo, nem desmontar ou criar trabalhos derivados do Aplicativo ou de qualquer parte dele, com

a única exceção de um direito não renunciável concedido a Você pela legislação aplicável, e você não deve

reduzir de nenhuma maneira qualquer parte do Aplicativo para o formato humano legível ou transferir o

Aplicativo licenciado ou qualquer subconjunto do Aplicativo licenciado, nem permitir que terceiros o façam,

exceto nos casos em que a restrição anterior seja expressamente proibida pela lei aplicável. Nem o código

binário do Aplicativo nem o código-fonte pode ser usado ou submetido a engenharia reversa para recriar o

Page 5

5

algoritmo do programa, que é exclusivo do Titular. Todos os direitos não expressamente concedidos neste

Contrato são reservados pelo Titular e/ou seus fornecedores, conforme aplicável. Qualquer uso não autorizado

do Aplicativo resultará na rescisão imediata e automática do presente Contrato e da Licença aqui concedida,

podendo resultar em processo penal e/ou cível contra Você.

5.2. Você não deve transferir os direitos de uso do Aplicativo a terceiros.

5.3. Você não deve fornecer o código de ativação e/ou o arquivo da chave de licença a terceiros, nem permitir que

terceiros tenham acesso ao código de ativação e/ou a chave de licença, os quais são considerados dados

confidenciais do Titular.

5.4. Você não pode alugar, arrendar ou emprestar o Aplicativo a terceiros.

5.5. Você não deve usar o Aplicativo para a criação de dados ou aplicativos usados para detecção, bloqueio ou

tratamento das ameaças descritas no Manual do usuário.

5.6. O seu arquivo da chave pode ser bloqueado caso Você viole qualquer dos termos e condições deste Contrato.

5.7. Caso Você esteja usando a versão de avaliação do Aplicativo, não terá o direito de receber a assistência

técnica especificada na Cláusula 4 do presente Contrato, nem terá o direito de transferir a licença ou os direitos

de uso do Aplicativo para qualquer terceiro.

6. Garantia restrita e exclusão

6.1. O Titular garante que o Aplicativo irá desempenhar substancialmente, de acordo com as especificações e

descrições estabelecidas no Manual do usuário, desde que, entretanto, a referida garantia restrita não se

aplique ao seguinte: (w) deficiências de seu computador e violação relacionada para as quais o Titular renuncia

expressamente a qualquer responsabilidade da garantia; (x) avarias, defeitos ou falhas resultantes de uso

indevido, abuso, acidente, negligência, instalação, operação ou manutenção imprópria; furto; vandalismo; atos

fortuitos; atos de terrorismo; falhas ou picos de energia; acidente, alteração, modificações ou reparos não

permitidos por qualquer terceiro que não seja o Titular, ou quaisquer outros terceiros ou Suas ações ou causas

além do controle razoável pelo Titular; (y) qualquer defeito, não divulgado por Você ao Titular o mais

rapidamente possível, após o defeito aparecer pela primeira vez; e (z) causados por incompatibilidade de

componentes de equipamento e/ou aplicativo instalado em Seu computador.

6.2. Você reconhece, aceita e concorda que nenhum aplicativo está isento de erros, sendo aconselhado a

realização de cópia de segurança no computador, com uma frequência e confiabilidade adequadas para Você.

6.3. O Titular não oferece qualquer garantia de que o Aplicativo irá funcionar corretamente em caso de violação dos

termos e condições descritos no Manual do usuário ou no presente Contrato.

6.4. O Titular não garante que o Aplicativo irá funcionar corretamente se Você não baixar regularmente as

Atualizações especificadas na Cláusula 2.5 do presente Contrato.

6.5. O Titular não garante proteção contra as ameaças descritas no Manual do usuário após o vencimento do prazo

especificado nas Cláusulas 3.2 ou 3.3 do presente Contrato ou após a rescisão, por qualquer motivo, da

Licença de uso do Aplicativo.

6.6. O APLICATIVO É FORNECIDO "TAL COMO SE ENCONTRA", E O TITULAR NÃO FAZ NENHUMA

DECLARAÇÃO E NÃO DÁ NENHUMA GARANTIA QUANTO A SEU USO OU DESEMPENHO. SALVO POR

QUALQUER GARANTIA, CONDIÇÃO, DECLARAÇÃO OU TERMO, NA MEDIDA EM QUE NÃO PODE SER

EXCLUÍDA OU RESTRITA PELA LEGISLAÇÃO APLICÁVEL, O TITULAR E SEUS PARCEIROS NÃO DÃO

NENHUMA GARANTIA, CONDIÇÃO, DECLARAÇÃO OU TERMO (EXPRESSO OU IMPLÍCITO, QUER POR

ESTATUTO, LEI COMUM, PERSONALIZAÇÃO, USO OU DE ALGUMA OUTRA MANEIRA) QUANTO A

QUALQUER ASSUNTO, INCLUINDO, ENTRE OUTROS, A NÃO VIOLAÇÃO DE DIREITOS DE TERCEIROS,

COMERCIABILIDADE, QUALIDADE SATISFATÓRIA, INTEGRAÇÃO OU APLICABILIDADE PARA

DETERMINADO PROPÓSITO. VOCÊ ASSUME TODAS AS FALHAS E TODO O RISCO QUANTO AO

DESEMPENHO E RESPONSABILIDADE DE SELEÇÃO DO APLICATIVO PARA ALCANÇAR SEUS

RESULTADOS PRETENDIDOS, BEM COMO PARA A INSTALAÇÃO, USO E RESULTADOS OBTIDOS PELO

APLICATIVO. SEM PREJUÍZO DAS DISPOSIÇÕES ANTERIORES, O TITULAR NÃO FAZ NENHUMA

DECLARAÇÃO E NÃO DÁ NENHUMA GARANTIA QUE O APLICATIVO ESTARÁ LIVRE DE ERROS,

INTERRUPÇÕES OU OUTRAS FALHAS, NEM QUE O APLICATIVO ATENDERÁ QUALQUER OU TODOS

OS SEUS REQUISITOS, QUER OU NÃO DIVULGADOS AO TITULAR.

7. Exclusão e limitação da responsabilidade

7.1. NA MEDIDA DO PERMITIDO PELA LEGISLAÇÃO APLICÁVEL, EM NENHUM CASO O TITULAR OU SEUS

PARCEIROS SERÃO RESPONSÁVEIS POR QUAISQUER DANOS ESPECIAIS, INCIDENTAIS, PUNITIVOS,

INDIRETOS, CONSEQUÊNCIAIS OU QUAISQUER DANOS (INCLUINDO, ENTRE OUTROS, DANOS POR

PERDA DE RECEITA OU CONFIDENCIAIS OU OUTRAS INFORMAÇÕES, POR INTERRUPÇÃO DOS

NEGÓCIOS, POR PERDA DE PRIVACIDADE, POR CORRUPÇÃO, DANO E PERDA DE DADOS OU

PROGRAMAS, POR NÃO CUMPRIMENTO DE QUALQUER DEVER INCLUINDO QUALQUER OBRIGAÇÃO

LEGAL, DIREITO DE BOA-FÉ OU DIREITO DE CUIDADOS RAZOÁVEIS, POR NEGLIGÊNCIA, POR

PREJUÍZOS ECONÔMICOS, E QUAISQUER OUTRAS PERDAS PECUNIÁRIAS OU OUTRA PERDA)

DECORRENTES DE OU DE ALGUMA MANEIRA RELACIONADOS AO USO OU À IMPOSSIBILIDADE DE

USAR O APLICATIVO, A PROVISÃO OU FALTA DE PRESTAÇÃO DE APOIO OU OUTROS SERVIÇOS,

INFORMAÇÕES, APLICATIVO E CONTEÚDO RELACIONADO POR MEIO DO APLICATIVO OU DE

OUTROS DECORRENTES DO USO DO APLICATIVO OU DE QUALQUER OUTRO RESULTANTE OU

Page 6

G U I A D O A D M I N I S T R A D O R

6

RELACIONADO COM QUALQUER DISPOSIÇÃO DO PRESENTE CONTRATO, OU DECORRENTE DE

QUALQUER VIOLAÇÃO DE CONTRATO OU QUALQUER OFENSA (INCLUINDO NEGLIGÊNCIA,

DETURPAÇÃO, QUALQUER RESPONSABILIDADE OU OBRIGAÇÃO RIGOROSA), OU QUALQUER

VIOLAÇÃO DA GARANTIA DE DEVERES ESTATUTÁRIOS OU QUALQUER QUEBRA DA GARANTIA DO

TITULAR E/OU QUALQUER UM DE SEUS PARCEIROS, MESMO SE O TITULAR E/OU QUALQUER

PARCEIRO TENHA SIDO AVISADO DA POSSIBILIDADE DOS REFERIDOS DANOS.

VOCÊ CONCORDA QUE EM CASO DE O TITULAR E/OU SEUS PARCEIROS SEREM JULGADOS

RESPONSÁVEIS, A RESPONSABILIDADE DO TITULAR E/OU DOS SEUS PARCEIROS ESTARÁ RESTRITA

AOS CUSTOS DO APLICATIVO. EM NENHUM CASO, A RESPONSABILIDADE DO TITULAR E/OU SEUS

PARCEIROS EXCEDERÁ O PREÇO PAGO AO TITULAR OU AO PARCEIRO PELO APLICATIVO (TAL

COMO APLICÁVEL).

NADA NESTE CONTRATO EXCLUI OU LIMITA QUALQUER REIVINDICAÇÃO POR MORTE E LESÃO

CORPORAL. AINDA NO CASO DE QUALQUER RENÚNCIA, EXCLUSÃO OU RESTRIÇÃO NESTE

CONTRATO NÃO PODER SER EXCLUÍDA OU RESTRITA DE ACORDO COM A LEGISLAÇÃO APLICÁVEL,

NESSE CASO, APENAS A REFERIDA RENÚNCIA, EXCLUSÃO OU RESTRIÇÃO NÃO IRÁ SE APLICAR A

VOCÊ, E VOCÊ CONTINUARÁ VINCULADO POR TODAS AS RENÚNCIAS, EXCLUSÕES E RESTRIÇÕES

REMANESCENTES.

8. GNU e outras licenças de terceiros

8.1. O Aplicativo pode incluir alguns programas de aplicativo que são licenciados (ou sublicenciados) para o usuário

sob Licença Pública Geral GNU (GNU General Public License, GPL) ou outras licenças similares de aplicativo

livre, que, entre outros direitos, permitem ao usuário copiar, modificar e redistribuir determinados programas,

ou partes dos mesmos, bem como ter acesso ao código-fonte ("Aplicativo com Código Aberto"). Caso essas

licenças exijam que, para qualquer aplicativo que é distribuído a alguém em formato binário executável, o

código-fonte também seja disponibilizado a esses usuários, então ele deve ser disponibilizado por meio do

envio de uma solicitação para source@kaspersky.com ou o código fonte fornecido juntamente com o

Aplicativo. Se quaisquer licenças de Aplicativo com Código Aberto exigirem que o Titular propicie direitos para

usar, copiar ou modificar um programa de Aplicativo com Código Aberto que é mais abrangente que os direitos

concedidos no presente Contrato, os referidos direitos devem ter primazia sobre os direitos e restrições no

presente instrumento.

9. Titularidade da propriedade intelectual

9.1. Você concorda que o Aplicativo e a autoria, sistemas, ideias, métodos de funcionamento, documentação e

outras informações contidas no Aplicativo, são propriedade intelectual e/ou segredos industriais valiosos do

Titular ou de seus parceiros, e que o Titular e seus parceiros, conforme o caso, são protegidos pelo direito civil

e penal e pela lei de direitos autorais, segredos industriais, marcas e patentes da Federação Russa, da União

Europeia e dos EUA, bem como de outros países e tratados internacionais. O presente Contrato não concede

a Você nenhum direito à propriedade intelectual, incluindo todas as marcas comerciais ou marcas de serviço

do Titular e/ou seus parceiros ("Marcas"). Você poderá usar as marcas comerciais apenas nas saídas

impressas produzidas pelo Aplicativo, de acordo com a prática aceita de marcas comerciais, incluindo a

identificação do nome do proprietário da marca comercial. Essa utilização de qualquer marca comercial não lhe

dá qualquer direito de propriedade na referida marca. O Titular e/ou seus parceiros possuem e detêm todos os

direitos, títulos e interesses relativos ao Aplicativo, incluindo, entre outros, quaisquer correções de erros,

melhorias, atualizações ou outras modificações ao Aplicativo, sejam realizadas pelo Titular ou por qualquer

terceiro, e todos os direitos autorais, patentes, direitos a segredos comerciais, marcas comerciais e outros

direitos de propriedade intelectual contidos neste instrumento. A sua posse, instalação ou uso do Aplicativo não

transfere para você qualquer título de propriedade intelectual sobre o Aplicativo, e você não poderá adquirir

direitos sobre o Aplicativo, salvo conforme expressamente previsto no presente Contrato. Todas as cópias do

Aplicativo feitas em virtude deste instrumento devem conter as mesmas advertências sobre a propriedade que

aparecem no Aplicativo. Salvo conforme indicado neste documento, este Contrato não lhe concede direitos de

propriedade intelectual ao Aplicativo, e Você reconhece que a Licença, conforme definido mais

pormenorizadamente a seguir, concedida ao abrigo do presente Contrato, só lhe garante um direito de uso

restrito, nos termos e condições do presente Contrato. O Titular reserva todos os direitos não expressamente

concedidos a você no presente Contrato.

9.2. Você concorda em não modificar ou alterar o Aplicativo por qualquer forma. Você não pode remover ou alterar

qualquer advertência de direitos autorais ou outras advertências sobre a propriedade de quaisquer cópias do

Aplicativo.

10. Lei aplicável; arbitragem

10.1. Este Contrato será regido e interpretado de acordo com as leis da Federação Russa, sem referência a conflitos

de leis e princípios. Este Contrato não será regido pela Convenção das Nações Unidas sobre Contratos para a

Venda Internacional de Mercadorias, cuja aplicação está expressamente excluída. Qualquer litígio decorrente

Page 7

Í N D I C E R E M I S S I V O

7

da interpretação ou aplicação dos termos e condições deste Contrato ou qualquer violação destes deve, se não

for resolvida por negociação direita, ser resolvida no Tribunal de Arbitragem Comercial Internacional da

Câmara de Comércio e Indústria da Federação Russa em Moscou, Federação Russa. Qualquer adjudicação

proferida pelo árbitro será final e vinculativa para as partes, podendo ainda qualquer julgamento sobre tal

decisão arbitral ser executado em qualquer tribunal de jurisdição competente. Nada na presente Seção 10

deverá impedir uma Parte de buscar ou obter reparação justa em tribunal competente, quer antes, durante ou

depois dos processos de arbitragem.

11. Prazo para interposição de ações judiciais.

11.1. Nenhuma ação, independentemente da forma, decorrente das transações no âmbito do presente Contrato,

pode ser interposta por qualquer uma das partes aqui mencionadas após 1 (um) ano de a ação ter ocorrido, ou

foi constatado ter ocorrido, salvo ação por violação dos direitos de propriedade intelectual, a qual pode ser

instaurada dentro do máximo prazo legal aplicável.

12. Totalidade do contrato; divisibilidade; princípio da não renúncia.

12.1. Este Contrato é o contrato integral entre você e o Titular, substituindo quaisquer outros contratos, propostas,

comunicações ou publicidade anterior, sendo verbais ou escritos, com relação ao Aplicativo ou ao objeto do

presente Contrato. Você reconhece que leu este Contrato, compreende o mesmo e concorda em vincular-se

por seus termos e condições. Caso qualquer disposição do presente Contrato seja constatada por um tribunal

de jurisdição competente como inválida, nula ou inexequível, por qualquer motivo, no todo ou em parte, essa

disposição será interpretada de maneira mais restritiva para que se torne legal e aplicável, e o Contrato não irá

sucumbir em seu todo por conta da mesma, permanecendo o restante do Contrato em plena vigência e efeito

até o limite máximo permitido pela lei ou por similitude, preservando simultaneamente, na medida do possível,

a sua intenção original. Nenhuma renúncia de qualquer disposição ou condição aqui contida será válida, a

menos que seja feita por escrito e assinada por você e por um representante autorizado do Titular, sendo que

nenhuma renúncia de qualquer violação de quaisquer disposições do presente Contrato constituirá renúncia

quanto a qualquer violação prévia, concomitante ou posterior. A falha por parte do Titular em insistir ou aplicar

o desempenho rigoroso de qualquer disposição do presente Contrato ou de qualquer direito não deve ser

interpretada como renúncia de qualquer disposição ou direito.

13. Informações para contato do Titular.

Caso tenha quaisquer perguntas relativas a este Contrato, ou caso deseje entrar em contato com o Titular, por qualquer

motivo, favor entrar em contato com o nosso Departamento de Atendimento ao Cliente:

Kaspersky Lab ZAO, 10 build. 1, 1st Volokolamsky Proezd

Moscou, 123060

Federação Russa

Tel.: +7-495-797-8700

Fax: +7-495-645-7939

Correio eletrônico: info@kaspersky.com

Página na Internet: http://brazil.kaspersky.com

© 1997-2011 Kaspersky Lab ZAO. Todos os Direitos Reservados. O Aplicativo e qualquer documentação que o

acompanha são protegidos pelas leis de direitos autorais e tratados internacionais sobre direitos autorais, bem como

outras leis e tratados sobre propriedade intelectual.

Page 8

8

ÍNDICE REMISSIVO

SOBRE ESTE GUIA .................................................................................................................................................... 11

Neste documento ................................................................................................................................................... 11

Convenções do documento .................................................................................................................................... 12

FONTES ADICIONAIS DE INFORMAÇÃO .................................................................................................................. 14

Fontes de dados para pesquisas independentes ................................................................................................... 14

Discussão sobre os aplicativos da Kaspersky Lab no fórum da web ..................................................................... 15

Entrando em contato com o grupo de Desenvolvimento de Documentação Técnica ............................................. 15

KASPERSKY SECURITY 8.0 PARA MICROSOFT EXCHANGE SERVERS .............................................................. 16

Funcionalidades básicas ........................................................................................................................................ 16

Kit de distribuição ................................................................................................................................................... 17

Serviços para usuários registrados ........................................................................................................................ 17

Contrato de licença ................................................................................................................................................. 17

Requisitos de hardware e software ........................................................................................................................ 18

ARQUITETURA DO APLICATIVO ............................................................................................................................... 19

Componentes do aplicativo e suas finalidades ....................................................................................................... 19

Arquitetura do Servidor de Segurança ................................................................................................................... 19

ESQUEMAS TÍPICOS DE INSTALAÇÃO .................................................................................................................... 21

Funções do Microsoft Exchange Server e configurações correspondentes ........................................................... 21

Implantação de proteção de servidores .................................................................................................................. 21

Instalação do aplicativo em um cluster de servidores ............................................................................................ 22

INSTALAÇÃO DO APLICATIVO .................................................................................................................................. 23

Preparando para a instalação ................................................................................................................................. 23

Atualizando uma versão anterior ............................................................................................................................ 24

Procedimento de instalação do aplicativo............................................................................................................... 24

Etapa 1. Instalando os componentes necessários ............................................................................................ 24

Etapa 2. Boas-vindas e Contrato de Licença .................................................................................................... 25

Etapa 3. Selecionando o tipo de instalação ...................................................................................................... 25

Etapa 4. Selecionando os componentes do aplicativo ...................................................................................... 25

Etapa 5. Configurando a conexão com o Microsoft SQL Server ....................................................................... 26

Etapa 6. Copiando arquivos .............................................................................................................................. 27

Guia de introdução. Assistente de Configuração do Aplicativo .............................................................................. 27

Configurando atualizações................................................................................................................................ 27

Instalando uma chave de licença ...................................................................................................................... 27

Configurações de notificação ............................................................................................................................ 28

Configurando a proteção de servidores ............................................................................................................ 28

Testando as funcionalidades do aplicativo........................................................................................................ 29

Restaurando o aplicativo ........................................................................................................................................ 30

Removendo o aplicativo ......................................................................................................................................... 31

GERENCIANDO AS LICENÇAS DO KASPERSKY SECURITY .................................................................................. 32

Exibindo informações sobre licenças instaladas .................................................................................................... 33

Instalando uma chave de licença ........................................................................................................................... 34

Removendo uma chave de licença ......................................................................................................................... 34

Notificação sobre expiração da licença .................................................................................................................. 34

Page 9

Í N D I C E R E M I S S I V O

9

Criando a lista de caixas de correio e armazenamentos protegidos ...................................................................... 35

INTERFACE DO APLICATIVO .................................................................................................................................... 36

Janela principal ....................................................................................................................................................... 36

Menu de contexto ................................................................................................................................................... 38

INICIANDO E INTERROMPENDO O APLICATIVO ..................................................................................................... 39

STATUS DE PROTEÇÃO PADRÃO DO MICROSOFT EXCHANGE SERVER .......................................................... 41

GUIA DE INTRODUÇÃO ............................................................................................................................................. 42

Iniciando: Console de Administração ..................................................................................................................... 42

Criando a lista de servidores Microsoft Exchange protegidos ................................................................................ 42

Conectando o Console de Administração ao Servidor de Segurança .................................................................... 44

ATUALIZANDO OS BANCOS DE DADOS DO ANTIVÍRUS E ANTI-SPAM ................................................................ 45

Atualização manual ................................................................................................................................................ 46

Atualização automática .......................................................................................................................................... 47

Selecionando a fonte de atualização ...................................................................................................................... 48

Editando as configurações de conexão .................................................................................................................. 48

PROTEÇÃO ANTIVÍRUS ............................................................................................................................................. 50

Habilitando e desabilitando a proteção antivírus do servidor.................................................................................. 51

Criando regras para processamento de objetos ..................................................................................................... 52

Verificando arquivos compactados e contêineres anexados .................................................................................. 53

Criando exclusões de verificação ........................................................................................................................... 53

Definindo configurações de proteção para contas de e-mail .................................................................................. 54

Verificação em segundo plano ............................................................................................................................... 55

PROTEÇÃO ANTI-SPAM ............................................................................................................................................. 56

Configurando análises anti-spam ........................................................................................................................... 58

Criando as listas branca e negra de remetentes .................................................................................................... 59

Configurações avançadas do Anti-Spam................................................................................................................ 61

Usando serviços externos para o processamento de spam ................................................................................... 62

Usando as Funcionalidades anti-spam adicionais .................................................................................................. 63

ARMAZENAMENTO NO BACKUP .............................................................................................................................. 64

Exibindo o armazenamento do Backup .................................................................................................................. 65

Exibindo as propriedades de um objeto no Backup ................................................................................................ 67

Filtragem do Backup ............................................................................................................................................... 68

Restaurando objetos do Backup ............................................................................................................................. 69

Enviando objetos para análise ................................................................................................................................ 69

Excluindo objetos do Backup .................................................................................................................................. 70

Definindo as configurações de armazenamento no Backup ................................................................................... 70

NOTIFICAÇÕES .......................................................................................................................................................... 72

Definindo as configurações de notificação ............................................................................................................. 72

Definindo as configurações de entrega de notificações ......................................................................................... 73

RELATÓRIOS .............................................................................................................................................................. 74

Definindo as configurações de Relatórios rápidos .................................................................................................. 74

Definindo as configurações de Relatórios antivírus ................................................................................................ 75

Definindo as configurações de Relatórios anti-spam .............................................................................................. 76

Exibindo Relatórios prontos .................................................................................................................................... 76

Entrega de relatórios por e-mail ............................................................................................................................. 79

Page 10

G U I A D O A D M I N I S T R A D O R

10

LOGS DE EVENTOS DO APLICATIVO ....................................................................................................................... 81

Configurando o nível de diagnóstico ...................................................................................................................... 81

Definição das configurações de log ........................................................................................................................ 82

PERGUNTAS MAIS FREQUENTES ............................................................................................................................ 83

CONTATO COM O SERVIÇO DE SUPORTE TÉCNICO ............................................................................................ 85

GLOSSÁRIO ................................................................................................................................................................ 86

KASPERSKY LAB ........................................................................................................................................................ 90

INFORMAÇÕES SOBRE CÓDIGOS DE TERCEIROS ............................................................................................... 91

Código de software ................................................................................................................................................. 91

BOOST 1.30.0, 1.36 ......................................................................................................................................... 92

BZIP2/LIBBZIP2 1.0.5 ...................................................................................................................................... 93

EXPAT 1.2, 2.0.1 ................................................................ .............................................................................. 93

FREEBSD LIBC 2.3-2.6 .................................................................................................................................... 93

GECKO SDK 1.8 ............................................................................................................................................... 94

ICU 4.0.1 ......................................................................................................................................................... 100

INFO-ZIP 5.51 ................................................................................................................................................ 100

LIBJPEG 6B .................................................................................................................................................... 101

LIBNKFM 2.0.5 ............................................................................................................................................... 103

LIBPNG 1.2.29 ................................................................................................................................................ 103

LIBSPF2 1.2.9 ................................................................................................................................................. 103

LIBUNGIF 3.0 ................................................................................................................................................. 103

LIBXDR ........................................................................................................................................................... 104

LOKI 0.1.3 ....................................................................................................................................................... 104

LZMA SDK 4.43 .............................................................................................................................................. 105

MICROSOFT ENTERPRISE LIBRARY 4.1 .................................................................................................... 105

MICROSOFT VISUAL STUDIO 2008 (MSVCP80.DLL, MSVCR80.DLL) ....................................................... 105

OPENSSL 0.9.8D ........................................................................................................................................... 105

PCRE 7.4, 7.7 ................................................................................................................................................. 108

RFC1321-BASED (RSA-FREE) MD5 LIBRARY ............................................................................................. 109

SPRING.NET 1.2.0 ......................................................................................................................................... 109

SQLITE 3.6.18 ................................................................................................................................................ 111

WPF TOOLKIT 3.5.40128.1 ............................................................................................................................ 112

ZLIB 1.2, 1.2.3 ................................................................................................................................................ 112

Outras informações .............................................................................................................................................. 112

ÍNDICE ....................................................................................................................................................................... 113

Page 11

11

SOBRE ESTE GUIA

NESTA SEÇÃO

Neste documento ............................................................................................................................................................ 11

Convenções do documento ............................................................................................................................................. 12

Saudações da equipe da Kaspersky Lab ZAO (doravante denominada Kaspersky Lab)! Esperamos que este Guia do

Administrador ajude-o a compreender os princípios básicos de funcionamento do Kaspersky Security 8.0 para Microsoft

Exchange Servers (doravante denominado KS 8.0 para Exchange Servers ou Kaspersky Security). O documento é

destinado a administradores de servidores de e-mails que usam o Microsoft Exchange Server 2007 ou 2010 (doravante

denominados Microsoft Exchange Server) e que adotaram o Kaspersky Security como a solução de proteção para os

servidores de e-mails.

Objetivo do documento:

auxiliar administradores do Microsoft Exchange Server na instalação dos componentes do aplicativo no

servidor, na ativação da proteção do servidor e na configuração ideal do aplicativo, de acordo com as tarefas

em questão;

fornecer informações rápidas e acessíveis sobre problemas relacionados à instalação;

proporcionar fontes de informação alternativas sobre o aplicativo, assim como maneiras de obter suporte

técnico.

NESTE DOCUMENTO

O Guia do Administrator do Kaspersky Security 8.0 para Microsoft Exchange Servers é composto dos seguintes

capítulos:

Sobre este Guia. Este capítulo apresenta a estrutura do Guia do Administrador.

Fontes adicionais de informação (na página 14). Esta seção descreve várias fontes de informação relativas à

aquisição, instalação e operação do Kaspersky Security.

Kaspersky Security 8.0 para Microsoft Exchange Servers (na página 16). Este capítulo descreve os recursos

principais do aplicativo.

Arquitetura do aplicativo (na página 19). Este capítulo descreve os componentes do aplicativo e como eles

interagem.

Esquemas típicos de instalação (na página 21). Este capítulo descreve as funções de um Microsoft Exchange

Server e os esquemas para a implantação da proteção do servidor.

Instalação do aplicativo (na página 23). Este capítulo detalha o procedimento de instalação do Kaspersky

Security.

Gerenciamento de licenças (consulte a seção "Gerenciando licenças do Kaspersky Security" na página 32).

Este capítulo descreve os tipos de licenças e o procedimento de instalação e remoção de licenças.

Interface do aplicativo (na página 36). Este capítulo descreve a interface de usuário do Kaspersky Security.

Iniciando e interrompendo o aplicativo (na página 39). Este capítulo explica como iniciar e interromper o

aplicativo.

Page 12

G U I A D O A D M I N I S T R A D O R

12

Proteção padrão do Microsoft Exchange Server (na página 41). Este capítulo descreve as particularidades da

TEXTO DE EXEMPLO

DESCRIÇÃO DAS CONVENÇÕES DO DOCUMENTO

Observe que...

Os avisos estão emoldurados e destacados em vermelho. Os avisos contêm

informações importantes, por exemplo, relacionadas a ações cruciais para a

segurança do computador.

Recomenda-se usar...

As notas são emolduradas. Notas contêm informações adicionais e de

referência.

Exemplo:

...

Os exemplos contidos nas seções possuem fundo amarelo e são apresentados

abaixo do título "Exemplo".

operação do Kaspersky Security quando executado com suas configurações padrão.

Guia de Introdução (na página 42). Este capítulo explica como o usuário pode começar a usar o Kaspersky

Security, habilitar a proteção do servidor de e-mails e criar a lista de servidores protegidos.

Atualizando os bancos de dados de Antivírus e Anti-Spam (na página 45). Este capítulo explica como definir as

configurações de atualização para os bancos de dados do Kaspersky Security.

Proteção antivírus (na página 50). Este capítulo se refere à configuração da proteção antivírus de servidores de

e-mails.

Proteção anti-spam (na página 56). Este capítulo descreve as maneiras disponíveis para a proteção dos

servidores de e-mails contra spam.

Backup na página 64). Este capítulo explica a funcionalidade do Backup, assim como o processo de

restauração de objetos no Backup e a configuração do Backup.

Notificações (na página 72). Este capítulo descreve as formas de notificação sobre os eventos que ocorrem no

Kaspersky Security.

Relatórios (na página 74). Este capítulo contém informações sobre a criação e exibição de relatórios, assim

como seu recebimento por e-mail.

Logs de eventos (consulte a seção "Logs de eventos do aplicativo" na página 81). Este capítulo descreve como

configurar os relatórios de atividades do Antivírus e do Anti-Spam, assim como outros eventos do Kaspersky

Security.

Perguntas mais frequentes (na página 83). Este capítulo aborda as perguntas mais frequentes dos usuários.

Contato com o serviço de suporte técnico (na página 85). Este capítulo descreve as opções de suporte técnico

disponibilizadas para os usuários do aplicativo.

Glossário. Esta seção contém uma lista dos termos usados no programa e suas definições.

Kaspersky Lab ZAO (na página 90). Este capítulo contém uma breve descrição da empresa.

Informações sobre códigos de terceiros (na página 91). Este capítulo contém informações sobre ferramentas e

códigos de software de outros fornecedores que foram usados no desenvolvimento do aplicativo.

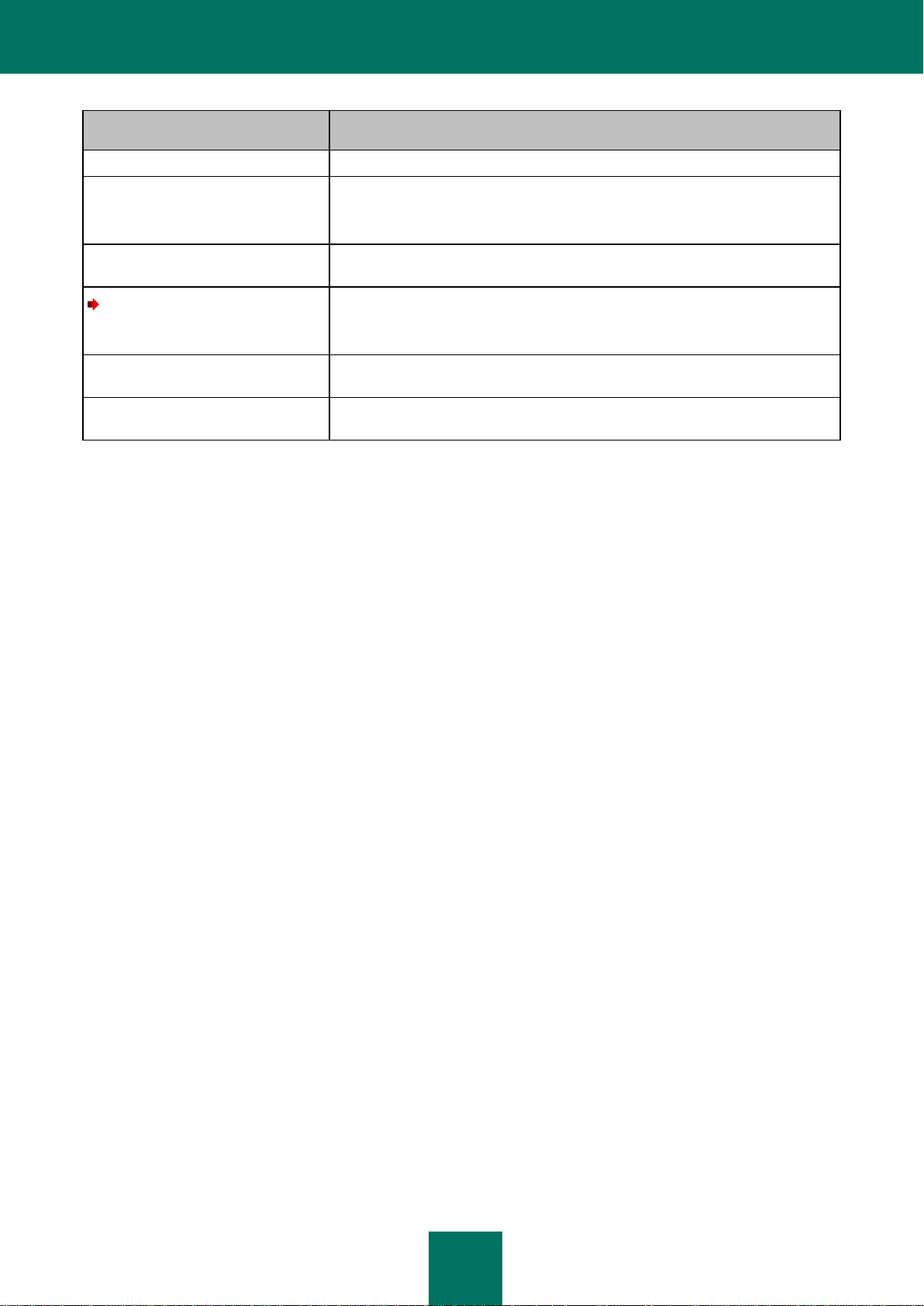

CONVENÇÕES DO DOCUMENTO

Este Guia segue as convenções de documento descritas na tabela abaixo.

Tabela 1. Convenções do documento

Page 13

S O B R E E S T E G U I A

13

TEXTO DE EXEMPLO

DESCRIÇÃO DAS CONVENÇÕES DO DOCUMENTO

Uma atualização é...

Termos novos estão em itálico.

ALT+F4

Os nomes de teclas estão em negrito e com letras maiúsculas.

Nomes de teclas ligados por um sinal de "positivo" indicam combinações de

teclas.

Habilitar

Os elementos de interface do usuário, por exemplo, nomes de campos de

entrada, opções de menu e botões estão em negrito.

Para configurar um agendamento

de tarefas, execute as seguintes

etapas:

As frases de introdução das instruções estão em itálico.

ajuda

Os comandos digitados na linha de comando ou mensagens exibidas na tela

serão destacadas com uma fonte especial.

<Endereço IP do computador>

As variáveis estão entre sinais chevron. Você deve substituir a variável pelo

valor correspondente em cada situação; os sinais "< >" devem ser omitidos.

Page 14

14

FONTES ADICIONAIS DE INFORMAÇÃO

NESTA SEÇÃO

Fontes de dados para pesquisas independentes ............................................................................................................ 14

Discussão sobre os aplicativos da Kaspersky Lab no fórum da web .............................................................................. 15

Entrando em contato com o grupo de Desenvolvimento de Documentação Técnica ..................................................... 15

Caso você tenha perguntas sobre a escolha, compra, instalação ou utilização do Kaspersky Security, será possível

obter as respostas necessárias de forma bastante rápida.

A Kaspersky Lab disponibiliza várias fontes de informação sobre o aplicativo. Você poderá selecionar a fonte mais

adequada, de acordo com a urgência ou importância da sua pergunta.

FONTES DE DADOS PARA PESQUISAS INDEPENDENTES

Você pode consultar as seguintes fontes de informação sobre o aplicativo:

a página do aplicativo no site da Kaspersky Lab;

a página do aplicativo no site de Suporte Técnico (na Base de Dados de Conhecimento);

o sistema de ajuda online;

a documentação.

A página do aplicativo no site da Kaspersky Lab

http://brazil.kaspersky.com/produtos/produtos-para-empresas

Nesta página, você encontrará informações gerais sobre o Kaspersky Security, seus recursos e suas particularidades.

A página do aplicativo no site de Suporte Técnico (na Base de Dados de Conhecimento)

http://support.kasperskyamericas.com/corporate

Esta página contém artigos publicados pelos especialistas do suporte técnico.

Os artigos contêm informações úteis, diretrizes e respostas para perguntas frequentes relativas à operação do

Kaspersky Security.

O sistema de ajuda online

O sistema de ajuda online contém informações sobre a instalação dos componentes do aplicativo, assim como

orientações e recomendações para o gerenciamento do aplicativo.

Para acessar a ajuda online, selecione Ajuda no menu Ações do Console de Administração.

Caso tenha perguntas sobre uma janela ou guia específica do Kaspersky Security, você poderá usar a ajuda contextual.

Para acessar a ajuda contextual, abra a janela ou guia de seu interesse e pressione a tecla F1.

Page 15

F O N T E S A D I C I O N A I S D E I N F O R M A Ç Ã O

15

Documentação

O Guia do Administrador para o Kaspersky Security contém todas as informações necessárias para a operação do

aplicativo; ele é fornecido juntamente com o pacote do aplicativo.

DISCUSSÃO SOBRE OS APLICATIVOS DA KASPERSKY LAB

NO FÓRUM DA WEB

Se sua pergunta não exigir uma resposta urgente, você poderá discuti-la com os especialistas da Kaspersky Lab e com

outros usuários em nosso fórum na web, localizado no endereço http://forum.kaspersky.com.

Neste fórum, você pode consultar tópicos existentes, deixar comentários, criar novos tópicos e usar o mecanismo de

pesquisa.

ENTRANDO EM CONTATO COM O GRUPO DE

DESENVOLVIMENTO DE DOCUMENTAÇÃO TÉCNICA

Caso você tenha perguntas sobre a documentação, encontre um erro ou queira deixar comentários, contate o grupo de

Desenvolvimento de Documentação Técnica.

Clique no link Deixar comentários na parte superior direita da janela de Ajuda para abrir o cliente de e-mail padrão do

seu computador. A janela exibida conterá, automaticamente, o endereço do grupo de Desenvolvimento de

Documentação (docfeedback@kaspersky.com) e o assunto da mensagem será "Kaspersky Help Feedback: Kaspersky

Security (Comentários sobre a Ajuda da Kaspersky: Kaspersky Security)". Escreva seus comentários e envie o e-mail

sem alterar o assunto.

Page 16

16

KASPERSKY SECURITY 8.0 PARA

NESTA SEÇÃO

Funcionalidades básicas ................................................................................................................................................. 16

Kit de distribuição ............................................................................................................................................................ 17

Serviços para usuários registrados ................................................................................................................................. 17

Contrato de licença ......................................................................................................................................................... 17

Requisitos de hardware e software ................................................................................................................................. 18

MICROSOFT EXCHANGE SERVERS

O Kaspersky Security 8.0 para Microsoft Exchange Servers é um aplicativo projetado para a proteger servidores de email baseados no Microsoft Exchange Server contra vírus, cavalos de troia e outros tipos de ameaças que possam ser

transmitidas via e-mail.

Malwares podem causar danos graves; eles são programas projetados especificamente para roubar, bloquear, modificar

ou destruir dados, interferindo na operação de computadores e redes de computadores. O envio em massa de vírus por

e-mail pode infectar rapidamente as redes corporativas, interrompendo servidores, estações de trabalho, resultando em

paralisações indesejadas e prejuízos. Além disso, os ataques de vírus também podem causar a perda de dados

importantes, o que pode ter um impacto negativo para os seus negócios e também de empresas parceiras.

O Kaspersky Security executa a proteção anti-spam na camada do servidor corporativo de e-mails, evitando que os

funcionários tenham o trabalho de excluir e-mails indesejados manualmente.

FUNCIONALIDADES BÁSICAS

O Kaspersky Security protege caixas de correio, pastas públicas e tráfegos de e-mail que passam pelo Microsoft

Exchange Server contra malware e spam. O aplicativo verifica todo o tráfego de e-mail que passa pelo Microsoft

Exchange Server sob proteção.

O Kaspersky Security pode executar as seguintes operações:

Verificar a presença de malware em e-mails enviados e recebidos, assim como em mensagens armazenadas

num Microsoft Exchange Server (inclusive em pastas públicas). Durante a verificação, o aplicativo processa

toda a mensagem e seus anexos. De acordo com as configurações selecionadas, o aplicativo desinfectará ou

removerá os objetos maliciosos detectados e fornecerá aos usuários informações detalhadas sobre os

mesmos.

Filtrar e-mails indesejados (spam) do tráfego de e-mails. O componente Anti-Spam verifica o tráfego de e-mails

em busca de spam. Além disso, o Anti-Spam permite criar listas brancas e negras com endereços de

remetentes, e apresenta ainda uma configuração flexível de intensidade da análise anti-spam.

Possibilita salvar cópias de objetos (anexos ou corpos de mensagens) e mensagens de spam em backup antes

de sua desinfecção ou exclusão, para permitir que sejam restaurados no futuro, se necessário, evitando a

perda de dados. Os filtros configuráveis permitem que o usuário localize os objetos armazenados com

facilidade.

Notificar o remetente, o destinatário e o administrador do sistema sobre mensagens que contenham objetos

maliciosos.

Manter logs de eventos, coletar estatísticas e criar relatórios frequentes sobre as atividades do aplicativo. O

aplicativo pode criar relatórios automáticos de acordo com um agendamento ou mediante solicitação.

Page 17

K A S P E R S K Y S E C U R I T Y 8 . 0 P A R A M I C R O S O F T E X C H A N G E S E R V E R S

17

Definir as configurações do aplicativo para corresponder ao volume e tipo de tráfego em questão, mais

especificamente, definir o tempo limite de conexão para otimizar a verificação.

Atualizar os bancos de dados do Kaspersky Security em modo automático ou manual. As atualizações podem

ser obtidas através dos servidores de FTP ou HTTP da Kaspersky Lab, de uma pasta local / de rede que

contenha as últimas atualizações, ou através de servidores de FTP ou HTTP definidos pelo usuário.

Verificar mensagens novamente para identificar a ocorrência de novos vírus, de acordo com um agendamento.

Esta tarefa de verificação é executada em segundo plano e tem pouco impacto no desempenho do servidor de

e-mails.

Gerenciar a proteção antivírus na camada de armazenamento e criar uma lista de armazenamentos protegidos.

Gerenciamento de licenças. As licenças são fornecidas para um número definido de caixas de correio, ao invés

de contas de usuário.

KIT DE DISTRIBUIÇÃO

Você pode adquirir o Kaspersky Security de um dos nossos parceiros ou em lojas na internet, por exemplo, através da

seção eStore em http://brazil.kaspersky.com/. O Kaspersky Security é fornecido como parte dos produtos Kaspersky

Security para Servidores de E-mail (http://brazil.kaspersky.com/produtos/produtos-para-empresas/seguranca-para-

servidores-de-email) ou Kaspersky Open Space Security (http://brazil.kaspersky.com/produtos/produtos-paraempresas/kaspersky-open-space-security), incluídos nas soluções Kaspersky Enterprise Space Security e Kaspersky

Total Space Security. Após adquirir uma licença do Kaspersky Security, você receberá um e-mail com um link para o

download do aplicativo a partir do site da Kaspersky Lab, juntamente com um arquivo de chave para a ativação da

licença, ou um CD de instalação com o pacote de distribuição do produto. Antes de romper o lacre do envelope do disco

de instalação, leia atentamente o Contrato de Licença de Usuário Final (EULA).

SERVIÇOS PARA USUÁRIOS REGISTRADOS

A Kaspersky Lab ZAO oferece um amplo pacote de serviços para todos os usuários do Kaspersky Security legalmente

registrados, permitindo a otimização do desempenho do aplicativo.

Após adquirir uma licença, você se torna um usuário registrado e, durante o período da licença, poderá utilizar os

seguintes serviços:

atualizações frequentes para os bancos de dados do aplicativo e para o pacote do software;

suporte para questões relacionadas à instalação, configuração e utilização do software adquirido, por telefone

ou e-mail.

informações sobre novos produtos da Kaspersky Lab e sobre novos vírus em todo o mundo. Este serviço é

disponibilizado para usuários que assinam o informativo da Kaspersky Lab no site do Serviço de Suporte

Técnico (http://support.kaspersky.com/subscribe/).

A Kaspersky não fornece suporte para questões relacionadas ao desempenho e utilização de sistemas operacionais,

softwares de terceiros e outras tecnologias que não sejam de propriedade da Kaspersky.

CONTRATO DE LICENÇA

O contrato de licença de usuário final (EULA) é um contrato legal entre você e a Kaspersky Lab que especifica os

termos sob os quais você pode usar o software adquirido.

Leia o EULA atentamente!

Se você não aceitar os termos e condições do contrato de licença, você poderá recusar a oferta do produto e receber

um reembolso. Observe que o envelope que contém o CD de instalação deverá permanecer lacrado.

Page 18

G U I A D O A D M I N I S T R A D O R

18

Ao abrir o disco de instalação lacrado, você aceita automaticamente todos os termos do EULA.

REQUISITOS DE HARDWARE E SOFTWARE

Requisitos de hardware

Os requisitos de hardware do Kaspersky Security são idênticos aos requisitos do Microsoft Exchange Server.

Dependendo das configurações e do modo de operação do aplicativo, é possível que um espaço considerável de disco

seja necessário para o armazenamento do Backup e para outras pastas de serviço (com as configurações padrão, a

pasta de armazenamento do Backup pode ocupar até 5120 MB).

Os requisitos de hardware do Console de Administração instalado com o aplicativo incluem:

Processador Intel Pentium 400 MHz ou mais rápido (1000 MHz recomendado);

256 MB de memória RAM livre;

500 MB de espaço em disco para os arquivos do aplicativo.

Requisitos de software

A instalação do Kaspersky Security requer um dos seguintes sistemas operacionais:

Microsoft Small Business Server 2008 Standard / Microsoft Small Business Server 2008 Premium / Microsoft Essential

Business Server 2008 Standard / Microsoft Essential Business Server 2008 Premium / Microsoft Windows Server 2008

x64 R2 Enterprise Edition / Microsoft Windows Server 2008 x64 R2 Standard Edition / Microsoft Windows Server 2008

x64 Enterprise Edition Service Pack 1 / Microsoft Windows Server 2008 x64 Enterprise Edition Service Pack 2 /

Microsoft Windows Server 2008 x64 Standard Edition Service Pack 1 / Microsoft Windows Server 2008 x64 Standard

Edition Service Pack 2 / Microsoft Windows Server 2003 x64 R2 Enterprise Edition Service Pack 2 / Microsoft Windows

Server 2003 x64 R2 Standard Edition Service Pack 2 / Microsoft Windows Server 2003 x64 Enterprise Edition Service

Pack 2 / Microsoft Windows Server 2003 x64 Standard Edition Service Pack 2.

Os seguintes componentes são necessários para a instalação:

Microsoft Exchange Server 2007 x64 Service Pack 1 ou Microsoft Exchange Server 2010 implantado em pelo

menos uma das funções: Transporte de Hub ou Caixa de Correio;

MS SQL Server 2005 Express Edition, MS SQL Server 2005 Standard Edition, MS SQL Server 2005 Enterprise

Edition, MS SQL Server 2008 Express Edition, MS SQL Server 2008 Standard Edition, MS SQL Server 2008

Enterprise Edition;

Microsoft .NET Framework 3.5 Service Pack 1.

A instalação do Console de Administração requer um dos seguintes sistemas operacionais:

Microsoft Small Business Server 2008 Standard / Microsoft Small Business Server 2008 Premium / Microsoft Essential

Business Server 2008 Standard / Microsoft Essential Business Server 2008 Premium / Microsoft Windows Server 2008 /

Microsoft Windows Server 2003 x64 Service Pack 2 / Microsoft Windows Server 2003 x64 R2 Standard Edition /

Microsoft Windows Server 2003 x64 R2 Enterprise Edition / Microsoft Windows XP x64 Service Pack 2 / Microsoft

Windows Vista x64 / Microsoft Windows Server 2003 R2 Standard Edition / Microsoft Windows Server 2003 R2

Enterprise Edition / Microsoft Windows Vista / Microsoft Windows Server 2003 Service Pack 2 / Microsoft Windows XP

Service Pack 3.

Os seguintes componentes são necessários para a instalação:

Microsoft Management Console 3.0;

Microsoft .NET Framework 3.5 Service Pack 1.

Page 19

19

ARQUITETURA DO APLICATIVO

NESTA SEÇÃO

Componentes do aplicativo e suas finalidades ............................................................................................................... 19

Arquitetura do Servidor de Segurança ............................................................................................................................ 19

O Kaspersky Security executa verificações antivírus para todos os e-mails recebidos e enviados, assim como para

mensagens armazenadas no servidor, além de filtrar spam. O aplicativo analisa o corpo da mensagem e arquivos

anexados em qualquer formato. A detecção de programas maliciosos é baseada nos registros dos bancos de dados do

Kaspersky Security. Os bancos de dados são atualizados regularmente e disponibilizados nos servidores de atualização

da Kaspersky Lab.

Além disso, para detectar vírus desconhecidos, o aplicativo usa uma ferramenta especial de análise chamada de

analisador heurístico. As verificações de spam são executadas pelo componente do Anti-Spam, que utiliza uma

combinação de métodos para o bloqueio de spam. O aplicativo verifica os objetos recebidos pelo servidor em tempo

real. O usuário não poderá abrir ou exibir uma mensagem antes que ela seja verificada. O aplicativo processa cada

objeto de acordo com as regras especificadas pelo administrador para os diferentes tipos de objeto. Você pode criar

regras para o processamento de objetos maliciosos (consulte a seção "Criando regras para processamento de objetos"

na página 52) e spam (consulte a seção "Configurando análises anti-spam" na página 58).

Antes de modificar um objeto, o aplicativo pode salvar uma cópia do mesmo num armazenamento especial do Backup,

permitindo sua restauração no futuro ou seu envio para exame na Kaspersky Lab. O aplicativo pode enviar notificações

sobre eventos, mediante sua ocorrência, ao administrador de segurança do antivírus, ao destinatário e ao remetente da

mensagem infectada, além de registrar o evento no arquivo de log do aplicativo e no log de eventos do Microsoft

Windows.

COMPONENTES DO APLICATIVO E SUAS FINALIDADES

O aplicativo é composto por dois componentes básicos:

Servidor de Segurança. Este componente é instalado no servidor Microsoft Exchange protegido e executa a

filtragem anti-spam do tráfego de e-mail, assim como sua proteção antivírus. O Servidor de Segurança

intercepta as mensagens entregues ao Microsoft Exchange Server e usa seus módulos Antivírus e Anti-Spam

internos para executar a verificação antivírus e a filtragem anti-spam do tráfego. Se infecções ou spam forem

detectados em uma mensagem, ela poderá ser salva no Backup ou excluída, de acordo com as configurações

do Antivírus e Anti-Spam.

O Console de Administração é um componente snap-in dedicado, isolado e integrado ao MMC 3.0. O

Console de Administração pode ser instalado localmente num servidor Microsoft Exchange protegido ou em

outro computador, permitindo o gerenciamento remoto da proteção do servidor Microsoft Exchange. Você pode

usar o Console de Administração para criar e editar a lista de servidores Microsoft Exchange protegidos, além

de gerenciar o Servidor de Segurança.

ARQUITETURA DO SERVIDOR DE SEGURANÇA

O Servidor de Segurança, componente de servidor do aplicativo, é composto pelos seguintes sub-sistemas:

O Interceptador de E-mails intercepta objetos recebidos pelo Microsoft Exchange Server e os encaminha para

o sub-sistema de verificação antivírus. Ele se integra aos processos do Microsoft Exchange Server através do

VSAPI 2.6 ou dos Agentes de Transporte, de acordo com a configuração selecionada durante a instalação do

Microsoft Exchange Server.

Page 20

G U I A D O A D M I N I S T R A D O R

20

O componente Antivírus executa as verificações antivírus dos objetos. O componente é essencialmente um

mecanismo antivírus executado junto aos processos do programa do Kaspersky Security 8.0 para Microsoft

Exchange Servers. O sub-sistema de verificação antivírus também engloba o armazenamento de objetos

temporários durante a verificação de objetos na meória RAM. Os objetos são armazenados na pasta de

trabalho Armazenamento.

A pasta Armazenamento é uma subpasta localizada na pasta do aplicativo e deve ser excluída do escopo de

verificação de quaisquer programas antivírus instalados na rede corporativa. Caso contrário, é possível que o

aplicativo não funcione corretamente.

O componente Anti-Spam filtra e-mails indesejados. O componente é essencialmente um mecanismo anti-

spam executado junto aos processos de programa do Kaspersky Security 8.0 para Microsoft Exchange

Servers. Quando interceptadas, as mensagens são transferidas para o mecanismo Anti-spam para análise. De

acordo com o resultado da análise, a mensagem receberá permissão de passagem ou será excluída, de

acordo com as configurações de manuseio de spam. É possível armazenar cópias das mensagens excluídas

no Backup.

O Módulo de Gerenciamento de Aplicativos Internos e o Módulo de Controle de Integridade é executado

em outro processo e constitui um serviço do Microsoft Windows. O serviço recebe o nome de Kaspersky

Security 8.0 para Microsoft Exchange Servers e será executado automaticamente na transferência da

primeira mensagem, quando o Console de Gerenciamento tenta conectar-se ao Servidor de Segurança, após a

conclusão do Assistente de Configuração. Este serviço não depende do estado do Microsoft Exchange Server

(ou seja, quer tenha sido inicializado ou interrompido), portanto, o aplicativo poderá ser configurado mesmo se

o Microsoft Exchange Server for interrompido. Quando o modo de verificação em segundo plano for ativado, o

Módulo de Gerenciamento de Aplicativos Internos receberá todas as mensagens de e-mail localizadas em

pastas públicas e áreas de armazenamento protegidas do servidor Microsoft Exchange, de acordo com as

configurações atuais. Se alguma mensagem não houver sido analisada com o banco de dados de antivírus

mais recente, ela será enviada ao componente antivírus para processamento. O processamento dos objetos no

modo de verificação em segundo plano é igual ao processamento no modo de verificação de tráfego. Para que

o aplicativo opere corretamente, o Módulo de Gerenciamento de Aplicativos Internos deve permanecer em

constante execução; não é recomendável interrompê-lo manualmente.

Page 21

21

ESQUEMAS TÍPICOS DE INSTALAÇÃO

NESTA SEÇÃO

Funções do Microsoft Exchange Server e configurações correspondentes .................................................................... 21

Implantação de proteção de servidores .......................................................................................................................... 21

Instalação do aplicativo em um cluster de servidores ..................................................................................................... 22

O Kaspersky Security deve ser instalado num servidor Microsoft Exchange. Os componentes do aplicativo dependerão

da função do Microsoft Exchange Server. O Kaspersky Security também pode ser implantado em um cluster de

servidores. Recomendamos a leitura deste capítulo para que você selecione o esquema de instalação mais adequado

ao seu caso.

FUNÇÕES DO MICROSOFT EXCHANGE SERVER E

CONFIGURAÇÕES CORRESPONDENTES

A operação correta do Kaspersky Security exige que o Microsoft Exchange Server protegido seja implantado em uma

das seguintes funções:

Caixa de Correio.

Transporte de Hub.

Transporte de Edge.

Se o Microsoft Exchange Server for implantado com a função de Caixa de Correio, a interação com o Kaspersky

Security ocorrerá através do padrão VSAPI 2.6. Nos demais casos, a tecnologia de agentes de transporte será usada.

Observe que, na função Transporte de Hub, os objetos serão verificados pelo Kaspersky Security e depois processados

pelos Agentes de Transporte do Microsoft Exchange. Na filtragem para função Transporte de Edge, o procedimento é

invertido; os objetos são processados pelos Agentes de Transporte do Microsoft Exchange e depois pelo Kaspersky

Security.

IMPLANTAÇÃO DE PROTEÇÃO DE SERVIDORES

O seguinte procedimento deve ser usado para implantar o sistema de proteção em servidores de e-mail:

1. O componente de Servidor de Segurança deve ser instalado em todos os servidores Microsoft Exchange

protegidos na rede. A instalação deve ser executada em cada servidor, individualmente, através do kit de

distribuição.

2. O Console de Administração será instalado junto ao Servidor de Segurança. Ele proporciona um acesso

centralizado a todos os Servidores de Segurança do Kaspersky Security a partir da estação de trabalho do

administrador. Se necessário, o Console de Administração pode ser instalado separadamente em um

computador da rede corporativa. Se houver vários administradores trabalhando em conjunto, o Console de

Administração poderá ser instalado no computador de cada administrador.

3. Criar a lista de servidores gerenciados (consulte a seção "Criando a lista de servidores Microsoft Exchange

protegidos" na página 42).

4. O Console de Administração se conecta ao Servidor de Segurança (consulte a seção "Conectando o Console

de Administração ao Servidor de Segurança" na página 44).

Page 22