KASPERSKY Security for Virtualization 3.0 Manuel de l'administrateur [fr]

Kaspersky Security for Virtualization 3.0 Agentless

Manuel de l'administrateur

VERSION DE L'APPLICATION : 3.0

2

Cher utilisateur,

Merci d'avoir choisi notre produit. Nous espérons que ce document vous sera utile et qu'il répondra à la majorité des

questions que vous pourrez vous poser.

Attention ! Ce document demeure la propriété de Kaspersky Lab ZAO (ci-après, Kaspersky Lab) et il est protégé par les

législations de la Fédération de Russie et les accords internationaux sur les droits d'auteur. Toute copie ou diffusion

illicite de ce document, intégrale ou partielle, est passible de poursuites civiles, administratives ou judiciaires,

conformément aux lois applicables.

La copie sous un format quelconque et la diffusion, y compris la traduction, de tout document ne sont admises que par

autorisation écrite de Kaspersky Lab.

Ce document et les illustrations qui l'accompagnent peuvent être utilisés uniquement à des fins personnelles, non

commerciales et à titre d'information.

Ce document peut être modifié sans avertissement préalable. La version la plus récente du manuel est disponible sur le

site de Kaspersky Lab, à l'adresse suivante : http://www.kaspersky.com/fr/docs.

Kaspersky Lab ne peut être tenu responsable du contenu, de la qualité, de l'actualité et de l'exactitude des textes utilisés

dans ce manuel et dont les droits appartiennent à d'autres entités. Kaspersky Lab n'assume pas non plus de

responsabilité en cas de dommages liés à l'utilisation de ces textes.

Date d'édition : 25/04/2014

© 2014 Kaspersky Lab ZAO. Tous droits réservés.

http://www.kaspersky.com/fr

http://support.kaspersky.com/fr

3

TABLE DES MATIERES

PRESENTATION DU MANUEL............................................................................................................................... 9

Dans ce document ............................................................................................................................................ 9

Conventions .................................................................................................................................................... 11

SOURCES D'INFORMATIONS SUR L'APPLICATION ........................................................................................... 13

Sources d'informations pour les recherches indépendantes .............................................................................. 13

Discussion sur les logiciels de Kaspersky Lab sur le forum ............................................................................... 14

Contacter le Service commercial ...................................................................................................................... 14

Contacter par courrier électronique le Service de localisation et de rédaction de la documentation technique ..... 14

KASPERSKY SECURITY FOR VIRTUALIZATION 3.0 AGENTLESS ..................................................................... 15

Nouveautés..................................................................................................................................................... 17

Distribution ...................................................................................................................................................... 17

Configurations logicielle et matérielle ................................................................ ............................................... 17

ARCHITECTURE DE L'APPLICATION .................................................................................................................. 20

Composition des images des machines virtuelles de protection Kaspersky Security .......................................... 21

Intégration de Kaspersky Security à l'infrastructure virtuelle VMware ................................................................ 21

CONCEPT DE L'ADMINISTRATION DE L'APPLICATION VIA LE KASPERSKY SECURITY CENTER ................... 24

A propos de la stratégie de Kaspersky Security et des profils de protection ....................................................... 25

Héritage des profils de protection ............................................................................................................... 26

A propos du profil de protection racine ........................................................................................................ 26

A propos des tâches de Kaspersky Security ..................................................................................................... 26

INSTALLATION DE L'APPLICATION .................................................................................................................... 28

Ordre des étapes d'installation de l'application ................................................................................................. 28

Préparation de l'installation .............................................................................................................................. 29

Prérequis pour les modules du Kaspersky Security Center et de l'infrastructure virtuelle VMware ................. 30

Comptes VMware vCenter Server .............................................................................................................. 31

Installation du plug-in d'administration de Kaspersky Security...................................................................... 31

Procédure d'installation du module Antivirus Fichiers ........................................................................................ 32

Etape 1. Sélection de l'action...................................................................................................................... 33

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 33

Etape 3. Saisie de l'adresse IP du Serveur d'administration du Kaspersky Security Center ........................... 34

Etape 4. Sélection du fichier image de la machine virtuelle de protection ..................................................... 34

Etape 5. Lecture des Contrats de licence .................................................................................................... 35

Etape 6. Sélection des hôtes VMware ESXi ................................................................................................ 35

Etape 7. Sélection de l'option de placement et de configuration des paramètres de déploiement .................. 35

Etape 8. Sélection du stockage de données ................................................................................................ 36

Etape 9. Configuration de la correspondance des réseaux virtuels .............................................................. 36

Etape 10. Saisie des paramètres de réseau ................................................................................................ 36

Etape 11. Saisie manuelle des paramètres de réseau ................................ ................................................. 37

Etape 12. Modification des mots de passe des comptes utilisateur sur les machines virtuelles de protection . 37

Etape 13. Saisie des paramètres de connexion à VMware vShield Manager ................................................ 37

Etape 14. Saisie des paramètres du compte utilisateur VMware vCenter Server .......................................... 38

Etape 15. Lancement du déploiement des machines virtuelles de protection ................................................ 38

Etape 16. Déploiement des machines virtuelles de protection ...................................................................... 38

Etape 17. Fin de l'installation du module Antivirus Fichiers .......................................................................... 39

M A N U E L D E L ' A D M IN I S T R A T E U R

4

Procédure d'installation du module Détection des menaces réseaux ................................................................. 39

Etape 1. Sélection de l'action...................................................................................................................... 40

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 40

Etape 3. Saisie de l'adresse IP du Serveur d'administration du Kaspersky Security Center ........................... 41

Etape 4. Saisie des paramètres de connexion à VMware vShield Manager .................................................. 41

Etape 5. Sélection de l'image de la machine virtuelle de protection .............................................................. 41

Etape 6. Lecture des Contrats de licence .................................................................................................... 42

Etape 7. Sélection des clusters VMware ..................................................................................................... 42

Etape 8. Sélection des groupes de ports distribués ..................................................................................... 43

Etape 9. Fin de la saisie des paramètres .................................................................................................... 43

Etape 10. Fin du travail de l'Assistant ......................................................................................................... 44

Modifications dans le Kaspersky Security Center après l'installation de l'application .......................................... 44

Consultation de la liste des machines virtuelles et des machines virtuelles de protection du cluster KSC............ 44

MODIFICATION DE LA CONFIGURATION DES MACHINES VIRTUELLES DOTEES DU MODULE ANTIVIRUS

FICHIERS ............................................................................................................................................................ 46

Etape 1. Sélection de l'action ........................................................................................................................... 46

Etape 2. Connexion à VMware vCenter Server ................................................................................................. 47

Etape 3. Sélection des machines virtuelles de protection .................................................................................. 47

Etape 4. Saisie du mot de passe du compte klconfig ........................................................................................ 48

Etape 5. Modification des paramètres de connexion des machines virtuelles de protection

à VMware vCenter Server................................................................................................................................ 48

Etape 6. Modification du mot de passe du compte klconfig ............................................................................... 48

Etape 7. Lancement de la modification de la configuration des machines virtuelles de protection ....................... 49

Etape 8. Modification de la configuration des machines virtuelles de protection ................................................. 49

Etape 9. Fin de la modification de la configuration des machines virtuelles de protection ................................... 49

MISE A JOUR DE LA VERSION PRECEDENTE DE L'APPLICATION ................................................................... 50

Séquence de mise à jour de la version précédente de l'application ................................................................... 50

Consultation de la liste des images de machines virtuelles de protection définies .............................................. 51

Procédure de mise à jour du module Antivirus Fichiers ..................................................................................... 52

Etape 1. Sélection de l'action...................................................................................................................... 54

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 54

Etape 3. Saisie de l'adresse IP du Serveur d'administration du Kaspersky Security Center ........................... 55

Etape 4. Sélection du fichier image de la machine virtuelle de protection ..................................................... 55

Etape 5. Lecture des Contrats de licence .................................................................................................... 56

Etape 6. Sélection des machines virtuelles de protection ............................................................................. 56

Etape 7. Sélection de l'option de placement et de configuration des paramètres de déploiement .................. 56

Etape 8. Sélection du stockage de données ................................................................................................ 57

Etape 9. Configuration de la correspondance des réseaux virtuels .............................................................. 57

Etape 10. Saisie des paramètres de réseau ................................................................................................ 58

Etape 11. Saisie manuelle des paramètres de réseau ................................ ................................................. 58

Etape 12. Modification des mots de passe des comptes utilisateur sur les machines virtuelles

de protection .............................................................................................................................................. 58

Etape 13. Saisie des paramètres de connexion à VMware vShield Manager ................................................ 59

Etape 14. Saisie des paramètres du compte utilisateur VMware vCenter Server .......................................... 59

Etape 15. Préparation de l'utilisation des machines virtuelles de protection mises à jour............................... 60

Etape 16. Lancement de la mise à jour des machines virtuelles de protection .............................................. 60

Etape 17. Mise à jour des machines virtuelles de protection ........................................................................ 60

Etape 18. Fin de la mise à jour des machines virtuelles de protection .......................................................... 61

T A B L E D E S M A T I E R ES

5

Procédure de mise à jour du module Détection des menaces réseau ................................................................ 61

Etape 1. Sélection de l'action...................................................................................................................... 62

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 62

Etape 3. Saisie de l'adresse IP du Serveur d'administration du Kaspersky Security Center ........................... 63

Etape 4. Saisie des paramètres de connexion à VMware vShield Manager .................................................. 63

Etape 5. Sélection de l'image de la machine virtuelle de protection .............................................................. 63

Etape 6. Lecture des Contrats de licence .................................................................................................... 64

Etape 7. Sélection des clusters VMware ..................................................................................................... 64

Etape 8. Sélection des groupes de ports distribués ..................................................................................... 65

Etape 9. Fin de la saisie des paramètres .................................................................................................... 65

Etape 10. Fin du travail de l'Assistant ......................................................................................................... 66

Conversion des stratégies et des tâches lors de la mise à jour de l'application .................................................. 66

SUPPRESSION DE L'APPLICATION .................................................................................................................... 67

Suppression du module Antivirus Fichiers ........................................................................................................ 67

Procédure de suppression du module Antivirus Fichiers ................................................................................... 68

Etape 1. Sélection de l'action...................................................................................................................... 68

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 69

Etape 3. Sélection des hôtes VMware ESXi ................................................................ ................................ 69

Etape 4. Saisie des paramètres de connexion à VMware vShield Manager .................................................. 70

Etape 5. Confirmation de la suppression ..................................................................................................... 70

Etape 6. Suppression des machines virtuelles de protection ........................................................................ 70

Etape 7. Fin de la suppression des machines virtuelles de protection .......................................................... 70

Suppression du module Détection des menaces réseau ................................................................................... 71

Procédure de suppression des machines virtuelles de protection dotées du module Détection

des menaces réseau ....................................................................................................................................... 72

Etape 1. Sélection de l'action...................................................................................................................... 73

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 73

Etape 3. Saisie des paramètres de connexion à VMware vShield Manager .................................................. 73

Etape 4. Consultation des informations relatives à l'image de la machine virtuelle de protection ................... 74

Etape 5. Lecture des Contrats de licence .................................................................................................... 74

Etape 6. Sélection des clusters VMware ..................................................................................................... 74

Etape 7. Sélection des groupes de ports distribués ..................................................................................... 74

Etape 8. Fin de la saisie des paramètres .................................................................................................... 75

Etape 9. Fin du travail de l'Assistant ........................................................................................................... 75

Procédure de suppression totale du module Détection des menaces réseau ..................................................... 75

Etape 1. Sélection de l'action...................................................................................................................... 76

Etape 2. Connexion à VMware vShield Manager ......................................................................................... 76

Etape 3. Fin de la saisie des paramètres .................................................................................................... 76

Etape 4. Fin du travail de l'Assistant ........................................................................................................... 77

ELIMINATION DES ERREURS D'ENREGISTREMENT DES MACHINES VIRTUELLES DE PROTECTION ........... 78

A propos des erreurs potentielles d'enregistrement des machines virtuelles de protection ................................. 78

Procédure d'élimination des erreurs d'enregistrement des machines virtuelles de protection .............................. 79

Etape 1. Sélection de l'action...................................................................................................................... 79

Etape 2. Connexion à VMware vCenter Server ........................................................................................... 79

Etape 3. Connexion à VMware vShield Manager ......................................................................................... 80

Etape 4. Sélection des erreurs à éliminer .................................................................................................... 80

Etape 5. Confirmation des actions .............................................................................................................. 81

Etape 6. Elimination des erreurs ................................................................................................................. 81

M A N U E L D E L ' A D M IN I S T R A T E U R

6

Etape 7. Fin de l'élimination des erreurs ..................................................................................................... 81

LICENCE DE L'APPLICATION .............................................................................................................................. 82

A propos du contrat de licence ......................................................................................................................... 82

Présentation de la licence ................................................................................................................................ 82

Présentation du Certificat de licence ................................................................................................................ 83

Présentation de la clé ...................................................................................................................................... 84

Présentation du code d'activation ..................................................................................................................... 84

Présentation du fichier clé................................................................................................................................ 85

Activation de l'application................................................................................................................................. 85

Création d'une tâche d'ajout de clé ............................................................................................................. 86

Etape 1. Définition du nom de la tâche .................................................................................................. 87

Etape 2. Sélection du type de tâche ...................................................................................................... 87

Etape 3. Choix du mode d'activation...................................................................................................... 87

Etape 4. Ajout d'une clé ........................................................................................................................ 87

Etape 5. Définition des paramètres de programmation de la tâche ......................................................... 88

Etape 6. Fin de la création de la tâche................................................................................................... 89

Lancement de la tâche d'ajout de clé .......................................................................................................... 89

Renouvellement de la licence .......................................................................................................................... 90

Consultation des informations relatives aux clés ajoutées ................................................................................. 91

Consultation des informations relatives à la clé dans le dossier Clés ........................................................... 91

Consultation des informations relatives à la clé dans les propriétés de l'application ...................................... 93

Consultation des informations relatives à la clé dans les propriétés de la tâche d'ajout de clé ....................... 95

Consultation du rapport sur l'utilisation des clés .......................................................................................... 95

CREATION D'UNE STRATEGIE ........................................................................................................................... 99

Etape 1. Définition du nom de la stratégie de groupe pour l’application ............................................................. 99

Etape 2. Sélection de l’application pour la création de la stratégie de groupe .................................................. 100

Etape 3. Configuration des paramètres du profil de protection racine .............................................................. 100

Etape 4. Configuration des paramètres d'analyse des fichiers compactés ....................................................... 103

Etape 5. Accord de participation à Kaspersky Security Network ...................................................................... 104

Etape 6. Création de la stratégie de groupe pour l’application ......................................................................... 105

LANCEMENT ET ARRET DE L'APPLICATION.................................................................................................... 106

ADMINISTRATION DE LA PROTECTION ........................................................................................................... 107

PROTECTION DU SYSTEME DE FICHIERS DES MACHINES VIRTUELLES. ANTIVIRUS FICHIERS ................ 108

Protection des machines virtuelles ................................................................................................................. 108

A propos de la protection des machines virtuelles ..................................................................................... 108

Modification des paramètres d'analyse des fichiers compactés .................................................................. 109

Consultation de l'infrastructure protégée du cluster KSC ........................................................................... 110

Désactivation de la protection sur la machine virtuelle ............................................................................... 111

Utilisation des profils de protection ........................................................................................................... 111

Création d'un profil de protection ......................................................................................................... 112

Modification des paramètres du profil de protection ............................................................................. 116

Attribution d'un profil de protection à une machine virtuelle .................................................................. 117

Suppression d'un profil de protection ................................................................................................... 117

Analyse des machines virtuelles .................................................................................................................... 118

A propos de l'analyse des machines virtuelles........................................................................................... 118

Création d'une tâche d'analyse complète .................................................................................................. 119

Etape 1. Définition du nom de la tâche ................................................................................................ 120

T A B L E D E S M A T I E R ES

7

Etape 2. Sélection du type de tâche .................................................................................................... 120

Etape 3. Configuration des paramètres de l'analyse ............................................................................. 120

Etape 4. Sélection de la zone d’analyse .............................................................................................. 124

Etape 5. Définition des paramètres de programmation de la tâche ....................................................... 124

Etape 6. Fin de la création de la tâche................................................................................................. 125

Création d'une tâche d'analyse personnalisée ........................................................................................... 125

Etape 1. Définition du nom de la tâche ................................................................................................ 126

Etape 2. Sélection du type de tâche .................................................................................................... 126

Etape 3. Connexion à VMware vCenter Server .................................................................................... 126

Etape 4. Sélection de la zone d’action de la tâche ............................................................................... 127

Etape 5. Configuration des paramètres de l'analyse ............................................................................. 127

Etape 6. Sélection de la zone d’analyse .............................................................................................. 131

Etape 7. Définition des paramètres de programmation de la tâche ....................................................... 131

Etape 8. Fin de la création de la tâche................................................................................................. 132

Lancement et arrêt de l'analyse complète et de l'analyse personnalisée .................................................... 132

PROTECTION DES MACHINES VIRTUELLES CONTRE LES MENACES RESEAU. DETECTION

DES MENACES RESEAU .................................................................................................................................. 134

Concernant la protection des machines virtuelles contre les menaces réseau ................................................. 134

Activation et désactivation de la détection des attaques réseau ...................................................................... 135

Configuration des paramètres de blocage des adresses IP à l’origine d’une attaque réseau ............................ 136

Activation et désactivation de l'analyse des adresses URL ............................................................................. 137

Configuration des paramètres de l'analyse des adresses URL ........................................................................ 137

SAUVEGARDE .................................................................................................................................................. 139

A propos de la sauvegarde ............................................................................................................................ 139

Configuration des paramètres de la sauvegarde ............................................................................................. 140

Manipulation des copies de sauvegarde des fichiers ...................................................................................... 141

Consultation de la liste des copies de sauvegarde des fichiers .................................................................. 141

Enregistrement des fichiers de la sauvegarde sur le disque ....................................................................... 142

Suppression des copies de sauvegarde des fichiers ................................................................................. 142

MISE A JOUR DES BASES ANTIVIRUS ............................................................................................................. 144

Mise à jour des bases antivirus ...................................................................................................................... 144

Récupération automatique des mises à jour des bases antivirus ..................................................................... 145

Création de la tâche de diffusion des mises à jour .......................................................................................... 145

Etape 1. Définition du nom de la tâche...................................................................................................... 146

Etape 2. Sélection du type de tâche.......................................................................................................... 146

Etape 3. Définition des paramètres de programmation de la tâche ............................................................. 146

Etape 4. Fin de la création de la tâche ...................................................................................................... 147

Remise à l'état antérieur à la dernière mise à jour .......................................................................................... 147

Création de la tâche de remise à l'état antérieur à la mise à jour ..................................................................... 147

Etape 1. Définition du nom de la tâche...................................................................................................... 148

Etape 2. Sélection du type de tâche.......................................................................................................... 148

Etape 3. Définition des paramètres de programmation de la tâche ............................................................. 148

Etape 4. Fin de la création de la tâche ...................................................................................................... 149

Lancement de la tâche de remise à l'état antérieur à la mise à jour ................................................................. 149

RAPPORTS ET NOTIFICATIONS ....................................................................................................................... 150

A propos des événements et des notifications ................................................................................................ 150

Types de rapports ......................................................................................................................................... 150

M A N U E L D E L ' A D M IN I S T R A T E U R

8

Rapport sur les versions des applications de Kaspersky Lab ..................................................................... 152

Rapport sur le déploiement de la protection .............................................................................................. 153

Rapport sur les ordinateurs les plus infectés ............................................................................................. 154

Rapport sur les virus ................................................................................................................................ 155

Rapport sur les erreurs............................................................................................................................. 156

Rapport sur les bases utilisées ................................................................................................................. 157

Rapport sur les attaques réseau ............................................................................................................... 158

Rapport sur le fonctionnement du contrôle Web ........................................................................................ 160

Consultation des rapports .............................................................................................................................. 161

Configuration des paramètres de notification .................................................................................................. 162

PARTICIPATION A KASPERSKY SECURITY NETWORK................................................................................... 164

Concernant la participation à Kaspersky Security Network ................................ .............................................. 164

Présentation des données ............................................................................................................................. 165

Activation et désactivation de l'utilisation de Kaspersky Security Network ........................................................ 165

CONTACTER LE SUPPORT TECHNIQUE ......................................................................................................... 167

Modes d'obtention du Support Technique ...................................................................................................... 167

Support Technique par téléphone .................................................................................................................. 167

Obtention de l'assistance technique via Kaspersky CompanyAccount ............................................................. 168

Collecte d'informations pour le Support Technique ......................................................................................... 169

Utilisation du fichier de traçage ................................ ...................................................................................... 169

Utilisation des fichiers de statistiques système ............................................................................................... 169

GLOSSAIRE ...................................................................................................................................................... 170

KASPERSKY LAB, LTD ...................................................................................................................................... 174

INFORMATIONS SUR LE CODE TIERS ............................................................................................................. 175

AVIS DE MARQUES COMMERCIALES .............................................................................................................. 176

INDEX ................................................................................................................................................................ 177

9

PRESENTATION DU MANUEL

DANS CETTE SECTION

Dans ce document ......................................................................................................................................................9

Conventions ............................................................................................................................................................. 11

Le présent document constitue le Manuel de l'administrateur de Kaspersky Security for Virtualization 3.0 Agentless (ci-

après : Kaspersky Security).

Il est destiné aux techniciens chargés d'installer et d'administrer Kaspersky Security et d'offrir une assistance technique

aux sociétés qui utilisent Kaspersky Security. Le guide s'adresse aux experts techniques expérimentés dans l'utilisation

de l'infrastructure virtuelle sous VMware vSphere™ et du système d'administration centralisée à distance des

applications de Kaspersky Lab du Kaspersky Security Center.

Ce manuel poursuit les objectifs suivants :

Décrire les principes de fonctionnement de Kaspersky Security, la configuration requise et les particularités de

l'intégration à d'autres applications.

Aider à planifier le déploiement de Kaspersky Security sur le réseau de la société.

Décrire les préparatifs de l'installation de Kaspersky Security, l'installation et l'activation de l'application.

Décrire l'utilisation de Kaspersky Security.

Présenter les sources complémentaires d'informations sur l'application et les modes d'obtention du support

technique.

DANS CE DOCUMENT

Ce manuel contient les sections suivantes :

Sources d'informations sur l'application (cf. page 13)

Cette section décrit les sources d'informations sur l'application et les renseignements sur les sites Internet que vous

pouvez consulter pour discuter du fonctionnement de l'application.

Kaspersky Security for Virtualization 3.0 Agentless (сf. page 15)

Cette section contient des informations sur la fonction, les principales possibilités et la composition de l'application.

Architecture de l'application (cf. page 20)

Cette section décrit les modules de l'application et leur logique de fonctionnement. Elle fournit également des

informations sur l'intégration de l'application au système Kaspersky Security Center et à l'infrastructure virtuelle

VMware™.

Concept de l'administration de l'application via le Kaspersky Security Center (cf. page. 24)

Cette section décrit le concept de l'administration de l'application via le Kaspersky Security Center.

M A N U E L D E L ' A D M IN I S T R A T E U R

10

Installation de l'application (cf. page 28)

Cette section explique comment installer l'application dans l'infrastructure virtuelle VMware.

Modifier la configuration des machines virtuelles de protection avec le module Antivirus Fichiers (cf.

à la page 46)

Cette section explique la modification de la configuration des machines virtuelles de protection dotées du module

Antivirus Fichiers.

Mise à jour des versions précédentes de l'application (cf. page 50)

Cette section explique comment réaliser la mise à jour depuis une version antérieure de l'application.

Suppression de l'application (cf. page 67)

Cette section comprend des informations sur la suppression des modules Antivirus Fichiers et Détection des menaces

réseau de Kaspersky Security.

Elimination des erreurs d'enregistrement des machines virtuelles de protection (cf. page 78)

Cette section contient la description des erreurs d'enregistrement possibles des machines virtuelles de protection dotées

du module Antivirus Fichiers dans VMware vShield™ Manager et les moyens pour s'en débarrasser.

Licence de l'application (cf. page 82)

Cette section présente les notions principales relatives à l'activation de l'application. Elle détaille le Contrat de licence et

le Certificat de licence, les types de licences et l'activation de l'application.

Création d'une stratégie (cf. page 99).

Cette section explique la création et la configuration des stratégies pour l'application Kaspersky Security.

Lancement et arrêt de l'application (cf. page 106)

Cette section explique comment lancer et arrêter l'application.

Administration de la protection (cf. page 107)

Cette section explique comment vérifier l'état de protection des machines virtuelles et rechercher la présence éventuelle

de problèmes dans la protection.

Protection des fichiers du système de machines virtuelles. Antivirus Fichiers (cf. page 108)

Cette section contient des informations sur la configuration des paramètres du module Antivirus Fichiers.

Protection des machines virtuelles contre les menaces réseau. Détection des menaces réseau (cf.

page 134)

Cette section contient des informations sur la configuration des paramètres du module de détection des menaces

réseau.

Sauvegarde (cf. page 139)

Cette section présente la sauvegarde et explique comment la manipuler.

P R E S E N T A T I O N D U M A N U E L

11

Mise à jour des bases antivirus (cf. page 144)

Cette section contient des informations sur la mise à jour des bases (ci-après mises à jour) et des instructions sur la

configuration des paramètres de mise à jour.

Rapports et notifications (cf. page 150)

Cette section décrit les différents moyens d'obtenir des informations sur le fonctionnement de Kaspersky Security.

Participation au Kaspersky Security Network (cf. page 164)

Cette section présente la participation au Kaspersky Security Network et explique comment activer ou désactiver

l'utilisation de ce service.

Contacter le Support Technique (cf. page 167)

Cette section présente les différentes méthodes d'obtention de l'assistance technique et les conditions à remplir pour

pouvoir bénéficier de l'aide du Support Technique.

Glossaire (cf. page 170)

Cette section contient une liste des termes qui apparaissent dans le document et leur définition.

Kaspersky Lab ZAO (cf. page 174)

Cette section contient des informations sur Kaspersky Lab ZAO.

Informations sur le code tiers (cf. page 175)

Cette section contient des informations sur le code tiers.

Notifications sur les marques de commerce (cf. page 176)

Cette section contient des informations sur les marques de commerce utilisées dans le document.

Index

Cette section permet de trouver rapidement les informations souhaitées dans le document.

CONVENTIONS

Le document comprend des éléments de sens sur lesquels nous attirons votre attention : avertissements, conseils,

exemples.

Les conventions sont utilisées pour identifier les éléments de sens. Les conventions et les exemples de leur utilisation

sont repris dans le tableau ci-dessous.

M A N U E L D E L ' A D M IN I S T R A T E UR

12

EXEMPLE DE TEXTE

DESCRIPTION DE LA CONVENTION

N'oubliez pas que...

Les avertissements apparaissent en rouge et sont encadrés.

Les avertissements contiennent des informations sur les actions indésirables

potentielles qui peuvent amener à la perte d'informations ou à la perturbation du

fonctionnement du matériel ou du système d'exploitation.

Il est conseillé d'utiliser...

Les remarques sont encadrées.

Les remarques peuvent contenir des conseils utiles, des recommandations, des

valeurs importantes de paramètres ou des cas particuliers importants pour le

fonctionnement de l'application.

Exemple :

...

Les exemples sont présentés sur un fond jaune sous le titre "Exemple".

La mise à jour, c'est ...

L'événement Bases dépassées se

produit.

Les éléments de sens suivants sont en italique :

nouveaux termes ;

noms des états et des événements de l'application.

Appuyez sur la touche ENTER.

Appuyez sur la combinaison de

touches ALT+F4.

Les noms des touches du clavier sont en caractères gras et en lettres

majuscules.

Deux noms de touche unis par le caractère "+" représentent une combinaison de

touches. Il est nécessaire d'appuyer simultanément sur ces touches.

Cliquez sur le bouton ACTIVER.

Les noms des éléments de l'interface de l'application sont en caractères gras :

par exemple, les champs de saisie, les options du menu et les boutons.

Pour planifier une tâche,

procédez comme suit :

Les phrases d'introduction des instructions sont en italique et sont

accompagnées de l'icône "flèche".

Dans la ligne de commande,

saisissez le texte help

Les informations suivantes

s'affichent :

Indiquez la date au format

JJ:MM:AA.

Les types de texte suivants apparaissent dans un style spécial :

texte de la ligne de commande ;

texte des messages affichés sur l'écran par l'application ;

données à saisir par l'utilisateur.

<Nom de l'utilisateur>

Les variables se trouvent entre chevrons. La valeur correspondant à la variable

remplace cette variable tandis que les chevrons sont omis.

Tableau 1. Conventions

13

SOURCES D'INFORMATIONS SUR

DANS CETTE SECTION

Sources d'informations pour les recherches indépendantes ....................................................................................... 13

Discussion sur les logiciels de Kaspersky Lab sur le forum ........................................................................................ 14

Contacter le Service commercial ............................................................................................................................... 14

Contacter par courrier électronique le Service de localisation et de rédaction de la documentation technique .............. 14

L'APPLICATION

Cette section décrit les sources d'informations sur l'application et les renseignements sur les sites Internet que vous

pouvez consulter pour discuter du fonctionnement de l'application.

Vous pouvez ainsi choisir celle qui s'adapte le mieux à votre situation en fonction de l'importance et de l'urgence de la

question.

SOURCES D'INFORMATIONS POUR LES RECHERCHES

INDEPENDANTES

Vous pouvez utiliser les sources suivantes pour rechercher les informations sur l'application :

la page du site de Kaspersky Lab ;

la page sur le site Internet du Support Technique (Base de connaissances) ;

l'aide électronique ;

la documentation.

Si vous ne parvenez pas à résoudre vous-même le problème, il est conseillé de contacter le Support technique de

Kaspersky Lab (cf. section "Assistance technique par téléphone" à la page 167).

Une connexion Internet est requise pour utiliser les sources d'informations sur le site Internet de Kaspersky Lab.

Page sur le site Internet de Kaspersky Lab

Le site Internet de Kaspersky Lab contient une page dédiée pour chaque application.

La page (http://www.kaspersky.com/fr/business-security/virtualization) fournit des informations générales sur

l'application, ses possibilités et ses particularités.

La page http://www.kaspersky.com/fr contient un lien vers la boutique en ligne. Ce lien permet d'acheter l'application ou

de renouveler le droit d'utilisation de l'application.

M A N U E L D E L ' A D M IN I S T R A T E U R

14

Page sur le site Internet du Support Technique (Base de connaissances)

La Base de connaissances est une section du site Internet du Support Technique contenant les recommandations

d'utilisation des applications de Kaspersky Lab. La Base de connaissances est composée d'articles d'aide regroupés par

thèmes.

La page de l'application dans la Base des connaissances (http://support.kaspersky.com/ksv3a) permet de trouver les

articles qui proposent des informations utiles, des recommandations et une foire aux questions sur l'achat, l'installation et

l'utilisation de l'application.

Les articles peuvent répondre à des questions en rapport non seulement avec Kaspersky Security, mais également avec

d'autres applications de Kaspersky Lab. De plus, ils peuvent fournir des informations sur le Support Technique en général.

Aide électronique

L'aide électronique de l'application reprend l'aide contextuelle. L'aide contextuelle contient des informations sur chacune

des fenêtres du plug-in d'administration de Kaspersky Security : liste et description des paramètres.

Documentation

La distribution de l'application contient des documents qui vous aideront à installer et à activer l'application dans

l'infrastructure virtuelle, à configurer ses paramètres de fonctionnement et à obtenir des informations sur ses principaux

modes d'utilisation.

DISCUSSION SUR LES LOGICIELS DE KASPERSKY LAB

SUR LE FORUM

Si votre question n'est pas urgente, vous pouvez la soumettre aux experts de Kaspersky Lab et aux autres utilisateurs de

nos applications sur notre forum (http://forum.kaspersky.fr).

Sur le forum, vous pouvez consulter les sujets publiés, ajouter des commentaires, créer une nouvelle discussion ou

lancer des recherches.

CONTACTER LE SERVICE COMMERCIAL

Si vous avez des questions sur la sélection, sur l'achat ou sur la prolongation de la durée d'utilisation de l'application,

vous pouvez contacter nos experts du Service commercial par l'un des moyens suivants :

En appelant notre siège en France (http://www.kaspersky.com/fr/contacts).

En envoyant vos questions à l'adresse sales@kaspersky.com.

La réponse vous sera donnée en français ou en anglais suivant votre demande.

CONTACTER PAR COURRIER ELECTRONIQUE LE SERVICE

DE LOCALISATION ET DE REDACTION DE LA

DOCUMENTATION TECHNIQUE

Pour contacter le Service de localisation et de rédaction de la documentation technique, il est nécessaire d'envoyer un

message à l'adresse docfeedback@kaspersky.com. L'objet du message doit être "Kaspersky Help Feedback :

Kaspersky Security for Virtualization 3.0. Agentless".

15

KASPERSKY SECURITY FOR VIRTUALIZATION 3.0 AGENTLESS

Kaspersky Security for Virtualization 3.0 Agentless est une solution intégrée qui protège les machines virtuelles sur l'hôte

VMware ESXi contre les virus et autres programmes dangereux pour la sécurité de l'ordinateur (ci-après "contre les virus

et autres programmes dangereux") et les menaces pesant sur le réseau. Les modules de l'application sont intégrés à

l'infrastructure virtuelle VMware à l'aide des technologies VMware vShield Endpoint™ et VMware Network Extensibility

SDK 5.1. Ainsi, avec les technologies VMware vShield Endpoint et VMware Network Extensibility SDK 5.1, il est possible

de protéger les machines virtuelles sans devoir installer un logiciel antivirus complémentaire sur les systèmes

d'exploitation invités.

Kaspersky Security protège les machines virtuelles dotées d'un système d'exploitation invité Windows® ainsi que les

versions serveur de ces systèmes (cf. section "Configuration logicielle et matérielle" à la page 17).

Kaspersky Security protège les machines virtuelles si elles sont activées (en ligne, c'est à dire non éteintes ou arrêtées)

et si elles sont équipées du pilote VMware vShield Endpoint Thin Agent et que celui-ci est activé.

Kaspersky Security permet de configurer la protection des machines virtuelles à n'importe quel niveau de la hiérarchie

des objets d'administration de VMware : VMware vCenter™ Server, objet Datacenter, cluster VMware, hôte VMware

ESXi qui n'appartient pas au cluster VMware, pool de ressources, objet vApp et machine virtuelle. L'application prend en

charge la protection des machines virtuelles lors de la migration dans le cadre d'un cluster DRS de VMware.

Kaspersky Security comprend les modules suivants :

Antivirus Fichiers : module permettant d'éviter la contamination du système de fichiers de la machine virtuelle.

Le module est activé lors du lancement de Kaspersky Security. Il protège le système de fichiers et vérifie les

fichiers des machines virtuelles.

Détection des menaces réseau : module analysant le trafic réseau des machines virtuelles et permettant de

détecter et de bloquer l'activité caractéristique des attaques réseau. Ce module confronte également l'adresse

URL sollicitée par l'utilisateur à une base d'adresses URL malveillantes et bloque l'accès aux adresses URL

nuisibles. Dans VMware vShield Manager, le module Détection des menaces réseau s'enregistre comme un

service de Kaspersky Network Protection.

Kaspersky Security offre les possibilités suivantes :

Protection. L'application protège le système de fichiers du système d'exploitation invité de la machine virtuelle

(ci-après, "les fichiers de la machine virtuelle"). Elle analyse tous les fichiers que l'utilisateur ou une autre

application ouvre et ferme sur la machine virtuelle afin de déterminer s'ils contiennent d'éventuels virus ou

d'autres programmes dangereux.

Si le fichier ne contient aucun virus ou programme dangereux, Kaspersky Security octroie l'accès à ce

fichier.

Si le fichier contient des virus ou autres programmes dangereux, l'application Kaspersky Security exécute

l'action définie dans les paramètres : par exemple, il répare ou bloque le fichier.

Kaspersky Security transmet les informations sur tous les événements survenus dans le cadre de la protection

des machines virtuelles au serveur d'administration du Kaspersky Security Center.

Analyse. L'application peut rechercher la présence éventuelle de virus et autres programmes dangereux dans

les fichiers de la machine virtuelle. Pour éviter la propagation d'objets malveillants, il est nécessaire d'analyser

les fichiers de la machine virtuelle à l'aide des nouvelles bases antivirus. Vous pouvez réaliser une analyse à la

demande ou la programmer. Kaspersky Security transmet les informations sur tous les événements survenus

dans le cadre des tâches d'analyse au Serveur d'administration du Kaspersky Security Center.

M A N U E L D E L ' A D M IN I S T R A T E U R

16

Détection des attaques réseau. L'application surveille le trafic réseau des machines virtuelles, à l'affût d’une

DANS CETTE SECTION

Nouveautés .............................................................................................................................................................. 17

Distribution ............................................................................................................................................................... 17

Configurations logicielle et matérielle......................................................................................................................... 17

activité caractéristique d’une attaque réseau. En cas de détection d'une tentative d'attaque réseau contre la

machine virtuelle, Kaspersky Security peut bloquer l'adresse IP à partir de laquelle a été lancée l'attaque

réseau. Kaspersky Security transmet les informations sur les événements survenus dans le cadre de la

protection des machines virtuelles contre les attaques réseau au Serveur d'administration du Kaspersky

Security Center.

Analyse des URL. L'application confronte les adresses URL ou les applications HTTP sollicitées par l'utilisateur

à une base d'adresses URL malveillantes. En cas de détection d'une adresse URL dans la base des adresses

URL malveillantes, l'application peut bloquer l'accès à cette adresse. Kaspersky Security transmet les

informations sur tous les événements survenus dans le cadre de l'analyse des adresses URL au Serveur

d'administration du Kaspersky Security Center.

Conservation des copies de sauvegarde des fichiers. L'application permet de conserver les copies de

sauvegarde des fichiers qui ont été supprimés ou modifiés durant la réparation. Les copies de sauvegarde sont

conservées dans la sauvegarde sous un format spécial et ne présentent aucun danger. Si les informations du

fichier réparé sont devenues complètement ou partiellement inaccessibles suite à la réparation, vous pouvez

conserver le fichier depuis sa copie de sauvegarde.

Mise à jour des bases antivirus. L'application télécharge les mises à jour des bases antivirus. Ceci garantit

que la protection de la machine virtuelle est à jour contre les nouveaux virus et autres programmes dangereux.

Vous pouvez réaliser manuellement la mise à jour des bases antivirus ou la programmer.

Le Kaspersky Security Center de Kaspersky Lab est le système d'administration à distance utilisé pour administrer

Kaspersky Security.

Le Kaspersky Security Center permet de réaliser les opérations suivantes :

installer l'application dans l'infrastructure virtuelle VMware ;

configurer les paramètres de fonctionnement de l'application ;

administrer le fonctionnement de l'application ;

administrer la protection des machines virtuelles ;

administrer avec les tâches d'analyse ;

administrer les clés de l'application ;

mettre à jour les bases antivirus ;

utiliser les copies de sauvegarde des fichiers dans la sauvegarde ;

créer des rapports sur les événements survenus pendant le fonctionnement de l'application ;

supprimer l'application de l'infrastructure virtuelle VMware.

K A S P E R S K Y SE C UR IT Y F O R VI R T U A L I Z A T I O N 3. 0 A G E N T LE S S

17

NOUVEAUTES

Kaspersky Security for Virtualization 3.0 Agentless présente les nouvelles fonctionnalités suivantes :

Prise en charge complémentaire de VMware vSphere 5.5.

En cas de détection d'une URL figurant dans la base des URL malveillantes et de blocage de la page Internet,

Kaspersky Security fait apparaître un message de blocage de la page Internet dans la fenêtre du navigateur.

Nouvelle prise en charge des systèmes d'exploitation invités suivants sur les machines virtuelles protégées par

le module Antivirus Fichiers :

Windows 8 (versions 32 ou 64 bits) ;

Windows Server® 2003 R2 (versions 32 ou 64 bits) ;

Windows Server 2012 sans prise en charge de ReFS (Resilient File System) (version 64 bits).

Possibilité de supprimer au cours d'une seule procédure le module Détection des menaces réseau de

l'infrastructure virtuelle VMware. Pour supprimer le module Détection des menaces réseau de tous les cluster

VMware, il n'est pas nécessaire d'exécuter deux procédures (suppression des machines virtuelles de protection

dotées du module Détection des menaces réseau et annulation de l'enregistrement du module Détection des

menaces réseau (service Kaspersky Network Protection) dans VMware vShield Manager).

DISTRIBUTION

Kaspersky Endpoint Security peut être acheté dans la boutique en ligne de Kaspersky Lab (par exemple

http://www.kaspersky.com/fr, section Boutique en ligne) ou sur le site d'un partenaire.

La distribution contient les éléments suivants :

les fichiers de l'application ;

les fichiers de documentation sur l'application ;

Le Contrat de licence reprenant les conditions d’utilisation de l’application.

Ces éléments peuvent varier en fonction du pays où l'application est distribuée.

Les informations indispensables à l'activation de l'application vous seront envoyées par courrier électronique après le

paiement.

Pour en savoir plus sur les modes d’achat et la distribution, écrivez au Service commercial à l’adresse

sales@kaspersky.com.

CONFIGURATIONS LOGICIELLE ET MATERIELLE

Pour le fonctionnement de Kaspersky Security sur le réseau local de l'organisation, l'application Kaspersky Security

Center 10 Maintenance Release 1 doit être installée.

L'ordinateur sur lequel est installée la Console d'administration du Kaspersky Security Center doit être équipé de

Microsoft® .NET Framework 3.5 ou suivant.

M A N U E L D E L ' A D M IN I S T R A T E U R

18

Configuration requise pour le composant Antivirus Fichiers

Afin que le module Antivirus Fichiers fonctionne, l'infrastructure virtuelle VMware doit respecter les exigences de

configuration suivantes :

Hyperviseur VMware ESXi 5.5 patch 1 ou hyperviseur VMware ESXi 5.1 patch 2.

VMware vCenter Server 5.5 patch 1 ou VMware vCenter Server 5.1 patch 2.

VMware vShield Endpoint du paquet VMware vCloud™ Networking and Security 5.5.2 ou du paquet VMware

vCloud Networking and Security 5.1.4.

VMware vShield Manager du paquet VMware vCloud Networking and Security 5.5.2 ou du paquet VMware

vCloud Networking and Security 5.1.4.

Pilote VMware vShield Endpoint Thin Agent. Le pilote est repris dans la distribution VMware Tools, livrée avec

l'hyperviseur VMware ESXi 5.5 patch 1 et l'hyperviseur VMware ESXi 5.1 patch 2. Le pilote doit être installé sur

la machine virtuelle protégée par Kaspersky Security.

Lors de l'installation du paquet VMware Tools, le module VMware Devices Drivers / VMCI Driver / vShield

Drivers doit être installé. Lors de l'installation du paquet VMware Tools avec les paramètres par défaut, le

module VMware Devices Drivers / VMCI Driver / vShield Drivers ne sera pas installé.

Pour plus d'informations sur la mise à jour VMware Tools, consultez la documentation pour les produits VMware.

Configuration requise pour le module Détection des menaces réseau

Afin que le module Détection des menaces réseau fonctionne, l'infrastructure virtuelle VMware doit respecter les

exigences de configuration suivantes :

Hyperviseur VMware ESXi 5.5 patch 1 ou hyperviseur VMware ESXi 5.1 patch 2.

VMware vCenter Server 5.5 patch 1 ou VMware vCenter Server 5.1 patch 2.

VMware vShield Manager du paquet VMware vCloud Networking and Security 5.5.2 ou du paquet VMware

vCloud Networking and Security 5.1.4.

VMware Distributed Virtual Switch 5.1.0 et suivante.

Configuration requise pour le système d'exploitation invité de la machine virtuelle protégée par

Kaspersky Security

Le module Antivirus Fichiers garantit la protection des machines virtuelles sur lesquelles sont installés les systèmes

d'exploitation invités suivants :

Systèmes d'exploitation pour postes de travail :

Windows XP SP3 ou suivant (version 32 bits).

Windows 7 (versions 32 ou 64 bits) ;

Windows 8 (versions 32 ou 64 bits) ;

Systèmes d'exploitation pour serveurs :

Windows Server 2003 SP2 ou suivant (versions 32 ou 64 bits) ;

Windows Server 2003 R2 (versions 32 ou 64 bits) ;

K A S P E R S K Y SE C UR IT Y F O R VI R T U A L I Z A T I O N 3. 0 A G E N T LE S S

19

Windows Server 2008 (versions 32 ou 64 bits) ;

Windows Server 2008 R2 (version 64 bits).

Windows Server 2012 sans prise en charge de ReFS (Resilient File System) (version 64 bits).

Les exigences du module Détection des menaces réseau envers le système d'exploitation invité de la machine virtuelle

protégée correspondent aux exigences des hyperviseurs VMware ESXi 5.5 patch 1 ou VMware ESXi 5.1 patch 2 vis-à-

vis des systèmes d'exploitation invités.

Le module Détection des menaces réseau assure uniquement la protection des machines virtuelles utilisées avec

l'adaptateur réseau E1000.

Configuration matérielle requise

Il est nécessaire d'octroyer une quantité minimale de ressources système à la machine virtuelle de protection dotée du

module Antivirus Fichiers :

volume libre de mémoire vive: 2 Go ;

nombre de processeurs 2 ;

volume de l'espace libre : 30 Go ;

Il est nécessaire d'octroyer une quantité minimale de ressources système à la machine virtuelle de protection dotée du

module Détection des menaces réseau :

volume libre de mémoire vive: 1 Go ;

nombre de processeurs 2 ;

volume de l'espace libre : 8 Go ;

Pour connaître la configuration requise pour le Kaspersky Security Center, consultez la documentation du Kaspersky

Security Center.

Pour connaître la configuration requise pour l'infrastructure virtuelle VMware, consultez la documentation des produits

VMware.

Pour connaître la configuration requise pour le système d'exploitation Windows, consultez la documentation des produits

Windows.

20

ARCHITECTURE DE L'APPLICATION

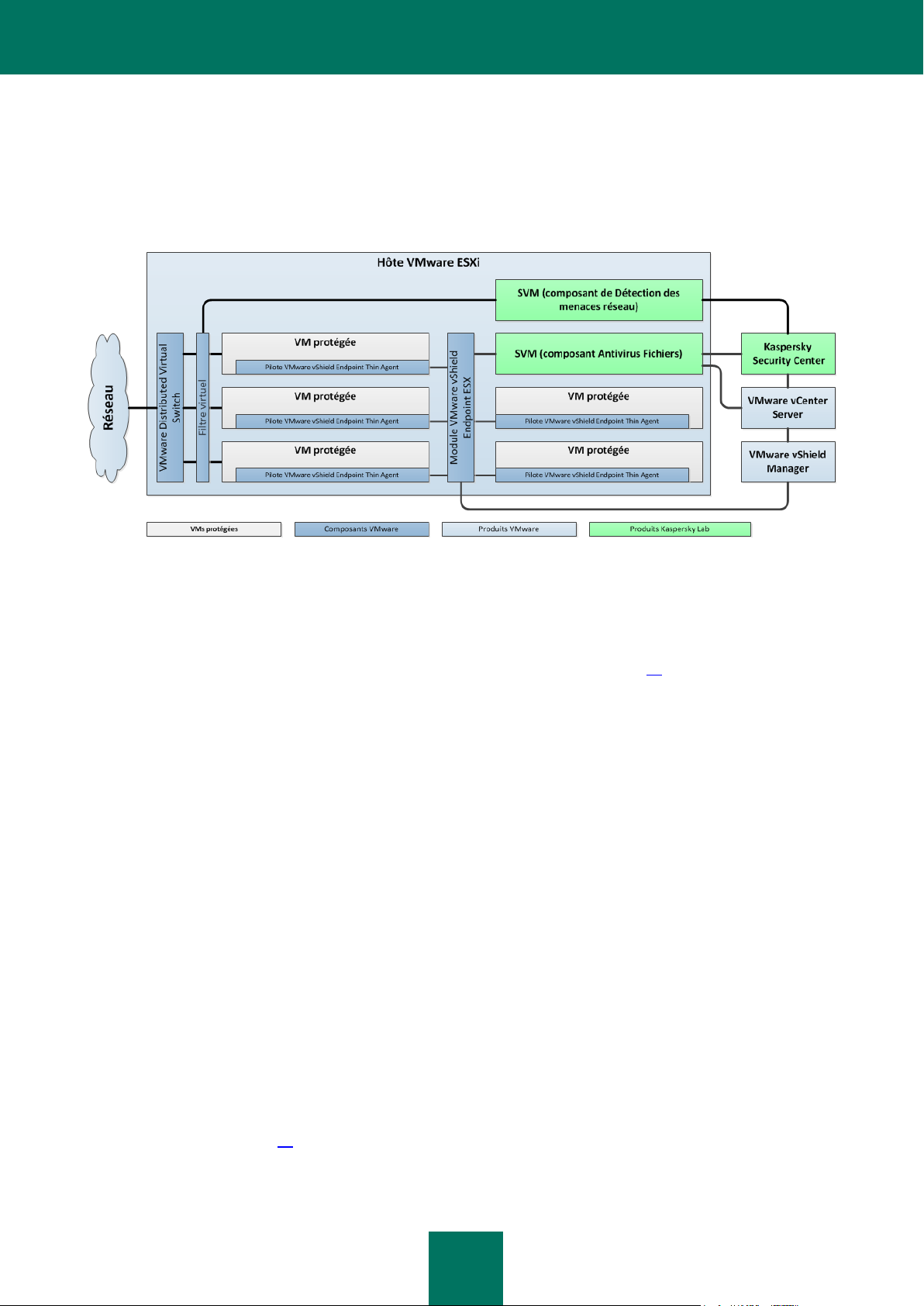

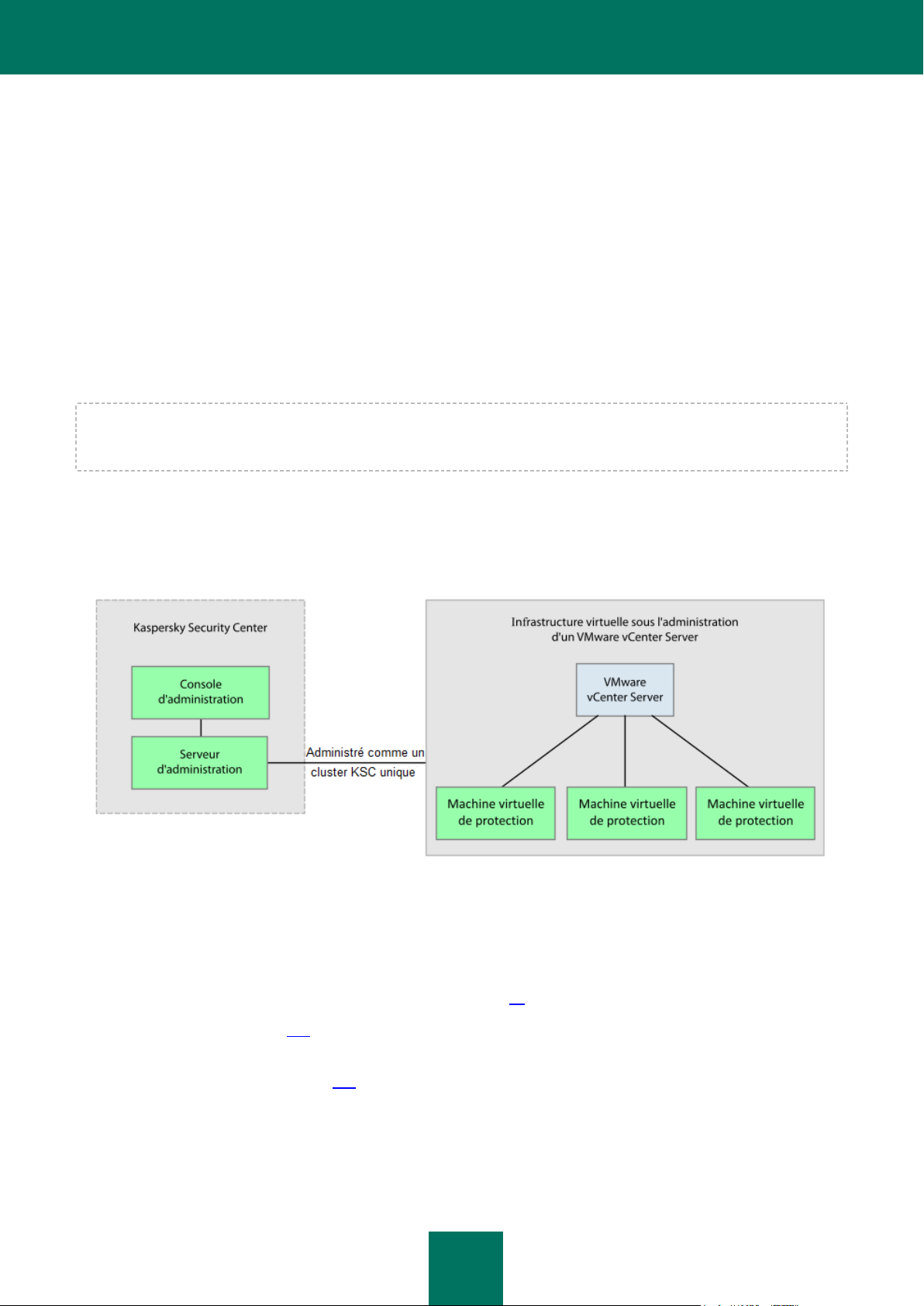

Kaspersky Security est une solution intégrée qui protège les machines virtuelles sur un hôte VMware ESXi (cf. ill. ciaprès).

Illustration 1. Architecture de l'application

Kaspersky Security est installé sur un hôte VMware ESXi et garantit la protection des machines virtuelles sur cet hôte

ESXi contre les virus et autres programmes dangereux.

Kaspersky Security se présente sous la forme de deux images de machines virtuelles de protection (voir la section

"Composition des images des machines virtuelles de protection Kaspersky Security" page 21) :

image de la machine virtuelle de protection assortie du module Antivirus Fichiers ;

image de la machine virtuelle de protection sur laquelle le module Détection des menaces réseau est installé.

La machine virtuelle de protection est une machine virtuelle présente sur un hôte VMware ESXi et sur laquelle un

module de l'application Kaspersky Security est installé.

Installés sur un hôte VMware ESXi, les modules de l'application Kaspersky Security, garantissent la protection de toutes

les machines virtuelles sur cet hôte. Il n'est pas nécessaire d'installer l'application sur chaque machine virtuelle pour

garantir leur protection.

L'infrastructure virtuelle de VMware peut contenir plusieurs hôtes VMware ESXi. Kaspersky Security doit être installé sur

chaque hôte VMware ESXi dont vous souhaitez protéger les machines virtuelles.

L'installation de Kaspersky Security, ainsi que la configuration et l'administration de l'application, s'opèrent via le système

d'administration centralisée à distance des applications du Kaspersky Security Center de Kaspersky Lab (cf. la

documentation du Kaspersky Security Center).

L'interaction entre Kaspersky Security et l'application Kaspersky Security Center est assurée par l'agent d'administration,

module du Kaspersky Security Center. L'agent d'administration figure dans l'image de la machine virtuelle de Kaspersky

Security.

L'interface d'administration de l'application Kaspersky Security via le Kaspersky Security Center est assurée par le plugin d'administration de Kaspersky Security. Le plug-in d'administration de Kaspersky Security fait partie de la distribution

de Kaspersky Security. Le plug-in d'administration de Kaspersky Security doit être installé sur l'ordinateur comprenant le

module Console d'administration du Kaspersky Security Center (cf. section "Installation des plug-ins d'administration

Kaspersky Security" à la page 31).

A R C HI T E C T U R E D E L ' A P P L I C A T I O N

21

DANS CETTE SECTION

Composition des images des machines virtuelles de protection Kaspersky Security .................................................... 21

Intégration de Kaspersky Security à l'infrastructure virtuelle VMware .......................................................................... 21

COMPOSITION DES IMAGES DES MACHINES VIRTUELLES

DE PROTECTION KASPERSKY SECURITY

Dans la composition de l'image de la machine virtuelle de protection sur laquelle est installé le module Antivirus Fichiers

entrent :

Le système d'exploitation SUSE Linux® Enterprise Server 11 SP3.

Le module Kaspersky Security Antivirus Fichiers.

Bibliothèque EPSEC : module fourni par la société VMware. La bibliothèque EPSEC permet d'accéder aux

fichiers des machines virtuelles protégées par Kaspersky Security.

Agent d'administration : module du Kaspersky Security Center. L'Agent d'administration assure l'interaction

avec le Serveur d'administration du Kaspersky Security Center et permet à ce dernier d'administrer Kaspersky

Security.

Dans la composition de l'image de la machine virtuelle de protection sur laquelle est installé le module Détection des

menaces réseau entrent :

Le système d'exploitation SUSE Linux Enterprise Server 11 SP3.

Module Détection des menaces réseau de Kaspersky Security.

Bibliothèque VMware Network Extensibility SDK 5.1 : module de la société VMware. La bibliothèque VMware

Network Extensibility SDK 5.1 offre la possibilité de surveiller le trafic réseau des machines virtuelles au niveau

des paquets réseaux, ainsi que la possibilité de créer des filtres virtuels.

Agent d'administration : module du Kaspersky Security Center. L'Agent d'administration assure l'interaction

avec le Serveur d'administration du Kaspersky Security Center et permet à ce dernier d'administrer Kaspersky

Security.

INTEGRATION DE KASPERSKY SECURITY A

L'INFRASTRUCTURE VIRTUELLE VMWARE

L'intégration de l'Antivirus Fichiers à l'infrastructure virtuelle de VMware requiert les modules suivants :

VMware vShield Endpoint ESX™ Module. Ce module est installé sur l'hôte VMware ESXi. Il assure

l'interaction du pilote VMware vShield Endpoint Thin Agent installé sur la machine virtuelle et de la bibliothèque

ESPEC installée sur la machine virtuelle de protection.

VMware vCenter Server. Ce module intervient dans l'administration et l'automatisation des tâches

d'exploitation au sein de l'infrastructure virtuelle VMware. Il participe au déploiement de Kaspersky Security. Ce

module offre des informations sur les machines virtuelles installées sur les hôtes VMware ESXi.

VMware vShield Manager. Ce module assure l'installation de VMware vShield Endpoint ESX Module sur les

hôtes VMware ESXi et l'intégration des machines virtuelles de protection.

M A N U E L D E L ' A D M IN I S T R A T E U R

22

Le pilote VMware vShield Endpoint Thin Agent collecte les informations relatives aux machines virtuelles et transmet les

fichiers à analyser à l'application Kaspersky Security. Pour que Kaspersky Security puisse protéger les machines

virtuelles, il est nécessaire d'installer et d'activer le pilote VMware vShield Endpoint Thin Agent sur ces dernières. Le

pilote est repris dans la distribution VMware Tools, livrée avec l'hyperviseur VMware ESXi 5.5 patch 1 et l'hyperviseur

VMware ESXi 5.1 patch 2.

L'intégration du module Détection des menaces réseau à l'infrastructure virtuelle de VMware requiert les modules

suivants :

VMware Distributed Virtual Switch. Ce module permet de créer des réseaux virtuels et en assure la gestion.

VMware vCenter Server. Ce module intervient dans l'administration et l'automatisation des tâches

d'exploitation au sein de l'infrastructure virtuelle VMware. Il participe au déploiement de Kaspersky Security. Le

module fournit des informations sur les machines virtuelles installées sur les hôtes VMware ESXi, les clusters

VMware, les services installés et les paramètres de VMware Distributed Virtual Switches.

VMware vShield Manager. Ce module garantit l'enregistrement et le déploiement du module Détection des

menaces réseau (service Kaspersky Network Protection), le déploiement et l'enregistrement des machines

virtuelles de protection sur les hôtes VMware ESXi.

Les modules cités doivent être installés dans l'infrastructure virtuelle de VMware avant l'installation de Kaspersky

Security.

Interaction des modules de Kaspersky Security avec l'infrastructure virtuelle VMware

Le module Antivirus Fichiers interagit avec l'infrastructure virtuelle VMware de la manière suivante :

1. L'utilisateur ou l'application ouvre, enregistre ou exécute des fichiers sur la machine virtuelle protégée par

Kaspersky Security.

2. Le pilote VMware vShield Endpoint Thin Agent intercepte les informations relatives à ces événements et les

transmet au module VMware vShield Endpoint ESX Module, installé sur l'hôte VMware ESXi.

3. Le module VMware vShield Endpoint ESX Module transmet les informations relatives aux événements reçus à

la bibliothèque EPSEC installée sur la machine virtuelle de protection.

4. La bibliothèque EPSEC transmet les informations relatives aux événements reçus au module Antivirus Fichiers

installé sur la machine virtuelle de protection et garantit l'accès aux fichiers sur la machine virtuelle.

5. Le module Antivirus Fichiers analyse les fichiers que l'utilisateur ouvre, enregistre et exécute sur la machine

virtuelle afin de déterminer s'ils contiennent d'éventuels virus ou autres programmes dangereux.

Si le fichier ne contient aucun virus ou programme dangereux, Kaspersky Security octroie à l'utilisateur

l'accès à ces fichiers.

Si des virus ou autres programmes dangereux sont détectés dans les fichiers, Kaspersky Security exécute

l'action définie dans les paramètres du profil de protection attribué à cette machine virtuelle (cf. section "A

propos de la stratégie de Kaspersky Security et des profils de protection" à la page 25). Par exemple,

Kaspersky Security peut réparer ou bloquer le fichier.

Le module Détection des menaces réseau interagit avec l'infrastructure virtuelle VMware de la manière suivante :

1. Le filtre virtuel intercepte les paquets réseau dans le trafic entrant et sortant des machines virtuelles protégées

et les envoie au module Détection des menaces réseau installé sur la machine virtuelle de protection.

2. Le module Détection des menaces réseau exécute les actions suivantes :

Il vérifie les paquets réseau sujets à des activités caractéristiques d'attaques réseau.

Si aucune attaque réseau n'est détectée, Kaspersky Security autorise le transfert du paquet réseau sur

la machine virtuelle.

A R C HI T E C T U R E D E L ' A P P L I C A T I O N

23

Si une activité caractéristique d'une attaque réseau est détectée, Kaspersky Security effectue l'action

définie dans les paramètres du profil de protection (cf. section "A propos de la stratégie de Kaspersky

Security et des profils de protection" à la page 25), attribué à cette machine virtuelle. Par exemple,

Kaspersky Security bloque ou ignore les paquets réseau dont l'adresse IP est à l'origine d'une attaque

réseau.

Il confronte l'ensemble des adresses URL présentes dans les paquets réseaux à la base des adresses

URL malveillantes.

Si une adresse URL ne figure pas dans la base des adresses URL malveillantes, Kaspersky Security

autorise l'accès à cette adresse URL.

Si une adresse URL figure dans la base des adresses URL malveillantes, Kaspersky Security effectue

l'action définie dans les paramètres du profil de protection (cf. section "A propos de la stratégie de

Kaspersky Security et des profils de protection" à la page 25), attribué à cette machine virtuelle. Par

exemple, Kaspersky Security bloque ou autorise l'accès à cette adresse URL.

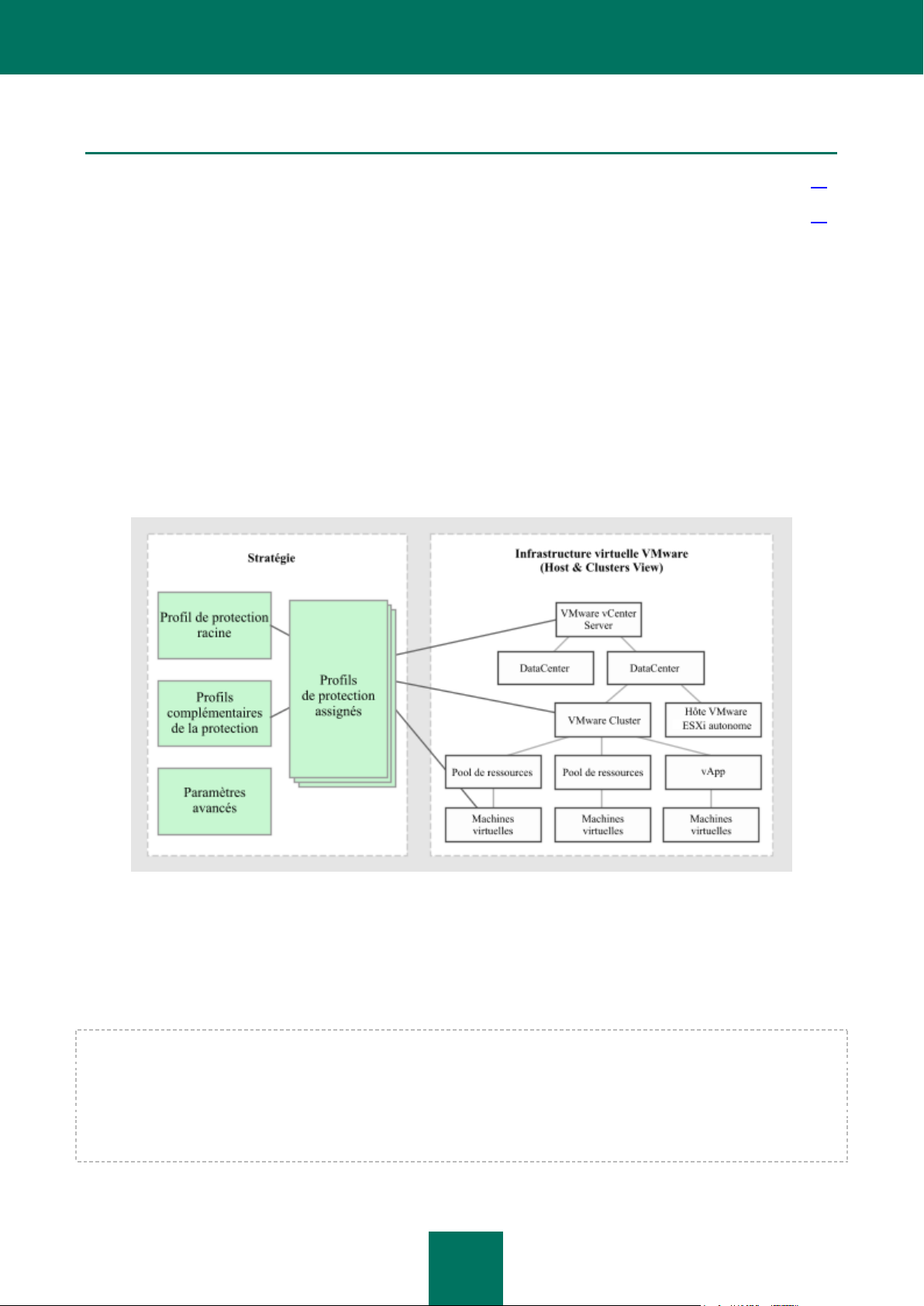

24