Kaspersky Security Center 10.0

Manuel de l'administrateur

VERSION DE L’APPLICATION : 10.0

2

Cher utilisateur,

Merci d'avoir choisi notre produit. Nous espérons que ce document vous aidera dans votre travail et répondra à la plupart

des problèmes émergents.

Attention ! Ce document demeure la propriété de Kaspersky Lab ZAO (ci-après, Kaspersky Lab) et il est protégé par les

législations de la Fédération de Russie et les accords internationaux sur les droits d'auteur. Toute copie ou diffusion

illicite de ce document, intégrale ou partielle, est passible de poursuites civiles, administratives ou judiciaires,

conformément aux lois applicables.

La copie sous un format quelconque et la diffusion, y compris la traduction, de n'importe quel document ne sont admises

que par autorisation écrite de Kaspersky Lab.

Ce document et les illustrations qui l'accompagnent peuvent être utilisés uniquement à des fins personnelles, non

commerciales et à titre d'information.

Ce document peut être modifié sans avertissement préalable. La version la plus récente de ce document est accessible

sur le site de Kaspersky Lab à l'adresse http://www.kaspersky.com/fr/docs.

Kaspersky Lab ne peut être tenu responsable du contenu, de la qualité, de l'actualité et de l'exactitude des textes utilisés

dans ce manuel et dont les droits appartiennent à d'autres entités. Kaspersky Lab n'assume pas non plus de

responsabilité en cas de dommages liés à l'utilisation de ces textes.

Date d'édition : 12/12/2012

© 2013 Kaspersky Lab ZAO. Tous droits réservés.

http://www.kaspersky.com/fr

http://support.kaspersky.com/fr

3

TABLE DES MATIERES

A PROPOS DE CE MANUEL .................................................................................................................................. 9

Dans ce document ............................................................................................................................................ 9

Conventions .................................................................................................................................................... 12

SOURCES D'INFORMATIONS SUR L'APPLICATION ........................................................................................... 13

Sources d'informations pour les recherches indépendantes .............................................................................. 13

Forum sur les applications de Kaspersky Lab ................................................................................................... 14

Contacter le Service de localisation et de rédaction de la documentation technique........................................... 14

KASPERSKY SECURITY CENTER ...................................................................................................................... 15

Nouveautés..................................................................................................................................................... 16

Distribution ...................................................................................................................................................... 17

Configurations logicielle et matérielle ............................................................................................................... 18

INTERFACE DE L'APPLICATION ......................................................................................................................... 21

Fenêtre principale de l'application .................................................................................................................... 21

Arborescence de la console ............................................................................................................................. 23

Zone de travail ................................................................................................................................................ 25

Ensemble de groupes d'administration ....................................................................................................... 27

Liste des objets d'administration ................................................................................................................. 27

Ensemble de groupes d'informations ................................................................ .......................................... 29

Groupe du filtrage de données ......................................................................................................................... 30

Menu contextuel .............................................................................................................................................. 34

Configuration de l'interface .............................................................................................................................. 34

LICENCE DE L'APPLICATION .............................................................................................................................. 36

A propos du contrat de licence ......................................................................................................................... 36

A propos de la licence ..................................................................................................................................... 36

Options de licence de Kaspersky Security Center ............................................................................................. 37

A propos des restrictions de la fonctionnalité de base ....................................................................................... 39

A propos du code d'activation .......................................................................................................................... 40

A propos du fichier clé ..................................................................................................................................... 40

A propos des données ..................................................................................................................................... 41

ASSISTANT DE CONFIGURATION INITIALE ....................................................................................................... 41

NOTIONS PRINCIPALES ..................................................................................................................................... 42

Serveur d'administration .................................................................................................................................. 42

Hiérarchie des Serveurs d'administration ......................................................................................................... 43

Serveur d'administration virtuel ................................ ........................................................................................ 43

Serveur des périphériques mobiles .................................................................................................................. 44

Agent d'administration. Groupe d'administration ............................................................................................... 44

Poste de travail de l'administrateur................................................................................................................... 45

Plug-in d'administration de l'application ............................................................................................................ 46

Stratégies, paramètres de l'application et tâches .............................................................................................. 46

Corrélation de la stratégie et des paramètres locaux de l'application ................................................................. 47

ADMINISTRATION DES SERVEURS D'ADMINISTRATION .................................................................................. 49

Connexion au Serveur d'administration et permutation entre les Serveurs d'administration ................................ 49

Privilèges d'accès au Serveur d'administration et à ses objets .......................................................................... 50

M A N U E L D E L ' A D M I N IS T R A T E UR

4

Conditions de connexion au Serveur d'administration via Internet ..................................................................... 52

Connexion sécurisée au Serveur d'administration............................................................................................. 52

Certificat du Serveur d'administration.......................................................................................................... 52

Authentification du Serveur d'administration lors de l'utilisation de l'ordinateur.............................................. 53

Authentification du Serveur lors de la connexion de la Console d'administration ........................................... 53

Se déconnecter du Serveur d'administration..................................................................................................... 53

Ajout d'un Serveur d'administration à l'arborescence de la console ................................................................... 53

Suppression d'un Serveur d'administration de l'arborescence de console .......................................................... 54

Changement du compte du service du Serveur d'administration. Utilitaire klsrvswch .......................................... 54

Affichage et modification des paramètres du Serveur d'administration ............................................................... 55

Configuration des paramètres généraux du Serveur d'administration ................................ ........................... 55

Configuration des paramètres du traitement des événements ...................................................................... 55

Contrôle de l'émergence d'épidémies de virus ............................................................................................ 56

Restriction du trafic .................................................................................................................................... 56

Configuration de la collaboration avec le système Cisco Network Admission Control (NAC) ......................... 56

Interaction du Serveur d'administration avec le service KSN Proxy .............................................................. 57

Travail avec les utilisateurs internes ........................................................................................................... 57

ADMINISTRATION DES GROUPES D'ADMINISTRATION .................................................................................... 58

Création des groupes d'administration ............................................................................................................. 58

Déplacement des groupes d'administration ...................................................................................................... 59

Suppression des groupes d'administration ....................................................................................................... 60

Création automatique de structure des groupes d'administration ....................................................................... 60

Installation automatique des applications sur les ordinateurs du groupe d'administration ................................... 62

ADMINISTRATION A DISTANCE DES APPLICATIONS ........................................................................................ 63

Administration des stratégies ........................................................................................................................... 63

Création d'une stratégie ............................................................................................................................. 64

Affichage des stratégies héritées dans le groupe imbriqué .......................................................................... 64

Activation d'une stratégie ........................................................................................................................... 65

Activation automatique d'une stratégie lors d'un événement "Attaque de virus" ............................................ 65

Application des stratégies pour les utilisateurs nomades ............................................................................. 65

Suppression d'une stratégie ....................................................................................................................... 66

Copie d'une stratégie ................................................................................................................................. 66

Exportation d'une stratégie ......................................................................................................................... 66

Importation d'une stratégie ......................................................................................................................... 66

Conversion des stratégies ................................ .......................................................................................... 67

Gérer les tâches .............................................................................................................................................. 67

Création d'une tâche de groupe .................................................................................................................. 68

Création d'une tâche pour le Serveur d'administration ................................................................................. 69

Création d'une tâche pour une sélection d'ordinateurs ................................................................................. 69

Création d'une tâche locale ........................................................................................................................ 70

Affichage d'une tâche de groupe héritée dans la zone de travail du groupe imbriqué .................................... 70

Activation automatique des postes clients avec le lancement de la tâche ..................................................... 71

Arrêt automatique de l'ordinateur après l'exécution de la tâche .................................................................... 71

Limitation de la durée d'exécution de la tâche ............................................................................................. 71

Exportation d'une tâche .............................................................................................................................. 72

Importation d'une tâche .............................................................................................................................. 72

Conversion des tâches ............................................................................................................................... 72

Démarrage et arrêt manuels des tâches ..................................................................................................... 73

T A B L E D E S M A T I E R E S

5

Suspension et reprise manuelles d'une tâche ............................................................................................. 73

Suivi et affichage des comptes-rendus d'activité des tâches ........................................................................ 73

Affichage de l'historique des tâches entreposé sur le Serveur d'administration ............................................. 74

Configuration du filtre d'informations sur les résultats d'exécution de la tâche .............................................. 74

Consultation et modification des paramètres locaux de l'application .................................................................. 74

ADMINISTRATION DES POSTES CLIENTS ................................ ......................................................................... 76

Connexion des postes clients au Serveur d'administration ................................................................................ 76

Connexion manuelle du poste client au Serveur d'administration. Utilitaire klmover ........................................... 77

Vérification de la connexion du poste client avec le Serveur d'administration ..................................................... 78

Vérification automatique de la connexion du poste client avec le Serveur d'administration ............................ 78

Vérification manuelle de la connexion du poste client avec le Serveur d'administration. Utilitaire klnagchk .... 78

Identification des postes clients sur le Serveur d'administration ......................................................................... 79

Ajout d'ordinateurs à un groupe d'administration............................................................................................... 80

Modification du Serveur d'administration pour les postes clients........................................................................ 80

Démarrage, arrêt et redémarrage à distance des postes clients ................................................................ ........ 81

Envoi du message aux utilisateurs des postes clients ....................................................................................... 81

Diagnostic à distance des postes clients. Utilitaire de diagnostic à distance Kaspersky Security Center ............. 82

Connexion de l'utilitaire de diagnostic à distance au poste client .................................................................. 83

Activation et désactivation du traçage, téléchargement du fichier de traçage ................................................ 85

Téléchargement des paramètres des applications ....................................................................................... 85

Téléchargement des journaux des événements .......................................................................................... 86

Lancement du diagnostic et téléchargement de ses résultats ................................ ...................................... 86

Lancement, arrêt ou relancement des applications ...................................................................................... 86

UTILISATION DES RAPPORTS, DES STATISTIQUES ET DES NOTIFICATIONS ................................................ 87

Utilisation des rapports .................................................................................................................................... 87

Créer le nouveau rapport ........................................................................................................................... 88

Génération et affichage de rapports ............................................................................................................ 88

Enregistrement du rapport .......................................................................................................................... 88

Création d'une tâche de diffusion du rapport ............................................................................................... 89

Travailler avec les données statistiques ........................................................................................................... 89

Configuration des paramètres de notifications .................................................................................................. 90

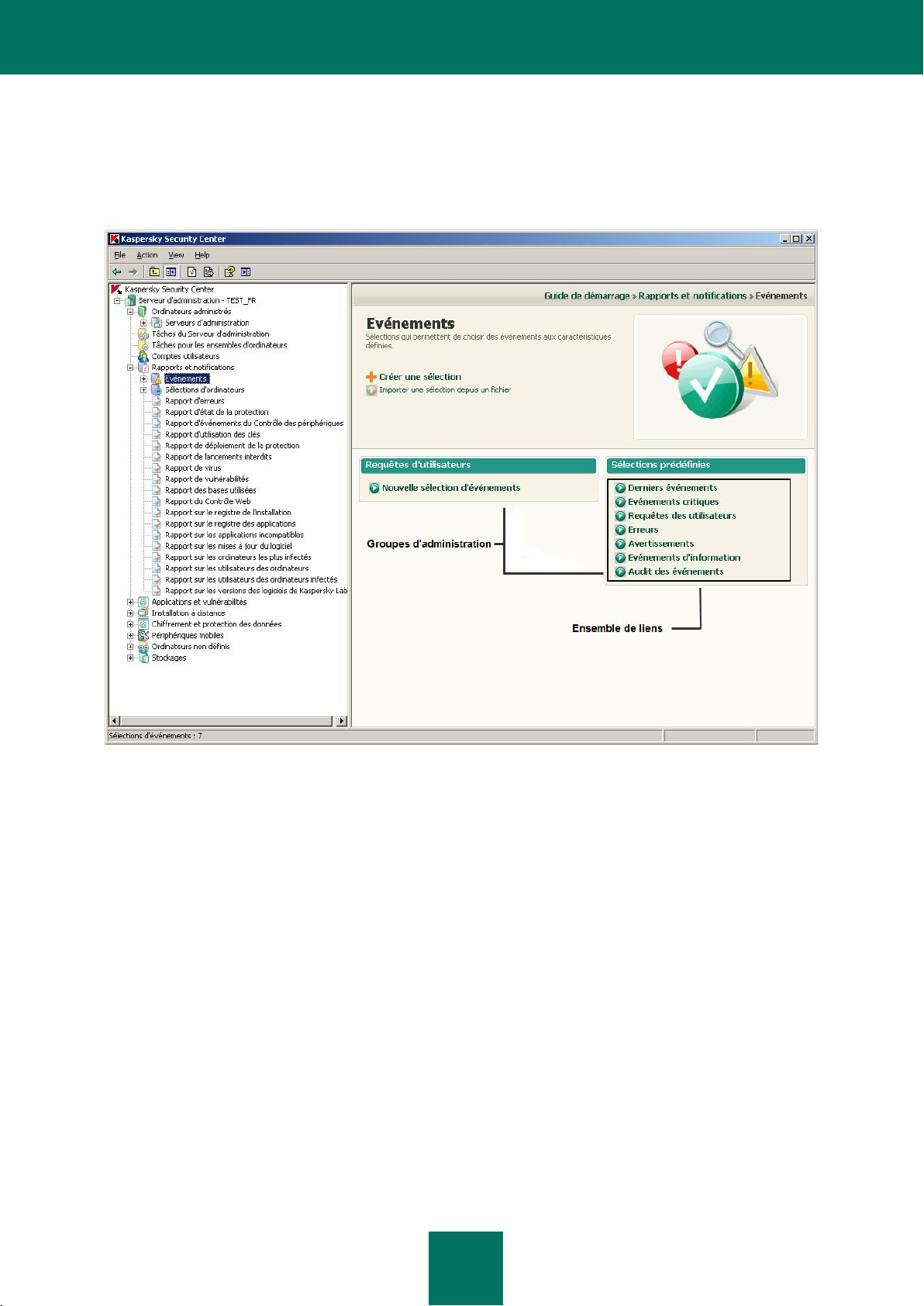

Sélections d'événements ................................................................................................................................. 90

Consultation d'une requête d'événements ................................................................................................... 91

Configuration d'une requête d'événements ................................................................................................. 91

Création d'une requête d'événements ......................................................................................................... 92

Exportation d'une sélection dans le fichier texte .......................................................................................... 92

Suppression des événements depuis la sélection ....................................................................................... 92

Sélection d'ordinateurs .................................................................................................................................... 93

Affichage d'une sélection d'ordinateurs ....................................................................................................... 93

Configuration d'une sélection d'ordinateurs ................................................................................................. 93

Création d'une sélection d'ordinateurs ........................................................................................................ 94

Exportation des paramètres de la sélection d'ordinateurs dans un fichier ..................................................... 94

Création d'une sélection d'ordinateurs selon les paramètres importés .......................................................... 95

Suppression des ordinateurs depuis les groupes d'administration dans la sélection ..................................... 95

ORDINATEURS NON DEFINIS ............................................................................................................................ 96

Sondage du réseau ......................................................................................................................................... 96

Affichage et modification des paramètres de sondage du réseau Windows .................................................. 97

Affichage et modification des paramètres de sondage des groupes Active Directory .................................... 97

M A N U E L D E L ' A D M I N IS T R A T E UR

6

Affichage et modification des paramètres de sondage des plages IP ........................................................... 98

Travail avec les domaines Windows. Affichage et modification des paramètres du domaine .............................. 98

Travail avec les plages IP ................................................................................................................................ 98

Création de la plage IP ................................................................ ............................................................... 99

Affichage et modification des paramètres de plage IP ................................ ................................................. 99

Travail avec les groupes Active Directory. Affichage et modification des paramètres du groupe ......................... 99

Travail avec la liste globale des utilisateurs ................................................................................................ ...... 99

Création des règles de déplacement automatique des ordinateurs dans un groupe d'administration ................ 100

Utilisation du mode dynamique VDI sur les postes clients ............................................................................... 100

Activation du mode dynamique VDI dans les propriétés du paquet d'installation de

l'Agent d'administration ............................................................................................................................ 101

Recherche d'ordinateurs qui font partie de VDI ......................................................................................... 101

Déplacement dans le groupe d'administration des ordinateurs qui font partie de VDI .................................. 101

ADMINISTRATION DES APPLICATIONS SUR LES POSTES CLIENTS.............................................................. 102

Groupes des applications .............................................................................................................................. 102

Création des catégories d'applications ................................ ...................................................................... 104

Configuration d'administration du lancement des applications sur les postes clients ................................... 104

Consultation des résultats de l'analyse statique des règles de lancement des fichiers exécutables ............. 105

Consultation du registre des applications ................................ .................................................................. 105

Création des groupes des applications de licence ..................................................................................... 106

Administration des clés pour les groupes des applications sous licence ..................................................... 106

Consultation des informations sur les fichiers exécutables ......................................................................... 107

Vulnérabilités dans les applications ................................................................................................................ 108

Consultation des informations relatives aux vulnérabilités dans les applications ......................................... 108

Recherche de vulnérabilités dans les applications ..................................................................................... 109

Fermeture de vulnérabilités dans les applications ..................................................................................... 109

Mises à jour du logiciel .................................................................................................................................. 110

Consultation des informations sur les mises à jour disponibles .................................................................. 110

Synchronisation des mises à jour Windows Update avec le Serveur d'administration ................................. 111

Installation des mises à jour sur les postes clients ..................................................................................... 111

Configuration des mises à jour des applications dans la stratégie de l'Agent d'administration ..................... 112

INSTALLATION A DISTANCE DES SYSTEMES D'EXPLOITATION ET DES APPLICATIONS ............................. 114

Création des images des systèmes d'exploitation ........................................................................................... 115

Ajout des pilotes pour l'environnement de préinstallation Windows (WinPE) .................................................... 116

Ajout des pilotes dans le paquet d'installation avec l'image du système d'exploitation ...................................... 116

Configuration des paramètres de l'utilitaire sysprep.exe .................................................................................. 117

Déploiement des systèmes d'exploitation sur les nouveaux ordinateurs dans le réseau ................................... 117

Déploiement des systèmes d'exploitation sur les postes clients ...................................................................... 118

Création des paquets d'installation des applications ....................................................................................... 119

Installation des applications sur les postes clients .......................................................................................... 119

GESTION DES PERIPHERIQUES MOBILES ...................................................................................................... 120

Administration des périphériques mobiles via les outils Exchange ActiveSync ................................................. 120

Consultation des informations sur les périphériques mobiles Exchange ActiveSync ................................... 121

Modification du profil d'administration des périphériques mobiles Exchange ActiveSync ............................. 121

Installation des certificats sur les périphériques mobiles Exchange ActiveSync .......................................... 122

Suppression des informations depuis le périphérique mobile Exchange ActiveSync ................................... 123

Suppression du périphérique mobile Exchange ActiveSync ....................................................................... 124

Administration des périphériques mobiles iOS MDM ....................................................................................... 124

T A B L E D E S M A T I E R E S

7

Configuration de la connexion des périphériques mobiles au Serveur des périphériques

mobiles iOS MDM .................................................................................................................................... 125

Administration du périphérique mobile iOS MDM à l'aide des commandes du menu contextuel .................. 125

Modification des profils de configuration ................................................................................................... 126

Ajout de l'application administrée sur le Serveur des périphériques mobiles iOS MDM ............................... 127

Installation de l'application administrée sur le périphérique mobile iOS MDM ............................................. 127

Configuration des paramètres d'itinérance sur le périphérique mobile iOS MDM ........................................ 128

Création du paquet des applications mobiles .................................................................................................. 128

Installation de l'application sur le périphérique mobile à l'aide du paquet des applications mobiles ................... 129

CHIFFREMENT ET PROTECTION DES DONNEES ........................................................................................... 130

Consultation de la liste des périphériques chiffrés ................................................................ .......................... 131

Consultation de la liste des événements de chiffrement .................................................................................. 131

Exportation de la liste des événements de chiffrement dans le fichier texte ..................................................... 132

Formation et consultation des rapports sur le chiffrement ............................................................................... 132

ADMINISTRATION D'ACCES DES PERIPHERIQUES DANS LE RESEAU DE L'ENTREPRISE (NAC) ................ 135

Passage aux paramètres NAC dans les propriétés de l'Agent d'administration ................................................ 136

Sélection du mode de fonctionnement de l'agent NAC .................................................................................... 136

Création des éléments du réseau................................................................................................................... 137

Création des règles de restriction d'accès dans le réseau ............................................................................... 138

Création de la liste "blanche" ......................................................................................................................... 138

Création de la liste des adresses réseau autorisées ....................................................................................... 139

Création des comptes pour l'utilisation sur le portail d'autorisation ................................................................... 139

Configuration de l'aspect de la page d'autorisation ................................................................ ......................... 140

Configuration des paramètres NAC dans la stratégie de l'Agent d'administration ............................................. 140

INVENTAIRE DU MATERIEL DETECTE DANS LE RESEAU .............................................................................. 141

Ajout d'informations sur les nouveaux périphériques....................................................................................... 142

Configuration des critères de définition des périphériques corporatifs .............................................................. 142

MISE A JOUR DES BASES ET DES MODULES D'APPLICATION ...................................................................... 143

Création d'une tâche de téléchargement des mises à jour dans le référentiel .................................................. 143

Configuration des paramètres de la tâche de téléchargement des mises à jour dans le stockage ..................... 144

Analyse des mises à jour récupérées ............................................................................................................. 144

Configuration des stratégies de vérification et des tâches auxiliaires ............................................................... 145

Affichage des mises à jour récupérées ........................................................................................................... 147

Déploiement de mises à jour automatique ...................................................................................................... 147

Déploiement de mises à jour vers les clients immédiatement après le téléchargement ............................... 147

Redistribution automatique des mises à jour sur les Serveurs d'administration secondaires ....................... 148

Installation automatique des mises à jour des modules d'application des Serveurs et des

Agents d'administration ............................................................................................................................ 148

Formation de la liste des agents de mise à jour et configuration des paramètres ........................................ 149

Récupération des mises à jour par les agents de mises à jour ................................................................... 149

TRAVAIL AVEC LES CLES DES APPLICATIONS ............................................................................................... 151

Consultation des informations sur les clés utilisées......................................................................................... 151

Ajout de la clé dans le stockage du Serveur d'administration .......................................................................... 152

Diffusion des clés sur les postes clients ......................................................................................................... 152

Diffusion automatique de la clé ...................................................................................................................... 152

Création et consultation du rapport d'utilisation des clés ................................................................................. 153

M A N U E L D E L ' A D M I N IS T R A T E UR

8

STOCKAGES DES DONNEES ........................................................................................................................... 154

Exportation de la liste des objets en quarantaine dans le fichier texte .............................................................. 154

Paquets d'installation ..................................................................................................................................... 154

Quarantaine et dossier de sauvegarde ........................................................................................................... 155

Activation de la gestion à distance des fichiers dans les stockages ............................................................ 155

Consultation des propriétés du fichier placé dans le stockage ................................................................... 156

Suppression des fichiers depuis le stockage ............................................................................................. 156

Restauration des fichiers depuis le stockage ............................................................................................. 156

Enregistrement du fichier depuis le stockage sur le disque ........................................................................ 157

Analyse des fichiers en quarantaine ......................................................................................................... 157

Fichiers avec en traitement différé ................................................................................................................. 158

Réparation du fichier avec en traitement différé......................................................................................... 158

Enregistrement du fichier avec en traitement différé sur le disque ................................ .............................. 158

Suppression des fichiers du dossier "Fichiers avec un traitement différé" ................................................... 159

CONTACTER LE SUPPORT TECHNIQUE ......................................................................................................... 160

Modes d'obtention de l'assistance technique .................................................................................................. 160

Assistance technique par téléphone ............................................................................................................... 160

Obtention de l'assistance technique via Kaspersky CompanyAccount ............................................................. 160

GLOSSAIRE ...................................................................................................................................................... 162

KASPERSKY LAB ZAO ...................................................................................................................................... 166

INFORMATIONS SUR LE CODE TIERS ............................................................................................................. 167

NOTIFICATIONS SUR LES MARQUES DE COMMERCE ................................................................................... 168

INDEX ................................................................................................................................................................ 169

9

A PROPOS DE CE MANUEL

DANS CETTE SECTION

Dans ce document ......................................................................................................................................................9

Conventions ............................................................................................................................................................. 12

Ce document est le guide de l'utilisateur de Kaspersky Security Center 10.0 (ci-après Kaspersky Security Center).

Il est destiné aux techniciens chargés d'installer et d'administrer Kaspersky Security Center et d'offrir une assistance

technique aux sociétés qui utilisent Kaspersky Security Center.

Ce guide poursuit les objectifs suivants :

Aider à configurer et à utiliser Kaspersky Security Center.

Offrir un accès rapide aux informations pour répondre aux questions liées à l'utilisation de Kaspersky Security

Center.

Présenter les sources complémentaires d'informations sur l'application et les modes d'obtention du Support

Technique.

DANS CE DOCUMENT

Le Manuel de l'administrateur de Kaspersky Security Center contient l'introduction, les sections décrivant l'interface de

l'application, ses paramètres et les services, les sections décrivant les résolutions des problèmes généraux, ainsi que les

glossaires des termes.

Sources d'informations sur l'application (cf. page 13)

Cette section contient la description des sources d'informations sur l'application et les renseignements sur les sites

Internet que vous pouvez consulter pour discuter du fonctionnement de l'application.

Kaspersky Security Center (à la page 15)

Cette section reprend les informations sur la désignation, les fonctions clés et la composition de l'application Kaspersky

Security Center.

Interface de l'application (cf. page 21)

Cette section décrit les paramètres principaux de l'interface Kaspersky Security Center.

Licence de l'application (cf. page 36)

Cette section présente les notions principales relatives à l'activation de l'application. Elle explique le rôle du Contrat de

licence, les types de licence, les modes d'activation de l'application et le renouvellement de la licence.

Assistant de configuration initiale (à la page 41)

Cette section reprend les informations sur le fonctionnement de l'Assistant de configuration initiale de Kaspersky Security

Center.

M A N U E L D E L ' A D M I N IS T R A T E UR

10

Notions principales (à la page 42)

Cette section contient les définitions détaillées des notions principales, concernant Kaspersky Security Center.

Administration des Serveurs d'administration (à la page 49)

Cette section contient les informations sur l'utilisation des Serveurs d'administration et sur la configuration des

paramètres du Serveur d'administration.

Administration des groupes d'administration (à la page 58)

Cette section contient les informations sur le travail avec les groupes d'administration.

Administration à distance des applications (à la page 63)

Cette section contient les informations sur l'administration à distance des applications Kaspersky Lab installées sur les

postes clients à l'aide des stratégies, des tâches et de la configuration des paramètres locaux des applications.

Administration des postes clients (à la page 76)

Cette section contient les informations sur l'utilisation des postes clients.

Manipulation avec les rapports, les statistiques et les notifications (à la page 87)

Cette section reprend les informations sur l'utilisation des rapports, des statistiques et des sélections d'événements et de

postes clients dans Kaspersky Security Center, ainsi que sur la configuration des notifications du Serveur

d'administration.

Ordinateurs non définis (à la page 96)

Cette section reprend les informations sur l'utilisation des ordinateurs du réseau de l'entreprise, non inclus dans les

groupes d'administration.

Administration des applications sur les postes clients (à la page 102)

Cette section décrit le travail avec les groupes des applications, ainsi que le processus de mise à jour du logiciel et le

processus de correction des vulnérabilités que Kaspersky Security Center détecte sur les postes clients.

Installation à distance des systèmes d'exploitation et des applications (à la page 114)

Cette section contient les informations sur la création des images des systèmes d'exploitation et sur leur déploiement sur

les postes clients par le réseau, ainsi que sur l'installation à distance des applications de Kaspersky Lab et d'autres

éditeurs de logiciels.

Gestion des périphériques mobiles (à la page 120)

Cette section décrit l'administration des périphériques mobiles connectés au Serveur d'administration.

Chiffrement et protection des données (à la page 130)

Cette section reprend les informations sur l'administration du chiffrement des données enregistrées sur les disques dur

des périphériques et sur les supports amovibles.

A P R O P O S D E C E M A N U E L

11

Administration d'accès des périphériques dans le réseau de l'entreprise (NAC) (à la page 135)

Cette section reprend les informations sur le contrôle d'accès des périphériques dans le réseau de l'entreprise à l'aide

des règles de restriction d'accès et à l'aide de la liste "blanche" des périphériques.

Inventaire du matériel détecté dans le réseau (à la page 141)

Cette section reprend les informations sur l'inventaire du matériel connecté au réseau de l'entreprise.

Mise à jour des bases et des modules d'application (à la page 143).

Cette section décrit le téléchargement et la diffusion des mises à jour des bases et des modules d'application à l'aide de

Kaspersky Security Center.

Travail avec les clés des applications (à la page 151)

Cette section décrit les possibilités de Kaspersky Security Center sur l'utilisation des clés des applications administrées

de Kaspersky Lab.

Stockages des données (à la page 154)

Cette section contient les informations sur les données enregistrées sur le Serveur d'administration et utilisées pour

suivre les états des postes clients et leur service.

Contacter le Service du Support Technique (à la page 160)

Cette section reprend les informations sur les différentes méthodes d'obtention de l'assistance technique et les

conditions à remplir pour pouvoir bénéficier de l'aide du Support Technique.

Glossaire

La section reprend les termes utilisés dans ce document.

Kaspersky Lab (cf. page 166)

Cette section reprend les informations sur Kaspersky Lab.

Informations sur le code tiers (cf. page 167)

Cette section contient les informations sur le code tiers utilisé dans l'application Kaspersky Security Center.

Notifications sur les marques de commerce (à la page 168)

Cette section reprend les notifications sur les marques de commerce déposées.

Index

Cette section vous aidera à trouver rapidement les informations nécessaires dans le document.

M A N U E L D E L ' A D M I N IS T R A T E UR

12

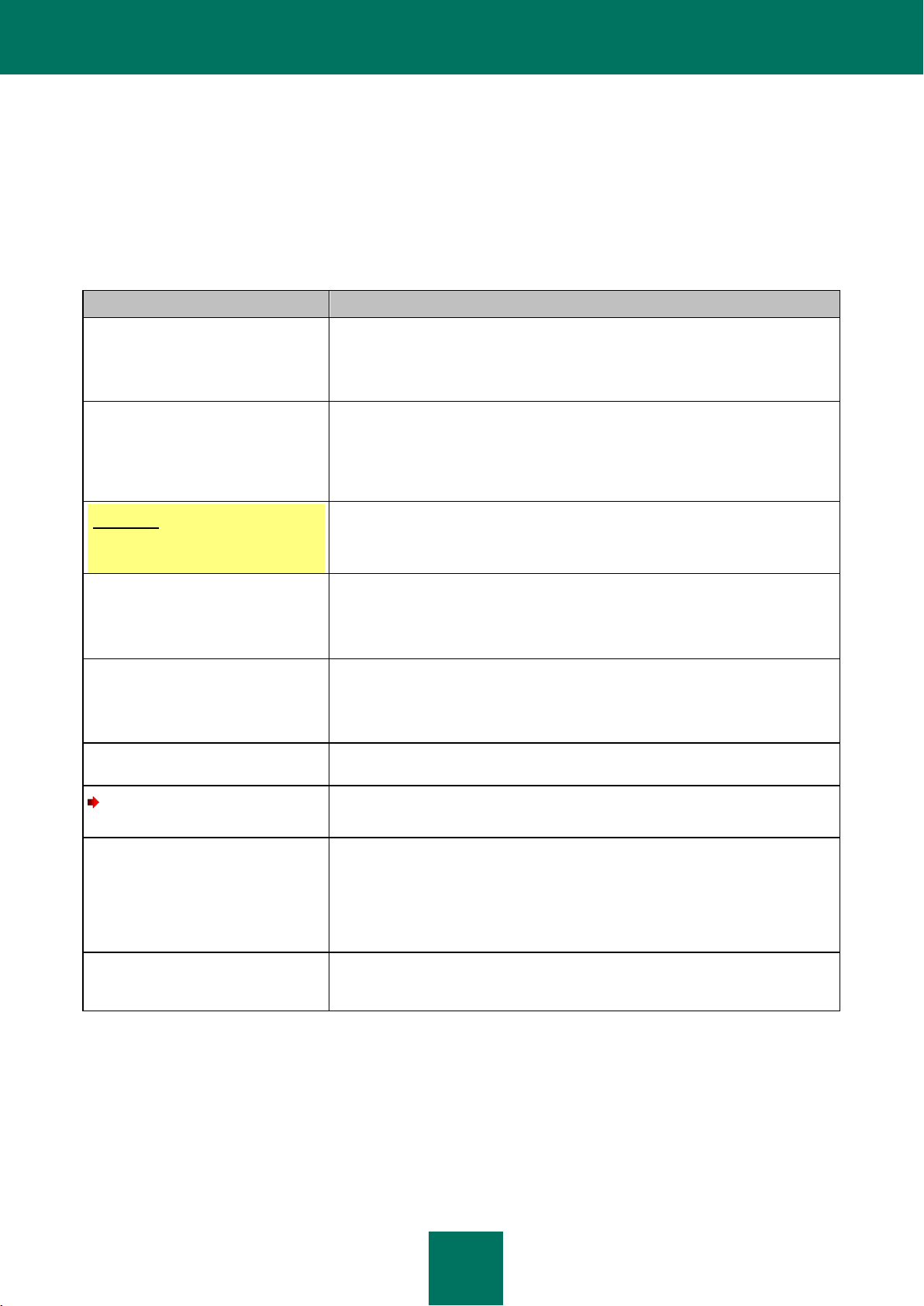

CONVENTIONS

Exemple de texte

Description des conventions

N'oubliez pas que ...

Les avertissements apparaissent en rouge et sont encadrés.

Les avertissements contiennent les informations sur les actions indésirables

potentielles qui peuvent amener à la perte d'informations ou à la perturbation du

fonctionnement du matériel ou du système d'exploitation.

Il est conseillé d'utiliser...

Les remarques sont encadrées.

Les remarques fournissent des conseils et des informations d'aide. Il peut s'agir

par exemple de conseils utiles, de recommandations, de valeurs importantes de

paramètres ou de cas particuliers importants pour le fonctionnement de

l'application.

Exemple :

...

Les exemples sont présentés dans les groupes sous le titre "Exemple".

La mise à jour, c'est ...

L'événement Bases dépassées

survient.

Les significations suivantes sont en italique :

nouveaux termes ;

noms des états et des événements de l'application.

Appuyez sur la touche ENTER.

Appuyez sur la combinaison de

touches Option+N.

Les noms des touches du clavier sont en caractères gras et en lettres

majuscules.

Deux noms de touche unis par le caractère "+" représentent une combinaison de

touches. Il faut appuyer simultanément sur ces touches.

Cliquez sur le bouton Activer.

Les noms des éléments de l'interface de l'application, par exemple, les champs

de saisie, les options du menu, les boutons, sont en caractères gras.

Pour créer un fichier de trace,

procédez comme suit :

Les phrases d'introduction des instructions sont en italique et présentent l'icône

"flèche".

Dans la ligne de commande,

saisissez le texte kav update

Les informations suivantes

s'affichent :

Indiquez la date au format JJ:MM:AA.

La police spéciale (Courier) désigne les types de texte suivants :

texte de la ligne de commande ;

texte des messages affichés sur l'écran par l'application ;

données à saisir par l'utilisateur.

<Nom d'utilisateur>

Les variables sont écrites entre chevrons. La valeur correspondant à la variable

doit être remplacée par cette variable à chaque fois. Par ailleurs, les chevrons

sont omis.

Le texte du document est suivi des significations sur lesquelles nous attirons votre attention : avertissements, conseils,

exemples.

Les conventions sont utilisées pour identifier les significations. Les conventions et les exemples de leur utilisation sont

repris dans le tableau ci-dessous.

Tableau 1. Conventions

13

SOURCES D'INFORMATIONS SUR

DANS CETTE SECTION

Sources d'informations pour les recherches indépendantes ....................................................................................... 13

Forum sur les applications de Kaspersky Lab ............................................................................................................ 14

Contacter le Service de localisation et de rédaction de la documentation technique .................................................... 14

L'APPLICATION

Cette section contient la description des sources d'informations sur l'application et les renseignements sur les sites

Internet que vous pouvez consulter pour discuter du fonctionnement de l'application.

Vous pouvez ainsi choisir celle qui s'adapte le mieux à votre situation en fonction de l'importance et de l'urgence de la

question.

SOURCES D'INFORMATIONS POUR LES RECHERCHES

INDEPENDANTES

Vous pouvez utiliser les sources suivantes pour une recherche indépendante des informations sur l'application :

page du site de Kaspersky Lab ;

page sur le site Internet du Support Technique (Base de connaissances) ;

aide électronique ;

La documentation.

Si vous ne parvenez pas à résoudre vous-même le problème, il est conseillé de contacter le Service de support

technique de Kaspersky Lab (cf. section "Assistance technique par téléphone" à la page 160).

Une connexion Internet est requise pour utiliser les sources d'informations sur le site Internet de Kaspersky Lab.

Page sur le site Web de Kaspersky Lab

Le site Internet de Kaspersky Lab contient une page spéciale pour chaque application.

La page (http://www.kaspersky.com/fr/security-center) fournit des informations générales sur l'application, ces

possibilités et ses particularités.

La page http://www.kaspersky.com/fr/ contient le lien sur la boutique en ligne. Ce lien permet d'acheter l'application ou

de renouveler le droit d'utilisation de l'application.

Page sur le site Internet du Support Technique (Base de connaissances)

La Base de connaissances est une section du site Internet du Support Technique contenant les recommandations pour

utiliser les applications de Kaspersky Lab. La Base de connaissances est composée d'articles d'aide regroupés par

thèmes.

M A N U E L D E L ' A D M I N IS T R A T E UR

14

La page de l'application dans la Base de connaissances (http://support.kaspersky.com/fr/) permet de trouver les articles

qui proposent des informations utiles, des recommandations et des réponses aux questions fréquemment posées sur

l'achat, l'installation et l'utilisation de l'application.

Les articles peuvent répondre à des questions en rapport non seulement avec Kaspersky Security Center, mais

également avec d'autres applications de Kaspersky Lab. De plus, ils peuvent fournir des informations sur le Support

Technique en général.

Aide électronique

L'aide électronique de l'application est composée de fichiers d'aide.

L'aide contextuelle contient les informations sur chaque fenêtre de l'application : la liste et la description des paramètres

et les liens vers les tâches dans lesquelles ces paramètres sont utilisés.

L'aide complète contient des informations sur la gestion de la protection, la configuration des paramètres de l'application

et l'exécution des tâches principales pour l'utilisateur.

Documentation

La distribution de l'application contient les documents qui vous aideront à installer et activer l'application sur les

ordinateurs du réseau de l'entreprise et à configurer les paramètres de fonctionnement ou à obtenir des informations sur

les principes de fonctionnement de l'application.

FORUM SUR LES APPLICATIONS DE KASPERSKY LAB

Si votre question n'est pas urgente, vous pouvez la soumettre aux experts de Kaspersky Lab et aux autres utilisateurs de

nos applications dans notre forum (http://forum.kaspersky.fr).

Sur le forum, vous pouvez consulter les sujets publiés, ajouter des commentaires, créer une nouvelle discussion ou

lancer des recherches.

CONTACTER LE SERVICE DE LOCALISATION ET DE

REDACTION DE LA DOCUMENTATION TECHNIQUE

Si vous avez des questions sur la documentation de l'application, vous pouvez contacter les membres du Groupe de

rédaction de la documentation. Vous pouvez par exemple faire parvenir à nos experts vos commentaires sur la

documentation.

15

KASPERSKY SECURITY CENTER

Cette section reprend les informations sur la désignation, les fonctions clés et la composition de l'application Kaspersky

Security Center.

L'application Kaspersky Security Center a été développée pour centraliser les principales tâches d'administration et

assurer le système de protection du réseau de l'entreprise. L'application offre à l'utilisateur l'accès aux informations

détaillées sur le niveau de sécurité du réseau de l'entreprise et permet de configurer tous les modules de la protection

construite sur la base des applications de Kaspersky Lab.

L'application Kaspersky Security Center est un outil destiné aux administrateurs de réseaux d'entreprise et aux

responsables de la sécurité.

La version SPE est un outil destiné aux entreprises offrant des services SaaS (ci-après – prestataires de services).

A l'aide de Kaspersky Security Center, vous pouvez :

Former une hiérarchie des Serveurs d'administration pour administrer le réseau de votre propre entreprise, ainsi

que les réseaux des postes distants ou des entreprises clientes.

Les entreprises-clientes font référence aux entreprises dont la protection antivirus est assurée par le prestataire

de services.

Former une hiérarchie des groupes d'administration pour gérer les périphériques (les postes clients et les

machines virtuelles) comme un ensemble.

Administrer le système de protection antivirus formé à partir des applications de Kaspersky Lab.

Créer de manière centralisée les images des systèmes d'exploitation et les déployer sur les postes clients par le

réseau, ainsi qu'exécuter l'installation à distance des applications de Kaspersky Lab et d'autres éditeurs de

logiciels.

Administrer à distance les applications de Kaspersky Lab et d'autres éditeurs installées sur les postes clients :

installer les mises à jour, rechercher et corriger les vulnérabilités.

Diffuser de manière centralisée les clés des applications de Kaspersky Lab sur les postes clients, suivre

l'utilisation des clés et prolonger la durée de validité des licences.

Recevoir les statistiques et les rapports de fonctionnement des applications et des périphériques.

Recevoir les notifications pour les événements critiques survenus pendant le fonctionnement des applications

de Kaspersky Lab.

Contrôler l'accès des périphériques dans le réseau de l'entreprise à l'aide des règles de restriction d'accès et à

l'aide de la liste "blanche" des périphériques. Les agents NAC sont utilisés pour administrer l'accès des

périphériques dans le réseau de l'entreprise.

Administrer les périphériques mobiles qui prennent en charge les protocoles Exchange ActiveSync® et iOS

Mobile Device Management (iOS MDM).

Administrer le chiffrement des informations enregistrées sur les disques durs et les disques amovibles, et

administrer l'accès des utilisateurs aux données chiffrées.

Faire l'inventaire du matériel connecté au réseau de l'entreprise.

Travailler de façon centralisée avec les objets, placés en quarantaine ou dans le dossier de sauvegarde par les

applications antivirus, aussi qu'avec les fichiers dont le traitement est différé par les applications antivirus.

M A N U E L D E L ' A D M I N IS T R A T E UR

16

DANS CETTE SECTION

Nouveautés .............................................................................................................................................................. 16

Distribution ............................................................................................................................................................... 17

Configurations logicielle et matérielle......................................................................................................................... 18

NOUVEAUTES

Modifications apportées dans l'application Kaspersky Security Center 10.0 par rapport à la version 9.0 :

La fonctionnalité de prise et de déploiement des images des systèmes d'exploitation a été ajoutée.

La possibilité d'installer à distance d'une manière centralisée des applications tierces a été réalisée.

La possibilité d'installer à distance d'une manière centralisée des mises à jour des systèmes d'exploitation et

des applications a été réalisée.

La fonctionnalité Windows Server® Update Services est incluse dans le Serveur d'administration.

La fonctionnalité de contrôle des restrictions de licence a été ajoutée et la fonctionnalité du registre des

applications a été élargie.

La fonctionnalité d'utilisation du registre du matériel a été ajoutée.

La possibilité de contrôler l'accès des périphériques au réseau de l'entreprise à l'aide des règles et à l'aide de la

liste blanche des périphériques – Network Access Control a été réalisée.

La possibilité d'accès partagé au bureau du poste client a été ajoutée et la fonctionnalité du bureau distant a été

élargie.

Le Serveur des périphériques mobiles Exchange ActiveSync a été réalisé.

Le Serveur des périphériques mobiles iOS MDM a été réalisé.

La possibilité d'envoi des messages SMS aux utilisateurs des périphériques mobiles a été réalisée.

La fonctionnalité d'installation centralisée des applications sur les périphériques mobiles administrés a été

réalisée.

La fonctionnalité d'installation centralisée des certificats sur les périphériques mobiles administrés a été

réalisée.

La prise en charge du chiffrement des données pour l'application Kaspersky Endpoint Security 10 for

Windows® a été ajoutée.

Les possibilités de contrôle des applications ont été élargies, les fonctions suivantes ont été ajoutées : l'analyse

statistique des règles de contrôle des applications, la création des catégories sur la base de l'ensemble des

fichiers exécutables sur les ordinateurs de référence, l'affichage de plusieurs catégories pour un fichier

exécutable.

La possibilité de publier des paquets autonomes arbitraires sur le serveur Internet intégré au Serveur

d'administration a été réalisée.

La sélection des agents de mises à jour est incluse dans l'ensemble des sélections créées par défaut.

K A S P E R SK Y S E C U R I T Y C E N T E R

17

La barre d'informations avec l'état des agents de mises à jour a été ajoutée.

La possibilité de filtrage dans les listes centralisées de la quarantaine, du dossier de sauvegarde et des fichiers

en traitement différé.

La fonctionnalité d'utilisation de la liste centralisée des utilisateurs a été ajoutée.

La possibilité d'exclure les sous-sections séparées depuis la recherche selon Active Directory.

La possibilité de programmer le lancement de la tâche un jour précis dans le mois a été ajoutée.

La définition automatique de la période de répartition du lancement des tâches a été réalisée.

La possibilité d'utiliser la négation lors de la définition des critères de recherche dans les sélections

d'ordinateurs a été réalisée.

La possibilité d'indiquer la base vide déjà existante en tant que base de données du Serveur d'administration

lors de l'installation a été réalisée.

La possibilité d'indiquer les groupes en tant que critères de recherche dans les sélections d'ordinateurs a été

ajoutée.

La possibilité d'indiquer dans les paramètres de l'agent de mises à jour ce qu'il diffuse (les paquets

d'installation, les mises à jour ou les deux) a été ajoutée.

La possibilité de recherche d'ordinateurs selon les noms des utilisateurs ou selon la session a été ajoutée, ainsi

que le rapport sur les utilisateurs des ordinateurs.

L'utilitaire graphique d'administration de l'Agent d'administration a été réalisé.

L'affichage séparé de la date d'expiration de la licence et de la date du délai de validité de la clé a été ajouté

dans les propriétés de la clé et dans le rapport sur l'utilisation des clés.

L'affichage des informations sur le volume total de données enregistrées dans la base de données du Serveur

d'administration et sur le volume des événements enregistrés dans la base de données a été ajouté.

La possibilité de définir les critères à l'aide de l'opérateur "ou" dans les règles de déplacement des ordinateurs

dans les groupes d'administration a été ajoutée.

DISTRIBUTION

L'application peut être acheté dans la boutique en ligne de Kaspersky Lab (par exemple http://www.kaspersky.com/fr,

section Boutique en ligne) ou chez nos partenaires.

En achetant Kaspersky Security Center dans la boutique en ligne, vous copiez l'application depuis le site Internet de la

boutique en ligne. Les informations indispensables à l'activation de l'application vous seront envoyées par courrier

électronique après le paiement.

Pour en savoir plus sur les modes d'achat et de distribution, contactez notre Service Ventes.

M A N U E L D E L ' A D M I N IS T R A T E UR

18

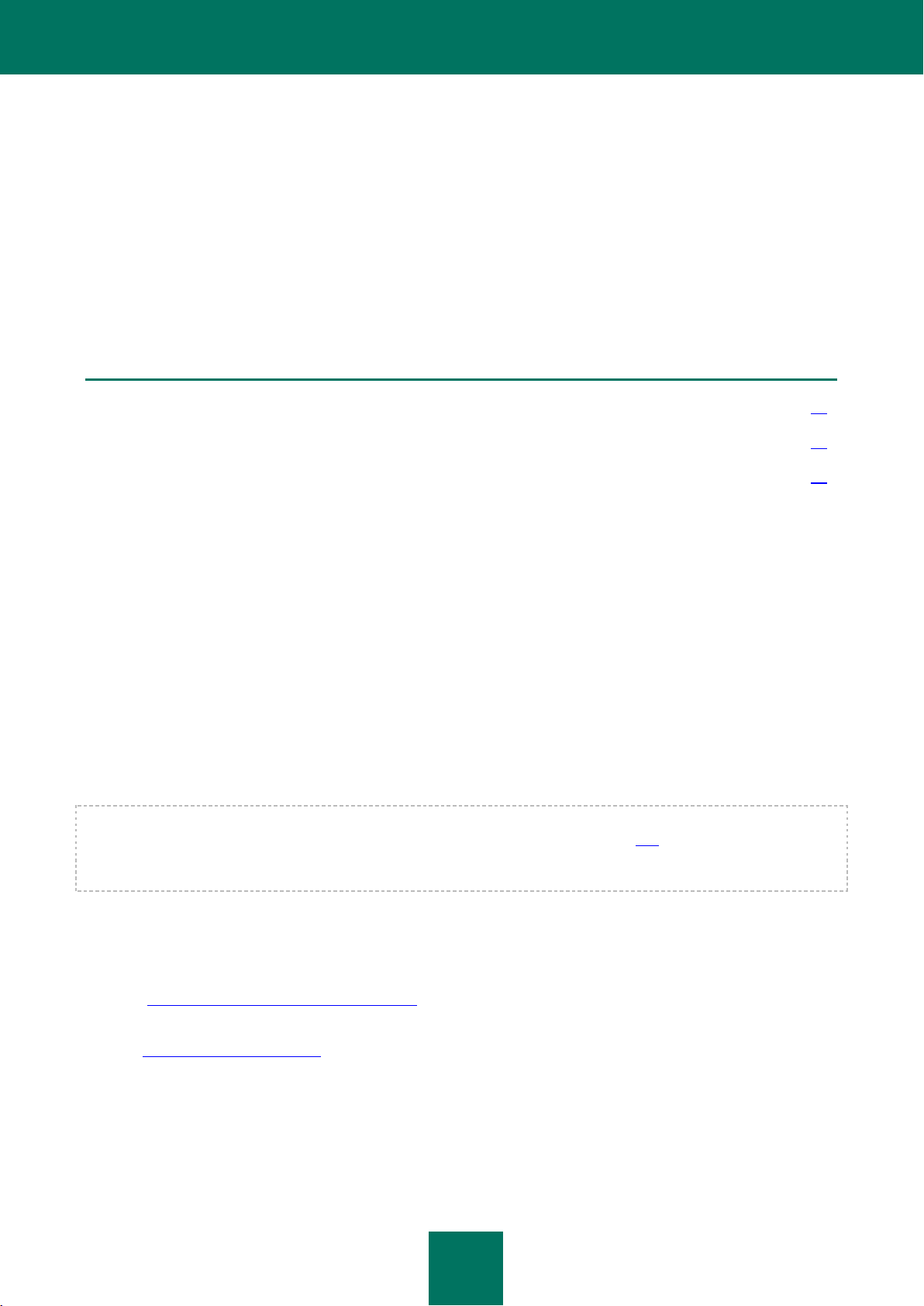

CONFIGURATIONS LOGICIELLE ET MATERIELLE

MODULE

EXIGENCES

Système d'exploitation

Microsoft® Windows XP Professional avec Service Pack 2 et supérieur ;

Microsoft Windows XP Professional x64 et supérieur ;

Microsoft Windows Vista® avec Service Pack 1 et supérieur ;

Microsoft Windows Vista x64 avec Service Pack 1 et tous les SP actuels (pour Microsoft

Windows Vista x64 Microsoft Windows Installer 4.5 doit être installé) ;

Microsoft Windows 7 ;

Microsoft Windows 7 x64 ;

Microsoft Windows 8 ;

Microsoft Windows 8 x64 ;

Microsoft Windows Server 2003 et supérieur ;

Microsoft Windows Server 2003 x64 et supérieur ;

Microsoft Windows Server 2008 ;

Microsoft Windows Server 2008, déployé en mode Server Core ;

Microsoft Windows Server 2008 x64 avec Service Pack 1 et tous les SP actuels (pour

Microsoft Windows Server 2008 x64 Microsoft Windows Installer 4.5 doit être installé) ;

Microsoft Windows Server 2008 R2 ;

Microsoft Windows Server 2008 R2, déployé en mode Server Core ;

Microsoft Windows Server 2012.

Data Access Components

Microsoft Data Access Components (MDAC) version 2.8 ou supérieure ;

Microsoft Windows DAC 6.0.

Système de gestion des

bases de données

Microsoft SQL Server® Express 2005, Microsoft SQL Server Express 2008, Microsoft SQL

Server Express 2008 R2, Microsoft SQL Server 2005, Microsoft SQL Server 2008, Microsoft

SQL Server 2008 R2, MySQL versions 5.0.67, 5.0.77, 5.0.85, 5.087 Service Pack 1, 5.091 ;

MySQL Enterprise versions 5.0.60 Service Pack 1, 5.0.70, 5.0.82 Service Pack 1, 5.0.90.

SYSTEME D'EXPLOITATION

FREQUENCE DU

PROCESSEUR, GHZ

VOLUME DE MEMOIRE VIVE,

GO

VOLUME D'ESPACE LIBRE SUR

LE DISQUE, GO

Microsoft Windows, 32-bits

1 ou plus 4 10

Microsoft Windows, 64-bits

1,4 ou plus

4

10

Serveur d'administration et Kaspersky Security Center Web-Console

Tableau 2. Configurations logicielles au Serveur d'administration et à Kaspersky Security Center Web-Console

Tableau 3. Configurations matérielles au Serveur d'administration et à Kaspersky Security Center Web-Console

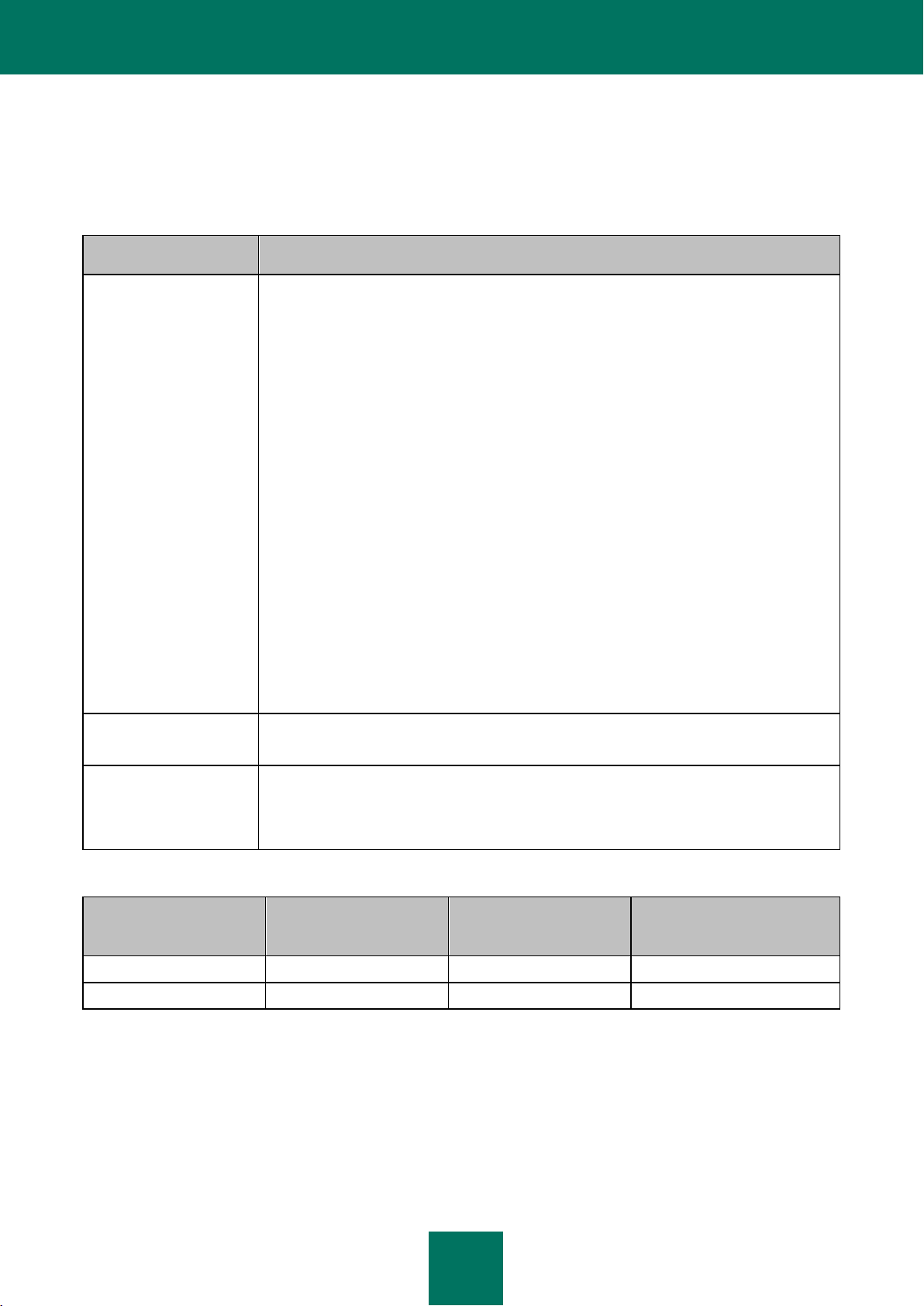

K A S P E R SK Y S E C U R I T Y C E N T E R

19

MODULE

EXIGENCES

Système d'exploitation

Microsoft Windows (la version du système d'exploitation prise en charge est fixée par les

exigences du Serveur d'administration).

Console d'administration

Microsoft Management Console version 2.0 et supérieure.

Navigateur

Microsoft Internet Explorer® 7.0 et plus lors du fonctionnement avec Microsoft Windows XP,

Microsoft Windows Server 2003, Microsoft Windows Server 2008, Microsoft Windows Server

2008 R2 ou Microsoft Windows Vista ;

Microsoft Internet Explorer 8.0 et plus lors du fonctionnement avec Microsoft Windows 7 ;

Microsoft Internet Explorer 10.0 et plus lors du fonctionnement avec Microsoft Windows 8.

SYSTEME D'EXPLOITATION

FREQUENCE DU

PROCESSEUR, GHZ

VOLUME DE MEMOIRE VIVE,

MO

VOLUME D'ESPACE LIBRE SUR

LE DISQUE, GO

Microsoft Windows, 32-bits

1 ou plus

512

1

Microsoft Windows, 64-bits

1,4 ou plus

512

1

MODULE

EXIGENCES

Système d'exploitation

Microsoft Windows (la version du système d'exploitation prise en charge est fixée par les

exigences du Serveur d'administration).

SYSTEME D'EXPLOITATION

FREQUENCE DU

PROCESSEUR, GHZ

VOLUME DE MEMOIRE VIVE,

GO

VOLUME D'ESPACE LIBRE SUR

LE DISQUE, GO

Microsoft Windows, 32-bits

1 ou plus 2 2

Microsoft Windows, 64-bits

1,4 ou plus 2 2

Console d'administration

Tableau 4. Configurations logicielles pour la Console d'administration

Tableau 5. Configurations matérielles pour la Console d'administration

Lors de l'utilisation de la fonctionnalité de l'Administration système, le volume d'espace libre sur le disque doit être au

moins Go.

Serveur des périphériques mobiles iOS Mobile Device Management

Tableau 6. Configurations logicielles au Serveur des périphériques mobiles iOS MDM

Tableau 7. Configurations matérielles au Serveur des périphériques mobiles iOS MDM

Le Serveur des périphériques mobiles Exchange ActiveSync

Les configurations logicielles et matérielles pour le Serveur des périphériques mobiles Exchange ActiveSync sont

entièrement incluses dans les exigences pour le serveur Microsoft Exchange Server.

M A N U E L D E L ' A D M I N IS T R A T E U R

20

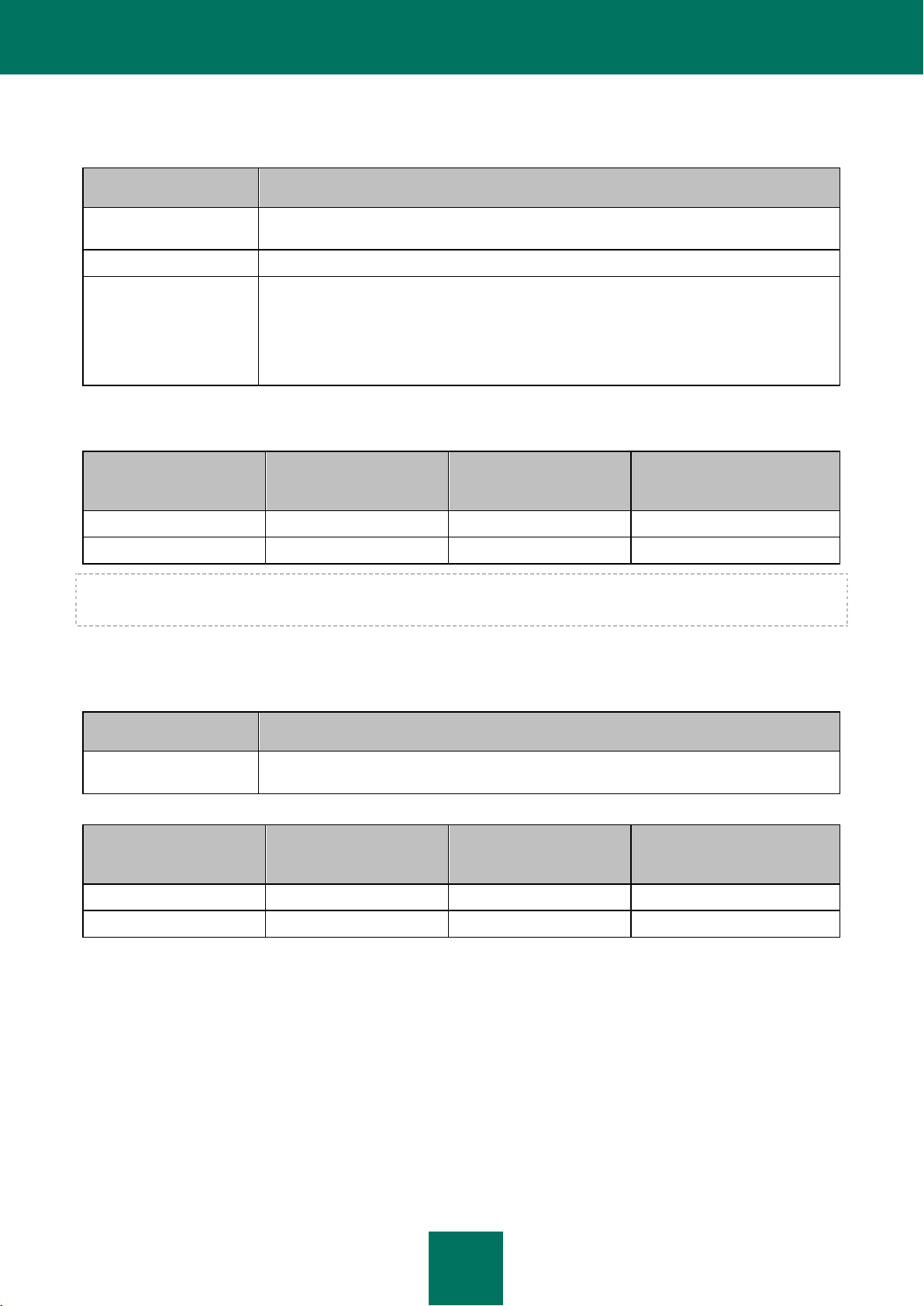

Agent d'administration et agent de mises à jour

MODULE

EXIGENCES

Système d'exploitation

Microsoft Windows ;

Linux® ;

Mac OS.

SYSTEME D'EXPLOITATION

FREQUENCE

DU

PROCESSEUR,

GHZ

VOLUME DE

MEMOIRE VIVE,

GO

VOLUME D'ESPACE LIBRE

SUR LE DISQUE POUR

L'AGENT

D'ADMINISTRATION, GO

VOLUME D'ESPACE LIBRE

SUR LE DISQUE POUR

L'AGENT DE MISES A JOUR,

GO

Microsoft Windows, 32-bits

1 ou plus

0,5 1 4

Microsoft Windows, 64-bits

1,4 ou plus

0,5 1 4

Linux, 32-bits

1 ou plus 1 1

4

Linux, 64-bits

1,4 ou plus 1 1

4

Mac OS 1 1 1 4

Tableau 8. Configurations logicielles pour l'Agent d'administration et l'agent de mises à jour

La version du système d'exploitation pris en charge est définie selon les exigences des applications dont l'administration

est accessible via Kaspersky Security Center.

Tableau 9. Configurations matérielles pour l'Agent d'administration et l'agent de mises à jour

21

INTERFACE DE L'APPLICATION

DANS CETTE SECTION

Fenêtre principale de l'application ............................................................................................................................. 21

Arborescence de la console ...................................................................................................................................... 23

Zone de travail................................................................ .......................................................................................... 25

Groupe du filtrage de données .................................................................................................................................. 30

Menu contextuel ....................................................................................................................................................... 34

Configuration de l'interface ........................................................................................................................................ 34

Cette section décrit les paramètres principaux de l'interface Kaspersky Security Center.

La consultation, la création, la modification et la configuration des groupes d'administration, l'administration centralisée

du fonctionnement des applications de Kaspersky Lab installées sur les postes clients sont exécutées depuis le poste

administrateur. La Console d'administration correspond à l'interface d'administration. Elle représente un outil autonome

centralisé intégré à Microsoft Management Console (MMC), c'est pourquoi l'interface de Kaspersky Security Center est

standard pour MMC.

La Console d'administration permet de se connecter au Serveur d'administration distant par Internet.

Pour travailler localement avec les postes clients, l'application prévoit la possibilité d'installer une connexion à distance

avec l'ordinateur par la Console d'administration à l'aide de l'application standard Microsoft Windows "Connexion en

cours au poste de travail distant".

Afin d'utiliser cette possibilité, il est nécessaire d'autoriser la connexion à distance au poste de travail sur le poste client.

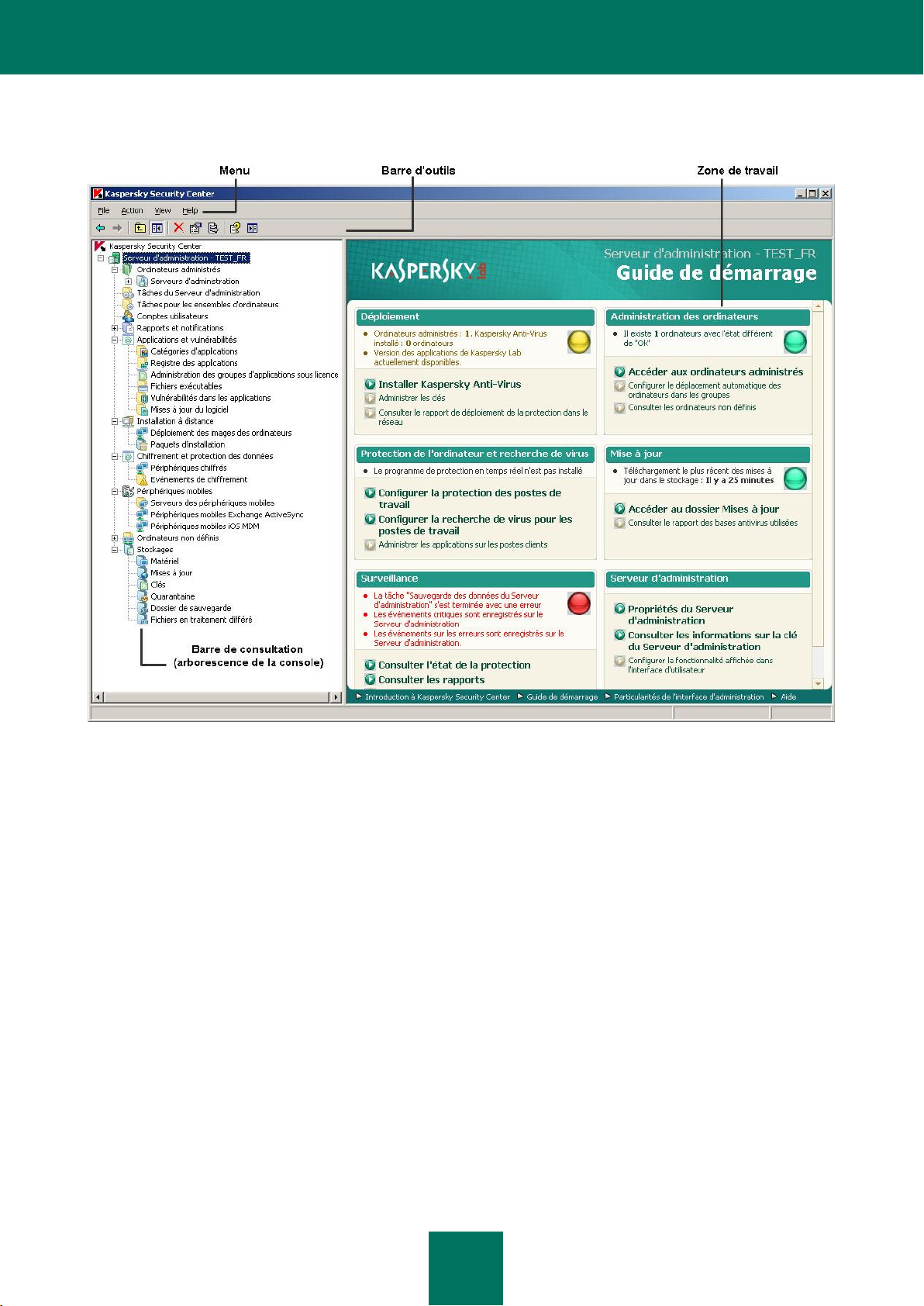

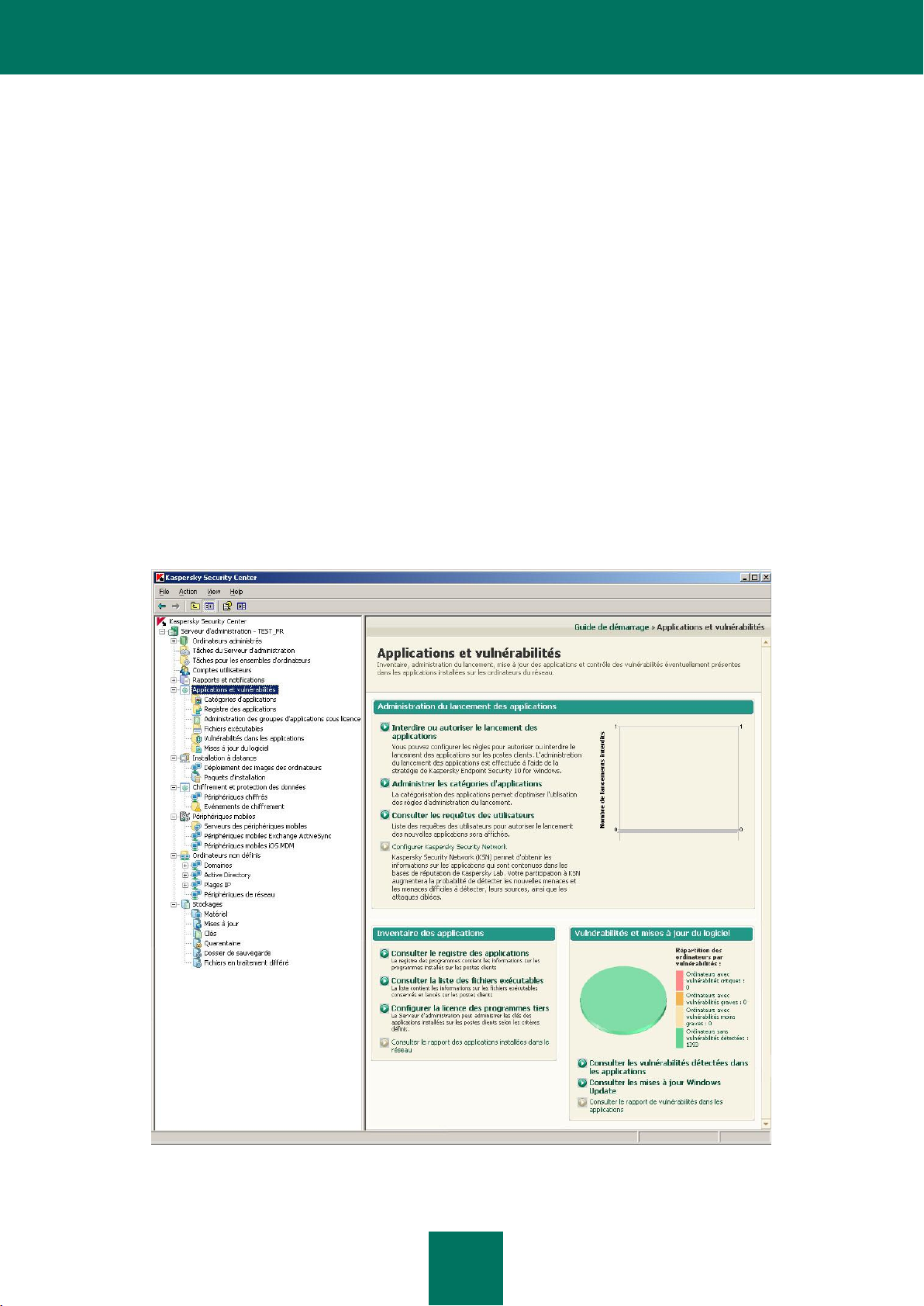

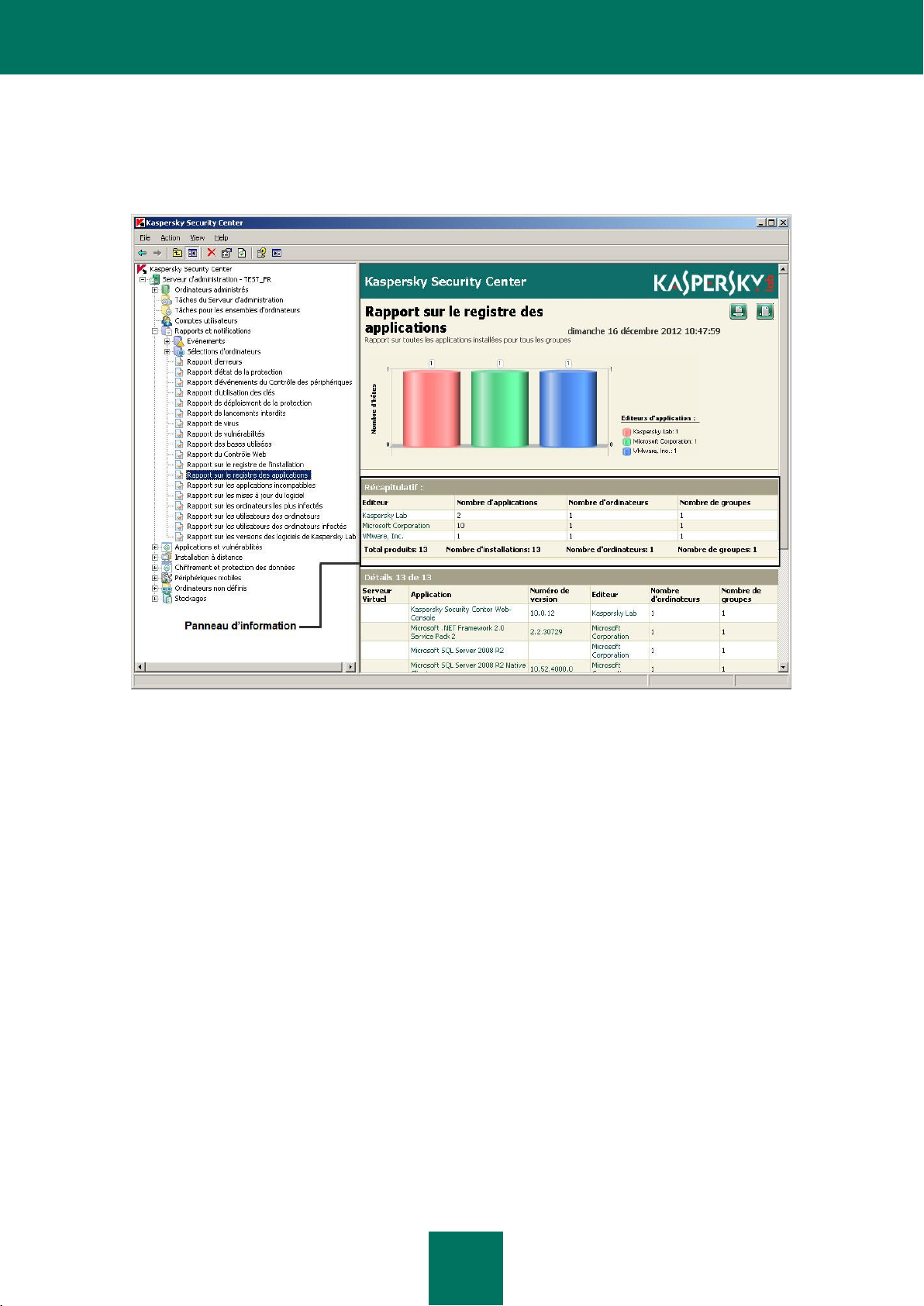

FENETRE PRINCIPALE DE L'APPLICATION

La fenêtre principale de l'application (cf. ill. ci-dessous) contient le menu, la barre d'outils, la barre de consultation et la

zone de travail.

Le menu permet de gérer les fenêtres et d'accéder à l'aide. L'option du menu Action reprend les commandes du menu

contextuel pour l'objet de l'arborescence de la console.

La barre de consultation reflète l'étendue des noms de Kaspersky Security Center dans l'arborescence de la console

(cf. section "Arborescence de la console" à la page 23).

L'ensemble des boutons dans la barre d'outils assure un accès direct à certains points du menu principal. Les boutons

dans la barre d'outils changent selon l'entrée ou le dossier de l'arborescence de la console sélectionné.

M A N U E L D E L ' A D M I N IS T R A T E UR

22

Le type de zone de travail de la fenêtre principale dépend de l'entrée (du dossier) de l'arborescence de la console à

laquelle il/elle appartient et les fonctions qu'il/elle assure.

Illustration 1. Fenêtre principale de Kaspersky Security Center

I N T E R F A C E D E L ' A P P LI C A T I O N

23

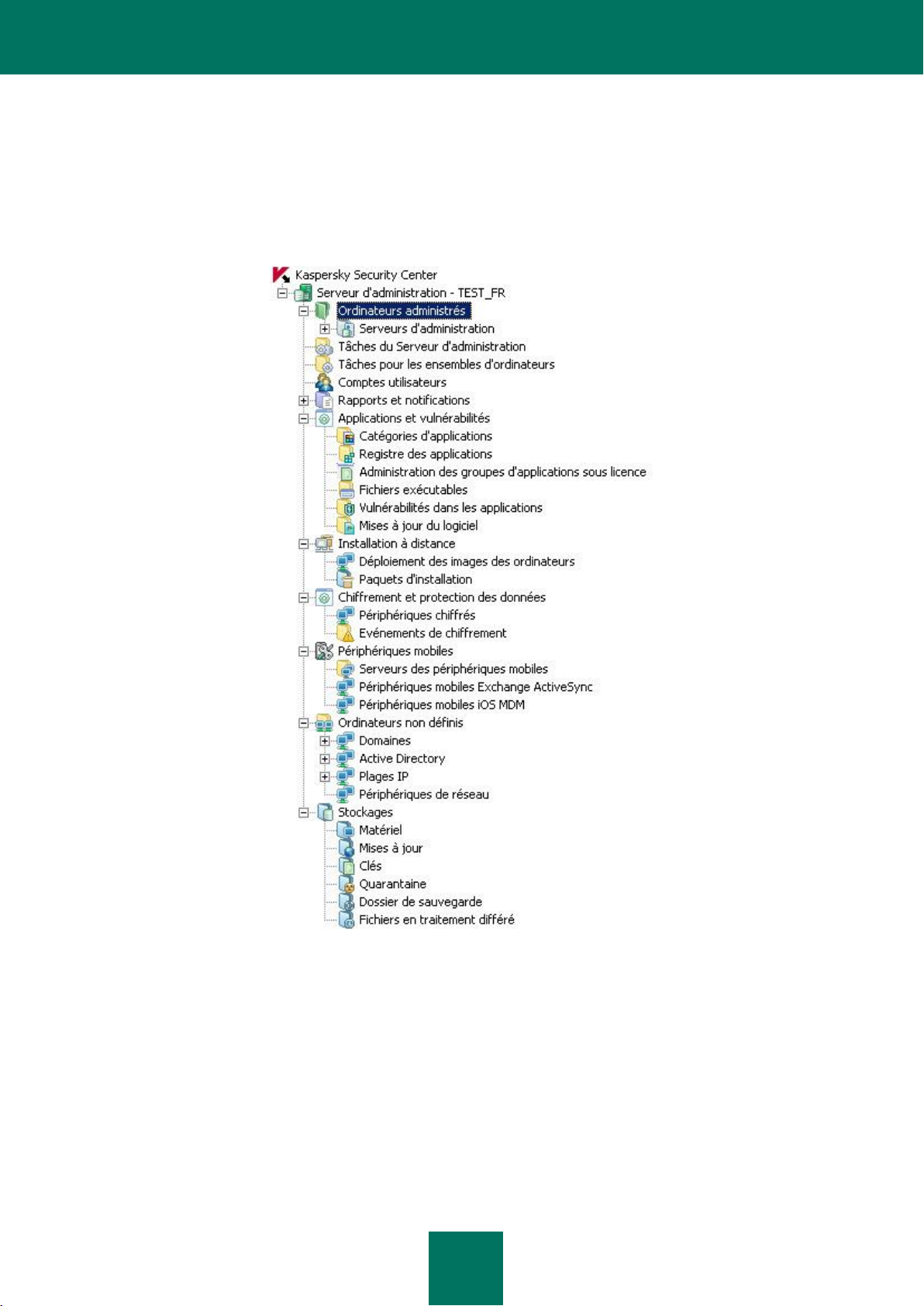

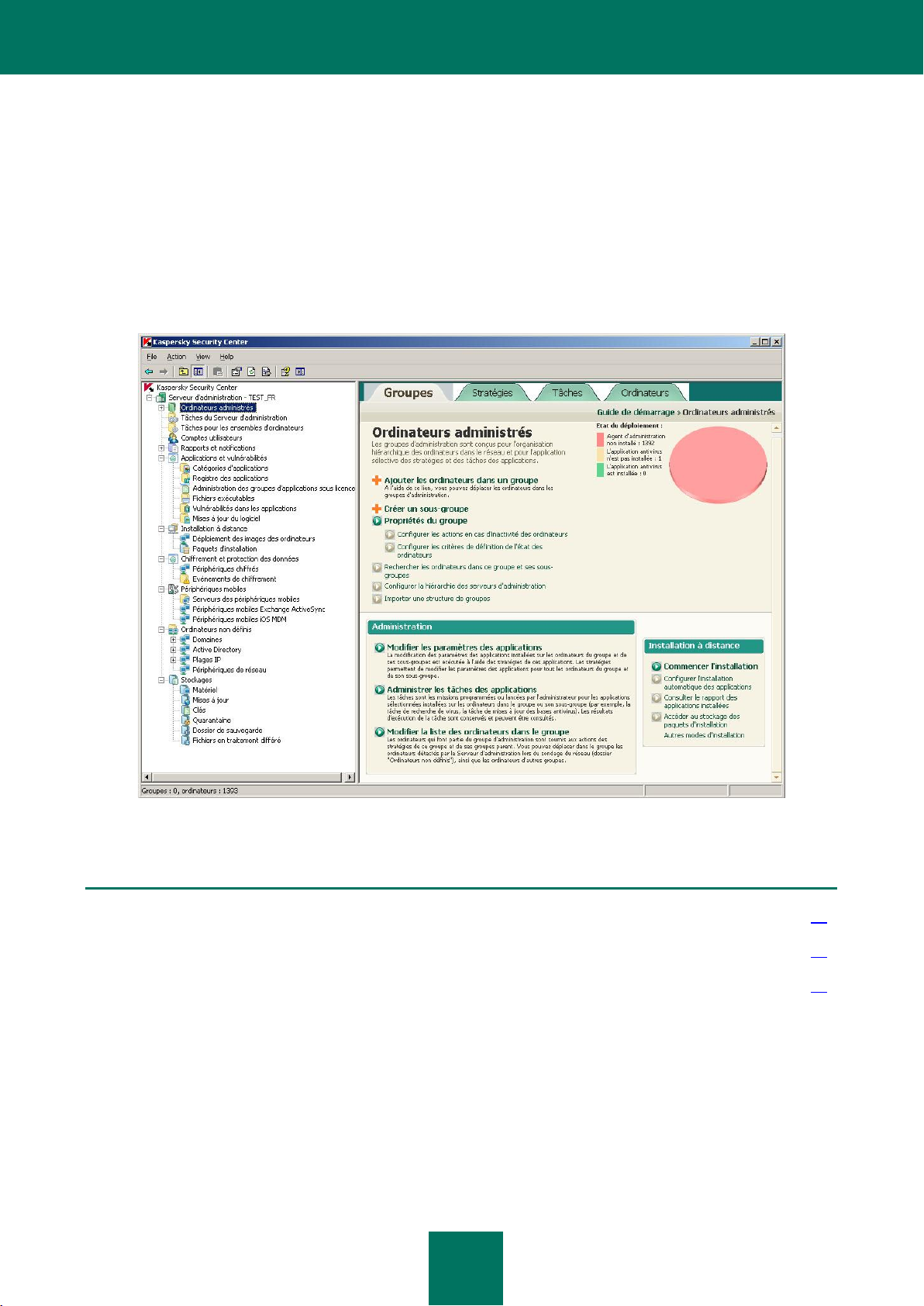

ARBORESCENCE DE LA CONSOLE

L'arborescence de la console (cf. ill. ci-dessous) est conçue pour refléter la hiérarchie (formée dans le réseau) des

Serveurs d'administration, de la structure de leurs groupes d'administration, ainsi que d'autres objets de l'application, tels

que Stockages et Rapports et notifications. L'étendue des noms de Kaspersky Security Center peut inclure plusieurs

sections avec les noms des serveurs qui correspondent aux Serveurs d'administration installés et inclus dans la structure

du réseau.

Illustration 2. Arborescence de la console

La section Serveur d'administration : <Nom de l'ordinateur> est un conteneur et reflète la structure du Serveur

d'administration indiqué. Le conteneur Serveur d'administration – <Nom de l'ordinateur> inclut les dossiers suivants :

Ordinateurs administrés.

Comptes utilisateurs.

Rapports et notifications.

Tâches du Serveur d'administration.

Tâches pour les ensembles d'ordinateurs.

M A N U E L D E L ' A D M I N IS T R A T E UR

24

Applications et vulnérabilités.

Installation à distance.

Périphériques mobiles.

Chiffrement et protection des données.

Ordinateurs non définis.

Stockages.

Le dossier Ordinateurs administrés est conçu pour conserver, refléter, configurer et modifier la structure des groupes

d'administration, les stratégies de groupe et les tâches de groupe.

Le dossier Comptes utilisateurs contient les informations sur les comptes utilisateurs dans le réseau.

Le dossier Rapports et notifications contient l'ensemble des modèles pour former les rapports d'état du système de

protection sur les postes clients des groupes d'administration. Le dossier Rapports et notifications contient aussi les

sous-dossiers suivants :

Sélections d'ordinateurs. Conçu pour la recherche des postes clients selon les critères définis.

Evénements. Contient les sélections d'événements qui présentent les informations sur les événements

enregistrés pendant le fonctionnement des applications, ainsi que sur les résultats de l'exécution de la tâche.

Le dossier Tâches du Serveur d'administration contient l'ensemble de tâches, désignées pour le Serveur d'administration.

Le dossier Tâches pour les ensembles d'ordinateurs contient les tâches pour les sélections d'ordinateurs dans le

groupe d'administration ou dans le dossier Ordinateurs non définis. Ces tâches sont désignées pour les petits groupes

de postes clients qui ne peuvent pas être unis dans un groupe d'administration séparé.

Le dossier Applications et vulnérabilités est conçu pour administrer les applications installées sur les ordinateurs du

réseau. Il contient les sous-dossiers suivants :

Catégories des applications. Conçu pour travailler avec les catégories d'utilisateurs des applications.

Registre des applications. Contient la liste des applications installées sur les postes clients sur lesquels

l'Agent d'administration est installé.

Fichiers exécutables. Contient la liste des fichiers exécutables enregistrés sur les postes clients avec l'Agent

d'administration installé.

Vulnérabilités dans les applications. Contient la liste des vulnérabilités des applications sur les postes clients

avec l'Agent d'administration installé.

Mises à jour du logiciel. Contient la liste des mises à jour des applications reçues par le Serveur

d'administration qui peuvent être déployées sur les postes client.

Le dossier Installation à distance est conçu pour administrer l'installation à distance des systèmes d'exploitation et des

applications. Les sous-dossiers suivants le composent :

Déploiement des images des ordinateurs Conçu pour déployer les images des systèmes d'exploitation sur

les postes clients.

Paquets d'installation. Contient la liste des paquets d'installation qui peuvent être utilisés pour l'installation à

distance des applications sur les postes clients.

Le dossier Périphériques mobiles est conçu pour administrer les périphériques mobiles Exchange ActiveSync et iOS MDM.

Le dossier Chiffrement et protection des données est conçu pour administrer le processus de chiffrement des

données d'utilisateur sur les disques et les supports amovibles.

Le dossier Ordinateurs non définis est conçu pour afficher le réseau d'ordinateurs où le Serveur d'administration est

installé. Le Serveur d'administration obtient les informations relatives à la structure du réseau et aux ordinateurs qui en

font partie lors des requêtes fréquentes adressées au réseau Windows, aux sous-réseaux IP ou Active Directory® créés

dans le réseau informatique de l'entreprise. Les résultats des sondages sont affichés dans les zones d'informations des

sous-dossiers correspondants : Domaines, Plages IP et Active Directory.

I N T E R F A C E D E L ' A P P LI C A T I O N

25

Le dossier Stockages permet de manipuler les objets utilisés pour la surveillance de l'état des postes client et les

entretenir. Les données suivantes le composent :

Mises à jour. Contient la liste des mises à jour reçues par le Serveur d'administration qui peuvent être

déployées sur les postes clients.

Matériel. Contient la liste du matériel connecté au réseau de l'entreprise.

Clés. Contient la liste des clés sur les postes clients.

Quarantaine. Contient la liste des objets placés par les applications antivirus dans les dossiers de quarantaine

des postes client.

Dossier de sauvegarde. Contient la liste des copies de sauvegarde des objets placés dans le dossier de

sauvegarde.

Fichiers en traitement différé. Contient la liste des fichiers pour lesquels les applications antivirus ont décidé

le traitement ultérieur.

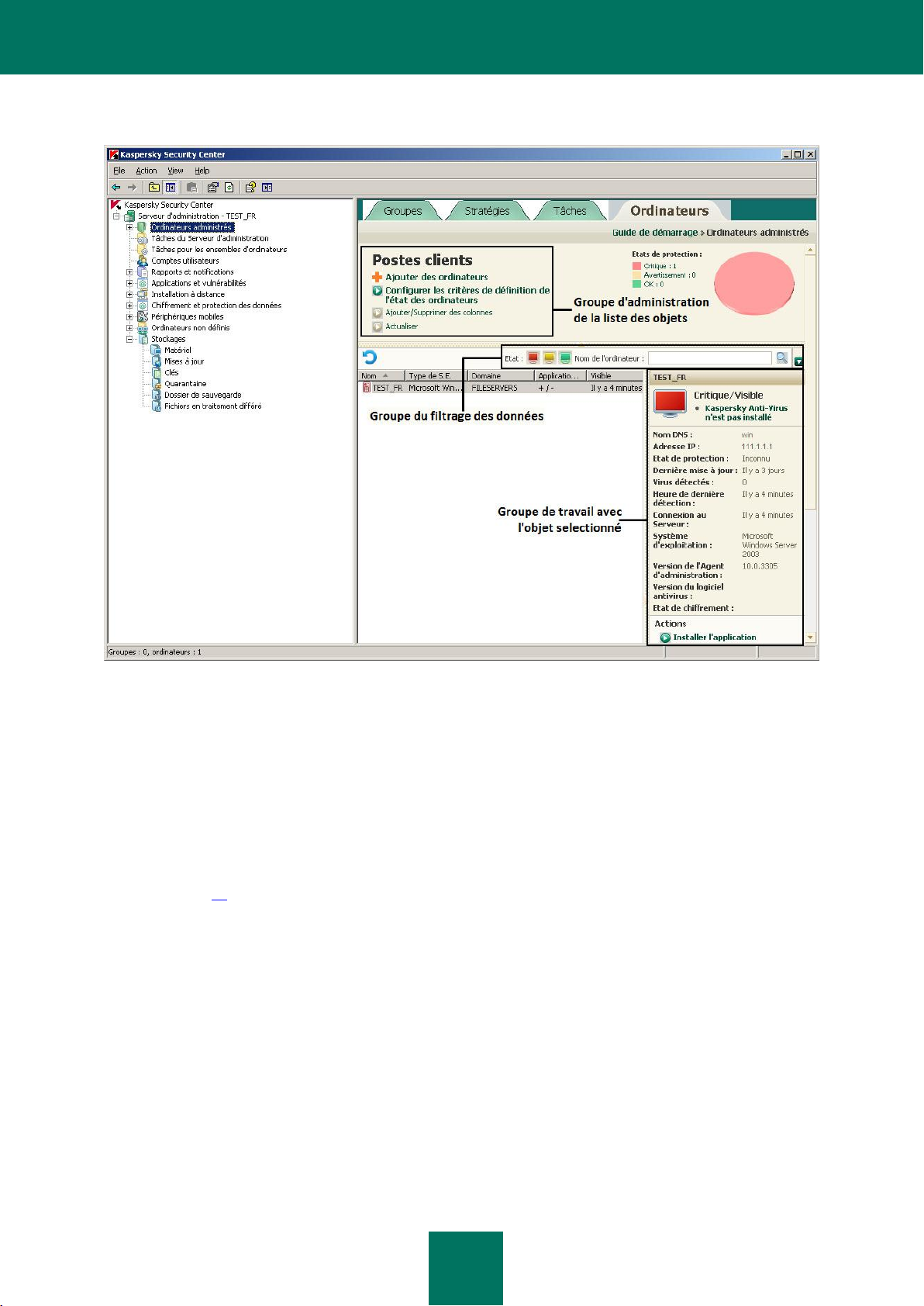

ZONE DE TRAVAIL

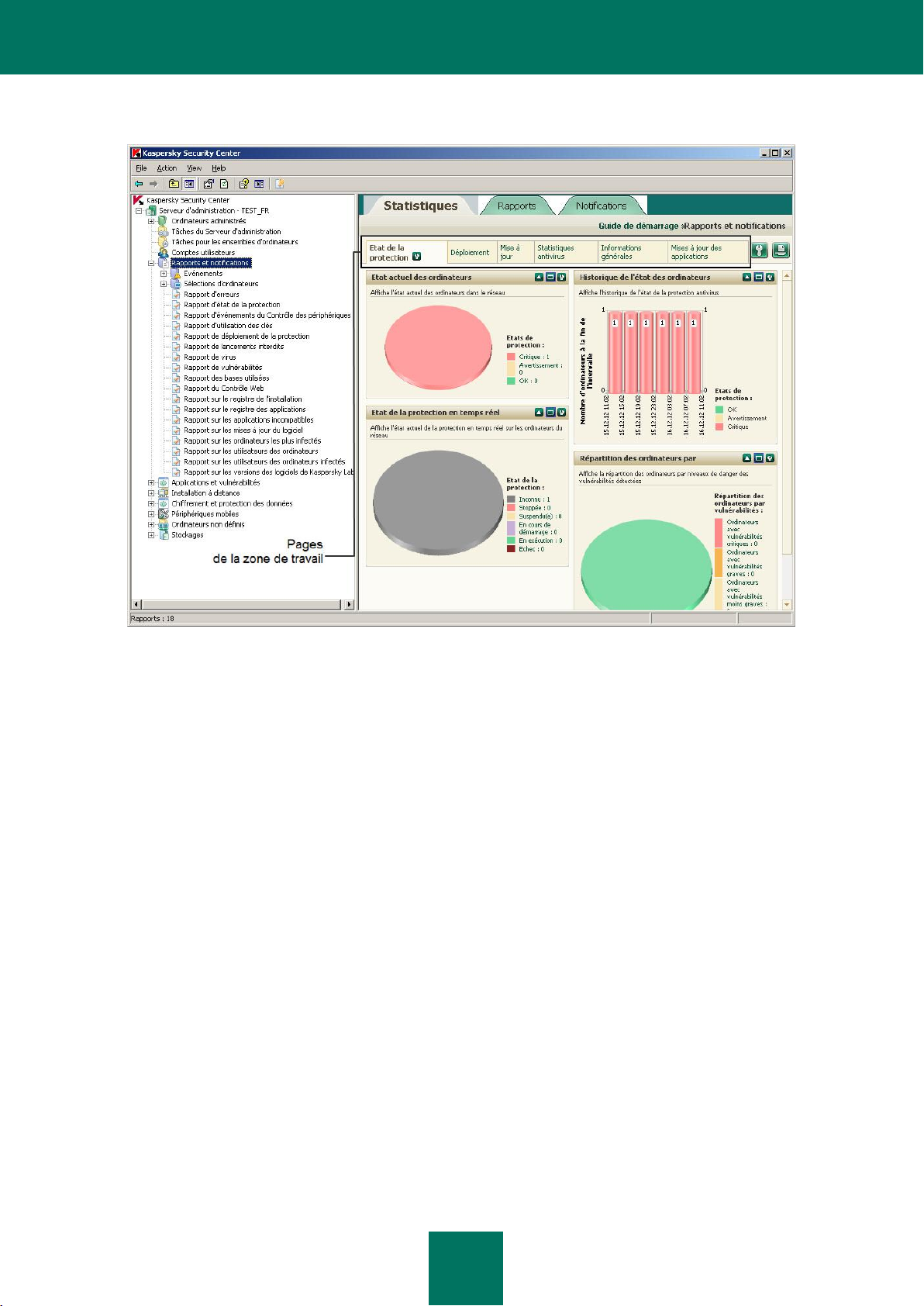

La Zone de travail est une zone de la fenêtre principale de l'application Kaspersky Security Center située à droite de

l'arborescence de la console (cf. ill. ci-après). Elle contient la description des objets de l'arborescence de la console et

des fonctions qu'ils exécutent. Le contenu de la zone de travail correspond à l'objet sélectionné dans l'arborescence de

la console.

Illustration 3. Zone de travail

M A N U E L D E L ' A D M I N IS T R A T E UR

26

Le type de la zone de travail pour différents objets de l'arborescence de la console dépend du type des informations

DANS CETTE SECTION

Ensemble de groupes d'administration ...................................................................................................................... 27

Liste des objets d'administration ................................................................................................................................ 27

Ensemble de groupes d'informations ................................................................ ......................................................... 29

affichées. Il existe trois types de la zone de travail :