KASPERSKY Security 9.0 for Microsoft Exchange Servers Manuel de l'expert en sécurité de l'information [fr]

Page 1

Kaspersky Security 9.0 for Microsoft Exchange

Manuel de l'expert en sécurité de

l'information

V E R S I O N D E L ' A P P L I C A TION : 9 . 0

Servers

Page 2

2

Cher Utilisateur !

Merci d'avoir choisi notre produit. Nous espérons que ce document vous aidera dans votre travail et répondra à la

majorité des questions que vous pourriez avoir.

Attention ! Ce document demeure la propriété de Kaspersky Lab ZAO (ci-après, Kaspersky Lab) et il est protégé par les

législations de la Fédération de Russie et les accords internationaux sur les droits d'auteur. Toute copie ou diffusion

illicite de ce document, intégrale ou partielle, est passible de poursuites civiles, administratives ou judiciaires,

conformément aux lois applicables.

La copie sous n'importe quelle forme et la diffusion, y compris la traduction, de n'importe quel document sont admises

uniquement sur autorisation écrite de Kaspersky Lab.

Ce document et les illustrations qui l'accompagnent peuvent être utilisés uniquement à des fins personnelles, non

commerciales et à titre d'information.

Ce document peut être modifié sans préavis. La version la plus récente de ce document est accessible sur le site de

Kaspersky Lab à l'adresse http://www.kaspersky.fr/docs.

Kaspersky Lab ne pourra être tenue responsable du contenu, de la qualité, de l'actualité et de l'exactitude des textes

utilisés dans ce manuel et dont les droits appartiennent à d'autres entités. La responsabilité de Kaspersky Lab en cas de

dommages liés à l'utilisation de ces textes ne pourra pas non plus être engagée.

Date d'édition : 10/10/2014

© 2014 Kaspersky Lab ZAO. Tous droits réservés.

http://www.kaspersky.com/fr

http://support.kaspersky.com/fr

Page 3

3

TABLE DES MATIERES

PRESENTATION DU MANUEL ..................................................................................................................................... 5

Dans ce document .................................................................................................................................................... 5

Conventions .............................................................................................................................................................. 6

KASPERSKY SECURITY 9.0 FOR MICROSOFT EXCHANGE SERVERS .................................................................. 8

Présentation des catégories DLP ............................................................................................................................. 8

Présentation des stratégies DLP ............................................................................................................................ 10

Présentation des incidents...................................................................................................................................... 11

Collaboration entre les experts en sécurité de l'information ................................................................................... 12

Processus d'analyse des messages par le module DLP ........................................................................................ 12

Présentation de l'ajout d'en-tête X .......................................................................................................................... 13

INTERFACE DE L'APPLICATION ................................................................................................................................ 14

Fenêtre principale de la Console d'administration .................................................................................................. 14

Arborescence de la console d'administration ......................................................................................................... 14

Espace de travail .................................................................................................................................................... 14

LANCEMENT ET ARRET DE L'APPLICATION ........................................................................................................... 15

ÉTAT DE LA PROTECTION DES DONNEES CONTRE LES FUITES ........................................................................ 16

État par défaut de la protection des données contre les fuites ............................................................................... 16

Consultation des informations relatives à l'état de la protection des données contre les fuites .............................. 16

CONFIGURATION DES ADRESSES DES EXPERTS EN SECURITE DE L'INFORMATION ..................................... 19

UTILISATION DES CATEGORIES .............................................................................................................................. 20

Création et modification d'une catégorie de données tabulaires ............................................................................ 20

Exemple d'une catégorie de données tabulaires .................................................................................................... 21

Création et modification de mots clés ..................................................................................................................... 21

Suppression d'une catégorie .................................................................................................................................. 23

UTILISATION DES STRATEGIES ............................................................................................................................... 24

Création d'une stratégie .......................................................................................................................................... 24

Étape 1. Configuration des paramètres généraux ............................................................................................. 25

Étape 2. Configuration de la zone d'action de la stratégie : expéditeurs ........................................................... 25

Étape 3. Configuration de la zone d'action de la stratégie : destinataires ......................................................... 26

Étape 4. Configuration des actions ................................................................................................................... 27

Modification des paramètres d'une stratégie .......................................................................................................... 29

Configuration de l'envoi des notifications sur la violation d'une stratégie ............................................................... 29

Suppression d'une stratégie ................................................................................................................................... 30

Recherche de stratégies relatives à des utilisateurs définis ................................................................................... 30

TRAITEMENT DES INCIDENTS .................................................................................................................................. 32

Consultation de la liste des incidents ...................................................................................................................... 32

Sélection des colonnes à afficher dans le tableau des incidents ............................................................................ 33

Filtrage de la liste des incidents .............................................................................................................................. 33

Consultation des détails relatifs à l'incident ............................................................................................................ 34

Modification de l'état des incidents ......................................................................................................................... 35

Enregistrement sur le disque de messages liés à un incident ................................................................................ 36

Envoi d'une notification au contrevenant ................................................................................................................ 37

Page 4

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

4

Ajout d'un commentaire aux incidents .................................................................................................................... 38

Archivage des incidents .......................................................................................................................................... 39

Restauration des incidents depuis l'archive ............................................................................................................ 39

Suppression des incidents archivés ....................................................................................................................... 40

UTILISATION DES RAPPORTS .................................................................................................................................. 41

Présentation des rapports sur le fonctionnement du Module DLP .......................................................................... 41

Rapport détaillé ...................................................................................................................................................... 42

Rapport par utilisateur ............................................................................................................................................ 43

Rapport ICP (KPI) du système ............................................................................................................................... 44

Rapport par stratégie et par incident ...................................................................................................................... 45

Création d'une tâche de composition d'un rapport .................................................................................................. 45

Tâche de composition d'un rapport détaillé : configuration des paramètres ........................................................... 46

Tâche de création d'un rapport par utilisateur : configuration des paramètres ....................................................... 48

Tâche de création d'un rapport ICP (KPI) du système : configuration des paramètres .......................................... 50

Tâche de création d'un rapport par stratégie et par incident : configuration des paramètres ................................. 51

Lancement d'une tâche de composition d'un rapport ............................................................................................. 53

Suppression d'une tâche de composition d'un rapport ........................................................................................... 53

Consultation d’un rapport........................................................................................................................................ 53

Création manuelle d'un rapport .............................................................................................................................. 54

Enregistrement des rapports sur le disque ............................................................................................................. 54

Suppression de rapports......................................................................................................................................... 55

KASPERSKY LAB ZAO ............................................................................................................................................... 56

INFORMATIONS SUR LE CODE TIERS ..................................................................................................................... 57

AVIS SUR LES MARQUES .......................................................................................................................................... 58

Page 5

5

PRESENTATION DU MANUEL

DANS CETTE SECTION

Dans ce document ............................................................................................................................................................ 5

Conventions ...................................................................................................................................................................... 6

Le présent document constitue le manuel de l'expert en sécurité de l'information de Kaspersky Security 9.0 for

Microsoft® Exchange Servers (ci-après, Kaspersky Security).

Le manuel vise les objectifs suivants :

Aider à utiliser l'application.

Offrir un accès rapide aux informations pour répondre aux questions liées au fonctionnement de Kaspersky

Security.

DANS CE DOCUMENT

Ce document reprend les sections suivantes :

Kaspersky Security 9.0 for Microsoft Exchange Servers (cf. page 8)

Cette section décrit brièvement les possibilités de l'application.

Interface de l'application (cf. page 14)

Cette section contient des informations sur les principaux éléments de l'interface graphique de l'application : la fenêtre

principale de la Console de gestion, arborescence de la Console de gestion, espaces de travail.

Lancement et arrêt de l'application (cf. page 15)

Cette section explique comment lancer et arrêter l'application.

État de la protection des données contre les fuites (cf.page 16)

Cette section contient des informations sur l'état par défaut de la protection des données contre les fuites ainsi que des

instructions pour obtenir des informations sur l'état du Module DLP et des statistiques concernant le fonctionnement de

ce module.

Configuration des adresses des experts en sécurité de l'information (cf. page 19)

Cette section explique comment configurer les adresses des experts en sécurité de l'information, de préférence avant de

commencer à utiliser l'application.

Utilisation des catégories (cf. page 20)

Cette section contient des instructions pour la création, la modification et la suppression des catégories DLP.

Page 6

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

6

Utilisation des stratégies (cf. page 24)

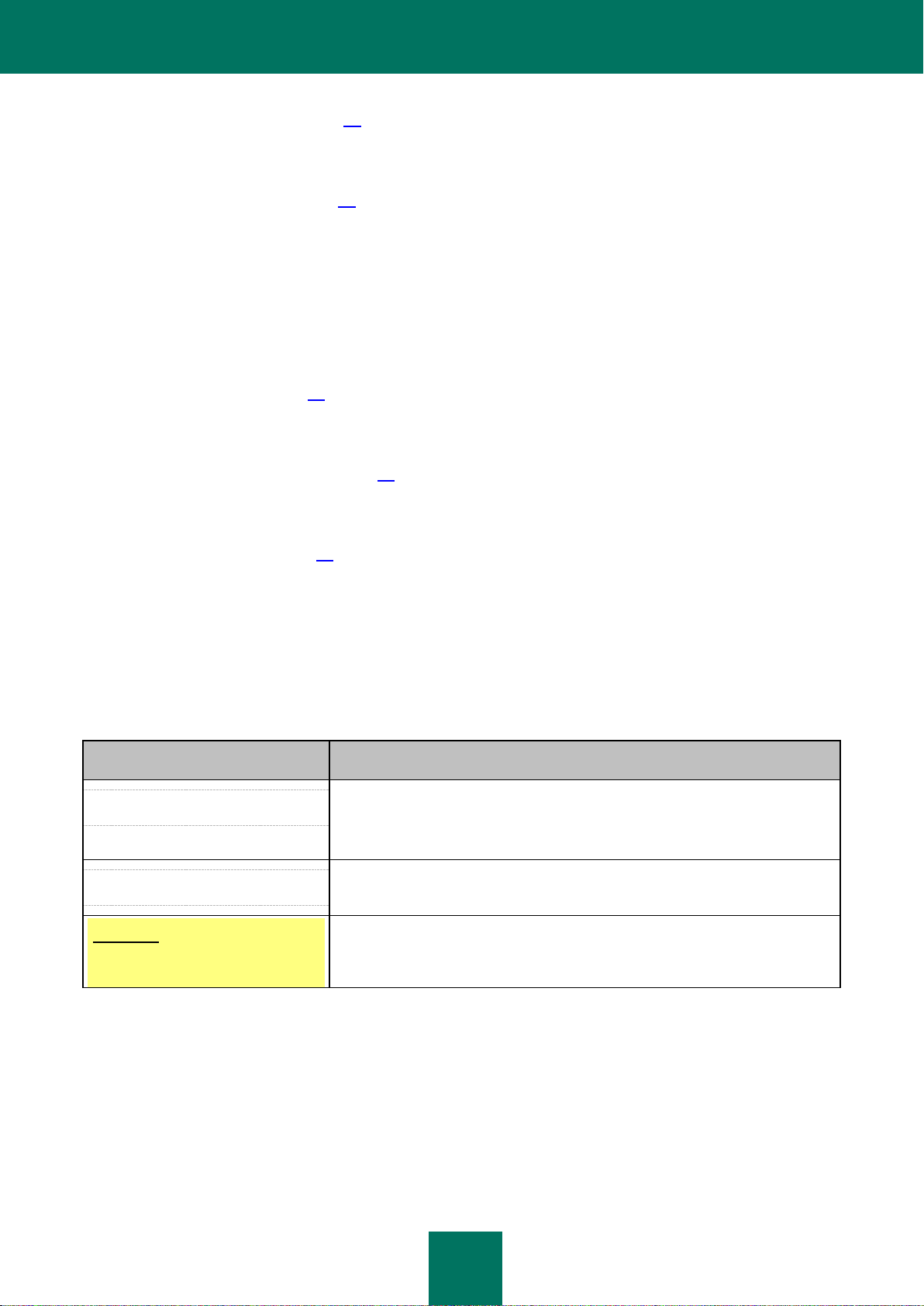

EXEMPLE DE TEXTE

DESCRIPTION DE LA CONVENTION

N'oubliez pas que...

Les avertissements apparaissent en rouge et sont encadrés. Les avertissements

contiennent des informations sur les actions pouvant avoir des conséquences

indésirables.

Il est conseillé d'utiliser...

Les remarques sont encadrées. Les remarques contiennent des informations

complémentaires ou d'aide.

Exemple :

...

Les exemples sont présentés sur un fond jaune sous le titre "Exemple".

Cette section contient des instructions sur la création, la modification et la suppression des stratégies DLP.

Utilisation des incidents (cf. page 32)

Cette section contient des instructions sur le traitement des incidents créés.

Utilisation des rapports

Cette section contient des informations relatives aux rapports sur le fonctionnement du module DLP, des instructions sur

la création, la consultation, l'enregistrement et la suppression de rapports ainsi que sur la création, la modification,

l'exécution et la suppression des tâches de création de rapports.

Kaspersky Lab ZAO (cf. page 56)

Cette section contient des informations sur Kaspersky Lab ZAO.

Informations sur le code tiers (cf. page 57)

Cette section reprend des informations relatives au code tiers utilisé dans l'application.

Avis sur les marques (cf. page 58)

Cette section reprend les informations relatives aux marques citées dans le document et à leurs détenteurs.

CONVENTIONS

Le présent document respecte des conventions (cf. tableau ci-dessous).

Таблица 1. Conventions

Page 7

P R É SE NT A T I O N D U M A N U E L

7

EXEMPLE DE TEXTE

DESCRIPTION DE LA CONVENTION

La mise à jour, c'est ...

L'événement Les bases sont

obsolètes survient.

Les éléments de texte suivants sont en italique :

nouveaux termes ;

noms des états et des événements de l'application ;.

Appuyez sur la touche ENTREE.

Appuyez sur la combinaison de

touches ALT+F4.

Les noms des touches du clavier sont écrits en caractères majuscules gras.

Deux noms de touche unis par le caractère "+" représentent une combinaison de

touches. Ces touches doivent être enfoncées simultanément.

Cliquez sur le bouton Activer.

Les noms des éléments de l'interface de l'application, par exemple, les champs

de saisie, les options du menu, les boutons, sont écrits en caractères gras.

Pour planifier une tâche,

procédez comme suit :

Les phrases d'introduction des instructions sont en italique et ont l'icône "flèche".

Dans la ligne de commande,

saisissez le texte help

Les informations suivantes

s'affichent :

Indiquez la date au format JJ:MM:AA.

Les types suivants de texte apparaissent dans un style spécial :

texte de la ligne de commande ;

texte des messages affichés sur l'écran par l'application ;

données à saisir à l'aide du clavier.

<Nom de l'utilisateur>

Les variables sont écrites entre chevrons. La valeur correspondant à la variable

remplace cette variable, sans les chevrons.

Page 8

8

KASPERSKY SECURITY 9.0 FOR

DANS CETTE SECTION

Présentation des catégories DLP ...................................................................................................................................... 8

Présentation des stratégies DLP ..................................................................................................................................... 10

Présentation des incidents .............................................................................................................................................. 11

Collaboration entre les experts en sécurité de l'information ............................................................................................ 12

Processus d'analyse des messages par le module DLP ................................................................................................. 12

Présentation de l'ajout d'en-tête X ................................................................................................................................... 13

MICROSOFT EXCHANGE SERVERS

Kaspersky Security 9.0 for Microsoft Exchange Servers est une application qui a été développée pour assurer la protection des serveurs de messagerie tournant sous Microsoft Exchange Server contre les virus, les chevaux de Troie, les vers et autres types de menaces pouvant être diffusées par courrier électronique, ainsi que contre le spam, le

phishing et les fuites non préméditées d'informations confidentielles appartenant à la société par le biais de courriers

électroniques.

Kaspersky Security 9.0 for Microsoft Exchange Servers contient un module de lutte contre les fuites de données (Data

Loss Prevention, DLP) : le Module DLP. Le module DLP recherche la présence éventuelle d'informations confidentielles

ou d'informations répondant à des caractéristiques précises comme des données de carte de crédit ou des données

financières ou personnelles d'employés d'une entreprise dans le courrier. Si le Module DLP détecte ce genre

d'informations dans le message, il consigne dans son journal une entrée sur la violation de la sécurité des données

(incident). Ces entrées permettront d'identifier plus tard qui a tenté d'envoyer ces informations et le destinataire. Le

module DLP permet de bloquer la transmission de messages contenant des données confidentielles ou d'autoriser

l'envoi de tels messages, avec simplement consignation dans le journal.

Le module DLP tire ses conclusions sur la violation de la sécurité des données sur la base des catégories DLP et des

stratégies DLP.

Si la législation en vigueur dans votre pays impose la notification des citoyens sur le contrôle de leur activité dans les

réseaux de transmission de données, il vous faudra informer les utilisateurs sur le fonctionnement du Module DLP.

Des informations supplémentaires concernant d'autres fonctions de l'application sont disponibles dans le Manuel de

l'administrateur de Kaspersky Security 9.0 for Microsoft Exchange Servers.

PRESENTATION DES CATEGORIES DLP

Les catégories DLP (ci-après, « les catégories ») sont des modèles de données selon lesquels le Module DLP recherche

les fuites de données dans un message. Les catégories sont réparties entre les catégories de Kaspersky Lab et les

catégories utilisateur. Les catégories de Kaspersky Lab sont préparées par les experts de Kaspersky Lab et sont

fournies avec l'application et actualisées lors de la mise à jour des bases de l'application. Les catégories définies par

l'utilisateur peuvent être créées de manière indépendante.

Page 9

K A S PE RS K Y S E C U R I T Y 9 . 0 F O R M I C R OS OF T EX C H A N G E S E R V E R S

9

Catégories définies par l'utilisateur

Catégorie de données tabulaires

Ce type de catégorie se présente sous la forme d'une empreinte numérique de données sous forme de tableau.

Par exemple, il peut s'agir de tableaux de données personnelles sur des employés et des clients reçus via les

systèmes de GRC (cf. section « Création et modification d'une catégorie de données tabulaires » à la page 20).

Une recherche à l'aide de cette catégorie permet d'identifier parmi les données protégées des combinaisons de

cellules comprenant un nombre défini de lignes et de colonnes (cf. section « Exemple d'une catégorie de

données tabulaires » à la page 21).

Catégorie de mots clés

Ce type de catégorie se présente sous la forme d'un mot-clé ou d'une expression composée de mots-clés à

l'aide de fonctions spécifiques (cf. section « Création et modification de la catégorie de mots-clés » à la page

21). La recherche selon cette catégorie permet de trouver dans les données protégées une combinaison de

mots ou d'expression qui répondent aux conditions de recherche complexes, par exemple, la présence de deux

mots séparés par un nombre de mots définis. La catégorie des mots clés permet de protéger les documents

contenant des termes spécifiques (par exemple, noms de nouvelles technologies ou de nouveaux produits qui

constituent un secret commercial) contre la fuite de données.

Les nouvelles catégories et modifications d'utilisateurs créées dans les catégories d'utilisateurs s'étendent à tous les

Serveurs de sécurité dotés du Module DLP dans les 30 minutes qui suivent.

Catégories de Kaspersky Lab

Documents administratif (Russie)

Cette catégorie permet de protéger les principaux documents administratifs et réglementaires de l'activité

économique en Russie comme les commandes ou les instructions.

Documents confidentiels (Russie)

Cette catégorie permet de protéger les documents de l'activité économique en Russie réservés à un cercle

restreint de personnes. Il s'agit par exemple de documents portant la note « Usage interne uniquement » ou

« Informations confidentielles ».

Documents financiers (Russie)

Cette catégorie permet de protéger les documents financiers standard utilisés dans les entreprises russes

comme les factures, les contrats.

Données médicales (Russie)

Cette catégorie permet de protéger les données médicales personnelles des citoyens de Russie.

Données médicales (Allemagne)

Cette catégorie permet de protéger les données médicales personnelles des citoyens d'Allemagne.

Données médicales (Grande-Bretagne)

Cette catégorie permet de protéger les données médicales personnelles des citoyens de Grande-Bretagne.

Données médicales (Etats-Unis)

Cette catégorie permet de protéger les données médicales personnelles des citoyens des Etats-Unis.

Cartes de paiement

Cette catégorie permet de protéger les données confidentielles conformément à la norme PCI DSS (Payment

Card Industry Data Security Standard), la norme internationale adoptée pour garantir la sécurité des données

du secteur des cartes de paiement. Elle permet d'identifier dans les données protégées les informations

relatives aux cartes de paiement comme le numéro de la carte (avec ou sans trait d'union, avec ou sans le code

CVV) et les dumps de la bande magnétique. A l'aide de la catégorie « Cartes de paiement », vous pouvez

Page 10

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

10

protéger les données personnelles des détenteurs de cartes de paiement contre toute utilisation ou diffusion

non autorisée.

Données personnelles (Allemagne)

Cette catégorie permet de protéger les données personnelles conformément aux dispositions de la législation

allemande.

Données personnelles (Russie)

Cette catégorie permet de protéger les données personnelles conformément aux dispositions de la législation

russe.

Données personnelles (Grande-Bretagne)

Cette catégorie permet de protéger les données personnelles conformément aux dispositions de la législation

britannique.

Données personnelles (Etats-Unis)

Cette catégorie permet de protéger les données personnelles conformément aux dispositions de la législation

américaine. La catégorie permet d'identifier dans les données protégées toute information qui permet d'identifier

un citoyen ou son emplacement comme les données du passeport ou du permis de conduire, les informations

de contribuable ou les numéros de sécurité sociale.

Loi fédérale N152 (Russie)

Cette catégorie permet de protéger les données personnelles couvertes par la loi fédérale 152 de la Fédération

de Russie. Cette catégorie regroupe les catégories « Données personnelles (Russie) » et « Données médicales

(Russie) ».

Loi fédérale HIPAA (Etats-Unis)

Cette catégorie permet de protéger les données personnelles relatives à la santé et couvertes par la loi fédérale

HIPAA des Etats-Unis.

La liste des catégories de Kaspersky Lab livrées avec l'application peut différer de la liste citée. De plus, cette sélection

peut être enrichie lors de la mise à jour de la base de données de l'application.

PRESENTATION DES STRATEGIES DLP

Il est possible d'établir des stratégies DLP (ci-après, stratégies) en se basant sur les catégories de Kaspersky Lab et sur

les catégories DLP définies par l'utilisateur (cf. section « Création d'une stratégie » à la page 24).

La zone d'action d'une stratégie comprend :

Le nombre d'expéditeurs dont les messages doivent être analysés par l'application conformément à cette

stratégie.

Le nombre de destinataires dont les messages doivent être analysés par l'application conformément à cette

stratégie.

L'application applique les stratégies aux messages sortants qui entrent dans la zone d'action des stratégies et recherche

la présence éventuelle de données confidentielles qui correspondent aux catégories de ces stratégies.

La stratégie détermine également les actions. L'application exécute ces actions sur les messages dans lesquels ont été

détectées des données confidentielles.

Une catégorie peut servir à la création de plusieurs stratégies aux zones d'action différentes et avec des actions

différentes à exécuter.

Les nouvelles stratégies et modifications créées dans les stratégies s'étendent à tous les Serveurs de sécurité dotés du

Module DLP dans les 30 minutes qui suivent.

Page 11

K A S PE RS K Y S E C U R I T Y 9 . 0 F O R M I C R OS OF T EX C H A N G E S E R V E R S

11

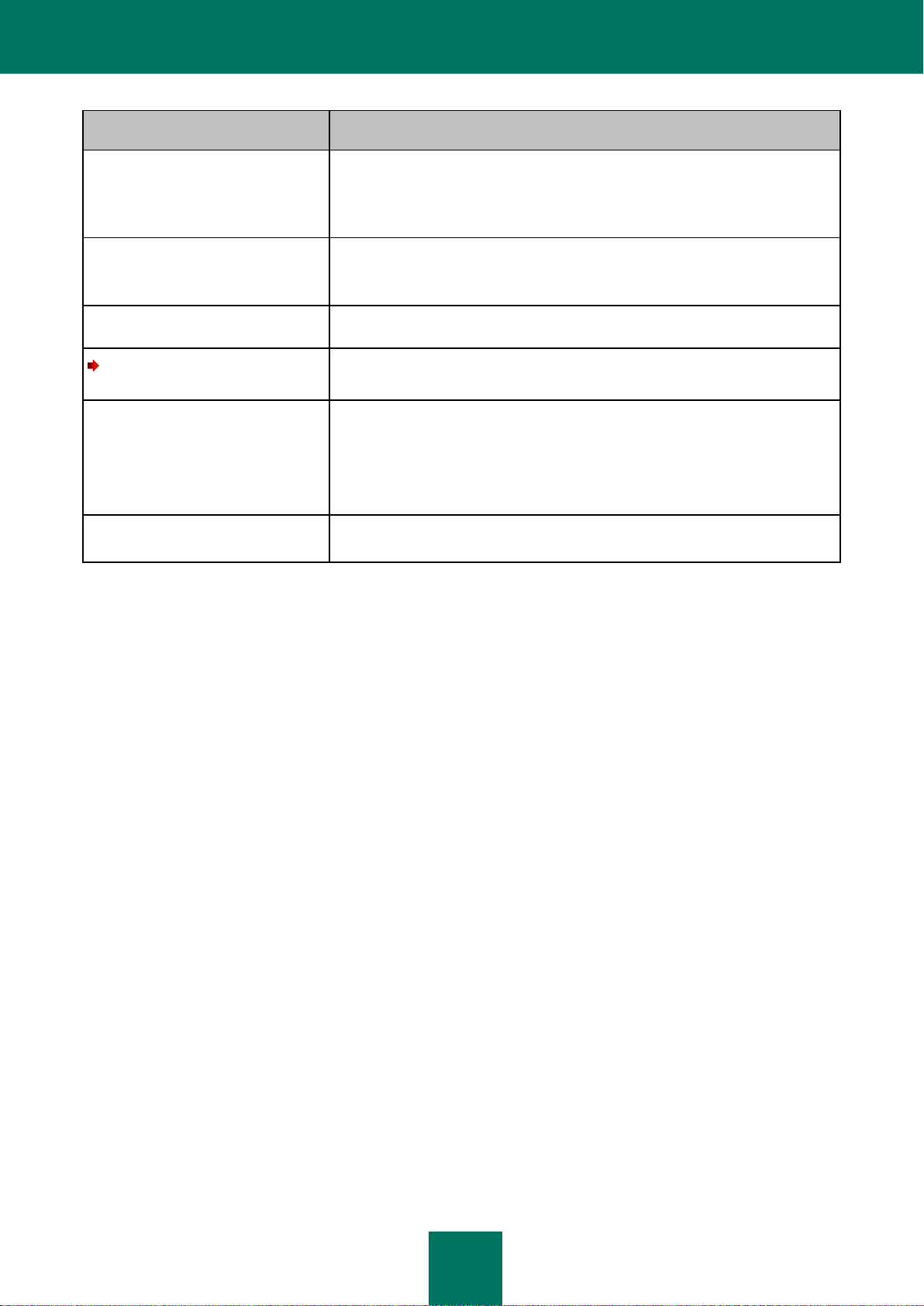

ETAT

TYPE

VALEUR

Nouveau

Ouvert

Nouvel incident. Le traitement de

l'incident n'a pas encore débuté.

En traitement

Ouvert

L'enquête sur l'incident est en cours.

Clos (traité)

Fermé

L'incident a été traité et les mesures

requises ont été adoptées.

Clos (faux positif)

Fermé

La stratégie a été violée, mais l'envoi

de données protégée était un faux

positif. Il n'y a pas eu de violation de la

sécurité des informations. Il faudra

peut-être réaliser un réglage fin des

paramètres de la stratégie.

Clos (pas d'incident)

Fermé

La stratégie a été violée, mais l'envoi

de données protégée a été sanctionné

par une disposition spéciale. Aucune

mesure complémentaire n'est requise.

Clos (autre)

Fermé

L'incident a été clos pour d'autres

raisons

PRESENTATION DES INCIDENTS

Si le contenu du message correspond à des données de la catégorie et à l'ensemble des conditions définies dans la

stratégie, le module DLP crée un incident qui évoque la violation de cette stratégie. Si un même message de courrier

électronique viole plusieurs stratégies de sécurité de l'information simultanément, le Module DLP crée autant d'incidents

qu'il y a de stratégies violées (cf. section « Processus d'analyse des messages par le Module DLP » à la page 12).

Chaque incident contient des informations sur l'objet de l'incident (le message à l'origine de la violation de la sécurité de

l'information), sur l'expéditeur et les destinataires du message, sur la stratégie violée, ainsi que des informations

techniques telles que l'identifiant de l'incident ou l'heure de création de l'incident (cf. section « Consultation de la liste des

incidents » à la page 32).

Chaque incident doit être traité par un expert en sécurité de l'information. Le traitement de l'incident inclut la consignation

de la violation et l'adoption des mesures techniques et organisationnelles à prendre pour renforcer la protection des

données confidentielles.

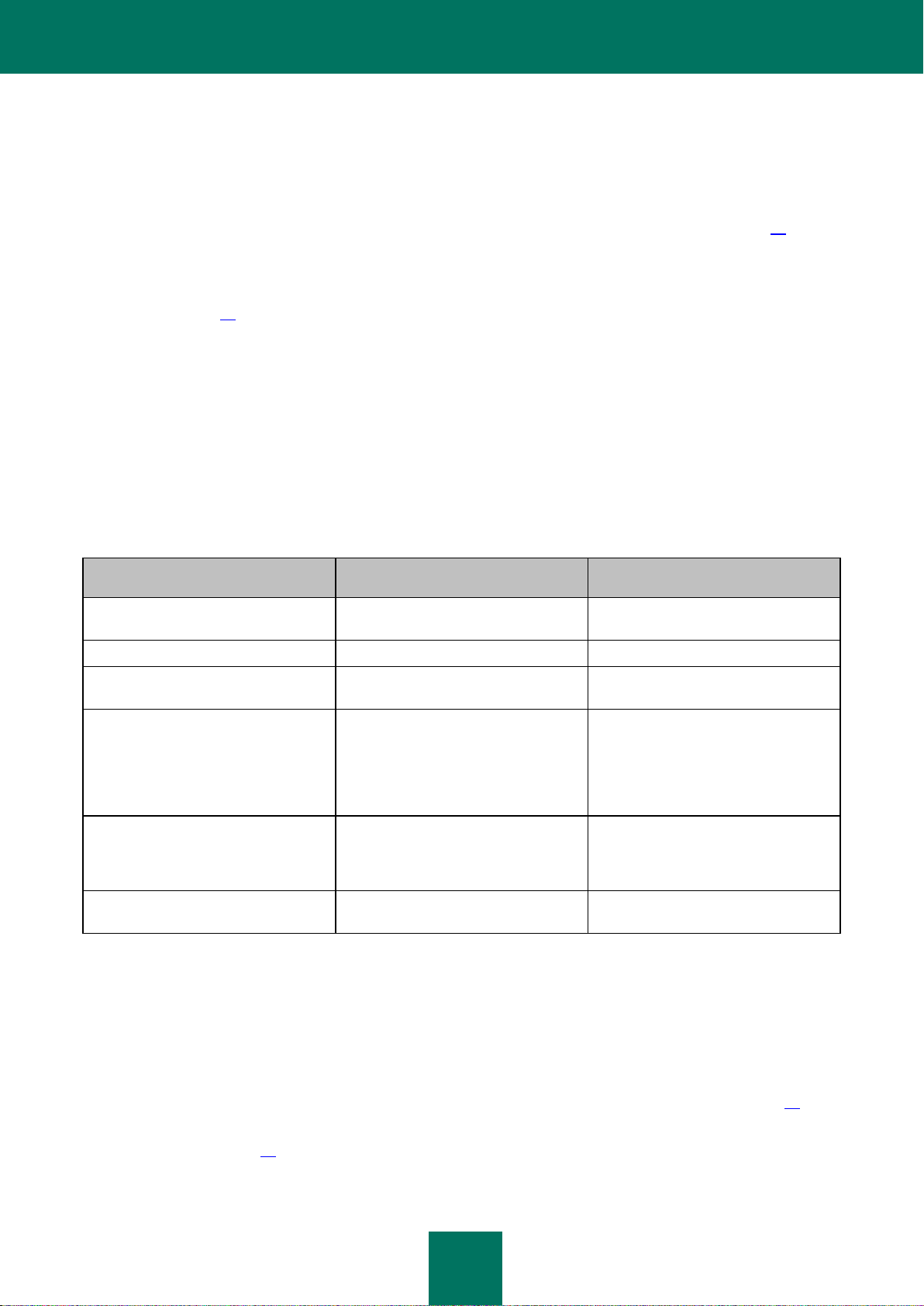

Etat de l'incident

L'état de l'incident indique l'état de son traitement. Un incident qui vient d'être créé possède l'état Nouveau. Lors du

traitement d'un incident, l'expert en sécurité de l'information change son état. Le traitement de l'incident est terminé

lorsque l'expert en sécurité de l'information lui attribue un des états Clos (<raison>). Les états Nouveau et En traitement

sont des états ouverts, et les états Clos (<raison>) sont des états fermés.

Таблица 2. États des incidents

Priorité de l'incident

La priorité de l'incident désigne l'urgence selon laquelle il faut traiter l'incident. L'application attribue une priorité à un

incident dès qu'il a été créé (Faible, Moyenne ou Elevée). La priorité est attribuée sur la base de la valeur définie dans

les paramètres de la stratégie violée.

Archives des incidents

Les incidents fermés peuvent être déplacés vers une archive (cf. section « Archivage des incidents » à la page 39). Les

incidents déplacés vers une archive sont des incidents archivés. Les incidents archivés sont supprimés dans la liste des

incidents. Si nécessaire, vous pouvez restaurer des incidents depuis l'archive (cf. section « Restauration des incidents

depuis l'archive » à la page 39) et les consulter à nouveau dans la liste des incidents.

Page 12

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

12

L'archive des incidents est un fichier dans un format spécial qui porte l'extension bak. Vous pouvez créer un nombre

illimité d'archives d'incidents.

Le recours aux archives permet de supprimer à intervalles réguliers les incidents clos de la liste et d'utiliser ainsi de

manière optimale le volume de la base de données des incidents sans perdre l'historique des incidents et de leur

traitement.

Statistiques et rapports

L'application affiche les statistiques sur les incidents survenus, les incidents en cours de traitement et les incidents

fermés. Ces informations permettent d'évaluer l'efficacité du travail de l'expert en sécurité de l'information. Ces données

permettent également de créer des rapports.

COLLABORATION ENTRE LES EXPERTS EN SECURITE DE

L'INFORMATION

L'application permet la collaboration de plusieurs experts en sécurité de l'information.

Tous les utilisateurs disposant du rôle d'« Expert en sécurité de l'information » dans l'application peuvent accéder à tous

les éléments de l'administration et à toutes les fonctions du Module DLP. Les modifications apportées par un expert en

sécurité de l'information aux catégories, aux stratégies, aux incidents et aux rapports de l'application sont disponibles

pour tous les utilisateurs.

PROCESSUS D'ANALYSE DES MESSAGES PAR LE MODULE DLP

Le module DLP analyse les messages selon l'algorithme suivant :

1. Le module DLP reçoit le message.

2. Le Module DLP vérifie si le message entre ou non dans la zone d'action de chacune des stratégies existantes

(cf. section « Création d'une stratégie » à la page 24).

Si le message n'appartient à la zone d'action d'aucune des stratégies, le module DLP ignore le message

sans aucune modification.

Si le message entre dans la zone d'action d'une quelconque stratégie, le Module DLP recherche dans le

message des fragments de données correspondant à la catégorie de cette stratégie (cf. section

« Présentation des catégories DLP » à la page 8). La recherche porte sur l'objet du message, le corps du

texte et toutes les pièces jointes.

3. En cas de résultat positif (le message contenait des équivalences avec une catégories de la stratégie), cela

signifie que la stratégie a été violée. Le Module DLP attribue à l'incident créé la priorité indiquée et effectue sur

le message les actions indiquées dans les paramètres de la stratégie (cf. section « Modification des paramètres

d'une stratégie » à la page 29) :

Il supprime le message ou le remet à son destinataire. Une copie du message peut être jointe à l'incident

en vue d'une enquête ultérieure.

Il envoie une notification sur la violation de la stratégie aux destinataires indiqués (cf. section

« Configuration de l'envoi des notifications sur la violation d'une stratégie » à la page 29).

Les informations sur l'action effectuée sur le message sont conservées dans les informations sur l'incident (cf.

section « Consultation des détails relatifs à l'incident » à la page 34).

4. En cas de résultat négatif, le module DLP passe à l'analyse du message selon la stratégie suivante.

Si le message viole la sécurité des informations de plusieurs stratégies simultanément, le module DLP crée plusieurs

incidents conformément au nombre de stratégies violées.

Page 13

K A S PE RS K Y S E C U R I T Y 9 . 0 F O R M I C R OS OF T EX C H A N G E S E R V E R S

13

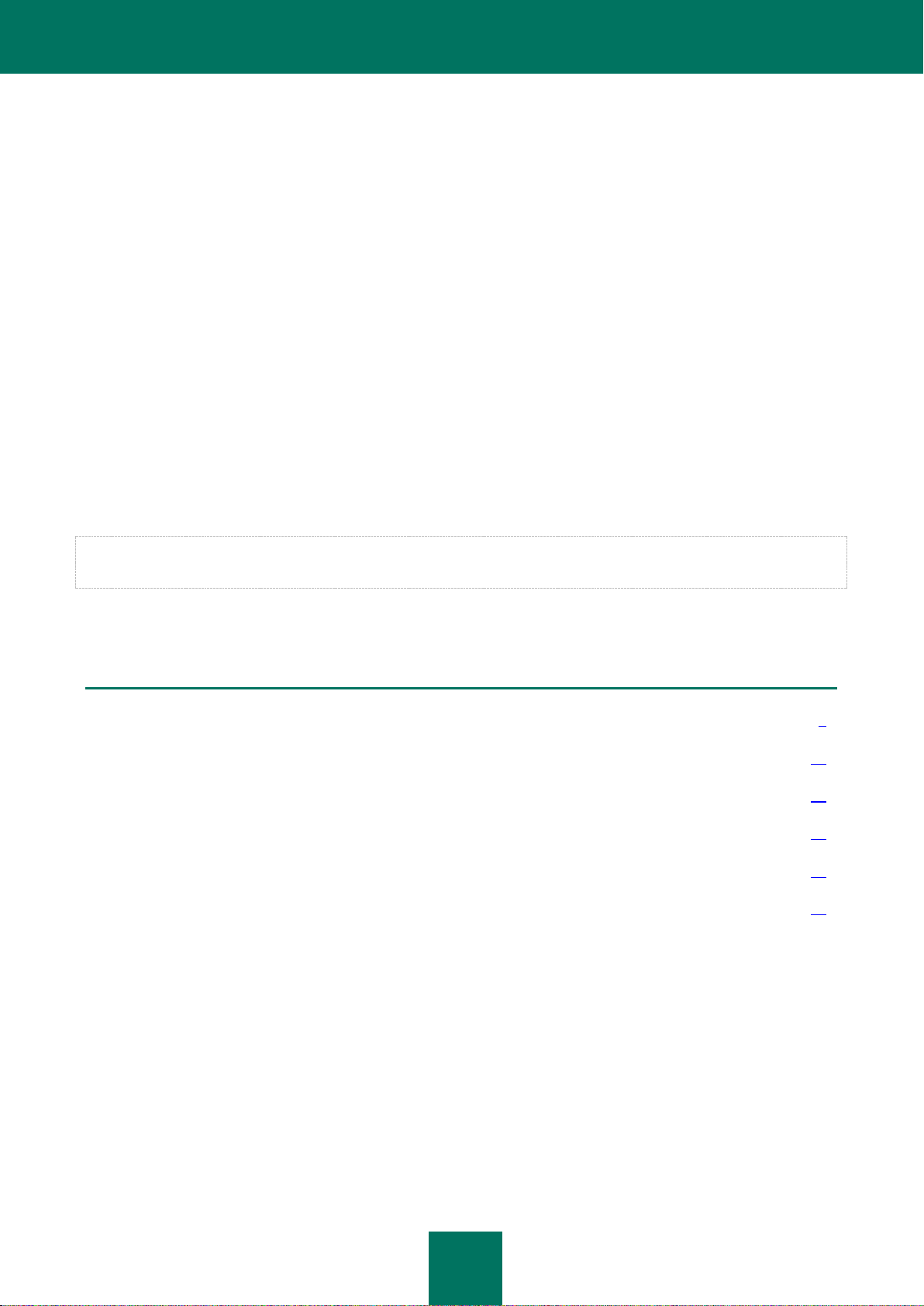

EN-TÊTE X

VALEURS

X-KSE-Dlp-Interceptor-Info

license violation : violation de la licence, message remis

sans analyse.

protection disabled : module DLP désactivé ; message

remis sans analyse.

fallback : module DLP inopérationnel ; message remis sans

analyse.

X-KSE-DLP-ScanInfo

Overloaded file d'attente des messages entrants pleine ;

message remis sans analyse.

Skipped : stratégies applicables au message introuvables ;

message remis sans analyse.

Clean : le message était couvert par la zone d'action d'une

ou de plusieurs stratégies, mais aucune violation de

stratégie n'a été détectée.

Detect : le message a entraîné la violation d'une ou de

plusieurs stratégies.

ScanError : erreur d'analyse.

Les messages subissent ce traitement sur tous les serveurs de messagerie de votre entreprise dotés du module DLP.

Les incidents observés sur tous les serveurs de messagerie de l'entreprise sont repris dans une liste d'incidents uniques.

Si, en fonction de la topologie de votre infrastructure de messagerie, un message transite par deux serveurs de

messagerie dotés du module DLP ou plus, le message sera soumis à la recherche d'éventuelles fuites sur un seul

serveur uniquement. Cela permet d'exclure toute possibilité de duplication des incidents et de perturbation des

statistiques dans les rapports (cf. section « Utilisation des rapports » à la page 41).

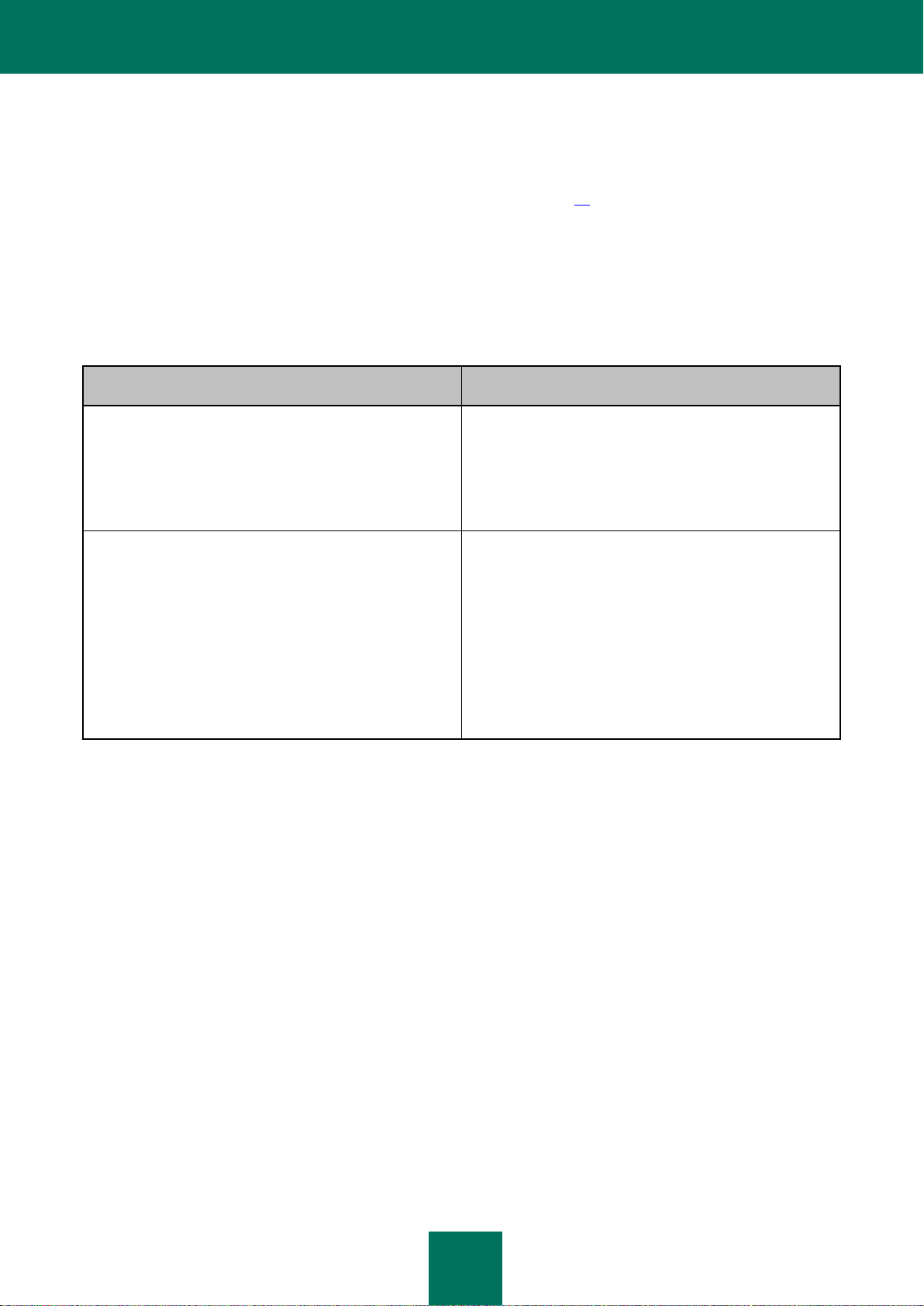

PRESENTATION DE L'AJOUT D'EN-TETE X

Le module DLP ajoute de nouveaux en-tête X aux messages lors du traitement. Ces en-têtes X permettent, lors de

l'analyse du message, d'obtenir des informations sur les résultats de son traitement par le module DLP.

Таблица 3. En-tête X des messages ajoutés par le module DLP

Page 14

14

INTERFACE DE L'APPLICATION

DANS CETTE SECTION

Fenêtre principale de la Console d'administration ........................................................................................................... 14

Arborescence de la console d'administration ................................ .................................................................................. 14

Espace de travail ............................................................................................................................................................. 14

La console d’administration assure l’interface d’administration de l'application. Il s'agit d'un composant enfichable isolé

spécial intégré à Microsoft Management Console (MMC).

FENETRE PRINCIPALE DE LA CONSOLE

D'ADMINISTRATION

La fenêtre principale de la Console d'administration contient les éléments suivants :

Menu. Il se trouve dans la partie supérieure de la fenêtre principale. Le menu permet d'administrer les fichiers

et les fenêtres et offre également l’accès aux fichiers d’aide.

Arborescence de la Console d'administration. Se trouve dans la partie gauche de la fenêtre principale.

L'arborescence de la Console de gestion permet d'accéder aux fonctions et aux paramètres de l'application.

Espace de travail. Se trouve dans la partie droite de la fenêtre principale. L'espace de travail affiche le contenu

de l'entrée sélectionnée dans l'arborescence de la console de gestion.

ARBORESCENCE DE LA CONSOLE D'ADMINISTRATION

L'arborescence de la console contient l'entrée racine Protection contre les fuites de données qui reçoit les

informations sur l'état de la protection des données contre les fuites.

L'entrée racine contient des sous-entrées prévues pour l'administration des fonctions de l'application :

Catégories et stratégies Configuration des paramètres de protection des données contre les fuites

Incidents Traitement des incidents

Rapports. Création et consultation de rapports sur le fonctionnement du module DLP et autres actions sur ces

rapports.

ESPACE DE TRAVAIL

L'espace de travail permet d'accéder au contenu de l'entrée sélectionnée dans l'arborescence de la Console de gestion :

aux paramètres, aux fonctions de l'application ou aux informations statistiques relatives au fonctionnement de

l'application. Le type d'espace de travail varie en fonction de l'entrée sélectionnée.

Page 15

15

LANCEMENT ET ARRET DE L'APPLICATION

Pour commencer à utiliser l'application, vous devez lancer la console d'administration.

Pour lancer la console d'administration,

sélectionnez dans le menu Démarrer l'option Tous les programmes Kaspersky Security 9.0 for Microsoft

Exchange Servers Kaspersky Security 9.0 for Microsoft Exchange Servers.

Après son lancement, la console d'administration se connecte automatiquement au serveur de sécurité.

Dans l'arborescence de la console d'administration, sélectionnez l'entrée Protection contre les fuites de données, puis

les entrées suivantes :

Catégories et stratégies

Incidents

Rapports.

Si la console d'administration n'est pas installée sur votre ordinateur ou que vous constatez une différence entre le

lancement de la console d'administration et la description faite ici, contactez votre administrateur.

Pour mettre fin à l'utilisation de l'application, vous devez fermer la console d'administration.

Pour fermer la console d'administration,

dans le menu principal de la Console d'administration, sélectionnez l'option Fichier Quitter.

Page 16

16

ÉTAT DE LA PROTECTION DES DONNEES

DANS CETTE SECTION

État par défaut de la protection des données contre les fuites ........................................................................................ 16

Consultation des informations relatives à l'état de la protection des données contre les fuites ...................................... 16

CONTRE LES FUITES

Cette section contient des informations sur l'état par défaut de la protection des données contre les fuites ainsi que des

instructions pour obtenir des informations sur l'état du Module DLP et des statistiques concernant le fonctionnement de

ce module.

ÉTAT PAR DEFAUT DE LA PROTECTION DES DONNEES

CONTRE LES FUITES

Après l'installation de l'application, la protection des données contre les fuites se trouve par défaut dans l'état suivant :

Le module DLP est activé.

L'application contient des catégories prédéfinies. L'application ne contient aucune catégorie définie par

l'utilisateur.

L'application ne possède aucune stratégie.

L'application ne recherche pas les éventuelles fuites de données dans les messages sortant et ne crée pas

d'incidents. Le module DLP ignore tous les messages sortant.

CONSULTATION DES INFORMATIONS RELATIVES A L'ETAT

DE LA PROTECTION DES DONNEES CONTRE LES FUITES

Les informations sur l'état de la protection contre les fuites de données apparaissent dans la zone de travail de l'entrée

Protection contre les fuites de données de la Console d'administration.

Les informations reprises dans l'espace de travail de l'entrée Protection contre les fuites de données sont réparties en

trois groupes :

Etat du Module DLP

Incidents ouverts.

statistiques.

Page 17

É T A T DE L A P R O T E C T I O N D E S D O N NÉ ES C O N TR E L E S F U I T E S

17

Groupe Etat du Module DLP

Le groupe Etat du Module DLP permet d'obtenir des informations sur l'état actuel du module DLP et sur les erreurs

survenues pendant le fonctionnement du module DLP sur les serveurs de sécurité de votre organisation. Le groupe

contient les informations suivantes :

Etat du module DLP (Activé, Activé et fonctionne avec des erreurs, Désactivé).

informations sur les types d'erreurs suivant (le cas échéant) :

erreurs liées à la licence ;

erreurs liées à la base de données DLP ;

erreurs d'analyse des messages ;

erreurs de communication avec les serveurs de sécurité dotés du module DLP.

Les groupes contenant les informations relatives aux erreurs reprennent le nombre et la liste de serveurs de

sécurité sur lesquels les erreurs se sont produites.

Groupe Incidents ouverts

Le groupe Incidents ouverts permet de consulter les statistiques sur les incidents existants portant l'état Nouveau et En

cours de traitement.

La partie supérieure du groupe reprend les informations suivantes :

Violateurs. Nombre d'expéditeurs uniques. Les incidents créés lors de l'analyse des messages de ces

expéditeurs possèdent l'état Nouveau ou En traitement.

Nouveaux incidents. Nombres d'incidents possédant actuellement l'état Nouveau.

Incidents lors du traitement. Nombres d'incidents possédant actuellement l'état En cours de traitement.

Incidents ouverts avec priorité élevée. Nombre d'incidents ouverts (en pour cent) qui ont possèdent la priorité

supérieure Elevée. Ce paramètre affiche le niveau de danger actuel. Ce niveau peut avoir une des valeurs

suivantes :

0 à 25 %. Faible. Mis en évidence en vert.

25 à 50 %. Moyenne. Mis en évidence en jaune.

50 à 75 %. Elevée. Mis en évidence en rouge.

75 à 100 %. Critique. Mis en évidence en noir.

Top 3 des violateurs. Liste de trois expéditeurs. Les messages de ces expéditeurs ont violé le plus de

stratégies et les incidents créés par ces messages possèdent l'état Nouveau ou En cours de traitement.

La partie inférieure du groupe reprend le diagramme des incidents ouverts qui signalent le nombre d'incidents portant

l'état Nouveau et En cours de traitement comptabilisés pour chaque catégorie. Par défaut, le diagramme est créé su la

base des données de toutes les catégories. Vous pouvez modifier la liste des catégories reprises dans la production du

diagramme des incidents ouverts.

Page 18

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

18

Pour modifier la liste des catégories reprises dans la production du diagramme des incidents ouverts :

1. Cliquez sur le bouton Sélectionner les catégories.

La fenêtre Liste des catégories s'ouvre.

2. Cochez la case en regard des catégories à utiliser pour la génération du diagramme. Cliquez ensuite sur OK.

Le contenu du diagramme sera actualisé conformément aux catégories sélectionnées.

Groupe Statistiques

Le groupe Statistiques permet d'obtenir des informations sur les messages traités et analysés ainsi que sur les

incidents fermés au cours de la période du rapport. La période du rapport peut être égale à 7 ou 30 jours. Vous pouvez

sélectionner la période du rapport.

Pour choisir la période du rapport,

cliquez sur le lien 7 jours ou 30 jours.

Les données du groupe sont actualisées en fonction de la période de rapport sélectionnée.

La partie supérieure du groupe contient les informations suivantes :

Messages traités. Nombre de messages reçus par le module DLP.

Messages analysés. Nombre de messages entrés dans la zone d'action d'une stratégie (cf. section

« Présentation des stratégies DLP » à la page 10) et analysés par le module DLP.

Incidents créés. Nombre d'incidents créés.

Messages ignorés à cause des délais d'attente. Nombre de messages qui n'ont pas été analysés en raison

d'un dépassement de la durée d'analyse.

Messages ignorés à cause d'erreurs. Nombre de messages qui n'ont pas été analysés en raison d'erreurs,

dont des erreurs liées à la licence.

La partie inférieure du groupe contient le diagramme des incidents fermés qui indique le nombre et le pourcentage

d'incidents portant les états Fermé (traité), Fermé (faux positif), Fermé (n'est pas un incident), Fermé (autre) créés au

cours de la période sélectionnée pour le rapport. Les incidents restaurés depuis l'archive entrent dans la composition du

diagramme (cf. section « Restauration des incidents depuis l'archive » à la page 39).

Par défaut, le diagramme est créé su la base des incidents liés à toutes les catégories. Vous pouvez modifier la liste des

catégories reprises dans la production du diagramme des incidents fermés.

Pour modifier la liste des catégories reprises dans la production du diagramme des incidents fermés :

1. Cliquez sur le bouton Sélectionner les catégories.

La fenêtre Liste des catégories s'ouvre.

2. Cochez la case en regard des catégories à utiliser pour la génération du diagramme. Cliquez ensuite sur OK.

Le contenu du diagramme sera actualisé conformément aux catégories sélectionnées.

Page 19

19

CONFIGURATION DES ADRESSES DES

EXPERTS EN SECURITE DE

L'INFORMATION

Lors de l'utilisation du module DLP, il est recommandé de configurer les adresses électroniques des experts en sécurité

de l'information. L'application peut envoyer à ces adresses des notifications concernant l'état du module DLP et la

violation de stratégies ainsi que des rapports. Cela permet de recevoir des informations opérationnelles sur l'état de la

sécurité des informations de l'entreprise.

Pour configurer les adresses des experts en sécurité de l'information, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Protection contre les fuites de

données.

2. Dans le groupe État du module DLP, cliquez sur le bouton Configurer.

La fenêtre Adresse électronique s'ouvre.

3. Dans le champ Adresses des experts en sécurité de l'information saisissez les adresses en les séparant

par un point-virgule.

4. Cliquez sur OK pour enregistrer les modifications.

Il est recommandé d'effectuer cette opération à chaque changement de la composition de l'équipe des experts en

sécurité de l'information de votre entreprise.

Page 20

20

UTILISATION DES CATEGORIES

DANS CETTE SECTION

Création et modification d'une catégorie de données tabulaires ..................................................................................... 20

Exemple d'une catégorie de données tabulaires ............................................................................................................. 21

Création et modification de mots clés ............................................................................................................................. 21

Suppression d'une catégorie ........................................................................................................................................... 23

Cette section contient des instructions pour la création, la modification et la suppression des catégories DLP.

CREATION ET MODIFICATION D'UNE CATEGORIE DE

DONNEES TABULAIRES

Pour créer ou modifier la catégorie de données tabulaires, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Réalisez une des actions suivantes :

Si vous souhaitez créer une catégorie de données tabulaires, cliquez sur le bouton Ajouter une catégorie.

Sélectionnez ensuite l'option Données tabulaires dans le menu déroulant.

Si vous souhaitez modifier une catégorie de données tabulaires existante, sélectionnez-la dans la liste des

catégories et des stratégies, puis cliquez sur le bouton Modifier.

Une fenêtre affichant les paramètres de la catégorie s'ouvre.

3. Indiquez le nom de la catégorie dans le champ Nom du formulaire.

4. Cliquez sur le bouton Parcourir puis sélectionnez le fichier au format CSV qui contient les informations à

protéger contre les fuites à l'aide de la catégorie.

Le fichier CSV doit être enregistré en UTF-8. Aucun autre type de codage n'est pris en charge.

La première ligne du fichier CSV est le titre. Cette ligne n'est pas ajoutée et ne participe pas à la création de la

catégorie.

5. Dans la liste déroulante Séparateur de colonnes, sélectionnez le caractère utilisé dans le fichier pour séparer

les colonnes.

6. Dans le groupe Niveau de correspondance, indiquez les valeurs seuil des lignes et des colonnes (cf. section

« Exemple d'une catégorie de données tabulaires » à la page 21).

Pour en savoir plus sur les valeurs seuil pour les lignes et les colonnes, cliquez sur le lien Aide à la

configuration du niveau de correspondance dans la fenêtre Paramètres de la catégorie.

7. Saisissez des informations complémentaires en rapport avec les données de la catégorie dans le champ

Commentaires.

8. Cliquez sur OK.

Les informations du fichier seront ajoutées à la catégorie. La catégorie de données tabulaire qui vient d'être

créée/modifiée s'affichera dans la liste des catégories et des stratégies.

Page 21

U T I L IS A T I O N D E S C A T É G O R I E S

21

NOM

NOM

FONCTION

CODE POSTAL

VILLE

Ivan

Petrov

manager

125195

Moscow

John

Smith

developer

SW3

London

Otto

Weber

tester

12277

Berlin

EXEMPLE D'UNE CATEGORIE DE DONNEES TABULAIRES

Supposons qu'un fichier staff.csv contenant les informations suivantes soit utilisé en tant que données d'origine pour la

catégorie de données tabulaires (cf. tableau ci-dessous) :

Таблица 4. Contenu du fichier csv

Les valeurs de paramètres suivantes sont utilisées pour la création d'une catégorie :

Valeur seuil des colonnes = 3.

Valeur seuil des lignes = 2.

La stratégie créée sur la base de cette catégorie sera violée si le texte du message analysé contient des valeurs d'au

moins trois colonnes (valeur du paramètre Valeur seuil des colonnes) d'une ligne et d'au moins deux lignes (valeur du

paramètre Valeur seuil des lignes). Par ailleurs, plusieurs colonnes peuvent être identifiées sur chaque ligne.

La stratégie créée sur la base de cette catégorie sera violée si le texte du message analysé contient les fragments

suivants :

« manager Ivan Petrov and developer John Smith ».

« 125195 Moscow Ivan tester Weber Berlin ».

La stratégie créée sur la base de cette catégorie ne sera pas violée si le texte du message analysé contient les

fragments suivants :

« Ivan Petrov manager 125195 Moscow » : ce texte ne contient les informations que d'une seule ligne du

tableau.

« Ivan John tester Otto manager developer » : ce texte ne contient les informations que de deux colonnes du

tableau.

CREATION ET MODIFICATION DE MOTS CLES

Pour créer ou modifier la catégorie par mot-clé, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Réalisez une des actions suivantes :

Si vous souhaitez créer une nouvelle catégorie de mot-clé, cliquez sur le bouton Nouvelle catégorie.

Sélectionnez ensuite l'option Des mots-clés dans la liste déroulante.

Si vous souhaitez modifier une catégorie de mot-clé existante, sélectionnez-la dans la liste des catégories

et stratégies, puis cliquez sur le bouton Modifier.

La fenêtre Paramètres de la catégorie s'ouvre. Dans cette fenêtre, vous pouvez ajouter des mots-clés à la

catégorie et renommer celle-ci.

3. Définissez les valeurs pour les paramètres suivants :

Nom.

Nom attribué à la catégorie.

Page 22

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

22

Champ de saisie des mots-clés.

Exemple :

« !Kaspersky Lab »

Exemple :

« antivirus » AND « sécurité »

Exemple :

« sécurité » OR « protection de l'ordinateur »

Exemple :

« sécurité » NEAR(6) « système »

Champ de saisie d'un terme ou d'une expression clé utilisé dans la recherche d'un élément

de texte concret dans les messages.

Un mot clé désigne le mot ou l'expression que l'application va identifier comme données

confidentielles à protéger contre les fuites. Les mots clés apparaissent entre guillemets.

Par défaut, la recherche sur la base de mots clés ne fait pas la différence entre les

majuscules et les minuscules. Si vous souhaitez faire la distinction entre majuscules et

minuscules, saisissez « ! » devant le mot clé.

Cette recherche renverra tout texte où l'expression « Kaspersky Lab » apparaît avec la

première lettre de chacun des éléments en majuscule, et les autres lettres en minuscules.

Tout texte où l'utilisation des majuscules dans l'expression diffère de l'exemple, comme

« kaspersky lab », « kaspersky Lab » ou « KASPERSKY LAB » sera ignoré.

Une expression clé désigne un groupe de un ou plusieurs mots clés unis par les opérateurs

AND, OR, NEAR, ONEAR.

L'opérateur AND permet de trouver deux mots clés ou plus contenus dans le même texte.

L'ordre de saisie n'a aucune influence sur la recherche.

Renvoie le texte dans lequel apparaissent les mots « antivirus » et « sécurité ». Le texte

contenant un seul de ces mots sera ignoré.

L'opérateur OR permet de trouver dans le texte un des mots clés ou plusieurs mots clés

simultanément.

Cette recherche renvoie tout texte contenant « sécurité » ou « protection de l'ordinateur »,

ou les deux.

Le caractère de retour à la ligne dans l'expression équivaut également à l'opérateur OR. Un

mot clé écrit sur une nouvelle ligne est associé au terme précédent à l'aide de l'opérateur

OR qui, dans ce cas, n'est pas affiché.

L'opérateur NEAR permet de trouver plusieurs mots clés espacés de quelques mots dans le

texte. Indiquez le nombre de mots qui séparent les mots clés entre parenthèses.

La recherche renverra tout texte contenant les mots « sécurité » et « système » séparés par

six mots au maximum. Les mots peuvent être séparés par des espaces, des caractères de

retour à la ligne, des tabulations et d'autres caractères reconnus dans les spécifications

Unicode comme caractères d'espace ou de ponctuation.

L'opérateur ONEAR permet de trouver plusieurs mots clés espacés de quelques mots dans

le texte dans l'ordre indiqué. Indiquez le nombre de mots qui séparent les mots clés entre

parenthèses.

Page 23

U T I L IS A T I O N D E S C A T É G O R I E S

23

Exemple :

« protection » ONEAR(4) « confidentialité »

Exemple :

((« technologies » OR « sécurité ») ONEAR(0) « !Kaspersky ») AND « 2014 »

La recherche renverra tout texte où le mot « confidentialité » suit le mot « protection » à

quatre mots d'écart maximum. Les mots peuvent être séparés par des espaces, des

caractères de retour à la ligne, des tabulations et d'autres caractères reconnus dans les

spécifications Unicode comme caractères d'espace ou de ponctuation.

Vous pouvez composer des expressions complexes composées de plusieurs opérateurs.

Pour indiquer la priorité des opérateurs dans l'expression, utilisez des parenthèses.

La recherche renverra tout texte contenant le chiffre 2014 et le mot « Kaspersky »

directement à la suite du mot « technologies » ou du mot « sécurité ».

Les expressions du type « mot1 » NEAR(n) (« mot2 » AND « mot3 ») et « mot1 » NEAR(n) (« mot2 »

NEAR(m) « mot3 ») ne sont pas prises en charge. Le résultat du traitement de ces expressions est

inconnu car l'ordre d'exécution des parenthèses est inconnu. La longueur totale des expressions avec des

mots clés dans toutes les catégories selon des mots clés ne peut être supérieure à 480 000 caractères.

Commentaires.

Informations complémentaires en lien avec les données de la catégorie.

4. Cliquez sur OK pour enregistrer les modifications apportées.

La catégorie des mots-clés qui vient d'être créée ou modifiée s'affichera dans la liste des catégories et stratégies.

SUPPRESSION D'UNE CATEGORIE

Vous ne pouvez supprimer que les catégories définies par l'utilisateur. Il est impossible de supprimer les catégories de

Kaspersky Lab.

Pour supprimer une catégorie, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Dans la liste des catégories et stratégies, sélectionnez la catégorie que vous souhaitez supprimer.

3. Cliquez sur le bouton Supprimer. Confirmez la suppression dans la boîte de dialogue qui s'ouvre.

La catégorie sélectionnée sera supprimée. Les stratégies associées à cette catégorie seront aussi supprimées. Les

incidents créés conformément à ces stratégies seront conservés (cf. section « Consultation de la liste des incidents

» à la page 32).

Page 24

24

UTILISATION DES STRATEGIES

DANS CETTE SECTION

Création d'une stratégie .................................................................................................................................................. 24

Modification des paramètres d'une stratégie ................................................................................................................... 29

Configuration de l'envoi des notifications sur la violation d'une stratégie ........................................................................ 29

Suppression d'une stratégie ............................................................................................................................................ 30

Recherche de stratégies relatives à des utilisateurs définis ............................................................................................ 30

DANS CETTE SECTION DE L'AIDE

Étape 1. Configuration des paramètres généraux ........................................................................................................... 25

Étape 2. Configuration de la zone d'action de la stratégie : expéditeurs ......................................................................... 25

Étape 3. Configuration de la zone d'action de la stratégie : destinataires ....................................................................... 26

Étape 4. Configuration des actions ................................................................................................................................. 27

Cette section contient des instructions sur la création, la modification et la suppression des stratégies DLP.

CREATION D'UNE STRATEGIE

Une stratégie peut être créée à partir d'une catégorie existante. Une même catégorie peut être utilisée pour la création

d'un nombre illimité de stratégies (cf. section « Présentation des stratégies DLP » à la page 10).

Pour créer une stratégie, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Dans la liste des catégories et stratégies, sélectionnez la catégorie dans laquelle vous souhaitez créer une

stratégie.

3. Cliquez sur le bouton Nouvelle stratégie.

L'assistant de création de stratégie se lance.

4. Suivez les instructions de l'assistant. Pour passer d'une fenêtre à l'autre de l'assistant, utilisez les boutons

Précédent et Suivant.

Page 25

U T I L IS A T I O N D E S S T R A T É G I E S

25

ÉTAPE 1. CONFIGURATION DES PARAMETRES GENERAUX

Configurez les paramètres généraux de la stratégie à cette étape :

Nom de la stratégie.

Nom attribué à la stratégie. La valeur par défaut est <Nom de la catégorie> Nouvelle stratégie. Vous

pouvez modifier cette valeur.

Le nom des stratégies créées sur la base d'une catégorie doivent être uniques. Les stratégies créées

sur la base de différentes catégories peuvent porter le même nom.

Activer la stratégie directement après la création.

Intervention de la stratégie dans la protection des données contre les fuites conformément à ses

paramètres.

Quand la case est cochée, la stratégie devient active après la fin du fonctionnement de l'Assistant.

L'application applique la stratégie aux messages et recherche d'éventuelles fuites de données

conformément aux paramètres définis dans la stratégie.

Si la case n'est pas cochée, la stratégie demeure inactive à la fin de l'Assistant et n'intervient pas dans

la protection contre les fuites.

La case est cochée par défaut.

Lien vers le document de référence.

Lien vers le document reprenant les exigences de sécurité que doit couvrir la stratégie ou un extrait de

ce document. Ce champ est facultatif.

Passez à l'étape suivante de l'Assistant.

ÉTAPE 2. CONFIGURATION DE LA ZONE D'ACTION DE LA STRATEGIE :

EXPEDITEURS

Cette étape vous permet de définir les expéditeurs qui constituent la zone d'action de la stratégie. L'application

appliquera la stratégie aux messages sortants envoyés par ces expéditeurs.

Configurez les paramètres suivants :

Tout utilisateur interne.

La stratégie s'applique aux messages envoyés par n'importe quel utilisateur de la société.

Cette option est sélectionnée par défaut.

Utilisateurs et groupes sélectionnés.

La stratégie s'applique aux messages envoyés par les utilisateurs de la société figurant dans la liste cidessous.

Vous pouvez ajouter ou supprimer des comptes utilisateur et des groupes d'utilisateurs de la liste à

l'aide des boutons et .

Vous pouvez ajouter à la liste uniquement des groupes de sécurité d'utilisateurs. Les groupes de

distribution ne peuvent pas être ajoutés. Pour obtenir de plus amples informations, contactez

l'administrateur.

Si la liste contient un groupe d'utilisateurs, l'application applique la stratégie aux messages sortants

Page 26

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

26

envoyés par tous les utilisateurs de ce groupe (et de ses sous-groupes).

Par défaut, la liste est vide.

Exclusions.

Cette liste contient les comptes utilisateur et les groupes de comptes d'utilisateurs de la société dont les

messages ne sont pas soumis à la stratégie.

Vous pouvez ajouter ou supprimer des comptes utilisateur et des groupes d'utilisateurs de la liste à

l'aide des boutons et .

Vous pouvez ajouter à la liste uniquement des groupes de sécurité d'utilisateurs. Les groupes de

distribution ne peuvent pas être ajoutés. Pour obtenir de plus amples informations, contactez

l'administrateur.

Si une exclusion est définie sous la forme d'un groupe d'utilisateurs, l'application n'applique pas la

stratégie aux messages sortants envoyés par les utilisateurs de ce groupe (ou de ses sous-groupes).

Par défaut, la liste est vide.

Passez à l'étape suivante de l'Assistant.

ÉTAPE 3. CONFIGURATION DE LA ZONE D'ACTION DE LA STRATEGIE :

DESTINATAIRES

Cette étape permet de définir les destinataires des messages couverts par la stratégie. L'application appliquera la

stratégie aux messages sortants envoyés par ces expéditeurs.

Configurez les paramètres suivants :

Tous.

La stratégie s'applique aussi bien aux messages adressés aux utilisateurs de la société qu'à ceux

adressés aux destinataires externes.

Cette option est sélectionnée par défaut.

Externes uniquement.

La stratégie s'applique aux messages adressés à des destinataires externes à la société.

Exclusions.

La liste contient les comptes utilisateur, les groupes de compte utilisateur ainsi que les adresses de

messagerie qui ne seront pas soumis à la stratégie.

Vous pouvez créer la liste à l'aide des boutons suivants :

: ajouter à la liste l'adresse au format mailbox@domain.com indiquée dans le champ de saisie.

Il est possible d'utiliser un masque, tel que *@domain.com.

: ajouter à la liste le compte d'un utilisateur de la société ou un groupe de comptes utilisateur.

Vous pouvez ajouter à la liste uniquement des groupes de sécurité d'utilisateurs. Les groupes de

distribution ne peuvent pas être ajoutés. Pour obtenir de plus amples informations, contactez

l'administrateur.

: supprimer le compte sélectionné de la liste.

Si une exclusion est définie sous la forme d'un groupe d'utilisateurs, l'application n'applique pas la

stratégie aux messages sortants destinés aux utilisateurs de ce groupe (ou de ses sous-groupes).

Par défaut, la liste est vide.

Passez à l'étape suivante de l'Assistant.

Page 27

U T I L IS A T I O N D E S S T R A T É G I E S

27

ÉTAPE 4. CONFIGURATION DES ACTIONS

Cette étape vous permet de définir les actions qui seront effectuées par l'application sur les messages ayant violé une

stratégie ainsi que de préciser les destinataires à qui l'application enverra des notifications de violation de la stratégie.

Pour définir les actions, configurez les paramètres suivants :

Supprimer le message.

Suppression des messages qui ont entraîné une violation de la stratégie.

Si la case est cochée, l'application supprime le message qui a entraîné une violation de la

stratégie. Le message est supprimé si la moindre partie de celui-ci (en-tête, contenu ou

n'importe quelle pièce jointe) viole la stratégie.

Si la case est décochée, l'application ignore le message et ne le modifie pas.

Que la case soit cochée ou non, l'application consigne l'événement en tant que fuite de

données potentielles et crée un incident en cas de violation de la stratégie.

La case est décochée par défaut.

Créer des incidents avec priorité.

Évaluation du risque lié à une fuite d'informations potentielle.

La liste déroulante permet de sélectionner la priorité que l'application attribue à l'incident en

cas de violation de la stratégie : Faible, Moyenne, Elevée. La priorité désigne le niveau de

danger de la violation de la stratégie et l'urgence selon laquelle il faut traiter l'incident.

La valeur par défaut est de Faible.

Joindre le message à l'incident.

Ajout d'une copie du message aux informations relatives à l'incident.

Quand la case est cochée, l'application ajoute une copie du message qui a provoqué la

violation de la stratégie aux informations relatives à l'incident en vue d'une analyse

ultérieure.

Quand la case est décochée, l'application n'ajoute pas de copie du message aux

informations relatives à l'incident.

La case est cochée par défaut.

Consigner l'événement dans le journal des événements Windows®.

Ajout d'enregistrements sur les violations de stratégies dans le journal des événements

Windows.

Si la case est cochée, l'application consigne l'événement « Niveau (Level)=Warning; Source

(Source)=KSCM8; Code de l'événement (Event ID)=16000 » dans le journal des

événements Windows en cas de violation d'une stratégie. La description de l'événement

comporte des informations sur l'expéditeur, les destinataires, l'objet du message et la

stratégie enfreinte avec ses catégories.

Les événements de violation de la stratégie sont utiles si vous utilisez des systèmes

automatisés de collecte et d'analyse des événements de sécurité (SIEM, Security

Information and Event Management) pour le contrôle de l'état de la sécurité informatique de

l'entreprise. Grâce à ces événements, vous pouvez obtenir des informations actualisées sur

les incidents qui surviennent lorsque vous n'utilisez pas la Console d'administration.

Si la case est décochée, les événements ne sont pas consignés dans le journal des

événements Windows.

La case est décochée par défaut.

Page 28

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

28

Pour indiquer les destinataires des notifications, configurez les paramètres suivants :

A l'expert en sécurité de l'information.

Envoi d'une notification sur la violation de la stratégie à l'adresse de l'expert en sécurité de

l'information.

Si la case est cochée, l'application envoie une notification relative à la violation à l'adresse

des spécialistes en sécurité des informations. L'adresse ou la liste d'adresses des experts

en sécurité de l'information doit être préalablement saisie à l'entrée Protection des

données contre les fuites.

Si la case est décochée, l'application n'envoie aucune notification à l'adresse des experts en

sécurité de l'information.

La case est décochée par défaut.

Au contrevenant.

Envoie d'une notification sur la violation de la stratégie à l'expéditeur du message.

Si la case est cochée, l'application envoie une notification à l'expéditeur du message qui a

violé la stratégie.

Si la case est décochée, l'application n'envoie aucune notification à l'expéditeur du

message.

La case est décochée par défaut.

Au responsable du contrevenant.

Envoie d'une notification sur la violation de la stratégie au responsable de l'expéditeur du

message.

Si la case est cochée, l'application envoie une notification au responsable de l'expéditeur du

message qui a violé la stratégie. L'application récupère l'adresse du responsable de

l'expéditeur dans Active Directory®.

Si la case est décochée, l'application n'envoie aucune notification au responsable de

l'expéditeur du message.

La case est décochée par défaut.

Avancé.

Envoie d'une notification sur la violation de la stratégie à des adresses complémentaires.

Si la case est cochée, l'application envoie une notification relative à la violation à des

adresses complémentaires indiquées dans le champ de saisie.

Si la case n'est pas cochée, l'application n'envoie aucune notification aux adresses

complémentaires.

La case est décochée par défaut.

Champ de saisie.

Liste des adresses complémentaires des destinataires des notifications. Les adresses de la

liste doivent être séparées par un point virgule.

Le champ est actif si la case Avancée a été cochée.

Le champ est vide par défaut.

Pour quitter l'assistant, cliquez sur Terminer.

Page 29

U T I L IS A T I O N D E S S T R A T É G I E S

29

MODIFICATION DES PARAMETRES D'UNE STRATEGIE

Pour modifier les paramètres de la stratégie, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Dans la liste des catégories et des stratégies, sélectionnez la stratégie dont vous souhaitez modifier les

paramètres, puis cliquez sur le bouton Paramètres.

La fenêtre Paramètres de la stratégie s'ouvre.

3. Modifiez les paramètres repris dans les ongles de la fenêtre. Les paramètres dans les onglets de la fenêtre sont

identiques aux paramètres des fenêtres de l'assistant de création d'une stratégie (cf. section « Création d'une

stratégie » à la page 24).

4. Cliquez sur OK pour enregistrer les modifications.

CONFIGURATION DE L'ENVOI DES NOTIFICATIONS SUR LA

VIOLATION D'UNE STRATEGIE

Pour chaque stratégie, vous pouvez configurer l'envoi des notifications sur la violation de la stratégie Grâce à ces

notifications, vous et d'autres personnes concernées (par exemple les administrateurs, les responsables et d'autres

experts en sécurité de l'information) pouvez être informés de manière efficace sur les menaces de fuites de données.

Les notifications de violation de stratégies contiennent les informations suivantes :

Nom de la stratégie violée.

Nom de la catégorie conformément à laquelle un incident a été créé.

Informations sur le message : objet, adresse de l'expéditeur et liste d'adresses des destinataires.

Numéro de l'incident, date et heure de création de l'incident.

Contexte de la violation, c'est-à-dire extrait du texte du message ou de la pièce jointe dans lequel figure les

données protégées.

Informations concernant la suppression du message si celui-ci a été supprimé en application de la stratégie.

Les notifications de violation des stratégies sont envoyées par courrier électronique au moment où se produit la violation.

Par défaut, l'envoi de notifications est activé dans les paramètres des stratégies.

Pour configurer l'envoi de notifications sur les violations des stratégies, procédez comme suit :

1. Sélectionnez l'entrée Catégories et stratégies.

Une liste des catégories et des stratégies apparaît dans l'espace de travail.

2. Dans la liste, sélectionnez les catégories et les stratégies et appuyez sur le bouton Paramètres.

La fenêtre Paramètres de la stratégie s'ouvre.

3. Cliquez sur l'onglet Actions.

Page 30

M A NU EL D E L ' E X P E R T E N S É C U R I T É D E L ' I N F O R M A T I O N

30

4. Cochez les cases correspondant aux personnes qui doivent recevoir les notifications : À l'expert en sécurité

de l'information, À l'expéditeur, Au responsable de l'expéditeur.

Lorsque vous cochez la case À l'expert en sécurité de l'information, les notifications sont envoyées aux

adresses définies dans la liste d'adresses des experts en sécurité de l'information. Lorsque vous cochez la case

Au responsable du contrevenant, les notifications ne sont envoyées que si l'adresse du responsable de

l'expéditeur peut être obtenue dans Active Directory®.

5. Si vous souhaitez configurer l'envoi de notifications à d'autres personnes de votre choix, procédez comme suit :

a. Cochez la case Avancé.

Le champ de saisie sous la case est alors accessible.

b. Dans le champ, saisissez les adresses électroniques des destinataires séparées par un point-virgule.

6. Cliquez sur OK pour enregistrer les modifications.

Les modifications effectuées seront enregistrées dans la stratégie. Si un incident lié à la violation de cette stratégie se

produit, l'application enverra des notifications contenant les informations sur la violation aux adresses électroniques

spécifiées.

Les notifications sur les violations de stratégies ne sont envoyées avec succès que si les paramètres d'envoi des

notifications sont correctement configurés (adresse et informations d'identification du service en ligne). Pour obtenir de

plus amples informations, contactez l'administrateur.

SUPPRESSION D'UNE STRATEGIE

Pour supprimer une stratégie, procédez comme suit :

1. Dans l'arborescence de la Console d'administration, sélectionnez l'entrée Catégories et stratégies.

2. Dans la liste des catégories et stratégies, sélectionnez la stratégie que vous souhaitez supprimer.

3. Cliquez sur le bouton Supprimer. Confirmez la suppression dans la fenêtre qui s'ouvre.

La stratégie sélectionnée sera supprimée. Les incidents créés conformément à cette stratégie seront conservés (cf.