Page 1

ЛАБОРАТОРИЯ КАСПЕРСКОГО

Kaspersky® Mail Gateway 5.6

РУКОВОДСТВО

АДМИНИСТРАТОРА

Page 2

KASPERSKY® MAI L GATE W AY 5.6

Руководство

администратора

ЗАО «Лаборатория Касперского»

Тел., факс: +7 (495) 797-87-00, +7 (495) 645-79-39,

+7 (495) 956-70-00

http://www.kaspersky.ru

Дата редакции: июль 2008

Page 3

Содержание

ГЛАВА 1. KASPERSKY® MAIL GATEWAY 5.6 .......................................................... 9

1.1. Что нового в Kaspersky Mail Gateway 5.6 ..................................................... 12

1.2. Политика лицензирования ........................................................................... 13

1.3. Аппаратные и программные требования к системе ................................... 13

1.4. Комплект поставки ........................................................................................ 15

1.4.1. Лицензионное соглашение .................................................................... 15

1.4.2. Регистрационная карточка .................................................................... 15

1.5. Сервис для зарегистрированных пользователей ....................................... 16

ГЛАВА 2. СОСТАВ И ТИПИЧНЫЕ СХЕМЫ РАЗВЕРТЫВАНИЯ

ПРИЛОЖЕНИЯ ....................................................................................................... 17

2.1. Архитектура и состав приложения............................................................... 17

2.2. Схема работы приложения .......................................................................... 19

2.3. Типичные схемы развертывания ................................................................. 22

2.3.1. Установка приложения в демилитаризованной зоне ........................... 23

2.3.2. Установка приложения внутри почтовой системы ............................... 25

ГЛАВА 3. УСТАНОВКА ПРИЛОЖЕНИЯ ................................................................ 28

3.1. Установка приложения на сервер под управлением Linux ........................ 28

3.2. Установка приложения на сервер под управлением FreeBSD .................. 29

3.3. Процесс установки ........................................................................................ 29

3.4. Настройка приложения................................................................................. 31

3.5. Уcтановка webmin-модуля для управления Kaspersky Mail Gateway ........ 34

ГЛАВА 4. ПРИНЦИПЫ РАБОТЫ ПРИЛОЖЕНИЯ ................................................ 37

4.1. Формирование групп адресатов .................................................................. 37

4.2. Общий алгоритм обработки почтовых сообщений ..................................... 40

4.3. Работа модуля фильтрации спама ............................................................. 42

4.3.1. Анализ формальных признаков ............................................................ 43

4.3.2. Контентная фильтрация ........................................................................ 44

4.3.3. Проверки с помощью внешних сервисов.............................................. 45

4.3.4. Технология Urgent Detection System ..................................................... 46

Page 4

4 Kaspersky

®

Mail Gateway 5.6

4.3.5. Результаты распознавания и действия над сообщениями ................. 47

4.4. Работа модуля антивирусной проверки ...................................................... 48

ГЛАВА 5. ОБЕСПЕЧЕНИЕ АНТИВИРУСНОЙ ЗАЩИТЫ И ФИЛЬТРАЦИИ

СПАМА .................................................................................................................... 51

5.1. Обновление баз Kaspersky Mail Gateway и баз фильтрации спама .......... 52

5.1.1. Автоматическое обновление баз Kaspersky Mail Gateway и баз

фильтрации спама ................................................................................. 54

5.1.2. Разовое обновление баз Kaspersky Mail Gateway и баз

фильтрации спама ................................................................................. 55

5.1.3. Создание сетевого каталога для копирования и хранения

обновлений............................................................................................. 56

5.2. Фильтрация спама ........................................................................................ 57

5.2.1. Запуск и управление компонентами модуля фильтрации спама ....... 58

5.2.2. Управление процессом фильтрации .................................................... 58

5.2.3. Фильтрация сообщений с использованием «черных» и «белых»

списков.................................................................................................... 60

5.2.4. Управление сервисом UDS ................................................................... 61

5.2.5. Управление списками используемых сервисов DNSBL ...................... 62

5.2.6. Маркировка сообщений, содержащих спам ......................................... 63

5.2.7. Блокировка доставки сообщений, содержащих спам .......................... 64

5.2.8. Сохранение в карантинном каталоге копий сообщений,

содержащих спам .................................................................................. 65

5.3. Антивирусная защита почтового трафика .................................................. 66

5.3.1. Доставка сообщений, содержащих только незараженные или

вылеченные объекты ............................................................................. 66

5.3.2. Замена зараженных объектов стандартными сообщениями .............. 67

5.3.3. Запрет доставки сообщений, содержащих подозрительные

объекты .................................................................................................. 68

5.3.4. Доставка уведомлений отправителю, администратору,

получателям ........................................................................................... 69

5.3.5. Дополнительная фильтрация объектов по имени и типу .................... 70

5.3.6. Сохранение сообщений в карантинном каталоге ................................ 71

5.4. Комбинирование фильтрации спама и антивирусной защиты .................. 72

5.4.1. Режим максимальной скорости ............................................................. 73

5.4.2. Рекомендуемый режим работы............................................................. 74

5.4.3. Режим максимальной защиты ............................................................... 76

5.5. Дополнительные возможности Kaspersky Mail Gateway ............................ 77

Page 5

Содержание 5

5.5.1. Настройка автоматической архивации принятой и отправленной

почты ...................................................................................................... 77

5.5.2. Защита от хакерских атак и нежелательной почты ............................. 78

5.6. Управление ключами.................................................................................... 79

5.6.1. Просмотр информации о ключе ............................................................ 80

5.6.2. Продление срока действия ключа......................................................... 82

5.6.3. Удаление ключа ..................................................................................... 83

ГЛАВА 6. ДОПОЛНИТЕЛЬНАЯ НАСТРОЙКА ПРИЛОЖЕНИЯ ............................ 85

6.1. Настройка параметров антивирусной защиты почтового трафика ........... 85

6.1.1. Настройка тайм-аутов приложения ....................................................... 85

6.1.2. Настройка ограничений приложения .................................................... 87

6.2. Настройка интерфейсов приема соединений ............................................. 89

6.3. Настройка таблицы маршрутизации ........................................................... 89

6.4. Проверка конфигурационного файла .......................................................... 91

6.5. Проверка синтаксиса шаблонов уведомлений ........................................... 91

6.6. Работа с архивом почтовых сообщений и карантинным каталогом.......... 92

6.7. Управление рабочей очередью приложения .............................................. 95

6.8. Управление работой приложения ............................................................... 98

6.9. Контроль работы приложения ................................................................... 100

6.10. Настройка отображаемого формата даты и времени ............................ 100

6.11. Параметры формирования отчета приложения ..................................... 101

6.12. Дополнительные информационные поля в сообщениях ....................... 103

6.13. Контроль работы приложения по протоколу SNMP ............................... 104

ГЛАВА 7. ПРОВЕРКА КОРРЕКТНОСТИ РАБОТЫ ПРИЛОЖЕНИЯ .................. 108

7.1. Тестирование приема и отправки почты с помощью программы Telnet . 108

7.2. Тестирование фильтрации спама ............................................................. 110

7.3. Тестирование с помощью EICAR .............................................................. 111

ГЛАВА 8. УДАЛЕНИЕ ПРИЛОЖЕНИЯ ................................................................ 114

ГЛАВА 9. ЧАСТО ЗАДАВАЕМЫЕ ВОПРОСЫ ..................................................... 116

ПРИЛОЖЕНИЕ A. КОНФИГУРАЦИОННЫЙ ФАЙЛ KASPERSKY MAIL

GATEWAY ............................................................................................................. 121

A.1. Секция [path] ............................................................................................... 121

A.2. Секция [locale] ............................................................................................. 122

A.3. Секция [options]........................................................................................... 123

Page 6

6 Kaspersky

®

Mail Gateway 5.6

A.4. Секция [mailgw.access] ............................................................................... 123

A.5. Секция [mailgw.antispam]............................................................................ 128

A.6. Секция [mailgw.forward] .............................................................................. 129

A.7. Секция [mailgw.limits] .................................................................................. 130

A.8. Секция [mailgw.network] ............................................................................. 132

A.9. Секция [mailgw.options]............................................................................... 134

A.10. Секция [mailgw.path] ................................................................................. 137

A.11. Секция [mailgw.timeouts]........................................................................... 138

A.12. Секция [mailgw.archive]............................................................................. 141

A.13. Секция [mailgw.snmp] ............................................................................... 141

A.14. Секция [mailgw.policy] ............................................................................... 142

A.15. Секции [mailgw.group:имя_группы] ......................................................... 154

A.16. Секция [updater.path] ................................................................................ 164

A.17. Секция [updater.options]............................................................................ 164

A.18. Секция [updater.report] .............................................................................. 166

ПРИЛОЖЕНИЕ B. ДОПОЛНИТЕЛЬНЫЕ СВЕДЕНИЯ О ПРИЛОЖЕНИИ......... 168

B.1. Расположение файлов приложения по каталогам ................................... 168

B.2. Использование внешних конфигурационных файлов ............................. 172

B.3. Сигналы управления основным сервисом приложения .......................... 174

B.4. Управление приложением из командной строки ...................................... 175

B.5. Статистика приложения ............................................................................. 175

B.6. SNMP-ловушки при взаимодействии с приложением по протоколу

SNMP .......................................................................................................... 183

B.7. Ключи командной строки компонента mailgwd ......................................... 184

B.8. Коды возврата компонента mailgwd .......................................................... 186

B.9. Ключи командной строки компонента licensemanager ............................. 187

B.10. Коды возврата компонента licensemanager ............................................ 187

B.11. Ключи командной строки компонента keepup2date................................ 189

B.12. Коды возврата компонента keepup2date ................................................ 190

B.13. Шаблоны ................................................................................................... 191

B.13.1. Язык шаблонов .................................................................................. 191

B.13.1.1. Итерационные конструкции............................................................ 191

B.13.1.2. Границы видимости итерационной конструкции ........................... 193

B.13.1.3. Переменные .................................................................................... 193

B.13.1.4. Синтаксис языка.............................................................................. 195

B.13.1.5. Предопределенные макросы ......................................................... 196

Page 7

Содержание 7

B.13.1.6. Escape-последовательности .......................................................... 196

B.13.2. Макросы ............................................................................................. 197

B.14. Коды возврата утилиты mailgw-tlv ........................................................... 201

B.15. Ключи командной строки утилиты mailgw-mailq ..................................... 202

B.16. Ключи командной строки утилиты mailgw-maila ..................................... 203

B.17. Коды возврата утилит mailgw-maila, mailgw-mailq .................................. 204

B.18. Специальные заголовки модуля фильтрации спама ............................. 204

B.19. Формат сообщений об антивирусной проверке и фильтрации спама .. 207

B.20. Сообщения о действиях над письмами .................................................. 209

ПРИЛОЖЕНИЕ C. КАК ПЕРЕСЛАТЬ СПАМ ГРУППЕ СПАМ-АНАЛИТИКОВ ... 213

ПРИЛОЖЕНИЕ D. ЗАО «ЛАБОРАТОРИЯ КАСПЕРСКОГО» ............................. 215

D.1. Другие разработки «Лаборатории Касперского»...................................... 216

D.2. Наши координаты ...................................................................................... 228

ПРИЛОЖЕНИЕ E. ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ СТОРОННИХ

ПРОИЗВОДИТЕЛЕЙ ............................................................................................. 230

E.1. Библиотека Berkeley DB 1.85 ..................................................................... 230

E.2. Библиотека libjpeg 6b ................................................................................. 231

E.3. Библиотека libungif ..................................................................................... 233

E.4. Библиотека libevent .................................................................................... 233

E.5. Библиотека libspf2 ...................................................................................... 234

E.6. Библиотека libpatricia.................................................................................. 235

E.7. Библиотека pcre ......................................................................................... 236

E.8. Библиотека zlib ........................................................................................... 237

E.9. Библиотека expat ........................................................................................ 238

E.10. Библиотека STLport .................................................................................. 238

E.11. Библиотека OpenSSL ............................................................................... 239

E.12. Библиотека FreeBSD libc ......................................................................... 241

E.13. Программа-препроцессор mcpp .............................................................. 242

E.14. Библиотека libbind .................................................................................... 243

E.15. Библиотека snmp++v3.2.22 ...................................................................... 244

E.16. Библиотека libdes-l-4.01a ......................................................................... 244

E.17. Библиотека crypt-1.02 ............................................................................... 245

E.18. Библиотека agentX++v1.4.16 ................................................................... 245

E.19. Библиотека agent++v3.5.28a .................................................................... 251

Page 8

8 Kaspersky

®

Mail Gateway 5.6

E.20. Библиотека Universal Charset Detector (Mozilla) ...................................... 253

Page 9

ГЛАВА 1. KASPERSKY

®

MAIL

GATEWAY 5.6

Kaspersky® Mail Gateway 5.6 (далее также Kaspersky Mail Gateway, приложение) предназначен для фильтрации SMTP-трафика с целью защиты

пользователей почтовой системы от вирусов и нежелательных почтовых

сообщений – спама. Приложение является полноценным почтовым маршрутизатором (в соответствии с интернет-стандартами IETF RFC), работающим под управлением операционных систем Linux или FreeBSD.

Приложение позволяет:

производить антивирусную проверку почтовых сообщений, включая

вложенные объекты и тела сообщений;

выявлять зараженные, подозрительные и защищенные паролем

вложенные файлы и тела почтовых сообщений;

выполнять антивирусную обработку (в т. ч. лечение) зараженных

объектов почтовых сообщений, обнаруженных в результате проверки;

организовывать дополнительную фильтрацию потока почтовых со-

общений по именам и MIME-типам вложенных файлов и применять

к отфильтрованным объектам отдельные правила обработки;

проверять каждое почтовое сообщение, включая вложенные объ-

екты, на присутствие в нем признаков, характерных для спама;

проверять в процессе анализа на содержание спама адреса отпра-

вителя и получателя (envelope), размер письма, а также различные

заголовки письма (включая заголовки From и To);

осуществлять следующие проверки в процессе анализа письма на

содержание спама:

наличие IP-адреса отправителя в том или ином DNS-based real

time black hole list (DNSBL);

Page 10

10 Kaspersky

Примечание

DNSBL (DNS based black hole list) – база данных

IP-адресов почтовых серверов, с которых ведется неконтролируемая рассылка. Такие почтовые сервера принимают почту от

кого угодно и отправляют ее далее кому угодно. Использование

DNSBL дает возможность автоматически запрещать прием почты с подобных серверов. Политика формирования списков различается у различных сервисов. Внимательно ознакомьтесь с

политикой сервиса, прежде чем использовать его списки для

фильтрации почты.

®

Mail Gateway 5.6

наличие DNS-записи о сервере-отправителе (reverse DNS

lookup);

проверка IP-адреса отправителя на соответствие списку раз-

решенных адресов для домена с помощью технологии Sender

Policy Framework (SPF);

проверка с помощью сервиса Spam URI Realtime Blocklists

(SURBL) адресов и ссылок на сайты, присутствующих в тексте

письма.

проводить при проверке на спам проверку графических вложений,

сравнивая их с сигнатурами известных спам-сообщений; результаты этого сравнения также учитываются при принятии решения о

принадлежности письма к спаму;

вести архивы всех принятых и / или отправленных приложением

почтовых сообщений, если этого требуют правила внутренней

безопасности организации;

вводить ограничения на SMTP-cоединения, что позволяет противо-

стоять хакерским атакам и использованию приложения в качестве

открытого почтового маршрутизатора для несанкционированных

рассылок;

ограничивать нагрузку на сервер при помощи соответствующей на-

стройки приложения и параметров SMTP-протокола;

организовывать «белые» и «черные» списки адресатов, применяе-

мые при обработке почтового трафика;

уведомлять отправителей, получателей почтовых сообщений, и

администратора о вылеченных сообщениях, сообщениях, содержащих зараженные, подозрительные или защищенные объекты, а

также о возникших в процессе проверки сообщений ошибках;

Page 11

Kaspersky® Mail Gateway 5.6 11

Внимание!

Следует помнить, что каждый день появляются новые вирусы и

поэтому необходимо поддерживать базы в актуальном состоянии.

Обновления для баз публикуются на серверах обновлений «Лаборатории Касперского» каждый час.

Внимание!

Лингвистическая лаборатория постоянно ведет работу по совершенствованию и пополнению лингвистических данных, используемых для обнаружения спама. Для эффективной борьбы со

спамом необходимо регулярно обновлять базы фильтрации спама. Обновления для баз публикуются на серверах обновлений

«Лаборатории Касперского» каждые три минуты.

помещать в карантинный каталог сообщения, опознанные как спам,

возможный спам, формальные или заблокированные (blacklisted)

сообщения, а также сообщения, содержащие зараженные и подозрительные объекты;

обновлять базы Kaspersky Mail Gateway и базы фильтрации спама.

Ресурсом для обновления баз являются сервера обновлений «Лаборатории Касперского». Также есть возможность настроить приложение на обновление баз из локального каталога;

Базы Kaspersky Mail Gateway используются для обнаружения и лечения зараженных объектов. На основе записей, содержащихся в

них, каждый объект во время проверки анализируется на присутствие вирусов: содержание объекта сравнивается с кодом, характерным для того или иного вируса.

Базы фильтрации спама используются при анализе содержания

письма (включая заголовок Subject и другие заголовки) и файлов

вложений. При этом применяются лингвистические алгоритмы, основанные на сравнении с письмами-образцами и на поиске характерных терминов (слов и словосочетаний).

Для обновления баз Kaspersky Mail Gateway и баз фильтрации

спама используется специальный компонент обновления kee-

pup2date (см. п. 5.1 на стр. 52).

производить настройку и управление Kaspersky Mail Gateway как ло-

кально (стандартными средствами операционной системы с помощью параметров командной строки, сигналов и модификацией конфигурационного файла приложения), так и удаленно через вебинтерфейс программы Webmin;

Page 12

12 Kaspersky

производить мониторинг состояния антивирусной защиты и фильт-

рации спама, просматривать журнал и статистику работы приложения, как локально так и удаленно с помощью веб-интерфейса программы Webmin;

получать конфигурационную информацию и статистику работы при-

ложения по протоколу SNMP, а также настроить приложение на отправку SNMP-ловушек при наступлении определенных событий.

®

Mail Gateway 5.6

1.1. Что нового в Kaspersky Mail

Gateway 5.6

В Kaspersky Mail Gateway по сравнению с приложением Kaspersky Mail Ga-

teway версии 5.5 добавлены следующие дополнительные возможности:

Использование модуля фильтрации спама, который обладает сле-

дующими свойствами:

повышенная производительность и стабильность работы;

низкие требования к объему оперативной памяти;

низкий уровень трафика, передаваемого через интернет (об-

новления баз Kaspersky Mail Gateway).

Использование усовершенствованных методов фильтрации, а

именно:

алгоритмы разбора HTML-объектов почтовых сообщений (уве-

личивает эффективность борьбы с различными трюками спамеров, направленными на обход систем фильтрации);

система анализа заголовков почтовых сообщений;

система анализа графических вложений (GSG);

сервисы Sender Policy Framework (SPF) и Spam URL Realtime

Blocklists (SURBL);

собственный сервис Urgent Detection System (UDS), позволяю-

щий получать данные о некоторых видах спам-рассылок в режиме реального времени.

Использование отдельных настроек для групп пользователей: для

каждой группы имеется возможность независимо включить / отключить использование определенных методов проверки,

а также определить действия, выполняемые над сообщениями.

Page 13

Kaspersky® Mail Gateway 5.6 13

Получение конфигурационной информации и статистики работы

приложения по протоколу SNMP; настройка приложения на отправку SNMP-ловушек при наступлении определенных событий.

Использование переработанного механизма приема входящих со-

общений, который использует меньше ресурсов и позволяет одновременно принимать большое количество писем.

1.2. Политика лицензирования

Политика лицензирования Kaspersky Mail Gateway 5.6 предполагает систему ограничений на использование продукта по следующим критериям:

количеству защищаемых пользователей;

объему обрабатываемого суточного почтового трафика

(MБ / сутки).

Каждый тип лицензирования также ограничивается по времени (как правило, это один-два года со дня приобретения продукта).

Вы можете приобрести лицензию по какому-либо одному типу ограничения

(например, по суточному объему почтового трафика).

Помимо этого у вас есть возможность при приобретении продукта определить, будет ли Kaspersky Mail Gateway выполнять только антивирусную

проверку почтовых сообщений или также и фильтрацию спама.

Существуют некоторые особенности настройки приложения исходя из типа

приобретенной лицензии на его использование. Так, при ограничении по

количеству защищаемых пользователей вам необходимо сформировать

список адресов (доменов), на которые будет распространяться антивирусная защита и фильтрация спама. В случае достижения критического объема почтового трафика или исчерпания лимита защищаемых пользователей,

администратору будет отправлено соответствующее уведомление.

1.3. Аппаратные и программные

требования к системе

Для работы Kaspersky Mail Gateway 5.6 необходимо соответствие системы

следующим требованиям:

Page 14

14 Kaspersky

Внимание!

Обратите внимание, что требуемый размер свободного дискового пространства не включает в себя объем рабочей очереди

приложения, карантинного каталога и архивов входящей и исходящей почты. Если политика безопасности вашей организации предполагает использование данных архивов, вам необходимо соответственно проиндексировать объем требуемого свободного дискового пространства.

Аппаратные требования:

Процессор класса Intel Pentium (рекомендуется Pentium III или

Pentium IV).

Объем свободной оперативной памяти не менее 256 МБ.

Свободное место на диске не менее 100 MБ – для установки

приложения.

Свободное место в файловой системе /tmp – не менее 500 MБ.

Программные требования:

для 32-битной платформы одна из следующих операционных

систем:

o Red Hat Enterprise Linux Server 5.

o Fedora 7.

o SUSE Linux Enterprise Server 10.

o OpenSUSE Linux 10.3.

o Debian GNU/Linux 4 r1.

o Mandriva 2007.

o Ubuntu 7.10 Server Edition.

o FreeBSD 5.5, 6.2.

для 64-битной платформы одна из следующих операционных

систем:

o Red Hat Enterprise Linux Server 5.

o Fedora 7.

o SUSE Linux Enterprise Server 10.

o OpenSUSE Linux 10.3.

®

Mail Gateway 5.6

Page 15

Kaspersky® Mail Gateway 5.6 15

Интерпретатор языка Perl версии 5.0 или выше (www.perl.org),

утилита which – для установки приложения, утилита bzip2 – для

распаковки баз фильтрации спама.

Программа Webmin (www.webmin.com) версии 1.070 или выше,

если планируется удаленное администрирование приложения.

1.4. Комплект поставки

Kaspersky Mail Gateway вы можете приобрести у наших дистрибьюторов, а

также в одном из интернет-магазинов (например, www.kaspersky.ru, раздел

Электронный магазин).

При покупке Kaspersky Mail Gateway в интернет-магазине вы копируете

продукт с веб-сайта «Лаборатории Касперского», в дистрибутив которого

помимо самого продукта включено также данное Руководство. Ключ будет

вам отправлен по электронной почте по факту оплаты.

1.4.1. Лицензионное соглашение

Лицензионное соглашение – это юридическое соглашение между вами и

ЗАО «Лаборатория Касперского», в котором указано, на каких условиях вы

можете пользоваться приобретенным вами программным продуктом.

1.4.2. Регистрационная карточка

Пожалуйста, заполните регистрационную карточку, по возможности наиболее полно указав свои координаты: фамилию, имя, отчество (полностью),

телефон, адрес электронной почты (если она есть), и отправьте ее дистрибьютору, у которого вы приобрели программный продукт.

Если впоследствии у вас изменится почтовый/электронный адрес или телефон, пожалуйста, сообщите об этом дистрибьютору, которому вы отправили регистрационную карточку.

Регистрационная карточка является документом, на основании которого вы

приобретаете статус зарегистрированного пользователя нашей компании.

Это дает вам право на техническую поддержку в течение срока подписки.

Кроме того, зарегистрированным пользователям, подписавшимся на рассылку новостей ЗАО «Лаборатория Касперского», высылается информация

о выходе новых программных продуктов.

Page 16

16 Kaspersky

Примечание

Консультации по вопросам функционирования и использования операционных систем и приложений стороннего производителя, а также работы различных технологий не проводятся.

®

Mail Gateway 5.6

1.5. Сервис для

зарегистрированных

пользователей

ЗАО «Лаборатория Касперского» предлагает своим легальным пользователям большой комплекс услуг, позволяющих увеличить эффективность использования Kaspersky Mail Gateway.

После приобретения ключа вы становитесь зарегистрированным пользователем программы и в течение срока действия ключа получаете следующие

услуги:

ежечасное обновление баз приложения и предоставление новых

версий данного программного продукта;

консультации по вопросам, связанным с установкой, настройкой и

эксплуатацией данного программного продукта, оказываемые по

телефону и электронной почте;

оповещение о выходе новых программных продуктов Лаборатории

Касперского и о новых вирусах, появляющихся в мире (данная услуга предоставляется пользователям, подписавшимся на рассылку

новостей ЗАО «Лаборатория Касперского» на веб-сайте Службы технической поддержки (http://support.kaspersky.ru/subscribe/).

Page 17

ГЛАВА 2. СОСТАВ И

ТИПИЧНЫЕ СХЕМЫ

РАЗВЕРТЫВАНИЯ

ПРИЛОЖЕНИЯ

Для того чтобы корректно настроить и эффективно использовать приложение, важно знать его состав и внутренние алгоритмы работы. Это также

является важным при развертывании приложения в рамках уже сформированной почтовой системы организации. В данной главе будут подробно

рассмотрены состав приложения, его архитектура, механизм работы, а также типичные схемы развертывания.

2.1. Архитектура и состав

приложения

Прежде чем приступить к изучению функциональных возможностей приложения, рассмотрим его внутреннюю архитектуру.

Kaspersky Mail Gateway представляет собой полноценный почтовый агент

(MTA – Mail Transfer Agent), способный принимать поток почтовых сообще-

ний и выполнять его маршрутизацию, осуществляя при этом фильтрацию

спама и антивирусную проверку сообщений.

Kaspersky Mail Gateway реализует набор команд SMTP-протокола (RFC

2821), формат почтового сообщения (RFC 2822), MIME-формат (RFC 2045-

2049, 2231, 2646) и набор требований к почтовому маршрутизатору (RFC

1123). Приложение соответствует рекомендациям RFC 2505 по борьбе со

спамом, в частности использует правила контроля доступа SMTP-клиентов

для предотвращения использования приложения в качестве открытого

маршрутизатора (open relay). Также Kaspersky Mail Gateway поддерживает

следующие расширения SMTP-протокола:

Pipelining – для ускорения работы с серверами, поддерживающими

этот режим работы (RFC 2920).

8-bit MIME Transport – для работы с национальными кодировками

(RFC 1652).

Page 18

18 Kaspersky

Примечание

Тексты упомянутых документов RFC можно найти в интернете по адресу

http://www.ietf.org.

®

Mail Gateway 5.6

Enhanced Error Codes – для дополнительных возможностей диаг-

ностики протокола (RFC 2034).

DSN (Delivery Status Notifications) – для уменьшения нагрузки на ка-

нал и более точной диагностики (RFC 1891, 3461-3464).

SMTP Message Size – для увеличения скорости передачи и ограни-

чения нагрузки (RFC 1870).

Приложение включает в себя следующие компоненты:

mailgw – основной компонент приложения, представляющий собой

полноценный почтовый маршрутизатор со встроенной антивирусной защитой и фильтрацией спама;

licensemanager – компонент, предназначенный для работы с клю-

чами (установки, удаления, просмотра статистической информации);

keepup2date – компонент, обеспечивающий обновление баз Kas-

persky Mail Gateway и баз фильтрации спама путем их скачивания с

серверов обновлений «Лаборатории Касперского» или из локального каталога;

webmin-модуль для удаленного администрирования приложения

при помощи веб-интерфейса (устанавливается опционально). Компонент позволяет настраивать и организовывать обновления баз

Kaspersky Mail Gateway и баз фильтрации спама, просматривать

статистическую информацию, задавать действия над объектами в

зависимости от их статуса, контролировать результаты работы

приложения.

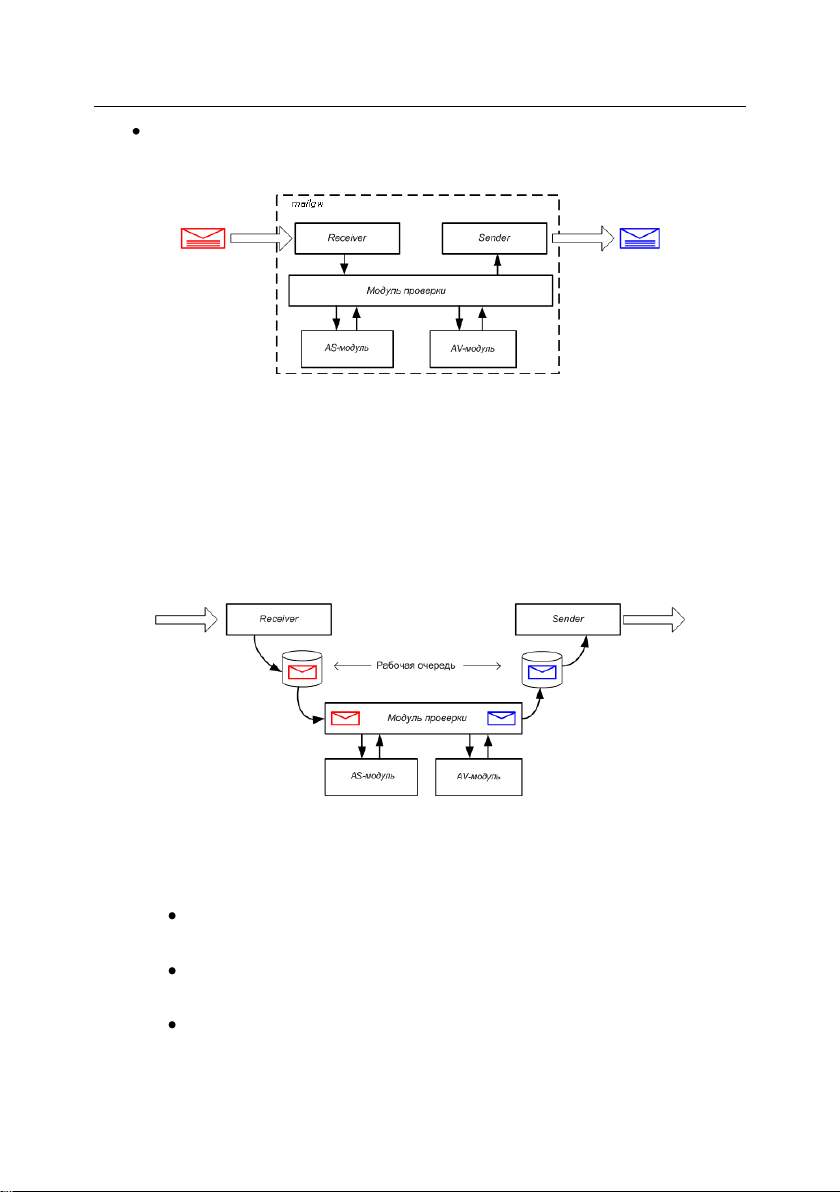

Основной компонент приложения (см. рис.1) в свою очередь состоит из

следующих модулей:

Receiver – модуль приема входящего трафика.

Sender – модуль для рассылки сообщений, прошедших антивирус-

ную обработку и фильтрацию спама.

Модуль фильтрации спама (AS-модуль) – модуль, осуществляю-

щий анализ почтовых сообщений, их классификацию и обработку.

AV-модуль – антивирусное ядро.

Page 19

Состав и типичные схемы развертывания приложения 19

Модуль проверки – модуль, реализующий совместно с модулем

фильтрации спама и AV-модулем обработку сообщений, включая

фильтрацию спама и антивирусную проверку почтового трафика.

Рисунок 1. Общая структура приложения Kaspersky Mail Gateway

2.2. Схема работы приложения

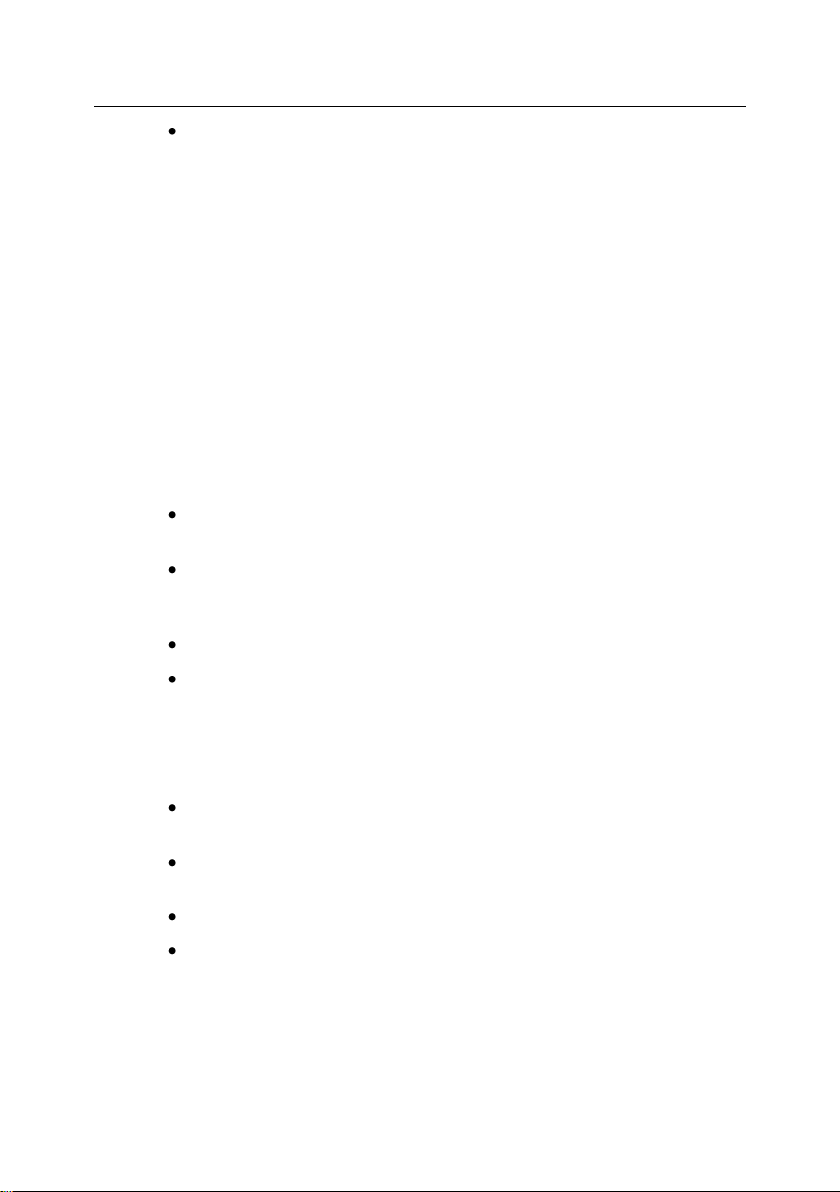

Предусмотрен следующий алгоритм работы приложения (см. рис. 2):

1. Почтовый трафик поступает почтовому агенту по SMTP-протоколу.

Почтовая система передает всю поступившую почту модулю Receiver.

Рисунок 2. Рабочая очередь Kaspersky Mail Gateway

2. Модуль Receiver производит первичную проверку сообщения по

следующим критериям:

наличие IP-адреса отправителя в масках запрета и / или раз-

решения;

соответствие ограничениям доступа, заданным для SMTP-

соединений (см. п. 5.5.2 на стр. 78);

соответствие размера письма (а также общего количества пи-

сем в сессии) установленным при настройке приложения ограничениям;

Page 20

20 Kaspersky

®

Mail Gateway 5.6

соответствие числа открытых сессий (как общего количества,

так и с одного IP-адреса) заданному при настройке приложения.

В случае если сообщение удовлетворяет требованиям первичной

проверки, оно помещается в рабочую очередь объектов, обрабатываемых модулем проверки.

Если предполагается ведение архива всего объема входящего

почтового трафика, то копия сообщения, помещенного в рабочую

очередь объектов, обрабатываемых модулем проверки, будет автоматически сохраняться в архиве принятых сообщений.

Также скрытую копию каждого принятого письма можно отправить

на заданный список почтовых адресатов до момента проверки самого принятого письма.

3. Модуль проверки получает сообщение из рабочей очереди и передает его для проверки модулю фильтрации спама.

В состав модуля фильтрации спама входят:

мастер-процесс фильтрации и фильтрующие процессы, осу-

ществляющие проверку писем;

демон лицензирования, проверяющий наличие файла дейст-

вующего ключа, а также проверяющий cоблюдение ограничений, определенных приобретенным ключом;

демон обработки SPF-запросов;

вспомогательные программы и скрипты, включая скрипт, кото-

рый производит компиляцию баз модуля фильтрации спама.

Основным компонентом модуля фильтрации является мастерпроцесс фильтрации (mailgw-process-server), выполняющий сле-

дующие функции:

отслеживание запросов на соединение с фильтрующим про-

цессом, поступающих от модуля проверки приложения;

запуск новых фильтрующих процессов при отсутствии свобод-

ных;

контроль статуса запущенных фильтрующих процессов;

завершение дочерних процессов при получении соответст-

вующего сигнала.

Фильтрующий процесс (ap-mailfilter) при запуске получает заголовки и тело письма, выполняет их анализ и возвращает полученные

результаты.

Page 21

Состав и типичные схемы развертывания приложения 21

Внимание!

Если приобретенная вами лицензия допускает лишь антивирусную проверку почтового трафика, то фильтрация спама не выполняется, почтовые сообщения сразу передаются AV-модулю

для проверки. Параметры конфигурации, связанные с модулем

фильтрации спама игнорируются приложением.

Если необходимо выполнить проверку отправителя письма на соответствие политике SPF, фильтрующий процесс передает запрос

SPF-демону (mailgw-spfd), который выполняет необходимые запро-

сы к DNS-серверу и возвращает фильтрующему процессу результаты проверки.

Анализ письма и применение к нему правил, определенных параметрами конфигурационного файла, производится только при наличии действующего ключа.

Все проверки, связанные с лицензированием, осуществляются модулем лицензирования (kas-license) по запросу от фильтрующего

процесса.

Закончив обработку письма, фильтрующий процесс не прекращает

работу, а ждет поступления нового запроса. Выполнение фильтрующего процесса завершается после того, как он обработал максимальное для одного процесса количество писем (обычно 300)

или долгое время находится в состоянии ожидания.

В результате проверки письму присваивается статус и письмо возвращается модулю проверки. Модуль проверки разбирает почтовое сообщение на отдельные объекты и передает их на анализ AVмодулю.

4. AV-модуль выполняет проверку и, если данная опция включена,

лечение зараженного объекта.

5. Согласно статусу (см. п. 4.2 на стр. 40), присвоенному объекту или

сообщению в результате его обработки модулем фильтрации спама и AV-модулем, модуль проверки выполняет соответствующие

действия над сообщением (блокирует доставку сообщения, удаляет зараженные объекты, изменяет заголовки сообщения, помещает

сообщение в карантинный каталог и т.д.). Выполняемые действия

задаются в файле конфигурации приложения. Обработанное сообщение помещается в очередь готовых к отправке сообщений.

6. Если в качестве действия над сообщением указано сохранение в

карантинном каталоге, то после проверки, одновременно с перемещением сообщения в исходящую рабочую очередь, его копия

сохраняется в карантинном каталоге. Приложение создает отдель-

Page 22

22 Kaspersky

Примечание

Сохранение копии сообщения в резервном хранилище или карантине не блокирует доставку оригинального сообщения адресату.

Необходимо задать дополнительное действие, блокирующее доставку сообщения, если вы не хотите, чтобы сообщение доставлялось адресату.

ный карантинный каталог для сообщений, охарактеризованных как

спам или возможный спам (по результатам проверки на спам), и

сообщений, содержащих зараженные или подозрительные объекты

(по результатам проверки на вирусы).

7. Модуль Sender извлекает письмо из очереди готовых к отправке

сообщений и передает его по SMTP-протоколу следующему почтовому агенту, который выполняет доставку почтового потока локальным пользователям или осуществляет маршрутизацию на другие почтовые сервера.

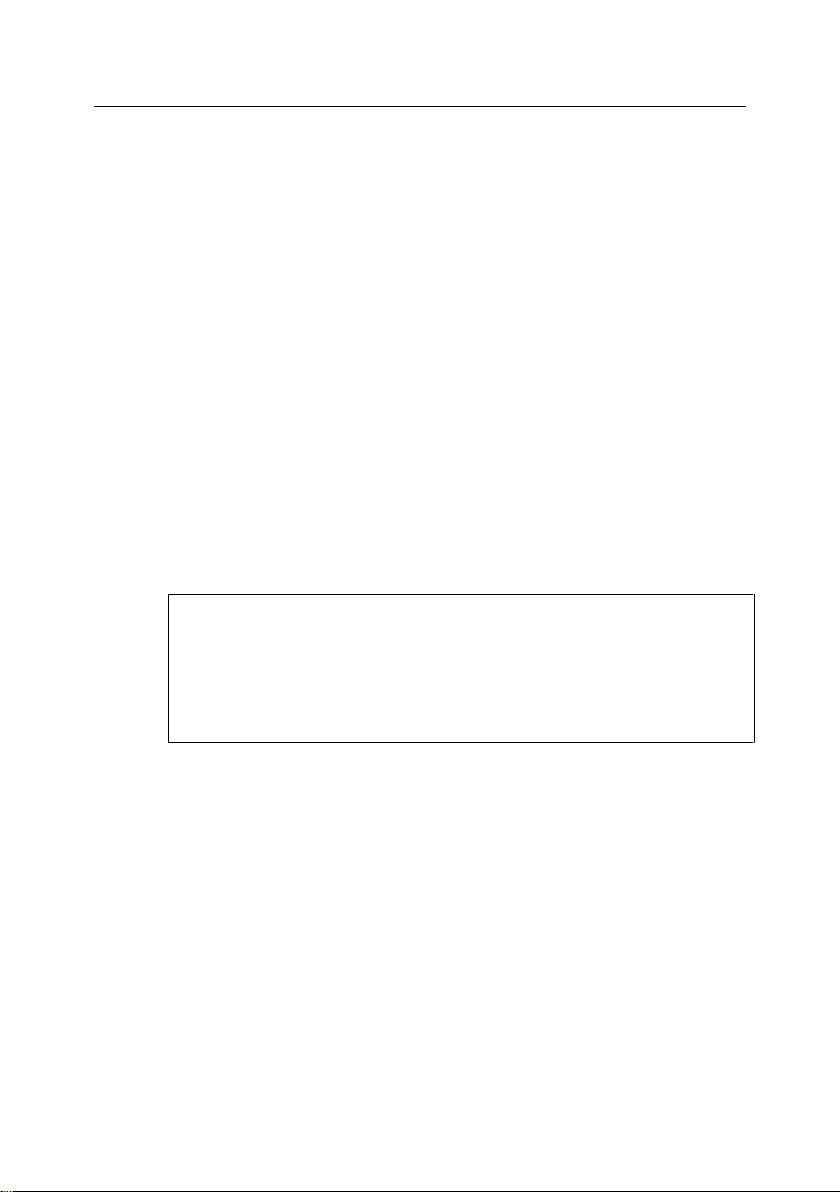

8. Если предполагается ведение архива всего объема исходящего

почтового трафика, то после отправки сообщения его копия автоматически помещается в архив отправленных сообщений

(см. рис. 3).

®

Mail Gateway 5.6

Рисунок 3. Ведение архива принятой / отправленной почты

2.3. Типичные схемы

развертывания

В зависимости от архитектуры сети возможны следующие варианты развертывания Kaspersky Mail Gateway:

установка приложения в демилитаризованной зоне (DMZ) (буфер-

ная зона сети между внешней и внутренней корпоративной сетью);

Page 23

Состав и типичные схемы развертывания приложения 23

Внимание!

Приложение, являясь почтовым маршрутизатором, не включает в себя

агента локальной доставки (MDA – Mail Delivery Agent). Поэтому при реализации любой из схем развертывания обязательно наличие почтовой системы (систем), осуществляющей доставку почтовых сообщений локальным

пользователям в защищаемых доменах организации!

установка приложения внутри почтовой системы организации.

В каждом из перечисленных случаев возможна установка:

на один сервер с почтовой системой;

на выделенный сервер.

Рассмотрим все эти варианты подробнее и выделим преимущества, характерные для каждого из них.

2.3.1. Установка приложения в

демилитаризованной зоне

Основным преимуществом подобной схемы развертывания является высокая скорость работы всей системы в целом за счет минимизации количества циклов передачи почтовых сообщений. При ее реализации существующий почтовый сервер организации не соединен с сетью Интернет, что

обеспечивает дополнительную степень защиты данных.

При установке приложения и почтовой системы на один сервер предусмотрен следующий алгоритм их совместной работы:

1. Kaspersky Mail Gateway настраивается на порт 25 для приема входящего почтового трафика на всех IP-адресах, сопоставленных с

MX-записями защищаемого домена.

2. Приложение осуществляет фильтрацию спама и антивирусную

проверку почтовых сообщений, после чего передает на другой порт

(например, 1025) обработанные сообщения почтовой системе организации.

Page 24

24 Kaspersky

Внимание!

Необходимо настроить ограничения для MTA

(Mail Transfer Agent), принимающего почту от Kaspersky Mail Gateway на порт 1025, так, чтобы принимать почтовые сообщения

только от Kaspersky Mail Gateway (например, настроить прием

сообщений только с интерфейса localhost (127.0.0.1)). В против-

ном случае будет существовать возможность обхода защиты путем непосредственного соединения из внешней сети на порт

1025.

®

Mail Gateway 5.6

3. Почтовая система, работающая на локальном интерфейсе, осуществляет локальную доставку сообщений пользователям.

При установке приложения и почтовой системы на один сервер необходимо:

Настроить приложение для приема почты на порт 25 на всех сете-

вых интерфейсах сервера. Для этого в конфигурационном файле в

секции [mailgw.network] задайте значение:

ListenOn=0.0.0.0:25

В таблице маршрутизации задать передачу всех проверенных со-

общений почтовой системе на порт 1025. Для этого в конфигурационном файле приложения в секции [mailgw.forward] задайте зна-

чение:

ForwardRoute=*@company.com [localhost:1025]

где: *@company.com – маска адресов получателей.

Настроить существующую почтовую систему для приема сообще-

ний от приложения на порт 1025. Тем самым обеспечивается прием входящих почтовых сообщений и их доставка локальным пользователям в защищаемых доменах организации.

Определить передачу всех исходящих сообщений, принятых поч-

товой системой, приложению на порт 25. Тем самым обеспечивается антивирусная проверка и фильтрация спама в исходящем

почтовом трафике от локальных пользователей.

Задать список всех локальных доменов организации в качестве

значения параметра ProtectedDomains секции [mailgw.network]

конфигурационного файла приложения (могут быть использованы

специальные символы «*» и «?»). Почта для них будет проверяться.

Page 25

Состав и типичные схемы развертывания приложения 25

Внимание!

Настройка приложения для данной схемы развертывания реализуется по

умолчанию в процессе установки приложения.

Внимание!

Данный вариант схемы развертывания является наиболее удобным, особенно, если установка Kaspersky Mail Gateway производится одновременно

с развертыванием сети и почтовой системы организации.

Алгоритм работы приложения при установке на выделенный сервер аналогичен алгоритму работы при установке на одном сервере с почтовой системой, однако настройка данной схемы будет иной. IP-адрес сервера, на который будет производиться установка приложения, должен содержаться в

MX-записях защищаемого домена.

При установке приложения на выделенный сервер необходимо:

Настроить приложение для приема почты на порт 25 на всех сете-

вых интерфейсах сервера. Для этого в конфигурационном файле

приложения в секции [mailgw.network] задайте значение:

ListenOn=0.0.0.0:25

В таблице маршрутизации задать передачу всех проверенных со-

общений почтовой системе на порт 25. Для этого в конфигурационном файле приложения в секции [mailgw.forward] задайте значение:

ForwardRoute=*@company.com [host:25]

где: *@company.com – маска адресов получателей;

host – имя сервера почтовой системы организации.

Задать список всех локальных доменов организации в качестве

значения параметра ProtectedDomains секции [mailgw.network]

конфигурационного файла приложения (могут быть использованы

специальные символы «*» и «?»). Почта для них будет проверяться.

2.3.2. Установка приложения внутри

почтовой системы

При установке приложения внутри почтовой системы преимуществом является то, что невозможно получить из внешней сети данные об установленном на сервере приложении и его параметрах. Кроме того, при установке

приложения внутри почтовой системы на выделенный сервер существует

Page 26

26 Kaspersky

Внимание!

Подобная схема развертывания рекомендована для пользователей, которые уверены в надежности установленной на их сервере почтовой систе-

мы. Установка приложения не повлияет на стабильность работы почтовой

системы.

Внимание!

При развертывании Kaspersky Mail Gateway возможно потребуется настройка работающих внутри организации почтовых клиентов, для того чтобы все исходящие почтовые сообщения направлялись приложению, которое после фильтрации спама и антивирусной проверки доставит почту во

внешнюю сеть.

®

Mail Gateway 5.6

возможность распределения нагрузки на несколько серверов, производящих антивирусную проверку.

При установке приложения и почтовой системы на один сервер предусмотрен следующий алгоритм их совместной работы:

1. Создаются две копии почтовой системы, одна из которых устанавливается на порт 25 и ведет прием почтового потока на всех интерфейсах.

2. Почтовая система передает всю входящую почту по локальному

интерфейсу на другой порт (например, 1025) для фильтрации спама и антивирусной проверки приложением.

3. Приложение производит фильтрацию спама и антивирусную проверку, после чего пересылает обработанный почтовый трафик второй копии почтовой системы, производящей прием почты на порт,

отличный от вышеупомянутых (например, 1026).

4. Вторая копия почтовой системы осуществляет доставку почты локальным адресатам.

При установке приложения на выделенный сервер алгоритм работы системы аналогичен рассмотренному выше. Кроме того, данный вариант допускает запуск нескольких копий приложения на разных серверах. В таком случае нагрузка по проведению фильтрации спама и антивирусной проверки

почтового трафика может быть равномерно распределена между ними.

При использовании данной схемы развертывания приложения необходимо:

Задать список всех локальных доменов в качестве значения параметра ProtectedDomains секции [mailgw.network] конфигурацион-

ного файла приложения (могут быть использованы специальные

символы «*» и «?»). Почта для них будет проверяться.

Page 27

Состав и типичные схемы развертывания приложения 27

Внимание!

Если в организации установлены межсетевые экраны или организованы

DMZ, необходимо обеспечить доступ почтовых клиентов и серверов внешней и внутренней сети к установленному приложению для соединения с

ним и маршрутизации почтового трафика.

Page 28

Внимание!

Если для установки вы использовали rpm-пакет, после копирования файлов

дистрибутива на сервер вам необходимо самостоятельно запустить скрипт

postinstall.pl, выполняющий настройку приложения после установки. Скрипт

postinstall.pl устанавливается по умолчанию в каталог

/opt/kaspersky/mailgw/lib/bin/setup/ (для Linux) и в каталог

/usr/local/libexec/kaspersky/mailgw/setup/ (для FreeBSD).

ГЛАВА 3. УСТАНОВКА

ПРИЛОЖЕНИЯ

Прежде чем приступить к установке Kaspersky Mail Gateway, необходимо:

Убедиться, что система соответствует аппаратным и программным

требованиям (см. п. 1.3 на стр. 13).

Настроить интернет-соединение (дистрибутив приложения не со-

держит базы Kaspersky Mail Gateway и базы фильтрации спама,

необходимые для выполнения антивирусной проверки и фильтрации спама).

Войти в систему под пользователем root или любым другим,

имеющим права привилегированного пользователя.

3.1. Установка приложения на

сервер под управлением Linux

Для серверов, работающих под управлением операционной системы Linux,

приложение Kaspersky Mail Gateway распространяется в двух вариантах

установки, в зависимости от дистрибутива операционной системы Linux.

Для дистрибутивов Linux Red Hat, Linux SUSE и Linux Mandriva предусмотрена установка приложения из rpm-пакета.

Для запуска установки Kaspersky Mail Gateway из rpm-пакета в командной

строке введите:

# rpm -i <имя_файла_дистрибутива>

Для дистрибутивов Linux Debian и Linux Ubuntu установка осуществляется с

помощью deb-пакета приложения.

Page 29

Установка приложения 29

Внимание!

Существуют особенности установки приложения для дистрибутива

Mandriva. Возможно, вам придется выполнить дополнительные действия

для обеспечения работы приложения на таких системах (подробнее см.

главу 9 на стр. 116).

Внимание!

По ряду причин установка может завершиться с ошибкой. В этом случае

убедитесь, что ваш компьютер соответствует аппаратным и программным

требованиям (см. п. 1.3 на стр. 13), и что вход в систему выполнен с правами пользователя root.

Для запуска установки Kaspersky Mail Gateway из deb-пакета в командной

строке введите:

# dpkg -i <имя_файла_дистрибутива>

После запуска команды дальнейший процесс установки будет выполнен

автоматически.

3.2. Установка приложения на

сервер под управлением

FreeBSD

Для серверов, работающих под управлением операционной системы

FreeBSD, дистрибутив Kaspersky Mail Gateway поставляется в pkg-пакете.

Для запуска установки Kaspersky Mail Gateway из pkg-пакета в командной

строке введите:

# pkg_add <имя_пакета>

После запуска команды дальнейший процесс установки будет выполнен

автоматически.

3.3. Процесс установки

Установка приложения на сервер включает в себя следующие шаги:

Page 30

30 Kaspersky

Внимание!

Если для установки вы использовали rpm-пакет, то для выполнения последующих шагов запустите скрипт postinstall.pl (устанавливается по умолча-

нию в каталог /opt/kaspersky/mailgw/lib/bin/setup/ (для Linux) и в каталог

/usr/local/libexec/kaspersky/mailgw/setup/ (для FreeBSD)).

®

Mail Gateway 5.6

Шаг 1. Подготовка системы к установке

На данном этапе происходит создание системной группы и пользователя

(по умолчанию создается группа klusers и пользователь kluser). В дальнейшем при старте приложение будет использовать именно этого пользователя (не root). Это необходимо для обеспечения дополнительной безопасности.

Шаг 2. Копирование файлов в рабочие директории на

сервере

На этом этапе файлы приложения копируются в рабочие директории на

сервере. Подробное описание каталогов, в которые производится установка, см. в п. B.1 на стр. 168.

Шаг 3. Постинсталляционная настройка

Постинсталляционная настройка включает в себя следующие этапы:

Настройка основного компонента приложения (см. п. 3.4 на стр. 31).

Настройка использования сервиса UDS.

Установка и регистрация ключа.

Если ключ на момент установки временно отсутствует (например,

приложение приобретено через интернет, и ключ еще не доставлен

по электронной почте), можно установить его непосредственно перед началом использования приложения (см. п. 5.6 на стр. 79). Обратите внимание, что если ключ не установлен, обновление баз

Kaspersky Mail Gateway, баз фильтрации спама и запуск основного

компонента приложения в рамках процесса установки не выпол-

няется. В этом случае необходимо выполнить эти действия самостоятельно после установки ключа.

Настройка компонента keepup2date.

Установка (обновление) баз Kaspersky Mail Gateway и баз фильт-

рации спама. Необходимо установить базы приложения и базы

фильтрации спама перед началом использования приложения.

Page 31

Установка приложения 31

Внимание!

В случае если Kaspersky Mail Gateway не начал свою работу, проверьте

правильность заданных вами в процессе конфигурации параметров (обратите внимание на выбор порта для приема потока почтовых сообщений).

Также вы можете просмотреть журнал отчета о работе приложения.

Процедура поиска и лечения вирусов основывается на записях баз

приложения, содержащих описание всех известных на настоящий

момент вирусов и способов лечения зараженных ими объектов. Без

баз Kaspersky Mail Gateway проверка и обработка почтовых сообщений невозможна! Базы фильтрации спама применяются при

фильтрации спама (анализе содержания писем и файлов вложений

с целью выявления сообщений, содержащих признаки спама).

Установка Webmin-модуля.

Модуль удаленного управления будет установлен только при условии, что программа Webmin расположена в стандартном каталоге.

После установки модуля будут даны соответствующие рекомендации по настройке его совместной работы с приложением.

Запуск основного компонента приложения.

Если все описанные выше шаги выполнены корректно, по завершении установки приложения на консоль сервера будет выведено соответствующее

сообщение.

3.4. Настройка приложения

Сразу по завершении копирования файлов дистрибутива на сервер выполняется настройка системы. В зависимости от менеджера пакета этап конфигурации будет запущен автоматически либо (в случае, если менеджер

пакета не допускает использование интерактивных скриптов, как, например,

rpm) от администратора потребуются некоторые дополнительные действия.

Все настройки сохраняются в файле mailgw.conf, устанавливающемся по

умолчанию в каталог

/etc/opt/kaspersky/ – для Linux, /usr/local/etc/kaspersky/ – для FreeBSD.

Page 32

32 Kaspersky

Внимание!

Для запуска процесса настройки приложения при использовании rpm-пакета

в командной строке введите для Linux:

# /opt/kaspersky/mailgw/lib/bin/setup/postinstall.pl

Для FreeBSD:

# /usr/local/libexec/kaspersky/mailgw/setup/postinstall.pl

®

Mail Gateway 5.6

Процесс настройки приложения включает в себя:

Задание администратором имени сервера, которое будет исполь-

зовано для идентификации приложения в командах SMTP-

протокола, при формировании DSN и уведомлений (параметр

Hostname секции [mailgw.network] конфигурационного файла

mailgw.conf). В качестве значения данного параметра задайте полное доменное имя сервера.

Задание имени домена, используемого для:

формирования адреса Postmaster (параметр Postmaster сек-

ции [mailgw.network]);

обратного адреса уведомлений (параметр NotifyFromAddress

секции [mailgw.policy]);

адреса администратора (параметр AdminNotifyAddress сек-

ции [mailgw.policy]);

разрешения входящей почты на данный домен (параметр

RelayRule секции [mailgw.access]).

Определение интерфейса и порта, на который происходит прием

входящего почтового трафика (параметр ListenOn секции

[mailgw.network]). Введенное значение должно иметь формат

<x.х.х.x:z>

где:

x.х.х.x – IP-адрес;

z – номер порта.

Идентификацию во внутренней сети. Это значение используется

для определения правил прохождения и обработки почтового трафика (параметр RelayRule секции [mailgw.access]), в частности

для задания отдельных правил проверки почты внутри организации, запрета на прием почты с определенных доменов и т. д. Введенное значение должно иметь формат <x.х.х.x> либо

<x.х.х.x/y.y.y.y>, либо <x.х.х.x/y>

Page 33

Установка приложения 33

Внимание!

Для повышения эффективности работы сервиса UDS, установите

периодический запуск задачи определения времени доступа к

UDS-серверам (см. п. 5.2.4 на стр. 61).

где:

x.х.х.x – IP-адрес;

y.y.y.y или y – маска подсети.

Определение (если требуется) сервера, на который отправляются

все проверенные приложением сообщения (параметр

ForwardRoute секции [mailgw.forward]). Введенное значение

должно иметь формат <x.х.х.x:z>

где:

x.х.х.x – IP-адрес;

z – номер порта.

Задание имени прокси-сервера (параметр ProxyAddress секции

[updater.options]). Это необходимо, если компьютер подключается

к интернету через прокси-сервер.

Подтверждение необходимости установки и использования серви-

са UDS.

Сервис UDS позволяет оперативно блокировать рассылки спама,

не дожидаясь загрузки обновлений баз Kaspersky Mail Gateway. Рекомендуется отключать проверки по UDS только в том случае, если

использование данного метода существенно снижает производительность сервера фильтрации или отсутствует возможность обеспечить взаимодействие сервера фильтрации с UDS-серверами

«Лаборатории Касперского». Подробнее о сервисе UDS cм. п. 4.3.4

на стр. 46.

Внесение изменений в конфигурационный файл приложения для

более детальной настройки работы AV-модуля и модуля фильтрации спама (опционально).

При успешном завершении всех вышеописанных действий конфигурационный файл содержит все необходимые для начала работы приложения параметры.

При установке Kaspersky Mail Gateway 5.6 возможно использование настро-

ек параметров, сохраненных от предыдущей, установленной ранее, версии

5.5.139. В таком случае вам будет предложено:

Page 34

34 Kaspersky

Внимание!

По окончании установки и настройки системы рекомендуется проверить

правильность определения параметров и корректность работы Kaspersky

Mail Gateway. Подробнее об этом см. главу 7 на стр. 108.

указать путь к конфигурационному файлу предыдущей версии;

переместить или скопировать файлы из очереди, архивов и каран-

тина предыдущей версии в соответствующие папки новой версии;

использовать UDS, поскольку данная возможность появилась в

версии 5.6 (см. выше).

Также будет произведена загрузка баз приложения.

В случае отсутствия конфигурационного файла предыдущих версий или

нежелания его использования, постинсталляционная настройка будет

включать шаги, описанные выше.

®

Mail Gateway 5.6

3.5. Уcтановка webmin-модуля для

управления Kaspersky Mail

Gateway

Работой Kaspersky Mail Gateway можно также управлять удаленно через

веб-браузер, используя программу Webmin.

Webmin – это программа, упрощающая процесс управления

Linux/Unix-системой. Программа использует модульную структуру с воз-

можностью подключения новых и разработки собственных модулей. Получить дополнительную информацию о программе и ее установке, а также

скачать документацию и дистрибутив Webmin можно на официальном сайте

программы: www.webmin.com.

В дистрибутив Kaspersky Mail Gateway включен webmin-модуль, который

можно либо установить в процессе постинсталляционной настройки приложения (см. п. 3.3 на стр. 29), если в системе уже установлена программа

Webmin, либо в любой другой момент времени после установки программы

Webmin.

Далее подробно рассматривается процесс подключения webmin-модуля

для управления Kaspersky Mail Gateway.

Если при установке Webmin были использованы настройки по умолчанию,

то по завершении установки доступ к программе можно получить с помощью браузера, подключившись через протокол HTTP/HTTPS на порт 10000.

Page 35

Установка приложения 35

Примечание

Webmin-модуль представляет собой файл mailgw.wbm и устанавливается

по умолчанию в каталог /opt/kaspersky/mailgw/share/contrib/ (для дистрибу-

тивов Linux) или /usr/local/share/mailgw/contrib/ (для дистрибутивов

FreeBSD).

Для того чтобы установить webmin-модуль управления Kaspersky Mail

Gateway необходимо:

1. Получить доступ через веб-браузер к программе Webmin с правами

администратора данной программы.

2. В меню Webmin выбрать закладку Webmin Configuration и затем

раздел Webmin Modules.

3. В разделе Install Module выбрать пункт From Local File и нажать

на кнопку (см. рис. 4).

Рисунок 4. Раздел Install Module

4. Указать путь к webmin-модулю приложения и нажать ОК.

В случае успешной установки webmin-модуля на экран будет выведено соответствующее сообщение.

Доступ к настройкам Kaspersky Mail Gateway можно получить, перейдя на

закладку Others и затем щелкнув по значку Kaspersky Mail Gateway

(cм. рис. 5).

Page 36

36 Kaspersky

Рисунок 5. Значок Kaspersky Mail Gateway в закладке Others

®

Mail Gateway 5.6

Page 37

Примечание

Kaspersky Mail Gateway выполняет фильтрацию спама и антивирусную проверку почтовых сообщений в соответствии с параметрами, заданными в

конфигурационном файле. Вы можете отредактировать файл как локально,

так и удаленно с помощью модуля программы Webmin.

Внимание!

Все параметры, заданные в данной секции, а также наличие самой секции

являются обязательными.

ГЛАВА 4. ПРИНЦИПЫ РАБОТЫ

ПРИЛОЖЕНИЯ

В данной главе содержатся сведения, позволяющие точнее понять алгоритм функционирования приложения и взаимодействие его компонентов, а

также сведения, необходимые для корректной настройки программы.

4.1. Формирование групп

адресатов

Группа адресатов – заданные множества адресов отправителей и получателей почтового сообщения. Принадлежность почтового сообщения к конкретной группе определяется наличием в этой группе как адреса отправителя (или IP-адреса отправителя), так и адреса получателя из команд MAIL

FROM и RCPT TO.

Администратор имеет возможность задать индивидуальные правила обработки каждого почтового сообщения в зависимости от группы адресатов.

Поэтому крайне важно отнести адреса в нужную группу.

При обработке почтового сообщения просматривается список адресов каждой из групп. Как только в исследуемой группе обнаруживается комбинация

адресов «отправитель-получатель», к сообщению применяются правила

обработки, определенные параметрами этой группы.

В конфигурационном файле присутствует секция [mailgw.policy], неявно

задающая группу policy, определяющую правила обработки почтовых сообщений по умолчанию.

Page 38

38 Kaspersky

®

Mail Gateway 5.6

Секция [mailgw.policy] не содержит имен отправителей и получателей.

Правила, определенные в [mailgw.policy], применяются ко всем сообще-

ниям, кроме попадающих в другие группы, явно описанные в виде секций

[mailgw.group:имя_группы].

Все параметры в секциях [mailgw.group:имя_группы] являются необяза-

тельными. Если значение параметра в такой секции не задано, будет взято

значение соответствующего параметра из секции [mailgw.policy].

Если используется конфигурационный файл, включенный в состав дистрибутива приложения, то почтовые сообщения будут обрабатываться по следующим правилам (заданным в секции [mailgw.policy]):

Проверять все почтовые сообщения на наличие признаков спама.

Проверять все почтовые сообщения на присутствие вирусов.

Доставлять адресатам почтовые сообщения, содержащие только

незараженные объекты.

Удалять из сообщений зараженные, подозрительные и защищен-

ные паролем объекты, а также объекты, в результате проверки которых произошла ошибка.

Уведомлять получателей и администратора о зараженных, подоз-

рительных, защищенных, отфильтрованных объектах в почтовых

сообщениях, а также объектах, в результате проверки которых

произошла ошибка. Также уведомлять получателей и администратора и сообщениях, опознанных как спам, возможный спам, формальные или заблокированные (blacklisted) сообщения.

Вы можете изменять параметры группы policy, а также создавать новые

группы. Если вы хотите, чтобы для различных групп получателейотправителей почтовые сообщения обрабатывались по отдельным правилам, вам необходимо создать несколько групп.

Чтобы создать новую группу адресов пользователей,

1. В конфигурационном файле создайте секцию

[mailgw.group:имя_группы].

2. Определите адреса (маски адресов, IP-адреса, маски IP-адресов,

имена хостов, маски имен хостов, подсети) отправителей и адреса

(маски адресов) получателей группы в качестве значений параметров Senders и Recipients. Для того чтобы задать несколько адресов (масок адресов), необходимо каждую новую запись начинать с

новой строки:

Senders=user1@example.com

Senders=*@internal.local

Page 39

Принципы работы приложения 39

Внимание!

Если в описании группы оставить значение параметра Senders

или Recipients пустым, например:

Senders=

то ни одно из сообщений не будет обрабатываться по правилам

данной группы. Если требуется использовать значение по умолчанию, удалите (или закомментируйте) соответствующий параметр из описания группы.

Внимание!

Если адреса отправителя и получателя обрабатываемого сообщения попадают в несколько групп, приложение будет использовать параметры первой из них.

Senders=ip 192.168.0.1

Senders=ip 192.168.0.0/255.255.0.0

Senders=host hostname.ru

Senders=network MyNetwork

Recipients=*@management.local

Recipients=help@helpdesk.local

При задании масок можно использовать специальные символы «*»

и «?». Если в описании группы отсутствует параметр Recipients

или Senders, то приложение будет использовать для данного параметра значение по умолчанию, определенное как «*@*» (т.е. все

адреса). Обязательно должен быть задан хотя бы один из параметров Senders, Recipients.

Если вы добавили в конфигурационный файл другие группы, то последовательность обработки почтового сообщения будет следующая:

1. Приложение последовательно проверяет наличие адресов сообщения в группах, созданных администратором. Если пара адресов

получателя и отправителя сообщения входит в какую-либо группу,

то к сообщению будут применены правила обработки, определенные параметрами данной группы.

2. Если адреса не входят ни в одну из групп адресов, созданных администратором, то к сообщению будут применены правила обработки, описанные в группе policy.

Page 40

40 Kaspersky

Внимание!

Если у сообщения имеются несколько получателей, попадающих

в разные группы, будут созданы виртуальные копии исходного

сообщения в количестве, соответствующем числу таких групп.

Каждая такая копия будет обрабатываться отдельно по правилам,

заданным конкретной группой.

Графическое представление последовательности действий приложения с

полученным почтовым сообщением изображено на рис. 6.

®

Mail Gateway 5.6

Рисунок 6. Обработка почтового сообщения

4.2. Общий алгоритм обработки

почтовых сообщений

Рассмотрим алгоритм обработки приложением почтовых сообщений. При

получении сервером почтового сообщения:

Page 41

Принципы работы приложения 41

Внимание!

Если приобретенная вами лицензия допускает лишь антивирусную проверку почтового трафика, то фильтрация спама не выполняется, почтовые сообщения сразу передаются AV-модулю

(переход к Шагу 4) для проверки. Параметры конфигурации, связанные с модулем фильтрации спама игнорируются приложением.

1. Модуль проверки определяет группу адресатов, в которую попадает почтовое сообщение.

2. Если сообщение доставляется нескольким получателям, принадлежащим к разным группам, перед дальнейшей обработкой модулем фильтрации спама и антивирусной проверкой создается несколько виртуальных копий в соответствии с количеством групп адресатов. Для каждой копии будут применяться правила обработки

той группы, к которой отнесен адрес получателя.

3. Почтовое сообщение передается для проверки модулю фильтрации спама.

Подробно работа модуля фильтрации спама описана в п. 4.3 на

стр. 42.

После обработки модуль фильтрации спама возвращает письмо

модулю проверки.

Если почтовому сообщению был присвоен статус Spam, Probable

Spam, Formal или Blacklisted и приложение настроено на блокировку данных сообщений (параметру BlockMessage присвоено

значение as/spam, as/probable, as/formal, as/blacklisted), то анти-

вирусная проверка сообщения выполняться не будет. Дальнейшие

действия приложения описаны в п. 8.

4. Встроенный в модуль проверки разборщик формата почтовых сообщений (MIME, RFC2822, UUE) производит разбор проверяемого

сообщения на объекты: тело сообщения, вложения и прочее.

5. Если параметрами приложения задана фильтрация объектов по

имени и / или по типу вложения, производится соответствующая

проверка. В случае если объект удовлетворяет условиям фильтрации, ему присваивается статус Filtered, и дальнейшая антивирусная проверка не производится.

6. Каждый из полученных объектов отправляется на проверку

AV-модулем, которое анализирует полученный объект и возвраща-

ет его статус.

7. В зависимости от полученного статуса над каждым объектом со-

общения производятся действия, заданные параметрами соответ-

Page 42

42 Kaspersky

ствующей группы в конфигурационном файле приложения (основные действия AV-модуля – см. п. 4.4 на стр. 48).

8. После антивирусной проверки всех объектов, составляющих письмо, и проведения требуемых действий над ними, может быть вы-

полнено одно из дополнительных действий над письмом целиком:

добавление в заголовок письма (Subject) метки по результатам

проверки на спам (см. п. 4.3.5 на стр. 47);

добавление в заголовок или тело письма дополнительных ин-

формационных полей (см. п. 6.12 на стр. 103);

блокирование доставки сообщений адресатам; пример реали-

зации блокирования доставки сообщений, содержащих спам

см. п. 5.2.7 на стр. 64, сообщений содержащих зараженные

объекты см. п. 5.3.3 на стр. 68;

формирование и доставка уведомлений отправителю, админи-

стратору, получателю; пример реализации

см. п. 5.3.4 на стр. 69;

помещение сообщения в карантинный каталог; пример сохра-

нения в карантинном каталоге сообщений, содержащих спам

см. п. 5.2.8 на стр. 65, сообщений содержащих зараженные

объекты см. п. 5.3.6 на стр. 71.

®

Mail Gateway 5.6

4.3. Работа модуля фильтрации

спама

Фильтрация спама, осуществляемая модулем фильтрации спама, выполняется на третьем этапе алгоритма, описанного в п. 4.2 на стр. 40. В данном разделе приводится краткий обзор реализованных в приложении технологий обнаружения спама, а именно:

анализ формальных признаков (см. п. 4.3.1 на стр. 43);

контентная фильтрация (см. п. 4.3.2 на стр. 44);

поверка с помощью внешних сервисов (см. п. 4.3.3 на стр. 45);

технология Urgent Detection System (см. п. 4.3.4 на стр. 46).

На всех стадиях анализ письма выполняется согласно степени

строгости фильтрации, заданной в конфигурационном файле приложения (параметр SpamRateLimit секции [mailgw.policy] или

[mailgw.group:имя_группы]).

Page 43

Принципы работы приложения 43

Примечание

Рекомендуется использовать уровень фильтрации Standard.

Примечание

Помимо степени строгости на результат фильтрации оказывают влияние

также и используемые методы распознавания спама. При наличии стучаев

ложного срабатывания следует также обратить внимание на методы, используемые при распознавании спама.

Существуют следующие степени строгости фильтрации:

Minimum (SpamRateLimit=minimum).

Standard (SpamRateLimit=standard).

High (SpamRateLimit=high).

Maximum (SpamRateLimit=maximum).

Принятие решения о том, является ли сообщение спамом, производится на

основе ряда признаков, выявленных в сообщении модулем фильтрации

спама. Чем выше степень строгости распознавания, тем меньшее количество признаков приводит к определению почтового сообщения как спамсообщения. При степенях с меньшей строгостью распознавания тот же набор признаков приведет только к признанию сообщения подозрительным

(статус Probable Spam) или почтовое сообщение вообще не будет распознано как спам.

Более высокая степень строгости фильтрации может использоваться в том

случае, когда приложение не обнаруживает спам-сообщения или распознает их как подозрительные (статус Probable Spam). Однако в этом случае

повышается вероятность возникновения ложных срабатываний, когда нормальное сообщение распознается как спам.

Более низкая степень ведет к уменьшению вероятности возникновения

ложных срабатываний, но при этом увеличивается вероятность обхода

фильтра спам-сообщениями.

4.3.1. Анализ формальных признаков

Этот метод использует набор правил, основанных на проверке наличия

определенных заголовков в письме и сравнении их с наборами заголовков,

характерных для спам-сообщений. Помимо анализа заголовков при обнаружении спама учитывается структура электронного сообщения, его размер, наличие вложений и другие сходные признаки.

Page 44

44 Kaspersky

Примечание

Задача фильтрации спама состоит в том, чтобы снизить количество нежелательной корреспонденции в почтовых ящиках пользователей. Стопроцентное обнаружение нежелательной корреспонденции не может быть гарантировано в частности и потому, что слишком жесткие критерии неизбежно привели бы к отфильтровыванию части полезной корреспонденции.

®

Mail Gateway 5.6

Метод также обеспечивает анализ данных, передаваемых отправителем в

процессе SMTP -сессии. В частности анализируется следующая информация:

IP-адрес сервера, с которого получено письмо, и принадлежность

его к «черному» списку отправителей;

IP-адрес промежуточных серверов пересылки, полученных из заго-

ловков Received;

почтовые адреса отправителя и получателей, переданные в ко-

мандах SMTP-сессии;

соответствие адресов, переданных в SMTP-сессии, набору адре-

сов, указанных в заголовках письма, а также ряд других проверок.

4.3.2. Контентная фильтрация

Контентная фильтрация используется приложением при анализе содержимого почтовых сообщений. При этом с использованием технологий искусственного интеллекта анализируется содержание самого письма (включая

заголовок Subject), а также вложений (прикрепленных файлов) в следующих форматах:

текстовый: plain text (ASCII, не multibyte);

HTML (2.0, 3.0, 3.2, 4.0, XHTML 1.0).

Для обнаружения спам-писем используются три группы методов:

Сравнение текста сообщения с семантическими образами раз-

личных категорий (на основе поиска в теле письма ключевых терминов (слов и словосочетаний) и их последующего вероятностного

анализа). Этот метод обеспечивает эвристический поиск характерных фраз и оборотов в тексте.

Нечеткое сравнение анализируемого сообщения с набором

сообщений-образцов путем сопоставления их сигнатур. Этот ме-

тод позволяет выявлять модифицированные спам-сообщения.

Анализ графических вложений.

Page 45

Принципы работы приложения 45

Примечание

Группа спам-аналитиков «Лаборатории Касперского» ведет постоянную

работу по пополнению и совершенствованию баз Kaspersky Anti-Spam, поэтому рекомендуется регулярно обновлять базы.

Также вы можете пересылать в «Лабораторию Касперского» образцы спамсообщений, которые не были распознаны Kaspersky Anti-Spam, а также образцы писем, которые были ошибочно классифицированы как спам. Ваши

данные помогут нам совершенствовать базы Kaspersky Anti-Spam и оперативно реагировать на новые виды рассылок спама. Подробнее о пересылке

образцов писем (см. Приложение C на стр. 213).