Page 1

Kaspersky Internet Security 2012

Guía del usuario

VERSIÓN DE LA APLICACIÓN: 12.0

Page 2

2

Estimado usuario!

Gracias por escoger nuestro producto. Esperamos que encuentre útil esta documentación y que le proporcione las

respuestas a la mayoría de preguntas que le puedan surgir.

Advertencia! El presente documento es propiedad de Kaspersky Lab ZAO (en adelante también denominado Kaspersky

Lab): todos los derechos del presente documento están reservados por la normativa de copyright de la Federación Rusa

y por los tratados internacionales. La reproducción y distribución ilícita de este documento o de partes del mismo tendrá

las repercusiones civiles, administrativas y penales establecidas por la legislación aplicable.

Cualquier tipo de reproducción o distribución de los materiales, incluidas las traducciones, requiere un permiso por

escrito de Kaspersky Lab.

Este documento y las imágenes gráficas relacionadas sólo se pueden usar con fines informativos, personales y no

comerciales.

Este documento puede modificarse sin previa notificación. Puede encontrar la versión más actualizada de este

documento en el sitio Web de Kaspersky Lab, en http://www.kaspersky.com/sp/docs.

Kaspersky Lab no se responsabiliza del contenido, calidad, pertinencia o veracidad de los materiales utilizados en este

documento cuyos derechos pertenezcan a terceros, ni de los perjuicios potenciales asociados al uso de dicho

documento.

Este documento utiliza marcas registradas y marcas de servicio propiedad de sus respectivos propietarios.

Fecha de revisión del documento: 19/04/2011

© 1997-2011 Kaspersky Lab ZAO. Reservados todos los derechos.

http://www.kaspersky.es

http://www.kaspersky.com/sp/support_new

Page 3

3

CONTENIDO

ACERCA DE ESTA GUÍA .............................................................................................................................................. 8

En esta guía ............................................................................................................................................................. 8

Convenciones del documento .................................................................................................................................. 9

FUENTES DE INFORMACIÓN EN RELACIÓN CON LA APLICACIÓN ...................................................................... 11

Fuentes de información para investigación independiente ..................................................................................... 11

Foro sobre aplicaciones Kaspersky Lab ................................ ................................................................................. 12

Contacto con el Departamento de ventas............................................................................................................... 12

Contacto por correo electrónico con el Equipo de desarrollo de documentación ................................................... 12

KASPERSKY INTERNET SECURITY.......................................................................................................................... 13

Novedades ............................................................................................................................................................. 13

Kit de distribución ................................................................................................................................................... 13

Servicio para usuarios registrados ......................................................................................................................... 14

Requisitos de hardware y software ......................................................................................................................... 14

INSTALACIÓN Y ELIMINACIÓN DE LA APLICACIÓN ................................................................................................ 16

Procedimiento de instalación estándar ................................................................................................ ................... 16

Paso 1. Búsqueda de una versión más nueva de la aplicación ........................................................................ 17

Paso 2. Comprobación de que el sistema cumple los requisitos de instalación ............................................... 17

Paso 3. Seleccionar el tipo de instalación ......................................................................................................... 18

Paso 4. Revisión del contrato de licencia.......................................................................................................... 18

Paso 5. Declaración de recopilación de datos de Kaspersky Security Network................................................ 18

Paso 6. Búsqueda de aplicaciones incompatibles ............................................................................................ 18

Paso 7. Selección de la carpeta de destino ...................................................................................................... 18

Paso 8. Preparación para la instalación ............................................................................................................ 19

Paso 9. Instalación ............................................................................................................................................ 19

Paso 10. Finalización de la instalación ............................................................................................................. 20

Paso 11. Activación de la aplicación ................................................................................................................. 20

Paso 12. Registro de un usuario ....................................................................................................................... 20

Paso 13. Fin de la activación ............................................................................................................................ 20

Actualización de la versión anterior de Kaspersky Internet Security ...................................................................... 20

Paso 1. Búsqueda de una versión más nueva de la aplicación ........................................................................ 21

Paso 2. Comprobación de que el sistema cumple los requisitos de instalación ............................................... 21

Paso 3. Seleccionar el tipo de instalación ......................................................................................................... 22

Paso 4. Revisión del contrato de licencia.......................................................................................................... 22

Paso 5. Declaración de recopilación de datos de Kaspersky Security Network................................................ 22

Paso 6. Búsqueda de aplicaciones incompatibles ............................................................................................ 22

Paso 7. Selección de la carpeta de destino ...................................................................................................... 23

Paso 8. Preparación para la instalación ............................................................................................................ 23

Paso 9. Instalación ............................................................................................................................................ 23

Paso 10. Fin del Asistente ................................................................................................................................ 24

Escenarios de instalación no estándar ................................................................................................................... 24

Primeros pasos ....................................................................................................................................................... 24

Eliminación de la aplicación .................................................................................................................................... 25

Paso 1. Guardar datos para más usos ............................................................................................................. 25

Paso 2. Confirmación de la eliminación de la aplicación .................................................................................. 25

Paso 3. Eliminando la aplicación. Completando eliminación ............................................................................ 25

LICENCIAMIENTO DE LA APLICACIÓN ..................................................................................................................... 26

Acerca del Contrato de licencia de usuario final ..................................................................................................... 26

Acerca de la provisión de datos .............................................................................................................................. 26

Acerca de la licencia ............................................................................................................................................... 26

Acerca del código de activación ............................................................................................................................. 27

Page 4

G U Í A D E L U S U A RI O

4

INTERFAZ DE LA APLICACIÓN .................................................................................................................................. 28

Icono del área de notificaciones ............................................................................................................................. 28

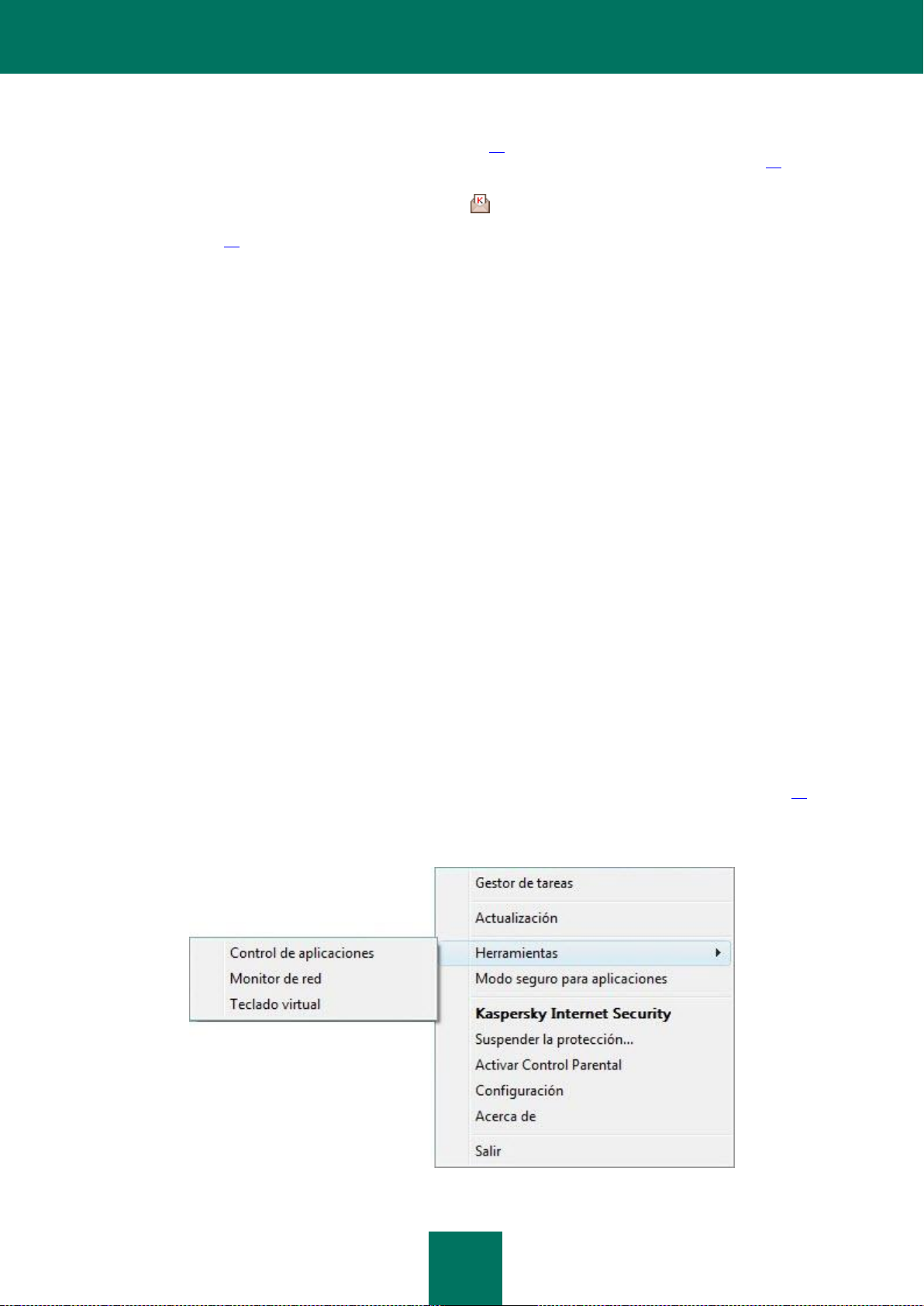

Menú contextual ..................................................................................................................................................... 29

Ventana principal de Kaspersky Internet Security .................................................................................................. 30

Ventanas de notificaciones y mensajes emergentes .............................................................................................. 31

Ventana de configuración de la aplicación ............................................................................................................. 32

Kaspersky Gadget .................................................................................................................................................. 33

Agente de noticias .................................................................................................................................................. 33

INICIO Y DETENCIÓN DE LA APLICACIÓN ............................................................................................................... 35

Activación y desactivación del inicio automático .................................................................................................... 35

Ejecución y cierre manuales de la aplicación ......................................................................................................... 35

ADMINISTRACIÓN DE LA PROTECCIÓN DEL EQUIPO ........................................................................................... 36

Diagnóstico y eliminación de problemas en la protección del equipo ..................................................................... 36

Activación y desactivación de la protección............................................................................................................ 37

Suspensión y reanudación de la protección ........................................................................................................... 38

RESOLUCIÓN DE LAS TAREAS FRECUENTES ....................................................................................................... 39

Activación de la aplicación...................................................................................................................................... 39

Adquisición o renovación de licencias .................................................................................................................... 40

Pasos que se deben seguir cuando aparecen las notificaciones de aplicación...................................................... 41

Actualización de bases de datos y módulos de la aplicación ............................................................................... 41

Realización de análisis completos del equipo en busca de virus .......................................................................... 41

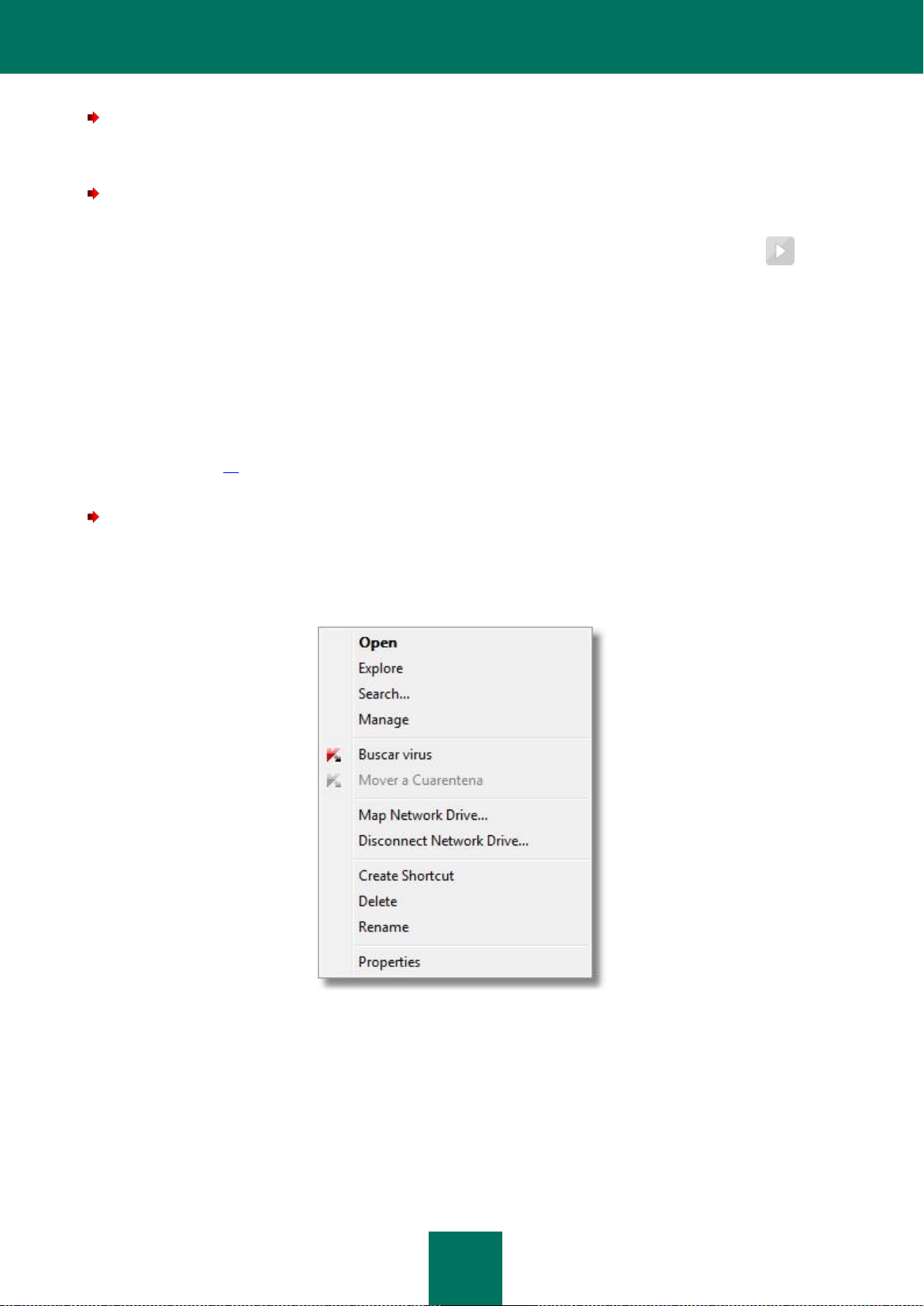

Análisis de archivos, carpetas, discos u otros objetos en busca de virus ............................................................... 42

Cómo realizar un análisis completo del equipo en busca de virus ........................................................................ 43

Realización de análisis del equipo en busca de vulnerabilidades .......................................................................... 44

Protección de los datos personales frente a robo ................................................................................................... 44

Protección frente a las actividades fraudulentas ............................................................................................... 45

Protección contra la intercepción de los datos que se introduce por el teclado ................................................ 45

Protección de datos confidenciales introducidos en sitios Web ........................................................................ 46

Pasos que se deben seguir si sospecha que un objeto está infectado por un virus ............................................... 47

Cómo ejecutar una aplicación desconocida sin causar ningún daño al sistema ................................................... 47

Pasos que se deben seguir con un gran número de mensajes de correo no deseado .......................................... 48

Qué hacer si sospecha que su equipo está infectado ............................................................................................ 48

Restauración de un archivo que la aplicación ha eliminado o desinfectado .......................................................... 49

Cómo crear y usar un disco de recuperación ......................................................................................................... 49

Creación de un disco de recuperación .............................................................................................................. 50

Inicio del equipo desde el Disco de rescate ...................................................................................................... 51

Visualización del informe acerca del funcionamiento de la aplicación .................................................................... 52

Cómo restaurar la configuración predeterminada de la aplicación ......................................................................... 52

Cómo transferir los parámetros de configuración de Kaspersky Internet Security a otro equipo. ........................... 53

Cómo utilizar Kaspersky Gadget ............................................................................................................................ 54

Información sobre el renombre de una aplicación .................................................................................................. 55

PARÁMETROS AVANZADOS DE LA APLICACIÓN ................................................................................................... 56

Configuración de protección general ...................................................................................................................... 56

Restricción del acceso a Kaspersky Internet Security ...................................................................................... 57

Seleccionar un modo de protección .................................................................................................................. 57

Análisis ................................................................................................................................................................... 58

Análisis antivirus ............................................................................................................................................... 58

Análisis de vulnerabilidades .............................................................................................................................. 64

Gestión de tareas de análisis. Gestor de tareas ............................................................................................... 64

Actualización .......................................................................................................................................................... 65

Selección del origen de las actualizaciones ...................................................................................................... 66

Planificación del inicio de las actualizaciones ................................................................................................... 67

Anulación de la última actualización ................................................................................................................. 68

Ejecución de actualizaciones con otra cuenta de usuario ................................................................................. 68

Usando un servidor proxy ................................................................................................................................. 69

Page 5

C O N T E N I D O

5

Antivirus de archivos .............................................................................................................................................. 69

Activación y desactivación del Antivirus de archivos ........................................................................................ 70

Suspensión automática del Antivirus de archivos ............................................................................................. 70

Crear la Cobertura de protección del Antivirus ................................................................................................. 71

Modificación y restauración del nivel de seguridad de los archivos .................................................................. 72

Selección del modo de análisis de archivos...................................................................................................... 72

Utilizar el análisis heurístico al trabajar con el Antivirus de archivos. ............................................................... 72

Seleccionar la tecnología de análisis de archivos ............................................................................................. 73

Modificación de las acciones que se van a realizar en archivos infectados ...................................................... 73

Análisis de archivos compuestos que realiza el Antivirus de archivos .............................................................. 73

Optimización del análisis de archivos ............................................................................................................... 74

Antivirus del correo ................................................................................................................................................. 74

Activación y desactivación del Antivirus del correo ........................................................................................... 76

Crear la Cobertura de protección del Antivirus del correo ................................................................................ 76

Modificación y restauración del nivel de seguridad en el correo electrónico ..................................................... 76

Utilización del análisis heurístico al trabajar con el Antivirus del correo ........................................................... 77

Modificación de las acciones que se van a realizar en mensajes de correo electrónico infectados ................. 77

Filtrado de adjuntos en mensajes de correo electrónico ................................................................................... 77

Análisis de archivos compuestos que realiza el Antivirus del correo ................................................................ 78

Análisis del correo en Microsoft Office Outlook ................................................................................................. 78

Análisis del correo en The Bat! ......................................................................................................................... 78

Antivirus Internet ..................................................................................................................................................... 79

Activación y desactivación del Antivirus Internet ............................................................................................... 80

Modificación y restauración del nivel de seguridad del tráfico de red ............................................................... 80

Modificación de las acciones que se van a realizar en objetos peligrosos del tráfico de red ........................... 81

Comprobación de direcciones URL en páginas Web ........................................................................................ 81

Utilización del análisis heurístico al trabajar con Antivirus Internet .................................................................. 83

Bloqueo de secuencias de comandos (scripts) peligrosas ............................................................................... 84

Optimización del análisis................................................................................................................................... 84

Control del acceso a los dominios regionales ................................................................................................... 85

Control del acceso a servicios de banca online ................................................................................................ 85

Creación de una lista de direcciones de confianza ........................................................................................... 85

Antivirus para chat .................................................................................................................................................. 86

Activación y desactivación del Antivirus para chat ............................................................................................ 86

Creación de la Cobertura de protección del Antivirus para chat ....................................................................... 87

Comprobación de vínculos URL en mensajes de clientes de MI ...................................................................... 87

Utilización del análisis heurístico al trabajar con Antivirus para chat ................................................................ 87

Protección proactiva ............................................................................................................................................... 88

Activación y desactivación de la Protección proactiva ...................................................................................... 88

Creación de un grupo de la aplicación de confianza ......................................................................................... 88

Utilización de la lista de actividades peligrosas ................................................................................................ 89

Modificación de las acciones que se van a realizar en la actividad peligrosa de las aplicaciones. ................... 89

System Watcher ..................................................................................................................................................... 89

Activación y desactivación de System Watcher ................................................................................................ 90

Uso de patrones de actividad peligrosa (BSS) .................................................................................................. 90

Deshacer las acciones de un programa malicioso ............................................................................................ 91

Control de aplicaciones .......................................................................................................................................... 91

Activación y desactivación del Control de aplicaciones .................................................................................... 92

Colocación de aplicaciones en grupos .............................................................................................................. 92

Visualización de la actividad de aplicación ....................................................................................................... 93

Modificación de un grupo y restablecimiento del grupo predeterminado .......................................................... 93

Trabajo con reglas del Control de aplicaciones ................................................................................................ 94

Datos de interpretación sobre el uso de la aplicación por parte de los participantes de Kaspersky Security

Network ............................................................................................................................................................. 98

Protección de red ................................................................................................................................................... 98

Firewall.............................................................................................................................................................. 99

Page 6

G U Í A D E L U S U A RI O

6

Prevención de intrusiones ............................................................................................................................... 102

Análisis de conexiones cifradas ...................................................................................................................... 104

Monitor de red ................................................................................................................................................. 106

Configuración del servidor proxy ..................................................................................................................... 106

Creación de una lista de puertos supervisados .............................................................................................. 106

Anti-Spam ............................................................................................................................................................. 107

Activación y desactivación del componente Anti-Spam .................................................................................. 109

Cambio y restablecimiento del nivel de protección contra correo no deseado ............................................... 109

Aprendizaje antispam ..................................................................................................................................... 110

Comprobación de las URL en mensajes de correo electrónico ...................................................................... 112

Detección de correo no deseado por frases y direcciones. Creación de listas ............................................... 113

Regulación de los valores umbral de correo no deseado ............................................................................... 117

Uso de de características adicionales que afectan a la clasificación de correo no deseado .......................... 117

Selección de un algoritmo de detección de correo no deseado ...................................................................... 118

Agregar una etiqueta al asunto del mensaje ................................................................................................... 118

Análisis de los mensajes desde Microsoft Exchange Server .......................................................................... 118

Configuración del procesamiento del correo no deseado por parte de los clientes de correo electrónico ...... 119

Anti-Banner ........................................................................................................................................................... 121

Activación y desactivación del componente Anti-Banner ................................................................................ 121

Seleccionar un método de análisis ................................................................................................................. 122

Creación de listas de direcciones publicitarias permitidas y bloqueadas ........................................................ 122

Importación y exportación de listas de direcciones ......................................................................................... 122

Modo seguro para aplicaciones y Navegación Web segura ................................................................................. 123

Acerca del Modo Seguro ................................................................................................................................ 124

Acerca de la Navegación Web Segura ........................................................................................................... 126

Utilización de una carpeta compartida ............................................................................................................ 128

Control Parental .................................................................................................................................................... 129

Configuración de un Control Parental del usuario ........................................................................................... 129

Visualización de informes de la actividad de un usuario ................................................................................. 136

Zona de confianza ................................................................................................................................................ 137

Creación de una lista de aplicaciones de confianza ....................................................................................... 137

Crear reglas de exclusión ............................................................................................................................... 138

Rendimiento y compatibilidad con otras aplicaciones .......................................................................................... 138

Selección de categorías de amenazas detectables ........................................................................................ 139

Ahorro de batería ............................................................................................................................................ 139

Desinfección avanzada ................................................................................................ ................................... 139

Distribución de recursos del equipo cuando se analiza en busca de virus .................................................... 140

Ejecución de tareas en segundo plano ........................................................................................................... 140

Modo de pantalla completa. Perfil para juegos ............................................................................................... 141

Autoprotección de Kaspersky Internet Security .................................................................................................... 141

Activación y desactivación de la autoprotección ............................................................................................. 142

Protección contra control remoto .................................................................................................................... 142

Cuarentena y Respaldo ................................ ................................ ........................................................................ 142

Conservación de archivos en cuarentena y copia de seguridad ..................................................................... 143

Trabajar con archivos en cuarentena .............................................................................................................. 143

Trabajar con objetos en Copia de seguridad .................................................................................................. 144

Análisis de los archivos en Cuarentena después de actualizar ...................................................................... 145

Herramientas adicionales para una mayor protección de su equipo .................................................................... 145

Limpieza de rastros privados .......................................................................................................................... 146

Configuración de un navegador para trabajar seguro ..................................................................................... 147

Cómo deshacer cambios realizados por los asistentes .................................................................................. 148

Informes................................................................................................................................................................ 149

Creación de un informe para el componente de protección seleccionado ...................................................... 149

Filtrado de datos ............................................................................................................................................. 150

Búsqueda de eventos ..................................................................................................................................... 150

Almacenamiento de informes en archivos ...................................................................................................... 151

Page 7

C O N T E N I D O

7

Almacenamiento de informes .......................................................................................................................... 151

Limpieza de informes sobre aplicaciones ....................................................................................................... 152

Registro de eventos no críticos en el informe ................................................................................................. 152

Configuración de la notificación de disponibilidad de informes ....................................................................... 152

Apariencia de la aplicación. Administración de elementos de interfaz activos ..................................................... 152

Transparencia de las ventanas de notificaciones ........................................................................................... 153

Animación del icono de aplicación en el área de notificación ......................................................................... 153

Texto sobre la pantalla de inicio de Microsoft Windows .................................................................................. 153

Notificaciones ....................................................................................................................................................... 153

Activación y desactivación de notificaciones................................................................................................... 154

Configuración del método de notificación ....................................................................................................... 154

Desactivación del envío de noticias ................................................................................................................ 155

Kaspersky Security Network ................................................................................................................................. 155

Activar y desactivar la participación en Kaspersky Security Network ............................................................. 156

Verificación de la conexión a Kaspersky Security Network ............................................................................. 156

PROBAR EL FUNCIONAMIENTO DE LA APLICACIÓN ........................................................................................... 157

Acerca del archivo de prueba EICAR ................................................................................................................... 157

Comprobación del fucionamiento de la aplicación utilizando el archivo de prueba EICAR .................................. 157

Acerca de los tipos de archivo de prueba EICAR ................................................................................................. 158

CONTACTO CON EL SERVICIO DE SOPORTE TÉCNICO ..................................................................................... 160

Cómo conseguir soporte técnico .......................................................................................................................... 160

Utilizar el archivo de depuración y la secuencia de comandos AVZ ..................................................................... 160

Creación de un informe de estado del sistema ............................................................................................... 161

Creación de un archivo de depuración ........................................................................................................... 161

Envío de archivos de datos ............................................................................................................................. 161

Ejecución del script AVZ ................................................................................................................................. 162

Consultas por teléfono al Servicio de Soporte Técnico ........................................................................................ 162

Obtener soporte técnico a través de Cuenta Kaspersky ...................................................................................... 162

APÉNDICE ................................................................................................................................................................. 164

Trabajar desde la línea de comandos .................................................................................................................. 164

Activación de la aplicación .............................................................................................................................. 165

Ejecución de la aplicación ............................................................................................................................... 165

Parada de la aplicación ................................................................................................................................... 165

Administración de componentes y tareas de aplicación ................................................................................. 166

Análisis antivirus ............................................................................................................................................. 167

Actualización de la aplicación ......................................................................................................................... 170

Anulación de la última actualización ............................................................................................................... 170

Exportación de los parámetros de protección ................................................................................................. 171

Importación de los parámetros de protección ................................................................................................. 171

Creación de un archivo de depuración ........................................................................................................... 171

Visualización de la Ayuda ............................................................................................................................... 172

Códigos de retorno de la línea de comandos.................................................................................................. 172

Lista de notificaciones de Kaspersky Internet Security ......................................................................................... 173

Notificaciones en cualquier modo de protección ............................................................................................. 173

Notificaciones en modo de protección interactivo ........................................................................................... 179

GLOSARIO ................................................................................................................................................................ 188

KASPERSKY LAB ZAO ............................................................................................................................................. 198

INFORMACIÓN SOBRE EL CÓDIGO DE OTRO FABRICANTE .............................................................................. 199

ÍNDICE ....................................................................................................................................................................... 200

Page 8

8

ACERCA DE ESTA GUÍA

EN ESTA SECCIÓN:

En esta guía ...................................................................................................................................................................... 8

Convenciones del documento ........................................................................................................................................... 9

¡Felicidades de parte de los especialistas de Kaspersky Lab!

Esta guía contiene información sobre cómo instalar, configurar y utilizar Kaspersky Internet Security. Esperamos que la

información que le ofrece esta guía, le ayude a trabajar con la aplicación de la manera más cómoda.

Esta guía tiene el siguiente propósito:

ayudarle a instalar, activar y utilizar Kaspersky Internet Security;

garantizar una búsqueda rápida de información en los temas relacionados con la aplicación;

describir fuentes adicionales de información sobre la aplicación y las maneras de cooperar con el Servicio de

Soporte Técnico.

Para una utilización adecuada de la aplicación, debe tener conocimientos básicos de informática: estar familiarizado con

la interfaz del sistema operativo que utiliza, manejar las principales técnicas específicas para ese sistema, saber trabajar

con el correo electrónico y con Internet.

EN ESTA GUÍA

Esta guía consta de las siguientes secciones.

Fuentes de información en relación con la aplicación

Esta sección describe fuentes de información en relación con la aplicación y enumera sitios Web que puede utilizar para

definir el funcionamiento de la aplicación.

Kaspersky Internet Security

Esta sección describe las características de la aplicación y ofrece información breve sobre las funciones de aplicación y

componentes. Descubrirá qué elementos están incluidos en el kit de distribución, y qué servicios están disponibles para

usuarios registrados de la aplicación. En esta sección hay información sobre requisitos de software y de hardware que

debe cumplir un equipo para que el usuario pueda instalar la aplicación.

Instalación y eliminación de la aplicación

En esta sección se ofrece información sobre cómo instalar la aplicación en un equipo y cómo desinstalarla.

Licenciamiento de la aplicación

En esta sección se ofrece información sobre términos generales relacionados con la activación de la aplicación. Lea

esta sección para saber más sobre el objetivo del contrato de licencia, tipos de licencia, maneras de activar la aplicación

y renovación de la licencia.

Interfaz de la aplicación

Esta sección contiene una descripción de los componentes básicos de la interfaz de la aplicación: icono de aplicación y

menú contextual del icono de aplicación, ventana principal, ventana de configuración y ventanas de notificación.

Inicio y detención de la aplicación

Esta sección contiene información sobre el inicio y el apagado de la aplicación.

Page 9

A C E R C A D E E S T A G U Í A

9

TEXTO DE EJEMPLO

DESCRIPCIÓN DE CONVENCIONES DEL DOCUMENTO

Tenga en cuenta que...

Las advertencias se destacan en color rojo y en recuadros.

Las advertencias informan sobre posibles acciones no deseadas que pueden

dar lugar a pérdidas de información o fallos en el funcionamiento del equipo.

Se recomienda usar...

Las notas están en recuadros.

Las notas contienen alusiones útiles, recomendaciones, valores específicos o

casos particulares importantes en el funcionamiento de la aplicación.

Ejemplo:

...

Los ejemplos se proporcionan en un fondo amarillo y debajo del encabezado

"Ejemplo".

Administración de la protección del equipo

En esta sección se ofrece información sobre cómo detectar amenazas para la seguridad del equipo y cómo configurar el

nivel de seguridad. Lea esta sección para saber más sobre cómo activar, desactivar y poner en pausa la protección

cuando se usa la aplicación.

Resolución de las tareas frecuentes

Esta sección ofrece información sobre cómo resolver los problemas más comunes relacionados con la protección del

equipo utilizando la aplicación.

Parámetros avanzados de la aplicación

Esta sección ofrece información detallada sobre cómo configurar cada componente de la aplicación.

Probar el funcionamiento de la aplicación.

Esta sección ofrece información sobre cómo garantizar que la aplicación detecta virus y sus modificaciones, y ejerce

acciones sobre ellos.

Contacto con el Servicio de Soporte Técnico

Esta sección ofrece información sobre cómo ponerse en contacto con Servicio de Soporte Técnico de Kaspersky Lab.

Apéndice

Esta sección incluye información que complementa el texto del documento.

Glosario

Esta sección contiene una lista de términos mencionados en el documento y sus respectivas definiciones.

Kaspersky Lab ZAO

Esta sección ofrece información sobre Kaspersky Lab.

Información sobre el código de otro fabricante

Esta sección ofrece información sobre el código de otro fabricante que se usa en la aplicación.

Índice

Esta sección permite encontrar rápidamente la información requerida dentro del documento.

CONVENCIONES DEL DOCUMENTO

El presente texto está acompañado de elementos semánticos a los que hay que prestar atención, como advertencias,

alusiones, ejemplos.

Las convenciones del documento se utilizan para destacar elementos semánticos. Las convenciones del documento y

los ejemplos de uso se muestran en la siguiente tabla.

Tabla 1. Convenciones del documento

Page 10

G U Í A D E L U S U A RI O

10

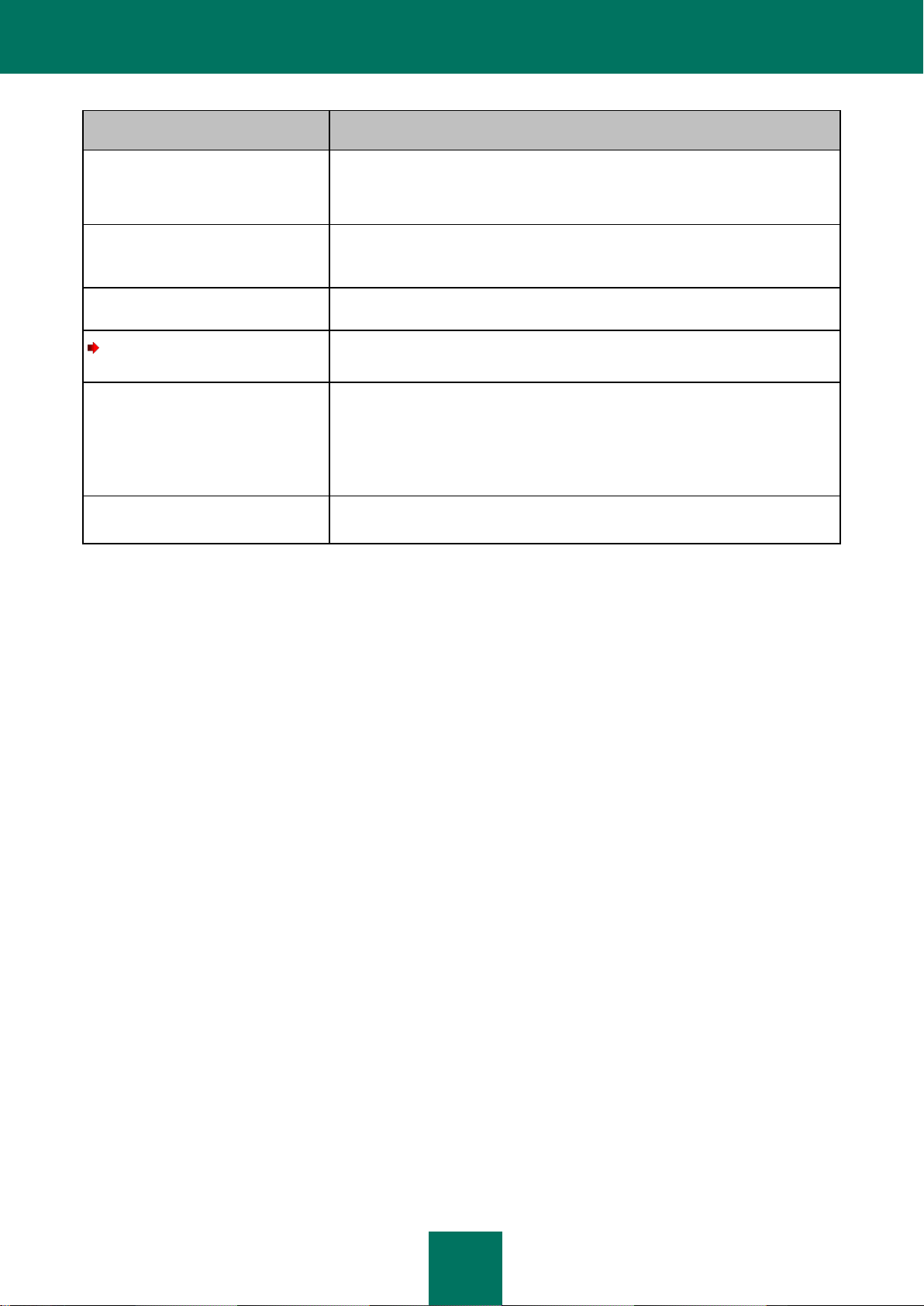

TEXTO DE EJEMPLO

DESCRIPCIÓN DE CONVENCIONES DEL DOCUMENTO

Actualización significa...

Las Bases de datos están anticuadas

se produce un evento.

Los siguientes elementos semánticos se presentan en cursiva en el texto:

nuevos términos;

nombres de estados de aplicación y eventos.

Haga clic en ENTER.

Haga clic en ALT+F4.

Los nombres de las teclas del teclado aparecen en negrita y en mayúsculas.

Los nombres de teclas conectados por un signo "+" (más) indican el uso de una

combinación de teclas. Se debe hacer clic en estas teclas de forma simultánea.

Haga clic en el botón Activar.

Los nombres de elementos de interfaz de aplicación, como los campos de

entrada, los elementos del menú y los botones están en negrita.

Para configurar la planificación

de una tarea:

Las frases introductorias de las instrucciones están en cursiva y se acompañan

de una flecha.

Introducir help en la línea de

comandos.

Aparece el siguiente mensaje:

Especificar la fecha en el

formato dd:mm:aa.

Los siguientes tipos de contenido de texto están establecidos en una fuente

especial:

texto en la línea de comandos;

el texto de los mensajes que la aplicación muestra en pantalla;

información que el usuario debe introducir.

<Dirección IP de su equipo>

Las variables se ponen entre corchetes angulares. En lugar de una variable, se

debe introducir el valor correcto, sin corchetes angulares.

Page 11

11

FUENTES DE INFORMACIÓN EN RELACIÓN

EN ESTA SECCIÓN:

Fuentes de información para investigación independiente.............................................................................................. 11

Foro sobre aplicaciones Kaspersky Lab.......................................................................................................................... 12

Contacto con el Departamento de ventas ....................................................................................................................... 12

Contacto por correo electrónico con el Equipo de desarrollo de documentación ............................................................ 12

CON LA APLICACIÓN

Esta sección describe fuentes de información en relación con la aplicación y enumera sitios Web que puede utilizar para

definir el funcionamiento de la aplicación.

Puede seleccionar la fuente de información más adecuada, en función del nivel de importancia y la urgencia de la

pregunta.

FUENTES DE INFORMACIÓN PARA INVESTIGACIÓN

INDEPENDIENTE

Puede utilizar las siguientes fuentes para encontrar información sobre la aplicación:

la página de la aplicación en el sitio Web de Kaspersky Lab;

la página de la aplicación del sitio Web del Servicio de Soporte Técnico (en la Base de conocimientos)

ayuda online;

documentación.

Si no puede resolver usted mismo un problema que haya surgido, le recomendamos que se ponga en contacto con el

Servicio de Soporte Técnico de Kaspersky Lab (consulte la sección "Consultas por teléfono al Servicio de Soporte

Técnico" en la página 162).

Para utilizar fuentes de información del sitio Web de Kaspersky Lab, es necesario que disponer de conexión a Internet.

La página de la aplicación en el sitio Web de Kaspersky Lab

El sitio Web de Kaspersky Lab ofrece una página individual para cada aplicación.

En esta página (http://www.kaspersky.com/sp/kaspersky_internet_security), puede ver información general sobre una

aplicación, sus funciones y características.

La página http://www.kaspersky.es ofrece una dirección URL para la E-Tienda. Allí, puede adquirir o renovar la

aplicación.

La página de la aplicación del sitio Web del Servicio de Soporte Técnico (Base de conocimientos)

La Base de conocimientos es una sección del sitio Web del Servicio de Soporte Técnico que ofrece recomendaciones

sobre el modo de trabajar con las aplicaciones Kaspersky Lab. La Base de conocimientos consta de artículos de

referencia agrupados por temas.

En la página de la aplicación en la Base de conocimientos (http://support.kaspersky.com/sp/kis2012), puede leer

artículos que ofrecen información útil, recomendaciones, respuestas a preguntas frecuentes sobre la manera de

comprar, instalar y usar la aplicación.

Los artículos ofrecen respuestas a preguntas que están fuera de la cobertura de Kaspersky Internet Security, ya que

están relacionadas con otras aplicaciones Kaspersky Lab. Asimismo, también pueden incluir noticias del Servicio de

Soporte Técnico.

Page 12

G U Í A D E L U S U A RI O

12

Ayuda online

La ayuda online de la aplicación consta de archivos de ayuda.

La ayuda contextual ofrece información sobre cada ventana de la aplicación, enumerando y describiendo los parámetros

correspondientes y las listas de tareas.

La ayuda completa ofrece información detallada sobre cómo gestionar la protección del equipo utilizando la aplicación.

Documentación

La guía de aplicación para el usuario ofrece información sobre cómo instalar, activar y configurar la aplicación, así como

información sobre el funcionamiento de la aplicación. El documento también describe la interfaz de la aplicación y las

diferentes formas de llevar a cabo las tareas típicas del usuario cuando se trabaja con la aplicación.

FORO SOBRE APLICACIONES KASPERSKY LAB

Si su consulta no requiere una respuesta urgente, puede exponerla a los especialistas de Kaspersky Lab y a otros

usuarios en nuestro Foro en la dirección http://forum.kaspersky.com/index.php?showforum=46.

Este foro permite consultar temas existentes, dejar comentarios, crear temas nuevos.

CONTACTO CON EL DEPARTAMENTO DE VENTAS

Si tiene cualquier pregunta sobre cómo seleccionar, adquirir o renovar la aplicación, puede ponerse en contacto con los

especialistas de nuestro Departamento de ventas de alguna de las siguientes maneras:

Llamando por teléfono (http://www.kaspersky.com/sp/contacts).

Enviando una mensaje con su pregunta por correo electrónico retail@kaspersky.es.

El servicio se ofrece en ruso y en inglés.

CONTACTO POR CORREO ELECTRÓNICO CON EL EQUIPO

DE DESARROLLO DE DOCUMENTACIÓN

Para ponerse en contacto con el Equipo de desarrollo de documentación, envíe un correo electrónico:

docfeedback@kaspersky.com. Utilice "Comentario sobre la ayuda de Kaspersky: Kaspersky Internet Security" como

asunto para el mensaje.

Page 13

13

KASPERSKY INTERNET SECURITY

EN ESTA SECCIÓN:

Novedades ...................................................................................................................................................................... 13

Kit de distribución ............................................................................................................................................................ 13

Servicio para usuarios registrados .................................................................................................................................. 14

Requisitos de hardware y software ................................................................................................................................. 14

Esta sección describe las características de la aplicación y ofrece información breve sobre las funciones de aplicación y

componentes. Descubrirá qué elementos están incluidos en el kit de distribución, y qué servicios están disponibles para

usuarios registrados de la aplicación. En esta sección hay información sobre requisitos de software y de hardware que

debe cumplir un equipo para que el usuario pueda instalar la aplicación.

NOVEDADES

Kaspersky Internet Security ofrece las siguientes novedades:

Interfaz mejorada de la ventana principal de Kaspersky Internet Security, que le asegura un acceso rápido a las

funciones de la aplicación.

Mejoras en la lógica de operaciones con Cuarentena y Respaldo (consulte la página 142), representadas ahora

en dos fichas independientes, y con una cobertura diferente en cada una de ellas.

Se ha añadido el Gestor de tareas para facilitar la administración de tareas en Kaspersky Internet Security

(consulte la sección"Gestión de tareas de análisis. Gestor de tareas" en la página 64).

La participación en Kaspersky Security Network (consulte la página 155) permite la identificación de

aplicaciones y sitios web con renombre basados en los datos recibidos de los usuarios en todo el mundo.

Cuando se activa el Antivirus Internet, puede activarse independientemente el Análisis heurístico para

comprobar la existencia de fraudes en páginas Web (consulte la sección "Utilización del análisis heurístico al

trabajar con Antivirus Internet" en la página 83). Cuando comprueba la existencia de fraudes en las páginas, el

análisis heurístico se aplicará aunque no haya sido activado para el Antivirus Internet.

Se ha creado un nuevo diseño para Kaspersky Gadget (consulte la página 33).

KIT DE DISTRIBUCIÓN

Puede adquirir la aplicación de las siguientes maneras:

En caja. Distribuido en las tiendas de nuestros socios.

En la tienda online. Distribuido en las tiendas online de Kaspersky Lab (por ejemplo, http://www.kaspersky.es,

sección E-Tienda) o empresas asociadas.

Page 14

G U Í A D E L U S U A RI O

14

Si compra la versión en caja de la aplicación, el kit de distribución contiene los siguientes elementos:

sobre sellado con el CD de instalación que contiene los campos de aplicación y los archivos de documentación;

breve Guía del usuario con código de activación;

contrato de licencia que estipula los términos y condiciones según los cuales se puede utilizar la aplicación.

El contenido del kit de distribución puede variar en función de la región en la que se distribuye la aplicación.

Si adquiere Kaspersky Internet Security en una tienda online, copie la aplicación del sitio Web de la tienda. La

información necesaria para la activación de la aplicación le será enviada por correo electrónico una vez que se haya

efectuado el pago.

Para obtener más detalles sobre cómo comprar y sobre el kit de distribución, póngase en contacto con el Departamento

de ventas.

SERVICIO PARA USUARIOS REGISTRADOS

A la hora de adquirir una licencia de aplicación, se convierte en un usuario registrado de las aplicaciones de Kaspersky

Lab y se puede beneficiar de los siguientes servicios durante la validez total de la licencia:

actualizar bases de datos y nuevas versiones de la aplicación;

consultas por teléfono y por correo electrónico sobre asuntos relacionados con la instalación, configuración y

uso de la aplicación;

recibir notificaciones de nuevas aplicaciones de Kaspersky Lab y nuevos virus. Para usar este servicio, debe

estar suscrito a la recepción de noticias de Kaspersky Lab en el sitio Web de Servicio de Soporte Técnico.

No se ofrecen servicios de asesoramiento sobre problemas relacionados con el funcionamiento de sistemas

operativos, software y tecnologías de otros fabricantes.

REQUISITOS DE HARDWARE Y SOFTWARE

Para garantizar un funcionamiento adecuado de Kaspersky Internet Security, su equipo debe cumplir las siguientes

requisitos.

Requisitos generales:

480 MB de espacio libre en el disco duro (incluidos 380 MB en la unidad del sistema).

CD/DVD-ROM (para instalar Kaspersky Internet Security desde un CD de distribución).

Acceso a Internet (para la activación de la aplicación y para actualizaciones de las bases de datos y de

módulos de software).

Microsoft Internet Explorer 6.0 o superior.

Microsoft Windows Installer 2.0.

Requisitos para Microsoft Windows XP Home Edition (Service Pack 2 o superior), Microsoft Windows XP Professional

(Service Pack 2 o superior) y Microsoft Windows XP Professional x64 Edition (Service Pack 2 o superior):

Procesador Intel Pentium a 800 MHz de 32 bits (x86) / 64 bits (x64) o superior (o un equivalente compatible)

512 MB libres de memoria RAM

Requisitos para Microsoft Windows Vista Home Basic, Microsoft Windows Vista Home Premium, Microsoft Windows

Vista Business, Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate, Microsoft Windows 7 Starter,

Microsoft Windows 7 Home Basic, Microsoft Windows 7 Home Premium, Microsoft Windows 7 Professional y Microsoft

Windows 7 Ultimate:

procesador Intel Pentium a 1 GHz de 32 bits (x86) / 64 bits (x64) o superior (o un equivalente compatible).

1 GB de RAM libre (para sistemas operativos de 32 bits); 2 GB de RAM libre (para sistemas operativos de 64

bits).

Page 15

K A S P E R S K Y I N T E R N E T S E C U R I T Y

15

No puede activar el Modo Seguro cuando se trabaja con el sistema operativo Microsoft Windows XP (64 bits). El uso del

Modo Seguro está restringido cuando se trabaja con los sistemas operativos Microsoft Windows Vista (64 bits) y

Microsoft Windows 7 (64 bits).

Requisitos para netbooks:

Procesador Intel Atom de 1.6 GHz o equivalente compatible.

Tarjeta de video Intel GMA950 con al menos 64 MB de video RAM (o una equivalente compatible).

Tamaño de pantalla no menos de 10,1".

Page 16

16

INSTALACIÓN Y ELIMINACIÓN DE LA

EN ESTA SECCIÓN:

Procedimiento de instalación estándar ........................................................................................................................... 16

Actualización de la versión anterior de Kaspersky Internet Security ............................................................................... 20

Escenarios de instalación no estándar ............................................................................................................................ 24

Primeros pasos ............................................................................................................................................................... 24

Eliminación de la aplicación ............................................................................................................................................ 25

APLICACIÓN

En esta sección se ofrece información sobre cómo instalar la aplicación en un equipo y cómo desinstalarla.

PROCEDIMIENTO DE INSTALACIÓN ESTÁNDAR

Kaspersky Internet Security se instalará en su equipo de forma interactiva mediante el Asistente de instalación.

El Asistente consta de una serie de pantallas (pasos) por los que usted puede navegar utilizando los botones Atrás y

Siguiente. Para cerrar el Asistente cuando haya completado su tarea, haga clic en el botón Finalizar. Para interrumpir

el Asistente en cualquier momento, utilice Cancelar.

Si la aplicación protege a varios equipos (el número máximo de equipos varía según la licencia), se instalará del mismo

modo en todos los equipos. Recuerde que en este caso, de acuerdo con el contrato de licencia, el plazo de la licencia

comienza en la fecha de la primera activación. Cuando activa la aplicación en el segundo y posteriores equipos, el plazo

de validez de la licencia disminuye en función del tiempo transcurrido desde la primera activación. De este modo, el

plazo de validez de la licencia vencerá simultáneamente en todas las copias instaladas de la aplicación.

Para instalar Kaspersky Internet Security en su equipo,

desde el CD que contiene el producto ejecute el archivo de configuración (el archivo con una extensión EXE).

La instalación de Kaspersky Internet Security desde un archivo de instalación descargado online es idéntica a la

instalación desde el CD de instalación.

Page 17

I N S T A L A C I Ó N Y E L I M I N A C I Ó N D E L A A P L I C A C I Ó N

17

EN ESTA SECCIÓN:

Paso 1. Búsqueda de una versión más nueva de la aplicación ...................................................................................... 17

Paso 2. Comprobación de que el sistema cumple los requisitos de instalación .............................................................. 17

Paso 3. Seleccionar el tipo de instalación ....................................................................................................................... 18

Paso 4. Revisión del contrato de licencia ........................................................................................................................ 18

Paso 5. Declaración de recopilación de datos de Kaspersky Security Network .............................................................. 18

Paso 6. Búsqueda de aplicaciones incompatibles .......................................................................................................... 18

Paso 7. Selección de la carpeta de destino .................................................................................................................... 18

Paso 8. Preparación para la instalación .......................................................................................................................... 19

Paso 9. Instalación .......................................................................................................................................................... 19

Paso 10. Finalización de la instalación ........................................................................................................................... 20

Paso 11. Activación de la aplicación ............................................................................................................................... 20

Paso 12. Registro de un usuario ..................................................................................................................................... 20

Paso 13. Fin de la activación .......................................................................................................................................... 20

PASO 1. BÚSQUEDA DE UNA VERSIÓN MÁS NUEVA DE LA

APLICACIÓN

Antes de la configuración, el Asistente de instalación comprueba los servidores de actualización de Kaspersky Lab en

busca de una versión más reciente de Kaspersky Internet Security.

Si no encuentra una versión del producto más reciente en los servidores de actualización de Kaspersky Lab, se iniciará

el Asistente de configuración de la versión actual.

Si los servidores de actualización ofrece una versión más reciente de Kaspersky Internet Security, verá una pantalla

para descargarla e instalarla en el equipo. Se recomienda que instale la nueva versión de la aplicación, ya que las

versiones más recientes incluyen nuevas mejoras que le aseguran que posee la protección más fiable para su equipo.

Si cancela la descarga de la nueva versión, se iniciará el Asistente de configuración de la versión actual. Si decide

instalar la versión más reciente, los archivos de distribución del producto se descargarán en el equipo y se iniciará

automáticamente el Asistente de configuración de la nueva versión. Si quiere ver una descripción más detallada del

procedimiento de instalación para la versión más reciente, consulte la documentación correspondiente.

PASO 2. COMPROBACIÓN DE QUE EL SISTEMA CUMPLE LOS

REQUISITOS DE INSTALACIÓN

Antes de instalar Kaspersky Internet Security en su equipo, el programa de instalación comprueba el sistema operativo y

los paquetes de servicios para asegurarse de que cumplen los requisitos de software para la instalación del producto

(consulte la sección "Requisitos de hardware y software" en la página 14). Además, el programa de instalación

comprueba la presencia del software requerido y las credenciales necesarias para instalar aplicaciones. Si no se cumple

alguno de los requisitos anteriores, se mostrará en pantalla la notificación correspondiente.

Si el equipo cumple todos los requisitos, el Asistente busca aplicaciones de Kaspersky Lab que, cuando se ejecutan

junto con Kaspersky Internet Security, pueden provocar conflictos. Si se encuentran estas aplicaciones, se le pedirá que

las elimine manualmente.

Si se encuentra una versión anterior de Kaspersky Anti-virus o de Kaspersky Internet Security, todos los datos que

pueda utilizar Kaspersky Internet Security 2012 (por ejemplo, información de activación o parámetros de la aplicación)

se guardarán y se usarán al instalar la aplicación nueva; mientras que la instalada previamente se eliminará de forma

automática.

Page 18

G U Í A D E L U S U A RI O

18

PASO 3. SELECCIONAR EL TIPO DE INSTALACIÓN

En este paso, puede seleccionar el tipo más adecuado de la instalación de Kaspersky Internet Security:

Instalación estándar. Si selecciona esta opción (no está activada la casilla Cambiar la configuración de

instalación), la aplicación se instalará completamente en su equipo con los parámetros de protección

recomendados por los expertos de Kaspersky Lab.

Instalación personalizada. En este caso (la casilla Cambiar configuración de la instalación está activada), se

le pedirá que especifique la carpeta de destino en la que instalar la aplicación (consulte la sección "Paso 7.

Selección de la carpeta de destino" en la página 18), y desactivar la protección del proceso de instalación, si

fuera necesario (consulte la sección "Paso 8. Preparación de la instalación" en la página 19).

Para continuar con la instalación, haga clic en el botón Siguiente.

PASO 4. REVISIÓN DEL CONTRATO DE LICENCIA

En este paso, debería revisar el contrato de licencia que ha formalizado con Kaspersky Lab.

Lea detenidamente el contrato y, si acepta sus condiciones, haga clic en el botón Acepto. La instalación continuará.

Si no acepta el acuerdo de licencia, cancele la instalación de la aplicación haciendo clic en el botón Cancelar.

PASO 5. DECLARACIÓN DE RECOPILACIÓN DE DATOS DE KASPERSKY

SECURITY NETWORK

En esta fase podrá participar en Kaspersky Security Network. Participar en el programa implica que enviará a Kaspersky

Lab información acerca de las nuevas amenazas que se han detectado en su ordenador, al ejecutar aplicaciones y en

las solicitudes firmadas que se ha descargado, así como la información de su sistema. Garantizamos que no

enviaremos sus datos personales a terceras partes.

Revise la declaración de recopilación de datos de Kaspersky Security Network. Para leer la versión íntegra de la

declaración, haga clic en el botón Contrato completo. Si acepta todos los apartados de la declaración, seleccione la

casilla Acepto las condiciones de participación en Kaspersky Security Network de la ventana del Asistente.

Haga clic en el botón Siguiente si ha seleccionado la instalación personalizada (consulte la sección "Paso 3. Selección

del tipo de instalación" en la página 18). Si va a instalar de forma estándar, haga clic en el botón Instalar. La instalación

continuará.

PASO 6. BÚSQUEDA DE APLICACIONES INCOMPATIBLES

En este paso, el Asistente comprueba si hay alguna aplicación incompatible con Kaspersky Internet Security instalada

en el equipo.

Si no se encuentran aplicaciones de este tipo, el Asistente automáticamente procede con el paso siguiente.

Si se detectan aplicaciones incompatibles, se muestran en una lista en la pantalla y se le sugiere que las elimine. Las

aplicaciones que Kaspersky Internet Security no pueda eliminar de forma automática se deben eliminar manualmente.

Durante la eliminación de aplicaciones incompatibles, deberá reiniciar el sistema operativo; después de lo cual

continuará la instalación automática de Kaspersky Internet Security.

Para continuar con la instalación, haga clic en el botón Siguiente.

PASO 7. SELECCIÓN DE LA CARPETA DE DESTINO

Este paso del Asistente de instalación sólo está disponible si se selecciona instalación personalizada (consulte la

sección "Paso 3. Selección del tipo de instalación" en la página 18). A la hora de instalar de forma estándar, este paso

se omite y la aplicación se instala en la carpeta predefinida.

Page 19

I N S T A L A C I Ó N Y E L I M I N A C I Ó N D E L A A P L I C A C I Ó N

19

En esta fase puede seleccionar la carpeta en la que se instalará Kaspersky Internet Security. La ruta predeterminada es

la siguiente:

<unidad>\Archivos de programa\Kaspersky Lab\Kaspersky Internet Security 2012 – para sistemas de 32

bits;

<unidad>\Archivos de programa (x86)\Kaspersky Lab\Kaspersky Internet Security 2012 – para sistemas

de 64 bits.

Para instalar Kaspersky Internet Security en una carpeta diferente, especifique la ruta que desea en el campo de

entrada o haga clic en el botón Examinar y seleccione la carpeta en la ventana que se abre.

Tenga en cuenta las siguientes restricciones:

No se puede instalar la aplicación en unidades de red o extraíbles, ni en unidades virtuales (creadas utilizando

el comando SUBST).

Es recomendable evitar instalar la aplicación en una carpeta que ya contenga archivos u otras carpetas porque

no se podrá editar esa carpeta.

La ruta a la carpeta de instalación no puede tener más de 160 caracteres ni contener los caracteres especiales

/, ?, :, *, ", >, < o |.

Para saber si dispone de espacio suficiente en el disco duro del equipo para instalar la aplicación, haga clic en el botón

Uso del disco. En la ventana que se abre, puede ver la información de espacio disponible en el disco. Para cerrar la

ventana, haga clic en Aceptar.

Para continuar con la instalación, haga clic en Siguiente en la ventana del Asistente.

PASO 8. PREPARACIÓN PARA LA INSTALACIÓN

Este paso del Asistente de instalación sólo está disponible si se selecciona instalación personalizada (consulte la

sección "Paso 3. Selección del tipo de instalación" en la página 18). Este paso se omite en la instalación estándar.

Dado que el equipo puede estar infectado por programas maliciosos que puedan afectar a la instalación de Kaspersky

Internet Security, es necesario proteger el proceso de instalación.

De forma predeterminada, la protección del proceso de instalación está activada – la casilla Proteger el proceso de

instalación está activada en la ventana del Asistente.

Es recomendable que desactive esta casilla si no se puede instalar la aplicación (por ejemplo, cuando realice una

instalación remota utilizando Windows Remote Desktop). La protección activa puede ser el motivo.

En este caso, debe interrumpir la instalación, reiniciarla, activar la casilla Cambiar configuración de la instalación en

el paso Selección del tipo de instalación (consulte la sección "Paso 3. Selección del tipo de instalación" en la página 18)

y, cuando llegue al paso de Preparación de la instalación, desactive la casilla Proteger el proceso de instalación.

Para seguir con el Asistente, haga clic en el botón Instalar.

Cuando instale la aplicación en un equipo con el sistema operativo Microsoft Windows XP, se finalizan las conexiones

de red activas. La mayoría de las conexiones interrumpidas se restaurarán automáticamente tras una pausa.

PASO 9. INSTALACIÓN

La instalación de la aplicación lleva algún tiempo. Espere hasta que finalice.

Una vez finalizada la instalación, el Asistente pasará automáticamente al paso siguiente.

Si se produce un error de instalación causado por programas maliciosos que impiden la instalación de aplicaciones

antivirus en el equipo, el Asistente de instalación le sugerirá descargar una herramienta especial para neutralizar la

infección: Kaspersky Virus Removal Tool.

Si acepta instalar la herramienta, el Asistente de instalación la descarga del servidor de Kaspersky Lab, tras lo cual se

instala de forma automática. Si el Asistente no puede descargar la herramienta, tiene la posibilidad de descargarla

manualmente haciendo clic en el vínculo que se le muestra.

Cuando haya terminado de trabajar con la utilidad, debe eliminarla y reiniciar la instalación de Kaspersky Internet

Security.

Page 20

G U Í A D E L U S U A RI O

20

PASO 10. FINALIZACIÓN DE LA INSTALACIÓN

Esta ventana del asistente le informa de la finalización correcta de la instalación de la aplicación. Para ejecutar

Kaspersky Internet Security, asegúrese de que la casilla Ejecutar Kaspersky Internet Security 2012 está activada y

haga clic en el botón Finalizar.

En algunos casos, es posible que tenga que reiniciar el sistema operativo. Si la casilla Ejecutar Kaspersky Internet

Security 2012 está activada, la aplicación se ejecutará automáticamente después de reiniciar el sistema operativo.

Si ha desactivado la casilla antes de cerrar el Asistente, debe ejecutar la aplicación manualmente (consulte la sección

"Inicio y detención manuales de la aplicación" en la página 35).

PASO 11. ACTIVACIÓN DE LA APLICACIÓN

Activación es un procedimiento de activación de una licencia que permite utilizar una versión totalmente funcional de la

aplicación hasta que expire la licencia.

Necesita una conexión a Internet para activar la aplicación.

Se le ofrecen las opciones siguientes para la activación de Kaspersky Internet Security:

Activar versión comercial. Seleccione esta opción e introduzca el código de activación si ha adquirido una

versión comercial de la aplicación.

Si especifica un código de activación de Kaspersky Anti-Virus en el campo de entrada, el procedimiento de

cambio a Kaspersky Anti-Virus se inicia en cuanto finalice la activación.

Activar la versión de evaluación. Seleccione esta opción de activación si desea instalar la licencia de

evaluación de la aplicación antes de tomar la decisión de adquirir la versión comercial. Podrá utilizar la versión

totalmente funcional de la aplicación durante el plazo de la licencia de la versión de evaluación. Cuando expire