Page 1

Kaspersky Internet Security 2012

Podręcznik użytkownika

WERSJA APLIKACJI: 12.0

Page 2

2

Drogi Użytkowniku,

dziękujemy za wybranie naszego produktu. Mamy nadzieję, że ten podręcznik będzie pomocny podczas pracy i odpowie

na większość pytań.

Ostrzeżenie! Dokumentacja ta jest własnością firmy Kaspersky Lab ZAO (zwanej dalej Kaspersky Lab): wszystkie prawa

do tego dokumentu są chronione przez prawodawstwo Federacji Rosyjskiej i umowy międzynarodowe. Nielegalne

kopiowanie i dystrybucja tego dokumentu, lub jego części, będzie skutkować odpowiedzialnością cywilną,

administracyjną lub karną, zgodnie z obowiązującym prawem.

Kopiowanie, rozpowszechnianie - również w formie przekładu dowolnych materiałów - możliwe jest tylko po uzyskaniu

pisemnej zgody firmy Kaspersky Lab.

Podręcznik wraz z zawartością graficzną może być wykorzystany tylko do celów informacyjnych, niekomercyjnych

i indywidualnych użytkownika.

Dokument ten może zostać zmodyfikowany bez uprzedniego informowania. Najnowsza wersja podręcznika jest zawsze

dostępna na stronie http://www.kaspersky.pl.

Firma Kaspersky Lab nie ponosi odpowiedzialności za treść, jakość, aktualność i wiarygodność wykorzystywanych

w dokumencie materiałów, prawa do których zastrzeżone są przez inne podmioty, oraz za możliwe szkody związane

z wykorzystaniem tych materiałów.

W dokumencie tym użyte zostały zastrzeżone znaki towarowe, do których prawa posiadają ich właściciele.

Data korekty dokumentu: 19.04.2011

© 1997-2011 Kaspersky Lab ZAO. Wszelkie prawa zastrzeżone.

http://www.kaspersky.pl

http://support.kaspersky.com/pl

Page 3

3

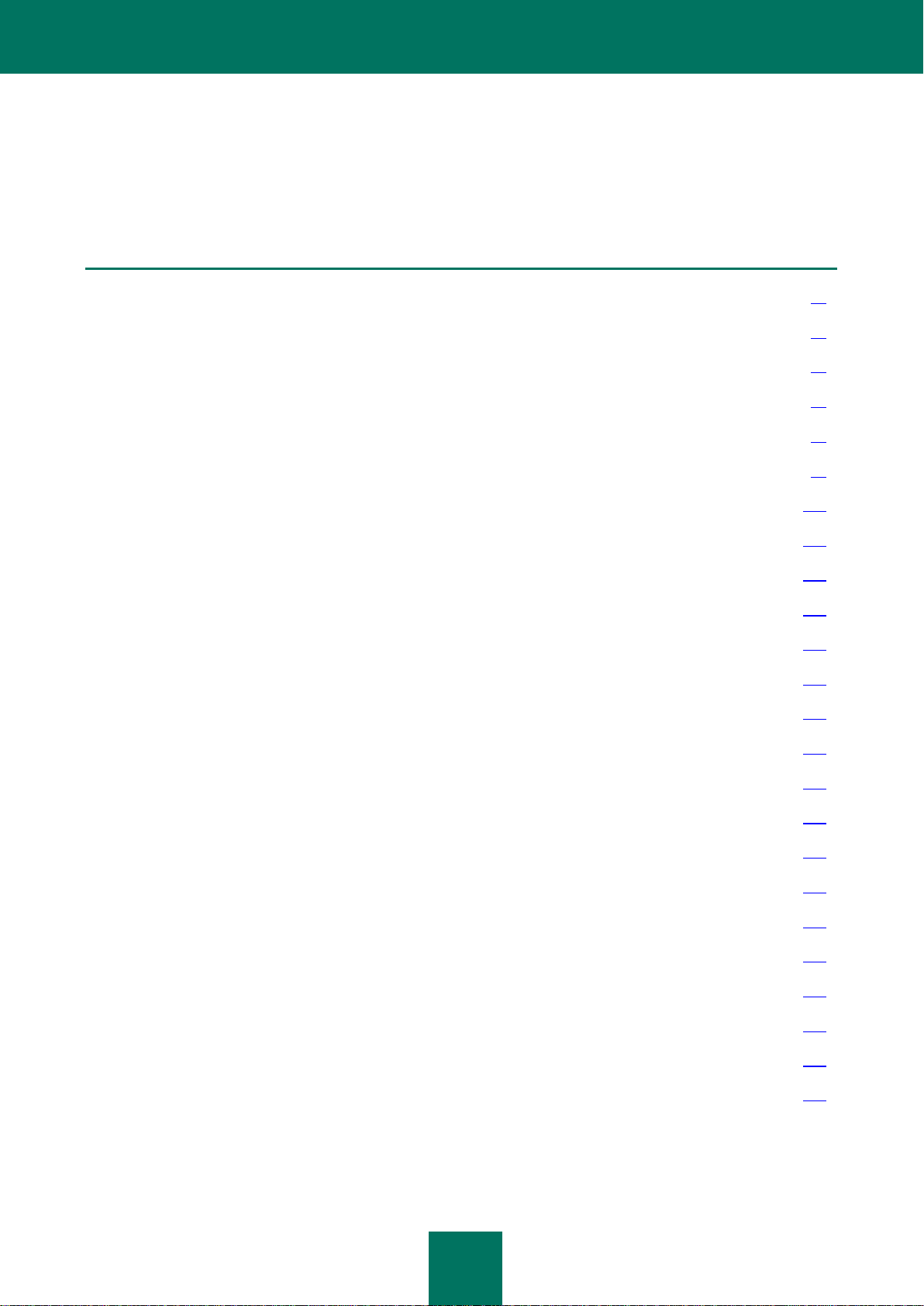

SPIS TREŚCI

INFORMACJE O PODRĘCZNIKU ................................................................................................................................. 9

W tym podręczniku ................................................................................................................................................... 9

Oznaczenia stosowane w dokumencie ................................................................................................................... 11

ŹRÓDŁA INFORMACJI O APLIKACJI ......................................................................................................................... 12

Źródła informacji dla niezależnych badań ............................................................................................................... 12

Forum internetowe firmy Kaspersky Lab ................................................................................................................ 13

Kontakt z działem sprzedaży .................................................................................................................................. 13

Kontakt z zespołem tworzącym dokumentację poprzez e-mail ............................................................................... 13

KASPERSKY INTERNET SECURITY.......................................................................................................................... 14

Nowości .................................................................................................................................................................. 14

Pakiet dystrybucyjny ............................................................................................................................................... 14

Usługi świadczone zarejestrowanym użytkownikom .............................................................................................. 15

Wymagania sprzętowe i programowe ..................................................................................................................... 15

INSTALOWANIE I DEZINSTALOWANIE APLIKACJI .................................................................................................. 17

Standardowa procedura instalacji ........................................................................................................................... 17

Krok 1. Wyszukiwanie nowszej wersji aplikacji ................................................................................................. 18

Krok 2. Weryfikowanie wymagań systemowych ................................................................................................ 18

Krok 3. Wybieranie typu instalacji ..................................................................................................................... 19

Krok 4. Przeglądanie treści umowy licencyjnej ................................................................................................. 19

Krok 5. Kaspersky Security Network - Oświadczenie o Gromadzeniu Danych ................................................. 19

Krok 6. Wyszukiwanie niekompatybilnych aplikacji ........................................................................................... 19

Krok 7. Wybieranie folderu docelowego ............................................................................................................ 20

Krok 8. Przygotowywanie do instalacji .............................................................................................................. 20

Krok 9. Instalowanie .......................................................................................................................................... 21

Krok 10. Finalizowanie instalacji ....................................................................................................................... 21

Krok 11. Aktywowanie aplikacji ......................................................................................................................... 21

Krok 12. Rejestrowanie użytkownika ................................................................................................................ 21

Krok 13. Finalizowanie procesu aktywacji ......................................................................................................... 22

Aktualizowanie poprzedniej wersji Kaspersky Internet Security ............................................................................. 22

Krok 1. Wyszukiwanie nowszej wersji aplikacji ................................................................................................. 23

Krok 2. Weryfikowanie wymagań systemowych ................................................................................................ 23

Krok 3. Wybieranie typu instalacji ..................................................................................................................... 24

Krok 4. Przeglądanie treści umowy licencyjnej ................................................................................................. 24

Krok 5. Kaspersky Security Network - Oświadczenie o Gromadzeniu Danych ................................................. 24

Krok 6. Wyszukiwanie niekompatybilnych aplikacji ........................................................................................... 24

Krok 7. Wybieranie folderu docelowego ............................................................................................................ 25

Krok 8. Przygotowywanie do instalacji .............................................................................................................. 25

Krok 9. Instalowanie .......................................................................................................................................... 26

Krok 10. Kończenie działania kreatora .............................................................................................................. 26

Niestandardowe scenariusze instalacji ................................ ................................................................ ................... 26

Rozpoczęcie pracy ................................................................................................................................................. 27

Dezinstalowanie aplikacji ........................................................................................................................................ 27

Krok 1. Zapisywanie danych do ponownego użycia .......................................................................................... 27

Krok 2. Potwierdzenie dezinstalacji aplikacji ..................................................................................................... 28

Page 4

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

4

Krok 3. Dezinstalowanie aplikacji. Kończenie dezinstalacji ............................................................................... 28

LICENCJONOWANIE APLIKACJI ............................................................................................................................... 29

Informacje o Umowie licencyjnej ............................................................................................................................ 29

Informacje o dostarczaniu danych .......................................................................................................................... 29

Informacje o licencji ................................................................................................................................................ 29

Informacje o kodzie aktywacyjnym ......................................................................................................................... 30

INTERFEJS APLIKACJI ............................................................................................................................................... 31

Ikona obszaru powiadomień paska zadań .............................................................................................................. 31

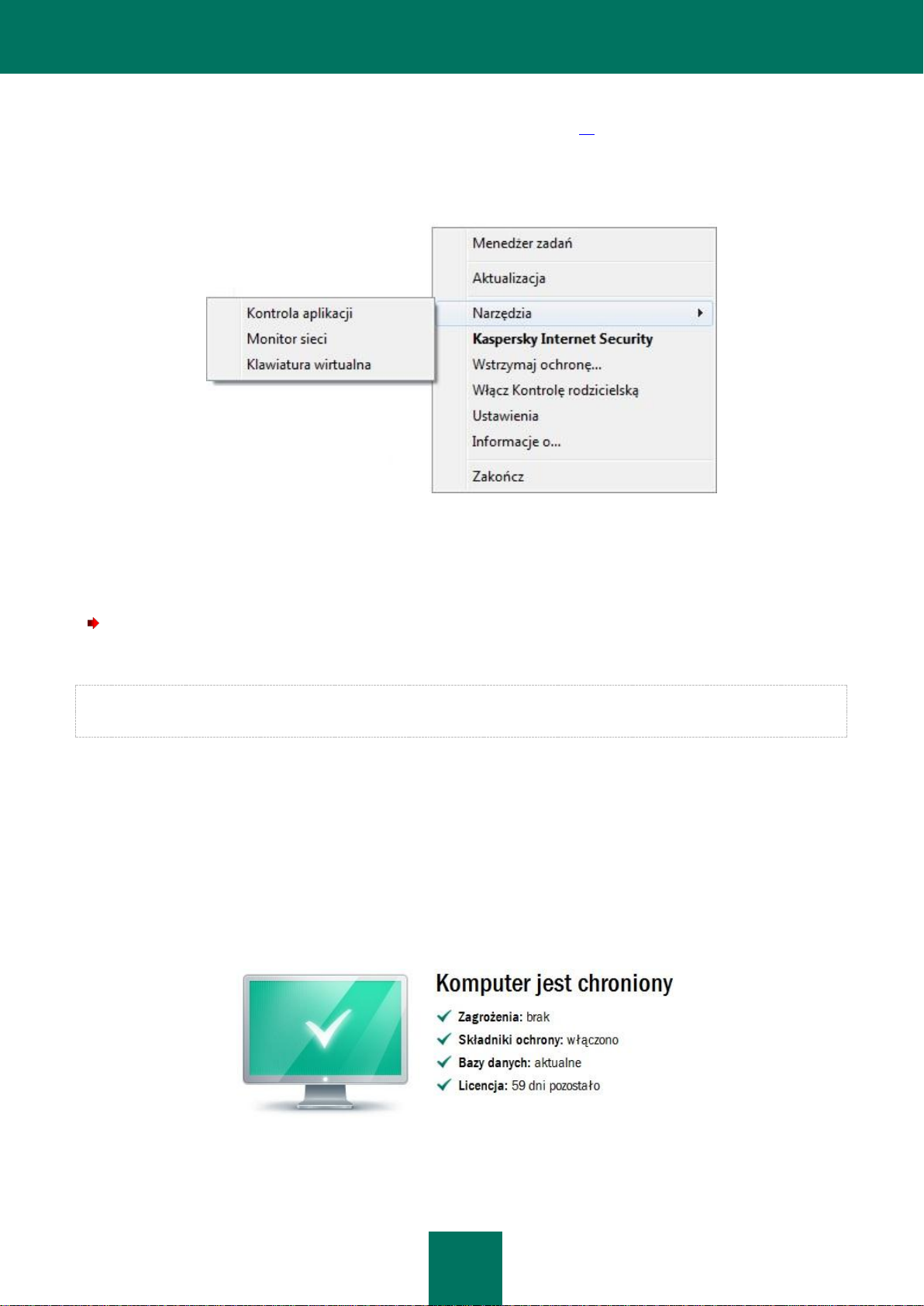

Menu kontekstowe .................................................................................................................................................. 32

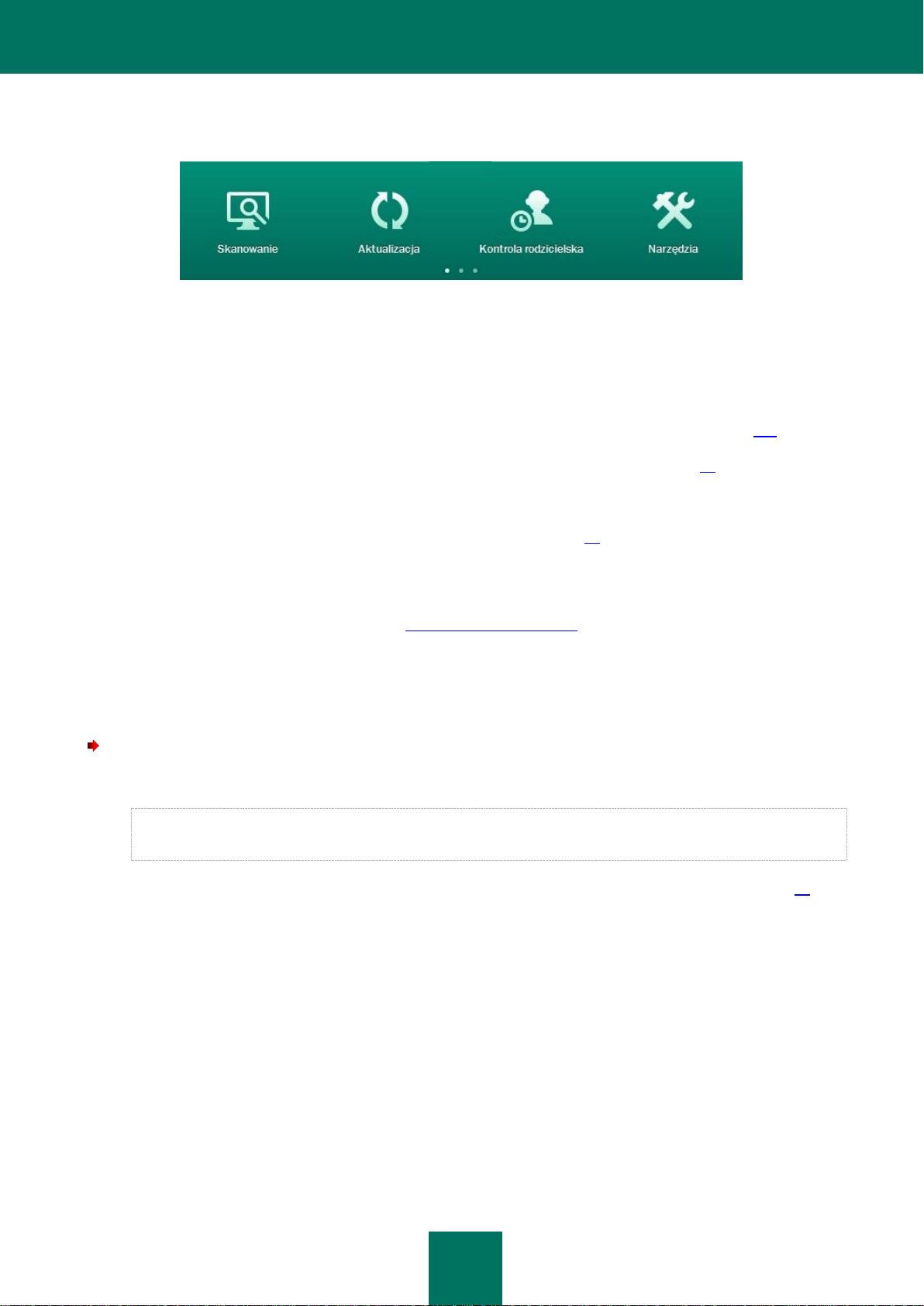

Okno główne programu Kaspersky Internet Security .............................................................................................. 33

Okna powiadomień i wiadomości wyskakujące ...................................................................................................... 34

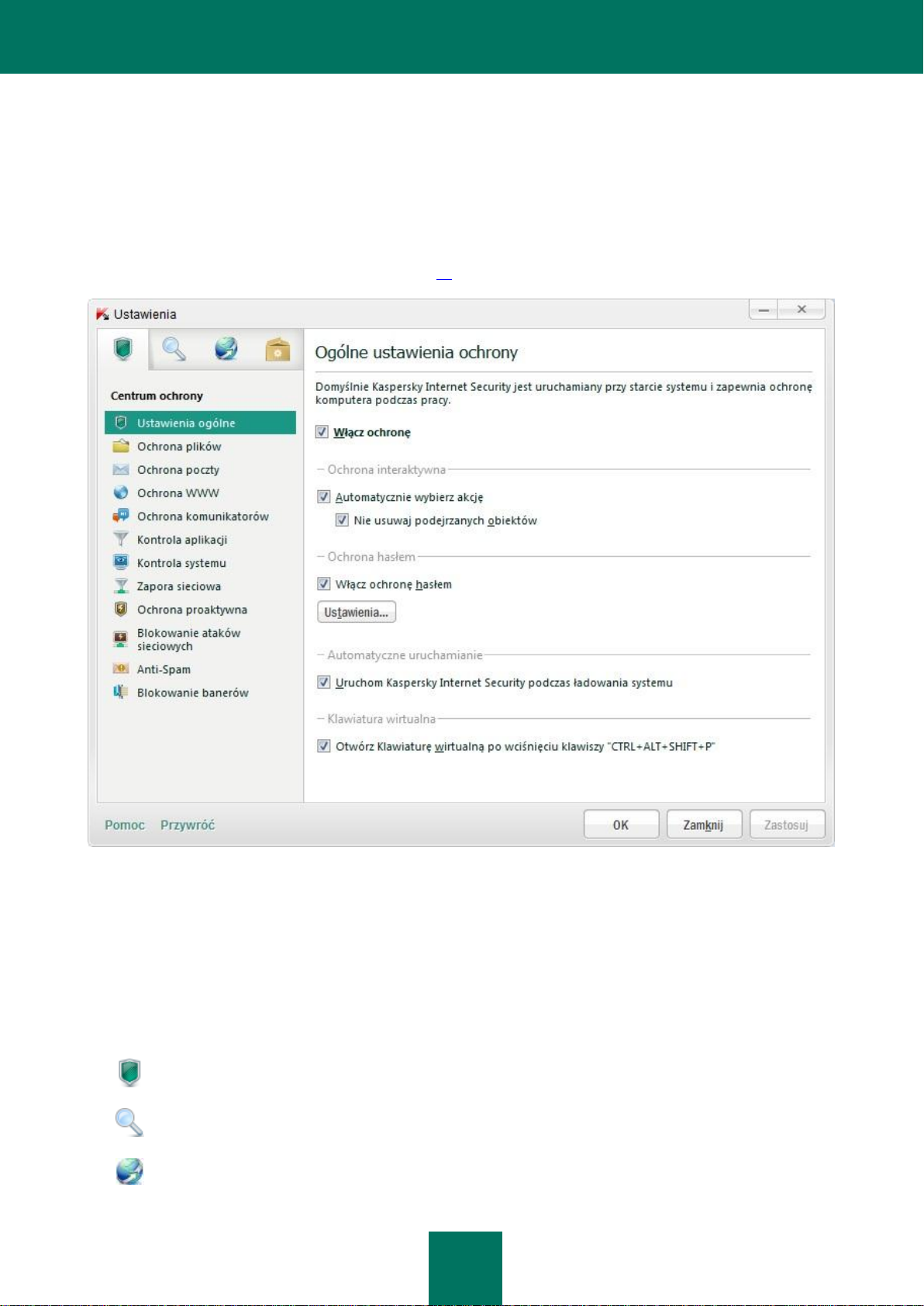

Okno ustawień aplikacji .......................................................................................................................................... 36

Gadżet Kaspersky Lab ........................................................................................................................................... 37

News Agent ............................................................................................................................................................ 37

URUCHAMIANIE I ZATRZYMYWANIE DZIAŁANIA APLIKACJI ................................................................................. 39

Włączanie i wyłączanie automatycznego uruchamiania ......................................................................................... 39

Ręczne uruchamianie i zatrzymywanie działania aplikacji ...................................................................................... 39

ZARZĄDZANIE OCHRONĄ KOMPUTERA ................................................................................................................. 41

Diagnostyka i eliminacja problemów w ochronie komputera................................................................................... 41

Włączanie i wyłączanie ochrony ............................................................................................................................. 42

Wstrzymywanie i wznawianie ochrony ................................................................................................................... 43

ROZWIĄZYWANIE PODSTAWOWYCH PROBLEMÓW ............................................................................................. 45

Jak aktywować aplikację......................................................................................................................................... 45

Jak kupić lub odnowić licencję ................................................................................................................................ 46

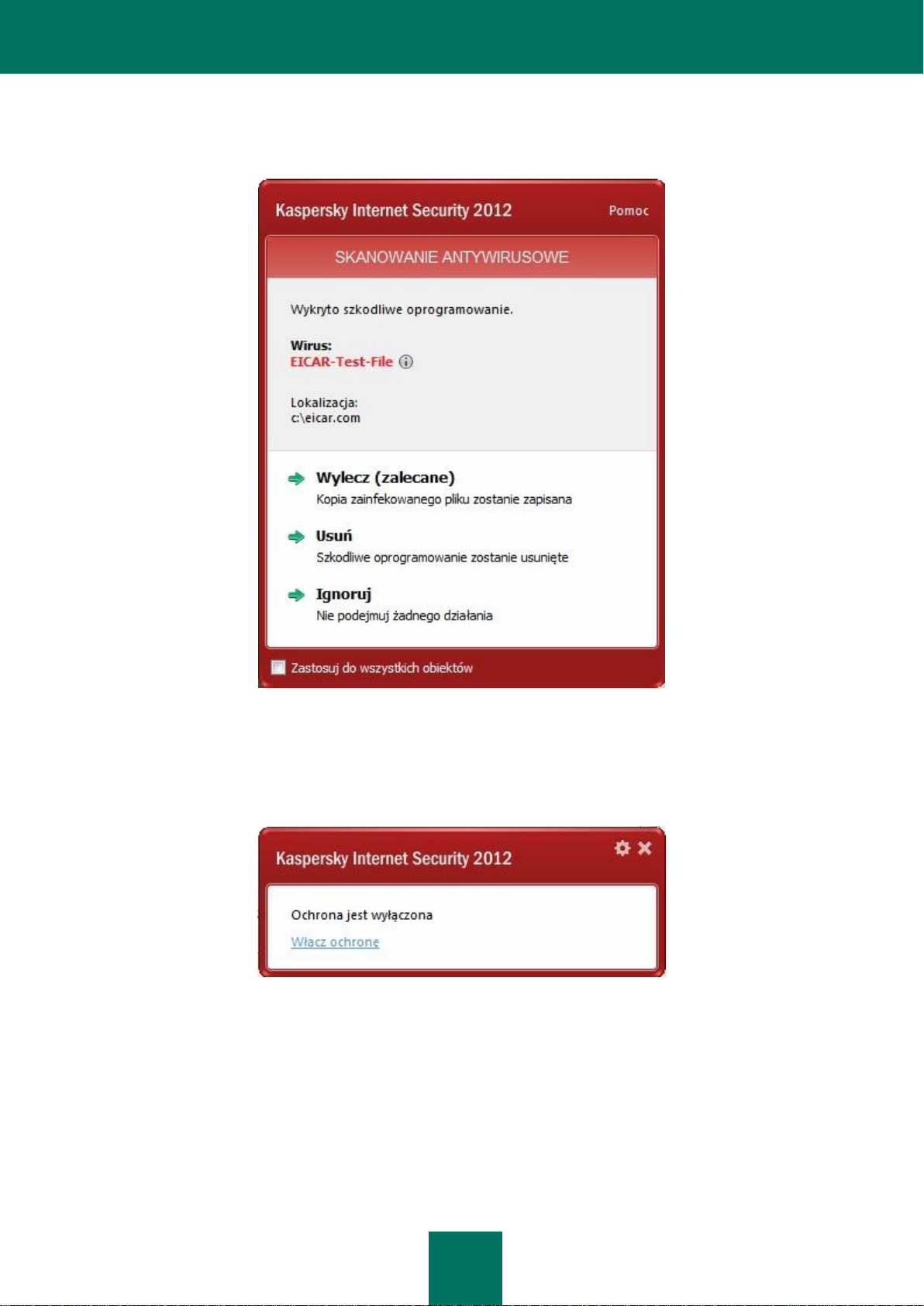

Co zrobić, gdy pojawiają się powiadomienia aplikacji ............................................................................................. 47

Jak aktualizować bazy danych i moduły aplikacji ................................................................................................... 47

Jak przeprowadzić skanowanie obszarów krytycznych komputera w poszukiwaniu wirusów ................................ 48

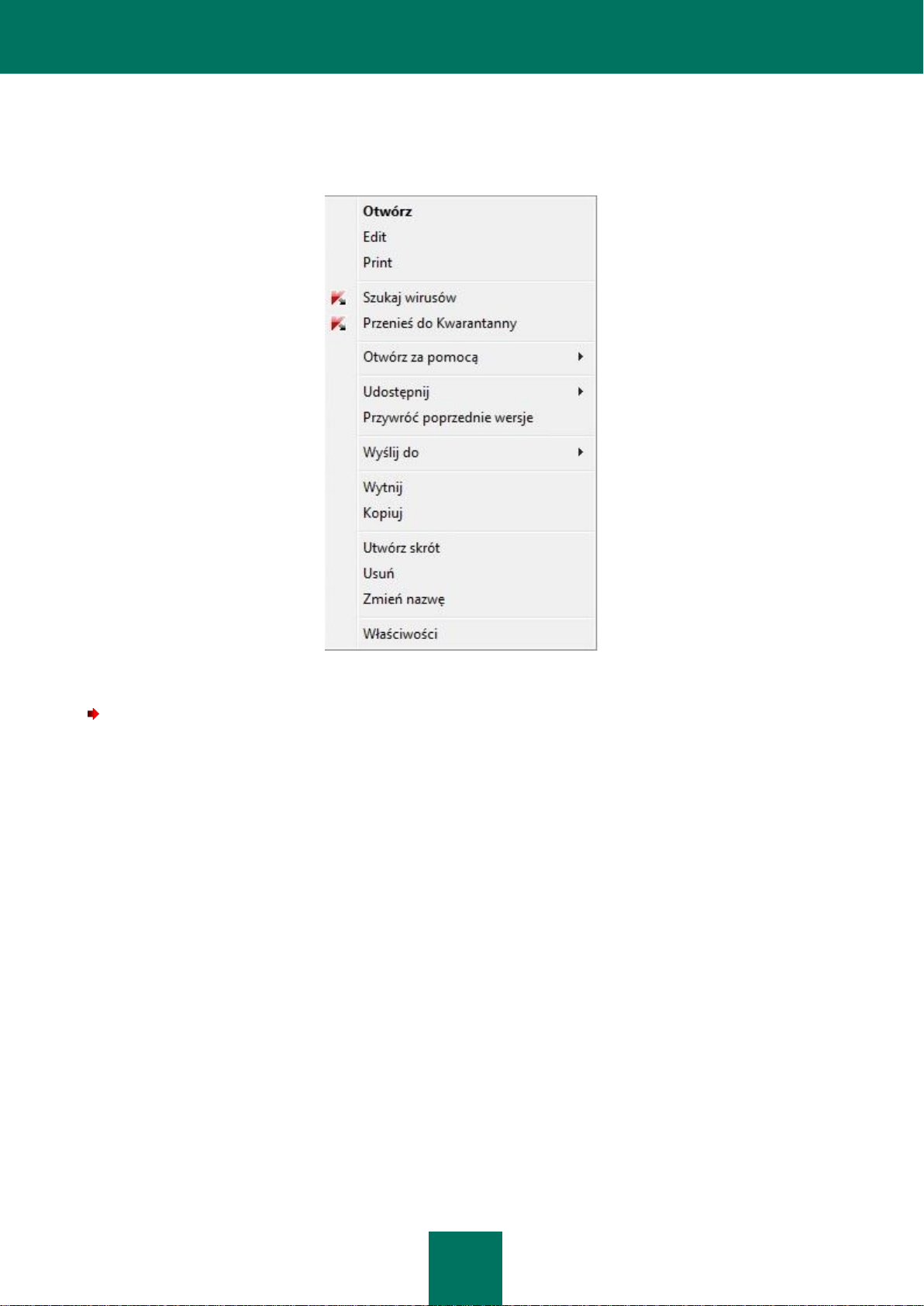

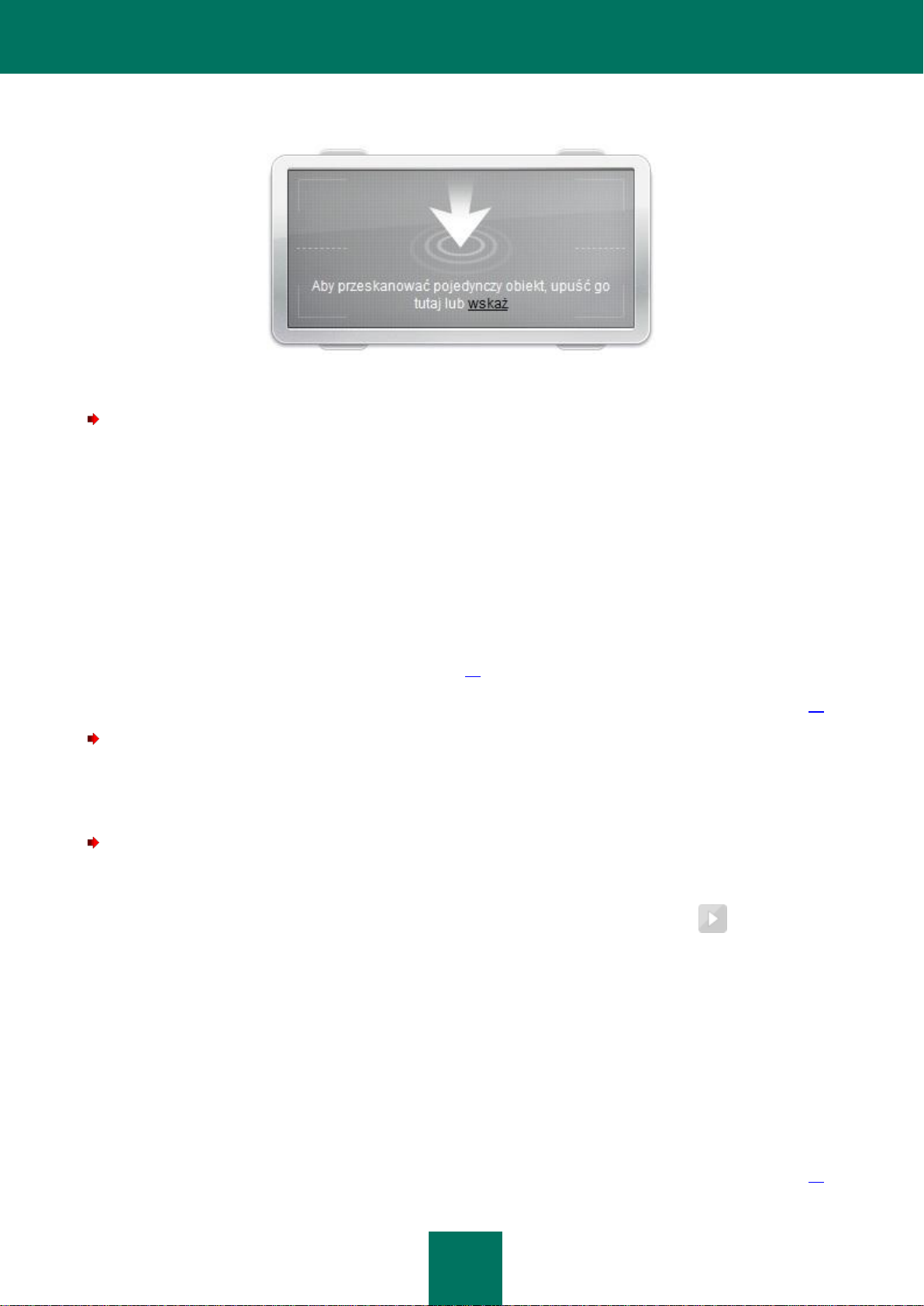

Jak skanować plik, folder, dysk lub inny obiekt w poszukiwaniu wirusów ............................................................... 48

Jak przeprowadzić pełne skanowanie komputera w poszukiwaniu wirusów .......................................................... 50

W jaki sposób wykonać skanowanie komputera w poszukiwaniu luk ..................................................................... 50

Jak chronić dane osobiste przed kradzieżą ............................................................................................................ 51

Ochrona przed phishingiem .............................................................................................................................. 51

Ochrona przed przechwytywaniem danych wprowadzanych z klawiatury ........................................................ 52

Ochrona poufnych danych wprowadzanych na stronach internetowych ........................................................... 53

Co zrobić, gdy podejrzewasz, że obiekt jest zainfekowany wirusem ...................................................................... 54

Jak uruchomić nieznaną aplikację bez stwarzania zagrożenia dla systemu ........................................................... 54

Co zrobić z dużą liczbą wiadomości zawierających spam ...................................................................................... 55

Co zrobić, gdy podejrzewasz, że komputer został zainfekowany ........................................................................... 55

Jak przywrócić plik, który został usunięty lub wyleczony przez aplikację ............................................................... 57

Tworzenie i korzystanie z dysku ratunkowego ........................................................................................................ 57

Tworzenie dysku ratunkowego .......................................................................................................................... 57

Uruchamianie komputera z dysku ratunkowego ............................................................................................... 59

Jak wyświetlić raport z działania aplikacji ............................................................................................................... 60

Przywracanie ustawień domyślnych programu ....................................................................................................... 60

Przenoszenie ustawień Kaspersky Internet Security do produktu zainstalowanego na innym komputerze ........... 61

Jak używać gadżetu Kaspersky Lab ....................................................................................................................... 62

Jak sprawdzić reputację aplikacji ............................................................................................................................ 63

Page 5

S P I S T R E Ś C I

5

ZAAWANSOWANE USTAWIENIA APLIKACJI ............................................................................................................ 65

Ogólne ustawienia ochrony .................................................................................................................................... 66

Ograniczenie dostępu do programu Kaspersky Internet Security ..................................................................... 66

Wybieranie trybu ochrony ................................................................................................................................. 67

Skanowanie ............................................................................................................................................................ 67

Skanowanie antywirusowe ................................................................................................................................ 67

Wykrywanie luk ................................................................................................................................................. 75

Zarządzanie zadaniami skanowania. Menedżer zadań .................................................................................... 75

Aktualizacja ............................................................................................................................................................ 75

Wybieranie źródła uaktualnień .......................................................................................................................... 76

Tworzenie terminarza uruchamiania aktualizacji ............................................................................................... 78

Cofanie ostatniej aktualizacji ............................................................................................................................. 79

Uruchamianie aktualizacji z poziomu konta innego użytkownika ...................................................................... 79

Korzystanie z serwera proxy ............................................................................................................................. 80

Ochrona plików ....................................................................................................................................................... 80

Włączanie i wyłączanie modułu Ochrona plików ............................................................................................... 81

Automatyczne wstrzymywanie modułu Ochrona plików .................................................................................... 81

Tworzenie obszaru ochrony modułu Ochrona plików ........................................................................................ 82

Zmienianie i przywracanie poziomu ochrony plików ......................................................................................... 83

Wybieranie trybu skanowania plików ................................................................................................................ 83

Używanie analizy heurystycznej ....................................................................................................................... 84

Wybieranie technologii skanowania plików ....................................................................................................... 84

Zmienianie akcji podejmowanej na zainfekowanych plikach ............................................................................. 84

Skanowanie plików złożonych przez moduł Ochrona plików............................................................................. 85

Optymalizacja skanowania plików ..................................................................................................................... 86

Ochrona poczty ...................................................................................................................................................... 86

Włączanie i wyłączanie modułu Ochrona poczty .............................................................................................. 87

Tworzenie obszaru ochrony modułu Ochrona poczty ....................................................................................... 88

Zmienianie i przywracanie poziomu ochrony .................................................................................................... 88

Używanie analizy heurystycznej ....................................................................................................................... 89

Zmienianie akcji podejmowanej na zainfekowanych wiadomościach e-mail ..................................................... 89

Filtrowanie załączników w wiadomościach e-mail ............................................................................................. 90

Skanowanie plików złożonych przez moduł Ochrona poczty ............................................................................ 90

Skanowanie poczty elektronicznej w programie Microsoft Office Outlook ........................................................ 90

Skanowanie poczty elektronicznej w programie The Bat! ................................................................................. 91

Ochrona WWW ....................................................................................................................................................... 92

Włączanie i wyłączanie modułu Ochrona WWW ............................................................................................... 93

Zmienianie i przywracanie poziomu ochrony ruchu sieciowego ........................................................................ 93

Zmienianie akcji podejmowanej na niebezpiecznych obiektach w ruchu sieciowym ......................................... 94

Sprawdzanie odnośników na stronach internetowych ....................................................................................... 94

Używanie analizy heurystycznej ....................................................................................................................... 96

Blokowanie niebezpiecznych skryptów ............................................................................................................. 97

Optymalizacja skanowania................................................................................................................................ 97

Kontrolowanie dostępu do domen regionalnych ............................................................................................... 98

Kontrolowanie dostępu do usług bankowości elektronicznej ............................................................................ 99

Tworzenie listy zaufanych adresów .................................................................................................................. 99

Ochrona komunikatorów ....................................................................................................................................... 100

Włączanie i wyłączanie modułu Ochrona komunikatorów ............................................................................... 100

Page 6

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

6

Tworzenie obszaru ochrony modułu Ochrona komunikatorów........................................................................ 100

Sprawdzanie odnośników w wiadomościach przesyłanych poprzez komunikatory internetowe ..................... 101

Używanie analizy heurystycznej ..................................................................................................................... 101

Ochrona proaktywna ............................................................................................................................................ 101

Włączanie i wyłączanie modułu Ochrona proaktywna .................................................................................... 102

Tworzenie grupy zaufanych aplikacji .............................................................................................................. 102

Korzystanie z listy niebezpiecznej aktywności ................................................................................................ 103

Zmienianie akcji wykonywanej na niebezpiecznej aktywności aplikacji .......................................................... 103

Kontrola systemu .................................................................................................................................................. 103

Włączanie i wyłączanie modułu Kontrola systemu .......................................................................................... 104

Używanie schematów niebezpiecznej aktywności (BBS) ................................................................................ 104

Cofanie działań szkodliwego programu .......................................................................................................... 105

Kontrola aplikacji .................................................................................................................................................. 105

Włączanie i wyłączanie modułu Kontrola aplikacji .......................................................................................... 106

Umieszczanie aplikacji w grupach .................................................................................................................. 106

Przeglądanie aktywności aplikacji ................................................................................................................... 107

Modyfikowanie grupy i przywracanie grupy domyślnej ................................................................................... 107

Pracowanie z regułami Kontroli aplikacji ................................ ......................................................................... 108

Interpretowanie danych korzystania z aplikacji przez uczestników Kaspersky Security Network ................... 112

Ochrona sieci ........................................................................................................................................................ 113

Zapora sieciowa .............................................................................................................................................. 113

Blokowanie ataków sieciowych ....................................................................................................................... 117

Skanowanie połączeń szyfrowanych .............................................................................................................. 120

Monitor sieci .................................................................................................................................................... 122

Konfigurowanie serwera proxy ........................................................................................................................ 122

Tworzenie listy monitorowanych portów ......................................................................................................... 123

Anti-Spam ............................................................................................................................................................. 124

Włączanie i wyłączanie modułu Anti-Spam ..................................................................................................... 126

Zmienianie i przywracanie poziomu ochrony antyspamowej .......................................................................... 126

Uczenie modułu Anti-Spam............................................................................................................................. 127

Sprawdzanie odnośników w wiadomościach e-mail ........................................................................................ 129

Wykrywanie spamu w oparciu o frazy i adresy. Tworzenie list........................................................................ 130

Ustawianie wartości progowej współczynnika spamu ..................................................................................... 135

Korzystanie z dodatkowych funkcji wpływających na klasyfikator spamu ....................................................... 136

Wybieranie algorytmu rozpoznawania spamu................................................................................................. 136

Dodawanie etykiety do tematu wiadomości .................................................................................................... 136

Skanowanie wiadomości z Microsoft Exchange Server .................................................................................. 137

Konfigurowanie przetwarzania spamu przez klienty pocztowe ....................................................................... 137

Blokowanie banerów ............................................................................................................................................ 140

Włączanie i wyłączanie modułu Blokowanie banerów .................................................................................... 140

Wybieranie metody skanowania ..................................................................................................................... 140

Tworzenie list dozwolonych i blokowanych adresów banerów reklamowych .................................................. 141

Eksportowanie i importowanie list adresów..................................................................................................... 141

Bezpieczne uruchamianie dla aplikacji i Bezpieczne surfowanie .......................................................................... 142

Informacje o trybie Bezpieczne uruchamianie................................................................................................. 143

Informacje o trybie Bezpieczne surfowanie ..................................................................................................... 147

Korzystanie z foldera współdzielonego ........................................................................................................... 149

Kontrola rodzicielska ............................................................................................................................................ 149

Konfigurowanie Kontroli rodzicielskiej użytkownika ........................................................................................ 150

Page 7

S P I S T R E Ś C I

7

Przeglądanie raportów o aktywności użytkownika .......................................................................................... 159

Strefa zaufana ...................................................................................................................................................... 160

Tworzenie listy zaufanych aplikacji ................................................................................................................. 161

Tworzenie reguł wykluczeń ............................................................................................................................. 161

Wydajność i kompatybilność z innymi aplikacjami ................................................................................................ 161

Wybieranie kategorii wykrywanych zagrożeń.................................................................................................. 162

Oszczędzanie baterii ....................................................................................................................................... 162

Technologia zaawansowanego leczenia ......................................................................................................... 163

Zarządzanie zasobami komputera podczas skanowania antywirusowego ..................................................... 163

Uruchamianie zadań w tle ............................................................................................................................... 163

Tryb pełnoekranowy. Profil gracza .................................................................................................................. 164

Autoochrona programu Kaspersky Internet Security ............................................................................................ 165

Włączanie i wyłączanie autoochrony .............................................................................................................. 165

Ochrona przed kontrolą zewnętrzną ............................................................................................................... 165

Kwarantanna i Kopia zapasowa ........................................................................................................................... 166

Przechowywanie obiektów Kwarantanny i Kopii zapasowej ........................................................................... 166

Pracowanie z plikami poddanymi kwarantannie .............................................................................................. 167

Pracowanie z obiektami w Kopii zapasowej .................................................................................................... 168

Skanowanie plików w Kwarantannie po aktualizacji ........................................................................................ 169

Dodatkowe narzędzia zwiększające bezpieczeństwo komputera ......................................................................... 169

Czyszczenie śladów aktywności ..................................................................................................................... 170

Konfigurowanie ustawień przeglądarki dla bezpiecznej pracy ........................................................................ 171

Cofanie zmian dokonanych przez kreatory ..................................................................................................... 173

Raporty ................................................................................................................................................................. 174

Tworzenie raportu dla wybranego modułu ochrony ........................................................................................ 174

Filtrowanie danych .......................................................................................................................................... 174

Wyszukiwanie zdarzeń ................................................................................................................................... 175

Zapisywanie raportu do pliku .......................................................................................................................... 176

Przechowywanie raportów .............................................................................................................................. 176

Czyszczenie raportów aplikacji ....................................................................................................................... 177

Zapisywanie w raporcie zdarzeń informacyjnych ............................................................................................ 177

Konfigurowanie powiadamiania o dostępności raportu ................................................................................... 177

Wygląd aplikacji. Zarządzanie aktywnymi elementami interfejsu .......................................................................... 177

Przenikanie okien powiadomień ...................................................................................................................... 178

Animacja ikony aplikacji w obszarze powiadomień ......................................................................................... 178

Tekst na ekranie logowania Microsoft Windows ............................................................................................. 178

Powiadomienia ..................................................................................................................................................... 179

Włączanie i wyłączanie powiadomień ............................................................................................................. 179

Konfigurowanie metody powiadamiania .......................................................................................................... 179

Wyłączanie otrzymywania nowości ................................................................................................................. 180

Kaspersky Security Network ................................................................................................................................. 180

Włączanie i wyłączanie uczestnictwa w Kaspersky Security Network ............................................................ 181

Sprawdzanie połączenia z Kaspersky Security Network ................................................................................. 181

TESTOWANIE DZIAŁANIA APLIKACJI ..................................................................................................................... 182

Informacje o pliku testowym EICAR ..................................................................................................................... 182

Testowanie działania aplikacji przy pomocy pliku testowego EICAR .................................................................... 182

Informacje o typach pliku testowego EICAR ......................................................................................................... 184

Page 8

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

8

KONTAKT Z DZIAŁEM POMOCY TECHNICZNEJ ................................................................ .................................... 185

Jak uzyskać pomoc techniczną ............................................................................................................................ 185

Korzystanie z pliku śledzenia i skryptu AVZ ......................................................................................................... 185

Tworzenie raportu o stanie systemu ............................................................................................................... 186

Tworzenie pliku śledzenia ............................................................................................................................... 186

Wysyłanie plików danych ................................................................................................................................ 186

Wykonywanie skryptu AVZ ............................................................................................................................. 187

Pomoc techniczna za pośrednictwem telefonu ..................................................................................................... 188

Uzyskiwanie pomocy technicznej poprzez Moje konto ......................................................................................... 188

DODATEK .................................................................................................................................................................. 190

Pracowanie z aplikacją z poziomu wiersza poleceń ............................................................................................. 190

Aktywowanie aplikacji ..................................................................................................................................... 191

Uruchamianie aplikacji .................................................................................................................................... 192

Zatrzymywanie działania aplikacji ................................................................................................................... 192

Zarządzanie składnikami i zadaniami programu ............................................................................................. 192

Skanowanie antywirusowe .............................................................................................................................. 194

Aktualizowanie aplikacji .................................................................................................................................. 196

Cofanie ostatniej aktualizacji ........................................................................................................................... 197

Eksportowanie ustawień ochrony .................................................................................................................... 197

Importowanie ustawień ochrony ...................................................................................................................... 198

Tworzenie pliku śledzenia ............................................................................................................................... 198

Przeglądanie pomocy ..................................................................................................................................... 198

Kody zwrotne wiersza poleceń ........................................................................................................................ 199

Lista powiadomień Kaspersky Internet Security ................................................................................................... 200

Powiadomienia w dowolnym trybie ochrony.................................................................................................... 200

Powiadomienia w interaktywnym trybie ochrony ............................................................................................. 206

SŁOWNIK ................................................................................................................................................................... 218

KASPERSKY LAB ZAO ............................................................................................................................................. 228

INFORMACJE O KODZIE FIRM TRZECICH ............................................................................................................. 229

INDEKS ...................................................................................................................................................................... 230

Page 9

9

INFORMACJE O PODRĘCZNIKU

W TEJ SEKCJI:

W tym podręczniku ............................................................................................................................................................ 9

Oznaczenia stosowane w dokumencie ........................................................................................................................... 11

Pozdrowienia od specjalistów z Kaspersky Lab!

Podręcznik ten zawiera informacje o instalacji, konfiguracji i korzystaniu z Kaspersky Internet Security. Mamy nadzieję,

że informacje zawarte w podręczniku ułatwią Ci pracę z aplikacją.

Celem podręcznika jest:

pomoc w instalacji, aktywacji i korzystaniu z Kaspersky Internet Security;

zapewnienie szybkiego wyszukiwania informacji dotyczących problemów z aplikacją;

przedstawienie alternatywnych źródeł informacji o programie i sposobów otrzymania pomocy technicznej.

Do właściwego wykorzystania aplikacji użytkownik powinien posiadać podstawową znajomość obsługi komputera: znać

interfejs używanego systemu operacyjnego, znać podstawowe techniki typowe dla tego systemu, wiedzieć jak pracować

z pocztą i Internetem.

W TYM PODRĘCZNIKU

Podręcznik składa się z następujących sekcji.

Źródła informacji o aplikacji

Sekcja zawiera opis źródeł informacji o aplikacji i listę stron internetowych, na których możesz porozmawiać o programie.

Kaspersky Internet Security

Sekcja opisuje cechy aplikacji i przedstawia krótkie informacje o jej funkcjach i składnikach. Dowiesz się, jakie elementy

wchodzą w skład pakietu dystrybucyjnego, oraz jakie usługi są dostępne dla zarejestrowanych użytkowników aplikacji.

Sekcja zawiera informacje o wymaganiach sprzętowych i programowych, które komputer musi spełniać, aby instalacja

aplikacji była możliwa.

Instalowanie i dezinstalowanie aplikacji

Sekcja zawiera informacje o sposobach instalacji aplikacji na komputerze oraz o metodach jej dezinstalacji.

Licencjonowanie aplikacji

Ta sekcja zawiera informacje dotyczące ogólnych zasad związanych z aktywacją aplikacji. Należy zapoznać się

z informacjami zawartymi w tej sekcji, aby dowiedzieć się więcej o przeznaczeniu umowy licencyjnej, typach licencji,

sposobach aktywacji aplikacji i odnawianiu licencji.

Page 10

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

10

Interfejs aplikacji

Sekcja zawiera informacje o podstawowych elementach interfejsu graficznego aplikacji: ikonie aplikacji, menu

kontekstowym ikony aplikacji, oknie głównym, oknie ustawień i oknach powiadomień.

Uruchamianie i zatrzymywanie działania aplikacji

Ta sekcja zawiera informacje o uruchamianiu i zamykaniu aplikacji.

Zarządzanie ochroną komputera

Znaleźć tu można informacje o wykrywaniu zagrożeń dla bezpieczeństwa komputera i o sposobie konfigurowania

poziomu ochrony. Zapoznaj się z tą sekcją, aby dowiedzieć się więcej o włączaniu, wyłączaniu i wstrzymywaniu ochrony

w trakcie pracy z aplikacją.

Rozwiązywanie podstawowych problemów

Ta sekcja zawiera informacje o rozwiązywaniu najpowszechniejszych problemów związanych z ochroną komputera przy

pomocy aplikacji.

Zaawansowane ustawienia aplikacji

Sekcja ta zawiera szczegółowe informacje dotyczące konfigurowania każdego składnika aplikacji.

Testowanie działania aplikacji

Dostępne są tu informacje dotyczące sposobu sprawdzania, czy aplikacja wykrywa wirusy i ich modyfikacje i wykonuje

na nich odpowiednie akcje.

Kontakt z działem pomocy technicznej

Sekcja zawiera informacje dotyczące sposobów kontaktu z pomocą techniczną firmy Kaspersky Lab.

Dodatek

Sekcja ta zawiera dodatkowe informacje uzupełniające niniejszy dokument.

Słownik

Jest to miejsce zawierające listę terminów z ich definicjami, które użyte zostały w niniejszym dokumencie.

Kaspersky Lab ZAO

Sekcja zawiera informacje o firmie Kaspersky Lab.

Informacje o kodzie firm trzecich

Z tej sekcji można się dowiedzieć o kodzie firm trzecich wykorzystanym w aplikacji.

Indeks

Sekcja ta umożliwia szybkie odnalezienie potrzebnych informacji w dokumencie.

Page 11

K A S P E R S K Y I N T E R N E T S E C U R I T Y 2 0 1 2

11

PRZYKŁADOWY TEKST

OPIS OZNACZEŃ STOSOWANYCH W DOKUMENCIE

Pamiętaj, że...

Ostrzeżenia są wyróżnione kolorem czerwonym i znajdują się w ramkach.

Ostrzeżenia zawierają informacje o prawdopodobnie niechcianych akcjach, które

mogą prowadzić do utraty danych lub błędów w działaniu komputera.

Zalecamy...

Uwagi znajdują się w ramkach.

Uwagi mogą zawierać przydatne porady, zalecenia, szczególne wartości lub

pewne ważne cechy działania aplikacji.

Przykład:

...

Przykłady znajdują się na żółtym tle pod nagłówkiem "Przykład".

Aktualizacja to...

Występuje zdarzenie Bazy danych są

nieaktualne.

Następujące elementy znaczeniowe wyróżnione są w tekście kursywą:

nowe pojęcia;

nazwy stanów aplikacji i zdarzeń.

Wciśnij ENTER.

Wciśnij ALT+F4.

Nazwy klawiszy oznaczone są pogrubioną czcionką i wielkimi literami.

Nazwy klawiszy połączone znakiem + (plus) oznaczają kombinację klawiszy.

Klawisze te należy wciskać jednocześnie.

Kliknij przycisk Włącz.

Nazwy elementów interfejsu aplikacji, takie jak pola do wprowadzania danych,

elementy menu i przyciski wyróżnione są pogrubioną czcionką.

W celu skonfigurowania

terminarza zadania:

Frazy wprowadzające do instrukcji oznaczone są kursywą i towarzyszy im znak

strzałki.

Wprowadź help w wierszu poleceń.

Pojawi się następująca wiadomość:

Określ datę w formacie dd:mm:rr.

Następujące typy tekstu są wyróżnione specjalną czcionką:

tekst wiersza poleceń;

treść wiadomości wyświetlanej na ekranie przez aplikację;

dane, które powinien wprowadzić użytkownik.

<adres IP Twojego komputera>

Zmienne znajdują się w nawiasach ostrych. Zamiast zmiennej należy wpisywać

odpowiadającą jej wartość, pomijając nawiasy.

OZNACZENIA STOSOWANE W DOKUMENCIE

W tekście znajdują się elementy znaczeniowe, na które należy zwrócić szczególną uwagę - ostrzeżenia, porady,

przykłady.

Oznaczenia stosowane w dokumencie służą do wyróżnienia elementów znaczeniowych. Oznaczenia stosowane

w dokumencie i przykłady ich użycia przedstawione zostały w poniższej tabeli.

Tabela 1. Oznaczenia stosowane w dokumencie

Page 12

12

ŹRÓDŁA INFORMACJI O APLIKACJI

W TEJ SEKCJI:

Źródła informacji dla niezależnych badań ....................................................................................................................... 12

Forum internetowe firmy Kaspersky Lab ......................................................................................................................... 13

Kontakt z działem sprzedaży ........................................................................................................................................... 13

Kontakt z zespołem tworzącym dokumentację poprzez e-mail ....................................................................................... 13

Sekcja zawiera opis źródeł informacji o aplikacji i listę stron internetowych, na których możesz porozmawiać o programie.

Możesz wybrać dogodne źródło informacji w zależności od tego, jak pilne i ważne jest dane pytanie.

ŹRÓDŁA INFORMACJI DLA NIEZALEŻNYCH BADAŃ

Do wyszukania informacji dotyczących aplikacji możesz wykorzystać następujące źródła:

stronę aplikacji na witrynie Kaspersky Lab;

stronę aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy);

pomoc elektroniczną;

dokumentację.

Jeśli nie potrafisz rozwiązać problemu samodzielnie, zalecamy skontaktowanie się z pomocą techniczną firmy Kaspersky

Lab (sekcja "Pomoc techniczna za pośrednictwem telefonu" na stronie 188).

Aby skorzystać ze źródeł informacji dostępnych na witrynie Kaspersky Lab, konieczne jest nawiązanie połączenia

z Internetem.

Strona aplikacji na witrynie Kaspersky Lab

Witryna Kaspersky Lab zawiera osobną stronę dla każdej aplikacji.

Na takiej stronie internetowej (http://www.kaspersky.pl/kaspersky_internet_security) znajdziesz ogólne informacje

o aplikacji, jej funkcjach i właściwościach.

Strona http://www.kaspersky.pl zawiera odnośnik do sklepu internetowego. Możesz w nim kupić lub odnowić licencję dla

aplikacji.

Strona aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy)

Baza wiedzy jest oddzielną sekcją strony pomocy technicznej, która zawiera zalecenia dotyczące korzystania z aplikacji

Kaspersky Lab. Baza wiedzy zawiera odnośniki do artykułów pogrupowane według tematów.

Na stronie internetowej aplikacji w Bazie wiedzy (http://support.kaspersky.com/pl/kis2012) możesz przeczytać artykuły

zawierające przydatne informacje, zalecenia i odpowiedzi na najczęściej zadawane pytania dotyczące zakupu, instalacji

i korzystania z aplikacji.

Page 13

K A S P E R S K Y I N T E R N E T S E C U R I T Y 2 0 1 2

13

Artykuły mogą zawierać odpowiedzi na pytania spoza zakresu programu Kaspersky Internet Security, związane z innymi

aplikacjami Kaspersky Lab. Mogą zawierać również nowości z działu pomocy technicznej.

Pomoc elektroniczna

Pomoc elektroniczna aplikacji zawiera pliki pomocy.

Pomoc kontekstowa udostępnia informacje o każdym oknie aplikacji, wymienia i opisuje związane z nim ustawienia i listę

zadań.

Pełna pomoc zawiera szczegółowe informacje o zarządzaniu ochroną komputera przy pomocy aplikacji.

Dokumentacja

Podręcznik użytkownika zawiera informacje dotyczące instalacji, aktywacji i konfiguracji aplikacji, a także danych

operacyjnych aplikacji. Dokument opisuje również interfejs aplikacji i przedstawia sposoby rozwiązywania podstawowych

problemów pojawiających się podczas pracy z aplikacją.

FORUM INTERNETOWE FIRMY KASPERSKY LAB

Jeżeli zapytanie nie wymaga natychmiastowej odpowiedzi, można przedyskutować je ze specjalistami firmy Kaspersky

Lab lub innymi użytkownikami jej oprogramowania na forum internetowym znajdującym się pod adresem

http://forum.kaspersky.com.

Na tym forum możesz przeglądać istniejące tematy, pozostawiać swoje komentarze i tworzyć nowe tematy.

KONTAKT Z DZIAŁEM SPRZEDAŻY

Jeśli masz pytania dotyczące wyboru, zakupu lub odnowienia licencji dla aplikacji, skontaktuj się ze specjalistami z działu

sprzedaży w jeden z następujących sposobów:

Dzwoniąc do naszego biura (http://www.kaspersky.pl/about.html?s=contact).

Przesyłając wiadomość ze swoim pytaniem na adres sprzedaz@kaspersky.pl.

Dział sprzedaży czynny jest od poniedziałku do piątku w godzinach 8 - 16.

KONTAKT Z ZESPOŁEM TWORZĄCYM DOKUMENTACJĘ

POPRZEZ E-MAIL

Aby skontaktować się z zespołem tworzącym dokumentację, wyślij wiadomość na adres dokumentacja@kaspersky.pl.

Jako temat wiadomości podaj "Opinia o dokumentacji: Kaspersky Internet Security".

Page 14

14

KASPERSKY INTERNET SECURITY

W TEJ SEKCJI:

Nowości ........................................................................................................................................................................... 14

Pakiet dystrybucyjny ....................................................................................................................................................... 14

Usługi świadczone zarejestrowanym użytkownikom ....................................................................................................... 15

Wymagania sprzętowe i programowe ............................................................................................................................. 15

Sekcja opisuje cechy aplikacji i przedstawia krótkie informacje o jej funkcjach i składnikach. Dowiesz się, jakie elementy

wchodzą w skład pakietu dystrybucyjnego, oraz jakie usługi są dostępne dla zarejestrowanych użytkowników aplikacji.

Sekcja zawiera informacje o wymaganiach sprzętowych i programowych, które komputer musi spełniać, aby instalacja

aplikacji była możliwa.

NOWOŚCI

Nowości w Kaspersky Internet Security:

Udoskonalony interfejs programu Kaspersky Internet Security umożliwia szybszy dostęp do funkcji aplikacji.

Udoskonalono wykonywanie operacji na Kwarantannie i Kopii zapasowej (strona 166): teraz znajdują się one na

dwóch oddzielnych zakładkach i każda z nich posiada swój unikatowy obszar.

Dodano Menedżera zadań do łatwego zarządzania zadaniami w Kaspersky Internet Security (sekcja

"Zarządzanie zadaniami skanowania. Menedżer zadań" na stronie 75).

Uczestnictwo w Kaspersky Security Network (strona 180) umożliwia nam zidentyfikowanie reputacji aplikacji

i stron internetowych w oparciu o dane otrzymywane od użytkowników z całego świata.

Podczas włączonej Ochrony WWW można oddzielnie włączyć analizę heurystyczną do sprawdzania stron

internetowych w poszukiwaniu elementów phishingu (sekcja "Używanie analizy heurystycznej" na stronie 96).

Podczas sprawdzania stron pod kątem phishingu, analiza heurystyczna zostanie zastosowana bez względu na

to, czy została włączona dla Ochrony WWW.

Zmieniono wygląd gadżetu Kaspersky Lab (strona 37).

PAKIET DYSTRYBUCYJNY

Możesz kupić aplikację na jeden z następujących sposobów:

Wersja pudełkowa. Dostępna w sklepach naszych dystrybutorów.

W sklepie internetowym. Dostępna w sklepie internetowym Kaspersky Lab (http://www.kaspersky.pl, sekcja

Sklep).

Page 15

K A S P E R S K Y I N T E R N E T S E C U R I T Y 2 0 1 2

15

Jeśli zakupiłeś wersję pudełkową aplikacji, pakiet dystrybucyjny zawiera następujące elementy:

zaklejoną kopertę z płytą instalacyjną, która zawiera pliki aplikacji i dokumentację;

skróconą wersję Podręcznika użytkownika z kodem aktywacyjnym;

umowę licencyjną określająca warunki, na których możesz używać zakupionej aplikacji.

Zawartość pakietu dystrybucyjnego może różnić się w zależności od regionu, w którym aplikacja jest rozpowszechniana.

Jeśli zakupisz Kaspersky Internet Security w sklepie internetowym, skopiuj aplikację ze strony internetowej sklepu.

Informacje wymagane do aktywacji aplikacji zostaną przesłane na Twój adres e-mail po dokonaniu płatności.

Aby uzyskać więcej informacji dotyczących zakupu i pakietu dystrybucyjnego, skontaktuj się z działem sprzedaży.

USŁUGI ŚWIADCZONE ZAREJESTROWANYM

UŻYTKOWNIKOM

Po zakupie licencji użytkownika dla aplikacji stajesz się zarejestrowanym użytkownikiem aplikacji Kaspersky Lab

i możesz korzystać z następujących usług podczas całego okresu ważności licencji:

aktualizacji baz danych i otrzymywania nowych wersji aplikacji;

konsultacji za pośrednictwem telefonu i poczty elektronicznej w sprawach związanych z instalacją, konfiguracją

i korzystaniem z aplikacji;

otrzymywania powiadomień o opublikowaniu nowych aplikacji Kaspersky Lab i nowych wirusach. Aby korzystać

z tej usługi, należy na stronie pomocy technicznej wyrazić zgodę na otrzymywanie wiadomości o nowościach od

Kaspersky Lab.

Kaspersky Lab nie oferuje konsultacji odnośnie problemów związanych z działaniem systemów operacyjnych,

oprogramowania firm trzecich, a także działania różnych technologii.

WYMAGANIA SPRZĘTOWE I PROGRAMOWE

Aby aplikacja Kaspersky Internet Security działała poprawnie, komputer powinien spełniać określone wymagania:

Wymagania ogólne:

480 MB wolnego miejsca na dysku twardym (włączając w to 380 MB na dysku systemowym).

CD / DVD-ROM (aby zainstalować program Kaspersky Internet Security z załączonego nośnika CD).

Dostęp do Internetu (aby aktywować aplikację oraz aktualizować bazy danych i moduły aplikacji).

Microsoft Windows Explorer 6.0 lub nowszy.

Microsoft Windows Installer 2.0.

Wymagania dla systemów Microsoft Windows XP Home Edition (Service Pack 2 lub nowszy), Microsoft Windows XP

Professional (Service Pack 2 lub nowszy), Microsoft Windows XP Professional x64 Edition (Service Pack 2 lub nowszy):

Procesor Intel Pentium 800 MHz 32-bitowy (x86) / 64-bitowy (x64) lub szybszy (lub kompatybilny odpowiednik);

Page 16

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

16

512 MB wolnej pamięci RAM.

Wymagania dla systemów Microsoft Windows Vista Home Basic, Microsoft Windows Vista Home Premium, Microsoft

Windows Vista Business, Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate, Microsoft Windows 7

Starter, Microsoft Windows 7 Home Basic, Microsoft Windows 7 Home Premium, Microsoft Windows 7 Professional,

Microsoft Windows 7 Ultimate:

Procesor Intel Pentium 1 GHz 32-bitowy (x86) / 64-bitowy (x64) lub szybszy (lub kompatybilny odpowiednik).

1 GB wolnej pamięci RAM (dla 32-bitowych systemów operacyjnych); 2 GB wolnej pamięci RAM (dla

64-bitowych systemów operacyjnych).

Nie możesz włączyć trybu Bezpiecznego uruchamiania podczas pracy w systemie operacyjnym Microsoft Windows XP

(64-bitowy). Funkcja trybu Bezpiecznego uruchamiania jest ograniczona podczas pracy w systemach operacyjnych

Microsoft Windows Vista (64-bitowy) i Microsoft Windows 7 (64-bitowy).

Wymagania dla netbooków:

Procesor Intel Atom 1.6 GHz lub kompatybilny odpowiednik.

Karta graficzna Intel GMA950 z pamięcią RAM większą bądź równą 64 MB (lub kompatybilny odpowiednik).

Ekran nie mniejszy niż 10.1".

Page 17

17

INSTALOWANIE I DEZINSTALOWANIE

W TEJ SEKCJI:

Standardowa procedura instalacji ................................................................................................................................... 17

Aktualizowanie poprzedniej wersji Kaspersky Internet Security ...................................................................................... 22

Niestandardowe scenariusze instalacji ........................................................................................................................... 26

Rozpoczęcie pracy .......................................................................................................................................................... 27

Dezinstalowanie aplikacji ................................................................................................................................................ 27

APLIKACJI

Sekcja zawiera informacje o sposobach instalacji aplikacji na komputerze oraz o metodach jej dezinstalacji.

STANDARDOWA PROCEDURA INSTALACJI

Instalacja Kaspersky Internet Security jest przeprowadzana w trybie interaktywnym przy użyciu Kreatora instalacji.

Kreator składa się z szeregu okien (kroków) przełączanych przy pomocy przycisków Wstecz i Dalej. W celu zamknięcia

kreatora po zakończeniu jego działania kliknij przycisk Zakończ. W celu zatrzymania kreatora w dowolnym momencie

użyj przycisku Anuluj.

Jeśli aplikacja chroni więcej niż jeden komputer (maksymalna liczba komputerów jest zależna od posiadanej licencji),

należy zainstalować ją w ten sam sposób na wszystkich komputerach. Pamiętaj, że w tym przypadku, zgodnie z umową

licencyjną, ważność licencji liczona jest od daty pierwszej aktywacji programu. Kiedy aktywujesz aplikację na drugim

komputerze i na następnych, okres ważności licencji zmniejsza się o czas, który upłynął od pierwszej aktywacji.

Ważność licencji dla wszystkich zainstalowanych kopii programu skończy się więc w tym samym momencie.

W celu zainstalowania programu Kaspersky Internet Security

uruchom plik instalacyjny (z rozszerzeniem EXE) znajdujący się na płycie CD zawierającej program.

Proces instalacji programu Kaspersky Internet Security z pliku instalacyjnego pobranego z sieci odbywa się w ten sam

sposób, co z pliku znajdującego się na CD.

Page 18

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

18

W TEJ SEKCJI:

Krok 1. Wyszukiwanie nowszej wersji aplikacji ............................................................................................................... 18

Krok 2. Weryfikowanie wymagań systemowych .............................................................................................................. 18

Krok 3. Wybieranie typu instalacji ................................................................................................................................... 19

Krok 4. Przeglądanie treści umowy licencyjnej ................................................................................................................ 19

Krok 5. Kaspersky Security Network - Oświadczenie o Gromadzeniu Danych ............................................................... 19

Krok 6. Wyszukiwanie niekompatybilnych aplikacji ......................................................................................................... 19

Krok 7. Wybieranie folderu docelowego .......................................................................................................................... 20

Krok 8. Przygotowywanie do instalacji ............................................................................................................................ 20

Krok 9. Instalowanie ........................................................................................................................................................ 21

Krok 10. Finalizowanie instalacji ..................................................................................................................................... 21

Krok 11. Aktywowanie aplikacji ....................................................................................................................................... 21

Krok 12. Rejestrowanie użytkownika ............................................................................................................................... 21

Krok 13. Finalizowanie procesu aktywacji ....................................................................................................................... 22

KROK 1. WYSZUKIWANIE NOWSZEJ WERSJI APLIKACJI

Przed rozpoczęciem instalacji Kreator instalacji sprawdzi, czy na serwerach aktualizacji Kaspersky Lab znajduje się

nowsza wersja Kaspersky Internet Security.

Jeżeli program nie odnajdzie nowszej wersji na serwerach aktualizacji Kaspersky Lab, zostanie uruchomiony Kreator

instalacji bieżącej wersji.

Jeżeli na serwerach uaktualnień znajduje się nowsza wersja Kaspersky Internet Security, zostanie wyświetlone pytanie

o jej pobranie i zainstalowanie na komputerze. Zaleca się zainstalowanie nowej wersji aplikacji, ponieważ nowsze

wydania zawierają udoskonalenia zapewniające bardziej niezawodną ochronę komputera. Jeżeli anulujesz pobieranie

nowej wersji, zostanie uruchomiony Kreator instalacji bieżącej wersji. Jeżeli zdecydujesz się na zainstalowanie nowszej

wersji, zostaną pobrane pliki dystrybucyjne produktu, a Kreator instalacji nowej wersji zostanie uruchomiony

automatycznie. W celu uzyskania szczegółowych informacji dotyczących procedury instalacji zapoznaj się z odpowiednią

dokumentacją.

KROK 2. WERYFIKOWANIE WYMAGAŃ SYSTEMOWYCH

Przed zainstalowaniem na Twoim komputerze programu Kaspersky Internet Security instalator analizuje system

operacyjny i dodatki Service Pack w celu sprawdzenia, czy odpowiadają wymaganiom systemowym instalacji (sekcja

"Wymagania sprzętowe i programowe" na stronie 15). Dodatkowo instalator sprawdza obecność wymaganego

oprogramowania i uprawnienia niezbędne do zainstalowania aplikacji. Jeżeli program ustali, że jakiekolwiek z wymagań

nie jest spełnione, wyświetlony zostanie stosowny komunikat.

Jeśli komputer spełnia wszystkie wymagania, Kreator wyszukuje aplikacje, których uruchomienie wraz z Kaspersky

Internet Security mogłoby wywołać konflikt. Po odnalezieniu takich programów Kaspersky Internet Security zasugeruje,

aby usunąć je ręcznie.

Page 19

K A S P E R S K Y I N T E R N E T S E C U R I T Y 2 0 1 2

19

W przypadku odnalezienia wcześniejszej wersji Kaspersky Anti-Virus lub Kaspersky Internet Security, wszystkie dane,

które mogą zostać wykorzystane przez program Kaspersky Internet Security 2012 (dane aktywacyjne, ustawienia

programu itd.), zostaną zapisane i użyte podczas instalacji, a wcześniejsza wersja aplikacji zostanie odinstalowana.

KROK 3. WYBIERANIE TYPU INSTALACJI

Na tym etapie możesz wybrać najbardziej odpowiedni dla Ciebie typ instalacji programu Kaspersky Internet Security:

Instalacja standardowa. Po wybraniu tej opcji (zaznaczenie z pola Zmień ustawienia instalacji jest usunięte)

aplikacja zostanie zainstalowana w całości z ustawieniami zalecanymi przez ekspertów z Kaspersky Lab.

Instalacja niestandardowa. W tym przypadku (zaznaczone jest pole Zmień ustawienia instalacji) aplikacja

zażąda wskazania foldera, w którym ma zostać zainstalowana (sekcja "Krok 7. Wybieranie folderu docelowego"

na stronie 20), i w razie konieczności wyłączenia ochrony procesu instalacji (sekcja "Krok 8. Przygotowywanie

do instalacji" na stronie 20).

Aby kontynuować instalację, kliknij przycisk Dalej.

KROK 4. PRZEGLĄDANIE TREŚCI UMOWY LICENCYJNEJ

Na tym etapie powinieneś przeczytać umowę licencyjną zawieraną między Tobą a firmą Kaspersky Lab.

Przeczytaj uważnie umowę i, w przypadku akceptacji wszystkich jej warunków, kliknij przycisk Zgadzam się. Procedura

instalacji będzie kontynuowana.

Jeśli nie akceptujesz warunków umowy licencyjnej, anuluj instalację aplikacji, klikając przycisk Anuluj.

KROK 5. KASPERSKY SECURITY NETWORK - OŚWIADCZENIE

O GROMADZENIU DANYCH

W tym kroku Kreatora zaproponowane zostanie uczestnictwo w Kaspersky Security Network. Z uczestnictwem wiąże się

przesyłanie do firmy Kaspersky Lab informacji o nowych zagrożeniach wykrytych na Twoim komputerze, uruchamianych

aplikacjach, pobranych podpisanych aplikacjach i Twoim systemie. Kaspersky Lab gwarantuje, że nie będą wysyłane

żadne dane osobiste użytkownika.

Przeczytaj treść Oświadczenia o Gromadzeniu Danych. Aby przeczytać pełną wersję Oświadczenia, kliknij przycisk

Pełna treść Oświadczenia o Gromadzeniu Danych. Jeżeli zgadzasz się z jego wszystkimi warunkami, w oknie

kreatora zaznacz pole Akceptuję warunki uczestnictwa w Kaspersky Security Network.

Kliknij przycisk Dalej, jeśli wybrałeś instalację niestandardową (sekcja "Krok 3. Wybieranie typu instalacji" na stronie 19).

Jeżeli wybrałeś instalację standardową, kliknij przycisk Zainstaluj. Procedura instalacji będzie kontynuowana.

KROK 6. WYSZUKIWANIE NIEKOMPATYBILNYCH APLIKACJI

Na tym etapie aplikacja sprawdza, czy na komputerze znajdują się jakieś programy niekompatybilne z Kaspersky

Internet Security.

Jeśli nie wykryto takich programów, Kreator automatycznie przechodzi do następnego kroku.

Jeśli wykryto jakieś niekompatybilne aplikacje, zostaną one wyświetlone na ekranie i zasugerowane zostanie ich

usunięcie. Aplikacje, których Kaspersky Internet Security nie może usunąć automatycznie, powinny zostać usunięte

ręcznie. Po usunięciu niekompatybilnych aplikacji będziesz musiał ponownie uruchomić komputer w celu kontynuowania

instalacji programu Kaspersky Internet Security.

Aby kontynuować instalację, kliknij przycisk Dalej.

Page 20

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

20

KROK 7. WYBIERANIE FOLDERU DOCELOWEGO

Ten krok Kreatora instalacji staje się dostępny po wybraniu instalacji niestandardowej (sekcja "Krok 3. Wybieranie typu

instalacji" na stronie 19). W instalacji standardowej krok ten jest pomijany, a aplikacja zostaje zainstalowana w folderze

domyślnym.

Na tym etapie musisz wybrać folder docelowy, w którym zostanie zainstalowany Kaspersky Internet Security. Domyślnie

wybrana zostaje następująca ścieżka dostępu:

<dysk>\Program Files\Kaspersky Lab\Kaspersky Internet Security 2012– dla systemów 32-bitowych;

<dysk>\Program Files (х86)\Kaspersky Lab\Kaspersky Internet Security 2012 – dla systemów 64-bitowych.

Aby zainstalować Kaspersky Internet Security w innym folderze, wprowadź w odpowiednim polu ścieżkę dostępu lub

kliknij przycisk Przeglądaj i wskaż folder w oknie, które zostanie otwarte.

Pamiętaj o następujących ograniczeniach:

Aplikacja nie może zostać zainstalowana na dysku sieciowym lub wymiennym, bądź na dyskach wirtualnych

(utworzonych przy pomocy polecenia SUBST).

Zalecamy unikanie instalacji aplikacji do folderu, który zawiera już pliki i inne foldery, ponieważ modyfikowanie

jego zawartości będzie wkrótce zablokowane.

Ścieżka dostępu nie może mieć więcej niż 160 znaków ani zawierać znaków specjalnych /, ?, :, *, ", >, < lub |.

Aby sprawdzić, czy na dysku jest wystarczająco dużo miejsca potrzebnego do zainstalowania aplikacji, kliknij przycisk

Użycie dysku. W otwartym oknie wyświetlona zostanie informacja o dostępnym miejscu na dysku. Aby zamknąć okno,

kliknij przycisk OK.

Aby kontynuować instalację, kliknij przycisk Dalej.

KROK 8. PRZYGOTOWYWANIE DO INSTALACJI

Ten krok Kreatora instalacji staje się dostępny po wybraniu instalacji niestandardowej (sekcja "Krok 3. Wybieranie typu

instalacji" na stronie 19). W instalacji standardowej krok ten jest pomijany.

Proces instalacji powinien być chroniony, ponieważ Twój komputer może być zainfekowany szkodliwymi programami

mogącymi mieć wpływ na instalację programu Kaspersky Internet Security.

Domyślnie włączona jest ochrona procesu instalacji – w oknie Kreatora zaznaczone jest pole Chroń proces instalacji.

Zaleca się usunięcie zaznaczenia z tego pola, gdy aplikacja nie może zostać zainstalowana (na przykład podczas

instalacji zdalnej przy użyciu Zdalnego pulpitu Windows). Przyczyną takiej sytuacji może być włączona ochrona.

W tym przypadku powinieneś przerwać instalację, uruchomić ją ponownie, zaznaczyć pole Zmień ustawienia instalacji

w kroku Kreatora Wybierz typ instalacji (sekcja "Krok 3. Wybieranie typu instalacji" na stronie 19), a po przejściu do

kroku Przygotowywanie do instalacji usunąć zaznaczenie z pola Chroń proces instalacji.

Aby kontynuować instalację, kliknij przycisk Instaluj.

Podczas instalowania aplikacji na komputerze działającym pod kontrolą systemu Microsoft Windows XP przerwane

zostaną aktywne połączenia sieciowe. Większość z przerwanych połączeń zostanie przywrócona.

Page 21

K A S P E R S K Y I N T E R N E T S E C U R I T Y 2 0 1 2

21

KROK 9. INSTALOWANIE

Instalacja programu może zająć trochę czasu. Poczekaj, aż zostanie ona zakończona.

Po zakończeniu instalacji Kreator automatycznie przejdzie do następnego kroku.

Jeśli podczas instalacji wystąpi błąd będący wynikiem działania szkodliwego programu, Kreator instalacji zaoferuje

pobranie specjalnego narzędzia Kaspersky Virus Removal Tool, które służy do neutralizowania infekcji.

Po wyrażeniu zgody na zainstalowanie tego narzędzia Kreator pobierze je z serwera Kaspersky Lab i automatycznie

zainstaluje. W przypadku, gdy Kreator nie będzie mógł pobrać narzędzia, wyświetlony zostanie odnośnik do jego

ręcznego pobrania.

Po zakończeniu pracy z narzędziem należy je usunąć i ponownie rozpocząć proces instalacyjny.

KROK 10. FINALIZOWANIE INSTALACJI

W ostatnim oknie Kreatora zostanie wyświetlona informacja o pomyślnym zakończeniu instalacji aplikacji. W celu

uruchomienia programu Kaspersky Internet Security zaznacz pole Uruchom Kaspersky Internet Security 2012,

a następnie kliknij przycisk Zakończ.

W pewnych przypadkach wymagane będzie ponowne uruchomienie systemu operacyjnego. Jeżeli pole Uruchom

Kaspersky Internet Security 2012 jest zaznaczone, aplikacja zostanie automatycznie uruchomiona po ponownym

uruchomieniu systemu operacyjnego.

Jeżeli przed zamknięciem Kreatora zaznaczenie z pola zostało usunięte, należy uruchomić aplikację ręcznie (sekcja

"Ręczne uruchamianie i zatrzymywanie działania aplikacji" na stronie 39).

KROK 11. AKTYWOWANIE APLIKACJI

Aktywacja to procedura aktywacji licencji, która umożliwia wykorzystanie pełnej wersji aplikacji i wszystkich jej funkcji do

momentu wygaśnięcia licencji.

Aby dokonać aktywacji aplikacji, konieczny jest dostęp do Internetu.

Dostępne są następujące opcje aktywacji programu Kaspersky Internet Security:

Aktywuj wersję komercyjną. Wybierz tę opcję i wprowadź kod aktywacyjny, jeśli kupiłeś wersję komercyjną.

Jeśli wprowadzisz kod aktywacyjny dla Kaspersky Anti-Virus, przełączenie do tej aplikacji nastąpi po

zakończeniu aktywacji.

Aktywuj wersję testową. Wybierz tę opcję, jeśli chcesz zainstalować wersję testową przed zakupem licencji

komercyjnej. Będziesz mógł korzystać z pełnej wersji programu przez czas przeznaczony dla wersji testowej.

Po wygaśnięciu licencji testowej nie można aktywować jej ponownie.

KROK 12. REJESTROWANIE UŻYTKOWNIKA

Krok ten jest dostępny tylko podczas aktywowania komercyjnej wersji aplikacji. Podczas aktywowania wersji testowej jest

on pomijany.

Jeżeli chcesz kontaktować się z działem pomocy technicznej Kaspersky Lab, musisz się zarejestrować.

Page 22

K A S P E RS K Y I N T E R N E T S E C U R I T Y 2 0 1 2

22

Jeżeli wyrażasz zgodę na rejestrację, w odpowiednich polach wpisz dane rejestracyjne, a następnie kliknij przycisk

Dalej.

KROK 13. FINALIZOWANIE PROCESU AKTYWACJI

Kreator poinformuje Cię, że program Kaspersky Internet Security został pomyślnie aktywowany. Dodatkowo wyświetlane

są informacje na temat licencji: typ licencji (komercyjna lub testowa), data wygaśnięcia oraz liczba komputerów, dla

których przeznaczona jest licencja.

Jeśli aktywowałeś subskrypcję, informacja o jej stanie będzie wyświetlana w miejscu daty wygaśnięcia licencji.

W celu zakończenia działania kreatora kliknij przycisk Zakończ.

AKTUALIZOWANIE POPRZEDNIEJ WERSJI KASPERSKY

INTERNET SECURITY

Jeżeli na komputerze zainstalowany jest program Kaspersky Internet Security 2010 lub 2011, możesz wykonać jego

aktualizację do Kaspersky Internet Security 2012. Jeśli posiadasz aktywną licencję dla Kaspersky Internet Security 2010

lub 2011, nie musisz aktywować aplikacji: Kreator instalacji automatycznie otrzyma informacje o Twojej licencji dla

Kaspersky Internet Security 2010 lub 2011 i użyje jej podczas procesu instalacji.

Instalacja Kaspersky Internet Security jest przeprowadzana w trybie interaktywnym przy użyciu Kreatora instalacji.

Kreator składa się z szeregu okien (kroków) przełączanych przy pomocy przycisków Wstecz i Dalej. W celu zamknięcia

kreatora po zakończeniu jego działania kliknij przycisk Zakończ. W celu zatrzymania kreatora w dowolnym momencie

użyj przycisku Anuluj.

Jeśli aplikacja chroni więcej niż jeden komputer (maksymalna liczba komputerów jest zależna od posiadanej licencji),

należy zainstalować ją w ten sam sposób na wszystkich komputerach. Pamiętaj, że w tym przypadku, zgodnie z umową

licencyjną, ważność licencji liczona jest od daty pierwszej aktywacji programu. Kiedy aktywujesz aplikację na drugim

komputerze i na następnych, okres ważności licencji zmniejsza się o czas, który upłynął od pierwszej aktywacji.

Ważność licencji dla wszystkich zainstalowanych kopii programu skończy się więc w tym samym momencie.

W celu zainstalowania programu Kaspersky Internet Security