Page 1

Kaspersky Endpoint Security 8 for Smartphone

Przewodnik instalacji

WERSJA PROGRAMU: 8.0

Page 2

2

Drogi Użytkowniku,

dziękujemy za wybranie naszego produktu. Mamy nadzieję, że ten podręcznik będzie pomocny podczas pracy i odpowie

na większość pytań.

Uwaga! Dokumentacja ta jest własnością firmy Kaspersky Lab ZAO (zwanej dalej Kaspersky Lab): wszystkie prawa do

tego dokumentu są chronione przez prawodawstwo Federacji Rosyjskiej i umowy międzynarodowe. Nielegalne

kopiowanie i dystrybucja tego dokumentu, lub jego części, będzie skutkować odpowiedzialnością cywilną,

administracyjną lub karną, zgodnie z obowiązującym prawem.

Kopiowanie, rozpowszechnianie - również w formie przekładu dowolnych materiałów - możliwe jest tylko po uzyskaniu

pisemnej zgody firmy Kaspersky Lab.

Podręcznik wraz z zawartością graficzną może być wykorzystany tylko do celów informacyjnych, niekomercyjnych

i indywidualnych użytkownika.

Kaspersky Lab zastrzega sobie prawo do modyfikacji tego dokumentu bez powiadamiania o tym. Najnowsza wersja

podręcznika jest zawsze dostępna na stronie http://www.kaspersky.pl.

Firma Kaspersky Lab nie ponosi odpowiedzialności za treść, jakość, aktualność i wiarygodność wykorzystywanych

w dokumencie materiałów, prawa do których zastrzeżone są przez inne podmioty, oraz za możliwe szkody związane

z wykorzystaniem tych materiałów.

Ostatnia modyfikacja dokumentu: 8.02.2012

© 2012 Kaspersky Lab ZAO. Wszelkie prawa zastrzeżone.

http://www.kaspersky.pl

http://support.kaspersky.com/pl

Page 3

3

SPIS TREŚCI

INFORMACJE O PODRĘCZNIKU........................................................................................................................... 5

W tym dokumencie ............................................................................................................................................ 5

Oznaczenia stosowane w dokumencie ............................................................................................................... 6

DODATKOWE ŹRÓDŁA INFORMACJI ................................................................................................................... 7

Źródła informacji o produkcie ............................................................................................................................. 7

Forum internetowe firmy Kaspersky Lab ............................................................................................................ 8

Kontakt z zespołem tworzącym dokumentację.................................................................................................... 8

KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ................................................................................. 9

Nowości .......................................................................................................................................................... 10

Pakiet dystrybucyjny ........................................................................................................................................ 11

Wymagania sprzętowe i programowe ............................................................................................................... 13

INFORMACJE O SKŁADNIKACH KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE ........................... 14

Anti-Virus ........................................................................................................................................................ 14

Ochrona .................................................................................................................................................... 15

Skanowanie na żądanie ............................................................................................................................. 15

Aktualizacja ............................................................................................................................................... 16

Anti-Theft ........................................................................................................................................................ 16

Blokowanie ................................................................................................................................................ 17

Usuwanie danych ...................................................................................................................................... 17

SIM Watch ................................................................................................................................................. 17

GPS Find................................................................................................................................................... 17

Ochrona prywatności ....................................................................................................................................... 18

Anti-Spam ....................................................................................................................................................... 18

Zapora sieciowa .............................................................................................................................................. 19

Szyfrowanie ................................ .................................................................................................................... 19

ZARZĄDZANIE LICENCJAMI ............................................................................................................................... 20

Informacje o Umowie licencyjnej ...................................................................................................................... 20

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ............................................................ 20

Informacje o pliku klucza Kaspersky Endpoint Security 8 for Smartphone .......................................................... 21

Aktywowanie aplikacji ...................................................................................................................................... 22

INSTALOWANIE APLIKACJI POPRZEZ KASPERSKY SECURITY CENTER......................................................... 23

Rozwiązania dla zarządzania aplikacją poprzez Kaspersky Security Center ...................................................... 23

Schematy instalacji poprzez Kaspersky Security Center ................................................................................... 24

Instalowanie aplikacji z poziomu stacji roboczej .......................................................................................... 24

Schemat instalowania aplikacji poprzez przesłanie e-maila ......................................................................... 25

Przygotowywanie instalacji aplikacji poprzez Kaspersky Security Center ........................................................... 25

Instalowanie Serwera administracyjnego .................................................................................................... 26

Aktualizowanie składnika Serwera administracyjnego ................................................................................. 27

Konfigurowanie ustawień Serwera administracyjnego ................................................................................. 27

Instalowanie wtyczki do zarządzania Kaspersky Endpoint Security 8 for Smartphone ................................... 28

Umieszczanie pakietu dystrybucyjnego aplikacji na serwerze ftp/http ........................................................... 28

Instalowanie aplikacji z poziomu stacji roboczej ................................................................................................ 29

Tworzenie pakietu instalacyjnego ............................................................................................................... 29

Konfigurowanie ustawień pakietu instalacyjnego ................................................................ ......................... 31

Page 4

P R Z E W O D N I K I N S T A L A C J I

4

Tworzenie zadania instalacji ....................................................................................................................... 32

Dostarczanie pakietu dystrybucyjnego aplikacji na urządzenie przenośne poprzez stację roboczą ................ 38

Instalowanie aplikacji na urządzeniu przenośnym poprzez stację roboczą ................................................... 38

Instalowanie aplikacji poprzez przesłanie e-maila ............................................................................................. 39

Tworzenie wiadomości z pakietem dystrybucyjnym aplikacji ........................................................................ 39

Instalowanie aplikacji na urządzeniu przenośnym po odebraniu wiadomości e-mail ...................................... 40

Instalowanie licencji poprzez Kaspersky Security Center .................................................................................. 41

Korzystanie z profili ......................................................................................................................................... 41

Tworzenie profilu ....................................................................................................................................... 42

Konfigurowanie ustawień profilu ................................................................................................................. 49

Stosowanie profilu...................................................................................................................................... 49

Przydzielanie urządzeń do grupy Zarządzane komputery ................................................................................. 49

Ręczne przydzielanie urządzeń do grupy .................................................................................................... 50

Konfigurowanie automatycznego przydzielania urządzeń do grupy .............................................................. 51

Konfigurowanie lokalnych ustawień aplikacji ..................................................................................................... 53

Ustawienia programu Kaspersky Endpoint Security 8 for Smartphone ............................................................... 54

Ustawienia Skanowania na żądanie............................................................................................................ 55

Ustawienia Ochrony ................................................................................................................................... 56

Ustawienia Aktualizacji ............................................................................................................................... 57

Ustawienia Anti-Theft ................................................................................................................................. 59

Ustawienia funkcji Usuwanie danych ..................................................................................................... 61

Ustawienia funkcji Blokowanie .............................................................................................................. 63

Ustawienia funkcji SIM Watch ............................................................................................................... 63

Ustawienia funkcji GPS Find ................................................................................................................. 64

Ustawienia Zapory sieciowej ...................................................................................................................... 64

Ustawienia synchronizacji urządzeń z Serwerem administracyjnym ............................................................. 65

Ustawienia Anti-Spam i Ochrony prywatności ............................................................................................. 66

Ustawienia Szyfrowania ............................................................................................................................. 67

Dezinstalowanie aplikacji ................................................................................................................................. 68

KONTAKT Z DZIAŁEM POMOCY TECHNICZNEJ................................................................................................. 69

SŁOWNIK ............................................................................................................................................................ 70

KASPERSKY LAB ZAO ........................................................................................................................................ 74

INFORMACJE O KODZIE FIRM TRZECICH ......................................................................................................... 75

Kod dystrybucyjny programu............................................................................................................................ 75

ADB .......................................................................................................................................................... 75

ADBWINAPI.DLL ....................................................................................................................................... 75

ADBWINUSBAPI.DLL ................................................................................................ ................................ 75

Pozostałe informacje ....................................................................................................................................... 77

INFORMACJE O ZNAKACH TOWAROWYCH ...................................................................................................... 78

INDEKS ............................................................................................................................................................... 79

Page 5

5

INFORMACJE O PODRĘCZNIKU

W TEJ SEKCJI

W tym dokumencie .....................................................................................................................................................5

Oznaczenia stosowane w dokumencie ........................................................................................................................6

Dziękujemy za korzystanie z naszego produktu. Mamy nadzieję, że informacje z tego podręcznika pomogą Ci

w korzystaniu z Kaspersky Endpoint Security 8 for Smartphone.

Podręcznik jest skierowany do administratorów sieci firmowych. Zawiera informacje dotyczące instalacji i konfiguracji

aplikacji na urządzeniach przenośnych użytkowników z poziomu następujących platform:

Kaspersky Security Center;

Microsoft® System Center Mobile Device Manager (więcej informacji o tej platformie można znaleźć w Bazie

Wiedzy Kaspersky Lab);

Sybase Afaria (więcej informacji o tej platformie można znaleźć w Bazie Wiedzy Kaspersky Lab).

Informacje o korzystaniu z Kaspersky Anti-Virus na urządzeniach przenośnych z różnymi systemami operacyjnymi

znajdują się w Podręcznikach użytkownika Kaspersky Endpoint Security 8 for Smartphone dla odpowiednich systemów

operacyjnych.

Jeśli nie znajdziesz w tym dokumencie odpowiedzi na swoje pytanie dotyczące Kaspersky Endpoint Security 8 for

Smartphone, sprawdź inne źródła informacji (sekcja "Dodatkowe źródła informacji" na stronie 7).

W TYM DOKUMENCIE

Dokument zawiera następujące sekcje:

Dodatkowe źródła informacji (strona 7). Sekcja zawiera informacje dotyczące miejsc, w których, poza zbiorem

dokumentów zawartych w zestawie dystrybucyjnym, można uzyskać informacje o aplikacji oraz sposobu, w jaki

uzyskiwać informacje od Kaspersky Lab w przypadku zaistnienia takiej konieczności.

Zarządzanie licencjami (strona 20). Sekcja ta zawiera szczegółowe informacje o głównych kwestiach

dotyczących licencjonowania Kaspersky Endpoint Security 8 for Smartphone oraz sposobach instalacji

i usuwania licencji dla Kaspersky Endpoint Security 8 for Smartphone na urządzeniach przenośnych

użytkowników.

Kaspersky Endpoint Security 8 for Smartphone (strona 9). Ta sekcja wymienia ogólne funkcje Kaspersky

Endpoint Security 8 for Smartphone, różnice pomiędzy Kaspersky Endpoint Security 8 for Smartphone

a poprzednimi wersjami aplikacji oraz wymagania sprzętowe i programowe dotyczące urządzeń przenośnych

użytkowników i systemu administracyjnego.

Informacje o komponentach programu Kaspersky Endpoint Security 8 for Smartphone (strona 14). Ta sekcja

zawiera opis przeznaczenia każdego składnika, jego procedurę działania, informacje o systemach operacyjnych

przez niego obsługiwanych oraz jego funkcjach.

Instalowanie aplikacji poprzez Kaspersky Security Center (strona 23). Ta sekcja opisuje proces instalacji

Kaspersky Endpoint Security 8 for Smartphone poprzez Kaspersky Security Center.

Kontakt z działem pomocy technicznej. Sekcja ta opisuje zasady rządzące kierowaniem pytań do działu pomocy

technicznej.

Page 6

P R Z E W O D N I K I N S T A L A C J I

6

Słownik. Sekcja zawiera terminy wykorzystane w tym podręczniku.

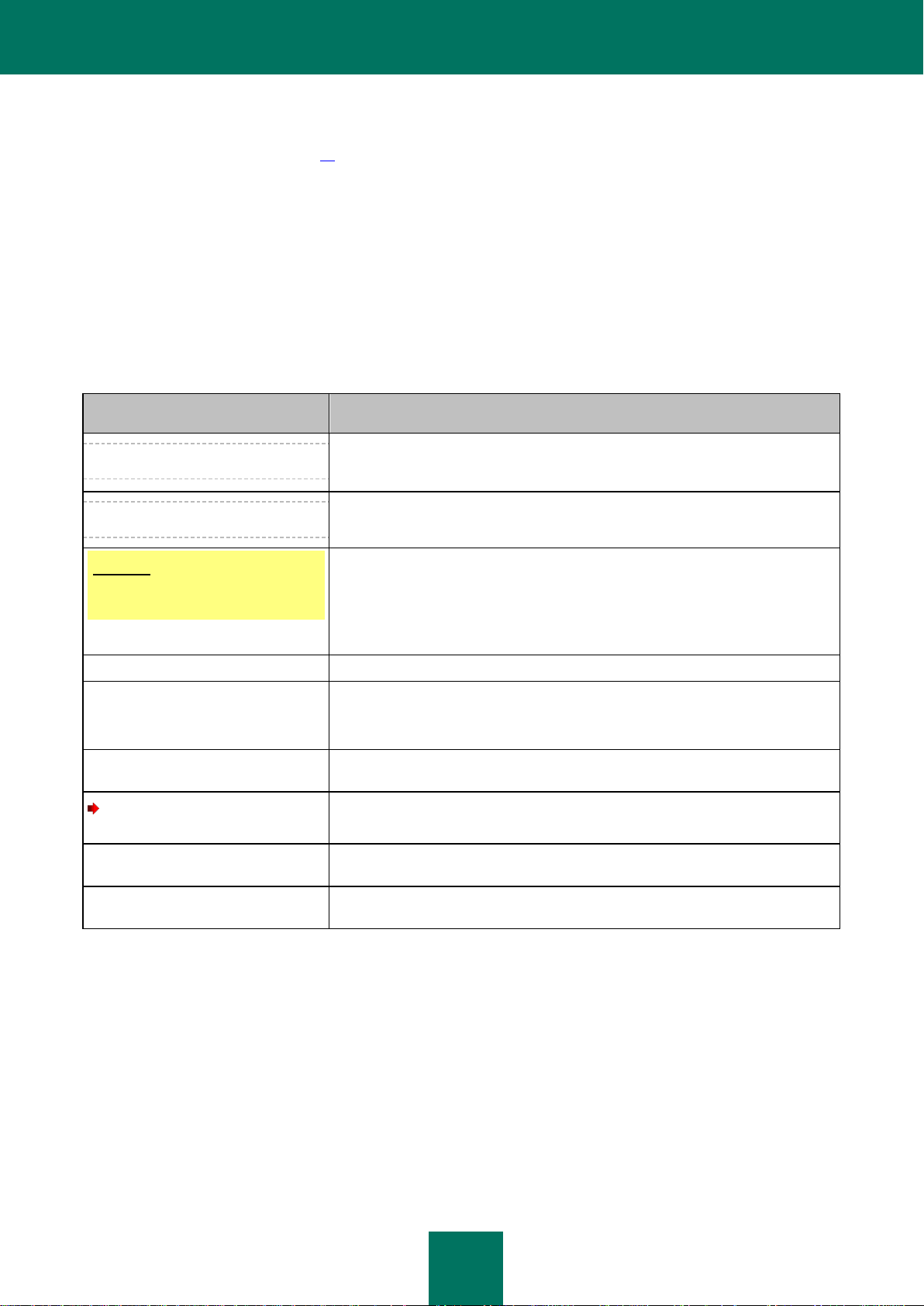

PRZYKŁADOWY TEKST

OPIS OZNACZEŃ STOSOWANYCH W DOKUMENCIE

Należy pamiętać, że...

Ostrzeżenia są wyróżnione kolorem czerwonym i znajdują się w ramkach.

Ostrzeżenia zawierają ważne informacje, na przykład dotyczące operacji

krytycznych dla bezpieczeństwa komputera.

Zalecamy...

Komentarze znajdują się w ramkach. Zawierają one dodatkowe informacje.

Przykład:

...

Przykłady wyróżnione są pogrubioną i podkreśloną czcionką.

Aktualizacja to...

Nowe terminy są oznaczane kursywą.

ALT+F4

Nazwy klawiszy oznaczone są pogrubioną czcionką i wielkimi literami.

Nazwa klawiszy z umieszczonym pomiędzy nimi symbolem "+" oznacza użycie

kombinacji klawiszy.

Włącz

Nazwy elementów interfejsu, na przykład pól do wprowadzania danych, poleceń

menu, przycisków itd., są oznaczone pogrubioną czcionką.

W celu skonfigurowania

terminarza zadania:

Instrukcje są oznaczane symbolem strzałki.

Wstępne zdania w instrukcjach pisane są kursywą.

help

Treści wprowadzane w wierszu poleceń lub treści komunikatów wyświetlanych

na ekranie są oznaczone specjalną czcionką.

<adres IP Twojego komputera>

Zmienne znajdują się w nawiasach ostrych. Zamiast zmiennych w każdym

wypadku wstawiane są odpowiadające wartości, a nawiasy ostre są pomijane.

Kaspersky Lab ZAO (strona 74). Sekcja zawiera informacje o firmie Kaspersky Lab.

Informacje o kodzie firm trzecich. Z tej sekcji można się dowiedzieć o kodzie firm trzecich wykorzystanym

w aplikacji.

Indeks. Sekcja ta umożliwia szybkie odnalezienie potrzebnych informacji w dokumencie.

OZNACZENIA STOSOWANE W DOKUMENCIE

Poniższa tabela zawiera opis oznaczeń dokumentu używanych w niniejszym Podręczniku.

Tabela 1. Oznaczenia stosowane w dokumencie

Page 7

7

DODATKOWE ŹRÓDŁA INFORMACJI

W TEJ SEKCJI

Źródła informacji o produkcie ......................................................................................................................................7

Forum internetowe firmy Kaspersky Lab ......................................................................................................................8

Kontakt z zespołem tworzącym dokumentację .............................................................................................................8

W przypadku pojawienia się pytań związanych z instalacją, zakupem lub korzystaniem z programu Kaspersky Endpoint

Security 8 for Smartphone można uzyskać na nie odpowiedź, korzystając z różnych źródeł informacji. W zależności od

tego, jak ważne i pilne jest Twoje pytanie, możesz wybrać odpowiednie źródło informacji.

ŹRÓDŁA INFORMACJI O PRODUKCIE

Możesz skorzystać z następujących źródeł informacji o aplikacji:

strony internetowej aplikacji Kaspersky Lab;

Bazy wiedzy na stronie pomocy technicznej;

systemu pomocy;

dokumentacji.

Strona internetowa firmy Kaspersky Lab

http://www.kaspersky.pl/endpoint-security-smartphone

Na tej stronie znajdziesz ogólne informacje o funkcjach i możliwościach Kaspersky Endpoint Security 8 for

Smartphone. Możesz zakupić Kaspersky Endpoint Security 8 for Smartphone lub przedłużyć swoją licencję

w naszym sklepie internetowym.

Strona aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy)

http://support.kaspersky.com/pl/kes8m

Niniejsza strona zawiera artykuły opublikowane przez specjalistów z działu pomocy technicznej.

Zawierają one przydatne informacje, zalecenia i odpowiedzi na najczęściej zadawane pytania, które poświęcone są

zakupowi, instalacji i korzystaniu z Kaspersky Endpoint Security 8 for Smartphone. Są one pogrupowane według

tematów, takich jak "Praca z plikami kluczy", "Aktualizacja baz danych" lub "Rozwiązywanie problemów". Ich treść

pomaga rozwiązać problemy związane nie tylko z aplikacją Kaspersky Endpoint Security 8 for Smartphone, ale

także z innymi produktami firmy Kaspersky Lab. Mogą zawierać również nowości z działu Pomocy Technicznej.

Page 8

D O D A T K O W E Ź R Ó D Ł A I N F O R M A C J I

8

System Pomocy

System pomocy instalowany wraz z Kaspersky Endpoint Security 8 for Smartphone zawiera pomoc kontekstową dla

wtyczki służącej do zarządzania aplikacją poprzez Kaspersky Security Center, jak również sekcje pomocy

kontekstowej dla urządzeń przenośnych z następującymi systemami operacyjnymi:

Microsoft Windows® Mobile.

Symbian.

BlackBerry®.

Android™.

Pomoc kontekstowa zawiera informacje o poszczególnych oknach i zakładkach aplikacji.

Dokumentacja

Zestaw dokumentacji dla aplikacji Kaspersky Endpoint Security 8 for Smartphone zawiera większość informacji

niezbędnych do pracy z nią. Zestaw zawiera następujące dokumenty:

Podręcznik użytkownika. Podręczniki dotyczące korzystania z aplikacji na urządzeniach przenośnych

z systemami operacyjnymi Windows Mobile, Symbian, BlackBerry i Android. Każdy podręcznik użytkownika

zawiera informacje umożliwiające użytkownikowi niezależne zainstalowanie, skonfigurowanie i aktywowanie

aplikacji na urządzeniu przenośnym.

Przewodnik instalacji. Przewodnik instalacji umożliwia administratorowi zainstalowanie i skonfigurowanie

aplikacji na urządzeniach przenośnych użytkowników poprzez następujące platformy:

Kaspersky Security Center;

Microsoft System Center Mobile Device Manager (więcej informacji o tej platformie można znaleźć w Bazie

Wiedzy Kaspersky Lab);

Sybase Afaria (więcej informacji o tej platformie można znaleźć w Bazie Wiedzy Kaspersky Lab).

FORUM INTERNETOWE FIRMY KASPERSKY LAB

Jeżeli zapytanie nie wymaga natychmiastowej odpowiedzi, można przedyskutować je ze specjalistami firmy Kaspersky

Lab lub innymi użytkownikami jej oprogramowania na forum internetowym znajdującym się pod adresem

http://forum.kaspersky.com/index.php?showforum=5.

Na forum możesz znaleźć także wcześniej opublikowane odpowiedzi, pozostawić swój komentarz, utworzyć nowy temat

lub skorzystać z wyszukiwarki.

KONTAKT Z ZESPOŁEM TWORZĄCYM DOKUMENTACJĘ

Jeżeli masz jakieś pytania dotyczące tej dokumentacji, znalazłeś w niej błąd lub chciałbyś pozostawić komentarz,

skontaktuj się z zespołem tworzącym dokumentację. Aby skontaktować się z zespołem tworzącym dokumentację, wyślij

wiadomość na adres dokumentacja@kaspersky.pl. W temacie wiadomości wpisz: "Opinia o dokumentacji: Kaspersky

Endpoint Security 8".

Page 9

9

KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE

Kaspersky Endpoint Security 8 for Smartphone chroni urządzenia przenośne działające pod kontrolą systemów

Symbian, Microsoft Windows Mobile, BlackBerry i Android przed wszystkimi znanymi i nowymi zagrożeniami,

niechcianymi połączeniami i wiadomościami SMS. Aplikacja umożliwia monitorowanie wysyłanych SMS-ów, aktywności

sieciowej oraz chroni poufne informacje przed nieautoryzowanym dostępem. Każdy typ zagrożenia jest przetwarzany

przez inny moduł aplikacji. Umożliwia to dostosowanie ustawień aplikacji do potrzeb użytkownika.

Kaspersky Endpoint Security 8 for Smartphone obsługuje następujące systemy zdalnej administracji: Kaspersky Security

Center, MS SCMDM i Sybase Afaria. Administrator sieci może wykorzystać funkcje tych systemów do zdalnego:

zainstalowania aplikacji na urządzeniach przenośnych;

usunięcia aplikacji z urządzeń poprzez MS SCMDM (więcej informacji o usuwaniu aplikacji poprzez MS

SCMDM można znaleźć w Bazie Wiedzy Kaspersky Lab);

skonfigurowania ustawień aplikacji dla kilku urządzeń jednocześnie lub dla każdego osobno;

utworzenia w Kaspersky Security Center raportów z działania komponentów aplikacji zainstalowanej na

urządzeniach mobilnych.

Kaspersky Endpoint Security 8 for Smartphone zawiera następujące moduły ochrony:

Ochrona. Chroni system plików smartfonu przed infekcjami. Ochrona jest uruchamiana wraz ze startem

systemu, zawsze pozostaje w pamięci operacyjnej urządzenia i weryfikuje wszystkie otwarte, zapisane

i uruchomione pliki na urządzeniu oraz kartach pamięci. Dodatkowo Ochrona sprawdza wszystkie pliki

przychodzące na obecność znanych wirusów. Jeżeli obiekt nie jest zainfekowany lub został wyleczony, możesz

kontynuować pracę z plikiem.

Skanowanie urządzenia. Pomaga wykrywać i leczyć szkodliwe obiekty na urządzeniu przenośnym

użytkownika. Należy regularnie skanować urządzenie, aby zapobiegać rozprzestrzenianiu się szkodliwych

obiektów nie wykrytych przez Ochronę.

Anti-Spam. Sprawdza wszystkie przychodzące wiadomości SMS i połączenia na obecność spamu. Składnik

umożliwia blokowanie przychodzących wiadomości SMS i połączeń, które są uważane za niechciane.

Filtrowanie wiadomości i połączeń jest przeprowadzane przy pomocy Czarnej listy i/lub Białej listy numerów.

Wszystkie wiadomości SMS i połączenia z numerów znajdujących się na Czarnej liście są blokowane. SMS-y

i połączenia z numerów znajdujących się na Białej liście są zawsze dostarczane na urządzenie przenośne.

Składnik umożliwia również skonfigurowanie reakcji aplikacji na wiadomości SMS z numerów niewyrażonych

cyframi oraz na połączenia i SMS-y od numerów nieznajdujących się w Kontaktach.

Anti-Theft. Chroni informacje przed nieautoryzowanym dostępem w przypadku zgubienia lub kradzieży

urządzenia. Komponent ten umożliwia blokowanie urządzenia w przypadku jego zagubienia lub kradzieży,

usuwa poufne informacje i kontroluje korzystanie z karty SIM oraz określa współrzędne geograficzne

urządzenia (jeżeli urządzenie ma wbudowany odbiornik GPS).

Ochrona prywatności. Ukrywa poufne informacje użytkownika, gdy z urządzenia korzystają inne osoby.

Komponent umożliwia również wyświetlanie lub ukrywanie informacji związanych z określonymi numerami

abonentów, na przykład szczegóły dotyczące listy kontaktów, rejestru połączeń lub korespondencji SMS. Składnik

umożliwia ukrywanie informacji o połączeniach przychodzących i wiadomościach SMS z wybranych numerów.

Zapora sieciowa. Sprawdza połączenia sieciowe Twojego urządzenia przenośnego. Składnik umożliwia Ci

określenie dozwolonych i blokowanych połączeń.

Szyfrowanie. Chroni informacje przed przeglądaniem przez osoby trzecie w przypadku uzyskania dostępu do

urządzenia. Komponent szyfruje dowolną liczbę folderów niesystemowych, które znajdują się we wbudowanej

pamięci urządzenia lub na karcie pamięci. Dostęp do folderu można uzyskać tylko po wprowadzeniu tajnego kodu.

Page 10

P R Z E W O D N I K I N S T A L A C J I

10

Ponadto aplikacja zawiera zestaw funkcji dodatkowych. Mają one na celu wykonywanie aktualizacji aplikacji,

W TEJ SEKCJI

Nowości ................................................................................................................................................................... 10

Pakiet dystrybucyjny ................................ ................................................................................................................. 11

Wymagania sprzętowe i programowe ........................................................................................................................ 13

zwiększanie jej wydajności i pomoc użytkownikom.

Aktualizacja baz danych aplikacji. Ta funkcja utrzymuje aktualny stan baz danych Kaspersky Endpoint Security

8 for Smartphone. Aktualizacje mogą być uruchamiane ręcznie przez użytkownika urządzenia lub zgodnie

z terminarzem ustalonym w ustawieniach aplikacji.

Stan ochrony. Stan komponentów programu jest wyświetlany na ekranie. Na podstawie wyświetlonych

informacji użytkownicy mogą oszacować bieżący stan ochrony swojego urządzenia.

Raport zdarzeń. Każdy ze składników aplikacji posiada swój własny raport zdarzeń, który zawiera informacje

dotyczące działania składnika (na przykład, zakończone aplikacje, dane blokowanego obiektu, raport ze

skanowania, aktualizacje).

Zakładka Licencja. Przy zakupie Kaspersky Endpoint Security 8 for Smartphone nawiązywana jest umowa

pomiędzy Twoją firmą a Kaspersky Lab, zgodnie z którą pracownicy firmy mogą korzystać z aplikacji

i uzyskiwać aktualizacje baz danych i pomoc techniczną przez określony okres czasu. Warunki korzystania

i inne informacje wymagane do pełnej funkcjonalności programu zawarte są w licencji.

Kaspersky Endpoint Security 8 for Smartphone nie tworzy kopii zapasowych danych i tym samym ich nie przywraca.

NOWOŚCI

Różnice pomiędzy Kaspersky Endpoint Security 8 for Smartphone a poprzednimi wersjami aplikacji:

Obsługa nowych platform: Sybase Afaria i Microsoft System Center Mobile Device Manager (MS SCMDM).

Więcej informacji o usuwaniu aplikacji poprzez MS SCMDM można znaleźć w Bazie Wiedzy Kaspersky Lab).

Instalacja aplikacji na urządzeniach poprzez dostarczenie wiadomości e-mail.

Dostęp do aplikacji jest chroniony przy użyciu tajnego kodu.

Poszerzono listę plików wykonywalnych skanowanych przez aplikację w wypadku ograniczenia typu plików

skanowanych przez Ochronę i Skanowanie plików. Skanowane są pliki wykonywalne w następujących

formatach: EXE, DLL, MDL, APP, RDL, PRT, PXT, LDD, PDD, CLASS. Jeśli funkcja skanowania archiwów jest

włączona, aplikacja rozpakowuje i skanuje archiwa o następujących formatach: ZIP, JAR, JAD, SIS, SISX, RAR

i CAB.

Ochrona prywatności ukrywa następujące informacje poufnych kontaktów: wpisy w Kontaktach, korespondencję

SMS i nowe przychodzące połączenia i SMS-y. Poufne informacje można przeglądać, jeśli ukrywanie jest

wyłączone.

Szyfrowanie umożliwia zaszyfrowanie folderów zapisanych w pamięci urządzenia lub na karcie pamięci.

Składnik chroni poufne dane, szyfrując je, i zezwala na dostęp do zaszyfrowanych informacji dopiero po

wprowadzeniu tajnego kodu aplikacji.

Page 11

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

11

Do składnika Anti-Theft dodano nową funkcję GPS Find: jeśli urządzenie zostanie zgubione lub skradzione,

jego współrzędne geograficzne mogą zostać wysłane na określony numer telefonu lub wskazany adres e-mail.

Anti-Theft zawiera również zaktualizowaną funkcję Usuwanie danych, która może zdalnie usunąć nie tylko

osobiste informacje użytkownika przechowywane w pamięci telefonu lub na karcie pamięci, ale również pliki

z listy folderów przeznaczonych do usunięcia.

Aby ograniczyć wymianę danych, dodano opcję automatycznego wyłączania aktualizacji baz danych aplikacji

kiedy urządzenie znajduje się w strefie roamingu.

Dodano nową funkcję - Wyświetlanie podpowiedzi: Kaspersky Endpoint Security 8 for Smartphone wyświetla

krótki opis składnika przed konfiguracją jego ustawień.

Dodano obsługę urządzeń działających pod kontrolą systemu Android.

PAKIET DYSTRYBUCYJNY

Możesz zakupić Kaspersky Endpoint Security 8 for Smartphone od jednego z naszych partnerów lub w sklepie

internetowym (sekcja Sklep na stronie http://www.kaspersky.pl/). Dodatkowo, Kaspersky Endpoint Security 8 for

Smartphone jest dostarczany jako część linii produktów Kaspersky Open Space Security.

Przy zakupie Kaspersky Endpoint Security 8 for Smartphone w sklepie internetowym składasz zamówienie. Przy zakupie

otrzymasz wiadomość e-mail zawierającą plik klucza służący do aktywacji aplikacji i adres internetowy, pod którym

możesz pobrać pakiet instalacyjny aplikacji. W celu uzyskania szczegółowych informacji o zakupie i uzyskaniu pakietu

dystrybucyjnego skontaktuj się z naszym działem sprzedaży sprzedaz@kaspersky.pl.

Jeśli Twoja firma wykorzystuje Kaspersky Security Center do instalacji Kaspersky Endpoint Security 8 for Smartphone,

pakiet dystrybucyjny będzie zawierać klcfginst.exe (plik instalatora dla wtyczki włączającej administrację Kaspersky

Endpoint Security 8 for Smartphone poprzez Kaspersky Security Center) oraz samorozpakowujące się archiwum

KES8_forAdminKit_pl.exe, w którym znajdują się pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych:

endpoint_8_0_x_xx_pl.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft Windows Mobile;

endpoint8_mobile_8_x_xx_eu4_signed.sis – plik instalacyjny aplikacji dla systemu operacyjnego Symbian;

Endpoint8_Mobile_8_x_xx_release.zip – plik instalacyjny aplikacji dla systemu operacyjnego BlackBerry;

Endpoint8_8_x_xx_release.apk – plik instalacyjny aplikacji dla systemu operacyjnego Android;

AdbWinUsbApi.dll, AdbWinApi.dll, adb.exe – zestaw plików wymaganych do instalacji aplikacji na urządzeniach

z systemem operacyjnym Android.

installer.ini – plik konfiguracyjny z ustawieniami łączenia się z Serwerem administracyjnym;

kmlisten.ini – plik konfiguracyjny z ustawieniami narzędzia dotyczącymi dostarczania pakietu instalacyjnego;

kmlisten.kpd – plik z opisem aplikacji;

kmlisten.exe – narzędzie służące do dostarczania pakietu instalacyjnego na urządzenie przenośne przy pomocy

stacji roboczej;

Dokumentacja:

Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Symbian OS;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla BlackBerry OS;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Android OS;

Page 12

P R Z E W O D N I K I N S T A L A C J I

12

Pomoc kontekstowa dla wtyczki zarządzającej Kaspersky Endpoint Security 8 for Smartphone;

Pomoc kontekstowa dla aplikacji dla Microsoft Windows Mobile;

Pomoc kontekstowa dla aplikacji dla Symbian OS;

Pomoc kontekstowa dla aplikacji dla BlackBerry OS;

Pomoc kontekstowa dla aplikacji dla Android OS.

Jeśli Twoja firma wykorzystuje Mobile Device Manager do instalacji Kaspersky Endpoint Security 8 for Smartphone,

pakiet dystrybucyjny będzie zawierać samorozpakowujące się archiwum KES8_forMicrosoftMDM_en.exe, w którym

znajdują się pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych:

endpoint_MDM_Afaria_8_0_x_xx_pl.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft

Windows Mobile;

endpoint8_pl.adm – plik szablonu administracyjnego służącego do zarządzania profilami, który zawiera ich

ustawienia;

endpoint8_ca.cer – plik certyfikatu dla centrum certyfikatów;

endpoint8_cert.cer – plik certyfikatu podpisany przez plik instalacyjny aplikacji;

kes2mdm.exe – narzędzie służące do konwertowania pliku klucza aplikacji;

kl.pbv, licensing.dll, oper.pbv – zestaw plików pomocniczych dla narzędzia kes2mdm.exe;

Dokumentacja:

Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile;

Pomoc kontekstowa dla aplikacji dla Microsoft Windows Mobile.

Jeśli Twoja firma wykorzystuje Sybase Afaria do instalacji Kaspersky Endpoint Security 8 for Smartphone, pakiet

dystrybucyjny będzie zawierać samorozpakowujące się archiwum KES8_forSybaseAfaria_en.exe, w którym znajdują się

pliki niezbędne do instalacji aplikacji na urządzeniach przenośnych:

endpoint_MDM_Afaria_8_0_x_xx_pl.cab – plik instalacyjny aplikacji dla systemu operacyjnego Microsoft

Windows Mobile;

endpoint8_mobile_8_x_xx_eu4.sisx – plik instalacyjny aplikacji dla systemu operacyjnego Symbian;

Endpoint8_Mobile_Installer.cod – plik instalacyjny aplikacji dla systemu operacyjnego BlackBerry;

KES2Afaria.exe – narzędzie do zarządzania profilem dla Kaspersky Endpoint Security 8 for Smartphone;

kl.pbv, licensing.dll, oper.pbv – zestaw plików pomocniczych włączonych w skład narzędzia KES2Afaria.exe;

Dokumentacja:

Przewodnik instalacji dla Kaspersky Endpoint Security 8 for Smartphone;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Microsoft Windows Mobile;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla Symbian OS;

Podręcznik użytkownika dla Kaspersky Endpoint Security 8 for Smartphone dla BlackBerry OS;

Pomoc kontekstowa dla aplikacji dla Microsoft Windows Mobile;

Pomoc kontekstowa dla aplikacji dla Symbian OS;

Pomoc kontekstowa dla aplikacji dla BlackBerry OS.

Page 13

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

13

WYMAGANIA SPRZĘTOWE I PROGRAMOWE

Aby Kaspersky Endpoint Security 8 for Smartphone działał poprawnie, urządzenie przenośne musi spełniać następujące

wymagania.

Wymagania sprzętowe:

Symbian OS 9.1, 9.2, 9.3, 9.4 Seria 60® UI, Symbian^3 (tylko dla urządzeń przenośnych Nokia®), Symbian

Belle;

Windows Mobile 5.0, 6.0, 6.1, 6.5.

BlackBerry 4.5, 4.6, 4.7, 5.0, 6.0.

Android 1.6, 2.0, 2.1, 2.2, 2.3, 4.0.

W celu zainstalowania Kaspersky Endpoint Security 8 for Smartphone w sieci, system zdalnego zarządzania musi

spełniać następujące wymagania minimalne:

Wymagania programowe:

Kaspersky Security Center 9.0.

Mobile Device Manager Software Distribution Microsoft Corporation wersja: 1.0.4050.0000 (SP).

System Center Mobile Device Manager Microsoft Corporation wersja: 1.0.4050.0000.

Sybase Afaria 6.50.4607.0.

Page 14

14

INFORMACJE O SKŁADNIKACH

W TEJ SEKCJI

Anti-Virus ................................................................................................................................................................. 14

Anti-Theft ................................................................................................................................................................. 16

Ochrona prywatności ................................ ................................................................................................................ 18

Anti-Spam ................................................................................................................................................................ 18

Zapora sieciowa ....................................................................................................................................................... 19

Szyfrowanie.............................................................................................................................................................. 19

W TEJ SEKCJI

Ochrona ................................................................................................................................................................... 15

Skanowania na żądanie ............................................................................................................................................ 15

Aktualizacja .............................................................................................................................................................. 16

KASPERSKY ENDPOINT SECURITY 8 FOR

SMARTPHONE

Kaspersky Endpoint Security 8 for Smartphone zawiera następujące składniki:

Anti-Virus (strona 14).

Anti-Theft (strona 16).

Ochrona prywatności (strona 18).

Anti-Spam (strona 18).

Zapora sieciowa (strona 19).

Szyfrowanie (strona 19).

Ta sekcja zawiera opis przeznaczenia każdego składnika, jego procedurę działania, informacje o systemach

operacyjnych przez niego obsługiwanych oraz jego funkcjach.

ANTI-VIRUS

Składnik Anti-Virus zapewnia ochronę antywirusową urządzeń przenośnych. Zawiera następujące funkcje: Ochrona

(strona 15), Skanowanie na żądanie (strona 15), Aktualizacja (strona 16).

Page 15

I N F O R MA C J E O S K Ł AD N I K A C H K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

15

OCHRONA

Ochrona skanuje wszystkie uruchomione w systemie plików procesy, monitoruje zdarzenia na urządzeniu oraz skanuje

wszystkie nowe, otwierane i modyfikowane pliki (łącznie z tymi znajdującymi się na karcie pamięci). Skanuje również

zainstalowane aplikacje w poszukiwaniu szkodliwego kodu zanim odwoła się do nich użytkownik.

Ochrona działa w następujący sposób:

1. Ochrona jest uruchamiana przy starcie systemu operacyjnego.

2. Ochrona skanuje pliki wybranych typów, gdy użytkownik uzyskuje do nich dostęp. Ochrona działa w oparciu

o antywirusowe bazy danych aplikacji.

3. W oparciu o wyniki analizy, Ochrona wykonuje akcję odpowiednią dla systemu operacyjnego.

W systemach operacyjnych Symbian i Microsoft Windows Mobile Ochrona może zachowywać się

w następujący sposób:

Jeśli w pliku wykryto szkodliwy kod, Ochrona blokuje plik, wykonuje akcję zgodnie ze stosowanymi ustawieniami,

informuje użytkownika o wykryciu szkodliwego obiektu i zapisuje informacje w dzienniku aplikacji.

Jeżeli w pliku nie zostanie wykryty szkodliwy kod, zostanie on przywrócony.

W systemie operacyjnym Android Ochrona może zachowywać się w następujący sposób:

Jeżeli w pliku zostanie wykryty szkodliwy kod, Ochrona wykona akcję określoną w ustawieniach;

Jeżeli w pliku nie zostanie wykryty szkodliwy kod, zostanie on przywrócony.

4. Ochrona zapisuje informacje o zdarzeniach i akcjach użytkownika w dzienniku zdarzeń (dla systemów

operacyjnych Symbian i Microsoft Windows Mobile).

Raporty dotyczące zdarzeń i akcji użytkownika nie są dostępne w Kaspersky Endpoint Security 8 for

Smartphone dla systemu operacyjnego Android.

Ochrona nie jest obsługiwana w systemie operacyjnym BlackBerry.

SKANOWANIE NA ŻĄDANIE

Skanowanie na żądanie skanuje system plików urządzenia przenośnego w poszukiwaniu szkodliwych obiektów.

Kaspersky Endpoint Security 8 for Smartphone wykonuje pełne lub częściowe skanowanie systemu plików urządzenia -

np. skanowanie tylko zawartości wbudowanej pamięci urządzenia lub określonych folderów (łącznie z tymi znajdującymi

się na karcie pamięci). Pełne skanowanie może zostać uruchomione ręcznie lub automatycznie, zgodnie z terminarzem.

Częściowe skanowanie może zostać uruchomione ręcznie przez użytkownika, bezpośrednio z poziomu aplikacji

zainstalowanej na urządzeniu przenośnym.

Urządzenie jest skanowane w następujący sposób:

1. Kaspersky Endpoint Security 8 for Smartphone skanuje pliki o typach wybranych w ustawieniach skanowania.

2. Podczas skanowania Kaspersky Endpoint Security 8 for Smartphone analizuje plik w poszukiwaniu szkodliwych

obiektów. Szkodliwe obiekty są wykrywane poprzez porównanie z antywirusowymi bazami aplikacji.

3. W oparciu o wyniki analizy, aplikacja wykonuje akcję w zależności od systemu operacyjnego komputera.

W systemach operacyjnych Symbian i Microsoft Windows Mobile Kaspersky Endpoint Security 8 for

Smartphone może zachowywać się w następujący sposób:

Jeśli w pliku wykryto szkodliwy kod, Kaspersky Endpoint Security 8 for Smartphone blokuje dostęp do pliku,

wykonuje wybraną akcję zgodnie z określonymi ustawieniami i powiadamia użytkownika.

W systemie operacyjnym Android, jeśli w trakcie analizy pliku wykryto szkodliwy kod, aplikacja wykona

akcję wybraną zgodnie z ustawieniami.

Jeżeli nie zostanie wykryty szkodliwy kod, plik zostanie przywrócony do działania.

Page 16

P R Z E W O D N I K I N S T A L A C J I

16

4. Informacje o procesie skanowania i zdarzeniach są zapisywane w dzienniku zdarzeń (dla systemów

operacyjnych Symbian i Microsoft Windows Mobile).

Raporty dotyczące skanowania nie są dostępne w Kaspersky Endpoint Security 8 for Smartphone dla systemu

operacyjnego Android.

Funkcja skanowania na żądanie nie jest obsługiwana w systemie operacyjnym BlackBerry.

Ustawienia zastosowane przez administratora z poziomu systemu zdalnego zarządzania są wykorzystywane dla zadań

pełnego i częściowego skanowania urządzenia.

Administrator może również skonfigurować automatyczne uruchamianie skanowania urządzenia zgodnie z terminarzem.

Uruchomienie częściowego skanowania poprzez system zdalnego zarządzania nie jest możliwe.

AKTUALIZACJA

Ochrona i Skanowanie na żądanie działają w oparciu o antywirusowe bazy danych, które zawierają opisy wszystkich

obecnie znanych szkodliwych programów i metody ich neutralizowania, jak również opisy innych niechcianych obiektów.

Aktualizacja antywirusowych baz danych aplikacji jest bardzo istotnym elementem bezpieczeństwa. Aktualizacja może

zostać uruchomiona ręcznie lub automatycznie, zgodnie z terminarzem. Aby ochrona antywirusowa była na

odpowiednim poziomie, należy regularnie aktualizować antywirusowe bazy danych.

Antywirusowe bazy danych aplikacji są aktualizowane zgodnie z następującym algorytmem:

1. Aplikacja nawiązuje połączenie internetowe lub wykorzystuje istniejące.

2. Antywirusowe bazy danych aplikacji zainstalowane na urządzeniu porównywane są z tymi znajdującymi się na

określonym serwerze uaktualnień.

3. Kaspersky Endpoint Security 8 for Smartphone wykonuje jedną z następujących czynności:

Jeśli zainstalowane antywirusowe bazy danych aplikacji są aktualne, aktualizacja zostanie anulowana.

Aplikacja poinformuje użytkownika, że antywirusowe bazy danych są aktualne.

Jeżeli zainstalowane bazy danych różnią się, pobierany i instalowany jest nowy pakiet uaktualnień.

Po zakończeniu procesu aktualizacji połączenie jest automatycznie zamykane. Jeżeli połączenie zostało

nawiązane przed uruchomieniem aktualizacji, pozostanie ono otwarte.

4. Informacje o aktualizacji zapisywane są w raporcie zdarzeń.

Funkcja aktualizacji na żądanie nie jest obsługiwana w systemie operacyjnym BlackBerry.

ANTI-THEFT

Anti-Theft chroni dane przechowywane na urządzeniu przenośnym przed nieautoryzowanym dostępem.

Anti-Theft zawiera następujące funkcje:

Blokowanie (patrz strona 17).

Usuwanie danych (patrz strona 17).

SIM Watch (patrz strona 17).

GPS Find (patrz strona 17).

Kaspersky Endpoint Security 8 for Smartphone umożliwia użytkownikowi zdalne uruchomienie funkcji Anti-Theft poprzez

przesłanie polecenia SMS z innego urządzenia przenośnego. Polecenie SMS jest przesyłane w formie zaszyfrowanej wiadomości

SMS i zawiera również tajny kod aplikacji ustawiony na urządzeniu odbierającym polecenie. Odebranie polecenia SMS odbędzie

się na urządzeniu otrzymującym polecenie SMS niezauważalnie. Koszt wysłania SMS-a jest zgodny z opłatami ustalonymi przez

operatora komórkowego udostępniającego połączenie z urządzeniem, na które przesyłane jest polecenie SMS.

Anti-Theft obsługuje wszystkie systemy operacyjne.

Page 17

I N F O R M A C J E O S K Ł A D N I K A C H K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

17

W TEJ SEKCJI

Blokowanie ............................................................................................................................................................... 17

Usuwanie danych ..................................................................................................................................................... 17

SIM Watch ................................ ............................................................................................................................... 17

GPS Find ................................................................................................................................................................. 17

BLOKOWANIE

Blokowanie umożliwia Ci zdalne zablokowanie urządzenia i ustawienie tekstu wyświetlanego na jego ekranie.

USUWANIE DANYCH

Usuwanie danych umożliwia zdalne usunięcie osobistych informacji użytkownika z urządzenia (wpisy w Kontaktach, wiadomości, galerię zdjęć, kalendarz, dzienniki, ustawienia połączenia Internetowego), jak również informacji z kart pamięci i folderów wybranych przez administratora i użytkownika do usunięcia. Użytkownik nie będzie mógł przywrócić

tych danych!

Administrator może wskazać foldery do usunięcia w profilu. Administrator może wybrać foldery zapisane na karcie

pamięci lub w pamięci wbudowanej urządzenia. Dla urządzeń z systemem Android administrator może wybrać do

usunięcia jedynie foldery zapisane na karcie pamięci. Foldery przechowywane w pamięci wbudowanej urządzenia nie

mogą zostać wybrane do usunięcia.

Użytkownik nie może zmienić folderów przeznaczonych do usunięcia wskazanych przez administratora, ale może

wybrać foldery do usunięcia na swoim urządzeniu poprzez interfejs lokalny aplikacji (zobacz Podręcznik użytkownika dla

odpowiedniego systemu operacyjnego). Jeżeli administrator nie wybrał folderów do usunięcia, wówczas usunięte

zostaną tylko te wskazane przez użytkownika.

SIM WATCH

SIM Watch umożliwia uzyskanie bieżącego numeru telefonu w przypadku, gdy karta SIM zostanie wymieniona oraz

zablokowanie urządzenia, gdy nastąpi wymiana karty SIM lub urządzenie zostanie uruchomione bez niej. Informacja

o nowym numerze telefonu jest wysyłana w wiadomości na wskazany przez użytkownika numer telefonu i / lub adres email. Co więcej, SIM Watch umożliwia zablokowanie urządzenia, gdy wymieniona zostanie karta SIM lub gdy urządzenie

zostanie włączone bez niej.

GPS FIND

GPS Find umożliwia zlokalizowanie urządzenia. Współrzędne geograficzne urządzenia są wysyłane w wiadomości na

numer telefonu, z którego wysłane zostało specjalne polecenie SMS, oraz na uprzednio wskazany adres e-mail.

W zależności od systemu operacyjnego, GPS Find działa następująco:

Dla systemów operacyjnych Symbian, Microsoft Windows Mobile i BlackBerry funkcja ta działa tylko na

urządzeniach posiadających wbudowany odbiornik GPS. Odbiornik GPS jest włączany automatycznie po

odebraniu przez urządzenie polecenia SMS. Jeżeli urządzenie znajduje się w zasięgu satelitów, funkcja GPS

Find ustali, a następnie wyśle współrzędne geograficzne urządzenia. Jeżeli w momencie wysyłania zapytania

o współrzędne urządzenie nie znajduje się w zasięgu satelitów, funkcja GPS Find będzie co jakiś czas

ponawiać próbę ustalenia współrzędnych.

Dla systemu operacyjnego Android wbudowany odbiornik GPS, o ile urządzenie takowy posiada, jest włączany

automatycznie po odebraniu przez urządzenie specjalnego polecenia SMS. Jeśli GPS Find nie może odszukać

współrzędnych urządzenia, określa przybliżone współrzędne urządzenia przy pomocy stacji bazowych.

Page 18

P R Z E W O D N I K I N S T A L A C J I

18

OCHRONA PRYWATNOŚCI

Ochrona prywatności ukrywa dane prywatne w oparciu o Listę kontaktów, na której znajdują się numery prywatne. Dla

numerów prywatnych Ochrona prywatności ukrywa wpisy Kontaktów, przychodzące, robocze i wysyłane SMS-y, jak

również rejestr połączeń. Ochrona prywatności wycisza sygnał przyjścia nowego SMS-a i ukrywa wiadomość w skrzynce

odbiorczej. Ochrona prywatności blokuje połączenia przychodzące z prywatnych numerów i nie wyświetla informacji

o przychodzących połączeniach. W rezultacie dzwoniący usłyszy sygnał zajętości. Aby wyświetlić przychodzące

połączenia i SMS-y z okresu czasu, kiedy Ochrona prywatności była włączona, wyłącz Ochronę prywatności. Po

ponownym włączeniu Ochrony prywatności informacja nie będzie wyświetlana.

Ochrona prywatności nie jest obsługiwana w systemie operacyjnym BlackBerry.

ANTI-SPAM

Anti-Spam blokuje niechciane połączenia i SMS-y w oparciu o utworzoną przez użytkownika Czarną i Białą listę.

Listy składają się z wpisów. Wpisy na każdej z list zawierają następujące informacje:

Numer telefonu, z którego przychodzące SMS-y i połączenia są blokowane (dla Czarnej listy) lub akceptowane

(dla Białej listy) przez Anti-Spam.

Typ zdarzeń, które Anti-Spam blokuje (dla Czarnej listy) i akceptuje (dla Białej listy). Dostępne są następujące

warianty komunikacji: połączenia i SMS-y, tylko połączenia lub tylko SMS-y.

Frazy kluczowe wykorzystywane przez moduł Anti-Spam do rozpoznawania pożądanych i niechcianych

wiadomości SMS. Dla Czarnej listy SMS-y zawierające daną frazę są blokowane przez moduł Anti-Spam,

pozostałe są dostarczane. Dla numerów z Białej listy Anti-Spam zezwala na SMS-y, w których znajduje się ta

fraza, a blokuje te, w których nie odnajdzie danej frazy.

Anti-Spam filtruje przychodzące wiadomości SMS i połączenia zgodnie z trybem wybranym przez użytkownika.

Dostępne są następujące tryby modułu Anti-Spam:

Wyłącz - dozwolone są wszystkie połączenia i SMS-y przychodzące.

Czarna lista - dozwolone są wszystkie połączenia i SMS-y, za wyjątkiem tych przychodzących z numerów

znajdujących się na Czarnej liście.

Biała lista - dozwolone są jedynie połączenia i SMS-y przychodzące z numerów znajdujących się na Białej liście.

Obie listy – dozwolone są połączenia i SMS-y przychodzące z numerów znajdujących się na Białej liście,

natomiast te przychodzące z numerów umieszczonych na Czarnej liście są blokowane. W przypadku odebrania

SMS-a lub połączenia od osoby, której numer telefonu nie znajduje się na żadnej z tych list, Anti-Spam

zasugeruje wpisanie tego numeru na którąś z nich.

Zgodnie z ustawieniami wybranego trybu moduł Anti-Spam skanuje wszystkie przychodzące wiadomości SMS lub

połączenia, a następnie określa, czy ta wiadomość lub połączenie ma być akceptowane lub nie (jest spamem). Po

przypisaniu przez moduł Anti-Spam do wiadomości SMS lub połączenia określonego stanu, skanowanie zostaje

zakończone.

Informacja o blokowanych SMS-ach i połączeniach jest zapisywana w raporcie zdarzeń.

Funkcja modułu Anti-Spam jest obsługiwana we wszystkich systemach operacyjnych.

Page 19

I N F O R MA C J E O S K Ł AD N I K A C H K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R S M A R T P H O N E

19

ZAPORA SIECIOWA

Zapora sieciowa monitoruje połączenia sieciowe Twojego urządzenia w oparciu o wybrany tryb. Dostępne są

następujące tryby Zapory sieciowej:

Wyłącz – dozwolona jest każda aktywność sieciowa.

Minimalna ochrona – blokowane są tylko połączenia przychodzące. Połączenia wychodzące są dozwolone.

Maksymalna ochrona – blokowane są wszystkie połączenia przychodzące. Użytkownik może sprawdzać e-

maile, przeglądać strony internetowe i pobierać pliki. Połączenia wychodzące mogą być nawiązywane jedynie

przy pomocy portów SSH, HTTP, IMAP, SMTP, POP3.

Blokuj wszystkie – blokowana jest każda aktywność sieciowa, za wyjątkiem aktualizacji antywirusowych baz

danych i połączeń z systemem zdalnego zarządzania.

W zależności od trybu, Zapora sieciowa zezwala na nawiązywanie dozwolonych połączeń i blokuje połączenia, które są

zabronione. Informacja o blokowanych połączeniach zapisywana jest w raporcie zdarzeń. Zapora sieciowa umożliwia

również konfigurację powiadamiania użytkownika o zablokowanych połączeniach.

Zapora sieciowa nie jest obsługiwana w systemach operacyjnych BlackBerry i Android.

SZYFROWANIE

Zadaniem modułu Szyfrowanie jest szyfrowanie informacji znajdujących się w folderach określonych przez

administratora i użytkownika. Szyfrowanie działa w oparciu o akcje funkcji o tej samej nazwie, która jest wbudowana

w system operacyjny urządzenia.

Administrator może wskazać szyfrowane foldery w profilu. Użytkownik nie może anulować usuwania folderów ustalonych

przez administratora, ale może wybrać przy pomocy lokalnego interfejsu aplikacji katalogi dodatkowe, które będą

usuwane z urządzenia (zobacz Podręcznik użytkownika). Jeżeli administrator nie wybrał szyfrowanych folderów,

wówczas zaszyfrowane zostaną tylko te wskazane przez użytkownika.

Funkcja Szyfrowanie umożliwia zaszyfrowanie dowolnego typu folderu, za wyjątkiem folderów systemowych.

Obsługiwane jest szyfrowanie folderów przechowywanych w pamięci urządzenia lub na karcie pamięci. Szyfrowanie

informacji jest dostępne dla użytkownika po wprowadzeniu tajnego kodu aplikacji, które zostało przez niego ustawione

przy pierwszym uruchomieniu aplikacji.

Szyfrowanie umożliwia ustalenie okresu czasu, po upłynięciu którego dostęp do szyfrowanych folderów będzie

blokowany, a ich wykorzystanie będzie wymagać wpisania tajnego kodu aplikacji. Funkcja staje się aktywna po

przełączeniu się urządzenia w tryb oszczędzania energii.

Szyfrowanie nie jest obsługiwane w systemach operacyjnych BlackBerry i Android.

Page 20

20

ZARZĄDZANIE LICENCJAMI

W TEJ SEKCJI

Informacje o Umowie licencyjnej ............................................................................................................................... 20

Informacje o licencjach Kaspersky Endpoint Security 8 for Smartphone ...................................................................... 20

Informacje o pliku klucza Kaspersky Endpoint Security 8 for Smartphone ................................................................... 21

Aktywowanie aplikacji ............................................................................................................................................... 22

W kontekście licencjonowania aplikacji Kaspersky Lab ważne jest, aby znać następujące terminy:

umowa licencyjna;

licencja;

plik klucza;

aktywowanie aplikacji.

Terminów tych nie można oddzielnie rozpatrywać, gdyż tworzą jeden model licencjonowania. Przyjrzyjmy się każdemu

z nich.

INFORMACJE O UMOWIE LICENCYJNEJ

Umowa licencyjna jest umową zawieraną pomiędzy osobą fizyczną lub prawną, która posiada legalną kopię Kaspersky

Endpoint Security, a Kaspersky Lab. Umowa licencyjna jest częścią każdej aplikacji Kaspersky Lab. Zawiera

szczegółowe informacje o prawach i ograniczeniach dotyczących korzystania z Kaspersky Endpoint Security.

Zgodnie z Umową licencyjną przy zakupie i instalacji aplikacji Kaspersky Lab uzyskujesz nieograniczone prawo do

korzystania z niej.

Kaspersky Lab oferuje również następujące usługi:

pomoc techniczną

aktualizacje baz danych Kaspersky Endpoint Security

Aby z nich korzystać, musisz zakupić licencję i aktywować aplikację.

INFORMACJE O LICENCJACH KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE

Licencja to uprawnienia do korzystania z Kaspersky Endpoint Security 8 for Smartphone na jednym lub wielu

urządzeniach przenośnych i używania dodatkowych usług związanych z tym, dostarczanych przez firmę Kaspersky Lab

lub jej partnerów.

Każda licencja posiada okres ważności i typ.

Okres ważności licencji jest okresem, podczas którego możesz korzystać z dodatkowych usług. Zakres usług zależy od

typu licencji.

Page 21

Z A R Z Ą D Z A N I E L I C E N C J A M I

21

Dostępne są następujące typy licencji:

Testowa - jest to darmowa licencja z ograniczonym czasem ważności wynoszącym, na przykład, 30 dni. Jest ona

udostępniana w celu zapoznania użytkowników z programem Kaspersky Endpoint Security 8 for Smartphone.

Licencja testowa może zostać użyta tylko raz, nie może być używana po korzystaniu z licencji komercyjnej!

Dostarczana jest z wersją testową programu. Podczas korzystania z licencji testowej nie możesz kontaktować

się z pomocą techniczną. Po wygaśnięciu jej okresu ważności Kaspersky Endpoint Security 8 for Smartphone

przestanie wykonywać wszystkie swoje funkcje. W takiej sytuacji możliwe będzie jedynie:

wyłączenie składników Szyfrowanie i Ochrona prywatności;

odszyfrowanie przez administratorów folderów wcześniej wybranych przez nich do zaszyfrowania;

odszyfrowanie przez użytkowników wcześniej zaszyfrowanych folderów;

przeglądanie systemu pomocy aplikacji;

synchronizacja z systemem zdalnego zarządzania.

Komercyjna - jest to płatna licencja z ograniczonym czasem ważności wynoszącym, na przykład, rok. Dostępna

jest przy zakupie programu Kaspersky Endpoint Security 8 for Smartphone. Licencja obejmuje, zgodnie z jej

ograniczeniami, na przykład pewną liczbę chronionych urządzeń przenośnych.

Podczas okresu ważności licencji komercyjnej dostępne są wszystkie funkcje aplikacji i dodatkowe usługi.

Po zakończeniu okresu ważności licencji komercyjnej, funkcje Kaspersky Endpoint Security 8 for Smartphone zostaną

ograniczone. Możesz wciąż korzystać ze składników Anti-Spam i Zapora sieciowa, wykonywać skanowanie

antywirusowe urządzenia i używać składników ochrony, ale jedynie z użyciem antywirusowych baz danych

zaktualizowanych przed wygaśnięciem licencji. Antywirusowe bazy danych nie będą aktualizowane. Dla innych

składników dostępne są jedynie następujące akcje:

wyłączenie składników Szyfrowanie, Anti-Spam i Ochrona prywatności;

odszyfrowanie przez administratorów folderów wcześniej wybranych przez nich do zaszyfrowania;

odszyfrowywanie przez użytkowników wcześniej zaszyfrowanych folderów;

przeglądanie systemu pomocy aplikacji;

synchronizacja z systemem zdalnego zarządzania.

Aby korzystać z aplikacji i usług dodatkowych, licencja komercyjna powinna zostać zakupiona i aktywowana.

Aplikacja jest aktywowana poprzez zainstalowanie pliku klucza związanego z licencją.

INFORMACJE O PLIKU KLUCZA KASPERSKY ENDPOINT SECURITY 8 FOR SMARTPHONE

Plik klucza – jest elementem umożliwiającym zainstalowanie licencji i aktywowanie aplikacji, ponadto uprawnia Cię do

korzystania z aplikacji i usług dodatkowych.

Plik klucza znajduje się w pakiecie dystrybucyjnym (w przypadku zakupu u dystrybutora Kaspersky Lab) lub jest

wysyłany na adres e-mail (w przypadku zakupu aplikacji w sklepie internetowym).

Page 22

P R Z E W O D N I K I N S T A L A C J I

22

Plik klucza zawiera następujące informacje:

Przykład:

Okres ważności licencji: 300 dni.

Data utworzenia pliku klucza: 01.09.2010.

Okres ważności pliku klucza: 300 dni.

Data instalacji pliku klucza: 10.09.2010, czyli 9 dni po dacie subskrypcji pliku klucza.

Wynik:

Obliczony okres ważności licencji: 300 dni – 9 dni = 291 dni.

ZOBACZ RÓWNIEŻ

Instalowanie licencji poprzez Kaspersky Security Center ............................................................................................ 41

Okres ważności licencji.

Typ licencji (testowa, komercyjna).

Ograniczenia licencji (np. liczba urządzeń przenośnych, dla której przeznaczono licencję).

Kontakt z pomocą techniczną.

Okres ważności pliku klucza.

Okres ważności pliku klucza to po prostu okres, przez jaki klucz jest ważny. Jest on przypisywany do klucza w momencie

jego utworzenia. Po wygaśnięciu okresu ważności klucz staje się nieważny i nie może zostać użyty do aktywacji licencji

produktu, dla którego jest przeznaczony.

Przyjrzyjmy się, w jaki sposób okres ważności pliku klucza jest powiązany z okresem ważności licencji.

AKTYWOWANIE APLIKACJI

Po zainstalowaniu na urządzeniu przenośnym programu Kaspersky Endpoint Security 8 for Smartphone działa on bez

aktywacji przez trzy dni w trybie pełnej funkcjonalności.

Jeśli po upływie trzech dni licencja nie została aktywowana, aplikacja automatycznie przełączy się do trybu ograniczonej

funkcjonalności. W tym trybie wyłączona jest większość składników Kaspersky Endpoint Security 8 for Smartphone

(zobacz "Informacje o licencjach Endpoint Security 8 for Smartphone" na stronie 20).

Aplikacja jest aktywowana poprzez instalację licencji na urządzeniu przenośnym. Licencja jest dostarczana na

urządzenie wraz z profilem utworzonym w systemie zdalnego zarządzania. W ciągu trzech dni od instalacji aplikacji

urządzenie automatycznie nawiązuje połączenie z systemem zdalnego zarządzania co sześć godzin. Administrator musi

dodać licencję do profilu podczas tego okresu. Natychmiast po przekazaniu profilu na urządzenie aplikacja

zainstalowana na urządzeniu zostanie aktywowana.

Page 23

23

INSTALOWANIE APLIKACJI POPRZEZ

W TEJ SEKCJI

Rozwiązania dla zarządzania aplikacją poprzez Kaspersky Security Center ............................................................... 23

Schematy instalacji poprzez Kaspersky Security Center............................................................................................. 24

Przygotowywanie instalacji aplikacji poprzez Kaspersky Security Center .................................................................... 25

Instalowanie aplikacji z poziomu stacji roboczej ......................................................................................................... 29

Instalowanie aplikacji poprzez przesłanie e-maila ...................................................................................................... 39

Instalowanie licencji poprzez Kaspersky Security Center ............................................................................................ 41

Używanie profili ................................................................ ........................................................................................ 41

Przydzielanie urządzeń do grupy Zarządzane komputery ........................................................................................... 49

Konfigurowanie lokalnych ustawień aplikacji .............................................................................................................. 53

Ustawienia programu Kaspersky Endpoint Security 8 for Smartphone ........................................................................ 54

Dezinstalowanie aplikacji .......................................................................................................................................... 68

KASPERSKY SECURITY CENTER

Ta sekcja opisuje proces instalacji Kaspersky Endpoint Security 8 for Smartphone poprzez Kaspersky Security Center.

ROZWIĄZANIA DLA ZARZĄDZANIA APLIKACJĄ POPRZEZ

KASPERSKY SECURITY CENTER

Kaspersky Endpoint Security 8 for Smartphone obsługuje zarządzanie poprzez scentralizowany system zdalnej

administracji Kaspersky Security Center. Zarządzanie urządzeniami przenośnymi i instalacja programu Kaspersky

Endpoint Security 8 for Smartphone jest przeprowadzana w ten sam sposób, co zarządzanie komputerami klienckimi

i instalacja na nich innych aplikacji Kaspersky Lab (zobacz Podręcznik administratora dla Kaspersky Security Center).

Administrator tworzy grupy, do których są dodawane urządzenia przenośne, i tworzy profile dla Kaspersky Endpoint

Security 8 for Smartphone. Profil jest zbiorem ustawień związanych z działaniem aplikacji. Możesz wykorzystać profile

do ustalenia wspólnych wartości dla ustawień związanych z działaniem aplikacji na wszystkich urządzeniach mobilnych

znajdujących się w grupie. W celu uzyskania szczegółowych informacji o profilach i grupach administracyjnych

przeczytaj Podręcznik administratora dla Kaspersky Security Center.

Jedną z funkcji Kaspersky Endpoint Security 8 for Smartphone jest fakt, że nie tworzy się zadań dla tej aplikacji.

Wszystkie ustawienia aplikacji, łącznie z licencją, terminarzem aktualizacji baz danych aplikacji i planowaniem

skanowania urządzenia, są określane poprzez profil (zobacz "Używanie profili" na stronie 41) lub lokalne ustawienia

aplikacji (zobacz "Konfigurowanie ustawień lokalnych aplikacji" na stronie 53).

Jeśli istnieje potrzeba instalacji i korzystania z Kaspersky Endpoint Security 8 for Smartphone w sieci firmowej,

administrator musi wziąć to pod uwagę w etapie planowania struktury grup administracyjnych i podczas instalacji

składników aplikacji Kaspersky Security Center.

Podczas instalacji Serwera administracyjnego należy zainstalować składnik umożliwiający zarządzanie urządzeniami

mobilnymi poprzez Kaspersky Security Center (zobacz "Instalowanie Serwera administracyjnego" na stronie 26).

Podczas instalacji tego składnika tworzony jest Certyfikat Serwera administracyjnego dla urządzeń przenośnych. Jest on

wykorzystywany do autoryzacji urządzeń przenośnych podczas wymiany danych z Serwerem administracyjnym. Bez

certyfikatu dla urządzeń przenośnych nawiązanie połączenia pomiędzy Serwerem administracyjnym a urządzeniami

przenośnymi będzie niemożliwe.

Page 24

P R Z E W O D N I K I N S T A L A C J I

24

Interakcja pomiędzy urządzeniami przenośnymi a Serwerem administracyjnym zachodzi podczas synchronizacji

W TEJ SEKCJI

Instalowanie aplikacji z poziomu stacji roboczej ......................................................................................................... 24

Schemat instalowania aplikacji poprzez przesłanie e-maila ........................................................................................ 25

urządzeń z Serwerem administracyjnym. Funkcjonalność ta jest realizowana przez Kaspersky Endpoint Security 8 for

Smartphone, nie ma więc potrzeby instalowania Agenta sieciowego na urządzeniach przenośnych.

Wymiana danych pomiędzy urządzeniami przenośnymi a Serwerem administracyjnym zachodzi za pośrednictwem

połączenia internetowego. Opłaty za przychodzący i wychodzący ruch internetowy dla użytkowników urządzeń

przenośnych są zgodne z cennikiem ich operatora komórkowego. Średni rozmiar danych przesłanych podczas

pojedynczej synchronizacji to 20-40 kB. Rozmiar danych zależy od ilości przesłanych raportów. Im rzadziej zachodzi

synchronizacja, tym większa liczba raportów, które zostaną przesłane na Serwer administracyjny.

Aby zarządzać ochroną urządzeń przenośnych, zaleca się utworzenie oddzielnej grupy lub grup w Zarządzanych

komputerach (zgodnie z liczbą różnych systemów operacyjnych zainstalowanych na urządzeniach), a jeśli aplikacja jest

również zainstalowana na stacjach roboczych, zaleca się utworzenie oddzielnych grup dla tych komputerów.

SCHEMATY INSTALACJI POPRZEZ KASPERSKY SECURITY CENTER

Schemat instalacji Kaspersky Endpoint Security 8 for Smartphone zależy od wybranej przez administratora metody

instalacji aplikacji na urządzeniach mobilnych. Aplikacja może zostać zainstalowana na następujące sposoby:

poprzez stacje robocze, do których użytkownicy podłączą swoje urządzenie przenośne (zobacz "Instalowanie

aplikacji z poziomu stacji roboczej" na stronie 29);

poprzez przesłanie użytkownikom wiadomości e-mail z pakietem dystrybucyjnym aplikacji lub instrukcjami, jak

ją pobrać (zobacz "Instalowanie aplikacji poprzez przesłanie e-maila" na stronie 39).

Administrator musi zapewnić przygotowanie pakietu dystrybucyjnego do instalacji na urządzeniach przenośnych

użytkowników. Skopiowanie pakietu dystrybucyjnego na urządzenia przenośne i instalacja aplikacji na urządzeniach są

przeprowadzane niezależnie przez użytkowników. Po zainstalowaniu aplikacji administrator musi dodać urządzenia przenośne

do grupy Zarządzane komputery i utworzyć profil do przesyłania licencji i ustawień aplikacji na urządzenia przenośne.

W ten sam sposób, podczas zarządzania aplikacją poprzez Kaspersky Security Center, administrator może wykorzystać

następujące schematy instalacji: instalacja aplikacji za pośrednictwem stacji roboczych (zobacz "Instalowanie aplikacji

z poziomu stacji roboczej" na stronie 24) i instalacja aplikacji poprzez przesłanie e-maila (zobacz "Schemat instalowania

aplikacji poprzez przesłanie e-maila" na stronie 25).

Przed instalacją aplikacji administrator musi upewnić się, że zainstalowana wersja Kaspersky Security Center obsługuje

zarządzanie ochroną na urządzeniach przenośnych.

INSTALOWANIE APLIKACJI Z POZIOMU STACJI ROBOCZEJ

Instalowanie aplikacji z poziomu stacji roboczej jest wykorzystywane, gdy użytkownicy będą podłączać urządzenia

przenośne do swoich komputerów, i składa się z następujących kroków:

1. Konfigurowanie zarządzania urządzeniami przenośnymi poprzez Kaspersky Security Center. Ten krok

umożliwia połączenie urządzeń przenośnych z Kaspersky Security Center (sekcja "Przygotowywanie instalacji

aplikacji poprzez Kaspersky Security Center" na stronie 25).

2. Utworzenie grup administracyjnych, do których przeniesione zostaną urządzenia przenośne i wszystkie stacje

robocze, które dostarczały pakiet dystrybucyjny Kaspersky Endpoint Security 8 for Smartphone na urządzenia

przenośne.

Page 25

I N S T A L O W A N I E A P L I K A C J I P O P R Z E Z K A S P E R S K Y S E C U R I T Y C E N T E R

25

3. Utworzenie pakietu instalacyjnego dla zadania zdalnej instalacji Kaspersky Endpoint Security 8 for Smartphone.

4. Utworzenie pakietu instalacyjnego dla zadania zdalnej instalacji Kaspersky Endpoint Security 8 for Smartphone.

5. Utworzenie zdalnego zadania instalacji, które dostarczy pakiet dystrybucyjny Kaspersky Endpoint Security 8 for

Smartphone na stacje robocze użytkowników i zainstaluje narzędzie służące do przesłania pakietu

dystrybucyjnego na urządzenia przenośne.

6. Dostarczenie pakietu dystrybucyjnego aplikacji na urządzenie przenośne. W tym kroku użytkownik kopiuje

pakiet dystrybucyjny aplikacji na urządzenie przenośne przy pomocy narzędzia kmlisten.exe.

7. Instalacja aplikacji na urządzeniu przenośnym. W tym kroku użytkownik instaluje aplikację na urządzeniu

przenośnym.

8. Utworzenie profilu do zarządzania ustawieniami Kaspersky Endpoint Security 8 for Smartphone.

SCHEMAT INSTALOWANIA APLIKACJI POPRZEZ PRZESŁANIE E-MAILA

Aplikacja może zostać zainstalowana poprzez przesłanie e-maila, jeśli z jakiegoś powodu instalacja aplikacji poprzez

stację roboczą jest niemożliwa lub niewygodna. Na przykład, metoda ta może być użyta, gdy stacja robocza działa pod

kontrolą systemu Mac OS. Schemat składa się z następujących kroków:

1. Konfigurowanie zarządzania urządzeniami przenośnymi poprzez Kaspersky Security Center.

2. Umieszczanie pakietu dystrybucyjnego aplikacji na serwerze FTP / HTTP. W tym kroku administrator umieszcza

pakiet dystrybucyjny aplikacji na serwerze FTP / HTTP i konfiguruje dostęp do niego z Internetu. Następnie

w trakcie pisania wiadomości e-mail, która zostanie przesłana użytkownikom urządzeń mobilnych, administrator

może podać odnośnik do pakietu dystrybucyjnego. Jeśli administrator planuje dodać pakiet dystrybucyjny do

wiadomości jako załącznik, krok ten jest pomijany.

3. Utworzenie grup administracyjnych, do których przeniesione zostaną urządzenia przenośne i wszystkie stacje

robocze, które dostarczały pakiet dystrybucyjny Kaspersky Endpoint Security 8 for Smartphone na urządzenia

przenośne.

4. Utworzenie i przesłanie wiadomości z pakietem dystrybucyjnym użytkownikom urządzeń przenośnych.

5. Pobranie pakietu dystrybucyjnego aplikacji na urządzenie przenośne. W tym kroku użytkownik pobiera na

urządzenie przenośne pakiet dystrybucyjny aplikacji, który został załączony do wiadomości lub umieszczony

przez administratora na serwerze FTP / HTTP.

6. Instalacja aplikacji na urządzeniu przenośnym.

7. Utworzenie profilu do zarządzania ustawieniami Kaspersky Endpoint Security 8 for Smartphone.

8. Przydzielanie urządzeń do grupy administracyjnej.

9. Aktywowanie licencji aplikacji na urządzeniach przenośnych użytkowników.

10. Konfigurowanie lokalnych ustawień aplikacji.

PRZYGOTOWYWANIE INSTALACJI APLIKACJI POPRZEZ KASPERSKY SECURITY CENTER

Przed rozpoczęciem instalacji Kaspersky Endpoint Security 8 for Smartphone administrator musi skonfigurować

zarządzanie urządzeniami przenośnymi poprzez Kaspersky Security Center. W tym celu wykonaj następujące czynności:

1. Zainstaluj w sieci lub sprawdź poprzednią instalację składników Kaspersky Security Center: Serwera

administracyjnego i Konsoli zarządzającej (sprawdź Przewodnik instalacji dla Kaspersky Security Center).

2. Sprawdź, czy zainstalowane składniki spełniają wymagania instalacyjne aplikacji Kaspersky Endpoint Security 8

for Smartphone.

Page 26

P R Z E W O D N I K I N S T A L A C J I

26

Podczas instalacji Serwera administracyjnego należy zainstalować składnik umożliwiający zarządzanie

W TEJ SEKCJI