Page 1

Kaspersky Endpoint Security 8 for Windows®

Guida dell'amministratore

VERSIONE PROGRAMMA: 8.0

Page 2

2

Gentile utente,

grazie per aver scelto il nostro prodotto. Ci auguriamo che questa documentazione sia utile e fornisca risposte esaustive

a gran parte delle domande relative al prodotto.

Attenzione: il presente documento è di proprietà di Kaspersky Lab ZAO (di seguito denominata Kaspersky Lab). Tutti i

diritti relativi al documento sono riservati dalle leggi sui diritti d'autore e dalle disposizioni dei trattati internazionali. La

riproduzione o la distribuzione non autorizzate del presente documento, interamente o in parte, possono comportare

gravi responsabilità civili, amministrative e penali, in conformità alle leggi applicabili.

Qualsiasi riproduzione o distribuzione del materiale, incluse le traduzioni, può essere consentita solo previa

autorizzazione scritta concessa da Kaspersky Lab.

Il presente documento e le immagini grafiche correlate possono essere utilizzati a scopo esclusivamente informativo,

non commerciale o personale.

È possibile che vengano apportate modifiche al documento senza notifiche. La versione più recente del documento è

disponibile sul sito Web di Kaspersky Lab, all'indirizzo http://www.kaspersky.com/it/docs.

Kaspersky Lab non si assume responsabilità per il contenuto, la qualità, la pertinenza o la precisione dei materiali di

terze parti utilizzato in questo documento o per eventuali danni potenziali associati al loro utilizzo.

Data di revisione del documento: 31/10/2011

© 2011 Kaspersky Lab ZAO. Tutti i diritti riservati.

http://www.kaspersky.it

http://support.kaspersky.it

Page 3

3

SOMMARIO

INFORMAZIONI SULLA GUIDA .................................................................................................................................. 10

Contenuto della documentazione ........................................................................................................................... 10

Convenzioni utilizzate nella documentazione ......................................................................................................... 11

FONTI DI INFORMAZIONI SULL'APPLICAZIONE ...................................................................................................... 13

Fonti di informazioni per le ricerche in autonomia .................................................................................................. 13

Discussione delle applicazioni Kaspersky Lab nel forum ....................................................................................... 14

Come contattare il team di sviluppo della documentazione tramite posta elettronica ............................................. 14

KASPERSKY ENDPOINT SECURITY 8 FOR WINDOWS .......................................................................................... 15

Novità ..................................................................................................................................................................... 15

Kit di distribuzione .................................................................................................................................................. 16

Organizzazione della protezione del computer ....................................................................................................... 17

Servizi per gli utenti registrati .................................................................................................................................. 19

Requisiti hardware e software ................................................................................................................................ 19

INSTALLAZIONE E RIMOZIONE DELL'APPLICAZIONE ............................................................................................ 21

Installazione dell'applicazione ................................................................................................................................ 21

Informazioni sulle modalità di installazione dell'applicazione ............................................................................ 21

Installazione dell'applicazione tramite l'Installazione guidata ............................................................................ 22

Installazione dell'applicazione dalla riga di comando ........................................................................................ 26

Installazione dell'applicazione tramite lo snap-in Editor oggetti Criteri di gruppo .............................................. 27

Descrizione delle impostazioni del file setup.ini ................................................................................................ 28

Configurazione iniziale dell'applicazione ........................................................................................................... 31

Aggiornamento di una versione precedente dell'applicazione ................................................................................ 33

Informazioni sulle modalità di aggiornamento di una versione precedente dell'applicazione ............................ 34

Aggiornamento di una versione precedente dell'applicazione tramite lo snap-in Editor oggetti Criteri di gruppo34

Rimozione dell'applicazione ................................................................................................................................... 36

Informazioni sulle modalità di rimozione dell'applicazione ................................................................................ 36

Rimozione dell'applicazione tramite l'Installazione guidata ............................................................................... 36

Rimozione dell'applicazione dalla riga di comando ........................................................................................... 38

Rimozione dell'applicazione tramite lo snap-in Editor oggetti Criteri di gruppo ................................................. 38

LICENSING DELL'APPLICAZIONE ................................................................................................ ............................. 39

Informazioni sul Contratto di licenza con l'utente finale .......................................................................................... 39

Informazioni sulla trasmissione dei dati .................................................................................................................. 39

Informazioni sulla licenza........................................................................................................................................ 40

Informazioni sul codice di attivazione ..................................................................................................................... 40

Informazioni sul file chiave...................................................................................................................................... 41

Informazioni sui metodi di attivazione dell'applicazione .......................................................................................... 42

Gestione della licenza ............................................................................................................................................ 42

Utilizzo dell'Attivazione guidata per attivare l'applicazione ................................................................................ 42

Acquisto di una licenza ..................................................................................................................................... 43

Rinnovo di una licenza ................................................................ ................................ ...................................... 43

Visualizzazione delle informazioni sulla licenza ................................................................................................ 43

Attivazione guidata ............................................................................................................................................ 43

INTERFACCIA DELL'APPLICAZIONE ......................................................................................................................... 46

Icona dell'applicazione nell'area di notifica della barra delle applicazioni ............................................................... 46

Page 4

G U I D A D E L L ' A M M I N I S T R A T O R E

4

Menu di scelta rapida dell'icona dell'applicazione ................................................................................................... 47

la finestra principale dell'applicazione ..................................................................................................................... 47

Finestra delle impostazioni dell'applicazione .......................................................................................................... 49

AVVIO E ARRESTO DELL'APPLICAZIONE ................................................................................................................ 51

Abilitazione e disabilitazione dell'avvio automatico dell'applicazione ...................................................................... 51

Avvio e arresto manuale dell'applicazione .............................................................................................................. 51

Sospensione e ripresa della protezione e del controllo del computer ..................................................................... 52

PROTEZIONE DEL FILE SYSTEM DEL COMPUTER. ANTI-VIRUS FILE .................................................................. 54

Informazioni su Anti-Virus File ................................................................................................................................ 54

Abilitazione e disabilitazione di Anti-Virus File ........................................................................................................ 54

Sospensione automatica di Anti-Virus File ............................................................................................................. 55

Configurazione di Anti-Virus File ............................................................................................................................ 56

Modifica del livello di protezione dei file ............................................................................................................ 57

Modifica dell'azione da eseguire sui file infetti .................................................................................................. 58

Modifica dell'ambito di protezione di Anti-Virus File .......................................................................................... 58

Utilizzo dell'analizzatore euristico con Anti-Virus File........................................................................................ 60

Utilizzo delle tecnologie di scansione durante l'esecuzione di Anti-Virus File ................................................... 60

Ottimizzazione della scansione dei file ............................................................................................................. 61

Scansione dei file compositi .............................................................................................................................. 61

Modifica della modalità di scansione ................................................................................................................. 62

CONTROLLO SISTEMA .............................................................................................................................................. 64

Informazioni su Controllo sistema ........................................................................................................................... 64

Abilitazione e disabilitazione di Controllo sistema .................................................................................................. 65

Utilizzo di BSS (Behavior Stream Signatures) ........................................................................................................ 66

Rollback delle azioni del malware durante la disinfezione ...................................................................................... 66

PROTEZIONE DEI MESSAGGI E-MAIL. ANTI-VIRUS POSTA ................................................................................... 67

Informazioni su Anti-Virus Posta ............................................................................................................................. 67

Abilitazione e disabilitazione di Anti-Virus Posta .................................................................................................... 68

Configurazione di Anti-Virus Posta ......................................................................................................................... 69

Modifica del livello di protezione per i messaggi e-mail .................................................................................... 70

Modifica dell'azione da eseguire sui messaggi e-mail infetti ............................................................................. 70

Modifica dell'ambito di protezione di Anti-Virus Posta ....................................................................................... 71

Scansione dei file compositi allegati ai messaggi e-mail ................................................................................... 72

Filtro degli allegati nei messaggi e-mail ............................................................................................................ 73

Utilizzo dell'analisi euristica ............................................................................................................................... 73

Scansione dei messaggi e-mail in Microsoft Office Outlook.............................................................................. 74

Scansione dei messaggi e-mail in The Bat! ...................................................................................................... 74

PROTEZIONE DEL COMPUTER SU INTERNET. ANTI-VIRUS WEB ........................................................................ 76

Informazioni su Anti-Virus Web .............................................................................................................................. 76

Abilitazione e disabilitazione di Anti-Virus Web ...................................................................................................... 76

Configurazione di Anti-Virus Web ........................................................................................................................... 77

Modifica del livello di protezione del traffico Web .............................................................................................. 78

Modifica dell'azione da eseguire sugli oggetti dannosi del traffico Web ............................................................ 79

Scansione delle URL tramite i database di indirizzi Web sospetti e di phishing ................................................ 79

Utilizzo dell'analizzatore euristico con Anti-Virus Web ...................................................................................... 80

Configurazione del tempo di memorizzazione nella cache del traffico Web ..................................................... 81

Modifica dell'elenco di URL attendibili ............................................................................................................... 81

Page 5

S O M M A R I O

5

PROTEZIONE DEL TRAFFICO DEI CLIENT DI MESSAGGISTICA ISTANTANEA. ANTI-VIRUS IM ......................... 83

Informazioni su Anti-Virus IM .................................................................................................................................. 83

Abilitazione e disabilitazione di Anti-Virus IM .......................................................................................................... 84

Configurazione di Anti-Virus IM .............................................................................................................................. 85

Creazione dell'ambito di protezione di Anti-Virus IM ......................................................................................... 85

Scansione delle URL rispetto ai database delle URL sospette e di phishing con Anti-Virus IM ........................ 86

Utilizzo dell'analizzatore euristico con Anti-Virus IM ......................................................................................... 86

PROTEZIONE DELLA RETE ....................................................................................................................................... 87

Firewall ................................................................................................................................................................... 87

Informazioni su Firewall .................................................................................................................................... 87

Abilitazione o disabilitazione di Firewall ............................................................................................................ 88

Informazioni sulle regole di rete ........................................................................................................................ 88

Informazioni sulla categoria della connessione di rete ...................................................................................... 89

Modifica della categoria della connessione di rete ............................................................................................ 89

Gestione delle regole per i pacchetti di rete ...................................................................................................... 90

Gestione delle regole per i gruppi di applicazioni .............................................................................................. 94

Gestione delle regole di rete per le applicazioni.............................................................................................. 101

Configurazione delle impostazioni avanzate di Firewall .................................................................................. 107

Prevenzione attacchi di rete ................................................................................................................................. 108

Informazioni su Prevenzione attacchi di rete................................................................................................... 108

Abilitazione e disabilitazione di Prevenzione attacchi di rete .......................................................................... 108

Modifica delle impostazioni utilizzate per il blocco di un computer che origina un attacco .............................. 110

Monitoraggio del traffico di rete ............................................................................................................................ 110

Informazioni sul monitoraggio del traffico di rete ............................................................................................. 110

Configurazione delle impostazioni per il monitoraggio del traffico di rete ........................................................ 111

Monitor di Rete ................................................................................................ ..................................................... 113

Informazioni su Monitor di Rete ...................................................................................................................... 113

Avvio di Monitor di Rete .................................................................................................................................. 113

CONTROLLO AVVIO APPLICAZIONI ....................................................................................................................... 115

Informazioni su Controllo avvio applicazioni ......................................................................................................... 115

Abilitazione e disabilitazione di Controllo avvio applicazioni ................................................................................. 115

Informazioni sulle regole di Controllo avvio applicazioni ....................................................................................... 117

Gestione delle regole di Controllo avvio applicazioni ............................................................................................ 119

Aggiunta e modifica di una regola di Controllo avvio applicazioni ................................................................... 120

Aggiunta di una condizione di attivazione a una regola di Controllo avvio applicazioni .................................. 121

Modifica dello stato di una regola di Controllo avvio applicazioni.................................................................... 123

Modifica dei modelli dei messaggi di Controllo avvio applicazioni ........................................................................ 123

Informazioni sulle modalità di esecuzione di Controllo avvio applicazioni ............................................................ 124

Passaggio dalla modalità Blacklist alla modalità Whitelist .................................................................................... 125

Fase 1. Raccolta delle informazioni sulle applicazioni installate nei computer degli utenti ............................. 125

Fase 2. Creazione delle categorie di applicazioni ........................................................................................... 126

Fase 3. Creazione delle regole di autorizzazione di Controllo avvio applicazioni ........................................... 126

Fase 4. Verifica delle regole di autorizzazione di Controllo avvio applicazioni ................................................ 127

Fase 5. Passaggio alla modalità Whitelist ....................................................................................................... 128

Modifica dello stato di una regola di Controllo avvio applicazioni in Kaspersky Security Center .................... 128

CONTROLLO PRIVILEGI APPLICAZIONI ................................................................................................................. 129

Informazioni su Controllo privilegi applicazioni ..................................................................................................... 129

Page 6

G U I D A D E L L ' A M M I N I S T R A T O R E

6

Abilitazione e disabilitazione di Controllo privilegi applicazioni ............................................................................. 130

Assegnazione di gruppi alle applicazioni .............................................................................................................. 131

Modifica di un gruppo di attendibilità .................................................................................................................... 132

Gestione delle regole di Controllo applicazioni ..................................................................................................... 133

Modifica delle regole di controllo per i gruppi di attendibilità e i gruppi di applicazioni .................................... 134

Modifica di una regola di controllo delle applicazioni ...................................................................................... 135

Download e aggiornamento delle regole di controllo delle applicazioni dal database di Kaspersky Security

Network ........................................................................................................................................................... 136

Disabilitazione dell'ereditarietà delle restrizioni dal processo principale ......................................................... 136

Esclusione di specifiche azioni delle applicazioni dalle regole di controllo delle applicazioni ......................... 137

Configurazione delle impostazioni di archiviazione per le regole di controllo che gestiscono le applicazioni

inutilizzate ....................................................................................................................................................... 138

Protezione delle risorse del sistema operativo e dei dati di identità ...................................................................... 138

Aggiunta di una categoria di risorse protette ................................................................................................... 139

Aggiunta di una risorsa protetta ...................................................................................................................... 139

Disabilitazione della protezione di una risorsa ................................................................................................ 140

CONTROLLO DISPOSITIVI ....................................................................................................................................... 142

Informazioni su Controllo dispositivi ..................................................................................................................... 142

Abilitazione e disabilitazione di Controllo dispositivi ............................................................................................. 143

Informazioni sulle regole di accesso ai dispositivi e i bus di connessione ............................................................ 144

Informazioni sui dispositivi attendibili ................................................................................................ .................... 144

Decisioni standard sull'accesso ai dispositivi ........................................................................................................ 144

Modifica di una regola di accesso ai dispositivi .................................................................................................... 146

Modifica di una regola di accesso ai bus di connessione ..................................................................................... 147

Azioni con i dispositivi attendibili ........................................................................................................................... 147

Aggiunta di un dispositivo all'elenco dei dispositivi attendibili ......................................................................... 147

Modifica dell'impostazione Utenti di un dispositivo attendibile ........................................................................ 148

Rimozione di un dispositivo dall'elenco dei dispositivi attendibili .................................................................... 149

Modifica dei modelli dei messaggi di Controllo dispositivi..................................................................................... 149

Ottenimento dell'accesso a un dispositivo bloccato .............................................................................................. 150

Creazione di un codice di accesso per il dispositivo ............................................................................................. 151

CONTROLLO WEB .................................................................................................................................................... 153

Informazioni su Controllo Web .............................................................................................................................. 153

Abilitazione e disabilitazione di Controllo Web ..................................................................................................... 154

Informazioni sulle regole di accesso alle risorse Web .......................................................................................... 155

Azioni con le regole di accesso alle risorse Web .................................................................................................. 155

Aggiunta e modifica di una regola di accesso alle risorse Web ...................................................................... 156

Assegnazione di priorità alle regole di accesso alle risorse Web .................................................................... 158

Verifica delle regole di accesso alle risorse Web ............................................................................................ 158

Abilitazione e disabilitazione di una regola di accesso alle risorse Web ......................................................... 159

Esportazione e importazione dell'elenco di indirizzi delle risorse Web ................................................................. 159

Modifica delle maschere per gli indirizzi di risorse Web ....................................................................................... 161

Modifica dei modelli dei messaggi di Controllo Web ............................................................................................. 163

AGGIORNAMENTO DI DATABASE E MODULI SOFTWARE DELL'APPLICAZIONE ................................ .............. 164

Informazioni sugli aggiornamenti di database e moduli dell'applicazione ............................................................. 164

Informazioni sulle sorgenti degli aggiornamenti .................................................................................................... 165

Configurazione delle impostazioni di aggiornamento ........................................................................................... 165

Aggiunta di una sorgente degli aggiornamenti ................................................................................................ 166

Page 7

S O M M A R I O

7

Selezione della nazione del server degli aggiornamenti ................................................................................. 167

Configurazione degli aggiornamenti da una cartella condivisa ....................................................................... 168

Selezione della modalità di esecuzione dell'attività di aggiornamento ............................................................ 169

Avvio di un'attività di aggiornamento tramite i diritti di un account utente differente ....................................... 170

Avvio e arresto di un'attività di aggiornamento ..................................................................................................... 171

Rollback dell'ultimo aggiornamento ...................................................................................................................... 171

Configurazione delle impostazioni del server proxy .............................................................................................. 172

Abilitazione e disabilitazione della scansione dei file in Quarantena dopo un aggiornamento ............................. 172

SCANSIONE DEL COMPUTER ................................................................................................................................. 174

Informazioni sulle attività di scansione ................................................................................................................. 174

Avvio o arresto di un'attività di scansione ............................................................................................................. 175

Configurazione delle impostazioni di un'attività di scansione ............................................................................... 175

Modifica del livello di protezione dei file .......................................................................................................... 177

Modifica dell'azione da eseguire sui file infetti ................................................................................................ 178

Modifica dell'ambito della scansione ............................................................................................................... 178

Ottimizzazione della scansione dei file ........................................................................................................... 180

Scansione dei file compositi ............................................................................................................................ 180

Selezione del metodo di scansione ................................................................................................................. 181

Utilizzo delle tecnologie di scansione .............................................................................................................. 182

Selezione della modalità di esecuzione dell'attività di scansione .................................................................... 182

Avvio di un'attività di scansione tramite un account utente differente ............................................................. 183

Scansione delle unità rimovibili quando vengono connesse al computer ....................................................... 184

Gestione dei file non elaborati .............................................................................................................................. 184

Informazioni sui file non elaborati .................................................................................................................... 184

Gestione dell'elenco dei file non elaborati ....................................................................................................... 185

SCANSIONE VULNERABILITÀ ................................................................................................................................. 188

Informazioni su Monitor vulnerabilità .................................................................................................................... 188

Abilitazione e disabilitazione di Monitor vulnerabilità ............................................................................................ 188

Visualizzazione delle informazioni sulle vulnerabilità delle applicazioni in esecuzione ......................................... 189

Informazioni sull'attività di Ricerca delle vulnerabilità ........................................................................................... 190

Avvio o arresto dell'attività di scansione delle vulnerabilità ................................................................................... 190

Creazione dell'ambito della scansione delle vulnerabilità ..................................................................................... 191

Selezione della modalità di esecuzione dell'attività Scansione Vulnerabilità ........................................................ 191

Configurazione dell'avvio dell'attività Scansione Vulnerabilità tramite un account utente differente ..................... 192

Gestione delle vulnerabilità rilevate ...................................................................................................................... 193

Informazioni sulle vulnerabilità ........................................................................................................................ 193

Gestione dell'elenco delle vulnerabilità ........................................................................................................... 194

GESTIONE DEI RAPPORTI ...................................................................................................................................... 199

Principi di gestione dei rapporti ............................................................................................................................. 199

Configurazione delle impostazioni dei rapporti ..................................................................................................... 200

Configurazione del periodo massimo di archiviazione dei rapporti ................................................................. 201

Configurazione della dimensione massima del file del rapporto ..................................................................... 201

Generazione di rapporti ........................................................................................................................................ 201

Visualizzazione delle informazioni sugli eventi nel rapporto in una sezione distinta ............................................. 202

Salvataggio di un rapporto in un file ..................................................................................................................... 203

Rimozione di informazioni dai rapporti .................................................................................................................. 204

Page 8

G U I D A D E L L ' A M M I N I S T R A T O R E

8

SERVIZIO DI NOTIFICA ............................................................................................................................................ 205

Informazioni sulle notifiche di Kaspersky Endpoint Security ................................................................................. 205

Configurazione del servizio di notifica .................................................................................................................. 205

Configurazione delle impostazioni del registro eventi ..................................................................................... 206

Configurazione delle notifiche sullo schermo ed e-mail .................................................................................. 206

Visualizzazione del registro eventi di Microsoft Windows ..................................................................................... 207

GESTIONE DI QUARANTENA E BACKUP ............................................................................................................... 208

Informazioni su Quarantena e Backup ................................................................................................................. 208

Configurazione delle impostazioni di Quarantena e Backup................................................................................. 209

Configurazione del periodo massimo di archiviazione per i file in Quarantena e le copie dei file in Backup ... 209

Configurazione della dimensione massima di Quarantena e Backup ............................................................. 210

Gestione della quarantena.................................................................................................................................... 210

Spostamento di un file in quarantena .............................................................................................................. 211

Avvio di un'attività Scansione Personalizzata per i file in quarantena ............................................................. 212

Ripristino di file dalla quarantena .................................................................................................................... 212

Eliminazione di file dalla quarantena ............................................................................................................... 213

Invio dei file potenzialmente infetti a Kaspersky Lab per l'analisi .................................................................... 213

Gestione del backup ................................................................................................................................ ............. 214

Ripristino di file da Backup .............................................................................................................................. 215

Eliminazione delle copie di backup dei file da Backup .................................................................................... 215

IMPOSTAZIONI AVANZATE DELL'APPLICAZIONE ................................................................................................. 216

Area attendibile ..................................................................................................................................................... 216

Informazioni sull'area attendibile ..................................................................................................................... 216

Configurazione dell'area attendibile ................................................................................................................ 218

Auto-Difesa di Kaspersky Endpoint Security ........................................................................................................ 223

Informazioni sulla funzionalità Auto-Difesa di Kaspersky Endpoint Security ................................................... 223

Abilitazione o disabilitazione di Auto-Difesa .................................................................................................... 224

Abilitazione o disabilitazione di Difesa controllo remoto .................................................................................. 224

Supporto delle applicazioni di amministrazione remota .................................................................................. 224

Prestazioni di Kaspersky Endpoint Security e compatibilità con altre applicazioni ............................................... 225

Informazioni sulle prestazioni di Kaspersky Endpoint Security e sulla compatibilità con altre applicazioni ..... 226

Selezione dei tipi di minacce rilevabili ............................................................................................................. 227

Abilitazione o disabilitazione della tecnologia avanzata di disinfezione .......................................................... 227

Abilitazione o disabilitazione della modalità di risparmio energetico ............................................................... 228

Abilitazione o disabilitazione della concessione di risorse ad altre applicazioni .............................................. 229

Protezione tramite password ................................................................................................................................ 229

Informazioni sulla limitazione dell'accesso a Kaspersky Endpoint Security .................................................... 230

Abilitazione e disabilitazione della protezione tramite password ..................................................................... 230

Modifica della password di accesso a Kaspersky Endpoint Security .............................................................. 231

AMMINISTRAZIONE REMOTA TRAMITE KASPERSKY SECURITY CENTER ....................................................... 233

Gestione di Kaspersky Endpoint Security ............................................................................................................. 233

Avvio e arresto di Kaspersky Endpoint Security in un computer client ............................................................ 233

Configurazione delle impostazioni di Kaspersky Endpoint Security ................................................................ 234

Gestione delle attività ........................................................................................................................................... 235

Informazioni sulle attività per Kaspersky Endpoint Security ............................................................................ 236

Creazione di un'attività locale ......................................................................................................................... 236

Creazione di un'attività di gruppo .................................................................................................................... 237

Page 9

S O M M A R I O

9

Creazione di un'attività per un set di computer ............................................................................................... 237

Avvio, arresto, sospensione e ripresa di un'attività ......................................................................................... 238

Modifica delle impostazioni delle attività ......................................................................................................... 239

Gestione dei criteri ................................................................................................................................................ 241

Informazioni sui criteri ..................................................................................................................................... 241

Creazione di un criterio ................................................................................................................................... 242

Modifica delle impostazioni dei criteri .............................................................................................................. 242

Visualizzazione dei reclami degli utenti nell'archivio di eventi di Kaspersky Security Center ............................... 243

PARTECIPAZIONE A KASPERSKY SECURITY NETWORK .................................................................................... 244

Informazioni sulla partecipazione a Kaspersky Security Network ......................................................................... 244

Abilitazione e disabilitazione dell'utilizzo di Kaspersky Security Network ................................ ............................. 245

Verifica della connessione a Kaspersky Security Network ................................................................................... 245

COME CONTATTARE L'ASSISTENZA TECNICA ..................................................................................................... 247

Come ottenere assistenza tecnica ........................................................................................................................ 247

Raccolta di informazioni per l'assistenza tecnica .................................................................................................. 247

Creazione di un file di traccia .......................................................................................................................... 248

Invio di file di dati al server dell'assistenza tecnica ......................................................................................... 248

Salvataggio dei file di dati sul disco rigido ....................................................................................................... 249

Assistenza tecnica ................................................................................................................................................ 249

Come ottenere assistenza tecnica tramite la Pagina personale ........................................................................... 250

GLOSSARIO .............................................................................................................................................................. 252

KASPERSKY LAB ZAO ............................................................................................................................................. 256

INFORMAZIONI SUL CODICE DI TERZE PARTI ..................................................................................................... 257

NOTE RELATIVE AI MARCHI REGISTRATI ............................................................................................................. 258

INDICE ....................................................................................................................................................................... 259

Page 10

10

INFORMAZIONI SULLA GUIDA

IN QUESTA SEZIONE:

Contenuto della documentazione .................................................................................................................................... 10

Convenzioni utilizzate nella documentazione .................................................................................................................. 11

Il presente documento è la Guida dell'amministratore per Kaspersky Endpoint Security 8 for Windows (di seguito

denominato Kaspersky Endpoint Security).

Questa Guida è destinata agli amministratori di reti aziendali locali e agli specialisti responsabili della protezione antivirus dei computer aziendali. Questa documentazione può inoltre aiutare gli utenti dei computer in cui è installato

Kaspersky Endpoint Security nell'esecuzione di determinate attività.

Gli obiettivi della presente documentazione sono:

Aiutare a installare l'applicazione nel computer, attivarla e configurarla per le attività desiderate.

Fornire una fonte di informazioni in cui è possibile eseguire rapidamente ricerche per le domande relative al

funzionamento dell'applicazione.

Descrivere ulteriori fonti di informazioni sull'applicazione e modalità per ricevere assistenza tecnica.

CONTENUTO DELLA DOCUMENTAZIONE

La presente documentazione comprende le seguenti sezioni.

Fonti di informazioni sull'applicazione (vedere pagina 13)

In questa sezione sono descritte le fonti di informazioni sull'applicazione e sono elencati alcuni siti Web che è possibile

utilizzare per discutere del funzionamento dell'applicazione.

Kaspersky Endpoint Security 8 for Windows (vedere pagina 15)

In questa sezione sono descritte le funzionalità dell'applicazione e viene fornita una breve descrizione delle funzioni e dei

componenti dell'applicazione. Sono illustrati gli elementi inclusi nel kit di distribuzione e i servizi disponibili per gli utenti

registrati dell'applicazione. Vengono inoltre fornite informazioni sui requisiti software e hardware che un computer deve

soddisfare per consentire l'installazione.

Installazione e rimozione dell'applicazione (vedere pagina 21)

Questa sezione contiene informazioni sull'installazione di Kaspersky Endpoint Security nel computer, l'esecuzione della

configurazione iniziale, l'aggiornamento di una versione precedente dell'applicazione e la rimozione dell'applicazione dal

computer.

Licensing dell'applicazione (vedere pagina 39)

Questa sezione contiene informazioni sulle nozioni di base relative all'attivazione dell'applicazione. Vengono descritti lo

scopo del Contratto di licenza con l'utente finale, i tipi di licenze, i metodi di attivazione dell'applicazione e il rinnovo della

licenza.

Page 11

I N F O R M A Z I O N I S U L L A G U I D A

11

Interfaccia dell'applicazione (vedere pagina 46)

In questa sezione vengono descritti gli elementi di base dell'interfaccia grafica dell'applicazione: l'icona dell'applicazione

e il relativo menu di scelta rapida, la finestra principale dell'applicazione e la finestra delle impostazioni dell'applicazione.

Avvio e arresto dell'applicazione (vedere pagina 51)

In questa sezione viene descritto come è possibile configurare l'avvio automatico dell'applicazione, avviare o arrestare

manualmente l'applicazione e sospendere o riprendere i componenti di protezione e controllo.

Attività più comuni (vedere la sezione "Protezione del file system del computer. Anti-Virus File" a

pagina 54)

Un gruppo di sezioni che descrive le attività e i componenti dell'applicazione utilizzati più di frequente. Vengono fornite

informazioni dettagliate sulla configurazione delle attività e dei componenti dell'applicazione.

Amministrazione remota tramite Kaspersky Security Center (vedere pagina 233)

Questa sezione descrive l'amministrazione di Kaspersky Endpoint Security tramite Kaspersky Security Center.

Partecipazione a Kaspersky Security Network (vedere pagina 244)

Questa sezione contiene informazioni sulla partecipazione a Kaspersky Security Network e istruzioni su come abilitare o

disabilitare l'utilizzo di Kaspersky Security Network.

Come contattare l'assistenza tecnica (vedere pagina 247)

In questa sezione sono disponibili informazioni sulle modalità con cui è possibile ottenere assistenza tecnica e sui

requisiti per ricevere supporto dal servizio di assistenza tecnica.

Glossario (vedere pagina 252)

In questa sezione sono disponibili un elenco dei termini utilizzati nella documentazione e le relative definizioni.

Kaspersky Lab ZAO (vedere pagina 256)

In questa sezione vengono fornite informazioni su Kaspersky Lab ZAO.

Indice

Questa sezione consente di trovare rapidamente le informazioni desiderate all'interno della documentazione.

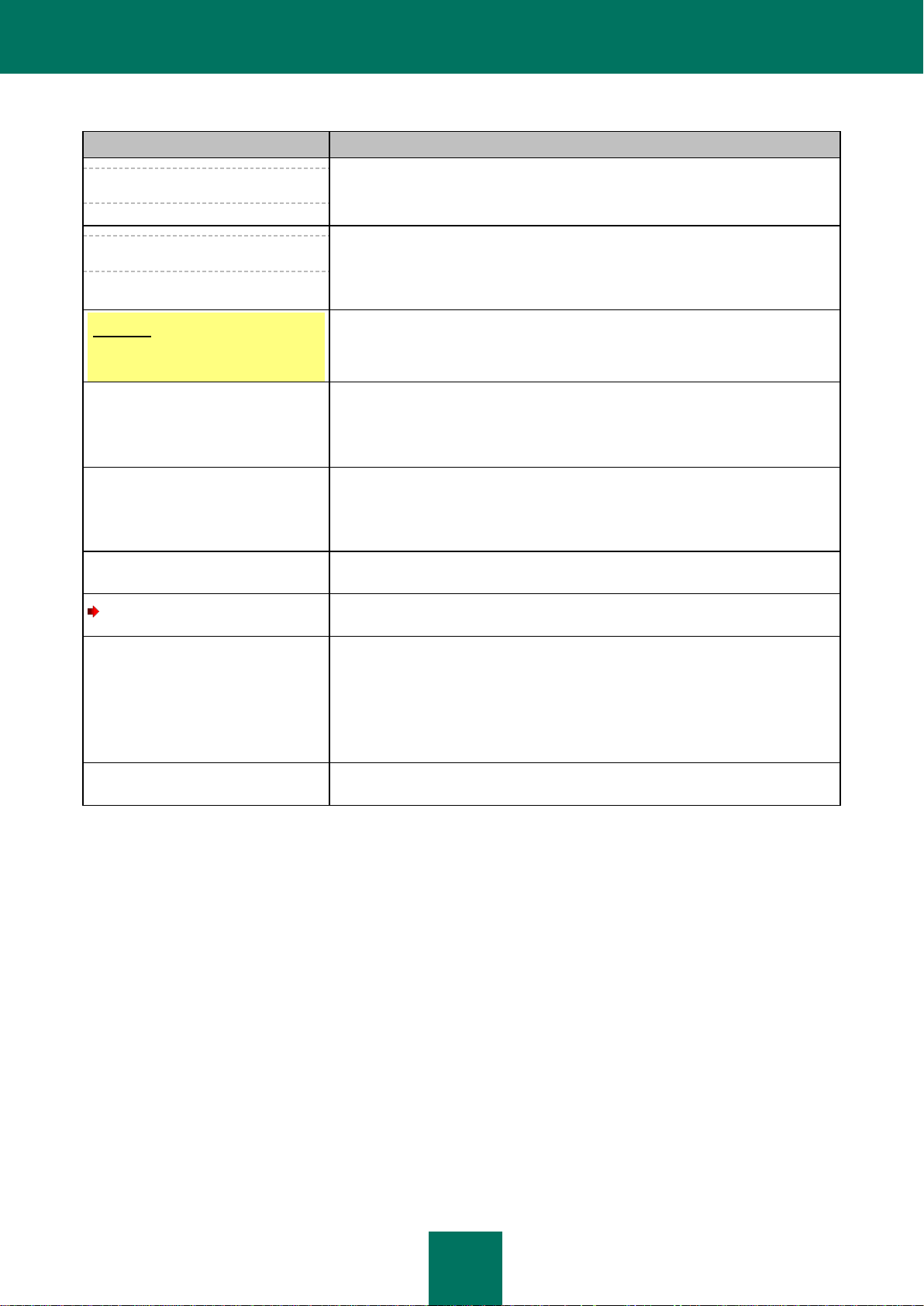

CONVENZIONI UTILIZZATE NELLA DOCUMENTAZIONE

Il testo della presente documentazione contiene elementi semantici a cui è necessario prestare particolare attenzione:

avvisi, suggerimenti ed esempi.

Per evidenziare tali elementi semantici vengono utilizzate particolari convenzioni. La tabella seguente illustra le

convenzioni utilizzate nella documentazione e i relativi esempi di utilizzo.

Page 12

G U I D A D E L L ' A M M I N I S T R A T O R E

12

Testo di esempio

Descrizione della convenzione

Si noti che...

Il testo degli avvisi è in rosso e racchiuso da un riquadro.

Gli avvisi forniscono informazioni su azioni potenzialmente indesiderate che

possono provocare la perdita di dati o un malfunzionamento del computer.

È consigliabile utilizzare...

Il testo delle note è racchiuso da un riquadro.

Le note contengono informazioni aggiuntive e di riferimento. Le note possono

contenere suggerimenti utili, raccomandazioni, specifici valori o particolari casi di

utilizzo dell'applicazione.

Esempio:

...

Gli esempi sono riportati nelle rispettive sezioni sotto l'intestazione "Esempio".

Aggiornamento significa...

Si verifica l'evento I database non

sono aggiornati.

I seguenti elementi semantici sono in corsivo nel testo:

Nuovi termini

Nomi di stati ed eventi dell'applicazione

Premere INVIO.

Premere CTRL+N.

I nomi dei tasti sono contrassegnati dalla formattazione in grassetto e in lettere

maiuscole.

I nomi dei tasti connessi da un segno più (+) indicano l'utilizzo di una

combinazione di tasti. Tali tasti devono essere premuti contemporaneamente.

Fare click sul pulsante Abilita.

I nomi degli elementi di interfaccia dell'applicazione, come campi di immissione,

voci di menu e pulsanti, sono in grassetto.

Per creare il file di traccia:

Le frasi introduttive delle istruzioni sono in corsivo e contrassegnate da una

freccia.

Nella riga di comando immettere il

seguente testo: kav update

Verrà visualizzato il seguente

messaggio:

Specificare la data nel

formato gg:mm:aa.

I seguenti tipi di testo sono visualizzati con uno speciale carattere (Courier):

Testo della riga di comando

Testo dei messaggi visualizzati sullo schermo dall'applicazione

Dati che l'utente deve immettere.

<Indirizzo IP del computer>

Le variabili sono racchiuse tra parentesi angolari. Al posto di una variabile deve

essere immesso il valore corrispondente, senza le parentesi angolari.

Tabella 1. Convenzioni utilizzate nella documentazione

Page 13

13

FONTI DI INFORMAZIONI

IN QUESTA SEZIONE:

Fonti di informazioni per le ricerche in autonomia ........................................................................................................... 13

Discussione delle applicazioni Kaspersky Lab nel forum ................................................................................................ 14

Come contattare il team di sviluppo della documentazione tramite posta elettronica ..................................................... 14

SULL'APPLICAZIONE

In questa sezione sono descritte le fonti di informazioni sull'applicazione e sono elencati alcuni siti Web che è possibile

utilizzare per discutere del funzionamento dell'applicazione.

È possibile scegliere le risorse più adatte in base all'urgenza e all'importanza del quesito.

FONTI DI INFORMAZIONI PER LE RICERCHE IN AUTONOMIA

È possibile utilizzare le seguenti risorse per trovare autonomamente informazioni sull'applicazione:

Pagina dell'applicazione nel sito Web di Kaspersky Lab

Pagina nel sito Web dell'Assistenza tecnica di Kaspersky Lab, di seguito denominato anche "Assistenza

tecnica" (Knowledge Base)

Guida in linea

Documentazione

Se non è possibile risolvere autonomamente un problema, è consigliabile contattare il servizio di Assistenza tecnica di

Kaspersky Lab (vedere la sezione "Assistenza tecnica" a pagina 249).

Per utilizzare le fonti di informazioni nel sito Kaspersky Lab, è necessaria una connessione Internet.

Pagina dell'applicazione nel sito Web di Kaspersky Lab

Il sito Kaspersky Lab contiene una singola pagina per ogni applicazione.

Nella pagina (http://www.kaspersky.com/it/endpoint-security-windows) è possibile visualizzare informazioni generali

sull'applicazione e le relative funzioni e caratteristiche

La pagina http://www.kaspersky.it include un collegamento per l'accesso all'area Compra online. Tramite il negozio

online è possibile acquistare o rinnovare l'applicazione.

Pagina dell'applicazione nel sito Web dell'assistenza tecnica (Knowledge Base)

La Knowledge Base è una sezione del sito Web dell'Assistenza tecnica che fornisce informazioni sull'utilizzo delle

applicazioni Kaspersky Lab. La Knowledge Base comprende articoli di riferimento raggruppati per argomento.

Page 14

G U I D A D E L L ' A M M I N I S T R A T O R E

14

Nella pagina dell'applicazione nella Knowledge Base è possibile leggere articoli che forniscono informazioni utili,

raccomandazioni e risposte alle domande frequenti sull'acquisto, l'installazione e l'utilizzo di Kaspersky Endpoint Security

per workstation http://support.kaspersky.com/kes8wks e file server http://support.kaspersky.com/kes8fs.

Gli articoli possono fornire risposte a domande non solo su Kaspersky Endpoint Security, ma anche correlate ad altre

applicazioni Kaspersky Lab. Possono inoltre essere disponibili notizie dall'Assistenza tecnica.

Guida in linea

La guida in linea dell'applicazione comprende diversi file.

La guida sensibile al contesto fornisce informazioni su ogni finestra dell'applicazione, con un elenco e una descrizione

delle relative impostazioni e attività.

La guida completa fornisce informazioni dettagliate sulla gestione della protezione del computer tramite l'applicazione.

Guida per l'amministratore

È possibile scaricare la Guida dell'amministratore in formato PDF dalla sezione Download del sito Web di Kaspersky

Lab. Consultare questo documento per informazioni sull'installazione e l'attivazione dell'applicazione nei computer di una

rete LAN e sulla configurazione delle impostazioni dell'applicazione. Il documento fornisce informazioni dettagliate sulla

gestione della protezione del computer tramite l'applicazione.

DISCUSSIONE DELLE APPLICAZIONI KASPERSKY LAB NEL

FORUM

Se la domanda non richiede una risposta urgente, è possibile sottoporla agli specialisti di Kaspersky Lab e ad altri utenti

nel Forum (http://forum.kaspersky.com/index.php?&showforum=83).

In questo forum è possibile visualizzare gli argomenti esistenti, lasciare i propri commenti e creare nuovi argomenti di

discussione.

COME CONTATTARE IL TEAM DI SVILUPPO DELLA

DOCUMENTAZIONE TRAMITE POSTA ELETTRONICA

Per contattare il team di sviluppo della documentazione, è possibile inviare un e-mail. Nella riga dell'oggetto dell'e-mail

digitare "Kaspersky Help Feedback: Kaspersky Endpoint Security 8 for Windows".

Page 15

15

KASPERSKY ENDPOINT SECURITY 8 FOR

IN QUESTA SEZIONE:

Novità .............................................................................................................................................................................. 15

Kit di distribuzione ........................................................................................................................................................... 16

Organizzazione della protezione del computer ............................................................................................................... 16

Servizi per gli utenti registrati ................................................................ ................................................................ .......... 19

Requisiti hardware e software ......................................................................................................................................... 19

WINDOWS

In questa sezione sono descritte le funzionalità dell'applicazione e viene fornita una breve descrizione delle funzioni e dei

componenti dell'applicazione. Sono illustrati gli elementi inclusi nel kit di distribuzione e i servizi disponibili per gli utenti

registrati dell'applicazione. Vengono inoltre fornite informazioni sui requisiti software e hardware che un computer deve

soddisfare per consentire l'installazione.

NOVITÀ

Kaspersky Endpoint Security 8 for Windows offre le seguenti nuove funzionalità:

È stata aggiunta la funzionalità Controllo applicazioni, che permette di consentire o bloccare l'avvio di singole

applicazioni in base ai criteri impostati dal reparto IT della propria azienda. Controllo applicazioni comprende i

seguenti componenti:

Controllo avvio applicazioni, che opera in base alle regole Consenti o Blocca specificate

Controllo privilegi applicazioni, che blocca le attività delle applicazioni in base al livello di pericolosità e

Monitor vulnerabilità, che rileva le vulnerabilità sia nelle applicazioni avviate nel computer che in tutte le

È stato aggiunto il componente Controllo Web, che consente di limitare o bloccare l'accesso dell'utente alle

risorse Web in base a regole. Come parametri per le regole è possibile specificare categorie di contenuti Web,

tipi di dati e singoli indirizzi Web o gruppi di indirizzi. Grazie all'integrazione con Active Directory, le regole per

l'accesso al Web sono definite per gli utenti e i gruppi di Active Directory.

Nuova interfaccia della finestra principale dell'applicazione: nella finestra principale sono visualizzate le

statistiche sull'esecuzione dei componenti di controllo e protezione e sulle prestazioni delle attività di

aggiornamento e scansione.

dall'amministratore della rete locale. È possibile creare regole sulla base delle categorie di software fornite

da Kaspersky Lab o di condizioni specificate dall'amministratore della rete locale. Grazie all'integrazione

con Active Directory®, le regole che consentono o bloccano l'avvio delle applicazioni sono specificate per

gli utenti e i gruppi di Active Directory.

alle informazioni sulla reputazione. Le informazioni sulla reputazione delle applicazioni vengono fornite da

Kaspersky Lab.

applicazioni installate nel computer.

Page 16

G U I D A D E L L ' A M M I N I S T R A T O R E

16

Miglioramenti:

Migliore protezione anti-virus, anche grazie all'integrazione con Kaspersky Security Network. L'integrazione con

Kaspersky Security Network fornisce informazioni sulla reputazione di file e indirizzi Web.

Migliore tecnologia di disinfezione avanzata.

Migliore tecnologia di Auto-Difesa contro le modifiche di file dell'applicazione, processi in memoria e valori del

registro di sistema.

Migliore tecnologia di Difesa Proattiva:

Il componente Controllo sistema registra l'attività dell'applicazione.

La tecnologia di Difesa Proattiva BSS (Behavior Stream Signatures) rileva i comportamenti dannosi in base

a firme aggiornate regolarmente.

È ora possibile eseguire il rollback delle azioni dannose delle applicazioni durante la disinfezione.

Il componente Firewall è stato migliorato, consentendo il monitoraggio del traffico in entrata e in uscita per le

porte, gli indirizzi IP e le applicazioni che generano il traffico.

La tecnologia Prevenzione intrusioni è stata migliorata, con l'aggiunta del supporto per le esclusioni specificate

tramite indirizzi IP.

Il componente Controllo dispositivi è stato migliorato:

Sono stati ampliati i set di bus e tipi di dispositivi supportati.

I numeri di serie dei dispositivi ora possono essere utilizzati come criteri.

È possibile limitare l'accesso ai dispositivi dotati di file system a livello di lettura o scrittura.

È possibile impostare una pianificazione per l'accesso ai dispositivi da parte degli utenti.

È stata aggiunta l'integrazione con Active Directory.

È stato aggiunto il supporto per la scansione del traffico sui protocolli IRC, Mail.ru e AIM®.

KIT DI DISTRIBUZIONE

Kaspersky Endpoint Security è distribuito dai negozi online di Kaspersky Lab (ad esempio, http://www.kaspersky.it,

sezione Compra online) o da aziende partner.

Il kit di distribuzione contiene i seguenti elementi:

I file necessari per installare l'applicazione attraverso uno dei metodi disponibili (vedere la sezione "Informazioni

sulle modalità di installazione dell'applicazione" a pagina 21).

Il file ksn.txt, che consente di consultare le condizioni di adesione al programma Kaspersky Security Network

(vedere la sezione "Partecipazione a Kaspersky Security Network" a pagina 244).

Il file license.txt, che è possibile visualizzare per consultare il Contratto di licenza. Il Contratto di licenza

specifica le condizioni per l'utilizzo dell'applicazione.

Le informazioni richieste per l'attivazione dell'applicazione vengono inviate tramite e-mail dopo il pagamento.

Per ulteriori informazioni sulle modalità di acquisto e sul kit di distribuzione, contattare il reparto vendite.

Page 17

K A S P E R S K Y E N D P O I N T SE C U R I T Y 8 F O R W I N D O W S

17

ORGANIZZAZIONE DELLA PROTEZIONE DEL COMPUTER

Kaspersky Endpoint Security assicura una protezione completa del computer dalle minacce note e da quelle nuove, dagli

attacchi di rete e di phishing e da altri contenuti indesiderati.

Ogni tipo di minaccia viene gestito da uno specifico componente. I componenti possono essere abilitati o disabilitati

indipendentemente l'uno dall'altro e le relative impostazioni possono essere configurate.

Oltre alla protezione in tempo reale garantita dai componenti dell'applicazione, è consigliabile eseguire periodicamente

una scansione alla ricerca di virus e altre minacce. In questo modo è possibile eliminare la possibilità che si diffondano

malware non rilevati dai componenti di protezione, perché è stato impostato un livello di protezione basso o per altri

motivi.

Per mantenere aggiornato Kaspersky Endpoint Security, è necessario aggiornare i database e i moduli utilizzati

dall'applicazione. Per impostazione predefinita, l'impostazione viene aggiornata automaticamente, ma è possibile

aggiornare manualmente i database e i moduli dell'applicazione, se necessario.

I seguenti componenti dell'applicazione sono componenti di controllo:

Controllo avvio applicazioni. Questo componente tiene traccia dei tentativi dell'utente di avviare le

applicazioni e gestisce l'avvio delle applicazioni.

Controllo privilegi applicazioni. Questo componente registra le operazioni delle applicazioni nel sistema

operativo e regola l'attività delle applicazioni in base al relativo gruppo di attendibilità. Per ciascun gruppo di

applicazioni viene specificato un set di regole. Queste regole stabiliscono l'accesso delle applicazioni ai dati

dell'utente e alle risorse del sistema operativo. Questi dati includono i file dell'utente (la cartella Documenti, i

cookie, le informazioni sull'attività dell'utente) e file, cartelle e chiavi di registro che contengono impostazioni e

informazioni importanti delle applicazioni utilizzate più di frequente.

Monitor vulnerabilità. Il componente Monitor vulnerabilità esegue una scansione in tempo reale delle

vulnerabilità delle applicazioni avviate o in esecuzione nel computer dell'utente.

Controllo dispositivi. Questo componente permette di definire in modo flessibile restrizioni per l'accesso ai

dispositivi di memorizzazione dei dati (quali dischi rigidi, unità rimovibili, unità a nastro e CD/DVD), ai dispositivi

di trasmissione dei dati (quali modem), ai dispositivi per la conversione dei dati in copie cartacee (quali

stampanti) o alle interfacce per la connessione di dispositivi ai computer (come ad esempio USB, Bluetooth e

infrarossi).

Controllo Web. Questo componente permette di definire in modo flessibile restrizioni per l'accesso alle risorse

Web per diversi gruppi di utenti.

L'esecuzione dei componenti di controllo si basa sulle seguenti regole:

Controllo avvio applicazioni utilizza le regole di Controllo avvio applicazioni (vedere la sezione "Informazioni

sulle regole di Controllo avvio applicazioni" a pagina 117).

Controllo privilegi applicazioni utilizza le regole di Controllo applicazioni (vedere la sezione "Informazioni su

Controllo privilegi applicazioni" a pagina 129).

Controllo dispositivi utilizza le regole di accesso ai dispositivi e le regole di accesso ai bus di connessione

(vedere la sezione "Informazioni sulle regole di accesso ai dispositivi e i bus di connessione" a pagina 144).

Controllo Web utilizza le regole di accesso alle risorse Web (vedere la sezione "Informazioni sulle regole di

accesso alle risorse Web" a pagina 155).

Page 18

G U I D A D E L L ' A M M I N I S T R A T O R E

18

I seguenti componenti dell'applicazione sono componenti di protezione:

Anti-Virus File. Questo componente protegge il file system del computer dalle infezioni. Anti-Virus File viene

avviato all'avvio di Kaspersky Endpoint Security, rimane attivo in modo permanente nella memoria del computer

ed esamina tutti i file che vengono aperti, salvati o eseguiti nel computer e in tutte le unità connesse. Anti-Virus

File intercetta ogni tentativo di accedere a un file e ne esegue la scansione allo scopo di individuare virus o altre

minacce.

Controllo sistema. Questo componente registra le attività delle applicazioni nel computer e fornisce queste

informazioni agli altri componenti per assicurare una protezione più efficace.

Anti-Virus Posta. Anti-Virus Posta esamina tutti i messaggi e-mail in entrata e in uscita allo scopo di

individuare virus e altro malware.

Anti-Virus Web. Questo componente esamina il traffico ricevuto dal computer dell'utente tramite i protocolli

HTTP e FTP, verificando se le URL sono elencate come indirizzi Web sospetti o di phishing.

Anti-Virus IM. Questo componente esamina il traffico ricevuto dal computer tramite protocolli di messaggistica

istantanea. Garantisce un funzionamento sicuro di numerosi sistemi di messaggistica istantanea.

Firewall. Questo componente protegge i dati personali memorizzati nel computer e blocca qualsiasi tipo di

minaccia per il sistema operativo mentre il computer è connesso a Internet o alla rete LAN. Il componente filtra

tutte le attività di rete utilizzando due tipi di regole: regole di rete per le applicazioni e regole per i pacchetti di

rete (vedere la sezione "Informazioni sulle regole di rete" a pagina 88).

Monitor di Rete. Questo componente consente di visualizzare l'attività di rete del computer in tempo reale.

Prevenzione attacchi di rete. Questo componente esamina il traffico di rete in entrata allo scopo di individuare

attività tipiche degli attacchi di rete. Quando viene rilevato un tentativo di attacco di rete contro il computer in

uso, Kaspersky Endpoint Security blocca l'attività di rete dal computer che ha originato l'attacco.

Le seguenti attività sono incluse in Kaspersky Endpoint Security:

Scansione Completa. Kaspersky Endpoint Security esegue una scansione approfondita del sistema operativo,

includendo RAM, oggetti caricati all'avvio, archivio di backup del sistema operativo e tutti i dischi rigidi e le unità

rimovibili.

Scansione Personalizzata. Kaspersky Endpoint Security esegue la scansione degli oggetti selezionati

dall'utente.

Scansione delle aree critiche. Kaspersky Endpoint Security esamina gli oggetti caricati all'avvio del sistema

operativo, la RAM e gli oggetti presi di mira dai rootkit.

Aggiornamento. Kaspersky Endpoint Security esegue il download dei database e dei moduli dell'applicazione.

L'aggiornamento mantiene il computer sempre protetto dai nuovi virus e dalle nuove minacce.

Scansione Vulnerabilità. Kaspersky Endpoint Security esamina il sistema operativo e il software installato allo

scopo di individuarne le vulnerabilità. Questa scansione garantisce il rilevamento tempestivo e la rimozione dei

potenziali problemi che potrebbero essere sfruttati da utenti malintenzionati.

Amministrazione remota tramite Kaspersky Security Center

Kaspersky Security Center consente di avviare e interrompere in remoto Kaspersky Endpoint Security in un computer

client e di gestire e configurare in remoto le impostazioni dell'applicazione.

Funzioni di servizio e applicazioni

Kaspersky Endpoint Security include numerose funzioni di servizio. Le funzioni di servizio sono progettate per mantenere

aggiornata l'applicazione, espandere le funzionalità dell'applicazione e fornire supporto all'utente per il relativo utilizzo.

Rapporti. Durante l'esecuzione, l'applicazione mantiene un rapporto su ogni componente e attività

dell'applicazione. Il rapporto contiene un elenco degli eventi di Kaspersky Endpoint Security e di tutte le

Page 19

K A S P E R S K Y E N D P O I N T SE C U R I T Y 8 F O R W I N D O W S

19

operazioni eseguite dall'applicazione. In caso di problemi, è possibile inviare i rapporti a Kaspersky Lab, per

consentire agli specialisti dell'Assistenza tecnica di verificare in dettaglio il problema.

Archiviazione dei dati. Se vengono rilevati file infetti o potenzialmente infetti durante la scansione del

computer alla ricerca di virus e altre minacce, l'applicazione blocca tali file. I file potenzialmente infetti vengono

spostati in una speciale area di archiviazione denominata Quarantena. Le copie dei file disinfettati o eliminati

vengono archiviate in Backup. I file che non vengono elaborati per qualsiasi motivo vengono spostati nell'elenco

dei file non elaborati. È possibile esaminare i file, ripristinare i file nelle cartelle originali, mettere manualmente i

file in quarantena e svuotare l'archiviazione dei dati.

Servizio di notifica. Il servizio di notifica mantiene l'utente informato sullo stato di protezione corrente del

computer e sul funzionamento di Kaspersky Endpoint Security. Le notifiche possono essere visualizzare sullo

schermo oppure inviate tramite e-mail.

Kaspersky Security Network. La partecipazione degli utenti a Kaspersky Security Network migliora l'efficacia

della protezione del computer attraverso la raccolta in tempo reale di informazioni sulla reputazione di file,

risorse Web e software dagli utenti di tutto il mondo.

Licenza. L'utilizzo della licenza rende disponibili tutte le funzionalità dell'applicazione, oltre a fornire l'accesso

agli aggiornamenti dei database e dei moduli dell'applicazione, a informazioni dettagliate sull'applicazione e al

supporto dall'Assistenza tecnica di Kaspersky Lab.

Assistenza. Tutti gli utenti registrati di Kaspersky Endpoint Security possono contattare gli specialisti del

servizio di Assistenza tecnica per richiedere assistenza. È possibile inviare una richiesta tramite la Pagina

personale nel sito Web dell'Assistenza tecnica.

SERVIZI PER GLI UTENTI REGISTRATI

Acquistando una licenza per l'applicazione, si diventa utenti registrati delle applicazioni Kaspersky Lab ed è possibile

usufruire dei seguenti servizi per il periodo di validità della licenza:

Aggiornamenti dei database e accesso alle nuove versioni dell'applicazione

Assistenza tramite e-mail per l'installazione, la configurazione e l'utilizzo dell'applicazione.

Notifiche sul rilascio di nuove applicazioni da Kaspersky Lab e sulla diffusione di nuovi virus. Per utilizzare

questo servizio, è necessario eseguire la sottoscrizione all'invio di notizie da Kaspersky Lab sul sito Web

dell'Assistenza tecnica.

Non vengono forniti servizi di consulenza per i problemi relativi al funzionamento dei sistemi operativi o a

software e tecnologie di terze parti.

REQUISITI HARDWARE E SOFTWARE

Per il corretto funzionamento di Kaspersky Endpoint Security, il computer deve soddisfare i seguenti requisiti:

Requisiti generali:

1 GB di spazio libero su disco rigido

Unità CD/DVD-ROM (per installare l'applicazione dal CD di distribuzione).

Microsoft® Internet Explorer® 7.0 o versione successiva

Microsoft Windows Installer 3.0 o versione successiva

Connessione Internet per l'attivazione dell'applicazione e per l'aggiornamento dei database e dei moduli

dell'applicazione.

Page 20

G U I D A D E L L ' A M M I N I S T R A T O R E

20

Requisiti hardware per i computer con sistemi operativi per workstation:

Microsoft Windows XP Professional SP3, Microsoft Windows XP Professional x64 Edition SP2:

Processore Intel® Pentium® da 1 GHz o superiore (o un processore equivalente compatibile).