Page 1

Kaspersky Endpoint Security 8 für Windows®

Administratorhandbuch

PROGRAMMVERSION: 8.0

Page 2

2

Sehr geehrter Benutzer!

Vielen Dank, dass Sie unser Produkt ausgewählt haben. Wir hoffen, dass Ihnen diese Dokumentation hilft und die

meisten Fragen damit beantwortet werden können.

Achtung! Wichtiger Hinweis: Die Rechte an diesem Dokument liegen bei Kaspersky Lab und sind durch die

Urhebergesetze der Russischen Föderation und durch internationale Abkommen geschützt. Bei illegalem Vervielfältigen

und Weiterverbreiten des Dokuments oder einzelner Teile daraus kann der Beschuldigte nach geltendem Recht

zivilrechtlich, verwaltungsrechtlich und strafrechtlich zur Verantwortung gezogen werden.

Das Vervielfältigen, Weiterverbreiten und Übersetzen der Unterlagen ist nur nach vorheriger schriftlicher Genehmigung

von Kaspersky Lab zulässig.

Das Dokument und dazu gehörende Grafiken dürfen nur zu informativen, nicht gewerblichen oder persönlichen Zwecken

gebraucht werden.

Kaspersky Lab behält sich das Recht vor, dieses Dokument ohne vorherige Benachrichtigung zu ändern. Die neueste

Version finden Sie auf der Seite von Kaspersky Lab unter der Adresse http://www.kaspersky.de/docs.

Für den Inhalt, die Qualität, Aktualität und Richtigkeit der im Dokument verwendeten Unterlagen, deren Rechte anderen

Rechteinhabern gehören, sowie für den möglichen Schaden durch die Nutzung dieser Unterlagen, lehnt Kaspersky Lab

ZAO die Haftung ab.

Redaktionsdatum: 30.09.2011

© 2011 Kaspersky Lab ZAO. Alle Rechte vorbehalten.

http://www.kaspersky.de

http://support.kaspersky.de

Page 3

3

INHALT

ÜBER DIESES HANDBUCH ........................................................................................................................................ 10

In diesem Handbuch ............................................................................................................................................... 10

Formatierung mit besonderer Bedeutung ............................................................................................................... 11

INFORMATIONSQUELLEN ZUM PROGRAMM .......................................................................................................... 13

Informationsquellen zur selbständigen Recherche ................................................................................................. 13

Diskussion über die Programme von Kaspersky Lab im Webforum ....................................................................... 14

Per E-Mail Kontakt mit der Abteilung für Handbücher und Hilfesysteme aufnehmen ............................................. 14

KASPERSKY ENDPOINT SECURITY 8 FÜR WINDOWS........................................................................................... 15

Neuerungen ............................................................................................................................................................ 15

Lieferumfang ........................................................................................................................................................... 16

Organisation des Computerschutzes ...................................................................................................................... 17

Service für registrierte Benutzer ............................................................................................................................. 19

Hard- und Softwarevoraussetzungen ..................................................................................................................... 19

PROGRAMM INSTALLIEREN UND DEINSTALLIEREN ............................................................................................. 21

Programm installieren ............................................................................................................................................. 21

Methoden der Programminstallation ................................................................................................................. 21

Programminstallation mithilfe des Installationsassistenten ............................................................................... 22

Programm über die Befehlszeile installieren ..................................................................................................... 26

Programminstallation über den Gruppenrichtlinienobjekt-Editor. ...................................................................... 27

Beschreibung der Parameter der Datei setup.ini .............................................................................................. 28

Erstkonfiguration des Programms ..................................................................................................................... 31

Upgrade einer Vorgängerversion des Programms ................................................................................................. 33

Methoden zum Upgrade der Vorgängerversionen des Programms .................................................................. 34

Upgrade von Vorgängerversionen des Programms über den Gruppenrichtlinienobjekt-Editor ......................... 34

Programm deinstallieren ................................ ................................ ......................................................................... 35

Methoden zur Deinstallation des Programms ................................................................................................... 36

Deinstallation des Programms mithilfe des Installationsassistenten ................................................................. 36

Programm über die Befehlszeile löschen .......................................................................................................... 38

Programmdeinstallation über den Gruppenrichtlinienobjekt-Editor ................................................................... 38

LIZENZIERUNG DES PROGRAMMS .......................................................................................................................... 39

Über den Lizenzvertrag .......................................................................................................................................... 39

Über die Bereitstellung von Daten .......................................................................................................................... 39

Lizenz-Info .............................................................................................................................................................. 40

Über den Aktivierungscode..................................................................................................................................... 40

Über die Schlüsseldatei .......................................................................................................................................... 41

Methoden der Programmaktivierung ...................................................................................................................... 41

Lizenzverwaltung .................................................................................................................................................... 42

Aktivierung des Programms mithilfe des Aktivierungsassistenten .................................................................... 42

Lizenz kaufen .................................................................................................................................................... 42

Lizenz verlängern .............................................................................................................................................. 43

Lizenz-Info anzeigen ......................................................................................................................................... 43

Assistent zur Programmaktivierung .................................................................................................................. 43

PROGRAMMOBERFLÄCHE ....................................................................................................................................... 46

Programmsymbol im Infobereich ............................................................................................................................ 46

Page 4

A D M I N I S T R A T O R H A N D B U C H

4

Kontextmenü des Programmsymbols ..................................................................................................................... 47

Programmhauptfenster ........................................................................................................................................... 47

Programmkonfigurationsfenster .............................................................................................................................. 49

PROGRAMM STARTEN UND BEENDEN ................................................................................................................... 51

Automatischen Programmstart aktivieren und deaktivieren .................................................................................... 51

Programm manuell starten und beenden ............................................................................................................... 51

Schutz und Kontrolle des Computers anhalten und fortsetzen ............................................................................... 52

SCHUTZ FÜR DAS DATEISYSTEM DES COMPUTERS. DATEI-ANTI-VIRUS .......................................................... 54

Über Datei-Anti-Virus .............................................................................................................................................. 54

Datei-Anti-Virus aktivieren und deaktivieren ........................................................................................................... 54

Datei-Anti-Virus automatisch anhalten ................................................................................................................... 55

Einstellungen für Datei-Anti-Virus ........................................................................................................................... 56

Sicherheitsstufe für Dateien ändern .................................................................................................................. 57

Aktion für infizierte Dateien ändern ................................................................................................................... 58

Schutzbereich für Datei-Anti-Virus festlegen..................................................................................................... 58

Heuristische Analyse für Datei-Anti-Virus verwenden ....................................................................................... 60

Untersuchungstechnologien für Datei-Anti-Virus verwenden ............................................................................ 60

Dateiuntersuchung optimieren .......................................................................................................................... 61

Untersuchung von zusammengesetzten Dateien .............................................................................................. 61

Untersuchungsmodus für Dateien ändern......................................................................................................... 62

AKTIVITÄTSMONITOR ................................................................................................................................................ 64

Aktivitätsmonitor ..................................................................................................................................................... 64

Aktivitätsmonitor aktivieren und deaktivieren .......................................................................................................... 65

Vorlagen für gefährliches Verhalten verwenden ..................................................................................................... 66

Rollback von Malware-Aktionen bei der Desinfektion ............................................................................................. 66

E-MAIL-SCHUTZ MAIL-ANTI-VIRUS ................................................................ ........................................................... 68

Über Mail-Anti-Virus ............................................................................................................................................... 68

Mail-Anti-Virus aktivieren und deaktivieren ............................................................................................................. 69

Einstellungen für Mail-Anti-Virus ............................................................................................................................. 70

Sicherheitsstufe für E-Mails ändern .................................................................................................................. 71

Aktion für infizierte E-Mail-Nachrichten ändern ................................................................................................. 71

Schutzbereich für Mail-Anti-Virus festlegen ...................................................................................................... 72

Untersuchung von zusammengesetzten Dateien in E-Mail-Anlagen ................................................................ 73

Anlagenfilterung in E-Mail-Nachrichten ............................................................................................................. 74

Heuristische Analyse verwenden ...................................................................................................................... 75

E-Mail-Untersuchung in Microsoft Office Outlook ............................................................................................. 75

E-Mail-Untersuchung in The Bat! ...................................................................................................................... 76

COMPUTERSCHUTZ IM INTERNET WEB-ANTI-VIRUS ............................................................................................ 78

Über Web-Anti-Virus ............................................................................................................................................... 78

Web-Anti-Virus aktivieren und deaktivieren ............................................................................................................ 78

Einstellungen für Web-Anti-Virus ............................................................................................................................ 79

Sicherheitsstufe für den Web-Datenverkehr ändern ......................................................................................... 80

Aktion für schädliche Objekte im Web-Datenverkehr ändern ............................................................................ 81

Link-Untersuchung mit den Datenbanken für verdächtige und Phishing-Webadressen ................................... 81

Heuristische Analyse für Web-Anti-Virus verwenden ........................................................................................ 82

Konfiguration der Zwischenspeicherung des Web-Datenverkehrs .................................................................... 83

Liste mit vertrauenswürdigen Webadressen erstellen ....................................................................................... 84

Page 5

I N H A L T

5

SCHUTZ DES DATENVERKEHRS VON INSTANT MESSENGERN IM-ANTI-VIRUS ................................ ................ 85

Über IM-Anti-Virus ................................................................ ................................................................ .................. 85

IM-Anti-Virus aktivieren und deaktivieren ............................................................................................................... 86

Einstellungen für IM-Anti-Virus ............................................................................................................................... 87

Schutzbereich für IM-Anti-Virus festlegen ......................................................................................................... 87

IM-Anti-Virus: Link-Untersuchung mit den Datenbanken für verdächtige und Phishing-Webadressen ............. 88

Heuristische Analyse für IM-Anti-Virus verwenden ........................................................................................... 88

NETZWERKSCHUTZ................................................................................................................................................... 89

Firewall ................................................................................................................................................................... 89

Über die Firewall ............................................................................................................................................... 89

Firewall aktivieren und deaktivieren .................................................................................................................. 90

Über Netzwerkregeln ........................................................................................................................................ 91

Über die Statusvarianten für eine Netzwerkverbindung .................................................................................... 91

Status einer Netzwerkverbindung ändern ......................................................................................................... 91

Arbeit mit Netzwerkregeln für Pakete ................................................................................................................ 92

Arbeit mit Netzwerkregeln für eine Programmgruppe ....................................................................................... 97

Arbeit mit Netzwerkregeln für Programme ...................................................................................................... 104

Erweiterte Einstellungen für die Firewall ......................................................................................................... 109

Schutz vor Netzwerkangriffen ............................................................................................................................... 110

Über den Schutz vor Netzwerkangriffen ......................................................................................................... 110

Schutz vor Netzwerkangriffen aktivieren und deaktivieren .............................................................................. 111

Einstellungen für das Blockieren eines angreifenden Computers ändern ....................................................... 112

Kontrolle des Netzwerkverkehrs ........................................................................................................................... 112

Kontrolle des Netzwerkverkehrs ..................................................................................................................... 112

Kontrolleinstellungen für den Netzwerkverkehr anpassen .............................................................................. 113

Netzwerkmonitor ................................................................................................................................................... 116

Über den Netzwerkmonitor ............................................................................................................................. 116

Start des Netzwerkmonitors ............................................................................................................................ 116

KONTROLLE DES PROGRAMMSTARTS ................................................................................................................. 117

Über die Kontrolle des Programmstarts ................................................................................................................ 117

Kontrolle des Programmstarts aktivieren und deaktivieren ................................................................................... 117

Über die Regeln für die Kontrolle des Programmstarts ........................................................................................ 119

Aktionen mit den Regeln für die Kontrolle des Programmstarts ........................................................................... 121

Kontrollregel für den Programmstart hinzufügen und ändern ......................................................................... 121

Hinzufügen von Auslösebedingungen von Regeln für die Kontrolle des Programmstarts .............................. 122

Status einer Kontrollregel für den Programmstart ändern ............................................................................... 125

Meldungsvorlagen für die Kontrolle des Programmstarts ändern ......................................................................... 125

Über die Modi für die Kontrolle des Programmstarts ................................................................ ............................ 126

Wechsel vom Modus "Schwarze Liste" in den Modus "Weiße Liste" .................................................................... 127

Schritt 1. Sammeln von Informationen über die Programme, die auf Benutzercomputern installiert sind. ...... 127

Schritt 2. Programmkategorien erstellen ......................................................................................................... 128

Schritt 3. Erlaubnisregeln für die Kontrolle des Programmstarts erstellen ...................................................... 128

Schritt 4. Erlaubnisregeln für die Kontrolle des Programmstarts testen .......................................................... 129

Schritt 5. In den Modus "Weiße Liste" wechseln ............................................................................................. 130

Status einer Kontrollregel für den Programmstart in Kaspersky Security Center ändern ................................ 130

AKTIVITÄTSKONTROLLE FÜR PROGRAMME ........................................................................................................ 132

Über die Aktivitätskontrolle für Programme .......................................................................................................... 132

Page 6

A D M I N I S T R A T O R H A N D B U C H

6

Aktivitätskontrolle für Programme aktivieren und deaktivieren ............................................................................. 133

Programme zu Sicherheitsgruppen zuordnen ...................................................................................................... 134

Änderung der Sicherheitsgruppe .......................................................................................................................... 136

Arbeit mit den Kontrollregeln für Programme ........................................................................................................ 136

Kontrollregeln für Sicherheitsgruppen und Kontrollregeln für Programmgruppen ändern ............................... 137

Kontrollregel für ein Programm ändern ........................................................................................................... 138

Download und Update von Kontrollregeln für Programme aus dem Kaspersky Security Network.................. 139

Vererbung von Beschränkungen eines übergeordneten Prozesses deaktivieren ........................................... 139

Ausschluss einiger Programmaktionen aus den Kontrollregeln für Programme ............................................. 140

Einstellungen zum Speichern von Kontrollregeln für nicht verwendete Programme anpassen ...................... 141

Schutz für Betriebssystemressourcen und persönliche Daten.............................................................................. 141

Hinzufügen einer Kategorie geschützter Ressourcen ..................................................................................... 142

Hinzufügen einer zu schützenden Ressource ................................................................................................. 143

Deaktivierung des Ressourcenschutzes ......................................................................................................... 143

GERÄTEKONTROLLE ............................................................................................................................................... 145

Über die Gerätekontrolle....................................................................................................................................... 145

Gerätekontrolle aktivieren und deaktivieren .......................................................................................................... 146

Über die Zugriffsregeln für Geräte und Schnittstellen ........................................................................................... 147

Über vertrauenswürdige Geräte ........................................................................................................................... 147

Typische Entscheidungen über den Zugriff auf Geräte ........................................................................................ 147

Regel für den Zugriff auf ein Gerät ändern ........................................................................................................... 149

Zugriffsregel für eine Schnittstelle ändern ............................................................................................................ 150

Aktionen mit vertrauenswürdigen Geräten............................................................................................................ 150

Gerät zur Liste der vertrauenswürdigen Geräte hinzufügen............................................................................ 150

Einstellung Benutzer des vertrauenswürdigen Geräts ändern ........................................................................ 151

Gerät aus der Liste der vertrauenswürdigen Geräte löschen .......................................................................... 152

Meldungsvorlagen für die Gerätekontrolle ändern ................................................................................................ 152

Zugriff auf ein blockiertes Gerät erhalten ................................................................................................ .............. 153

Zugriffscode für ein Gerät erstellen ...................................................................................................................... 154

WEB-KONTROLLE .................................................................................................................................................... 156

Über die Web-Kontrolle ........................................................................................................................................ 156

Web-Kontrolle aktivieren und deaktivieren ........................................................................................................... 157

Über die Zugriffsregeln für Webressourcen .......................................................................................................... 158

Aktionen für die Zugriffsregeln für Webressourcen ............................................................................................... 158

Zugriffsregel für Webressourcen hinzufügen und ändern ............................................................................... 159

Zugriffsregeln für Webressourcen eine Priorität zuweisen .............................................................................. 161

Zugriffsregeln für Webressourcen testen ........................................................................................................ 161

Zugriffsregel für Webressourcen aktivieren und deaktivieren ......................................................................... 162

Adressliste für Webressourcen exportieren und importieren ................................................................................ 162

Regeln für das Erstellen von Adressmasken für Webressourcen ......................................................................... 164

Meldungsvorlagen für die Web-Kontrolle ändern .................................................................................................. 166

UPDATE DER DATENBANKEN UND PROGRAMM-MODULE ................................................................................. 168

Über das Update der Datenbanken und Programm-Module ................................................................................ 168

Über Updatequellen .............................................................................................................................................. 169

Einstellen der Update-Einstellungen ..................................................................................................................... 169

Update-Quelle hinzufügen .............................................................................................................................. 170

Region des Updateservers wählen ................................................................................................................. 171

Update aus dem gemeinsamen Ordner anpassen .......................................................................................... 171

Page 7

I N H A L T

7

Startmodus für die Updateaufgabe wählen ..................................................................................................... 173

Start der Updateaufgabe mit den Rechten eines anderen Benutzers ............................................................. 174

Updateaufgabe starten und abbrechen ................................................................................................................ 174

Rollback zum vorherigen Update .......................................................................................................................... 175

Proxyserver-Einstellungen .................................................................................................................................... 175

Untersuchung der Quarantänedateien nach dem Update aktivieren und deaktivieren ......................................... 176

UNTERSUCHUNG DES COMPUTERS ..................................................................................................................... 177

Über die Untersuchungsaufgaben ........................................................................................................................ 177

Untersuchungsaufgabe starten und beenden ....................................................................................................... 178

Untersuchungsaufgaben anpassen ...................................................................................................................... 178

Sicherheitsstufe für Dateien ändern ................................................................................................................ 180

Aktion für infizierte Dateien ändern ................................................................................................................. 181

Untersuchungsbereich festlegen ..................................................................................................................... 181

Dateiuntersuchung optimieren ........................................................................................................................ 183

Untersuchung von zusammengesetzten Dateien ............................................................................................ 183

Untersuchungsmethoden wählen .................................................................................................................... 184

Untersuchungstechnologien verwenden ......................................................................................................... 185

Startmodus für eine Untersuchungsaufgabe wählen ...................................................................................... 185

Start der Untersuchungsaufgabe mit den Rechten eines anderen Benutzers anpassen ................................ 186

Wechseldatenträger beim Anschließen an den Computer untersuchen ......................................................... 187

Arbeit mit unverarbeiteten Dateien ....................................................................................................................... 188

Nicht verarbeitete Dateien............................................................................................................................... 188

Arbeit mit der Liste der unverarbeiteten Dateien ............................................................................................. 189

SUCHE NACH SCHWACHSTELLEN ........................................................................................................................ 192

Überwachung von Schwachstellen ....................................................................................................................... 192

Aktivierung und Deaktivierung der Überwachung von Schwachstellen ................................................................ 192

Abrufen von Informationen über Schwachstellen gestarteter Programme ............................................................ 194

Über die Aufgabe zur Suche nach Schwachstellen .............................................................................................. 194

Aufgabe zur Suche nach Schwachstellen starten und beenden ........................................................................... 194

Erstellen eines Bereichs für die Schwachstellensuche ......................................................................................... 195

Startmodus für die Aufgabe zur Suche nach Schwachstellen auswählen ............................................................ 196

Konfiguration des Starts der Aufgabe zur Suche nach Schwachstellen mit den Rechten eines anderen Benutzers197

Arbeit mit gefundenen Schwachstellen ................................................................................................................. 198

Über Schwachstellen ...................................................................................................................................... 198

Arbeit mit der Schwachstellenliste .................................................................................................................. 199

ARBEIT MIT BERICHTEN ......................................................................................................................................... 203

Prinzipien für die Arbeit mit Berichten ................................................................................................................... 203

Berichte anpassen ................................................................................................................................................ 204

Maximale Speicherdauer für Berichte anpassen ............................................................................................. 205

Festlegung der maximalen Größe der Berichtsdatei ....................................................................................... 205

Berichte erstellen .................................................................................................................................................. 205

Informationen über Berichtsereignisse in einem separaten Block anzeigen ................................ ......................... 206

Bericht in Datei speichern ..................................................................................................................................... 207

Informationen aus Berichten löschen ................................................................................................................... 208

BENACHRICHTIGUNGSDIENST .............................................................................................................................. 210

Meldungen von Kaspersky Endpoint Security ...................................................................................................... 210

Benachrichtigungsdienst anpassen ...................................................................................................................... 210

Page 8

A D M I N I S T R A T O R H A N D B U C H

8

Einstellungen der Ereignisberichte anpassen ................................................................................................. 211

Bildschirmanzeige und E-Mail-Versand von Meldungen anpassen ................................................................ 211

Microsoft Windows-Ereignisbericht anzeigen ....................................................................................................... 212

ARBEIT MIT DER QUARANTÄNE UND DEM BACKUP ........................................................................................... 213

Quarantäne und Backup ....................................................................................................................................... 213

Einstellungen für die Quarantäne und das Backup anpassen .............................................................................. 214

Festlegung der maximalen Speicherdauer für Dateien in der Quarantäne und im Backup ............................. 214

Maximale Größe für Quarantäne und Backup anpassen ................................................................................ 215

Arbeit mit der Quarantäne .................................................................................................................................... 215

Dateien in die Quarantäne verschieben .......................................................................................................... 216

Start der Aufgabe zur benutzerdefinierten Untersuchung von Dateien in der Quarantäne ............................. 217

Dateien aus der Quarantäne wiederherstellen ................................................................................................ 218

Dateien aus der Quarantäne löschen ............................................................................................................. 218

Versand von möglicherweise infizierten Dateien zur Untersuchung an Kaspersky Lab .................................. 219

Arbeit mit dem Backup ......................................................................................................................................... 219

Dateien aus dem Backup wiederherstellen ..................................................................................................... 220

Sicherungskopien aus dem Backup löschen................................................................................................... 221

ERWEITERTE PROGRAMMEINSTELLUNGEN ....................................................................................................... 222

Vertrauenswürdige Zone ...................................................................................................................................... 222

Vertrauenswürdige Zone ................................................................................................ ................................. 222

Vertrauenswürdige Zone anpassen ................................................................................................................ 224

Selbstschutz für Kaspersky Endpoint Security ..................................................................................................... 229

Über den Selbstschutz für Kaspersky Endpoint Security ................................................................................ 230

Selbstschutz-Mechanismus aktivieren und deaktivieren ................................................................................. 230

Mechanismus zum Schutz vor externer Steuerung aktivieren und deaktivieren ............................................. 231

Gewährleistung der Arbeit von Remote-Administrations-Programmen ........................................................... 231

Leistung von Kaspersky Endpoint Security und Kompatibilität mit anderen Programmen .................................... 232

Über die Leistung von Kaspersky Endpoint Security und die Kompatibilität mit anderen Programmen .......... 232

Auswahl der erkennbaren Bedrohungstypen .................................................................................................. 233

Aktivierung und Deaktivierung der Technologie zur aktiven Desinfektion ....................................................... 234

Energiesparmodus aktivieren und deaktivieren .............................................................................................. 234

Freigabe von Ressourcen für andere Programme aktivieren und deaktivieren............................................... 235

Kennwortschutz .................................................................................................................................................... 236

Zugriff auf Kaspersky Endpoint Security beschränken .................................................................................... 236

Kennwortschutz aktivieren und deaktivieren ................................................................................................... 236

Änderung des Kennworts für den Zugriff auf Kaspersky Endpoint Security .................................................... 238

FERNVERWALTUNG ÜBER KASPERSKY SECURITY CENTER ............................................................................ 239

Kaspersky Endpoint Security verwalten ............................................................................................................... 239

Start und Beendigung von Kaspersky Endpoint Security auf Client-Computern ............................................. 239

Konfiguration von Kaspersky Endpoint Security ............................................................................................. 240

Aufgabenverwaltung ............................................................................................................................................. 241

Aufgaben für Kaspersky Endpoint Security ..................................................................................................... 241

Lokale Aufgaben erstellen............................................................................................................................... 242

Gruppenaufgaben erstellen............................................................................................................................. 243

Erstellen von Aufgaben für bestimmte Computer ............................................................................................ 243

Starten, Beenden, Anhalten und Fortsetzen der Aufgabenausführung ........................................................... 244

Aufgabeneinstellungen ändern ....................................................................................................................... 245

Richtlinienverwaltung ............................................................................................................................................ 247

Page 9

I N H A L T

9

Über Richtlinien ............................................................................................................................................... 247

Richtlinie erstellen ........................................................................................................................................... 248

Richtlinieneinstellungen ändern ...................................................................................................................... 248

Anzeige der Meldungen von Benutzern im Ereignisspeicher von Kaspersky Security Center ............................. 249

TEILNAHME AN KASPERSKY SECURITY NETWORK ............................................................................................ 250

Teilnahme an Kaspersky Security Network .......................................................................................................... 250

Aktivierung und Deaktivierung von Kaspersky Security Network. ......................................................................... 251

Verbindung zum Kaspersky Security Network prüfen ........................................................................................... 251

KONTAKTAUFNAHME MIT DEM TECHNISCHEN SUPPORT ................................................................................. 253

Wie Sie Technischen Support erhalten ................................................................................................................ 253

Sammeln von Informationen für Technischen Support ......................................................................................... 253

Protokolldatei erstellen .................................................................................................................................... 254

Datendateien auf die Support-Server von Kaspersky Lab hochladen ............................................................. 254

Datendateien auf der Festplatte speichern ..................................................................................................... 255

Technischer Support am Telefon .......................................................................................................................... 255

Technischen Support über Mein Kaspersky Account erhalten ............................................................................. 256

GLOSSAR .................................................................................................................................................................. 258

KASPERSKY LAB ...................................................................................................................................................... 262

INFORMATIONEN ÜBER DEN CODE VON DRITTHERSTELLERN ........................................................................ 263

MARKENHINWEIS .................................................................................................................................................... 264

SACHREGISTER ....................................................................................................................................................... 265

Page 10

10

ÜBER DIESES HANDBUCH

IN DIESEM ABSCHNITT

In diesem Handbuch ....................................................................................................................................................... 10

Formatierung mit besonderer Bedeutung ........................................................................................................................ 11

Dieses Dokument ist das Administratorhandbuch für Kaspersky Endpoint Security 8 für Windows (im

Weiteren "Kaspersky Endpoint Security").

Dieses Handbuch wendet sich an Administratoren von lokalen Firmennetzwerken sowie an Mitarbeiter, die für den

Antiviren-Schutz in Unternehmen verantwortlich sind. Es kann auch normalen Benutzern mit installiertem Kaspersky

Endpoint Security bei der Lösung einiger Aufgaben helfen.

Das Handbuch dient folgenden Zwecken:

Dem Administrator helfen, das Programm auf einem Computer zu installieren, es zu aktivieren und unter

Berücksichtigung von Benutzeraufgaben optimal anzupassen.

Fragen, die sich auf das Programm beziehen, schnell beantworten.

Hinweise auf zusätzliche Informationsquellen zum Programm und auf Möglichkeiten des Technischen Supports

geben.

IN DIESEM HANDBUCH

Dieses Handbuch enthält folgende Abschnitte:

Informationsquellen zum Programm (s. S. 13)

Dieser Abschnitt beschreibt Informationsquellen zum Programm und verweist auf Webseiten, die zur Diskussion über

das Programm dienen.

Kaspersky Endpoint Security 8 für Windows (s. S. 15)

Dieser Abschnitt beschreibt die Programm-Features und bietet kurze Informationen zu den Programmfunktionen und komponenten. Hier werden der Lieferumfang und die Services beschrieben, die den registrierten Programmnutzern zur

Verfügung stehen. Dieser Abschnitt informiert über die Hard- und Softwarevoraussetzungen, die ein Computer erfüllen

muss, damit Kaspersky Endpoint Security installiert werden kann.

Programm installieren und löschen (s. S. 21)

Dieser Abschnitt bietet Informationen zu folgenden Vorgängen: Installation von Kaspersky Endpoint Security auf einem

Computer, Erstkonfiguration des Programms, Upgrade einer Vorgängerversion, Deinstallation des Programms.

Programmlizenzierung (s. S. 39).

Dieser Abschnitt informiert über die wichtigsten Begriffe, die mit der Programmaktivierung zusammenhängen. Hier

werden Lizenzvertrag, Lizenztypen, Methoden zur Programmaktivierung und Verlängerung der Lizenzgültigkeit erläutert.

Page 11

Ü B E R D I E S E S H A N D B U C H

11

Benutzeroberfläche des Programms (s. S. 46).

Dieser Abschnitt informiert über die wichtigsten Elemente der grafischen Programmoberfläche: Programmsymbol und

Kontextmenü des Programmsymbols, Hauptfenster, Konfigurationsfenster und Meldungsfenster.

Programm starten und beenden (s. S. 51)

Dieser Abschnitt enthält Informationen darüber, wie man den automatischen Programmstart einrichtet, das Programm

manuell startet und beendet sowie auch die Schutzkomponenten und Kontrollkomponenten anhält und wieder fortsetzt.

Typische Aufgaben (s. Abschnitt "Schutz für das Dateisystem des Computers. Datei-Anti-Virus" auf

S. 54)

Gruppe von Abschnitten, welche die typischen Aufgaben und Komponenten des Programms beschreiben. Diese

Abschnitte enthalten ausführliche Informationen über die Konfiguration der Aufgaben und Komponenten des Programms.

Fernverwaltung über Kaspersky Security Center (s. S. 239)

Dieser Abschnitt informiert über die Verwaltung des Programms Kaspersky Endpoint Security über Kaspersky Security

Center.

Teilnahme an Kaspersky Security Network (s. S. 250)

Dieser Abschnitt enthält Informationen über die Teilnahme an Kaspersky Security Network und eine Anleitung, wie sich

die Nutzung von Kaspersky Security Network aktivieren und deaktivieren lässt.

Kontaktaufnahme mit dem Technischen Support (s. S. 253)

Dieser Abschnitt beschreibt, wie Sie technische Unterstützung erhalten können und nennt die Voraussetzungen, die

dafür erfüllt werden müssen.

Glossar (s. S. 258)

Dieser Abschnitt enthält eine Liste und Definitionen von Begriffen, die in diesem Dokument vorkommen.

ZAO Kaspersky Lab (s. S. 262)

Dieser Abschnitt enthält Informationen über ZAO Kaspersky Lab.

Sachregister

Dieser Abschnitt ermöglicht das schnelle Auffinden bestimmter Angaben in diesem Dokument.

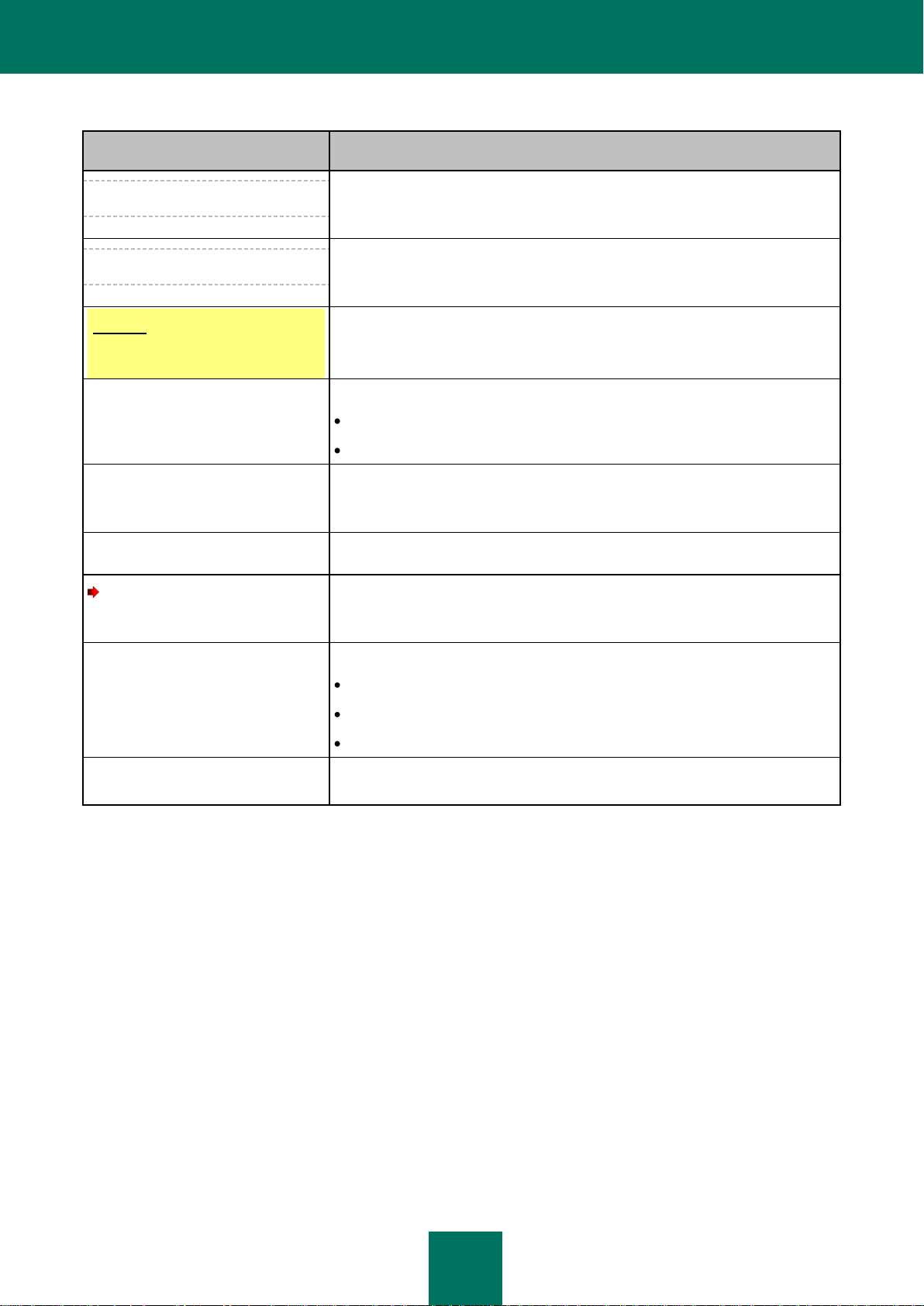

FORMATIERUNG MIT BESONDERER BEDEUTUNG

Das Dokument enthält Textelemente (Warnungen, Tipps, Beispiele), die besondere Beachtung verdienen.

Zur Hervorhebung solcher Elemente werden spezielle Formatierungen verwendet. Ihre Bedeutung wird mit Beispielen in

folgender Tabelle erläutert.

Page 12

A D M I N I S T R A T O R H A N D B U C H

12

TEXTBEISPIEL

BESCHREIBUNG DER FORMATIERUNG

Beachten Sie, dass ...

Warnungen sind rot hervorgehoben und eingerahmt.

Warnungen informieren darüber, dass unerwünschte Aktionen möglich sind, die

zu Datenverlust oder zur Infektion des Computers führen können.

Es wird empfohlen,...

Hinweise sind eingerahmt.

Hinweise können nützliche Tipps, Empfehlungen und spezielle Werte enthalten

oder sich auf wichtige Sonderfälle bei der Arbeit mit dem Programm beziehen.

Beispiel:

...

Beispiele befinden sich in gelb unterlegten Blöcken und sind mit "Beispiel"

überschrieben.

Das Update ist...

Das Ereignis Die Datenbanken sind

veraltet tritt ein.

Folgende Textelemente sind kursiv geschrieben.

neue Begriffe

Namen von Statusvarianten und Programmereignissen

Drücken Sie die Taste ENTER.

Drücken Sie die Tastenkombination

ALT+F4.

Bezeichnungen von Tasten sind halbfett und in Großbuchstaben geschrieben.

Tastenbezeichnungen, die durch ein Pluszeichen verbunden sind, bedeuten eine

Tastenkombination. Die genannten Tasten müssen gleichzeitig gedrückt werden.

Klicken Sie auf Aktivieren.

Die Namen von Elementen der Programmoberfläche sind halbfett geschrieben

(z.B. Eingabefelder, Menüpunkte, Schaltflächen).

Gehen Sie folgendermaßen vor,

um den Aufgabenzeitplan

anzupassen:

Der erste Satz einer Anleitung ist kursiv geschrieben und wird durch einen Pfeil

markiert.

Geben Sie in der Befehlszeile den

Text help ein.

Es erscheint folgende Meldung:

Geben Sie das Datum im

Format TT:MM:JJ an.

Folgende Textarten werden durch eine spezielle Schriftart hervorgehoben:

Text einer Befehlszeile

Text von Nachrichten, die das Programm auf dem Bildschirm anzeigt.

Daten, die vom Benutzer eingegeben werden müssen.

<IP-Adresse Ihres Computers>

Variable stehen in eckigen Klammern. Eine Variable muss durch einen

entsprechenden Wert ersetzt werden. Dabei fallen die eckigen Klammern weg.

Tabelle 1. Formatierung mit besonderer Bedeutung

Page 13

13

INFORMATIONSQUELLEN ZUM PROGRAMM

IN DIESEM ABSCHNITT

Informationsquellen zur selbständigen Recherche .......................................................................................................... 13

Diskussion über die Programme von Kaspersky Lab im Webforum ................................................................................ 14

Per E-Mail Kontakt mit der Abteilung für Handbücher und Hilfesysteme aufnehmen ...................................................... 14

Dieser Abschnitt beschreibt Informationsquellen zum Programm und verweist auf Webseiten, die zur Diskussion über

das Programm dienen.

Sie können abhängig von der Dringlichkeit und Bedeutung Ihrer Frage eine passende Quelle wählen.

INFORMATIONSQUELLEN ZUR SELBSTÄNDIGEN RECHERCHE

Sie können folgende Quellen verwenden, um nach Informationen zum Programm zu suchen:

Seite auf der Webseite von Kaspersky Lab

Seite auf der Webseite des Technischen Supports von Kaspersky Lab (im Folgenden "Technischer Support"

genannt) (Wissensdatenbank)

elektronisches Hilfesystem

Dokumentation

Wenn Sie keine Lösung für Ihr Problem finden können, wenden Sie sich an den Technischen Support von Kaspersky

Lab (s. Abschnitt "Technischer Support am Telefon" auf S. 255).

Um die Informationsquellen auf der Kaspersky-Lab-Webseite zu nutzen, ist eine Internetverbindung erforderlich.

Seite auf der Webseite von Kaspersky Lab

Die Kaspersky-Lab-Webseite bietet für jedes Programm eine spezielle Seite.

Auf dieser Seite (http://www.kaspersky.com/de/endpoint-security-windows) finden Sie allgemeine Informationen über das

Programm, seine Funktionen und Besonderheiten.

Auf der Seite http://www.kaspersky.com/de befindet sich ein Link zum Online-Shop. Dort können Sie ein Programm

kaufen oder die Nutzungsrechte für das Programm verlängern.

Seite auf der Webseite des Technischen Supports (Wissensdatenbank)

Die Wissensdatenbank auf der Webseite des Technischen Supports enthält Tipps zur Arbeit mit Kaspersky-LabProgrammen. Die Wissensdatenbank bietet Hilfeartikel, die nach Themen angeordnet sind.

Page 14

A D M I N I S T R A T O R H A N D B U C H

14

Auf der Programmseite finden Sie in der Wissensdatenbank Artikel, die nützliche Informationen, Empfehlungen und

Antworten auf häufig gestellte Fragen zu Kauf, Installation und Nutzung von Kaspersky Endpoint Security für

Workstations http://support.kaspersky.com/de/kes8wks und Fileserver http://support.kaspersky.com/de/kes8fs enthalten.

Neben Fragen zu Kaspersky Endpoint Security können die Artikel auch andere Kaspersky-Lab-Programme betreffen und

Neuigkeiten über den Technischen Support enthalten.

Elektronisches Hilfesystem

Das elektronische Hilfesystem des Programms umfasst verschiedene Hilfedateien.

Die Kontexthilfe bietet Informationen über die einzelnen Programmfenster: Liste und Beschreibung der Einstellungen und

Liste der entsprechenden Aufgaben.

Die vollständige Hilfe enthält ausführliche Informationen darüber, wie der Computerschutz mit diesem Programm

verwaltet wird.

Administratorhandbuch

Auf der Kaspersky-Lab-Seite können Sie im Abschnitt Downloads eine PDF-Version des Administratorhandbuchs

herunterladen. Dieses Dokument bietet Informationen über die Installation und Aktivierung des Programms auf den

Computern eines lokalen Unternehmensnetzwerks, sowie über die Programmeinstellungen. Das Dokument informiert

ausführlich darüber, wie der Computerschutz mithilfe des Programms verwaltet wird.

DISKUSSION ÜBER DIE PROGRAMME VON KASPERSKY LAB IM WEBFORUM

Wenn Ihre Frage keine dringende Antwort erfordert, können Sie sie mit den Spezialisten von Kaspersky Lab und mit

anderen Anwendern in unserem Forum (http://forum.kaspersky.com/index.php?showforum=28) diskutieren.

Im Forum können Sie bereits veröffentlichte Themen nachlesen, eigene Beiträge schreiben und neue Themen zur

Diskussion stellen.

PER E-MAIL KONTAKT MIT DER ABTEILUNG FÜR HANDBÜCHER UND HILFESYSTEME AUFNEHMEN

Die Abteilung für Handbücher und Hilfesysteme ist per E-Mail erreichbar. Als Betreff der Nachricht muss "Kaspersky

Help Feedback: Kaspersky Endpoint Security 8 für Windows" verwendet werden.

Page 15

15

KASPERSKY ENDPOINT SECURITY 8 FÜR

IN DIESEM ABSCHNITT

Neuerungen .................................................................................................................................................................... 15

Lieferumfang ................................................................................................................................................................... 16

Organisation des Computerschutzes .............................................................................................................................. 17

Service für registrierte Benutzer ...................................................................................................................................... 19

Hard- und Softwarevoraussetzungen .............................................................................................................................. 19

WINDOWS

Dieser Abschnitt beschreibt die Programm-Features und bietet kurze Informationen zu den Programmfunktionen und komponenten. Hier werden der Lieferumfang und die Services beschrieben, die den registrierten Programmnutzern zur

Verfügung stehen. Dieser Abschnitt informiert über die Hard- und Softwarevoraussetzungen, die ein Computer erfüllen

muss, damit Kaspersky Endpoint Security installiert werden kann.

NEUERUNGEN

In Kaspersky Endpoint Security 8 für Windows haben Sie folgende neue Möglichkeiten:

Neu hinzugefügt wurde die Programmkontrolle, über die die Ausführung einzelner Programme gemäß den

Vorgaben der IT-Abteilung im Unternehmen zugelassen bzw. blockiert werden kann. Die Programmkontrolle

hart folgende Komponenten:

Die Kontrolle des Programmstarts beruht auf Erlaubnis- und Verbotsregeln, die vom Administrator des

lokalen Unternehmensnetzwerks erstellt werden. Diese Regeln können entweder anhand der von

Kaspersky Lab vorgegebenen Software-Kategorien oder von den vom lokalen Netzwerkadministrator

vorgegebenen Bedingungen erstellt werden. Durch die Integration mit Active Directory® können Sie die

Ausführung von Programmen für einzelne Benutzer und ganze Benutzergruppen in Active Directory

erlauben bzw. blockieren.

Die Aktivitätskontrolle für Programme ermöglicht es, Programmaktionen in Abhängigkeit von

Gefahrenstufe und Reputation zu blockieren. Die Informationen über die Reputation von Programmen

werden von Kaspersky Lab zur Verfügung gestellt.

Mithilfe der Überwachung von Schwachstellen können Schwachstellen identifiziert werden. Dies bezieht

sowohl auf Programme, die auf einem Benutzercomputer laufen, als auch auf alle Programme, die auf

einem Computer installiert sind.

Mithilfe der neuen Web-Kontrolle können Sie den Zugriff einzelner Benutzer auf bestimmte Web-Ressourcen

durch Regeln beschränken Für die Regeln können Sie z.B. folgende Einstellungen vorgeben: Kategorien von

Inhalten für Web-Ressourcen, Datentypen, einzelne Web-Adressen oder Gruppen von Web-Adressen. Durch

die Integration mit Active Directory können Sie Regeln für die Überwachung des Zugriffs auf Web-Ressourcen

für einzelne Benutzer und ganze Benutzergruppen in Active Directory definieren.

Neue Benutzeroberfläche im Programmhauptfenster: Im Programmhauptfenster wird eine Statistik für die

Kontrollkomponenten, Schutzkomponenten, Untersuchungsaufgaben und Updateaufgabe angezeigt.

Page 16

A D M I N I S T R A T O R H A N D B U C H

16

Verbesserungen:

Verbesserter Antiviren-Schutz, u. a. durch die Anbindung an Kaspersky Security Network. Die Integration von

Kaspersky Security Network bietet Informationen über die Reputation von Dateien und Webadressen.

Verbesserte Technologie zur Desinfektion bei aktiven Infektionen

Verbesserte Technologie zum internen Schutz vor Änderungen an Programmdateien, Speicherprozessen und

Registry-Einträgen.

Verbesserte Technologie für den Proaktiven Schutz

Speichermöglichkeit für historische Daten zu Ausführung einzelner Programme durch die neue

Systemüberwachung;

Verbesserter Proaktiver Schutz: Identifizierung von Malware-Programmen auf Basis laufend aktualisierter

Signaturen durch das BSS-Verfahren (Behavior Stream Signatures);

Neu: Rollback von Malware -Aktionen während der Desinfektion.

Verbesserte Firewall: Überwachung des eingehenden / ausgehenden Datenverkehrs nach Ports, IP-Adressen

und Anwendungen.

Effizientere Vermeidung von Angriffsversuchen durch IDS (Intrusion Detection System): Unterstützung von

Ausnahmen über vorgegebene IP-Adressen.

Verbesserte Gerätekontrolle:

Erweiterte Liste der unterstützten Schnittstellen und Gerätetypen

Neu: Möglichkeit zur Eingabe der Seriennummer als Auswahlkriterium für Geräte

Neu: Möglichkeit zur Beschränkung des Gerätezugriffs auf Dateisystemebene: Lesen / Schreiben

Neu: Möglichkeit der Einrichtung eines Zeitplans für den Zugriff von Benutzern auf Geräte

Neu: Integration mit Active Directory.

Neu: Möglichkeit zur Überwachung des Datenverkehrs für die Protokolle IRC, Mail.ru und AIM®.

LIEFERUMFANG

Verkauf über den Online-Shop von Kaspersky Lab (z.B. http://www.kaspersky.de, Abschnitt Online-Shop) oder unsere

Vertriebspartner.

Zum Lieferumfang gehören:

Erforderliche Dateien für die Installation des Programms mit allen verfügbaren Methoden (s. Abschnitt

"Methoden der Programminstallation" auf S. 21).

Datei ksn.txt mit den Bedingungen für die Teilnahme an Kaspersky Security Network (s. Abschnitt "Teilnahme

an Kaspersky Security Network" auf S. 250).

Die Datei license.txt mit Erläuterungen zu den Lizenzbedingungen Der Lizenzvertrag enthält die Bedingungen

für die Nutzung des Programms.

Sie erhalten die zur Programmaktivierung erforderlichen Informationen nach Eingang des Rechnungsbetrags per E-Mail.

Ausführliche Informationen zum Kauf und Lieferumfang erhalten Sie bei unserer Vertriebsabteilung.

Page 17

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F Ü R W I N D O W S

17

ORGANISATION DES COMPUTERSCHUTZES

Kaspersky Endpoint Security bietet Ihrem Computer einen komplexen Schutz vor bekannten und neuen Bedrohungen,

Netzwerkangriffen, Betrugsversuchen und anderen unerwünschten Informationen.

Jeder Bedrohungstyp wird von einer bestimmten Programmkomponente verarbeitet. Die Komponenten können

unabhängig voneinander aktiviert und deaktiviert sowie über ihre Einstellungen angepasst werden.

Zusätzlich zum konstanten Schutz, der anhand der Programmkomponenten realisiert wird, empfiehlt sich die

regelmäßige Durchführung einer Untersuchung des Computers auf Viren und andere schädliche Programmen. Das ist

erforderlich, um die Möglichkeit der Ausbreitung schädlicher Programme auszuschließen, die nicht von den

Schutzkomponenten erkannt wurden, da beispielsweise eine zu niedrige Schutzstufe eingestellt war.

Um Kaspersky Endpoint Security immer auf dem neuesten Stand zu halten, muss ein Update der Datenbanken und

Programmmodule, die im Programm verwendet werden, durchgeführt werden. Das Programm wird in der

Grundeinstellung automatisch aktualisiert. Bei Bedarf können Datenbanken und Programmmodule jedoch jederzeit

manuell aktualisiert werden.

Die folgenden Programmkomponenten werden als Kontrollkomponenten bezeichnet:

Kontrolle des Programmstarts. Die Komponente verfolgt den Start von Programmen durch den Anwender

und reguliert den Programmstart.

Aktivitätskontrolle für Programme. Die Komponente registriert die Aktionen, die von einem Programm im

System ausgeführt werden, und reguliert seine Aktivität in Abhängigkeit von der Gruppe, zu der das Programm

gehört. Für jede Gruppe von Programmen ist eine Auswahl von Regeln vorgegeben. Diese Regeln regulieren

den Zugriff von Programmen auf persönliche Anwenderdaten sowie auf die Ressourcen des Betriebssystems.

Zu solchen Daten zählen Benutzerdateien (Verzeichnis Eigene Dateien, Cookies, Daten zur Aktivität der

Anwenders) sowie Dateien, Verzeichnisse und Registry-Schlüssel, die Arbeitsparameter und wichtige Daten

häufig verwendeter Programme beinhalten.

Überwachung von Schwachstellen. Die Komponente Überwachung von Schwachstellen untersucht in

Echtzeit die auf dem Benutzercomputer gestarteten Programme sowie alle Programme bei ihrem Start auf

Schwachstellen.

Gerätekontrolle. Diese Komponente ermöglicht es, flexible Zugriffsbeschränkungen für Informationsträger

(zum Beispiel Festplatten, Wechsellaufwerke, Bandlaufwerke, CD/DVD-Disks), Datentransfergeräte (z.B.

Modems), Geräte, die einen Ausdruck der Informationen anfertigen (z.B. Drucker) oder Schnittstellen, mit deren

Hilfe Geräte an den Computer angeschlossen werden können (z.B. USB, Bluetooth, Infrarot), einzurichten.

Web-Kontrolle. Diese Komponente ermöglicht es, für verschiedene Anwendergruppen flexible

Zugriffsbeschränkungen für Webressourcen einzurichten.

Die Funktion der Kontrollkomponenten basiert auf Regeln:

Die Kontrolle des Programmstarts verwendet die Kontrollregeln für den Programmstart (s. Abschnitt "Über die

Kontrollregeln für den Programmstart" auf S. 119).

Die Aktivitätskontrolle für Programme verwendet die Kontrollregeln für Programme (s. Abschnitt "Über die

Aktivitätskontrolle für Programme" auf S. 132).

Die Gerätekontrolle verwendet die Regeln für den Zugriff auf Geräte und die Regeln für den Zugriff auf

Schnittstellen (s. Abschnitt "Über die Regeln für den Zugriff auf Geräte und Schnittstellen" auf S. 147).

Die Web-Kontrolle verwendet die Regeln für den Zugriff auf Webressourcen (s. Abschnitt "Über die

Zugriffsregeln für Webressourcen" auf S. 158).

Die folgenden Programmkomponenten werden als Schutzkomponenten bezeichnet:

Datei-Anti-Virus. Die Komponente erlaubt es, einer Infizierung des Dateisystems vorzubeugen. Die

Komponente wird beim Starten von Kaspersky Endpoint Security gestartet, befindet sich stets im

Arbeitsspeicher des Computers und untersucht alle Dateien, die auf Ihrem Computer und auf allen

Page 18

A D M I N I S T R A T O R H A N D B U C H

18

angeschlossenen Laufwerken geöffnet, gespeichert und gestartet werden. Der Datei-Anti-Virus fängt jeden

Zugriff auf eine Datei ab und prüft diese Datei auf Viren und andere schädliche Programme.

Aktivitätsmonitor. Diese Komponente sammelt Daten über die Aktionen der Programme auf Ihrem Computer

und versorgt die anderen Schutzkomponenten mit entsprechenden Informationen, um die Effektivität des

Schutzes zu steigern.

Mail-Anti-Virus. Diese Komponente untersucht, ob in ein- und ausgehenden E-Mails Viren und andere

Schadprogramme enthalten sind.

Web-Anti-Virus. Diese Komponente untersucht den Datenverkehr, der über die Protokolle HTTP und FTP auf

dem Benutzercomputer empfangen wird. Außerdem prüft er, ob Links zu verdächtigen Webadressen oder zu

Phishing-Webadressen führen.

IM-Anti-Virus. Diese Komponente untersucht den Datenverkehr, der über Instant-Messenger-Protokolle auf

dem Benutzercomputer empfangen wird. Die Komponente gewährleistet Sicherheit bei der Arbeit mit Instant

Messengern, die dem Sofortaustausch von Nachrichten dienen.

Firewall. Diese Komponente gewährleistet den Schutz persönlicher Daten, die sich auf dem Computer des

Anwenders befinden, indem bei bestehender Verbindung zum Internet oder zum lokalen Netzwerk alle

potenziellen Gefahrenquellen blockiert werden. Sie filtert die gesamte Netzwerkaktivität anhand zweier

Regeltypen: Netzwerkregeln für Programme und Netzwerkregeln für Pakete (s. Abschnitt "Über

Netzwerkregeln" auf S. 91).

Netzwerkmonitor. Diese Komponente ermöglicht die Ansicht der Informationen zur Netzwerkaktivität des

Computers im Echtzeitmodus.

Schutz vor Netzwerkangriffen. Diese Komponente prüft den eingehenden Netzverkehr auf für

Netzwerkangriffe charakteristische Aktivitäten. Wenn Kaspersky Endpoint Security einen Angriff auf den

Benutzercomputer erkennt, blockiert es die Netzwerkaktivität des angreifenden Computers.

In Kaspersky Endpoint Security sind die folgenden Aufgaben vorgesehen:

Vollständige Untersuchung. Kaspersky Endpoint Security führt eine eingehende Untersuchung des

Betriebssystems durch, einschließlich Systemspeicher, beim Start geladener Objekte, Backup-Speicher des

Betriebssystems sowie sämtlicher Festplatten und Wechsellaufwerke.

Benutzerdefinierte Untersuchung. Kaspersky Endpoint Security untersucht die vom Benutzer ausgewählten

Objekte.

Untersuchung wichtiger Bereiche. Kaspersky Endpoint Security prüft Objekte, die beim Start des

Betriebssystems geladen werden, den Systemspeicher sowie Objekte, die mit Rootkits infiziert sind.

Update. Kaspersky Endpoint Security lädt aktualisierte Datenbanken und Programm-Module. Dadurch wird

sichergestellt, dass der Schutz des Computers vor Viren und anderen Schadprogrammen stets auf dem

neuesten Stand ist.

Schwachstellensuche. Kaspersky Endpoint Security untersucht das Betriebssystem und die installierte

Software auf Schwachstellen. Dies ermöglicht eine Diagnose und rechtzeitige Behebung möglicher Probleme,

die von Angreifern ausgenutzt werden könnten.

Fernverwaltung über Kaspersky Security Center

Kaspersky Security Center ermöglicht das Starten und Beenden von Kaspersky Endpoint Security auf Client-Computern

sowie die Konfiguration der Einstellungen des Programms im Remote-Betrieb.

Page 19

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F Ü R W I N D O W S

19

Servicefunktionen des Programms

Kaspersky Endpoint Security verfügt über mehrere Servicefunktionen. Die Servicefunktionen dienen dazu, das

Programm auf dem neuesten Stand zu halten, die Optionen des Programms zu erweitern und den Benutzer zu

unterstützen.

Berichte. Während der Ausführung des Programms wird für jede Programmkomponente und -aufgabe ein

Bericht erstellt. Der Bericht enthält eine Liste der Ereignisse, die während der Ausführung von Kaspersky

Endpoint Security aufgetreten sind, sowie aller vom Programm ausgeführten Operationen. Treten Probleme auf,

kann man die Berichte zur eingehenderen Untersuchung durch die Fachleute des Technischen Supports an

Kaspersky Lab schicken.

Datenverwaltung. Erkennt das Programm bei der Untersuchung des Computers auf Viren und andere

Schadprogramme infizierte oder verdächtige Dateien, so blockiert es diese. Verdächtige Dateien werden von

Kaspersky Endpoint Security in einen gesonderten Speicher verschoben - die Quarantäne. Die Kopien

reparierter und gelöschter Dateien speichert Kaspersky Endpoint Security im Backup. Dateien, die aus

irgendwelchen Gründen nicht bearbeitet werden, verschiebt Kaspersky Endpoint Security in die Liste

unverarbeiteter Dateien. Sie können Dateien prüfen, Dateien an ihrem ursprünglichen Speicherort

wiederherstellen, Dateien manuell in die Quarantäne verschieben und die Datenverwaltung leeren.

Benachrichtigungsdienst. Der Benachrichtigungsdienst informiert den Anwender über den aktuellen Schutz

des Computers und über den Betrieb von Kaspersky Endpoint Security. Die Nachrichten können auf dem

Desktop eingeblendet oder per E-Mail zugestellt werden.

Kaspersky Security Network. Die Teilnahme des Anwenders am Kaspersky Security Network ermöglicht es,

die Effizienz des Computerschutzes zu steigern, indem Informationen zur Sicherheit und Zuverlässigkeit von

Dateien, Webressourcen und Programmen von allen Anwendern weltweit gesammelt und zur Ansicht

zusammengetragen werden.

Lizenz. Die Verwendung einer Lizenz gewährleistet den Zugriff auf eine voll funktionsfähige Programmversion,

den Zugang zu Datenbank- und Programmmodul-Updates, zu detaillierten Programminformationen sowie zum

kompetenten Technischen Support von Kaspersky Lab.

Support. Alle registrierten Nutzer von Kaspersky Endpoint Security können sich im Falle eines Problems an

unsere Spezialisten vom Technischen Support wenden. Senden Sie eine Anfrage aus "Mein Kaspersky

Account" auf der Supports-Webseite oder lassen Sie sich telefonisch von unseren Mitarbeitern beraten.

SERVICE FÜR REGISTRIERTE BENUTZER

Durch den Kauf einer Lizenz für die Programmnutzung werden Sie zum registrierten Benutzer eines Kaspersky-LabProgramms und können während der Gültigkeitsdauer der Lizenz folgende Leistungen in Anspruch nehmen:

Update der Datenbanken und Nutzung neuer Programmversionen

Beratung bei Fragen zur Installation, Konfiguration und Nutzung des Programms per Telefon und E-Mail

Benachrichtigung über das Erscheinen neuer Kaspersky-Lab-Programme und über neue Viren. Diesen Service

können Sie nutzen, wenn Sie auf der Webseite des Technischen Supports den Newsletter von Kaspersky Lab

abonnieren.

Die Beratung erstreckt sich nicht auf Fragen über die Funktionsweise von Betriebssystemen, der Software von

Drittherstellern und sonstiger Technologien.

HARD- UND SOFTWAREVORAUSSETZUNGEN

Um eine vollständige Funktionsfähigkeit von Kaspersky Endpoint Security zu gewährleisten, sind folgende

Systemvoraussetzungen zu erfüllen:

Page 20

A D M I N I S T R A T O R H A N D B U C H

20

Allgemeine Anforderungen:

1 GB freier Speicherplatz auf der Festplatte

CD/DVD-ROM-Laufwerk (für die Installation des Programms von einer Installations-CD)

Microsoft® Internet Explorer® 7.0 und höher

Microsoft Windows Installer 3.0 und höher

Aktive Internetverbindung für Programmaktivierung und Updates der Datenbanken und Programmmodule.

Hardwareanforderungen an Computer, auf denen folgende Workstation-Betriebssysteme installiert sind:

Microsoft Windows XP Professional SP3, Microsoft Windows XP Professional x64 Edition SP2:

Intel® Pentium® 1 GHz und höher (oder kompatibel)

256 MB Arbeitsspeicher

Microsoft Windows 7 Professional / Enterprise / Ultimate (SP0 und höher), Microsoft Windows 7

Professional / Enterprise / Ultimate (x64 Edition SP0 und höher), Microsoft Windows Vista® SP2, Microsoft

Windows Vista x64 Edition SP2:

Intel Pentium 2 GHz und höher (oder kompatibel)

512 MB Arbeitsspeicher

Microsoft Windows Embedded Standard 7 SP1, Microsoft Windows Embedded Standard 7 x64 Edition SP1,

Microsoft Windows Embedded POSReady 2009 (das letzte Service Pack):

Intel Pentium 800 MHz und höher (oder kompatibel)

256 MB Arbeitsspeicher

Hardwareanforderungen an Computer, auf denen folgende Server-Betriebssysteme installiert sind:

Microsoft Windows Small Business Server 2008 Standard x64 Edition, Microsoft Windows Small Business Server

2011 Essentials / Standard (x64 Edition), Microsoft Windows Server® 2008 R2 Standard / Enterprise (x64 Edition

SP1), Microsoft Windows Server 2008 Standard / Enterprise SP2, Microsoft Windows Server 2008 Standard /

Enterprise SP2 (x64 Edition), Microsoft Windows Server 2003 R2 Standard / Enterprise SP2, Microsoft Windows

Server 2003 R2 Standard x64 Edition SP2, Microsoft Windows Server 2003 Standard SP2, Microsoft Windows

Server 2003 Standard x64 Edition SP2:

Intel Pentium 2 GHz und höher (oder kompatibel)

512 MB Arbeitsspeicher

Page 21

21

PROGRAMM INSTALLIEREN UND

IN DIESEM ABSCHNITT