Page 1

Kaspers ky Endpoint Secur ity 8 fo r Windows®

WERSJA APLIKACJI: 8.0

Page 2

2

Drogi Użytkowniku,

dziękujemy za wybranie naszego produktu! Mamy nadzieję, że ten podręcznik będzie pomocny podczas pracy i odpowie

na większość pytań.

Ostrzeżenie! Dokumentacja ta jest własnością firmy Kaspersky Lab ZAO (zwanej dalej Kaspersky Lab): wszystkie prawa

do tego dokumentu są chronione przez prawodawstwo Federacji Rosyjskiej i umowy międzynarodowe. Nielegalne

kopiowanie i dystrybucja tego dokumentu, lub jego części, będzie skutkować odpowiedzialnością cywilną,

administracyjną lub karną, zgodnie z obowiązującym prawem.

Kopiowanie, rozpowszechnianie - również w formie przekładu dowolnych materiałów - możliwe jest tylko po uzyskaniu

pisemnej zgody firmy Kaspersky Lab.

Podręcznik wraz z zawartością graficzną może być wykorzystany tylko do celów informacyjnych, niekomercyjnych

i indywidualnych użytkownika.

Dokument ten może zostać zmodyfikowany bez uprzedniego informowania. Najnowsza wersja podręcznika jest zawsze

dostępna na stronie http://www.kaspersky.pl.

Firma Kaspersky Lab nie ponosi odpowiedzialności za treść, jakość, aktualność i wiarygodność wykorzystywanych

w dokumencie materiałów, prawa do których zastrzeżone są przez inne podmioty, oraz za możliwe szkody związane

z wykorzystaniem tych materiałów.

Data korekty dokumentu: 30.09.2011

© 2011 Kaspersky Lab ZAO. Wszelkie prawa zastrzeżone.

http://www.kaspersky.pl

http://support.kaspersky.com/pl

Page 3

3

SPIS TREŚCI

INFORMACJE O PODRĘCZNIKU ............................................................................................................................... 10

W tym podręczniku ................................................................................................................................................. 10

Oznaczenia stosowane w dokumencie ................................................................................................................... 11

ŹRÓDŁA INFORMACJI O APLIKACJI ......................................................................................................................... 13

Źródła informacji dla niezależnych badań ............................................................................................................... 13

Forum internetowe firmy Kaspersky Lab ................................................................................................................ 14

Kontakt z zespołem tworzącym dokumentację poprzez e-mail ............................................................................... 14

KASPERSKY ENDPOINT SECURITY 8 FOR WINDOWS .......................................................................................... 15

Nowości .................................................................................................................................................................. 15

Pakiet dystrybucyjny ............................................................................................................................................... 16

Zarządzanie ochroną komputera ............................................................................................................................ 17

Usługi świadczone zarejestrowanym użytkownikom .............................................................................................. 19

Wymagania sprzętowe i programowe ..................................................................................................................... 19

INSTALOWANIE I DEZINSTALOWANIE APLIKACJI .................................................................................................. 21

Instalowanie aplikacji .............................................................................................................................................. 21

Informacje o sposobach instalacji aplikacji........................................................................................................ 21

Instalowanie aplikacji przy użyciu Kreatora instalacji ........................................................................................ 22

Instalowanie aplikacji z poziomu wiersza poleceń ............................................................................................ 25

Instalowanie aplikacji poprzez przystawkę Edytor obiektów zasad grupy ......................................................... 27

Opis ustawień pliku setup.ini ............................................................................................................................. 27

Wstępna konfiguracja aplikacji .......................................................................................................................... 30

Aktualizowanie z poprzedniej wersji aplikacji .......................................................................................................... 33

Informacje o sposobach aktualizacji starszej wersji aplikacji ............................................................................ 33

Aktualizowanie starszej wersji aplikacji poprzez przystawkę Edytor obiektów zasad grupy ............................. 34

Dezinstalowanie aplikacji ........................................................................................................................................ 35

Informacje o sposobach dezinstalacji aplikacji .................................................................................................. 35

Usuwanie aplikacji przy użyciu Kreatora instalacji ............................................................................................ 35

Dezinstalowanie programu z poziomu wiersza poleceń .................................................................................... 37

Dezinstalowanie aplikacji poprzez przystawkę Edytor obiektów zasad grupy ................................................... 37

LICENCJONOWANIE APLIKACJI ............................................................................................................................... 38

Informacje o Umowie licencyjnej ............................................................................................................................ 38

Informacje o przekazywaniu danych ....................................................................................................................... 38

Informacje o licencji ................................................................................................................................................ 39

Informacje o kodzie aktywacyjnym ......................................................................................................................... 39

Informacje o pliku klucza ........................................................................................................................................ 40

Informacje o metodach aktywacji aplikacji .............................................................................................................. 41

Zarządzanie licencją ............................................................................................................................................... 41

Aktywacja aplikacji za pomocą Kreatora aktywacji ........................................................................................... 41

Zakup licencji .................................................................................................................................................... 42

Odnawianie licencji ........................................................................................................................................... 42

Przeglądanie informacji o licencji ...................................................................................................................... 42

Kreator aktywacji ............................................................................................................................................... 42

INTERFEJS APLIKACJI ............................................................................................................................................... 46

Ikona aplikacji w obszarze powiadomień paska zadań ........................................................................................... 46

Page 4

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

4

Menu kontekstowe ikony aplikacji ........................................................................................................................... 47

Okno główne aplikacji ............................................................................................................................................. 47

Okno ustawień aplikacji .......................................................................................................................................... 49

URUCHAMIANIE I ZATRZYMYWANIE DZIAŁANIA APLIKACJI ................................................................................. 51

Włączanie i wyłączanie automatycznego uruchamiania aplikacji ........................................................................... 51

Ręczne uruchamianie i zatrzymywanie działania aplikacji ...................................................................................... 51

Wstrzymywanie i wznawianie kontroli i ochrony komputera ................................................................................... 52

OCHRONA SYSTEMU PLIKÓW KOMPUTERA. OCHRONA PLIKÓW ....................................................................... 53

Informacje o module Ochrona plików ..................................................................................................................... 53

Włączanie i wyłączanie modułu Ochrona plików .................................................................................................... 53

Automatyczne wstrzymywanie modułu Ochrona plików ......................................................................................... 54

Konfigurowanie ustawień modułu Ochrona plików ................................................................................................. 55

Zmienianie poziomu ochrony plików ................................................................................................................. 56

Zmienianie akcji podejmowanej na zainfekowanych plikach ............................................................................. 57

Modyfikowanie obszaru ochrony modułu Ochrona plików ................................................................................ 57

Używanie Analizatora heurystycznego z Ochroną plików ................................................................................. 58

Wykorzystywanie technologii skanowania w działaniu Ochrony plików ............................................................ 59

Optymalizowanie skanowania plików ................................................................................................................ 59

Skanowanie plików złożonych ........................................................................................................................... 60

Zmienianie trybu skanowania ............................................................................................................................ 61

KONTROLA SYSTEMU ............................................................................................................................................... 62

Informacje o module Kontrola systemu .................................................................................................................. 62

Włączanie i wyłączanie modułu Kontrola systemu ................................................................................................. 63

Korzystanie z sygnatur strumieni zachowań (BSS) ................................................................................................ 64

Cofanie akcji szkodliwego oprogramowania podczas leczenia............................................................................... 64

OCHRONA WIADOMOŚCI E-MAIL. OCHRONA POCZTY ......................................................................................... 65

Informacje o module Ochrona poczty ..................................................................................................................... 65

Włączanie i wyłączanie modułu Ochrona poczty .................................................................................................... 66

Konfigurowanie ustawień modułu Ochrona poczty ................................................................................................. 67

Zmienianie poziomu ochrony poczty ................................................................................................................. 68

Zmienianie akcji podejmowanej na zainfekowanych wiadomościach e-mail ..................................................... 68

Modyfikowanie obszaru ochrony modułu Ochrona poczty ................................................................................ 69

Skanowanie plików złożonych załączonych do wiadomości e-mail ................................................................... 70

Filtrowanie załączników w wiadomościach e-mail ............................................................................................. 71

Używanie analizy heurystycznej ....................................................................................................................... 71

Skanowanie poczty elektronicznej w programie Microsoft Office Outlook ........................................................ 72

Skanowanie poczty elektronicznej w programie The Bat! ................................................................ ................. 73

OCHRONA KOMPUTERA W INTERNECIE. OCHRONA WWW ................................................................................. 75

Informacje o module Ochrona WWW ..................................................................................................................... 75

Włączanie i wyłączanie modułu Ochrona WWW .................................................................................................... 75

Konfigurowanie ustawień modułu Ochrona WWW ................................................................................................. 76

Zmienianie poziomu ochrony ruchu sieciowego................................................................................................ 77

Zmienianie akcji podejmowanej na szkodliwych obiektach w ruchu sieciowym ................................................ 78

Skanowanie adresów internetowych przy pomocy baz danych podejrzanych i phishingowych adresów

internetowych .................................................................................................................................................... 78

Używanie Analizatora heurystycznego z Ochroną WWW ................................................................................. 79

Konfigurowanie czasu buforowania ruchu sieciowego ...................................................................................... 79

Page 5

S P I S T R E ŚC I

5

Modyfikowanie listy zaufanych adresów internetowych .................................................................................... 80

OCHRONA RUCHU KLIENTÓW KOMUNIKATORÓW INTERNETOWYCH. OCHRONA KOMUNIKATORÓW ......... 82

Informacje o module Ochrona komunikatorów ....................................................................................................... 82

Włączanie i wyłączanie modułu Ochrona komunikatorów ...................................................................................... 83

Konfigurowanie ustawień modułu Ochrona komunikatorów ................................................................................... 84

Tworzenie obszaru ochrony modułu Ochrona komunikatorów.......................................................................... 84

Skanowanie adresów internetowych przez Ochronę komunikatorów przy pomocy baz danych podejrzanych

i phishingowych adresów internetowych ........................................................................................................... 85

Używanie Analizatora heurystycznego z Ochroną komunikatorów ................................................................... 85

OCHRONA SIECI ........................................................................................................................................................ 86

Zapora sieciowa ..................................................................................................................................................... 86

Informacje o module Zapora sieciowa .............................................................................................................. 86

Włączanie i wyłączanie modułu Zapora sieciowa ............................................................................................. 87

Informacje o regułach sieciowych ..................................................................................................................... 87

Informacje o stanie połączenia sieciowego ....................................................................................................... 88

Zmienianie stanu połączenia sieciowego .......................................................................................................... 88

Zarządzanie regułami dla pakietów sieciowych ................................................................................................ 89

Zarządzanie regułami sieciowymi dla grup aplikacji .......................................................................................... 94

Zarządzanie regułami sieciowymi dla aplikacji ................................................................................................ 100

Konfigurowanie zaawansowanych ustawień Zapory sieciowej ....................................................................... 106

Blokowanie ataków sieciowych ............................................................................................................................. 106

Informacje o module Blokowanie ataków sieciowych ...................................................................................... 107

Włączanie i wyłączanie modułu Blokowanie ataków sieciowych ..................................................................... 107

Modyfikowanie ustawień używanych do blokowania atakującego komputera ................................................ 108

Monitorowanie ruchu sieciowego .......................................................................................................................... 108

Informacje o monitorowaniu ruchu sieciowego ............................................................................................... 109

Konfigurowanie ustawień monitorowania ruchu sieciowego ........................................................................... 109

Monitor sieci ......................................................................................................................................................... 112

Informacje o Monitorze sieci ........................................................................................................................... 112

Uruchamianie Monitora sieci ........................................................................................................................... 112

KONTROLA URUCHAMIANIA APLIKACJI ................................................................................................................ 113

Informacje o module Kontrola uruchamiania aplikacji ........................................................................................... 113

Włączanie i wyłączanie modułu Kontrola uruchamiania aplikacji .......................................................................... 113

Informacje o regułach Kontroli uruchamiania aplikacji .......................................................................................... 115

Zarządzanie regułami Kontroli uruchamiania aplikacji .......................................................................................... 117

Dodawanie i modyfikowanie reguły Kontroli uruchamiania aplikacji ................................................................ 117

Dodawanie warunku wyzwalającego dla reguły Kontroli uruchamiania aplikacji ............................................. 118

Modyfikowanie stanu reguły Kontroli uruchamiania aplikacji........................................................................... 120

Modyfikowanie szablonów wiadomości Kontroli uruchamiania aplikacji ............................................................... 121

Informacje o trybach działania Kontroli uruchamiania aplikacji ............................................................................. 122

Przełączanie z trybu Czarna lista do trybu Biała lista ........................................................................................... 122

Etap 1. Zbieranie informacji o aplikacjach zainstalowanych na komputerach użytkowników .......................... 123

Etap 2. Tworzenie kategorii aplikacji ............................................................................................................... 123

Etap 3. Tworzenie reguł zezwalających Kontroli uruchamiania aplikacji ......................................................... 124

Etap 4. Testowanie reguł zezwalających Kontroli uruchamiania aplikacji ....................................................... 125

Etap 5. Przełączanie do trybu Biała lista ......................................................................................................... 125

Zmienianie stanu reguły Kontroli uruchamiania aplikacji po stronie Kaspersky Security Center ..................... 126

Page 6

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

6

KONTROLA UPRAWNIEŃ APLIKACJI ...................................................................................................................... 127

Informacje o module Kontrola uprawnień aplikacji ................................................................................................ 127

Włączanie i wyłączanie modułu Kontrola uprawnień aplikacji............................................................................... 128

Umieszczanie aplikacji w grupach ........................................................................................................................ 129

Modyfikowanie grupy zaufania ............................................................................................................................. 130

Zarządzanie regułami Kontroli aplikacji ................................................................................................................ 131

Modyfikowanie reguł kontroli dla grup zaufania i grup aplikacji ....................................................................... 131

Modyfikowanie reguły kontroli aplikacji ........................................................................................................... 132

Pobieranie i aktualizowanie reguł kontroli aplikacji z baz danych Kaspersky Security Network ...................... 133

Wyłączanie dziedziczenia ograniczeń procesu nadrzędnego ......................................................................... 134

Wykluczanie określonych akcji aplikacji z reguł kontroli aplikacji .................................................................... 135

Konfigurowanie ustawień przechowywania reguł kontroli dla nieużywanych aplikacji .................................... 135

Ochrona zasobów systemu operacyjnego i danych tożsamości ........................................................................... 136

Dodawanie kategorii chronionych zasobów .................................................................................................... 136

Dodawanie chronionego zasobu ..................................................................................................................... 137

Wyłączanie ochrony zasobu ........................................................................................................................... 138

KONTROLA URZĄDZEŃ ........................................................................................................................................... 139

Informacje o module Kontrola urządzeń ............................................................................................................... 139

Włączanie i wyłączanie modułu Kontrola urządzeń .............................................................................................. 140

Informacje o regułach dostępu do urządzeń i magistral ....................................................................................... 141

Informacje o zaufanych urządzeniach .................................................................................................................. 141

Standardowe decyzje dotyczące dostępu do urządzeń ........................................................................................ 141

Modyfikowanie reguły dostępu do urządzenia ...................................................................................................... 143

Modyfikowanie reguły dostępu do MAGISTRALI .................................................................................................. 144

Działania podejmowane na zaufanych urządzeniach ........................................................................................... 144

Dodawanie urządzenia do listy zaufanych urządzeń ...................................................................................... 144

Modyfikowanie ustawienia Użytkownicy dla zaufanego urządzenia ................................................................ 145

Usuwanie urządzenia z listy zaufanych urządzeń ........................................................................................... 146

Modyfikowanie szablonów wiadomości Kontroli urządzeń ................................................................................... 146

Uzyskiwanie dostępu do zablokowanego urządzenia ........................................................................................... 147

Tworzenie kodu dostępu do urządzenia ................................ ............................................................................... 148

KONTROLA SIECI ..................................................................................................................................................... 150

Informacje o module Kontrola sieci ....................................................................................................................... 150

Włączanie i wyłączanie modułu Kontrola sieci ...................................................................................................... 151

Informacje o regułach dostępu do zasobów sieciowych ................................................................ ....................... 152

Działania podejmowane na regułach dostępu do zasobów sieciowych ................................................................ 152

Dodawanie i modyfikowanie reguły dostępu do zasobu sieciowego ............................................................... 153

Przydzielanie priorytetów do reguł dostępu do zasobów sieciowych .............................................................. 155

Testowanie reguł dostępu do zasobów sieciowych ......................................................................................... 155

Włączanie i wyłączanie reguły dostępu do zasobu sieciowego....................................................................... 156

Eksportowanie i importowanie listy adresów zasobów sieciowych ....................................................................... 156

Modyfikowanie masek adresów zasobów sieciowych .......................................................................................... 158

Modyfikowanie szablonów wiadomości Kontroli sieci ........................................................................................... 160

AKTUALIZOWANIE BAZ DANYCH I MODUŁÓW APLIKACJI ................................................................................... 161

Informacje o aktualizacjach baz danych i modułów aplikacji ................................................................................ 161

Informacje o źródłach uaktualnień ........................................................................................................................ 162

Konfiguracja ustawień aktualizacji ........................................................................................................................ 162

Page 7

S P I S T R E ŚC I

7

Dodawanie źródła uaktualnień ........................................................................................................................ 163

Wybieranie regionu serwera aktualizacji ......................................................................................................... 164

Konfigurowanie aktualizacji z foldera współdzielonego ................................................................................... 165

Wybieranie trybu uruchamiania zadania aktualizacji ....................................................................................... 166

Uruchamianie zadania aktualizacji z poziomu konta innego użytkownika ....................................................... 167

Uruchamianie i zatrzymywanie zadania aktualizacji ............................................................................................. 167

Cofanie ostatniej aktualizacji ................................................................................................................................ 168

Konfigurowanie ustawień serwera proxy .............................................................................................................. 168

Włączanie i wyłączanie skanowania plików w Kwarantannie po aktualizacji ........................................................ 169

SKANOWANIE KOMPUTERA ................................................................................................................................... 170

Informacje o zadaniach skanowania ..................................................................................................................... 170

Uruchamianie i zatrzymywanie zadania skanowania ............................................................................................ 171

Konfigurowanie ustawień zadania skanowania .................................................................................................... 171

Zmienianie poziomu ochrony plików ............................................................................................................... 173

Zmienianie akcji podejmowanej na zainfekowanych plikach ........................................................................... 173

Modyfikowanie obszaru skanowania ............................................................................................................... 174

Optymalizowanie skanowania plików .............................................................................................................. 176

Skanowanie plików złożonych ......................................................................................................................... 176

Wybieranie metody skanowania ..................................................................................................................... 177

Używanie technologii skanowania .................................................................................................................. 177

Wybieranie trybu uruchamiania zadania skanowania ..................................................................................... 178

Uruchamianie zadania skanowania z poziomu konta innego użytkownika ..................................................... 179

Skanowanie napędów wymiennych po ich podłączeniu do komputera ........................................................... 179

Działania podejmowane na nieprzetworzonych plikach ........................................................................................ 181

Informacje o nieprzetworzonych plikach ......................................................................................................... 181

Zarządzanie listą nieprzetworzonych plików ................................................................................................... 182

WYKRYWANIE LUK .................................................................................................................................................. 185

Informacje o module Monitor wykrywania luk ....................................................................................................... 185

Włączanie i wyłączanie modułu Monitor wykrywania luk ...................................................................................... 185

Przeglądanie informacji o lukach w uruchomionych aplikacjach ........................................................................... 186

Informacje o zadaniu Wykrywanie luk .................................................................................................................. 187

Uruchamianie i zatrzymywanie zadania Wykrywanie luk ...................................................................................... 187

Tworzenie obszaru wykrywania luk ...................................................................................................................... 188

Wybieranie trybu uruchamiania zadania Wykrywanie luk ..................................................................................... 188

Konfigurowanie uruchamiania zadania Wykrywanie luk z poziomu konta innego użytkownika ............................ 189

Działania podejmowane na wykrytych lukach ....................................................................................................... 191

Informacje o lukach ......................................................................................................................................... 191

Zarządzanie listą luk ....................................................................................................................................... 192

ZARZĄDZANIE RAPORTAMI .................................................................................................................................... 196

Zasady zarządzania raportami ............................................................................................................................. 196

Konfigurowanie ustawień raportów ....................................................................................................................... 197

Konfigurowanie maksymalnego czasu przechowywania raportu .................................................................... 198

Konfigurowanie maksymalnego rozmiaru pliku raportu ................................................................................... 198

Generowanie raportów ......................................................................................................................................... 198

Przeglądanie w osobnej sekcji informacji o zapisanym zdarzeniu ........................................................................ 199

Zapisywanie raportu do pliku ................................................................................................................................ 199

Usuwanie informacji z raportów ............................................................................................................................ 200

Page 8

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

8

USŁUGA POWIADAMIANIA ...................................................................................................................................... 202

Informacje o powiadomieniach Kaspersky Endpoint Security............................................................................... 202

Konfigurowanie usługi powiadamiania .................................................................................................................. 202

Konfigurowanie ustawień dziennika zdarzeń .................................................................................................. 203

Konfigurowanie dostarczania powiadomień wyskakujących oraz powiadomień e-mail .................................. 203

Wyświetlanie dziennika zdarzeń Microsoft Windows ............................................................................................ 204

ZARZĄDZANIE KWARANTANNĄ I KOPIĄ ZAPASOWĄ .......................................................................................... 205

Informacje o Kwarantannie i Kopii zapasowej ...................................................................................................... 205

Konfigurowanie ustawień Kwarantanny i Kopii zapasowej ................................................................................... 206

Konfigurowanie maksymalnego czasu przechowywania plików w Kwarantannie i Kopii zapasowej............... 206

Konfigurowanie maksymalnego rozmiaru Kwarantanny i Kopii zapasowej ..................................................... 207

Zarządzanie Kwarantanną .................................................................................................................................... 207

Przenoszenie pliku do Kwarantanny ............................................................................................................... 208

Uruchamianie zadania Skanowanie obiektów dla plików znajdujących się w Kwarantannie .......................... 209

Przywracanie plików z Kwarantanny ............................................................................................................... 209

Usuwanie plików z Kwarantanny ..................................................................................................................... 210

Wysyłanie potencjalnie zainfekowanych plików do Kaspersky Lab w celu ich analizy .................................... 211

Zarządzanie Kopią zapasową ............................................................................................................................... 211

Przywracanie plików z Kopii zapasowej .......................................................................................................... 212

Usuwanie kopii zapasowych plików z Kopii zapasowej ................................................................................... 212

ZAAWANSOWANE USTAWIENIA APLIKACJI ................................ ................................ .......................................... 213

Strefa zaufana ...................................................................................................................................................... 213

Informacje o strefie zaufanej ........................................................................................................................... 213

Konfigurowanie strefy zaufanej ....................................................................................................................... 215

Autoochrona Kaspersky Endpoint Security........................................................................................................... 220

Informacje o Autoochronie Kaspersky Endpoint Security ............................................................................... 220

Włączanie i wyłączanie Autoochrony .............................................................................................................. 221

Włączanie i wyłączanie ochrony przed zdalną kontrolą .................................................................................. 221

Obsługiwanie aplikacji do zdalnej administracji............................................................................................... 221

Wydajność Kaspersky Endpoint Security i kompatybilność z innymi aplikacjami ................................................. 222

Informacje o wydajności programu Kaspersky Endpoint Security i jego kompatybilności z innymi aplikacjami222

Wybieranie typów wykrywanych zagrożeń ...................................................................................................... 224

Włączanie i wyłączanie technologii zaawansowanego leczenia ..................................................................... 224

Włączanie i wyłączanie trybu oszczędzania energii ........................................................................................ 225

Włączanie i wyłączanie udostępniania zasobów innym aplikacjom ................................................................ 225

Ochrona hasłem ................................................................................................................................................... 226

Informacje o ograniczaniu dostępu do Kaspersky Endpoint Security .............................................................. 226

Włączanie i wyłączanie ochrony hasłem ......................................................................................................... 227

Modyfikowanie hasła dostępu do Kaspersky Endpoint Security ..................................................................... 228

ZDALNE ZARZĄDZANIE POPRZEZ KASPERSKY SECURITY CENTER ................................................................ 229

Zarządzanie Kaspersky Endpoint Security ........................................................................................................... 229

Uruchamianie i zatrzymywanie działania Kaspersky Endpoint Security na komputerze klienckim ................. 229

Konfigurowanie ustawień Kaspersky Endpoint Securit ................................................................................... 230

Zarządzanie zadaniami......................................................................................................................................... 231

Informacje o zadaniach dla Kaspersky Endpoint Security .............................................................................. 232

Tworzenie zadania lokalnego.......................................................................................................................... 232

Tworzenie zadania grupowego ....................................................................................................................... 233

Page 9

S PIS T R E Ś C I

9

Tworzenie Zadania dla wskazanych komputerów ........................................................................................... 233

Uruchamianie, zatrzymywanie, wstrzymywanie i wznawianie zadania ........................................................... 234

Modyfikowanie ustawień zadania .................................................................................................................... 235

Zarządzanie profilami ........................................................................................................................................... 237

Informacje o profilach ...................................................................................................................................... 237

Tworzenie profilu ............................................................................................................................................. 238

Modyfikowanie ustawień profilu ...................................................................................................................... 238

Przeglądanie zgłoszeń użytkowników w miejscu przechowywania zdarzeń programu Kaspersky Security Center239

UCZESTNICTWO W KASPERSKY SECURITY NETWORK ..................................................................................... 240

Informacje o uczestnictwie w Kaspersky Security Network .................................................................................. 240

Włączanie i wyłączanie korzystania z Kaspersky Security Network ..................................................................... 241

Sprawdzanie połączenia z Kaspersky Security Network ...................................................................................... 241

KONTAKT Z DZIAŁEM POMOCY TECHNICZNEJ .................................................................................................... 243

Jak uzyskać pomoc techniczną ............................................................................................................................ 243

Zbieranie informacji dla pomocy technicznej ........................................................................................................ 243

Tworzenie pliku śledzenia ............................................................................................................................... 244

Przesyłanie plików danych na serwer pomocy technicznej ............................................................................. 244

Zapisywanie plików danych na dysku twardym ............................................................................................... 245

Pomoc techniczna za pośrednictwem telefonu ..................................................................................................... 245

Uzyskiwanie pomocy technicznej poprzez Panel klienta ...................................................................................... 246

SŁOWNIK ................................................................................................................................................................... 248

KASPERSKY LAB ZAO ............................................................................................................................................. 252

INFORMACJE O KODZIE FIRM TRZECICH ............................................................................................................. 253

INFORMACJE O ZNAKACH TOWAROWYCH .......................................................................................................... 254

INDEKS ...................................................................................................................................................................... 255

Page 10

10

INFORMACJE O PODRĘCZNIKU

W TEJ SEKCJI:

W tym podręczniku .......................................................................................................................................................... 10

Oznaczenia stosowane w dokumencie ........................................................................................................................... 11

Dokument ten jest Podręcznikiem administratora dla Kaspersky Endpoint Security 8 for Windows (zwany dalej

Kaspersky Endpoint Security).

Niniejszy podręcznik stworzono dla administratorów lokalnych sieci firmowych oraz dla specjalistów odpowiedzialnych za

ochronę antywirusową komputerów firmowych. Zwykłym użytkownikom, korzystającym z Kaspersky Endpoint Security

na swoich stacjach roboczych, podręcznik ten pomoże rozwiązać różne problemy.

Podręcznik ma na celu:

Pomoc użytkownikom w samodzielnej instalacji aplikacji na komputerze, jej aktywacji i konfiguracji zgodnie

z wymaganiami użytkownika.

Zapewnienie łatwo dostępnego źródła informacji poświęconego działaniu aplikacji.

Przedstawienie alternatywnych źródeł informacji o aplikacji i sposobów uzyskiwania pomocy technicznej.

W TYM PODRĘCZNIKU

Niniejszy podręcznik zawiera następujące sekcje.

Źródła informacji o aplikacji (patrz strona 13)

Sekcja zawiera opis źródeł informacji o aplikacji i listę stron internetowych, na których możesz porozmawiać o programie.

Kaspersky Endpoint Security 8 for Windows (patrz strona 15)

Sekcja opisuje cechy aplikacji i przedstawia krótkie informacje o jej funkcjach i składnikach. Dowiesz się, jakie elementy

wchodzą w skład pakietu dystrybucyjnego, oraz jakie usługi są dostępne dla zarejestrowanych użytkowników aplikacji.

Sekcja zawiera informacje o wymaganiach sprzętowych i programowych, które komputer musi spełniać, aby instalacja

aplikacji była możliwa.

Instalowanie i dezinstalowanie aplikacji (patrz strona 21)

Sekcja ta opisuje proces instalacji Kaspersky Endpoint Security na komputerze, wykonywanie wstępnej konfiguracji,

aktualizowanie z poprzedniej wersji aplikacji i usuwanie aplikacji z komputera.

Licencjonowanie aplikacji (patrz strona 38)

Sekcja ta zawiera informacje o podstawowych pojęciach związanych z aktywacją aplikacji. Opisuje przeznaczenie

umowy licencyjnej, typy licencji, sposoby aktywacji aplikacji i odnowienia licencji.

Page 11

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

11

Interfejs aplikacji (patrz strona 46)

Sekcja opisuje podstawowe elementy interfejsu graficznego aplikacji: ikonę aplikacji i jej menu kontekstowe, okno

główne aplikacji oraz okno ustawień aplikacji.

Uruchamianie i zatrzymywanie działania aplikacji (patrz strona 51)

Sekcja zawiera informacje dotyczące konfiguracji automatycznego uruchamiania aplikacji, ręcznego uruchamiania

i zatrzymywania działania aplikacji oraz wstrzymywania i wznawiania działania modułów ochrony i kontroli.

Podstawowe zadania (sekcja "Ochrona systemu plików komputera. Ochrona plików" na stronie 53)

Grupa sekcji opisujących podstawowe zadania i składniki aplikacji. Sekcje te zawierają szczegółowe informacje

dotyczące konfigurowania zadań i składników aplikacji.

Zdalne zarządzanie poprzez Kaspersky Security Center (patrz strona 229)

Sekcja ta opisuje zarządzanie Kaspersky Endpoint Security poprzez Kaspersky Security Center.

Uczestnictwo w Kaspersky Security Network (patrz strona 240)

Sekcja zawiera informacje o uczestnictwie w Kaspersky Security Network oraz instrukcje dotyczące włączania

i wyłączania korzystania z Kaspersky Security Network.

Kontakt z działem pomocy technicznej (patrz strona 243)

Sekcja zawiera informacje o sposobach uzyskania pomocy technicznej i warunkach, które należy spełnić, aby uzyskać tę

pomoc.

Słownik (patrz strona 248)

Sekcja zawiera listę pojęć z ich definicjami, które użyte zostały w niniejszym dokumencie.

Kaspersky Lab ZAO (patrz strona 252)

Sekcja zawiera informacje o firmie Kaspersky Lab ZAO.

Indeks

Sekcja ta umożliwia szybkie odnalezienie potrzebnych informacji w dokumencie.

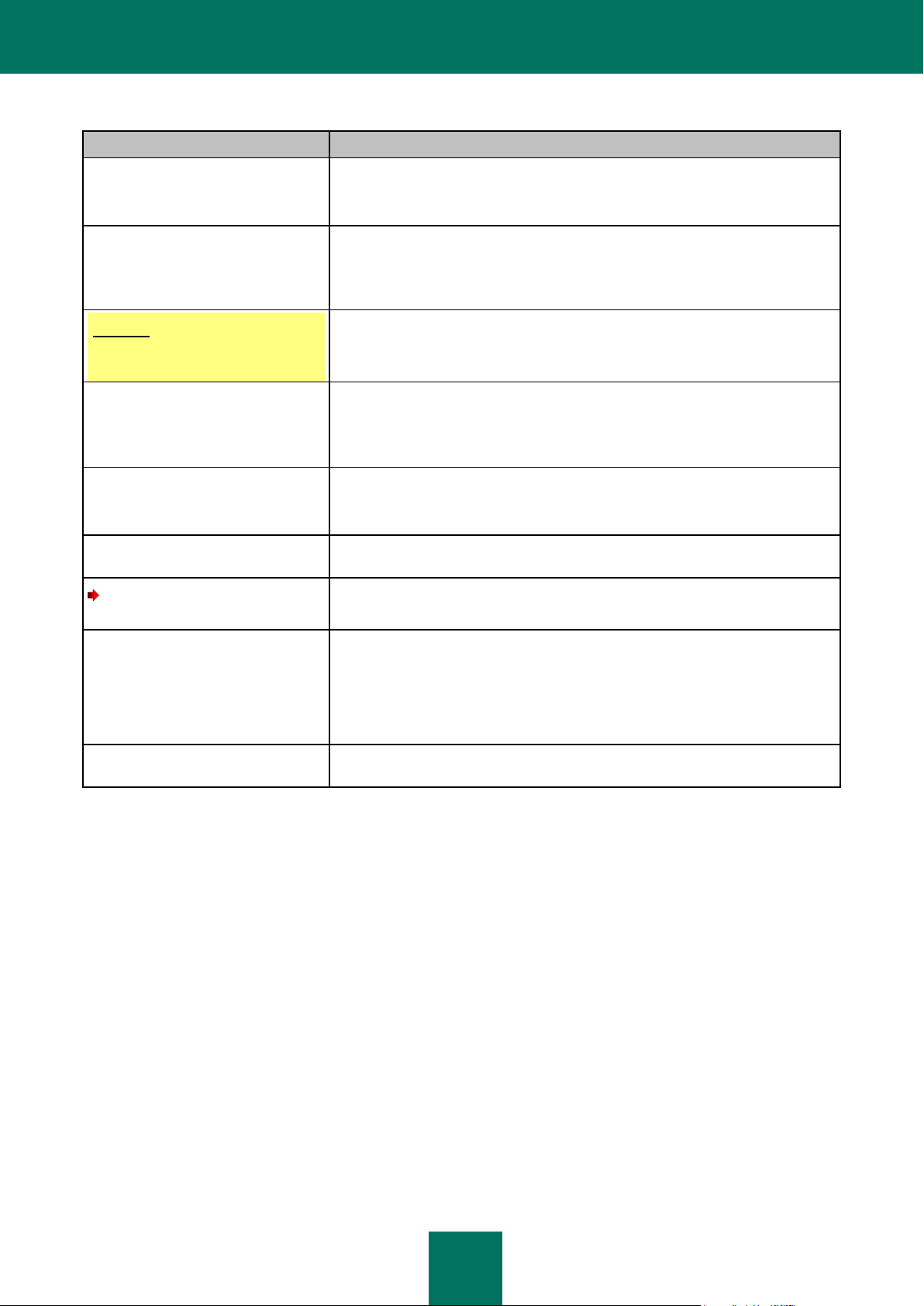

OZNACZENIA STOSOWANE W DOKUMENCIE

W dokumencie znajdują się elementy znaczeniowe, na które należy zwrócić szczególną uwagę: ostrzeżenia, wskazówki

i przykłady.

Oznaczenia stosowane w dokumencie służą do wyróżnienia elementów znaczeniowych. Poniższa tabela prezentuje

oznaczenia stosowane w dokumencie wraz z przykładami ich użycia.

Page 12

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

12

Przykładowy tekst

Opis oznaczenia stosowanego w dokumencie

Pamiętaj, że...

Ostrzeżenia są wyróżnione kolorem czerwonym i znajdują się w ramkach.

Ostrzeżenia zawierają informacje o prawdopodobnie niechcianych akcjach, które

mogą prowadzić do utraty danych lub błędów w działaniu komputera.

Zalecamy...

Uwagi znajdują się w ramkach.

Zawierają one dodatkowe informacje. Uwagi mogą zawierać przydatne porady,

zalecenia, szczególne wartości lub pewne ważne, nietypowe przypadki

dotyczące działania aplikacji.

Przykład:

...

Przykłady znajdują się pod nagłówkiem "Przykład".

Aktualizacja to...

Występuje zdarzenie Bazy danych są

nieaktualne.

Następujące elementy znaczeniowe oznaczone są kursywą:

Nowe pojęcia

Nazwy stanów aplikacji i zdarzeń

Wciśnij ENTER.

Wciśnij Opcja+N.

Nazwy klawiszy oznaczone są pogrubioną czcionką i wielkimi literami.

Nazwa klawiszy z umieszczonym pomiędzy nimi symbolem "+" oznacza użycie

kombinacji klawiszy. Klawisze te należy wciskać jednocześnie.

Kliknij przycisk Włącz.

Nazwy elementów interfejsu aplikacji (pola do wprowadzania danych, elementy

menu i przyciski) oznaczone są pogrubioną czcionką.

W celu utworzenia pliku

śledzenia:

Frazy wprowadzające do instrukcji oznaczone są kursywą i towarzyszy im znak

strzałki.

W wierszu poleceń należy

wprowadzić następujące polecenie:

kav update

Pojawi się następująca wiadomość:

Określ datę w formacie dd:mm:rr.

Następujące typy tekstu są wyróżnione specjalną czcionką (Courier):

Tekst wiersza poleceń

Tekst wiadomości wyświetlanych na ekranie przez aplikację

Dane, które powinien wprowadzić użytkownik.

<adres IP Twojego komputera>

Zmienne znajdują się w nawiasach ostrych. Zamiast zmiennych należy

wprowadzić odpowiednią wartość, pomijając nawiasy.

Tabela 1. Oznaczenia stosowane w dokumencie

Page 13

13

ŹRÓDŁA INFORMACJI O APLIKACJI

W TEJ SEKCJI:

Źródła informacji dla niezależnych badań ....................................................................................................................... 13

Forum internetowe firmy Kaspersky Lab ......................................................................................................................... 14

Kontakt z zespołem tworzącym dokumentację poprzez e-mail ....................................................................................... 14

Sekcja zawiera opis źródeł informacji o aplikacji i listę stron internetowych, na których możesz porozmawiać o programie.

Możesz wybrać dogodne źródło informacji w zależności od tego, jak pilne i ważne jest dane pytanie.

ŹRÓDŁA INFORMACJI DLA NIEZALEŻNYCH BADAŃ

Do samodzielnego wyszukania informacji dotyczących aplikacji możesz wykorzystać następujące źródła:

Strona aplikacji na witrynie Kaspersky Lab

Strona aplikacji na witrynie internetowej (Baza Wiedzy) działu pomocy technicznej firmy Kaspersky Lab (zwany

dalej ,,pomoc techniczna")

Pomoc elektroniczna

Dokumentacja

Jeżeli nie znajdziesz rozwiązania swojego problemu, skontaktuj się z działem pomocy technicznej firmy Kaspersky Lab

(sekcja "Pomoc techniczna za pośrednictwem telefonu" na stronie 245).

Do wyszukiwania informacji na stronie internetowej Kaspersky Lab konieczne jest połączenie z Internetem.

Strona aplikacji na witrynie Kaspersky Lab

Witryna Kaspersky Lab zawiera osobną stronę dla każdej aplikacji.

Na stronie http://www.kaspersky.pl/endpoint-security-windows znajdziesz ogólne informacje o aplikacji, jej funkcjach

i właściwościach.

Strona http://www.kaspersky.pl zawiera odnośnik do sklepu internetowego. Możesz w nim kupić lub odnowić licencję dla

aplikacji.

Strona aplikacji na witrynie internetowej działu pomocy technicznej (Baza Wiedzy)

Baza wiedzy jest oddzielną sekcją strony pomocy technicznej, która zawiera zalecenia dotyczące korzystania z aplikacji

Kaspersky Lab. Baza wiedzy zawiera odnośniki do artykułów pogrupowane według tematów.

Na stronie internetowej aplikacji w Bazie wiedzy możesz przeczytać artykuły zawierające przydatne informacje,

zalecenia i odpowiedzi na najczęściej zadawane pytania dotyczące zakupu, instalacji i korzystania z Kaspersky Endpoint

Security dla stacji roboczych http://support.kaspersky.com/pl/kes8wks i serwerów plików

http://support.kaspersky.com/pl/kes8fs.

Page 14

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

14

Artykuły mogą zawierać odpowiedzi na pytania spoza zakresu programu Kaspersky Endpoint Security, związane

z innymi aplikacjami Kaspersky Lab. Mogą zawierać również nowości z działu pomocy technicznej.

Pomoc elektroniczna

Pomoc elektroniczna aplikacji zawiera pliki pomocy.

Pomoc kontekstowa udostępnia informacje o każdym oknie aplikacji, wymienia i opisuje związane z nim ustawienia i listę

zadań.

Pełna pomoc zawiera szczegółowe informacje o zarządzaniu ochroną komputera przy pomocy aplikacji.

Podręcznik administratora

Podręcznik administratora jest dostępny do pobrania w formacie PDF na stronie internetowej firmy Kaspersky Lab,

w sekcji Download. Dokument ten będzie pomocny podczas instalacji i aktywacji aplikacji na komputerach w sieci LAN

oraz konfiguracji jej ustawień. Dokument zawiera szczegółowe informacje o zarządzaniu ochroną komputera przy

pomocy aplikacji.

FORUM INTERNETOWE FIRMY KASPERSKY LAB

Jeżeli zapytanie nie wymaga natychmiastowej odpowiedzi, można przedyskutować je ze specjalistami firmy Kaspersky

Lab lub innymi użytkownikami jej oprogramowania na forum internetowym znajdującym się pod adresem

http://forum.kaspersky.com.

Na tym forum możesz przeglądać istniejące tematy, pozostawiać swoje komentarze i tworzyć nowe tematy.

KONTAKT Z ZESPOŁEM TWORZĄCYM DOKUMENTACJĘ

POPRZEZ E-MAIL

Aby skontaktować się z zespołem tworzącym dokumentację, wyślij wiadomość e-mail. W temacie wiadomości wpisz

"Opinia o dokumentacji: Kaspersky Endpoint Security 8 for Windows".

Page 15

15

KASPERSKY ENDPOINT SECURITY 8 FOR

W TEJ SEKCJI:

Nowości ........................................................................................................................................................................... 15

Pakiet dystrybucyjny ....................................................................................................................................................... 16

Zarządzanie ochroną komputera ..................................................................................................................................... 17

Usługi świadczone zarejestrowanym użytkownikom ................................................................ ....................................... 19

Wymagania sprzętowe i programowe ............................................................................................................................. 19

WINDOWS

Sekcja opisuje cechy aplikacji i przedstawia krótkie informacje o jej funkcjach i składnikach. Dowiesz się, jakie elementy

wchodzą w skład pakietu dystrybucyjnego, oraz jakie usługi są dostępne dla zarejestrowanych użytkowników aplikacji.

Sekcja zawiera informacje o wymaganiach sprzętowych i programowych, które komputer musi spełniać, aby instalacja

aplikacji była możliwa.

NOWOŚCI

Program Kaspersky Endpoint Security 8 for Windows oferuje nowe funkcje:

Dodano funkcję Kontroli aplikacji, która umożliwia zezwalanie na lub blokowanie uruchamiania poszczególnych

aplikacji, w zależności od polityki działu IT Twojej firmy. Kontrola aplikacji składa się z następujących modułów:

Kontrola uruchamiania aplikacji, która działa w oparciu o reguły zezwalające i blokujące określone przez

administratora sieci lokalnej. Reguły mogą być tworzone na podstawie kategorii oprogramowania

udostępnianych przez Kaspersky Lab lub warunków określonych przez administratora sieci lokalnej. Dzięki

integracji z Active Directory® reguły zezwalające lub blokujące uruchamianie aplikacji są określone dla

użytkowników i grup użytkowników Active Directory.

Kontrola uprawnień aplikacji, która blokuje aktywność aplikacji w zależności od reputacji i poziomu

zagrożenia aplikacji. Informacje o reputacji aplikacji są udostępniane przez Kaspersky Lab.

Monitor wykrywania luk, który wykrywa luki w uruchomionych oraz we wszystkich zainstalowanych na

komputerze aplikacjach.

Dodano moduł Kontrola sieci, który umożliwia ograniczenie lub zablokowanie dostępu użytkownika do zasobów

sieciowych zgodnie z regułami. Jako parametry reguły można określić kategorie zawartości stron internetowych,

typy danych oraz pojedyncze adresy internetowe lub grupy adresów. Dzięki integracji z Active Directory reguły

dostępu do zasobów sieciowych są określone dla użytkowników lub grup użytkowników Active Directory.

Nowy interfejs okna głównego aplikacji: w oknie głównym wyświetlane są statystyki dotyczące działania

modułów ochrony i kontroli, a także zadań aktualizacji i skanowania.

Unowocześnienia:

Udoskonalono ochronę antywirusową między innymi dzięki integracji z Kaspersky Security Network. Integracja

z Kaspersky Security Network udostępnia informacje o reputacji plików i adresów internetowych.

Ulepszono technologię zaawansowanego leczenia.

Page 16

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

16

Ulepszono technologię autoochrony zabezpieczającej aplikację przed zmianami plików, procesów pamięci oraz

wartości rejestru systemowego.

Udoskonalono technologię Ochrony proaktywnej.

Moduł Kontrola systemu zapisujący aktywność aplikacji.

Sygnatury strumieni zachowań (BSS - Behavior Stream Signatures) - technologia wykrywające szkodliwe

zachowania w oparciu o regularnie aktualizowane sygnatury.

W trakcie leczenia możliwe jest teraz wycofywanie szkodliwych działań aplikacji.

Ulepszono moduł Zapora sieciowa umożliwiający monitorowanie ruchu wychodzącego i przychodzącego

z danych portów, adresów IP oraz aplikacji generujących ten ruch.

Udoskonalono technologię Systemu wykrywania włamań (IDS) poprzez dodanie obsługi wykluczeń według

adresów IP.

Ulepszono moduł Kontrola urządzeń:

Rozszerzono zakres obsługiwanych magistrali i typów urządzeń.

Jako kryterium można teraz użyć numeru seryjnego urządzenia.

Istnieje teraz możliwość ograniczenia dostępu do systemów plików urządzeń na poziomie odczytu / zapisu.

Istnieje teraz możliwość ustawienie terminarza dostępu użytkowników do urządzeń.

Dodano integrację z Active Directory.

Poszerzono zakres skanowania. Możliwe będzie skanowanie ruchu sieciowego przechodzącego przez

protokoły IRC, Mail.ru oraz AIM®.

PAKIET DYSTRYBUCYJNY

Pakiet dystrybucyjny Kaspersky Endpoint Security jest dostępny w sklepie internetowym Kaspersky Lab

(http://www.kaspersky.pl, sekcja Sklep) lub u naszych partnerów.

Pakiet dystrybucyjny zawiera następujące elementy:

Pliki niezbędne do zainstalowania aplikacji w każdy z dostępnych sposobów (sekcja "Informacje o sposobach

instalacji aplikacji" na stronie 21).

Plik ksn.txt, w którym znajdziesz warunki uczestnictwa w Kaspersky Security Network (sekcja "Uczestnictwo

w Kaspersky Security Network" na stronie 240).

Plik license.txt, w którym znajduje się treść Umowy licencyjnej. Umowa licencyjna określa warunki korzystania

z aplikacji.

Informacje potrzebne do aktywacji aplikacji są przesyłane drogą elektroniczną po dokonaniu płatności.

Aby uzyskać więcej informacji dotyczących metod zakupu i pakietu dystrybucyjnego, skontaktuj się z działem sprzedaży.

Page 17

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

17

ZARZĄDZANIE OCHRONĄ KOMPUTERA

Kaspersky Endpoint Security zapewnia odpowiednią ochronę komputera przed znanymi i nowymi zagrożeniami, atakami

sieciowymi i phishingowymi, spamem i innymi niechcianymi treściami.

Każdy typ zagrożenia jest przetwarzany przez dedykowany moduł. Moduły mogą być włączane, wyłączane

i konfigurowane niezależnie od siebie.

Poza ochroną w czasie rzeczywistym zapewnianą przez moduły aplikacji, zalecamy regularne skanowanie komputera

w poszukiwaniu wirusów i innych zagrożeń. Pozwala to wyeliminować możliwość rozpowszechniania się szkodliwego

oprogramowania, które nie jest wykrywane przez moduły ochrony z powodu ustawienia niskiego poziomu ochrony lub

z innych powodów.

Aby wersje modułów i bazy danych programu Kaspersky Endpoint Security nie uległy przeterminowaniu, musisz je

aktualizować. Domyślnie aplikacja jest aktualizowana automatycznie, ale w razie konieczności możesz zawsze

uruchomić aktualizację baz danych i modułów aplikacji ręcznie.

Modułami kontroli są następujące składniki aplikacji:

Kontrola uruchamiania aplikacji. Ten moduł śledzi próby uruchamiania aplikacji przez użytkownika

i kontroluje uruchamianie aplikacji.

Kontrola uprawnień użytkownika. Ten komponent rejestruje akcje wykonywane przez aplikacje w systemie

i kontroluje aktywność aplikacji w zależności od grupy zaufania, do której należy dana aplikacja. Dla każdej

grupy aplikacji określony jest zestaw reguł. Reguły te kontrolują dostęp aplikacji do danych użytkownika

i zasobów systemu operacyjnego. Takie dane to pliki użytkownika (folder Moje Dokumenty, ciasteczka,

informacje o aktywności użytkownika) oraz pliki, foldery i klucze rejestru zawierające ustawienia i ważne

informacje dotyczące najczęściej używanych aplikacji.

Monitor wykrywania luk. Monitor wykrywania luk wykonuje w czasie rzeczywistym zadanie wykrywania luk

w uruchamianych aplikacjach i w aplikacjach już działających na komputerze użytkownika.

Kontrola urządzeń. Ten moduł umożliwia ustawienie elastycznych ograniczeń dostępu do urządzeń

przechowywania danych (takich jak dyski twarde, nośniki wymienne, nośniki taśmowe, płyty CD i DVD), sprzętu

przesyłającego dane (takiego jak modemy), sprzętu tworzącego kopie informacji (takiego jak drukarki)

i interfejsów służących do podłączania urządzeń do komputerów (takich jak USB, Bluetooth czy podczerwień).

Kontrola sieci. Ten składnik umożliwia ustawienie elastycznych ograniczeń dostępu do zasobów sieciowych

dla różnych grup użytkowników.

Działanie modułów kontroli opiera się na następujących regułach:

Kontrola uruchamiania aplikacji używa reguł kontroli uruchamiania aplikacji (sekcja "Informacje o regułach

Kontroli uruchamiania aplikacji" na stronie 115).

Kontrola uprawnień aplikacji używa reguł kontroli aplikacji (sekcja "Informacje o module Kontrola uprawnień

aplikacji" na stronie 127).

Kontrola urządzeń używa reguł dostępu do urządzeń i magistral połączeń (sekcja "Informacje o regułach

dostępu do urządzeń i magistral połączeń" na stronie 141).

Kontrola sieci używa reguł dostępu do zasobów sieciowych (sekcja "Informacje o regułach dostępu do zasobów

sieciowych" na stronie 152).

Modułami ochrony są następujące składniki aplikacji:

Ochrona plików. Ten moduł chroni system plików komputera przed infekcją. Ochrona plików uruchamia się

przy starcie Kaspersky Endpoint Security, pozostaje aktywna w pamięci komputera i skanuje wszystkie pliki

otwierane, zapisywane i uruchamiane na komputerze oraz na wszystkich podłączonych dyskach. Ochrona

plików przechwytuje każdy otwierany plik i skanuje go w poszukiwaniu wirusów i innych zagrożeń.

Page 18

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

18

Kontrola systemu. Ten moduł zbiera informacje o aktywności aplikacji na komputerze i udostępnia te

informacje innym modułom w celu zapewnienia bardziej efektywnej ochrony.

Ochrona poczty. Ten moduł skanuje odbierane i wysyłane wiadomości e-mail w poszukiwaniu wirusów i innych

zagrożeń.

Ochrona WWW. Ten komponent skanuje ruch sieciowy przychodzący za pośrednictwem protokołu HTTP

i FTP, a także sprawdza, czy adresy znajdują się na liście podejrzanych lub phishingowych adresów

internetowych.

Ochrona komunikatorów internetowych. Ten składnik skanuje informacje przysyłane na komputer za

pośrednictwem protokołów komunikatorów internetowych. Zapewnia bezpieczne działanie różnych aplikacji

komunikatorów internetowych.

Zapora sieciowa. Ten moduł chroni osobiste dane przechowywane na komputerze i blokuje wszystkie rodzaje

zagrożeń systemu operacyjnego, gdy komputer jest podłączony do Internetu lub sieci lokalnej. Moduł filtruje

całą aktywność sieciową zgodnie z dwoma typami reguł: regułami sieciowymi dla aplikacji i regułami dla

pakietów sieciowych (sekcja "Informacje o regułach sieciowych" na stronie 87).

Monitor sieci. Ten moduł pozwala śledzić aktywność sieciową komputera w czasie rzeczywistym.

Blokowanie ataków sieciowych. Ten komponent bada przychodzący ruch sieciowy w poszukiwaniu

aktywności typowych dla ataków sieciowych. Po wykryciu próby ataku sieciowego na Twój komputer, Kaspersky

Endpoint Security blokuje aktywność sieciową pochodzącą z atakującego komputera.

W Kaspersky Endpoint Security dostępne są następujące zadania:

Pełne skanowanie. Kaspersky Endpoint Security dokładnie skanuje system operacyjny, włączając w to pamięć

RAM, obiekty ładowane podczas uruchamiania systemu, miejsce przechowywania kopii zapasowych systemu

operacyjnego oraz wszystkie dyski twarde i wymienne.

Skanowanie obiektów. Kaspersky Endpoint Security skanuje obiekty wybrane przez użytkownika.

Skanowanie obszarów krytycznych. Kaspersky Endpoint Security skanuje obiekty ładowane podczas

uruchamiania systemu, pamięć RAM i obiekty będące celem rootkitów.

Aktualizacja. Kaspersky Endpoint Security pobiera uaktualnienia baz danych i modułów aplikacji. Regularne

aktualizowanie aplikacji zapewnia ciągłą ochronę komputera przed nowymi wirusami i innymi zagrożeniami.

Wykrywanie luk. Kaspersky Endpoint Security skanuje system operacyjny i zainstalowane oprogramowanie

w poszukiwaniu luk. To zadanie zapewnia szybkie wykrywanie i usuwanie potencjalnych problemów, które

mogą zostać wykorzystane przez cyberprzestępców.

Zdalne zarządzanie poprzez Kaspersky Security Center

Kaspersky Security Center umożliwia zdalne uruchamianie i zatrzymywanie działania Kaspersky Endpoint Security na

komputerze klienckim oraz zdalne zarządzanie i konfigurację ustawień aplikacji.

Funkcje i aplikacje usługowe

Kaspersky Endpoint Security zawiera pewną liczbę funkcji usługowych. Służą one do utrzymywania aktualnego stanu

aplikacji, rozszerzania jej funkcjonalności i pomocy użytkownikowi w pracy z aplikacją.

Raporty. W trakcie działania aplikacja tworzy raporty dotyczące każdego swojego składnika i zadania. Raporty

zawierają listę zdarzeń Kaspersky Endpoint Security i wszystkich działań podejmowanych przez aplikację.

W przypadku wystąpienia problemu, można przesłać raporty do firmy Kaspersky Lab, gdzie specjaliści pomocy

technicznej przyjrzą się problemowi i pomogą go rozwiązać.

Miejsce przechowywania danych. Jeżeli podczas skanowania komputera w poszukiwaniu wirusów i innych

zagrożeń aplikacja wykryje zainfekowane lub podejrzane pliki, zablokuje je. Kaspersky Endpoint Security

przenosi podejrzane pliki do specjalnego miejsca przechowywania zwanego Kwarantanną. Kaspersky Endpoint

Security przechowuje kopie zainfekowanych i usuniętych plików w Kopii zapasowej. Kaspersky Endpoint

Page 19

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

19

Security przenosi pliki, które z jakiegoś powodu nie zostały przetworzone, na listę nieprzetworzonych

plików. Możesz skanować pliki, przywracać pliki do ich oryginalnych folderów, ręcznie przenosić pliki do

Kwarantanny i czyścić miejsca przechowywania danych.

USŁUGA POWIADAMIANIA. USŁUGA POWIADAMIANIA informuje użytkownika o bieżącym stanie ochrony

komputera i działaniach Kaspersky Endpoint Security. Powiadomienia mogą być wyświetlane na ekranie lub

przesyłane pocztą elektroniczną.

Kaspersky Security Network. Uczestnictwo użytkownika w Kaspersky Security Network zwiększa efektywność

ochrony komputera dzięki zbieraniu w czasie rzeczywistym informacji o reputacji plików, zasobach sieciowych

i oprogramowaniu od użytkowników z całego świata.

Licencja. Korzystanie z licencji odblokowuje pełną funkcjonalność aplikacji, zapewnia dostęp do aktualizacji

baz danych i modułów aplikacji, szczegółowych informacji o aplikacji i pomocy technicznej Kaspersky Lab.

Pomoc techniczna. Wszyscy zarejestrowani użytkownicy Kaspersky Endpoint Security mogą skontaktować się

ze specjalistami pomocy technicznej Kaspersky Lab w celu uzyskania pomocy. Możesz wysłać Zażalenie

z poziomu Panelu klienta na stronie internetowej pomocy technicznej lub uzyskać pomoc przez telefon.

USŁUGI ŚWIADCZONE ZAREJESTROWANYM

UŻYTKOWNIKOM

Po zakupie licencji użytkownika dla aplikacji stajesz się zarejestrowanym użytkownikiem aplikacji Kaspersky Lab

i możesz korzystać z następujących usług podczas całego okresu ważności licencji:

Aktualizacji baz danych i dostępu do nowych wersji aplikacji

Konsultacji za pośrednictwem telefonu i poczty elektronicznej w sprawach związanych z instalacją, konfiguracją

i korzystaniem z aplikacji

Powiadomień o wydaniu nowych aplikacji Kaspersky Lab i nowych wirusach. Aby korzystać z tej usługi, należy

na stronie pomocy technicznej wyrazić zgodę na otrzymywanie wiadomości o nowościach od Kaspersky Lab.

Kaspersky Lab nie oferuje konsultacji odnośnie problemów związanych z działaniem systemów operacyjnych,

oprogramowania firm trzecich, a także działania różnych technologii.

WYMAGANIA SPRZĘTOWE I PROGRAMOWE

Aby aplikacja Kaspersky Endpoint Security działała poprawnie, komputer powinien spełniać określone wymagania.

Wymagania ogólne:

1 GB wolnego miejsca na dysku twardym

CD/DVD-ROM (do zainstalowania aplikacji z płyty CD)

Microsoft® Internet Explorer® 7.0 lub nowszy

Microsoft Windows Installer 3.0 lub nowszy

Połączenie internetowe niezbędne do aktywacji aplikacji i aktualizacji baz danych i modułów aplikacji

Wymagania sprzętowe dla komputerów z zainstalowanymi systemami operacyjnymi przeznaczonymi dla stacji

roboczych:

Microsoft Windows XP Professional SP3, Microsoft Windows XP Professional x64 Edition SP2:

Page 20

K A S P E R S K Y EN D P O I N T S E C U R I T Y 8 F O R WI N D O W S ®

20

Procesor Intel® Pentium® 1 GHz lub szybszy (lub kompatybilny odpowiednik)

256 MB wolnej pamięci RAM

Microsoft Windows 7 Professional / Enterprise / Ultimate (SP0 lub nowszy), Microsoft Windows 7 Professional /

Enterprise / Ultimate (x64 Edition SP0 lub nowszy), Microsoft Windows Vista® SP2, Microsoft Windows Vista

x64 Edition SP2:

Procesor Intel Pentium 2 GHz lub szybszy (lub kompatybilny odpowiednik)

512 MB wolnej pamięci RAM

Microsoft Windows Embedded Standard 7 SP1, Microsoft Windows Embedded Standard 7 x64 Edition SP1,

Microsoft Windows Embedded POSReady 2009 z najnowszym SP:

Procesor Intel Pentium 800 GHz lub szybszy (lub kompatybilny odpowiednik)

256 MB wolnej pamięci RAM

Wymagania sprzętowe dla komputerów z zainstalowanymi systemami operacyjnymi przeznaczonymi dla serwerów

plików:

Microsoft Windows Small Business Server 2008 Standard x64 Edition, Microsoft Windows Small Business Server

2011 Essentials / Standard (x64 Edition), Microsoft Windows Server® 2008 R2 Standard / Enterprise (x64 Edition

SP1), Microsoft Windows Server 2008 Standard / Enterprise SP2, Microsoft Windows Server 2008 Standard /

Enterprise SP2 (x64 Edition), Microsoft Windows Server 2003 R2 Standard / Enterprise SP2, Microsoft Windows

Server 2003 R2 Standard x64 Edition SP2, Microsoft Windows Server 2003 Standard SP2, Microsoft Windows

Server 2003 Standard x64 Edition SP2:

Procesor Intel Pentium 2 GHz lub szybszy (lub kompatybilny odpowiednik)

512 MB wolnej pamięci RAM

Page 21

21

INSTALOWANIE I DEZINSTALOWANIE

W TEJ SEKCJI:

Instalowanie aplikacji ...................................................................................................................................................... 21

Aktualizowanie z poprzedniej wersji aplikacji .................................................................................................................. 33

Dezinstalowanie aplikacji ................................................................................................................................................ 35

W TEJ SEKCJI:

Informacje o sposobach instalacji aplikacji ...................................................................................................................... 21

Instalowanie aplikacji przy użyciu Kreatora instalacji ...................................................................................................... 22

Instalowanie aplikacji z poziomu wiersza poleceń ........................................................................................................... 25

Instalowanie aplikacji poprzez przystawkę Edytor obiektów zasad grupy ....................................................................... 27

Opis ustawień pliku setup.ini ........................................................................................................................................... 27

Wstępna konfiguracja aplikacji ........................................................................................................................................ 30

APLIKACJI

Sekcja ta opisuje proces instalacji Kaspersky Endpoint Security na komputerze, wykonywanie wstępnej konfiguracji,

aktualizowanie z poprzedniej wersji aplikacji i usuwanie aplikacji z komputera.

INSTALOWANIE APLIKACJI