Page 1

Kaspersky Endpoint Security 8 para Windows®

Guía del administrador

VERSIÓN DE LA APLICACIÓN: 8.0

Page 2

2

Estimado usuario:

Gracias por elegir nuestro producto. Esperamos que esta documentación le resulte útil y que le brinde respuestas a la

mayoría de las preguntas que puedan surgir.

Advertencia: Este documento es propiedad de Kaspersky Lab ZAO (también llamada en este documento Kaspersky

Lab): todos los derechos de este documento se reservan por las leyes de derecho de reproducción de la Federación

Rusa y por los tratados internacionales. La distribución o reproducción ilegal de este documento o parte de este

ocasionará una responsabilidad delictiva, administrativa o civil bajo una ley correspondiente.

Todo tipo de reproducción o distribución de cualquier material, incluidas las traducciones, deben permitirse solo con un

permiso escrito de Kaspersky Lab.

Este documento y las imágenes gráficas relacionadas pueden usarse de manera exclusiva para uso informativo, no

comercial o personal.

Este documento puede modificarse sin previo aviso. La última versión de este documento se puede encontrar en el sitio

web de Kaspersky Lab en http://latam.kaspersky.com/descargas/manuales-de-usuario.

Kaspersky Lab no asume responsabilidad por el contenido, la calidad, la relevancia o la exactitud de cualquier material

de terceros usado en este documento, o para todo daño potencial que pueda surgir del uso de dichos materiales.

Fecha de revisión del documento: 30/11/11

© 2011 Kaspersky Lab ZAO. Todos los derechos reservados.

http://latam.kaspersky.com

http://latam.kaspersky.com/soporte

Page 3

3

CONTENIDO

ACERCA DE ESTA GUÍA ..................................................................................................................................... 10

En esta Guía ................................................................................................................................................... 10

Convenciones del documento .......................................................................................................................... 11

FUENTES DE INFORMACIÓN ACERCA DE LA APLICACIÓN .............................................................................. 13

Fuentes de información para investigación independiente ................................................................................ 13

Foro sobre aplicaciones de Kaspersky Lab ...................................................................................................... 14

Contacto por correo con el Equipo de desarrollo de documentación.................................................................. 14

KASPERSKY ENDPOINT SECURITY 8 FOR WINDOWS...................................................................................... 15

Novedades ..................................................................................................................................................... 15

Kit de distribución ............................................................................................................................................ 16

Organización de la protección del equipo ......................................................................................................... 17

Servicio para usuarios registrados ................................................................................................................... 19

Requisitos de hardware y software .................................................................................................................. 19

INSTALACIÓN Y ELIMINACIÓN DE LA APLICACIÓN ........................................................................................... 21

Instalación de la aplicación .............................................................................................................................. 21

Acerca de las formas de instalar la aplicación ............................................................................................. 21

Instalación de la aplicación mediante el Asistente de instalación ................................................................. 22

Instalación de la aplicación desde la línea de comandos ............................................................................. 25

Instalación de la aplicación mediante el complemento Editor de objetos de directiva de grupo ..................... 27

Descripción de las configuraciones del archivo setup.ini .............................................................................. 28

Configuración inicial de la aplicación .......................................................................................................... 30

Actualización de una versión anterior de la aplicación ...................................................................................... 33

Acerca de las formas de actualizar una versión anterior de la aplicación...................................................... 33

Actualización de una versión anterior de la aplicación mediante el complemento Editor de objetos de directiva de

grupo ......................................................................................................................................................... 34

Eliminación de la aplicación ............................................................................................................................. 35

Acerca de las formas de quitar la aplicación ............................................................................................... 35

Eliminación de la aplicación mediante el Asistente de instalación ................................................................ 36

Eliminación de la aplicación desde la línea de comandos ............................................................................ 37

Eliminación de la aplicación mediante el complemento Editor de objetos de directiva de grupo .................... 37

LICENCIA DE LA APLICACIÓN ............................................................................................................................ 39

Acerca del Contrato de licencia para usuario final ............................................................................................ 39

Acerca del envío de datos ............................................................................................................................... 39

Acerca de la licencia ....................................................................................................................................... 40

Acerca del código de activación ....................................................................................................................... 40

Acerca del archivo de clave ............................................................................................................................. 41

Acerca de los métodos de activación de la aplicación ....................................................................................... 42

Administración de la licencia ............................................................................................................................ 42

Uso del Asistente de activación para activar la aplicación............................................................................ 42

Adquisición de una licencia ........................................................................................................................ 43

Renovación de una licencia ........................................................................................................................ 43

Visualización de información de la licencia.................................................................................................. 43

Asistente de activación............................................................................................................................... 43

Page 4

G U Í A D E L A D M I N I S T R A D O R

4

INTERFAZ DE LA APLICACIÓN ........................................................................................................................... 46

Icono de la aplicación en el área de notificaciones de la barra de tareas ........................................................... 46

Menú contextual del icono de la aplicación ....................................................................................................... 47

Ventana principal de la aplicación .................................................................................................................... 47

Ventana de configuración de la aplicación ........................................................................................................ 49

INICIO Y DETENCIÓN DE LA APLICACIÓN ......................................................................................................... 51

Habilitación y deshabilitación del inicio automático de la aplicación ................................................................... 51

Inicio y detención manuales de la aplicación .................................................................................................... 51

Suspensión y reanudación de la protección y el control del equipo ................................................................... 52

PROTECCIÓN DEL SISTEMA DE ARCHIVOS DEL EQUIPO FILE ANTI-VIRUS ................................................... 53

Acerca de File Anti-Virus ................................................................................................................................. 53

Habilitación y deshabilitación de File Anti-Virus ................................................................................................ 53

Suspensión automática de File Anti-Virus ........................................................................................................ 54

Configuración de File Anti-Virus ....................................................................................................................... 55

Modificación del nivel de seguridad de los archivos ..................................................................................... 56

Modificación de la acción que se llevará a cabo en archivos infectados ....................................................... 57

Edición del alcance de la protección de File Anti-Virus ................................................................................ 57

Uso del analizador heurístico con File Anti-Virus ......................................................................................... 59

Uso de tecnologías de análisis en la operación de File Anti-Virus ................................................................ 59

Optimización del análisis de archivos ......................................................................................................... 60

Análisis de archivos compuestos ................................................................................................................ 60

Modificación del modo de análisis .............................................................................................................. 61

VIGÍA PROACTIVA .............................................................................................................................................. 63

Acerca de Vigía Proactiva................................................................................................................................ 63

Activación y desactivación de Vigía Proactiva .................................................................................................. 64

Uso de la tecnología BSS (Behavior Stream Signatures) .................................................................................. 65

Revertir acciones de software malicioso durante la desinfección ....................................................................... 65

PROTECCIÓN DEL CORREO. MAIL ANTI-VIRUS ................................................................................................ 67

Acerca de Mail Anti-Virus ................................................................................................................................ 67

Habilitación y deshabilitación de Mail Anti-Virus ............................................................................................... 68

Configuración de Mail Anti-Virus ...................................................................................................................... 69

Modificación del nivel de seguridad del correo ............................................................................................ 70

Modificación de la acción que se llevará a cabo en mensajes de correo infectados ...................................... 70

Modificación del alcance de la protección de Mail Anti-Virus........................................................................ 71

Análisis de archivos compuestos adjuntos a mensajes de correo ................................................................ 72

Filtrado de archivos adjuntos a mensajes de correo .................................................................................... 73

Uso del análisis heurístico .......................................................................................................................... 74

Análisis de los mensajes de correo en Microsoft Office Outlook ................................................................... 74

Análisis de los mensajes de correo en The Bat! .......................................................................................... 75

PROTECCIÓN DEL EQUIPO EN INTERNET. WEB ANTI-VIRUS .......................................................................... 77

Acerca de Web Anti-Virus ................................................................................................................................ 77

Habilitación y deshabilitación de Web Anti-Virus............................................................................................... 77

Configuración de Web Anti-Virus ..................................................................................................................... 78

Modificación del nivel de seguridad del tráfico web ..................................................................................... 79

Modificación de la acción que se llevará a cabo en objetos malintencionados del tráfico web ....................... 80

Análisis de direcciones URL según las bases de datos de direcciones web sospechosas y fraudulentas ...... 80

Uso del analizador heurístico con Web Anti-Virus ....................................................................................... 81

Page 5

C O N T E N I D O

5

Configuración de la duración del almacenamiento en caché del tráfico web ................................................. 82

Modificación de la lista de direcciones URL de confianza ............................................................................ 83

PROTECCIÓN DEL TRÁFICO DE CLIENTES DE MENSAJERÍA INSTANTÁNEA. IM ANTI-VIRUS ....................... 84

Acerca de IM Anti-Virus ................................................................................................................................... 84

Habilitación y deshabilitación de Antivirus para chat ......................................................................................... 85

Configuración de IM Anti-Virus......................................................................................................................... 86

Creación del alcance de la protección de Antivirus para chat ....................................................................... 86

Análisis de direcciones URL según las bases de datos de direcciones URL sospechosas y fraudulentas con

Antivirus para chat ..................................................................................................................................... 87

Uso del analizador heurístico con Antivirus para chat .................................................................................. 87

PROTECCIÓN DE LA RED .................................................................................................................................. 88

Firewall ........................................................................................................................................................... 88

Acerca de Firewall ..................................................................................................................................... 88

Habilitación o deshabilitación de Firewall .................................................................................................... 89

Acerca de las reglas de red ........................................................................................................................ 89

Acerca del estado de conexión de red ........................................................................................................ 90

Cambio del estado de conexión de red ....................................................................................................... 90

Administración de reglas de paquetes de red .............................................................................................. 91

Administración de las reglas de red para grupos de aplicaciones................................................................. 95

Administración de reglas de red para aplicaciones .................................................................................... 102

Configuración de opciones avanzadas de Firewall .................................................................................... 108

Prevención de intrusiones.............................................................................................................................. 109

Acerca de Prevención de intrusiones ........................................................................................................ 109

Habilitación y deshabilitación de Prevención de intrusiones ....................................................................... 109

Edición de la configuración usada en el bloqueo de un equipo atacante .................................................... 110

Supervisión del tráfico de red......................................................................................................................... 111

Acerca de la supervisión del tráfico de red ................................................................................................ 111

Configuración de la supervisión del tráfico de red ..................................................................................... 111

Network Monitor ............................................................................................................................................ 114

Acerca de Network Monitor ...................................................................................................................... 114

Inicio de Network Monitor ......................................................................................................................... 114

CONTROL DE INICIO DE APLICACIONES......................................................................................................... 115

Acerca de Control de inicio de aplicaciones.................................................................................................... 115

Activación y desactivación de Control de inicio de aplicaciones ...................................................................... 115

Acerca de las reglas de Control de inicio de aplicaciones ............................................................................... 117

Administración de las reglas de Control de inicio de aplicaciones.................................................................... 119

Adición y edición de una regla del componente Control de inicio de aplicaciones ....................................... 120

Adición de una condición de activación para una regla de Control de inicio de aplicaciones ....................... 121

Edición del estado de una regla del componente Control de inicio de aplicaciones..................................... 123

Edición de las plantillas de mensajes de Control de inicio de aplicaciones ...................................................... 123

Acerca de los modos de operación de Control de inicio de aplicaciones .......................................................... 124

Cambio del modo Lista negra al modo Lista blanca ........................................................................................ 125

Etapa 1. Recopilación de información sobre aplicaciones que se instalan en equipos de usuarios .............. 125

Etapa 2. Creación de categorías de aplicaciones ...................................................................................... 126

Etapa 3. Creación de reglas de permiso del Control de inicio de aplicaciones ............................................ 126

Etapa 4. Prueba de reglas de permiso del Control de inicio de aplicaciones ............................................... 127

Etapa 5. Cambio al modo Lista blanca ...................................................................................................... 128

Page 6

G U Í A D E L A D M I N I S T R A D O R

6

Cambio del estado de una regla del componente Control de inicio de aplicaciones en Kaspersky Security Center

............................................................................................................................................................... 128

CONTROL DE ACTIVIDAD DE APLICACIONES ................................................................................................. 130

Acerca de Control de actividad de aplicaciones .............................................................................................. 130

Activación y desactivación de Control de actividad de aplicaciones ................................................................. 131

Cómo colocar aplicaciones en grupos ............................................................................................................ 132

Modificación de un grupo de confianza .......................................................................................................... 133

Administración de las reglas de control de aplicaciones .................................................................................. 134

Edición de reglas de control para grupos de confianza y grupos de aplicaciones ....................................... 135

Modificación de una regla de control de aplicaciones ................................................................................ 136

Descarga y actualización de las reglas de control de aplicaciones de la base de datos de Kaspersky Security

Network ................................................................................................................................................... 137

Desactivación de la herencia de las restricciones del proceso principal ..................................................... 137

Exclusión de acciones de aplicaciones específicas de las reglas de control de aplicaciones....................... 138

Configuración de los parámetros de almacenamiento para las reglas de control que rigen las aplicaciones no

utilizadas ................................................................................................................................................. 139

Cómo proteger los recursos del sistema operativo y los datos de identidad ..................................................... 140

Adición de una categoría de recursos protegidos ...................................................................................... 140

Adición de un recurso protegido ............................................................................................................... 141

Desactivación de la protección de recursos .............................................................................................. 142

CONTROL DE DISPOSITIVOS ........................................................................................................................... 143

Acerca de Control de dispositivos .................................................................................................................. 143

Habilitación y deshabilitación de Control de dispositivos ................................................................................. 144

Acerca de las reglas de acceso a dispositivos y buses de conexión ................................................................ 145

Acerca de los dispositivos de confianza ......................................................................................................... 145

Decisiones estándares sobre el acceso a dispositivos .................................................................................... 145

Edición de una regla de acceso a dispositivos ................................................................................................ 147

Edición de una regla de acceso a buses de conexión ..................................................................................... 148

Acciones con dispositivos de confianza .......................................................................................................... 148

Adición de un dispositivo a la lista de dispositivos de confianza ................................................................. 148

Edición de la configuración Usuarios de un dispositivo de confianza .......................................................... 149

Eliminación de un dispositivo de la lista de dispositivos de confianza ......................................................... 150

Edición de plantillas de mensajes de Control de dispositivos .......................................................................... 150

Obtención de acceso a un dispositivo bloqueado ........................................................................................... 151

Creación de un código de acceso al dispositivo .............................................................................................. 152

CONTROL WEB ................................................................................................................................................. 154

Acerca de Control Web ................................................................................................................................. 154

Habilitación y deshabilitación de Control Web ................................................................................................ 155

Acerca de las reglas de acceso a recursos web ............................................................................................. 156

Acciones con las reglas de acceso a recursos web ........................................................................................ 156

Adición y edición de una regla de acceso a recursos web ......................................................................... 157

Asignación de prioridades a las reglas de acceso a recursos web ............................................................. 159

Prueba de las reglas de acceso a recursos web........................................................................................ 159

Habilitación y deshabilitación de una regla de acceso a recursos web ....................................................... 160

Exportación e importación de la lista de direcciones de recursos web ............................................................. 160

Edición de máscaras para direcciones de recursos web ................................................................................. 162

Edición de plantillas de mensajes de Control Web .......................................................................................... 164

Page 7

C O N T E N I D O

7

ACTUALIZACIÓN DE BASES DE DATOS Y MÓDULOS DE SOFTWARE DE LA APLICACIÓN ........................... 166

Acerca de actualizaciones de las bases de datos y de los módulos de la aplicación ........................................ 166

Acerca de los orígenes de actualizaciones ..................................................................................................... 167

Actualizar configuración de parámetros .......................................................................................................... 167

Adición de un origen de actualizaciones ................................................................................................... 168

Selección de la región del servidor de actualización .................................................................................. 169

Configuración de actualizaciones desde una carpeta compartida .............................................................. 170

Selección del modo de ejecución de la tarea de actualización ................................................................... 171

Inicio de una tarea de actualización según los permisos de otra cuenta de usuario .................................... 172

Inicio y detención de una tarea de actualización ............................................................................................. 172

Anulación de la última actualización ............................................................................................................... 173

Configuración de parámetros del servidor proxy ............................................................................................. 174

Habilitación y deshabilitación del análisis de archivos en cuarentena después de una actualización ................ 174

ANÁLISIS DEL EQUIPO ..................................................................................................................................... 175

Acerca de las tareas de análisis ..................................................................................................................... 175

Inicio o detención de una tarea de análisis ..................................................................................................... 176

Configuración de la tarea de análisis.............................................................................................................. 176

Modificación del nivel de seguridad de los archivos ................................................................................... 178

Modificación de la acción que se llevará a cabo en archivos infectados ..................................................... 178

Modificación de la cobertura del análisis ................................................................................................... 179

Optimización del análisis de archivos ....................................................................................................... 181

Análisis de archivos compuestos .............................................................................................................. 181

Selección del método de análisis .............................................................................................................. 182

Uso de tecnologías de análisis ................................................................................................................. 183

Selección del modo de ejecución de la tarea de análisis ........................................................................... 183

Inicio de una tarea de análisis con la cuenta de un usuario diferente ......................................................... 184

Análisis de unidades extraíbles cuando se conectan al equipo .................................................................. 184

Manejo de archivos no procesados ................................................................................................................ 186

Acerca de los archivos no procesados ...................................................................................................... 186

Administración de la lista de archivos no procesados ................................................................................ 187

ANÁLISIS DE VULNERABILIDADES .................................................................................................................. 190

Acerca del Monitor de vulnerabilidades .......................................................................................................... 190

Habilitación y deshabilitación del Monitor de vulnerabilidades ......................................................................... 190

Visualización de información acerca de vulnerabilidades de aplicaciones en ejecución.................................... 192

Acerca de la tarea de análisis de vulnerabilidad ............................................................................................. 192

Inicio o detención de la tarea de Análisis de vulnerabilidades ......................................................................... 193

Creación de la cobertura del análisis de vulnerabilidades ............................................................................... 193

Selección del modo de ejecución de la tarea Análisis de vulnerabilidades ....................................................... 194

Configuración del inicio de la tarea Análisis de vulnerabilidades con otra cuenta de usuario ............................ 195

Manejo de vulnerabilidades detectadas .......................................................................................................... 196

Acerca de las vulnerabilidades ................................................................................................................. 196

Administración de la lista de vulnerabilidades ........................................................................................... 197

ADMINISTRACIÓN DE INFORMES .................................................................................................................... 201

Principios de administración de informes........................................................................................................ 201

Configuración de los parámetros de informes ................................................................................................. 202

Configuración de la duración máxima del almacenamiento de informes ..................................................... 203

Configuración del tamaño máximo del archivo del informe ........................................................................ 203

Page 8

G U Í A D E L A D M I N I S T R A D O R

8

Generación de informes ................................................................................................................................ 203

Visualización de la información de eventos informados en una sección separada ........................................... 204

Almacenamiento de informes en archivos ...................................................................................................... 205

Eliminación de información de los informes .................................................................................................... 206

SERVICIO DE NOTIFICACIÓN ........................................................................................................................... 207

Acerca de notificaciones de Kaspersky Endpoint Security............................................................................... 207

Configuración del servicio de notificación ....................................................................................................... 207

Configuración de los parámetros del registro de eventos ........................................................................... 208

Configuración de la entrega de notificaciones en pantalla y por correo ...................................................... 208

Visualización del registro de eventos de Microsoft Windows ........................................................................... 209

ADMINISTRACIÓN DE LA CUARENTENA Y LA COPIA DE SEGURIDAD........................................................... 210

Acerca de la cuarentena y la copia de seguridad ............................................................................................ 210

Configuración de parámetros de la cuarentena y la copia de seguridad .......................................................... 211

Configuración del plazo de almacenamiento máximo para archivos en cuarentena y copias de archivos en copia

de seguridad ............................................................................................................................................ 211

Configuración del tamaño máximo de la cuarentena y la copia de seguridad ............................................. 212

Administración de la cuarentena .................................................................................................................... 212

Poner un archivo en cuarentena ............................................................................................................... 213

Inicio de una tarea de análisis personalizado de los archivos en cuarentena .............................................. 214

Restauración de archivos desde cuarentena ............................................................................................. 215

Eliminación de archivos desde cuarentena ............................................................................................... 215

Envío de archivos probablemente infectados a Kaspersky Lab para que se los examine. ........................... 216

Administración de la copia de seguridad ........................................................................................................ 216

Restauración de archivos desde Copia de seguridad ................................................................................ 217

Eliminación de copias de seguridad de archivos desde Copia de seguridad ............................................... 218

CONFIGURACIÓN AVANZADA DE LA APLICACIÓN ......................................................................................... 219

Zona de confianza ......................................................................................................................................... 219

Acerca de la zona de confianza ................................................................................................................ 219

Configuración de la zona de confianza ..................................................................................................... 221

Protección automática de Kaspersky Endpoint Security .................................................................................. 226

Acerca de Protección automática de Kaspersky Endpoint Security ............................................................ 226

Habilitación y deshabilitación de Protección automática ............................................................................ 227

Habilitación o deshabilitación de Protección de control remoto .................................................................. 227

Compatibilidad con aplicaciones de administración remota ....................................................................... 227

Rendimiento de Kaspersky Endpoint Security y compatibilidad con otras aplicaciones .................................... 228

Acerca del rendimiento de Kaspersky Endpoint Security y la compatibilidad con otras aplicaciones ............ 228

Selección de tipos de amenazas detectables ............................................................................................ 230

Activación y desactivación de la tecnología de desinfección avanzada ...................................................... 230

Activación o desactivación del modo de ahorro de energía ........................................................................ 231

Activación o desactivación de la dispensación de recursos para otras aplicaciones ................................... 231

Protección con contraseña ............................................................................................................................ 233

Acerca de la restricción del acceso a Kaspersky Endpoint Security ........................................................... 233

Habilitación y deshabilitación de la protección con contraseña .................................................................. 233

Modificación de la contraseña de acceso a Kaspersky Endpoint Security .................................................. 235

ADMINISTRACIÓN REMOTA MEDIANTE KASPERSKY SECURITY CENTER .................................................... 236

Administración de Kaspersky Endpoint Security ............................................................................................. 236

Inicio y detención de Kaspersky Endpoint Security en un equipo cliente .................................................... 236

Page 9

C O N T E N I D O

9

Configuración de los parámetros de Kaspersky Endpoint Security ............................................................. 237

Administración de tareas ............................................................................................................................... 238

Acerca de las tareas para Kaspersky Endpoint Security ............................................................................ 239

Creación de una tarea local ...................................................................................................................... 239

Creación de una tarea de grupo ............................................................................................................... 240

Creación de una tarea para un conjunto de equipos .................................................................................. 240

Inicio, detención, suspensión y reanudación de una tarea ......................................................................... 241

Edición de la configuración de tareas ....................................................................................................... 242

Administración de directivas .......................................................................................................................... 244

Acerca de las directivas ........................................................................................................................... 244

Creación de una directiva ......................................................................................................................... 245

Edición de la configuración de directivas................................................................................................... 245

Visualización de quejas de usuarios en el almacenamiento de eventos de Kaspersky Security Center............. 246

PARTICIPACIÓN EN KASPERSKY SECURITY NETWORK ................................................................................ 247

Acerca de la participación en Kaspersky Security Network ............................................................................. 247

Habilitación y deshabilitación del uso de Kaspersky Security Network ............................................................. 248

Verificación de la conexión con Kaspersky Security Network .......................................................................... 248

CONTACTO CON EL SOPORTE TÉCNICO ....................................................................................................... 250

Cómo obtener soporte técnico ....................................................................................................................... 250

Recopilación de información para el Soporte técnico ...................................................................................... 250

Creación de un archivo de seguimiento .................................................................................................... 251

Envío de archivos de datos al servidor del Servicio de soporte técnico ...................................................... 251

Almacenamiento de archivos de datos en el disco duro............................................................................. 252

Consultas por teléfono al Soporte técnico ...................................................................................................... 253

Obtener soporte técnico mediante la Oficina personal .................................................................................... 253

GLOSARIO ........................................................................................................................................................ 255

KASPERSKY LAB ZAO ...................................................................................................................................... 259

INFORMACIÓN ACERCA DE CÓDIGO DE TERCEROS ..................................................................................... 260

AVISOS DE MARCA REGISTRADA ................................................................................................................... 261

ÍNDICE............................................................................................................................................................... 262

Page 10

10

ACERCA DE ESTA GUÍA

EN ESTA SECCIÓN:

En esta Guía ............................................................................................................................................................ 10

Convenciones del documento ................................................................................................................................... 11

Este documento es la Guía del administrador de Kaspersky Endpoint Security 8 para Windows (en adelante, Kaspersky

Endpoint Security).

Esta Guía está diseñada para los administradores de redes corporativas locales y para los especialistas responsables

de la protección antivirus de equipos empresariales. En el caso de los usuarios comunes que tienen Kaspersky Endpoint

Security instalado en sus equipos en el área de trabajo, esta Guía puede ayudarlos a realizar ciertas tareas.

Los objetivos de esta Guía son los siguientes:

Ayudar a instalar la aplicación en el equipo, además de activarla y configurarla en función de las tareas del

usuario.

Proporcionar una fuente de información donde se puedan realizar búsquedas con facilidad sobre temas

relacionados con el funcionamiento de la aplicación.

Describir las fuentes adicionales de información sobre la aplicación y las distintas formas en que se puede

obtener soporte técnico.

EN ESTA GUÍA

Esta Guía contiene las siguientes secciones:

Fuentes de información acerca de la aplicación (consulte la página 13)

Esta sección describe las fuentes de información acerca de la aplicación y enumera los sitios web que puede usar para

analizar el funcionamiento de la aplicación.

Kaspersky Endpoint Security 8 para Windows (consulte la página 15)

Esta sección describe las características de la aplicación y proporciona información breve sobre los componentes y las

funciones. Obtendrá información sobre qué elementos se incluyen en el kit de distribución y qué servicios están

disponibles para los usuarios registrados de la aplicación. Esta sección proporciona información sobre los requisitos de

software y hardware que un equipo debe cumplir para que se pueda realizar la instalación.

Instalación y eliminación de la aplicación (consulte la página 21)

En esta sección, se indican los pasos para instalar Kaspersky Endpoint Security en el equipo, completar la configuración

inicial, actualizar una versión anterior de la aplicación y eliminar la aplicación del equipo.

Licencia de la aplicación (consulte la página 39)

Esta sección contiene información sobre los conceptos básicos de la activación de la aplicación. Esta sección describe

el objetivo del Contrato de licencia para usuario final, los tipos de licencias, las formas de activar la aplicación y renovar

la licencia.

Page 11

A C E R C A D E E S T A G U Í A

11

Interfaz de la aplicación (consulte la página 46)

Esta sección describe los elementos básicos de la interfaz gráfica de la aplicación: el ícono de la aplicación y su menú

contextual, la ventana principal de la aplicación y la ventana de configuración de la aplicación.

Inicio y detención de la aplicación (consulte la página 51)

Esta sección describe cómo configurar el inicio automático de la aplicación, cómo iniciar o detener la aplicación de forma

manual y cómo suspender o reanudar los componentes de control y protección.

Tareas frecuentes (consulte la sección "Protección del sistema de archivos del equipo. File Anti-

Virus" en la página 53)

Grupo de secciones que describen las tareas frecuentes y los componentes de la aplicación. Estas secciones

proporcionan información detallada sobre cómo configurar las tareas y los componentes de la aplicación.

Administración remota mediante Kaspersky Security Center (consulte la página 236)

Esta sección describe la administración de Kaspersky Endpoint Security mediante Kaspersky Security Center.

Participación en Kaspersky Security Network (consulte la página 247)

Esta sección incluye información sobre la participación en Kaspersky Security Network e instrucciones sobre cómo

habilitar o deshabilitar el uso de Kaspersky Security Network.

Contacto con el soporte técnico (consulte la página 250)

Esta sección brinda información sobre cómo obtener soporte técnico y los requisitos para recibir ayuda del servicio de

Soporte técnico.

Glosario (consulte la página 255)

Esta sección incluye una lista de términos que se mencionan en el documento, junto con sus respectivas definiciones.

Kaspersky Lab ZAO (consulte la página 259)

Esta sección proporciona la información acerca de Kaspersky Lab ZAO.

Índice

Esta sección permite encontrar rápidamente dentro del documento la información que necesita.

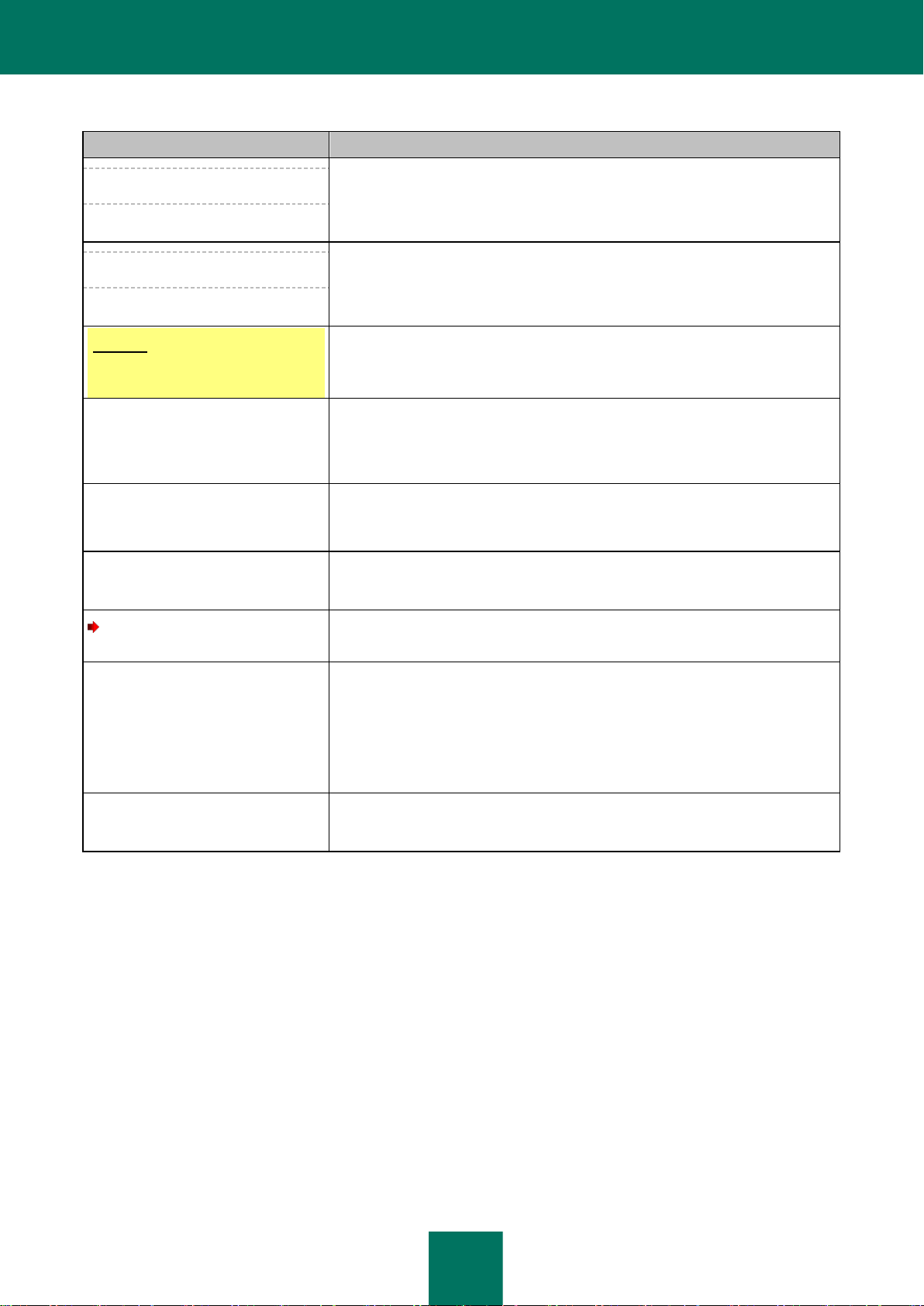

CONVENCIONES DEL DOCUMENTO

El texto del documento incluye elementos semánticos a los cuales recomendamos se preste especial atención:

advertencias, consejos y ejemplos.

Se usan convenciones del documento para resaltar los elementos semánticos. La tabla a continuación muestra estas

convenciones y ejemplos de su uso.

Page 12

G U Í A D E L A D M I N I S T R A D O R

12

Texto de ejemplo

Descripción de la convención del documento

Tenga en cuenta que...

Las advertencias se resaltan en rojo y con un recuadro.

Las advertencias brindan información acerca de las probables acciones no

deseadas que podrían generar pérdida de datos y errores en el funcionamiento

del equipo.

Se recomienda usar...

Las notas están en recuadros.

Las notas ofrecen información de referencia y auxiliar. Es posible que las notas

contengan consejos útiles, recomendaciones, valores específicos o casos

particulares importantes para el funcionamiento de la aplicación.

Ejemplo:

...

Los ejemplos se enumeran en las respectivas secciones debajo del encabezado

"Ejemplo".

Actualización significa...

Se produce el evento Las bases de

datos están desactualizadas.

Los siguientes elementos semánticos están en cursiva en el texto:

Términos nuevos.

Nombres de eventos y estados de las aplicaciones.

Presione INTRO.

Presione Opción+N.

Los nombres de las teclas del teclado aparecen en negrita y en mayúscula.

Los nombres de teclas conectados por el signo "+" (más) indican el uso de una

combinación de teclas. Esas teclas se deben presionar simultáneamente.

Haga clic en el botón Habilitar.

Los nombres de los elementos de la interfaz de la aplicación, por ejemplo,

campos de entrada, elementos de menú y botones, están destacados en

negrita.

Para crear el archivo de

seguimiento:

Las frases introductorias de las instrucciones están en cursiva ytienen una

flecha.

En la línea de comandos, introduzca

el siguiente texto: actualización

de kav

Aparece el siguiente mensaje:

Especifique la fecha en el

formato dd:mm:aa.

Los siguientes tipos de contenido del texto están destacados con una fuente

especial (Courier):

Texto en la línea de comandos.

Texto de los mensajes que la aplicación muestra en la pantalla.

Datos que el usuario debería escribir.

<Dirección IP del equipo>

Las variables se ponen entre corchetes angulares. Cada una de las variables

debe reemplazarse por el valor correspondiente, omitiendo los corchetes

angulares.

Tabla 1. Convenciones del documento

Page 13

13

FUENTES DE INFORMACIÓN ACERCA DE LA

EN ESTA SECCIÓN:

Fuentes de información para investigación independiente .......................................................................................... 13

Foro sobre aplicaciones de Kaspersky Lab ................................................................................................................ 14

Contacto por correo con el Equipo de desarrollo de documentación ........................................................................... 14

APLICACIÓN

Esta sección describe las fuentes de información acerca de la aplicación y enumera los sitios web que puede usar para

analizar el funcionamiento de la aplicación.

Podrá seleccionar la fuente de información más adecuada en relación con el nivel de importancia y la urgencia de su

problema.

FUENTES DE INFORMACIÓN PARA INVESTIGACIÓN

INDEPENDIENTE

Puede usar las siguientes fuentes para buscar información acerca de la aplicación de forma independiente:

Página de la aplicación en el sitio web de Kaspersky Lab

Página en el sitio de Servicio de soporte técnico de Kaspersky Lab (en adelante, "Soporte técnico") (Base de

conocimientos)

Ayuda en línea

Documentación

Si no puede encontrar una solución para su problema, le recomendamos que se comunique con el Servicio de soporte

técnico de Kaspersky Lab (consulte la sección "Consultas por teléfono al Soporte técnico" en la página 253).

Necesita estar conectado a Internet para utilizar las fuentes de información del sitio web de Kaspersky Lab.

Página de la aplicación en el sitio web de Kaspersky Lab

El sitio web de Kaspersky Lab cuenta con una página individual para cada aplicación.

En la página http://latam.kaspersky.com/comprar/kaspersky-productos-para-empresas, puede ver la información general

acerca de la aplicación, sus funciones y sus características.

La página http://latam.kaspersky.com tiene un vínculo que lo dirigirá a la tienda en línea. Allí podrá comprar o renovar la

aplicación.

Page 14

G U Í A D E L A D M I N I S T R A D O R

14

Página de la aplicación en el sitio web del soporte técnico (base de conocimientos)

La base de conocimientos es una sección del sitio web del Soporte técnico que proporciona asesoramiento sobre el uso

de aplicaciones de Kaspersky Lab. La base de conocimientos incluye artículos de referencia agrupados por tema.

En la página de la aplicación de la base de conocimientos, podrá leer artículos que brindan información útil,

recomendaciones y respuestas a preguntas frecuentes sobre cómo comprar, instalar y usar Kaspersky Endpoint

Security para estaciones de trabajo http://support.kaspersky.com/kes8wks y para servidores de archivos

http://support.kaspersky.com/kes8fs.

Los artículos pueden brindar respuestas a preguntas que no solo se relacionan con Kaspersky Endpoint Security, sino

también con otras aplicaciones de Kaspersky Lab. También se pueden incluir noticias del Soporte técnico.

Ayuda en línea

La ayuda en línea de la aplicación incluye archivos de ayuda.

La ayuda contextual proporciona información acerca de cada ventana de la aplicación, enumera y describe la

configuración adecuada y la lista de tareas.

La ayuda completa proporciona información detallada acerca de cómo manejar la protección del equipo por medio de la

aplicación.

Guía del administrador

Puede descargar la Guía del administrador en formato PDF desde la sección Descargar en el sitio web de Kaspersky

Lab. Consulte este documento para obtener ayuda con la instalación y activación de la aplicación en equipos de una red

de área local y con la configuración de los parámetros de la aplicación. El documento proporciona información detallada

acerca de cómo manejar la protección del equipo por medio de la aplicación.

FORO SOBRE APLICACIONES DE KASPERSKY LAB

Si su pregunta no requiere una respuesta urgente, puede analizarla con los especialistas de Kaspersky Lab y otros

usuarios en nuestro foro (http://forum.kaspersky.com/index.php?showforum=80).

En este foro, puede ver los temas existentes, dejar comentarios y crear nuevos temas de discusión.

CONTACTO POR CORREO CON EL EQUIPO DE

DESARROLLO DE DOCUMENTACIÓN

Para comunicarse con el Equipo de desarrollo de documentación, envíe un mensaje de correo electrónico. En la línea

de asunto del mensaje, escriba "Comentario sobre la Ayuda de Kaspersky: Kaspersky Endpoint Security 8 for Windows".

Page 15

15

KASPERSKY ENDPOINT SECURITY 8 FOR

EN ESTA SECCIÓN:

Novedades ............................................................................................................................................................... 15

Kit de distribución ..................................................................................................................................................... 16

Organización de la protección del equipo .................................................................................................................. 17

Servicio para usuarios registrados............................................................................................................................. 19

Requisitos de hardware y software ............................................................................................................................ 19

WINDOWS

Esta sección describe las características de la aplicación y proporciona información breve sobre los componentes y las

funciones. Obtendrá información sobre qué elementos se incluyen en el kit de distribución y qué servicios están

disponibles para los usuarios registrados de la aplicación. Esta sección proporciona información sobre los requisitos de

software y hardware que un equipo debe cumplir para que se pueda realizar la instalación.

NOVEDADES

Kaspersky Endpoint Security 8 para Windows ofrece estas nuevas características:

Se ha agregado la funcionalidad Control de aplicaciones, que le deja permitir o bloquear el inicio de

aplicaciones individuales según la política del Departamento de TI de su compañía. La funcionalidad Control de

aplicaciones incluye los siguientes componentes:

Control de inicio de aplicaciones que funciona según la habilitación y el bloqueo de reglas que

especifica el administrador de la red de área local. Las reglas se pueden crear de acuerdo con las

categorías de software que proporciona Kaspersky Lab o con las condiciones especificadas por el

administrador de la red de área local. Gracias a su integración con Active Directory®, las reglas que

habilitan o bloquean el inicio de las aplicaciones son especificadas por los grupos de usuarios y los

usuarios de Active Directory.

Control de actividad de aplicaciones, que bloquea la actividad de las aplicaciones según el nivel de

peligro de la aplicación y la información sobre su reputación. Kaspersky Lab proporciona información sobre

la reputación de aplicaciones.

Monitor de vulnerabilidades, que detecta las vulnerabilidades de las aplicaciones que se inician en el

equipo y de las aplicaciones que se instalan en el equipo.

Se ha agregado el componente Control Web, que le permite restringir o bloquear el acceso de los usuarios a

los recursos web según las reglas establecidas. Las categorías de contenido web, tipos de datos y direcciones

web individuales o de los grupos se pueden especificar como parámetros de las reglas. Gracias a su

integración con Active Directory, las reglas de acceso web son definidas por los grupos de usuarios y los

usuarios de Active Directory.

Nueva interfaz de la ventana principal de la aplicación: la ventana principal muestra las estadísticas sobre el

funcionamiento de los componentes de control y protección, además de indicar el rendimiento de las tareas de

actualización y análisis.

Page 16

G U Í A D E L A D M I N I S T R A D O R

16

Mejoras:

Protección antivirus mejorada, incluso, a través de la integración con Kaspersky Security Network. Su

integración con Kaspersky Security Network proporciona información sobre la reputación de los archivos y de

las direcciones web.

Tecnología de desinfección avanzada mejorada.

Tecnología mejorada de protección automática contra los cambios en los archivos de las aplicaciones, los

procesos de la memoria y los valores de registro del sistema.

Tecnología mejorada de defensa proactiva:

El componente Vigía Proactiva registra la actividad de las aplicaciones.

La tecnología de defensa proactiva de Patrones de actividad peligrosa (BSS, Behavior Stream Signatures)

detecta la actividad malintencionada según patrones que se actualizan periódicamente.

Ahora puede revertir las acciones malintencionadas de las aplicaciones durante la desinfección.

Se mejoró el componente Firewall, de manera que le permite supervisar el tráfico entrante y saliente de todos

los puertos, las direcciones IP y las aplicaciones que generan tráfico.

Se mejoró la tecnología del sistema detector de intrusiones (IDS) gracias a la incorporación de soporte para las

exclusiones especificadas mediante direcciones IP.

Se mejoró el componente Control de dispositivos:

Se ampliaron los conjuntos de tipos de dispositivos y buses admitidos.

Ahora se pueden utilizar como criterios los números de serie de los dispositivos.

Ahora es posible restringir el acceso a los dispositivos con sistemas de archivos a nivel de

lectura o escritura.

Ahora es posible establecer una programación para el acceso de los usuarios a los dispositivos.

Se incorporó la integración con Active Directory.

Se incorporó el análisis del tráfico a través de los protocolos IRC, Mail.ru y AIM®.

KIT DE DISTRIBUCIÓN

Kaspersky Endpoint Security se distribuye en las tiendas en línea de Kaspersky Lab (por ejemplo,

http://latam.kaspersky.com, en la sección Tienda) o en las compañías asociadas.

El kit de distribución incluye los siguientes elementos:

Los archivos que se requieren para la instalación de la aplicación en cualquiera de las formas disponibles

(consulte la sección "Acerca de las formas de instalar la aplicación" en la página 21).

El archivo ksn.txt, en el cual puede leer los términos de la participación en Kaspersky Security Network

(consulte la sección "Participación en Kaspersky Security Network" en la página 247).

El archivo license.txt, que puede leer para conocer el Contrato de licencia. El Contrato de licencia especifica los

términos de uso de la aplicación.

La información necesaria para activar la aplicación se le enviará por correo electrónico una vez que haya realizado el

pago.

Page 17

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R W I N D O W S

17

Para obtener más detalles sobre los métodos de compra y el kit de distribución, comuníquese con el Departamento de

ventas.

ORGANIZACIÓN DE LA PROTECCIÓN DEL EQUIPO

Kaspersky Endpoint Security brinda una protección integral para los equipos contra amenazas conocidas y nuevas,

ataques fraudulentos y de red y otros tipos de contenido no deseado.

Cada tipo de amenaza es procesado por un componente exclusivo. Los componentes se pueden configurar y se pueden

habilitar o deshabilitar de forma independiente.

Además de la protección en tiempo real que proporcionan los componentes de la aplicación, le recomendamos que

analice periódicamente el equipo en busca de virus y otras amenazas. Esto ayuda a descartar la posibilidad de que se

distribuya el software malicioso que no haya sido detectado por los componentes de protección debido a que se

configuró un nivel de seguridad bajo o por otros motivos.

Para que Kaspersky Endpoint Security esté siempre actualizado, debe actualizar los módulos y las bases de datos que

utiliza la aplicación. La aplicación se actualiza automáticamente de forma predeterminada, pero, si es necesario, puede

actualizar manualmente las bases de datos y los módulos de la aplicación.

Los siguientes componentes de la aplicación son componentes de control:

Control de inicio de aplicaciones. Este componente realiza un seguimiento de los intentos del usuario para

iniciar aplicaciones y regula el inicio de las aplicaciones.

Control de actividad de aplicaciones. Este componente registra las acciones de las aplicaciones en el

sistema operativo y regula la actividad de las aplicaciones según el grupo de confianza de una determinada

aplicación. Se especifica un conjunto de reglas para cada grupo de aplicaciones. Estas reglas sirven para

regular el acceso de las aplicaciones a los datos del usuario y a los recursos del sistema operativo. Entre los

datos se incluyen archivos del usuario (carpeta Mis documentos, cookies, información sobre las actividades

del usuario) y archivos, carpetas y claves de registro que contienen información importante y de configuración

de las aplicaciones que se utilizan con mayor frecuencia.

Monitor de vulnerabilidades. El componente Monitor de vulnerabilidades ejecuta un escaneo de

vulnerabilidad en tiempo real de las aplicaciones que se inicien o que se estén ejecutando en el equipo del

usuario.

Control de dispositivos. Este componente le permite establecer restricciones flexibles sobre el acceso a los

dispositivos de almacenamiento de datos (por ejemplo, discos duros, medios extraíbles, unidades de cinta, CD

y DVD), los equipos de transmisión de datos (por ejemplo, módems), los equipos que convierten información en

copias impresas (por ejemplo, impresoras) o las interfaces para conectar dispositivos a equipos (por ejemplo,

USB, Bluetooth e infrarrojo).

Control Web. Este componente le permite establecer restricciones flexibles sobre el acceso a los recursos web

para diferentes grupos de usuarios.

El funcionamiento de los componentes de control está basado en las siguientes reglas:

El Control de inicio de aplicaciones usa reglas de control de inicio de aplicaciones (consulte la sección "Acerca

de las reglas de Control de inicio de aplicaciones" en la página 117).

El Control de actividad de aplicaciones usa reglas de control de aplicaciones (consulte la sección "Acerca del

Control de actividad de aplicaciones" en la página 130).

El Control de dispositivos usa reglas de acceso a dispositivos y reglas de acceso a buses de conexión

(consulte la sección "Acerca de las reglas de acceso a dispositivos y buses de conexión" en la página 145).

El Control Web usa reglas de acceso a recursos web (consulte la sección "Acerca de las reglas de acceso a

recursos web" en la página 156).

Page 18

G U Í A D E L A D M I N I S T R A D O R

18

Los siguientes componentes de la aplicación son componentes de protección:

File Anti-Virus. Este componente impide la infección del sistema de archivos del equipo. File Anti-Virus se

inicia junto con Kaspersky Endpoint Security, permanece continuamente activo en la memoria del equipo y

analiza todos los archivos que se abren, se guardan o se inician en el equipo y en todas las unidades

conectadas. File Anti-Virus intercepta todos los intentos de acceso a un archivo y analiza el archivo en busca

de virus y otras amenazas.

Vigía Proactiva. Este componente mantiene un registro de la actividad de la aplicación en el equipo y

transmite esta información a otros componentes para garantizar una protección más eficaz.

Mail Anti-Virus. Este componente analiza los mensajes de correo electrónico entrantes y salientes en busca

de virus y otras amenazas.

Web Anti-Virus. Este componente analiza el tráfico entrante al equipo del usuario a través de los protocolos

HTTP y FTP y verifica si las direcciones URL se enumeran entre las direcciones web sospechosas o

fraudulentas.

IM Anti-Virus. Este componente analiza el tráfico entrante al equipo a través de protocolos de mensajería

instantánea. Garantiza el funcionamiento seguro de una gran cantidad de aplicaciones de mensajería

instantánea.

Firewall. Este componente protege los datos personales que se almacenan en el equipo y bloquea todos los

tipos de amenazas del sistema operativo mientras el equipo se encuentre conectado a Internet o a una red de

área local. El componente filtra toda la actividad de red de acuerdo con dos tipos de reglas: reglas de red de la

aplicación y reglas de paquetes de red (consulte la sección "Acerca de las reglas de red" en la página 89).

Network Monitor. Este componente le permite ver la actividad de la red del equipo en tiempo real.

Prevención de intrusiones. Este componente revisa el tráfico de red entrante en busca de actividades que

sean típicas de los ataques de red. Al detectar un intento de ataque de red dirigido a su equipo, Kaspersky

Endpoint Security bloquea la actividad de red del equipo atacante.

Las siguientes tareas se proporcionan en Kaspersky Endpoint Security:

Análisis completo. Kaspersky Endpoint Security analiza el sistema operativo en profundidad, e incluye la

memoria RAM, los objetos que se cargan durante el inicio, el almacenamiento de las copias de seguridad del

sistema operativo y todos los discos duros y las unidades extraíbles.

Análisis personalizado. Kaspersky Endpoint Security analiza los objetos que selecciona el usuario.

Análisis de áreas críticas. Kaspersky Endpoint Security analiza los objetos que se cargan durante el inicio del

sistema operativo, la memoria RAM y los objetos tomados como objetivo por los rootkits.

Actualización. Kaspersky Endpoint Security descarga las bases de datos y los módulos actualizados de la

aplicación. La actualización mantiene protegido al equipo en todo momento contra los nuevos virus y otras

amenazas.

Análisis de vulnerabilidades. Kaspersky Endpoint Security analiza el sistema operativo y los programas

instalados en busca de vulnerabilidades. Este análisis garantiza la detección oportuna de los posibles

problemas que puedan aprovechar los intrusos y su posterior eliminación.

Administración remota mediante Kaspersky Security Center

Kaspersky Security Center permite iniciar y detener de forma remota Kaspersky Endpoint Security en un equipo cliente y

administrar y configurar de forma remota las aplicaciones.

Page 19

K A S P E R S K Y E N D P O I N T S E C U R I T Y 8 F O R W I N D O W S

19

Aplicaciones y funciones de servicio

Kaspersky Endpoint Security incluye una gran cantidad de funciones de servicio. Las funciones de servicio están

diseñadas para mantener la aplicación actualizada, ampliar su funcionalidad y ayudar al usuario durante su uso.

Informes Durante esta operación, la aplicación mantiene un informe sobre cada tarea y componente de la

aplicación. El informe contiene una lista de los eventos de Kaspersky Endpoint Security y de todas las

operaciones que realiza la aplicación. En caso de que se produzca un incidente, puede enviar los informes a

Kaspersky Lab, donde los especialistas del Servicio de soporte técnico podrán examinar su problema en

profundidad.

Almacenamiento de datos. Si la aplicación detecta archivos infectados o probablemente infectados mientras

realiza un análisis del equipo en busca de virus y otras amenazas, bloquea estos archivos. Kaspersky Endpoint

Security mueve los archivos probablemente infectados a un sector de almacenamiento especial

denominado Cuarentena. Kaspersky Endpoint Security almacena las copias de los archivos desinfectados y

eliminados en Copia de seguridad. Kaspersky Endpoint Security mueve a la lista de archivos no procesados los

archivos que no se procesaron por algún motivo. Puede analizar archivos, restaurar archivos para que regresen

a sus carpetas originales, mover manualmente los archivos a Cuarentena y vaciar el almacenamiento de datos.

Servicio de notificación. El servicio de notificación mantiene informado al usuario sobre el estado actual de

protección del equipo y sobre el funcionamiento de Kaspersky Endpoint Security. Las notificaciones se pueden

ver en la pantalla o se pueden enviar por correo electrónico.

Kaspersky Security Network. La participación del usuario en Kaspersky Security Network mejora la eficacia

de la protección del equipo mediante la recopilación en tiempo real de información sobre la reputación de los

archivos, los recursos web y el software de los usuarios a nivel mundial.

Licencia. El uso de una licencia habilita las funcionalidades completas de la aplicación, proporciona acceso a

las actualizaciones de los módulos y las bases de datos de la aplicación, ofrece información detallada sobre la

aplicación y brinda la ayuda del Servicio de soporte técnico de Kaspersky Lab.

Soporte. Todos los usuarios registrados de Kaspersky Endpoint Security pueden comunicarse con los

especialistas del Servicio de soporte técnico para recibir ayuda. Puede enviar una solicitud mediante la Oficina

personal del sitio web del soporte técnico o recibir la ayuda del personal de soporte técnico por teléfono.

SERVICIO PARA USUARIOS REGISTRADOS

Mediante la compra de una licencia de usuario para la aplicación, pasa a ser un usuario registrado de las aplicaciones

de Kaspersky Lab y puede beneficiarse con los siguientes servicios durante todo el plazo de vigencia de la licencia:

Actualizaciones de bases de datos y acceso a versiones nuevas de la aplicación.

Consultas por teléfono y por correo sobre problemas relacionados con la instalación, configuración y uso de la

aplicación.

Notificaciones sobre la publicación de aplicaciones nuevas de Kaspersky Lab y de virus nuevos. Para usar este

servicio, suscríbase a la entrega de noticias de Kaspersky Lab en el sitio web del soporte técnico.

No se atienden consultas sobre problemas relacionados con el funcionamiento de los sistemas operativos o

software y tecnologías de terceros.

REQUISITOS DE HARDWARE Y SOFTWARE

Para asegurarse de que Kaspersky Endpoint Security funcione correctamente, su equipo debe cumplir los siguientes

requisitos:

Page 20

G U Í A D E L A D M I N I S T R A D O R

20

Requisitos generales:

1 GB de espacio libre en el disco duro

CD/DVD-ROM (para instalar la aplicación desde un CD de instalación comercial)

Microsoft® Internet Explorer® 7.0 o superior

Microsoft Windows Installer 3.0 o superior

Conexión a Internet para activar la aplicación y para actualizar los módulos y las bases de datos de la

aplicación

Requisitos de hardware para equipos que tienen instalados sistemas operativos de estaciones de trabajo:

Microsoft Windows XP Professional SP3, Microsoft Windows XP Professional x64 Edition SP2:

Procesador Intel® Pentium® de 1 GHz o superior (o equivalente compatible)

256 MB de memoria RAM libre

Microsoft Windows 7 Professional / Enterprise / Ultimate (SP0 o superior), Microsoft Windows 7 Professional /

Enterprise / Ultimate (x64 Edition SP0 o superior), Microsoft Windows Vista® SP2, Microsoft Windows Vista x64

Edition SP2:

Procesador Intel Pentium de 2 GHz o superior (o equivalente compatible)

512 MB de memoria RAM libre

Microsoft Windows Embedded Standard 7 SP1, Microsoft Windows Embedded Standard 7 x64 Edition SP1,

Microsoft Windows Embedded POSReady 2009 último SP:

Procesador Intel Pentium de 800 GHz o superior (o equivalente compatible)

256 MB de memoria RAM libre

Requisitos de hardware para equipos que tienen instalados sistemas operativos de servidores de archivos:

Microsoft Windows Small Business Server 2008 Standard x64 Edition, Microsoft Windows Small Business Server

2011 Essentials / Standard (x64 Edition), Microsoft Windows Server® 2008 R2 Standard / Enterprise (x64 Edition