Page 1

Kaspersky Embedded Systems

Security

Manuel de l'utilisateur

Version de l'application : 2.0

Page 2

Chers utilisateurs !

Nous vous remercions de votre confiance. Nous espérons que ce manuel vous sera utile et qu'il

répondra à la majorité des questions.

Attention ! Ce document demeure la propriété de AO Kaspersky Lab (puis dans le texte Kaspersky

Lab) et il est protégé par les législations de la Fédération de Russie et les accords internationaux

sur les droits d'auteur. Toute copie ou diffusion illicite de ce document, en tout ou en partie, est

passible de poursuites civile, administrative ou judiciaire conformément à la législation applicable.

La copie sous n'importe quelle forme et la diffusion, y compris la traduction, de n'importe quel

document sont admises uniquement sur autorisation écrite de Kaspersky Lab.

Ce document et les illustrations qui l'accompagnent peuvent être utilisés uniquement à des fins

personnelles, non commerciales et informatives.

Ce document peut être modifié sans un avertissement préalable.

Kaspersky Lab décline toute responsabilité quant au contenu, à la qualité, à la pertinence et à la

précision des informations utilisées dans ce document et dont les droits appartiennent à d'autres

propriétaires, ou aux dommages potentiels associés à l'utilisation de ces informations.

Ce document reprend des marques commerciales et des marques de service qui appartiennent à

leurs propriétaires respectifs.

Date d'édition : 25/05/2017

© 2017 AO Kaspersky Lab. Tous droits réservés.

https://www.kaspersky.fr

http://support.kaspersky.com/fr

Page 3

Table des matières

Présentation du guide .................................................................................................... 11

Dans ce document ..................................................................................................... 11

Conventions ............................................................................................................... 14

A propos de Kaspersky Embedded Systems Security ................................................... 16

Interface de Kaspersky Embedded Systems Security ................................................... 20

Interface de la fenêtre de la console de Kaspersky Embedded Systems Security .... 20

Icône de Kaspersky Embedded Systems Security dans la zone de notification

de la barre des tâches ............................................................................................... 27

Lancement et arrêt de Kaspersky Embedded Systems Security ................................... 29

Lancement de la console de Kaspersky Embedded Systems Security depuis

le menu Démarrer ...................................................................................................... 29

Lancement et arrêt du service Kaspersky Security .................................................... 31

Consultation de l'état de la protection et des informations sur Kaspersky

Embedded Systems Security ......................................................................................... 32

Autorisations d'accès aux fonctions de Kaspersky Embedded Systems Security ......... 41

A propos des autorisations d'administration de Kaspersky Embedded

Systems Security ....................................................................................................... 41

A propos des autorisations d'administration des services enregistrés ....................... 44

Configuration des autorisations d'accès à l'administration de Kaspersky

Embedded Systems Security et du service Kaspersky Security ................................ 45

Utilisation de la Console de Kaspersky Embedded Systems Security ........................... 49

Présentation de la console de Kaspersky Embedded Systems Security ................... 49

Paramètres de fonctionnement de Kaspersky Embedded Systems Security

dans la Console ....................................................................................................... 51

Administration de Kaspersky Embedded Systems Security via une Console

sur un autre ordinateur .............................................................................................. 60

Configuration de la zone de confiance ........................................................................... 62

Présentation de la zone de confiance de Kaspersky Embedded Systems Security ...... 62

Activation et désactivation de l'application de la zone de confiance dans les

tâches de Kaspersky Embedded Systems Security .................................................. 65

Ajout d'exclusions à la zone de confiance ................................................................. 66

Ajout de processus à la liste des processus de confiance .................................... 66

Page 4

Table des matières

4

Suppression d'un processus de la liste des processus de confiance .................... 69

Désactivation de la protection des fichiers en temps réel pendant la copie

de sauvegarde ....................................................................................................... 70

Ajout d'une exclusion à la zone de confiance ........................................................ 71

Gestion des tâches de Kaspersky Embedded Systems Security ................................... 73

Catégories des tâches de Kaspersky Embedded Systems Security ......................... 73

Enregistrement d'une tâche après modification de ses paramètres .......................... 74

Lancement / suspension / rétablissement / arrêt manuel d'une tâche ....................... 75

Programmation des tâches ........................................................................................ 76

Configuration des paramètres de planification du lancement des tâches .............. 76

Activation et désactivation du lancement programmé ........................................... 78

Utilisation des comptes utilisateur pour l'exécution des tâches ................................. 79

A propos de l'utilisation des comptes utilisateur pour l'exécution des tâches ........ 80

Définition du compte utilisateur pour l'exécution de la tâche ................................. 81

Importation et exportation des paramètres ................................................................ 82

A propos de l'importation et de l'exportation des paramètres ................................ 82

Exportation des paramètres .................................................................................. 84

Importation des paramètres ................................................................................... 85

Utilisation des modèles de paramètres de sécurité ................................................... 87

Présentation des modèles des paramètres de sécurité ......................................... 87

Création d'un modèle de paramètres de sécurité .................................................. 88

Consultation des paramètres de sécurité du modèle ............................................ 89

Application du modèle de paramètres de sécurité ................................................. 89

Suppression du modèle de paramètres de sécurité .............................................. 91

Protection en temps réel ................................................................................................ 92

Protection des fichiers en temps réel ......................................................................... 92

A propos de la tâche Protection des fichiers en temps réel ................................... 93

Statistiques de la tâche Protection des fichiers en temps réel .............................. 93

Configuration des paramètres de la tâche Protection des fichiers en temps réel ...... 96

Sélection du mode de protection des objets ..................................................... 99

Application de l'analyseur heuristique ............................................................. 100

Intégration de la tâche aux autres modules de Kaspersky Embedded

Systems Security ............................................................................................ 101

Liste des extensions de fichiers analysés par défaut dans la tâche

Protection des fichiers en temps réel .............................................................. 103

Page 5

Table des matières

5

Zone de protection dans la tâche Protection des fichiers en temps réel ............. 108

Présentation de la zone de protection dans la tâche Protection des

fichiers en temps réel ...................................................................................... 108

Zones de protection prédéfinies ...................................................................... 109

Configuration des paramètres de l'affichage des ressources de fichiers

de la zone de protection .................................................................................. 111

Constitution de la zone de protection .............................................................. 112

A propos de la zone de protection virtuelle ..................................................... 115

Création d'une zone de protection virtuelle ..................................................... 116

Paramètres de sécurité de l'entrée sélectionnée dans la tâche

Protection des fichiers en temps réel .............................................................. 118

Sélection des niveaux de sécurité prédéfinis .................................................. 119

Configuration manuelle des paramètres de sécurité ....................................... 122

Utilisation du KSN .................................................................................................... 130

A propos de la tâche Utilisation du KSN .............................................................. 130

Lancement et arrêt de la tâche Utilisation du KSN .............................................. 132

Configuration de la tâche Utilisation du KSN ....................................................... 134

Statistiques concernant la tâche Utilisation du KSN ............................................ 137

Protection contre les exploits ................................................................................... 139

A propos de la protection contre les exploits ....................................................... 139

Configuration des paramètres de protection de la mémoire des processus ........ 141

Ajout d'un processus protégé .............................................................................. 143

Techniques de réduction de l'impact ................................................................... 146

Contrôle de l'ordinateur ................................................................................................ 148

Contrôle du lancement des applications .................................................................. 148

Présentation de la tâche Contrôle du lancement des applications ...................... 149

Configuration des paramètres de la tâche Contrôle du lancement des

applications ......................................................................................................... 151

Sélection du mode de fonctionnement de la tâche Contrôle du

lancement des applications ............................................................................. 153

Composition de la zone d'application de la tâche Contrôle du

lancement des applications ............................................................................. 155

Utilisation du KSN dans la tâche Contrôle du lancement des applications ..... 157

Composition de la liste des distributions des paquets de confiance ................ 160

A propos des règles du Contrôle du lancement des applications ........................ 165

Suppression des règles du Contrôle du lancement des applications .............. 168

Page 6

Table des matières

6

Exportation des règles du Contrôle du lancement des applications ................ 169

Vérification du lancement des applications ..................................................... 169

Présentation de la formation de la liste des règles du Contrôle du

lancement des applications ................................................................................. 170

Ajout d'une règle du Contrôle du lancement des applications ......................... 172

Composition de la liste des règles selon les événements de la tâche

Contrôle du lancement des applications ......................................................... 177

Importation des règles du Contrôle du lancement des applications

depuis un fichier XML ...................................................................................... 178

Présentation de la tâche Génération des règles du Contrôle du lancement

des applications ................................................................................................... 179

Configuration des paramètres de la tâche Génération des règles du

Contrôle du lancement des applications ......................................................... 179

Contrôle des périphériques...................................................................................... 190

Présentation de la tâche Contrôle des périphériques .......................................... 191

Configuration des paramètres de la tâche Contrôle des périphériques ............... 193

Présentation des règles de contrôle des périphériques ....................................... 196

Suppression des règles de contrôle des périphériques ................................... 199

Exportation des règles de contrôle des périphériques .................................... 199

Activation et désactivation des règles de contrôle des périphériques ............. 200

Extension de la zone d'application des règles de contrôle des périphériques ..... 201

Présentation de la formation de la liste des règles de contrôle des

périphériques ....................................................................................................... 203

Ajout d'une règle d'autorisation pour un ou plusieurs périphériques

externes .......................................................................................................... 205

Composition de la liste des règles selon les événements de la tâche

Contrôle des périphériques ............................................................................. 206

Importation des règles de contrôle des périphériques depuis un

fichier XML ...................................................................................................... 207

Présentation de la tâche Génération des règles pour le Contrôle des

périphériques ....................................................................................................... 209

Configuration des paramètres de la tâche Génération des règles pour

le Contrôle des périphériques ......................................................................... 209

Administration du pare-feu....................................................................................... 213

Présentation de la tâche Administration du pare-feu ........................................... 213

Présentation des règles du pare-feu ................................................................... 215

Activation et désactivation des règles du pare-feu .............................................. 217

Ajout manuel de règles du pare-feu .................................................................... 218

Page 7

Table des matières

7

Suppression de règles du pare-feu ..................................................................... 220

Diagnostic du système ................................................................................................. 221

Moniteur d'intégrité des fichiers ............................................................................... 221

A propos de la tâche Moniteur d'intégrité des fichiers ......................................... 222

A propos des règles de monitoring des opérations sur les fichiers ...................... 223

Configuration des paramètres de la tâche Moniteur d'intégrité des fichiers ........ 227

Configuration des règles de monitoring ............................................................... 229

Inspection des journaux ........................................................................................... 234

A propos de la tâche Inspection des journaux ..................................................... 234

Configuration des règles d'inspection des journaux ............................................ 236

Configuration de l'analyse heuristique ................................................................. 238

Analyse à la demande ................................................................................................. 241

A propos des tâches d'analyse à la demande ......................................................... 241

Statistiques des tâches d'analyse à la demande ..................................................... 243

Configuration des tâches d'analyse à la demande .................................................. 246

Application de l'analyseur heuristique ................................................................. 251

Exécution en mode arrière-plan de la tâche d'analyse à la demande ................. 252

Utilisation du KSN ............................................................................................... 253

Enregistrement de l'exécution de l'analyse des zones critiques .......................... 255

Zone d'analyse dans les tâches d'analyse à la demande ........................................ 256

Présentation de la zone d'analyse ....................................................................... 256

Configuration des paramètres de l'affichage des ressources de fichiers

de la zone d'analyse ............................................................................................ 258

Zones d'analyse prédéfinies ................................................................................ 259

Constitution de la zone d'analyse ........................................................................ 261

Inclusion des objets réseau dans la zone d'analyse ............................................ 264

Création d'une zone d'analyse virtuelle ............................................................... 266

Paramètres de sécurité de l'entrée sélectionnée dans la tâche d'analyse

à la demande ....................................................................................................... 268

Sélection des niveaux de sécurité prédéfinis dans les tâches d'analyse

à la demande ....................................................................................................... 268

Configuration manuelle des paramètres de sécurité ........................................... 272

Analyse des disques amovibles ............................................................................... 280

Création d'une tâche d'analyse à la demande ......................................................... 282

Suppression d'une tâche ......................................................................................... 286

Page 8

Table des matières

8

Changement de nom d'une tâche ............................................................................ 286

Mise à jour des bases de données et des modules de Kaspersky Embedded

Systems Security ......................................................................................................... 287

Présentation des tâches de mise à jour ................................................................... 288

Présentation de la mise à jour des modules de Kaspersky Embedded

Systems Security ..................................................................................................... 289

Présentation de la mise à jour des bases de données de Kaspersky

Embedded Systems Security ................................................................................... 290

Schémas de mise à jour des bases de données et des modules des

applications antivirus dans l'entreprise .................................................................... 291

Configuration des tâches de mise à jour ................................................................. 297

Configuration des paramètres d'utilisation des sources de mises à jour de

Kaspersky Embedded Systems Security ............................................................. 297

Optimisation de l'utilisation du sous-système disque lors de l'exécution de

la tâche Mise à jour des bases de l'application .................................................. 302

Configuration des paramètres de la tâche Copie des mises à jour ..................... 303

Configuration des paramètres de la tâche Mise à jour des modules de

l'application .......................................................................................................... 304

Annulation de la mise à jour des bases de données de Kaspersky Embedded

Systems Security ..................................................................................................... 306

Remise à l'état antérieur à la mise à jour des modules logiciels .............................. 307

Statistiques sur les tâches de mise à jour ............................................................... 307

L'isolement et les sauvegardes des objets .................................................................. 309

Isolement des objets probablement infectés. Quarantaine ...................................... 309

À propos de l'isolement des objets probablement infectés .................................. 310

Consultation des objets en quarantaine .............................................................. 311

Tri des objets en quarantaine .......................................................................... 311

Filtrage des objets en quarantaine .................................................................. 312

Analyse des objets en quarantaine ..................................................................... 313

Restauration d'un objet depuis la quarantaine .................................................... 315

Mise en quarantaine d'objets ............................................................................... 318

Suppression des objets de la quarantaine .......................................................... 319

Envoi des objets probablement infectés à Kaspersky Lab pour examen ............ 319

Configuration des paramètres de la quarantaine ................................................. 321

Statistiques de quarantaine ................................................................................. 324

Sauvegarde des objets. Sauvegarde ....................................................................... 325

Page 9

Table des matières

9

A propos de la copie de sauvegarde des objets avant la

désinfection ou la suppression ............................................................................ 325

Consultation des objets dans la sauvegarde ....................................................... 326

Tri des fichiers de la Sauvegarde .................................................................... 327

Filtrage des fichiers de la Sauvegarde ............................................................ 327

Restauration des fichiers depuis la sauvegarde .................................................. 329

Suppression des fichiers de la Sauvegarde ........................................................ 332

Configuration des paramètres de la Sauvegarde ................................................ 333

Statistiques de sauvegarde ................................................................................. 335

Enregistrement des événements. Journaux de Kaspersky Embedded

Systems Security ......................................................................................................... 336

Modes d'enregistrement des événements de Kaspersky Embedded

Systems Security ..................................................................................................... 337

Journal d'audit système ........................................................................................... 338

Tri des événements dans le journal d'audit système ........................................... 339

Filtrage des événements dans le journal d'audit système ................................... 339

Suppression des événements du journal d'audit système ................................... 341

Journaux d'exécution des tâches ............................................................................ 342

A propos des journaux d'exécution des tâches ................................................... 342

Consultation de la liste des événements dans les journaux d'exécution des

tâches .................................................................................................................. 343

Tri des événements dans les journaux d'exécution des tâches ........................... 343

Filtrage des événements dans les journaux d'exécution des tâches ................... 344

Consultation des statistiques et des informations relatives à une tâche de

Kaspersky Embedded Systems Security dans les journaux d'exécution des

tâches .................................................................................................................. 345

Exportation des informations depuis le journal d'exécution de la tâche ............... 347

Suppression des événements des journaux d'exécution des tâches .................. 348

Journal des événements de sécurité ....................................................................... 349

Consultation du journal des événements de Kaspersky Embedded

Systems Security dans la console Observateur d'événements ............................... 350

Configuration des paramètres des journaux dans la console de Kaspersky

Embedded Systems Security ................................................................................... 351

A propos de l'intégration à SIEM ................................ ......................................... 356

Configuration des paramètres d'intégration à SIEM ............................................ 358

Page 10

Table des matières

10

Licence ........................................................................................................................ 362

Configuration des notifications ..................................................................................... 363

Moyens de notification de l'administrateur et des utilisateurs .................................. 363

Configuration des notifications de l'administrateur et des utilisateurs ...................... 364

Glossaire ...................................................................................................................... 369

AO Kaspersky Lab ....................................................................................................... 374

Informations sur le code tiers ....................................................................................... 376

Avis de marques déposées .......................................................................................... 377

Index ............................................................................................................................ 378

Page 11

Dans cette section

Dans ce document ....................................................................................................................... 11

Conventions ................................................................................................................................. 14

Présentation du guide

Le Manuel de l'utilisateur de Kaspersky Embedded Systems Security 1.6 s'adresse aux

spécialistes chargés de l'administration de la Console de Kaspersky Embedded Systems Security

sur le périphérique protégé.

Ce guide reprend les informations relatives à la configuration et à l'utilisation de la Console de

gestion de Kaspersky Embedded Systems Security.

Dans ce document

Le Manuel de l'utilisateur de Kaspersky Embedded Systems Security contient les sections

suivantes :

Kaspersky Embedded Systems Security

Cette section fournit des informations sur la fonction, les possibilités principales et la composition

de l'application.

Interface de Kaspersky Embedded Systems Security

Cette section présente les principaux éléments de l'interface de l'application.

Lancement et arrêt de Kaspersky Embedded Systems Security

Cette section fournit des informations sur le lancement de la Console de Kaspersky Embedded

Systems Security, ainsi que sur le lancement et l'arrêt du service Kaspersky Security.

Page 12

Présentation du guide

12

Consultation de l'état de la protection et des informations sur Kaspersky Embedded

Systems Security

Cette section fournit des informations sur l'état de la protection de l'ordinateur et des informations

sur Kaspersky Embedded Systems Security.

Autorisations d'accès aux fonctions de Kaspersky Embedded Systems Security

Cette section fournit des informations sur les autorisations d'administration de Kaspersky

Embedded Systems Security et des services Windows® qui enregistrer l'application. Elle fournit

également des instructions sur la configuration de ces autorisations.

Utilisation de la Console de Kaspersky Embedded Systems Security

Cette section fournit des informations sur la Console de Kaspersky Embedded Systems Security et

sur l'administration de l'application via la Console de Kaspersky Embedded Systems Security

installée sur l'ordinateur protégé ou sur un autre ordinateur.

Configuration de la zone de confiance

Cette section contient des informations sur la zone de confiance de Kaspersky Embedded

Systems Security, sur les instructions pour ajouter des objets à la zone de confiance et sur

l'application de la zone de confiance aux tâches de Kaspersky Embedded Systems Security.

Gestion des tâches de Kaspersky Embedded Systems Security

Cette section contient des informations sur les tâches de Kaspersky Embedded Systems Security,

leur création, la configuration des paramètres d'exécution, leur lancement et leur arrêt.

Protection en temps réel

Cette section contient les informations sur les tâches de protection en temps réel : Protection des

fichiers en temps réel des fichiers et Utilisation du KSN. Elle explique également comment

configurer les paramètres des tâches de protection en temps réel et de la sécurité de l'ordinateur

protégé.

Contrôle de l'ordinateur

Cette section contient des informations sur la fonction de Kaspersky Embedded Systems Security

qui permet de contrôler le lancement des applications, la connexion de disques flash et autres

périphériques externes USB. Elle traite également du contrôle du fonctionnement du pare-feu

Windows.

Page 13

Présentation du guide

13

Diagnostic du système

Cette section contient des informations sur la tâche de contrôle des opérations sur les fichiers et

les possibilités d'inspection du journal système du système d'exploitation.

Analyse à la demande

Cette section contient des informations sur les tâches d'analyse à la demande et explique la

configuration des paramètres des tâches d'analyse à la demande ainsi que la configuration des

paramètres de la sécurité de l'ordinateur protégé.

Mise à jour des bases de données et des modules de Kaspersky Embedded

Systems Security

Cette section présente les tâches de mises à jour des bases de données et des modules logiciels

de Kaspersky Embedded Systems Security, la copie des mises à jour des bases de données et le

retour à l'état antérieur aux mises à jour. Elle explique également comment configurer les

paramètres des tâches de mise à jour des bases de données et des modules de l'application.

L'isolement et les sauvegardes des objets

Cette section contient des informations sur la sauvegarde des objets malveillants détectés avant

leur désinfection ou leur suppression. Elle fournit également des instructions sur l'isolement des

fichiers probablement infectés.

Enregistrement des événements. Journaux de Kaspersky Embedded Systems Security

Cette section contient des informations sur l'utilisation des journaux de Kaspersky Embedded

Systems Security : journal d'audit système, journaux d'exécution des tâches de Kaspersky

Embedded Systems Security et journal des événements de Kaspersky Embedded

Systems Security.

Configuration des notifications

Cette section contient des informations sur les différentes méthodes de notification des utilisateurs

et des administrateurs de Kaspersky Embedded Systems Security sur les événements de

l'application et l'état de la protection du serveur, ainsi que les instructions relatives à la

configuration des notifications.

Page 14

Présentation du guide

14

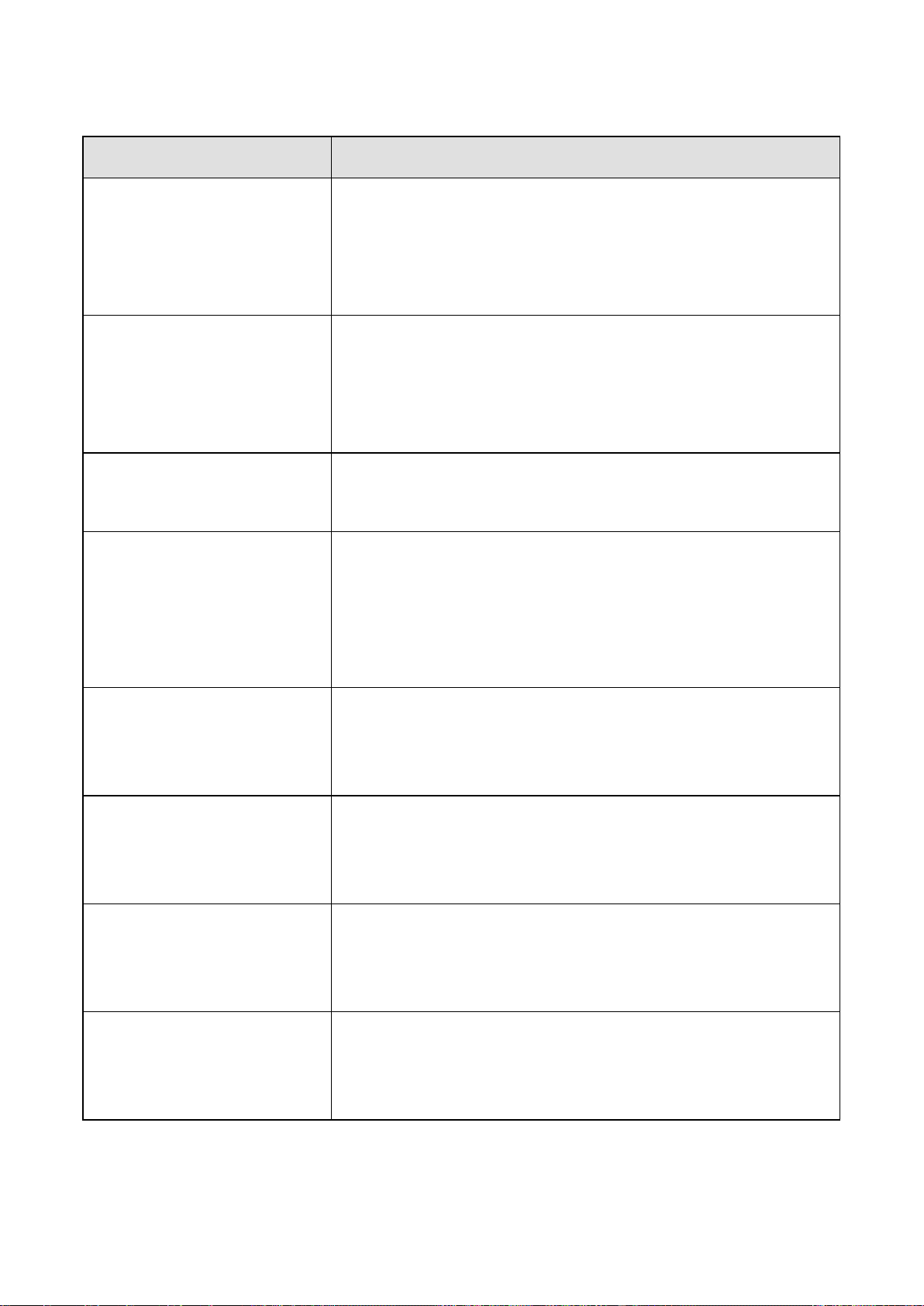

Exemple de texte

Description de la convention

N'oubliez pas que...

Les avertissements apparaissent en rouge et sont encadrés.

Les avertissements contiennent des informations sur les actions

qui pourraient avoir des conséquences fâcheuses.

Il est conseillé d'utiliser...

Les remarques sont encadrées. Les remarques contiennent

des informations complémentaires et des conseils.

Contacter le Support Technique

Cette section explique comment obtenir l'assistance technique et les conditions à remplir pour en

profiter.

Glossaire

Cette section reprend les termes utilisés dans ce document et leur définition.

AO Kaspersky Lab

Cette section contient des informations sur AO Kaspersky Lab.

Informations sur le code tiers

Cette section contient des informations sur le code tiers utilisé dans l'application.

Avis de marques déposées

Cette section reprend les marques de commerce citées dans le document et leurs détenteurs

respectifs.

Index

Cette section permet de trouver rapidement les informations que vous cherchez dans le document.

Conventions

Ce document utilise des conventions de style (cf. tableau ci-dessous).

Tableau 1. Conventions

Page 15

Présentation du guide

15

Exemple de texte

Description de la convention

Exemple :

…

Les exemples sont présentés sur un fond bleu sous le titre

« Exemple ».

La mise à jour, c'est ...

L'événement Bases

dépassées survient.

Les éléments suivants sont en italique dans le texte :

nouveaux termes ;

noms des états et des événements de l'application.

Appuyez sur la touche

ENTER.

Appuyez sur la combinaison

des touches ALT+F4.

Les noms des touches du clavier sont en caractères mi-gras et

en lettres majuscules.

Deux noms de touche unis par le caractère « + » représentent

une combinaison de touches. Ces touches doivent être

enfoncées simultanément.

Cliquez sur le bouton

Activer.

Les noms des éléments de l'interface de l'application, par

exemple, les champs de saisie, les options du menu, les

boutons, sont en caractères mi-gras.

Pour programmer

une tâche, procédez

comme suit :

Les phrases d'introduction des instructions sont en italique et

possèdent l'icône « flèche ».

Dans la ligne de commande,

saisissez le texte help

Les informations suivantes

s'affichent :

Indiquez la date au format

JJ:MM:AA.

Les types de texte suivants apparaissent dans un style spécial :

Texte de la ligne de commande ;

Texte des messages affichés sur l'écran par l'application ;

Données à saisir via le clavier.

<Nom d'utilisateur>

Les variables sont écrites entre chevrons. La valeur

correspondant à la variable remplace cette variable. Par

ailleurs, les chevrons sont omis.

Page 16

A propos de Kaspersky Embedded Systems Security

Kaspersky Embedded Systems Security 1.6 protège les ordinateurs et autres systèmes

embarqués tournant sous les systèmes d'exploitation Microsoft® Windows® contre les virus et

autres menaces contre la sécurité informatique. Les utilisateurs de Kaspersky Embedded

Systems Security sont les administrateurs du réseau de l'organisation et les personnes chargées

de la protection antivirus de ce réseau.

Vous pouvez installer Kaspersky Embedded Systems Security sur n'importe quel type de système

embarqué tournant sous Windows, dont les catégories de périphériques suivantes :

les GAB (guichets automatiques bancaires) ;

les TPV (terminaux de point de vente).

Vous pouvez administrer Kaspersky Embedded Systems Security d'une des manières suivantes :

Via la console de Kaspersky Embedded Systems Security installée sur un ordinateur doté

de Kaspersky Embedded Systems Security ou sur un autre ordinateur ;

Via la ligne de commande ;

Via le plug-in Kaspersky Embedded Systems Security pour Kaspersky Security Center

(pour la protection centralisée du groupe d'ordinateurs dotés chacun de Kaspersky

Embedded Systems Security).

Il est possible de consulter les compteurs de performance de Kaspersky Embedded

Systems Security pour l'application « Moniteur système » ainsi que les compteurs et les

interruptions SNMP.

Page 17

A propos de Kaspersky Embedded Systems Security

17

Composants et les fonctions de Kaspersky Embedded Systems Security

L'application intègre les modules suivants :

Protection en temps réel. Kaspersky Embedded Systems Security analyse les objets

lorsqu'ils sont sollicités. Kaspersky Embedded Systems Security analyse les objets

suivants :

Les fichiers ;

Les flux alternatifs des systèmes de fichiers (flux NTFS) ;

L'enregistrement de démarrage principal et les secteurs d'amorçage des disques durs

locaux ou amovibles.

Analyse à la demande. Kaspersky Embedded Systems Security recherche une fois des

virus et autres menaces informatique dans la zone indiquée. L'application analyse les

fichiers, la mémoire vive du périphérique protégé, ainsi que les objets de démarrage.

Contrôle du lancement des applications. Ce composant surveille les tentatives de

lancement des applications par les utilisateurs et régule ce processus.

Contrôle des périphériques. Ce composant contrôle l'enregistrement et l'utilisation des

dispositifs de stockage de masse et des lecteurs CD/DVD-ROM afin de protéger

l'ordinateur contre les menaces sur la sécurité qui peuvent survenir pendant l'échange de

fichiers avec le disque flash ou les périphériques externes d'un autre type connectés par

USB.

Administration du pare-feu. Ce composant permet d'administrer le pare-feu Windows : il

permet de configurer les paramètres et les règles du pare-feu du système d'exploitation et

interdit toute autre possibilité de configurer les paramètres du pare-feu par d'autres

moyens.

Moniteur d'intégrité des fichiers. Kaspersky Embedded Systems Security détecte les

modifications des fichiers, dans les zones de monitoring définies au sein des paramètres

de la tâche, qui peuvent indiquer une violation de la sécurité sur l'ordinateur protégé.

Inspection des journaux. Le composant contrôle l'intégrité du milieu à protéger sur la

base des résultats de l'inspection des journaux des événements Windows.

Page 18

A propos de Kaspersky Embedded Systems Security

18

L'application peut remplir les fonctions suivantes :

Mise à jour des bases et des modules de l'application. Kaspersky Embedded

Systems Security télécharge la mise à jour des bases de données et des modules de

l'application depuis des serveurs FTP ou HTTP de mise à jour de Kaspersky Lab, depuis le

serveur d'administration Kaspersky Security Center ou depuis d'autres sources de mises à

jour.

Quarantaine. Kaspersky Embedded Systems Security place les objets considérés comme

probablement infectés en quarantaine. Autrement dit, il les déplace de leur emplacement

d'origine vers la quarantaine. Pour des raisons de sécurité, une fois en quarantaine, les

objets sont chiffrés.

Sauvegarde. Kaspersky Embedded Systems Security enregistre une copie chiffrée des

objets dont le statut est Infecté ou détecté et Probablement infecté dans la sauvegarde

avant de procéder à la désinfection ou à la suppression de ces objets.

Notifications de l'administrateur et des utilisateurs. Vous pouvez configurer la

notification de l'administrateur et des utilisateurs qui accèdent au serveur protégé sur les

événements liés au fonctionnement de Kaspersky Embedded Systems Security et à l'état

de la protection antivirus du serveur.

Importation et exportation des paramètres. Vous pouvez exporter les paramètres de

Kaspersky Embedded Systems Security dans un fichier de configuration au format XML et

importer les paramètres de Kaspersky Embedded Systems Security depuis le fichier de

configuration. Vous pouvez enregistrer tous les paramètres de l'application ainsi que les

paramètres des composants distincts dans un fichier de configuration.

Page 19

A propos de Kaspersky Embedded Systems Security

19

Application des modèles. Vous pouvez configurer manuellement les paramètres de

sécurité de l'entrée dans l'arborescence des ressources fichier du serveur et enregistrer les

valeurs définies dans un modèle. Vous pourrez ensuite appliquer ce modèle à la

configuration des paramètres de sécurité d'autres entrées dans les tâches de protection et

d'analyse de Kaspersky Embedded Systems Security.

Administration des autorisations d'accès aux fonctions de Kaspersky Embedded

Systems Security. Vous pouvez configurer les autorisations d'administration de Kaspersky

Embedded Systems Security et des services Windows que l'application enregistre pour des

utilisateurs ou des groupes d'utilisateurs.

Enregistrement des événements dans le journal de l'application. Kaspersky

Embedded Systems Security consigne dans les journaux les informations relatives aux

paramètres des modules de l'application, à l'état actuel des tâches, aux événements

survenus pendant l'exécution de celles-ci, ainsi que les renseignements sur les

événements liés à l'administration de Kaspersky Embedded Systems Security et les

informations indispensables au diagnostic des échecs dans le fonctionnement de

l'application.

Zone de confiance. Vous pouvez composer la liste des exclusions de la zone de

protection ou d'analyse que Kaspersky Embedded Systems Security appliquera aux tâches

d'analyse à la demande et de protection des fichiers en temps réel.

Protection de la mémoire des processus. Vous pouvez protéger la mémoire des

processus contre l'exploitation des vulnérabilités à l'aide de l'Agent de protection intégré

dans ce processus.

Page 20

Dans cette section

Interface de la fenêtre de la console de Kaspersky Embedded Systems Security ...................... 20

Icône de Kaspersky Embedded Systems Security dans la zone de notification de la barre

des tâches .................................................................................................................................... 27

Interface de Kaspersky Embedded Systems Security

Cette section présente les principaux éléments de l'interface de l'application.

Interface de la fenêtre de la console de Kaspersky Embedded Systems Security

La console de Kaspersky Embedded Systems Security s'affiche dans l'arborescence de Microsoft

Management Console sous l'entrée Kaspersky Embedded Systems Security.

Après la connexion à la copie de Kaspersky Embedded Systems Security installée sur un autre

ordinateur, le nom de l'entrée reprend le nom de l'ordinateur sur lequel l'application est installée

ainsi que le nom du compte utilisateur sous les privilèges duquel la connexion a été réalisée :

Kaspersky Embedded Systems Security <Nom de l'ordinateur> sous <nom du compte

utilisateur>. En cas de connexion à une copie de Kaspersky Embedded Systems Security

installée sur le même ordinateur que la Console, le nom de l'entrée prend la forme : Kaspersky

Embedded Systems Security.

Par défaut, la fenêtre de la console de Kaspersky Embedded Systems Security contient les

éléments suivants :

Arborescence de la Console ;

Page 21

Interface de Kaspersky Embedded Systems Security

21

Volet résultats ;

Panneau de tâche ;

Barre d'outils.

Vous pouvez également activer l'affichage de la zone de description et du panneau des actions

dans la console.

Arborescence de la Console

L'arborescence de la Console affiche l'entrée Kaspersky Embedded Systems Security et ses

sous-entrées correspondant aux modules opérationnels de l'application.

Dans le cas de Kaspersky Embedded Systems Security, il s'agit des nœuds enfants suivants :

Protection en temps réel : administration de la protection des fichiers en temps réel et des

paramètres d'utilisation des services du KSN. L'entrée Protection en temps réel permet

d'administrer les tâches suivantes :

Protection des fichiers en temps réel.

Utilisation du KSN.

Contrôle de l'ordinateur : contrôle des périphériques connectés, ainsi que le contrôle des

applications lancées sur l'ordinateur protégé. L'entrée Contrôle de l'ordinateur permet

d'administrer les tâches suivantes :

Contrôle du lancement des applications.

Contrôle des périphériques.

Administration du pare-feu.

Génération automatique de règles : configuration de la création automatique des règles

de groupe et système pour les tâches Contrôle du lancement des applications et Contrôle

des périphériques.

Génération des règles du Contrôle du lancement des applications.

Génération des règles pour le Contrôle des périphériques.

Tâches de groupe de génération de règles <Nom des tâches> (le cas échéant).

Les tâches de groupe (cf. section « Catégories des tâches de Kaspersky Embedded

Systems Security » à la page 73) sont créées à l'aide de Kaspersky Security Center. Il

Page 22

Interface de Kaspersky Embedded Systems Security

22

est impossible d'administrer les tâches de groupe via la Console de Kaspersky

Embedded Systems Security.

Diagnostic du système : administration des paramètres du contrôle des opérations

réalisées sur les fichiers et la configuration de l'inspection du journal des événements

Windows.

Moniteur d'intégrité des fichiers.

Inspection des journaux.

Analyse à la demande : gère les tâches d'analyse antivirus à la demande. Une entrée

séparée existe pour chacune des tâches :

Analyse au démarrage du système d'exploitation.

Analyse des zones critiques.

Analyse des objets en quarantaine.

Vérification de l'intégrité de l'application.

Tâches définies par l'utilisateur <Nom des tâches> (le cas échéant).

L'entrée affiche les tâches système (cf. section « Catégories des tâches de Kaspersky

Embedded Systems Security » à la page 73) créées lors de l'installation de l'application, les

tâches définies par l'utilisateur ajoutées ainsi que les tâches de groupe d'analyse à la

demande créées et transmises à l'ordinateur à l'aide de Kaspersky Security Center.

Mise à jour : gère la mise à jour des bases de données et des modules de Kaspersky

Embedded Systems Security ainsi que la copie des mises à jour dans le dossier de la

source locale de mises à jour. L'entrée contient des entrées secondaires permettant

d'administrer chacune des tâches de mise à jour ou d'annulation de la dernière mise à jour

des bases de l'application :

Mise à jour des bases de l'application.

Mise à jour des modules de l'application.

Copie des mises à jour.

Annulation de la mise à jour des bases de l'application.

Page 23

Interface de Kaspersky Embedded Systems Security

23

L'entrée affiche toutes les tâches définies par l'utilisateur et les tâches de groupe (cf.

section « Catégories des tâches de Kaspersky Embedded Systems Security » à la

page 73) de mise à jour créées et transmises à l'ordinateur via Kaspersky Security Center.

Stockages : administration des paramètres de la quarantaine et de la sauvegarde.

Quarantaine.

Sauvegarde.

Journaux : gestion des journaux d'exécution de la tâche de protection en temps réel,

d'analyse à la demande, du contrôle de l'ordinateur et des tâches de mise à jour ; gestion

du journal des événements de sécurité et du journal d'audit système de Kaspersky

Embedded Systems Security.

Journal des événements de sécurité.

Journal d'audit système.

Journaux d'exécution des tâches.

Licence : ajout et suppression de clés et de codes d'activation pour Kaspersky Embedded

Systems Security, consultation des informations relatives aux licences.

Volet résultats

Le volet résultats reprend les informations relatives au nœud sélectionné. Si vous avez choisi

l'entrée Kaspersky Embedded Systems Security, le volet résultats affichent les informations

relatives à l'état actuel de la protection de l'ordinateur (cf. section « Consultation de l'état de la

protection et des informations sur Kaspersky Embedded Systems Security » à la page 31), les

informations relatives à Kaspersky Embedded Systems Security, l'état de ses composants

fonctionnels et l'état de la licence ou la clé.

Page 24

Interface de Kaspersky Embedded Systems Security

24

Menu contextuel de l'entrée Kaspersky Embedded Systems Security

A l'aide des options du menu contextuel de l'entrée Kaspersky Embedded Systems Security,

vous pouvez exécuter les opérations suivantes :

Se connecter à un autre ordinateur. Se connecter à un autre ordinateur pour administrer

la copie de Kaspersky Embedded Systems Security installée sur cet ordinateur. Pour

effectuer cette opération, vous pouvez également utiliser le lien situé dans le coin inférieur

droit du volet résultats de l'entrée Kaspersky Embedded Systems Security.

Lancer Kaspersky Embedded Systems Security / Arrêter Kaspersky Embedded

Systems Security (Démarrer / Arrêter). Lancer ou arrêter l'application ou la tâche

sélectionnée (cf. section « Lancement / suspension / rétablissement / arrêt manuel d'une

tâche » à la page 75). Pour exécuter ces opérations, vous pouvez également utiliser les

boutons de la barre d'outils. L'exécution de ces opérations est également disponible dans

les menus contextuels des tâches de l'application.

Configurer l'analyse des disques amovibles. Consulter et configurer l'analyse des

disques amovibles (cf. section « Analyse des disques amovibles » à la page 280) à la

connexion.

Protection contre les exploits : paramètres généraux de la protection. Choisir le mode

de protection de l'ordinateur contre les exploits (cf. section « Configuration des paramètres

de protection de la mémoire des processus » à la page 141) et les actions de réduction de

l'impact.

Protection contre les exploits : paramètres de protection des processus. Ajouter des

processus à la liste des processus protégés (cf. section « Ajout d'un processus protégé » à

la page 143) et configurer les paramètres de leur protection.

Configurer les paramètres de la zone de confiance. Consulter et configurer les paramètres

de la zone de confiance (cf. section « A propos de la zone de confiance de Kaspersky

Embedded Systems Security » à la page 62).

Modifier les permissions utilisateur pour l'administration de l'application. Consulter et

configurer les privilèges d'accès aux fonctions de Kaspersky Embedded Systems Security

(cf. section « A propos des autorisations d'administration de Kaspersky Embedded

Systems Security » à la page 41).

Page 25

Interface de Kaspersky Embedded Systems Security

25

Modifier les autorisations des utilisateurs pour l'administration du service Kaspersky

Security. Consulter et configurer les privilèges d'accès à l'administration du Service

Kaspersky Security.

Exporter les paramètres. Enregistrer les paramètres de l'application dans un fichier de

configuration au format XML (cf. section « Exportation des paramètres » à la page 84).

L'exécution de cette opération est également disponible dans les menus contextuels des

tâches de l'application.

Importer les paramètres. Importer les paramètres de l'application depuis le fichier de

configuration au format XML (cf. section « Importation des paramètres » à la page 85).

L'exécution de cette opération est également disponible dans les menus contextuels des

tâches de l'application.

Données sur l'application et les mises à jour disponibles. Affiche les informations

relatives à Kaspersky Embedded Systems Security et aux mises à jour des modules de

l'application disponibles.

A propos du logiciel. Accéder à la consultation des informations sur Kaspersky

Embedded Systems Security.

Nouvelle fenêtre. Ouvrir une nouvelle fenêtre dans la Console de Kaspersky Embedded

Systems Security. L'exécution de cette opération est également disponible dans les menus

contextuels des tâches de l'application.

Mettre à jour. Actualiser le contenu de la fenêtre de la Console de Kaspersky Embedded

Systems Security. L'exécution de cette opération est également disponible dans les menus

contextuels des tâches de l'application.

Propriétés. Consulter et configurer les paramètres de fonctionnement de Kaspersky

Embedded Systems Security ou d'une tâche sélectionnée. L'exécution de cette opération

est également disponible dans les menus contextuels des tâches de l'application.

Pour exécuter cette opération, vous pouvez également utiliser le lien Propriétés de

l'application dans le volet résultats de l'entrée Kaspersky Embedded

Systems Security ou le bouton dans la barre d'outils.

Aide. Accéder à la consultation de l'aide de Kaspersky Embedded Systems Security.

L'exécution de cette opération est également disponible dans les menus contextuels des

tâches de l'application.

Page 26

Interface de Kaspersky Embedded Systems Security

26

Volet d'accès rapide et menu contextuel des tâches de Kaspersky Embedded Systems Security

Vous pouvez administrer les tâches Kaspersky Embedded Systems Security à l'aide des options

du menu contextuel de chaque tâche dans l'arborescence de la Console.

A l'aide des options du menu contextuel de la tâche sélectionnée, vous pouvez exécuter les

opérations suivantes :

Reprendre / Suspendre. Rétablir ou suspendre l'exécution d'une tâche (cf. section

« Lancement / suspension / rétablissement / arrêt manuel d'une tâche » à la page 75). Pour

exécuter ces opérations, vous pouvez également utiliser les boutons de la barre d'outils.

Cette action est disponible pour les tâches de protection en temps réel et d'analyse à la

demande.

Ajouter une tâche. Créer une tâche définie par l'utilisateur (cf. section « Création d'une

tâche d'analyse à la demande » à la page 282). L'opération est disponible pour les tâches

d'analyse à la demande.

Ouvrir le journal d'exécution. Accéder à la consultation et à l'utilisation du journal

d'exécution de la tâche. (cf. section « A propos des journaux d'exécution des tâches » à la

page 342) L'opération est disponible pour toutes les tâches.

Enregistrer la tâche. Enregistrer et appliquer les modifications apportées aux paramètres

de la tâche (cf. section « Enregistrement de la tâche après modification de ses

paramètres » à la page 74). Cette action est disponible pour les tâches de protection des

fichiers en temps réel et d'analyse à la demande.

Supprimer la tâche. Supprimer une tâche définie par l'utilisateur (cf. section « Suppression

d'une tâche » à la page 286). L'opération est disponible pour les tâches d'analyse à la

demande.

Statistiques. Accéder à la consultation des statistiques de la tâche. L'opération est

disponible pour la tâche de vérification de l'intégrité de l'application.

Modèles des paramètres. Accéder à l'utilisation des modèles. Cette opération est

disponible pour les tâches de protection des fichiers en temps réel et d'analyse à la

demande.

Page 27

Interface de Kaspersky Embedded Systems Security

27

actif (en couleur) si au moins une des tâches suivantes est actuellement en cours

d'exécution : Protection des fichiers en temps réel, Contrôle du lancement des applications

ou Contrôle des périphériques ;

inactif (en noir et blanc) si aucune des tâches suivantes n'est actuellement en cours

d'exécution : Protection des fichiers en temps réel, Contrôle du lancement des applications

ou Contrôle des périphériques.

Icône de Kaspersky Embedded Systems Security dans la zone de notification de la barre des tâches

Chaque fois que Kaspersky Embedded Systems Security se lance automatiquement après le

redémarrage de l'ordinateur, l'icône de Kaspersky Embedded Systems Security apparaît dans

la zone de notification de la barre des tâches. L'icône est affichée par défaut si vous avez installé

le composant Icône de zone de notification Kaspersky Embedded Systems Security lors de

l'installation de l'application.

L'aspect de l'icône de la zone de notifications de Kaspersky Embedded Systems Security indique

le statut de la protection actuelle de l'ordinateur. L'icône peut avoir un des états suivants :

Le menu contextuel de l'icône s'ouvre d'un clic droit de la souris.

Le menu contextuel contient plusieurs commandes d'affichage de fenêtre de l'application

(cf. tableau ci-après).

Page 28

Interface de Kaspersky Embedded Systems Security

28

Instruction

Description

Ouvrir la console de

Kaspersky Embedded

Systems Security

Ouvre la console de Kaspersky Embedded Systems Security (si

celle-ci est installée).

A propos du logiciel

Ouvre la fenêtre A propos du logiciel qui contient des informations

sur Kaspersky Embedded Systems Security.

Si vous êtes un utilisateur enregistré de Kaspersky Embedded

Systems Security, alors la fenêtre A propos du logiciel contient

des informations sur les mises à jour urgentes installées.

Fermer

Masque l'icône de Kaspersky Embedded Systems Security dans la

zone de notification de la barre des tâches.

Tableau 2. Commandes du menu contextuel de l'icône de la zone de notifications

de Kaspersky Embedded Systems Security

Vous pouvez à tout moment restaurer l'icône de Kaspersky Embedded Systems Security

masquée.

Pour afficher à nouveau l'icône de l'application,

Dans le menu Démarrer de Microsoft Windows, choisissez Programmes → Kaspersky

Embedded Systems Security 1.6 → Icône de Kaspersky Embedded Systems Security.

Les noms des paramètres peuvent varier selon les versions des systèmes d'exploitation Windows.

Dans les paramètres de l'application, vous pouvez activer et désactiver l'affichage de l'icône de

Kaspersky Embedded Systems Security dans la zone de notification lors du lancement

automatique de l'application après le redémarrage de l'ordinateur.

Page 29

Dans cette section

Lancement de la Console de Kaspersky Embedded Systems Security depuis le menu

Démarrer ...................................................................................................................................... 29

Lancement et arrêt du service Kaspersky Security ...................................................................... 31

Lancement et arrêt de Kaspersky

Embedded Systems Security

Cette section fournit des informations sur le lancement de la Console de Kaspersky Embedded

Systems Security, ainsi que sur le lancement et l'arrêt du service Kaspersky Security.

Lancement de la console de Kaspersky Embedded Systems Security depuis le menu Démarrer

Les noms des paramètres peuvent varier selon les versions des systèmes d'exploitation

Windows.

Pour lancer la console de l'application depuis le menu « Démarrer », procédez

comme suit :

Dans le menu Démarrer, choisissez Programmes → Kaspersky Embedded

Systems Security → Outils d'administration → Console de Kaspersky Embedded

Systems Security.

Si vous avez l'intention d'ajouter d'autres composants logiciels enfichables à la Console de

l'application, lancez la Console en mode auteur.

Page 30

Lancement et arrêt de Kaspersky Embedded Systems Security

30

Pour lancer la Console de l'application en mode auteur, procédez comme suit :

1. Dans le menu Démarrer sélectionnez Programmes → Kaspersky Embedded

Systems Security → Outils d'administration.

2. Dans le menu contextuel de l'application Console de Kaspersky Embedded

Systems Security, choisissez la commande Auteur.

La Console de Kaspersky Embedded Systems Security sera lancée en mode auteur.

Si vous avez lancé la console de Kaspersky Embedded Systems Security sur l'ordinateur à

protéger, la fenêtre de la console s'ouvre (cf. section « Interface de la fenêtre de la console de

Kaspersky Embedded Systems Security » à la page 20).

Si vous aviez lancé la Console de Kaspersky Embedded Systems Security non pas sur l'ordinateur

à protéger, mais sur un autre périphérique, connectez-vous à l'ordinateur à protéger.

Pour vous connecter à l'ordinateur à protéger, procédez comme suit :

1. Dans l'arborescence de la Console de Kaspersky Embedded Systems Security, ouvrez le

menu contextuel de l'entrée Kaspersky Embedded Systems Security.

2. Sélectionnez la commande Se connecter à un autre ordinateur.

La fenêtre Sélection d'ordinateur s'ouvre.

3. Dans la fenêtre qui s'ouvre, sélectionnez Autre ordinateur.

4. Dans le champ de saisie de droite, indiquez le nom réseau de l'ordinateur à protéger.

5. Cliquez sur OK.

La console de Kaspersky Embedded Systems Security sera connectée à l'ordinateur protégé.

Si le compte utilisateur employé pour accéder à Microsoft Windows ne dispose pas des privilèges

d'accès au service d'administration de Kaspersky Embedded Systems Security sur l'ordinateur,

cochez la case Se connecter sous le compte utilisateur et indiquez un autre compte qui dispose

de tels privilèges.

Page 31

Lancement et arrêt de Kaspersky Embedded Systems Security

31

Lancement et arrêt du service Kaspersky Security

Le service Kaspersky Security est lancé automatiquement par défaut au démarrage du système

d'exploitation. Le service Kaspersky Security gère les processus de travail chargés de la protection

en temps réel, du contrôle de l'ordinateur, de la protection des stockages réseau, de l'analyse à la

demande et de la mise à jour.

Le lancement du service Kaspersky Security marque par défaut le lancement des tâches

Protection des fichiers en temps réel, Analyse au démarrage du système d'exploitation, Vérification

de l'intégrité de l'application ainsi que d'autres tâches dont la fréquence d'exécution est Au

lancement de l'application.

Si vous arrêtez le service Kaspersky Security, l'ensemble des tâches en cours d'exécution sera

interrompu. Après que vous avez lancé à nouveau le service Kaspersky Security, l'application

lance automatiquement uniquement les tâches dont la planification reprend la fréquence Au

lancement de l'application, les autres tâches sont lancées manuellement.

Vous pouvez lancer et arrêter le service Kaspersky Security à l'aide du menu contextuel de l'entrée

Kaspersky Embedded Systems Security ou via le composant logiciel enfichable Services de

Microsoft Windows.

Vous pouvez lancer et arrêter Kaspersky Embedded Systems Security si vous faites partie du

groupe d'administrateurs sur le serveur protégé.

Pour arrêter ou lancer l'application via la console de gestion, procédez comme suit :

1. Dans l'arborescence de la Console de Kaspersky Embedded Systems Security, ouvrez le

menu contextuel de l'entrée Kaspersky Embedded Systems Security.

2. Choisissez une des commandes suivantes :

Arrêter Kaspersky Embedded Systems Security pour arrêter le service Kaspersky

Security Service ;

Lancer Kaspersky Embedded Systems Security pour lancer le service Kaspersky

Security Service.

Le service Kaspersky Security sera lancé ou arrêté.

Page 32

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

► Pour voir les informations sur le statut de la protection de l'ordinateur et les

informations sur Kaspersky Embedded Systems Security,

Ouvrez le nœud Kaspersky Embedded Systems Security dans l'arborescence de la

Console.

Par défaut, les informations du volet résultats de la Console de Kaspersky Embedded

Systems Security sont automatiquement actualisées :

Toutes les 10 secondes en cas de connexion locale ;

Toutes les 15 secondes en cas de connexion distante.

Vous pouvez actualiser les informations manuellement.

► Pour actualiser manuellement les informations du nœud Kaspersky Embedded

Systems Security,

choisissez l'option Mettre à jour dans le menu contextuel du nœud Kaspersky Embedded

Systems Security.

Page 33

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

33

Le volet résultats de la Console affiche les informations suivantes sur l'application :

État de la protection de l'ordinateur ;

Données sur la mise à jour des bases de données et des modules de l'application ;

Données relatives à la licence ;

Données relatives aux tâches de contrôle de l'ordinateur ;

État de l'intégration à Kaspersky Security Center : données de l'ordinateur doté de

Kaspersky Security Center auquel l'application est connectée ; données sur le contrôle des

tâches de l'application par la stratégie active.

Les couleurs suivantes sont utilisées pour désigner l'état de la protection :

Vert. La tâche est exécutée conformément aux paramètres définis. La protection est

garantie.

Jaune. La tâche n'a pas été lancée, a été suspendue ou est arrêtée. Des menaces pour la

sécurité peuvent apparaître. Il est conseillé de lancer la tâche.

Rouge. La tâche s'est soldée sur une erreur ou une menace pour la sécurité a été détectée

pendant l'exécution de la tâche. Il est conseillé de lancer la tâche ou d'adopter les mesures

d'élimination de la menace détectée.

Une partie des informations du groupe (par exemple, les noms des tâches ou le nombre de

menaces détectées) se présente sous la forme de liens qui permettent d'accéder à l'entrée de

la tâche correspondante ou d'ouvrir le journal de son exécution.

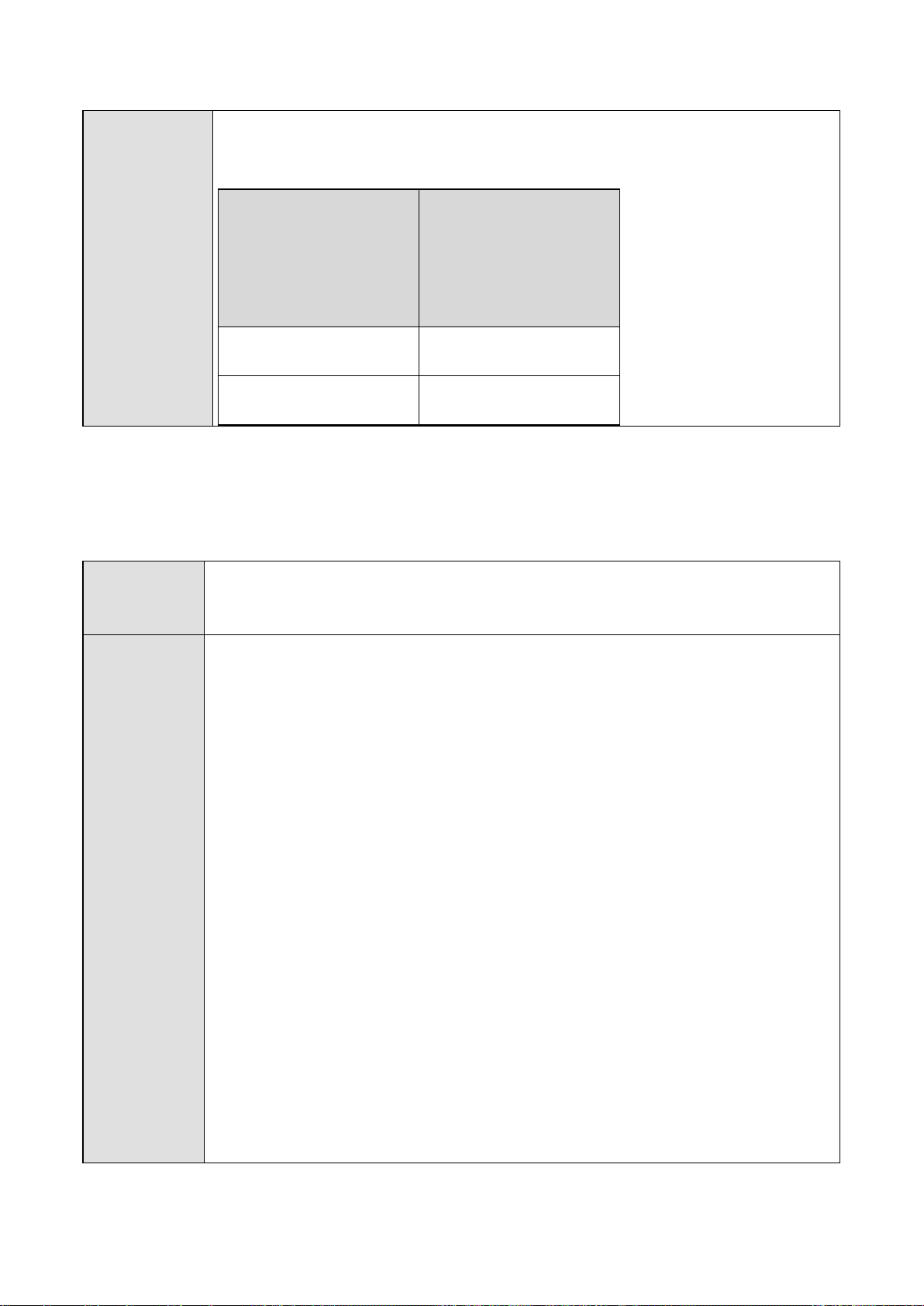

Le groupe Protection (cf. tableau ci-après) affiche les informations sur l'état actuel de la protection

de l'ordinateur.

Page 34

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

34

Groupe

Protection

Conseil

Indicateur d'état de

la protection de

l'ordinateur

La couleur du volet portant le nom du groupe indique l'état des tâches

exécutées dans le groupe. L'indicateur peut prendre les valeurs

suivantes :

Volet de couleur verte : s'affiche par défaut et indique que les tâches

de protection en temps réel sont en cours d'exécution et que la tâche

d'analyse rapide a été exécutée il y a moins de 30 jours (par défaut).

Volet de couleur jaune : une ou plusieurs tâches de protection en

temps réel ne sont pas en cours d'exécution ou ont été arrêtées et la

tâche d'analyse rapide n'a pas été exécutée depuis longtemps.

Volet de couleur rouge : la tâche de protection des fichiers en temps

réel n'a pas pu être exécutée.

Protection des

fichiers en temps

réel

Etat de la tâche : état actuel de la tâche (par exemple, Exécution en

cours ou Stoppée).

Détecté : nombre d'objets détectés par Kaspersky Embedded

Systems Security. Par exemple, si Kaspersky Embedded

Systems Security a découvert une application malveillante dans cinq

fichiers, la valeur de ce champ augmentera d'une unité. Si le nombre

d'applications malveillantes détectées dépasse 0, la valeur est mise en

évidence en rouge.

Utilisation du KSN

Etat de la tâche : état actuel de la tâche (par exemple, Exécution en

cours ou Stoppée).

Conclusions douteuses : nombre d'objets identifiés comme douteux

par les services du KSN. Par exemple, si au cours de l'analyse de cinq

fichiers, le service du KSN renvoie un résultat établissant le caractère

malveillant de l'un d'entre eux, la valeur de ce champ augmentera

d'une unité. Si le nombre de conclusions douteuses dépasse 0, la

valeur de la ligne est mise en évidence en rouge.

Tableau 3. Informations sur l'état de la protection de l'ordinateur

Page 35

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

35

Groupe

Protection

Conseil

Analyse des zones

critiques

Date de la dernière analyse : date et heure de la dernière analyse

rapide à la recherche de virus et autres menaces informatiques dans

les zones critiques de l'ordinateur.

N'a pas été réalisée : événement qui survient quand la tâche d'analyse

des zones critiques a été effectuée il y a 30 jours ou plus (par défaut).

Vous pouvez modifier le seuil de déclenchement de l'événement.

Nombre d'objets

dans la sauvegarde

Dépassement du seuil d'espace disponible dans la sauvegarde :

événement qui se produit si le seuil d'espace disponible dans la

sauvegarde atteint la valeur indiquée. Kaspersky Embedded

Systems Security continue malgré tout à placer les objets en

sauvegarde. Dans ce cas, la valeur du champ Espace utilisé est mise

en évidence en jaune.

Dépassement de la taille maximale de sauvegarde : événement qui se

produit si la taille de la Sauvegarde atteint la valeur indiquée.

Kaspersky Embedded Systems Security continue malgré tout à placer

les objets en sauvegarde. Dans ce cas, la valeur du champ Espace

utilisé est mise en évidence en rouge.

Nombre d'objets dans la sauvegarde : nombre d'objets présents

actuellement dans la sauvegarde.

Espace utilisé : volume d'espace occupé dans la sauvegarde.

Protection de la

mémoire

Etat de la tâche : état actuel de la tâche (par exemple, Exécution en

cours ou Stoppée).

Le mode de fonctionnement est un des deux modes à sélectionner lors

de la configuration de la protection de la mémoire des processus :

Prévenir l'exploitation des vulnérabilités dans les processus.

Signaler uniquement l'intrusion suspecte dans les processus.

Processus dans la liste de protection : total des processus protégés

et traité selon le mode sélectionné.

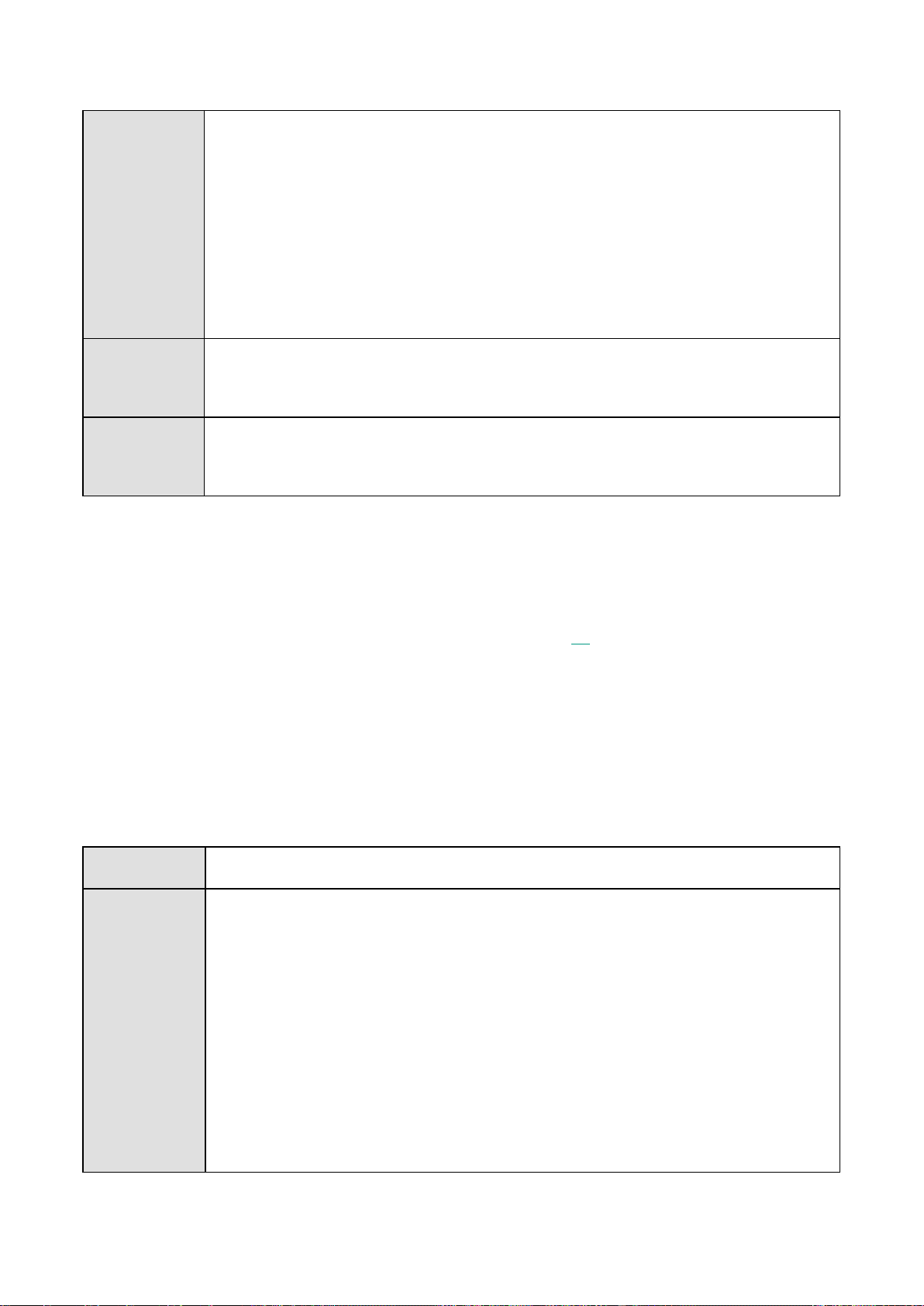

Le groupe Mise à jour (cf. tableau ci-dessous) affiche les informations sur l'actualité des bases

antivirus et des modules de l'application.

Page 36

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

36

Le bloc Mise à

jour

Conseil

Témoin de l'état des

bases et des

modules de

l'application

La couleur du volet portant le nom du groupe indique l'état des bases

et des modules de l'application. L'indicateur peut prendre les valeurs

suivantes :

Volet de couleur verte : s'affiche par défaut et indique que les bases de

l'application sont à jour et qu'aucune mise à jour critique des modules

de l'application n'est disponible.

Volet de couleur jaune : un des événements suivants s'est produit : Les

bases de l'application sont dépassées ; Une mise à jour critique des

modules de l'application est disponible ; Le rappel de la mise à jour

critique des modules de l'application a été annoncé ; Afin de terminer la

mise à jour des modules de l'application, l'ordinateur doit être

redémarré.

Volet de couleur rouge : l'événement Les bases de l'application sont

fortement dépassées ou Les bases de l'application sont endommagées

s'est produit.

Mise à jour des

bases et des

modules de

l'application

État des bases de l'application : évaluation de l'actualité des bases

de l'application.

Le paramètre peut prendre les valeurs suivantes :

Les bases de l'application sont à jour : les bases de l'application ont

été mises à jour il y a 7 jours maximum (par défaut).

Les bases de l'application sont dépassées : les bases de

l'application ont été mises à jour il y a 7 à 14 jours.

Les bases de l'application sont fortement dépassées : les bases de

l'application ont été mises à jour il y a plus de 14 jours (par défaut).

Vous pouvez modifier les seuils de déclenchement des événements

Les bases de l'application sont dépassées et Les bases de l'application

sont fortement dépassées.

Tableau 4. Informations sur l'état des bases et des modules de Kaspersky Embedded Systems Security

Page 37

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

37

Date de publication des bases de l'application : date et heure de la

publication de la dernière mise à jour des bases de l'application

installée. La date et l'heure sont exprimées en TU.

Nombre d'enregistrements dans les bases de l'application :

nombre d'enregistrements relatifs aux menaces dans les bases de

données de l'application installées.

Etat de la tâche de mise à jour des bases de l'application lancée :

date et heure de la dernière mise à jour des bases de l'application. La

date et l'heure sont exprimées selon l'heure locale de l'ordinateur à

protéger. La valeur du champ prend la couleur rouge si l'événement

Echec s'est produit.

Des mises à jour des modules de l'application sont disponibles :

nombre de mises à jour des modules de Kaspersky Embedded

Systems Security prêtes à être téléchargées et installées.

Mises à jour des modules de l'application installées : nombre de

mises à jour des modules de Kaspersky Embedded Systems Security

installées.

Le groupe Contrôle (cf. tableau ci-dessous) affiche les informations sur l'état des tâches Contrôle

du lancement des applications, Contrôle des périphériques et Administration du pare-feu.

Page 38

Consultation de l'état de la protection et des informations sur Kaspersky Embedded Systems Security

38

Groupe Contrôle

Conseil

Indicateur d'état du

contrôle de

l'ordinateur

La couleur du volet portant le nom du groupe indique l'état des tâches

exécutées dans le groupe. L'indicateur peut prendre les valeurs

suivantes :

Volet de couleur verte : s'affiche par défaut et indique que toutes les

tâches de contrôle de l'ordinateur sont en cours d'exécution.

Volet de couleur jaune : une ou plusieurs tâches de protection de

l'ordinateur n'ont pas été exécutées ; l'événement Non exécuté se

produit.

La couleur rouge du volet indique l'échec du lancement de la tâche du

Contrôle du lancement des applications ou du contrôle des

périphériques externes ; l'événement Échec.

Contrôle du

lancement des

applications

Etat de la tâche : état actuel de la tâche (par exemple, Exécution en

cours ou Stoppée).

Mode de fonctionnement : un des deux modes de fonctionnement

disponibles pour la tâche Contrôle du lancement des applications :

Appliquer les règles du Contrôle du lancement des applications.

Statistiques uniquement.

Lancements des applications bloqués : nombre de tentatives de

lancement d'applications bloquées par Kaspersky Embedded

Systems Security au cours de l'exécution de la tâche de contrôle du

lancement des applications. Si le nombre de lancements d'applications

bloqués dépasse 0, la valeur du champ prend la couleur rouge.

Durée de traitement moyenne (en ms) : temps qui a été nécessaire à