Page 1

KASPERSKY LAB

Kaspersky Anti-Virus 5.6 for Linux

Mail Server

GUIDE DE

L'ADMINISTRATEUR

Page 2

KASPERSKY A N TI-VI R U S 5. 6 F OR L I N U X M A I L SERVE R

Guide de

l'administrateur

Kaspersky Lab

http://www.kaspersky.com

Date de révision : November, 2008

Page 3

Table des matières

CHAPITRE 1. INTRODUCTION ..................................................................................... 7

1.1. Nouveautés............................................................................................................ 8

1.2. Spécifications requises .......................................................................................... 9

1.3. Services aux utilisateurs enregistrés .................................................................. 10

CHAPITRE 2. STRUCTURE ET ALGORITHME DE FONCTIONNEMENT DE

L'APPLICATION ............................................................................................................. 12

CHAPITRE 3. INSTALLATION ET DESINSTALLATION DE L'APPLICATION ......... 15

3.1. Installation de l'application sur un serveur Linux ................................................ 15

3.2. Installation de l'application sur un serveur FreeBSD .......................................... 16

3.3. Emplacement des fichiers de l'application .......................................................... 17

3.3.1. Emplacement des fichiers sur un serveur Linux .......................................... 17

3.3.2. Emplacement des fichiers sur un serveur FreeBSD ................................... 19

3.4. Configuration postérieure à l'installation ............................................................. 21

3.5. Configuration des règles d'accès dans les systèmes SELinux et AppArmor ... 24

3.6. Installation du module Webmin pour gérer Kaspersky Anti-Virus ..................... 26

3.7. Suppression de l'application................................................................................ 28

CHAPITRE 4. INTEGRATION AVEC MTA .................................................................. 30

4.1. Intégration avec Exim .......................................................................................... 31

4.1.1. Intégration aval de la file d'attente en modifiant les routages ..................... 31

4.1.2. Intégration amont par chargement d'une bibliothèque dynamique ............ 34

4.2. Intégration avec Postfix ....................................................................................... 37

4.2.1. Intégration en aval de la file d'attente ........................................................... 37

4.2.2. Pre-queue integration ................................................................................... 39

4.2.3. Integration avec Milter .................................................................................. 42

4.3. Intégration avec qmail ......................................................................................... 43

4.4. Intégration avec Sendmail ................................................................................... 45

4.4.1. Intégration avec Sendmail par un fichier .cf ................................................. 45

4.4.2. Intégration avec Sendmail par un fichier .mc .............................................. 47

Page 4

4 Kaspersky Anti-Virus 5.6 for Linux Mail Server

CHAPITRE 5. PROTECTION ANTIVIRUS DE LA MESSAGERIE ............................. 48

5.1. Configuration de groupes .................................................................................... 48

5.2. Définition d'une stratégie d'analyse du courrier .................................................. 50

5.3. Mode d'analyse du courrier ................................................................................. 51

5.3.1. Analyse antivirus ........................................................................................... 51

5.3.2. Filtrage du contenu ....................................................................................... 53

5.4. Actions sur les objets ........................................................................................... 54

5.5. Profils de sécurité prédéfinis ............................................................................... 55

5.5.1. Profil Recommandé ...................................................................................... 56

5.5.2. Profil de sécurité maximum .......................................................................... 57

5.5.3. Profil de performance maximum .................................................................. 58

5.6. Copies de sauvegarde ........................................................................................ 59

5.7. Notifications ......................................................................................................... 60

5.7.1. Configuration des notifications ..................................................................... 60

5.7.2. Modèles de notifications ............................................................................... 62

5.7.3. Personnalisation des modèles de notification ............................................. 65

CHAPITRE 6. PROTECTION ANTIVIRUS DU SYSTEME DE FICHIERS ................ 74

6.1. Couverture de l'analyse ....................................................................................... 75

6.2. Mode d'analyse et de réparation des objets ....................................................... 76

6.3. Actions à exécuter sur les objets ........................................................................ 77

6.4. Analyse à la demande d'un répertoire individuel ................................................ 78

6.5. Planification de l'analyse ..................................................................................... 79

6.6. Notifications émises vers l'administrateur ........................................................... 79

CHAPITRE 7. MISE A JOUR DES BASES ANTIVIRUS ............................................. 81

7.1. Mise à jour automatique de la base antivirus ..................................................... 82

7.2. Mise à jour à la demande de la base antivirus ................................................... 83

7.3. Création d'un répertoire réseau pour entreposer les mises à jour..................... 84

CHAPITRE 8. GESTION DES CLES DE LICENCE .................................................... 86

8.1. Affichage des détails de la clé ............................................................................. 87

8.2. Renouvellement de la clé .................................................................................... 89

CHAPITRE 9. GENERATION DE RAPPORTS ET DE STATISTIQUES ................... 91

9.1. Fichier-journal de l'application ............................................................................. 91

9.2. Statistiques d'application ..................................................................................... 94

Page 5

Sommaire 5

CHAPITRE 10. CONFIGURATION AVANCEE ........................................................... 98

10.1. Surveillance de l'état de la protection via SNMP .............................................. 98

10.2. Utilisation du script d'installation de l'application ............................................ 102

10.3. Gestion de l'application depuis la ligne de commande .................................. 105

10.4. Champs d'information supplémentaires dans les messages ........................ 106

10.5. Affichage régional de la date et de l'heure ..................................................... 107

CHAPITRE 11. TEST DE L'APPLICATION ................................................................ 109

ANNEXE A. INFORMATIONS COMPLÉMENTAIRES ............................................. 111

A.1. Fichier de configuration de l'application kav4lms.conf ..................................... 111

A.1.1. Section [kav4lms:server.settings] .............................................................. 111

A.1.2. Section [kav4lms:server.log] ...................................................................... 114

A.1.3. Section [kav4lms:server.statistics] ............................................................. 115

A.1.4. Section [kav4lms:server.snmp] .................................................................. 116

A.1.5. Section [kav4lms:server.notifications] ....................................................... 118

A.1.6. Section [kav4lms:filter.settings] .................................................................. 119

A.1.7. Section [kav4lms:filter.log] ......................................................................... 122

A.1.8. Section [kav4lms:groups] ........................................................................... 124

A.1.9. Section [path] .............................................................................................. 124

A.1.10. Section [locale] ......................................................................................... 125

A.1.11. Section [options] ....................................................................................... 125

A.1.12. Section [updater.path] .............................................................................. 126

A.1.13. Section [updater.options] ......................................................................... 126

A.1.14. Section [updater.report]............................................................................ 127

A.1.15. Section [updater.actions] ......................................................................... 128

A.1.16. Section [scanner.display] ......................................................................... 129

A.1.17. Section [scanner.options] ......................................................................... 130

A.1.18. Section [scanner.report] ........................................................................... 132

A.1.19. Section [scanner.container] ..................................................................... 134

A.1.20. Section [scanner.object] ........................................................................... 135

A.1.21. Section [scanner.path] ............................................................................. 136

A.2. Fichier de configuration de groupe ................................................................... 137

A.2.1. Section [kav4lms:groups.<group_name>.definition] ................................. 137

A.2.2. Section [kav4lms:groups.<group_name>.settings] ................................... 138

A.2.3. Section [kav4lms:groups.<group_name>.actions] .................................... 140

A.2.4. Section [kav4lms:groups.<group_name>.contentfiltering] ....................... 142

Page 6

6 Kaspersky Anti-Virus 5.6 for Linux Mail Server

A.2.5. Section [kav4lms:groups.<group_name>.notifications] ............................ 145

A.2.6. Section [kav4lms:groups.<group_name>.backup] ................................... 147

A.3. Paramètres de commande du composant kav4lms-licensemanager ............ 148

A.4. Codes retour du composant kav4lms-licensemanager ................................... 148

A.5. Paramètres de commande du composant kav4lms-keepup2date ................. 150

A.6. Codes retour du composant kav4lms-keepup2date ........................................ 151

ANNEXE B. KASPERSKY LAB .................................................................................. 152

B.1. Autres produits Kaspersky Lab ........................................................................ 153

B.2. Comment nous contacter ................................................................................. 164

ANNEXE C. LOGICIELS D'AUTRES FABRICANTS ................................................. 166

C.1. Pcre library ........................................................................................................ 166

C.2. Expat library ...................................................................................................... 167

C.3. AgentX++v1.4.16 library ................................................................................... 167

C.4. Agent++v3.5.28a library ................................................................................... 174

C.5. Boost v 1.0 library ............................................................................................. 175

C.6. Milter library ....................................................................................................... 176

C.7. Libkavexim.so library ........................................................................................ 178

Page 7

CHAPITRE 1. INTRODUCTION

Kaspersky Anti-Virus® 5.6 for Linux Mail Server (désigné par la suite par

Kaspersky Anti-Virus ou par l'application) est conçu pour le traitement antivirus

du trafic de courrier et des systèmes de fichiers de serveurs sous systèmes

d'exploitation Linux ou FreeBSD, utilisant les logiciels de messagerie Sendmail,

Postfix, qmail, Exim MTA.

Cette application offre les fonctionnalités suivantes :

Recherche de menaces sur tous les systèmes de fichiers serveurs ainsi

que des messages entrants et sortants.

Détection des fichiers infectés, suspects, endommagés et protégés par

mot de passe, y compris les fichiers qui ne peuvent être analysés.

Neutralisation de menaces découvertes dans les fichiers ou les

messages de courrier. Désinfection d'objets infectés.

Sauvegarde de sécurité des messages électroniques avant traitement

et filtrage antivirus.

Traitement du trafic des messages conformément à des règles

prédéfinies pour des groupes d'expéditeurs ou de destinataires.

Assure le filtrage par contenu du trafic de courrier par nom et type de

pièce jointe, et fait appel à des règles de traitement individuelles sur les

objets filtrés.

Informe l'administrateur, les expéditeurs et les destinataires de la

détection de messages contenant des objets infectés, suspects ou

protégés par mot de passe, ou de messages qu'il n'est pas possible

d'analyser.

Génération de statistiques et de rapports sur l'activité de l'application.

Mise à jour des bases antivirus, de manière planifiée ou à la demande,

en téléchargeant les mises à jour depuis les serveurs spécialisés de

Kaspersky Lab.

La base antivirus est utilisée pour rechercher et nettoyer les objets

infectés. Pendant l'analyse, chaque fichier est analysé à la recherche

de menaces, en comparant son code avec le code typique de

différentes menaces.

Configuration et administration de Kaspersky Anti-Virus à la fois en local

(avec les moyens standard du S.E., comprenant l'utilisation d'options en

ligne de commande, de signaux et la modification du fichier de

Page 8

8 Kaspersky Anti-Virus 5.6 for Linux Mail Server

configuration de l'application) et à distance grâce à l'interface Web

fournie par le programme Webmin.

Utilisation de SNMP pour l'obtention d'informations sur la configuration

et les statistiques d'activité du produit, et configuration de l'application

pour générer des pièges SNMP quand des événements spécifiés se

produisent.

1.1. Nouveautés

La version 5.6 de Kaspersky Anti-Virus for Linux Mail Server combine les

caractéristiques de Kaspersky Anti-Virus 5.5 for Linux Mail Server et FreeBSD et

de Kaspersky Anti-Virus 5.6 pour Sendmail avec l'API Milter, auxquelles

s'ajoutent les améliorations suivantes :

L'intégration de la file d'attente en amont et en aval est prise en charge

pour Exim. Dans le cas de l'intégration en amont de la file d'attente, le

message est transféré pour analyse avant d'être ajouté à la file d'attente

du système de messagerie, tandis que l'intégration en aval signifie que

les messages sont analysés après leur ajout à la file d'attente.

L'intégration automatique par un script de configuration de l'application

est désormais disponible. Voir Chapitre 4 à la p. 30 pour plus de détails

sur la procédure d'intégration.

Les possibilités de configuration des fonctions d'analyse du courrier ont

été améliorées : deux méthodes d'analyse sont maintenant disponibles.

Un message peut être analysé en tant qu'objet simple ou par une

approche combinée – d'abord comme un simple objet puis comme la

collection de ses parties. Ces méthodes diffèrent quant au niveau de

protection assuré. Reportez-vous à la section 5.2 à la p. 50 pour plus de

détails.

La configuration de l'application a changé. La configuration séparée de

groupes d'expéditeurs et de destinataires est maintenant prise en

charge. Reportez-vous à la section 5.1 à la p.48 pour plus de détails sur

la configuration de groupes.

La liste des actions applicables aux messages a été enrichie. Ajout d'un

nouveau type d'actions, dépendant du logiciel malveillant découvert.

Reportez-vous à la section 5.4 à la p. 54 pour plus de détails.

Les prestations de filtrage par contenu ont été améliorées par l'ajout de

critères de filtrage par taille de pièce jointe. Reportez-vous à la section

5.3.2 à la p. 53 pour plus de détails.

Page 9

Introduction 9

La bibliothèque de modèles de notifications a été enrichie par de

nouveaux modèles administrateurs. Les modèles sont désormais

conservés dans un répertoire séparé.

La possibilité de placer les objets infectés dans une zone de

sauvegarde n'est plus implémentée.

Les fonctions de sauvegarde ont été améliorées – des fichiers

d'information peuvent être créés pour chacune des entrées de

sauvegarde. Reportez-vous à la section 5.6 à la p.59 pour plus de

détails.

La génération de rapports a été améliorée en augmentant les niveaux

de consignations. Reportez-vous à la section 9.1 à la p.91 pour plus de

détails.

Les fonctions statistiques ont été étendues par l'ajout de statistiques par

message. Reportez-vous à la section 9.2 à la p.94 pour plus de détails.

Des requêtes SNMP sur la configuration, des statistiques et des

indicateurs d'état de l'application sont désormais pris en charge. Des

pièges SNMP sont également prises en charge. Reportez-vous à la

section 10.1 à la p. 98 pour plus de détails.

Un outil d'administration sur la ligne de commande est compris dans le

paquet de l'application. Il est capable de gérer plusieurs aspects du

fonctionnement de l'application. Reportez-vous à la section 10.3 à la p.

105 pour plus de détails.

1.2. Spécifications requises

Les spécifications système pour Kaspersky Anti-Virus sont :

Spécifications matérielles pour un serveur de messagerie avec un trafic

journalier d'environ 200 mo :

Intel Pentium IV, processeur 3 GHz ou supérieur ;

1 Go RAM ;

200 mo d'espace disque disponible (non compris l'espace

nécessaire à la conservation des copies de sauvegarde des

messages).

Configuration logicielle :

L'un des systèmes d'exploitation 32 bits suivants :

o Red Hat Enterprise Linux Server 5.2 ;

o Fedora 9 ;

Page 10

10 Kaspersky Anti-Virus 5.6 for Linux Mail Server

o SUSE Linux Enterprise Server 10 SP2 ;

o openSUSE 11.0 ;

o Debian GNU/Linux 4.0 r4 ;

o Mandriva Corporate Server 4.0 ;

o Ubuntu 8.04.1 Server Edition ;

o FreeBSD 6.3, 7.0.

L'un des systèmes d'exploitation 64 bits suivants :

o Red Hat Enterprise Linux Server 5.2 ;

o Fedora 9 ;

o SUSE Linux Enterprise Server 10 SP2 ;

o openSUSE Linux 11.0.

L'un des systèmes de messagerie suivants : Sendmail 8.12.x ou

supérieur, qmail 1.03, Postfix 2.x, Exim 4.x ;

Facultatif – le logiciel Webmin (www.webmin.com) pour

l'administration à distance de Kaspersky Anti-Virus ;

Perl version 5.0 ou supérieur (www.perl.org).

1.3. Services aux utilisateurs

enregistrés

Kaspersky Lab offre à ses utilisateurs légalement enregistrés un éventail de

prestations complémentaires leur permettant d'utiliser plus efficacement le

logiciel Kaspersky Anti-Virus.

En vous enregistrant, vous devenez utilisateur agréé du programme et durant

toute la période de validité de votre souscription, vous bénéficiez des prestations

suivantes :

mises à niveau du logiciel d'application ;

assistance téléphonique et par messagerie sur l'installation, la

configuration et l'utilisation de ce logiciel antivirus ;

communications sur les nouveaux produits de Kaspersky Lab, et les

nouvelles attaques virales. Ce service est offert aux utilisateurs ayant

souscrit un abonnement à la liste de diffusion de Kaspersky Lab.

Page 11

Introduction 11

Remarque :

Kaspersky Lab n'assure pas de service sur le fonctionnement ou l'utilisation de

votre système d'exploitation, de logiciels d'autres fabricants ou d'autres

technologies.

Page 12

CHAPITRE 2. STRUCTURE ET

ALGORITHME DE

FONCTIONNEMENT DE

L'APPLICATION

Kaspersky Anti-Virus comprend les composants suivants :

Filtre – le service de connexion au système de messagerie, c'est un

programme séparé qui assure l'interaction entre Kaspersky Anti-Virus et

un agent de transfert de messages (MTA, message transfer agent)

spécifique. Le paquet de distribution comprend des modules pour

chaque système de messagerie pris en charge :

kav4lms-milter – service Milter pour la connexion avec Sendmail et

Postfix via l'API Milter.

kav4lms-filter – service SMTP pour la connexion à Postfix et Exim.

kav4lms-qmail – gestionnaire de file d'attente de messages pour

qmail.

kavmd – service central de l'application, à l'écoute des requêtes de filtre

et implémentant les fonctions antivirus de l'application protégeant le

trafic de messagerie.

kav4lms-kavscanner – assure la protection antivirus des systèmes de

fichiers serveurs.

kav4lms-keepup2date – assure la mise à jour de la base antivirus en

téléchargeant les nouvelles données depuis les serveurs de mises à

jour de Kaspersky Lab ou d'un répertoire local.

kav4lms-licensemanager – composant gestionnaire des clés de

produit : installation, suppression, affichage d'informations statistiques.

kav4lms.wbm – complément logiciel pour Webmin pour la gestion à

distance de l'application à travers une interface Web (optionnelle), qui

permet de configurer et de lancer la mise à jour de la base antivirus,

d'afficher des informations statistiques, de définir des actions sur les

objets en fonction de leur état, et de surveiller les données d'activité des

applications.

Page 13

Structure et algorithme de fonctionnement de l'application 13

kav4lms-cmd – utilitaire de gestion de l'antivirus depuis la ligne de

commande.

L'application utilise l'algorithme suivant pour contrôler les messages :

1. Le filtre reçoit un message depuis l'agent de transfert de messages ou

MTA. Si le filtre et le service central s'exécutent sur le même ordinateur,

ce sont les noms des fichiers de messages qui sont transmis pour

analyse, au lieu des messages réels.

2. Le filtre détermine les groupes auxquels le message appartient,

sélectionne celui avec la priorité la plus haute (section 5.1 à la p. 48)

puis transmet pour analyse le message au service central de

l'application. Si le groupe n'existe pas, l'application applique au

message les règles du groupe Default compris dans le paquet de

distribution.

Le service central examine le message en fonction des paramètres

précisés par le fichier de configuration du groupe. En fonction de la

méthode définie par la stratégie, l'application peut analyser le message

comme un seul objet compact ou utiliser une approche combinée, en

analysant d'abord l'objet comme un tout, puis ses parties

individuellement (section 5.2 à la p. 50).

L'analyse combinée est plus approfondie et assure un meilleur degré de

protection, au prix de performances un peu inférieures, par la

vérification du message dans son ensemble ou par celle du message et

de chacune de ses parties (stratégie combinée).

3. Si l'analyse antivirus du courrier est activée (section 5.3 à la p. 50), le

service central vérifie un message en tant qu'objet simple.

Conformément à l'état attribué après cette vérification (section 5.3.1 à la

p. 51) le service central peut interdire la réception du message, le

refuser ou l'autoriser, le remplacer par un avertissement ou modifier ses

en-têtes (section 5.4 à la p. 54). Si un traitement spécial est défini pour

certains types de logiciels malveillants individuels (option

VirusNameList), les actions spécifiées sont exécutées quand les types

en question sont détectées(option VirusNameAction). L'ordre de

traitement des messages est précisé dans le fichier de configuration du

groupe.

L'application crée une copie de sauvegarde du message original avant

de lui appliquer un traitement, si cette opération est activée dans les

paramètres de groupe.

4. Après l'analyse antivirus du message, l'application exécute le filtrage, si

cette opération est activée dans les paramètres de groupe.

Le filtrage peut être exécuté en fonction du nom, du type ou de la taille

de la pièce jointe (section 5.3.2 à la p. 53). L'examen se traduit par

Page 14

14 Kaspersky Anti-Virus 5.6 for Linux Mail Server

l'application des actions définies par les paramètres de filtrage du fichier

de configuration du groupe. Parmi les objets traités, ceux qui

correspondent aux critères de filtrage sont transmis pour analyse

avancée pièce par pièce, si la méthode d'analyse combinée est activée

dans les paramètres du groupe.

5. Pendant l'inspection pièce par pièce du courrier, l'application

décompose sa structure MIME et traite les composants du message.

Dans le message, les objets sont traités conformément à l'état qui leur

est attribué individuellement, sans tenir compte de l'état attribué au

message dans son ensemble.

Si un message considéré comme un objet simple est identifié comme

étant infecté, mais qu'aucune menace n'est trouvée après l'examen de

ses parties, l'application applique à l'ensemble du message l'action

définie pour un courrier infecté (option InfectedAction). Si le nombre

d'imbrications d'un objet en pièce jointe, dans un message non infecté,

dépasse la limite spécifiée dans les paramètres du groupe (option

MaxScanDepth), l'application applique au message dans son

ensemble l'action définie pour les messages qui provoquent une erreur

au cours de leur analyse (option ErrorAction).

Pendant son traitement des objets dans les messages, le service

central peut renommer, supprimer ou remplacer un objet par un

avertissement, ajouter des en-têtes d'information ou autoriser la

transmission du message (section 5.4 à la p. 54). Les messages

infectés sont réparés. L'application crée une copie de sauvegarde du

message original dans son ensemble avant d'appliquer un traitement à

son objet (sauf si c'est déjà fait), si cette opération est activée dans les

paramètres de groupe.

6. Après analyse et traitement du message, le service central renvoie de

nouveau le message vers le filtre. Le message traité, accompagné de

notifications sur le résultat de l'analyse et de la désinfection, est

transmis au MTA, qui délivre à son tour le message aux utilisateurs

locaux, ou le redirige vers d'autres serveurs de messagerie.

Page 15

Attention !

Nous vous conseillons d'installer l'application pendant les heures de faible trafic,

lorsque le trafic de courrier est au plus bas.

CHAPITRE 3. INSTALLATION ET

DESINSTALLATION DE

L'APPLICATION

Avant d'installer Kaspersky Anti-Virus, nous vous recommandons de préparer

votre système de la manière suivante :

Assurez-vous que votre système est conforme aux spécifications

matérielles et logicielles minimales requises, décrites dans la section

1.2 à la page 9.

Réalisez des copies de sauvegardes des fichiers de configuration du

système de messagerie installé sur votre serveur.

Configurez votre connexion Internet.

Connectez-vous au système avec des droits d'accès root, ou sous tout

autre compte disposant des privilèges d'un super-utilisateur.

3.1. Installation de l'application sur

un serveur Linux

Pour les serveurs exploités sous Linux, Kaspersky Anti-Virus est distribué dans

deux paquets d'installation différents, en fonction du type de votre distribution

Linux.

Pour installer l'application sous Red Hat Enterprise Linux, Fedora, SUSE Linux

Enterprise Server, openSUSE et Mandriva Linux, utilisez le paquet rpm.

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du paquet .rpm,

tapez ce qui suit sur la ligne de commande :

# rpm -i <package_name>

Page 16

16 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Attention !

Après avoir installé l'application à partir du paquet rpm, vous devez exécuter le

script postinstall.pl pour la configuration post-installation. L'emplacement par

défaut des scripts postinstall.pl se trouve dans le répertoire

/opt/kaspersky/kav4lms/lib/bin/setup/ (sous Linux) et dans le répertoire

/usr/local/libexec/kaspersky/kav4lms/setup/ (sous FreeBSD) !

Attention !

La procédure d'installation de l'application pour les distributions Mandriva

présente quelques particularités.

Pour permettre le démarrage correct de Kaspersky Anti-Virus après son

installation, vous devez vous assurer que le répertoire /root/tmp/ est bien utilisé

pour stocker les fichiers temporaires du système d'exploitation et que le compte

utilisé pour lancer l'application (kluser, par défaut) possède des droits d'écriture

dans le répertoire.

Vous devrez peut-être modifier les droits d'accès du répertoire, redéfinir ou

supprimer les variables d'environnement TMP et TEMP, pour permettre au

système d'utiliser un autre répertoire (tel que /tmp/) avec les droits nécessaire

pour le fonctionnement de l'application.

Pour les versions Debian GNU/Linux et Ubuntu, l'installation est assurée par un

paquet .deb.

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du paquet .deb,

tapez ce qui suit sur la ligne de commande :

# dpkg -i <package_name>

Après envoi de cette commande, l'application sera installée automatiquement.

Une fois installation terminée, des informations sur la configuration de postinstallation sont affichées (section 3.4 à la p. 21).

3.2. Installation de l'application sur

un serveur FreeBSD

Le fichier de distribution pour l'installation de Kaspersky Anti-Virus sur des

serveurs sous S.O. FreeBSD est fourni sus la forme d'un paquet pkg.

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du paquet pkg, tapez

ce qui suit sur la ligne de commande :

# pkg_add <package_name>

Page 17

Installation et désinstallation de l'application 17

Attention !

Pour que les pages du manuel de l'application soient disponibles par une

commande man <nom_de_page_man>, les opérations suivantes sont

nécessaires :

pour les distributions Debian Linux, Ubuntu Linux, SUSE Linux, ajoutez

la ligne suivante au fichier /etc/manpath.config :

MANDATORY_MANPATH /opt/kaspersky/kav4lms/share/man

pour les distributions Red Hat Linux et Mandriva Linux, ajoutez la ligne

suivante au fichier /etc/man.config :

MANPATH /opt/kaspersky/kav4lms/share/man

pour les distributions FreeBSD distributions, ajoutez la ligne suivante au

fichier /etc/manpath.config :

MANDATORY_MANPATH /usr/local/man

Si votre système utilise la variable MANPATH, ajoutez à sa liste de valeurs le

chemin du répertoire contenant les pages du manuel de l'application, en

exécutant la commande suivante :

# export MANPATH=$MANPATH:<chemin du répertoire des pages

du manuel>

Après envoi de cette commande, l'application sera installée automatiquement.

Une fois installation terminée, des informations sur la configuration de postinstallation sont affichées (section 3.4 à la p. 21).

3.3. Emplacement des fichiers de

l'application

Pendant l'installation de Kaspersky Anti-Virus, l'installateur du produit recopie les

fichiers d'application dans les répertoires du programme, sur le serveur.

3.3.1. Emplacement des fichiers sur un

Les emplacements par défaut des fichiers Kaspersky Anti-Virus sur un serveur

exploité sous Linux sont les suivants :

/etc/opt/kaspersky/kav4lms.conf – fichier de configuration principal de

serveur Linux

l'application ;

Page 18

18 Kaspersky Anti-Virus 5.6 for Linux Mail Server

/etc/opt/kaspersky/kav4lms/ – répertoire des fichiers de configuration de

Kaspersky Anti-Virus :

groups.d/ – répertoire des fichiers de configuration des groupes ;

default.conf – fichier de configuration, avec les paramètres du groupe

par défaut ;

locale.d/strings.en – fichier de chaînes, utilisées par l'application ;

profiles/ – répertoire de profils de configuration prédéfinis :

default_recommandé/ – répertoire des fichiers de configuration par

défaut ;

high_overall_security/ – répertoire des fichiers de configuration du profil

de sécurité maximum ;

high_scan_speed/ répertoire des fichiers de configuration du profil de

vitesse maximum ;

modèles/ – répertoire des modèles de notifications ;

templates-admin/ – répertoire des modèles de notifications pour

l'administrateur ;

kav4lms.conf – le fichier de configuration principal de l'application ;

/opt/kaspersky/kav4lms/ – répertoire principal de Kaspersky Anti-Virus,

contenant :

bin/ – répertoire des fichiers exécutables de tous les composants de

Kaspersky Anti-Virus :

kav4lms-cmd – fichier exécutable de l'outil de ligne de commande ;

kav4lms-setup.sh – script d'installation de l'application ;

kav4lms-kavscanner – fichier exécutable du composant analyseur du

système de fichiers ;

kav4lms-licensemanager – fichier exécutable du composant

gestionnaire des clés ;

kav4lms-keepup2date – fichier exécutable du composant

d'actualisation ;

sbin/ – répertoire contenant les fichiers exécutables des services de

l'application ;

lib/ – répertoire des fichiers de bibliothèque de Kaspersky Anti-Virus ;

bin/avbasestest – outil de validation des mises à jour de bases antivirus

téléchargées, utilisé par le composant kav4lms-keepup2date ;

share/doc/ – répertoire contenant l'accord de licence et la documentation de

déploiement ;

share/man/ – répertoire contenant les fichiers du manuel ;

share/scripts/ – répertoire des scripts d'application ;

share/snmp-mibs/ – répertoire de Kaspersky Anti-Virus MIB ;

Page 19

Installation et désinstallation de l'application 19

Attention !

La spécification Linux des chemins d'accès est utilisée dans la suite de ce

document.

share/webmin/ – répertoire du complément logiciel pour Webmin ;

/etc/init.d/ – répertoire des scripts de contrôle des services de l'application :

kav4lms – script de contrôle du service central de l'application ;

kav4lms-filters – script de contrôle pour le filtre Kaspersky Anti-Virus ;

/var/opt/kaspersky/kav4lms/ – répertoire contenant des données variables de

Kaspersky Anti-Virus :

backup/ – répertoire des copies de sauvegarde des messages et des

fichiers d'information ;

bases/ – répertoire des bases antivirus ;

bases.backup/ – répertoire des copies de sauvegarde des bases antivirus ;

licenses/ – répertoire des fichiers de clés ;

nqueue/ – répertoire des files d'attente de messages ;

patches/ – répertoire des correctifs des modules d'application ;

stats/ – répertoire des fichiers de statistiques ;

updater/ – répertoire du fichier d'informations de la mise à jour précédente.

3.3.2. Emplacement des fichiers sur un

serveur FreeBSD

Les emplacements par défaut des fichiers Kaspersky Anti-Virus sur un serveur

exploité sous FreeBSD sont les suivants :

/usr/local/etc/kaspersky/kav4lms.conf – fichier de configuration principal de

l'application ;

/usr/local/etc/kaspersky/kav4lms/ – répertoire des fichiers de configuration de

Kaspersky Anti-Virus :

groups.d/ – répertoire des fichiers de configuration des groupes ;

default.conf – fichier de configuration, avec les paramètres du groupe

par défaut ;

locale.d/strings.en – fichier de chaînes utilisées par l'application ;

profiles/ – répertoire de profils de configuration prédéfinis :

default_recommandé/ – répertoire des fichiers de configuration par

défaut ;

Page 20

20 Kaspersky Anti-Virus 5.6 for Linux Mail Server

high_overall_security/ – répertoire des fichiers de configuration du profil

de sécurité maximum ;

high_scan_speed/ – répertoire des fichiers de configuration du profil de

vitesse maximum ;

modèles/ – répertoire des modèles de notifications ;

templates-admin/ – répertoire des modèles de notifications pour

l'administrateur ;

kav4lms.conf – le fichier de configuration principal de l'application.

/usr/local/bin/ – répertoire des fichiers exécutables de tous les composants de

Kaspersky Anti-Virus :

kav4lms-cmd – fichier exécutable de l'outil de ligne de commande ;

kav4lms-setup.sh - script d'installation de l'application ;

kav4lms-kavscanner – fichier exécutable du composant analyseur du

système de fichiers ;

kav4lms-licensemanager – fichier exécutable du composant gestionnaire

des clés ;

kav4lms-keepup2date – fichier exécutable du composant d'actualisation ;

/usr/local/sbin/ – répertoire des fichiers exécutables des services de

l'application ;

/usr/local/etc/rc.d/ – répertoire des scripts de contrôle pour les services de

l'application :

kav4lms.sh – script de contrôle du service central de l'application ;

kav4lms-filters.sh – script de contrôle pour le filtre Kaspersky Anti-Virus ;

/usr/local/lib/kaspersky/kav4lms/ – répertoire des fichiers de bibliothèque de

Kaspersky Anti-Virus ;

/usr/local/libexec/kaspersky/kav4lms/avbasestest – outil de validation des mises

à jour de bases antivirus téléchargées, utilisé par le composant kav4lmskeepup2date ;

/usr/local/share/doc/kav4lms/ – répertoire contenant l'accord de licence et la

documentation de déploiement ;

/usr/local/man/ – répertoire des fichiers du manuel ;

/usr/local/share/kav4lms/scripts/ – répertoire de scripts de l'application ;

/usr/local/share/kav4lms/snmp-mibs/ – répertoire des fichiers MIB pour

Kaspersky Anti-Virus ;

/usr/local/share/kav4lms/webmin/ – répertoire du complément logiciel pour

l'application Webmin ;

/var/db/kaspersky/kav4lms/ – répertoire contenant des données variables de

Kaspersky Anti-Virus :

backup/ – répertoire des copies de sauvegarde des messages et des

fichiers d'information ;

Page 21

Installation et désinstallation de l'application 21

bases/ – répertoire des bases antivirus ;

bases.backup/ – répertoire des copies de sauvegarde des bases antivirus ;

licenses/ – répertoire des fichiers de clés ;

nqueue/ – répertoire des files d'attente de messages ;

patches/ – répertoire des correctifs des modules d'application ;

stats/ – répertoire des fichiers de statistiques ;

updater/ – répertoire du fichier d'informations de la mise à jour précédente.

3.4. Configuration postérieure à

l'installation

Immédiatement après avoir recopié les fichiers d'application dans le serveur, le

processus de configuration du système démarre. La procédure de configuration

démarre automatiquement ou bien, si le gestionnaire de paquets (rpm, par

exemple) ne permet pas l'usage de scripts interactifs, vous devez la lancer

manuellement.

Pour lancer la configuration du produit manuellement, tapez ce qui suit sur

l'invite de commande :

Sous Linux :

# /opt/kaspersky/kav4lms/lib/bin/setup/postinstall.pl

Sous FreeBSD :

# /usr/local/libexec/kaspersky/kav4lms/setup/postinstall.pl

Une invite vous présente au choix les opérations suivantes :

1. Si des fichiers de configuration de Kaspersky Anti-Virus 5.5 for Linux

Mail Server ou de Kaspersky Anti-Virus 5.6 for Sendmail avec l'API

Milter sont retrouvés dans l'ordinateur, l'application propose à cette

étape de choisir le fichier à convertir et à enregistrer dans le format de

la version courante du produit. En sélectionnant l'un des fichiers, vous

aurez la possibilité de remplacer le fichier de configuration par défaut

compris dans le paquet de distribution par le fichier restauré et converti.

Pour remplacer le fichier de configuration du paquet de distribution par

le fichier restauré, tapez la réponse yes. Pour annuler le remplacement,

tapez no.

Par défaut, les fichiers de configuration convertis sont enregistrés dans

les répertoires suivants :

Page 22

22 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Remarque :

Les bases antivirus ne peuvent être mises à jour que si une clé de

produit est installée.

kav4mailservers /etc/opt/kaspersky/kav4lms/profiles/kav4mailservers5.

5-converted

kavmilter /etc/opt/kaspersky/kav4lms/profiles/kavmilter5.6converted

2. Spécifiez le chemin au fichier clé.

Notez que si la clé du produit n'est pas installée, l'antivirus ne fera pas

la mise à jour des bases de données et ne créera pas la liste des

domaines protégés au cours de l'installation. Dans ce cas, vous devrez

réaliser ces étapes manuellement après l'installation d'une clé.

3. Spécifiez les paramètres du serveur proxy utilisé pour la connexion à

Internet avec la mise en forme suivante :

http://<IP-proxy_server_address>:<port>

ou

http://<user_name>:<password>@<proxy_server_IP_addres

s>:<port>

if the proxy server requires authentication.

Si aucun serveur proxy n'est utilisé pour se connecter à Internet, tapez

la réponse no.

Le composant kav4lms-keepup2date pour la mise à jour utilise cette

valeur pour se connecter à la source des mises à jours.

4. Mettre à jour les bases antivirus. Pour ce faire, tapez la réponse yes.

Pour ignorer les mises à jour pendant cette étape, tapez no. Vous

pourrez exécuter la procédure de mise à jour par la suite à l'aide du

composant kav4lms-keepup2date (section 7.2 à la p. 83 pour plus de

détails).

5. Configurez les mises à jour automatiques des bases antivirus. Pour ce

faire, tapez la réponse yes. Pour ignorer la configuration des les mises

à jour automatiques pendant cette étape, tapez no. Vous pourrez

configurer les mises à jour plus tard, à l'aide du composant kav4lms-

setup (section 7.1 à la p. 82) ou manuellement (section 10.2 à la p. 102

pour plus de détails).

Page 23

Installation et désinstallation de l'application 23

Attention !

Dans le cas de l'intégration du produit avec qmail, il convient de

configurer les mises à jour automatiques comme ceci :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-cron=updater --user=root

6. Installez le module Webmin afin de pouvoir gérer Kaspersky Anti-Virus

à l'intérieur de l'interface Web de l'outil Webmin.

Le complément logiciel du gestionnaire à distance ne sera installé que

si Webmin est installé dans le répertoire par défaut. Après l'installation

du plug-in, des instructions appropriées s'afficheront pour configurer

l'interaction avec l'application.

Tapez yes pour installer le module Webmin ou no pour annuler son

installation.

7. Déterminez la liste des domaines dont le trafic de messagerie doit être

protégé contre les virus. La valeur par défaut est localhost,

localhost.localdomain. Pour l'utiliser, tapez Entrée.

Pour préciser la liste des domaines manuellement, entrez-les sur la

ligne de commande. Vous pouvez définir plusieurs valeurs séparées

pas des virgules ; les caractères génériques et les expressions

régulières sont également acceptées. Les points doivent être précédés

par un caractère barre-inversée.

Par exemple :

re:.*\.example\.com

8. Intégration de Kaspersky Anti-Virus avec MTA. Vous pouvez accepter la

méthode suggérée par défaut pour l'intégration avec le MTA localisé sur

l'ordinateur ou annuler et effectuer manuellement l'intégration.

Reportez-vous à Chapitre 4 à la p. 30 pour une description détaillée de

l'intégration avec MTA.

Par défaut, l'intégration aval de la file d'attente avec Exim fait appel à la

modification du routage (section 4.1.1 à la p. 31).

Page 24

24 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Attention !

Pendant l'intégration automatique avec Sendmail, le script essaie

toujours de modifier le fichier .mc parce que les mises à jours

postérieures ne détruiront pas les modifications introduites. Si le

fichier .mc contient des adressages “include” faisant référence à des

fichiers .mc qui n'existent pas, il n'est pas alors possible d'utiliser ce

fichier pour l'intégration de Kaspersky Anti-Virus. Dans ce cas, installez

le paquet sendmail-cf pour faire l'intégration à partir du fichier .cf.

Si le fichier .mc ne peut pas être utilisé, l'intégration de l'application fait

alors appel au fichier .cf.

3.5. Configuration des règles

d'accès dans les systèmes

SELinux et AppArmor

Pour créer un module SELinux contenant les règles nécessaires au

fonctionnement de Kaspersky Anti-Virus, effectuez les étapes suivantes après

l'installation et l'intégration de l'application avec le système de messagerie :

1. Basculez SELinux en mode permissif :

# setenforce Permissive

2. Envoyez un ou plusieurs messages de test et assurez-vous qu'il sont

passés par l'analyseur antivirus et ont été remis à leurs destinataires.

3. Créez un module de règles, à partir des enregistrements sur les

blocages appliqués :

Pour Fedora :

# audit2allow -l –M kav4lms -i /var/log/messages

Pour RHEL :

# audit2allow -l -M kav4lms –i\

/var/log/audit/audit.log

4. Chargez le module de règles ainsi obtenu :

# semodule -i kav4lms.pp

5. Basculez SELinux en mode restrictif :

# setenforce Enforcing

Page 25

Installation et désinstallation de l'application 25

Si de nouveaux messages d'audit appartenant à Kaspersky Anti-Virus

apparaissent, il convient de mettre à jour le fichier module des règles :

Pour Fedora :

# audit2allow -l –M kav4lms -i /var/log/messages

# semodule -u kav4lms.pp

Pour RHEL :

# audit2allow -l -M kav4lms -i /var/log/audit/audit.log

# semodule -u kav4lms.pp

Pour des informations complémentaires, reportez-vous à :

RedHat Enterprise Linux: “Red Hat Enterprise Linux Deployment

Guide”, chapitre 44 “Security and SELinux”.

Fedora: Fedora SELinux Project Pages.

Debian GNU/Linux: manuel « Configuring the SELinux Policy » du

paquet selinux-doc « Documentation for Security Enhanced Linux ».

Pour mettre à jour les profils AppArmor nécessaires au fonctionnement de

Kaspersky Anti-Virus, effectuez les étapes suivantes après l'installation et

l'intégration de l'application avec le système de messagerie :

1. Basculez toutes les règles d'application en mode audit (“complain”) :

# aa-complain /etc/apparmor.d/*

# /etc/init.d/apparmor reload

2. Redémarrez le système de messagerie :

# /etc/init.d/postfix restart

3. Redémarrez kav4lms et kav4lms-filters :

# /etc/init.d/kav4lms restart

# /etc/init.d/kav4lms-filters restart

4. Envoyez un ou plusieurs messages de test et assurez-vous qu'il sont

passés par l'analyseur antivirus et ont été remis à leurs destinataires.

5. Lancez l'outil de mise à jour des profils :

# aa-logprof

6. Rechargez les règles pour AppArmor :

# /etc/init.d/apparmor reload

7. Basculez toutes les règles d'application en mode restrictif :

Page 26

26 Kaspersky Anti-Virus 5.6 for Linux Mail Server

# aa-enforce /etc/apparmor.d/*

# /etc/init.d/apparmor reload

Si de nouveaux messages d'audit appartenant à Kaspersky Anti-Virus

apparaissent, les étapes 5 et 6 doivent être répétées.

Pour des informations complémentaires, reportez-vous à :

OpenSUSE et SUSE Linux Enterprise Server: “Novell AppArmor

Quick Start”, “Novell AppArmor Administration Guide”.

Ubuntu: “Ubuntu Server Guide”, chapitre 8, “Security”.

3.6. Installation du module Webmin

pour gérer Kaspersky AntiVirus

Il est possible de contrôler à distance l'activité de Kaspersky Anti-Virus depuis un

navigateur Web browser utilisant Webmin.

Webmin est un programme qui simplifie l'administration des systèmes

Linux/Unix. Le logiciel possède une structure modulaire, prenant en charge les

connexions de nouveaux modules ou de modules personnalisés. Vous trouverez

des informations complémentaires sur Webmin et ses paquets distribution

téléchargeables depuis le site Web officiel du logiciel, à l'adresse :

www.webmin.com.

Le paquet de distribution de Kaspersky Anti-Virus contient un module pour

Webmin qu'il est possible de connecter soit à l'étape de configuration postérieure

à l'installation de l'application (section 3.4 à la p. 21) si le système est déjà

équipé de Webmin, soit à tout moment après l'installation de Webmin.

La partie suivante de ce manuel décrit en détail la procédure requise pour

connecter le module Webmin afin d'administrer Kaspersky Anti-Virus.

Si les paramètres par défaut ont été sélectionnés lors de l'installation de

Webmin, vous pouvez alors accéder au logiciel après avoir configuré un

navigateur Web pour se connecter au port 10000 via HTTP/HTTPS.

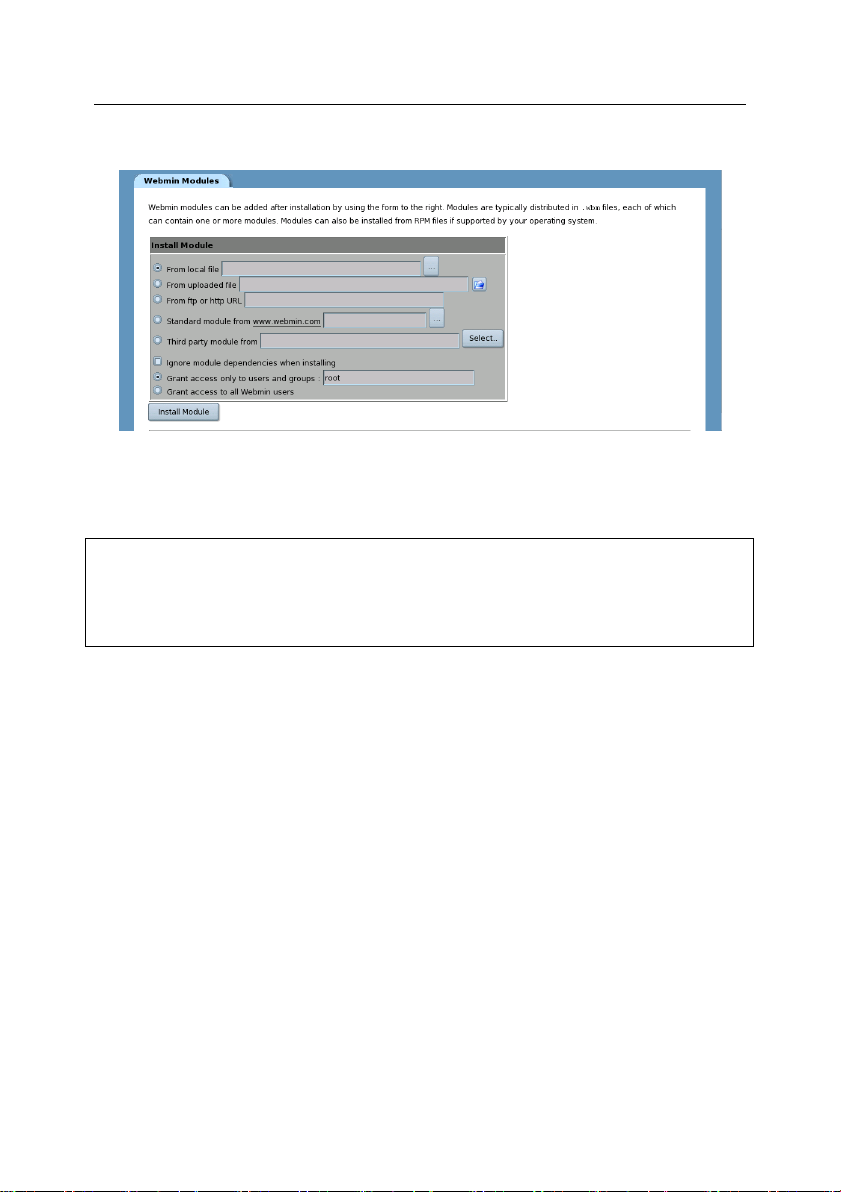

Pour installer le module Webmin pour la gestion de Kaspersky Anti-Virus :

1. Utilisez votre navigateur Web pour accéder à Webmin avec des

privilèges d'administrateur.

2. Sélectionnez l'onglet Webmin Configuration dans le menu puis

dirigez-vous à la section Webmin modules.

Page 27

Installation et désinstallation de l'application 27

Remarque :

Le module Webmin est le fichier mailgw.wbm, installé par défaut dans le

répertoire /opt/kaspersky/kav4lms/share/webmin/ (pour les distributions Linux),

ou /usr/local/share/kav4lms/webmin/ (pour les distributions FreeBSD).

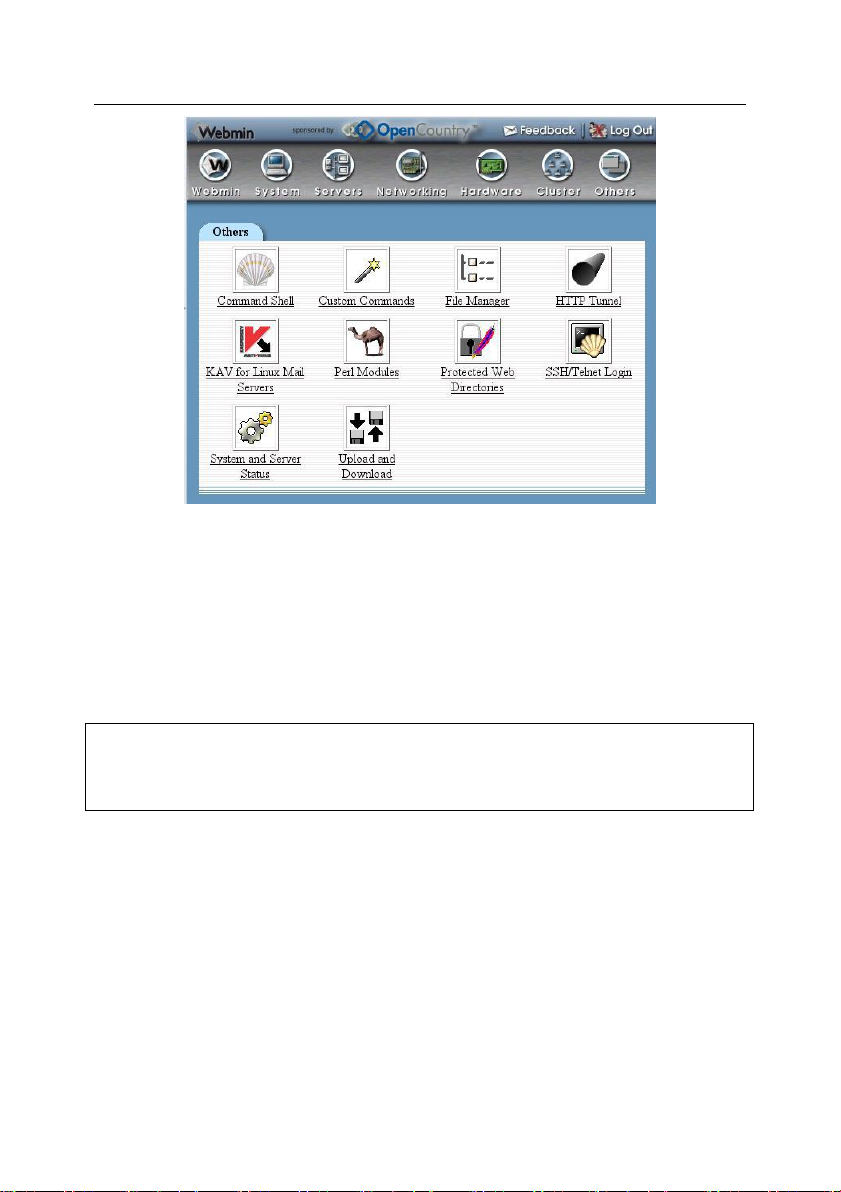

3. Sélectionnez l'option From Local File dans la section Install module

puis cliquez sur (Figure 1).

Figure 1. Section Install Module

4. Sélectionnez le chemin du module Webmin du produit et cliquez sur

OK.

Un message confirmera à l'écran l'installation réussie du module Webmin.

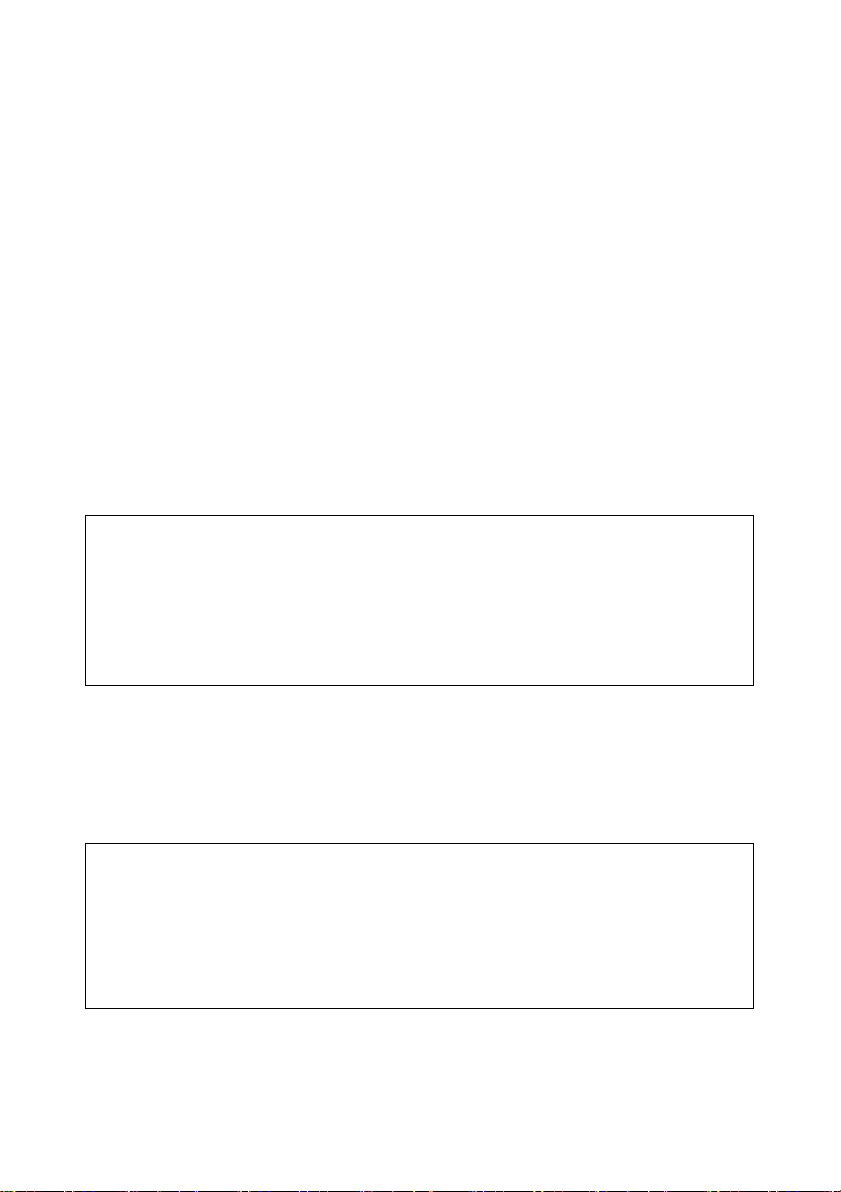

Pour accéder aux paramètres de Kaspersky Anti-Virus, vous pouvez cliquer sur

son icône, dans l'onglet Others (Figure 2).

Page 28

28 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Attention !

La procédure de suppression arrête l'application sans autre intervention de

l'utilisateur !

Figure 2. L'icône de Kaspersky Anti-Virus dans l'onglet Others

3.7. Suppression de l'application

La suppression de Kaspersky Anti-Virus dans le serveur exige des privilèges de

super-utilisateur (root). Si vous ne disposez pas de ces privilèges au moment de

la désinstallation, vous devez d'abord ouvrir une session en tant qu'utilisateur

root.

Pendant la désinstallation, l'application est arrêtée, les fichiers et les répertoires

créés lors de l'installation du produit sont supprimés. Cependant, les fichiers et

répertoires créés ou modifiés par l'administrateur (fichier de configuration de

l'application, fichiers de configuration des groupes, fichiers modèle de

notification, répertoires de sauvegarde, fichier clé) seront conservés.

Il est possible de lancer la procédure de suppression de l'application par

différentes méthodes, en fonction du gestionnaire de paquets du système. Nous

allons examiner ces méthodes de plus près.

Pour supprimer une installation de Kaspersky Anti-Virus réalisée à partir d'un

paquet rpm, tapez le texte suivant dans une ligne de commande :

# rpm -e <package_name>

Page 29

Installation et désinstallation de l'application 29

Pour supprimer une installation de Kaspersky Anti-Virus réalisée à partir d'un

deb, tapez ce qui suit sur la ligne de commande :

# dpkg -P <package_name>

si vous souhaitez supprimer l'application en même temps que ses fichiers de

configuration, ou bien :

# dpkg -r <package_name>

si vous souhaitez désinstaller l'application mais en gardant ses fichiers de

configuration.

Pour supprimer une installation de Kaspersky Anti-Virus réalisée à partir d'un

pkg, tapez ce qui suit sur la ligne de commande :

# pkg_delete <package_name>

Un message confirmera à l'écran la suppression réussie de l'application.

Si un complément logiciel est installé pour la gestion à distance de l'application

(module Webmin), il doit être supprimé manuellement à l'aide des outils standard

de Webmin.

Page 30

Remarque :

Le MTA ne permet pas le rejet des messages en cas d'intégration en aval de la

file d'attente. Cependant, si l'action de rejet des objets est sélectionnée dans les

paramètres de Kaspersky Anti-Virus, l'expéditeur recevra une notification sur le

rejet du message. Le texte de la notification est défini par l'option RejectReply

dans la section [kav4lms: groups. <group_name>.settings] du fichier de

configuration du groupe.

Attention !

Deux règles sont à respecter pour utiliser un socket :

Le numéro du port, qui fait partie de la définition du socket réseau, doit

être supérieur à 1024.

Le service de filtrage et le service central doivent avoir des privilèges

d'accès suffisants au socket local utilisé.

CHAPITRE 4. INTEGRATION

AVEC MTA

Après son installation, l'antivirus doit être intégré au système de messagerie de

l'hôte. Pour ce faire, les paramètres des fichiers de configuration de l'application

et du MTA doivent être modifiés. L'intégration peut se faire avec le script de

configuration du produit compris dans le paquet de distribution (section 3.4 à la

p. 21 et 10.2 à la p. 102), ou en modifiant les fichiers de configuration de

Kaspersky Anti-Virus et du MTA manuellement.

Pour Exim et Postfix, l'antivirus prend en charge l'intégration aussi bien en amont

qu'en aval de la file d'attente. Dans le cas de l'intégration en amont de la file

d'attente, les messages sont transférés pour analyse avant d'être ajoutés à la file

d'attente MTA, tandis que l'intégration en aval signifie qu'ils sont contrôlés après

leur ajout à la file d'attente des messages.

Les sockets utilisés pour l'échange des données entre le MTA, le filtre et le

service central de Kaspersky Anti-Virus sont attribués d'après les règles

suivantes :

inet:<port>@<adresse_ip> – pour un socket réseau

local:<socket_path> – pour un socket local.

Page 31

Intégration avec MTA 31

Attention !

Dans le cas d'une intégration du filtre avec Exim (en tant que filtre

intermédiaire) les options FilterSocket, ServiceSocket et

ForwardSocket doivent pointer sur le socket réseau.

4.1. Intégration avec Exim

L'antivirus peut suivre deux méthodes pour son intégration avec Exim :

intégration aval de la file d'attente par la modification des

routages: tout le trafic de messagerie qui traverse le serveur protégé

est alors transféré pour analyse après avoir été ajouté à la file d'attente

du MTA (filtrage en aval).

intégration amont de la file d'attente moyennant le chargement de

bibliothèques dynamiques: les messages seront transférés pour

analyse avant qu'ils ne soient ajoutés à la file d'attente du MTA queue

(filtrage en amont).

4.1.1. Intégration aval de la file d'attente

en modifiant les routages

L'intégration par modification des routages implique que les messages vont être

envoyés pour analyse dans le cas de tous les transferts de courrier. Pour ce

faire, kav4lms_filter doit figurer en tant que valeur de l'option pass_router de

chaque routage Exim.

Dans le cas d'une intégration aval de la file d'attente correcte, le courrier est

transféré vers l'antivirus et son retour au MTA exige que soient respectées les

conditions suivantes :

1. Le filtre doit être configuré pour intercepter les messages provenant du

MTA. L'extrémité de la connexion “filtre – MTA” est le socket défini par

l'option FilterSocket dans la section [kav4lms:filter.settings] du fichier

de configuration de l'application principale.

2. Le filtre doit transmettre les messages au service central de

l'application, pour analyse. L'extrémité de la connexion “filtre – service

central” est le socket défini par l'option ServiceSocket dans la section

[kav4lms:server.settings] du fichier de configuration de l'application

principale.

3. Le filtre doit renvoyer les messages vers le MTA. L'extrémité de la

connexion “application – MTA” est le socket défini par l'option

Page 32

32 Kaspersky Anti-Virus 5.6 for Linux Mail Server

ForwardSocket dans la section [kav4lms:filter.settings] du fichier de

configuration de l'application principale.

Pour intégrer Kaspersky Anti-Virus avec Exim avec le script de configuration de

l'application :

exécutez la commande suivante :

Sous Linux :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=exim

Sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=exim

Pour intégrer l'application avec Exim manuellement :

1. Faites une sauvegarde des fichiers de configuration Exim.

2. Ajoutez les lignes suivantes à la section main configuration settings

du fichier de configuration Exim :

#kav4lms-filter-begin-1

local_interfaces=0.0.0.0.25:<forward_socket_ip>.\

<forward_socket_port_number>

#kav4lms-filter-end-1

où <forward_socket_ip>.<forward_socket_port_number> est

l'adresse IP et le port du socket vers lequel le courrier est rerouté par

l'application, après analyse.

3. Ajoutez les lignes suivantes à la section routers du fichier de

configuration Exim :

#kav4lms-filter-begin-2

kav4lms_dnslookup:

driver = dnslookup

domains = ! +local_domains

ignore_target_hosts = 0.0.0.0 : 127.0.0.0/8

verify_only

pass_router = kav4lms_filter

no_more

kav4lms_system_aliases:

driver = redirect

Page 33

Intégration avec MTA 33

allow_fail

allow_defer

data = ${lookup{$local_part}lsearch{/etc/aliases}}

verify_only

pass_router = kav4lms_filter

kav4lms_localuser:

driver = accept

check_local_user

verify_only

pass_router = kav4lms_filter

failed_address_router:

driver = redirect

verify_only

condition = "{0}"

allow_fail

data = :fail: Failed to deliver to address

no_more

kav4lms_filter:

driver = manualroute

condition = "${if or {{eq {$interface_port}\

{<forward_socket_port_number>}} \

{eq {$received_protocol}{spam-scanned}} \

}{0}{1}}"

transport = kav4lms_filter

route_list = "* localhost byname"

self = send

#kav4lms-filter-end-2

où <forward_socket_port_number> est le numéro de port vers

lequel le courrier est rerouté par l'application après analyse.

4. Ajoutez les lignes suivantes à la section de définition des transports

pour Exim :

#kav4lms-filter-begin-3

kav4lms_filter:

Page 34

34 Kaspersky Anti-Virus 5.6 for Linux Mail Server

driver = smtp

port = <filter_socket_port_number>

delay_after_cutoff = false

allow_localhost

#kav4lms-filter-end-3

où <filter_socket_port_number> est le numéro du port, sur

lequel le service de filtrage de l'application est à l'écoute.

5. Renseignez le paramètre ForwardSocket avec la

<forward_socket_ip>.<forward_socket_port_number> valeur

définie à l'étape 2. Le paramètre ForwardSocket se trouve dans la

section [kav4lms:filter.settings] du fichier de configuration

kav4lms.conf.

6. Arrêtez le service kav4lms-filter.

7. Ajoutez la ligne suivante à la section [1043] du fichier de configuration

/var/opt/kaspersky/applications.setup (sous Linux)

/var/db/kaspersky/applications.setup (sous FreeBSD) file :

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

8. Lancez le service kav4lms-filter.

9. Redémarrez Exim :

4.1.2. Intégration amont par chargement

d'une bibliothèque dynamique

Le filtre doit transmettre les messages au service central de l'application, pour

analyse. L'extrémité de la connexion “filtre – service central” est le socket défini

par l'option ServiceSocket dans la section [kav4lms:server.settings] du fichier

de configuration du produit principal.

Pour intégrer Kaspersky Anti-Virus avec Exim avec le script de configuration de

l'application :

exécutez la commande suivante :

sous Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=exim-dlfunc

Page 35

Intégration avec MTA 35

sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=exim-dlfunc

Pour intégrer Kaspersky Anti-Virus avec Exim manuellement :

1. Assurez-vous qu'Exim prend en charge la fonction dlfunc, chargée du

filtrage par contenu. Pour ce faire, exécutez la commande suivante :

exim -bV

Une réponse positive ressemble à ceci :

Expand_dlfunc

2. Faites une sauvegarde des fichiers de configuration Exim.

3. Ajoutez les lignes suivantes à la section main configuration settings

du fichier de configuration Exim :

#kav4lms-filter-begin

acl_smtp_data = acl_check_data

#kav4lms-filter-end

4. Ajoutez les lignes suivantes à la section ACL du fichier de configuration

Exim :

acl_check_data:

#kav4lms-dlfunc-begin

warn set acl_m0 = \

${dlfunc{<libkavexim.so>}{kav}{<socket>} \

{/var/tmp//.kav4lms-exim}}

accept condition = ${if match{$acl_m0}{\N^kav4lms: \

continue\N}{yes}{no}}

logwrite = kav4lms returned continue

deny condition = ${if match{$acl_m0}{\N^kav4lms: \

reject.*\N}{yes}{no}}

logwrite = kav4lms returned reject

message = Kaspersky Anti-Virus rejected the mail

discard condition = ${if match{$acl_m0}\

{\N^kav4lms: drop.*\N}{yes}{no}}

logwrite = kav4lms returned drop

message = Kaspersky Anti-Virus dropped the mail

defer condition = ${if match{$acl_m0}\

{\N^kav4lms: temporary failure.*\N}{yes}{no}}

logwrite = kav4lms returned temporary failure

Page 36

36 Kaspersky Anti-Virus 5.6 for Linux Mail Server

message = Kaspersky Anti-Virus returned \

temporary failure

accept

#kav4lms-dlfunc-end

où <socket> correspond au socket utilisé pour les communications

entre le filtre et le service central de Kaspersky Anti-Virus défini par

l'option FilterSocket dans la section [kav4lms:filter.settings] du fichier

de configuration principal de Kaspersky Anti-Virus; <libkavexim.so>

- le chemin de la bibliothèque libkavexim.so :

pour les distributions Linux pour 32 bits :

/opt/kaspersky/kav4lms/lib/libkavexim.so

pour les distributions Linux pour 64 bits :

/opt/kaspersky/kav4lms/lib64/libkavexim.so

sous FreeBSD:

/usr/local/lib/kaspersky/kav4lms/libkavexim.so

5. Arrêtez le service kav4lms-filter.

6. Ajoutez la ligne suivante à la section [1043] du fichier de configuration

/var/opt/kaspersky/applications.setup (sous Linux)

/var/db/kaspersky/applications.setup (sous FreeBSD) :

sous Linux :

FILTER_SERVICE=false

FILTER_PROGRAM=/opt/kaspersky/kav4lms/lib/libkavexim\

.so

in FreeBSD:

FILTER_SERVICE=false

FILTER_PROGRAM=/usr/local/lib/kaspersky/kav4lms/\

libkavexim.so

7. Redémarrez Exim.

Page 37

Intégration avec MTA 37

Attention !

Dans le cas d'une intégration avec Postfix, les options FilterSocket,

ServiceSocket et ForwardSocket peuvent pointer sur un socket

réseau ou local.

4.2. Intégration avec Postfix

Il est possible de suivre trois méthodes pour intégrer l'antivirus avec Exim :

intégration en aval : tout le trafic de courrier qui passe à travers le

serveur protégé est transféré pour analyse après avoir été ajouté à la

file d'attente du système de messagerie;

intégration en amont : le courrier est transféré pour analyse avant qu'il

ne soit ajouté à la file d'attente du système de messagerie;

intégration avec l'API Milter : les messages sont transférés pour

analyse moyennant l'interfacce de programmation Milter.

4.2.1. Intégration en aval de la file

d'attente

Pour que le transfert des messages vers l'antivirus et leur retour vers le MTA se

fasse correctement, les conditions suivantes doivent être respectées :

1. Le filtre doit être configuré pour intercepter les messages provenant du

MTA. L'extrémité de la connexion “filtre – MTA” est le socket défini par

l'option FilterSocket dans la section [kav4lms:filter.settings] du fichier

de configuration de l'application principale.

2. Le filtre doit transmettre les messages au service central de

l'application, pour analyse. L'extrémité de la connexion “filtre – service

central” est le socket défini par l'option ServiceSocket dans la section

[kav4lms:server.settings] du fichier de configuration de l'application

principale.

3. Le filtre doit renvoyer les messages vers le MTA. L'extrémité de la

connexion “application – MTA” est le socket défini par l'option

ForwardSocket dans la section [kav4lms:filter.settings] du fichier de

configuration de l'application principale.

Page 38

38 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Remarque :

Quand vous recopiez des lignes du manuel vers le fichier de configuration,

supprimez les caractères "\" suivis de retours à la ligne.

Remarque :

Si des sockets locaux sont utilisés avec Postfix 2.3 ou supérieur,

ajoutez également la ligne précédente à l'option “no_milters”, comme

ceci :

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings,no_milters

Pour intégrer Kaspersky Anti-Virus avec Postfix avec le script de configuration de

l'application :

exécutez la commande :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix

sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix

Pour intégrer l'application avec Postfix manuellement :

1. Ajoutez les lignes suivantes au fichier master.cf :

#kav4lms-filter-begin

kav4lms_filter unix - - n\

- 10 smtp

-o smtp_send_xforward_command=yes

<forward_socket_ip_address>:<forward_socket_port>\

inet n - n -

10\

smtpd

-o content_filter=

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings

-o smtpd_helo_restrictions=

-o smtpd_client_restrictions=

-o smtpd_sender_restrictions=

Page 39

Intégration avec MTA 39

-o smtpd_recipient_restrictions=\

permit_mynetworks,reject

-o mynetworks=127.0.0.0/8,[::1]/128

-o smtpd_authorized_xforward_hosts=\

127.0.0.0/8,[::1]/128

#kav4lms-filter-end

où <forward_socket_ip_address>:<forward_socket_

port> est l'adresse et le port du socket vers lequel le courrier est

rerouté par l'application, après analyse.

2. Ajoutez les lignes suivantes au fichier main.cf :

#kav4lms-filter-begin

content_filter = \

kav4lms_filter:<filter_socket_ip_address>:\

<filter_socket_port>

#kav4lms-filter-end

où <filter_socket_ip_address>:<filter_socket_port> est

l'adresse et le port du socket, où le processus du filtre est à l'écoute.

3. Arrêtez le service kav4lms-filter.

4. Ajoutez la ligne suivante à la section [1043] du fichier de configuration

/var/opt/kaspersky/applications.setup (sous Linux)

/var/db/kaspersky/applications.setup (sous FreeBSD) :

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

5. Lancez le service kav4lms-filter.

6. Redémarrez Postfix.

4.2.2. Pre-queue integration

Pour que le transfert des messages vers l'antivirus et leur retour vers le MTA se

fasse correctement, les conditions suivantes doivent être respectées :

1. Le filtre doit être configuré pour intercepter les messages provenant du

MTA. L'extrémité de la connexion “filtre – MTA” est le socket défini par

l'option FilterSocket dans la section [kav4lms:filter.settings] du fichier

de configuration de l'application principale.

2. Le filtre doit transmettre les messages au service central de

l'application, pour analyse. L'extrémité de la connexion “filtre – service

central” est le socket défini par l'option ServiceSocket dans la section

Page 40

40 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Attention !

Dans le cas d'une intégration avec Postfix, les options FilterSocket,

ServiceSocket et ForwardSocket peuvent pointer sur un socket

réseau ou local.

Remarque :

Quand vous recopiez des lignes du manuel vers le fichier de configuration,

supprimez les caractères "\" suivis de retours à la ligne.

[kav4lms:server.settings] du fichier de configuration de l'application

principale.

3. Le filtre doit renvoyer les messages vers le MTA. L'extrémité de la

connexion “application – MTA” est le socket défini par l'option

ForwardSocket dans la section [kav4lms:filter.settings] du fichier de

configuration de l'application principale.

Pour intégrer Kaspersky Anti-Virus avec Postfix avec le script de configuration de

l'application :

exécutez la commande :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix-prequeue

sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix-prequeue

Pour intégrer l'application avec Postfix manuellement :

1. Ajoutez les lignes suivantes au fichier master.cf :

#kav4lms-filter-begin

kav4lms_filter unix - - n\

- 10 smtp

-o smtp_send_xforward_command=yes

<forward_socket_ip_address>:<forward_socket_port>\

inet n - n -

10\

smtpd

-o content_filter=

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings

Page 41

Intégration avec MTA 41

Remarque :

Si des sockets locaux sont utilisés avec Postfix 2.3 ou supérieur,

ajoutez également la ligne précédente à l'option “no_milters”, comme

ceci :

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings,no_milters

-o smtpd_helo_restrictions=

-o smtpd_client_restrictions=

-o smtpd_sender_restrictions=

-o smtpd_recipient_restrictions=\

permit_mynetworks,reject

-o mynetworks=127.0.0.0/8,[::1]/128

-o smtpd_authorized_xforward_hosts=\

127.0.0.0/8,[::1]/128

#kav4lms-prequeue-end

où <forward_socket_ip_address>:<forward_socket_

port> est l'adresse et le port du socket vers lequel le courrier est

rerouté par l'application, après analyse.

2. Ajoutez les lignes suivantes au fichier master.cf :

smtp inet n - n - 20 smtpd

Ajoutez le paramètre :

#kav4lms-prequeue-begin

-o smtpd_proxy_filter=:<filter_socket_port>

#kav4lms-prequeue-end

3. Arrêtez le service kav4lms-filter.

4. Ajoutez la ligne suivante à la section [1043] du fichier de configuration

/var/opt/kaspersky/applications.setup (sous Linux)

/var/db/kaspersky/applications.setup (sous FreeBSD) :

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

5. Lancez le service kav4lms-filter.

6. Redémarrez Postfix.

Page 42

42 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Attention !

Dans le cas d'une intégration avec Postfix, les options FilterSocket,

ServiceSocket peuvent pointer sur un socket réseau ou local.

Remarque :

Quand vous recopiez des lignes du manuel vers le fichier de configuration,

supprimez les caractères "\" suivis de retours à la ligne.

4.2.3. Integration avec Milter

Pour que le transfert des messages vers l'antivirus et leur retour vers le MTA se

fasse correctement, les conditions suivantes doivent être respectées :

1. Le filtre doit être configuré pour intercepter les messages provenant du

MTA. L'extrémité de la connexion “filtre – MTA” est le socket défini par

l'option FilterSocket dans la section [kav4lms:filter.settings] du fichier

de configuration de l'application principale.

2. Le filtre doit transmettre les messages au service central de

l'application, pour analyse. L'extrémité de la connexion “filtre – service

central” est le socket défini par l'option ServiceSocket dans la section

[kav4lms:server.settings] du fichier de configuration de l'application

principale.

Pour intégrer Kaspersky Anti-Virus avec Postfix avec le script de configuration de

l'application :

exécutez la commande :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix-milter

sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix-milter

Pour intégrer l'application avec Postfix manuellement :

1. Ajoutez les lignes suivantes au fichier main.cf :

smtpd_milters = inet:127.0.0.1:10025,

#kav4lms-milter-begin

milter_connect_macros = j _ {daemon_name} {if_name} \

{if_addr}

Page 43

Intégration avec MTA 43

Attention !

Dans le cas d'une intégration avec qmail, l'option ServiceSocket peut pointer

sur un socket réseau ou local.

milter_helo_macros = {tls_version} {cipher} \

{cipher_bits} {cert_subject} {cert_issuer}

milter_mail_macros = i {auth_type} {auth_authen} \

{auth_ssf} {auth_author} {mail_mailer} {mail_host} \

{mail_addr}

milter_rcpt_macros = {rcpt_mailer} {rcpt_host} \

{rcpt_addr}

milter_default_action = tempfail

milter_protocol = 3

milter_connect_timeout=180

milter_command_timeout=180

milter_content_timeout=600

#kav4lms-milter-end

2. Arrêtez le service kav4lms-milter.

3. Ajoutez la ligne suivante à la section [1043] du fichier de configuration

/var/opt/kaspersky/applications.setup (sous Linux)

/var/db/kaspersky/applications.setup (sous FreeBSD) :

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-milter

4. Lancez le service kav4lms-milter.

5. Redémarrez Postfix.

4.3. Intégration avec qmail

The MTA de qmail n'offre pas de prise en charge pour des extensions de filtrage.

Le filtrage est implémenté par l'exécutable

/opt/kaspersky/kav4lms/lib/bin/kav4lms-qmail

(/usr/local/libexec/kaspersky/kav4lms/kav4lms-qmail pour FreeBSD), fourni avec

l'application, et qui remplace l'exécutable qmail-queue originaire. Le fichier de

remplacement implémente le filtrage et transfère le trafic de messagerie au

binaire original qmail-queue pour distribution. Les messages sont transférés pour

analyse avant d'être ajoutés à la file d'attente du MTA (filtrage amont de la file

d'attente).

Page 44

44 Kaspersky Anti-Virus 5.6 for Linux Mail Server

Pour intégrer Kaspersky Anti-Virus avec qmail avec le script de configuration de

l'application :

exécutez la commande :

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=qmail

sous FreeBSD :

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=qmail

Pour intégrer l'application avec qmail manuellement :

1. Renommez le fichier qmail-queue dans le répertoire /var/qmail/bin à

qmail-queue-real.

2. Copiez le fichier /opt/kaspersky/kav4lms/lib/bin/kav4lms-qmail