Page 1

ЛАБОРАТОРИЯ КАСПЕРСКОГО

Антивирус Касперского 5.6 для

Linux Mail Server

РУКОВОДСТВО

АДМИНИСТРАТОРА

Page 2

АНТИВИРУС КАСПЕРСКОГО 5.6 ДЛЯ LINUX MAIL

SERVER

Руководство

администратора

© ЗАО «Лаборатория Касперского»

Тел., факс: +7 (495) 797-8700, +7 (495) 645-7939, +7 (495) 956-7000

http://www.kaspersky.ru

Дата редакции: октябрь 2008 г.

Page 3

Содержание

ГЛАВА 1. ВВЕДЕНИЕ..................................................................................................... 7

1.1. Что нового............................................................................................................. 8

1.2. Аппаратные и программные требования к системе....................................... 9

1.3. Сервис для зарегистрированных пользователей......................................... 10

ГЛАВА 2. СОСТАВ И АЛГОРИТМ РАБОТЫ ПРИЛОЖЕНИЯ ................................ 12

ГЛАВА 3. УСТАНОВКА И УДАЛЕНИЕ ПРИЛОЖЕНИЯ........................................... 15

3.1. Установка приложения на сервер под управлением Linux.......................... 15

3.2. Установка приложения на сервер под управлением FreeBSD ................... 16

3.3. Схема расположения файлов приложения................................................... 17

3.3.1. Схема расположения файлов на сервере под управлением Linux..... 17

3.3.2. Схема расположения файлов на сервере под управлением

FreeBSD ....................................................................................................... 19

3.4. Постинсталляционная настройка.................................................................... 21

3.5. Настройка разрешающих правил в системах SELinux и AppArmor............ 24

3.6. Установка webmin-модуля для управления Антивирусом Касперского .... 26

3.7. Удаление приложения...................................................................................... 28

ГЛАВА 4. ИНТЕГРАЦИЯ С ПОЧТОВОЙ СИСТЕМОЙ ............................................ 30

4.1. Интеграция с почтовой системой Exim........................................................... 31

4.1.1. Post-queue интеграция методом изменения маршрутов...................... 31

4.1.2. Pre-queue интеграция с использованием динамически

подгружаемой библиотеки ........................................................................ 34

4.2. Интеграция с почтовой системой Postfix........................................................ 37

4.2.1. Post-queue интеграция............................................................................... 37

4.2.2. Pre-queue интеграция................................................................................. 39

4.2.3. Интеграция с помощью функций Milter.................................................... 42

4.3. Интеграция с почтовой системой qmail.......................................................... 43

4.4. Интеграция с почтовой системой Sendmail ................................................... 45

4.4.1. Интеграция с помощью файла .cf ............................................................ 45

4.4.2. Интеграция с помощью файла .mc .......................................................... 47

Page 4

Антивирус Касперского 5.6 для Linux Mail Server

4

ГЛАВА 5. АНТИВИРУСНАЯ ЗАЩИТА ПОЧТЫ ........................................................ 48

5.1. Формирование групп......................................................................................... 48

5.2. Определение политики проверки почтовых сообщений.............................. 50

5.3. Режим проверки сообщений............................................................................ 51

5.3.1. Антивирусная проверка ............................................................................. 51

5.3.2. Фильтрация почты...................................................................................... 53

5.4. Действия над объектами.................................................................................. 54

5.5. Предустановленные профили защиты .......................................................... 56

5.5.1. Рекомендуемый профиль защиты........................................................... 56

5.5.2. Профиль максимальной защиты.............................................................. 57

5.5.3. Профиль максимальной скорости............................................................ 58

5.6. Резервное копирование сообщений............................................................... 59

5.7. Уведомления...................................................................................................... 60

5.7.1. Настройка уведомлений............................................................................ 60

5.7.2. Шаблоны уведомлений.............................................................................. 62

5.7.3. Создание собственных шаблонов уведомлений................................... 65

5.7.3.1. Макросы ................................................................................................ 66

5.7.3.2. Итерационные конструкции................................................................ 66

5.7.3.3. Границы видимости итерационной конструкции............................. 68

5.7.3.4. Переменные ......................................................................................... 69

5.7.3.5. Синтаксис языка................................................................................... 70

5.7.3.6. Макросы уведомлений в составе приложения ................................ 72

ГЛАВА 6. АНТИВИРУСНАЯ ЗАЩИТА ФАЙЛОВЫХ СИСТЕМ............................... 74

6.1. Область проверки.............................................................................................. 75

6.2. Режим проверки и лечения объектов ............................................................. 76

6.3. Действия над объектами.................................................................................. 77

6.4. Проверка директории по требованию ............................................................ 78

6.5. Проверка по расписанию.................................................................................. 79

6.6. Отправка уведомлений администратору....................................................... 79

ГЛАВА 7. ОБНОВЛЕНИЕ БАЗ АНТИВИРУСА.......................................................... 81

7.1. Автоматическое обновление........................................................................... 82

7.2. Обновление по требованию ............................................................................ 83

7.3. Обновление из сетевой директории............................................................... 84

Page 5

Содержание

ГЛАВА 8. УПРАВЛЕНИЕ КЛЮЧАМИ......................................................................... 86

8.1. Просмотр лицензионной информации........................................................... 87

8.2. Продление срока действия ключа .................................................................. 89

ГЛАВА 9. ОТЧЕТЫ И СТАТИСТИКА РАБОТЫ ПРИЛОЖЕНИЯ............................ 91

9.1. Формирование отчетов..................................................................................... 91

9.2. Статистика работы приложения...................................................................... 94

ГЛАВА 10. ДОПОЛНИТЕЛЬНЫЕ НАСТРОЙКИ ....................................................... 98

10.1. Контроль состояния защиты с помощью протокола SNMP ...................... 98

10.2. Использование скрипта настройки приложения....................................... 103

10.3. Управление приложением из командной строки ...................................... 105

10.4. Дополнительные информационные поля в сообщениях ........................ 107

10.5. Локализация формата отображаемых дат и времени ............................. 108

ГЛАВА 11. ПРОВЕРКА КОРРЕКТНОСТИ РАБОТЫ ПРИЛОЖЕНИЯ ................. 109

ПРИЛОЖЕНИЕ A. СПРАВОЧНАЯ ИНФОРМАЦИЯ.............................................. 111

A.1. Конфигурационный файл приложения kav4lms.conf .................................111

A.1.1. Секция [kav4lms:server.settings].............................................................. 111

A.1.2. Секция [kav4lms:server.log]...................................................................... 114

A.1.3. Секция [kav4lms:server.statistics]............................................................. 115

A.1.4. Секция [kav4lms:server.snmp] ................................................................. 116

A.1.5. Секция [kav4lms:server.notifications] ....................................................... 119

A.1.6. Секция [kav4lms:filter.settings] .................................................................120

A.1.7. Секция [kav4lms:filter.log] ......................................................................... 123

A.1.8. Секция [kav4lms:groups] .......................................................................... 125

A.1.9. Секция [path] .............................................................................................125

A.1.10. Секция [locale]......................................................................................... 126

A.1.11. Секция [options]....................................................................................... 126

A.1.12. Секция [updater.path].............................................................................. 127

A.1.13. Секция [updater.options]......................................................................... 127

A.1.14. Секция [updater.report] ........................................................................... 129

A.1.15. Секция [updater.actions] ......................................................................... 129

A.1.16. Секция [scanner.display]......................................................................... 131

A.1.17. Секция [scanner.options] ........................................................................ 132

A.1.18. Секция [scanner.report]........................................................................... 134

A.1.19. Секция [scanner.container]..................................................................... 135

5

Page 6

Антивирус Касперского 5.6 для Linux Mail Server

6

A.1.20. Секция [scanner.object] ..........................................................................137

A.1.21. Секция [scanner.path]............................................................................. 138

A.2. Конфигурационный файл группы................................................................. 138

A.2.1. Секция [kav4lms:groups.<имя_группы>.definition]................................ 139

A.2.2. Секция [kav4lms:groups.<имя_группы>.settings].................................. 140

A.2.3. Секция [kav4lms:groups.<имя_группы>.actions]................................... 142

A.2.4. Секция [kav4lms:groups.<имя_группы>.contentfiltering]....................... 143

A.2.5. Секция [kav4lms:groups.<имя_группы>.notifications]........................... 147

A.2.6. Секция [kav4lms:groups.<имя_группы>.backup]................................... 149

A.3. Параметры командной строки компонента kav4lms-licensemanager....... 150

A.4. Коды возврата компонента kav4lms-licensemanager.................................. 151

A.5. Параметры командной строки компонента kav4lms-keepup2date............ 152

A.6. Коды возврата компонента kav4lms-keepup2date ...................................... 153

ПРИЛОЖЕНИЕ B. ЗАО «ЛАБОРАТОРИЯ КАСПЕРСКОГО»............................... 155

B.1. Другие разработки «Лаборатории Касперского»........................................ 156

B.2. Наши координаты ........................................................................................... 168

ПРИЛОЖЕНИЕ C. ПРОГРАММНОЕ ОБЕСПЕЧЕНИЕ СТОРОННИХ

ПРОИЗВОДИТЕЛЕЙ.................................................................................................. 170

C.1. Библиотека Pcre.............................................................................................. 170

C.2. Библиотека Expat............................................................................................ 171

C.3. Библиотека AgentX++v1.4.16 ........................................................................ 172

C.4. Библиотека Agent++v3.5.28a......................................................................... 178

C.5. Библиотека Boost v 1.0................................................................................... 179

C.6. Библиотека Milter ............................................................................................180

C.7. Библиотека libkavexim.so ............................................................................... 182

Page 7

ГЛАВА 1. ВВЕДЕНИЕ

Антивирус Касперского® 5.6 для Linux Mail Server (далее называемый

Антивирус Касперского или приложение) обеспечивает антивирусную защиту почтового трафика и файловых систем серверов, работающих под

управлением операционных систем Linux или FreeBSD и использующих

почтовые системы Sendmail, Postfix, qmail или Exim.

Приложение позволяет:

• Проверять файловые системы сервера, входящие и исходящие

почтовые сообщения на наличие угроз.

• Обнаруживать зараженные, подозрительные, защищенные паролем и недоступные для проверки объекты.

• Обезвреживать обнаруженные в файлах и почтовых сообщениях

угрозы. Лечить зараженные объекты.

• Сохранять резервные копии сообщений перед их антивирусной обработкой и фильтрацией; восстанавливать сообщения из резервных копий.

• Обрабатывать почтовые сообщения согласно правилам, заданным

для групп отправителей и получателей.

Выполнять фильтрацию почтовых сообщений по имени, типу и

•

размеру вложений.

• Уведомлять отправителя, получателей и администратора об обнаружении сообщений, содержащих зараженные, подозрительные,

защищенные паролем и недоступные для проверки объекты.

• Формировать статистику и отчеты о результатах работы.

• Обновлять базы антивируса с серверов обновлений «Лаборатории

Касперского» по расписанию и по

Базы используются в процессе поиска и лечения зараженных файлов. На основе записей, содержащихся в них, каждый файл во

время проверки анализируется на присутствие угроз: код файла

сравнивается с кодом, характерным для той или иной угрозы.

• Настраивать параметры и управлять работой приложения как локально (стандартными средствами операционной

щью параметров командной строки, сигналов и модификацией

конфигурационного файла приложения), так и удаленно через вебинтерфейс программы Webmin.

требованию.

системы с помо-

Page 8

Антивирус Касперского 5.6 для Linux Mail Server

8

• Получать конфигурационную информацию и статистику работы

приложения по протоколу SNMP, а также настроить приложение на

отправку SNMP-ловушек при наступлении определенных событий.

1.1. Что нового

Антивирус Касперского 5.6 для Linux Mail Server объединяет функциональность двух приложений: Антивируса Касперского 5.5 для Linux и

FreeBSD Mail Server и Антивируса Касперского 5.6 для Sendmail с Milter API,

а также обладает следующими дополнительными возможностями:

• Для почтовой системы Exim поддерживается как pre-queue, так и

post-queue интеграция. При pre-queue интеграции сообщения пере-

даются на проверку перед размещением в очереди почтовой системы, при post-queue интеграции – после

товой системы. Реализован процесс автоматической интеграции с

помощью скрипта настройки приложения. Подробное описание процесса интеграции содержит Глава 4 на стр. 30.

• Расширены возможности по настройке проверки сообщений – доступны два способа проверки: сообщение может проверяться как единый объект и комбинированно – как единый объект, затем «по час

тям». Способы отличаются уровнем предоставляемой защиты. Подробная информация содержится в п. 5.2 на стр. 50.

• Изменился процесс настройки приложения – появилась возможность

настройки для отдельных групп отправителей и получателей. Под-

робная информация о настройке групп содержится в п. 5.1 на стр. 48.

• Расширен список действий, выполняемых над сообщениями – до-

бавлено действие в

Подробная информация о действиях приложения содержится в п. 5.4

на стр. 54.

• Расширены возможности по фильтрации сообщений – добавлен критерий фильтрации по размеру вложения. Подробная информация о

настройке фильтрации сообщений содержится в п. 5.3.2 на стр. 53.

• Расширена библиотека шаблонов уведомлений – добавлены шабло-

ны уведомления администратора. Шаблоны

в отдельную директорию.

• Не поддерживается возможность помещения зараженных объектов

на карантин.

• Расширены возможности резервного копирования сообщений – для

каждой копии теперь возможно создание информационного файла.

зависимости от обнаруженной в объекте угрозы.

размещения в очереди поч-

уведомлений вынесены

-

Page 9

Введение 9

Подробная информация о настройке резервного копирования сообщений содержится в п. 5.6 на стр. 59.

• Расширены возможности настройки детализации отчетов приложе-

ния. Подробная информация о настройке отчетов приложения со-

держится в п. 9.1 на стр. 91.

• Добавился новый тип статистической информации – детализированная статистика по каждому сообщению. Подробная информация по

настройке статистики о

стр. 94.

• Появилась возможность опроса статуса, конфигурации и других аспектов работы приложения с помощью SNMP-запросов и SNMPловушек. Подробная информация содержится в п. 10.1 на стр. 98.

• В поставку приложения добавлен инструмент для управления приложением из командной строки. Подробная информация об этом инструменте

содержится в п. 10.3 на стр. 105.

работе приложения содержится в п. 9.2 на

1.2. Аппаратные и программные

требования к системе

Системные требования Антивируса Касперского следующие:

• Аппаратные требования для почтового сервера, поддерживающего

около 200 МБ трафика в день:

• процессор Intel Pentium IV, 3 ГГц или выше;

• 1 ГБ оперативной памяти;

• 200 МБ свободного места на жестком диске (в это количество

не входит пространство, необходимое для хранения резервных

копий сообщений).

• Программные требования:

• для 32-битной

систем:

o Red Hat Enterprise Linux Server 5.2;

o Fedora 9;

o SUSE Linux Enterprise Server 10 SP2;

o openSUSE 11.0;

платформы одна из следующих операционных

Page 10

Антивирус Касперского 5.6 для Linux Mail Server

10

o Debian GNU/Linux 4.0 r4;

o Mandriva Corporate Server 4.0;

o Ubuntu 8.04.1 Server Edition;

o FreeBSD 6.3, 7.0.

• для 64-битной платформы одна из следующих операционных

систем:

o Red Hat Enterprise Linux Server 5.2;

o Fedora 9;

o SUSE Linux Enterprise Server 10 SP2;

o openSUSE Linux 11.0.

• Одна из перечисленных почтовых систем: Sendmail 8.12.x или

выше, qmail 1.03, Postfix 2.x, Exim 4.х.

• Программа Webmin (www.webmin.com

ленное управление Антивирусом Касперского.

• Perl версии 5.0 или выше (www.perl.org

), если планируется уда-

).

1.3. Сервис для

зарегистрированных

пользователей

ЗАО «Лаборатория Касперского» предлагает своим легальным пользователям большой комплекс услуг, позволяющих увеличить эффективность использования Антивируса Касперского.

Приобретая ключ, вы становитесь зарегистрированным пользователем программы и в течение срока действия ключа можете получать следующие

услуги:

• предоставление новых версий данного программного продукта;

• консультации по вопросам, связанным с установкой, настройкой и

эксплуатацией данного программного продукта, оказываемые по

телефону и электронной почте;

• оповещение о выходе новых программных продуктов «Лаборатории Касперского» и о новых вирусах, появляющихся в мире (данная

Page 11

Введение 11

услуга предоставляется пользователям, подписавшимся на рассылку новостей ЗАО «Лаборатория Касперского»).

Примечание

Консультации по вопросам функционирования и использования операционных систем, стороннего программного обеспечения, а также работы различных технологий не проводятся.

Page 12

ГЛАВА 2. СОСТАВ И АЛГОРИТМ

РАБОТЫ ПРИЛОЖЕНИЯ

В состав Антивируса Касперского входят следующие компоненты:

• фильтр – сервис связи с почтовой системой, отдельная программа,

обеспечивающая взаимодействие Антивируса Касперского с почтовой системой; в состав дистрибутива приложения включены модули для каждой из поддерживаемых почтовых систем:

• kav4lms-milter – Milter-сервис связи с почтовыми системами

Sendmail и Postfix через Milter API;

• kav4lms-filter – SMTP-сервис связи

Postfix и Exim;

• kav4lms-qmail – обработчик очереди почтовых сообщении для

почтовой системы qmail;

• kavmd – центральная служба приложения, принимает запросы от

фильтра и обеспечивает антивирусную защиту почтового трафика;

• kav4lms-kavscanner – обеспечивает антивирусную защиту файловых систем сервера;

• kav4lms-keepup2date – обеспечивает обновление баз антивируса

путем их скачивания с серверов обновлений «Лаборатории

перского» или из локального каталога;

• kav4lms-licensemanager – компонент, предназначенный для работы

с ключами: установки, удаления, просмотра статистической информации;

• kav4lms.wbm – webmin-модуль для удаленного управления приложением при помощи веб-интерфейса (устанавливается опционально), позволяет настраивать и организовывать обновления баз антивируса, просматривать статистическую информацию, задавать

действия над объектами в

вать результаты работы приложения;

• kav4lms-cmd – утилита управления Антивирусом из командной

строки.

зависимости от их статуса, контролиро-

с почтовыми системами

Кас-

Page 13

Состав и алгоритм работы приложения 13

Предусмотрен следующий алгоритм проверки сообщений:

1. Фильтр получает сообщение от почтовой системы. Если фильтр и

центральная служба работают на одном компьютере, то вместо сообщений передаются имена файлов сообщений.

2. Фильтр определяет, каким группам принадлежит сообщение, выбирает группу с наивысшим приоритетом (см. п. 5.1 на стр 48) и передает сообщение на проверку

центральной службе приложения.

Если такой группы не обнаружено, сообщение обрабатывается по

правилам группы Default, входящей в состав дистрибутива приложения.

Центральная служба выполняет проверку сообщения в соответствии с параметрами, заданными в конфигурационном файле группы.

В зависимости от способа, заданного политикой, сообщение может проверяться как единый объект и комбинированно –

как еди-

ный объект, затем «по частям» (см. п. 5.2 на стр. 50).

Комбинированная проверка является более тщательной и обеспечивает более высокий уровень защиты, хотя быстродействие при

этом несколько снижается.

3. Если задана антивирусная проверка сообщений (см. п. 5.3 на

стр. 51), центральная служба проверяет сообщение как единый

объект. Согласно статусу, присвоенному по результатам

проверки

(см. п. 5.3.1 на стр. 51), центральная служба: блокирует доставку,

отклоняет или пропускает сообщение, заменяет его предупреждением, изменяет заголовки (см. п. 5.4 на стр. 54). Если для определенных угроз задана специальная обработка (параметр VirusNam-

eList), в случае их обнаружения будут выполнены указанные действия (параметр VirusNameAction). Порядок обработки сообщения

задается в конфигурационном

файле группы.

Перед обработкой, если определено в параметрах группы, создается резервная копия сообщения.

4. После антивирусной проверки сообщения, выполняется фильтрация, если она задана в параметрах группы.

Фильтрация осуществляется по имени, типу и размеру вложения

(см. п. 5.3.2 на стр. 53). По результатам проверки выполняются

действия, заданные параметрами фильтрации в конфигурационном файле группы. Обработанные, а также удовлетворяющие параметрам фильтрации объекты передаются на проверку «по частям», если в параметрах группы задан комбинированный способ

проверки.

5. При проверке сообщения «по частям» выполняется разбор MIMEструктуры и обработка составных частей сообщения.

Page 14

Антивирус Касперского 5.6 для Linux Mail Server

14

Объекты сообщения обрабатываются согласно статусу, присвоенному конкретному объекту, несмотря на статус, присвоенный сообщению в целом.

В случае если при проверке сообщения как единого объекта оно

было признано зараженным, а при проверке «по частям» угроза не

обнаружена, будет применено действие ко всему сообщению, заданное для зараженных сообщений (параметр InfectedAction).

Также, если уровень вложенности прикрепленного к незараженному сообщению объекта превышает установленное в параметрах

группы ограничение (параметр MaxScanDepth), будет применено

действие ко всему сообщению, назначенное для сообщений, проверка которых завершена с ошибкой (параметр ErrorAction).

При обработке объектов сообщения центральная служба переименовывает, удаляет или заменяет объект предупреждающим сообщением,

добавляет информационные заголовки, либо пропускает

сообщение (см. п. 5.4 на стр. 54). Зараженные объекты подвергаются лечению. Перед обработкой объекта, если определено в параметрах группы, создается резервная копия всего сообщения (если она не была создана ранее).

6. После проверки и обработки центральная служба передает сообщение фильтру. Обработанное сообщение с уведомлениями

о результатах проверки и лечения передается почтовой системе, которая выполняет доставку почтового потока локальным пользователям или осуществляет маршрутизацию на другие почтовые сервера.

Page 15

ГЛАВА 3. УСТАНОВКА И

УДАЛЕНИЕ ПРИЛОЖЕНИЯ

Рекомендуется выполнить следующие действия, прежде чем приступать к

установке Антивируса Касперского:

• Убедиться, что система соответствует аппаратным и программным

требованиям, перечисленным в п. 1.2 на стр. 9.

• Создайте резервные копии конфигурационных файлов почтовой

системы, установленной на вашем сервере.

• Настройте соединение с интернетом.

• Зарегистрируйтесь в системе с правами учетной записи root

любым другим, имеющим права привилегированного пользователя.

Внимание!

Установку приложения рекомендуется выполнять в то время, когда поток

почтовых сообщений наименьший!

3.1. Установка приложения на

или

сервер под управлением Linux

Для серверов, работающих под управлением операционной системы Linux,

Антивирус Касперского распространяется в двух вариантах установки, в

зависимости от дистрибутива операционной системы Linux.

Для дистрибутивов Red Hat Enterprise Linux, Fedora, SUSE Linux Enterprise

Server, openSUSE и Mandriva Linux предусмотрена установка приложения

из rpm-пакета.

Для запуска установки Антивируса Касперского из rpm-пакета в командной строке введите:

# rpm -i <имя_пакета>

Page 16

Антивирус Касперского 5.6 для Linux Mail Server

16

Внимание!

Если для установки вы использовали rpm-пакет, после копирования файлов

дистрибутива на сервер вам необходимо самостоятельно запустить скрипт

postinstall.pl, выполняющий настройку приложения после установки. Скрипт

postinstall.pl устанавливается по умолчанию в каталог

/opt/kaspersky/kav4lms/lib/bin/setup/ (для Linux) и в каталог

/usr/local/libexec/kaspersky/kav4lms/setup/ (для FreeBSD).

Для дистрибутивов Debian GNU/Linux и Ubuntu установка осуществляется с

помощью deb-пакета приложения.

Для запуска установки Антивируса Касперского из deb-пакета в командной строке введите:

# dpkg -i <имя_пакета>

После запуска команды дальнейший процесс установки будет выполнен

автоматически. После его завершения на экран будет выведена информация о постинсталляционной настройке приложения (см. п. 3.4 на стр. 21).

Внимание!

Существуют особенности установки приложения для дистрибутива

Mandriva.

Для корректного запуска Антивируса Касперского после установки убедитесь, что для хранения временных файлов в операционной системе используется директория /root/tmp/ и пользователь, под которым работает

приложение (по умолчанию – kluser), имеет права на запись в этой директории.

Возможно, вам потребуется изменить права на эту директорию,

определить или удалить переменные окружения TMP, TEMP с тем, чтобы

использовалась другая директория (например, /tmp/) с необходимыми для

работы приложения правами.

либо пере-

3.2. Установка приложения на

сервер под управлением

FreeBSD

Для серверов, работающих под управлением операционной системы

FreeBSD, дистрибутив Антивируса Касперского поставляется в pkg-пакете.

Page 17

Установка и удаление приложения 17

Для запуска установки Антивируса Касперского из pkg-пакета в командной строке введите:

# pkg_add <имя_пакета>

После запуска команды дальнейший процесс установки будет выполнен

автоматически. После его завершения на экран будет выведена информация о постинсталляционной настройке приложения (см. п. 3.4 на стр. 21).

3.3. Схема расположения файлов

приложения

При установке Антивируса Касперского файлы приложения копируются в

рабочие директории на сервере.

Внимание!

Для того чтобы man-страницы к приложению были доступны по команде

man <имя_man-страницы>, необходимо:

• для дистрибутивов Debian Linux, Ubuntu Linux, SUSE Linux в файл

/etc/manpath.config добавить строку:

MANDATORY_MANPATH /opt/kaspersky/kav4lms/share/man

• для дистрибутивов Red Hat Linux и Mandriva Linux в файл

/etc/man.config добавить строку:

MANPATH /opt/kaspersky/kav4lms/share/man

• для дистрибутивов FreeBSD в файл /etc/manpath.config добавить

строку:

MANDATORY_MANPATH /usr/local/man

Если в системе используется переменная MANPATH, добавьте в список ее

значений путь к каталогу man-страниц приложения, выполнив следующую

команду:

# export MANPATH=$MANPATH:<путь к каталогу man-страниц>

3.3.1. Схема расположения файлов на

сервере под управлением Linux

После установки Антивируса Касперского на сервер под управлением операционной системы Linux файлы дистрибутива будут расположены следующим образом:

Page 18

Антивирус Касперского 5.6 для Linux Mail Server

18

/etc/opt/kaspersky/kav4lms.conf – основной конфигурационный файл прило-

жения;

/etc/opt/kaspersky/kav4lms – директория, содержащая конфигурационные

файлы Антивируса Касперского:

groups.d/ – директория, содержащая конфигурационные файлы групп

приложения;

default.conf – конфигурационный файл, содержащий параметры

группы по умолчанию;

locale.d/strings.en – файл, содержащий строковые константы, исполь-

зуемые приложением;

profiles/ – директория, содержащая профили параметров по умолчанию;

default_recommended/ – директория, содержащая конфигурацион-

ные файлы рекомендуемого профиля

;

high_overall_security/ – директория, содержащая конфигурационные

файлы профиля максимальной защиты;

high_scan_speed/ – директория, содержащая конфигурационные

файлы профиля максимальной скорости проверки;

templates/ – директория, содержащая шаблоны уведомлений;

templates-admin/ – директория, содержащая шаблоны уведомлений ад-

министратора;

/opt/kaspersky/kav4lms/ – основная директория приложения, содержащая:

bin/ – директория, содержащая исполняемые файлы компонентов Ан-

тивируса Касперского:

kav4lms-cmd – исполняемый файл инструмента управления прило-

жением с помощью командной строки;

kav4lms-setup.sh – скрипт настройки приложения;

kav4lms-kavscanner – исполняемый файл компонента проверки

файловых систем;

kav4lms-licensemanager – исполняемый файл компонента управле-

ния ключами приложения;

kav4lms-keepup2date – исполняемый файл компонента обновления

баз антивируса;

sbin/ – директория, содержащая исполняемые файлы сервисов прило-

жения;

lib/ – директория, содержащая файлы библиотек Антивируса Каспер-

ского;

bin/avbasestest – утилита проверки

корректности обновлений баз

антивируса, используемая компонентом kav4lms-keepup2date;

share/doc/ – директория, содержащая лицензионное соглашение и до-

кументацию по развертыванию приложения;

Page 19

Установка и удаление приложения 19

share/man/ – директория, содержащая man-файлы приложения;

share/scripts/ – директория, содержащая скрипты, необходимые для ра-

боты приложения;

share/snmp-mibs/ – директория, содержащая MIB Антивируса Каспер-

ского;

share/webmin/ – директория, содержащая модуль к программе Webmin;

/etc/init.d/ – директория, содержащая скрипты управления сервисами при-

ложения:

kav4lms – скрипт управления центральной службой приложения;

kav4lms-filters – скрипт управления фильтром Антивируса Касперского;

/var/opt/kaspersky/kav4lms/ – директория, содержащая переменные данные

приложения:

backup/ – директория, содержащая резервные копии сообщений и ин-

формационные файлы;

bases/ – директория, содержащая базы антивируса;

bases.backup/ – директория, содержащая резервную копию баз антиви-

руса;

licenses/ – директория, содержащая файлы ключей;

patches/ – директория, содержащая обновления программных модулей

приложения;

stats/ – директория, содержащая файлы статистики работы приложе-

ния;

updater/ – директория, содержащая файл с информацией

обновлении;

nqueue/ – директория, содержащая файлы очереди почтовых сообще-

ний.

о последнем

Внимание!

Далее в этом руководстве по умолчанию используются пути для Linux!

3.3.2. Схема расположения файлов на

сервере под управлением FreeBSD

После установки Антивируса Касперского на сервер под управлением операционной системы FreeBSD файлы дистрибутива будут расположены следующим образом:

/usr/local/etc/kaspersky/kav4lms.conf – основной конфигурационный файл

приложения;

Page 20

Антивирус Касперского 5.6 для Linux Mail Server

20

/usr/local/etc/kaspersky/kav4lms/ – директория, содержащая конфигурацион-

ные файлы Антивируса Касперского:

groups.d/ – директория, содержащая конфигурационные файлы групп

приложения;

default.conf – конфигурационный файл, содержащий параметры

группы по умолчанию;

locale.d/strings.en – файл, содержащий строковые константы, исполь-

зуемые приложением;

profiles/ – директория, содержащая профили параметров по умолчанию:

default_recommended/ – директория, содержащая конфигурацион-

ные файлы рекомендуемого профиля;

high_overall_security/ – директория, содержащая конфигурационные

файлы профиля максимальной защиты;

high_scan_speed/ – директория, содержащая конфигурационные

файлы профиля максимальной скорости проверки;

templates/ – директория, содержащая шаблоны уведомлений;

templates-admin/ – директория, содержащая шаблоны уведомлений ад-

министратора;

/usr/local/bin/ – директория, содержащая исполняемые файлы компонентов

Антивируса Касперского:

kav4lms-cmd – исполняемый файл инструмента управления приложе-

нием с помощью командной строки;

kav4lms-setup.sh – скрипт настройки приложения;

kav4lms-kavscanner – исполняемый

файл компонента проверки файло-

вых систем;

kav4lms-licensemanager – исполняемый файл компонента управления

ключами приложения;

kav4lms-keepup2date – исполняемый файл компонента обновления баз

антивируса;

/usr/local/sbin/ – директория, содержащая исполняемые файлы сервисов

приложения;

/usr/local/etc/rc.d/ – директория, содержащая скрипты управления сервисами

приложения:

kav4lms.sh – скрипт управления центральной службой приложения;

kav4lms-filters.sh – скрипт управления фильтром Антивируса Касперско-

го;

/usr/local/lib/kaspersky/kav4lms/ – директория, содержащая

файлы библиотек

Антивируса Касперского;

Page 21

Установка и удаление приложения 21

/usr/local/libexec/kaspersky/kav4lms/avbasestest – утилита проверки коррект-

ности обновлений баз антивируса, используемая компонентом kav4lmskeepup2date;

/usr/local/share/doc/kav4lms/ – директория, содержащая лицензионное со-

глашение и документацию по развертыванию приложения;

/usr/local/man/ – директория, содержащая man-файлы приложения;

/usr/local/share/kav4lms/scripts/ – директория, содержащая скрипты, необхо-

димые для работы приложения;

/usr/local/share/kav4lms/snmp-mibs/ – директория, содержащая MIB Антиви-

руса Касперского;

/usr/local/share/kav4lms/webmin/ – директория, содержащая модуль к про-

грамме Webmin;

/var/db/kaspersky/kav4lms/ –

приложения:

backup/ – директория, содержащая резервные копии сообщений и ин-

формационные файлы;

bases/ – директория, содержащая базы антивируса;

bases.backup/ – директория, содержащая резервную копию баз антиви-

руса;

licenses/ – директория, содержащая файлы ключей;

patches/ – директория, содержащая обновления программных модулей

приложения;

stats/ – директория, содержащая файлы статистики работы приложе-

ния;

updater/ – директория, содержащая

обновлении;

nqueue/ – директория, содержащая файлы очереди почтовых сообще-

ний.

директория, содержащая переменные данные

файл с информацией о последнем

3.4. Постинсталляционная

настройка

При установке Антивируса Касперского после завершения копирования

файлов дистрибутива на сервер выполняется настройка системы. В зависимости от менеджера пакета этап конфигурации будет запущен автоматически либо (в случае, если менеджер пакета не допускает использование

интерактивных скриптов, как, например, rpm) его потребуется запустить

вручную.

Page 22

Антивирус Касперского 5.6 для Linux Mail Server

22

Для запуска процесса настройки приложения вручную в командной строке

введите:

для Linux:

# /opt/kaspersky/kav4lms/lib/bin/setup/postinstall.pl

для FreeBSD:

# /usr/local/libexec/kaspersky/kav4lms/setup/postinstall.pl

В результате вам будет предложено выполнить следующие действия:

1. Если приложение обнаружит на компьютере конфигурационные

файлы Антивируса Касперского 5.5 для Linux Mail Server или Антивируса Касперского 5.6 для Sendmail с Milter API, на этом шаге будет предложено выбрать, какой из файлов преобразовать и сохранить в формате текущей версии приложения, и, в случае выбора

одного из файлов будет предложено заменить входящий в состав

дистрибутива конфигурационный файл приложения восстановленным и преобразованным файлом.

Для того чтобы заменить входящий в состав дистрибутива конфигурационный файл приложения восстановленным файлом, введите

в качестве ответа yes. Чтобы отказаться от замены

, введите no.

По умолчанию преобразованные конфигурационные файлы сохраняются в следующих директориях:

kav4mailservers /etc/opt/kaspersky/kav4lms/profiles/kav4mailservers5.

5-converted

kavmilter /etc/opt/kaspersky/kav4lms/profiles/kavmilter5.6converted

2. Указать путь к файлу ключа.

Обратите внимание, что если ключ не установлен, обновление баз

антивируса и формирование списка защищаемых доменов в рамках процесса установки не выполняется. В этом случае необходимо

выполнить эти действия самостоятельно

после установки ключа.

3. Указать параметры прокси-сервера, используемого для подключения к интернету в формате:

http://<IP-адрес_прокси_сервера>:<порт>

или

http://<имя_пользователя>:<пароль>@<IP-адрес_прокси_

сервера>:<порт>

если на прокси-сервере используется авторизация.

Page 23

Установка и удаление приложения 23

Если для подключения к интернету прокси-сервер не используется,

введите в качестве ответа no.

Заданное значение будет использоваться компонентом обновления kav4lms-keepup2date для подключения к источнику обновлений.

4. Выполнить обновление баз антивируса. Для этого введите в качестве ответа yes. Если вы хотите отказаться от копирования обновлений сейчас, введите no.

Вы сможете выполнить обновление

позже с помощью компонента kav4lms-keepup2date (подробнее см.

п. 7.2 на стр. 83).

Примечание

Обновление баз антивируса возможно только при установленном

ключе.

5. Настроить автоматическое обновление баз антивируса. Для этого

введите в качестве ответа yes. Чтобы отказаться от настройки автоматического обновления сейчас, введите no. Вы сможете выполнить эту настройку позже с помощью компонента kav4lms-

keepup2date (подробнее см. п. 7.1 на стр. 82) или с помощью скрипта настройки приложения (подробнее см. п. 10.2 на стр

. 103).

Внимание!

При интеграции с qmail, настройку автоматического обновления

необходимо произвести следующим образом:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-cron=updater --user=root

6. Установить webmin-модуль для управления Антивирусом Касперского через веб-интерфейс программы Webmin.

Модуль удаленного управления будет установлен только при условии, что программа Webmin расположена в стандартном каталоге.

После установки модуля будут даны соответствующие рекомендации по настройке его совместной работы с приложением.

Введите в качестве ответа yes для установки webmin-модуля или

no, чтобы отказаться от установки.

7. Определить список доменов, почтовый трафик которых будет за-

щищаться от вирусов. Значение, предусмотренное по умолчанию –

localhost, localhost.localdomain. Чтобы использовать его, нажмите

на клавишу Enter.

Чтобы задать список доменов вручную, перечислите их в командной строке. Вы можете указать несколько значений, разделенных

запятой, допускается использование масок и

регулярных выраже-

Page 24

Антивирус Касперского 5.6 для Linux Mail Server

24

ний. Точки в именах доменов должны быть «экранированы» с помощью символа «\».

Например:

re:.*\.example\.com

8. Интегрировать Антивирус Касперского в почтовую систему. Вы можете принять предлагаемый по умолчанию вариант интеграции с

обнаруженной на компьютере почтовой системой или отказаться от

интеграции и выполнить ее позже. Подробное описание интеграции

с почтовой системой содержит

По умолчанию для почтовых систем Exim и Postfix используется

post-queue интеграция (см. п. 4.1.1 на стр. 31 и п. 4.2.1 на стр. 37).

Внимание!

При автоматической интеграции с Sendmail скрипт всегда пытается внести изменения в .mc-файл, потому что любое последующее

обновление сохранит сделанные изменения. Если .mc-файл со-

держит include-директивы, ссылающиеся на несуществующие

файлы, то такой файл не может быть использован для интеграции

Антивируса Касперского. В таком случае установите пакет

sendmail-cf для интеграции с использованием .cf-файла.

Если .mc-файл не может быть использован для интеграции приложения, то будет использован .cf –файл.

Глава 4 на стр. 30.

.mc-

3.5. Настройка разрешающих

правил в системах SELinux и

AppArmor

Для создания модуля SELinux с правилами, необходимыми для работы Антивируса Касперского, после установки приложения и его интеграции с почтовой системой выполните следующие шаги:

1. Переведите SELinux в разрешающий режим:

# setenforce Permissive

2. Отправьте одно или несколько тестовых сообщений и убедитесь,

что они прошли антивирусную проверку и доставлены получателям.

3. Создайте модуль правил на

основе блокирующих записей:

Page 25

Установка и удаление приложения 25

Для Fedora:

# audit2allow -l -M kav4lms -i /var/log/messages

Для RHEL:

# audit2allow -l -M kav4lms –i\

/var/log/audit/audit.log

4. Загрузите полученный модуль правил:

# semodule -i kav4lms.pp

5. Переведите SELinux в принудительный режим:

# setenforce Enforcing

В случае появления новых audit-сообщений, связанных с Антивирусом Касперского, следует обновлять файл модуля правил:

Для Fedora:

# audit2allow -l -M kav4lms -i /var/log/messages

# semodule -u kav4lms.pp

Для RHEL:

# audit2allow -l -M kav4lms –i /var/log/audit/audit.log

# semodule -u kav4lms.pp

Для дополнительной информации смотрите:

• RedHat Enterprise Linux: руководство «Red Hat Enterprise Linux

Deployment Guide», глава «44. Security and SELinux».

• Fedora: Fedora SELinux Project Pages.

• Debian GNU/Linux: руководство «Configuring the SELinux Policy» из

пакета selinux-doc «Documentation for Security-Enhanced Linux».

Для обновления

профилей AppArmor, необходимых для работы Антивируса

Касперского, после установки приложения и его интеграции с почтовой системой выполните следующие шаги:

1. Переведите все правила для приложений в «щадящий» режим:

# aa-complain /etc/apparmor.d/*

# /etc/init.d/apparmor reload

2. Перезапустите почтовую систему:

# /etc/init.d/postfix restart

3. Перезапустите kav4lms и kav4lms-filters:

# /etc/init.d/kav4lms restart

# /etc/init.d/kav4lms-filters restart

Page 26

Антивирус Касперского 5.6 для Linux Mail Server

26

4. Отправьте одно или несколько тестовых сообщений и убедитесь,

что они прошли антивирусную проверку и доставлены получателям.

5. Запустите утилиту обновления профилей:

# aa-logprof

6. Перезагрузите правила AppArmor:

# /etc/init.d/apparmor reload

7. Переведите все правила для приложений в «принудительный» режим:

# aa-enforce /etc/apparmor.d/*

# /etc/init.d/apparmor reload

В случае появления новых audit-сообщений, связанных с Антивирусом Касперского, следует повторить шаги, описанные в

Для дополнительной информации смотрите:

• openSUSE и SUSE Linux Enterprise Server: «Novell AppArmor

Quick Start», «Novell AppArmor Administration Guide».

• Ubuntu: руководство «Ubuntu Server Guide», глава «8. Security».

п. 5 и 6.

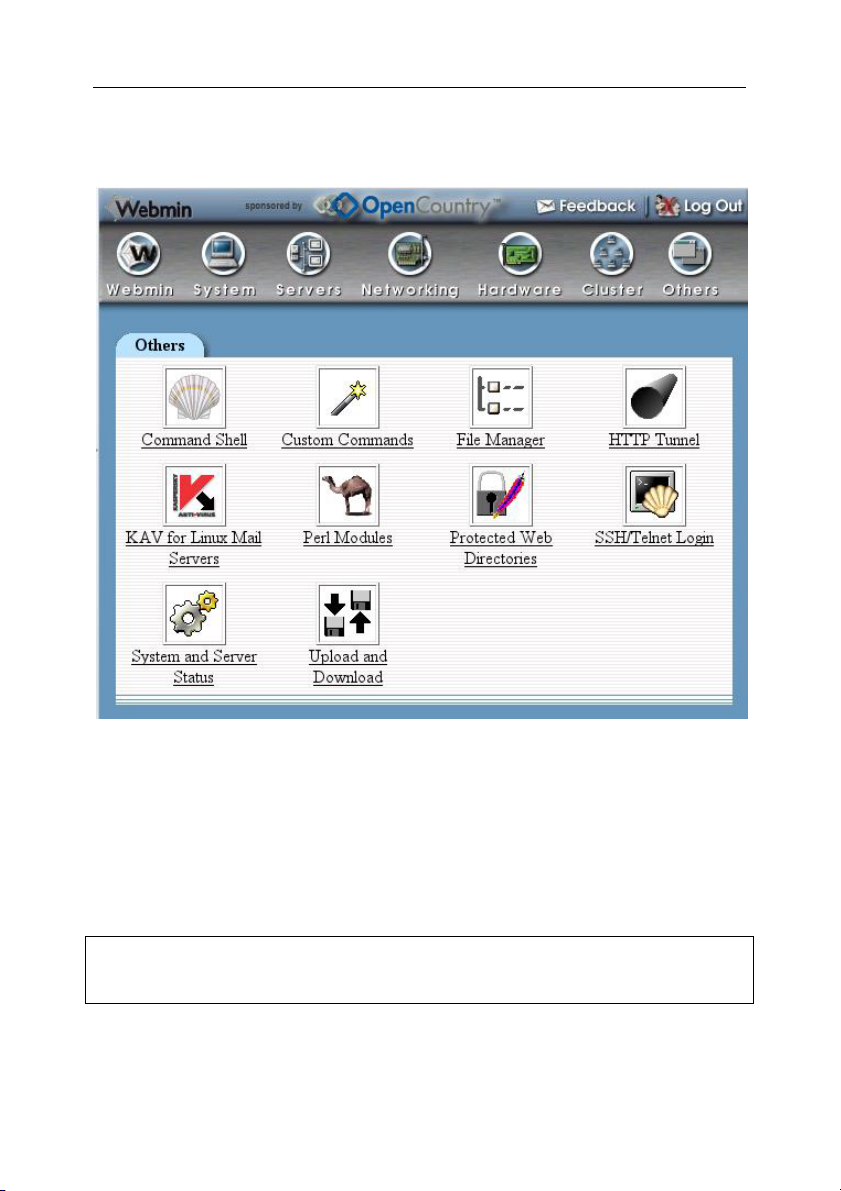

3.6. Установка webmin-модуля для

управления Антивирусом

Касперского

Работой Антивируса Касперского можно также управлять удаленно через

веб-браузер, используя программу Webmin.

Webmin – это программа, упрощающая процесс управления Linux/Unixсистемой. Программа использует модульную структуру с возможностью

подключения новых и разработки собственных модулей. Получить дополнительную информацию о программе и ее установке, а также скачать документацию и дистрибутив Webmin можно на официальном сайте

www.webmin.com

В дистрибутив Антивируса Касперского включен webmin-модуль, который

можно либо установить в процессе постинсталляционной настройки приложения (см. п. 3.4 на стр. 21), если в системе уже установлена программа

Webmin, либо в любой другой момент времени после установки программы

Webmin.

.

программы:

Page 27

Установка и удаление приложения 27

Далее подробно рассматривается процесс подключения webmin-модуля

для управления Антивирусом Касперского.

Если при установке Webmin были использованы настройки по умолчанию,

то по завершении установки доступ к программе можно получить с помощью браузера, подключившись через протокол HTTP/HTTPS на порт 10000.

Для того чтобы установить webmin-модуль управления Антивирусом

Касперского необходимо:

Получить доступ через веб-браузер к

программе Webmin с правами ад-

министратора данной программы.

1. В меню Webmin выбрать закладку Webmin Configuration и затем

раздел Webmin Modules.

2. В разделе Install Module выбрать пункт From Local File и нажать

на кнопку

(см. рис. 1).

Рисунок 1. Раздел Install Module

3. Указать путь к webmin-модулю приложения и нажать на кнопку ОК.

Примечание

Webmin-модуль представляет собой файл mailgw.wbm и устанавливается

по умолчанию в каталог /opt/kaspersky/kav4lms/share/webmin/ (для дистрибутивов Linux) или /usr/local/share/kav4lms/webmin/ (для дистрибутивов

FreeBSD).

В случае успешной установки webmin-модуля на экран будет выведено соответствующее сообщение.

Page 28

Антивирус Касперского 5.6 для Linux Mail Server

28

Доступ к настройкам Антивируса Касперского можно получить, перейдя на

закладку Others и затем щелкнув по значку Антивируса Касперского

(cм. рис. 2).

Рисунок 2. Значок Антивируса Касперского в закладке Others

3.7. Удаление приложения

Для удаления Антивируса Касперского с сервера требуется наличие прав

привилегированного пользователя (root). Если на момент удаления вы не

обладаете такими правами, то вам необходимо войти в систему под пользователем root.

Внимание!

Процесс удаления самостоятельно остановит работу приложения!

При удалении производится остановка приложения, удаление созданных

при установке файлов и каталогов. Однако каталоги и файлы, созданные

или измененные администратором (конфигурационный файл приложения,

Page 29

Установка и удаление приложения 29

конфигурационные файлы групп, файлы шаблонов уведомлений, каталоги

карантинного хранения, файл ключа), сохраняются.

Запуск процедуры удаления приложения происходит различными способами в зависимости от используемого менеджера пакетов. Рассмотрим эти

варианты подробнее.

Если при установке использовался rpm-пакет, для запуска процедуры

удаления в командной строке введите:

# rpm -e <имя_пакета>

Если при установке использовался deb-пакет,

для запуска процедуры

удаления в командной строке введите:

# dpkg -P <имя_пакета>

если вы хотите удалить приложение вместе с его конфигурационными

файлами, или

# dpkg -r <имя_пакета>

если вы хотите удалить приложение, не удаляя при этом его конфигурационных файлов.

Если при установке использовался pkg-пакет, для запуска процедуры удаления в командной строке введите:

# pkg_delete <имя_пакета>

В случае успешного завершения процедуры удаления будет выведено соответствующее сообщение.

Если для управления Антивирусом Касперского был установлен модуль

удаленного управления приложением (webmin-модуль), его удаление выполняется вручную, стандартными для программы Webmin средствами.

Page 30

ГЛАВА 4. ИНТЕГРАЦИЯ С

ПОЧТОВОЙ СИСТЕМОЙ

После установки Антивирус должен быть интегрирован с почтовой системой. Для этого следует изменить параметры конфигурационных файлов

приложения и почтовой системы. Вы можете выполнить интеграцию с помощью скрипта настройки приложения, входящего в комплект поставки (см.

п. 3.4 на стр. 21 и п. 10.2 на стр. 103), либо вручную настроить параметры

конфигурационных файлов Антивируса Касперского

Для почтовых систем Exim и Postfix Антивирус поддерживает как pre-queue,

так и post-queue интеграцию. При pre-queue интеграции сообщения передаются на проверку перед размещением в очереди почтовой системы, при

post-queue интеграции – после размещения в очереди почтовой системы.

Примечание

При post-queue интеграции почтовая система не позволяет отклонять сообщения. Однако если в параметрах Антивируса Касперского

действия над объектами будет выбрано reject, отправителю будет доставляться уведомление об отклонении сообщения. Текст уведомления задается параметром RejectReply в секции [kav4lms: groups.

<имя_группы>.settings] конфигурационного файла группы.

и почтовой системы.

в качестве

Сокеты, используемые для обмена информацией между почтовой системой, фильтром и центральной службой Антивируса Касперского назначаются по следующим правилам:

• inet:<port>@<ip_address> – для сетевого сокета;

• local:<socket_path> – для локального сокета.

Внимание!

При использовании сокета необходимо соблюдать 2 правила:

• при определении сетевого сокета номер порта должен быть боль-

ше 1024;

• при определении локального сокета фильтр и центральная служба

приложения должны иметь права для доступа к указанному сокету.

Page 31

Интеграция с почтовой системой 31

4.1. Интеграция с почтовой

системой Exim

Для интеграции с почтовой системой Exim в Антивирусе предусмотрено два

метода:

• post-queue интеграция методом изменения маршрутов: весь

почтовый трафик, проходящий через защищаемый сервер, передается на проверку после размещения в очереди почтовой системы

(post-queue фильтрация);

• pre-queue интеграция с использованием динамически подгру-

жаемой библиотеки: сообщения передаются на проверку до раз-

мещения в

4.1.1. Post-queue интеграция методом

изменения маршрутов

Интеграция методом изменения маршрутов подразумевает, что сообщения

направляются на проверку от всех почтовых маршрутизаторов. Для этого

для каждого маршрутизатора Exim в качестве значения параметра

pass_router следует задать kav4lms_filter.

При post-queue интеграции для корректной передачи сообщений на проверку Антивирусу и возвращения их почтовой системе необходимо соблюдение

следующих условий:

1. Фильтр должен быть настроен

вой системы. Конечной точкой соединения «фильтр - почтовая система» является сокет, заданный параметром FilterSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

2. Фильтр должен передавать сообщения для проверки центральной

службе приложения. Конечной точкой соединения «фильтр центральная служба» является сокет, заданный параметром

ServiceSocket в секции [kav4lms:server.settings] главного

конфигурационного файла приложения.

очереди почтовой системы (pre-queue фильтрация).

для перехвата сообщений от почто-

Внимание!

При post-queue интеграции с Exim параметры FilterSocket, ServiceSocket и ForwardSocket должны указывать на сетевой сокет.

Page 32

Антивирус Касперского 5.6 для Linux Mail Server

32

3. Фильтр должен возвращать сообщения почтовой системе. Конечной точкой соединения «приложение – почтовая система» является

сокет, заданный параметром ForwardSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

Для интеграции Антивируса Касперского с Exim при помощи скрипта настройки приложения, запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=exim

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh --install-filter=exim

Для интеграции приложения с Exim вручную:

1. Сделайте

резервную копию конфигурационных файлов Exim.

2. Добавьте следующие строки в секцию main configuration settings

конфигурационного файла Exim:

#kav4lms-filter-begin-1

local_interfaces=0.0.0.0.25:<forward_socket_ip>.\

<forward_socket_port_number>

#kav4lms-filter-end-1

где <forward_socket_ip>.<forward_socket_port_number> –

IP-адрес и номер порта, на который почта направляется после проверки.

3. Добавьте следующие строки в секцию routers конфигурационного

файла Exim:

#kav4lms-filter-begin-2

kav4lms_dnslookup:

driver = dnslookup

domains = ! +local_domains

ignore_target_hosts = 0.0.0.0 : 127.0.0.0/8

verify_only

pass_router = kav4lms_filter

no_more

kav4lms_system_aliases:

driver = redirect

Page 33

Интеграция с почтовой системой 33

allow_fail

allow_defer

data = ${lookup{$local_part}lsearch{/etc/aliases}}

verify_only

pass_router = kav4lms_filter

kav4lms_localuser:

driver = accept

check_local_user

verify_only

pass_router = kav4lms_filter

failed_address_router:

driver = redirect

verify_only

condition = "{0}"

allow_fail

data = :fail: Failed to deliver to address

no_more

kav4lms_filter:

driver = manualroute

condition = "${if or {{eq {$interface_port}\

{<forward_socket_port_number>}} \

{eq {$received_protocol}{spam-scanned}} \

}{0}{1}}"

transport = kav4lms_filter

route_list = "* localhost byname"

self = send

#kav4lms-filter-end-2

где <forward_socket_port_number> – номер порта сокета, на

который передается почта после проверки.

4. Добавьте следующие строки в секцию transports конфигурационного файла Exim:

#kav4lms-filter-begin-3

kav4lms_filter:

Page 34

Антивирус Касперского 5.6 для Linux Mail Server

34

driver = smtp

port = <filter_socket_port_number>

delay_after_cutoff = false

allow_localhost

#kav4lms-filter-end-3

где <filter_socket_port_number> - номер порта для связи с

фильтром Антивируса Касперского.

5. Присвойте параметру ForwardSocket из секции

[kav4lms:filter.settings] главного конфигурационного файла

приложения значение

<forward_socket_ip>.<forward_socket_port_number> из

пункта 2.

6. Остановите службу kav4lms-filter.

7. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

8. Запустите службу kav4lms-filter.

9. Перезапустите почтовую систему.

4.1.2. Pre-queue интеграция с

использованием динамически

подгружаемой библиотеки

Фильтр должен передавать сообщения для проверки центральной службе

приложения. Конечной точкой соединения «фильтр - центральная служба»

является сокет, заданный параметром ServiceSocket в секции

[kav4lms:server.settings] главного конфигурационного файла приложения.

Для интеграции Антивируса Касперского с Exim при помощи скрипта настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=exim-dlfunc

Page 35

Интеграция с почтовой системой 35

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=exim-dlfunc

Для интеграции Антивируса Касперского с Exim вручную:

1. Убедитесь, что почтовая система Exim поддерживает функцию контентной фильтрации dlfunc. Для этого запустите команду:

exim -bV

Положительным ответом будет результат:

Expand_dlfunc

2. Сделайте резервную копию конфигурационных файлов Exim.

3. Добавьте следующие строки в секцию main configuration settings

конфигурационного файла Exim:

#kav4lms-filter-begin

acl_smtp_data = acl_check_data

#kav4lms-filter-end

4. Добавьте следующие строки в секцию ACL конфигурационного

файла

Exim:

acl_check_data:

#kav4lms-dlfunc-begin

warn set acl_m0 = \

${dlfunc{<libkavexim.so>}{kav}{<socket>}\

{/var/tmp//.kav4lms-exim}}

accept condition = ${if match{$acl_m0}{\N^kav4lms:\

continue\N}{yes}{no}}

logwrite = kav4lms returned continue

deny condition = ${if match{$acl_m0}{\N^kav4lms: \

reject.*\N}{yes}{no}}

logwrite = kav4lms returned reject

message = Kaspersky Anti-Virus rejected the mail

discard condition = ${if match{$acl_m0}\

{\N^kav4lms: drop.*\N}{yes}{no}}

logwrite = kav4lms returned drop

message = Kaspersky Anti-Virus dropped the mail

defer condition = ${if match{$acl_m0}\

{\N^kav4lms: temporary failure.*\N}{yes}{no}}

logwrite = kav4lms returned temporary failure

Page 36

Антивирус Касперского 5.6 для Linux Mail Server

36

message = Kaspersky Anti-Virus returned \

temporary failure

accept

#kav4lms-dlfunc-end

где <socket> - сокет связи фильтра и центральной службы Антивируса Касперского, заданный параметром ServiceSocket в секции

[kav4lms:server.settings] главного конфигурационного файла Анти- вируса Касперского; <libkavexim.so> - путь к библиотеке lib-

kavexim.so:

для 32-битных дистрибутивов Linux:

/opt/kaspersky/kav4lms/lib/libkavexim.so

для 64-битных дистрибутивов Linux:

/opt/kaspersky/kav4lms/lib64/libkavexim.so

для FreeBSD:

/usr/local/lib/kaspersky/kav4lms/libkavexim.so

5. Остановите службу kav4lms-filter.

6. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

для Linux:

FILTER_SERVICE=false

FILTER_PROGRAM=/opt/kaspersky/kav4lms/lib/\

libkavexim.so

для FreeBSD:

FILTER_SERVICE=false

FILTER_PROGRAM=/usr/local/lib/kaspersky/kav4lms/\

libkavexim.so

7. Перезапустите почтовую систему.

Page 37

Интеграция с почтовой системой 37

4.2. Интеграция с почтовой

системой Postfix

Для интеграции с почтовой системой Postfix в Антивирусе предусмотрено

три метода:

• post-queue интеграция: весь почтовый трафик, проходящий через

защищаемый сервер, передается на проверку после размещения в

очереди почтовой системы;

• pre-queue интеграция: сообщения передаются на проверку до размещения в очереди почтовой системы;

• интеграция с использованием функций Milter: сообщения передаются

Milter.

4.2.1. Post-queue интеграция

Для корректной передачи сообщений на проверку Антивирусу и возвращения их почтовой системе необходимо соблюдение следующих условий:

1. Фильтр должен быть настроен для перехвата сообщений от почтовой системы. Конечной точкой соединения «фильтр - почтовая система» является сокет, заданный параметром FilterSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

2. Фильтр должен

службе приложения. Конечной точкой соединения «фильтр центральная служба» является сокет, заданный параметром

ServiceSocket в секции [kav4lms:server.settings] главного

конфигурационного файла приложения.

на проверку с помощью функций программного интерфейса

передавать сообщения для проверки центральной

Внимание!

При интеграции с Postfix параметры FilterSocket, ServiceSocket и

ForwardSocket могут указывать как на сетевой, так и на локальный

сокет.

3. Фильтр должен возвращать сообщения почтовой системе.

Конечной точкой соединения «приложение – почтовая система»

является сокет, заданный параметром ForwardSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла

приложения.

Page 38

Антивирус Касперского 5.6 для Linux Mail Server

38

Примечание

При переносе строк из руководства в конфигурационный файл Postfix удалите символы «\» и следующие за ними символы перевода строки.

Для интеграции Антивируса Касперского с Postfix: при помощи скрипта

настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix

Для интеграции приложения с Postfix вручную:

1. Добавьте следующие строки в файл master.cf:

#kav4lms-filter-begin

kav4lms_filter unix - - n\

- 10 smtp

-o smtp_send_xforward_command=yes

<forward_socket_ip_address>:<forward_socket_port>\

inet n - n - 10\

smtpd

-o content_filter=

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings

Примечание

Если для интеграции с Postfix 2.3 или выше используется локальный сокет, добавьте параметр «no_milters» в строку выше, то

есть:

-o receive_override_options=

\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings,no_milters

-o smtpd_helo_restrictions=

-o smtpd_client_restrictions=

-o smtpd_sender_restrictions=

-o smtpd_recipient_restrictions=\

permit_mynetworks,reject

Page 39

Интеграция с почтовой системой 39

-o mynetworks=127.0.0.0/8,[::1]/128

-o smtpd_authorized_xforward_hosts=\

127.0.0.0/8,[::1]/128

#kav4lms-filter-end

где <forward_socket_ip_address>:<forward_socket_port>

– IP-адрес и номер порта сокета, на который передается почта по-

сле проверки.

2. Добавьте следующие строки в файл main.cf:

#kav4lms-filter-begin

content_filter = \

kav4lms_filter:<filter_socket_ip_address>:\

<filter_socket_port>

#kav4lms-filter-end

где <filter_socket_ip_address>:<filter_socket_port> –

IP-адрес и номер порта сокета, который служит для связи фильтра

с почтовой системой.

3. Остановите службу kav4lms-filter.

4. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

5. Запустите службу kav4lms-filter.

6. Перезапустите почтовую систему.

для Linux)

4.2.2. Pre-queue интеграция

Для корректной передачи сообщений на проверку Антивирусу и возвращения их почтовой системе необходимо соблюдение следующих условий:

1. Фильтр должен быть настроен для перехвата сообщений от почтовой системы. Конечной точкой соединения «фильтр - почтовая система» является сокет, заданный параметром FilterSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

2. Фильтр должен

службе приложения. Конечной точкой соединения «фильтр - цен-

передавать сообщения для проверки центральной

Page 40

Антивирус Касперского 5.6 для Linux Mail Server

40

тральная служба» является сокет, заданный параметром ServiceSocket в секции [kav4lms:server.settings] главного конфигура-

ционного файла приложения.

Внимание!

При интеграции с Postfix параметры FilterSocket, ServiceSocket и

ForwardSocket могут указывать как на сетевой, так и на локальный

сокет.

3. Фильтр должен возвращать сообщения почтовой системе. Конеч-

ной точкой соединения «приложение – почтовая система» является

сокет, заданный параметром ForwardSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

Примечание

При переносе строк из руководства в конфигурационный файл Postfix удалите символы «\» и следующие за ними символы перевода строки.

Для интеграции Антивируса Касперского с Postfix: при помощи скрипта

настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix-prequeue

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix-prequeue

Для интеграции приложения с Postfix вручную:

1. Добавьте следующие строки в файл master.cf:

#kav4lms-prequeue-begin

kav4lms_filter unix - - n\

- 10 smtp

-o smtp_send_xforward_command=yes

<forward_socket_ip_address>:<forward_socket_port>\

inet n - n - 10\

smtpd

-o content_filter=

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings

Page 41

Интеграция с почтовой системой 41

Примечание

Если для интеграции с Postfix 2.3 или выше используется локальный сокет, добавьте параметр «no_milters» в строку выше, то

есть:

-o receive_override_options=\

no_unknown_recipient_checks,no_header_body_checks,\

no_address_mappings,no_milters

-o smtpd_helo_restrictions=

-o smtpd_client_restrictions=

-o smtpd_sender_restrictions=

-o smtpd_recipient_restrictions=\

permit_mynetworks,reject

-o mynetworks=127.0.0.0/8,[::1]/128

-o smtpd_authorized_xforward_hosts=\

127.0.0.0/8,[::1]/128

#kav4lms-prequeue-end

где <forward_socket_ip_address>:<forward_socket_port>

– IP-адрес и номер порта сокета, на который передается почта по-

сле проверки.

2. Необходимо к существующему правилу в master.cf вида:

smtp inet n - n - 20 smtpd

добавить параметр

#kav4lms-prequeue-begin

-o smtpd_proxy_filter=:<filter_socket_port>

#kav4lms-prequeue-end

3. Остановите службу kav4lms-filter.

4. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-filter

5. Запустите службу kav4lms-filter.

6. Перезапустите

почтовую систему.

Page 42

Антивирус Касперского 5.6 для Linux Mail Server

42

4.2.3. Интеграция с помощью функций

Milter

Для корректной передачи сообщений на проверку Антивирусу и возвращения их почтовой системе необходимо соблюдение следующих условий:

1. Фильтр должен быть настроен для перехвата сообщений от почтовой системы. Конечной точкой соединения «фильтр - почтовая система» является сокет, заданный параметром FilterSocket в секции

[kav4lms:filter.settings] главного конфигурационного файла приложения.

2. Фильтр должен

службе приложения. Конечной точкой соединения «фильтр - центральная служба» является сокет, заданный параметром Ser-

viceSocket в секции [kav4lms:server.settings] главного конфигурационного файла приложения.

Внимание!

При интеграции с Postfix параметры FilterSocket и ServiceSocket

могут указывать как на сетевой, так и на локальный сокет.

Примечание

При переносе строк из руководства в конфигурационный файл Postfix удалите символы «\» и следующие за ними символы перевода строки.

передавать сообщения для проверки центральной

Для интеграции Антивируса Касперского с Postfix: при помощи скрипта

настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=postfix-milter

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=postfix-milter

Для интеграции приложения с Postfix вручную:

1. Добавьте следующие строки в файл main.cf:

smtpd_milters = inet:127.0.0.1:10025,

#kav4lms-milter-begin

milter_connect_macros = j _ {daemon_name} {if_name} \

{if_addr}

Page 43

Интеграция с почтовой системой 43

milter_helo_macros = {tls_version} {cipher} \

{cipher_bits} {cert_subject} {cert_issuer}

milter_mail_macros = i {auth_type} {auth_authen} \

{auth_ssf} {auth_author} {mail_mailer} {mail_host} \

{mail_addr}

milter_rcpt_macros = {rcpt_mailer} {rcpt_host} \

{rcpt_addr}

milter_default_action = tempfail

milter_protocol = 3

milter_connect_timeout=180

milter_command_timeout=180

milter_content_timeout=600

#kav4lms-milter-end

2. Остановите службу kav4lms-milter.

3. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-milter

4. Запустите службу kav4lms-milter.

5. Перезапустите почтовую систему.

4.3. Интеграция с почтовой

системой qmail

Почтовая система на основе qmail не предоставляет средств для интеграции расширений. Процесс интеграции заключается в замене оригинального

исполняемого файла qmail-queue файлом

/opt/kaspersky/kav4lms/lib/bin/kav4lms-qmail

(/usr/local/libexec/kaspersky/kav4lms/kav4lms-qmail для FreeBSD), входящим

в поставку приложения. Данный файл обеспечивает фильтрацию сообщений и передает почтовый трафик оригинальному файлу qmail-queue для

дальнейшей доставки. Сообщения передаются на проверку до размещения

в очереди почтовой системы (pre-queue фильтрация).

Page 44

Антивирус Касперского 5.6 для Linux Mail Server

44

Внимание!

При интеграции с qmail параметр ServiceSocket может указывать как на

сетевой, так и на локальный сокет.

Для интеграции Антивируса Касперского с qmail при помощи скрипта

настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh --installfilter=qmail

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh --install-filter=qmail

Для интеграции приложения с qmail вручную:

1. Переименуйте файл qmail-queue, находящийся в директории

/var/qmail/bin, в qmail-queue-real.

2. Скопируйте файл /opt/kaspersky/kav4lms/lib/bin/kav4lms-qmail

(/usr/local/libexec/kaspersky/kav4lms/kav4lms-qmail для FreeBSD)

в

директорию /var/qmail/bin и переименуйте его в qmail-queue.

3. Установите следующие права доступа для файлов qmail-queue и

qmail-queue-real:

-rws--x--x 1 qmailq qmail

4. Остановите службу kav4lms-filter.

5. Измените владельца и группу на qmailq:qmail с помощью следующих команд:

• для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--switch-credentials=qmailq,qmail

• для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--switch-credentials=qmailq,qmail

6. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие

строки:

для Linux:

FILTER_SERVICE=false

Page 45

Интеграция с почтовой системой 45

FILTER_PROGRAM=/opt/kaspersky/kav4lms/lib/bin\

/kav4lms-qmail

для FreeBSD:

FILTER_SERVICE=false

FILTER_PROGRAM=/usr/local/libexec/kaspersky/kav4lms\

/kav4lms-qmail

7. Перезапустите почтовую систему.

4.4. Интеграция с почтовой

системой Sendmail

Sendmail предоставляет программный интерфейс Milter для интеграции с

фильтрами сторонних производителей. Почтовый трафик передается от

Sendmail Антивирусу и обратно с помощью вызовов функций Milter. Сообщения передаются на проверку до размещения в очереди почтовой системы (pre-queue интеграция).

Как правило, при интеграции с Sendmail изменения вносятся в

конфигурационный файл почтовой системы формата mc, файл cf

изменяется

после изменения mc-файла следует внести изменения в cf-файл.

Примечание

Если вы внесете изменения только в cf–файл, при следующем запуске генерации cf-файла из mc все изменения будут утеряны.

автоматически. Если такая возможность не поддерживается,

Внимание!

При интеграции с Sendmail параметры FilterSocket и ServiceSocket могут

указывать как на сетевой, так и на локальный сокет.

4.4.1. Интеграция с помощью файла

Для интеграции Антивируса Касперского с Sendmail при помощи скрипта

настройки приложения запустите команду:

для Linux:

# /opt/kaspersky/kav4lms/bin/kav4lms-setup.sh \

--install-filter=sendmail-milter

.cf

Page 46

Антивирус Касперского 5.6 для Linux Mail Server

46

для FreeBSD:

# /usr/local/bin/kav4lms-setup.sh \

--install-filter=sendmail-milter

Для интеграции приложения с Sendmail вручную:

1. Создайте резервную копию файла sendmail.cf.

2. Добавьте следующие строки в файл sendmail.cf:

#kav4lms-milter-begin-filter

O InputMailFilters=kav4lms_filter

O Milter.macros.connect=j, _, {daemon_name}, \

{if_name}, {if_addr}

O Milter.macros.helo={tls_version}, {cipher}, \

{cipher_bits}, {cert_subject}, {cert_issuer}

O Milter.macros.envfrom=i, {auth_type}, \

{auth_authen}, {auth_ssf}, {auth_author}, \

{mail_mailer}, {mail_host}, {mail_addr}

O Milter.macros.envrcpt={rcpt_mailer}, {rcpt_host}, \

{rcpt_addr}

#kav4lms-milter-end-filter

3. Добавьте в файл sendmail.cf следующие строки:

а) при использовании сетевого сокета:

#kav4lms-milter-begin-socket

Xkav4lms_filter,

S=inet:<filter_port>@<filter_address>,F=T,\

T=S:3m;R:5m;E:10m

#kav4lms-milter-end-socket

где <filter_port> – номер порта сетевого сокета, соединяющего почтовую систему с фильтром, <filter_address> –

IP-адрес компьютера, на котором запущен фильтр.

б) при использовании локального сокета:

#kav4lms-milter-begin-socket

Xkav4lms_filter,

S=unix:<filter_socket_file_path>,F=T,T=S:3m;\

R:5m;E:10m

#kav4lms-milter-end-socket

где <socket_file_path> – путь к локальному сокету.

4. Остановите службу kav4lms-milter.

Page 47

Интеграция с почтовой системой 47

5. Добавьте в секцию [1043] файла

/var/opt/kaspersky/applications.setup (для Linux)

/var/db/kaspersky/applications.setup (для FreeBSD)

следующие строки:

FILTER_SERVICE=true

FILTER_PROGRAM=kav4lms-milter

6. Запустите службу kav4lms-milter.

7. Перезапустите почтовую систему.

4.4.2. Интеграция с помощью файла

Для интеграции приложения с Sendmail с помощью файла .mc:

1. Создайте резервную копию файла .mc.

2. Добавьте в файл .mc следующие строки:

dnl kav4lms-milter-begin dnl

define(`_FFR_MILTER', `true')dnl

INPUT_MAIL_FILTER(`kav4lms_filter',\

`S=inet:10025@127.0.0.1,F=T,T=S:3m;R:5m;E:10m')dnl

dnl kav4lms-milter-end dnl