Page 1

KASPERSKY LAB

Kaspersky Anti-Virus® 5.5 pour serveurs de

courrier Linux,

FreeBSD et OpenBSD

GUIDE DE L'ADMINISTRATEUR

Page 2

KASPERSKY ANTI-VIRUS® 5.5

POUR SERVEURS DE COURRIER LINUX, FREEBSD ET

OPENBSD

Guide de

l'administrateur

© Kaspersky Lab, Ltd.

http://www.kaspersky.com

Date de révision : Mai 2005

Page 3

Sommaire

CHAPITRE 1. KASPERSKY ANTI-VIRUS 5.5 POUR SERVEURS DE

COURRIER LINUX, FREEBSD ET OPENBSD ......................................................... 6

1.1. Nouveautés de la version 5.5 ............................................................................... 7

1.2. Spécifications matérielles et logicielles.................................................................8

1.3. Contenu de la distribution...................................................................................... 9

1.4. Services réservés aux utilisateurs enregistrés................................................... 10

1.5. Conventions typographiques ..............................................................................10

CHAPITRE 2. SCENARIOS HABITUELS DE DEPLOIEMENT DU PRODUIT......... 12

2.1. Architecture interne de Kaspersky Anti-Virus..................................................... 12

2.2. Fonctionnement sur le même serveur que le système de messagerie ............ 14

2.3. Fonctionnement en tant que filtre secondaire ....................................................16

2.4. Fonctionnement sur un serveur dédié................................................................ 17

2.5. Filtrage du courrier provenant de boîtes aux lettres externes............................ 19

CHAPITRE 3. INSTALLATION DE KASPERSKY ANTI-VIRUS................................. 22

3.1. Installation sur un serveur Linux ......................................................................... 22

3.2. Installation sur un serveur FreeBSD ou OpenBSD............................................ 23

3.3. Procédure d'installation .......................................................................................23

3.4. Configuration de l'application ..............................................................................24

CHAPITRE 4. CONFIGURATION POSTERIEURE A L'INSTALLATION .................. 26

4.1. Configuration par défaut du logiciel .................................................................... 26

4.2. Installation et mise à jour des bases antivirus.................................................... 28

4.3. Configuration de l'utilisation conjointe de Webmin.............................................29

4.4. Intégration manuelle avec les systèmes de messagerie................................... 29

4.4.1. Intégration avec Sendmail............................................................................30

4.4.2. Intégration avec Qmail.................................................................................. 31

4.4.3. Intégration avec Postfix ................................................................................31

4.4.4. Intégration avec Exim................................................................................... 32

4.4.5. Intégration de Kaspersky Anti-Virus au système de messagerie ............... 33

CHAPITRE 5. UTILISATION DE KASPERSKY ANTI-VIRUS..................................... 35

Page 4

4 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

5.1. Mise à jour des bases antivirus........................................................................... 35

5.1.1. Composant d'application keepup2date........................................................ 36

5.1.2. Configuration recommandée du composant keepup2date......................... 37

5.1.3. Planification des mises à jour de la base antivirus avec cron.....................38

5.1.4. Mise à jour manuelle des bases antivirus.................................................... 39

5.1.5. Création d'un répertoire réseau pour les bases antivirus............................ 40

5.2. Protection antivirus du trafic de courrier du serveur...........................................41

5.2.1. Distribution de messages nettoyés et désinfectés ...................................... 42

5.2.2. Distribution des messages infectés ............................................................. 43

5.2.3. Distribution des messages contenant des fichiers d'archives protégés

par un mot de passe..................................................................................... 45

5.2.4. Blocage de la distribution des messages aux destinataires .......................46

5.2.5. Filtrage complémentaire en fonction des types de pièces jointes .............. 47

5.3. Protection antivirus des systèmes de fichiers..................................................... 50

5.3.1. Analyse à la demande.................................................................................. 50

5.3.2. Planification d'une analyse de répertoires quotidienne (cron) .................... 51

5.3.3. Options avancées : utilisation de fichiers de script..................................... 52

5.3.3.1. Nettoyage d'objets infectés dans les fichiers d'archives....................... 52

5.3.3.2. Courrier de notification à l'administrateur..............................................53

5.3.4. Déplacement d'objets vers un répertoire séparé (quarantaine).................. 53

5.3.5. Sauvegarde des objets traités...................................................................... 54

5.4. Gestion de la clé de licence ................................................................................55

5.4.1. Mécanisme de la licence.............................................................................. 56

5.4.2. Affichage des informations de licence ......................................................... 57

5.4.3. Renouvellement de la licence ......................................................................59

CHAPITRE 6. PARAMETRES AVANCES................................................................... 60

6.1. Configuration de la protection antivirus du trafic de courrier.............................. 60

6.1.1. Constitution de groupes d'utilisateurs .......................................................... 62

6.1.2. Mode d'inspection et de désinfection de messages.................................... 63

6.1.3. Actions sur les messages de courrier..........................................................64

6.1.4. Notifications aux expéditeurs, destinataires et administrateurs.................. 65

6.2. Configuration de la protection antivirus des systèmes de fichiers serveurs...... 67

6.2.1. Zone d'analyse.............................................................................................. 68

6.2.2. Analyse de fichiers et mode de désinfection ............................................... 69

6.2.3. Opérations sur des objets suspects ou infectés..........................................70

6.2.4. Copie de sauvegarde ................................................................................... 71

Page 5

Sommaire 5

6.3. Optimisation de Kaspersky Anti-Virus ................................................................ 71

6.3.1. Utilisation de la base de données iChecker................................................. 72

6.3.2. Réduction de la charge de travail du serveur.............................................. 72

6.4. Configuration du processus aveserver............................................................... 73

6.4.1. Rechargement du composant Aveserver....................................................73

6.4.2. Terminaison forcée du fonctionnement du processus aveserver...............74

6.5. Affichage régional de la date et de l'heure.......................................................... 74

6.6. Paramètres de tenue du rapport dans Kaspersky Anti-Virus ............................75

6.6.1. Format de comptes-rendus d'analyse ......................................................... 77

6.6.2. Format des messages de console............................................................... 78

6.6.3. Statistiques antivirus de l'application............................................................ 79

CHAPITRE 7. DESINSTALLATION DE KASPERSKY ANTI-VIRUS......................... 81

CHAPITRE 8. VERIFICATION DU FONCTIONNEMENT DE KASPERSKY ANTI-

VIRUS ......................................................................................................................... 82

CHAPITRE 9. FREQUENTLY ASKED QUESTIONS.................................................. 84

ANNEXE A. LOGICIELS MALVEILLANTS SOUS ENVIRONNEMENT UNIX ..........91

A.1. Virus..................................................................................................................... 91

A.2. Cheval de Troie...................................................................................................93

A.3. Vers réseau......................................................................................................... 93

ANNEXE B. KASPERSKY LAB .................................................................................... 96

B.1. Autres produits Kaspersky Lab .......................................................................... 97

B.2. Comment nous contacter .................................................................................102

ANNEXE C. CONTRAT DE LICENCE ....................................................................... 103

Page 6

CHAPITRE 1. KASPERSKY ANTI-

VIRUS 5.5 POUR SERVEURS

DE COURRIER LINUX,

FREEBSD ET OPENBSD

Kaspersky Anti-Virus pour serveurs de courrier Linux, FreeBSD, et

OpenBSD (désigné dans la suite par Kaspersky Anti-Virus ou l'application) est

conçu pour le traitement antivirus du trafic de courrier et des systèmes de

fichiers de serveurs sous systèmes d'exploitation Linux, FreeBSD ou OpenBSD,

et utilisant les logiciels de messagerie Sendmail, Postfix, Qmail ou Exim.

Cette application offre les fonctionnalités suivantes :

• Analyse antivirus de tous les montages de systèmes de fichiers, ainsi que

des messages entrants et sortants faisant partie du trafic SMTP du

serveur.

• Détection des fichiers infectés, suspects, endommagés et protégés par

mot de passe, y compris les fichiers qui ne peuvent être analysés.

• Désinfection es objets infectés dans les systèmes de fichiers et les

messages de courrier ;

• Mise en quarantaine de tous les objets infectés, suspects ou

endommagés dans le système de fichiers serveur et dans le trafic de

messages. Dans ce dernier cas, les fichiers protégés par mot de passe

peuvent également être placés en quarantaine, tout comme les fichiers

qui ne peuvent être analysés.

• Traitement du trafic des messages conformément à des règles

prédéfinies pour des groupes d'expéditeurs ou de destinataires.

• Assure un filtrage secondaire du trafic de courrier par nom et type d'objet

joint, et utilise des règles de traitement individuel des objets filtrés.

• Notification à l'expéditeur, le destinataire et l'administrateur du groupe

concernant les messages de courrier contenant des objets infectés,

suspects ou similaires.

• Mise à jour des bases antivirus, de manière planifiée ou à la demande, en

téléchargeant les mises à jour depuis les serveurs spécialisés de

Kaspersky Lab.

Page 7

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 7

La base antivirus est utilisée pour rechercher et nettoyer les objets

infectés. Pendant l'analyse, chaque fichier est analysé à la recherche de

virus, en comparant son code avec celui appartenant à des virus

individuels, et conservé dans la base antiviurus. Si le fichier est infecté,

l'application le nettoie, en utilisant ici aussi les informations conservées

dans la base de données.

En raison de l'apparition quotidienne de nouveau virus, il est

conseillé de mettre à jour la base antivirus toutes les heures, afin

de conserver le produit en parfaites conditions.

• Configurer Kaspersky Anti-Virus à l'aide de l'interface Web de l'utilitaire

Webmin et du fichier de configuration de l'application.

1.1. Nouveautés de la version 5.5

La version 5.5 de Kaspersky Anti-Virus pour serveurs de courrier Linux,

FreeBSD et OpenBSD introduit les nouveautés suivantes, par rapport à la

version 5.0 :

• Le composant keepup2date utilise de nouvelles technologies pour

télécharger les mises à jour de base antivirus et de modules d'application,

en réduisant au minimum le trafic réseau. Le contrôle d'intégrité des

bases de données téléchargées garantit un fonctionnement sécurisé de

l'application.

• Une zone de sauvegarde permet de conserver des copies des objets

suspects ou infectés, avant leur désinfection ou leur suppression. Ceci

permet de récupérer les informations d'origine si une erreur se produit

pendant l'analyse antivirus.

• La technologie de base de données iChecker, et le tampon à deux

niveaux sur les objets analysés, a été développée pour réduire la

surcharge du serveur pendant l'analyse antivirus.

• Il est désormais possible d'utiliser l'application Webmin pour examiner les

statistiques d'activité virale pendant une période déterminée, et obtenir

des informations sur les types de virus détectés pendant l'analyse.

• Une nouvelle option permet de restreindre le nombre d'objets analysés

simultanément en arrière-plan, pour minimiser la charge du serveur.

• Il est maintenant possible de générer une liste des virus détectables.

• La possibilité de sélectionner le protocole actuel (SMTP ou LMTP) pour le

fonctionnement du composant smtpscanner a été ajoutée.

• Il est maintenant possible de confirmer aux expéditeurs la réception des

messages si le protocole SMTP est utilisé.

Page 8

8 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

• La possibilité est donnée d'enregistrer, pour chaque message, les noms

des virus détectés et le code d'identification du message, dans le fichier

de rapport généré par le composant smtpscanner.

• La stratégie de licences de l'application a été modifiée. En particulier, il

n'est plus nécessaire de créer ni de gérer une liste d'utilisateurs avec

licence ; l'application gère et entretient désormais cette liste

automatiquement.

• Il est possible de spécifier la base antivirus activée (jeu standard, étendu

ou paranoïa) pour chacun des composants d'application individuels.

• Une nouvelle macro est ajoutée, permettant d'insérer tous les en-têtes du

message d'origine, ce qui est utile pour les notifications.

• Les procédures d'installation et de désinstallation de l'application ont été

considérablement simplifiées. En particulier, l'application supprime

correctement ses propres entrées dans les fichiers de configuration,

pendant la procédure de désinstallation.

• Les installations sont désormais plus rapides, en permettant à

l'application d'importer la configuration des versions (4.0 ou 5.0)

précédentes.

• Le programme d'installation détecte désormais la présence de Kaspersky

Anti-Spam, il intègre correctement ce dernier pendant l'installation de

l'application, et restaure la configuration précédente lors de la

désinstallation.

1.2. Spécifications matérielles et

logicielles

Les spécifications minimales du système pour Kaspersky Anti-Virus sont :

• Configuration matérielle :

• Processeur Intel Pentium ou compatible

• Au moins 32 Mo de RAM

• Au moins 100 Mo d'espace libre sur disque

• Configuration logicielle :

• L'un des systèmes d'exploitation suivants :

o RedHat Linux versions 9.0, Fedora Core 3, Enterprise

Linux Advanced Server 3,

Page 9

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 9

o SuSE Linux Enterprise Server 9.0 ou Professional 9.2,

o Mandrake Linux version 10.1

o Debian GNU/Linux version 3.0 mise à jour (r4)

o FreeBSD versions 4.10 ou 5.3

o OpenBSD version 3.6

• L'un des systèmes de messagerie suivants : Sendmail 8.x,

Qmail 1.03, Postfix version snapshot_20000529 ou supérieur,

Exim 4.0

• L'outil which

• Le logiciel Webmin (www.webmin.com

) pour l'administration à

distance de Kaspersky Anti-Virus.

• Perl version 5.0 ou supérieur (www.perl.org

) pour l'installation

de Kaspersky Anti-Virus à l'aide de install.sh.

1.3. Contenu de la distribution

Vous pouvez acquérir Kaspersky Anti-Virus chez un détaillant (dans un

emballage) ou visiter notre magasin en ligne (www.kaspersky.com

Store).

En achetant le paquet au détail vous recevez le kit suivant :

• Une enveloppe cachetée avec un CD d'installation contenant les fichiers

de l'application

• Le Guide de l'administrateur ;

• Une clé de licence comprise dans la distribution ou enregistrée sur un

disque flexible indépendant ;

• Contrat de licence.

Avant de décacheter l'enveloppe contenant le CD, lisez attentivement le

contrat de licence.

L'ouverture de l'enveloppe cachetée contenant le CD ou l'installation de

l'application confirme votre acceptation de tous les termes du contrat de

licence.

Si vous achetez notre application sur le Web, ou si vous téléchargez celle-ci

depuis le site Kaspersky Lab, votre exemplaire contient également ce manuel.

Votre clé de licence est présente dans le fichier d'installation, ou vous est

envoyée par courrier électronique après paiement.

, section E-

Page 10

10 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Le contrat de licence constitue l'accord juridique passé entre vous et Kaspersky

Lab, stipulant les conditions d'utilisation du progiciel que vous avez acquis.

Lisez attentivement le contrat de licence !

Si vous n'acceptez pas les termes du contrat de licence, vous pouvez retourner

le produit non utilisé à votre revendeur Kaspersky Anti-Virus pour un

remboursement complet du montant de la souscription, si l'enveloppe contenant

le CD est restée fermée.

1.4. Services réservés aux

utilisateurs enregistrés

Kaspersky Lab offre à ses utilisateurs légalement enregistrés un éventail de

prestations complémentaires leur permettant d'utiliser plus efficacement le

logiciel Kaspersky Anti-Virus.

En vous enregistrant, vous devenez utilisateur agréé du programme et durant

toute la période de validité de votre souscription, vous bénéficiez des prestations

suivantes :

• mises à niveau de cette application logicielle ;

• assistance téléphonique et par messagerie sur l'installation, la

configuration et l'utilisation de ce logiciel antivirus

• communications sur les nouveaux produits de Kaspersky Lab, et les

nouvelles épidémies virales. Ce service est offert aux utilisateurs ayant

souscrit un abonnement à la liste de diffusion de Kaspersky Lab.

Le service support de Kaspersky Lab ne couvre pas le fonctionnement

ou l'utilisation de votre système d'exploitation ou d'autres technologies.

1.5. Conventions typographiques

Cet ouvrage utilise plusieurs styles de texte pour mettre en relief les différentes

parties significatives de la documentation. Le tableau ci-après illustre les

conventions typographiques utilisées dans ce manuel.

Page 11

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 11

Mise en forme Usage

Gras

Italiques

Note.

Attention !

Pour exécuter une

action,

• Étape 1.

• …

Tâche ou exemple

Solution

[argument] – valeur de l'argument.

Titres de menus, commandes, titres de

fenêtres, éléments de boîte de dialogue,

etc.

Signale un composant du programme.

Information complémentaire,

remarques.

Informations nécessitant une attention

particulière.

Description de la succession des étapes

que l'utilisateur doit suivre ou des

actions possibles.

Formulation du problème ou exemple

d'utilisation du logiciel.

Solution du problème exposé.

Paramètres de ligne de commande.

Texte des messages

d'information et de la

ligne de commande

Texte des fichiers de configuration, des

messages d'information et de la ligne de

commandes.

Page 12

CHAPITRE 2. SCENARIOS

HABITUELS DE

DEPLOIEMENT DU PRODUIT

En fonction de l'architecture initiale du serveur de courrier, il existe plusieurs

variantes de déploiement de Kaspersky Anti-Virus :

• Sur le même serveur que le système de messagerie. Cette variante est

utilisée lorsque le serveur héberge un système de messagerie Sendmail,

Qmail, Postfix ou Exim (voir section 2.2 à la page 14).

• Sur un serveur dédié comme filtre secondaire : Cette méthode est

recommandée lorsque le serveur de messagerie principal exploite un

système d'exploitation ou de messagerie non pris en charge (voir section

2.4 à la page 17).

• Sur le même serveur que le système de messagerie en tant que filtre

secondaire. Nous recommandons cette variante dans le cas où un filtre

de messagerie, comme Kaspersky Anti-Spam, se trouverait installé sur le

serveur de messagerie (voir section 2.3 à la page 16).

• En tant que filtre pour les boîtes aux lettres externes. Cette méthode de

déploiement est utile lorsque les boîtes aux lettres des utilisateurs de la

messagerie se trouvent sur des serveurs externes et qu'il est nécessaire

d'assurer la protection antivirus des messages téléchargés (voir

section 2.5 à la page 19).

Dans tous les cas précédents, Kaspersky Anti-Virus est capable à la fois de

filtrer le trafic des messages et d'analyser touts les points de montage du

système de fichiers .

Avant de décrire en détail les scénarios de déploiement précédents, nous allons

revoir l'architecture interne de Kaspersky Anti-Virus, afin de bien comprendre

son algorithme de fonctionnement.

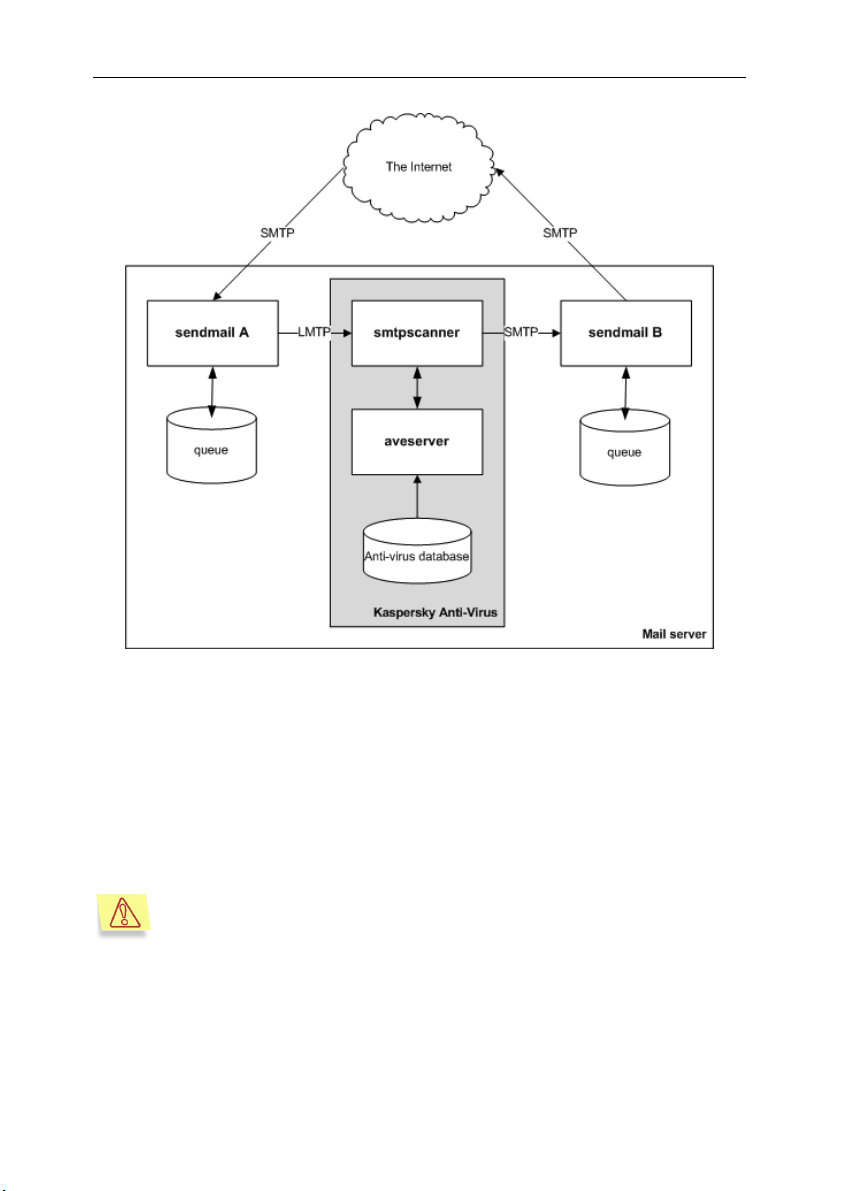

2.1. Architecture interne de

Kaspersky Anti-Virus

Pour bien utiliser Kaspersky Anti-Virus, il est important de comprendre son

algorithme de fonctionnement.

Page 13

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 13

Cette section passe en revue l'architecture interne de l'application, spécialement

celle qui s'applique à l'analyse du trafic de courrier, dans la mesure où le

processus d'analyse des systèmes de fichiers du serveur reste lui-même très

simple et n'exige pas d'explications approfondies.

Il faut noter que Kaspersky Anti-Virus est uniquement conçu pour filtrer

les

messages à la recherche de virus : ce n'est pas un agent de messagerie capable

de réceptionner ou d'acheminer le trafic de courrier. Ce travail est assuré par un

système de messagerie installé sur le serveur, auquel le logiciel antivirus se

trouve intégré après son installation.

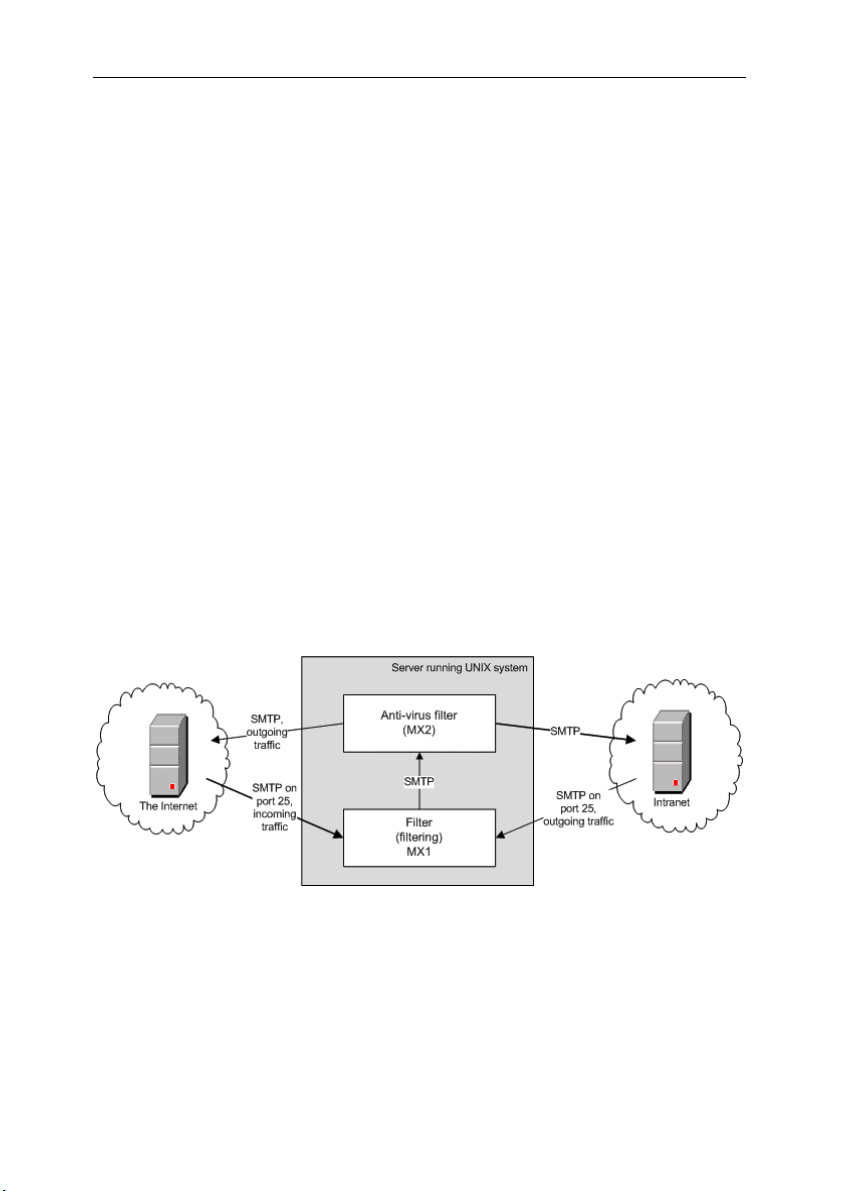

Dans les illustrations suivantes sur le fonctionnement interne de l'application une

fois celle-ci installée et intégrée au système de messagerie, nous prendrons

SendMail comme exemple.

Nous remarquerons que dans le processus d'intégration de l'antivirus

dans le système de messagerie Sendmail, un fichier de configuration

supplémentaire est créé : sendmail.cf.listen.

Lorsqu'il démarre avec ce fichier de configuration, sendmail réceptionne

et passe le trafic de courrier à Kaspersky Anti-Virus pour son analyse.

S'il démarre avec le fichier de configuration original (sendmail.cf),alors il

distribue les messages de courrier qu'il reçoit de l'application.

Par conséquent, l'algorithme de fonctionnement est le suivant (voir Figure 1):

1. Sendmail lit le courrier via le protocole SMTP (fichier de configuration

sendmail.cf.listen). sendmail crée une file d'attente dans laquelle il

conserve les messages entrants, avant de les passer via le protocole

LMTP au composant smtpscanner pour leur analyse.

2. Le composant smtpscanner traite le trafic de courrier conformément à

sa configuration. L'analyse et le nettoyage des messages de courrier

sont réalisés comme ceci :

a. smtpscanner passe le nom de fichier du message au composant

aveserver à travers le socket local.

b. aveserver analyse et désinfecte l'objet à l'aide des bases antivirus.

c. smtpscanner reçoit de aveserver un code retour indiquant l'état du

fichier.

d. En fonction de l'indicateur d'état de l'objet, smtpscanner le traite

conformément au fichier de configuration.

3. Le trafic du courrier traité, avec les notifications liées aux résultats de

l'analyse et de la désinfection, est transféré par protocole SMTP vers le

système de messagerie Sendmail (avec sendmail.cf), lequel distribue à

son tour le courrier aux utilisateurs locaux, ou le réachemine vers

d'autres serveurs de courrier.

Page 14

14 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Kaspersky Anti-Virus pour serveurs de courrier Unix

Figure 1. Architecture interne de

2.2. Fonctionnement sur le même

serveur que le système de

messagerie

Dans ce qui suit, la description du fonctionnement et de la configuration

de Kaspersky Anti-Virus est adaptée à la variante dans laquelle

l'application se trouve sur le même serveur que le système de

messagerie !.

L'installation et le fonctionnement de Kaspersky Anti-Virus sur le même serveur

que le système de messagerie n'est possible que s'il existe une prise en charge

du système d'exploitation (Linux, FreeBSD ou OpenBSD) et du système de

messagerie (Sendmail, Qmail, Postfix ou Exim).

Page 15

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 15

Cette configuration est recommandée si le serveur de messagerie doit

faire face à une charge moyenne.

Considérons en détail le fonctionnement de Kaspersky Anti-Virus sur le même

serveur pour n'importe lequel des systèmes de messagerie indiqués plus haut

(voir Figure 2). La séquence de traitement des messages entrants et sortant est

la même, et se décompose dans les étapes suivantes :

1. Le flux des messages de courrier arrive depuis les autres serveurs ou

depuis le réseau local, en utilisant le protocole SMTP.

2. Le système de messagerie réceptionne et passe le trafic de courrier à

Kaspersky Anti-Virus pour son analyse.

3. L'application traite le trafic de courrier conformément à sa configuration,

puis le réexpédie vers le système de messagerie, accompagné d'un jeu

de notifications complémentaires.

4. Le système de messagerie achemine le trafic de courrier vers des

serveurs externes ou vers des boîtes aux lettres situées sur le réseau

local.

Figure 2. Diagramme de fonctionnement de Kaspersky Anti-Virus

sur le même serveur en tant que système de messagerie

D'après le diagramme précédent, au moment ou après l'installation de

Kaspersky Anti-Virus, il faut ajuster les paramètres suivants :

• Définissez le port du serveur de messagerie utilisé par Kaspersky AntiVirus.

• Définissez le port que le système de messagerie utilisera pour la

réceptionner le courrier de Kaspersky Anti-Virus après son filtrage.

Page 16

16 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

2.3. Fonctionnement en tant que

filtre secondaire

Kaspersky Anti-Virus peut être utilisé comme filtre primaire, ou comme filtre

secondaire. Si votre serveur de messagerie est déjà équipé d'un filtre de courrier

au moment de l'installation de Kaspersky Anti-Virus, vous devez définir lesquels

de ces filtres (Kaspersky Anti-Virus ou l'un de ceux déjà existants) interviendront

en tant que filtres primaire ou secondaire, respectivement. ce choix s'appuiera

sur les procédés de filtrage utilisés par les deux filtres.

Le filtre primaire (que nous désignerons par MX1) est celui qui filtre le trafic de

courrier en fonction de l'adresse IP de l'expéditeur. Ce type de filtre est installé

en premier lieu sur le port 25. Il reçoit le courrier entrant, le filtre puis le passe au

filtre secondaire pour traitement. Le filtre secondaire (désigné par MX2) est

installé sur le même poste que le filtre primaire, mais il est affecté à une

adresse IP et à un port différents du précédent.

Si votre serveur n'est équipé d'aucun filtre opérant sur l'adresse IP de

l'expéditeur, vous pouvez alors installer Kaspersky Anti-Virus comme filtre

primaire. Dans le cas où votre filtre IP est installé, installez l'antivirus en tant que

filtre secondaire. La raison pour procéder ainsi est que tout le trafic de courrier

analysé par Kaspersky Anti-Virus va ressortir par la même adresse IP. Par

conséquent, appliquer un filtre par IP après le traitement antivirus n'a aucun

intérêt.

Figure 3. Diagramme de fonctionnement de Kaspersky Anti-Virus

en tant que filtre secondaire sur le même serveur avec système de messagerie

Appliquez la configuration suivante pour les filtres primaires et secondaires :

• Configuration du filtre primaire (MX1) :

Nom de l'hôte où le filtre est installé : mx1.yourhost.domain

Page 17

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 17

L'adresse IP du filtre : toutes les disponibles adresses

Numéro de port utilisé par le filtre : 25

Nom de l'hôte pour l'envoi de courrier : mx2.yourhost.domain:10026

• Configuration du filtre secondaire (MX2) :

Nom de l'hôte où le filtre est installé : mx2.yourhost.domain

L'adresse IP du filtre : 127.0.0.1

Numéro de port, utilisé par le filtre : 10026

Nom de l'hôte source du courrier reçu : mx1.yourhost.domain

MX1 et MX2 doivent utiliser des noms d'hôtes différents, car le serveur

n'acceptera pas un message pour lequel les noms des hôtes, dans le

dialogue helo/ehlo, sont les mêmes. L'état du MX2 doit être approuvé

par MX1 et inversement, autrement, la distribution échouera.

2.4. Fonctionnement sur un serveur

dédié

Kaspersky Anti-Virus peut filtrer le trafic de courrier et assurer le traitement

antivirus même si votre serveur de messagerie est exploité sous un autre

système, par exemple sous Windows.

Dans ce scénario, Kaspersky Anti-Virus est installé sur un serveur dédié exploité

sous Linux, FreeBSD ou OpenBSD.

Afin de pouvoir recevoir le trafic de courrier et le réexpédier vers le serveur de

messagerie Windows, un autre système de messagerie (Sendmail, Qmail,

Postfix ou Exim) doit être installé sur le serveur dédié, et intégré avec Kaspersky

Anti-Virus (voir section 4.4 à la page 29).

Dans ce scénario, le fonctionnement suit la séquence suivante (voir Figure 4):

1. Le trafic de courrier est reçu par un serveur sous système d'exploitation

de type Unix.

2. Le système de messagerie (qmail, par exemple) le réexpédie à

Kaspersky Anti-Virus via le protocole LMTP pour son analyse.

3. Le courrier vérifié, avec les notifications créées par l'antivirus, est renvoyé

au système de messagerie, qui le réexpédie à son tour au serveur de

messagerie principal, afin d'être distribué, ou réacheminé à nouveau.

Page 18

18 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Figure 4. Diagramme de fonctionnement de Kaspersky Anti-Virus sur un serveur dédié

Sur le diagramme précédent, le serveur équipé de Kaspersky Anti-Virus est le

serveur primaire, car il reçoit et réexpédie le courrier, tandis que le serveur

secondaire est celui avec MS Exchange, qui distribue uniquement le courrier.

Cependant, si avant l'installation de Kaspersky Anti-Virus, votre serveur de

messagerie a été utilisé pour filtrer des messages en fonction des adresses IP

des expéditeurs, alors il faut définir le serveur équipé de Kaspersky Anti-Virus

comme secondaire. En effet, si vous définissez comme primaire le serveur qui

héberge Kaspersky Anti-Virus, alors tous les messages électroniques

réceptionnés par le serveur secondaire (qui assure le filtrage par IP)

proviendront de la même adresse IP, et l'application de filtres sera alors

impossible.

Si votre LAN contient des serveurs de courrier, il faut alors faire pointer

les enregistrements MX ou les paramètres de réexpédition vers le

serveur primaire, et non vers le secondaire.

• Configuration du filtre primaire (MX1) :

Nom de l'hôte où le filtre est installé : mx1.yourhost.domain

Nom de l'hôte pour la réexpédition de courrier :

mx2.yourhost.domain:25

• Configuration du filtre secondaire (MX2) :

Nom de l'hôte où le filtre est installé : mx2.yourhost.domain

Nom de l'hôte source du courrier reçu : mx1.yourhost.domain

Page 19

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 19

2.5. Filtrage du courrier provenant

de boîtes aux lettres externes

Actuellement, des boîtes aux lettres externes sur des serveurs comme

www.mail.ru, www.aport.ru, www.hotmail.com, etc. sont largement utilisées.

Comment éviter l'infection en cas de téléchargement de messages contaminés

depuis ce type de boîtes aux lettres ? En pratique, ce message est distribué par

protocole POP3, tandis que Kaspersky Anti-Virus analyse uniquement le trafic de

courrier qui utilise le protocole SMTP.

Pour assurer la protection antivirus du courrier externe, la configuration suivante

est nécessaire :

1. Bloquer le port 110 (POP3) par défaut et donner aux utilisateurs un accès

simple au courrier externe, puis faire opérer la passerelle en tant que

serveur proxy pour POP3 à l'aide du paquet fetchmail. Ce paquet

télécharge les messages de courrier depuis des serveurs externes et les

envoie vers le port SMTP local. C'est exactement le but recherché, car

une fois arrivés sur le port SMTP, les messages sont alors analysés par

Kaspersky Anti-Virus.

Le filtrage du courrier provenant de boîtes aux lettres externes

nécessite un serveur SMTP local et un compte utilisateur local

sur le poste où le paquet fetchmail est installé.

La configuration de fetchmail est très simple : chaque utilisateur, dans

son répertoire $HOME, possède un fichier .fetcmailrc, contenant au

moins les lignes suivantes :

set postmaster "utilisateur"

set bouncemail

set no spambounce

set properties ""

poll mail.poste.libre.fr with proto POP3

utilisateur 'UtilisateurDistant' there with

password 'pass12345' is 'utilisateur' here

poll mail2.poste.libre.fr with proto POP3

utilisateur 'UtilisateurDistant2' there with

password 'pass123452' is 'utilisateur' here

où :

utilisateur est le nom de l'utilisateur dans le réseau local

Page 20

20 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

mail.poste.libre.fr et mail2.poste.libre.fr sont les noms des hôtes sur

lesquels les messages doivent être collectés.

UtilisateurDistant et UtilisateurDistant2 sont des noms de connexion

pour les serveurs mail.poste.libre.fr et mail2.poste.libre.fr,

respectivement.

pass12345 et pass123452 sont les mots de passe des comptes de

messagerie UtilisateurDistant et UtilisateurDistant2.

Avec ces paramètres, le programme fetchmail pourra récupérer les

messages de courrier dans les hôtes mail.poste.libre.fr et

mail2.poste.libre.fr, puis les diriger vers le service SMTP local de

l'utilisateur. Aucun des champs (De:, A: ni aucun autre) ne sera altéré

dans les messages, uniquement un en-tête received supplémentaire sera

ajouté par fetchmail. L'apparence des messages de courrier reçus par

l'utilisateur sera la même que s'ils avaient été reçus normalement.

2. Configurez l'outil cron, dans le crontab, pour démarrer fetchmail toutes les

10 ou 15 minutes, par exemple.

Pour automatiser la mise en place du programme fetchmail pour d'autres

utilisateurs de boîtes aux lettres externes, nous avons besoin des informations

suivantes :

• Nom de l'hôte externe, où fetchmail récupère les messages de courrier.

• Connexion au compte de l'hôte externe.

• Mot de passe du compte.

En outre, les répertoires de travail de chaque utilisateur doivent contenir un

fichier .fetchmailrc avec le contenu suivant :

set postmaster "utilisateur"

set bouncemail

set no spambounce

set properties ""

Le fichier script suivant peut-être utilisé pour ajouter des entrées de boîtes aux

lettres :

#!/bin/bash

echo "poll $1 with proto POP3 " >>$HOME/.fetchmailrc

echo "utilisateur '$2' with password '$3' is '$4'

here">>$HOME/.fetchmailrc

Si vous exécutez ce script avec les paramètres suivants : pop.mail.ru, dan,

secret, admin, alors les messages pour l'utilisateur dan@mail.ru seront

réexpédiés à l'adresse admin@your_hote.votre_domaine.

Page 21

Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD 21

Page 22

CHAPITRE 3. INSTALLATION DE

KASPERSKY ANTI-VIRUS

Avant d'installer Kaspersky Anti-Virus, nous vous recommandons de préparer

votre système de la manière suivante :

• Assurez-vous que votre système est conforme aux spécifications

matérielles et logicielles minimales requises, décrites dans la section 1.2

à la page 8. Si une quelconque application n'est pas encore installée, il

est conseillé de le faire auparavant, ou un partie de l'application ne sera

pas disponible.

• Réalisez des copies de sauvegardes des fichiers de configuration du

système de messagerie installé sur votre serveur.

• Configurez votre connexion Internet.

• Stoppez le serveur de messagerie, avec lequel vous allez intégrer

Kaspersky Anti-Virus.

• Ouvrez une session sur le système en tant que root.

Nous vous conseillons d'installer l'application pendant les heures de

faible trafic, lorsque le trafic de courrier est au plus bas.

3.1. Installation sur un serveur Linux

Kaspersky Anti-Virus est distribué sous trois différents types de paquets

d'installation (rpm, deb ou tar.gz) pour systèmes Linux ; votre choix dépendra du

type de distribution de votre système d'exploitation.

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du

paquet .rpm, tapez ce qui suit sur la ligne de commande :

rpm –i <nom_fichier_Paquet_Distribution>

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du

paquet .deb, tapez ce qui suit sur la ligne de commande :

dpkg –i <nom_fichier_Paquet_Distribution>

Page 23

Installation de Kaspersky Anti-Virus 23

Vous pouvez également utiliser la distribution universelle prévue pour tous les

systèmes d'exploitation Linux. Utilisez ce fichier si votre version Linux ne prend

pas en charge les formats RPM ou DEB ou si votre administrateur réseau

n'utilise pas de gestionnaire de paquets intégré.

Le paquet de distribution universelle de Kaspersky Anti-Virus se présente sous la

forme d'un fichier d'archive. Ce fichier d'archive contient l'arborescence de

répertoires, les fichiers de la distribution et le script d'installation install.sh, qui

prend en charge l'installation proprement dite.

Pour installer Kaspersky Anti-Virus à partir du paquet d'installation

universel, procédez de la manière suivante :

1. Copiez l'archive du paquet d'installation dans un répertoire du

système de fichiers du serveur, et décompressez-le.

2. Lancez le script d'installation : ./

install.sh.

3.2. Installation sur un serveur

FreeBSD ou OpenBSD

Le paquet d'installation de Kaspersky Anti-Virus est fournit sous la forme d'un

paquet .pkg pour les serveurs exploitant FreeBSD ou OpenBSD.

Pour démarrer l'installation de Kaspersky Anti-Virus à partir du

paquet .pkg, tapez ce qui suit sur la ligne de commande :

pkg_add <NomPaquet>

3.3. Procédure d'installation

Si l'installation se termine avec un code d'erreur, assurez-vous que

votre système est conforme aux spécifications matérielles et logicielles

requises (voir section 1.2 à la p. 8) et que vous vous êtes connecté au

système en tant que root.

Pour installer l'application sur un serveur, les étapes sont les suivantes :

1. Copiez les fichiers d'application dans le serveur.

2. Installez une clé de licence.

Si la clé de licence n'est pas installée, le processus de configuration ne

démarrera pas et il sera impossible de travailler avec l'application. Si vous

Page 24

24 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

ne disposez pas encore de clé de licence au moment de l'installation (par

exemple, si vous avez acheté l'application sur Internet sans avoir encore

reçu votre licence par courrier électronique), vous pourrez installer la clé

une fois terminée la procédure d'installation, mais avant de pouvoir

utiliser effectivement l'application.

3. Configurez le composant keepup2date.

4. Installez et mettez à jour les bases antivirus.

Vérifiez que les bases antivirus sont installées avant de

commencer à utiliser l'application. Les traitements liés à l'analyse

et à la désinfection antivirus dépendent du contenu des bases

antivirus ; celles-ci contiennent les descriptions de tous les virus

actuellement connus ainsi que les méthodes de désinfection des

objets infectés. L'analyse et le traitement de fichiers sont

impossibles sans ces bases antivirus !

Notez que la configuration automatique de l'application ne se réalisera

pas si les bases antivirus ne sont pas installées.

5. Installez le module Webmin.

La correcte installation du module Webmin, destiné à la gestion

décentralisée du logiciel, ne peut se faire que si l'application se trouve

placée dans le répertoire par défaut. Après l'installation de Webmin, des

instructions détaillées vous guideront afin de configurer le

fonctionnement du module avec l'application.

Les sections suivantes décrivent ces étapes de manière plus détaillée.

3.4. Configuration de l'application

Immédiatement après la copie des fichiers d'application dans le serveur, le

programme d'installation effectue la configuration du système. Si le gestionnaire

de paquets admet les scripts interactifs, la configuration démarre

automatiquement : dans le cas contraire, un message vous informe de le

démarrer manuellement.

La procédure de configuration se déroule dans les étapes suivantes :

• Recherche d'un serveur de messagerie installé, et comparaison de sa

version avec les spécifications logicielles.

• Recherche et modification du fichier de configuration du serveur.

Si des informations supplémentaires sont nécessaires pendant la configuration

(par exemple, le chemin d'accès au fichier de configuration du serveur de

Page 25

Installation de Kaspersky Anti-Virus 25

messagerie), le programme d'installation affiche des messages en ce sens sur la

console du serveur. La saisie de réponses incorrectes mettra fin au processus.

Si toutes les étapes de la configuration sont correctement terminées, l'application

est prête pour travailler ; le programme d'installation n'affichera plus aucune

notification supplémentaire. Le fichier de configuration inclus dans le paquet

d'installation contient tous les paramètres requis pour commencer à fonctionner.

Assurez-vous de redémarrer le serveur de messagerie avant de

commencer à utiliser l'application.

Page 26

CHAPITRE 4. CONFIGURATION

POSTERIEURE A

L'INSTALLATION

Pendant l'installation de Kaspersky Anti-Virus, le système cible est analysé et

certains paramètres de configuration de l'application sont définis

automatiquement aux valeurs les plus appropriées en fonction du système (voir

section .4.1 à la page 26).

Avant de commencer à utiliser l'application, nous vous conseillons

d'installer ou de mettre à jour les bases antivirus (si cela n'a pas été fait

pendant l'installation) et d'analyser les systèmes de fichiers du serveur,

à la recherche de virus !

Cependant, ceci n'est pas suffisant pour commencer à travailler avec le logiciel.

Vous devez faire les actions suivantes :

• Intégrer Kaspersky Anti-Virus avec le système de messagerie installé sur

votre serveur.

• Créer une liste d'utilisateurs avec licence dont les courriers entrants et

sortants seront analysés à la recherche de virus, et désinfectés.

En outre, nous vous conseillons de mettre en place l'utilisation conjointe de

Kaspersky Anti-Virus avec le paquet Webmin.

Ce chapitre décrit la configuration par défaut de Kaspersky Anti-Virus, et s'arrête

de manière plus approfondie sur la configuration nécessaire à la bonne

exploitation de l'application.

Les exemples ci-dessous utilisent les chemins habituels des

distributions pour Linux.

4.1. Configuration par défaut du

logiciel

Tous les paramètres de Kaspersky Anti-Virus sont conservés dans le fichier de

configuration par défaut /etc/kav/5.5/kav4mailservers.conf.

Page 27

Configuration postérieure à l'installation 27

Vous pouvez créer vos propres fichiers de configuration, afin de les

utiliser pour les tâches courantes, ou en tant que fichiers par défaut.

Cette section explique plus en détail les paramètres du fichier et leurs valeurs

par défaut, pour vous aider à déterminer si la configuration de Kaspersky AntiVirus doit être ajustée (voir Chapitre 6 à la page 60), afin de maximiser son

rendement, en fonction des conditions de votre environnement corporatif.

PROTECTION ANTIVIRUS DES SYSTEMES DE FICHIERS DU SERVEUR

Par défaut, la configuration de Kaspersky Anti-Virus est définie de telle

sorte que lorsque le composant kavscanner est lancé sans paramètres,

sur la ligne de commande, il effectue une analyse antivirus récursive des

répertoires et fichiers du serveur, en commençant par le répertoire

courant.

Si des fichiers infectés, suspects, ou endommagés, sont identifiés, des

messages sont affichés sur la console et ajoutés au rapport.

Notez bien que, par défaut, les fichiers infectés détectés par

Kaspersky Anti-Virus NE SONT PAS NETTOYÉS !

PROTECTION ANTIVIRUS DU TRAFIC DE COURRIER DU SERVEUR

La protection antivirus du trafic de courrier EST IMPOSSIBLE

tant que Kaspersky Anti-Virus n'est pas intégré au système de

messagerie. Les explications ci-après décrivent les paramètres

qui déterminent le fonctionnement par défaut de l'application,

après son intégration au système de messagerie.

La section [smtpscan.group:default] du fichier de configuration

kav4mailservers.conf définit la disponibilité du groupe default, qui

comprend tous les utilisateurs protégés du serveur de messagerie. Le

groupe définit les règles d'analyse et de traitement antivirus du trafic de

courrier suivantes :

• Les messages entrants et sortants sont analysés.

• Si des courriers infectés sont détectés, l'application les

désinfecte.

Les messages de courrier désinfectés sont remis aux

destinataires et à l'administrateur du groupe

(postmaster@localhost) accompagnés de notifications

indiquant que les messages contenaient des virus et que leur

désinfection a réussi. Des messages semblables sont transmis

aux auteurs des messages.

Page 28

28 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Si la désinfection échoue, le message est supprimé et une

notification appropriée est envoyée au destinataire, à

l'expéditeur et à l'administrateur du groupe.

Toutes les notifications concernant l'analyse, la

désinfection, l'élimination, la mise en quarantaine

des messages sont envoyées par défaut en

provenance de l'adresse MAILER-

DAEMON@localhost.

• Pendant l'analyse antivirus du courrier, les fichiers suspects,

endommagés ou protégés par un mot de passe, ou tout

message de courrier dont l'analyse échoue, sont supprimés.

Des notifications appropriées sont envoyées au destinataire, à

l'expéditeur et à l'administrateur du groupe.

• Toutes les actions de l'application sont enregistrées dans le

fichier de rapport.

Notez que le processus aveserver doit être en exécution pour

que l'analyse antivirus du trafic de courrier soit possible. Si ce

processus est désactivé, tout le trafic entrant est

automatiquement placé en file d'attente, avant analyse et

traitement. Des comptes-rendus sont enregistrés dans le fichier

journal de l'application. Voir la section 6.4 à la page 73

4.2. Installation et mise à jour des

bases antivirus

Il est conseillé d'installer et de mettre à jour la base antivirus immédiatement

après l'installation de l'application.

Pour ce faire, exécutez le composant keepup2date. Écrivez ce qui suit sur la

ligne de commande :

/path/to/keepup2date

Les bases antivirus seront téléchargées depuis les serveurs de mises à jour de

Kaspersky Lab, et stockées dans le répertoire défini dans le fichier de

configuration.

Il est recommandé de mettre à jour la base antivirus TOUTES LES

HEURES, en raison de l'apparition quotidienne de nouveau virus et de

l'importance de conserver le produit en parfaites conditions. Pour plus

d'informations sur la mise à jour de la base de données, reportez-vous

aux sections 5.1.3 - 5.1.4 à la page 38 - 39.

Page 29

Configuration postérieure à l'installation 29

4.3. Configuration de l'utilisation

conjointe de Webmin

Si vous prévoyez de piloter Kaspersky Anti-Virus à distance, nous vous

conseillons de le configurer pour utilisation conjointe avec le paquet Webmin.

Par exemple, Webmin peut être utilisé pour restreindre l'accès au logiciel par un

système de mots de passe utilisateur. Pour plus de détails sur le paramétrage de

Webmin, reportez-vous à la documentation qui l'accompagne.

Tous les paramètres antivirus modifiés à distance depuis Webmin sont

enregistrés dans le fichier de configuration par défaut de l'application.

Si vous souhaitez créer un fichier de configuration alternatif avec

l'utilitaire Webmin, procédez comme suit :

• Copiez le contenu du fichier de configuration dans un nouveau fichier et

enregistrez-le sous un nom différent. Ensuite, modifiez le nouveau fichier

(alternatif) de configuration selon vos besoins.

• Spécifiez le nom du fichier alternatif dans la zone Full path to KAV

config, sur l'onglet Config edit.

4.4. Intégration manuelle avec les

systèmes de messagerie

Suivez la procédure ci-après uniquement si vous n'avez PAS UTILISÉ

le script setup.sh pendant l'installation de l'application, c'est à dire, si

l'application n'est pas configurée automatiquement.

La procédure d'intégration manuelle se fait en trois étapes :

1. Ajustez la configuration du système de messagerie pour

fonctionner de manière conjointe avec Kaspersky Anti-Virus.

2. Ajustez la configuration de l'application pour un fonctionnement

conjoint avec le système de messagerie.

3. Lancez le système de messagerie avec la nouvelle configuration.

Page 30

30 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Les utilisateurs dont les comptes sont utilisés pour

démarrer et faire fonctionner le système de messagerie

doivent posséder des droits en lecture sur les fichiers

de configuration des systèmes de messagerie

respectifs.

Les sous-sections suivantes décrivent l'intégration manuelle de Kaspersky AntiVirus avec les systèmes de messagerie pris en charge.

4.4.1. Intégration avec Sendmail

Pour intégrer Kaspersky Anti-Virus avec Sendmail,

1. Copiez le contenu de sendmail.cf.listen dans le fichier sendmail.cf.

2. Dans le nouveau fichier sendmail.cf.listen, créez la règle 98 comme

ceci :

SParseLocal=98

R$*[tab_character]$#smtpscanner $@$1 $:$1

3. Fournissez une description de smtpscanner dans le fichier :

Msmtpscanner, P=/opt/kav/bin/smtpscanner,

F=PCXmnz9, S=EnvFromSMTP, R=EnvToSMTP, E=\r\n,

L=2040,

T=SMTP,

A=smtpscanner

4. Configurez Kaspersky Anti-Virus selon vos besoins (voir section

4.4.5 à la page 33).

5. Ajoutez les deux processus suivants aux scripts de démarrage :

/usr/sbin/sendmail –bd –q10m –C

/etc/mail/sendmail.cf.listen

/usr/sbin/sendmail –q10m –C /etc/mail/sendmail.cf

Si vous utilisez Sendmail version 8.12 ou supérieur configuré avec

submit.cf, ajoutez ces trois processus aux scripts de démarrage :

/usr/sbin/sendmail –bd –q10m

–C /etc/mail/sendmail.cf.listen

/usr/sbin/sendmail -q10m

-C /etc/mail/sendmail.cf

/usr/sbin/sendmail –q10m –C /etc/mail/submit.cf

Page 31

Configuration postérieure à l'installation 31

4.4.2. Intégration avec Qmail

Quand Kaspersky Anti-Virus est intégré au système de messagerie Qmail, son

propre composant smtpscanner remplace le logiciel

des messages ou de les placer dans la file d'attente, smtpscanner invoque le

logiciel original qmail-queue.

Pour intégrer Kaspersky Anti-Virus avec Qmail,

1. Renommez le fichier

à queue.kav55.

2. Copiez le fichier qmail-queue du répertoire

/opt/kav/5.5/kav4mailservers/bin// dans le répertoire

/var/qmail/bin, ou créez un lien symbolique vers ce fichier.

3. Définissez les permissions d'accès suivantes aux fichiers qmailqueue et qmail kav55 :

16 -rws—x—x 1 qmailq qmail 12688 Mar 24

13:56 qmail-que

316 –rwx—x—x 1 qmailq qmail 315612 Apr 14

11:29 qmail-queue

4. Configurez Kaspersky Anti-Virus selon vos besoins (voir section

4.4.5 à la page 33).

5. Redémarrez le système de messagerie.

qmail-queue dans le répertoire /var/qmail/bin/

qmail-queue

. Afin d'envoyer

Si votre système Qmail utilise l'utilitaire softlimit, il convient

d'incrémenter la quantité de mémoire disponible, ou désactiver les

limites de mémoire. Dans le cas contraire, des difficultés peuvent

apparaître pendant l'analyse de messages de grande taille.

4.4.3. Intégration avec Postfix

Pour intégrer Kaspersky Anti-Virus avec Postfix,

1. Vérifiez le numéro de version du système de messagerie Postfix.

La version doit être postérieure au

est plus ancienne, téléchargez la nouvelle sur le site Web de Postfix

(www.postfix.org).

snapshot_20000529. Si la version

Page 32

32 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

2. Ajoutez la ligne suivante au fichier de configuration du système de

messagerie Postfix main.cf :

content_filtre = lmtp:localhost:10025

3. Ajoutez les lignes suivantes au fichier de configuration du système

de messagerie Postfix

localhost:10025 inet n n n 10 spawn utilisateur=filtre

argv=/opt/kav/bin/smtpscanner

localhost:10026 inet n - n -

master.cf :

10 smtpd -o content_filtre= -o

monNomHote=localhost

4. Créez un répertoire /var/spool/filter. Créez un filtre utilisateur,

incluez-le dans le groupe filtre, et spécifiez le répertoire

/var/spool/filter comme répertoire de travail. Assurez-vous de

modifier les droits d'accès au répertoire, et tenez compte du fait

que smtpscanner fonctionnera avec les droits attribués pour au

compte du filtre utilisateur

mkdir /var/spool/filtre

groupadd filtre

useradd filtre –s /bin/false –d /var/spool/filtre

–g filtre

chown filtre.filtre /var/spool/filtre

5. Configurez Kaspersky Anti-Virus selon vos besoins (voir section

4.4.5 à la page 33).

6. Redémarrez le système de messagerie.

:

4.4.4. Intégration avec Exim

Pour intégrer Kaspersky Anti-Virus avec Exim,

1. Copiez le fichier de configuration, (par exemple exim.conf) à

exim.conf.listen.

2. Introduisez les corrections suivantes dans le fichier

exim.conf:listen :

• ajoutez ces lignes sous la section TRANSPORT

CONFIGURATION :

kav_lmtp_transport :

driver = lmtp

command = /opt/kav/bin/smtpscanner

Page 33

Configuration postérieure à l'installation 33

• définissez les paramètres de distribution du courrier local sous

la section ROUTERS CONFIGURATION :

localuser :

driver=accept

transport=kav_lmtp_transport

définissez les paramètres de distribution à distance du

courrier :

lookuphost :

driver=dnslookup

transport=kav_lmtp_transport

3. Configurez Kaspersky Anti-Virus selon vos besoins (voir

section 4.4.5 à la page 33).

4. Ajoutez les deux processus suivants aux scripts de démarrage :

exim -q10m -bd –C /etc/exim/exim.conf.listen

exim -q10m –C /etc/exim/exim.conf

Si vous souhaitez lancer le composant smtpscanner à partir d'un autre

compte utilisateur, compilez le système de messagerie Exim en

modifiant les valeurs des paramètres EXIM_GID et EXIM_UID. Pour

plus d'informations, reportez-vous à la documentation fournie avec le

système de messagerie Exim.

4.4.5. Intégration de Kaspersky Anti-Virus

au système de messagerie

L'autre partie essentielle du travail d'intégration de Kaspersky Anti-Virus avec

des systèmes de messagerie, est la configuration du logiciel antivirus lui-même,

en modifiant son fichier de configuration.

Pour configurer le fonctionnement de Kaspersky Anti-Virus avec un

système de messagerie :

Définissez les paramètres suivants dans le fichier de configuration de

Kaspersky Anti-Virus :

• Spécifiez l'adresse expéditrice des notifications :

NotifyFromAddress=admin@yourhostname.ru

• Configurez l'Id. du système de messagerie sous la section

[smtpscan.general]. L'Id. du système de messagerie

possède la structure suivante : protocole:hote:port, où :

Page 34

34 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

protocole est le protocole utilisé pour l'envoi du courrier(smtp

ou lmtp)

hote est le nom de l'hôte ou son adresse IP, d'où les messages

seront envoyés, ou le nom du logiciel de courrier.

• Sélectionnez le protocole utilisé (LMTP ou SMTP).

Le chemin complet du logiciel de courrier doit être

indiqué entre parenthèses et peut contenir toutes les

options de la ligne de commande.

port – numéro du port (port 25

par défaut).

Par exemple, la ligne peut avoir l'apparence suivante :

smtp:localhost.tu:110

o Pour Sendmail :

0 or lmtp:(local.mail –l)

ForwardMailer=smtp:(/usr/sbin/sendmail –bs

–C /etc/mail/sendmail.cf)

o Pour Qmail :

ForwardMailer=qmail:(/var/qmail/bin/qmailque)

o Pour Postfix :

ForwardMailer=smtp:localhost:10026

o Pour Exim :

ForwardMailer=smtp:(exim –bs

-C/etc/exim/exim.conf)

• Pour le groupe d'utilisateurs, indiquez ce qui suit dans la

section [smtpscan.group:default]du fichier de configuration :

AdminAddress=admin@votreNomHote.fr

AdminNotify=yes

• Dans la section [smtpscan.limits] définissez le délai de

temporisation (en secondes) pour que le processusaveserver

exécute une opération.

MaxCheckTime=60

Page 35

CHAPITRE 5. UTILISATION DE

KASPERSKY ANTI-VIRUS

Kaspersky Anti-Virus vous permet d'organiser la protection antivirus intégrale de

votre serveur, à partir d'un fichier du serveur, qui couvre le trafic de courrier

entrant et sortant, y compris le courrier récupéré depuis des boîtes aux lettres

externes.

L'utilité d'une application se révèle au nombre de tâches qu'un administrateur

parvient à résoudre grâce à elle. Les tâches implémentées par Kaspersky AntiVirus peuvent se diviser en trois catégories :

1. Mise à jour de la base antivirus utilisée pour l'analyse et le

nettoyage de tous objets infectés.

2. Protection antivirus du trafic de courrier du serveur.

3. Protection antivirale des systèmes de fichiers du serveur.

Chacun de ces groupes comprend d'autres tâches plus spécifiques, qui font

appel à des fonctions particulières de l'application. Ce chapitre examine les plus

intéressantes de ces tâches, que l'administrateur peut combiner ou composer

lui-même pour couvrir un besoin particulier.

Nous allons décrire comment configurer et exécuter des tâches en local, sur

l'invite de commande.

Pour toutes les tâches suivantes, nous supposons que l'administrateur

a effectué la configuration postérieure à l'installation (voir Chapitre 4 à

la page 26).

Avant d'exécuter des tâches liées à l'analyse du courrier, il est nécessaire de

lancer le processus aveserver, s'il n'a pas été chargé au démarrage du système

d'exploitation.

5.1. Mise à jour des bases antivirus

Le composant keepup2date de l'application prend en charge les fonctions

indispensables pour conserver en état de fonctionnement les bases antivirus

utilisées par Kaspersky Anti-Virus pour l'analyse et la désinfection des fichiers

contaminés. Elles peuvent être téléchargées depuis les serveurs de mise à jour

de Kaspersky Lab, aux adresses suivantes :

http://downloads1.kaspersky-labs.com/updates/

Page 36

36 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

http://downloads2.kaspersky-labs.com/updates/

ftp://downloads1.kaspersky-labs.com/updates/, ainsi que d'autres serveurs.

Vous trouverez une liste d'adresses à partir desquelles il est possible de

télécharger les mises à jour dans le fichier updcfg.xml, présent dans le paquet de

l'application. La liste est mise à jour automatiquement de manière régulière.

La modification manuelle du fichier updcfg.xml n'est pas autorisée !

Pendant la procédure de mise à jour, le composant keepup2date récupère ce

fichier avec la liste de serveurs, y choisit une adresse et tente de télécharger les

bases antivirus à partir du serveur correspondant. Si la tentative de mise à jour

échoue sur cette adresse, le composant keepup2date répète le processus avec

l'adresse suivante. Après une mise à jour réussie, l'application redémarre

automatiquement par défaut (voir le paramètre PostUpdateCmd dans la section

[updater.options]).

Tous les paramètres du composant keepup2date sont groupés avec les

options [updater.*] du fichier de configuration.

Si la structure de votre réseau local est plutôt complexe, nous vous

recommandons de télécharger les mises à jour des bases antivirus dans un

répertoire du réseau, puis de configurer les autres ordinateurs du réseau pour

qu'ils récupèrent les mises à jour à partir de ce répertoire.

Il est fortement conseillé de mettre à jour la base antivirus toutes les

heures.

Il est possible de planifier la procédure de mise à jour à l'aide de l'utilitaire cron

(voir section 5.1.3 à la page 38), ou encore, l'administrateur peut choisir de

procéder à partir de la ligne de commande (voir section 5.1.4 à la page 39).

5.1.1.

Le composant chargé de la mise à jour des bases antivirus a été remplacé dans

la version 5.5 de Kaspersky Anti-Virus. Le nouveau composant incorpore

plusieurs améliorations et nouveautés par rapport aux fonctions existantes :

Composant d'application

keepup2date

Notez que le composant keepup2datequi permet de mettre à jour les

bases antivirus, remplace le composant kavupdater utilisé par les

versions précédentes de l'application.

Page 37

Utilisation de Kaspersky Anti-Virus 37

• La possibilité de sélectionner le serveur de mise à jour le plus proche

géographiquement, d'après la région spécifiée dans le fichier de

configuration ;

• La possibilité de télécharger et d'installer des mises à jour

incrémentielles, lorsque des mises à jour cumulatives sont disponibles, ce

qui est utile pour optimiser le trafic ;

• La possibilité de reprendre le téléchargement de bases antivirus en cas

de déconnexion, ou de changement du serveur de mise à jour. Après la

reconnexion, le composant ne télécharge que les parties restantes des

bases antivirus, plutôt que de recommencer l'opération depuis le début ;

• Les bases antivirus sont rechargées automatiquement après une mise à

jour réussie ;

• La possibilité de restaurer la version précédente de la base antivirus ;

• Le nouveau composant ne nécessite pas le programme wget pour

fonctionner;

• Les ordinateurs du réseau local peuvent être mis à jour à partir d'un

répertoire partagé sur un serveur Samba ou sur un ordinateur sous

Microsoft Windows.

5.1.2. Configuration recommandée du

composant

De nombreux paramètres propres au composant kavupdater ne sont plus

nécessaires, et il est conseillé de les supprimer du fichier de configuration

manuellement. Cependant, même si autres options (adresse proxy, par

exemple), n'ont aucun sens pour keepup2date, il convient de les recopier dans

les nouvelles sections du composant.

Les paramètres qui ne sont plus nécessaire et doivent donc être

supprimés se trouvent sous la section [updater.options] du fichier de

configuration de l'application :

• RandomServerOrder– Option non disponible en raison de la

modification de la procédure de sélection du serveur.

• ReloadApplication– Option remplacée par une autre plus générale

permettant d'exécuter le script PostUpdateCmd.

• ExtraWgetOptions– le composant n'utilise plus wget comme programme

externe.

keepup2date

Page 38

38 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

• ShowExternalCmdOutput– Le nouveau composant n'exécute pas de

commandes externes.

En outre, le nouveau composant n'utilise plus l'option UpdateServersFile dans

la section [path], parce que la liste des serveurs est maintenant mise à jour de

manière dynamique.

Les bases antivirus peuvent être mises à jour de nombreuses manières. Nous

allons les étudier en détail.

Pour configurer le logiciel afin de télécharger les mises à jour depuis

l'un des serveurs Kaspersky Lab énumérés dans le composant

keepup2date :

Affectez la valeur Non au paramètre UseUpdateServerUrl dans la

section [updater.options].

Pour configurer le logiciel afin de télécharger les mises à jour depuis un

serveur choisi par l'utilisateur et terminer l'opération si ce serveur n'est

pas disponible :

Affectez la valeur Yes aux paramètres UseUpdateServerUrl et

UseUpdateServerUrlOnly dans la section [updater.options]. En

outre, le paramètre UpdateServerUrl doit contenir l'adresse du serveur

de mises à jour.

Pour configurer le logiciel afin de télécharger les mises à jour depuis un

serveur choisi par l'utilisateur et, si ce dernier n'est pas disponible,

d'essayer avec les serveurs énumérés dans le composant

keepup2date :

Affectez la valeur Yes au paramètre UseUpdateServerUrl dans la

section [updater.options]; tandis que le paramètre

UseUpdateServerUrlOnly devrait avoir la valeur Non. En outre, le

paramètre UpdateServerUrl doit contenir l'adresse du serveur de

mises à jour.

5.1.3. Planification des mises à jour de la

base antivirus avec cron

L'utilitaire cron permet de programmer automatiquement la mise à jour régulière

de la base antivirus.

Page 39

Utilisation de Kaspersky Anti-Virus 39

: programmer la mise à jour automatique de la base antivirus

Tâche

toutes les 3 heures. La sélection du serveur de mise à jour doit être

aléatoire. Le processus aveserver doit être automatiquement redémarré

après la mise à jour de la base de données. Seules les erreurs de mise

à jour doivent être reportées dans le journal du système. Tenir un

journal global de toutes les exécutions de tâches. Ne pas afficher

d'informations sur console.

Solution

1. Spécifiez les valeurs appropriées dans le fichier de configuration de

2. Modifiez le fichier de règles du processus cron (crontab –e), et

: pour effectuer la tâche, procédez comme ceci :

l'application, par exemple :

[updater.options]

KeepSilent=yes

[updater.report]

Append=yes

ReportLevel=1

ajoutez la ligne suivante :

0 * 3/3 * * * /opt/kav/5.5/kav4mailservers

/bin/keepup2date

5.1.4. Mise à jour manuelle des bases

antivirus

Vous pouvez utiliser à tout moment la ligne de commande pour lancer la mise à

jour des bases antivirus.

: lancer la mise à jour des bases antivirus et rapporter le résultat

Tâche

dans le fichier /tmp/updatesreport.log.

Solution

keepup2date –l /tmp/updatesreport.log

Si vous devez mettre à jour la base antivirus sur plusieurs ordinateurs, il est

peut-être préférable de télécharger et d'enregistrer cette base dans un répertoire

partagé sur un serveur, puis de mettre à jour tous les autres ordinateurs à partir

de ce répertoire, au lieu de procéder au téléchargement des fichiers séparément.

: écrivez ce qui suit sur la ligne de commande :

Page 40

40 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

: configurer la mise à jour des bases antivirus à partir des fichiers

Tâche

du répertoire de partage réseau /home/bases

pas disponible, ou s'il est vide, alors utiliser les serveurs de

Kaspersky Lab pour la mise à jour. Enregistrer les résultats d'activité

dans un fichier de rapport.

Solution

1. Spécifiez les valeurs appropriées dans le fichier de configuration de

2. Sur la ligne de commande, tapez :

: pour accomplir cette tâche :

l'application :

[updater.options]

UpdateServerUrl=/home/bases

UseUpdateServerUrl=yes

UseUpdateServerUrlOnly=no

(ou utilisez le paramètre de ligne de commande –g

/home/bases)

keepup2date –l /tmp/report.txt

. Si ce répertoire n'est

5.1.5. Création d'un répertoire réseau pour

les bases antivirus

Pour vous assurer de la distribution correcte des mises à jour des bases

antivirus à partir du répertoire réseau vers les ordinateurs locaux, la structure du

fichier du répertoire réseau doit être identique à celle des serveurs sources de

Kaspersky Lab contenant les mises à jour. Cette section décrit la tâche de

création d'un répertoire réseau.

Tâche

: création d'un répertoire réseau utilisé comme source des mises

à jours par les ordinateurs du réseau.

Solution

1. Créez un répertoire local.

2. Lancez le composant keepup2date comme ceci :

: pour accomplir cette tâche :

keepup2date –u rdir

Page 41

Utilisation de Kaspersky Anti-Virus 41

où rdir est le chemin complet au dossier créé.

3. Donnez accès aux ordinateurs du réseau local à ce répertoire.

Tâche

: préparer la mise à jour des bases antivirus à travers un serveur

proxy.

Solution

: pour effectuer la tâche, procédez comme ceci :

1. Affectez la valeur Yes au paramètre UseProxy dans la section

[updater.options] du fichier de configuration.

Vérifiez que l'entrée ProxyAddress dans la section

2.

[updater.options] du fichier de configuration contient l'adresse du

serveur proxy. L'adresse doit être spécifiée dans le format suivant :

http://nom_utilisateur:mot_de_passe@adresse_ip:port. Les

valeurs adresse_ip et port sont obligatoires tandis que

nom_utilisateur et mot_de_passe ne sont nécessaires que

lorsque le proxy requiert une authentification.

ou encore :

1. Affectez la valeur Yes au paramètre UseProxy dans la section

[updater.options] du fichier de configuration.

2. Spécifiez la variable d'environnement http_proxy dans le format

suivant :

http://nom_utilisateur:mot_de_passe@adresse_ip:port. Notez

que cette variable ne sera prise en compte que si le paramètre

UseProxy dans la section [updater.options] est absent ou défini à

Yes.

5.2. Protection antivirus du trafic de

courrier du serveur

Le filtrage antivirus du courrier – entrant, sortant ou en transit – est la tâche

centrale de Kaspersky Anti-Virus. Ce travail est la responsabilité du composant

smtpscanner.

Ce composant protège les utilisateurs contre les messages de courrier infectés,

il leur distribue des messages nettoyés et désinfectés, accompagnés de

comptes-rendus sur chacune de ses vérifications.

Page 42

42 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Une option de filtrage supplémentaire en fonction du type de fichier joint permet

de réduire la charge du serveur pendant le traitement du trafic de courrier.

D'autres fonctions de Kaspersky Anti-Virus sont décrites ci-dessous dans les

tâches de protection du trafic.

Tous les paramètres du composant smtpscanner sont groupés dans les

options [smtpscan.*] du fichier de configuration kav4mailservers.conf.

Les tâches de protection antivirus du courrier les plus communes sont

examinées dans les sections suivantes.

N'oubliez pas que le composant aveserver doit être en exécution pour

que l'analyse antivirus du trafic de courrier soit activée !

5.2.1. Distribution de messages nettoyés et

désinfectés

Cette méthode de configuration de Kaspersky Anti-Virus est utile lorsque vous

ne souhaitez pas diviser les utilisateurs en groupes d'expéditeurs et destinataires

différents. Ceci est utile, par exemple, quand vous devez remettre uniquement

des messages de courrier nettoyés et désinfectés pour tous les comptes du

serveur.

:

Tâche

• Analyser la totalité du trafic de courrier du serveur à la recherche

de virus et nettoyer tous les messages infectés.

• Supprimer les messages infectés qu'il n'est pas possible de

nettoyer.

• Remettre les messages désinfectés aux destinataires.

• Informer les expéditeurs, les destinataires et l'administrateur au

sujet des messages désinfectés, supprimés, suspects et

endommagés, ainsi que des messages qu'il n'est pas possible

d'inspecter. Joindre les objets infectés non modifiés aux

notifications pour l'administrateur.

• Enregistrer toutes les actions dans le fichier /tmp/report.log.

Solution

: pour accomplir cette tâche :

Page 43

Utilisation de Kaspersky Anti-Virus 43

1. Définissez les paramètres suivants du groupe

[smtpscan.group:default] :

[smtpscan.group:default]

Check=yes

AdminAddress=admin@localhost.ru

AdminNotify=yes

AdminAction=unchanged

SenderNotify=yes

RecipientNotify=yes

RecipientAttachReport=yes

RecipientAction=remove

CuredRecipientNotify=yes

CuredRecipientAttachReport=yes

CuredRecipientAction=cured

Les paramètres Sender*, Recipient* et Admin* définissent les

règles de traitement pour tous les types d'objets, à l'exception de

ceuz avec le statut Clean. Toutes les règles définies pour un

objet précis ont la priorité la plus haute. Ainsi, dans cet exemple,

tous les types d'objets seront supprimés des courriers des

destinataires (RecipientAction=remove), sauf si l'objet est

Cured (CuredRecipientAction=cured).

2. Activer le journal des résultats d'activité du composant dans le

fichier /tmp/report.log :

[smtpscan.report]

ReportOk=yes

ReportFileName=/tmp/report.log

ReportFilePermission=0660

5.2.2. Distribution des messages infectés

Il existe des situations où il est nécessaire de remettre tous les messages à un

certain groupe d'utilisateurs, y compris les messages infectés.

Page 44

44 Kaspersky Anti-Virus 5.5 pour serveurs de courrier Linux, FreeBSD et OpenBSD

Tâche

:

• Analyser la totalité du trafic de courrier.

• Nettoyer tous les messages infectés adressés à tous

les utilisateurs, sauf à ceux compris dans le groupe

urgent.

• Nettoyer les messages impossibles à désinfecter, ainsi