Page 1

MANUEL DE L'UTILISATEUR

KASPERSKY

ANTI-VIRUS

2009

Page 2

Chers utilisateurs !

Nous vous remercions d'avoir choisi notre logiciel. Nous espérons que ce

manuel vous sera utile et qu'il répondra à la majorité des questions que vous

pourriez avoir sur le logiciel.

Attention ! Ce document demeure la propriété de Kaspersky Lab et il est protégé

par les législations de la Fédération de Russie et les accords internationaux sur

les droits d'auteur. Toute copie ou diffusion illicite de ce document, en tout ou en

partie, est passible de poursuites civile, administrative ou judiciaire

conformément aux lois de la France. La copie sous n'importe quelle forme et la

diffusion, y compris la traduction, de n'importe quel document sont admises

uniquement sur autorisation écrite de Kaspersky Lab. Ce document et les

illustrations qui l'accompagnent peuvent être utilisés uniquement à des fins

personnelles, non commerciales et informatives.

Ce document pourra être modifié sans préavis. La version la plus récente du

manuel sera disponible sur le site de Kaspersky Lab, à l'adresse

http://www.kaspersky.com/fr/docs. Kaspersky Lab ne pourra être tenue

responsable du contenu, de la qualité, de l'actualité et de l'exactitude des textes

utilisés dans ce manuel et dont les droits appartiennent à d'autres entités. La

responsabilité de Kaspersky Lab en cas de dommages liés à l'utilisation de ces

textes ne pourra pas non plus être engagée.

Ce manuel fait référence à des noms qui sont des marques déposées ou non.

Elles appartiennent toute à leur propriétaire respectif.

Copyright © Kaspersky Lab 1996 - 2008

+7 (495) 645-7939,

Téléphone, fax : +7 (495) 797-8700,

+7 (495) 956-7000

http://www.kaspersky.com/fr

http://kb.kaspersky.fr/

Date d'édition : 14.11.2008

Page 3

TABLE DES MATIERES

INTRODUCTION .................................................................................................. 5

Obtention d'informations sur l'application ........................................................ 5

Sources d'informations pour les recherches indépendantes ..................... 5

Contacter le service commercial ............................................................... 6

Contacter le service d'assistance technique .............................................. 6

Discussion sur les applications de Kaspersky Lab sur le forum ................ 8

Nouveautés dans Kaspersky Anti-Virus 2009 ................................................. 8

Conception de la protection de l'application .................................................... 9

Assistants et outils ................................................................................... 10

Fonctions de service ............................................................................... 11

Analyse heuristique ................................................................................. 12

Configuration matérielle et logicielle requises ............................................... 14

MENACES SUR LA SECURITE INFORMATIQUE ............................................ 15

Programmes menaces .................................................................................. 15

Programmes malveillants ........................................................................ 16

Virus et vers ....................................................................................... 17

Chevaux de Troie .............................................................................. 20

Utilitaires malveillants ........................................................................ 27

Programmes potentiellement malveillants ............................................... 30

Programmes à caractère publicitaire ................................................. 31

Programmes à caractère pornographique ......................................... 31

Autres programmes potentiellement indésirables .............................. 32

Méthode suivie par l'application pour découvrir les objets infectés,

suspects et potentiellement dangereux ................................................... 36

INSTALLATION DE L'APPLICATION ................................................................. 38

Etape 1. Recherche d'une version plus récente de l'application ................... 39

Etape 2. Vérification de la conformité du système aux exigences minimum

pour l'installation ........................................................................................... 40

Etape 3. Accueil de l'Assistant d'installation.................................................. 40

Etape 4. Lecture du contrat de licence .......................................................... 41

Etape 5. Sélection du type d'installation........................................................ 41

Page 4

4 Kaspersky Anti-Virus 2009

Etape 6. Sélection du répertoire d'installation ............................................... 42

Etape 7. Sélection des composants à installer ............................................. 42

Etape 8. Recherche d'autres logiciels antivirus ............................................. 43

Etape 9. Derniers préparatifs pour l'installation de l'application .................... 44

Etape 10. Fin de la procédure d'installation .................................................. 45

INTERFACE DE L'APPLICATION ...................................................................... 46

Icône dans la zone de notification ................................................................. 46

Menu contextuel ............................................................................................ 47

Fenêtre principale de l'application ................................................................. 49

Notifications .................................................................................................. 52

Fenêtre de configuration des paramètres de l'application ............................. 52

PREMIERE UTILISATION .................................................................................. 54

Mise à jour du logiciel ................................................................................... 55

Analyse de la sécurité ................................................................................... 56

Recherche de virus sur l'ordinateur .............................................................. 56

Administration de la licence .......................................................................... 57

Abonnement pour le renouvellement automatique de la licence ................... 59

Participation au Kaspersky Security Network ............................................... 61

Administration de la sécurité ......................................................................... 62

Suspension de la protection .......................................................................... 64

VERIFICATION DE L'EXACTITUDE DE LA CONFIGURATION DE

L'APPLICATION ................................................................................................. 66

Virus d'essai EICAR et ses modifications ..................................................... 66

Test de la protection du trafic HTTP ............................................................. 69

Test de la protection du trafic SMTP ............................................................. 70

Vérification de l'exactitude de la configuration d'Antivirus Fichiers ............... 71

Vérification de l'exactitude de la configuration de la tâche d'analyse ............ 71

REGLEMENT D'UTILISATION DE KASPERSKY SECURITY NETWORK ........ 73

KASPERSKY LAB .............................................................................................. 80

MOZILLA FOUNDATION ................................................................................... 82

CONTRAT DE LICENCE .................................................................................... 83

Page 5

DANS CETTE SECTION

Obtention d'informations sur l'application ............................................................. 5

Nouveautés dans Kaspersky Anti-Virus 2009 ...................................................... 8

Conception de la protection de l'application ......................................................... 9

Configuration matérielle et logicielle requises..................................................... 13

INTRODUCTION

OBTENTION D'INFORMATIONS SUR

L'APPLICATION

Si vous avez des questions sur le choix de l'application, l'achat de celle-ci, son

installation ou son utilisation, vous pouvez obtenir les réponses rapidement.

Kaspersky Lab propose de nombreuses sources d'informations sur l'application

et vous pouvez choisir celle qui vous convient le mieux en fonction de

l'importance et de l'urgence de la question.

SOURCES D'INFORMATIONS POUR LES

RECHERCHES INDEPENDANTES

Vous pouvez utiliser le système d'aide en ligne.

L'aide contient des informations sur la gestion de la protection de l'ordinateur :

consultation de l'état de la protection, recherche de virus dans divers secteurs de

l'ordinateur, exécution d'autres tâches.

Pour ouvrir l'aide, cliquez sur le lien Aide dans la fenêtre principale de

l'application ou appuyez sur la touche <F1> du clavier.

Page 6

6 Kaspersky Anti-Virus 2009

CONTACTER LE SERVICE COMMERCIAL

Si vous avez des questions sur le choix, sur l'achat d'une application ou sur le

renouvellement de la licence, vous pouvez contacter notre service commercial à

ce numéro :

0.825.888.612

Vous pouvez également contacter le service commercial par courrier

électronique en écrivant à info@fr.kaspersky.com.

CONTACTER LE SERVICE D'ASSISTANCE

TECHNIQUE

Si vous avez déjà acheté l'application, vous pouvez obtenir des renseignements

sur celle-ci auprès des opérateurs du service d'assistance technique, par

téléphone ou via Internet.

Les experts du service d'assistance technique répondront à vos questions sur

l'installation et l'utilisation de l'application et, en cas d'infection de votre

ordinateur, ils vous aideront à surmonter les conséquences de l'action des

programmes malveillants.

Assistance Technique en ligne

Vous pouvez retrouver toutes nos options de support à partir de notre portail

de support : http://support.kaspersky.fr/kav2009

Vous pouvez également accéder à notre banque de solution en vous

rendant sur ce site : http://kb.kaspersky.fr/kav2009

Requête électronique adressée au service d'assistance technique (pour les

utilisateurs enregistrés)

Vous pouvez poser vos questions aux experts du service d'assistance

technique via le formulaire en ligne : http://support.kaspersky.fr/requete

Vous pouvez envoyer vos messages en russe, en anglais, en allemand, en

français ou en espagnol.

Page 7

Introduction 7

Remarque

Si vous n'êtes pas un utilisateur enregistré des applications de Kaspersky

Lab, vous pouvez remplir le formulaire d'inscription à la page

https://support.kaspersky.com/fr/PersonalCabinet/Registration/Form/. Lors

de l'enregistrement, saisissez le code d'activation de l'application ou le

numéro de série de la licence (repris dans le nom du fichier de licence).

Pour envoyer une requête par voie électronique, vous devez indiquer le

numéro de client obtenu lors de l'enregistrement sur le site Internet du

service d'assistance technique ainsi que le mot de passe.

L'opérateur du service d'assistance technique vous enverra sa réponse à

l'adresse électronique que vous avez indiquée ainsi que dans votre Espace

personnel.

Décrivez le plus exactement possible le problème que vous rencontrez.

Dans les champs obligatoires, indiquez :

Le type de requête. Les questions les plus souvent posées par les

utilisateurs sont reprises dans des sujets distincts, par exemple

"Problème d'installation/de suppression du logiciel" ou "Problème

de recherche/de neutralisation de virus". Si vous ne trouvez pas un

sujet qui se rapproche le plus de votre situation, choisissez

"Question générale".

Nom et numéro de la version de l'application.

Texte de la demande. Décrivez le problème rencontré avec le plus

de détails possibles.

Numéro de client et mot de passe. Saisissez le numéro de client

et le mot de passe que vous avez obtenu lors de l'enregistrement

sur le site du service d'assistance technique.

Adresse de messagerie. Il s'agit de l'adresse à laquelle les

experts du service d'assistance technique enverront la réponse à

votre question.

Page 8

8 Kaspersky Anti-Virus 2009

DISCUSSION SUR LES APPLICATIONS DE

KASPERSKY LAB SUR LE FORUM

Si votre question n'est pas urgente, vous pouvez en discuter avec les

spécialistes de Kaspersky Lab et d'autres utilisateurs sur notre forum à l'adresse

http://grandpublic.kaspersky.fr/forum.

Sur le forum, vous pouvez consulter les sujets publiés, ajouter des

commentaires, créer une nouvelle discussion ou lancer des recherches.

NOUVEAUTES DANS KASPERSKY

ANTI-VIRUS 2009

Kaspersky Anti-Virus 2009 représente une approche révolutionnaire dans le

domaine de la protection des données. L'élément principal de l'application, c'est

la restriction des privilèges d'accès des programmes aux ressources du

système. Ceci permet d'éviter l'exécution d'actions indésirables par des

programmes dangereux ou suspects. Les possibilités de l'application en matière

de protection des données confidentielles de l'utilisateur ont été élargies.

L'application propose des Assistants et des instruments qui facilitent

considérablement l'exécution de tâches spécifiques dans la protection de votre

ordinateur.

Examinons en détails les nouveautés introduites dans Kaspersky Anti-Virus

2009.

Nouveautés au niveau de la protection :

La recherche de vulnérabilités éventuelles dans le système

d'exploitation et dans les applications suivie de leur suppression

maintient un niveau de protection élevé pour le système et empêche

l'apparition de programmes malveillants sur l'ordinateur.

Les nouveaux Assistants (analyse de la sécurité et configuration du

navigateur) facilitent la recherche et la neutralisation des menaces sur

la sécurité et des vulnérabilités dans les applications et les paramètres

du système d'exploitation et du navigateur.

Page 9

Introduction 9

La vitesse de réaction de Kaspersky Lab aux nouvelles menaces a été

augmentée grâce à l'utilisation de la technologie Kaspersky Security

Network qui recueille des données sur l'infection des ordinateurs et qui

les transmet aux serveurs de Kaspersky Lab.

Le nouvel Assistant Restauration après infection permet de supprimer

les séquelles de l'attaque d'un programme malveillant sur le système.

Nouveautés dans la protection lors de l'utilisation d'Internet :

Amélioration de la protection contre les escroqueries en ligne grâce à

l'enrichissement des bases de sites d'hameçonnage.

La sécurité de l'utilisation des clients de messagerie instantanée est

garantie grâce à l’analyse du trafic ICQ et MSN.

Nouveautés au niveau de l'interface :

La nouvelle interface du programme exprime la complexité de

l'approche adoptée pour protéger les informations.

Les boîtes de dialogue riches en informations aident l'utilisateur à

prendre rapidement les bonnes décisions.

Les fonctions de rapports et de statistiques sur le fonctionnement de

l'application ont été élargies. La possibilité d'utiliser des filtres à la

configuration flexible lors de la consultation des rapports fait de ce

logiciel une application incontournable pour les professionnels.

CONCEPTION DE LA PROTECTION DE

L'APPLICATION

Kaspersky Anti-Virus protège votre ordinateur contre les menaces connues ou

nouvelles ainsi que contre d'autres données indésirables. Chacune de ces

menaces est traitée par un composant particulier de l'application. Cette

conception du système de protection permet d'utiliser en souplesse et de

configurer chaque composant en fonction des besoins d'un utilisateur particulier

ou de l'entreprise dans son ensemble.

Page 10

10 Kaspersky Anti-Virus 2009

Kaspersky Anti-Virus inclut :

Le contrôle de l'activité des applications dans le système empêche

l'exécution d'actions dangereuses.

Des composants de protection contre les programmes malveillants qui

protègent tous les canaux de transfert de données de et vers votre

ordinateur en temps réel.

La protection en ligne vous protège contre les attaques de phishing.

Des tâches de recherche de virus qui procèdent à la recherche

d'éventuels virus dans l'ordinateur ou dans des fichiers, des répertoires,

des disques ou des secteurs particuliers. Ces tâches peuvent

également être configurées pour identifier les vulnérabilités dans les

applications installées.

La mise à jour, garantit l’actualité des modules internes de l’application

et des bases utilisées pour la recherche des programmes malveillants,

l’identification des attaques de réseau et le filtrage du courrier

indésirable.

Assistants et instruments qui facilitent l'exécution des tâches pendant le

fonctionnement de Kaspersky Anti-Virus.

Des services qui garantissent le soutien information dans le cadre de

l'utilisation du logiciel et qui permettent d'en élargir les fonctions.

ASSISTANTS ET OUTILS

Garantir la protection de l'ordinateur est une tâche complexe qui requiert des

connaissances sur les particularités de fonctionnement du système d'exploitation

et sur les moyens d'exploiter ses points faibles. De plus, le volume important des

informations sur la protection du système et la diversité de celles-ci complique

l'analyse et le traitement.

Pour faciliter l'exécution de tâches spécifiques pour la sécurité de l'ordinateur,

Kaspersky Anti-Virus contient plusieurs assistants et outils :

Page 11

Introduction 11

Assistant d'analyse de la sécurité qui pose le diagnostic de la sécurité

de l'ordinateur et qui recherche les vulnérabilités du système

d'exploitation et des programmes installés.

L’Assistant de configuration du navigateur qui analyse les paramètres

du navigateur Microsoft Internet Explorer et qui les évalue du point de

vue de la sécurité.

L'Assistant de restauration après infection permet de liquider les traces

de la présence d'objets malveillants dans le système.

Le disque de démarrage doit permettre la restauration des fonctions du

système après une attaque de virus qui aurait endommagé le système

de fichiers du système d'exploitation et qui rendrait impossible le

chargement initial.

FONCTIONS DE SERVICE

L'application propose diverses fonctions de service. Ceux-ci visent à maintenir la

protection de l'ordinateur à jour, à élargir les possibilités d'utilisation du

programme et à fournir de l'aide pendant l'utilisation du programme.

Kaspersky Security Network

Kaspersky Security Network est un système de transfert automatique des

rapports sur les menaces découvertes ou potentielles vers une base de

données centralisée. Cette base de données permet de réagir encore plus

vite aux menaces les plus répandues et de signaler les épidémies aux

utilisateurs.

Licence

Lorsque vous achetez l'application, vous entrez dans un contrat de licence

entre vous et Kaspersky Lab. Ce contrat vous permet d'utiliser l'application

et d'accéder aux mises à jour de l'application et au service d'assistance

technique pendant une certaine période. La durée de validité ainsi que

d'autres informations indispensables au déblocage de toutes les fonctions

de l'application sont reprises dans la licence.

Page 12

12 Kaspersky Anti-Virus 2009

Grâce à la fonction Licence, vous pouvez obtenir des informations

détaillées sur la licence que vous utilisez ainsi qu'acheter une nouvelle

licence ou renouveler la licence en cours.

Assistance technique

Tous les utilisateurs enregistrés de l'application peuvent faire appel au

service d'assistance technique. Utilisez la fonction Assistance technique

pour savoir où vous pouvez obtenir l'assistance technique dont vous avez

besoin.

A l’aide des liens prévus à cet effet, vous pouvez accéder au forum des

utilisateurs des logiciels de Kaspersky Lab et envoyer des commentaires au

service d’assistance technique sur des erreurs ou sur le fonctionnement de

l’application via le formulaire en ligne.

Le service d’assistance technique est accessible en ligne tout comme le

service d'espace personnel de l’utilisateur et nos opérateurs sont toujours

prêts à répondre à vos questions sur l'utilisation de l'application par

téléphone.

ANALYSE HEURISTIQUE

Les méthodes d'analyse heuristique interviennent dans le fonctionnement de

certains composants de la protection en temps réel tels que l'Antivirus Fichiers,

l'Antivirus Courrier et l'Antivirus Internet ainsi que dans les tâches de recherche

de virus.

Comme vous le savez, l'analyse sur la base des signatures à l'aide de bases

constituées antérieurement et contenant les définitions des menaces connues

ainsi que les méthodes de réparation, indique clairement si l'objet analysé est

malveillant et la catégorie à laquelle il appartient. La méthode heuristique, au

contraire de la méthode qui repose sur les signatures, ne vise pas à trouver la

signature d'un code malveillant mais bien les séquences d'opérations typiques

qui permettent de tirer, avec une certaine dose de certitude, des conclusions sur

la nature d'un fichier.

L'avantage de la méthode heuristique tient au fait que son application ne requiert

pas l'existence de bases. Ainsi, les nouvelles menaces peuvent être identifiées

avant que leur activité ne soit remarquée par les spécialistes des virus.

Page 13

Introduction 13

Remarque

La combinaison de différentes méthodes d'analyse garantit une meilleure

protection.

Attention !

Les nouvelles menaces, découvertes grâce à l'analyseur heuristique, sont

étudiées par les spécialistes de Kaspersky Lab et les outils de réparation sont

proposés dans les bases actualisées toutes les heures.

Si vous procédez régulièrement à la mise à jour des bases de l'application, votre

ordinateur jouira du niveau de protection optimal.

Toutefois, il existe des méthodes qui permettent de contourner les méthodes

heuristiques. L'une d'entre elles consiste à geler l'activité du code malveillant au

moment de la découverte de l'application de méthodes heuristiques dans

l'analyse.

En cas de doute vis-à-vis d'une menace, l'analyseur heuristique émule

l'exécution de l'objet dans un environnement virtuel sécurisé de l'application. Si

des actions suspectes sont identifiées pendant l'exécution, l'objet est considéré

comme suspect et soit, son exécution sur l'ordinateur est bloquée, soit un

message s'affiche et invite l'utilisateur à déterminer la suite des événements :

placer la menace en quarantaine en vue d'une analyse et d'un

traitement ultérieur à l'aide de bases actualisées ;

supprimer l'objet ;

ignorer l'objet, si vous êtes absolument convaincu que cet objet ne peut

pas être malveillant.

Pour utiliser la méthode heuristique, cochez la case Utiliser l'analyseur

heuristique. Vous pouvez, en plus, sélectionner le niveau d'analyse à l'aide du

curseur : superficielle, moyenne ou en profondeur. Le niveau de détail de

l'analyse garantit l'équilibre entre la minutie de la recherche des virus, c.-à-d. la

qualité, et la charge imposée aux ressources du système d'exploitation et la

durée de l'analyse. Plus le niveau de l'analyse est élevé, plus les ressources du

système seront sollicitées et plus longtemps elle prendra.

Page 14

14 Kaspersky Anti-Virus 2009

CONFIGURATION MATERIELLE ET

LOGICIELLE REQUISES

Pour garantir le fonctionnement normal de l'application, l'ordinateur doit répondre

aux exigences minimales suivantes :

Recommandations d'ordre général :

75 Mo d'espace disponible sur le disque dur.

Cédérom (pour installer l'application depuis un cédérom).

Périphérique de saisie et de manipulation (souris).

Microsoft Internet Explorer 5.5 ou suivant (pour la mise à jour des bases

et des modules de l'application via Internet).

Microsoft Windows Installer 2.0.

Microsoft Windows XP Home Edition (service pack 2 ou suivant), Microsoft

Windows XP Professional (service pack 2 ou suivant), Microsoft Windows XP

Professional x64 Edition:

Processeur Intel Pentium 300 Mhz minimum (ou similaire)

256 Mo de mémoire vive disponible.

Microsoft Windows Vista Starter x32, Microsoft Windows Vista Home Basic,

Microsoft Windows Vista Home Premium, Microsoft Windows Vista Business,

Microsoft Windows Vista Enterprise, Microsoft Windows Vista Ultimate:

Processeur Intel Pentium 800 Mhz 32 bits (x86) / 64-bit (x64) minimum

(ou similaire).

512 Mo de mémoire vive disponible.

Page 15

DANS CETTE SECTION

Programmes menaces ....................................................................................... 15

MENACES SUR LA SECURITE

INFORMATIQUE

Les programmes-menaces constituent la majeure partie du danger qui plane sur

la sécurité informatique. Outre ces programmes, le courrier indésirable, les

attaques de pirates informatiques et les bannières publicitaires peuvent

également présenter un certain danger. Ces menaces sont liées à l'utilisation

d'Internet.

PROGRAMMES MENACES

L'application de Kaspersky Lab est capable d'identifier des centaines de milliers

de programmes dangereux sur l'ordinateur. Certains de ces programmes

constituent une grande menace pour les ordinateurs des utilisateurs tandis que

d'autres sont dangereux uniquement dans certaines conditions. Une fois que

l'application a découvert un programme dangereux, elle le classe et lui attribue

un niveau de danger (élevé ou moyen).

Les experts antivirus de Kaspersky Lab distinguent deux catégories principales :

les programmes malveillants et les programmes potentiellement malveillants.

Les Programmes malveillants (cf. page. 16) (Malware) sont créés spécialement

pour nuire à l'ordinateur et à son utilisateur, par exemple bloquer, voler, modifier

ou détruire des données, perturber le fonctionnement de l'ordinateur ou du

réseau.

Les Programmes potentiellement malveillants (cf. page 30) (PUP, potentially

unwanted programs) à la différence des programmes malveillants ne sont pas

développés dans le but de nuire mais ils peuvent malgré tout violer la sécurité de

l'ordinateur.

Page 16

16 Kaspersky Anti-Virus 2009

L'Encyclopédie des virus (http://www.viruslist.com/fr/viruses/encyclopedia)

propose une description détaillée de ces programmes.

PROGRAMMES MALVEILLANTS

Les programmes malveillants sont créés spécialement pour nuire aux

ordinateurs et à leurs utilisateurs : voler, bloquer, modifier ou détruire des

données, perturber le fonctionnement des ordinateurs ou des réseaux.

Les programmes malveillants sont scindés en trois groupes : les virus et les vers,

les chevaux de Troie et les utilitaires malveillants.

Les Virus et vers (cf. page 17) (Viruses_and_Worms) peuvent créer leur copie

capable de se propager vers d'autres machines. Certains sont exécutés sans

intervention de l'utilisateur tandis que d'autres requièrent une action de

l'utilisateur. Ces programmes commencent leur action malveillante dès le

lancement.

Les Chevaux de Troie (cf. page 20) (Trojan_programs) ne créent pas leur copie,

à la différence des vers. Ils s'infiltrent sur les ordinateurs via le courrier Internet

ou via le navigateur lorsque l'internaute visite un site infecté. Leur exécution

requiert l'intervention de l'utilisateur ; ils entament leur action malveillante au

démarrage.

Les utilitaires malveillants (cf. page 27) (Malicious_tools) sont conçus

spécialement pour nuire. Mais à la différence des autres programmes

malveillants, ils n'exécutent pas d'actions malveillantes dès le lancement et

peuvent être préservés et exécutés sans danger sur l'ordinateur de l'utilisateur.

Ces programmes possèdent des fonctions qui interviennent dans la préparation

de virus, de vers et de chevaux de Troie, l'organisation d'attaques de réseau sur

des serveurs distants, l'intrusion dans des ordinateurs ou d'autres actions

malveillantes.

Page 17

Menaces sur la sécurité informatique 17

VIRUS ET VERS

Sous-catégorie : virus et vers (Viruses_and_Worms)

Niveau de danger : élevé

Les virus et les vers classiques exécutent sur l'ordinateur des actions qui n'ont

pas été autorisées par l'utilisateur et peuvent créer leur propre copie qui possède

la capacité d'auto-reproduction.

Virus classique

Une fois que le virus classique s'est introduit dans un système, il infecte un

fichier quelconque, s'y active, exécute son action malveillante puis ajoute sa

copie à d'autres fichiers.

Le virus classique se multiplie uniquement sur les ressources locales de

l'ordinateur ; il est incapable de s'introduire lui-même dans un autre ordinateur. Il

peut pénétrer dans d'autres systèmes uniquement s'il ajoute sa copie dans un

fichier enregistré dans un répertoire partagé ou sur un cédérom ou si l'utilisateur

envoie un message avec le fichier infecté en pièce jointe.

Le code du virus classique peut s'introduire dans divers secteurs de l'ordinateur,

du système d'exploitation ou de l'application. Sur la base de l'environnement

d'exécution, on distingue les virus de fichier, les virus de démarrage, les virus de

script et les virus de macro.

Les virus peuvent infecter des fichiers de diverses manières. Les virus écraseurs

(overwriting) remplace le code du fichier infecté par leur propre code et supprime

ainsi le contenu du fichier. Le fichier infecté n'est plus exploitable et il ne peut

être réparé. Les virus parasites (Parasitic) modifient les fichiers, mais ceux-ci

demeurent totalement ou partiellement fonctionnels. Les virus compagnons

(Companion) ne modifient pas les fichiers mais créent des copies. Lorsque le

fichier infecté est exécuté, son double est lancé, à savoir le virus. Il existe

également des virus-liens (Link), des virus qui infectent les modules objets

(OBJ), des virus qui infectent les bibliothèques de compilateur (LIB), les virus

qui infectent les textes source des programmes et d'autres.

Ver

Le code du ver, à l'instar de celui du virus classique, s'active et exécute son

action malveillante dès qu'il s'est introduit dans le système. Toutefois, le ver doit

Page 18

18 Kaspersky Anti-Virus 2009

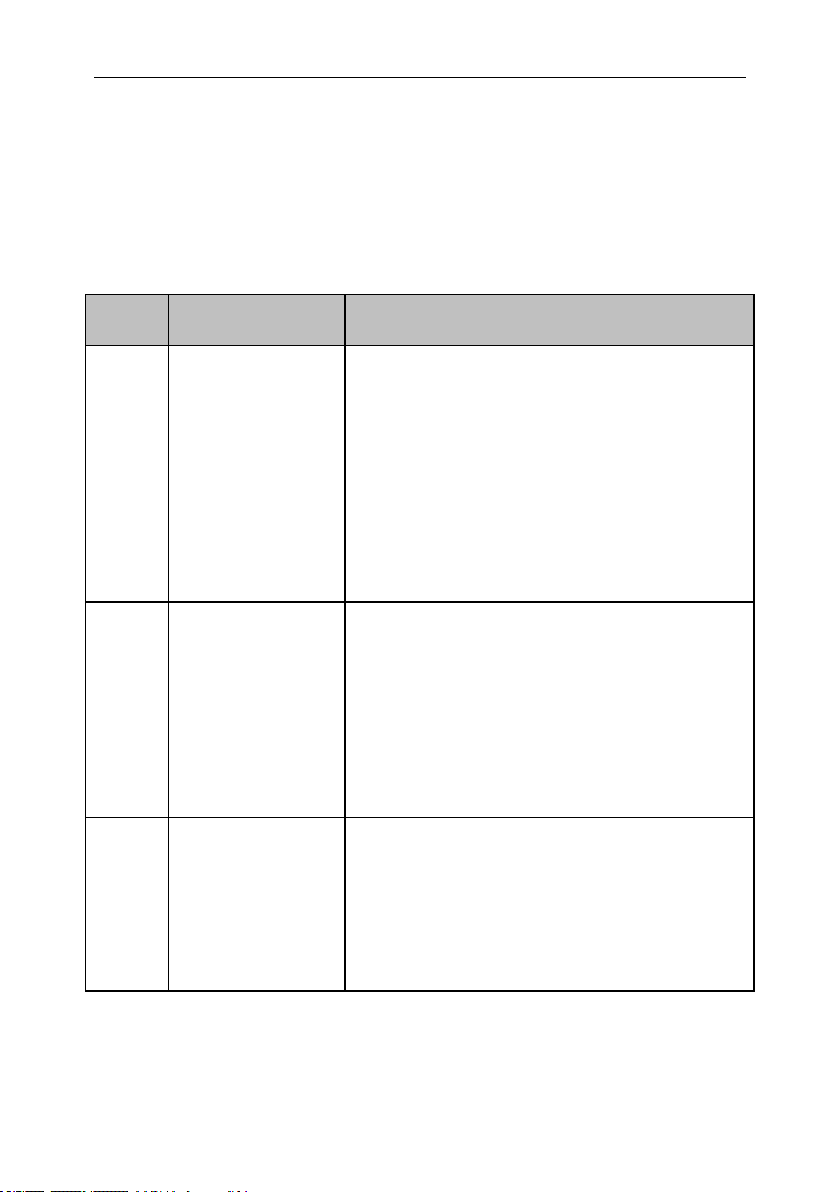

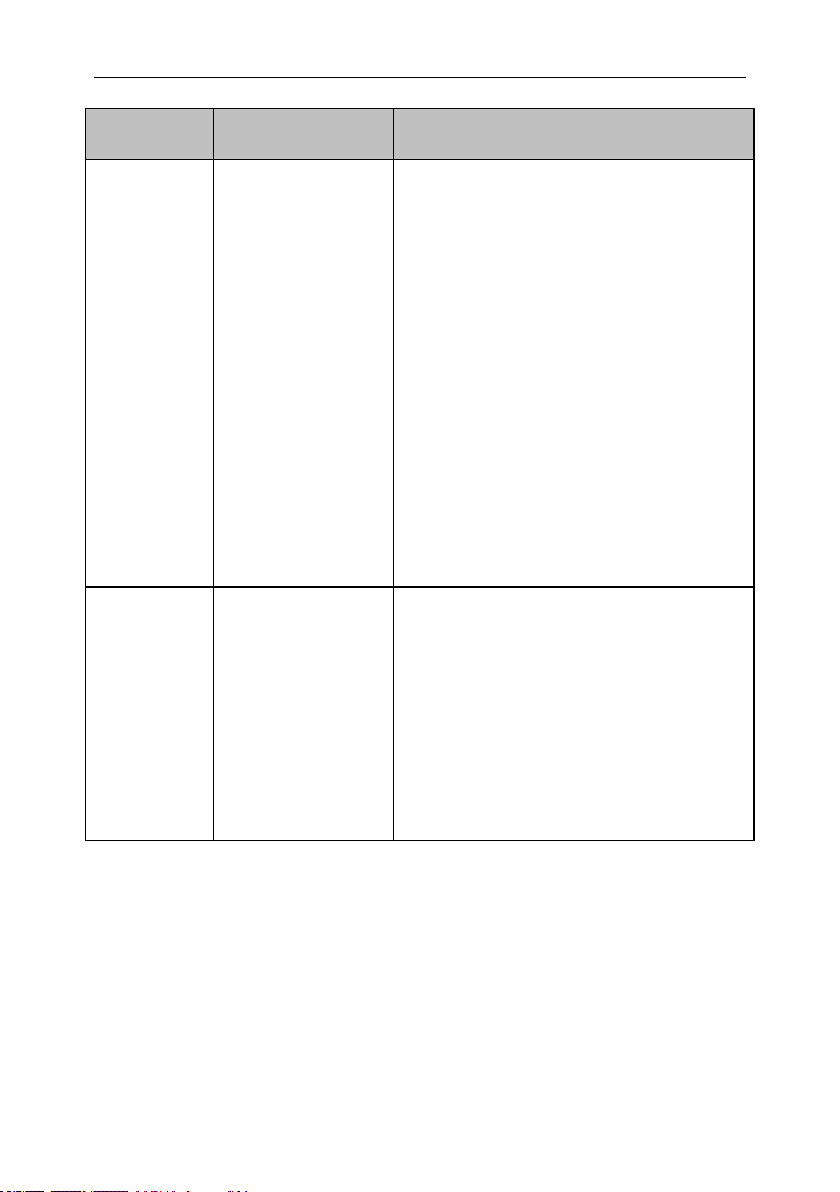

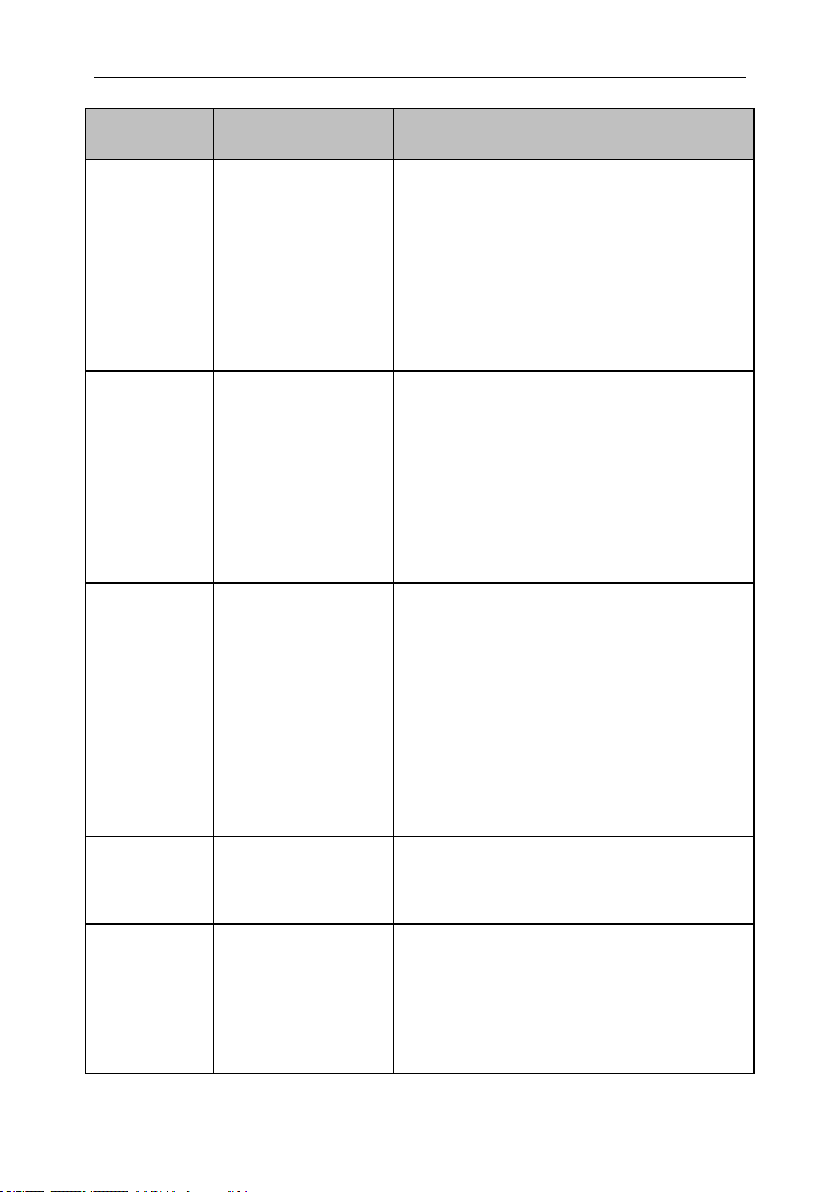

TYPE

NOM

DESCRIPTION

EmailWorm

Vers de

messagerie

Ils se diffusent via le courrier électronique.

Le message infecté contient un fichier joint avec

la copie du ver ou un lien vers ce fichier sur un

site compromis. Quand la pièce jointe est

exécutée, le ver s'active ; lorsque vous cliquez

sur le lien, téléchargez le fichier puis l'exécutez,

le ver entame également son action

malveillante. Ensuite, il continue à diffuser ses

copies après avoir trouvé d'autres adresses

électroniques, il envoie des messages infectés.

IMWorm

Vers de

messagerie

instantanée

Ils se propagent via les messageries

instantanées telles que ICQ, MSN Messenger,

AOL Instant Messenger, Yahoo Pager ou

Skype.

En règle générale, ce ver envoie un message

aux contacts. Ce message contient un lien vers

la copie du ver sur un site. Quand l'utilisateur

télécharge le fichier et l'ouvre, le ver s'active.

IRCWorm

Vers de chats

Ils se diffusent via les canaux IRC, ces

systèmes qui permettent de discuter en temps

réel avec d'autres personnes.

Ce ver publie un fichier avec sa copie ou un lien

vers celle-ci dans le chat. Quand l'utilisateur

télécharge le fichier et l'ouvre, le ver s'active.

son nom à sa capacité à "ramper" d'ordinateur en ordinateur, sans que

l'utilisateur n'autorise cette diffusion des copies via divers canaux d'informations.

La principale caractéristique qui distingue les vers entre eux, c'est le mode de

diffusion. Le tableau suivant reprend une description des différents types de vers

en fonction du mode de diffusion.

Tableau 1. Vers en fonction du mode de propagation

Page 19

Menaces sur la sécurité informatique 19

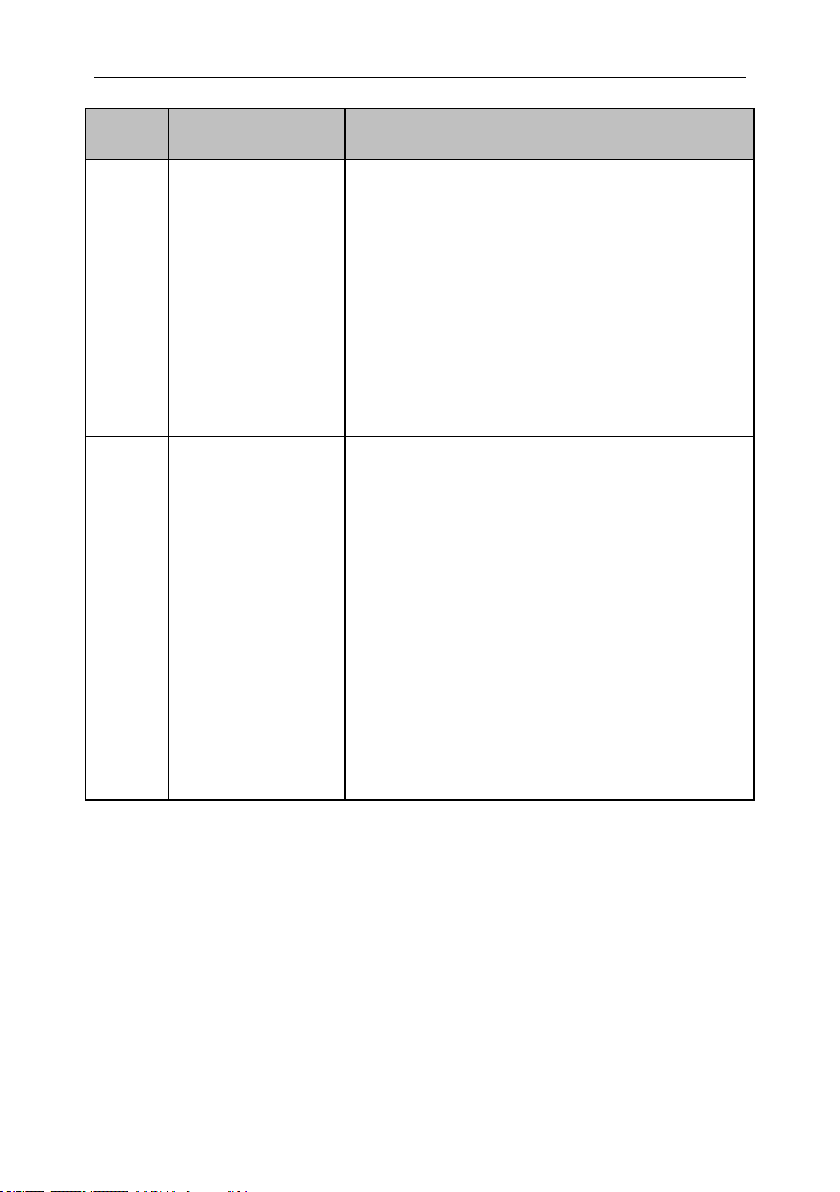

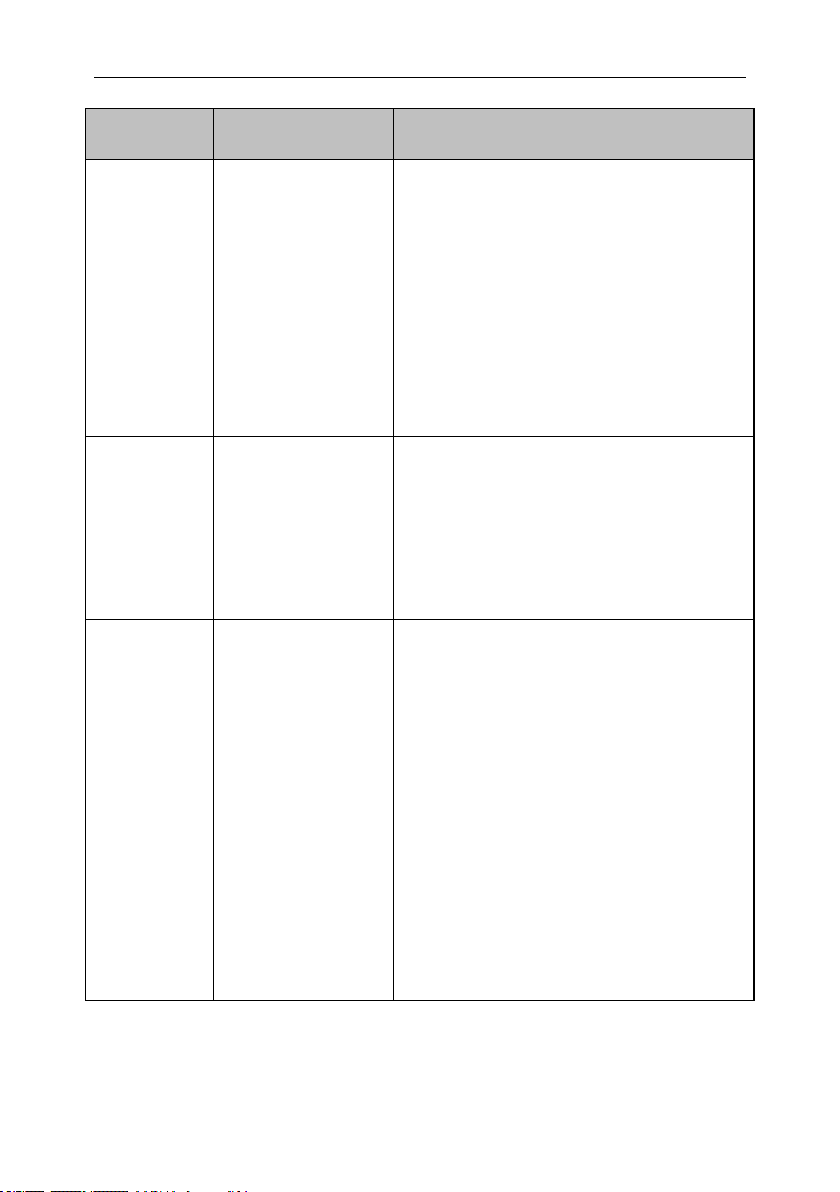

TYPE

NOM

DESCRIPTION

NetWorm

Vers de réseau

(vers de réseaux

informatiques)

Ils se diffusent via les réseaux informatiques.

A la différence des autres types de vers, le ver

de réseau se propage sans l'intervention de

l'utilisateur. Il recherche une application

vulnérable sur les ordinateurs du réseau local.

Pour ce faire, il envoie un paquet de réseau

spécial (un code d'exploitation) qui contient le

code du ver ou une partie de celui-ci. Si le

réseau abrite un ordinateur "vulnérable", celui-ci

acceptera le paquet. Une fois qu'il a pénétré

dans cet ordinateur, le ver s'active.

P2PWorm

Vers de réseau

d'échange de

fichiers

Ils se diffusent via les réseaux d'échange de

fichiers (P2P) tels que Kazaa, Grokster,

EDonkey, FastTrack ou Gnutella.

Afin d'infiltrer le réseau, le ver se copie dans le

répertoire d'échange de fichiers qui se trouve

normalement sur l'ordinateur de l'utilisateur. Le

réseau d'échange de fichiers illustre les

informations relatives à ce fichier et l'utilisateur

peut "trouver" le fichier infecté comme n'importe

quel autre fichier, le télécharger puis l'ouvrir.

Les vers plus sophistiqués imitent le protocole

d'un réseau d'échange de fichiers en particulier :

ils répondent positivement aux recherches et

proposent leur copie pour le téléchargement.

Page 20

20 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

Worm

Autres vers

Parmi ces autres vers, citons :

les vers qui diffusent leur copie via les

ressources de réseau. A l'aide des fonctions

du système d'exploitation, ils consultent les

répertoires de réseau disponibles, se

connectent aux ordinateurs du réseau

mondial et tentent d'ouvrir leur disque en libre

accès. A la différence des vers de réseau

informatique, l'utilisateur doit ouvrir le fichier

contenant la copie du ver afin de l'activer.

Les vers qui n'adoptent aucun des moyens

de propagation décrits dans ce tableau (par

exemple, diffusion via les téléphones

mobiles).

CHEVAUX DE TROIE

Sous-catégorie : chevaux de Troie (Trojan_programs)

Niveau de danger : élevé

A la différence des vers et des virus, les chevaux de Troie ne créent pas leur

propre copie. Ils s'infiltrent sur les ordinateurs via le courrier Internet ou via le

navigateur lorsque l'internaute visite un site infecté. Les chevaux de Troie sont

exécutés sur intervention de l'utilisateur ; ils entament leur action malveillante au

démarrage.

Le comportement des chevaux de Troie sur l'ordinateur infecté varie. Parmi les

fonctions principales des chevaux de Troie, citons le blocage, la modification ou

la suppression d'informations, la perturbation du fonctionnement des ordinateurs

ou des réseaux. De plus, les chevaux de Troie peuvent recevoir ou envoyer des

fichiers, les exécuter, afficher des messages, contacter des pages Web,

télécharger des programmes et les installer et redémarrer l'ordinateur.

Les individus mal intentionnés utilisent souvent des "sélections" composées de

divers chevaux de Troie.

Le tableau ci-après offre une description des chevaux de Troie en fonction de

leur comportement.

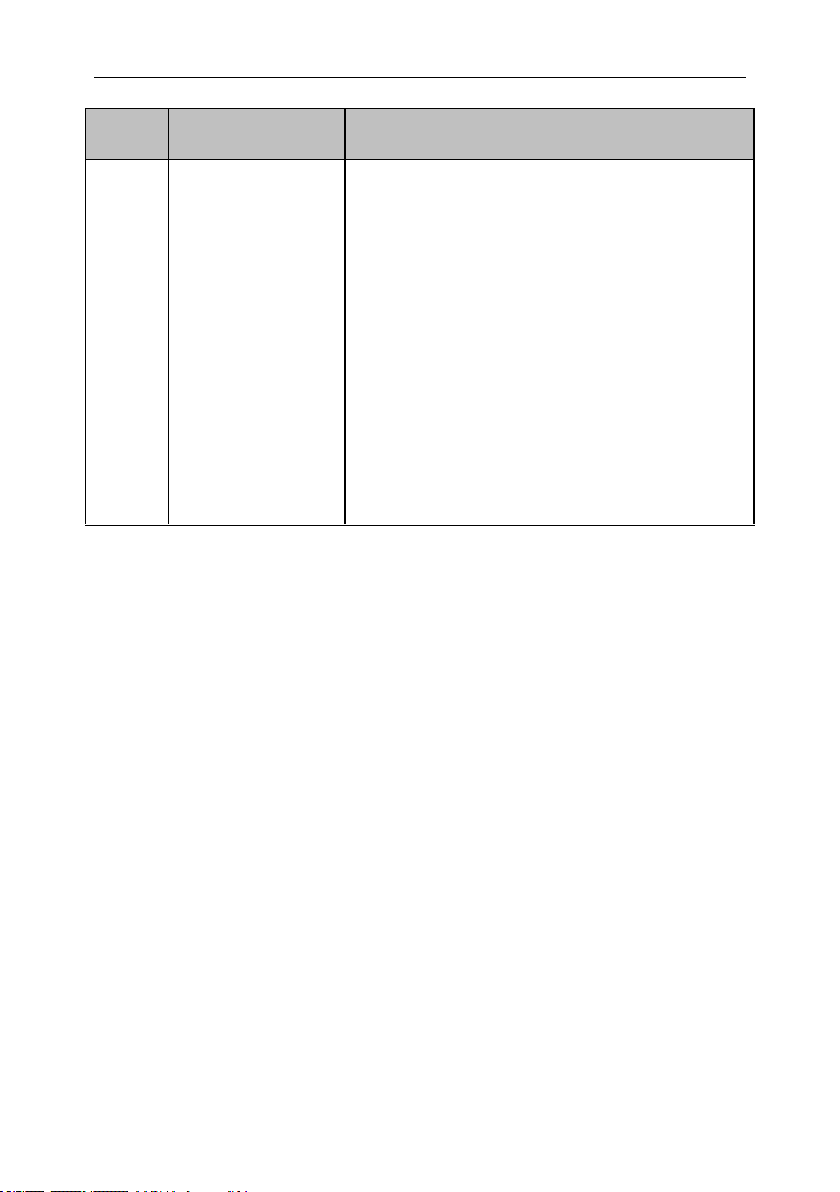

Page 21

Menaces sur la sécurité informatique 21

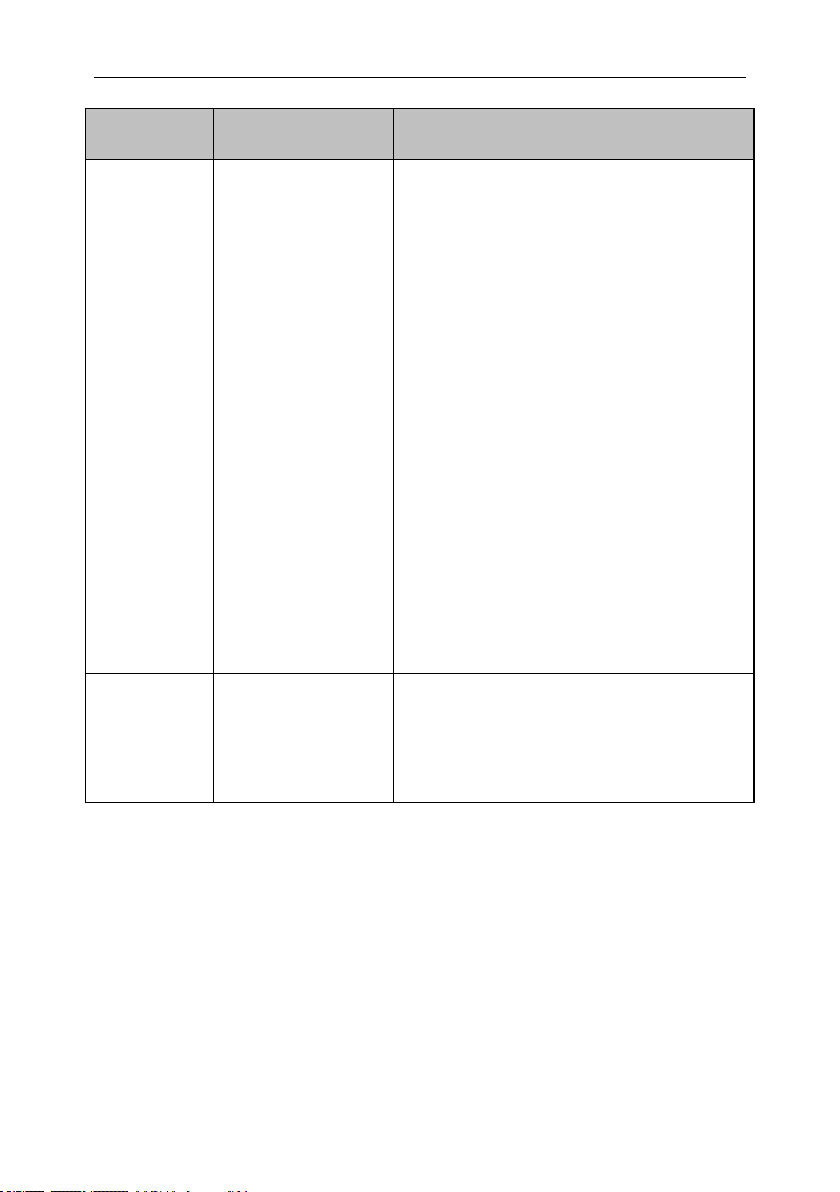

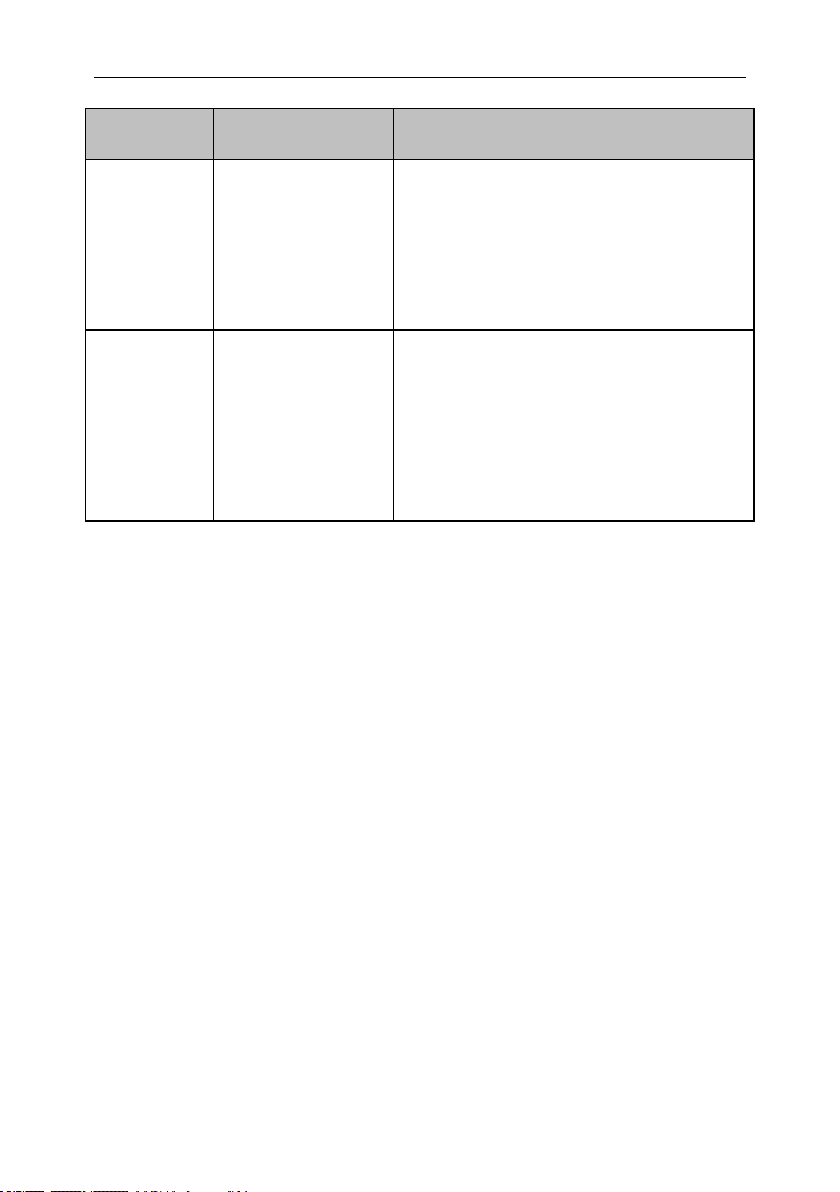

TYPE

NOM

DESCRIPTION

TrojanArcBomb

Chevaux de Troie

(bombes dans les

archives)

Il s'agit d'archive qui, au moment du

décompactage, atteigne un tel poids

qu’elle perturbe le fonctionnement de

l'ordinateur. Dès que vous tentez de

décompacter une archive de ce genre,

l'ordinateur peut commencer à ralentir,

voire à s'arrêter et le disque peut se

remplir de données "vides". Ces "bombes"

sont particulièrement dangereuses pour

les serveurs de fichiers et de messagerie.

Si le serveur utilise un système de

traitement automatique des données

entrantes, ce genre de "bombe d'archive"

peut entraîner l'arrêt du serveur.

Backdoor

Chevaux de Troie

d'administration à

distance

Considérés comme les chevaux de Troie

les plus dangereux ; leurs fonctions

rappellent celles des programmes

d'administration à distance disponibles

dans les magasins. Ces programmes

s'installent à l'insu de l'utilisateur sur

l'ordinateur et permettent à l'individu mal

intentionné d'administrer l'ordinateur à

distance.

Tableau 2. Types de chevaux de Troie selon le comportement sur l'ordinateur infecté

Page 22

22 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

Trojan

Chevaux de Troie

Cette catégorie reprend les programmes

malveillants suivants :

Chevaux de Troie traditionnels ; ils

exécutent uniquement les fonctions

fondamentales des chevaux de Troie :

blocage, modification ou suppression

des informations, perturbation du

fonctionnement des ordinateurs ou des

réseaux informatiques ; ils ne

possèdent pas les fonctions

complémentaires caractéristiques

d'autres chevaux de Troie décrits dans

ce tableau ;

Chevaux de Troie multicibles ; ils

possèdent des fonctions

complémentaires appartenant à divers

types de chevaux de Troie.

TrojanRansom

Chevaux de Troie

exigeant le

versement d'une

rançon

Ces programmes "prennent en otage" les

données de l'ordinateur après les avoir

modifiées ou bloquées ou perturbent le

fonctionnement de l'ordinateur de telle

manière que l'utilisateur n'est plus en

mesure d'exploiter les données. L'individu

mal intentionné exige le paiement d'une

somme d'argent en échange de l'envoi

d'un programme qui rétablira le

fonctionnement de l'ordinateur et les

données qu'il abrite.

Page 23

Menaces sur la sécurité informatique 23

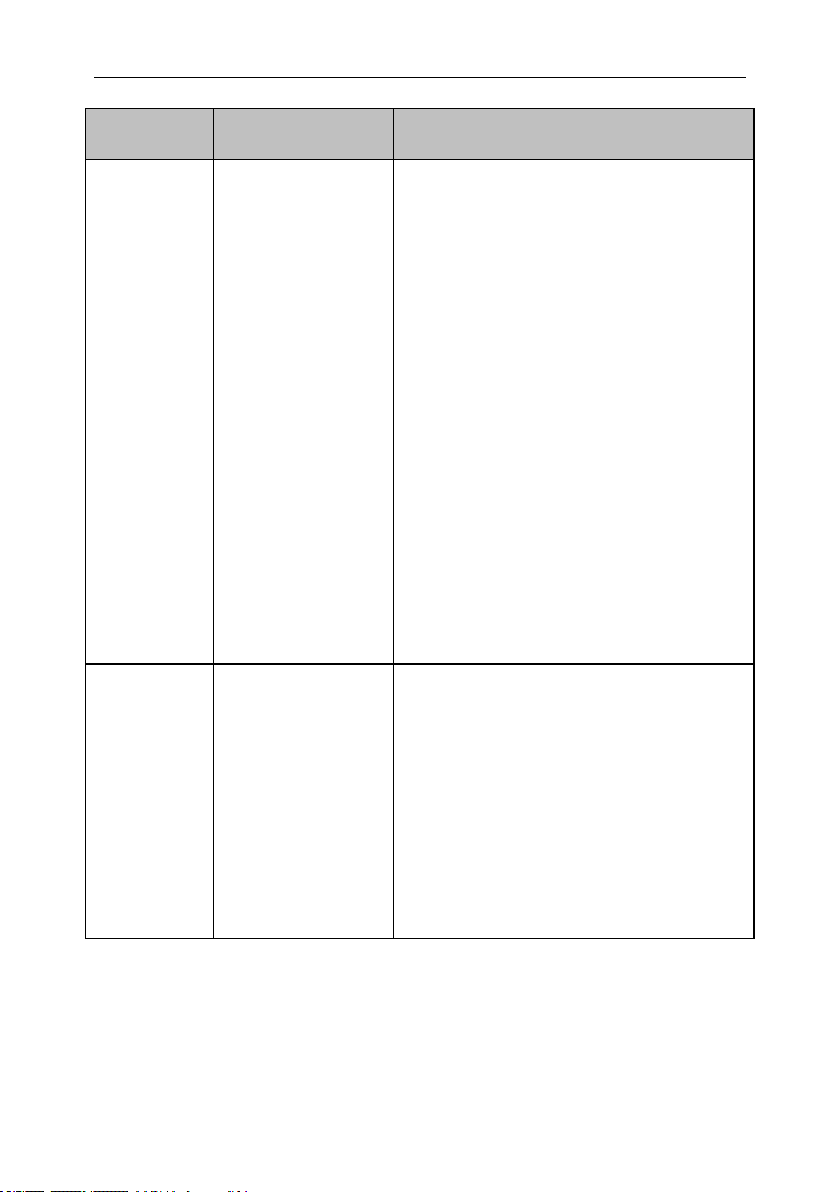

TYPE

NOM

DESCRIPTION

TrojanClicker

Chevaux de Troie

qui cliquent

Ils accèdent à des pages Web depuis

l'ordinateur de la victime : ils envoient des

instructions au navigateur ou remplacent

les adresses Internet conservées dans les

fichiers systèmes.

Grâce à ces programmes malveillants, les

individus mal intentionnés organisent des

attaques de réseau ou augmentent le

nombre de visites sur le site afin

d'augmenter le nombre d'affichage de

publicité.

TrojanDownloader

Chevaux de Troie

qui téléchargent

Ils contactent la page Web de l'individu

mal intentionné, y téléchargent d'autres

programmes malveillants et les installent

sur l'ordinateur de la victime ; ils peuvent

conserver le nom du programme

malveillant à télécharger ou le récupérer

sur la page Web qu'ils contactent.

TrojanNotifier

Chevaux de Troie

qui envoient des

notifications

Ils signalent à l'individu mal intentionné

que la communication avec l'ordinateur

infecté est établie et transmettent des

informations relatives à l'ordinateur :

adresse IP, numéro du port ouvert ou

adresse de courrier électronique. Ils

contactent l'individu mal intentionné par

courrier électronique ou via FTP (vers le

site de ce dernier) ou par d'autres

moyens.

Ces programmes sont souvent utilisés

dans les sélections de différents chevaux

de Troie. Ils indiquent à l'individu mal

intentionné que les autres chevaux de

Troie ont bien été installés sur l'ordinateur

de l'utilisateur.

Page 24

24 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

TrojanDropper

Chevaux de Troie

qui procèdent à des

installations

Ils enregistrent sur le disque puis

installent d'autres chevaux de Troie

présents dans le corps de ces

programmes.

Les individus mal intentionnés peuvent

utiliser ce genre de chevaux de Troie

pour :

Installer un programme malveillant à

l'insu de l'utilisateur : ces chevaux de

Troie n'affiche aucun message réel ou

fictif (par exemple, messages relatifs à

une erreur dans une archive ou à la

version incorrecte du système

d'exploitation) ;

Protéger un autre programme

malveillant connu : tous les antivirus ne

sont pas en mesure d'identifier un

programme malveillant au sein d'un

cheval de Troie qui réalise des

installations.

TrojanProxy

Chevaux de Troie

faisant office de

proxy

Ils permettent à l'individu mal intentionné

de contacter anonymement des pages

Web via l'ordinateur de la victime ; le plus

souvent, ils sont utilisés pour diffuser du

courrier indésirable.

Page 25

Menaces sur la sécurité informatique 25

TYPE

NOM

DESCRIPTION

Trojan-PSW

Chevaux de Troie

qui volent des mots

de passe

Il s'agit de chevaux de Troie qui volent

des mots de passe (Password Stealing

Ware) ; ils volent les données des

comptes des utilisateurs, les données

d'enregistrement d'un logiciel. Ils

recherchent les données confidentielles

dans les fichiers systèmes et dans la base

de registres et les transmettent à leur

"maître" via courrier électronique ou via

FTP sur la page Web de l'individu mal

intentionné ou par d'autres méthodes.

Certains de ces programmes

appartiennent à des groupes particuliers

décrits dans ce tableau. Il s'agit des

chevaux de Troie qui volent les données

d'accès aux services bancaires

(Trojan-Banker), les chevaux de Troie qui

volent les données des utilisateurs des

services de messagerie instantanée

(Trojan-IM) et les chevaux de Troie qui

volent les données des adeptes de jeux

en ligne (Trojan-GameThief).

Trojan-Spy

Chevaux de Troie

espions

Ils mènent un espionnage électronique de

l'utilisateur : ils recueillent des

informations sur ses activités sur

l'ordinateur ; par exemple, ils interceptent

les données saisies à l'aide du clavier,

réalisent des captures d'écran ou

dressent des listes des applications

actives. Une fois qu'ils ont obtenu ces

informations, ils les transmettent à

l'individu mal intentionné par courrier

électronique ou via FTP (vers le site de ce

dernier) ou par d'autres moyens.

Page 26

26 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

TrojanDDoS

Chevaux de Troie

pour l'attaque de

réseaux

Ils envoient de nombreuses requêtes vers

un serveur distant au départ de

l'ordinateur de la victime. Le serveur ne

dispose pas de ressources suffisantes

pour traiter les requêtes et il arrête de

fonctionner (Denial-of-service (DoS), déni

de service). Ces programmes infectent

généralement plusieurs ordinateurs pour

attaquer simultanément un serveur.

Trojan-IM

Chevaux de Troie

qui volent les

données des

utilisateurs de

messagerie

instantanée

Ils volent le numéro et le mot de passe

des utilisateurs de messagerie

instantanée telle que ICQ, MSN

Messenger, AOL Instant Messenger,

Yahoo Pager ou Skype. Ils transmettent

ces informations à l'individu mal

intentionné par courrier électronique ou

via FTP (vers le site de ce dernier) ou par

d'autres moyens.

Rootkit

Outils de

dissimulation

d'activité

Ils cachent les programmes malveillants

et leurs activités et ce faisant, ils

prolongent la présence de ceux-ci dans le

système ; ils peuvent dissimuler des

fichiers, des processus dans la mémoire

de l'ordinateur infecté ou des clés de la

base de registres qui lancent des

programmes malveillants ; dissimulent

l'échange de données entre les

applications de l'ordinateur de la victime

et d'autres ordinateurs du réseau.

Trojan-SMS

Chevaux de Troie

qui envoient des

SMS

Ils infectent des téléphones mobiles et les

utilisent pour envoyer des SMS vers des

numéros payants.

TrojanGameThief

Chevaux de Troie

qui volent les

données des

adeptes de jeux en

ligne

Ils volent les données des comptes des

adeptes de jeux en ligne ; ils transmettent

les données à l'individu malveillant par

courrier électronique, via FTP (sur le site

de l'individu mal intentionné) ou via

d'autres moyens.

Page 27

Menaces sur la sécurité informatique 27

TYPE

NOM

DESCRIPTION

TrojanBanker

Chevaux de Troie

qui volent les

données de

comptes en banque

Ils volent les données des comptes en

banque ou les données des comptes de

système de porte-monnaie électronique ;

ils transmettent les données à l'individu

malveillant par courrier électronique, via

FTP (sur le site de l'individu mal

intentionné) ou via d'autres moyens.

TrojanMailfinder

Chevaux de Troie

qui récoltent des

adresses

électroniques

Ils recueillent les adresses de courrier

électronique sur l'ordinateur et les

envoient à l'individu mal intentionné par

courrier électronique, via FTP (sur le site

de l'individu mal intentionné) ou via

d'autres moyens. Les individus mal

intentionnés utilisent ensuite ces adresses

pour diffuser des messages non sollicités.

UTILITAIRES MALVEILLANTS

Sous-catégorie : utilitaires malveillants (Malicious_tools)

Niveau de danger : moyen

Les utilitaires malveillants ont été créés spécialement pour nuire. Mais à la

différence des autres programmes malveillants, ils n'exécutent pas d'actions

malveillantes dès le lancement et peuvent être préservés et exécutés sans

danger sur l'ordinateur de l'utilisateur. Ces programmes possèdent des fonctions

qui interviennent dans la préparation de virus, de vers et de chevaux de Troie,

l'organisation d'attaques de réseau sur des serveurs distants, l'intrusion dans

des ordinateurs ou d'autres actions malveillantes.

Les utilitaires malveillants sont regroupés selon leur fonction. Le tableau ci-après

fournit une description des différents types.

Page 28

28 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

Constructor

Constructeurs

Ils permettent de créer de nouveaux virus,

vers ou chevaux de Troie Certains

constructeurs sont dotés d'une interface

standard qui permet, à l'aide de menus, de

sélectionner le type de programme

malveillant à créer, son mode de résistance

face aux débogueurs ainsi que d'autres

propriétés.

Dos

Attaques de

réseau

Ils envoient de nombreuses requêtes vers

un serveur distant au départ de l'ordinateur

de la victime. Le serveur ne dispose pas de

ressources suffisantes pour traiter les

requêtes et il arrête de fonctionner (Denialof-service (DoS), déni de service).

Exploit

Codes

d'exploitation

Le code d'exploitation est un ensemble de

données ou de code qui exploite une

vulnérabilité de l'application dans laquelle il

est exécuté et réalise une action

malveillante quelconque sur l'ordinateur.

Par exemple, un code d'exploitation peut

écrire ou lire des fichiers ou contacter des

pages Web "infectées".

Divers codes d'exploitation exploitent les

vulnérabilités de diverses applications et

services de réseau. Le code d'exploitation

sous la forme d'un paquet de réseau se

transmet via le réseau vers de nombreux

ordinateurs à la recherche d'ordinateurs

possédant des services de réseau

vulnérables. Le code d'exploitation d'un

fichier DOS utilise la vulnérabilité de

l'éditeur de test. Il peut commencer à

exécuter les fonctions prévues par

l'individu mal intentionné lorsque

l'utilisateur ouvre le fichier infecté. Le code

d'exploitation intégré à un message

électronique recherche les vulnérabilités

dans un client de messagerie quelconque ;

il peut commencer à exécuter l'action

malveillante dès que l'utilisateur ouvre le

Tableau 3. Utilitaires malveillants selon les fonctions

Page 29

Menaces sur la sécurité informatique 29

TYPE

NOM

DESCRIPTION

message infecté dans le programme.

Les vers de réseau (Net-Worm) se

diffusent grâce aux codes d'exploitation.

Les codes d'exploitation nuker sont des

paquets de réseau qui mettent l'ordinateur

hors service.

FileCryptor

Encodeurs

Ils encodent d'autres programmes

malveillants afin de les cacher pour les

logiciels antivirus.

Flooder

Programmes de

"pollution" du

réseau

Ils envoient une multitude de messages via

les canaux de réseau. Les programmes

utilisés pour polluer les canaux IRC

(Internet Relay Chats) appartiennent à

cette catégorie.

Il s'agit également des programmes qui

"polluent" le courrier électronique, les

messageries instantanées et les systèmes

mobiles. Ces programmes sont regroupés

en différentes catégories décrites dans ce

tableau (Email-Flooder, IM-Flooder et

SMS-Flooder).

HackTool

Outils de piratage

Ils permettent de s'emparer de l'ordinateur

sur lequel ils sont installés ou d'attaquer un

autre ordinateur (par exemple, ajout

d'autres utilisateurs au système sans

l'autorisation de la victime, purger des

journaux du système afin de dissimuler les

traces de leur présence). Il s'agit de

quelques sniffers qui possèdent des

fonctions malveillantes telles que

l'interception des mots de passe. Les

sniffers sont des programmes qui

permettent de consulter le trafic de réseau.

notvirus:Hoax

Blagues de

mauvais goût

Effraient l'utilisateur à l'aide de messages

semblables à ceux qui pourrait produire un

virus : ils peuvent découvrir un virus dans

un fichier sain ou annoncer le formatage du

disque alors qu'il n'aura pas lieu.

Page 30

30 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

Spoofer

Utilitaires

d'imitation

Ils envoient des messages et des requêtes

de réseau au départ d'adresses fictives.

Les individus mal intentionnés les utilisent

pour se faire passer pour l'expéditeur.

VirTool

Instruments pour

la modification des

programmes

malveillants

Ils permettent de modifier d'autres

programmes malveillants afin de les rendre

invisibles pour les logiciels antivirus.

EmailFlooder

Programmes qui

"inondent" le

courrier

électronique

Ils envoient de nombreux messages aux

adresses du carnet d'adresses ("pollution

du courrier"). Ce flux important de

messages empêche l'utilisateur de lire le

courrier utile.

IM-Flooder

Programmes de

"pollution" des

messageries

instantanées

Ils envoient de nombreux messages aux

utilisateurs de messagerie instantanée telle

que ICQ, MSN Messenger, AOL Instant

Messenger, Yahoo Pager ou Skype. Ce

flux important de messages empêche

l'utilisateur de lire les messages utiles.

SMSFlooder

Programmes de

"pollution" par

SMS

Ils envoient de nombreux sms vers les

téléphones portables.

PROGRAMMES POTENTIELLEMENT

MALVEILLANTS

Les programmes potentiellement malveillants à la différence des

programmes malveillants ne sont pas développés dans le but de nuire.

Toutefois, ils peuvent contribuer au viol de la sécurité de l'ordinateur.

Les programmes potentiellement malveillants regroupent les logiciels

publicitaires, les programmes à caractère pornographique et les autres

applications potentiellement indésirables.

Les logiciels publicitaires (cf. page 31) (Adware) sont liés à l'affichage de

publicités sur l'écran de l'utilisateur.

Page 31

Menaces sur la sécurité informatique 31

Les logiciels à caractère pornographique (cf. page 31) (Pornware) sont liés à

l'affichage d'informations à caractère pornographique sur l'écran de l'utilisateur.

Les autres applications présentant un risque potentiel (Riskware) (cf. page 32)

(Riskware) sont le plus souvent des programmes utiles largement utilisés.

Toutefois, si les individus mal intentionnés mettent la main sur de tels

programmes ou les infiltrent dans l'ordinateur de l'utilisateur, ils peuvent exploiter

leur fonction pour compromettre la sécurité.

Les programmes potentiellement malveillants sont installés à l'aide d'une des

méthodes suivantes :

ils peuvent être installés par l'utilisateur, séparément ou avec un autre

programme (ainsi, les développeurs de programmes gratuits ou à

contribution volontaire y intègrent des logiciels publicitaires).

Ils peuvent être installés par des individus mal intentionnés, par

exemple, ils les intègrent à des paquets contenant d'autres programmes

malveillants, exploitent les vulnérabilités du navigateur Internet ou des

chevaux de Troie de téléchargement et d'installation.

PROGRAMMES A CARACTERE PUBLICITAIRE

Sous-catégorie : programmes à contenu publicitaire (Adware)

Niveau de danger : moyen

Les programmes à caractère publicitaire montrent des publicités à l'utilisateur. Ils

affichent des bandeaux publicitaires dans l'interface d'autres programmes ou

réorientent les demandes vers les sites dont la publicité est assurée. Certains

d'entre eux recueillent également des informations marketing sur l'utilisateur (par

exemple, sujets des sites visites, mots clés utilisés dans les recherches) et les

transmettent à leur auteur (à la différence des chevaux de Troie espion, ils

transmettent ces informations avec l'autorisation de l'utilisateur).

PROGRAMMES A CARACTERE PORNOGRAPHIQUE

Sous-catégorie : programme à caractère pornographique (Pornware)

Niveau de danger : moyen

Page 32

32 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

Porn-Dialer

Numéroteurs

automatiques

Etablissent une connexion avec des

services pornographiques par téléphone

(ils renferment les numéros de

téléphone) ; à la différence des chevaux

de Troie, ils informent l'utilisateur de

leurs actions.

PornDownloader

Programmes pour le

téléchargement de

fichier depuis

Internet

Ils téléchargent du contenu

pornographique sur l'ordinateur ; à la

différence des chevaux de Troie de

numérotation automatique, ils

préviennent l'utilisateur.

Porn-Tool

Outils

Ils permettent de rechercher et

d'afficher du contenu pornographique ;

par exemple, les barres d'outils

spéciales pour les navigateurs et des

lecteurs vidéo particuliers.

En général, l'utilisateur installe lui-même de tels programmes afin de chercher et

de télécharger du contenu pornographique.

Les individus mal intentionnés peuvent également installer ces programmes sur

l'ordinateur de la victime afin d'afficher, sans son consentement, des publicités

pour des sites et des services pornographiques payants. Ils s'installent en

exploitant des vulnérabilités du système d'exploitation ou du navigateur ou à

l'aide de chevaux de Troie de téléchargement et des programmes d'installation.

On distingue trois types de programmes à caractère pornographique selon leur

fonction. Le tableau ci-après fournit une description des différents types.

Tableau 4. Type de programmes à caractère pornographique

selon les fonctions

AUTRES PROGRAMMES POTENTIELLEMENT

INDESIRABLES

Sous-catégorie : autres programmes potentiellement indésirables (Riskware)

Niveau de danger : moyen

Page 33

Menaces sur la sécurité informatique 33

TYPE

NOM

DESCRIPTION

Client-IRC

Clients de chats

Les utilisateurs installent ces

programmes afin de pouvoir

communiquer dans les canaux IRC

(Internet Relay Chats). Les individus

mal intentionnés les utilisent pour

diffuser des programmes

malveillants.

Dialer

Programmes de

numérotation

automatique

Ils peuvent établir des connexions

téléphoniques par modem à l'insu de

l'utilisateur.

Downloader

Programmes de

téléchargement

Ils peuvent télécharger des fichiers

depuis des pages Web en mode

caché.

Monitor

Programmes de

surveillance

Ils permettent de surveiller l'activité

sur l'ordinateur sur lequel ils sont

installée (observent les applications

qui fonctionnent, comment elles

échangent les données avec les

applications sur d'autres ordinateurs).

La majorité de ces programmes sont des applications utiles employées par

nombreux d'entre nous. Parmi ceux-ci, nous retrouvons les clients IRC, les

numéroteurs automatiques (dialers), les programmes pour le chargement des

fichiers, les dispositifs de surveillance de l'activité des systèmes informatiques,

les utilitaires de manipulation de mots de passe, les serveurs Internet de

services FTP, HTTP ou Telnet.

Toutefois, si les individus mal intentionnés mettent la main sur de tels

programmes ou les infiltrent dans l'ordinateur de l'utilisateur, ils peuvent exploiter

certaines de leur fonction pour compromettre la sécurité.

Les autres programmes potentiellement indésirables se distinguent par leurs

fonctions. Le tableau ci-après fournit une description des différents types.

Tableau 5. Types d'autres programmes potentiellement

indésirables selon les fonctions

Page 34

34 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

PSWTool

Récupérateur de

mots de passe

Ils permettent de consulter et de

récupérer les mots de passe oubliés.

C'est à cette fin que les individus mal

intentionnés les installent à l'insu des

utilisateurs.

RemoteAdmin

Programmes

d'administration à

distance

Ils sont utilisés par les

administrateurs de système ; ils

permettent d'accéder à l'interface de

l'ordinateur distant afin de l'observer

et de l'administrer. Les individus mal

intentionnés les installent à l'insu des

utilisateurs afin d'observer les

ordinateurs distants et de les

administrer.

Les programmes potentiellement

indésirables d'administration à

distance se distinguent des chevaux

de Troie de type Backdoor. Ces

chevaux de Troie possèdent des

fonctions qui leur permettent de

s'introduire dans un système et de s'y

installer ; les programmes

potentiellement indésirables ne

possèdent pas de telles fonctions.

Server-FTP

Serveurs FTP

Ils remplissent les fonctions d'un

serveur FTP. Les individus mal

intentionnés les insèrent sur

l'ordinateur de la victime afin d'ouvrir

l'accès à distance via le protocole

FTP.

Server-Proxy

Serveurs proxy

Ils remplissent les fonctions d'un

serveur proxy. Les individus mal

intentionnés les introduisent sur

l'ordinateur des victimes afin de

diffuser du courrier indésirable en leur

nom.

Page 35

Menaces sur la sécurité informatique 35

TYPE

NOM

DESCRIPTION

Server-Telnet

Serveurs Telnet

Ils remplissent les fonctions d'un

serveur Telnet. Les individus mal

intentionnés les introduisent sur

l'ordinateur de la victime afin d'ouvrir

l'accès à distance via le protocole

Telnet.

Server-Web

Serveurs Web

Ils remplissent les fonctions d'un

serveur Web. Les individus mal

intentionnés les introduisent sur

l'ordinateur de la victime afin d'ouvrir

l'accès à distance via le protocole

HTTP.

RiskTool

Instruments utilisés

sur l'ordinateur local

Ils offrent des possibilités

complémentaires à l'utilisateur dans

le cadre de l'utilisation de l'ordinateur

(permettent de dissimuler des fichiers

ou des fenêtres actives, arrêter des

processus actifs).

NetTool

Instruments de

réseau

Une fois installés, ils permettent à

l'utilisateur d'exploiter des possibilités

complémentaires en cas d'utilisation

d'autres ordinateurs sur le réseau

(redémarrage, identification des ports

ouverts, exécution de programmes

installés).

Client-P2P

Clients de réseaux

d'échange de fichiers

Ils permettent aux réseaux P2P de

fonctionner. Les individus mal

intentionnés peuvent les utiliser pour

diffuser des programmes

malveillants.

Client-SMTP

Clients SMTP

Ils envoient des messages

électroniques en mode discret. Les

individus mal intentionnés les

introduisent sur l'ordinateur des

victimes afin de diffuser du courrier

indésirable en leur nom.

Page 36

36 Kaspersky Anti-Virus 2009

TYPE

NOM

DESCRIPTION

WebToolbar

Barre d'outils Web

Ajout d'une barre d'outils dans

l'interface d'autres applications en

vue d'une utilisation de systèmes de

recherche.

FraudTool

Pseudo-programme

Ils se font passer pour d'autres

programmes. Par exemple, il existe

des pseudo-antivirus ; ils affichent

des messages sur la découverte de

programmes malveillants alors qu'en

réalité ils sont incapables d'identifier

ou de réparer quoi que ce soit.

METHODE SUIVIE PAR L'APPLICATION POUR

DECOUVRIR LES OBJETS INFECTES,

SUSPECTS ET POTENTIELLEMENT

DANGEREUX

L'application de Kaspersky Lab peut découvrir les objets malveillants dans les

objets de deux manières : selon une méthode réactive (à l'aide de bases) ou

selon une méthode proactive (à l'aide de l'analyse heuristique).

Les bases sont des fichiers contenant des signatures qui permettent d'identifier

des centaines de milliers de programmes malveillants dans les objets analysés.

Ces signatures contiennent des informations sur les segments de contrôle du

code des programmes malveillants et des algorithmes de réparation des objets

qui contiennent ces programmes. Les experts antivirus de Kaspersky Lab

découvrent chaque jour des centaines de nouveaux programmes malveillants,

créent les signatures qui permettent de les identifier et les incluent dans les

mises à jour des bases.

Si l'application de Kaspersky Lab découvre dans l'objet analysé un segment de

code qui correspond parfaitement à un segment de contrôle du code d'un

programme malveillant quelconque selon les informations reprises dans la base,

il considère cet objet comme étant infecté et si l'équivalence du code n'est que

partielle (dans des circonstances définies), il considère l'objet comme un objet

suspect.

Page 37

Menaces sur la sécurité informatique 37

Grâce à la méthode proactive, l'application peut découvrir les programmes

malveillants les plus récents qui ne figurent pas encore dans les bases.

L'application de Kaspersky Lab reconnaît les objets contenant de nouveaux

programmes malveillants sur la base de leur comportement. Il est impossible de

dire si le code de cet objet correspond parfaitement ou partiellement au code

d'un programme malveillant connu mais il contient une série d'instructions

propres aux programmes malveillants telles que l'ouverture d'un fichier, l'écriture

dans un fichier ou l'interception des vecteurs d'interruption. Dans ce cas,

l'application peut décider que le fichier ressemble à un fichier infecté par un virus

inconnu.

Les objets découverts par la méthode proactive sont désignés comme étant

potentiellement dangereux.

Page 38

Attention !

Avant de lancer l'installation, il est conseillé de quitter toutes les applications en

cours d'exécution.

Remarque

L'installation de l'application au départ d'une distribution téléchargée depuis

Internet est identique à l'installation depuis le cédérom.

INSTALLATION DE

L'APPLICATION

L'installation de l'application se déroule en mode interactif à l'aide de l'Assistant

d'installation de l'application.

Pour installer l'application, lancez le fichier de distribution (extension *.exe) sur le

cédérom du logiciel.

Vient ensuite la recherche du paquet d'installation de l'application (fichier doté de

l'extension *.msi). Si le fichier est présent, le système vérifiera l'existence d'une

version plus récente sur les serveurs de Kaspersky La via Internet. Si le fichier

du paquet d'installation est introuvable, vous serez invité à le télécharger.

L'installation de l'application sera lancée à la fin du téléchargement. En cas de

refus du téléchargement, l'installation de l'application se poursuivra en mode

normal.

Le programme d'installation se présente sous la forme d'un Assistant. Chaque

fenêtre contient une sélection de boutons qui permettent d'administrer le

processus d'installation. Voici une brève description de leur fonction :

Suivant : exécute l'action et passe à l'étape suivante de l'installation.

Précédent : revient à l'étape précédente de l'installation.

Annule : annule l'installation du logiciel.

Terminer : termine la procédure d'installation de l'application.

Examinons en détail chacune des étapes de la procédure d'installation du

paquet.

Page 39

Installation de l'application 39

DANS CETTE SECTION

Etape 1. Recherche d’une version plus récente de l’application......................... 39

Etape 2. Vérification de l’existence des conditions minimales pour l’installation 40

Etape 3. Accueil de l'Assistant d'installation ....................................................... 40

Etape 4. Lecture du contrat de licence ............................................................... 41

Etape 5. Sélection du type d'installation ............................................................. 41

Etape 6. Sélection du répertoire d'installation ..................................................... 42

Etape 7. Sélection des composants à installer ................................................... 42

Etape 8. Recherche d'autres logiciels antivirus .................................................. 43

Etape 9. Derniers préparatifs pour l'installation de l'application .......................... 44

Etape 10. Fin de la procédure d'installation ........................................................ 45

ETAPE 1. RECHERCHE D'UNE VERSION

PLUS RECENTE DE L'APPLICATION

Avant de lancer l’installation de l’application sur votre ordinateur, le système

contacte les serveurs de mise à jour de Kaspersky Lab.

Si les serveurs de Kaspersky Lab n'hébergent pas une version plus récente,

l'Assistant d'installation de la version actuelle est lancé.

Si les serveurs de mises à jour hébergent une version plus récente, vous serez

invité à la télécharger et à l'installer sur votre ordinateur. Si vous refusez

d'installer la version plus récente, l'Assistant d'installation de la version actuelle

sera lancé. Si vous décidez d'installer la nouvelle version, les fichiers de la

distribution seront copiés sur l'ordinateur et l'Assistant d'installation de la

nouvelle version sera lancé automatiquement. Pour connaître la suite de

l'installation de la version plus récente, lisez la documentation de la version

correspondante de l'application.

Page 40

40 Kaspersky Anti-Virus 2009

ETAPE 2. VERIFICATION DE LA

CONFORMITE DU SYSTEME AUX

EXIGENCES MINIMUM POUR

L'INSTALLATION

Avant de procéder à l'installation de l'application, le système vérifie si le système

d'exploitation et les Service Pack installés répondent aux exigences pour

l'installation (cf. section "Configuration matérielle et logicielle requises" à la

page 13). Le système vérifie également si l'ordinateur est doté des programmes

requis et si vous jouissez des privilèges nécessaires pour réaliser l'installation.

Si une des conditions n'est pas remplie, le message de circonstance apparaîtra.

Il est conseillé d'installer tous les Service Pack à l'aide du service Windows

Update ainsi que les programmes requis avant de lancer l'installation de

l'application de Kaspersky Lab.

ETAPE 3. ACCUEIL DE L'ASSISTANT

D'INSTALLATION

Si votre système répond parfaitement aux exigences (cf. section "Configuration

matérielle et logicielle requises" à la page 13), s'il n'existe pas une version plus

récente de l'application sur les serveurs de mise à jour de Kaspersky Lab ou si

vous avez décidé de ne pas installer cette version plus récente, l'Assistant

d'installation de la version actuelle s'ouvre. La fenêtre d'accueil de l'Assistant

d'installation s'ouvre. Elle contient les informations relatives au début de

l'installation de l'application sur votre ordinateur.

Pour poursuivre l'installation, cliquez sur Suivant. Pour annuler l'installation,

cliquez sur le bouton Annuler.

Page 41

Installation de l'application 41

ETAPE 4. LECTURE DU CONTRAT DE

LICENCE

Cette fenêtre de l'Assistant d'installation contient le contrat de licence qui est

conclu entre vous et Kaspersky Lab. Lisez-le attentivement et si vous n'avez

aucune objection à formuler, sélectionnez l'option J'accepte les termes du

contrat de licence puis cliquez sur Suivant. L'installation se poursuit.

Pour arrêter l'installation, cliquez sur le bouton Annuler.

ETAPE 5. SELECTION DU TYPE

D'INSTALLATION

Cette étape correspond à la sélection du type d'installation qui vous convient le

mieux :

Installation rapide. Si vous choisissez cette option, l'application sera

installée en entier sur l'ordinateur avec les paramètres de protection

recommandés par les experts de Kaspersky Lab. L'Assistant de

configuration sera lancé à la fin de l'installation.

Installation personnalisée. Dans ce cas de figure, vous êtes invité à

sélectionner les composants de l'application que vous souhaitez

installer, à désigner le répertoire dans lequel l'application sera installée

(cf. section "Etape 6. Sélection du répertoire d'installation" à la

page 42), à activer l'application et à la configurer à l'aide d'un Assistant

spécial.

Si vous choisissez la première option, l'Assistant d'installation passe

immédiatement à l'étape 8 (cf. section "Recherche d'autres logiciels antivirus" à

la page 43). Dans le deuxième cas, vous devrez saisir ou confirmer certaines

données à chaque étape de l'installation.

Page 42

42 Kaspersky Anti-Virus 2009

Remarque

Cette étape de l'Assistant apparaît uniquement si vous avez sélectionné

l'installation personnalisée (cf. section "Etape 5. Sélection du type d'installation"

à la page 41).

Attention !

N'oubliez pas que si vous saisissez manuellement le chemin d'accès complet au

dossier d'installation, le nom ne pourra pas compter plus de 200 caractères ni

contenir des caractères spéciaux.

Remarque Cette étape de l'Assistant apparaît uniquement si vous avez

sélectionné l'installation personnalisée (cf. section "Etape 5. Sélection du type

d'installation" à la page 41).

ETAPE 6. SELECTION DU REPERTOIRE

D'INSTALLATION

Vous devez désigner le répertoire dans lequel l'application sera installée. Le

chemin proposé par défaut est le suivant :

<Disque> \ Program Files \ Kaspersky Lab \ Kaspersky Anti-Virus

2009 pour les systèmes 32 bits.

<Disque> \ Program Files (х86) \ Kaspersky Lab \ Kaspersky Anti-

Virus 2009 pour les systèmes 64 bits.

Vous pouvez choisir un autre dossier à l'aide du bouton Parcourir qui ouvre la

fenêtre standard de sélection de dossier ou saisir le chemin d'accès dans le

champ prévu à cet effet.

Pour poursuivre l'installation, cliquez sur Suivant.

ETAPE 7. SELECTION DES

COMPOSANTS A INSTALLER

Page 43

Installation de l'application 43

En cas d'installation personnalisée, vous devez désigner les composants de

l'application que vous souhaitez installer. Tous les composants de l'application

sont désignés par défaut : composants de la protection, tâches d'analyse et de

mise à jour.

Les brèves informations fournies pour chaque composant vous aideront à choisir

les composants que nous ne souhaitons pas installer. Il suffit de sélectionner le

composant dans la liste et de lire les informations qui apparaissent dans le

champ inférieur. Il s'agit d'une brève description de la fonction du composant et

de l'espace requis sur le disque.

Si vous décidez de ne pas installer un composant quelconque, ouvrez le menu

contextuel en cliquant sur l'icône située à côté du nom du composant puis

sélectionnez le point Le composant sera inaccessible. N'oubliez pas qu'en

annulant l'installation d'un composant quelconque, vous vous privez de la

protection contre toute une série de programmes dangereux.

Afin de sélectionner le composant à installer, ouvrez le menu contextuel en

cliquant sur l'icône située à côté du nom du composant et sélectionnez le point

Le composant sera installé sur un disque dur local.

Une fois que la sélection des composants est terminée, cliquez sur le bouton

Suivant. Pour revenir à la liste des composants à installer par défaut, cliquez sur

le bouton Abandon.

ETAPE 8. RECHERCHE D'AUTRES

LOGICIELS ANTIVIRUS

Cette étape correspond à la recherche d'autres logiciels antivirus installés, y

compris d'autres logiciels de Kaspersky Lab, dont l'utilisation simultanée avec

cette application pourrait entraîner des conflits.

Si de tels programmes existent sur l'ordinateur, une liste reprenant leur nom

s'affichera. Vous serez invité à les supprimer avant de poursuivre l'installation.

Sous la liste des logiciels antivirus découverts, vous pouvez choisir de les

supprimer automatiquement ou manuellement.

Si une application de Kaspersky Lab version 7.0 figure dans la liste, il est

conseillé de conserver le fichier de licence utilisé par cette application avant de

la supprimer manuellement. Vous pourrez ensuite utiliser cette licence pour la

nouvelle version de l'application. Il est également conseillé de conserver les

objets de la quarantaine et de la sauvegarde. Ils seront placés automatiquement

Page 44

44 Kaspersky Anti-Virus 2009

Attention !

L'application est compatible avec les fichiers de licence des versions 6.0 et 7.0.

Les licences utilisées pour les applications de la version 5.0 ne sont pas prises

en charge.

Remarque

En cas d'installation à distance via Bureau distant, il est conseillé de

désélectionner la case Activer l'Autodéfense avant l'installation. Si cette case

est cochée, l'installation peut ne pas être réalisée ou être réalisée de manière

incorrecte.

dans la quarantaine de la nouvelle version de l'application et vous pourrez