Page 1

MoRoS HSPA

Benutzerhandbuch

Page 2

Page 3

Copyright © September 15 INSYS MICROELECTRONICS GmbH

Jede Vervielfältigung dieses Handbuchs ist nicht erlaubt. Alle Rechte an dieser Dokumentation und an den Geräten liegen bei INSYS MICROELECTRONICS GmbH

Regensburg.

Warenzeichen und Firmenzeichen

Die Verwendung eines hier nicht aufgeführten Waren- oder Firmenzeichens ist kein

Hinweis auf die freie Verwendbarkeit desselben.

MNP ist ein eingetragenes Warenzeichen von Microcom, Inc.

IBM PC, AT, XT sind Warenzeichen von International Business Machine Corporation.

INSYS®, VCom®, e-Mobility LSG® und e-Mobility PLC® sind eingetragene Warenzeichen der INSYS MICROELECTRONICS GmbH.

Windows™ ist ein Warenzeichen von Microsoft Corporation.

Linux ist ein eingetragenes Warenzeichen von Linus Torvalds.

Herausgeber:

INSYS MICROELECTRONICS GmbH

Hermann-Köhl-Str. 22

93049 Regensburg

Telefon: +49 941 58692 0

Telefax: +49 941 58692 45

E-Mail: info@insys-icom.de

Internet: http://www.insys-icom.de

Datum: Sep-15

Artikelnummer: 31-22-03.170

Version: 1.9

Sprache: DE

Page 4

Inhalt

1 Allgemeines ............................................................................................. 8

1.1 Gewährleistungsbestimmungen ............................................................................ 8

1.2 Feedback ............................................................................................................... 8

1.3 Kennzeichnung von Warnungen und Hinweisen ................................................... 9

1.4 Symbole und Formatierungen dieser Anleitung ................................................... 10

2 Sicherheit ............................................................................................... 11

2.1 Bestimmungsgemäße Verwendung .................................................................... 11

2.2 Technische Grenzwerte ....................................................................................... 12

2.3 Pflichten des Betreibers ....................................................................................... 12

2.4 Qualifikation des Personals .................................................................................. 12

2.5 Hinweise zu Transport und Lagerung .................................................................. 13

2.6 Kennzeichnungen auf dem Produkt ..................................................................... 13

2.7 Umweltschutz ...................................................................................................... 14

2.8 Sicherheitshinweise zur elektrischen Installation ................................................. 14

2.9 Grundlegende Sicherheitshinweise ..................................................................... 14

3 Verwendung von Open-Source-Software............................................... 16

3.1 Allgemeines ......................................................................................................... 16

3.2 Besondere Haftungsbestimmungen .................................................................... 17

3.3 Verwendete Open-Source-Software .................................................................... 17

4 Gerätevarianten ...................................................................................... 18

5 Lieferumfang ......................................................................................... 19

6 Technische Daten .................................................................................. 20

6.1 Physikalische Merkmale ...................................................................................... 20

6.2 Technologische Merkmale ................................................................................... 21

7 Anzeige- und Bedienelemente ............................................................... 22

7.1 Bedeutung der Anzeigeelemente ......................................................................... 23

7.2 Funktion der Bedienelemente .............................................................................. 24

8 Anschlüsse............................................................................................. 25

8.1 Anschlüsse Vorderseite ....................................................................................... 25

8.2 Klemmanschlüsse Oberseite ................................................................................ 26

8.3 Klemmanschlüsse Unterseite .............................................................................. 27

8.4 Anschlussbelegung der seriellen Schnittstelle ..................................................... 28

9 Funktionsübersicht ................................................................................ 29

10 Montage ................................................................................................ 36

11 Inbetriebnahme ...................................................................................... 40

12 Bedienprinzip ......................................................................................... 44

12.1 Bedienung mit Web-Interface .............................................................................. 45

12.2 Zugang über das HTTPS-Protokoll ....................................................................... 46

4

Sep-15

Page 5

13 Funktionen ............................................................................................. 47

13.1 Basic Settings ...................................................................................................... 47

13.1.1 Zugang zum Web-Interface konfigurieren ............................................. 47

13.1.2 IP-Adressen einstellen ............................................................................ 48

13.1.3 Statische Routen eintragen .................................................................... 49

13.1.4 Hostnamen eintragen ............................................................................. 49

13.1.5 MAC-Filter konfigurieren ........................................................................ 50

13.1.6 Zugriffschutz über Radius-Server konfigurieren .................................... 51

13.1.7 Zugang zur Befehlszeilen-Schnittstelle CLI konfigurieren ..................... 52

13.2 UMTS .................................................................................................................. 53

13.2.1 PIN der SIM-Karte eingeben ................................................................... 53

13.2.2 Netzwahl einstellen ................................................................................ 54

13.2.3 Tägliches Aus- und Einbuchen einstellen .............................................. 55

13.2.4 Terminal .................................................................................................. 55

13.3 Dial-In .................................................................................................................. 56

13.3.1 Dial-In einrichten ................................................................................... 56

13.3.2 Automatischer Rückruf (Callback) .......................................................... 57

13.3.3 Routing ................................................................................................... 58

13.3.4 Firewall-Regel erstellen oder löschen .................................................... 58

13.4 Dial-Out ............................................................................................................... 60

13.4.1 Dial-Out einrichten ................................................................................. 60

13.4.2 Standleitungsbetrieb einrichten ............................................................. 62

13.4.3 Periodischen Dial-Out-Verbindungsaufbau einrichten ........................... 63

13.4.4 Routing ................................................................................................... 64

13.4.5 Wählfilter einrichten ............................................................................... 65

13.4.6 Firewall-Regel erstellen oder löschen .................................................... 66

13.4.7 Port-Forwarding-Regel erstellen oder löschen ....................................... 67

13.4.8 Exposed Host festlegen ......................................................................... 68

13.5 LAN (ext).............................................................................................................. 69

13.5.1 Schnittstelle zum externen Netz (LAN/WAN) einrichten ........................ 69

13.5.2 Redundantes WAN einrichten ................................................................ 71

13.5.3 DSL einrichten ........................................................................................ 72

13.5.4 Standleitungsbetrieb einrichten ............................................................. 73

13.5.5 Periodischen DSL-Verbindungsaufbau einrichten ................................. 74

13.5.6 Routing ................................................................................................... 75

13.5.7 Wählfilter einrichten ............................................................................... 76

13.5.8 Firewall-Regel erstellen oder löschen .................................................... 77

13.5.9 IP-Forwarding-Regel erstellen oder löschen .......................................... 78

13.5.10 Port-Forwarding-Regel erstellen oder löschen ....................................... 79

13.5.11 Exposed Host festlegen ......................................................................... 80

13.6 VPN ..................................................................................................................... 81

13.6.1 VPN Allgemein ....................................................................................... 81

13.6.2 OpenVPN Allgemein ............................................................................... 81

13.6.3 OpenVPN-Server einrichten ................................................................... 83

13.6.4 OpenVPN-Client einrichten .................................................................... 87

13.6.5 PPTP Allgemein ...................................................................................... 91

13.6.6 PPTP-Server einrichten ........................................................................... 91

13.6.7 PPTP-Client einrichten ............................................................................ 92

13.6.8 IPsec einrichten ...................................................................................... 94

13.6.9 GRE-Tunnel einrichten ........................................................................... 98

13.7 Redundantes Kommunikationsgerät .................................................................... 99

13.7.1 Redundantes Kommunikationsgerät einrichten ..................................... 99

Contents

Sep-15 5

Page 6

Inhalt

13.8 Eingänge und Ausgänge .................................................................................... 100

13.8.1 Status der Eingänge abfragen .............................................................. 100

13.8.2 Funktion der Eingänge konfigurieren ................................................... 101

13.8.3 Ausgänge schalten ............................................................................... 102

13.9 Konfigurierbarer Switch ..................................................................................... 103

13.9.1 Konfiguration und Status der Switchports abfragen ............................ 103

13.9.2 Switchports konfigurieren .................................................................... 104

13.9.3 LED-Anzeige der Switchports konfigurieren ........................................ 105

13.9.4 VLAN konfigurieren .............................................................................. 106

13.9.5 Portspiegelung einrichten .................................................................... 107

13.10 Seriell-Ethernet-Gateway ................................................................................... 108

13.10.1 Seriell-Ethernet-Gateway einrichten ..................................................... 108

13.10.2 Seriell-Ethernet-Gateway-Schnittstelle konfigurieren .......................... 111

13.10.3 Modem-Emulator ................................................................................. 113

13.11 Meldungen ........................................................................................................ 116

13.11.1 Versand von Meldungen konfigurieren ................................................ 116

13.11.2 SMS-Empfang aktivieren ..................................................................... 117

13.11.3 E-Mail-Versand konfigurieren ............................................................... 119

13.11.4 SMS-Versand konfigurieren ................................................................. 120

13.11.5 SNMP-Trap-Auslösung konfigurieren .................................................. 121

13.12 Server-Dienste ................................................................................................... 122

13.12.1 DNS-Forwarding einrichten .................................................................. 122

13.12.2 Dynamisches DNS-Update einrichten .................................................. 123

13.12.3 DHCP-Server einrichten ....................................................................... 124

13.12.4 Router Advertiser konfigurieren ........................................................... 125

13.12.5 Proxy-Server konfigurieren ................................................................... 126

13.12.6 URL-Filter einrichten ............................................................................ 127

13.12.7 IPT konfigurieren .................................................................................. 127

13.12.8 SNMP-Agent konfigurieren .................................................................. 129

13.12.9 MCIP konfigurieren .............................................................................. 130

13.13 Systemkonfiguration .......................................................................................... 131

13.13.1 System-Log anzeigen ........................................................................... 131

13.13.2 Anzeigen der letzten Systemmeldungen .............................................. 131

13.13.3 Uhrzeit und Zeitzone einstellen ............................................................ 132

13.13.4 Zurücksetzen (Reset) ............................................................................ 133

13.13.5 Update .................................................................................................. 134

13.13.6 Aktualisieren der Firmware .................................................................. 135

13.13.7 Hochladen der Konfigurationsdatei ...................................................... 137

13.13.8 Download ............................................................................................. 138

13.13.9 Sandbox ............................................................................................... 139

13.13.10 Debugging ............................................................................................ 140

13.14 Überwachung .................................................................................................... 141

6

Sep-15

14 Wartung, Reparatur und Störungsbeseitigung ..................................... 142

14.1 Wartung ............................................................................................................ 142

14.2 Störungsbeseitigung .......................................................................................... 142

14.3 Reparatur ........................................................................................................... 142

15 Entsorgung .......................................................................................... 143

15.1 Rücknahme der Altgeräte .................................................................................. 143

16 Konformitätserklärung ......................................................................... 144

17 FCC Statement ..................................................................................... 145

Page 7

18 Exportbeschränkung ............................................................................ 146

19 Lizenzen ............................................................................................... 147

19.1 GNU GENERAL PUBLIC LICENSE ..................................................................... 147

19.2 GNU LIBRARY GENERAL PUBLIC LICENSE ...................................................... 150

19.3 Sonstige Lizenzen .............................................................................................. 155

20 Glossar ................................................................................................. 157

21 Tabellen & Abbildungen ....................................................................... 161

21.1 Tabellenverzeichnis ............................................................................................ 161

21.2 Abbildungsverzeichnis ....................................................................................... 161

22 Stichwortverzeichnis ............................................................................ 162

Contents

Sep-15 7

Page 8

Allgemeines

MoRoS HSPA

8

1 Allgemeines

Diese Anleitung ermöglicht den sicheren und effizienten Umgang mit dem Produkt.

Die Anleitung ist Bestandteil des Produkts und muss für Installations-, Inbetriebnahme- und Bedienpersonal jederzeit zugänglich aufbewahrt werden.

1.1 Gewährleistungsbestimmungen

Eine nicht bestimmungsgemäße Verwendung, ein Nichtbeachten dieser Dokumentation, der Einsatz von unzureichend qualifiziertem Personal sowie eigenmächtige

Veränderungen schließen die Haftung des Herstellers für daraus resultierende

Schäden aus. Die Gewährleistung des Herstellers erlischt.

Es gelten die Bestimmungen unserer Liefer- und Einkaufsbedingungen (AGB).

Diese finden Sie auf unserer Webseite (www.insys-icom.de/impressum/) unter

„AGB“.

1.2 Feedback

Wir verbessern unsere Produkte und die zugehörige Technische Dokumentation

ständig. Dazu sind Ihre Rückmeldungen sehr hilfreich. Bitte teilen Sie uns mit, was

Ihnen an unseren Produkten und Publikationen besonders gefallen hat und was wir

Ihrer Meinung nach noch verbessern können. Wir schätzen Ihre Anregungen sehr

und werden diese in unsere Arbeit einfließen lassen, um Ihnen und all unseren

Kunden zu helfen. Wir freuen uns über jede Ihrer Rückmeldungen.

Schreiben Sie uns eine E-Mail an support@insys-tec.de.

Gerne erfahren wir, welche Anwendungen Sie haben. Schreiben Sie uns bitte ein

paar Stichpunkte, damit wir wissen, welche Anforderungen Sie mit Produkten von

INSYS icom lösen.

Page 9

MoRoS HSPA

Allgemeines

9

Gefahr!

Schwere gesundheitliche Schäden / Lebensgefahr

Eines dieser Symbole in Verbindung mit dem Signalwort

Gefahr kennzeichnet eine unmittelbare drohende Gefahr.

Bei Missachtung sind Tod oder schwerste Verletzungen

die Folge.

Warnung!

Schwere gesundheitliche Schäden / Lebensgefahr möglich

Dieses Symbol in Verbindung mit dem Signalwort

Warnung kennzeichnet eine möglicherweise gefährliche

Situation. Bei Missachtung können Tod oder schwerste

Verletzungen die Folge sein.

Vorsicht!

Leichte Verletzungen und / oder Sachschäden

Dieses Symbol in Verbindung mit dem Signalwort Vorsicht

kennzeichnet eine möglicherweise gefährliche oder

schädliche Situation. Bei Missachtung können leichte oder

geringfügige Verletzungen die Folge sein oder das Produkt

oder etwas in seiner Umgebung beschädigt werden.

Hinweis

Optimierung der Anwendung

Dieses Symbol in Verbindung mit dem Signalwort Hinweis

kennzeichnet Anwendungstipps oder besonders nützliche

Informationen. Diese Informationen helfen bei Installation,

Einrichtung und Betrieb des Produkts zur Sicherstellung

eines störungsfreien Betriebs.

1.3 Kennzeichnung von Warnungen und Hinweisen

Symbole und Signalwörter

Page 10

Allgemeines

MoRoS HSPA

10

1.4 Symbole und Formatierungen dieser Anleitung

Im Folgenden werden die Festlegungen, Formatierungen und Symbole erklärt, die

in diesem Handbuch verwendet werden. Die unterschiedlichen Symbole sollen

Ihnen das Lesen und Auffinden der für Sie wichtigen Information erleichtern. Der

folgende Text entspricht in seiner Struktur den Handlungsanweisungen dieses

Handbuchs.

Fett gedruckt: Das Handlungsziel. Hier erfahren Sie, was Sie mit den folgenden

Schritten erreichen

Nach der Nennung des Handlungsziels wird detaillierter erklärt, was mit der

Handlungsanweisung erreicht werden soll. So können Sie entscheiden, ob

der Abschnitt überhaupt für Sie relevant ist.

Vorbedingungen, die erfüllt sein müssen, damit die nachfolgenden Schritte

sinnvoll abgearbeitet werden können, sind mit einem Pfeil gekennzeichnet.

Hier erfahren Sie zum Beispiel, welche Software oder welches Zubehör Sie

benötigen.

1. Ein einzelner Handlungsschritt: Dieser sagt Ihnen, was Sie an dieser

Stelle tun müssen. Zur besseren Orientierung sind die Schritte

nummeriert.

Ein Ergebnis, das Sie nach Ausführen eines Schrittes bekommen, ist

mit einem Häkchen gekennzeichnet. Hier können Sie kontrollieren, ob

die zuvor gemachten Schritte erfolgreich waren.

Zusätzliche Informationen, die an dieser Stelle Ihre Beachtung finden

sollten, sind mit einem eingekreisten „i“ gekennzeichnet. Hier werden

Sie auf mögliche Fehlerquellen und deren Vermeidung hingewiesen.

Alternative Ergebnisse und Handlungsschritte sind mit einem Pfeil

gekennzeichnet. Hier erfahren Sie, wie Sie auf einem anderen Weg

zum gleichen Ergebnis kommen, oder was Sie tun können, falls Sie an

dieser Stelle nicht das erwartete Ergebnis bekommen haben.

Page 11

MoRoS HSPA

Sicherheit

11

2 Sicherheit

Der Abschnitt Sicherheit verschafft einen Überblick über die für den Betrieb des

Produkts zu beachtenden Sicherheitshinweise.

Das Produkt ist nach den derzeit gültigen Regeln der Technik gebaut und betriebssicher. Es wurde geprüft und hat das Werk in sicherheitstechnisch einwandfreiem

Zustand verlassen. Um diesen Zustand über die Betriebszeit zu erhalten, sind die

Angaben der geltenden Publikationen und Zertifikate zu beachten und zu befolgen.

Die grundlegenden Sicherheitshinweise sind beim Betrieb des Produkts unbedingt

einzuhalten. Über die grundlegenden Sicherheitshinweise hinaus sind in den einzelnen Abschnitten der Dokumentation die Beschreibungen von Vorgängen und

Handlungsanweisungen mit konkreten Sicherheitshinweisen versehen.

Darüber hinaus gelten die örtlichen Unfallverhütungsvorschriften und allgemeine

Sicherheitsbestimmungen für den Einsatzbereich des Geräts.

Erst die Beachtung aller Sicherheitshinweise ermöglicht den optimalen Schutz des

Personals und der Umwelt vor Gefährdungen sowie den sicheren und störungsfreien Betrieb des Produkts.

2.1 Bestimmungsgemäße Verwendung

Das Produkt dient ausschließlich zu den aus der Funktionsübersicht hervorgehenden Einsatzzwecken. Zusätzlich darf das Gerät für die folgenden Zwecke eingesetzt

werden:

Einsatz und Montage in einem industriellen Schaltschrank

Übernahme von Schalt- sowie Datenübertragungsfunktionen in

Maschinen, die der Maschinenrichtlinie 2006/42/EG entsprechen

Einsatz als Datenübertragungsgerät an einer

speicherprogrammierbaren Steuerung

Das Produkt darf nicht zu den folgenden Zwecken und unter diesen Bedingungen

verwendet oder betrieben werden:

Steuerung oder Schaltung von Maschinen und Anlagen, die nicht der

Richtlinie 2006/42/EG entsprechen

Einsatz, Steuerung, Schaltung und Datenübertragung in Maschinen

oder Anlagen, die in explosionsfähigen Atmosphären betrieben

werden

Steuerung, Schaltung und Datenübertragung von Maschinen, deren

Funktionen oder deren Funktionsausfall eine Gefahr für Leib und

Leben darstellen können

Page 12

Sicherheit

MoRoS HSPA

12

2.2 Technische Grenzwerte

Das Produkt ist ausschließlich für die Verwendung innerhalb der in den Datenblättern angegebenen technischen Grenzwerte bestimmt.

Folgende Grenzwerte sind einzuhalten:

Die Umgebungstemperaturgrenzen dürfen nicht unter- bzw.

überschritten werden.

Der Versorgungsspannungsbereich darf nicht unter- bzw.

überschritten werden.

Die maximale Luftfeuchtigkeit darf nicht überschritten werden und

Kondensatbildung muss vermieden werden.

Die maximale Schaltspannung und die maximale

Schaltstrombelastung dürfen nicht überschritten werden.

Die maximale Eingangsspannung und der maximale Eingangsstrom

dürfen nicht überschritten werden.

2.3 Pflichten des Betreibers

Der Betreiber muss grundsätzlich die in seinem Land geltenden nationalen Vorschriften bezüglich Betrieb, Funktionsprüfung, Reparatur und Wartung von elektronischen Geräten beachten.

2.4 Qualifikation des Personals

Die Installation, Inbetriebnahme und Wartung des Produkts darf nur durch ausgebildetes Fachpersonal erfolgen, das vom Anlagenbetreiber dazu autorisiert wurde.

Das Fachpersonal muss diese Dokumentation gelesen und verstanden haben und

die Anweisungen befolgen.

Der elektrische Anschluss und die Inbetriebnahme des Produkts darf nur durch eine

Person erfolgen, die aufgrund ihrer fachlichen Ausbildung, Kenntnisse und Erfahrungen sowie Kenntnis der einschlägigen Normen und Bestimmungen in der Lage

ist, Arbeiten an elektrischen Anlagen auszuführen und mögliche Gefahren selbständig zu erkennen und zu vermeiden.

Page 13

MoRoS HSPA

Sicherheit

13

Handbuch beachten

Dieses Symbol weist darauf hin, dass das Handbuch des

Produkts essentielle Sicherheitshinweise enthält, die

unbedingt zu beachten sind.

Altgeräte umweltgerecht entsorgen

Dieses Symbol weist darauf hin, dass Altgeräte getrennt

vom Restmüll über geeignete Sammelstellen zu entsorgen

sind. Siehe auch Abschnitt Entsorgung in diesem

Handbuch.

CE-Kennzeichnung

Durch die Anbringung der CE-Kennzeichnung bestätigt der

Hersteller, dass das Produkt den produktspezifisch

geltenden europäischen Richtlinien entspricht.

Schutzklasse II - Schutzisolierung

Dieses Symbol weist darauf hin, dass das Produkt der

Schutzklasse II entspricht.

2.5 Hinweise zu Transport und Lagerung

Die folgenden Hinweise sind zu beachten:

Das Produkt während des Transports und der Lagerung keiner

Feuchtigkeit und keinen anderen möglicherweise schädlichen

Umweltbedingungen (Einstrahlung, Gase, usw.) aussetzen. Produkt

entsprechend verpacken.

Das Produkt so verpacken, dass es vor Erschütterungen beim

Transport und bei der Lagerung geschützt ist, z.B. durch

luftgepolsterte Verpackung.

Produkt vor Installation auf mögliche Beschädigungen überprüfen, die durch unsachgemäßen Transport oder unsachgemäße Lagerung entstanden sein könnten.

Transportschäden müssen auf den Frachtpapieren festgehalten werden. Alle Schadensersatzansprüche unverzüglich und vor der Installation gegenüber dem Spediteur / dem für die Lagerung verantwortlichen Unternehmen geltend machen.

2.6 Kennzeichnungen auf dem Produkt

Das Typenschild des Produkts befindet sich entweder als Aufdruck oder Aufkleber

auf einer Fläche des Produkts. Es kann unter anderem folgende Kennzeichnungen

enthalten, die hier näher erläutert sind.

Page 14

Sicherheit

MoRoS HSPA

14

Vorsicht!

Nässe und Flüssigkeiten aus der Umgebung können ins

Innere des Produkts gelangen!

Brandgefahr und Beschädigung des Produkts.

Das Produkt darf nicht in nassen oder feuchten

Umgebungen oder direkt in der Nähe von Gewässern

eingesetzt werden. Installieren Sie das Produkt an einem

trockenen, vor Spritzwasser geschützten Ort. Schalten Sie

die Spannung ab, bevor Sie Arbeiten an einem Gerät

durchführen, das mit Feuchtigkeit in Berührung kam.

Vorsicht!

Kurzschlüsse und Beschädigung durch unsachgemäße

Reparaturen und Modifikationen sowie Öffnen von

Wartungsbereichen!

Brandgefahr und Beschädigung des Produkts.

Das Öffnen des Produkts für Reparaturarbeiten oder

Modifikationen ist nicht erlaubt.

2.7 Umweltschutz

Entsorgen Sie das Produkt sowie die Verpackung gemäß den entsprechenden Umweltschutzvorschriften. Im Abschnitt Entsorgung dieses Handbuchs finden Sie Hinweise zur Entsorgung des Produkts. Trennen Sie die Verpackungsbestandteile aus

Karton und Papier sowie Kunststoff und führen Sie sie über die entsprechenden

Sammelsysteme dem Recycling zu.

2.8 Sicherheitshinweise zur elektrischen Installation

Der elektrische Anschluss darf nur von autorisiertem Fachpersonal gemäß den

Elektroplänen vorgenommen werden.

Die Hinweise zum elektrischen Anschluss in der Anleitung beachten, ansonsten

kann die elektrische Schutzart beeinträchtigt werden.

Die sichere Trennung von berührungsgefährlichen Stromkreisen ist nur gewährleistet, wenn die angeschlossenen Geräte die Anforderungen der VDE 0106 T.101

(Grundanforderungen für sichere Trennung) erfüllen.

Für die sichere Trennung die Zuleitungen getrennt von berührungsgefährlichen

Stromkreisen führen oder zusätzlich isolieren.

Vor Inbetriebnahme des Geräts ist eine leicht zugängliche, allpolige Trennvorrichtung zu installieren, um das Gerät allpolig von der Stromversorgung trennen zu

können.

2.9 Grundlegende Sicherheitshinweise

Page 15

MoRoS HSPA

Sicherheit

15

Vorsicht!

Überstrom in der Geräteversorgung!

Brandgefahr und Beschädigung des Produkts durch

Überstrom.

Sichern Sie das Produkt mit einer geeigneten Sicherung

gegen Ströme höher als 1,6 A ab.

Vorsicht!

Überspannung und Spannungsspitzen aus dem Stromnetz!

Brandgefahr und Beschädigung des Gerätes durch

Überspannung.

Installieren Sie einen geeigneten Überspannungsschutz.

Vorsicht!

Beschädigung durch Chemikalien!

Ketone und chlorierte Kohlenwasserstoffe lösen den

Kunststoff des Gehäuses und beschädigen die Oberfläche

des Geräts.

Bringen Sie das Gerät auf keinen Fall mit Ketonen (z.B.

Aceton) und chlorierten Kohlenwasserstoffen (z.B.

Dichlormethan) in Berührung.

Vorsicht!

Abstand von Antennen zu Personen!

Ein zu geringer Abstand von Mobilfunkantennen zu

Personen kann die Gesundheit beeinträchtigen.

Bitte beachten Sie, dass die Mobilfunkantenne während

des Betriebs mindestens 20 cm von Personen entfernt sein

muss.

Page 16

Verwendung von Open-Source-Software

MoRoS HSPA

16

3 Verwendung von Open-Source-Software

3.1 Allgemeines

Unser Produkt MoRoS HSPA beinhaltet unter anderem auch sogenannte OpenSource-Software, die von Dritten hergestellt und für die freie Verwendung durch jedermann veröffentlicht wurde. Die Open-Source-Software steht unter besonderen

Open-Source-Softwarelizenzen und dem Urheberrecht Dritter. Jeder Kunde kann

die Open-Source-Software nach den Lizenzbestimmungen der jeweiligen Hersteller

grundsätzlich frei verwenden. Die Rechte des Kunden, die Open-Source-Software

über den Zweck unseres Produktes hinaus zu verwenden, werden im Detail von

dem jeweils betroffenen Open-Source-Softwarelizenzen geregelt. Der Kunde kann

die Open-Source-Software, so wie in der jeweiligen gültigen Lizenz vorgesehen,

über die Zweckbestimmung, die die Open-Source-Software in unserem Produkt erfährt, hinaus frei verwenden. Für den Fall, dass zwischen unseren Lizenzbestimmungen für unser Produkt und der jeweiligen Open-Source-Softwarelizenz ein Widerspruch besteht, geht die jeweils einschlägige Open-Source-Softwarelizenz unseren Lizenzbedingungen vor, soweit die jeweilige Open-Source-Software hiervon betroffen ist.

Die Nutzung der verwendeten Open-Source-Software ist unentgeltlich möglich. Wir

erheben für die Benutzung der Open-Source-Software, die in unserem Produkt enthalten ist, keine Nutzungsgebühren oder vergleichbare Gebühren. Die Benutzung

der Open-Source-Software durch den Kunden in unserem Produkt ist nicht Bestandteil des Gewinns, den wir mit der vertraglichen Vergütung erzielen.

Aus der erhältlichen Liste ergeben sich alle Open-Source-Softwareprogramme, die

in unserem Produkt enthalten sind. Die wichtigsten Open-Source-Softwarelizenzen

sind im Abschnitt Lizenzen am Ende dieser Publikation aufgeführt.

Soweit Programme, die in unserem Produkt enthalten sind, unter der GNU General

Public License (GPL), GNU Lesser General Public License (LGPL), der Clarified Artistic

License oder einer anderen Open-Source-Softwarelizenz stehen, die vorschreibt, dass

der Quellcode zur Verfügung zu stellen ist, und sollte diese Software nicht bereits mit

unserem Produkt auf einem Datenträger im Quellcode mitgeliefert worden sein, so

übersenden wir diesen jederzeit auf Nachfrage. Sollte hierbei die Zusendung auf einem Datenträger verlangt werden, so erfolgt die Übersendung gegen Zahlung einer

Unkostenpauschale in Höhe von € 10,00. Unser Angebot, den Quellcode auf Nachfrage zu versenden, endet automatisch mit Ablauf von 3 Jahren nach Lieferung unseres Produkts an den Kunden. Anfragen sind insoweit möglichst unter Angabe der Seriennummer unseres Produktes an folgende Adresse zu senden:

INSYS MICROELECTRONICS GmbH

Hermann-Köhl-Str. 22

93049 Regensburg

Telefon +49 941 58692 0

Telefax +49 941 58692 45

E-Mail: support@insys-icom.de

Page 17

MoRoS HSPA

Verwendung von Open-Source-Software

17

3.2 Besondere Haftungsbestimmungen

Wir übernehmen keine Gewährleistung und Haftung, wenn die Open-Source-Softwareprogramme, die in unserem Produkt enthalten sind, vom Kunden in einer Art

und Weise verwendet werden, die nicht mehr dem Zweck des Vertrages, der dem

Erwerb unseres Produktes zu Grunde liegt, entspricht. Dies betrifft insbesondere

jede Verwendung der Open-Source-Softwareprogramme außerhalb unseres Produktes. Für die Verwendung der Open-Source-Software jenseits des Vertragszwecks gelten die Gewährleistungs- und Haftungsbestimmungen, die die jeweils

gültige Open-Source-Softwarelizenz für die entsprechende Open-Source-Software,

wie nachstehend aufgeführt, vorsieht. Wir haften insbesondere auch nicht, wenn

die Open-Source-Software in unserem Produkt oder die gesamte Softwarekonfiguration in unserem Produkt geändert wird. Die mit dem Vertrag, der dem Erwerb unseres Produkt zugrunde liegt, gegebene Gewährleistung gilt nur für die unveränderte Open-Source-Software und die unveränderte Softwarekonfiguration in unserem Produkt.

3.3 Verwendete Open-Source-Software

Wenden Sie sich bitte an unsere Support-Abteilung (support@insys-icom.de) für

eine Liste der in diesem Produkt verwendeten Open-Source-Software

Page 18

Gerätevarianten

MoRoS HSPA

18

4 Gerätevarianten

Dieses Handbuch beschreibt verschiedene Versionen des MoRoS HSPA. Ab Version 2.2 verfügt der Router über einen erhöhten RAM-Speicher, was besonders

komplexen Sandbox-Anwendungen zugutekommt. Diese Geräte werden im Handbuch zusammenfassend als MoRoS HSPA bezeichnet. Bei den Geräten handelt es

sich um:

MoRoS HSPA 2.1 PRO

MoRoS HSPA 2.2 PRO

Sollten sich die Geräte unterscheiden, so wird dies in den entsprechenden Passagen gesondert erwähnt.

Page 19

MoRoS HSPA

Lieferumfang

19

5 Lieferumfang

Der Lieferumfang umfasst die im Folgenden aufgeführten Zubehörteile. Bitte

kontrollieren Sie, ob alle angegebenen Zubehörteile in Ihrem Karton enthalten sind.

Sollte ein Teil fehlen oder beschädigt sein, so wenden Sie sich bitte an Ihren

Distributor.

1 MoRoS HSPA

1 Quick Installation Guide

Optionales Zubehör ist nicht im Lieferumfang enthalten. Folgende Teile sind bei

Ihrem Distributor oder INSYS icom erhältlich:

Mobilfunkantennen

Antennenverlängerungen und Zubehör

Hutschienennetzteile

Folgende weiterführenden Dokumente finden Sie im Downloadbereich und auf der

Produktseite des MoRoS HSPA unter www.insys-icom.de:

Zusatzhandbuch ASCII-Konfigurationsdatei

Zusatzhandbuch Automatisches Update

Zusatzhandbuch CLI

Zusatzhandbuch Monitoring App

Page 20

Technische Daten

MoRoS HSPA

20

Physikalische Eigenschaft

Wert

Betriebsspannung

10 V … 60 V DC (±0%)

Leistungsaufnahme Ruhe (eingebucht)

ca. 3 W

Leistungsaufnahme Verbindung

max. 6,5 W

Pegel Eingänge

HIGH-Pegel = 3-12 V (Kontakt offen

bzw. Spannungsfestigkeit bei

Fremdspeisung)

LOW-Pegel = 0-1 V

Stromaufnahme eines aktiven

Eingangs gegen GND (intern 3,3 V)

Typisch 0,5 mA (bei Aktivierung des

Eingangs durch Verbinden mit GND)

Schaltausgang, max. Schaltspannung

30 V (DC) / 42 V (AC)

Schaltausgang, max. Strombelastung

1 A (DC) / 0,5 A (AC)

Abgestrahlte Leistung:

UMTS 850: Class 3

UMTS 1900: Class 3

UMTS 2100: Class 3

EGSM 850 und 900: Class 4

GSM 1800 und 1900: Class 1

EGSM 850 und 900: Class E2

GSM 1800 und 1900: Class E2

0,25 W

0,25 W

0,25 W

2 W

1 W

0,5 W

0,5 W

Gewicht

350 g

Abmessungen (Breite x Tiefe x Höhe)

70 mm x 110 mm x 75 mm

Temperaturbereich

-30 °C … 55 °C (max. 60 °C, s. unten)

Maximale zulässige Luftfeuchtigkeit

95% nicht kondensierend

Schutzart

Gehäuse IP40, Schraubklemmen IP20

6 Technische Daten

6.1 Physikalische Merkmale

Die angegebenen Daten wurden bei nominaler Eingangsspannung, unter Volllast

und einer Umgebungstemperatur von 25 °C gemessen. Die Grenzwerttoleranzen

unterliegen den üblichen Schwankungen.

Tabelle 1: Physikalische Eigenschaften

Max.-Angabe gilt für gelegentliche Datenübertragung und Verwen-

dung von nicht mehr als 2 LAN-Ports. Dabei können Funktionseinschränkungen (insbesondere bei der Datenübertragung) auftreten.

Page 21

MoRoS HSPA

Technische Daten

21

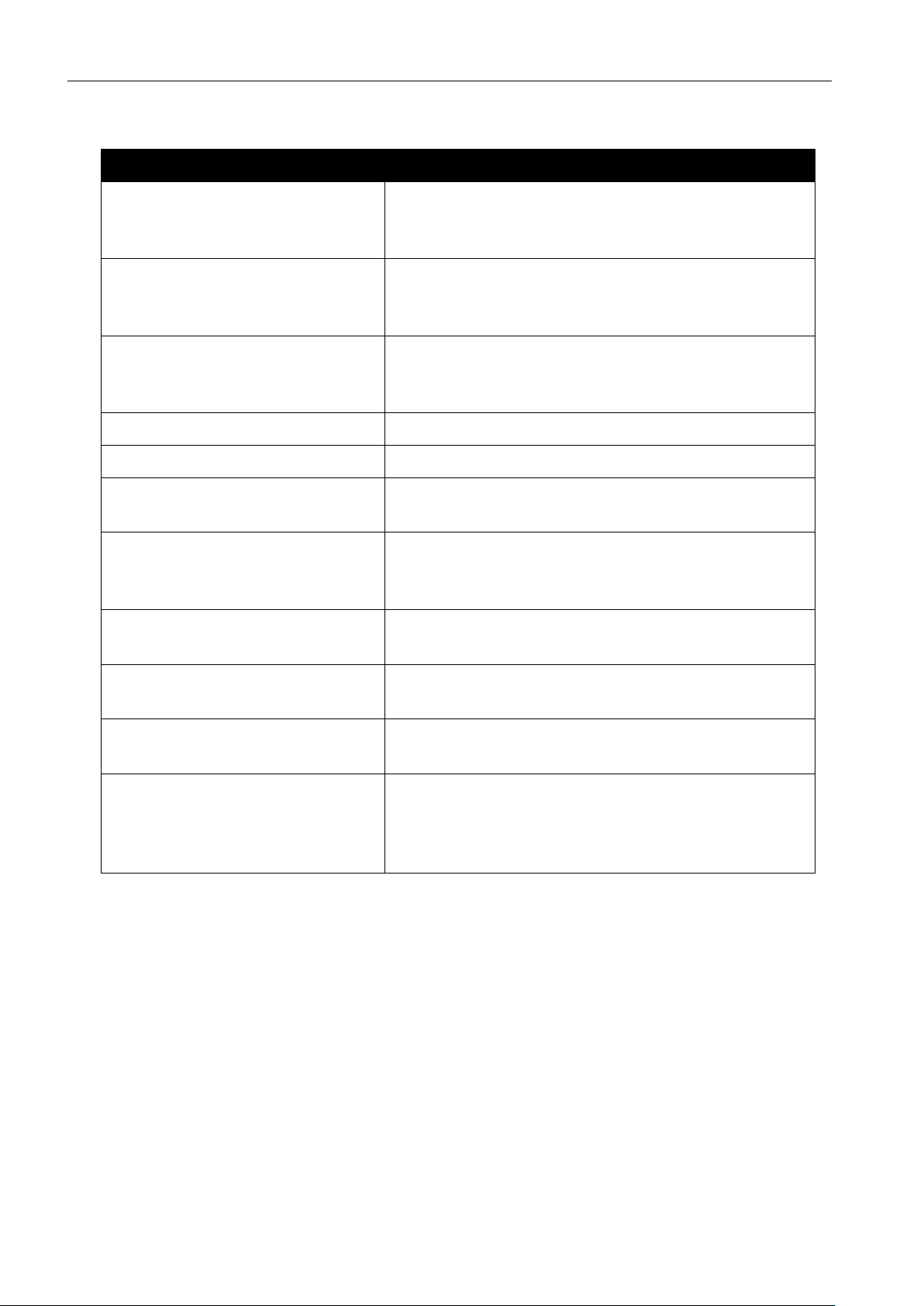

Technologische Eigenschaft

Beschreibung

4-Port Ethernet-Switch

10/100 Mbit/s Voll-/Halbduplex Autosense;

Automatische Erkennung der Verdrahtung

„Crossover” oder „Patch“.

LAN ext-Schnittstelle

10/100 Mbit/s Voll-/Halbduplex Autosense;

Automatische Erkennung der Verdrahtung

„Crossover” oder „Patch“.

RS232-Schnittstelle

Max. Baudrate 115.200 bit/s; HardwareHandshake RTS/CTS; Software-Handshake

XON/XOFF; verschiedene Datenformate

GSM-Frequenzen (2G)

850, 900, 1800, 1900 MHz

UMTS/HSPA-Frequenzen (3G)

850, 1900, 2100 MHz

SIM-Kartenleser

Unterstützung für 1,8 V- und 3,0 V-SIM-Karten

Format: Mini-SIM (2FF), arretiert

SMS

SMS-Versand, eingehende SMS können

empfangen werden, sind aber nicht über das

Web-Interface zugänglich.

CSD

bis 14,4 kBit/s mit anschließender PPPVerbindung

GPRS

GPRS Multislot Class 12, Coding scheme 1 bis

4, PBCCH, Mobile Station Class B

EDGE (EGPRS)

EDGE Multislot Class 12, Modulation and

Coding Scheme MCS 1-9

HSPA

Uplink bis 5,76 MBit/s / Downlink bis 7,2 MBit/s

UE CAT. [1-8]. 11. 12 supported

Compressed mode (3GPP TS25.212)

6.2 Technologische Merkmale

Tabelle 2: Technologische Merkmale

Page 22

Anzeige- und Bedienelemente

MoRoS HSPA

22

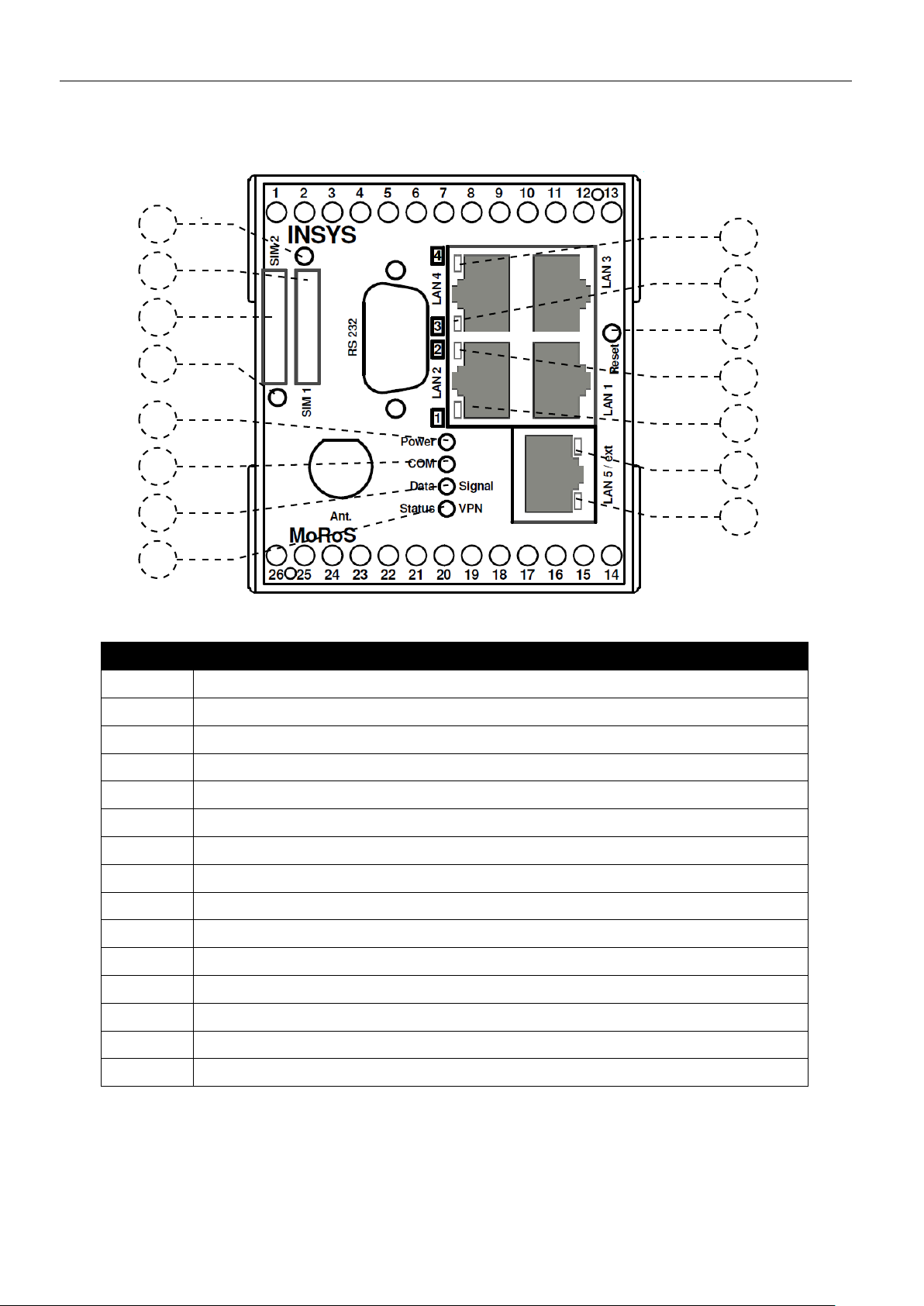

11

5

6

7

8

13

14

15

4

3

2

1

12

10

9

Position

Bezeichnung

1

Status/VPN LED

2

Data/Signal LED

3

COM LED

4

Power LED

5

SIM-Karte 2 - Auswurfknopf

6

SIM-Karte 2 - Kartenhalter

7

SIM-Karte 1 - Kartenhalter

8

SIM-Karte 1 - Auswurfknopf

9

Status LED für Switch LAN 4

10

Status LED für Switch LAN 3

11

Reset-Taster

12

Status LED für Switch LAN 2

13

Status LED für Switch LAN 1

14

Status LED für Switch LAN 5 / ext.

15

Status LED für Switch LAN 5 / ext.

7 Anzeige- und Bedienelemente

Abbildung 1: Anzeige- und Bedienelemente auf der Gerätevorderseite

Tabelle 3: Beschreibung der Anzeige- und Bedienelemente auf der Gerätevorderseite

Page 23

MoRoS HSPA

Anzeige- und Bedienelemente

23

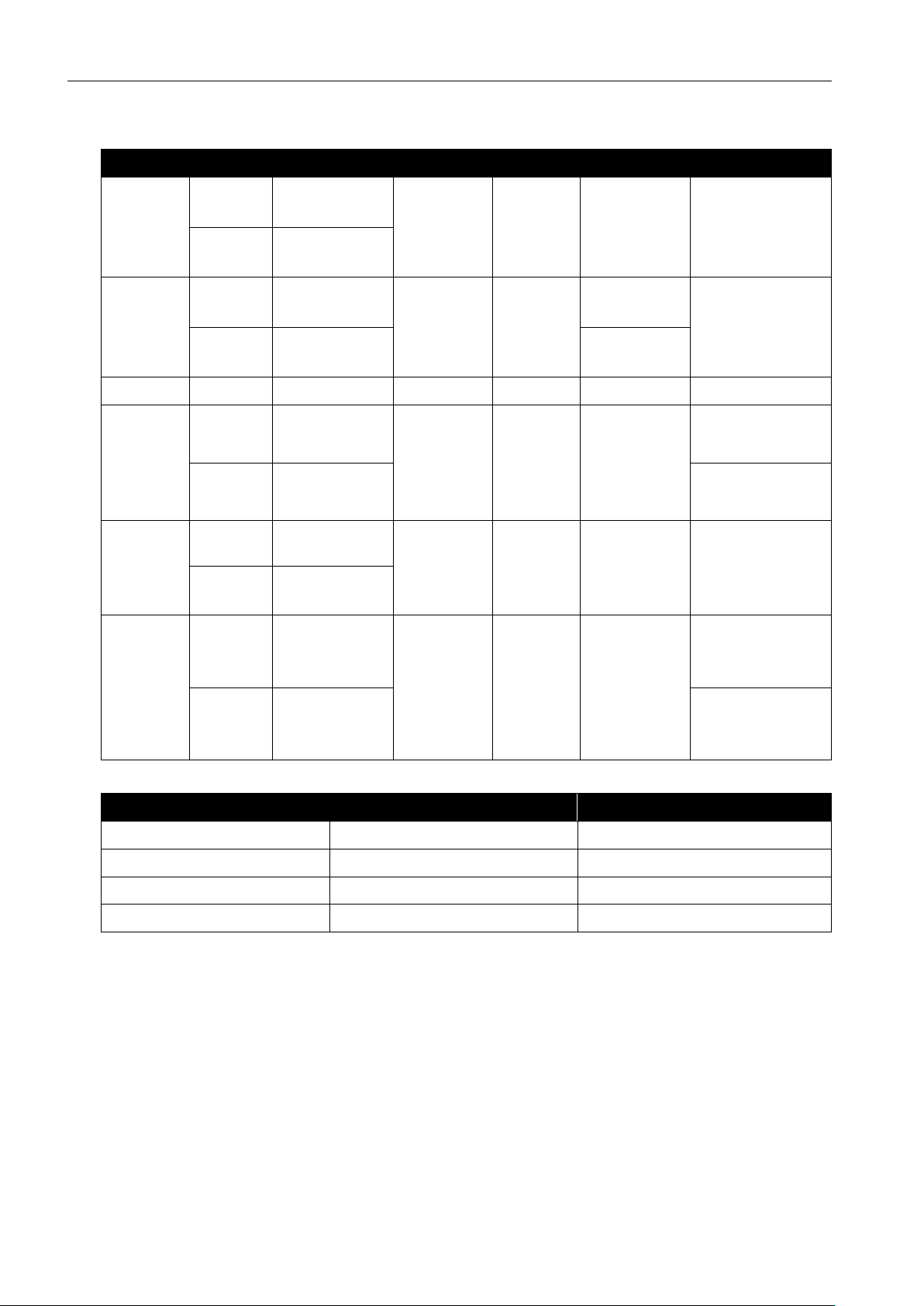

LED

Farbe

Funktion

aus

blitzt

blinkt

an

Switch

LAN 1-4

gelb

Link 10

MBit/s

Datenverkehr

verbunden

grün

Link 100

MBit/s

Switch

LAN 5

orange

Link 10

MBit/s

Datenverkehr

verbunden

grün

Link 100

MBit/s

Power

grün

Versorgung

fehlt

vorhanden

COM

grün

PPP-Link

offline

im Aufbau

orange

PPP-Link

aufgebaut

Data /

Signal

grün

SIM-Karte 1

kein Signal o.

ausgebucht

PPPDatenverkehr

Feldstärke

(siehe Tabelle 5)

orange

SIM-Karte 2

Status /

VPN

grün

VPN

VPNVerbindung

aufgebaut

rot

Status

Initialisierung,

FW-Update,

Störung

Blinktakt LED Signal

Wertigkeit

Qualität des Signals

900 ms an, 100 ms aus

20 .. 31

sehr gut

200 ms an, 200 ms aus

13 .. 19

gut

100 ms an, 900 ms aus

0 .. 12

schlecht

aus

99 (nicht feststellbar)

ungenügend

7.1 Bedeutung der Anzeigeelemente

Tabelle 4: Bedeutung Anzeigeelemente

Tabelle 5: Blinkcode der Data/Signal LED

Page 24

Anzeige- und Bedienelemente

MoRoS HSPA

24

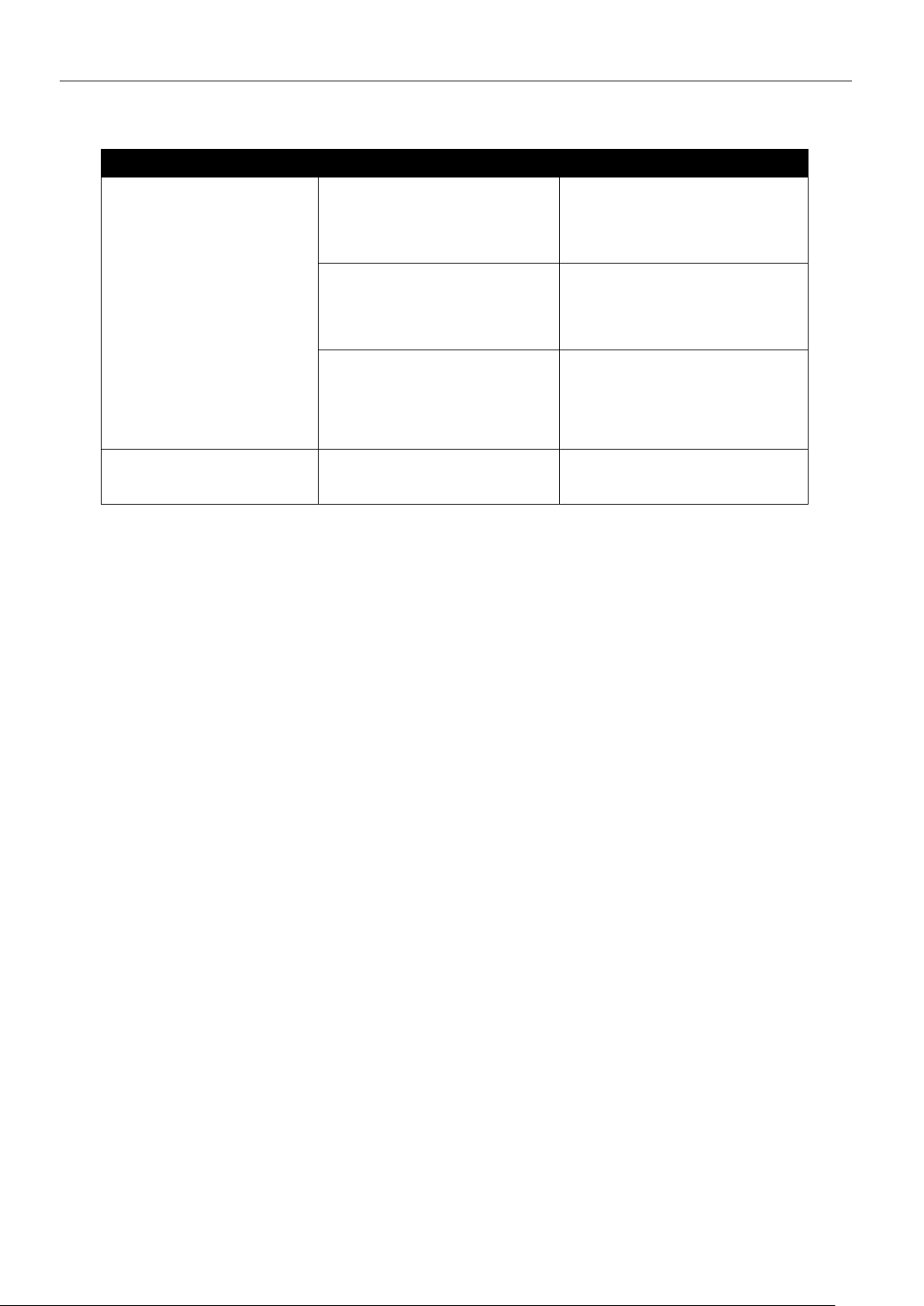

Bezeichnung

Bedienung

Bedeutung

Reset-Taster

Einmal kurz drücken.

Setzt die Software zurück

und startet sie neu.

(Soft-Reset)

Mindestens 3 Sekunden

lang drücken.

Setzt die Hardware zurück

und startet sie neu.

(Hard-Reset)

Innerhalb von 2

Sekunden dreimal

hintereinander kurz

drücken.

Löscht alle Einstellungen

und setzt das Gerät auf

Werkseinstellungen

zurück

SIM-KartenAuswurfknopf

Drücken mit spitzem

Gegenstand

Wirft den SIMKartenhalter aus.

7.2 Funktion der Bedienelemente

Tabelle 6: Funktionsbeschreibung und Bedeutung der Bedienelemente

Page 25

MoRoS HSPA

Anschlüsse

25

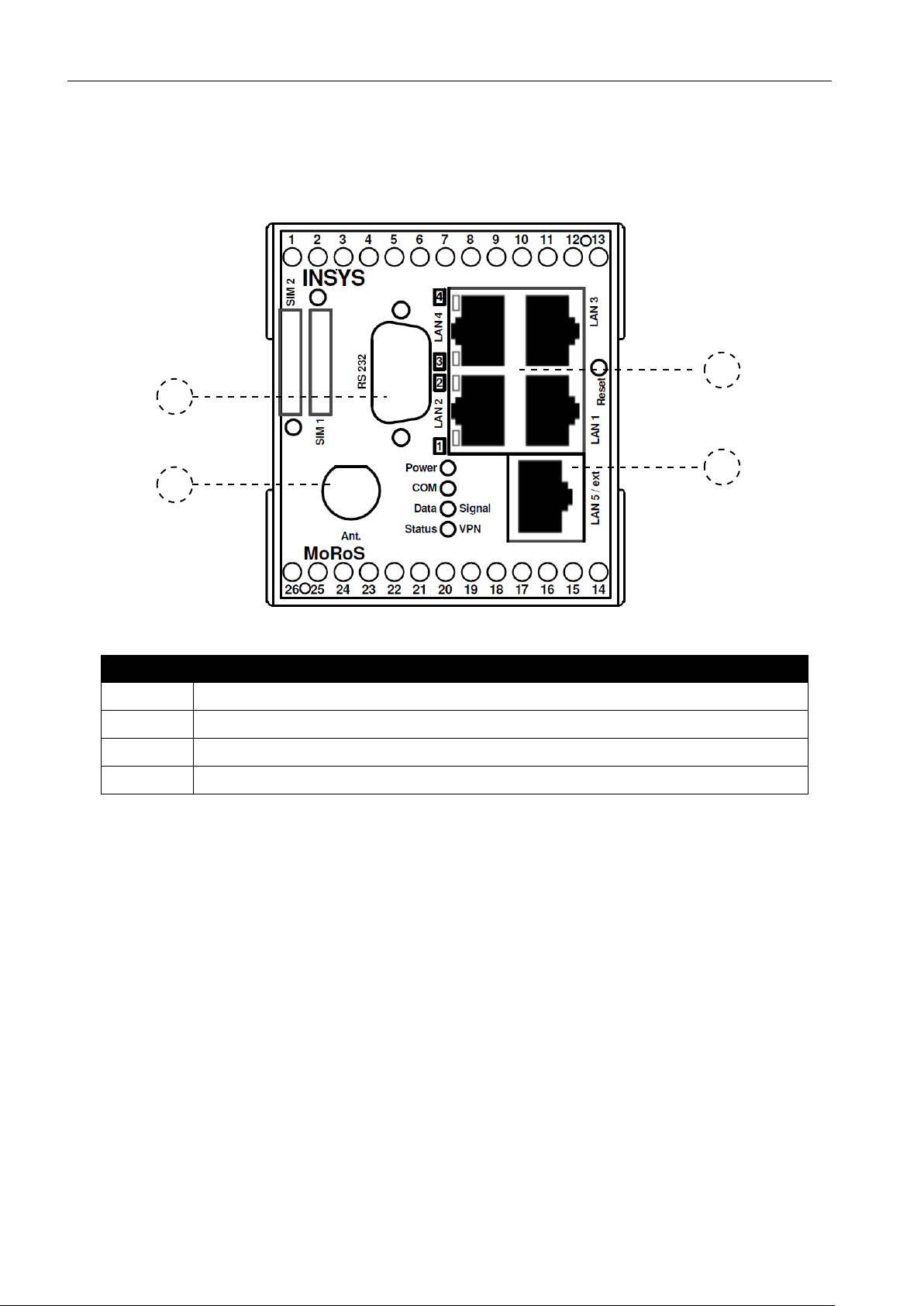

Position

Bezeichnung

1

Mobilfunkantennenanschluss (FME-Buchse)

2

Serielle Schnittstelle (RS232-Anschluss V.24/V.28)

3

Switch mit 4 Ethernet-Ports (RJ45, 10/100 BT)

4

Ethernet-Port (RJ45, 10/100 BT)

1

2

3

4

8 Anschlüsse

8.1 Anschlüsse Vorderseite

Abbildung 2: Anschlüsse auf der Gerätevorderseite

Tabelle 7: Beschreibung der Anschlüsse auf der Gerätevorderseite

Bei Verwendung einer Außenantenne muss die Abschirmung des Antennensystems mit dem Schutzleiter verbunden werden.

Page 26

Anschlüsse

MoRoS HSPA

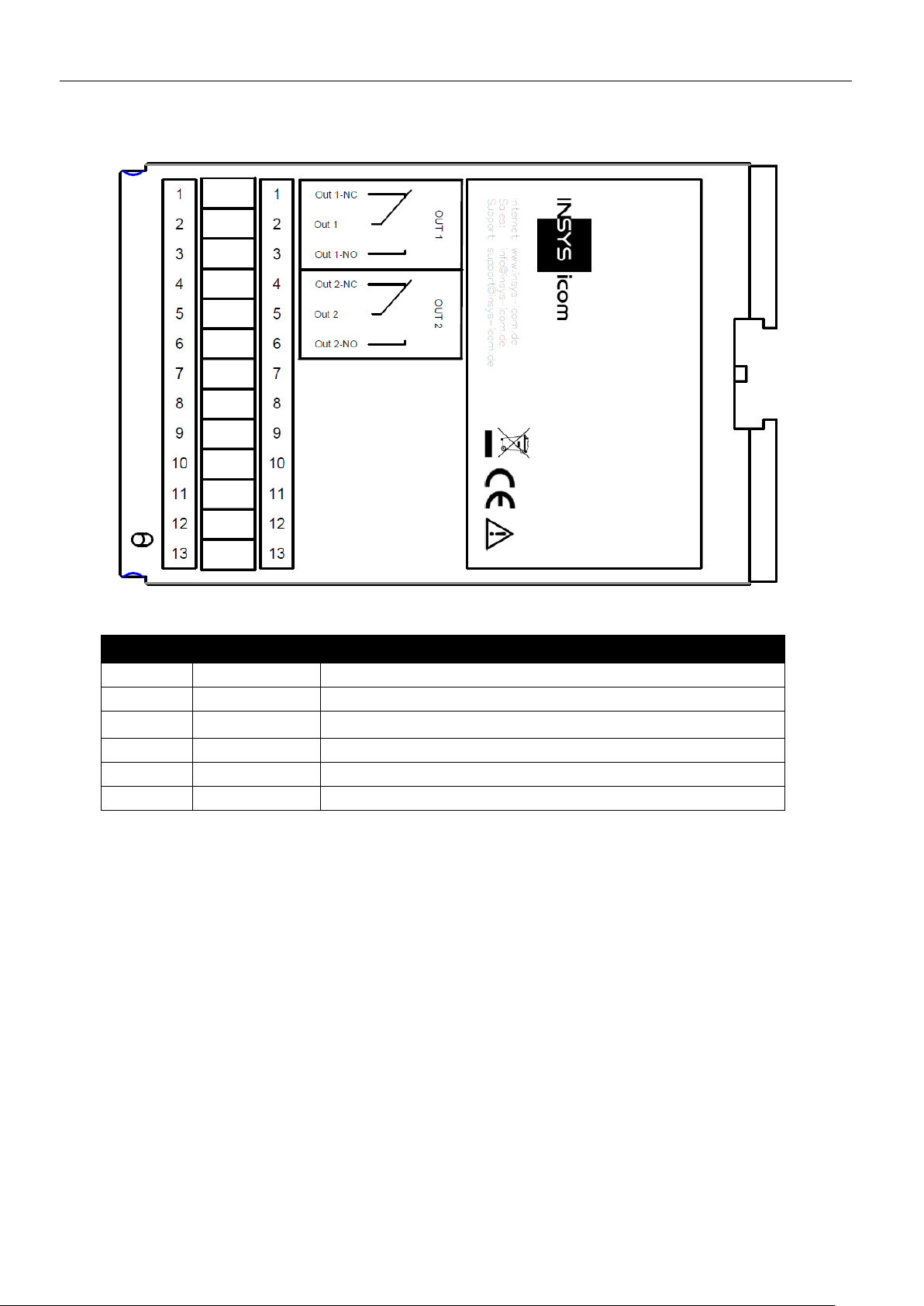

26

Klemme

Bezeichnung

Beschreibung

1

OUT 1-NC

Ausgang 1 Ruhekontakt

2

OUT 1

Ausgang 1

3

OUT 1-NO

Ausgang 1 Arbeitskontakt

4

OUT 2-NC

Ausgang 2 Ruhekontakt

5

OUT 2

Ausgang 2

6

OUT 2-NO

Ausgang 2 Arbeitskontakt

8.2 Klemmanschlüsse Oberseite

Abbildung 3: Anschlüsse auf der Geräteoberseite

Tabelle 8: Beschreibung der Anschlüsse auf der Geräteoberseite

Page 27

MoRoS HSPA

Anschlüsse

27

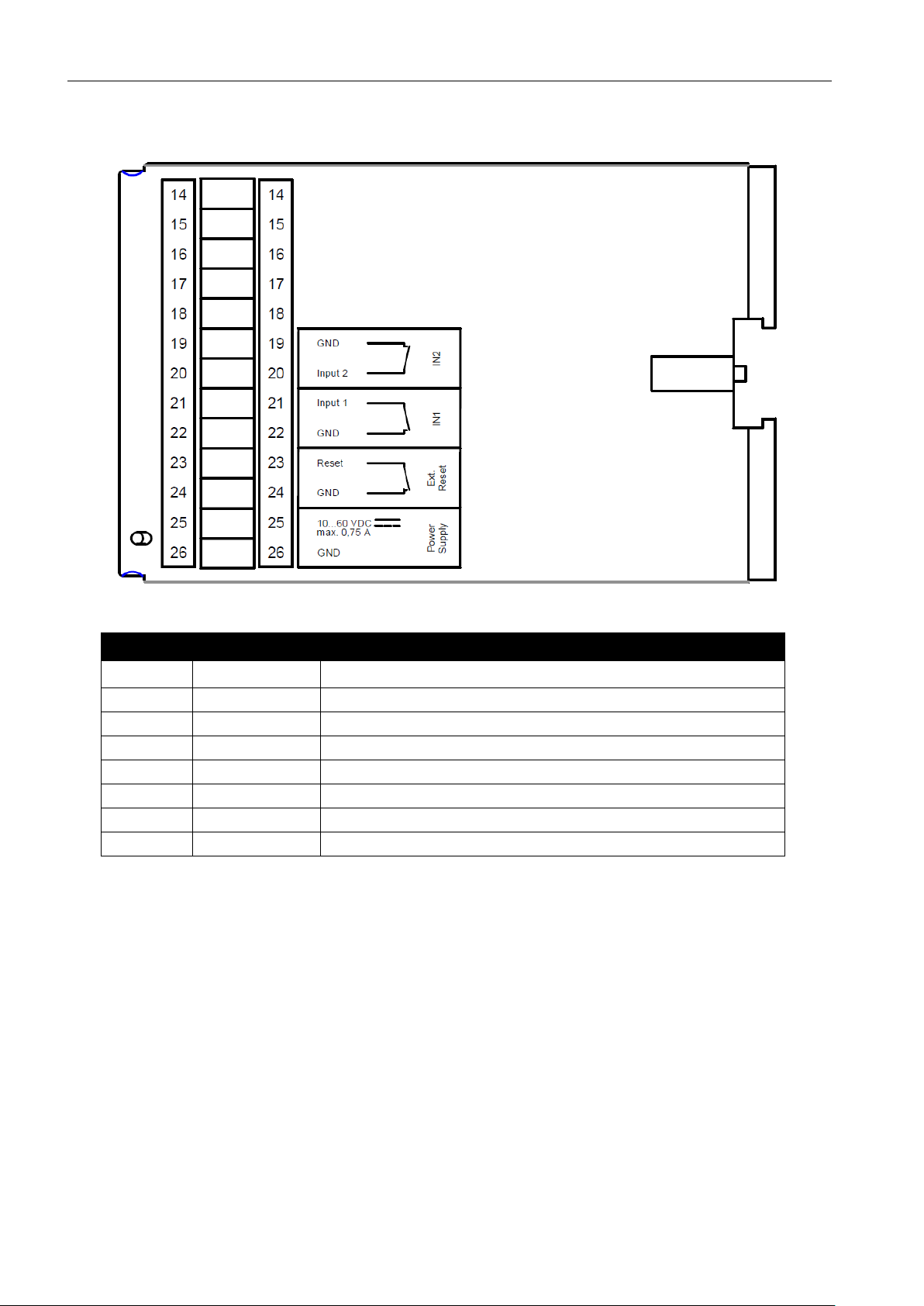

Klemme

Bezeichnung

Beschreibung

19

GND

Ground (Masse)

20

Input 2

Eingang 2

21

Input 1

Eingang 1

22

GND

Ground (Masse)

23

Reset

Reset-Eingang

24

GND

Ground (Masse)

25

10 ... 60 VDC

Spannungsversorgung 10 V – 60 V DC

26

GND

Ground (Masse)

8.3 Klemmanschlüsse Unterseite

Abbildung 4: Anschlüsse auf der Geräteunterseite

Tabelle 9: Beschreibung der Anschlüsse auf der Geräteunterseite

Page 28

Anschlüsse

MoRoS HSPA

28

Pin

Belegung

Beschreibung

1

DCD

Data Carrier Detect

2

RXD

Receive Data

3

TXD

Transmit Data

4

DTR

Data Terminal Ready

5

GND

Ground

6

DSR

Data Set Ready

7

RTS

Request To Send

8

CTS

Clear To Send

9

RI

Ring Indication

8.4 Anschlussbelegung der seriellen Schnittstelle

Abbildung 5: 9-poliger D-Sub-Anschluss am Gerät

Tabelle 10: Beschreibung der Pin-Belegung des D-Sub-Anschlusses

Page 29

MoRoS HSPA

Funktionsübersicht

29

9 Funktionsübersicht

Der MoRoS HSPA bietet Ihnen die folgenden Funktionen:

Konfiguration über Web-Interface, Befehlszeile (CLI) oder

Konfigurationsdatei

Alle Funktionen können über ein Web-Interface oder eine

Befehlszeilen-Schnittstelle (CLI, Command Line Interface) konfiguriert

und eingestellt werden. Der Zugriff ist dabei mit einer Benutzernameund Kennwortabfrage geschützt. Der dafür erforderliche Port kann frei

eingestellt werden. Alternativ kann auch eine Datei (ASCII oder binär)

hochgeladen werden, welche die Konfiguration enthält.

Zugangskontrolle über Radius-Server

Der Zugang zum Web-Interface oder der Befehlszeilen-Schnittstelle

(CLI) kann optional über einen Radius-Server gegen unbefugte

Zugriffe geschützt werden.

IPv6-Routing

Zusätzlich zu den IPv4-Adressen verfügen die Schnittstellen über

Adressen nach dem IPv6-Protokoll. Mit SLAAC (StateLess Address

Auto Configuration) konfiguriert sich der Router selbständig eine oder

mehrere IPv6-Adressen. Wenn im LAN ein Router mit Router

Advertisement IPv6-Adressprefixe verkündet, konfiguriert sich der

Router zusätzlich zu seinen bereits konfigurierten IPv6-Adressen eine

Weitere mit dem verkündeten Prefix. Zusätzlich kann der Router sein

Prefix an lokale Geräte verteilen (Router Advertisement).

Seriell-Ethernet-Gateway

Es ist möglich, auf einem bestimmten Netzwerkport ankommende

Daten auf der seriellen Schnittstelle auszugeben. Ebenso werden an

der seriellen Schnittstelle ankommende Daten an eine IP-Gegenstelle

versendet. Das Seriell-Ethernet-Gateway erlaubt zusammen mit dem

INSYS VCom®-Treiber die Übertragung einer seriellen Verbindung

über ein Netzwerk.

DHCP-Server

Am Switch angeschlossene Ethernetgeräte können automatisch ihre

IP-Adresse beziehen.

DHCP-Client

An der Schnittstelle LAN ext können optional automatisch IP-

Adressen aus dem Netzwerk bezogen werden.

Statische IP-Adresse

Eine statische IP-Adresse kann für die Schnittstelle LAN ext

konfiguriert werden.

Page 30

Funktionsübersicht

MoRoS HSPA

30

DSL-Standleitungsbetrieb

Eine dauerhafte Verbindung über eine DSL („PPP-over-Ethernet“)-

Verbindung kann hergestellt und aufrecht erhalten werden. Dazu

kann über die LAN ext-Schnittstelle ein DSL-Modem angeschlossen

werden. So ist es möglich, mit einem externen Netzwerk über eine

„Standleitung“ zu kommunizieren.

Periodischer DSL-Verbindungsaufbau

Eine DSL (PPPoE) -Verbindung kann zeitgesteuert aufgebaut und

auch geschlossen werden. Für den Verbindungsaufbau und den

Verbindungsabbau können Sie Uhrzeiten festlegen.

Dynamischer DSL-Verbindungsaufbau

Bei Bedarf kann selbständig eine DSL (PPPoE)-Verbindung aufgebaut

werden. Nach einer definierbaren Idle-Time oder einer definierbaren

maximalen Verbindungszeit wird die Verbindung wieder abgebaut.

Wählfilter für DSL-Verbindungsaufbau

Mit Hilfe der Wählfilter kann definiert werden, welche Datenpakete zu

einem PPPoE-Verbindungsaufbau führen. Unnötige Verbindungen

können so vermieden werden, Kosten werden eingespart.

NAT und Port-Forwarding

Der Router kann Datenpakete auch durch NAT und Port-Forwarding

weiterleiten. Nach festlegbaren Regeln werden eingehende IP-Pakete

an definierbare Ports und Port-Bereiche zu IP-Adressen und Ports im

LAN weitergeleitet.

IP-Forwarding

Mit IP-Forwarding-Regeln können zusätzliche IP-Adressen an der

Schnittstelle LAN ext angelegt werden. Pakete an eine dieser IPAdressen werden an die mit ihr verknüpfte IP-Adresse im lokalen LAN

weitergeleitet.

Einwahl-PPP-Server (Dial-In)

Eine Verwendung als PPP-Einwahlserver ist möglich. Wie bei einem

Internet Service Provider kann ein Anrufer eine PPP-Verbindung

aufbauen, um auf das dahinterliegende Netzwerk zuzugreifen.

Aufbau einer PPP-Verbindung durch eingehenden Anruf (Callback)

Es ist möglich, einen Anrufer zu identifizieren und automatisch eine

PPP-Verbindung zu einer zuvor bestimmten Gegenstelle (z.B. einem

Internet Service Provider) aufzubauen. Dabei kann sich der Anrufer,

der den Verbindungsaufbau auslöst, über eine PPPAuthentifizierungsmethode identifizieren.

Page 31

MoRoS HSPA

Funktionsübersicht

31

Aufbau einer PPP-Verbindung über einen Digitaleingang

Nach Auslösung durch einen Digitaleingang kann eine PPP-

Verbindung zu einer zuvor bestimmten Gegenstelle (z.B. einem

Internet Service Provider) aufgebaut werden. Es ist auch möglich,

diese Verbindung nur so lange aufrecht zu erhalten, wie das Signal

anliegt.

Automatische Anwahl einer PPP-Gegenstelle (Dial-Out)

Aufbau einer Verbindung zu einer PPP-Gegenstelle (z.B. Internet

Service Provider), sobald ausgehender Netzwerkverkehr registriert

wird.

Wählfilter für das Auslösen eines Verbindungaufbaus

Über Regeln können Sie festgelegen, welcher Netzwerkverkehr oder

Netzwerkteilnehmer einen Verbindungsaufbau auslösen darf.

PPP-Standleitungsbetrieb

Herstellung und Aufrechterhaltung einer dauerhaften Verbindung

über eine „Wählleitung“. So ist es möglich, mit einem Netzwerk über

eine Wählverbindung wie über eine „Standleitung“ zu

kommunizieren.

Periodischer PPP-Verbindungsaufbau

Es ist möglich, eine PPP-Verbindung zeitgesteuert aufzubauen zu

schließen. Für den Verbindungsaufbau und den Verbindungsabbau

können feste Uhrzeiten eingestellt werden.

OpenVPN

Der Router kann als OpenVPN-Server oder -Client fungieren. So

können Maschinen von außen über unsichere Netzwerke eine sichere

Verbindung zum LAN hinter dem Router herstellen. Es kann auch ein

ganzes LAN über eine unsichere Internet-Verbindung abhör- und

störungssicher durch einen VPN-Tunnel mit einem anderen Netzwerk

(z.B. dem Firmennetzwerk) verbunden werden. Dabei wird die

Authentifizierung bei Verbindung zu einem OpenVPN-Server über

einen statischen Schlüssel, über ein Zertifikat mit Benutzernamen und

Kennwort oder über ein Zertifikat alleine unterstützt. Weiterhin kann

auch eine OpenVPN-Verbindung ohne Authentifizierung aufgebaut

werden.

PPTP

Der Router kann als PPTP-Server oder Client fungieren. So können

Maschinen von außen über unsichere Netzwerke eine sichere

Verbindung zum LAN hinter dem Router herstellen. Es kann auch ein

ganzes LAN über eine unsichere Internet-Verbindung abhör- und

störungssicher durch einen VPN-Tunnel mit einem anderen Netzwerk

(z.B. dem Firmennetzwerk) verbunden werden.

Page 32

Funktionsübersicht

MoRoS HSPA

32

IPsec-Protokoll

Zwei Subnetze können über eine unsichere Internet-Verbindung

abhör- und störungssicher durch einen IPsec-Tunnel miteinander

verbunden werden. Dabei wird die Authentifizierung bei Verbindung

zu einem IPsec-Endgerät über Zertifikate oder eine Passphrase (PSK)

unterstützt. Insgesamt können bis zu 10 Tunnel gleichzeitig aufgebaut

werden.

GRE-Tunnel

GRE-Tunnel ermöglichen die transparente Übertragung von Daten

durch eine bestehende Verbindung, ohne dass die Originalpakete

verändert werden.

IPT-Protokoll

Unterstützung der Kommunikation über IPT (Internet-Protokoll

Telemetrie). Der Router kann sich als IPT-Slave zu einem IPT-Master

verbinden und Nutzdaten des Seriell-Ethernet-Gateway an einen

anderen IPT-Slave tunneln.

Dynamisches DNS-Update

Nach dem Aufbau einer PPP-Verbindung zu einem Internet Service

Provider kann die zugewiesene IP-Adresse bei einem dynamischen

DNS-Service (z.B. DynDNS) hinterlegt werden. Der Router kann aus

dem Internet heraus erreicht werden.

DNS-Relay-Server

DNS-Anfragen können an vorher konfigurierte DNS-Server im Internet

oder die beim PPP-Verbindungsaufbau übergebenen DNS-Server

weitergeleitet werden.

Firewall (Stateful Firewall)

Die Firewall ermöglicht es, ein- und ausgehende IP-Verbindungen zu

beschränken. Für jede Verbindung und für jeden gespeicherten

Benutzer kann eine flexible Regel angelegt werden. Entspricht eine

Verbindung durch den Router einer dieser Firewall-Regeln, so wird die

Verbindung zugelassen, andernfalls wird die Verbindung

unterbunden. Die „Stateful Firewall“ erlaubt Verbindungen auch für

Protokolle mit speziellen Anforderungen, z.B. FTP.

Konfigurierbarer Ethernet-Switch

Für jeden Port am Switch kann die Übertragungsrate, der

Übertragungsmodus und die LED-Anzeige für bestimmte

Netzwerkereignisse einzeln eingestellt werden. In der

Werkseinstellung werden die Einstellungen automatisch erkannt. Der

Switch kann in bis zu vier VLANs aufgeteilt werden.

Page 33

MoRoS HSPA

Funktionsübersicht

33

Portspiegelung am Ethernet-Switch für Analysezwecke

Ein Port am Switch kann eine Kopie der Daten an einem anderen

Netzwerkport des Switchs wiedergeben. An diesem Mirror-Port

können die übertragenen Daten für Analysezwecke (z.B. für Intrusion

Detection Systeme, Problemanalyse von Endgeräten) gelesen werden,

ohne dass der Netzwerkverkehr beeinflusst wird.

MAC-Filter

Der MAC-Filter ermöglicht es, dass nur noch Pakete an der lokalen

Ethernet-Schnittstelle akzeptiert werden, die von explizit zugelassenen

Netzwerkgeräten stammen.

E-Mail- und SMS-Versand sowie SNMP-Trap-Auslösung bei

verschiedenen Ereignissen

Es ist möglich, bei verschiedenen Ereignissen eine E-Mail oder eine

SMS an beliebige Empfänger zu versenden oder einen SNMP-Trap

auszulösen. Dazu stehen eine Reihe vordefinierter Ereignisse zur

Verfügung, wie zum Beispiel der Aufbau von Verbindungen oder

Tunnels, Signale am Eingang, Empfang von SMS, Änderungen der

Link-Zustände, fehlerhafte Authentifizierung am Web-Interface,

Zurückweisungen durch die Firewall, Konfigurationsänderungen und

andere interne Vorgänge im Gerät.

SMS-Empfang

Es besteht die Möglichkeit, SMS zu empfangen. Damit können

verschiedene Befehle übermittelt werden, optional auch

kennwortgeschützt. Nicht auswertbare SMS können an die Sandbox

weitergeleitet und dort ausgewertet werden.

SNMP-Agent für die Bearbeitung von SNMP-Anfragen

Beantwortung eingehender SNMP-Anfragen (SNMP-Get-Requests)

bei aktiviertem SNMP-Agent. Damit können fast alle

Konfigurationsparameter ausgelesen werden.

Digitale Schaltausgänge und Eingänge

Es stehen zwei potentialfreie Schaltausgänge zur Verfügung, die zum

Schalten weiterer Funktionen in einer Applikation genutzt werden

können. Es stehen auch digitale Eingänge zur Verfügung, die zum

Aufbau von Verbindungen oder zum Versand von Meldungen via EMail oder SMS genutzt werden können.

Zeitsynchronisation über NTP

Synchronisierung der Systemzeit über das Network Time Protocol mit

einem NTP-Server im Internet. So ist die Systemzeit immer aktuell

und die interne Uhr muss nicht manuell eingestellt werden.

NTP-Server

Ein NTP-Server kann NTP-Anfragen im lokalen Netz beantworten.

Page 34

Funktionsübersicht

MoRoS HSPA

34

HTTP und HTTPS Proxy mit URL-Filter

Der Proxy dient dazu, um den Zugriff auf Webadressen für

Applikationen im lokalen Netz des Routers zu beschränken sowie um

Verbindungs-Timeouts zu vermeiden. Es werden die Protokolle HTTP

und HTTPS unterstützt. Der Proxy hält Verbindungen während dem

Verbindungsaufbaus des Kommunikationsgerätes geöffnet, um einem

vorzeitigen Timeout vorzubeugen. Der Proxy arbeitet nicht als Cache

für häufig aufgerufene Webseiten.

Log-Dateien

Verschiedene Log-Dateien können als Textdatei über das Web-

Interface heruntergeladen werden.

Herunterladbare Konfigurationsdateien

Die Konfiguration kann als binäre oder als ASCII-Datei

heruntergeladen werden. Die Datei kann als Sicherheitskopie zur

Konfiguration nach einer Zurückstellung auf Werkseinstellungen

verwendet werden oder zum bequemen Laden einer gleichen

Konfiguration in verschiedene Router. Die ASCII-Konfigurationsdatei

kann bearbeitet werden und bietet eine bequeme Möglichkeit zur

alternativen Konfiguration.

Firmware-Update über Web-Interface

Die Firmware kann über das Web-Interface aktualisiert werden. Ein

Update kann lokal oder aus der Ferne durchgeführt werden.

Automatisches tägliches Update

Eine tägliche automatische Aktualisierung von Firmware-Dateien,

Konfigurationsdateien (binär und ASCII) oder Sandbox-Image-Dateien,

die auf einem Server entsprechend bereitgestellt werden, ist möglich.

Optionales redundantes Kommunikationsgerät anschließbar

Sie können ein zweites INSYS Kommunikationsgerät über die serielle

Schnittstelle anschließen, um dadurch die Dial-Out- und Dial-InKommunikation durch Redundanz abzusichern und die Verfügbarkeit

zu erhöhen.

Redundante WAN-Schnittstelle

Es ist möglich, das integrierte Kommunikationsgerät als redundante

WAN-Schnittstelle bei Verbindungsproblemen über die LAN extSchnittstelle zu verwenden.

Frei programmierbare Sandbox

Es steht eine frei programmierbare Sandbox zur Verfügung. Die

Sandbox ist eine Art virtueller Maschine, die auf dem Router läuft und

in der man Programme starten, Daten sammeln und Dienste anbieten

kann, die im eigentlichen System nicht vorhanden sind.

Page 35

MoRoS HSPA

Funktionsübersicht

35

Debugging-Werkzeuge zur Analyse von Netzwerkverbindungen

Es stehen verschiedene Werkzeuge zur Verfügung, um Probleme mit

Netzwerkverbindungen analysieren zu können. Dabei können PingPakete gesendet, Routen von IP-Paketen verfolgt, DNS-Informationen

abgefragt und Netzwerkpakete aufgezeichnet werden.

Abfragen und Setzen von Objekten über MCIP-Protokoll

Die digitalen Ein-/Ausgänge und ein Teil der LEDs können über das

MCIP-Protokoll abgefragt oder gesetzt werden. Das MCIP-Protokoll ist

sowohl in der Sandbox als auch von externen Geräten über TCP/IP

verfügbar.

Vorinstallierte Monitoring App

Die vorinstallierte Monitoring App (Überwachungsapplikation)

ermöglicht die Überwachung von Timern, eingehenden SMS

(Mobilfunkgeräte) oder Objekten einer Siemens-Steuerung der Typen

LOGO!™ bzw. S7 (jeweils lizenzpflichtig) sowie das Absetzen von

Alarmmeldungen.

Page 36

Montage

MoRoS HSPA

36

Vorsicht!

Nässe und Flüssigkeiten aus der Umgebung können ins

Innere des Geräts gelangen!

Brandgefahr und Beschädigung des Produkts.

Das Gerät darf nicht in nassen oder feuchten Umgebungen

oder direkt in der Nähe von Gewässern eingesetzt werden.

Installieren Sie das Gerät an einem trockenen, vor

Spritzwasser geschützten Ort. Schalten Sie die Spannung

ab, bevor Sie Arbeiten an einem Gerät durchführen, das

mit Feuchtigkeit in Berührung kam.

Vorsicht!

Gerätezerstörung durch falsche Spannungsquelle!

Wenn das Gerät mit einer Spannungsquelle betrieben

wird, die eine größere Spannung als die zulässige

Betriebsspannung liefert, wird es zerstört.

Sorgen Sie für eine geeignete Spannungsversorgung. Den

richtigen Spannungsbereich finden Sie im Abschnitt

Technische Daten.

10 Montage

Dieser Abschnitt erklärt, wie Sie den MoRoS HSPA auf einer Hutschiene

montieren, die Spannungsversorgung anklemmen und wie Sie ihn wieder

demontieren können. Beachten Sie dazu unbedingt die Anweisungen im

Abschnitt „Sicherheit“ dieses Handbuchs, insbesondere die

„Sicherheitshinweise zur elektrischen Installation“.

Page 37

MoRoS HSPA

Montage

37

Gerät auf Hutschiene montieren

So montieren Sie den MoRoS HSPA auf einer DIN-Hutschiene:

1. Setzen Sie das Gerät, wie in der folgenden Abbildung gezeigt, an der

Hutschiene an. An der oberen und der unteren Außenkante der

Hutschienennut befinden sich jeweils zwei Rasthaken. Haken Sie die

oberen beim Ansetzen hinter der Oberkante der Hutschiene ein.

2. Klappen Sie das Gerät senkrecht zur Hutschiene, bis die zwei unteren,

beweglichen Rasthaken unten in der Hutschiene einrasten.

Der MoRoS HSPA ist nun fertig montiert.

Spannungsversorgung anklemmen

Das Gerät ist bereits auf der Hutschiene montiert.

Die Spannungsversorgung steht bereit und ist abgeschaltet.

1. Klemmen Sie das Massekabel der Spannungsversorgung an der

Klemme „GND“ an.

2. Klemmen Sie den Pluspol der Spannungsversorgung an der Klemme

für die Spannungsversorgung an.

Der MoRoS HSPA ist nun mit der Spannungsversorgung verbunden.

Page 38

Montage

MoRoS HSPA

38

Spannungsversorgung trennen

Das Gerät ist auf der Hutschiene montiert.

Die Spannungsversorgung ist angeschlossen und abgeschaltet.

1. Trennen Sie das Massekabel der Spannungsversorgung von der

Klemme „GND“.

2. Trennen Sie den Pluspol der Spannungsversorgung von der Klemme

für die Spannungsversorgung.

Der MoRoS HSPA ist von der Spannungsversorgung getrennt.

Gerät von Hutschiene demontieren

So demontieren Sie den MoRoS HSPA von einer DIN-Hutschiene in einem

Schaltschrank:

Sie benötigen einen kleinen Schlitzschraubendreher.

Die Spannungsversorgung des Schaltschranks ist abgestellt und gegen

versehentliches Wiedereinschalten gesichert.

Alle Kabel am Gerät sind abgeklemmt.

1. Führen Sie den Schlitzschraubendreher wie in der folgenden

Abbildung gezeigt in die Rille hinten im Boden ein.

Page 39

MoRoS HSPA

Montage

39

2. Bewegen Sie den Schlitzschraubendreher wie in der folgenden

Abbildung gezeigt zum Gerät hin.

Die Kunststofffeder mit den unteren Rasthaken wird

auseinandergezogen.

3. Während Sie die Kunststofffeder mit den unteren Rasthaken gespannt

halten, klappen Sie das Gerät von der Hutschiene weg.

4. Haken Sie das Gerät aus und nehmen Sie ihn senkrecht zur

Hutschiene ab.

Der MoRoS HSPA ist nun demontiert.

Page 40

Inbetriebnahme

MoRoS HSPA

40

11 Inbetriebnahme

Dieses Kapitel erklärt, wie Sie den MoRoS HSPA in Betrieb nehmen; d.h. mit einem

PC verbinden und zur Konfiguration vorbereiten.

SIM-Karte einsetzen.

So setzen Sie die SIM-Karte ein.

Die Stromversorgung des Geräts ist abgestellt.

Sie benötigen eine funktionierende Mini-SIM-Karte Ihres

Mobilfunkproviders.

Sie benötigen die dazugehörige PIN.

Sie benötigen einen spitzen Gegenstand zum Betätigen des SIM-Karten-

Auswurfknopfs, z.B. einen Schraubendreher mit maximal 1,5 mm

Klingenbreite.

1. Drücken Sie mit dem spitzen Gegenstand den SIM-Karten-

Auswurfknopf von SIM-Karte 1.

Wenn nur eine SIM-Karte verwendet wird, muss diese immer in den

Kartenhalter für die SIM-Karte 1 eingelegt werden!

Der SIM-Kartenhalter wird ein Stück weit aus dem Gehäuse

geschoben.

2. Entnehmen Sie den SIM-Kartenhalter.

3. Setzen Sie Ihre SIM-Karte in den Halter ein.

Die SIM-Karte passt nur in einer Position korrekt in den SIM-

Kartenhalter.

Achten Sie darauf, dass die SIM-Karte nicht über den Halter hinaus

ragt.

4. Setzen Sie den SIM-Kartenhalter zusammen mit der SIM-Karte, die

Kontakte der SIM-Karte zur linken (für SIM-Karte 1) Gehäusewand

zeigend, wieder ein.

5. Drücken Sie mit dem Finger den SIM-Kartenhalter mit der

eingesetzten SIM-Karte vorsichtig in das Gehäuse, bis der Halter

einrastet.

Page 41

MoRoS HSPA

Inbetriebnahme

41

Folgende Abbildung zeigt, wie Sie die SIM-Karte in den SIM-

Kartenhalter für die SIM-Karte 1 einsetzen:

6. Schalten Sie die Stromversorgung wieder ein.

Alternativ können Sie eine zweite SIM-Karte verwenden. Der MoRoS

HSPA verfügt dafür über einen zweiten SIM-Kartenhalter für die SIMKarte 2.

Folgende Abbildung zeigt, wie Sie die SIM-Karte in den SIM-

Kartenhalter für die SIM-Karte 2 einsetzen:

Page 42

Inbetriebnahme

MoRoS HSPA

42

Anschließen einer Mobilfunkantenne und eines PC

So verbinden Sie den MoRoS HSPA mit einer GSM-Antenne und über ein

Netzwerkkabel mit einem PC.

Die Stromversorgung des Geräts ist abgestellt.

Sie benötigen ein Cat 5 Netzwerk-Patchkabel.

Sie benötigen eine Netzwerkkarte am PC.

Sie benötigen eine passende Mobilfunkantenne (bei INSYS icom erhältlich.)

Für die USA gilt die Vorschrift der Federal Communications

Commission (FCC), nach der die Antenne in mindestens 20 cm

Abstand zu Personen, nicht am gleichen Ort mit anderen Antennen

oder Sendern installiert und betrieben werden sowie einen

Antennengewinn von nicht mehr als 8,4 dBi (GSM 1900)

beziehungsweise 2,9.dBi (GSM 850) aufweisen soll.

1. Suchen Sie die RJ-45-Buchse der Netzwerkkarte am PC.

2. Stecken Sie das eine Ende des Netzwerkkabels in die RJ-45-Buchse

am PC und das andere Ende in eine Netzwerkbuchse am Switch des

MoRoS HSPA.

3. Schließen Sie die Mobilfunkantenne an die Antennenbuchse an.

Den MoRoS HSPA konfigurieren

Das Gerät ist an den PC angeschlossen.

Die Spannungsversorgung des Geräts ist eingeschaltet.

Sie haben die nötigen Zugriffsrechte, die IP-Adresse der Netzwerkkarte zu

verändern, an die der MoRoS HSPA angeschlossen ist.

1. Ändern Sie die IP-Adresse der Netzwerkkarte, an die das Gerät

angeschlossen ist, auf eine Adresse die mit 192.168.1. beginnt.

Alternativ können Sie Ihre Netzwerkkarte auf „automatische

Adresszuweisung“ konfigurieren. Der integrierte DHCP Server des

MoRoS HSPA weist Ihrer Netzwerkkarte dann beim Anstecken eine

Adresse aus dem passenden Adressbereich zu.

Verwenden Sie nicht die Adresse 192.168.1.1. Das ist die ab Werk

eingestellte IP-Adresse des Geräts. Verwenden Sie z.B. 192.168.1.2.

als IP-Adresse für die Netzwerkkarte in Ihrem PC.

2. Öffnen Sie einen Webbrowser und geben Sie die URL

„http://192.168.1.1“ ein.

Der Webbrowser lädt die Startseite des MoRoS HSPA.

Falls Sie im Browserfenster die Meldung sehen, dass die Seite mit der

Adresse nicht gefunden werden kann: Prüfen Sie, ob das Gerät mit

Spannung versorgt ist. Falls ja, ist vermutlich die falsche IP-Adresse im

Gerät eingestellt. Drücken Sie dafür dreimal innerhalb von 2 Sekunden

auf den Reset-Taster und wiederholen Sie diese Anleitung ab Schritt 2.

Page 43

MoRoS HSPA

Inbetriebnahme

43

Sie werden durch einen Dialog zur Authentifizierung mit

Benutzernamen und Kennwort aufgefordert.

3. Geben Sie als Benutzernamen „insys“ und als Kennwort „moros“ ein.

Benutzername und Kennwort sind als Werkeinstellung gesetzt.

Funktioniert die Anmeldung am Web-Interface mit diesen Daten nicht,

setzen Sie das Gerät einfach auf die Werkseinstellungen zurück.

Drücken Sie dafür dreimal innerhalb von 2 Sekunden auf den ResetTaster und wiederholen Sie diese Anleitung ab Schritt 2.

Sie sehen die Startseite des Web-Interface.

Der MoRoS HSPA ist erfolgreich installiert und bereit zur

Konfiguration.

Page 44

Bedienprinzip

MoRoS HSPA

44

12 Bedienprinzip

Dieses Kapitel erklärt Ihnen, wie Sie bei Bedienung und Konfiguration eines MoRoS

HSPA vorgehen.

Konfiguration und Bedienung erfolgen mit Hilfe einer web-basierten Schnittstelle

(Web-Interface). Das Web-Interface selbst wird mit Hilfe eines Webbrowsers

angezeigt und bedient.

Page 45

MoRoS HSPA

Bedienprinzip

45

12.1 Bedienung mit Web-Interface

Das Web-Interface ermöglicht eine komfortable Konfiguration mit Hilfe eines

Webbrowsers. Über das Web-Interface ist es möglich, alle Funktionen zu

konfigurieren. Die Bedienung ist weitgehend selbsterklärend. Das WebInterface bietet zusätzlich eine Online-Hilfe, in der die Bedeutung möglicher

Einstellungen erklärt ist. Die Online-Hilfe wird angezeigt, indem in der

Titelleiste unter der Sprachauswahl die Option „Hilfetexte anzeigen“ gewählt

wird.

Wir empfehlen bei den ersten Konfigurationsvorgängen unbedingt, die

Online-Hilfe zu aktivieren, um eine schnelle und fehlerfreie

Konfiguration zu ermöglichen.

Konfigurieren und Einstellen mit dem Web-Interface

Hier erfahren Sie, wie Sie prinzipiell vorgehen, um mit dem Web-Interface

zu konfigurieren.

Das Gerät ist betriebsbereit und Sie haben darauf Zugriff (siehe Abschnitt

Inbetriebnahme).

1. Starten Sie den Web-Browser und geben Sie die IP-Adresse in die

Adresszeile ein.

Die ab Werk voreingestellte IP-Adresse ist 192.168.1.1.

Ein Dialog zur Authentifizierung erscheint und fordert Sie auf,

Benutzernamen und Kennwort einzugeben.

2. Geben Sie den Benutzernamen und Kennwort ein und klicken Sie

danach auf OK.

Die Werkseinstellung des Web-Interface sind wie folgt:

der Benutzername ist „insys“, das Kennwort ist „moros“.

Die Startseite des Web-Interface wird angezeigt.

3. Wählen Sie über das Menü links den Menüpunkt aus, in dem Sie

Einstellungen vornehmen möchten.

4. Nehmen Sie die gewünschten Einstellungen vor.

5. Klicken Sie abschließend auf die Schaltfläche OK auf der jeweiligen

Konfigurationsseite, um die Einstellungen zu speichern.

Bitte klicken Sie nach einer Änderung der Konfiguration stets die auf

die Schaltfläche OK , da ansonsten bei einem Wechsel der Seite oder

beim Schließen des Browsers die Einstellungen nicht übernommen

werden.

Page 46

Bedienprinzip

MoRoS HSPA

46

12.2 Zugang über das HTTPS-Protokoll

Das Web-Interface ermöglicht auch eine sichere Konfiguration unter

Verwendung des HTTPS-Protokolls. Das HTTPS-Protokoll ermöglicht eine

Authentifizierung des Servers (d.h. des MoRoS HSPA) sowie eine

Verschlüsselung der Datenübertragung.

Bei einem ersten Zugriff über das HTTPS-Protokoll zeigt der Browser an, dass

der MoRoS HSPA ein ungültiges Sicherheitszertifikat verwendet. Dem

Zertifikat wird nicht vertraut, weil das Aussteller-Zertifikat (CA-Zertifikat)

unbekannt ist.

Sie können diese Warnmeldung ignorieren und (je nach Browser und

Betriebssystem) eine Ausnahme für diesen Server hinzufügen oder die sichere

Verbindung zu diesem Server trotzdem aufbauen.

Wir empfehlen, das CA-Zertifikat CA_MoRoS.crt von der Zertifikats-Seite

(http://www.insys-icom.de/zertifikat/) herunterzuladen und in Ihren Browser zu

importieren, um INSYS MICROELECTRONICS als Zertifizierungsstelle

anzuerkennen. Gehen Sie dazu vor, wie in der Dokumentation Ihres Browsers

beschrieben.

Wenn INSYS MICROELECTRONICS als Zertifizierungsstelle in Ihrem Browser

hinterlegt ist und sie erneut auf das Gerät über das HTTPS-Protokoll zugreifen,

zeigt der Browser erneut an, dass ein ungültiges Sicherheitszertifikat

verwendet wird. Dem Zertifikat wird nicht vertraut, weil sich der Common

Name des Zertifikates von Ihrer Eingabe in der Adressleiste des Browsers

unterscheidet. Der Browser meldet, dass sich ein anderes Gerät unter dieser

URL meldet. Der Common Name des Zertifikates besteht aus der MACAdresse des MoRoS HSPA, wobei die Doppelpunkte durch Unterstriche

ersetzt sind.

Sie können diese Warnmeldung ignorieren und (je nach Browser und

Betriebssystem) eine Ausnahme für diesen Server hinzufügen oder die sichere

Verbindung zu diesem Server trotzdem aufbauen.

Um auch diese Browser-Warnung zu vermeiden, müssen Sie den Common

Name des zu erreichenden MoRoS HSPA in die Adressleiste Ihres Browsers

eingeben. Damit die URL zum richtigen Gerät führt, muss der Common Name

mit der IP-Adresse des Geräts verknüpft werden. Den Allgemeinen Namen

(Common Name) können Sie herausfinden, indem Sie das Zertifikat vom Gerät

herunterladen und dies ansehen. Die Vorgehensweise hierzu ist von Ihrem

Browser abhängig. Die Vorgehensweise für das Einrichten der Verknüpfung

ist abhängig von Ihrem Betriebssystem:

Editieren von /etc/hosts (Linux/Unix)

Editieren von C:\WINDOWS\system32\drivers\etc\hosts (Windows XP)

Konfigurieren Ihres eigenen DNS-Servers

Sehen Sie für weitere Informationen dazu in der Dokumentation Ihres

Betriebssystems nach.

Page 47

MoRoS HSPA

Funktionen

47

13 Funktionen

13.1 Basic Settings

13.1.1 Zugang zum Web-Interface konfigurieren

Das Web-Interface dient zur Konfiguration des MoRoS HSPA. Es wird durch eine

Abfrage von Benutzername und Kennwort (alternativ auch über einen RadiusServer) gegen unbefugte Zugriffe geschützt. Das Web-Interface kann für eine

Konfiguration von einem Rechner aus dem internen Netz oder für eine

Fernkonfiguration aus dem WAN über das HTTP- und HTTPS-Protokoll konfiguriert

werden. Für eine bessere Unterscheidbarkeit kann ein Standort eingetragen

werden. Sie können den Port festlegen, unter dem Sie das Web-Interface

erreichen.

Konfiguration mit Web-Interface (Menü „Basic Settings“, Seite „WebInterface“)

Für eine Authentifizierung lokal am Gerät wählen Sie den Radiobutton

„Authentifizierung mit Kennwort“ und geben Sie die Zugangsdaten in die

entsprechenden Felder ein.

Für eine Authentifizierung am Radius-Server wählen Sie den Radiobutton

„Authentifizierung am Radius-Server“.

Dazu muss der Radius-Server konfiguriert sein (im Menü „Basic

Settings“ auf der Seite „Radius-Server“).

Um festzulegen, über welche Zugriffsmöglichkeiten (lokal oder aus der

Ferne über HTTP oder HTTPS) die Konfiguration zulässig ist, aktivieren

bzw. deaktivieren Sie die jeweiligen Checkboxen.

Den Port des Web-Interface legen Sie im Eingabefeld „HTTP Port des

Web-Interface“ bzw. „HTTPS Port des Web-Interface“ fest.

Standardmäßig ist Port 80 (HTTP) bzw. Port 443 (HTTPS) für das WebInterface eingestellt.

Eine Bezeichnung des Routers oder Standorts kann im Feld „Standort“

eingegeben werden. Diese Bezeichnung erscheint dann in der Titelzeile

des Browserfensters sowie der Startseite des Web-Interface und

erleichtert eine Unterscheidung wenn mehrere Web-Interface-Fenster

geöffnet sind.

Speichern Sie Ihre Einstellungen, indem Sie auf „OK“ klicken.

Page 48

Funktionen

MoRoS HSPA

48

13.1.2 IP-Adressen einstellen

Der MoRoS HSPA muss im LAN unter einer bestimmten IP-Adresse erreichbar

sein. Dazu müssen Sie eine statische IP-Adresse eingeben. Sie können dabei eine

IPv4- und eine IPv6-Adresse eingeben. Mit SLAAC (StateLess Address

AutoConfiguration) kann sich der Router selbständig eine oder mehrere IPv6Adressen konfigurieren. Wenn im LAN ein Router mit Router Advertisement IPv6Adressprefixe verkündet, konfiguriert sich der Router zusätzlich zu seinen bereits