Page 1

HP StorageWorks

Guía de usuario de X3000 G2 Network Storage System

Imagen SWX versión 2.00.0a

Número de referencia: 5697-0596

Primera edición: Noviembre de 2010

Page 2

Información legal y sobre avisos

© Copyright 2010, 2010 Hewlett-Packard Development Company, L.P.

Software de ordenador confidencial. Para la posesión, uso o copia de su software es necesaria una licencia válida de HP.

Conforme a lo expuesto en las normativas FAR 12.211 y 12.212, se le concede al gobierno de los EE. UU., mediante la

licencia comercial estándar del proveedor, la licencia del Software del Ordenador Comercial, de la Documentación del

Software del Ordenador y de los Datos Técnicos sobre Elementos Comerciales.

La información contenida en este documento está sujeta a modificaciones sin previo aviso. Las únicas garantías de los productos

y los servicios de HP quedan estipuladas en la declaración expresa de garantía que acompaña a dichos productos y servicios.

Nada de presente en este documento debe considerarse como una garantía adicional. HP no se hace responsable de las

omisiones o los errores técnicos o editoriales aquí contenidos.

Reconocimientos

Intel®, Itanium®, Pentium®, Intel Inside®y el logotipo de Intel Inside son marcas comerciales o marcas registradas de Intel

Corporation o de sus subsidiarias en los Estados Unidos o en otros países.

Microsoft®, Windows®, Windows® XP y Windows NT® son marcas registradas de Microsoft Corporation en los EE. UU.

Adobe® y Acrobat® son marcas comerciales de Adobe Systems Incorporated.

Java™ es una marca comercial de Sun Microsystems, Inc. en los EE. UU.

Oracle es una marca registrada en los EE. UU. de Oracle Corporation, Redwood City, California.

UNIX® es una marca registrada de The Open Group.

Garantía

DECLARACIÓN DE GARANTÍA: Para obtener una copia de la garantía de este producto, consulte la página Web de

información sobre garantías:

http://www.hp.com/go/storagewarranty

Page 3

Contenido

1 Instalación y configuración del sistema de almacenamiento ................... 13

Información general sobre la instalación ...................................................................................... 13

Comprobación del contenido del kit ..................................................................................... 13

Determine un método de acceso .......................................................................................... 14

Ubicación del número de serie, del certificado de autenticidad y del contrato de licencia para el

usuario final ............................................................................................................................. 14

Instalación del hardware del sistema de almacenamiento .............................................................. 14

Conexión al sistema de almacenamiento ..................................................................................... 15

Encienda el servidor e inicie sesión ............................................................................................. 16

Confirmación de la activación de Windows ................................................................................. 17

Configuración del sistema de almacenamiento: ............................................................................ 17

Configuración completa del sistema ............................................................................................ 18

Métodos adicionales de acceso .................................................................................................. 18

Utilización del método de explorador remoto ......................................................................... 18

Utilización del método Escritorio remoto ................................................................................ 19

Uso del método de Telnet .................................................................................................... 20

Activación de Telnet ..................................................................................................... 20

Configuración predeterminada del almacenamiento ...................................................................... 20

Configuración física ........................................................................................................... 20

Secuencia de arranque predeterminada ................................................................................ 21

2 Identificación de componentes del sistema de almacenamiento .............. 23

Componentes de hardware de HP X3400 G2 Network Storage Gateway ....................................... 23

Componentes de hardware de HP X3800 G2 Network Storage Gateway ....................................... 26

Componentes de hardware de HP X3800sb G2 Network Storage Gateway Blade .......................... 29

Indicadores LED de unidad de disco duro SAS y SATA .................................................................. 31

Indicadores LED de Systems Insight Display .................................................................................. 32

Combinaciones de LED de Systems Insight Display ........................................................................ 33

3 Herramientas de administración ......................................................... 35

Herramientas de administración de Microsoft Windows Storage Server 2008 R2 .............................. 35

Escritorio remoto para Administración ................................................................................... 35

Administración de almacenamiento y recursos compartidos ..................................................... 35

Almacenamiento de instancia única ...................................................................................... 36

Administración de impresión ................................................................................................ 37

Asignación de usuarios de Network File System (NFS) ............................................................ 38

Configuración de AD LDS ................................................................................................... 38

Revisión 2222746 de Microsoft ..................................................................................... 38

Scripts de fase 1 .......................................................................................................... 39

Scripts de fase 2 .......................................................................................................... 39

Ejecución del script ...................................................................................................... 41

Verificación de la ejecución del script ............................................................................. 42

Ejemplo de acceso compartido ...................................................................................... 43

Guía de usuario de X3000 G2 Network Storage System 3

Page 4

4 Información general sobre la gestión de almacenamiento ..................... 51

Elementos de gestión de almacenamiento .................................................................................... 51

Ejemplo de gestión de almacenamiento ................................................................................ 51

Elementos de almacenamiento físico ..................................................................................... 52

Arrays ........................................................................................................................ 53

Tolerancia a fallos ....................................................................................................... 54

Repuestos en línea ....................................................................................................... 54

Elementos de almacenamiento lógico ................................................................................... 54

Unidades lógicas (LUN) ................................................................................................ 55

Particiones .................................................................................................................. 55

Volúmenes .................................................................................................................. 56

Elementos del sistema de archivos ........................................................................................ 56

Elementos para compartir archivos ....................................................................................... 57

Información general sobre Servicio de instantáneas de volumen de Microsoft ............................. 57

Utilización de elementos de almacenamiento ......................................................................... 57

Elementos de servidor agrupados ......................................................................................... 57

Agrupación de adaptadores de red ............................................................................................ 58

Herramientas de gestión ............................................................................................................ 58

HP Systems Insight Manager ................................................................................................ 58

Agentes de gestión ............................................................................................................. 58

5 Gestión del servidor de archivos ........................................................ 59

Características de los servicios de archivos en Windows Storage Server 2008 R2 ............................. 59

Administrador de almacenamiento para redes SAN ............................................................... 59

Almacenamiento de instancia única ...................................................................................... 59

Administrador de recursos del servidor de archivos ................................................................. 59

Windows SharePoint Services .............................................................................................. 60

Gestión de servicios de archivos ................................................................................................. 60

Configuración de almacenamiento de datos .......................................................................... 60

Utilidades de gestión de almacenamiento ............................................................................. 61

Utilidades de gestión de arrays ..................................................................................... 61

Utilidad de configuración de arrays ............................................................................... 61

Utilidad Disk Management ........................................................................................... 62

Directrices para gestionar discos y volúmenes ........................................................................ 62

Programación de la desfragmentación .................................................................................. 63

Cuotas de disco .................................................................................................................64

Aumento del almacenamiento .............................................................................................. 64

Expansión de la capacidad de almacenamiento .............................................................. 65

Extensión de la capacidad de almacenamiento con utilidades de Windows Storage ............ 65

Expansión de la capacidad de almacenamiento para los arrays EVA con Command View

EVA ........................................................................................................................... 66

Expansión de la capacidad de almacenamiento con Array Configuration Utility .................. 66

Instantáneas de volumen ............................................................................................................ 66

Planificación de instantáneas ............................................................................................... 67

Identificación del volumen ............................................................................................. 67

Asignación de espacio en el disco ................................................................................. 68

Identificación del área de almacenamiento ..................................................................... 69

Determinación de la frecuencia de creación .................................................................... 69

Desfragmentación de unidades e instantáneas ....................................................................... 69

Unidades montadas ........................................................................................................... 70

Gestión de instantáneas ...................................................................................................... 70

Archivo caché de instantáneas ...................................................................................... 71

Habilitación y creación de instantáneas .......................................................................... 72

Visualización de una lista de instantáneas ...................................................................... 72

4

Page 5

Programación ............................................................................................................. 73

Visualización de las propiedades de las instantáneas ....................................................... 73

Redirección de las instantáneas a un volumen alternativo .................................................. 73

Deshabilitación de instantáneas .................................................................................... 74

Gestión de instantáneas desde el escritorio del sistema de almacenamiento .............................. 74

Instantáneas para carpetas compartidas ............................................................................... 75

Instantáneas en recursos compartidos SMB ..................................................................... 76

Instantáneas en recursos compartidos NFS ...................................................................... 77

Recuperación de archivos o carpetas .............................................................................. 77

Recuperación de carpetas o archivos eliminados ............................................................. 78

Recuperación de un archivo dañado o sobrescrito ........................................................... 78

Recuperación de una carpeta: ....................................................................................... 79

Instantáneas y copias de seguridad ............................................................................... 79

Transporte de instantáneas .................................................................................................. 79

Gestión de carpetas y recursos compartidos ................................................................................. 80

Gestión de carpetas ........................................................................................................... 80

Gestión de recursos compartidos .......................................................................................... 86

Consideraciones sobre los recursos compartidos .............................................................. 87

Definición de las listas de control de acceso .................................................................... 87

Integración de la seguridad del sistema de archivos local en entornos de dominio de

Windows .................................................................................................................... 87

Comparación de recursos compartidos administrativos (ocultos) y estándar ......................... 88

Gestión de recursos compartidos ................................................................................... 88

Administrador de recursos del servidor de archivos ....................................................................... 89

Administración de cuotas .................................................................................................... 89

Administración de filtrado de archivos .................................................................................. 89

Informes de almacenamiento ............................................................................................... 89

Otras herramientas de administración de datos y discos de Windows ............................................. 90

Información y referencias adicionales para los servicios de archivos ................................................ 90

Copia de seguridad ........................................................................................................... 90

HP StorageWorks Library and Tape Tools .............................................................................. 90

Antivirus ............................................................................................................................ 90

6 Administración de clúster .................................................................. 91

Información general sobre clústeres .............................................................................................91

Componentes y términos de clúster ............................................................................................. 92

Nodos .............................................................................................................................. 92

Recursos ........................................................................................................................... 92

Grupos de clústeres ............................................................................................................ 93

Servidores virtuales ............................................................................................................. 93

Conmutación por fallo y recuperación ................................................................................... 93

Disco de quórum ................................................................................................................ 93

Conceptos de clúster ................................................................................................................. 94

Secuencia de eventos para recursos del clúster ....................................................................... 95

Jerarquía de los componentes de recursos del clúster .............................................................. 95

Planificación de clúster .............................................................................................................. 96

Planificación de almacenamiento ......................................................................................... 96

Planificación de red ............................................................................................................97

Planificación de protocolo ................................................................................................... 97

Preparación para la instalación de clúster .................................................................................... 98

Antes de comenzar la instalación ......................................................................................... 98

Uso de rutas de datos de rutas múltiples para alta disponibilidad ............................................. 99

Listas de comprobación para la instalación de servidor por clúster ........................................... 99

Especificaciones de red ................................................................................................ 99

Guía de usuario de X3000 G2 Network Storage System 5

Page 6

Requisitos de disco compartido ..................................................................................... 99

Instalación del clúster .............................................................................................................. 100

Configuración de redes ..................................................................................................... 100

Configuración de adaptador de red privada ................................................................. 101

Configuración de adaptador de red pública ................................................................. 101

Cambiar el nombre de los iconos de conexión de área local ........................................... 101

Comprobación de conectividad y resolución de nombre ................................................. 101

Comprobación de la pertenencia al dominio ................................................................. 101

Configuración de una cuenta de clúster ........................................................................ 101

Acerca del disco de quórum ....................................................................................... 102

Configuración de discos compartidos ........................................................................... 102

Comprobación de acceso de disco y funcionalidad ....................................................... 102

Configuración de software de servicio de clúster ......................................................................... 102

Uso de la Administración de clúster de conmutación por error ............................................... 102

Creación de clústeres ........................................................................................................ 103

Agregar nodos a un clúster ............................................................................................... 103

Clústeres geográficamente dispersos ................................................................................... 103

Grupos y recursos de clústeres, que incluyen los recursos compartidos de archivos .......................... 104

Información general sobre clústeres .................................................................................... 104

Grupo de clústeres basado en un nodo ........................................................................ 104

Equilibrio de la carga ................................................................................................ 105

Problemas de planificación de recursos compartidos de archivos ............................................ 105

Planificación de recursos ............................................................................................. 105

Permisos y derechos de acceso a los recursos compartidos .............................................. 106

Problemas específicos de clústeres NFS ........................................................................ 106

Protocolos de uso compartido de archivos que no sean para clústeres ..................................... 107

Agregar un nuevo espacio de almacenamiento a un clúster ................................................... 107

Creación de recursos de discos físicos .......................................................................... 107

Creación de recursos compartidos de archivos .............................................................. 107

Creación de recursos compartidos NFS ........................................................................ 108

Instantáneas en un clúster .................................................................................................. 108

Extienda un LUN en un clúster ............................................................................................ 108

Administración de MSNFS en un clúster de servidores ........................................................... 108

Prácticas recomendadas para la ejecución de Servidor para NFS en un clúster de

servidores ................................................................................................................. 108

Servicios de impresión en clúster ............................................................................................... 109

Creación de colas de impresión en clúster ........................................................................... 109

Procedimientos de administración avanzada de clústeres. ............................................................ 110

Conmutación por error y por recuperación .......................................................................... 110

Reinicio de un solo nodo del clúster .................................................................................... 111

Cierre de un solo nodo del clúster ...................................................................................... 111

Apagado del clúster ......................................................................................................... 111

Encendido del clúster ........................................................................................................ 112

7 Solución de problemas, reparaciones y mantenimiento ....................... 113

Solución de problemas del sistema de almacenamiento ............................................................... 113

WEBES (Web Based Enterprise Services) ................................................................................... 114

Mantenimiento y servicio ......................................................................................................... 114

Actualizaciones de mantenimiento ...................................................................................... 114

Actualizaciones del sistema ......................................................................................... 114

Actualizaciones de firmware .............................................................................................. 114

Certificado de autenticidad ...................................................................................................... 115

Soluciones de problemas comunes ............................................................................................ 115

6

Page 7

8 Recuperación del sistema ................................................................ 119

DVD de recuperación del sistema ............................................................................................. 119

Restauración de una imagen de fábrica ..................................................................................... 119

Uso de una unidad flash USB para recuperación del sistema ........................................................ 120

Creación de una unidad flash USB para recuperación del sistema .......................................... 120

Uso de una unidad flash USB para recuperación del sistema ................................................. 121

Gestión de discos tras una restauración ..................................................................................... 122

9 Asistencia y otros recursos ............................................................... 123

Contacto con HP .................................................................................................................... 123

Signos tipográficos convencionales ........................................................................................... 123

Estabilidad del bastidor ........................................................................................................... 124

Autorreparación por el cliente .................................................................................................. 125

Instalación del software HP Insight Remote Support ..................................................................... 125

A Avisos sobre cumplimiento normativo ............................................... 127

Números de identificación reglamentarios .................................................................................. 127

Aviso de la Comisión Federal de Comunicaciones ...................................................................... 127

Etiqueta identificativa de la FCC ........................................................................................ 127

Equipo de Clase A ..................................................................................................... 127

Equipo de Clase B ..................................................................................................... 128

Declaración de conformidad para los productos marcados con el logotipo FCC (sólo para los

Estados Unidos) ............................................................................................................... 128

Modificación ................................................................................................................... 128

Cables ............................................................................................................................ 128

Aviso para Canadá ................................................................................................................ 128

Equipo de Clase A ........................................................................................................... 128

Equipo de Clase B ........................................................................................................... 129

Aviso para la Unión Europea ................................................................................................... 129

Avisos para Japón .................................................................................................................. 129

Aviso japonés VCCI-A ....................................................................................................... 129

Aviso japonés VCCI-B ....................................................................................................... 129

Marca japonesa VCCI ...................................................................................................... 129

Declaración para Japón sobre cables de alimentación .......................................................... 130

Avisos para Corea .................................................................................................................. 130

Equipo de Clase A ........................................................................................................... 130

Equipo de Clase B ........................................................................................................... 130

Avisos para Taiwán ................................................................................................................ 130

Aviso de Clase A BSMI ..................................................................................................... 130

Declaración para Taiwán de reciclado de pilas .................................................................... 131

Aviso sobre el reciclaje en turco ................................................................................................ 131

Avisos reglamentarios de dispositivo láser .................................................................................. 132

Aviso de láser en inglés .................................................................................................... 132

Aviso de láser en holandés ................................................................................................ 132

Aviso de láser en francés .................................................................................................. 133

Aviso de láser en alemán .................................................................................................. 133

Aviso de láser en italiano .................................................................................................. 133

Aviso de láser en japonés ................................................................................................. 134

Aviso de láser en español ................................................................................................. 134

Avisos sobre el reciclaje ........................................................................................................... 134

Aviso sobre el reciclaje en inglés ........................................................................................ 134

Aviso sobre el reciclaje en búlgaro ..................................................................................... 135

Aviso sobre el reciclaje en checo ........................................................................................ 135

Guía de usuario de X3000 G2 Network Storage System 7

Page 8

Aviso sobre el reciclaje en danés ....................................................................................... 135

Aviso sobre el reciclaje en holandés ................................................................................... 136

Aviso sobre el reciclaje en estonio ...................................................................................... 136

Aviso sobre el reciclaje en finlandés ................................................................................... 136

Aviso sobre el reciclaje en francés ...................................................................................... 137

Aviso sobre el reciclaje en alemán ...................................................................................... 137

Aviso sobre el reciclaje en griego ....................................................................................... 137

Aviso sobre el reciclaje en húngaro .................................................................................... 138

Aviso sobre el reciclaje en italiano ..................................................................................... 138

Aviso sobre el reciclaje en letón ......................................................................................... 138

Aviso sobre el reciclaje en lituano ...................................................................................... 139

Aviso sobre el reciclaje en polaco ...................................................................................... 139

Aviso sobre el reciclaje en portugués .................................................................................. 139

Aviso sobre el reciclaje en rumano ..................................................................................... 140

Aviso sobre el reciclaje en eslovaco .................................................................................... 140

Aviso sobre el reciclaje en español ..................................................................................... 140

Aviso sobre el reciclaje en sueco ........................................................................................ 140

Avisos para la sustitución de baterías ........................................................................................ 141

Aviso sobre baterías en holandés ....................................................................................... 141

Aviso sobre baterías en francés .......................................................................................... 142

Aviso sobre baterías en alemán ......................................................................................... 142

Aviso sobre baterías en italiano ......................................................................................... 143

Aviso sobre baterías en japonés ......................................................................................... 143

Aviso sobre baterías en español ......................................................................................... 144

Glosario .......................................................................................... 145

Índice .............................................................................................. 149

8

Page 9

Figuras

Componentes del panel frontal de HP X3400 G2 ...................................................... 231

LED del panel frontal de HP X3400 G2 .................................................................... 242

Componentes del panel posterior de HP X3400 G2 ................................................... 243

LED del panel posterior de HP X3400 G2 ................................................................. 254

Componentes del panel frontal de HP X3800 G2 ....................................................... 265

Botones y LED del panel frontal de HP X3800 G2 ...................................................... 276

Componentes del panel posterior de HP X3800 G2 ................................................... 277

Botones y LED del panel posterior de HP X3800 G2 .................................................. 288

Componentes del panel frontal de HP X3800sb G2 ................................................... 299

LED del panel frontal de HP X3800sb G2 ................................................................. 3010

Indicadores LED de unidad de disco duro SAS/SATA .................................................. 3111

Indicadores LED de Systems Insight Display ................................................................ 3212

Función e instancia de AD LDS ................................................................................. 3913

Pantalla de ayuda para la ejecución del script de AD LDS ............................................ 4114

Cuadro de diálogo Configuración de conexión del Editor ADSI .................................... 4215

Usuarios y grupos NFS asignados en Editor ADSI ....................................................... 4316

Cuadro de diálogo Uso compartido avanzado de NFS ............................................... 4517

Cuadro de diálogo Permisos del recurso compartido de NFS ........................................ 4518

Cuadro de diálogo Permisos para NfsTest .................................................................. 4619

Configuración de seguridad avanzada del archivo file.txt ............................................ 4720

Cuadro de diálogo Seleccionar usuario o grupo ......................................................... 4821

Reemplazar propietario en subcontenedores y objetos ................................................. 4922

Cuadro de diálogo Permisos para NfsTest .................................................................. 4923

Ejemplo del proceso de gestión de almacenamiento .................................................... 5224

Configuración de array desde unidades físicas ........................................................... 5325

RAID 0 (repartición de datos) (S1-S4) de bloques de datos (B1-B12) ............................. 5326

Dos arrays (A1, A2) que contienen cinco unidades lógicas (de L1 a L5) distribuidas por

27

cinco unidades físicas ............................................................................................. 55

Vista del administrador del sistema de Instantáneas para carpetas compartidas .............. 7028

Instantáneas almacenadas en un volumen de origen ................................................... 7129

Instantáneas almacenadas en un volumen separado ................................................... 7130

Acceso a instantáneas desde Mi PC .......................................................................... 7531

Guía de usuario de X3000 G2 Network Storage System 9

Page 10

Interfaz gráfica de usuario del cliente ........................................................................ 7632

Recuperación de carpetas o archivos eliminados ......................................................... 7833

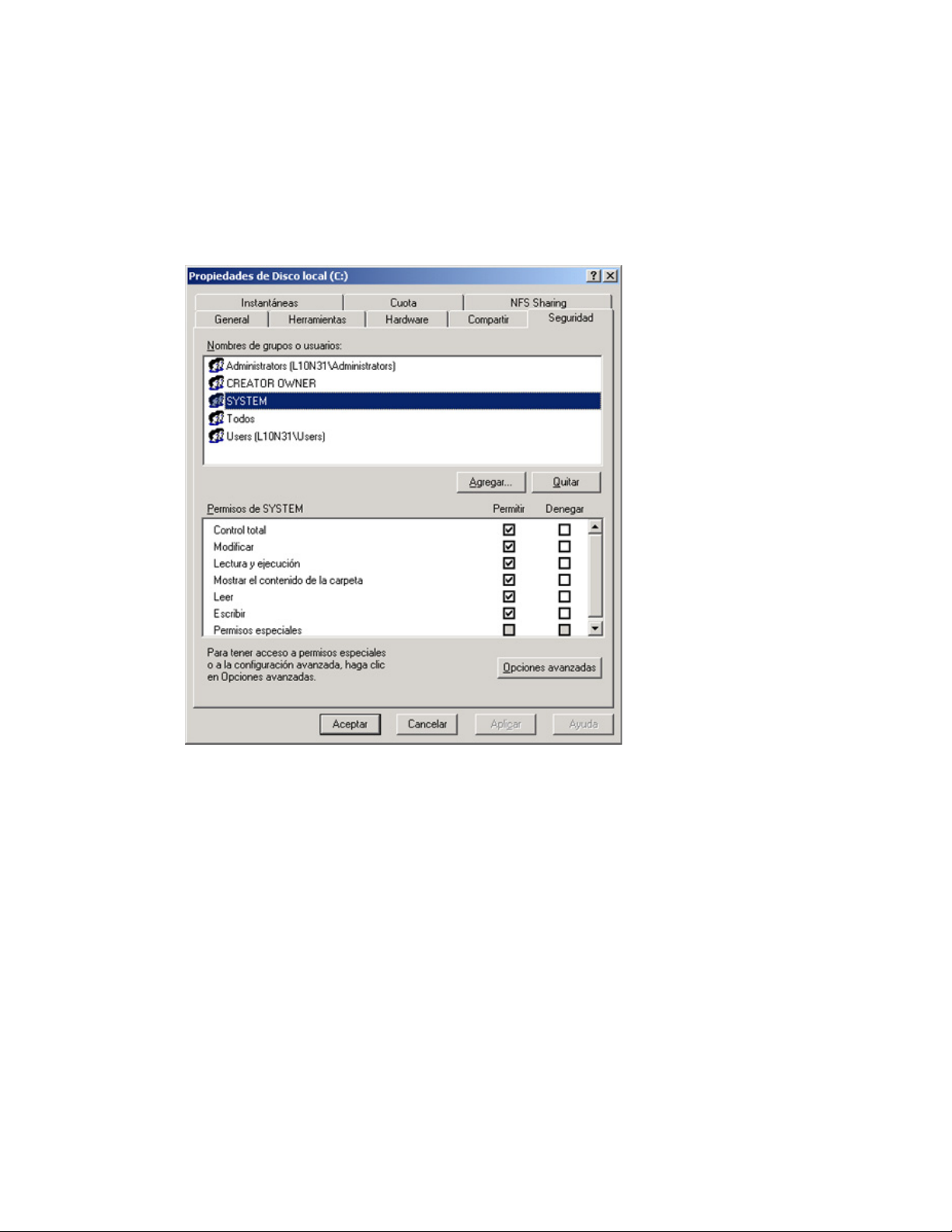

Cuadro de diálogo Propiedades, ficha Seguridad ....................................................... 8134

Cuadro de diálogo Configuración de seguridad avanzada, ficha Permisos .................... 8235

Cuadro de diálogo de entrada de permisos para el usuario o el grupo ......................... 8336

Cuadro de diálogo Configuración de seguridad avanzada, ficha Auditoría ................... 8437

Cuadro de diálogo Seleccionar usuario o grupo ......................................................... 8438

Cuadro de diálogo Entrada de auditoría para la carpeta NTFS Test .............................. 8539

Cuadro de diálogo Configuración de seguridad avanzada, ficha Propietario ................. 8640

Diagrama de clúster del sistema de almacenamiento ................................................... 9241

Diagrama de conceptos de clúster ............................................................................ 9442

10

Page 11

Tablas

Configuración de RAID del sistema de almacenamiento ............................................... 211

Descripción de los LED del panel frontal de HP X3400 G2 .......................................... 242

Descripción de los LED del panel frontal de HP X3400 G2 .......................................... 253

Descripciones de botones y LED del panel frontal de HP X3800 G2 ............................. 274

Descripciones de botones y LED del panel posterior de HP X3800 G2 .......................... 285

Descripciones de LED del panel frontal de HP X3800sb G2 ........................................ 306

Combinaciones de indicadores LED de unidad de disco duro SAS y SATA ..................... 317

Descripciones de indicadores LED de Systems Insight Display ....................................... 338

Combinaciones de indicadores LED de Systems Insight Display e indicadores LED de

9

estado interno ........................................................................................................ 33

Resumen de métodos RAID ...................................................................................... 5410

Tareas y utilidades necesarias para la configuración del sistema de almacenamiento ...... 6011

Compatibilidad de clúster de protocolo compartido .................................................... 9812

Secuencia de encendido para la instalación de clúster .............................................. 10013

Convenciones en el documento ............................................................................... 12314

Guía de usuario de X3000 G2 Network Storage System 11

Page 12

12

Page 13

1 Instalación y configuración del sistema de almacenamiento

Información general sobre la instalación

HP StorageWorks X3000 G2 Network Storage System se suministra preinstalado con el sistema

operativo Microsoft Windows® Storage Server™ 2008 R2 Enterprise Edition x64 con Microsoft iSCSI

Software Target y licencia del Servicio de clúster de Microsoft (MSCS) incluido.

IMPORTANTE:

• Los sistemas operativos Windows Storage Server 2008 R2 x64 están diseñados para admitir

aplicaciones de 32 bits sin modificaciones. No obstante, cualquier aplicación de 32 bits que se

ejecute en estos sistemas operativos debe probarse completamente antes de realizar el lanzamiento

del sistema de almacenamiento en un entorno de producción.

• Las ediciones x64 de Windows Storage Server admiten solamente versiones basadas en x64 de

complementos de Microsoft Management Console (MMC), no de 32 bits.

Comprobación del contenido del kit

Retire el contenido y asegúrese de tener todos los componentes que se muestran a continuación.

Si faltan componentes, comuníquese con el centro de asistencia técnica de HP.

• HP StorageWorks X3000 G2 Network Storage System (con sistema operativo precargado)

• Cable(s) de alimentación

• CD de documentación sobre eliminación y seguridad

• DVD de recuperación de HP StorageWorks Storage System

• Contrato de licencia para el usuario final

• Tarjeta de certificado de autenticidad

• Conjunto de rieles de deslizamiento

• HP ProLiant Essentials Integrated Lights-Out Advanced Pack

NOTA:

Los sistemas HP StorageWorks X3800 G2 Network Storage Systems admiten el software de gestión

remota Integrated Lights-Out 3 (iLO 3). Los restantes modelos de sistemas de almacenamiento admiten

iLO 2.

Guía de usuario de X3000 G2 Network Storage System 13

Page 14

Determine un método de acceso

Antes de instalar el sistema de almacenamiento, debe elegir un método de acceso.

La elección del tipo de acceso debe depender de si la red tiene un servidor de Protocolo de

configuración dinámica de host (DHCP) o no. Si la red tiene un servidor DHCP, podrá instalar el

sistema de almacenamiento mediante conexión directa o mediante los métodos de gestión remota.

Si su red no tiene un servidor DHCP, deberá acceder al sistema de almacenamiento mediante el

método de conexión directa.

El método de conexión directa requiere una pantalla, un teclado y un mouse. Estos componentes no

se incluyen con el sistema de almacenamiento.

IMPORTANTE:

Para instalar el sistema de almacenamiento, solamente pueden usarse los métodos de acceso de

conexión directa y de gestión remota. Una vez que finalizó el proceso de instalación del sistema de

almacenamiento y se asignó la dirección IP del sistema, también puede usar los métodos de explorador

remoto y de escritorio remoto para obtener acceso al sistema de almacenamiento.

Ubicación del número de serie, del certificado de autenticidad y del contrato de licencia para el usuario final

Para fines de asistencia técnica, ubique el número de serie del sistema de almacenamiento, el

certificado de autenticidad (COA) y el contrato de licencia para el usuario final (EULA). Registre el

número de serie y la clave de producto COA e imprima una copia del EULA, según sea necesario.

El número de serie del sistema de almacenamiento se encuentra en varios lugares:

• En la parte superior del sistema o la ranura de almacenamiento

• En la parte posterior del sistema de almacenamiento

• Dentro de la caja de transporte del sistema de almacenamiento

• Fuera de la caja de transporte del sistema de almacenamiento

La tarjeta del certificado de autenticidad (COA) del sistema de almacenamiento se encuentra dentro

de la caja de envío del sistema de almacenamiento. Además, hay una etiqueta COA con la clave

de producto pegada en la parte superior del sistema o la ranura de almacenamiento.

El contrato de licencia para el usuario final (EULA) impreso del sistema de almacenamiento se encuentra

en el kit de soportes que se envía junto con el sistema de almacenamiento. Además, hay una copia

electrónica del EULA instalada junto con el sistema de almacenamiento en

%UnidadSistema%\Windows\System32\license.rtf.

Instalación del hardware del sistema de almacenamiento

Si el sistema de almacenamiento está completamente cableado y en bastidor, vaya a Conexión al

sistema de almacenamiento.

En los sistemas de almacenamiento X3400 y X3800 G2, instale el kit de rieles e inserte y asegure

el sistema de almacenamiento en el bastidor según las Instrucciones de instalación del kit de rieles

para bastidor de HP.

Instalación y configuración del sistema de almacenamiento14

Page 15

En los sistemas de almacenamiento X3800sb G2 G2, instale el servidor con ranuras según los

procedimientos indicados en la Guía de inicio rápido de HP StorageWorks X3800sb G2 Network

Storage Gateway Blade.

Conexión al sistema de almacenamiento

Use el método de conexión directa o de gestión remota para conectarse al sistema de almacenamiento.

IMPORTANTE:

Para instalar el sistema de almacenamiento, solamente pueden usarse los métodos de acceso de

conexión directa y de gestión remota. Una vez que finalizó el proceso de instalación del sistema de

almacenamiento y se asignó la dirección IP del sistema, también puede usar los métodos de explorador

remoto y de escritorio remoto para obtener acceso al sistema de almacenamiento.

• Conexión directa: Conecte los siguientes cables al panel posterior del sistema de almacenamiento

en el siguiente orden: teclado, mouse, cable de red, cable de monitor y cable de alimentación.

En los productos con ranura, conecte los cables a la ranura del servidor mediante un cable SUV

para ranura clase C de HP. Este método de acceso es obligatorio si la red no tiene un servidor

de Protocolo de configuración dinámica de host (DHCP).

NOTA:

El teclado, el mouse y el monitor no se proveen con el sistema de almacenamiento.

El cable SUV para ranura clase C de HP requiere dispositivos compatibles con USB.

• Gestión remota: Obtenga acceso al sistema de almacenamiento mediante el método de gestión

remota Integrated Lights-Out.

1. Asegúrese de que haya un cable de red conectado al puerto iLO, que se encuentra en la

parte posterior del sistema de almacenamiento.

2. Ubique la etiqueta de configuración de red iLO adjunta al sistema de almacenamiento y

registre el nombre de usuario, la contraseña y el nombre DNS predeterminados.

3. Desde un ordenador remoto, abra un explorador Web estándar e introduzca el nombre de

host de gestión iLO del sistema de almacenamiento.

NOTA:

De forma predeterminada, iLO obtiene la dirección IP de gestión y la máscara de subred

del servidor DHCP de la red. El nombre de host que se encuentra en la etiqueta iLO se

registra automáticamente en el servidor DNS de la red.

4. Inicie sesión en el sistema de almacenamiento mediante la información de usuario

predeterminada de la etiqueta iLO de configuración de red.

Para obtener instrucciones detalladas sobre el uso del software de gestión remota iLO, consulte la

Guía de usuario de HP Integrated Lights–Out 2 o la Guía de usuario de HP ProLiant Integrated

Lights-Out 3.

Guía de usuario de X3000 G2 Network Storage System 15

Page 16

Encienda el servidor e inicie sesión

Encienda el servidor después de instalar el hardware y conectar los cables. Encender el servidor por

primera vez inicia el proceso de instalación del sistema de almacenamiento.

1. Encienda el sistema presionando el botón de encendido en el panel frontal. Si utiliza iLO, haga

clic en Presionado momentáneamente en la página Administración de energía para encender

el servidor, luego haga clic en Lanzar en la página Resumen de estado para abrir la consola

remota integrada de iLO y concluir el proceso de instalación.

El sistema de almacenamiento se inicia y muestra una pantalla de instalación de HP Network

Storage System. El proceso de instalación del sistema de almacenamiento lleva aproximadamente

de 10 a 15 minutos.

NOTA:

El sistema de almacenamiento cuenta con el sistema operativo Microsoft Windows Storage

Server 2008 R2 preinstalado. No se requiere la instalación de ningún sistema operativo.

Cuando está por finalizar el proceso de instalación del sistema de almacenamiento, se visualiza

el siguiente mensaje en el escritorio de Windows Storage Server 2008 R2: Debe cambiarse la

contraseña del usuario antes de iniciar sesión por primera vez. Inicie sesión en el sistema de

almacenamiento al establecer una contraseña de administrador:

2. Haga clic en Aceptar.

3. Escriba una contraseña de administrador en el cuadro Nueva contraseña.

4. Vuelva a escribir la contraseña de administrador en el cuadro Confirmar contraseña.

5. Haga clic en la flecha azul junto al cuadro Confirmar contraseña.

6. Haga clic en Aceptar.

Después de que se configuró la contraseña de administrador, el sistema de almacenamiento

finaliza el proceso de instalación y se reinicia.

7. Cuando se solicite, pulse CTRL+ALT+SUPR para iniciar sesión en el sistema. Si utiliza iLO, en

la ficha de la consola remota integrada iLO, haga clic en el botón CAD y, luego, en el elemento

de menú Ctrl-Alt-Del.

IMPORTANTE:

Después de establecer la nueva contraseña de administrador, asegúrese de recordarla y de anotarla

en un lugar seguro en caso de que la necesite. Si pierde la contraseña, HP no tiene forma de acceder

al sistema.

Instalación y configuración del sistema de almacenamiento16

Page 17

Confirmación de la activación de Windows

Inmediatamente después de instalar el sistema de almacenamiento, asegúrese de que la copia del

sistema operativo Microsoft® Windows® Storage Server™ 2008 R2 se haya activado.

IMPORTANTE:

Es posible que algunos sistemas de almacenamiento no activen Windows de manera automática

durante el proceso de instalación del sistema.

Para comprobar el estado de activación de Windows, abra el Panel de control (Inicio > Panel de

control) y, luego, haga doble clic en Sistema. Si la copia de Windows se activó, el estado de

Activación de Windows indicará que Windows está activado. Si aún no se activó la copia de Windows,

debe activarla manualmente durante el período de tres días desde la instalación inicial del sistema

de almacenamiento.

Para activar la copia de Windows manualmente debe hacer lo siguiente:

1. Si es necesario, cambie la configuración regional (Panel de control > Configuración regional y

de idioma).

2. Registre la clave de producto que se encuentra en el certificado de autenticidad.

3. En el Panel de control, haga doble clic en Sistema.

4. En la opción Activación de Windows, haga clic en Activar Windows ahora.

5. Siga las instrucciones que aparecen en pantalla. Asegúrese de elegir la opción Escribir una

clave de producto diferente cuando se le pide confirmación de una clave de producto.

Microsoft Windows Storage Server 2008 R2 no puede activarse completamente en línea. Durante el

proceso de activación, se le proporcionará un número de teléfono para comunicarse y completar el

proceso. Asegúrese de que la clave de producto esté disponible cuando se comunica con este número.

Configuración del sistema de almacenamiento:

La ventana HP StorageWorks Initial Configuration Tasks aparecerá en forma automática al iniciar

sesión. Utilice esta herramienta para realizar tareas de configuración, como ajustar la zona horaria,

configurar la red, cambiar el nombre del ordenador y asociarse a un dominio. Cuando la ventana

HP StorageWorks Initial Configuration Tasks está cerrada, HP Server Manager se inicia en forma

automática. Utilice HP Server Manager para personalizar aún más el sistema de almacenamiento,

como agregar roles y características, compartir y gestionar el almacenamiento.

Para obtener información detallada sobre las opciones de configuración en HP StorageWorks Initial

Configuration Tasks y Server Manager, consulte la ayuda en pantalla.

Guía de usuario de X3000 G2 Network Storage System 17

Page 18

Configuración completa del sistema

Una vez que se instala físicamente el sistema de almacenamiento y se realiza la configuración básica,

debe completar otras tareas de configuración. Estos pasos pueden variar según el escenario de

implementación del sistema de almacenamiento. Los pasos adicionales pueden ser:

• Ejecutar Microsoft Windows Update: HP recomienda que se ejecuten las actualizaciones de

Microsoft Windows para identificar, revisar e instalar las actualizaciones críticas de seguridad

más recientes en el sistema de almacenamiento.

• Crear y gestionar usuarios y grupos: la información y los permisos de usuarios y grupos determinan

si un usuario puede acceder a los archivos. Si el sistema de almacenamiento se implementa en

un entorno de grupo de trabajo, esta información de usuarios y grupos se almacena en forma

local en el dispositivo. En cambio, si se implementa el sistema de almacenamiento en un entorno

de dominio, la información de grupo y de usuario se almacena en el dominio.

• Unirse a grupos de trabajo y dominios: estos son los dos entornos de sistema para usuarios y

grupos. Dado que los usuarios y los grupos de un entorno de dominio se administran con métodos

estándar de administración de Windows o Active Directory, en este documento sólo se tratan los

usuarios y grupos locales, que se almacenan y se administran en el sistema de almacenamiento.

Para obtener información acerca de la gestión de usuarios y grupos en un dominio, consulte la

documentación sobre dominios disponible en la página Web de Microsoft.

Si el sistema de almacenamiento se implementa en un entorno de dominio, el controlador de

dominio almacenará nuevas cuentas en el dominio; sin embargo, los sistemas remotos almacenarán

nuevas cuentas localmente a menos que se les otorguen permisos para crear cuentas en el dominio.

• Uso de agrupación Ethernet NIC (opcional): todos los modelos están equipados con la utilidad

Broadcom NIC Teaming o HP. La utilidad permite a los administradores configurar y supervisar

equipos de controladores de interfaz de red (NIC) de Ethernet en un sistema operativo basado

en Windows. Estos equipos brindan opciones para aumentar la tolerancia a fallos y el rendimiento.

• Ajustar los registros de sucesos de seguridad, de aplicaciones y del sistema.

• Instalar aplicaciones de software de otros fabricantes: por ejemplo, una aplicación de antivirus.

• Registrar el servidor: para registrar el servidor, consulte la página Web de registro de HP (http:/

/register.hp.com).

Métodos adicionales de acceso

Una vez que finalizó el proceso de instalación del sistema de almacenamiento y se asignó la dirección

IP del sistema, también puede usar los métodos de explorador remoto, de escritorio remoto y de

servidor Telnet para obtener acceso al sistema de almacenamiento.

Utilización del método de explorador remoto

El sistema de almacenamiento se suministra con DHCP activado en el puerto de red. Si se coloca el

servidor en una red con DHCP habilitado y se conoce el nombre del servidor y la dirección IP, se

puede obtener acceso al servidor mediante un cliente que ejecute Internet Explorer 5.5 (o posterior)

en la misma red, a través del puerto TCP/IP 3202.

Instalación y configuración del sistema de almacenamiento18

Page 19

IMPORTANTE:

Antes de comenzar este procedimiento, asegúrese de tener lo siguiente:

• Ordenador basado en Windows con Internet Explorer 5.5 (o posterior), en la misma red local

que el sistema de almacenamiento

• Red con DHCP habilitado

• Nombre del servidor o dirección IP del sistema de almacenamiento

Para conectar el servidor a una red con el método de explorador remoto, debe asegurarse de que

el cliente esté configurado para descargar controles ActiveX firmados.

Para conectar el sistema de almacenamiento a una red mediante el método Explorador remoto

1. En el equipo cliente remoto, abra Internet Explorer e introduzca https:// y el nombre del

servidor del sistema de almacenamiento, seguido por :3202. Por ejemplo,

https://labserver:3202. Pulse Entrar.

NOTA:

Si puede determinar la dirección IP del servidor DHCP, puede reemplazar la dirección IP

por el nombre del servidor. Por ejemplo: 192.100.0.1:3202.

2. Haga clic en Aceptar en el mensaje Alerta de seguridad.

3. Inicie sesión en el sistema de almacenamiento con un nombre de usuario y la contraseña del

administrador.

IMPORTANTE:

Si está usando el método de explorador remoto para obtener acceso al sistema de almacenamiento,

siempre cierre la sesión remota antes de cerrar el explorador de Internet. Si cierra el explorador, no

se cerrará la sesión remota. No cerrar la sesión remota afecta el número limitado de sesiones remotas

que se permiten en el sistema de almacenamiento en un momento específico.

Utilización del método Escritorio remoto

Escritorio remoto permite iniciar sesión en el servidor y gestionarlo de forma remota, es decir, desde

cualquier cliente. Escritorio remoto está instalado para la administración remota y sólo admite dos

sesiones simultáneas. Si se deja abierta una sesión, se ocupa una licencia y esto puede afectar a

otros usuarios. Si se están ejecutando dos sesiones, no se otorgará acceso a otros usuarios.

Para conectar el sistema de almacenamiento a una red a través del método de escritorio remoto

1. En el equipo cliente, seleccione Inicio > Ejecutar. En Abrir, escriba mstsc y haga clic en Aceptar.

2. Escriba la dirección IP del sistema de almacenamiento en el cuadro Equipo y haga clic en

Conectar.

3. Inicie sesión en el sistema de almacenamiento con un nombre de usuario y la contraseña del

administrador.

Guía de usuario de X3000 G2 Network Storage System 19

Page 20

Uso del método de Telnet

Telnet es una utilidad que permite a los usuarios conectarse a máquinas, iniciar sesiones y acceder

al símbolo de sistema en forma remota. Telnet viene preinstalado en el sistema de almacenamiento,

pero es necesario activarlo para utilizarlo.

PRECAUCIÓN:

Telnet viene desactivado de forma predeterminada por razones de seguridad. Para activar el acceso

al sistema de almacenamiento con Telnet, debe modificarse el servicio.

Activación de Telnet

Antes de acceder al servicio de Telnet, es necesario activarlo.

1. En el Administrador de servidores, expanda el nodo Configuración del panel izquierdo.

2. Haga clic en Configuración del sistema y de la red.

3. En Configuración de los valores del sistema, haga clic en Telnet.

4. Seleccione la casilla Activar el acceso de Telnet a este servidor y luego haga clic en Aceptar.

Configuración predeterminada del almacenamiento

Los sistemas HP StorageWorks X3000 G2 Network Storage Systems están preconfigurados con

valores de configuración de almacenamiento predeterminados. En esta sección se brindan detalles

adicionales sobre el almacenamiento preconfigurado.

Configuración física

Los discos lógicos se encuentran en las unidades físicas según se muestra a continuación.

A partir de la versión 1.2 de la imagen SWX, ya no se utiliza el volumen NO BORRAR, creado en

versiones anteriores de los modelos de HP StorageWorks Network Storage System.

IMPORTANTE:

Las dos primeras unidades lógicas están configuradas para el sistema operativo de almacenamiento.

Los valores predeterminados de fábrica del volumen del sistema operativo pueden personalizarse

una vez que el sistema operativo esté funcionando. Pueden cambiarse los siguientes valores:

• El nivel de RAID puede cambiarse a cualquier nivel de RAID, excepto RAID 0

• El tamaño de la unidad lógica del sistema operativo puede cambiarse a 60 GB o más

Si se personaliza el volumen del sistema operativo y, más adelante, se ejecuta el DVD de recuperación

del sistema, el proceso de recuperación del sistema mantendrá los valores personalizados siempre

que se cumplan los criterios anteriores (nivel de RAID que no sea RAID 0 y tamaño de la unidad

lógica del sistema operativo de 60 GB o más) y el volumen del sistema operativo tenga la etiqueta

System. Si se eliminan los arrays del sistema de almacenamiento y se ejecuta el DVD de recuperación

de sistema, el proceso de recuperación del sistema configurará el sistema de almacenamiento usando

los valores predeterminados de fábrica enumerados en la siguiente tabla.

Instalación y configuración del sistema de almacenamiento20

Page 21

Los sistemas HP StorageWorks X3000 G2 Network Storage Systems no incluyen volúmenes de datos

preconfigurados. El administrador debe configurar el almacenamiento de datos para el sistema.

Consulte la “Configuración de almacenamiento de datos” en la página 60 para obtener más

información.

La partición reservada del sistema cuenta con un cargador de arranque del sistema operativo que

le permite activar BitLocker Drive Encryption para cifrar los volúmenes del sistema operativo.

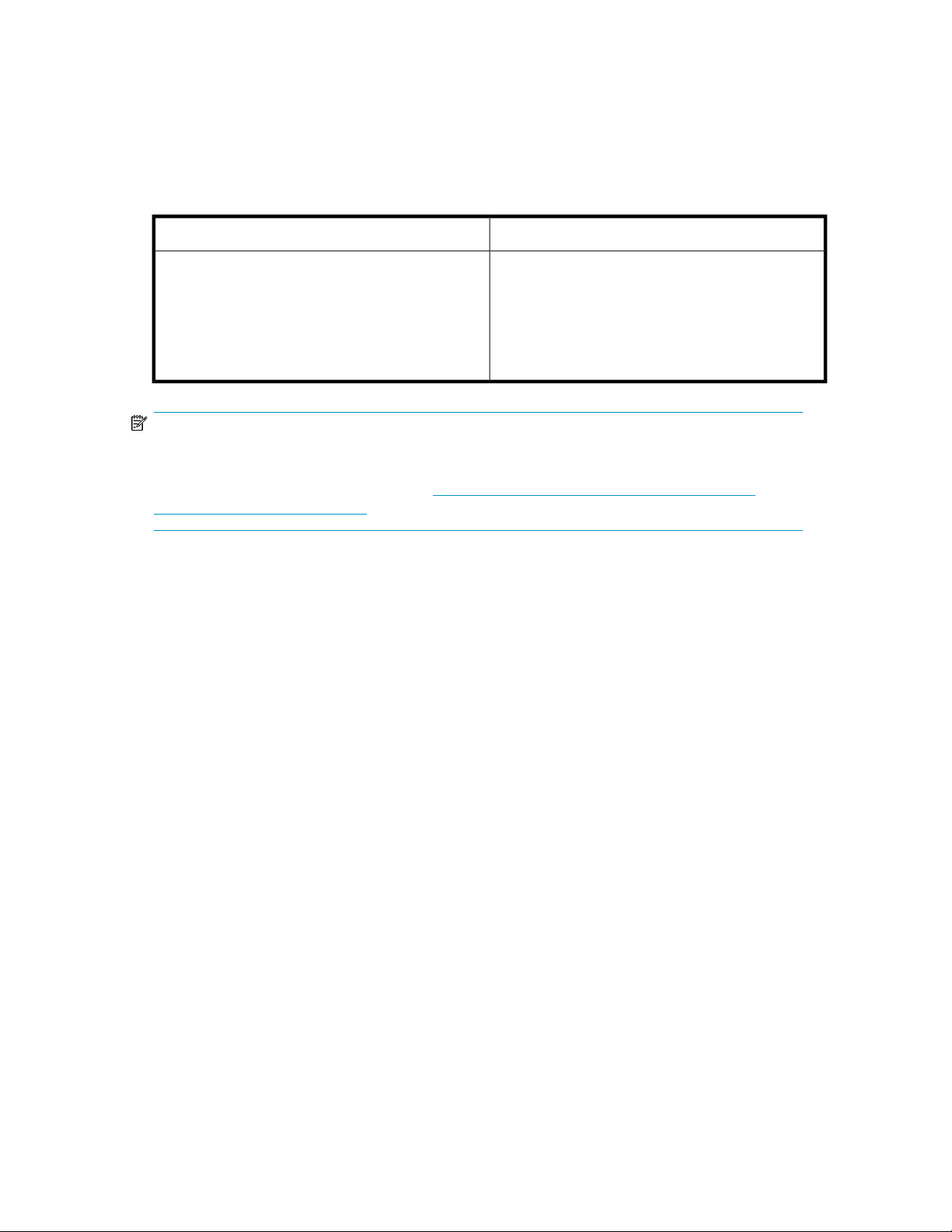

Tabla 1 Configuración de RAID del sistema de almacenamiento

Disco lógico 1Modelo de servidor

• HP StorageWorks X3400 G2 Network Storage

Gateway

• HP StorageWorks X3800 G2 Network Storage

Gateway

• HP StorageWorks X3800sb G2 Network Storage

Gateway Blade

• Volumen del sistema operativo

• RAID 1+ 0

• Unidades físicas 0-1

NOTA:

En HP Array Configuration Utility (ACU), los discos lógicos tienen las etiquetas 1 y 2. En Microsoft

Disk Manager, los discos lógicos se muestran como 0 y 1. Si desea obtener información sobre la

configuración de HP Smart Array, consulte http://h18004.www1.hp.com/products/servers/

proliantstorage/arraycontrollers/.

Si se produce un error en el sistema operativo, posiblemente debido a archivos de sistema dañados

o registros dañados, o si el sistema se bloquea durante el arranque, consulte “Recuperación del

sistema” en la página 119.

Secuencia de arranque predeterminada

El BIOS admite la siguiente secuencia de arranque predeterminada:

1. DVD-ROM

2. Unidad flash USB de inicio

3. Unidad de disco duro

4. PXE (arranque de red)

En circunstancias normales, el sistema de almacenamiento arranca desde la unidad lógica del sistema

operativo.

• Si se produjo un error de unidad en el sistema, en la unidad se encenderá el indicador LED

naranja de error de disco.

• Si hay un solo error de unidad, el sistema operativo lo notará.

Guía de usuario de X3000 G2 Network Storage System 21

Page 22

Instalación y configuración del sistema de almacenamiento22

Page 23

2 Identificación de componentes del sistema de almacenamiento

En este capítulo, se proporcionan imágenes de los componentes de hardware del sistema de

almacenamiento.

NOTA:

El teclado, el mouse y el monitor se utilizan sólo para el método de conexión directa de acceso al

servidor. No se incluyen con el sistema de almacenamiento.

Componentes de hardware de HP X3400 G2 Network Storage Gateway

Las imágenes siguientes muestran los componentes y los LED ubicados en los paneles frontal y posterior

de X3400 G2 Network Storage Gateway.

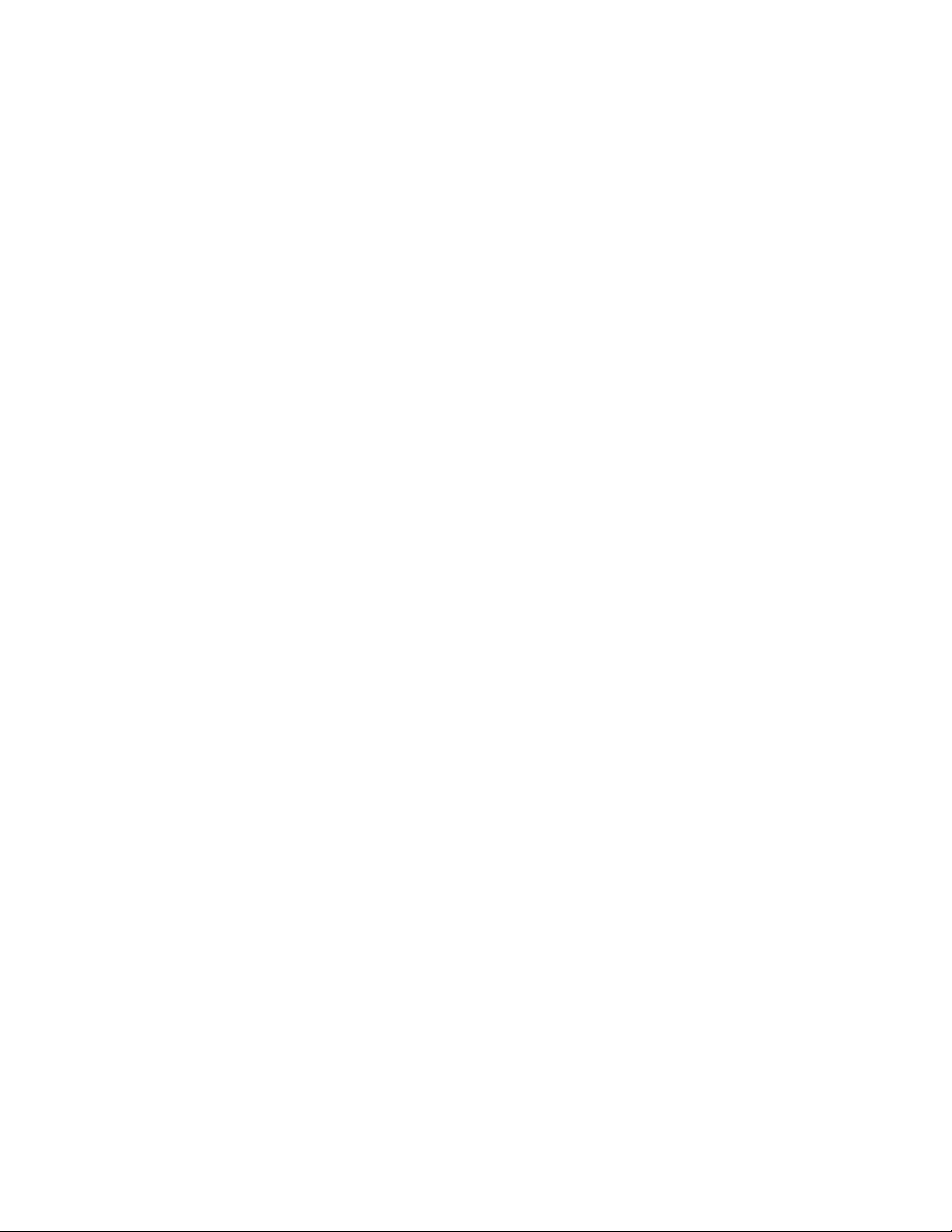

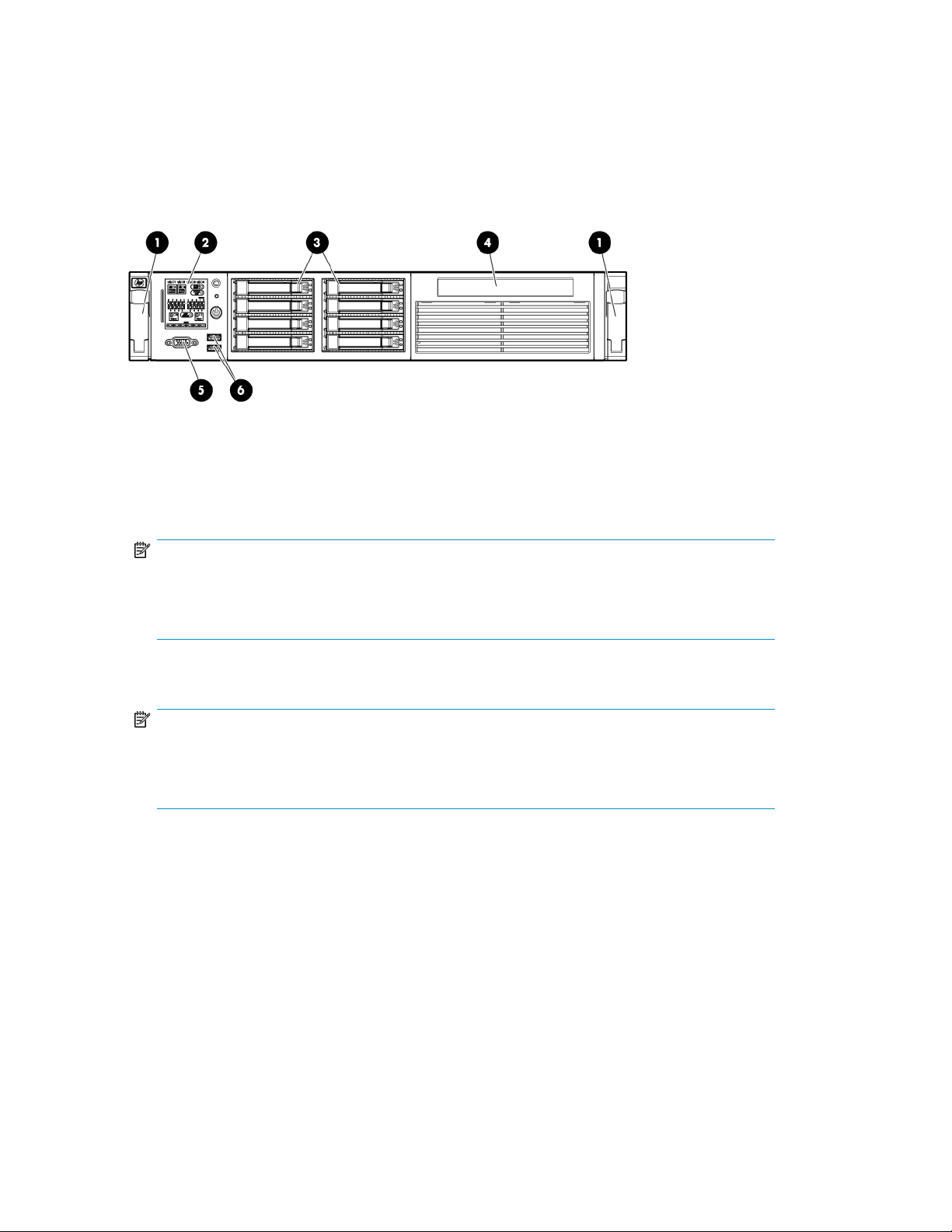

Figura 1 Componentes del panel frontal de HP X3400 G2

1. Unidad de DVD-RW

2. Pestaña de la etiqueta de serie

3. Dos (2) puertos USB

4. Cuatro (4) bahías de disco duro SAS/SATA de 3,5” con conexión en caliente

NOTA:

Consulte “Combinaciones de indicadores LED de unidad de disco duro SAS y

SATA” en la página 31 para obtener las descripciones de estado de los indicadores LED del

disco duro.

Guía de usuario de X3000 G2 Network Storage System 23

Page 24

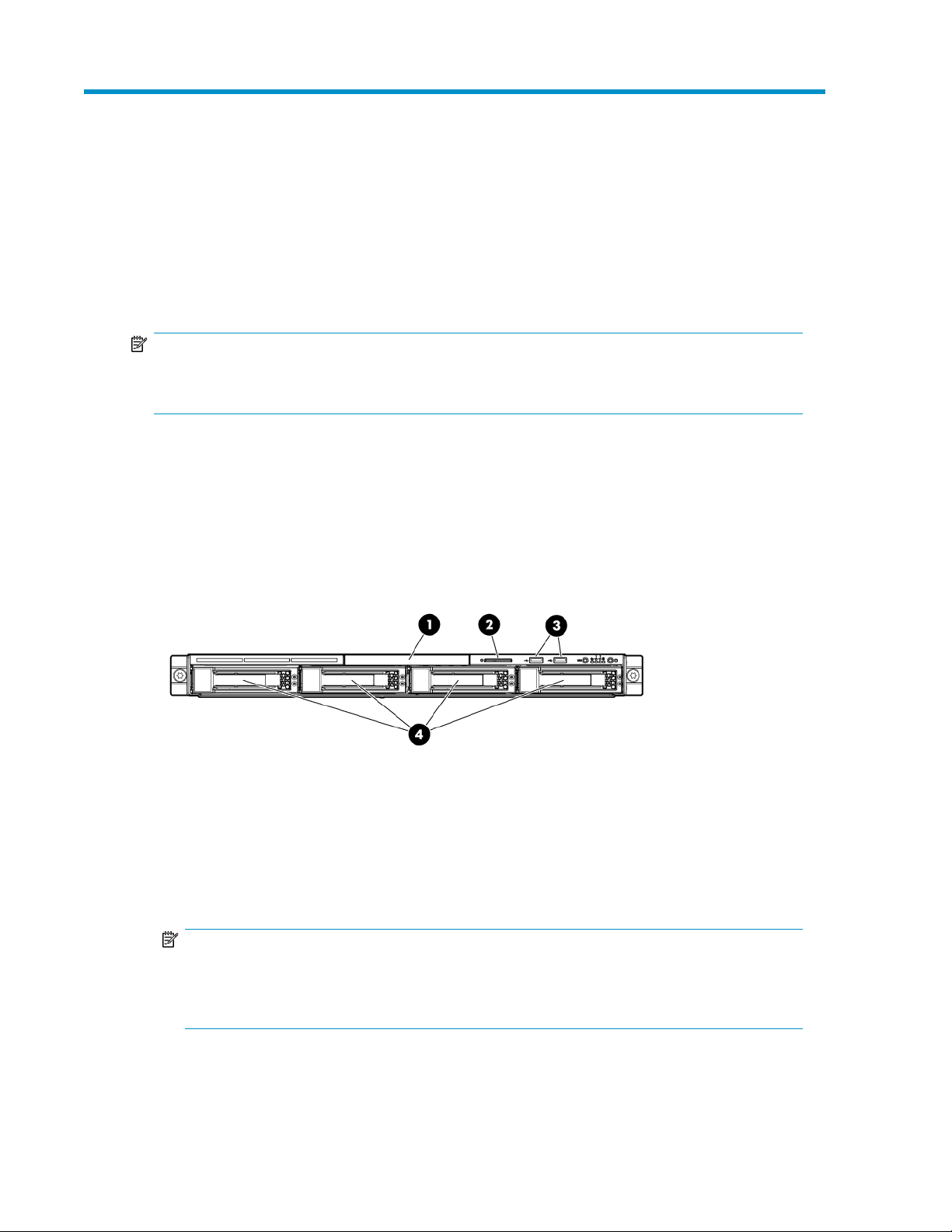

Figura 2 LED del panel frontal de HP X3400 G2

Tabla 2 Descripción de los LED del panel frontal de HP X3400 G2

EstadoDescripción y elemento

Verde = El estado del sistema es normal

1. Indicador LED del estado interno

Naranja = El sistema está degradado

Rojo = El sistema se encuentra en estado crítico

Apagado = Estado del sistema normal (en modo de espera)

2. Indicador LED de actividad/enlace NIC 1

3. Indicador LED de actividad/enlace NIC 2

4. LED de actividad de unidad

5. Botón Encendido/Espera e indicador LED

de alimentación del sistema

6. LED/Botón UID

Verde = Existe un enlace de red

Verde intermitente = Existe actividad y enlace de red

Apagado = Sin conexión de red

Verde = La actividad de la unidad es normal

Apagado = No hay actividad en la unidad

Verde = Normal (sistema encendido)

Ámbar = El sistema se encuentra en estado de espera, pero se

sigue suministrando alimentación

Apagado = El cable de alimentación está desconectado o la

fuente de alimentación presenta fallas

Azul = Identificación activada

Azul intermitente = El sistema se gestiona remotamente

Apagado = La identificación está desactivada

Figura 3 Componentes del panel posterior de HP X3400 G2

Identificación de componentes del sistema de almacenamiento24

Page 25

1. Conector de cable de alimentación

2. Conector del ratón

3. Puerto de gestión de iLO 2 compartido/1 conector NIC 10/100/1000

4. 2 conector 10/100/1000 NIC

5. Conector serie

6. Tapa de ranura PCIe de bajo perfil (ranura x16 abierta)

7. Ranura ampliada PCIe (ocupada por el controlador Smart Array P212)

8. Puerto de gestión iLO 2 dedicado (este puerto es opcional y debe comprarse por separado)

9. Conector de vídeo

10. Conectores USB (2)

11. Conector del teclado

Figura 4 LED del panel posterior de HP X3400 G2

Tabla 3 Descripción de los LED del panel frontal de HP X3400 G2

EstadoDescripción y elemento

Azul = Activado

1. LED/Botón UID

2. Conexión NIC/iLO 2

3. Actividad NIC/iLO 2

Intermitente = El sistema se gestiona remotamente

Apagado = Desactivado

Verde o verde intermitente = Hay actividad

Apagado = No hay actividad

Verde = Existe un enlace

Apagado = No existe un enlace

Guía de usuario de X3000 G2 Network Storage System 25

Page 26

Componentes de hardware de HP X3800 G2 Network Storage Gateway

Las imágenes siguientes muestran los componentes y los LED ubicados en los paneles frontal y posterior

de X3800 G2 Network Storage Gateway.

Figura 5 Componentes del panel frontal de HP X3800 G2

1. Palancas de aflojamiento rápido (2)

2. Systems Insight Display

NOTA:

Consulte “Indicadores LED de Systems Insight Display” en la página 32 y “Combinaciones de

LED de Systems Insight Display” en la página 33 para obtener información sobre el estado de

los indicadores LED.

3. Ocho (8) compartimientos de disco duro SAS/SATA de 2,5” con conexión directa SFF

NOTA:

Consulte “Combinaciones de indicadores LED de unidad de disco duro SAS y

SATA” en la página 31 para obtener las descripciones de estado de los indicadores LED del

disco duro.

4. Unidad DVD-RW

5. Conector de vídeo

6. Conectores USB (2)

Identificación de componentes del sistema de almacenamiento26

Page 27

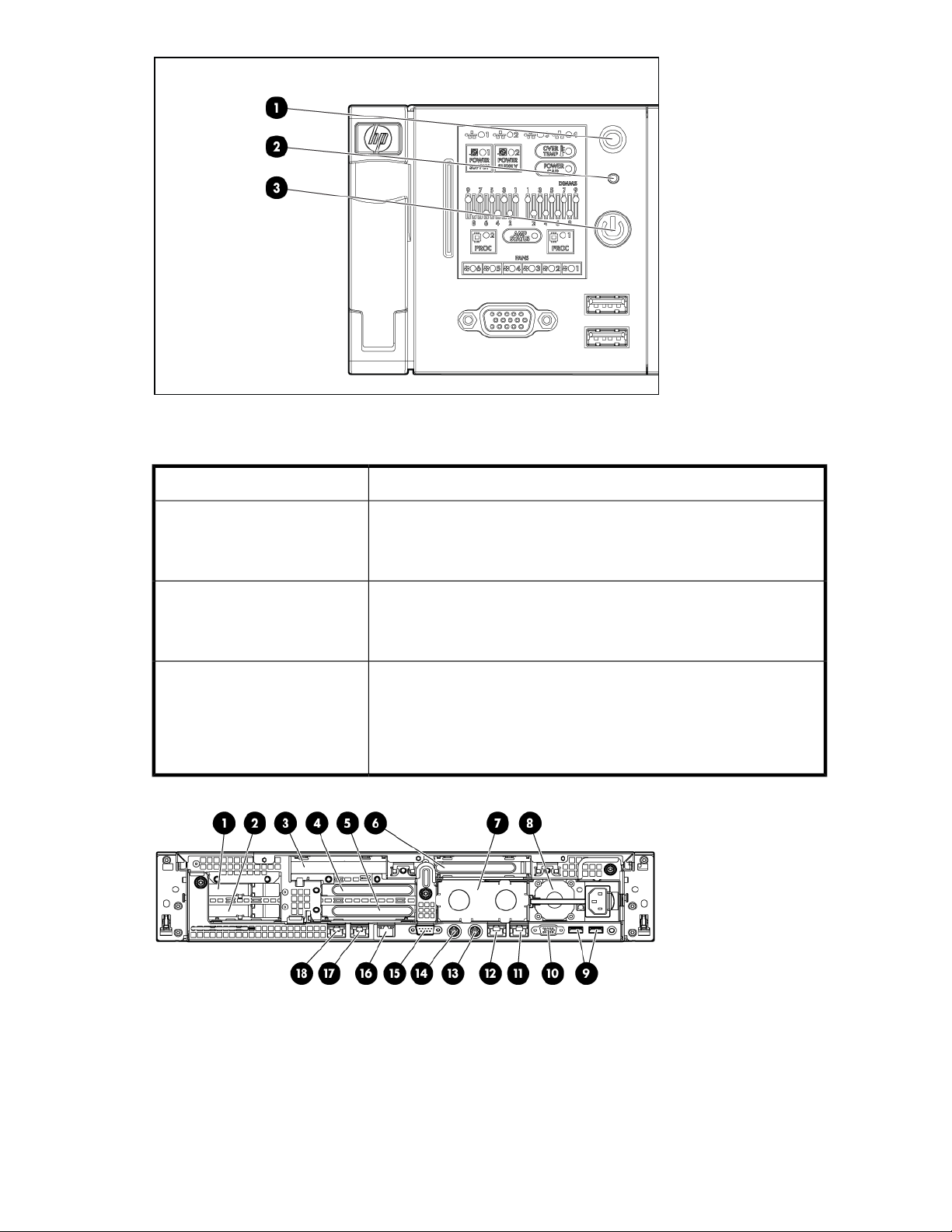

Figura 6 Botones y LED del panel frontal de HP X3800 G2

Tabla 4 Descripciones de botones y LED del panel frontal de HP X3800 G2

EstadoDescripción y elemento

Azul = Activado

1. Botón e indicador LED de UID

2. LED de estado del sistema

3. Botón Encendido/Espera e

indicador LED de alimentación

del sistema

Azul intermitente = El sistema se gestiona de manera remota

Apagado = Desactivado

Verde = Normal

Naranja = Sistema degradado

Rojo = Sistema en estado crítico

Verde = Sistema activo

Ámbar = El sistema se encuentra en estado de espera, pero se sigue

suministrando alimentación

Apagado = Cable de alimentación no conectado o fallo del suministro

de alimentación

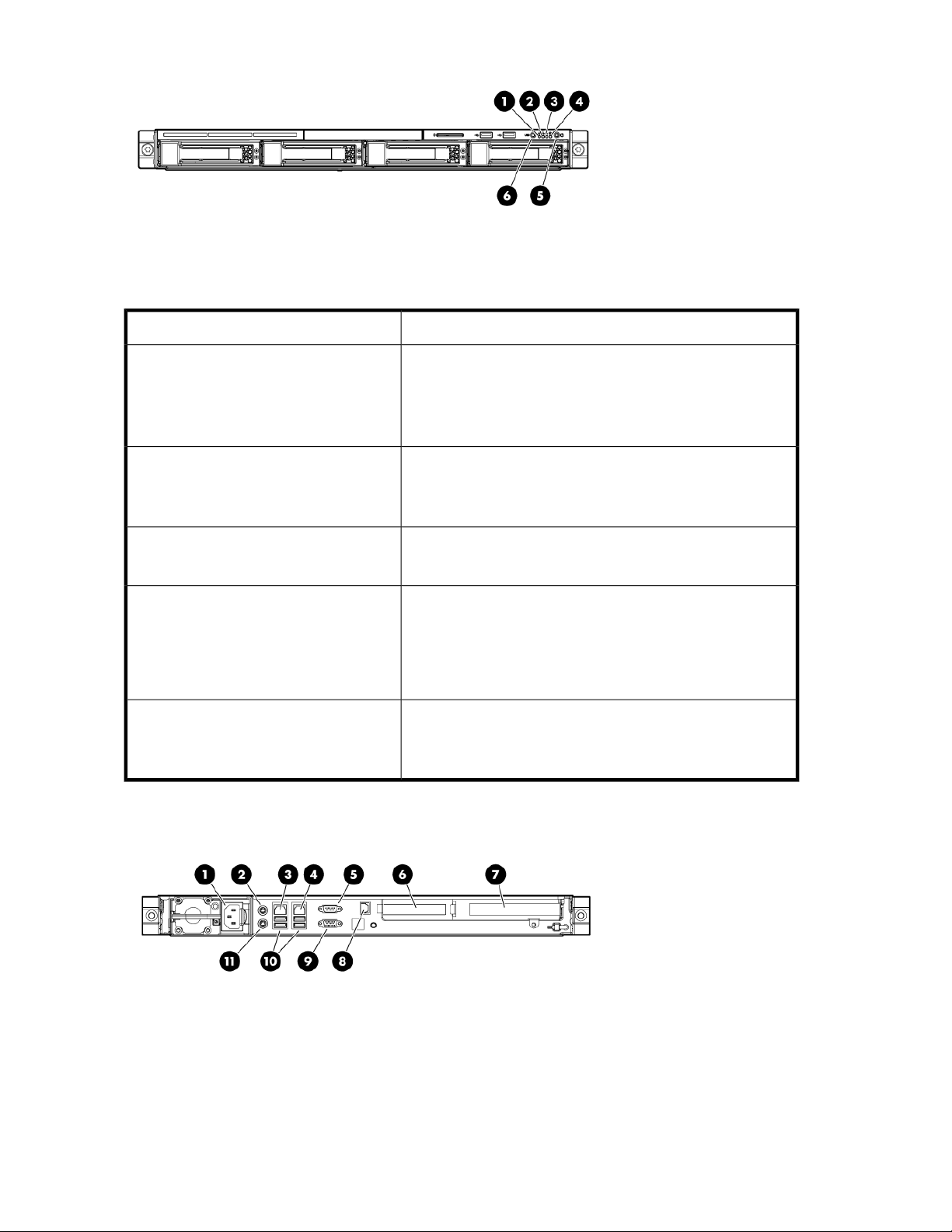

Figura 7 Componentes del panel posterior de HP X3800 G2

Guía de usuario de X3000 G2 Network Storage System 27

Page 28

1. Ranura PCIe 5

2. Ranura PCIe 6

3. Ranura PCIe 4 (donde se colocó el controlador Smart Array P812)

4. Ranura PCIe 2

5. Ranura PCIe 3 (ampliador SAS)

6. Ranura PCIe 1

7. Fuente de alimentación 2 (estándar)

8. Fuente de alimentación 1 (estándar)

9. Conectores USB (2)

10. Conector de vídeo

11. Conector NIC 1

12. Conector NIC 2

13. Conector del ratón

14. Conector del teclado

15. Conector serie

16. Conector iLO 3

17. Conector NIC 3

18. Conector NIC 4

Figura 8 Botones y LED del panel posterior de HP X3800 G2

Tabla 5 Descripciones de botones y LED del panel posterior de HP X3800 G2

EstadoDescripción y elemento

1. Indicador LED de suministro

de alimentación

2. Botón/Indicador LED UID

Identificación de componentes del sistema de almacenamiento28

Verde = Normal

Apagado = Sistema apagado o fallo del suministro de alimentación

Azul = Activado

Azul intermitente = El sistema se gestiona de manera remota

Apagado = Desactivado

Page 29

3. LED de actividad NIC/iLO 3

EstadoDescripción y elemento

Verde = Actividad de red

Verde intermitente = Actividad de red

Apagado = No hay actividad de red

4. LED de enlace NIC/iLO 3

Verde = Enlace de red

Apagado = Sin conexión de red

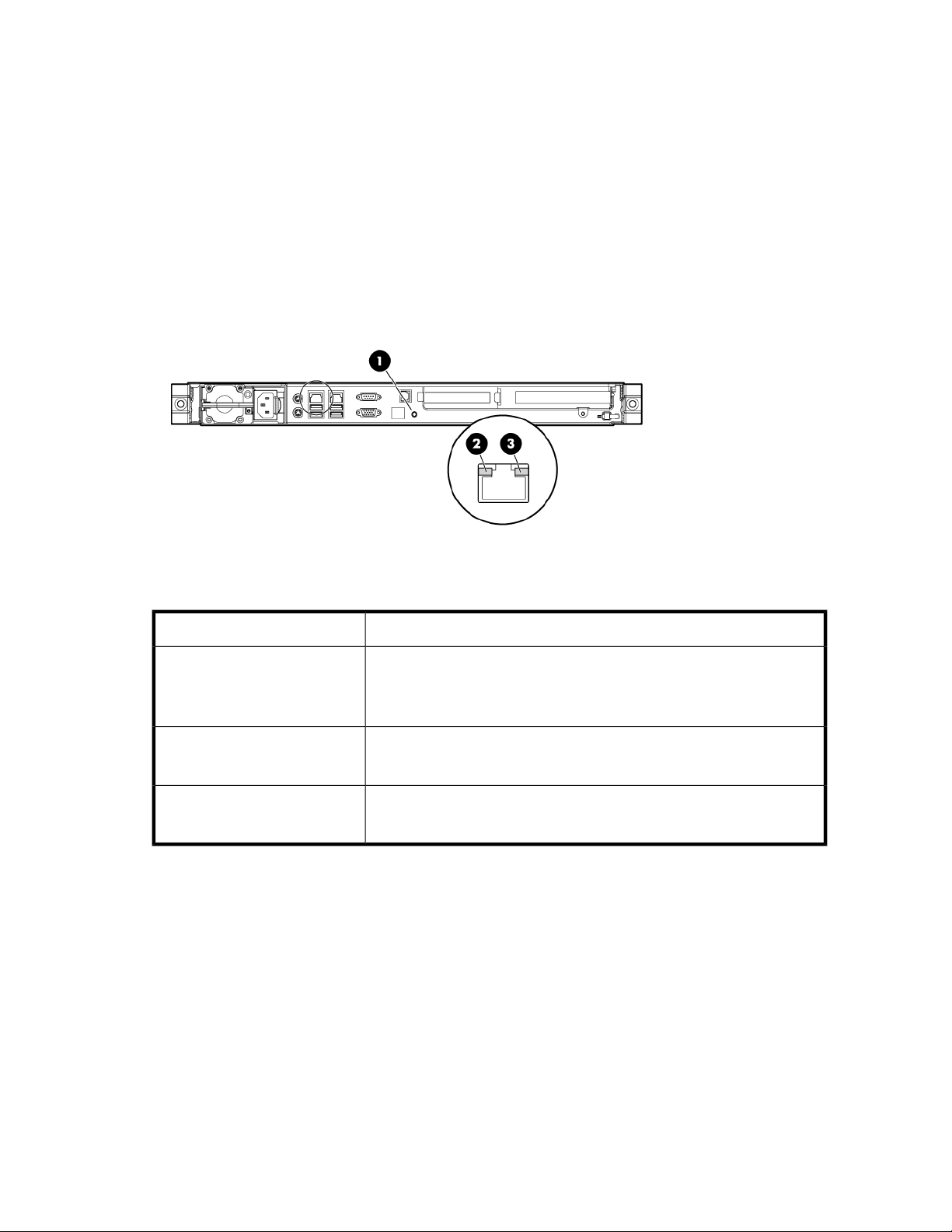

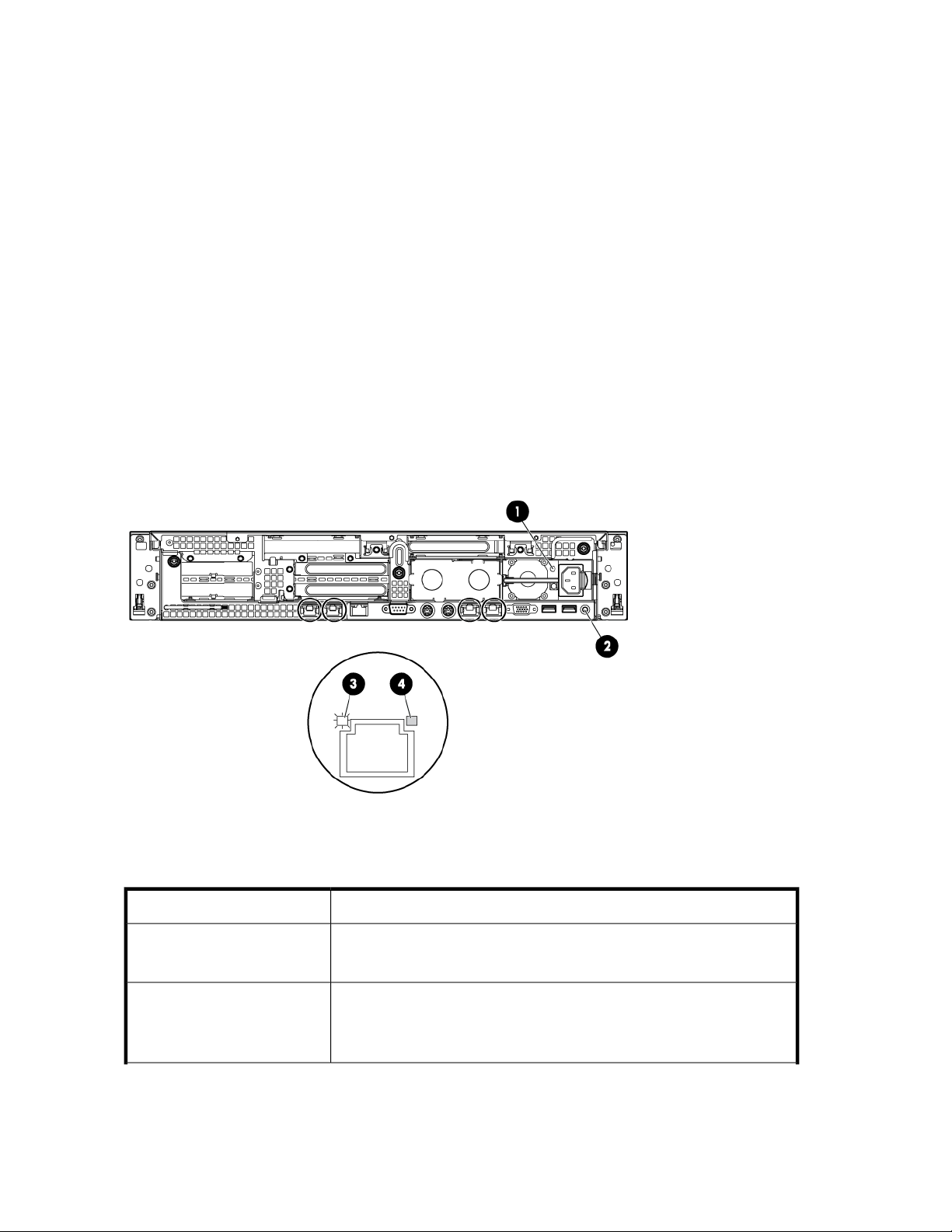

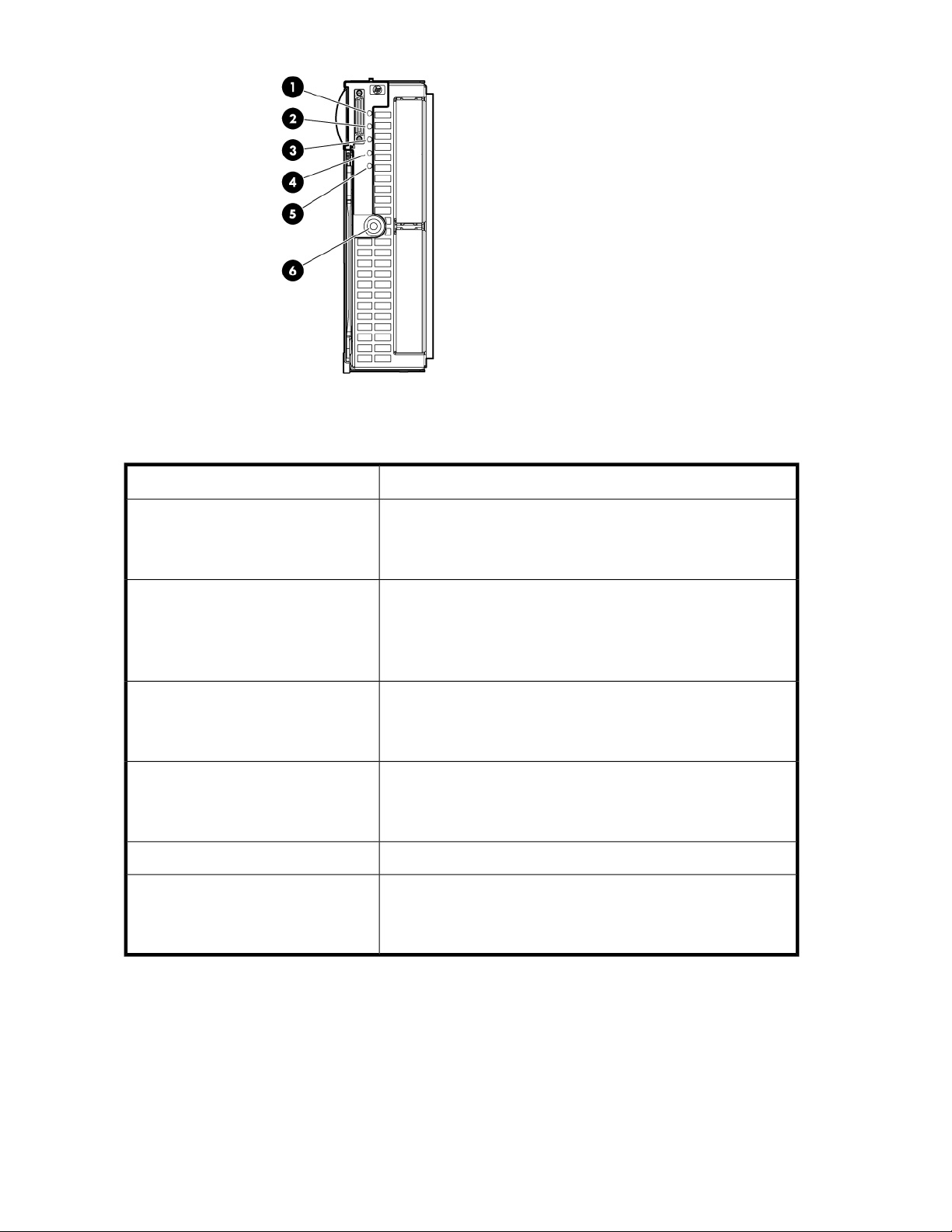

Componentes de hardware de HP X3800sb G2 Network Storage Gateway Blade

Las imágenes siguientes muestran los componentes y los LED ubicados en el panel delantero de

X3800sb G2 Network Storage Gateway.

Figura 9 Componentes del panel frontal de HP X3800sb G2

1. Conector SUV

2. Pestaña de la etiqueta de serie

3. Botón de liberación

4. Palanca de liberación de la ranura del servidor

5. encendido/espera, botón

6. Compartimiento de unidad de disco rígido 1

7. Compartimiento de unidad de disco rígido 2

Guía de usuario de X3000 G2 Network Storage System 29

Page 30

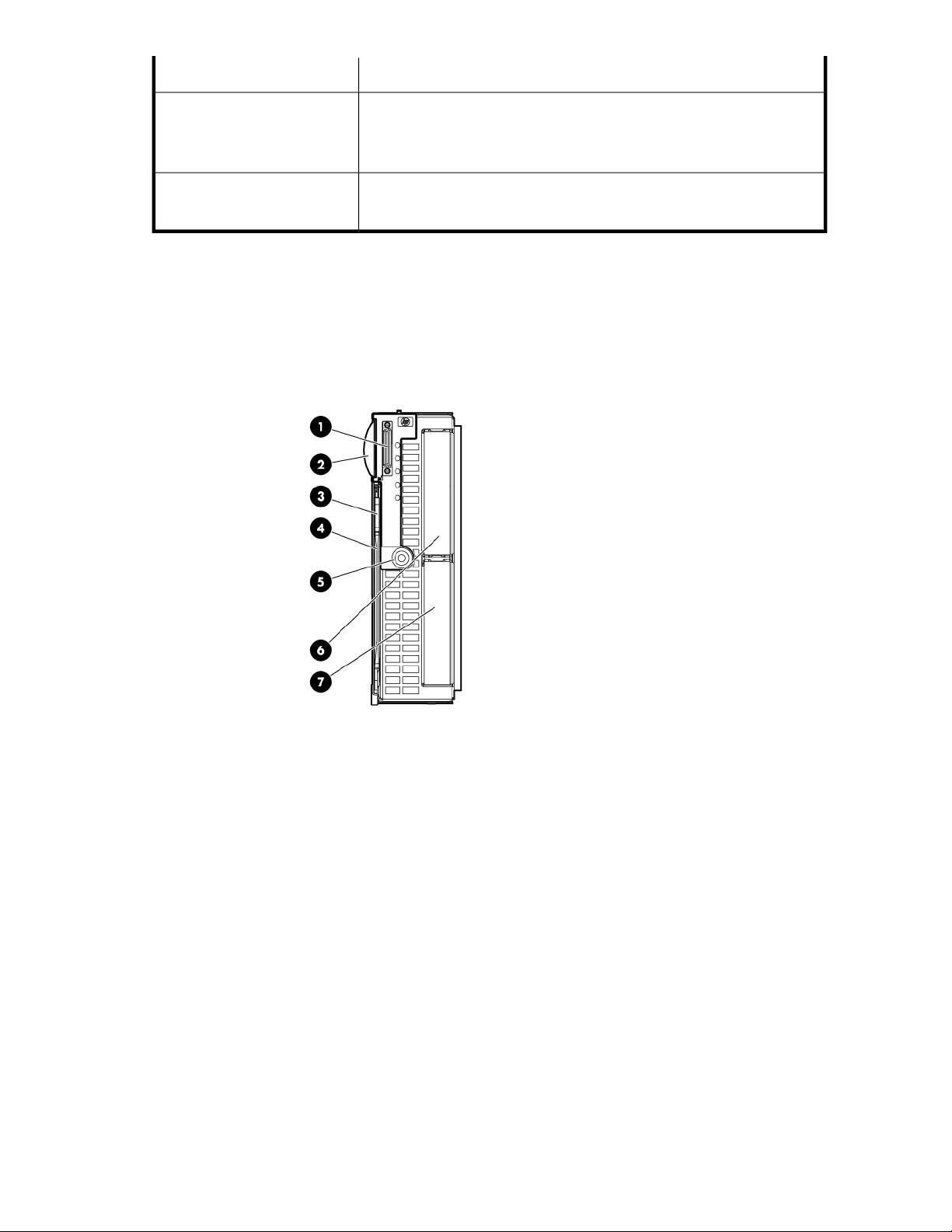

Figura 10 LED del panel frontal de HP X3800sb G2

Tabla 6 Descripciones de LED del panel frontal de HP X3800sb G2

EstadoElemento / Descripción

Azul = Identificado

1. LED de UID

2. LED de estado

3. LED de NIC 1 del adaptador Flex-10

4. LED de NIC 2 del adaptador Flex-10

Azul intermitente = Gestión remota activa

Apagado = Sin gestión remota activa

Verde = Normal

Intermitente = Arranque

Ámbar = Estado deteriorado

Rojo = Estado crítico

Verde = Vinculado a red

Intermitente de color verde = Actividad de red

Apagado = Sin conexión o actividad

Verde = Vinculado a red

Intermitente de color verde = Actividad de red

Apagado = Sin conexión o actividad

—5. Reservado

6. LED de alimentación del sistema

Identificación de componentes del sistema de almacenamiento30

Verde = Encendido

Ámbar = Espera (alimentación auxiliar disponible)

Apagado = Apagado

Page 31

Indicadores LED de unidad de disco duro SAS y SATA

La siguiente figura muestra los indicadores LED de la unidad de disco duro SAS/SATA. Dichos

indicadores LED están ubicados en todas las unidades de disco duro en caliente HP ProLiant.

Figura 11 Indicadores LED de unidad de disco duro SAS/SATA

Tabla 7 Combinaciones de indicadores LED de unidad de disco duro SAS y SATA

1. LED de fallo/UID

(ámbar/azul)

Ámbar y azul alternativos

Azul fijo

Ámbar, parpadeo regular

(1 Hz)

Ámbar, parpadeo regular

(1 Hz)

línea (verde)

Encendido, apagado o

parpadeo

Encendido, apagado o

parpadeo

On

EncendidoOff

Parpadeo regular (1 Hz)

Parpadeo regular (1 Hz)Apagado

Estado2. LED de actividad/en

La unidad ha fallado o se ha recibido una alerta de

error inminente para esta unidad; también ha sido

seleccionada por una aplicación de gestión.

La unidad funciona con normalidad y ha sido

seleccionada por una aplicación de gestión.

Se ha recibido un aviso de previsión de fallos de

esta unidad. Reemplace cuanto antes la unidad.

La unidad está en línea pero actualmente no está

activa.

No extraiga la unidad. Si extrae una unidad puede

interrumpir la operación actual y perder los datos.

La unidad forma parte de un array que se está

sometiendo a una expansión de capacidad o

migración del stripe y se ha recibido un aviso de

previsión de fallos para esa unidad. Para minimizar

el riesgo de pérdida de datos, no sustituya la unidad

hasta que se complete la expansión o migración.

No extraiga la unidad. Si extrae una unidad puede

interrumpir la operación actual y perder los datos.

La unidad se está reconstruyendo, o es parte de un

array que se está sometiendo a una expansión de

capacidad o a una migración del stripe.

Guía de usuario de X3000 G2 Network Storage System 31

Page 32

1. LED de fallo/UID

(ámbar/azul)

Estado2. LED de actividad/en

línea (verde)

Ámbar, parpadeo regular

(1 Hz)

Ámbar, parpadeo regular

(1 Hz)

Parpadeo irregular

ApagadoÁmbar fijo

Apagado

ApagadoApagado

La unidad está activa pero se ha recibido un aviso

de previsión de fallos para esta unidad. Reemplace

cuanto antes la unidad.

La unidad está activa y funciona con normalidad.Parpadeo irregularApagado

Se ha identificado un fallo importante para esta

unidad y el controlador se ha desconectado.

Reemplace cuanto antes la unidad.

Se ha recibido un aviso de previsión de fallos de

esta unidad. Reemplace cuanto antes la unidad.

La unidad está sin conexión (una unidad de

repuesto) o no está configurada como parte de un

array.

Indicadores LED de Systems Insight Display

Los indicadores LED de HP Systems Insight Display representan el diseño de la placa de sistema.