Page 1

Users’ Guide

ProCurve Network Access Controller 800

www.procurve.com

Page 2

Page 3

ProCurve

Network Access Controller 800

Users Guide

Release 1.0

Page 4

© Copyright 2007 Hewlett-Packard Development Company, L.P.

All Rights Reserved.

This document contains information which is protected by

copyright. Reproduction, adaptation, or translation without

prior permission is prohibited, except as allowed under the

copyright laws.

Publication Number

5991-8571

August 2007

(rev-

h)

Disclaimer

The information contained in this document is subject to

change without notice.

HEWLETT-PACKARD COMPANY MAKES NO WARRANTY

OF ANY KIND WITH REGARD TO THIS MATERIAL,

INCLUDING, BUT NOT LIMITED TO, THE IMPLIED

WARRANTIES OF MERCHANTABILITY AND FITNESS

FOR A PARTICULAR PURPOSE. Hewlett-Packard shall not

be liable for errors contained herein or for incidental or

consequential damages in connection with the furnishing,

performance, or use of this material.

Hewlett-Packard assumes no responsibility for the use or

reliability of its software on equipment that is not furnished

by Hewlett-Packard.

Trademark Credits

Microsoft, Windows, Windows 95, and Microsoft Windows

NT are registered trademarks of Microsoft Corporation.

Internet Explorer is a trademark of Microsoft Corporation.

Ethernet is a registered trademark of Xerox Corporation.

Netscape is a registered trademark of Netscape Corporation.

Warranty

See the Customer Support/Warranty booklet included with

the product.

A copy of the specific warranty terms applicable to your

Hewlett-Packard products and replacement parts can be

obtained from your HP Sales and Service Office or

authorized dealer.

Hewlett-Packard Company

8000 Foothills Boulevard, m/s 5551

Roseville, California 95747-5551

http://www.hp.com/go/hpprocurve

Page 5

Contents

1 Introduction

What you Need to get Started . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-2

NAC 800 Home Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-4

System Monitor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-6

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-8

The NAC 800 Process . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-10

About NAC 800 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-10

NAC Policy Definition . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-10

Endpoint Testing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-11

Compliance Enforcement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-12

Automated and Manual Repair . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-12

Targeted Reporting . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-12

Technical Support . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-13

Additional Documentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-14

Upgrading . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-15

Conventions Used in This Document . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Navigation Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Tip Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Note Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Caution Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Warning Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Bold Font . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Task Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Italic Text . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Courier Font . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Angled Brackets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Square Brackets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Terms . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-19

Copying Files . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

SCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

PSCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

2 Clusters and Servers

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2-2

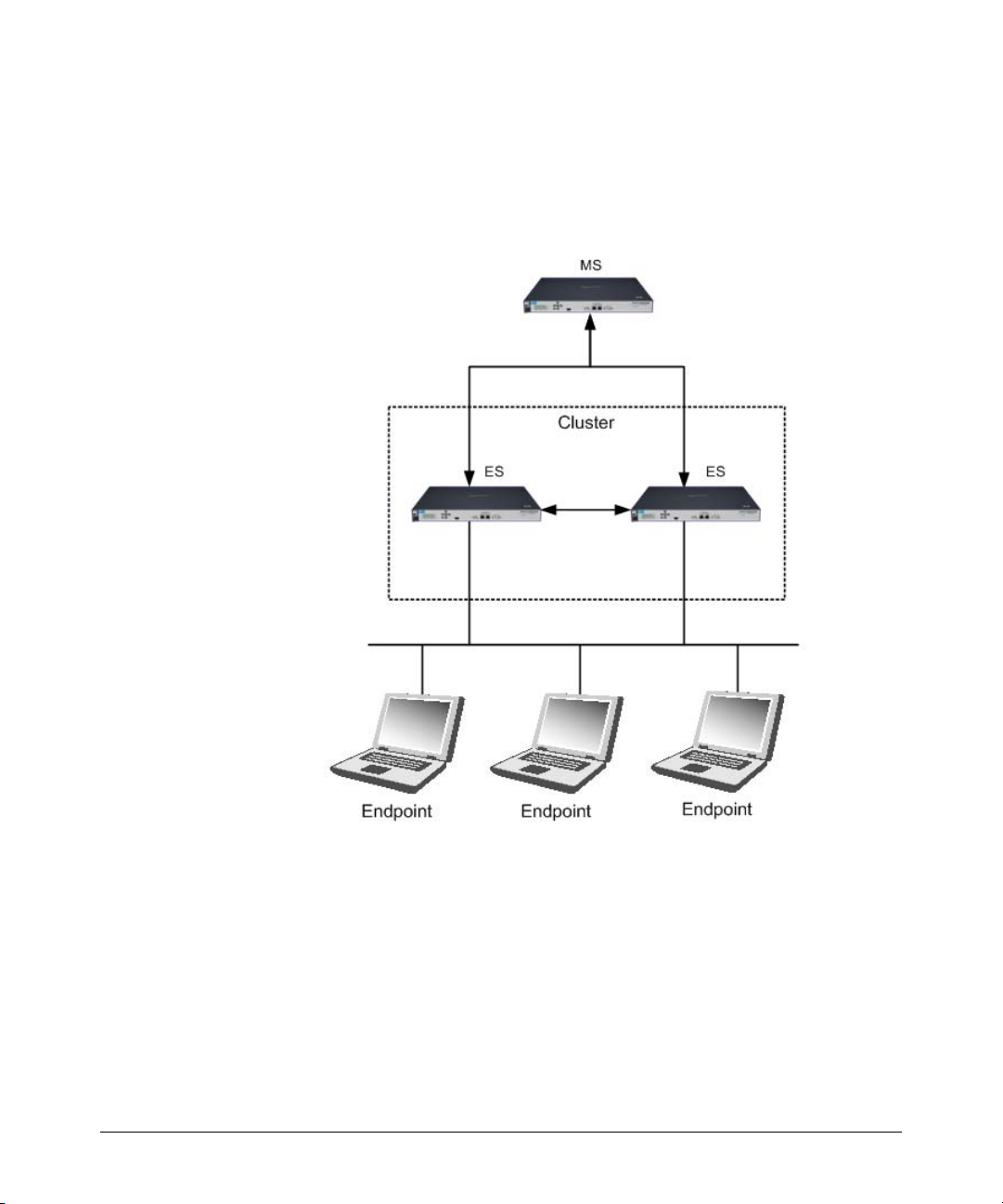

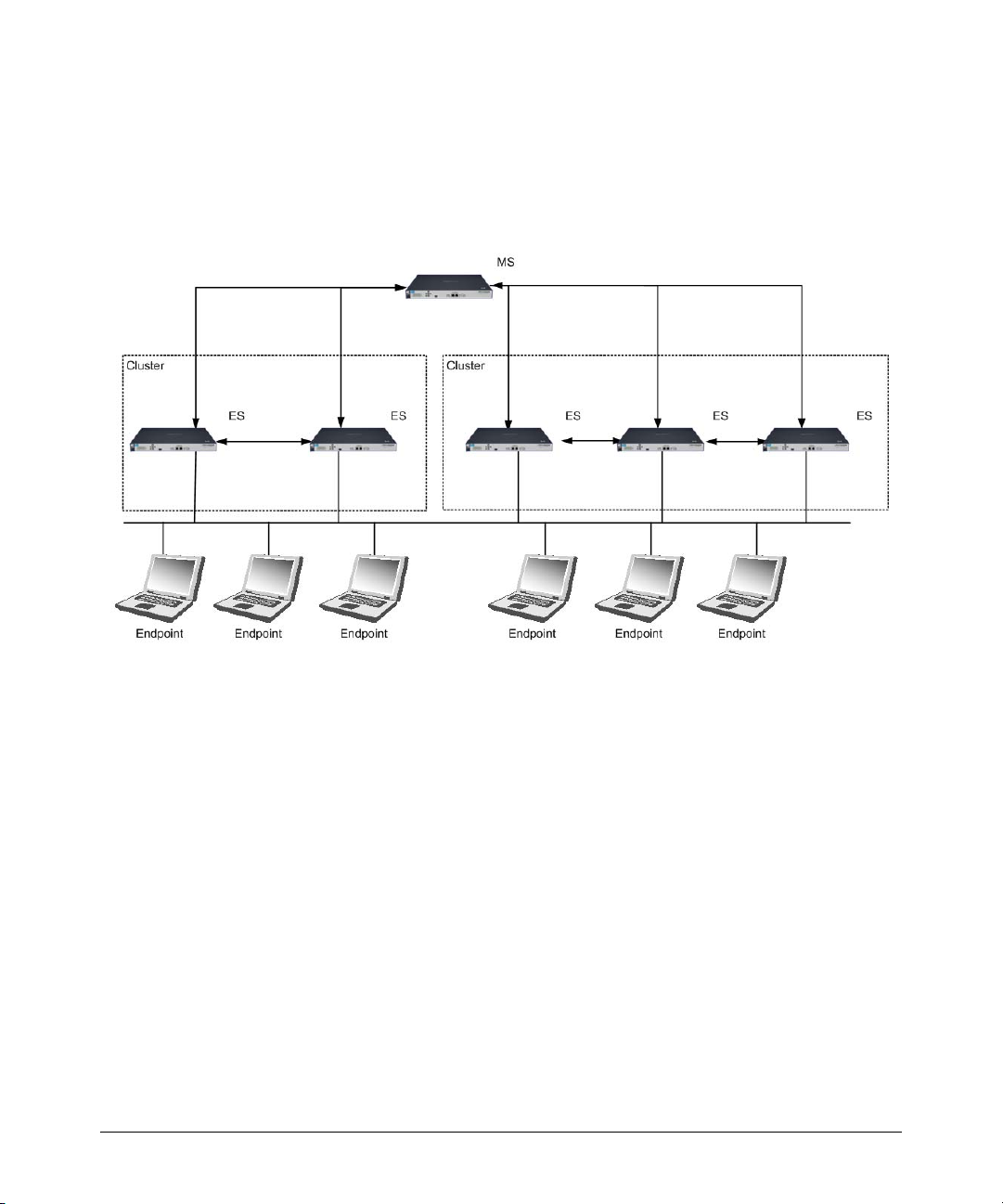

Installation Examples . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2-3

iii

Page 6

Contents

Single-server Installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2-3

Multiple-server Installations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2-3

3 System Configuration

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-4

Enforcement Clusters and Servers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-6

Enforcement Clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-7

Adding an Enforcement Cluster . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-7

Editing Enforcement Clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-9

Viewing Enforcement Cluster Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-10

Deleting Enforcement Clusters . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-11

Enforcement Servers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-13

Adding an Enforcement Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-13

Cluster and Server Icons . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-15

Editing Enforcement Servers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-15

Changing the Enforcement Server Network Settings . . . . . . . . . . . . . . . . 3-17

Changing the Enforcement Server Date and Time . . . . . . . . . . . . . . . . . . 3-17

Modifying the ES root Account Password . . . . . . . . . . . . . . . . . . . . . . . . 3-18

Viewing Enforcement Server Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-18

Deleting Enforcement Servers . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-20

Enforcement Server Recovery . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-20

Management Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-21

Viewing Network Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-21

Modifying Management Server Network Settings . . . . . . . . . . . . . . . . . . 3-23

Selecting a Proxy Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-23

Setting the Date and Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-24

Automatically Setting the Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-25

Manually Setting the Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-25

Selecting the Time Zone . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-26

Changing MS SNMP Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-26

Modifying the MS root Account Password . . . . . . . . . . . . . . . . . . . . . . . . 3-26

Checking for NAC 800 Upgrades . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-27

Changing the NAC 800 Console Timeout . . . . . . . . . . . . . . . . . . . . . . . . . 3-27

User Accounts . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-29

Adding a User Account . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-29

Searching for a User Account . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-32

Sorting the User Account Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-33

Copying a User Account . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-33

Editing a User Account . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-34

Deleting a User Account . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-35

iv

Page 7

Contents

User Roles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-37

Adding a User Role . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-37

Editing User Roles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-40

Deleting User Roles . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-41

Sorting the User Roles Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-42

License . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-43

Updating Your License . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-43

Test Updates . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-45

Manually Checking for Test Updates . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-45

Selecting Test Update Times . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-46

Viewing Test Update Logs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-47

Quarantining . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-49

Selecting the Quarantine Method . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-49

Entering Basic 802.1X Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-51

Selecting the RADIUS Authentication method . . . . . . . . . . . . . . . . . . . . . 3-51

Configuring Windows Domain Settings . . . . . . . . . . . . . . . . . . . . . . . . . . 3-52

Configuring OpenLDAP Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-54

Configuring Novell eDirectory Settings . . . . . . . . . . . . . . . . . . . . . . . . . . 3-57

Adding 802.1X Devices . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-60

Testing the Connection to a Device . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-61

Cisco IOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-62

Cisco CatOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-63

Enterasys . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-65

Extreme ExtremeWare . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-67

Extreme XOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-69

Foundry . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-71

HP ProCurve Switch . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-73

HP ProCurve WESM . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-76

HP ProCurve 420 AP or HP ProCurve 530 AP . . . . . . . . . . . . . . . . . . . . . 3-79

Nortel . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-81

Other . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-83

Setting DHCP Enforcement . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-85

Adding a DHCP Quarantine Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-87

Sorting the DHCP Quarantine Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-89

Editing a DHCP Quarantine Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-89

Deleting a DHCP Quarantine Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-90

Maintenance . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-91

Initiating a New Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-91

Restoring From a Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-93

Downloading Support Packages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-94

v

Page 8

Contents

Cluster Setting Defaults . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-95

Testing Methods . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-95

Selecting Test Methods . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-95

Ordering Test Methods . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-96

Recommended Test Methods . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-97

Selecting End-user Options . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-98

Accessible Services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-98

Exceptions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-100

Always Granting Access to Endpoints and Domains . . . . . . . . . . . . 3-101

Always Quarantine Endpoints and Domains . . . . . . . . . . . . . . . . . . 3-102

Notifications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-102

Enabling Notifications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-102

End-user Screens . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-104

Specifying an End-user Screen Logo . . . . . . . . . . . . . . . . . . . . . . . . 3-104

Specifying the End-user Screen Text . . . . . . . . . . . . . . . . . . . . . . . . 3-105

Specifying the End-user Test Failed Pop-up Window . . . . . . . . . . . 3-106

Agentless Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-107

Adding Windows Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-107

Testing Windows Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-109

Editing Windows Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-109

Deleting Windows Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-110

Sorting the Windows Credentials Area . . . . . . . . . . . . . . . . . . . . . . 3-110

Logging . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-111

Setting ES Logging Levels . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-111

Setting 802.1X Devices Logging Levels . . . . . . . . . . . . . . . . . . . . . . . . . 3-112

Setting IDM Logging Levels . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-112

Advanced Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-114

Setting the Agent Read Timeout . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-114

Setting the RPC Connection Timeout . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-114

Setting the RPC Command Timeout . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3-115

4 Endpoint Activity

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-2

Filtering the Endpoint Activity Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-4

Filtering by Access Control or Test Status . . . . . . . . . . . . . . . . . . . . . . . . . 4-4

Filtering by Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-5

Limiting Number of Endpoints Displayed . . . . . . . . . . . . . . . . . . . . . . . . . 4-6

Searching . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-7

Access Control States . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-9

Test Status States . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-10

Viewing Endpoint Access Status . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-14

vi

Page 9

Selecting Endpoints to Act on . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-15

Acting on Selected Endpoints . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-16

Manually Retest an Endpoint . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-16

Immediately Grant Access to an Endpoint . . . . . . . . . . . . . . . . . . . . . . . . 4-16

Immediately Quarantine an Endpoint . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-17

Clearing Temporary Endpoint States . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-17

Viewing Endpoint Information . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4-18

5 End-user Access

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-2

Endpoints Supported . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-3

Browser Version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-4

Browser Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-5

Agentless Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-6

Ports Used for Testing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-8

Firewall Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-9

Managed Endpoints . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-9

Unmanaged Endpoints . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-9

Allowing the Windows RPC Service Through the Firewall . . . . . . . . . . . . 5-9

Allowing NAC 800 through the OS X Firewall . . . . . . . . . . . . . . . . . . . . 5-12

End-user Access Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-15

Opening Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-16

Windows NAC Agent Test Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-17

Automatically Installing the Windows Agent . . . . . . . . . . . . . . . . . . 5-17

Removing the Agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-20

Manually Installing the Windows Agent . . . . . . . . . . . . . . . . . . . . . . 5-20

How to View the Windows Agent Version Installed . . . . . . . . . . . . . 5-21

Mac OS Agent Test Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-22

Installing the MAC OS Agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-22

Verifying the Mac OS Agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-25

Removing the Mac OS Agent . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-29

ActiveX Test Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-30

Agentless Test Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-30

Testing Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-33

Test Successful Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-34

Temporary Quarantine Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-35

Testing Cancelled Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-36

Testing Failed Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-37

Setting the Temporary Access Period . . . . . . . . . . . . . . . . . . . . . . . . 5-38

Error Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-38

Contents

vii

Page 10

Contents

Customizing Error Messages . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5-40

6 NAC Policies

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-2

Standard NAC Policies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-4

NAC Policy Group Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-5

Add a NAC Policy Group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-5

Editing a NAC Policy Group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-5

Deleting a NAC Policy Group . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-6

NAC Policy Tasks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-7

Enabling or Disabling an NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-7

Selecting the Default NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-7

Creating a New NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-7

Editing a NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-12

Copying a NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-12

Deleting a NAC Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-13

Moving a NAC Policy Between NAC Policy Groups . . . . . . . . . . . . . . . . 6-13

Assigning Endpoints and Domains to a Policy . . . . . . . . . . . . . . . . . . . . . 6-13

NAC Policy Hierarchy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-14

Setting Retest Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-14

Setting Connection Time . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-14

Defining Non-supported OS Access Settings . . . . . . . . . . . . . . . . . . . . . . 6-15

Setting Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-15

Selecting Action Taken . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-15

About NAC 800 Tests . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-17

Viewing Information About Tests . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-17

Selecting Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-17

Entering Software Required/Not Allowed . . . . . . . . . . . . . . . . . . . . . 6-17

Entering Service Names Required/Not Allowed . . . . . . . . . . . . . . . . 6-18

Entering the Browser Version Number . . . . . . . . . . . . . . . . . . . . . . . 6-19

Test Icons . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6-19

viii

7 Quarantined Networks

Endpoint Quarantine Precedence . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-2

Using Ports in Accessible Services and Endpoints . . . . . . . . . . . . . . . . . . . . . 7-4

Determining Accessible Services Example . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-6

Always Granting Access to an Endpoint . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-13

Always Quarantining an Endpoint . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-15

New Users . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-16

Shared Resources . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-17

Page 11

Untestable Endpoints and DHCP Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7-18

8 High Availability and Load Balancing

High Availability . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8-2

Load Balancing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8-6

9 Inline Quarantine Method

Inline . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9-2

10 DHCP Quarantine Method

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10-2

Configuring NAC 800 for DHCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10-4

Setting Up a Quarantine Area . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10-4

Router Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10-4

Configuring the Router ACLs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10-5

Configuring Windows Update Service for XP SP2 . . . . . . . . . . . . . . . . . . 10-5

11 802.1X Quarantine Method

About 802.1X . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-2

NAC 800 and 802.1X . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-4

Setting Up the 802.1X Components . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-7

Setting up the RADIUS Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-7

Using the NAC 800 IAS Plug-in to the Microsoft IAS RADIUS Server .

11-7

Configuring the Microsoft IAS RADIUS server . . . . . . . . . . . . . . . 11-10

Proxying RADIUS Requests to an Existing RADIUS Server Using the

Built-in NAC 800 RADIUS Server . . . . . . . . . . . . . . . . . . . . . . . . . 11-37

Using the Built-in NAC 800 RADIUS Server for Authentication . . 11-40

Configuring Non-HP Switches . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-40

Enabling NAC 800 for 802.1X . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-43

NAC 800 Console Configuration . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-43

Setting Up the Supplicant . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-44

Contents

ix

Page 12

Contents

Setting Up the Authenticator . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-47

Cisco® 2950 IOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-47

Cisco® 4006 CatOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-48

Enterasys® Matrix 1H582-25 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-49

Extreme® Summit 48si . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-49

ExtremeWare . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-50

ExtremeXOS . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-50

Foundry® FastIron® Edge 2402 . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-51

HP ProCurve® 420AP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-51

HP ProCurve® 530AP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-52

HP ProCurve® 3400/3500/5400 . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-53

Nortel® 5510 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11-54

12 Reports

Report Types . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12-2

Generating Reports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12-4

Viewing Report Details . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12-6

Printing Reports . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12-7

Saving Reports to a File . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12-8

Converting an HTML Report to a Word Document . . . . . . . . . . . . . . . . . . 12-9

13 System Administration

Launching NAC 800 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-3

Launching and Logging into NAC 800 . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-3

Logging out of NAC 800 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-3

Important Browser Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-3

Downloading New Tests . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-4

System Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-5

Matching Windows Domain Policies to NAC Policies . . . . . . . . . . . . . . . 13-5

Setting the Access Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-5

Naming your Enforcement Cluster . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-6

Changing the MS Host Name . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-6

Changing the ES Host Name . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-6

Resetting your System . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-6

Changing Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-7

Specifying an Email Server for Sending Notifications . . . . . . . . . . . . . . . 13-8

Windows 2003 Server Settings . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-8

Entering Networks Using CIDR Format . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-9

Database . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-10

Creating a Backup File . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-10

x

Page 13

Contents

Restoring from Backup . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-10

Restoring the Original Database . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-11

Generating a Support Package . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-11

Supported VPNs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-12

Adding Custom Tests . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-13

Introduction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-13

References . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-13

Changing the Error Messages in a Test Script . . . . . . . . . . . . . . . . . . . . 13-13

Creating a Custom Test Class Script from Scratch . . . . . . . . . . . . . . . . . 13-18

BasicTests API . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-28

End-user Access Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-33

How NAC 800 Handles Static IP Addresses . . . . . . . . . . . . . . . . . . . . . . . . 13-34

Managing Passwords . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-35

Resetting the NAC 800 Server Password . . . . . . . . . . . . . . . . . . . . . . . . 13-36

Serial Console . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-36

Reset Appliance Mode . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-37

Resetting the NAC 800 Database Password . . . . . . . . . . . . . . . . . . . . . . 13-37

Changing the NAC 800 Administrator Password . . . . . . . . . . . . . . . . . . 13-37

Working with Ranges . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13-39

Creating and Replacing SSL Certificates . . . . . . . . . . . . . . . . . . . . . . . . . . 13-41

Creating a New Self-signed Certificate . . . . . . . . . . . . . . . . . . . . . . . . . . 13-42

Using an SSL Certificate from a known Certificate Authority (CA) . . . 13-43

Moving an ES from One MS to Another . . . . . . . . . . . . . . . . . . . . . . . . . . 13-45

Recovering Quickly from a Network Failure . . . . . . . . . . . . . . . . . . . . . . . 13-46

A Tests Help

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-3

Browser Security Policy – Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-4

Browser Version . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-5

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-5

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-5

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-6

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-6

Internet Explorer (IE) Internet Security Zone . . . . . . . . . . . . . . . . . . . . . . A-6

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-6

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-6

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-7

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-7

xi

Page 14

Contents

Internet Explorer (IE) Local Intranet Security Zone . . . . . . . . . . . . . . . . . A-7

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-7

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-7

How Does this Affect me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-8

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-8

Internet Explorer (IE) Restricted Site Security Zone . . . . . . . . . . . . . . . . A-8

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-8

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-8

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-9

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-9

Internet Explorer (IE) Trusted Sites Security Zone . . . . . . . . . . . . . . . . . A-10

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-10

Test properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-10

Operating System – Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

IIS Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

Internet Explorer Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-11

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

MVM Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-12

Service Packs . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

Windows 2000 Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-13

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

xii

Page 15

Contents

Windows Media Player Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

Windows Server 2003 SP1 Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-14

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Windows Server 2003 SP2 Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Windows Server 2003 Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-15

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

Windows XP SP2 Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-16

Windows XP Hotfixes . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

Windows Automatic Updates . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-17

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-18

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-18

Security Settings – OS X . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

Mac AirPort Preference . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

xiii

Page 16

Contents

Mac AirPort User Prompt . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-19

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Mac AirPort WEP Enabled . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Mac Bluetooth . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-20

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

Mac Firewall . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-21

Mac Internet Sharing . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

Mac Services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-22

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-23

Security Settings – Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

Allowed Networks . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

MS Excel Macros . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-24

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-25

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-25

xiv

Page 17

Contents

MS Outlook Macros . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-25

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-25

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-25

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-26

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-26

MS Word Macros . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-26

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-26

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-26

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

Services Not Allowed . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-27

What do I need to do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-28

Services Required . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-28

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-28

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-28

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-29

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-29

Windows Bridge Network Connection . . . . . . . . . . . . . . . . . . . . . . . . . . A-29

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-29

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

Windows Security Policy . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-30

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-31

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-31

Windows Startup Registry Entries Allowed . . . . . . . . . . . . . . . . . . . . . . A-32

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-32

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-32

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-32

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-33

Software – Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

Anti-spyware . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-34

xv

Page 18

Contents

Anti-virus . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-35

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-35

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-35

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-35

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-35

High-risk Software . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

MS Office Version Check . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-36

P2P . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

Personal Firewalls . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-37

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-38

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-38

Software Not Allowed . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-38

Description: . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-38

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-38

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Software Required . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Description . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Worms, Viruses, and Trojans . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Description: . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-39

Test Properties . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-40

How Does this Affect Me? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-40

What Do I Need to Do? . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . A-40

xvi

B Important Browser Settings

Pop-up Windows . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . B-2

Active Content . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . B-3

Page 19

Minimum Font Size . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . B-5

Page Caching . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . B-6

Temporary Files . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . B-7

C Installation and Configuration Check List

Minimum System Requirements . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-2

IP Addresses, Hostname, Logins, and Passwords . . . . . . . . . . . . . . . . . . . . C-3

Single-server Installation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-3

Multiple-server Installations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-3

Management Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-3

Enforcement Server 1 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-4

Enforcement Server 2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-5

Enforcement Server 3 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-5

Proxy Server . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-6

Agentless Credentials . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-7

Quarantine . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-8

802.1X . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-8

802.1X Devices . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-9

DHCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-10

Accessible services . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-10

Notifications . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-12

Test Exemptions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . C-13

Contents

D Glossary

Index

xvii

Page 20

Contents

(This page intentionally left blank.)

xviii

Page 21

Introduction

Chapter Contents

What you Need to get Started . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-2

NAC 800 Home Window . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-4

System Monitor . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-6

Overview . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-8

Technical Support . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-13

Additional Documentation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-14

Upgrading . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-15

Conventions Used in This Document . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Copying Files . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

1

The NAC 800 Process . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-10

About NAC 800 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-10

Navigation Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Tip Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Note Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Caution Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-16

Warning Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Bold Font . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Task Paragraph . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Italic Text . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-17

Courier Font . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Angled Brackets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Square Brackets . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-18

Terms . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-19

SCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

PSCP . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1-20

1-1

Page 22

Introduction

What you Need to get Started

The following hardware and software is required to operate NAC 800:

■ One or more ProCurve NAC 800 appliances

■ Configuration information – See “Installation and Configuration

■ An Internet connection or a web proxy server that allows outbound

■ Workstation – A workstation running one of the following browsers

■ A ProCurve NAC Implementation Start-up Service, from an autho-

■ A ProCurve NAC Endpoint Integrity Agent License

What you Need to get Started

Check List” on page C-1

HTTPS communications from the MS

with 128-bit encryption:

•Windows –

Mozilla version 1.7

Mozilla Firefox version 1.5 or later

Internet Explorer 6.0

• Linux –

Mozilla version 1.7

Mozilla Firefox version 1.5 or later

rized ProCurve partner or ProCurve.

1-2

ProCurve NAC 800 is delivered as a hardware appliance that you install in your

network. After NAC 800 is installed in your network, you configure it using a

workstation with browser software installed.

The browser software must be configured as described in “Important Browser

Settings” on page B-1.

The following documents provide information on installation and configuration, and are available at www.procurve.com/nactools:

1. ProCurve Network Access Controller 800 Hardware Installation Guide

– Refer to this document first to see how to prepare for and perform the

physical installation of the appliance and how to establish initial

management access. This document contains appliance specifications,

safety information, and appliance certifications.

2. ProCurve Network Access Controller 800 Configuration Guide – Refer

to this document second, to understand the product's features,

capabilities, and use. This document explains how to configure the

appliance based on the usage model you choose to deploy in your

network.

Page 23

What you Need to get Started

Introduction

3. ProCurve Network Access Controller 800Users’ Guide – Refer to this

document last for information on configuring, monitoring activities,

creating NAC policies, and running reports.

1-3

Page 24

Introduction

NAC 800 Home Window

NAC 800 Home Window

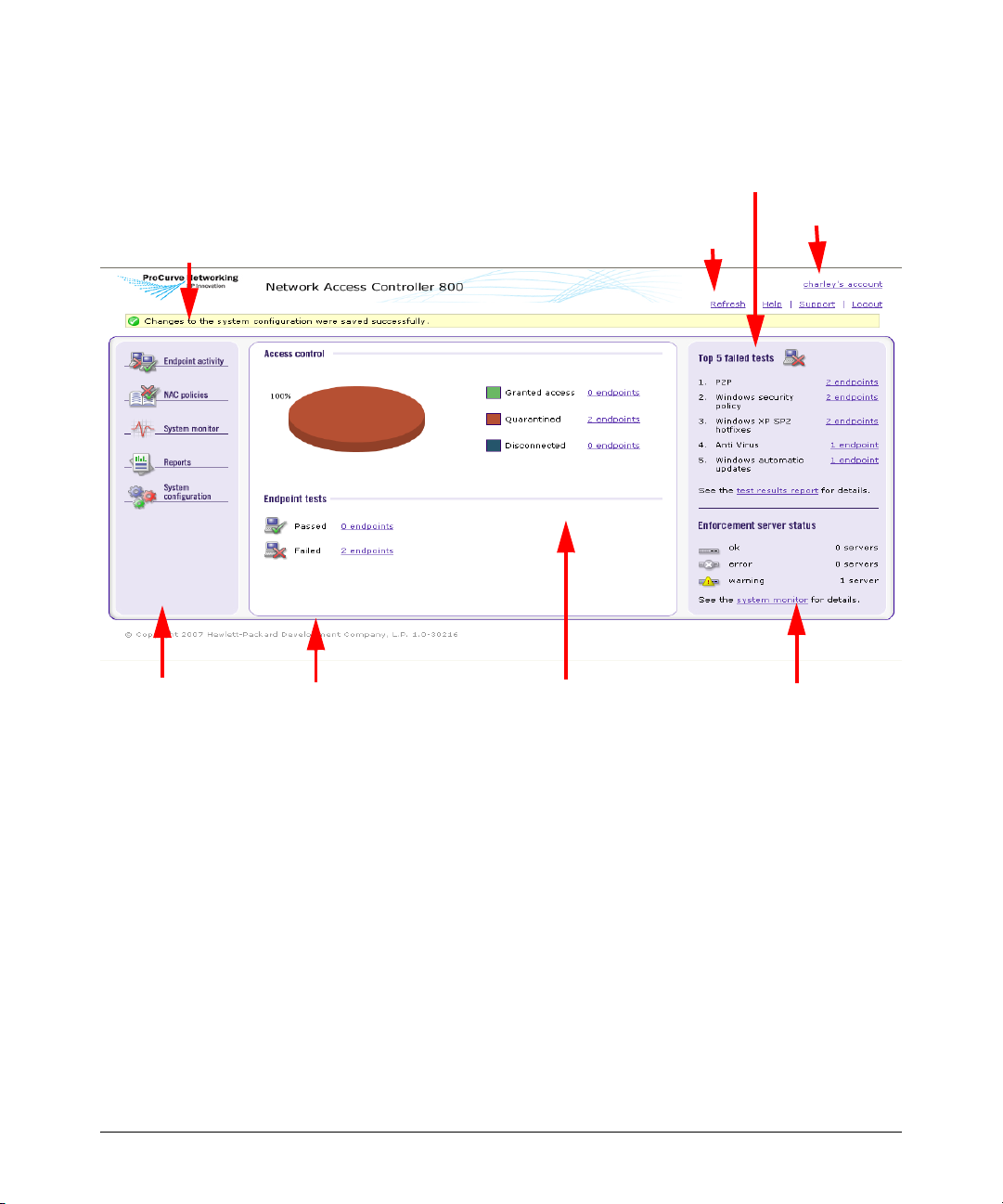

The NAC 800 Home window (figure 1-1) is a centralized management console

that allows you to quickly assess the status of your network. The following

list and figure describe and show the key features:

1. Important status announcements – If there is anything that needs your

immediate attention, a status announcement is displayed at the top of the

window. Click clear to remove the announcement.

2. Username’s account – Click this icon to open the user account editing

window. See “User Accounts” on page 3-29 for details on creating and

editing user accounts. You must have administrator privileges to create

user accounts; however, any user can edit their own account.

3. Top 5 failed tests area – The Top 5 failed tests area indicates the tests that

fail the most. Click on an endpoint number or the Test results report option

to view details.

4. Window actions – Use these links to refresh the window, log out of the

console, and access online help.

5. Navigation pane – The menu items shown in this pane vary depending on

your permission level. See “User Roles” on page 3-37 for more information

on permissions. You must have administrator privileges to create and edit

user roles. Once you select a menu item from the navigation pane, use the

bread crumbs at the top of the windows to navigate throughout the

console (see figure 1-2. System Monitor Window on page 1-7).

1-4

6. Endpoint test status area – The Endpoint tests area displays the total

number of endpoints that NAC 800 has attempted to test, and what the

test status is for each endpoint. Click the number of endpoints to view

details.

7. Access control status area – The Access control area displays the total

number of endpoints that have attempted to connect to your network, and

what the access state is as a percentage and as a number. Click on the

number of endpoints to view details.

8. Enforcement server status area – The Enforcement server status area

provides status on your Enforcement servers. Click the System monitor

option to view details.

Page 25

NAC 800 Home Window

3. Top 5 failed

tests area

Introduction

1. Important status

announcements

5. Navigation

pane

6. Test

status area

4. Window actions

7. Access control

status area

2. User name

8. Enforcement server

status area

Figure 1-1. NAC 800 Home Window

1-5

Page 26

Introduction

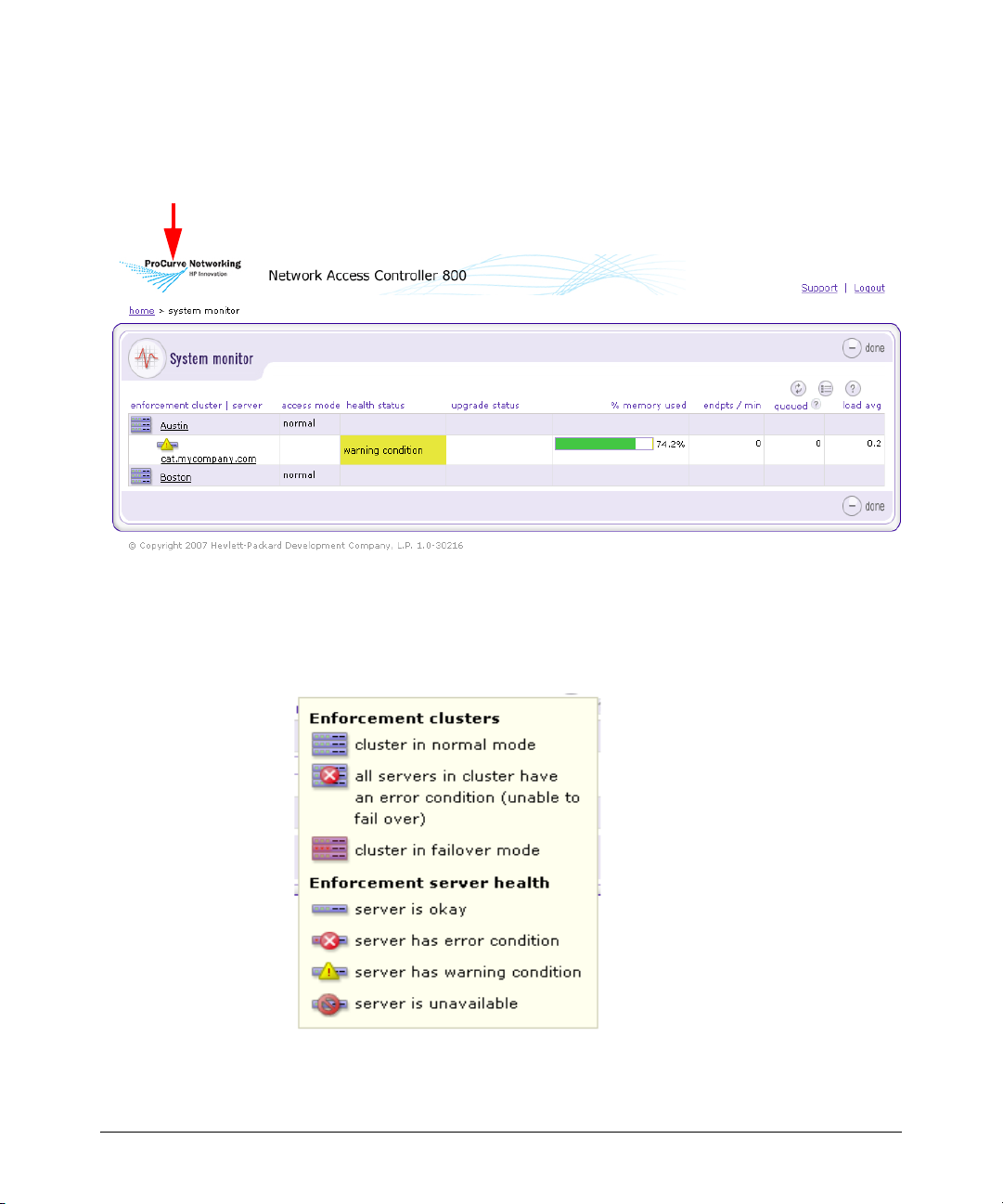

System Monitor

System Monitor

The System monitor window provides the following information:

■ Enforcement cluster name – The Enforcement clusters are listed by

name in the order they were created. Click on a cluster name to view

cluster details. You must have cluster-editing permissions to view and

edit cluster details.

■ Server name by cluster – The servers for each cluster are listed by

name in the order they were created. Click on a server name to view

server details. You must have cluster-editing permissions to view and

edit server details.

■ Cluster access mode – The cluster access mode is either normal, allow

all, or quarantine all. See “Enforcement Clusters and Servers” on page

3-6 for instructions on making the access mode selection.

■ Health status – Health status shows ok for servers with no problems,

and either warning or error for servers with problems. Click the server

name to view details.

■ Upgrade status – Upgrade status shows the status of any upgrades in

process.

■ % memory used – The amount of memory currently used by each

server is shown as a percentage of total memory available.

■ Endpoints tested/minute – The number of endpoints tested over the

last 15 minutes or less.

■ Endpoints queued – The number of tests running or scheduled to run

on that ES.

■ System load average – The number of processes waiting to run (top

command). In Linux, entering top at the command line returns a realtime look at processor activity.

1-6

Page 27

Breadcrumbs for navigation

Introduction

System Monitor

Figure 1-2. System Monitor Window

The following figure shows the legend for the System monitor window icons:

Figure 1-3. System Monitor Window Legend

1-7

Page 28

Introduction

Overview

Overview

NAC 800 protects the network by ensuring that endpoints are free from threats

and in compliance with the organization's IT security standards. NAC 800

systematically tests endpoints—with or without the use of a client or agent—

for compliance with organizational security policies, quarantining non-compliant machines before they damage the network.

NAC 800 ensures that the applications and services running on endpoints

(such as LAN, RAS, VPN, and WiFi endpoints) are up-to-date and free of

worms, viruses, trojans, P2P and other potentially damaging software. It

dramatically reduces the cost and effort of securing your network's weakest

links—the endpoints your IT group might not adequately control.

There are advantages and disadvantages inherent with each of the test method

technologies. Having a choice of testing solutions enables you to maximize

the advantages and minimize the disadvantages.

TIP: Agentless testing uses an existing Windows service (RPC). ActiveX testing

uses an ActiveX control. ProCurve agent testing installs an agent (ProCurve

NAC EI Agent) and runs as a new Windows service.

The trade-offs in the test methods are described in the following table:

Test method Trade-offs

Pros Cons

Agentless • Truly agentless, no install or download.

• No extra memory load on the client machine.

• Can begin testing, view test results, and give

network access without any end-user

interaction for

domains.

• Easiest of the three test methods to deploy.

• Saves administration time and is therefore

less expensive than agent-based solutions.

endpoints on your Windows

Table 1-1.Test Methods

1-8

• Requires RPC Service to be available to the

NAC 800 server (ports 139 or 445).

• Requires file and print sharing to be enabled.

• Not supported by legacy Windows™

operating systems and non-Windows

operating systems.

• If the endpoint is not on a domain, the user

must specify local credentials. A user often

does not know what credentials to enter.

Page 29

Test method Trade-offs

Pros Cons

Introduction

Overview

ActiveX plug-in • No installation or upgrade to maintain.

• Supports all Windows operating systems.

• Only Internet Explorer application access

required through personal firewall. Must

open port 1500.

ProCurve NAC EI

Agent

• Always available for retesting.

• The agent is automatically updated with

product updates.

• Supports all Windows platforms.

Table 1-1.Test Methods (cont.)

The following list highlights key features:

■ Enforcement options – NAC 800 provides multiple enforcement

options for quarantining endpoints that do not comply with your

security policy (Inline, DHCP, and 802.1X). This enables NAC 800 to

enforce compliance across complex, heterogeneous networks.

■ High availability and load balancing – A multi-server NAC 800 deploy-

ment is mutually supporting. Should one server fail, other nodes

within a cluster will automatically provide coverage for the affected

network segment.

• No retesting of endpoint once browser is

closed.

• Not supported by non-Windows operating

systems.

• Browser security settings must allow

ActiveX control operation of signed and safe

controls. This is the default for the Internet

zone. Raise the Internet zone setting and

make

NAC 800 part of the trusted zone.

• Requires interaction from end-users—they

must download the control before they can

access network.

• Install and upgrade to maintain.

• Requires one-time interaction from endusers—they must download and install

before they can access network.

Load balancing is achieved by an algorithm that spreads the endpoint

testing load across all Enforcement servers in a cluster.

■ Multiple-user, role-based access – In enterprise deployments

numerous individuals, each with varying responsibilities, typically

require access to information within NAC 800. Role-based access

enables system administrators to control who has access to the data,

the functions they are allowed to perform, and the information they

can view and act on. Role-based access ensures the integrity of the

enterprise-wide NAC 800 deployment and creates the separation of

duties that conforms to security best-practices.

1-9

Page 30

Introduction

Overview

■ Extensible – NAC 800’s easy-to-use open API allows administrators

to create custom tests for meeting unique organizational requirements. The API is fully exposed and thoroughly documented. Custom

tests are created using scripts and can be seamlessly added to existing

policies.

■ Compatible with existing heterogeneous network infrastructure – No

upgrades to your existing network infrastructure are required.

■ Variety of enforcement options – Permit, deny, or quarantine based

on test results.

■ Self-remediation – Reduces IT administration by empowering users

to bring their machines into compliance.

■ Subscription-based licensing – Includes all test updates and software

upgrades.

The NAC 800 Process

NAC 800 administrators create "NAC policies" that define which applications

and services are permitted, and specify the actions to be taken when endpoints

do not comply. NAC 800 automatically applies the NAC policies to endpoints

as they log into the network, and periodically as the endpoints remain logged

into the network. Based on results, endpoints are either permitted or quarantined to a specific part of the network, thus enforcing the organizational

security standards. NAC 800 tracks all testing and connection activity and

produces a range of reports for auditors, managers, and IT staff.

1-10

About NAC 800

NAC Policy Definition

NAC policies consist of individual tests that evaluate the security status of

endpoints attempting to access the network. Specific tests assess operating

systems, verify that key hotfixes and patches have been installed, ensure

antivirus and other security applications are present and up-to-date, detect

the presence of worms, trojans, and viruses, and check for potentially dangerous applications such as file sharing, peer-to-peer (P2P), or spyware. See

“Tests Help” on page A-1 for more information.

Key features include:

■ Out-of-the-box NAC policies – High, medium, and low security are

ready to use with no additional configuration required.

■ Standard tests – NAC 800 comes with a broad range of tests.

Page 31

Introduction

Overview

■ Automatic test updates – NAC 800 is automatically updated with tests

that cover newly released patches, hotfixes, software updates,

worms, and trojans, and recommended security settings for common

applications. New tests are automatically added to the test database

as frequently as hourly, ensuring immediate protection against newly

discovered threats.

■ Organization-specific policies – Any number of NAC policies can be

created and tailored to your organizational needs. Create policies for

like endpoints (for example, all Windows 2000 workstations), for an

IP range or specific IPs, or by geographic location.

Endpoint Testing

NAC 800 automatically tests all endpoints attempting to access your network

through a LAN, RAS, VPN, or WiFi connection. Tests are fast and you are kept

informed of test progress and results. After the initial compliance tests, NAC

800 periodically tests endpoints that have been granted access to ensure that

real-time system changes do not violate the NAC policy.

TIP: NAC 800 passes approximately 9 to 16 kilobytes of total data between a single

endpoint and a single NAC 800 server for a single testing session with the High

Security NAC policy (approximately 20 tests). It typically takes between 5 and