Page 1

G DATA

InternetSecurity

Handbuch

Page 2

Page 3

XXXXXXXXXXXXXXXXXXXXXXXXX Inhaltsverzeichnis

........................................................................................................................................ 5Allgemeines

G DATA ServiceCenter

G DATA Unternehmenslösungen

Tipps zur Virenprophylaxe

Systemvoraussetzungen

........................................................................................................................................ 11Installation

Willkommen

Lizenzvereinbarung

Installationsart

Setup-Typ

Zielordner

Angepasstes Setup

Zeitplan

Installationsabschluss

........................................................................................................................................ 16Beim ersten Start

Internet-Update

Virenprüfung

Anhang

........................................................................................................................................ 24Programmaufbau

Windows Kontextmenü

Shredder

Security-Symbol

G DATA BootCD erstellen

........................................................................................................................................ 31SecurityCenter

Status

........................................................................................................................................ 33AntiVirus

Status

Aktionen

Zeitplan

Quarantäne

Protokolle

Optionen

3

Page 4

G DATA InternetSecurity

........................................................................................................................................ 63Firewall

Status

Netzwerke

Regelsätze

Protokoll

Optionen

........................................................................................................................................ 86AntiSpam

Status

Weitere Filter

Statistik

Kein Spam

Spam

Optionen

Spam-Filter

........................................................................................................................................ 101Webfilter

Einstellungen

Symbolleiste im Browser

Status

Spurenlöscher

Whitelist

Optionen

........................................................................................................................................ 110Kindersicherung

Einstellungen

Status

Eigene Filter

Protokolle

Optionen

........................................................................................................................................ 121Anhang

Lizenzvereinbarung

Virengeschichte

Virenkategorien

Glossar

Fragen und Antworten (FAQ)

4

Page 5

Allgemeines

Diese Schnellhilfe beschreibt die Installation und die wesentlichsten

Funktionen Ihres neuen G DATA Sicherheitspakets. Bitte lesen Sie

auch das beigefügte Benutzerhandbuch oder die Online-Hilfe (durch

Drücken der Taste F1 in der Programmoberfläche), wo alle

Funktionen und Eigenschaften Ihrer G DATA Software beschrieben

werden.

Copyright © 2008 G DATA Software AG

XXXXXXXXXXXXXXXXXXXXXXXXX Allgemeines

G DATA InternetSecurity bietet jetzt noch umfassenderen Schutz: Mit

verbesserter Virenerkennung, einer erweiterten Firewall, die u.a. für Games

optimiert wurde, neuen Spam-Filtermethoden und weniger Systembelastung

baut der Testsieger der Stiftung Warentest seine Qualitätsführer-Rolle weiter

aus.

5

Page 6

G DATA InternetSecurity

Engine A: The Virus Scan Engine and the Spyware Scan Engines are based

on BitDefender technologies © 1997-2008 BitDefender SRL.

Engine B: © 2008 Alwil Software

OutbreakShield: © 2008 Commtouch Software Ltd.

www.gdata.de

Deutschland: 0180 555 48 40

(14 Cent/Minute aus dem deutschen Festnetz. Aus dem Mobilfunknetz können ggf.

abweichende Preise gelten.)

Österreich/Schweiz: +49 180 555 48 40

(14 Cent/Minute aus dem Festnetz der Schweiz oder Österreich. Aus dem Mobilfunknetz

können ggf. abweichende Preise gelten.)

G DATA ServiceCenter

Das G DATA ServiceCenter hilft registrierten Kunden bei allen Problemen, die

im Zusammenhang mit dem G DATA Produkt auftreten per Telefon, Telefax

oder E-Mail. Die Kontaktdaten des ServiceCenters erhalten Sie von uns

unmittelbar nach der Anmeldung am G DATA UpdateServer.

Bei vielen Problemen können Ihnen oft bereits Hilfetexte und Handbuch

weiterhelfen. Bitte versuchen Sie zunächst hier eine Antwort auf Ihre Fragen zu

finden. Viele Fragen sind auch bereits in der Online-Datenbank für häufig

gestellte Fragen (FAQ) beantwortet worden, die Sie im Support-Bereich der

G DATA-Homepage aufrufen können:

Sollten Sie dennoch bereits vor der Anmeldung eine Hilfestellung benötigen,

können Ihnen unsere Mitarbeiter im ServiceCenter weiterhelfen. Bitte halten Sie

für das Gespräch Ihre Kundendaten (Kundennummer, Registriernummer o.ä.)

sowie Zettel und Stift bereit.

Prüfen Sie vor jedem Gespräch bitte, mit welcher Soft- und Hardware Ihr

Computersystem ausgestattet ist. Bitte richten Sie es so ein, das Telefon in

der Nähe Ihres angeschalteten Rechners zu haben. Die Software sollte zu

6

Page 7

Allgemeines

Bitte halten Sie - soweit vorhanden - beim Gespräch mit dem ServiceCenter

Ihre Zugangsdaten, die Sie beim Internet-Update erhalten haben, die

Registriernummer und bei erneuten Anfragen zur gleichen Problematik

gegebenenfalls die Bearbeitungsnummer bereit.

Wozu dient die Registriernummer?

Mit Eingabe der Registriernummer bei der Anmeldung fürs Internet-Update

erhalten Sie also die Kundendaten (Benutzername & Passwort) und mit

diesen Kundendaten können Sie die G DATA Software im Rahmen von

Mehrfachlizenzen auf weiteren Rechnern installieren. Eine erneute

Eingabe der Registriernummer ist hierbei nicht nötig.

Warum erscheint bei einer Registrierung die Meldung: Das Produkt

wurde bereits registriert?

Wenn Sie das Produkt auf einer Anzahl von Computern installieren möchten,

die größer ist, als die Anzahl der Lizenzen, die Sie erstanden haben, dann ist

es nicht möglich das Produkt darüber hinaus auf weiteren Rechnern zu

installieren. Wenn Sie die Anzahl Ihrer Lizenzen erhöhen möchten, setzen

Sie sich bitte mit dem ServiceCenter in Verbindung.

Ich habe meine Zugangsdaten verlegt!

Sie können sich Ihre Zugangsdaten über den Support-Bereich der G DATAWebsite ( www.gdata.de )zuschicken lassen. Geben Sie dort einfach die

vollständige Registriernummer ein, die auf der Rückseite des

diesem Zeitpunkt auf Ihrem Rechner installiert sein.

Mehrfachlizenzen

Wenn Sie eine Mehrfachlizenz für dieses Produkt erworben haben, können Sie

die G DATA Software auf der lizenzierten Anzahl von Computern betreiben.

Nach der Installation auf dem ersten Rechner und dem Internet-Update erhalten

Sie online Zugangsdaten übermittelt. Wenn Sie Ihre Software nun auf dem

nächsten Rechner installieren, geben Sie unter Internet-Update den

Benutzernamen und dass Passwort ein, welche Sie bei der Registrierung auf

dem G DATA UpdateServer erhalten haben. Wiederholen Sie den Vorgang bei

jedem weiteren Rechner.

7

Page 8

G DATA InternetSecurity

Benutzerhandbuchs aufgedruckt ist. Ihnen werden dann Ihre Zugangsdaten

an Ihre hinterlegte E-Mail-Adresse geschickt.

)

Deutschland

Tel.: 0234 / 9762-170

Fax: 0234 / 9762-298

E-Mail: b-vertrieb@gdata.de

)

Österreich & Schweiz

Tel.: +49 234 / 9762-170

Fax: +49 234 / 9762-298

E-Mail: b-vertrieb@gdata.de

G DATA Unternehmenslösungen

Professionellen Virenschutz mit der preisgekrönten DoubleScan-Technologie

gibt es auch für Netzwerke. Hocheffizient, vollautomatisch und fernsteuerbar.

Ob als client/server-basierte Komplettausrüstung des Netzwerkes oder als

serverunabhängiges Gateway für Ihre Mailkorrespondenz - G DATA bietet 100%

Virenschutz für beliebige Netzwerke jeder Größe. Informieren Sie sich einfach

unverbindlich bei unserem G DATA Business Vertrieb während der üblichen

Geschäftszeiten unter:

Selbstverständlich wird unser Business Vertrieb Ihre Anfragen bestmöglich

bearbeiten und Sie individuell beraten. Haben Sie bitte Verständnis dafür, dass

technische Fragen zur vorliegenden Software nur über unser ServiceCenter

bearbeitet werden können.

Tipps zur Virenprophylaxe

Obwohl die G DATA Software auf Basis international renommierter

Virenerkennungstechnologien nicht nur bekannte Viren entdeckt und beseitigt,

sondern mit Hilfe der heuristischen Analyse auch bis dato unbekannte

Schadprogramme anhand Ihrer besonderen Spezifika erkennt, ist es fraglos

besser, einen Virenbefall von vornherein auszuschließen bzw. die Möglichkeiten

dafür zu minimieren. Dazu sollten sowohl bei Einzelplatzrechnern, als auch in

8

Page 9

Allgemeines

Netzwerken einige Sicherheitsvorkehrungen getroffen werden, die nicht viel

Mühe kosten, die Sicherheit Ihres Systems und Ihrer Daten jedoch merklich

erhöhen.

· E-Mail-Vorschaufunktion deaktivieren: Um HTML-Viren keine unnötige

Angriffsfläche zu bieten, ist es empfehlenswert, die Vorschaufunktion in EMailprogrammen auszuschalten, die in dieser Hinsicht einen möglichen

Infektionsweg eröffnet. Wenn Ihr Mailprogramm das Nachladen und Anzeigen

von Grafiken von "unsicheren" Mail-Absendern unterbindet, sollten Sie das

Anzeigen dieser Grafiken nur dann erlauben, wenn Sie sich sicher sind, dass

der Absender vertrauenswürdig ist.

· Benutzerkonten verwenden: Sie sollten auf Ihrem Computer zwei

Benutzerkonten verwenden. Ein Administrator-Konto, dass Sie immer dann

verwenden, wenn Sie Software installieren oder grundlegende Einstellungen

an Ihrem Computer vornehmen und ein Benutzerkonto mit eingeschränkten

Rechten. Das Benutzerkonto mit eingeschränkten Rechten sollte z.B. nicht

in der Lage sein Programme zu installieren oder Modifikationen im WindowsBetriebssystem vornehmen. Mit diesem Konto können Sie dann relativ

gefahrlos z.B. im Internet surfen, Daten von Fremdrechnern übernehmen usw.

Wie Sie unterschiedliche Benutzerkonten anlegen, wird Ihnen in der HilfeDokumentation Ihres Windows-Betriebssystems erläutert.

· Spam-Mails ignorieren: Auf Kettenbriefe und Spam-Mail sollte

grundsätzlich nicht geantwortet werden. Selbst wenn solche E-Mails keinen

Virus enthalten sollten, belastet Ihre unerwünschte Weiterleitung den

Datenfluss im Internet erheblich.

· Virenverdacht überprüfen: Sollten Sie einen begründeten Virenverdacht

haben, z.B. weil eine neu installierte Software nicht das tut, was erwartet

wurde oder eine Fehlermeldung erscheint, dann überprüfen Sie das

entsprechende Programm am besten noch vor dem Neustart des Rechners

auf Virenbefall. Dies ist sinnvoll, da z.B. einige Trojanische Pferde

Löschbefehle erst beim nächsten Neustart des Rechners ausführen und auf

diese Weise vorher einfacher zu entdecken und bekämpfen sind.

· Makro-Befehle deaktivieren: In der Regel ist es empfehlenswert, das

Ausführen von Makro-Befehlen der Windows-Office-Anwendungen zu

deaktivieren, da gerade dadurch die größten wirtschaftlichen Schäden

entstehen. Generell gibt es nur sehr wenige Dateien, die wirklich notwendige

Makrofunktionen enthalten. Wie Sie die Makrofunktionen in OfficeAnwendungen deaktivieren, wird Ihnen in der Hilfe-Dokumentation Ihres

Office-Programmpakets erläutert.

· Regelmäßige Windows-Updates: Es sollte es zur regelmäßigen Routine

werden, die aktuellen Patches von Microsoft einzuspielen, da diese neu

entdeckte Sicherheitslücken von Windows oftmals schon schließen, bevor

9

Page 10

G DATA InternetSecurity

ein Virenprogrammierer überhaupt auf die Idee kommt, diese für neue

Schadroutinen auszunutzen. Das Windows-Update lässt sich auch

automatisieren.

· Original-Software verwenden: Auch wenn in sehr seltenen Fällen auch die

Datenträger von Original-Software virenverseucht sein können, ist die

Wahrscheinlichkeit einer Vireninfizierung durch Raubkopien oder Kopien auf

wiederbeschreibbaren Datenträgern erheblich höher. Benutzen Sie deshalb

nur Original-Software.

· Software aus dem Internet mit Vorsicht behandeln: Seien Sie beim

Download von Software aus dem Internet äußerst kritisch und verwenden Sie

nur Software die Sie auch wirklich benötigen und deren Herkunft Ihnen

vertrauenswürdig erscheint. Öffnen Sie niemals Dateien, die Ihnen per E-Mail

von Unbekannten zugeschickt wurden oder die überraschend von Freunden,

Kollegen oder Bekannten kommen. Vergewissern Sie sich vorher lieber durch

eine Nachfrage an betreffender Stelle, ob Sie die jeweilige Anwendung

gefahrlos starten können oder nicht.

Wenn Sie sich eingehend mit der Virenproblematik beschäftigen möchten,

finden Sie viele interessante Artikel und Informationen online im G DATA

Virenlexikon: www.antiviruslab.com

Systemvoraussetzungen

Zur problemlosen Verwendung der Software benötigt Ihr Computersystem

folgende Mindestvoraussetzungen:

· PC mit Windows Vista oder Windows XP (ab SP 2)

· Ab 512 MB RAM Arbeitsspeicher, Internet-Zugang, MS InternetExplorer 5.5

oder höher

10

Page 11

Installation

Es ist empfehlenswert, Vorgängerversionen der G DATA Software vor der

Installation der neuen Software zu deinstallieren.

Sollten Sie die Autostart-Funktion Ihres CD/DVD-ROM-Laufwerks nicht

aktiviert haben, kann die Software den Installationsvorgang nicht

automatisch starten. Suchen Sie dann alternativ durch Anklicken des

Arbeitsplatz-Symbols auf Ihrem Desktop in der obersten Verzeichnisebene

Ihres CD/DVD-ROM-Laufwerks die Datei setup bzw. setup.exe und starten

diese.

XXXXXXXXXXXXXXXXXXXXXXXXX Installation

Stellen Sie sicher, die G DATA Software auf einem virenfreien System zu

installieren. Führen Sie hierzu gegebenenfalls den oben beschriebenen

BootScan durch.

Um mit der Installation zu beginnen, legen Sie die G DATA Software CD in Ihr

CD/DVD-ROM-Laufwerk ein. Es öffnet sich automatisch ein Installationsfenster.

Klicken Sie auf auf den Installieren-Button. Ein Assistent begleitet Sie nun bei

der Installation der Software auf Ihrem Computer.

11

Page 12

G DATA InternetSecurity

Wenn Sie die Installation aus irgendwelchen Gründen abbrechen möchten,

klicken Sie bitte auf den Abbrechen-Button, der in jedem

Installationsfenster vorhanden ist. Beim Abbruch der Installation werden

sämtliche schon auf Ihren Computer installierte Installationsdaten gelöscht

und das System in den Zustand zurückversetzt, den es vor dem Beginn der

Installation hatte.

Um sich die Lizenzvereinbarung komplett durchzulesen, können Sie den

Text durch Anklicken der kleinen Pfeilsymbole mit der Maus nach oben und

unten verschieben. Über den Drucken-Button können Sie sich die

Vertragsbedinungen auch ausdrucken. Wenn Sie die Bedingungen ablehnen,

wird das Installationsprogramm abgebrochen. Für die Installation der

Software müssen Sie dieser Lizenzvereinbarung zustimmen.

Was ist der Unterschied zwischen Trial- und Vollversion?

Wenn Sie die Software als Trial-Version z.B. von einer Heft-CD eines

Computer-Magazins einfach mal ausprobieren möchten, dann wählen Sie

bitte den Eintrag Trialversion installieren. Hier haben Sie die Möglichkeit,

Willkommen

Zur Installation der Software auf Ihrem Computer klicken Sie bitte auf den

Weiter-Button.

Lizenzvereinbarung

Nun erscheint ein Bildschirm mit den Lizenzvereinbarungen zur Nutzung der

Software. Bitte lesen Sie sich diese aufmerksam durch und klicken auf Ich

akzeptiere die Bedingungen der Lizenzvereinbarung um sämtlichen

Bestimmungen des Lizenzvertrags zuzustimmen.

Installationsart

Wenn Sie die Software als Vollversion gekauft haben, wählen Sie hier bitte den

Eintrag Vollversion installieren aus.

12

Page 13

Installation

die Software 30 Tage lang kostenfrei und unverbindlich zu testen.

Sie können Komponenten der Software auch nachträglich installieren oder

deinstallieren. Starten Sie dazu bei Bedarf einfach das Setup erneut und

aktivieren, bzw. deaktivieren über das angepasste Setup die gewünschten

oder nicht mehr gewünschten Module.

Setup-Typ

Nun haben Sie die Möglichkeit, den Installationsumfang der Software zu

bestimmen. Wählen Sie einfach die gewünschte Installationsvariante aus:

· Vollständig: Diese Einstellung ist für die meisten Anwender sinnvoll. Hier

wird die G DATA Software mit allen Komponenten und Einstellungen so

installiert, wie es auf einem Standard-Betriebssystem optimal ist.

· Angepasst: Hier kann der erfahrene Anwender Programmfeatures und

Speicherort für die Installation frei wählen. Dies ist für Nutzer sinnvoll, die nur

bestimmte Komponenten installieren möchten oder spezielle

Systemeinstellungen haben, die bei einer Standardinstallation nicht

berücksichtigt werden.

Zielordner

Wenn Sie das vollständige Setup gewählt haben, wird dieser Schritt bei der

Installation übersprungen. Beim angepassten Setup können Sie die Software

an einem anderen Ort als dem Standard-Programmverzeichnis von Windows

installieren. Klicken Sie bitte den Ändern-Button und wählen das gewünschte

Zielverzeichnis aus.

Angepasstes Setup

Während bei der vollständigen Installation die Auswahl der zu installierenden

Module automatisch abläuft, haben Sie bei der benutzerdefinierten Auswahl die

Möglichkeit, gezielt die Module auszuwählen, die Sie benötigen. Wenn Sie bei

der Auswahl der Komponenten ein Modul anklicken, erscheint ein

Auswahldialog, in dem Sie folgende Installations- bzw.

Deinstallationsmöglichkeiten haben:

13

Page 14

G DATA InternetSecurity

Das Modul wird auf Ihre Festplatte installiert

Das Modul und alle untergeordneten Module werden auf Ihrer

Festplatte installiert (also z.B. AntiVirus und BootCD)

Das Modul wird nicht installiert oder, falls es schon installiert war,

deinstalliert.

Folgende Module stehen Ihnen zur Verfügung:

· AntiVirus: Virenschutz mit DoubleScan-Technologie

· BootCD: Ermöglicht die Erstellung einer selbstgebrannten CD für den

BootScan. Der BootScan ist ein praktisches Hilfsmittel, um Viren zu

entdecken, die sich schon vor der Installation der Antivirensoftware auf Ihrem

Rechner eingenistet haben.

· AntiSpam: Mit dem AntiSpam-Modul können Sie unerwünschte

Werbemails aus Ihrem Mailverkehr ausfiltern.

· Firewall: Legen Sie hier fest, ob eine Firewall zum Schutz vor Angriffen aus

dem Internet installiert werden soll oder nicht.

· Shredder: Der Datenshredder vernichtet nicht länger benötigte Dateien auf

Wunsch vollständig und unwiederbringlich. Die Dateien können dann auch mit

Datenrettungstools nicht wiederhergestellt werden.

· Kindersicherung: Mit der Kindersicherung können Sie ihre Kinder vor nicht

kindgerechten Inhalten aus dem Internet schützen. Dieses Modul ist nicht

automatisch aktiviert. Um es zu nutzen, müssen Sie es über das angepasste

Setup auswählen.

· WebFilter: Mit diesem Plugin für Internet Explorer und Firefox erhalten Sie

einen wirksamen Schutz vor unerwünschten Popups, Phishing etc.

Zeitplan

Sie können schon während der Installation festlegen, ob die Software

bestimmte Aktionen von nun an automatisch durchführen soll.

14

Page 15

Installation

Weitere Informationen finden Sie in den Kapiteln:

· AntiVirus > Optionen > Wächter

· AntiVirus > Zeitplan > Automatische Updates

· AntiVirus > Zeitplan > Automatische Virenprüfungen

Nach der Installation sehen Sie unten rechts in der Taskleiste das

Security-Symbol. Seine Funktion wird in dem Kapitel Allgemeine

Informationen > Security-Symbol ausführlich erläutert.

· Viren-Update stündlich laden: Hiermit werden die Virensignaturen, die das

wichtigste Mittel zur Erkennung und Bekämpfung von Viren und

Schadsoftware darstellen, im Rahmen automatischer Updates stündlich auf

Ihrem Rechner aktualisiert.

· Rechner wöchentlich auf Viren prüfen: Eine regelmäßige Kontrolle des

Rechners ist gerade dann sinnvoll, wenn Sie viel im Internet surfen. Der im

Hintergrund laufende Virenwächter von G DATA schützt Sie wohl permanent,

aber eine zusätzliche Kontrolle ist z.B. dann empfehlenswert, wenn Sie z.B.

auf alte Datenbestände (z.B. von einer Backup-Festplatte) zurückgreifen.

Auch hier können sich Viren befinden, die z.B. vor der Installation der

G DATA Software in Ihren Datenbestand gelangt sein können.

Selbstverständlich können Sie alle Aktionen des Zeitplans auch nachträglich in

der installierten Software verwalten, starten, ändern oder unterbrechen. Wenn

Sie eine der automatischen Aktionen nicht sofort verwenden möchten, entfernen

Sie einfach das Häkchen an dem jeweiligen Eintrag.

Installationsabschluss

Nach Eingabe der notwendigen Informationen startet die Installation der

Software auf Ihrem System. Der Installationsvorgang kann einige Minuten

dauern und Ihnen wird über einen Fortschrittsbalken angezeigt, an welcher

Position der Installation Sie sich gerade befinden. Sie können die Software

nach einem Neustart jetzt direkt, über den Programmgruppeneintrag der

G DATA Software im Programme-Verzeichnis oder durch Anklicken des

entsprechenden Symbols auf Ihrem Desktop starten.

15

Page 16

G DATA InternetSecurity

Bei keiner anderen Software sind Updates so wichtig wie bei SecuritySoftware. Halten Sie Ihre G DATA Software stets aktuell!

XXXXXXXXXXXXXXXXXXXXXXXXX Beim ersten Start

Beim ersten Start der Software werden einige Parameter und

Einstellungsoptionen abgefragt. Die Anzahl dieser Abfragen ist abhängig davon,

welche Programm-Module Sie installiert haben und welche weiteren

Einstellungen Sie bei der Installation vorgenommen haben.

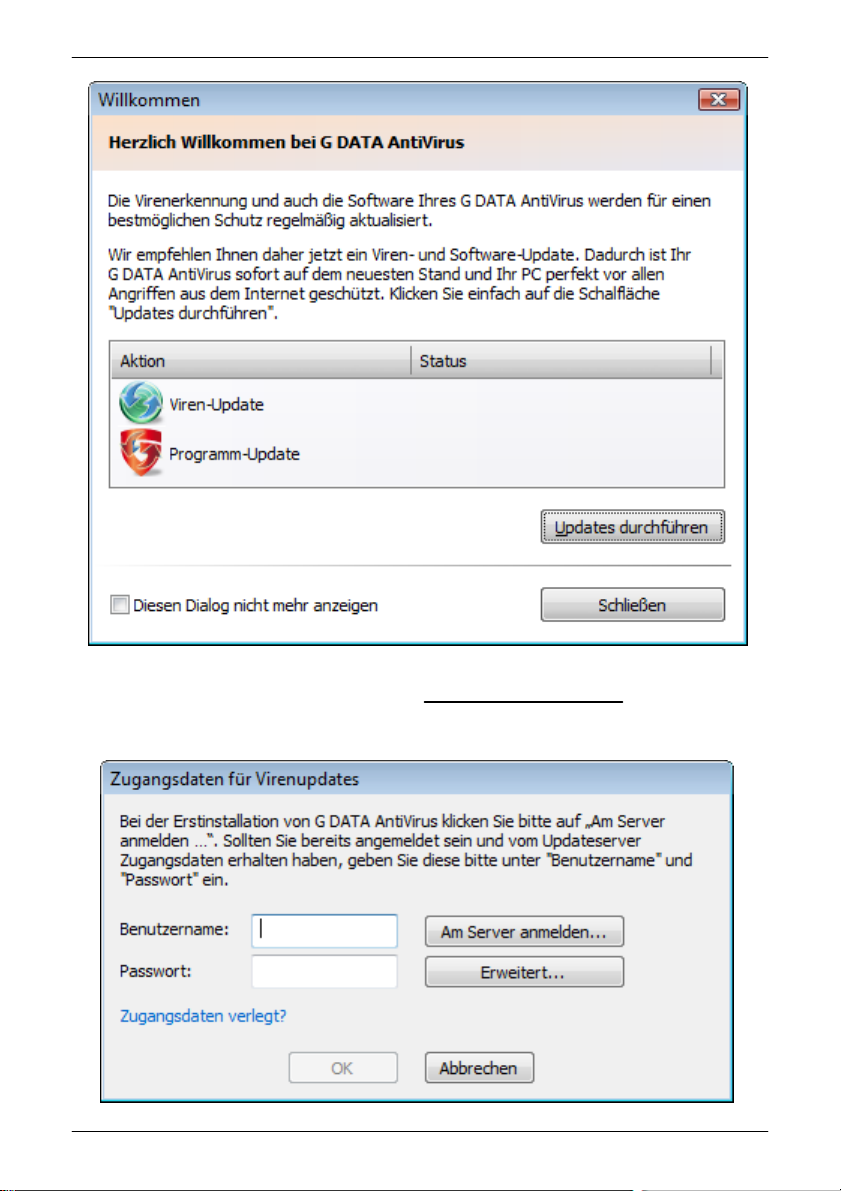

Internet-Update

Aktualisierung von Virensignaturen und Software: Das Internet-Update

Wenn Sie die Software nach der Installation zum ersten Mal starten, öffnet sich

ein Assistent, über den Sie das Internet-Update der Virensignaturen sowie ein

Update eventueller Programm-Aktualisierungen durchführen können. Damit

Ihnen der Zeitabstand zwischen der Herstellung der Software und der

Installation nicht zum Nachteil gerät, empfehlen wir Ihnen, sofort dieses Update

durchzuführen.

16

Page 17

Beim ersten Start

Klicken Sie dazu einfach auf den Button Updates durchführen. Nun erscheint

ein Fenster, in dem die Zugangsdaten für Internet Updates abgefragt werden.

17

Page 18

G DATA InternetSecurity

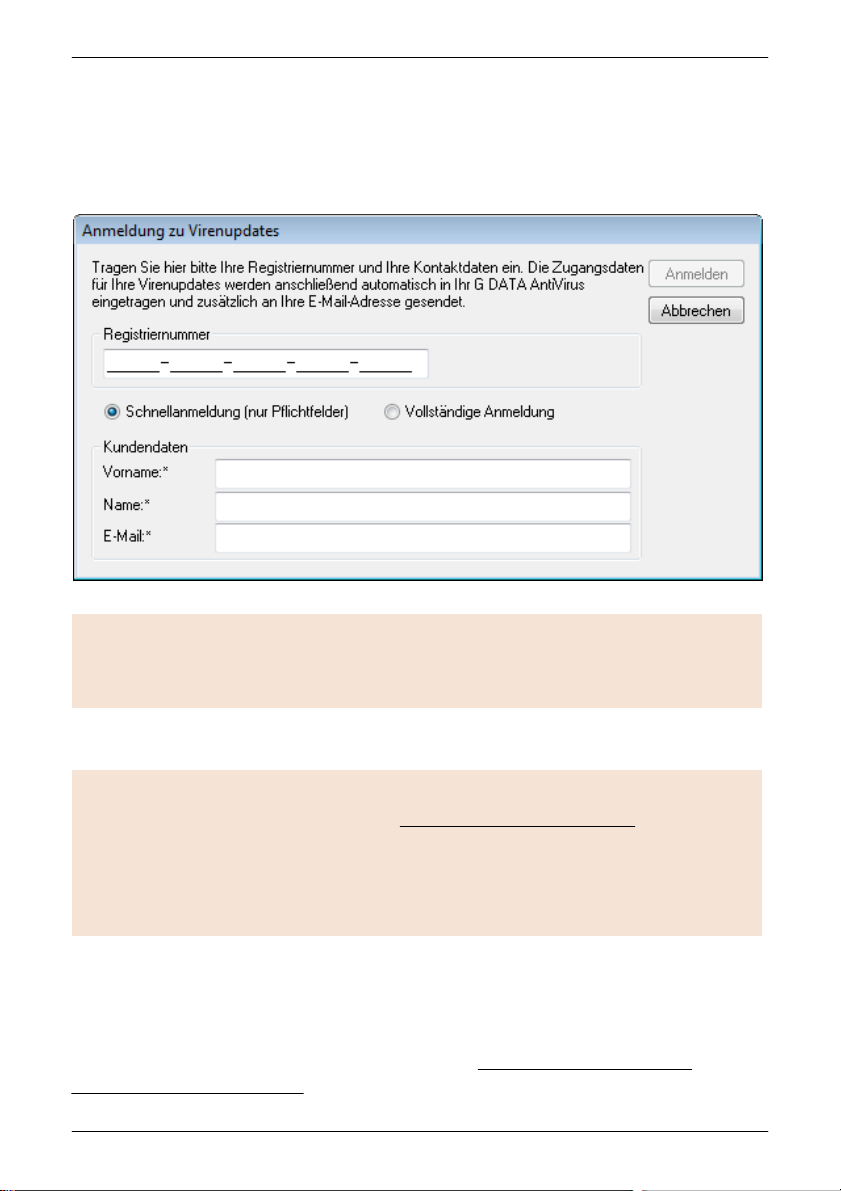

Die Registriernummer finden Sie auf der Rückseite des gedruckten

Bedienungshandbuches. Wenn Sie die Software online gekauft haben,

erhalten Sie die Registrierungsnummer in einer gesonderten E-Mail.

Bei der Anmeldung haben Sie die Auswahl zwischen einer

Schnellanmeldung und der Option Vollständige Anmeldung. Mit Hilfe der

Dateien aus der vollständigen Anmeldung kann unser Support in

Problemfällen ein KundenLogin leichter zuordnen, außerdem steht für etwaige

Zusendungen unserem Service Ihre postalische Adresse direkt zur

Verfügung.

Um diese Zugangsdaten zu erhalten, klicken Sie hier einfach auf den Button

Am Server anmelden. Es erscheint ein Eingabefenster, in dem Sie ihre

Registriernummer und Kundendaten eingeben können.

Klicken Sie nun auf den Anmelden-Button und Ihre Zugangsdaten werden auf

dem G DATA UpdateServer generiert. Wenn die Anmeldung erfolgreich verlief,

erscheint ein Info-Bildschirm mit dem Vermerk Die Anmeldung wurde

erfolgreich durchgeführt, den Sie mit dem Schließen-Button verlassen

können. Abschließend werden die Zugangsdaten automatisch in die

18

Page 19

Beim ersten Start

ursprüngliche Eingabemaske übernommen und Sie können durch Anklicken

des OK-Buttons den eigentlichen Update-Vorgang starten.

Sofern Sie die Voreinstellungen des Installations-Assistenten übernommen

haben, aktualisiert sich Ihre G DATA Software nach dem Erststart automatisch

im Hintergrund.

Sie können auf der Status-Seite des AntiVirus-Moduls jederzeit den Stand der

Virensignaturen (Datum der Virensignaturen) ablesen. Sollte dieser Eintrag

ein Warnsymbol mit einem veralteten Datum anzeigen, sollten Sie die Funktion

Automatische Updates aktivieren oder manuell ein Update durchführen. Ein

Anleitung hierzu finden Sie im Handbuch oder der Online-Hilfe.

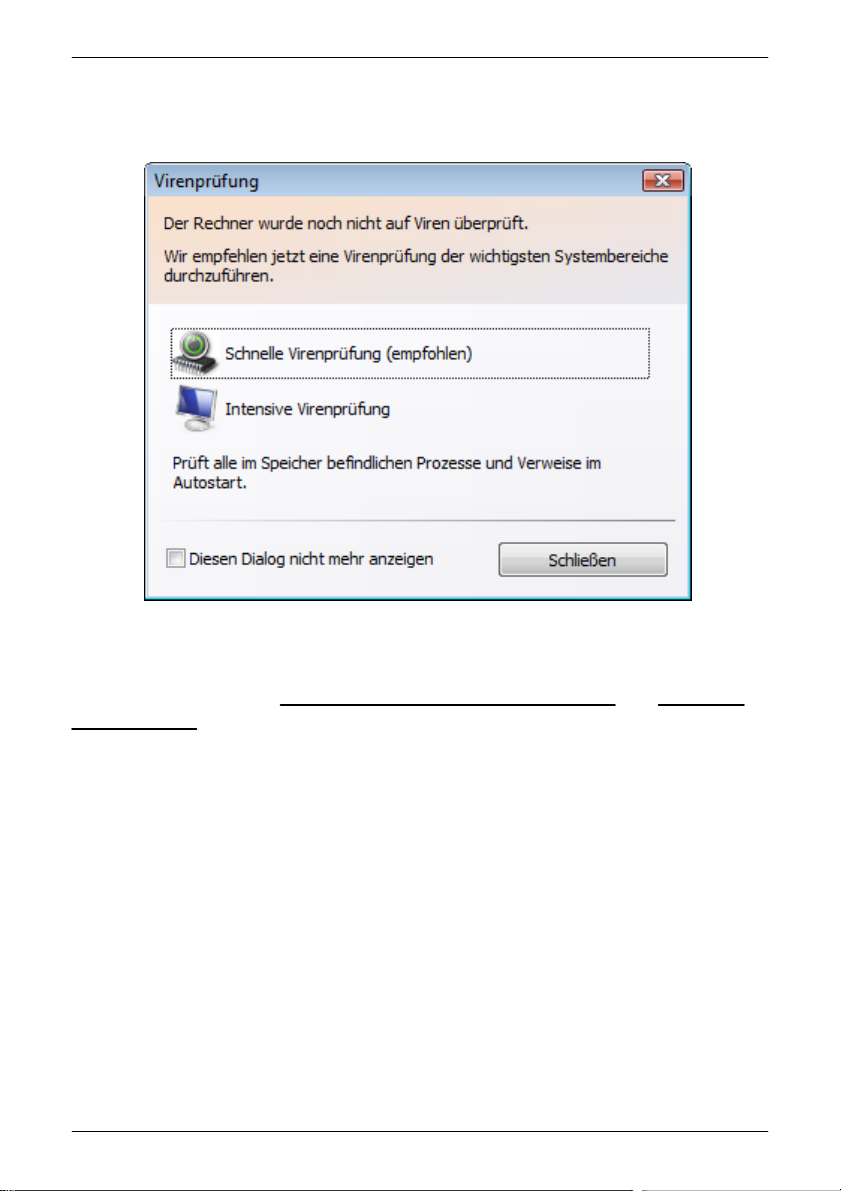

Virenprüfung

Direkt ab Neustart nach der Installation Ihrer G DATA Software schützt der

Virenwächter unsichtbar im Hintergrund vor Schadsoftware und reagiert sofort,

wenn Malware mit Ihrem System interagieren will. Trotzdem ist es beim

Erststart Ihrer G DATA Software ratsam, nach der Installation und dem Internet-

19

Page 20

G DATA InternetSecurity

Update der Virensignaturen sofort eine Überprüfung des Rechners auf

Virenbefall vorzunehmen.

Mit dem Virenprüfungs-Assistenten, der beim ersten Start der Software

erscheint, können Sie diese Prüfung direkt vornehmen. Sie haben die Auswahl

zwischen den Optionen Schnelle Virenprüfung (empfohlen) und Intensive

Virenprüfung. Eine intensive Virenprüfung ist empfehlenswert, dauert aber

auch je nach Hardwareausstattung einige Minuten bis über eine Stunde. Sollten

Sie in Zeitnot sein, führen Sie wenigstens eine schnelle Virenprüfung durch.

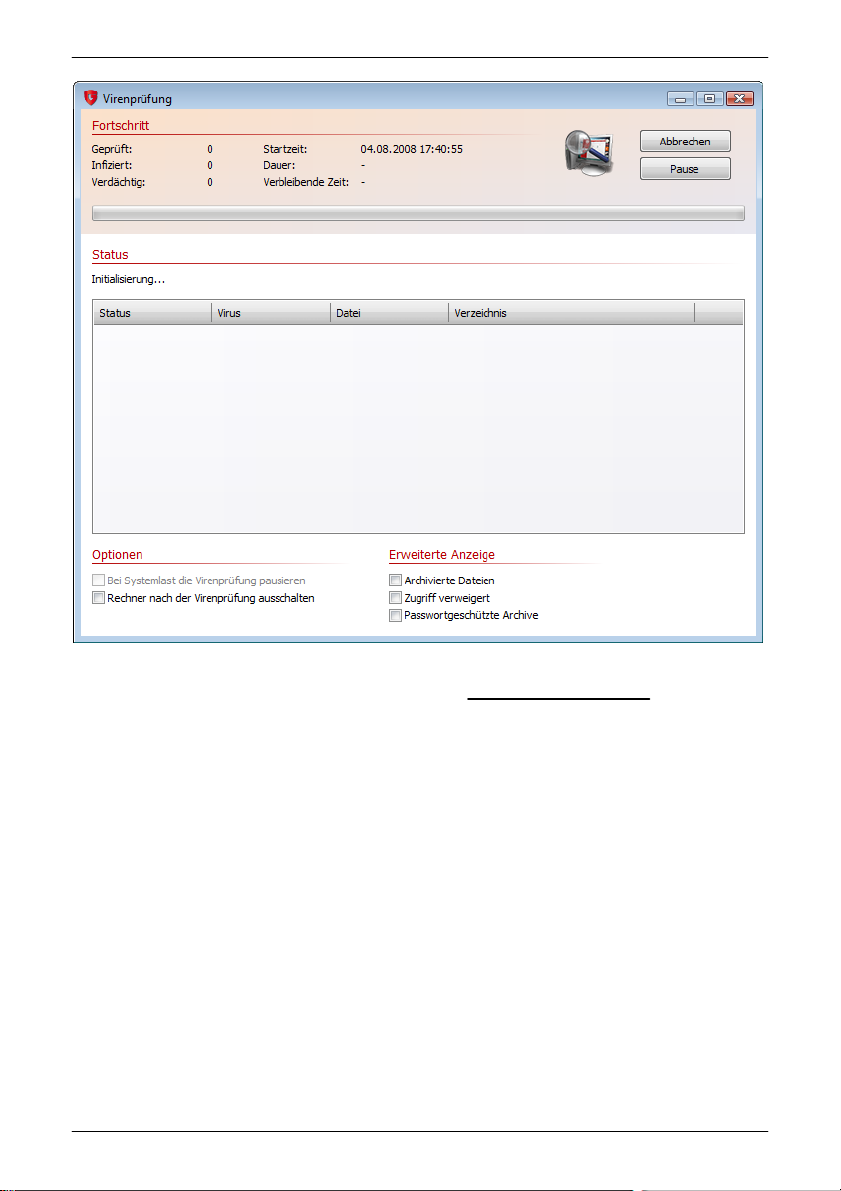

Wenn Sie die Virenprüfung starten, erfolgt eine Überprüfung Ihres Rechners auf

Virenbefall. Dazu öffnet sich ein Fenster, in dem Sie über den Verlauf der

Virenüberprüfung informiert werden.

Unter Fortschritt wird Ihnen angezeigt, wie viele Dateien überprüft wurden und

wie viele davon gegebenenfalls infiziert sind oder verdächtig wirken. Im AnzeigeFenster werden wichtige Informationen und Ergebnisse der Virenprüfung

aufgelistet. So werden hier auch infizierte Dateien angezeigt. Virenfunde können

Sie hier direkt bearbeiten und entscheiden, wie Sie damit verfahren möchten.

20

Page 21

Beim ersten Start

Je nachdem, welche Häkchenfelder Sie unter Erweiterte Anzeige aktiviert

haben, erhalten Sie hier auch Informationen über archivierte Dateien,

passwortgeschützte Archive und Dateien, auf die der Zugriff verweigert wurde.

· Archivierte Dateien: Hier können Sie festlegen, ob jeder einzelne Virenfund

in einem Archiv angezeigt wird oder nur eine Zusammenfassung für das

gesamte Archiv. So werde z.B. bei eingeschalteter Option bei einem

Postfach mit 100 infizierten Dateien 101 Einträge angezeigt (also 100

infizierte Dateien UND dazu das infizierte Archiv, in dem diese Dateien

enthalten sind). Wenn die Option nicht eingeschaltet ist, wird lediglich mit

einem Eintrag darauf hingeweisen, dass sich in dem Postfach-Archiv Viren

befinden

· Zugriff verweigert: Generell gibt es unter Windows Dateien, die von

Anwendungen exklusiv verwendet werden und deshalb von der G DATA

Antivirensoftware nicht überprüft werden können, solange diese Anwendungen

laufen. Am besten sollten Sie deshalb während einer Virenprüfung möglichst

keine anderen Programme auf Ihrem System laufen lassen. Wenn Sie hier

21

Page 22

G DATA InternetSecurity

Über das Auswahlfeld Bei Systemlast die Virenprüfung pausieren können

Sie festlegen, dass die Software so lange mit der Virenprüfung wartet, bis Sie

mit anderen Tätigkeiten am Computer fertig sind.

Generell können Sie Ihren Computer während der Virenüberprüfung ganz

normal weiterverwenden, sollte es bei speicherintensiven Anwendungen doch

zu Verzögerungen kommen, können Sie die Virenprüfung über den PauseButton auch anhalten und zu einem späteren Zeitpunkt mit Anklicken von

Fortsetzen weiterführen. Eine Virenprüfung können Sie jederzeit natürlich

auch nachträglich oder sogar automatisch und zeitgesteuert durchführen.

Wie das funktioniert, wird Ihnen in der Hilfe-Dokumentation ausführlich

erläutert.

ein Häkchen setzen, werden Ihnen die Daten angezeigt, die nicht überprüft

werden konnten.

· Passwortgeschützte Archive: Solange ein Archiv passwortgeschützt ist,

kann die G DATA Antivirensoftware die Dateien dieses Archives nicht auf

Virenbefall überprüfen. Solange dieses Archiv nicht entpackt wird, stellt ein

darin enthaltener Virus auch kein Sicherheitsrisiko für Ihr System dar. Wenn

Sie Ihren Virenwächter aktiviert haben, wird der Virus automatisch erkannt

und bekämpft, sobald Sie das Archiv manuell entpacken. Dazu muss im

Virenwächter allerdings die Option Beim Schreiben prüfen im Virenwächter

aktiviert sein. Wenn Sie das Häkchen bei Passwortgeschützte Archive

setzen, informiert die Antivirensoftware Sie darüber, welche

passwortgeschützten Archive es nicht überprüfen konnte.

Ein Fortschrittsbalken im oberen Bereich des Fensters zeigt Ihnen, wie viel

Prozent Ihres Systems schon überprüft wurden.

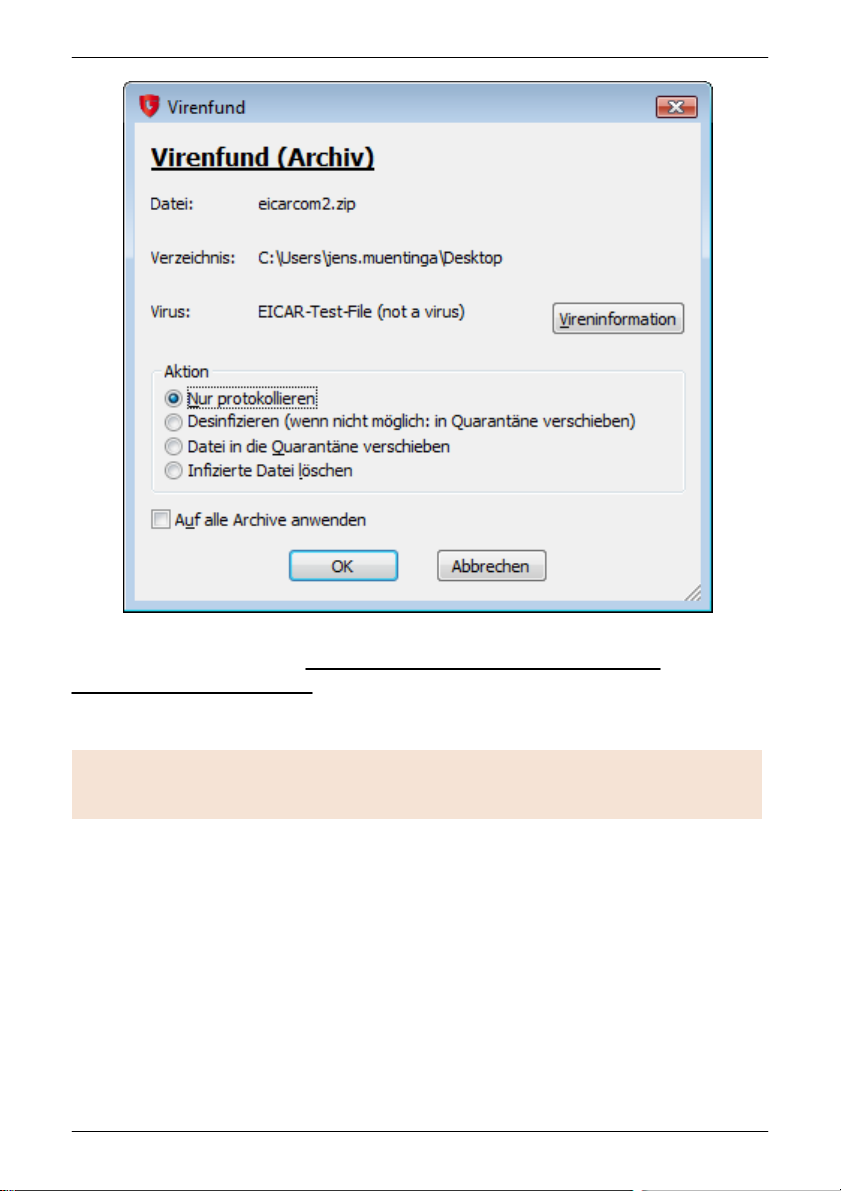

Virenfund

Bei einem Virenfund erscheint ein Info-Fenster, in dem Ihnen das Programm

verschiedene Optionen zur Verfügung stellt, wie mit dem Virus zu verfahren ist.

In diesem Fenster können Sie festlegen, was bei Entdeckung einer infizierten

Datei geschehen soll.

22

Page 23

Beim ersten Start

Sie können auch aus dem Quarantäne-Ordner heraus verdächtige Dateien

zu G DATA senden, die dann auf Schadcode untersucht werden.

Empfehlenswert ist hierbei Desinfizieren (wenn nicht möglich: in

Quarantäne verschieben), da hier die Verbreitung des Virus unterbunden wird

und trotzdem keine Datei auf dem Rechner gelöscht wird.

23

Page 24

G DATA InternetSecurity

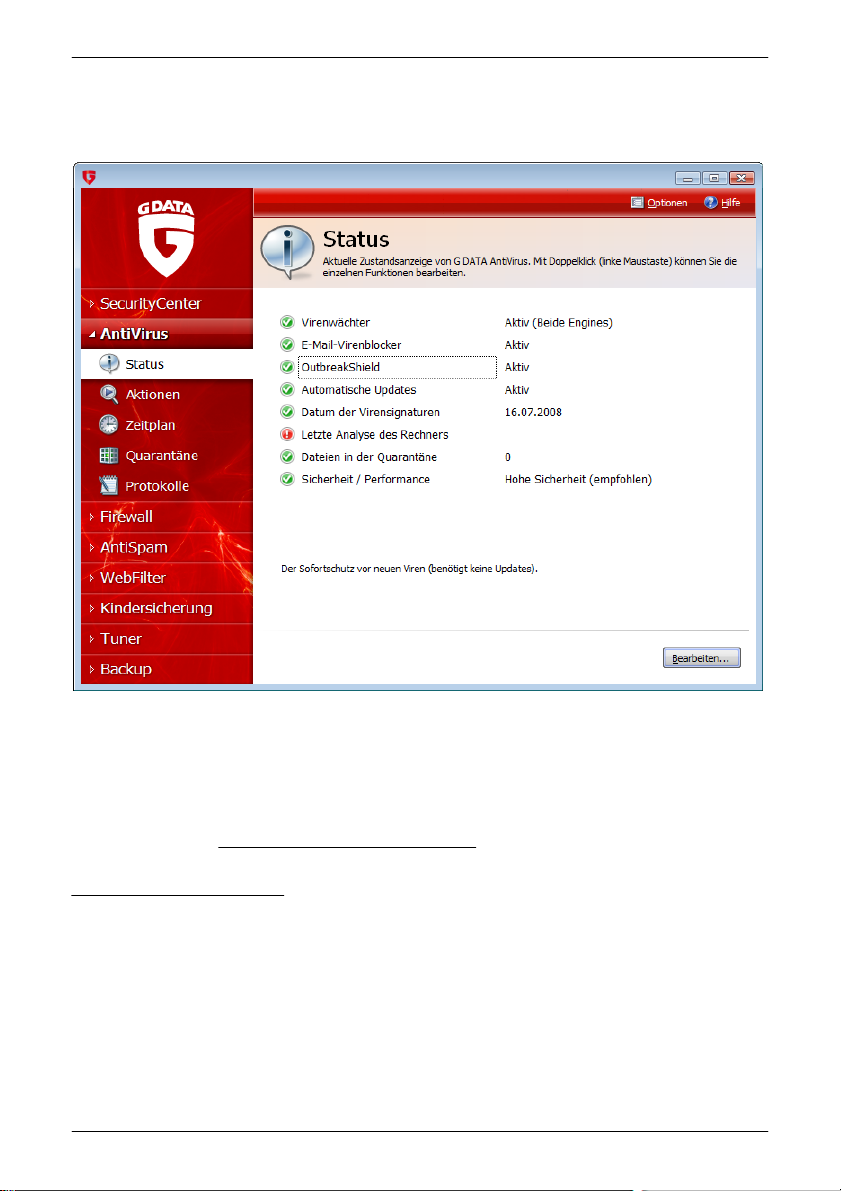

XXXXXXXXXXXXXXXXXXXXXXXXX Programmaufbau

Die Bedienungsoberfläche der Software ist selbsterläuternd und übersichtlich

gestaltet. Anhand einer Auswahl auf der linken Seite können Sie das

Programm-Modul (z.B. AntiVirus) auswählen, an dem Sie Einstellungen

vornehmen oder überprüfen möchten. Hier finden Sie dann weitergehende

thematische Untergliederungen und Bereiche (z.B. Status, Aktionen), die Sie

ebenfalls anklicken können.

Die Funktionen der jeweiligen Bereiche, werden Ihnen dabei im Programm

selbst durch Info-Texte erläutert, die über dem jeweiligen Bereich stehen oder

im unteren Teil des Programmfensters erscheinen, wenn sie den Mauszeiger

auf ein Bedienelement ziehen.

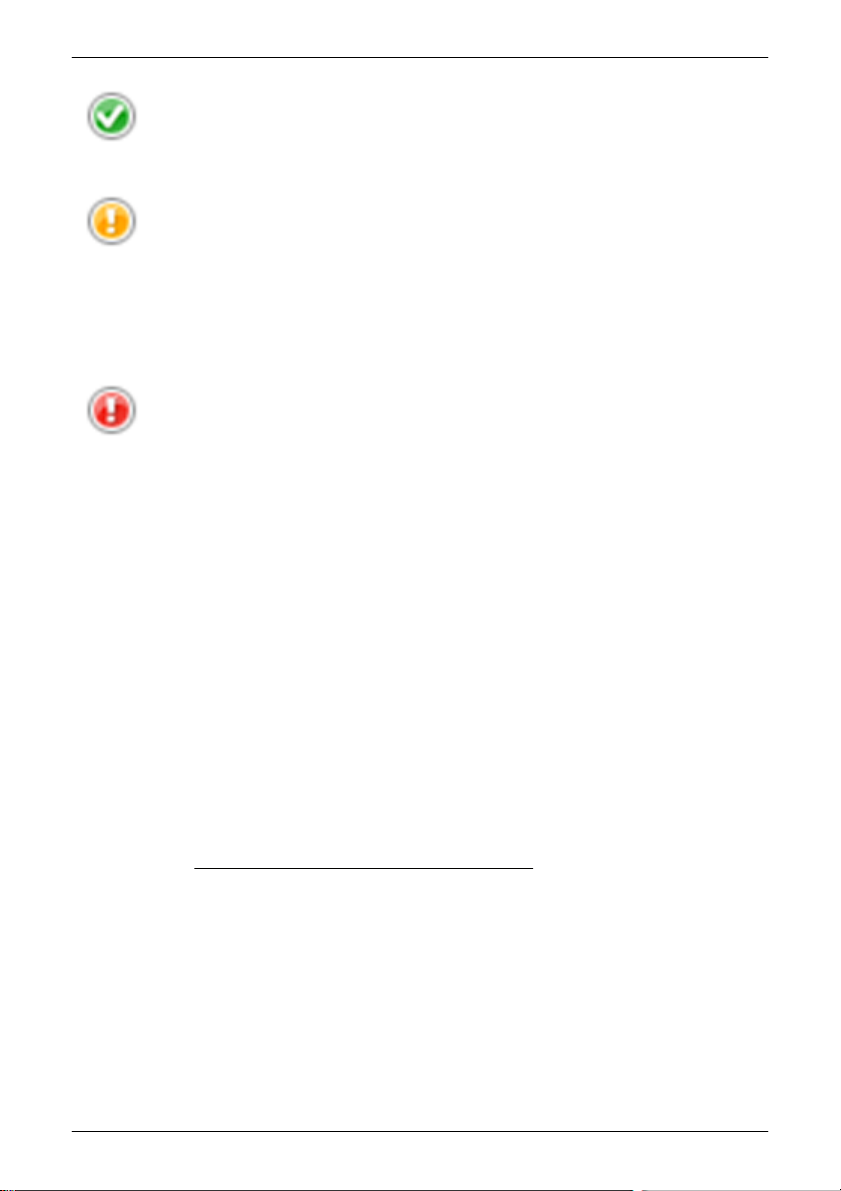

Folgende Symbole weisen Sie auf den Sicherheitsstatus des jeweiligen

Bereiches hin.

24

Page 25

Programmaufbau

Ein grünes Häkchen weist darauf hin, dass die jeweilige Komponente

aktiv ist und ihre Schutzfunktion erfüllt.

Ein gelbes Warnsymbol zeigt Ihnen, dass geringe Beeinträchtigungen

der Schutzfunktionen bestehen, dass z.B. die letzte Analyse des

Rechners zu lange her ist oder sich Dateien in der Quarantäne

befinden. Hier droht keine unmittelbare Gefahr, aber Sie sollten

baldmöglichst reagieren, um den Schutz Ihres Systems wieder zu

optimieren.

Ein rotes Warnsymbol signalisiert, dass bei dieser Funktion ein

ernstes Sicherheitsproblem vorliegt und sofortiger Handlungsbedarf

besteht.

Sollte eine Komponente Ihres Securitypakets einer Handlung bedürfen (rotes

oder gelbes Warnsymbol), können Sie direkt auf das jeweilige Symbol klicken

und gelangen in den gewünschten Bereich, in dem Sie das angezeigte Problem

in der Regel mit wenigen Mausklicks beheben können. Genauere Informationen

hierzu finden Sie im Handbuch oder der Online-Hilfe.

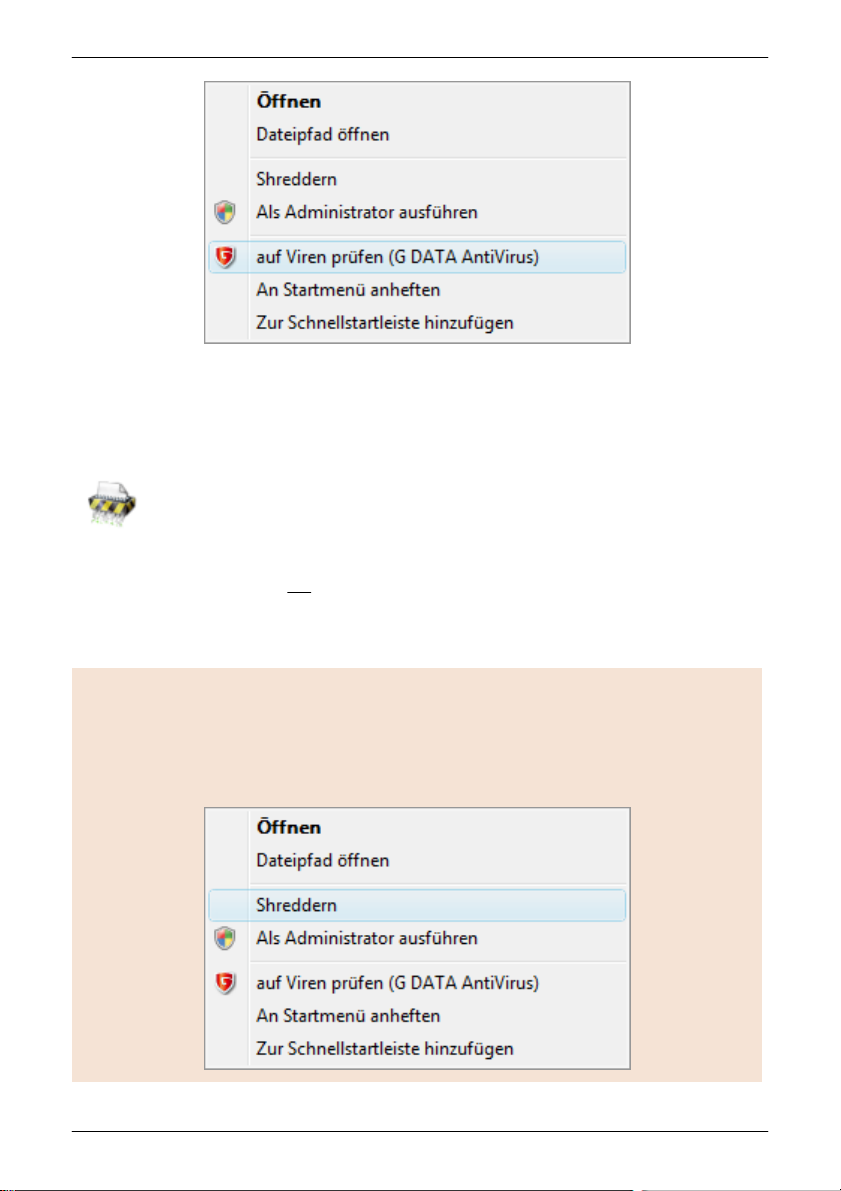

Windows Kontextmenü

Bei der Installation der Software wird eine Analysefunktion in das WindowsKontextmenü eingefügt. Hiermit können Sie direkt eine Virenprüfung bestimmter

verdächtiger Objekte durchführen: Dazu bewegen Sie die Maus auf das zu

analysierende Objekt (Laufwerk, Verzeichnis, Datei) und betätigen dort dann die

rechte Maustaste. Das Windows Kontextmenü öffnet sich. Durch Anwählen des

Menüpunktes auf Viren prüfen (G DATA AntiVirus) wird automatisch eine

Virenprüfung des Objektes mit den Standardeinstellungen des

Programmbereiches AntiVirus durchgeführt.

25

Page 26

G DATA InternetSecurity

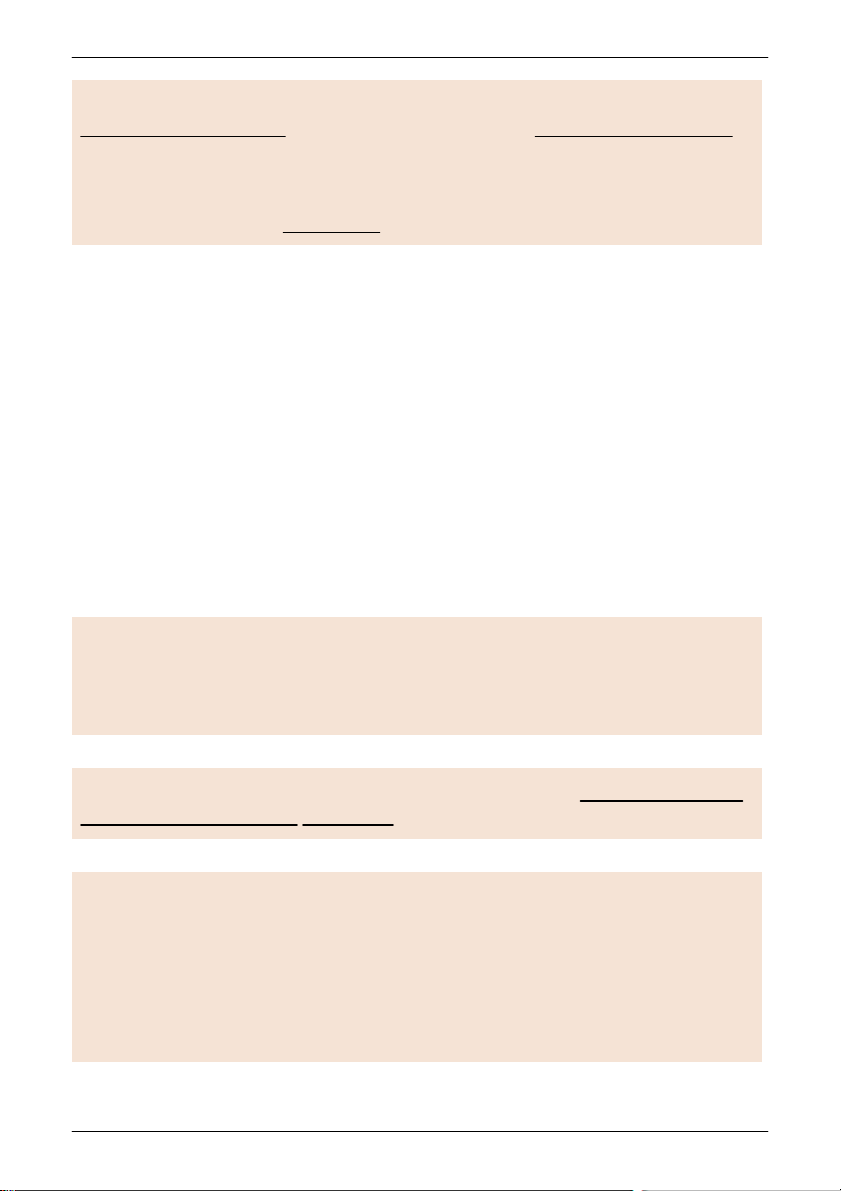

Der Shredder steht Ihnen als Symbol auf dem Desktop zur

Verfügung. Ziehen Sie einfach die Dateien, die Sie löschen möchten,

auf das Shredder-Symbol. Eine Sicherheitsabfrage weist Sie darauf

hin, dass Dateien im Shredder unwiederbringlich zerstört werden.

Klicken Sie auf Ja, wenn Sie die Dateien tatsächlich auf diese Weise

löschen möchten.

Sie können Ordner und Dateien auch über das Windows Kontextmenü mit

dem Shredder löschen. Markieren Sie dazu einfach die gewünschten Dateien

oder Ordner, klicken dann die rechte Maustaste und wählen den Eintrag

Shreddern.

Shredder

26

Page 27

Programmaufbau

Der aktivierte Wächter zeigt ein rotes Schild.

Falls der Virenwächter nicht aktiviert wurde oder andere Probleme mit

dem Schutz Ihres Rechners vorliegen, ist das Schild mit einem

Warnsymbol markiert. Sie sollten dann die G DATA Software starten,

um eine Lösung für dieses Problem herbeizuführen.

Security-Symbol

Über das Security-Symbol, das sich in der Regel rechts unten in der Taskleiste

Ihres Windows Desktops neben der Systemuhr befindet, können Sie immer

feststellen, ob der Virenwächter aktiv ist.

Wenn Sie das Symbol mit der rechten Maustaste anklicken, erscheint ein

Kontextmenü, mit dem Sie grundlegende Sicherheitsaspekte der Software

steuern können.

Folgende Funktionen stehen Ihnen hier zur Verfügung:

· G DATA Software starten: Hiermit rufen Sie die Programmoberfläche auf

und können dort z.B. die Einstellungen für den Virenwächter vornehmen.

27

Page 28

G DATA InternetSecurity

Wie Sie die Einstellungen für den Wächter verändern und an individuelle

Bedürfnisse anpassen können, lesen Sie im Kapitel AntiVirus > Optionen

> Wächter.

Wenn Sie den Autopiloten ausschalten, schalten Sie damit nicht automatisch

die komplete Firewall ab. Sollten Sie spezielle Verbindungen wünschen, die

· Wächter ausschalten: Hiermit können Sie den Virenwächter bei Bedarf

abschalten und auch wieder einschalten. Dies kann z.B. dann sinnvoll sein,

wenn Sie auf Ihrer Festplatte große Dateimengen von einem Ort zum anderen

kopieren oder speicherplatzintensive Rechenvorgängen (z.B. DVDs kopieren

o.ä.) ablaufen lassen. Sie sollten den Virenwächter nur so lange abschalten,

wie es unbedingt nötig ist und darauf achten, dass das System während

dieses Zeitraums möglichst nicht mit dem Internet verbunden ist oder auf

neue ungeprüfte Daten (z.B. über CDs, DVDs, Speicherkarten oder USBSticks) zugreifen kann. Sie können den Virenwächter über diese Funktion nur

für bestimmte Zeitintervalle (maximal bis zum nächsten Neustart)

ausschalten. Wenn Sie den Virenwächter komplett ausschalten wollen,

können Sie das über die G DATA-Programmoberfläche durchführen.

· Firewall ausschalten: Sie können die Firewall bei Bedarf auch abschalten.

Ihr Computer ist dann weiterhin mit dem Internet und anderen Netzwerken

verbunden, wird von der Firewall aber nicht mehr vor Angriffen oder SpionageAttacken geschützt. Sie können die Firewall über diese Funktion nur für

bestimmte Zeitintervalle (maximal bis zum nächsten Neustart) ausschalten.

Wenn Sie die Firewall komplett ausschalten wollen, können Sie das über die

G DATA-Programmoberfläche erledigen.

· Autopilot ausschalten: Der Autopilot entscheidet ganz selbstständig,

welche Anfragen und Kontakte Ihr Rechner übers Netzwerk oder Internet

annehmen soll oder nicht. Für eine normale Nutzung ist der Autopilot optimal

und sie sollten Ihn immer eingeschaltet lassen. Wenn Sie den Autopiloten

abschalten, dann schaltet sich stattdessen die "normale" Firewall ein, die Sie

als Anwender individuell konfigurieren können. Hier kann es dann aber auch

passieren, dass Sie von der Software gefragt werden, ob Sie eine Verbindung

erlauben oder verbieten möchten.

· Viren-Update: Auch unabhängig von zeitplangesteuerten VirensignaturUpdates können Sie über diese Funktion ihre Virensignaturen jederzeit auf

den neuesten Stand bringen.

· Statistik: Hier können Sie sich eine Statistik über die Prüfvorgänge des

Virenwächters anzeigen lassen.

28

Page 29

Programmaufbau

vom Autopiloten geblockt werden, ist es deshalb sinnvoll, die Funktion

Autopilot ausschalten zu wählen. Mit der Funktion Firewall ausschalten

deaktivieren Sie hingegen komplett die gesamte Firewallfunktionalität. Dies

sollten Sie nur in sehr begründeten Ausnahmefällen durchführen.

Informationen darüber, wie Sie Firewall und Autopilot einstellen können,

erhalten Sie im Kapitel Firewall > Optionen.

Der BootScan ist die wirksamste und sicherste Methode zur Erkennung und

Beseitung aktiver Rootkits. Sie sollten in regelmäßigen Abständen einen

BootScan durchführen. Legen Sie hierzu die Boot-CD wieder ein und starten

Ihren Rechner anschließend neu.

Informationen zum BootScan erhalten Sie in dem Kapitel Anhang > Fragen

und Antworten (FAQ) > BootScan.

Ein Rootkit versucht den in ihm enthaltenen Schadcode (Trojaner, Viren,

Würmer) so zu verschleiern, dass er sogar vor Antivirenprogrammen getarnt

ist. Wenn sich ein Rootkit erst einmal auf dem Rechner eingenistet hat, ist

es für ein nachträglich installiertes Antivirenprogramm fast unmöglich, es zu

entdecken. Abhilfe bietet hier der BootScan, da dieser schon vor dem Start

des Betriebssystems eingreift und so auch Schadsoftware entdeckt, die sich

ansonten verbergen könnte.

G DATA BootCD erstellen

In der Programmgruppe können Sie unter diesem Eintrag eine Linux-basierte

Boot-CD für den BootScan erstellen. Im Gegensatz zum BootScan mit der

G DATA Programm-CD werden hier auch offline automatisch die jeweils

aktuellsten Virensignaturen verwendet. Die Boot-CD kann Ihnen auf anderen

Rechnern, die noch nicht von der G DATA Software geschützt sind, bei

Virenbefall schnell und unkompliziert ein virenfreies System erzeugen, auf dem

Sie dann eine Antivirensoftware zum permanenten Schutz installieren sollten.

Die Erzeugung der Boot-CD erfolgt mit Hilfe eines Assistenten, der Ihnen

sämtliche Arbeitsschritte ausführlich erläutert.

29

Page 30

G DATA InternetSecurity

Wenn Ihre Virensignaturen regelmäßig aktualisiert werden und Sie den

Virenwächter permanent verwenden, schützt die G DATA Software natürlich

effektiv gegen Rootkits. Ein BootScan ist in der Regel dann ratsam, wenn

Ihr Computer eine Zeitlang ohne professionellen Virenschutz betrieben

wurde.

30

Page 31

SecurityCenter

Sollte einer der Programm-Module fehlen, kann es daran liegen, dass Sie das

jeweilige Feature (z.B. Firewall oder AntiSpam ) beim angepassten Setup

während der Installation nicht mitinstalliert haben. Eine andere Möglichkeit ist

die, dass Sie eine Programmversion besitzen, die das entsprechende

Feature nicht beinhaltet.

XXXXXXXXXXXXXXXXXXXXXXXXX SecurityCenter

Das SecurityCenter liefert Ihnen übersichtlich alle relevanten Informationen

über den Status aller Programmkomponenten der G DATA Software.

Status

Die wichtigsten Informationen zu allen installierten Modulen (z.B. AntiVirus,

Firewall) werden Ihnen im Status-Bereich des SecurityCenters übersichtlich

untereinander präsentiert. Neben Textinformationen wie z.B. aktiv oder nicht

31

Page 32

G DATA InternetSecurity

Wenn Sie links oben rechts in der Menü-Leiste auf das Info-Symbol

klicken, erhalten Sie Informationen zu den Programmversionen der

jeweiligen Komponenten. Diese Informationen können beim Gespräch

mit dem G DATA ServiceCenter hilfreich sein.

aktiv wird der Status der Komponenten auch grafisch dargestellt.

Wenn Sie auf einen dieser Einträge klicken, gelangen Sie direkt zum jeweiligen

Programmbereich, in dem Sie sicherheitsrelevante Einstellungen vornehmen

können. Wenn Sie z.B. auf den Eintrag Datum der Virensignaturen klicken,

weil diese laut SecurityCenter veraltet sind, gelangen Sie automatisch in den

Programmbereich AntiVirus und können dort die Virensignaturen direkt online

aktualisieren.

32

Page 33

AntiVirus

Sobald AntiVirus installiert und der Virenwächter aktiviert ist,

verfolgt es sämtliche Vorgänge auf Ihrem Computer, die die Infektion

oder Verbreitung von Schadsoftware und Viren ermöglichen könnten.

XXXXXXXXXXXXXXXXXXXXXXXXX AntiVirus

Die Bedienung der AntiVirus-Software ist prinzipiell selbsterläuternd und

übersichtlich gestaltet. Anhand unterschiedlicher Register, die Sie über die

links in der Software angezeigten Symbole anwählen können, wechseln Sie in

den jeweiligen Programmbereich (z.B. Status-Bereich, Protokolle-Bereich

etc.) und können dort Aktionen durchführen, Einstellungen vornehmen oder

Protokolle und Ergebnislisten überprüfen.

Außerdem finden Sie in der oberen Menüleiste der Programmoberfläche

übergreifende Funktionen und Einstellungsmöglichkeiten (siehe Kapitel

AntiVirus > Optionen) sowie das Security-Symbol in der Taskleiste Ihres

Desktop (in der Regel unten rechts neben der Windows-Systemuhr).

33

Page 34

G DATA InternetSecurity

Die Aktivität und das Vorhandensein des Virenwächters erkennen Sie

an dem Security-Symbol in der Start-Leiste von Windows. Hierauf

können Sie durch einen Klick mit der rechten Maustaste ein

Windows-Kontextmenü öffnen, in dem Sie sich eine Statistik

anzeigen lassen und die Programmoberfläche von AntiVirus öffnen

können. Welche Funktionen Sie im einzelnen über das Security-

Symbol aufrufen können, erfahren Sie in dem Kapitel Allgemeine

Informationen > Security-Symbol.

Sollte einer der Programm-Module fehlen, kann es daran liegen, dass Sie das

jeweilige Feature (z.B. Firewall oder AntiSpam ) beim angepassten Setup

während der Installation nicht mitinstalliert haben. Eine andere Möglichkeit ist

die, dass Sie eine Programmversion besitzen, die das entsprechende

Feature nicht beinhaltet.

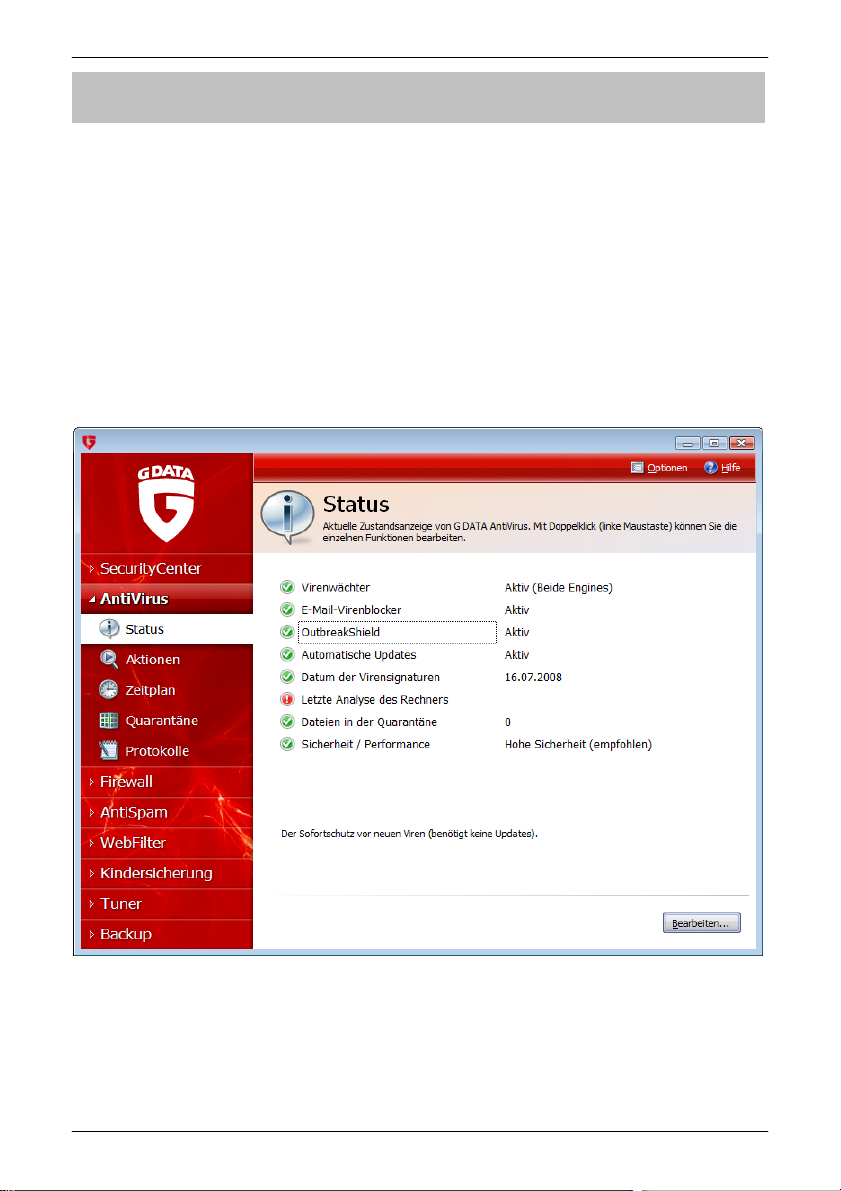

Status

Im Status-Bereich von AntiVirus erhalten Sie grundlegende Informationen zum

aktuellen Zustand Ihres Systems und der Software. Durch doppeltes Anklicken

des jeweiligen Eintrags (oder durch Auswählen des Eintrags und Anklicken

des Bearbeiten-Buttons) können Sie hier direkt Aktionen vornehmen oder in

den jeweiligen Programmbereich wechseln. Sobald Sie die Einstellungen einer

Komponente mit Warnsymbol optimiert haben, wechselt das Symbol im Status

-Bereich wieder auf das grüne Häkchensymbol. Wenn alle Symbole hier grün

sind, dann ist Ihr System optimal geschützt.

Virenwächter

Der Virenwächter arbeitet auch dann, wenn Sie die AntiVirus

Programmoberfläche nicht geöffnet haben und kontrolliert Ihren Rechner im

Hintergrund automatisch auf Viren ohne Sie dabei in Ihrer täglichen Arbeit zu

beeinträchtigen. Seine Funktionsweise wird in dem Kapitel Security-Symbol

erläutert.

Wenn Sie den Eintrag Virenwächter anklicken, öffnet sich ein Menü, in dem

Sie den Status des Virenwächters schnell zwischen eingeschaltet und

ausgeschaltet umschalten können. Um die Virenwächterfunktionen genauer zu

spezifizieren, klicken Sie bitte auf den Erweitert-Button. Auf diese Weise

gelangen Sie in das Optionen-Menü des Virenwächters. Lesen Sie hierzu bitte

auch das Kapitel AntiVirus > Optionen > Wächter.

34

Page 35

AntiVirus

Sie haben auch die Möglichkeit, das Internet-Update neuer Virensignaturen

automatisch nach einem bestimmten Zeitplan durchführen zu lassen. Lesen

Systemschutz

Wenn der Systemschutz aktiviert ist, werden bei jedem Systemstart die

Windows-Registry und die Systemordner überprüft. Auf diese Weise wird die

HOSTS-Datei vor Manipulationen geschützt.

E-Mail-Virenblocker

Der E-Mail-Virenblocker überprüft neue E-Mails auf Viren. Sie sollten den EMail-Virenblocker immer aktiviert haben. Wenn Sie diesen Eintrag doppelt

anklicken, öffnet sich eine Infobox, in der statistische Angaben zum E-MailVirenblocker angezeigt werden. Über den Aktualisieren-Button können Sie

diese Statistik auf den neuesten Stand bringen, wenn in der Zwischenzeit neue

E-Mails eingetroffen sein sollten. Über den Optionen-Button gelangen Sie zum

Konfigurationsmenü für den E-Mail-Virenblocker. Hier können Sie z.B. die EMail-Überprüfung auf neu installierte E-Mail-Programme ausweiten und globale

Einstellungen vornehmen. Informationen hierzu erhalten Sie in dem Kapitel

AntiVirus > Optionen > E-Mail-Prüfung.

Automatische Updates

Hier wird Ihnen angezeigt, ob die Internet-Updates der Virensignaturen vom

G DATA UpdateServer automatisch erfolgen oder nicht. Wenn Sie diesen

Eintrag anklicken, gelangen Sie in den Zeitplan-Bereich der Software, in dem

Sie die automatischen Updates definieren können. Lesen Sie hierzu bitte das

Kapitel AntiVirus > Zeitplan und dessen Unterkapitel.

Datum der Virensignaturen

Je aktueller die Virensignaturen, desto sicherer ist Ihr Virenschutz. Sie sollten

die Virensignaturen so oft wie möglich updaten. Wenn Sie diesen Eintrag

doppelt anklicken, können Sie sofort eine Aktualisierung der Virensignaturen

durchführen. Beantworten Sie die Frage Möchten Sie die Virensignaturen

jetzt aktualisieren? einfach durch Anklicken des Ja-Buttons. Nach einem

Internet-Update stehen Ihnen die neuen Virensignaturen sofort zur Verfügung.

Sie müssen die Software nicht erneut starten, um mit den neuen Virendaten zu

arbeiten.

35

Page 36

G DATA InternetSecurity

Sie hierzu bitte das Kapitel AntiVirus > Zeitplan.

Sollte es Probleme mit dem Internet-Update geben, kann das daran liegen,

dass der Software Informationen zur Verbindung mit dem Internet fehlen.

Lesen Sie hierzu bitte das Kapitel AntiVirus > Optionen > Internet-Update

.

Weitere Informationen erhalten Sie im Kapitel AntiVirus > Optionen

Virenprüfung.

Letzte Analyse des Rechners

Regelmäßige Analysen erhöhen die Sicherheit vor Viren. Überprüfen Sie Ihren

Rechner am besten nach jedem Internet-Update der Virensignaturen. Wenn Sie

diesen Eintrag doppelt anklicken, können Sie sofort eine Überprüfung des

Rechners auf Virenbefall durchführen. Beantworten Sie dazu einfach die Fragen

Möchten Sie Ihren Rechner jetzt auf Viren überprüfen? einfach durch

Anklicken des Ja-Buttons. Während der Virenprüfung öffnet sich ein Fenster, in

dem statistische Angaben und Informationen zur Virenprüfung angezeigt

werden.

Dateien in der Quarantäne

Im Quarantäne-Bereich werden verdächtige Dateien automatisch durch

Verschlüsselung unschädlich gemacht und können von dort aus

weiterbearbeitet werden. Wenn die infizierte Datei unbedingt benötigt wird, kann

sie auch im infizierten Zustand wieder an ihren Ursprungsort zurückverschoben

werden. Durch doppeltes Anklicken des Eintrags Dateien in der Quarantäne

gelangen Sie automatisch in den Quarantäne-Bereich. Lesen Sie hierzu das

Kapitel AntiVirus > Quarantäne.

Sicherheit / Performance

Zwangsläufig sorgt eine permanente Überwachung Ihres Rechners für leichte

Geschwindigkeitseinbußen. Sollten diese sich bei Ihnen tatsächlich störend

bemerkbar machen, können Sie über die Funktion Sicherheit / Performance

zwischen dem Sicherheitsaspekt und der Performance Ihres Rechners

abwägen und auf diese Weise den permanent aktiven Virenwächter auf Ihr

36

Page 37

System abstimmen.

AntiVirus

Sie haben folgende Einstellungsmöglichkeiten:

· Höchste Sicherheit (nur empfohlen für sehr schnelle Rechner): beide

Engines aktiv; Archive werden geprüft; Scannen beim Schreiben von Dateien;

Heuristische Virenprüfung aktiv.

· Hohe Sicherheit (empfohlen für Standard-Rechner): beide Engines aktiv;

Archive bis 300 kB Größe werden geprüft; Scannen beim Schreiben von

Dateien; Heuristische Virenprüfung aktiv.

· Mittlere Sicherheit (nur empfohlen für langsame Rechner): nur Hauptengine

aktiv; Archive werden nicht geprüft; Scannen beim Schreiben von Dateien;

Heuristische Virenprüfung aktiv.

· Geringe Sicherheit (nur empfohlen für sehr langsame Rechner): nur

Hauptengine aktiv; Archive werden nicht geprüft; nur Programmdateien und

Dokumente werden überprüft; Heuristische Virenprüfung aktiv.

Wenn Sie mit den standardmäßig auszuwählenden Voreinstellungen für den

37

Page 38

G DATA InternetSecurity

Die Virenprüfung der einzelnen Bereiche findet in dem Virenprüfungsfenster

statt, wie es ausführlich im Kapitel AntiVirus > Optionen > Virenprüfung

beschrieben wird.

Wenn Sie möchten, dass Virenprüfungen automatisch in festgelegten

Zeitabständen stattfinden sollen, finden Sie die notwendigen

Einstellungsmöglichkeiten im Bereich AntiVirus > Zeitplan > Automatische

Virenprüfungen.

Virenwächter nicht zufrieden sind, können Sie über den benutzerdefiniertButton den Virenwächter auch individuell konfigurieren. Wie dies funktioniert

und welche Bedeutung der hier aufgeführen Leistungsspezifika haben, wird

ausführlich im Kapitel AntiVirus > Optionen > Wächter erläutert.

Aktionen

Im Aktionen-Bereich können Sie Virenprüfungen direkt ausführen, unabhängig

von zeitlichen Vorgaben für die automatischen Virenprüfungen, die Sie im

Zeitplan-Bereich festlegen können. Bei der Virenprüfung haben Sie die

Möglichkeit, die Prüfung auf bestimmte Bereiche bzw. Medien zu beschränken.

So können Sie z.B. mit der Funktion Rechner prüfen Ihren kompletten PC

kontrollieren, haben aber auch die Optionen, nur eingelegte Disketten oder CD/

DVD-ROMs zu überprüfen. Über Verzeichnisse/Dateien prüfen können Sie

auch festlegen, dass nur ausgewählte Bereiche Ihres Rechners kontrolliert

werden (z.B. freigegebene Eingangsverzeichnisse einer Firewall oder nur die

Eigene Dateien-Ordner). Außerdem können Sie von hier aus direkt ein InternetUpdate für Virensignaturen oder Software-Aktualisierungen von AntiVirus

starten.

Rechner prüfen

Mit dieser Funktion haben Sie die Möglichkeit, Ihren Rechner auf möglichen

Virenbefall zu kontrollieren (also alle lokalen Festplatten und Systembereiche).

Klicken Sie diese Funktion an und die Virenprüfung wird automatisch

durchgeführt.

38

Page 39

AntiVirus

Bitte beachten Sie, dass AntiVirus natürlich keine Viren auf Medien

entfernen kann, die keinen Schreibzugriff erlauben (z.B. gebrannte CD-

ROMs). Hier wird der Virenfund dann protokolliert.

Im Verzeichnisbaum (links) können Sie durch Anklicken der (+)-Symbole

Verzeichnisse öffnen und auswählen, deren Inhalt dann in der Datei-Ansicht

angezeigt wird. Jedes Verzeichnis oder jede Datei, die Sie mit einem

Häkchen versehen, wird von AntiVirus geprüft. Wenn in einem Verzeichnis

nicht alle Dateien geprüft werden, findet sich an diesem Verzeichnis ein

graues Häkchen, dass darauf hinweist, dass sich in diesem Verzeichnis

teilweise ausgewählte und teilweise nicht ausgewählte Dateien oder

Unterverzeichnisse befinden.

Wechselmedien prüfen

Prüfen Sie mit dieser Funktion CD-ROMs oder DVD-ROMs, Disketten,

Speicherkarten oder USB-Sticks auf Virenbefall. Wenn Sie diese Aktion

anklicken, werden alle Wechselmedien, die mit Ihrem Computer verbunden

sind (also auch eingelegte CDs, eingeschobene Speicherkarten oder per USB

verbundene Festplatten oder USB-Sticks) überprüft.

Verzeichnisse/Dateien prüfen

Hiermit prüfen Sie ausgewählte Laufwerke, Verzeichnisse oder Dateien auf

Virenbefall. Wenn Sie diese Aktion doppelt anklicken, öffnet sich eine

Verzeichnis- und Dateiauswahl. Hier können Sie gezielt einzelne Dateien und

auch ganze Verzeichnisse auf Virenbefall überprüfen.

Speicher und Autostart

Hierbei werden für alle laufenden Prozesse die Programmdateien und die

dazugehörigen DLLs (Programmbibliotheken) geprüft. Schadprogramme können

so direkt aus dem Speicher und Autostart-Bereich entfernt werden (bzw. wenn dies nicht durchführbar ist - beim nächsten Reboot). Aktive Viren können

also direkt entfernt werden, ohne dass die ganze Festplatte durchsucht werden

muss. Da diese Überprüfung relativ schnell durchgeführt werden kann, ist es

empfehlenswert, sie z.B. im Rahmen einer automatischen Virenprüfung

regelmäßig durchzuführen. Diese Funktion ist kein Ersatz für eine regelmäßige

Virenkontrolle der gespeicherten Daten, sondern eine Ergänzung.

39

Page 40

G DATA InternetSecurity

Ein Rootkit versucht den in ihm enthaltenen Schadcode (Trojaner, Viren,

Würmer) so zu verschleiern, dass er sogar vor Antivirenprogrammen getarnt

ist. Wenn sich ein Rootkit erst einmal auf dem Rechner eingenistet hat, ist

es für ein nachträglich installiertes Antivirenprogramm fast unmöglich, es zu

entdecken. Abhilfe bietet hier der BootScan, da dieser schon vor dem Start

des Betriebssystems eingreift und so auch Schadsoftware entdeckt, die sich

ansonten verbergen könnte. esen Sie hierzu bitte das Kapitel Anhang >

Fragen und Antworten (FAQ) > BootScan.

Wenn Sie eine Komplettüberprüfung Ihres Computers im Rahmen einer

Virenprüfung durchführen (z.B. über die Funktion AntiVirus > Aktionen >

Rechner prüfen) wird Ihr Rechner natürlich auch nach Rootkits durchsucht.

Informationen dazu, wie Sie das Update der Virensignaturen automatisieren,

finden Sie im Kapitel AntiVirus > Zeitplan > Automatische Updates.

Auf Rootkits prüfen

Rootkits versuchen sich herkömmlichen Virenerkennungsmethoden zu

entziehen. Sie können mit dieser Funktion gezielt nach Rootkits suchen, ohne

eine komplette Überprüfung der Festplatten und gespeicherten Daten

vorzunehmen.

Viren-Update

Je aktueller die Virensignaturen, desto sicherer ist Ihr Virenschutz. Sie sollten

die Virensignaturen so oft wie möglich updaten. Wenn Sie einen Doppelklick

auf diesem Eintrag durchführen, können Sie sofort eine Aktualisierung der

Virensignaturen durchführen. Nach einem Internet-Update stehen Ihnen die

neuen Signaturen sofort zur Verfügung. Sie müssen AntiVirus nicht erneut

starten, um mit den neuen Virendaten zu arbeiten.

Programm-Update

Über diese Funktion laden Sie gegebenenfalls Software-Aktualisierungen der

G DATA Software vom G DATA UpdateServer herunter. Wenn keine SoftwareAktualisierungen auf dem Server vorliegen, werden Sie darüber durch eine

Infobox informiert.

40

Page 41

AntiVirus

Beim Programm-Update handelt es sich um eine Aktualisierung von

Programm-Dateien der aktuellen G DATA Software-Version . Es handelt sich

nicht um ein Upgrade auf einen neue Version (also z.B. von G DATA

AntiVirus 2008 auf G DATA AntiVirus 2009).

Nur Virenprüfungen und Updates, bei denen das Häkchenfeld mit einem

Häkchen versehen ist, werden auch automatisch durchgeführt.

Zeitplan

Im Zeitplan-Bereich können Sie Virenprüfungen und die Internet-Updates der

Virensignaturen automatisieren, so dass diese zu bestimmten Zeiten

selbständig von Ihrem Computer durchgeführt werden. Sie können verschiedene

Schemata anlegen und diese auch parallel nebeneinander verwenden.

Automatische Updates

Über das Häkchenfeld vor dem Eintrag Virensignaturen können Sie festlegen,

ob ein automatisches Update der Virensignaturen erfolgen soll oder nicht.

Wenn Sie das automatische Update nicht verwenden, sollten Sie darauf achten,

regelmäßig selbst daran zu denken, die Virensignaturen von AntiVirus auf den

neuesten Stand zu bringen. Um die Einstellungen des automatischen Updates

zu ändern, klicken Sie bitte doppelt auf den Eintrag unter Automatische

Updates (oder markieren diesen und wählen den Bearbeiten-Button). Nun

öffnet sich eine Box mit Karteikarten, in denen Sie die notwendigen

Einstellungen vornehmen können. Um die vorgenommenen Änderungen zu

übernehmen, klicken Sie bitte auf OK.

Job

Über das Häkchenfeld Protokoll anfertigen können Sie festlegen, dass die

Software über den Update-Vorgang ein Protokoll anlegt. Dieses kann dann im

Protokolle-Bereich (siehe Kapitel AntiVirus > Protokolle) eingesehen

werden.

41

Page 42

G DATA InternetSecurity

Um unter Zeitpunkt Daten- und Zeiteinträge zu ändern, markieren Sie

einfach das Element, das Sie ändern möchten (z.B. Tag, Stunde, Monat,

Jahr) mit der Maus und nutzen dann die Pfeiltasten oder die kleinen

Pfeilsymbole rechts vom Eingabefeld, um sich im jeweiligen Element

chronologisch zu bewegen.

Es handelt sich hierbei nicht um den Benutzernamen und das Passwort für

das Internet-Update von AntiVirus, sondern um die Zugangsdaten für das

Benutzerkonto, mit dem eine Internetverbindung möglich ist. Die notwendigen

Angaben für das AntiVirus Internet-Update geben Sie im Bereich Internet-

Update ein, wie es im Kapitel AntiVirus > Optionen > Internet-Update

beschrieben wird.

Zeitplanung

Über diese Karteikarte können Sie festlegen, wann und in welchem Rhythmus

das automatische Update erfolgen soll. Unter Ausführen geben Sie dazu eine

Vorgabe vor, die Sie dann mit den Eingaben unter Zeitpunkt spezifizieren.

Wenn Sie unter Zeitpunkt die Option Internetverbindungsaufbau auswählen,

fallen die Vorgaben der Zeitplanung natürlich fort und die Software führt das

Update immer aus, wenn Ihr Rechner mit dem Internet verbunden wird.

Benutzerkonto

Hier kann ein Benutzerkonto auf dem Rechner angegeben werden, für das der

Internet-Zugang konfiguriert ist.

Automatische Virenprüfungen

Über das Häkchenfeld unter dem Eintrag Lokale Festplatten können Sie

festlegen, ob eine automatische Virenprüfung erfolgen soll oder nicht. Wenn Sie

die automatische Virenprüfung nicht verwenden, sollten Sie darauf achten,

regelmäßig selbst daran zu denken, Ihr System auf Virenbefall zu überprüfen.

Um die Einstellungen des automatischen Virenprüfungen zu ändern, klicken Sie

bitte doppelt auf den Eintrag unter Automatische Virenprüfungen (oder

markieren diesen und wählen den Bearbeiten-Button). Nun öffnet sich eine

Box mit Karteikarten, in denen Sie die notwendigen Einstellungen vornehmen

können. Um die vorgenommenen Änderungen zu übernehmen, klicken Sie bitte

auf OK.

42

Page 43

AntiVirus

Im Verzeichnisbaum können Sie durch Anklicken der (+)-Symbole

Verzeichnisse öffnen und auswählen, deren Inhalt dann in der Datei-Ansicht

(rechts) angezeigt wird. Jedes Verzeichnis oder jede Datei, die Sie mit einem

Häkchen versehen, wird von AntiVirus geprüft. Wenn in einem Verzeichnis

nicht alle Dateien geprüft werden, findet sich an diesem Verzeichnis ein

graues Häkchen.

Sie können natürlich auch mehrere automatische Virenprüfungen zu

verschiedenen Zeiten durchführen lassen. Um eine neue automatische

Virenprüfung zu definieren, klicken Sie einfach auf den Button Neue

Virenprüfung. So können Sie z.B. Bereiche, die zur täglichen Nutzung im

Internet gedacht sind, auch täglich auf Viren überprüfen, während z.B. Ordner

oder Festplatten, die der Archivierung dienen nur wöchentlich überprüft werden.

Job

Legen Sie hier fest, welchen Namen der neu eingerichtete Job haben soll. Zur

Unterscheidung sind aussagekräftige Namen ratsam wie z.B. Lokale

Festplatten (wöchentliche Überprüfung) oder Archive (monatliche

Überprüfung).

Wenn Sie ein Häkchen bei Nach Beendigung des Jobs den Rechner

ausschalten setzen, wird der Rechner automatisch heruntergefahren, nachdem

die automatische Virenprüfung durchgeführt wurde.

Analyse-Umfang

Legen Sie hier fest, ob die Virenprüfung auf den Lokalen

Festplattenlaufwerken stattfinden soll, ob Speicher und Autostartbereiche

getestet werden sollen oder ob Sie nur bestimmte Verzeichnisse und Dateien

prüfen wollen. Sollte dies der Fall sein, geben Sie bitte über den AuswahlButton, die gewünschten Verzeichnisse an.

43

Page 44

G DATA InternetSecurity

Unter Täglich können Sie mit Hilfe der Angaben unter Wochentage z.B.

bestimmen, dass Ihr Rechner nur an Werktagen die Virenprüfung durchführt

oder eben nur an jedem zweiten Tag oder gezielt an Wochenenden, an denen

er nicht zur Arbeit genutzt wird.

Um unter Zeitpunkt Daten- und Zeiteinträge zu ändern, markieren Sie

einfach das Element, das Sie ändern möchten (z.B. Tag, Stunde, Monat,

Jahr) mit der Maus und nutzen dann die Pfeiltasten oder die kleinen

Pfeilsymbole rechts vom Eingabefeld, um sich im jeweiligen Element

chronologisch zu bewegen.

Die Einstellungsmöglichkeiten sind im Bereich AntiVirus > Optionen >

Virenprüfung und im Bereich AntiVirus > Zeitplan > Automatische

Virenprüfungen identisch, allerdings können Sie beide unabhängig

voneinander einstellen. So macht es z.B. Sinn, bei einer automatischen

Virenprüfung (die am besten dann stattfinden sollte, wenn der Rechner nicht

intensiv genutzt wird, z.B. am Wochenende) eine weit genauere Prüfung

vorzunehmen, als bei einer direkten Virenprüfung, wie Sie Sie im Bereich

AntiVirus > Aktionen durchführen lassen können.

Zeitplanung

Über diese Karteikarte können Sie festlegen, wann und in welchem Rhythmus

die automatische Virenprüfung erfolgen soll. Unter Ausführen geben Sie dazu

eine Vorgabe vor, die Sie dann mit den Eingaben unter Zeitpunkt spezifizieren.

Wenn Sie Beim Systemstart auswählen, fallen die Vorgaben der Zeitplanung

natürlich fort und die Software führt die Prüfung immer aus, wenn Ihr Rechner

neu gestartet wird.

Virenprüfung

In diesem Bereich können Sie festlegen, mit welchen Einstellungen die

automatische Virenprüfung stattfinden soll. Welche Bedeutung die hier

einstellbaren Optionen haben, wird Ihnen ausführlich in dem Kapitel AntiVirus >

Optionen > Virenprüfung erläutert.

44

Page 45

AntiVirus

Damit Viren automatisch in die Quarantäne verschoben werden, können Sie bei den

Optionen für die Virenprüfung festlegen, was Im Fall einer Infektion geschehen soll.

Dies wird ausführlich im Kapitel AntiVirus > Optionen > Virenprüfung erläutert.

Benutzerkonto

Hier kann das Benutzerkonto auf dem Rechner angegeben werden, auf dem die

Virenprüfung stattfinden soll. Dieses Konto wird für den Zugriff auf

Netzwerklaufwerke benötigt.

Quarantäne

Während der Virenprüfung haben Sie die Möglichkeit, mit Virenfunden auf

unterschiedliche Weise umzugehen. Eine Option ist es, die infizierte Datei in

die Quarantäne zu verschieben. Die Quarantäne ist ein geschützter Bereich

innerhalb der Software, in dem infizierte Dateien verschlüsselt gespeichert

werden und auf diese Weise den Virus nicht mehr an andere Dateien

weitergeben können. Die Dateien in der Quarantäne bleiben dabei in dem

Zustand erhalten, in dem Sie AntiVirus vorgefunden hat und Sie können

entscheiden, wie Sie weiterverfahren möchten.

45

Page 46

G DATA InternetSecurity

Desinfizieren

In vielen Fällen können infizierte Dateien noch gerettet werden. Die Software

entfernt dann die Virenbestandteile in der infizierten Datei und rekonstruiert auf

diese Weise die nicht infizierte Originaldatei. Wenn eine Desinfektion

erfolgreich ist, wird die Datei automatisch an den Ort zurückbewegt, an dem sie

vor der Virenprüfung gespeichert war und steht Ihnen dort wieder

uneingeschränkt zur Verfügung.

Zurückbewegen

Manchmal kann es nötig sein, eine infizierte Datei, die sich nicht desinfizieren

lässt, aus der Quarantäne an ihren ursprünglichen Speicherort

zurückzubewegen. Dies kann z.B. aus Gründen der Datenrettung erfolgen. Sie

sollten diese Funktion nur im Ausnahmefall und unter strengen

Sicherheitsmaßnahmen (z.B. Rechner vom Netzwerk/Internet trennen,

vorheriges Backup uninfizierter Daten etc.) durchführen.

Einsenden

In bestimmten Fällen können Sie eine infizierte Datei, die Sie nicht desinfizieren

können, über das Internet an G DATA übermitteln:

· Für die Datei wurde ein Virenverdacht gemeldet. Bitte untersuchen

Sie die Datei: Wenn Sie die heuristische Analyse verwenden, kontrolliert

AntiVirus verdächtige Dateien nicht nur anhand der aktuellen

Virensignaturen, sondern schlägt auch automatisch Alarm, wenn eine Datei

virenähnliche Elemente enthält. Hierbei handelt es sich in der Regel auch um

Viren, in sehr seltenen Fällen aber auch um Fehlalarm. Wenn Sie eine

solche Datei einschicken, wird diese eingehend analysiert und untersucht.

Das Ergebnis fließt dann in die nächsten Signaturupdates ein.

· Die Datei wurde als infiziert gemeldet. Ich glaube aber, dass Sie

keinen Virus enthält. Bitte untersuchen Sie die Datei: Sollten Sie ganz

sicher davon ausgehen, dass es sich hierbei um keine Infektion handeln

kann, schicken Sie die Datei bitte ein. Die Datei wird dann eingehend

analysiert und untersucht. Das Ergebnis fließt in die nächsten

Signaturupdates ein.

· Ich benötige Informationen zu dem gefundenen Virus. Im

Virenlexikon (www.antiviruslab.com) kann ich keine Informationen

finden: Selbstverständlich wird das G DATA Virenlexikon immer auf den

neuesten Stand gebracht. Sollten Sie zum angegebenen Virus nichts im

46

Page 47

AntiVirus

Generell werden nur automatische Vorgänge (automatische Virenprüfung,

automatisches Update, Virenfund durch Virenwächter) ins Protokoll

eingetragen. Wenn Sie eine manuelle Virenprüfung ins Protokoll aufnehmen

wollen, müssen Sie dieses im Bereich AntiVirus > Optionen >

Virenprüfung vorher einstellen.

Virenlexikon gefunden haben, dann schicken Sie uns die infizierte Datei und

das G DATA Team aktualisiert auf Basis dieser Einsendungen die

Informationen im Virenlexikon.

Löschen

Wenn Sie die infizierte Datei nicht mehr benötigen, können Sie diese auch

einfach aus der Quarantäne löschen.

Protokolle

Im Protokolle-Bereich sind durch die Software angefertigte Protokolle

aufgelistet. In dem Sie auf die Spaltenüberschriften Startzeit, Art, Titel oder

Status klicken, können Sie die vorhandenen Protokolle entsprechend sortieren.

Einstellungen

Über doppeltes Anklicken eines Protokolls (oder das Markieren und

anschließendes Anklicken von Öffnen) öffnet sich die Protokollansicht, die Sie

mit den Buttons Speichern unter und Drucken auch als Textdatei speichern

oder direkt ausdrucken können.

Mit dem Auswahlfeld Einfach / Erweitert können Sie festlegen, ob

Informationen über Archivierte Dateien, Zugriffsverweigerungen und

passwortgeschützte Archive angezeigt werden (Erweitert) oder nicht (Einfach).

Um ein Protokoll zu löschen, markieren Sie den Tabelleneintrag mit der Maus

und klicken dann bitte auf die Entf-Taste oder betätigen den Löschen-Button. .

47

Page 48

G DATA InternetSecurity

Über das Symbol oben rechts in der Menüleiste der

Programmoberfläche rufen Sie die den Bereich Optionen auf. Hier

können Sie grundlegende Einstellungen der Software verändern.

Klicken Sie dazu einfach die Registerkarte mit den jeweiligen

Einstellungsoptionen an.

Sollte der Virenwächter mal Alarm geschlagen haben, sollte natürlich so

bald wie möglich eine ausführliche Virenprüfung erfolgen.

Hier können Sie den Virenwächter ein- oder ausschalten. Generell

sollte der Virenwächter natürlich eingeschaltet bleiben, nur in

seltenen Ausnahmefällen macht es Sinn, den Virenwächter dauerhaft

auszuschalten.

Um den Virenwächter kurzfristig auszuschalten (für einen bestimmten

Zeitraum oder bis zum nächsten Systemstart), empfiehlt es sich, ihn über

das Kontextmenü des Security-Symbols in der Windows-Taskleiste

auszuschalten. Auf diese Weise wird der Virenwächter nach der definierten

Zeitspanne automatisch wieder gestartet. Lesen Sie hierzu das Kapitel

Allgemeine Informationen > Security-Symbol.

Dass der Wächter aktiv ist, wird Ihnen durch ein Symbol in der Taskleiste

Optionen

Wächter

In diesem Menü können Sie festlegen, wie die ständige Virenprüfung im

Hintergrund Ihres Systems durch den Virenwächter zu erfolgen hat. Im

Gegensatz zu einer Virenprüfung auf Basis eines Zeitplans oder einer

manuellen Virenprüfung sollte man beim Virenwächter darauf achten, dass er

seine Aufgaben möglichst so erledigt, ohne das System unnötig zu belasten.

Wächterstatus

48

Page 49

AntiVirus

Ihres Systems angezeigt.

Achtung: Sie sollten gerade die Archivdateien großer E-Mail-Postfächer

nicht löschen oder in die Quarantäne verschieben, nur weil sich in diesen

eine infizierte Mail befindet. So lange der Virenwächter aktiv ist, können

infizierte Mails auch im Postfach keinen Schaden anrichten und bei Bedarf

Engines benutzen

AntiVirus arbeitet mit zwei Antiviren-Engines, zwei grundsätzlich unabhängig

voneinander operierenden Analyseeinheiten. Prinzipiell ist die Verwendung

beider Engines der Garant für optimale Ergebnisse bei der Virenprophylaxe. Die

Verwendung einer einzigen Engine bringt dagegen Performance-Vorteile mit

sich, d.h. wenn Sie nur eine Engine verwenden, kann der Analysevorgang

schneller erfolgen. In der Regel sollten Sie hier die Einstellung Beide Engines -

performance-optimiert wählen, da diese die Vorteile einer doppelten Prüfung

ohne größere Performance-Einbußen miteinander verbindet.

Im Fall einer Infektion

Hier können Sie festlegen, was bei Entdeckung einer infizierten Datei

geschehen soll. Je nach dem, für welche Zwecke Sie Ihren Computer

verwenden, sind hier unterschiedliche Einstellungen sinnvoll. So ist für

Anwender, die viele Daten auf Ihrem Computer verwahren, die Option

Desinfizieren (wenn nicht möglich: Zugriff sperren) eine empfehlenswerte

Möglichkeit, da hier die Verbreitung des Virus unterbunden wird und trotzdem

keine Datei auf dem Rechner gelöscht wird. Das direkte Löschen infizierter

Dateien wird dagegen nur für die wenigsten Anwender sinnvoll sein. Die

Nutzung des Quarantäne-Ordners über die Funktionen Desinfizieren (wenn

nicht möglich: in Quarantäne) und Datei in die Quarantäne verschieben

bieten den Vorteil, dass die Dateien im Quarantäne-Ordner sicher verwahrt

sind, ohne weiteren Schaden anrichten zu können und Sie sich später

Gedanken darüber machen können, wie Sie mit den Dateien verfahren möchten.

Infizierte Archive

Legen Sie hier fest, ob die Behandlung von Virenfunden für Archive anders als

für reguläre Dateien erfolgen soll. Da Viren innerhalb eines Archivs erst

Schaden anrichten, wenn Sie entpackt werden, können Sie die Prüfung für

Archive unter Umständen auch komplett deaktivieren. Dies bringt bei der Arbeit

mit dem Virenwächter gewisse Performance-Verbesserungen mit sich.

49

Page 50

G DATA InternetSecurity

manuell aus diesem gelöscht werden.

Die HOSTS-Datei ist eine Textdatei auf Ihrem Rechner, die Hostnamen mit

den IP-Adressen abgleicht. Wird diese durch Schadprogramme modifizert,

können Anwender ungewollt z.B. auf Phishing-Websites umgeleitet werden.

Entfernen Sie das Häkchen bei Archive prüfen, um normale Archive von der

Kontrolle durch den Wächter auszuschließen. Wenn Sie das Häkchen bei E-

Mail Archive prüfen entfernen, werden auch E-Mail-Archive nicht mehr vom

Wächter überprüft.

Systemschutz und Autostart-Überwachung

Wenn der Systemschutz aktiviert ist, werden bei jedem Systemstart die

Windows-Registry und die Systemordner überprüft. Auf diese Weise wird die

HOSTS-Datei vor Manipulationen geschützt.

Ausnahmen

Sie können bestimmte Laufwerke, Verzeichnisse und Dateien von der

Überprüfung durch den Virenwächter ausschließen und auf diese Weis die

Virenerkennung teilweise erheblich beschleunigen. Gehen Sie dazu

folgendermaßen vor:

1.

Klicken Sie auf den Ausnahmen-Button.

2.

Klicken Sie in dem Wächter Ausnahmen-Fenster auf Neu

3.

Wählen Sie nun aus, ob Sie ein Laufwerk, ein Verzeichnis oder eine Datei

bzw. einen Dateityp ausschließen möchten.

4.

Wählen Sie nun darunter das Verzeichnis oder das Laufwerk aus, welches

Sie schützen möchten.

5.

Um Dateien zu schützen, geben Sie den kompletten Dateinamen in das

Eingabefeld unter Dateimaske ein. Sie können hier auch mit Platzhaltern

arbeiten (z.B. ? für ein beliebiges Zeichen oder * für eine beliebige

Zeichenfolge).

6.

Klicken Sie nun auf OK.

7.

Im Wächter Ausnahmen-Fenster klicken Sie ebenfalls auf OK.

Sie können diesen Vorgang bei Bedarf beliebig oft wiederholen und vorhandene

Ausnahmen auch wieder löschen oder modifizieren.

50

Page 51

AntiVirus

Die Funktionsweise von Platzhaltern ist folgendermaßen:

? Das Fragezeichen-Symbol ist Stellvertreter für einzelne Zeichen.

* Das Sternchen-Symbol ist Stellvertreter für ganze Zeichenfolgen.

Um z.B. sämtliche Dateien mit der Dateiendung ".exe" prüfen zu lassen,

geben Sie also *.exe ein. Um z.B. Dateien unterschiedlicher

Tabellenkalkulationsformate zu überprüfen (z.B. *.xlr, *.xls), geben Sie

einfach *.xl? ein. Um z.B. Dateien unterschiedlichen Typs mit einem

anfänglich gleichen Dateinamen zu prüfen, geben Sie beispielsweise text*.*

ein.

Erweitert

Legen Sie hier fest, welche zusätzlichen Virenprüfungen AntiVirus durchführen

soll. Die hier gewählten Optionen sind für sich gesehen durchaus sinnvoll, je

nach Anwendungsart kann der Vorteil der Zeitersparnis durch Weglassen dieser

Überprüfungen das leicht geringere Maß an Sicherheit aufwiegen.

· Dateitypen: Hier können Sie festlegen, welche Dateitypen von AntiVirus auf

Viren untersucht werden sollen. Der Unterschied zwischen alle Dateien und

nur Programmdateien und Dokumente besteht darin, dass bei letzterer

Funktion nur Dateien überprüft werden, die eine Dateiendung haben, die auf

ausführbare Programme oder Dokumente, die in Programmen ausgeführt

werden können, hindeutet.

· Beim Schreiben prüfen: Auf diese Weise wird direkt nach dem Erzeugen

einer neuen Datei geprüft, ob ein Virus sich in diesen Prozess eingeklinkt

hat. Sollte ein Virus hier eingegriffen haben, wird die Aktion durchgeführt, die

Sie Im Fall einer Infektion definiert haben.

· Netzwerkzugriffe prüfen: Wenn für Ihren Rechner eine Netzwerkverbindung

zu ungeschützten Rechnern besteht (z.B. fremden Notebooks), ist es

sinnvoll, auch die Netzwerkzugriffe auf die Übertragung von

Schadprogrammen hin zu überprüfen. Wenn Sie Ihren Rechner als

Einzelplatzrechner ohne Netzwerkzugang verwenden, muss diese Option

nicht aktiviert werden. Wenn Sie auf allen Rechnern im Netzwerk einen

Virenschutz installiert haben, empfiehlt es sich ebenfalls, diese Option

abzuschalten, da ansonsten manche Dateien doppelt geprüft werden, was

sich negativ auf die Performance auswirkt.

· Heuristik: In der heuristischen Analyse werden Viren nicht nur anhand der

51

Page 52

G DATA InternetSecurity

ständig aktualisierten Virendatenbanken erkannt, sondern auch anhand

bestimmter virentypischer Merkmale ermittelt. Diese Methode ist ein weiteres

Sicherheitsplus, kann in seltenen Fällen aber auch einen Fehlalarm

erzeugen.

· Archive prüfen: Das Überprüfen gepackter Daten in Archiven ist sehr

zeitintensiv und kann in der Regel dann unterbleiben, wenn der Virenwächter

generell auf dem System aktiv ist. Dieser erkennt dann beim Entpacken des

Archives einen bis dahin verborgenen Virus und unterbindet automatisch

dessen Verbreitung. Um die Performance durch das unnötige Überprüfung

großer Archiv-Dateien, die selten verwendet werden, nicht zu belasten,