Page 1

F-Secure Policy

Manager 7.0

Guide de

l'administrateur

Page 2

Page 3

« F-Secure » et le symbole du triangle sont des marques déposées de F-Secure Corporation, et les

noms des produits F-Secure ainsi que les symboles et logos sont des marques déposées ou des

marques de commerce de F-Secure Corporation. Tous les noms de produits mentionnés dans la

présente documentation sont des marques commerciales ou des marques déposées de leurs sociétés

respectives. F-Secure Corporation dénie tout intérêt propriétaire vis-à-vis des marques et noms de

sociétés tierces. F-Secure Corporation ne pourra être tenue pour responsable des erreurs ou

omissions afférentes à cette documentation, quand bien même cette société s'efforce de vérifier

l'exactitude des informations contenues dans ses publications. F-Secure Corporation se réserve le

droit de modifier sans préavis les informations contenues dans ce document.

Sauf mention contraire, les sociétés, noms et données utilisés dans les exemples sont fictifs. Aucune

partie de ce document ne peut être reproduite ou transmise à quelque fin ou par quelque moyen que

ce soit, électronique ou mécanique, sans l'autorisation expresse et écrite de F-Secure Corporation.

Ce produit peut être couvert par un ou plusieurs brevets F-Secure, dont les suivants :

GB2353372 GB2366691 GB2366692 GB2366693 GB2367933 GB2368233

GB2374260

Copyright © 2004 F-Secure Corporation. Tous droits réservés. 12000013-5C18

Page 4

Sommaire

A propos de ce guide 9

Présentation ....................................................................................................................... 10

Organisation du guide ........................................................................................................ 11

Conventions utilisées dans les guides F-Secure .............................................................. 14

Symboles .................................................................................................................. 14

Chapitre 1 Introduction 17

1.1 Présentation ............................................................................................................... 18

1.2 Ordre d'installation .....................................................................................................20

1.3 Fonctionnalités ...........................................................................................................21

1.4 Gestion par stratégies ................................................................................................22

1.4.1 Base d'informations de gestion ......................................................................24

Chapitre 2 Configuration requise 27

2.1 F-Secure Policy Manager Server ............................................................................... 28

2.2 F-Secure Policy Manager Console ............................................................................29

Chapitre 3 Installation de F-Secure Policy Manager Server 31

3.1 Présentation ............................................................................................................... 32

3.2 Problèmes de sécurité ...............................................................................................33

3.2.1 Installation de F-Secure Policy Manager dans des environnements nécessitant

une haute sécurité34

3.3 Procédure d'installation..............................................................................................40

iii

Page 5

3.4 Configuration de F-Secure Policy Manager Server.................................................... 54

3.4.1 Modification du chemin d'accès au répertoire de communication ..................54

3.4.2 Changement des ports où le serveur attend des demandes.......................... 55

3.4.3 Paramètres de configuration de F-Secure Policy Manager Server ................ 56

3.5 Désinstallation de F-Secure Policy Manager Server..................................................62

Chapitre 4 Migration CommDir 63

4.1 Introduction ................................................................................................................64

4.2 Instructions.................................................................................................................64

Chapitre 5 Installation de F-Secure Policy Manager Console 67

5.1 Présentation ............................................................................................................... 68

5.2 Procédure d'installation..............................................................................................68

5.3 Désinstallation F-Secure Policy Manager Console .................................................... 85

Chapitre 6 Utilisation de F-Secure Policy Manager Console 87

6.1 Présentation ............................................................................................................... 88

6.2 Fonctions de base de F-Secure Policy Manager Console .........................................90

6.2.1 Ouverture de session .....................................................................................90

6.2.2 L'interface utilisateur....................................................................................... 94

6.2.3 Volet Domaine de stratégie ............................................................................96

6.2.4 Volet Propriétés.............................................................................................. 96

6.2.5 Volet Affichage produit ...................................................................................97

6.2.6 Volet Messages............................................................................................106

6.2.7 Barre d'outils................................................................................................. 107

6.2.8 Options des menus.......................................................................................109

6.3 Gestion de F-Secure Client Security........................................................................111

6.4 Administration des domaines et des hôtes ..............................................................112

6.4.1 Ajout de domaines de stratégie....................................................................113

6.4.2 Ajout d'hôtes................................................................................................. 114

6.4.3 Propriétés d’hôte ..........................................................................................121

6.5 Distribution des logiciels...........................................................................................124

6.5.1 Installations distantes de F-Secure ..............................................................126

6.5.2 Installation par stratégies.............................................................................. 133

6.5.3 Installations et mises à jour locales à l'aide de packages préconfigurés ..... 138

iv

Page 6

6.5.4 Transmission des informations..................................................................... 143

6.6 Gestion des stratégies .............................................................................................144

6.6.1 Paramètres...................................................................................................144

6.6.2 Restrictions...................................................................................................146

6.6.3 Enregistrement des données de stratégie actuelles..................................... 147

6.6.4 Distribution des fichiers de stratégie............................................................. 147

6.6.5 Transmission des stratégies......................................................................... 148

6.7 Gestion des opérations et des tâches...................................................................... 151

6.8 Alertes ......................................................................................................................152

6.8.1 Affichage des alertes et des rapports...........................................................152

6.8.2 Configuration de la transmission des alertes................................................153

6.9 Outil de transmission de rapports ............................................................................155

6.9.1 Volet Sélecteur de domaine de stratégie / d'hôte......................................... 156

6.9.2 Volet Sélecteur de type de rapport...............................................................157

6.9.3 Volet Rapport................................................................................................159

6.9.4 Volet inférieur ............................................................................................... 160

6.10 Préférences..............................................................................................................161

6.10.1 Préférences spécifiques à une connexion....................................................162

6.10.2 Préférences partagées .................................................................................166

Chapitre 7 Maintenance de F-Secure Policy Manager Server 169

7.1 Présentation ............................................................................................................. 170

7.2 Sauvegarde et restauration des données de F-Secure Policy Manager Console ...170

7.3 Duplication de logiciels à l'aide de fichiers image .................................................... 173

Chapitre 8 Mise à jour des bases de données de définition de virus

F-Secure175

8.1 Mises à jour automatiques avec Agent de mise à jour automatique F-Secure ........176

8.2 Utilisation de l’agent de mise à jour automatique.....................................................178

8.2.1 Configuration ................................................................................................179

8.2.2 Lire le fichier journal .....................................................................................180

8.3 Activation forcée de l’agent de mise à jour automatique pour vérifier immédiatement les

nouvelles mises à jour184

8.4 Mise à jour manuelle des bases de données........................................................... 184

v

Page 7

8.5 Dépannage...............................................................................................................185

Chapitre 9 F-Secure Policy Manager sous Linux 187

9.1 Présentation ............................................................................................................. 188

9.1.1 Différences entre Windows et Linux............................................................. 188

9.1.2 Distributions prises en charge ...................................................................... 188

9.2 Installation................................................................................................................188

9.2.1 Installation de l’Agent de mise à jour automatique F-Secure ....................... 189

9.2.2 Installation de F-Secure Policy Manager Server ..........................................190

9.2.3 Installation de F-Secure Policy Manager Console........................................191

9.2.4 Installation de F-Secure Policy Manager Web Reporting.............................192

9.3 Configuration............................................................................................................193

9.4 Désinstallation..........................................................................................................193

9.4.1 Désinstallation de F-Secure Policy Manager Web Reporting....................... 193

9.4.2 Désinstallation de F-Secure Policy Manager Console .................................194

9.4.3 Désinstallation de F-Secure Policy Manager Server....................................194

9.4.4 Désinstallation de l’Agent de mise à jour automatique F-Secure.................195

9.5 Questions fréquentes ...............................................................................................195

Chapitre 10 Web Reporting 201

10.1 Présentation............................................................................................................. 202

10.2 Introduction ..............................................................................................................202

10.3 Configuration système requise pour le client Web Reporting ..................................203

10.4 Génération et affichage des rapports.......................................................................204

10.4.1 Paramètres requis pour l'affichage des rapports Web dans le navigateur ... 204

10.4.2 Génération d'un rapport................................................................................205

10.4.3 Création d'un rapport imprimable .................................................................207

10.4.4 Génération d'une URL spécifique pour la création automatique de rapports .....

208

10.5 Maintenance de Web Reporting...............................................................................209

10.5.1 Désactivation de Web Reporting..................................................................209

10.5.2 Activation de Web Reporting ........................................................................ 210

10.5.3 Restriction ou élargissement des possibilités d'accès aux rapports Web ....210

10.5.4 Modification du port de Web Reporting ........................................................ 212

10.5.5 Création d'une copie de sauvegarde de la base de données de Web Reporting

vi

Page 8

213

10.5.6 Restauration de la base de données de Web Reporting à partir d'une copie de

sauvegarde214

10.5.7 Modification de la durée maximale de stockage des données dans la base de

données de Web Reporting214

10.6 Messages d'erreur de Web Reporting et dépannage...............................................215

10.6.1 Messages d'erreur........................................................................................ 216

10.6.2 Dépannage...................................................................................................217

Chapitre 11 F-Secure Policy Manager Proxy 219

11.1 Présentation............................................................................................................. 220

11.2 Principales différences entre Anti-Virus Proxy et Policy Manager Proxy ................. 221

Chapitre 12 Dépannage 223

12.1 Présentation............................................................................................................. 224

12.2 F-Secure Policy Manager Server and Console........................................................ 224

12.3 F-Secure Policy Manager Web Reporting................................................................229

12.4 Distribution des stratégies........................................................................................ 230

Appendix A Prise en charge de SNMP 233

A.1 Présentation............................................................................................................ 234

A.1.1 Prise en charge de SNMP pour F-Secure Management Agent....................234

A.2 Installation de F-Secure Management Agent avec prise en charge de SNMP........235

A.2.1 Installation de F-Secure SNMP Management Extension .............................235

A.3 Configuration de l'agent principal SNMP..................................................................236

A.4 Base d'informations de gestion (MIB) ......................................................................237

Appendix B Codes d'erreur d'Ilaunchr 239

B.1 Présentation............................................................................................................ 240

B.2 Codes d'erreur..........................................................................................................241

Appendix C Codes d'erreur de l'installation distante avec FSII 245

C.1 Présentation ............................................................................................................ 246

C.2 Codes d'erreur Windows..........................................................................................246

vii

Page 9

C.3 Messages d'erreur.................................................................................................... 247

Appendix D Prise en charge de l'installation distante pour Windows 98/ME

249

D.1 Activation de l'administration à distance ................................................................. 250

Appendix E Notation NSC pour les masques de réseau 253

E.1 Présentation ............................................................................................................ 254

Support technique 257

Présentation ..................................................................................................................... 258

Web Club ......................................................................................................................... 258

Descriptions de virus sur le Web 258

Support technique avancé ...............................................................................................258

Formation technique aux produits F-Secure .................................................................... 259

Programme de formation 260

Contacts 260

Glossaire 261

A propos de F-Secure Corporation

viii

Page 10

A PROPOS DE CE GUIDE

Présentation .............................................................................. 10

Organisation du guide ................................................................ 11

9

Page 11

10

Présentation

F-Secure Policy Manager offre les outils suivants pour l'administration

des produits F-Secure :

F-Secure Anti-Virus Client Security

F-Secure Internet Gatekeeper

F-Secure VPN+

F-Secure Anti-Virus pour

stations de travail

pare-feu

serveurs de fichiers

Microsoft Exchange

MIMEsweeper:

Page 12

Organisation du guide

Le présent Guide de l'administrateur de F-Secure Policy Manager

contient les chapitres suivants :

Chapitre 1. Introduction. Décrit l'architecture et les composants de la

gestion basée sur les stratégies.

Chapitre 2. Configuration requise. Définit les configurations matérielle

et logicielle requises pour l'utilisation de F-Secure Policy Manager

Console et de F-Secure Policy Manager Server.

Chapitre 3. Installation de F-Secure Policy Manager Server. Décrit

l'installation de F-Secure Policy Manager Server sur le serveur.

Chapitre 4. Migration CommDir. Contient les instructions sur la

migration de CommDir à un système basé sur F-Secure Policy Manager

Server.

Chapitre 5. Installation de F-Secure Policy Manager Console. Décrit

l'installation des applications de F-Secure Policy Manager Console sur la

station de travail de l'administrateur.

Chapitre 6. Utilisation de F-Secure Policy Manager Console. Donne une

présentation globale du logiciel et décrit les procédures d'installation et

d'ouverture de session, les options de menu et les tâches de base.

11

Chapitre 7. Maintenance de F-Secure Policy Manager Server. Décrit les

procédures de sauvegarde et les routines de restauration.

Chapitre 8. Mise à jour des bases de données de définition de virus

F-Secure. Décrit les différents modes de mise à jour des bases de

données de définitions de virus.

Chapitre 10. Web Reporting. Décrit l'utilisation de F-Secure Policy

Manager Web Reporting, un nouveau système de génération de rapports

graphiques destiné à l'ensemble d'une entreprise et inclus dans F-Secure

Policy Manager Server.

Chapitre 11. F-Secure Policy Manager Proxy. Contient une brève

introduction à F-Secure Policy Manager Proxy.

Chapitre 12. Dépannage. Contient des informations de dépannage et

des questions fréquentes.

Page 13

12

Annexe A. Prise en charge de SNMP. Contient des informations sur la

prise en charge de SNMP.

Annexe B. Codes d'erreur d'Ilaunchr. Contient la liste des codes d'erreur

d'Ilaunchr.

Annexe C. Codes d'erreur de l'installation distante avec FSII. Décrit les

codes d'erreur les plus courants et les messages qui apparaissent durant

l'opération Autodécouvrir hôtes Windows.

Annexe D. Prise en charge de l'installation distante pour Windows 98/

ME. Fournit des informations sur les conditions à remplir par les postes

de travail Windows98/ME pour fonctionner avec FSII.

Annexe E. Notation NSC pour les masques de réseau. Définit la notation

NSC pour masques de réseau et fournit des informations à ce sujet.

Glossaire — Définition des termes

Support technique — Web Club et contacts pour obtenir de l'aide.

A propos de F-Secure Corporation — Présentation de la société et de ses

produits.

Page 14

13

Page 15

14

Conventions utilisées dans les guides F-Secure

Cette section décrit les symboles, polices et termes utilisés dans ce

manuel.

Symboles

WARNING: The warning symbol indicates a situation with a

risk of irreversible destruction to data.

IMPORTANT: An exclamation mark provides important information

that you need to consider.

REFERENCE - A book refers you to related information on the

topic available in another document.

NOTE - A note provides additional information that you should

consider.

l

Fonts

TIP - A tip provides information that can help you perform a task

more quickly or easily.

⇒ An arrow indicates a one-step procedure.

Arial bold (blue) is used to refer to menu names and commands, to

buttons and other items in a dialog box.

Arial Italics (blue) is used to refer to other chapters in the manual, book

titles, and titles of other manuals.

Arial Italics (black) is used for file and folder names, for figure and table

captions, and for directory tree names.

Courier New is used for messages on your computer screen.

Page 16

Courier New bold is used for information that you must type.

SMALL CAPS (BLACK) is used for a key or key combination on your

keyboard.

15

PDF Document

For More Information

Arial underlined (blue)

Times New Roman regular is used for window and dialog box names.

This manual is provided in PDF (Portable Document Format). The PDF

document can be used for online viewing and printing using Adobe®

Acrobat® Reader. When printing the manual, please print the entire

manual, including the copyright and disclaimer statements.

Visit F-Secure at http://www.f-secure.com for documentation, training

courses, downloads, and service and support contacts.

In our constant attempts to improve our documentation, we would

welcome your feedback. If you have any questions, comments, or

suggestions about this or any other F-Secure document, please contact

us at documentation@f-secure.com

is used for user interface links.

.

Page 17

16

Page 18

1

INTRODUCTION

Présentation ............................................................................... 18

Ordre d'installation...................................................................... 20

Fonctionnalités ........................................................................... 21

Gestion par stratégies ................................................................ 22

17

Page 19

18

1.1 Présentation

F-Secure Policy Manager offre une manière modulable de gérer la

sécurité de plusieurs applications sur différents systèmes d'exploitation, à

partir d'un emplacement centralisé. Utilisez ce produit pour mettre à jour

les logiciels de sécurité, gérer les configurations, surveiller la conformité

de l'entreprise et gérer le personnel même s'il est nombreux et itinérant.

F-Secure Policy Manager offre une infrastructure étroitement intégrée

pour la définition des stratégies de sécurité, la diffusion des stratégies et

l'installation d'applications sur des systèmes locaux et distants ainsi que

le contrôle des activités de tous les systèmes de l'entreprise afin de vous

assurer de leur conformité avec les stratégies de l'entreprise et un

contrôle centralisé.

Figure 1-1 Architecture de gestion de F-Secure

L'agent de mise à jour automatique F-Secure peut être installé en

tant que partie intégrante de F-Secure Policy Manager Server.

La puissance de F-Secure Policy Manager repose sur l'architecture

d'administration F-Secure, qui offre une grande évolutivité pour un

personnel réparti géographiquement et itinérant. F-Secure Policy

Manager se compose de F-Secure Policy Manager Console et de

F-Secure Policy Manager Server. Ils sont parfaitement intégrés avec les

agents F-Secure Management Agent qui gèrent toutes les fonctions

d'administration sur les hôtes locaux.

Page 20

CHAPITRE 1 19

Principaux composants de F-Secure Policy Manager

F-Secure Policy Manager Console fournit une console d'administration

centralisée pour assurer la sécurité des hôtes administrés sur le réseau.

Cette console permet à l'administrateur d'organiser le réseau en unités

logiques pour partager les stratégies. Ces stratégies sont définies dans

F-Secure Policy Manager Console puis distribuées aux stations de travail

par F-Secure Policy Manager Server. F-Secure Policy Manager Console

est une application basée sur Java exécutable sur différentes

plates-formes. Elle permet notamment d'installer F-Secure Management

Agent à distance sur d'autres postes de travail sans utiliser de scripts de

connexion locaux, sans redémarrer l'ordinateur et sans aucune

intervention de l'utilisateur final.

F-Secure Policy Manager Server stocke les stratégies et les logiciels

diffusés par l'administrateur ainsi que les informations d'état et les alertes

envoyées par les hôtes administrés. Utilisé comme extension d'un

serveur Web Apache, il s'agit d'un composant évolutif. La communication

entre F-Secure Policy Manager Server et les hôtes administrés s'établit

via le protocole standard HTTP, qui assure un fonctionnement optimal

aussi bien sur les réseaux locaux (LAN) que sur les réseaux étendus

(WAN).

F-Secure Policy Manager Web Reporting est un système Web de

création de rapports graphiques à l'échelle de l'entreprise inclus dans

F-Secure Policy Manager Server. Il permet de créer rapidement des

rapports graphiques basés sur les tendances passées et d'identifier les

ordinateurs qui ne sont pas protégés ou qui sont vulnérables aux

attaques de nouveaux virus.

F-Secure Policy Manager Reporting Option est un programme de ligne

de commande autonome qui, via un répertoire de communication

(CommDir) existant dans F-Secure Policy Manager Server, collecte les

données d'alerte, d'état et de propriété du domaine de sécurité géré ou

de l'hôte de votre choix. F-Secure Policy Manager Reporting Option

permet à l'utilisateur de générer des rapports relatifs aux données figurant

dans le répertoire de communication de Secure Policy Manager Server à

l'aide de modèles XSL (semblables à des requêtes prédéfinies). Ces

rapports peuvent ensuite être exportés sous forme de fichiers HTML,

XML, CSV ou TXT.

Page 21

20

Le serveur et l'agent de mise à jour de F-Secure Policy Manager

servent à mettre à jour les définitions de virus et de logiciels espions sur

les hôtes administrés. L'agent de mise à jour automatique F -Secure

permet aux utilisateurs d'obtenir des mises à jour automatiques ainsi que

des informations sans avoir à interrompre leur travail pour télécharger les

fichiers à partir d'Internet. L'agent de mise à jour automatique F-Secure

télécharge automatiquement les fichiers en tâche de fond en utilisant la

bande passante inutilisée par d'autres applications Internet. Ainsi,

l'utilisateur est sûr de disposer des mises à jour les plus récentes et ce,

sans avoir à effectuer de recherches sur Internet. Si l'agent de mise à jour

automatique F-Secure est connecté en permanence à Internet, il reçoit

automatiquement les mises à jour de définitions de virus dans les deux

heures qui suivent leur publication par F-Secure.

F-Secure Management Agent applique les stratégies de sécurité

définies par l'administrateur sur les hôtes administrés et fournit l'interface

utilisateur ainsi que d'autres services. Il gère toutes les fonctions

d'administration sur les postes de travail locaux, fournit une interface

commune à toutes les applications F-Secure et s'articule autour d'une

infrastructure de gestion par stratégies.

L'Assistant de certificat F-Secure est une application qui permet de

créer des certificats pour F-Secure VPN+.

1.2 Ordre d'installation

Pour installer F-Secure Policy Manager, procédez dans l'ordre indiqué

ci-dessous, sauf si vous installez F-Secure Policy Manager Server et

F-Secure Policy Manager Console sur le même ordinateur. Dans ce

dernier cas, le programme d'installation installe tous les composants au

cours de la même opération.

1. F-Secure Policy Manager Server, puis agent et serveur de mise à jour

F-Secure Policy Manager,

2. F-Secure Policy Manager Console,

3. Applications du point administré.

Page 22

1.3 Fonctionnalités

Distribution des logiciels

Première installation dans un domaine NT à l'aide du système

d'installation de F-Secure.

Mise à jour des fichiers exécutables et des fichiers de données,

dont les bases de données de F-Secure Anti-Virus.

Prise en charge des mises à jour par stratégies. Les stratégies

contraignent F-Secure Management Agent à effectuer les mises

à jour sur un hôte. Les stratégies et les logiciels sont signés, ce

qui permet d'authentifier et d'assurer la sécurité des processus

complets de mise à jour.

Les mises à jour peuvent s'effectuer de différentes manières :

à partir du CD-ROM de F-Secure ;

sur le poste client à partir du site Web de F-Secure. Ces mises à

jour peuvent être automatiquement « distribuées » par l'agent de

sauvegarde automatique F-Secure ou « récupérées » à la

demande sur le site Web de F-Secure.

F-Secure Policy Manager Console peut être utilisé pour exporter

des packages d'installation préconfigurés, qu'il est également

possible de transmettre à l'aide d'un logiciel tiers, tel que SMS, ou

des outils similaires.

CHAPITRE 1 21

Configuration et gestion par stratégies

Configuration centralisée des stratégies de sécurité.

L'administrateur distribue les stratégies sur la station de travail de

l'utilisateur à partir de F-Secure Policy Manager Server.

L'intégrité des stratégies est assurée par l'utilisation de

signatures numériques.

Page 23

22

Gestion des événements

Transmission de rapports à l'Observateur d'événements

(journaux locaux et distants), à l'agent SNMP, à la messagerie

électronique, aux fichiers de rapport, etc. via l'interface API de

F-Secure Management.

Redirection d'événements par stratégies.

Statistiques relatives aux événements.

Gestion des performances

Création de rapports et gestion des statistiques et des données

relatives aux performances.

Gestion des tâches

Gestion de la détection de virus et autres tâches.

1.4 Gestion par stratégies

Une stratégie de sécurité peut être définie comme l'ensemble des règles

précises édictées dans le but de définir les modalités d'administration, de

protection et de distribution des informations confidentielles et autres

ressources. L'architecture d'administration de F-Secure exploite les

stratégies configurées de manière centralisée par l'administrateur pour un

contrôle total de la sécurité dans un environnement d'entreprise. La

gestion par stratégies met en œuvre de nombreuses fonctions :

contrôle et suivi à distance du comportement des produits,

analyse des statistiques générées par les produits et par

F-Secure Management Agent,

lancement à distance d'opérations prédéfinies,

transmission à l'administrateur système des alertes et des

notifications émises par les produits.

Page 24

L'échange d'informations entre F-Secure Policy Manager Console et les

hôtes s'effectue via le transfert des fichiers de stratégie. Il existe trois

types de fichiers de stratégie :

fichiers de stratégie par défaut (.dpf),

fichiers de stratégie de base (.bpf),

fichiers de stratégie incrémentielle (.ipf).

La configuration courante d'un produit inclut ces trois types de fichiers.

Fichiers de stratégie par défaut

Le fichier de stratégie par défaut contient les paramètres par défaut d'un

produit qui sont appliqués lors de l'installation. Les stratégies par défaut

sont utilisées uniquement sur l'hôte. La valeur d'une variable est extraite

du fichier de stratégie par défaut lorsque ni le fichier de stratégie de base

ni le fichier de stratégie incrémentielle ne contiennent d'entrée

correspondante. Chaque produit possède son propre fichier de stratégie

par défaut. Les nouvelles éditions des logiciels intègrent également les

nouvelles versions du fichier de stratégie par défaut.

CHAPITRE 1 23

Fichiers de stratégie de base

Les fichiers de stratégie de base contiennent les restrictions et les

paramètres administratifs de toutes les variables pour tous les produits

F-Secure installés sur un hôte donné (grâce à la définition de stratégies

au niveau du domaine, un groupe d'hôtes peut partager le même fichier).

Le fichier de stratégie de base est signé par F-Secure Policy Manager

Console, ce qui permet de le protéger contre toute modification lorsqu'il

est diffusé sur le réseau et stocké dans le système de fichiers d'un hôte.

Ces fichiers sont envoyés à F-Secure Policy Manager Server à partir de

F-Secure Policy Manager Console. L'hôte récupère à intervalles réguliers

les nouvelles stratégies créées par F-Secure Policy Manager Console.

Page 25

24

Fichiers de stratégie incrémentielle

Les fichiers de stratégie incrémentielle permettent de stocker les

modifications apportées localement à la stratégie de base. Seules sont

autorisées les modifications comprises dans les limites définies dans la

stratégie de base. Les fichiers de stratégie incrémentielle sont ainsi

envoyés à F-Secure Policy Manager Console à intervalles réguliers afin

que l'administrateur puisse visualiser les paramètres et les statistiques en

cours.

1.4.1 Base d'informations de gestion

La base d'informations de gestion (MIB) est une structure hiérarchique de

données de gestion utilisée par le système SNMP (Simple Network

Management Protocol). Dans F-Secure Policy Manager, elle permet de

définir le contenu des fichiers de stratégie. Chaque variable est associée

à un identificateur unique (OID, ID d'objet) et à une valeur accessible à

partir de l'interface API Stratégie. Outre les définitions de la base

d'informations de gestion (MIB) du système SNMP, la base d'informations

de gestion de F-Secure inclut plusieurs extensions nécessaires à une

gestion complète par stratégies.

Page 26

CHAPITRE 1 25

Les catégories suivantes sont définies dans la base d'informations de

gestion (MIB) d'un produit :

Paramètres Cette catégorie permet de gérer la station de

travail de la même manière qu'un système

SNMP. Les produits gérés fonctionnent dans les

limites spécifiées ici.

Statistiques Cette catégorie fournit à F-Secure Policy

Manager Console les statistiques relatives au

produit.

Opérations Deux variables de stratégie gèrent les

opérations : (1) une variable pour transmettre à

l'hôte l'identificateur de l'opération et (2) une

variable pour informer F-Secure Policy Manager

Console des opérations exécutées. La seconde

variable est transmise à l'aide des statistiques

habituelles ; elle accuse réception de toutes les

opérations antérieures simultanément. Un

éditeur personnalisé destiné à l'édition des

opérations est associé à la sous-arborescence

et masque les deux variables.

Privé Les bases d'informations de gestion peuvent

également contenir des variables que le produit

stocke en vue d'un usage interne entre les

sessions. Cela lui évite de recourir à des

services externes, tels que les fichiers du

Registre de Windows.

Interruptions Les interruptions sont des messages

(notamment des alertes et des événements)

envoyés à la console locale, au fichier journal,

au processus d'administration à distance, etc.

La plupart des produits F-Secure intègrent les

types d'interruptions suivants :

Info. Informations de fonctionnement normal

émises par un hôte.

Page 27

26

Avertissement. Avertissement émanant de

l'hôte.

Erreur. Erreur non fatale survenue sur l'hôte.

Erreur fatale. Erreur irrécupérable survenue sur

l'hôte.

Alerte de sécurité. Incident lié à la sécurité

survenu sur l'hôte.

Page 28

CONFIGURATION

2

REQUISE

F-Secure Policy Manager Server ............................................... 28

F-Secure Policy Manager Console............................................. 29

27

Page 29

28

2.1 F-Secure Policy Manager Server

L'installation de F-Secure Policy Manager Server impose la configuration

minimale suivante sur votre système :

Système

d'exploitation :

Processeur : Processeur Intel Pentium III 450 MHz ou plus

Mémoire : 256 Mo de RAM.

Espace disque : Espace disque : 200 Mo d'espace disponible sur

Microsoft Windows 2000 Server (SP 3 ou

version ultérieure) ; Windows 2000 Advanced

Server (SP 3 ou version ultérieure) ;

Windows Server 2003, Edition Standard ou

Edition Web ;

Windows 2003 Small Business Server.

rapide. La gestion de plus de 5 000 hôtes ou

l'utilisation du composant Web Reporting

requiert un processeur Intel Pentium III 1 GHz

ou plus rapide.

Lorsque le composant Web Reporting est activé,

512 Mo de RAM.

le disque dur (500 Mo ou plus recommandés).

La quantité d'espace requise sur le disque dur

dépend de la taille de l'installation.

Outre la configuration décrite ci-dessus, il est

recommandé d'allouer environ 1 Mo par hôte

pour les alertes et les stratégies. Il est difficile de

prévoir la quantité réelle d'espace occupé sur le

disque par chaque hôte, puisqu'elle dépend de

la manière dont les stratégies sont utilisées ainsi

que du nombre de fichiers d'installation stockés.

Réseau : Réseau 10 Mbits. La gestion de plus de 5 000

hôtes exige un réseau 100 Mbits.

Page 30

2.2 F-Secure Policy Manager Console

L'installation de F-Secure Policy Manager Console impose la

configuration minimale suivante sur le système :

CHAPITRE 2 29

Système

d'exploitation :

Processeur :

Mémoire :

Espace disque :

Affichage :

Réseau :

Microsoft Windows 2000 Professional (SP3 ou

version ultérieure) ;

Windows 2000 Server (SP3 ou version

ultérieure) ;

Windows 2000 Advanced Server (SP3 ou

version ultérieure)

Windows XP Professionnel (SP2 ou version

ultérieure); Windows Server 2003, Edition

Standard ou Edition Web.

Windows 2003 Small Business Server.

Processeur Intel Pentium III 450 MHz ou plus

rapide. La gestion de plus de 5 000 hôtes exige

un processeur Pentium III 750 MHz ou plus

rapide.

256 Mo de RAM. La gestion de plus de 5 000

hôtes exige 512 Mo de RAM.

100 Mo d'espace disponible sur le disque dur.

Ecran 256 couleurs minimum d'une résolution

de 1 024 x 768 (recommandé : couleurs 32 bits

et résolution de 1 280 x 960 ou supérieure).

Interface de réseau Ethernet ou l'équivalent.

Il est conseillé d'utiliser un réseau à 10 Mbits

entre la console et le serveur. La gestion de plus

de 5 000 hôtes requiert une connexion

100 Mbits entre la console et le serveur.

Page 31

30

Page 32

INSTALLATION DE

3

F-S

M

Présentation ............................................................................... 32

Problèmes de sécurité................................................................ 33

Procédure d'installation .............................................................. 40

Désinstallation de F-Secure Policy Manager Server.................. 62

ECURE POLICY

ANAGER SERVER

31

Page 33

32

3.1 Présentation

La section ci-dessous fournit des instructions avancées pour

l'installation de F-Secure Policy Manager Server sur un ordinateur

destiné à faire uniquement office de serveur. F-Secure Policy

Manager Server peut également être installé sur le même

ordinateur que F-Secure Policy Manager Console.

F-Secure Policy Manager Server est le lien entre F-Secure Policy

Manager Console et les hôtes administrés. Il sert au stockage des

stratégies et des fichiers logiciels distribués par l'administrateur, ainsi que

des informations d'état et des alertes envoyées par les hôtes administrés.

La communication entre F-Secure Policy Manager Server et d'autres

composants peut être établie via le protocole standard HTTP, qui assure

un fonctionnement optimal aussi bien sur les réseaux locaux (LAN) que

sur les réseaux longue distance.

Page 34

CHAPITRE 3 33

Les informations stockées par F-Secure Management Server incluent les

fichiers suivants :

la structure du domaine de stratégie,

les données de stratégie, c'est-à-dire les informations de

stratégie réelles liées à chaque domaine de stratégie ou à

chaque hôte,

les fichiers de stratégie de base créés à partir des données de

stratégie,

les informations d'état, notamment les fichiers de stratégie

incrémentielle, les alertes et les rapports,

les demandes d'auto-enregistrement envoyées par les hôtes,

les demandes de certification PKCS#10 (pour F-Secure VPN+

uniquement),

les certificats de l'hôte,

les informations de sécurité reçues de F-Secure,

les packages d'installation des produits et de mise à jour des

bases de données de définitions de virus.

Le composant Web Reporting stocke des données de tendances

statistiques et historiques sur les hôtes.

Le présent manuel ne contient pas d'informations sur F-Secure

Policy Manager Reporting Option. Pour plus d'informations sur ce

composant, reportez-vous au Guide de l'administrateur de

F-Secure Policy Manager Reporting Option.

3.2 Problèmes de sécurité

F-Secure Policy Manager Server emploie la technologie de serveur Web

Apache. Bien que nous mettions tout en œuvre pour fournir une

technologie sûre et à jour, il est conseillé de consulter régulièrement les

sites suivants afin d'obtenir des informations sur la technologie Apache et

sa sécurité.

Page 35

34

Les informations les plus récentes sur les problèmes de sécurité relatifs

aux systèmes d'exploitation et au serveur Web Apache sont disponibles

sur le site Web de CERT : http://www.cert.org.

Vous trouverez un document fournissant des conseils sur la manière de

sécuriser l'installation du serveur Web Apache à l'adresse http://

www.apache.org/docs/misc/security_tips.html., ainsi qu'une liste

répertoriant les points vulnérables à l'adresse

http://www.apacheweek.com/features/security-13

Les notes de publication contiennent des informations importantes

relatives à l'installation et à la sécurité. Lisez ces notes

attentivement !

.

3.2.1 Installation de F-Secure Policy Manager dans des environnements nécessitant une haute sécurité

F-Secure Policy Manager est essentiellement destiné à la gestion de

produits F-Secure Anti-Virus dans des réseaux d'entreprise internes.

F-Secure ne recommande pas d'employer F-Secure Policy Manager sur

des réseaux publics tels qu'Internet.

IMPORTANT : Lors de l'installation de F-Secure Policy Manager

dans des environnements à haute sécurité, il convient de s'assurer

que le port Administration (par défaut le port 8080) et le port Hôte

(par défaut le port 80) ne sont pas visibles sur Internet.

Fonctions de sécurité intégrées à F-Secure Policy Manager

F-Secure Policy Manager possède des fonctions de sécurité intégrées

qui garantissent la détection de toute modification de la structure du

domaine de stratégie et des données de stratégie. Plus important encore,

elles interdisent le déploiement de modifications non autorisées sur les

hôtes administrés. Ces deux fonctions reposent sur une paire de clés

d'administration qui n'est accessible qu'aux administrateurs. Dans la

Page 36

CHAPITRE 3 35

plupart des cas, ces fonctions, reposant sur de puissantes signatures

numériques, fourniront l'équilibre idéal entre facilité d'utilisation et sécurité

à la plupart des installations antivirus. Par contre, les fonctions suivantes

peuvent exiger une configuration supplémentaire dans des

environnements à haute sécurité :

1. Par défaut, tous les utilisateurs peuvent accéder en lecture seule à

Policy Manager Server, mais ils peuvent uniquement consulter les

données d'administration. Cette méthode permet de partager

aisément les informations avec les utilisateurs ne disposant pas de

droits d'administration complets. Plusieurs utilisateurs peuvent ouvrir

simultanément une session en lecture seule, afin de surveiller l'état

du système sans perturber les autres administrateurs ou les hôtes

administrés.

2. Pour faciliter la migration vers de nouvelles clés d'administration, il

est possible de signer de nouveau la structure du domaine de

stratégie et les données de stratégie à l'aide d'une nouvelle clé ou

d'une clé existante. Si cette opération est effectuée accidentellement,

ou volontairement par un utilisateur non autorisé, l'utilisateur autorisé

remarquera la modification lorsqu'il tentera d'ouvrir une nouvelle

session dans Policy Manager. Dans le pire des cas, l'utilisateur

autorisé devra restaurer des sauvegardes afin d'éliminer les

éventuelles modifications apportées par l'utilisateur non autorisé.

Dans tous les cas, les modifications de la structure du domaine de

stratégie et des données de stratégie seront détectées, et il est

impossible de distribuer ces modifications aux hôtes administrés

sans la paire de clés d'origine.

Ces deux fonctions peuvent s'avérer indésirables dans un environnement

à haute sécurité, où il doit même être interdit de visualiser les données

d'administration. Les mesures suivantes peuvent être prises pour

accroître le niveau de sécurité du système :

Page 37

36

Différents scénarios d'installation possibles pour les

environnements à haute sécurité :

1. F-Secure Policy Manager Server et F-Secure Policy Manager

Console sont installés sur le même ordinateur et l'accès à F-Secure

Policy Manager Server est limité à l'hôte local. Après cela, seule la

personne ayant un accès physique à l'hôte local peut utiliser

F-Secure Policy Manager Console.

Lorsque l'accès à F-Secure Policy Manager Server est limité à l'hôte

local au cours de l'installation (voir la section Etape 9. , 47), le

programme d'installation de F-Secure modifie le paramètre #FSMSA

listen du fichier httpd.conf comme suit :

#FSMSA listen

Listen 127.0.0.1:8080 <- Autoriser les connexions

uniquement de l'hôte local au port PMC 8080

2. L'accès à F-Secure Policy Manager Server est limité aux adresses IP

définies séparément par la modification du fichier httpd.conf.

Si l'accès au port 8080 était limité à l'hôte local au cours de

l'installation, vous devez maintenant ouvrir le port et définir la liste

des adresses IP autorisées (reportez-vous au paramètre Listen

8080 de l'exemple ci-dessous).

Page 38

CHAPITRE 3 37

Voici un exemple de section du fichier httpd.conf modifiée :

#FSMSA listen

Listen 8080 <- s'assurer que les connexions ne sont pas

limitées à l'hôte local

#FSMSA port

<VirtualHost _default_:8080>

<Location /fsmsa/fsmsa.dll>

Order Deny,Allow

Deny from all <- D'abord tout refuser

Allow from 127.0.0.1 <- Ensuite, autoriser l'accès au

serveur depuis l'ordinateur local

Allow from 10.128.129.2 <- Autoriser l'accès depuis

l'ordinateur serveur

Allow from 10.128.129.209 <- Autoriser l'accès depuis le

poste de travail administrateur

SetHandler fsmsa-handler

</Location>

</VirtualHost>

Ensuite, seule la personne ayant accès aux ordinateurs ayant les

adresses IP définies peut utiliser F-Secure Policy Manager Console.

3. S'il est vraiment indispensable d'utiliser F-Secure Policy Manager via

un réseau public (comme Internet), il est recommandé de crypter la

connexion entre F-Secure Policy Manager Server et F-Secure Policy

Manager Console à l'aide d'un produit de type VPN ou SSH.

F-Secure Policy Manager Console et F-Secure Policy Manager Server

peuvent également être installés sur le même ordinateur, avec un accès

illimité à l'hôte local. Un accès administrateur à distance à F-Secure

Policy Manager Console peut être prévu à l'aide d'un produit de

connexion de bureau à distance sécurisé.

Page 39

38

Installation de F-Secure Web Reporting dans des

environnements à haute sécurité

F-Secure Policy Manager Web Reporting est destiné à la génération de

rapports graphiques sur les alertes et l'état de la protection antivirus de

F-Secure Anti-Virus Client Security, par exemple, dans des réseaux

d'entreprise internes. F-Secure déconseille l'utilisation de F-Secure Policy

Manager Web Reporting sur des réseaux publics tels qu'Internet.

Différents scénarios d'installation possibles pour les

environnements à haute sécurité :

1. L'accès aux rapports Web est limité à l'hôte local au cours de

l'installation. Par la suite, seule la personne disposant d'un accès

physique à l'hôte local peut employer F-Secure Policy Manager Web

Reporting.

Lorsque l'accès à F-Secure Policy Manager Web Reporting est limité

à l'hôte local au cours de l'installation (voir la section Etape 9. , 47), le

programme d'installation de F-Secure modifie le paramètre #Web

Reporting listen du fichier httpd.conf comme suit :

#Web Reporting listen

Listen 127.0.0.1:8081 <- Autoriser les connexions au port

8081 de Web Reporting uniquement depuis l'hôte local

2. L'accès à F-Secure Policy Manager Web Reporting est limité aux

adresses IP définies séparément par la modification du fichier

httpd.conf (voir ci-dessous).

Si l'accès au port 8081 était limité à l'hôte local au cours de

l'installation, vous devez maintenant ouvrir le port et définir la liste

des adresses IP autorisées (reportez-vous au paramètre

Listen 8081 de l'exemple ci-dessous).

Page 40

CHAPITRE 3 39

Voici un exemple de section du fichier httpd.conf modifiée. Dans cet

exemple, l'accès est autorisé à partir de l'hôte local et d'une adresse

IP définie séparément :

#Web Reporting listen

Listen 8081

# Web Reporting port:

<VirtualHost _default_:8081>

JkMount /* ajp13

ErrorDocument 500 "Policy Manager Web Reporting could not

be contacted by

the Policy Manager Server.

<Location / >

Order Deny,Allow

Deny from all <- D'abord tout refuser

Allow from 127.0.0.1 <- Ensuite, autoriser l'accès à Web

Reporting depuis l'ordinateur local

Allow from 10.128.129.209 <- Autoriser l'accès depuis le

poste de travail administrateur

</Location>

</VirtualHost>

Par la suite, seules les personnes qui disposent d'un accès à l'hôte

local ou à l'ordinateur possédant l'adresse IP définie peuvent

employer F-Secure Policy Manager Web Reporting.

Page 41

40

3.3 Procédure d'installation

Pour installer F-Secure Policy Manager Server, vous devez être en

mesure d'accéder physiquement à l'ordinateur serveur.

Etape 1. 1. Introduisez le CD-ROM F-Secure dans le lecteur adéquat.

2. Sélectionnez Professionnel. Cliquez sur Suivant pour continuer.

3. Accédez au menu Installation ou mise à jour de logiciels administrés,

puis choisissez F-Secure Policy Manager.

Etape 2. L'installation démarre. Prenez connaissance du contenu de l'écran

d'accueil, puis suivez les instructions relatives à l'installation.

Sélectionnez la langue d'installation dans le menu déroulant. Cliquez sur

Suivant pour continuer.

Page 42

CHAPITRE 3 41

Etape 3. Prenez connaissance du contrat de licence. Si vous êtes d'accord,

cliquez sur J'accepte le contrat. Cliquez sur Suivant pour continuer.

Page 43

42

Etape 4. Sélectionnez le type d'installation :

Traditionnel - Le programme d'installation installe le produit avec

les options par défaut :

F-Secure Policy Manager Server, F-Secure Policy Manager

Console, le serveur et l'agent de mise à jour de F-Secure

Policy Manager sont installés sur le même ordinateur.

Les ports par défaut sont utilisés pour les modules F-Secure

Policy Manager Server.

Seul F-Secure Policy Manager Console installé sur le même

ordinateur est autorisé à accéder à F-Secure Policy Manager

Server.

L'accès aux rapports Web est également autorisé depuis les

autres ordinateurs.

Personnalisé - C'est l'option par défaut (recommandée) qui vous

permet de spécifier, par exemple, le répertoire d'installation et les

ports pour les modules F-Secure Policy Manager Server.

Certaines boîtes de dialogue d'installation ne s'affichent que

lorsque Personnalisé est sélectionné.

Réinstaller - Cette option réinstalle tous les composants existants

et restaure les paramètres manquants. Cette boîte de dialogue

s'affiche uniquement en présence d'une installation précédente

de F-Secure Policy Manager sur l'ordinateur.

Page 44

CHAPITRE 3 43

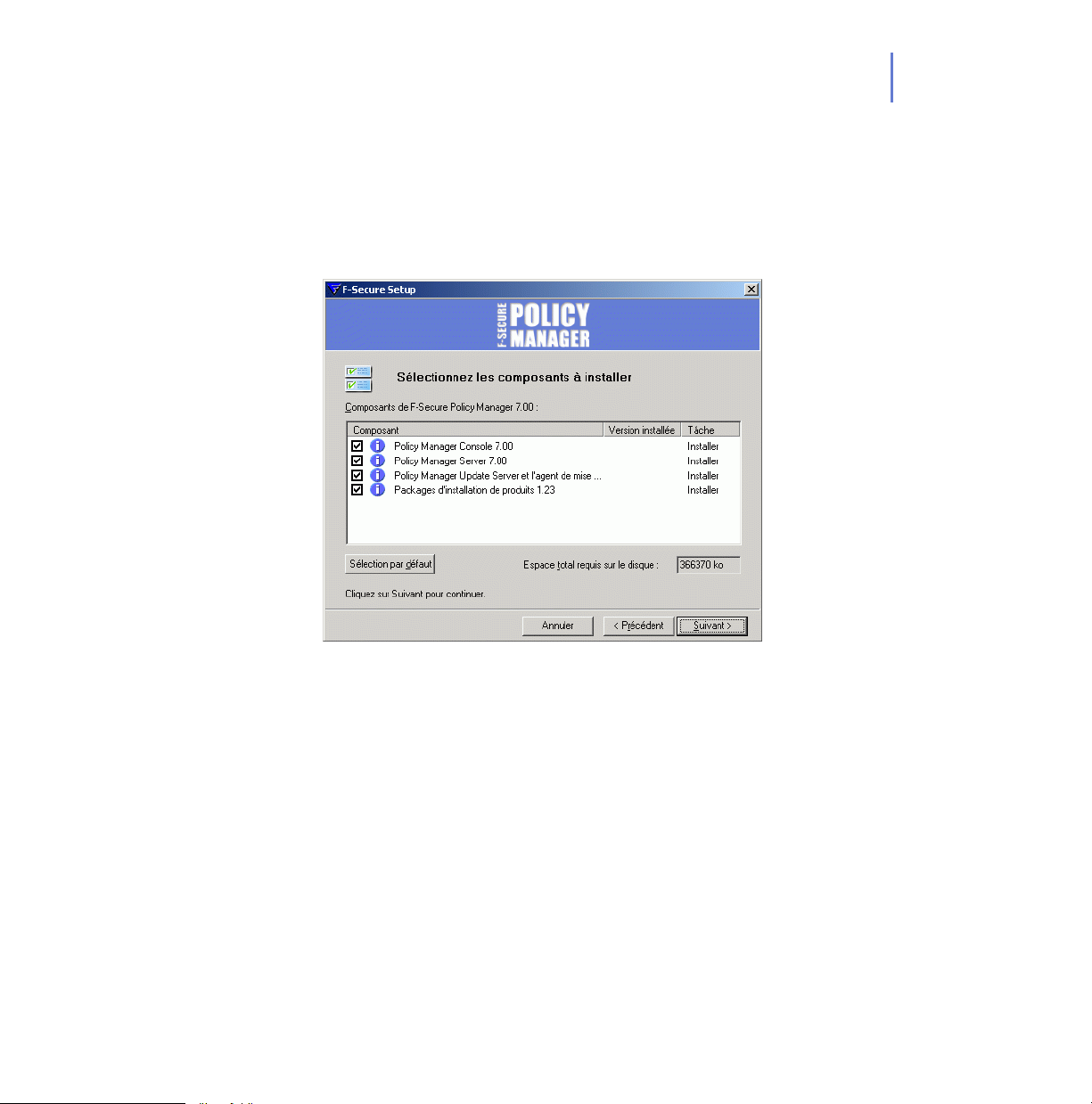

Etape 5. Si vous effectuez l'installation sur un ordinateur où rien n'a été installé

auparavant, sélectionnez les composants suivants :

F-Secure Policy Manager Server,

Serveur et agent de mise à jour F-Secure Policy Manager - mises

à jour automatiques de la base de données des définitions de

virus,

Packages d'installation F-Secure - activez cette option si vous

voulez charger ou installer de nouveaux packages d'installation à

distance à partir du CD-ROM (recommandé)

.

Cliquez sur Suivant pour continuer.

Page 45

44

Etape 6. Choisissez le dossier de destination. Cliquez sur Suivant.

Nous vous recommandons d'utiliser le répertoire d'installation par défaut.

Si vous souhaitez installer F-Secure Policy Manager Server dans un

répertoire différent, utilisez la fonction Parcourir.

AVERTISSEMENT : Si F-Secure Management Agent est

installé sur le même ordinateur, vous ne devez pas modifier le

répertoire d'installation de F-Secure Policy Manager Server.

Page 46

CHAPITRE 3 45

Etape 7. Le programme d'installation vous invite à confirmer la présence d'une

installation précédente de F-Secure Policy Manager.

1. S'il existe bien une installation précédente, activez l'option Il existe

une installation précédente de F-Secure Policy Manager. Entrez le

chemin d'accès du répertoire de communication de la version

installée de F-Secure Policy Manager. Le contenu de ce répertoire

sera copié dans <répertoire d'installation du serveur>\ répertoire de

communication (répertoire commdir\ dans le répertoire d'installation

de F-Secure Policy Manager Server 5), qui sera le répertoire utilisé

par F-Secure Policy Manager Server comme référentiel. Vous pouvez

conserver le répertoire de communication précédent comme

sauvegarde, ou le supprimer après vous être assuré que F-Secure

Policy Manager Server 5 a été installé correctement.

2. S'il n'existe pas d'installation précédente, activez l'option Il n'existe

pas de version précédente de F-Secure Policy Manager.

Cette option n'exige pas la présence d'un répertoire de

communication antérieur. Un répertoire de communication vide sera

créé à l'emplacement par défaut (dans <répertoire d'installation de

F-Secure Policy Manager 5>\commdir).

Page 47

46

Cliquez sur Suivant pour continuer.

Etape 8. Indiquez si vous souhaitez conserver les paramètres existants ou les

modifier.

Cette boîte de dialogue s'affiche uniquement si une installation

précédente de F-Secure Policy Manager Server a été détectée sur

l'ordinateur.

Par défaut, le programme d'installation conserve les paramètres

existants. Sélectionnez cette option si vous avez manuellement

mis à jour le fichier de configuration de F-Secure Policy Manager

Server (HTTPD.conf). Cette option conserve automatiquement

les ports d'administration, d'hôte et de génération de rapports

Web existants.

Si vous souhaitez changer les ports d'une installation précédente,

sélectionnez l'option Modifier les paramètres. Cette option

remplace le fichier HTTPD.conf, et restaure les valeurs par défaut

des paramètres.

Page 48

CHAPITRE 3 47

Etape 9. Sélectionnez les modules F-Secure Policy Manager Server à activer :

Le module Hôte est utilisé pour la communication avec les hôtes.

Le port par défaut est 80.

Le module Administration est utilisé pour la communication avec

F-Secure Policy Manager Console. Le port HTTP par défaut est

8080.

Si vous voulez modifier le port de communication par

défaut, vous devez également modifier le paramètre

Numéro de port HTTP dans F-Secure Policy Manager

Console.

Par défaut, l'accès au module Administration est restreint à

l'ordinateur local. C'est le mode d'utilisation du produit le plus

sécurisé.

Page 49

48

En cas de connexion via un réseau, il est conseillé d'envisager de

sécuriser la communication à l'aide de F-Secure SSH ou de

F-Secure VPN+.

Pour les environnements nécessitant une sécurité

maximale, reportez-vous à la section Installation de

F-Secure Policy Manager dans des environnements à

haute sécurité dans le Guide de l'administrateur

deF-Secure Policy Manager.

Le module Web Reporting est utilisé pour la communication avec

F-Secure Policy Manager Web Reporting. Indiquez si vous

souhaitez l'activer. Web Reporting se connecte au module

d'administration via un socket local pour rechercher les données

du serveur. Le port par défaut est 8081.

Par défaut, l'accès aux rapports Web est également autorisé

depuis les autres ordinateurs. Si vous souhaitez autoriser l'accès

uniquement à partir de cet ordinateur, sélectionnez Restreindre

l'accès à l'ordinateur local.

Cliquez sur Suivant pour continuer.

Page 50

CHAPITRE 3 49

Etape 10. Sélectionnez le ou les fichiers d'installation de produits dans la liste des

fichiers disponibles (si vous avez activé l'option Packages d'installation

F-Secure à l'étape 4 de la page 17). Cliquez sur Suivant.

Page 51

50

Etape 11. Le programme d'installation présente la liste des composants qui seront

installés. Cliquez sur Suivant.

Page 52

CHAPITRE 3 51

Etape 12. Lorsque le programme d'installation est terminé, il affiche tous les

composants dont l'installation a abouti.

Page 53

52

Etape 13. L'installation de F-Secure Policy Manager Server est terminée.

Redémarrez l'ordinateur si un message vous invite à le faire. Cliquez sur

Terminer pour terminer l'installation.

Page 54

CHAPITRE 3 53

Etape 14. Pour déterminer si l'installation a réussi, ouvrez un navigateur Web sur

l'ordinateur où F-Secure Policy Manager Server a été installé, tapez http:/

/localhost:80 (si vous avez utilisé le numéro de port par défaut pendant

l'installation), puis appuyez sur la touche E

serveur a réussi, la page suivante s'affiche.

F-Secure Policy Manager Server commence à servir des hôtes

uniquement après que F-Secure Policy Manager Console a

initialisé la structure du répertoire de communication, ce qui

s'effectue automatiquement lors de la première exécution de

F-Secure Policy Manager Console.

NTRÉE. Si l'installation du

Page 55

54

3.4 Configuration de F-Secure Policy Manager Server

Le répertoire conf\ dans le répertoire d'installation de Policy Manager

Server contient un fichier httpd.conf. Ce fichier contient les informations

de configuration de F-Secure Policy Manager Server.

Après avoir modifié la configuration, vous devez arrêter F-Secure

Policy Manager Server et le redémarrer pour que les modifications

entrent en vigueur.

Les paramètres de F-Secure Policy Manager Web Reporting qu'il

est possible de configurer dans le fichier httpd.conf sont expliqués

à la section

3.4.1 Modification du chemin d'accès au répertoire de communication

Si le lecteur réseau sur lequel le répertoire de communication se trouve

devient saturé, vous pouvez changer son emplacement en suivant les

instructions ci-dessous.

“Maintenance de Web Reporting”, 209.

1. Choisissez un nouveau chemin réseau sur un lecteur offrant plus

d'espace. Créez le chemin et vérifiez que l'utilisateur fsms_<nom

Wins de l'ordinateur> bénéficie de droits d'accès Contrôle total sur

tous les répertoires du chemin.

2. Arrêtez le service F-Secure Policy Manager Server.

3. Copiez toute la structure de répertoires de l'ancien chemin commdir

vers le nouveau chemin.

4. Changez la valeur des paramètres CommDir et CommDir2 dans

httpd.conf. La configuration par défaut contient les valeurs suivantes :

CommDir "C:\Program Files\F-Secure\Management Server

5\CommDir"

CommDir2 "C:\Program Files\F-Secure\Management Server

5\CommDir"

Page 56

CHAPITRE 3 55

Si vous voulez remplacer l'emplacement du répertoire de

communication par E:\CommDir, modifiez les paramètres en

conséquence :

CommDir "E:\CommDir"

CommDir2 "E:\CommDir"

5. Démarrez le service F-Secure Policy Manager Server.

6. Vérifiez que tout fonctionne encore correctement.

7. Supprimez les anciens fichiers commdir.

3.4.2 Changement des ports où le serveur attend des demandes

Deux paramètres définissent les ports des deux modules WebServer qui

constituent F-Secure Policy Manager Server : Listen et <VirtualHost>.

Par défaut, le module d'administration de F-Secure Policy Manager

Server (le composant qui traite les demandes provenant de Policy

Manager Console) surveille le port 8080. Le module hôte de F-Secure

Policy Manager Server (le composant qui traite les demandes des postes

de travail) surveille pour sa part le port 80. Vous avez toutefois la

possibilité d'en définir d'autres si ces valeurs par défaut ne vous

conviennent pas.

Si vous voulez changer le port surveillé par le module d'administration de

F-Secure Policy Manager Server, ajoutez une entrée Listen au fichier de

configuration, en précisant le nouveau port (par exemple Listen 8888),

puis supprimez le paramètre Listen qui définit le port par défaut surveillé

par ce module : Listen 8080.

Lorsque vous ajoutez une nouvelle entrée Listen, veillez à

supprimer l'entrée obsolète. Sinon, le serveur utilisera inutilement

des ressources système, comme un port réseau.

Après l'ajout du paramètre Listen, F-Secure Policy Manager Server sait

qu'il doit surveiller le nouveau port (8888 dans notre exemple). Vous

devez toutefois le configurer de manière à associer le module

d'administration de F-Secure Policy Manager Server à ce nouveau port.

Page 57

56

Pour ce faire, vous devez modifier le paramètre <VirtualHost>, qui est

associé au module d'administration de F-Secure Policy Manager Server.

La configuration par défaut de ce paramètre est la suivante :

#FSMSA port

<VirtualHost _default_:8080>

<Location /fsmsa/fsmsa.dll>

SetHandler fsmsa-handler

</Location>

</VirtualHost>

Pour associer le module au nouveau port, modifiez l'instruction comme

suit :

#New FSMSA port

<VirtualHost _default_:8888>

<Location /fsmsa/fsmsa.dll>

SetHandler fsmsa-handler

</Location>

</VirtualHost>

AVERTISSEMENT : Si des postes de travail sont déjà

configurés de manière à accéder à F-Secure Policy Manager

Server (par l'intermédiaire du module hôte de F-Secure Policy

Manager Server), ne modifiez pas le port de l'hôte F-Secure

Policy Manager Server par lequel les agents communiquent.

Vous risqueriez en effet de créer une situation où les postes

de travail ne peuvent plus contacter le serveur.

3.4.3 Paramètres de configuration de F-Secure Policy Manager Server

Cette section présente et explique toutes les entrées figurant dans le

fichier de configuration de F-Secure Policy Manager Server ainsi que leur

mode d'utilisation.

Page 58

CHAPITRE 3 57

ServerRoot : ce paramètre définit le répertoire dans lequel le serveur est

installé. Les chemins d'accès à d'autres fichiers de configuration sont pris

en compte par rapport à ce répertoire.

Timeout : ce paramètre définit la période pendant laquelle le serveur

attend avant de fermer une connexion réseau lorsqu'elle ne connaît plus

aucun trafic entrant ou sortant.

LoadModule : ce paramètre définit le nom symbolique du module à lire et

le chemin d'accès à la bibliothèque contenant les valeurs binaires du

module.

Exemple : LoadModule fsmsh_module

"C:\serverroot\modules\fsmsh.dll"

Listen : ce paramètre définit le port que le serveur doit surveiller. Ainsi, la

configuration par défaut d'un serveur Web est la suivante : Listen 80.

Vous pouvez restreindre l'origine des connexions reçues. Par exemple,

Listen 127.0.0.1:80 autorise les connexions au port 80 uniquement à

partir de l'ordinateur sur lequel tourne le serveur (localhost).

Vous pouvez configurer F-Secure Policy Manager Server de manière à

surveiller d'autres ports, en modifiant ce paramètre et le paramètre

<VirtualHost> qui lui est associé, et qui est également abordé dans

cette section. Pour plus d'informations, reportez-vous à la section

“Changement des ports où le serveur attend des demandes”, 55.

DocumentRoot : ce paramètre doit contenir un chemin d'accès absolu. Il

définit le répertoire auquel tous les utilisateurs pourront accéder ;

n'employez donc pas un chemin d'accès à un répertoire contenant des

données confidentielles. Par défaut, F-Secure Policy Manager Server

réserve à cette fin un sous-répertoire du répertoire d'installation de

F-Secure Policy Manager Server, htdocs\. C'est ce répertoire qui

contient la « page d'accueil » du serveur. Si vous le modifiez, cette page

ne sera plus affichée.

<Directory "c:\un_chemin_d'accès">: : ce paramètre définit le type de

paramètres de sécurité qui seront associés au répertoire indiqué dans le

chemin d'accès.

ErrorLog : ce paramètre définit le nom du fichier dans lequel le serveur

consignera les erreurs qu'il rencontre. Si le chemin d'accès au fichier ne

commence pas par une barre oblique (/), il est considéré comme étant

Page 59

58

relatif à ServerRoot. S'il commence par une barre droite (|), il est

considéré comme une commande qui lance le traitement du journal

d'erreurs. Cette fonction est utilisée pour l'appel de l'utilitaire rotatelogs

(voir l'entrée rotatelogs de cette section), qui permet d'effectuer une

rotation des fichiers journaux au lieu d'écrire dans un fichier toujours plus

volumineux.

<VirtualHost _default_:port> : ce paramètre définit un ensemble de

paramètres qui ne s'appliqueront qu'à un hôte virtuel (VirtualHost). Un

hôte virtuel est un serveur virtuel, c'est-à-dire un serveur différent exécuté

dans le même processus que d'autres serveurs. Par exemple, F-Secure

Policy Manager Server comprend deux hôtes virtuels. L'un fonctionne sur

le port 80 (module hôte de F-Secure Policy Manager Server) et l'autre sur

le port 8080 (FSMSA ou module Admin).

La configuration par défaut de F-Secure Policy Manager Server est la

suivante :

# FSMSH port

<VirtualHost _default_:80>

<Location /fsms/fsmsh.dll>

SetHandler fsmsh-handler

</Location>

<Location /commdir>

SetHandler fsmsh-handler

</Location>

</VirtualHost>

#FSMSA port

<VirtualHost _default_:8080>

<Location /fsmsa/fsmsa.dll>

SetHandler fsmsa-handler

</Location>

</VirtualHost>

Page 60

CHAPITRE 3 59

Commdir et Commdir2 : ces paramètres définissent le chemin d'accès

au répertoire de communication ou au référentiel. Il s'agit du répertoire où

F-Secure Policy Manager Server stocke toutes les données

d'administration reçues de Policy Manager Console et F-Secure

Management Agent. Vous pouvez modifier l'emplacement du répertoire

de communication via ces paramètres, mais vous devez vous assurer

que le compte à partir duquel le serveur est exécuté (fsms_<nom wins de

l'ordinateur>) possède bien des droits complets sur ce répertoire.

Commdir "C:\Program Files\F-Secure\Policy Manager

Server\CommDir"

Commdir2 "C:\Program Files\F-Secure\Policy Manager

Server\CommDir"

CustomLog : cette entrée permet de consigner les demandes au

serveur. Le premier paramètre est un fichier (dans lequel les demandes

doivent être consignées) ou une barre verticale (|) suivie d'un programme

qui recevra les informations de journal comme source d'entrée standard.

Cette fonction est utilisée pour l'appel de l'utilitaire rotatelogs (voir

l'entrée rotatelogs de cette section), qui permet d'effectuer une rotation

des fichiers journaux au lieu d'écrire dans un fichier toujours plus

volumineux.

Le second paramètre détermine ce qui est écrit dans le fichier journal. Il

est défini par un paramètre LogFormat précédent.

Vous trouverez ci-dessous un exemple d'entrée dans le fichier

access.log :

10.128.131.224 - - [18/Apr/2002:14:06:36 +0300]

/fsmsa/

fsmsa.dll?FSMSCommand=ReadPackage&Type=27&SessionID=248 HTTP/

1.1"

200 5299 0 - 0 - "FSA/5.10.2211 1.3.1_02 Windows2000/5.0 x86"

mod_gzip: DECHUNK:DECLINED:TOO_SMALL CR:0pct.

10.128.131.224 - - [18/Apr/2002:14:06:36 +0300] indique la date et

l'heure d'envoi de la demande au serveur et l'hôte à l'origine de la

demande (identifié par son adresse IP).

Page 61

60

Le composant fxnext indique quel module la commande a envoyé à /

fsmsa/fsmsa.dll. Ce module (fsmsa.dll) est le module Admin. fsmsh.dll

serait le module Hôte.

La commande et les paramètres viennent ensuite :

FSMSCommand=ReadPackage&Type=27&SessionID=248. Dans le cas

présent, l'hôte a demandé un objet de type 27 (un seul).

La version HTTP employée est également indiquée (HTTP/1.1).

La version HTTP est immédiatement suivie de six nombres :

1. Code de réponse HTTP : Dans cet exemple, 200 est utilisé, ce qui

signifie OK selon la norme HTTP. Il existe d'autres codes, décrits

dans la norme HTTP, que vous pouvez obtenir à l'adresse suivante :

http://www.w3.org

2. Octets transférés à partir du serveur : Dans notre exemple, 5 299

octets ont été transférés.

3. Durée (en secondes) nécessaire au serveur pour servir la demande.

4. Etat de la connexion à la fin de la réponse.

X = connexion annulée avant la fin de la réponse.

+ = la connexion peut rester active après l'envoi de la réponse.

- = la connexion sera fermée après l'envoi de la réponse.

5. Code d'erreur du module Admin de F-Secure Policy Manager Server

(0 en cas de réussite).

6. Octets transférés au serveur (« - » équivaut à zéro).

La chaîne suivante identifie le client "FSA/5.10.2211 1.3.1_02

Windows2000/5.0 x86". Dans le cas présent, notez que le serveur a été

contacté par FSA 5.10 build 2211.

.

Les informations qui suivent concernent la compression des données :

mod_gzip: DECHUNK:DECLINED:TOO_SMALL.

Dans le cas présent, les données n'ont pas été compressées, car elles

étaient de taille trop réduite.

Enfin, le taux de compression est indiqué (0% dans cet exemple) :

CR:0pct.

Page 62

CHAPITRE 3 61

Rotatelogs : il s'agit d'un petit programme assure la rotation des fichiers

journaux produits par F-Secure Policy Manager Server. Ce programme

permet de définir la durée pendant laquelle un fichier journal est conservé

(8 jours par défaut) et à quel moment la rotation doit être effectuée. A ce

moment, access.log est renommé access.log.1 et un nouveau fichier

access.log est créé afin de consigner les nouvelles demandes.

Exemple :

CustomLog '|""C:\Program Files\F-Secure\Policy Manager Server

5\bin\rotatelogs"

"C:\Program Files\F-Secure\Policy Manager Server

5\logs\access.log" 8 86400"' common"

Dans cet exemple, le paramètre CustomLog détermine que l'utilitaire

rotatelogs doit ouvrir le fichier access.log et employer 8 fichiers (8 fichiers

d'archivage plus le fichier actif) qui subissent une rotation quotidienne

(86 400 secondes = 24 heures). En pratique, cela signifie que les fichiers

de la dernière semaine plus un jour sont conservés, et qu'un autre fichier

est utilisé pour stocker les accès pendant la journée actuelle.

<ifModule mod_gzip.c> : ce paramètre est une nouveauté de F-Secure

Policy Manager Server. Il permet de compresser toutes les données

transférées entre la console et le serveur. Ce paramètre marque le début

des paramètres de compression, qui se terminent juste avant le

paramètre </ifModule>. Pour plus d'informations sur ces paramètres,

reportez-vous au fichier httpld.sample, situé dans le même répertoire que

le fichier de configuration de F-Secure Policy Manager Server

(<répertoire d'installation fspms>\conf).

mod_gzip_on Yes : ce paramètre est l'un des paramètres de

compression ; il active ou désactive la prise en charge de la compression

dans F-Secure Policy Manager Server. La compression est désactivée si

le paramètre est remplacé par mod_gzip_on No.

FastPolicyDistribution On : ce paramètre permet d'activer l'équilibre

entre performances et compatibilité descendante maximale. Lorsqu'il est

activé, il permet à F-Secure Policy Manager Server de distribuer les

stratégies d'une manière qui accélère considérablement le processus

(de 30 à 100 fois en fonction du nombre d'hôtes). Ce paramètre doit être

désactivé si d'autres composants accèdent en même temps au répertoire

de communication (par exemple, F-Secure Management Agent).

Page 63

62

RetryFileOperation 10 : ce paramètre indique au serveur combien de

fois il doit retenter une opération infructueuse sur un fichier (avec un

intervalle d'une seconde entre les tentatives) avant d'abandonner.

CommdirCacheSize 10 : la valeur numérique de ce paramètre indique

au serveur quel pourcentage de la mémoire il doit utiliser pour stocker les

fichiers en mémoire avant de les servir. Le serveur peut ainsi servir plus

rapidement les fichiers, car il ne doit pas les lire en permanence à partir

du disque. Si vous utilisez la valeur par défaut (10), le serveur emploie

10 % de la mémoire disponible pour cette mise en cache. Par exemple,