Page 1

ESET SMART SECURITY 9

Guide de l’utilisateur

(versions 9.0 et ultérieures)

Microsoft Windows 10 / 8.1 / 8 / 7 / Vista / XP

Cliquez ici pour télécharger la dernière version de ce document.

Page 2

ESET SMART SECURITY

Copyright 2015 de ESET, spol. s r. o.

ESET Smart Securi ty a été dével oppé pa r ESET, s pol . s r. o.

Pour pl us d'informations, visitez www.eset.com/fr.

Tous droi ts réservés . Aucune partie de cette documentation ne peut être reprodui te, s tockée

da ns un s ys tème d'a rchivage ou tra nsmise s ous quel que forme ou pa r quelque moyen que ce

soi t, él ectronique, mé ca nique, photocopi e, enregistrement, numérisation ou autre, s ans

l'autorisati on é crite de l'auteur.

ESET, spol. s r. o. s e réserve le droit de modifi er les a ppl ications décrites sans préavis .

Assistance clientèle international e : www.eset.com/support

RÉV. 10/6/2015

Page 3

Table des matières

....................................................................................................7Nouveautés de la version 91.1

....................................................................................................7Configuration système1.2

....................................................................................................8Prévention1.3

....................................................................................................9Live installer2.1

....................................................................................................10Installation hors connexion2.2

2.2.1

....................................................................................................12Problèmes d'installation courants2.3

....................................................................................................12Activation du produit2.4

....................................................................................................13Saisie de la clé de licence2.5

....................................................................................................13Mise à niveau vers une nouvelle version2.6

....................................................................................................14Première analyse après l'installation2.7

....................................................................................................15Fenêtre principale de l'application3.1

....................................................................................................17Mises à jour3.2

....................................................................................................18Configuration de la zone Fiable3.3

....................................................................................................20Antivol3.4

....................................................................................................20Outils du contrôle parental3.5

....................................................................................................23Protection de l'ordinateur4.1

4.1.1

4.1.1.1

4.1.1.1.1

4.1.1.1.2

4.1.1.1.3

4.1.1.1.4

4.1.1.1.5

4.1.1.2

4.1.1.2.1

4.1.1.2.2

4.1.1.2.3

4.1.1.3

4.1.1.3.1

4.1.1.4

4.1.1.5

4.1.1.6

4.1.1.6.1

4.1.1.6.2

4.1.1.7

4.1.1.8

4.1.2

4.1.3

4.1.3.1

4.1.3.2

.......................................................6ESET Smart Security1.

.......................................................9Installation2.

..............................................................................11Paramètres avancés

.......................................................15Guide du débutant3.

.......................................................21Utilisation d'ESET Smart Security4.

..............................................................................24Antivirus

..................................................................................25Protection en temps réel du système de fichiers

........................................................................26Autres paramètres ThreatSense

........................................................................26Niveaux de nettoyage

Quand faut-il modifier la configuration de la

........................................................................27

protection en temps réel

........................................................................27Vérification de la protection en temps réel

Que faire si la protection en temps réel ne fonctionne

........................................................................27

pas ?

..................................................................................28Analyse d'ordinateur

........................................................................29Lanceur d'analyses personnalisées

........................................................................30Progression de l'analyse

........................................................................31Profils d'ana lyse

..................................................................................31Analyse au démarrage

........................................................................31Vérification automatique des fichiers de démarrage

..................................................................................32Analyse en cas d'inactivité

..................................................................................32Exclusions

..................................................................................33Paramètres ThreatSense

........................................................................38Nettoyage

........................................................................39Extensions de fichier exclues de l'analyse

..................................................................................39Une infiltration est détectée

..................................................................................41Protection des documents

..............................................................................41Supports amovibles

..............................................................................42Contrôle de périphérique

..................................................................................43Éditeur de règles de contrôle de périphérique

..................................................................................44Ajout de règles de contrôle de périphérique

4.1.4

4.1.4.1

4.1.4.2

4.1.5

....................................................................................................49Protection Internet4.2

4.2.1

4.2.1.1

4.2.1.2

4.2.1.3

4.2.2

4.2.2.1

4.2.2.2

4.2.2.3

4.2.2.4

4.2.2.4.1

4.2.2.5

4.2.2.6

4.2.3

4.2.3.1

4.2.3.2

4.2.3.3

4.2.3.3.1

4.2.3.3.2

4.2.3.4

4.2.3.4.1

4.2.3.4.2

4.2.3.4.3

4.2.4

....................................................................................................64Protection du réseau4.3

4.3.1

4.3.1.1

4.3.2

4.3.2.1

4.3.3

4.3.3.1

4.3.3.2

4.3.4

4.3.5

4.3.5.1

4.3.5.2

4.3.6

4.3.7

4.3.8

4.3.8.1

4.3.8.2

4.3.8.2.1

4.3.8.3

4.3.8.4

Système de détection d'intrusion au niveau de l'hôte

..............................................................................45

(HIPS)

..................................................................................47Configuration avancée

..................................................................................48Fenêtre interactive HIPS

..............................................................................48Mode joueur

..............................................................................50Protection de l'accès Web

..................................................................................51General

..................................................................................51Protocoles Web

..................................................................................51Gestion d'adresse URL

..............................................................................53Protection du client de messagerie

..................................................................................53Clients de messagerie

..................................................................................54Protocoles de messagerie

..................................................................................55Alertes et notifications

..................................................................................56Intégration aux clients de messagerie

Configuration de la protection du client de

messagerie

Consignation et création de règles ou d'exceptions à

partir du journal

Création d'exceptions à partir des notifications du

pare-feu personnel

........................................................................56

..................................................................................56Filtre POP3, POP3S

..................................................................................57Protection antispam

..............................................................................58Filtrage des protocoles

..................................................................................59Web et clients de messagerie

..................................................................................59Applications exclues

..................................................................................60Adresses IP exclues

........................................................................60Ajouter une adresse IPv4

........................................................................60Ajouter une adresse IPv6

..................................................................................61SSL/TLS

........................................................................62Certificats

........................................................................62Liste des certificats connus

........................................................................63Liste des applications filtrées par le protocole SSL

..............................................................................63Protection antihameçonnage

..............................................................................66Pare-feu personnel

..................................................................................67Paramètres du mode d'apprentissage

..............................................................................68Profils du pare-feu

..................................................................................69Profils attribués aux cartes réseau

..............................................................................69Configuration et utilisation des règles

..................................................................................70Règles du pare-feu

..................................................................................71Utilisation de règles

..............................................................................71Configuration des zones

..............................................................................72Réseaux connus

..................................................................................72Éditeur de réseaux connus

..................................................................................75Authentification réseau - Configuration du serveur

..............................................................................75Journalisation

..............................................................................76Établissement d'une connexion - détection

Résolution des problèmes liés au pare-feu personnel

..............................................................................77

ESET

..................................................................................77Assistant de dépannage

..................................................................................77

........................................................................77Créer une règle à partir du journal

..................................................................................78

..................................................................................78Journalisation PCAP avancée

Page 4

4.3.8.5

....................................................................................................79Outils de sécurité4.4

4.4.1

4.4.1.1

4.4.1.2

....................................................................................................82Mise à jour du programme4.5

4.5.1

4.5.1.1

4.5.1.2

4.5.1.2.1

4.5.1.2.2

4.5.1.2.3

4.5.2

4.5.3

....................................................................................................91Outils4.6

4.6.1

4.6.1.1

4.6.1.1.1

4.6.1.1.2

4.6.1.2

4.6.1.3

4.6.1.4

4.6.1.5

4.6.1.6

4.6.1.7

4.6.1.8

4.6.1.9

4.6.1.9.1

4.6.1.10

4.6.1.11

4.6.1.12

4.6.1.12.1

4.6.1.13

4.6.1.14

....................................................................................................110Interface utilisateur4.7

4.7.1

4.7.2

4.7.2.1

4.7.3

4.7.4

4.7.5

4.7.6

.......................................................117Utilisateur chevronné5.

Résolution des problèmes liés au filtrage des

..................................................................................78

protocoles

..............................................................................79Contrôle parental

..................................................................................81Catégories

..................................................................................82Exceptions de site Web

..............................................................................85Mise à jour les paramètres

..................................................................................87Profils de mise à jour

..................................................................................87Configuration avancée des mises à jour

........................................................................87Mode de mise à jour

........................................................................87Proxy HTTP

........................................................................88Se connecter au reseau local en tant que

..............................................................................89Annulation des mises à jour

..............................................................................90Comment créer des tâches de mise à jour

..............................................................................92Outils dans ESET Smart Security

..................................................................................93Fichiers journaux

........................................................................94Fichiers journaux

........................................................................95Microsoft NAP

..................................................................................96Processus en cours

..................................................................................97Statistiques de protection

..................................................................................98Surveiller l'activité

..................................................................................99Connexions réseau

..................................................................................100ESET SysInspector

..................................................................................101Planificateur

..................................................................................103ESET SysRescue

..................................................................................103ESET LiveGrid®

........................................................................104Fichiers suspects

..................................................................................105Quarantaine

..................................................................................106Serveur proxy

..................................................................................107Notifications par e-mail

........................................................................108Format des messages

..................................................................................109Sélectionner un échantillon pour analyse

..................................................................................109Microsoft Windows® update

..............................................................................110Éléments de l'interface utilisateur

..............................................................................112Alertes et notifications

..................................................................................113Configuration avancée

..............................................................................113Fenêtres de notification masquées

..............................................................................114Configuration de l'accès

..............................................................................115Menu du programme

..............................................................................116Menu contextuel

5.6.1

5.6.1.1

5.6.2

5.6.2.1

5.6.2.2

5.6.2.2.1

5.6.2.3

5.6.3

5.6.4

5.6.4.1

5.6.4.2

5.6.4.3

5.6.5

5.6.6

....................................................................................................132Ligne de commande5.7

.......................................................134Glossaire6.

....................................................................................................134Types d'infiltrations6.1

6.1.1

6.1.2

6.1.3

6.1.4

6.1.5

6.1.6

6.1.7

6.1.8

6.1.9

6.1.10

....................................................................................................140Types d'attaques distantes6.2

6.2.1

6.2.2

6.2.3

6.2.4

6.2.5

6.2.6

6.2.7

....................................................................................................142Technologie ESET6.3

6.3.1

6.3.2

6.3.3

6.3.4

6.3.5

6.3.6

6.3.7

..............................................................................119Introduction à ESET SysInspector

..................................................................................119Démarrage d'ESET SysInspector

..............................................................................120Interface utilisateur et utilisation de l'application

..................................................................................120Contrôles du programme

..................................................................................122Navigation dans ESET SysInspector

........................................................................123Raccourcis clavier

..................................................................................124Comparer

..............................................................................125Paramètres de la ligne de commande

..............................................................................126Script de service

..................................................................................126Création d'un script de service

..................................................................................126Structure du script de service

..................................................................................129Exécution des scripts de services

..............................................................................130FAQ

ESET SysInspector en tant que partie de ESET Smart

..............................................................................131

Security

..............................................................................134Virus

..............................................................................134Vers

..............................................................................135Chevaux de Troie

..............................................................................135Rootkits

..............................................................................135Logiciels publicitaires

..............................................................................136Logiciels espions

..............................................................................136Compresseurs

..............................................................................136Applications potentiellement dangereuses

..............................................................................137Applications potentiellement indésirables

..............................................................................139Botnet

..............................................................................140Attaques DoS

..............................................................................140Empoisonnement DNS

..............................................................................140Attaques de vers

..............................................................................140Balayage de ports

..............................................................................141Désynchronisation TCP

..............................................................................141Relais SMB

..............................................................................141Attaques par protocole ICMP

..............................................................................142Bloqueur d'exploit

..............................................................................142Scanner de mémoire avancé

..............................................................................142Bouclier anti-vulnérabilités

..............................................................................142ThreatSense

..............................................................................143Protection anti-botnet

..............................................................................143Bloqueur d'exploit Java

..............................................................................143Protection des transactions bancaires

....................................................................................................117Gestionnaire de profils5.1

....................................................................................................117Raccourcis clavier5.2

....................................................................................................118Diagnostics5.3

....................................................................................................118Importer et exporter les paramètres5.4

....................................................................................................119Détection en cas d'inactivité5.5

....................................................................................................119ESET SysInspector5.6

....................................................................................................143Courrier électronique6.4

6.4.1

6.4.2

6.4.3

6.4.4

6.4.4.1

6.4.4.2

..............................................................................144Publicités

..............................................................................144Canulars

..............................................................................144Hameçonnage

..............................................................................145Reconnaissance du courrier indésirable

..................................................................................145Règles

..................................................................................145Liste blanche

Page 5

Table des matières

6.4.4.3

6.4.4.4

6.4.4.5

..................................................................................146Liste noire

..................................................................................146Liste d'exceptions

..................................................................................146Contrôle côté serveur

.......................................................147Questions fréquentes7.

Comment mise à jour ESET Smart

7.1

....................................................................................................147

Security

....................................................................................................147Comment éliminer un virus de mon PC7.2

Comment autoriser la communication

7.3

....................................................................................................148

pour une certaine application

Comment activer le contrôle parental

7.4

....................................................................................................148

pour un compte

Comment créer une tâche dans le

7.5

....................................................................................................149

Planificateur

Comment programmer une analyse

7.6

....................................................................................................150

hebdomadaire de l'ordinateur

Page 6

1. ESET Smart Security

Nouvelle interface utilisateur

L'interface utilisateur de la version 9 a été redéfinie et simplifiée en fonction

des résultats des tests d'ergonomie. Tous les messages et notifications de

l'interface graphique ont été examinés avec soin, et l'interface prend

désormais en charge les langues telles que l'arabe et l'hébreu qui s'écrivent

de droite à gauche. L'aide en ligne est désormais intégrée dans ESET Smart

Security et propose automatiquement des contenus de support mis à jour.

Antivirus et antispyware

Détecte et supprime de manière proactive un grand nombre de virus, vers,

chevaux de Troie et rootkits, connus et inconnus. La technologie

d'heuristique avancée reconnaît même les logiciels malveillants jamais

rencontrés auparavant ; elle vous protège des menaces inconnues et les

neutralise avant qu'elles ne puissent causer le moindre dommage à votre

ordinateur. La protection de l'accès Web et l'antihameçonnage surveillent

les communications entre les navigateurs Internet et les serveurs distants (y

compris SSL). La protection du client de messagerie contrôle les

communications par courrier électronique reçues via les protocoles POP3(S)

et IMAP(S).

Mises à jour régulières

La mise à jour régulière de la base des signatures de virus et des modules de

programme est la meilleure méthode pour bénéficier d'un niveau maximum

de sécurité sur votre ordinateur.

ESET LiveGrid®

(Évaluation de la réputation

effectuée par le service de Cloud)

Vous pouvez vous informer de la réputation des processus et des fichiers en

cours d'exécution à partir de ESET Smart Security.

Contrôle de périphérique

Analyse automatiquement toutes les clés USB, cartes mémoire et CD/DVD.

Bloque les supports amovibles selon le type de support, le fabricant, la taille

et d'autres attributs.

Fonctionnalité HIPS (Host Intrusion

Prevention System)

Vous pouvez personnaliser le comportement du système de manière plus

poussée : spécifier des règles pour le registre système, activer les processus

et les programmes et optimiser votre niveau de sécurité.

Mode joueur

Diffère toutes les fenêtres contextuelle, les mises à jour ou les autres

activités intensives du système pour économiser les ressources système au

bénéfice du jeu et d'autres activités en plein écran.

Protection des transactions bancaires

La protection des paiements bancaires offre un navigateur sécurisé à utiliser

lors de l'accès à des passerelles de paiement en ligne ou à des banques en

ligne. Elle garantit que toutes les transactions en ligne sont réalisées dans un

environnement fiable et sécurisé.

ESET Smart Security représente une nouvelle approche de sécurité informatique véritablement intégrée. La

dernière version du moteur d'analyse ThreatSense®, associée à nos modules personnalisés pare-feu personnel et

antispam, garantissent la sécurité de votre ordinateur avec grande précision et rapidité. Le résultat est un système

intelligent et constamment en alerte, qui protège votre ordinateur des attaques et des programmes malveillants.

ESET Smart Security est une solution de sécurité complète qui associe protection maximale et encombrement

minimal. Nos technologies avancées se servent de l'intelligence artificielle pour empêcher l'infiltration de virus, de

logiciels espions, de chevaux de Troie, de vers, de logiciels publicitaires, de rootkits et d'autres menaces, sans

réduire les performances ni perturber votre ordinateur.

Fonctionnalités et avantages

Fonctionnalités de ESET Smart Security

6

Page 7

Prise en charge des signatures

réseau

Les signatures réseau permettent d'identifier et de bloquer rapidement le

trafic malveillant de type robot et exploit pack entrant et sortant des

appareils utilisateur. Cette fonctionnalité est une amélioration de la

protection anti-botnet.

Pare-feu intelligent

Empêche les utilisateurs non autorisés d'accéder à votre ordinateur et de

s'emparer de vos données personnelles.

Antispam ESET

Le spam représente jusqu'à 80 % de toutes les communications par

messagerie électronique. La protection antispam sert à vous prémunir de ce

problème.

ESET Antivol

ESET Antivol étend la sécurité de l'utilisateur en cas de perte ou de vol de

l'ordinateur. Lorsque les utilisateurs installent ESET Smart Security et ESET

Antivol, leur appareil est répertorié dans l'interface Web. Celle-ci permet

aux utilisateurs de gérer leur configuration ESET Antivol et d'administrer les

fonctionnalités antivol sur leur appareil.

Contrôle parental

Protège votre famille contre le contenu Web susceptible d'être choquant en

bloquant plusieurs catégories de sites.

Il est nécessaire d'activer une licence pour pouvoir utiliser les fonctionnalités de ESET Smart Security. Il est

recommandé de renouveler votre licence plusieurs semaines avant l'expiration de celle d'ESET Smart Security.

1.1 Nouveautés de la version 9

La version 9 d'ESET Smart Security offre les améliorations suivantes :

Protection des transactions bancaires - Couche supplémentaire de protection pour les transactions en ligne.

Prise en charge des signatures réseau - Les signatures réseau permettent d'identifier et de bloquer rapidement le

trafic malveillant de type robot et exploit pack entrant et sortant des appareils utilisateur.

Nouvelle version utilisateurR - L'interface utilisateur graphique d'ESET Smart Security a été repensée pour offrir

une meilleure visibilité et un environnement plus intuitif. L'interface prend désormais en charge les langues

écrites de droite à gauche telles que l'hébreu ou l'arabe. L'aide en ligne est désormais intégrée dans ESET Smart

Security et propose automatiquement des contenus de support mis à jour.

Installation plus rapide et plus fiable - Comprend une première analyse exécutée automatiquement au cours des

20 minutes qui suivent l'installation ou le redémarrage.

Pour obtenir plus d'informations sur les nouvelles fonctionnalités d'ESET Smart Security, veuillez consulter l'article

de la base de connaissances ESET suivant :

Nouveautés présentes dans ESET Smart Security 9 et ESET NOD32 Antivirus 9

1.2 Configuration système

Pour garantir le fonctionnement correct d'ESET Smart Security, le système doit répondre à la configuration suivante :

Processeurs pris en charge : Intel® ou AMD x86 - x64

Systèmes d’exploitation : Microsoft® Windows® 10/8.1/8/7/Vista/XP SP3 32 bits/XP SP2 64 bits/Home Server 2003

SP2 32 bits/Home Server 2011 64 bits

7

Page 8

1.3 Prévention

Lorsque vous travaillez sur votre ordinateur et particulièrement lorsque vous surfez sur Internet, gardez toujours à

l'esprit qu'aucun antivirus au monde ne peut complètement éliminer le risque d'infiltrations et attaques. Pour

bénéficier d'une protection maximale, il est essentiel d'utiliser votre solution antivirus correctement et de

respecter quelques règles essentielles :

Mise à jour régulièrement

Selon les statistiques de ThreatSense, des milliers de nouvelles infiltrations sont créées chaque jour pour

contourner les dispositifs de sécurité existants et servir leurs auteurs, aux dépens des autres utilisateurs. Les

spécialistes du laboratoire de recherche ESET analysent ces menaces chaque jour et conçoivent des mises à jour

pour améliorer continuellement le niveau de protection des utilisateurs. Pour assurer l'efficacité maximale de ces

mises à jour, il est important que les mises à jour soient configurées correctement dans votre système. Pour plus

d'informations sur la procédure de configuration des mises à jour, reportez-vous au chapitre Configuration des

mises à jour.

Télécharger les patchs de sécurité

Les auteurs de programmes malveillants exploitent souvent diverses failles du système pour assurer une meilleure

propagation du code malveillant. Les sociétés qui commercialisent des logiciels recherchent donc activement les

moindres failles dans leurs applications afin de concevoir des mises à jour de sécurité et d'éliminer régulièrement

les menaces potentielles. Il est important de télécharger ces mises à jour de sécurité au moment de leur sortie.

Microsoft Windows et les navigateurs Web, comme Internet Explorer, sont deux exemples de programmes pour

lesquels des mises à jour sont régulièrement disponibles.

Sauvegarder les données importantes

Les concepteurs de programmes malveillants ne se soucient généralement pas des besoins des utilisateurs et

l'activité de leurs programmes entraîne souvent un dysfonctionnement total du système d'exploitation et une perte

importante au niveau des données. Il est essentiel de sauvegarder régulièrement vos données importantes et

sensibles sur une source externe, telle qu'un DVD ou un disque dur externe. Ces précautions permettront de

récupérer vos données beaucoup plus facilement et rapidement en cas de défaillance du système.

Rechercher régulièrement les virus sur votre ordinateur

La détection de virus, de vers, de chevaux de Troie et de rootkits, connus et inconnus, est gérée par le Module de

protection du système de fichiers en temps réel. Cela signifie qu'à chaque fois que vous accédez à un fichier ou que

vous l'ouvrez, il est analysé afin de détecter toute trace de logiciels malveillants. Nous vous recommandons de

lancer une analyse complète de l'ordinateur au moins une fois par mois, car les logiciels malveillants peuvent varier

et la base de signatures des virus est quotidiennement mise à jour.

Suivre les règles de sécurité de base

Cette règle est la plus utile et la plus efficace de toutes : soyez toujours prudent. Actuellement, de nombreuses

infiltrations nécessitent l'intervention de l'utilisateur pour être exécutées et propagées. Si vous êtes prudent

lorsque vous ouvrez de nouveaux fichiers, vous éviterez de perdre un temps et une énergie considérables à

nettoyer des infiltrations. Voici quelques conseils qui pourront vous être utiles :

Ne consultez pas les sites Web suspects comportant de nombreuses fenêtres publicitaires et annonces

clignotantes.

Soyez vigilant lorsque vous installez des logiciels gratuits, des packs codec, etc. N'utilisez que des programmes

sécurisés et ne visitez que les sites Web sécurisés.

Soyez prudent lorsque vous ouvrez les pièces jointes des messages électroniques, en particulier celles de

messages provenant de mailing ou d'expéditeurs inconnus.

N'utilisez pas de compte Administrateur pour le travail de tous les jours sur votre ordinateur.

8

Page 9

2. Installation

Il existe différentes méthodes pour installer ESET Smart Security sur votre ordinateur. Les méthodes d'installation

peuvent varier en fonction du pays et du mode de distribution :

Live installer peut être téléchargé à partir du site Web d'ESET. Le package d'installation est universel et s'applique à toutes les langues (choisissez la langue souhaitée). Live installer lui-même est un fichier de petite taille ; les fichiers supplémentaires nécessaires à l'installation de ESET Smart Security sont téléchargés automatiquement.

Installation hors connexion - Ce type d'installation est utilisé lorsque l'installation s'effectue à partir d'un CD/DVD

du produit. Dans ce cas, on utilise un fichier .msi qui est plus volumineux que le fichier Live installer et qui ne

nécessite pas de connexion à Internet ou de fichiers supplémentaires pour réaliser l'installation.

Important : Assurez-vous qu'aucun autre programme antivirus n'est installé sur votre ordinateur avant d'installer

ESET Smart Security. Si plusieurs solutions antivirus sont installées sur un même ordinateur, elles risquent de

provoquer des conflits. Nous recommandons de désinstaller tout autre antivirus de votre système. Reportez-vous à

notre article de la base de connaissances pour obtenir une liste des outils de désinstallation des logiciels antivirus

courants (disponible en anglais et dans plusieurs autres langues).

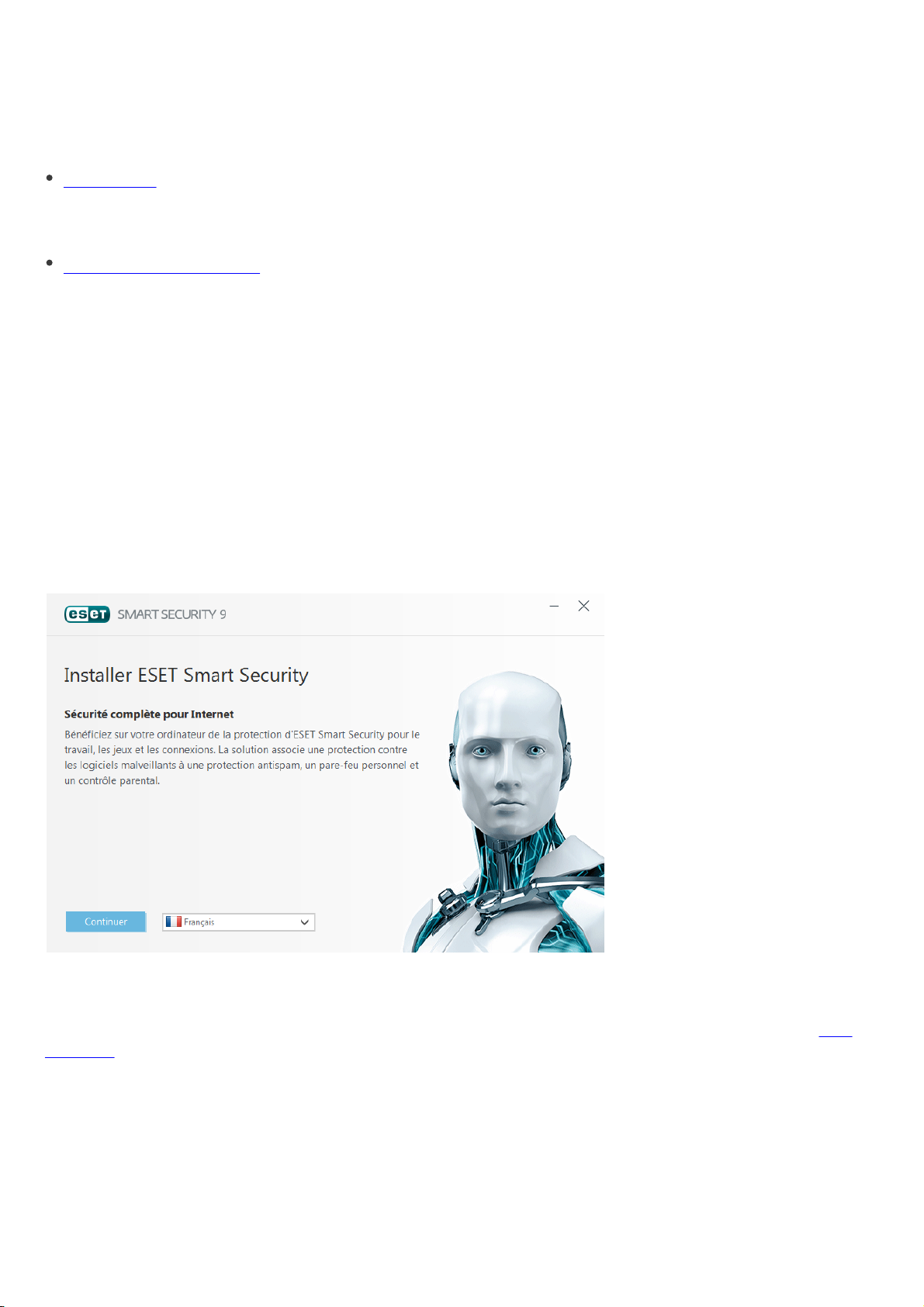

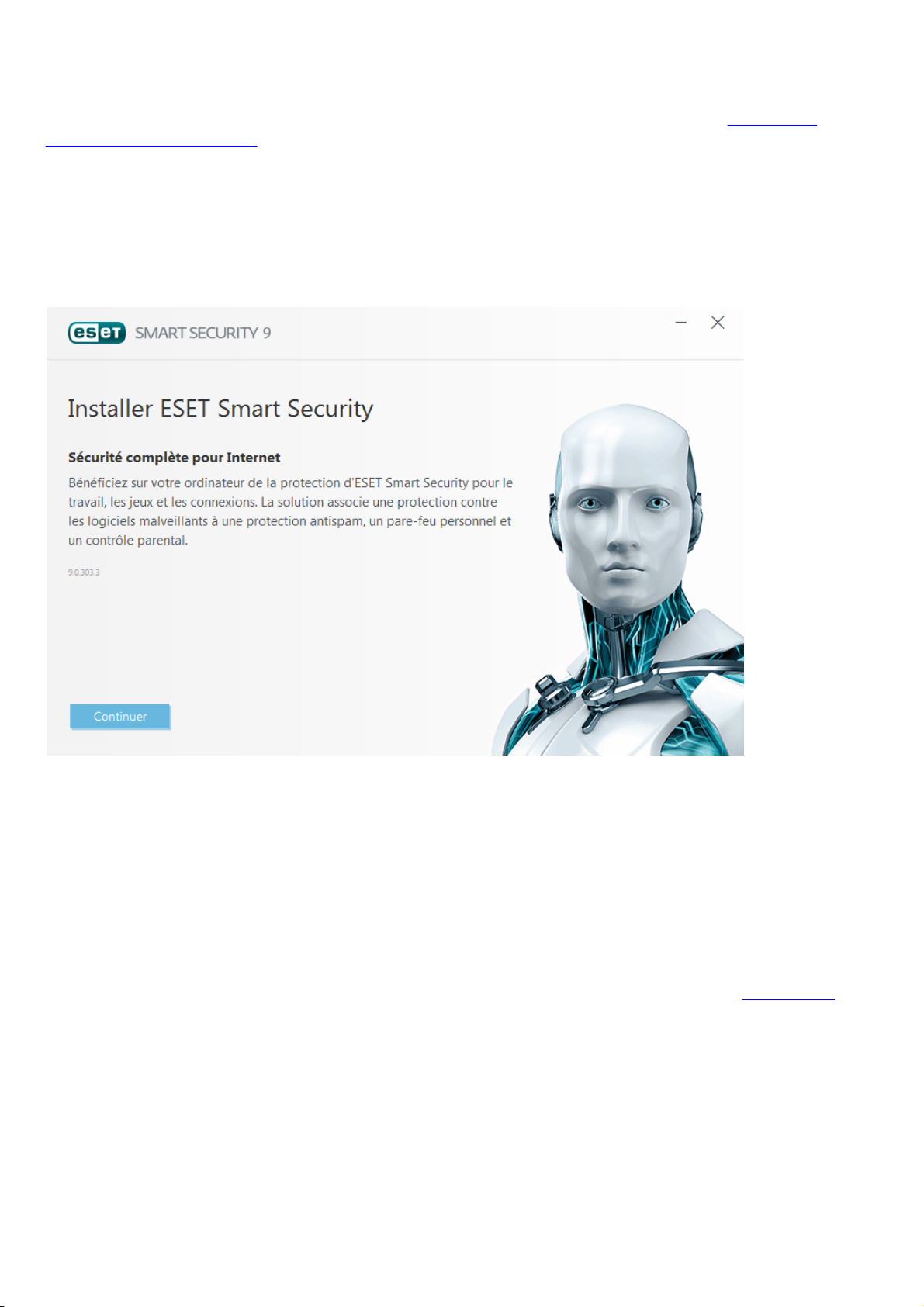

2.1 Live installer

Après avoir téléchargé le programme d'installation Live installer, double-cliquez sur le fichier d'installation et suivez

les instructions indiquées dans la fenêtre du programme d'installation.

Important : Pour ce type d'installation, vous devez être connecté à Internet.

Sélectionnez la langue souhaitée dans le menu déroulant, puis cliquez sur Suivant. Attendez un instant, le temps de

télécharger les fichiers d'installation.

Après avoir accepté le Contrat de licence de l'utilisateur final, vous serez invité à configurer ESET LiveGrid®. ESET

LiveGrid® permet de s'assurer qu'ESET est informé de manière immédiate et continue de toutes les nouvelles

menaces, afin de protéger nos clients. Le système permet de soumettre les nouvelles menaces au laboratoire de

recherche ESET, où elles sont analysées, traitées, puis ajoutées à la base des signatures de virus.

Par défaut, l'option Je souhaite faire partie d'ESET LiveGrid® (recommandé) est sélectionnée et active cette

fonctionnalité.

9

Page 10

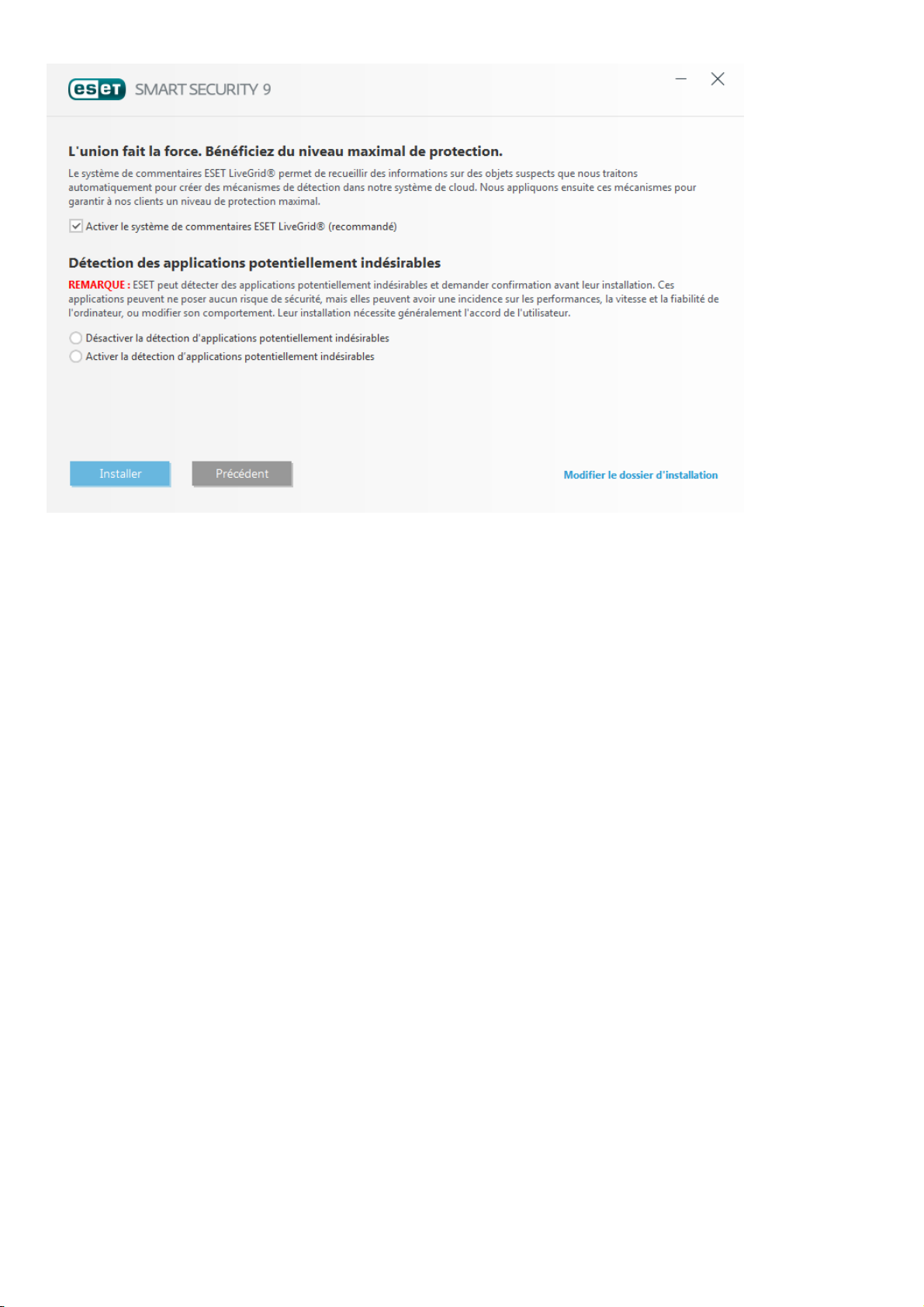

L'étape suivante de l'installation consiste à configurer la détection des applications potentiellement indésirables.

Les applications potentiellement indésirables ne sont pas nécessairement malveillantes, mais peuvent avoir une

incidence négative sur le comportement du système d'exploitation. Reportez-vous au chapitre Applications

potentiellement indésirables pour plus d'informations.

Cliquez sur Installer pour lancer le processus d'installation.

2.2 Installation hors connexion

Lancez le programme (.msi) d'installation hors connexion ; l'assistant d'installation vous guide tout au long du

processus de configuration.

Tout d'abord, le programme vérifie si une version plus récente de ESET Smart Security est disponible. S'il existe une

version plus récente, vous en êtes informé au cours de la première étape du processus d'installation. Si vous

sélectionnez l'option Télécharger et d'installer la nouvelle version, la nouvelle version est téléchargée et

l'installation se poursuit. Cette case à cocher est visible uniquement lorsqu'une version postérieure à la version que

vous installez est disponible.

Le contrat de licence de l'utilisateur final (CLUF) apparaît à l'étape suivante. Veuillez prendre connaissance du

contrat, puis cliquez sur Accepter pour confirmer que vous acceptez les clauses du contrat de licence de l'utilisateur

final. Après votre acceptation l'installation continue.

Pour plus d'informations sur la procédure d'installation, sur l'utilisation de ThreatSense et de la fonction Détection

des applications potentiellement indésirables, suivez les instructions de la section précitée (voir Live installer).

10

Page 11

2.2.1 Paramètres avancés

Après avoir sélectionné Paramètres avancés, vous serez invité à sélectionner un emplacement d'installation. Par

défaut, le système installe le programme dans le répertoire suivant :

C:\Program Files\ESET\ESET Smart Security\

Cliquez sur Parcourir… pour changer d'emplacement (non recommandé).

Cliquez sur Suivant pour configurer votre connexion Internet. Si vous utilisez un serveur proxy, ce dernier doit être

configuré correctement pour que les mises à jour des signatures de virus fonctionnent. Si vous ne savez pas

exactement si vous utilisez ou non un serveur proxy pour la connexion à Internet, sélectionnez Utiliser les mêmes

paramètres qu'Internet Explorer (option recommandée) et cliquez sur Suivant. Si vous n'utilisez pas de serveur

proxy, sélectionnez Je n'utilise pas de serveur proxy.

Pour configurer les paramètres du serveur proxy, sélectionnez l'option J'utilise un serveur proxy et cliquez sur

Suivant. Entrez l'adresse IP ou l'adresse URL de votre serveur proxy dans le champ Adresse. Dans le champ Port,

spécifiez le port sur lequel le serveur proxy accepte les connexions (3128 par défaut). Si le serveur proxy exige une

authentification, saisissez un nom d'utilisateur et un mot de passe pour accorder l'accès au serveur proxy. Les

paramètres du serveur proxy peuvent être copiés depuis Internet Explorer. Pour ce faire, cliquez sur le bouton

Appliquer et confirmez la sélection.

L'installation personnalisée permet de définir la façon dont le système gère les mises à jour automatiques du

programme. Cliquez sur Changer... pour accéder aux paramètres avancés.

Si vous ne voulez pas que les composants du programme soient mis à jour, sélectionnez Ne jamais mise à jour les

composants du programme. Sélectionnez Demander avant de télécharger les composants du programme pour

afficher une fenêtre de confirmation chaque fois que le système essaie de télécharger les composants du

programme. Pour télécharger les mises à niveau des composants du programme, sélectionnez Toujours mise à jour

les composants du programme.

REMARQUE : le redémarrage du système est généralement nécessaire après la mise à jour des composants du

programme. il est recommandé de sélectionner Si nécessaire, redémarrer l'ordinateur sans avertissement.

11

Page 12

La fenêtre suivante de l'installation permet d'indiquer un mot de passe afin de protéger les paramètres du

programme. Sélectionnez Protéger la configuration par mot de passe et entrez votre mot de passe dans les champs

Nouveau mot de passe et Confirmer le nouveau mot de passe. Ce mot de passe vous sera demandé pour modifier

les paramètres de ESET Smart Security ou pour y accéder. Si les deux mots de passe correspondent, cliquez sur

Suivant pour continuer.

Pour effectuer les étapes d'installation suivantes, ThreatSense et Détection des applications potentiellement

indésirables, suivez les instructions de la section Live Installer (voir Live installer).

Sélectionnez ensuite un mode de filtrage pour le pare-feu personnel ESET. Quatre modes de filtrage sont

disponibles pour le pare-feu personnel d'ESET Smart Security. Le comportement du pare-feu change en fonction du

mode sélectionné. Les modes de filtrage affectent également le niveau d'interaction de l'utilisateur.

Pour désactiver la première analyse après l'installation qui est normalement exécutée afin de détecter tout code

malfaisant, décochez la case en regard de Activer l'analyse après l'installation. Cliquez sur Installer dans la fenêtre

Prêt à installer pour terminer l'installation.

2.3 Problèmes d'installation courants

Si des problèmes se produisent pendant l'installation, consultez la liste des erreurs d'installation communes et des

résolutions pour trouver une solution à votre problème.

2.4 Activation du produit

Une fois l'installation terminée, vous êtes invité à activer le produit.

Plusieurs méthodes permettent d'activer le produit. Certains scénarios d'activation proposés dans la fenêtre

d'activation peuvent varier en fonction du pays et du mode de distribution (CD/DVD, page Web ESET, etc.) :

Si vous disposez d'une version du produit vendue dans une boîte, activez votre produit à l'aide d'une clé de

licence. Cette clé de licence se trouve généralement à l'intérieur ou au dos de l'emballage du produit. Vous devez

entrer la clé de licence exactement comme elle est indiquée. Clé de licence : chaîne unique au format XXXXXXXX-XXXX-XXXX-XXXX ou XXXX-XXXXXXXX qui sert à identifier le propriétaire de la licence et à activer la licence.

Si vous souhaitez évaluer ESET Smart Security avant d'en faire l'acquisition, sélectionnez Licence d'essai gratuit.

Indiquez votre adresse électronique et le pays dans lequel vous résidez pour activer ESET Smart Security pendant

une période limitée. Votre licence de test sera envoyée à cette adresse. Les licences d'essai ne peuvent être

activées qu'une seule fois par client.

Si vous n'avez pas de licence et souhaitez en acheter une, cliquez sur Acheter une licence. Cette opération vous

redirigera vers le site Web de votre distributeur ESET local.

Sélectionnez Activer ultérieurement si vous souhaitez évaluer rapidement notre produit avant de l'activer ou si

vous souhaitez l'activer ultérieurement.

Vous pouvez activer votre copie de ESET Smart Security directement à partir du programme. Cliquez avec le bouton

droit de la souris sur l'icône ESET Smart Security dans la barre système et sélectionnez Activer le produit dans le

menu du programme.

12

Page 13

2.5 Saisie de la clé de licence

Le programme doit être mis à jour automatiquement pour assurer un fonctionnement optimal. Ce n'est possible

que si la clé de licence correcte est saisie dans l'option Configuration de la mise à jour.

Si vous n'avez pas entré votre clé de licence lors de l'installation, vous pouvez le faire maintenant. Dans la fenêtre

principale, cliquez sur Aide et assistance puis sur Activater la licence. Saisissez ensuite dans la fenêtre d'activation

du produit les informations de la licence que vous avez reçue avec votre produit de sécurité ESET.

Lors de la saisie de votre clé de licence, il est important de respecter scrupuleusement leur forme :

Chaîne unique au format XXXX-XXXX-XXXX-XXXX-XXXX qui sert à identifier le propriétaire de la licence et à activer

la licence.

Il est recommandé de copier et de coller la clé de licence à partir du message d'enregistrement.

2.6 Mise à niveau vers une nouvelle version

Les nouvelles versions d'ESET Smart Security offrent des améliorations ou apportent des solutions aux problèmes

que les mises à jour automatiques des modules ne peuvent pas résoudre. La mise à niveau vers une nouvelle

version peut s'effectuer de différentes manières :

1. Automatiquement, par l'intermédiaire d'une mise à jour du programme.

Les mises à niveau du programme sont distribuées à tous les utilisateurs et peuvent avoir un impact sur certaines

configurations système. Elles sont par conséquent mises à disposition après de longues périodes de test afin que

leur fonctionnement soit correct sur toutes les configurations système. Pour effectuer la mise à niveau vers une

nouvelle version dès que celle-ci est disponible, utilisez l'une des méthodes ci-dessous.

2. Manuellement, en cliquant dans la fenêtre principale du programme sur Rechercher des mises à jour dans la

section Mettre à jour.

3. Manuellement, en téléchargeant la nouvelle version et en l'installant sur l'installation précédente.

13

Page 14

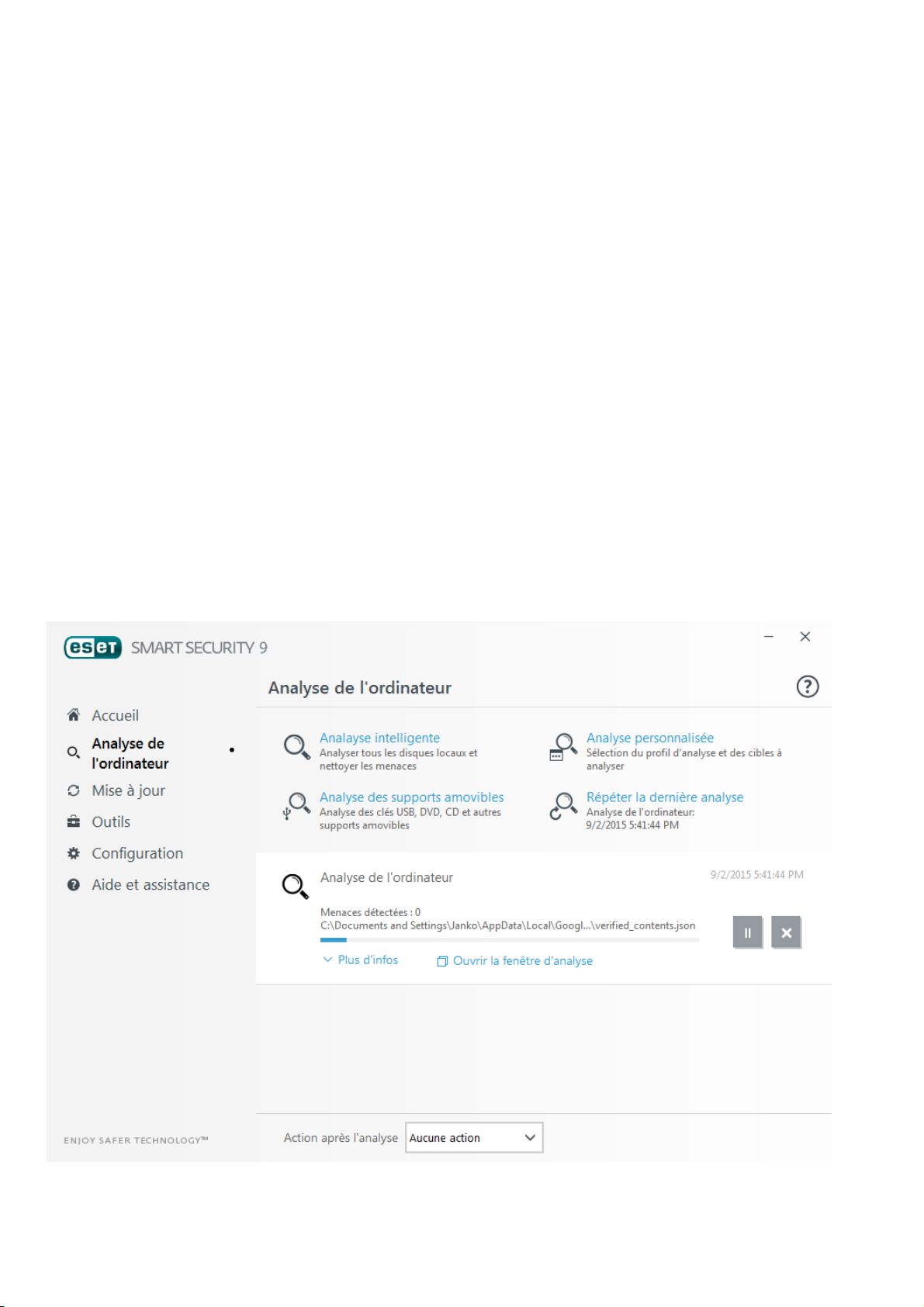

2.7 Première analyse après l'installation

Après l'installation d'ESET Smart Security, une analyse de l'ordinateur démarrera 20 minutes après une installation

ou un redémarrage, afin de rechercher des programmes malveillants.

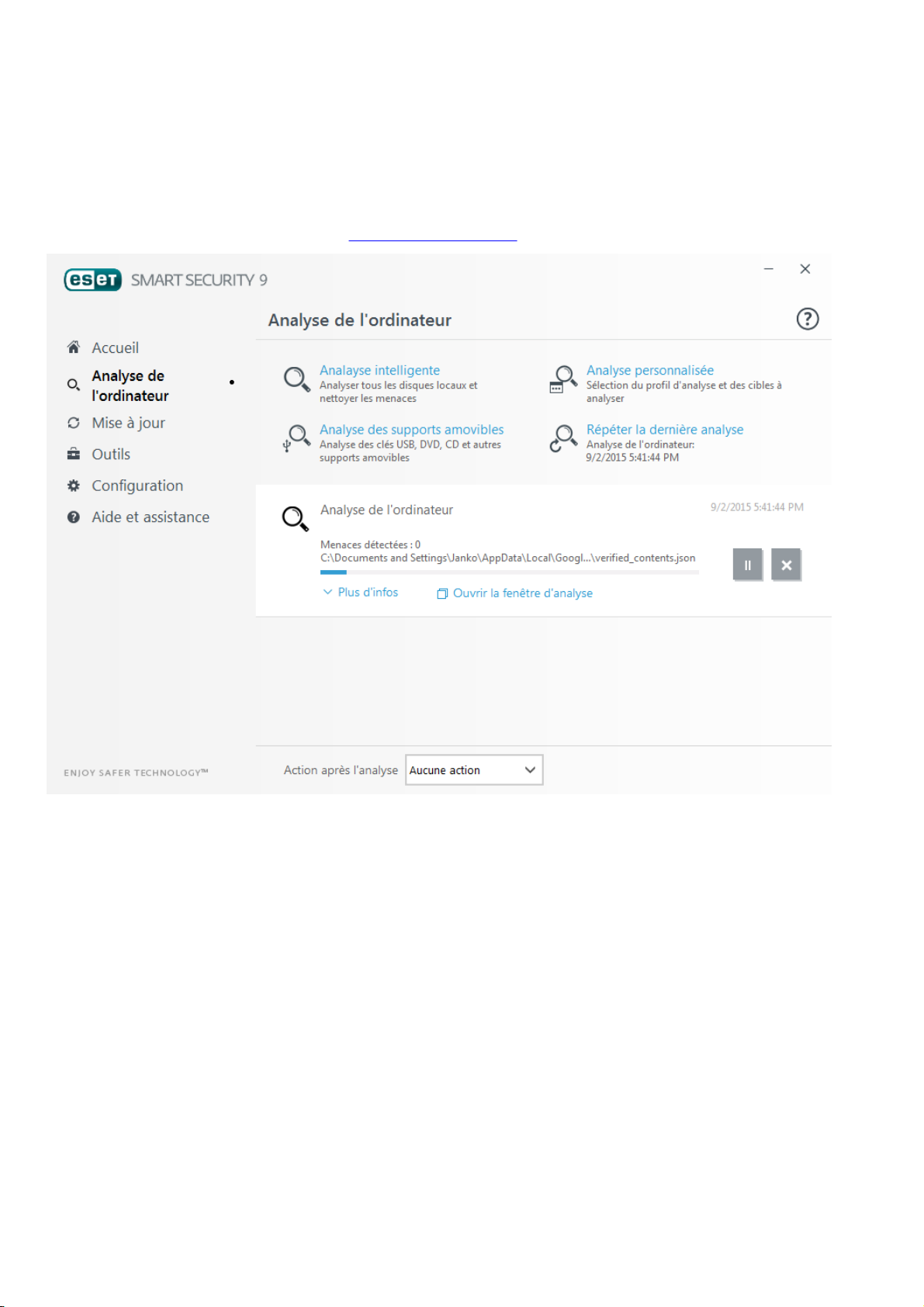

Vous pouvez également lancer manuellement une analyse de l'ordinateur depuis la fenêtre principale du

programme, en cliquant sur Analyse de l'ordinateur > Analayse intelligente. Pour plus d'informations sur l'analyse

de l'ordinateur, reportez-vous à la section Analyse de l'ordinateur.

14

Page 15

3. Guide du débutant

Ce chapitre donne un premier aperçu d'ESET Smart Security et de ses paramètres de base.

3.1 Fenêtre principale de l'application

La fenêtre principale d'ESET Smart Security est divisée en deux sections principales. La fenêtre principale de droite

affiche les informations correspondant à l'option sélectionnée dans le menu principal à gauche.

Voici une description des options disponibles dans le menu principal :

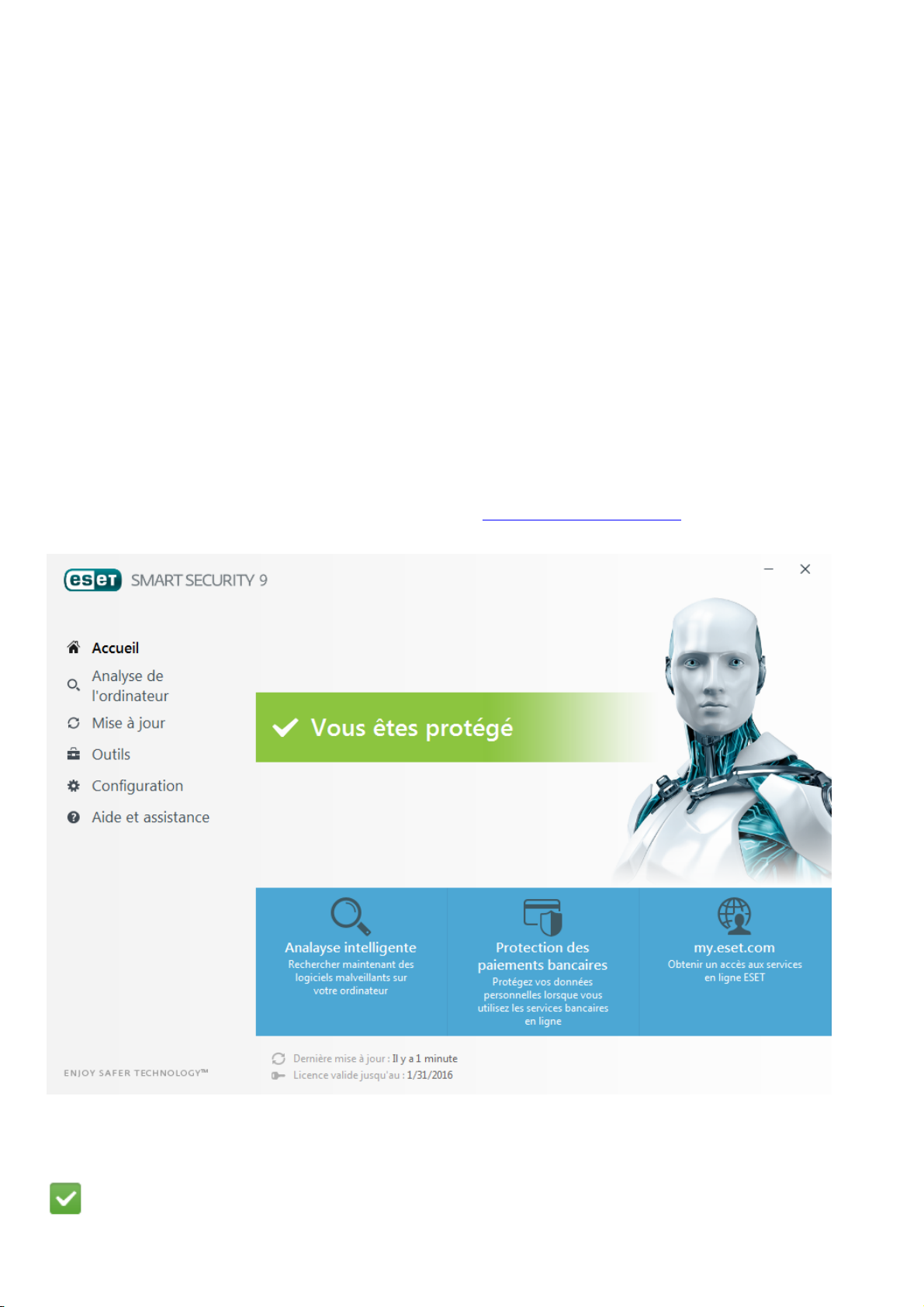

Accueil - Fournit des informations sur l'état de protection d'ESET Smart Security.

Analyse de l'ordinateur - Configurez et lancez une analyse de votre ordinateur, ou créez une analyse personnalisée.

Mise à jour - Affiche des informations sur les mises à jour de la base des signatures de virus.

Outils - Permet d'accéder aux fichiers journaux, aux statistiques de protection, à la surveillance de l'activité, aux

processus en cours, aux connexions réseau, au planificateur, à ESET SysInspector et à ESET SysRescue.

Configuration - Sélectionnez cette option pour régler le niveau de sécurité de votre ordinateur, d'Internet, de la

protection réseau et des outils de sécurité.

Aide et assistance - Permet d'accéder aux fichiers d'aide, à la base de connaissances ESET, au site d'ESET et aux liens

nécessaires à l'envoi d'une requête d'assistance.

La section Accueil contient des informations importantes sur le niveau de protection actuel de votre ordinateur. La

fenêtre d'état affiche les fonctionnalités utilisées fréquemment dans ESET Smart Security. La date d'expiration du

programme et les informations sur la dernière mise à jour figurent également ici.

L'icône verte et l'état vert Protection maximale indiquent que la protection maximale est assurée.

15

Page 16

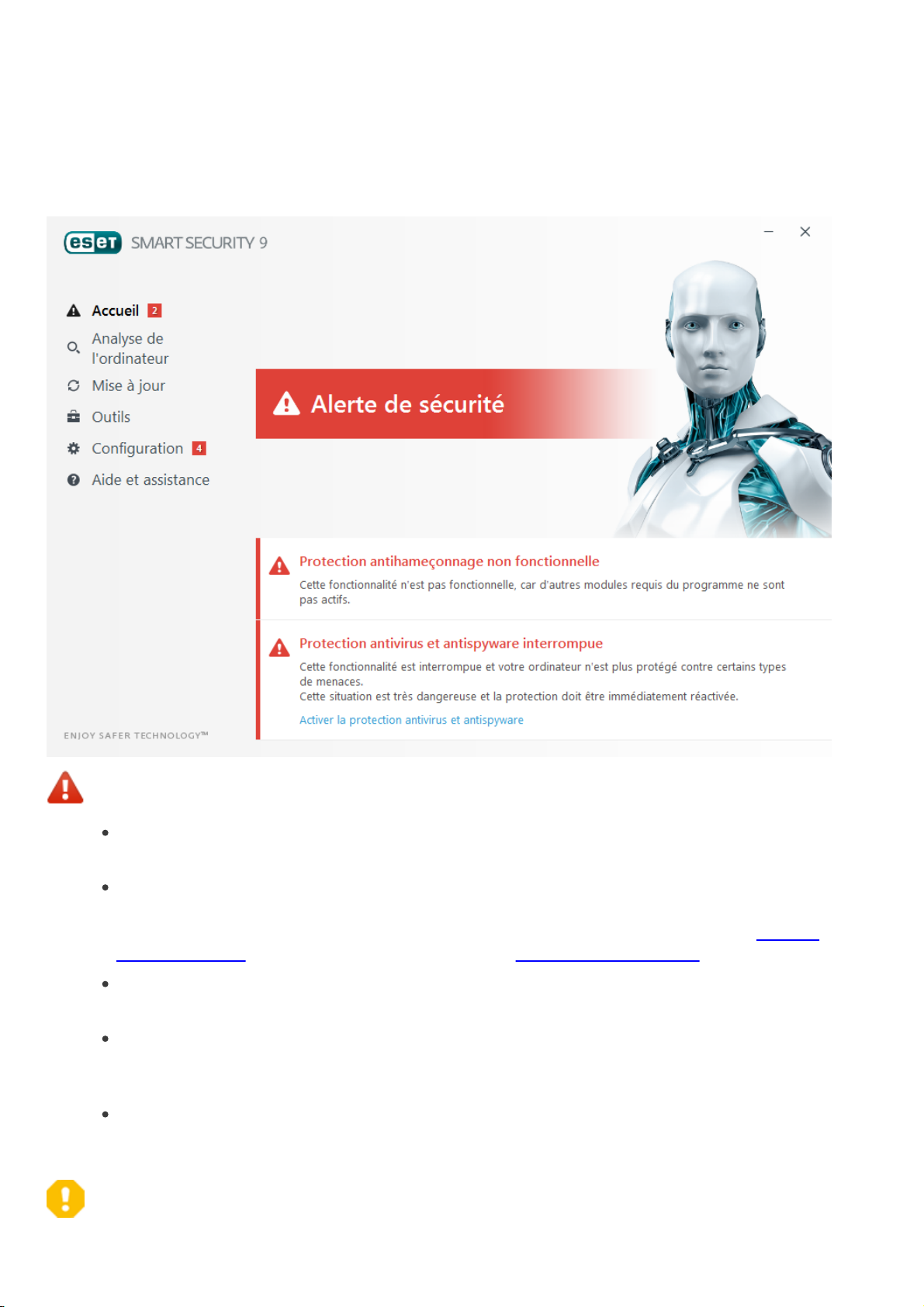

Que faire lorsque le programme ne fonctionne pas correctement ?

Si un module de protection actif fonctionne correctement, l'icône d'état de la protection est verte. Une icône

représentant un point d'exclamation rouge ou orange indique que la protection maximale n'est pas garantie. Des

informations supplémentaires sur l'état de protection de chaque module, ainsi que des suggestions de solution

permettant de restaurer la protection complète, sont affichées dans l'Accueil. Pour changer l'état des différents

modules, cliquez sur Configuration, puis sur le module souhaité.

L'icône rouge et l'état rouge « La protection maximale n'est pas assurée » signalent des problèmes critiques.

Cet état peut être affiché pour différentes raisons, par exemple :

Produit non activé : vous pouvez activer ESET Smart Security depuis l'Accueil en cliquant sur Activer le

produit ou sur Acheter maintenant sous l'état de la protection.

La base des signatures de virus n'est plus à jour - Cette erreur apparaît après plusieurs tentatives

infructueuses de mise à jour de la base des signatures de virus. Nous vous conseillons de vérifier les

paramètres de mise à jour. Cette erreur provient généralement de l'entrée incorrecte de données

d'authentification ou de la configuration incorrecte des paramètres de connexion.

Protection antivirus et antispyware désactivée : vous pouvez réactiver la protection antivirus et

antispyware en cliquant sur Démarrer tous les modules de protection antivirus et antispyware.

Pare-feu personnel ESET désactivé - Ce problème est également signalé par une notification de sécurité à

côté de l'élément Réseau de votre bureau. Vous pouvez réactiver la protection réseau en cliquant sur

Activer le pare-feu.

Licence arrivée à expiration - Cette information est indiquée par l'icône d'état de protection qui devient

rouge. Le programme ne peut plus effectuer de mise à jour après expiration de la licence. Suivez les

instructions de la fenêtre d'alerte pour renouveler la licence.

L'icône orange indique une protection limitée. Par exemple, il peut s'agir d'un problème de mise à jour ou de

l'imminence de l'expiration de votre licence.

Cet état peut être affiché pour différentes raisons :

16

Page 17

Avertissement d'optimisation antivol : cet appareil n'est pas optimisé pour ESET Antivol. Par exemple,

aucun compte fantôme (fonction de sécurité qui se déclenche automatiquement lorsque vous signalez

votre appareil comme manquant) n'est créé sur votre ordinateur. Vous pouvez créer un compte fantôme à

l'aide de la fonctionnalité d'optimisation de l'interface Web d'ESET Antivol.

Mode joueur activé : l'activation du mode joueur représente un risque potentiel pour la sécurité.

L'activation de cette fonctionnalité désactive toutes les fenêtres contextuelles et arrête toutes les tâches

planifiées.

Votre licence va arriver prochainement à expiration - Cette information est donnée par l'icône d'état de

protection qui affiche un point d'exclamation à côté de l'horloge du système. Après l'expiration de votre

licence, le programme ne peut plus se mise à jour et l'icône d'état de la protection devient rouge.

Si vous ne parvenez pas à résoudre le problème à l'aide des solutions suggérées, cliquez sur Aide et assistance pour

accéder aux fichiers d'aide ou pour effectuer des recherches dans la base de connaissances ESET. Si vous avez

encore besoin d'aide, vous pouvez envoyer une demande d'assistance. Ce dernier répondra très rapidement à vos

questions et vous permettra de trouver une solution.

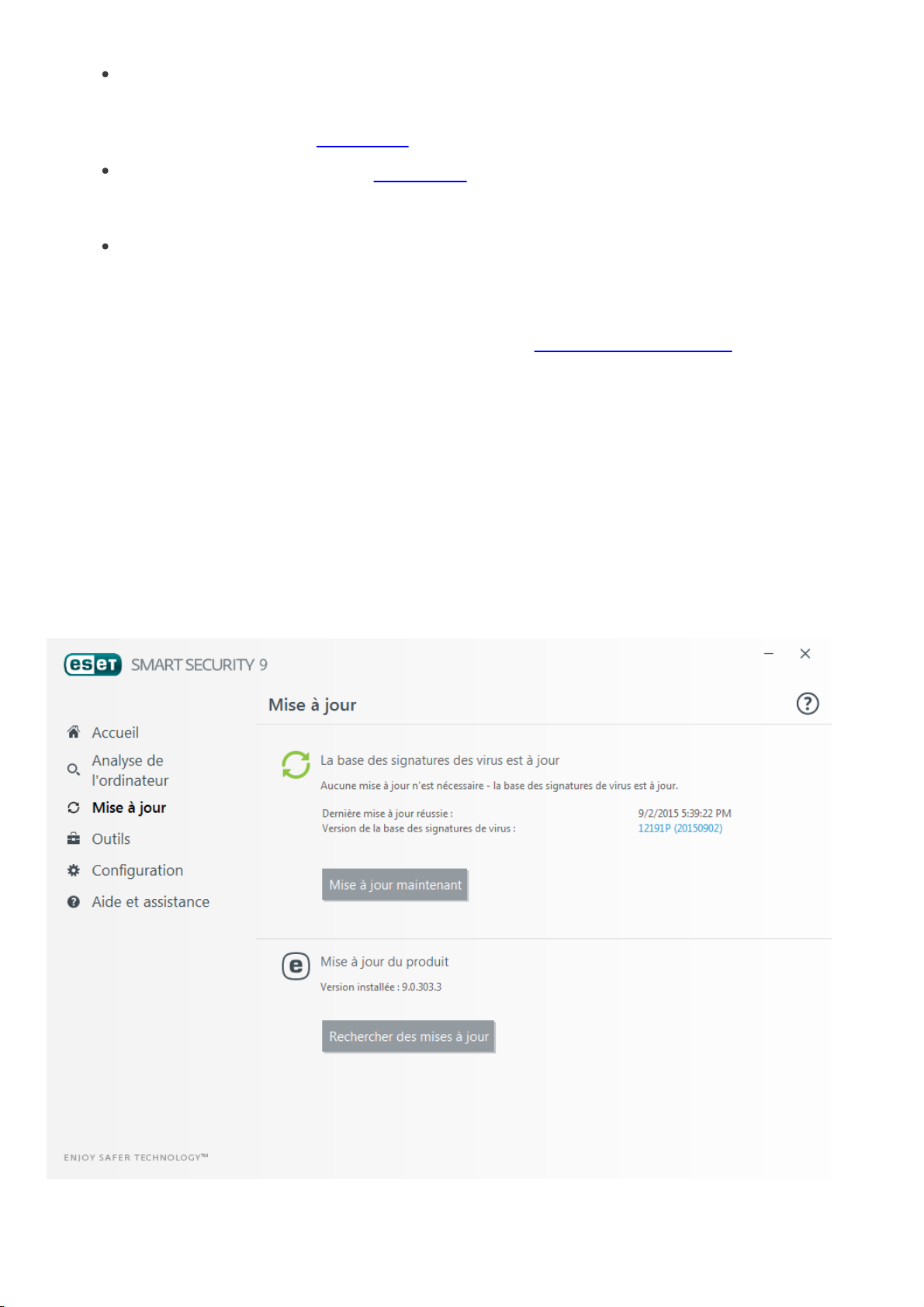

3.2 Mises à jour

La mise à jour de la base des signatures de virus et celle des composants du programme sont des opérations

importantes pour la protection de votre système contre les attaques des codes malveillants. Il convient donc

d'apporter une grande attention à leur configuration et à leur fonctionnement. Dans le menu principal, cliquez sur

Mise à jour, puis sur Mise à jour maintenant pour rechercher toute nouvelle mise à jour de la base des signatures de

virus.

Si le nom d'utilisateur et le mot de passe n'ont pas été entrés lors de l'activation de ESET Smart Security, vous êtes

invité à les indiquer à cette étape.

17

Page 18

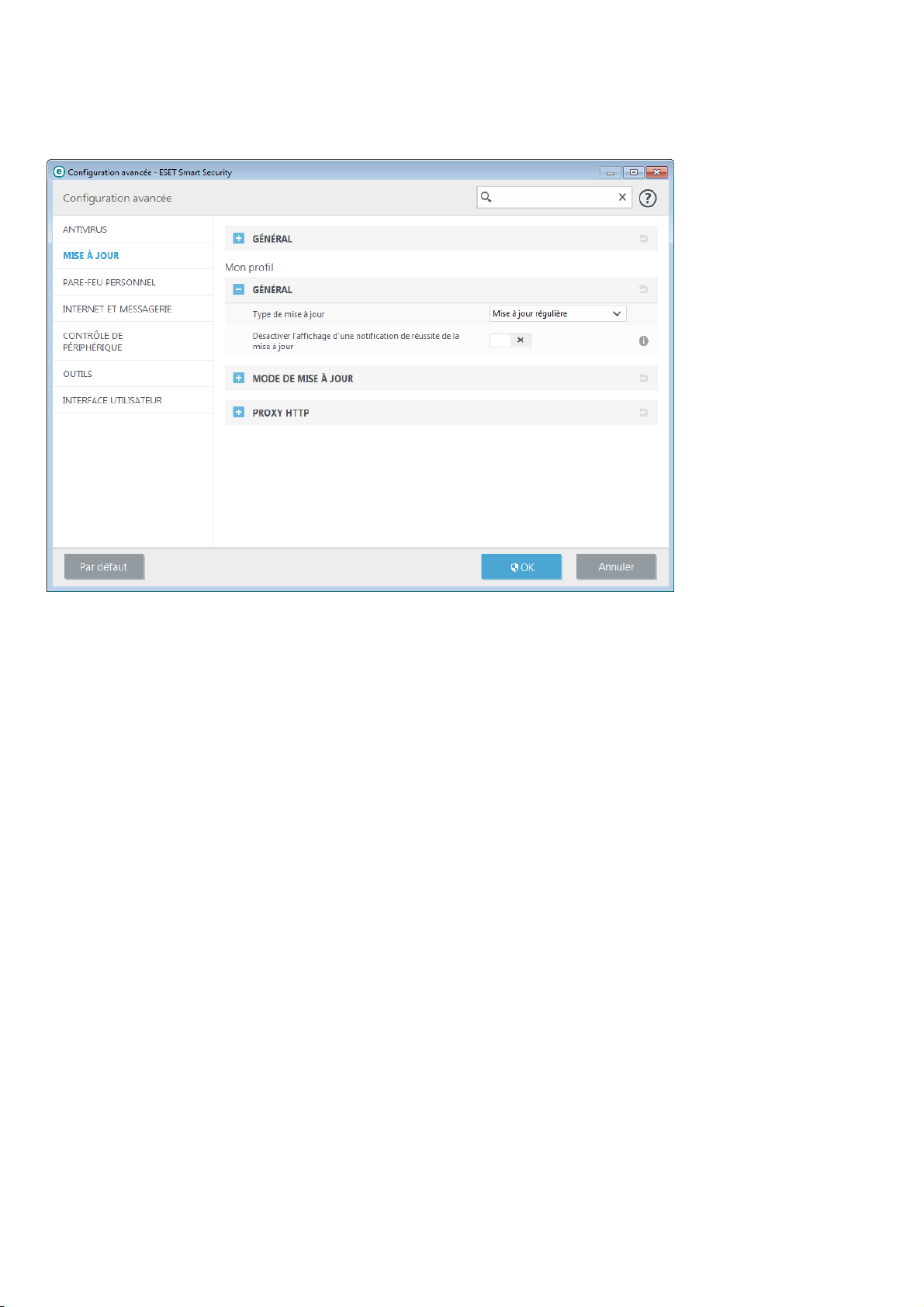

La fenêtre Configuration avancée (cliquez sur Configuration dans le menu principal et sur Configuration avancée, ou

appuyez sur la touche F5 de votre clavier) comporte d'autres options de mise à jour. Pour configurer les options

avancées de mise à jour telles que le mode de mise à jour, l'accès au serveur proxy et les connexions LAN, cliquez

sur un onglet particulier de la fenêtre Mise à jour.

3.3 Configuration de la zone Fiable

Des zones Fiables doivent être configurées pour que la protection de votre ordinateur dans un réseau soit activée.

Vous pouvez autoriser d'autres utilisateurs à accéder à votre ordinateur en configurant les zones Fiables et en

autorisant le partage. Cliquez sur Configuration > Protection réseau > Réseaux connectés, puis sur le lien figurant en

dessous du réseau connecté. La fenêtre qui apparaît propose des options qui vous permettent de choisir le mode de

protection souhaité de votre ordinateur sur le réseau.

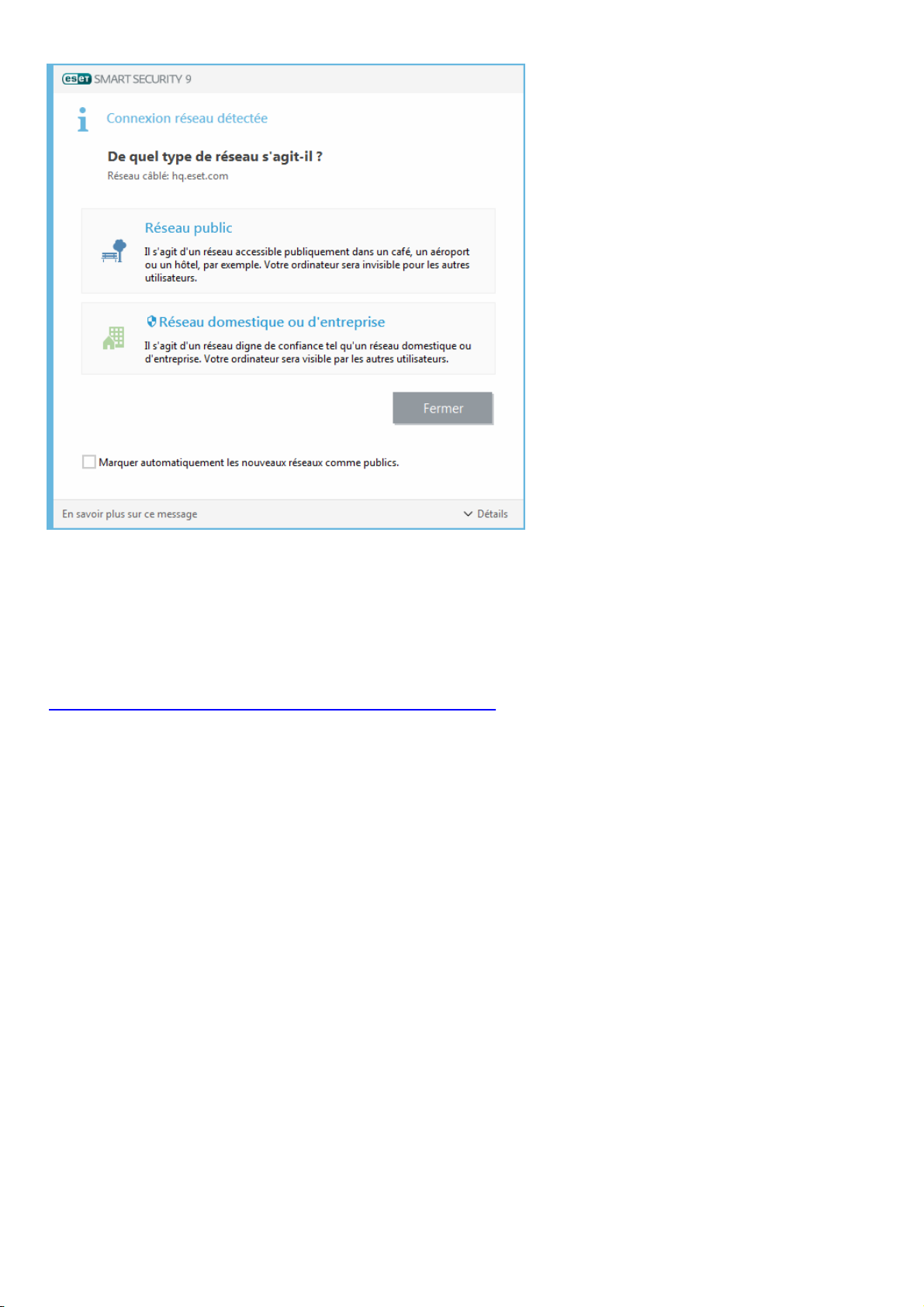

La détection de la zone Fiable s'effectue après l'installation de ESET Smart Security et dès que votre ordinateur se

connecte à un nouveau réseau. Il n'est donc généralement pas nécessaire de définir de zones Fiables. Par défaut, la

détection d'une nouvelle zone déclenche l'affichage d'une boîte de dialogue vous demandant de définir le niveau

de protection de cette zone.

18

Page 19

Avertissement : une configuration incorrecte de la zone Fiable peut compromettre la sécurité de votre ordinateur.

REMARQUE : par défaut, les postes de travail d'une zone Fiable sont autorisés à accéder aux fichiers et imprimantes

partagés, disposent de la communication RPC entrante activée et peuvent bénéficier du partage de bureau à

distance.

Pour obtenir plus d'informations sur cette fonctionnalité, veuillez consulter l'article de la base de connaissances

ESET suivant :

Nouvelle connexion réseau détectée dans ESET Smart Security

19

Page 20

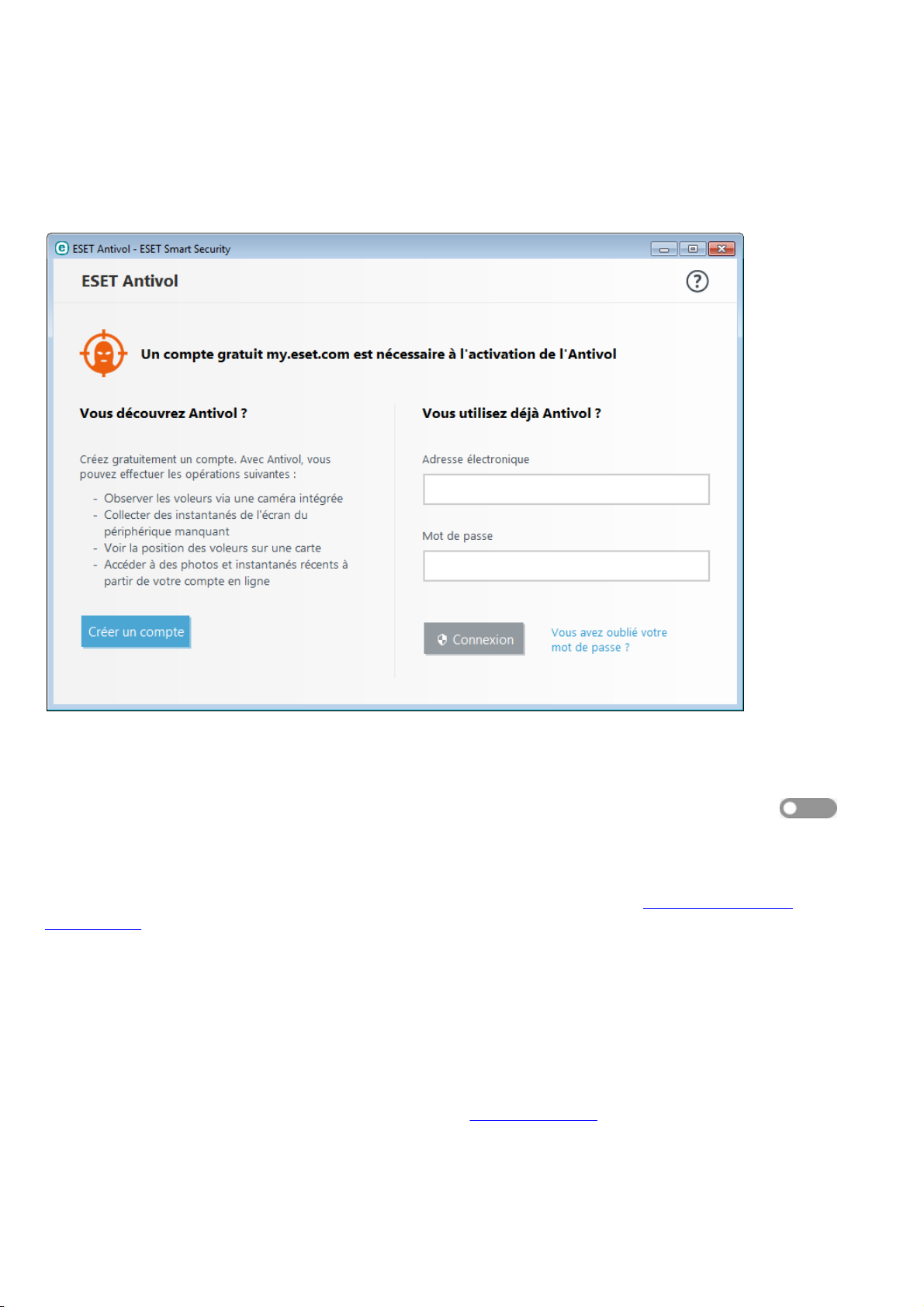

3.4 Antivol

Pour protéger votre ordinateur en cas de perte ou de vol, sélectionnez l'une des options suivantes pour enregistrer

votre ordinateur à l'aide d'ESET Antivol.

1. Après l'avoir activé, cliquez sur Activer Antivol afin d'activer les fonctions ESET Antivol pour l'ordinateur que vous

venez d'enregistrer.

2. Si vous voyez le message ESET Antivol est disponible dans le volet Accueil de ESET Smart Security, songez à

activer cette fonction pour votre ordinateur. Cliquez sur Activer ESET Antivol pour enregistrer votre ordinateur

avec ESET Antivol.

3. Dans la fenêtre principale du programme, cliquez sur Configuration > Outils de sécurité. Cliquez sur à

côté de ESET Antivol et suivez les instructions de la fenêtre contextuelle.

REMARQUE : ESET Antivol ne s'exécute pas sur Microsoft Windows Home Server.

Pour plus d'instructions concernant l'association de l'ordinateur à ESET Antivol, voir Comment ajouter un

périphérique.

3.5 Outils du contrôle parental

Si vous avez activité le contrôle parental dans ESET Smart Security, il vous faut encore le configurer pour les comptes

utilisateur voulus pour que tout fonctionne correctement.

Lorsque le Contrôle parental est actif et que les comptes utilisateur n'ont pas été configurés, le message Le contrôle

parental n'est pas configuré s'affiche dans le volet Accueil de la fenêtre principale de l'application. Cliquez sur

Définir des règles maintenant et reportez-vous au chapitre Contrôle parental pour la procédure à suivre pour créer

des restrictions spécifiques permettant de protéger vos enfants des contenus pouvant être choquants.

20

Page 21

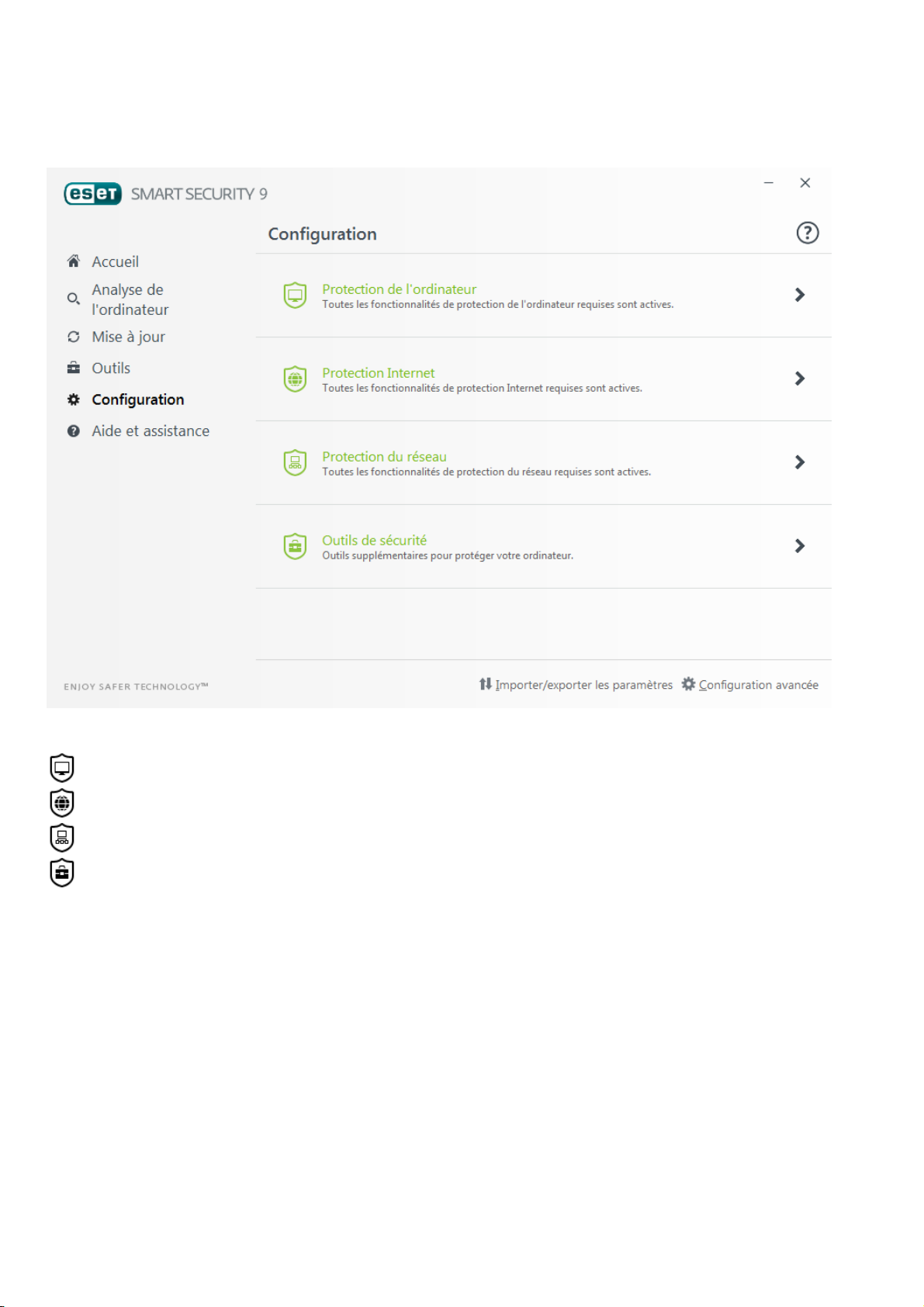

4. Utilisation d'ESET Smart Security

Les options de configuration ESET Smart Security permettent de régler les niveaux de protection de votre ordinateur

et du réseau.

Le menu Configuration se divise en différentes sections :

Protection de l'ordinateur

Protection Internet

Protection du réseau

Outils de sécurité

Cliquez sur un composant pour régler les paramètres avancés du module de protection correspondant.

21

Page 22

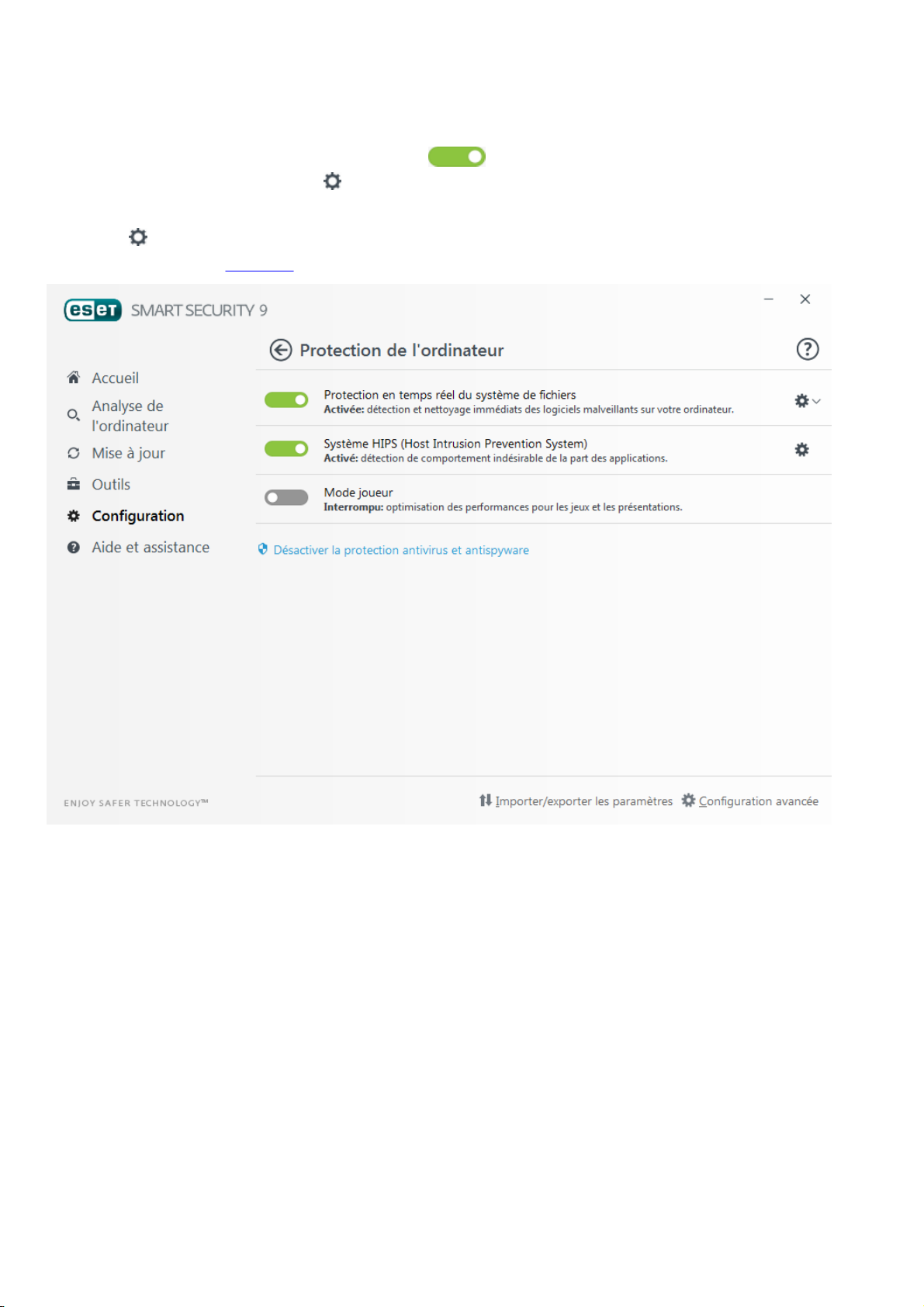

La configuration de la protection de l'ordinateur permet d'activer ou de désactiver les composants suivants :

Protection en temps réel du système de fichiers - Tous les fichiers ouverts, créés ou exécutés sur l'ordinateur sont

analysés pour y rechercher la présence éventuelle de code malveillant.

HIPS - Le système HIPS surveille les événements dans le système d'exploitation et réagit en fonction d'un

ensemble de règles personnalisées.

Mode joueur : active ou désactive le mode joueur. Vous recevez un message d'avertissement (risque potentiel de

sécurité) et la fenêtre principale devient orange lorsque le mode joueur est activé.

La configuration de la protection Internet permet d'activer ou de désactiver les composants suivants :

Protection de l'accès Web - Si cette option est activée, tout le trafic HTTP ou HTTPS est analysé afin d'y rechercher

des codes malveillants.

Protection du client de messagerie contrôle les communications reçues via les protocoles POP3 et IMAP.

Protection antispam - La protection antispam recourt à deux méthodes pour détecter les messages non sollicités.

Protection antihameçonnage : filtre les sites Web soupçonnés de distribuer du contenu visant à manipuler les

utilisateurs en vue de leur faire envoyer des informations confidentielles.

La section Protection réseau permet d'activer ou de désactiver le pare-feu personnel, la protection contre les

attaques réseau (IDS) et la protection anti-botnet.

La configuration des outils de sécurité vous permet d'ajuster les modules suivants :

Protection des transactions bancaires

Contrôle parental

Antivol

Le contrôle parental permet de bloquer les pages Web dont le contenu peut être choquant. En outre, les parents

peuvent interdire l'accès à plus de 40 catégories de sites Web prédéfinies et à plus de 140 sous-catégories.

Pour réactiver un composant de sécurité désactivé, cliquez sur pour qu'une coche verte apparaisse.

REMARQUE : lorsque vous désactivez la protection à l'aide de cette méthode, tous les modules de protection

désactivés sont activés au redémarrage de l'ordinateur.

D'autres options sont disponibles au bas de la fenêtre de configuration. Utilisez le lien Configuration avancée pour

configurer d'autres paramètres détaillés pour chaque module. Pour charger les paramètres de configuration à l'aide

d'un fichier de configuration .xml ou pour enregistrer les paramètres de configuration actuels dans un fichier de

configuration, utilisez l'option Importer/exporter les paramètres.

22

Page 23

4.1 Protection de l'ordinateur

Cliquez sur Protection de l'ordinateur pour voir une présentation de tous les modules de protection. Pour

désactiver temporairement des modules, cliquez sur . Notez que cela pourrait abaisser le niveau de

protection de l'ordinateur. Cliquez sur à côté d'un module de protection pour accéder aux paramètres avancés de

ce module.

Cliquez sur > Modifier les exclusions en regard de Protection en temps réel du système de fichiers pour ouvrir la

fenêtre de configuration Exclusion qui permet d'exclure des fichiers et des dossiers de l'analyse.

Interrompre la protection antivirus et antispyware jusqu'au redémarrage - Désactive tous les modules de protection

antivirus et antispyware. Lorsque vous désactivez la protection, une fenêtre s'ouvre dans laquelle vous pouvez

déterminer la durée pendant laquelle la protection est désactivée en sélectionnant une valeur dans le menu

déroulant Intervalle. Cliquez sur OK pour confirmer.

23

Page 24

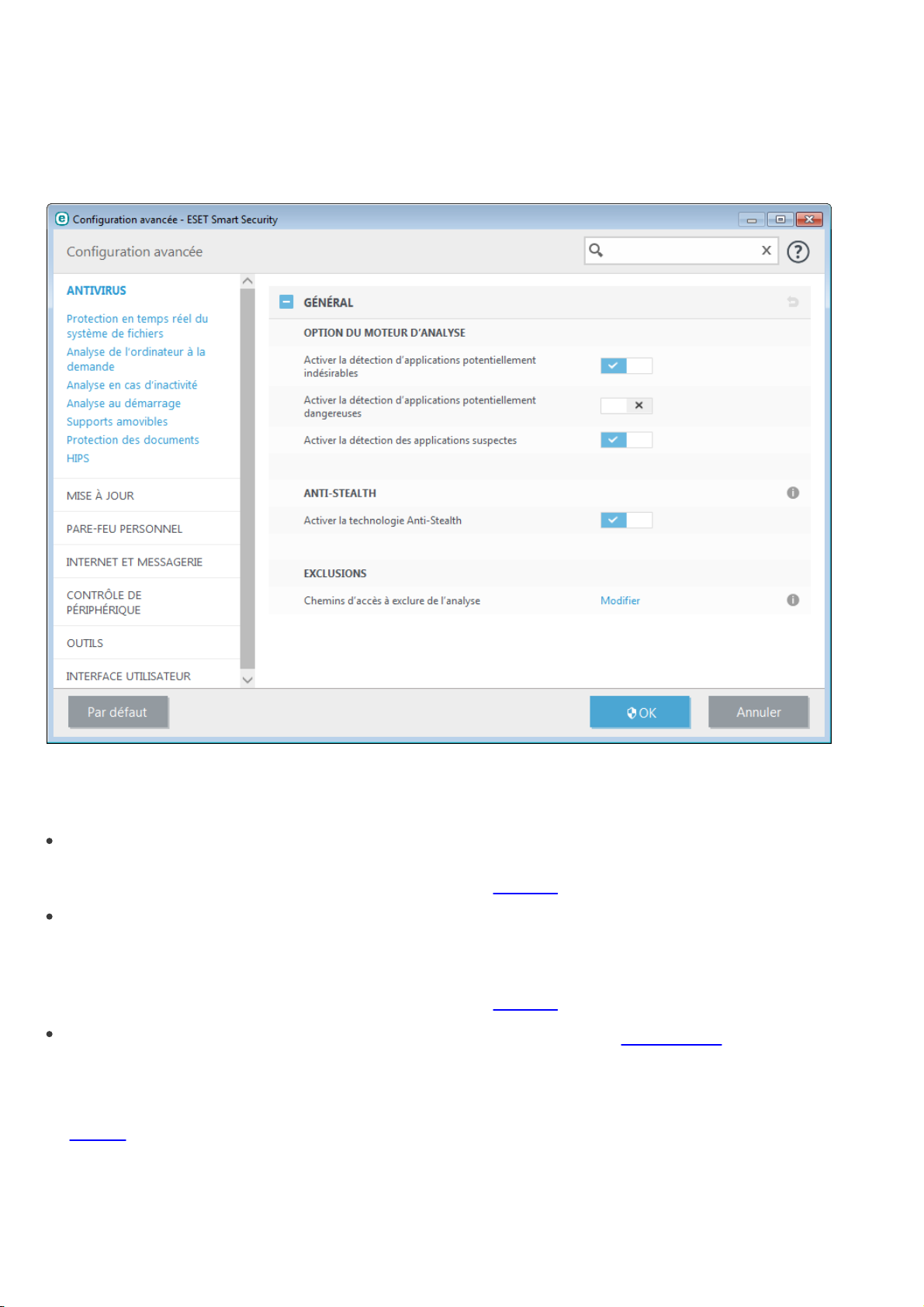

4.1.1 Antivirus

La protection antivirus vous prémunit des attaques contre le système en contrôlant les échanges de fichiers et de

courrier, ainsi que les communications Internet. Si une menace comportant du code malveillant est détectée, le

module antivirus peut l'éliminer en la bloquant dans un premier temps, puis en nettoyant, en supprimant ou en

mettant en quarantaine l'objet infecté.

Les options de l'analyseur pour tous les modules de protection (par exemple, protection en temps réel du système

de fichiers, protection de l'accès Web, etc.) vous permettent d'activer ou de désactiver la détection des éléments

suivants :

Les applications potentiellement indésirables ne sont pas nécessairement malveillantes, mais elles sont

susceptibles d'affecter les performances de votre ordinateur.

Pour en savoir plus sur ces types d'applications, consultez le glossaire.

Les applications potentiellement dangereuses sont des logiciels commerciaux légitimes susceptibles d'être

utilisés à des fins malveillantes. Cette catégorie comprend les programmes d'accès à distance, les applications de

décodage des mots de passe ou les keyloggers (programmes qui enregistrent chaque frappe au clavier de

l'utilisateur). Cette option est désactivée par défaut.

Pour en savoir plus sur ces types d'applications, consultez le glossaire.

Les applications suspectes comprennent des programmes compressés par des compresseurs ou par des

programmes de protection. Ces types de protections sont souvent exploités par des créateurs de logiciels

malveillants pour contourner leur détection.

La technologie Anti-Stealth est un système sophistiqué assurant la détection de programmes dangereux tels que

les rootkits, qui sont à même de se cacher du système d'exploitation. Il est impossible de les détecter à l'aide de

techniques de test ordinaires.

Les exclusions permettent d'exclure des fichiers et dossiers de l'analyse. Pour que la détection des menaces

s'appliquent bien à tous les objets, il est recommandé de ne créer des exclusions que lorsque cela s'avère

absolument nécessaire. Certaines situations justifient l'exclusion d'un objet. Par exemple, lorsque les entrées de

24

Page 25

bases de données volumineuses risquent de ralentir l'ordinateur pendant l'analyse ou lorsqu'il peut y avoir conflit

entre le logiciel et l'analyse. Pour exclure un objet de l'analyse, reportez-vous à la section Exclusions.

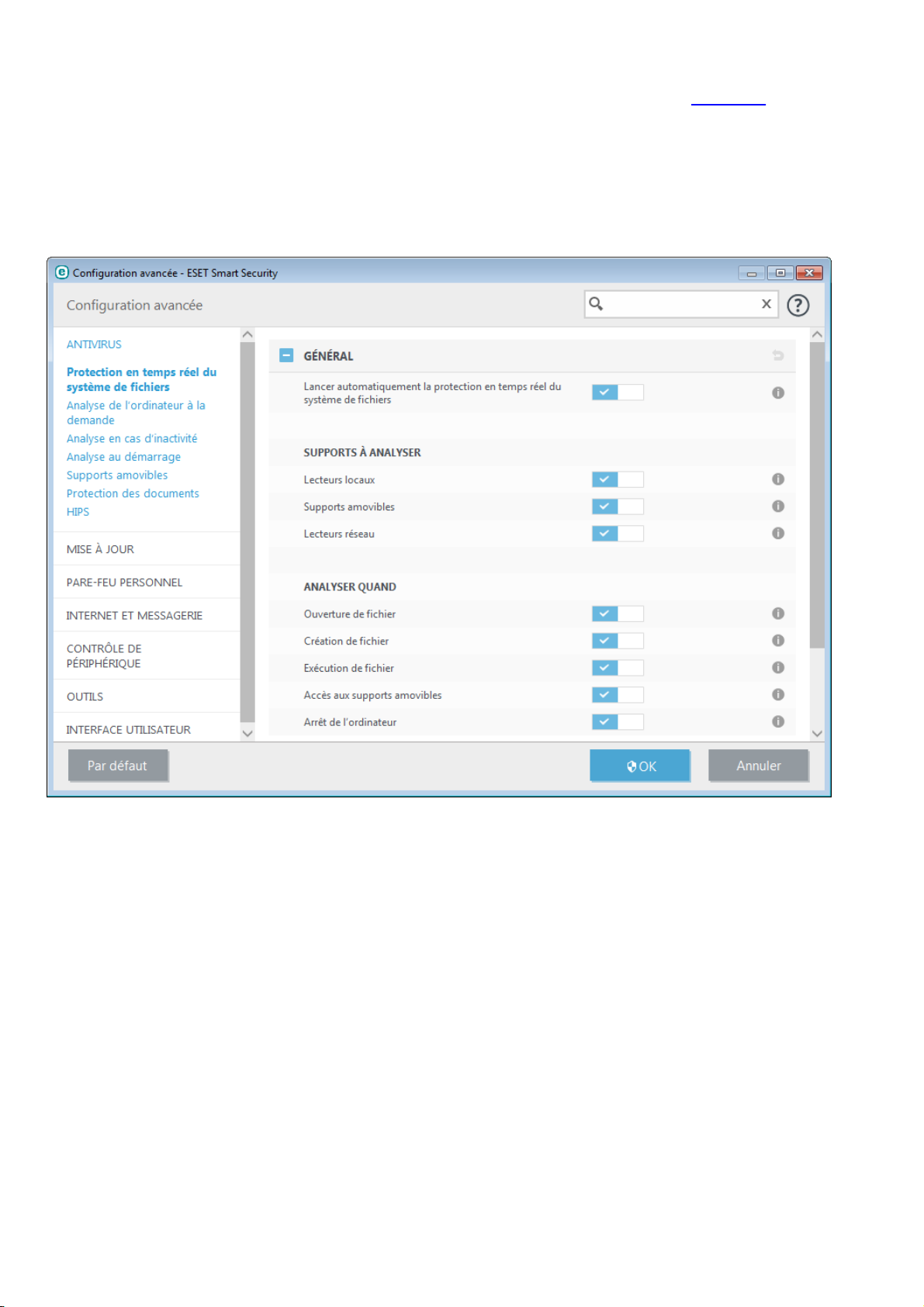

4.1.1.1 Protection en temps réel du système de fichiers

La protection en temps réel du système de fichiers contrôle tous les événements liés à l'antivirus dans le système.

Lorsque ces fichiers sont ouverts, créés ou exécutés sur l'ordinateur, elle les analyse pour y rechercher la présence

éventuelle de code malveillant. La protection en temps réel du système de fichiers est lancée au démarrage du

système.

Par défaut, la protection en temps réel du système de fichiers est lancée au démarrage du système et assure une analyse ininterrompue. Dans certains cas particuliers (par exemple, en cas de conflit avec un autre scanner en temps réel), la protection en temps réel peut être désactivée en désélectionnant Démarrer automatiquement la protection en temps réel du système de fichiers sous Protection en temps réel du système de fichiers > Général dans Configuration avancée.

Supports à analyser

Par défaut, tous les types de supports font l'objet de recherches de menaces potentielles :

Disques locaux - Contrôle tous les disques durs système.

Supports amovibles - Contrôle les CD/DVD, les périphériques de stockage USB, les périphériques Bluetooth, etc.

Disques réseau - Analyse tous les lecteurs mappés.

Il est recommandé d'utiliser les paramètres par défaut et de ne les modifier que dans des cas spécifiques, par

exemple lorsque l'analyse de certains supports ralentit de manière significative les transferts de données.

Analyser quand

Par défaut, tous les fichiers sont analysés lors de leur ouverture, création ou exécution. Il est recommandé de

conserver ces paramètres par défaut, car ils offrent le niveau maximal de protection en temps réel pour votre

ordinateur :

25

Page 26

Ouverture de fichier - Active/désactive l'analyse lorsque des fichiers sont ouverts.

Création de fichier - Active/désactive l'analyse lorsque des fichiers sont créés.

Exécution de fichier - Active/désactive l'analyse lorsque des fichiers sont exécutés.

Accès aux supports amovibles : active ou désactive l'analyse déclenchée par l'accès à des supports amovibles

spécifiques disposant d'espace de stockage.

Arrêt de l'ordinateur - Active/désactive l'analyse déclenchée par l'arrêt de l'ordinateur.

La protection en temps réel du système de fichiers vérifie tous les types de supports. Elle est déclenchée par

différents événements système, tels que l'accès à un fichier. Grâce aux méthodes de détection de la technologie

ThreatSense (décrites dans la section Configuration des paramètres du moteur ThreatSense), la protection du

système de fichiers en temps réel peut être configurée pour traiter différemment les nouveaux fichiers et les

fichiers existants. Par exemple, vous pouvez configurer la protection en temps réel du système de fichiers pour

surveiller plus étroitement les nouveaux fichiers.

Pour garantir un impact minimal de la protection en temps réel sur le système, les fichiers déjà analysés ne sont pas

analysés plusieurs fois (sauf s'ils ont été modifiés). Les fichiers sont immédiatement réanalysés après chaque mise

à jour de la base des signatures de virus. Ce comportement est contrôlé à l'aide de l'optimisation intelligente. Si

l'optimisation intelligente est désactivée, tous les fichiers sont analysés à chaque accès. Pour modifier ce

paramètre, appuyez sur F5 pour ouvrir la configuration avancée, puis développez Antivirus > Protection en temps

réel du système de fichiers. Cliquez ensuite sur Paramètre ThreatSense > Autre, puis sélectionnez ou

désélectionnez Activer l'optimisation intelligente.

4.1.1.1.1 Autres paramètres ThreatSense

Autres paramètres ThreatSense pour les fichiers nouveaux et les fichiers modifiés

La probabilité d'infection de fichiers nouveaux ou modifiés est comparativement supérieure à celles de fichiers

existants. Pour cette raison, le programme vérifie ces fichiers avec d'autres paramètres d'analyse ESET Smart

Security utilise l'heuristique avancée qui détecte les nouvelles menaces avant la mise à disposition de la mise à jour

de la base des signatures de virus avec les méthodes d'analyse basées sur les signatures. Outre les nouveaux

fichiers, l'analyse porte également sur les archives auto-extractibles (.sfx) et les fichiers exécutables compressés

(en interne). Par défaut, les archives sont analysées jusqu'au dixième niveau d'imbrication et sont contrôlées

indépendamment de leur taille réelle. Pour modifier les paramètres d'analyse d'archive, désactivez Paramètres

d'analyse d'archive par défaut.

Autres paramètres ThreatSense pour les fichiers exécutés

Heuristique avancée à l'exécution du fichier - Par défaut, l'heuristique avancée est utilisée lorsque des fichiers sont

exécutés. Lorsque ce paramètre est activé, il est fortement recommandé de conserver les options Optimisation

intelligente et ESET LiveGrid® activées pour limiter l'impact sur les performances système.

Heuristique avancée lors de l’exécution de fichiers à partir de supports amovibles - L'heuristique avancée émule le

code dans un environnement virtuel et évalue son comportement avant qu'il ne soit autorisé à s'exécuter à partir

d'un support amovible.

4.1.1.1.2 Niveaux de nettoyage

La protection en temps réel comporte trois niveaux de nettoyage (pour y accéder, cliquez sur Configuration des

paramètres du moteur ThreatSense dans la section Protection en temps réel du système de fichiers, puis cliquez

sur Nettoyage).

Pas de nettoyage - Les fichiers infectés ne sont pas nettoyés automatiquement. Le programme affiche alors une

fenêtre d'avertissement et laisse l'utilisateur choisir une action. Ce niveau est conçu pour les utilisateurs

expérimentés qui connaissent les actions à entreprendre en cas d'infiltration.

Nettoyage standard - Le programme tente de nettoyer ou de supprimer automatiquement tout fichier sur la base

d'une action prédéfinie (dépendant du type d'infiltration). La détection et la suppression d'un fichier infecté sont

signalées par une notification affichée dans l'angle inférieur droit de l'écran. S'il n'est pas possible de sélectionner

automatiquement l'action correcte, le programme propose plusieurs actions de suivi. C'est le cas également si une

action prédéfinie ne peut pas être menée à bien.

26

Page 27

Nettoyage strict - Le programme nettoie ou supprime tous les fichiers infectés. Les seules exceptions sont les

fichiers système. S'il n'est pas possible de les nettoyer, l'utilisateur est invité à sélectionner une action dans une

fenêtre d'avertissement.

Avertissement : si une archive contient un ou plusieurs fichiers infectés, elle peut être traitée de deux façons

différentes. En mode standard (Nettoyage standard), toute l'archive est supprimée si tous ses fichiers sont infectés.

En mode de nettoyage strict, l'archive est supprimée si elle contient au moins un fichier infecté, quel que soit l'état

des autres fichiers qu'elle contient.

4.1.1.1.3 Quand faut-il modifier la configuration de la protection en temps réel

La protection en temps réel est le composant essentiel de la sécurisation du système. Procédez toujours avec

prudence lors de la modification des paramètres de ce module. Il est recommandé de ne modifier les paramètres

que dans des cas très précis.

Après l'installation d'ESET Smart Security, tous les paramètres sont optimisés pour garantir le niveau maximum de

système de sécurité aux utilisateurs. Pour rétablir les paramètres par défaut, cliquez sur en regard de chaque

onglet dans la fenêtre (Configuration avancée > Antivirus > Protection du système de fichiers en temps réel).

4.1.1.1.4 Vérification de la protection en temps réel

Pour vérifier que la protection en temps réel fonctionne et détecte les virus, utilisez un fichier de test d'eicar.com.

Ce fichier de test est un fichier inoffensif détectable par tous les programmes antivirus. Le fichier a été créé par la

société EICAR (European Institute for Computer Antivirus Research) et permet de tester la fonctionnalité des

programmes antivirus. Le fichier est téléchargeable à partir de la page http://www.eicar.org/download/eicar.com

REMARQUE : avant d'effectuer une vérification de la protection en temps réel, désactivez le pare-feu. S'il est activé,

il détecte le fichier et empêche le téléchargement des fichiers de test.

4.1.1.1.5 Que faire si la protection en temps réel ne fonctionne pas ?

Dans ce chapitre, nous décrivons des problèmes qui peuvent survenir lors de l'utilisation de la protection en temps

réel et la façon de les résoudre.

La protection en temps réel est désactivée

Si la protection en temps réel a été désactivée par mégarde par un utilisateur, elle doit être réactivée. Pour

réactiver la protection en temps réel, sélectionnez Configuration dans la fenêtre principale du programme et

cliquez sur Protection de l'ordinateur > Protection en temps réel du système de fichiers.

Si la protection en temps réel ne se lance pas au démarrage du système, c'est probablement parce que l'option

Lancer automatiquement la protection en temps réel du système de fichiers est désactivée. Pour vérifier que cette

option est activée, accédez à Configuration avancée (F5) et cliquez sur Antivirus > Protection en temps réel du

système de fichiers.

Si la protection en temps réel ne détecte et ne nettoie pas les infiltrations

Assurez-vous qu'aucun autre programme antivirus n'est installé sur votre ordinateur. Si deux programmes antivirus

sont installés, ils risquent de provoquer des conflits. Nous recommandons de désinstaller tout autre antivirus de

votre système avant d'installer ESET.

La protection en temps réel ne démarre pas

Si la protection en temps réel n'est pas lancée au démarrage du système (et si Lancer automatiquement la

protection en temps réel du système de fichiers est activé), le problème peut provenir de conflits avec d'autres

programmes. Afin d'obtenir une assistance pour résoudre ce problème, veuillez contacter le service client d'ESET.

27

Page 28

4.1.1.2 Analyse d'ordinateur

L'analyseur à la demande est une partie importante de votre solution antivirus. Il permet d'analyser des fichiers et

des répertoires de votre ordinateur. Pour votre sécurité, il est essentiel que l'ordinateur soit analysé non

seulement en cas de suspicion d'une infection, mais aussi régulièrement dans le cadre de mesures de sécurité

routinières. Nous vous recommandons d'effectuer des analyses en profondeur de votre système de façon régulière

afin de détecter les virus éventuels qui n'auraient pas été bloqués par la protection en temps réel du système de

fichiers lors de leur écriture sur le disque. Cela peut se produire si la protection en temps réel du système de

fichiers était désactivée au moment de l'infection, si la base des signatures de virus n'était plus à jour ou si le fichier

n'est pas été détecté comme virus lors de son enregistrement sur le disque.

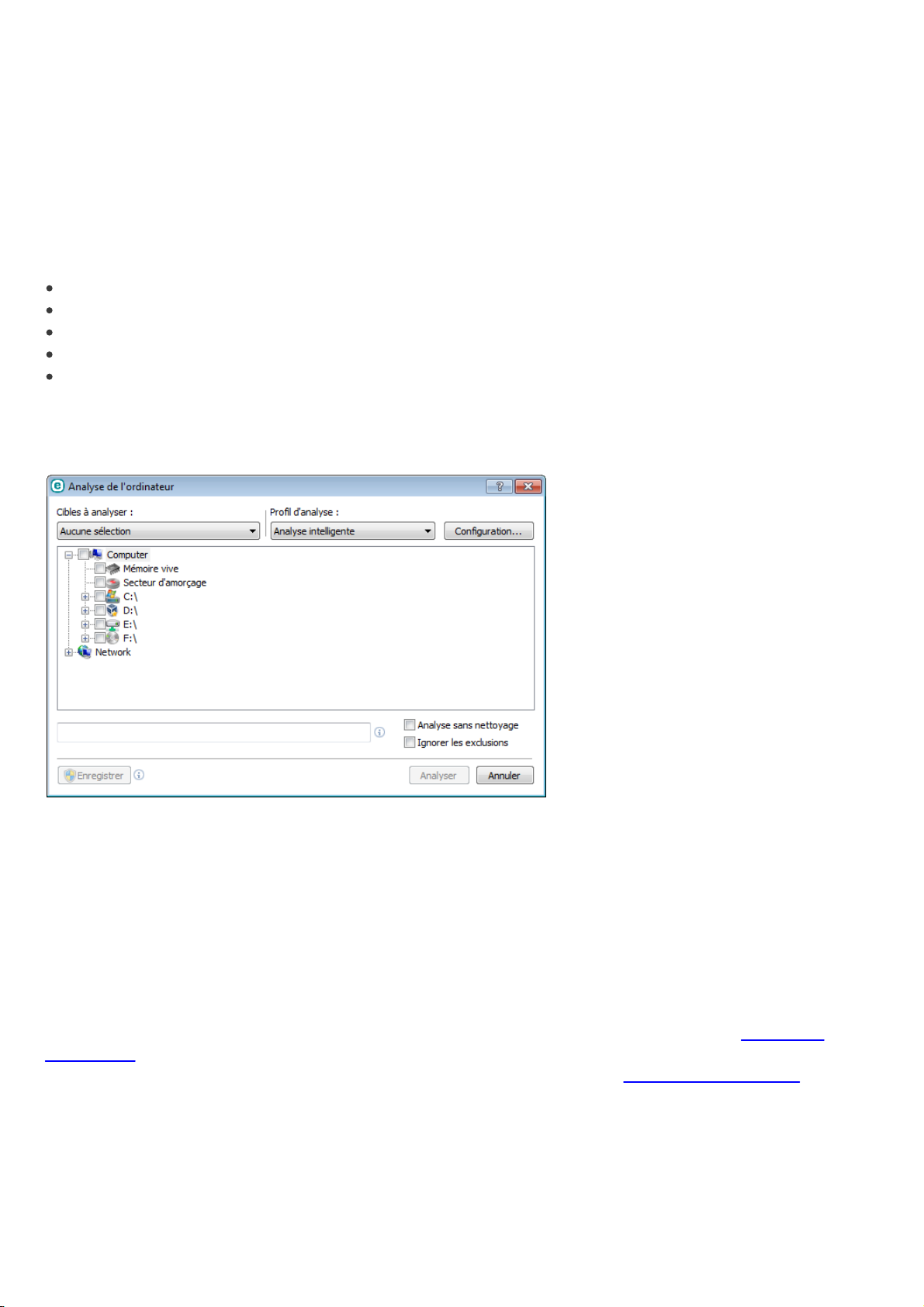

Deux types d'analyses de l'ordinateur sont disponibles. L'option Analayse intelligente analyse rapidement le

système, sans qu'il soit nécessaire d'indiquer des paramètres d'analyse. L'analyse personnalisée permet de

sélectionner l'un des profils d'analyse prédéfinis pour cibler des emplacements donnés, ainsi que de choisir des

cibles spécifiques à analyser.

Analayse intelligente

L'option Analayse intelligente permet de lancer rapidement une analyse de l'ordinateur et de nettoyer les fichiers