ESET SMART SECURITY 4 - V4.2, Smart Security 4 Manual De L'utilisateur [fr]

Guide de l’utilisateur

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

(conçu pour les produits version 4.2 et postérieures)

1. ESET Smart Security 4 .............................4

1.1 Nouveautés .................................................................. 4

1.2 Configuration minimale requise ...................................... 5

2. Installation ............................................6

2.1 Installation typique ....................................................... 6

2.2 Installation personnalisée .............................................. 7

2.3 Utilisation des paramètres d’origine ................................ 9

2.4 Entrée d’un nom d’utilisateur et d’un mot de passe ........... 9

2.5 Analyse de l’ordinateur à la demande .............................. 9

3. Guide du débutant ............................... 10

3.1 Présentation de l’interface utilisateur : les modes ............10

3.1.1 Contrôle du fonctionnement du système ............... 10

3.1.2 Que faire lorsque le programme ne fonctionne

pas correctement ................................................. 10

3.2 Configuration des mises à jour ........................................11

3.3 Configuration de la zone Fiable .......................................11

3.4 Configuration du serveur mandataire ............................. 12

3.5 Protection des paramètres ............................................ 12

4. Utilisation d’ESET Smart Security .............13

4.1 Protection antivirus et anti-logiciel espion ......................13

4.1.1 Protection en temps réel du système de fichiers ......13

4.1.1.1 Configuration de la vérification .............................. 13

4.1.1.1.1 Supports à analyser ..............................................13

4.1.1.1.2 Date de l’analyse (analyse déclenchée

par un événement) ....................................................13

4.1.1.1.3 Autres paramètres ThreatSense pour

les fichiers nouveaux et modifiés ............................13

4.1.1.1.4 Configuration avancée ..........................................13

4.1.1.2 Niveaux de nettoyage ........................................... 13

4.1.1.3 Quand faut-il modifier la configuration

la protection en temps réel ...................................14

4.1.1.4 Vérification de la protection en temps réel .............14

4.1.1.5 Que faire si la protection en temps réel

ne fonctionne pas ..................................................... 14

4.1.2 Le système de prévention d’intrusiosns HIPS ...........14

4.1.3 Protection du client de messagerie .........................14

4.1.3.1 Contrôle POP3 ......................................................14

4.1.3.1.1 Compatibilité .......................................................15

4.1.3.2 Intégration aux clients de messagerie ....................15

4.1.3.2.1 Ajout d’une étiquette au corps d’un message ..........15

4.1.3.3 Suppression d’infiltrations .....................................16

4.1.4 Protection de l’accès Web ......................................16

4.1.4.1 HTTP, HTTPs .........................................................16

4.1.4.1.1 Gestion d’adresse ..................................................16

4.1.4.1.2 Navigateurs Web ..................................................16

4.1.5 Analyse de l’ordinateur .......................................... 17

4.1.5.1 Type d’analyse....................................................... 17

4.1.5.1.1 Analyse standard .................................................. 17

4.1.5.1.2 Analyse personnalisée ...........................................17

4.1.5.2 Cibles à analyser ................................................... 17

4.1.5.3 Profils d’analyse ....................................................18

4.1.6 Filtrage des protocoles ..........................................18

4.1.6.1 SSL .......................................................................18

Sommaire

Copyright © 2010 by ESET, spol. s r. o.

ESET Smart Security 4 a été développé par ESET, spol. s r.o.

Pour plus d’information, visitez www.eset.com.

Tous droits réservés. Aucune partie de cette documentation

ne peut être reproduite, stockée dans un système d’archivage

ou transmise sous quelque forme ou par quelque moyen

que ce soit, y compris sous forme électronique, mécanique,

photocopie, enregistrement, numérisation ou autre sans

l’autorisation écrite de l’auteur.

ESET, spol. s r.o. se réserve le droit de changer les applications

décrites sans préavis.

Assistance à la clientèle Monde : www.eset.eu/support

Assistance à la clientèle Amérique du Nord:

www.eset.com/support

RÉV.20100225-015

4.1.6.1.1 Certificats approuvés ..........................................19

4.1.6.1.2 Certificats exclus ..................................................19

4.1.7 Configuration des paramètres du moteur

ThreatSense .........................................................19

4.1.7.1 Configuration des objets .......................................19

4.1.7.2 Options ................................................................19

4.1.7.3 Nettoyage ...........................................................20

4.1.7.4 Extensions ...........................................................20

4.1.7.5 Limites ................................................................20

4.1.7.6 Autre.................................................................... 21

4.1.8 Une infiltration est détectée ..................................21

4.2 Pare-feu personnel ....................................................... 21

4.2.1 Modes de filtrage ..................................................21

4.2.2 Profils .................................................................. 22

4.2.2.1 Gestion des profils................................................ 22

4.2.3 Bloquer tout le trafic réseau :

déconnecte le réseau............................................ 22

4.2.4 Désactiver le filtrage : autoriser tout le trafic ......... 22

4.2.5 Configuration et utilisation des règles ................... 22

4.2.5.1 Création d’une nouvelle règle ................................ 23

4.2.5.2 Modification des règles ........................................ 24

4.2.6 Configuration des zones ....................................... 24

4.2.6.1 Authentification réseau ....................................... 24

4.2.6.1.1 Authentification de zone –

Configuration du client ........................................ 24

4.2.6.1.2 Authentification de zone –

Configuration du serveur ...................................... 25

4.2.7 Établissement d’une connexion – détection ........... 25

4.2.8 Consignation ....................................................... 26

4.3 Protection contre le pourriel ......................................... 26

4.3.1 Auto-apprentissage du pourriel ............................ 27

4.3.1.1 Ajout d’adresses à la liste blanche ......................... 27

4.3.1.2 Marquer les messages comme du pourriel ............. 27

4.4 Mise à jour du programme ............................................ 27

4.4.1 Configuration des mises à jour .............................. 27

4.4.1.1 Profils de mise à jour ............................................28

4.4.1.2 Configuration avancée des mises à jour ................. 28

4.4.1.2.1 Mode de mise à jour .............................................28

4.4.1.2.2 Serveur mandataire ............................................. 29

4.4.1.2.3 Connexion au réseau local .................................... 29

4.4.1.2.4 Création de copies de mises à jour - miroir .............30

4.4.1.2.4.1 Mise à jour à partir du miroir ....................................... 30

4.4.1.2.4.2 Résolution des problèmes de miroir de

mise à jour ............................................................31

4.4.2 Comment créer des tâches de mise à jour ............... 31

4.5 Planificateur ................................................................ 31

4.5.1 Pourquoi planifier des tâches ................................ 32

4.5.2 Création de nouvelles tâches ................................ 32

4.6 Quarantaine ................................................................32

4.6.1 Mise de fichiers en quarantaine ............................ 32

4.6.2 Restaurer depuis la quarantaine ........................... 32

4.6.3 Soumission de fichiers de quarantaine .................. 33

4.7 Fichiers journaux .........................................................33

4.7.1 Maintenance des journaux ................................... 33

4.8 Interface utilisateur .....................................................34

4.8.1 Alertes et notifications ......................................... 34

4.9 ThreatSense.Net ..........................................................35

4.9.1 Fichiers suspects ..................................................35

4.9.2 Statistiques ......................................................... 36

4.9.3 Soumission .......................................................... 36

4.10 Administration à distance .............................................36

4.11 Licence........................................................................ 37

5. Utilisateur chevronné ........................... 38

5.1 Configuration du serveur mandataire .............................38

5.2 Importer/exporter des paramètres .................................38

5.2.1 Exporter les paramètres .......................................38

5.2.2 Importer les paramètres ....................................... 38

5.3 Ligne de commande .....................................................38

5.4 ESET SysInspector ........................................................39

5.4.1 Interface utilisateur et utilisation

de l’application .................................................... 39

5.4.1.1 Contrôles du programme .....................................40

5.4.1.2 Navigation dans ESET SysInspector .......................40

5.4.1.3 Comparer .............................................................41

5.4.1.4 SysInspector comme composant

d’ESET Smart Security4 .........................................41

5.5 ESET SysRescue ...........................................................43

5.5.1 Configuration requise .......................................... 43

5.5.2 Comment créer un CD de sauvetage ..................... 44

5.5.2.1 Dossiers ..............................................................44

5.5.2.2 Antivirus ESET .....................................................44

5.5.2.3 Avancé ................................................................44

5.5.2.4 Périphérique USB d’amorçage ...............................44

5.5.2.5 Graver .................................................................44

5.5.3 Utilisation d’ESET SysRescue ................................ 45

5.5.3.1 Utilisation d’ESET SysRescue ................................45

6. Glossaire .............................................46

6.1 Types d’infiltrations ..................................................... 46

6.1.1 Virus ...................................................................46

6.1.2 Vers.....................................................................46

6.1.3 Chevaux de Troie ..................................................46

6.1.4 Rootkits ..............................................................46

6.1.5 Logiciels publicitaires ........................................... 47

6.1.6 Logiciels espions .................................................. 47

6.1.7 Applications potentiellement dangereuses ............ 47

6.1.8 Applications potentiellement indésirables ............. 47

6.2 Types d’attaques distantes ............................................47

6.2.1 Attaques DoS ...................................................... 47

6.2.2 Empoisonnement DNS ......................................... 47

6.2.3 Attaques de vers .................................................. 47

6.2.4 Balayage de ports ................................................48

6.2.5 Désynchronisation TCP.........................................48

6.2.6 Relais SMB ..........................................................48

6.2.7 Attaques par protocole ICMP ................................48

6.3 Courriel ...................................................................... 48

6.3.1 Publicités ............................................................48

6.3.2 Canulars .............................................................49

6.3.3 Hameçonnage .....................................................49

6.3.4 Reconnaissance des pourriels ............................... 49

6.3.4.1 Règles .................................................................49

6.3.4.2 Filtre bayésien .....................................................49

6.3.4.3 Liste blanche .......................................................50

6.3.4.4 Liste noire............................................................50

6.3.4.5 Contrôle côté serveur ...........................................50

4

1. ESET Smart Security 4

ESET Smart Security 4 est le premier représentant d’une nouvelle

approche de sécurité informatique véritablement intégrée. Il s’appuie

sur le programme ESET NOD32 Antivirus, dont la rapidité et la

précision sont garanties par la dernière version du moteur d’analyse

ThreatSense® combiné à un pare-feu personnel et à des modules

antipourriel sur mesure. Le résultat est un système intelligent et

constamment en alerte pour protéger votre ordinateur contre les

attaques et des programmes malveillants.

ESET Smart Security n’est pas un simple assemblage de divers

produits, comme ce que proposent d’autres fournisseurs. C’est le

résultat d’un eort de longue haleine pour tenter d’allier protection

maximale et encombrement minimal. Des technologies avancées

basées sur l’intelligence artificielle sont capables de faire barrage

de manière proactive à la pénétration de virus, de logiciels espions,

de chevaux de Troie, de vers, de logiciels publicitaires, de rootkits et

autres attaques provenant d’Internet, sans réduire les performances

ni perturber votre ordinateur.

1.1 Nouveautés

Nos experts ont su faire valoir leur expérience en dotant ESET Smart

Security d’une architecture entièrement nouvelle qui garantit une

protection maximale avec un minimum d’espace occupé sur le

système. Cette robuste solution de sécurité comprend des modules

orant des options avancées. La liste ci-dessous vous ore un bref

aperçu de ces modules.

• Antivirus et anti-logiciel espion

Ce module est construit sur le moteur d’analyse de ThreatSense®,

utilisé pour la première fois sur le système primé NOD32 Antivirus.

ThreatSense® est optimisé et amélioré dans la nouvelle architecture

d’ESET Smart Security.

Fonction Description

Nettoyage amélioré Le système antivirus nettoie et supprime

désormais la plupart des infiltrations

détectées sans intervention de l’utilisateur.

Mode d’analyse en

arrière-plan

L’analyse de l’ordinateur peut être lancée en

arrière-plan sans réduire les performances.

Fichiers de mise

àjour de taille

réduite

Grâce aux processus d’optimisation du noyau,

la taille des fichiers de mise à jour est réduite

par rapport à la version 2.7. En outre, la

protection des fichiers de mise à jour contre

les dommages a été améliorée.

Protection des

clients de messagerie

les plus populaires

Il est désormais possible d’analyser le courriel

entrant non seulement dans MS Outlook,

mais aussi dans Outlook Express, Windows

Live Mail et Mozilla Thunderbird.

Autres améliorations

mineures

– Accès direct aux systèmes de fichiers pour

une vitesse et un débit élevés.

– Blocage de l’accès aux fichiers infectés

– Optimisation du Centre de sécurité

Windows, y compris dans Vista.

• Pare-feu personnel

Le pare-feu personnel contrôle tout le trafic entre un ordinateur

protégé et d’autres ordinateurs sur le réseau. Vous trouverez

ci-dessous une description des fonctions avancées du pare-feu

personnelESET.

Fonction Description

Profils Les profils permettent de contrôler le

comportement du pare-feu personnel ESET

Smart Security. Plusieurs profils auxquels

diérentes règles ont été attribuées

permettent aux utilisateurs de modifier

facilement le comportement du pare-feu

personnel.

Authentification

dezone

Permet aux utilisateurs d’identifier le

réseau auquel ils se connectent et de définir

une action (par exemple, basculer entre

diérents profils de pare-feu et bloquer les

communications avec la zone) en fonction

decette information.

Analyse des

communications

sur une couche

inférieure du réseau

L’analyse des communications réseau sur

la couche de liaison de données permet au

pare-feu personnel de bloquer des attaques

qui, autrement, seraient indétectables.

Prise en charge IPv6 Le pare-feu personnel ESET ache les

adresses IPv6 et permet aux utilisateurs

decréer des règles pour ces adresses.

Contrôle des fichiers

exécutables

Surveille les modifications apportées aux

fichiers exécutables afin de venir à bout

des infections. Il est possible d’autoriser

lamodification d’applications signées.

Analyse de fichiers

intégrée à HTTP(s)

etPOP3(s)

Analyse de fichiers dans les protocoles

d’application http(s) et POP3(s). Les

utilisateurs sont protégés lorsqu’ils naviguent

sur Internet ou téléchargent du courriel.

Système de

détection des

intrusions

Possibilité de reconnaître le type d’une

communication sur le réseau et divers

types d’attaques sur le réseau avec une

option pour interdire automatiquement

cescommunications.

Mode interactif,

basé sur des règles

personnalisées,

d’apprentissage,

automatique et

automatique avec

exceptions

Les utilisateurs peuvent choisir l’exécution

automatique des actions du pare-feu

personnel ou définir des règles de manière

interactive. Les communications en mode

basé sur des règles personnalisées sont

traitées selon des règles prédéfinies par

l’utilisateur ou l’administrateur du réseau.

Le mode d’apprentissage crée et enregistre

automatiquement les règles et convient pour

la configuration initiale du pare-feu.

Remplace le pare-feu

intégré de Windows

Remplace le pare-feu intégré de Windows

et interagit avec le Centre de sécurité

Windows pour surveiller l’état de la sécurité.

L’installation d’ESET Smart Security désactive

par défaut le pare-feu Windows.

5

• Antipourriel

ESET Antipourriel filtre les messages non sollicités et accroît ainsi la

sécurité et le confort des communications électroniques.

Fonction Description

Système de notation

des messages

entrants

Tous les messages entrants se voient assigner

une note allant de 0 (le message n’est pas du

pourriel) à 100 (le message est du pourriel) et

sont filtrés puis envoyés, selon, le résultat,

dans le dossier du courrier indésirable ou dans

un dossier personnalisé créé par l’utilisateur.

Parallèlement, il est possible d’analyser les

messages entrants.

Prise en charge de

plusieurs techniques

d’analyse

– Analyse de Bayes.

– Analyse basée sur des règles.

– Vérification globale de la base de données

d’empreintes.

Intégration totale

avec les clients de

messagerie

La protection contre le pourriel est

actuellement disponible pour les utilisateurs

des clients Microsoft Outlook, Outlook

Express, Windows Mail, Windows Live Mail

etMozilla Thunderbird.

Possibilité de

sélection manuelle

des pourriels

L’option de sélectionner ou de sélectionner

manuellement les messages détectés comme

pourriels.

• Autres

ESET Antipourriel filtre les messages non sollicités et accroît ainsi la

sécurité et le confort des communications électroniques.

Fonction Description

ESET SysRescue ESET SysRescue permet à un utilisateur de

créer un support CD/DVD/USB d’amorçage

contenant ESET Smart Security, capable de

s’exécuter indépendamment du système

d’exploitation. Il convient parfaitement pour

débarrasser le système d’infiltrations diciles

à éliminer.

ESET SysInspector ESET SysInspector, application qui inspecte

complètement l’ordinateur, est désormais

directement intégré dans ESET Smart

Security. Si vous communiquez avec notre

service d’assistance à la clientèle à l’aide

de l’option Aide et assistance > Demande

d’assistance du service client (recommandé),

vous pouvez inclure un instantané d’état ESET

SysInspector de votre ordinateur.

Protection des

documents

La protection des documents analyse les

documents Microsoft Oce avant leur

ouverture, ainsi que les fichiers téléchargés

automatiquement par Internet Explorer, tels

que des éléments Microsoft ActiveX.

Autodéfense La nouvelle technologie d’Autodéfense

protège les composants de ESET

Smart Security contre les tentatives

dedésactivation.

Interface utilisateur L’interface utilisateur est désormais capable

de fonctionner en mode non graphique, ce qui

permet un contrôle par clavier d’ESET Smart

Security.

La compatibilité accrue avec une application

de lecture plein écran permet aux utilisateurs

malvoyants de contrôler le programme plus

ecacement.

1.2 Configuration minimale requise

Pour assurer le bon fonctionnement d’ESET Smart Security et

ESETSmart Security Business Edition, la configuration matérielle et

logicielle minimale requise est la suivante:

ESET Smart Security:

Windows 2000, XP 400 MHz 32 bits / 64 bits (x86 / x64)

128 Mo de RAM de mémoire système

130 Mo d’espace disponible

Super VGA (800 × 600)

Window 7, Vista 1 GHz 32 bits / 64 bits (x86 / x64)

512 Mo de RAM de mémoire système

130 Mo d’espace disponible

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP,

2003Server

400 MHz 32 bits / 64 bits (x86 / x64)

128 Mo de RAM de mémoire système

130 Mo d’espace disponible

Super VGA (800 × 600)

Window 7, Vista,

WindowsServer2008

1 GHz 32 bits / 64 bits (x86 / x64)

512 Mo de RAM de mémoire système

130 Mo d’espace disponible

Super VGA (800 × 600)

6

2. Installation

Après l’achat, le programme d’installation d’ESET Smart Security peut

être téléchargé à partir du site web d’ESET. Il se présente sous la forme

d’un module ess_nt**_***.msi (ESET Smart Security) ou essbe_nt**_***.

msi (ESET Smart Security Business Edition). Lancez le programme

d’installation; l’Assistant Installation vous guidera dans les opérations

de configuration de base. Deux types d’installation sont disponibles,

avec diérents niveaux de détails de configuration :

1. Installation typique

2. Installation personnalisée

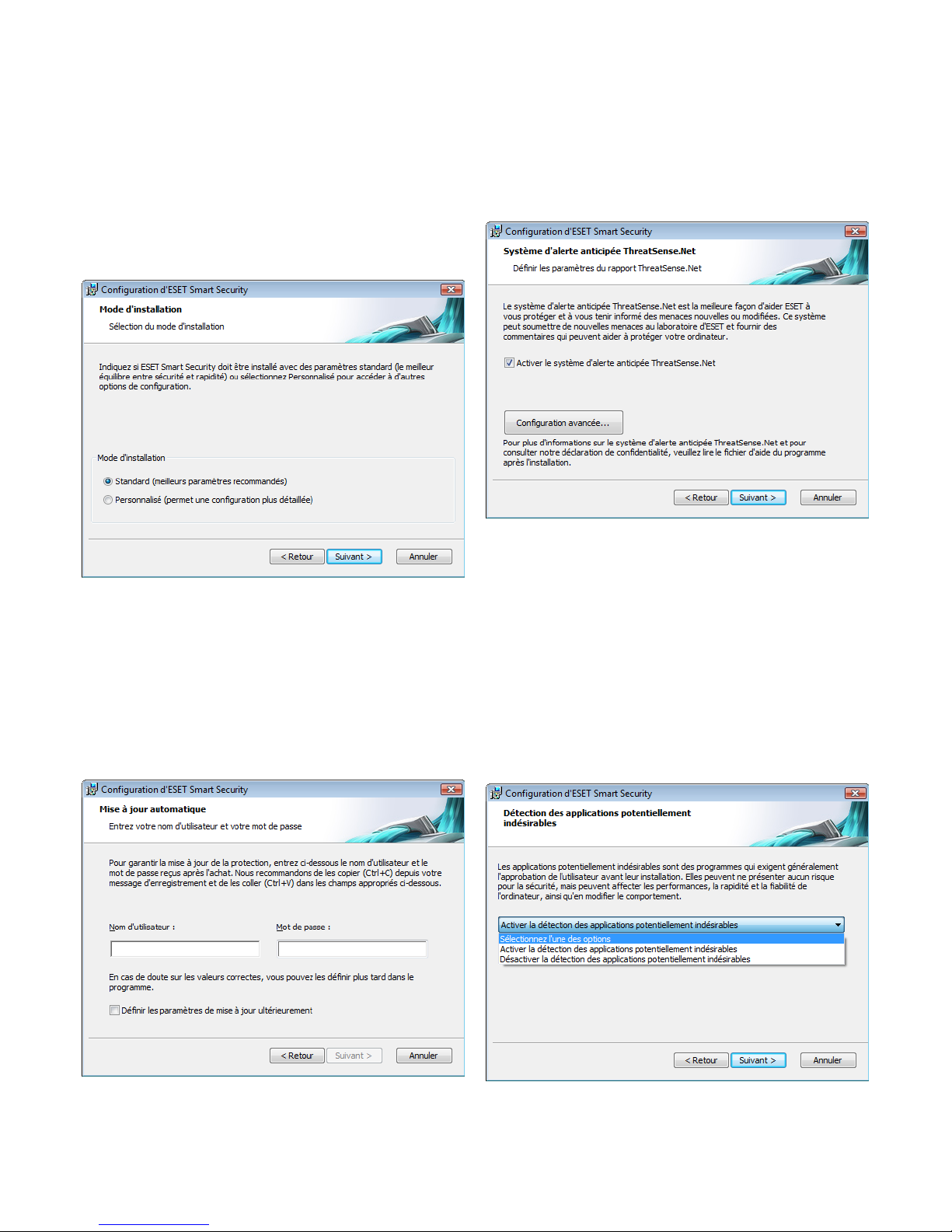

2.1 Installation typique

Une installation typique est recommandée aux utilisateurs qui

souhaitent installer ESET Smart Security avec ses paramètres par

défaut. Les paramètres par défaut du programme fournissent le

niveau maximal de protection, une configuration appréciée par les

utilisateurs qui ne veulent pas eectuer de paramétrage détaillé.

La première étape (très importante) est l’entrée d’un nom d’utilisateur

et d’un mot de passe pour la mise à jour automatique du programme.

Cette mise à jour joue un rôle important dans le maintien d’une

protection continue du système.

Entrez dans les champs correspondants, votre Nom d’utilisateur et

Mot de passe, c.-à-d. les données d’authentification reçues après

l’achat ou l’enregistrement du produit. Si vos nom d’utilisateur et

mot de passe ne sont pas disponibles, sélectionnez l’option Définir

les paramètres de mise à jour ultérieurement. Les données

d’authentification peuvent être entrées plus tard, directement à partir

du programme.

L’étape suivante de l’installation est la configuration du système

d’avertissement anticipé ThreatSense.Net. Le système d’alerte

anticipée ThreatSense.Net contribue à garantir qu’ESET est

immédiatement et continuellement informé des nouvelles

infiltrations dans le but de protéger ses clients. Le système permet la

soumission de nouvelles menaces au laboratoire d’ESET où elles seront

analysées, traitées puis ajoutées à la base de signatures de virus.

Par défaut, la case à cocher Activer le système d’avertissement

anticipé ThreatSense.Net est sélectionnée, ce qui active cette

fonction. Cliquez sur Configuration avancée... pour modifier les

paramètres détaillés de soumission de fichiers suspects.

L’étape suivante de l’installation est la configuration de la Détection

des applications potentiellement indésirables. Les applications

potentiellement indésirables ne sont pas nécessairement

malveillantes, mais peuvent, d’une certaine façon, aecter le

comportement du système d’exploitation.

Ces applications sont souvent associées à d’autres programmes

et peuvent être diciles à remarquer lors de l’installation. Bien

que ces applications achent habituellement une notification

pendant l’installation, elles peuvent facilement s’installer sans votre

consentement.

Activez l’option Activer la détection d’applications potentiellement

indésirables pour permettre à ESET Smart Security de détecter ce type

de menace (recommandé).

La dernière étape de l’installation typique est la confirmation de

l’installation en cliquant sur le bouton Installer.

7

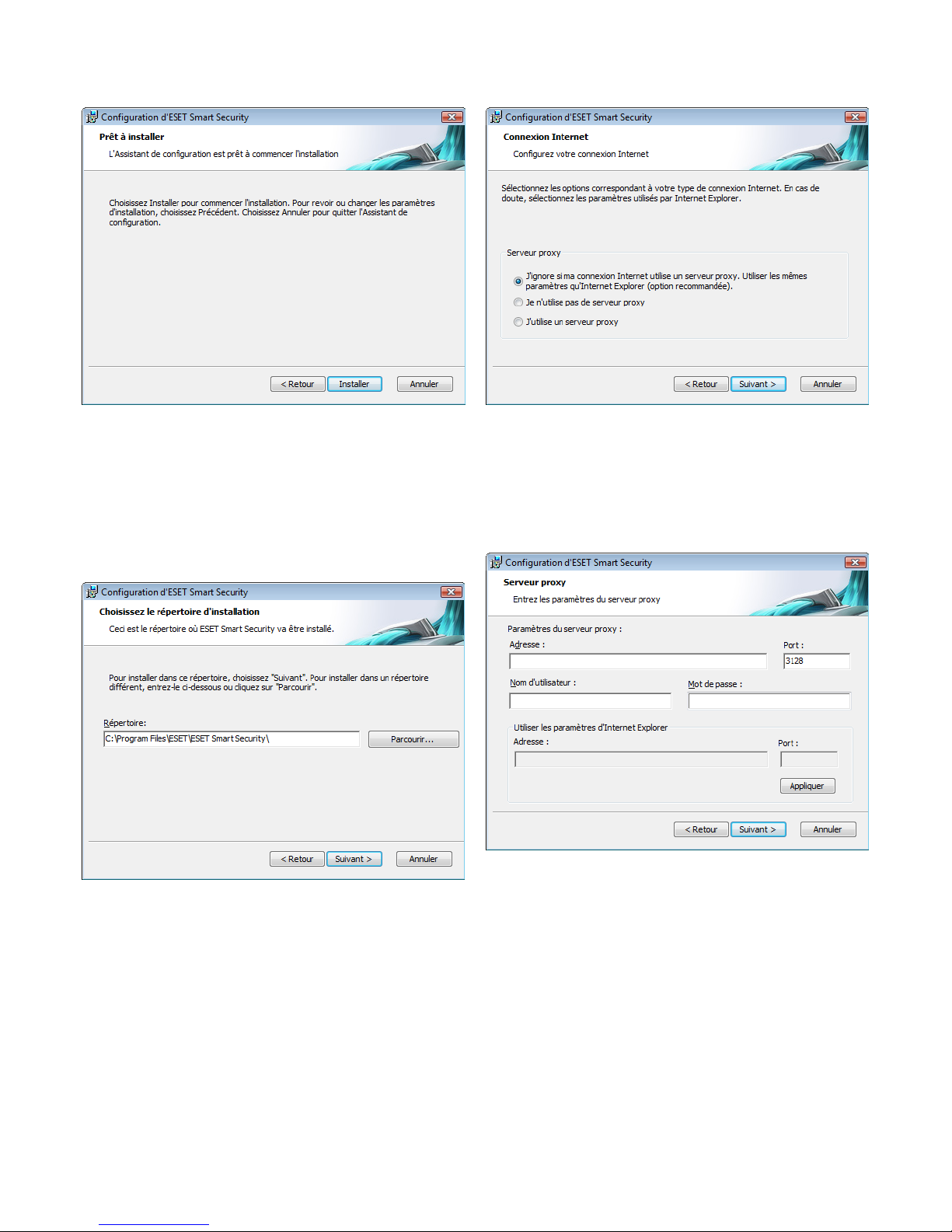

2.2 Installation personnalisée

L’installation Personnalisée est destinée à des utilisateurs qui ont une

certaine expérience de l’optimisation de programmes et qui veulent

modifier les paramètres avancés pendant l’installation.

La première étape est le choix de l’emplacement du dossier

d’installation. Par défaut, le programme s’installe dans C:\Program

Files\ESET\ESET Smart Security\. Cliquez sur Parcourir… pour changer

d’emplacement (déconseillé).

Ensuite, entrez votre nom d’utilisateur et votre mot de passe. Cette

étape est la même que dans l’installation typique (voir page 5).

Après l’entrée de votre nom d’utilisateur et de votre mot de passe,

cliquez sur Suivant pour Configurer votre connexion Internet.

Si vous utilisez un serveur mandataire, il doit être correctement

configuré pour que les mises à jour des signatures de virus

fonctionnent correctement. Si vous n’êtes pas sûr d’utiliser un serveur

mandataire pour la connexion à Internet, gardez le réglage par

défaut Je ne sais pas si ma connexion Internet utilise un serveur

mandataire. Utilisez les mêmes paramètres qu’Internet Explorer ,

puis cliquez sur Suivant. Si vous n’utilisez pas de serveur mandataire,

sélectionnez l’option correspondante.

Pour configurer vos paramètres de serveur mandataire, sélectionnez

J’utilise un serveur mandataire et cliquez sur Suivant. Entrez

l’adresse IP ou l’adresse URL de votre serveur mandataire dans le

champ Adresse. Dans le champ Port, précisez le port sur lequel le

serveur mandataire accepte les connexions (3128 par défaut). Si le

serveur mandataire exige une authentification, un nom d’utilisateur

et un mot de passe valides donnant accès à ce serveur doivent

être entrés. Les paramètres du serveur mandataire peuvent être

copiés depuis Internet Explorer. Pour ce faire, cliquez sur le bouton

Appliquer, puis confirmez la sélection.

8

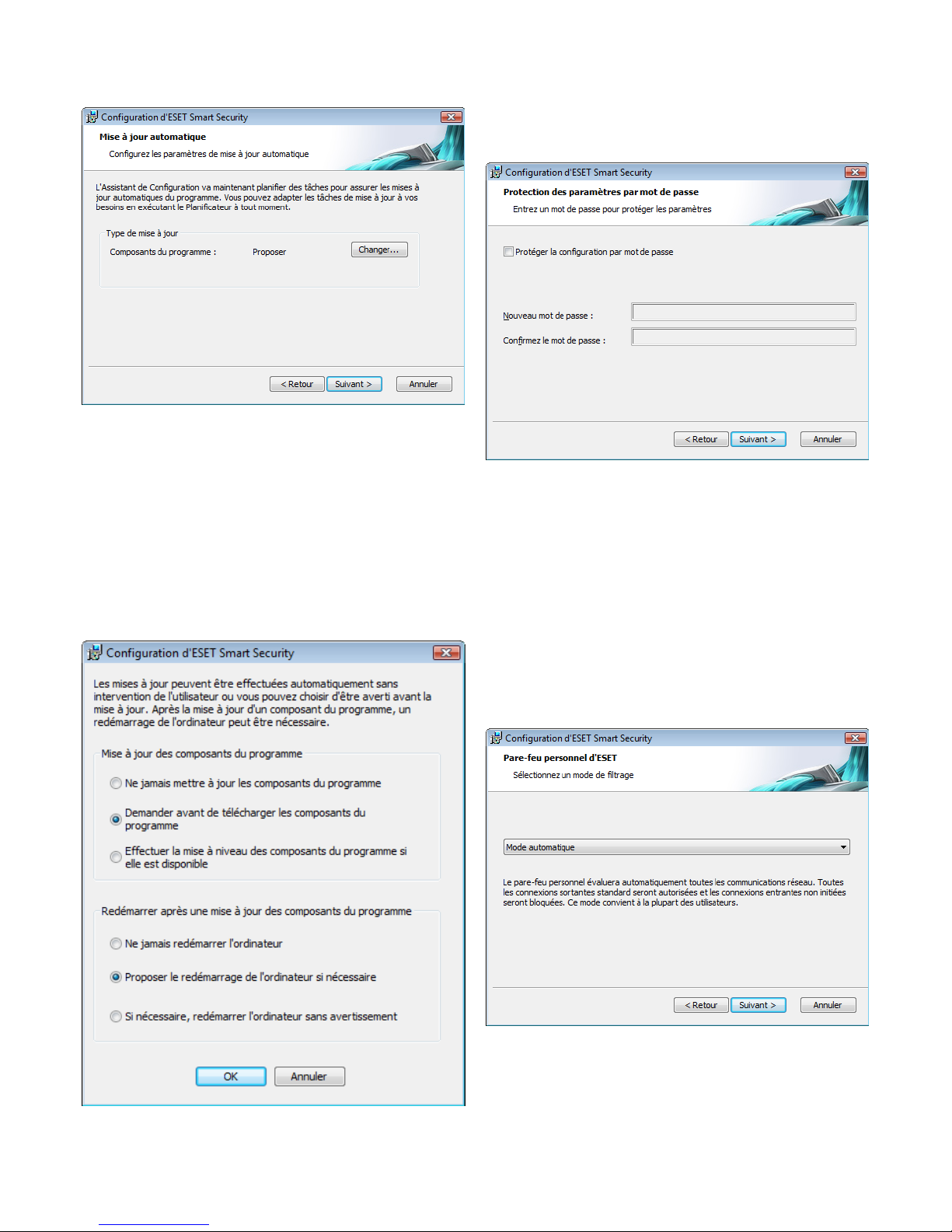

Cliquez sur Suivant pour continuer vers la fenêtre Configurer les

paramètres de mise à jour automatique. Cette étape permet de

préciser la façon dont seront traitées les mises à jour automatiques

des composants du programme sur votre système. Cliquez sur

Changer pour accéder aux paramètres avancés.

Si vous ne voulez pas que les composants du programme soient

mis à jour, sélectionnez Ne jamais mettre à jour les composants

du programme. L’option Demander avant de télécharger les

composants de programme ache une fenêtre de confirmation pour

télécharger les composants du programme. Pour activer la mise àjour

automatique des composants du programme sans confirmation,

sélectionnez l’option Eectuer la mise à niveau des composants du

programme si elle est disponible.

REMARQUE: Le redémarrage du système est généralement

nécessaire après la mise à jour des composants du programme.

L’option recommandée est: Si nécessaire, redémarrer sans

notification.

L’étape suivante de l’installation est l’entrée d’un mot de passe pour

protéger les paramètres. Choisissez un mot de passe pour protéger le

programme. Entrez de nouveau le mot de passe pour le confirmer.

Les étapes Configuration du système d’alerte anticipé ThreatSense.

Net et Détection des applications potentiellement indésirables

sont les mêmes que dans l’installation typique et ne sont pas reprises

ici (voir page 5).

La dernière étape de l’installation personnalisée est le choix du mode

de filtrage du pare-feu personnel ESET. Cinq modes sont disponibles:

• Automatique

• Mode automatique avec exceptions (règles définies par l’utilisateur)

• Interactif

• Basé sur des règles

• Apprentissage

Le mode Automatique est recommandé pour la majorité des

utilisateurs. Toutes les connexions standard sortantes sont autorisées

(analysées automatiquement selon les critères prédéfinis) et les

connexions entrantes non sollicitées sont automatiquement

bloquées.

Mode automatique avec exceptions (règles définies par

l’utilisateur). En plus du mode automatique, il permet d’ajouter des

règles personnalisées.

9

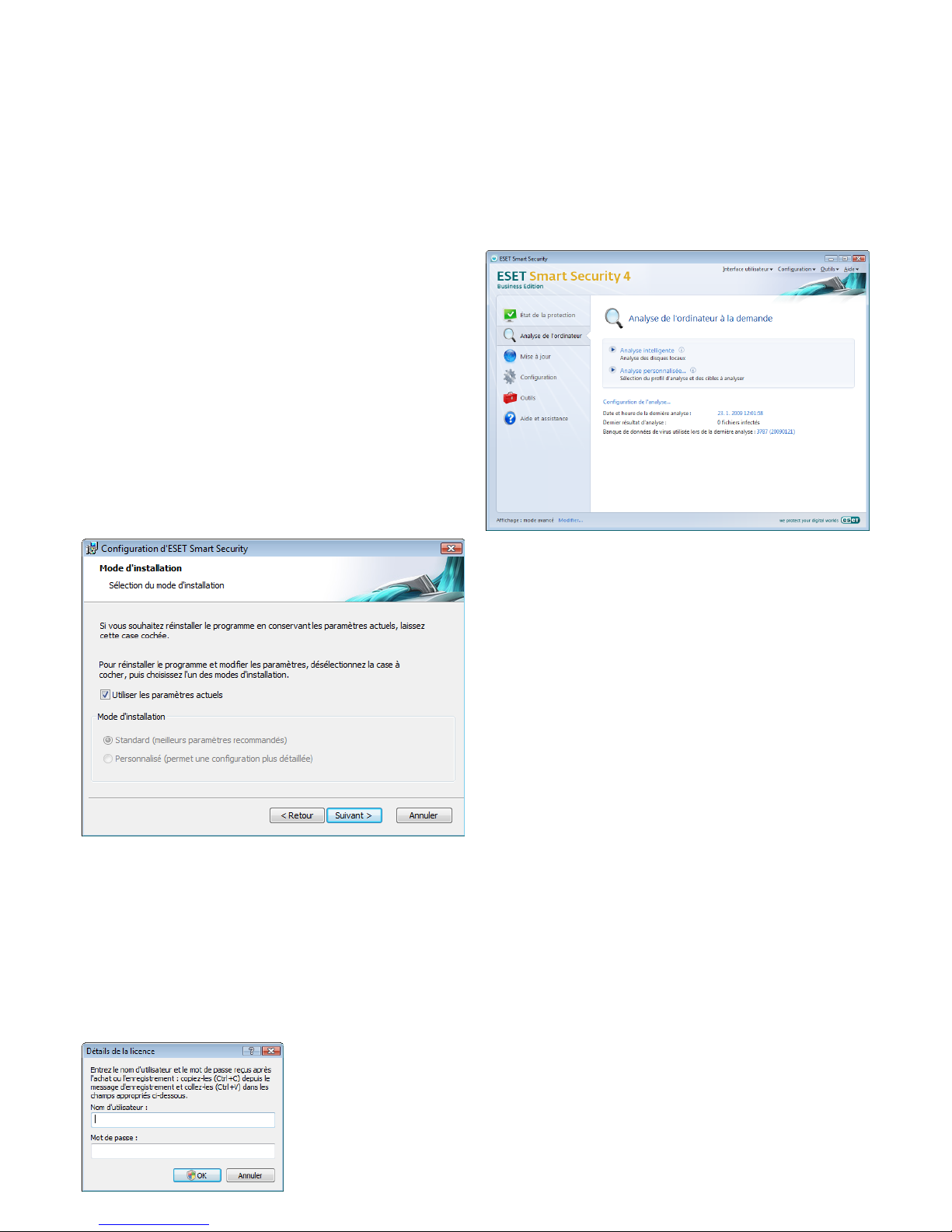

2.5 Analyse de l’ordinateur à la demande

Après l’installation d’ESET Smart Security, il y a lieu de procéder à une

analyse de l’ordinateur à la recherche de codes malveillants. Pour

lancer rapidement une analyse, sélectionnez Analyse de l’ordinateur

dans le menu principal, puis sélectionnez Analyse standard dans

la fenêtre principale du programme. Pour plus d’information sur les

options d’analyse de l’ordinateur, consultez le chapitre «Analyse de

l’ordinateur».

Le mode Interactif ne convient qu’aux utilisateurs chevronnés. Les

communications sont gérées par des règles définies par l’utilisateur.

En l’absence de règle définie pour une communication donnée,

le programme demande à l’utilisateur d’autoriser ou de refuser la

communication.

Le mode Basé sur des règles évalue les communications sur la base

des règles prédéfinies créées par l’administrateur. En l’absence de règle

disponible, la connexion est automatiquement bloquée et l’utilisateur

ne voit aucun message d’avertissement. Nous recommandons de ne

sélectionner le mode basé sur des règles que si vous comptez, en tant

qu’administrateur, configurer les communications réseau.

Mode d’apprentissage - crée et enregistre automatiquement

les règles et convient pour la configuration initiale du pare-feu

personnel. Aucune intervention de l’utilisateur n’est requise, car ESET

Smart Security enregistre les règles conformément aux paramètres

prédéfinis. Le mode d’apprentissage n’étant pas sécurisé, il est

recommandé de ne l’utiliser que jusqu’à ce que toutes les règles aient

été créées pour les communications requises.

La dernière étape ache une fenêtre demandant votre accord pour

l’installation.

2.3 Utilisation des paramètres d’origine

Si vous réinstallez ESET Smart Security, l’option Utiliser les

paramètres actuels s’ache. Sélectionnez cette option pour

transférer les paramètres de configuration de l’installation d’origine

vers la nouvelle installation.

2.4 Entrée d’un nom d’utilisateur et d’un mot de passe

Le programme doit être mis à jour automatiquement pour assurer un

fonctionnement optimal. Ce n’est possible que si le nom d’utilisateur

et le mot de passe corrects sont entrés dans la configuration des mises

àjour.

Si vous n’avez pas entré votre nom d’utilisateur et votre mot de passe

lors de l’installation, vous pouvez le faire maintenant. Dans la fenêtre

principale du programme, cliquez sur Mettre à jour, puis sur Nom

d’utilisateur et mot de passe... Entrez les données reçues avec la

licence du produit dans la fenêtre Détails de la licence.

10

3. Guide du débutant

Ce chapitre donne un premier aperçu d’ESET Smart Security et de ses

paramètres de base.

3.1 Présentation de l’interface utilisateur : les modes

La fenêtre principale d’ESET Smart Security est divisée en deux

principales sections. La colonne de gauche donne accès à un -menu

principal convivial. La fenêtre principale du programme, à droite, sert

essentiellement à acher de l’information sur l’option sélectionnée

dans le menu principal.

Voici une description des boutons disponibles dans le menu principal:

État de la protection: fournit, sous une -forme conviviale, des

données sur l’état de la protection d’ESET Smart Security. Si le mode

avancé est activé, l’état de tous les modules de protection est aché.

Cliquez sur un module pour voir son état actuel.

Analyse de l’ordinateur: cette option permet de configurer et de

lancer l’analyse de l’ordinateur à la demande.

Mise à jour : sélectionnez cette option pour accéder au module de

mise à jour qui gère les mises à jour de la base de signatures de virus.

Configuration : cette option permet de régler le niveau de sécurité

de votre ordinateur. Si le mode Avancé est activé, les sous-menus

Protection antivirus et anti-logiciel espion, Pare-feu personnel et

Module antipourriel apparaissent.

Outils : cette option est disponible uniquement en mode avancé. Elle

permet d’accéder aux fonctions Fichiers journaux, Quarantaine et

Planificateur.

Aide et assistance : sélectionnez cette option pour accéder aux

fichiers d’aide, à la base de connaissances ESET, au site Web d’ESET et

àune demande d’assistance du service à la clientèle.

L’interface utilisateur d’ESET Smart Security permet également de

basculer entre les modes standard et avancé. Pour basculer entre les

modes, utilisez le lien Achage situé dans l’angle inférieur gauche de

la fenêtre principale d’ESET Smart Security. Cliquez sur ce bouton pour

sélectionner le mode d’achage souhaité.

Le mode Standard donne accès aux fonctionnalités nécessaires aux

opérations ordinaires. Il n’ache aucune option avancée.

Le passage au mode avancé ajoute l’option Outils dans le menu

principal. L’option Outils permet d’accéder au Planificateur et à la

Quarantaine et de consulter les fichiers journaux d’ESET Smart Security.

REMARQUE: Toutes les instructions qui suivent dans ce guide seront

eectuées en mode avancé.

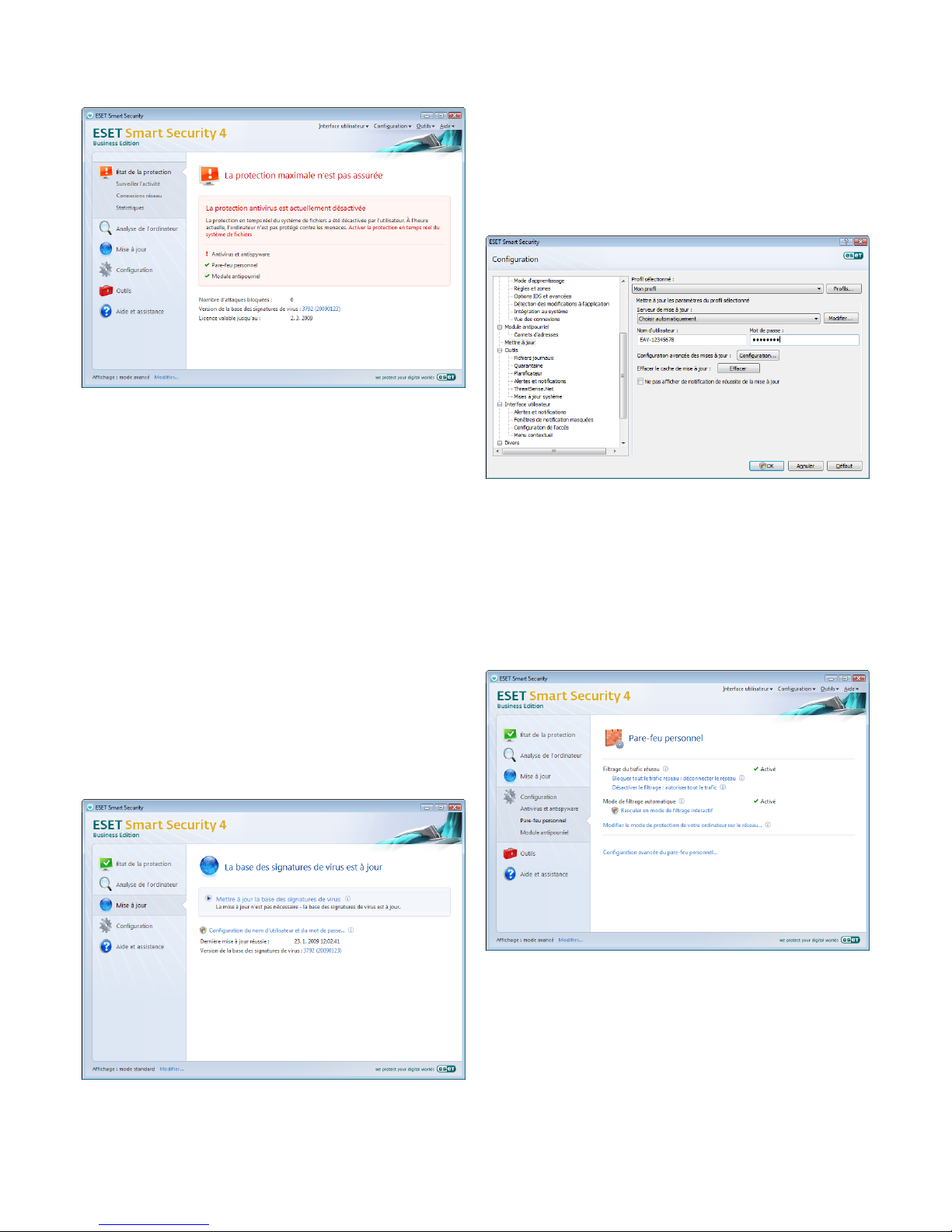

3.1.1 Contrôle du fonctionnement du système

Pour acher l’État de la protection, cliquez sur cette option au haut

du menu principal. Un résumé de l’état de fonctionnement d’ESET

Smart Security s’ache dans la partie droite de la fenêtre, ainsi qu’un

sous-menu avec trois options : Antivirus et anti-logiciel espion,

Pare-feu personnel et Module antipourriel. Sélectionnez une

de ces options pour acher les détails sur le module de protection

correspondant.

Une marque verte s’ache en regard de chaque module activé

et fonctionnant correctement. Dans le cas contraire, un point

d’exclamation rouge ou orange et des données supplémentaires sur

le module s’achent dans la partie supérieure de la fenêtre. Une

suggestion de solution pour corriger le module est également achée.

Pour changer l’état des diérents modules, cliquez sur Configuration

dans le menu principal puis sur le module souhaité.

3.1.2 Que faire lorsque le programme ne fonctionne pas

correctement

Si ESET détecte un problème dans l’un des ses modules de protection,

il le signale dans la fenêtre État de la protection. Une solution

potentielle au problème y est également proposée.

11

S’il est impossible de résoudre le problème au moyen de la liste des

problèmes connus et résolus, cliquez sur Aide et assistance pour

accéder aux fichiers d’aide ou eectuer une recherche dans la base

de connaissances. Si vous ne trouvez toujours pas de solution, vous

pouvez soumettre une demande de support à l’Assistance à la clientèle

d’ESET. Sur la base de ces commentaires, nos spécialistes pourront

rapidement répondre à vos questions et vous conseiller ecacement

une solution.

3.2 Configuration des mises à jour

La mise à jour de la base de signatures de virus et celle des composants

du programme sont des éléments importants pour assurer une

protection totale contre les attaques des codes malveillants.

Soyez donc particulièrement attentif à leur configuration et à leur

fonctionnement. Dans le menu principal, sélectionnez Mettre à jour,

puis cliquez sur Mettre à jour la base des signatures de virus dans

la fenêtre principale du programme pour vérifier instantanément la

disponibilité d’une mise à jour plus récente de la base de données.

Nom d’utilisateur et mot de passe... ache une boîte de dialogue

permettant d’entrer le nom d’utilisateur et le mot de passe reçus à

l’achat du logiciel.

Si le nom d’utilisateur et le mot de passe ont été entrés lors de

l’installation d’ESET Smart Security, vous ne serez pas invité à les

réintroduire à ce stade.

La fenêtre Configuration avancée (pour y accéder, appuyez sur F5)

contient d’autres options avancées pour la mises à jour. L’option du

menu déroulant Serveur de mise à jour doit être configurée sur

Choisir automatiquement. Pour configurer des options avancées

de mise à jour telles que le mode de mise à jour, l’accès au serveur

mandataire, l’accès aux mises à jour sur un serveur local et la création

de copies de signatures de virus (ESET Smart Security Business

Edition), cliquez sur le bouton Configuration.

3.3 Configuration de la zone Fiable

La configuration d’une zone fiable est une étape importante dans la

protection de votre ordinateur dans un environnement de réseau.

Vous pouvez autoriser d’autres utilisateurs à accéder à votre

ordinateur en configurant la zone Fiable de manière à autoriser le

partage. Cliquez sur Configuration > Pare-feu personnel > Modifier

le mode de protection de votre ordinateur sur le réseau... Une

fenêtre s’ache, vous permettant de configurer les paramètres de

votre mode de protection de l’ordinateur dans le réseau ou la zone

actuelle.

La détection de zones fiables s’eectue après l’installation d’ESET

Smart Security et chaque fois que l’ordinateur se connecte à un

nouveau réseau. Dans la plupart des cas, il n’est donc pas nécessaire

de définir la zone Fiable. Par défaut, une boîte de dialogue s’ouvre à la

détection d’une nouvelle zone afin de permettre d’en définir le niveau

de protection.

12

Avertissement! Une configuration incorrecte de la zone fiable peut

poser un risque pour la sécurité de votre ordinateur.

REMARQUE: Par défaut, les postes de travail d’une zone Fiable

ont l’autorisation d’accès aux fichiers et imprimantes partagés, la

communication RPC entrante est activée et le partage de bureau

àdistance est également disponible.

3.4 Configuration du serveur mandataire

Si vous travaillez sur un système avec ESET Smart Security et utilisez

un serveur mandataire pour la connexion à Internet, ce dernier doit

être indiqué dans la Configuration avancée (F5). Pour accéder à la

fenêtre de configuration Serveur mandataire, dans l’arborescence

Configuration avancée, cliquez sur Divers > Serveur mandataire.

Sélectionnez la case à cocher Utiliser un serveur mandataire et

entrez l’adresse IP et le port du serveur mandataire, ainsi que des

données d’authentification.

Si ces données ne sont pas disponibles, vous pouvez tenter une

détection automatique des paramètres de serveur mandataire pour

ESET Smart Security en cliquant sur le bouton Détecter le serveur

mandataire.

REMARQUE: Les options du serveur mandataire peuvent varier selon

les profils de mise à jour. Si c’est le cas, il faut configurer le serveur

mandataire dans la configuration avancée des mises à jour.

3.5 Protection des paramètres

Les paramètres ESET Smart Security peuvent être très importants

vis-à-vis de la stratégie de sécurité de votre organisation. Des

modifications non autorisées pourraient mettre en danger la stabilité

et la protection de votre système. Pour protéger par mot de passe les

paramètres de configuration, partez du menu principal, puis cliquez

sur Configuration > Accéder à l’arborescence de la configuration

avancée complète... > Interface utilisateur > Protection des

paramètres et cliquez sur le bouton Entrer le mot de passe.

Entrez un mot de passe, confirmez-le en le tapant de nouveau, puis

cliquez sur OK. Ce mot de passe sera requis pour toute modification

future des paramètres ESET Smart Security.

13

4. Utilisation d’ESET Smart Security

4.1 Protection antivirus et anti-logiciel espion

La protection antivirus vous protège des attaques contre le

système en contrôlant les échanges de fichiers et de courrier et

les communications Internet. Si une menace comportant du code

malveillant est détectée, le module Antivirus peut l’éliminer en la

bloquant dans un premier temps, puis en nettoyant, en supprimant

ou en mettant en quarantaine l’objet infecté.

4.1.1 Protection en temps réel du système de fichiers

La protection en temps réel du système de fichiers contrôle tous les

événements liés à l’antivirus dans le système. Elle analyse tous les

fichiers à la recherche de code malveillant lors de leur ouverture,

de leur création ou de leur exécution sur l’ordinateur. La protection

en temps réel du système de fichiers est lancée au démarrage du

système.

4.1.1.1 Configuration de la vérification

La protection en temps réel du système de fichiers vérifie touts les

types de supports et la vérification est déclenchée par diérents

événements. Elle utilise les méthodes de détection de la technologie

ThreatSense (décrites sous Configuration des paramètres du moteur

ThreatSense). Le contrôle peut cependant diérer pour les fichiers

nouvellement créés et les fichiers existants. Ainsi, pour les fichiers

nouvellement créés, il est possible d’appliquer un niveau de contrôle

plus approfondi.

4.1.1.1.1 Supports à analyser

Par défaut, tous les types de supports sont analysés à la recherche de

menaces potentielles.

Disques locaux : Vérifie tous les disques durs du système

Supports amovibles : disquettes, périphériques de stockage USB, etc.

Lecteurs réseau : analyse toutes les unités mappées

Il est recommandé de conserver les paramètres par défaut et de ne les

modifier que dans des cas particuliers, par exemple lorsque l’analyse

de certains supports ralentit de manière significative les transferts de

données.

4.1.1.1.2 Date de l’analyse (analyse déclenchée par un événement)

Par défaut, tous les fichiers sont analysés lorsqu’ils sont ouverts,

exécutés ou créés. Nous recommandons de conserver les paramètres

par défaut car ils orent le niveau maximum de protection en temps

réel pour votre ordinateur.

L’option Accès disquette vérifie le secteur d’amorçage des disquettes

lors de l’accès au lecteur. L’option Arrêt de l’ordinateur vérifie les

secteurs d’amorçage du disque dur lors de l’arrêt de l’ordinateur. Bien

que les virus d’amorçage soient rares de nos jours, il est recommandé

de laisser ces options activées, car le risque d’une infection par un virus

d’amorçage provenant d’autres sources est toujours réel.

4.1.1.1.3 Autres paramètres ThreatSense pour les fichiers

nouveaux et modifiés

La probabilité d’infection des nouveaux fichiers est comparativement

supérieure à celle des fichiers existants. C’est pourquoi le programme

vérifie ces fichiers avec des paramètres d’analyse supplémentaires.

Outre les méthodes d’analyse habituelles basées sur les signatures,

l’heuristique avancée est aussi utilisée, ce qui améliore sensiblement

les taux de détection. En plus des fichiers nouvellement créés, l’analyse

inclut les fichiers à extraction automatique et les fichiers exécutables

compressés par un compresseur d’exécutables (interne).

Par défaut, les archives sont analysées jusqu’au dixième niveau

d’imbrication et vérifiées indépendamment de leur taille réelle.

Désactivez l’option Paramètres d’analyse d’archive par défaut pour

modifier les paramètres d’analyse d’archive.

4.1.1.1.4 Configuration avancée

Pour exercer un impact minimal sur le système lorsque la protection

en temps réel est activée, les fichiers qui ont déjà été analysés ne

le seront plus tant qu’il ne seront pas modifiés. Les fichiers seront

immédiatement réanalysés après chaque mise à jour de la base des

signatures de virus. Ce comportement se configure à l’aide de l’option

Analyse optimisée. Si cette fonction est désactivée, tous les fichiers

seront analysés à chaque fois qu’on y accédera.

Par défaut, la protection en temps réel est lancée au démarrage du

système d’exploitation, ce qui assure une analyse ininterrompue. Dans

des cas particuliers (par ex. en cas de conflit avec un autre analyseur

en temps réel), il est possible d’arrêter la protection en temps réel en

désactivant l’option Lancement automatique de la protection en

temps réel du système de fichiers.

Par défaut, l’heuristique avancée n’est pas utilisée lors de l’exécution

de fichiers. Toutefois, dans certains cas, il peut être utile d’activer

cette option (en sélectionnant Heuristique avancée à l’exécution

du fichier). Notez que l’heuristique avancée peut ralentir l’exécution

de certains programmes en raison de la plus grande utilisation des

ressources système.

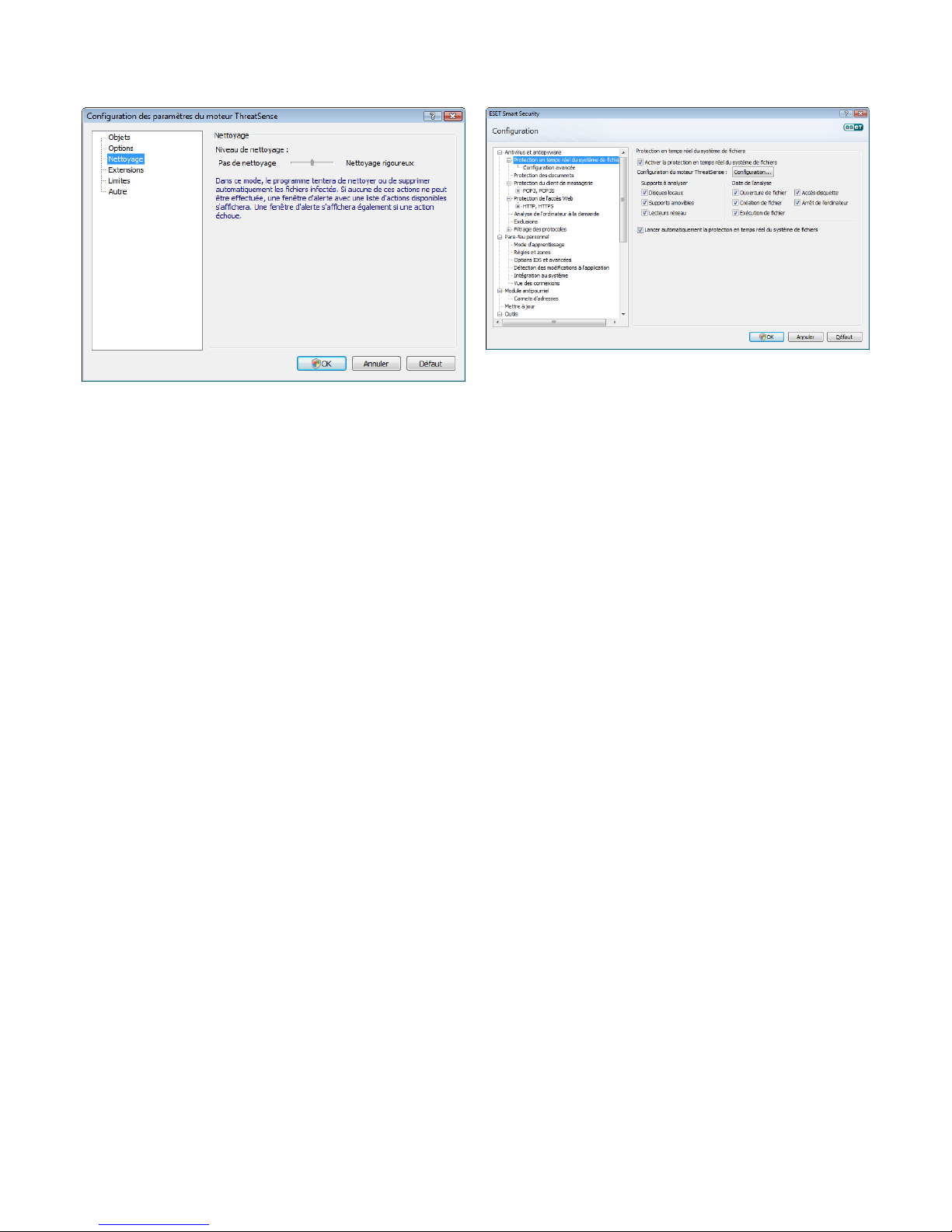

4.1.1.2 Niveaux de nettoyage

La protection en temps réel ore trois niveaux de nettoyage (pour

y accéder, cliquez sur le bouton Configuration... dans la section

Protection en temps réel du système de fichiers, puis cliquez sur la

branche Nettoyage).

• Le premier niveau ache une fenêtre d’avertissement qui propose

des options pour chacune des infiltrations détectées. L’utilisateur

doit choisir une action pour chacune. Ce niveau est conçu pour les

utilisateurs chevronnés qui savent que faire en cas d’infiltration.

• Le niveau par défaut choisit et exécute automatiquement

une action prédéfinie (selon le type d’infiltration). La détection

et la suppression d’un fichier infecté sont signalées par un

message d’information aché dans l’angle inférieur droit de

l’écran. Cependant, aucune action automatique n’est exécutée si

l’infiltration se trouve dans une archive contenant aussi des fichiers

sains ou s’il n’y a pas d’action prédéfinie pour les objets infectés.

• Le troisième niveau est le plus «agressif»: tous les fichiers infectés

sont nettoyés. Ce niveau pouvant éventuellement entraîner

la perte de fichiers valides, il n’est recommandé que dans des

situations précises.

14

4.1.1.3 Quand faut-il modifier la configuration la protection en

temps réel

La protection en temps réel est le composant le plus essentiel

de la sécurisation du système. Il faut donc être attentif lors de la

modification de ces paramètres. Il est recommandé de ne changer

les paramètres de ce module que dans des cas précis. Par exemple,

lorsqu’il y a conflit avec une autre application ou avec l’analyseur en

temps réel d’un autre logiciel antivirus.

Après l’installation d’ESET Smart Security, tous les paramètres sont

optimisés pour garantir le niveau maximum de système de sécurité

aux utilisateurs. Pour restaurer les paramètres par défaut, cliquez sur

le bouton Par défaut situé en bas, à droite de la fenêtre Protection

en temps réel du système de fichiers (Configuration avancée >

Protection antivirus et anti-logiciel espion > Protection en temps

réel du système de fichiers).

4.1.1.4 Vérification de la protection en temps réel

Pour s’assurer que la protection en temps réel fonctionne et détecte

bien les virus, utilisez un fichier de test d’eicar.com. Ce fichier de test

est un fichier spécial inoensif que détecteront tous les programmes

antivirus. Le fichier a été créé par la société EICAR (European Institute

for Computer Antivirus Research) pour tester la fonctionnalité des

programmes antivirus. Le fichier eicar.com est téléchargeable depuis

http://www.eicar.org/download/eicar.com.

REMARQUE: Avant d’eectuer une vérification de la protection en

temps réel, il faut désactiver le pare-feu. Si le pare-feu est activé, il

détectera le fichier et empêchera le téléchargement des fichiers de test.

4.1.1.5 Que faire si la protection en temps réel ne fonctionne pas

Dans le chapitre suivant, nous décrivons des problèmes qui peuvent

survenir lors de l’utilisation de la protection en temps réel et la façon

de les résoudre.

La protection en temps réel est désactivée

Si la protection en temps réel a été désactivée par mégarde par un

utilisateur, elle doit être réactivée. Pour réactiver la protection en

temps réel, accédez à Configuration > Antivirus et anti-logiciel

espion, puis cliquez sur Activer dans la section Protection en temps

réel du système de fichiers de la fenêtre principale du programme.

Si la protection en temps réel ne se lance pas au démarrage du

système, c’est probablement dû au fait que l’option Lancement

automatique de la protection en temps réel du système de fichiers

est désactivée. Pour activer cette option, accédez à Configuration

avancée (F5), puis cliquez sur Protection en temps réel du système

de fichiers dans l’arborescence Configuration avancée. Au bas de la

fenêtre, dans la section Configuration avancée, assurez-vous que la

case Lancement automatique de la protection en temps réel du

système de fichiers est cochée.

Si la protection en temps réel ne détecte et ne nettoie pas les

infiltrations

Assurez-vous qu’aucun autre programme antivirus n’est installé sur

votre ordinateur. Si deux boucliers de protection en temps réel sont

activés en même temps, il peut y avoir un conflit entre les deux. Nous

recommandons de désinstaller tout autre antivirus de votre système.

La protection en temps réel ne démarre pas

Si la protection en temps réel n’est pas lancée au démarrage du

système (et si l’option Lancement automatique de la protection

en temps réel du système de fichiers est activée), le problème peut

provenir de conflits avec d’autres programmes. Dans ce cas, consultez

les spécialistes de l’assistance à la clientèle d’ESET.

4.1.2 Le système de prévention d’intrusiosns HIPS

Le système de prévention d’intrusiosns HIPS protège votre système

des malwares ou de toute autre activité non-désirée visant à réduire la

sécurité de votre ordinateur. Il utilise une détection comportementale

avancée couplée aux capacités de détection d’un filtrage réseau pour

surveiller les processus en cours, les fichiers et les clefs de registre pour

bloquer et prévenir toute tentative d’attaque.

4.1.3 Protection du client de messagerie

La protection de la messagerie ore le contrôle de la communication

par courrier électronique eectuée par le biais du protocole POP3.

Utilisant l’extension pour Microsoft Outlook, ESET Smart Security

assure le contrôle de toutes les communications utilisant le client de

messagerie (POP3, MAPI, IMAP, HTTP). Lorsqu’il examine les messages

entrants, le programme utilise toutes les méthodes d’analyse

avancées oertes par le moteur d’analyse ThreatSense. Autrement

dit, la détection des programmes malveillants a lieu avant même

la comparaison avec la base des signatures de virus. L’analyse des

communications par le biais du protocole POP3 est indépendante du

client de messagerie utilisé.

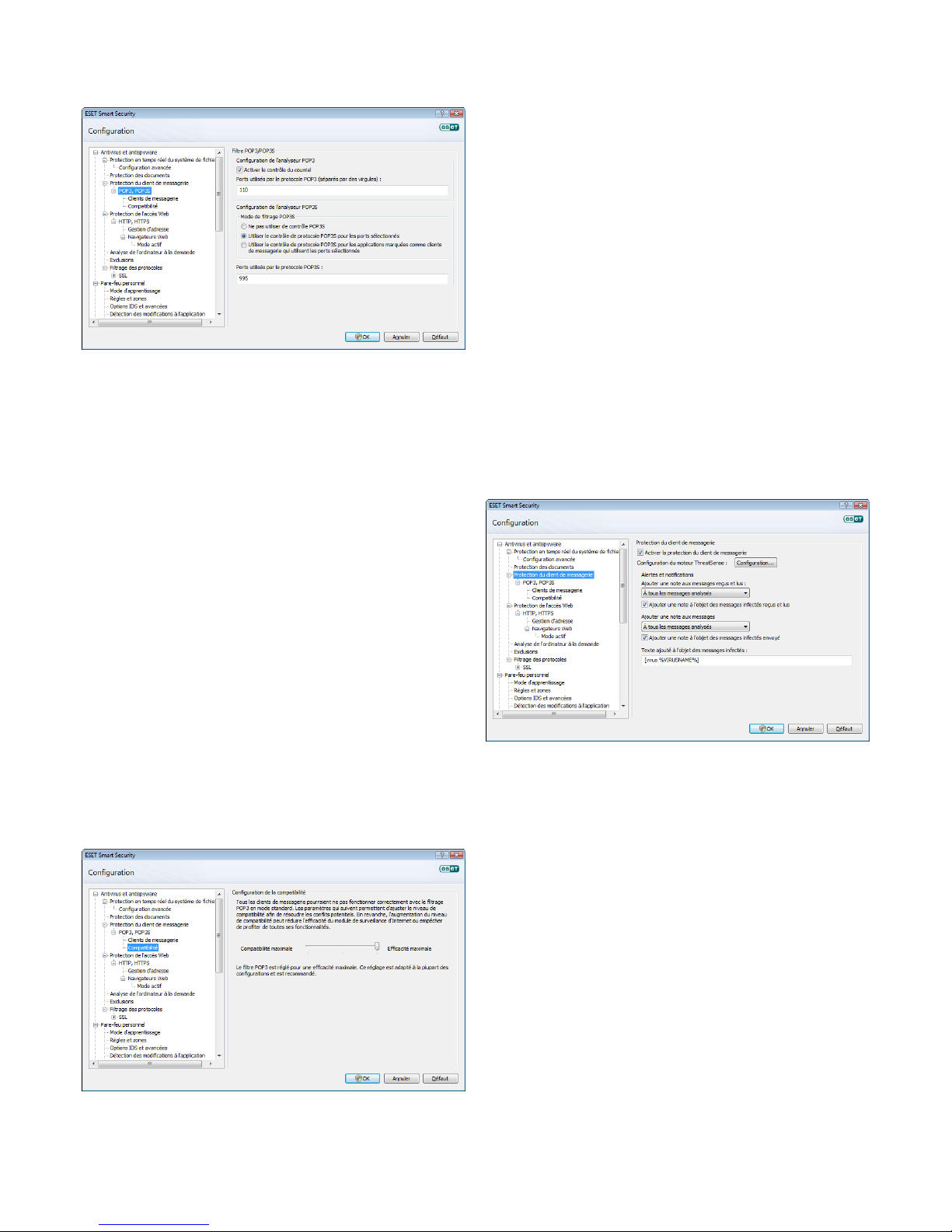

4.1.3.1 Contrôle POP3

Le protocole POP3 est le protocole le plus répandu pour la réception de

messages dans un client de messagerie. ESET Smart Security assure la

protection de ce protocole, quel que soit le client de messagerie utilisé.

Le module qui assure cette vérification est automatiquement lancé

au démarrage du système d’exploitation et reste ensuite actif en

mémoire. Pour que le module fonctionne correctement, assurezvous qu’il est activé; le contrôle POP3 s’eectue automatiquement

sans qu’il faille reconfigurer le client de messagerie. Par défaut,

toute communication sur le port 110 est soumise à une analyse, mais

d’autres ports de communication peuvent être ajoutés au besoin. Les

numéros de ports doivent être séparés par des virgules.

Les communications chirées ne sont pas contrôlées.

15

4.1.3.1.1 Compatibilité

Certains programmes de messagerie peuvent avoir des problèmes de

filtrage POP3 (par ex. si vous recevez des messages sur une connexion

Internet lente, la vérification peut entraîner des dépassements de

délai). Dans ce cas, essayez de modifiez la façon dont la vérification est

eectuée. Une diminution du niveau de vérification peut accélérer le

processus de nettoyage. Pour modifier le niveau de contrôle du filtrage

POP3, accédez à Antivirus et anti-logiciel espion > Protection du

courrier > POP3 > Compatibilité.

Si vous activez l’option Ecacité maximale, les infiltrations sont

supprimées des messages infectés et des informations concernant

l’infiltration sont insérées au début de l’objet initial du message (les

options Supprimer ou Nettoyer doivent être activées, ou le niveau

denettoyage Strict ou Par défaut doit être activé)

Une compatibilité moyenne modifie la façon dont les messages

sont reçus. Les messages sont progressivement envoyés au client

de messagerie; une fois la dernière partie du message transférée,

le message est analysé à la recherche d’infiltrations. Cependant, ce

niveau de vérification augmente le risque d’infection. Le niveau de

nettoyage et la gestion des « étiquettes » (notes d’alerte ajoutées

àl’objet et au corps des messages) sont identiques à ceux utilisés

avecle paramètre d’ecacité maximale.

Avec la Compatibilité maximale, l’utilisateur est averti par l’achage

d’une fenêtre qui signale la réception d’un message infecté. Aucune

information concernant les fichiers infectés n’est ajoutée à l’objet ni au

corps des messages et les infiltrations ne sont pas automatiquement

supprimées. Il incombe à l’utilisateur de supprimer les infiltrations

àpartir de son client de messagerie.

4.1.3.2 Intégration aux clients de messagerie

L’intégration d’ESET Smart Security aux clients de messagerie

augmente le niveau de protection active contre le code malveillant

dans les courriels. Si votre client de messagerie est pris en charge,

cette intégration peut être activée dans ESET Smart Security.

Lorsque l’intégration est activée, la barre d’outils ESET Smart Security

Antispam est insérée directement dans le client de messagerie,

contribuant ainsi à une protection plus ecace du courriel. Les

paramètres d’intégration sont accessibles dans Configuration >

Accéder à l’arborescence de la configuration avancée complète…>

Divers > Intégration aux clients de messagerie. Cette boîte de

dialogue permet à l’utilisateur d’activer l’intégration aux clients de

messagerie pris en charge. Les clients de messagerie actuellement pris

en charge sont Microsoft Outlook, Outlook Express, Windows Mail,

Windows Live Mail et Mozilla Thunderbird.

Activez l’option Désactiver la vérification au changement de contenu de

la boîte aux lettres si vous constatez un ralentissement du système

lors de l’utilisation du client de messagerie. Une telle situation peut

se présenter lors du téléchargement de messages à partir de Kerio

Outlook Connector.

La protection du courriel s’active en sélectionnant la case

correspondante dans Configuration avancée (F5) > Antivirus et

anti-logiciel espion > Protection de la messagerie.

4.1.3.2.1 Ajout d’une étiquette au corps d’un message

Chaque message contrôlé par ESET Smart Security peut être marqué

par l’ajout d’une mention (une «étiquette») à l’objet ou au corps

du message. Cette fonction augmente le niveau de crédibilité pour

le destinataire et, en cas de détection d’une infiltration, fournit de

précieuses informations sur le niveau de menace d’un message/

expéditeur donné.

Les options de cette fonction sont accessibles dans Configuration

avancée > Antivirus et anti-logiciel espion > Protection du client

de messagerie. Le programme peut Ajouter une note aux messages

reçus et lus, ainsi qu’Ajouter une note aux messages envoyés.

L’utilisateur peut aussi décider si des notes doivent être ajoutées

àtous les messages, uniquement aux messages infectés ou à aucun

message. ESET Smart Security permet aussi d’ajouter des notifications

à l’objet initial des messages infectés. Pour ce faire, sélectionnez les

options Ajouter une note à l’objet des messages infectés reçus et

lus et Ajouter une note à l’objet des messages infectés envoyés.

Vous pouvez modifier le contenu des notes dans le champ Texte

ajouté à l’objet des messages infectés. Les modifications en question

permettent d’automatiser le filtrage des messages infectés, en

permettant de définir un filtre (si votre client de messagerie le permet)

qui place dans un dossier distinct les messages ayant un objet

particulier.

Loading...

Loading...