Brugervejledning

(bruges med produktversion 4.2 eller senere)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Indhold

1. ESET Smart Security 4 .............................4

1.1 Nyheder ....................................................................... 4

1.2 Systemkrav .................................................................. 5

2. Installation ............................................6

2.1 Standardinstallation ..................................................... 6

2.2 Tilpasset installation ..................................................... 7

2.3 Brug af oprindelige indstillinger ......................................9

2.4 Angivelse af brugernavn og adgangskode ........................ 9

2.5 On-demand-computerscanning ...................................... 9

3. Vejledning for begyndere ...................... 10

3.1 Introduktion til brugerfladedesign – tilstande .................10

3.1.1 Kontrol af systemets drift ..................................... 10

3.1.2 Hvad gør jeg, hvis programmet

ikke fungerer korrekt? ........................................... 11

3.2 Opdateringsopsætning ..................................................11

3.3 Opsætning af zone, der er tillid til ...................................11

3.4 Opsætning af proxyserver .............................................12

3.5 Beskyttelse af opsætning .............................................. 12

Copyright © 2010 by ESET, spol. s r. o.

ESET Smart Security 4 er udviklet af ESET, spol. s r.o.

Få flere oplysninger ved at besøge www.eset.com.

Alle rettigheder forbeholdes. Ingen del af denne

dokumentation må reproduceres, gemmes i et

overføringssystem, eller overføres i nogen form eller på nogen

måde, elektronisk, mekanisk, ved fotokopiering, optagelse,

scanning eller på anden måde uden skriftlig tilladelse fra

ophavsmanden.

ESET, spol. s r.o. forbeholder sig ret til at ændre den beskrevne

programsoftware uden forudgående varsel.

Kundeservice i hele verden: www.eset.eu/support

Kundeservice i Nordamerika: www.eset.com/support

REV.20100225-015

4. Arbejde med ESET Smart Security ............13

4.1 Antivirus- og antispywarebeskyttelse ............................ 13

4.1.1 Realtidsbeskyttelse af filsystem ............................. 13

4.1.1.1 Kontrolopsætning .................................................13

4.1.1.1.1 Medier, der skal scannes .......................................13

4.1.1.1.2 Scan den (Hændelsesudløst scanning) ...................13

4.1.1.1.3 Yderligere ThreatSense-parametre

for nyoprettede og ændrede filer ............................13

4.1.1.1.4 Avanceret opsætning ............................................13

4.1.1.2 Rensningsniveauer ...............................................13

4.1.1.3 Hvornår skal konfigurationen

af realtidsbeskyttelsen ændres? .............................14

4.1.1.4 Kontrol af realtidsbeskyttelse ................................14

4.1.1.5 Hvad gør jeg, hvis realtidsbeskyttelsen

ikke fungerer ........................................................14

4.1.2 Beskyttelse af e-mail-klient ...................................14

4.1.2.1 POP3-kontrol ........................................................14

4.1.2.1.1 Kompatibilitet ......................................................15

4.1.2.2 Integration med e-mail-klienter .............................15

4.1.2.2.1 Tilføjelse af kodemeddelelser til e-mail-brødtekst ...15

4.1.2.3 Fjernelse af infiltrationer .......................................16

4.1.3 Internetbeskyttelse ...............................................16

4.1.3.1 HTTP, HTTPs .........................................................16

4.1.3.1.1 Adressestyring ......................................................16

4.1.3.1.2 Browsere ..............................................................16

4.1.4 Computerscanning ...............................................17

4.1.4.1 Scanningstype ...................................................... 17

4.1.4.1.1 Standardscanning ................................................. 17

4.1.4.1.2 Tilpasset scanning ................................................ 17

4.1.4.2 Scanningsmål .......................................................18

4.1.4.3 Scanningsprofiler ..................................................18

4.1.5 Protokolfiltrering ..................................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Certifikater, der er tillid til ......................................19

4.1.5.1.2 Udeladte certifikater .............................................19

4.1.6 Opsætning af ThreatSense-programparametre ......19

4.1.6.1 Opsætning af objekter ..........................................19

4.1.6.2 Indstillinger ..........................................................19

4.1.6.3 Rensning .............................................................20

4.1.6.4 Filtypenavne ........................................................ 20

4.1.6.5 Grænser .............................................................. 20

4.1.6.6 Andet ................................................................... 21

4.1.7 En infiltration er registreret ...................................21

4.2 Personlig firewall ......................................................... 21

4.2.1 Filtreringstilstande ...............................................21

4.2.2 Profiler ................................................................ 22

4.2.2.1 Profilstyring ......................................................... 22

4.2.3 Blokere al netværkstrafik Aryd

forbindelsen til netværk ....................................... 22

4.2.4 Deaktiver filtrering: Tillad al trafik ......................... 22

4.2.5 Konfiguration og brug af regler ............................. 22

4.2.5.1 Oprettelse af en ny regel ....................................... 23

4.2.5.2 Redigering af regler .............................................. 23

4.2.6 Konfigurationszoner ............................................ 23

4.2.6.1 Netværksgodkendelse .......................................... 24

4.2.6.1.1 Zonegodkendelse – Klientkonfiguration ................ 24

4.2.6.1.2 Zonegodkendelse – Serverkonfiguration ............... 25

4.2.7 Oprettelse af forbindelse – registrering ................. 25

4.2.8 Logføring ............................................................. 26

4.3 Antispambeskyttelse ................................................... 26

4.3.1 Selvlært Antispam ............................................... 26

4.3.1.1 Tilføjelse af adresser til whitelisten ........................ 26

4.3.1.2 Marker meddelelser som spam .............................26

4.4 Opdatering af programmet ...........................................27

4.4.1 Opdateringsopsætning ........................................ 27

4.4.1.1 Opdateringsprofiler ............................................. 27

4.4.1.2 Opsætning af avanceret opdatering ...................... 28

4.4.1.2.1 Opdateringstilstand ............................................. 28

4.4.1.2.2 Proxyserver .......................................................... 28

4.4.1.2.3 Tilslutning til LAN ................................................ 29

4.4.1.2.4 Oprettelse af opdateringskopier – Spejl .................29

4.4.1.2.4.1 Opdatering fra spejlet ..........................................30

4.4.1.2.4.2 Fejlfinding ved problemer med spejlopdatering .........30

4.4.2 Sådan oprettes opdateringsopgaver ......................31

4.5 Planlægningsværktøj .................................................... 31

4.5.1 Formålet med planlægning af opgaver ...................31

4.5.2 Oprettelse af nye opgaver ......................................31

4.6 Karantæne ..................................................................32

4.6.1 Anbringelse af filer i karantæne ............................ 32

4.6.2 Gendannelse fra karantæne.................................. 32

4.6.3 Afsendelse af fil fra karantæne .............................. 32

4.7 Logfiler .......................................................................32

4.7.1 Logvedligeholdelse .............................................. 33

4.8 Brugerflade .................................................................33

4.8.1 Advarsler og meddelelser ..................................... 34

4.9 ThreatSense.Net ..........................................................34

4.9.1 Mistænkelige filer ................................................ 34

4.9.2 Statistik .............................................................. 35

4.9.3 Afsendelse ........................................................... 35

4.10 Fjernadministration .....................................................36

4.11 Licens .........................................................................36

5. Avanceret bruger ................................. 37

5.1 Opsætning af proxyserver ............................................. 37

5.2 Eksport/import af indstillinger ...................................... 37

5.2.1 Eksportindstillinger ............................................. 37

5.2.2 Importer indstillinger ........................................... 37

5.3 Kommandolinje ...........................................................37

5.4 ESET SysInspector ........................................................38

5.4.1 Brugerflade og brug af programmet ......................38

5.4.1.1 Kontrolelementer i programmet ........................... 38

5.4.1.2 Navigation i ESET SysInspector ............................. 39

5.4.1.3 Sammenlign ........................................................ 39

5.4.1.4 SysInspector som en del af ESET Smart Security 4 ....40

5.4.1.5 Tjenestescript ......................................................40

5.4.1.5.1 Generering af tjenestescripts ................................40

5.4.1.5.2 Tjenestescriptets struktur .....................................41

5.4.1.5.3 Hvordan eksekveres tjenestescripter ..................... 42

5.5 ESET SysRescue ...........................................................42

5.5.1 Minimumkrav ...................................................... 42

5.5.2 Sådan oprettes en rednings-cd .............................. 42

5.5.2.1 Mapper ............................................................... 42

5.5.2.2 ESET Antivirus...................................................... 43

5.5.2.3 Avanceret ............................................................ 43

5.5.2.4 USB-enhed, der kan startes fra ............................. 43

5.5.2.5 Brænd ................................................................. 43

5.5.3 Arbejde med ESET SysRescue ................................ 43

5.5.3.1 Brug af ESET SysRescue ........................................ 43

6. Ordliste ............................................... 44

6.1 Infiltrationstyper ........................................................ 44

6.1.1 Virus ...................................................................44

6.1.2 Orme ..................................................................44

6.1.3 Trojanske heste ....................................................44

6.1.4 Rodsæt ...............................................................44

6.1.5 Adware ............................................................... 45

6.1.6 Spyware ..............................................................45

6.1.7 Potentielt usikre programmer ...............................45

6.1.8 Potentielt uønskede programmer .........................45

6.2 Fjernangrebstyper ....................................................... 45

6.2.1 DoS-angreb ......................................................... 45

6.2.2 DNS Poisoning .....................................................45

6.2.3 Ormeangreb ........................................................ 45

6.2.4 Portscanning ....................................................... 45

6.2.5 TCP Desynchronization ........................................46

6.2.6 SMB Relay ...........................................................46

6.2.7 ICMP-angreb .......................................................46

6.3 E-mail ........................................................................ 46

6.3.1 Annoncer ............................................................46

6.3.2 Hoaxes ................................................................ 47

6.3.3 Phishing .............................................................. 47

6.3.4 Genkendelse af bedragerisk spam ......................... 47

6.3.4.1 Regler ................................................................. 47

6.3.4.2 Bayesian-filter ..................................................... 47

6.3.4.3 Whitelist ............................................................. 48

6.3.4.4 Blacklist ..............................................................48

6.3.4.5 Serversidekontrol.................................................48

1. ESET Smart Security 4

ESET Smart Security 4 er den første repræsentant for den nye tilgang

til ægte integreret computersikkerhed. Det udnytter hastigheden

og præcisionen fra ESET NOD32 Antivirus, hvilket garanteres af den

nyeste version af ThreatSense®-scanningsprogrammet, kombineret

med den skræddersyede personlige firewall og antispammoduler.

Resultatet er et intelligent system, som konstant er på vagt over for

angreb og skadelig software, der kan bringe din computer i fare.

ESET Smart Security er ikke en ubehjælpsom sammenblanding

af forskellige produkter i en pakke, i modsætning til hvad andre

leverandører tilbyder. Det er resultatet af lang tids bestræbelser

på at kombinere den maksimale beskyttelse med de mindste

systemfodspor. De avancerede teknologier, der er baseret på

kunstig intelligens, er i stand til proaktivt at eliminere indtrængen

af virus, spyware, trojanske heste, orme, adware, rodsæt og andre

-internetbårne angreb uden at hindre systemets ydeevne eller skabe

kaos på din computer.

1.1 Nyheder

Vores eksperters udviklererfaring gennem lang tid demonstreres

af den helt nye arkitektur i ESET Smart Security, som garanterer

maksimal beskyttelse med mindstekrav til systemet. Denne robuste

sikkerhedsløsning indeholder moduler med forskellige avancerede

indstillinger. Følgende liste indeholder en kort oversigt over disse

moduler.

• Antivirus og antispyware

Dette modul er bygget op på ThreatSense®-scanningsmotoren, som

første gang blev brugt i det prisvindende NOD32 Antivirus-system.

ThreatSense® er optimeret og forbedret med den nye ESET Smart

Security-arkitektur.

Funktion Beskrivelse

Forbedret rensning Antivirussystemet renser og sletter nu

intelligent de fleste registrerede infiltrationer

uden at kræve brugerens medvirken.

Baggrundsscanning Computerscanningen kan startes

ibaggrunden, uden at det gør ydeevnen

langsommere.

Mindre

opdateringsfiler

Populær e-mailklient-beskyttelse

Andre mindre

forbedringer

Kerneoptimeringsprocesserne giver en

mindre størrelse på opdateringsfilerne end

iversion 2.7. Beskyttelsen af opdateringsfiler

mod beskadigelse er også forbedret.

Det er nu muligt at scanne indgående

e-mailikke kun i Microsoft Outlook, men

ogsåiOutlook Express, Windows Mail,

Windows Live Mail og Mozilla Thunderbird.

– Direkte adgang til filsystemer for høj

hastighed og gennemløb.

– Blokeret adgang til inficerede filer

– Optimering for Windows Security Center,

herunder Vista.

• Personlig firewall

Den personlige firewall overvåger al trafik mellem en beskyttet

computer og andre computere i netværket. ESET Personlig firewall

indeholder de avancerede funktioner som vist på listen nedenfor.

Funktion Beskrivelse

Profiler Profiler er et værktøj til kontrol af

funktionsmåden i ESET Smart Security

Personlig firewall. Flere profiler, der kan have

forskellige regler tildelt, gør det muligt for

brugere nemt at ændre funktionsmåden af

Personlig firewall.

Zonegodkendelse Sætter brugere i stand til at identificere

det netværk, de opretter forbindelse til, og

definere en handling (f.eks. ændre firewallprofilen og blokeringskommunikationen til

zonen) baseret på disse oplysninger.

Scanning af lavt lag

inetværkskommunikation

IPv6-support ESET Personlig firewall viser IPv6-adresser og

Overvågning af

eksekverbare filer

Filscanning

integreret med

HTTP(s) og POP3(s)

Opdagelse af

indtrængen i system

Interaktiv,

automatisk,

indlærings- eller

politikbaseret

understøttelse og

understøttelse af

Automatisk tilstand

med undtagelser

Erstatter den

integrerede

Windows-firewall

Scanning af netværkskommunikation på

dataoverførselslag (Data Link Layer) sætter

ESET Personlig firewall i stand til at bekæmpe

angreb, som på anden måde ikke ville kunne

registreres.

giver brugerne mulighed for at oprette regler

for dem.

Overvågning af ændringer i eksekverbare filer

for at bekæmpe infektion. Det er muligt at

tillade filændring af signerede programmer.

Integreret filscanning i HTTP(s)- og POP3(s)programprotokoller. Brugerne er beskyttet,

når de søger på internettet eller henter

e-mails.

Evnen til at genkende karakteren af

netværkskommunikation og forskellige

typer netværksangreb med en indstilling til

automatisk at forbyde kommunikationen.

Brugerne kan vælge, om Personlig firewalls

handlinger skal udføres automatisk,

eller om de vil indstille regler interaktivt.

Kommunikation i politikbaseret tilstand

håndteres i overensstemmelse med de

regler, der er foruddefineret af brugeren eller

netværksadministratoren. Indlæringstilstand

opretter og gemmer automatisk regler og er

velegnet til den indledende konfiguration af

firewallen.

Erstatter den integrerede Windows-firewall

og interagerer med Windows Security Center

for at overvåge sikkerhedsstatus. ESET Smart

Security-installationen slår som standard

firewallen i Windows fra.

4

• Antispam

1.2 Systemkrav

ESET Antispam filtrerer uønskede e-mails fra og øger derfor

sikkerheden og bekvemmeligheden ved elektronisk kommunikation.

Funktion Beskrivelse

Bedømmelse af

indgående e-mail

Al indgående mail bedømmes på en skala

fra 0 (en meddelelse er ikke spam) til

100 (en meddelelse er spam) og filtreres

i overensstemmelse hermed til mappen

Uønsket e-mail eller i en tilpasset mappe

oprettet af brugeren. Det er muligt at scanne

indgående e-mail parallelt.

Understøtter

en række

scanningsteknikker

Fuld integration med

e-mail-klienter

– Bayes-analyse.

– Regelbaseret scanning.

– Kontrol af globale fingeraftryk i database

Antispambeskyttelse er tilgængelig for

brugere af Microsoft Outlook-, Outlook

Express-, Windows Mail-, Windows Live Mailog Mozilla Thunderbird-klienter.

Manuelt valg af

spam er tilgængelig

Mulighed for manuelt at vælge eller fravælge

e-mail som spam.

• Andet

Hvis ESET Smart Security og ESET Smart Security Business Edition

skal fungere gnidningsløst, skal systemet opfylde følgende krav til

hardware og software:

ESET Smart Security:

Windows 2000, XP 400 MHz 32-bit/64-bit (x86/x64)

128 MB RAM systemhukommelse

130 MB tilgængelig plads

Super VGA (800 × 600)

Windows 7, Vista 1 GHz 32-bit/64-bit (x86/x64)

512 MB RAM systemhukommelse

130 MB tilgængelig plads

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server,

XP, 2003Server

400 MHz 32-bit/64-bit (x86/x64)

128 MB RAM systemhukommelse

130 MB tilgængelig plads

Super VGA (800 × 600)

Windows 7, Vista,

Windows Server 2008

1 GHz 32-bit/64-bit (x86/x64)

512 MB RAM systemhukommelse

130 MB tilgængelig plads

Super VGA (800 × 600)

Funktion Beskrivelse

ESET SysRescue Med ESET SysRescue kan brugeren oprette

en cd/dvd/USB-enhed, der kan startes,

ved hjælp af ESET Smart Security, som

kan køre uaængigt af operativsystemet.

Det anvendes bedst til at slippe af med

infiltrationer, der er svære at erne.

ESET SysInspector ESET SysInspector, et program, der inspicerer

din computer grundigt, er nu integreret

direkte i ESET Smart Security. Hvis du

kontakter vores Kundeservice ved hjælp

af Hjælp og support > Forespørgsel om

support fra Kundeservice (anbefales), kan

du vælge at inkludere et ESET SysInspectorstatusøjebliksbillede fra din computer.

Dokumentbeskyttelse Dokumentbeskyttelsen scanner Microsoft

Oce-dokumenter, før de åbnes, og filer der

er hentet automatisk af Internet Explorer,

som f.eks. Microsoft ActiveX-elementer.

Selvforsvar Den nye selvforsvarsteknologi beskytter

ESET Smart Security-komponenter mod

deaktiveringsforsøg.

Brugerflade Brugerfladen er nu i stand til at arbejde i ikke-

grafisk tilstand, som muliggør tastaturstyring

af ESET Smart Security.

Den øgede kompatibilitet med

skærmlæsningsprogrammer gør det muligt

for synshæmmede at styre programmet mere

eektivt.

5

2. Installation

Efter køb kan installationsprogrammet til ESET Smart Security

downloades fra ESET's websted. Det leveres som en pakke med formatet

”ess_nt**_***.msi” (ESET Smart Security) eller ”essbe_nt**_***.msi” (ESET

Smart Security Business Edition). Når du starter installationsprogrammet,

fører Installationsvejledningen dig gennem den grundlæggende

opsætning. Der er to typer installation med forskellige niveauer af

opsætningsdetaljer.

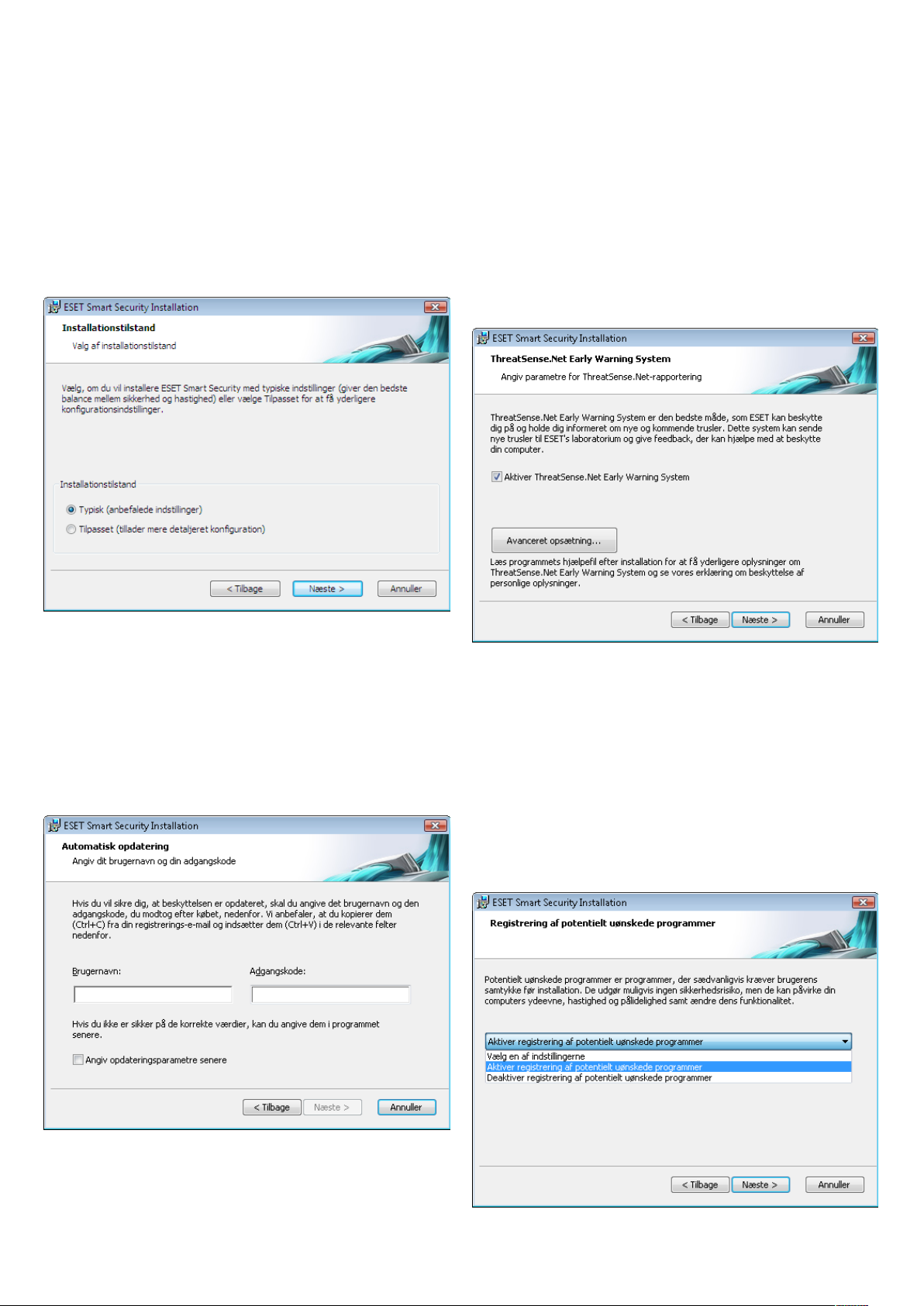

1. Standardinstallation

2. Tilpasset installation

Angiv dit brugernavn og din adgangskode, dvs. de godkendelsesdata

du modtog ved købet eller registreringen af produktet, i de tilsvarende

felter. Hvis du ikke har brugernavnet eller adgangskoden ved hånden,

skal du vælge indstillingen Angiv opsætningsparametre senere.

Godkendelsesdataene kan indsættes på et senere tidspunkt direkte

fra programmet.

Det næste installationstrin er konfiguration af ThreatSense.Net Early

Warning System. ThreatSense.Net Early Warning System hjælper med

at sikre, at ESET straks og fortløbende informeres om nye infiltrationer

for hurtigt at kunne beskytte kunderne. Systemet tillader indsendelse

af nye trusler til ESET's viruslaboratorium, hvor de analyseres,

behandles og tilføjes virussignaturdatabaserne.

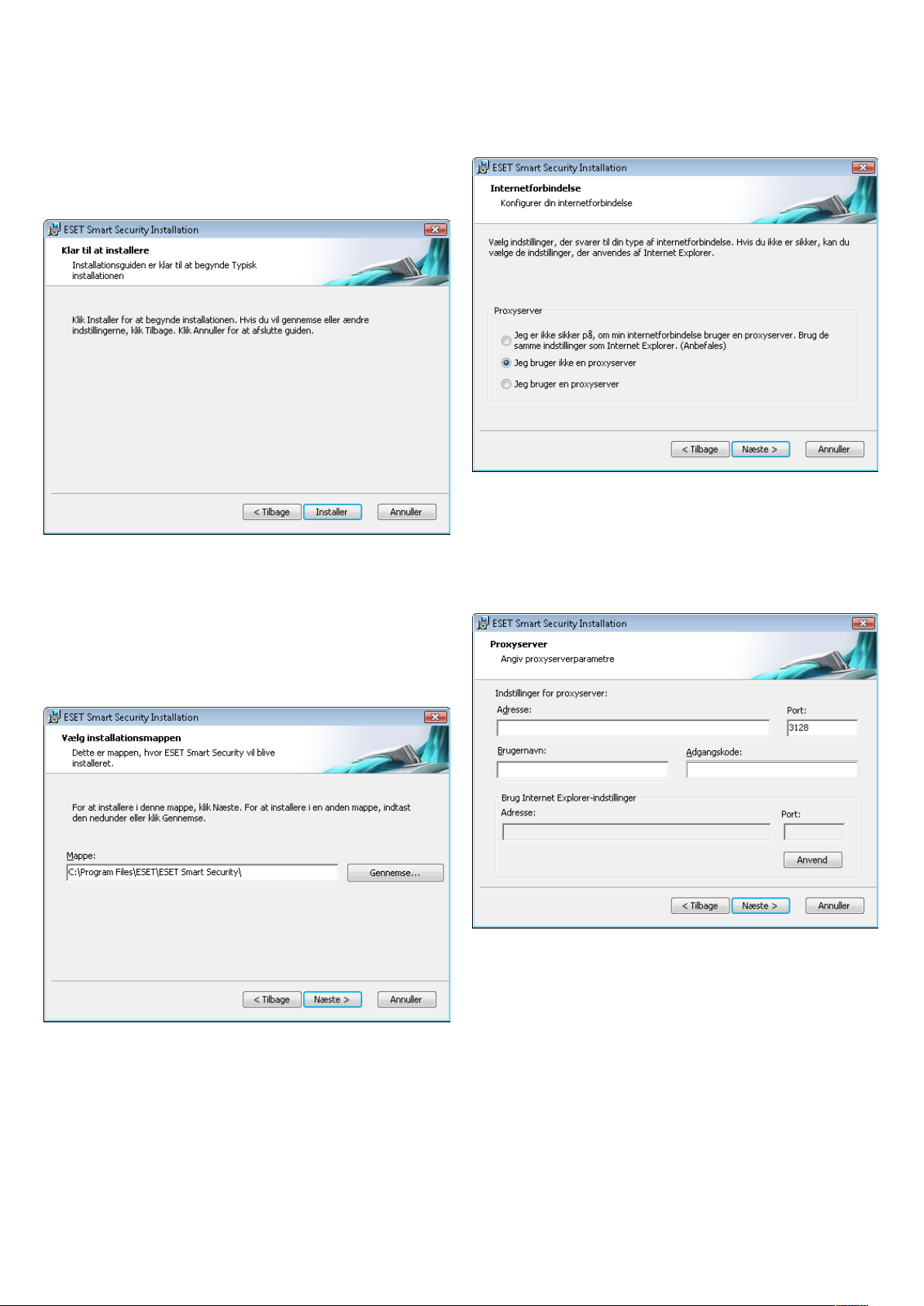

2.1 Standardinstallation

Standardinstallationen anbefales til brugere, som vil installere

ESET Smart Security med standardindstillingerne. Programmets

standardindstillinger giver det maksimale niveau af beskyttelse,

et faktum der værdsættes af de brugere, som ikke ønsker at

konfigurere detaljerede indstillinger.

Det første (meget vigtige) trin er angivelse af brugernavn og

adgangskode til automatisk opdatering af programmet. Det spiller

en vigtig rolle i den konstante beskyttelse af systemet.

Som standard er arydsningsfeltet Aktiver ThreatSense.Net Early

Warning System markeret, så funktionen er aktiveret. Klik på

Avanceret opsætning... for at ændre de detaljerede indstillinger for

indsendelse af mistænkelige filer.

Næste trin i installationsprocessen er at konfigurere Registrering af

potentielt uønskede programmer. Potentielt uønskede programmer

har ikke nødvendigvis til hensigt at være skadelige, men de kan ofte

påvirke operativsystemets funktioner på en negativ måde.

Disse programmer samles ofte med andre programmer og kan være

svære at finde under installationen. Selvom programmerne normalt

viser en meddelelse under installationen, kan de let blive installeret

uden dit samtykke.

6

Vælg indstillingen Aktiver registrering af potentielt uønskede

programmer for at tillade, at ESET Smart Security registrerer denne

type trussel (anbefales).

I det sidste trin i standardinstallationen skal du bekræfte

installationen ved at klikke på knappen Installer.

2.2 Tilpasset installation

Tilpasset installation er designet til brugere, som har erfaring med

finjustering af programmer og ønsker at ændre de avancerede

indstillinger under installationen.

Når du har angivet brugernavnet og adgangskoden, skal du klikke på

Næste for at bruge funktionen Konfigurer din internetforbindelse.

Hvis du bruger en proxyserver, skal den konfigureres korrekt for at få

opdateringer af virussignaturer til at fungere korrekt. Hvis du ikke ved,

om du bruger en proxyserver til at oprette forbindelse til internettet,

skal du bevare standardindstillingen Jeg er ikke sikker på, om min

internetforbindelse bruger en proxyserver. Brug de samme

indstillinger som Internet Explorer, og klik på Næste. Hvis du ikke

bruger en proxyserver, skal du vælge den tilsvarende indstilling.

Det første trin består i at vælge destinationen for installationen. Som

standard installeres programmet i C:\Programmer\ESET\ESET Smart

Security\. Klik på Gennemse… for at ændre placeringen (anbefales ikke).

Dernæst skal du udfylde Angiv dit brugernavn og din adgangskode.

Dette trin er det samme som i Standardinstallationen (se side 5).

Hvis du vil konfigurere dine indstillinger for proxyserveren,

skal du vælge Jeg bruger en proxyserver og klikke på Næste.

Angiv IP-adressen eller webadressen for din proxyserver i feltet

Adresse. I feltet Port kan du angive den port, hvor proxyserveren

accepterer forbindelserne (som standard 3128). Hvis proxyserveren

kræver godkendelse, skal der angives et gyldigt brugernavn og en

adgangskode, som giver adgang til proxyserveren. Indstillingerne for

proxyserver kan eventuelt også kopieres fra Internet Explorer. Dette

gør du ved at klikke på Anvend og bekræfte valget.

7

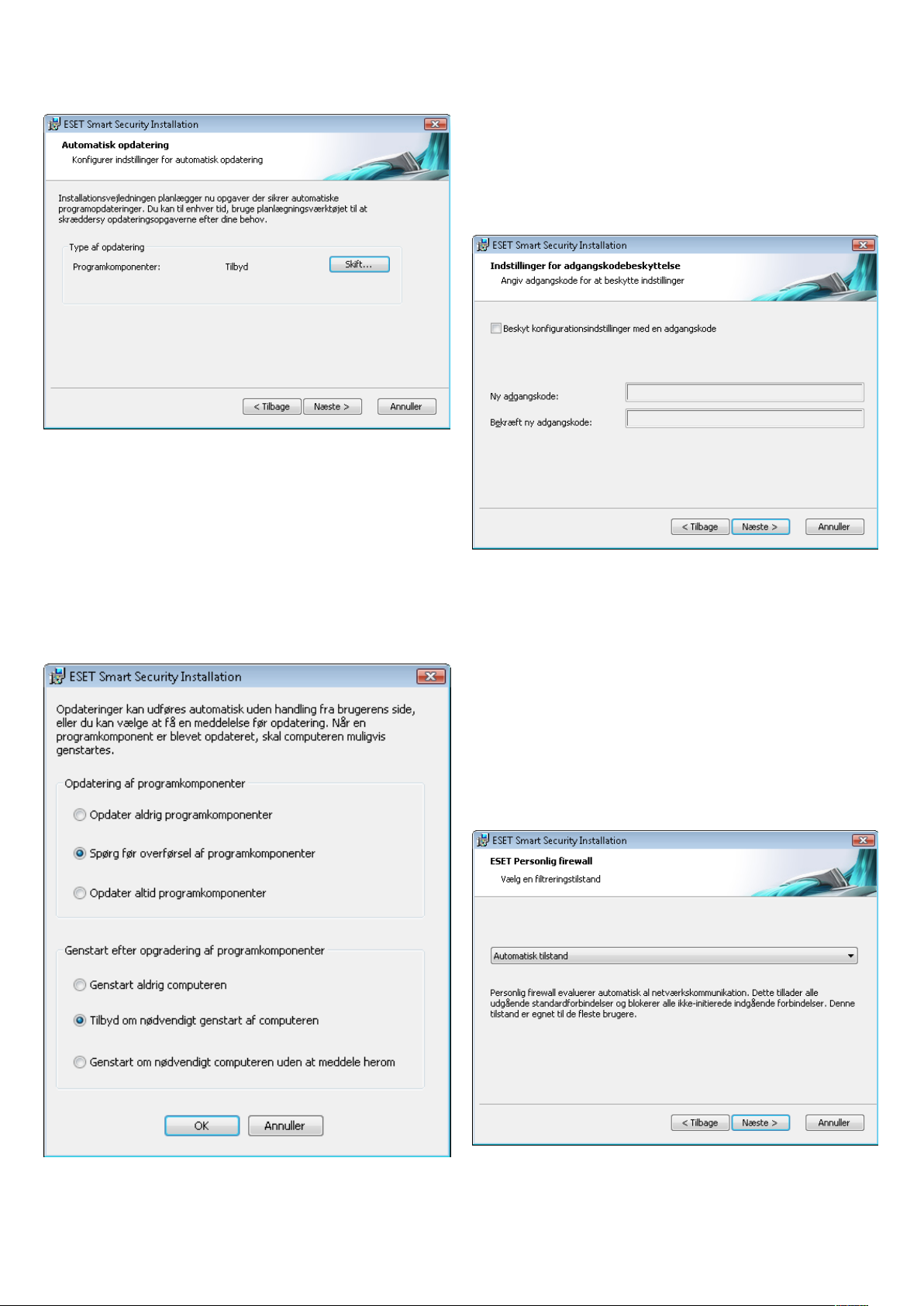

Klik på Næste for at gå videre til vinduet Konfigurer indstillinger

for automatisk opdatering. I dette trin kan du angive, hvordan

de automatiske opdateringer af programkomponenten håndteres

på systemet. Klik på Skift... for at få adgang til de avancerede

indstillinger.

Hvis du ikke ønsker, at programkomponenterne skal opdateres, skal

du vælge Opdater aldrig programkomponenter. Når du aktiverer

indstillingen Spørg før overførsel af programkomponenter, vises

et bekræftelsesvindue, før programkomponenterne overføres. Hvis

du vil aktivere automatisk opdatering af programkomponenter

uden forudgående forespørgsel, skal du vælge indstillingen Udfør

opgradering af programkomponenter, hvis den er tilgængelig.

Bemærk! Efter en opgradering af programkomponenterne skal

computeren normalt genstartes. Den anbefalede indstilling er:

Genstart om nødvendigt computeren uden at meddele det.

Næste trin i installationen er at angive en adgangskode for at beskytte

programparametre. Vælg en adgangskode, som du vil beskytte

programmet med. Indtast adgangskoden igen for at bekræfte den.

Fremgangsmåden Konfiguration af ThreatSense.Net Early Warning

System og Registrering af potentielt uønskede programmer er de

samme som i Standardinstallationen og er ikke vist her (se side 5).

Det sidste trin i Tilpasset tilstand er valget af filtreringstilstanden for

ESET Personlig firewall. Der er fem tilstande tilgængelige:

• Automatisk

• Automatisk tilstand med undtagelser (brugerdefinerede regler)

• Interaktiv

• Politikbaseret

• Indlæring

8

Tilstanden Automatisk anbefales til størstedelen af brugerne. Alle

udgående standardforbindelser aktiveres (analyseres automatisk

ved hjælp af foruddefinerede indstillinger) og uønskede indgående

forbindelser blokeres automatisk.

Automatisk tilstand med undtagelser (brugerdefinerede regler).

Udover den automatiske tilstand sætter den dig i stand til at tilføje

brugerdefinerede regler.

Tilstanden Interaktiv er egnet til avancerede brugere.

Kommunikation administreres af brugerdefinerede regler. Hvis der

ikke er defineret en regel for en kommunikation, beder programmet

brugeren tillade eller afvise en kommunikation.

Tilstanden Politikbaseret evaluerer kommunikationer baseret på

foruddefinerede regler, som er oprettet af administratoren. Hvis der

ikke er nogen tilgængelig regel, blokeres forbindelsen automatisk,

og brugeren ser ingen advarselsmeddelelse. Vi anbefaler, at du

kun vælger politikbaseret tilstand, hvis du er administrator og vil

konfigurere netværkskommunikationen.

Indlæringstilstand – Opretter og gemmer automatisk regler og er

velegnet til den indledende konfiguration af Personlig firewall. Der

kræves ingen handling fra brugerens side, da ESET Smart Security

gemmer regler i overensstemmelse med foruddefinerede parametre.

Indlæringstilstand er ikke sikker og bør kun bruges, indtil alle regler for

påkrævet kommunikation er blevet oprettet.

Det sidste trin viser et vindue, hvor du skal give dit samtykke til

installationen.

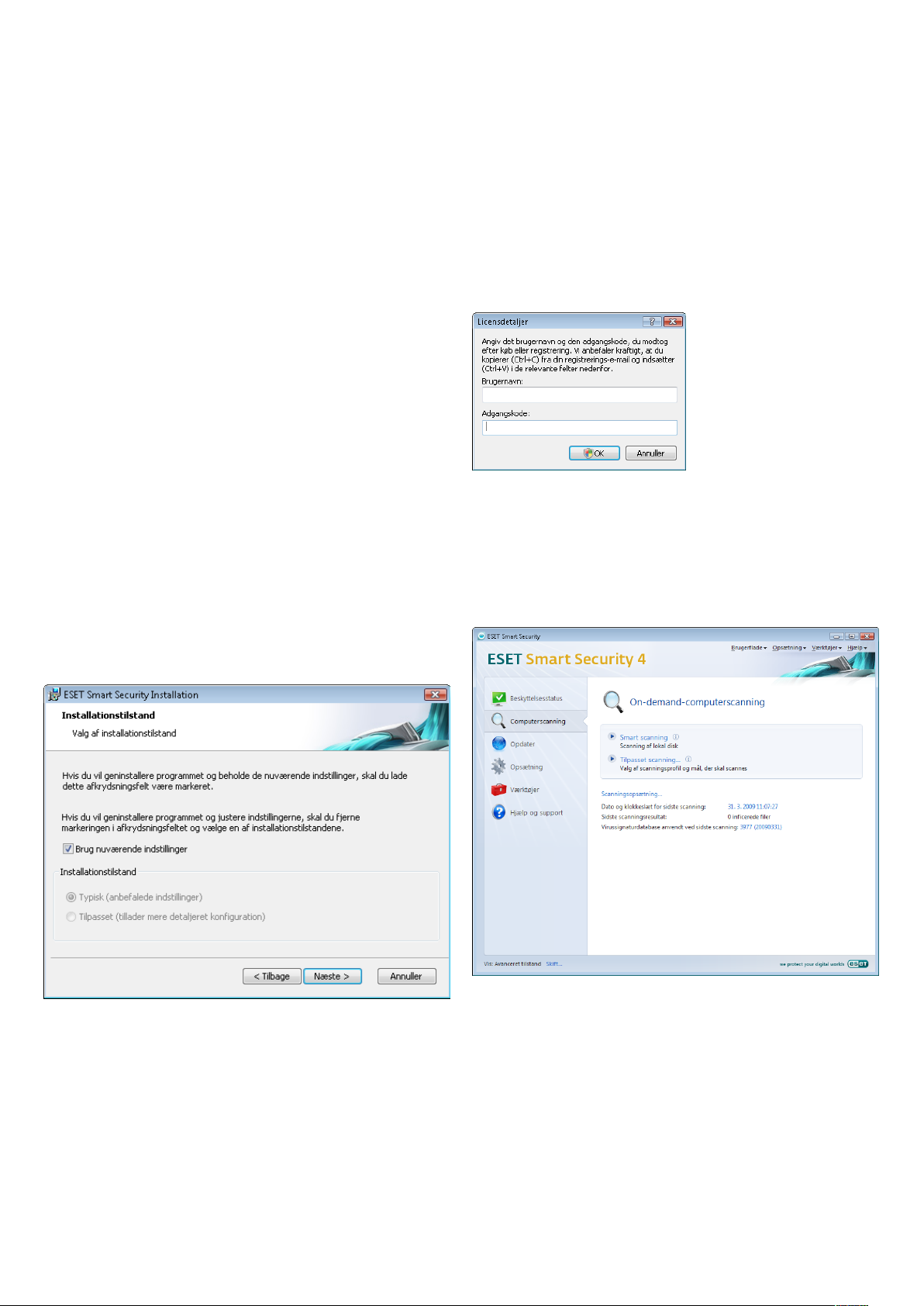

2.3 Brug af oprindelige indstillinger

Hvis du geninstallerer ESET Smart Security, vises indstillingen Brug

nuværende indstillinger. Vælg denne indstilling for at overføre

opsætningsparametre fra den oprindelige installation til den nye.

2.4 Angivelse af brugernavn og adgangskode

For at få den optimale funktionalitet er det vigtigt, at programmet

opdateres automatisk. Dette er kun muligt, hvis det korrekte

brugernavn og den korrekte adgangskode angives under

opdateringsopsætningen.

Hvis du ikke angav dit brugernavn og din adgangskode under

installationen, kan du gøre det nu. I programmets hovedvindue

skal du klikke på Opdatering og derefter klikke på Opsætning af

brugernavn og adgangskode. Angiv de data, du modtog sammen

med din produktlicens i vinduet Licensdetaljer.

2.5 On-demand-computerscanning

Efter installation af ESET Smart Security skal der udføres en

computerscanning for forekomsten af skadelig kode. For hurtigt at

starte en scanning skal du vælge Computerscanning i hovedmenuen

og derefter vælge Standardscanning i hovedprogramvinduet. Se

kapitlet ”Computerscanning” for at få flere oplysninger om funktionen

Computerscanning.

9

3. Vejledning for begyndere

I dette kapitel får du en indledende oversigt over ESET Smart Security

og programmets grundlæggende indstillinger.

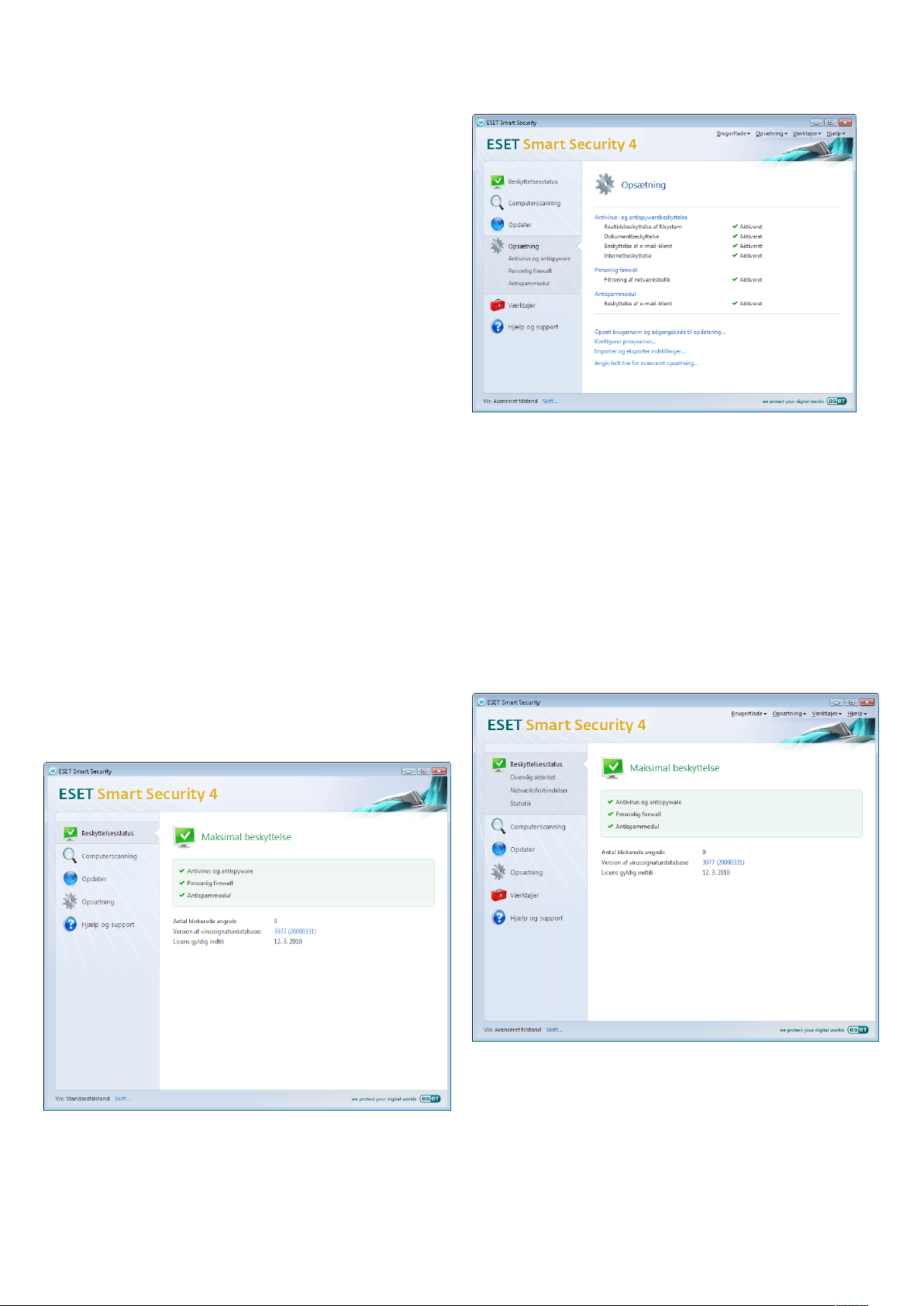

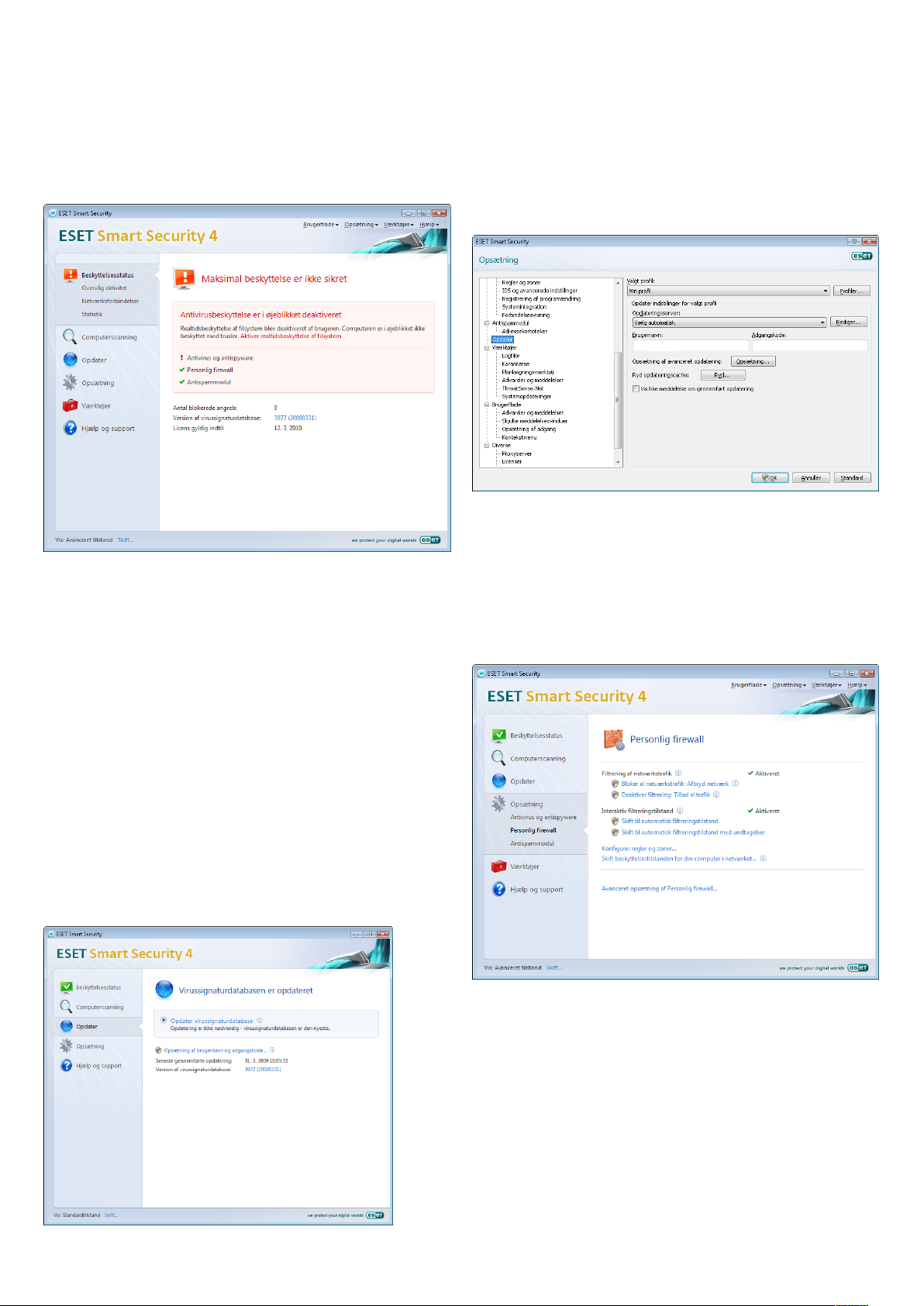

3.1 Introduktion til brugerfladedesign – tilstande

Hovedvinduet i ESET Smart Security er inddelt i to hovedafsnit.

Den venstre kolonne giver adgang til en brugervenlig hovedmenu.

Hovedprogramvinduet til højre viser især oplysninger, der svarer til

den indstilling, der er valgt i hovedmenuen.

Følgende er en beskrivelse af knapperne i hovedmenuen:

Beskyttelsesstatus – Indeholder oplysninger i en brugervenlig form

om beskyttelsesstatussen for ESET Smart Security. Hvis Avanceret

tilstand er aktiveret, vises statussen for alle beskyttelsesmoduler. Klik

på et modul for at få vist dets aktuelle status.

Computerscanning – Med denne indstilling kan du konfigurere og

starte on-demand-computerscanningen.

Opdatering – Vælg denne indstilling for at få adgang til

opdateringsmodulet, som administrerer opdateringer af

virussignaturdatabasen.

Opsætning – Vælg denne indstilling for at justere computerens

sikkerhedsniveau. Hvis Avanceret tilstand er aktiveret, vises

undermenuerne for Antivirus- og antispywarebeskyttelse, Personlig

firewall og Antispammodul.

Værktøjer – Denne indstilling er kun tilgængelig i Avanceret tilstand.

Giver adgang til Logfiler, Karantæne og Planlægningsværktøj.

Hjælp og support – Vælg denne indstilling for at åbne hjælpefiler,

ESET Knowledgebase, ESET's websted og få adgang til en

supportforespørgsel til kundeservice.

Brugerfladen i ESET Smart Security giver brugerne mulighed for at

skifte mellem tilstandene Standard og Avanceret. For at skifte mellem

tilstandene skal du klikke på linket Vis, som du finder nederst til

venstre på hovedskærmen i ESET Smart Security. Klik på denne knap

for at vælge den ønskede visningstilstand.

Når du skifter til Avanceret tilstand, tilføjes funktionen Værktøjer til

hovedmenuen. Indstillingen Værktøjer giver brugeren mulighed for

at bruge Planlægningsværktøj, Karantæne og få vist Logfiler i ESET

Smart Security.

Bemærk! Alle andre anvisninger i denne vejledning foregår i Avanceret

tilstand.

3.1.1 Kontrol af systemets drift

For at få vist Beskyttelsesstatus skal du klikke på denne indstilling

øverst i hovedmenuen. En statusangivelse om brugen af ESET Smart

Security vises til højre i vinduet, og der vises en undermenu med tre

menupunkter: Antivirus og antispyware, Personlig firewall og

Antispammodul. Vælg et af dem for at få vist detaljerede oplysninger

om et bestemt beskyttelsesmodul.

Standardtilstanden giver adgang til de funktioner, der kræves til

almindelig drift. Den viser ikke avancerede indstillinger.

10

Hvis de aktiverede moduler fungerer korrekt, tildeles de et grønt

flueben. Hvis de ikke fungerer korrekt, vises et rødt udråbstegn eller

et orange meddelelsesikon samt ekstra oplysninger om modulet

iden øverste del af vinduet. Der vises også et forslag til en løsning af

problemet med modulet. Hvis du vil ændre statussen for individuelle

moduler, skal du klikke på Opsætning i hovedmenuen og klikke på det

ønskede modul.

3.1.2 Hvad gør jeg, hvis programmet ikke fungerer korrekt?

Hvis ESET Smart Security registrerer et problem i et af

beskyttelsesmodulerne, rapporteres det i vinduet Beskyttelsesstatus.

Der tilbydes også en mulig løsning på problemet her.

Hvis det ikke er muligt at løse et problem ved hjælp af den

viste liste over kendte problemer og løsninger, skal du klikke

på Hjælp og support for at få adgang til hjælpefilerne og søge

i vidensbasen. Hvis du stadig ikke kan finde en løsning, kan du

sende en supportforespørgsel til ESET's kundeservice. Ud fra dine

tilbagemeldinger kan vores specialister hurtigt reagere på dine

spørgsmål og rådgive dig eektivt angående problemet.

Vinduet Avanceret opsætning (tryk på F5 for at åbne) indeholder

andre detaljerede opdateringsindstillinger. Rullemenuen

Opdateringsserver: skal indstilles til Vælg automatisk. Hvis du

vil konfigurere avancerede opdateringsindstillinger som f.eks.

opdateringstilstanden, kan du finde opdateringer på en lokal server

og oprette kopier af virussignaturer (ESET Smart Security Business

Edition) og klikke på knappen Opsætning.

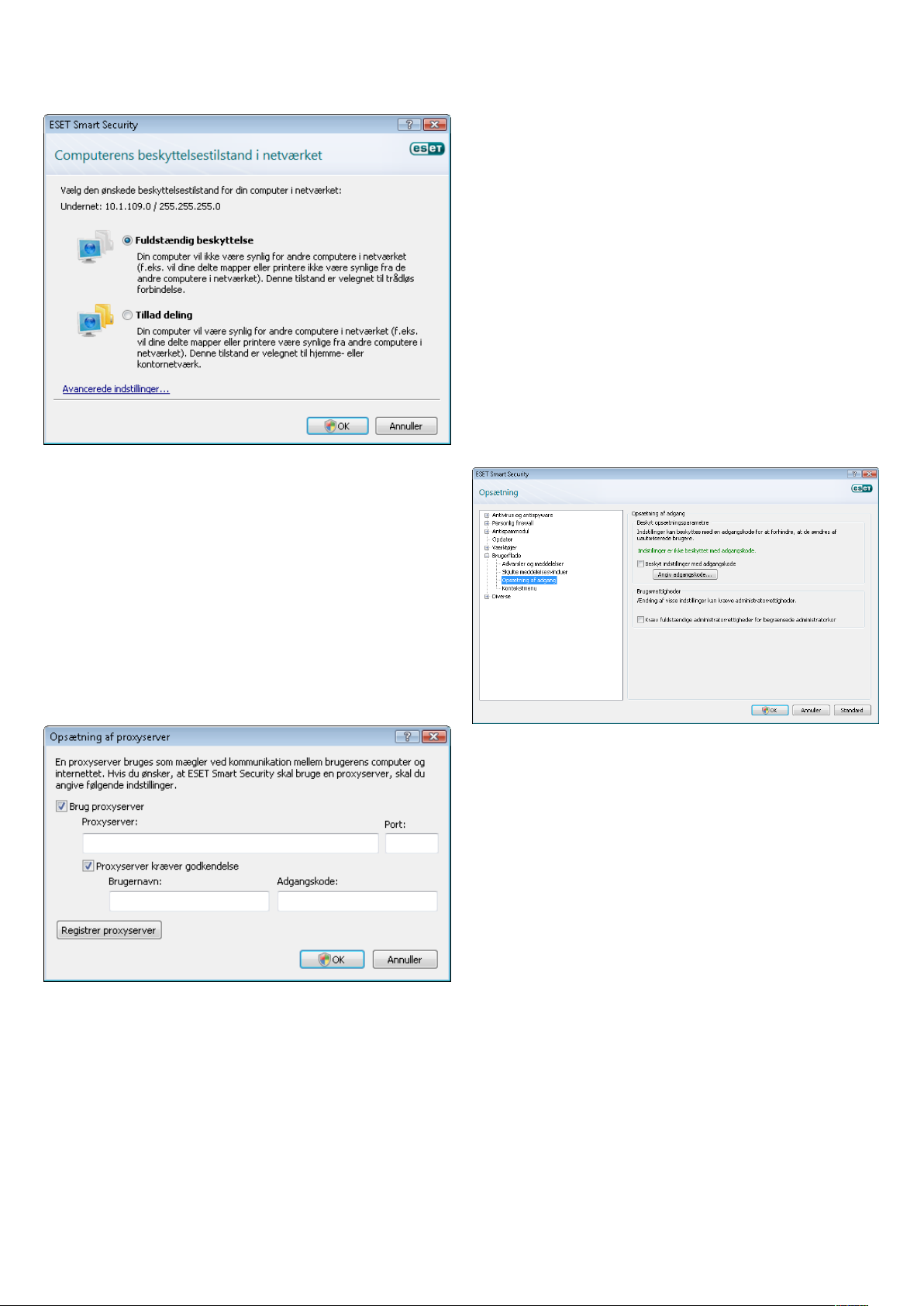

3.3 Opsætning af zone, der er tillid til

Konfiguration af en zone, der er tillid til, er et vigtigt trin i beskyttelsen

af computeren i et netværksmiljø. Du kan give andre brugere

adgang til din computer ved at konfigurere zonen, der er tillid til,

så deling er tilladt. Klik på Opsætning > Personlig firewall > Skift

beskyttelsestilstanden for din computer i netværket... Et vindue

vises, hvor du kan konfigurere indstillingerne for computerens

beskyttelsestilstand i det netværk/den zone, der er aktuel.

3.2 Opdateringsopsætning

Opdatering af virussignaturdatabasen og opdatering af

programkomponenterne er en vigtig del af at sikre fuldstændig

beskyttelse mod skadelig kode. Vær særligt opmærksom på deres

konfiguration og funktion. Vælg Opdatering i hovedmenuen, og klik

på Opdater virussignaturdatabase i hovedprogramvinduet for straks

at kontrollere, om en nyere databaseopdatering er tilgængelig. Med

Opsætning af brugernavn og adgangskode... vises en dialogboks,

hvor du skal angive det brugernavn og den adgangskode, du fik

iforbindelse med købet.

Hvis brugernavnet og adgangskoden blev angivet under installationen

af ESET Smart Security, bliver du ikke bedt om at angive dem her.

Registrering af zoner, der er tillid til, udføres efter installationen af

ESET Smart Security, og når computeren er tilsluttet et nyt netværk.

Derfor er der i de fleste tilfælde ikke behov for at definere zonen, der er

tillid til. Som standard vises der et dialogboksvindue ved registreringen

af en ny zone, som tillader indstilling af beskyttelsesniveauet for

denne zone.

11

Advarsel! En forkert konfigureret zone, der er tillid til, kan udgøre

en sikkerhedsrisiko for din computer.

Bemærk! Som standard tildeles arbejdsstationer fra en zone, der er tillid

til, adgang til delte filer og printere, indgående RPC-kommunikation

aktiveres og deling af ernskrivebord er også tilgængelig.

Hvis disse oplysninger ikke er tilgængelige, kan du forsøge at

registrere proxyserverindstillingerne automatisk for ESET Smart

Security ved at klikke på knappen Registrer proxyserver.

Bemærk! Proxyserverindstillingerne for de forskellige

opdateringsprofiler kan variere. Hvis det er tilfældet, skal du

konfigurere proxyserveren under opsætningen af avanceret

opdatering.

3.5 Beskyttelse af opsætning

Indstillingerne for ESET Smart Security er meget vigtige i forhold til

din organisations sikkerhedspolitik. Uautoriserede modifikationer kan

muligvis true dit systems stabilitet og beskyttelse. Hvis du vil beskytte

opsætningsparametrene med en adgangskode, skal du starte fra

hovedmenuen, klikke på Opsætning > Angiv helt træ for avanceret

opsætning... > Brugerflade > Beskyttelse af indstillinger og klikke

på knappen Angiv adgangskode...

Angiv en adgangskode, bekræft den ved at indtaste den igen, og

klik på OK. Denne adgangskode er nødvendig ved alle fremtidige

modifikationer af indstillingerne for ESET Smart Security.

3.4 Opsætning af proxyserver

Hvis du bruger en proxyserver til at formidle forbindelsen til

internettet på et system, der bruger ESET Smart Security, skal

den være angivet under Avanceret opsætning (F5). Hvis du vil

åbne konfigurationsvinduet Proxyserver, skal du klikke på

Diverse > Proxyserver i træet for Avanceret opsætning. Marker

arydsningsfeltet Brug proxyserver, og angiv IP-adressen og porten

til proxyserveren sammen med dens godkendelsesdata.

12

4. Arbejde med ESET Smart Security

4.1 Antivirus- og antispywarebeskyttelse

Antivirusbeskyttelsen beskytter mod skadelige systemangreb ved at

kontrollere filer, e-mails og internetkommunikation. Hvis der registreres

en trussel med skadelig kode, kan Antivirus-modulet eliminere den ved

først at blokere den og derefter rense, slette eller sætte den i karantæne.

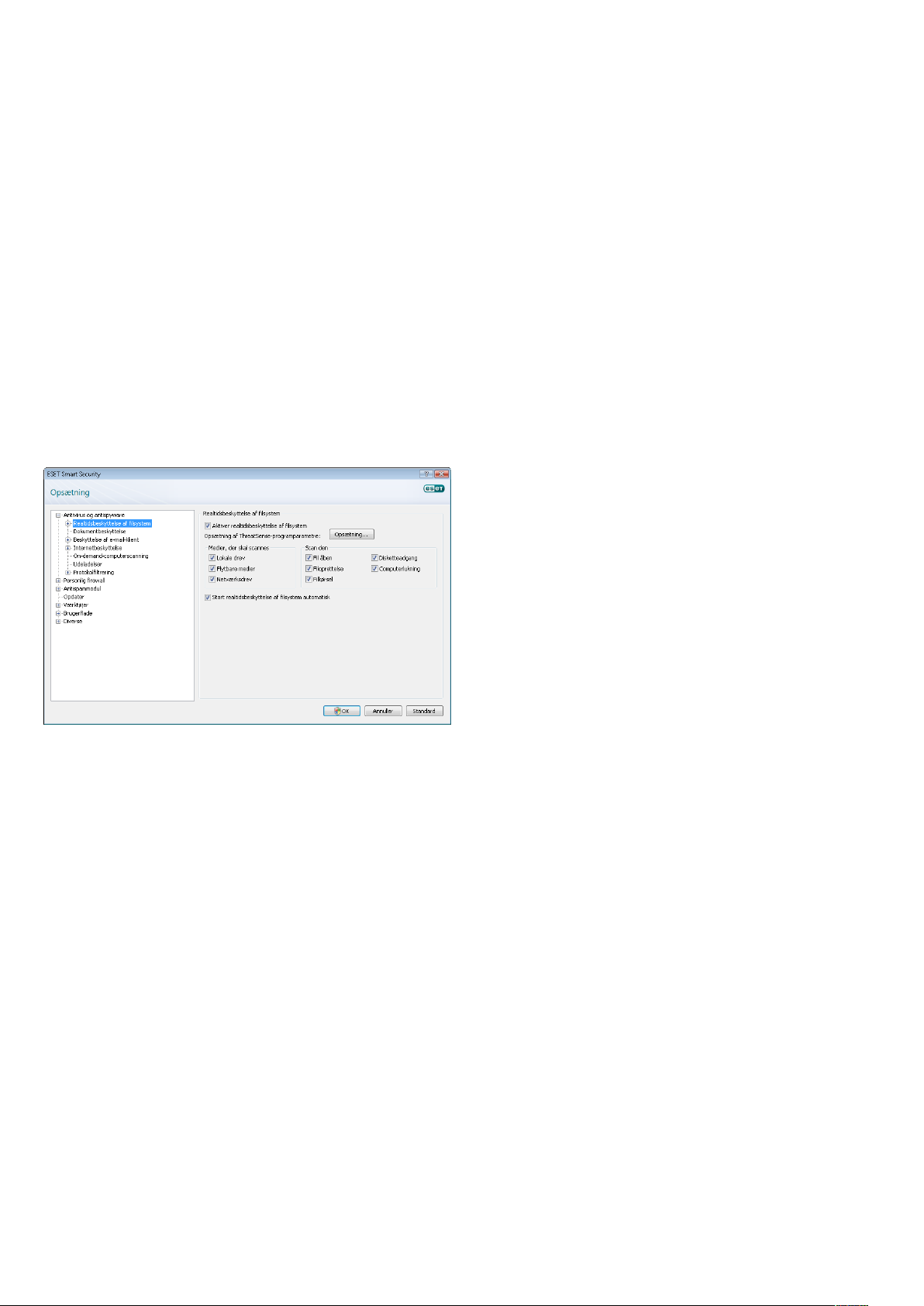

4.1.1 Realtidsbeskyttelse af filsystem

Realtidsbeskyttelsen af filsystemet kontrollerer alle antivirusrelaterede

hændelser i systemet. Alle filer scannes for skadelig kode i det øjeblik,

de åbnes, oprettes eller køres på computeren. Realtidsbeskyttelsen af

filsystem aktiveres ved opstart af systemet.

4.1.1.1 Kontrolopsætning

Realtidsbeskyttelsen af filsystemet kontrollerer alle typer medier,

og kontrollen aktiveres af forskellige hændelser. Kontrollen benytter

ThreatSense-teknologiens registreringsmetoder (som beskrevet

iOpsætning af ThreatSense-programparametre). Kontrollens funktion

kan variere i forhold til nyoprettede filer og eksisterende filer. Ved

nyoprettede filer er det muligt at anvende et dybere kontrolniveau.

Funktionen Disketteadgang giver kontrol af diskettens bootsektor,

når dette drev åbnes. Funktionen Computerens nedlukning

kontrollerer harddiskens bootsektorer, når computeren lukkes ned.

Selvom bootvirus er sjældne nu til dags, anbefales det at lade disse

indstillinger være aktiveret, da der stadig er mulighed for infektion ved

en bootvirus fra alternative kilder.

4.1.1.1.3 Yderligere ThreatSense-parametre for nyoprettede og

ændrede filer

Muligheden for infektion i nyoprettede eller ændrede filer er forholdsvis

højere end i eksisterende filer. Derfor kontrollerer programmet disse

filer med ekstra scanningsparametre. Sammen med de almindelige

signaturbaserede scanningsmetoder bruges der avanceret heuristik,

som forbedrer registreringsgraderne væsentligt. Ud over scanning af

-nyoprettede filer scannes også -selvudpakkende filer (SFX) og runtime

packers (internt komprimerede eksekverbare filer). Arkiver scannes

som standard op til det 10. indlejringsniveau og kontrolleres uanset

deres faktiske størrelse. Fravælg indstillingen Standardindstillinger for

arkivscanning for at ændre arkivscanningsindstillinger.

4.1.1.1.4 Avanceret opsætning

For at sætte færrest mulige fodspor i systemet ved brug af

realtidsbeskyttelse scannes filer, som allerede er blevet scannet,

ikke igen (medmindre de er blevet ændret). Filer scannes igen straks

efter hver opdatering af virussignaturdatabasen. Denne handling

konfigureres ved hjælp af indstillingen Optimeret scanning. Hvis den

deaktiveres, scannes alle filer, hver gang de åbnes.

4.1.1.1.1 Medier, der skal scannes

Som standard kontrolleres alle typer medier for mulige trusler.

Lokale drev – Kontrollerer alle systemets harddiske

Flytbare medier – Disketter, USB-lagringsenheder osv.

Netværksdrev – Scanner alle tilknyttede drev

Vi anbefaler, at du bevarer standardindstillingerne og kun ændrer

dem, hvis scanning af bestemte medier f.eks. gør dataoverførsler

markant langsommere.

4.1.1.1.2 Scan den (Hændelsesudløst scanning)

Som standard scannes alle filer ved åbning, udførelse eller oprettelse.

Vi anbefaler, at du bevarer standardindstillingerne, som giver

maksimal realtidsbeskyttelse af din computer.

Realtidsbeskyttelsen startes ved opstart af operativsystemet og giver

en uarudt scanning. I særlige tilfælde, f.eks. hvis der er en konflikt

med en anden -realtidsscanner, kan -realtidsbeskyttelsen arydes ved

at deaktivere indstillingen Automatisk start af realtidsbeskyttelse-

af filsystem.

Avanceret heuristik anvendes som standard ikke, når filer køres. Det

kan dog i nogle tilfælde være en god idé at aktivere denne indstilling

(ved at markere indstillingen Avanceret heuristik ved filkørsel).

Bemærk, at avanceret heuristik kan gøre kørslen af nogle programmer

langsommere på grund af større systemkrav.

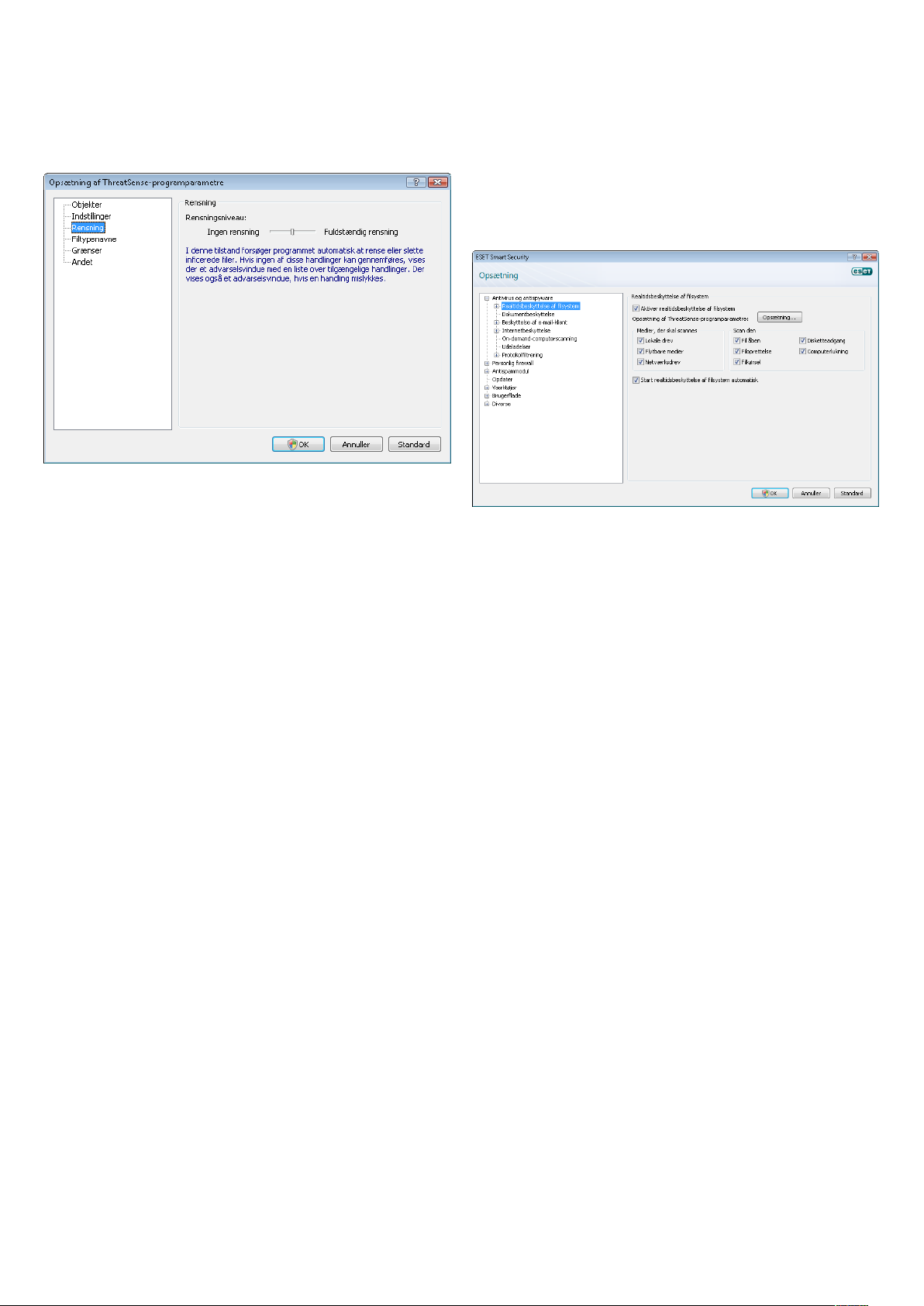

4.1.1.2 Rensningsniveauer

Realtidsbeskyttelsen har tre rensningsniveauer (hvis du vil åbne

indstillingen, skal du klikke på knappen Opsætning... i afsnittet

Realtidsbeskyttelse af filsystem og derefter klikke på grenen Rensning).

• Det første niveau viser en advarsel i vinduet med tilgængelige

indstillinger for hver infiltration, der er fundet. Brugeren skal

vælge en handling for hver infiltration individuelt. Dette niveau

er beregnet til erfarne brugere, som kender fremgangsmåden for

håndtering af en infiltration.

• Med standardniveauet vælges og udføres automatisk

en foruddefineret handling (aængigt af infiltrationstypen).

Registrering og sletning af en inficeret fil signaleres af en

oplysningsmeddelelse nederst i højre hjørne af skærmen. Der

udføres imidlertid ikke en automatisk handling, hvis infiltrationen

findes i et arkiv, som også indeholder rensede filer, og den udføres

ikke på objekter, som der ikke er foruddefineret en handling for.

13

• Det tredje niveau er det mest ”aggressive” – alle inficerede objekter

renses. Da dette niveau eventuelt kan resultere i tab af gyldige

filer, anbefaler vi, at det kun bruges i bestemte situationer.

4.1.1.3 Hvornår skal konfigurationen af realtidsbeskyttelsen

ændres?

Hvis realtidsbeskyttelsen ikke startes ved opstart af systemet,

skyldes det muligvis den deaktiverede indstilling Automatisk start

af realtids-beskyttelse af filsystem. Hvis du vil aktivere denne

indstilling, skal du gå til Avanceret opsætning (F5) og klikke på

Realtids-beskyttelse af filsystem i træet Avanceret opsætning.

Kontroller i afsnittet Avanceret opsætning nederst i vinduet, at

arydsningsfeltet Automatisk start af real-tidsbeskyttelse af

filsystem er markeret.

Realtidsbeskyttelse er det vigtigste element i bevaring af et sikkert

system. Vær derfor forsigtig med at ændre dens parametre. Vi anbefaler,

at du kun ændrer dens parametre i særlige tilfælde. Hvis der f.eks. er

en konflikt med et bestemt program eller en realtidsscanner- i et andet

antivirusprogram.

Efter installationen af ESET Smart Security optimeres alle indstillinger

til at yde det maksimale niveau for systemsikkerhed til brugerne.

Hvis du vil gendanne standardindstillingerne, skal du klikke på

knappen Standard nederst til højre i vinduet Realtidsbeskyttelse

af filsystem (Avanceret opsætning > Antivirus og antispyware >

Realtidsbeskyttelse af filsystem).

4.1.1.4 Kontrol af realtidsbeskyttelse

For at bekræfte, at realtidsbeskyttelsen arbejder og registrerer virus,

skal der bruges en testfil fra eicar.com. Denne testfil er en særlig

uskadelig fil, der registreres af alle antivirusprogrammer. Filen blev

oprettet af EICAR-firmaet (European Institute for Computer Antivirus

Research) til at teste antivirusprogrammets funktionalitet. Filen eicar.

com kan hentes på http://www.eicar.org/download/eicar.com.

Bemærk! Inden der udføres en realtidsbeskyttelseskontrol, er det

nødvendigt at deaktivere firewallen. Hvis firewallen er aktiveret, vil

den registrere filen og forhindre, at testfilerne overføres.

4.1.1.5 Hvad gør jeg, hvis realtidsbeskyttelsen ikke fungerer

I næste kapitel beskriver vi de problemer og situationer, der kan opstå,

når realtidsbeskyttelsen benyttes, og hvordan de kan løses.

Realtidsbeskyttelsen er deaktiveret

Hvis realtidsbeskyttelsen uforvarende blev deaktiveret af en bruger,

skal den genaktiveres. Hvis du vil genaktivere realtidsbeskyttelsen, skal

du gå til Opsætning > Antivirus og antispyware og klikke på Aktiver

iafsnittet Realtidsbeskyttelse af filsystem ihovedprogramvinduet.

Realtidsbeskyttelsen registrerer og renser ikke infiltrationer

Kontroller, at der ikke er installeret andre antivirusprogrammer på

din computer. Hvis der er aktiveret to realtidsbeskyttelsesskjolde på

samme tid, kan der opstå konflikt mellem dem. Vi anbefaler, at du

afinstallerer eventuelle andre antivirusprogrammer på systemet.

Realtidsbeskyttelsen starter ikke

Hvis realtidsbeskyttelsen ikke begynder ved opstart af systemet (og

indstillingen Automatisk start af realtidsbeskyttelse- af filsystem

er aktiveret), kan det skyldes en konflikt med andre programmer. I så

fald skal du kontakte ESET's kundeservicespecialister.

4.1.2 Beskyttelse af e-mail-klient

E-mail-beskyttelsen kontrollerer e-mail-kommunikationen,

der modtages gennem POP3-protokollen. Ved hjælp af plug-inprogrammet til Microsoft Outlook kontrollerer ESET Smart Security

al kommunikation fra e-mail-klienten (POP3, MAPI, IMAP og HTTP).

Ved undersøgelsen af indgående meddelelser bruger programmet

avancerede scanningsmetoder, som leveres af ThreatSensescanningsprogrammet. Det vil sige, at registreringen af skadelige

programmer finder sted, selv inden de findes i virussignaturdatabasen.

Scanning af POP3-protokolkommunikation er uaængig af den

anvendte e-mail-klient.

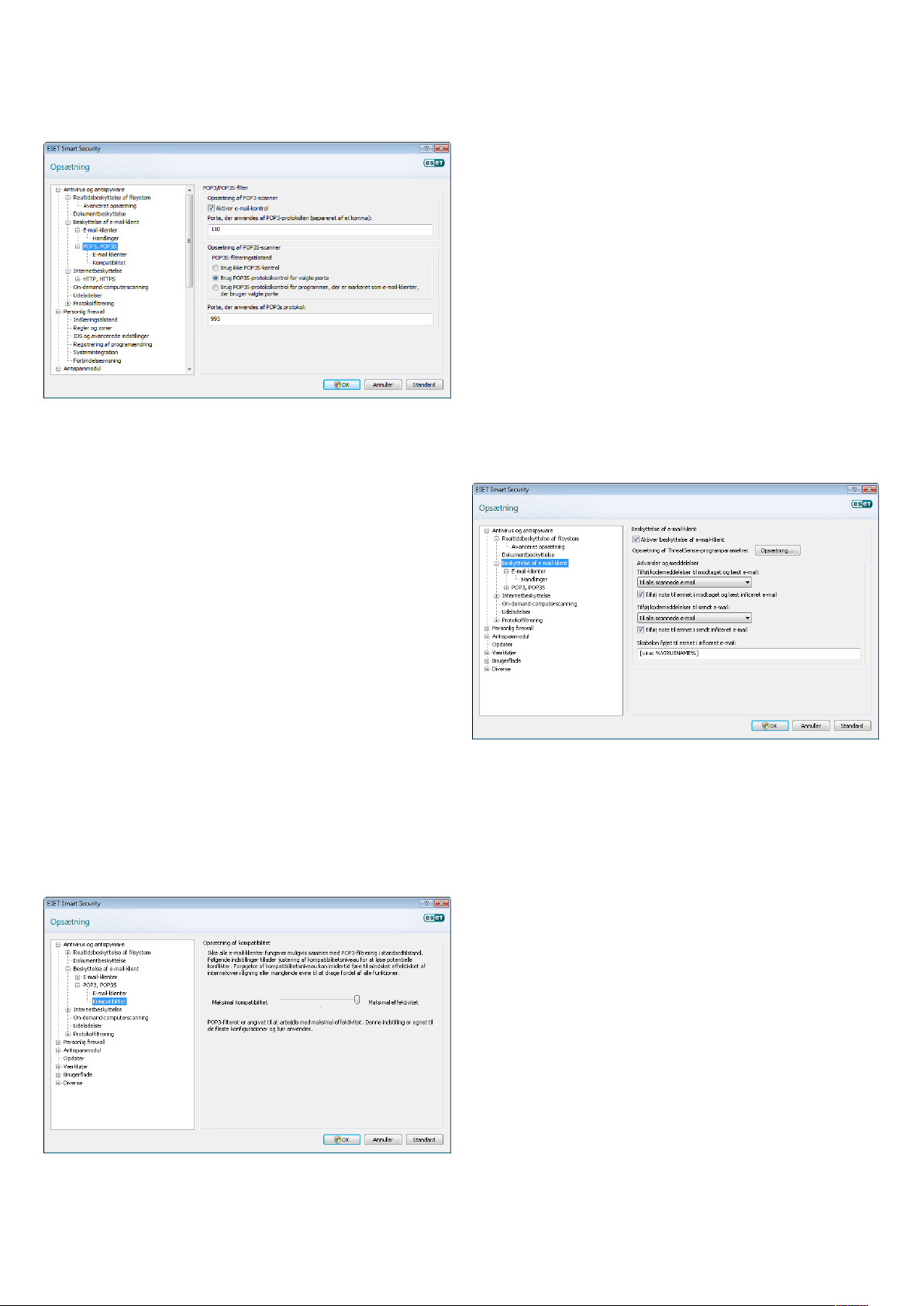

4.1.2.1 POP3-kontrol

POP3-protokollen er den mest udbredte protokol, der bruges til

modtagelse af e-mails i et e-mail-klientprogram. ESET Smart Security

yder beskyttelse til denne protokol uanset, hvilken e-mail-klient der

anvendes.

Modulet med denne kontrol startes automatisk, når operativsystemet

startes og er derefter aktiv i hukommelsen. For at modulet kan

fungere korrekt, skal du sikre, at det er aktiveret. POP3-kontrollen

udføres automatisk uden behov for rekonfiguration af e-mailklienten. Som standard scannes al kommunikation på port 110, men

der kan tilføjes andre kommunikationsporte, hvis det er nødvendigt.

Portnumrene skal adskilles af et komma.

14

Krypteret kommunikation kontrolleres ikke.

4.1.2.1.1 Kompatibilitet

Du kan eventuelt opleve problemer med POP3-filtrering (hvis du

f.eks. modtager post med en langsom internetforbindelse, kan der

opstå timeout på grund af kontrollen). I så fald skal du prøve at ændre

på måden, kontrollen udføres på. En reducering af kontrolniveauet

kan forbedre hastigheden af rensningsprocessen. Hvis du vil justere

kontrolniveauet for POP3-filtrering, skal du gå til Antivirus og

antispyware > E-mail-beskyttelse > POP3 > Kompatibilitet.

4.1.2.2 Integration med e-mail-klienter

Integrationen af ESET Smart Security med e-mail-klienter øger det

aktive beskyttelsesniveau mod skadelig kode i e-mail-meddelelser. Hvis

din e-mail-klient understøttes, kan denne integration aktiveres i ESET

Smart Security. Hvis integrationen er aktiveret, indsættes værktøjslinjen

for ESET Smart Security Antispam direkte i e-mail-klienten og muliggør

en mere eektiv beskyttelse af e-mail. Integrationsindstillingerne

er tilgængelige under Opsætning > Angiv helt træ for avanceret

opsætning… > Diverse > E-mail-klientintegration. I dette

dialogboksvindue kan du aktivere integration med de understøttede

e-mail-klienter. E-mail-klienter, der understøttes i øjeblikket, inkluderer

Microsoft Outlook, Outlook Express, Windows Mail, Windows Live Mail

og Mozilla Thunderbird.

Vælg indstillingen Deaktiver kontrol ved ændring af indbakkeindhold,

hvis du oplever, at systemet er langsomt, når du arbejder med

e-mail-klienten. Dette kan forekomme, når du henter e-mail fra Kerio

Outlook Connector Store.

E-mail-beskyttelsen aktiveres ved at markere arydsningsfeltet

Aktiver e-mail-beskyttelse i Avanceret opsætning (F5) > Antivirus

og antispyware > E-mail-beskyttelse.

Hvis Maksimal eektivitet er aktiveret, ernes infiltrationer fra

inficerede meddelelser, og oplysninger om infiltrationen indsættes før

det oprindelige e-mail-emne (indstillingerne Slet eller Rens skal være

aktiverede, eller rensningsniveauet Fuldstændig eller Standard skal

være aktiveret).

Mellemste kompatibilitet ændrer måden, hvorpå meddelelserne

modtages. Meddelelserne sendes bid for bid til e-mail-klienten–Når

den sidste del af meddelelsen er overført, scannes den for infiltrationer.

Risikoen for infektion øges imidlertid med dette kontrolniveau.

Niveauet for rensning og håndtering af kodemeddelelser

(meddelelsesadvarsler, som tilføjes emnelinjen og brødteksten i en

e-mail) er identisk med indstillingerne for maksimal eektivitet.

Med niveauet Maksimal kompatibilitet bliver brugeren advaret

i et advarselsvindue om modtagelsen af en inficeret meddelelse.

Der tilføjes ingen oplysninger om inficerede filer i emnelinjen eller

ie-mailens brødtekst på de leverede meddelelser, og infiltrationerne

ernes ikke automatisk. Sletning af infiltrationer skal udføres af

brugeren fra e-mail-klienten.

4.1.2.2.1 Tilføjelse af kodemeddelelser til e-mail-brødtekst

Hver e-mail, der er kontrolleret af ESET Smart Security, kan markeres

ved at tilføje en kodemeddelelse til emnet eller e-mailens brødtekst.

Denne funktion øger troværdigheden for modtageren, og hvis der

registreres en infiltration, giver den værdifulde oplysninger om

trusselsniveauet for en given e-mail/afsender.

Indstillingerne for denne funktion er tilgængelige via Avanceret

opsætning > Antivirus- og antispyware > Beskyttelse af e-mailklient. Programmet omfatter Føj kodemeddelelser til modtaget og

læst e-mail og Føj kodemeddelelser til sendt e-mail. Brugere kan

også beslutte, om der skal føjes kodemeddelelser til alle e-mails, kun

til inficerede e-mails eller slet ikke. ESET Smart Security giver også

brugeren mulighed for at føje meddelelser til det oprindelige emne på

inficerede meddelelser. For at aktivere tilføjelse til emnet skal du vælge

indstillingerne Tilføj note til emnet i modtaget og læst inficeret

e-mail og Tilføj note til emnet i sendt inficeret e-mail.

Noteindholdet kan redigeres i feltet Skabelon, som er tilføjet emnet

i en inficeret e-mail. Ovennævnte ændringer kan være en hjælp til at

automatisere filtreringsprocessen af inficerede e-mails, da den gør det

muligt at filtrere e-mails med et bestemt emne (hvis denne funktion

understøttes af din e-mail-klient) til en særskilt mappe.

15

4.1.2.3 Fjernelse af infiltrationer

Hvis der modtages en inficeret e-mail, vises et advarselsvindue.

Advarselsvinduet viser afsenderens navn, e-mailen, og navnet på

infiltrationen. I den nederste del af vinduet er indstillingerne Rens,

Slet eller Forlad tilgængelige for det registrerede objekt. I de fleste tilfælde

anbefaler vi, at du vælger enten Rens eller Slet. I særlige situationer

kan du vælge Forlad, hvis du ønsker at modtage den inficerede fil. Hvis

Fuldstændig rensning er aktiveret, vises der ikke noget oplysningsvindue

med tilgængelige muligheder for inficerede objekter.

4.1.3 Internetbeskyttelse

Forbindelse til internettet er en standardfunktion i en pc. Desværre

er det også blevet hovedmediet til overførsel af skadelig kode. Det

er derfor vigtigt, at du overvejer din internetbeskyttelse nøje. Vi

anbefaler at aktivere indstillingen Aktiver internetbeskyttelse.

Denne indstilling finder du under Avanceret opsætning (F5) >

Antivirus- og antispyware > Internetbeskyttelse.

4.1.3.1.1 Adressestyring

I dette afsnit kan du angive HTTP-adresser, der skal blokeres, tillades

eller udelades fra kontrol.

Knapperne Tilføj, Skift, Fjern og Eksporter anvendes til at

administrere listerne over adresser. Websteder på listen over

blokerede adresser vil ikke være tilgængelige. Websteder på listen

over udeladte adresser kan åbnes uden at blive scannet for ondsindet

kode. Hvis du aktiverer Tillad kun adgang til HTTP-adresser på listen over

tilladte adresser, er det kun adresser, der findes på listen over tilladte

adresser, der vil være tilgængelige, hvorimod alle andre HTTP-adresser

vil være blokerede.

4.1.3.1 HTTP, HTTPs

Internetbeskyttelse fungerer ved at overvåge kommunikation mellem

browsere og ernservere og er i overensstemmelse med regler for HTTP

(Hypertext Transfer Protocol) og HTTPs (krypteret kommunikation).

ESET Smart Security er som standard konfigureret til at bruge de fleste

browseres standarder. Indstillingerne for opsætning af HTTP-scanner

kan imidlertid være ændret iInternetbeskyttelse > HTTP, HTTPs. Du kan

vælge eller fravælge indstillingen Aktiver HTTP-kontrol i hovedvinduet

for HTTP-filter. Du kan også definere de portnumre, der bruges til

HTTP-kommunikation. Som standard er portnumrene 80, 8080 og 3128

foruddefineret. HTTPs-kontrol kan foretages i følgende tilstande:

Brug ikke HTTPs-protokolkontrol

Krypteret kommunikation kontrolleres ikke

Brug HTTPs-protokolkontrol for valgte porte

HTTPs-kontrol udelukkende for porte, der er defineret i Porte, der

anvendes af HTTPs-protokollen

Brug HTTPs-protokolkontrol for programmer, der er markeret som

browsere, der bruger valgte porte

Kontrollerer kun programmer, der er angivet i afsnittet browsere,

og som bruger porte, der er defineret i Porte, der anvendes af HTTPs-

protokollen.

På alle lister kan de specielle symboler * (stjerne) og ? (spørgsmålstegn)

bruges. Asterisken erstatter enhver tegnstreng, og spørgsmålstegnet

erstatter ethvert symbol. Man skal især være opmærksom, når der

angives udeladte adresser, fordi listen kun må indeholde pålidelige og

sikre adresser. Ligeså er det nødvendigt at sikre, at symbolerne * og ?

bruges korrekt på listen. Vælg indstillingen Liste aktiv for at aktivere en

liste. Hvis du ønsker at blive underrettet, når du indtaster en adresse

fra den nuværende liste, skal du vælge Meddel ved anvendelse af adresse

fra listen.

4.1.3.1.2 Browsere

ESET Smart Security indeholder også funktionen Browsere, som

giver brugeren mulighed for at definere, om det angivne program er

en browser. Hvis et program markeres som en browser af brugeren,

overvåges al kommunikation fra dette program uanset de involverede

portnumre i kommunikationen.

16

Funktionen Browsere supplerer HTTP-kontrolfunktionen, da

HTTP-kontrol kun finder sted på foruddefinerede porte. Mange

internettjenester udnytter imidlertid dynamisk skiftende eller

ukendte portnumre. For at tage højde for dette kan Browserfunktionen etablere kontrol af portkommunikation uanset

tilslutningsparametrene.

Listen over programmer, der er angivet som browsere, kan åbnes

direkte fra undermenuen Browsere i grenen HTTP. Dette afsnit

indeholder også undermenuen Aktiv tilstand, som definerer

kontroltilstanden for browserne. Aktiv tilstand er nyttig, fordi den

undersøger overførte data som en helhed. Hvis den ikke aktiveres,

overvåges programmernes kommunikation gradvist i grupper. Dette

formindsker eektiviteten af datagodkendelsesprocessen, men det

giver også højere kompatibilitet for programmerne på listen. Hvis der

ikke opstår problemer ved brug af den, anbefaler vi, at du aktiverer

den aktive kontroltilstand ved at markere arydsningsfeltet ved siden

af det ønskede program.

4.1.4.1 Scanningstype

Der er to tilgængelige typer. Standardscanning scanner hurtigt systemet

uden behov for yderligere konfiguration af scanningsparametrene.

Tilpasset scanning… giver brugeren mulighed for at vælge en af de

foruddefinerede scanningsprofiler og at vælge scanningsobjekter fra

træstrukturen.

4.1.4.1.1 Standardscanning

Standardscanning er en brugervenlig metode, som giver brugeren

mulighed for hurtigt at køre en scanning af computeren og rense

inficerede filer, uden at brugeren behøver medvirke. Hovedfordelene

er nem betjening uden nogen detaljeret scanningskonfiguration.

Standardscanningen kontrollerer alle filer på de lokale drev og renser

eller sletter automatisk registrerede infiltrationer. Rensningsniveauet

indstilles automatisk til standardværdien. Du finder yderligere

oplysninger om rensningstyperne under Rensning (se side 18).

4.1.4 Computerscanning

Hvis du har mistanke om, at din computer er inficeret (den opfører

sig unormalt), kan du køre en on-demand-computerscanning for at

undersøge computeren for infiltrationer. Set ud fra et sikkerhedssynspunkt

er det vigtigt, at computerscanningerne ikke kun køres, når der er mistanke

om en infektion, men køres som en regelmæssig del af de rutinemæssige

sikkerhedsmålinger. Regelmæssig scanning registrerer infiltrationer, som

ikke blev registreret af realtidsscanneren på det tidspunkt, de blev gemt

på harddisken. Dette kan ske, hvis realtidsscanneren blev deaktiveret på

infektionstidspunktet, eller virussignaturdatabasen var forældet.

Vi anbefaler, at du kører en on-demand-scanning mindst en eller to

gange om måneden. Scanningen kan konfigureres som en planlagt

opgave under Værktøjer > Planlægningsværktøj.

Standardscanningsprofilen er designet til brugere, som ønsker at

scanne deres computere hurtigt og nemt. Den tilbyder en eektiv

scannings- og rensningsløsning uden krav om en omfattende

konfigurationsproces.

4.1.4.1.2 Tilpasset scanning

Tilpasset scanning er en optimal løsning, som du kan bruge, hvis

du vil angive scanningsparametre som f.eks. scanningsmål og

scanningsmetoder. Fordelen ved tilpasset scanning er muligheden for

at konfigurere parametrene i detaljer. Konfigurationerne kan gemmes

i brugerdefinerede scanningsprofiler, som kan være nyttige, hvis

scanningen udføres flere gange med de samme parametre.

For at vælge scanningsmål skal du bruge rullemenuen under funktionen

til hurtigt valg af mål eller vælge mål fra træstrukturen over alle

tilgængelige enheder på computeren. Derudover kan du vælge mellem

tre rensningsniveauer ved at klikke på Opsætning... > Rensning. Hvis

du kun er interesseret i scanning af systemet uden udførelse af ekstra

handlinger, skal du markere arydsningsfeltet Scan uden rensning.

Udførelse af computerscanninger ved hjælp af den tilpassede

scanningstilstand er egnet til avancerede brugere med erfaring i at

bruge antivirusprogrammer.

17

4.1.4.2 Scanningsmål

Med rullemenuen Scanningsmål kan du vælge filer, mapper og

enheder (diske), der skal scannes for virus.

Ved hjælp af menuindstillingen for hurtige scanningsmål kan du vælge

følgende mål:

Efter profilindstillinger – kontrollerer mål, der er angivet i den valgte

scanningsprofil

Flytbare medier – disketter, USB-lagringsenheder, cd/dvd'er

Lokale drev – kontrollerer alle systemets harddiske

Netværksdrev – alle tilknyttede drev

Ingen valg – annullerer alle valg

4.1.5 Protokolfiltrering

Antivirusbeskyttelsen for programprotokollerne POP3 og HTTP

leveres af ThreatSense-scanningsprogrammet, som gnidningsløst

integrerer alle avancerede malware-scanningsteknikker. Kontrollen

sker automatisk uanset, hvilke browsere eller e-mail-klient der bruges.

Følgende indstillinger er tilgængelige til protokolfiltrering (hvis

indstillingen Aktiver filtrering af protokolfiltrering er aktiveret):

HTTP- og POP3-porte – begrænser scanning af kommunikation til

kendte HTTP- og POP3-porte.

Programmer, der er markeret som browsere og e-mail-klienter–

aktiver denne indstilling for kun at filtrere kommunikation for

programmer, der er markerede som browsere (Internetbeskyttelse>

HTTP, HTTPS > Browsere) og e-mail-klienter (Beskyttelse af e-mailklient > POP3, POP3S > E-mail-klienter)

Porte og programmer, der er markeret som browsere eller e-mailklienter – både porte og browsere kontrolleres for malware

Et scanningsmål kan også angives mere præcist ved at angive stien til

den mappe eller de filer, du vil medtage i scanningen. Vælg målene fra

træstrukturen, som viser alle tilgængelige enheder på computeren.

4.1.4.3 Scanningsprofiler

De foretrukne computerscanningsparametre kan gemmes til

profilerne. Fordelen ved at oprette scanningsprofiler er, at de kan bruges

regelmæssigt til scanning i fremtiden. Vi anbefaler, at du opretter så

mange profiler (med forskellige scanningsmål, scanningsmetoder og

andre parametre), som brugeren regelmæssigt bruger.

Gå til Avanceret opsætning (F5) > On-demand-computerscanning for

at oprette en ny profil, som kan bruges gentagne gange til fremtidige

scanninger. Klik på knappen Profiler... til højre for at få vist listen over

eksisterende scanningsprofiler og indstillingen for oprettelse af nye.

Følgende Opsætning af ThreatSense-programparametre beskriver

hver parameter iscanningsopsætningen. Dette er en hjælp, når du skal

oprette en scanningsprofil, som skal passe til dine behov.

Eksempel:

Lad os antage, at du vil oprette din egen scanningsprofil og

konfigurationen, der er knyttet til profilen Smart Scan er delvist

egnet. Men du vil ikke scanne runtime packers eller potentielt usikre

programmer, og du vil også anvende Fuldstændig rensning. Klik på

knappen Tilføj... i vinduet Konfigurationsprofiler. Indtast navnet på

den nye profil i feltet Profilnavn, og vælg Smart Scan fra rullemenuen

Kopier indstillinger fra profil: Juster derefter de resterende

parametre, så de imødekommer dine krav.

Bemærk!

Fra og med Windows Vista Service Pack 1 og Windows Server 2008

anvendes en ny kommunikationsfiltrering. Derfor er afsnittet

Protokolfiltrering ikke tilgængeligt.

4.1.5.1 SSL

Med ESET Smart Security 4 kan du kontrollere protokoller, der er

indkapslet i SSL-protokol. Du kan bruge forskellige scanningstilstande

for SSL-beskyttet kommunikation ved hjælp af certifikater, der er tillid

til, ukendte certifikater eller certifikater, der er udeladt fra kontrol af

SSL-beskyttet kommunikation.

Scan altid SSL-protokol (udeladte certifikater og certifikater,

der er tillid til, forbliver gyldige) – vælg denne indstilling for

at scanne al SSL-beskyttet kommunikation med undtagelse af

kommunikation, der er beskyttet af certifikater, der er udeladt fra

kontrol. Hvis der etableres en ny kommunikation ved hjælp af et

ukendt, signeret certifikat, bliver brugeren ikke underrettet om dette,

og kommunikationen filtreres automatisk. Når brugeren får adgang

til en server med et certifikat, der ikke er tillid til, som er markeret af

brugeren som et certifikat, der er tillid til (det er føjet til listen over

certifikater, der er tillid til), tillades kommunikation til serveren, og

indholdet af kommunikationskanalen filtreres.

Spørg om ikke-besøgte websteder (ukendte certifikater) – hvis du

går ind på et nyt SLL-beskyttet websted (med et ukendt certifikat),

vises der en dialogboks til valg af handling. I denne tilstand kan du

oprette en liste over SSL-certifikater, der vil blive udeladt fra scanning.

Scan ikke SSL-protokol – hvis denne indstilling er valgt, scanner

programmet ikke kommunikation over SSL.

Hvis certifikatet ikke kan verificeres ved hjælp af TRCA-certifikatlageret

Spørg om gyldighed af certifikat – beder brugeren vælge en handling

Bloker kommunikation, der bruger certifikatet – afslutter

forbindelse til det websted, der bruger certifikatet

Hvis certifikatet er ugyldigt eller beskadiget

18

Spørg om gyldighed af certifikat – beder brugeren vælge en handling

4.1.6.1 Opsætning af objekter

Bloker kommunikation, der bruger certifikatet – afslutter

forbindelse til det websted, der bruger certifikatet

4.1.5.1.1 Certifikater, der er tillid til

Udover det integrerede TRCA-certifikatlager (Trusted Root

Certification Authorities), hvor ESET Smart Security 4 gemmer

certifikater, der er tillid til, kan du oprette en brugerdefineret liste

over certifikater, der er tillid til, der kan ses i Opsætning (F5) >

Protokolfiltrering > SSL > Certifikater, der er tillid til.

4.1.5.1.2 Udeladte certifikater

Afsnittet Udeladte certifikater indeholder certifikater, der betragtes

som sikre. Programmet kontrollerer ikke indholdet af krypteret

kommunikation, der benytter certifikater på denne liste. Det

anbefales kun at installere de webcertifikater, der garanteres at være

sikre, og der er ikke behov for at udføre indholdsfiltrering.

4.1.6 Opsætning af ThreatSense-programparametre

ThreatSense er navnet på den teknologi, som indeholder komplekse

trusselsregistreringsmetoder. Denne teknologi er proaktiv, hvilket

vil sige, at den også yder beskyttelse helt fra begyndelsen, hvor

en ny trussel spredes. Den bruger en kombination af forskellige

metoder (kodeanalyse, kodeemulering, generiske signaturer,

virussignaturer), som sammen øger systemets sikkerhed

markant. Scanningsprogrammet er i stand til at kontrollere

forskellige datastrømme samtidig, maksimere eektiviteten og

registreringsgraden. ThreatSense-teknologien eliminerer også rodsæt.

Indstillingerne for opsætning af ThreatSense-teknologien giver

brugeren mulighed for at angive forskellige scanningsparametre:

I afsnittet Objekter kan du definere, hvilke computerkomponenter og

filer der skal scannes for infiltrationer.

Hukommelse (RAM) – Scanner for trusler, som angiver systemets

hukommelse.

Bootsektorer – Scanner bootsektorer for forekomst af virus i MBR

(Master Boot Record).

Filer – Tilbyder scanning af alle almindelige filtyper (programmer,

billeder, lyd, videofiler, databasefiler osv.).

E-mail-filer – Scanner specialfiler, som indeholder e-mail-meddelelser.

• Filtyper og filtypenavne, som skal scannes

• Kombinationen af forskellige registreringsmetoder

• Rensningsniveauer osv.

For at åbne opsætningsvinduet skal du klikke på knappen

Opsætning…, som du finder i ethvert moduls opsætningsvindue,

der bruger ThreatSense-teknologien (se herunder). Forskellige

sikkerhedsscenarier kan kræve forskellige konfigurationer. Med

dette in mente konfigureres ThreatSense individuelt for de følgende

beskyttelsesmoduler:

• Realtidsbeskyttelse af filsystem

• Filkontrol ved systemstart

• E-mail-beskyttelse

• Internetbeskyttelse

• On-demand-computerscanning

ThreatSense-parametrene er optimeret direkte til hvert modul, og en

ændring af dem kan påvirke systemets drift betydeligt. En ændring

af parametrene til altid at scanne runtime packers eller aktivere

avanceret heuristik i modulet til realtidsbeskyttelse- af filsystemet kan

f.eks. resultere i, at systemet bliver langsommere- (normalt scannes

kun nyoprettede filer ved hjælp af disse metoder). Vi anbefaler derfor,

at du lader standardparametrene i ThreatSense være uændrede for

alle moduler undtagen modulet Computerscanning.

Arkiver – Scanner filer, der er komprimerede i arkiver

(.rar, .zip, .arj, .tar osv.)

Selv-udpakkende arkiver – Scanner filer, som er placeret i selvudpakkende

arkivfiler, men typisk optræder med filtypenavnet ”.exe ”.

Runtime packers – Runtime packers (modsat standardarkivtyper)

dekomprimeres i hukommelsen foruden standardstatiske packers

(UPX, yoda, ASPack, FGS osv.).

4.1.6.2 Indstillinger

I afsnittet Indstillinger kan brugeren vælge, hvilke metoder der skal

bruges ved scanning af systemet for infiltrationer. De tilgængelige

indstillinger er følgende:

Signaturer – Signaturer kan præcist og pålideligt registrere og

identificere infiltrationer efter navn ved hjælp af virussignaturer.

Heuristik – Heuristik er en algoritme, der analyserer (skadelig)

aktivitet i programmer. Hovedfordelen ved heuristisk registrering

er evnen til at registrere ny skadelig software, som ikke fandtes

tidligere, eller ikke var inkluderet på listen over kendte virus

(virussignaturdatabase).

Avanceret heuristik – Avanceret heuristik omfatter en entydig

heuristikalgoritme, der er udviklet af ESET, er optimeret til at

registrere computerorme og trojanske heste og er skrevet på

programmeringssprog på højt niveau. Som følge af avanceret heuristik

er programmets registreringsintelligens betydeligt højere.

Adware/spyware/riskware – Denne kategori omfatter software,

som samler forskellige følsomme oplysninger om brugerne uden

deres samtykke. Denne kategori omfatter også software, som viser

annonceringsmateriale.

19

Potentielt usikre programmer – Potentielt usikre programmer er

den klassifikation, der bruges til kommerciel, legitim software. Den

omfatter programmer som f.eks. værktøjer til ernadgang, hvorfor

denne indstilling deaktiveres som standard.

Potentielt uønskede programmer – Potentielt uønskede

programmer er ikke nødvendigvis tilsigtet til at være skadelige,

men de kan påvirke din computers ydeevne på en negativ måde.

Sådanne programmer kræver sædvanligvis samtykke til installation.

Hvis de findes på din computer, vil systemet fungere anderledes

(sammenlignet med før, de blev installeret). De vigtigste ændringer

omfatter uønskede pop-up-vinduer, aktivering og kørsel af

skjulte processer, øget udnyttelse af systemressourcer, ændringer

isøgeresultater og programmers kommunikation med ernservere.

Advarsel:

I standardtilstand slettes hele arkivfilen kun, hvis alle filer i arkivet er

inficerede. Hvis arkivet også indeholder legitime filer, slettes det ikke.

Hvis en inficeret arkivfil registreres i tilstanden Fuldstændig rensning,

slettes hele arkivet, selv om der findes rene filer.

4.1.6.4 Filtypenavne

Et filtypenavn er en del af filnavnet, som er adskilt med et punktum.

Filtypenavnet definerer typen og indholdet af filen. I dette afsnit af

Opsætning af ThreatSense-parametre kan du definere, hvilke filtyper

der skal scannes.

4.1.6.3 Rensning

Rensningsindstillingerne bestemmer, hvordan scanneren skal fungere

under rensningen af de inficerede filer. Der er tre rensningsniveauer:

Ingen rensning

Inficerede filer renses ikke automatisk. Der vises et advarselsvindue

iprogrammet, som giver brugeren mulighed for at vælge en handling.

Standardniveau

Programmet vil automatisk forsøge at rense eller slette en inficeret

fil. Hvis det ikke er muligt at vælge den korrekte handling automatisk,

tilbyder programmet en række opfølgningshandlinger. Rækken af

opfølgningshandlinger bliver også vist, hvis en foruddefineret handling

ikke kunne udføres.

Fuldstændig rensning

Programmet renser og sletter alle inficerede filer (herunder arkivfiler). Den

eneste undtagelse er systemfilerne. Hvis det er ikke muligt at rense dem,

får brugeren mulighed for at foretage en handling i et advarselsvindue.

20

Som standard scannes alle filer uanset deres filtypenavne.

Ethvert filtypenavn kan tilføjes listen over filer, der skal udelades fra

scanning. Hvis du erner markeringen af arydsningsfeltet Scan

alle filer, ændres listen til at vise alle aktuelle scannede filtypenavne.

Ved hjælp af knapperne Tilføj og Fjern kan du aktivere eller forhindre

scanning af de ønskede filtypenavne.

Vælg indstillingen Scan filer uden filtypenavne for at aktivere

scanning af filer uden filtypenavn.

Det er en fordel at udelade filer fra scanning, hvis scanningen

af bestemte filtyper forhindrer, at det program, der bruger

filtypenavnene, fungerer korrekt. Det anbefales f.eks. at udelade

filtypenavnene .edb, .eml og .tmp, hvis der benyttes en MS Exchangeserver.

4.1.6.5 Grænser

I afsnittet Grænser kan du angive maksimumstørrelsen på objekter og

niveauer af indlejrede arkiver, der skal scannes:

Maksimal objektstørrelse (byte)

Definerer maksimumstørrelsen på objekter, der skal scannes.

Det angivne antivirusmodul scanner derefter kun objekter, der er

mindre end den angivne størrelse. Det anbefales ikke at ændre

standardværdien, da der sædvanligvis ikke er nogen grund til at ændre

den. Denne indstilling bør kun ændres af avancerede brugere, der har

særlige grunde til at udelade større objekter fra scanning.

Maksimal scanningstid for objekt (sek.)

Definerer den maksimale tidsværdi for scanning af et objekt. Hvis en

brugerdefineret værdi er blevet angivet her, stopper antivirusmodulet

scanning af et objekt, når denne tid er forløbet, uanset om scanningen

blev afsluttet eller ej.

Indlejringsniveau for arkiv

Angiver den maksimale dybde på arkivscanning. Det anbefales ikke at

ændre standardværdien på 10. Under normale omstændigheder er der

ingen grund til at ændre den. Hvis scanning afsluttes før tid på grund

af antallet af indlejrede arkiver, forbliver arkivet ikke-kontrolleret.

Maksimal størrelse på fil i arkiv (byte)

Med denne indstilling kan du angive den maksimale filstørrelse for

filer, der er indeholdt i arkiver (når de er pakket ud), som skal scannes.

Hvis scanning af et arkiv afsluttes før tid af denne grund, forbliver

arkivet ikke-kontrolleret.

4.1.6.6 Andet

Scan alternative datastrømme (ADS)

Alternative datastrømme (ADS), der bruges af NTFS-filsystemet,

er fil- og mappeforbindelser, som er usynlige for de ordinære

scanningsteknikker. Mange infiltrationer prøver at undgå registrering

ved at være camoufleret som alternative datastrømme.

Kør baggrundsscanninger med lav prioritet

Hver scanningssekvens bruger en vis mængde systemressourcer.

Hvis du arbejder med programmer, som bruger en stor mængde