Посібник користувача

Microsoft® Windows® 7/

Vista/XP/2000/2003/2008

Авторські права © 2009 ESET, spol. sr. o.

ESET Smart Security 4 розроблено компанією ESET, spol. s r.o.

Для отримання докладнішої інформації відвідайте

www.eset.com.ua.

Усі права захищено. Забороняється відтворювати, зберігати

вінформаційно-пошуковій системі або передавати убудь-якій

формі та будь-якими засобами (електронними, механічними,

шляхом фотокопіювання, запису, сканування чи іншим

чином) будь-яку частину цієї документації без письмового

дозволу автора.

ESET, spol. s r.o. зберігає за собою право змінювати без

попередження будь-яке описане програмне забезпечення.

Служба підтримки клієнтів вусьому світі:

www.eset.eu/support

Служба підтримки клієнтів уПівнічній Америці:

www.eset.com/support

РЕД.20090706-001

Зміст

1. ESET Smart Security 4 .............................4

1.1 Що нового ...................................................................4

1.2 Вимоги до системи ...................................................... 5

2. Інсталяція.............................................6

2.1. Типова інсталяція ........................................................6

2.2. Вибіркова інсталяція .................................................... 7

2.3 Використання початкових параметрів .......................... 9

2.4 Введення імені користувача та пароля ......................... 9

2.5 Перевірка комп’ютера за вимогою ............................... 9

3. Посібник для початківців .................... 10

3.1 Огляд інтерфейсу користувача – режими .....................10

3.1.1 Перевірка роботи системи ................................. 10

3.1.2 Що робити, якщо програма не працює

належним чином ................................................. 11

3.2 Настройка оновлень ....................................................11

3.3 Настройка довіреної зони ............................................11

3.4 Настройка проксі-сервера ........................................... 12

3.5 Захист параметрів ...................................................... 12

4. Робота зпрограмою

ESET Smart Security

4.1 Захист від вірусів ішпигунських програм..................... 13

4.1.1 Захист файлової системи врежимі

реального часу ....................................................13

4.1.1.1 Настройка контролю ...........................................13

4.1.1.1.1 Перевірка носіїв ..................................................13

4.1.1.1.2 Перевірка, ініційована подією .............................13

4.1.1.1.3 Додаткові параметри ThreatSense для

новостворених та змінених файлів .....................13

4.1.1.1.4 Додаткові параметри ..........................................13

4.1.1.2 Рівні очистки .......................................................13

4.1.1.3 Зміна конфігурації захисту врежимі

реального часу ...................................................14

4.1.1.4 Перевірка захисту врежимі реального часу ........14

4.1.1.5 Що робити, якщо захист врежимі реального

часу не працює ....................................................14

4.1.2 Захист поштового клієнта ...................................14

4.1.2.1 Перевірка протоколу POP3 ..................................14

4.1.2.1.1 Сумісність............................................................15

4.1.2.2 Інтеграція зпоштовими клієнтами ......................15

4.1.2.2.1 Додавання повідомлень-ознак до тіла

поштових повідомлень .......................................15

4.1.2.3 Видалення інфікованих повідомлень ..................16

4.1.3 Захист доступу до Інтернету ................................16

4.1.3.1 HTTP, HTTPs .........................................................16

4.1.3.1.1 Керування адресами ...........................................16

4.1.3.1.2 Веб-браузери.......................................................17

4.1.4 Перевірка комп’ютера ......................................... 17

4.1.4.1 Тип перевірки ......................................................17

4.1.4.1.1 Smart сканування ................................................17

4.1.4.1.2 Розширене сканування .......................................17

..............................13

4.1.4.2 Об’єкти перевірки................................................18

4.1.4.3 Профілі перевірки ...............................................18

4.1.5 Фільтрація протоколів .........................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Довірені сертифікати ...........................................19

4.1.5.1.2 Виключені сертифікати .......................................19

4.1.6 Настройка параметрів механізму ThreatSense ....19

4.1.6.1 Настройка об’єктів ..............................................19

4.1.6.2 Параметри ..........................................................19

4.1.6.3 Очистка ..............................................................20

4.1.6.4 Розширення .......................................................20

4.1.6.5 Обмеження .........................................................21

4.1.6.6 Інше ....................................................................21

4.1.7 Виявлено загрозу ................................................21

4.2 Персональний брандмауер .........................................22

4.2.1 Режими фільтрації ............................................. 22

4.2.2 Блокувати весь трафік: від’єднати мережу .......... 22

4.2.3 Вимкнути фільтрацію: дозволити весь трафік .... 22

4.2.4 Настройка та використання правил ................... 22

4.2.4.1 Створення нових правил .................................... 23

4.2.4.2 Зміна правил ...................................................... 23

4.2.5 Настройка зон .................................................... 23

4.2.6 Встановлення підключення – виявлення ........... 24

4.2.7 Ведення журналу ............................................... 24

4.3 Захист від спаму .........................................................24

4.3.1 Самонавчання антиспаму .................................. 25

4.3.1.1 Додавання адрес до білого списку ..................... 25

4.3.1.2 Позначення повідомлень як спам ...................... 25

4.4 Оновлення програми ..................................................25

4.4.1 Настройка оновлень .......................................... 26

4.4.1.1 Профілі оновлення ............................................. 26

4.4.1.2 Додаткові параметри оновлення ....................... 26

4.4.1.2.1 Режим оновлення............................................... 26

4.4.1.2.2 Проксі-сервер ..................................................... 27

4.4.1.2.3 Підключення до локальної мережі ..................... 27

4.4.1.2.4 Створення дзеркала оновлення ......................... 28

4.4.1.2.4.1 Оновлення із дзеркала ....................................... 28

4.4.1.2.4.2 Усунення неполадок під час оновлення

із дзеркала .......................................................... 29

4.4.2 Як створити завдання оновлення ....................... 30

4.5 Завдання за розкладом .............................................. 30

4.5.1 Призначення запланованих завдань .................. 30

4.5.2 Створення нових завдань ...................................30

4.6 Карантин .................................................................... 31

4.6.1 Переміщення файлів укарантин ......................... 31

4.6.2 Відновлення зкарантину .................................... 31

4.6.3 Відправка файлів зкарантину на аналіз ..............31

4.7 Журнали..................................................................... 31

4.7.1 Ведення журналів .............................................. 32

4.8 Інтерфейс користувача ...............................................32

4.8.1 Сигнали та сповіщення ...................................... 33

4.9 ThreatSense.Net .......................................................... 33

4.9.1 Підозрілі файли .................................................. 34

4.9.2 Статистика ......................................................... 34

4.9.3 Надсилання ....................................................... 35

4.10 Віддалене адміністрування .........................................35

4.11 Ліцензія ......................................................................36

5. Досвідчений користувач ..................... 37

5.1 Настройка проксі-сервера ........................................... 37

5.2 Експорт/імпорт параметрів .........................................37

5.2.1 Експорт параметрів ............................................ 37

5.2.2 Імпорт параметрів .............................................. 37

5.3 Командна строка ........................................................38

5.4 ESET SysInspector ........................................................38

5.4.1 Інтерфейс користувача та використання

програми ........................................................... 39

5.4.1.1 Елементи керування програми ..........................39

5.4.1.2 Переміщення вESET SysInspector ....................... 39

5.4.1.3 Порівняти ..........................................................40

5.4.1.4 SysInspector як компонент

ESET Smart Security 4 ..........................................40

5.5 ESET SysRescue ...........................................................41

5.5.1 системні вимоги .................................................41

5.5.2 Інструкції створення диска відновлення .............41

5.5.2.1 Папки ..................................................................41

5.5.2.2 Антивірус ESET ....................................................41

5.5.2.3 Додатково ...........................................................41

5.5.2.4 Завантажувальний USB-пристрій ....................... 42

5.5.2.5 Запис .................................................................. 42

5.5.3 Робота зESET SysRescue ..................................... 42

5.5.3.1 Використання ESET SysRescue ............................ 42

6. Глосарій ............................................. 43

6.1 Типи проникнень ........................................................43

6.1.1 Віруси ................................................................. 43

6.1.2 Хробаки.............................................................. 43

6.1.3 Троянські програми ........................................... 43

6.1.4 Руткіти ...............................................................43

6.1.5 Рекламне ПЗ .......................................................44

6.1.6 Шпигунські програми ........................................44

6.1.7 Потенційно небезпечні програми ......................44

6.1.8 Потенційно небажані програми .........................44

6.2 Типи віддалених атак................................................. 44

6.2.1 DoS-атаки ........................................................... 44

6.2.2 Зараження через DNS .........................................44

6.2.3 Атаки хробаків ................................................... 44

6.2.4 Сканування портів ............................................. 45

6.2.5 Розсинхронізація TCP ......................................... 45

6.2.6 Трансляція SMB .................................................. 45

6.2.7 Атаки через ICMP ................................................ 45

6.3 Електронна пошта ..................................................... 45

6.3.1 Реклама .............................................................. 46

6.3.2 Містифікації ....................................................... 46

6.3.3 Фішинг ...............................................................46

6.3.4 Як розпізнати спам ............................................. 46

6.3.4.1 Правила .............................................................46

6.3.4.2 Байєсовський фільтр ..........................................46

6.3.4.3 Білий список ...................................................... 47

6.3.4.4 Чорний список ................................................... 47

6.3.4.5 Контроль на сервері ........................................... 47

1. ESET Smart Security 4

ESET Smart Security 4 – це перший представник нового підходу

до дійсно інтегрованого захисту комп’ютера. Він поєднав усобі

швидкість іточність ESET NOD32 Antivirus, що гарантується

найновішою версією сканера ThreatSense®, ігнучкість настройки

персонального брандмауера та антиспам-модулю. Результатом

цього єінтелектуальна система, що постійно оберігає комп’ютер

від атак ішкідливих програм.

ESET Smart Security відрізняється від невдалого поєднання різних

продуктів водному пакеті, який пропонують інші продавці.

Церезультат тривалої роботи над поєднанням максимального

захисту та мінімального використання системних ресурсів.

Передові технології на базі штучного інтелекту здатні проактивно

блокувати проникнення вірусів, шпигунських ітроянських програм,

хробаків, рекламного ПЗ, руткітів та інших атак зІнтернету, не

зменшуючи продуктивність системи та не порушуючи роботу

комп’ютера.

1.1 Що нового

Великий досвід наших експертів із розробки програмного

забезпечення втілено вповністю новій архітектурі програми

ESETSmart Security, яка гарантує максимальний рівень виявлення

загроз із мінімальними вимогами до системи. Це комплексне

рішення безпеки містить модулі зкількома додатковими

функціями. Нижче подано короткий огляд цих модулів.

• Антивірусний та антишпигунський захист

Модуль побудовано на основі механізму сканування ThreatSense®,

який вперше було застосовано увідзначеній багатьма нагородами

антивірусній системі NOD32 Antivirus. Механізм ThreatSense®

оптимізовано та вдосконалено відповідно до нової архітектури

ESET Smart Security.

Функція Опис

Удосконалене

очищення

Режим фонової

перевірки

Менші файли

оновлень

Захист популярних

клієнтів

електронної пошти

Зараз антивірусна система за допомогою

інтелектуальних технологій автоматично

очищує та видаляє більшість виявлених

проникнень, не вимагаючи втручання

користувача.

Перевірку комп’ютера можна запустити

уфоновому режимі, не сповільнюючи

роботу.

Завдяки оптимізації ядра розмір файлів

оновлення став меншим, ніж уверсії 2.7.

Окрім цього, удосконалено захист файлів

оновлення від пошкодження.

Наразі можна перевіряти вхідну пошту не

лише вMS Outlook, а й вOutlook Express,

Windows Mail, Windows Live Mail та Mozilla

Thunderbird.

• Персональний брандмауер

Персональний брандмауер перевіряє весь трафік між захищеним

комп’ютером та іншими комп’ютерами вмережі. Нижче наведено

перелік додаткових функцій персонального брандмауера ESET.

Функція Опис

Перевірка

мережевих зв’язків

на низькому рівні

Підтримка IPv6 Персональний брандмауер відображає

Моніторинг

виконуваних

файлів

Перевірка файлів,

інтегрована

зпротоколами

програм HTTP

таPOP3.

Система виявлення

проникнень

Підтримка режимів:

інтерактивний,

режим на основі

політики, навчання,

автоматичний та

автоматичний

звиключеннями

Замінює

вбудований

брандмауер

Windows

Перевірка мережевого зв’язку на рівні каналу

передачі даних дозволяє персональному

брандмауеру ESET блокувати різноманітні

атаки, які віншому випадку було

бнеможливо виявити.

адреси IPv6 ідозволяє користувачам

створювати для них правила.

Моніторинг змін увиконуваних файлах для

боротьби із зараженням. Можна дозволити

зміну файлів для програм зцифровим

підписом.

Перевірка файлів, інтегрована впротоколи

програм HTTP та POP3. Користувачі

захищені під час перегляду веб-сторінок

або завантаження електронних листів.

Можливість розпізнавати характер

мережного зв’язку та різних типів

мережних атак, а також можливість

автоматичної заборони такого зв’язку.

Користувачі можуть настроїти брандмауер на

автоматичне виконання дій або, за потреби,

визначати правила інтерактивно. Зв’язок

урежимі на основі політики виконується

відповідно до правил, які було встановлено

користувачем або адміністратором мережі.

У режимі навчання правила створюються та

зберігаються автоматично. Його доцільно

використовувати для початкової конфігурації

брандмауера.

Замінює вбудований брандмауер Windows,

а також взаємодіє із Центром безпеки

Windows, завдяки чому користувачі завжди

поінформовані про свій статус безпеки.

При інсталяції ESET Smart Security вимикає

встроєний брандмауер Windows, який за

замовчуванням активовано.

Інші другорядні

вдосконалення

4

– Прямий доступ до файлових систем для

досягнення високої швидкості та великої

пропускної здатності.

– Блокування доступу до інфікованих

файлів

– Оптимізація взаємодії із Центром

безпеки Windows, включаючи Vista.

• Антиспам

Антиспам ESET фільтрує небажані електроні листи ітаким чином

підвищує безпеку та зручність користування електронними

засобами зв’язку.

Функція Опис

Оцінка вхідної

пошти

Усі вхідні листи електронної пошти отримують

рейтингову оцінку від 0 (не спам) до 100

(спам) балів івідповідно переміщуються до

папки небажаної пошти або до спеціальної

папки, створеної користувачем. Можна також

виконати паралельну перевірку вхідних

листів електронної пошти.

Підтримка

різноманітних

методів перевірки

Повна інтеграція

зпоштовими

клієнтами

– Байєсовський аналіз

– Перевірка на основі правил

– Перевірка вглобальній базі даних

Захист від спаму забезпечується

користувачам поштових клієнтів Microsoft

Outlook, Outlook Express, Windows Mail,

Windows Live Mail та Mozilla Thunderbird.

Можливість вибору

спаму вручну

Існує можливість установити/зняти

прапорець для позначення електронного

листа як спам.

Інтерфейс

користувача

Інтерфейс користувача відтепер дає

можливість працювати внеграфічному

режимі, уякому можна керувати ESET

Smart Security за допомогою клавіатури.

Підвищена сумісність із програмою для

читання екрана допомагає користувачам

зі слабким зором ефективніше керувати

програмою.

1.2 Вимоги до системи

Для нормальної роботи програми ESET Smart Security та ESET

Smart Security Business Edition система повинна відповідати

вимогам до програмного та апаратного забезпечення, наведеним

нижче.

ESET Smart Security:

Windows 2000, XP 400МГц 32-розрядний/64-розрядний (x86/x64)

128МБ оперативної пам’яті (ОЗП)

130МБ вільного місця на диску

Super VGA (800×600)

Windows 7, Vista 1ГГц 32-розрядний/64-розрядний (x86/x64)

512МБ оперативної пам’яті (ОЗП)

130МБ вільного місця на диску

Super VGA (800×600)

• Інші

Функція Опис

ESET SysRescue ESET SysRescue дозволяє користувачу

створити завантажувальний компакт-диск,

DVD-диск або USB-пристрій із системою

ESET Smart Security, що може працювати

незалежно від операційної системи. Ці

пристрої краще використовувати для

очищення системи від проникнень, які

важко видалити.

ESET SysInspector ESET SysInspector, програма, яка ретельно

перевіряє комп’ютер, тепер інтегрована

безпосередньо вESET Smart Security.

Якщо зв’язатися знашою службою

підтримки клієнтів за допомогою команди

«Довідка іпідтримка > Запит підтримки»

(рекомендовано), можна додати знімок

стану комп’ютера, створений за допомогою

ESET SysInspector.

Захист документів Модуль захисту документів перевіряє

документи Microsoft Oce перед

їх відкриттям, а також файли, які

автоматично завантажуються Internet

Explorer, такі як елементи Microsoft ActiveX.

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP,

2003Server

400МГц 32-розрядний/64-розрядний (x86/x64)

128МБ оперативної пам’яті (ОЗП)

130МБ вільного місця на диску

Super VGA (800×600)

Windows 7, Vista,

Windows

Server2008

1ГГц 32-розрядний/64-розрядний (x86/x64)

512МБ оперативної пам’яті (ОЗП)

130МБ вільного місця на диску

Super VGA (800×600)

Self Defense Нова технологія Self Defense захищає

компоненти ESET Smart Security від спроб

видалення або неправильного вимкнення.

5

2. Інсталяція

Після придбання програму Eset Smart Security можна завантажити

на веб-сайті ESET. Вона надається як інсталяційний пакет

ess_nt**_***.msi (ESET Smart Security) або essbe_nt**_***.msi (ESET

Smart Security Business Edition). Після запуску інсталятора майстер

інсталяції допоможе виконати базові настройки. Залежно від

рівня деталізації параметрів, можливі два типи інсталяції:

1. Типова інсталяція

2. Вибіркова інсталяція

Наступний крок інсталяції – настройка системи завчасного

попередження ThreatSense.Net. За допомогою даної системи ESET

безперервно отримує сповіщення про нові загрози відразу після

їх виникнення, що сприяє швидкому захисту систем користувачів.

Система дозволяє надсилати нові підозрілі файли до антивірусної

лабораторії ESET, де вони аналізуються, обробляються та

додаються до вірусних баз даних.

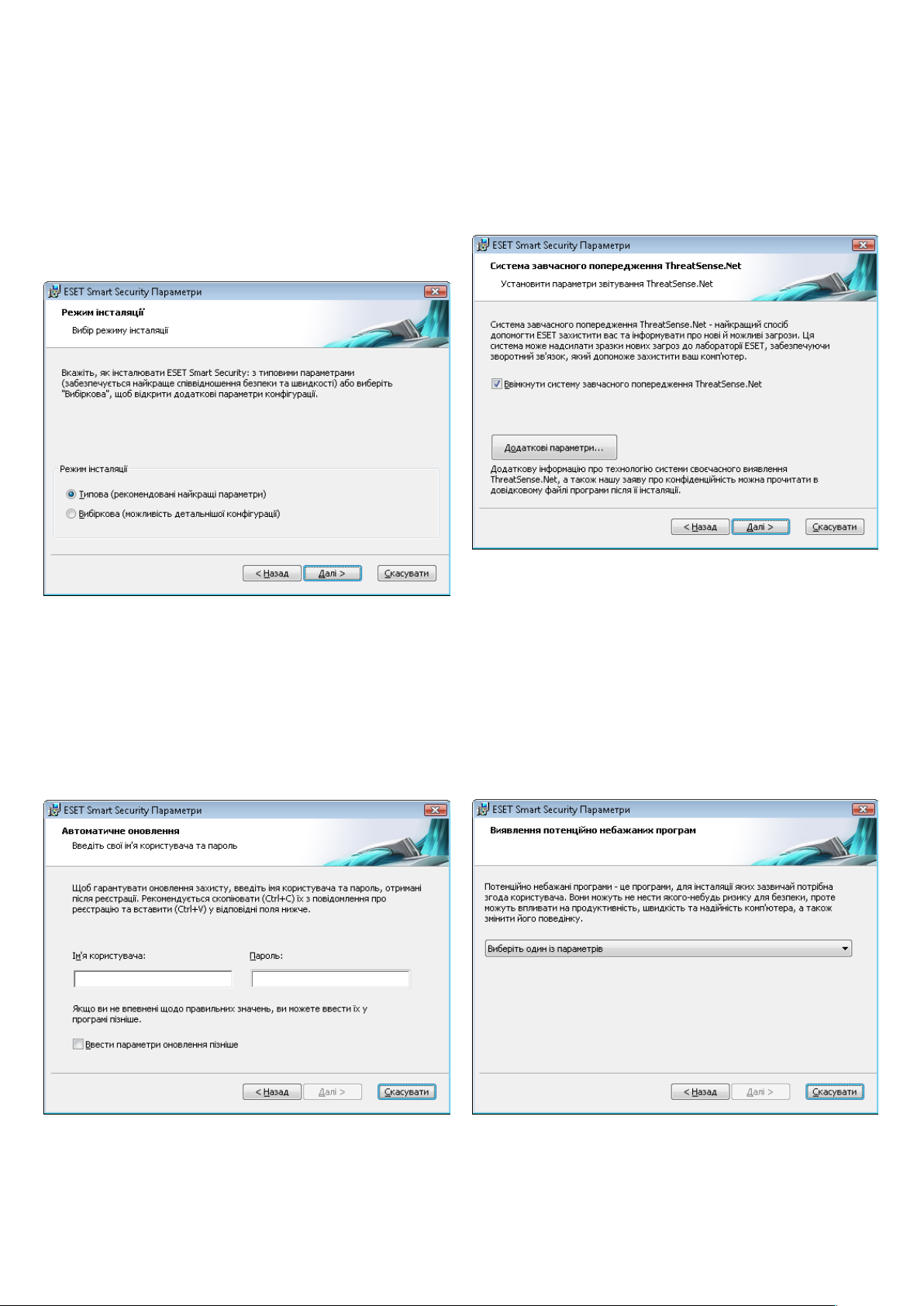

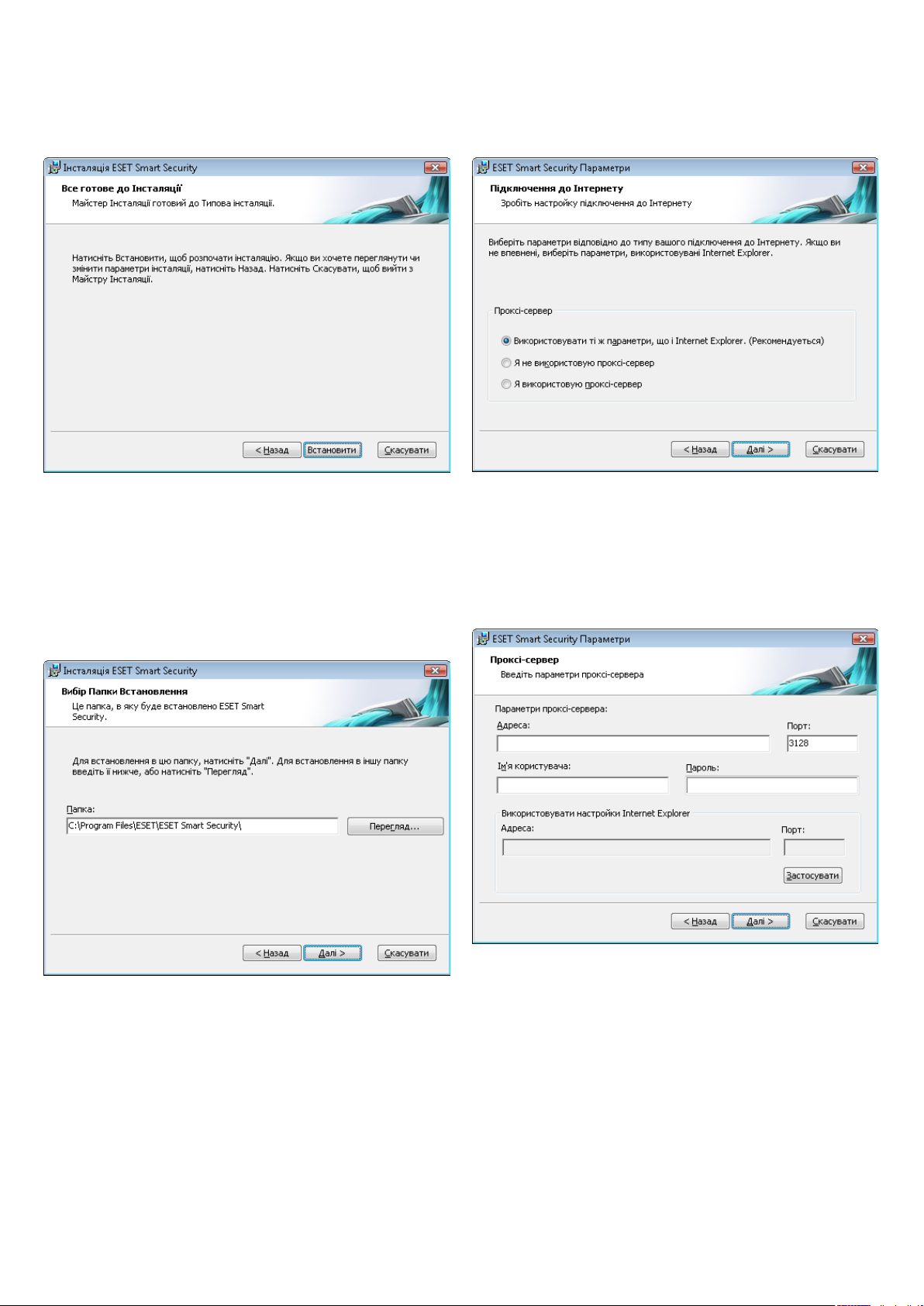

2.1. Типова інсталяція

Типова інсталяція рекомендована для користувачів, які хочуть

інсталювати ESET Smart Security зпараметрами за замовчуванням.

Ці параметри забезпечують максимальний рівень захисту, що

підходить тим користувачами, які не хочуть вдаватися уподробиці

настройки.

Перший (і дуже важливий) крок – введення імені користувача

та пароля для автоматичного оновлення програми. Це відіграє

важливу роль узабезпеченні постійного захисту системи.

За замовчуванням, установлюється прапорець Увімкнути систему

завчасного попередження ThreatSense.Net, завдяки чому цю

функцію буде ввімкнено. Клацніть Додаткові параметри..., щоб

змінити параметри надсилання підозрілих файлів.

Наступний крок упроцесі інсталяції – настройка Виявлення

потенційно небажаних програм. Потенційно небажані програми

необов’язково можуть бути зловмисними, але вони часто можуть

негативно впливати на поведінку операційної системи.

Ці програми часто пов’язані зіншими програмами, тому їх буває

важко помітити під час інсталяції. Хоча під час інсталяції таких

програм зазвичай відображається запит про її підтвердження,

вони можуть бути легко інстальовані без вашої згоди.

Введіть увідповідні поля своє Ім’я користувача та Пароль, тобто дані

автентифікації, отримані після придбання чи реєстрації продукту.

Якщо увас ще немає імені користувача та пароля, виберіть варіант

Застосувати параметри оновлення пізніше. Дані автентифікації

можна вставити пізніше убудь-який час безпосередньо за допомогою

інтерфейсу програми.

6

Щоб дозволити ESET Smart Security виявляти цей тип загрози,

виберіть параметр Ввімкнути виявлення потенційно небажаних

програм (рекомендовано).

Останній крок урежимі типової інсталяції – підтвердження

інсталяції натисканням кнопки Інсталювати.

Ввівши своє ім’я користувача іпароль, клацніть Далі, щоб

Виконати настройку підключення до Інтернету.

2.2. Вибіркова інсталяція

Вибіркова інсталяція призначена для користувачів, які мають

досвід точної настройки програм іхочуть змінити додаткові

параметри під час інсталяції.

Перший крок – вибір місця інсталяції. За замовчуванням

програмаінсталюється вC:\Program Files\ESET\ESET Smart Security\.

Клацніть Перегляд..., щоб змінити розташування програми

(нерекомендується).

У разі використання проксі-сервера його потрібно правильно

настроїти, що забезпечить належне оновлення вірусної бази

даних. Якщо ви не знаєте, чи використовується проксі-сервер для

підключення до Інтернету, залишіть параметр за замовчуванням

Яне впевнений, чи використовується упідключенні до Інтернету

проксі-сервер. Використовувати ті ж параметри, що й Internet

Explorer іклацніть Далі. Якщо проксі-сервер не використовується,

виберіть відповідний параметр.

Після цього Введіть своє ім’я користувача та пароль. Цей крок

схожий на той, що виконується при типовій інсталяції (див. стор. 6).

Щоб налаштувати параметри проксі-сервера, виберіть

Явикористовую проксі-сервер іклацніть Далі. Введіть

IP-адресу або URL свого проксі-сервера вполі Адреса. У полі

Портукажіть номер порту, де проксі-сервер приймає підключення

(3128 за промовчанням). Якщо проксі-сервер вимагає пройти

аутентифікацію, слід ввести дійсне ім’я користувача іпароль, які

надають доступ до проксі-сервера. За потреби параметри проксісервера можна також скопіювати зпрограми Internet Explorer. Для

цього клацніть Застосувати іпідтвердіть вибір.

7

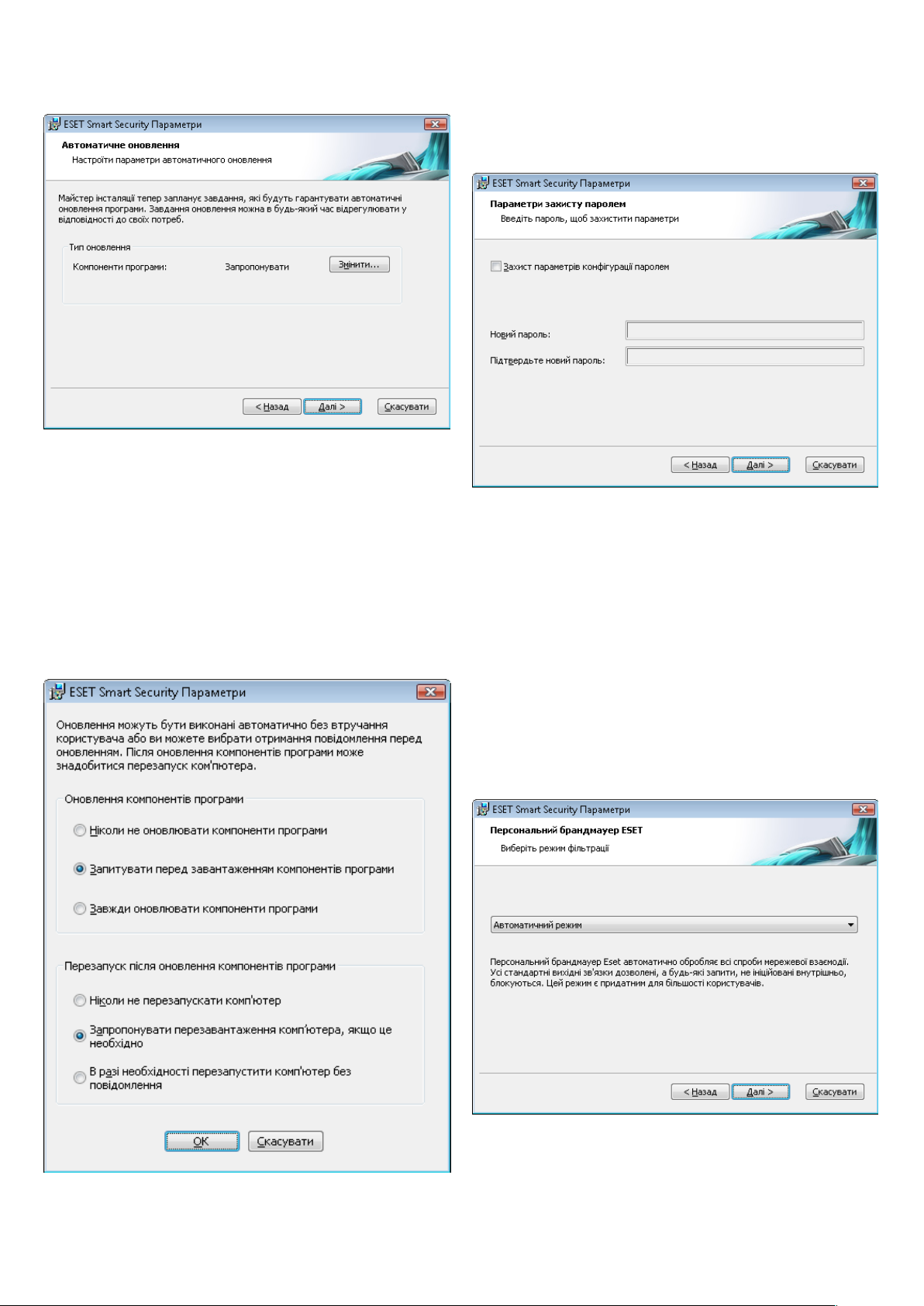

Клацніть Далі, щоб перейти до вікна Настроїти параметри

автоматичного оновлення. Цей крок дозволяє визначити,

як увашій системі функціонуватиме автоматичне оновлення

компонентів програми. Клацніть Змінити... , щоб відкрити

додаткові параметри.

Якщо оновлювати компоненти програми непотрібно, виберіть

Ніколи не оновлювати компоненти програми. У разі встановлення

параметра Запитувати перед завантаженням компонентів

програми буде відображатися вікно підтвердження, перш ніж

компоненти програми будуть завантажені. Щоб увімкнути

автоматичне оновлення компонентів програми, виберіть параметр

Виконувати оновлення компонентів програми, якщо воно

доступне.

Наступним кроком інсталяції євведення пароля для захисту

параметрів програми. Виберіть пароль для захисту програми.

Повторно введіть пароль для його підтвердження.

Кроки Конфігурація системи завчасного попередження

ThreatSense.Net та Виявлення потенційно небажаних програм

подібні до тих, що виконуються під час типової інсталяції, іне

зазначені тут (див. стор. 6).

Останній крок урежимі вибіркової інсталяції – вибір режиму

фільтрації для персонального брандмауера ESET. Доступні п’ять

режимів:

• автоматичний;

• автоматичний режим із виключеннями (користувацькі правила);

• інтерактивний;

• на основі політик;

• навчання.

ПРИМІТКА. Після оновлення компонентів програми, як правило,

потрібно виконати перезавантаження системи. Рекомендований

параметр: У разі необхідності перезавантажити комп’ютер без

попередження.

8

Автоматичний режим рекомендований для більшості користувачів.

Ввімкнено всі стандартні вихідні підключення (автоматично

аналізуються звикористанням заданих параметрів), небажані

вхідні підключення блокуються автоматично.

Автоматичний режим із виключеннями (користувацькі

правила). Окрім функцій, доступних вавтоматичному режимі,

цей режим дозволяє користувачу додати власні правила.

Інтерактивний режим підходить для досвідчених користувачів.

З’єднання обробляються на основі правил, визначених

користувачем. Якщо для певної взаємодії не визначено правила,

користувач отримує запит від програми про необхідну дію.

У режимі на основі політик зв’язок оцінюється на основі

правил, створених адміністратором. Якщо правило відсутнє,

підключення автоматично блокується, а користувач не отримує

попереджуючого повідомлення. Режим на основі політик

рекомендується вибирати лише адміністратору, який буде

виконувати налаштування мережного зв’язку.

Режим навчання – автоматичне створення та збереження

правил. Цей режим підходить для початкової конфігурації

персонального брандмауера. Ніякої взаємодії зкористувачем

непотрібно, оскільки ESET Smart Security зберігає правила

відповідно до стандартних параметрів. Режим навчання не

гарантує належного рівня безпеки та має використовуватися,

доки не буде створено всіх правил для потрібних зв’язків.

На останньому кроці відображається вікно, яке вимагає

підтвердження інсталяції.

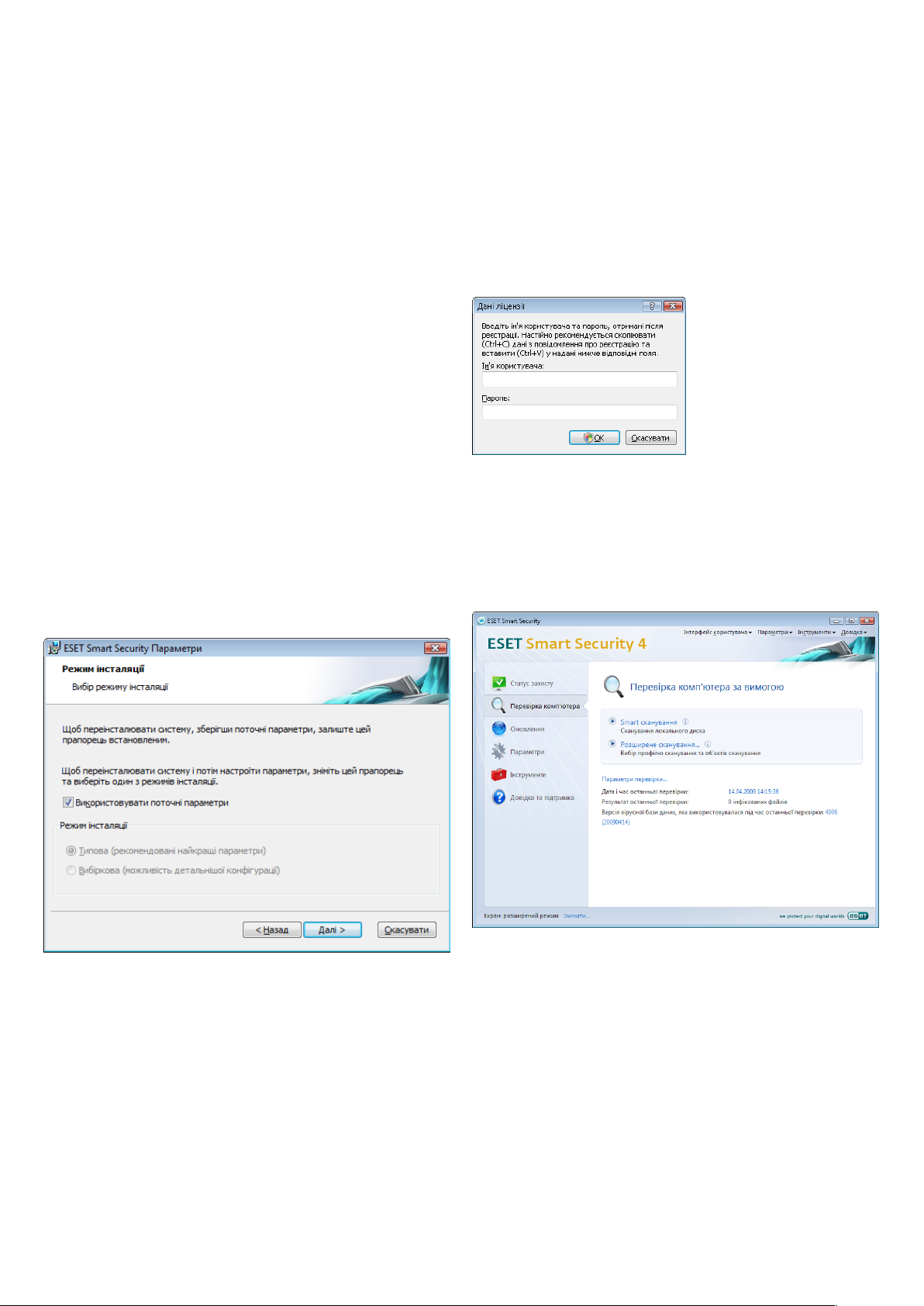

2.3 Використання початкових параметрів

Під час повторної інсталяції програми ESET Smart Security

відображається варіант Використовувати поточні параметри.

Виберіть цей варіант, щоб перенести параметри настройки

зпочаткової інсталяції внову.

2.4 Введення імені користувача та пароля

Автоматичне оновлення програми єважливим для забезпечення

її оптимальної функціональності. Це можливо лише тоді, коли

внастройках оновлення введені правильні ім’я користувача

тапароль.

Якщо ім’я користувача та пароль не були введені під час інсталяції,

можна зробити це потім. У головному вікні програми клацніть

Оновлення, виберіть Настройка імені користувача та пароля...

Введіть дані, отримані разом зі своєю ліцензією, увікні Дані ліцензії.

2.5 Перевірка комп’ютера за вимогою

Після інсталяції програми ESET Smart Security слід виконати

перевірку комп’ютера на наявність шкідливого коду. Для швидкого

запуску перевірки виберіть Перевірка комп’ютера уголовному

меню, а потім виберіть Smart сканування увікні програми.

Додаткову інформацію про функцію перевірки комп’ютера див.

урозділі «Перевірка комп’ютера».

9

3. Посібник для початківців

У даному розділі представлено загальний опис та основні

параметри програми ESET Smart Security.

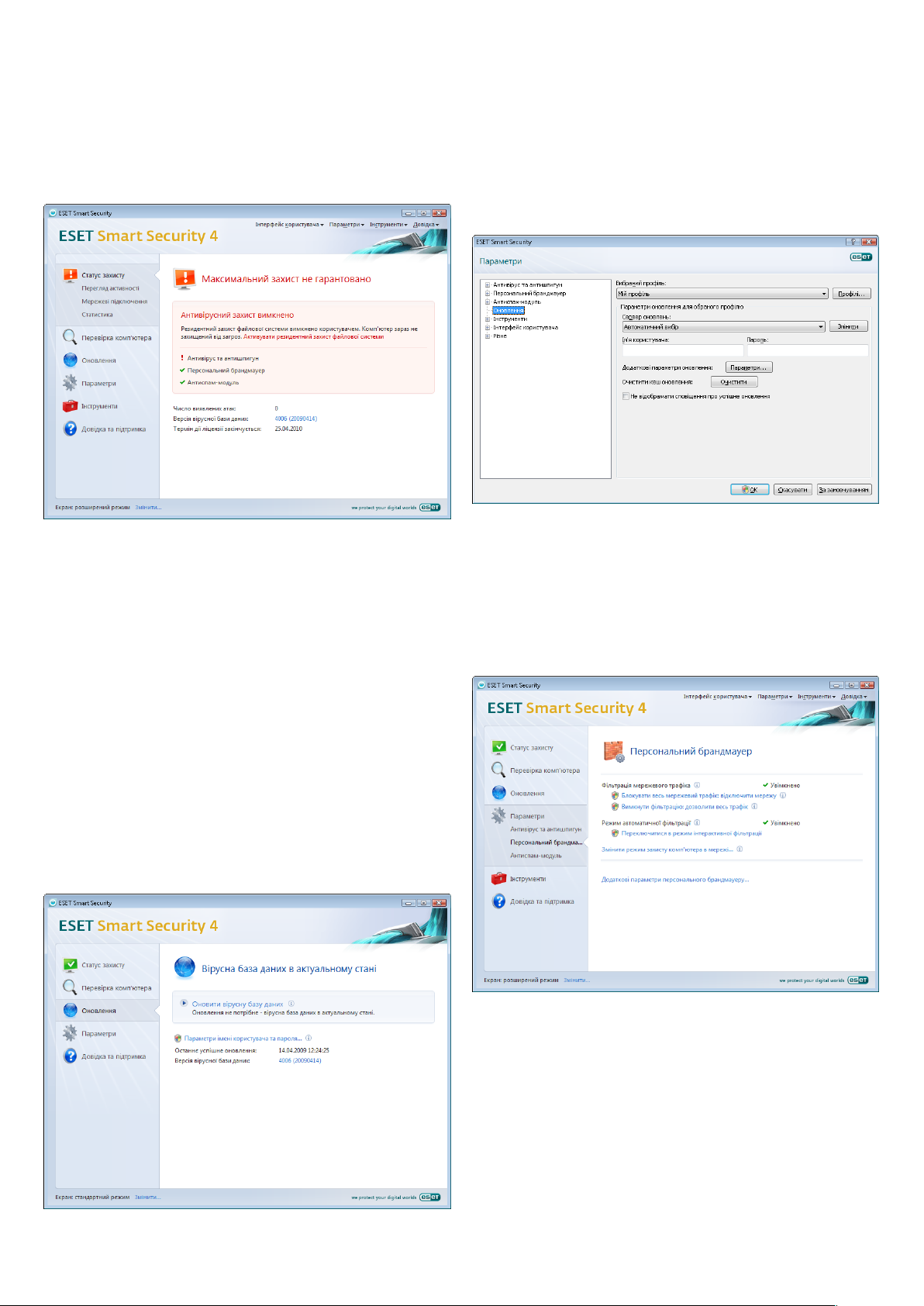

3.1 Огляд інтерфейсу користувача – режими

Головне вікно програми ESET Smart Security складається здвох

основних частин. Колонка зліва надає доступ до зручного

увикористанні головного меню. Головне вікно програми справа

служить переважно для відображення інформації відповідно до

вибраних пунктів уголовному меню.

Нижче описано кнопки, розташовані уголовному меню.

Статус захисту – надання інформації про поточний статус

захисту ESET Smart Security впростій для користувача формі.

Урозширеному режимі відображається стан всіх модулів захисту.

Клацніть модуль, щоб переглянути його поточний стан.

Перевірка комп’ютера – тут можна настроїти та запустити

перевірку комп’ютера за вимогою.

Оновлення – доступ до модуля оновлення, який керує

оновленнями вірусної бази даних.

Настройка – регулювання рівня безпеки комп’ютера. У разі

активації розширеного режиму відображаються підменю

«Антивірус та антишпигун», «Персональний брандмауер»

і«Антиспам».

Інструменти – цей параметр доступний лише урозширеному

режимі. Надає доступ до журналів, карантину ізапланованих

завдань.

Довідка та підтримка – виберіть цей пункт, щоб отримати доступ

до файлів довідки, бази знань ESET, веб-сайту ESET іформи запиту

до служби підтримки клієнтів.

Графічний інтерфейс ESET Smart Security дозволяє користувачам

вибирати між стандартним ірозширеним режимами. Для

зміни режиму див. посилання Екран, розташоване внижній

лівій частині головного вікна ESET Smart Security. Клацніть

кнопку «Змінити», щоб вибрати потрібний режим відображення

інформації.

У разі переходу до розширеного режиму вголовному меню

відображається пункт Інструменти. У пункті «Інструменти»

користувач отримує доступ до планування завдань, карантину

чиперегляду файлів журналу ESET Smart Security.

ПРИМІТКА. Решта інструкцій уцьому посібнику стосуватимуться

розширеного режиму.

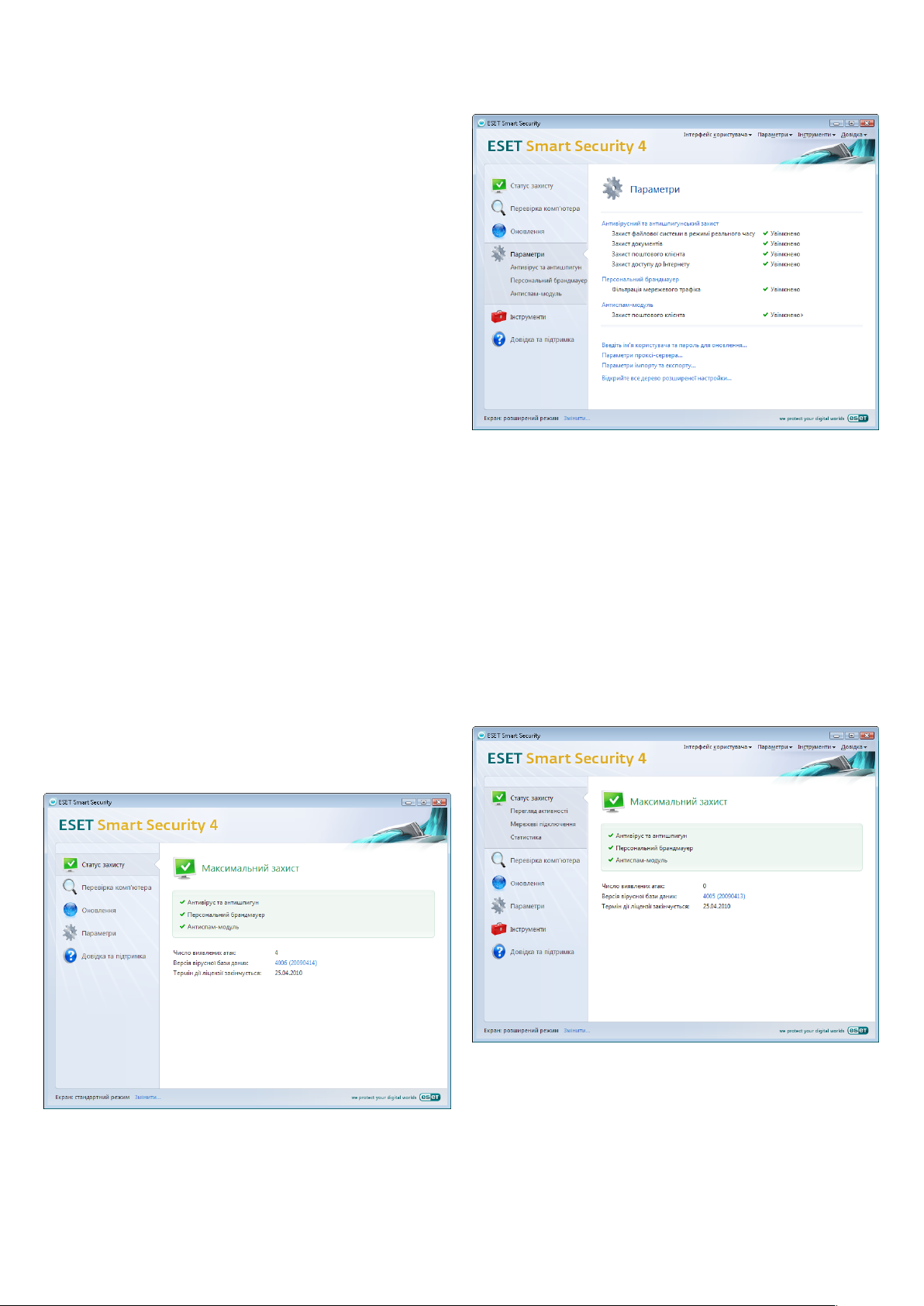

3.1.1 Перевірка роботи системи

Щоб переглянути Стан захисту, клацніть цей пункт уверхній

частині головного меню. У правій частині вікна буде відображено

короткий звіт про статус роботи програми ESET Smart Security,

а також з’явиться підменю зтрьома пунктами: Антивірус та

антишпигун, Персональний брандмауер та Антиспам-модуль.

Виберіть будь-який із цих пунктів, щоб переглянути більш

детальну інформацію про відповідний модуль захисту.

Стандартний режим надає доступ до функцій, потрібних для

виконання загальних операцій. Додаткові параметри уньому не

відображаються.

10

Якщо активовані модулі працюють правильно, поруч із ними

буде встановлено зелений прапорець. Якщо ж вони працюють

неправильно, поруч із ними відображатиметься червоний знак

оклику або оранжева піктограма сповіщення, а уверхній частині

вікна відображатиметься додаткова інформація про модуль. Також

пропонується рішення щодо усунення несправності модуля. Щоб

змінити стан окремих модулів, клацніть Настройка вголовному

меню, а потім виберіть потрібний модуль.

3.1.2 Що робити, якщо програма не працює належним чином

Якщо ESET Smart Security виявляє проблему вбудь-якому змодулів

захисту, увікні Статус захисту відображається відповідна інформація.

Тут також пропонується можливе вирішення проблеми.

Якщо проблему неможливо вирішити за допомогою виведеного

на екран переліку відомих проблем ірішень, клацніть Довідка та

підтримка, щоб отримати доступ до файлів довідки або здійснити

пошук убазі знань. Якщо рішення все одно не вдається знайти, можна

надіслати запит до служби підтримки клієнтів ESET. За допомогою

отриманого запиту наші спеціалісти можуть швидко відповісти на

ваші запитання ідати ефективну пораду щодо вирішення проблеми.

3.2 Настройка оновлень

Вікно Додаткові параметри (натисніть F5, щоб відкрити)

містить інші детальні параметри оновлення. Сервер оновлень:

урозкривному меню слід установити Автоматичний вибір.

Щоб настроїти додаткові параметри оновлення, такі як режим

оновлення, доступ до проксі-сервера, доступ до оновлень на

локальному сервері та створення копій (ESET Smart Security

Business Edition), клацніть кнопку Настройка...

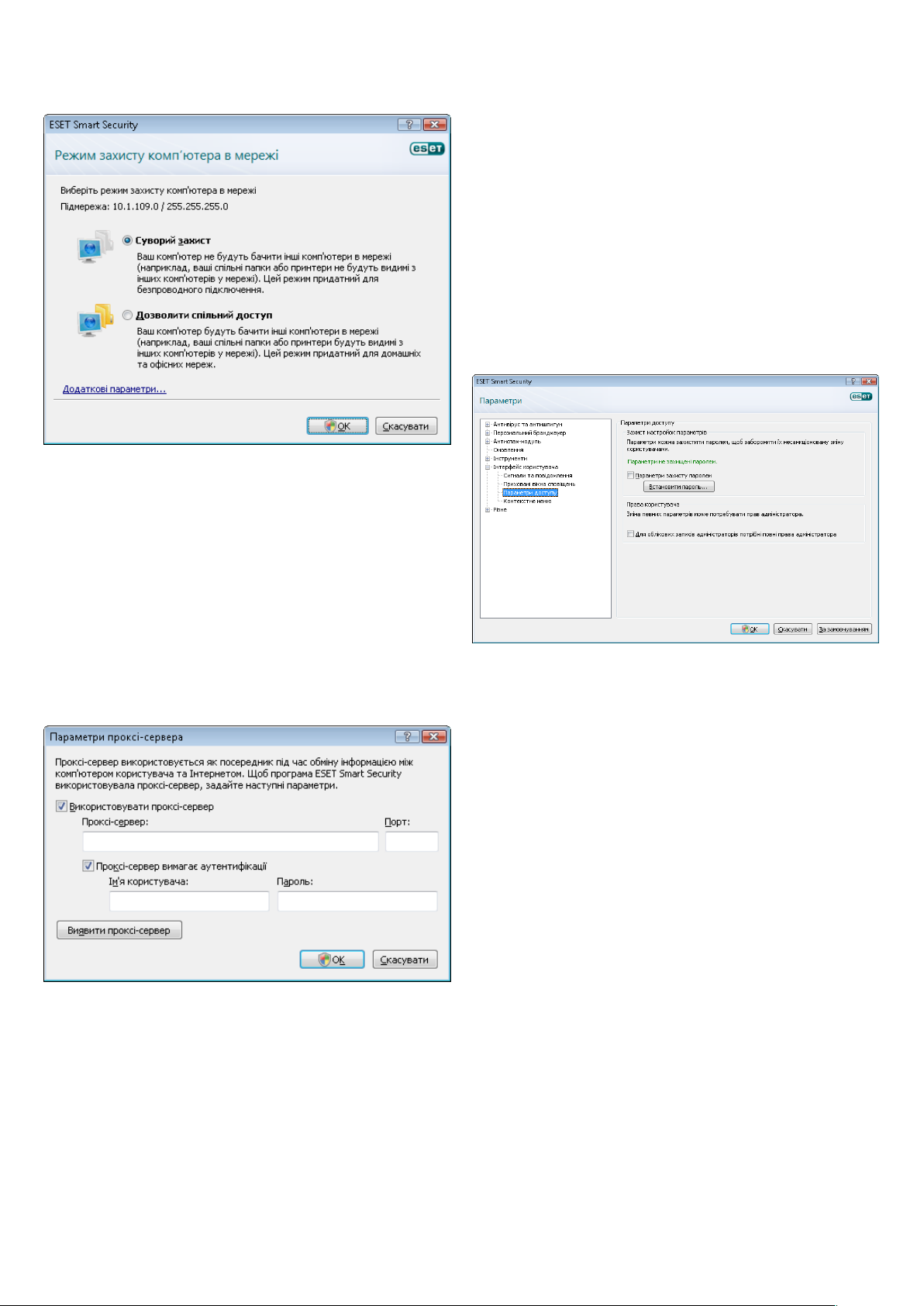

3.3 Настройка довіреної зони

Настройка параметрів довіреної зони єважливим кроком

для захисту комп’ютера вмережі. Настроївши довірену зону

та дозволивши спільний доступ, ви можете надати іншим

користувачам доступ до свого комп’ютера. Клацніть Настройка>

Персональний брандмауер > Змінити режим захисту комп’ютера

вмережі... Відкриється вікно, уякому можна налаштувати

параметри захисту вашого комп’ютера впоточній мережі/зоні.

Оновлення вірусної бази даних та компонентів програми

єважливою складовою частиною надання повного захисту від

шкідливого коду. Приділіть особливу увагу їх конфігурації та

роботі. У головному меню виберіть Оновлення, а потім клацніть

Оновлення вірусної бази даних уголовному вікні програми, щоб

миттєво перевірити наявність новішої бази даних для оновлення.

Настройка імені користувача та пароля... відображає діалогове

вікно, уякому слід ввести ім’я користувача та пароль, отримані

після покупки продукту.

Якщо ім’я користувача та пароль були введенні під час інсталяції ESET

Smart Security, програма не вимагатиме ввести їх на цьому етапі.

Після інсталяції ESET Smart Security або після підключення

комп’ютера до нової мережі/зони відбувається пошук довіреної

зони. Тому вбільшості випадків немає потреби визначати довірену

зону. За замовчуванням, під час виявлення нової зони відкривається

діалогове вікно для встановлення рівня захисту вцій зоні.

11

Попередження! Неправильна настройка довіреної зони може бути

причиною загрози безпеки комп’ютера.

ПРИМІТКА. За замовчуванням робочим станціям із довіреної зони

надається доступ до спільних файлів іпринтерів, дозволяється

вхідний зв’язок RPC, а також єможливість спільного доступу до

віддаленого робочого стола.

різних профілів оновлення. У такому випадку настройте проксісервер увікні додаткових параметрів оновлення.

3.5 Захист параметрів

Параметри ESET Smart Security можуть бути дуже важливими

зточки зору політики безпеки вашої організації. Несанкціоновані

зміни можуть поставити під загрозу стабільність ізахист вашої

системи. Щоб установити пароль для захисту параметрів,

перейдіть уголовне меню та клацніть Настройка > Відкрити все

дерево додаткових параметрів... > Інтерфейс користувача >

Захист параметрів іклацніть кнопку Введіть пароль...

Введіть пароль, підтвердьте його, ввівши повторно, після чого

клацніть OK. Цей пароль буде потрібний для внесення будь-яких

змін до параметрів програми ESET Smart Security вмайбутньому.

3.4 Настройка проксі-сервера

Якщо підключення системи зінстальованим ESET Smart Security до

Інтернету керується проксі-сервером, це слід вказати вдодаткових

параметрах (F5). Для доступу до вікна настройки Проксі-сервер

клацніть Різне > Проксі-сервер удереві додаткових параметрів.

Установіть прапорець Використовувати проксі-сервер івведіть

IP-адресу та порт проксі-сервера, а також його дані аутентифікації.

Якщо ця інформація недоступна, можна спробувати автоматично

визначити параметри проксі-сервера для ESET Smart Security,

клацнувши кнопку Виявити проксі-сервер.

ПРИМІТКА. Параметри проксі-сервера можуть відрізнятися для

12

4. Робота зпрограмою ESET Smart Security

4.1 Захист від вірусів ішпигунських програм

Антивірусний захист блокує атаки на систему, контролюючи

взаємодію між файлами, електронною поштою та Інтернетом.

Уразі виявлення загрози із шкідливим кодом антивірусний

модуль ліквідує його, спершу блокуючи, а потім застосовуючи

очищення, видалення або переміщення до карантину.

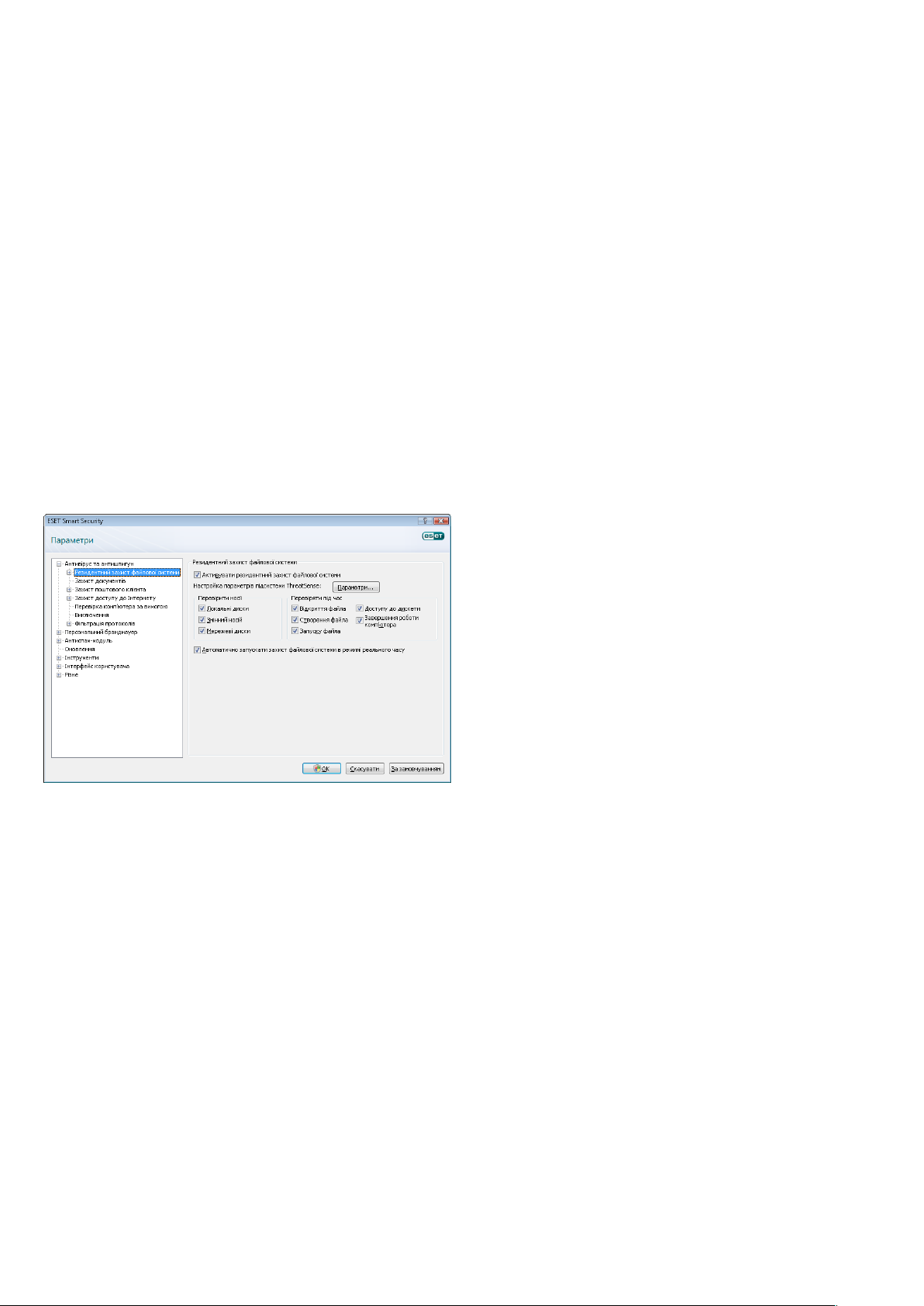

4.1.1 Захист файлової системи врежимі реального часу

Модуль захисту файлової системи врежимі реального часу контролює

всі події всистемі, пов’язані зантивірусним захистом. Всі файли

перевіряються на наявність шкідливого коду під час їх відкриття,

створення або запуску на комп’ютері. Захист файлової системи

врежимі реального часу активується під час запуску системи.

4.1.1.1 Настройка контролю

Модуль захисту файлової системи врежимі реального часу перевіряє

усі типи носіїв, іцей контроль ініціюється різними подіями. Під час

здійснення контролю використовуються способи виявлення за

допомогою технології ThreatSense (як описано врозділі «Настройка

параметрів механізму сканування ThreatSense»). Режими контролю

можуть відрізнятися для новостворених та існуючих файлів. Для

новостворених файлів можна застосувати глибший рівень контролю.

4.1.1.1.3 Додаткові параметри ThreatSense для

новостворених та змінених файлів

Порівняно зіснуючими файлами, можливість зараження

новостворених або змінених файлів вища. Тому програма

перевіряє ці файли звикористанням додаткових параметрів.

Разом із звичайними способами перевірки на основі сигнатур,

використовується також евристичний аналіз, який значно

покращує виявлення загроз. Окрім новостворених файлів

перевірка також виконується для саморозпакувальних архівів

(SFX) та упакованих програм (стиснуті виконувані файли).

За промовчанням архіви перевіряються до 10-го рівня вкладення,

причому перевірка виконується незалежно від їх фактичного

розміру. Щоб змінити параметри перевірки архівів, зніміть

прапорець Параметри перевірки архівів за промовчанням.

4.1.1.1.4 Додаткові параметри

Щоб забезпечити мінімальне використання системних ресурсів

під час використання функції захисту врежимі реального

часу, файли, які вже перевірено, не перевіряються повторно

(якщо тільки їх не було змінено). Файли перевіряються знову

після кожного оновлення вірусної бази даних. Така поведінка

настроюється за допомогою параметра Оптимізована перевірка.

Якщо цю функцію вимкнуто, всі файли перевіряються щоразу,

коли використовуються.

За промовчанням функція захисту врежимі реального часу

активується під час запуску системи, забезпечуючи безперервну

перевірку. В окремих випадках (наприклад, якщо виникає

конфлікт зіншою перевіркою врежимі реального часу) функцію

захисту врежимі реального часу можна зупинити, вимкнувши

параметр Автоматичний запуск захисту файлової системи

врежимі реального часу.

4.1.1.1.1 Перевірка носіїв

За промовчанням усі типи носіїв перевіряються на наявність загроз.

Локальні диски – контроль усіх жорстких дисків системи

Змінні носії – дискети, запам’ятовуючі пристрої USB тощо

Мережеві диски – перевірка всіх підключених мережевих дисків

Рекомендується не змінювати параметри за замовчуванням,

окрім тих випадків, коли, наприклад, перевірка певних носіїв

значно уповільнює передачу даних.

4.1.1.1.2 Перевірка, ініційована подією

За замовчуванням всі файли перевіряються під час відкриття,

запуску або створення. Рекомендується залишити параметри за

замовчуванням, які забезпечують максимальний рівень захисту

комп’ютера врежимі реального часу.

Параметр Доступ до дискети забезпечує перевірку

завантажувального сектора дискети під час доступу до цього

пристрою. Параметр Завершення роботи комп’ютера

забезпечує перевірку завантажувальних секторів жорсткого

диска під час завершення роботи комп’ютера. Хоча віруси, що

атакують завантажувальні сектори тепер зустрічаються рідко,

рекомендується залишити ці параметри ввімкненими, оскільки

існує можливість зараження подібним вірусом зінших джерел.

За промовчанням розширена евристика не використовується під

час виконання файлів. Проте вдеяких випадках може знадобитися

ввімкнути цей параметр (установивши прапорець Розширена

евристика під час виконання файлу). Слід пам’ятати, що

через більш значні системні вимоги розширена евристика може

сповільнити роботу деяких програм.

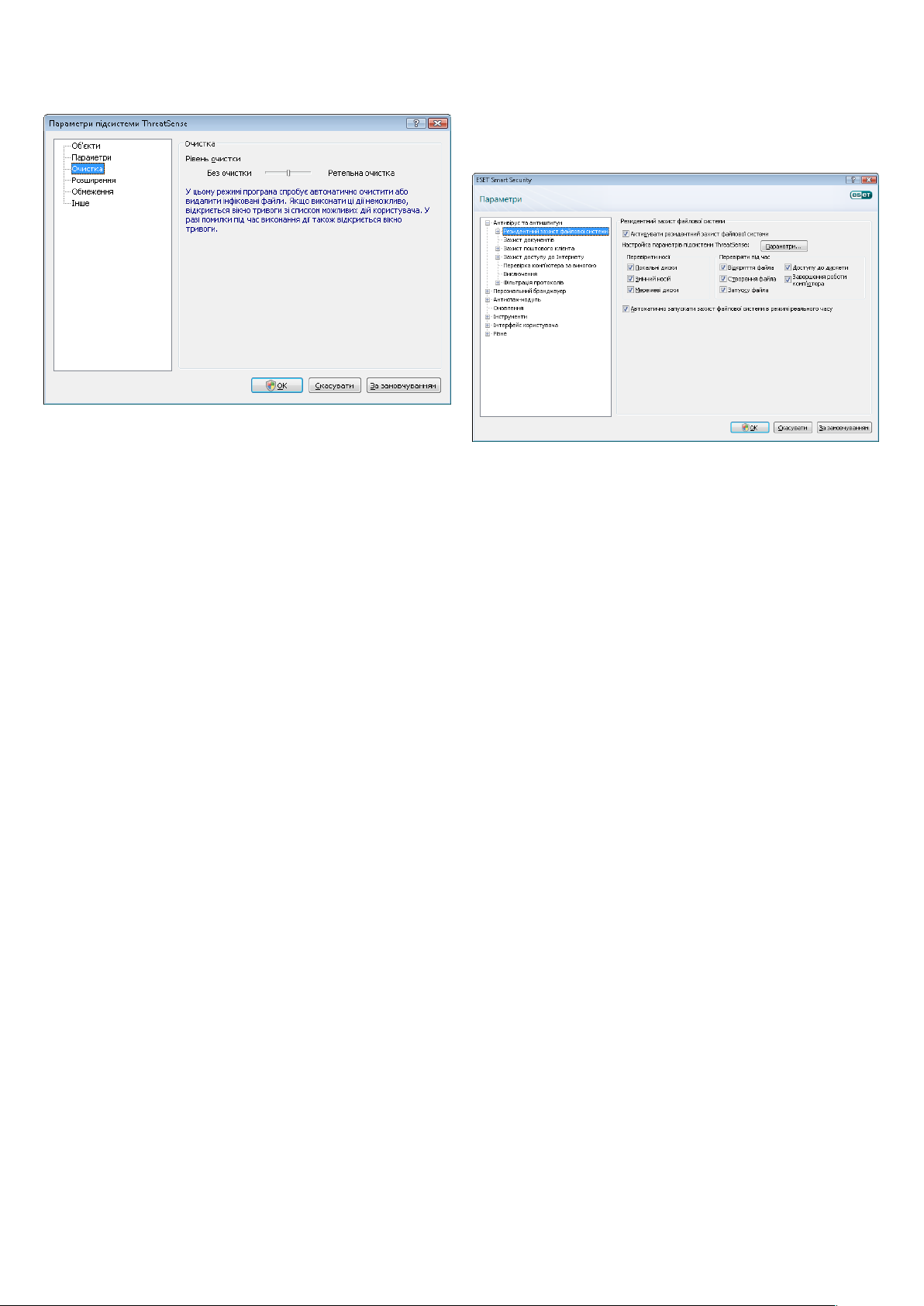

4.1.1.2 Рівні очистки

Захист урежимі реального часу має три рівні очистки (щоб отримати

доступ до них, клацніть Настройка... врозділі Захист файлової

системи врежимі реального часу, а потім виберіть гілку Очистка).

• При виборі першого рівня захисту, відкриватиметься вікно

тривоги зпараметрами, доступними для кожної знайденої

загрози. Користувач може вибрати окрему дію для кожної

загрози. Цей рівень призначений для більш досвідчених

користувачів, які знають, яких заходів потрібно вжити

увипадку тої чи іншої загрози.

• У разі використання рівня захисту за замовчуванням,

визначена дія вибирається та виконується автоматично

(залежно від типу загрози). Під час виявлення та видалення

інфікованого файлу вправому нижньому куті екрана

з’являється інформаційне повідомлення. Однак автоматична

дія не виконується, якщо загрозу знайдено вархіві, який також

містить чисті файли, а також не виконується для об’єктів, які не

мають визначеної дії.

• Третій рівень єнайбільш «агресивним» – очищуються всі

інфіковані об’єкти. Цей рівень може призвести до втрати

потрібних файлів, тому його рекомендується використовувати

тільки вокремих ситуаціях.

13

4.1.1.3 Зміна конфігурації захисту врежимі реального часу

Додаткові параметри знизу вікна встановлено прапорець

Автоматичний захист файлової системи врежимі реального

часу.

Захист урежимі реального часу – це найважливіший аспект

підтримки безпеки системи. Тому будьте обережні, змінюючи його

параметри. Змінювати параметри захисту рекомендується лише

упевних випадках. Наприклад, якщо існує конфлікт зпевною

програмою або перевіркою врежимі реального часу іншої

антивірусної програми.

Після інсталяції ESET Smart Security всі параметри оптимізовані

для забезпечення максимального рівня безпеки системи

користувачів. Щоб відновити параметри за замовчуванням,

клацніть кнопку За замовчуванням, що знаходиться увікні

Захист файлової системи врежимі реального часу (Додаткові

параметри > Антивірус та антишпигун > Захист файлової

системи врежимі реального часу).

4.1.1.4 Перевірка захисту врежимі реального часу

Щоб переконатися, що захист врежимі реального часу працює

та виявляє віруси, скористайтеся тестовим файлом звеб-сайту

eicar.com. Цей тестовий файл єспеціальним та нешкідливим

івиявляється всіма антивірусними програмами. Файл було створено

Європейським інститутом комп’ютерних антивірусних досліджень

(EICAR) та призначено для тестування працездатності антивірусних

програм. Файл eicar.com доступний для завантаження за адресою

http://www.eicar.org/download/eicar.com

ПРИМІТКА. Перш ніж виконувати перевірку захисту врежимі

реального часу, потрібно вимкнути брандмауер. Якщо його

ввімкнено, він виявить файл ізаборонить завантаження тест-файлів.

4.1.1.5 Що робити, якщо захист врежимі реального часу не

працює

У наступному розділі описуються проблемні ситуації, які можуть

виникнути під час використання захисту врежимі реального часу,

та способи їх усунення.

Захист урежимі реального часу вимкнено

Якщо захист урежимі реального часу було випадково вимкнено

користувачем, його необхідно знову ввімкнути. Щоб знову

ввімкнути модуль захисту врежимі реального часу, виберіть

Настройка > Антивірус та антишпигун іклацніть Увімкнути

урозділі Захист файлової системи врежимі реального часу

головного вікна програми.

Якщо захист урежимі реального часу не активується під час

запуску системи, можливо, вимкнено параметр Автоматичний

запуск захисту файлової системи врежимі реального часу.

Щоб увімкнути цей параметр, виберіть Додаткові параметри

(F5) та клацніть Захист файлової системи врежимі реального

часу удереві додаткових параметрів. Переконайтеся, що врозділі

14

Якщо захист урежимі реального часу не виявляє та не очищує

проникнення

Переконайтеся, що на комп’ютері не інстальовано жодної іншої

антивірусної програми. Якщо два модулі захисту врежимі реального

часу ввімкнено одночасно, вони можуть конфліктувати між собою.

Рекомендується видалити із системи інші антивірусні програми.

Модуль захисту врежимі реального часу не запускається

Якщо захист урежимі реального часу не активується під час запуску

системи (а параметр Автоматичний запуск захисту файлової

системи врежимі реального часу ввімкнено), можливо, існує

конфлікт зіншими програмами. У цьому випадку зв’яжіться зі

спеціалістами служби підтримки клієнтів ESET.

4.1.2 Захист поштового клієнта

Захист електронної пошти забезпечує керування поштовим трафіком,

що взаємодіє по протоколу POP3. ESET Smart Security за допомогою

вбудованого модуля для Microsoft Outlook контролює всі зв’язки

зпоштовим клієнтом (POP3, MAPI, IMAP, HTTP). Під час перевірки

вхідних повідомлень програма використовує всі розширені способи

перевірки, які надаються підсистемою ThreatSense. Це означає,

що виявлення шкідливих програм виконується навіть раніше, ніж

перевірка на їх наявність увірусній базі даних. Перевірка зв’язків із

використанням протоколу POP3 не залежить від поштових клієнтів,

що використовуються.

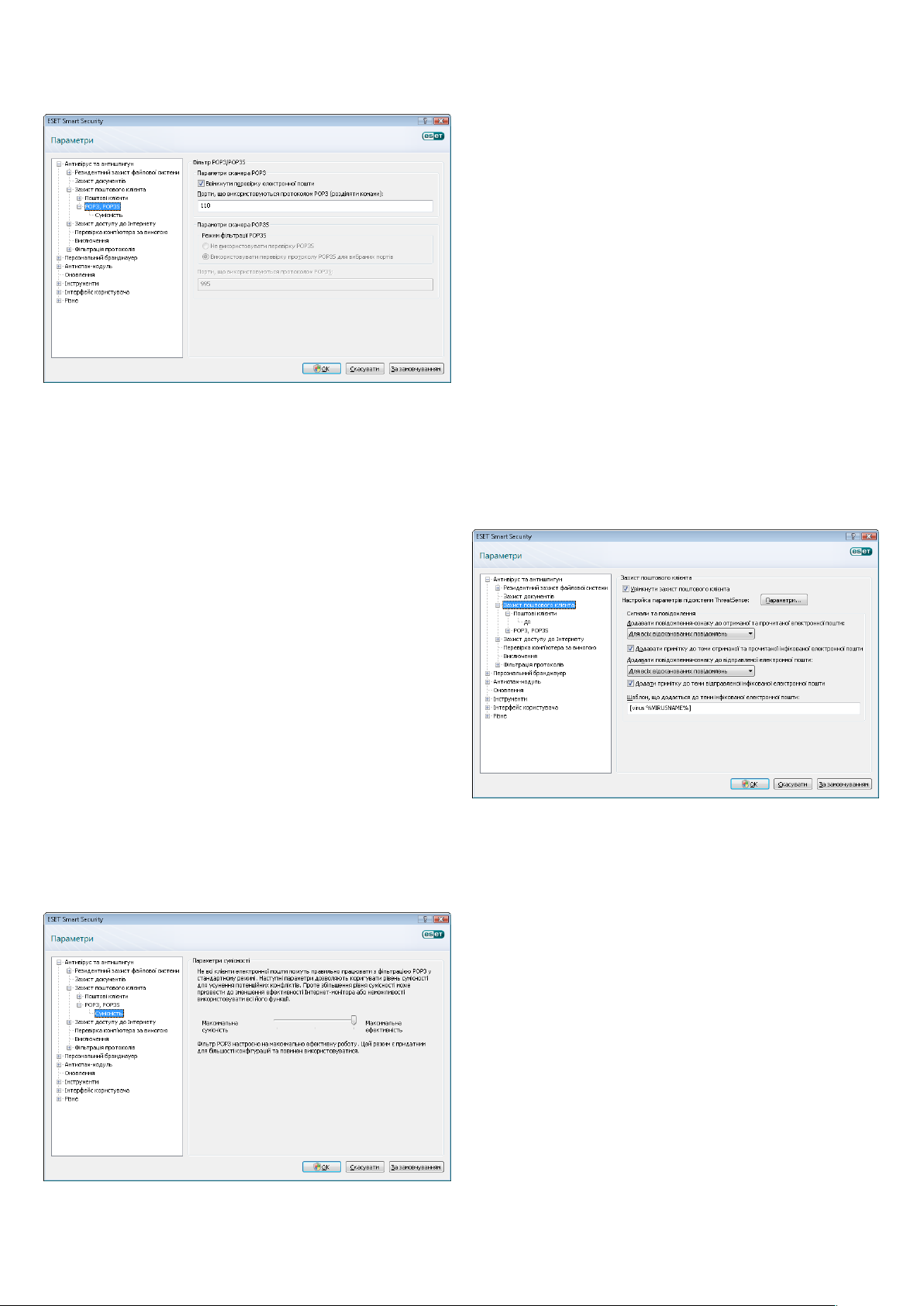

4.1.2.1 Перевірка протоколу POP3

Протокол POP3 – це найпоширеніший протокол, який

використовується для поштового зв’язку впрограмах поштових

клієнтів. ESET Smart Security забезпечує захист цього протоколу,

незалежно від використовуваного поштового клієнта.

Модуль, який забезпечує перевірку, ініціюється автоматично

під час запуску операційної системи й залишається активним

упам’яті. Щоб модуль працював правильно, переконайтеся,

що його ввімкнено – перевірка протоколу POP3 виконується

автоматично без необхідності вналаштуванні поштового клієнта.

За промовчанням система перевіряє всі зв’язки, що виконуються

через порт 110, але за потреби можна додати й інші порти зв’язку.

Номери портів потрібно відокремлювати комою.

Зашифрований зв’язок не перевіряється.

4.1.2.1.1 Сумісність

Під час використання функції фільтрування POP3 можуть виникати

проблеми уроботі деяких поштових програм (наприклад,

через перевірку можуть виникати затримки під час отримання

повідомлень, якщо швидкість Інтернет-зв’язку низька). У цьому

випадку спробуйте змінити спосіб перевірки. Зниження рівня

перевірки може прискорити процес очистки. Щоб відрегулювати

рівень фільтрування POP3, перейдіть урозділ Антивiрус та

антишпигун > Захист електронної пошти > POP3 > Сумісність.

4.1.2.2 Інтеграція зпоштовими клієнтами

Інтеграція ESET Smart Security зпоштовими клієнтами підвищує

рівень активного захисту від шкідливого коду вповідомленнях

електронної пошти. Якщо поштовий клієнт підтримується,

цю інтеграцію можна ввімкнути вESET Smart Security. Якщо

інтеграцію ввімкнено, панель інструментів антиспам-модуля

ESET Smart Security вставлено безпосередньо впоштовий

клієнт, що забезпечує ефективніший захист електронної пошти.

Параметри інтеграції доступні вменю Настройка > Відкрити

все дерево додаткових параметрів… > Різне > Інтеграція

зпоштовими клієнтами. Це діалогове вікно дозволяє ввімкнути

інтеграцію зпідтримуваними поштовими клієнтами. На сьогодні

підтримуються такі клієнти електронної пошти, як Microsoft

Outlook, Outlook Express, Windows Mail, Windows Live Mail та

Mozilla Thunderbird.

Установіть прапорець Не перевіряти під час зміни вмісту поштової

скриньки, якщо під час роботи із клієнтом електронної пошти

спостерігається уповільнення роботи системи. Подібні випадки

можуть трапитись під час завантаження електронної пошти

зпапки Kerio Outlook Connector Store.

Захист електронної пошти запускається встановленням прапорця

Увімкнути захист електронної пошти врозділі Додаткові параметри

(F5) > Антивiрус та антишпигун > Захист електронної пошти.

Якщо увімкнена Максимальна ефективність, загрози видаляються

зінфікованих повідомлень, а перед початковою темою електронного

повідомлення вставляється інформація про загрозу (повинні бути

ввімкнуті параметри Видалити або Очистити або повинен бути

ввімкнений рівень очистки Ретельний або За замовчуванням).

Середня сумісність змінює спосіб отримання повідомлень.

Повідомлення поступово надсилаються до поштового клієнта–

після передачі останньої частини виконується перевірка на

наявність загроз. Однак уразі використання цього рівня перевірки

збільшується ризик зараження. Рівень очистки та обробки

повідомлень-ознак (сповіщення, які додаються до теми та тіла

електронних повідомлень) відповідають режиму максимальної

ефективності.

Під час використання рівня Максимальна сумісність відображається

вікно тривоги, яке сповіщає користувача про отримання інфікованого

повідомлення. Жодної інформації про інфіковані файли до теми або

тіла доставлених повідомлень не додається, а загрози автоматично

не видаляються. Видалення загроз виконується користувачем

упоштовому клієнті.

4.1.2.2.1 Додавання повідомлень-ознак до тіла поштових

повідомлень

Кожне електронне повідомлення, яке перевіряє ESET Smart

Security, може позначатися додаванням повідомлення-ознаки до

теми або тіла електронного повідомлення. Ця функція підвищує

рівень надійності для адресата івразі виявлення проникнення

надає корисну інформацію про рівень загрози певного

електронного повідомлення/відправника.

Параметри цієї функції доступні вменю Додаткові параметри>

Антивiрус та антишпигун > Захист поштового клієнта. Програма

може Додавати повідомлення-ознаку до отриманої та прочитаної

електронної пошти, а також Додавати повідомлення-ознаку

до відправленої пошти. Користувачі також мають можливість

вирішувати, чи потрібно додавати повідомлення-ознаки до всіх

поштових повідомлень, тільки інфікованих чи взагалі не додавати.

ESET Smart Security також дозволяє користувачеві додавати

повідомлення до початкової теми інфікованих повідомлень. Щоб

увімкнути додавання повідомлення до теми, виберіть параметри

Додавати примітку до теми отриманої та прочитаної інфікованої

електронної поштита Додавати примітку до теми відправленої

інфікованої електронної пошти.

15

Вміст повідомлень можна змінювати вполі «Шаблон», що додається

до теми інфікованої електронної пошти. Зазначені вище зміни

можуть допомогти автоматизувати процес фільтрування інфікованої

електронної пошти, тому що дозволяють відфільтровувати

електронні повідомлення зпевною темою (якщо це підтримується

поштовим клієнтом) уокрему папку.

4.1.2.3 Видалення інфікованих повідомлень

У разі отримання інфікованого поштового повідомлення

відображається вікно тривоги. У вікні тривоги відображається ім’я

відправника, електронна адреса та ім’я загрози. У нижній частині

вікна для виявлених об’єктів доступні параметри Очистити,

Видалити або Пропустити. У більшості випадків рекомендується

вибрати Очистити або Видалити. В особливих випадках, коли

потрібно отримати інфікований файл, виберіть Пропустити. Якщо

ввімкнено Ретельна очистка, вікно інформації, що відкривається,

не міститиме варіантів дій зінфікованими об’єктами.

4.1.3 Захист доступу до Інтернету

Підключення до Інтернету – це стандартна функція персонального

комп’ютера. На жаль, ця функція також єй основним шляхом

передачі зловмисного коду. З огляду на це, важливо подбати про

захист доступу до Інтернету. Рекомендується увімкнути параметр

Увімкнути захист доступу до Інтернету. Цей параметр знаходиться

вменю Додаткові параметри (F5) > Антивірус та антишпигун >

Захист доступу до Інтернету.

Використовувати перевірку протоколу HTTPs для програм,

позначених як веб-браузери, що використовують вибрані порти

Перевіряти лише програми, зазначені врозділі «Браузери», які

використовують порти, зазначені усписку Порти, використовувані

протоколом HTTPs.

4.1.3.1.1 Керування адресами

У цьому розділі можна вказати списки HTTP-адрес, які будуть

заблоковані, дозволені або виключені під час перевірки.

4.1.3.1 HTTP, HTTPs

Захист доступу до Інтернету здійснюється за допомогою контролю

зв’язків між веб-браузерами івіддаленими серверами відповідно

до правил протоколів HTTP (Протокол передачі гіпертекстових

даних) іHTTPs (зашифрований зв’язок). ESET Smart Security за

замовчуванням настроюється на використання стандартів, які

підтримує більшість веб-браузерів. Проте параметри настройки

перевірки зв'язків за протоколом HTTP можна змінити врозділі

«Захист доступу до Інтернету > HTTP, HTTPs». У головному

вікні фільтра HTTP можна встановити або зняти прапорець

Увімкнути перевірку HTTP. Також можна визначити номери

портів, використовуваних для HTTP-зв’язків. За промовчанням

використовуються порти 80, 8080 та 3128. Для перевірки протоколу

HTTPs можуть використовуватися наведені нижче режими.

Для керування списками адрес використовуються кнопки Додати,

Змінити, Видалити та Експортувати. Веб-сайти, внесені до списку

заблокованих адрес, не будуть доступні. Доступ до веб-сайтів зі

списку виключених адрес здійснюється без перевірки на наявність

зловмисного коду. Якщо встановлено прапорець Дозволити доступ

лише до HTTP-адрес зі списку дозволених адрес, лише дозволені

адреси стануть доступні, утой час як всі інші HTTP-адреси будуть

блокуватися.

В усіх списках можна використовувати спеціальні символи

* (зірочка) та ? (знак запитання). Зірочка замінює будь-яку

послідовність символів, а знак запитання замінює будь-який

окремий символ. Необхідно дуже ретельно визначати виключені

адреси, тому що список має містити тільки надійні та безпечні

адреси. Окрім того, потрібно переконатися, що символи *

та ? використовуються усписку правильно. Щоб активувати

список, виберіть параметр Список активних. Щоб одержувати

попередження про введення адреси зпоточного списку, виберіть

Сповіщати про застосування адреси зі списку.

Не використовувати перевірку протоколу HTTPs

Зашифровані зв’язки не будуть перевірятися

Використовувати перевірку протоколу HTTPs для вибраних портів

Перевіряти HTTPs лише для портів, визначених усписку «Порти,

використовувані протоколом HTTPs»

16

4.1.3.1.2 Веб-браузери

ESET Smart Security також має функцію Веб-браузери, яка

дозволяє користувачу визначити, чи єпевна програма браузером.

Якщо програму позначено як браузер, всі запити зцієї програми

відстежуються, незалежно від портів, що використовуються під

час встановлення зв’язку.

Функція «Веб-браузери» доповнює функцію перевірки протоколу

HTTP, тому що перевірка протоколу HTTP відбувається тільки на

визначених портах. Однак багато служб вІнтернеті використовують

номери, які динамічно змінюються, або невідомі номери портів.

Враховуючи це, функція веб-браузера дозволяє керувати зв’язками

портів, незалежно від параметрів підключення.

Регулярна перевірка забезпечує виявлення загроз, які було

пропущено модулем захисту врежимі реального часу під час

збереження їх на диск. Це може статися, якщо модуль захисту

врежимі реального часу був вимкнений під час проникнення

інфекції, або якщо вірусна база даних єзастарілою.

Рекомендується запускати перевірку за вимогою принаймні

один або два рази на місяць. Перевірку можна настроїти як

заплановане завдання, вибравши Інструменти > Завдання

зарозкладом.

4.1.4.1 Тип перевірки

Доступні два типи перевірки. Smart сканування – швидка

перевірка системи без необхідності вподальшій конфігурації

параметрів перевірки. Розширене сканування… дозволяє

користувачеві вибрати будь-який зпопередньо визначених

профілів перевірки, а також вибрати об’єкти сканування.

Список програм, позначених як браузери, доступний безпосередньо

зпідменю Веб-браузери гілки HTTP. Цей розділ містить також

підменю Активний режим, яке визначає режим перевірки для

веб-браузерів. Активний режим єкорисним, оскільки виконує

перевірку всіх переданих даних. Якщо цей параметр вимкнено,

зв’язок програм відстежується поступово по групах. Це зменшує

ефективність процесу перевірки даних, але також забезпечує вищий

рівень сумісності для програм зі списку. Якщо під час використання

активного режиму перевірки не виникає проблем, рекомендується

його ввімкнути, установивши прапорець біля потрібної програми.

4.1.4 Перевірка комп’ютера

Якщо виникла підозра, що комп’ютер інфіковано (його поведінка

не єнормальною), запустіть сканування комп’ютера за вимогою,

щоб перевірити комп’ютер на наявність загроз. З міркувань

безпеки важливо перевіряти комп’ютер не тільки, коли єпідозра

на наявність інфекції, а регулярно урамках заходів захисту.

4.1.4.1.1 Smart сканування

Smart сканування – це зручний спосіб швидко запустити

перевірку комп’ютера та очистити інфіковані файли без втручання

користувача. Головні переваги цього способу – це легкість

використання та відсутність необхідності вдетальній настройці

сканування. Під час Smart сканування перевіряються всі файли на

локальних дисках, а виявлені загрози автоматично видаляються.

Для рівня очистки автоматично вибирається значення за

замовчуванням. Щоб отримати детальнішу інформацію про типи

очищення, див. розділ «Очищення» (стор. 20).

Стандартний профіль перевірки підходить для користувачів, які

хочуть швидко та зручно перевірити комп’ютер. Він забезпечує

ефективний спосіб перевірки та очищення без необхідності

детальної настройки.

4.1.4.1.2 Розширене сканування

Розширене сканування – це оптимальне рішення, якщо необхідно

визначити параметри перевірки, наприклад, об’єкти та способи

перевірки. Перевага розширеного сканування – це можливість

детальної настройки параметрів. Конфігурацію можна зберегти

увизначених користувачем профілях перевірки, що може бути

корисним при неодноразовому скануванні зтакими жпараметрами.

Щоб вибрати об’єкти перевірки, скористайтеся випадаючим

меню швидкого вибору або виберіть об’єкти із деревоподібної

структури, яка відображає всі пристрої, доступні на комп’ютері.

Крім того, можна вибрати будь-який зтрьох рівнів очистки,

вибравши Настройка... > Очистка. Якщо необхідно перевірити

систему без виконання додаткових дій, установіть прапорець

Перевіряти без очистки.

17

Перевірка комп’ютера звикористанням режиму розширеного

сканування підходять досвідченим користувачам, які мають

досвід використання антивірусних програм.

4.1.4.2 Об’єкти перевірки

Розкривне меню «Об’єкти перевірки» дозволяє вибрати файли,

папки та пристрої (диски) для перевірки на наявність вірусів.

За допомогою меню швидкого вибору об’єктів перевірки можна

визначити наведені нижче об’єкти.

За параметрами профілю – перевірка об’єктів, визначених

увибраному профілі

Змінні носії – дискети, запам’ятовуючі пристрої USB, CD/DVD

Локальні диски – контроль усіх жорстких дисків

Мережеві диски – усі підключені мережеві диски

Немає виділення – скасувати вибір всіх об’єктів

Приклад:

Припустімо, що необхідно створити новий профіль сканування,

іконфігурація профілю Smart сканування єчастково придатною.

Проте небажано перевіряти упаковані програми або потенційно

небезпечні програми, до того ж необхідно застосувати функцію

Ретельна очистка. У вікні Профілі конфігурації клацніть кнопку

Додати... Введіть ім’я нового профілю вполі Ім’я профілю івиберіть

елемент Smart сканування зі спадного меню Копіювати параметри

зпрофілю:. Інші параметри налаштуйте таким чином, щоб вони

відповідали вашим вимогам.

4.1.5 Фільтрація протоколів

Антивірусний захист протоколів POP3 та HTTP забезпечується

механізмом сканування ThreatSense, вякій тісно поєднано всі

найдосконаліші методики виявлення шкідливих програм. Функція

контролю працює автоматично незалежно від використовуваного

веб-браузера або клієнта електронної пошти. Для фільтрації

протоколів доступні наведені нижче параметри (якщо параметр

Увімкнути фільтрацію протоколів програм активовано):

Об’єкт перевірки можна також визначити за допомогою введення

шляху до папки або файлу (файлів), які необхідно додати під

час перевірки. Виберіть об’єкти із деревоподібної структури,

якавідображає всі пристрої, доступні на комп’ютері.

4.1.4.3 Профілі перевірки

Основні параметри перевірки комп’ютера можна зберегти

упрофілях. Перевага створення профілів сканування – це можливість

їх регулярного використання для перевірки вмайбутньому.

Рекомендується створити стільки профілів (ізрізними об’єктами

перевірки, способами перевірки та іншими параметрами), скільки

користувач регулярно застосовує.

Щоб створити новий профіль для постійного використання

вмайбутніх перевірках, виберіть Додаткові параметри (F5) >

Перевірка комп’ютера за вимогою. Натисніть праворуч кнопку

Профілі…, щоб відкрити список існуючих профілів сканування та

параметрів для створення нового профілю. У розділі Настройка

параметрів підсистеми ThreatSense описується кожен

зпараметрів перевірки. Це дозволить створити профіль перевірки,

який відповідає всім необхідним вимогам.

Порти HTTP та POP3 – обмеження перевірки зв’язку відомими

портами HTTP та POP3.

Програми, позначені як веб-браузери та клієнти електронної

пошти – використовуйте цей параметр лише для фільтрації

з’єднання програм, позначених як веб-браузери (Захист доступу

до Інтернету > HTTP, HTTPS > Веб-браузери) та клієнти електронної

пошти (Захист клієнта електронної пошти > POP3, POP3S > Клієнти

електронної пошти)

Порти та програми, позначені як веб-браузери або клієнти

електронної пошти – порти та браузери перевіряються на

наявність шкідливого програмного забезпечення.

Примітка.

Починаючи зWindows Vista зпакетом оновлень 1 та Windows

Server 2008, використовується нова система фільтрації зв’язку.

Тому розділ «Фільтрація протоколів» може бути недоступним.

4.1.5.1 SSL

ESET Smart Security 4 дозволяє здійснювати перевірку протоколів,

інкапсульованих упротоколі SSL. Можна використовувати різноманітні

режими перевірки для зв’язку, захищеного SSL, який використовує

довірені сертифікати, невідомі сертифікати або сертифікати, які

було виключено зперевірки зв’язку, захищеного SSL.

Завжди перевіряти SSL-протокол (виключені та довірені

сертифікати залишатимуться дійсними) – виберіть цей

параметр, щоб перевіряти всі захищені SSL-зв’язки, окрім зв’язків,

захищених сертифікатами, які було виключено зперевірки. У разі

встановлення зв’язку звикористанням невідомого, підписаного

сертифіката, користувача не буде повідомлено про цей факт,

а зв’язок буде автоматично відфільтровано. Коли користувач

отримує доступ до сервера, який використовує не довірений

сертифікат, позначений користувачем як довірений (його додано

до списку довірених сертифікатів), взаємодія із сервером буде

встановленa, а вміст каналу зв’язку буде відфільтровано.

18

Запитувати про невідвідані сайти (з невідомим сертифікатом)–

якщо ввести новий сайт, захищений SLL (з невідомим сертифікатом),

відобразиться діалогове вікно вибору дії. Цей режим дозволяє

створювати список сертифікатів SSL, які було виключено під час

перевірки.

• захист електронної пошти;

• захист доступу до Інтернету;

• перевірка комп’ютера за вимогою.

Не перевіряти протокол SSL – уразі вибору цього параметра

програма не перевірятиме зв’язки, встановлені через SSL.

Якщо сертифікат не вдається перевірити за допомогою сховища

довірених кореневих сертифікатів (TRCA):

Запитувати про дійсність сертифіката – користувачу

пропонується вибрати подальшу дію

Блокувати зв’язок, що використовує сертифікат – з’єднання із

сайтом, який використовує цей сертифікат, розривається

Якщо сертифікат єнедійсним або пошкодженим

Запитувати про дійсність сертифіката – користувачу

пропонується вибрати подальшу дію

Блокувати зв’язок, що використовує сертифікат – з’єднання із

сайтом, який використовує цей сертифікат, розривається

4.1.5.1.1 Довірені сертифікати

Окрім інтегрованого сховища довірених кореневих сертифікатів

(TRCA), вякому ESET Smart Security 4 зберігає довірені сертифікати,

можна створити окремий список довірених сертифікатів, який

можна переглянути вменю Настройка (F5) > Фільтрація протоколів

> SSL > Довірені сертифікати.

4.1.5.1.2 Виключені сертифікати

Параметри ThreatSense оптимально підібрані для кожного модуля;

їх зміна може суттєво вплинути на роботу системи. Наприклад, зміна

параметрів, врезультаті якої упаковані програми будуть перевірятися

завжди, або вмикання розширеної евристики умодулі захисту

системи врежимі реального часу може призвести до сповільнення

роботи системи (зазвичай такі методи використовуються лише

для перевірки новостворених файлів). Тому рекомендується не

змінювати параметри ThreatSense за замовчуванням для всіх

модулів, окрім модуля «Перевірка комп’ютера».

4.1.6.1 Настройка об’єктів

У розділі Об’єкти можна визначити, які компоненти та файли

комп’ютера мають бути перевірені на наявність загроз.

Розділ «Виключені сертифікати» містить список сертифікатів, що

вважаються безпечними. Програма не буде перевіряти вміст

зашифрованих зв’язків, які використовують сертифікати із цього

списку. Рекомендовано інсталювати тільки ті веб-сертифікати, що

будуть гарантовано безпечні й не будуть вимагати фільтрації вмісту.

4.1.6 Настройка параметрів механізму ThreatSense

ThreatSense – це назва технології, що складається зкомплексу

методів виявлення загрози. Ця технологія проактивна, тобто

забезпечує захист навіть уперші години поширення нової загрози.

У ній використовується комбінація різних методів (аналіз коду,

емуляція коду, видові сигнатури, сигнатури вірусів), які працюють

узгоджено, суттєво підвищуючи безпеку системи. Механізм

сканування може контролювати одночасно кілька потоків даних,

максимізуючи ефективність та швидкість виявлення. Окрім цього,

технологія ThreatSense успішно знищує руткіти.

Настройка параметрів підсистеми ThreatSense дає користувачеві

можливість визначити кілька нижченаведених параметрів

перевірки.

• Типи та розширення файлів, які підлягають перевірці

• Комбінація різних методів виявлення

• Рівні очистки тощо

Щоб відкрити вікно параметрів, клацніть кнопку Настройка...,

що знаходиться убудь-якому вікні настройки модуля, який

використовує технологію ThreatSense (див. нижче). Для різних

сценаріїв захисту безпеки можуть знадобитися різні конфігурації.

Враховуючи це, ThreatSense можна настроїти індивідуально для

наведених нижче модулів захисту:

• захист файлової системи врежимі реального часу;

Оперативна пам’ять – перевірка на наявність вірусів, які

загрожують оперативній пам’яті системи.

Завантажувальні сектори – перевірка завантажувальних секторів

на наявність вірусів уголовному записі завантаження

Файли – перевірка всіх загальних типів файлів (програми,

зображення, аудіо, відеофайли, файли баз даних тощо)

Файли електронної пошти – перевірка спеціальних файлів, які

містять електронні повідомлення

Архіви – перевірка файлів вархівах (.rar, .zip, .arj, .tar тощо)

Саморозпакувальні архіви – Перевірка файлів, які містяться

всаморозпакувальних архівах, зазвичай зрозширенням .exe

Упаковані програми – упаковані програми (на відміну від

стандартних типів архівів) розпаковуються впам’ять, додатково

до стандартних статичних пакувальників (UPX, yoda, ASPack, FGS

тощо).

4.1.6.2 Параметри

У розділі «Параметри» користувач може вибрати способи, які

будуть використовуватися під час перевірки системи на наявність

загроз. Доступні такі параметри:

Сигнатури – сигнатури допомагають точно та надійно

виявляти й визначати проникнення за допомогою їхнього імені,

використовуючи вірусні бази даних.

• перевірка файлів під час запуску системи;

19

Евристики – це алгоритм, який аналізує діяльність програм.

Головна перевага евристик – це можливість виявити нове

шкідливе програмне забезпечення, яке раніше не існувало або не

було включено до списку відомих вірусів (вірусної бази даних).

Розширені евристики – урозширеній евристиці реалізовано

унікальний евристичний алгоритм, розроблений ESET, оптимізований

для виявлення комп’ютерних хробаків та троянських програм,

написаних мовами програмування високого рівня. Завдяки

розширеній евристиці можливості виявлення загрози програмою

значно підвищуються.

Рекламне ПЗ/шпигунське ПЗ/загрозливе ПЗ – ця категорія

містить програмне забезпечення, яке збирає різноманітну

конфіденційну інформацію про користувачів без їхньої згоди.

До цієї категорії також належать програми, які відображають на

екрані рекламні матеріали.

Потенційно небезпечні програми – сюди відноситься комерційне,

законне програмне забезпечення. До них належать такі програми, як

засоби віддаленого керування, тому цей параметр за замовчуванням

вимкнуто.

Потенційно небажані програми – потенційно небажані програми

необов’язково єзловмисними, але вони можуть негативно

впливати на продуктивність комп’ютера. Такі програми зазвичай

вимагають згоди на інсталяцію. Якщо вони наявні на комп’ютері,

система поводиться інакше (у порівнянні зі станом до їх інсталяції).

До найбільш значних змін відносяться небажані спливаючі

вікна, активація та запуск прихованих процесів, більш значне

використання системних ресурсів, зміни врезультатах пошуку,

а також активація програм, які взаємодіють звіддаленими

серверами.

4.1.6.3 Очистка

Параметри очистки визначають поведінку сканера під час

очистки інфікованих файлів. Існує 3 рівня очистки:

Не очищатиSFlbІнфіковані файли автоматично не очищуються.

Програма відображає вікно попередження та дозволяє

користувачеві вибрати потрібну дію.

Рівень за промовчаннямSFlbПрограма намагається автоматично

очистити або видалити інфікований файл. Якщо програмі не

вдається вибрати потрібну дію автоматично, вона пропонує

вибрати цю дію користувачеві. Якщо завершити визначену дію

неможливо, відобразиться перелік можливих дій.

Ретельна очисткаSFlbПрограма очистить або видалить усі

інфіковані файли (включно зархівами). Єдиним виключенням

єсистемні файли. Якщо очистити їх неможливо, користувачеві

пропонується вибрати дію увікні попередження.

Попередження!

У режимі за замовчуванням увесь архів видаляється лише тоді, коли

всі файли вньому інфіковані. Якщо вархіві також містяться чисті

файли, архів не буде видалено. Якщо інфікований файл виявлено

врежимі ретельної очистки, буде видалено весь архів, навіть якщо

вньому містяться неінфіковані файли.

4.1.6.4 Розширення

Розширення – це закінчення імені файлу, відокремлене крапкою.

Розширення визначає тип івміст файлу. Цей розділ настройки

параметрів механізму ThreatSense дозволяє визначити типи

файлів, які підлягають перевірці.

20

За замовчуванням перевірці підлягають всі файли незалежно від

їх розширення. Будь-яке розширення можна додати до списку

файлів, виключених із перевірки. Якщо прапорець Перевіряти

всі файли не встановлено, список змінюється для відображення

розширень файлів, які перевіряються на поточний момент. За

допомогою кнопок Додати та Видалити можна дозволити або

заборонити перевірку необхідних розширень.

Щоб дозволити перевірку файлів без розширень, виберіть

параметр Перевіряти файли без розширень.

Виключення файлів із списку для перевірки доцільне тоді, коли

перевірка певних типів файлів заважає нормальному запуску

програм, які використовують ці розширення. Наприклад, під

час використання сервера MS Exchange корисно виключити

розширення .edb, .eml та .tmp.

4.1.6.5 Обмеження

У розділі «Обмеження» можна вказати максимальний розмір

об’єктів ічисло рівнів вкладення архівів, які мають перевірятись.

Максимальний розмір об’єкта (байт)

Визначення максимального розміру об’єктів, які підлягають

перевірці. Після встановлення параметра цей антивірусний

модуль буде перевіряти лише ті об’єкти, розмір яких не

перевищує зазначений. Змінювати значення за замовчуванням не

рекомендується, оскільки зазвичай для цього немає причин. Цей

параметр повинні змінювати лише досвідчені користувачі, яким,

можливо, потрібно виключити зперевірки великі об’єкти.

Максимальний час перевірки об’єкта (сек.)

Визначення максимального значення для тривалості перевірки

об’єкта. У результаті введення значення вце поле антивірусний

модуль припинятиме перевірку об’єкта відразу після завершення

вказаного часу, незалежно від того, чи буде завершено перевірку.

Глибина архіву

Зазначення максимальної глибини архіву, яка підлягатиме перевірці.

Змінювати значення за замовчуванням (10) не рекомендовано,

оскільки за нормальних обставин для цього немає причин. Якщо

перевірка передчасно закінчується через велику кількість вкладених

архівів, архів залишиться неперевіреним.

Максимальний розмір файлу вархіві (у байтах)

Цей параметр дозволяє визначити максимальний розмір файлів

вархіві (під час розпакування), що підлягають перевірці. Якщо

із цієї причини перевірка архіву завершується передчасно, архів

залишається неперевіреним.

Прокручування журналу

Цей параметр вмикає/вимикає прокручування журналу. Після

вибору цього параметра інформація прокручується вгору вмежах

вікна.

Відображати сповіщення про завершення перевірки

вокремому вікні

Відкриває окреме вікно, яке містить інформацію про результати

перевірки.

4.1.7 Виявлено загрозу

Загрози можуть проникати всистему через різні точки входу, вебсторінки, спільні папки, електронну пошту або знімні комп’ютерні

пристрої (USB, зовнішні диски, CD-диски, DVD-диски, дискети тощо).

Якщо комп’ютер проявляє ознаки зараження, наприклад, працює

повільніше, часто завмирає тощо, рекомендується виконати

наведені нижче дії.

• Відкрийте ESET Smart Security та клацніть Перевірка

комп’ютера

• Клацніть Стандартна перевірка

(докладніше див. «Стандартна перевірка»).